Text

Н.Коблиц

КУРС ТЕОРИИ ЧИСЕЛ И КРИПТОГРАФИИ

Москва: Научное изд-во ТВП, 2001, х+254 с.

Цель данной книги — ввести читателя в те области арифметики, как классические, так и самые современные, которые находятся в центре внимания приложений теории чисел, особенно криптографии. Предполагается, что знание высшей алгебры и теории чисел ограничено самым скромным знакомством с их основами; по этой причине излагаются также необходимые сведения из этих областей математики. Авторами избран алгоритмический подход, причем особое внимание уделяется оценкам эффективности методов, предлагаемых теорией. Особенностью книги является изложение совсем недавно разработанных приложений теории эллиптических кривых. Перевод на русский язык осуществлен с оригинала второго издания, существенно пересмотренного по сравнению с первым изданием и снабженного обновленным списком литературы. Каждая глава включает в себя тщательно составленную подборку задач, как правило, снабженных подробными указаниями и решениями.

Все это позволяет рекомендовать книгу не только в качестве ценного пособия для общетеоретической подготовки специалистов по защите информации, но и как полезный источник примеров практической применимости целого ряда абстрактных разделов математики и кибернетики. Книга прекрасно подходит и для самообразования.

СОДЕРЖАНИЕ

Предисловие V

Предисловие ко второму изданию vii

Глава I. Некоторые вопросы элементарной теории чисел 1

§ 1. Временные оценки сложности арифметических операций 1

§ 2. Делимость и алгоритм Евклида 13

§ 3. Сравнения 20

§ 4. Некоторые применения к разложению на множители 30

Глава II. Конечные поля и квадратичные вычеты 34

§ 1. Конечные поля 36

§ 2. Квадратичные вычеты и закон взаимности 47

Глава III. Криптография 61

§ 1. Некоторые простые криптосистемы 61

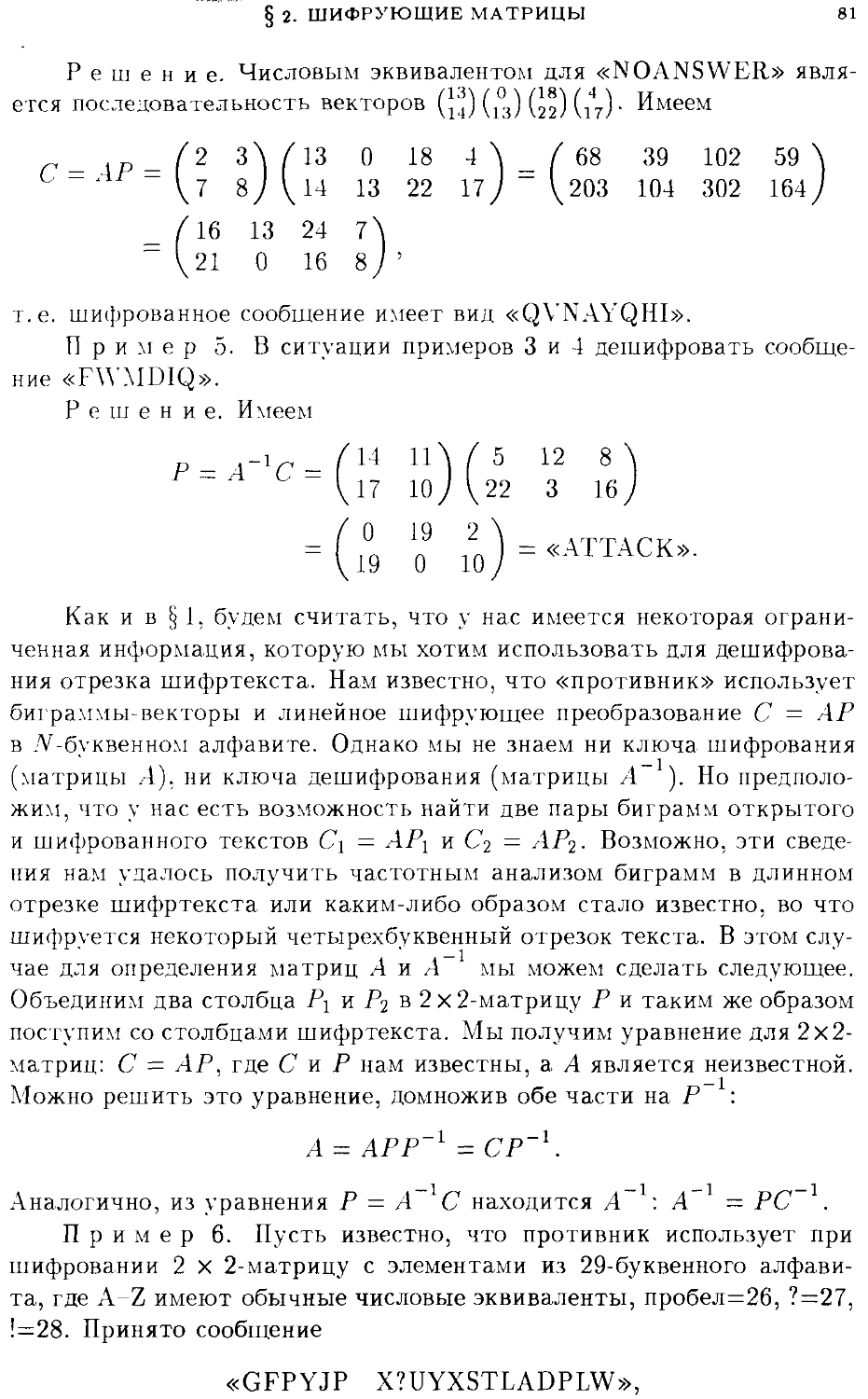

§ 2. Шифрующие матрицы 73

Глава IV. Открытый ключ 91

§ 1. Суть криптографии с открытым ключом 91

§ 2. Криптосистема RSA 101

§ 3. Дискретное логарифмирование 107

§ 4. Задача о рюкзаке 123

§ 5. Протоколы с нулевым разглашением и скрытая передача 130

Глава V. Простота и факторизация 139

§ 1. Псевдопростые числа 140

§ 2. Ро-метод 155

§ 3. Факторизация Ферма и факторные базы

§ 4. Метод цепных дробей

§ 5. Метод квадратичного решета

Глава VI. Эллиптические кривые

§ 1. Основные факты

§ 2. Криптосистемы на эллиптических кривых

§ 3. Критерий простоты, использующий эллиптические кривые

§ 4. Разложение на множители при помощи эллиптических кривых

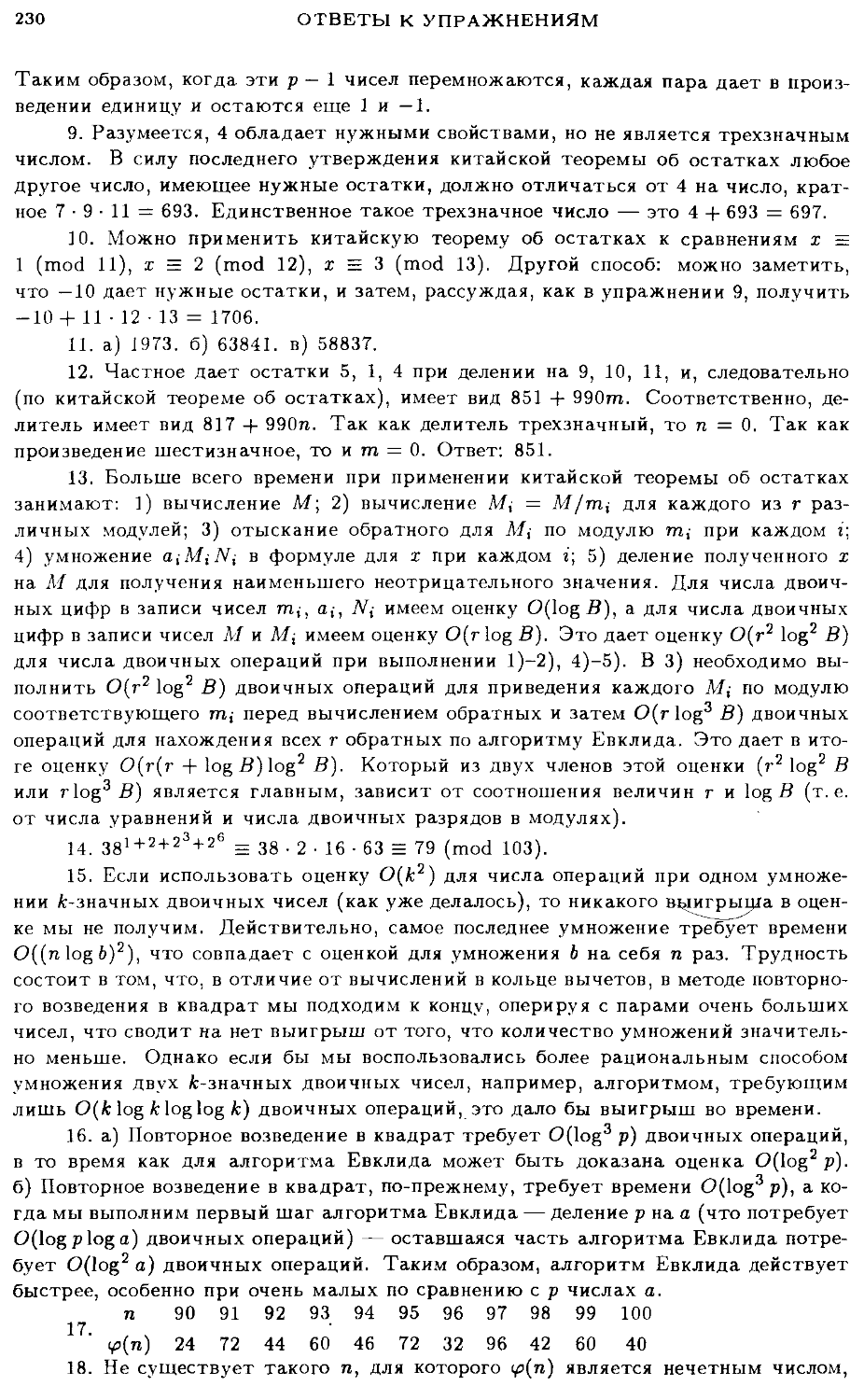

Ответы к упражнениям

Предметный указатель

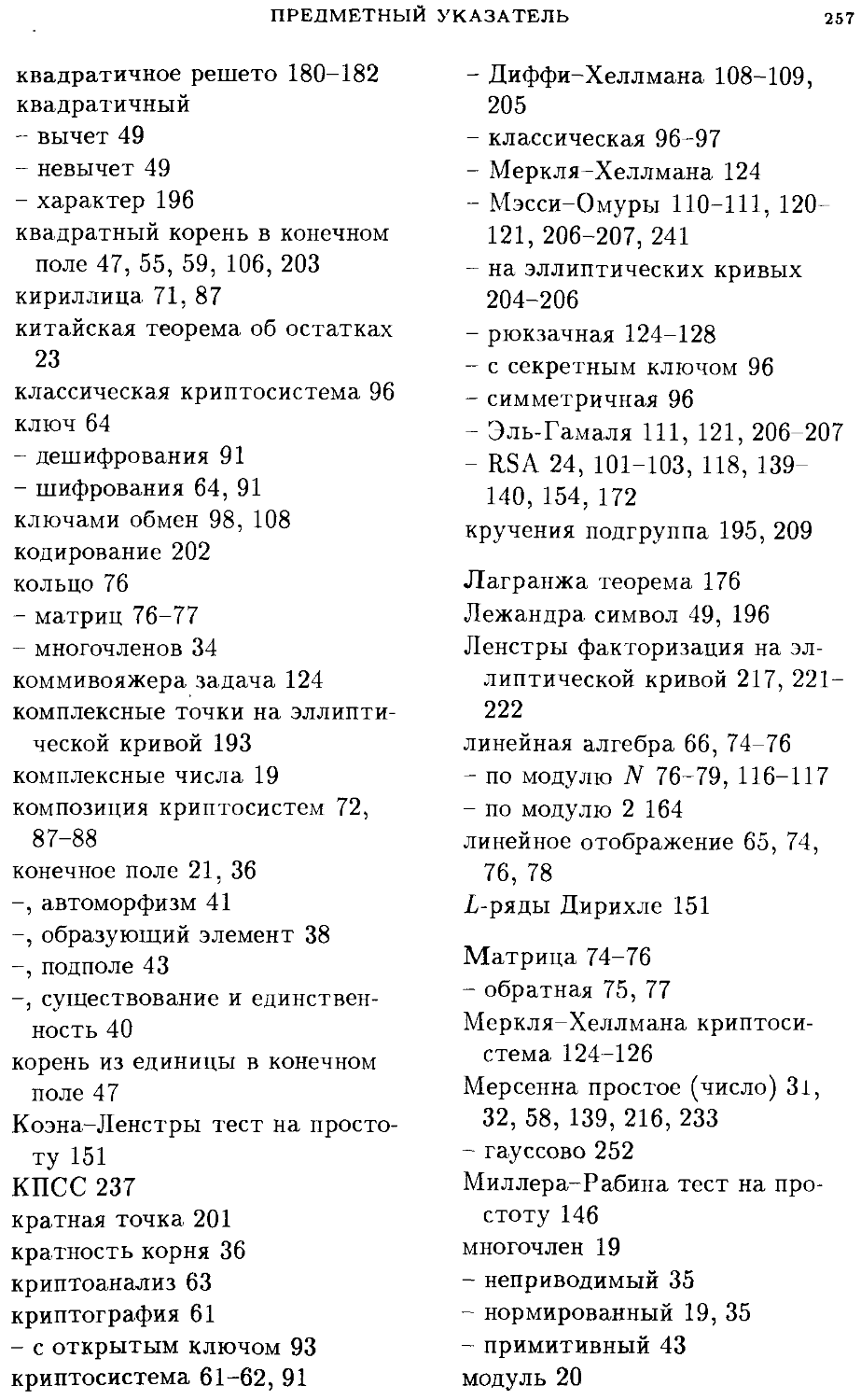

ПРЕДМЕТНЫЙ УКАЗАТЕЛЬ

Абелева группа 37 тип 197

автоморфизм 35, 41

Адлемана-Померанца-Румели тест на простоту 151

Адлемана-Хуана тест на простоту 215-216

алгебраический элемент 35 алгоритм 10

- Берлекампа 116

- вероятностный 95, 104-105, 141-142 - детерминистический 142

- дискретного логарифмирования 113-118

- индексный 114-118

- Силвера-Полига-Хеллмана 113-114,208

- факторных баз 115-116, 166

- Шуфа 202, 207

алфавит 92

аутентичность, подлинность 97, 105 аффинная плоскость 192

аффинное отображение 64, 67, 76, 84 Бесконечно удаленная прямая 192 бесконечность 193

- - точка 189, 193 биграмма 61 бит 3 «больших и малых шагов» метод 114 Бонд Джеймс 90, 210, 236, 239 бросание монетки 100, 106, 240 быстрорастущий набор 123

5-число 162, 180-181

Вейля

- гипотеза 198

160

174

180

188

188

200

212

217

227

255

- спаривание 204

векторное пространство 34

вероятностное шифрование 99 вероятностный алгоритм 95, 104-105,

141-142

вещественные точки на

эллиптической кривой 199, 251

взаимно простые (числа) 16

Виженера шифр 74

Вильсона теорема 28

возведение в степень 25-26, 107

- в кольце 26, 107

временные оценки 5

для

- алгоритма Евклида 15-16, 18, 19

- алгоритма факторных баз 166-172

- арифметических операций 3-8

- возведения в степень в кольце вычетов 26

- извлечения квадратного корня по модулю р 57-58

- метода квадратичного решета 185

- нахождения обратного 21

- перевода в новую систему счисления 10-11

- ро-метода 158-159

- теста Миллера-Рабина на простоту 153

- точек на эллиптической кривой 201

- факторизации на эллиптической

кривой 224-226

- факторизационных алгоритмов 171

172

вскрытие кода 63 вычет

- квадратичный 49

- наименьший абсолютный 162

- по модулю m 20-21, 219

Галуа расширение поля 35 гауссова сумма 50, 52, 151 гауссовы числа 19, 42, 48, 193 гладкая точка 189 гладкое целое 113

глобальная эллиптическая кривая 208 граф 130

группа

- абелева 37

- циклическая 38

Двоичная

- операция 3

- система счисления 1-3

двоичный разряд (бит) 3 делимость 13

- точная 13 делитель 13

- нетривиальный 13

- собственный 13

делящая точка 195

детерминистический алгоритм 142 дешифрование 61

- , ключ 91

- , преобразование 61 дзета-функция 198

- на эллиптической кривой 198 дискретный логарифм 107-108

- на эллиптической кривой 203

DES (стандарт шифрования данных) 111-112

DSS (стандарт цифровой подписи) 111-113

Евклида алгоритм 14-15

- для гауссовых чисел 19-20

- для многочленов 19

Жермен Софи 233

- простое число 233

Закон сложения на эллиптической кривой 190

зашифрование 61

Изоморфизм 35

индексный алгоритм 114-118

Казакова 92-93

квадратичная взаимность 51, 54 квадратичное решето 180-182

квадратичный

- вычет 49

- невычет 49

- характер 196

квадратный корень в конечном поле

47, 55, 59, 106, 203

кириллица 71, 87

китайская теорема об остатках 23

классическая криптосистема 96

ключ 64

- дешифрования 91

- шифрования 64, 91

ключами обмен 98, 108

кодирование 202

кольцо 76

- матриц 76-77

- многочленов 34

коммивояжера задача 124

комплексные точки на

эллиптической кривой 193

комплексные числа 19

композиция криптосистем 72, 87-88 конечное поле 21, 36

- , автоморфизм 41

- , образующий элемент 38

- , подполе 43

- , существование и единственность

40

корень из единицы в конечном поле 47

Коэна-Ленстры тест на простоту 151

КПСС 237

кратная точка 201

кратность корня 36

криптоанализ 63

криптография 61

- с открытым ключом 93 криптосистема 61-62, 91

- Диффи-Хеллмана 108-109, 205

- классическая 96-97

- Меркля-Хеллмана 124

-Мэсси-Омуры 110-111, 120-121,206-207, 241

- на эллиптических кривых 204-206

-рюкзачная 124-128

- с секретным ключом 96

- симметричная 96

- Эль-Гамаля 111, 121, 206-207

-RSA24, 101-103, 118, 139-

140,154,172

кручения подгруппа 195, 209

Лагранжа теорема 176

Лежандра символ 49, 196

Ленстры факторизация на эллиптической кривой 217, 221-222

линейная алгебра 66, 74-76

- по модулю N 76-79, 116-117

- по модулю 2 164

линейное отображение 65, 74, 76, 78

Z-ряды Дирихле 151

Матрица 74-76

- обратная 75, 77

Меркля-Хеллмана криптосистема 124-126

Мерсенна простое (число) 31, 32, 58, 139,216, 233

- гауссово 252

Миллера-Рабина тест на простоту

146

многочлен 19

- неприводимый 35

- нормированный 19, 35

- примитивный 43 модуль 20

Монте-Карло метод факторизации 155-159

Морделла теорема 195

Мэсси-Омуры криптосистема ПО-

111, 120-121,206-207, 241

Наибольший общий делитель 14

- гауссовых чисел 19

- многочленов 19, 36

наименьшее общее кратное 14

наименьший абсолютный вычет 162 невычет квадратичный 49 неинтерактивность 136 неприводимый многочлен 35, 115, 122

- над конечным полем 43-45, 115, 122

нормированный многочлен 19, 35 нулевое разглашение 130

для

- задачи дискретного логарифмирования 130, 137

- разложения на множители 136-137

- раскраски карты 131-132

нулевой элемент 190

(п, ^-пороговая система 29

Образующий элемент конечного поля 38

обратный (по умножению) элемент 21

однонаправленная функция 94

- с замком (лазейкой) 93

определитель 75

основание системы счисления 1 основная теорема арифметики 13, 29 открытый

- ключ 95, 97

- текст 61

О-болыпое (символика) 8

Параметры криптосистемы 64, 91

Пепина тест на простоту 216 периодическая дробь 12, 227, 246 повторного возведения в квадрат метод 26, 107, 116

подпись 97, 105

подъем (квадратного корня) 59, 89

Поклингтона тест на простоту

212,216

поле 34

- изр элементов 21, 36

- конечное 21, 36

- простое 36

- разложения 36

Полига-Силвера-Хеллмана алгоритм 113-114, 208

полиномиальное время 11 Полларда (р - 1)-метод 217-219 поля

- автоморфизм 35, 41

- изоморфизм 35

- расширение Галуа 35

- характеристика 36 порядок

- точки 195

- элемента 37

предварительный этап вычислений дискретного логарифма 115

предположение Диффи-Хеллмана 109, 135

представление открытого текста 202 преобразование

- дешифрования 61

- на биграммах 67

- сдвига 63

приближение (цепной дроби) 175 примитивный

- корень из единицы 47

- многочлен 43

пробы делением 140, 155

проективная - плоскость 192

- точка 192

проективное уравнение 192

производная многочлена 35 простое

- поле 36

- число 13

- - в арифметической прогрессии 39

- - Мерсенна 31, 32, 58, 139, 216, 233

- -Ферма 32, 58-59, 121,216

псевдопростое (число) 140

- , сильно 145

- Эйлера 144

Разделение секрета 29

разложения на множители алгоритм цепных дробей 177-179

разложения поле 36

разряд двоичный (бит) 3

ранг эллиптической кривой 195

раскрашивание

- в три цвета 130-131

- карты или графа 131

расшифрование 61

редукция эллиптической кривой 209, 219-221

решетка 193

решето

- квадратичное 180-182

- Эратосфена 181

Римана гипотеза 57, 151

ро-метод 155-159

русский алфавит 71, 87

рюкзачная система Чора-Райвеста

127

RSA 24,101-103, 118, 139-140, 154, 172

Силвера-Полига-Хеллмана алгоритм

113-114, 208

сильно псевдопростое 145

симметричная криптосистема 96

система обмена ключами Диффи-

Хеллмана 108-109, 205

скрытая передача 134-137

след 210

случайное блуждание 196

случайность 101

Соловея-Штрассена тест на простоту

144

сообщения элемент 61

сопряженный корень 35

составное число 13

сравнение 20-21, 219

СССР 236

Стирлинга формула для п\ 11,

166,173

структура криптосистемы 63

суперсингулярная эллиптическая

кривая 204

Теорема о простых числах 12-13, 102 тест на простоту

- Адлемана-Померанца-Румели 151

- Адлемана-Хуана 215-216

- Коэна-Ленстры 151

- методом проб делением 140

- Миллера-Рабина 146

- на эллиптических кривых 213-215

- Пепина 216

- Поклингтона 212, 216

- Соловея-Штрассена 144

- Эткина 212,215 тор 194

триграмма 61

Факторизации метод

- квадратичного решета 180-182

- Монте-Карло 155-157

- Лолларда (р -1) 217-219

- проб делением 140, 155

- ро-метод 155-159

- Ферма 106, 160-161

- цепных дробей 177-179 факторизация

- , разложение на множители 30-32,101

- с помощью эллиптических кривых 217, 221-226

факторная база 162

факторных баз алгоритм 115, 166

Ферма

- малая теорема 22, 140

- простое число 32, 58-59, 121, 216

- факторизация 106, 160-161

Фибоначчи числа 18, 86-87, 180, 237, 247

фиксированная биграмма 89 фиксированный элемент сообщения

71,72

Фробениус 207, 252 функция

- Вейерштрасса 193-194

- однонаправленная 94

- с замком (лазейкой) 93

Характеристика поля 36

Хассе теорема 197 хеш-функция 98 Цезарь Юлий 63 цепная дробь 174 циклическая группа 38 Частотный анализ 64 число Кармайкла 142-143, 152-153 число разрядов 3

Шестнадцатиричная система 12 шифрование 61

- , ключ 64, 91

- , матрица 80

- , преобразование 61 шифртекст 61

Шуфа алгоритм 202, 207

Эллиптическая кривая 188-189 - над конечным полем 196 эллиптическая функция 194-195 эллиптической кривой - подгруппа кручения 195, 209 - редукция 209, 219-221 Эль-Гамаля

- криптосистема 111, 121, 206-207 - система подписи 121

Эткина тест на простоту 212, 215 Якоби символ 54

ПРЕДИСЛОВИЕ

«. .. Гаусс, а также другие математики, по-видимому, справедливо утверждали, что существует, по крайней мере, одна наука (теория чисел), которая, ввиду своей отдаленности от обыденной человеческой деятельности, остается чистой и благородной.»

— G.H. Hardy, A Mathematician’s Apology, 1940

Харди был бы удивлен и, возможно, огорчен ростом интереса к приложениям теории чисел в таких областях «обычной человеческой деятельности», как передача информации (коды, исправляющие ошибки) и криптография (секретные коды). Не прошло и полувека с того момента, как Харди написал приведенные выше строки, а уже не кажется невероятным (хотя пока этого не произошло), что АНБ (Аген-ство Национальной Безопасности, работа которого в области криптографии обеспечивает потребности правительства США) будет требовать предварительной экспертизы для разрешения на публикацию теоретических работ по определенным направлениям теории чисел.

Одной из причин, благодаря которым отдельные вопросы, интересовавшие специалистов по теории чисел, превратились в новое направление, названное «вычислительной теорией чисел», явился быстрый рост мощности и сложности компьютеров.

Книга почти не предполагает знания основ алгебры или теории чисел. Ее цель — ввести читателя в те области арифметики, как классические, так и самые современные, которые находятся в центре внимания приложений, особенно криптографии. По этой причине мы избрали алгоритмический подход, выделяя особенно вопрос оценки эффективности методов, предлагаемых теорией. Особенностью нашей книги является изложение совсем недавно разработанных приложений теории эллиптических кривых (глава VI). Эллиптические кривые долгое время были центральной темой некоторых направлений математики. Теперь оказалось, что арифметика эллиптических кривых может иметь и практические приложения.

Во все главы включены задачи, которые должны помочь читателям, интересующимся более широким кругом вопросов, полнее усвоить изучаемый материал.

ПРЕДИСЛОВИЕ

Первые две главы посвящены общим вопросам. Студентам, не имевшим дела с алгеброй (расширениями полей, конечными полями) или элементарной теорией чисел (сравнениями), изложение покажется весьма сжатым, но они могут обратиться к более подробным курсам. С другой стороны, читатели с большей математической подготовкой, возможно, лишь бегло просмотрят эти главы, остановившись только на некоторых упражнениях.

При соответствующей подготовке слушателей первые пять глав можно взять за основу семестрового курса. Главы III—VI можно использовать в семестровом курсе, продолжающем семестровый курс элементарной теории чисел.

Зависимость между материалом глав следующая (исходя из ссылок в главах V и VI на предыдущий материал):

Глава I

Глава II

/ I \

Глава III Глава V Глава VI

Глава IV

За основу этой книги взяты курсы, прочитанные в университете штата Вашингтон (Сиэтл) в 1985-86 годах и в Институте математики (Мадрас, Индия) в 1987 году. Мне приятно поблагодарить Гэри Нельсон и Дугласа Линда за апробацию рукописи и полезные замечания.

Рисунок на фронтисписе, принадлежащий профессору А. Т. Фоменко из Московского государственного университета, иллюстрирует тему книги. Обратите внимание, что коды десятичных цифр настенах здания вовсе не случайны.

Эта книга посвящена памяти студентов Вьетнама, Никарагуа и Сальвадора, отдавших свои жизни в борьбе против американской агрессии. Авторский гонорар от продажи книги будет использован на покупку научной литературы для университетов и институтов этих трех стран.

Сиэтл, май 1987 года

ПРЕДИСЛОВИЕ КО ВТОРОМУ ИЗДАНИЮ

Вместе с возникновением в криптографии новых понятий и методов расширился и круг криптографических приложений теории чисел. В дополнение к элементарной и аналитической теории чисел все более широко используется алгебраическая теория чисел (тесты на простоту с применением сумм Гаусса и Якоби, криптосистемы, основанные на квадратичных полях, решето числового поля) и арифметическая алгебраическая геометрия (факторизация при помощи эллиптических кривых, криптосистемы, основанные на эллиптических и гиперэллиптических кривых и абелевых многообразиях). Некоторые из современных применений теории чисел в криптографии (наиболее значительное из них — способ разложения больших целых чисел на множители применением метода решета числового поля, разработанный после выхода первого издания) остались за пределами книги. Однако за счет небольшого увеличения объема книги удалось включить в нее некоторые новые темы, что позволило более полно отразить разнообразие применений теории чисел в этой увлекательной междисциплинарной области.

Следующий список суммирует основные изменения во втором издании.

— Внесены исправления и разъяснения, добавлены многочисленные ссылки.

— В главу VI добавлен раздел о доказательствах с нулевым разглашением и скрытой передаче.

— В главу V добавлен раздел о разложении на множители методом квадратичного решета.

— В главу VI включен раздел об использовании эллиптических кривых в тестах на простоту.

— Добавлено беглое обсуждение следующих вопросов: (^/^-пороговые схемы, вероятностное шифрование, хеш-функции, рюкзачная криптосистема Чора-Райвеста и американский стандарт цифровой подписи DSS.

Сиэтл, май 1994 года

ГЛАВА I

НЕКОТОРЫЕ ВОПРОСЫ ЭЛЕМЕНТАРНОЙ ТЕОРИИ ЧИСЕЛ

Большинство понятий, рассматриваемых в настоящей главе, вероятно, хорошо известно читателям. Цель этой главы — напомнить те обозначения и факты из элементарной теории чисел, которые будут необходимы при работе с этой книгой. Большинство доказательств опускается, поскольку их можно найти почти в каждом учебнике по теории чисел. Одна тема, которая будет играть центральную роль далее, — оценивание числа двоичных операций, необходимых для решения различных теоретико-числовых задач на компьютере, — еще не вошла в стандартные курсы по элементарной теории чисел. Поэтому мы будем более детально рассматривать вопросы, связанные с оценками сложности, особенно в § 1.

§ 1. Временные оценки сложности арифметических операций

Числа в разных базах. Разложение неотрицательного целого числа п по основанию (базе) b представляет собой обозначение для п вида (d^_1dk_2 . .. (/i(/o)i>! где — цифры, т. е. символы целых чисел от 0 до b — 1. Эта запись означает, что п = dk_-lbk 1 + tZ/-_26 2 + • • + d\b + d0. Если цифра первого разряда отлична от нуля, то число п к — 1 называют ^-разрядным 6-ичным числом. Любое целое число от b к

до 6 - 1 является Агразрядным по основанию Ь. Мы будем опускать скобки и индекс (.. .)(, в случае десятичной системы счисления (6 = 10) и в тех случаях, когда основание системы счисления ясно из контекста, особенно в случае двоичной системы (6 = 2). Поскольку иногда удобно пользоваться системами, отличными от десятичной, приходится производить арифметические операции по произвольному основанию и переходить от одного основания к другому. Продемонстрируем это

2

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

на нескольких примерах.

Замечания. 1) Дробные числа также можно разлагать по любому основанию, т. е. представлять в виде

(^t-i^fc-2 • • • d]d0, d_]d_2 -)ь-

2) При b > 10 принято использовать буквы для выражения цифр, больших девяти. Можно вообще использовать буквы вместо цифр.

Пример 1. а) (11001001)2 = 201.

Ь) При b = 26 будем использовать буквы латинского алфавита А-Z для записи цифр 0-25 соответственно. Тогда (BAD)26 = 679, тогда как (В, AD)26 = lg|g.

Пример 2. Умножить 160 на 199 в системе счисления по основанию 7.

Решение:

316

403

1254

16030

161554

Пример 3. Разделить (11001001)2 на (100111 )2 и (HAPPY)26 на (SAD)26.

Решение:

11001001 1100111 HAPPY \SAD

100111 101 GYBE KD

101101 COLY

100111 CCAJ

по (ост) MLP (oct)

Пример 4. Выразить 102 * * * 6 в системах счисления по основаниям

2, 7 и 26 (в последнем случае использовать буквенную запись).

Решение. Чтобы разложить число п по основанию Ь, надо

сначала получить младший разряд, разделив п на b и взяв остаток от деления. Потом п заменяется частным от деления, описанный процесс повторяется и дает второй от конца знак разложения и т. д. В данном случае получаем

106 = (11110100001001000000)2 = (11333311)? = (СЕХНО)26.

Пример 5. Выразить тг = 3,1415926... в двоичной системе счисления (выписывая 15 цифр после запятой) и по основанию 26 (выписывая 3 цифры после запятой).

§ 1. BPEMEHHblE ОЦЕНКИ СЛОЖНОСТИ

3

Решение. Сначала представляется целая часть. Потом дробная часть умножается на основание Ь. Целая часть полученного числа дает , а к его дробной части применяется та же процедура, что последовательно дает <Z_2, d-з, Таким способом получаем:

3,1415926... = (11,001001000011111... )2 = (D, DRS .. .)26.

Число разрядов. Как было упомянуто выше, целое число, удо-/с —1 к

влетворяющее неравенствам b п < b , имеет к разрядов по основанию b. С помощью логарифмов это можно переписать в следующем виде («[ ]» обозначает целую часть числа):

число разрядов

г, , Г log Д

= l°gb n + 1 = ;—г + 1 L log b J

(здесь и всюду далее log понимается как натуральный логарифм loge).

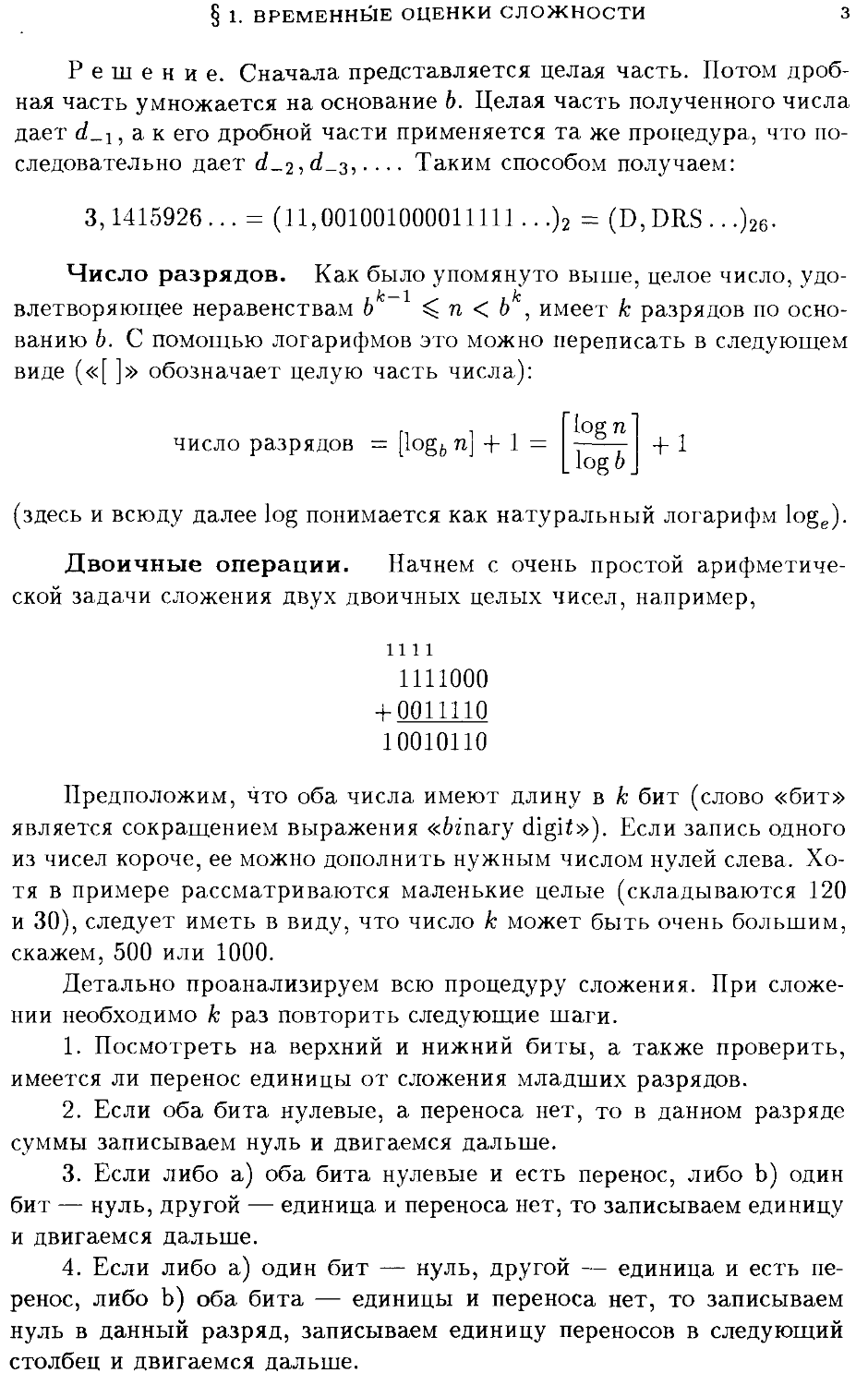

Двоичные операции. Начнем с очень простой арифметической задачи сложения двух двоичных целых чисел, например,

ini

1111000 + 0011110 10010110

Предположим, что оба числа имеют длину в к бит (слово «бит» является сокращением выражения «бгпагу digiZ»). Если запись одного из чисел короче, ее можно дополнить нужным числом нулей слева. Хотя в примере рассматриваются маленькие целые (складываются 120 и 30), следует иметь в виду, что число к может быть очень большим, скажем, 500 или 1000.

Детально проанализируем всю процедуру сложения. При сложении необходимо к раз повторить следующие шаги.

1. Посмотреть на верхний и нижний биты, а также проверить, имеется ли перенос единицы от сложения младших разрядов.

2. Если оба бита нулевые, а переноса нет, то в данном разряде суммы записываем нуль и двигаемся дальше.

3. Если либо а) оба бита нулевые и есть перенос, либо Ь) один бит — нуль, другой — единица и переноса нет, то записываем единицу и двигаемся дальше.

4. Если либо а) один бит — нуль, другой — единица и есть перенос, либо Ь) оба бита — единицы и переноса нет, то записываем нуль в данный разряд, записываем единицу переносов в следующий столбец и двигаемся дальше.

4

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

5. Если оба бита — единицы и есть перенос, то в данном разряде суммы записываем единицу, записываем единицу переносов в следующий столбец и двигаемся дальше.

Однократное выполнение этих шагов называется двоичной (битовой) операцией. Сложение двух Агразрядных двоичных чисел требует к двоичных операций. Мы увидим ниже, что и более сложные задачи тоже могут быть разбиты на двоичные операции. Время, которое расходует компьютер на решение задачи, по сути дела пропорционально числу двоичных операций. Конечно, константа пропорциональности — число наносекунд, расходуемых на одну двоичную операцию, — зависит от вида компьютера. (Сказанное является упрощением, так как это время может зависеть также от «технических» факторов, например, времени доступа к памяти.) Когда мы говорим об оценке времени работы, подразумевается оценка числа двоичных операций. В этих оценках мы будем пренебрегать временем, расходуемым на запись информации или на логические шаги, отличные от двоичных операций. На практике основное время занимает выполнение именно двоичных операций.

Теперь рассмотрим процесс умножения ^-разрядного двоичного числа на /-разрядное двоичное число. Например,

11101

1101

11101

111010

11101

101111001

Предположим, что мы пользуемся обычным способом умножения ^-разрядного двоичного числа п и /-разрядного двоичного числа т. Мы получаем самое большее / строк (каждый нулевой бит числа т уменьшает это количество на единицу), где каждая строка содержит копию числа п, сдвинутую влево на некоторое расстояние, т. е. копию, дополненную нулями справа. Пусть имеется / / строк. Посколь-

ку мы ограничиваемся двоичными операциями, мы не можем сложить все строки сразу. Правильнее будет двигаться от второй строки к l'-й, складывая каждую строку с накопившейся суммой верхних строк. На каждом этапе сначала отмечаем, как далеко сдвинуто влево число п в рассматриваемой строке. Сносим вниз крайние правые разряды накопленной суммы верхних строк, а остальную часть записи накопленной суммы складываем (описанным выше способом) с числом п, что требует к двоичных операций. В примере выше 11101 х 1101 после сложения первых двух строк получаем 10010001, сносим вниз послед

§ 1. ВРЕМЕННЫЕ ОЦЕНКИ СЛОЖНОСТИ 5

ние три разряда 001 и складываем остальное (т.е. 10010) с п = 11101. И наконец, к сумме 10010+ 11101 = 101111 приписываем 001 и получаем 101111001 — сумму l' — 3 строк.

Это описание показывает, что задача умножения может быть разложена на / — 1 сложений, по к двоичных операций каждое. Так как l' — 1 < I + /, то получаем простую оценку

Time (умножение ^-разрядного и /-разрядного двоичных чисел) < kl.

Здесь и далее Time (4) обозначает число двоичных операций, необходимых для выполнения процедуры А.

Сделаем несколько замечаний об этом выводе оценки для числа двоичных операций, необходимых для двоичного умножения. Во-первых, как упоминалось выше, мы подсчитали только число двоичных операций. Мы пренебрегли временем на сдвиг числа п влево и временем на снос крайних правых разрядов накопленной суммы. На практике операции сдвига и копирования являются быстрыми по сравнению с большим числом производимых двоичных операций, так что можно без опаски проигнорировать их. Другими словами, мы определим «временную оценку (сложности)» арифметической задачи как верхнюю границу для числа двоичных операций без учета операций сдвига, копирования, обращения в память и т.п. Заметим, что мы могли бы применить эту же временную оценку к умножению к-разрядной и /-разрядной двоичных дробей. Единственное отличие состоит в необходимости правильного определения места для запятой, разделяющей целую и дробную части.

Во-вторых, если мы хотим получить простую и удобную в работе оценку, мы всегда должны предполагать, что имеем дело с «самым плохим случаем». Например, если двоичное разложение числа т имеет много нулей, то l' будет значительно меньше /. Поэтому можно использовать оценку Time (умножение ^-разрядного и /-разрядного двоичных чисел)< Аг-(число единиц в двоичном разложении т). Однако обычно вместо такого уточнения (понижения) нашей временной оценки удобнее пользоваться простой равномерной оценкой, зависящей лишь от длины записи п и т, а не от конкретных значений битов.

Как частный случай, имеем оценку:

Time (умножение двух ^-разрядных двоичных чисел) < к2.

Наконец, наша оценка kl может быть выражена в терминах пит, если вспомнить приведенную выше формулу для числа разрядов, из которой следует, что к = [log2 n] + 1 X + 1 и / = [log2 т] + 1 log т [ 1 log 2 + К

6

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

Пример 6. Найти верхнюю границу для числа двоичных операций, необходимых для вычисления nl.

Решение. Используем следующую процедуру. Сначала умножим 2 на 3, затем результат умножим на 4, новый результат умножим на 5 и т. д., пока не получим nl. На (J — 1)-м шаге (J = 2, 3,..., п — 1) производится умножение jl на j + 1. Поэтому есть п - 2 шагов, каждый из которых состоит в умножении частичного произведения jl на очередное целое число. Частичные произведения быстро станут очень большими. В качестве оценки для числа разрядов частичного произведения в наихудшем случае возьмем число разрядов последнего произведения, т.е. числа nl.

При определении числа двоичных разрядов в произведении мы используем тот факт, что это число не превосходит суммы числа разрядов у сомножителей (см. выше рассуждение об умножении). Следовательно, произведение п целых Агразрядных чисел имеет не более пк разрядов. Таким образом, если п — двоичное /с-разрядное число (тогда любое меньшее число имеет не больше к разрядов), то п\ имеет самое большее пк разрядов.

Итак, в каждом из п — 2 умножений, необходимых при вычислении nl, мы умножаем не более чем /с-разрядное целое число j + 1 на не более чем пАгразрядное целое число jl. Это требует самое боль-шее пк двоичных операций. Всего таких умножений п — 2. Поэтому общее число двоичных операций ограничено величиной (п — 2)пк = n(n — 2)([log2 п] + I)2, что приблизительно равно n2(log2 п)2.

П ример 7. Определить верхнюю границу для числа двоичных операций, необходимых для умножения многочлена ^atx степени не выше щ на многочлен ]С bjX] степени не выше п2', коэффициенты многочленов — положительные целые числа, не превосходящие т. Считается, что П2 О].

Решение. Для вычисления выражения 52г+7 = д, являю-

щегося коэффициентом при хv в произведении многочленов (здесь О С и П1 + п2), требуется не более n2 +1 умножений и п2 сложений. Перемножаемые числа ограничены величиной т, а складываемые чи-2

ела ограничены величиной т ; но, так как мы должны сложить п2 таких чисел, надо взять в качестве границы для слагаемых величину n2m2. Таким образом, необходимое для вычисления коэффициента при х" число двоичных операций не превосходит

(n2 + l)(log2 т 4- I)2 + n2(log2(n2m2) + 1).

Поскольку в произведении многочленов имеется п1 + п2 ф! степеней х",

§ 1. ВРЕМЕННЫЕ ОЦЕНКИ СЛОЖНОСТИ

7

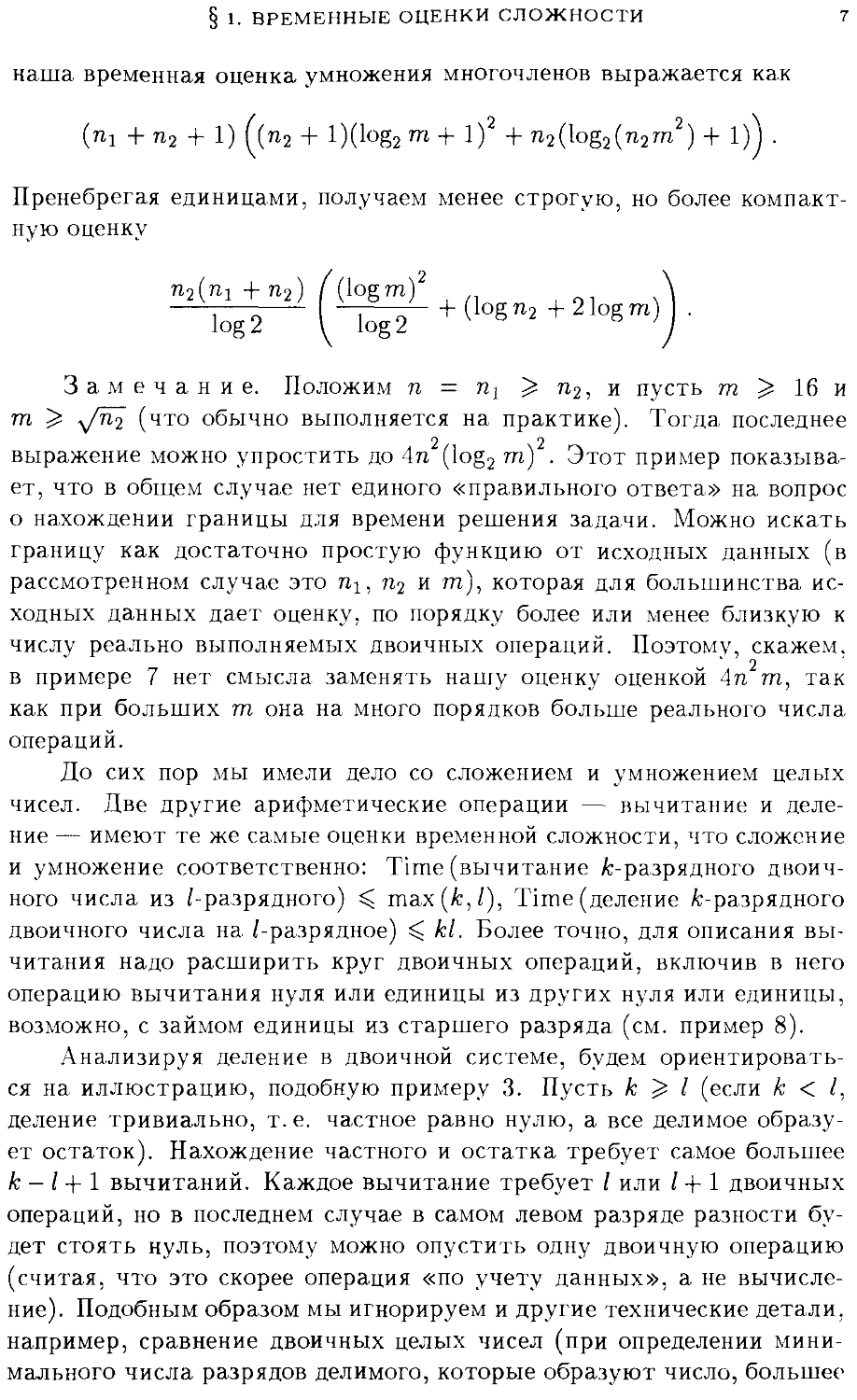

наша временная оценка умножения многочленов выражается как

(rij + 7l2 + 1) ^(n2 + l)(l°g2 m + 1) + n20°g2(n2m ) + 1)^ •

Пренебрегая единицами, получаем менее строгую, но более компактную оценку

n2(ni + п2) /(logm)2 \

log 2 + (10g"2 + 2 loS

Замечание. Положим п = п1 п2, и пусть m 16 и т у/п? (что обычно выполняется на практике). Тогда последнее выражение можно упростить до 4n2(log2 m)2. Этот пример показывает, что в общем случае нет единого «правильного ответа» на вопрос о нахождении границы для времени решения задачи. Можно искать границу как достаточно простую функцию от исходных данных (в рассмотренном случае это п1, п2 и т), которая для большинства исходных данных дает оценку, по порядку более или менее близкую к числу реально выполняемых двоичных операций. Поэтому, скажем, в примере 7 нет смысла заменять нашу оценку оценкой 4п т, так как при больших т она на много порядков больше реального числа операций.

До сих пор мы имели дело со сложением и умножением целых чисел. Две другие арифметические операции — вычитание и деление — имеют те же самые оценки временной сложности, что сложение и умножение соответственно: Time (вычитание ^-разрядного двоичного числа из /-разрядного) С max (&,/), Time (деление /с-разрядного двоичного числа на /-разрядное) A kl. Более точно, для описания вычитания надо расширить круг двоичных операций, включив в него операцию вычитания нуля или единицы из других нуля или единицы, возможно, с займом единицы из старшего разряда (см. пример 8).

Анализируя деление в двоичной системе, будем ориентироваться на иллюстрацию, подобную примеру 3. Пусть к I (если к < I, деление тривиально, т. е. частное равно нулю, а все делимое образует остаток). Нахождение частного и остатка требует самое большее к — / + 1 вычитаний. Каждое вычитание требует / или / + 1 двоичных операций, но в последнем случае в самом левом разряде разности будет стоять нуль, поэтому можно опустить одну двоичную операцию (считая, что это скорее операция «по учету данных», а не вычисление). Подобным образом мы игнорируем и другие технические детали, например, сравнение двоичных целых чисел (при определении минимального числа разрядов делимого, которые образуют число, большее

8

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

делителя), снос разрядов и т.п. Таким образом, наша оценка есть просто (& — I ф 1)/, что не больше kl.

Пример 8. Найти верхнюю границу для числа двоичных операций, необходимых для вычисления биномиального коэффициента

Решение. Так как = (n"m), то без потери общности можно предположить, что т ф п/2. Будем использовать следующую процедуру вычисления (п) = п(п — 1)(п - 2) • • • (п — т ф 1 )/(2 • 3 • • • т). Мы имеем т - 1 умножений и последующие т - 1 делений. Каждый раз максимально возможная величина пе,рвого числа при умножении и делении есть п(п — 1)(п - 2) • • • (п - т ф 1), а граница для второго числа есть п. Рассуждая аналогично примеру 6, убеждаемся в том, что граница, для общего числа двоичных операций есть 2 (m — l)m([log2 п] ф I)2, что при больших тип приблизительно равно 2m2(log2 п)2.

Теперь обсудим весьма удобное обозначение для краткой записи временных оценок сложности.

О-большое. Пусть /(п) и д(п) — функции положительного целочисленного аргумента, принимающие положительные (не обязательно целые) значения при всех п. Скажем, что /(п) = О(^(п)) (или просто f = 0(g)), если существует такая константа С, что /(п) всегда меньше С д(п). Например, 2п2 ф Зп - 3 = О(п2) (действительно, нетрудно доказать, что левая часть меньше Зп2).

Поскольку мы хотим использовать обозначение О-большое в более общей ситуации, дадим более широкое определение. Рассмотрим f и д как функции нескольких переменных и не будем обращать внимание на соотношение между ними при небольших значениях п. Так же, как это делается в теории пределов в анализе, будем рассматривать лишь большие значения п.

Определение. Пусть /(nj, п2,..., пг) и g(ni, п2,..., пг) — две функции, определенные на наборах из г положительных целых чисел. Предположим, что существуют такие константы В и С, что, когда все rij больше В, обе функции положительны и f(n^ ,п2,..., пг) < Сд(п1,п2,... ,пг). В этом случае говорим, что функция f ограничена функцией д, и пишем f = 0(g).

Заметим, что равенство в обозначении f = 0(g) следует, скорее, понимать как неравенство <, а (9-болыпое — как некоторую мультипликативную константу.

Пример 9. а) Пусть f(n) — произвольный многочлен степени d с положительным старшим коэффициентом. Тогда, как легко показать, f(n) = 0(nd). В более общем случае можно показать, что

§ 1. ВРЕМЕННЫЕ ОЦЕНКИ СЛОЖНОСТИ 9

f = 0(g), если f(n)/g(ri) имеет конечный предел при п —> оо.

Ь) Если £ — сколь угодно малое положительное число, можно показать, что log п — О(пе) (т.е. при больших п функция log меньше любой степенной, сколь малой ни была бы степень). Это следует из равенства = 0, которое доказывается с помощью правила

Лопиталя.

с) Если /(п) обозначает число к двоичных разрядов числа п, то, как следует из приведенных выше формул для к, f(n) = O(logn). Заметим, что такое же соотношение выполнено, если Дп) — число разрядов в разложении п по произвольному фиксированному основанию b. С другой стороны, если основание b не фиксированно, а может расти, и f(n,b) — число разрядов в записи по основанию 6, то Л".'>) = о(^).

d) Имеем Time (п • m) = O(logn • logm), где в левой части стоит число двоичных операций, требующихся для умножения п на т.

е) В примере 6 можно записать Time(n!) = 0((пlogп)2).

f) В примере 7

Time (Е^’-Е bjX1^ = О ^n1n2((logm)2 +log(min(n1,n2)))) •

Функции f(n) и f(ni, п-2,..., nr) у нас будут часто обозначать время, которое требуется для решения некоторой арифметической задачи с целым числом п или с набором целых чисел пг, п2,..., пг в качестве исходных данных. Мы хотим получить наши оценки в виде достаточно простых функций д(п). При этом желательно, чтобы функции д(п) не давали чрезмерно завышенное представление о времени решения задач (хотя с чисто математической точки зрения замена функции д(п) в соотношении f = О (д) любой большей функцией корректна).

Образно говоря, соотношение Дп) = 0(nd) показывает, что функция f растет приблизительно как d-я степень аргумента. Например, если d = 3, то оно говорит нам, что удвоение аргумента приведет к увеличению функции приблизительно в 8 раз. Соотношение Дп) = O(logdn) (где logd п означает (logn)d) показывает, что функция возрастает приблизительно как d-я степень числа двоичных разрядов в п. Это так, потому что с точностью до мультипликативной константы число бит равно приблизительно logn (а именно, log п/ log 2 = l,44271ogn). Так, например, если Дп) = O(log3n), то удвоение числа бит в п (что гораздо сильнее увеличивает аргумент, нежели его удвоение) приводит к увеличению f(n) приблизительно в 8 раз.

10

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

Заметим, что запись /(п) = 0(1) означает, что функция f ограничена некоторой константой.

Замечание. Как мы видели, при умножении двух чисел приблизительно одинакового размера можно использовать формулу Time (^-разрядное двоичное число • Апразрядное двоичное число) = 0(А?2). Следует заметить, что было предпринято много усилий по повышению скорости умножения двух Агразрядных двоичных чисел при больших к. Используя специальные приемы, много более сложные, чем обычный школьный способ умножения, математики смогли придумать процедуру умножения двух целых чисел из к бит, требующую всего 0(A;log A? log log Ат) двоичных операций. Это лучше, чем <Э(А:2), и даже лучше, чем 0(А,1+е) при любом сколь угодно малом £ > 0. Однако дальше мы будем пользоваться только приведенными выше грубыми оценками для времени, необходимого для умножения.

13 общем случае, когда оценивается число двоичных операций, требующихся для решения какой-либо задачи, сначала надо определить и выписать подробную процедуру решения задачи. Конкретная пошаговая процедура выполнения вычислений называется алгоритмом. Конечно, может существовать много разных алгоритмов, выполняющих одну и ту же работу. Можно воспользоваться тем из них, который попроще в записи, или тем, который быстрее работает, или выбрать какой-то компромисс между простотой и быстродействием. Использованный выше алгоритм умножения п на т далек от самого быстрого из известных. Но вместе с этим он много быстрее метода повторного сложения (m-кратного сложения числа п с собой).

Пример 10. Оценить время, требующееся для перевода числа из к бит в десятичную систему счисления.

Решение. Пусть п - целое из к бит, записанное в двоичной системе счисления. Алгоритм перевода следующий. Разделим п на 10 = (1010)2- Остаток от деления — который является одним из чисел 0, 1, 10, 11, 100, 101, ПО, 111, 1000 или 1001 — даст содержимое d0 разряда единиц. Частное от деления возьмем вместо п, поделим на (1010)2 и возьмем остаток от этого деления в качестве dr, а частное — в качестве делимого при следующем делении на (1010)2-Это процесс должен повторяться столько раз, сколько десятичных разрядов содержится в числе п, т. е. ] + 1 = O(k') раз. Тогда процесс будет завершен. (Наши записи мы могли вести и в десятичной системе, используя более привычные обозначения для остатков 0,1,2,3,..., 9 вместо 0, 1,10, И,. - -, 1001.) Как много двоичных операций будет сделано? Мы сделали О(к) делений, каждое из них требовало О(4А;) операций (делимое содержит не более к бит, а де

§ 1. ВРЕМЕННЫЕ ОЦЕНКИ СЛОЖНОСТИ

11

литель (1010)2 — 4 бита). Но <9(4fc) эквивалентно 0(к) (постоянный множитель несуществен в обозначении О-большое). Поэтому общее число двоичных операций равно 0(к) 0(к) = 0(k2). Если желательно выразить оценку в терминах п, а не к, то, используя равенство к — O(logn), можно записать

Time (перевод п в десятичную систему счисления) = O(log2 п).

Пример И. Оценить время, требующееся для перевода числа п из к бит в систему счисления по основанию 6, которое может быть очень большим.

Решение. Используя алгоритм примера 10 (только делим теперь на число b из I бит), получаем, что каждое деление выполняется дольше (если I велико) и требует О(кГ) двоичных операций. А сколько раз придется делить? Следует заметить, что число разрядов при записи п в 6-ичной системе равно О(к/1) (см. пример 9(c)). Поэтому общее число двоичных операций во всех делениях равно О(к/Г) О(кГ) = О(к ). Это тот же ответ, что и в примере 10. Значит, наша оценка для времени перевода числа в новую систему счисления не зависит от основания системы (сколь бы большим оно ни было). Это так, поскольку увеличение времени для определения содержимого каждого разряда компенсируется уменьшением числа этих разрядов.

Пример 12. Выразить при помощи О-большого время, требующееся для вычисления а) п\, Ь) (Д) (см. примеры 6 и 8).

Решение, a) O(n2 log2 n), b) O(m2 log2 п).

В завершение дадим одно определение, являющееся фундаментальным в вычислительных науках и в теории алгоритмов.

Определение. Алгоритм для проведения вычислений, определяющихся целыми числами п2,..., пг из кх, к2,. .., кг бит, соответственно, называется полиномиальным по времени алгоритмом, если существуют такие целые числа d1, d2, ., dr, что число двоичных операций при работе этого алгоритма равно О (к^1 к22 к^г').

Таким образом, обычные арифметические операции +, -, X, 4-дают примеры полиномиальных по времени алгоритмов. Еще один пример — перевод чисел из одной системы счисления в другую. С другой стороны, вычисление п\ не является такой операцией. (Однако, если требуется найти лишь заданное число значащих цифр, например, первые 1000 двоичных разрядов, то можно найти п\ за полиномиальное время при помощи формулы Стирлинга.)

12

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

УПРАЖНЕНИЯ

1. Умножить (212)з на (122)з.

2. Разделить (40122)? на (126)?.

3. Перемножить двоичные числа 101101 и 11001 и разделить 10011001 на 1011.

4. В системе счисления по основанию 26, представляя 0-25 буквами A-Z: а) умножить YES на NO, б) разделить JQVXHJ на WE.

5. Записать число е = 2,7182818... а) в двоичной системе счисления (с 15 знаками после запятой), б) по основанию 26 (с 3 знаками после запятой).

6. Под чисто периодической дробью с периодом f в 6-ичной системе понимается число между 0 и 1, в 6-ичной записи которого после запятой стоит периодическая последовательность периода f. Например, в десятичной системе счисления 1/3 — чисто периодическая дробь с периодом 1, а 1/7 — чисто периодическая дробь с периодом 6. Доказать, что несократимая дробь c/d между 0 и 1 является чисто периодической с периодом f в 6-ичной системе тогда и только тогда, когда — 1 есть кратное числа d.

7. а) В шестнадцатиричной системе с Ь — 16 буквы А-F изображают цифры от 10 до 15, соответственно. Разделить (131B6C3)ie на (lA2F)is.

б) Объяснить, как переводятся числа из двоичной системы в шестнадцатиричную и обратно и почему эти операции требуют много меньше времени, чем в полученной в примере 11 общей оценке для перевода из двоичной системы в 6-ичную.

8. Описать двоичные операции при вычитании битов аналогично тому, как это было сделано в тексте для сложения (список из 5 возможностей).

9. а) Используя обозначение О-большое, оценить в терминах простой функции от п число двоичных операций при вычислении Зп в двоичной системе.

б) 'Го же самое для пп.

10. Оценить в терминах простой функции от п и N число двоичных операций при вычислении Nn.

11. Для суммы квадратов первых п натуральных чисел справедлива формула

2 _ n(n + 1)(2n + 1) “ 6

а) Используя обозначение О-большое, оценить в терминах п число двоичных операций, требующихся для вычисления левой части этого равенства.

б) Оценить число двоичных операций, требующихся для вычисления правой части этого равенства.

12. Используя обозначение О-большое, оценить число двоичных операций, требующихся для умножения г х n-матрицы на п х s-матрицу, если все элементы матриц не превосходят т.

13. Цель этого упражнения — оценить в терминах п число двоичных операций, требующихся для вычисления произведения всех простых чисел, меньших п. При этом предполагается, что список всех простых чисел, не превосходящих п, уже составлен.

а) Обозначим тг(п) число простых чисел, не превосходящих п. Согласно теореме о распределении простых чисел тг(п) имеет асимптотику n/logn. Это означает, что пу । п стремится к 1 при п —» оо. Используя этот факт, оценить число двоичных разрядов в произведении всех простых чисел, меньших п.

§ 2. ДЕЛИМОСТЬ И АЛГОРИТМ ЕВКЛИДА

13

б) Найтн границу для числа двоичных операций при любом из умножений, которые производятся при вычислении этого произведения.

в) Оценить число двоичных операций, требующихся для вычисления произведения всех простых чисел, меньших п.

14. а) Пусть надо проверить простоту числа п при помощи последовательного деления на все нечетные числа, не превосходящие у/п. Оценить число двоичных операций.

б) В постановке п. а) дополнительно предположим, что имеется список простых чисел, не превосходящих у/п. Тогда можно ограничиться делением на числа из этого списка (а не делить на все нечетные). Дать оценку числа двоичных операций в этом случае. Использовать теорему о распределении числа простых чисел.

15. Оценить время, необходимое для проверки того, имеет ли число п простой делитель, не превосходящий т. Предположим, что имеется список всех простых чисел, не превосходящих т. Опять воспользоваться теоремой о распределении числа простых чисел.

16. Пусть п — очень большое целое число, записанное в двоичной системе счисления. Найти простой алгоритм вычисления [т/Е] за O(log3 п) двоичных операций. Здесь [ ] — целая часть числа.

§ 2. Делимость и алгоритм Евклида

Делители и делимость. Для данных целых чисел а и Ь говорят, что а делит Ь (или Ь делится на а), и используют обозначение а\Ь, если существует такое целое число d, что b = ad. В этом случае а называют делителем Ь. Любое целое число b > 1 имеет, по крайней мере, два положительных делителя: 1 и Ь. Под собственным делителем Ь подразумевают любой положительный делитель, не равный Ь, а под нетривиальным делителем b — любой положительный делитель, не равный 1 или Ь. Простым числом, по определению, является целое число, большее 1, которое не имеет положительных делителей,'отличных от 1 и самого себя; число называется составным, если оно имеет, по крайней мере, один нетривиальный делитель. Следующие свойства делимости легко выводятся непосредственно из определений:

1. Если а\Ь ис — любое целое число, то а\Ьс.

2. Если а\Ь и Ь\с, то а\с.

3. Если а\Ь и а\с, то а\Ь ± с.

Для простого р и целого неотрицательного числа а мы используем запись ра11Ь, подразумевая, что ра — наивысшая степень р, делящая Ь, т.е. pa\b, а р“+1 /6. В этом случае говорят, что ра точно делит Ь.

Основная теорема арифметики утверждает, что любое натуральное число п может быть записано в виде произведения простых чисел единственным образом (с точностью до перестановки сомножителей). Принято записывать это разложение в виде произведения различных простых сомножителей в соответствующих степенях, располагая простые числа в порядке возрастания. Например,

14

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

1200 = 23 • 3 • 52 • 7.

Следующие два свойства делимости вытекают из основной теоремы.

4. Если простое число р делит ab, то р\а или р\Ь.

5. Если т\а и п\а и если т и п не имеют общих делителей, больших 1, то тп\а.

Из единственности разложения целых чисел на простые множители следует также простой способ отыскания всех делителей п по его разложению. А именно, любой делитель d числа п должен быть произведением тех же простых сомножителей в степенях, не превышающих степени, точно делящие п. Таким образом, если ра||п, то для некоторого /3, удовлетворяющего условию 0 /3 С а. Например,

для нахождения делителей числа 4200 нужно взять 2 в степени 0, 1, 2 или 3, умножить на 3 в степени 0 или 1, на 5 в степени 0, 1 или 2 и на 7 в степени 0 или 1. Число всех сомножителей, таким образом, есть произведение числа способов выбора степени для каждого простого сомножителя, которое, в свою очередь, равно а + 1. Иначе говоря, число п = pVpV ' ' 'РгГ имеет (ад + 1)(а2 + 1) • • • (аг + 1) различных делителей. В частности, у числа 4200 их 48.

Наибольшим общим делителем двух данных целых чисел а и b (обозначаемым НОД (а, Ь) или просто (а, Ь)), не равных одновременно нулю, называется наибольшее целое число Д делящее и а, и Ь. Нет рудно доказать, что приведенное выше определение эквивалентно следующему: НОД (а, 6) — это единственное положительное число, которое делит а и b и делится на любой другой их общий делитель.

Если имеются разложения на простые множители двух чисел а и 6, — легко записать и НОД (а, Ь). Следует взять все простые числа, входящие в оба разложения, и каждое возвести в степень, равную минимуму из двух соответствующих показателей. Например, сравнивая разложение 10780 = 22 • 5•7 с приведенным выше разложением числа 4200, получаем, ч то НОД (4200,10780) = 22 • 5 • 7 = 140.

Наименьшее общее кратное чисел а и Ь обозначается НОК(а,6) и по определению является наименьшим целым положительным числом, делящимся как на а, так и на Ь. Имея разложение на простые множители чисел а и 6, можно получить НОК (а, 6), взяв все простые числа, входящие хотя бы в одно из разложений, и каждое возвести в степень, равную максимуму из двух показателей. Легко показать, что НОК (а, 6) = |аЬ|/НОД (а,Ь).

Алгоритм Евклида. При работе с большими числами часто случается, что их разложение на простые множители неизвестно. В частности, важным направлением исследований в теории чисел явля

§ 2. ДЕЛИМОСТЬ И АЛГОРИТМ ЕВКЛИДА

15

ется отыскание быстрых методов разложения больших чисел на простые множители. К счастью, существует сравнительно быстрый способ нахождения НОД (а, 6) даже в том случае, когда неизвестны простые делители а или Ь. Он называется алгоритмом Евклида.

Алгоритм Евклида работает следующим образом. Чтобы найти НОД (а, 6), где а > Ь, сначала делят а на Ь и записывают частное qt и остаток Гр а = q^b + гг. Затем производят второе деление, в котором b играет роль а, а Г} — роль b: b = q2r^ + г2. Затем делят гц на г2- Деление продолжают, каждый раз деля предпоследний остаток на последний, получая новые частное и остаток. Когда в конце концов получается остаток, который является делителем предыдущего остатка, то этот последний ненулевой остаток и есть наибольший общий делитель чисел а и Ь.

Пример 1. Найти НОД (1547, 560). Решение.

1547 = 2-560 + 427

560 = 1-427+ 133

427 = 3- 133 + 28

133 = 4 • 28 + 21

28 = 1 • 21 + 7.

Так как 7|21, то НОД (1547,560) = 7.

Предложение 1.2.1. Алгоритм Евклида всегда дает наибольший общий делитель за конечное число шагов. Кроме того, для а > Ь

Time (нахождение НОД (а, 6) по алгоритму Евклида) = 0(logJ(a)).

Доказательство. Доказательство первого утверждения детально изложено во многих учебниках по элементарной теории чисел, поэтому изложим его кратко. Во-первых, легко показать, что остатки строго уменьшаются с каждым шагом и, следовательно, в конце концов достигнут нуля. Чтобы убедиться, что последний остаток есть НОД, воспользуемся вторым определением НОД. Получаем, что если некоторое число делит и а, и Ь, то оно должно делить а так как оно делит 6 и то оно должно делить г2, и т. д. В конце концов, получаем, что оно должно делить последний ненулевой остаток. С другой стороны, переходя от последнего шага к предыдущему, легко видеть, что последний остаток должен делить все предыдущие остатки, а также а и Ь. Итак, это НОД, так как НОД — это единственное число, которое делит а и b и в то же время делится на любой их общий делитель.

16

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

Теперь докажем второе утверждение. Главный вопрос состоит в том, сколько раз производится деление. Покажем, что остатки не просто убывают, а убывают довольно быстро.

Лемма. Tj+z < rj/2.

Доказательство леммы. Если rj+1 rj/2, то сразу получаем Tj+2 < С гз1^- Пусть теперь rj+1 > Xj/2. В этом случае следующее деление дает гj = 1 • rj+1 + rj+2 и Vj+2 = rj - Tj+i < Tj/2. Лемма доказана.

Вернемся к доказательству теоремы. Так как за каждые два шага остаток уменьшается, по крайней мере, вдвое и так как остаток не может стать меньше 1, то производится самое большее 2 [log2 а] делений. Эта величина есть O(loga). Каждое деление производится над числами, не превышающими а, и, следовательно, проводится за O(log a) двоичных операций. Таким образом, общее время работы составляет О (log а) • О (log2 а) = О (log3 а), что и требовалось доказать.

Замечание. Если провести более тщательный подсчет числа двоичных операций, учитывая уменьшение чисел, участвующих в делении, можно улучшить оценку времени работы алгоритма Евклида до О (log2 a).

Предложение 1.2.2. Пусть d = НОД (а, 6), где а > Ь. Тогда существуют такие целые числа и и и, что d = иа + Ьи. Другими словами, НОД двух чисел можно представить в виде линейной комбинации этих чисел с целыми коэффициентами. Кроме того, для нахождения чисел и и и достаточно O(log3 а) двоичных операций.

Схема доказательства. Проходя последовательность равенств в алгоритме Евклида снизу вверх и выражая каждый раз d через все более ранние остатки, в конце концов получаем выражение d через а и Ь. На каждом шаге необходимо произвести одно умножение и одно сложение или вычитание. Таким образом, как легко убедиться, число двоичных операций снова есть O(log3a).

Пример 1 (продолжение). Чтобы представить 7 в виде линейной комбинации 1547 и 560,запишем

7 = 28 - 1 • 21 = 28 - 1 • (133 - 4 • 28)

= 5 • 28 - 1 • 133 = 5 • (427 - 3 • 133) -1-133

= 5 • 427 - 16 • 133 = 5 • 427 - 16 • (560 - 1 • 427)

= 21 • 427 - 16 • 560 = 21 • (1547 - 2 • 560) - 16 • 560

= 21-1547 - 58-560.

Определение. Говорят, что два целых числа а и Ь взаимно просты, если НОД (а, 6) = 1, т.е. если а и b не имеют общих делителей, больших 1.

§ 2. ДЕЛИМОСТЬ И АЛГОРИТМ ЕВКЛИДА

17

Следствие. Если а и b— взаимно простые числа и а > Ь, то можно найти представление 1 в виде целочисленной линейной комбинации этих чисел за полиномиальное время, точнее, за O(log3 а) двоичных операций.

Определение. Для любого целого положительного п функция Эйлера tp(n) определяется как число неотрицательных целых Ь, меньших п и взаимно простых с п:

у>(п) = |{0 < b < п | НОД (6, п) = 1}|.

def

Легко проверить, что <^(1) = 1 и что р(р) — р — 1 для любого простого р. Можно убедиться также, что для любого простого р

/ а\ а а —1 а ( , 1\

RP ) = Р - р = р 1---------.

\ Р/

Для этого достаточно заметить, что числа от 0 до ра — 1, которые не взаимно просты с ра, — это в точности те числа, которые делятся на р, а их количество равно р

В следующем параграфе главе будет показано, что функция Эйлера <р(п) обладает «мультипликативными свойствами», что дает возможность быстро вычислять значение используя разложение числа п на простые множители. А именно, если п записано в виде произведения степеней различных простых чисел ра, то (р(п) является произведением чисел

УПРАЖНЕНИЯ

1. а) Доказать следующие свойства отношения р“||6: (i) если ра ||а и р^||6, то ра + /31| аб; (ii) если ра || а, р'1 ||6 и а < (3, то ра ||а ± 6.

б) Найти пример, опровергающий утверждение: если р“||а и ра || Ь, то р“ ||а + 6.

2. Сколько делителей имеет число 945? Перечислить их все.

3. Пусть п - положительное нечетное число.

а) Доказать, что существует взаимно однозначное соответствие между такими делителями числа п, которые меньше у/п, и такими, которые больше у/п. (В этой части п может быть и четным.)

б) Доказать, что существует взаимно однозначное соответствие между множеством тех делителей числа п, которые не меньше у/п, и множеством представлений п в виде разности s’2 — t2 квадратов двух неотрицательных целых чисел. (Например, 15 имеет два делителя 5, 15, которые не меньше -\/Т5, и 15 = 42 - I2 = 82 - 72.)

в) Укажите все возможные способы записи числа 945 в виде разности квадратов двух неотрицательных целых чисел.

4. а) Показать, что степень простого р, точно делящая п!, равна [n/p]-f-[n/p2]-|-[п/р3] + • • •. (Заметим, что эта сумма конечна.)

18

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

б) Найти степени чисел 2, 3, 5, 7, точно делящие 100!, а затем выписать разложение 100! на простые множители.

в) Пусть S(,(n) означает сумму цифр числа п в системе счисления по основанию Ь. Доказать, что степень числа 2, точно делящая п!, равна n — S^^n'). Вывести аналогичную формулу для произвольного простого р.

5. Найти d = НОД (360, 294) двумя способами: а) найдя разложение обоих чисел на простые множители, найти затем разложение d; и б) при помощи алгоритма Евклида.

6. При помощи алгоритма Евклида найти наибольший общий делитель для следующих четырех пар чисел и выразить его как линейную комбинацию этих чисел с целыми коэффициентами, а) 26, 19. б) 187, 34. в) 841, 160. г) 2613, 2171.

7. Часто можно ускорить поиск НОД по алгоритму Евклида, если использовать деление с отрицательным остатком, т. е. выбирать из равенств гу = qj + 2Tj + \ — Tj+-2 и rj = q}+2rj+\ + гу+2 то, в котором значение ry+j наименьшее. При этом всегда будет г,+2 Д r; + i/2. Решить все четыре примера из упражнения 6, используя этот метод. • -

8. а) Доказать, что следующий алгоритм находит d = НОД (а, Ь) за конечное число шагов. Сначала заметим, что НОД (а, hj = НОД (|а|, |6|), т. е. без ограничения общности можно предполагать, что а и b — положительные числа. Если а и b оба четные, положим d = 2d', где d' = НОД (а/2, 6/2). Если одно из этих двух чисел нечетное, а другое (скажем, Ь) четное, то положим d = d1, где d' = НОД (а, 6/2). Если оба числа нечетные и различные, скажем, а > 6, то положим d = d', где d' = НОД (а — Ь,Ь). Наконец, если а = 6, положим d = а. Повторяем этот процесс, пока не получаем последний случай (когда числа равны между собой).

б) Воспользоваться алгоритмом из пункта а) для нахождения НОД (2613, 2171), производя все действия в двоичной системе счисления, т. е. найти

НОД ((101000110101)2, (100001111011)2).

в) Доказать, что алгоритм в пункте а) требует всего O(log2 а) двоичных Операций (если а > 6).

г) Почему этот алгоритм в приведенном выше виде не всегда лучше алгоритма Евклида?

9. Пусть а много больше Ь. Найти временную оценку сложности вычисления НОД (а, Ь) в терминах О-большого, которая была бы лучше, чем O(log3 а).

10. Цель этой задачи — найти «наилучшую» оценку для числа делений в алгоритме Евклида. Числа Фибоначчи можно определить правилом /1 = 1, /2 = 1, fn + \ = fn + fn-l для n > 2, или, что то же самое, матричным равенством

//п-и Акр к71

к fn fn-J U 0 J

а) Допустим, что а > 6 > 0 и для нахождения НОД (а, 6) по алгоритму Евклида (в стандартном варианте с неотрицательными остатками) требуется к делений. Показать, что а fk+2-

б) Используя матричное определение для fn, доказать, что

ап - aln 1 + у/5 , 1 - у/5

А = а = а = —Г~ •

в) Используя пункты а) и б), найти верхнюю оценку для k в терминах а. Сравнить с оценкой, получающейся из доказательства предложения 1.2.1.

§ 2. ДЕЛИМОСТЬ И АЛГОРИТМ ЕВКЛИДА

19

11. Цель этой задачи — найти оценку времени, необходимого для вычисления НОД (а, 6) (где а > Ь), которая лучше оценки, полученной в предложении I. 2. 1.

а) Показать, что число двоичных операций, требующихся для проведения деления а = qb + г, есть O((log 6)(1 + log q)).

б) Применяя результат а) к каждому из O(loga) делений вида r,_i = g,+ir,+ г,-+1, получить временную оценку в виде O((log 6)(logа)).

12. Рассмотрим многочлены с вещественными коэффициентами (можно рассматривать ту же задачу для многочленов с коэффициентами из произвольного поля). Пусть есть два многочлена fug. Будем говорить, что /[д, если существует такой многочлен /г, что д = fh. Определим НОД (f,g) аналогично тому, как это делалось для целых чисел, а именно, как многочлен наибольшей степени, делящий /ид. Многочлен НОД (f,g) определяется не однозначно, так как, умножая его на любую ненулевую константу, можно получить другой многочлен с теми же свойствами. Однако единственности можно добиться, если потребовать, чтобы многочлен НОД был нормированным, т. е. имел старший коэффициент 1. Многочлены /ид называются взаимно простыми, если их НОД есть многочлен-константа 1. Постройте процедуру нахождения НОД для многочленов, полностью аналогичную алгоритму Евклида для целых чисел, и примените ее для нахождения а) НОД (z4+z2 + l,z2 + l) и б) НОД (z4 — 4z3 + 6z2 — 4х + 1, z3 — z2 + х — 1). В каждом случае найдите многочлены u(z) и v(z), представляющие НОД в виде u(z)/(z) + v(x)g(x).

13. Из алгебры известно, что многочлен имеет кратный корень тогда и только тогда, когда он имеет общий делитель со своей производной, в этом случае кратные корни многочлена /(х) являются корнями многочлена НОД (/,/'). Найти кратные корни многочлена х4 — 2z3 — z2 + 2х + 1.

14. (Прежде, чем приступить к этому упражнению, вспомните правила действий с комплексными числами. Заметьте, что так как (а + Ы)(а — Ы) есть вещественное число а2 + 62, то можно производить деление по формуле (с + </г)/(а + 6г) = (с + di)(a — 6г)/(а2 + 62).) Гауссовыми числами называются комплексные числа, у которых действительная и мнимая части суть целые числа. На комплексной плоскости они изображаются вершинами квадратов, которые образуют целочисленную решетку. Если а и /? — гауссовы числа, то говорят, что а|/?, если существует такое гауссово число 7, что /3 = a~f. Определим НОД (а,/3) как максимальное по модулю гауссово число 6, делящее как а, так и /?. (Напомним, что модуль |6| — это расстояние от точки 6 на комплексной плоскости до точки 0, т. е. квадратный корень из суммы квадратов действительной и мнимой частей). НОД определен не единственным образом, потому что его можно умножить на ±1 или ±г и получить другое 6 с тем же модулем и тоже делящее и а, и /3. Это дает четыре возможности. Мы будем рассматривать любое из этих четырех чисел как НОД.

Заметим, что любое комплексное число может быть записано в виде суммы гауссова числа и комплексного числа, действительная и мнимая части которого заключены в промежутке от —1/2 до 1/2. Показать, что поэтому мы можем разделить одно гауссово число а на другое гауссово число /3 и получить частное и остаток в виде гауссовых чисел, причем остаток по модулю будет меньше 0. Используйте этот факт, чтобы сформулировать алгоритм Евклида для получения НОД двух гауссовых чисел. Воспользуйтесь этим алгоритмом для нахождения а) НОД (5 + 6г, 3 — 2г) и б) НОД (7 — 11г, 8 — 9г). В каждом случае представьте НОД в виде линейной комбинации ua+vfi, где и и v являются гауссовыми числами.

15. Последняя задача дает эффективный способ представления некоторых больших простых чисел в виде суммы двух квадратов. Например, предположим,

20

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

что р — простое число, делящее число вида Ь6 + 1. Мы хотим записать р в виде р = с1 + d2, где с и d — целые. Это эквивалентно нахождению нетривиального гауссова делителя числа р, так как с2 + d2 = (c-f-di)(c — di). Мы можем действовать следующим образом. Заметим, что

Ь6 + 1 = (62 + 1)(64 - b2 + 1) и 64 - fe2 + 1 = (62 - I)2 + 62.

По четвертому свойству делимости простое число р должно делить один из множителей в правой части первого равенства. Если р|(62 + 1) = (6 + г)(6 — г), то НОД (р, 6 +г) дает нам нужное c + di. Если р|(64 — 62 +1) = ((62 — 1) + 6г)((62 — 1) —6 г), то НОД (р, (62 — 1) + Ы) дает нам с + di.

Пример. Простое число 12277 делит второй сомножитель в произведении 206 + 1 = (2П2 + 1)(204 - 202 + 1). Поэтому найдем НОД (12277, 399 + 20г):

12277 = (31 - 2г)(399 + 20г) + (-132 + 178г),

399 + 20г = (-1 - г)( —132 + 178г) + (89 + 66г),

-132 + 178г = (2г)(89 + 66г).

Таким образом, НОД есть 89 + 66г, т. е. 12277 = 892 + 662.

а) Воспользовавшись равенством 196 + 1 = 2- 132 • 181 • 769 и алгоритмом Евклида для гауссовых чисел, представить 769 в виде суммы двух квадратов.

б) /Хналогично представить простое число 3877 в виде суммы двух квадратов, зная, что 3877 делит 156 + 1.

в) Зная, что простое число 38737 делит 236 + 1, представить 38737 в виде суммы двух квадратов.

§ 3. Сравнения

Основные свойства. Пусть даны три целых числа а, b и т; говорят, что а сравнимо с b по модулю т, если разность а — Ь делится на т. Записывают это так: а = b (mod m). Число т называется модулем сравнения. Из определения легко выводятся следующие свойства:

1. (i) а = a (mod m): (ii) а = b (mod m) тогда и только тогда, когда b = a (mod m); (iii) если а = b (mod m) и b = c (mod m), то a ~ c (mod m). Для фиксированного m свойства (i)-(iii) означают, что сравнимость по модулю т есть отношение эквивалентности.

2. Для фиксированного т каждый класс эквивалентности по этому отношению обладает в точности одним представителем в множестве чисел от 0 до т — 1. (Другими словами, любое целое число сравнимо по модулю т ровно с одним целым числом в промежутке от 0 до т — 1). Множество классов эквивалентности (они называются классами вычетов) будет обозначаться Z/mZ. Любое множество представителей (по одному от каждого класса — прим, перев.) называется полной системой вычетов по модулю т.

§ 3. СРАВНЕНИЯ

21

3. Если а = Ь (mod т) и с = d (mod m), то а ± с = b ± d (mod m) и ас = bd (mod m). Другими словами, сравнения (по одному и тому же модулю) можно складывать, вычитать и перемножать. Таким образом, множество Z/mZ является коммутативным кольцом, т. е. классы вычетов можно складывать, вычитать и перемножать (причем результат не зависит от того, какие представители классов эквивалентности используются), и эти операции удовлетворяют обычным аксиомам ассоциативности, коммутативности, существования противоположного элемента и т. д.

4. Если а = b (mod m), то а = b (mod d) для любого делителя d\m.

5. Если а = b (mod m), а = b (mod п) и если тип взаимно просты, то а = b (mod mn). (См. пятое свойство делимости в § L2.)

Предложение 1.3.1. Обратимыми по умножению являются те элементы из Ъ/тЪ, представители которых взаимно просты с т, т. е. числа а, для которых существует такое Ь, что ab = 1 (mod m), — это те и только те числа а, для которых НОД (а, т) = 1. Кроме того, если НОД (а,т) = 1, то обратный элемент b может быть найден за O(log m) двоичных операций.

Доказательство. Если бы d = НОД (а, т) был больше 1, то ни для какого b сравнение ab = 1 (mod m) не могло бы выполняться, так как в противном случае d делил бы ab — 1 и, следовательно, d\ 1. Обра тно, если НОД (a, m) = 1, то согласно свойству 2 можно считать, что а < т. Тогда в соответствии с предложением L2.2 существуют целые числа и и и, которые можно найти за О (log3 т) двоичных операций и для которых аи + vm = 1. Полагая b = и, получаем, что m|l - аи = 1 - ab, что и требовалось.

Замечание. Если НОД (a,m) = 1, то под отрицательной степенью а п (mod п) подразумевают п-ю степень обратного класса вычетов, т.е. класс вычетов, содержащий п-ю степень любого целого числа b такого, что ab = 1 (mod m).

Пример 1. Найти 160 1 (mod 841), т.е. элемент, обратный к 160 по модулю 841.

Решение. Воспользовавшись результатом упражнения 6 с) из предыдущего раздела, получим ответ 205.

Следствие 1. Если р — простое число, то каждый ненулевой класс вычетов по модулю р имеет обратный, который может быть найден за O(log3 р) двоичных операций. Кольцо Т^рЪ является полем. Мы часто будем обозначать это поле Fp и называть полем из р элементов.

Следствие 2. Пусть требуется решить линейное сравнение ах = b (mod m); не теряя общности, можно считать, что 0

22

ГЛ. 1. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

а,Ь < т. Тогда если НОД (a,m) = 1, то сравнение имеет решение xq, которое можно найти за O(log m) двоичных операций, и любое решение имеет вид х = х0 + тп, где п — некоторое целое число. Если же НОД (a, m) = d, то сравнение имеет решение тогда и только тогда, когда d\b, и в этом случае данное сравнение эквивалентно (в смысле совпадения множества решений) сравнению ах = b' (mod т'), где а' = а/d, b' = b/d, т = m/d.

Первое следствие есть просто частный случай предложения I. 3. I. Второе следствие легко вывести из предложения 1.3. 1 и определений. Так же, как при решении аналогичных линейных уравнений с вещественными коэффициентами, для решения линейных уравнений в Z/mZ умножают обе части на элемент, мультипликативно обратный коэффициенту при неизвестном.

Вообще, при вычислениях по модулю т аналогом понятия «ненулевой» является «взаимно простой с т». Выше было показано, что так же, как уравнения, сравнения можно складывать, вычитать и умножать (см. свойство 3 для сравнений). Их можно также делить, если «знаменатель» взаимно прост с т.

Следствие 3. Если а = b (mod т), с = d (mod m) и НОД (с, т) = 1 (е этом случае, конечно, НОД (d,m) = 1), то ас 1 = bd 1 (mod т) (где с и d обозначают целые числа, являющиеся обратными к с и d по модулю т).

Для доказательства следствия 3 рассмотрим сравнения с(ас 1 — bd ) = (асе — bdd ) = а — b = 0 (mod т), и так как т не имеет общих делителей с с, го т должно делить ас ' - bd \

Предложение 1.3.2 (Малая теорема Ферма). Пусть р — простое число. Любое целое число а удовлетворяет сравнению ар = a (mod р), и любое целое число а, не делящееся на р, удовлетворяет сравнению ар =1 (mod р).

Доказательство. Предположим сначала, что р /а. Покажем, что Оа, 1а, 2а, За,..., (р — 1)а есть полная система вычетов по модулю р. В самом деле, если бы какие-либо два из этих чисел, скажем ia и ja, принадлежали одному классу вычетов, т. е. ia = ja (mod р), это означало бы, что p\(i — j)a, а так как а не делится на р, мы получили бы p\i — j. Так как i и j меньше р, это возможно лишь в случае i = j. Таким образом, числа а,2а,... ,(р — 1)а, рассматриваемые по модулю р, являются перестановкой чисел 1,2,... ,р — 1. Отсюда следует, что произведение всех чисел первого набора сравнимо по модулю р с произведением чисел второго набора, т. е. ар (р— 1)! = (р-1)! (mod р). Получаем, что р|(р — 1)!(ар 1 — 1). Так как (р — 1)! не делится на р, получим р\ар~1 — 1, что и требовалось доказать. Наконец, если умно

§ 3. СРАВНЕНИЯ

23

жить обе части сравнения ар 1 = 1 (mod р) на а, получится первое

сравнение из утверждения теоремы для случая, когда а не делится на р. Если же а делится на р, то сравнение ар = a (mod р) является

тривиальным, так как обе части его сравнимы с нулем по модулю р. Это завершает доказательство предложения.

Следствие. Если а не делится на р и если п = т (mod (р — 1)), то а = a (mod р).

Доказательство следствия. Пусть п > т. Так как р — 1|п — т, то п = т + с (р — 1) для некоторого положительного целого с. Умножив почленно с сравнений ар = 1 (mod р) и сравнение а = a (mod р), получим искомый результат: а = a (mod р).

Пример 2. Найти последнюю цифру в семиричной записи чи-„1000000 ела 2

Решение. Пусть р = 7. Так как 1000000 при делении на р — 1 = 6 дает остаток 4, получаем 2 = 2 = 16 = 2 (mod 7), и,

значит, последняя цифра равна 2.

Предложение 1.3.3 (Китайская теорема об остатках). Пусть требуется решить систему сравнений по различным модулям:

х = О1 (mod mi), х = а2 (mod m2),

х = ar (mod mr),

причем любые два модуля взаимно просты: НОД (m,,mj = 1 для i j. Тогда эта система разрешима и любые два решения сравнимы по модулю М = т1т2 -тГ.

Доказательство. Сначала докажем единственность по модулю М (последнее утверждение теоремы). Пусть х' и х" — два решения системы. Положим х = х' — х". Тогда х сравним с нулем по любому модулю mi, а значит, и по модулю М (по пятому свойству сравнений). Теперь покажем, как найти решение х.

Обозначим через Mi = М/пц произведение всех модулей, кроме ?-го. Очевидно, что НОД (m,-,Mj = 1 и, следовательно, существует такое целое TV,, что MiNi = 1 (mod mJ (число TV,- может быть найдено, например, по алгоритму Евклида). Положим теперь х = ^Te^MiNi. Тогда для каждого i все слагаемые в этой сумме, за исключением i-го, делятся на т,, так как mt\Mj для всех i j. Таким образом, для каждого i имеем х = aiMiNi = ai (mod mJ, что и требовалось доказать.

Следствие. Функция Эйлера обладает свойством «мультипликативности», т. е. tp(mn} = <p(m)<p(n), если НОД (m,n) = 1.

24

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

Доказательство следствия. Для доказательства необходимо подсчитать количество целых чисел между нулем и тп— 1, не имеющих общих делителей с тп. Для каждого j из этого множества обозначим через Д наименьший неотрицательный вычет по модулю т (т. е. О С Д < т и j = Д (mod m)) и через Д наименьший неотрицательный вычет по модулю п (т. е. О Д Д < п и j = Д (mod п)). Из китайской теоремы об остатках следует, что каждой паре Д, Д соответствует одно и только одно число j в промежутке от 0 до тп — 1, для которого j = Д (mod пТ) и j = j2 (mod п). Заметим, что число j не имеет общих делителей с тп тогда и только тогда, когда оно не имеет общих делителей с т (это эквивалентно взаимной простоте Д и т) и не имеет общих делителей с п (что эквивалентно взаимной простоте Д и п). Таким образом, числа Д взаимно простые с тп, находятся во взаимно однозначном соответствии с парами Д,Д, для которых О Д Д < т, НОД (Д,т) = 1, 0 Д < п, НОД (Д,п) = 1. Число возможных значений для Д равно <р(т), а для Д равно <р(тг). Итак, число пар равно tp^m')tp(n'). Следствие доказано.

Поскольку каждое число п может быть представлено в виде произведения степеней различных простых чисел и уже установлена формула ср(р“) = р°(1 — р Х), следствие означает, что при п = р^'р?2 р°г

/ 1 \ / 1 \ / 1 \

/ \ О' ] Il Х \ 02 1-1 I <*г / 1 I

Ч(га) = Р1 1------Р2 1------------ • • Pr 1---

\ P1J \ Р1) \ Рг)

Из формулы для <р(п) выводится следующее утверждение, которое будет использовано при обсуждении криптосистемы RSA с открытым ключом.

Предложение 1.3.4. Пусть известно, что п есть произведение двух простых чисел. Тогда, зная эти числа р и q, можно найти ip(n) и обратно, зная п и <р(тг), можно найти р и q. Точнее, (р(п) можно вычислить по р и q за O(logTi) двоичных операций, а числа р и q можно вычислить по п и <р(тг) за O(log3 п) двоичных операций.

Доказательство. Утверждение очевидно, если п четно, так как в этом случае р = 2, q = п/2 и <р(п) = п/2 — 1; поэтому предположим, что п нечетно. В силу мультипликативности функции <р для п = pq получаем <р(п) = (р — 1)(<? — 1) = п + 1 — (р + q). Таким образом, значение <р(п) может быть получено из чисел р и q при помощи одного сложения и одного вычитания. Обратно, предположим, что известны п и <р(п), и надо найти р и q. Для неизвестных величин р и q известны их произведение п и сумма p + q— п + 1 — <р(п).

§ 3. СРАВНЕНИЯ

25

Обозначим последнее выражение через 2b (р + q — число четное). Но два числа, произведение которых равно п, а сумма 26, должны быть корнями квадратного уравнения z — 2b z + п = 0. Итак, р и q равны b ± Vo—п. Наибольшее время при вычислении занимает процедура извлечения квадратного корня: в соответствии с упражнением 16 из § 1.1 на нее потребуется O(log3 п) двоичных операций. Предложение доказано.

Перейдем к обобщению малой теоремы Ферма, принадлежащему Эйлеру.

Предложение 1.3. 5. Если НОД (a, т) = 1, то ар('т} = 1 (mod т}.

Доказательство. Сначала докажем это утверждение в случае, когда т есть степень простого числа: т = ра. Проведем индукцию по о. При о=1 получается малая теорема Ферма (предложение I. 3.2). Пусть о 2 и формула верна для (о - 1)-й степени р. Тогда ар р = 1 + р b для некоторого целого Ь. Возводя обе части этого равенства в степень р и используя тот факт, что все биномиальные коэффициенты в выражении (1 + а?)р, кроме первого и последнего, делятся на р, получаем, что ар р на 1 больше суммы, каждое слагаемое которой делится на р . Другими словами, а — 1 делится на ра. Итак, теорема доказана для степеней простых чисел.

Наконец, из мультипликативности функции р следует, что если р“||т, то ар(т'> = 1 (mod р°) (достаточно возвести обе части сравнения ) = 1 (mod р“) в соответствующую степень). Поскольку это верно для любого р ||т и поскольку степени различных простых чисел взаимно просты, из свойства 5 сравнений следует, что а<р(т) 1 (mod m).

Следствие. Если НОД (a, m) = 1 и если п — наименьший неотрицательный вычет п по модулю р(тп), то ап = ап (mod m).

Это следствие доказывается так же, как следствие из предложения 1.3.2.

Замечание. Как видно из доказательства предложения I. 3. 5, существует и меньшая степень а, сравнимая с 1 по модулю т: наименьшее общее кратное показателей степеней, сравнимых с 1 по модулю ра для каждого р“||т. Например, а = 1 (mod 105) для а, взаимно простого с 105, потому что 12 кратно 3 — 1,5 — 1 и 7-1. Заметим, что 92(105) = 48. А вот еще один пример.

Пример 3. Вычислить 21000000 (mod 77).

Решение. Так как 30 есть наименьшее общее кратное чисел </?(7) = 6 и «/’(И) = Ю, на основании приведенного выше замечания получим 230 = 1 (mod 77). Так как 1000000 = 30 -33333+ 10, получим

26

ГЛ. I. ЭЛЕМЕНТАРНАЯ ТЕОРИЯ ЧИСЕЛ

„1000000 _ „10 ,,

2 = 2 = 23 (mod 77). Другой способ решения заключается в

том, чтобы вычислить 21000000 (mod 7) (так как 1000000 = 6-166666+4, то это 24 = 2), то же проделать для 21000000 (mod 11) (так как 1000000 делится на 11 — 1, это 1) а затем, используя китайскую теорему об остатках, в промежутке от 0 до 76 найти такое х, что х = 2 (mod 7) и х = 1 (mod 11).

Возведение вычетов в степень методом повторного возведения в квадрат. Основным действием, которое часто встречается в арифметике вычетов, является отыскание значения bn (mod т) (т.е. нахождение наименьшего неотрицательного вычета) в случае, когда тип очень велики. Существует способ, гораздо более эффективный, чем вычисление Ь последовательным умножением на Ь. В дальнейшем будем предполагать, что Ь < т и что, вычислив произведение, мы тут же приводим его по модулю т (т.е. заменяем произведение его наименьшим неотрицательным вычетом). Тогда в процессе вычислений никогда не возникнут числа, превосходящие т2. Теперь опишем алгоритм.

Используем символ а для обозначения промежуточного результата умножения. В конце а примет значение наименьшего неотрицательного вычета величины bn (mod т). Вначале положим а = 1. Пусть п0, Til, • • •, пк-1 — цифры двоичной записи числа п, т.е. п — к—1

ng + 2^ + 4тг2 + • • + 2 тг^._1. Каждое nj равно 0 или 1. Если tzq = 1,