Author: Юров В. Хорошенко С.

Tags: компьютерные технологии программирование персональный компьютер учебный курс assembler

ISBN: 5-314-00047-4

Year: 1999

Text

В. Юров

С. Хорошенко

учебный

курс

[^ППТЕР

Санкт-Петербург

Москва • Харьков • Минск

1999

В. Юров, С. Хорошенко

Assembler: учебный курс

Главный редактор

Заведующий редакцией

Литературный редактор

Художественный редактор

Корректоры

Верстка

В. Усманов

А. Пасечник

Ф. Андреев

И. Половодов

Н. Рощина, Е. Тигонен

Л Чернышова

ББК 32.973.2-018Я7

УДК 681.3.06

Юров В., Хорошенко С.

Ю78 Assembler: учебный курс — СПб: Питер Ком, 1999. — 672 с.: ил.

ISBN 5-314-00047-4

До сих пор программирование на языке низкого уровня Assembler было прерогативой узкого круга

профессионалов Впервые читателю предлагается учебное пособие, способствующее формированию

фундаментальных знаний по архитектуре процессора Intel Pentium и основам низкоуровневого програм -

мирования на языке Assembler, не требующее никакой начальной подготовки, кроме определенного опыта

работы с персональным компьютером.

Издание предназначено для специалистов в области информатики, программистов и пользователей,

интересующихся предметом

Написанная профессиональным преподавателем, книга может быть рекомендована в качестве

учебного пособия для студентов вузов.

© В. Юров, 1999

© Серия, оформление, издательство «Питер Ком», 1999

ISBN 5-314-00047-4

Все упомянутые в данном издании товарные знаки и зарегистрированные товарные знаки принадлежат своим законным

владельцам.

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как надежные Тем не

менее, имея в виду возможные человеческие или технические ошибки, издательство не может гарантировать абсолютную

точность и полноту приводимых сведений и не несет ответственности за возможные ошибки, связанные с использованием

книги

Издательство «Питер Ком». 196105, С -Петербург, Благодатная ул., 67. Лицензия ЛР № 065360 от 20.08 97.

Подписано в печать 22 12.98. Формат 70Х100'/|6. Усл п. л 54,6 Печать офсетная Доп. тираж 5000 экз Заказ N» 237.

Отпечатано с фотоформ в ГПП «Печатный Двор» Государственного комитета РФ по печати.

197110. С-Петербург, Чкаловский пр, 15

Краткое содержание

Предисловие.............................................16

Урок 1. Общие сведения об ЭВМ.........................20

Урок 2. Архитектура персонального компьютера..........31

Урок 3. Разработка простой программы на ассемблере....54

Урок 4. Создание программы на ассемблере..............64

Урок 5. Структура программы на ассемблере.............83

Урок 6. Система команд микропроцессора...............111

Урок 7. Команды обмена данными.......................131

Урок 8. Арифметические команды.......................153

Урок 9. Логические команды...........................186

Урок 10. Команды передачи управления..................205

Урок 11. Цепочечные команды...........................236

Урок 12. Сложные структуры данных.....................259

Урок 13. Макросредства языка ассемблера...............292

Урок 14. Модульное программирование...................332

Урок 15. Прерывания...................................377

6

Краткое содержание

Урок 16. Защищенный режим работы микропроцессора................407

Урок 17. Обработка прерываний в защищенном режиме.....438

Приложение 1. Опции транслятора TASM и редактора

связей TLINK..........................................463

Приложение 2. Описание системы команд

микропроцессоров Intel................................468

Приложение 3. Таблицы кодов символов.........................592

Приложение 4. Функции прерываний 1 Oh (BIOS) и 21 h (DOS) ...600

Приложение 5. Директивы управления листингом.................604

Приложение 6. Значения полей инициализации...................612

Приложение 7. Библиотека арифметических подпрограмм..........617

Приложение 8. Пример работы со структурой....................636

Приложение 9. Текст макроопределения SHOW....................645

Приложение 10. Предупреждающие сообщения и сообщения

об ошибках......................................652

Содержание

Предисловие......................................................16

Урок 1. Общие сведения об ЭВМ................................20

Урок 2. Архитектура персонального компьютера.....................31

Архитектура ЭВМ...........................................32

Набор регистров...........................................36

Пользовательские регистры

Организация памяти........................................44

Сегментированная модель памяти ♦ Формирование физического адреса

в реальном режиме

Типы данных...............................................48

Формат команд.............................................51

Обработка прерываний......................................52

Урок 3. Разработка простой программы на ассемблере...............54

Урок 4. Создание программы на ассемблере.........................64

Создание объектного модуля (трансляция программы).........68

Создание загрузочного модуля (компоновка программы).......75

Отладчик Turbo Debugger...................................77

Урок 5. Структура программы на ассемблере........................83

Синтаксис ассемблера......................................85

Директивы сегментации.....................................96

Описание простых типов данных ассемблера.................104

8

Содержание

Урок 6. Система команд микропроцессора...................................111

Системы счисления...............................................112

Двоичная система счисления ♦ Шестнадцатеричная система счисления ♦

Десятичная система счисления

Перевод чисел из одной системы счисления в другую...............116

Перевод в десятичную систему счисления ♦ Перевод в двоичную систему

счисления * Перевод в шестнадцатеричную систему счисления ♦ Числа

со знаком

Структура машинной команды.......................................120

Способы задания операндов команды

Функциональная классификация машинных команд.....................129

Урок 7. Команды обмена данными..........................................131

Команды пересылки данных.........................................133

Команды ввода-вывода в порт......................................135

Команды работы с адресами и указателями.........................143

Команды преобразования данных....................................145

Команды работы со стеком.........................................147

Урок 8. Арифметические команды.........................................153

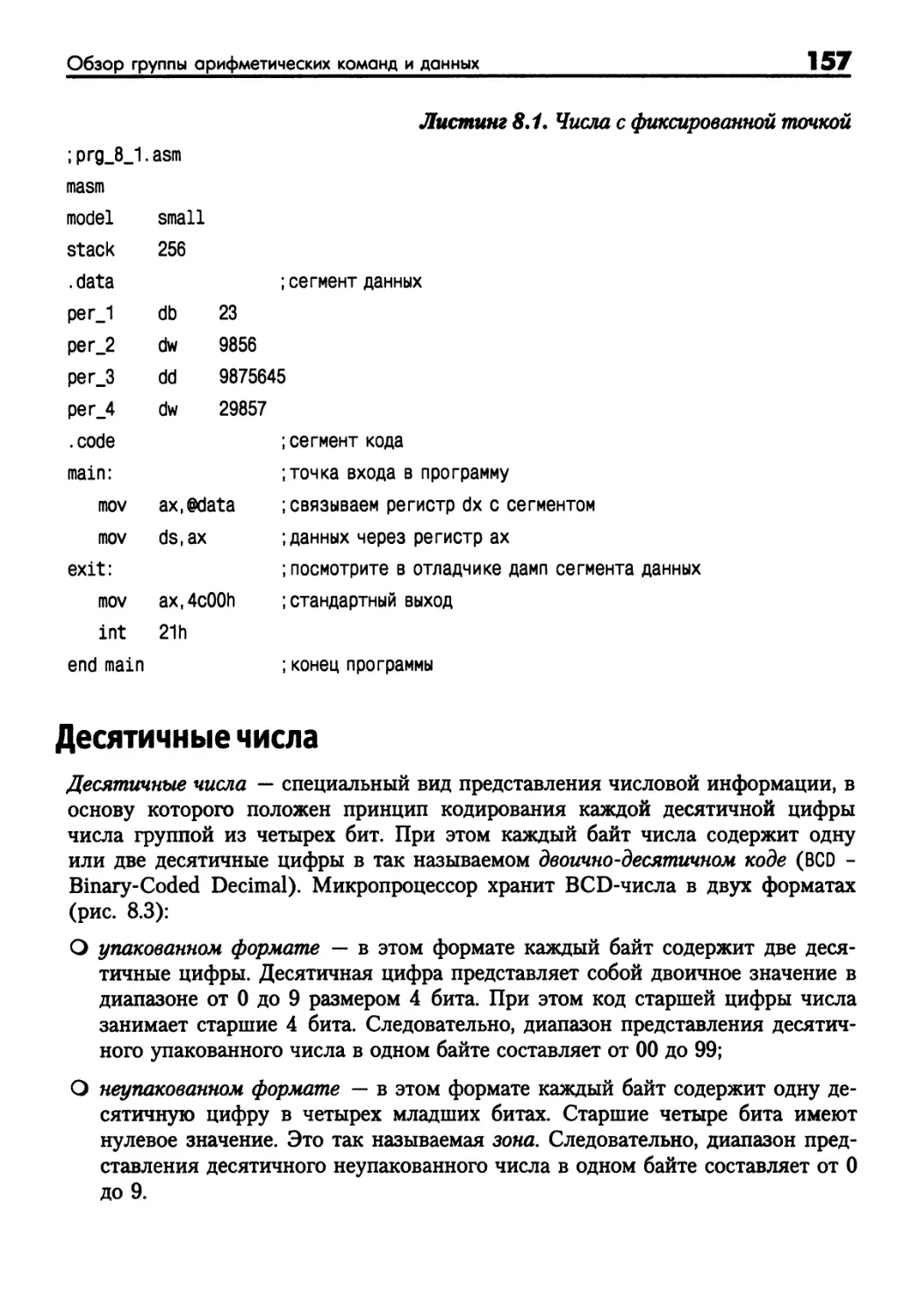

Обзор группы арифметических команд и данных.....................154

Целые двоичные числа ♦ Десятичные числа

Арифметические операции над целыми двоичными числами............159

Сложение двоичных чисел без знака ♦ Сложение двоичных чисел

со знаком ♦ Вычитание двоичных чисел без знака ♦ Вычитание двоичных

чисел со знаком ♦ Вычитание и сложение операндов большой

размерности ♦ Умножение двоичных чисел без знака * Умножение

двоичных чисел со знаком ♦ Деление двоичных чисел без знака ♦

Деление двоичных чисел со знаком

Вспомогательные команды для целочисленных операций..............172

Команды преобразования типов ♦ Другие полезные команды

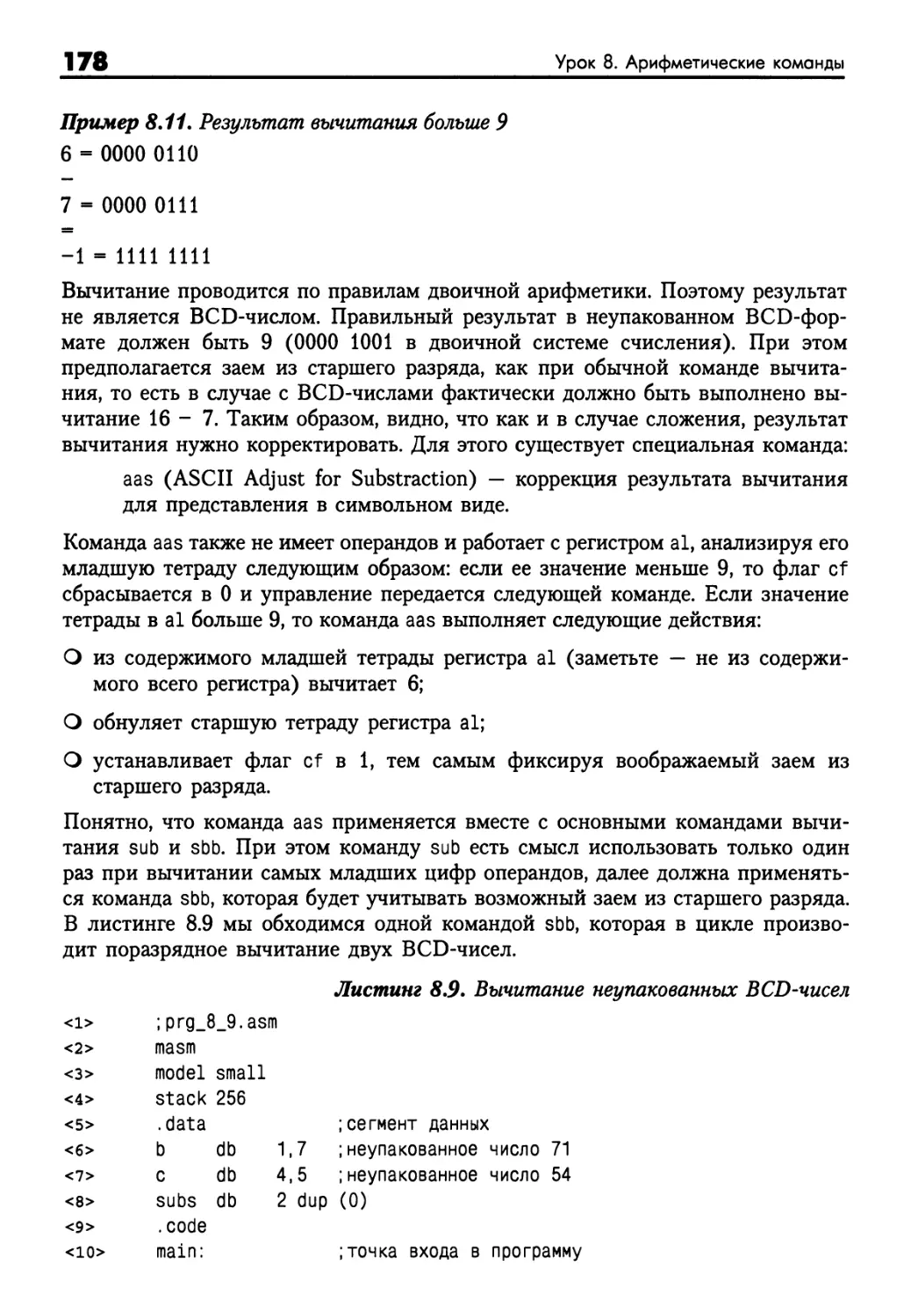

Арифметические операции над двоично-десятичными числами.........174

Арифметические действия над неупакованными BCD-числами ♦

Арифметические действия над упакованными BCD-числами

Урок 9. Логические команды...............................................186

Логические данные................................................188

Логические команды...............................................189

Команды сдвига...................................................193

Команды линейного сдвига ♦ Команды циклического сдвига ♦

Дополнительные команды сдвига

Содержание

9

Примеры работы с битовыми строками..............................200

Рассогласование битовых строк ♦ Вставка битовых строк ♦

Извлечение битовых строк ♦ Пересылка битов

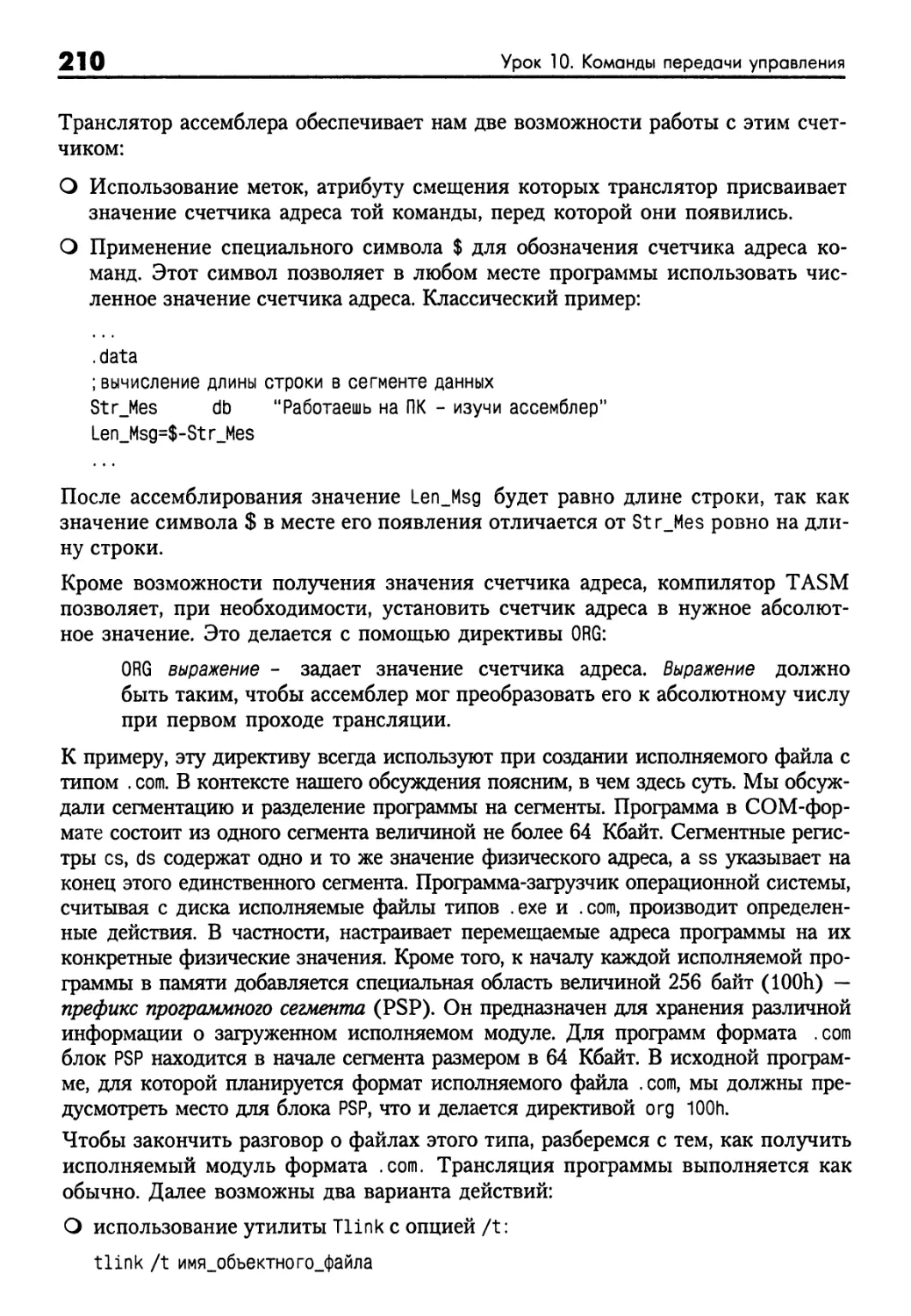

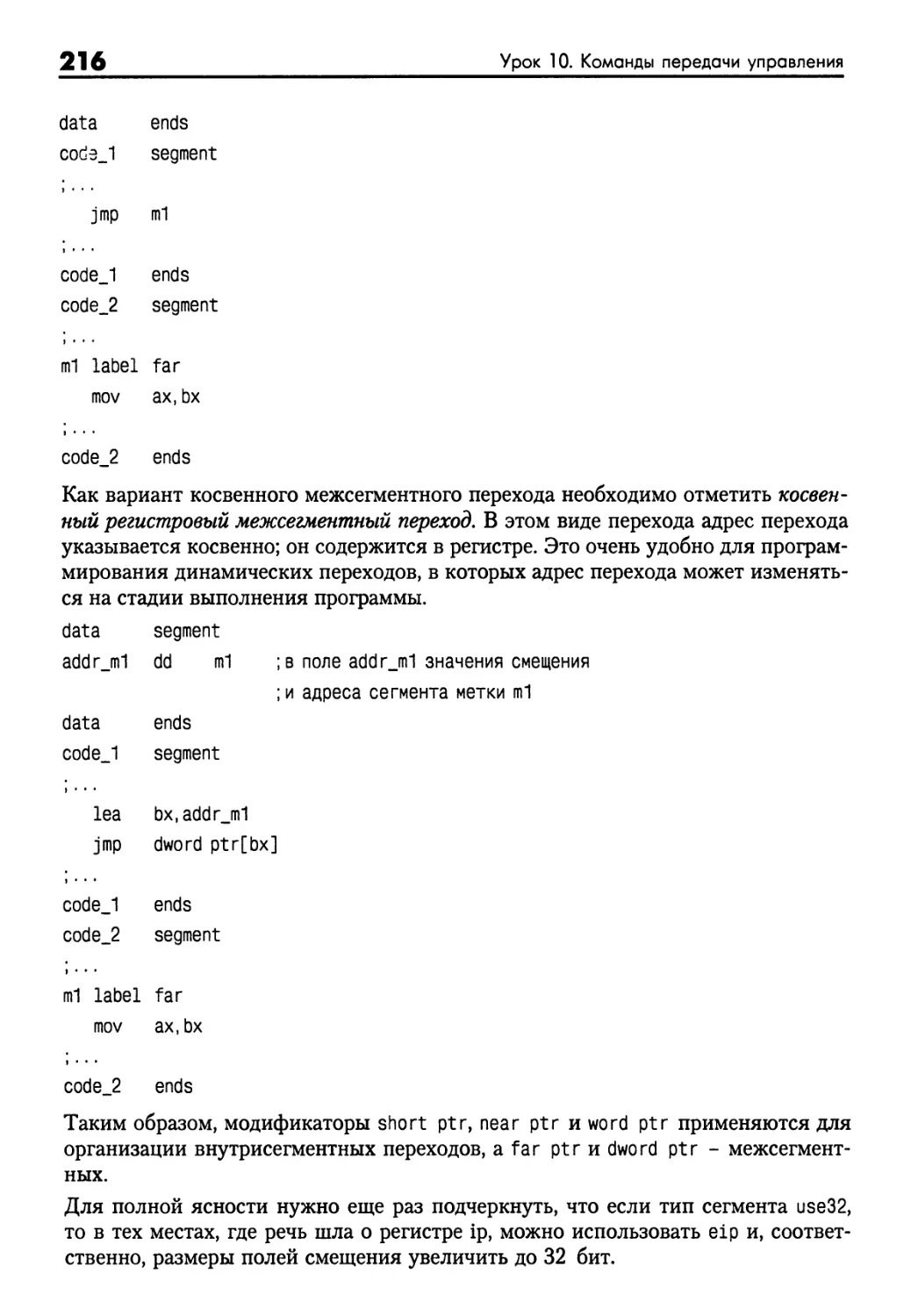

Урок 10. Команды передачи управления................................205

Безусловные переходы............................................211

Команда безусловного перехода jmp ф Процедуры

Условные переходы...............................................222

Команда сравнения стр ♦ Команды условного перехода и флаги ♦

Команды условного перехода и регистр есх/сх

Организация циклов..............................................228

Урок 11. Цепочечные команды..............................................236

Пересылка цепочек...............................................241

Команда movs ♦ Команды пересылки байтов, слов и двойных слов

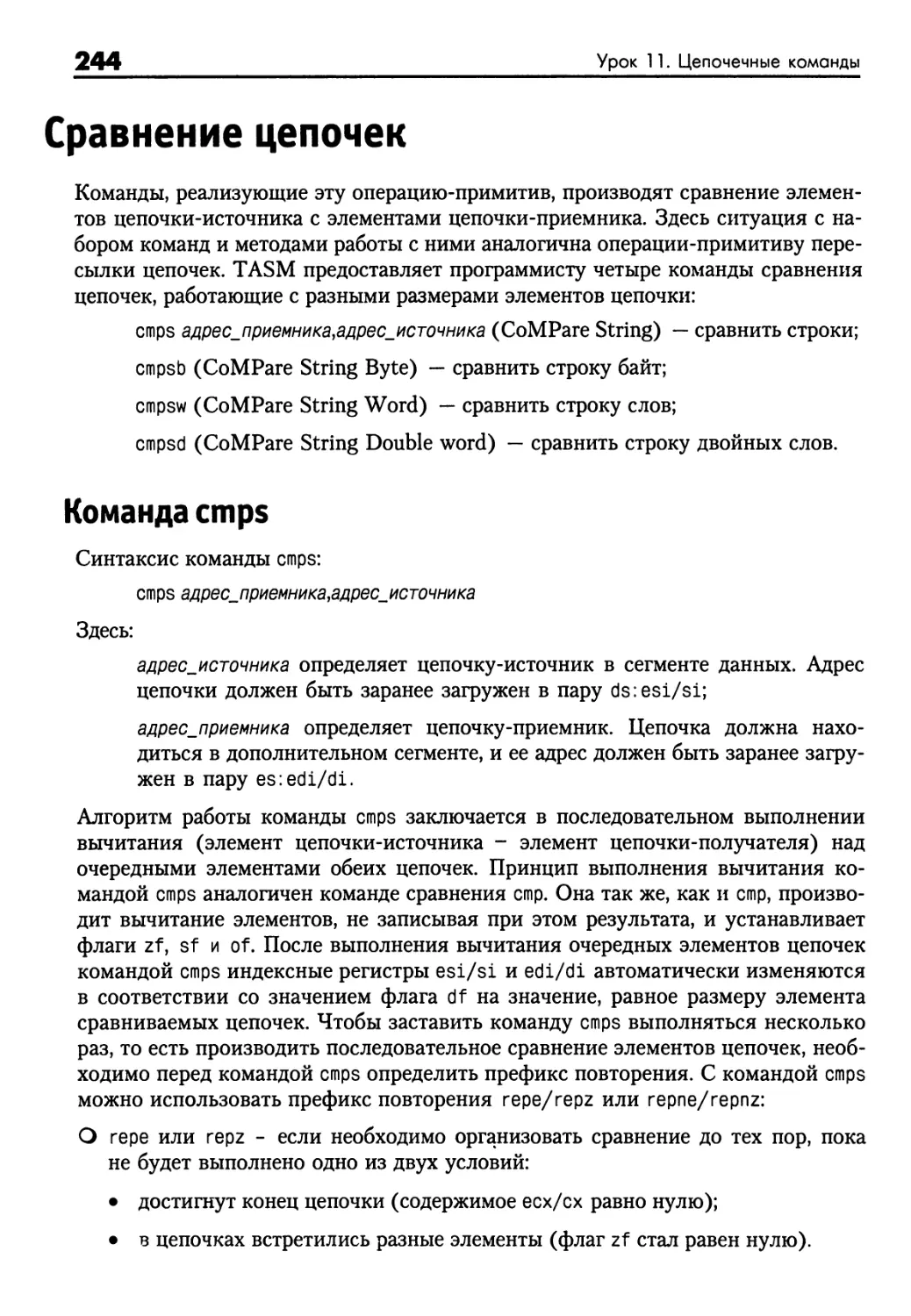

Сравнение цепочек...............................................244

Команда cmps ♦ Команды сравнения байтов, слов и двойных слов

Сканирование цепочек............................................248

Команда seas ♦ Сканирование строки байтов, слов, двойных слов

Загрузка элемента цепочки в аккумулятор.........................250

Команда lods ♦ Загрузка в регистр al/ax/eax байтов, слов, двойных слов

Перенос элемента из аккумулятора в цепочку......................253

Команда stos ♦ Сохранение в цепочке байта, слова, двойного слова

из регистра al/ax/eax

Ввод элемента цепочки из порта ввода-вывода.....................256

Вывод элемента цепочки в порт ввода-вывода......................257

Урок 12. Сложные структуры данных........................................259

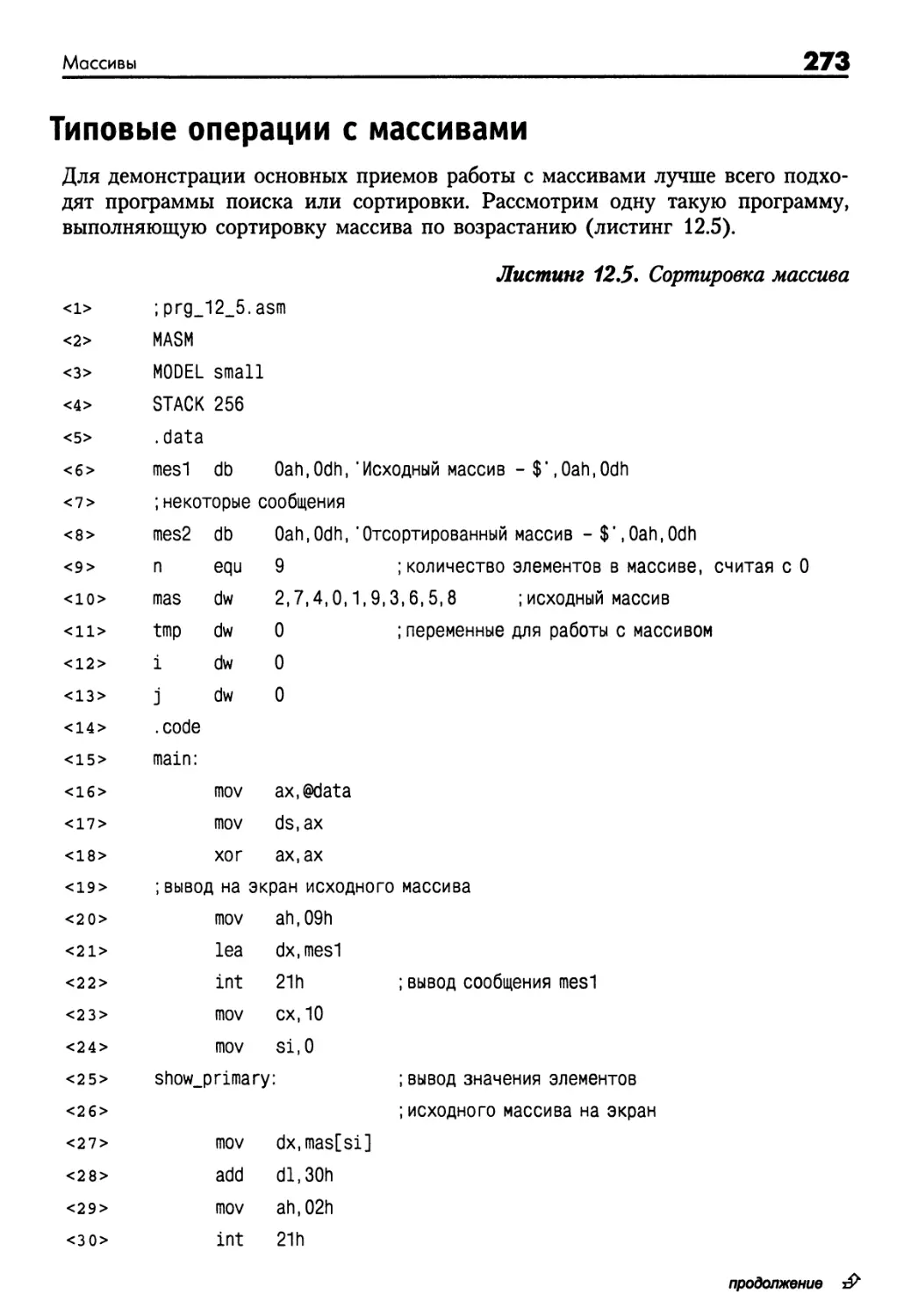

Массивы.........................................................261

Описание и инициализация массива в программе ♦ Доступ к элементам

массива ♦ Типовые операции с массивами

Структуры.......................................................276

Описание шаблона структуры ♦ Определение данных с типом структуры ♦

Методы работы со структурой

Объединения.....................................................281

Записи..........................................................284

Описание записи ♦ Определение экземпляра записи ♦ Работа

с записями ♦ Дополнительные возможности обработки

Урок 13. Макросредства языка ассемблера...........................292

Псевдооператоры equ и в.........................................295

Макрокоманды....................................................297

10

Содержание

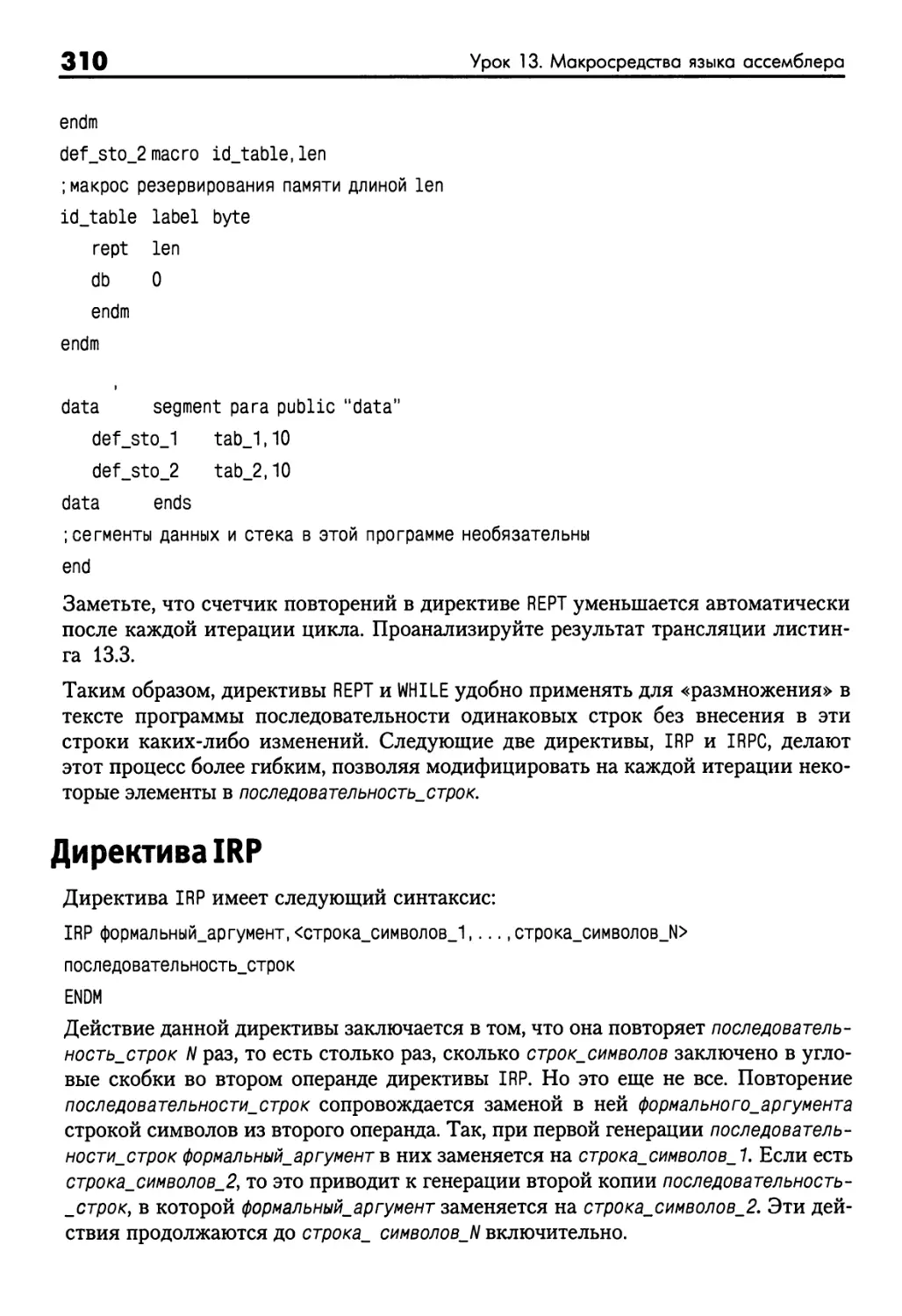

Макродирективы.................................................308

Директивы WHILE и REPT ♦ Директива IRP ♦ Директива IRPC

Директивы условной компиляции..................................311

Директивы компиляции по условию ♦ Директивы генерации ошибок

Константные выражения в условных директивах....................324

Дополнительное управление трансляцией..........................326

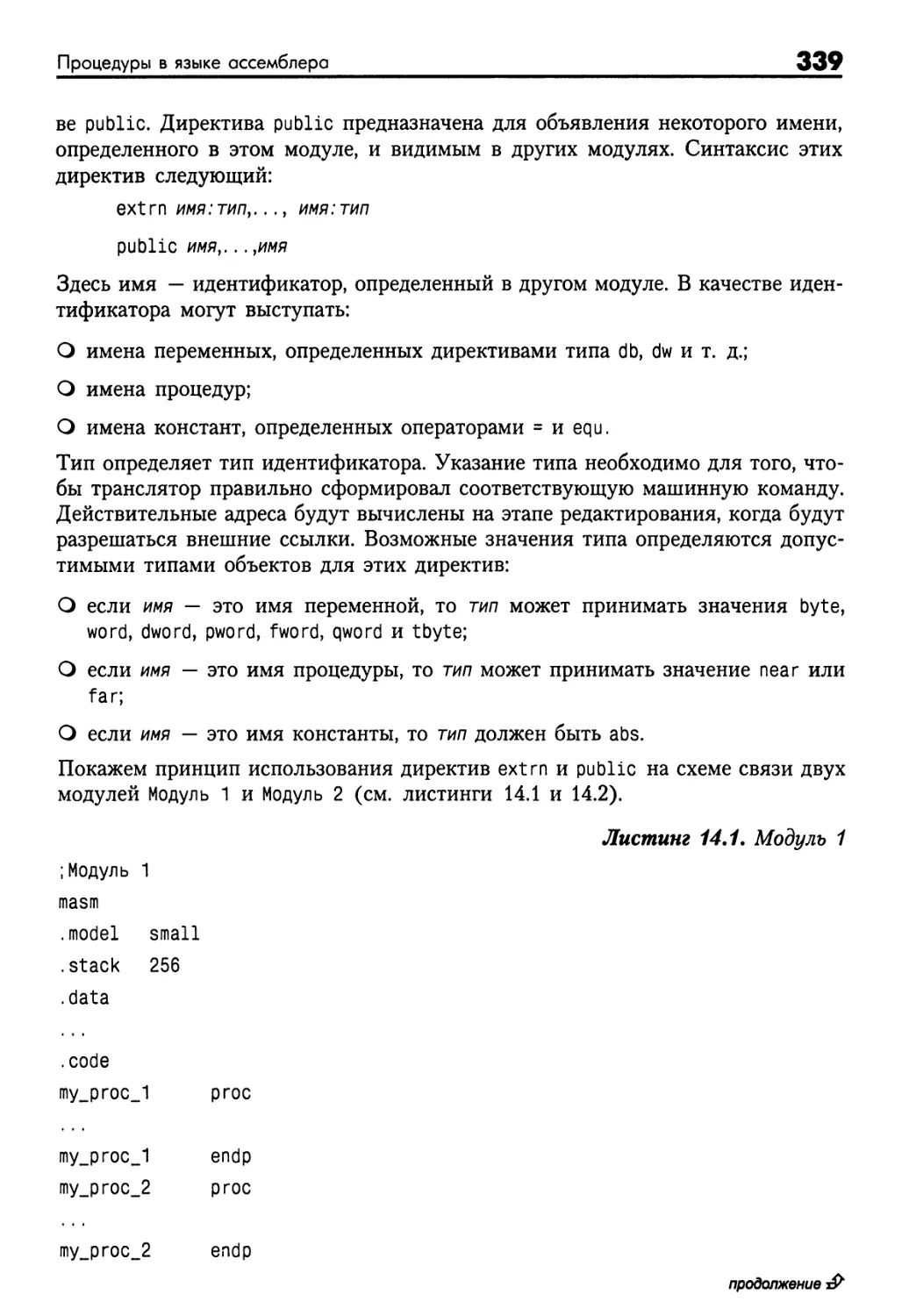

Урок 14. Модульное программирование.....................................332

Технологии программирования....................................334

Структурное программирование ♦ Концепция модульного

программирования

Процедуры в языке ассемблера...................................337

Организация интерфейса с процедурой

Связь ассемблера с языками высокого уровня.....................356

Связь Pascal—ассемблер ♦ Связь С—.ассемблер

Урок 15. Прерывания.....................................................377

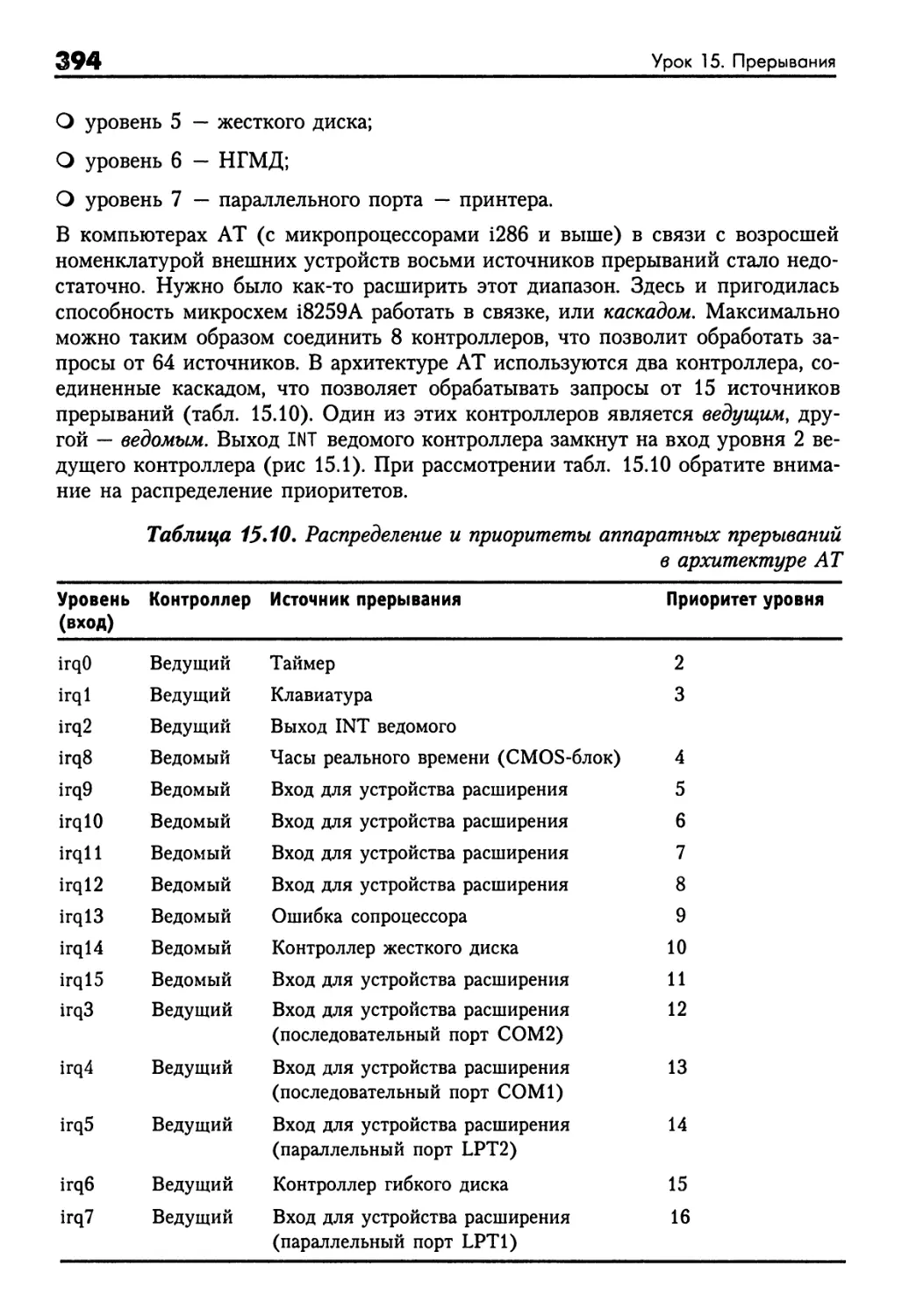

Контроллер прерываний..........................................381

Программирование контроллера прерываний i8259A.................386

ICW1 — определить особенности последовательности приказов ♦

ICW2 — определение базового адреса ♦ ICW3 — связь контроллеров ♦

ICW4 — дополнительные особенности обработки прерываний ♦

OCW1 — управление регистром масок IMR ♦ OCW2 — управление

приоритетом ♦ OCW3 — общее управление контроллером ♦

Каскадирование микросхем i8259A

Реальный режим работы микропроцессора..........................395

Обработка прерываний в реальном режиме

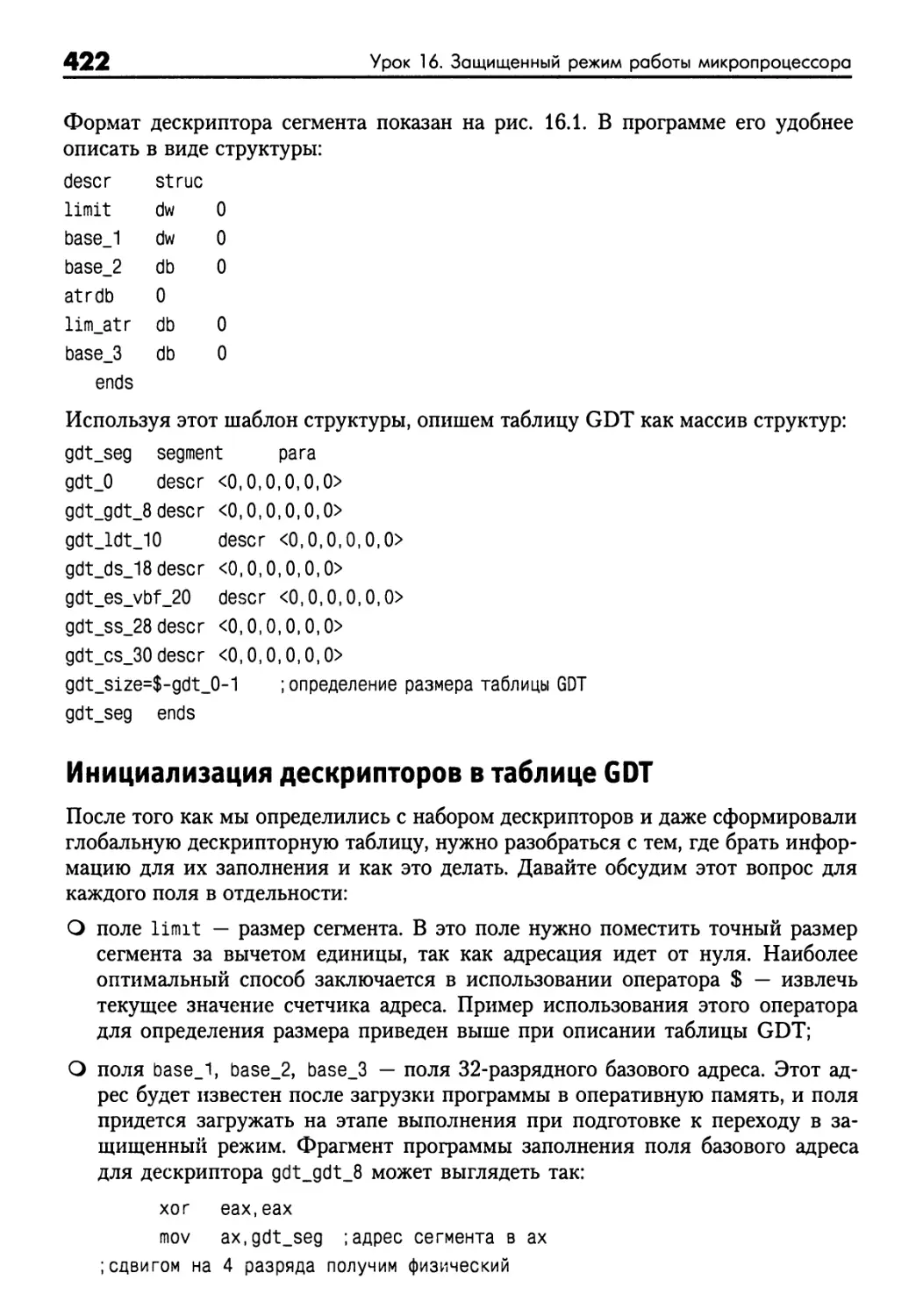

Урок 16. Защищенный режим работы микропроцессора........................407

Системные регистры микропроцессора.............................410

Регистры управления ♦ Регистры системных адресов ♦ Регистры отладки

Структуры данных защищенного режима............................413

Пример программы защищенного режима............................418

Подготовка таблиц глобальных дескрипторов GDT ♦ Запрет обработки

аппаратных прерываний ♦ Переключение микропроцессора в защищенный

режим ♦ Работа в защищенном режиме ♦ Переключение микропроцессора

в реальный режим ♦ Разрешение прерываний ♦ Стандартное для

MS-DOS завершение работы программы

Урок 17. Обработка прерываний в защищенном режиме................438

Шлюз ловушки...................................................445

Шлюз прерывания................................................447

Содержание

11

Шлюз задачи........................................................447

Инициализация таблицы IDT 4 Обработчики прерываний

Программирование контроллера прерываний i8259A......................451

Загрузка регистра IDTR.............................................451

Приложение 1. Опции транслятора TASM и редактора

связей TLINK................................................................463

Приложение 2. Описание системы команд микропроцессоров Intel....468

AAA (Ascii Adjust after Addition)..................................470

AAD (Ascii Adjust before Division).................................472

AAM (Ascii Adjust after Multiply)..................................473

AAS (Ascii Adjust after Substraction)..............................474

ADC (Addition with Carry)..........................................476

ADD (ADDition).....................................................477

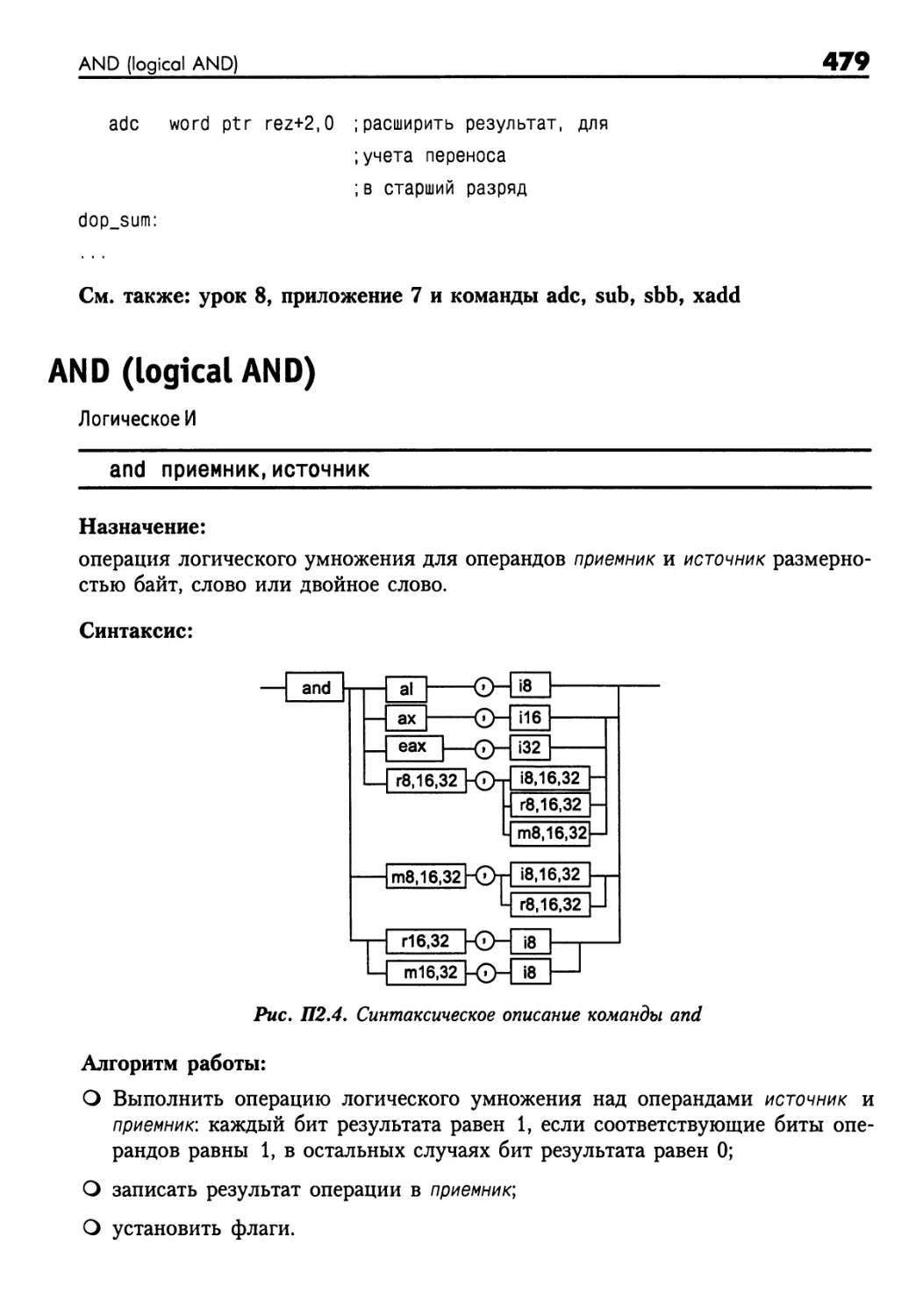

AND (logical AND)..................................................479

BOUND (check array BOUNDs).........................................480

BSF (Bit Scan Forward).............................................482

BSR (Bit Scan Reverse).............................................483

BSWAP (Byte SWAP)..................................................484

ВТ (Bit Test)......................................................485

BTC (Bit Test and Complement)......................................486

BTR (Bit Test and Reset)...........................................487

BTS (Bit Test and Set).............................................488

CALL (CALL)........................................................489

CBW/CWDE (Convert Byte to Word/Convert Word to Double Word

Extended)..........................................................490

CLC (CLear Carry flag).............................................491

CLD (CLear Direction flag).........................................492

CLI (CLear Interrupt flag).........................................493

CMC (CoMplement Carry flag)........................................493

CMP (CoMPare operands).............................................494

CMPS/CMPSB/CMPSW/CMPSD (CoMPare String Byte/Word/Double

word operands).........................................*...........495

CMPXCHG (CoMPare and eXCHanGe).....................................498

CWD (Convert Word to Double word)..................................499

12

Содержание

CDQ (Convert Double word to Quod word)................................500

DAA (Decimal Adjust for Addition).....................................500

DAS (Decimal Adjust for Subtraction)..................................502

DEC (DECrement operand by 1)..........................................503

DIV (DIVide unsigned).................................................504

ENTER (setup parameter block for ENTERing procedure)..................505

HLT(HaLT).............................................................509

IDIV (Integer DIVide).................................................511

IMUL (Integer MULtiply)...............................................512

IN (INput operand from port)..........................................514

INC (INCrement operand by 1)..........................................515

INS/INSB/INSW/INSD (Input String Byte/Word/Double word

operands).............................................................516

INT (INTerrupt).......................................................517

INTO (INTerrupt if Overflow)..........................................518

IRET/IRETD (Interrupt RETurn).........................................520

Jcc (Jump it condition)

JCXZ/JECXZ (Jump if CX=Zero/ Jump if ECX=Zero).....................521

JMP (JuMP)............................................................524

LAHF (Load AH register from register Flags)...........................525

LDS/LES/LFS/LGS/LSS (Load pointer into ds/es/fs/gs/ss segment

register).............................................................526

LEA (Load Effective Address)..........................................527

LEAVE (LEAVE from procedure)..........................................528

LGDT (Load Global Descriptor Table)...................................529

LIDT (Load Interrupt Descriptor Table)................................530

LODS/LODSB/LODSW/LODSD (LOad String Byte/Word/Double word

operands).............................................................532

LOOP (LOOP control by register ex)....................................533

LOOPE/LOOPZ (LOOP control by register ex not equal 0 and ZF=1)........534

LOOPNE/LOOPNZ (LOOP control by register ex not equal

0 and ZF=0)...........................................................534

MOV (MOVe operand)....................................................535

MOV (MOVe operand to/from system registers).....................536

Содержание

13

MOVS/MOVSB/MOVSW/MOVSD (MOVe String Byte/Word/Double

word)................................................................537

MOVSX (MOVe and Sign extension)......................................539

MOVZX (MOVe and Zero extension)......................................540

MUL (MULtiply).......................................................541

NEG (NEGate operand).................................................543

NOP (No OPeration)...................................................544

NOT (NOT operand)....................................................544

OR (logical OR)......................................................545

OUT (OUT operand to port)............................................546

OUTS/OUTSB/OUTSW/OUTSD (OUTput Byte/Word/Double word

String to port)......................................................547

POP (POP operand from the stack).....................................548

POPA (POP All general registers from the stack)......................549

POPAD (POP All general Double word registers from the stack).........550

POPE (POP Flags register from the stack).............................551

POPFD (POP eFlags Double word register from the stack)...............552

PUSH (PUSH operand onto stack).......................................553

PUSHA (PUSH All general registers onto stack)........................554

PUSHAD (PUSH All general Double word registers onto stack)...........555

PUSHF (PUSH Flags register onto stack)...............................556

PUSHFD (PUSH eFlags Double word register onto stack).................557

RCL (Rotate operand through Carry flag Left).........................558

RCR (Rotate operand through Carry flag Right)........................559

REP/REPE/REPZ/REPNE/REPNZ (REPeat string operation)..................561

RET/RETF (RETurn/RETurn Far from procedure)..........................562

ROL (Rotate operand Left)............................................564

ROR (Rotate operand Right)...........................................565

SAHF (Store AH register into register Flags).........................566

SAL (Shift Arithmetic operand Left)..................................567

SAR (Shift Arithmetic operand Right).................................568

SBB (SuBtract with Borrow)...........................................569

SCAS/SCASB/SCASW/SCASD (SCAn String Byte/Word/Double word)...........570

14

Содержание

SETcc (byte SET on condition)......................................572

SGDT (Store Global Descriptor Table)...............................574

SIDT (Store Interrupt Descriptor Table)............................575

SHL (SHift logical Left)...........................................576

SHLD (SHift Left Double word)......................................577

SHR (SHift logical Right)..........................................578

SHRD (SHift Right Double word).....................................579

STC (Set Carry Flag)...............................................580

STD (SeT Direction Flag)...........................................581

STI (SeT Interrupt flag)...........................................582

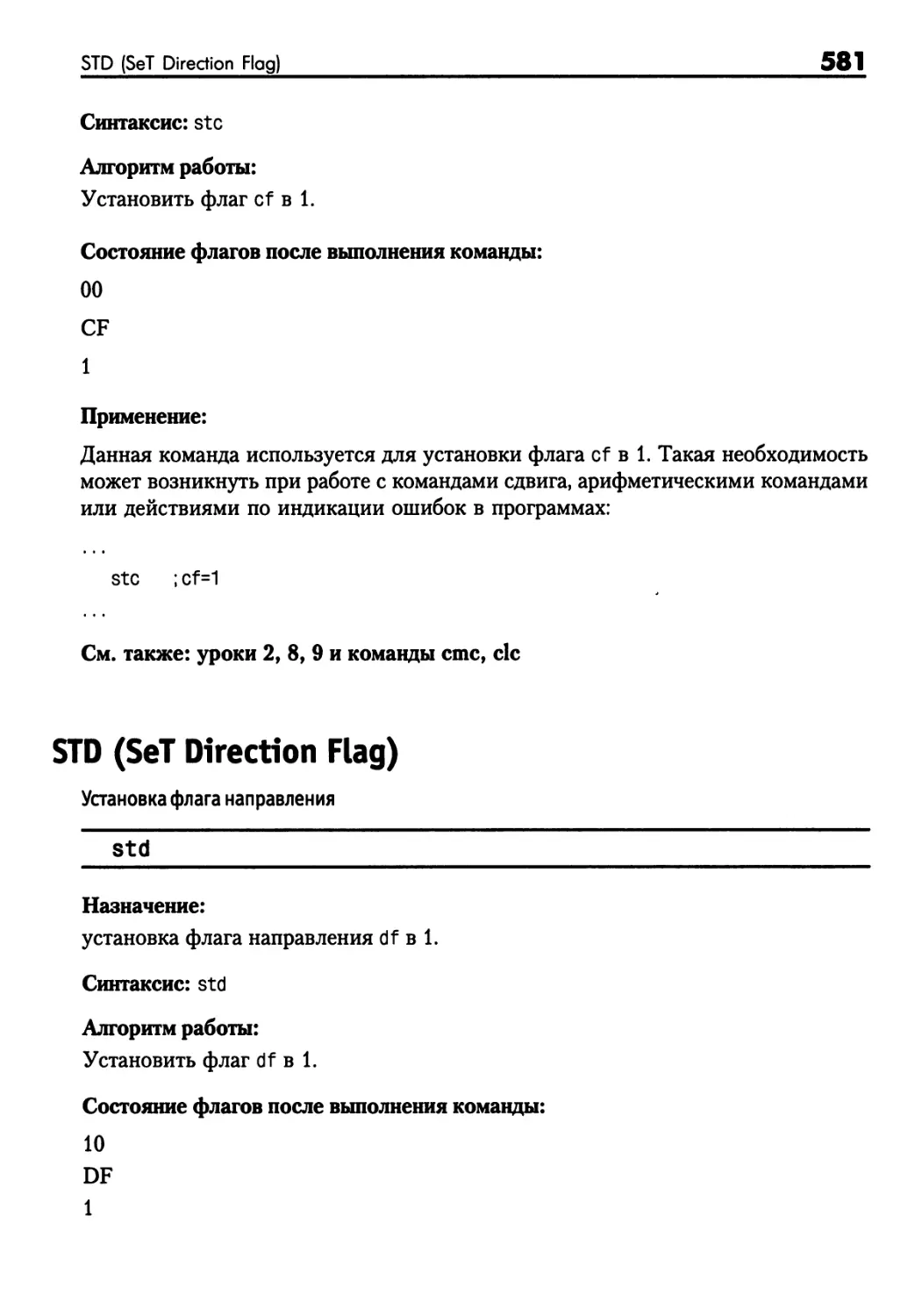

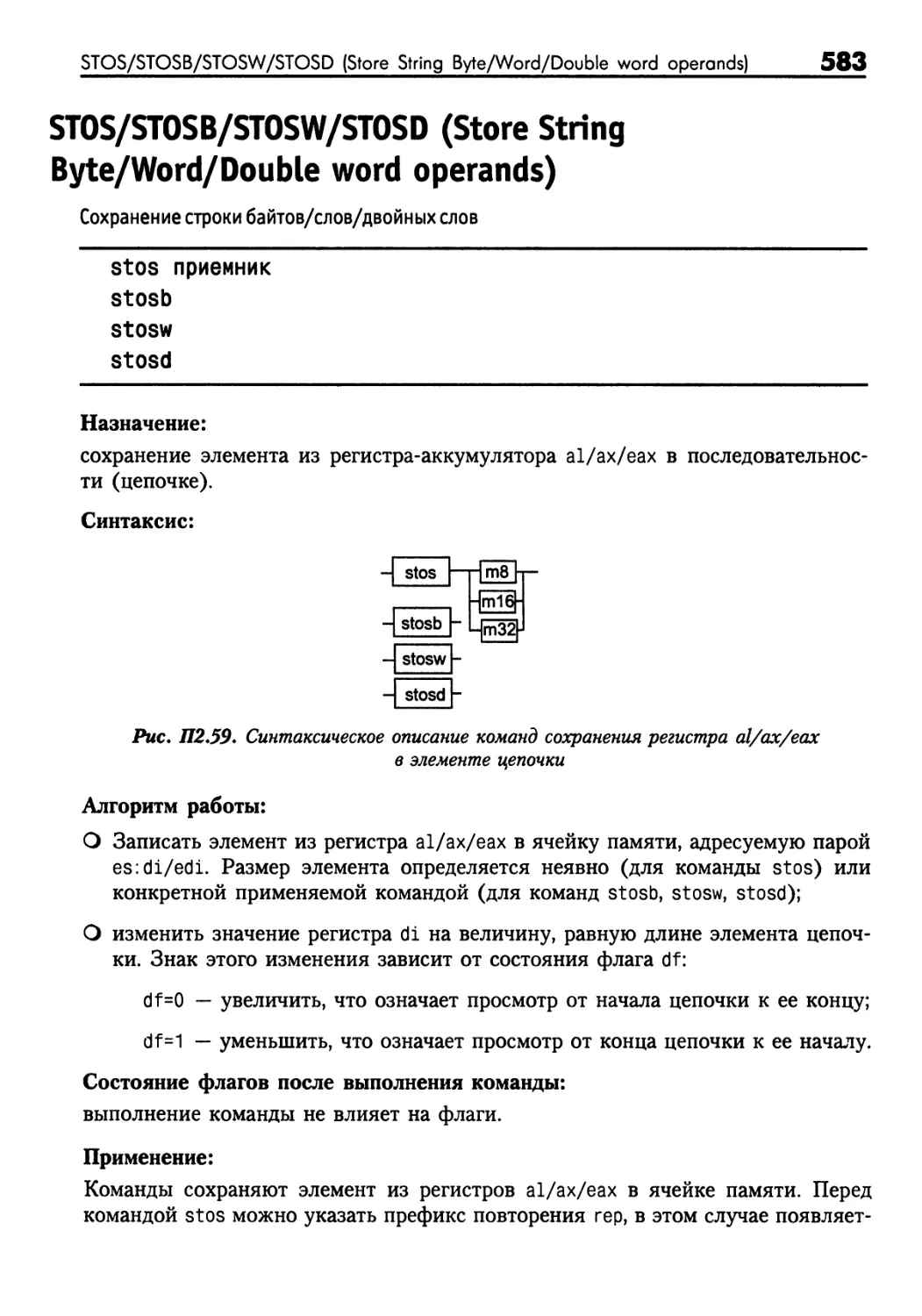

STOS/STOSB/STOSW/STOSD.............................................583

SUB (SUBtract).....................................................585

TEST (TEST operand)................................................586

XADD (eXchange and ADD)............................................587

XCHG (eXCHanGe)....................................................588

XLAT/XLATB (transLATe Byte from table).............................589

XOR (logical eXclusive OR).........................................590

Приложение 3. Таблицы кодов символов.......................................592

Приложение 4. Функции прерываний 1 Oh (BIOS) и 21 h (DOS)..................600

Приложение 5. Директивы управления листингом...............................604

Общие директивы управления листингом...............................605

%LIST и %NOLIST (.LIST и .XLIST ♦ %CTLS и %NOCTLS ♦ %SYMS

и %NOSYMS

Директивы вывода текста включаемых файлов..........................606

%INCL и %NOINCL

Директивы вывода блоков условного ассемблирования..................606

%CONDS и %NOCONDS (.LFCOND и .SFCONDS)

Директивы вывода макрорасширений...................................607

%MACS (.LALL) и %NOMACS (.SALL)

Директивы вывода листинга перекрестных ссылок....................607

Директивы изменения формата листинга...............................607

.PAGE ♦ %PAGESIZE (.PAGESIZE) ♦ %NEWPAGE ♦ %BIN ♦ %DEPTH ♦

%LINENUM ♦ %TRUNC и %NOTRUNC ♦ %PCNT ♦ %TITLE ♦ %SUBTTL ♦

%TABSIZE ♦ %TEXT

Содержание

15

Приложение 6. Значения полей инициализации.........................612

DB (Define Byte) — определить байт.........................613

DW (Define Word) — определить слово........................613

DD (Define Double word) — определить двойное слово.........614

DQ (Define Quarter word) — определить учетверенное слово...614

DF (Define Far word) — определить указатель дальнего слова.615

DP (Define Pointer) — определить указатель 48 бит..........615

DT (Define Ten Bytes) — определить 10 байт.................615

Приложение 7. Библиотека арифметических подпрограмм................617

Подпрограммы для двоичных чисел............................618

Подпрограммы для двоично-десятичных (BCD) чисел............627

Приложение 8. Пример работы со структурой..........................636

Приложение 9. Текст макроопределения SHOW..........................645

Приложение 10. Предупреждающие сообщения и сообщения

об ошибках.........................................................652

Сообщения об ошибках.......................................653

Сообщения о фатальных ошибках..............................664

Предисловие

Эта книга посвящена одному из самых старых из существующих сегодня язы-

ков программирования - ассемблеру. Интересно проследить, начиная со време-

ни появления первых компьютеров и заканчивая сегодняшним днем, за транс-

формациями представлений об этом языке у программистов. Когда-то это был

основной язык, без знания которого нельзя было заставить компьютер сделать

что-либо полезное. Постепенно ситуация менялась. Появлялись более удобные

средства общения с компьютером. Но в отличие от других языков ассемблер не

умирал, более того, он не мог сделать этого в принципе. Почему? Чтобы отве-

тить на этот вопрос, нужно понять, что такое язык ассемблера. Если коротко,

то ассемблер — это символическое представление машинного языка. Все про-

цессы в машине на самом низком, аппаратном уровне приводятся в действие

только командами (инструкциями) машинного языка. Отсюда понятно, что,

несмотря на общее название, язык ассемблера для каждого типа компьютера

свой. Это касается и внешнего вида программ, написанных на ассемблере, и

идей, отражением которых этот язык является. По-настоящему решить пробле-

мы, связанные с аппаратурой, невозможно без знания ассемблера. Программист

или любой другой пользователь может применять любые высокоуровневые

средства, вплоть до программ построения виртуальных миров, и, возможно,

даже не подозревать, что на самом деле компьютер выполняет не команды язы-

ка, на котором написана его программа, а их трансформированное представле-

ние в форме скучной и унылой последовательности команд совсем другого

языка — машинного. А теперь представим, что у такого пользователя возникла

нестандартная проблема или просто что-то не получается. К примеру, его про-

грамма должна работать с некоторым необычным устройством или выполнять

другие действия, связанные с непосредственным обращением к аппаратуре. И

вот здесь-то и начинается «совсем другая история». Каким бы умным ни был

программист, каким бы хорошим ни был язык, на котором он написал свою

чудную программу, без знания ассемблера ему не обойтись. И не случайно

практически все компиляторы языков высокого уровня содержат средства свя-

зи своих модулей с модулями на ассемблере либо поддерживают выход на ас-

семблерный уровень программирования. Конечно, время компьютерных уни-

версалов уже прошло. Как говорится, «нельзя объять необъятное». Но есть

нечто общее, своего рода фундамент, на котором строится любое сколько-ни-

Предисловие

17

будь серьезное компьютерное образование. Это — знание принципов работы ком-

пьютера, его архитектуры и языка ассемблера, отражающего устройство компью-

тера. Мы исходим именно из того положения, что знание данных вопросов явля-

ется частью компьютерного образования.

В книге рассматриваются вопросы программирования на языке ассемблера для

компьютеров на базе микропроцессоров фирмы Intel. Основу книги составляет

материал, являющийся частью курса, читаемого авторами в высшем учебном

заведении, посвященного вопросам системного программирования. Это нало-

жило отпечаток не только на методику изложения материала, но и позволило

расставить необходимые акценты на тех вопросах, которые обычно вызывают

трудности у студентов. Но научить — это только одна цель книги. Вторая цель

книги — послужить хорошим справочником по языку ассемблера. Ведь мало

знать набор и назначение команд. Смысл многих команд далеко не очевиден, а

некоторые из них имеют свойства, которыми можно воспользоваться в ситуа-

циях, когда команда применяется не по своему прямому назначению. Для та-

ких команд приводятся алгоритмы, в контексте которых эти команды исполь-

зуются. Знание таких особенностей и их воплощение в программе могут вызвать

зависть и восхищение у ваших оппонентов. И ради этого стоит потратить время

на оптимизацию и найти оптимальную реализацию вашей идеи в форме компь-

ютерной программы. И это еще не все. Авторы, будучи достаточно давно связа-

ными с вычислительной техникой, помнят то время, когда компьютеры серии

ЕС ЭВМ (единая серия электронно-вычислительных машин) были у нас в стране

самыми популярными. За последний десяток лет все стремительно переменилось.

Полностью обновился парк машин. И хотя не все изменения можно приветство-

вать, тем не менее сам процесс перехода позволил авторам накопить некоторый

опыт, который также нашел отражение на страницах этой книги.

Исходя из вышесказанного, авторы адресуют книгу следующим категориям чита-

телей:

О молодым людям, школьникам, углубленно интересующимся вопросами про-

граммирования для компьютеров на базе микропроцессоров Intel;

О студентам вузов, готовящимся стать профессиональными программистами и

изучающим архитектуру микропроцессоров Intel и язык ассемблера в рамках

соответствующих дисциплин;

О специалистам, профессионально занимающимся программированием и же-

лающим освоить ассемблер для решения стоящих перед ними задач;

О всем, кто интересуется вопросами программирования для микропроцессоров

Intel на низком уровне или просто желает познакомиться с тем, как устроен

и работает компьютер.

Так как ассемблер является символическим представлением машинного языка,

то он неразрывно связан с архитектурой самого микропроцессора. По ходу вне-

сения изменений в его архитектуру совершенствуется и язык ассемблера. По

этой причине книга стремится решить комплексную задачу — не просто рас-

смотреть ассемблер как еще один из сотен языков программирования, а показать

18

Предисловие

неразрывную связь его конструкций с архитектурой микропроцессора. Изложе-

ние материала ведется в форме уроков.

На первых двух уроках читатель узнает, что представляет собой компьютер, что

такое архитектура микропроцессора и компьютера в целом. При рассмотрении

этого материала становится очевидной роль языка ассемблера как выразителя

архитектуры компьютера.

На третьем и четвертом уроках читатель познакомится с типичной программой

на языке ассемблера и поймет, что представляет собой «ассемблерный» уро-

вень программирования. Читатель также познакомится со средствами по-

строения исполняемых модулей и компоновщиком. Кроме того, на четвертом

уроке читатель узнает о средствах, которые помогут ему выйти из затрудни-

тельных положений, когда программа, написанная на ассемблере (и не только),

отказывается работать.

На пятом и шестом уроках читатель узнает, как правильно оформить программу

на ассемблере, и познакомится с ее синтаксическими конструкциями.

В конце шестого урока приведена классификация машинных команд, в соот-

ветствии с которой будет вестись их обсуждение на последующих уроках

(уроки 7-11).

Вторая часть книги, начиная с урока 12, посвящена углубленному изучению воп-

росов программирования с использованием языка ассемблера. Так, на уроке 12

читатель подробно познакомится со средствами ассемблера для работы со струк-

турами данных, которые характерны для языков высокого уровня (таких, как

Pascal и С). Это несколько приближает уровень программирования на ассембле-

ре к указанным языкам.

На уроке 13 читатель очень подробно познакомится с весьма полезным инстру-

ментом языка ассемблера — макросредствами. Макросы, при надлежащем овла-

дении ими, могут сделать процесс программирования на ассемблере не только

легким, но и приятным.

Урок 14 посвящен очень важному вопросу — организации модульного про-

граммирования с использованием ассемблера. Подробно описываются все тон-

кости связи отдельных программ, написанных на ассемблере. Затем показыва-

ется, что эти принципы действительны и при связывании программ на

ассемблере с программами на других языках. Понятно, что описать все возмож-

ные случаи просто невозможно, тем более что многое здесь зависит от особен-

ностей (и даже версии) конкретного компилятора языка высокого уровня. Но

тем не менее в основе такой связи лежат несколько основных принципов, по-

нимание которых позволит читателю быстрее сориентироваться в конкретной

ситуации.

Заключительные уроки 15-17 логически завершают рассмотрение особенностей

архитектуры современных моделей микропроцессоров, отражением которых яв-

ляется язык ассемблера. Здесь читатель познакомится с режимами работы микро-

процессора, поймет, как тот взаимодействует с остальными устройствами компь-

ютера и получает информацию извне. Приведенные сведения, возможно, не

Предисловие

19

будут востребованы немедленно, но они позволят читателю лучше понять смысл

программирования (не только на ассемблере).

Достаточно большое место в книге отведено различным приложениям, и это не

случайно. Опыт показывает, что на следующих после непосредственно изуче-

ния стадиях работы с ассемблером именно этот материал всегда должен быть

под рукой. Подбор приложений производился по этому принципу. Авторами

не ставилась задача рассмотреть все опции или директивы, так как они вряд ли

понадобятся в обычной работе.

К книге прилагается дискета, которая содержит не только все основные про-

граммы книги и соответствующий пояснительный материал, но и разработан-

ную авторами справочную систему по языку ассемблера. Хотелось бы надеяться,

что содержимое дискеты значительно повысит удобство и гибкость работы с

материалом книги.

Что нужно для работы с книгой? Во многом это зависит от целей, которые чита-

тель перед собой ставит. Если это простое знакомство, то компьютер может и не

понадобиться — достаточно прочитать материал. Но научиться программировать

на ассемблере таким образом, конечно, нельзя. Для этого нужен компьютер на

базе одного из микропроцессоров Intel, начиная с 18086 и заканчивая Pentium.

Требования к конфигурации компьютера нет смысла обсуждать, так как любой

существующий сегодня компьютер им наверняка удовлетворяет. Из программно-

го обеспечения необходим редактор текстов, хотя бы самый простой, и пакет

транслятора ассемблера фирм Microsoft или Borland. Для того чтобы разговор с

читателем шел на одном языке, желательно отдать предпочтение транслятору

Turbo Assembler (TASM) фирмы Borland, потому, что именно он использовался

при разработке программ из книги. Ну и конечно, необходимы большое желание,

терпение и тяга к познанию, так как первые шаги всегда бывают трудными.

Сложность еще и в том, что материал книги неразрывно связан со множеством

других вопросов, касающихся не только компьютерного «железа». Понятно, что

учесть и рассмотреть их все в рамках одной книги просто невозможно, да и вряд

ли нужно. С этой точки зрения читателю следует воспринимать книгу скорее как

описание инструмента и приемов работы с ним для решения некоторых конкрет-

ных задач.

В заключение авторы хотели бы выразить благодарность всем тем, кто активно

или пассивно помогал появлению этой книги на свет.

чТ) УРОК

Общие сведения

об ЭВМ

□ Путешествие в историю, далекую и не очень

□ Внешний вид типичного современного

компьютера

□ Структурная схема компьютера

□ Что такое ассемблер?

Современному человеку сегодня трудно представить свою жизнь без электрон-

но-вычислительных машин (ЭВМ). В настоящее время любой желающий в

соответствии со своими запросами может собрать у себя на рабочем столе пол-

ноценный вычислительный центр. Так было, конечно, не всегда. Путь человече-

ства к этому достижению был труден и тернист. Много веков назад люди хоте-

ли иметь приспособления, которые помогали бы им решать разнообразные

задачи. Многие из этих задач решались последовательным выполнением неко-

торых рутинных действий, или, как принято говорить сейчас, выполнением ал-

горитма. С попытки изобрести устройство, способное реализовать простейшие

из этих алгоритмов (сложение и вычитание чисел), все и началось...

Точкой отсчета можно считать начало XVII века (1623 год), когда ученый

В. Шикард создал машину, умеющую складывать и вычитать числа. Но пер-

вым арифмометром, способным выполнять четыре основных арифметических

действия, стал арифмометр знаменитого французского ученого и философа

Блеза Паскаля. Основным элементом в нем было зубчатое колесо, изобретение

которого уже само по себе стало ключевым событием в истории вычислитель-

ной техники. Правнуки этого колеса еще совсем недавно, каких-нибудь полто-

ра десятка лет назад, использовались в арифмометрах (соответствующая мо-

дель была создана в 1842 году) на столах советских бухгалтеров. Хотелось бы

отметить, что эволюция в области вычислительной техники носит неравномер-

ный, скачкообразный характер: периоды накопления сил сменяются прорыва-

ми в разработках, после чего наступает период стабилизации, во время кото-

рого достигнутые результаты используются практически и одновременно

накапливаются знания и силы для очередного рывка вперед. После каждого

витка процесс эволюции выходит на новую, более высокую ступень.

В 1671 году немецкий философ и математик Густав Лейбниц также создает

арифмометр на основе зубчатого колеса особенной конструкции — зубчатого

колеса Лейбница. Арифмометр Лейбница, как и арифмометры его предшествен-

ников, выполнял четыре основных арифметических действия. На этом данный

период закончился, и человечество в течение почти полутора веков копило

силы и знания для следующего витка эволюции вычислительной техники.

XVIII и XIX века были временем, когда бурно развивались различные науки,

в том числе математика и астрономия. В них часто возникали задачи, требую-

щие длительных и трудоемких вычислений.

22

Урок 1. Общие сведения об ЭВМ

Еще одним известным человеком в истории вычислительной техники стал анг-

лийский математик Чарльз Бэббидж. В 1823 году Бэббидж начал работать над

машиной для вычисления полиномов, но, что более интересно, эта машина

должна была, кроме непосредственного производства вычислений, выдавать

результаты — печатать их на негативной пластине для фотопечати. Планиро-

валось, что машина будет приводиться в действие паровым двигателем.

Из-за технических трудностей Бэббиджу до конца не удалось реализовать свой

проект. Здесь впервые возникла идея использовать некоторое внешнее (перифе-

рийное) устройство для выдачи результатов вычислений. Отметим, что другой

ученый, С. Шойц, в 1853 году все же реализовал машину, задуманную Бэббид-

жем (она получилась даже меньше, чем планировалась). Наверное Ч. Бэббид-

жу больше нравился творческий процесс поиска новых идей, чем воплощение

их в нечто материальное. В 1834 году он изложил принципы работы очеред-

ной машины, которая была названа им «аналитической». Технические труднос-

ти вновь не позволили ему до конца реализовать свои идеи. Бэббидж смог до-

вести машину лишь до стадии эксперимента. Но именно идея является

двигателем научно-технического прогресса. Очередная машина Чарльза Бэб-

биджа был воплощением следующих идей:

О управление производственным процессом. Машина управляла работой ткац-

кого станка, изменяя узор создаваемой ткани в зависимости от сочетания

отверстий на специальной бумажной ленте. Эта лента стала предшественни-

цей таких знакомых нам всем носителей информации, как перфокарты и

перфоленты;

О программируемость. Работой машины также управляла специальная бумаж-

ная лента с отверстиями. Порядок следования отверстий на ней определял

команды и обрабатываемые этими командами данные. Машина имела ариф-

метическое устройство и память. В состав команд машины входила даже

команда условного перехода, изменяющая ход вычислений в зависимости от

некоторых промежуточных результатов.

В разработке этой машины принимала участие графиня Ада Августа Лавлейс1,

которую считают первой в мире женщиной-программистом.

Не слишком ли много для одного проекта и одного человека?!

Идеи Чарльза Бэббиджа развивались и использовались другими учеными. Так, в

1890 году, на рубеже XX века, американец Г. Холлерит разработал машину, ра-

ботающую с таблицами данных (первый Excel?). Машина управлялась програм-

мой на перфокартах. Она использовалась при проведении переписи населения в

США в 1890 году. В 1896 году Г. Холлерит основал фирму, явившуюся пред-

шественницей корпорации IBM. Со смертью Бэббиджа в эволюции вычисли-

тельной техники наступил очередной перерыв вплоть до 30-х годов XX века.

В дальнейшем все развитие человечества стало немыслимым без компьютеров.

1 В честь графини Ады Августы Лавлейс, родственницы Байрона, был назван язык программирова-

ния Ada.

23

В 1938 году центр разработок ненадолго смещается из Америки в Германию, где

К. Цузе создает машину, которая оперирует, в отличие от своих предшест-

венниц, не десятичными числами, а двоичными. Эта машина также была все

еще механической, но ее несомненным достоинством было то, что в ней была

реализована идея обработки данных в двоичном коде. Продолжая свои работы,

Цузе в 1941 году создал электромеханическую машину, арифметическое ус-

тройство которой было выполнено на базе реле. Машина умела выполнять опе-

рации с плавающей точкой.

За океаном, в Америке, в этот период также шли работы по созданию подобных

электромеханических машин. В 1944 году Г. Айкен спроектировал машину, ко-

торую назвали MARK-1. Она, как и машина К. Цузе, работала на реле. Но из-за

того, что данная машина явно была создана под влиянием работ Бэббиджа, она

оперировала с данными в десятичной форме.

Естественно, из-за большого удельного веса механических частей эти машины

были обречены. Нужно было искать новую, более технологичную элементную

базу. И тогда вспомнили об изобретении Л. Фореста, который в 1906 году

создал трехэлектродную вакуумную лампу, названную триодом. В силу своих

функциональных свойств она стала наиболее естественной заменой реле.

В 1946 году в США, в университете города Пенсильвания, была создана первая

универсальная ЭВМ — ENIAC. ЭВМ ENIAC содержала 18 тыс. ламп, весила

30 тонн, занимала площадь 200 м2 и потребляла огромную мощность. В ней все

еще использовались десятичные операции и программирование осуществлялось

путем коммутации разъемов и установки переключателей. Естественно, что та-

кое «программирование» влекло за собой появление множества

проблем, вызванных, прежде всего, неверной установкой переключателей. С про-

ектом ENIAC связано имя еще одной ключевой фигуры в истории вычисли-

тельной техники — математика Джона фон Неймана. Именно он впервые

предложил записывать программу и ее данные в память машины так, чтобы их

можно было при необходимости модифицировать в процессе работы. Этот

ключевой принцип, получивший название принципа хранимой программы, был

использован в дальнейшем при создании принципиально новой ЭВМ EDVAC

(1951 год). В этой машине уже применяется двоичная арифметика и исполь-

зуется оперативная память, построенная на ультразвуковых ртутных линиях

задержки. Память могла хранить 1024 слова. Каждое слово состояло из 44 дво-

ичных разрядов.

После создания EDVAC человечество осознало, какие высоты науки и техники

могут быть достигнуты тандемом человек—компьютер. Данная отрасль стала раз-

виваться очень быстро и динамично, хотя здесь тоже наблюдалась некоторая пе-

риодичность, связанная с необходимостью накопления определенного багажа зна-

ний для очередного прорыва. До середины 80-х годов процесс эволюции

вычислительной техники принято делить на поколения. Для полноты изложения

дадим этим поколениям краткие качественные характеристики:

1-е поколение (1945-1954 гг.) — время становления машин с фон-неймановской

архитектурой. В этот период формируется типовой набор структурных элемен-

24

Урок 1. Общие сведения об ЭВМ

тов, входящих в состав ЭВМ. К этому времени у разработчиков уже сложилось

примерно одинаковое представление о том, из каких элементов должна состо-

ять типичная ЭВМ. Это — центральный процессор (ЦП), оперативная память

(или оперативное запоминающее устройство — ОЗУ) и устройства ввода-вы-

вода (УВВ). ЦП, в свою очередь, должен состоять из арифметико-логического

устройства (АЛУ) и управляющего устройства (УУ). Машины этого поколе-

ния работали на ламповой элементной базе, из-за чего поглощали огромное

количество энергии и были очень ненадежны. С их помощью в основном реша-

лись научные задачи. Программы для этих машин уже можно было составлять

не на машинном языке, а на языке ассемблера.

2-е поколение (1955-1964 гг.). Смену поколений определило появление новой

элементной базы: вместо громоздкой лампы в ЭВМ стали применяться миниа-

тюрные транзисторы, линии задержки как элементы оперативной памяти сме-

нила память на магнитных сердечниках. Это в конечном итоге привело к

уменьшению габаритов, повышению надежности и производительности ЭВМ.

В архитектуре ЭВМ появились индексные регистры и аппаратные средства для

выполнения операций с плавающей точкой. Были разработаны команды для

вызова подпрограмм. Появились языки высокого уровня — Algol, FORTRAN,

COBOL — создавшие предпосылки для появления переносимого программно-

го обеспечения, не зависящего от типа ЭВМ. С появлением языков высокого

уровня возникли компиляторы для них, библиотеки стандартных подпрограмм

и другие хорошо знакомые нам сейчас вещи. Важное новшество, которое хоте-

лось бы отметить, — это появление так называемых процессоров ввода-вывода.

Эти специализированные процессоры позволили освободить ЦП от управле-

ния вводом-выводом и осуществлять ввод-вывод с помощью специализирован-

ного устройства одновременно с процессом вычислений. На этом этапе резко

расширился круг пользователей ЭВМ и возросла номенклатура решаемых за-

дач. Для эффективного управления ресурсами машины стали использоваться

операционные системы (ОС).

3-е поколение (1965-1970 гг.). Смена поколений вновь была обусловлена об-

новлением элементной базы: вместо транзисторов в различных узлах ЭВМ ста-

ли использоваться интегральные микросхемы различной степени интеграции.

Микросхемы позволили разместить десятки элементов на пластине размером в

несколько сантиметров. Это, в свою очередь, не только повысило производи-

тельность ЭВМ, но и снизило их габариты и стоимость. Появились сравни-

тельно недорогие и малогабаритные машины — лштш-ЭВМ. Они активно

использовались для управления различными технологическими производ-

ственными процессами в системах сбора и обработки информации. Увеличе-

ние мощности ЭВМ сделало возможным одновременное выполнение нескольких

программ на одной ЭВМ. Для этого нужно было научиться координировать

между собой одновременно выполняемые действия, для чего были расширены

функции операционной системы. Одновременно с активными разработками в

области аппаратных и архитектурных решений растет удельный вес разрабо-

ток в области технологий программирования. В это время активно разрабаты-

ваются теоретические основы методов программирования, компиляции, баз

25

данных, операционных систем и т. д. Создаются пакеты прикладных программ

для самых различных областей жизнедеятельности человека. Теперь уже стано-

вится непозволительной роскошью переписывать все программы с появлением

каждого нового типа ЭВМ. Наблюдается тенденция к созданию семейств ЭВМ,

то есть машины становятся совместимы снизу вверх на программно-аппарат-

ном уровне. Примерами таких семейств была серия IBM System 360 и наш оте-

чественный аналог — ЕС ЭВМ.

4-е поколение (1970-1984 гг.). Очередная смена элементной базы привела к сме-

не поколений. В 70-е годы активно ведутся работы по созданию больших и

сверхбольших интегральных схем (БИС и СБИС), которые позволили размес-

тить на одном кристалле десятки тысяч элементов. Это повлекло дальнейшее

существенное снижение размеров и стоимости ЭВМ. Работа с программным

обеспечением стала более дружественной, что повлекло за собой рост количест-

ва пользователей. В принципе, при такой степени интеграции элементов стало

возможным попытаться создать функционально полную ЭВМ на одном крис-

талле. Соответствующие попытки были предприняты, хотя они и встречались в

основном недоверчивой улыбкой. Наверное, этих улыбок стало бы меньше,

если бы можно было предвидеть, что именно эта идея станет причиной «выми-

рания» больших ЭВМ через каких-нибудь полтора десятка лет. Тем не менее в

начале 70-х годов фирмой Intel был выпущен микропроцессор (МП) i4004. И

если до этого в мире вычислительной техники были только три направления

(суперЭВМ, большие ЭВМ (мэйнфреймы) и мини-ЭВМ), то теперь к ним при-

бавилось еще одно — микропроцессорное. В общем случае под процессором

понимают функциональный блок ЭВМ, предназначенный для логической и

арифметической обработки информации на основе принципа микропрограммно-

го управления. По аппаратной реализации процессоры можно разделить на мик-

ропроцессоры (полностью интегрирующие все функции процессора) и процес-

соры с малой и средней интеграцией. Конструктивно это выражается в том, что

микропроцессоры реализуют все функции процессора на одном кристалле, а

процессоры других типов реализуют их путем соединения большого количества

микросхем.

Итак, первый МП 14004 был создан фирмой Intel на рубеже 70-х годов.

Он представлял собой 4-разрядное параллельное вычислительное устройство,

и его возможности были сильно ограничены. 14004 мог производить четыре ос-

новные арифметические операции и применялся поначалу только в карманных

калькуляторах. Позднее сфера его применения была расширена за счет исполь-

зования в различных системах управления (например, для управления свето-

форами). Фирма Intel, правильно предугадав перспективность микропроцессо-

ров, продолжила интенсивные разработки, и один из ее проектов в конечном

итоге привел к крупному успеху, предопределившему будущий путь развития

вычислительной техники. Им стал проект по разработке 8-разрядного микро-

процессора 18008 (1972 г.). Этот микропроцессор имел довольно развитую сис-

тему команд и умел делить числа. Именно он был использован при создании

персонального компьютера Альтаир, для которого молодой Билл Гейтс напи-

26

Урок 1. Общие сведения об ЭВМ

сал один из своих первых интерпретаторов языка Basic. Наверное, именно с это-

го момента следует вести отсчет 5-го поколения.

5-е поколение можно назвать микропроцессорным. Заметьте, что 4-е поколение

закончилось только в начале 80-х, то есть «родители» в лице больших машин и

их быстро взрослеющее и набирающее силы «чадо» в течение почти

10 лет относительно мирно существовали вместе. Для них обоих это время по-

шло только на пользу. Проектировщики больших компьютеров накопили

огромный теоретический и практический опыт, а программисты микропроцессо-

ров сумели найти свою, пусть поначалу очень узкую, нишу на рынке. В 1976 году

фирма Intel закончила разработку 16-разрядного микропроцессора 18086. Он

имел достаточно большую разрядность регистров (16 бит) и системной шины

адреса (20 бит), за счет чего мог адресовать до 1 Мбайт оперативной памяти. В

1982 году был создан i80286. Этот микропроцессор представлял собой улучшен-

ный вариант 18086. Он поддерживал уже несколько режимов работы: реальный,

когда формирование адреса производилось по правилам 18086, и защищенный,

который аппаратно реализовывал многозадачность и управление виртуальной

памятью, i80286 имел также большую разрядность шины адреса — 24 разряда

против 20 у 18086, и поэтому он мог адресовать до 16 Мбайт оперативной памя-

ти. Первые компьютеры на базе этого микропроцессора появились в 1984 году.

По своим вычислительным возможностям этот компьютер стал сопоставим с

IBM 370. Поэтому можно считать, что на этом 4-е поколение развития ЭВМ за-

вершилось.

В 1985 году фирма Intel представила первый 32-разрядный микропроцессор

i80386, аппаратно совместимый снизу вверх со всеми предыдущими микропро-

цессорами этой фирмы. Он был гораздо мощнее своих предшественников, имел

32-разрядную архитектуру и мог прямо адресовать до 4 Гбайт оперативной

памяти. Вскоре после i80386 появился i486, в котором математический сопро-

цессор был интегрирован на одном кристалле с основным процессором. Также

впервые микропроцессор стал дополняться внутренней кэш-памятью; появи-

лось понятие конвейеризации вычислений. С 1993 года стали выпускаться

микропроцессоры Intel Pentium. Их появление вначале омрачилось ошибкой в

блоке операций с плавающей точкой. Эта ошибка была быстро устранена, но

недоверие к этим микропроцессорам еще некоторое время оставалось. В конеч-

ном итоге несомненные преимущества, заложенные в архитектуре Pentium, по-

могли ему стать на ноги, и сегодня мы видим, что i486 и Pentium являются са-

мыми популярными и массовыми микропроцессорами на российском рынке.

На этом можно, наверное, закончить историческое введение. В этой книге мы

подробно будем обсуждать архитектуру и особенности программирования

именно микропроцессоров Intel. Я сознательно опустил обсуждение микропро-

цессоров других фирм. Они, несомненно, имеют свои достоинства (и недостат-

ки), которые в силу специфики книги здесь обсуждать неуместно.

Типичный современный компьютер (на базе i486 или Pentium) состоит из сле-

дующих компонентов (рис. 1.1).

27

Системный блок

Рис. 1.1. Компьютер и периферийные устройства

Из рисунка видно, что компьютер составлен из нескольких физических уст-

ройств, каждое из которых подключено к одному блоку, называемому сис-

темным. Если рассуждать логически, то ясно, что он играет роль некоторого

координирующего устройства. Давайте заглянем внутрь системного блока (не

нужно пытаться проникнуть внутрь монитора — там нет ничего интересного, к

тому же это опасно): открываем корпус и видим какие-то платы, блоки, соеди-

нительные провода. Чтобы понять их функциональное назначение, посмотрим

на структурную схему типичного компьютера (рис. 1.2). Она не претендует на

безусловную точность и имеет целью лишь показать назначение, взаимосвязь и

типовой состав элементов современного персонального компьютера.

Обсудим схему на рис. 1.2 в несколько нетрадиционном стиле.

У меня часто возникают ассоциации компьютера с человеком. У компьютера

есть органы восприятия информации из внешнего мира — это клавиатура,

мышь, накопители на магнитных дисках. На рис. 1.2 эти органы расположены

справа от системных шин. У компьютера есть органы, «переваривающие» полу-

ченную информацию, — это центральный процессор и оперативная память. И

наконец, у компьютера есть органы речи, выдающие результаты переработки.

Это также некоторые из устройств справа. Современным компьютерам, конеч-

но, далеко до человека. Их можно сравнить с существами, взаимодействующи-

ми с внешним миром на уровне большого, но ограниченного набора безуслов-

ных рефлексов. Этот набор рефлексов образует систему машинных команд. На

каком бы высоком уровне вы ни общались с компьютером, в конечном итоге

все сводится к скучной и однообразной последовательности машинных команд.

Каждая машинная команда является своего рода раздражителем для возбужде-

ния того или иного безусловного рефлекса. Реакция на этот раздражитель всег-

да однозначная и «зашита» в блоке микрокоманд в виде микропрограммы.

Эта микропрограмма и реализует действия по реализации машинной команды,

но уже на уровне сигналов, подаваемых на те или иные логические схемы ком-

пьютера, тем самым управляя различными подсистемами компьютера. В этом

состоит так называемый принцип микропрограммного управления. Продолжая

аналогию с человеком, отметим: для того, чтобы компьютер правильно питался,

28

Урок 1. Общие сведения об ЭВМ

придумано множество операционных систем, компиляторов сотен языков про-

граммирования и т. д. Но все они являются по сути лишь блюдом, на котором

по определенным правилам доставляется пища (программы) желудку (компью-

теру). Только (вот досада!) желудок компьютера любит диетическую, однооб-

разную пищу — подавай ему информацию структурированную, в виде строго

организованных последовательностей нулей и единиц, комбинации которых и

составляют машинный язык. Таким образом, внешне являясь полиглотом, ком-

пьютер понимает только один язык — язык машинных команд. Конечно, для

общения и работы с компьютером необязательно знать этот язык, но практи-

чески любой профессиональный программист рано или поздно сталкивается с

необходимостью его изучения. К счастью, программисту не нужно пытаться пос-

тичь значение различных комбинаций двоичных чисел, так как еще в 50-е гг.

программисты стали использовать для программирования символический ана-

лог машинного языка, который назвали языком ассемблера. Этот язык точно

отражает все особенности машинного языка. Именно поэтому, в отличие от

языков высокого уровня, язык ассемблера для каждого типа компьютера свой.

адреса данных управления

Рис. 1.2. Структурная схема персонального компьютера

29

Из всего вышесказанного можно сделать вывод, что, так как язык ассемблера для

компьютера «родной», то и самая эффективная программа может быть написана

только на нем (при условии, что ее пишет квалифицированный программист).

Здесь есть одно маленькое «но»: это очень трудоемкий и требующий большого

внимания и практического опыта процесс. Поэтому реально на ассемблере пишут

в основном только программы, которые должны обеспечить эффективную работу

с аппаратной частью. Иногда на ассемблере пишутся критичные по времени вы-

полнения или расходованию памяти участки программы. Впоследствии они

оформляются в виде подпрограмм и совмещаются с кодом на языке высокого

уровня. На наших уроках в дальнейшем мы подробно разберемся с большин-

ством перечисленных выше областей применения ассемблера.

Если вы держите в руках эту книгу, значит, для вас настало время сделать оче-

редной шаг в профессиональном росте. Поэтому переворачивайте страницу и

приступайте к уроку 2.

Подведем некоторые итоги:

0 Очень нелегок и длителен был путь развития вычислительной техники. Вна-

чале были простые машины, выполняющие несложные арифметические дей-

ствия. Люди постарше помнят широко распространенные полтора десятка

лет назад механические арифмометры, изобретенные еще в XVII веке, и

30-тонные махины с очень ограниченными возможностями в конце 50-х годов.

И вот в конце XX века мы имеем компактный 30-килограммовый набор

устройств с колоссальными потенциальными возможностями.

0 Несмотря на большие различия во внешнем виде, структурно все компьюте-

ры устроены примерно одинаково. В их состав обязательно входят цент-

ральный процессор, внешняя и оперативная память, устройства ввода-выво-

да и отображения информации.

0 Работать компьютер заставляет некий «серый кардинал» — машинный язык.

Пользователь может даже и не подозревать о его существовании. Общаться

с компьютером пользователю помогают операционные системы, офисные

пакеты, системы программирования и т. д. Использование современных тех-

нологий программирования позволяет создавать программы, не написав ни

строчки кода. Но в мозг компьютера команды все же поступают на машин-

ном языке.

0 Машинный язык полностью отражает все архитектурные тонкости конкрет-

ного типа компьютеров. Следствием этого является то, что он индивидуален

для каждого семейства ЭВМ. Для того чтобы использовать эффективно все

возможности компьютера, применяют символический аналог машинного

языка — язык ассемблера.

30

Урок 1. Общие сведения об ЭВМ

0 Работать на компьютере можно и без знания языка ассемблера. Но элементом

подготовки программиста-профессионала обязательно является изучение ас-

семблера. Почему? Изучая ассемблер, вы обязательно попутно познакомитесь

с архитектурой компьютера. А это, в свою очередь, позволит вам в дальней-

шем создавать более эффективные программы на других языках и объединять

их, при необходимости, с программами на ассемблере.

) УРОК

Архитектура

персонального

компьютера

□ Понятие об архитектуре ЭВМ

□ Архитектурные особенности компьютеров

на базе i486 и Pentium

□ Описание набора регистров микропроцессора

□ Организация оперативной памяти компьютера

□ Форматы и типы данных, поддерживаемые

микропроцессором

□ Формат машинных команд

□ Система прерываний компьютера

На уроке 1 мы описали компьютер на «житейском» уровне. При обсуждении

понятия машинного языка отмечалось, что его характеристики полностью

определяются особенностями того типа компьютера, для которого этот язык

предназначен. Возникает вопрос — как оценить возможности конкретного типа

(или модели) компьютера и его отличительные особенности от компьютеров

других типов (моделей). Рассмотрения одной лишь только его структурной

схемы явно недостаточно, так как она принципиально мало чем отличается для

разных машин. У всех компьютеров есть оперативная память, процессор, внеш-

ние устройства. Различными являются способы, средства и используемые ре-

сурсы, с помощью которых компьютер функционирует как единый механизм.

Чтобы собрать воедино все понятия, характеризующие компьютер с точки зре-

ния его функциональных программно-управляемых свойств, существует специ-

альный термин — архитектура ЭВМ. Впервые это понятие стало упоминаться

с появлением машин 3-го поколения для их сравнительной оценки. Мы отме-

чали на уроке 1, что в это время наблюдался всплеск разработок как про-

граммного, так и аппаратного обеспечения. Ниже мы дадим более формальное

определение понятия архитектуры ЭВМ. Но прежде хотелось бы предупредить

читателя, что урок будет нелегким. Приступать к изучению языка ассемблера

любого компьютера имеет смысл только после выяснения того, какая часть

компьютера оставлена видимой и доступной для программирования на этом

языке. Это так называемая программная модель компьютера. Для программиро-

вания на языках высокого уровня совсем необязательно вникать слишком глу-

боко в эти вопросы. Мы не стали «размазывать» вопросы архитектуры по всей

книге, а систематизированно изложили их на одном уроке. На последующих

уроках эти вопросы будут уточняться и расширяться, но у вас уже будет перед

глазами общая картина. Если же вы чувствуете, что перестаете понимать мате-

риал, то просто просмотрите его и переходите к уроку 3. В любом случае, в

процессе работы над книгой периодически возвращайтесь к этому уроку, и со

временем вы найдете ответы на все вопросы.

Архитектура ЭВМ

Это понятие довольно трудно определить однозначно, потому что при желании

в него можно включить все, что связано с ЭВМ вообще и какой-то конкретной

моделью компьютера в частности. Попытаемся все же формализовать этот ши-

роко распространенный термин.

Архитектура ЭВМ

33

Архитектура ЭВМ — это абстрактное представление ЭВМ, которое отражает

ее структурную, схемотехническую и логическую организацию. Понятие архи-

тектуры ЭВМ является комплексным и включает в себя:

О структурную схему ЭВМ;

О средства и способы доступа к элементам структурной схемы ЭВМ;

О организацию и разрядность интерфейсов ЭВМ;

О набор и доступность регистров;

О организацию и способы адресации памяти;

О способы представления и форматы данных ЭВМ;

О набор машинных команд ЭВМ;

О форматы машинных команд;

О обработку нештатных ситуаций (прерываний).

Как видите, понятие архитектуры включает в себя практически всю необходи-

мую для программиста информацию о компьютере. Поэтому прежде чем при-

ступить к изучению вопросов, связанных с программированием на ассемблере

для компьютеров на базе микропроцессоров фирмы Intel, познакомимся с их

архитектурой.

Все современные ЭВМ обладают некоторыми общими и индивидуальными

свойствами архитектуры. Индивидуальные свойства присущи только конкрет-

ной модели компьютера и отличают его от больших и малых собратьев. Нали-

чие общих архитектурных свойств обусловлено тем, что большинство типов

существующих машин принадлежат 4 и 5-му поколениям ЭВМ так называе-

мой фон-неймановской архитектуры. К числу общих архитектурных свойств и

принципов можно отнести:

О Принцип хранимой программы. Согласно ему, код программы и ее данные

находятся в одном адресном пространстве в оперативной памяти.

О Принцип микропрограммирования. Суть этого принципа заключается в том,

что машинный язык все-таки еще не является той конечной субстанцией,

которая физически приводит в действие процессы в машине. В состав про-

цессора входит блок микропрограммного управления (см. рис. 1.2). Этот

блок для каждой машинной команды имеет набор действий-сигналов, кото-

рые нужно сгенерировать для физического выполнения требуемой машин-

ной команды. Здесь уместно вспомнить характеристику ЭВМ 1-го поколе-

ния. В них для генерации нужных сигналов необходимо было осуществить

ручное программирование всех логических схем — поистине адская и не-

благодарная работа!

О Линейное пространство памяти — совокупность ячеек памяти, которым

последовательно присваиваются номера (адреса) О, 1, 2, ....

34

Урок 2. Архитектура персонального компьютера

О Последовательное выполнение программ. Процессор выбирает из памяти ко-

манды строго последовательно. Для изменения прямолинейного хода вы-

полнения программы или осуществления ветвления необходимо использо-

вать специальные команды. Они называются командами условного и

безусловного перехода.

О С точки зрения процессора нет принципиальной разницы между данными и

командами. Данные и машинные команды находятся в одном пространстве

памяти в виде последовательности нулей и единиц. Это свойство связано с

предыдущим. Процессор, исполняя содержимое некоторых последователь-

ных ячеек памяти, всегда пытается трактовать его как коды машинной ко-

манды, а если это не так, то происходит аварийное завершение программы,

содержащей некорректный фрагмент. Поэтому важно в программе всегда

четко разделять пространство данных и команд.

О Безразличие к целевому назначению данных. Машине все равно, какую логи-

ческую нагрузку несут обрабатываемые ею данные.

Наша книга посвящена вопросам программирования микропроцессоров фир-

мы Intel — i486 и Pentium1. У них, как и у процессоров других фирм, есть ин-

дивидуальные архитектурные принципы. К слову сказать, перечень архитек-

турных нововведений для этих микропроцессоров впечатляет. Так, некоторые

источники приводят до 14 новых или усовершенствованных старых решений.

Их полное рассмотрение не является нашей целью, поэтому уделим внимание

наиболее характерным и необходимым для дальнейшего изложения новациям.

Суперскалярная архитектура. Для того чтобы пояснить этот термин, разбе-

ремся вначале со значением другого термина — конвейеризация вычислений.

Важным элементом архитектуры, появившимся в i486, стал конвейер — специ-

альное устройство, реализующее такой метод обработки команд внутри микро-

процессора, при котором исполнение команды разбивается на несколько этапов.

i486 имеет пятиступенчатый конвейер. Соответствующие пять этапов включают:

О выборку команды из кэш-памяти или оперативной памяти;

О декодирование команды;

О генерацию адреса, при которой определяются адреса операндов в памяти;

О выполнение операции с помощью АЛУ;

О запись результата (куда будет записан результат, зависит от алгоритма рабо-

ты конкретной машинной команды).

Таким образом, на стадии выполнения каждая машинная команда как бы разби-

1 Этот выбор обусловлен тем, что указанные процессоры являются наиболее популярными на сегод-

няшний день в России. Все программы в данной книге приведены для этих микропроцессоров. Так

как i486 и Pentium являются результатом эволюции более ранних моделей микропроцессоров фир-

мы Intel, то они полностью совместимы с предыдущими моделями микропроцессоров. Исходя из

этого, большую часть сведений, приведенных в книге, можно использовать для программирования

младших моделей микропроцессоров Intel.

Архитектура ЭВМ

35

вается на более элементарные операции. В чем преимущество такого подхода?

Очередная команда после ее выборки попадает в блок декодирования. Таким

образом, блок выборки свободен и может выбрать следующую команду.

В результате на конвейере могут находиться в различной стадии выполнения

пять команд. Скорость вычисления в результате существенно возрастает. Мик-

ропроцессоры, имеющие один конвейер, называются скалярными. Pentium име-

ет два конвейера, a Pentium Pro — три, поэтому эти микропроцессоры называ-

ются суперскалярными.

Раздельное кэширование кода и данных. Кэширование — это способ увеличения

быстродействия системы за счет хранения часто используемых данных и кодов

в так называемой «кэш-памяти первого уровня» (быстрой памяти), находящей-

ся внутри микропроцессора, i486, к примеру, содержит один блок встроенной

кэш-памяти размером 8 Кбайт, который используется для кэширования и кодов,

и данных. Pentium содержит два блока кэш-памяти: один для кода и один для

данных, каждый по 8 Кбайт. При этом становится возможным одновременный

доступ к коду и данным, что увеличивает скорость работы компьютера.

Предсказание правильного адреса перехода. Под переходом понимается заплани-

рованное алгоритмом изменение последовательного характера выполнения

программы. Как показывает статистика, типичная программа на каждые 6-8 ко-

манд содержит 1 команду перехода. Последствия этого предсказать несложно:

при наличии конвейера через каждые 6-8 команд его нужно очищать и

заполнять заново в соответствии с адресом перехода. Все преимущества кон-

вейеризации теряются. Поэтому в архитектуру Pentium был введен блок пред-

сказания переходов. Суть этого метода заключается в следующем. Pentium име-

ет буфер адресов перехода, который хранит информацию о последних

256 переходах. Если некоторая команда управляет ветвлением, то в буфере запо-

минаются эта команда, адрес перехода и предположение о том, какая ветвь про-

граммы будет выполнена следующей. Почти в любой программе имеются цик-

лы, в ходе выполнения которых периодически необходимо принимать решение

либо о выходе из цикла, либо о переходе на его начало. Специальный блок

предсказания адреса перехода прогнозирует, какое решение будет принято про-

граммой. При этом он основывается на предположении, что ветвь, которая

была пройдена, будет использоваться снова, и загружает соответствующую ко-

манду перехода на конвейер. В случае, если это предсказание верно, переход

осуществляется без задержки. Для того чтобы судить об эффективности этого

нововведения, достаточно отметить, что вероятность правильного предсказания

составляет около 80%.

Усовершенствованный блок вычислений с плавающей точкой. Он позволяет вы-

полнять одну команду с плавающей точкой за один такт микропроцессора.

На этом, наверное, следует завершить обсуждение общих вопросов, связанных

с архитектурой микропроцессоров Intel. Им можно посвятить не одну увлека-

тельную книгу, но это не является нашей целью. Наша ближайшая задача состоит

36

Урок 2. Архитектура персонального компьютера

в том, чтобы разобраться, как управлять этими сложнейшими микропроцессора-

ми. В начале урока мы уже упоминали, что для этого нужно разобраться как с

общей программной моделью компьютера вообще, так и программной моделью

микропроцессора в частности. В этих моделях описываются основные особенно-

сти архитектуры компьютера, знание которых позволяет программисту эффек-

тивно и в полном объеме использовать все его возможности.

Первым шагом программиста, который начинает разбираться с вопросами про-

граммирования на ассемблере, является выяснение того, какие регистры микро-

процессора ему доступны, их функционального назначения и порядка исполь-

зования. С рассмотрения регистров мы и начнем знакомство с программной

моделью микропроцессора.

Набор регистров

Программная модель микропроцессора содержит 32 регистра, в той или иной

мере доступных для использования программистом. Их можно разделить на

две большие группы:

О 16 пользовательских регистров;

О 16 системных регистров.

В программах на языке ассемблера регистры используются очень интенсивно.

Большинство регистров имеют определенное функциональное назначение. На

этом уроке будет дана характеристика только первой группы — пользователь-

ских регистров. Системные регистры предназначены в основном для поддержа-

ния защищенного режима работы, поэтому обсуждать их следует вместе с рас-

смотрением этого режима, чем мы вплотную и займемся на уроке 16.

Пользовательские регистры

Как следует из названия, пользовательскими регистры называются потому, что

программист может использовать их при написании своих программ. К этим

регистрам относятся (рис. 2.1):

О восемь 32-битных регистров, которые могут использоваться программиста-

ми для хранения данных и адресов (их еще называют регистрами общего

назначения (РОН)): eax/ax/ah/al, ebx/bx/bh/bl, edx/dx/dh/dl, ecx/cx/ch/cl,

ebp/bp, esi/si, edi/di, esp/sp;

О шесть регистров сегментов: cs, ds, ss, es, fs, gs;

О регистры состояния и управления: регистр флагов eflags/flags и регистр

указателя команды eip/ip.

Набор регистров

37

еах

edx

есх

ebx

ebp

esi

edi

Регистры общего назначения:

ax

ah I al

31 15 7 0

dx

dh I dl

31 15 7 0

ex

ch I cl

31 15 7 0

bx

bh I ы

31 15 7 0

bp

31 15 0

si

31 15 0

di

31 15 0

sp

esp

31 15 О

Сегментные регистры: CS

15 0

SS

15 0

ds

15 0

es

15 0

fs

15 0

gs

15 0

Регистры флагов и указателя команд:

eflags flags

31 15 0

eip ip

31 15 0

Рис. 2.1. Пользовательские регистры микропроцессоров i486 и Pentium

38

Урок 2. Архитектура персонального компьютера

Почему многие из этих регистров приведены с наклонной разделительной чер-

той? Нет, это не разные регистры — это части одного большого 32-разрядного

регистра. Их можно использовать в программе как отдельные объекты. Зачем

так сделано? Для обеспечения работоспособности программ, написанных для

младших 16-разрядных моделей микропроцессоров фирмы Intel, начиная с

18086. Микропроцессоры i486 и Pentium имеют, в основном, 32-разрядные ре-

гистры. Их количество, за исключением сегментных регистров, такое же, как и

у i8086, но размерность больше, что и отражено в их обозначениях — они име-

ют приставку е (Extended).

Разберемся подробнее с составом и назначением пользовательских регистров.

Регистры общего назначения

Все регистры этой группы позволяют обращаться к своим «младшим» частям

(см. рис. 2.1). Рассматривая этот рисунок, заметьте, что использовать для само-

стоятельной адресации можно только младшие 16- и 8-битные части этих регист-

ров. Старшие 16 бит этих регистров как самостоятельные объекты недоступны.

Это сделано, как мы отметили выше, для совместимости с младшими 16-раз-

рядными моделями микропроцессоров фирмы Intel. Перечислим регистры,

относящиеся к группе регистров общего назначения. Так как эти регистры фи-

зически находятся в микропроцессоре внутри арифметико-логического уст-

ройства (АЛУ), то их еще называют регистрами АЛУ:

О eax/ax/ah/al (Accumulator register) — аккумулятор. Применяется для хра-

нения промежуточных данных. В некоторых командах использование этого

регистра обязательно;

О ebx/bx/bh/bl (Base register) — базовый регистр. Применяется для хранения

базового адреса некоторого объекта в памяти;

О ecx/cx/ch/cl (Count register) — регистр-счетчик. Применяется в командах,

производящих некоторые повторяющиеся действия. Его использование за-

частую неявно и скрыто в алгоритме работы соответствующей команды. К