Author: Майкл Уэнстром

Tags: компьютерные технологии программирование компьютерные сети

ISBN: 5-8459-0387-4

Year: 2005

Text

Организация

защиты сетей

Cisco®

¦ J ..

¦у". ..".I:

Panaging Cisco

itwork Security

J. Wens|rom

f

Cisco Systems

201 West 1O3rd Street,

Indianapolis, IN 46290 USA

РГАНИЗА^ИЯ

АЩИТЫ СЕТЕЙ

Уэнстро!

; Москва •Санкт-Петер§урШ Киев

2005 "лш?$гм*-**!"

ББК 32.973.26-018.2.75

У98

УДК 681.3.07

Издательский дом "Вильяме"

Зав. редакцией А. В. Слепцов

Перевод с английского и редакция А. Г. Сивака

По общим вопросам обращайтесь в Издательский дом "Вильяме" по адресу:

info@williamspublishing.com, http://www.williamspublishing.com

Уэнстром М.

У98 Организация защиты сетей Cisco. : Пер. с англ. — М. : Издательский дом

"Вильяме", 2005. — 768 с. : ил. — Парал. тит. англ.

ISBN 5-8459-0387-4 (рус.)

Данная книга представляет собой официальный курс по управлению защитой сетей

Cisco® (MCNS). Ее цель — обучение пользователей правильной установке, выбору

конфигурации, эксплуатации, управлению и тестированию продуктов, предназначен-

предназначенных для защиты сетей Cisco, в частности средств защиты, предлагаемых программным

обеспечением Cisco IOS®. Здесь, в основном, освещаются вопросы, касающиеся обес-

обеспечения защиты сети на уровне IP.

Обсуждение практической реализации средств защиты строится на примере ре-

реальных проблем безопасности, встающих перед некоей гипотетической компанией,

создающей систему защиты своей сети "с нуля". Книга будет полезна как профес-

профессионалам в области защиты сетей, так и всем интересующимся этой темой.

ББК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками

соответствующих фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой

бы то ни было форме и какими бы то ни было средствами, будь то электронные или механиче-

механические, включая фотокопирование и запись на магнитный носитель, если на это нет письменного

разрешения издательства Cisco Press.

Authorized translation from the English language edition published by Cisco Press, Copyright © 2001

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any

means, electronic or mechanical, including photocopying, recording or by any information storage

retrieval system, without permission from the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with

R&i Enterprises International, Copyright © 2003

ISBN 5-8459-0387-4 (рус.) © Издательский дом "Вильяме", 2003

ISBN 1-5787-0103-1 (англ.) © Cisco Systems, Inc., 2001

Оглавление

Предисловие 22

Введение 25

Часть I. Выбор политики защиты 31

Глава 1. Угрозы безопасности сети 33

Глава 2. Оценка политики защиты 65

Глава 3. Защита инфраструктуры сети 91

Часть П. Защита удаленного доступа 133

Глава 4. Технология защиты ААА 135

Глава 5. Настройка средств ААА сервера сетевого доступа 177

Глава 6. Настройка CiscoSecure ACS и TACACS+/RADIUS 195

Часть III. Защита межсетевых соединений 237

Глава 7. Настройка маршрутизатора периметра Cisco 239

Глава 8. Настройка Cisco IOS Firewall 273

Часть IV. Настройка CiscoSecure PIX Firewall 301

Глава 9. Возможности PIX Firewall 303

Глава 10. Настройка доступа через PIX Firewall 345

Глава 11. Настройка интерфейсов и средств ААА PIX Firewall 383

Глава 12. Использование дополнительных возможностей PIX Firewall 415

Часть У. Технология шифрования Cisco 447

Глава 13. Обзор технологии шифрования Cisco 449

Глава 14. Применение шифрования Cisco 467

Часть VI. Виртуальные частные сети, использующие IPSec 511

Глава 15. Поддержка IPSec в сетях Cisco 513

Глава 16. Настройка Cisco IOS для поддержки IPSec 559

Глава 17. Настройка IPSec в брандмауэре PIX Firewall 601

Глава 18. Масштабирование сетей IPSec 633

Часть VII. Приложения 671

Приложение А. Структура сети компании XYZ 673

Приложение Б. Политика сетевой защиты компании XYZ 681

Приложение В. Настройка стандартных и расширенных списков доступа 693

Приложение Г. Ответы на контрольные вопросы 727

Предметный указатель 748

Содержание

Об авторе 19

О приглашенных авторах 19

О рецензентах 20

Посвящение 21

Благодарности 21

Предисловие 22

Вступительное слово 23

Введение 25

Аудитория книги 25

Особенности книги 25

Соглашения, принятые в книге 26

Структура материала книги 26

Часть I. Выбор политики защиты 31

Глава 1. Угрозы безопасности сети 33

Необходимость защиты сети 33

Причины возникновения проблем защиты 34

Три главные причины проблем защиты 34

Противника следует знать: мотивы действий нарушителя 39

Типы угроз безопасности сети 41

Разведка 42

Несанкционированный доступ 46

Блокирование сервиса 51

Подтасовка данных 56

Возможность защиты 58

Резюме 59

Контрольные вопросы 60

Ссылки 60

Защита сетей и бизнес 60

Хакеры и их средства 60

Web-узлы, посвященные вопросам безопасности 61

Обзоры и отчеты, посвященные вопросам безопасности 61

Описания сетевых вторжений 61

Глава 2. Оценка политики защиты 65

Важность защиты сети 65

Процесс оценки состояния защиты 66

Оценка политики сетевой защиты 67

Политика защиты сети компании XYZ 69

Защита сети 70

Мониторинг системы защиты сети 70

Тестирование состояния защиты с помощью средств аудита 71

Совершенствование состояния системы защиты 72

Анализ практики защиты сетей 73

Пример 1. Открытая политика защиты 75

Пример 2. Ограничивающая политика защиты 78

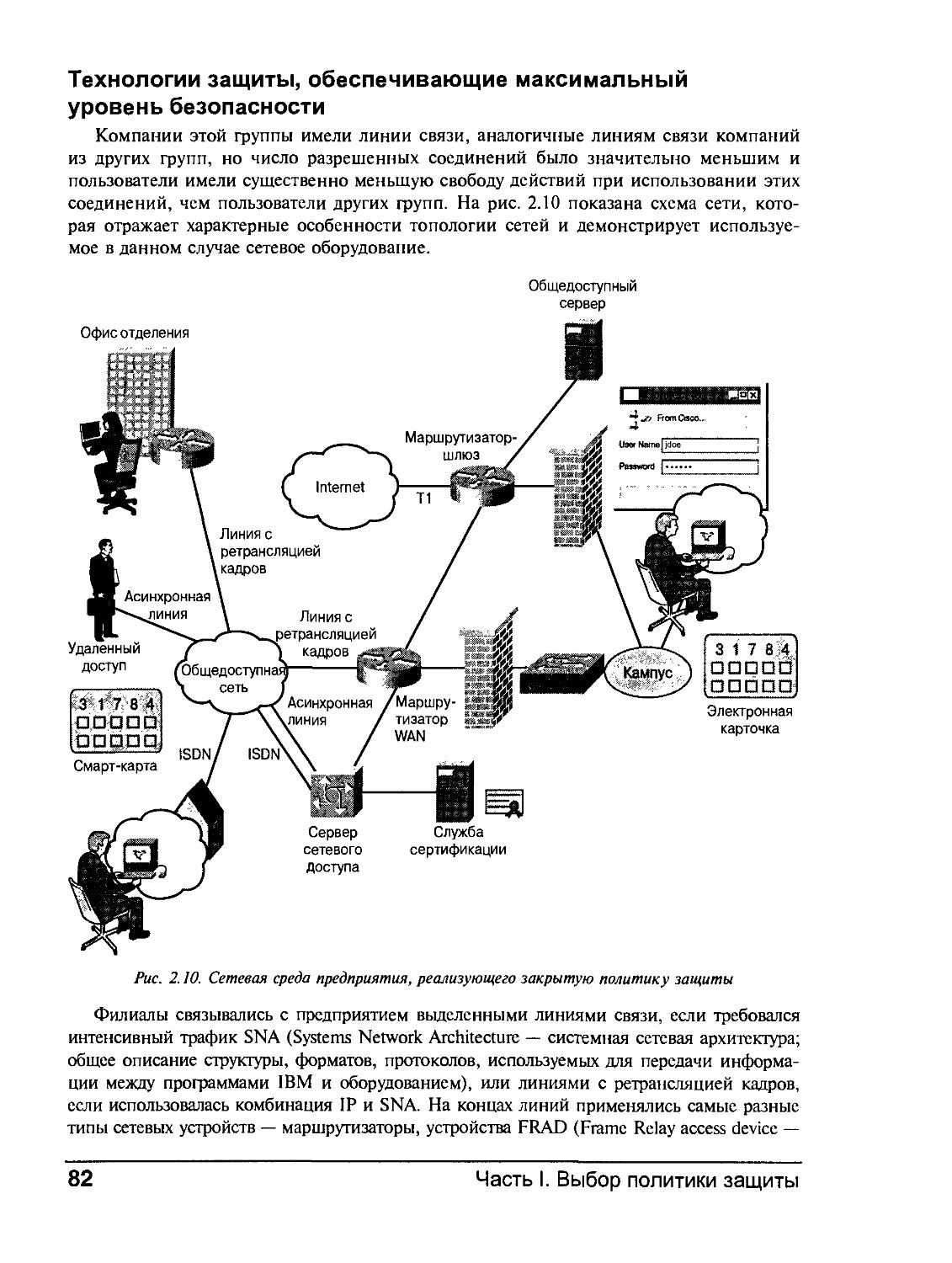

Пример 3. Закрытая политика защиты 81

Результат исследования 84

Резюме 84

Практическое занятие. Оценка политики защиты сети компании XYZ 85

План практического занятия 85

Ответы на вопросы практического занятия 86

Контрольные вопросы 87

Ссылки 87

Разработка политики защиты 88

Примеры политики защиты и соответствующие рекомендации 88

Центры реагирования на инциденты защиты 88

Другие Web-узлы, посвященные вопросам защиты 89

Глава 3. Защита инфраструктуры сети 91

Проблемы защиты территориальной сети и варианты их решения 91

Защита физических устройств 93

Защита административного интерфейса 94

Защита доступа к консоли 95

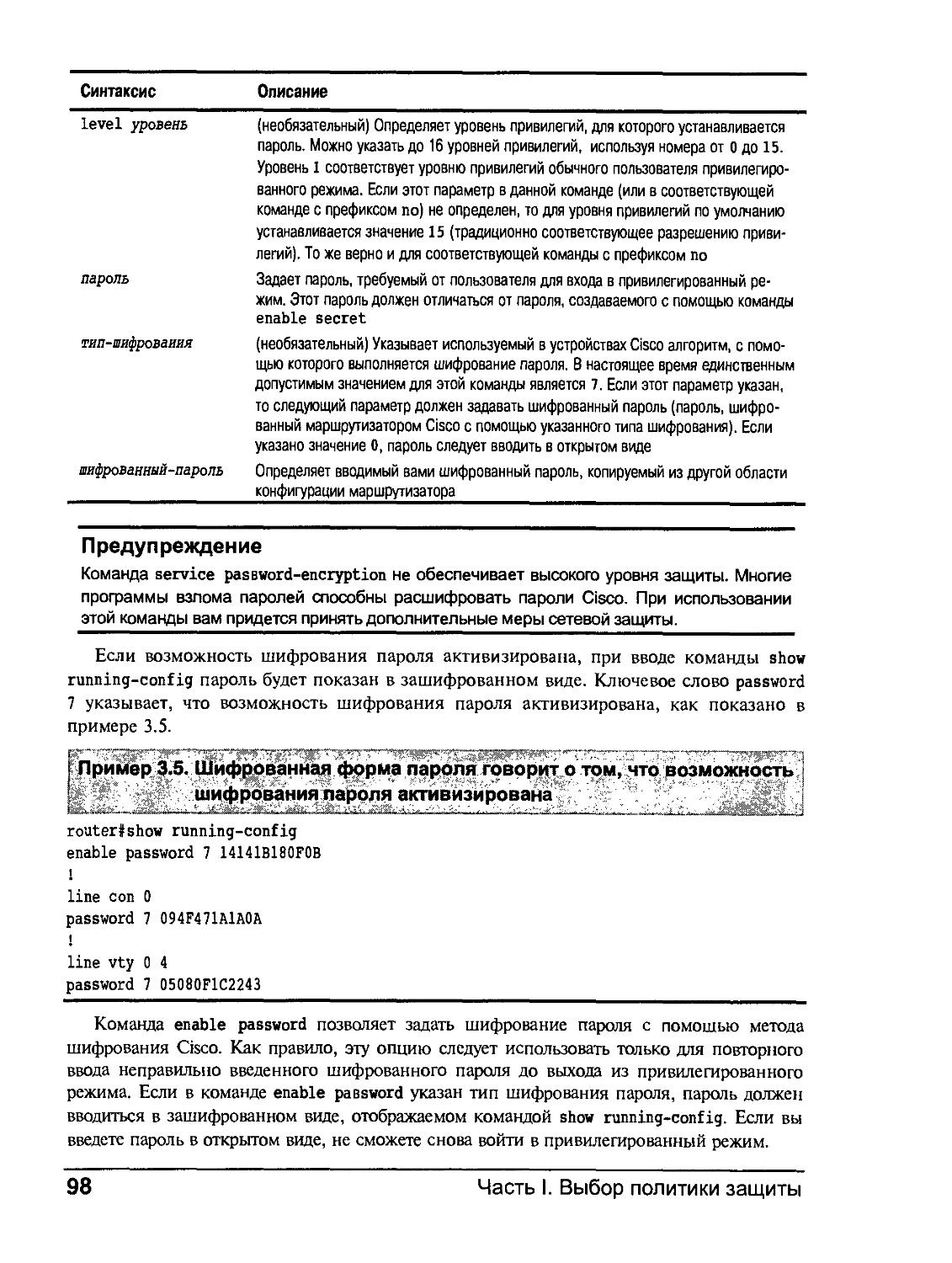

Шифрование паролей 97

Настройка параметров линии 100

Использование многоуровневой системы привилегий 101

Использование информационных баннеров устройств 103

Управление доступом Telnet 104

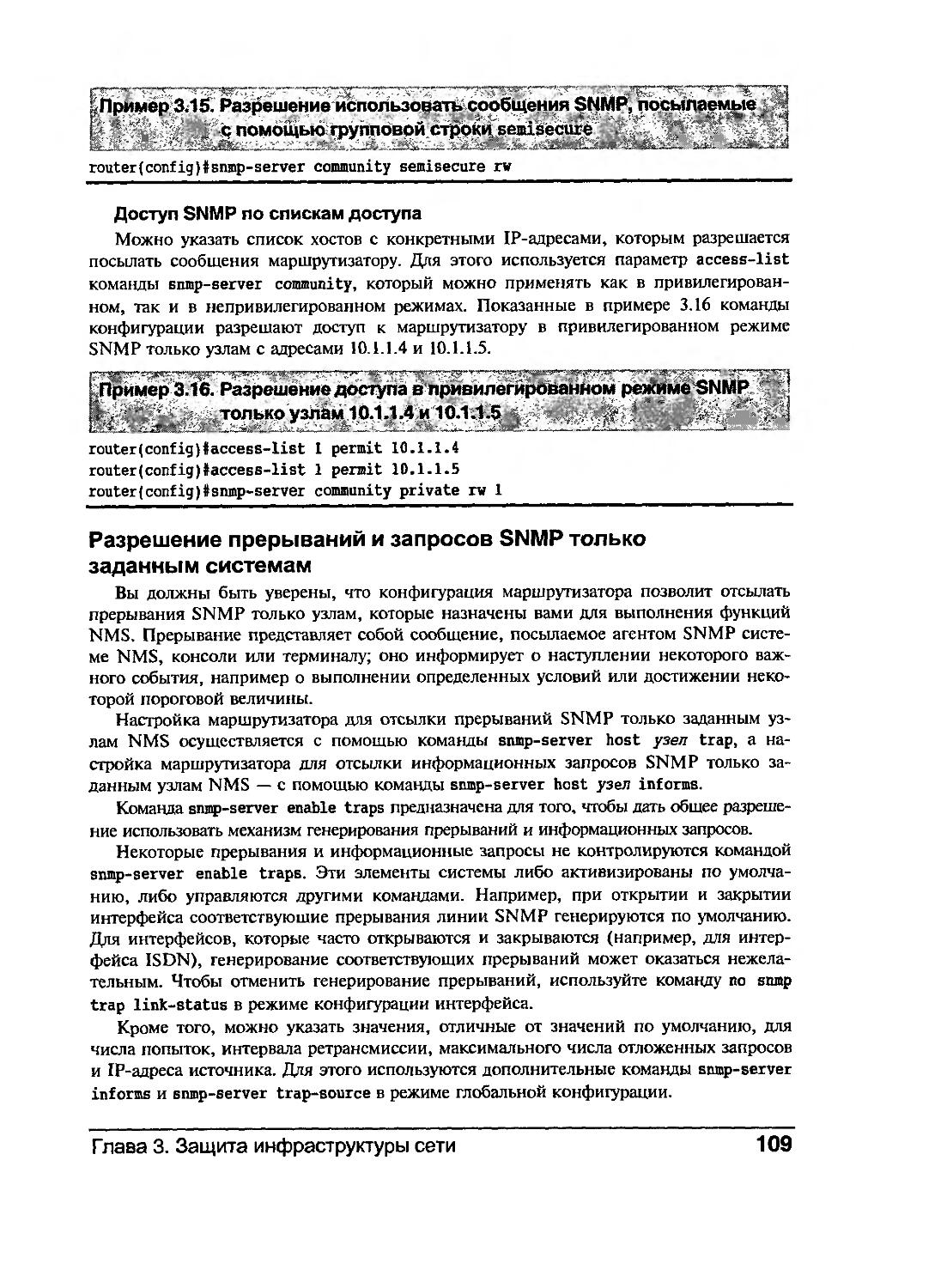

Управление доступом SNMP 106

Защита связи между маршрутизаторами ПО

Аутентификация протокола маршрутизации ПО

Защита файлов конфигурации маршрутизатора 114

Управление потоком данных с помощью фильтров 115

Запрет обработки маршрутов, указанных в обновлениях 116

Входные сетевые фильтры 117

Пример политики контроля потока данных 118

Управление доступом HTTP к маршрутизатору 119

Защита коммутаторов Ethernet 120

Контроль управляющего доступа к коммутаторам Ethernet 120

Защита портов коммутаторов Ethernet 121

Защита доступа к коммутаторам Ethernet 122

Резюме 123

Практическое занятие. Настройка базовых средств сетевой защиты 124

План практического занятия 124

Топология 124

Политика сетевой защиты 124

Пример конфигурации маршрутизатора R2 126

Содержание

Контрольные вопросы 128

Ссылки 129

Общие вопросы конфигурации средств защиты маршрутизаторов 129

Стандартные и расширенные списки доступа 129

SNMP 129

Аутентификация соседних маршрутизаторов 130

Защита коммутаторов Ethernet 130

Часть II. Защита удаленного доступа 133

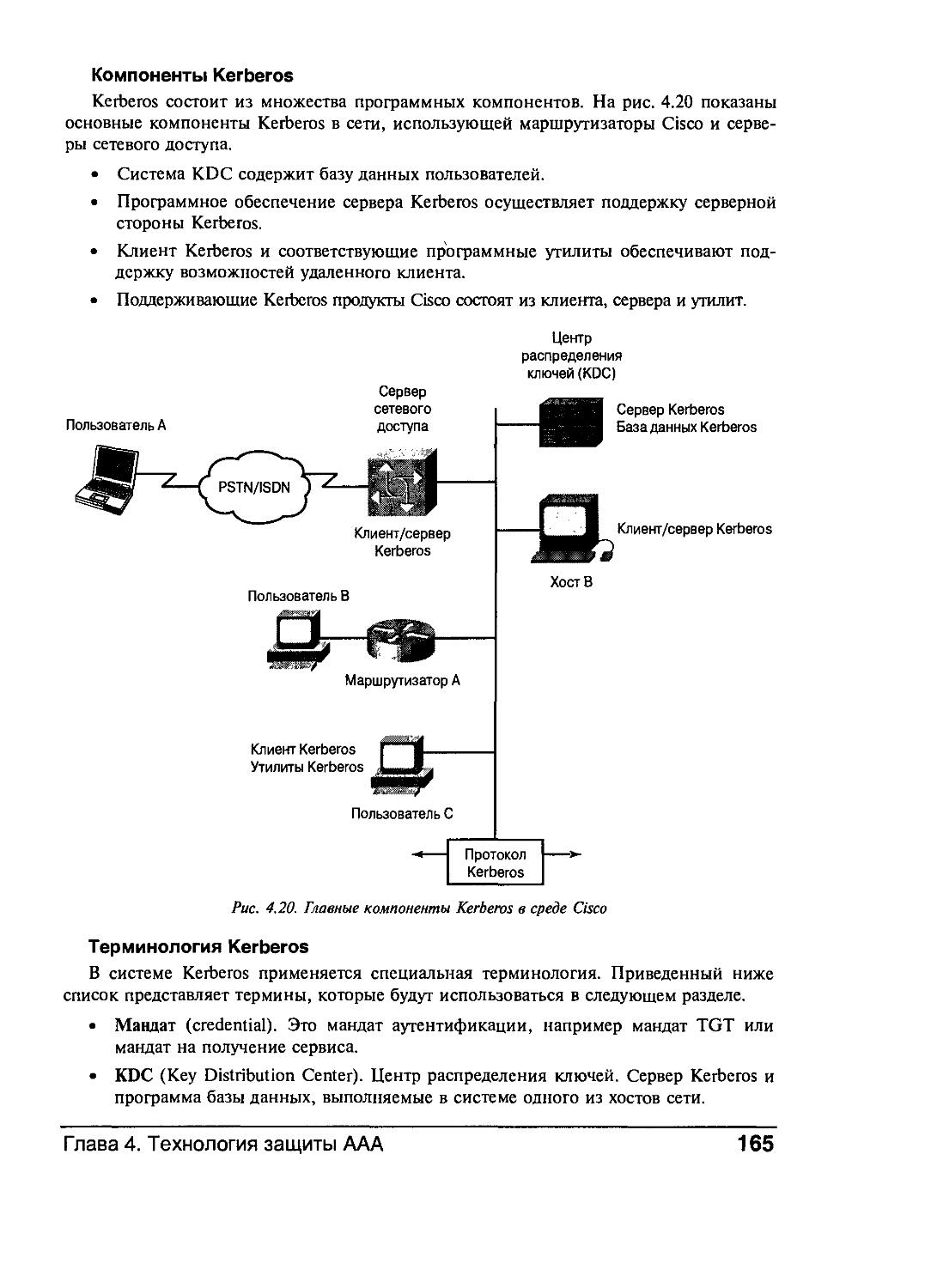

Глава 4. Технология защиты ААА 135

Защита сетевого доступа с помощью средств ААА 135

Архитектура защиты ААА 135

Средства ААА и трафик доступа 136

Методы аутентификации 138

Аутентификация по имени и паролю 138

Аутентификация S/Key 141

Идентификационные карты и серверы 143

Аутентификация РАР и CHAP 145

Методы авторизации 148

Методы аудита 149

Серверы защиты ААА 150

ААА и локальная база данных защиты 150

ААА и удаленная база данных защиты 151

Стандарты базы данных защиты, поддерживаемые Cisco 152

Резюме 172

Контрольные вопросы 173

Ссылки 173

Серверы идентификационных карт 173

S/Key 174

РРР 174

CHAP 174

MD5 174

TACACS+ 174

RADIUS 174

Kerberos 174

Сервер защиты CiscoSecure ACS и программное обеспечение Cisco IOS 175

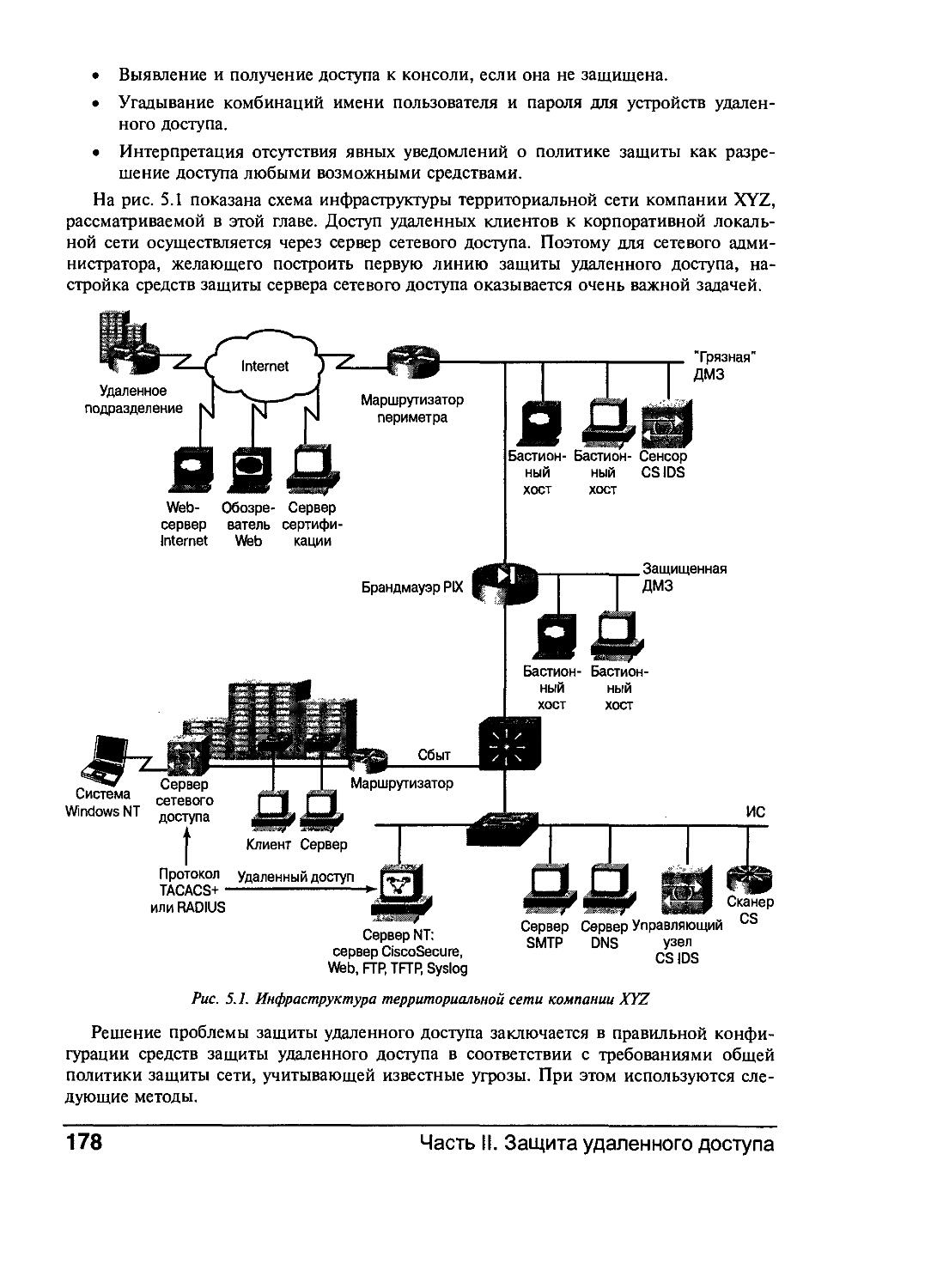

Глава 5. Настройка средств ААА сервера сетевого доступа 177

Проблема защиты удаленного доступа и ее решение 177

Конфигурация средств ААА сервера сетевого доступа 179

Шаг 1. Защита привилегированного режима EXEC и режима

конфигурации 180

Шаг 2. Глобальная активизация ААА в сервере сетевого доступа 182

Шаг 3. Настройка профилей аутентификации ААА 182

Шаг 4. Настройка средств авторизации ААА 185

Шаг 5. Настройка параметров аудита ААА 187

Шаг 6. Отладка конфигурации 188

Резюме 188

8 Содержание

Практическое занятие. Конфигурация средств ААА сервера сетевого доступа 189

План практического занятия 189

Топология 189

Политика сетевой защиты 189

Пример конфигурации сервера сетевого доступа 190

Контрольные вопросы 192

Ссылки 193

Политика защиты 193

Конфигурация ААА 193

Глава 6. Настройка CiscoSecure ACS и TACACS+/RADIUS 195

CiscoSecure ACS для Windows NT и UNIX 195

Поддержка TACACS+ 196

Поддержка RADIUS 196

CiscoSecure ACS для Windows NT 196

Возможности CSNT 199

Системные требования CSNT 203

Архитектура CSNT 203

Поддержка идентификационных карт 206

Установка CSNT 207

Администрирование CSNT и исправление ошибок конфигурации 209

CiscoSecure ACS для UNIX 212

Возможности CSUNIX 213

Системные требования CSUNIX 214

Настройка TACACS+ для CiscoSecure ACS 214

Активизация и настройка ААА 215

Команды конфигурации ААА 216

Пример конфигурации средств AAA/TACACS+ сервера сетевого доступа 216

Тестирование TACACS+ и исправление ошибок конфигурации 218

Настройка RADIUS для CiscoSecure ACS 222

Активизация и настройка ААА 222

Команды конфигурации ААА 223

Пример конфигурации средств AAA/RADIUS сервера сетевого доступа 223

Тестирование RADIUS и исправление ошибок конфигурации 224

Двойная аутентификация 227

Проблемы использования только аутентификации РАР или CHAP 227

Решение, предлагаемое двойной аутентификацией 227

Требования двойной аутентификации 228

Резюме 229

Практическое занятие. Настройка CSNT 229

План практического занятия 230

Топология 230

Политика сетевой защиты 231

* Пример конфигурации CSNT 231

Контрольные вопросы 234

Ссылки 234

Политика защиты 234

Конфигурация TACACS+/RADIUS 235

CiscoSecure ACS 235

Содержание 9

Часть III. Защита межсетевых соединений 237

Глава 7. Настройка маршрутизатора периметра Cisco 239

Системы защиты периметра сети Cisco 239

Маршрутизаторы периметра Cisco 241

Демилитаризованные зоны (ДМЗ) 243

Бастионный хост 244

Брандмауэр 245

Управление сервисами TCP/IP 246

Защита от несанкционированных изменений маршрутов 247

Статические маршруты 248

Контроль объявления маршрутов 248

Аутентификация маршрутов 249

Управление доступом 249

Входной пакетный фильтр 249

Выходной пакетный фильтр 250

Защита типа замка 251

Защита от блокирования сервиса 252

Предотвращение распределенных атак блокирования сервиса 253

Средства TCP-перехвата для защиты от синхронных атак 254

Применение шифрования сетевого уровня 256

Средства СЕТ шифрования сетевого уровня 257

Средства IPSec шифрования сетевого уровня 257

Средства трансляции IP-адресов 257

Использование NAT 258

Настройка динамических средств NAT 259

Использование PAT 260

Настройка средств PAT 261

Регистрация событий маршрутизатора периметра 262

Резюме 263

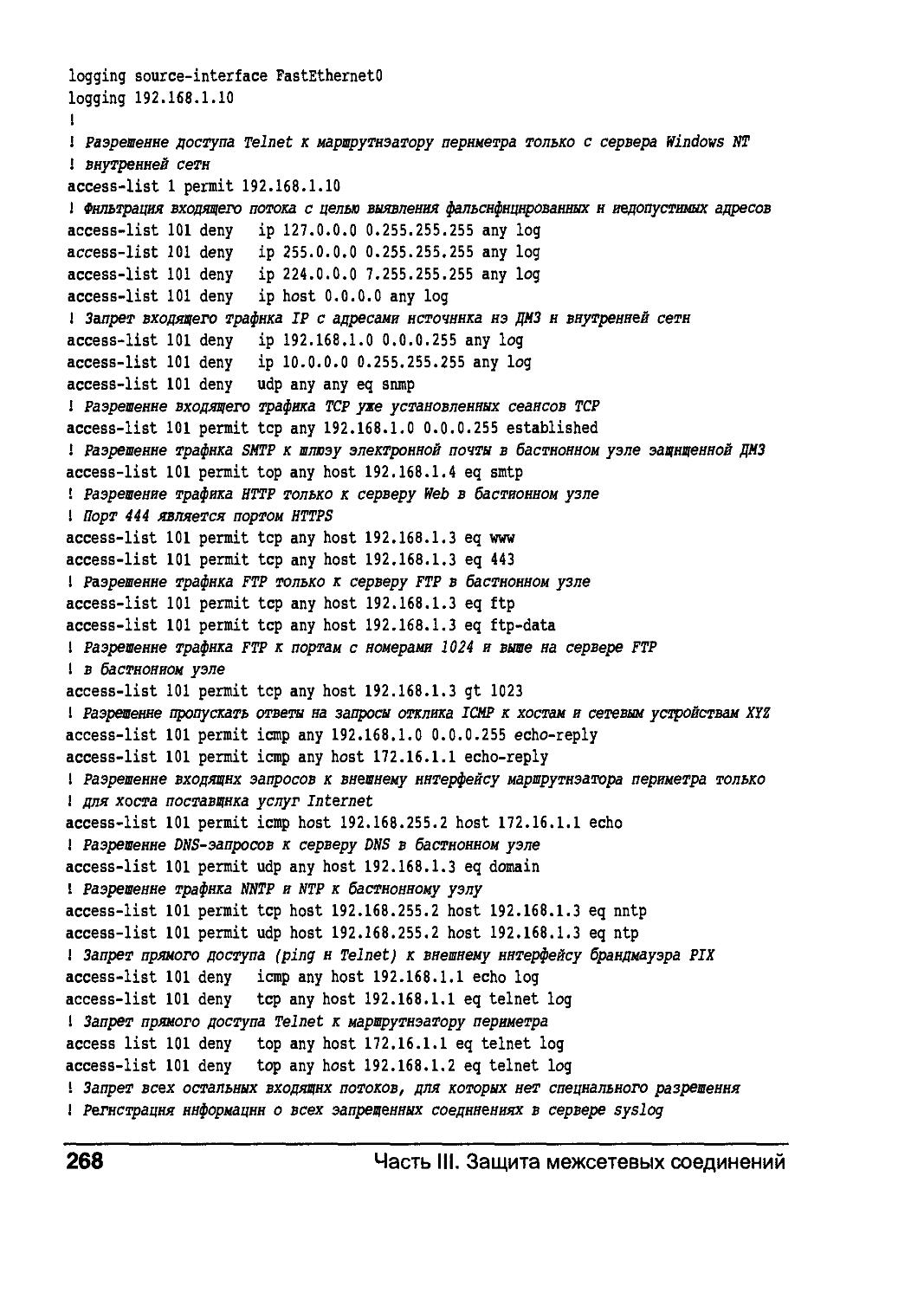

Практическое занятие. Настройка маршрутизатора периметра Cisco 263

План практического занятия 264

Топология 264

Политика сетевой защиты 264

Пример конфигурации маршрутизатора периметра 266

Контрольные вопросы 269

Ссылки 270

Общие вопросы защиты периметра 270

Cisco IOS Firewall 270

Защита от блокирования сервиса и фильтрация пакетов 270

Средства NAT и PAT 271

Почтовые списки защиты 271

Глава 8. Настройка Cisco IOS Firewall 273

Задачи защиты Cisco IOS Firewall и пути их решения 273

Конфигурация Cisco IOS Firewall 274

Возможности Cisco IOS Firewall 274

Обнаружение вторжений 276

10 Содержание

Подготовка Cisco IOS Firewall 277

Функционирование СВАС 277

Настройка СВАС 279

Шаг 1. Выбор интерфейса для СВАС 280

Шаг 2. Настройка списков доступа IP для интерфейса 281

Шаг 3. Установка глобальных пороговых значений 282

Шаг 4. Выбор правила проверки 284

Шаг 5. Применение правила проверки к интерфейсу 288

Шаг 6. Тестирование и контроль СВАС 289

Управление Cisco IOS Firewall 290

Управление с командной строки 290

Возможности ConfigMaker 290

Резюме 291

Практическое занятие. Настройка Cisco IOS Firewall 292

План практического занятия 292

Топология 293

Политика сетевой зашиты 293

Пример конфигурации Cisco IOS Firewall 294

Контрольные вопросы 297

Ссылки 297

Настройка брандмауэров 298

Настройка Cisco IOS Firewall 298

Часть IV. Настройка CiscoSecure PIX Firewall 301

Глава 9. Возможности PIX Firewall 303

Что такое PIX Firewall 303

Возможности и функционирование PIX Firewall 305

Движение через PIX Firewall извне 305

Адаптивный алгоритм зашиты (ASA) 306

Использование каналов и статических карт для входящего доступа 308

Сквозная опосредованная аутентификация пользователей 312

Модели брандмауэров PIX Firewall и их компоненты 313

CiscoSecure PIX 515 316

CiscoSecure PIX 520 316

Интерфейсы, поддерживаемые брандмауэрами PIX 317

Настройка брандмауэра PIX Firewall 319

Интерфейс командной строки брандмауэра PIX 320

Реализация защиты интерфейсов 323

Команды interface и ip address 326

Трансляция сетевых адресов с помощью команд global и nat 328

Тестирование конфигурации брандмауэра PIX Firewall 332

Пример конфигурации брандмауэра PIX Firewall 337

Резюме 338

Практическое занятие. Настройка трансляции сетевых адресов

в брандмауэре PIX Firewall 339

План практического занятия 339

Топология 340

Содержание 11

Политика сетевой зашиты 341

Пример конфигурации брандмауэра PIX Firewall 341

Контрольные вопросы 341

Ссылки 342

Трансляция сетевых адресов 342

Нарушения и хакеры 342

Интерфейс командной строки 342

Сетевая зашита 342

Другие ресурсы, посвященные сетевой защите 343

Глава 10. Настройка доступа через PIX Firewall 345

Настройка управления исходящим доступом 345

Средства NAT брандмауэра PIX 346

Настройка NAT для контроля исходящего доступа 347

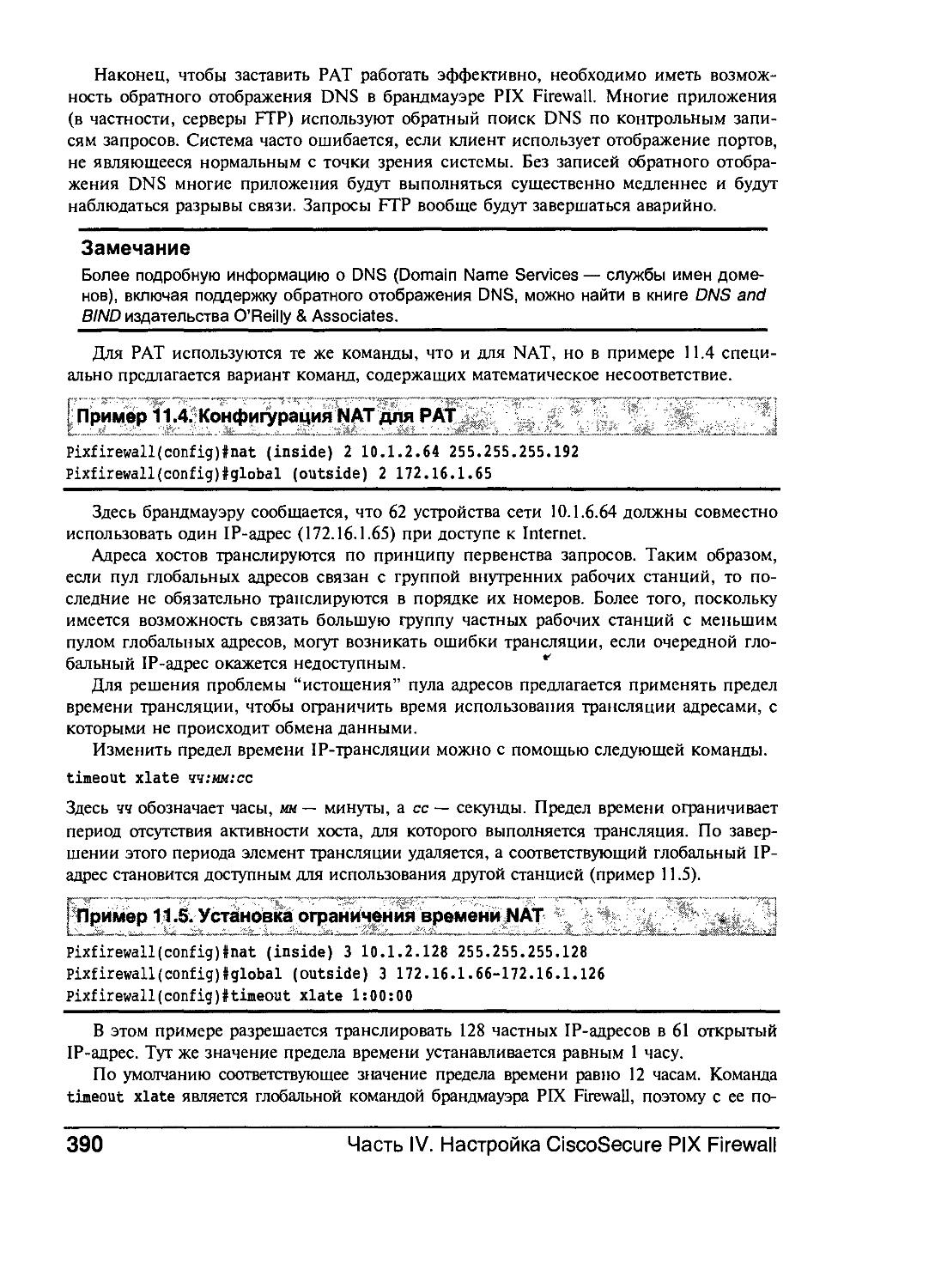

Трансляция адресов портов 352

Трансляция NetBIOS 354

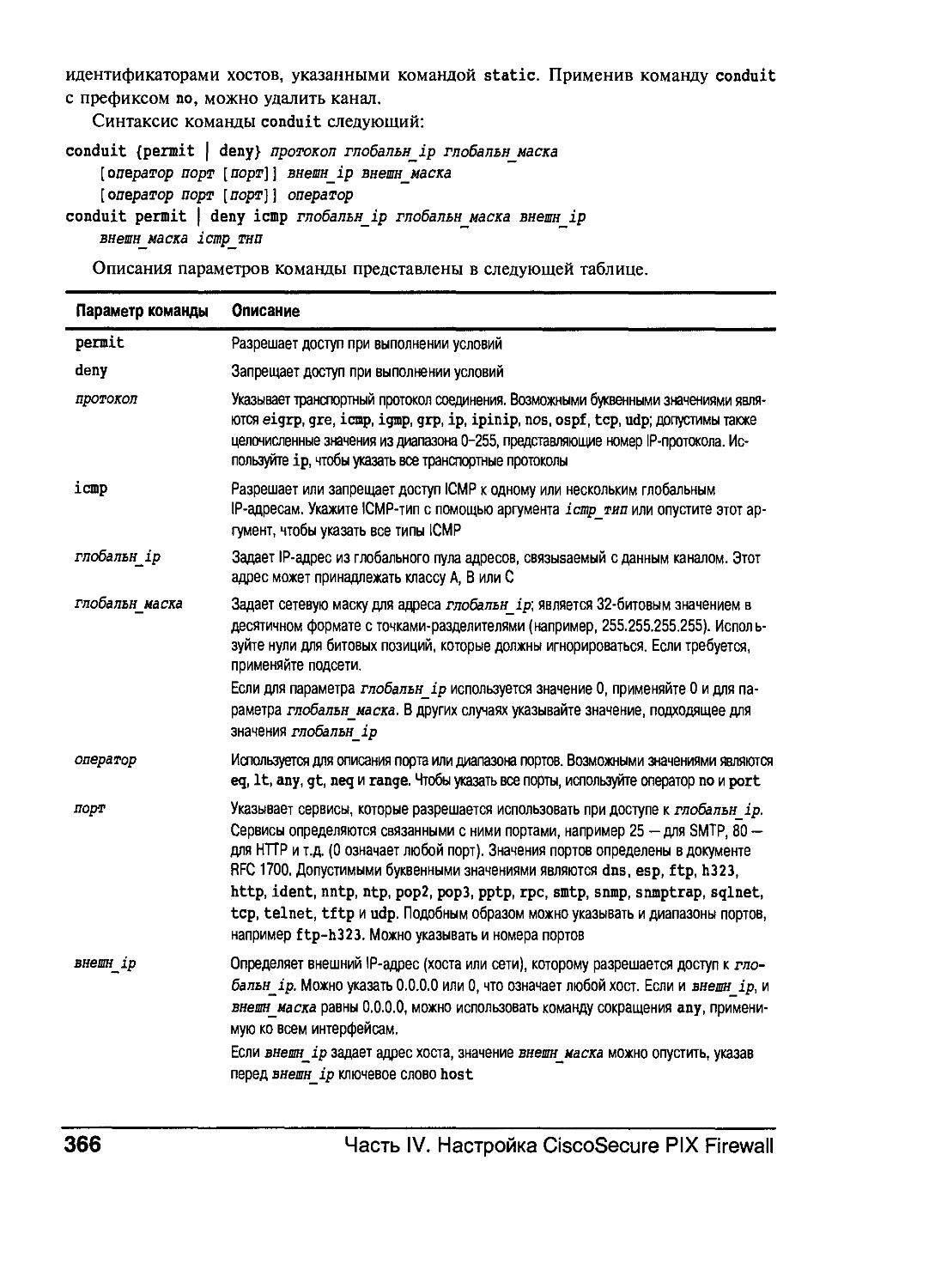

Контроль входящего и исходящего доступа 355

Приложения мультимедиа, поддерживаемые брандмауэром PIX 358

Управление доступом к внутренним хостам 360

Статическая трансляция 360

Разрешение доступа ping 372

Система DNS Guard и защита от атак блокирования сервиса 373

Резюме 377

Практическое занятие. Настройка брандмауэра PIX Firewall для

защищенной двунаправленной связи 377

План практического занятия 377

Топология 378

Политика сетевой защиты 378

Пример конфигурации брандмауэра PIX Firewall 379

Контрольные вопросы 380

Ссылки 381

Настройка команд conduit 381

Атаки блокирования сервиса 381

Объекты xlate и структура команд 381

Глава 11. Настройка интерфейсов и средств АЛА PIX Firewall 383

Настройка доступа к множеству интерфейсов 383

Настройка средств поддержки множества интерфейсов 384

Настройка внутреннего интерфейса для внешнего мира: команды global и nat 387

Команда show и другие полезные команды 392

Настройка внешнего интерфейса для ДМЗ: команды static и conduit 393

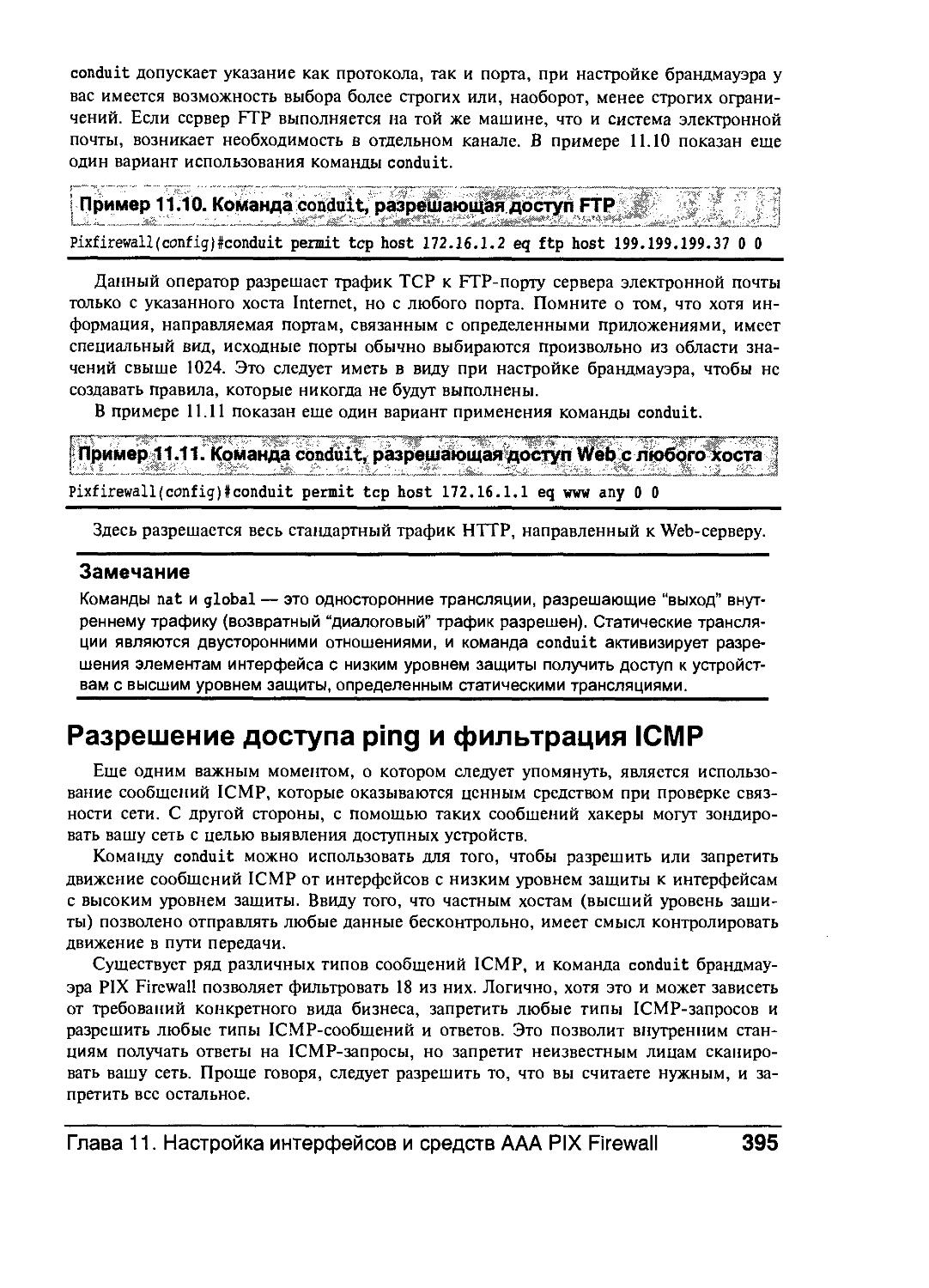

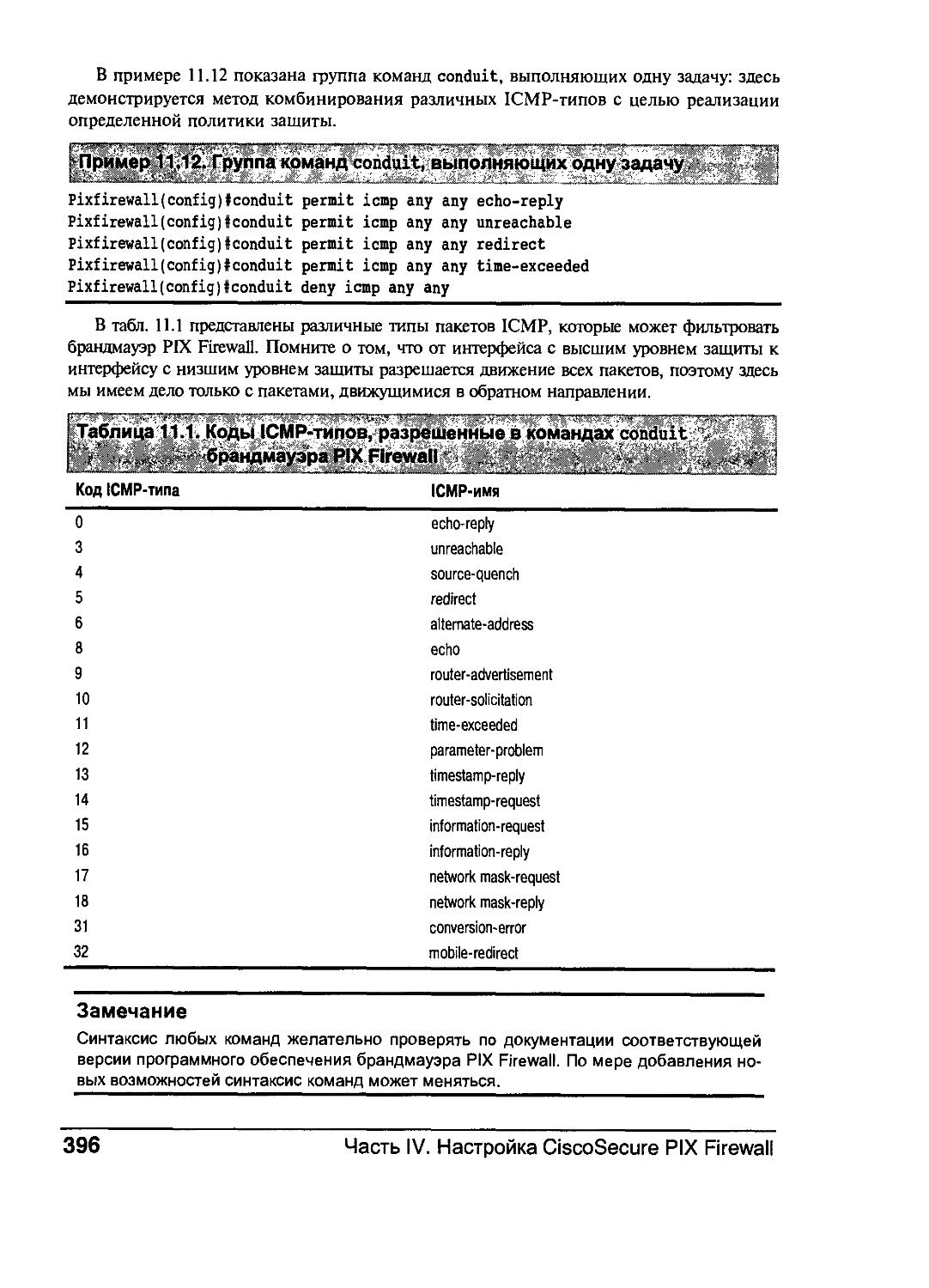

Разрешение доступа ping и фильтрация ICMP 395

Настройка вывода Syslog 397

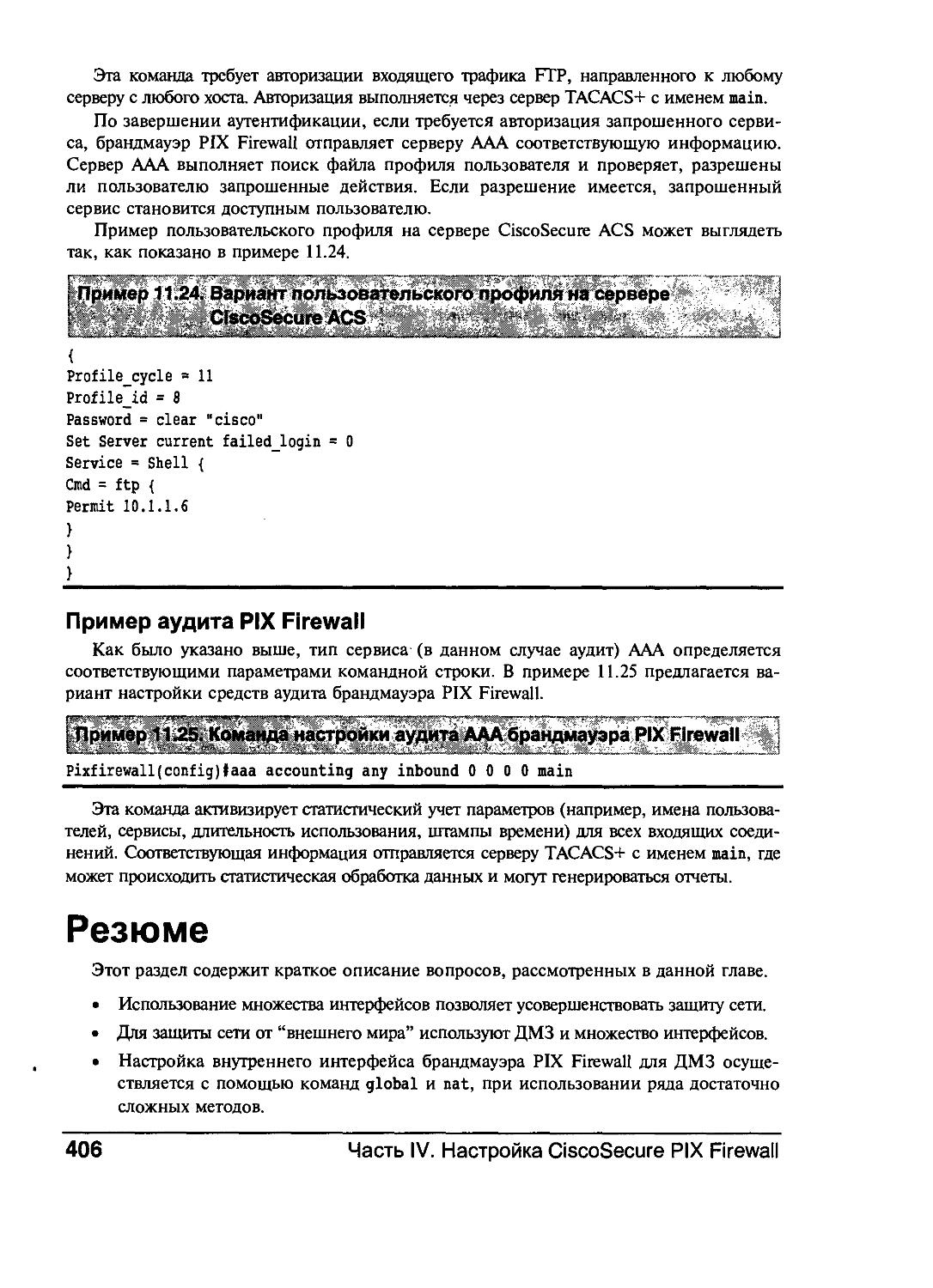

Настройка аутентификации пользователей 401

Настройка сервера ААА брандмауэра PIX Firewall 401

Примеры настройки средств ААА 402

Резюме 406

Практическое занятие. Настройка множества интерфейсов и средств ААА

брандмауэра PIX Firewall 407

12 Содержание

План практического занятия 407

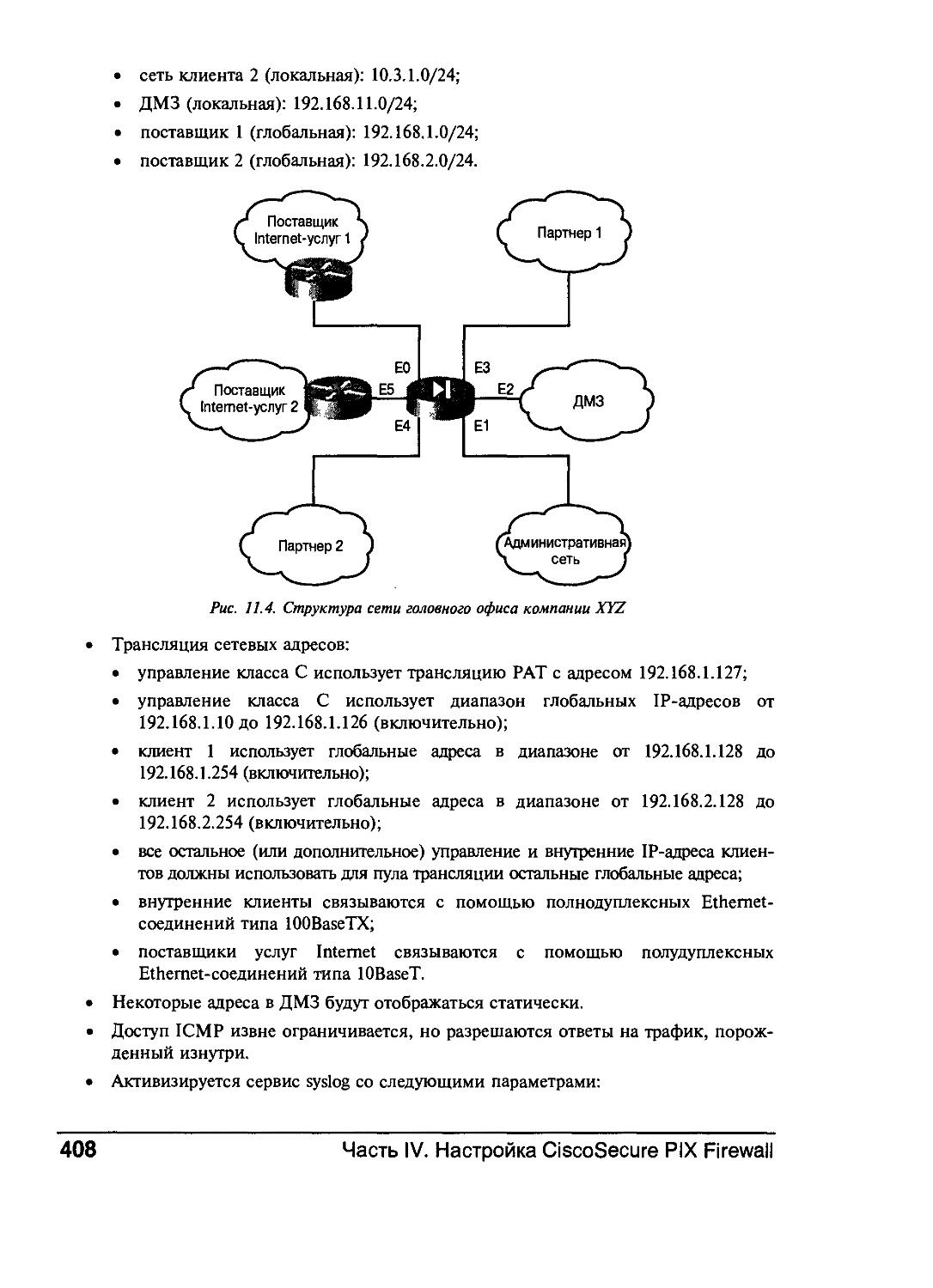

Топология 407

Структура сети и политика сетевой защиты 407

Пример конфигурации брандмауэра PIX Firewall компании XYZ 409

Контрольные вопросы 412

Ссылки 412

Общая информация о брандмауэрах PIX Firewall 412

Информация о средствах ААА 412

Общие вопросы защиты 413

Информация о программном обеспечении брандмауэра PIX Firewall 413

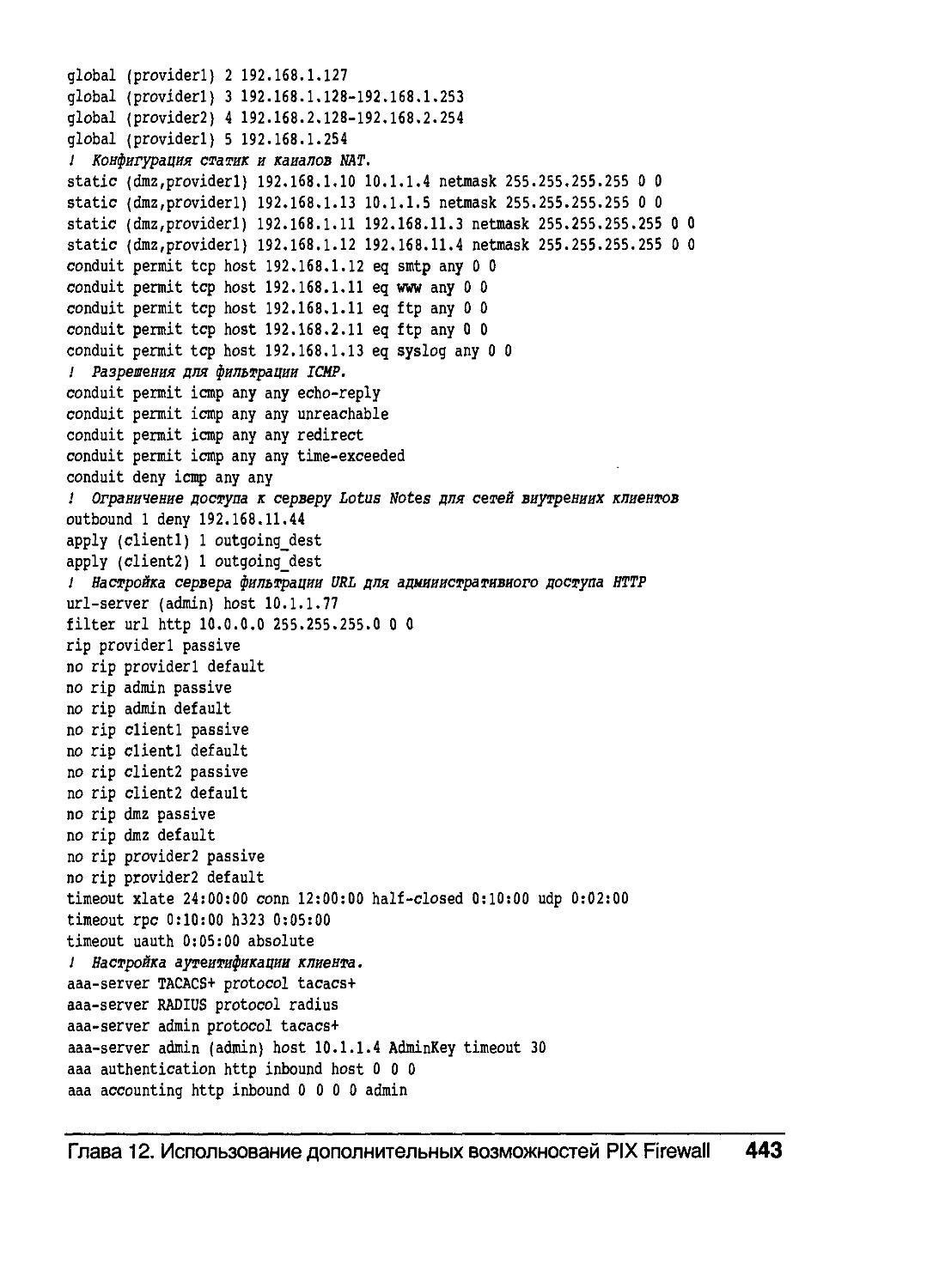

Глава 12. Использование дополнительных возможностей PIX Firewall 415

Усовершенствованная трансляция сетевых адресов: NAT 0 415

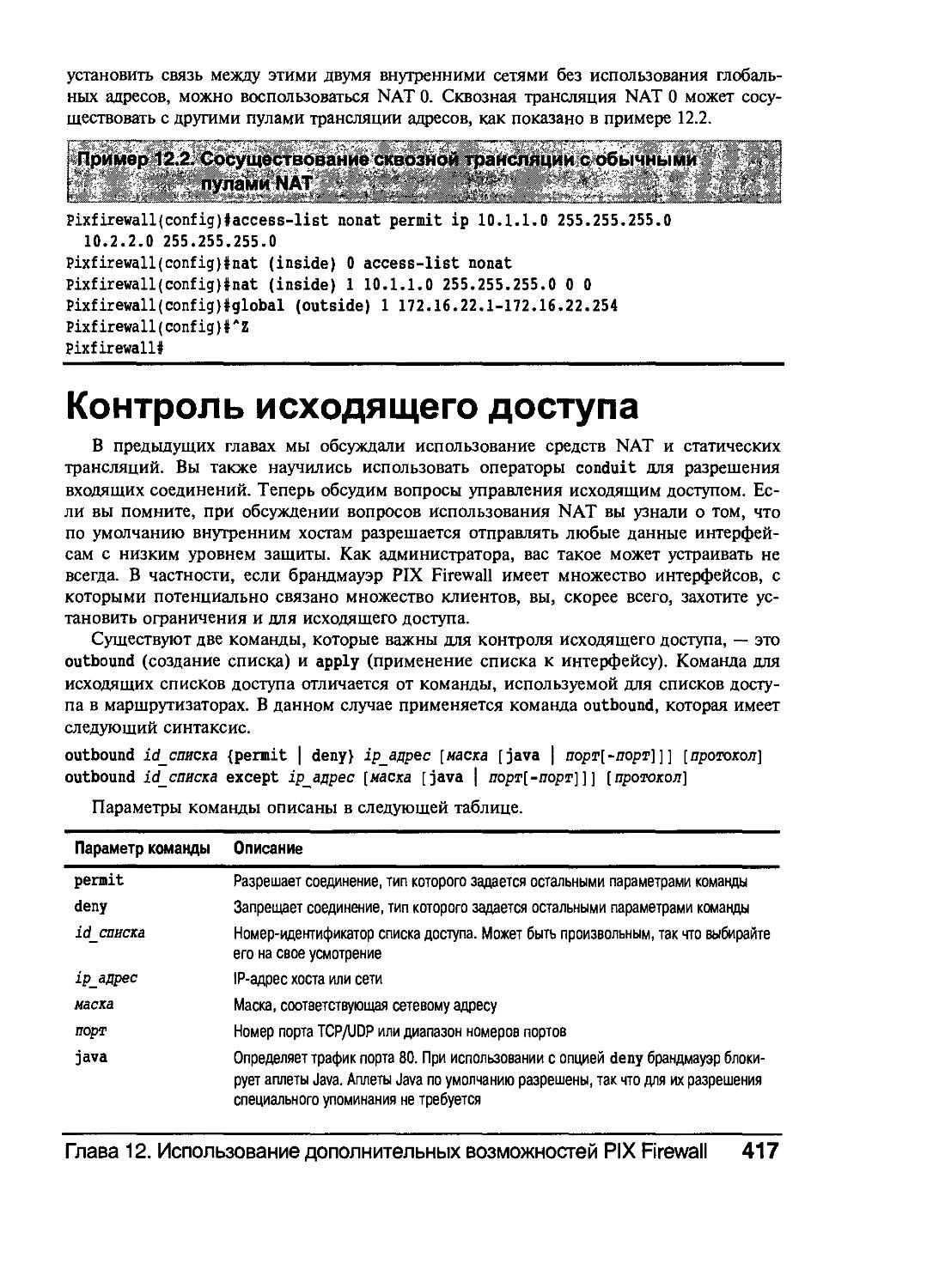

Контроль исходящего доступа 417

Примеры управления исходящим доступом 419

Блокирование аплетов Java и фильтрация URL 420

Блокирование аплетов Java 420

Фильтрация URL 421

Настройка контрольных записей FTP и URL 423

Настройка SNMP 426

Настройка средств обработки отказов брандмауэра PIX Firewall 428

Базовая обработка отказов 428

Полномасштабная обработка отказов 428

Процесс обработки отказов 429

Настройка параметров обработки отказов 430

Настройка возможностей VPN 431

Шифрование Private Link 432

Настройка поддержки РРТР 434

Менеджер политики CiscoSecure 436

Сопровождение брандмауэра PIX Firewall 436

Восстановление паролей брандмауэра PIX Firewall 436

Обновление программного обеспечения PIX Firewall 437

Резюме 439

Практическое занятие. Настройка дополнительных возможностей

брандмауэра PIX Firewall 440

План практического занятия 440

Топология 440

Структура сети и дополнения политики защиты 440

Пример конфигурации брандмауэра PIX Firewall компании XYZ 440

Контрольные вопросы 444

Ссылки 444

Фильтрация URL 445

Шифрование Private Link 445

Протокол РРТР 445

Сервер TFTP 445

CiscoSecure Policy Manager 445

Центр программного обеспечения Cisco Secure 445

Содержание 13

Часть V. Технология шифрования Cisco 447

Глава 13. Обзор технологии шифрования Cisco 449

Реализация технологии шифрования 449

Проблема целостности данных и возможности ее решения 449

Что такое шифрование 450

Как работают средства шифрования 451

Приложения шифрования 452

Варианты реализации возможностей шифрования 454

Обзор криптосистемы Cisco IOS 456

Шифрование DES 457

Алгоритм MD5 хэширования сообщений 460

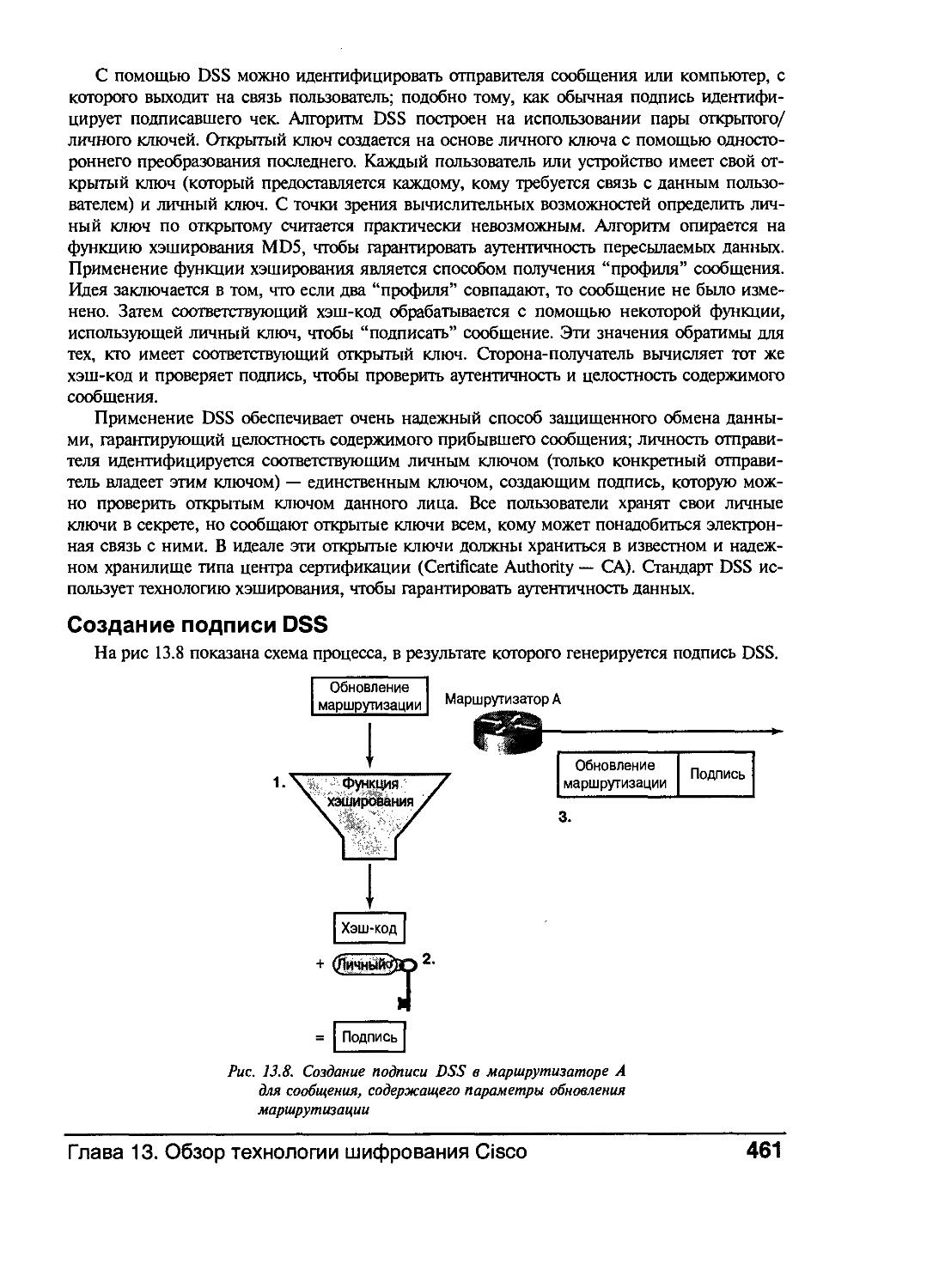

Шифрование DSS 460

Согласование ключей по методу Диффи-Хеллмана 462

Резюме 463

Контрольные вопросы 464

Ссылки 464

Функционирование СЕТ 464

Алгоритмы шифрования и их действие 465

MD5 465

DSS 465

Другие источники информации о шифровании 465

Глава 14. Применение шифрования Cisco 467

Основы СЕТ 467

Криптографические модули СЕТ 467

Действие СЕТ 470

Настройка СЕТ 475

Задача 1. Генерирование открытого и личного ключей DSS 475

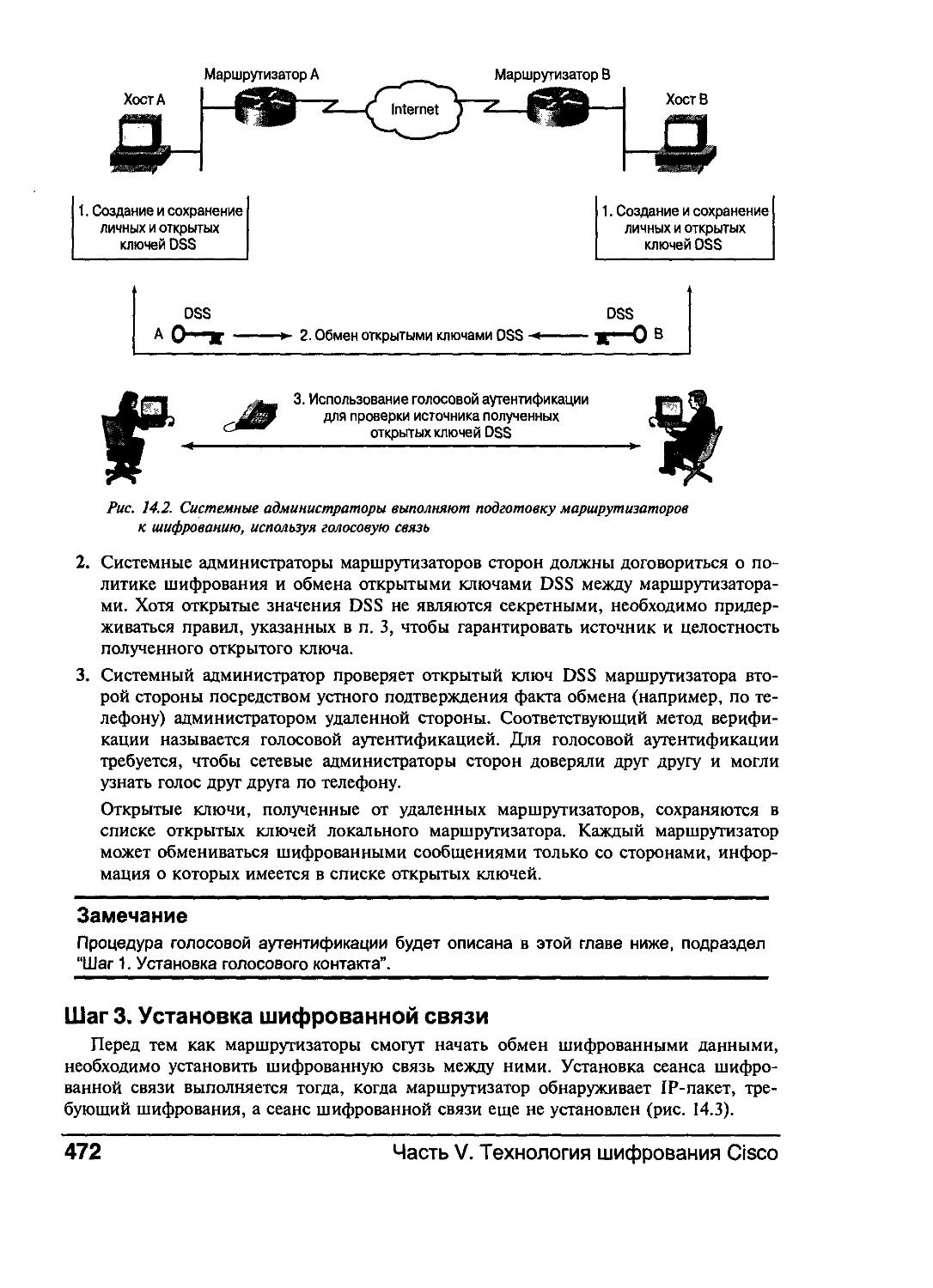

Задача 2. Обмен открытыми ключами DSS 478

Задача 3. Определение глобальной политики шифрования 485

Задача 4. Согласование сеансовой политики шифрования 488

Задача 5. Проверка конфигурации и действия системы шифрования 493

Диагностика и отладка СЕТ 499

Команды отладки 500

Примеры вывода команды debug crypto sesmgmt 500

Вопросы реализации шифрования 501

Вопросы планирования 501

Рекомендации по настройке СЕТ 503

Экспортная политика шифрования 504

Планирование задач шифрования 505

Общее планирование 505

Планирование конфигурации узлов 505

Процедуры конфигурации 505

Резюме 507

Контрольные вопросы 507

Ссылки 508

Технология СЕТ, планирование ее применения и настройка 508

14 Содержание

Информация о ESA и VIP2-40

Настройка СЕТ

Часть VI. Виртуальные частные сети, использующие IPSec

Глава 15. Поддержка IPSec в сетях Cisco

Создание защищенных сетей VPN с помощью IPSec

Протоколы VPN

Что такое IPSec

Ассоциации защиты

Инфраструктура IPSec

Как работает IPSec

Шаг 1. Начало процесса IPSec

Шаг 2. Первая фаза IKE

Шаг 3. Вторая фаза IKE

Шаг 4. Передача данных

Шаг 5. Завершение работы туннеля IPSec

Технологии, используемые в рамках IPSec

Протокол АН

Протокол ESP

Стандарт DES

Протокол IKE

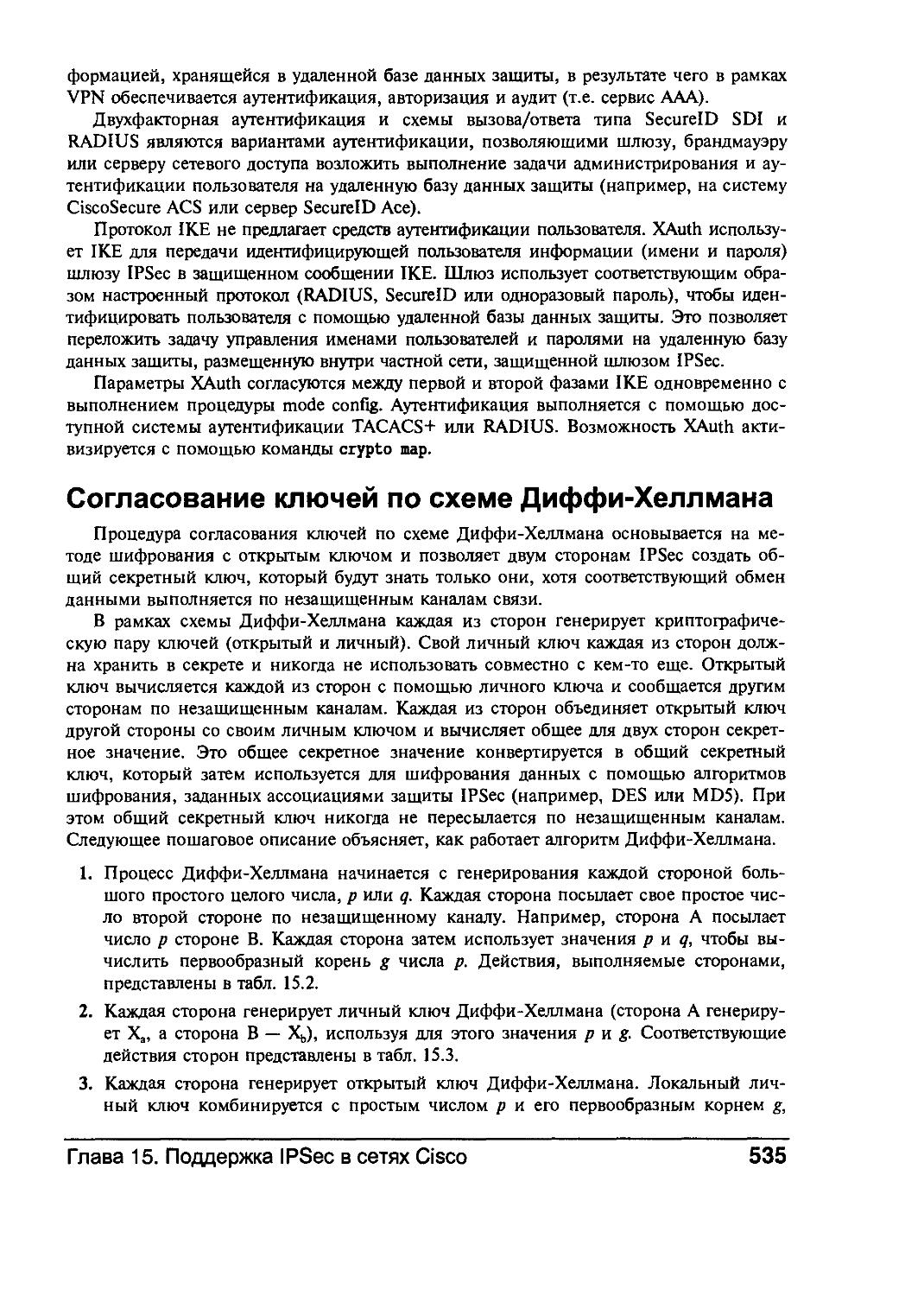

Согласование ключей по схеме Диффи-Хеллмана

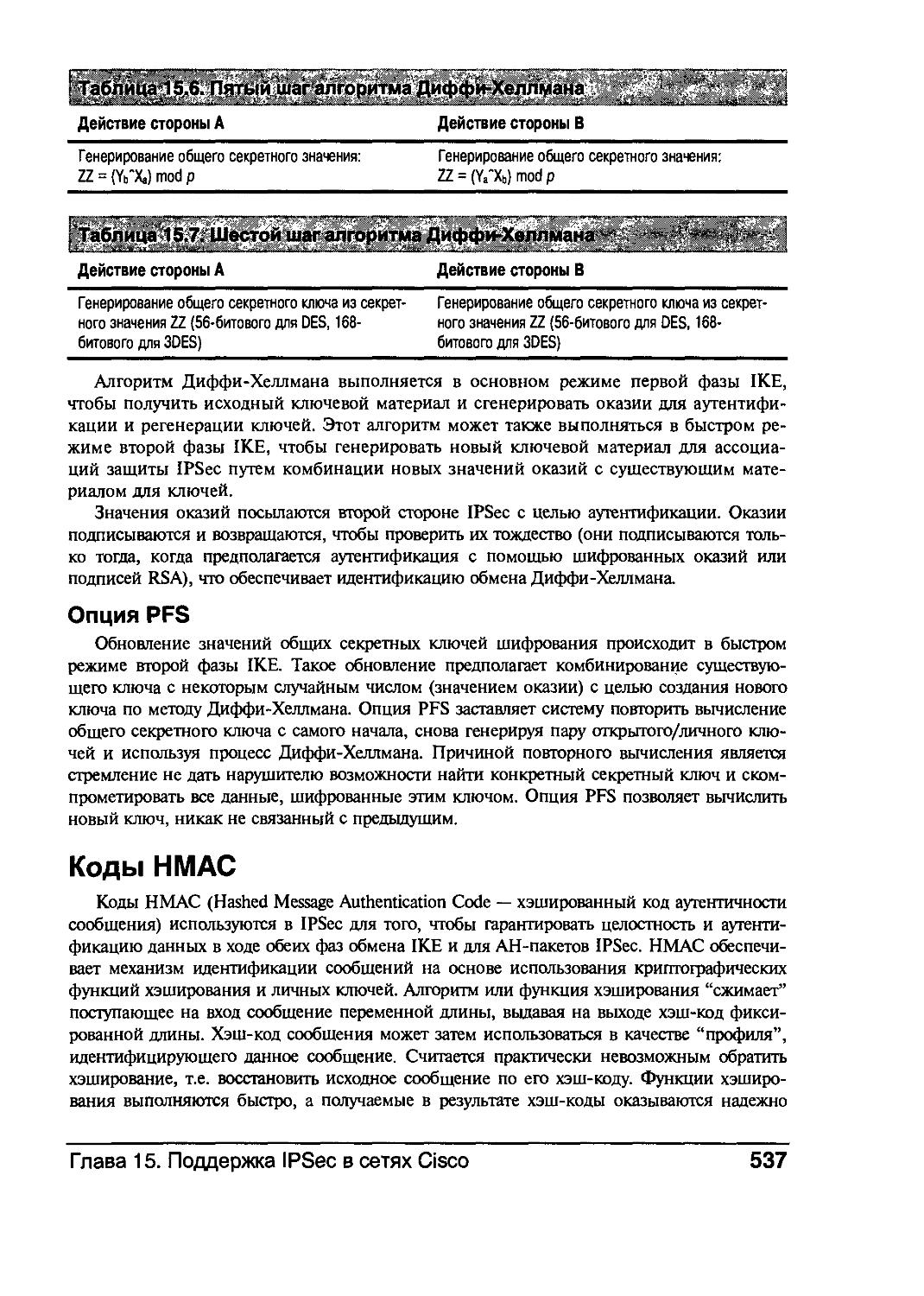

Коды НМАС

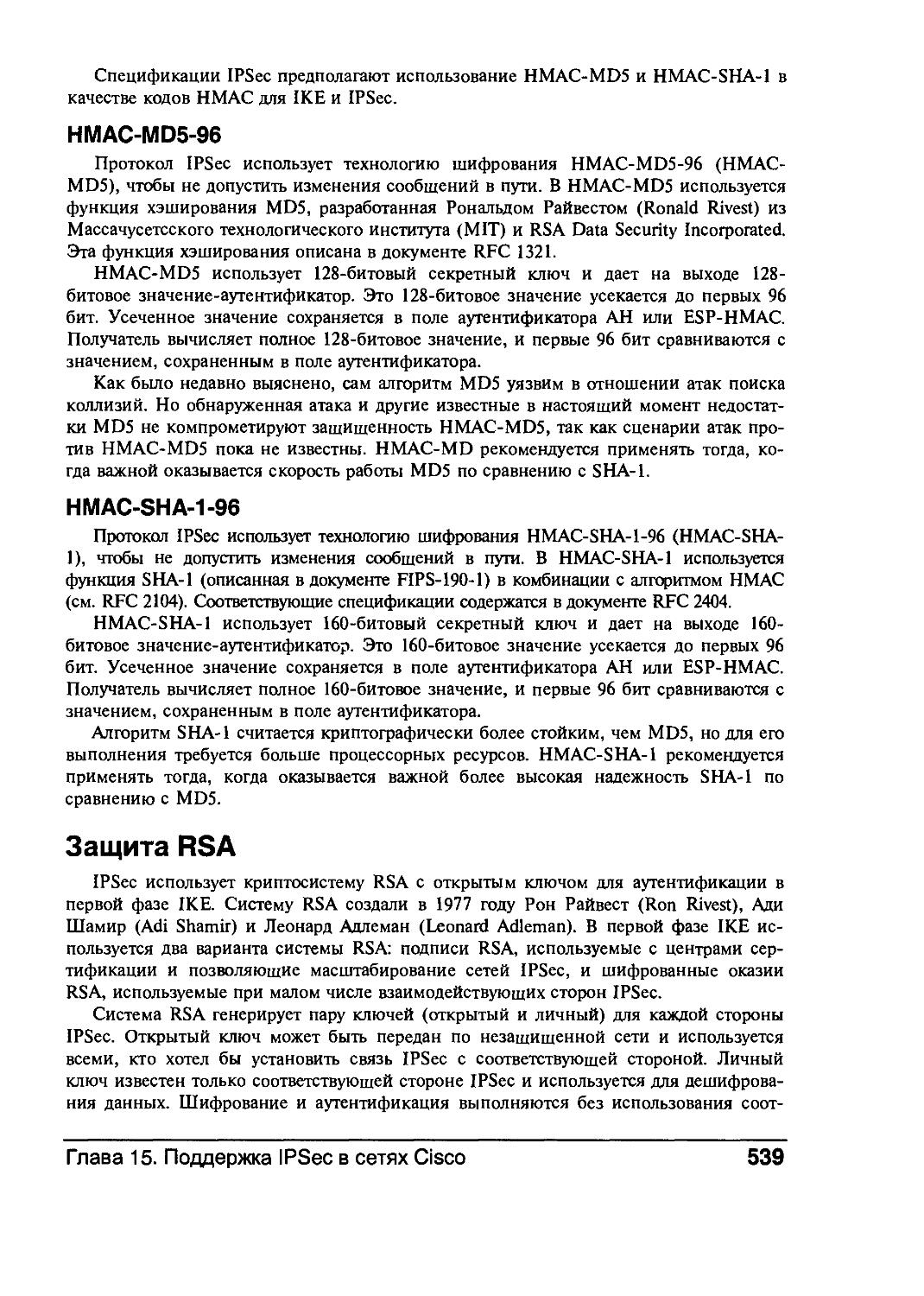

Защита RSA

Инфраструктура открытых ключей и поддержка центров сертификации

Стандарты центров сертификации

Работа центра сертификации с SCEP

Поддержка сервера СА

Потоки IKE и IPSec в программном обеспечении Cisco IOS

Настройка шифрования IPSec

Задача 1. Подготовка к использованию IPSec

Резюме

Контрольные вопросы

Ссылки

Стандарты IPSec

Шифрование

IKE

Алгоритмы хэширования

Криптография с открытым ключом

Цифровые сертификаты и центры сертификации

Общие вопросы защиты

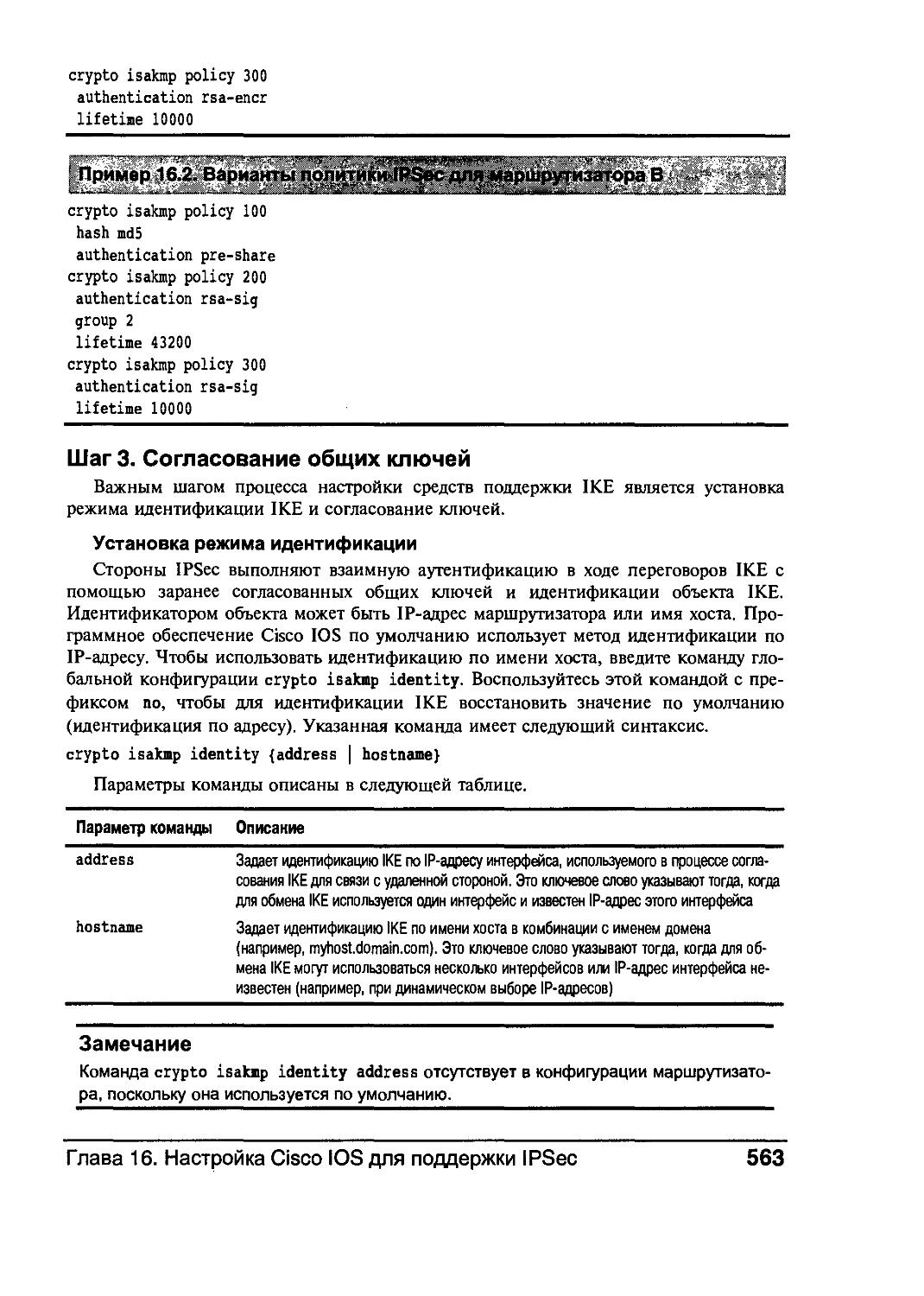

Глава 16. Настройка Cisco IOS для поддержки IPSec

Настройка IPSec для работы с общими ключами

Задача 1. Подготовка к использованию IPSec

Задача 2. Настройка IKE для работы с общими ключами

Задача 3. Настройка IPSec

Задача 4. Тестирование и контроль IPSec

508

508

511

513

513

514

515

515

516

516

517

518

519

521

521

522

522

523

529

531

535

537

539

542

544

545

545

546

548

548

554

554

555

555

555

556

556

556

556

556

559

559

560

560

565

578

Содержание 15

Настройка IPSec для работы с шифрованными оказиями 585

Задача 1. Подготовка к использованию IPSec 586

Задача 2. Настройка шифрования RSA 586

Задача 3. Настройка IKE для работы с шифрованными оказиями 592

Резюме 593

Практическое занятие. Настройка IPSec Cisco IOS для работы с общими

ключами 594

План практического занятия 594

Топология 594

Политика зашиты сети 594

Пример конфигурации маршрутизатора периметра 595

Контрольные вопросы 598

Ссылки 598

Конфигурация IKE 598

Конфигурация IPSec 599

Расширенные списки доступа IP 599

Системные сообщения об ошибках и сообщения отладки 599

Глава 17. Настройка IPSec в брандмауэре PIX Firewall 601

Задача 1. Подготовка к использованию IPSec 602

Задача 2. Настройка IKE для работы с общими ключами 603

Шаг 1. Активизация или отключение IKE 603

Шаг 2. Создание политик IKE 603

Шаг 3. Выбор согласованных общих ключей 605

Шаг 4. Проверка конфигурации 1КЕ 607

Задача 3. Настройка IPSec 608

Шаг 1. Создание списков шифрованного доступа 609

Шаг 2. Настройка наборов преобразований 612

Шаг 3. Установка глобальных пределов существования для ассоциаций

защиты IPSec 614

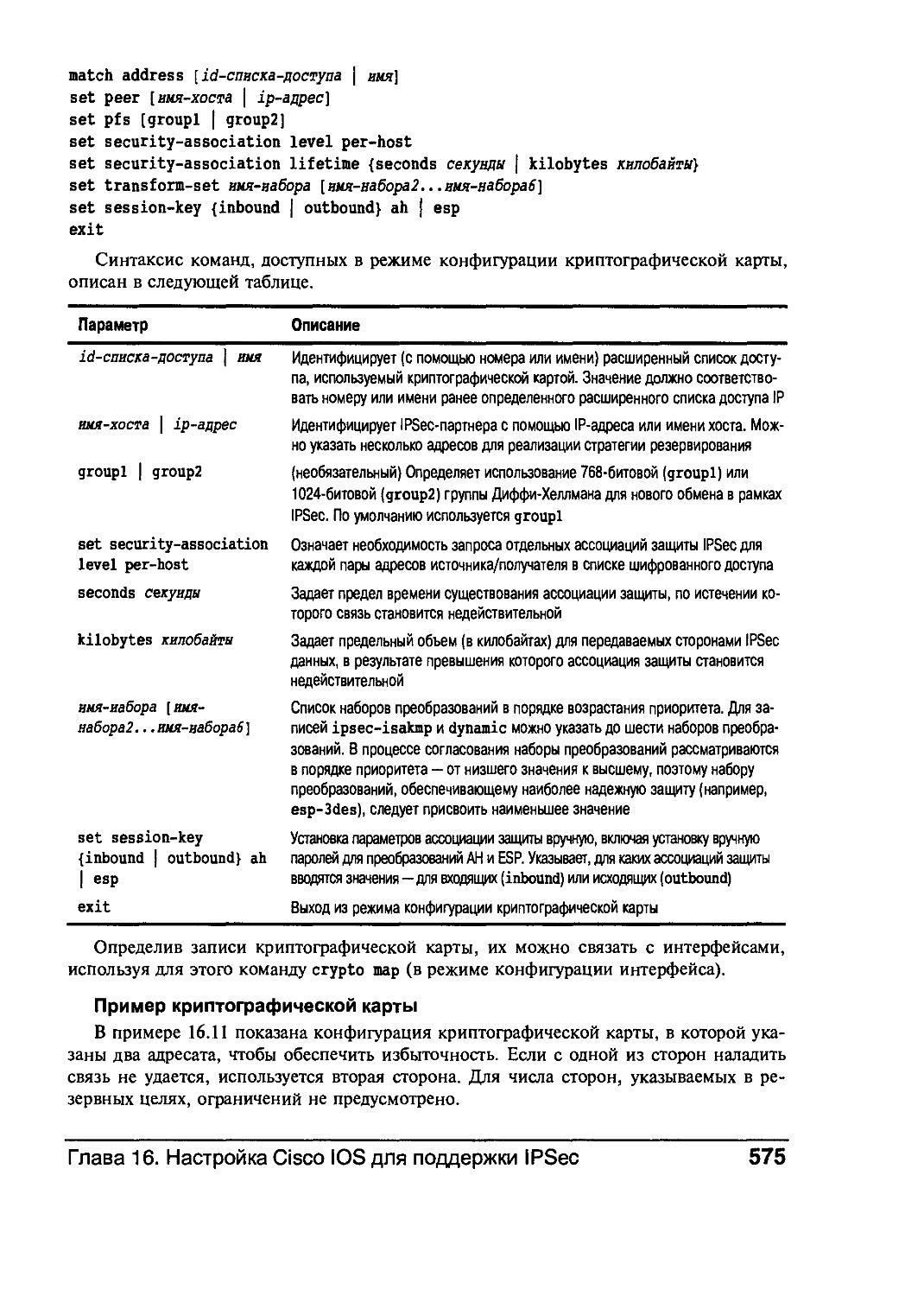

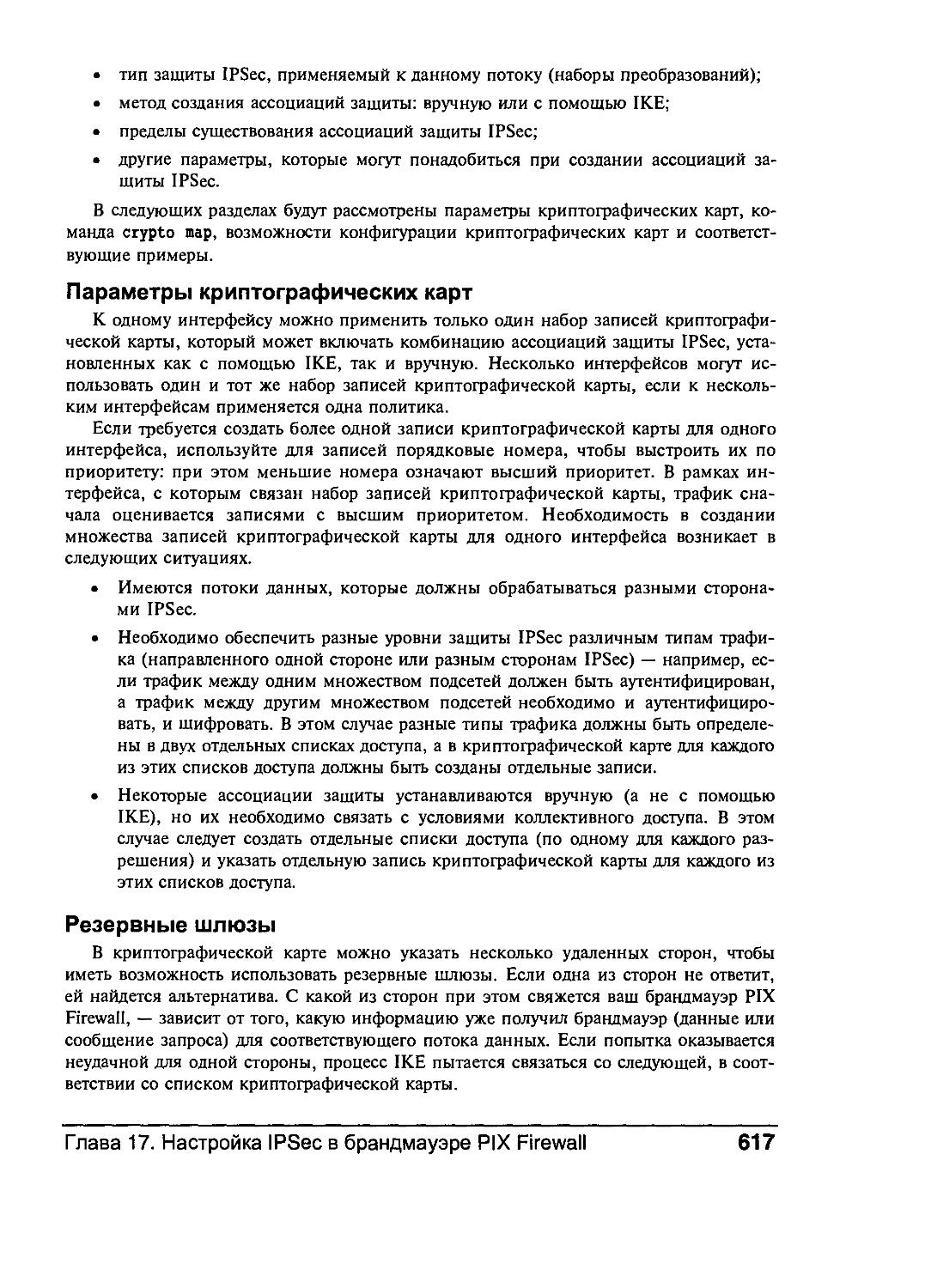

Шаг 4. Создание криптографических карт 616

Шаг 5. Применение криптографических карт к интерфейсам 621

Шаг 6. Проверка конфигурации IPSec 621

Задача 4. Тестирование и контроль IPSec 623

Проверка конфигурации и функционирования IKE 623

Проверка конфигурации и функционирования IPSec 624

Мониторинг и управление связями IKE и IPSec 624

Резюме 625

Практическое занятие. Настройка средств IPSec брандмауэра PIX Firewall

для работы с общими ключами 626

План практического занятия 626

Топология 626

Политика зашиты сети 626

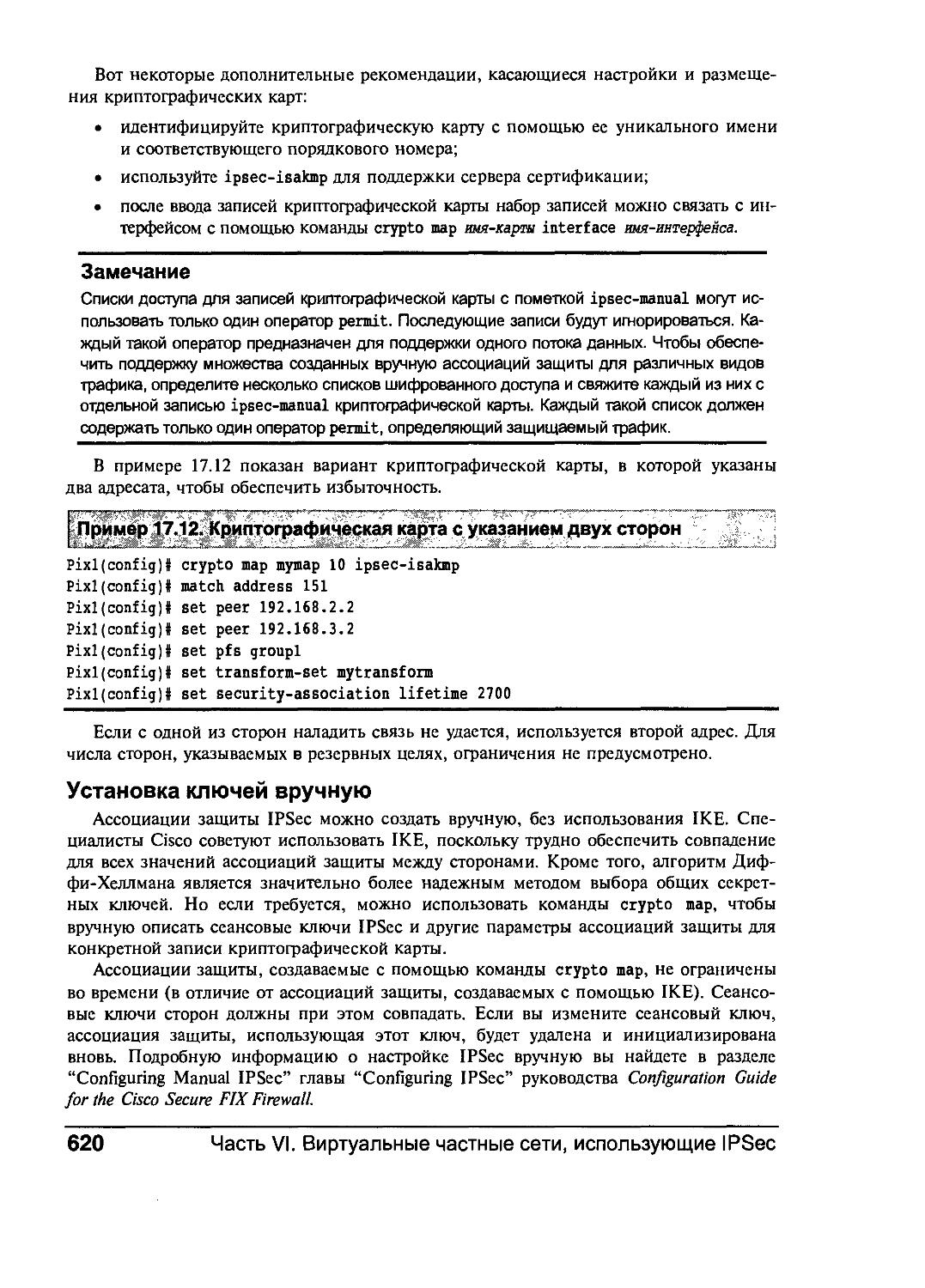

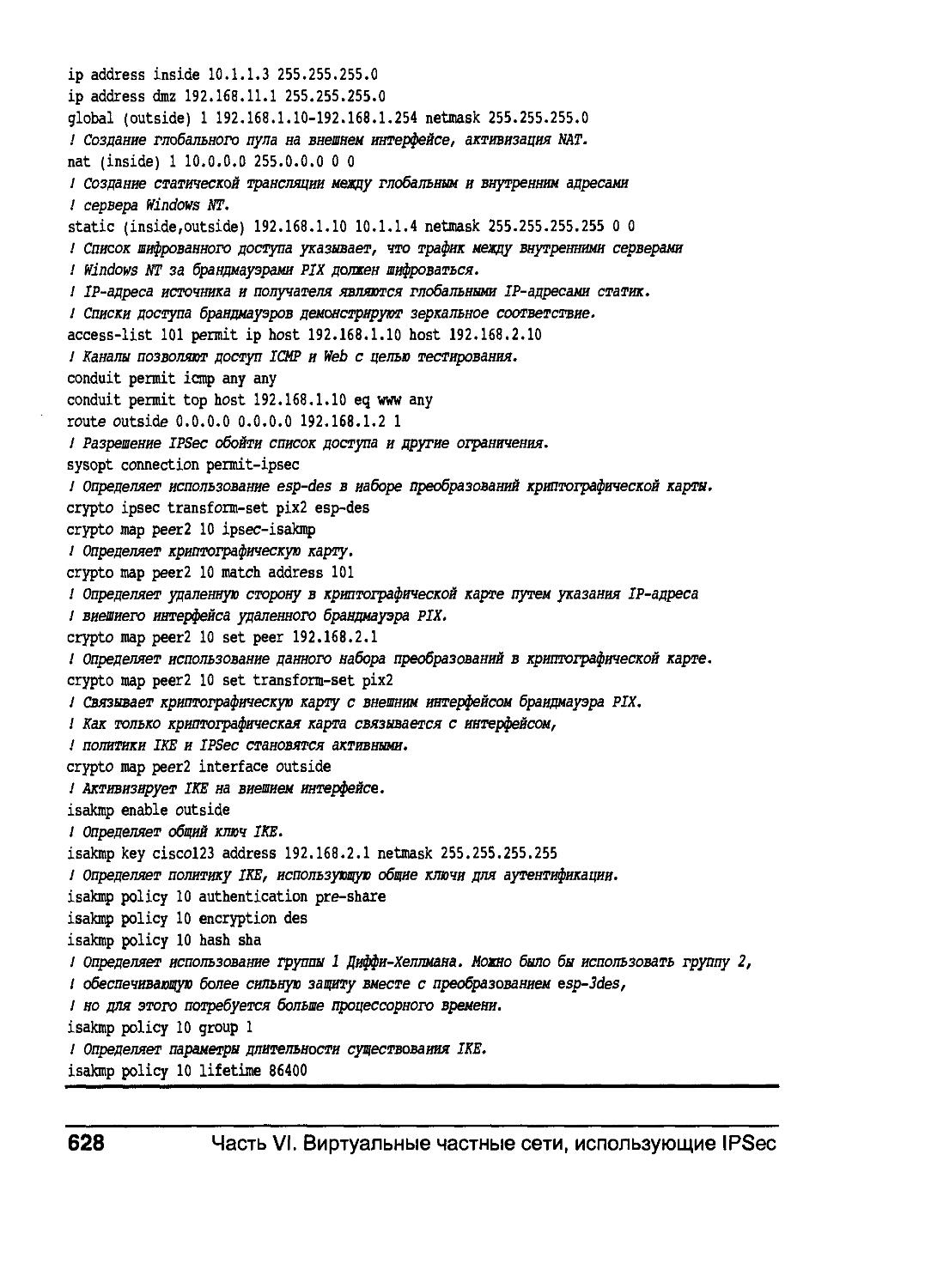

Пример конфигурации для брандмауэра PIX 1 627

Пример конфигурации для брандмауэра PIX 2 629

Контрольные вопросы 630

Ссылки 631

16 Содержание

Глава 18. Масштабирование сетей IPSec 633

Поддержка центров сертификации в маршрутизаторах и брандмауэрах 633

Задача 1. Подготовка к использованию IPSec 634

Задача 2. Настройка средств поддержки центров сертификации 636

Задача 3. Настройка IKE для IPSec 657

Задача 4. Настройка IPSec 657

Задача 5. Проверка конфигурации VPN 657

Масштабирование поддержки VPN в сетях Cisco 659

Настройка динамических криптографических карт 660

Настройка режима IKE mode config 662

Настройка расширенной аутентификации IPSec 664

Настройка средств распознавания конечных точек туннелей 665

Резюме 666

Контрольные вопросы 667

Ссылки 668

Стандарты СА и соответствующие обзоры 668

Настройка СА в рамках Cisco IOS Software 668

Поддержка сервера СА для брандмауэра PIX Firewall 668

Стандарты IPSec и документы RFC 668

Программа поддержки безопасности 669

Часть VII. Приложения 671

Приложение А. Структура сети компании XYZ 673

Общая характеристика компании XYZ 673

Удаленный доступ 675

Доступ к Internet 675

Подразделения компании 675

Подразделение информационных систем 675

Подразделение сбыта 676

Подразделение разработки 676

Цели сетевой защиты компании XYZ 676

Приложение Б. Политика сетевой защиты компании XYZ 681

Приложение В. Настройка стандартных и расширенных списков доступа 693

IP-адресация и общая структура списков доступа 694

IP-адресация 694

Групповые маски 698

Общие задачи настройки списков доступа 700

Принципы построения списков доступа 700

Настройка стандартных списков доступа IP 701

Обработка стандартных списков доступа 702

Команды стандартного списка доступа 704

Размещение стандартных списков доступа 705

Типичные ошибки в стандартных списках доступа 706

Пример стандартного списка доступа 707

Настройка расширенных списков доступа IP 707

Обработка расширенных списков доступа 708

Содержание 17

Команды расширенного списка доступа IP 709

Синтаксис команд ICMP 711

Синтаксис команд TCP 714

Синтаксис команд UDP 716

Размешение расширенных списков доступа IP 718

Первый пример расширенного списка доступа IP 719

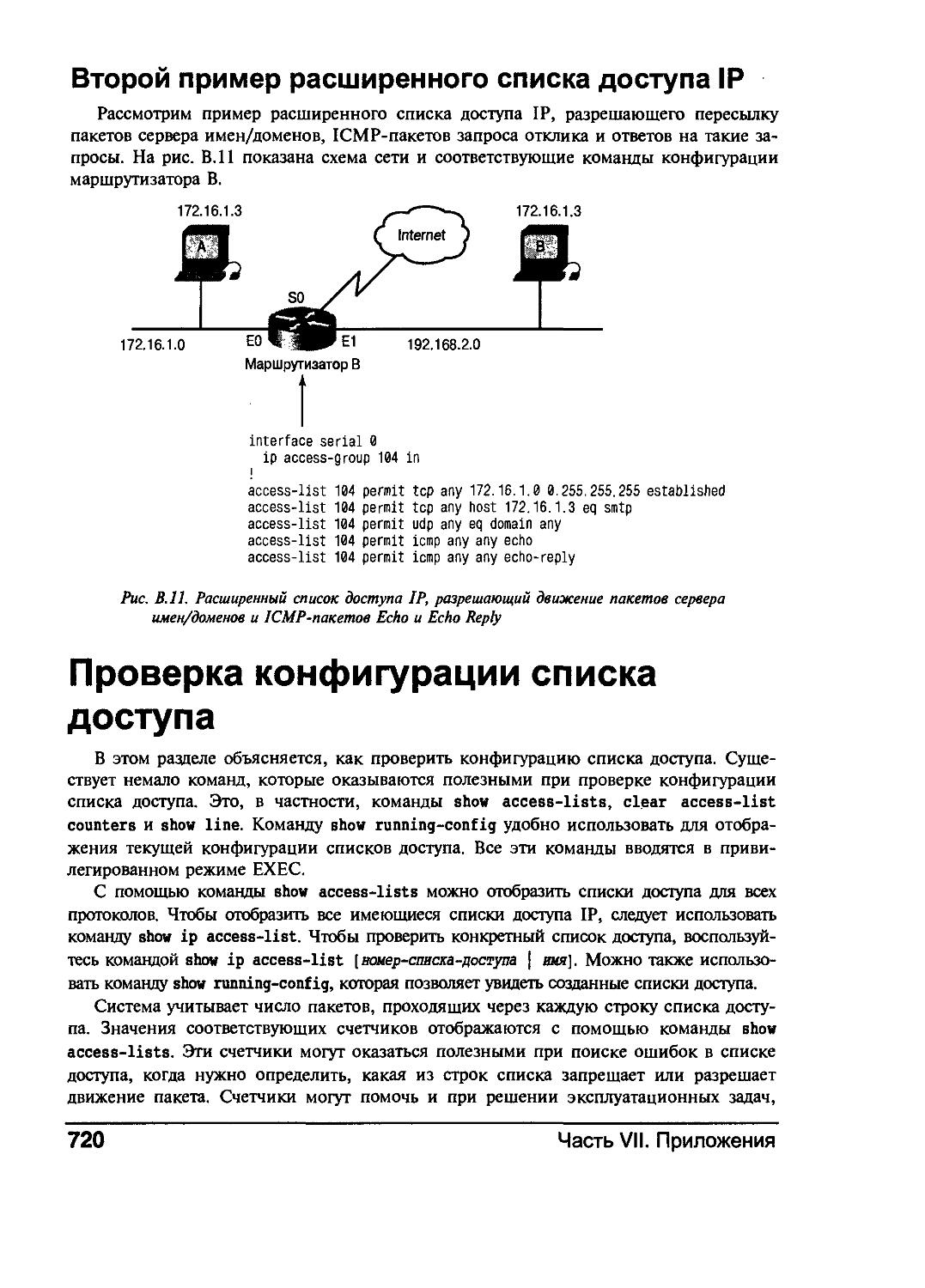

Второй пример расширенного списка доступа IP 720

Проверка конфигурации списка доступа 720

Именованные списки доступа IP 721

Резюме 724

Ссылки 724

Настройка списков доступа IP 724

Протокол IP и правила адресации 724

Приложение Г. Ответы на контрольные вопросы 727

Предметный указатель 748

18 Содержание

Об авторе

Майкл Уэнстром работает в системе образования Cisco Systems, Inc., где он создает,

развивает и преподает учебные курсы по построению виртуальных частных сетей

Cisco и использованию продуктов, предназначенных для их зашиты.

Майкл выбрал карьеру преподавателя и инструктора, чтобы помогать людям рас-

расширять их знания и совершенствовать мастерство в области коммуникационных тех-

технологий. Наибольшее удовольствие от работы он получает тогда, когда сложные тех-

технические решения удается передать в простой для понимания форме. Имея большой

опыт (более 18 лет) в самых разных областях практической подготовки технических

специалистов, он выполняет инструктаж, разрабатывает учебные курсы, занимается

преподаванием и руководит проектами.

Проживая в течение 21 года в Силиконовой Долине, Майкл работал для Cisco Sys-

Systems, Aspect Communications, Siemens, IBM, ROLM, Tymnet, NCR и ведомства Воен-

Военно-морского флота США. В настоящее время он вместе с женой и дочкой живет в

Остине, шт. Техас, где занимается разработкой учебных курсов, обучением использо-

использованию виртуальных частных сетей Cisco, а также методам защиты таких сетей. Он

окончил университет штата Западный Иллинойс, где получил степень бакалавра.

Кроме того, он имеет степень в области электронных технологий и сертификат адми-

администратора сетевых программных средств Cisco (CCNA).

О приглашенных авторах

Дж. Т. Агнелло (J. Т. Agnello) в течение 15 лет работал системным администрато-

администратором в Остине, шт. Техас, где занимался управлением сетями для самых разных ком-

компаний — от совсем небольших до таких, как Sematech, Schlumberger, IBM и др. По-

Последние три года он разрабатывает учебные курсы, в которых освещаются вопросы

использования компьютерных систем, защиты сетей и управления базами данных, для

Tivoli Systems (являющейся одним из партнеров IBM) и Pervasive Software.

Скотт Моррис (Scott Morris) является консультантом компании Mentor Technologies,

Inc. (ранее именуемой Chesapeake Computer Consultants). Он работал в различных облас-

областях, связанных с использованием компьютеров и сетей. Знания Скотта Морриса весьма

обширны, о чем свидетельствуют сертификаты Novell, Microsoft и Cisco, но он по-

прежнему продолжает расширять их (чтобы пополнить свою коллекцию дипломов и

просто чтобы не скучать).

Что касается сетей Cisco, то Моррис имеет сертификат инструктора по использо-

использованию систем Cisco (CCSI), сертификаты CCIE #4713 и CCDP в области маршрутиза-

маршрутизации и коммутации, а также сертификат CCNA в области коммутации глобальных се-

сетей. Скотт успешно сдал очередные письменные экзамены CCIE по управлению уда-

удаленным доступом к сети поставщика услуг Internet и администрированию проектов, а

сейчас использует свое весьма ограниченное свободное время для того, чтобы подго-

подготовиться к следующему экзамену CCIE. Он специализируется на обучении методам

устранения проблем межсетевого обмена в сетях Cisco и старается осваивать новей-

новейшие технологии в силу присущего ему непреодолимого стремления к новому.

Кэри А. Риддок (Сагу A. Riddock) в течение последнего года выполняет обязанно-

обязанности сетевого инженера большой медицинской компании в Центральной Флориде.

В круг его обязанностей входят вопросы мониторинга и диагностики корпоративной

сети, а также разрешение соответствующих проблем. В настоящее время он участвует

в разработке системы доступа к приложениям частной сети корпорации через Internet

на основе инфраструктуры открытых ключей и технологии идентификационных карт.

Он имеет сертификаты MCSE, CCNA, CCDA, CCDP и ССА.

О рецензентах

Рецензенты, основываясь на своем богатом опыте, внесли неоценимый вклад в

процесс подготовки данного учебного курса.

Ричард Бенуа (Richard Benoit) руководит сетевыми и технологическими проектами

международного конгломерата развлечений в Орландо, шт. Флорида. В настоящее

время он занимается разработкой архитектуры сети предприятия, вопросами управле-

управления и защиты. Ранее он был консультантом, и ему приходилось работать со множест-

множеством клиентов, которым требовалась помощь в вопросах проектирования, реализации

и поддержки крупномасштабных сетей. В области управления компьютерными сетями

он имеет сертификаты CCNP, CCDA, а также сертификат Microsoft MCSE. Свою сте-

степень бакалавра в области систем управления он получил в Высшей технической шко-

школе штата Милуоки (Milwaukee School of Engineering).

Дуг Мак-Бет (Doug MacBeth) является менеджером Cisco Systems, Inc., по документа-

документации IOS (его сотрудничество с Cisco Systems началось в 1993 году). Он имеет большой

опыт (более 15 лет) подготовки технической документации. В Cisco Systems Дуг выполнял

обязанности редактора и руководил подготовкой пакета технической документации Cisco

IOS. Проживает в Сан-Хосе, шт. Калифорния. Имеет степень бакалавра в области про-

промышленных и коммерческих коммуникаций от университета Сан-Хосе.

Дуг Мак-Киллип (Doug McKillip), инженер-профессионал (Р.Е., сертификат

CCIE #1851), является независимым консультантом по вопросам сертифицированной

подготовки Cisco совместно с Global Knowledge. Имеет более 12 лет опыта работы с

компьютерными сетями, а на протяжении последних восьми активно работает в об-

области защиты сетей и применения брандмауэров. Дуг обеспечивал инструктаж и тех-

техническую помощь с самого начала внедрения первой версии учебного курса MCNS,

выполняя обязанности руководящего инструктора и директора курса в Global Knowl-

Knowledge, являющейся партнером Cisco Systems в области обучения. Имеет степени бака-

бакалавра и магистра в области химического машиностроения от Массачусетсского техно-

технологического института (MIT), а также степень магистра в области вычислительной

техники от Университета штата Делавэр. Проживает в Уилмингтоне, шт. Делавэр.

Хэнк Молдин (Hank Mauldin) является инженером-консультантом службы техниче-

технического обслуживания Cisco Systems, Inc. Работает с сетями Cisco уже в течение не-

нескольких лет, занимаясь разработкой и экспертизой сетей. Сфера его компетенции

охватывает протоколы маршрутизации IP, качество сервиса и защиту сетей. В на-

настоящее время Хэнк является менеджером группы разработки и сопровождения сис-

системы Cisco Network Designer, предлагающей средства автоматизации проектирования

сетей. Он имеет большой опыт (более 15 лет) в проектировании сетей, до прихода в

Cisco работал в нескольких компаниях, занимающихся вопросами системного интег-

интегрирования. Проживает в Сан-Диего, шт. Калифорния. Имеет степень магистра в об-

области технологии информационных систем от Университета Джорджа Вашингтона.

Посвящение

Я посвящаю эту книгу своей семье. Книга никогда бы не была завершена без под-

поддержки моей жены Вирджинии и моей дочери Розмари. Во время моей работы над

книгой им пришлось пережить немало рабочих ночей и несостоявшихся выходных. Я

также посвящаю эту книгу моей матери Мэри Е. Уэнстром за то, что она вырастила

меня, за ее добрые наставления, пронизанные любовью и помогающие мне до сих

пор. Наконец, я посвящаю эту книгу моему отцу, уже покойному Конраду Р. Уэнст-

рому, который научил меня настойчивости и труду и который помог мне стать тем,

кем я сегодня являюсь.

Благодарности

Курс MCNS (Организация защиты сетей Cisco) является объединенным проектом,

вклад в который внесли многие люди, как из Cisco, так и извне, включая разработчи-

разработчиков курса, редакторов и преподавателей. Хотя главным разработчиком курса MCNS

был именно я, все же не могу оставить без внимания работу многих других людей,

усилия которых принесли курсу успех. Это — участвовавшие в разработке материалов

курса Том О'Хара (Тот О'Нага), Шон Ковилл (Sean Coville) и Боб Мартинез (Bob

Martinez), преподаватели Cisco Мэт Лайонс (Matt Lyons), Франьо Майстор (Franjo

Majstor) и Кевин Калкинс (Kevin Calkins), консультанты по вопросам структуры и со-

содержания курса Хэнк Молдин (Hank Mauldin) и Крис Лонвик (Chris Lonvick), веду-

ведущий преподаватель Cisco Learning Partner Дуг Мак-Киллип (Doug McKillip), редакто-

редакторы курса Брайан Адаме (Brian Adams) и Дебора Льюис (Deborah Lewis), а также Крис

Берримэн (Chris Berriman), руководитель оригинального проекта MCNS.

Создание книги Организация защиты сетей Cisco было трудным, но стоящим делом. Я

хотел бы поблагодарить моего менеджера Рика Стиффлера (Rick Stiffler) и моих сотрудни-

сотрудников по группе обучения, которые каждый раз с пониманием относились к моему состоя-

состоянию, когда я приходил на работу после бессонных ночей. Я также признателен работни-

работникам Cisco Press, которые помогли мне не сойти с дистанции и довести дело до конца. Осо-

Особой благодарности заслуживают Китти Джарретт (Kitty Jarrett) и Бретт Бартоу (Brett

Bartow) за их терпеливую работу со мной и другими авторами, участвовавшими в осущест-

осуществлении данного проекта. Я высоко ценю значительный вклад рецензентов в успех данной

книги и благодарю всех соавторов, с которыми я должен разделить этот успех.

Предисловие

Книга Организация защиты сетей Cisco представляет все вопросы, рассматривае-

рассматриваемые в рамках курса MCNS при подготовке к экзамену на получение соответствую-

соответствующего сертификата. Эта книга дает необходимые знания и практические навыки, необ-

необходимые для установки, настройки, эксплуатации и проверки средств защиты и соот-

соответствующего программного обеспечения Cisco IOS в сетях, использующих IP. С

помощью этой книги вы научитесь выявлять угрозы безопасности сети, обеспечивать

защиту удаленного доступа с помощью средств ААА (аутентификации, авторизации и

аудита) Cisco IOS и сервера управления доступом CiscoSecure ACS, организовывать

безопасный доступ к Internet с помощью маршрутизаторов периметра Cisco и бранд-

брандмауэров PIX, а также строить защищенные виртуальные частные сети (сети VPN) на

основе IPSec. Вне зависимости от того, готовитесь ли вы к экзамену по защите сетей

Cisco или вам необходимо понимание технологии защиты сетей Cisco для использо-

использования соответствующих средств на практике, представленная в данной книге инфор-

информация окажется исключительно полезной.

Cisco и Cisco Press предлагают этот материал в виде печатного издания, чтобы на-

наши клиенты имели дополнительную возможность получить соответствующие знания,

а также чтобы расширить круг пользователей. Хотя публикация не может заменить

уникальную среду обучения, создаваемую преподавателем, мы считаем, что разным

людям требуются различные способы передачи полезной информации. Мы надеемся,

что книга позволит получить соответствующие знания более широкой аудитории про-

профессионалов, работающих с компьютерными сетями.

Cisco Press и в дальнейшем будет представлять учебные курсы в виде книг, чтобы

помочь в решении главной задачи Группы обучающих Internet-решений Cisco (Cisco

Internet Learning Solution Group), которой является повышение квалификации сооб-

сообщества профессионалов сетевых технологий Cisco с целью повышения надежности и

управляемости масштабируемых сетей. Сертификаты Cisco и учебные курсы в рамках

соответствующей системы сертификации неизменно стремятся к прогрессивным спо-

способам обучения. Книги Cisco Press, создаваемые в тесном сотрудничестве с Cisco Sys-

Systems, отвечают тем же стандартам качества содержания, что и учебные курсы в рамках

системы сертификации. Наши цели будут достигнуты, если эта и последующие пуб-

публикации сертификационных и учебных материалов Cisco Press пополнят ваши знания

в области организации и использования компьютерных сетей.

Томас М. Келли (Thomas M. Kelly)

вице-президент Группы обучающих Internet-решений

Cisco Systems, Inc.

июль 2000 г.

Вступительное слово

Компьютерная и сетевая безопасность имеют первостепенное значение в связи с

широким распространением атак, которым постоянно подвергаются компьютерные

сети. Кроме того, уже свершившаяся Internet-революция является ключом к процве-

процветанию как отдельных индивидуумов, так и целых государств. Перед руководителями

государств и компаний во всем мире остро стоит проблема принятия срочных мер по

защите сетей. На сегодня многие сети лишены даже базовых средств защиты и имеет-

имеется острый недостаток в профессионалах, способных построить такую защиту. Многим

защита сетей кажется весьма сложной, чуть ли не эзотерической темой, доступной

пониманию только элитарной части профессионалов.

Тем, кто работает в сфере обучения профессионалов сетевых технологий и повы-

повышения их квалификации, ясно видна необходимость целостного подхода к обучению

методам сетевой безопасности, чтобы специалисты-практики могли получить реаль-

реальную помощь в деле совершенствования защиты своих сетей. Мы считаем необходи-

необходимым предоставить возможность ознакомиться с проблемами и методами защиты сетей

как можно более широкому кругу потребителей, чтобы они могли самостоятельно

оценить уровень безопасности своих сетей. Это должно сыграть положительную роль

в целом и в конечном итоге привести к общему усилению защиты. Для решения этой

задачи мы и решили создать новый курс по защите сетей.

Еще в 1997 году, когда я был разработчиком курсов в Cisco Worldwide Training, мой

руководитель Крис Берримэн (Chris Berriman) поручил мне разработку курса по

управлению защитой сетей Cisco (курса MCNS). Тогда курс еще не имел такой попу-

популярности, но наша группа смогла предвидеть необходимость обучения методам защи-

защиты сетей (сегодня такая необходимость уже не вызывает сомнений). Я провел нефор-

неформальный анализ конкурирующих предложений и обнаружил, что нет ни одной фир-

фирмы, предлагающей равноценный курс.

Курс должен был предложить обзор технологий сетевой защиты Cisco, обеспечивая

баланс между широтой охвата известных технологий и глубиной описания конкрет-

конкретных решений. Практические занятия и реальные примеры должны были закрепить

понимание представленных идей и фактов. Решение было принято и работа над про-

проектом MCNS началась, в результате чего появилась сначала первая, а затем и после-

последующие версии курса.

Эта книга полностью соответствует содержанию курса MCNS, но ее материал под-

подвергся существенной переработке с учетом опыта, полученного в результате интен-

интенсивных исследований. Необходимость во всеобъемлющей книге по защите сетей сего-

сегодня ощущается особенно остро. Книга призвана обеспечить поддержку процесса

подготовки новых профессионалов защиты и их помощников, чтобы в конце концов

тема защиты сетей стала доступной и понятной более широкому кругу специалистов.

Майкл Уэнстром

Cisco Systems, Inc.

август 2000 г.

Предисловие 23

Введение

Целью этой книги является предоставление читателю помощи при реализации

технологий защиты сетей Cisco, а также при проектировании и построении более за-

защищенных сетей. Данная книга предназначена для использования как в качестве до-

дополнения к учебному курсу MCNS, так и в качестве отдельно используемого справоч-

справочного пособия.

Аудитория книги

Книга предназначена для тех, кто интересуется технологиями и средствами защи-

защиты сетей Cisco. Главной аудиторией книги будут работающие в области сетевых тех-

технологий профессионалы, которые считают необходимым расширить свои знания за

рамки границ маршрутизации и коммутации и совершенствовать свои возможности в

области установки, настройки, мониторинга и использования средств защиты сетей

Cisco. Эта книга предполагает, что читатель уже обладает знаниями в области сетевых

технологий Cisco, необходимыми для получения сертификата CCNA.

Данная книга будет полезна и обычным пользователям сетей, которым необходимо

получить информацию о возникающих в сети угрозах безопасности и методах сниже-

снижения риска таких угроз. Для объяснения большинства принципов и сути технологий

защиты сетей в книге использовался метод дружественного подхода, который привле-

привлекателен для читателей, предпочитающих не обращать слишком много внимания на

технические подробности.

Особенности книги

Эта книга имеет ряд уникальных особенностей, которые будут помогать вам в

процессе изучения средств сетевой защиты.

• Списки обсуждаемых понятий и идей. В начале каждой главы имеется список об-

обсуждаемых тем. Он может использоваться для ссылок на рассматриваемые по-

понятия и идеи и может оказаться полезным в процессе поиска нужной темы.

• Рисунки, примеры и таблицы. Книга содержит примеры, рисунки и таблицы,

представляющие содержимое каждой главы в простой для использования фор-

форме. Рисунки помогают объяснить идеи и программные процессы, примеры со-

содержат образцы использования команд и выводимые ими данные, а в таблицах

представлены синтаксис и описания параметров команд.

• Практические занятия. В каждой главе на примере гипотетического предпри-

предприятия — компании XYZ — элементы конфигурации средств защиты объединя-

объединяются в нечто целое, позволяющее связать изучаемый материал с реальностью.

Политика сетевой защиты компании XYZ используется в книге как модель для

демонстрации возможностей реализации директив политики защиты в терми-

терминах команд конфигурации соответствующих сетевых устройств. Практические

занятия на основе примеров конфигурации конкретных сетевых устройств ил-

иллюстрируют материал, изучаемый в рамках соответствующей главы.

• Описания команд. Чтобы упростить для читателя процесс восприятия рассмат-

рассматриваемого материала, описания команд предлагаются в ходе изучения, а не вы-

вынесены в отдельный раздел.

• Резюме по материалу главы. В конце каждой главы имеется краткая сводка рас-

рассмотренных идей и понятий, которая играет роль конспекта и оказывает по-

помощь в изучении материала главы.

• Контрольные вопросы. После резюме в конце каждой главы предлагаются 10

контрольных вопросов, ответы на которые помогут лучше понять освещенный в

главе материал. Вопросы позволят определить уровень понимания материала и

вашу готовность перейти к изучению новых понятий. (Ответы на контрольные

вопросы содержатся в приложении Г.)

• Ссылки. После контрольных вопросов предлагаются ссылки на источники до-

дополнительной информации по представленным в главе темам. Ссылки помогут

расширить ваши знания по соответствующим вопросам.

Соглашения, принятые в книге

В этой книге приняты следующие соглашения.

• Важные или новые термины выделяются курсивом.

• Примеры программного кода печатаются моноширинным шрифтом, а для час-

частей программного кода используются следующие правила:

• команды и ключевые слова печатаются полужирным;

• аргументы, замещающие реальные значения, которые должны вводиться

пользователем, печатаются курсивом;

• в квадратных скобках ([...]) указываются необязательные ключевые слова

или параметры;

• в фигурных скобках ({...}) указываются допустимые варианты обязательных

параметров;

• вертикальные линии (|) используются для разделения имеющихся вариантов

обязательных параметров.

Структура материала книги

Книга разделена на семь частей, включающих 18 глав и четыре приложения.

Часть I. Выбор политики защиты

Глава 1, "Угрозы безопасности сети", рассматривая потенциальные угрозы безо-

безопасности сети типичного предприятия, обосновывает положительный ответ на фунда-

фундаментальный вопрос о необходимости защиты сети. В главе приводятся примеры на-

нарушений защиты, указываются главные причины уязвимости сетей, характеризуются

основные типы нарушителей, описываются категории угроз безопасности сети и

предлагаются варианты устранения таких угроз.

Глава 2, "Оценка политики защиты", рассматривает экономические вопросы за-

защиты сети и обрисовывает общие контуры политики сетевой защиты. В главе содер-

26 Введение

жится обзор средств защиты сети, предлагаемых компанией Cisco, а в ходе практиче-

практического занятия вы сможете оценить пример политики защиты.

Глава 3, "Защита инфраструктуры сети", представляет возможности настройки мар-

маршрутизаторов Cisco для защиты внутренней сетевой среды (например, сети кампуса1). Рас-

Рассматриваются защита административного интерфейса, контроль доступа SNMP к сетевым

устройствам, способы пресечения попыток изменения параметров маршрутизации не-

неуполномоченными пользователями, простые методы управления сетевым трафиком, а

также контроль портов коммутаторов Ethernet и защита доступа к сети.

Часть II. Защита удаленного доступа

Глава 4, "Технология защиты ААА", обсуждает архитектуру ААА (аутентификация,

авторизация и аудит) Cisco и связанные с ней технологии. В главе представлены идеи,

которые применяются при реализации решений защиты на основе использования се-

сетевых продуктов Cisco.

Глава 5, "Настройка средств ААА сервера сетевого доступа", объясняет, как на-

настроить сервер сетевого доступа Cisco, чтобы средства ААА могли работать с локаль-

локальной или удаленной базой данных защиты. Рассмотрены также пути решения проблем,

которые могут возникать при использовании этих средств.

Глава 6, "Настройка CiscoSecure ACS и TACACS+/RADIUS", обсуждает возмож-

возможности и архитектуру сервера управления доступом CiscoSecure ACS для Microsoft

Windows NT и UNIX. В частности, в главе объясняется, как настроить CiscoSecure

ACS для NT на выполнение функций ААА для серверов сетевого доступа Cisco. При

этом основное внимание уделяется использованию протокола TACACS+.

Часть III. Защита межсетевых соединений

Глава 7, "Настройка маршрутизатора периметра Cisco", раскрывает возможности защи-

защиты периметра сети, предлагаемые маршрутизаторами Cisco. В главе содержится обзор ком-

компонентов системы защиты периметра сети и соответствующих программных возможностей

Cisco IOS. Показано также, как использовать эти средства защиты на практике.

Глава 8, "Настройка Cisco IOS Firewall", обсуждает возможности брандмауэра

Cisco IOS Firewall в маршрутизаторах Cisco, используемые для усиления защиты пе-

периметра сети. В главе предлагается обзор методов контекстно-зависимого управления

доступом и объясняется, как правильно настроить указанный брандмауэр в рамках

системы общей защиты.

Часть IV. Настройка CiscoSecure PIX Firewall

Глава 9, "Возможности PIX Firewall", представляет возможности и особенности

конфигурации брандмауэров семейства PIX Firewall. В главе показано, что PIX

Firewall может обеспечить мощную защиту даже при использовании только команд

базовой конфигурации.

Глава 10, "Настройка доступа через PIX Firewall", на основе материала предыду-

предыдущей главы обсуждает возможности управления потоком данных, проходящих через

брандмауэр PIX Firewall, и используемые для этого команды. В главе рассматриваются

' Кампусом в США называют территорию университетского городка, колледжа или школы.

В тексте вместо слова "кампус" мы будем использовать словосочетание "территориальная сеть

предприятия". — Прим. ред.

Введение 27

настройка средств трансляции сетевых адресов, статические трансляции и другие ме-

методы управления доступом.

Глава 11, "Настройка интерфейсов и средств ААА PIX Firewall", описывает воз-

возможности гибкой настройки множества интерфейсов PIX Firewall для создания за-

защищенной "демилитаризованной зоны" сети. В главе также объясняется, как настро-

настроить средства аутентификации, авторизации и аудита PIX Firewall для работы с

CiscoSecure ACS, чтобы обеспечить контроль доступа на уровне пользователей.

Глава 12, "Использование дополнительных возможностей PIX Firewall", обсуждает

некоторые дополнительные возможности PIX Firewall, превращающие брандмауэр в

мощное и вместе с тем достаточно гибкое средство управления межсетевым взаимо-

взаимодействием и доступом в Internet. В главе рассмотрены поддержка РРТР, возможности

блокирования аплетов Java, фильтрация URL и FTP, поддержка SNMP и syslog, сред-

средства резервирования и сопровождения PIX Firewall.

Часть V. Технология шифрования Cisco

Глава 13, "Обзор технологии шифрования Cisco", описывает понятия, понимание

которых необходимо для квалифицированного использования средств СЕТ (Cisco En-

Encryption Technology — технология шифрования Cisco) в маршрутизаторах Cisco. В гла-

главе представлены алгоритмы шифрования, методы хэширования и создания цифровых

подписей, а также методы обмена ключами, используемые в рамках СЕТ.

Глава 14, "Применение шифрования Cisco", предлагает пошаговые описания дей-

действий, которые потребуется выполнить в процессе настройки средств СЕТ в маршру-

маршрутизаторах Cisco. В главе описываются команды Cisco IOS, используемые для настрой-

настройки и тестирования средств СЕТ. Порядок описания команды соответствует порядку, в

котором их необходимо вводить, чтобы указанные средства начали работать.

Часть VI. Виртуальные частные сети, использующие IPSec

Глава 15, "Поддержка IPSec в сетях Cisco", представляет обзор средств IPSec и со-

соответствующих протоколов, поддерживаемых продуктами Cisco и используемых для

создания виртуальных частных сетей (сетей VPN). В данной главе рассмотрены все

протоколы IPSec, а в последующих главах подробно обсуждаются вопросы настройки

средств поддержки IPSec в продуктах Cisco.

Глава 16, "Настройка Cisco IOS для поддержки IPSec", обсуждает вопросы на-

настройки IPSec в маршрутизаторах Cisco для аутентификации с помощью предвари-

предварительно согласованных общих ключей и шифрования RSA в топологии узел-узел.

Сложный процесс конфигурации IPSec представлен в виде ряда последовательно ре-

решаемых задач и выполняемых действий.

Глава 17, "Настройка IPSec в брандмауэре PIX Firewall", рассматривает вопросы

настройки IPSec в брандмауэрах PIX Firewall для аутентификации с помощью предва-

предварительно согласованных общих ключей в топологии узел-узел. Задача настройки

IPSec представлена в виде пошаговых инструкций, в которых показаны все команды,

заставляющие функционировать эти средства защиты.

Глава 18, "Масштабирование сетей IPSec", разъясняет, как настроить сеть IPSec,

включающую маршрутизаторы Cisco и брандмауэры PIX Firewall, чтобы она была

масштабируемой, могла поддерживать большое число использующих IPSec сторон и

обеспечивала надежную защиту. В главе показано, как обеспечить поддержку центров

сертификации и настроить средства удаленного доступа для клиентов виртуальных ча-

частных сетей Cisco.

28 . Введение

Часть VII. Приложения

Приложение А, "Структура сети компании XYZ", предлагает практический пример

использования средств сетевой защиты в гипотетической компании XYZ, что помога-

помогает связать воедино теоретические принципы безопасности и соответствующие проце-

процедуры реализации, рассмотренные в книге. Указанные в данном приложении IP-адреса

и параметры внешних устройств используются для примеров конфигурации во всех

главах книги.

Приложение Б, "Политика сетевой защиты компании XYZ", содержит описание

политики защиты сети компании XYZ, используемой для примеров во всех главах

книги. В данном приложении сформулированы требования политики, решающие ос-

основные вопросы защиты сети предприятия.

Приложение В, "Настройка стандартных и расширенных списков доступа", пред-

предлагает краткое описание структуры списков доступа Cisco IOS, используемых многи-

многими средствами защиты в маршрутизаторах Cisco. Приводятся также списки команд

настройки стандартных и расширенных списков доступа IP.

Приложение Г, "Ответы на контрольные вопросы", содержит ответы на контроль-

контрольные вопросы, имеющиеся в конце каждой главы.

Введение 29

¦¦*Чйа

Часть

I

Выбор политики защиты

Гла||||1. Угрозы безопасности сети

!нка политики защиты

инфраструктуры сети

Глава

'¦' 'S

¦,'¦'•¦

*'%¦

*

''IV -'S W

Ш

Изучив материал этой главы, вы сможете выполнить следующие задачи. ''-.' ": Й/, %

• Определить необходимый урове.нь-защиты,сети.^<;;4_, ,Аа-"Ж>'-------*»

• Выяснить главные причины проблем, возникающих при'зЕщите сети. "'

• Дать характеристику нарушителей защиты и указать мотивы их действий.

• Идентифицировать типичные угрозы безопасности сети.»

• Выбрать контрмеры, с помощью которых решается задача противодействия ата-

атакам нарушителей на систему защиты сети. , ,,.

..¦¦;' : ,:' »;¦ /.... ,/ч '• №¦ ¦ :~ф

ш

Глава

1

I Угрозы безопасности сети

1 В этой главе рассматриваются потенциальные угрозы безопасности сети предпри-

,. ятия. На основе изучения главных задач защиты и соответствующих проблем, возни-

кающих.перед администратором сети, в главе обосновывается необходимость защиты

сети: и формулируются три основные причины уязвимости защиты. Предлагается

классификация основных типов нарушений и характеристика нарушителей, чтобы вы

могли лучше понять мотивы и цели вашего противника. Здесь рассматриваются раз-

^личные типы наиболее часто возникающих угроз, а также средства, используемые для

MW' и#реализации, и средства, призванные препятствовать им. В главе содержится крат-

|i кое описание основных средств и методов, применяемых при таких нарушениях безо-

|| пасности сети, какразведка, несанкционированный доступ, блокирование сервиса и

"' подтасовка данных. Обзор типов нарушений сетевой защиты содержит также некото-

некоторые рекомендации относительно того, как можно помешать противнику реализовать

такие нарушения. Глава заканчивается списком ресурсов, доступ к которым поможет

f.'i- расширить знания о защите от нарушителей и злоумышленников в сети.

'.'г "¦ ""'\ . '¦•

Необходимость защиты сети

Распространение Internet быстро меняет наши представления о том, как следует вести

дела, учиться, жить и отдыхать. Особое влияние это оказывает па способы ведения бизнеса

и управления на глобальном уровне. Лидеры мирового бизнеса бесспорно признают стра-

f¦¦;' тегическую роль Internet в деле сохранения жизнеспособности и конкурентоспособности

^ их компаний в XXI столетии. Потребители и конечные пользователи желают иметь на-

надежно защищенные средства коммуникаций и ведения электронной торговли. К сожале-

сожалению, из-за того, что Internet изначально была основана на открытых стандартах, обеспечи-

обеспечивающих простоту связи, были упущены некоторые ключевые компоненты зашиты, к кото-

которым, например, можно отнести контроль удаленного доступа, тайну коммуникаций и

защиту от помех в предоставлении сервиса. Необходимость зашиты коммуникаций в

i'':'¦¦ Internet вызвала бурное развитие технологий защиты сетей вообще.

Ш ' Перед деловыми'кругами встала пугающая проблема: i&k реализовать и совершенство-

совершенствовать средства и методы защиты, чтобы уменьшить уязвимость бизнеса в условиях постоян-

постоянного роста угрозы нарушения защиты, вызванного развитием хакерских методов.

*-? Подходящее'для всех решение проблемы сетевой безопасности предложить трудно, по-

поскольку для локальной сети учебного заведения эффективными могут оказаться одни ре-

I- ^шения, а для глобальной сети — совсем другие. Некоторые решения защиты хороши для

^ ж малых предприятий, но оказываются неприемлемыми для крупных организаций по при-

чине трудоемкости, слишком высокой стоимости или чрезмерных затрат времени, требуе-

требуемых на реализацию таких решений в больших сетях. Выход в Internet создает дополни-

дополнительную угрозу безопасности в связи с тем, что сетевой злоумышленник получает потен-

потенциальную возможность доступа к инфраструктуре данных компании.

Проблема защиты, стоящая перед современным бизнесом, сводится к задаче рассмот-

рассмотрения всего спектра имеющихся решений и выбора правильной их комбинации. Сегодня

предлагается немало технологий и соответствующих средств защиты. Трудность реализа-

реализации защиты сети заключается не в отсутствии подходящей технологии защиты, а в выборе

из множества решений такого, которое лучше всего подойдет для вашей конкретной сети

и требований вашего бизнеса и при котором затраты на поддержку и сопровождение

средств защиты, предлагаемых соответствующим поставщиком, окажутся минимальными.

После того как сетевой инженер или администратор выберет подходящий набор

средств защиты для сетевой среды, потребуются также и средства, интегрирующие все

это в рамках соответствующего предприятия и обеспечивающие осуществление цело-

целостной и согласованной политики защиты, что в сегодняшних условиях является со-

совсем непростым делом. Компания Cisco уже сегодня предлагает широкий спектр

средств сетевой защиты, а еще больше аппаратных и программных средств находится

в процессе разработки и должны появиться в недалеком будущем. Средства защиты

Cisco разрабатываются в рамках архитектуры Cisco SAFE, представляющей собой ди-

динамический каркас защиты для сетей электронного бизнеса.

Причины возникновения

проблем защиты

Доступ к внутренней сети, удаленный доступ и доступ в Internet сегодня исполь-

используются довольно широко. Но это порождает определенный риск и ставит целый ряд

вопросов безопасности. Сеть и аппаратные средства, используемые для доступа к се-

сети, могут содержать дефекты зашиты, могут быть неправильно установлены или на-

настроены, а также могут неправильно использоваться. После того как мы рассмотрим

типы и мотивы поведения нарушителей в сети, необходимость защиты сети станет

очевидной. Эти вопросы рассматриваются в следующих разделах.

Три главные причины проблем защиты

Существует по крайней мере три основные причины возникновения угроз за-

защиты сети.

• Технологические недостатки. Каждая сеть и каждая компьютерная технология

имеют свои проблемы защиты.

• Недостатки конфигурации. Даже самая надежная технология защиты может быть

неправильно реализована или использована, результатом чего может оказаться

появление проблем защиты.

• Недостатки политики защиты. Неподходящая или неправильно реализуемая по-

политика защиты может сделать уязвимой даже самую лучшую технологию сете-

сетевой защиты.

В мире есть люди, имеющие желание, достаточную квалификацию, а подчас и ма-

материальную заинтересованность для того, чтобы использовать известные недостатки

34 Часть I. Выбор политики защиты

защиты, постоянно открывать и эксплуатировать новые. Известные недостатки защи-

защиты сетей достаточно подробно рассматриваются в следующих разделах.

Технологические недостатки

Компьютерные и сетевые технологии имеют свои внутренние проблемы защиты.

Мы собираемся рассмотреть недостатки, присущие TCP/IP, операционным системам

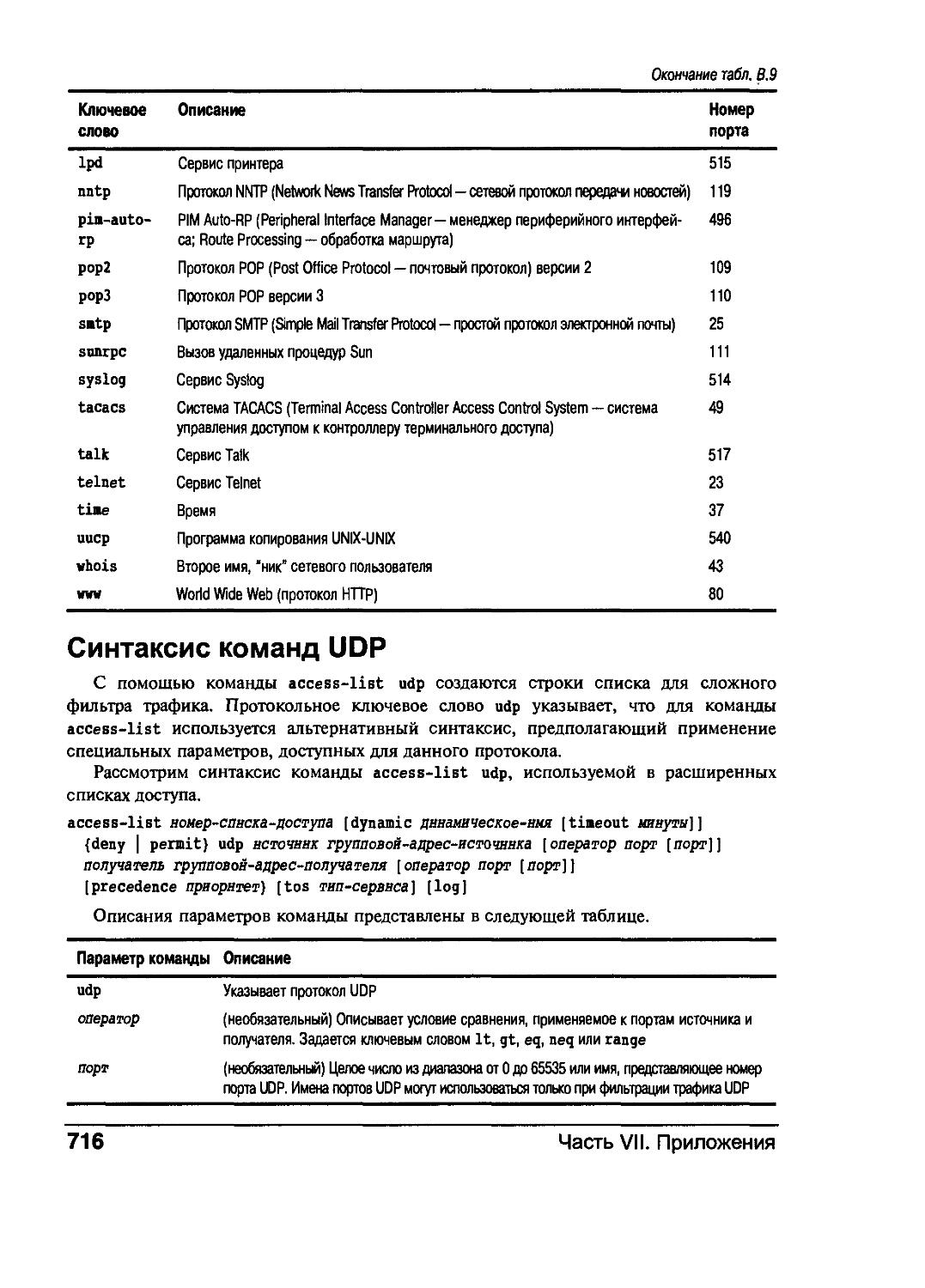

и сетевому оборудованию (рис. 1.1).

Операционная система

•Каждая имеет свои уязвимые

места и недостатки, которые

можно использовать

TCP/IP наблюдение

• Слежение за пакетами и

манипуляция ими

• Ограничения сетевой

файловой системы

• Возможности доступа telnet

• Возможности доступа sendmail

к корневому уровню системы

Сетевое оборудование

• Ненадежные пароли

•Доступ через люки или лазейки

• Технические недостатки

•Бреши в брандмауэре

• Необходимость использования

"заплат", исправляющих

недостатки защиты

Рис. 1.1. Технологические недостатки защиты сетевых и компьютерных

компонентов

Архивы CERT (Computer Emergency Response Team — группа компьютерной "скорой

помощи") на странице www.cert.org документируют многочисленные технологические

недостатки защиты самых разных протоколов, операционных систем и сетевого обору-

оборудования. Экспертные рекомендации CERT касаются проблем защиты Internet-

технологий. Они объясняют суть проблемы, помогают выяснить, имеет ли проблема от-

отношение к вашей конкретной сети, предлагают возможные пути ее решения, а также

предоставляют информацию о поставщике соответствующего оборудования.

Недостатки TCP/IP

Протокол TCP/IP разрабатывался как открытый стандарт, чтобы упростить связь в

сети. Службы, средства и утилиты, построенные на его основе, тоже разрабатывались

с целью поддержки открытых коммуникаций. Рассмотрим некоторые особенности

TCP/IP и соответствующих сервисов, характеризующие их внутреннюю уязвимость.

• Заголовки пакетов IP, TCP и UDP и их содержимое могут быть прочитаны, из-

изменены и посланы повторно так, чтобы это не было обнаружено.

• Сетевая файловая система (NFS) позволяет получить незащищенный довери-

доверительный доступ к хостам. NFS не обеспечивает аутентификацию пользователей

и использует случайные номера портов UDP для сеансов связи, что практиче-

практически не дает возможности ограничить протокольный и пользовательский доступ.

• Telnet является мощным средством, предоставляющим пользователю возмож-

возможность доступа ко многим утилитам и службам Internet, которые иначе оказыва-

Глава 1. Угрозы безопасности сети

35

ются недоступными. Используя Telnet и указывая номер порта вместе с именем

хоста или IP-адресом, хакеры могут начать интерактивный диалог с сервисами,

которые считаются недостаточно защищенными.

• В системе UNIX демон sendmail может позволить доступ к корневому уровню

UNIX, в результате чего возможен нежелательный доступ ко всей системе. Сер-

Сервис sendmail представляет собой программу, используемую для обмена элек-

электронной почтой в UNIX. Эта сложная программа имеет длинную историю про-

проблем защиты. Вот некоторые из них:

• sendmail можно использовать для получения доступа к корневому уровню

UNIX путем внедрения соответствующих команд в фальсифицированные

сообщения электронной почты;

• sendmail позволяет выяснить тип операционной системы, в которой выпол-

выполняется эта программа (по номеру версии, возвращаемой фальсифицирован-

фальсифицированными сообщениями); эта информация может использоваться для того, что-

чтобы начать атаку точек уязвимости конкретной операционной системы;

• sendmail можно использовать для того, чтобы выяснить, какие узлы принад-

принадлежат домену с данным именем;

• sendmail можно использовать для того, чтобы направить почту по несанк-

несанкционированным адресам.

Недостатки операционных систем

Каждая операционная система тоже имеет свои проблемы защиты. Linux, UNIX,

Microsoft Windows 2000, Windows NT, Windows 98, Windows 95 и IBM OS/2 — все они

имеют недостатки, которые были обнаружены и зафиксированы документально.

Архивы CERT содержат описания проблем защиты многих операционных систем. Ка-

Каждый поставщик или разработчик операционных систем имеет информацию о известных

проблемах защиты и методах их решения. Вероятно, существует немало проблем защиты

операционных систем, которые еще предстоит обнаружить, документировать и решить.

Недостатки сетевого оборудования

Сетевое оборудование любого производителя имеет свои недостатки защиты, кото-

которые тоже должны быть выяснены и в отношении которых должны быть приняты со-

соответствующие меры. Примерами таких недостатков являются ненадежная защита па-

пароля, отсутствие средств аутентификации, незащищенность протоколов маршрутиза-

маршрутизации и бреши брандмауэров. Выявленные недостатки защиты сетевого оборудования

большинство производителей исправляют достаточно быстро. Обычно такие недостат-

недостатки исправляются с помощью программной "заплаты" или путем обновления опера-

операционной системы оборудования.

Бреши позволяют неуполномоченным пользователям получить несанкциониро-

несанкционированный доступ или повышенные привилегии доступа к системе. Причиной может

оказаться дефект аппаратных средств или программного обеспечения. Большинство

брешей в сетевом оборудовании и сетевых устройствах хорошо известны и документи-

документированы, например, на страницах консультационного центра CERT. Компания Cisco

извещает пользователей и сообщество Internet о потенциальных проблемах защиты в

продуктах Cisco через консультационный центр защиты Internet (Internet Security Ad-

Advisories, www.cisco.com/warp/customer/707/advisory.htmt). Для доступа к этому ресурсу

36 Часть I. Выбор политики защиты

требуется пароль ССО. Соответствующие материалы, публикуемые Cisco, обычно в

реферативном виде можно найти и на Web-странице CERT.

Обратите внимание на то, что предварительные и ограниченные версии программ-

программного обеспечения Cisco IOS чаще содержат неизвестные бреши, в отличие от полных

и окончательных версий, которые тестируются более тщательно.

Недостатки конфигурации

Недостатки конфигурации, показанные на рис. 1.2, близки к технологическим.

Они возникают вследствие неправильной конфигурации сетевого оборудования, ис-

используемого для решения выявленных или потенциальных проблем защиты. Следует

заметить, что если недостатки конфигурации известны, их обычно можно легко ис-

исправить с минимальными затратами.

Консоль

Консольный порт

Сетевое оборудование

Serial О

permit ip any any

Ethernet 0

Компьютеры

Рис. 1.2. Проблемы защиты, возникающие по причине неправильной

конфигурации или неправильного использования оборудования

Вот несколько примеров недостатков конфигурации.

• Недостаточная защита, обеспечиваемая установками по умолчанию. Установки по

умолчанию многих продуктов оставляют открытыми бреши в системе защиты.

Пользователи должны проконсультироваться с фирмой-производителем или со-

сообществом пользователей о том, какие установки по умолчанию порождают

слабость защиты и как их следует изменить.

• Неправильная конфигурация сетевого оборудования. Неправильная конфигурация

оборудования может вызывать серьезные проблемы защиты. Например, непра-

неправильная структура списков доступа, протоколов маршрутизации или групповых

строк SNMP может открывать широкие бреши в системе защиты.

• Незащищенные учетные записи пользователей. Если информация об учетных за-

записях пользователей передается по сети открыто, это дает возможность исполь-

использовать имена пользователей и пароли злоумышленникам.

Глава 1. Угрозы безопасности сети

37

• Учетные записи пользователей, использующих слишком простые пароли. Эта ши-

широко распространенная проблема возникает в результате выбора пользователя-

пользователями легко угадываемых паролей из ограниченного множества вариантов. Напри-

Например, системы NetWare, UNIX и Windows NT могут содержать учетные записи с

именем пользователя guest и паролем guest.

• Неправильная настройка служб Internet. Общей проблемой является применение

Java и JavaScript в обозревателях Web, что открывает возможности для атак вне-

внедрения вредоносных аплстов Java. Сетевое оборудование или операционная

система компьютера могут допускать использование незащищенных служб

TCP/IP, позволяющих удаленный доступ к сети.

Информацию об этих недостатках и о правильной конфигурации сетевых уст-

устройств и компьютерных систем в целом можно получить через консультационные

центры CERT, из документации производителей сетевого оборудования и из инфор-

информационных документов RFC (Request for Comments — запрос комментариев), в кото-

которых описаны лучшие на текущий момент варианты конфигурации сети (как, напри-

например, в документе RFC 2827, "Фильтрация внешнего доступа к сети").

Недостатки политики защиты сети

Документированная и объявленная персоналу политика защиты является существен-

существенным компонентом защиты сети. Но некоторые проблемы защиты могут быть вызваны не-

недостатками самой политики защиты, и к таким проблемам можно отнести следующие.

• Отсутствие документированной политики защиты. Не представленную в виде набора

документов политику невозможно применять последовательно и принудительно.

• Внутренние политические противоречия. Политические баталии, закулисные вой-

войны и скрытые конфликты будут препятствовать проведению согласованной и

обязательной политики защиты.

• Отсутствие преемственности. Частая замена персонала, отвечающего за реализа-

реализацию политики защиты, ведет к непостоянству в политике защиты.

• Отсутствие логичного контроля доступа к сетевому оборудованию. Недостаточно

строго контролируемые процедуры выбора пароля пользователями открывают

несанкционированный доступ к сети.

• Небрежность администрирования, мониторинга и контроля. Неадекватный мони-

мониторинг, аудит и несвоевременное устранение проблем позволяют атаковать сис-

систему защиты и незаконно использовать сетевые ресурсы в течение длительного

времени, что означает расточительное использование средств компании и мо-

может привести к ответственности перед законом.

• Неосведомленность о возможности атаки. Организация может даже не знать о

нарушениях, если в организации не проводится регулярный мониторинг сети

или нет системы обнаружения сетевых вторжений вообще.

• Несоответствие программного обеспечения и аппаратных средств принятой поли-

политике защиты. Несанкционированные изменения топологии сети или установка

непроверенных приложений создают бреши в системе защиты.

• Отсутствие процедур обработки инцидентов защиты и плана восстановления сис-

системы. Отсутствие четкого плана обработки инцидентов защиты и восстановле-

38 Часть I. Выбор политики защиты

ния работоспособности сети предприятия в случае сетевой атаки приведет к

хаосу, панике и ошибочным действиям.

В главе 2 вопрос оценки надежности политики защиты рассматривается более

подробно.

Противника следует знать: мотивы действий

нарушителя

Вы сможете лучше защитить свою сеть, если будете знать, кем является нарушитель.

Люди, которые крадут у вас информацию, могут оказаться беспринципными. Они, ско-

скорее всего, достаточно умны для того, чтобы найти пути обхода статических схем защиты.

Для эффективной долгосрочной защиты вам придется создать крепкую архитектуру за-

защиты и выделить достаточные средства на непрерывный, многошаговый процесс со-

совершенствования защиты. Обратитесь к разделу ссылок в конце этой главы для получе-

получения дополнительной информации об истории реальных деяний хакеров.

В этой книге те, кто пытается получить доступ к сети или компьютерным ресурсам без

разрешения, будут называться нарушителями защиты сети, или просто нарушителями. На-

Нарушителем может быть кто угодно, но мы попытаемся помочь вам лучше узнать вашего

противника. Нарушитель может быть взломщиком (cracker) или хакером (hacker).

• Взломщик — это персона, которая использует передовые знания в области

Internet и сетей для того, чтобы, не имея соответствующего права, зондировать

или компрометировать сетевую защиту. Действия взломщика обычно содержат

злой умысел.

• Хакер — это персона, исследующая целостность и надежность защиты операци-

операционной системы или сети. Обычно это программист, использующий передовые

знания в области аппаратных средств и программного обеспечения и желаю-

желающий проверить систему новыми новаторскими способами. Нередко хакер сво-

свободно делится своими новыми знаниями с другими, обычно через Internet, что

может создавать дополнительные проблемы для его жертвы. Действия хакера

обычно не содержат злого умысла, и хакер не пытается предложить свои услуги

в Internet. Хакеров иногда называют "нравственными хакерами" или "хакерами

в белых шляпах" ("white hat" hackers).

Мотивы действий сетевых нарушителей довольно разнообразны, но всех наруши-

нарушителей можно отнести к категориям внутренней или внешней угрозы.

Внутренние угрозы

Внутренние угрозы исходят изнутри организации вследствие соответствующих

умышленных или неумышленных действий служащих.

• Служащие с недостойными намерениями. Служащие, преднамеренно проверяю-

проверяющие уязвимость защиты с целью получения прибыли или с целью кражи.

• Служащие, совершающие непреднамеренные нарушения. Служащие, которые случай-

случайно загрузили вирус или другую опасную для системы программу или случайно по-

получили доступ к важной части внутренней сети или главному компьютеру.

• Служащие, неправильно использующие сетевую среду. Служащие, по незнанию

использующие ненадежные пароли или неправильную конфигурацию сетевого

оборудования.

Глава 1. Угрозы безопасности сети 39

Внешние угрозы

Внешние угрозы исходят от объектов, находящихся вне организации, также вслед-

вследствие умышленных или неумышленных действий.

• Любители острых ощущений. Многие нарушители атакуют сети просто ради удо-

удовольствия или с тем, чтобы произвести соответствующее впечатление.

• Конкуренты. Ваш успех может привлечь конкурентов, заинтересованных в дос-

доступе к информации, важной с точки зрения конкуренции.