Author: Одом Уэнделл.

Tags: компьютерные технологии компьютерные сети

ISBN: 5-8459-0881-7

Year: 2006

Text

Компьютерные

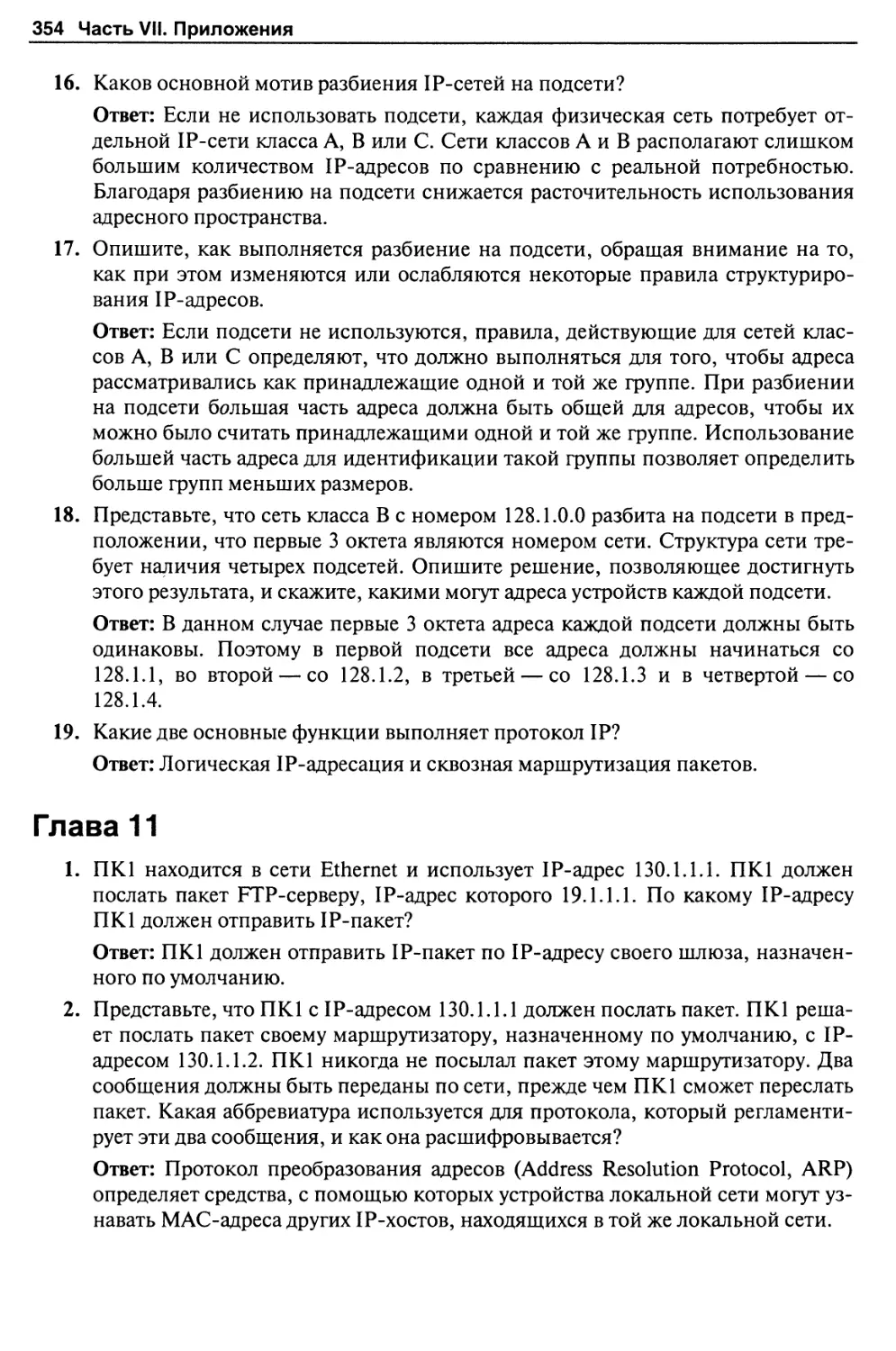

сети

Первый шаг

Уэнделл Одом

Москва • Санкт-Петербург • Киев

2006

ББК 32.973.26-018.2.75

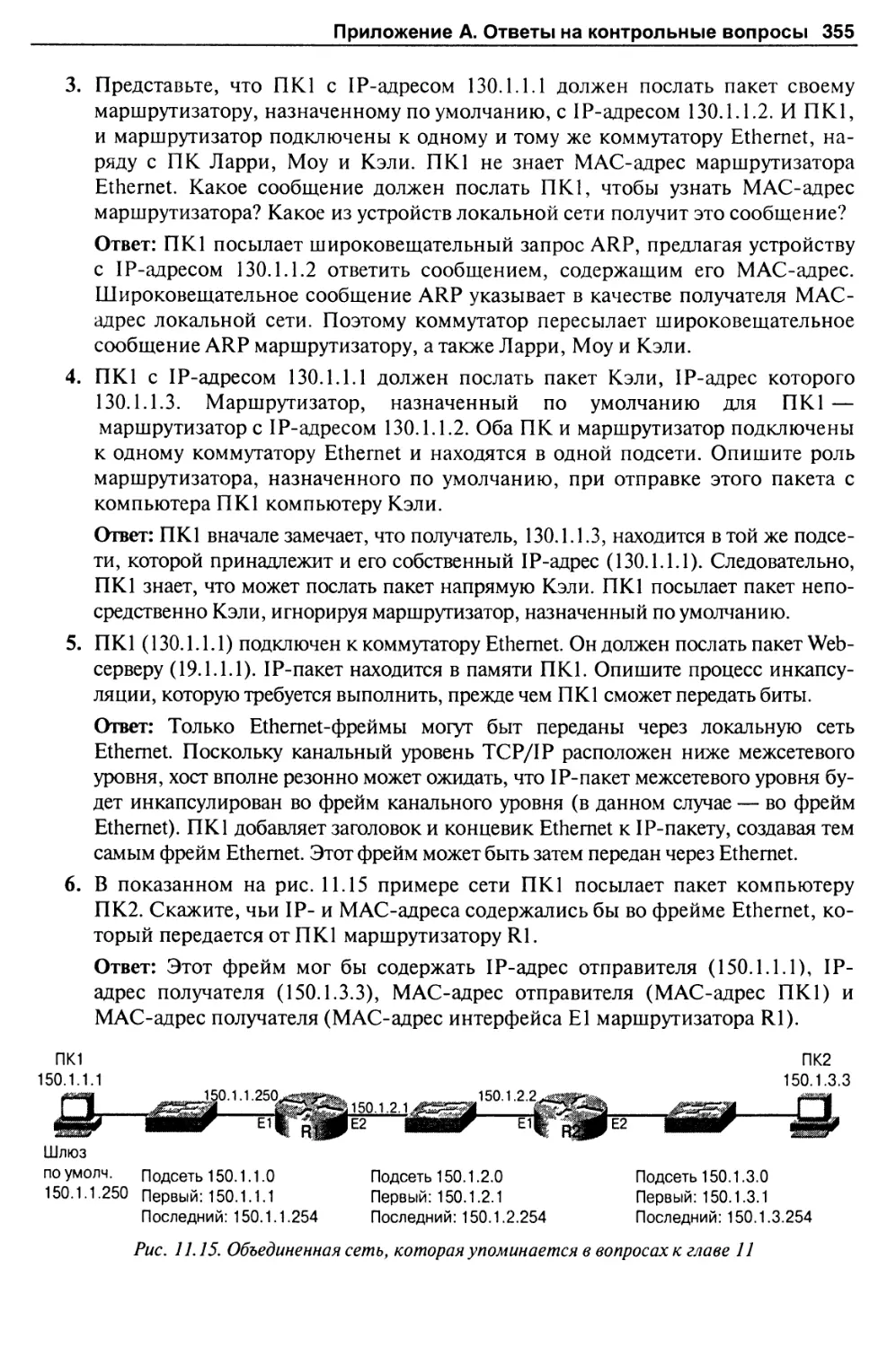

0-44

УДК 681.3.07

Издательский дом "Вильяме"

Зав. редакцией С.Н. Тригуб

Перевод с английского и редакция B.C. Гусева

По общим вопросам обращайтесь в Издательский дом "Вильяме"

по адресу: info@williamspublishing.com, http.y/www.williamspublishing.com

115419, Москва, а/я 783, 03150, Киев, а/я 152.

Одом, Уэнделл.

0-44 Компьютерные сети. Первый шаг. : Пер. с англ. — М. : Издательский дом

"Вильяме", 2006. — 432 с.: ил. — Парал. тит. англ.

ISBN 5-8459-0881-7 (рус.)

В книге приведены основные сведения о компьютерных сетях, их компонентах и

технологиях. Рассмотрены все разновидности локальных и глобальных компьютерных сетей,

рассказано об особенностях их структур, компонентов и методах применения. Особое

внимание уделено вопросам безопасности компьютерных сетей.

Книга предназначена для всех, кто хочет легко войти в мир сетей. Это не означает, что

в книге не говорится о некоторых важных технических деталях — говорится, и весьма

подробно. Однако прежде всего эта книга рассчитана на людей, которые хотят

разобраться в основах компьютерных сетей и получить знание терминологии, используемой

специалистами по сетям в повседневной работе.

От читателей не требуется какой-либо технической подготовки. Руководители

компаний, менеджеры и бизнесмены, инженеры и техники, рядовые пользователи,

желающие разобраться в том, как устроены компьютерные сети — все получат

пользу от прочтения этой книги.

ББК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками

соответствующих фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой бы то ни

было форме и какими бы то ни было средствами, будь то электронные или механические, включая

фотокопирование и запись на магнитный носитель, если на это нет письменного разрешения издательства

Cisco Press.

Authorized translation from the English language edition published by Cisco Press, Copyright © 2005 Cisco

Systems, Inc.

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any means,

electronic or mechanical, including photocopying, recording or by any information storage retrieval system, without

permission from the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with R&I

Enterprises International, Copyright © 2006

Книга подготовлена при участии Региональной сетевой академии Cisco, http://www.academy.ciscopress.ru.

ISBN 5-8459-0881-7 (рус.)

ISBN 1-58720-101-1 (англ.)

© Издательский дом "Вильяме", 2006

© Cisco Systems, Inc., 2005

Оглавление

Введение 15

Часть I. Основы организации сетей 2£

Глава 1. Что такое сеть 27

Глава 2. Для чего создаются сети 37

Глава 3. Создание сети: все начинается с плана 53

Часть П. Работа местного департамента (сетевого) транспорта 1Ъ_

Глава 4. Как построить дорогу (сеть) местного значения 75

Глава 5. Правила движения: как использовать местную (сетевую) дорогу 93

Глава 6. Снижение перегрузки и повышение скорости на местной

(сетевой) дороге 107

Глава 7. Прокладка местных (сетевых) дорог без дополнительных затрат 127

Часть III. Доставка и логистика: торговля с использованием

(сетевых) шоссе 143

Глава 8. Доставка товаров по (сетевому) шоссе 145

Глава 9. Выбор вариантов доставки при перевозке товаров по (сетевому) шоссе 167

Часть IV. Навигация на дорогах в поисках улицы с нужным адресом 185

Глава 10. Доставка товаров по нужному (IP) адресу 187

Глава 11. Знать, куда поворачивать на каждом перекрестке (маршрутизатор) 207

Глава 12. Установка дорожных указателей на автомагистрали между штатами

(объединенная сеть) 229

Глава 13. Люди предпочитают имена, а компьютеры — числа 243

Часть V. Прокладка автомагистрали между штатами (между локальными сетями) 253

Глава 14. Аренда (сетевого) шоссе между двумя пунктами 255

Глава 15. Аренда (сетевого) шоссе между многими местами 271

Глава 16. Выезд на международную (Internet) трассу 287

Часть VI. Обеспечение безопасности сетей 303

Глава 17. Прием "правильных" людей и ограничения для "неправильных" 305

Глава 18. Тщательное наблюдение за теми, кто приезжает к вашим

(сетевым) соседям 319

6 Оглавление

Часть VII, Приложения 335

Приложение А. Ответы на контрольные вопросы 337

Приложение Б. Преобразование IP-адресов из десятичной системы

в двоичную и обратно 369

Глоссарий 385

Предметный указатель 410

Содержание

Введение 15

Об авторе 15

О технических рецензентах 15

Посвящение 16

Благодарности 16

Введение 17

Здесь много всего, но, с другой стороны, совсем немного 18

Для кого предназначена эта книга 21

Нуждаетесь в дополнительной информации? Пробуйте сделать еще один

первый шаг 22

Материал, который вы найдете в этой книге 22

Ждем ваших отзывов! 23

Часть I, Основы организации сетей 25^

Глава 1. Что такое сеть 27

Что же такое сеть? 27

Что не годится для слона, но хорошо для сети 28

Трое слепых: специалисты по серверу, по кабельной системе и по сети 29

Различные типы традиционных компьютерных сетей 32

Большая компания, много мест: глобальная корпоративная сеть 32

Только вы и я, и еще целый мир — Internet 33

Резюме 34

Контрольные вопросы 34

Глава 2. Для чего создаются сети 37

Использование сети по случаю 37

Целенаправленное использование сети 41

Просмотр Web-страниц 43

Электронная почта (E-Mail) 44

Загрузка и передача файлов 47

Резюме 49

Контрольные вопросы 50

Глава 3. Создание сети: все начинается с плана 53

Следуя правилам 53

Правила для сети 54

Примеры правил для сетей 55

Книга(и) правил 59

Патентованные сетевые модели препятствуют распространению сетевых

устройств 60

Общедоступные сетевые модели содействуют распространению сетевых

устройств 62

8 Содержание

Как развиваются стандарты TCP/IP 62

Популярные протоколы TCP/IP 63

Стандарты TCP/IP, не являющиеся стандартами TCP/IP 65

Как съесть слона, или стиль TCP/IP 67

Как съесть тираннозавра, или стиль OSI 68

Тираннозавр против слона 69

Резюме 70

Контрольные вопросы 70

Часть II. Работа местного департамента (сетевого) транспорта Т3_

Глава 4. Как построить дорогу (сеть) местного значения 75

Перевозка битов по дороге сети 75

Что такое локальная сеть 75

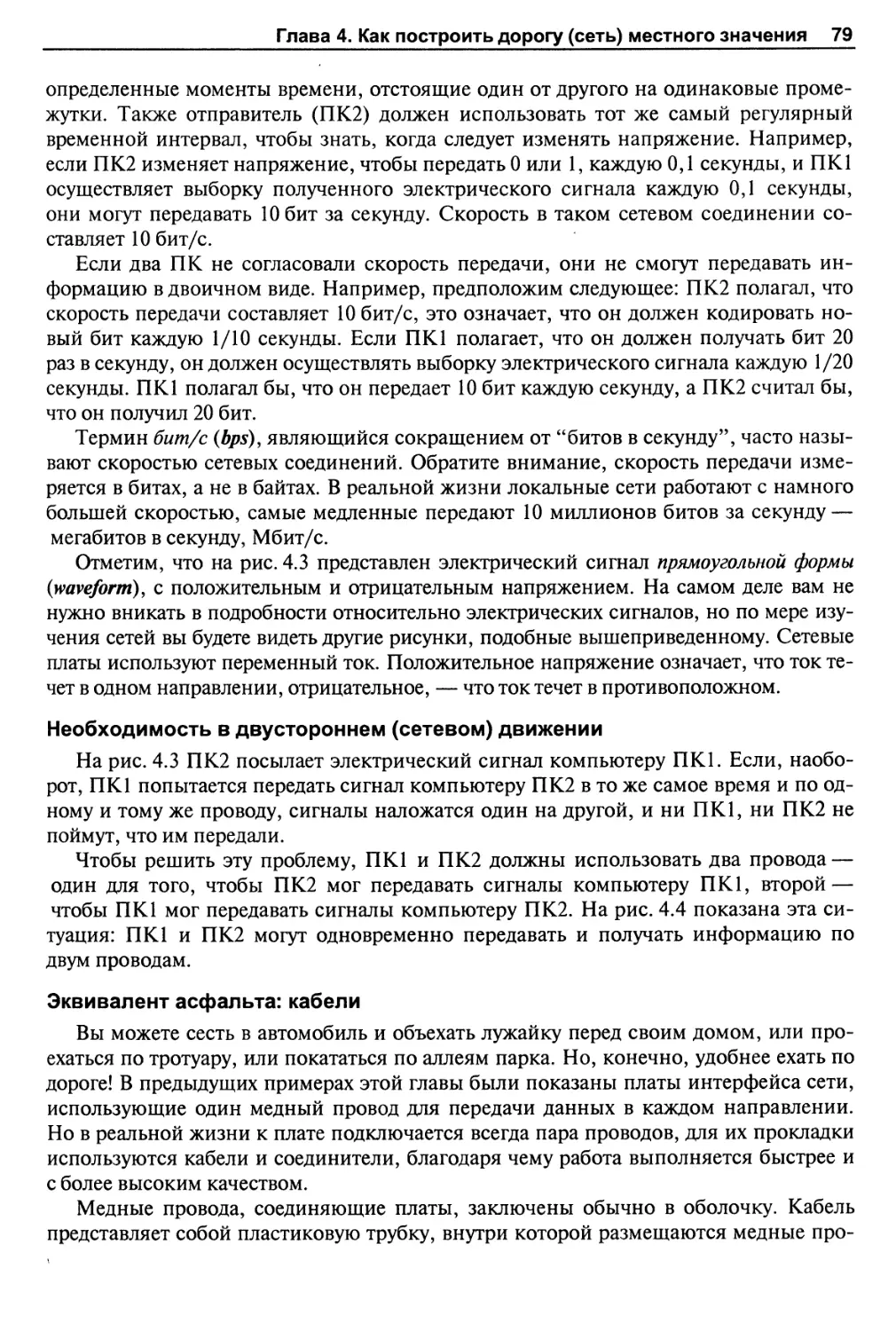

Передача битов по "дороге" локальной сети 76

Совместное использование дороги местного сообщения: концентраторы

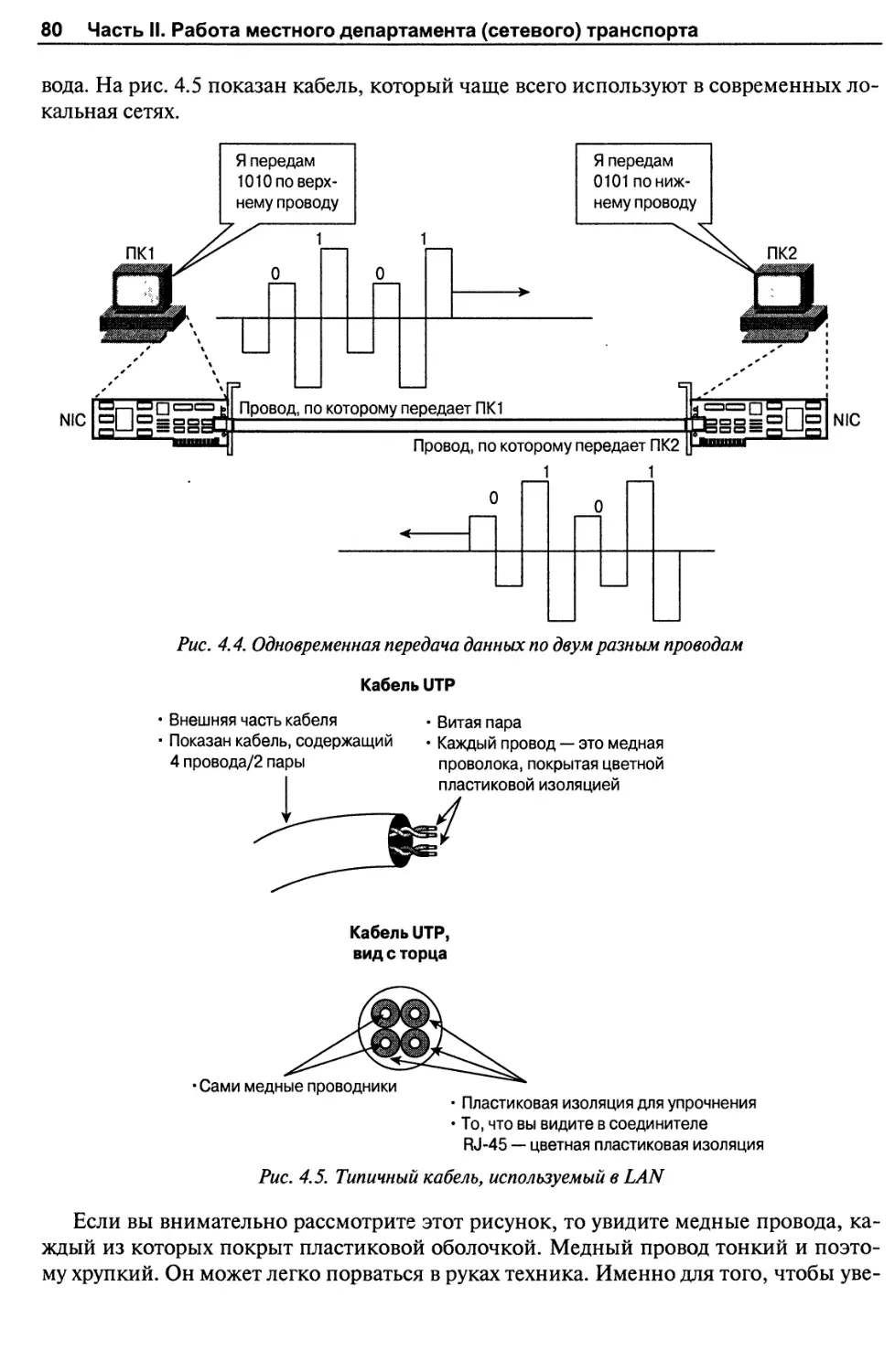

Ethernet 85

Грунтовые дороги против департамента транспорта 86

Резюме 88

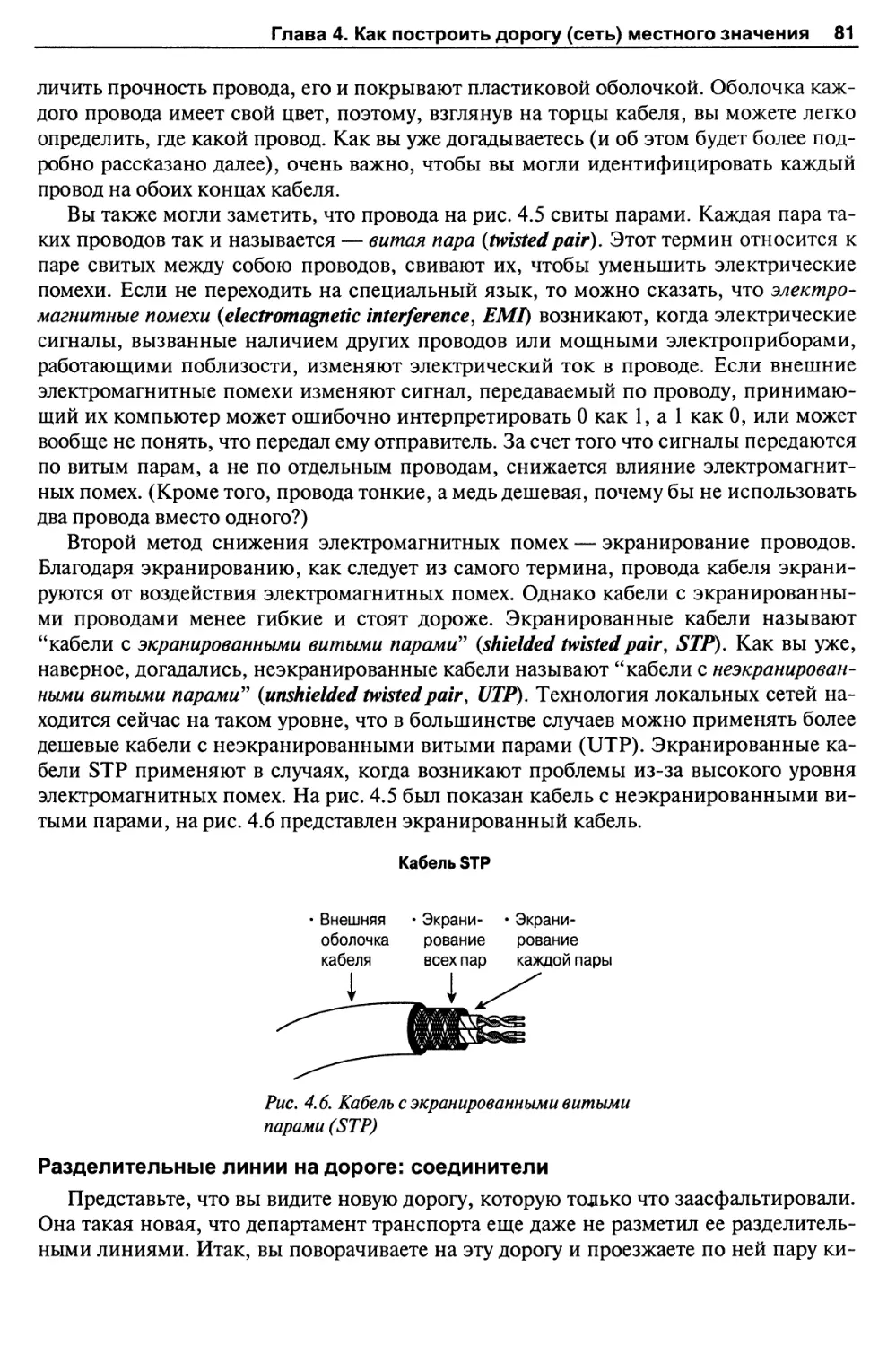

Контрольные вопросы 89

Глава 5. Правила движения: как использовать местную (сетевую) дорогу 93

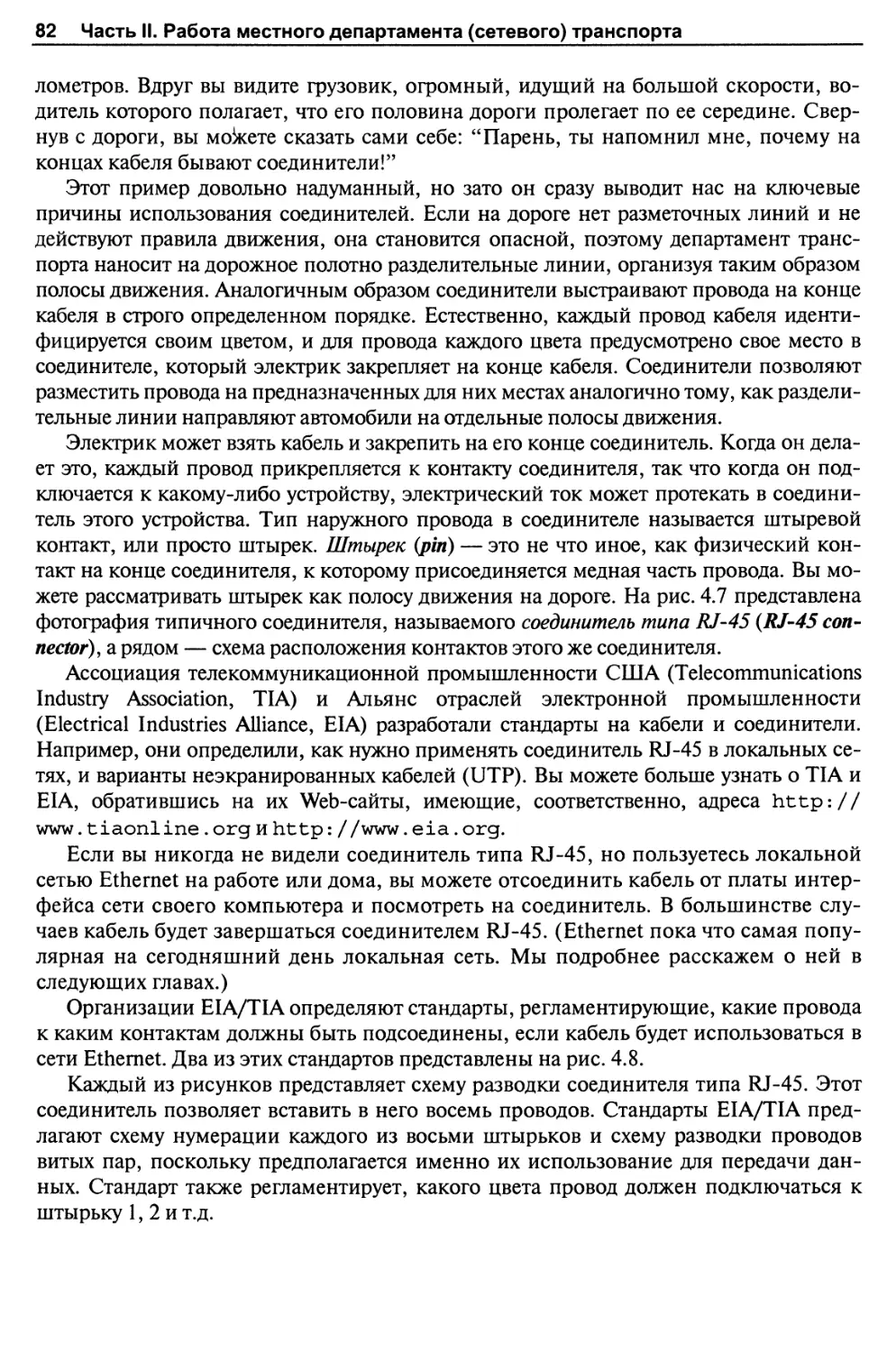

Подготовка к поездке: как добиться для вашего автомобиля (данных)

разрешения на езду в городе 93

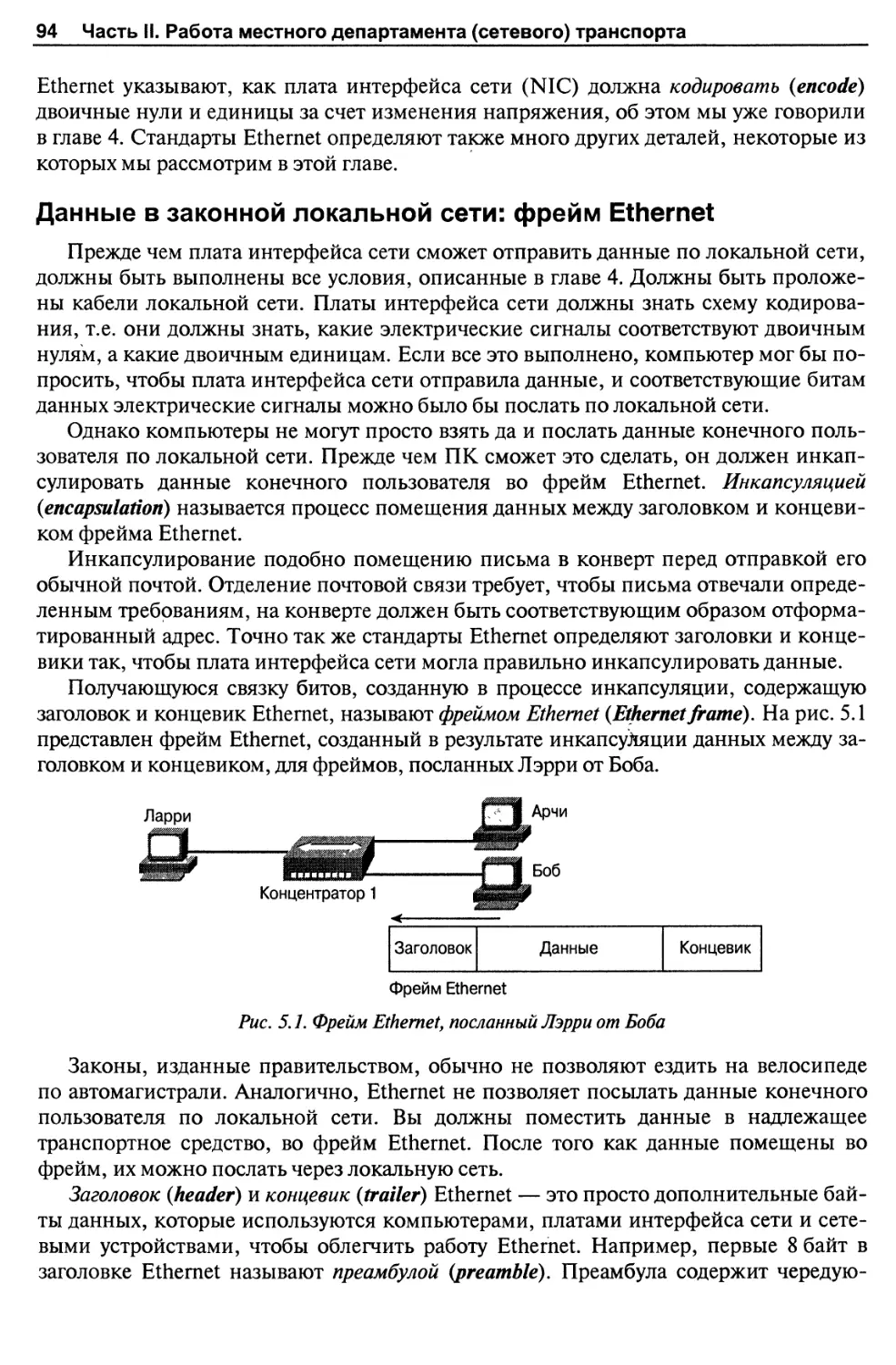

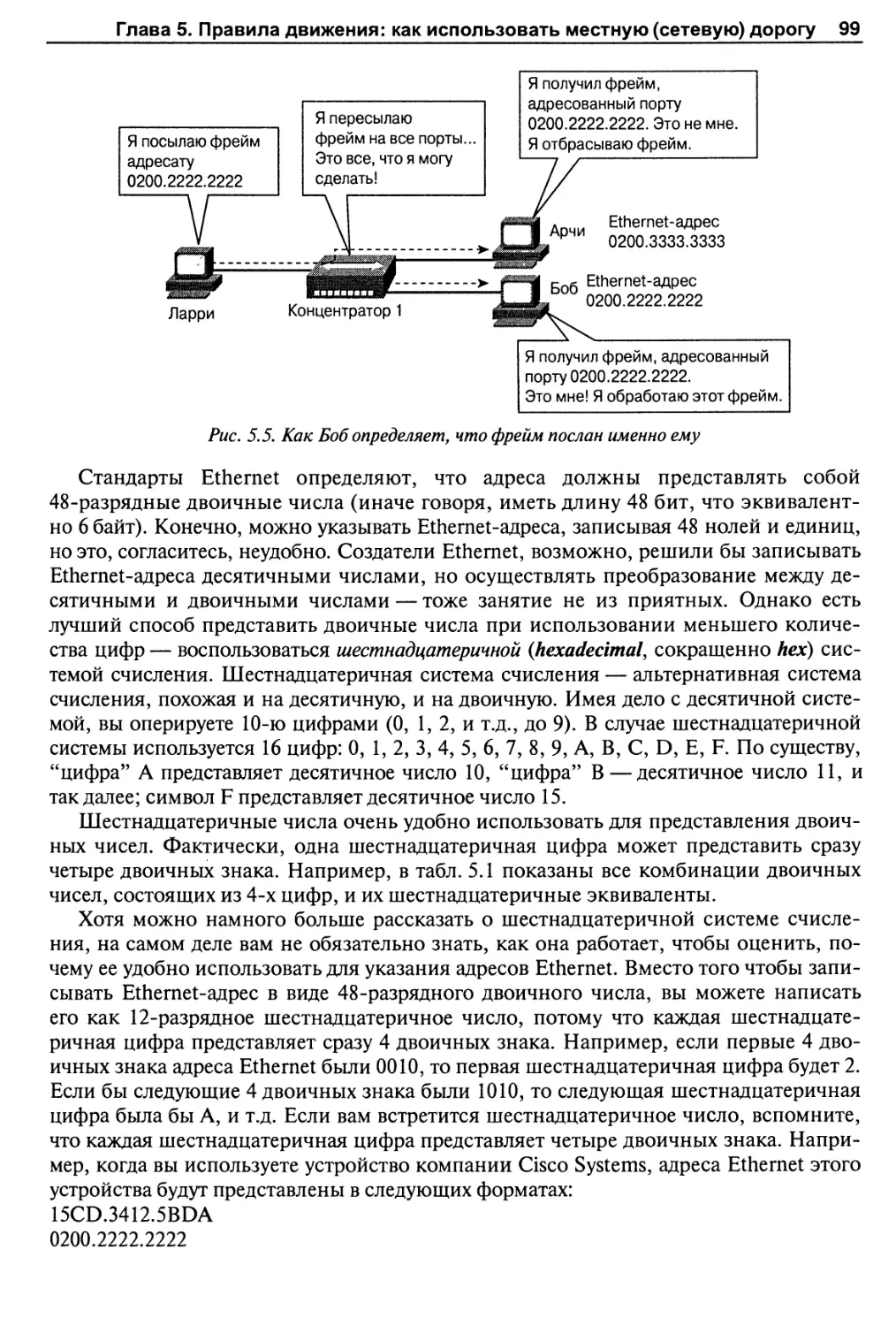

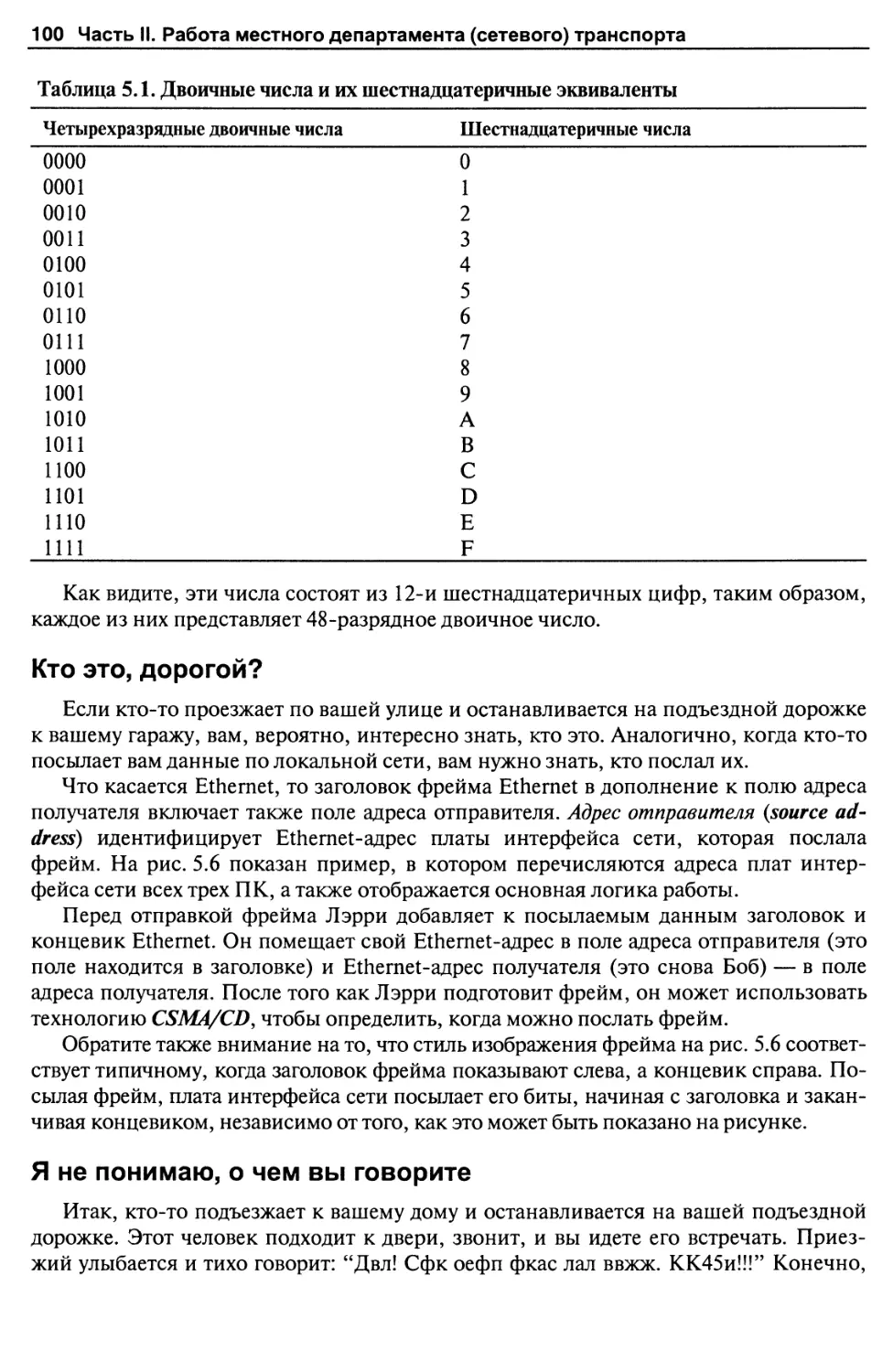

Данные в законной локальной сети: фрейм Ethernet 94

Ездить там, где хочется и когда хочется, — это круто! 95

Почему в Ethernet происходят аварии (коллизии) 95

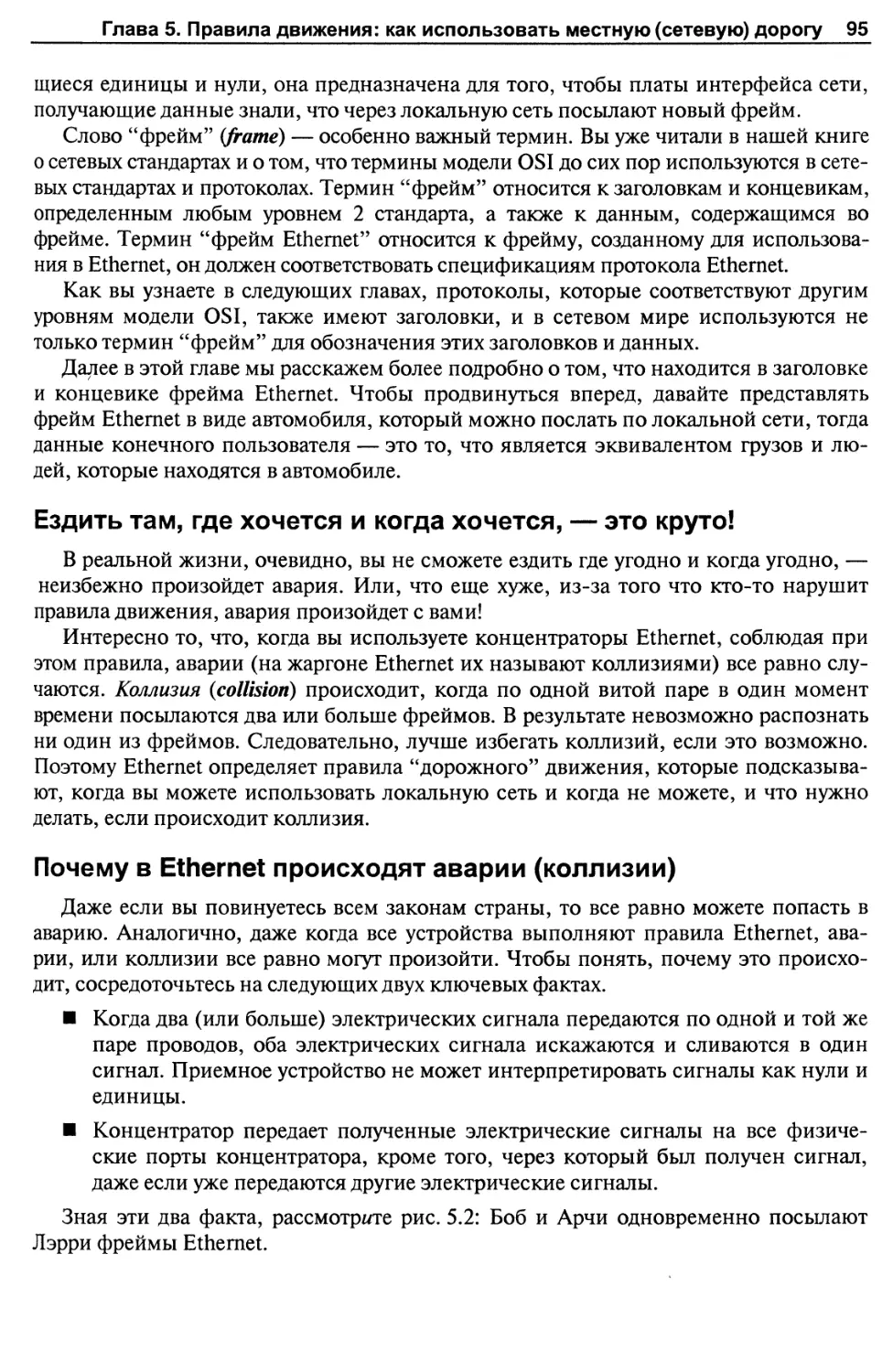

Как избежать частых аварий 96

Что делать, если происходит коллизия 96

Остановка в месте назначения: что происходит, когда вас приезжают

навестить 98

Приехали к нам или к соседям? 98

Кто это, дорогой? 100

Я не понимаю, о чем вы говорите 100

Два стандарта Ethernet 102

Резюме 103

Контрольные вопросы 104

Глава 6. Снижение перегрузки и повышение скорости на местной (сетевой) дороге 107

Уменьшение перегрузки за счет открытия большего количества маршрутов в

каждой локальной сети 107

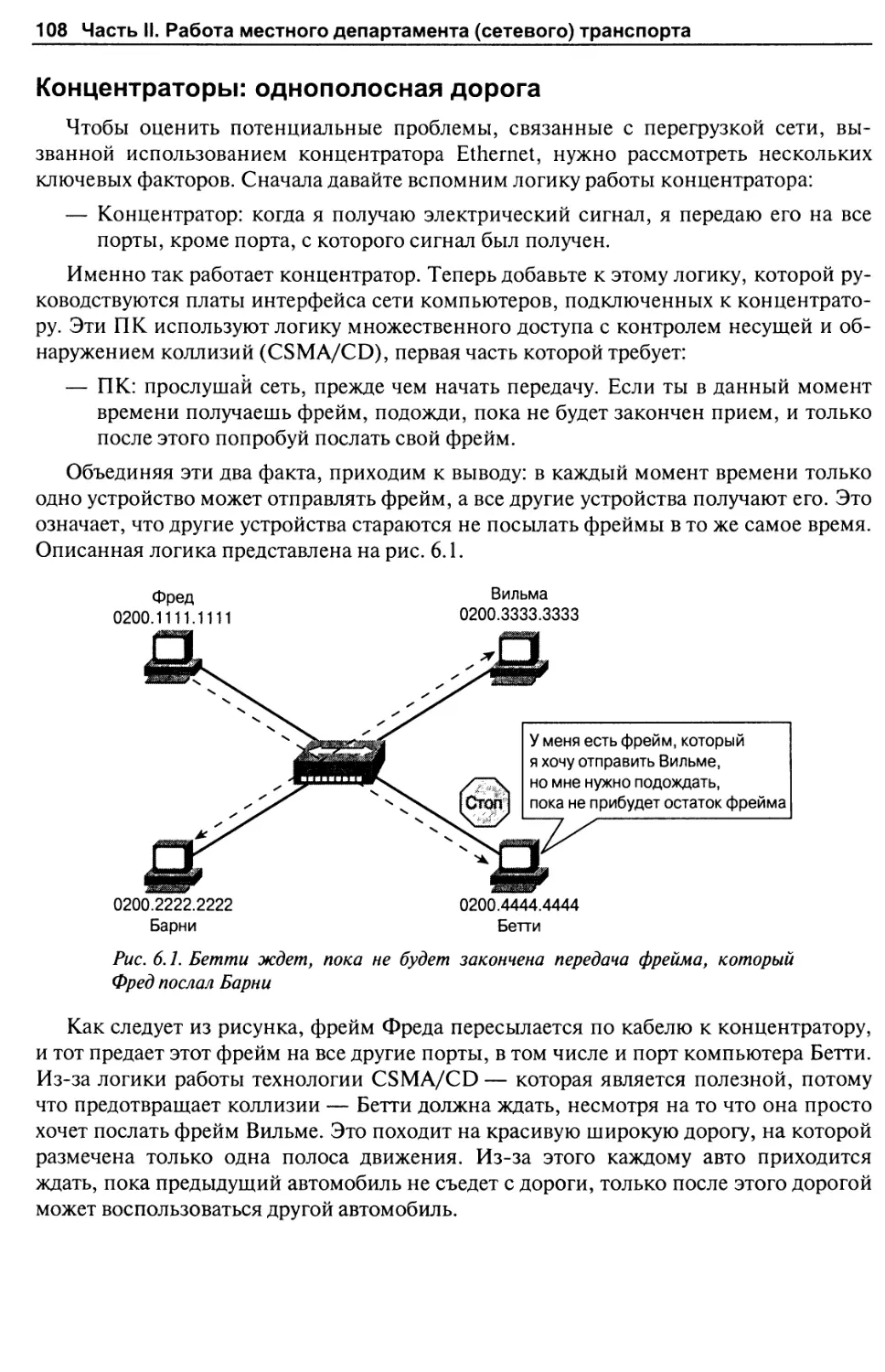

Концентраторы: однополосная дорога 108

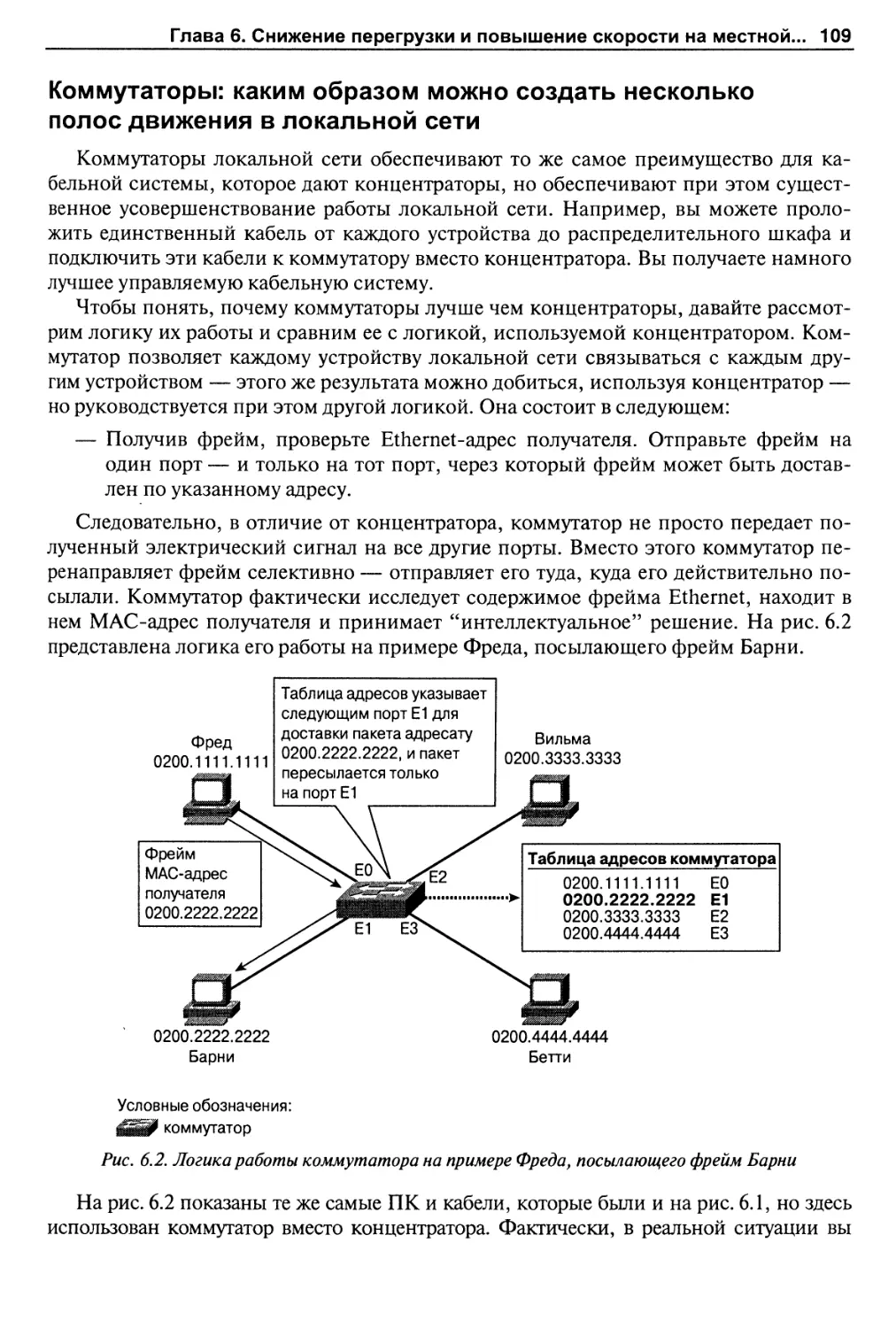

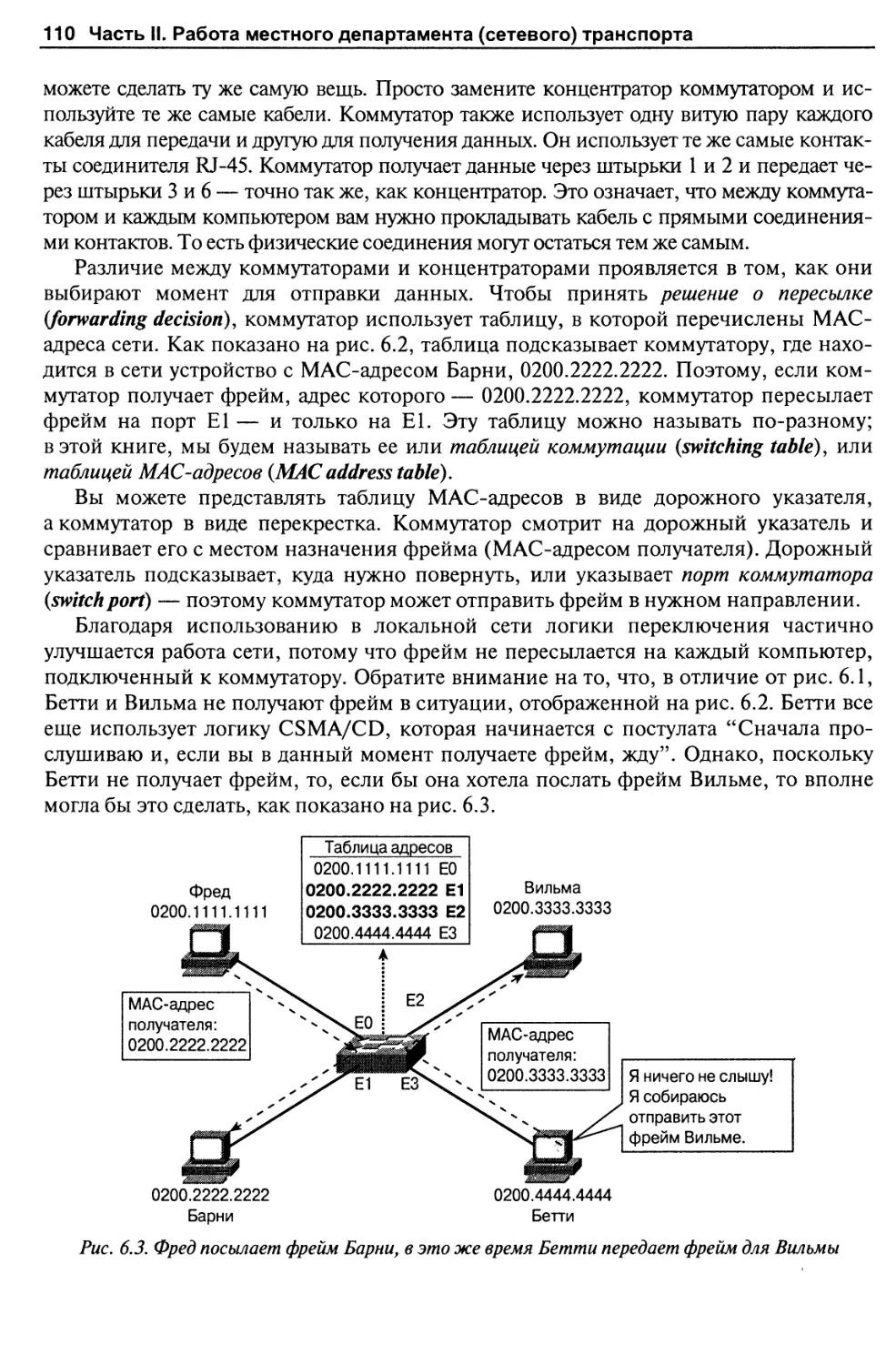

Коммутаторы: каким образом можно создать несколько полос движения

в локальной сети 109

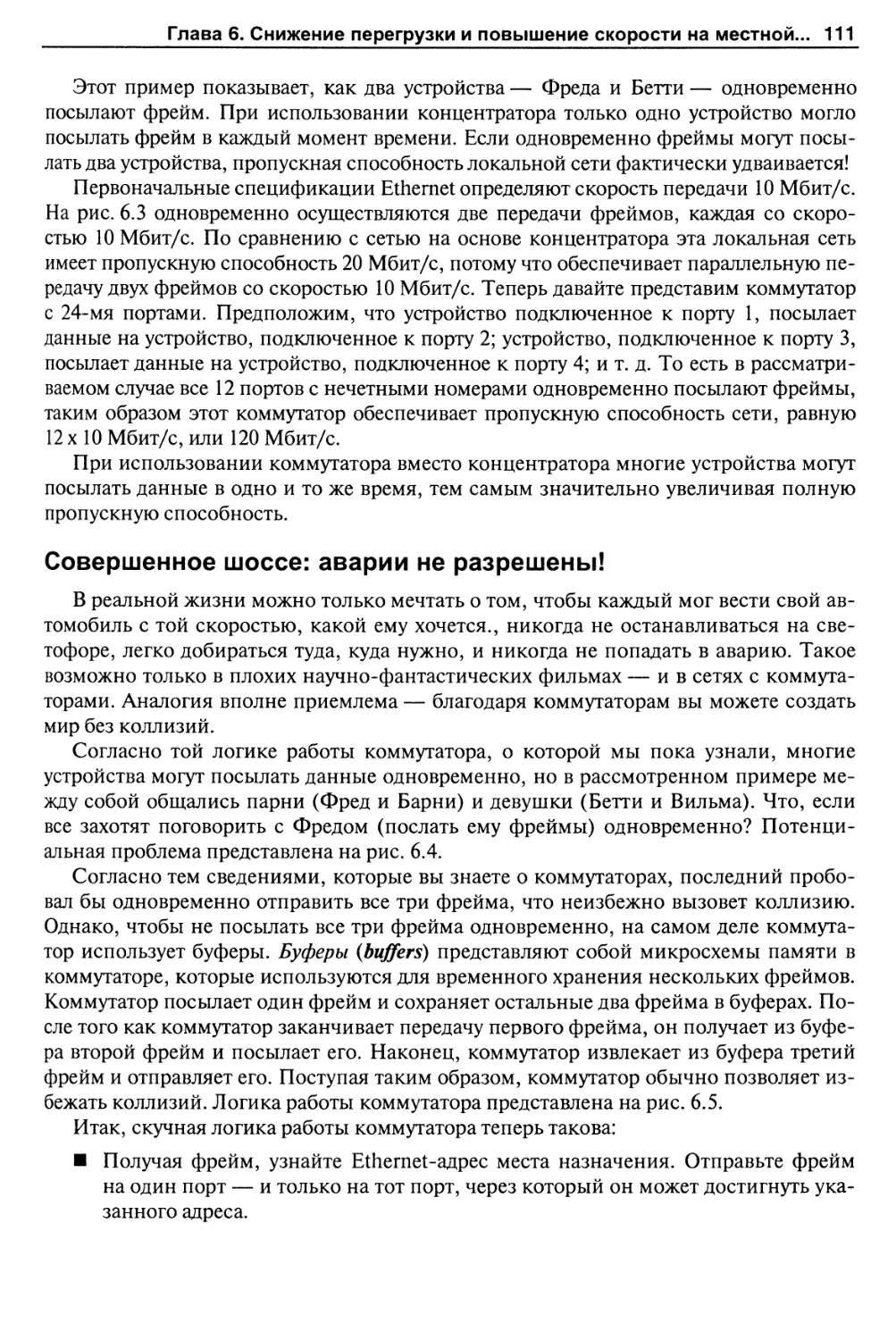

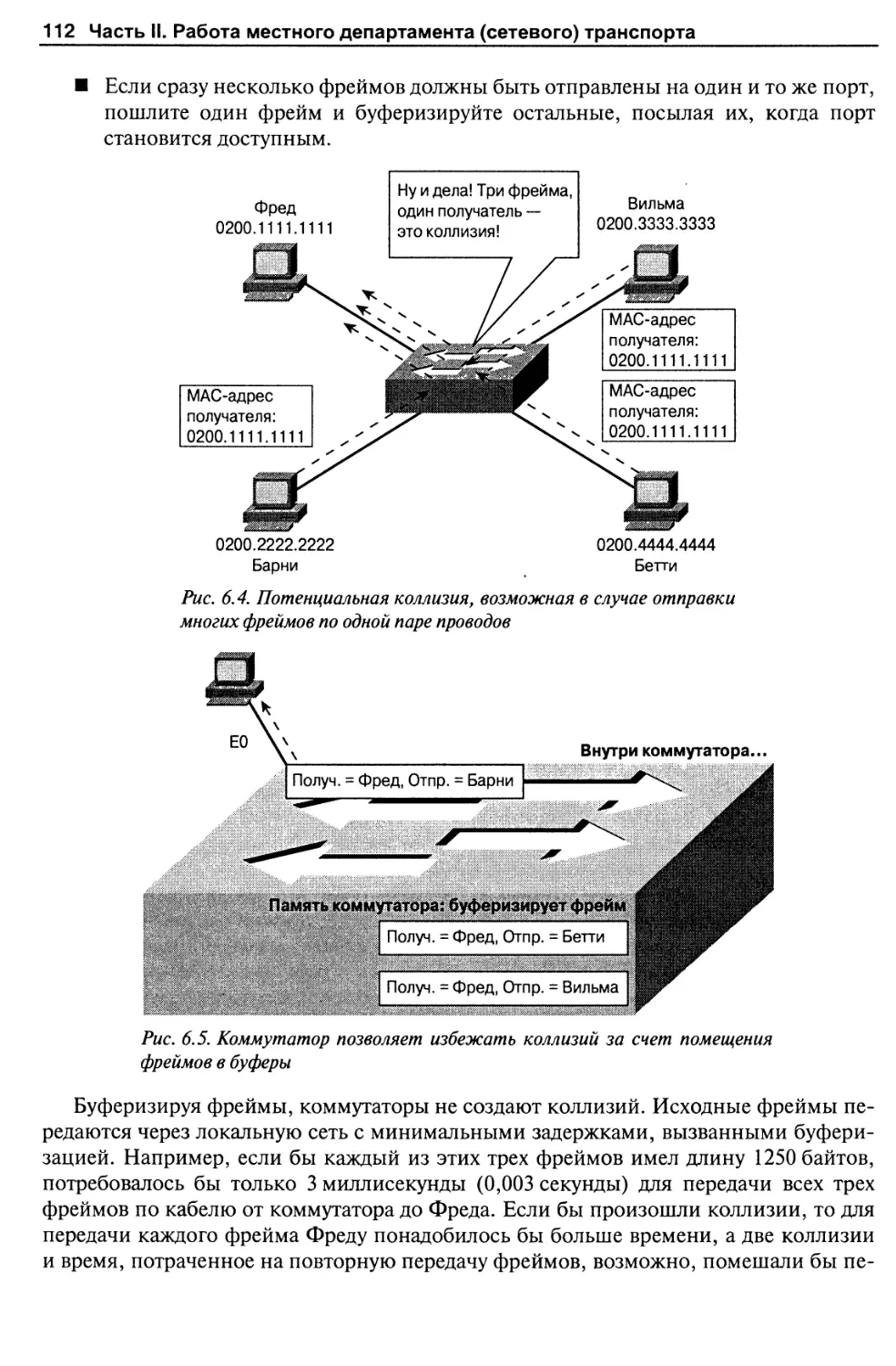

Совершенное шоссе: аварии не разрешены! 111

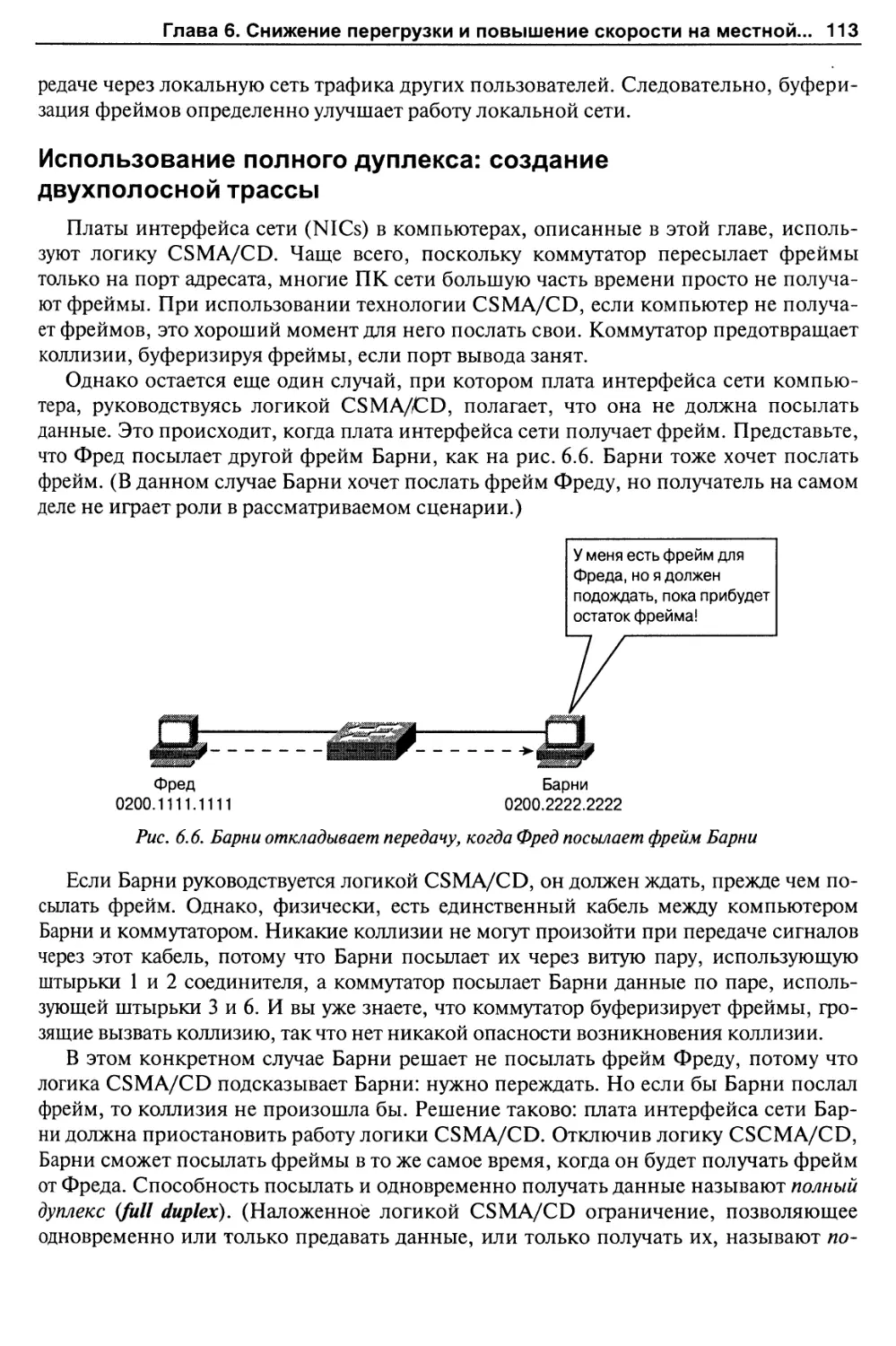

Использование полного дуплекса: создание двухполосной трассы 113

Коммутаторы: остальная часть истории 114

Установка дорожных указателей: изучение МАС-адресов 114

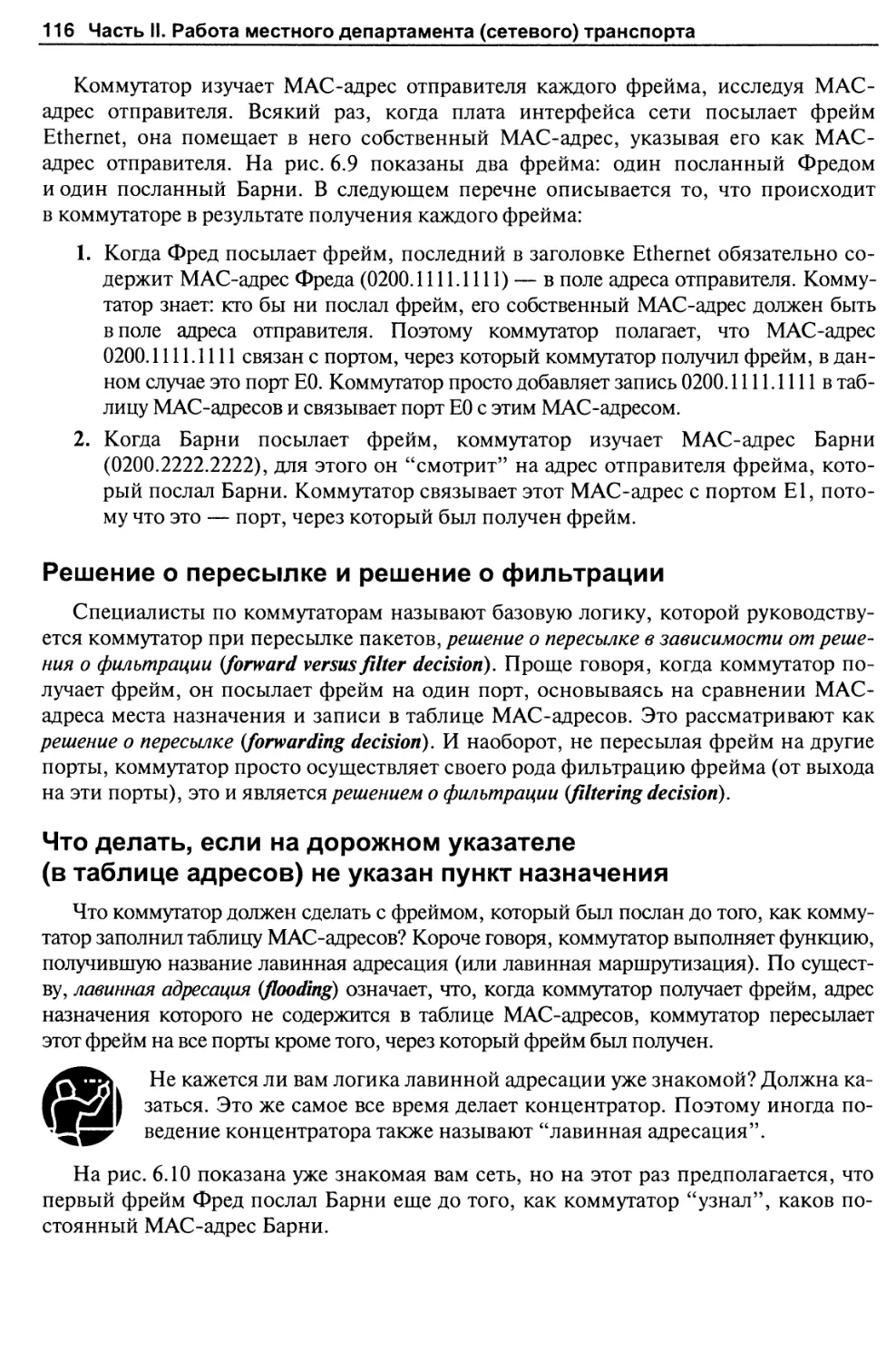

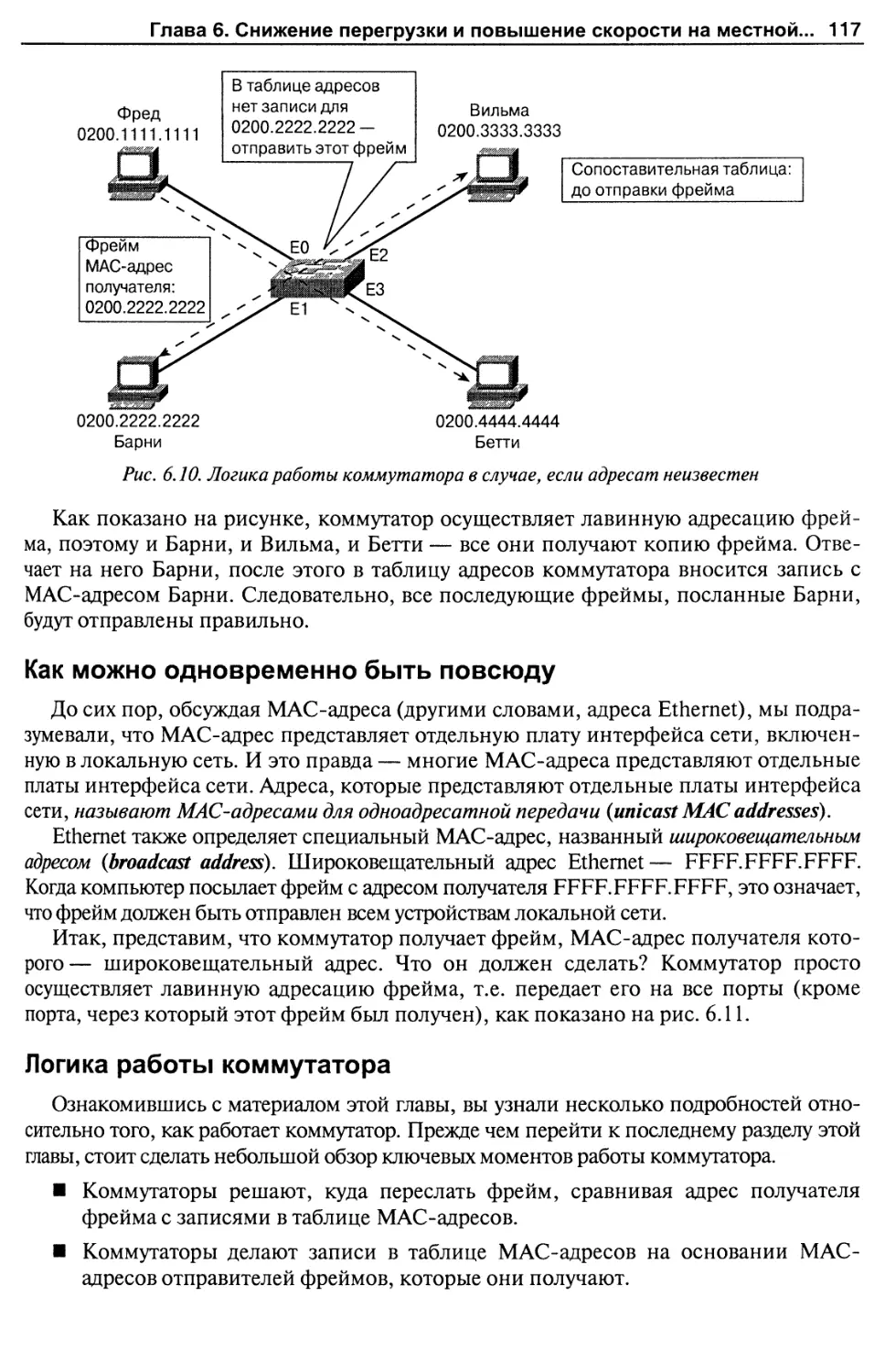

Решение о пересылке и решение о фильтрации 116

Что делать, если на дорожном указателе (в таблице адресов) не указан

пункт назначения 116

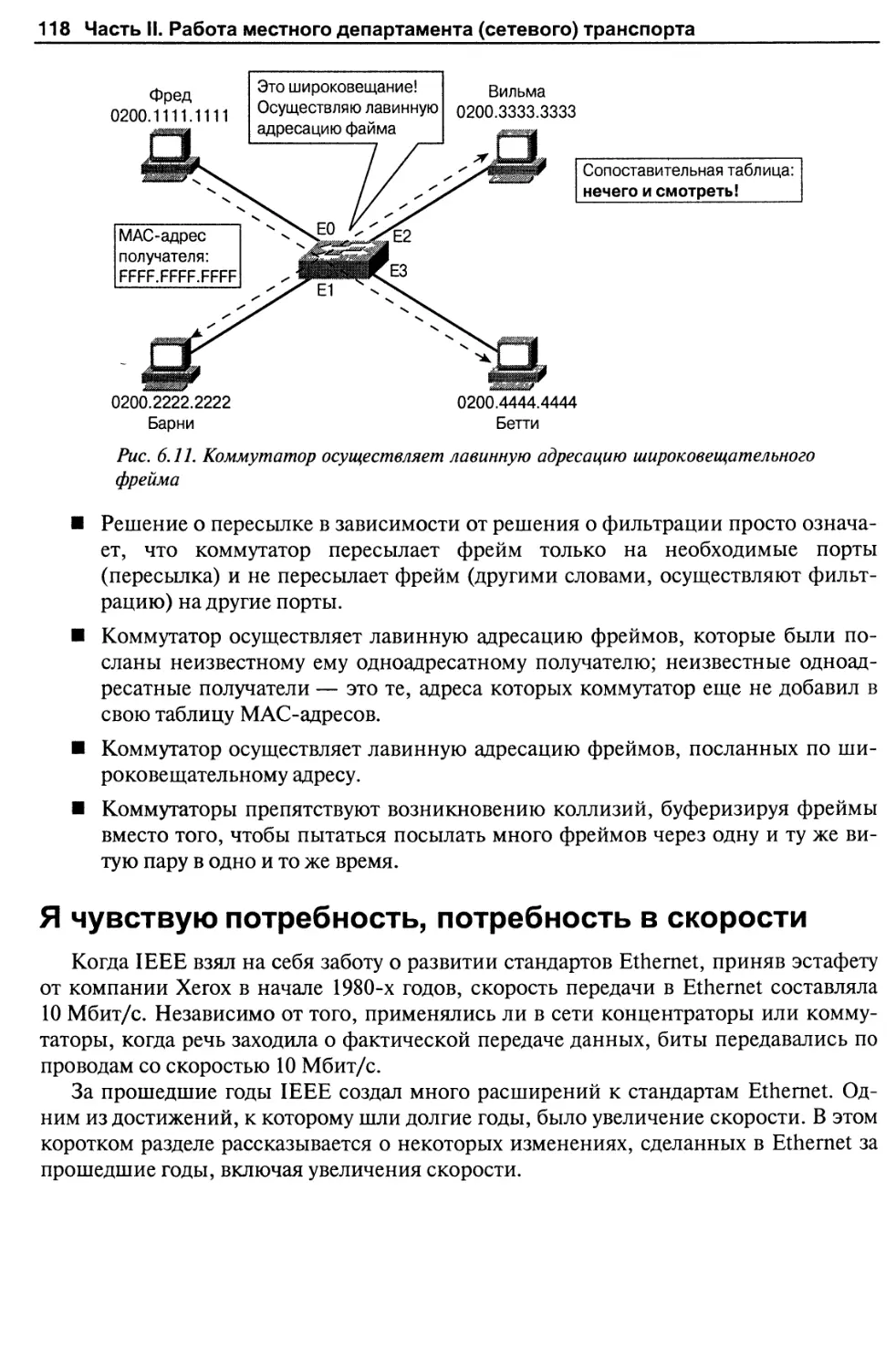

Как можно одновременно быть повсюду 117

Логика работы коммутатора 117

Я чувствую потребность, потребность в скорости 118

Новая, улучшенная и более быстрая сеть Ethernet — давайте назовем

ее Fast Ethernet 119

Если стандарт Fast Ethernet хорош, более быстрый еще лучше:

Gigabit Ethernet 120

Ультрасуперскоростной Fast Ethernet: 10 Gigabit Ethernet 120

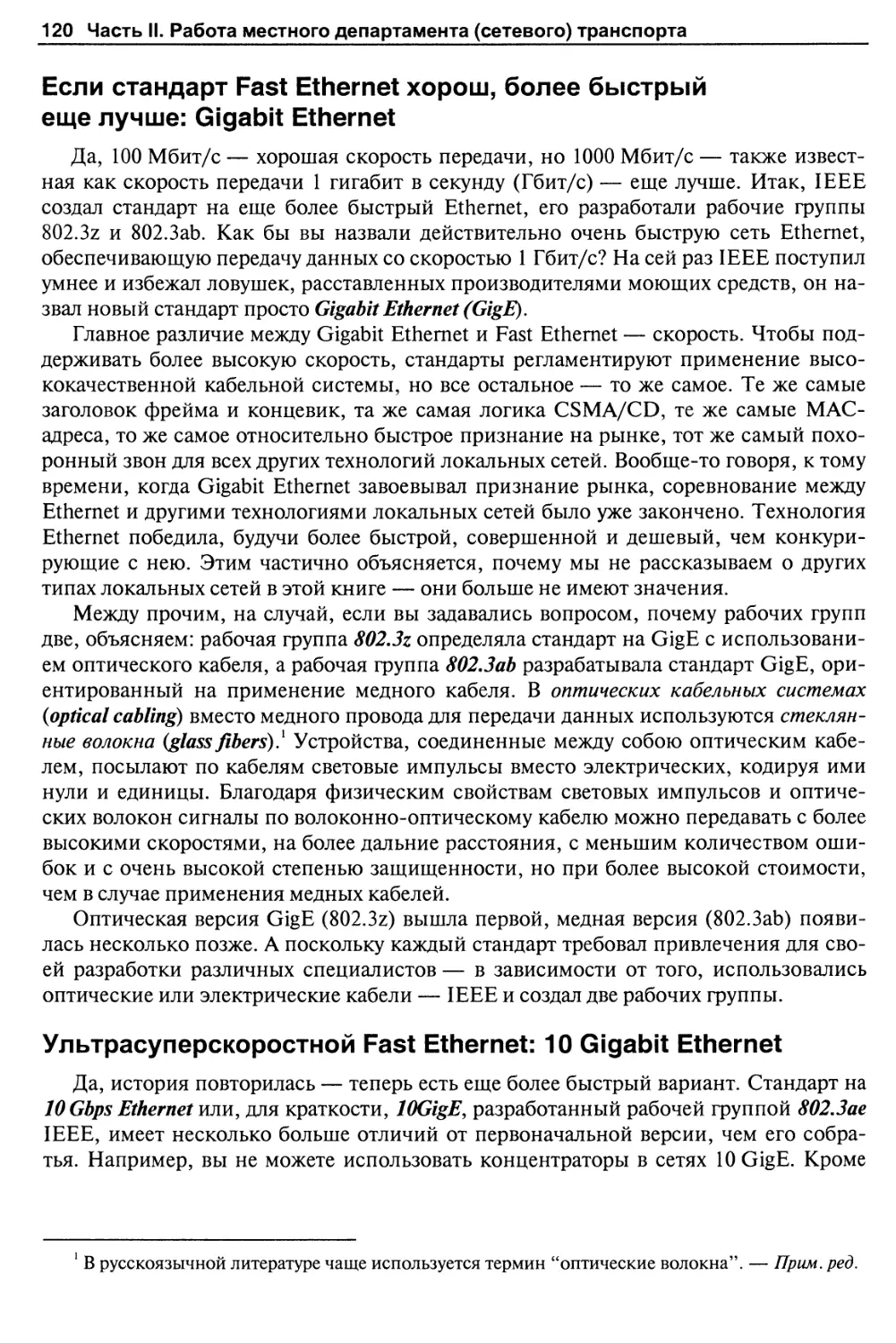

Скорости Ethernet 121

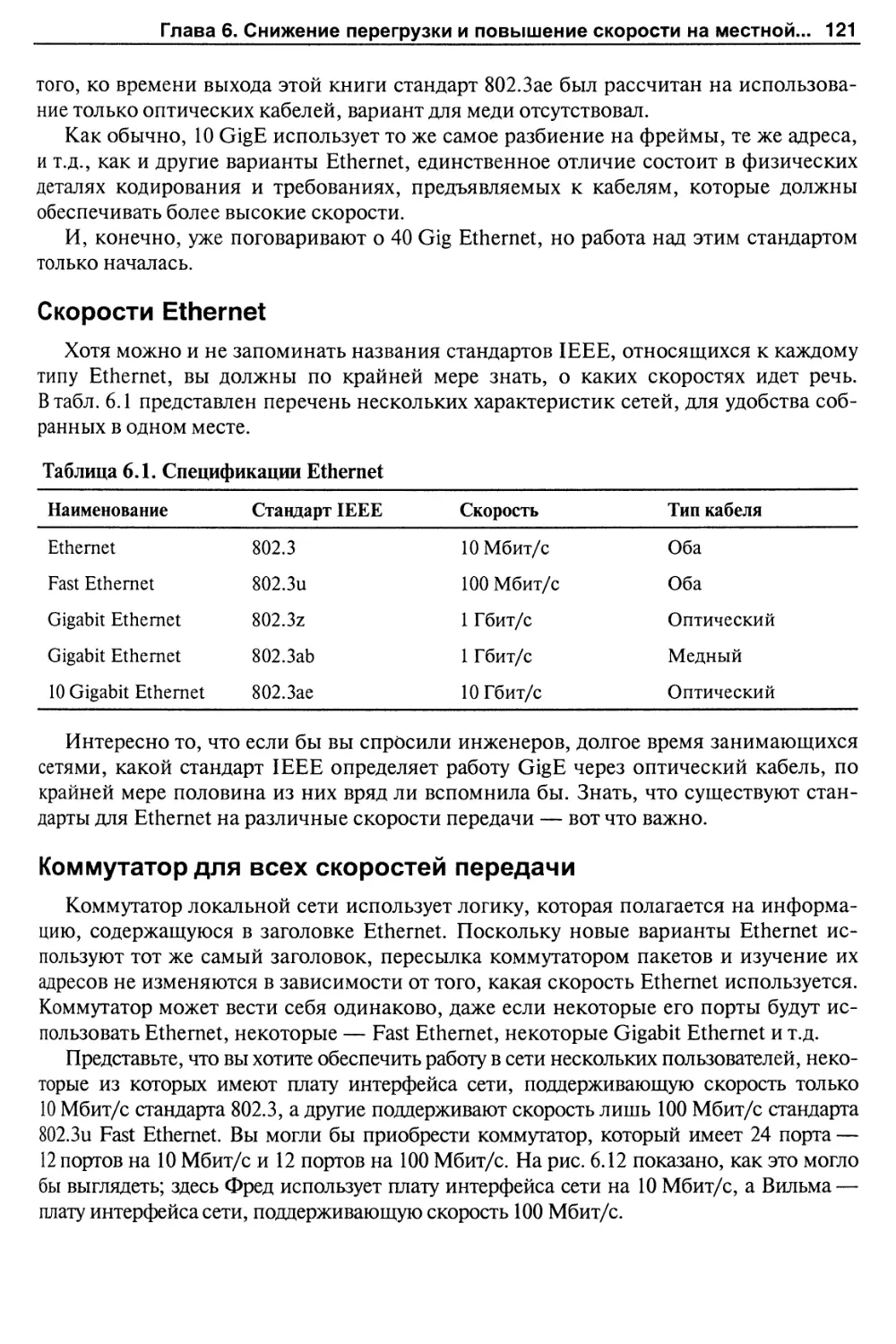

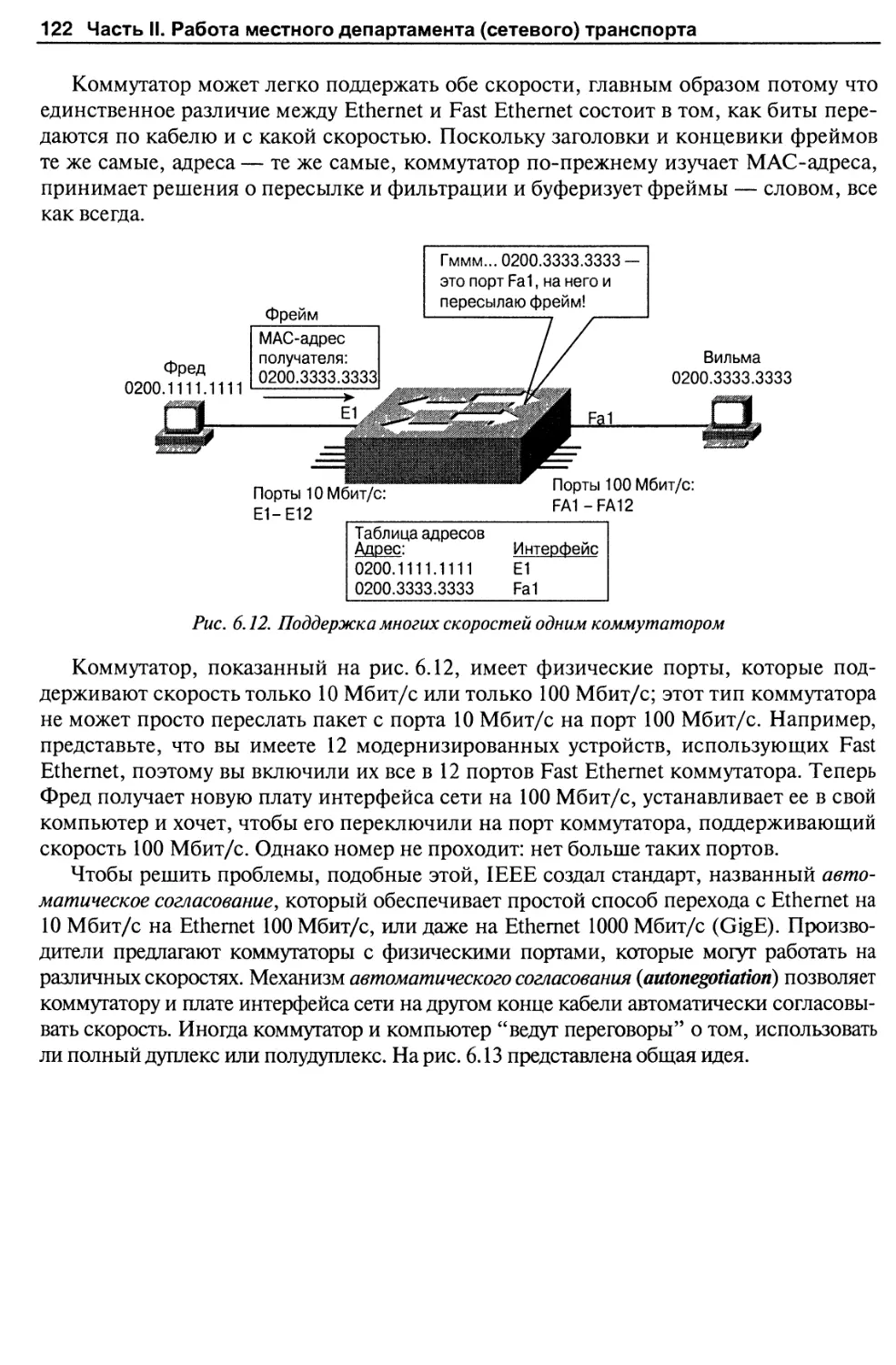

Коммутатор для всех скоростей передачи 121

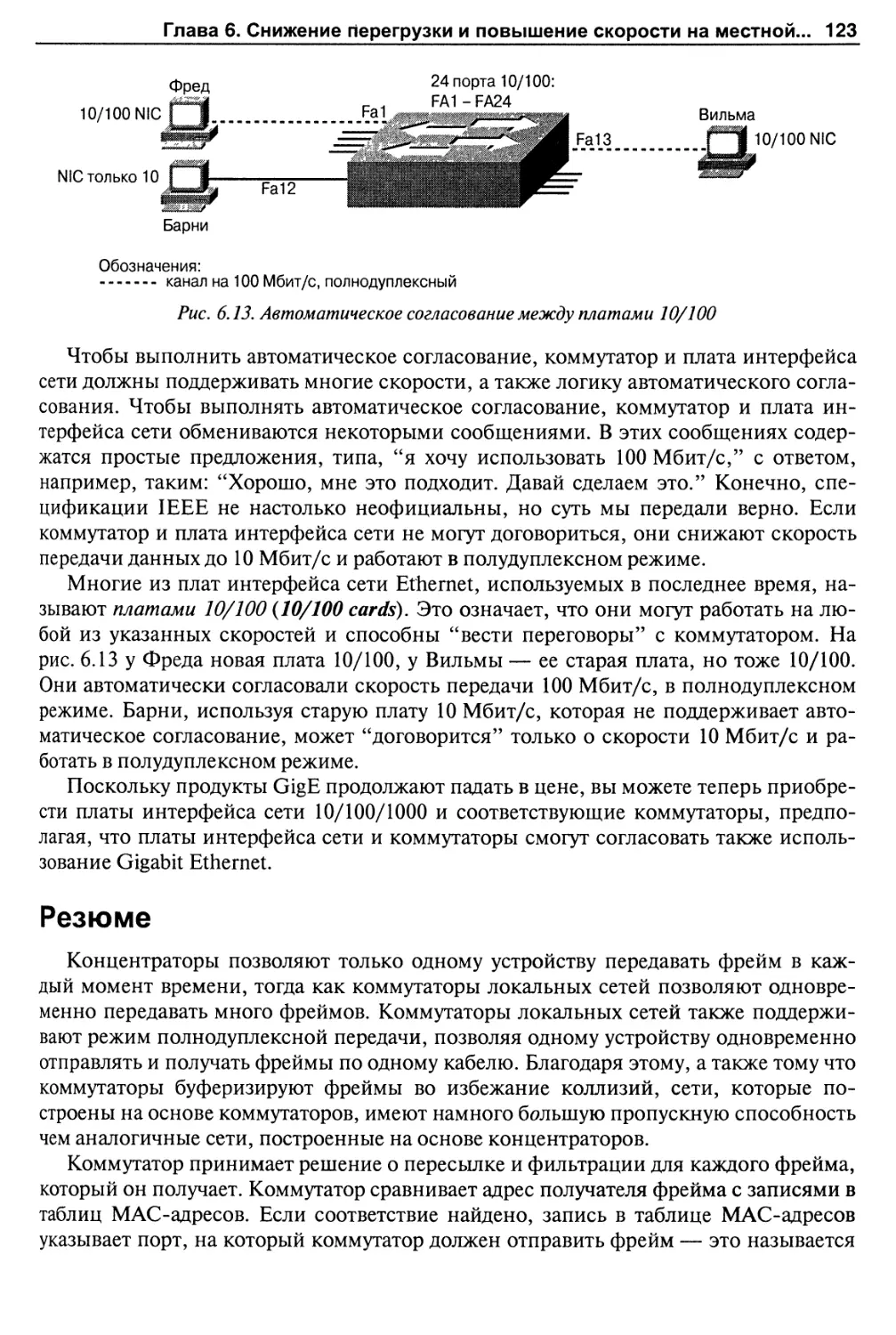

Резюме 123

Контрольные вопросы 124

Глава 7. Прокладка местных (сетевых) дорог без дополнительных затрат 127

Физическая реальность предшествует виртуальной 127

Физические локальные сети: и это все о широковещании 127

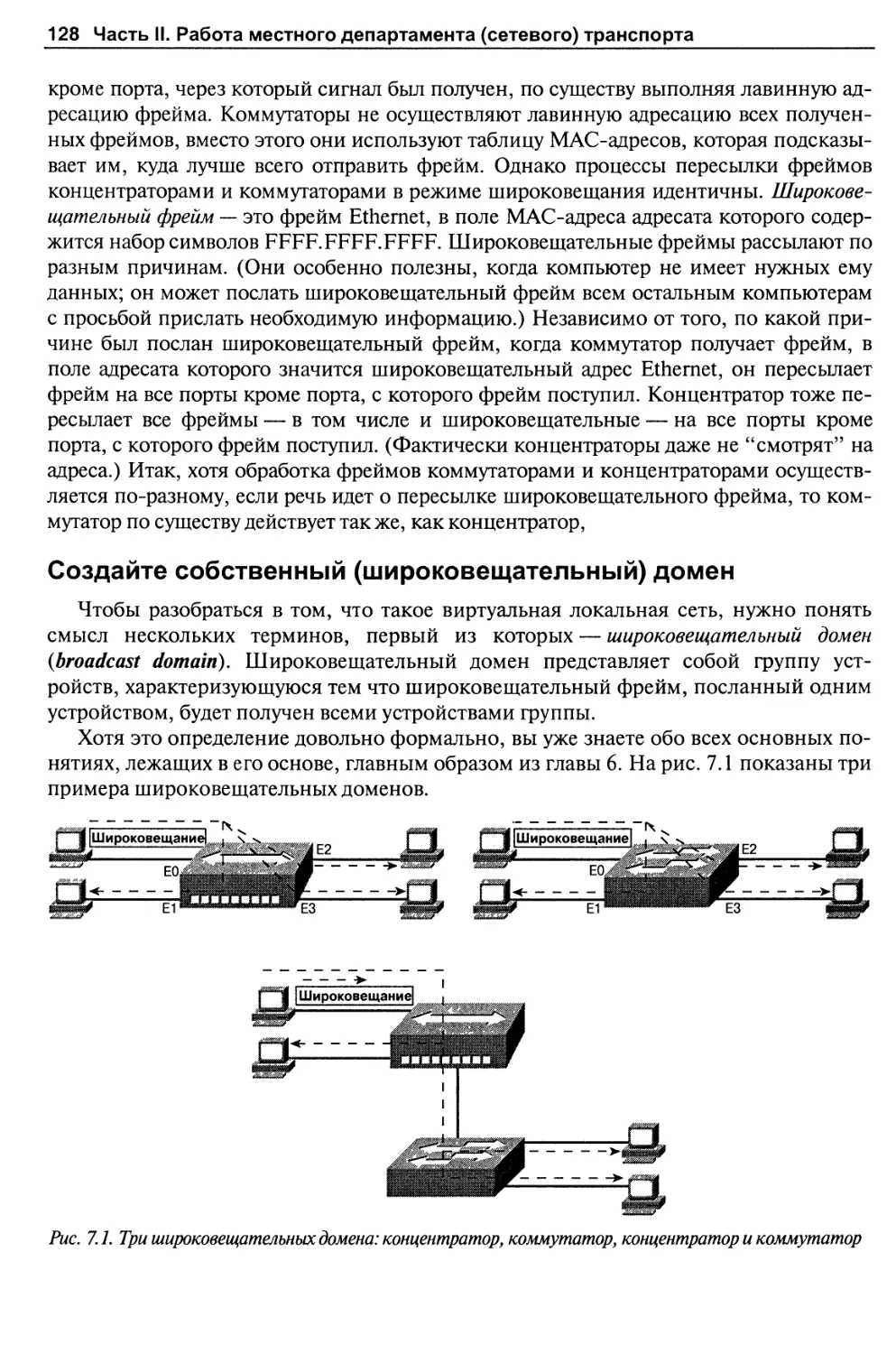

Создайте собственный (широковещательный) домен 128

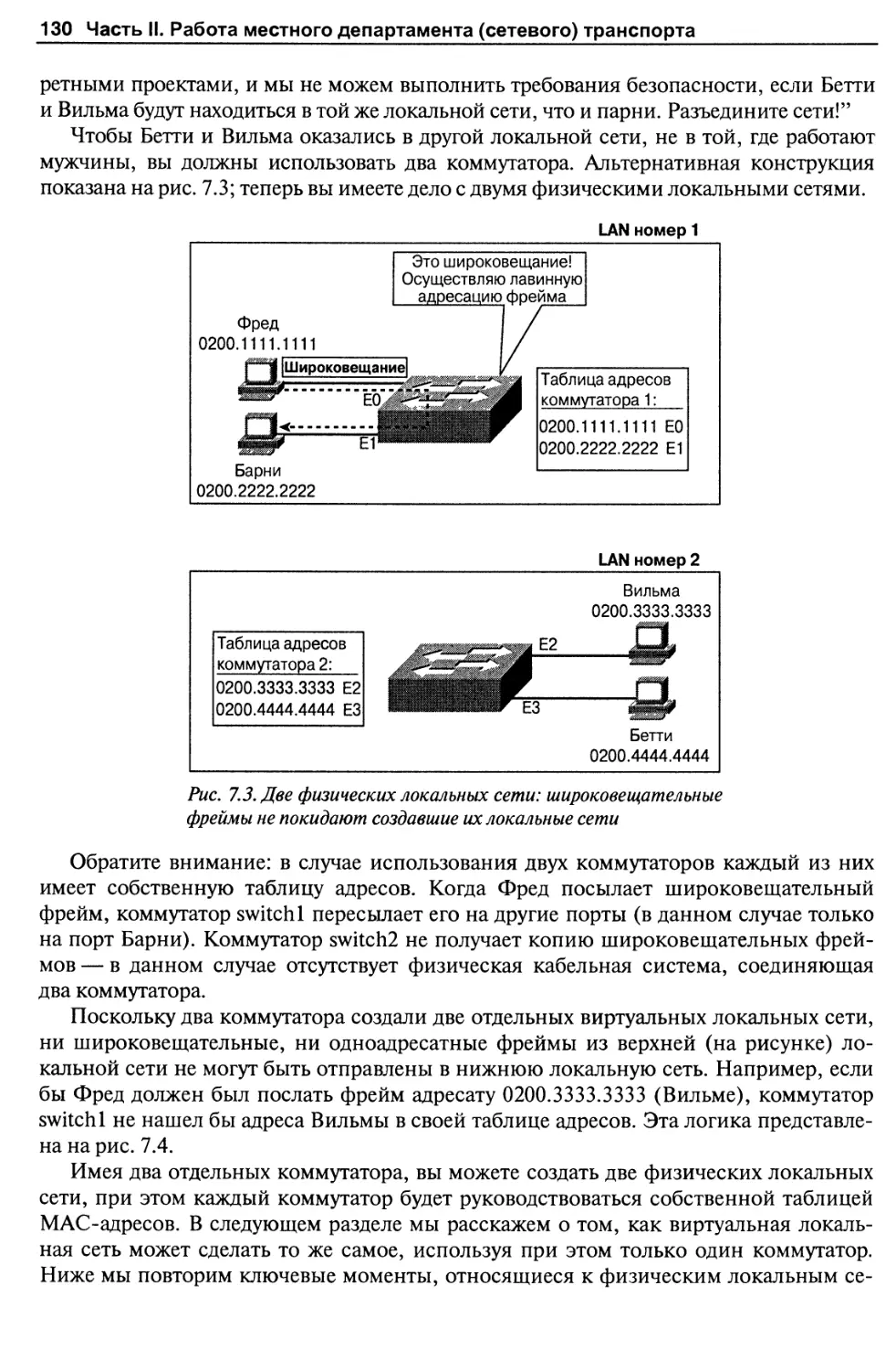

Для нескольких физических локальных сетей требуется несколько

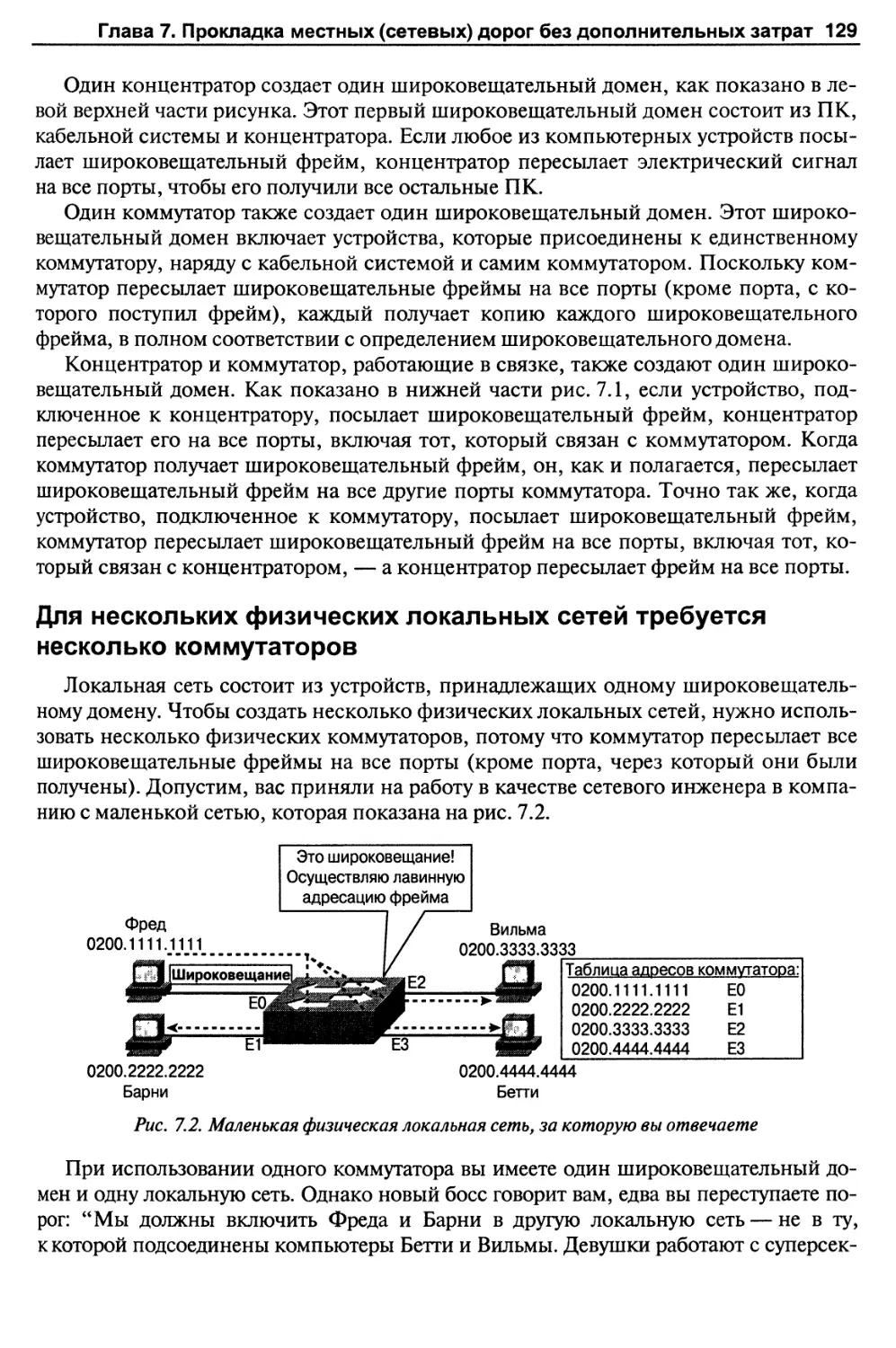

коммутаторов 129

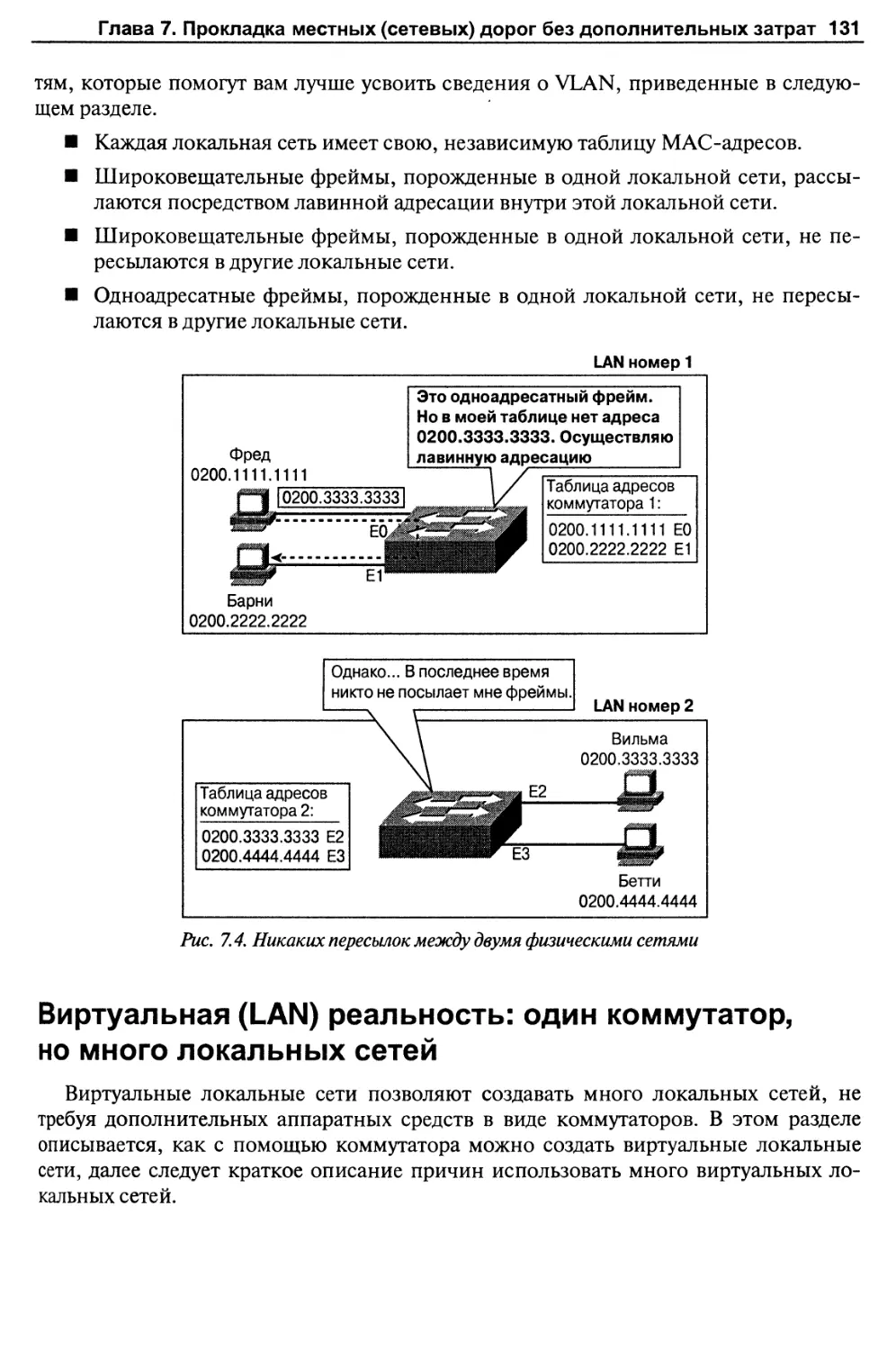

Виртуальная (LAN) реальность: один коммутатор, но много локальных сетей 131

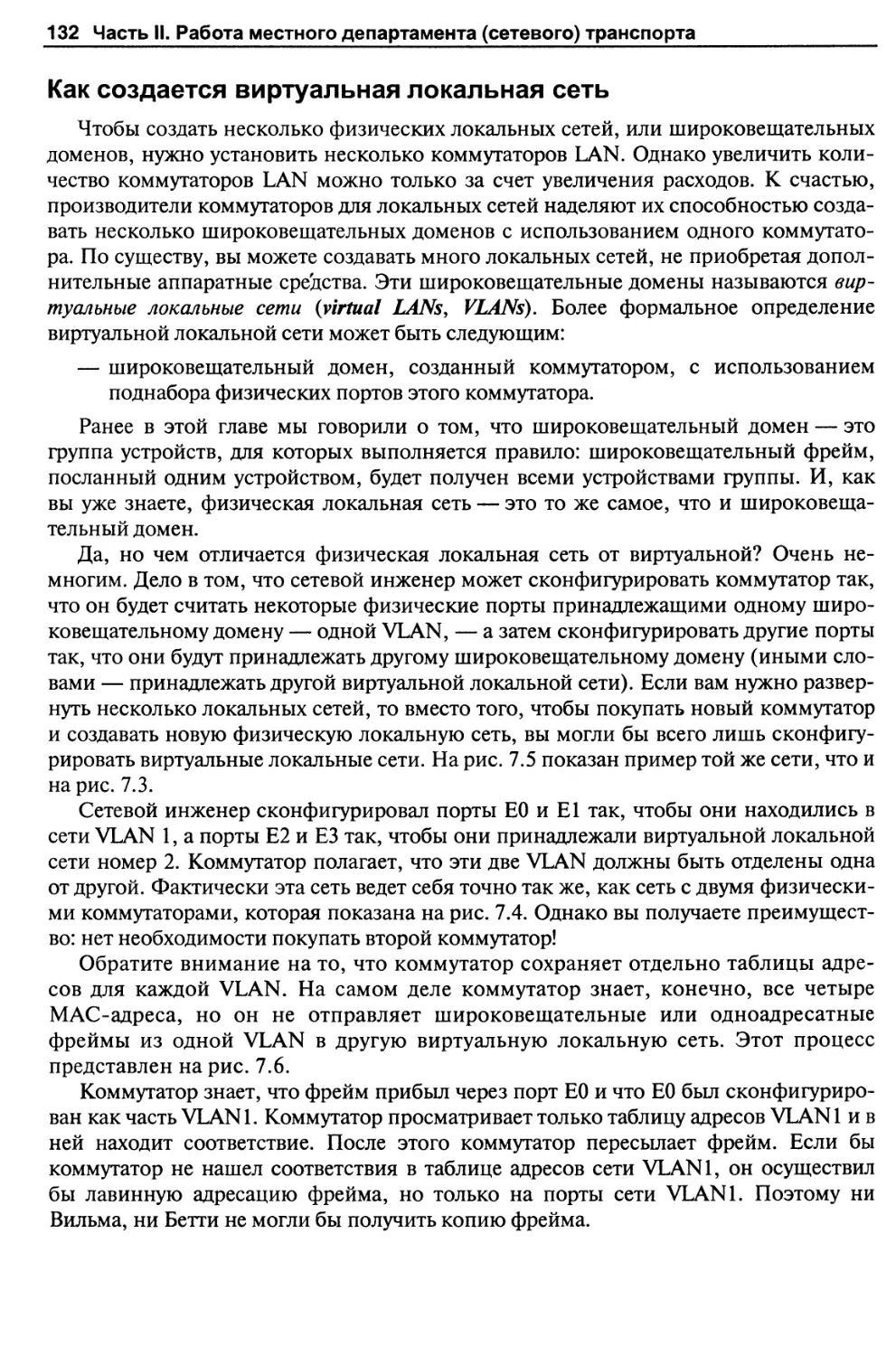

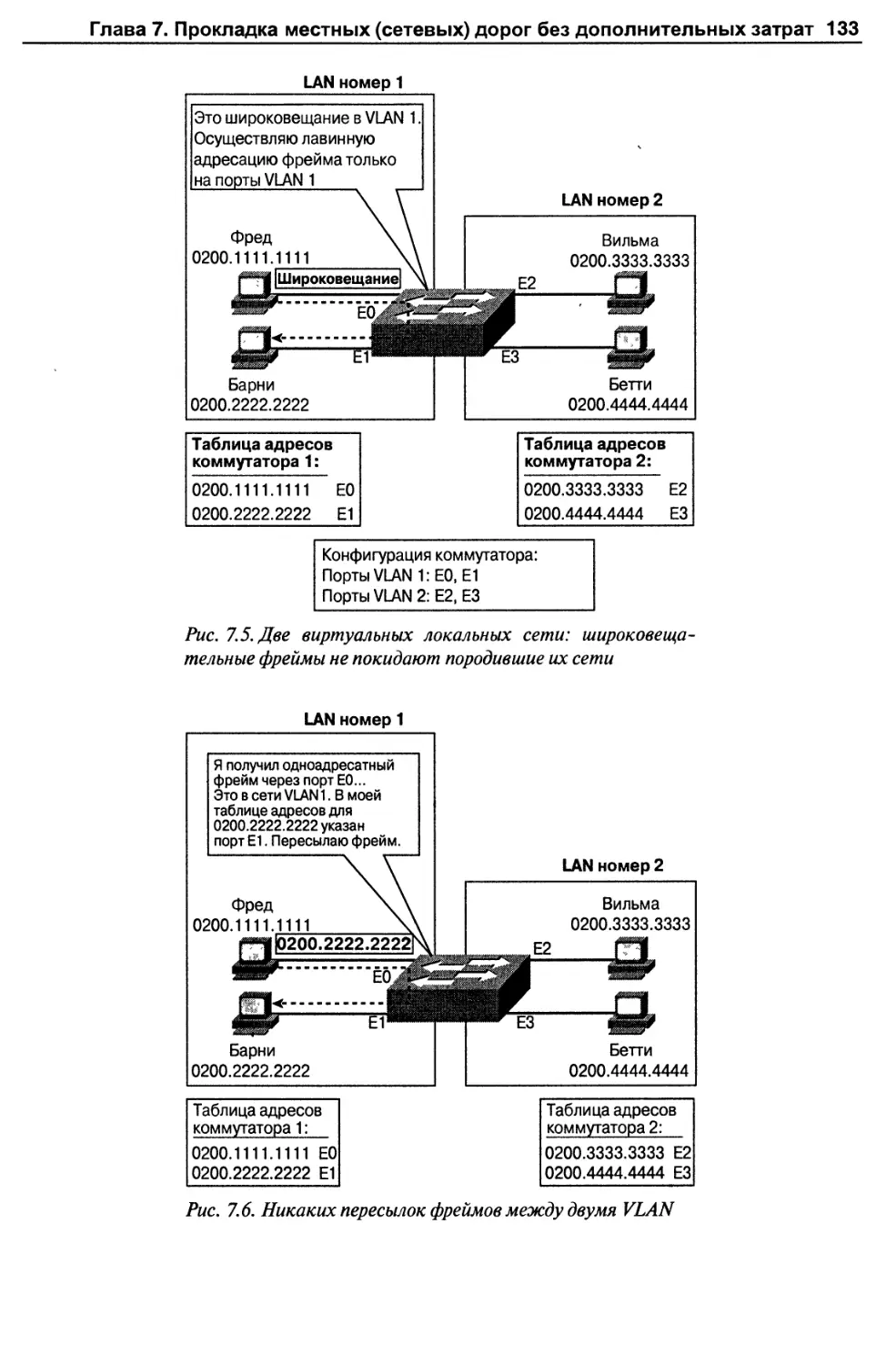

Как создается виртуальная локальная сеть 132

Почему может понадобиться несколько локальных сетей 134

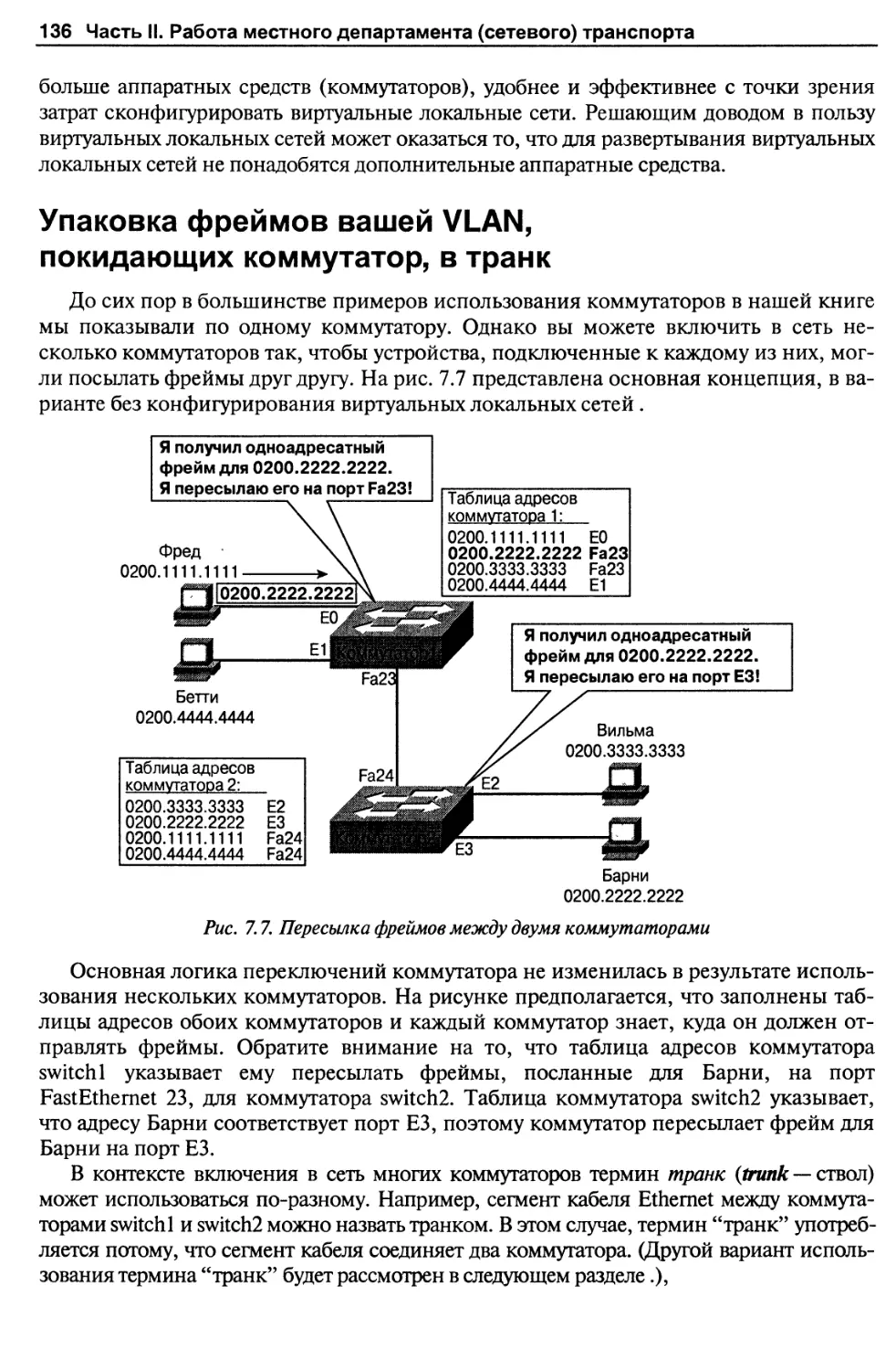

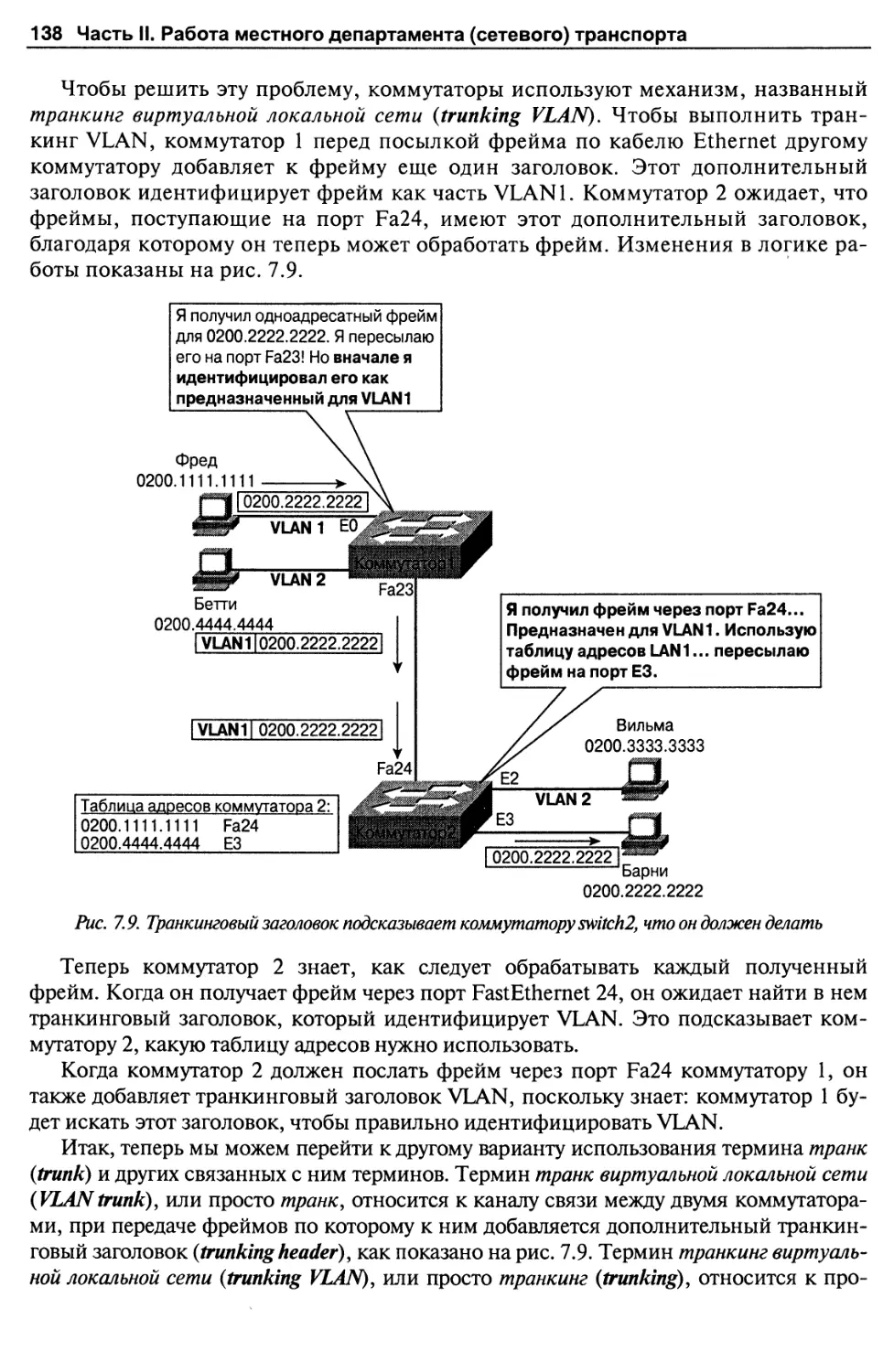

Упаковка фреймов вашей VLAN, покидающих коммутатор, в транк 136

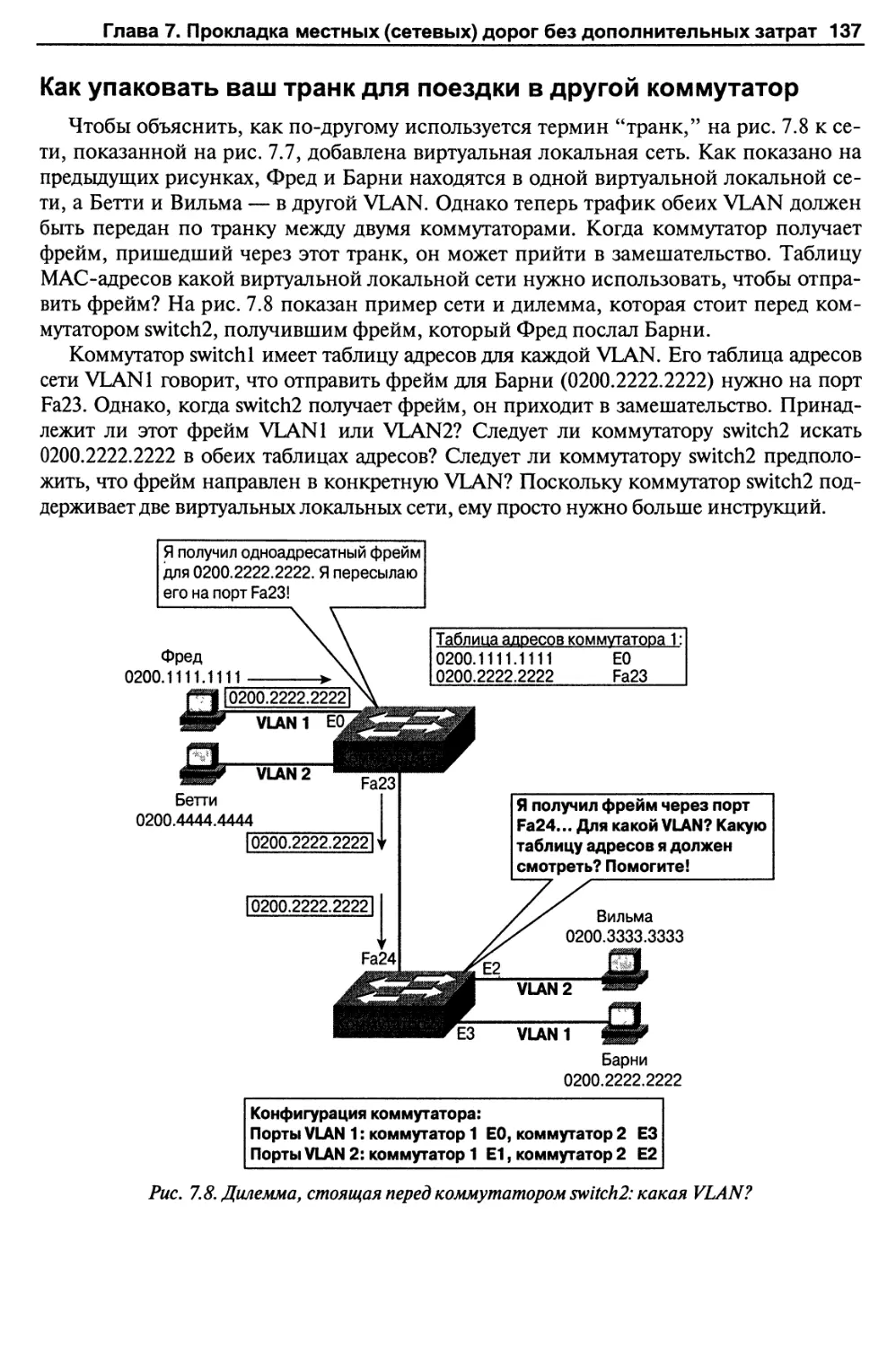

Как упаковать ваш транк для поездки в другой коммутатор 137

История о двух протоколах транкинга 139

Резюме 139

Контрольные вопросы 140

Часть III. Доставка и логистика: торговля с использованием

(сетевых) шоссе 143

Глава 8. Доставка товаров по (сетевому) шоссе 145

Не помешают ни дождь, ни снег, ни темная ночь: электронная почта 145

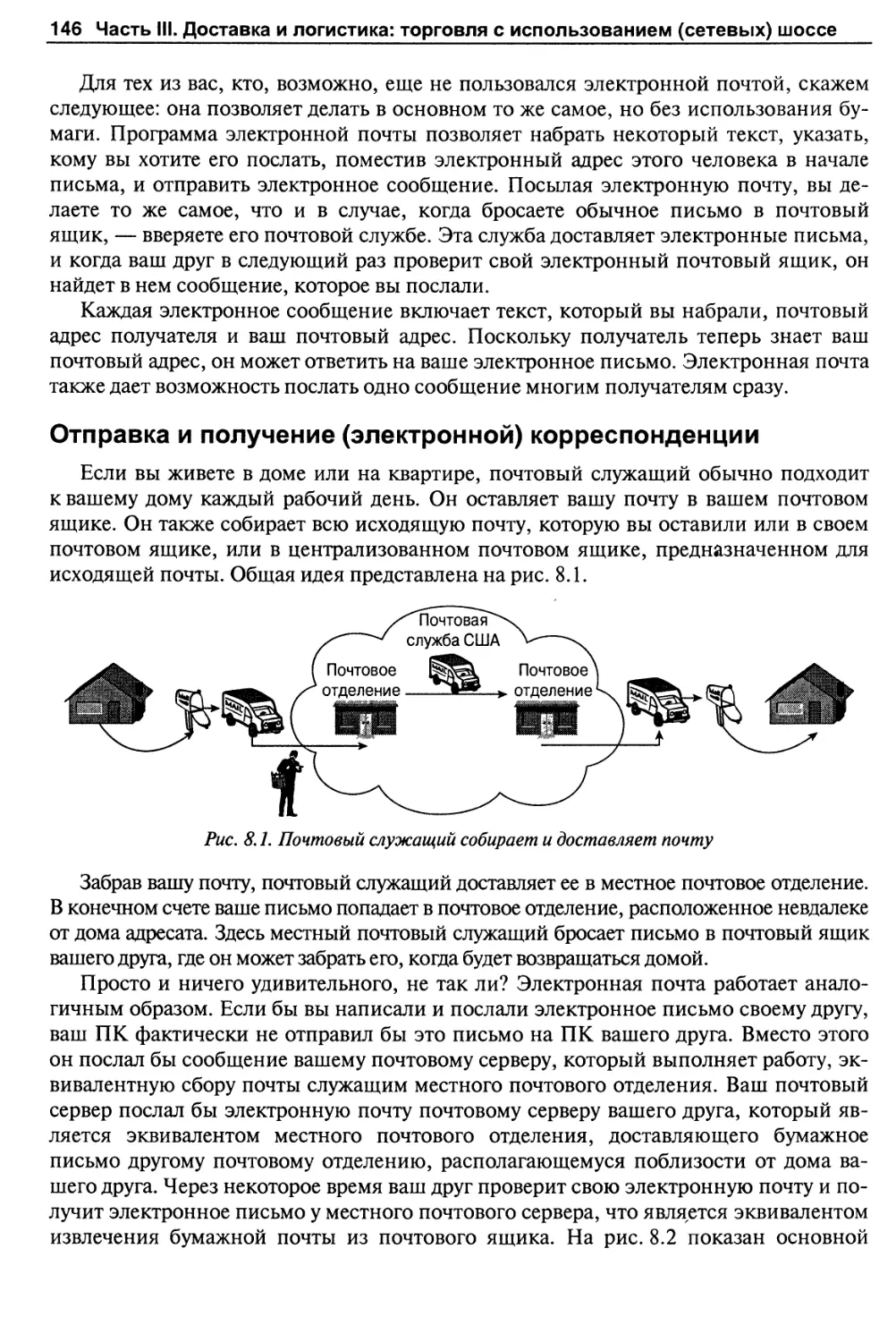

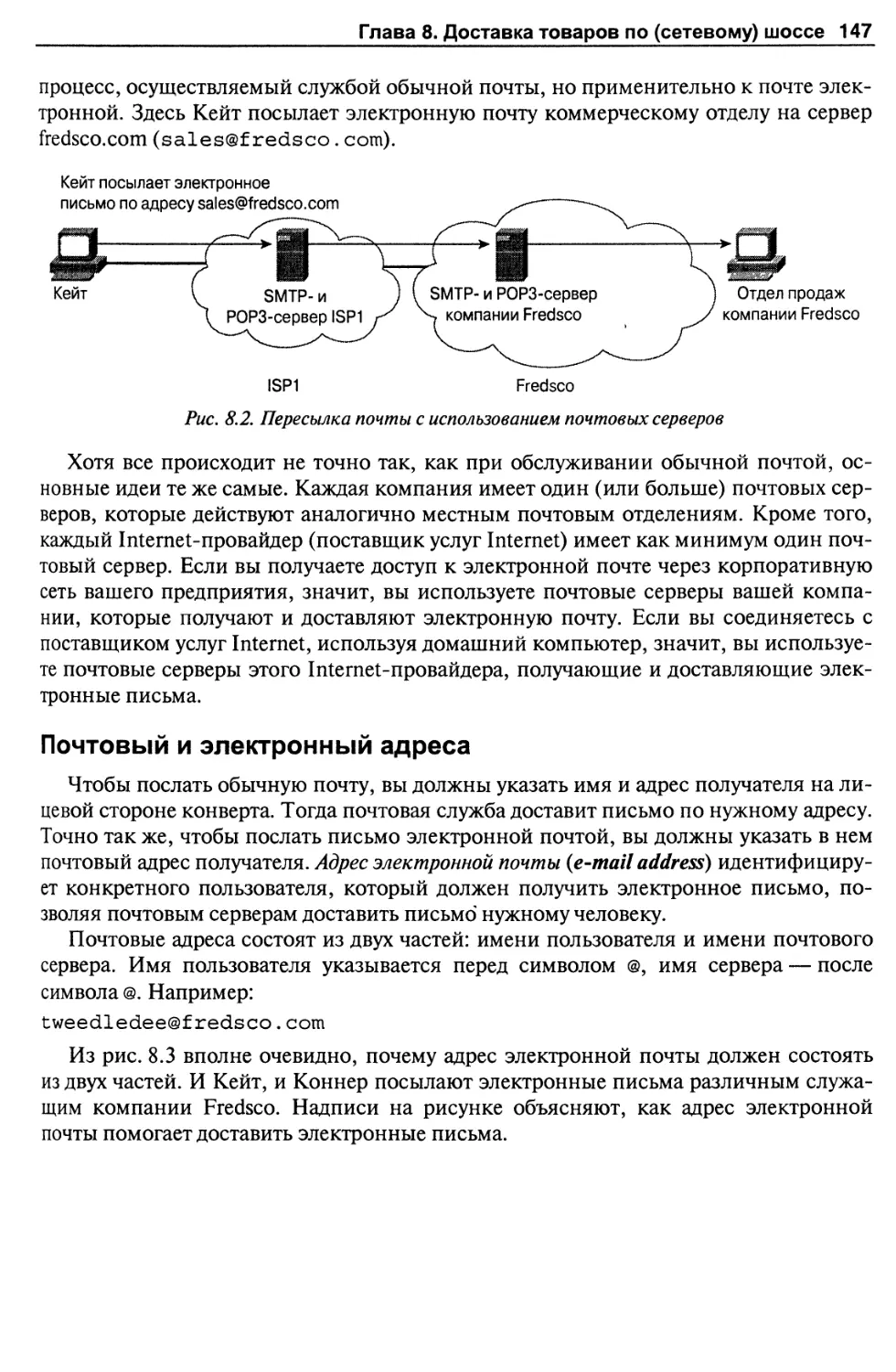

Отправка и получение (электронной) корреспонденции 146

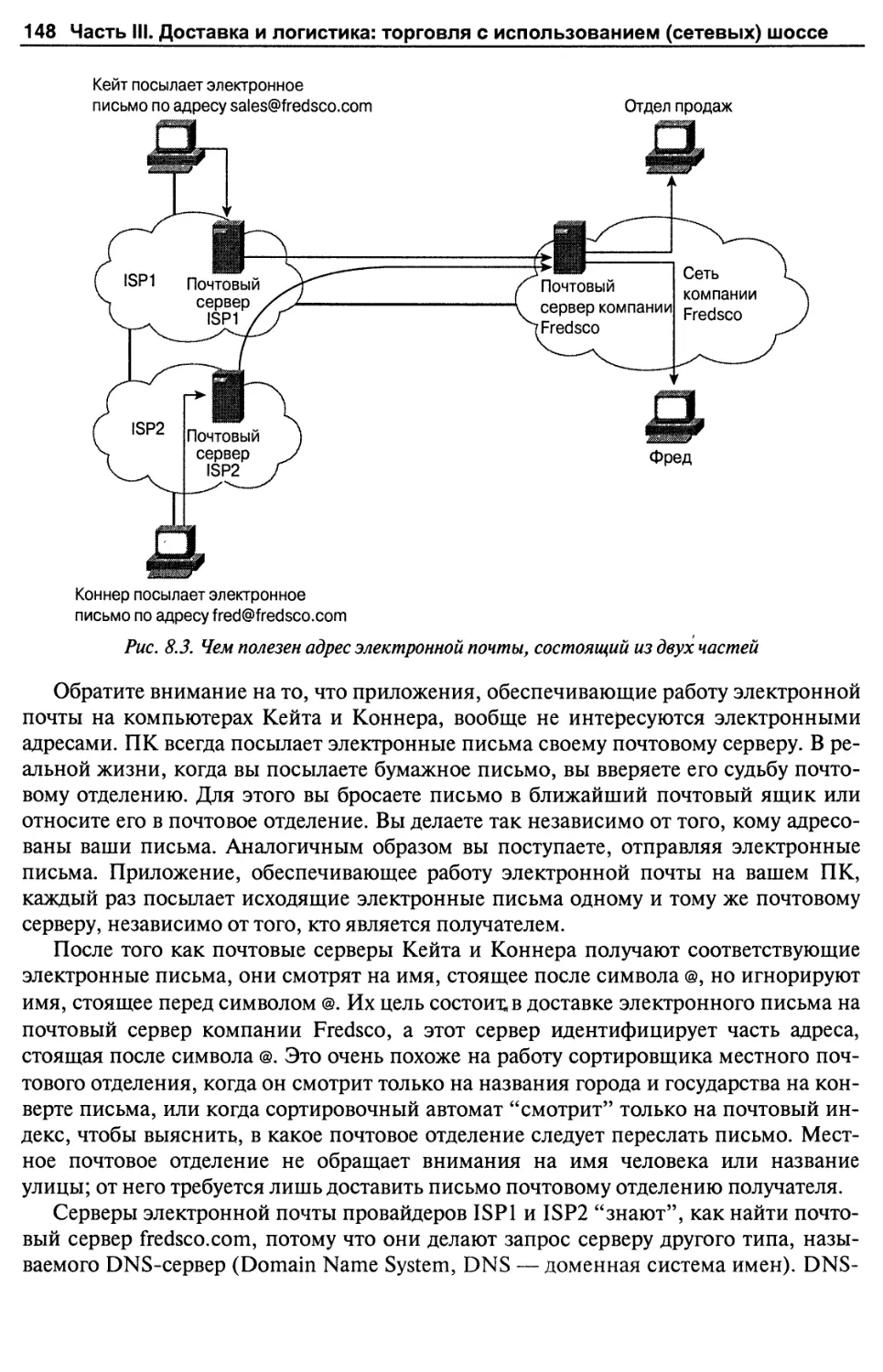

Почтовый и электронный адреса 147

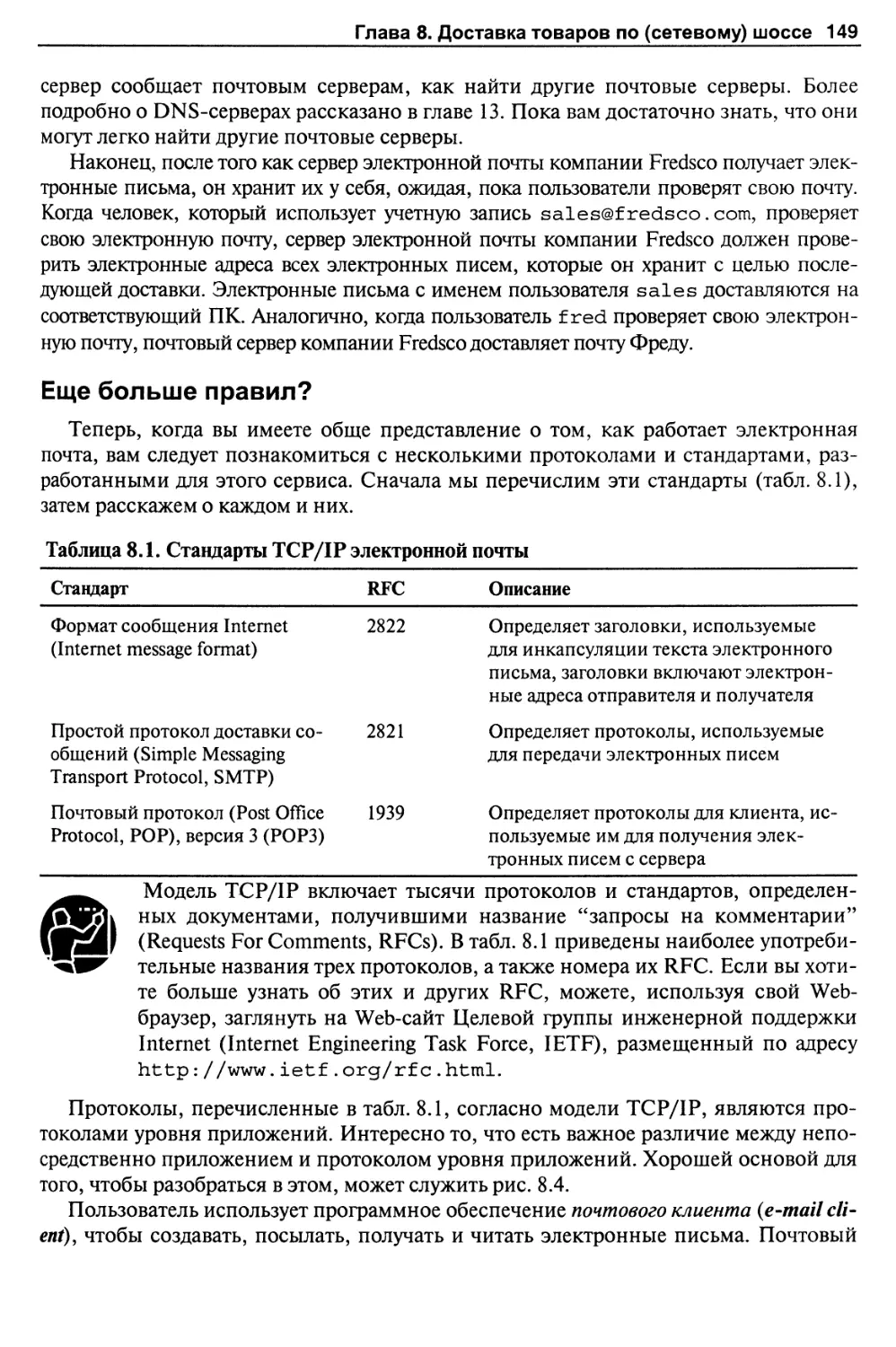

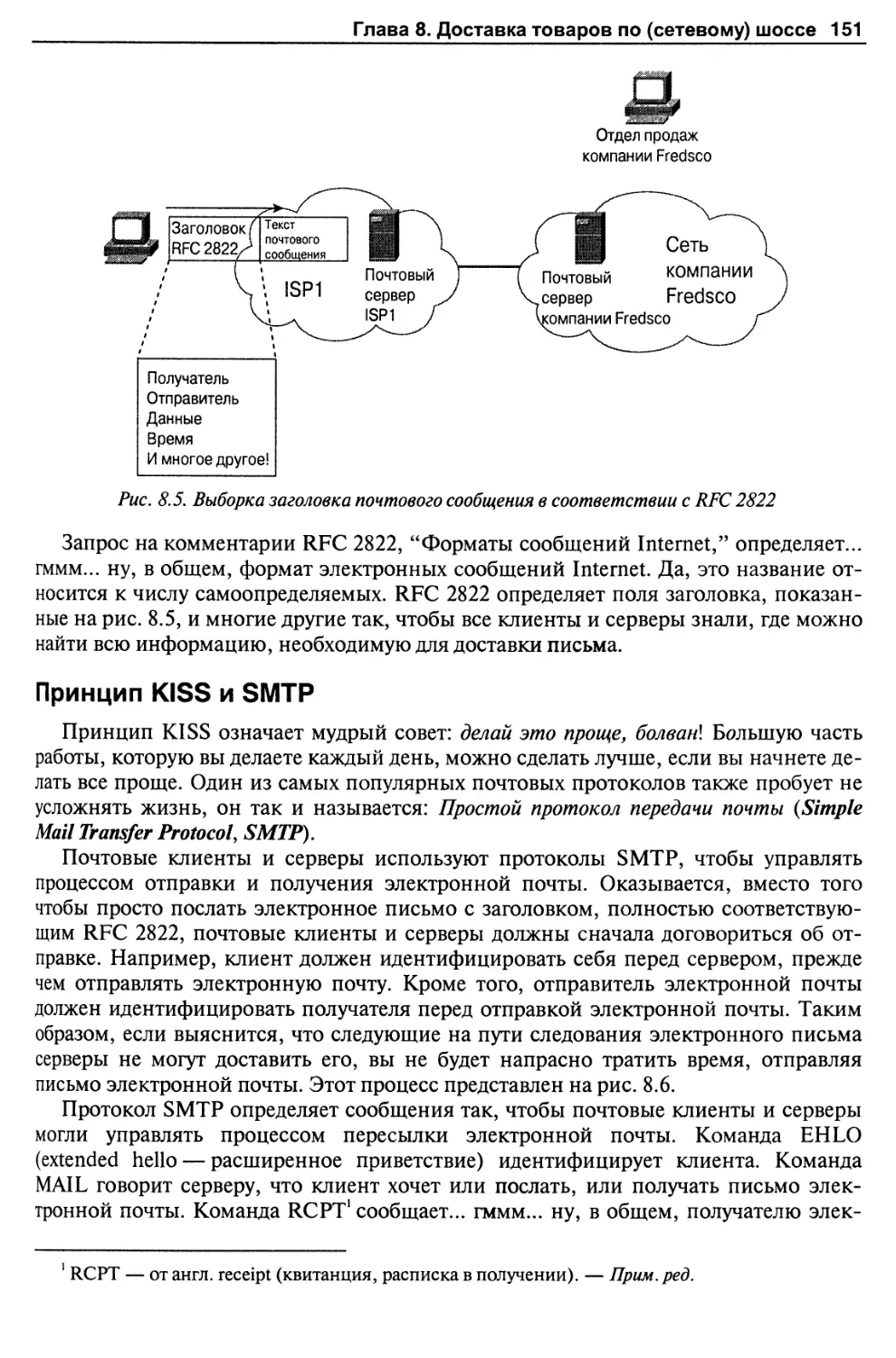

Еще больше правил? 149

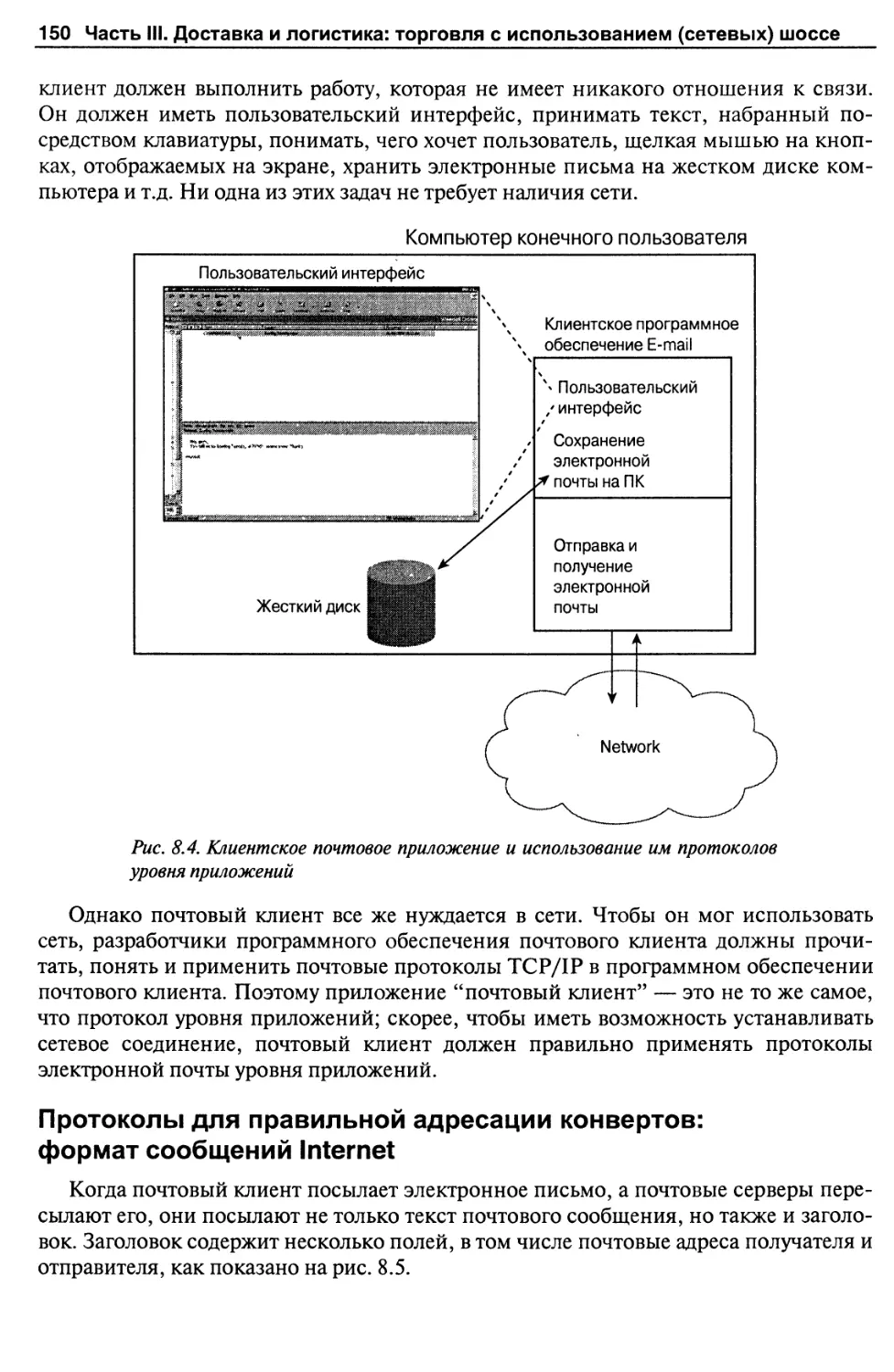

Протоколы для правильной адресации конвертов: формат сообщений

Internet 150

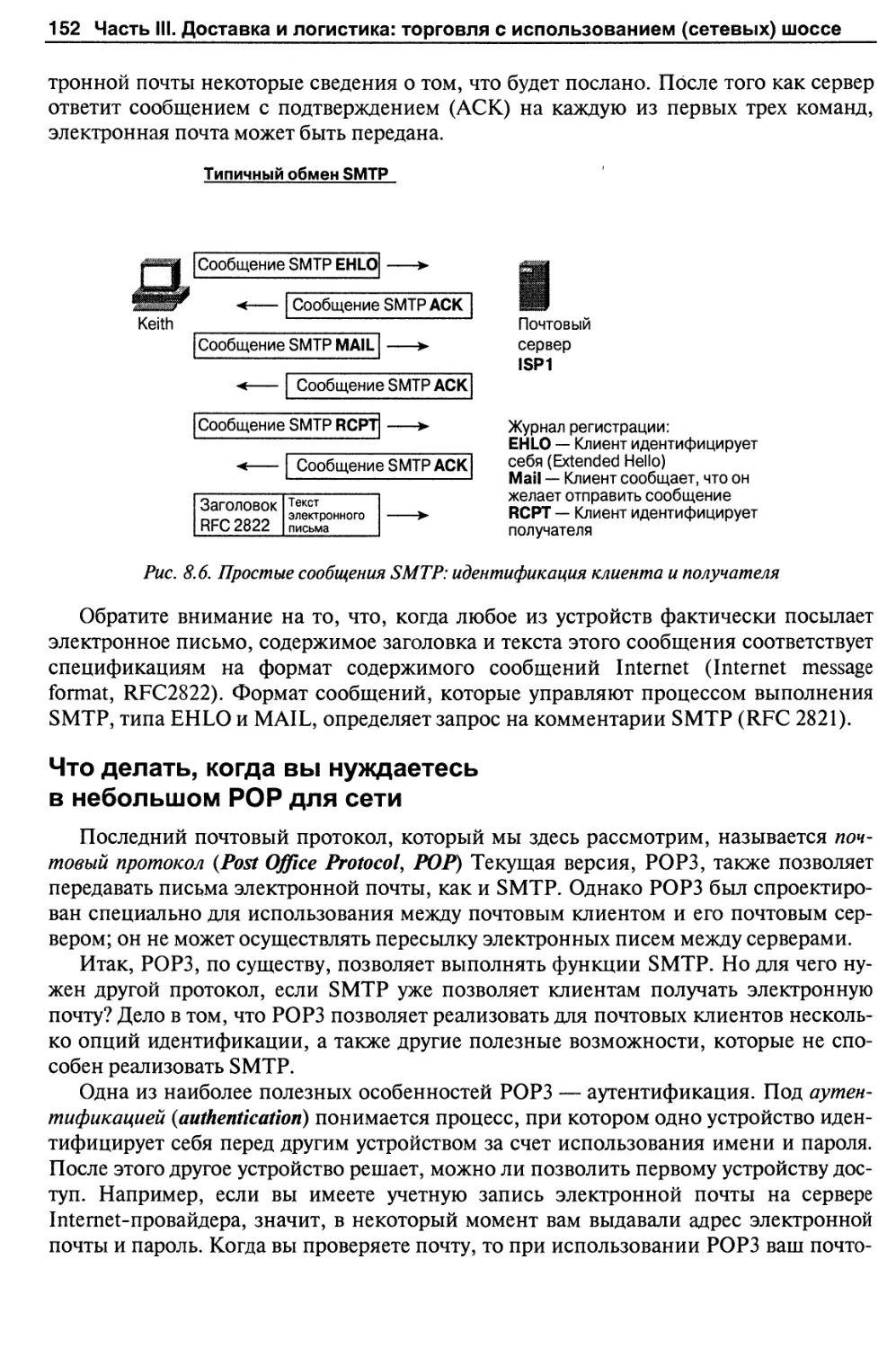

Принцип KISS и SMTP 151

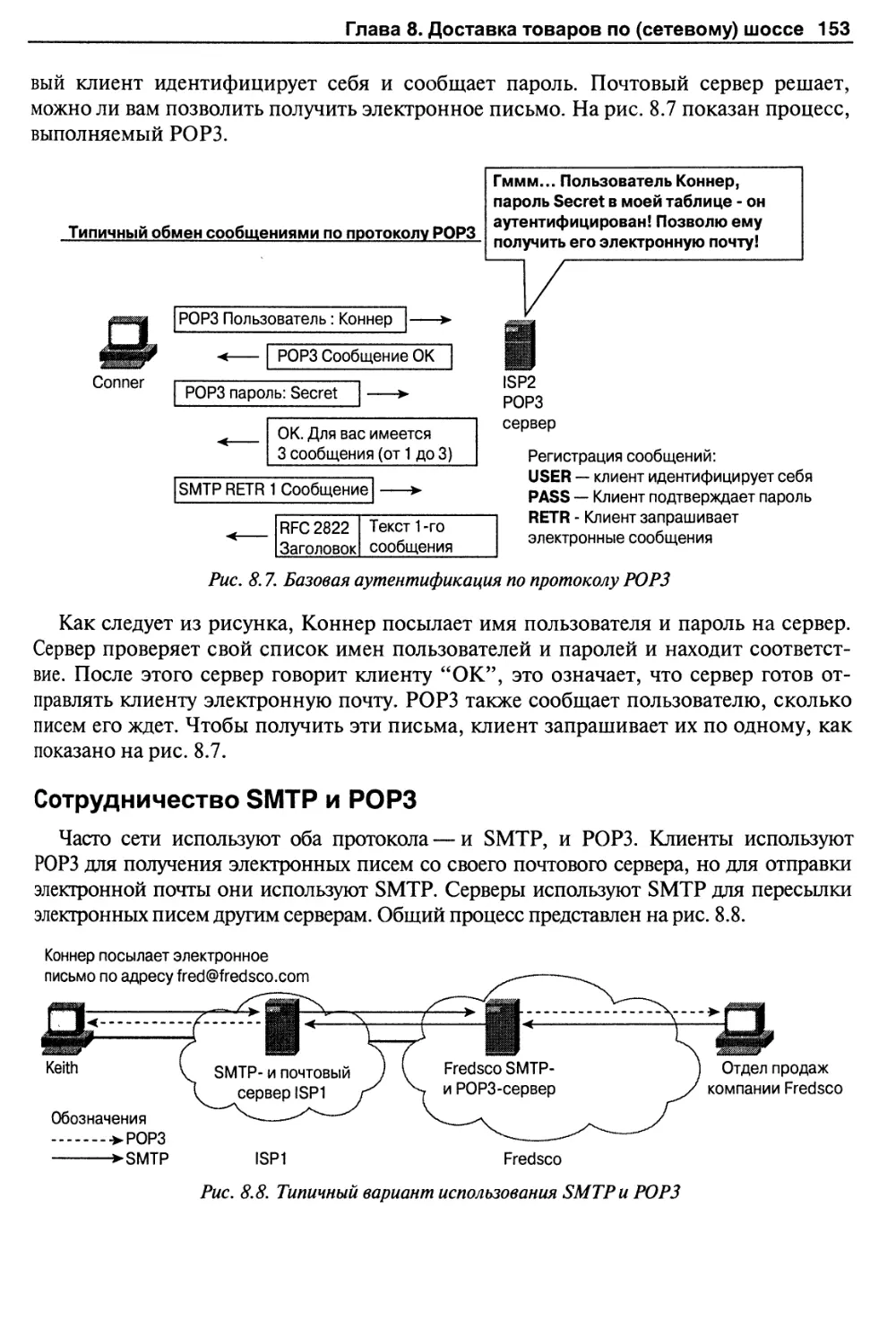

Что делать, когда вы нуждаетесь в небольшом POP для сети 152

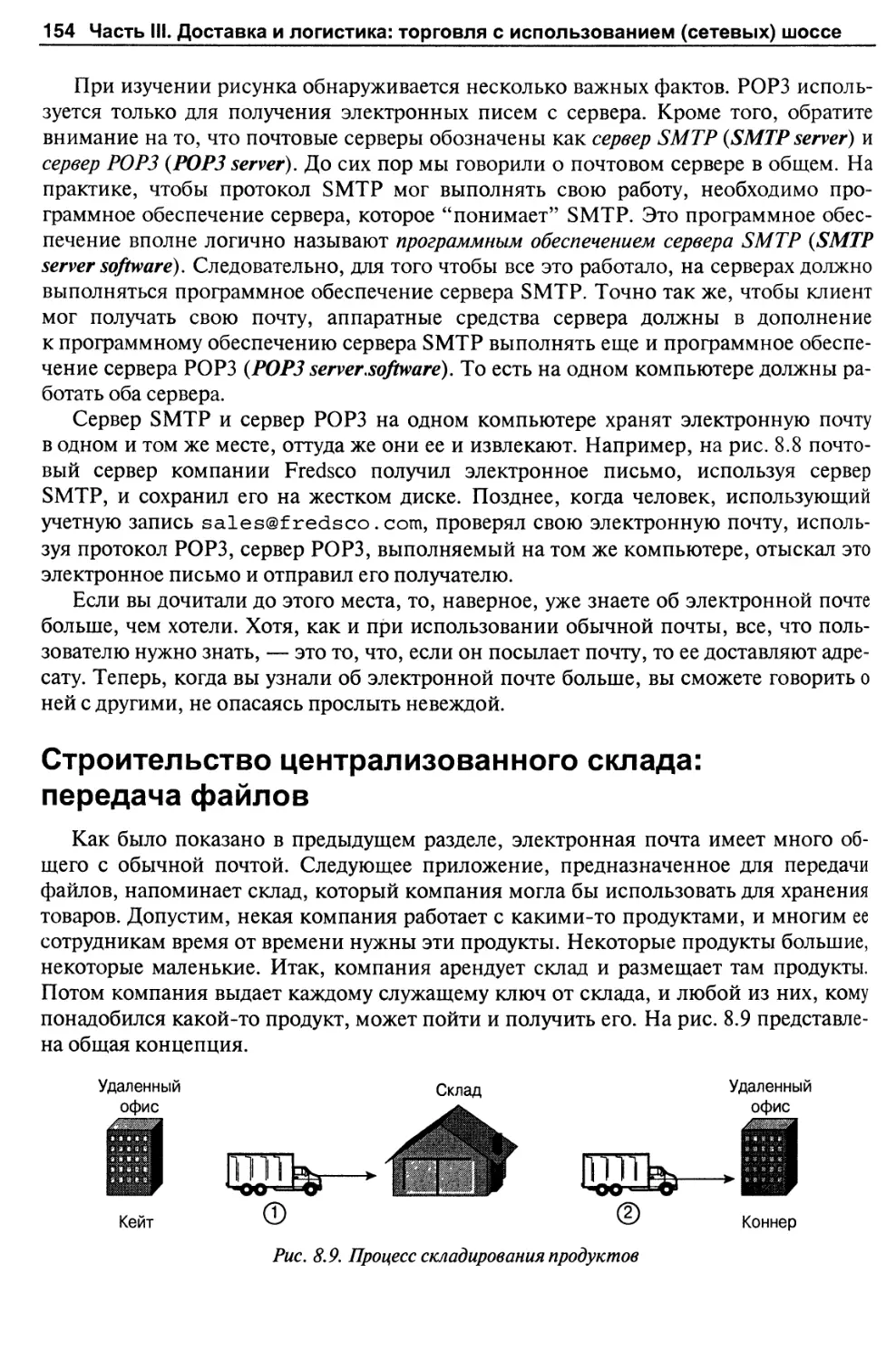

Сотрудничество SMTP и РОРЗ 153

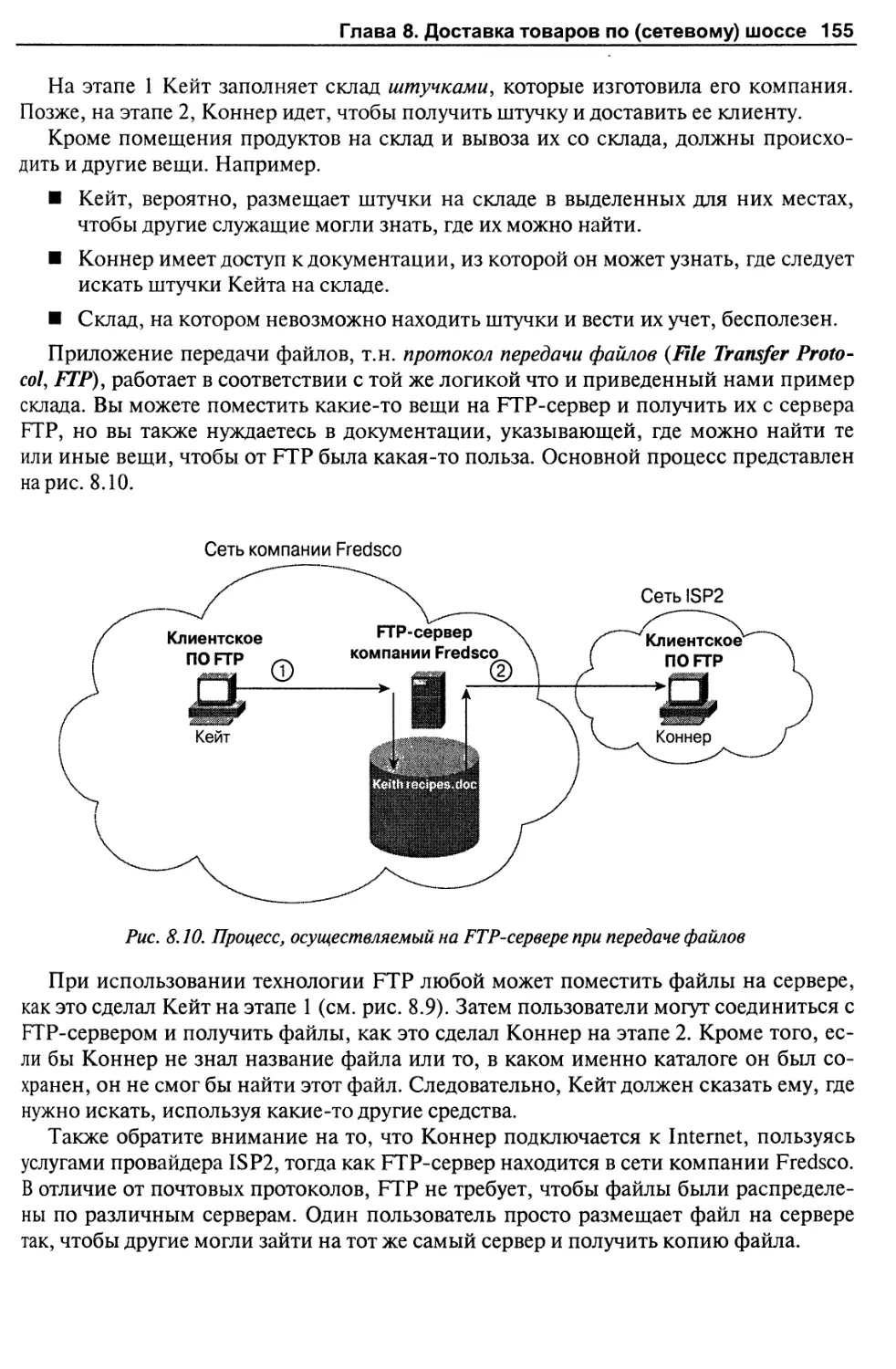

Строительство централизованного склада: передача файлов 154

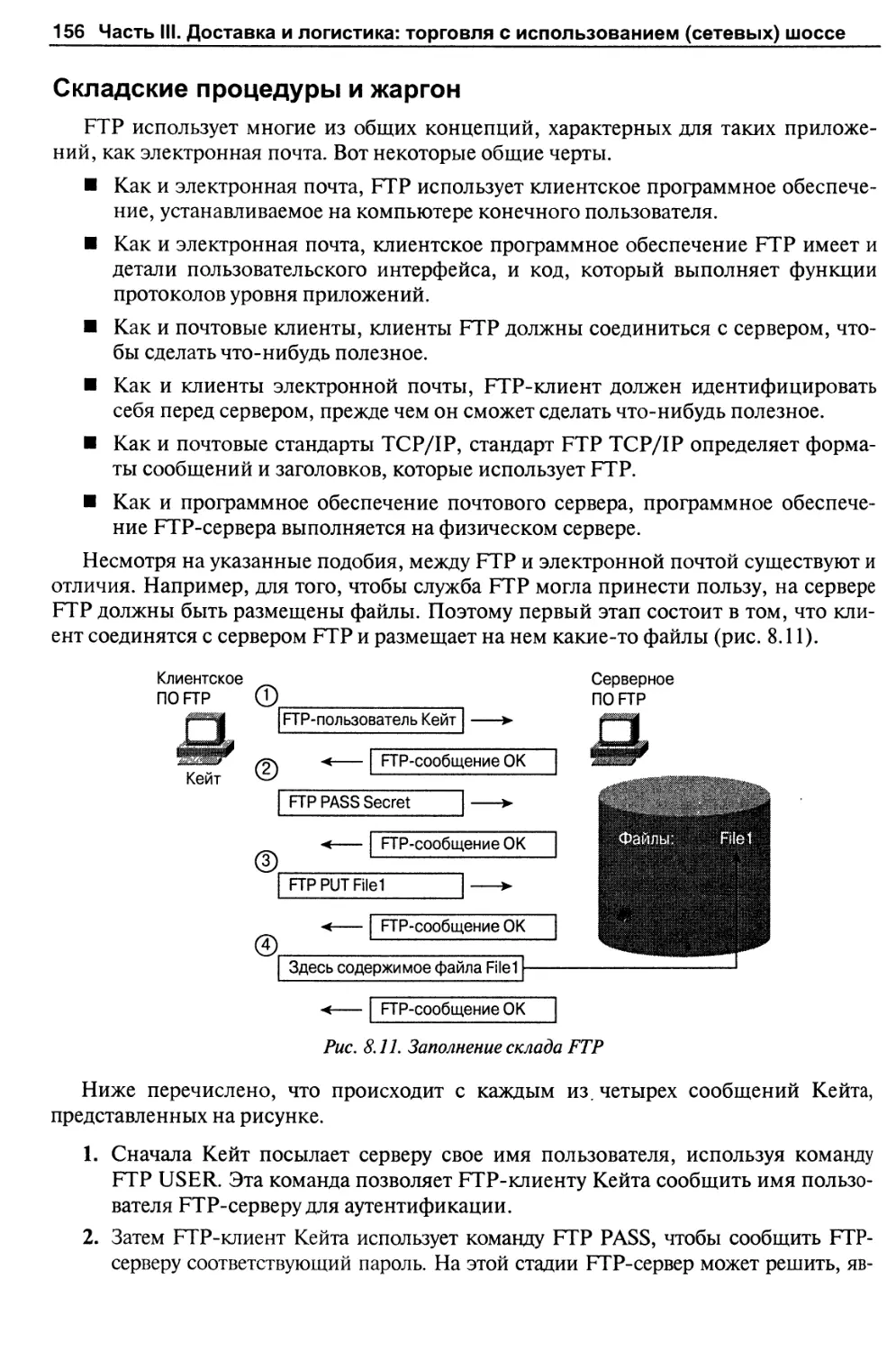

Складские процедуры и жаргон 156

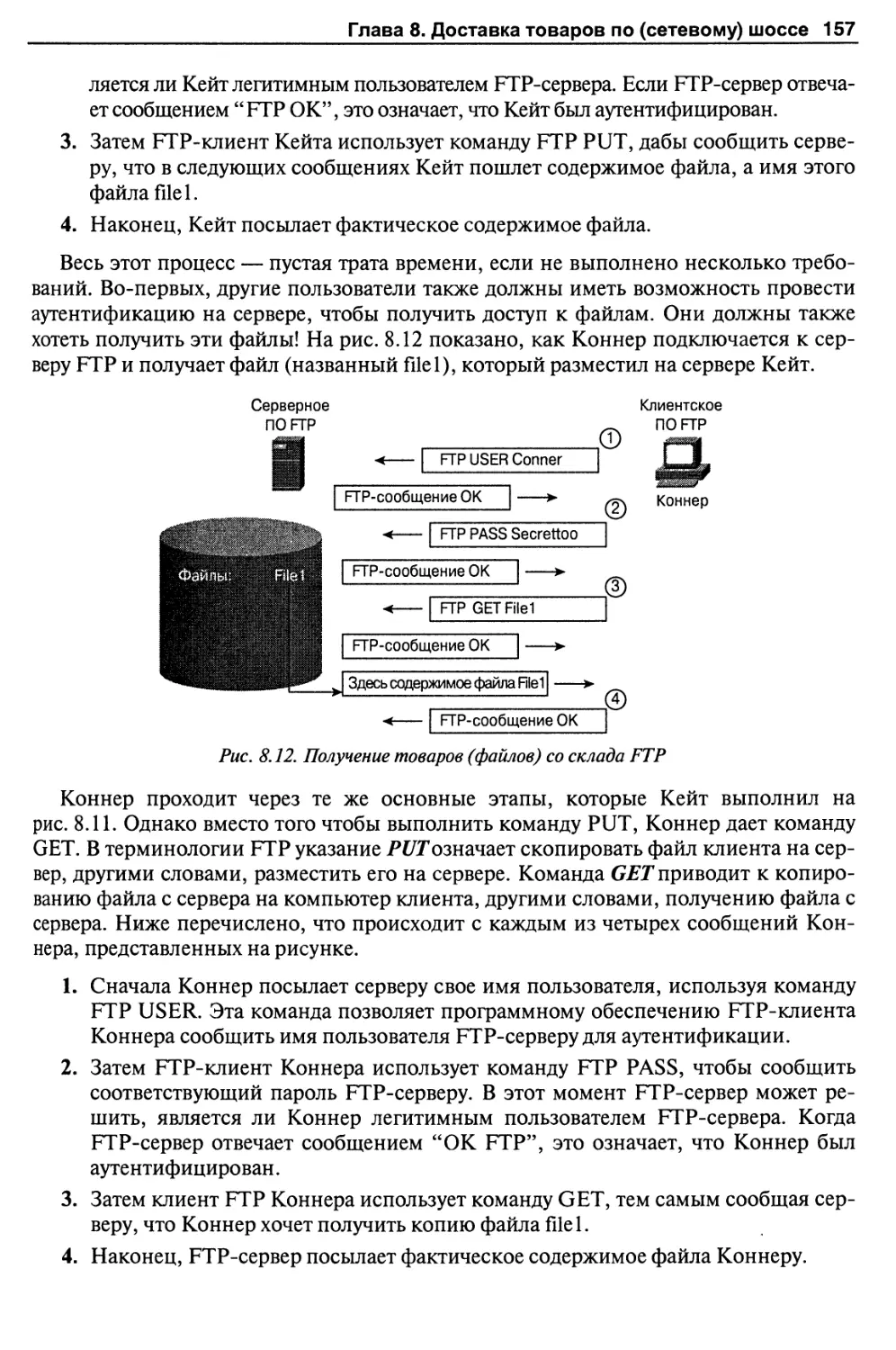

Правила для FTP 158

10 Содержание

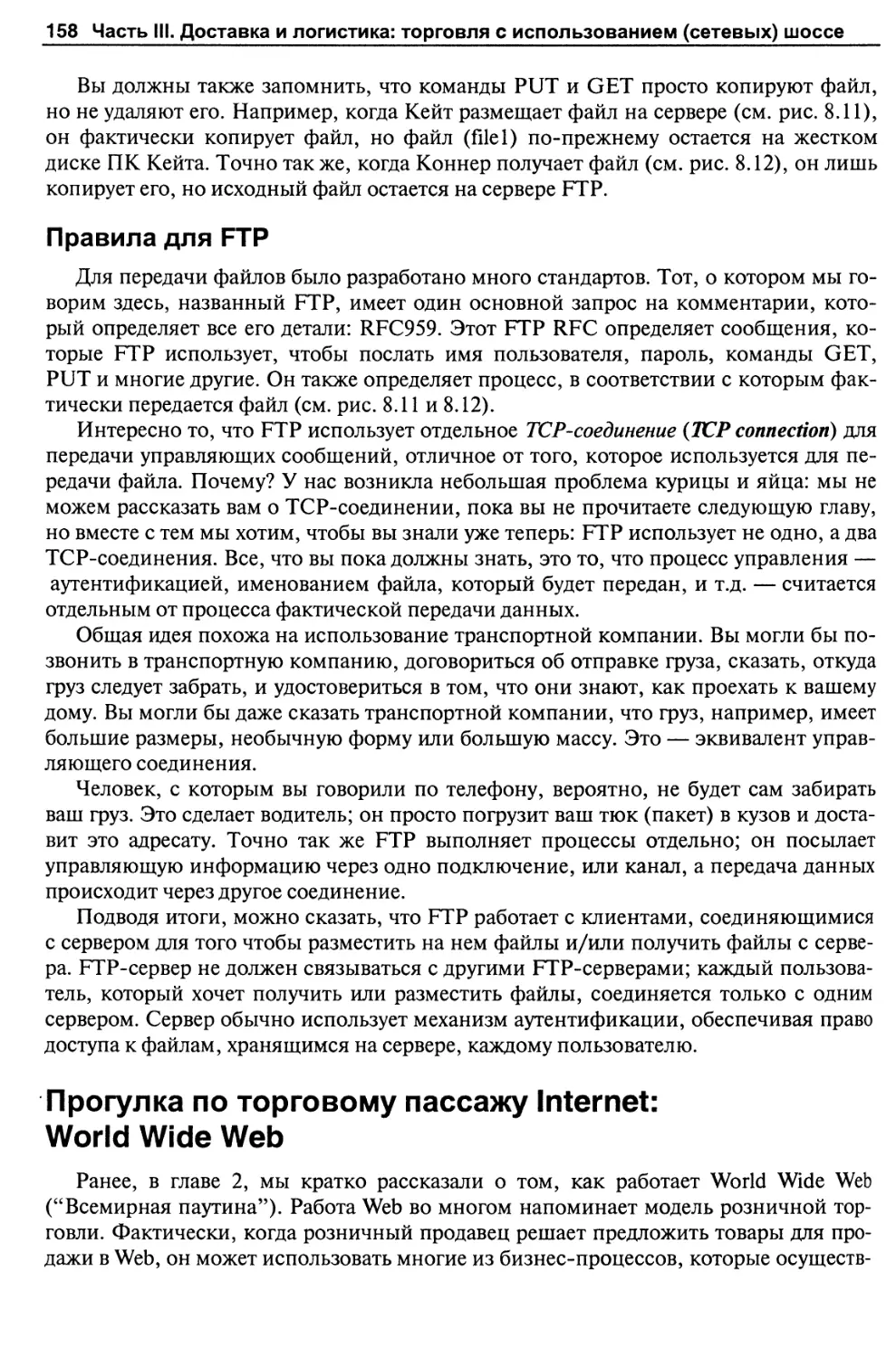

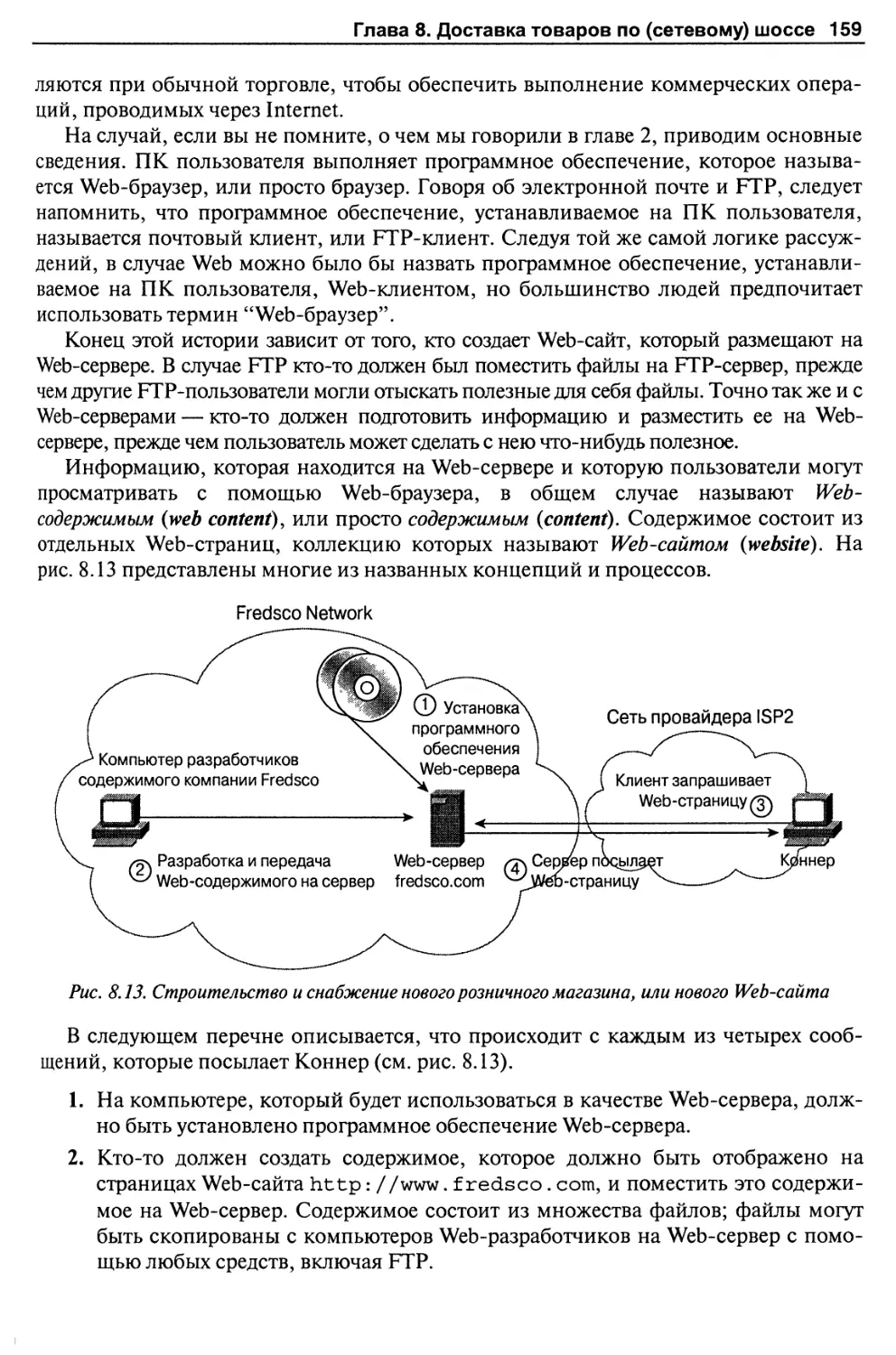

Прогулка по торговому пассажу Internet: World Wide Web 158

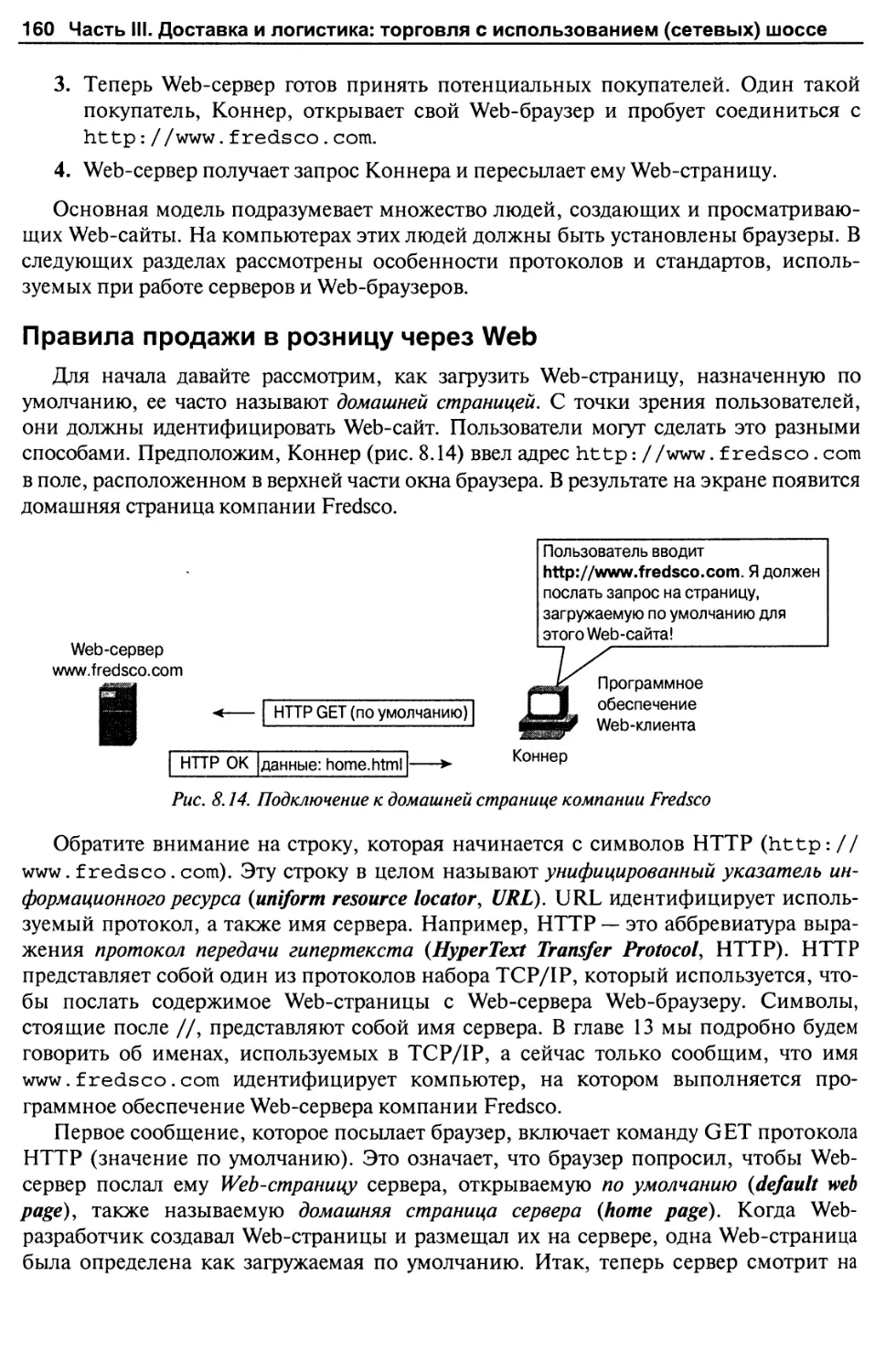

Правила продажи в розницу через Web 160

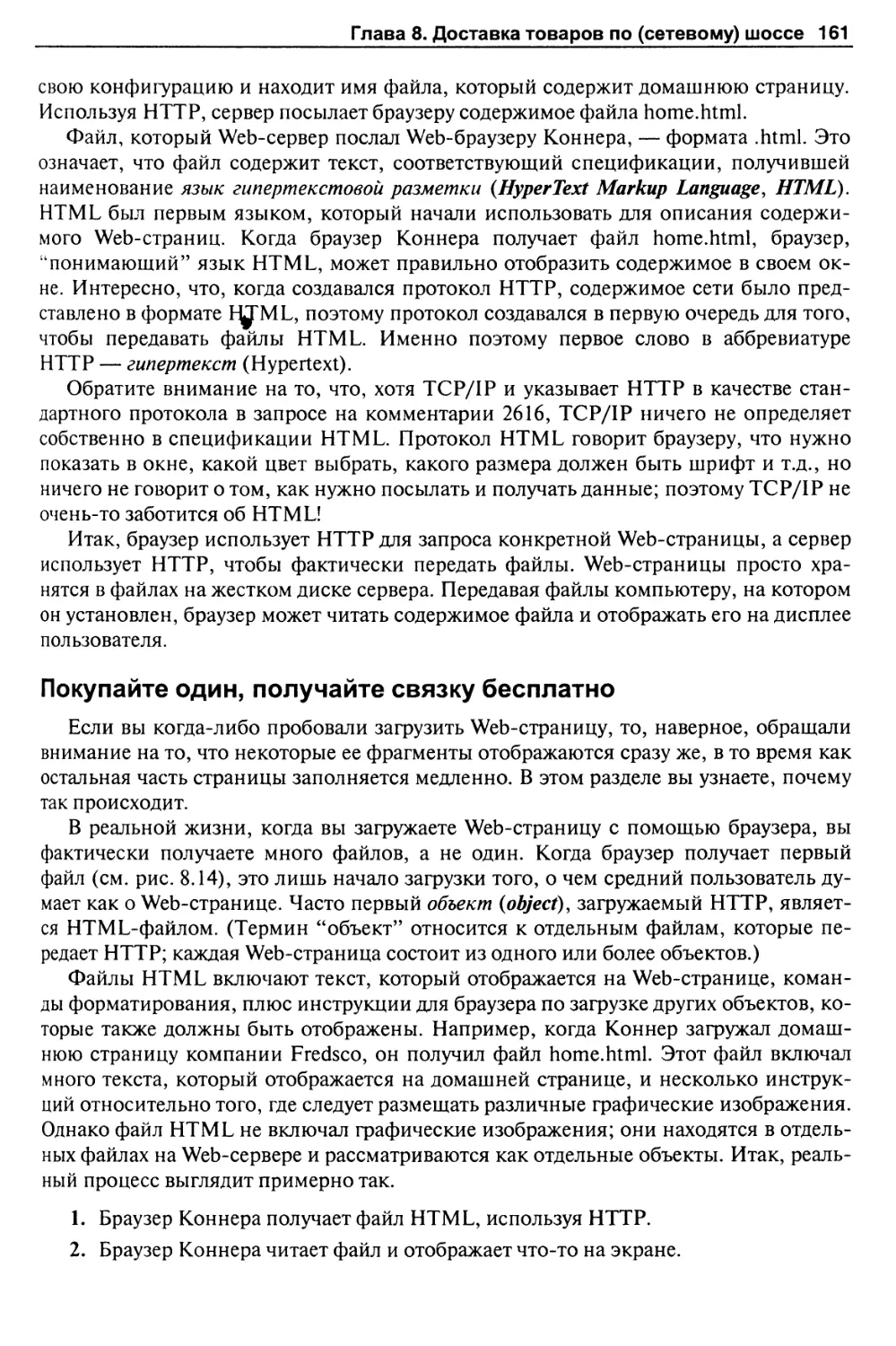

Покупайте один, получайте связку бесплатно 161

Резюме 162

Контрольные вопросы 163

Глава 9. Выбор вариантов доставки при перевозке товаров по (сетевому) шоссе 167

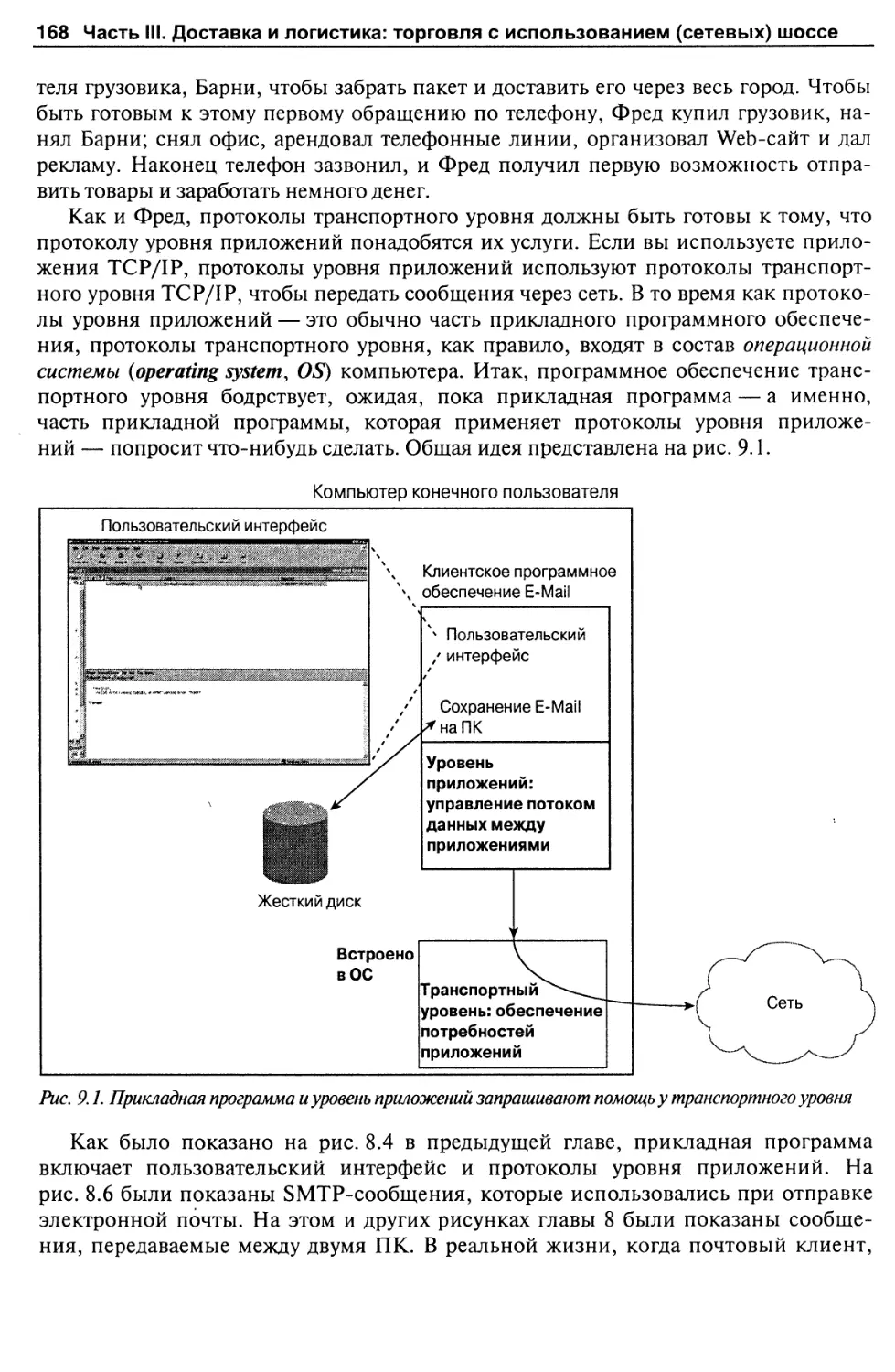

"Привет, я к вашим услугам" 167

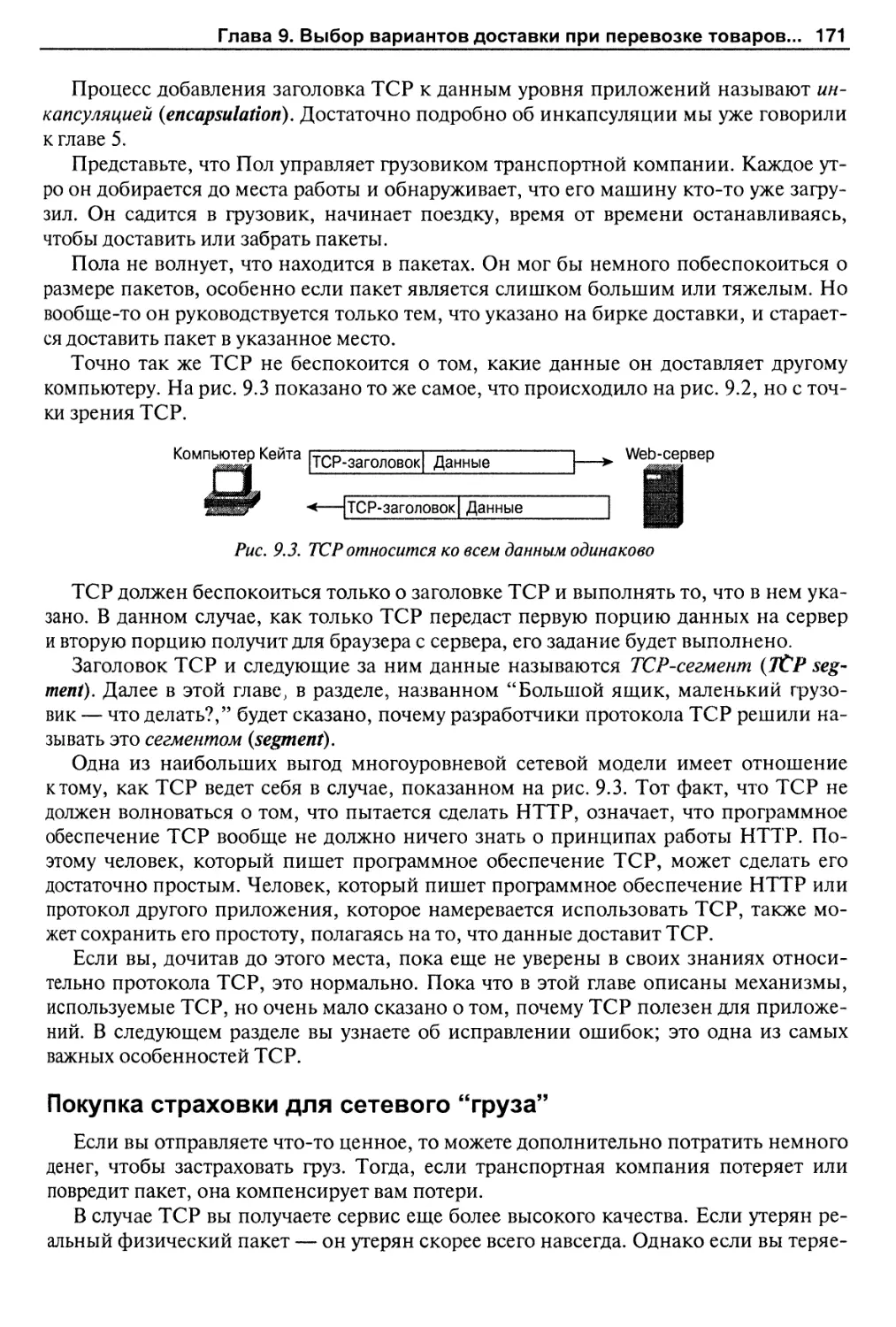

Доставка с предоставлением полного комплекса услуг 169

Основы транспортировки: управление отгрузкой с помощью бирок

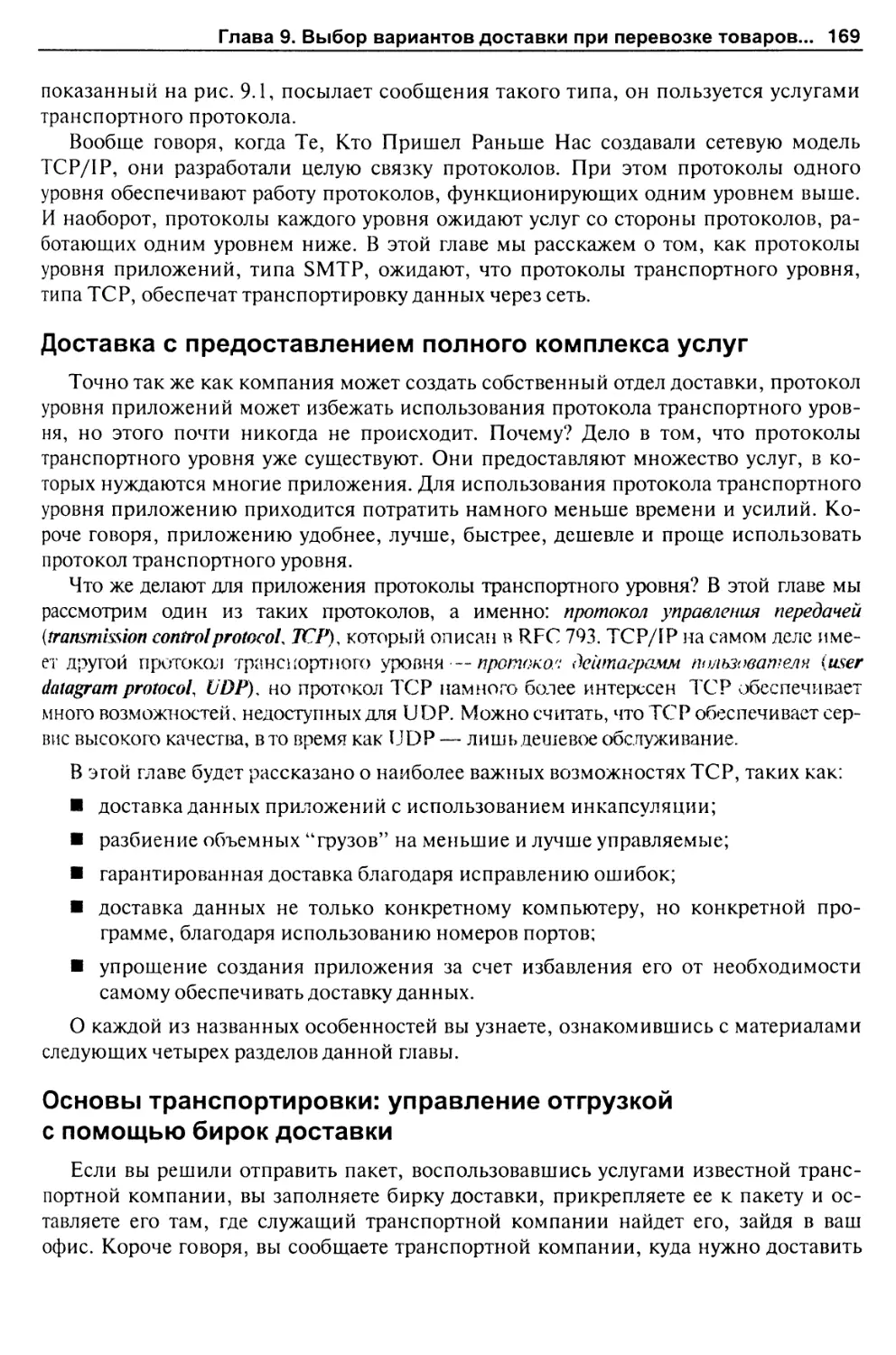

доставки 169

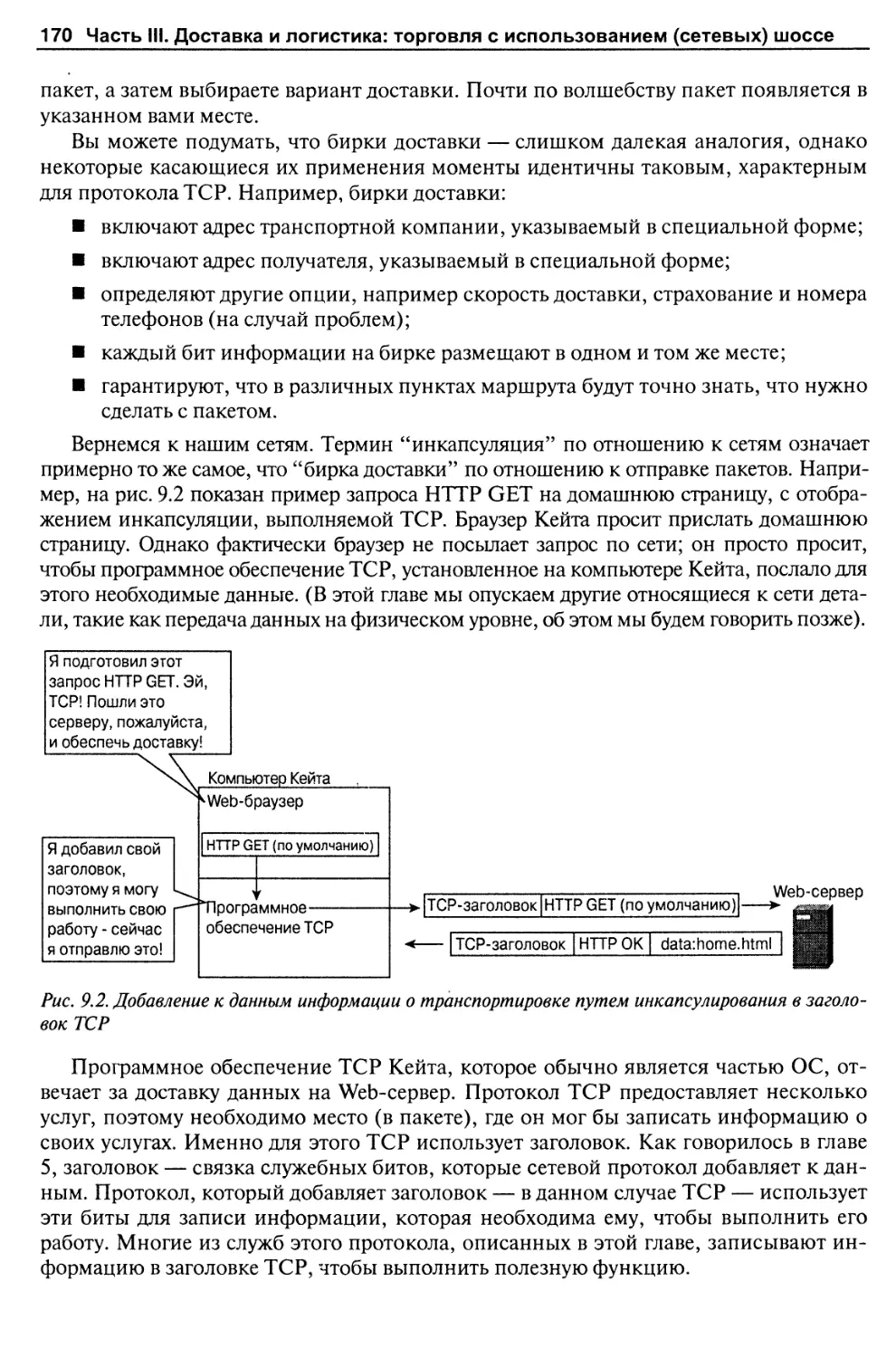

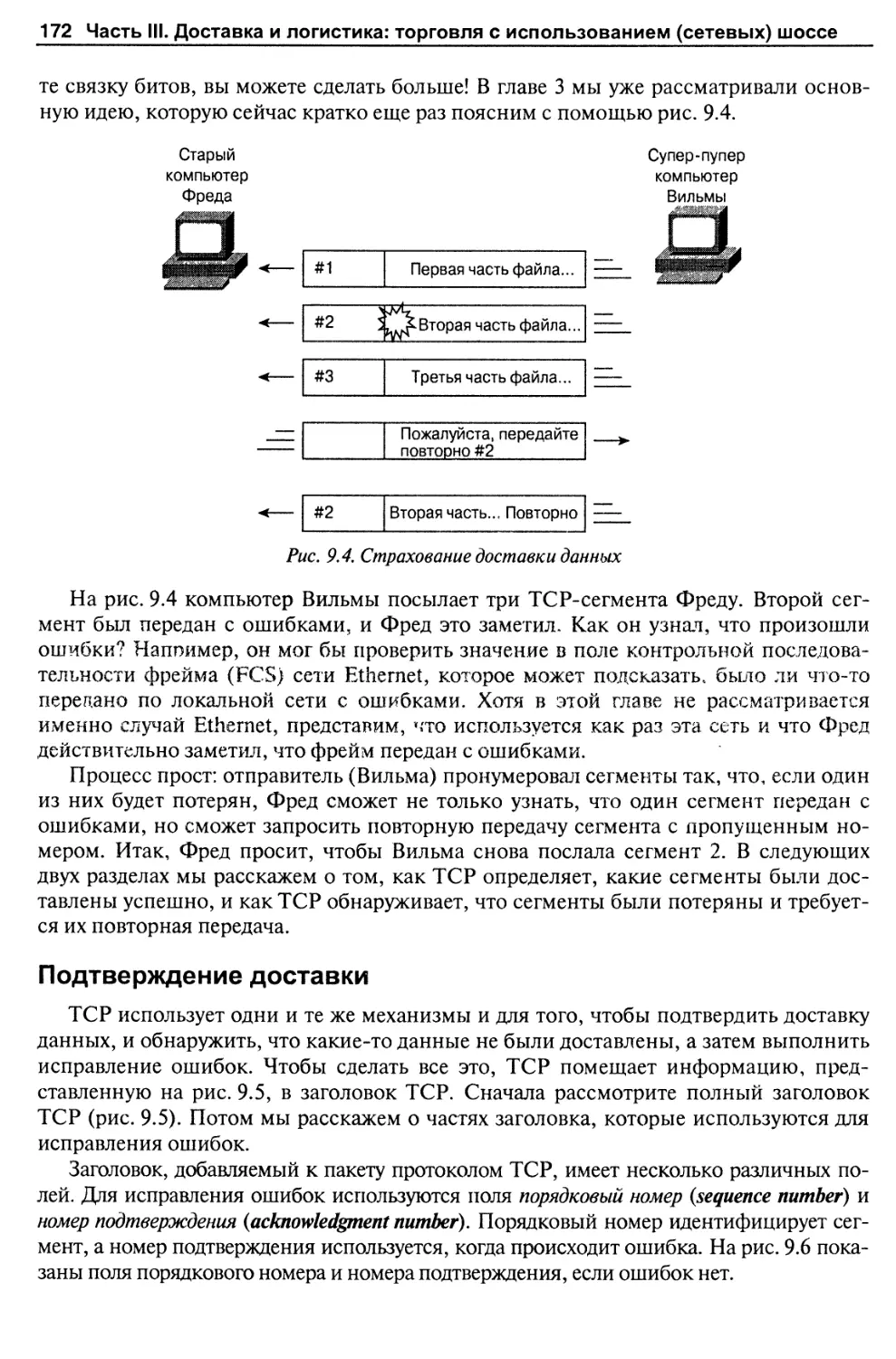

Покупка страховки для сетевого " груза" 171

Подтверждение доставки 172

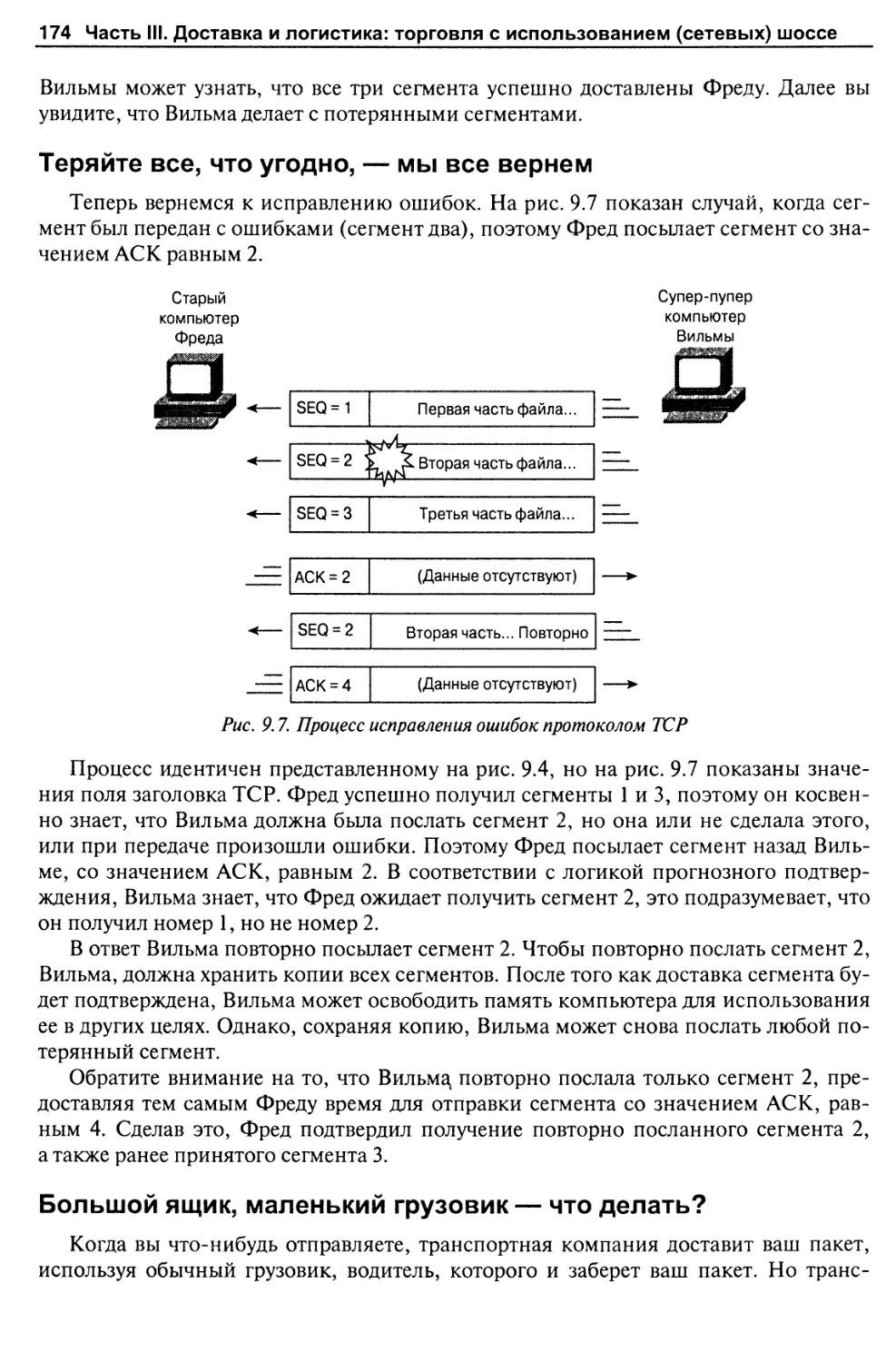

Теряйте все, что угодно, — мы все вернем 174

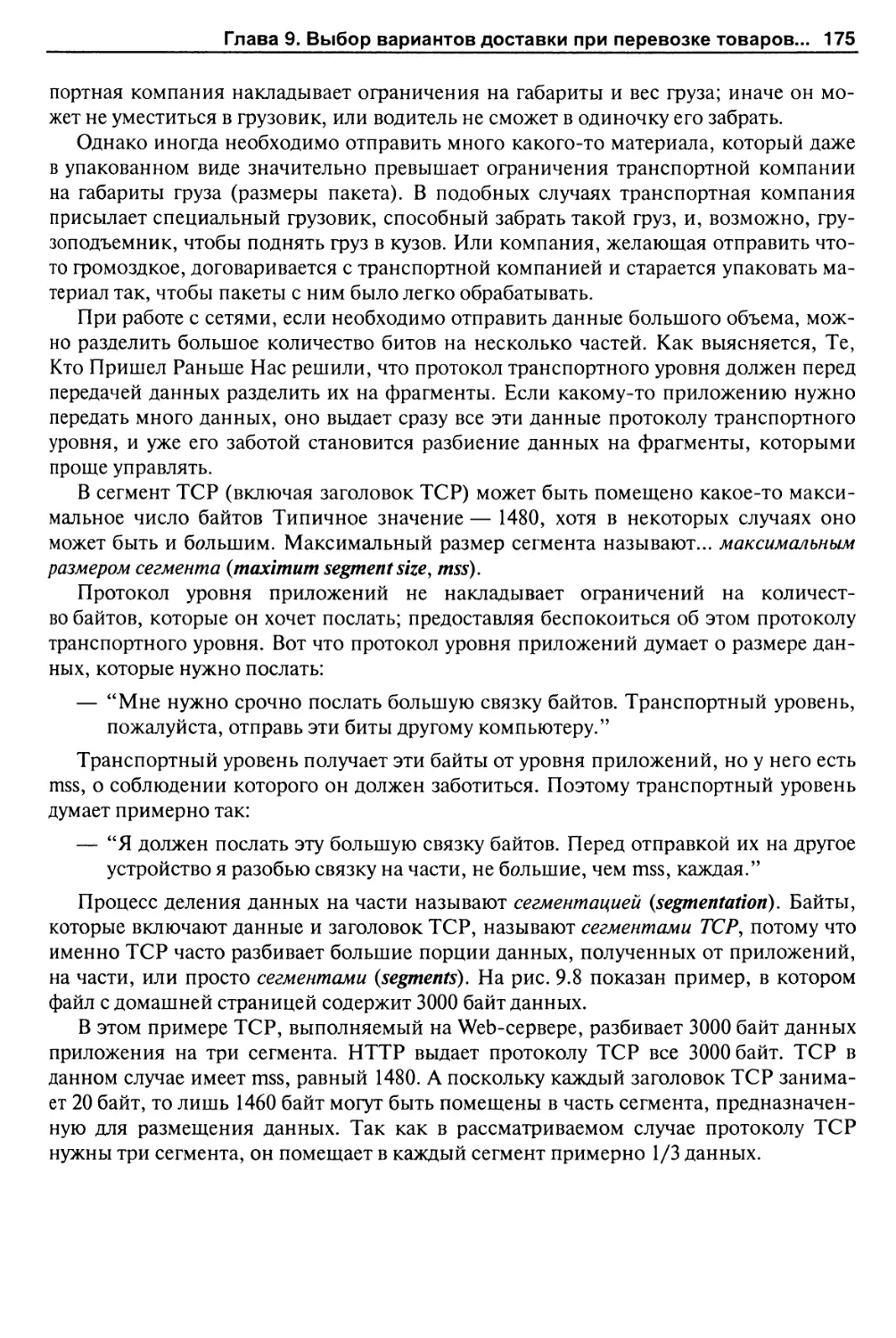

Большой ящик, маленький грузовик — что делать? 174

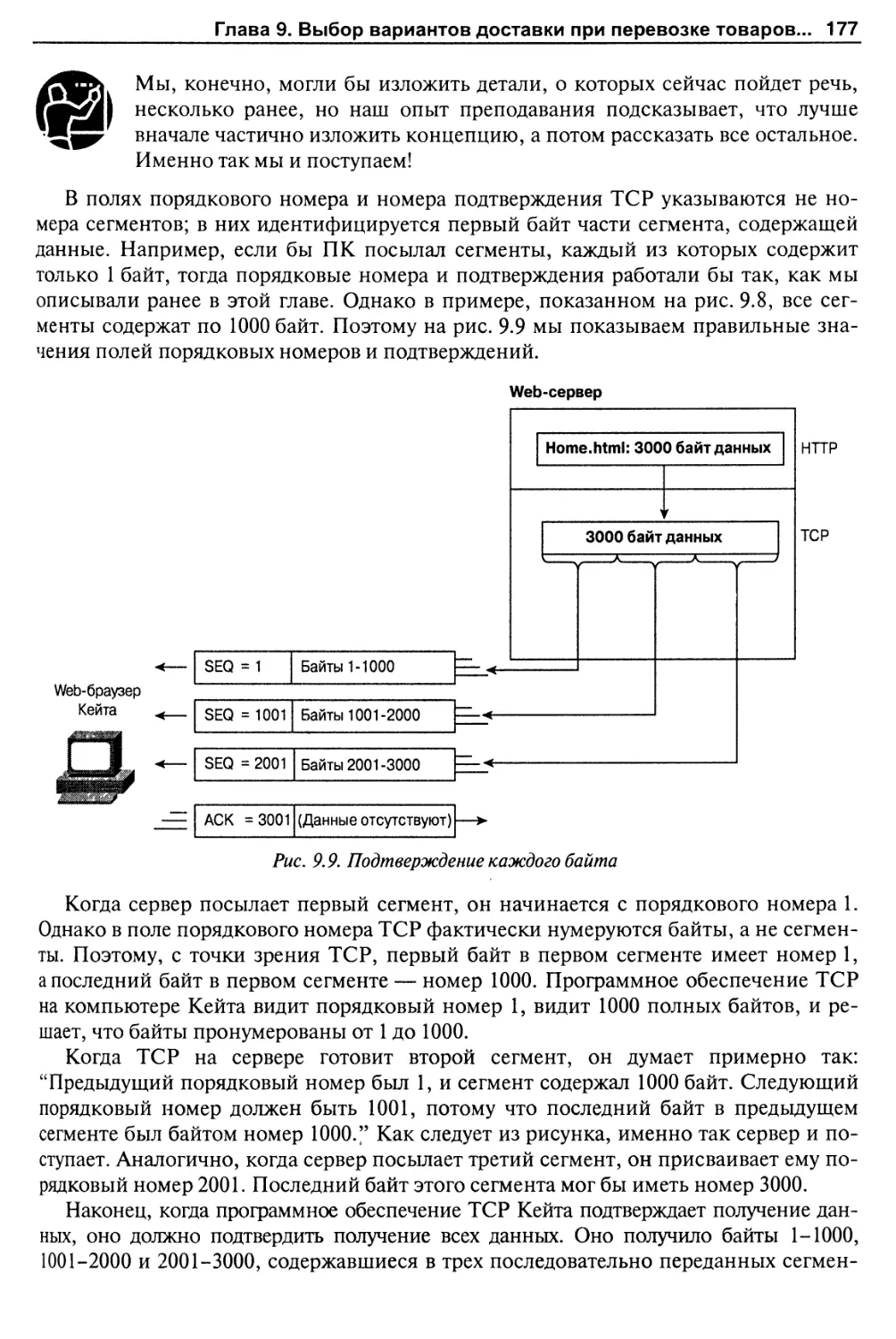

Почему три маленьких сегмента лучше, чем один большой 176

Небольшая безобидная ложь о подтверждениях 176

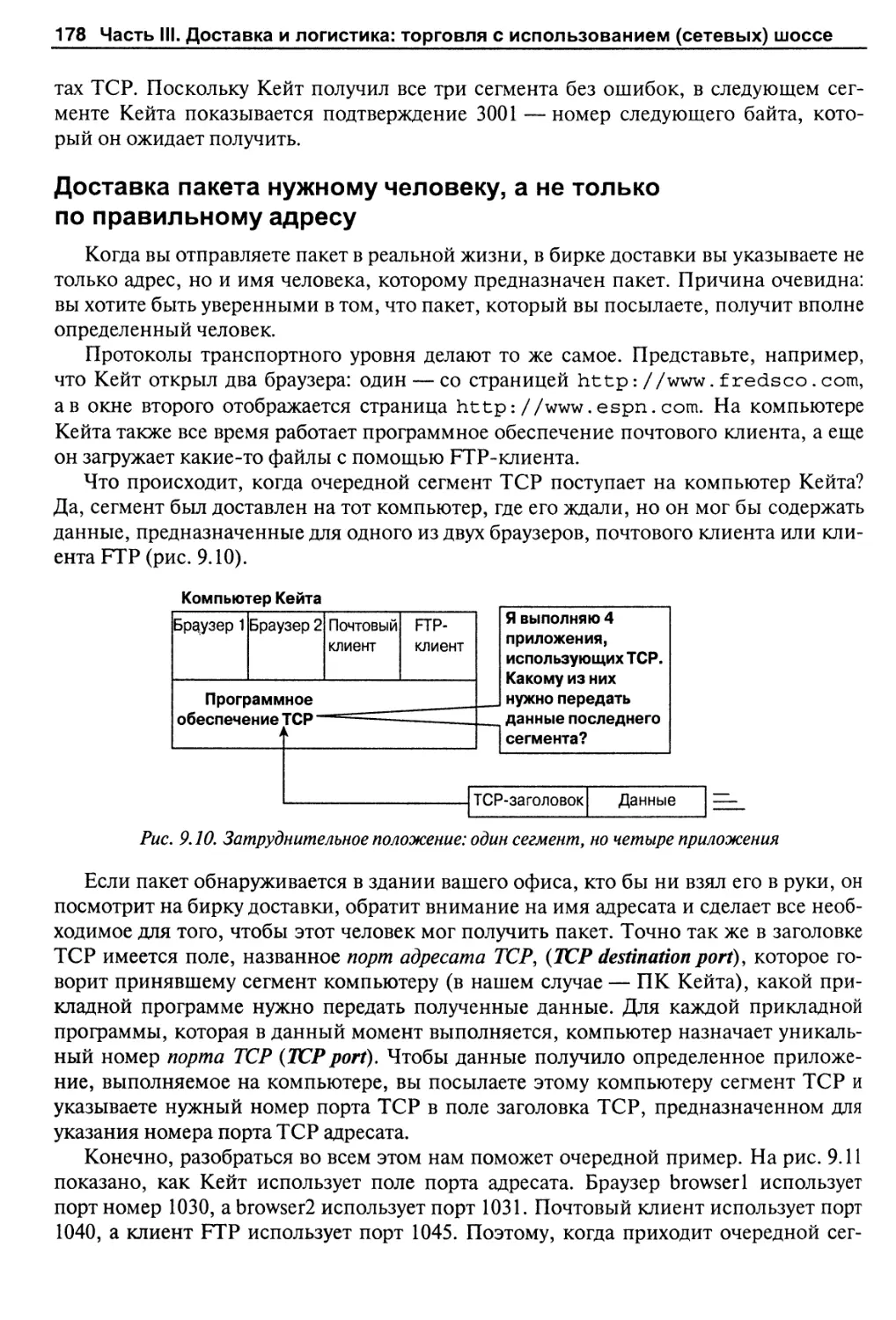

Доставка пакета нужному человеку, а не только по правильному адресу 178

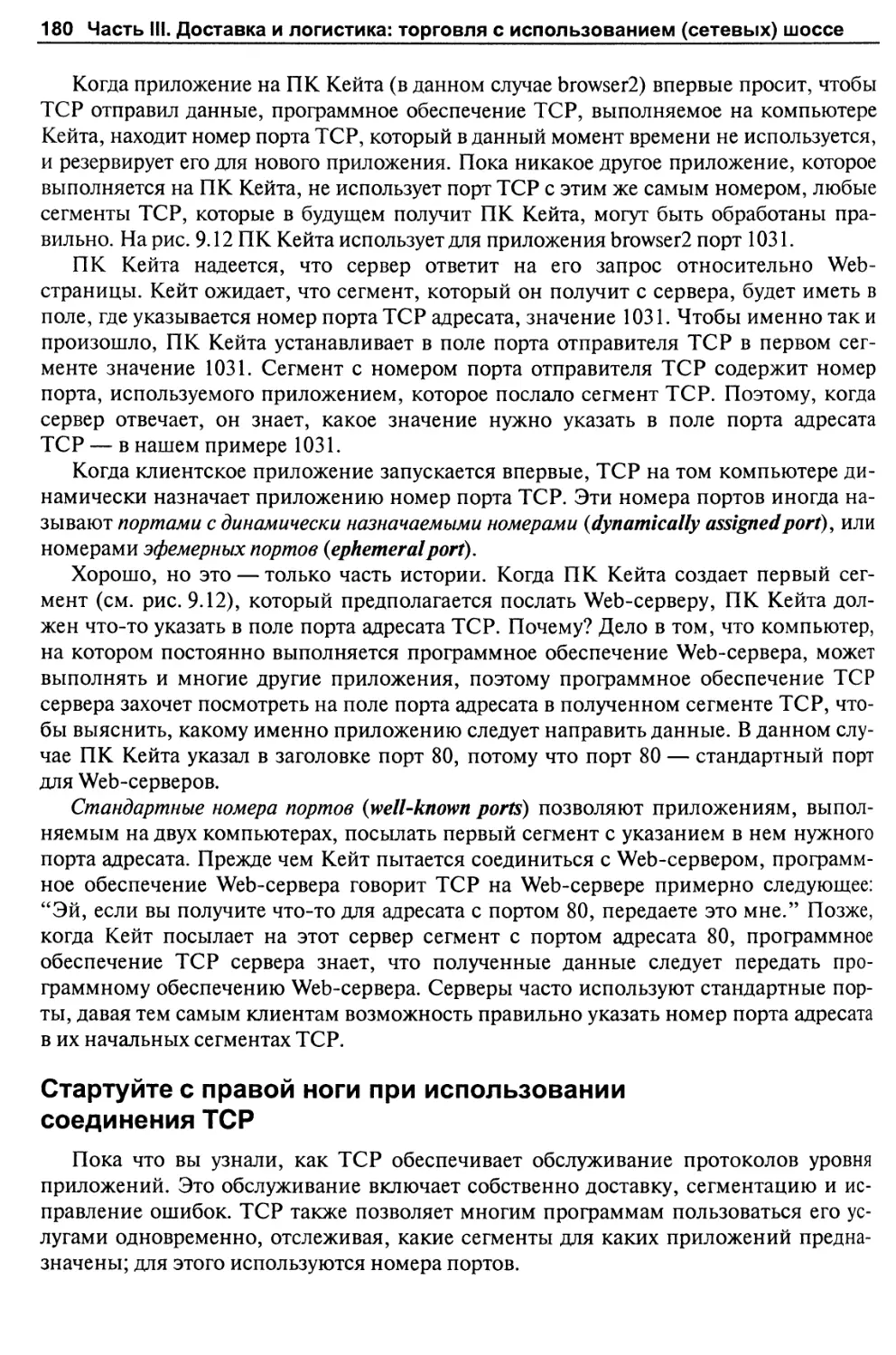

Курица, яйцо и порт адресата первого сегмента 179

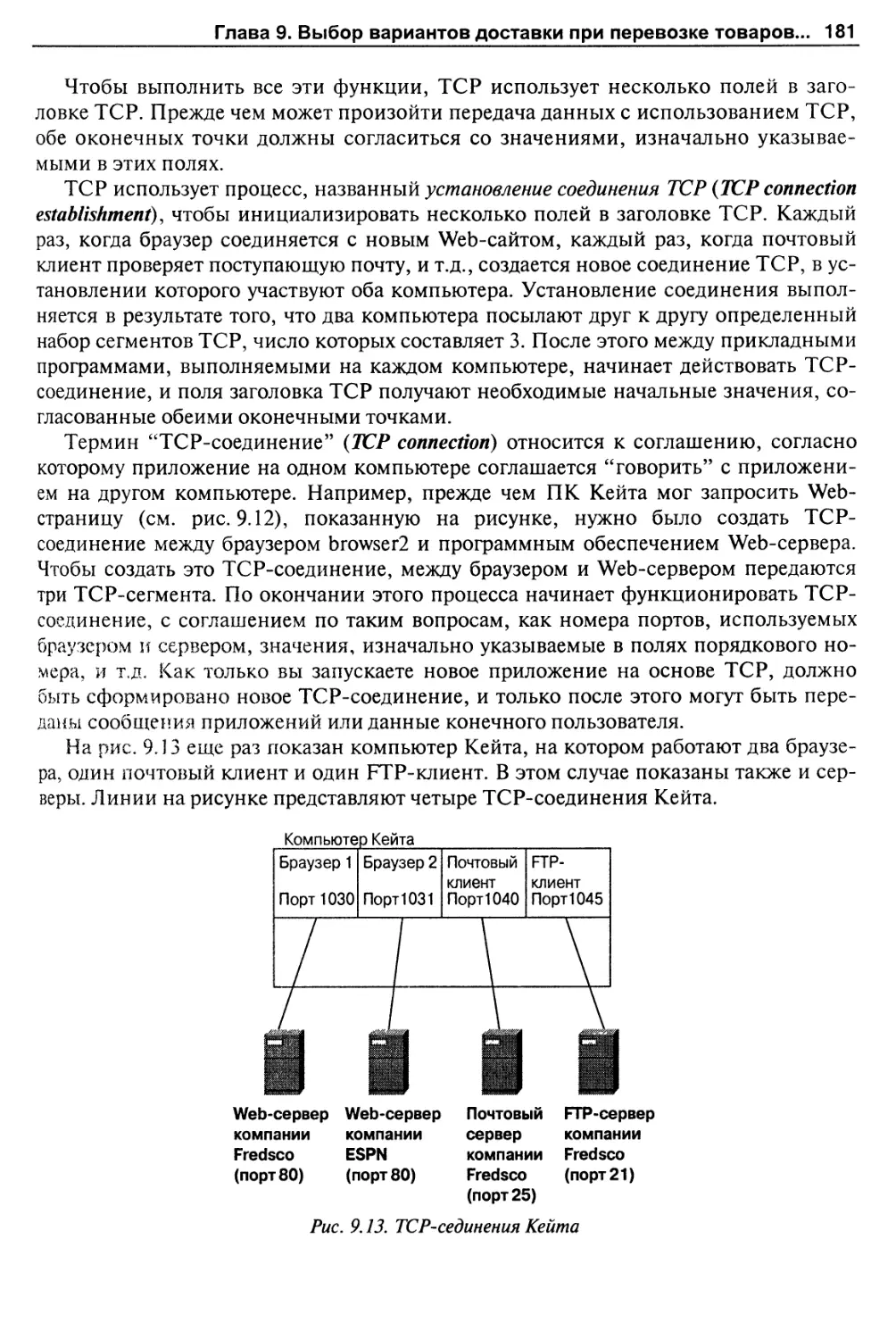

Стартуйте с правой ноги при использовании соединения TCP 180

Резюме 182

Контрольные вопросы 182

Часть ГУ. Навигация на дорогах в поисках улицы с нужным адресом 185

Глава 10. Доставка товаров по нужному (IP) адресу 187

Основы навигации: езда в нужном направлении 187

Протокол IP как министр почтовой сети 189

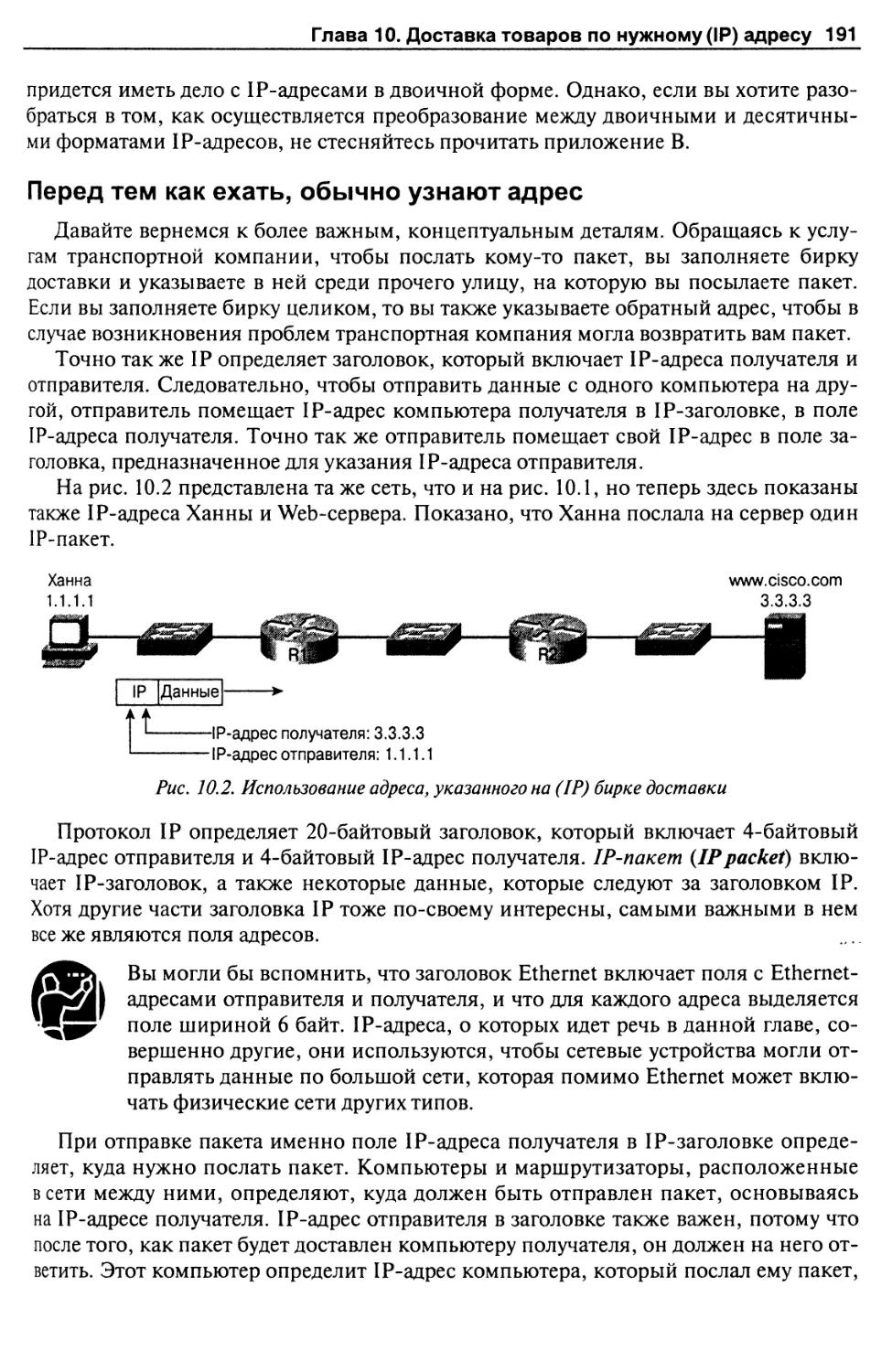

Перед тем как ехать, обычно узнают адрес 191

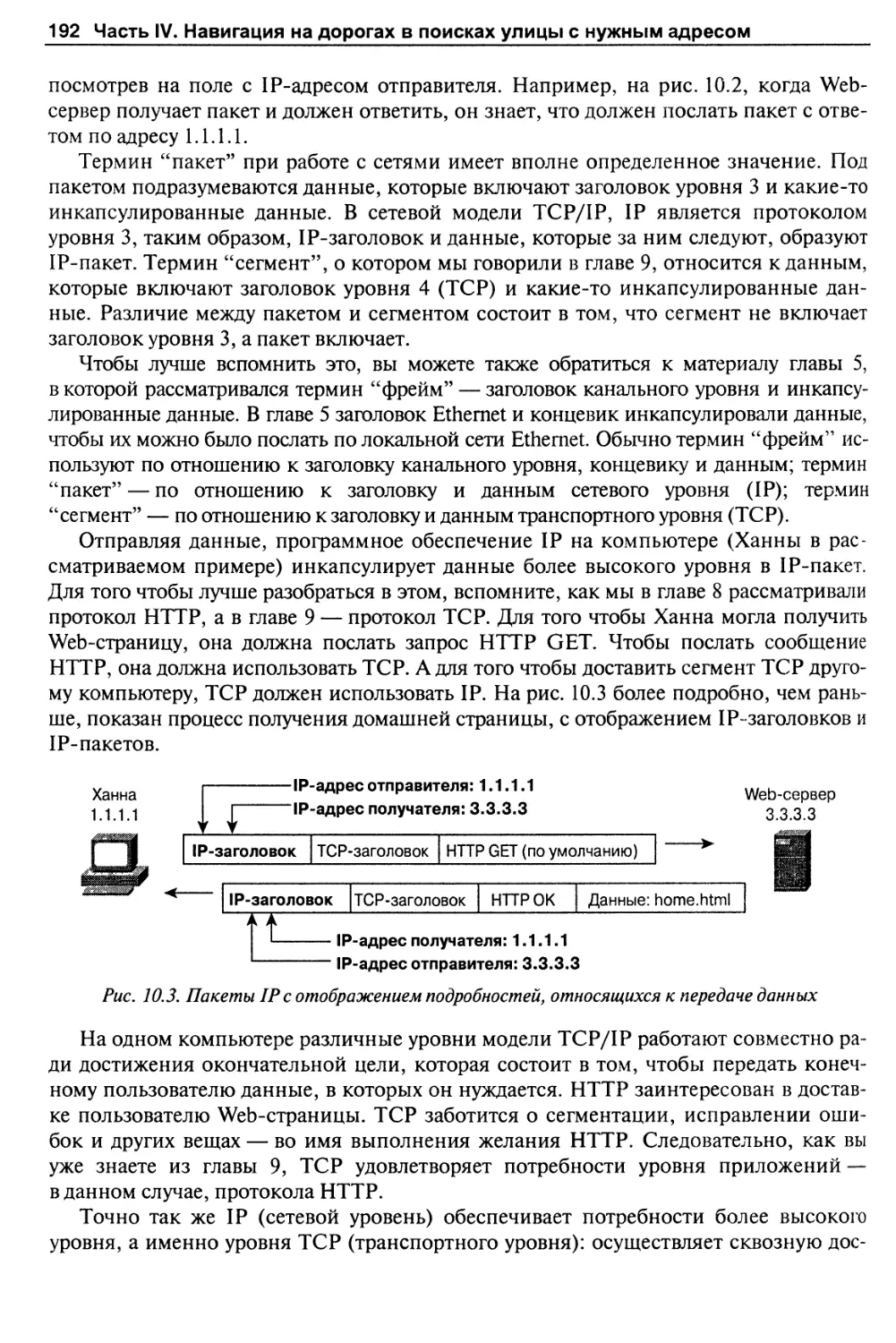

Указание названия в бирке доставки 193

Как обеспечить работу (сетевой) почтовой службы 193

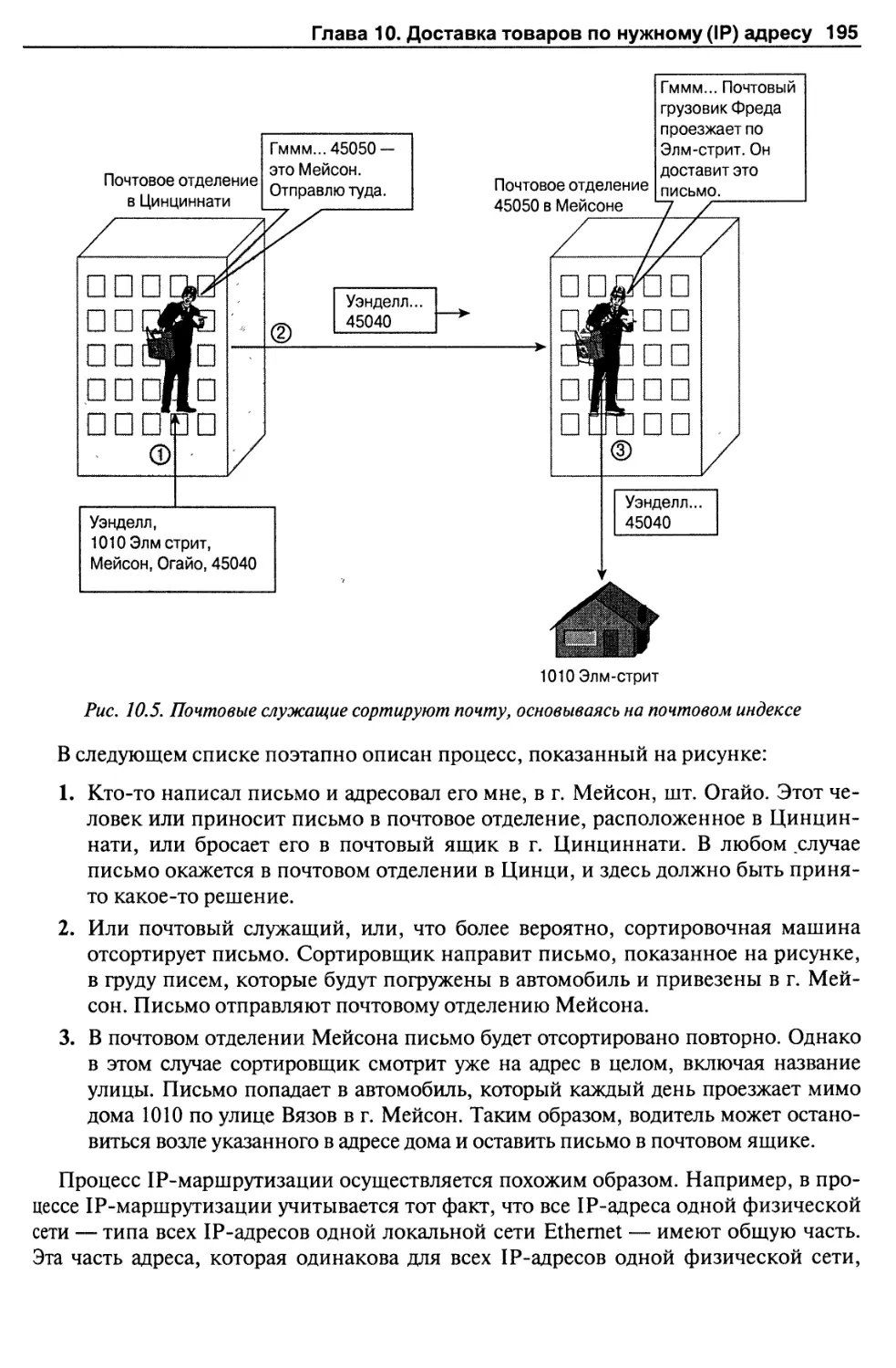

Один адрес, один zip-код, один номер сети 194

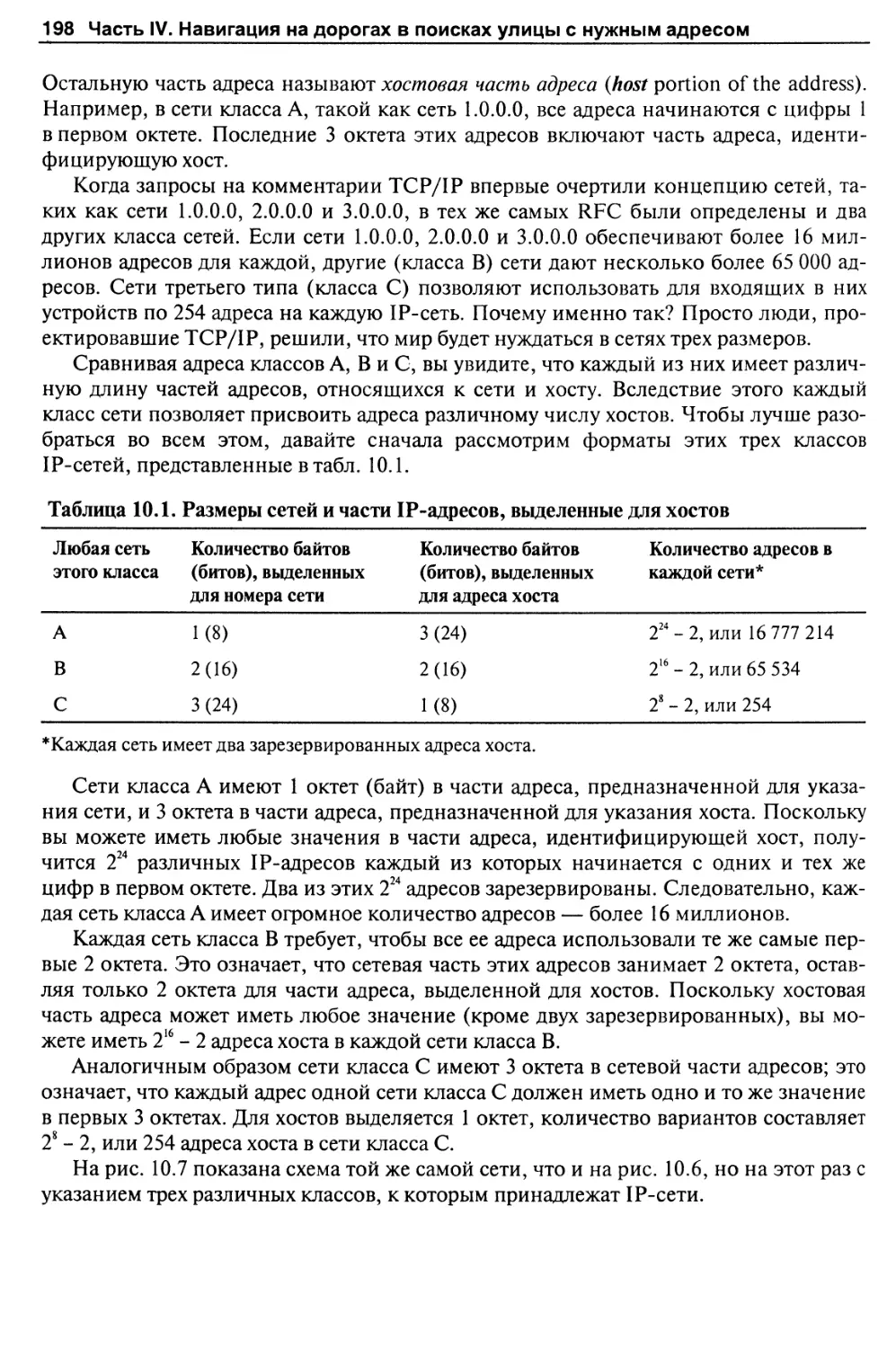

Три размера, на все случаи жизни 197

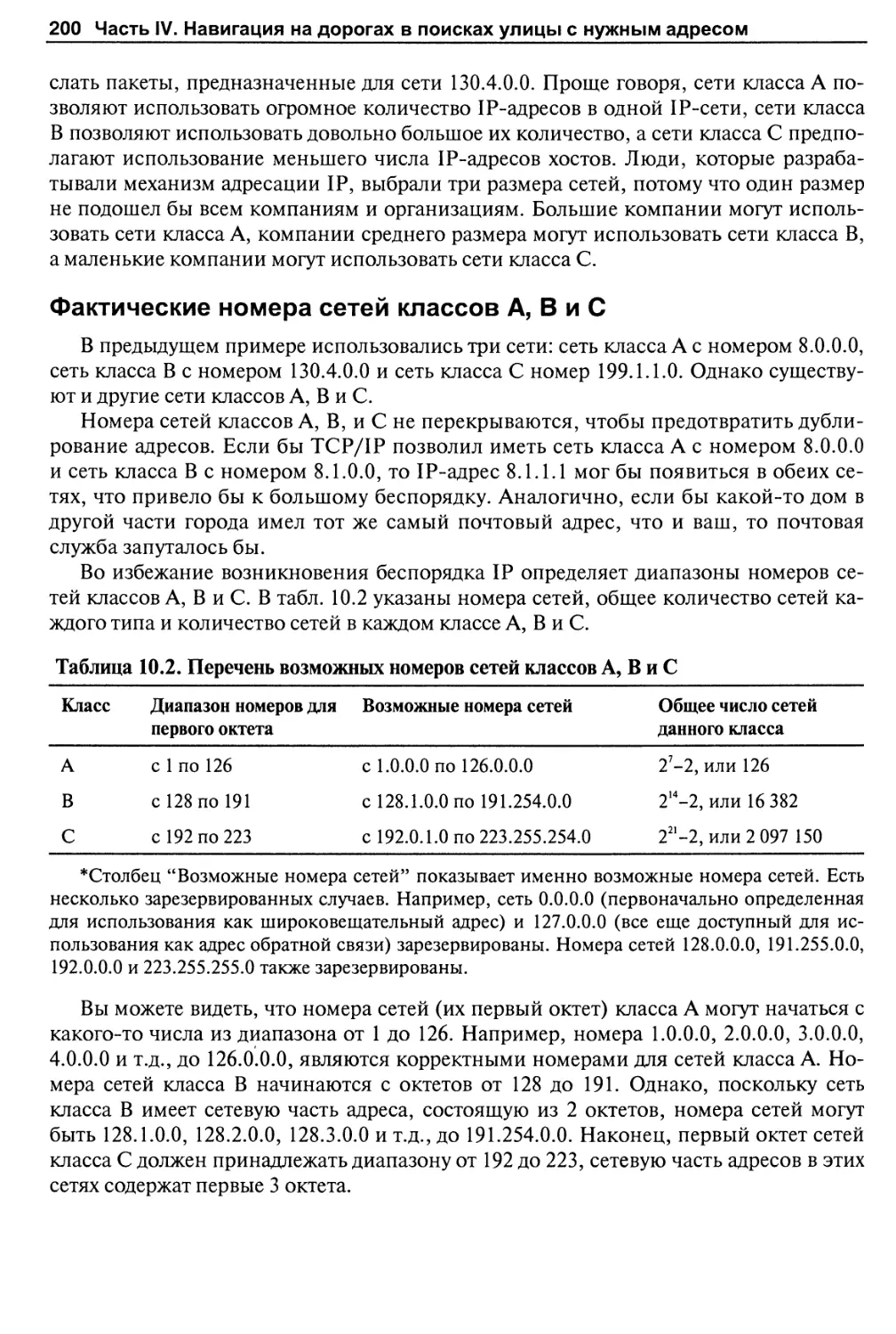

Фактические номера сетей классов А, В и С 200

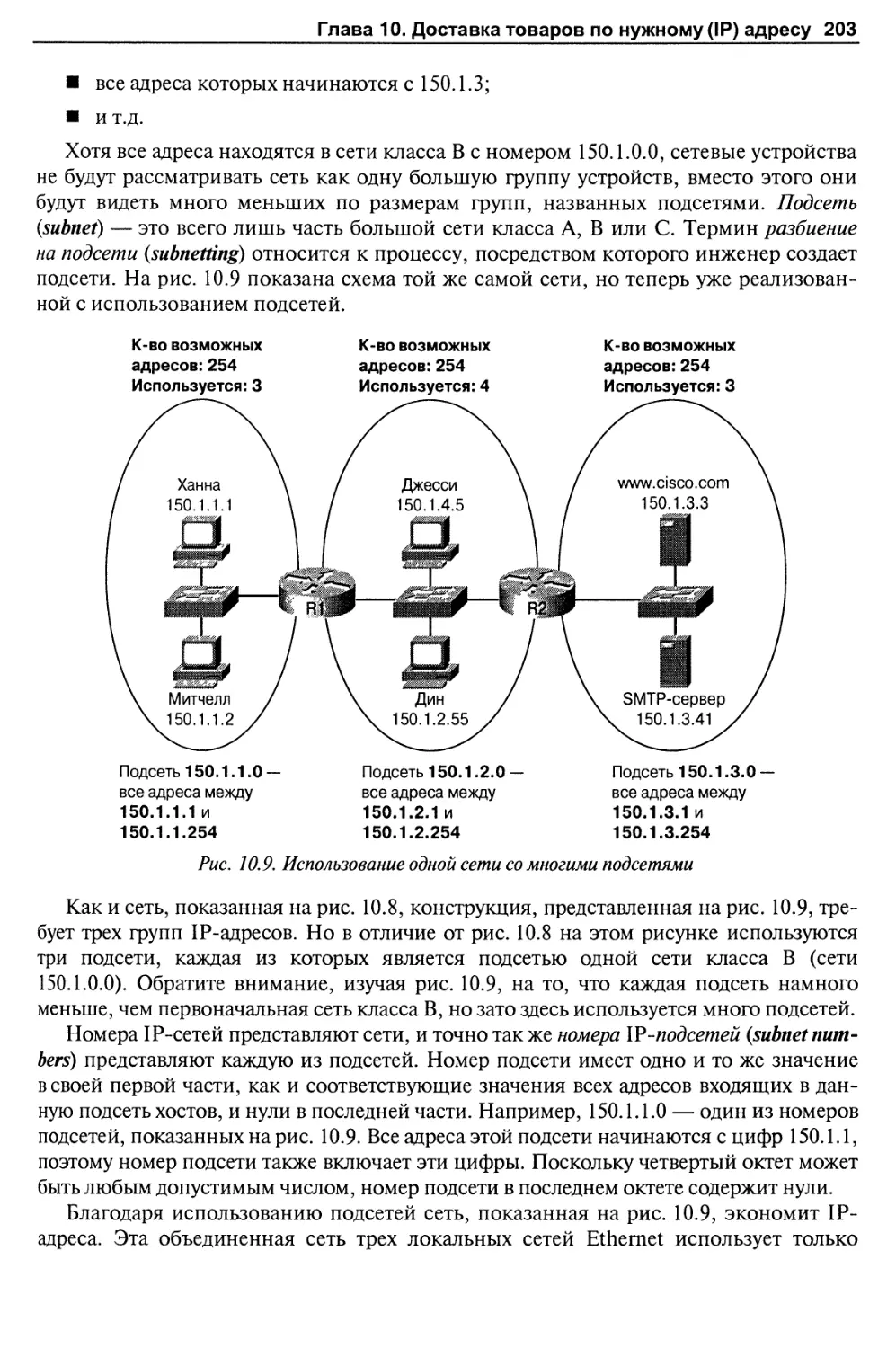

Подразделение сети на подсети 201

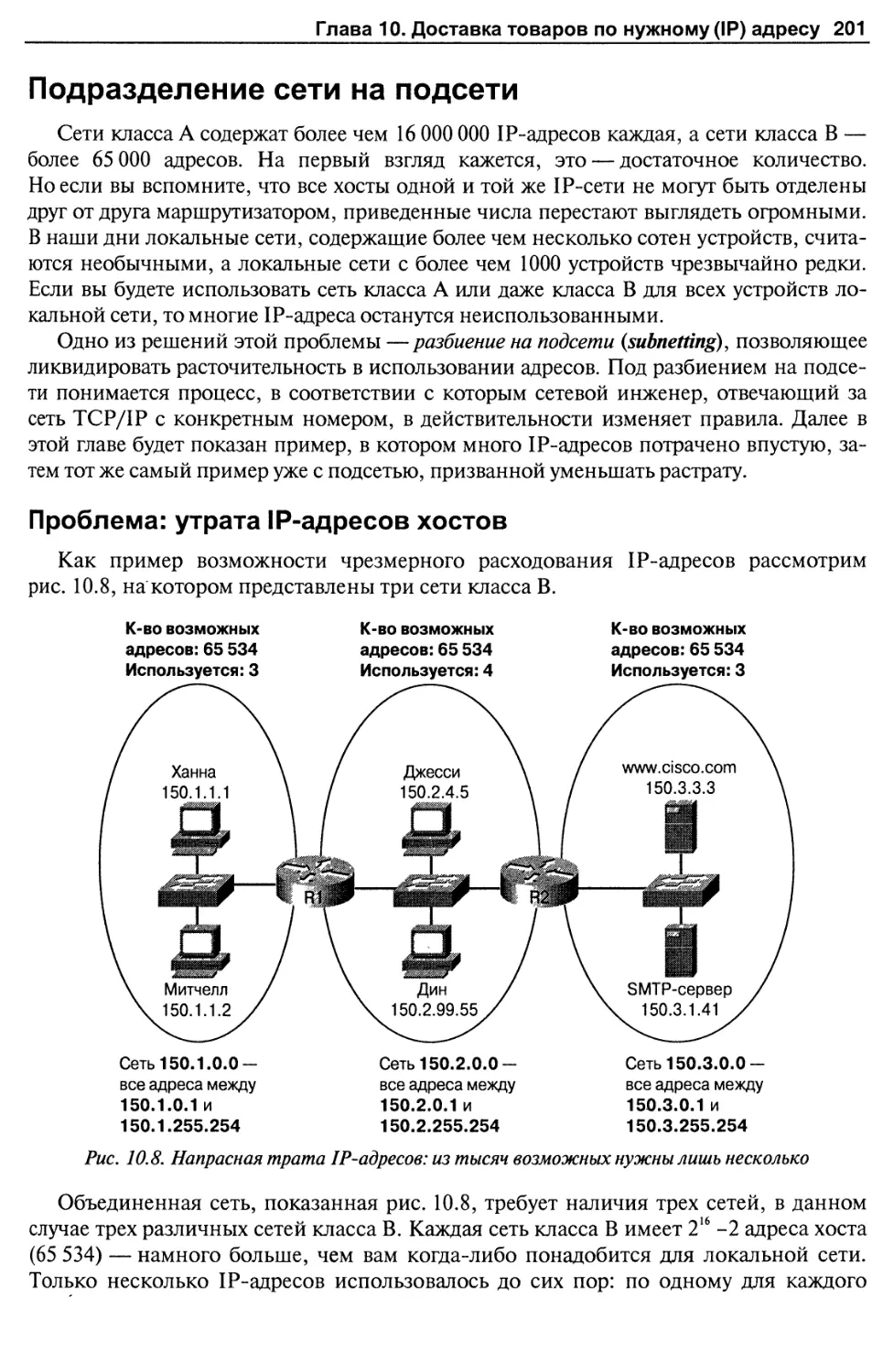

Проблема: утрата IP-адресов хостов 201

Решение: разбиение на подсети сохраняет IP-адреса хостов 202

Резюме 204

Контрольные вопросы 204

Глава 11. Знать, куда поворачивать на каждом перекрестке (маршрутизатор) 207

Короткая поездка от дома (ПК) к ближайшему магазину (серверу) 207

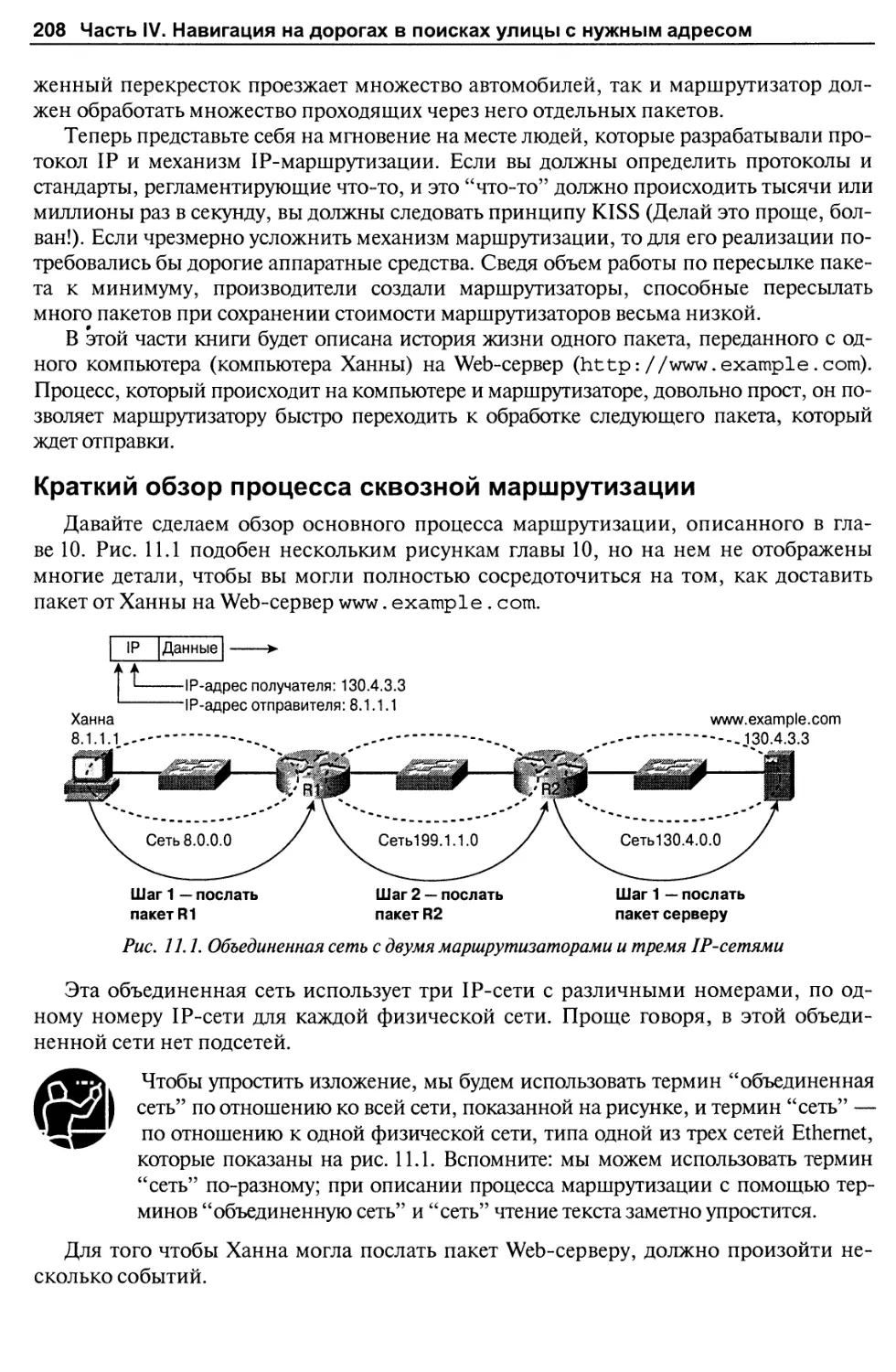

Краткий обзор процесса сквозной маршрутизации 208

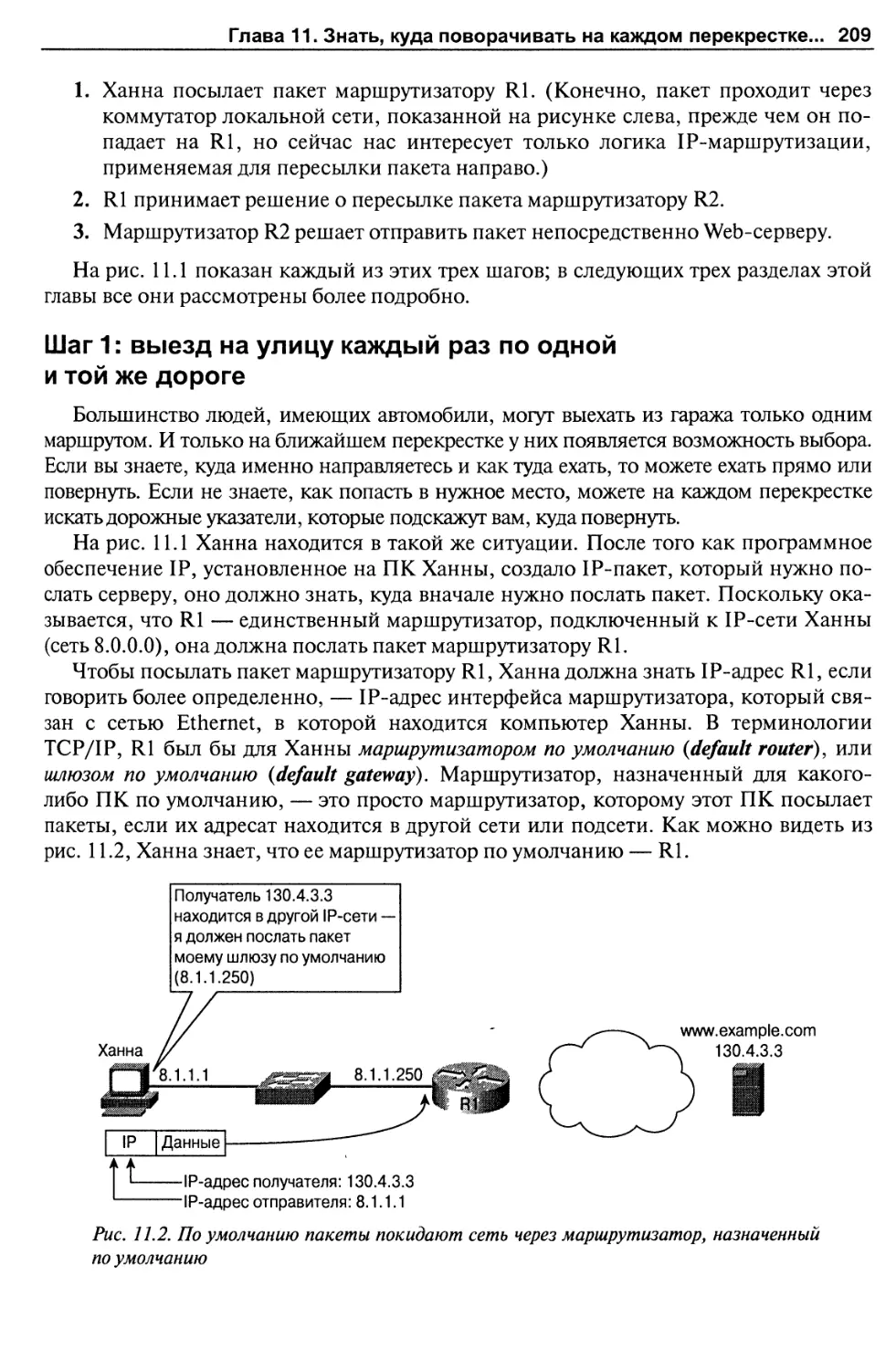

Шаг 1: выезд на улицу каждый раз по одной и той же дороге 209

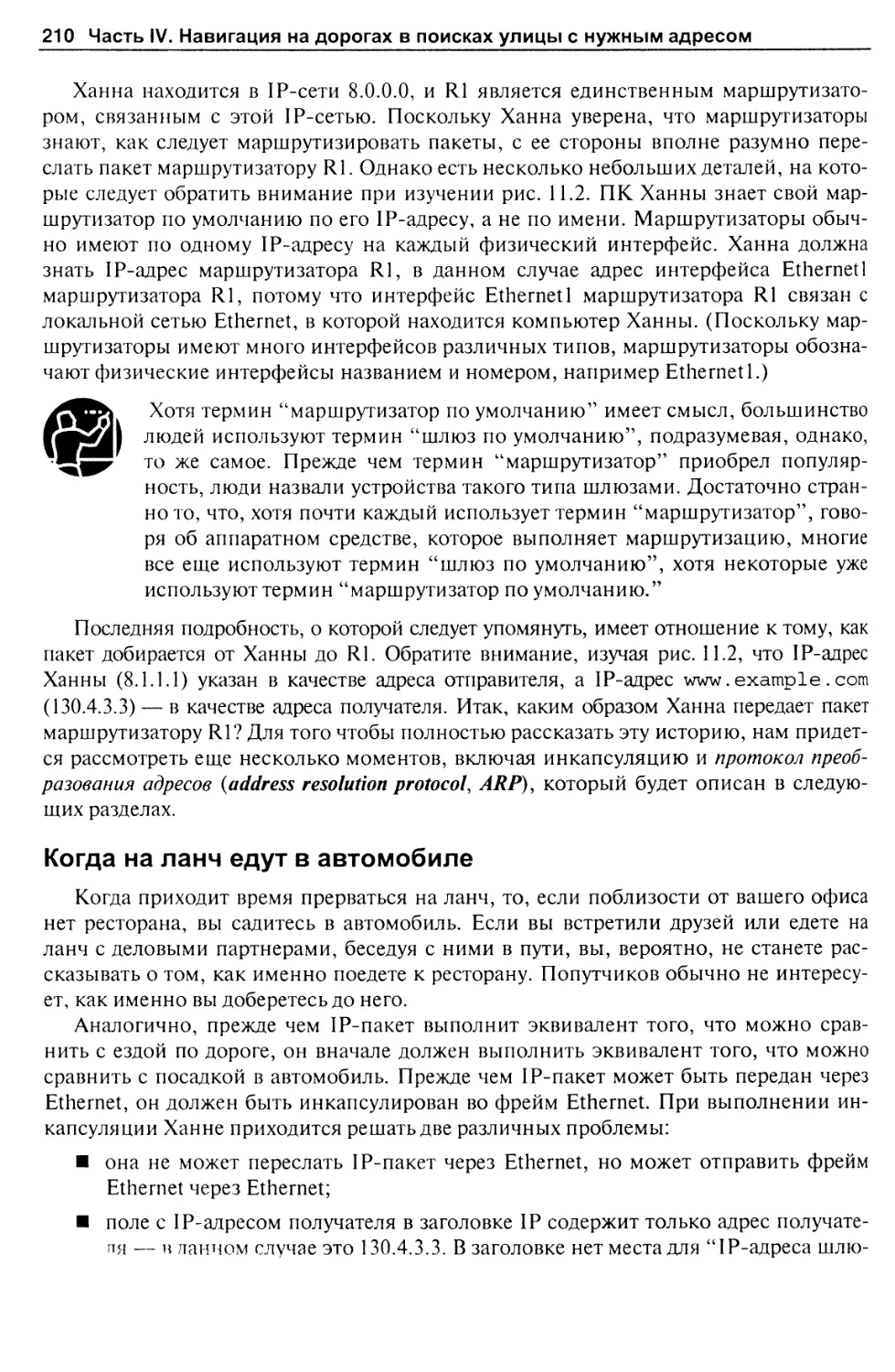

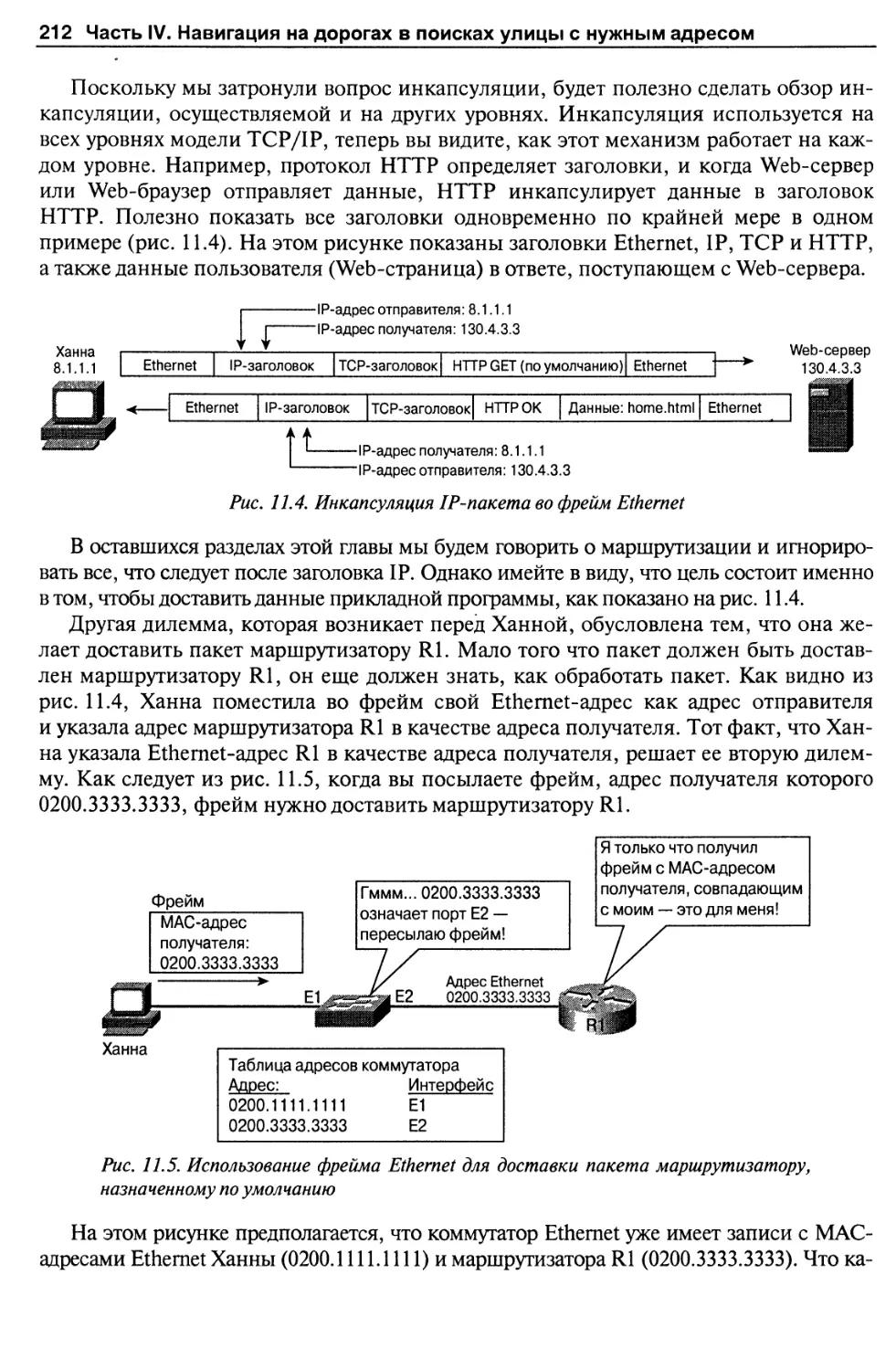

Когда на ланч едут в автомобиле 210

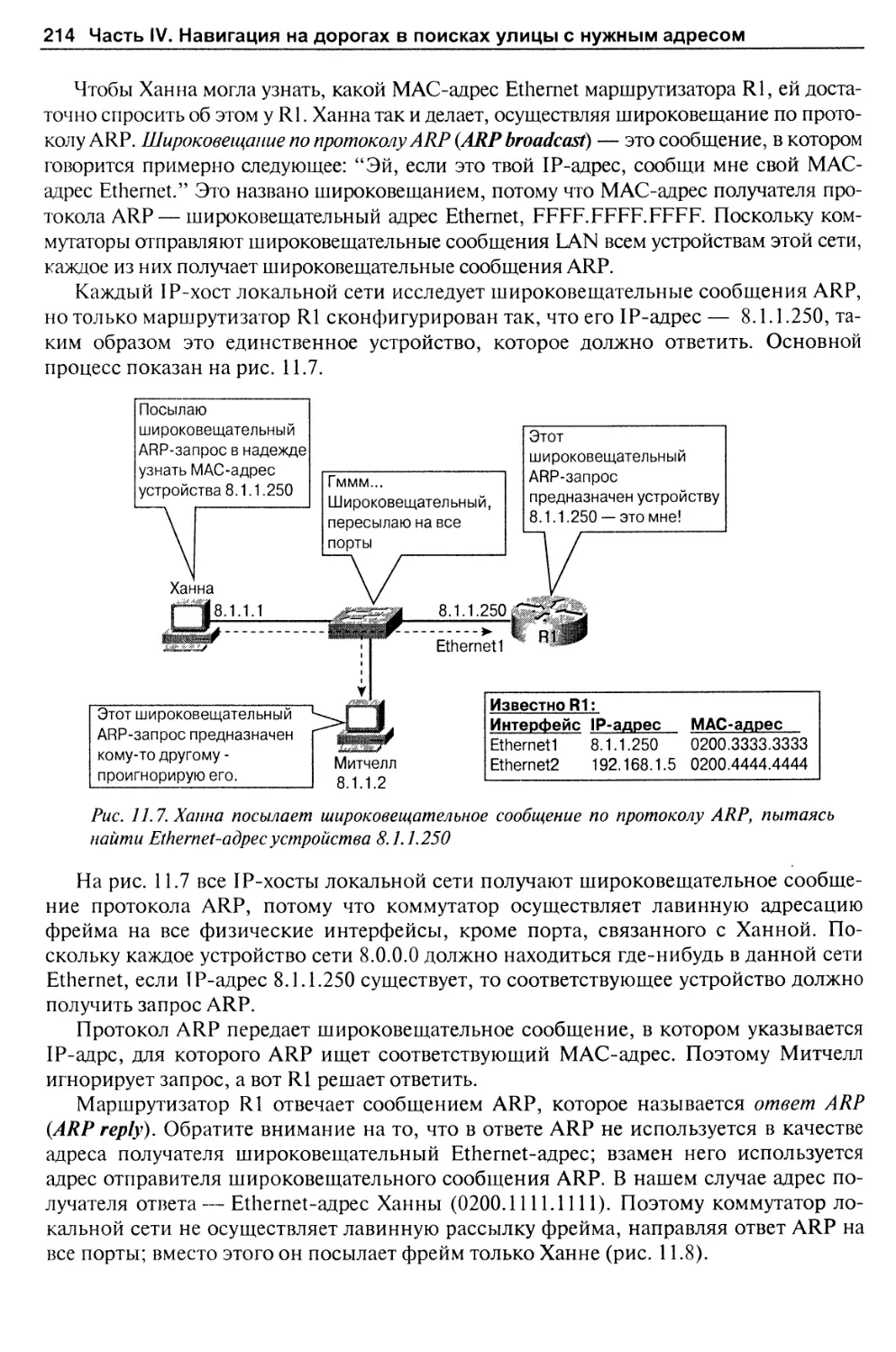

Как пройти к почтовому отделению (маршрутизатору) по умолчанию 213

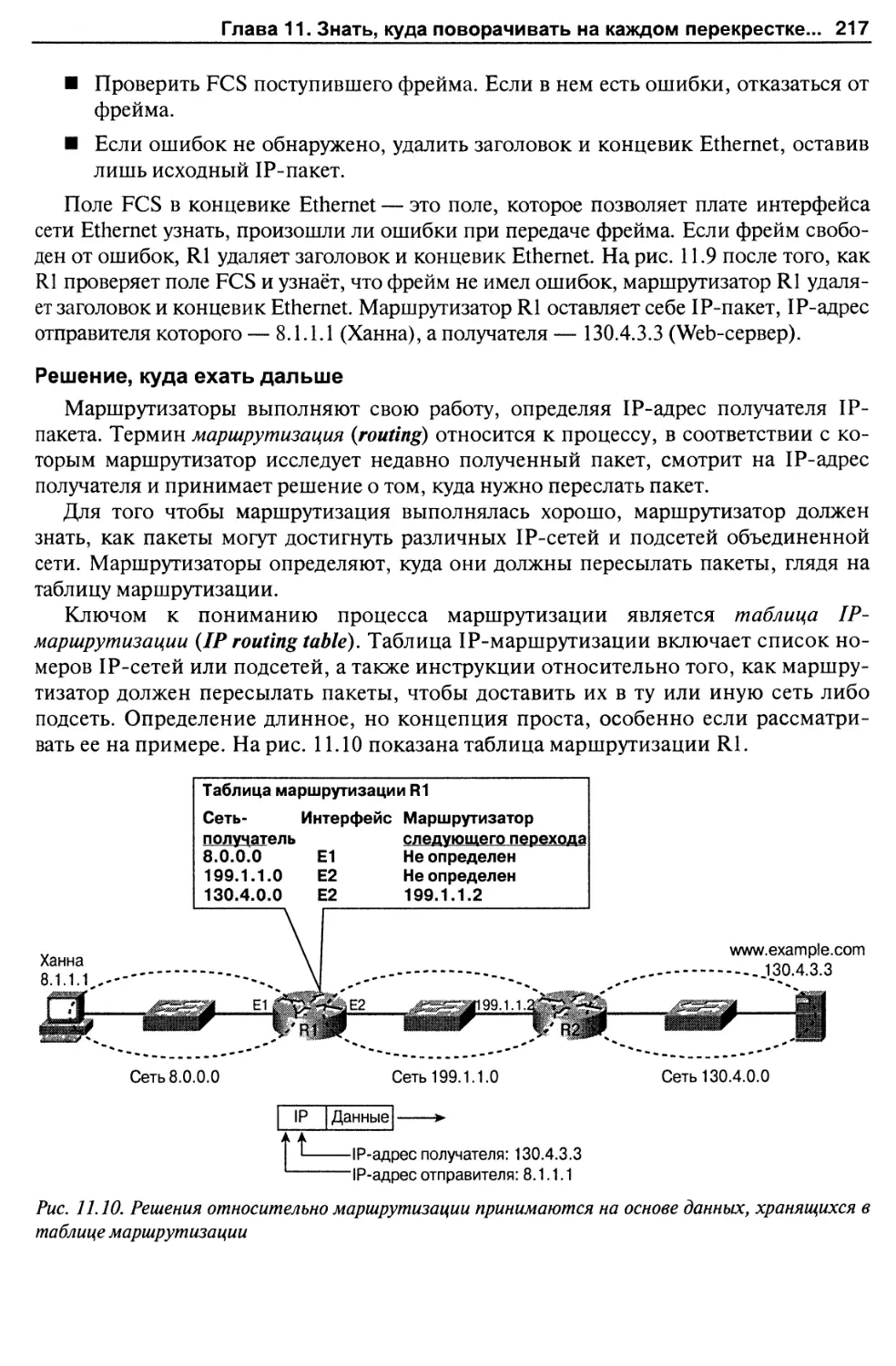

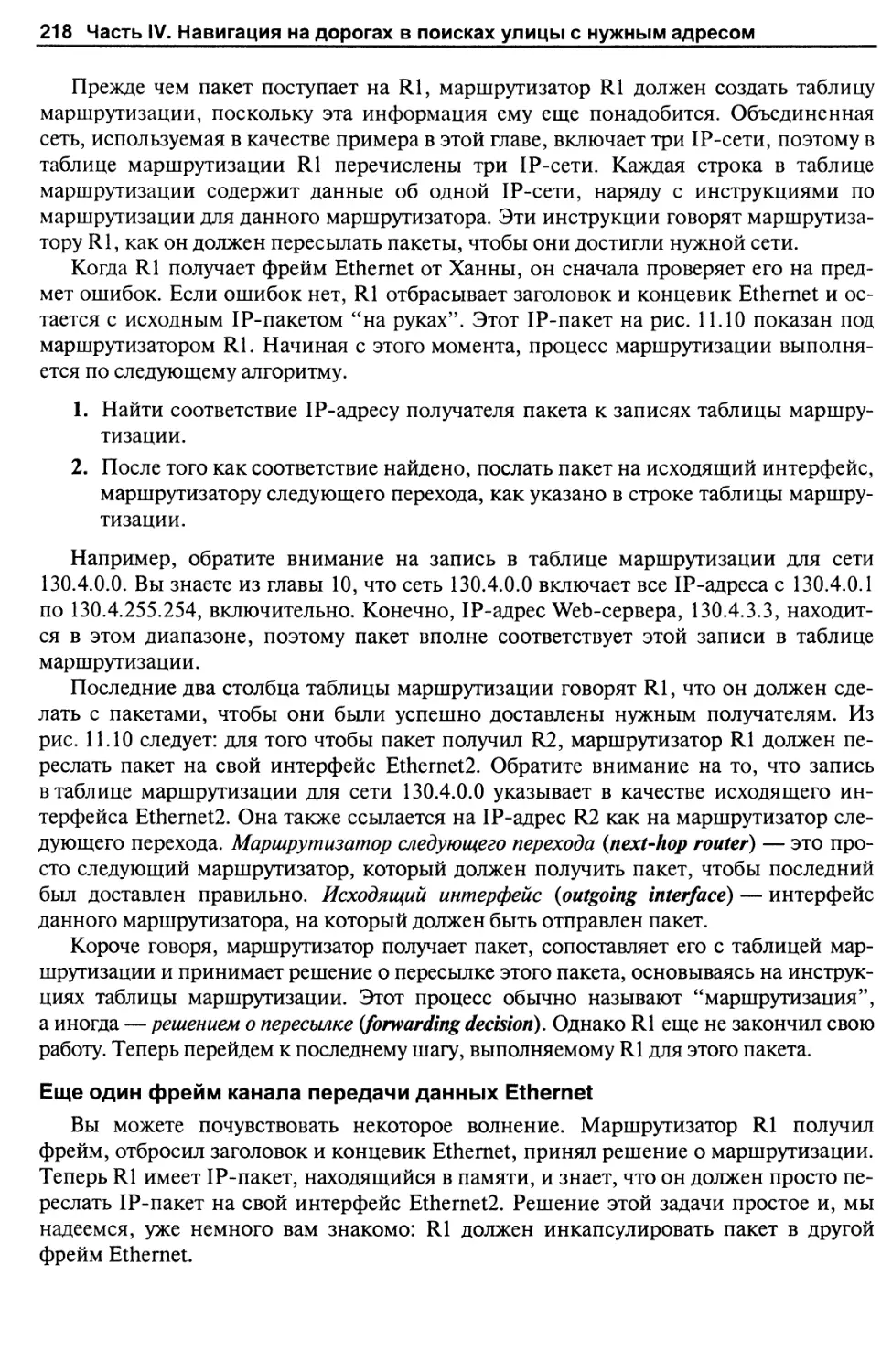

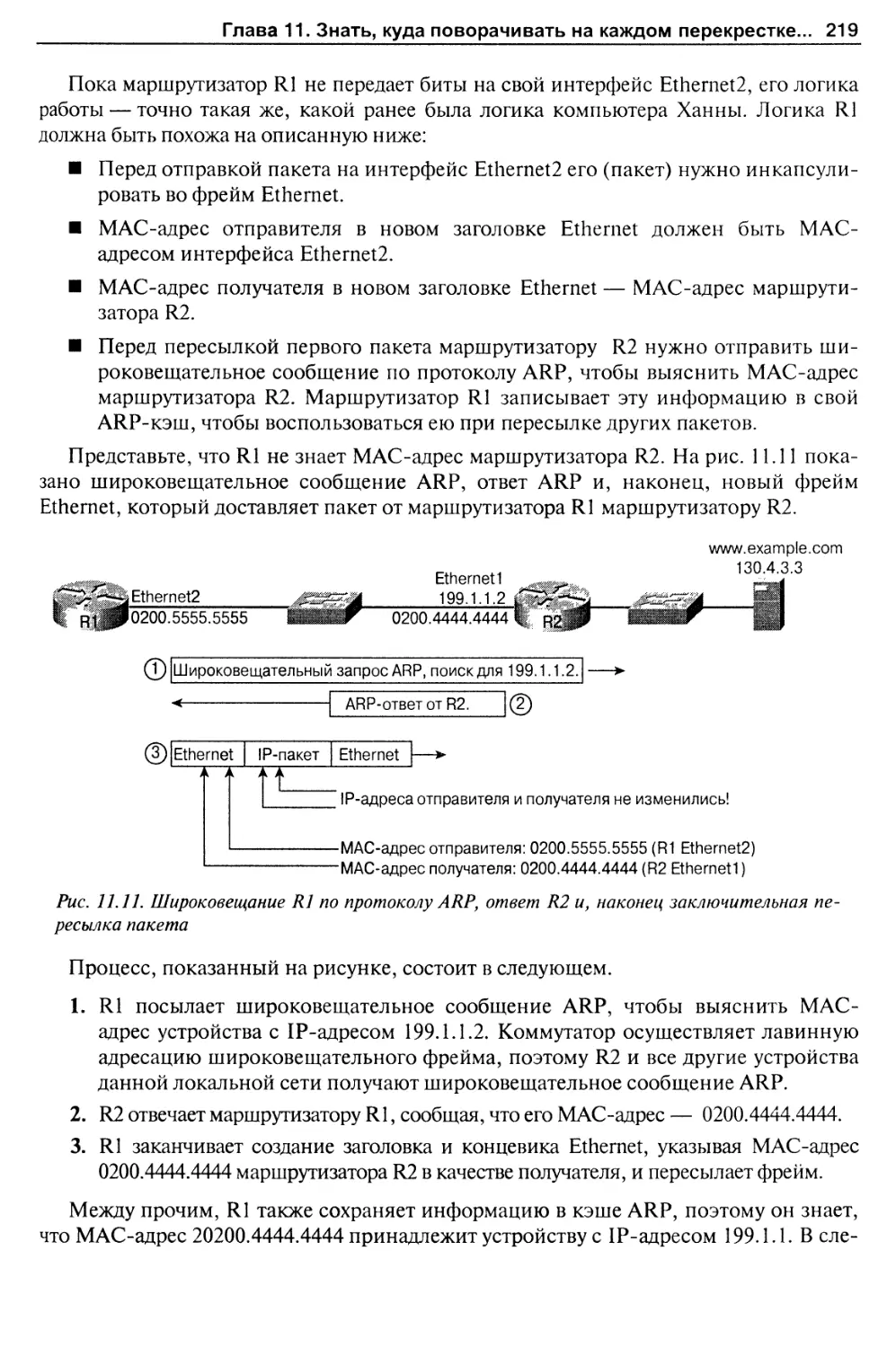

Шаг 2: выбор, куда повернуть на первом перекрестке 216

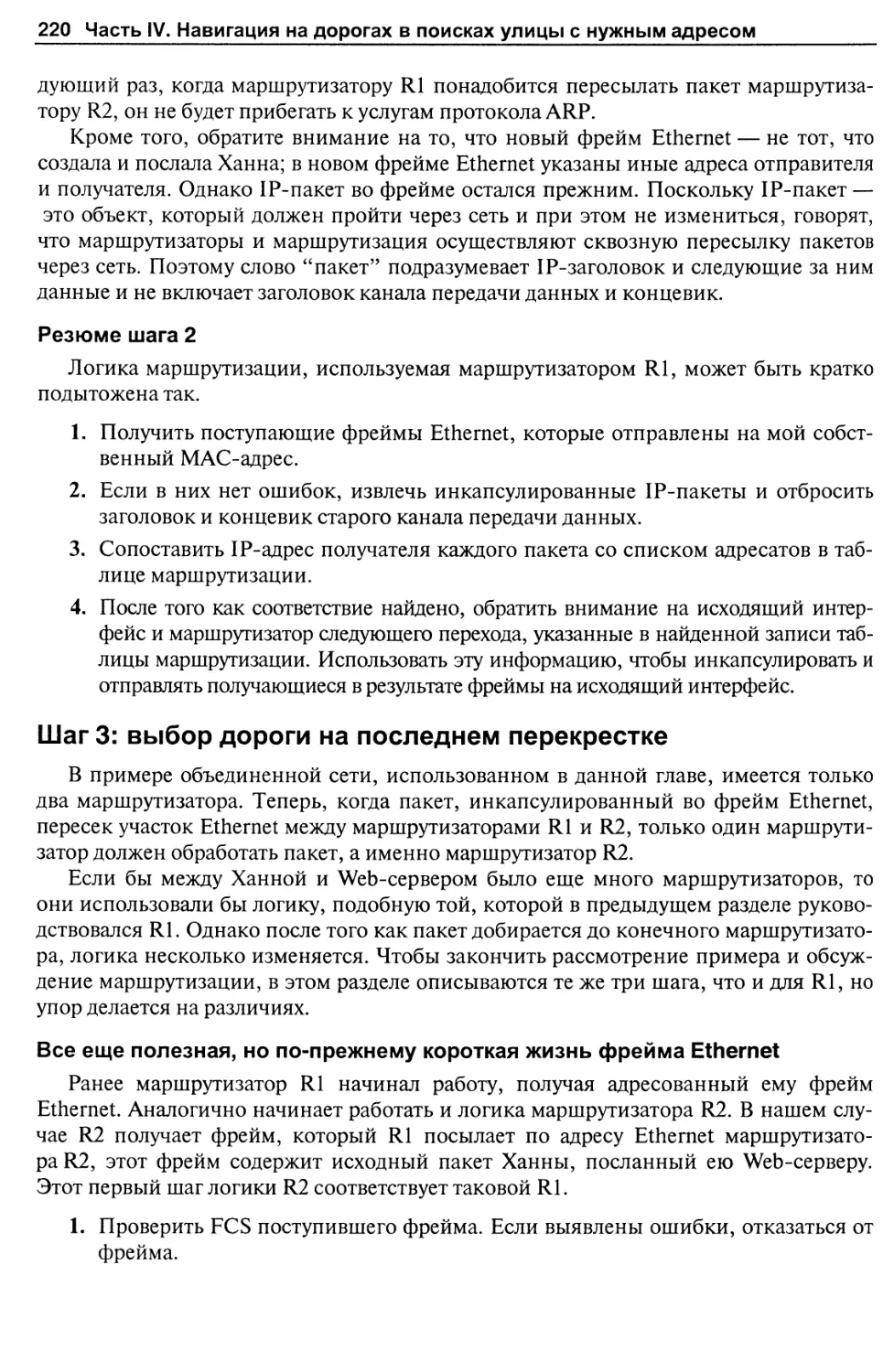

Шаг 3: выбор дороги на последнем перекрестке 220

Содержание 11

Другие правила движения 222

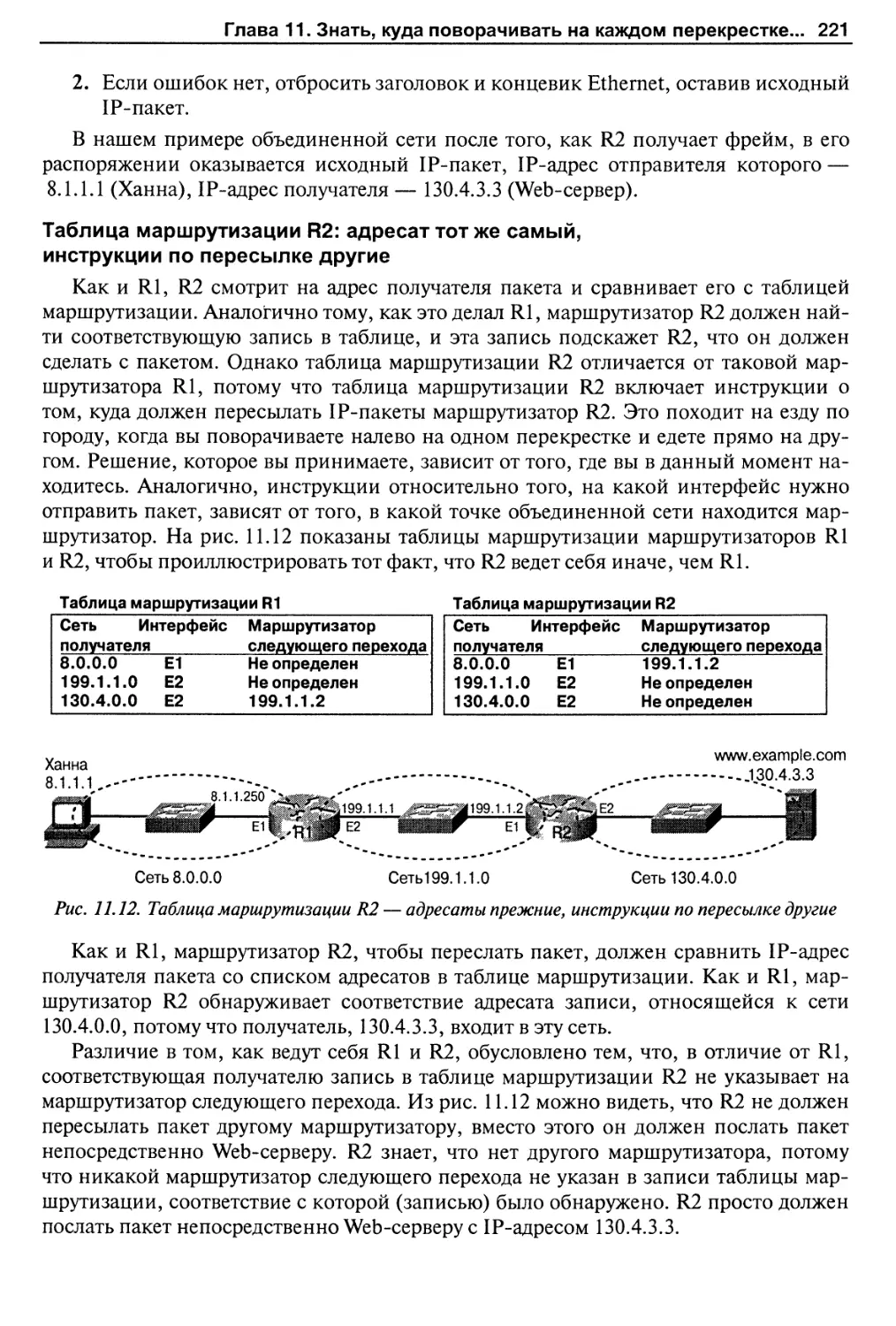

Маршрутизация при наличии подсетей 222

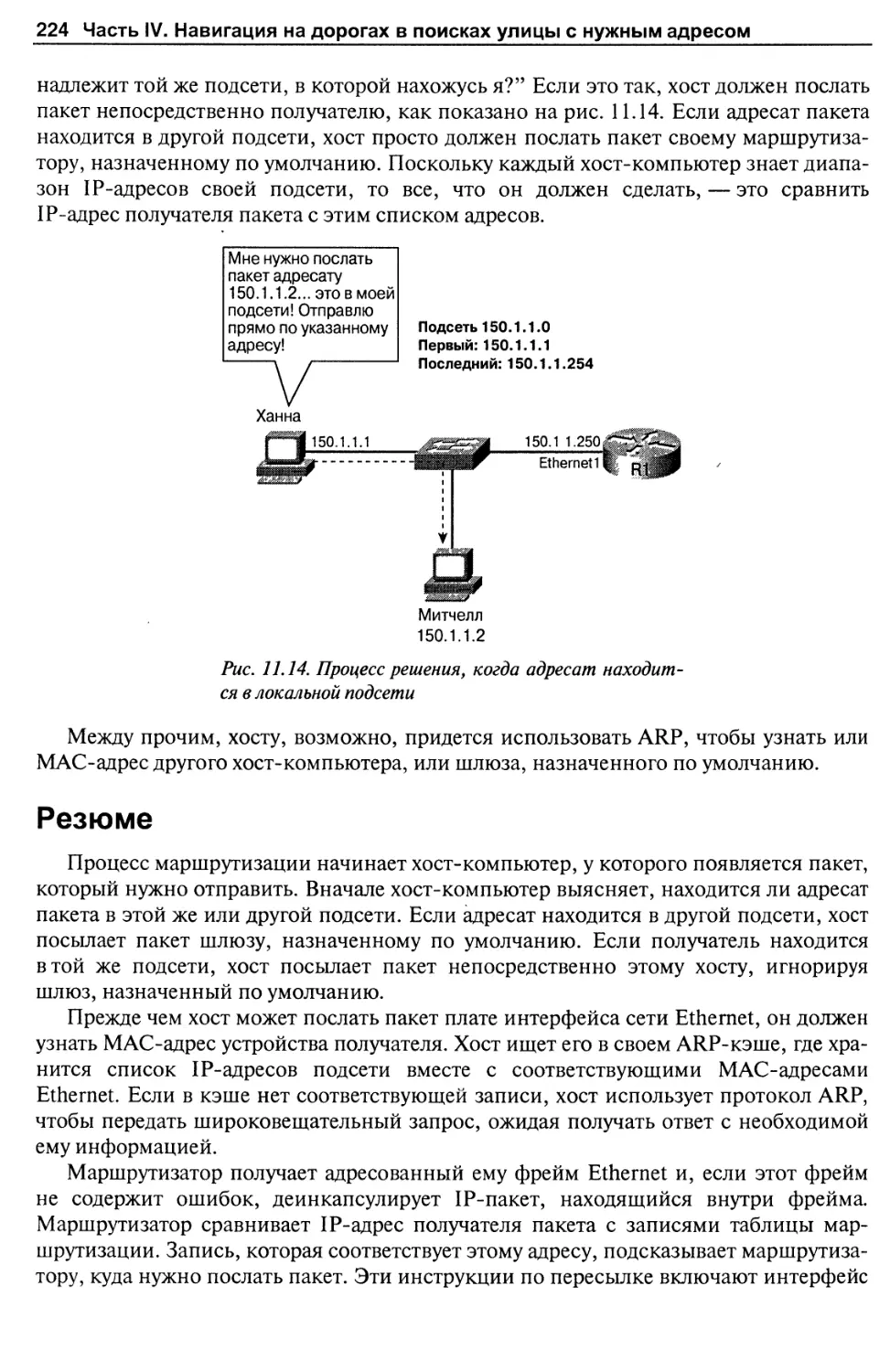

Как управлять автомобилем поблизости от дома (в подсети) 223

Резюме 224

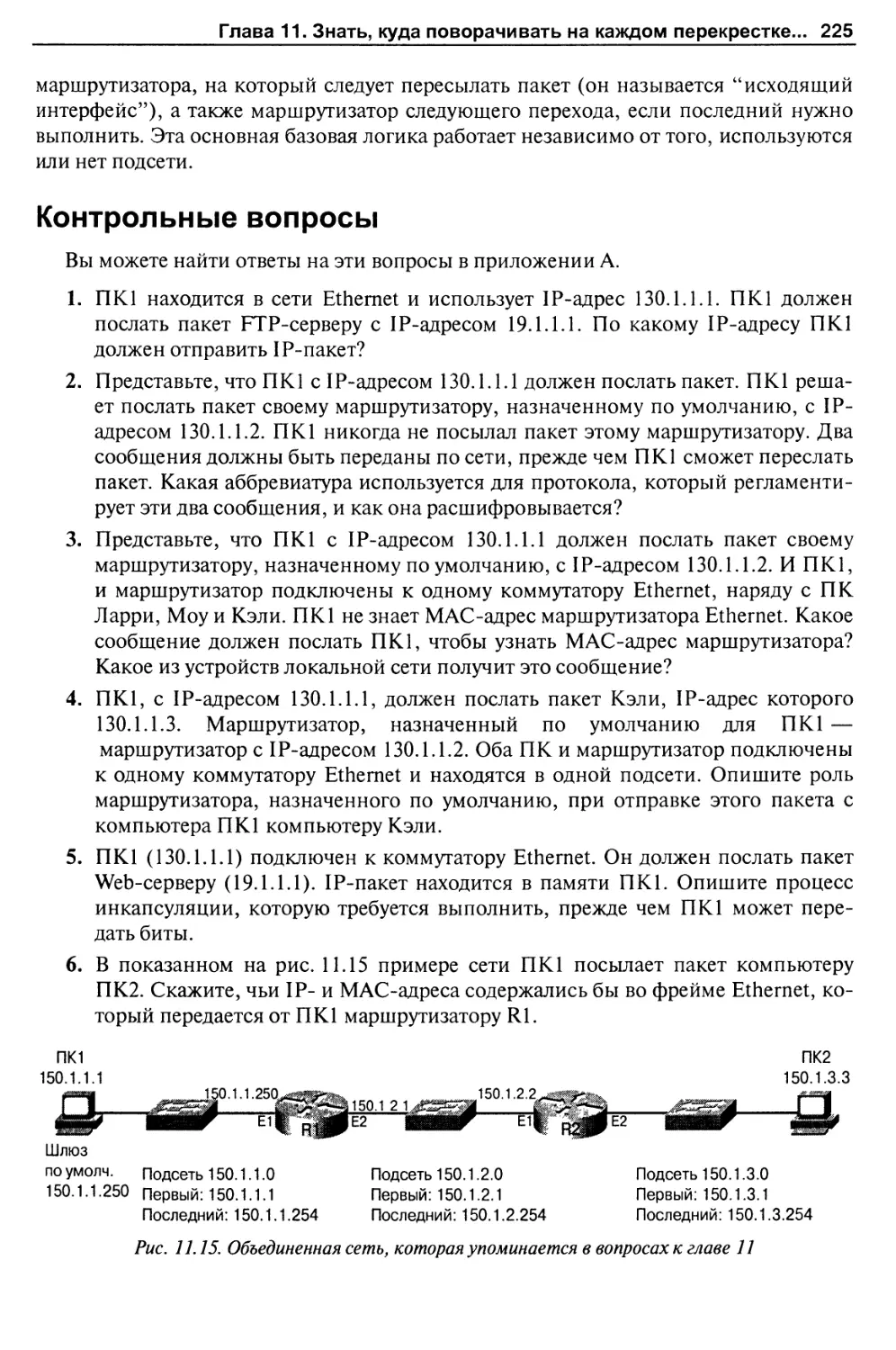

Контрольные вопросы 225

Глава 12. Установка дорожных указателей на автомагистрали между штатами

(объединенная сеть) 229

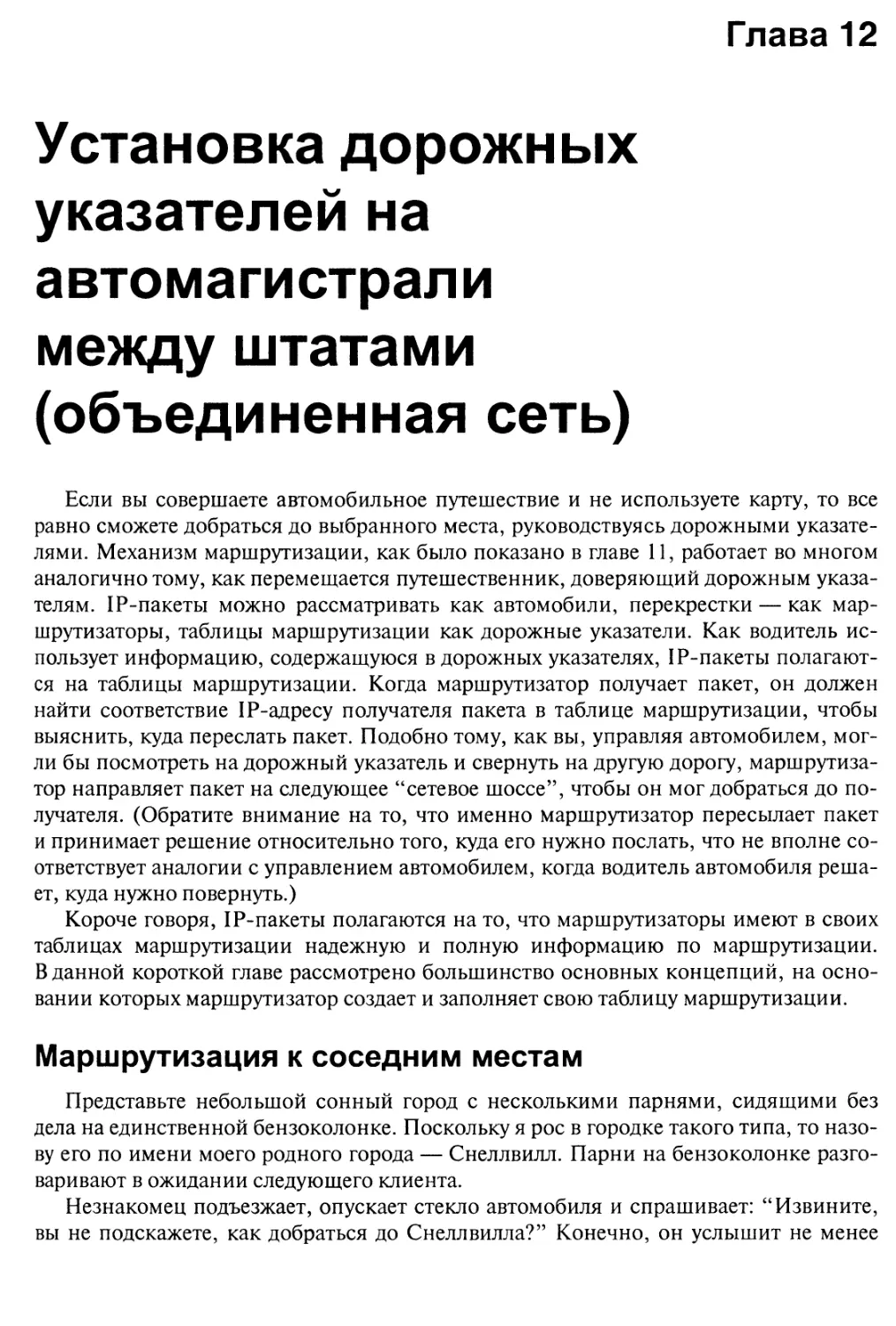

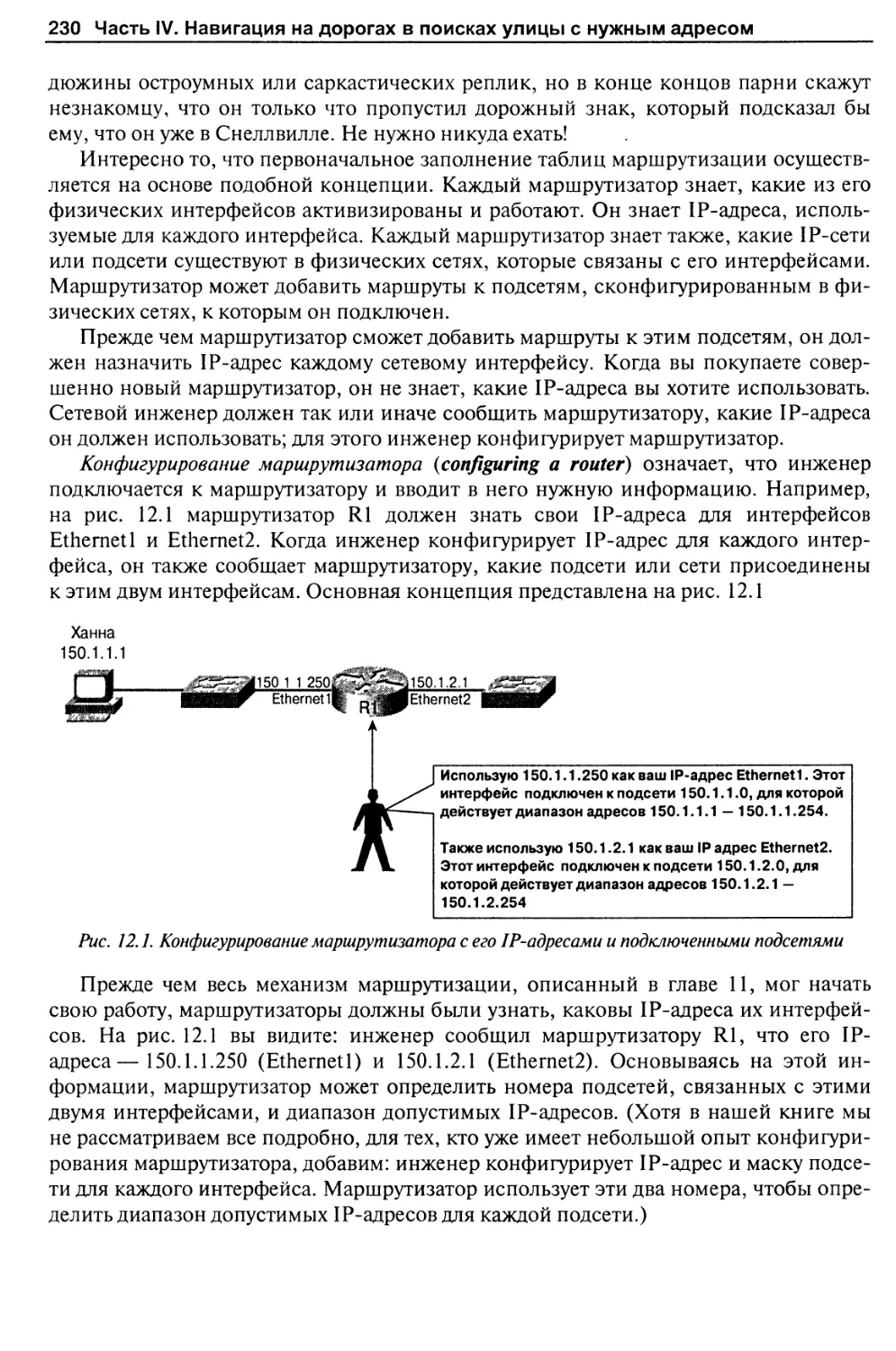

Маршрутизация к соседним местам 229

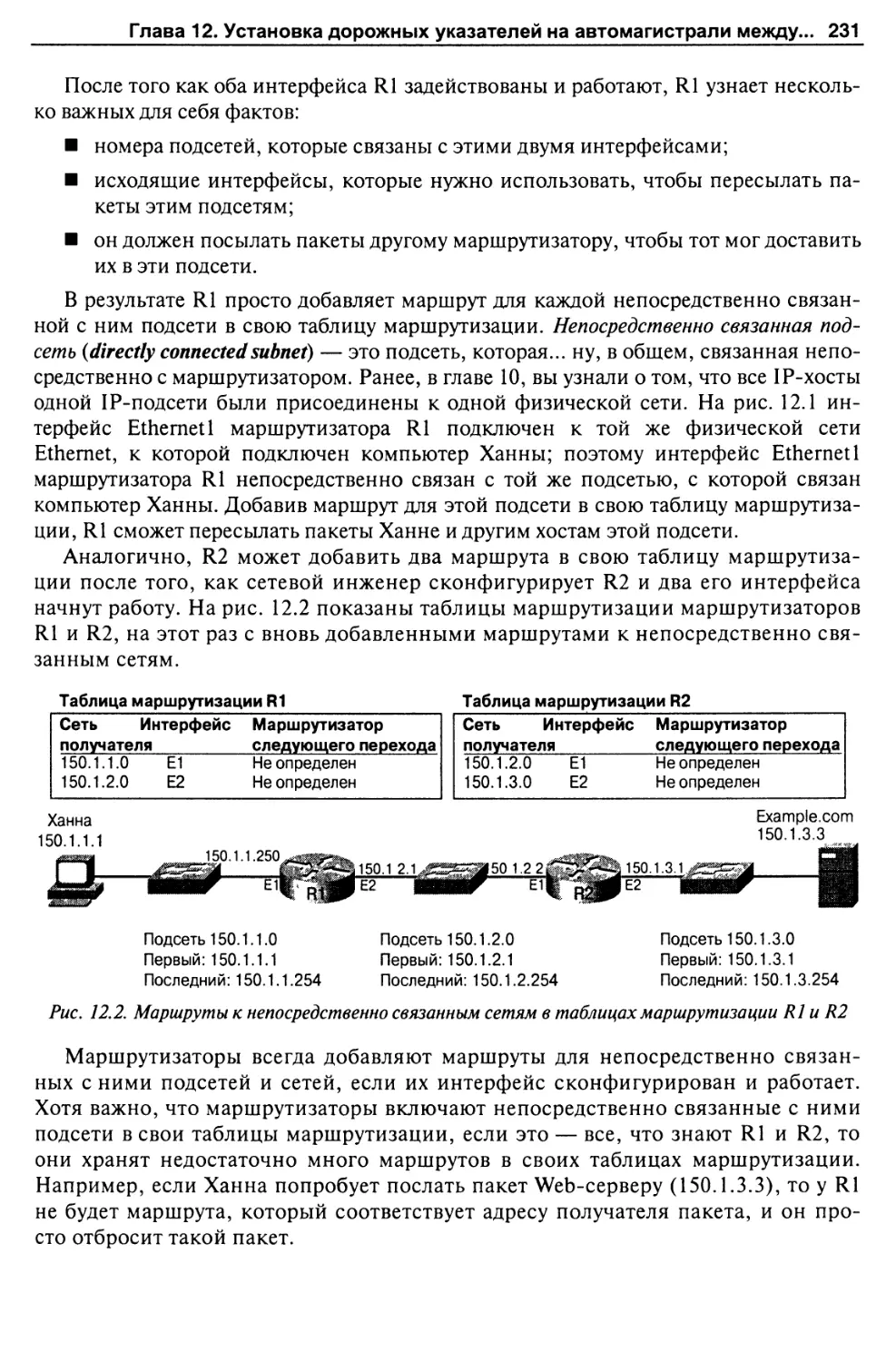

Установка дорожных знаков и других долговременных указателей 232

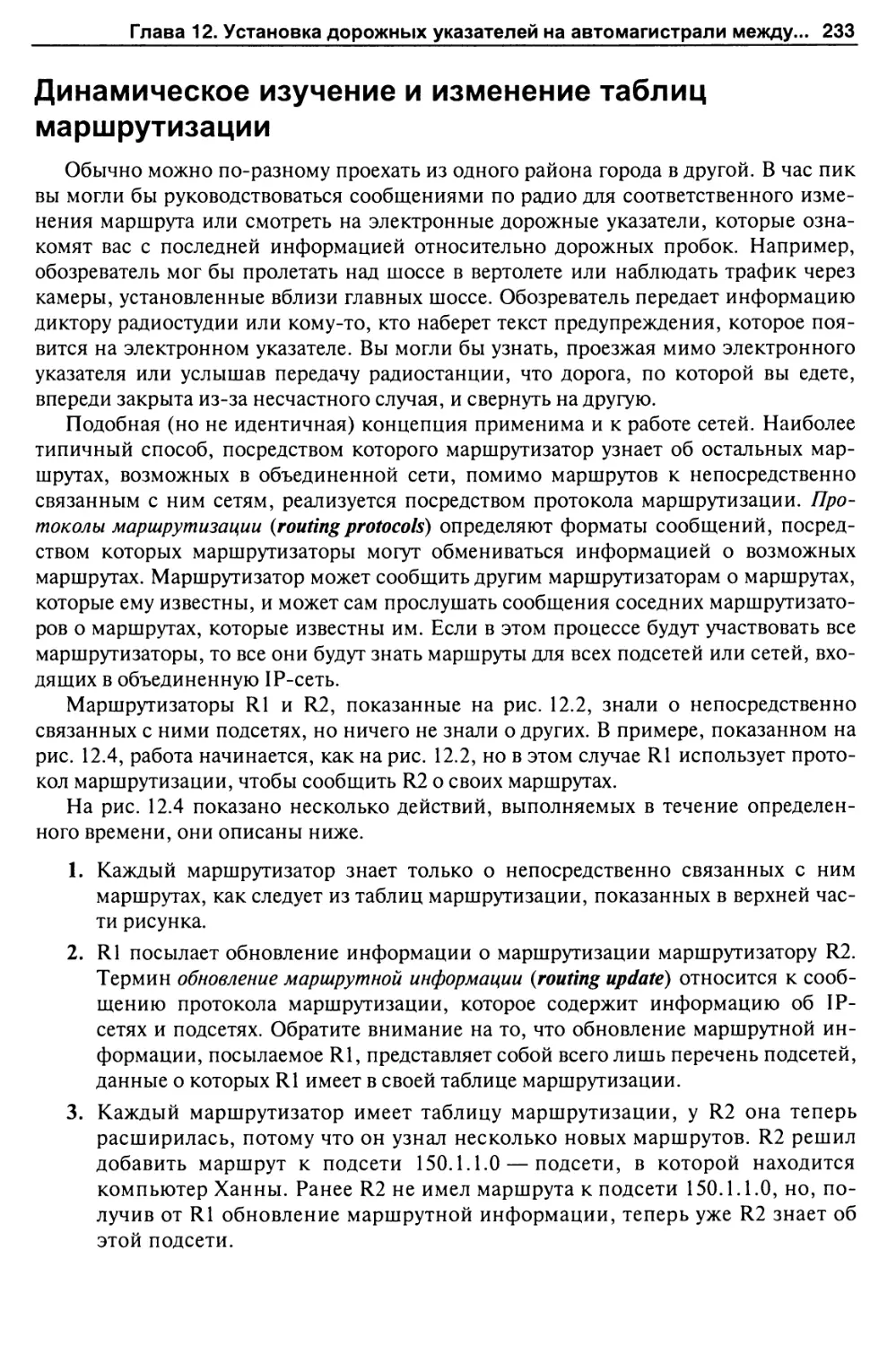

Динамическое изучение и изменение таблиц маршрутизации 233

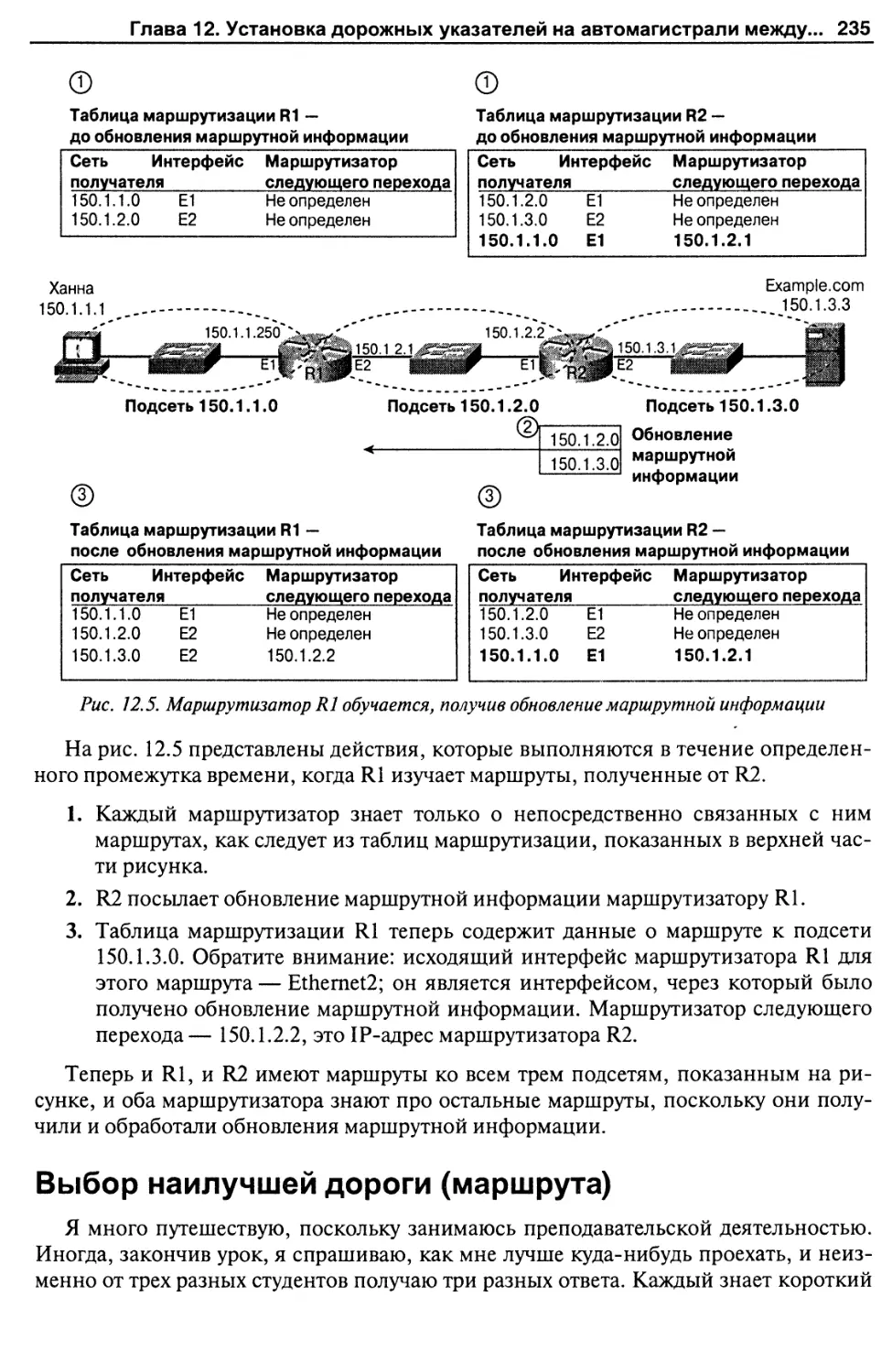

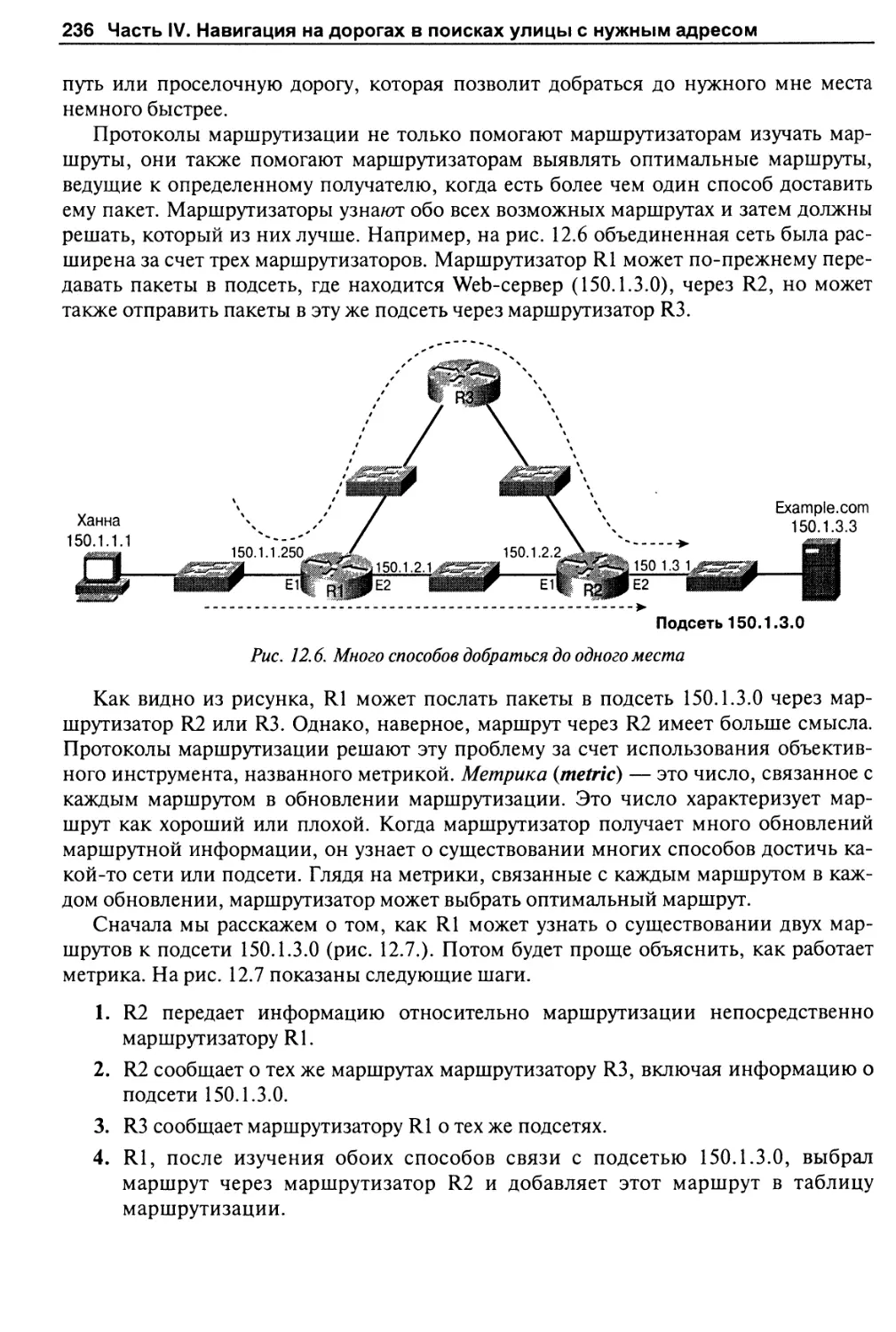

Выбор наилучшей дороги (маршрута) 235

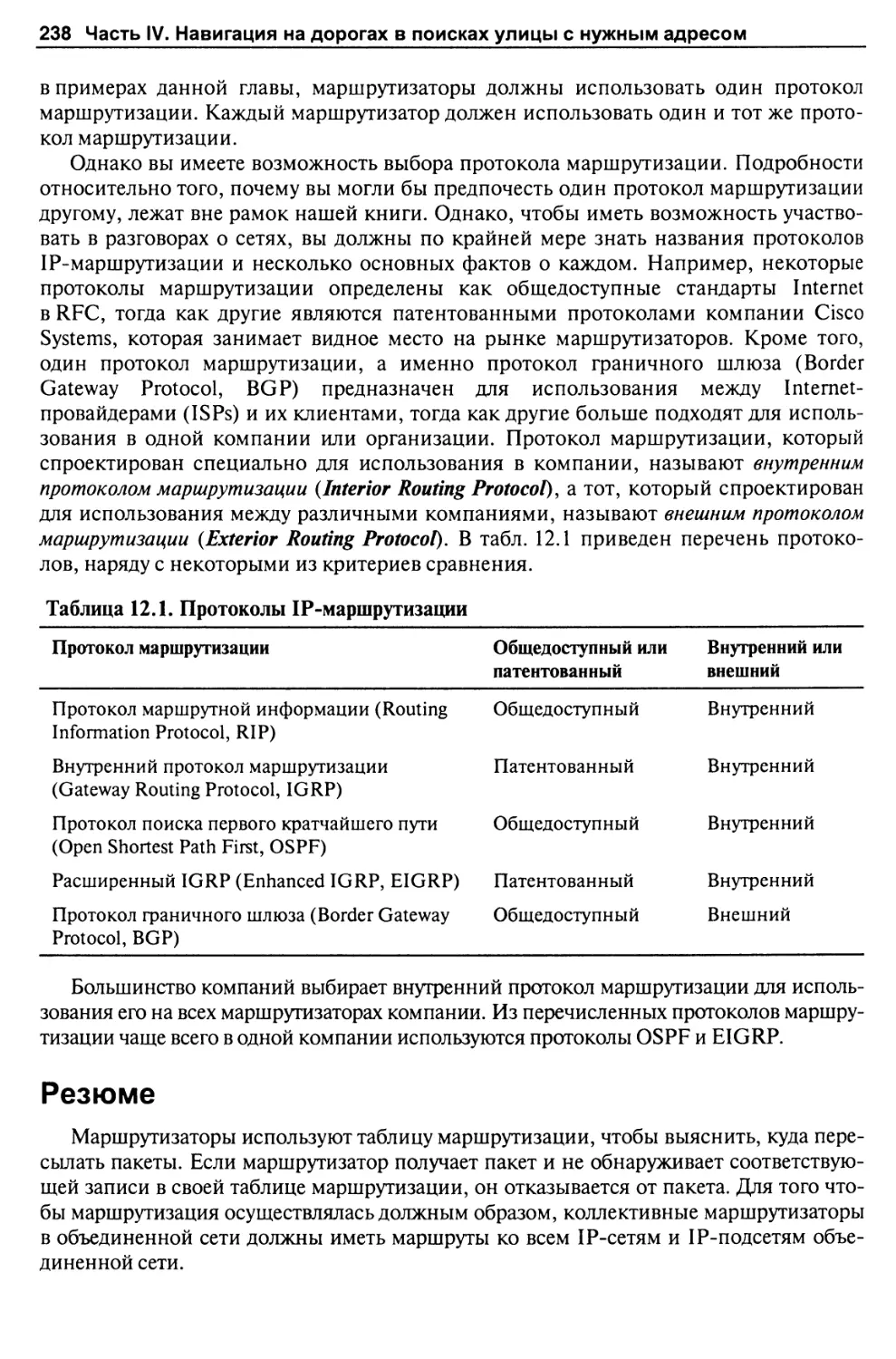

Введение в длинный список протоколов маршрутизации 237

Резюме 238

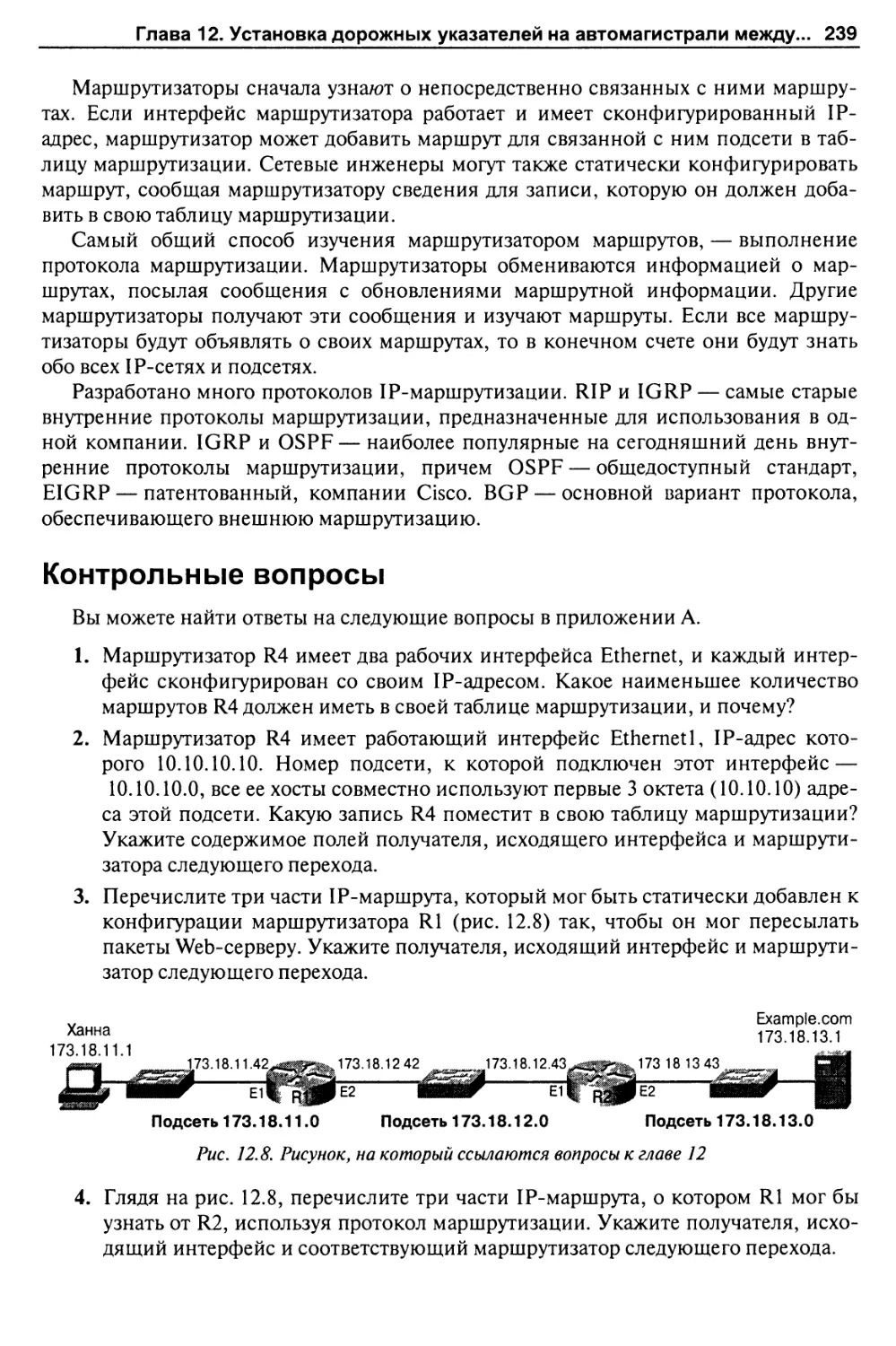

Контрольные вопросы 239

Глава 13. Люди предпочитают имена, а компьютеры — числа 243

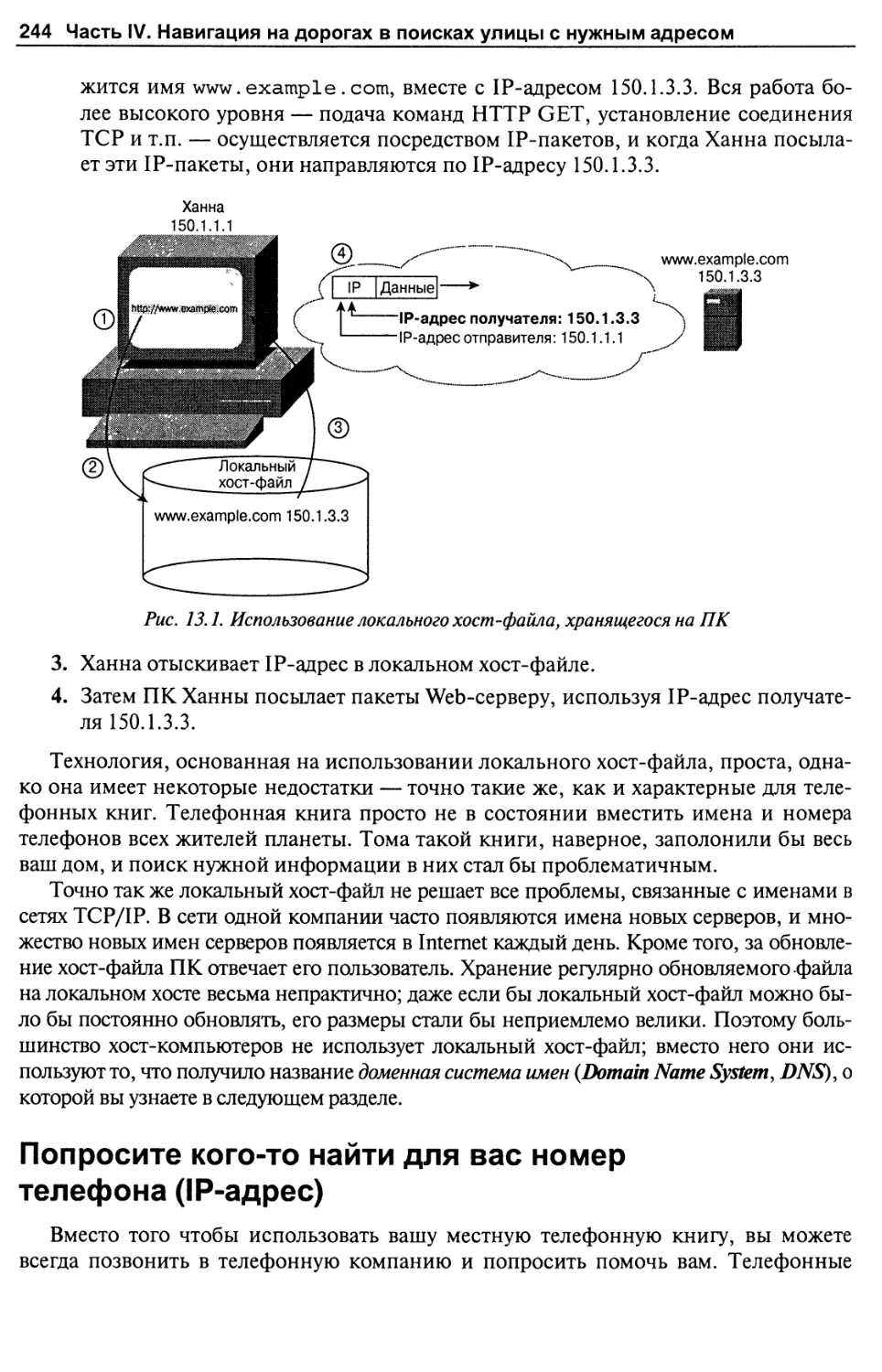

Поиск имени и номера в телефонной книге (хост-файле) 243

Попросите кого-то найти для вас номер телефона (IP-адрес) 244

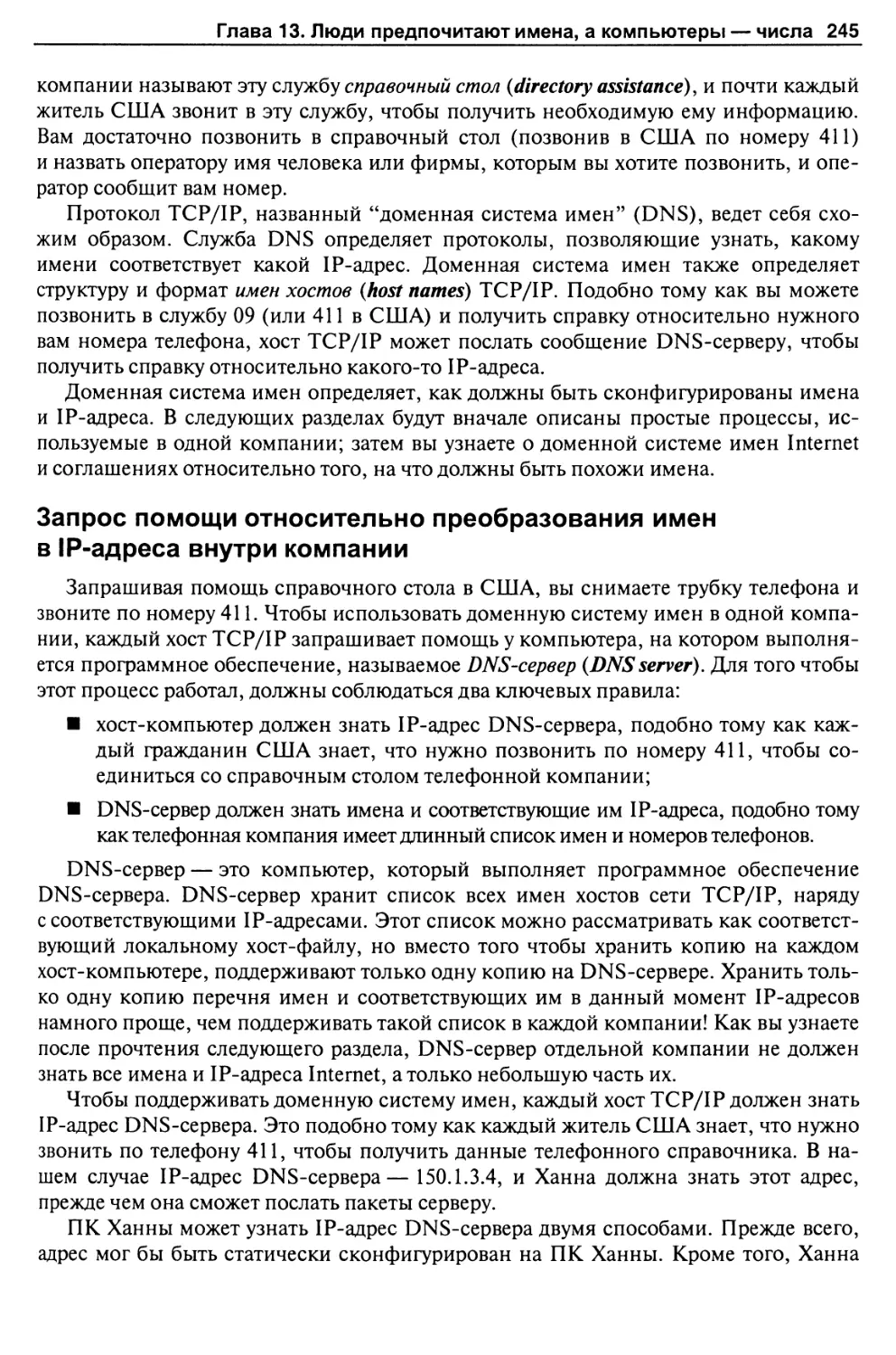

Запрос помощи относительно преобразования имен в IP-адреса внутри

компании . 245

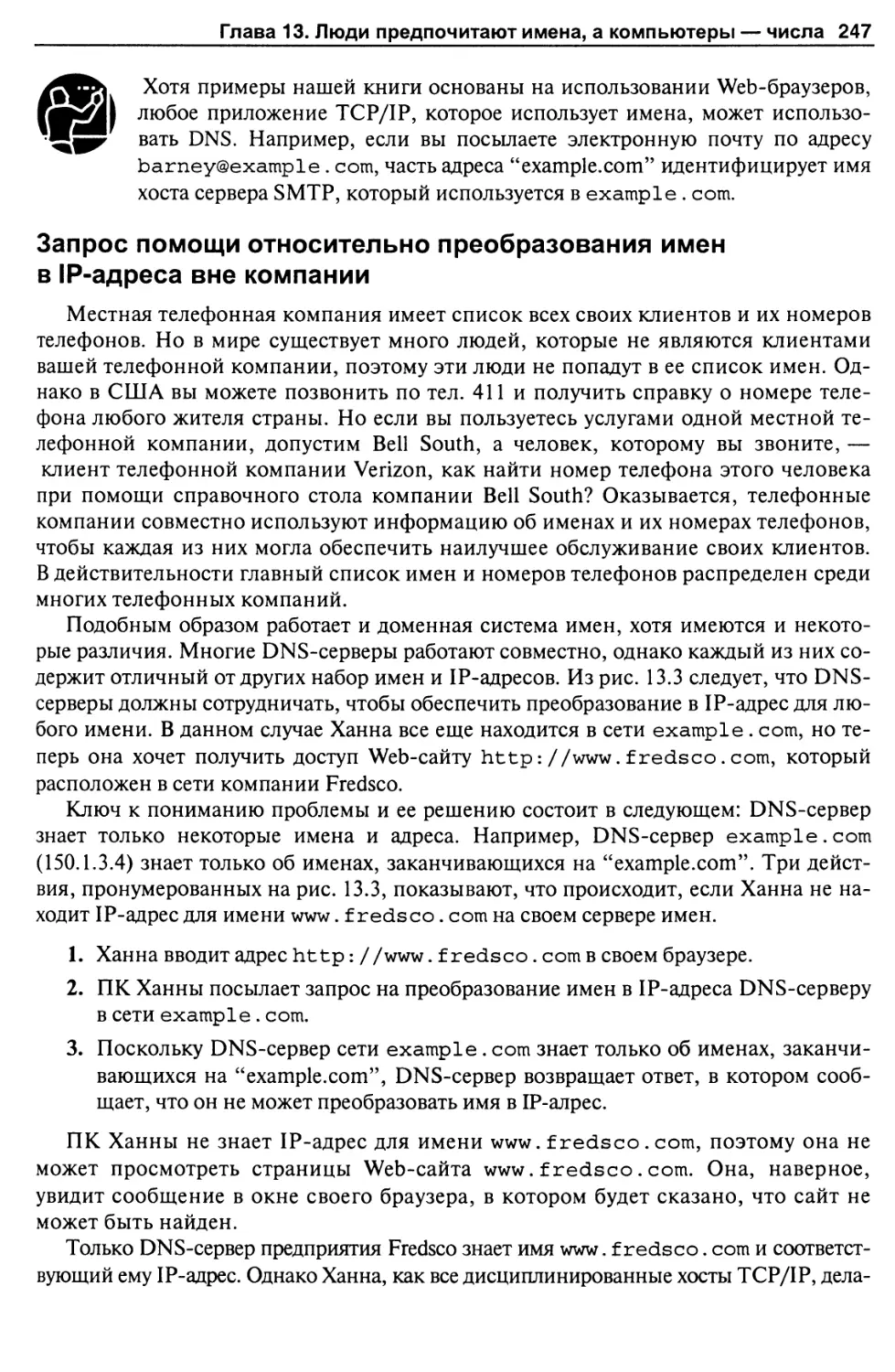

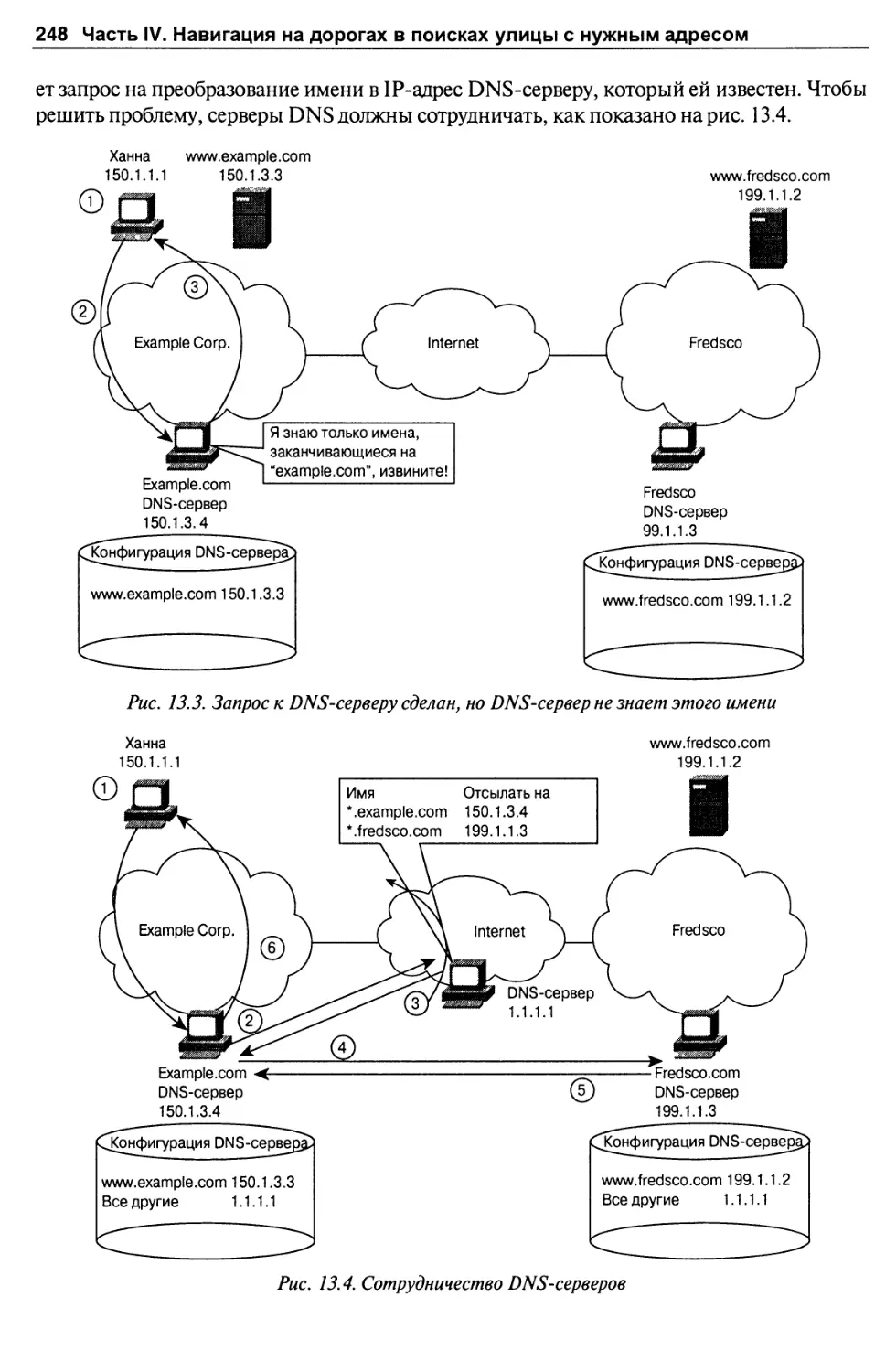

Запрос помощи относительно преобразования имен в IP-адреса вне

компании 247

Как должны быть отформатированы имена 249

Резюме 250

Контрольные вопросы 250

Часть V. Прокладка автомагистрали между штатами

(между локальными сетями) 253

Глава 14. Аренда (сетевого) шоссе между двумя пунктами 255

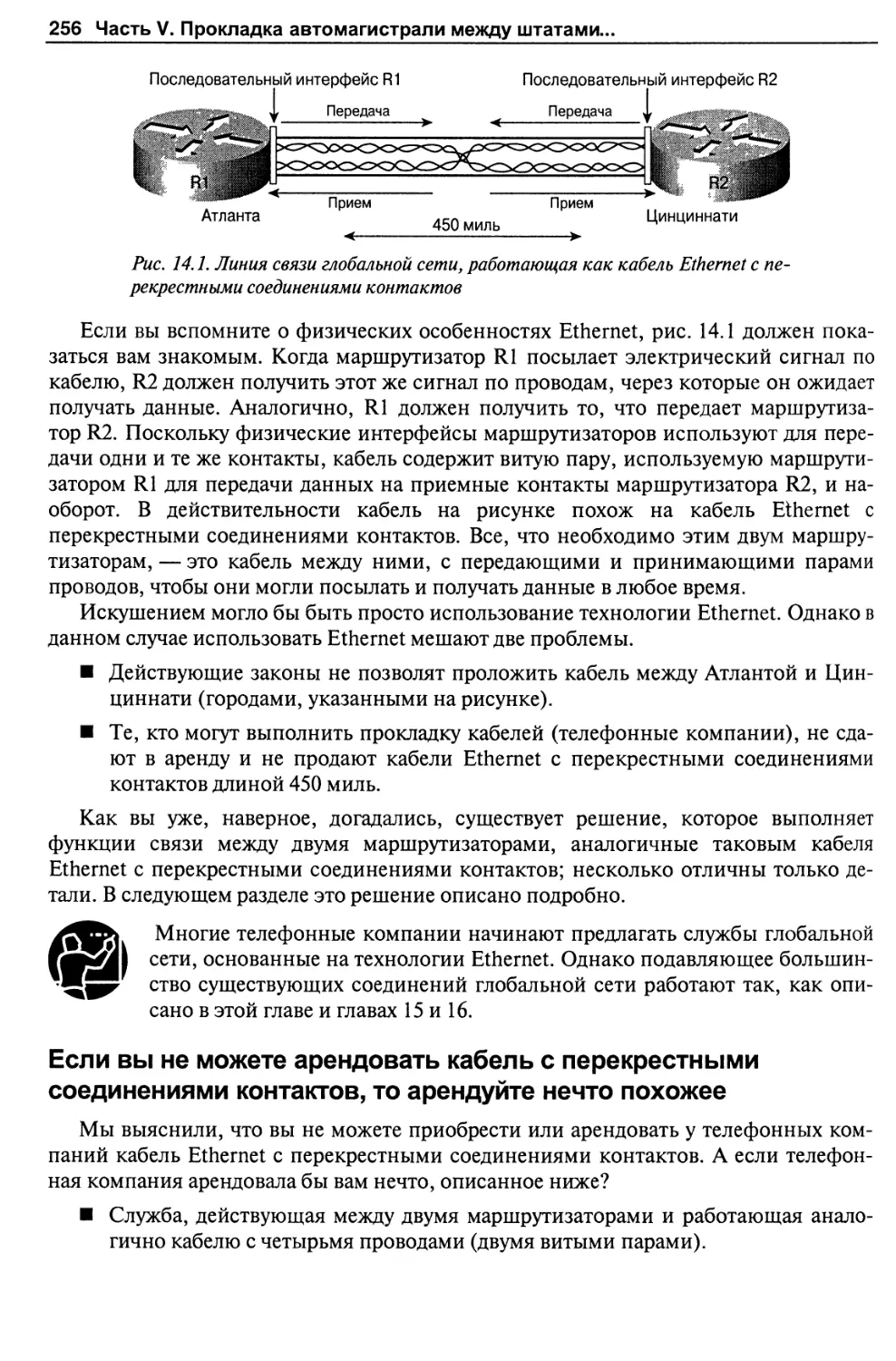

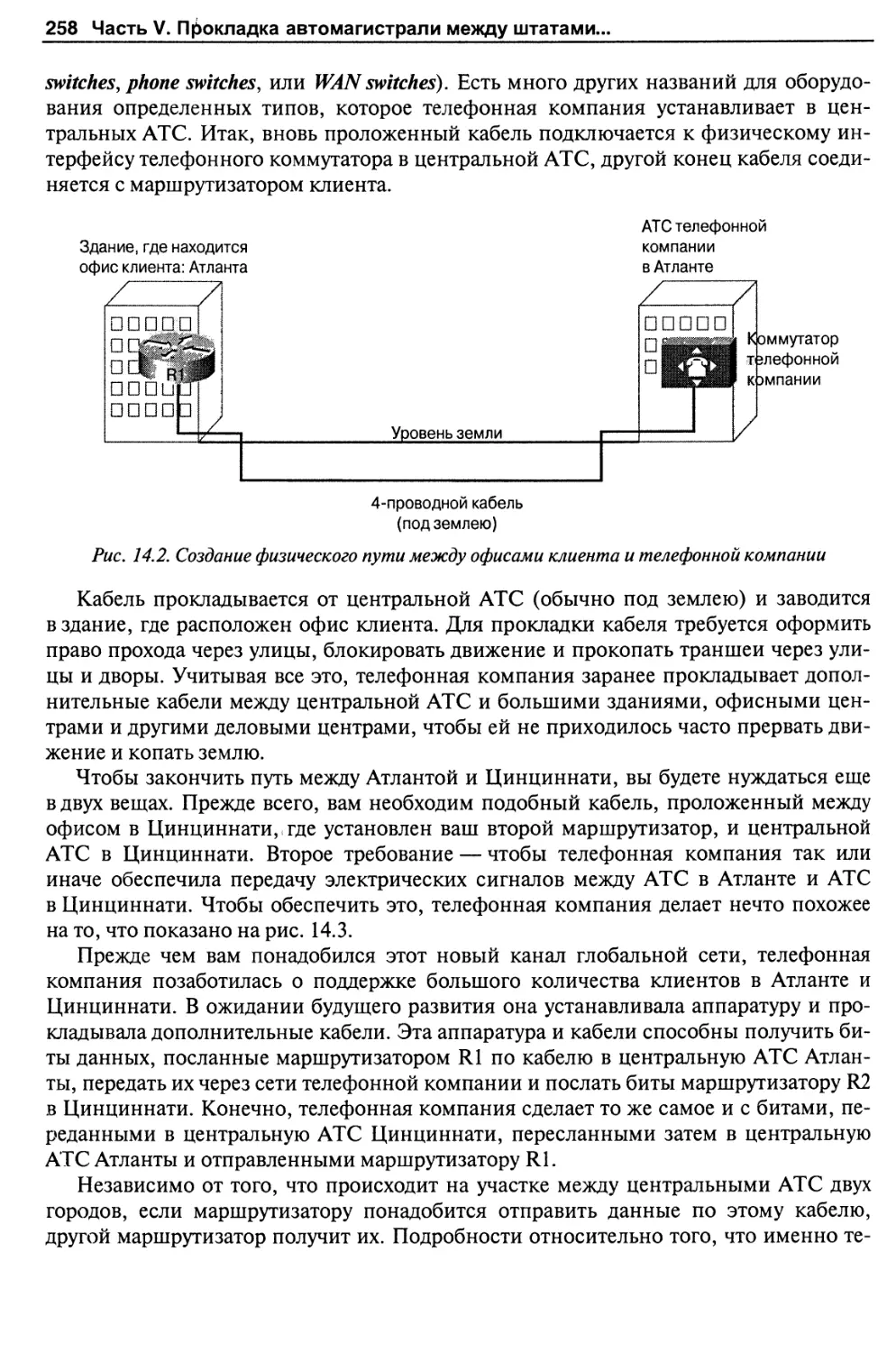

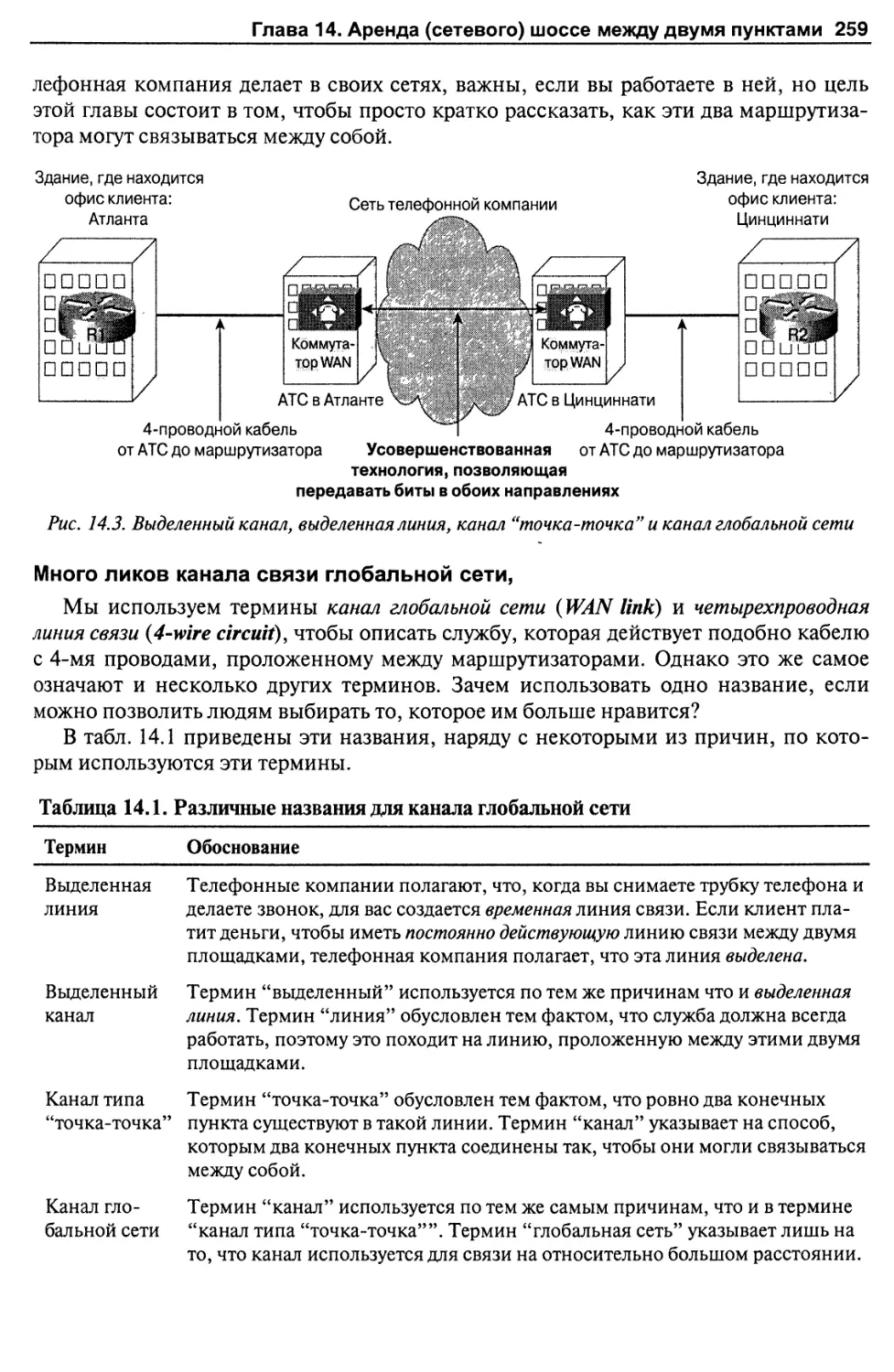

Арендуйте кабель, если вы не можете его проложить 255

Если вы не можете арендовать кабель с перекрестными соединениями

контактов, то арендуйте нечто похожее 256

Различия между кабелем с перекрестными соединениями контактов

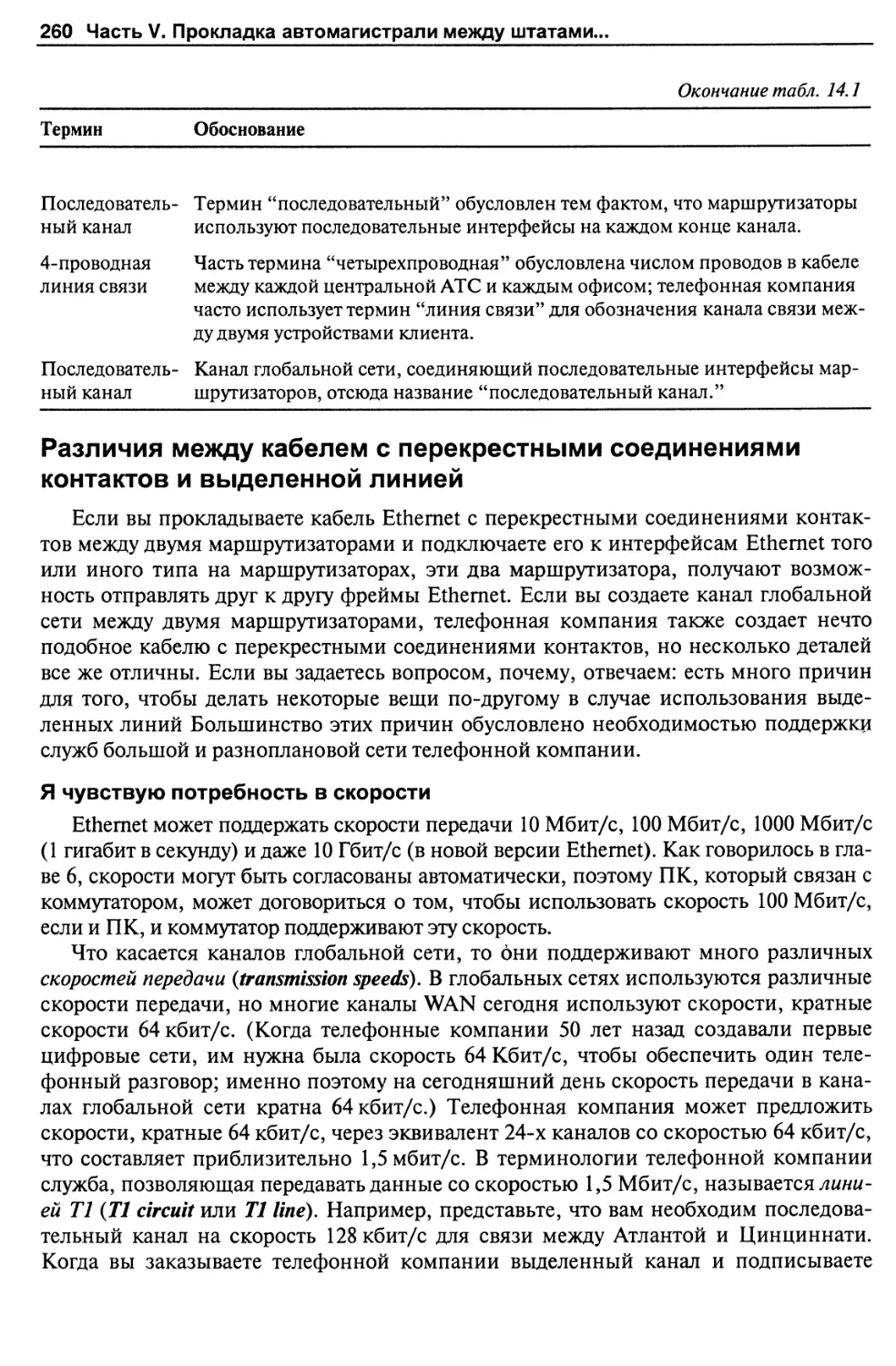

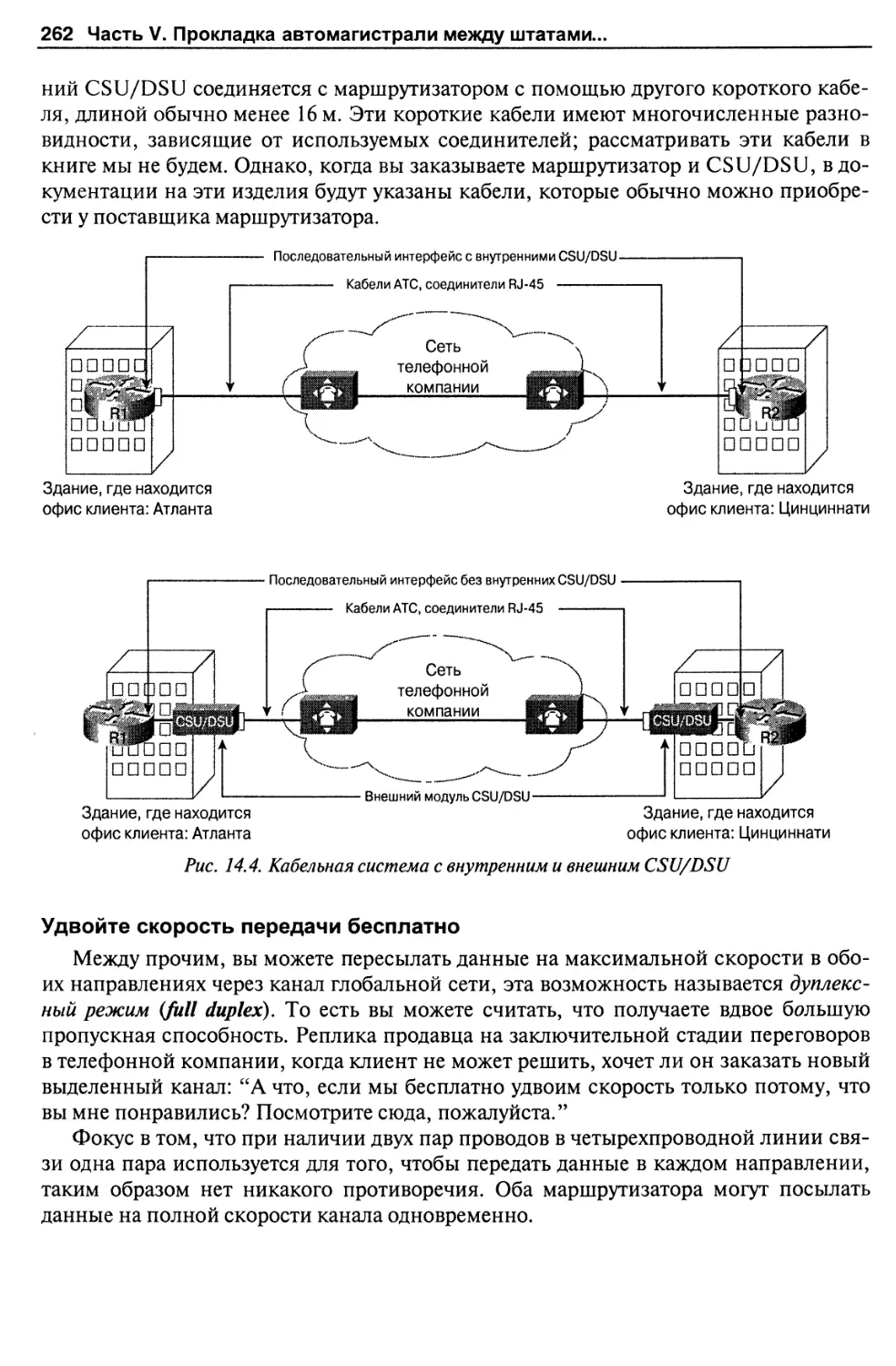

и выделенной линией 260

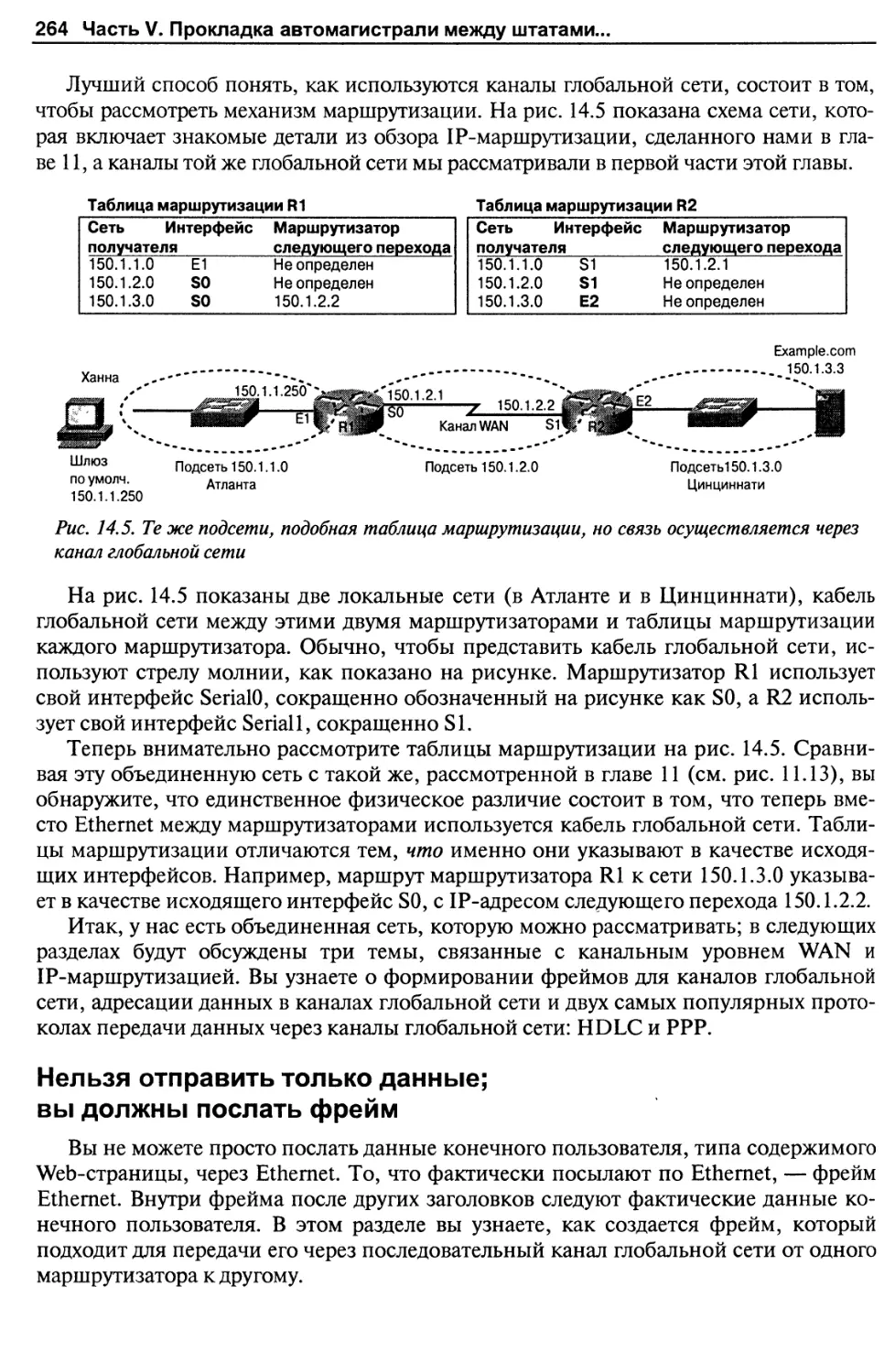

План установки кабеля глобальной сети 263

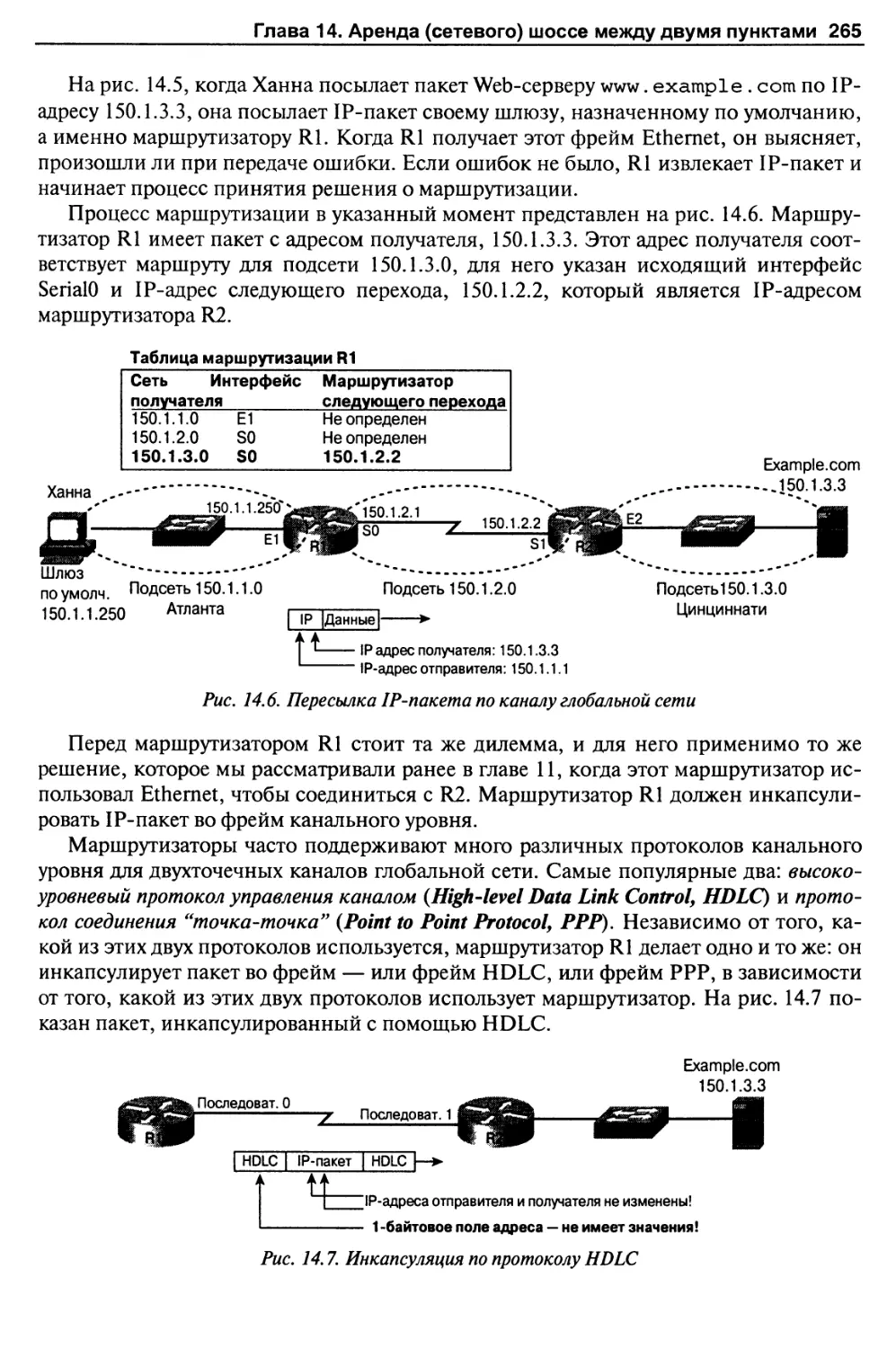

Маршрутизаторы и WAN: соответствие, сделанное на небесах 263

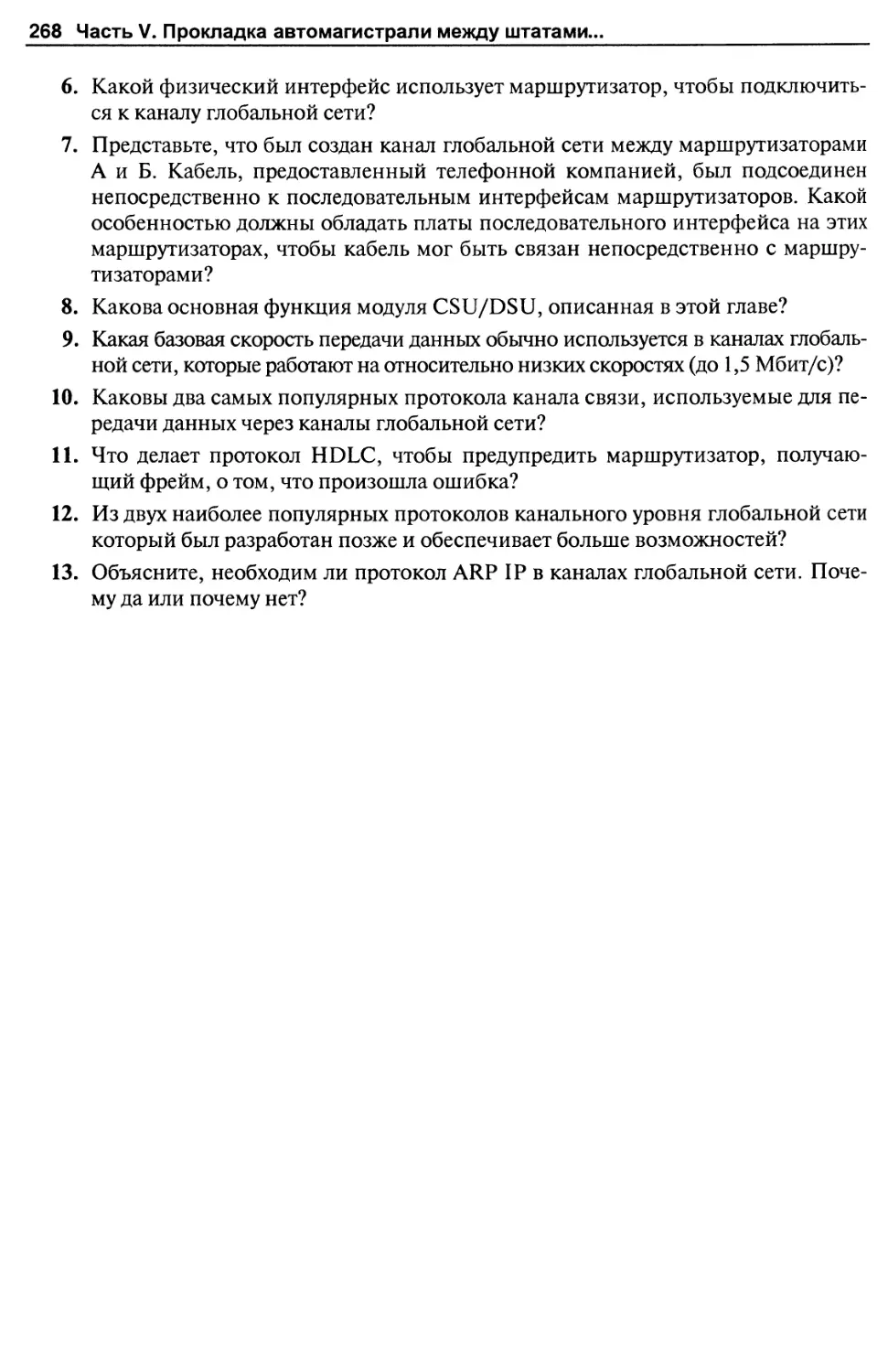

Нельзя отправить только данные; вы должны послать фрейм 264

Адресация в последовательных каналах глобальной сети 266

Выбор одного из двух протоколов канала связи 266

Резюме 267

Контрольные вопросы 267

Глава 15. Аренда (сетевого) шоссе между многими местами 271

Как превратить телефонную компанию в огромный коммутатор 271

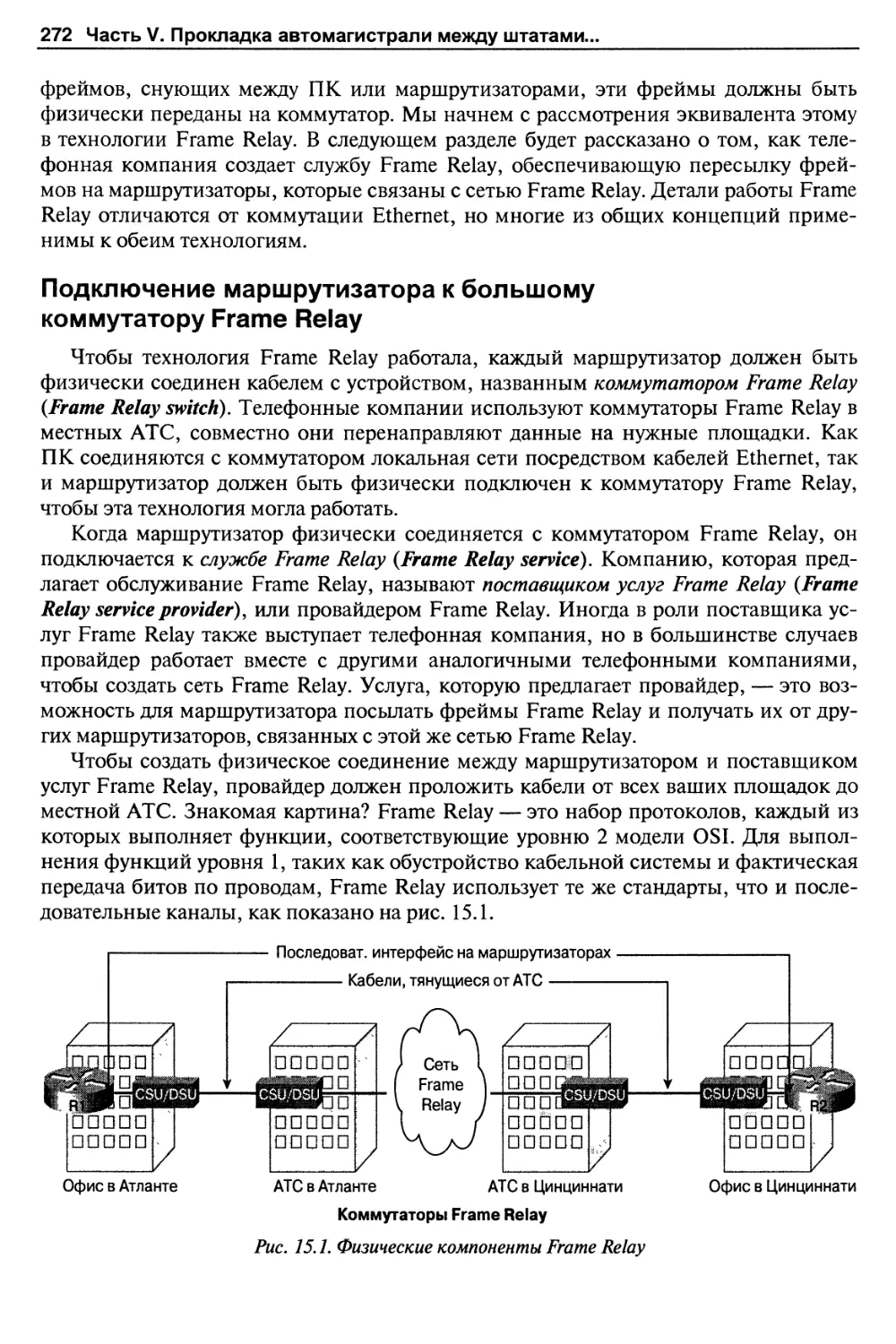

Подключение маршрутизатора к большому коммутатору Frame Relay 272

12 Содержание

Базовая логика, используемая огромным коммутатором Frame Relay 273

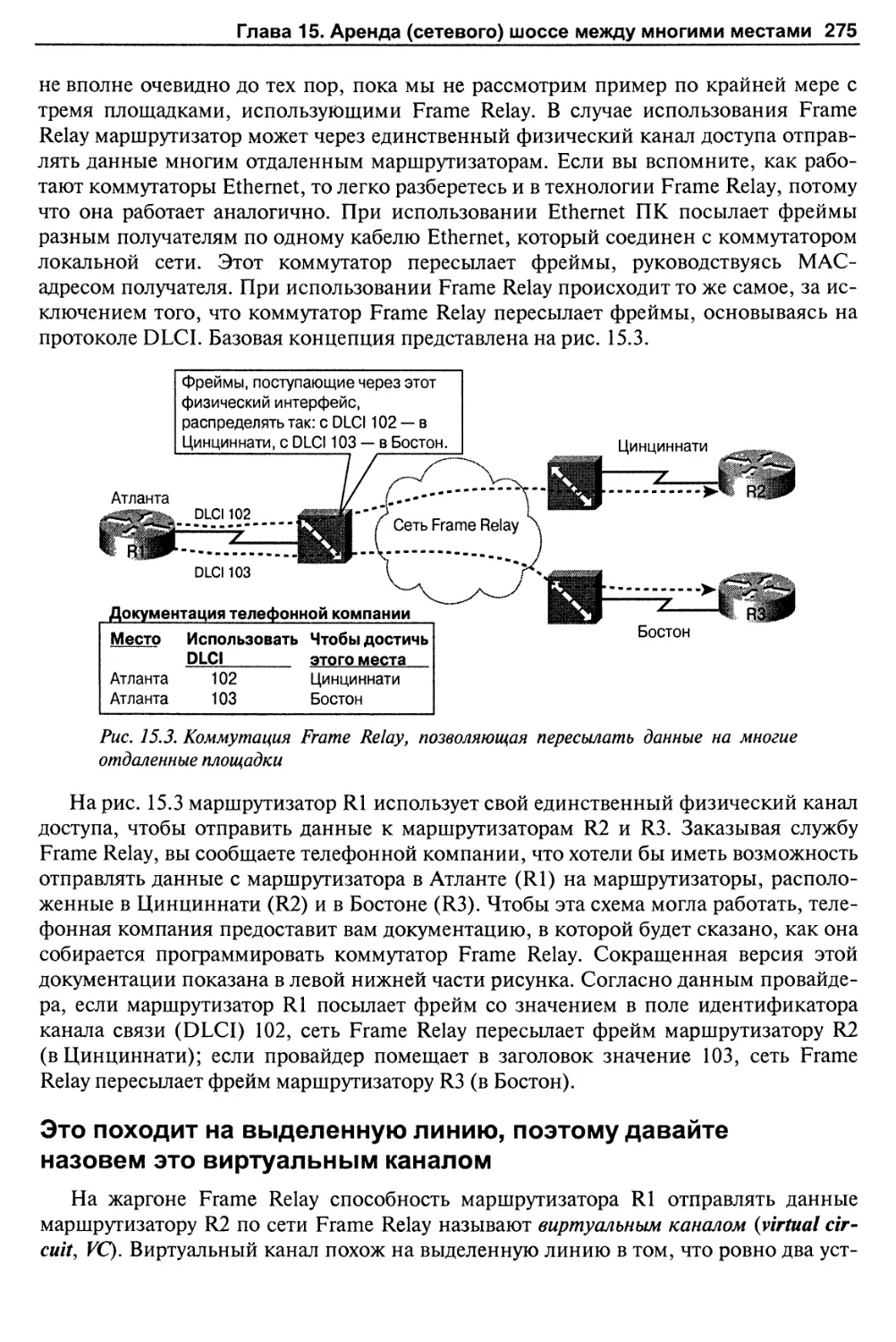

Если две площадки — это хорошо, то три (или более) — еще лучше 274

Это походит на выделенную линию, поэтому давайте назовем это

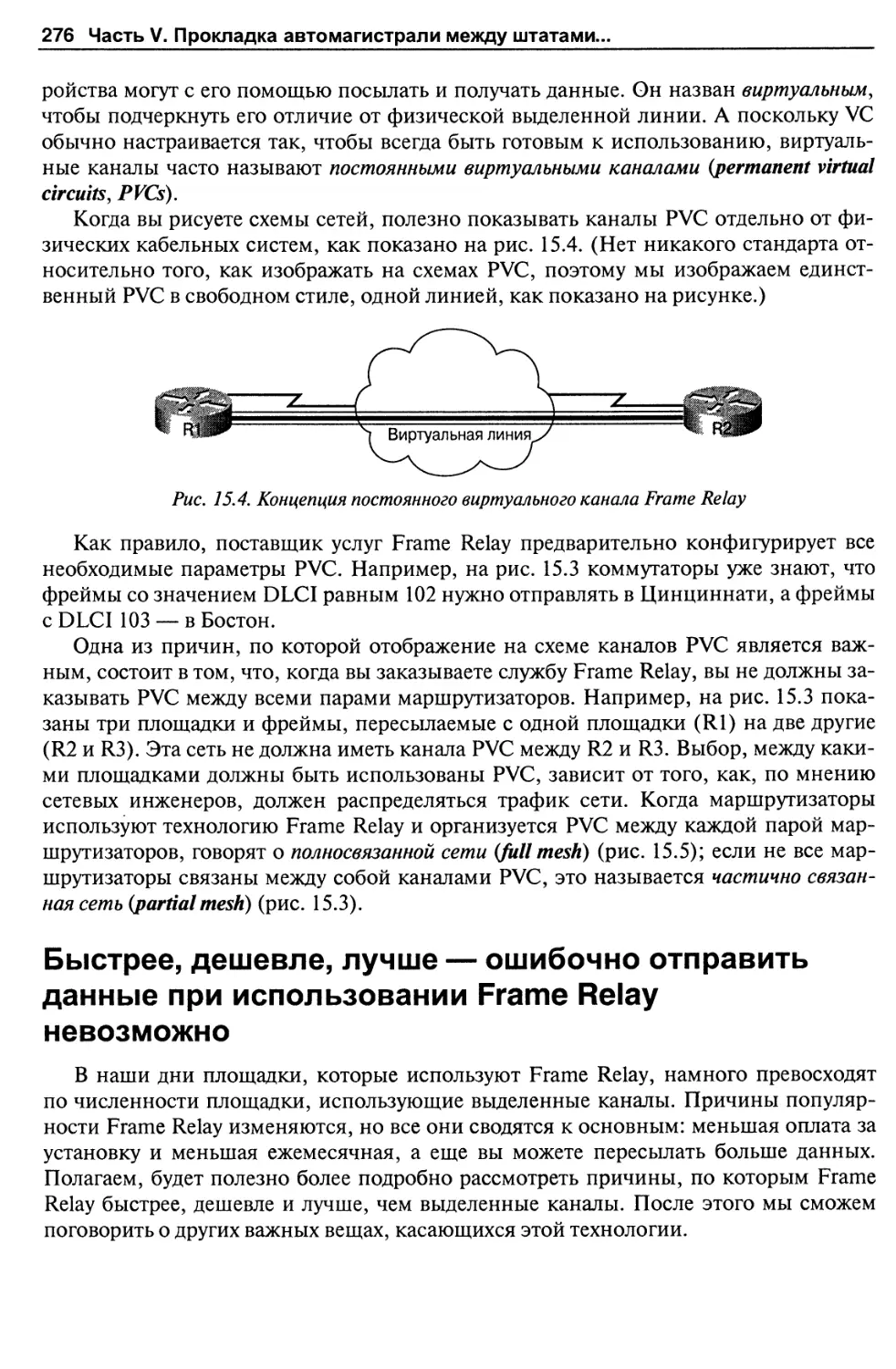

виртуальным каналом 275

Быстрее, дешевле, лучше — ошибочно отправить данные при использовании

Frame Relay невозможно 276

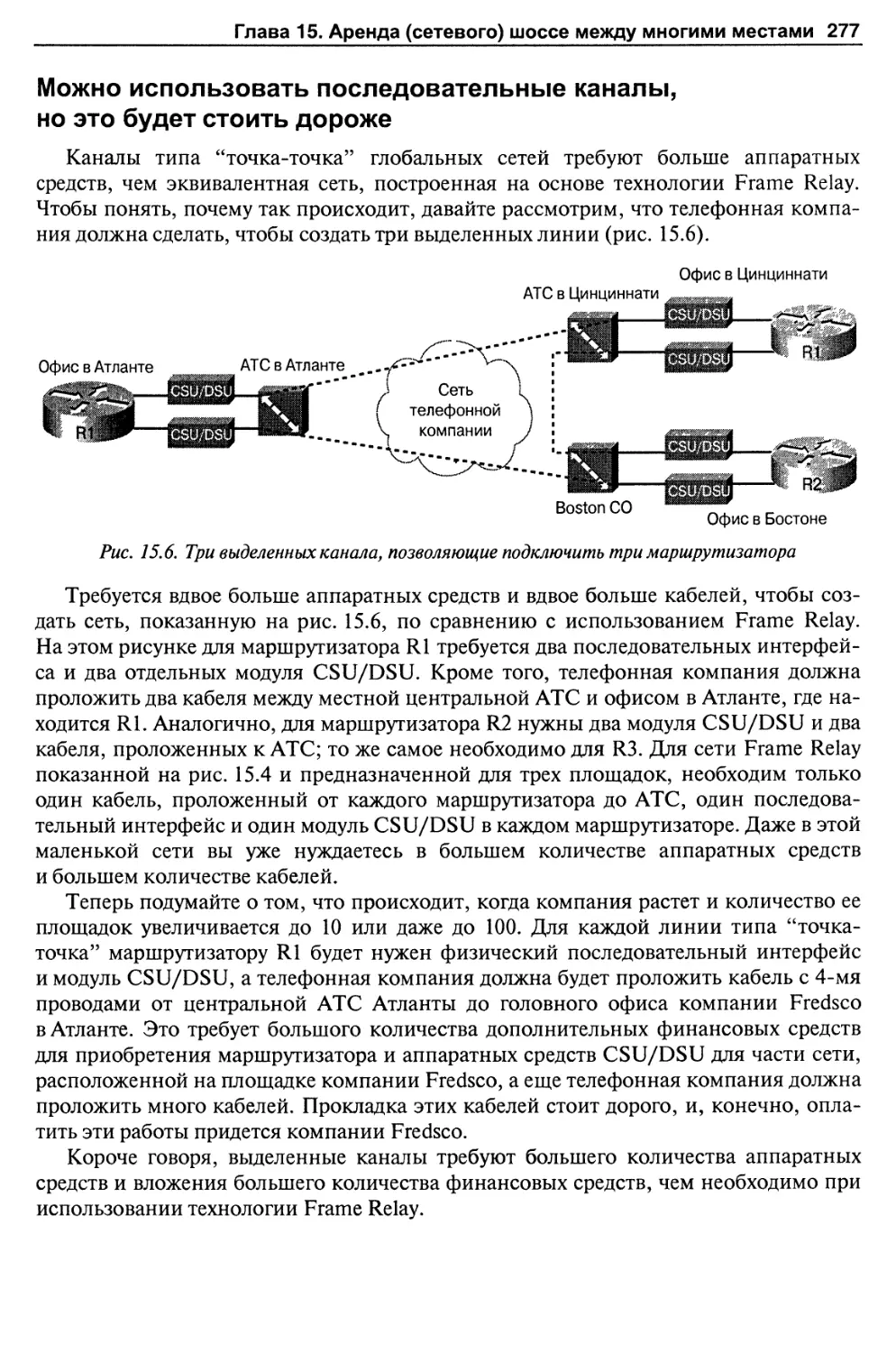

Можно использовать последовательные каналы, но это будет стоить

дороже 277

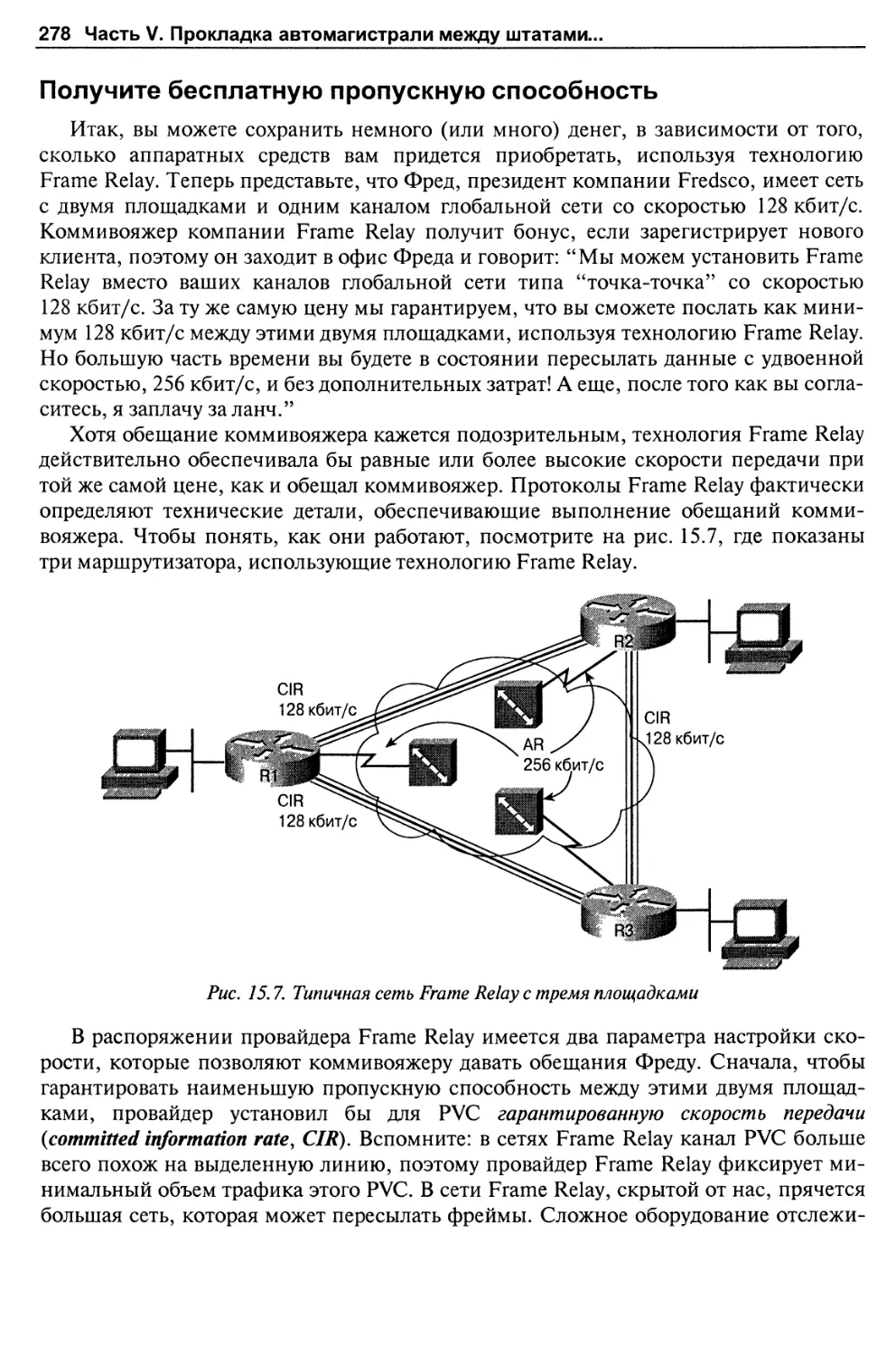

Получите бесплатную пропускную способность 278

Маршрутизаторы и глобальные сети: все еще соответствие, сделанное

на небесах 280

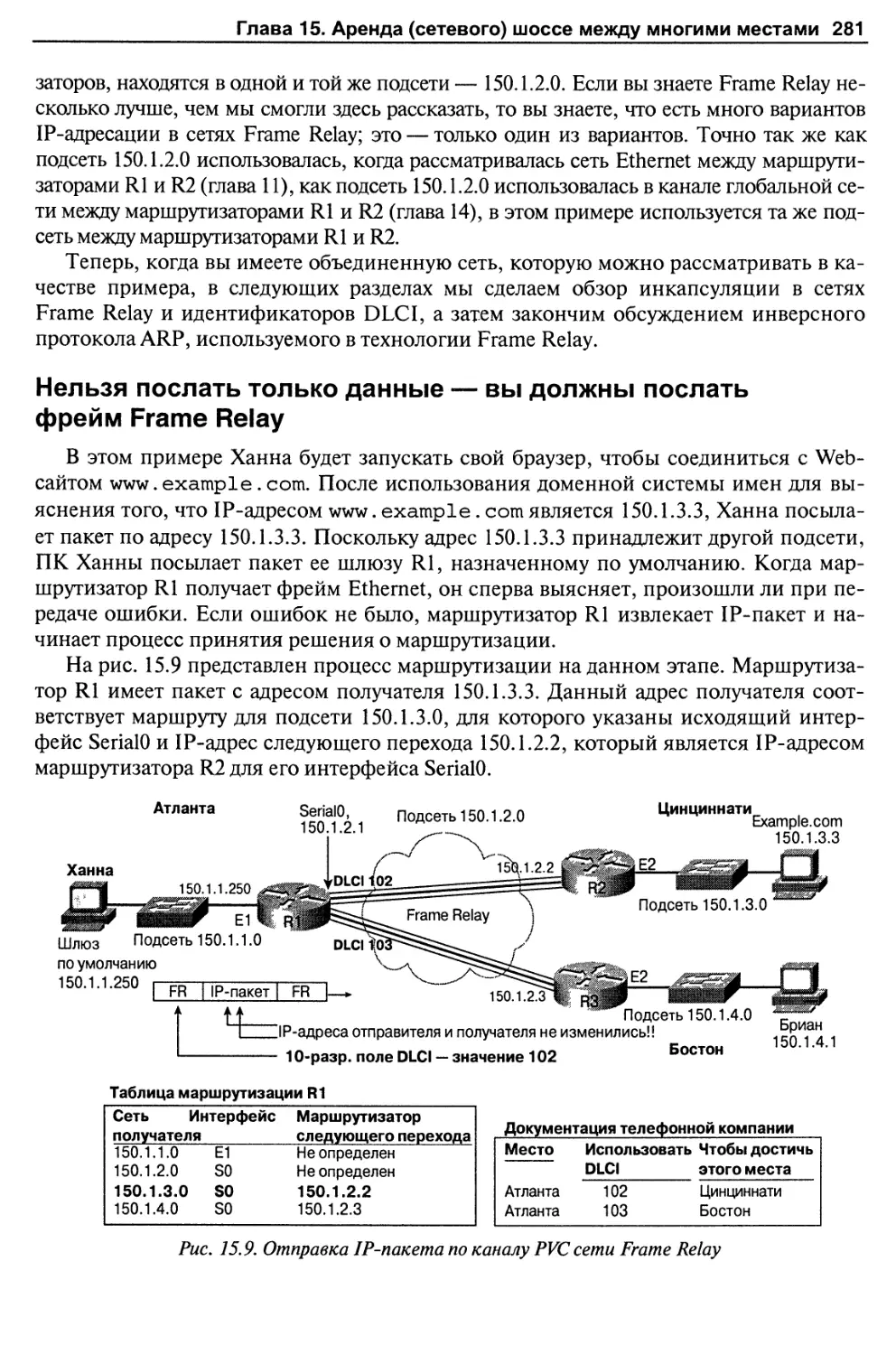

Нельзя послать только данные — вы должны послать фрейм Frame Relay 281

Адресация Frame Relay интереснее, чем таковая для последовательных

каналов 282

Резюме 283

Контрольные вопросы 283

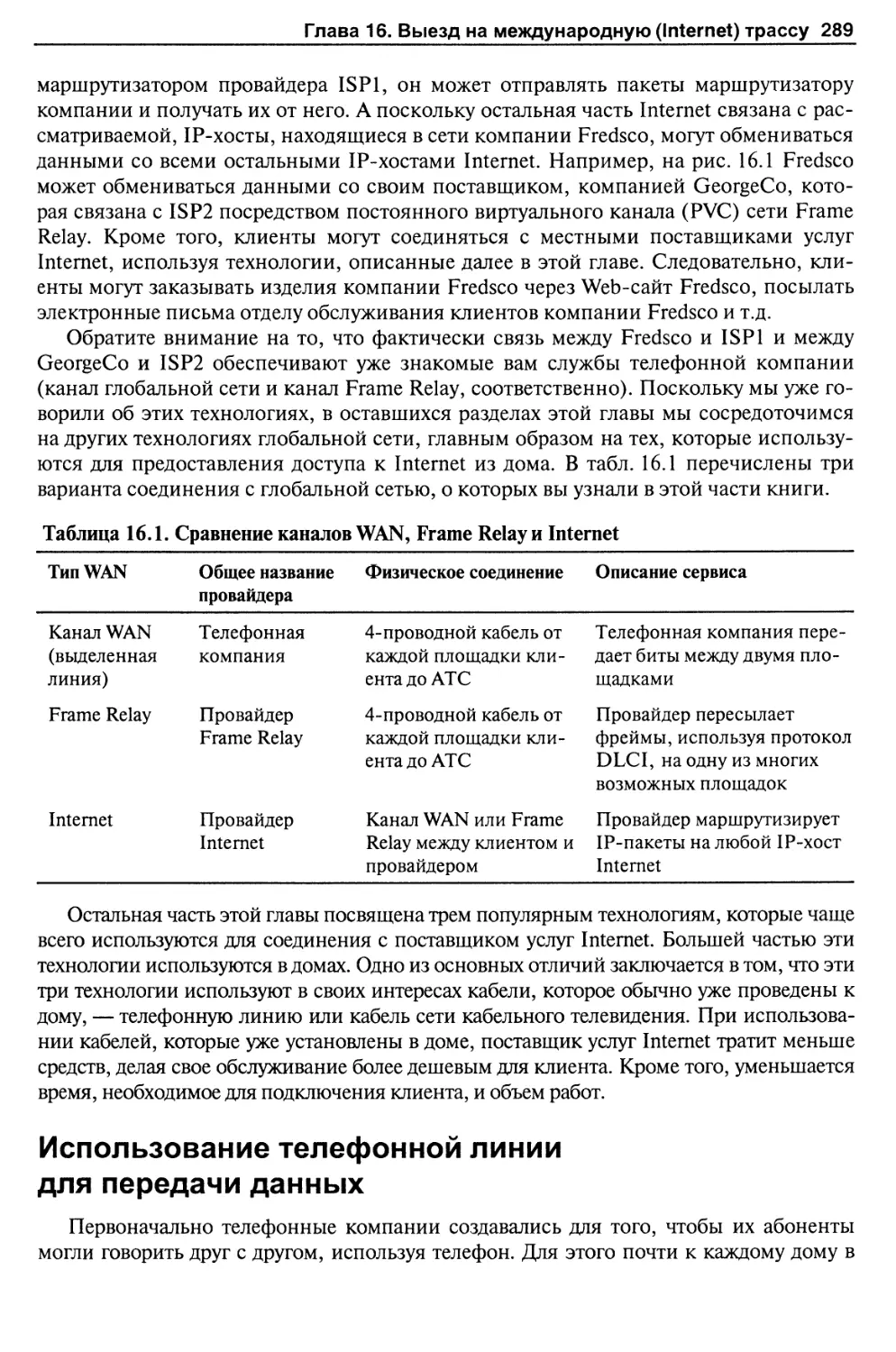

Глава 16. Выезд на международную (Internet) трассу 287

Выехав на автомагистраль между штатами (Internet), можно добраться

куда угодно 287

Использование телефонной линии для передачи данных 289

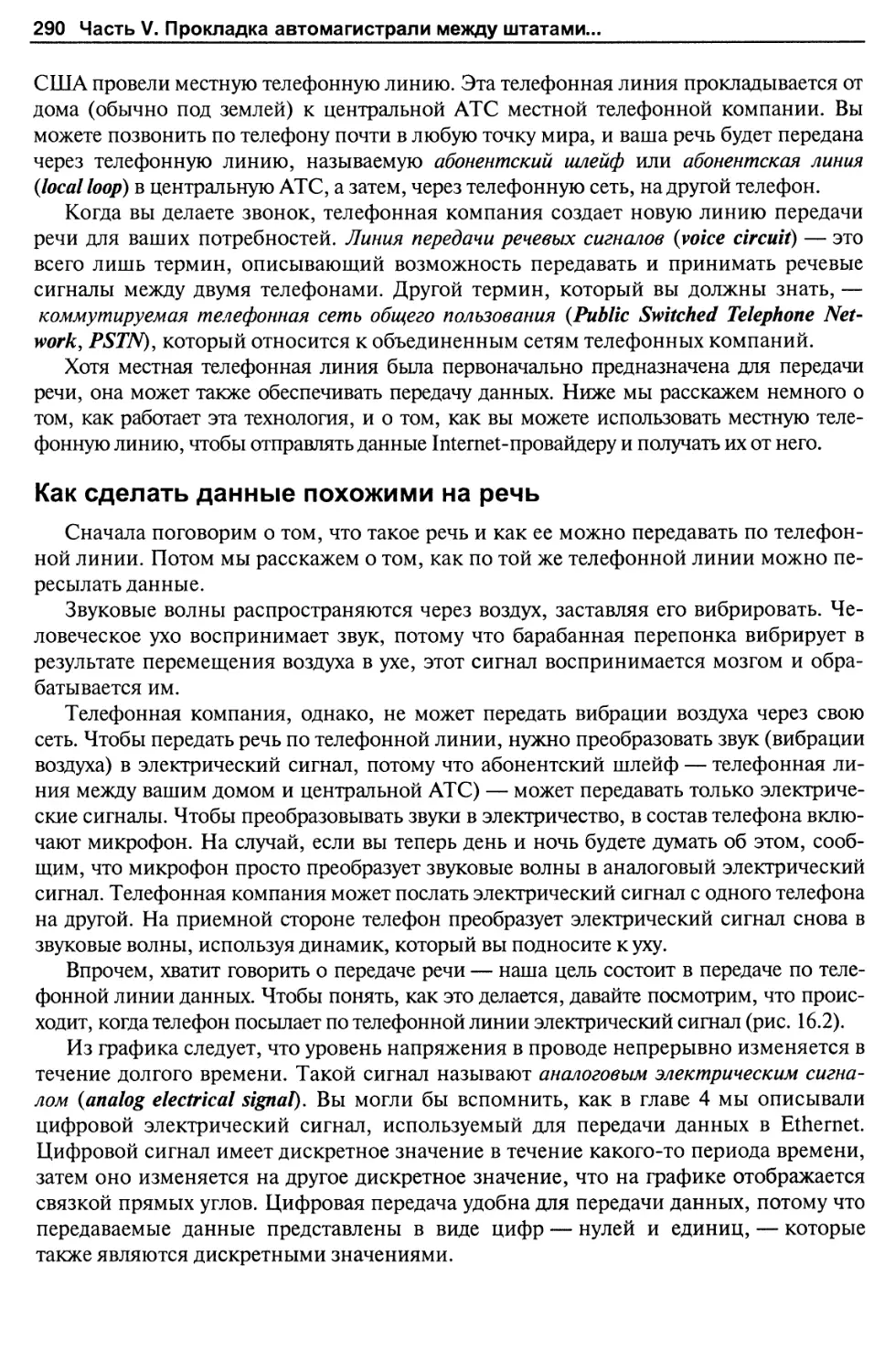

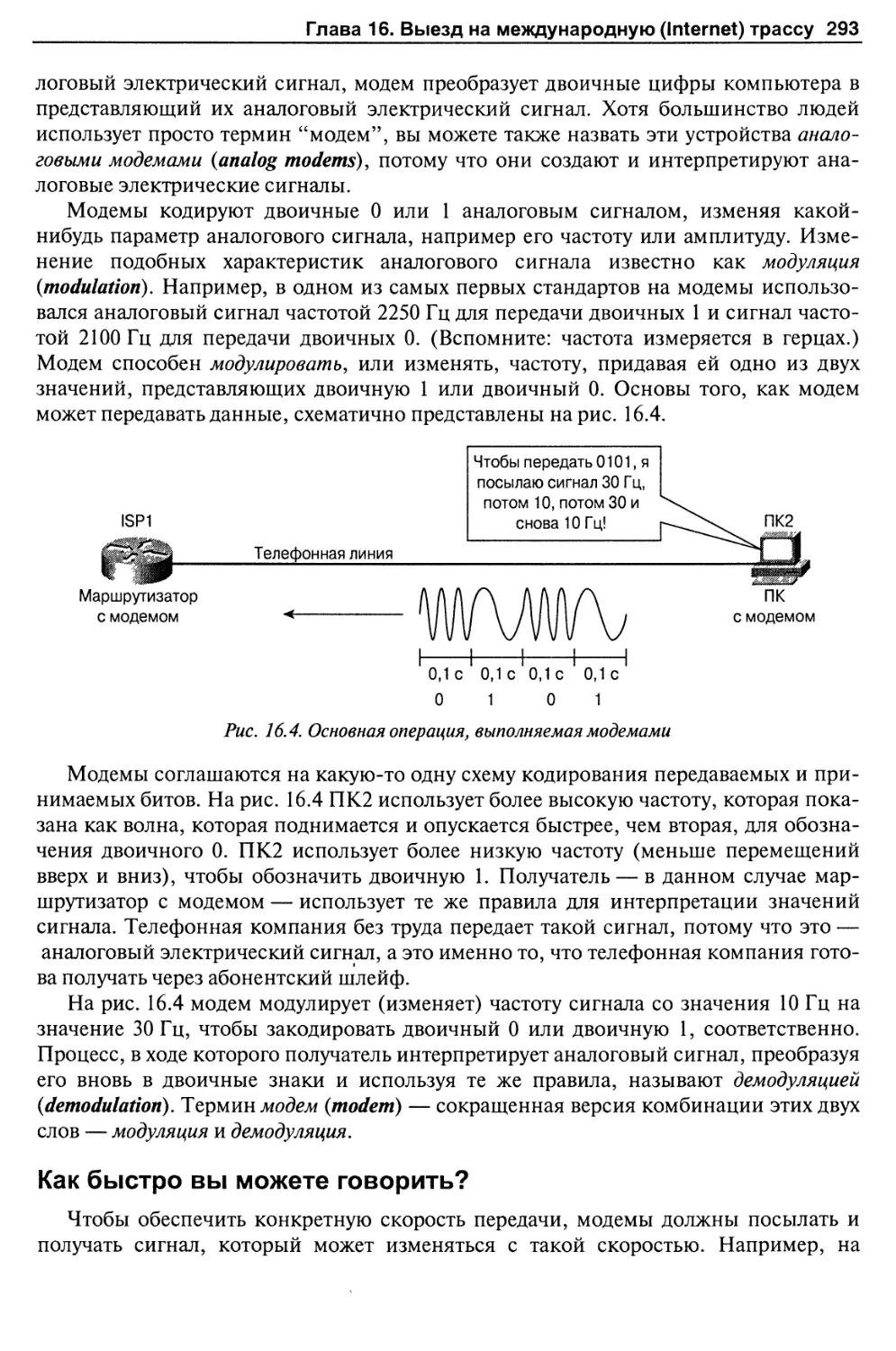

Как сделать данные похожими на речь 290

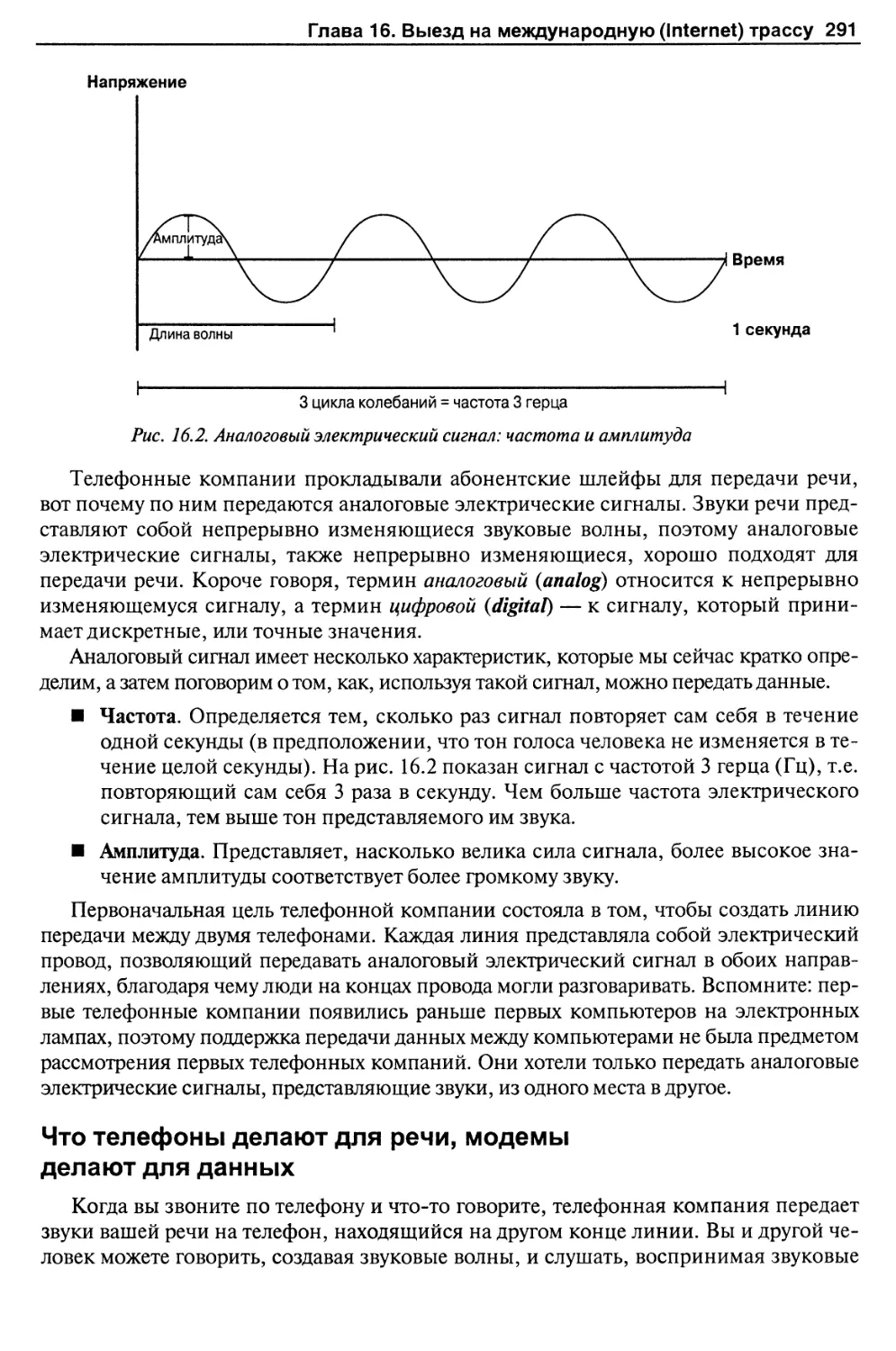

Что телефоны делают для речи, модемы делают для данных 291

Как быстро вы можете говорить? 293

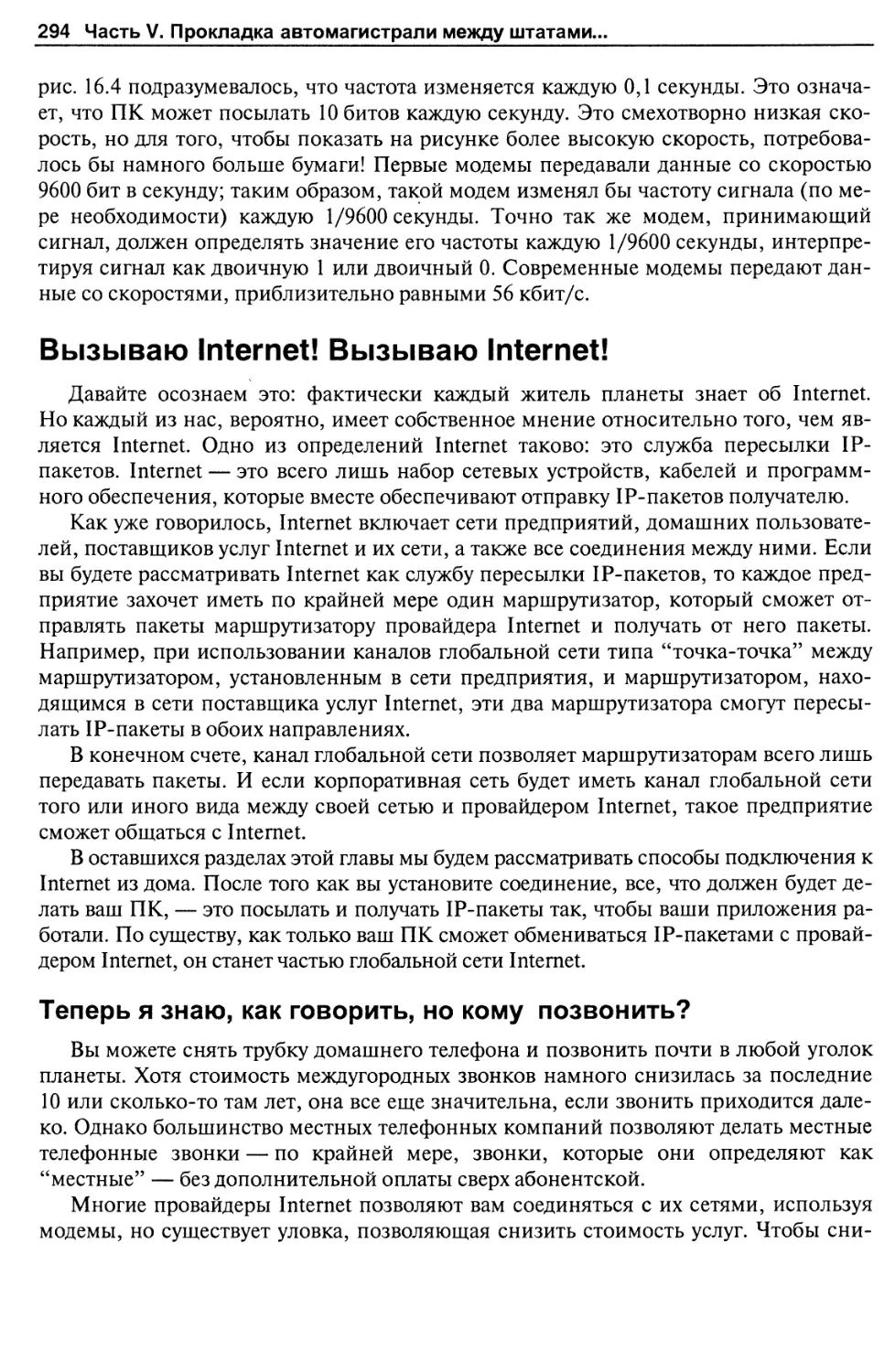

Вызываю Internet! Вызываю Internet! 294

Теперь я знаю, как говорить, но кому позвонить? 294

Теперь, когда я знаю, кому звонить, что я должен сказать? 295

Использование телефонной линии для передачи данных — путь DSL 296

Д-р Аналог Голос и м-р Скрытый Цифровой 296

Быстрее — значит, лучше 298

Отправка данных без использования телефонной линии 299

Резюме 300

Контрольные вопросы 300

Часть VI. Обеспечение безопасности сетей 303

Глава 17. Прием "правильных" людей и ограничения для "неправильных" 305

Безопасная езда при использовании AAA 305

Проверка лицензий на предмет выявления незаконных водителей

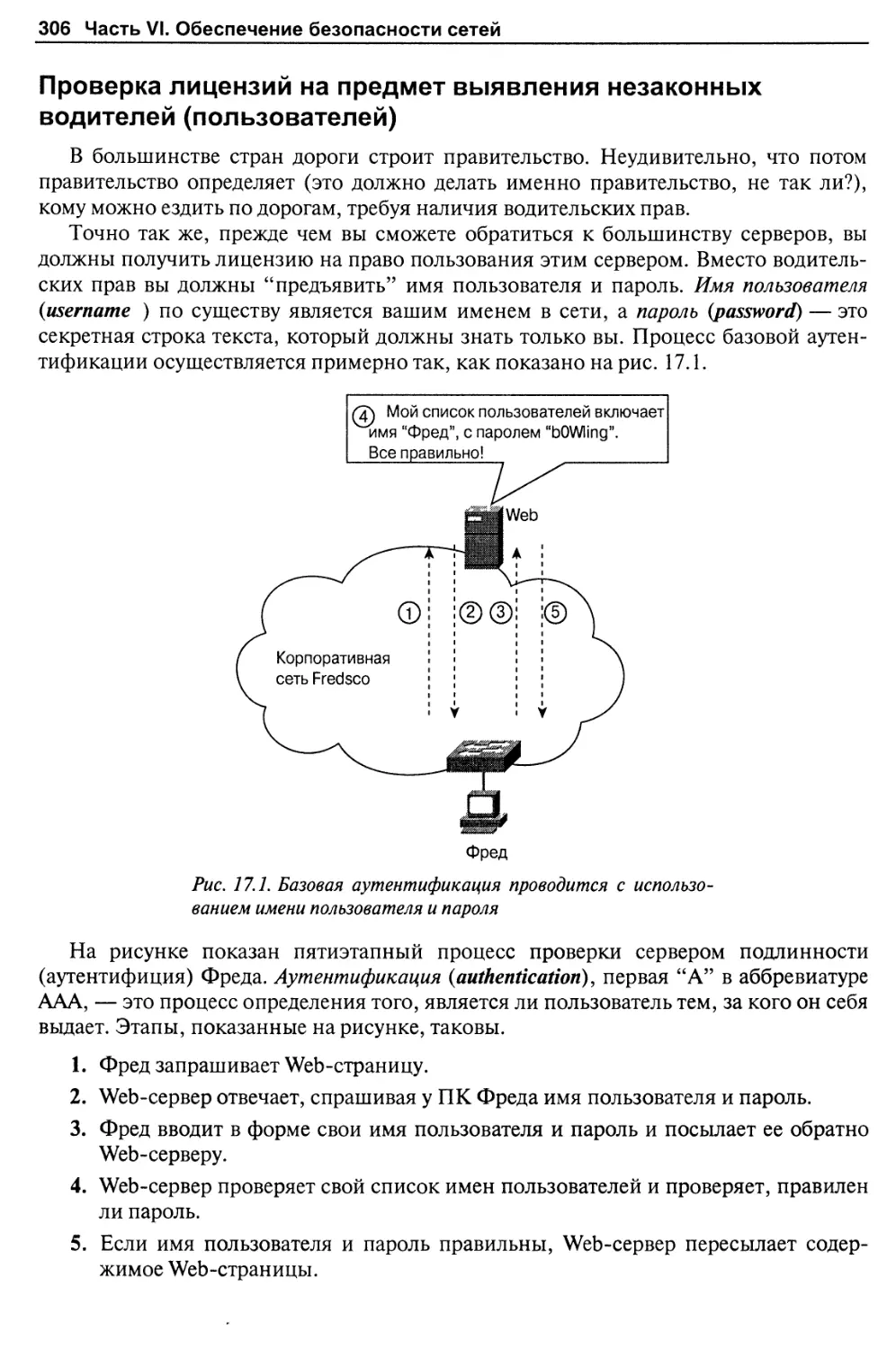

(пользователей) 306

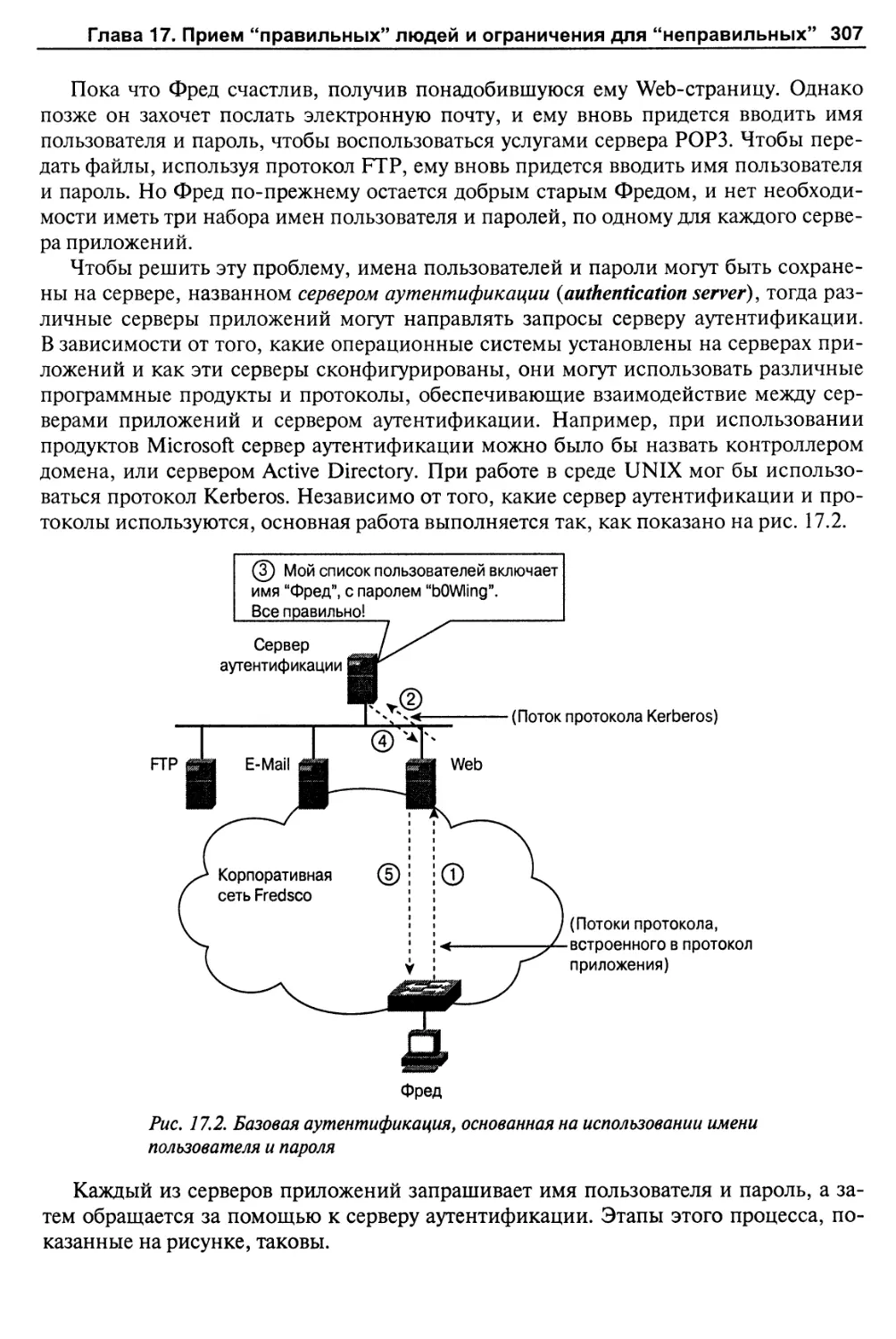

Как вы сюда попали? 308

Проверка прав: а может ли он управлять таким транспортным средством? 308

Отслеживание нарушений водителей (пользователей) 309

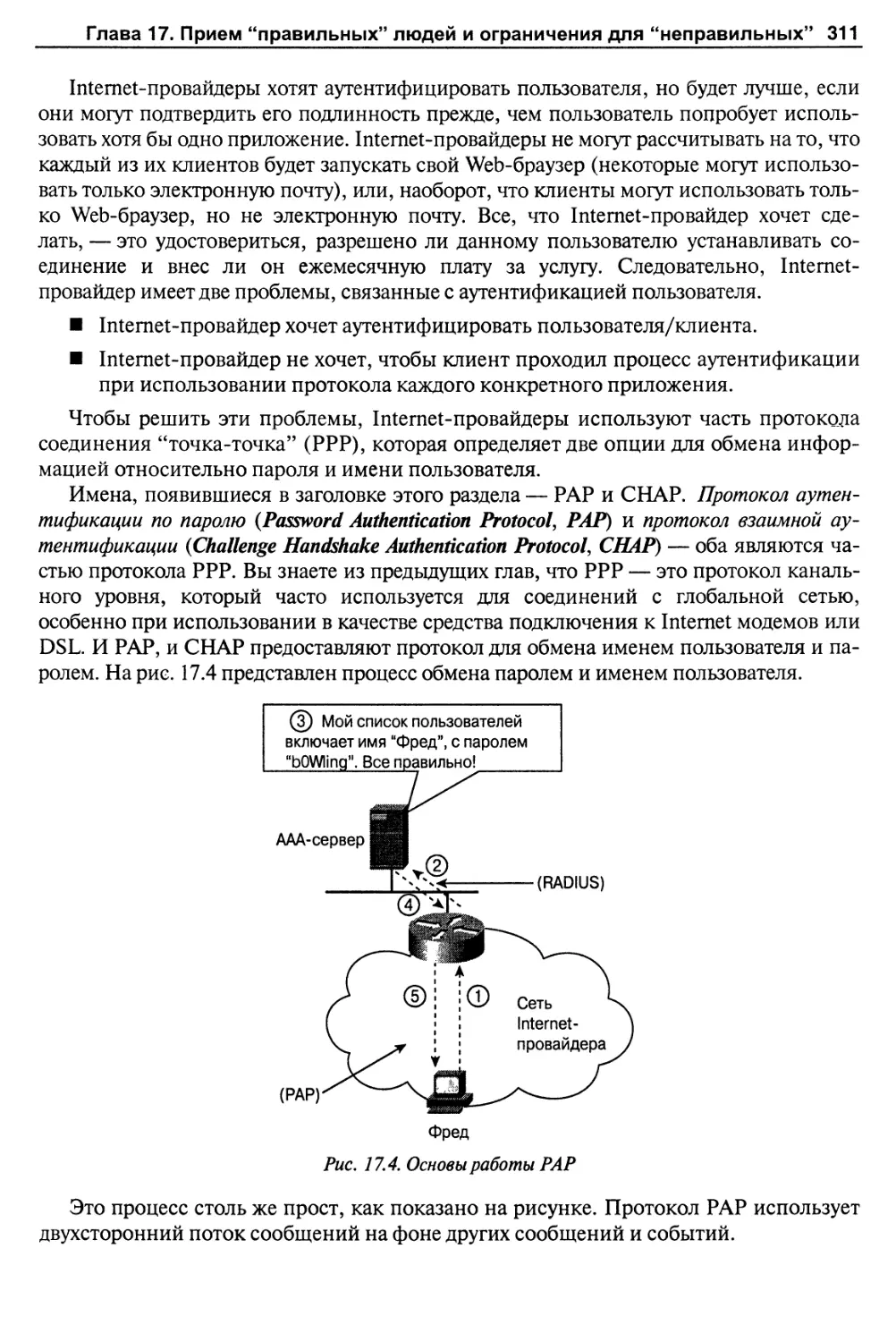

Проверка того, что все (Internet-) водители имеют должные права 310

Используйте РАР и CHAP 310

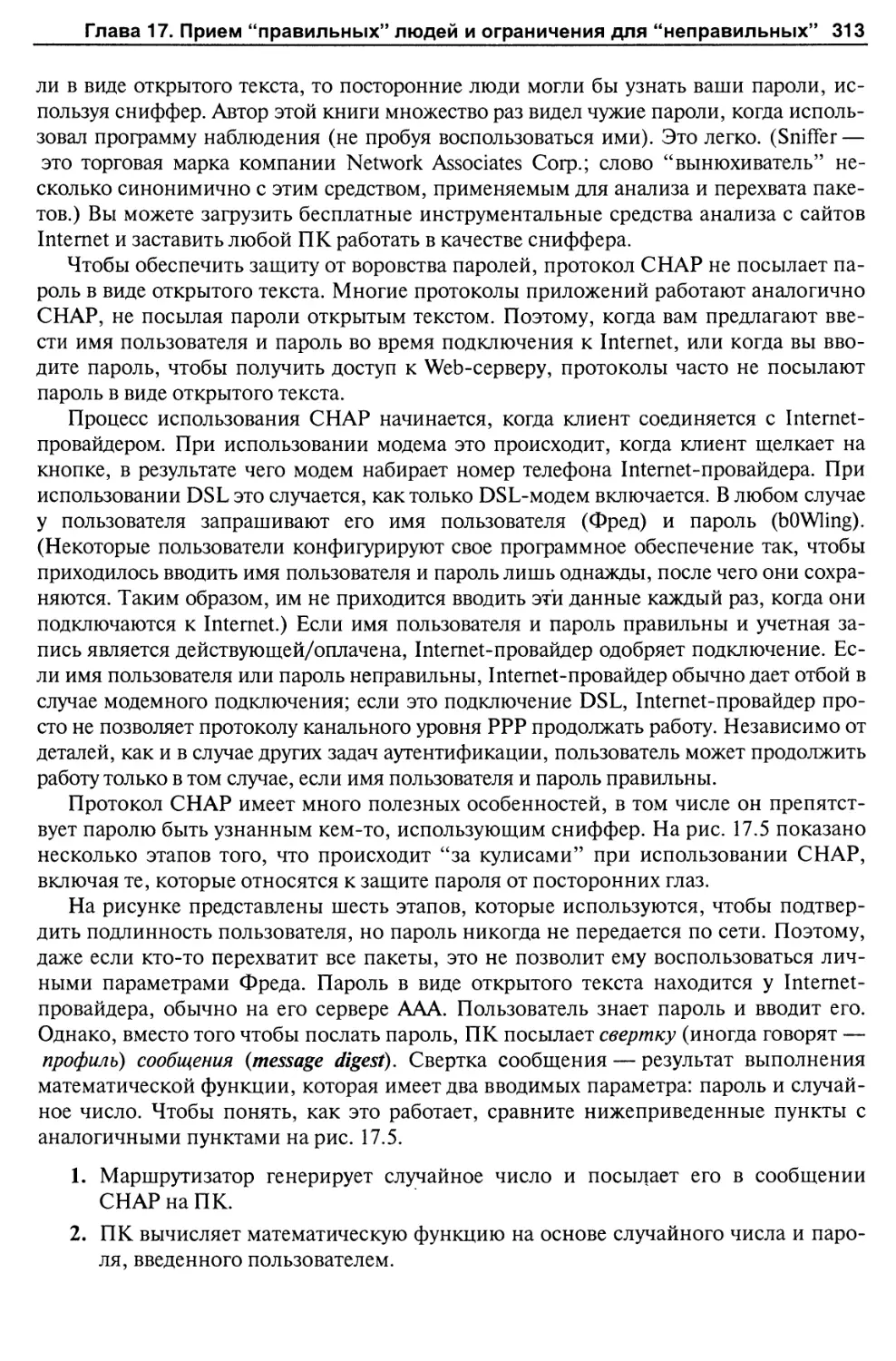

Как помешать постороннему использовать ваши права (пароль) 312

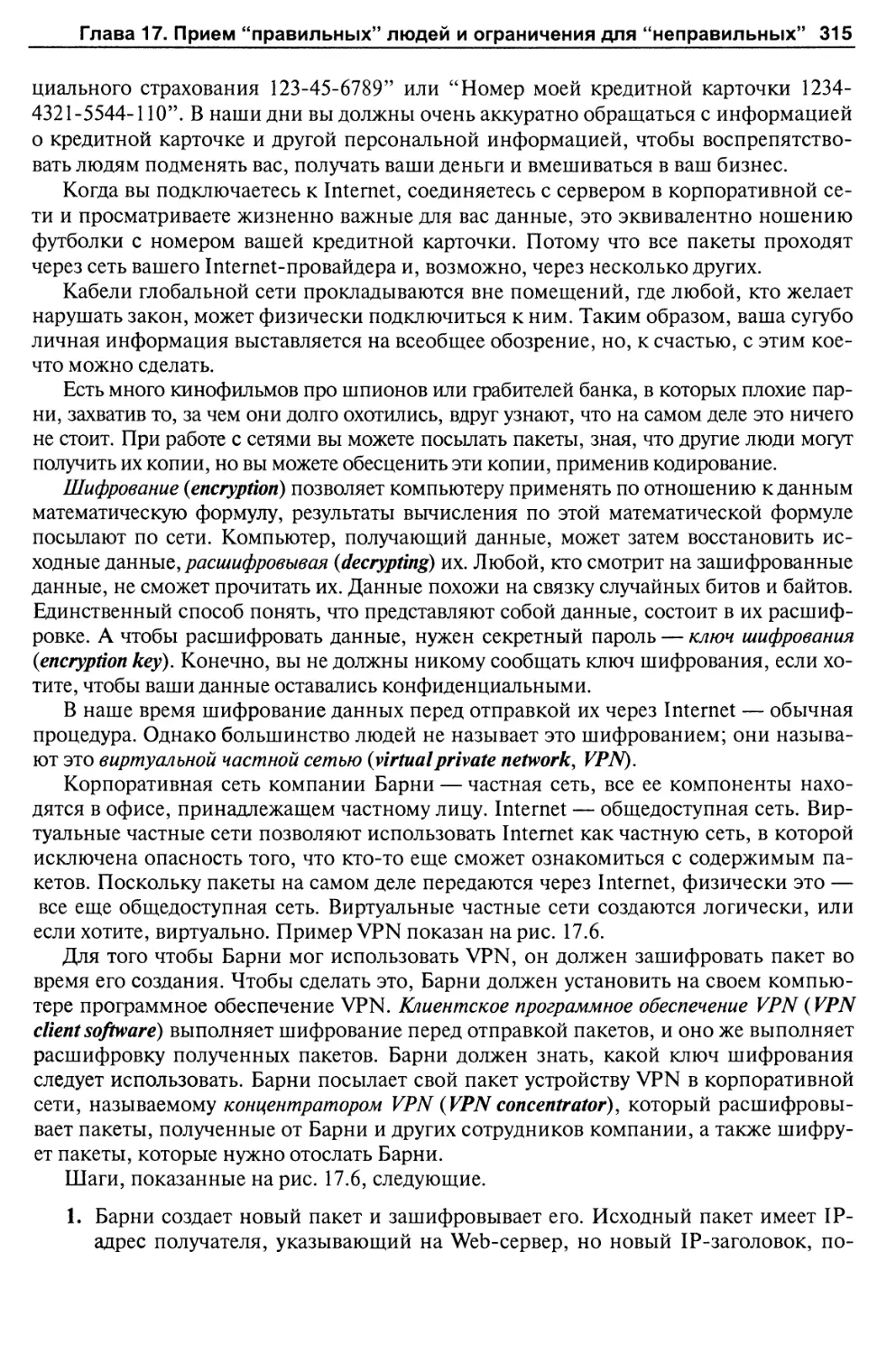

Вы носите номер своей кредитной карточки на футболке 314

Резюме 316

Контрольные вопросы 317

Глава 18. Тщательное наблюдение за теми, кто приезжает к вашим

(сетевым) соседям 319

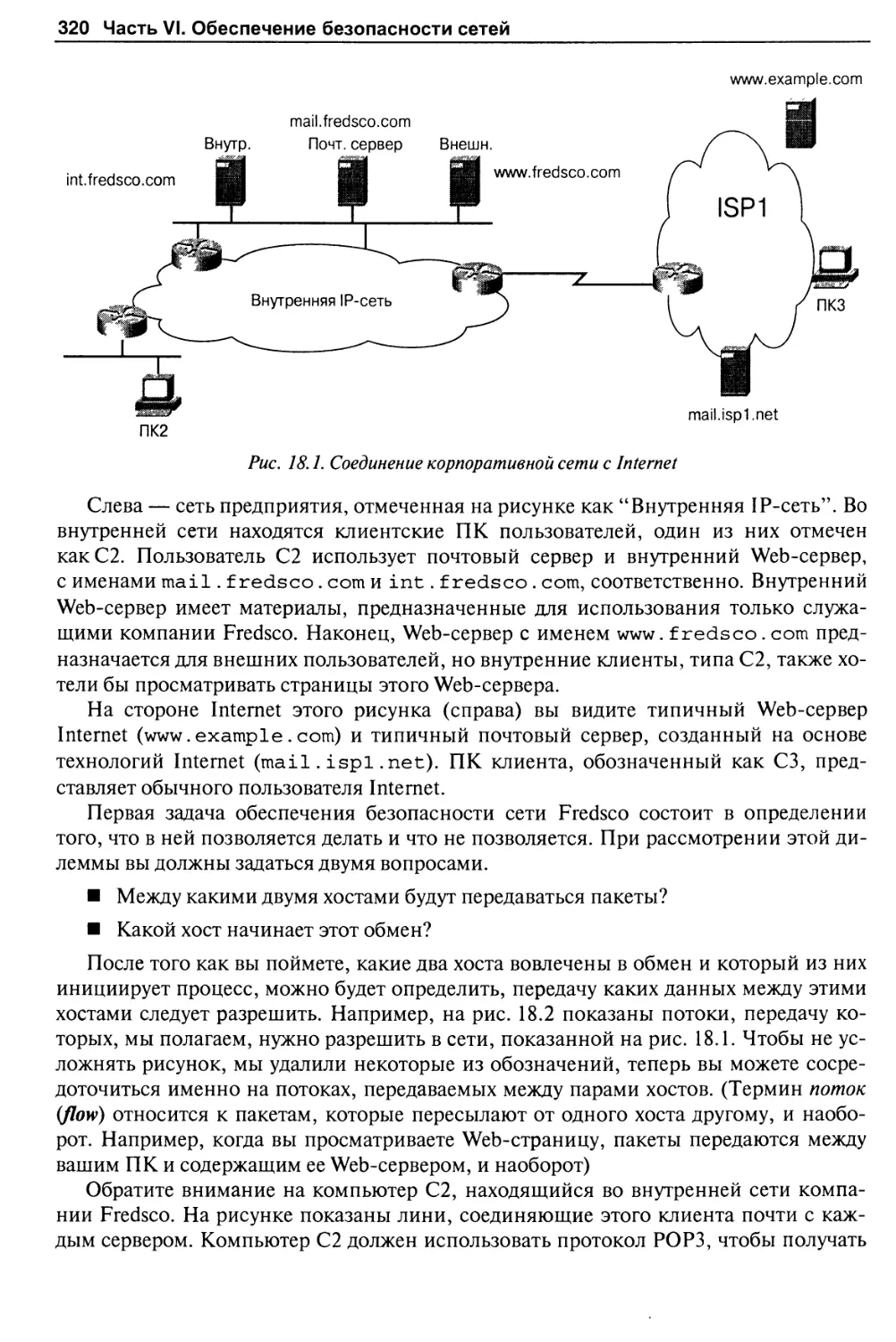

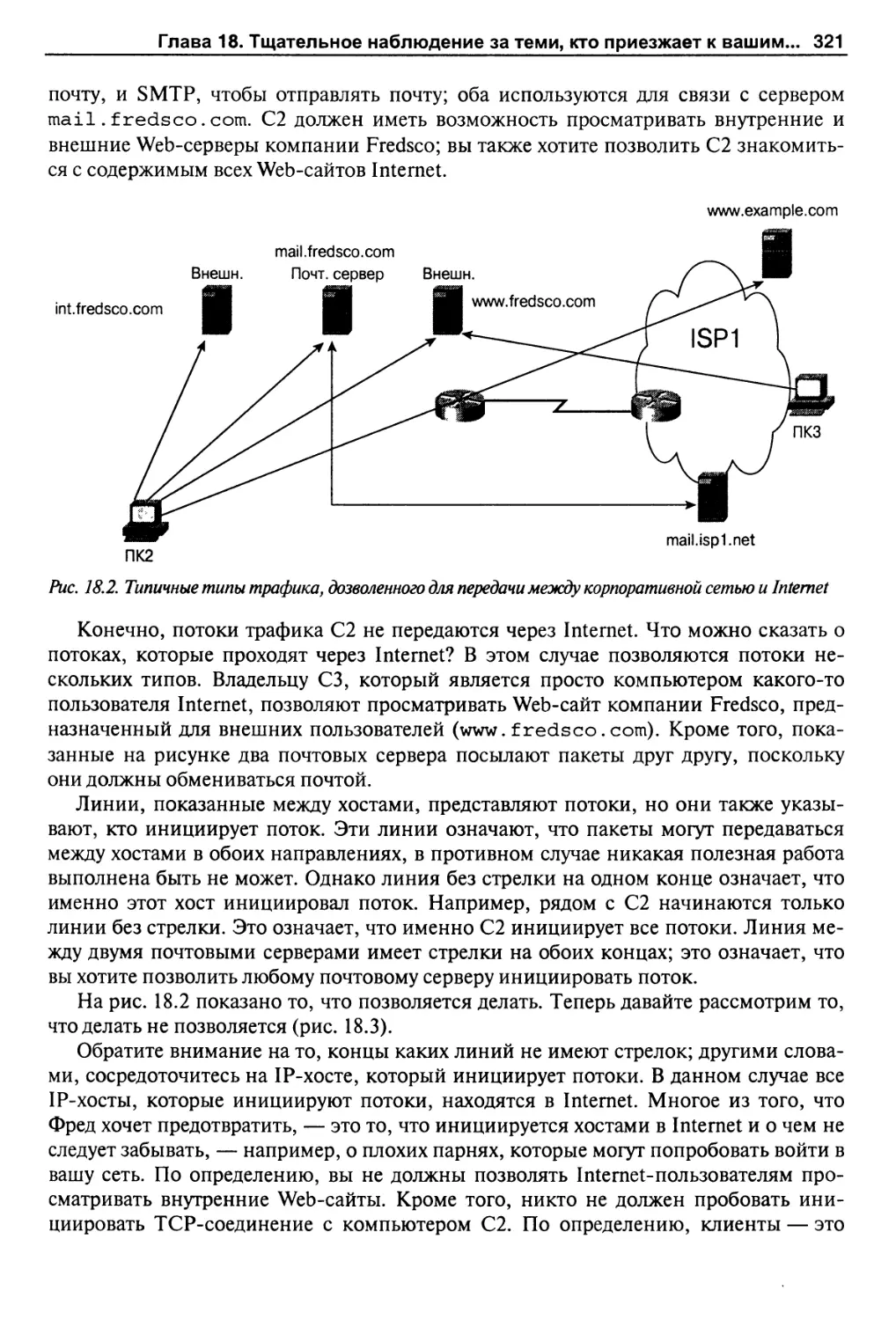

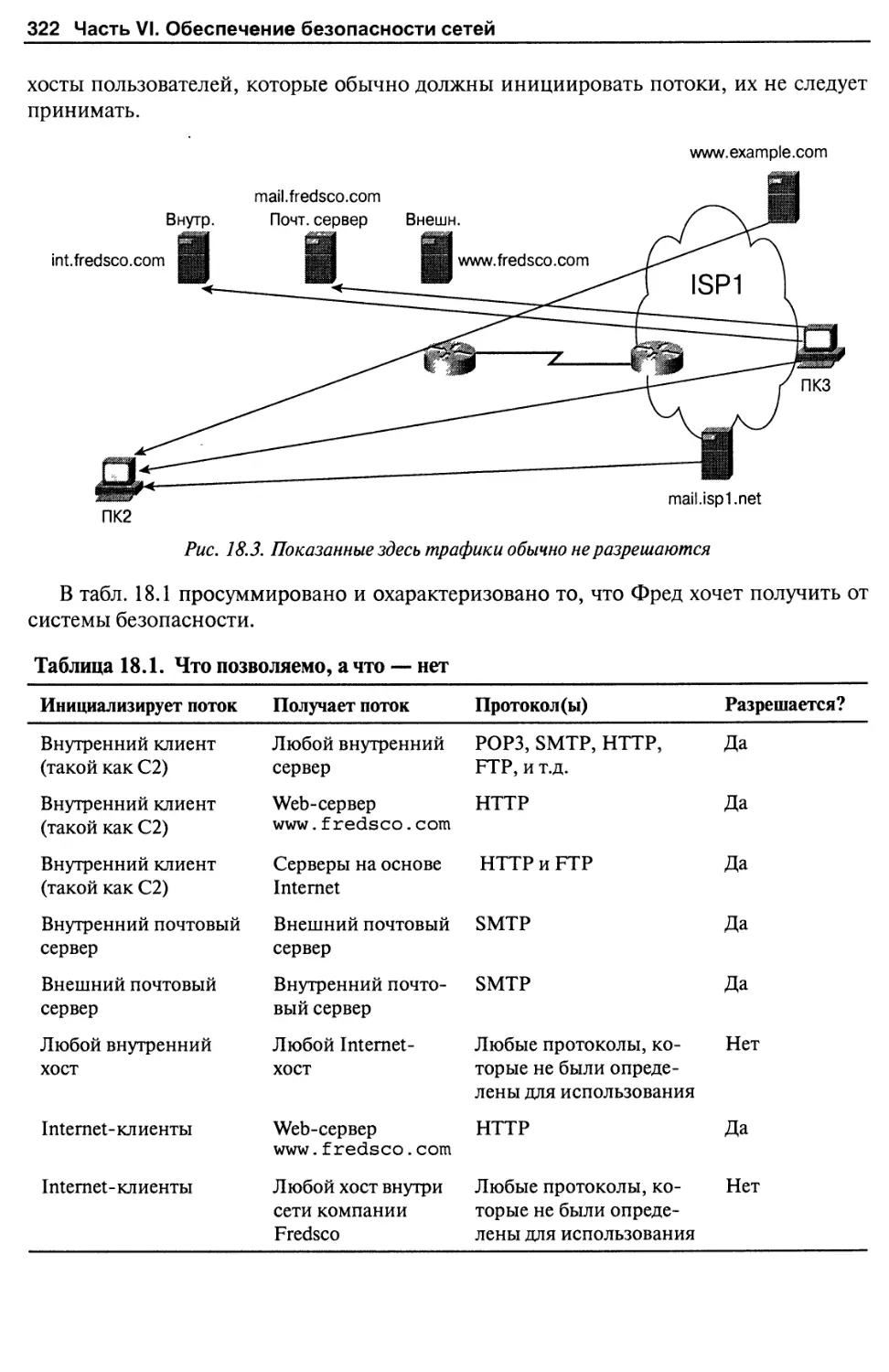

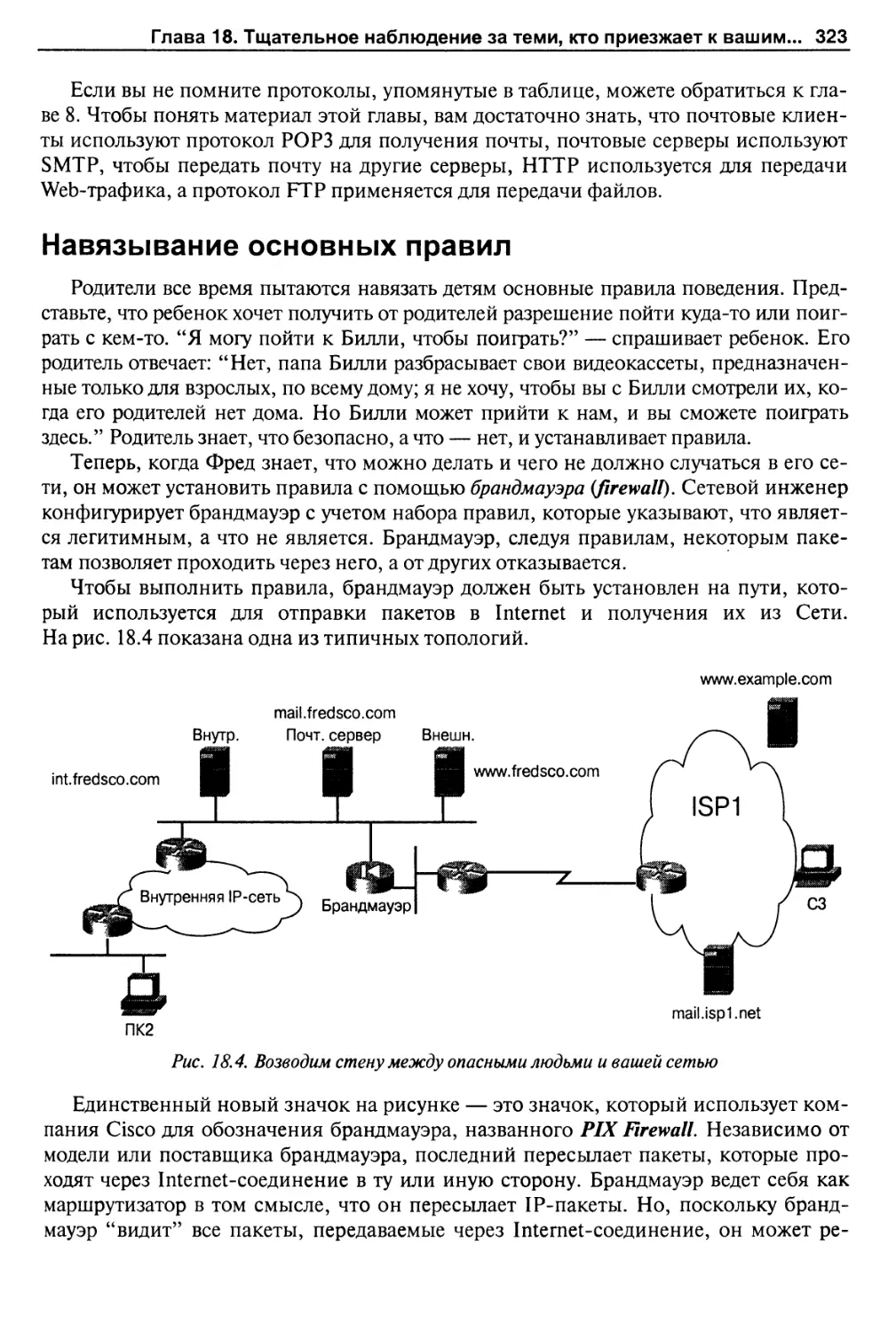

Определение основных правил 319

Навязывание основных правил 323

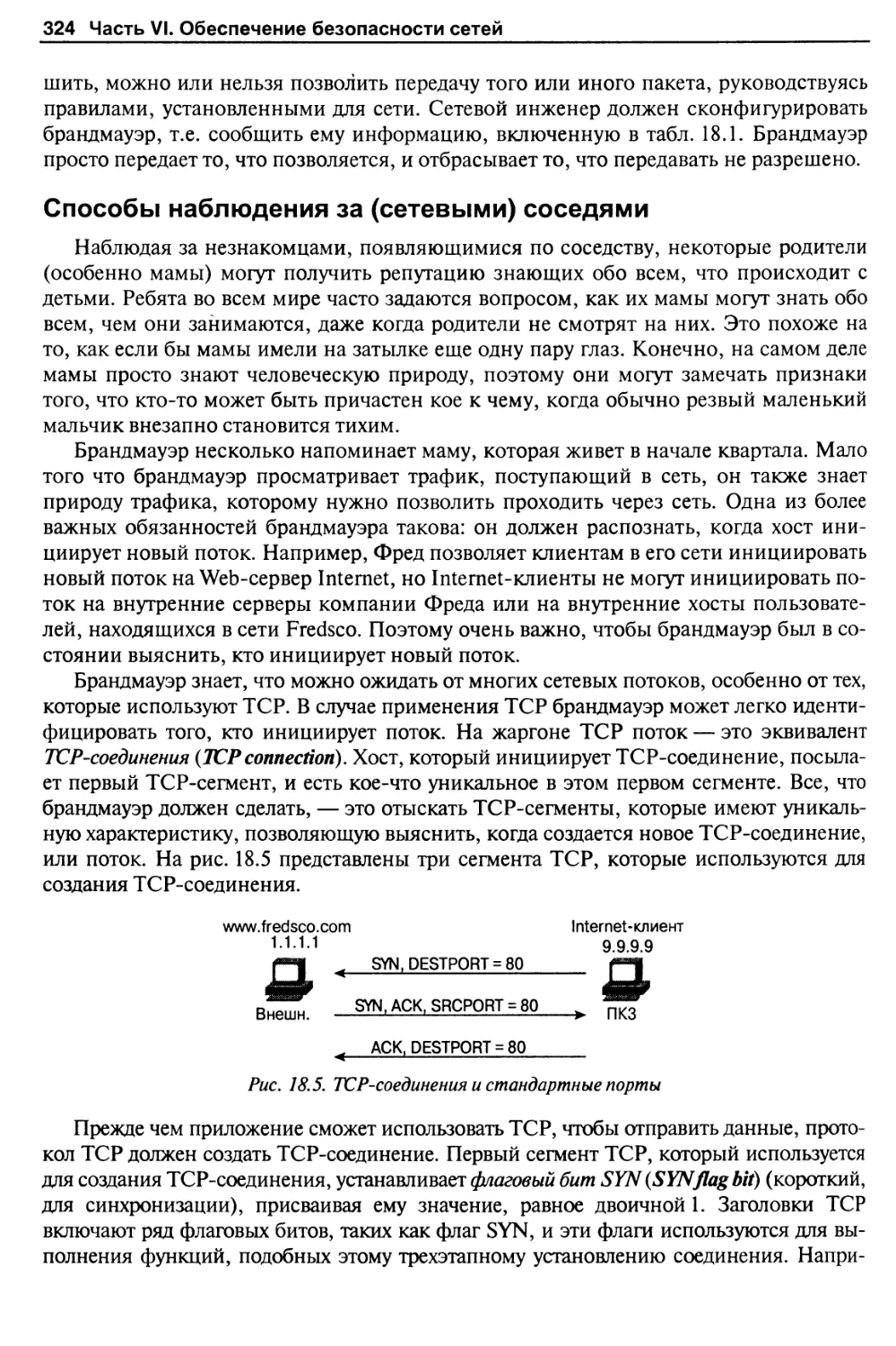

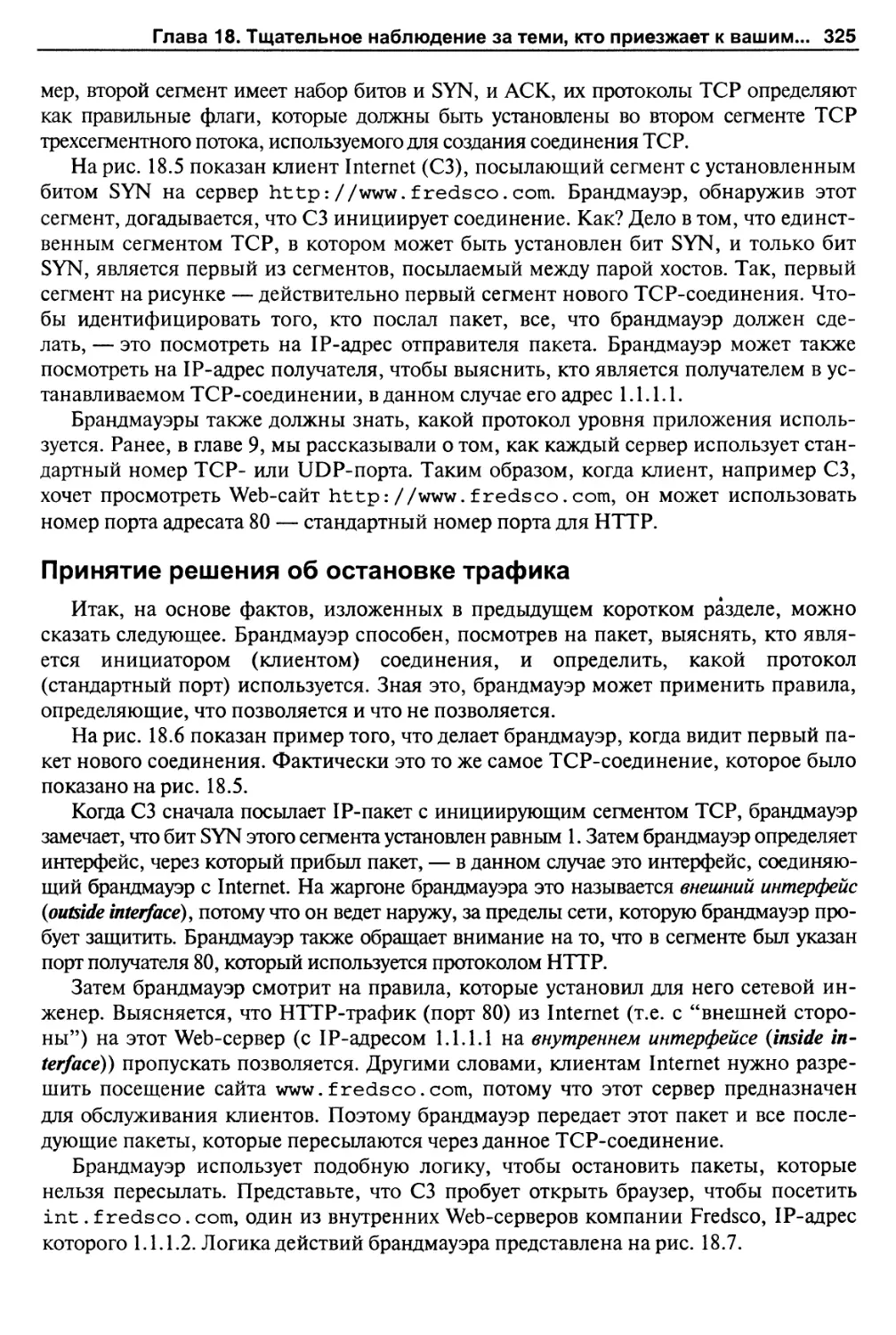

Способы наблюдения за (сетевыми) соседями 324

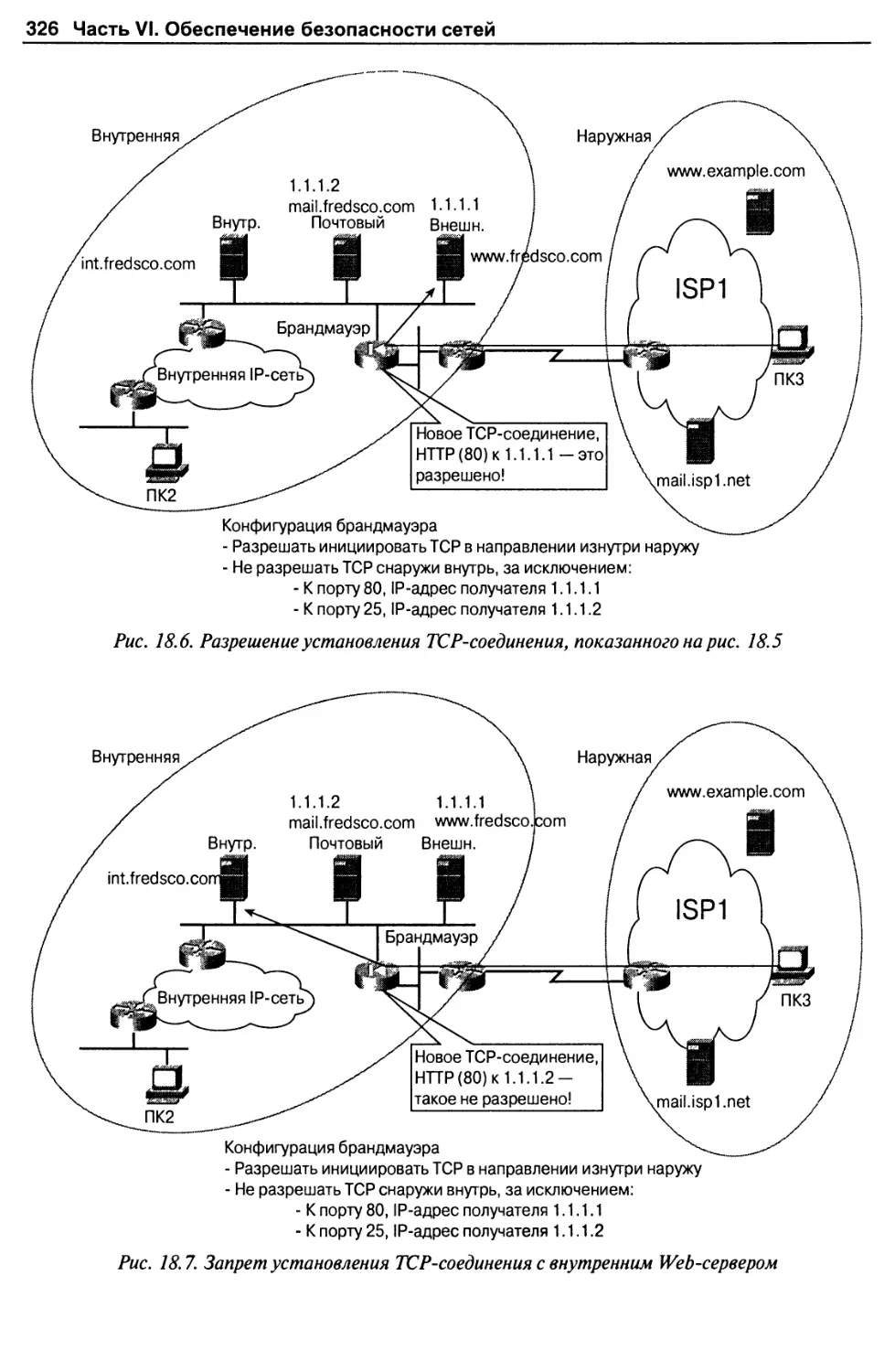

Принятие решения об остановке трафика 325

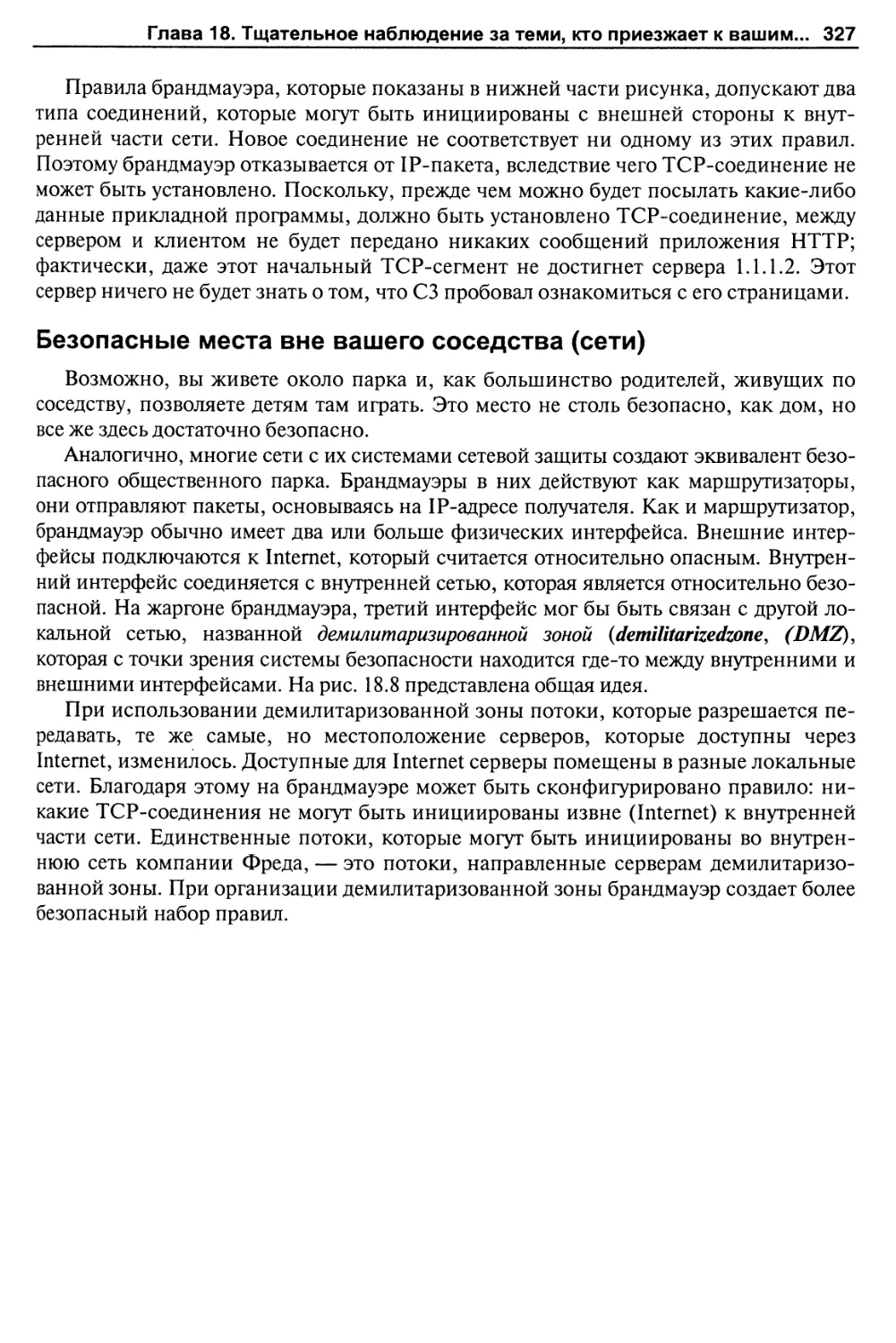

Безопасные места вне вашего соседства (сети) 327

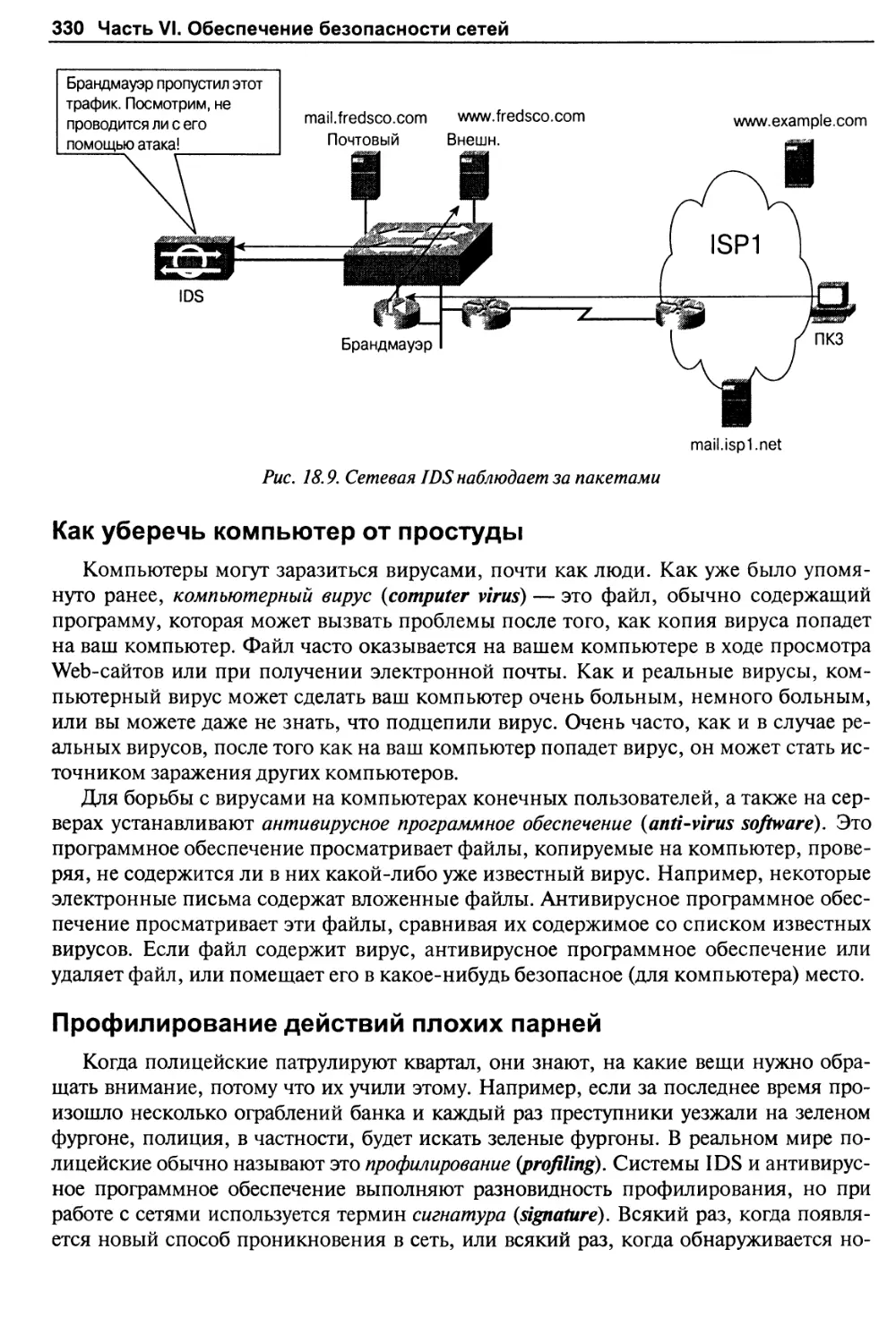

Использование полиции для присмотра за плохими парнями 328

Присмотр за волками овечьей шкуре 329

Как уберечь компьютер от простуды 330

Профилирование действий плохих парней 330

Резюме 331

Контрольные вопросы 331

Часть VII. Приложения 335

Приложение А. Ответы на контрольные вопросы 337

Глава 1 337

Глава 2 338

Глава 3 339

Глава 4 340

Глава 5 342

Глава 6 344

Глава 7 346

Глава 8 349

Глава 9 351

Глава 10 352

Глава 11 354

Глава 12 357

Глава 13 359

Глава 14 360

Глава 15 362

Глава 16 363

Глава 17 364

Глава 18 366

Приложение Б. Преобразование IP-адресов из десятичной системы

в двоичную и обратно 369

Десятичные и двоичные системы счисления 369

Десятичная система счисления 369

Двоичная система счисления 371

Преобразование двоичных чисел в десятичные и обратно 372

Преобразование двоичного числа в десятичное ^ 372

Преобразование десятичного числа в двоичное 373

Преобразование IP-адресов 377

14 Содержание

Преобразование десятичных IP-адресов в двоичные 377

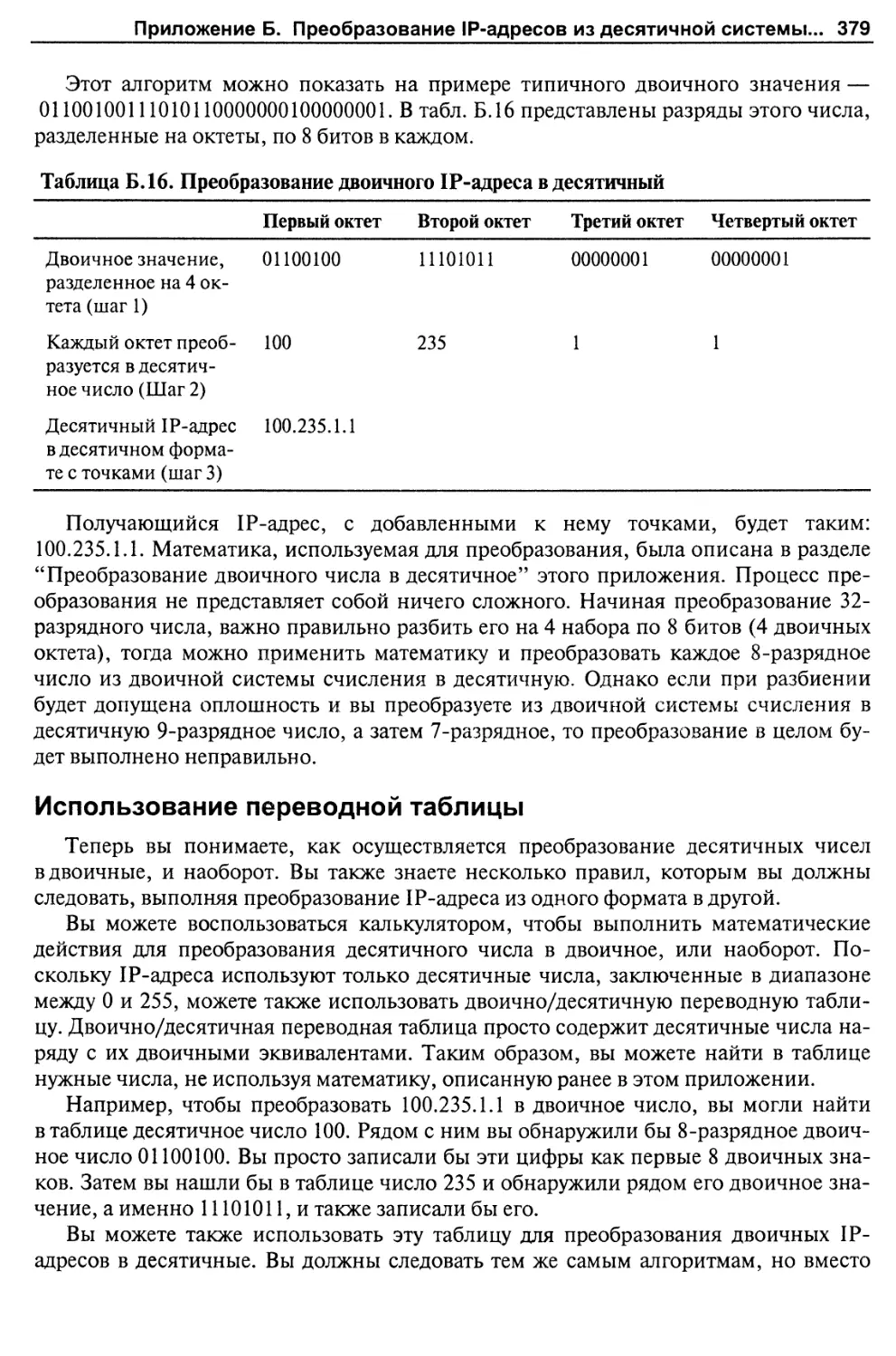

Преобразование двоичных IP-адресов в десятичные 378

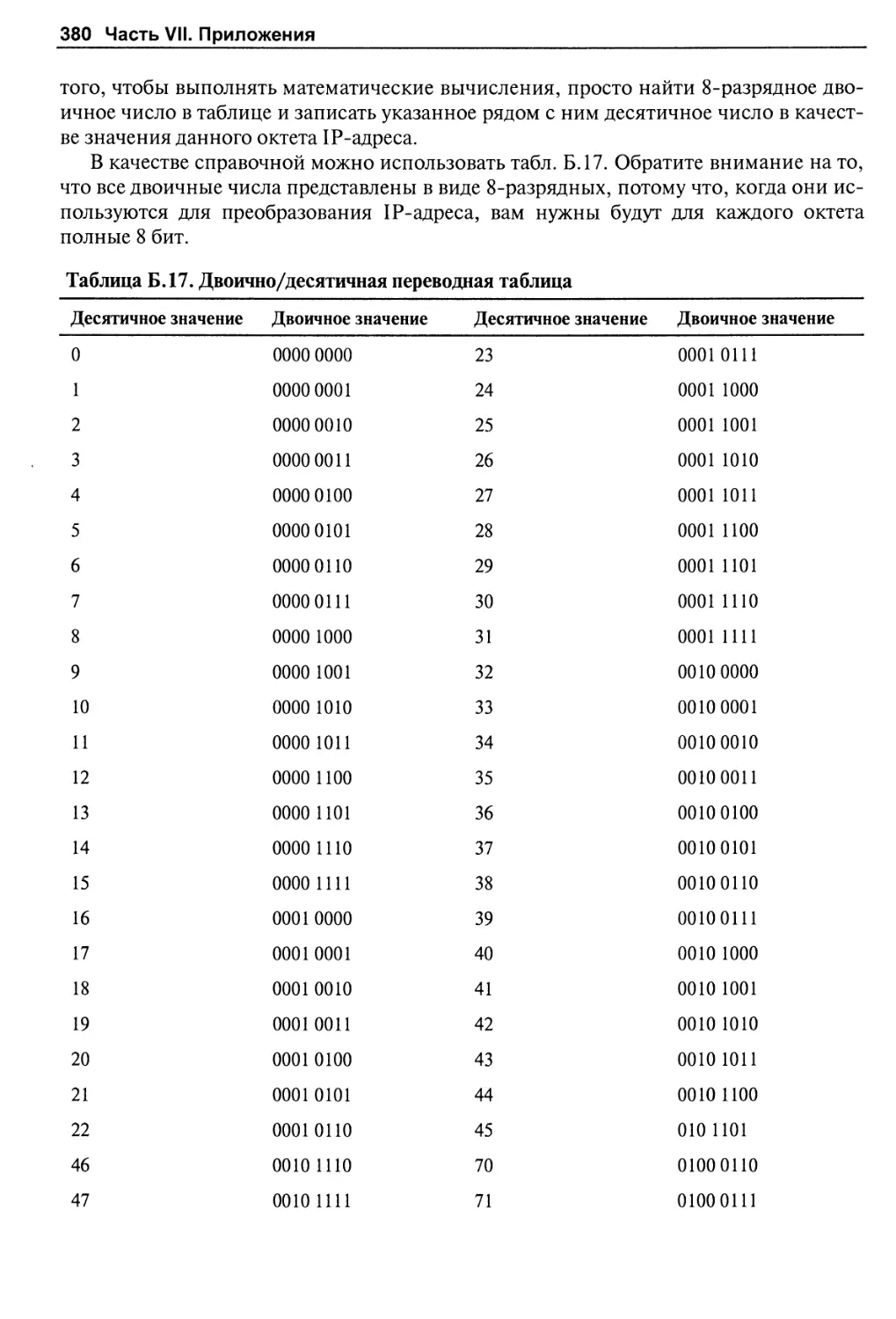

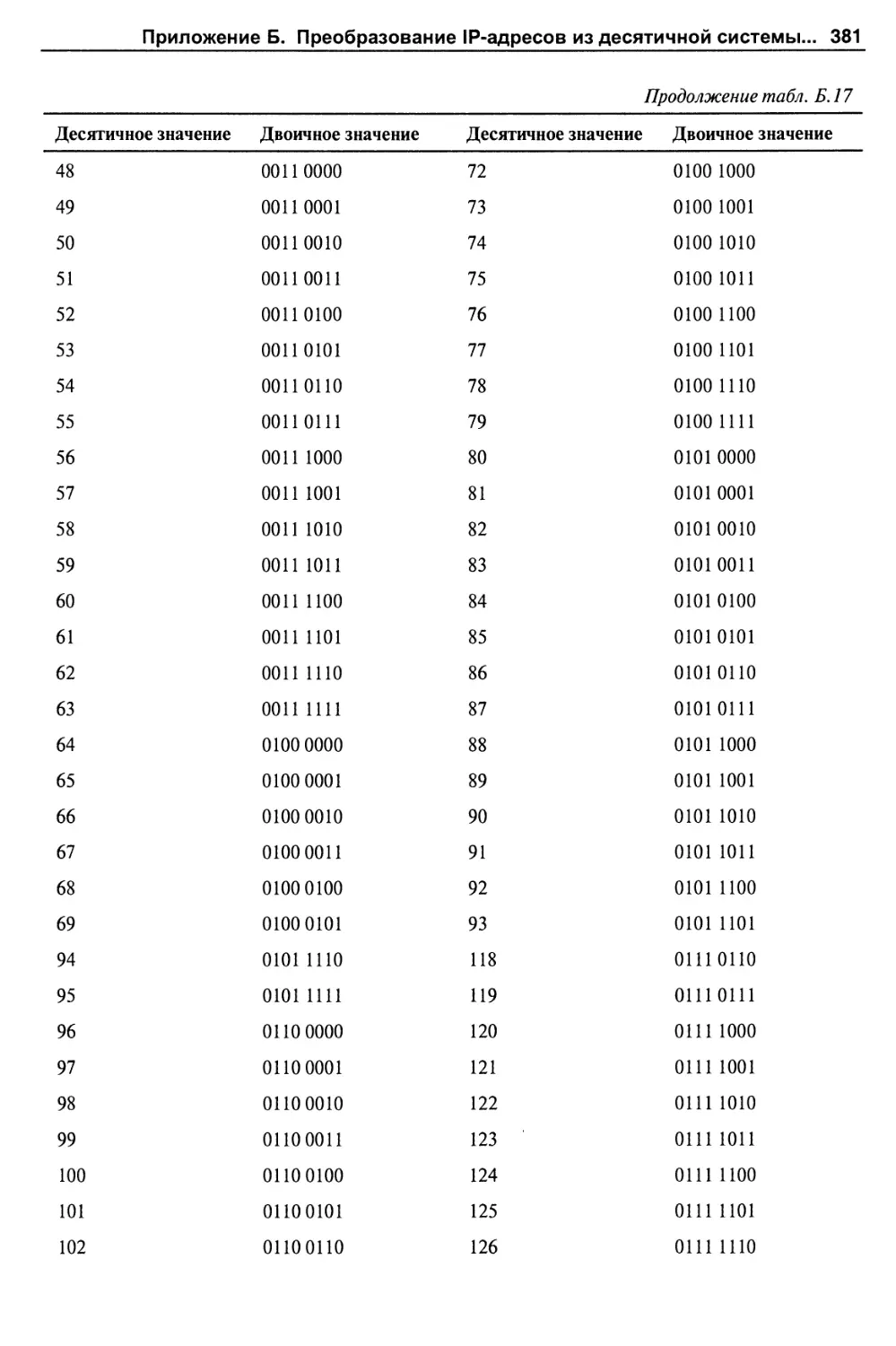

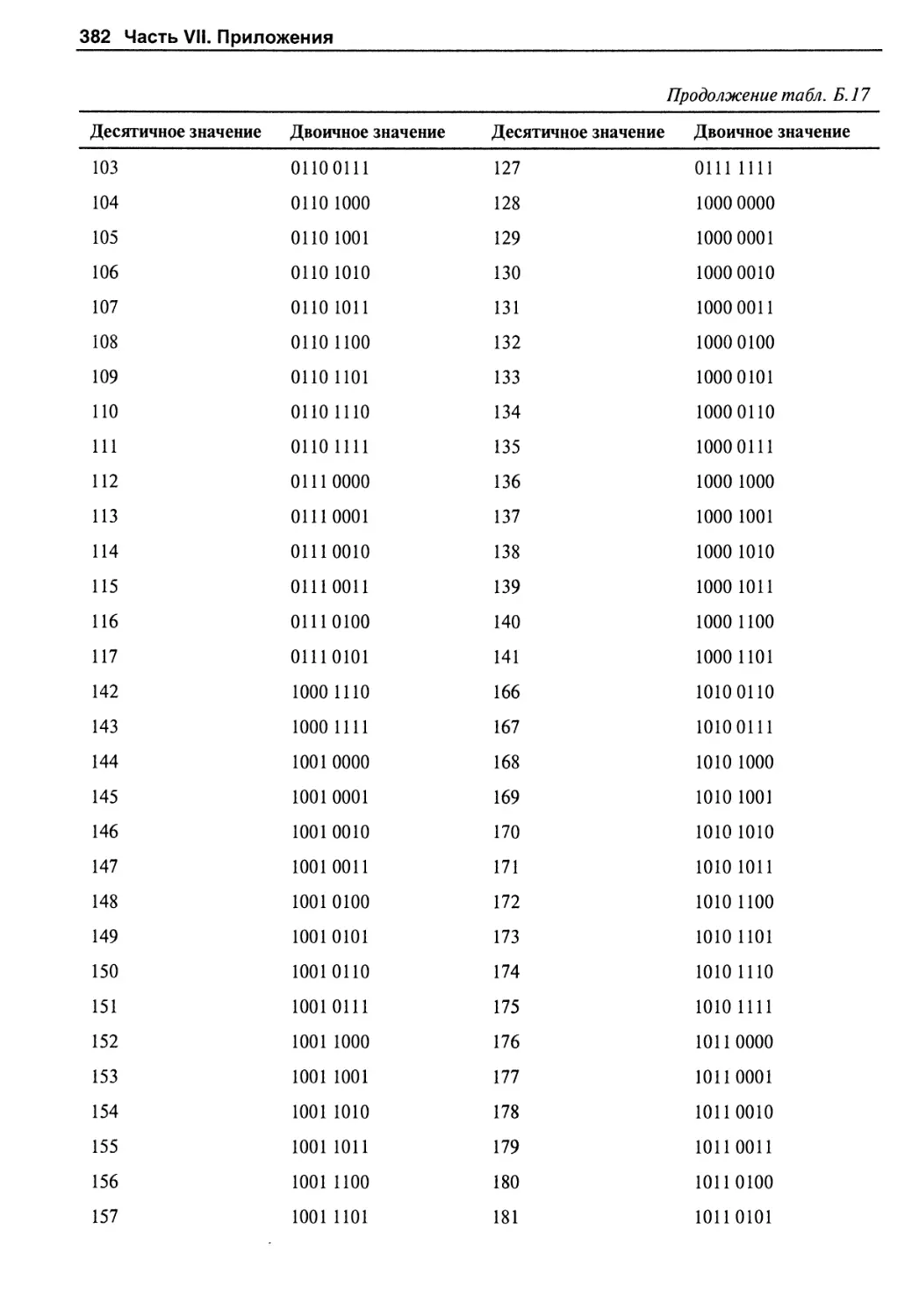

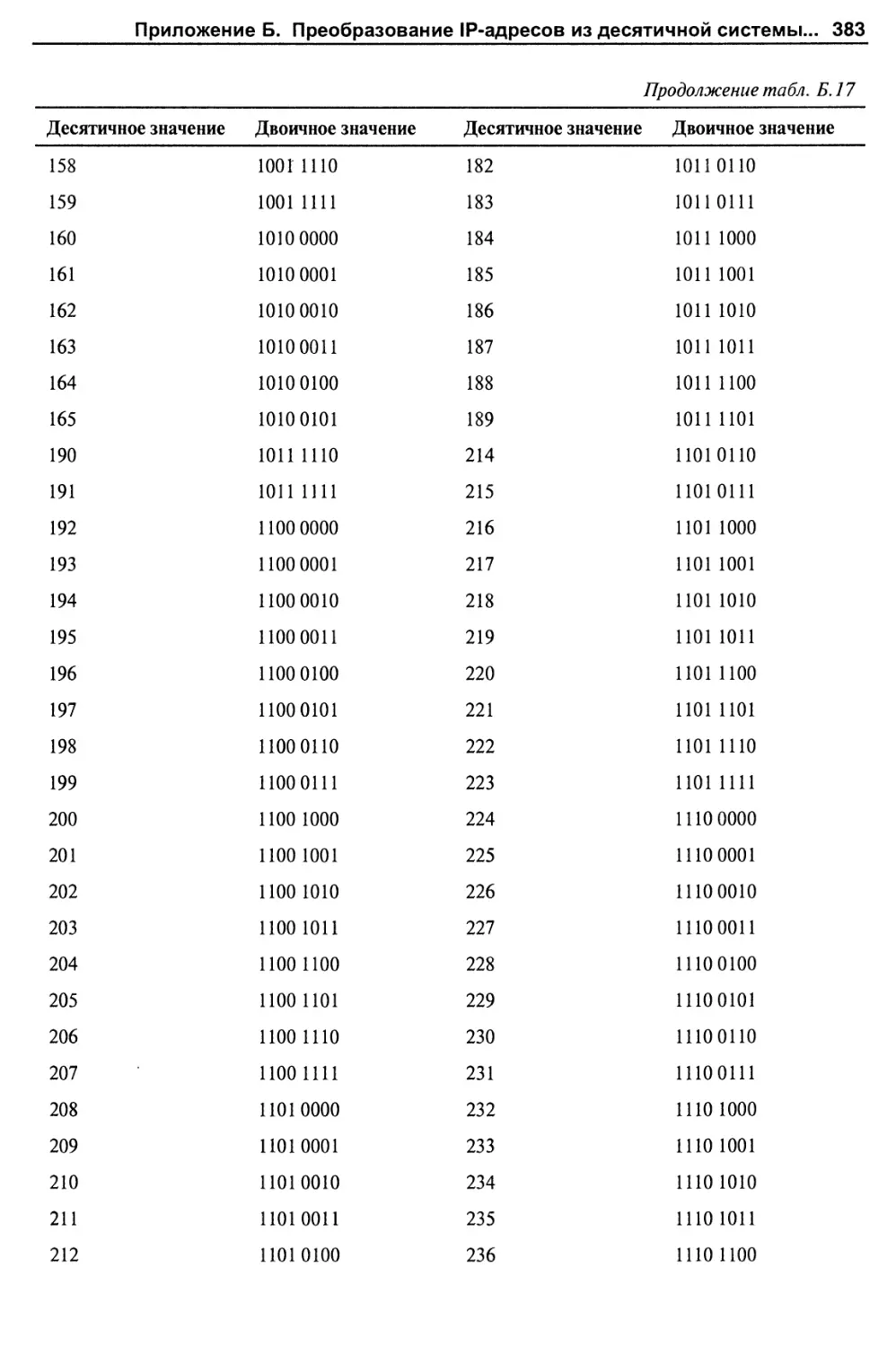

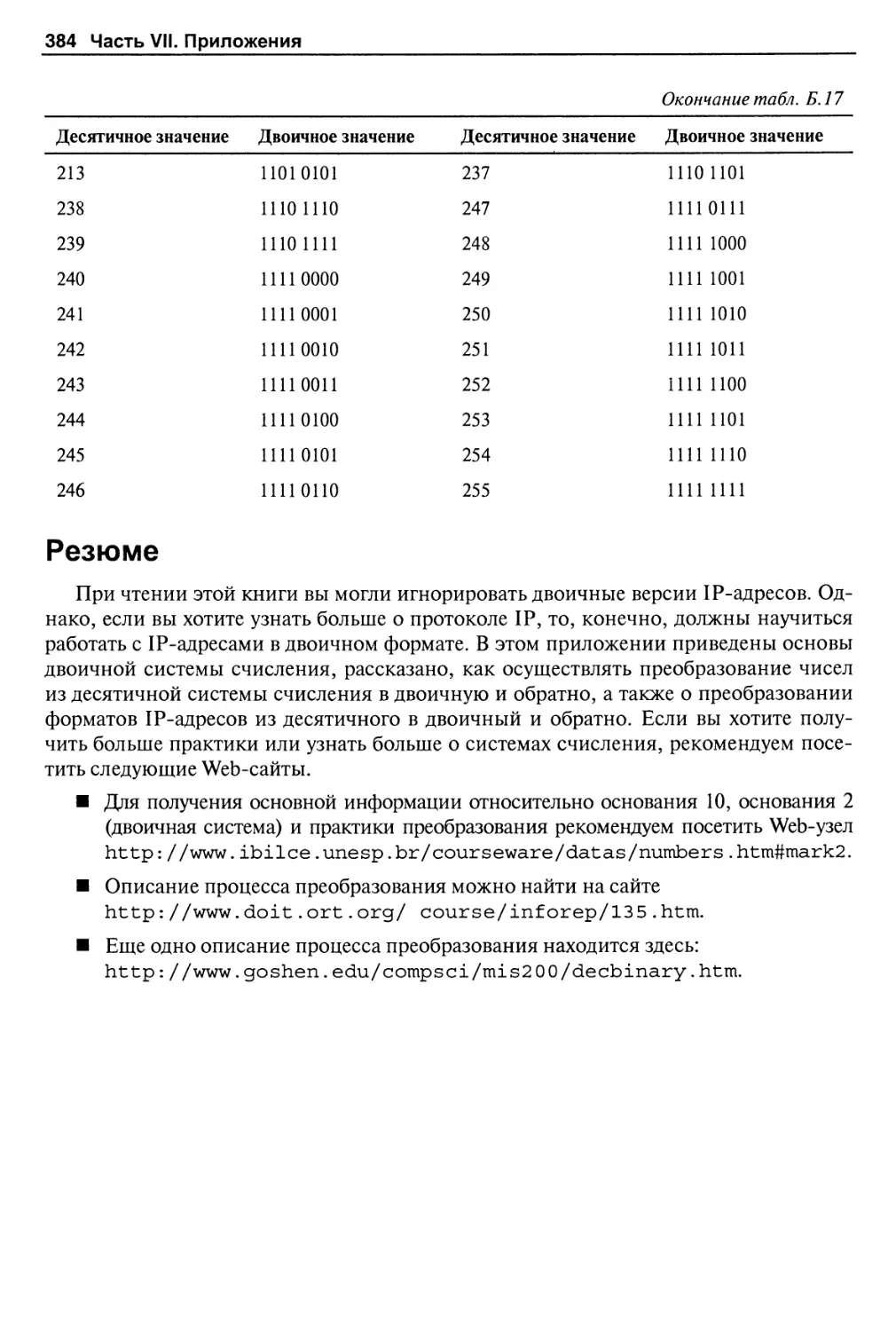

Использование переводной таблицы 379

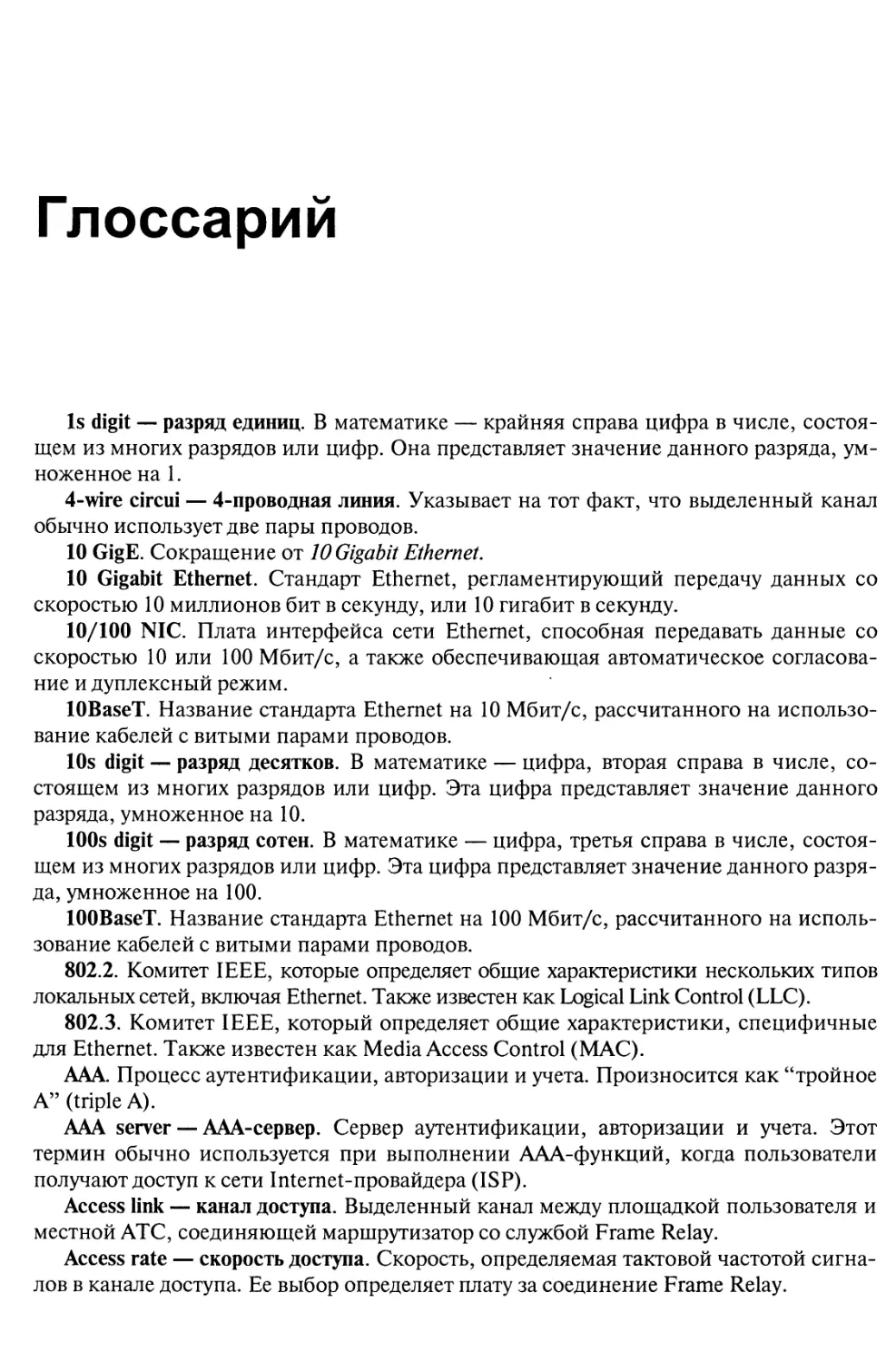

Резюме 384

Глоссарий 385

Предметный указатель

410

Введение

Об авторе

Уэнделл Одом (Wendell Odom), сертифицированный специалист по межсетевому

оборудованию Cisco (CCIE № 1624), является старшим преподавателем компании

Skyline Advanced Technology Services (www.skylinecomputer.com), где читает

множество разных курсов, вводных и более сложных, по организации сетей

компании Cisco Systems. Он работает в области компьютерных сетей уже более 20 лет,

занимаясь и предпродажной подготовкой, и послепродажным обслуживанием, а также

преподает основы сетей новичкам и тем, кто готовится к сдаче экзамена CCIE.

Уэнделл — автор пользующихся спросом методических руководств по подготовке к

экзаменам, изданных Cisco Press; некоторые из них предназначены для тех, кто

готовится к сертификации начального уровня (CCNA). Его новые работы таковы: CCNA

INTRO Exam Certification Guide, CCNA ICND Exam Certification Guide и Cisco DQOS Exam

Certification Guide.

О технических рецензентах

Блэр Бачанан (Blair Buchanan) работает в сфере телекоммуникаций почти 30

лет. Он писал программное обеспечение для коммуникационных систем,

разрабатывал стандарты в Международной организации по стандартизации (ISO) и

консультировал специалистов. Сотрудничество Блэра с компанией Cisco началось в

1991 году, когда он проектировал свою первую объединенную сеть на основе

маршрутизатора для канадского Министерства обороны. Вскоре после этого, при

содействии подразделения Cisco Canada, он стал первым в мире партнером-

преподавателем компании Cisco (Learning Partner-based Cisco instructor). Эта

компания, Protocoles Standards de Communications (PSC), позже слилась с

американской фирмой Protocol Interface (PI), чтобы сформировать GeoTrain, которая была

приобретена Global Knowledge в 1999 году.

В апреле 1996 года Блэр с первой попытки получил сертификат CCIE и стал

403-м CCIE (№ 1427). С тех пор он проектировал и проверял объединенные сети

для разнообразных клиентов — как предприятий, так и поставщиков сетевых

услуг. Среди его клиентов такие организации, как Nortel Networks, Government of

Canada, Bell Canada, Government of British Columbia, Bank of Canada, PSINet и

Mouvement Desjardins.

Доктор Рон Ковак (Dr. Ron Kovac) в настоящее время читает лекции в Центре

информатики и связи (Center for Information and Communication Sciences) при

университете штата Индиана в г. Манси, профессор. Центр готовит аспирантов в

области передачи данных. До этого доктор Ковак был менеджером телекоммуникаций

университета штата Нью-Йорк и руководителем большого вычислительного центра

на восточном побережье. Предыдущие исследования доктора Ковака касались

электротехники и образования. Доктор Ковак имеет многочисленные публикации, он

16 Введение

оказывал консультационные услуги и в области образования, и в области передачи

данных. Он — участник многих международных совещаний и форумов,

посвященных проблемам, связанным с передачей данных, и является обладателем

многочисленных сертификатов, включая CCNA, CCAI и CCNP.

Пол Негрон (Paul Negron) — старший преподаватель компании Skyline Advanced

Technology Services, где читает авторизованные компанией Cisco курсы

многочисленным слушателям. Пол преподает курс "Применение системы QoS компании

Cisco" и курсы для квалифицированных специалистов по темам BGP, MPLS,

высокоэффективная маршрутизация, а также другие курсы для желающих получить

сертификат сетевого специалиста по продуктам Cisco Systems (CCNP).

Скотт Ван де Утан (Scott Van de Houten), CCIE № 1640, является главным

системным инженером подразделения Technical Operations Group компании Cisco

Systems. В настоящее время он — технический руководитель программы Enterprise

Routing and Switching Technology Leadership Program. В его обязанности входит

согласование требований клиента с командой-разработчиком продукта и

консультирование клиентов. Скотт работает в компании Cisco в течение 11 лет, а сетевым

инженером работал 17 лет.

Посвящение

Фей и Рэймонду, моим любимым родителям

Благодарности

Процесс создания технической книги требует огромных усилий множества людей.

Я всегда поражаюсь тому, насколько в процессе редактирования улучшается то, что я

поначалу считаю текстом книги. Хотел бы воспользоваться возможностью, чтобы

благодарить некоторых людей, которые много и упорно работали вместе со мною.

Мне повезло: этой книгой занималась большая группа редакторов. Несколько

технических специалистов получили возможность прочитать текст, посмотреть

рисунки и дать комментарии. Их главной задачей было убедиться в том, что книга

технически точна, а темы изложены последовательно и понятны читателю. Все они

хорошо выполнили основное задание. В частности, мой приятель Пол Негрон, также

из компании Skyline Advanced Technology Services, отредактировал книгу и дал

особенно ценные советы относительно последовательности изложения тем. Скотт Ван

де Утан, пожалуй, был лучшим техническим редактором, особенно по части

обнаружения моих технических ошибок, и предложил много хороших аналогий, которые я

добавил к тексту. Блэр Бачанан сохранил текст пригодным для читателей, живущих

вне Соединенных Штатов. А доктор Рон Ковак был превосходен в отслеживании

манеры изложения, ни на минуту не забывая о будущем читателе книги, и оказал

серьезную помощь в организации представленного в ней материала.

Эта книга резко отличается от предыдущих, потому что предназначена для

людей, которые не имеют никакого опыта работы с сетями. Дайана Айсли (Dayna Isley),

редактор-консультант по аудитории, не только превосходно выполнила свое

задание, осуществив руководство процессом написания книги, но также провела

большую работу по определению нужной глубины изложения затронутых ней в тем.

Дайана сделала множество полезных предложений, касающихся подхода и манеры

изложения материала книги.

Введение 17

Бретт Бартоу работал вместе со мной над этой книгой, начиная с разработки ее

концепции, включая формулировку целей серии "Первый шаг", равно как и целей

этой книги. Как всегда, Бретт выполнил большую работу, сопровождая книгу на

протяжении полного цикла ее создания и сделав все для того, чтобы книга

получилась хорошей.

Как правило, я непосредственно связан с редактором-консультантом по аудитории,

ответственным редактором и техническими редакторами. Однако многие работали "за

кулисами" — по крайней мере по отношению ко мне — чтобы сделать книгу лучше. Ка-

рен Джилл (Karen Gill) выполнила техническое редактирование. Она отточила

некоторые формулировки и помогла мне посмотреть на книгу свежим взглядом.

Производственная бригада Патрика Канауса (Patrick Kanouse) разбиралась в деталях того, как книга

будет выглядеть на бумаге, управляя процессом подготовки макета книги и подготовки ее

к печати. В частности, Сан Ди Филипс (San Dee Phillips) обеспечил редактирование

проекта, управляя продвижением книги от завершения плана до подготовки к печати.

Большое спасибо всем, кто способствовал выходу этой книги.

Хотел бы также сказать о вкладе моей прекрасной жены в создание этой книги.

Она всегда была для меня стабилизирующим фактором, как только я начинал работу

над новой книгой. Еще раз спасибо, Долли! Кроме того, моя признательность не

была бы полной, если бы я не поблагодарил Иисуса Христа, — спасителя и друга.

Введение

Часто изучение чего-то нового может быть трудной работой, особенно когда это

касается компьютерных технологий. Прежде чем открыть эту книгу, вы, очевидно,

просмотрели много других книг. Найти книгу по сетям нетрудно — их написано множество, —

но почти все они предназначены для тех, кто давно занимается ими, поэтому книги

часто перегружены техническими подробностями. Здесь уместно вспомнить старую шутку,

когда один парень проходит через дверь с высоким порогом, а его приятель кричит:

"Будь осторожен, делая первый шаг. Он — сногосшибательный!"

Эта книга поможет вам сделать первый шаг к знакомству с сетями, вы не

споткнетесь о высокий порог компьютерных премудростей. Вам не придется

испытывать огорчения, обычно сопровождающие изучение чего-то совершенно нового. Эта

книга задумана и написана для тех, кто начинает изучение, вообще не имея никаких

знаний по затрагиваемым здесь темам, но серьезно интересуется ими.

Эта книга предназначена для тех, кому нужно разобраться в работе сетей, и для ее

чтения не требуется почти никакой предварительной подготовки. Вы многое узнаете

о сетях, но не все, а ровно столько, сколько необходимо для выполнения вашей

работы. Например, если вы работаете в отделе продаж, то должны уметь общаться с

энтузиастами компьютерных сетей. Или, возможно, вы занимаетесь

информационными технологиями (ИТ), но вам иногда приходится решать вопросы с людьми,

занимающимися сетями, и вы должны понимать, чего они хотят от вас, и объяснить,

чего от них хотите вы. Или, допустим, вы хотите научиться серьезно работать с

сетями, но не знаете, с чего начать. Проще говоря, если вы начинаете работать с сетями,

эта книга — для вас. Если у вас уже есть опыт использования компьютеров, этого

вполне достаточно для понимания всего того, о чем рассказано в этой книге.

По окончании чтения этой книги вы будете обладать достаточными знаниями

для того, чтобы говорить с персоналом о том, как работают сети. Вы не станете

экспертом, разбирающимся во всех нюансах работы сетей, но зато поймете основные

18 Введение

концепции, на которых базируются многочисленные и разнообразные технологии,

используемые сегодня в типичных сетях. Если ваша цель состоит в том, чтобы иметь

начальный уровень знаний, эта книга — для вас. Если ваша цель в том, чтобы стать

специалистом по сетям, но у вас нет знаний или опыта работы в этой сфере, книга

поможет вам начать этот путь.

Заинтересовались? На следующих страницах более подробно рассказано о том,

какие именно вопросы рассмотрены в этой книге. Затем вы можете приступить к

чтению первой главы и начать планомерное изучение компьютерных сетей!

Здесь много всего, но, с другой стороны, совсем немного

В этой книге рассмотрено много тем, соответственно в ней много глав, но объем

каждой из них составляет в среднем 20 страниц. И, учитывая диалоговый стиль

изложения, вам понадобится не более 15 минут, чтобы прочитать очередную главу.

Если вы используете эту книгу как стартовую и хотите освоить работу с сетями на более

глубоком уровне, то можете потратить еще несколько минут, чтобы ответить на

контрольные вопросы и ознакомиться с определениями основных терминов. Короче

говоря, вы найдете здесь много тем, но материал может быть быстро и легко усвоен.

Заголовки частей и глав, а также названия разделов не содержат технических

терминов. Нет смысла использовать в заголовках термины, с которыми вы не знакомы.

Но вы, возможно, уже знакомы с некоторыми терминами, относящимися к сетям,

поэтому, если хотите иметь представление относительно того, какие основные темы

рассмотрены в каждой части этой книги и каждой ее главе, ознакомьтесь,

пожалуйста, со следующими комментариями.

Часть I. Основы сетей

В первой части рассмотрены основы работы сетей, с примерами, относящимися

к программным средствам, с которыми многие пользователи компьютеров имеют

дело каждый день.

■ Глава 1, "Что такое сеть", содержит определения основных терминов, включая

варианты того, что подразумевают различные специалисты, когда говорят "сеть".

■ Глава 2, "Для чего создаются сети", описывает сети и их работу с точки зрения

пользователя.

■ Глава 3, "Создание сети: все начинается с плана", содержит объяснения

концепций, на которых основана модель сети, используемая производителями при

разработке новых сетевых продуктов и инженерами, развертывающими сети.

Часть II. Работа местного департамента (сетевого) транспорта

После обсуждения вопросов построения сетей в широком плане, проведенного в

части I, во второй части более подробно рассмотрены основы работы небольших

сетей, названных локальными (LAN), при этом использована аналогия с тем, как

Министерство транспорта США (DOT) строит дороги.

■ Глава 4, "Как построить дорогу (сеть) местного значения", используя аналогию

с тем, как Министерство транспорта США строит дороги, показывает, как

можно физически создать локальную сеть, используя кабельную систему, ПК

и другое сетевое оборудование.

Введение 19

■ Глава 5, "Правила движения: как использовать местную (сетевую) дорогу". Так

же как вы должны выполнять правила дорожного движения, данные должны

подчиняться законам трафика локальной сети. Эта глава поможет вам сдать

экзамен по вождению для локальной сети.

■ Глава 6, "Снижение перегрузки и повышение скорости на местной (сетевой)

дороге". Быстрым автомобилем управлять приятнее. В этой главе

рассказывается о том, как повысить скорость передачи данных в локальных сетях.

■ Глава 7, "Прокладка местных (сетевых) дорог без дополнительных затрат".

"Бесплатно" во многих случаях означает "лучше". Виртуальные локальные

сети (VLANs) позволяют создавать много локальных сетей без приобретения

дополнительных аппаратных средств.

Часть III. Доставка и логистика: торговля с использованием

(сетевых) шоссе

В этой части акцент делается на том, с чем имеет дело конечный пользователь сети —

на приложениях. Используется аналогия с торговлей — перевозкой товаров по шоссе.

■ Глава 8, "Доставка товаров по (сетевому) шоссе". Эта глава посвящена

рассмотрению приложений, с которыми имеет дело конечный пользователь сети.

Вы, вероятно, тоже работали с ними — например, если использовали Web-

браузер, чтобы просмотреть содержимое Web-сайта.

■ Главе 9, "Выбор вариантов доставки при перевозке товаров по (сетевому)

шоссе". Для обеспечения работы приложений необходимо, чтобы их потребности

удовлетворяли другие компоненты сети. Точно так же большинство компаний

пользуется услугами транспортных фирм для доставки товаров. В этой главе

рассмотрены основные службы такого типа.

Часть IV. Навигация на дорогах в поисках улицы с нужным адресом

Водитель грузовика должен найти улицу с нужным ему адресом. В части IV

рассматривается эквивалентная ситуация, возникающая при работе с сетями. Здесь

рассказывается о том, как данные доставляют через сети, включая Internet.

■ Глава 10. "Доставка товаров по нужному (IP-) адресу. Протокол Internet (IP)

определяет логический адрес — эквивалент почтового адреса. В этой главе

рассказывается о том, как сетевые устройства совместно доставляют данные

от одного компьютера к другому, используя IP-адрес.

■ Глава 11. "Куда поворачивать на каждом перекрестке (маршрутизатор)". Одно из

наиболее важных сетевых устройств называется "маршрутизатор". В данной главе

показано, как работают маршрутизаторы. Используется аналогия с водителем,

принимающим решение о том, куда он должен повернуть на перекрестке.

■ Глава 12, "Установка дорожных указателей на автомагистрали между штатами

(объединенная сеть)". Отправляясь в путешествие, вы могли бы

руководствоваться дорожными указателями, которые подскажут вам, где нужно

повернуть. Маршрутизаторы, описанные в этой главе, представляют собой сетевой

эквивалент дорожных указателей.

20 Введение

■ Главе 13, "Людям привычны имена, но компьютерам нравятся числа". Давайте

признаем это: компьютеры сильнее в математике, чем мы. Эта глава объясняет,

как сети позволяют использовать имена (типа www.ciscopress.com) и как

компьютер преобразует эти имена в числа, которые более удобны для него.

Часть V. Прокладка автомагистрали между штатами

(между локальными сетями)

Когда компьютеры сети находятся далеко друг от друга, физические соединения

между ними называют глобальными сетями (WAN). В этой части рассматриваются

три основные разновидности глобальных сетей, все они требуют, чтобы вы

арендовали какую-то физическую сеть из-за невозможности каждый раз прокладывать

кабели в сотни километров длиной.

■ Глава 14. "Аренда (сетевого) шоссе между двумя пунктами". Эта глава

показывает, как два маршрутизатора, расположенные на двух различных физических

площадках, могут отправлять друг другу данные, используя эквивалент

непрерывной телефонной связи между этими двумя маршрутизаторами.

■ Глава 15. "Аренда (сетевого) шоссе между многими пунктами". Если вы имеете

более двух маршрутизаторов на различных площадках, экономически

выгоднее использовать глобальную сеть другого типа, описанную в этой главе и

получившую название Frame Relay.

■ Глава 16. "Выезд из дому на международную (Internet) трассу". Больше, чем о

других сетях, каждый из нас знает об Internet. Но что в действительности

происходит, когда вы подключаетесь к Internet из дома? В этой главе рассмотрены

основные моменты.

Часть VI. Обеспечение безопасности сетей

Эта часть рассказывает, как защитить вашу сеть от любопытных и от

злонамеренных людей из Internet.

■ Глава 17. "Прием "правильных" людей и ограничения для "неправильных". Вы не

можете позволить пользоваться вашей сетью кому угодно. В данной главе

рассмотрены основные методы ограничения доступа к сети посторонним людям.

■ Глава 18: Тщательное наблюдение за теми, кто приезжает к вашим (сетевым)

соседям. В этой главе рассказано о том, как установить основные правила для

тех, кому будет позволено входить в вашу сеть из Internet, и как установить

наблюдение за взломщиками, которые могли бы причинить вред вашей сети.

Часть VII. Приложения

■ Приложение А, "Ответы на контрольные вопросы". Каждая глава заканчивается

разделом "Контрольные вопросы". В данном приложении повторяются

вопросы и приводятся ответы на них.

■ Приложение В, "Преобразование IP-адресов из десятичной системы в

двоичную и обратно". Для чтения главы 10 не требовалось, чтобы вы умели

работать с IP-адресами, представленными в двоичной форме. Однако для любого

из вас, кто после чтения этой книги захочет изучить работу с сетями более

глубоко, это приложение поможет разобраться с основами математики,

касающейся IP-адресации.

Введение 21

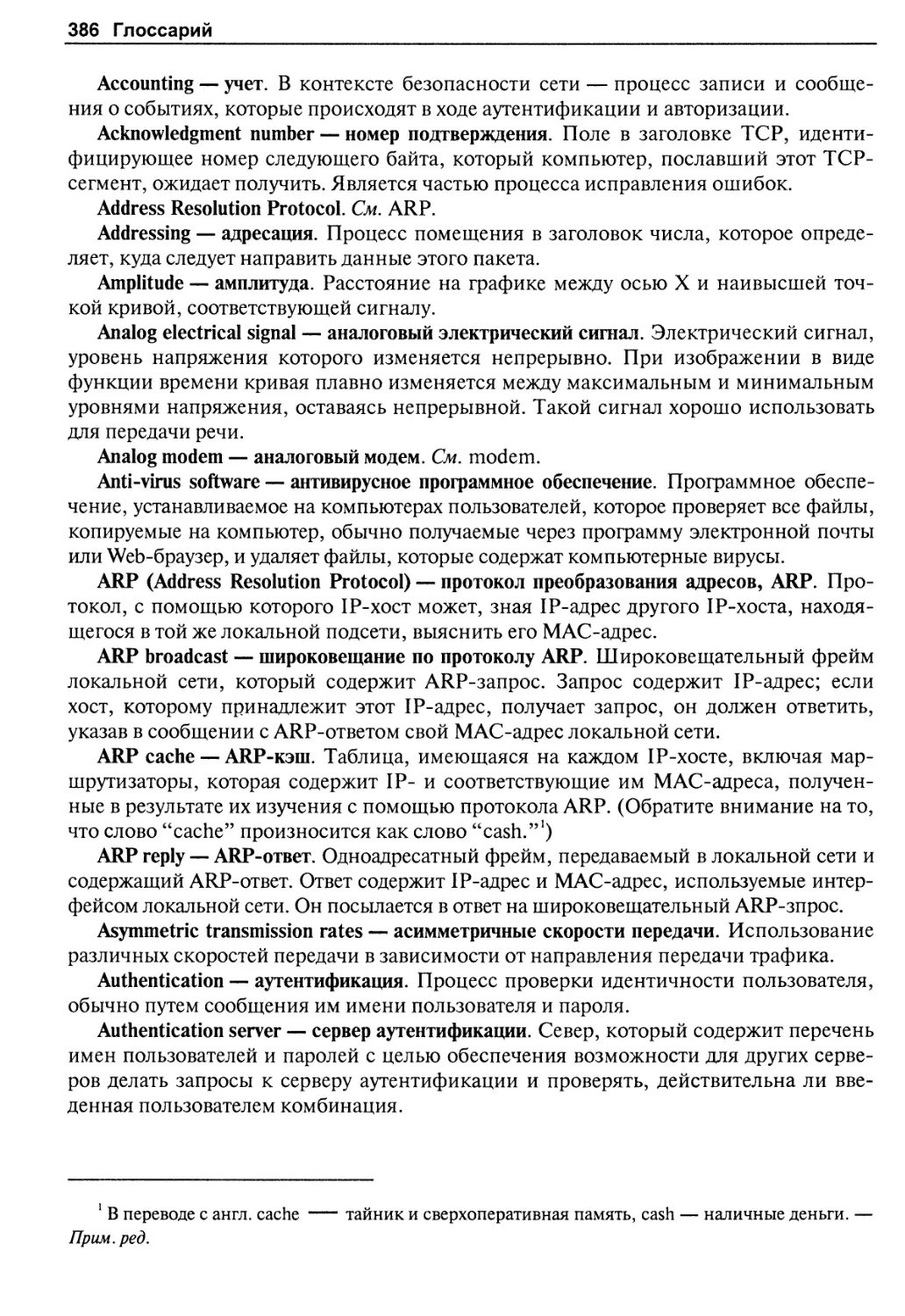

Глоссарий

Профессор колледжа, который преподавал мне работу с сетями, доктор Фил Энс-

лоу (Phil Enslow), имел обыкновение говорить, что 80 процентов усилий при работе с

сетями приходится тратить на изучение малопонятного жаргона, чтобы затем

понимать, как другие люди используют тот же самый малопонятный жаргон. Глоссарий

будет ценным инструментом, поскольку поможет обогатить ваш лексикон, чтобы вы

могли участвовать в разговорах о сетях.

Для кого предназначена эта книга

Эта книга предназначается для всех, кто хочет легко войти в мир сетей. Это не

означает, что в книге не говорится о некоторых важных технических деталях —

говорится, и весьма подробно. Прежде всего эта книга рассчитана на людей,

которые хотят разобраться в основах компьютерных сетей и получить знание

терминологии, используемой специалистами по сетям в повседневной работе.

Можно назвать несколько категорий людей, которым особенно полезна будет эта

книга.

■ Люди, которые начинают поиск книги, чтобы стать сетевыми техниками. Любой,

кто хочет работать в области компьютерных сетей, должен начать учиться,

и эта книга — превосходная отправная точка. Находитесь ли вы в учебном

заведении и используете эту книгу как часть курса или учитесь

самостоятельно, — в любом случае она поможет вам начать работу с сетями.

■ Профессионалы в области ИТ, которые надеются больше узнать о сетях. Если вы

уже работаете в сфере ИТ, но недостаточно много знаете о компьютерных сетях,

эта книга поможет вам. Вы, вероятно, уже слышали множество словечек из

малопонятного жаргона, используемого людьми, занимающимися сетями, и теперь

хотите знать, что за ними скрывается . Эта книга — для вас! В ней объяснено

значение сотен терминов, употребляемых специалистами, развертывающими сети.

■ Люди, которые должны общаться с теми, кто создает сети, но не имеющие

потребности знать, как непосредственно развертываются сети. Многие выполняют

работу, которая требует наличия общих знаний о том, как работают сети, но

не требует непосредственного участия в построении сетей. Например, в

фирмах, которые продают сетевые аппаратные средства и программное

обеспечение, работают продавцы, бухгалтеры, консультанты, представители службы

работы с покупателям, администраторы, которые могут извлечь выгоду из

знания о том, как работают сети. Кроме того, некоторые компании продают

не аппаратные средства и программное обеспечение, а услуги, которые

предоставляются с активным использованием сетей. Страховые компании,

банки, транспортные компании и многие другие используют сети при

выполнении своих основных функций. Если вы хотите понимать, о чем говорят

сетевые инженеры, эта книга поможет вам!

■ Люди, которые хотят сдать экзамены для получения сертификата, позволяющего

работать с сетями, но нуждающиеся в предварительной подготовке. Если вам

нужны дополнительные пункты для резюме, чтобы в дальнейшем получить

работу, связанную с сетями, то необходимо получить соответствующие серти-

22 Введение

фикаты. Многие нуждаются в предварительной подготовке перед

погружением в книги и курсы, которые необходимо освоить для получения сертификата

начального уровня, и эта книга поможет им.

Нуждаетесь в дополнительной информации?

Пробуйте сделать еще один первый шаг

Некоторые из вас думают примерно так: "Я уже знаю кое-что о работе с сетями,

и, возможно, эта книга заполнит некоторые пробелы в моих знаниях. Мне нравится

подход, использованный в этой книге, но то, о чем я действительно хочу побольше

узнать, — это безопасность сетей, а здесь только две главы, посвященные этой теме.

Мне же нужно сделать первый шаг именно в области безопасности сетей!"

Что ж, если вы действительно так думаете, то вам нужно приобрести книгу

Network Security First-Step, выпущенную издательством Cisco Press в серии First-Step

весной 2004 года.

Вы можете посетить сайт http://ciscopress.com/firststep для

получения дополнительной информации о новых изданиях1. Цель книг серии "Первый

шаг" состоит в том, чтобы помочь читателю быстро освоить любую сетевую

технологию, описанную в соответствующей книге. Каждая книга серии "Первый шаг"

рассчитана на новичков в сфере описанных технологий. Например, в книге Network

Security First-Step приведены основные сведения о протоколе TCP/IP, но основная ее

тема — безопасность сетей.

Материал, который вы найдете в этой книге

Эта книга имеет несколько особенностей, цель которых — помочь вам

переварить ее материал и не получить при этом изжогу. Благодаря твердым знаниям,

полученным с помощью данной книги, вы сможете быстрее изучить новые технологии,

обсуждать проблемы, касающиеся сетей, с другими специалистами или лучше

подготовиться к началу карьеры в области компьютерных сетей.

■ Цели главы. Каждая глава начинается со списка целей, к которым вы должны

стремиться при чтении главы. Цели повторно освещены в резюме главы.

■ Выделенные особым шрифтом ключевые слова и глоссарий. Повсюду в этой

книге вы будете видеть термины, выделенные полужирным курсивным

шрифтом. Эти термины особенно важны при работе с сетями. Поэтому, если вдруг

выяснится, что вы не знакомы с термином или хотите вспомнить, что он

означает, просто поищите его в глоссарии, расположенном в конце книги, и

прочитайте полное определение.

■ Резюме. Каждая глава заканчивается резюме, в котором делается обзор целей

главы, подтверждается их достижение и обсуждается связь материала данной

главы с последующими главами.

1 И сайт http://www.williamspublishing.com для получения информации о новых

переводах книг. — Прим. ред.

Введение 23

■ Контрольные вопросы. Каждая глава заканчивается контрольными вопросами.

Эти вопросы позволят проверить, насколько хорошо вы усвоили основные

идеи и понятия, изложенные в каждой главе. Вы можете найти ответы на

вопросы в приложении А.

■ Нетехнические заголовки. Заголовки, используемые в этой книге, не содержат

технических терминов (когда это возможно), вместо них используются слова,

которые могут что-то сообщить об основных темах данной главы.

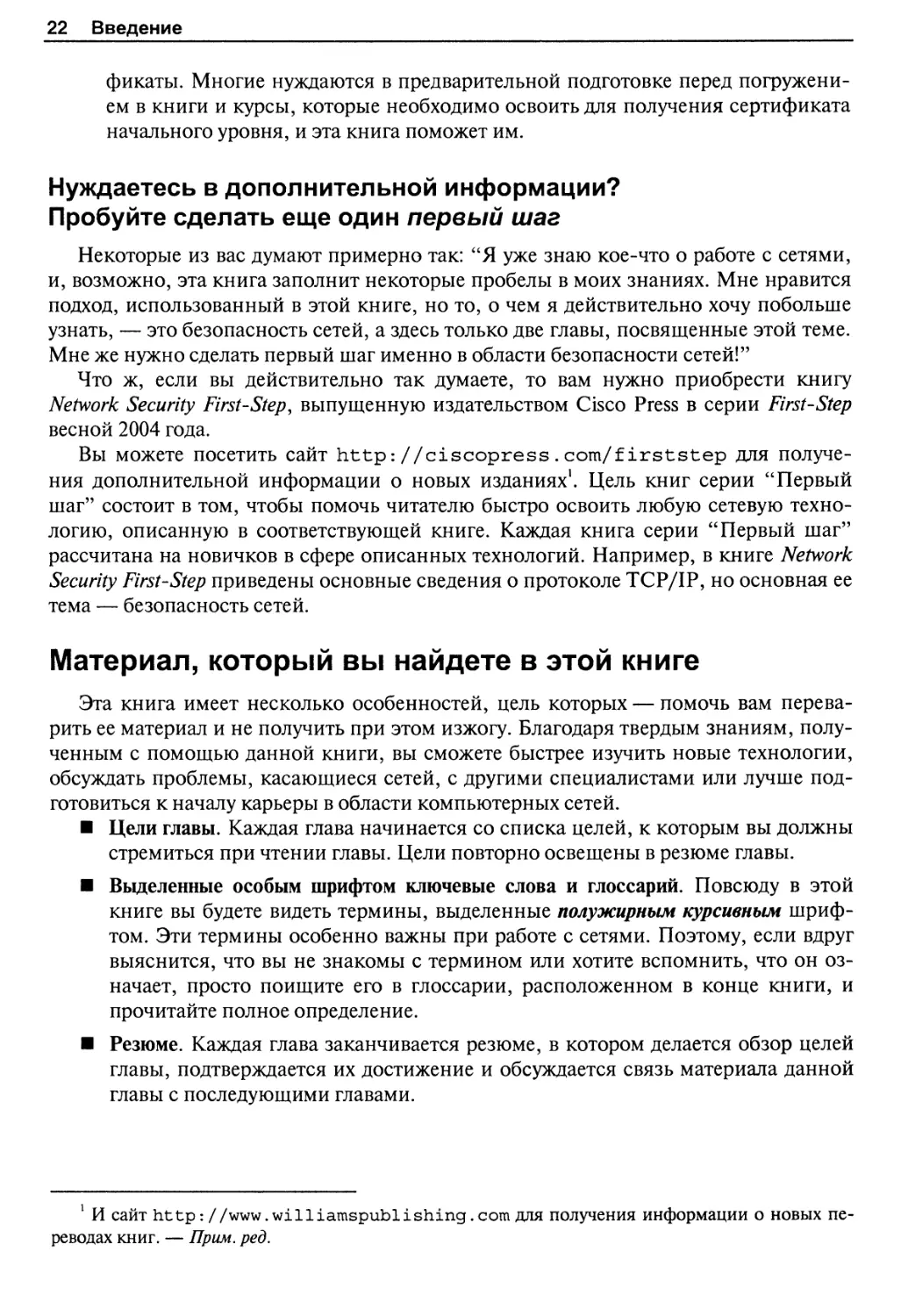

В рисунках этой книги используются следующие обозначения сетевых устройств:

ПК Коммутатор Web- Файловый

сервер сервер

Маршрутизатор Принтер Концентратор Телефон

Ждем ваших отзывов!

Вы, читатель этой книги, и есть главный ее критик и комментатор. Мы ценим

ваше мнение и хотим знать, что было сделано нами правильно, что можно было

сделать лучше и что еще вы хотели бы увидеть изданным нами. Нам интересно

услышать и любые другие замечания, которые вам хотелось бы высказать в наш адрес.

Мы ждем ваших комментариев и надеемся на них. Вы можете прислать нам

бумажное или электронное письмо либо просто посетить наш Web-сервер и оставить

свои замечания там. Одним словом, любым удобным для вас способом дайте нам

знать, нравится вам эта книга или нет, а также выскажите свое мнение о том, как

сделать наши книги более интересными для вас.

Посылая письмо или сообщение, не забудьте указать название книги и ее

авторов, а также ваш обратный адрес. Мы внимательно ознакомимся с вашим мнением и

обязательно учтем его при отборе и подготовке к изданию последующих книг. Наши

координаты:

E-mail: inf o@williamspublishing. com

WWW: http: //www.williamspublishing.com

Адреса для писем:

из России: 115419, Москва, а/я 783

из Украины: 03150, Киев, а/я 152

.$•'■ %-:.

4* к ; "ч V/-

ЧАСТЬ I

Основы организации сетей

В части I рассматриваются основные концепции организации сетей. В главе 1

описываются основные термины, относящиеся к сетям, в главе 2 рассказывается о

типичных вариантах применения сетей, а в главе 3 рассматриваются "строительные

блоки", из которых создаются сети, соответственно тому как они определены в

моделях, описывающих сети.

Глава 1. Что такое сеть

Глава 2. Для чего создаются сети

Глава 3. Создание сети: все начинается с плана

Что вам предлагается освоить

После прочтения этой главы вы должны уметь:

S дать общее определение сети

S объяснить, какие функции в сети выполняют серверы, кабельная

система и сетевые устройства

s изложить общую концепцию корпоративной сети

s изложить общую концепцию Internet

Глава 1

Что такое сеть

Существует старая история о том, как три слепых человека пришли в зоопарк,

желая узнать, что собой представляет животное, называемое слон. Они вошли

в вольер, и каждый коснулся одной из частей тела слона. Один коснулся хобота и

решил, что слон похож на змею. Другой пощупал ногу и подумал, что слон

напоминает дерево. Третий потрогал хвост и пришел к выводу, что слон сродни канату.

(Существует множество вариантов этой истории, их можно найти в Internet.)

Подобно слону и трем слепым многие имеют собственное, необъективное

мнение по поводу того, что представляет собой сеть. Вы и другие читатели этой книги

открыли ее, имея собственное представление об организации сетей. Основываясь на

своем опыте, вы можете представлять себе сеть одним образом, в то время как другие

могут оценивать ее совсем иначе. Эта глава поможет вам разобраться в вопросах

организации компьютерных сетей и встать на более согласованную с другими

позицию. Здесь будут рассмотрены разные точки зрения относительно того, что является

компьютерной сетью, а что не соответствует этому термину.

Что же такое сеть?

Мы начнем с точного, намеренно широкого определения термина сеть, а затем

приведем несколько примеров.

— Сеть (Network)— комбинация аппаратных средств, программного

обеспечения и кабельной системы, которые объединяют несколько компьютерных

устройств таким образом, чтобы они могли связываться друг с другом.

Короче говоря, сеть наделяет компьютеры возможностью связываться между

собой. Однако это определение может быть применено по отношению ко многим

сетям различных типов. Понять это вам помогут примеры. На рис. 1.1 представлена

основная конфигурация типичной небольшой сети, используемой компанией,

компактно расположенной в одном месте.

^ Я использую файлы ^>

на этом файловом сервере

и печатаю файлы на этом

"ъ сетевом принтере ^

Пользователь 1 JLJfc ^"—*шяАм Пользователь 2

С Сеть Л

Сервер IHs^^^v шВИет^

Рис. 7.1. Простая сеть для одной площадки

28 Часть I. Основы организации сетей

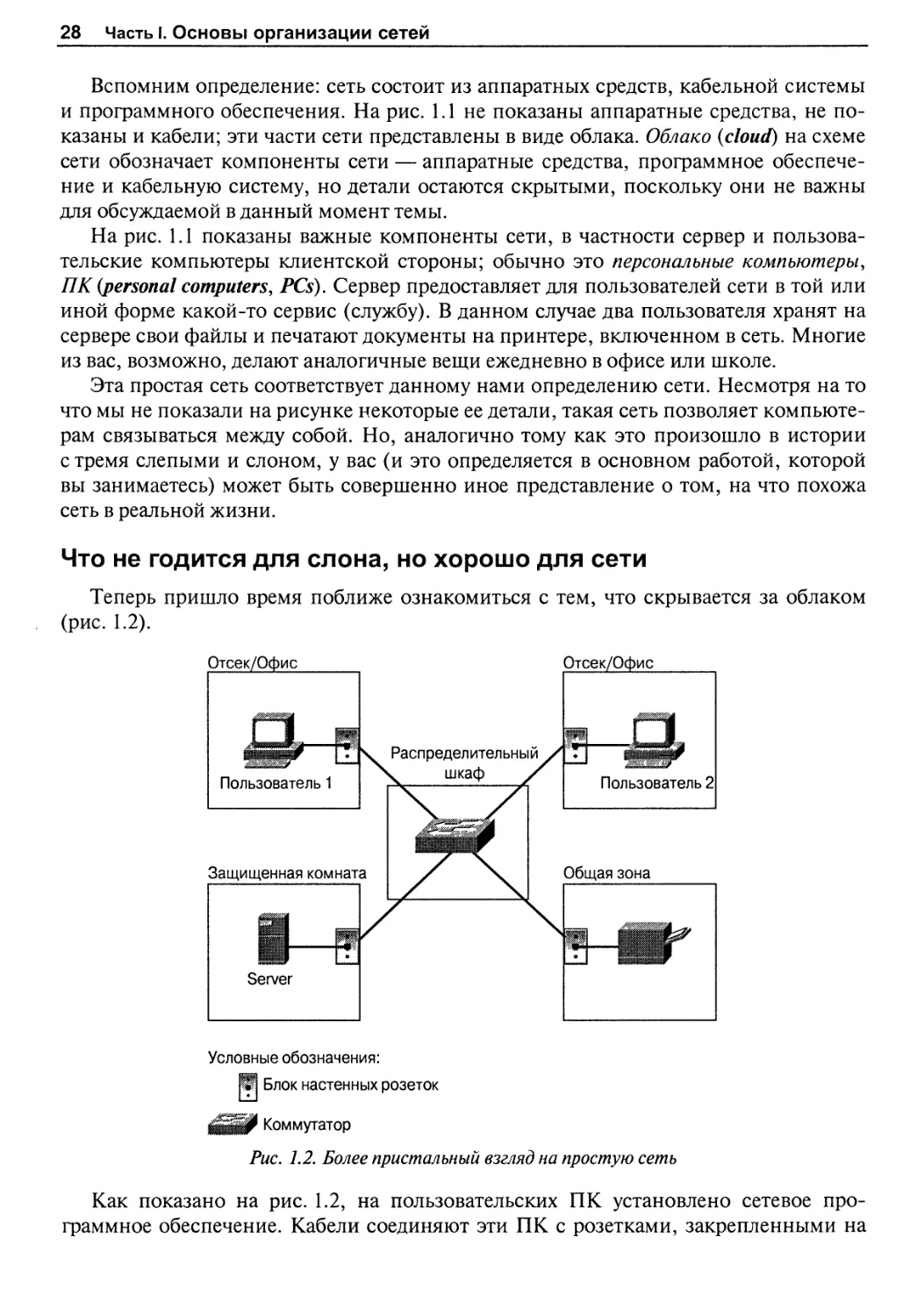

Вспомним определение: сеть состоит из аппаратных средств, кабельной системы

и программного обеспечения. На рис. 1.1 не показаны аппаратные средства, не

показаны и кабели; эти части сети представлены в виде облака. Облако (cloud) на схеме

сети обозначает компоненты сети — аппаратные средства, программное

обеспечение и кабельную систему, но детали остаются скрытыми, поскольку они не важны

для обсуждаемой в данный момент темы.

На рис. 1.1 показаны важные компоненты сети, в частности сервер и

пользовательские компьютеры клиентской стороны; обычно это персональные компьютеры,

ПК (personal computers, PCs). Сервер предоставляет для пользователей сети в той или

иной форме какой-то сервис (службу). В данном случае два пользователя хранят на

сервере свои файлы и печатают документы на принтере, включенном в сеть. Многие

из вас, возможно, делают аналогичные вещи ежедневно в офисе или школе.

Эта простая сеть соответствует данному нами определению сети. Несмотря на то

что мы не показали на рисунке некоторые ее детали, такая сеть позволяет

компьютерам связываться между собой. Но, аналогично тому как это произошло в истории

стремя слепыми и слоном, у вас (и это определяется в основном работой, которой

вы занимаетесь) может быть совершенно иное представление о том, на что похожа

сеть в реальной жизни.

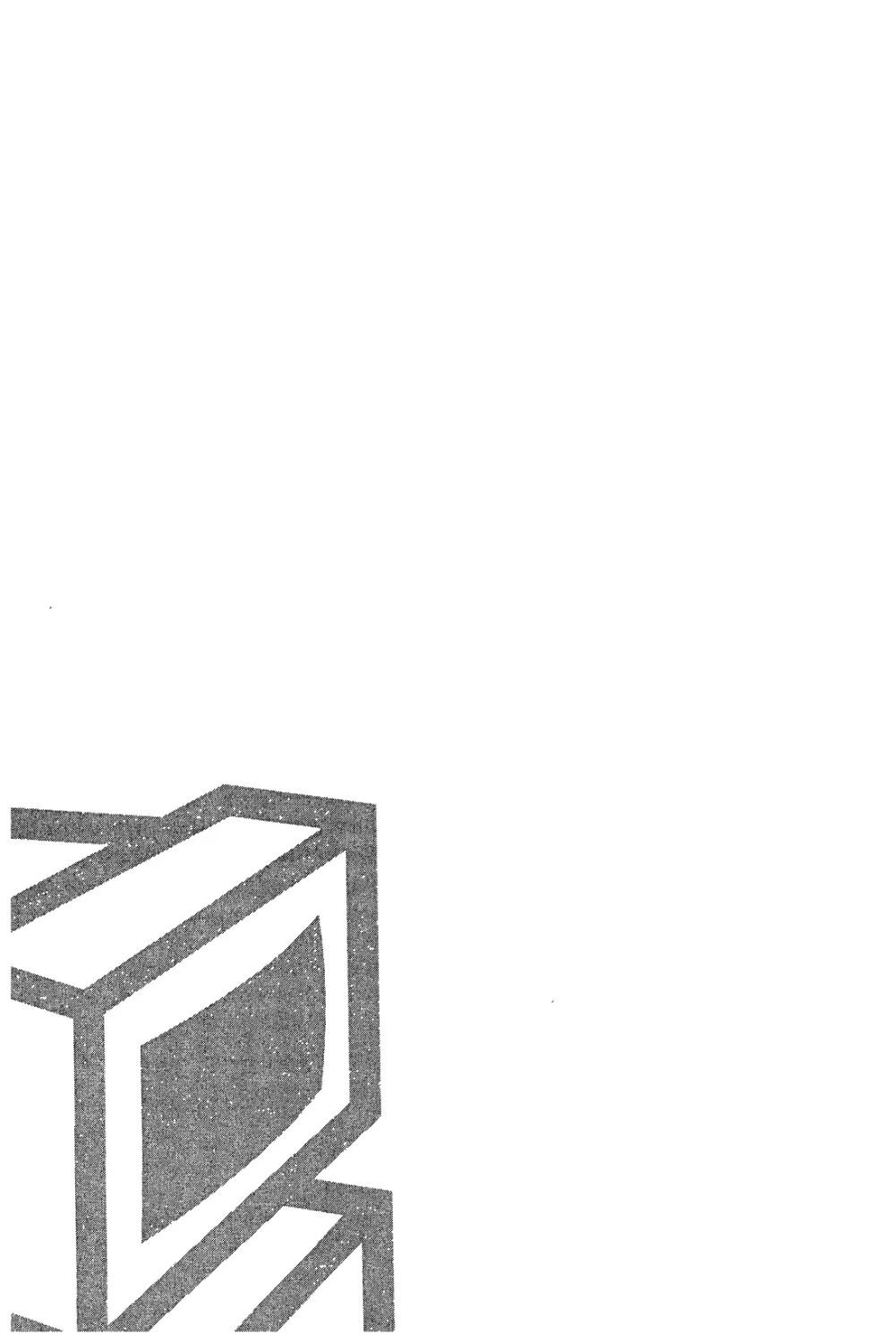

Что не годится для слона, но хорошо для сети

Теперь пришло время поближе ознакомиться с тем, что скрывается за облаком

(рис. 1.2).

Отсек/Офис Отсек/Офис

Условные обозначения:

Щ Блок настенных розеток

liHI^ Коммутатор

Рис. 1.2. Более пристальный взгляд на простую сеть

Как показано на рис. 1.2, на пользовательских ПК установлено сетевое

программное обеспечение. Кабели соединяют эти ПК с розетками, закрепленными на

Глава 1. Что такое сеть 29

стенах. К контактам этих розеток с другой (скрытой) стороны присоединены кабели.

Кабели прокладываются под покрытием пола, в потолке и в других скрытых местах,

их противоположные концы скрываются в распределительном шкафу {wiring closet).

Распределительный шкаф обычно устанавливается в небольшом помещении, где

сходятся кабели от всех компьютеров.

Внутри распределительного шкафа все кабели подключаются к коммутатору

{switch). Задача аппаратного и программного обеспечения коммутатора —

перенаправлять сетевой трафик между различными устройствами сети.

Трое слепых: специалисты по серверу, по кабельной

системе и по сети

В зависимости от того, где вы работаете, вы можете наблюдать разное количество

людей, обеспечивающих работу сети. В некоторых компаниях за все компоненты

сети отвечает только один человек. В других — ответственность разделена среди

многих служащих. Иногда вам просто необходимы различные навыки для выполнения

разных задач. В других случаях для выполнения одной работы могут по

организационным причинам потребоваться усилия нескольких подразделений. Кабели

прокладывает обычно целая команда техников.

Поскольку различными аспектами сети часто занимаются разные люди, у них

формируются разные представления о том, чем на самом деле является сеть, и что

ею не является. Поэтому, подобно слепым из истории про слона, служащие разных

профессий могут игнорировать или недооценивать важность некоторых

составляющих сети. Хотя большинство работников нельзя назвать столь ограниченными

людьми, которых мы только что описали, все равно, всем нам свойственно

формировать свою точку зрения на основании собственного опыта, и это особенно

справедливо для тех, кто работает с компьютерными сетями.

Представим, например, человека, отвечающего за сервер. Он должен иметь

навыки работы с аппаратными средствами компьютеров, но, что еще важнее, он

должен уметь обращаться с программным обеспечением. Значительная часть его

работы — и наиболее интересная часть — связана с установкой программного

обеспечения, его тестированием, управлением им и улаживанием конфликтов.

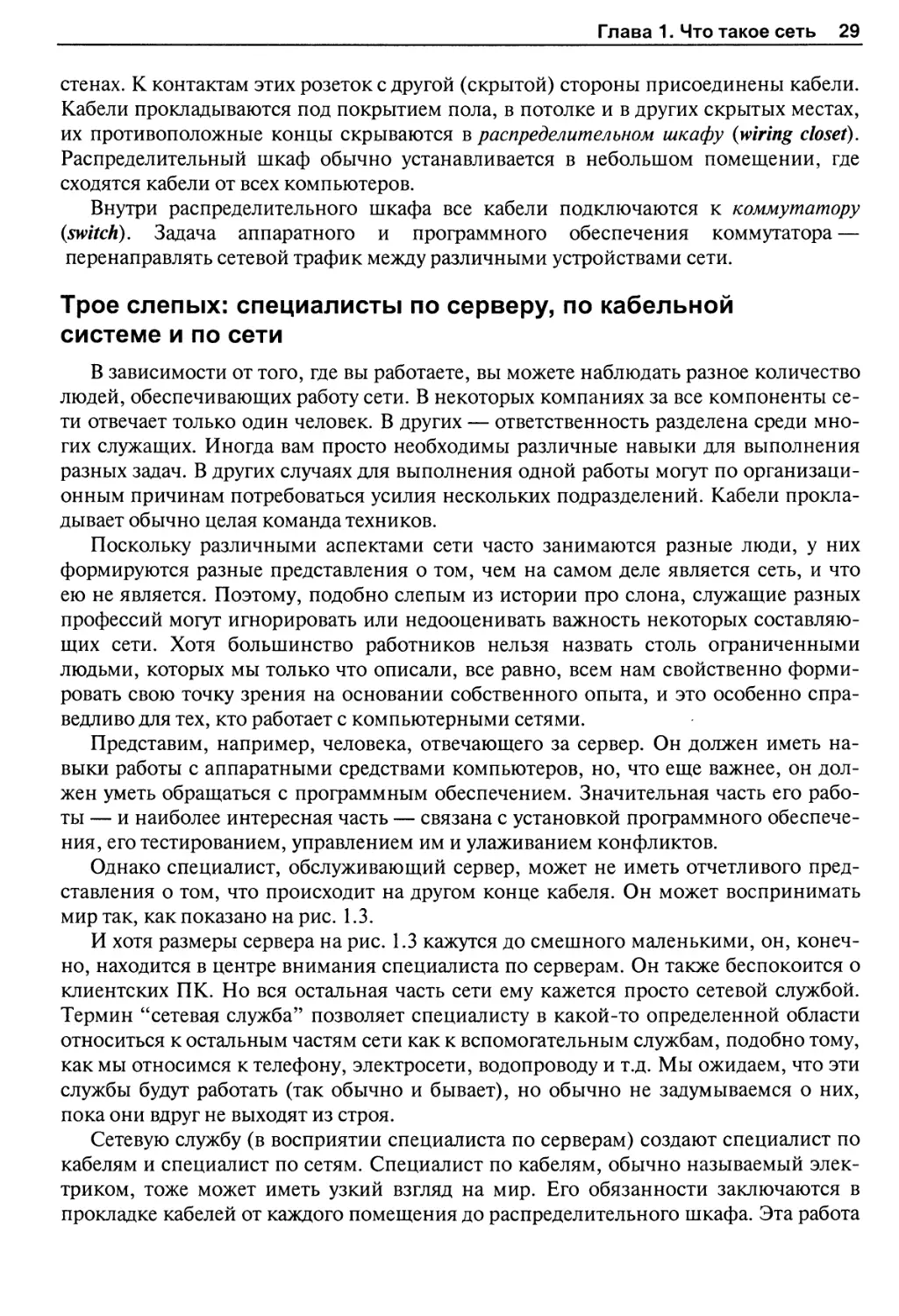

Однако специалист, обслуживающий сервер, может не иметь отчетливого

представления о том, что происходит на другом конце кабеля. Он может воспринимать

мир так, как показано на рис. 1.3.

И хотя размеры сервера на рис. 1.3 кажутся до смешного маленькими, он,

конечно, находится в центре внимания специалиста по серверам. Он также беспокоится о

клиентских ПК. Но вся остальная часть сети ему кажется просто сетевой службой.

Термин "сетевая служба" позволяет специалисту в какой-то определенной области

относиться к остальным частям сети как к вспомогательным службам, подобно тому,

как мы относимся к телефону, электросети, водопроводу и т.д. Мы ожидаем, что эти

службы будут работать (так обычно и бывает), но обычно не задумываемся о них,

пока они вдруг не выходят из строя.

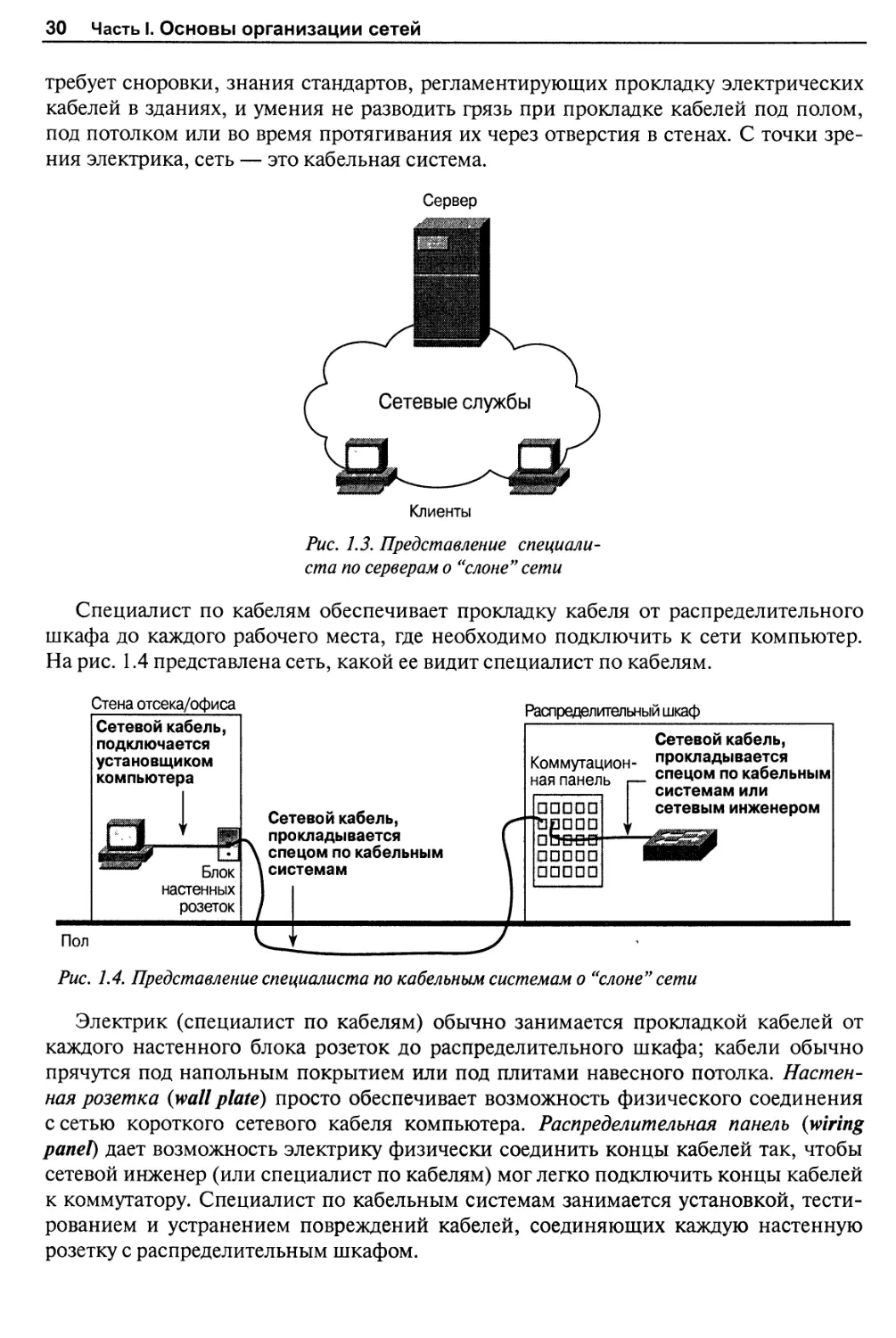

Сетевую службу (в восприятии специалиста по серверам) создают специалист по

кабелям и специалист по сетям. Специалист по кабелям, обычно называемый

электриком, тоже может иметь узкий взгляд на мир. Его обязанности заключаются в

прокладке кабелей от каждого помещения до распределительного шкафа. Эта работа

30 Часть I. Основы организации сетей

требует сноровки, знания стандартов, регламентирующих прокладку электрических

кабелей в зданиях, и умения не разводить грязь при прокладке кабелей под полом,

под потолком или во время протягивания их через отверстия в стенах. С точки

зрения электрика, сеть — это кабельная система.

Сервер

Клиенты

Рис. 1.3. Представление

специалиста по серверам о "слоне" сети

Специалист по кабелям обеспечивает прокладку кабеля от распределительного

шкафа до каждого рабочего места, где необходимо подключить к сети компьютер.

На рис. 1.4 представлена сеть, какой ее видит специалист по кабелям.

Стена отсека/офиса

Распределительный шкаф

Сетевой кабель,

■fL прокладывается

ГИД спецом по кабельным

Сетевой кабель,

прокладывается

спецом по кабельным

системам или

сетевым инженером

Пол

Рис. 1.4. Представление специалиста по кабельным системам о "слоне" сети

Электрик (специалист по кабелям) обычно занимается прокладкой кабелей от

каждого настенного блока розеток до распределительного шкафа; кабели обычно

прячутся под напольным покрытием или под плитами навесного потолка.

Настенная розетка (wall plate) просто обеспечивает возможность физического соединения

с сетью короткого сетевого кабеля компьютера. Распределительная панель (wiring

panel) дает возможность электрику физически соединить концы кабелей так, чтобы

сетевой инженер (или специалист по кабелям) мог легко подключить концы кабелей

к коммутатору. Специалист по кабельным системам занимается установкой,

тестированием и устранением повреждений кабелей, соединяющих каждую настенную

розетку с распределительным шкафом.

Глава 1. Что такое сеть 31

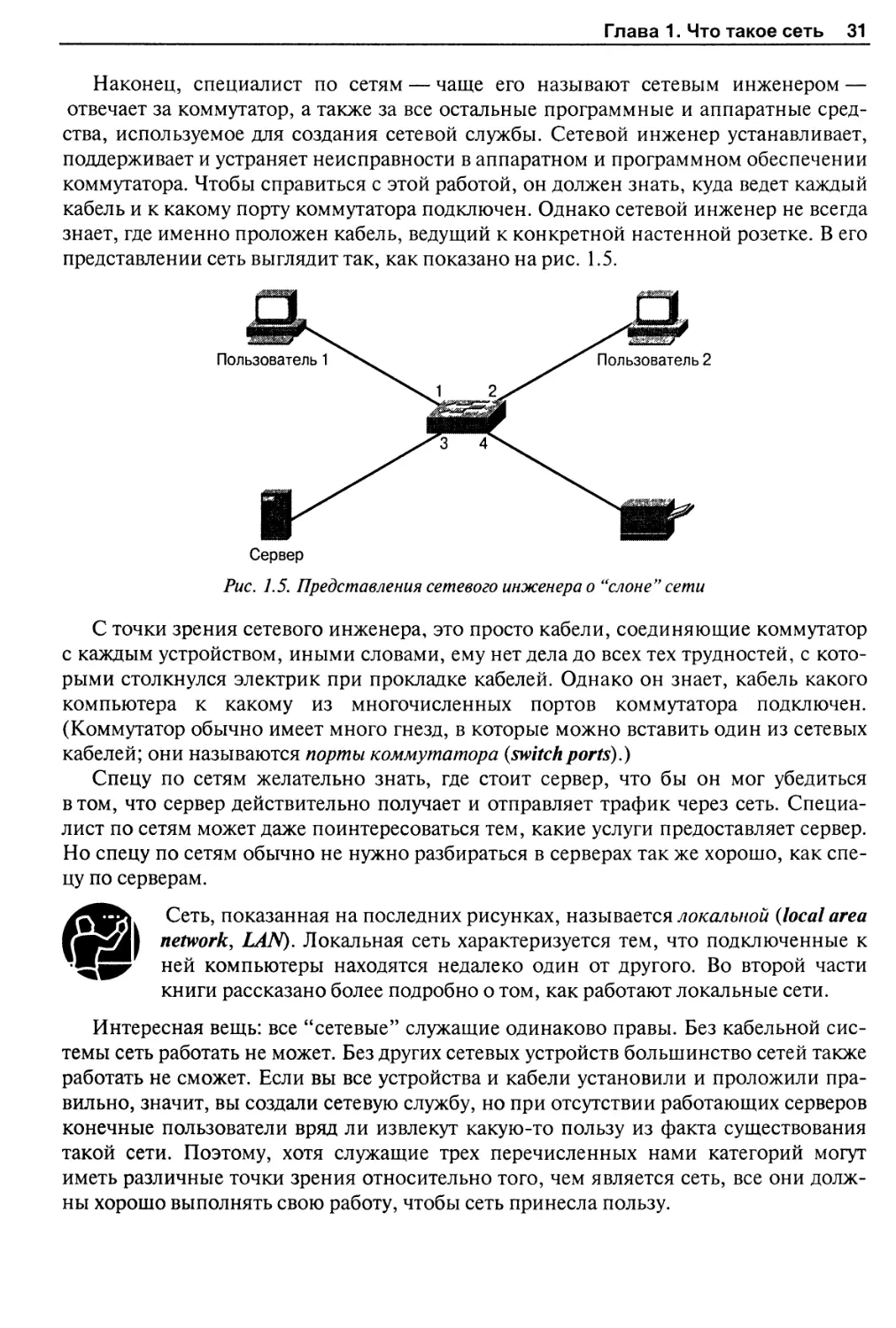

Наконец, специалист по сетям — чаще его называют сетевым инженером —

отвечает за коммутатор, а также за все остальные программные и аппаратные

средства, используемое для создания сетевой службы. Сетевой инженер устанавливает,

поддерживает и устраняет неисправности в аппаратном и программном обеспечении

коммутатора. Чтобы справиться с этой работой, он должен знать, куда ведет каждый

кабель и к какому порту коммутатора подключен. Однако сетевой инженер не всегда

знает, где именно проложен кабель, ведущий к конкретной настенной розетке. В его

представлении сеть выглядит так, как показано на рис. 1.5.

Сервер

Рис. 1.5. Представления сетевого инженера о "слоне" сети

С точки зрения сетевого инженера, это просто кабели, соединяющие коммутатор

с каждым устройством, иными словами, ему нет дела до всех тех трудностей, с

которыми столкнулся электрик при прокладке кабелей. Однако он знает, кабель какого

компьютера к какому из многочисленных портов коммутатора подключен.

(Коммутатор обычно имеет много гнезд, в которые можно вставить один из сетевых

кабелей; они называются порты коммутатора {switchports).)

Спецу по сетям желательно знать, где стоит сервер, что бы он мог убедиться

в том, что сервер действительно получает и отправляет трафик через сеть.

Специалист по сетям может даже поинтересоваться тем, какие услуги предоставляет сервер.

Но спецу по сетям обычно не нужно разбираться в серверах так же хорошо, как

спецу по серверам.

^£ВЬ Сеть, показанная на последних рисунках, называется локальной {local area

шШ^шЛ network, LAN). Локальная сеть характеризуется тем, что подключенные к

•Щррг ней компьютеры находятся недалеко один от другого. Во второй части

книги рассказано более подробно о том, как работают локальные сети.

Интересная вещь: все "сетевые" служащие одинаково правы. Без кабельной

системы сеть работать не может. Без других сетевых устройств большинство сетей также

работать не сможет. Если вы все устройства и кабели установили и проложили

правильно, значит, вы создали сетевую службу, но при отсутствии работающих серверов

конечные пользователи вряд ли извлекут какую-то пользу из факта существования

такой сети. Поэтому, хотя служащие трех перечисленных нами категорий могут

иметь различные точки зрения относительно того, чем является сеть, все они

должны хорошо выполнять свою работу, чтобы сеть принесла пользу.

32 Часть I. Основы организации сетей

Различные типы традиционных

компьютерных сетей

До сих пор мы рассматривали только простую сеть, включающую несколько

компьютеров. Но сети могут иметь различные конфигурации и размеры. Поэтому

неплохо рассмотреть парочку примеров других сетей, прежде чем переходить к

материалу следующих глав.

Большая компания, много мест: глобальная

корпоративная сеть

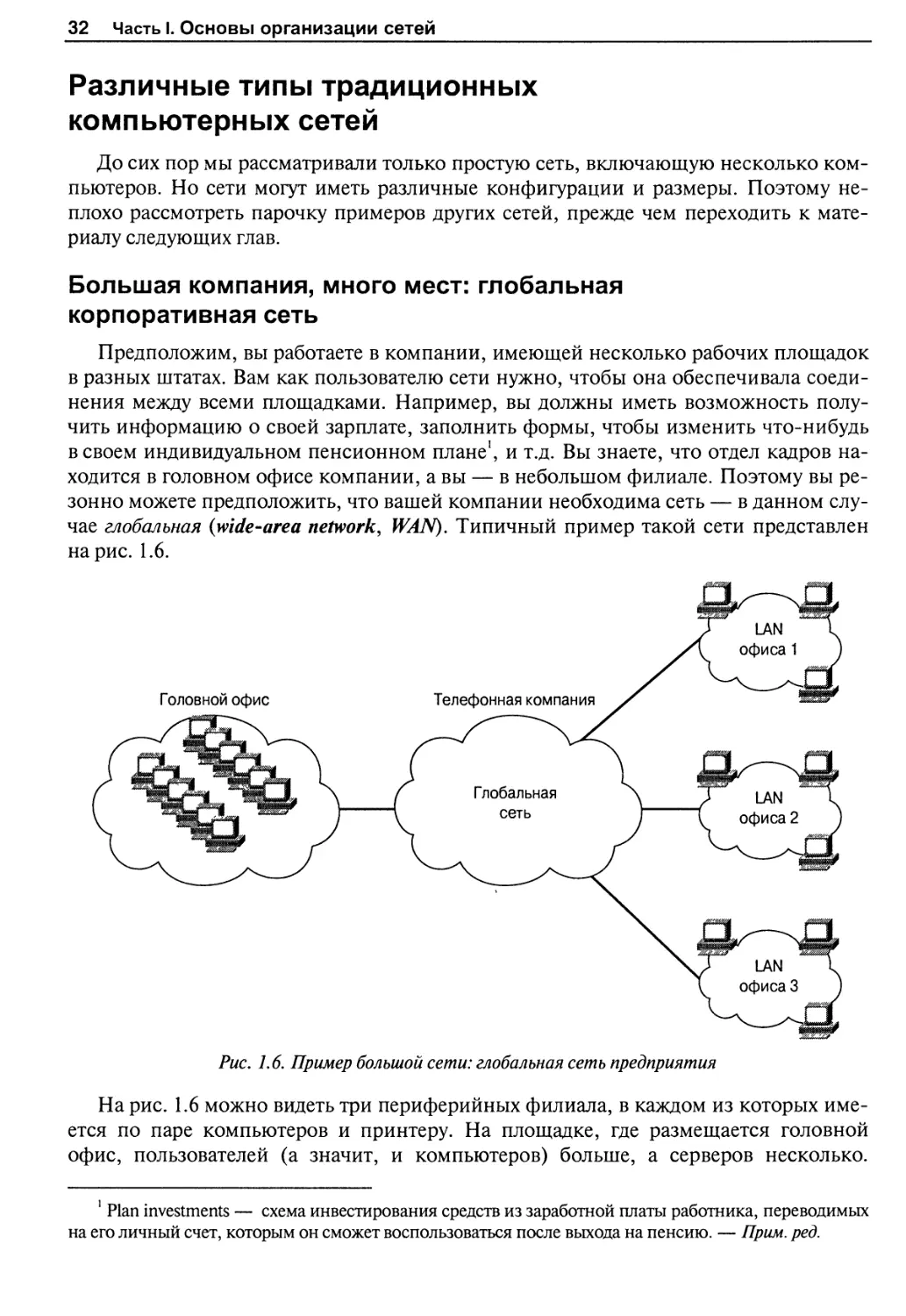

Предположим, вы работаете в компании, имеющей несколько рабочих площадок

в разных штатах. Вам как пользователю сети нужно, чтобы она обеспечивала

соединения между всеми площадками. Например, вы должны иметь возможность

получить информацию о своей зарплате, заполнить формы, чтобы изменить что-нибудь

в своем индивидуальном пенсионном плане1, и т.д. Вы знаете, что отдел кадров

находится в головном офисе компании, а вы — в небольшом филиале. Поэтому вы

резонно можете предположить, что вашей компании необходима сеть — в данном

случае глобальная (wide-area network, WAN). Типичный пример такой сети представлен

на рис. 1.6.

Рис. 1.6. Пример большой сети: глобальная сеть предприятия

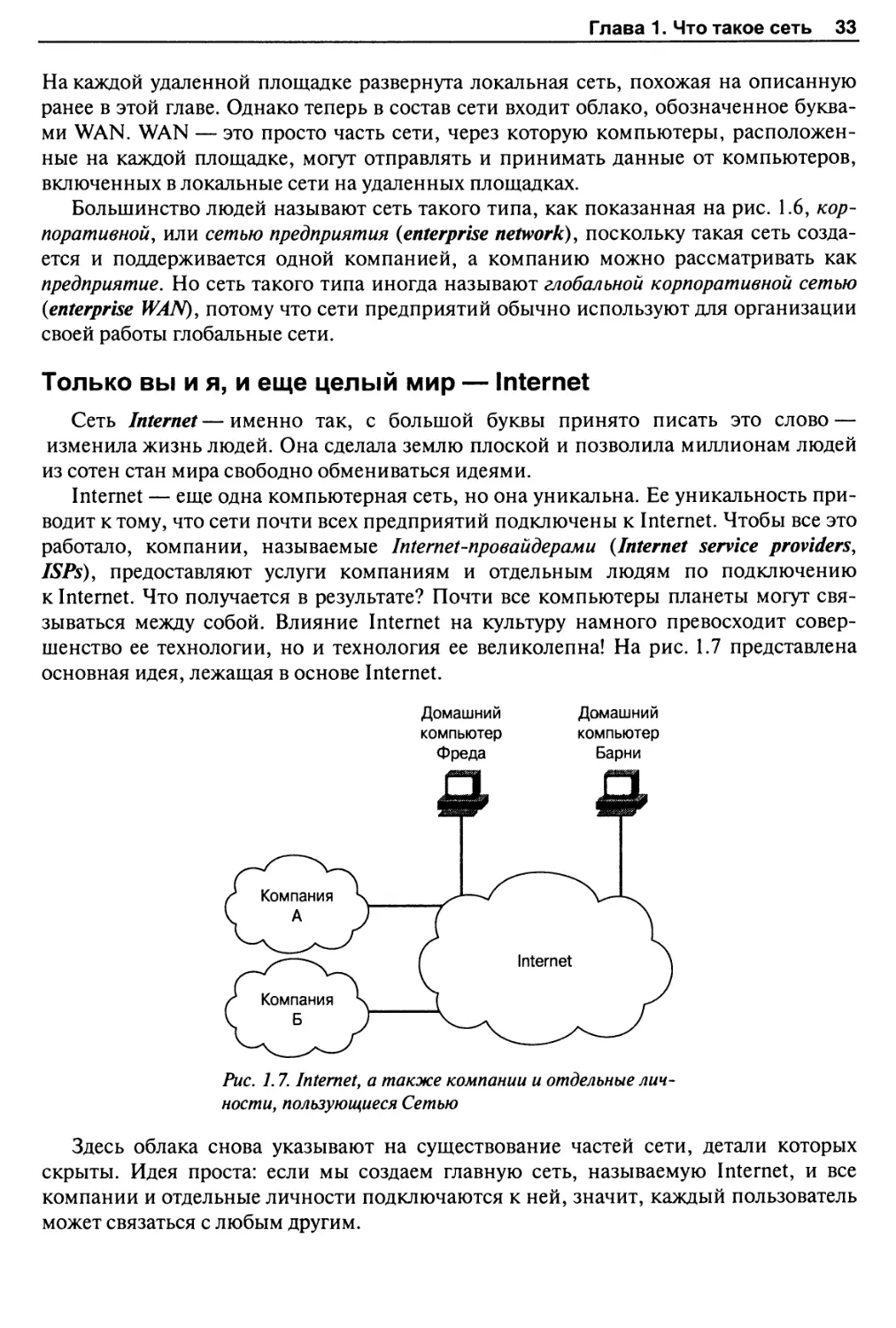

На рис. 1.6 можно видеть три периферийных филиала, в каждом из которых

имеется по паре компьютеров и принтеру. На площадке, где размещается головной

офис, пользователей (а значит, и компьютеров) больше, а серверов несколько.

1 Plan investments — схема инвестирования средств из заработной платы работника, переводимых

на его личный счет, которым он сможет воспользоваться после выхода на пенсию. — Прим. ред.

Глава 1. Что такое сеть 33

На каждой удаленной площадке развернута локальная сеть, похожая на описанную

ранее в этой главе. Однако теперь в состав сети входит облако, обозначенное

буквами WAN. WAN — это просто часть сети, через которую компьютеры,

расположенные на каждой площадке, могут отправлять и принимать данные от компьютеров,

включенных в локальные сети на удаленных площадках.

Большинство людей называют сеть такого типа, как показанная на рис. 1.6,

корпоративной, или сетью предприятия {enterprise network), поскольку такая сеть

создается и поддерживается одной компанией, а компанию можно рассматривать как

предприятие. Но сеть такого типа иногда называют глобальной корпоративной сетью

(enterprise WAN), потому что сети предприятий обычно используют для организации

своей работы глобальные сети.

Только вы и я, и еще целый мир — Internet

Сеть Internet—именно так, с большой буквы принято писать это слово —

изменила жизнь людей. Она сделала землю плоской и позволила миллионам людей

из сотен стан мира свободно обмениваться идеями.

Internet — еще одна компьютерная сеть, но она уникальна. Ее уникальность

приводит к тому, что сети почти всех предприятий подключены к Internet. Чтобы все это

работало, компании, называемые Internet-провайдерами (Internet service providers,

ISPs), предоставляют услуги компаниям и отдельным людям по подключению

к Internet. Что получается в результате? Почти все компьютеры планеты могут

связываться между собой. Влияние Internet на культуру намного превосходит

совершенство ее технологии, но и технология ее великолепна! На рис. 1.7 представлена

основная идея, лежащая в основе Internet.

Домашний

компьютер

Фреда

Домашний

компьютер

Барни

Рис. 1.7. Internet у а также компании и отдельные

личности, пользующиеся Сетью

Здесь облака снова указывают на существование частей сети, детали которых

скрыты. Идея проста: если мы создаем главную сеть, называемую Internet, и все

компании и отдельные личности подключаются к ней, значит, каждый пользователь

может связаться с любым другим.

34 Часть I. Основы организации сетей

Резюме

Ознакомившись с материалом этой главы, вы сделали первый шаг к ясному

пониманию того, как организованы сети. Компьютерная сеть может состоять из пары

компьютеров, нескольких кабелей и аппаратного и программного обеспечения

небольшого объема; такую сеть называют локальной. Но возможен и другой вариант.

Сеть может включать сотни и тысячи компьютеров, принадлежащих крупной

компании, а также множество различных кабелей и сетевых устройств, размещенных на

многих площадках; такую сеть обычно называют сетью масштаба предприятия, или

корпоративной сетью. Сетью может быть Internet, которая в буквальном смысле

включает сотни миллионов компьютеров, миллиарды людей, большую часть всех

компьютеров мира и огромное количество сетевых устройств и кабелей.

Сеть представляет собой комбинацию аппаратных средств, программного

обеспечения и кабельной системы, которые все вместе позволяют компьютерным

устройствам связываться друг с другом. Все сети, независимо от их размеров, создаются

на основе указанных трех компонентов.

Как мы и обещали во введении к этой книге, к тому времени, когда вы дочитаете

ее до конца, вы будете обладать обширными знаниями о сетевых технологиях,

концепциях и владеть терминологией. Вы будете также иметь прочный и правильно

заложенный фундамент для того чтобы определить, в каком направлении следует

продолжить изучение данной темы.

Контрольные вопросы

Вы можете найти ответы на эти вопросы в приложении А.

1. Основываясь на определении сети, данном в этой главе, скажите, какие три

основных компонента используются при ее создании?

2. Какова ключевая функция сети?

3. Основываясь на трех основных компонентах сети, скажите, с каким

компонентом работает в основном служащий, поддерживающий сервер?

4. С каким компонентом сети по преимуществу имеет дело сетевой инженер?

5. Что собой представляет корпоративная сеть?

6. Дайте определение термину "Internet".

7. Сравните и противопоставьте термины "корпоративная сеть" и "Internet",

пользуясь общеупотребительными словами.

8. Опишите концепцию службы сети.

Что вам предлагается освоить

После прочтения этой главы вы должны:

S уметь перечислить несколько основных категорий сетевых

приложений

S уметь сравнивать приложения, основываясь на том, как много

знаний о сети требуется от конечного пользователя

S уметь объяснить основы работы сетевых приложений,

упомянутых в этой главе

S знать основную структуру Internet и возможность подключения

корпоративных сетей к Internet

Глава 2

Для чего создаются сети

В наше время почти все, что пользователь хочет получить от компьютера, — это

чтобы с его помощью можно было пользоваться сетью. Конечно, некоторые

компьютеры сейчас применяются не для того, чтобы связываться с другими

компьютерами. Однако большинство компьютеров используются именно с этой целью. И

действительно, многие люди сейчас имеют по нескольку компьютеров в доме, и даже эти

компьютеры нуждаются в связи друг с другом.

Пользователю компьютера, однако, в общем случае не нужно знать, как

работает сеть. На самом деле многие конечные пользователи не знают, когда их

компьютерам нужна сеть, а когда не нужна. Большинство пользователей,

применяющих компьютеры на работе, знают, что компьютер должен как-то общаться с

другими компьютерами через сеть, и знают, что многие приложения перестают

работать, когда сеть выходит из строя.

Один из лучших способов разобраться в том, как работают сети, — это

понять, что делает конечный пользователь сети. Многие из вас уже используют

сети на работе и в школе. В данной главе рассматриваются основные возможности

сети, которые могут заинтересовать конечного пользователя. Далее в книге будет

рассказано о том, как сеть обеспечивает выполнение этих, необходимых

конечному пользователю, функций.

Использование сети по случаю

Большинство распространенных сетевых сервисов скрывают сеть от

пользователя. Можно рассматривать эти сервисы как используемые конечным пользователем

по случаю, ведь он иногда даже не осознает, что сеть участвует в решении стоящих

перед ним задач. Чтобы пояснить эту "случайность" сетевых сервисов, мы будем

описывать воображаемого служащего с удаленной площадки. Мы назовем его Фред.

Фред — мастер своего дела; у него есть компьютер, принтер, и он может выполнять

всю свою работу без особых помех со стороны головного офиса. Чтобы выполнить

свое обычное дневное задание, Фред открывает документ, используя текстовый

процессор, изменяет часть текста и печатает копию. Затем он посылает письмо

клиенту и сохраняет изменения, сделанные в письме. Основная идея

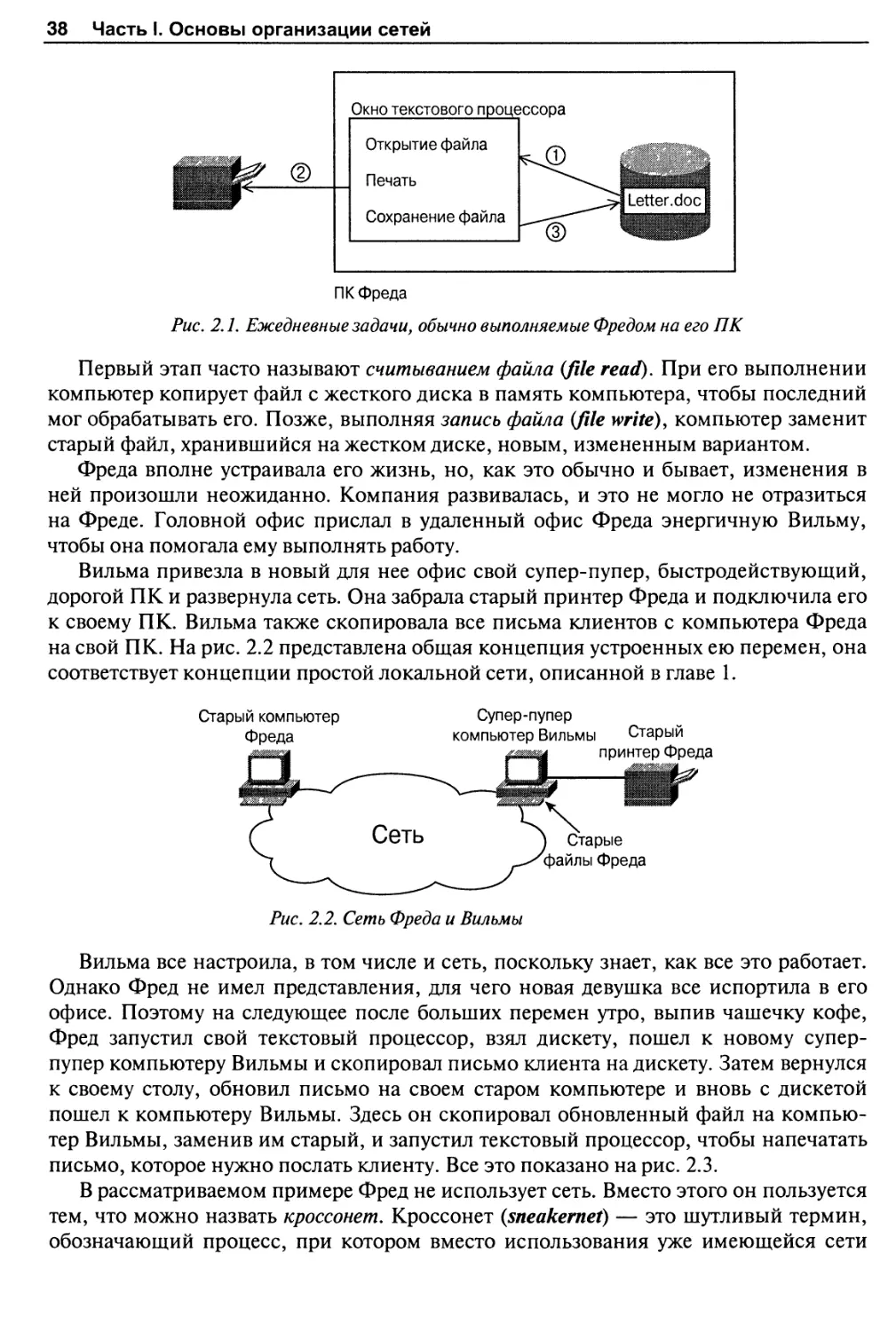

проиллюстрирована на рис. 2.1.

Этапы деятельности, показанные на этом рисунке, таковы.

1. Текстовый процессор считывает письмо с диска.

2. Когда Фред щелкает на кнопке Печать, ПК посылает копию письма на принтер.

3. Когда Фред сохраняет файл, текстовый процессор вновь записывает его на

жесткий диск.

38 Часть I. Основы организации сетей

Окно текстового процессора

ПК Фреда

Рис. 2.1. Ежедневные задачи, обычно выполняемые Фредом на его ПК

Первый этап часто называют считыванием файла (file read). При его выполнении

компьютер копирует файл с жесткого диска в память компьютера, чтобы последний

мог обрабатывать его. Позже, выполняя запись файла (file write), компьютер заменит

старый файл, хранившийся на жестком диске, новым, измененным вариантом.

Фреда вполне устраивала его жизнь, но, как это обычно и бывает, изменения в

ней произошли неожиданно. Компания развивалась, и это не могло не отразиться

на Фреде. Головной офис прислал в удаленный офис Фреда энергичную Вильму,

чтобы она помогала ему выполнять работу.

Вильма привезла в новый для нее офис свой супер-пупер, быстродействующий,

дорогой ПК и развернула сеть. Она забрала старый принтер Фреда и подключила его

к своему ПК. Вильма также скопировала все письма клиентов с компьютера Фреда

на свой ПК. На рис. 2.2 представлена общая концепция устроенных ею перемен, она

соответствует концепции простой локальной сети, описанной в главе 1.

Старый компьютер Супер-пупер

Фреда компьютер Вильмы Старый

лшж £тщ принтер Фреда

I I [ | ifiSML:?

( ОбТЬ Л Старые

д^ ^^файлы Фреда

Рис. 2.2. Сеть Фреда и Вильмы

Вильма все настроила, в том числе и сеть, поскольку знает, как все это работает.

Однако Фред не имел представления, для чего новая девушка все испортила в его

офисе. Поэтому на следующее после больших перемен утро, выпив чашечку кофе,

Фред запустил свой текстовый процессор, взял дискету, пошел к новому супер-

пупер компьютеру Вильмы и скопировал письмо клиента на дискету. Затем вернулся

к своему столу, обновил письмо на своем старом компьютере и вновь с дискетой

пошел к компьютеру Вильмы. Здесь он скопировал обновленный файл на

компьютер Вильмы, заменив им старый, и запустил текстовый процессор, чтобы напечатать

письмо, которое нужно послать клиенту. Все это показано на рис. 2.3.

В рассматриваемом примере Фред не использует сеть. Вместо этого он пользуется

тем, что можно назвать кроссонет. Кроссонет (sneakernet) — это шутливый термин,

обозначающий процесс, при котором вместо использования уже имеющейся сети

Глава 2. Для чего создаются сети 39

кто-то бегает от компьютера к компьютеру с дискетами и компакт-дисками; такому

человеку нужны очень хорошие кроссовки!

Старый компьютер

Фреда

Супер-пупер

компьютер Вильмы Старый

принтер Фреда

Отредактировать

файл и сохранить

его на дискете

4*

Вернуться с дискетой

к компьютеру Вильмы

Открыть файл

и напечатать его

Кроссонет

Рис. 2.3. Кроссонет Фреда

Метод кроссонета, примененный Фредом, работает, но он занимает гораздо

больше времени, чем требовалось до того, как главная контора прислала Фреду

помощь в виде Вильмы. Наконец, девушка приходит в офис и обнаруживает в нем

Фреда, надевающего свои фирменные кроссовки и готовящегося весь день бегать по

офису от одного компьютера к другому. Вот как отреагировала на это Вильма:

"Фред, я, кажется, забыла рассказать тебе, как нужно пользоваться сетью! Но тебе

даже не нужно знать о том, что она существует! Если ты найдешь на диске С своего

компьютера папку Клиенты и откроешь ее, то обнаружишь в ней все файлы, нужные

тебе для работы. Эти файлы находятся на моем компьютере — файловом сервере (file

server), но это скрыто от тебя. Кроме того, если ты щелкнешь на кнопке Печать

своего текстового процессора, то увидишь принтер, называемый всетотжестарыйп-

ринтер — правда, клевое имечко? Если ты дашь команду печатать на этом принтере,

письмо будет отпечатано на все том же старом принтере, подключенном к моему

компьютеру. Мой ПК выполняет функции сервера печати (print server), потому ты

сможешь печатать на все том же принтере. Ты можешь выполнять свои обязанности

точно так же, как и раньше, со своего старого забавного компьютера и надевать

кроссовки только тогда, когда этого тебе захочется!

Для того чтобы эта сеть работала, компьютер Вильмы должен выполнять

файловые службы. Файловые службы (file services) обеспечивают выполнение процессов,

благодаря которым один компьютер, обычно называемый файловым сервером,

хранит файлы на своем жестком диске и позволяет другим компьютерам считывать и

записывать файлы с помощью сети. Термин "файловый сервер" относится к

компьютеру, обеспечивающему хранение файлов на жестком диске и делающему их

доступными для чтения и записи другим компьютерам — в данном случае эти функции

выполняет ПК Вильмы. Жесткий диск (hard disk) — это компонент компьютера, на

котором длительное время можно хранить файлы.

40 Часть 1. Основы организации сетей

Аналогичным образом компьютер Вильмы предлагает и службы печати (print

services). Это процесс, благодаря которому компьютер позволяет другим

компьютерам печатать файлы на принтере, физически подключенном к нему. Сервер печати

(print server) — это компьютер, обеспечивающий выполнение услуг по печати.

Вспомните: сеть состоит из программного обеспечения, аппаратных средств и

кабельной системы, эти компоненты позволяют компьютерам успешно

обмениваться информацией. На рис. 2.4 показаны компьютеры и сетевое облако (network cloud),

здесь облако скрывает не важные в данный момент детали сети. В рассматриваемом

случае мы, подобно пользователям, не хотим вникать в детали работы сети, поэтому

она и представлена в виде облака.

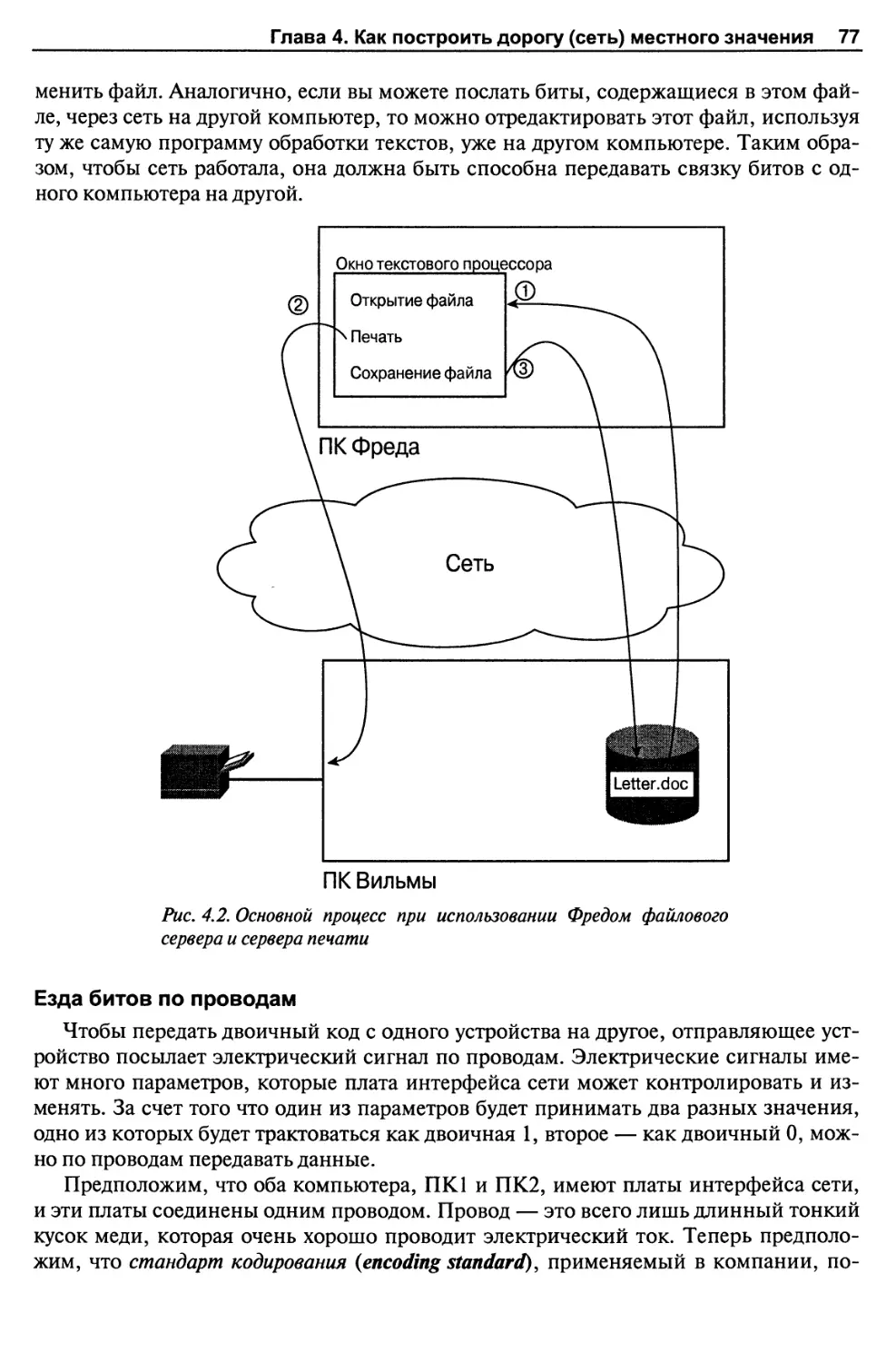

Окно текстового процессора

ПК Вильмы

Рис. 2.4. Компьютер Фреда использует новую сеть

Службы печати и работы с файлами являются наиболее типичными службами

для корпоративных сетей. (Корпоративная сеть (enterprise network) — это сеть,

созданная для использования ее одной компанией или организацией). Пользователям

не нужны принтеры на каждом столе, они даже не хотят этого. Вполне достаточно

одного принтера, размещенного где-то посередине. Служащим часто приходится

использовать файлы, с которыми работают другие сотрудники. Прозрачные службы

печати и работы с файлами позволяют служащим совместно использовать одни и те

же принтеры и файлы. Пользователи могут открывать файлы, модифицировать, со-

Глава 2. Для чего создаются сети 41

хранять и печатать их, делая все точно так же, как они делали до появления служб

печати и работы с файлами.

В следующем разделе рассматривается несколько приложений, выполняемых

конечными пользователями, для работы с которыми необходима сеть.

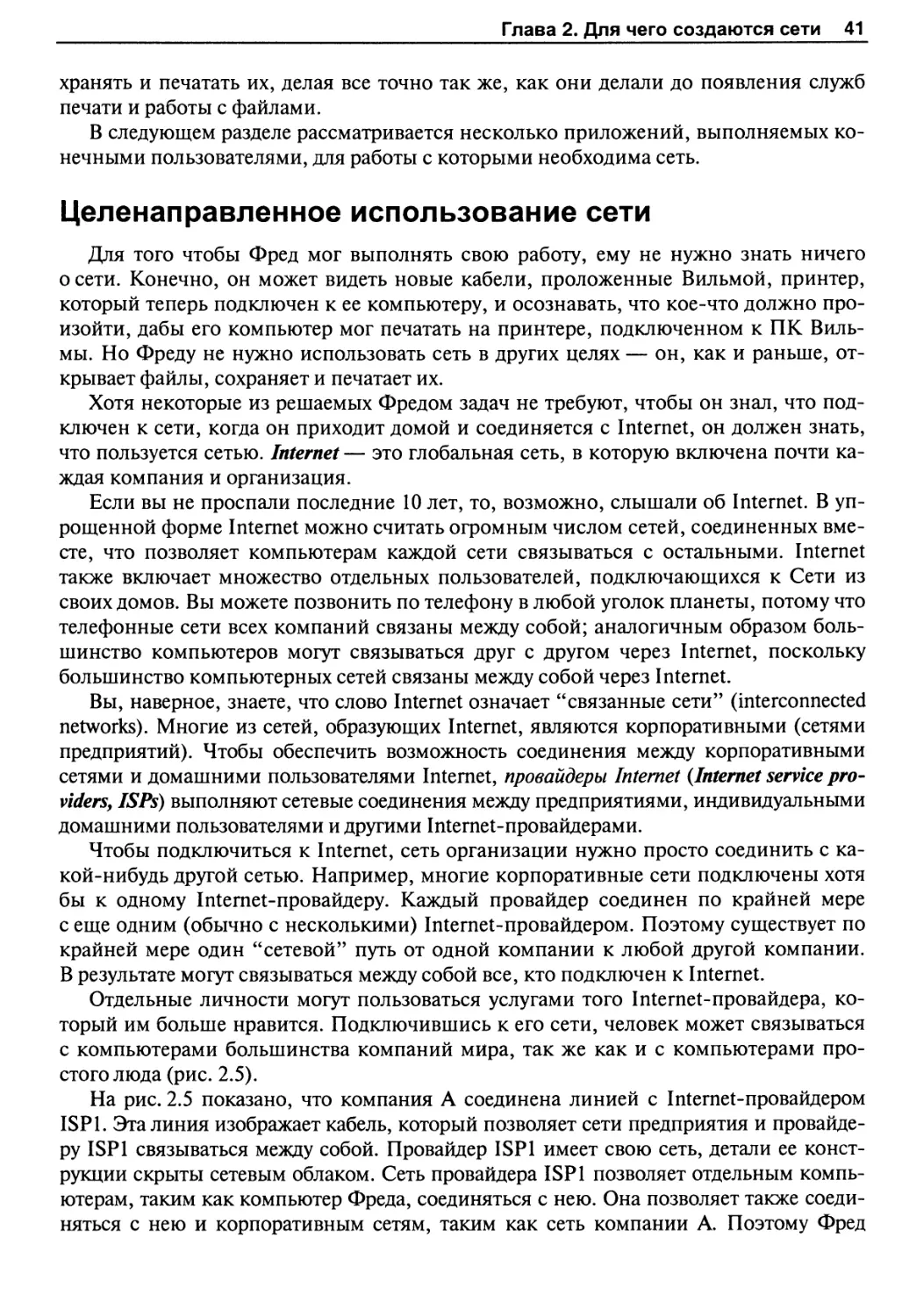

Целенаправленное использование сети

Для того чтобы Фред мог выполнять свою работу, ему не нужно знать ничего

о сети. Конечно, он может видеть новые кабели, проложенные Вильмой, принтер,

который теперь подключен к ее компьютеру, и осознавать, что кое-что должно

произойти, дабы его компьютер мог печатать на принтере, подключенном к ПК Виль-

мы. Но Фреду не нужно использовать сеть в других целях — он, как и раньше,

открывает файлы, сохраняет и печатает их.

Хотя некоторые из решаемых Фредом задач не требуют, чтобы он знал, что

подключен к сети, когда он приходит домой и соединяется с Internet, он должен знать,

что пользуется сетью. Internet — это глобальная сеть, в которую включена почти

каждая компания и организация.

Если вы не проспали последние 10 лет, то, возможно, слышали об Internet. В

упрощенной форме Internet можно считать огромным числом сетей, соединенных

вместе, что позволяет компьютерам каждой сети связываться с остальными. Internet

также включает множество отдельных пользователей, подключающихся к Сети из

своих домов. Вы можете позвонить по телефону в любой уголок планеты, потому что

телефонные сети всех компаний связаны между собой; аналогичным образом

большинство компьютеров могут связываться друг с другом через Internet, поскольку

большинство компьютерных сетей связаны между собой через Internet.

Вы, наверное, знаете, что слово Internet означает "связанные сети" (interconnected

networks). Многие из сетей, образующих Internet, являются корпоративными (сетями

предприятий). Чтобы обеспечить возможность соединения между корпоративными

сетями и домашними пользователями Internet, провайдеры Internet {Internet service pro-

viders, ISPs) выполняют сетевые соединения между предприятиями, индивидуальными

домашними пользователями и другими Internet-провайдерами.

Чтобы подключиться к Internet, сеть организации нужно просто соединить с

какой-нибудь другой сетью. Например, многие корпоративные сети подключены хотя

бы к одному Internet-провайдеру. Каждый провайдер соединен по крайней мере

с еще одним (обычно с несколькими) Internet-провайдером. Поэтому существует по

крайней мере один "сетевой" путь от одной компании к любой другой компании.

В результате могут связываться между собой все, кто подключен к Internet.

Отдельные личности могут пользоваться услугами того Internet-провайдера,

который им больше нравится. Подключившись к его сети, человек может связываться

с компьютерами большинства компаний мира, так же как и с компьютерами

простого люда (рис. 2.5).

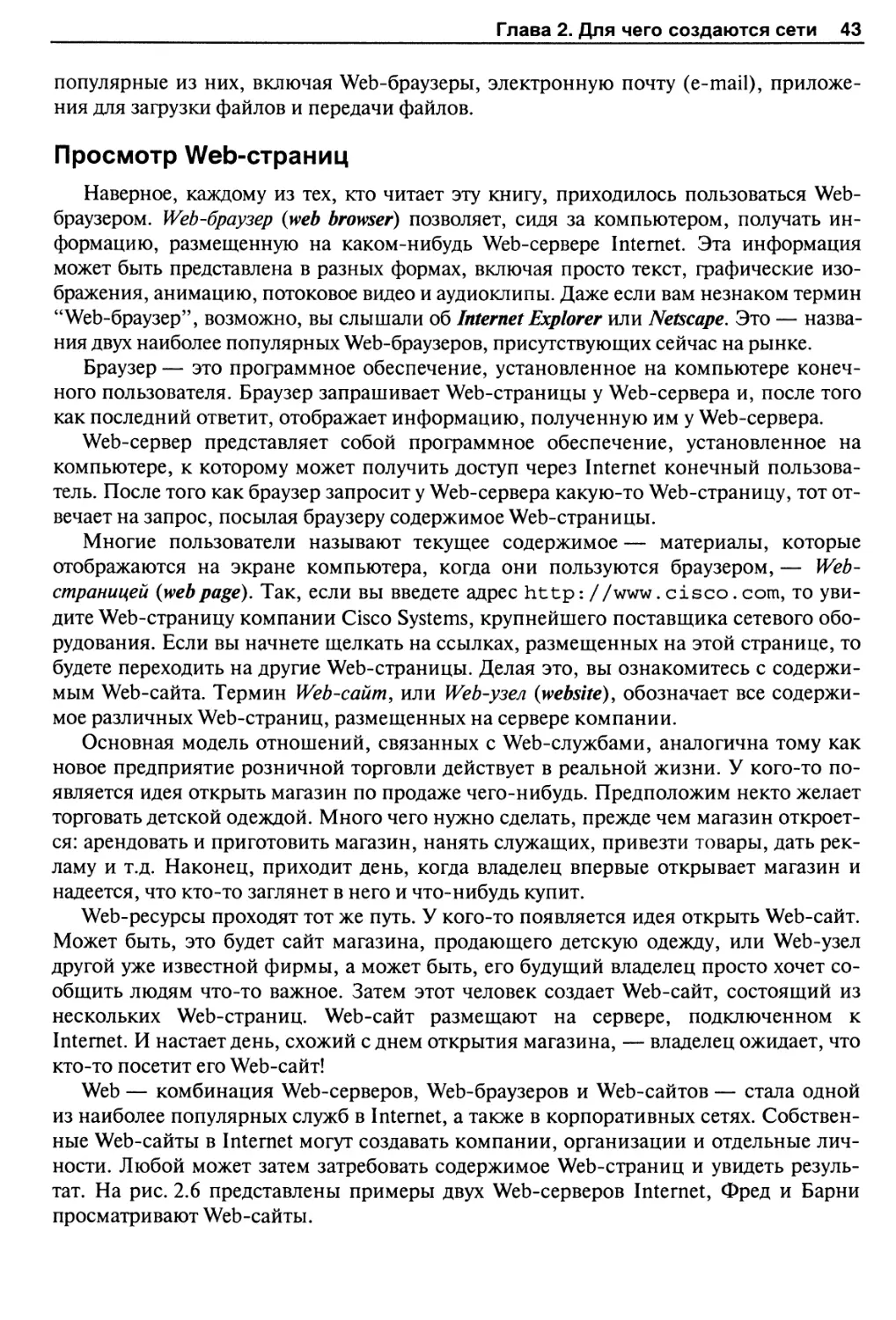

На рис. 2.5 показано, что компания А соединена линией с Internet-провайдером

ISP1. Эта линия изображает кабель, который позволяет сети предприятия и

провайдеру ISP1 связываться между собой. Провайдер ISP1 имеет свою сеть, детали ее

конструкции скрыты сетевым облаком. Сеть провайдера ISP1 позволяет отдельным

компьютерам, таким как компьютер Фреда, соединяться с нею. Она позволяет также

соединяться с нею и корпоративным сетям, таким как сеть компании А. Поэтому Фред

42 Часть I. Основы организации сетей

может связываться с компьютерами, входящими в сеть компании А, при условии, что

это позволяет политика безопасности, принятая в компании. Но это уже совсем другая

история, вопросы безопасности мы будем рассматривать в главах 17 и 18.

Домашний Домашний

компьютер Фреда компьютер Барни

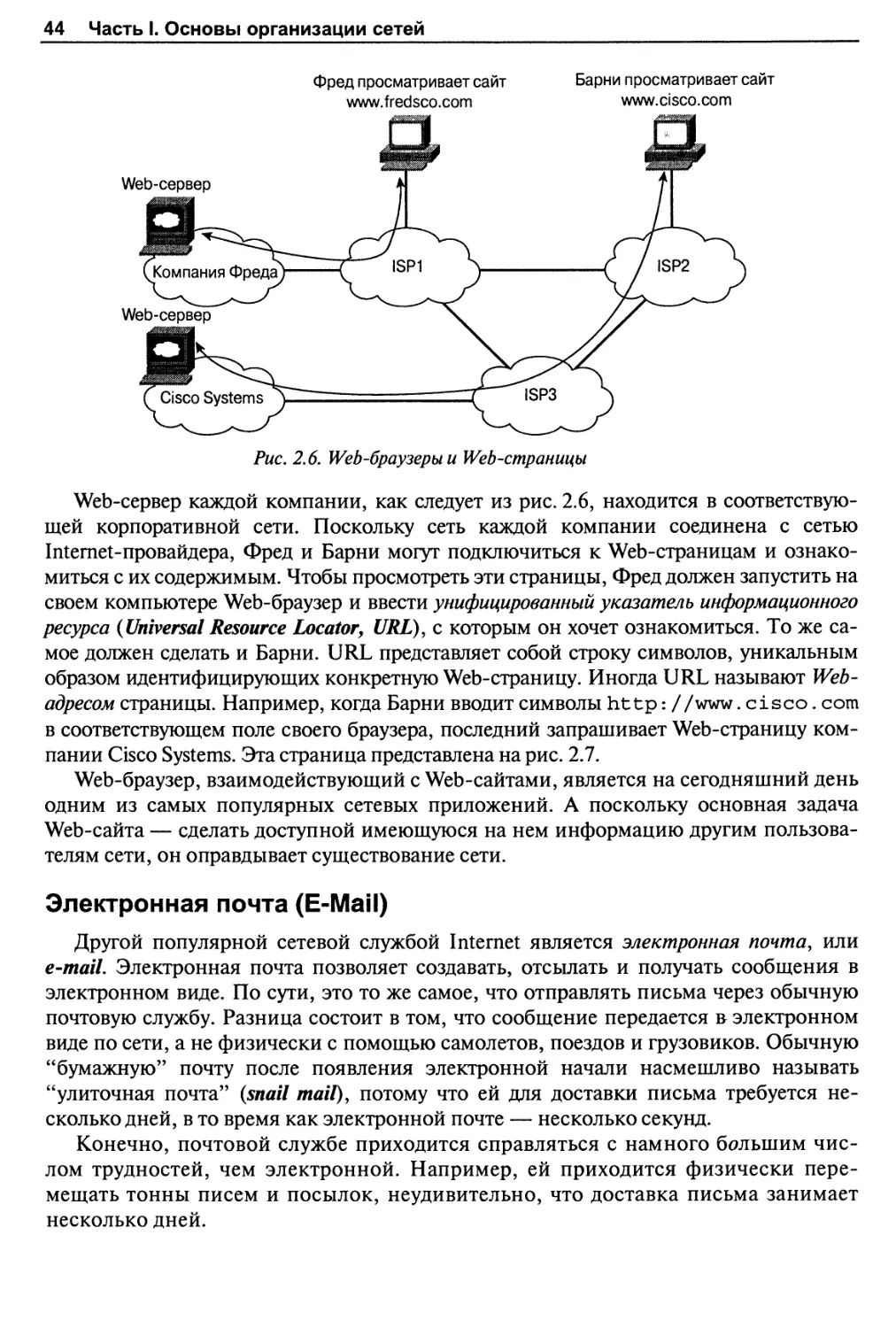

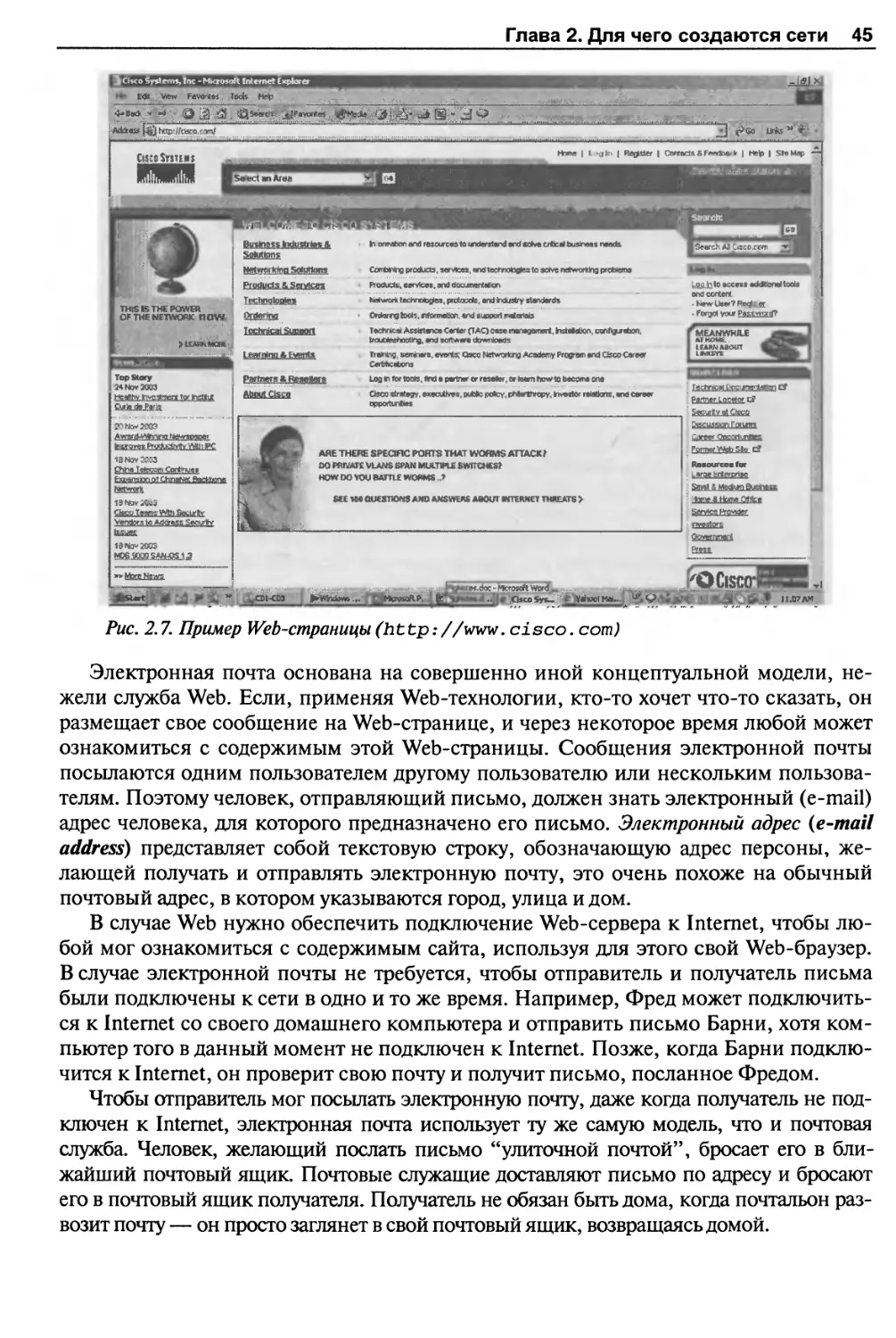

Рис. 2.5. Концептуальный взгляд на Internet

Компания А создает корпоративную сеть, используя аппаратное и программное

обеспечение, а также кабели, приобретенные ею за собственные средства.

Провайдер ISP1 также создает свою сеть за свои средства. Провайдер ISP1 соглашается

предоставить компании А трафик, проходящий через сеть ISP1 и через сети других

провайдеров, чтобы она могла связываться со всем миром. За то, что ISP1 позволяет

компании А связываться с остальной частью Internet через свою сеть,

провайдер ISP1 взимает с нее плату.

На рис. 2.5 показан также Барни, компьютер которого подключен к сети

провайдера ISP2. Предположим, что Барни для подключения к сети провайдера ISP2

использует телефонную линию, домашний компьютер и модем. Модем (modem) — это

устройство, которое позволяет компьютеру связываться с другим компьютером,

используя старую добрую телефонную линию. Подавляющее большинство

индивидуальных пользователей Internet используют для соединения с Сетью (так иногда

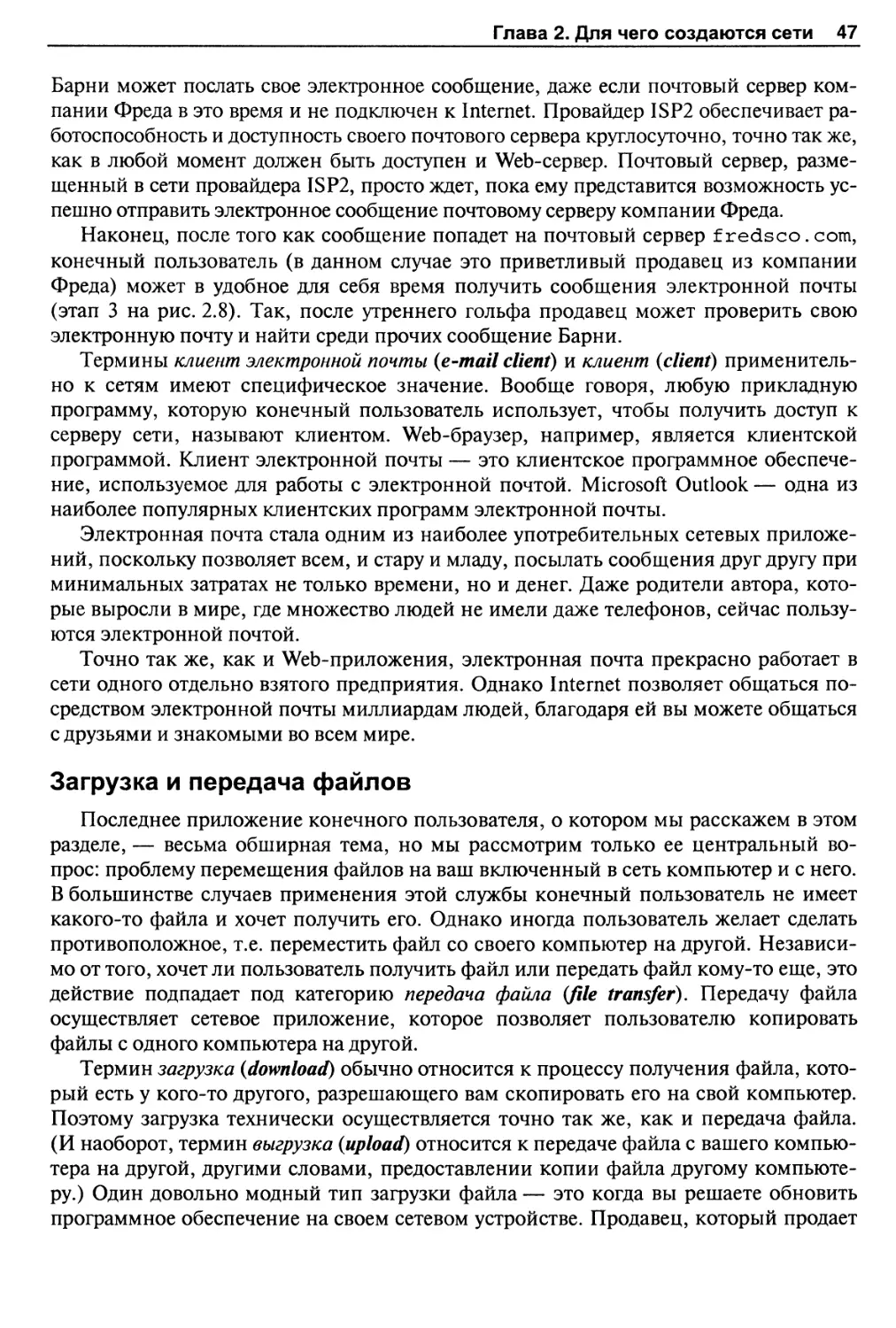

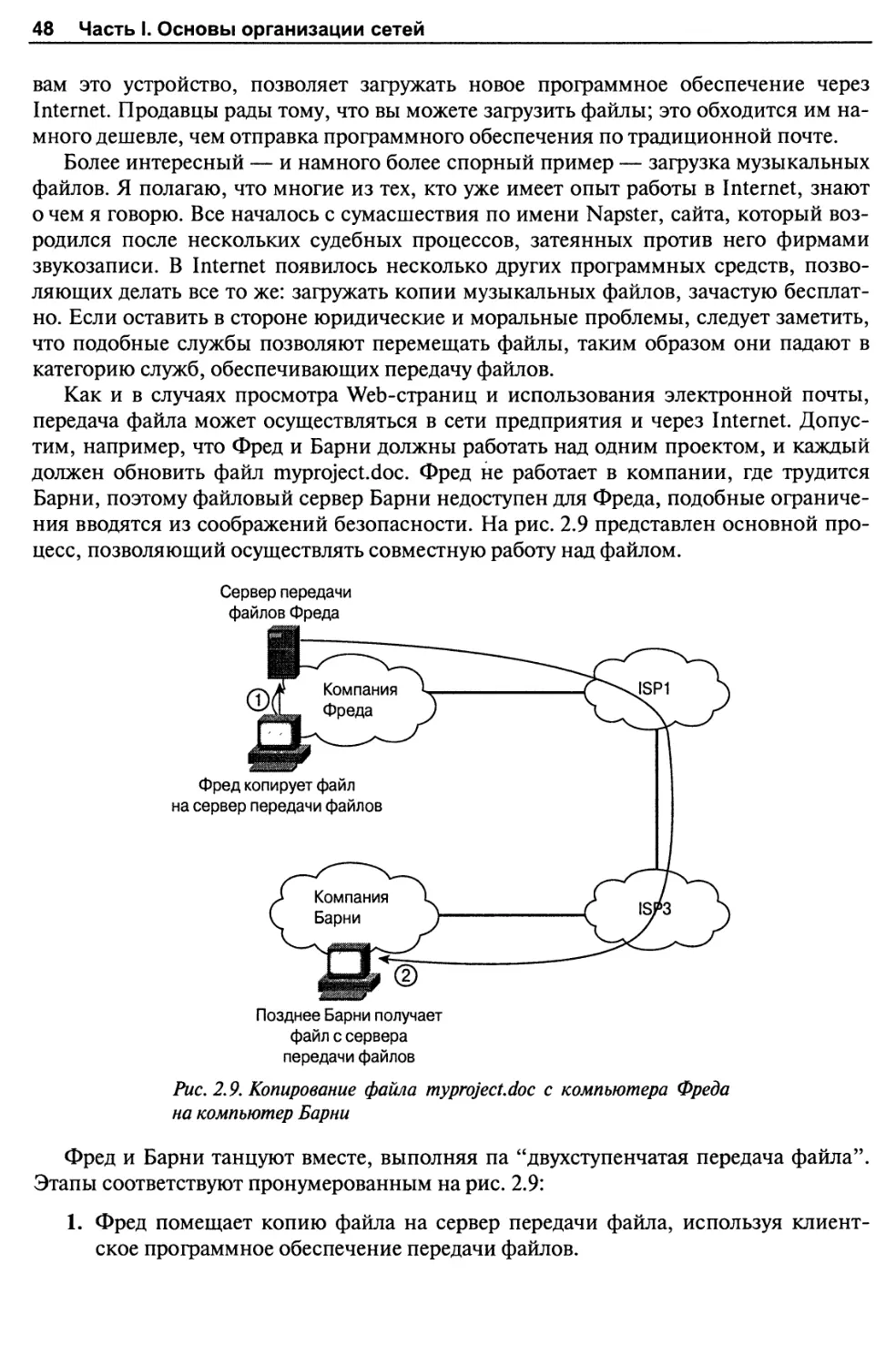

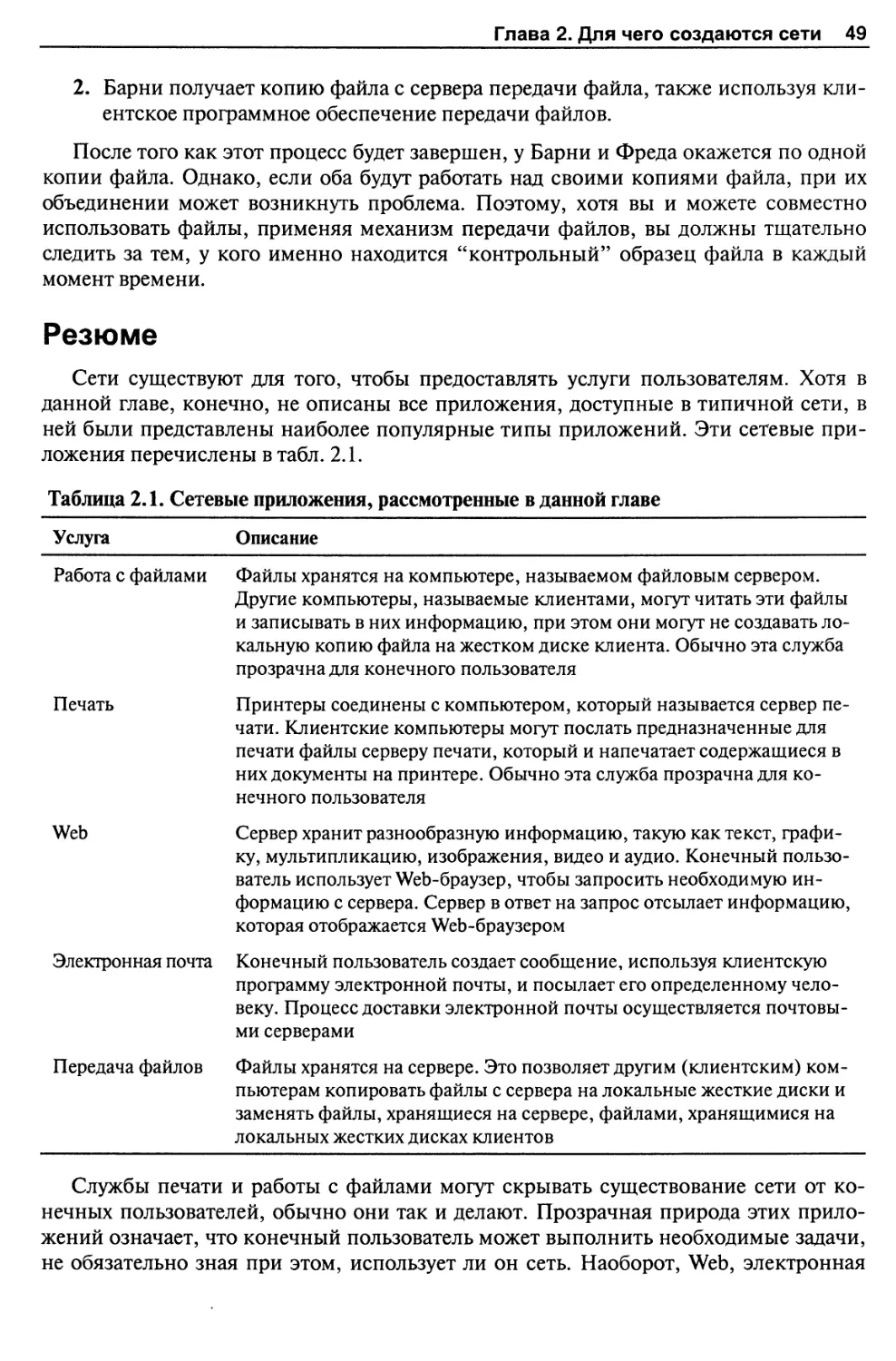

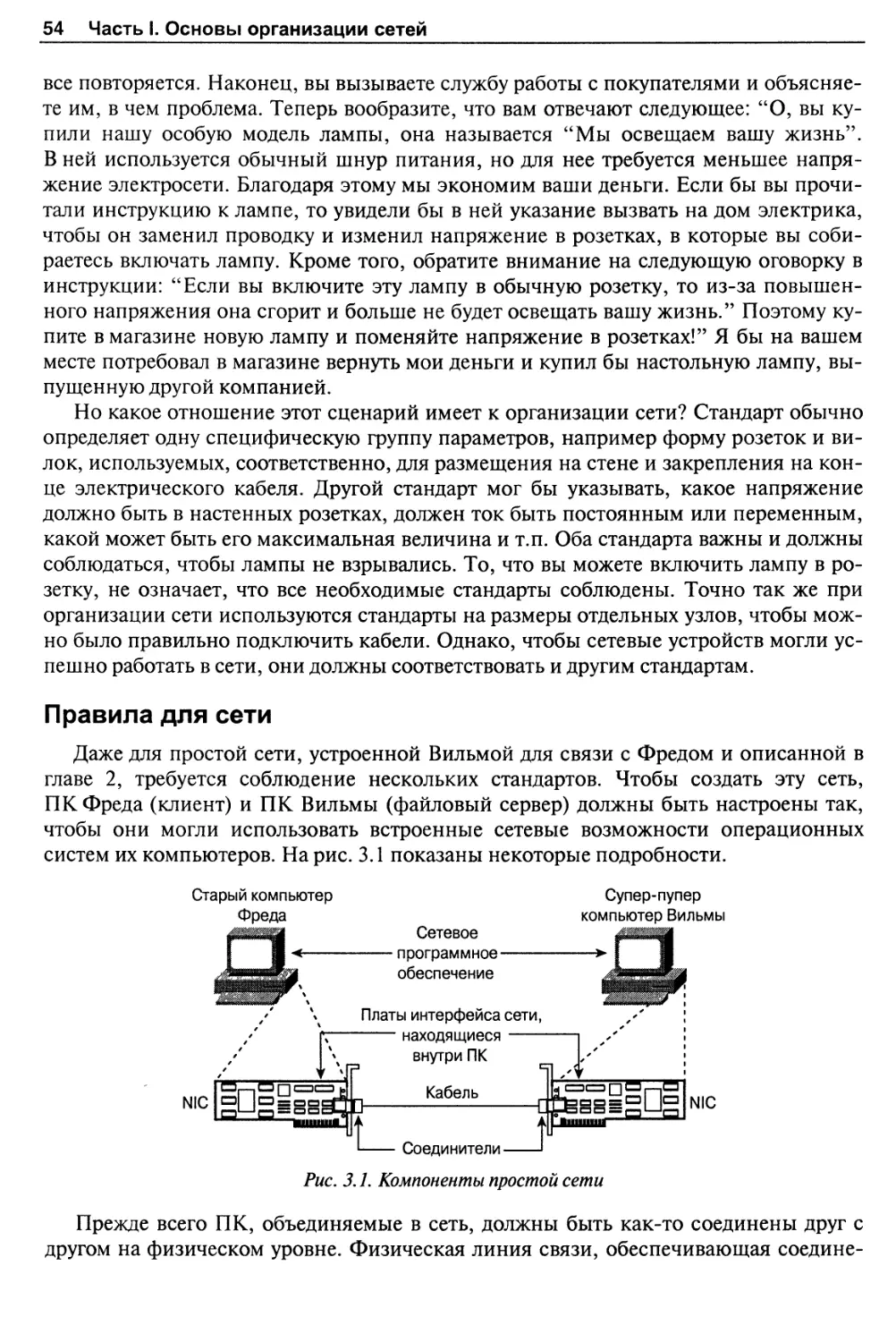

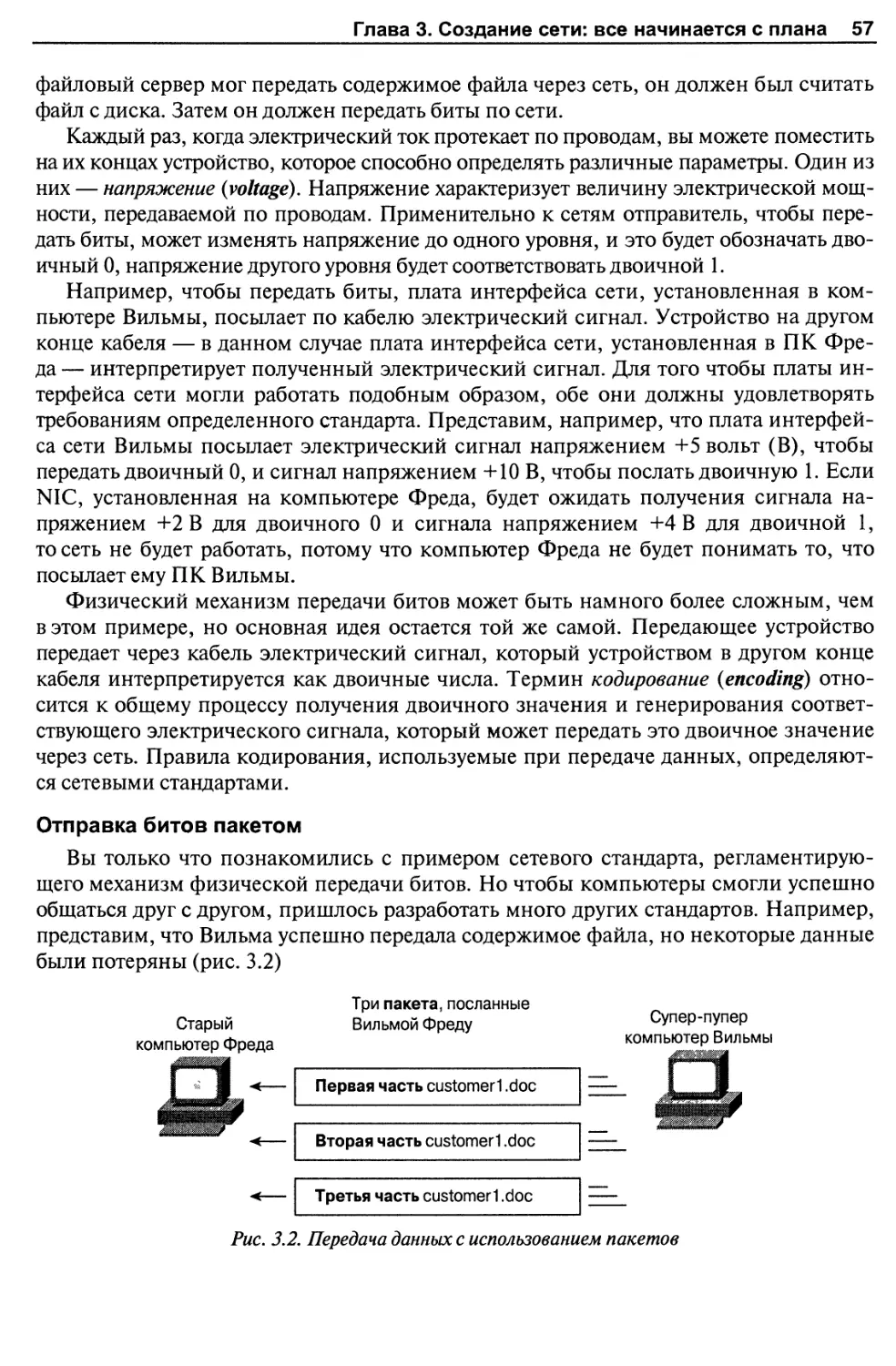

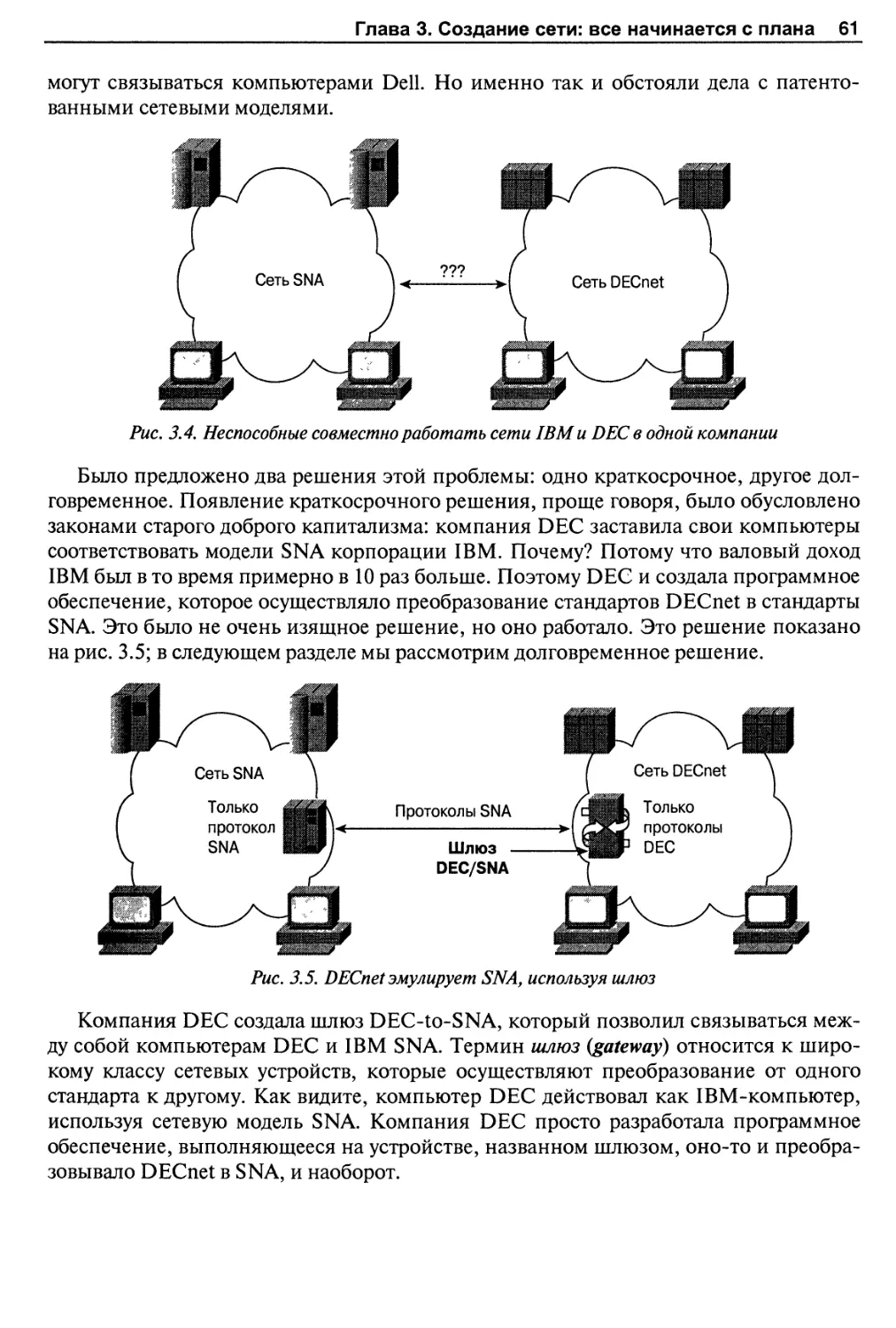

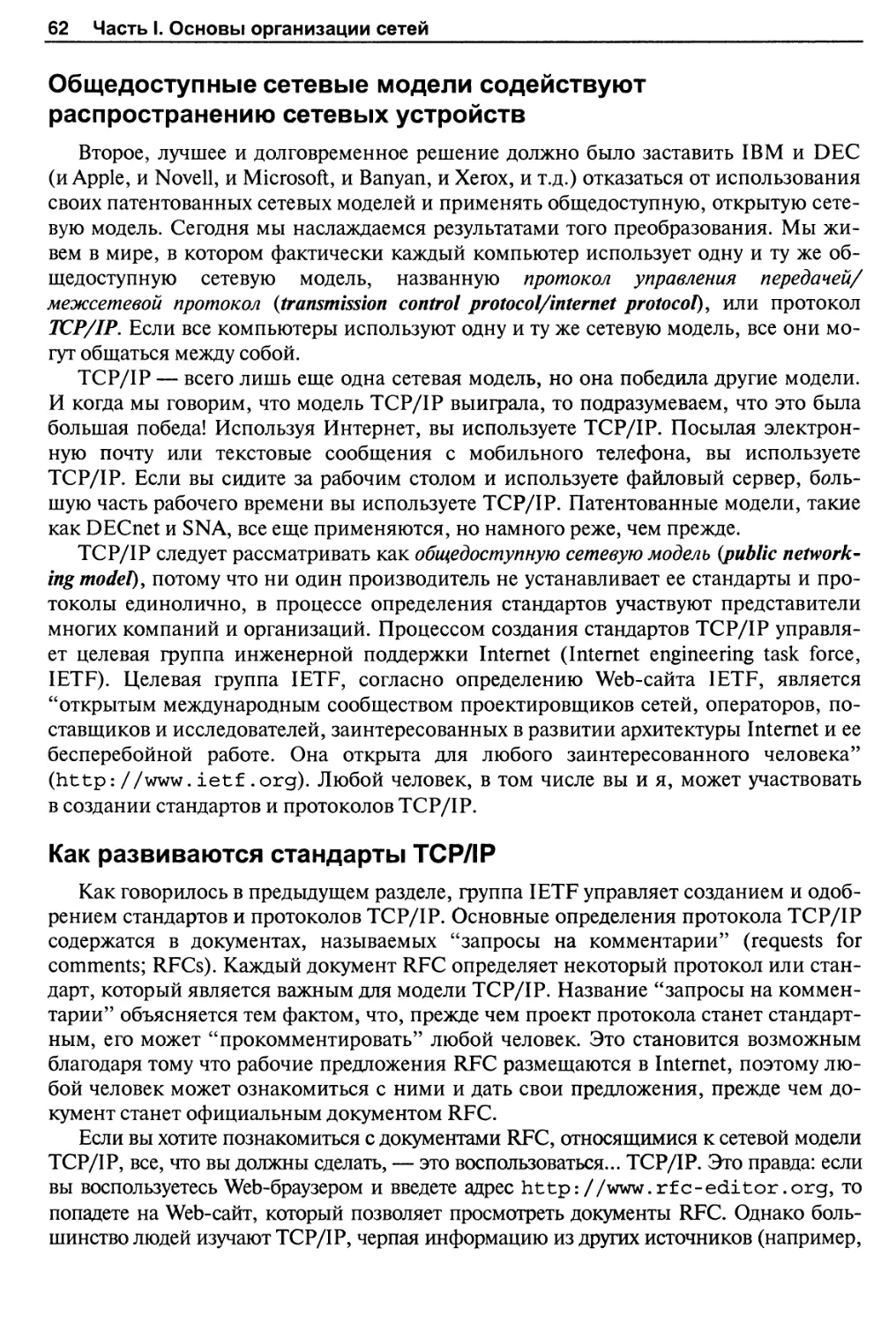

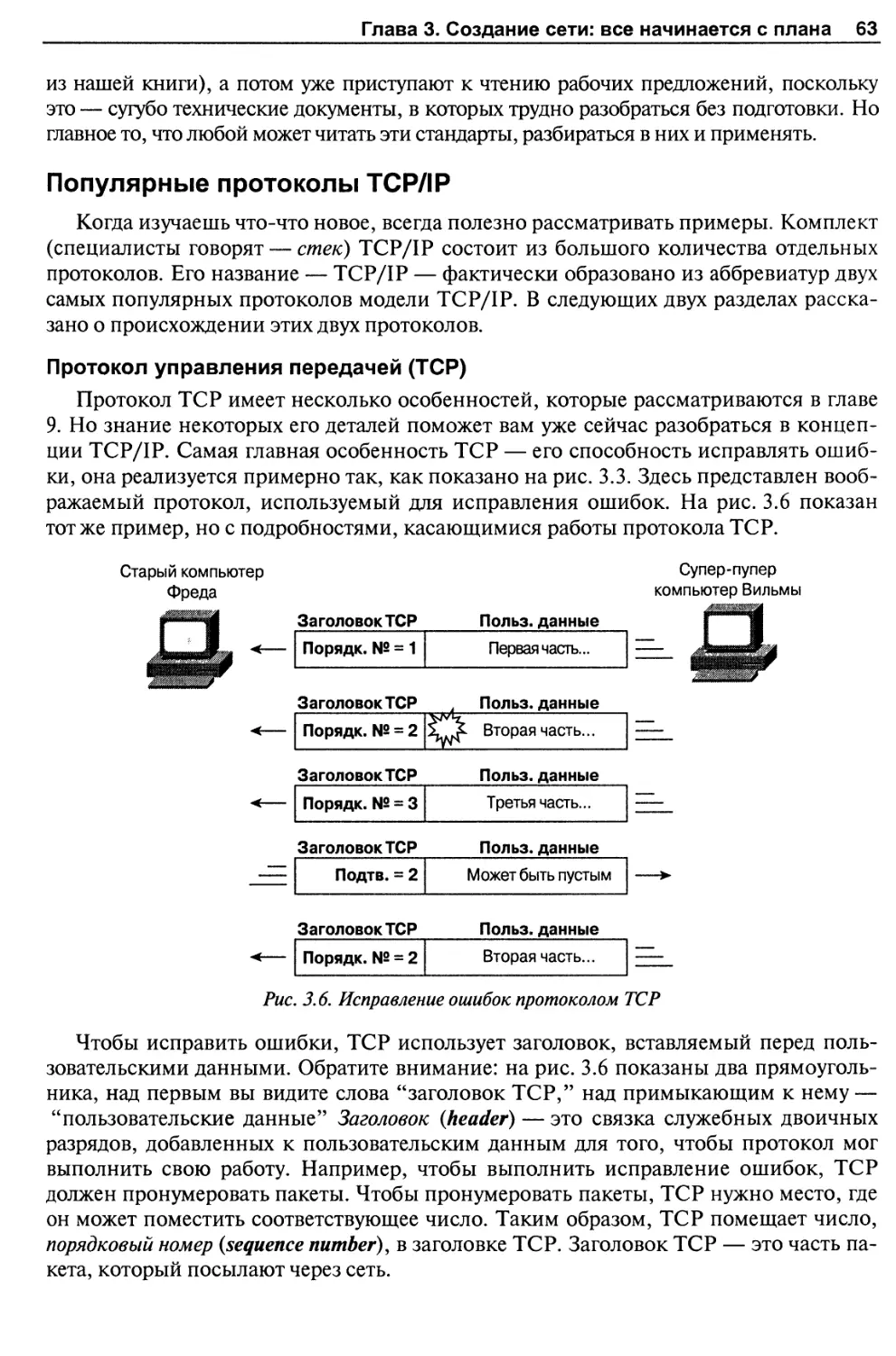

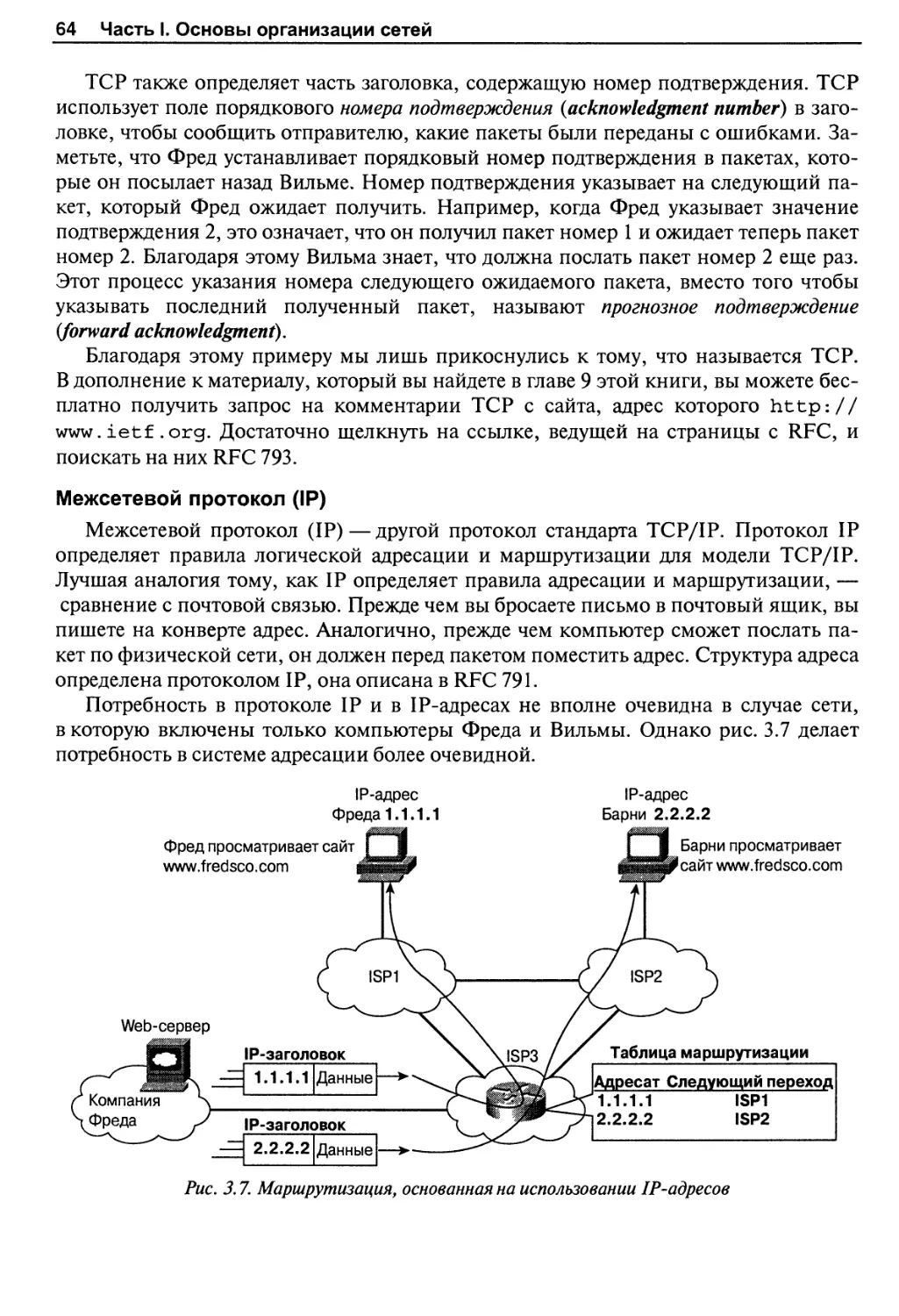

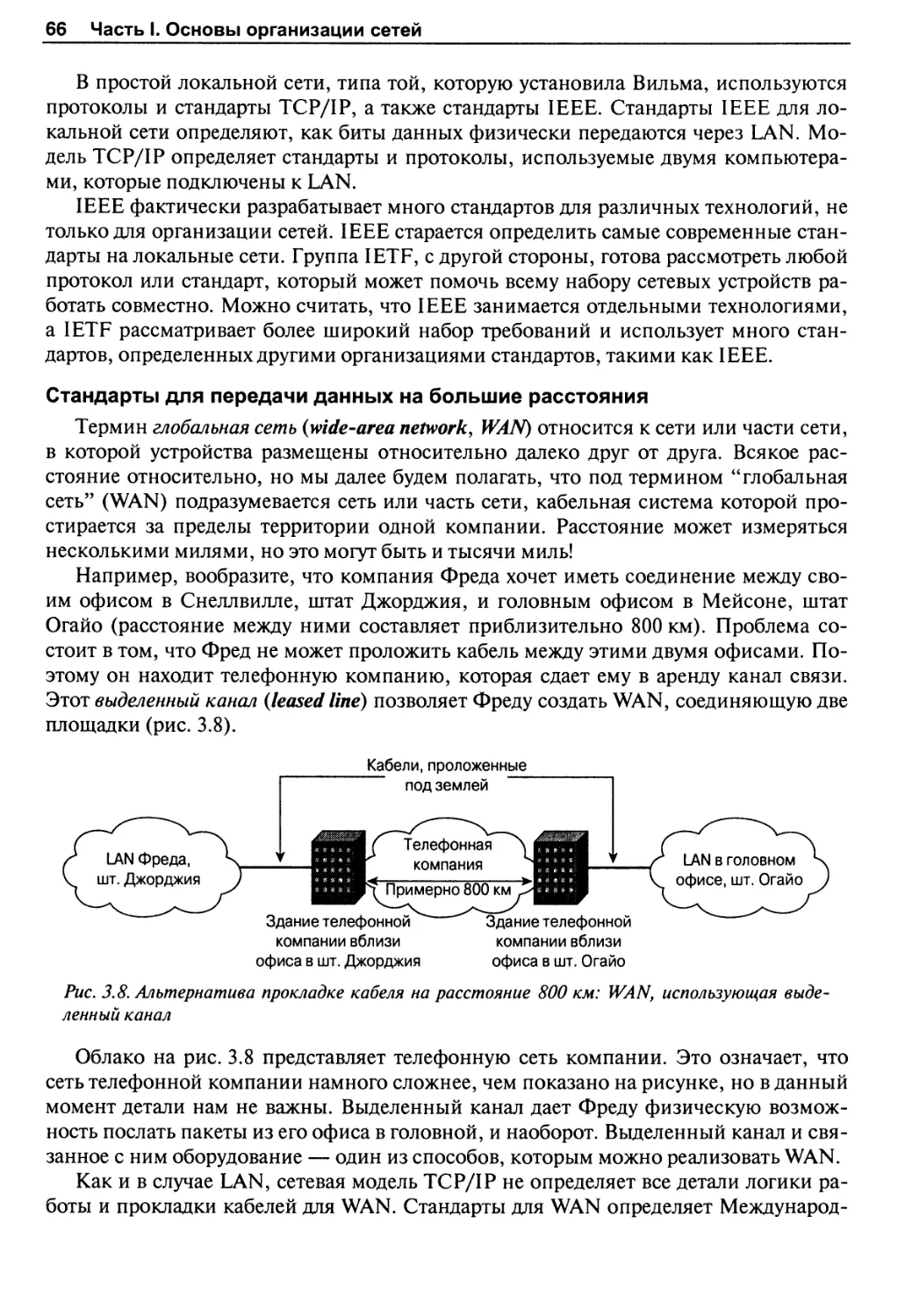

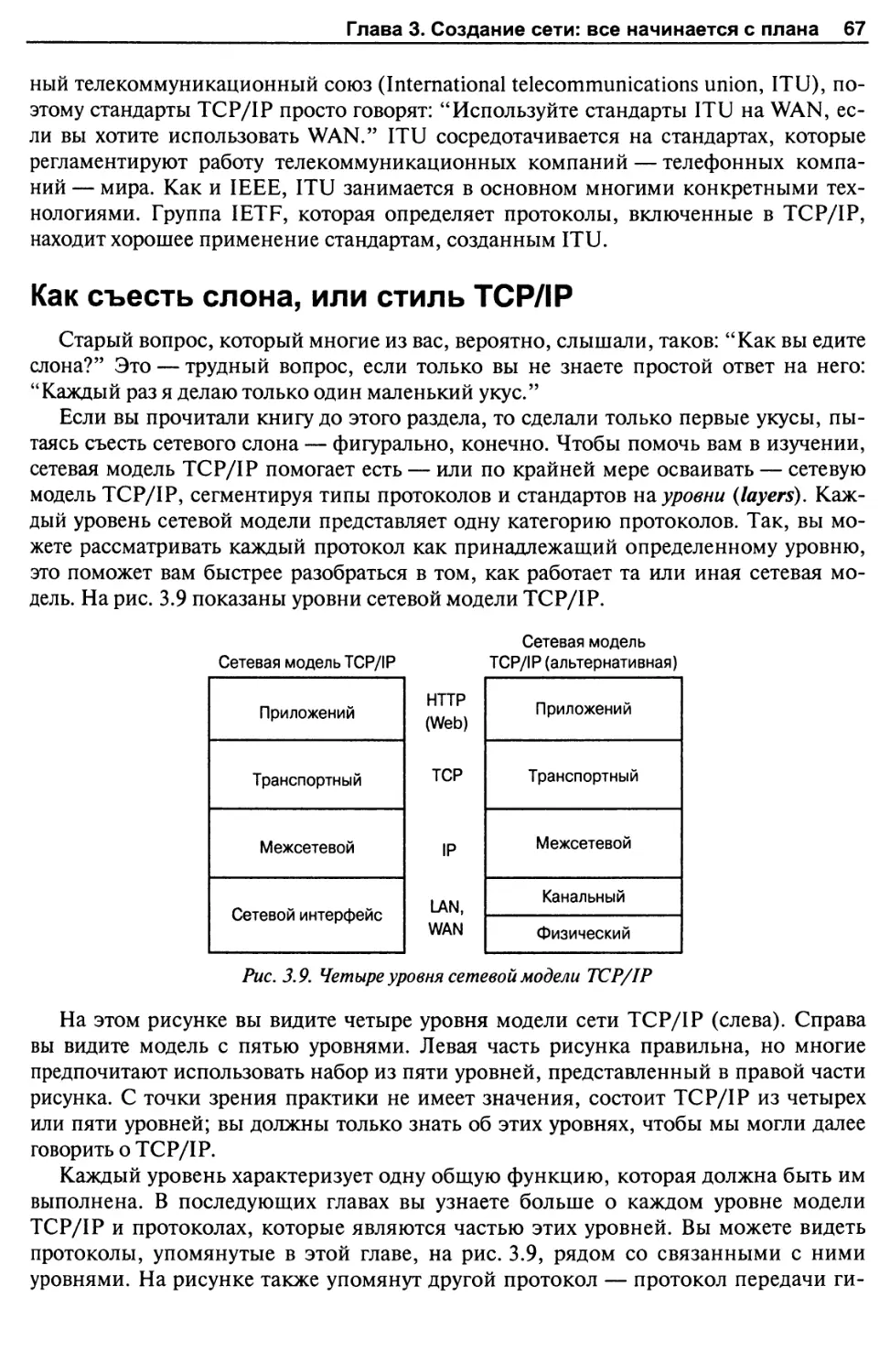

называют Internet) модем и телефонную линию.