Author: Фомичев В.М.

Tags: вычислительная техника микропроцессоры математика информатика информационная безопасность криптография

ISBN: 5-86404-185-8

Year: 2003

Text

в. М. Фомичев

ДИСКРЕТНАЯ МАТЕМАТИКА

И КРИПТОЛОГИЯ

Курс лекций

Под общей редакцией

доктора физико-математических наук

Н. Д. Подуфалова

Москва ."ттотту]" .2003

ББК 32.97

Ф76

Фомичев В. М.

Ф76 ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ. Курс лекций / Под

общ. ред. д-ра физ.-мат. н. Н. Д. Подуфалова. — М.: ДИАЛОГ-МИФИ,

2003-400 с.

ISBN 5-86404-185-8

Книга написана ведущим специалистом в области криптологии, имеющим

многолетний опыт преподавания в МИФИ.

Изложены базовые вопросы криптологии и необходимые для их изучения

основы математического аппарата. С целью закрепления материала даны задачи

и упражнения.

Рекомендуется для студентов, аспирантов, изучающих дисциплины по

криптологии и компьютерной безопасности, преподавателей, а также практических ра

ботников, имеющих дело с криптографическими методами защиты информации.

Учебно-справочное издание

Фомичев Владимир Михайлович

ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ. Курс лекций

Под общ. ред. д-ра физ.-мат. н. Н. Д. Подуфалова

Редактор О. А. Голубев

Корректор В. С. Кустов

Макет Н.В Дмитриевой

Лицензия ЛР N 071568 от 25.12.97. Подписано в печать 22.09.2003

Формат 60x84/16. Бум. офс. Печать офс. Гарнитура Тайме.

Усл. печ. л. 23,25. Уч.-изд. л. 14,5. Тираж 3 000 экз. Заказ <М%9

ЗАО "ДИАЛОГ-МИФИ", 000 "Д и М"

115409, Москва, ул. Москворечье, 31, корп. 2. Т.: 320-43-55, 320-43-77

Http://www.bitex.ru/-dialog. E-mail: dialog@bitex.ru

Подольская типография

142100, г. Подольск, Московская обл., ул. Кирова, 25

ISBN 5-86404-185-8 © Фомичев В. М., 2003

© Оригинал-макет, оформление обложки

ЗАО "ДИАЛОГ-МИФИ", 2003

ВСТУПИТЕЛЬНОЕ СЛОВО

Неуклонно возрастают многообразие и сложность проблем

информационной безопасности, возникающих в ходе активного

развития информационных технологий. Современные решения многих

проблем защиты информации немыслимы без использования

методов криптологии. Систематическому изложению теоретических

основ криптологии и важнейших ее приложений для решения задач

защиты информации посвящена данная книга.

Учебник написан ведущим специалистом в области криптологии,

доцентом кафедры криптологии и дискретной математики МИФИ,

имеющим многолетний опыт преподавания. Содержание учебника

полностью соответствует государственному образовательному

стандарту высшего профессионального образования по специальности

«Комплексное обеспечение информационной безопасности

автоматизированных систем» (шифр 075500). Десятки вузов России,

разворачивающих в настоящее время подготовку специалистов по защите

информации, нуждаются в подобном учебнике, что повышает его

актуальность и ценность.

Этот учебник выгодно отличается от немногих предшествующих

изданий на русском языке высокой степенью полноты и

самодостаточности материала. Автор добился цельности и логичности

изложения, четкости определения основных понятий, математической

строгости. Для закрепления материала даны задачи и упражнения.

Книга может быть также полезна как преподавателям при

подготовке лекций и семинарских занятий, так и практическим

работникам.

Доктор физико-математических наук, профессор,

академик Российской академии образования {РАО)

Н. Д. Подуфалов

Май 2003 года

лпАпостт

ПРЕДИСЛОВИЕ

Предлагаемая читателю книга задумана как учебник по

охватывающим 3 семестра курсам «Математические основы криптологии»

и «Криптографические методы защиты информации», читавшимся

автором в течение 10 лет на факультете информационной

безопасности МИФИ.

Учебник предназначенупрежде всего для студентов,

обучающихся по специальности 075500 - «Комплексное обеспечение

информационной безопасности автоматизированных систем», но может быть

также полезен молодым специалистам и аспирантам,

специализирующимся в области криптографических методов защиты

информации. Преподаватели могут использовать учебник для подготовки

лекций и семинарских занятий.

Цель данного учебника - представить в единой книге основы

математического аппарата, необходимого для изучения основ

криптологии, и изложить базовые вопросы криптологии, используя

математический язык как инструмент достижения лаконичности и точности

утверждений.

Современная криптология, корнями уходящая во многие

фундаментальные математические науки, впитала в себя огромное

количество теорем, фактов, криптографических схем, алгоритмов и пр.

Невозможно уместить все это в одной книге, не ограничивая материал

при отборе. Поэтому важно пояснить принципы отбора материала,

а также структурные и содержательные особенности учебника.

Книга состоит из двух частей: в первой представлены избранные

главы дискретной математики, необходимые для изучения шифров,

во второй - основы криптологии.

Основной «математический маршрут» читателя по первой части

учебника выглядит так: дискретные множества -> отображения

множеств -> конечные автоматы.

К первой группе вопросов относятся необходимые сведения (гл. 1

и 2) о теоретико-множественных операциях, о некоторых бинарных

отношениях и алгебраических структурах, заданных на конечных

множествах.

Предисловие

Вторая группа вопросов весьма обширна и охватывает

отображения J^"^-^J^'"\ где пит - натуральные числа, X - конечное

множество и, при необходимости, кольцо вычетов или поле. В связи с этими

отображениями рассмотрена следующая тематика: булевы функции

(гл. 3), функции А;-значной логики (гл. 4), критерии

сбалансированности и биективности отображений (гл. 5), периодические свойства

последовательностей и преобразований множеств (гл. 6),

криптографические свойства псевдослучайных последовательностей (гл. 7)

и нелинейных отображений (гл. 8).

Третья группа вопросов (гл. 9) касается автоматов Мили,

которые являются подходящей математической моделью многих

алгоритмов, реализуемых электронными схемами и компьютерными

программами.

Для рассмотрения отдельных вопросов как в первой, так и во

второй части учебника этот «запас знаний» недостаточен, так как

местами используются теоремы линейной алгебры и некоторые

начальные сведения из теории вероятностей. Разделы по этим

математическим дисциплинам не включены в книгу ввиду ограниченности ее

размеров, в этих случаях потребуется соответствующая подготовка

читателя.

Предметом второй части являются шифрсистемы, используемые

для защиты дискретной информации. Основное внимание уделено

симметричным шифрсистемам, тем не менее дается понятие об

асимметричных и гибридных шифрсистемах, сравниваются

достоинства и недостатки обоих принципов шифрования.

Обсуждены особенности задач криптографии и криптоанализа -

составных частей криптологии (гл. 10). Рассмотрены основные

компоненты криптосистем, определяющие их стойкость:

криптографические протоколы, ключевые системы (гл. 10 и 11), семейства

шифрующих отображений или алгоритмы шифрования (гл. 12-18).

В гл. 12 рассмотрены модели открытых текстов, в гл. 13

представлены различные подходы к оценке стойкости криптосистем. В гл. 14

все шифры классифицируются на шифры замены и перестановки,

дается представление об эволюции шифров замены и перестановки

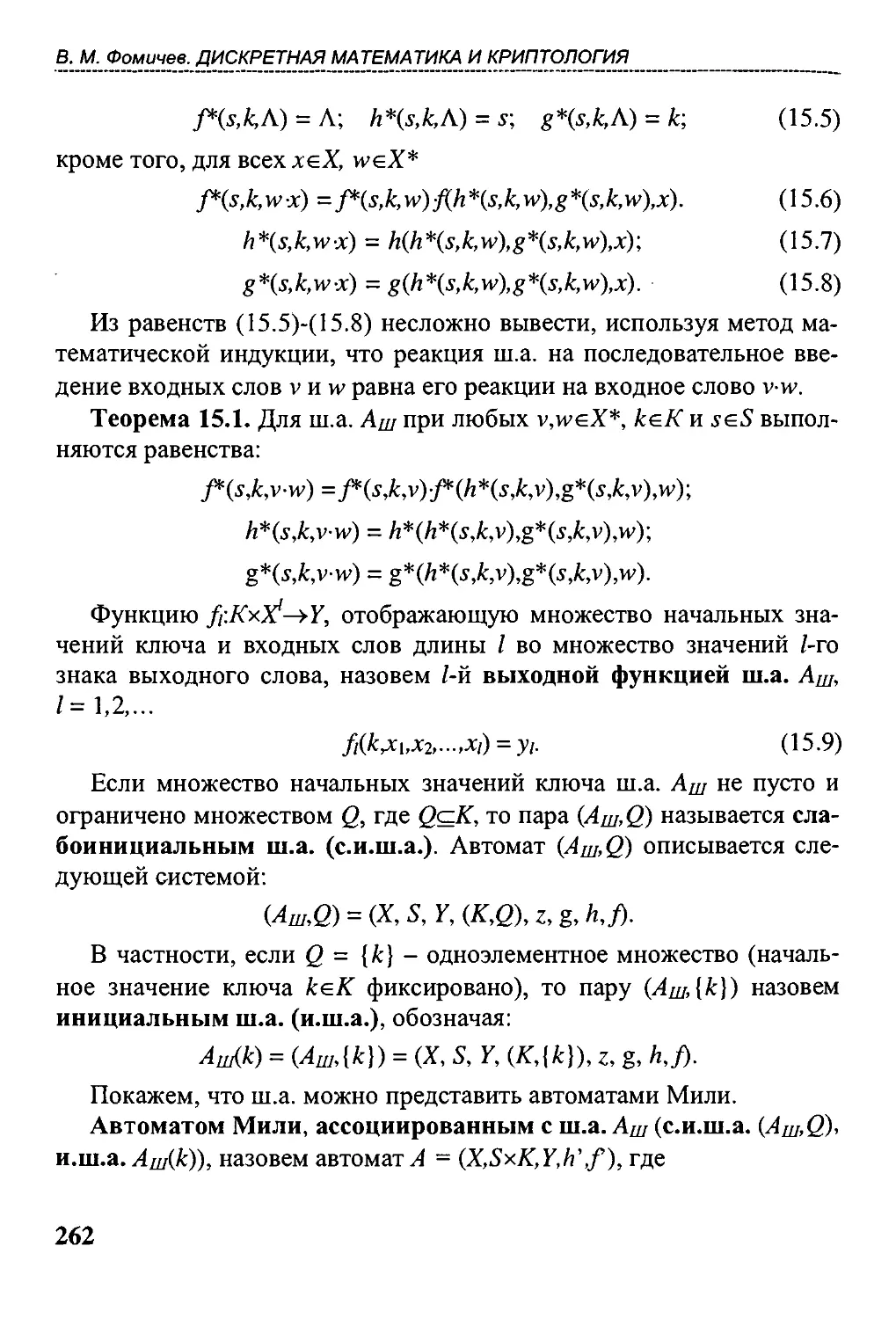

с древних времен до начала «машинной» эры в XX в. Гл. 15

посвящена математическим моделям современных симметричных шиф-

в. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

ров - шифрующим автоматам, содержательное определение которых

введено автором с целью преодоления ряда недостатков,

свойственных моделям на базе автоматов Мили, рассматривавшимся ранее.

В гл. 16, 17 и 18 представлены принципы построения и

криптографические свойства соответственно поточных шифров, блочных

шифров и криптографических генераторов. В гл. 19 дано описание

некоторых криптографических схем, что дает возможность

предметно изучить реализацию тех или иных криптографических принципов.

Для закрепления материала в завершение большинства глав

даны задачи и упражнения, в общей сложности около 300 задач.

Основная масса задач относится к первой части учебника, при

изучении материала второй части целесообразно перенести «центр

тяжести» практических занятий на лабораторный практикум.

Несколько задач для гл. 3 и 4 заимствованы из [55]. Многие

задачи носят «фольклорный характер», то есть хорошо известны

специалистам и их авторство установить невозможно. Ряд задач

сформулирован автором. В конце книги выборочно и по

возможности лаконично даны ответы и решения.

Все определенные термины выделены в тексте полужирным

шрифтом и систематизированы в алфавитном порядке в словаре

терминов. Такие объекты, как утверждения, теоремы, рисунки, а также

наиболее важные для изложения материала формулы отмечены

двойным номером, первый из них есть номер главы, а второй -

порядковый номер объекта в главе. По такому же принципу

используется двойная, тройная и четверная нумерация для разделов глав и их

составных частей.

Окончание доказательств отмечено в тексте символом ♦.

В завершение приведен список литературы, использованной при

подготовке книги. Каждая работа из списка была в той или иной

мере полезна при написании учебника. И все же определенные

методические предпочтения были сделаны: при изложении некоторых

вопросов теории булевых функций и функций к-значной логики -

книге С. В. Яблонского [85], при обращении к описаниям

криптографических схем, режимов шифрования и криптографических

протоколов - книге Б. Шнайера [38], при рассмотрении

криптографических свойств шифров - работам Р. Рюппеля и книге Алферо-

Предисловие

ва А. П., Зубова А. Ю., Кузьмина А. С, Черемушкина А. В. [48].

Помимо представленных в списке работ необходимо упомянуть весьма

интересный неопубликованный обзор по поточным шифрам,

подготовленный Б. Емельянниковым. Обзор в электронном виде был

распространен им среди коллег совершенно бескорыстно.

Автор благодарен за полезные доброжелательные замечания и

содействие в издании книги Н. Д. Подуфалову, С. П. Горшкову,

В. А. Копытцеву, О. А. Логачеву, Ю. В. Логинову, Т. В. Петровой

и В. В. Ященко.

Отзывы о книге и замечания, направленные на ее улучшение,

автор с благодарностью примет по адресу kaf42@mail.ru.

В. М. Фомичев

Май 2003 года

Часть I

ИЗБРАННЫЕ ГЛАВЫ ДИСКРЕТНОЙ

МАТЕМАТИКИ

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

1.1. Понятие множества

Понятие множества является фундаментальным в математике

и определяется, как правило, через равносильные понятия, такие, как

совокупность, семейство, класс и др. Например: множество есть

совокупность объединенных по некоторым признакам различных

объектов, называемых элементами множества.

Если X - элемент множества X, то говорят, что х принадлежит X,

при этом пишут: хеХ .В противном случае делается запись: х€Х

или хеХ.

Два множестваХиУ равны (или не равны), запись -X=Y(ХфУ),

если состоят из одних и тех же элементов (найдется элемент одного

множества, не являющийся элементом другого множества).

Множество, состоящее из конечного (бесконечного) числа

элементов, называют конечным (бесконечным).

Говорят, что между множествами X и Y существует

взаимнооднозначное соответствие (или биекция) ф, если каждому элементу

л: G X соответствует единственный элемент ф(л:)еУ и каждому

элементу yeY соответствует единственный элемент хеХ, такой, что

ф(л:) = у. Записываем это: ф:Х<->У.

Бесконечное множество X, элементы которого можно

занумеровать (то есть между множеством X и натуральным рядом существует

взаимно-однозначное соответствие), называется счетным.

Остальные бесконечные множества называются несчетными.

Для описания конечного множества X, состоящего из элементов

обычно используется запись

X = {х\, хъ ■■■ ,^п\,

порядок следования элементов несуществен.

£mcomms\ 8

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

Число п элементов конечного множества X называют мощностью

или порядком множества и обозначают через \х\. Множество

мощности п часто называют п-множеством.

Кроме записи, использующей перечисление элементов множества,

для задания множества применяют описательный способ и

рекурсивный способ.

Например, если Л^ - множество всех натуральных чисел, то

множество М четных натуральных чисел описывается так:

М = [ieN: i делится на 2 без остатка} -

или задается рекурсивным способом:

М = {i&N: 2еМ, и если ieM, то /+2еМ}.

1.2. Подмножества и операции над множествами

Если каждый элемент множества Y является элементом множества

X, то Y называется подмножеством множества X. В этом случае

используется запись YcX.

Если УеХи Y ^ X, то используется запись YczX . В этом случае

множество У называется собственным подмножеством множествах.

Включение с обладает свойствами:

а) рефлексивности - ХсХ;

б) транзитивности - если ХсУ, YcZ, то XcZ.

Включение с обладает свойством транзитивности.

Множество, не содержащее элементов, называется пустым и

обозначается через 0. Считается, что 0 является подмножеством

любого множества и | 01 =0.

Для каждой пары множествXnYопределим

1) операцию объединения:

XuY= {х: xeXnnnxeY};

2) операцию пересечения:

ХпУ= {x:x&Xnx&Y}.

Каждая из этих операций коммутативна и ассоциативна:

ХиУ = УиХ; ХпУ = Yr^;

е. М. Фомичев^ДИСКРЕТНАЯМАТЕМАТИКА ИКРИПТОЛОГИЯ

(XulOuZ = XuCyuZ); (ХпУ)п2 = Xn{Yr\Z).

Операции объединения и пересечения связаны законами

дистрибутивности:

Xn{YuZ) = (XnY)u(XnZ); Хи(Уп2) = (XuY)n{XKjZ). (1.1)

Разность множеств ХиУ определяется так:

X\Y= {х:хеХих€¥}.

Из этого определения следует:

{X\Y)^{XnY) = X.

Если Х^и, то дополнением для множества X в множестве U

назовем множество X:

X =и\Х.

Справедливы следующие равенства, называемые законами

де Моргана. Если Х,У е t/ , то

XnY = XuY; XuY = XnY. (1.2)

Декартовым произведением множеств Х\,Х2,...,Хт называется

множество наборов из m элементов {(xi,X2,...,Xm)}, гдел:,еХй i = l,m.

Декартово произведение ХхХх...хХ с т сомножителями

называется т-н декартовой степенью множества X и обозначается Х^'"\

Несложно доказать (математическая индукция), что

m

\XixX2X...xX„\ = ll\X.\.

1.3. Системы подмножеств множества

Семейство множеств {XuX2,...,Xic} называется покрытием

множества X, если имеет место равенство

X = XiuX2U...uXb

множества Х1Д2,..Д* называются блоками покрытия.

Семейство непустых множеств {ХиХ2,---,Хк} называется

разбиением множествах с блоками Х1Д2.-Дь если:

10

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

1) ЭТО семейство является покрытием множества X;

2) Xi nXj = 0 для различных i,je{],2,...,k}.

Порядок записи блоков несуществен в силу коммутативности

операции разбиения.

Разбиение {Y\,Y2,..,Ym} множества X называется продолжением

разбиения {Х\,Х2,...,Хк} того же множества, если для всякого блока

У, разбиения {Y\,Y2,...,Y,„} найдется блок X, разбиения {Х\,Х2,...,Хк}

такой, что YjcXj. Из данного определения следует, что т>к.

Число Г„(л,,Л2,...,л^) разбиений множества мощности п на к

непустых блоков, где мощность /-го блока разбиения равна щ,

i=\,2,...,k, п\+П2+..-+Пк = п, определяется формулой

Т„{щ,п^,...,щ) = —-— .

п,\п^\...п,\

Для разбиения справедливо правило суммы:

\х\ = \Xi\+\X2\+...MXk\,

для покрытия - обобщенное правило суммы:

\Х\ < \Xi\+\X2\+...+\Xk\.

Для точного подсчета и оценивания порядка множества через

порядки множеств покрывающей системы используется формула

включений и исключений (доказывается методом математической

индукции [66]).

Пусть имеется Л^ предметов и п свойств z\, гъ ■■■, z,„ которыми

обладает или не обладает каждый из предметов. Обозначим через

N{Zj ,...,z, ) число предметов, обладающих свойствами z, ,...,z,

(и может быть, некоторыми другими). Тогда число No предметов,

не обладающих ни одним из свойств z\, Z2, ■■■, z,„ равно

No = N-Si+S2-S3+...+{-i)"S,„

где Sk определяется формулой, к= 1,2,...,л:

11

B.M. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Из формулы следует, что для покрывающей системы

подмножеств ХьХг,--.-^™ конечного множества А' справедливо:

|X,uX2U...uX™|=XIX|- X

X, пХ.

'] '2

+ ...

...+(-!)'•'•

ISi, <...<i. <т

X. П...ПХ.

'1 'к

+...+(-1)'"-'.^1ПХ2П...ПХ„

Подмножество А множества называется бинарным

отношением, заданным на множестве X.

Бинарное отношение А на множестве X назьшается:

1) симметричным, если {х,х)еА для любого леА';

2) рефлексивным, если из {х,у)еА следует (у,х)еА;

3) транзитивным, если из {x,y),(y,z)eA следует {x,z)e^A.

Если бинарное отношение является симметричным, рефлексивным и

транзитивным, то его называют отношением эквивалентности.

Принадлежность двух элементов множества X одному блоку

некоторого разбиения множества X является отношением

эквивалентности на множестве X. С другой стороны, всякое отношение

эквивалентности А на множестве X определяет разбиение множества X на

классы эквивалентности, то есть на подмножества, каждое из

которых состоит из эквивалентных элементов. Множество этих

классов эквивалентности называют фактор-множеством множества X по

отношению А и обозначают Х/А.

Множество всех подмножеств множества X называется булеаном

множества X и обозначается 2^.

Утверждение 1.1. Если X есть л-множество, то |2^| = 2".

Доказательство. Каждому подмножеству Y множества

Х= [х\,Х2,...,х„) взаимно-однозначно соответствует л-мерный

двоичный вектор а^. = {а,,а2,...,а„}, в котором а, = 1 тогда и только тогда,

когда x,G Y, i = l,n . Следовательно, |2^| = 2". ♦

В силу того же соответствия легко показать, что числа

неупорядоченных и упорядоченных подмножеств мощности т данного

множества мощности п соответственно равны:

12

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

" Ы ml(n-

а:=-

{п-т)\

{п~т)1

Теорема 1.1 (Шпернер). Пусть S = {Х\,Х2 Х^} - семейство

различных подмножеств «-множества X, и мощности подмножеств

равны л,, njv^'im соответственно. Если семейство S состоит из попарно

невложимых подмножеств, то есть для всех i,je{l,2,...,m}, 1Ф],

выполняются неравенства Х,\Х, Ф 0, то

;1,

1=1 \ '/

Доказательство. Рассмотрим цепочку подмножеств множества X:

0 = CQ(zq(z...(zCi(z...(zC„=X,

1("-Г"

где |С,| = /, i = 0,n. Такая цепочка называется полной (неуплотняе-

мой, насыщенной), так как между ее звеньями нельзя вставить

дополнительного множества.

Число различных полных цепочек равно л!.

Рассмотрим полную цепочку, содержащую в качестве звена

множество Xj, 1 <i<m. Если \Xi\ = г, цепочка имеет вид

и число таких цепочек равно г!{п-г)!. При /ф] ни одна полная

цепочка не проходит одновременно через X, и Xj, иначе было бы верно

либо ХДХ, = 0, либо XpCi = 0. Поэтому число полных цепочек, про-

m

ХОДЯЩИХ через все подмножества семейства S, равно ^л^ !•(«-«,)!.

1=1

Это число не превышает числа всех полных цепочек. Поэтому

т

Y,n,Hn-n,)\<n\.

1=1

Отсюда следует справедливость теоремы Шпернера. ♦

13

&_М. Фомичев^ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Используем далее обозначения: [х] - целая часть числа х,

В{п)=С[""^.

Следствие. В л-множестве имеется не более В{п) попарно невло-

жимых подмножеств.

Доказательство следует из теоремы 1.1 и неравенств

(;;.)^ад,1</:

<i<m.

1.4. Частично упорядоченные множества

Множество А называется упорядоченным (линейно

упорядоченным, вполне упорядоченным), если для любых а.Ь.сеА

выполняются свойства:

(1) рефлексивность {а<а);

(2) антисимметричность (если а<Ь, Ь<а, то а = Ь);

(3) транзитивность (если а<Ь, Ь<с, то а<с);

(4) линейность (либо а<Ь, либо Ь<а).

Пример. Множество R действительных чисел, множество 2^целых

чисел (в обоих случаях выражение а<Ь означает, что число а не

превосходит числа Ь).

Множество А называется частично упорядоченным (ч.у.м.), если

для любых а.Ъ.сеА выполняются свойства (1)-(3).

Примеры:

1. Декартова л-я степень упорядоченного множества X, где

|Х|>1.

Для элементов х = {х\,Х2,...,х„) и у = (у\,уъ---,Уп) множества Х^"'

положим: х<у <^ х,<у, для / = 1,2,...,л (символ <^ означает «тогда и

только тогда, когда»). Нетрудно видеть, что Х^"' - ч.у.м., но не

упорядоченное множество.

2. Множество Z целых чисел, где а<Ь <^ а/Ь {а делит без остатка

число Ь).

14

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

Из приведенных примеров видно, что при определении ч.у.м. А

следует определить не только множество А, но и рассматриваемое

отношение порядка. В общем случае ч.у.м. будем обозначать <А,<>.

Когда рассматриваемое отношение порядка не допускает

двусмысленности, ч.у.м. будем обозначать просто символом А.

Ч.у.м. А можно рассматривать как множество, на котором задано

бинарное отношение со свойствами (1)-(3).

Диаграмма ч.у.м. А (диаграмма Хааса) - это изображение на

плоскости множества А, пара элементов (а,Ь) которого соединена

дугой (направленным отрезком) тогда и только тогда, когда а<Ь, а^Ь и

не найдется отличного от аиЬ элемента сеА такого, что а< с< Ь.

Иначе говоря, диаграмма ч.у.м. А - это ориентированный граф

(см. разд. 7 данной главы), множество вершин которого совпадает с

множеством А, и пара {а,Ь) является дугой графа тогда и только

тогда, когда а<Ь, а^, и не найдется отличного от а и b элемента сеА

такого, что а< с< Ь.

Цепь в <А,<> - это подмножество множества А, обладающее

свойством линейности.

Элементы а,Ь ч.у.м. А называются сравнимыми, если они

принадлежат некоторой цепи, и несравнимыми в противном случае.

Несравнимость элементов а и b обозначим а ||^- Таким образом,

в цепи нет несравнимых элементов.

Антицепь в <А,<> - это подмножество множества А, любые два

различных элемента которого несравнимы.

Длину цепи С (обозначим ее 1(C)) определим как длину

соответствующего пути в диаграмме, то есть 1(C) = | О -1.

Длина ч.у.м. А (обозначим ее 1(A)) определяется как длина самой

длинной из цепей множества А, то есть 1(A) = п, если в А найдется

цепь длины л и не найдется цепи длины л+1.

Ширина ч.у.м. А (обозначим ее h(A)) определяется как мощность

самой мощной из антицепей множества А, то есть h(A) = п, если в А

найдется антицепь, состоящая из п элементов, и не найдется

антицепи, состоящей из л+1 элементов.

Пусть В - подмножество ч.у.м. А и аеА. Элемент а называется

верхней (нижней) границей множества В, если Ь<а (a<h) для всех

15

3. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

ЬеВ. Верхняя (нижняя) граница а множества В называется его

верхней (нижней) гранью, если а<с (с<а) для любой верхней (нижней)

границы с множества В. Обозначение: а = sup5 (а = infS).

Ч.у.м. А называется решеткой, если для всех а,ЬеА:

s\ip(a,b)eA, inf(a,b)eA.

Докажем корректность данных определений на примере зирЯ.

Действительно, если «о = sup^ и «i = sup^, то одновременно ao^^i и

ai<ao. Отсюда по свойству (2) из определения ч.у.м. имеем «о = «i- ♦

Для двух элементов а,Ь еА выполнены свойства:

а<Ь <^ inf{a,b} = а<^ sup{a,b} = b.

Наряду с ч.у.м. <А,<> можно рассматривать ч.у.м. <А,>>. При

этом полагается, что а<Ь <» Ь>а. Второе множество называется

двойственным первому, и наоборот. Если имеется утверждение о

ч.у.м., то, заменяя в нем все вхождения < на >, получаем

утверждение, двойственное к исходному утверждению. Таким образом, для

ч.у.м. выполняется принцип двойственности, состоящий в том, что

некое утверждение имеет место в <А,<> тогда и только тогда, когда

двойственное ему утверждение имеет место в <А,>>.

Например, если ч.у.м. <А,<> - решетка, то двойственное ему

ч.у.м. <А,>> также решетка.

Решетка <А,<> называется подрешеткой решетки <В,<>, если

Лс5.

Утверждение 1.2. Пусть <4i,<>, <А2,<>,..., <Ак,<> - подрешетки

решетки <В,<>. Тогда < П Л ,^> также решетка.

/=1

Доказательство следует из того, что если свойства решетки

выполняются в каждом из подмножеств, то эти свойства выполняются

и в пересечении подмножеств. ♦

Пусть Яс5, где <5,<> - решетка. Через <[Н],<> обозначим

минимальную подрешетку решетки <В,<>, обладающую свойством [Щ'^Н

(то есть <[Я],<> содержится в любой другой решетке,

содержащей/У). Подрешетку <[Н],<> назовем подрешеткой, порожденной

множеством Я.

16

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

Утверждение 1.3. Пусть <4i,<>, <42,<>,..., <Ак,<>,... - система

всех подрешеток решетки <В,<> таких, что Н^к, к = 1,2,... Тогда

<[Н],<> = <f]A, ,<>.

к

Доказательство. Так как Н^к для всякого к, то Hc.f]Ai. . Следо-

вательно, решетка <ПЛ >-> содержит <[Н],<>. Покажем, что она

минимальная, содержащая <[Н],<>.

Предположим, что нашлась решетка <В',<>, содержащая <[Н],<>

и являющаяся собственной подрешеткой решетки <ПЛ .^>. тогда

5'сПЛ • f^o по определению решетка <В',<> содержит <[Н],<>, зна-

чит,5'е{Л1,Л2,...}и5'зПЛ •

Полученные соотношения взаимно противоречивы.

Следовательно, указанной решетки <В',<> не существует. ♦

Решетки А и А' называются изоморфными (обозначается А^'),

если существует взаимно-однозначное соответствие ф между

множествами А и А' такое, что а<Ь в А <»ф(а)<ф(Ь) в А'.

1.5. Свойства некоторых решеток

Рассмотрим классы решеток, представляющие интерес для

криптографических приложений.

1.5.1. Решетка двоичных п-мерных векторов

Обозначим через V,, множество двоичных л-мерных векторов.

Весом вектора а = (ai,a2,...,a„) (обозначается ||а||), aeV„, называется

число единичных координат вектора а:

пап = ai+a2+...+a„.

Говорят, что вектор а = (ai,a2,...,a„) не превосходит вектора

Ь= (bi,b2,--,b„), a,beV„ (обозначается a<b), если a,<fe, для любого

/ = 1,2,...,п. Очевидно, если a<h, то ||a||<||fe||.

17

в. М. Фомичвв. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Несложно проверить, что <V,„<> является решеткой и выполнено

следующее утверждение.

Утверждение 1.4. Пусть А есть л-множество. Тогда <2^,<> -

решетка и

Лемма 1.1 (Апсель, 1966). Решетка <У,„<> разбивается на В(п)

цепей со следующими свойствами:

1) число цепей длины п-2р равно С^-С^'\ 0<р<[п/2], где

минимальный (максимальный) элемент каждой такой цепи есть вектор ве^

са р (веса п-р);

2) если (а 1,^2) и (а^^з) - дуги диаграммы решетки <V,„<>, лежа^-'

щие на цепи длины п-2р, то элемент Ь, образующий вместе с

элементами a\,a%ai подрешетку решетки <У„,<>, изоморфную решетке

<У2.^>, лежит на цепи длины п-2р-2.

Доказательство (индукция по п).

1. Пусть л = 1. Тогда <У1,<> есть цепь длины 1. В этом случае

первое утверждение леммы верно.

2. Пусть п = 2. Тогда <У2.^> покрывается двумя цепями длины 2

и О (рис 1.1).

11

Рис. 1.1. Решетка <У2>^>

Непосредственно проверяется, что лемма верна для п = 2.

3. Пусть лемма верна для п-\, где п>2. Разобьем множество V„

на два подмножества У„,о и У„, i:

V„j= {xeVn:x = (xi^2,-.,Xn-iJ)}, je{0,l},

при этом <V„_o,<> = <У„.1,<> = <У„,ь^>-

По предположению индукции каждое из множеств У„,о и У„. i

разбивается на указанное множество цепей, причем между этими

множествами цепей существует биекция, индуцируемая изоморфизмом ф

решеток <У„,о,^> и <V„_i,<>:

18

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

ф(Х1^2,-Л-1,0) = ф(Х1^2,- ,Хп-ь1).

Пусть с - одна из цепей решетки <Vn,o,<> и а - ее наибольший

элемент. Тогда ф(С) - соответствующая цепь решетки <У„.1,<> и ф(а) -

ее наибольший элемент. Преобразуем пару цепей вида (С,(р(С)) в

другую пару цепей. Изымем из цепи ц>(С) элемент ф(а) и добавим его к

цепи С (это возможно, так как а<ф(а)). Тем самым цепь С удлиняется

на одно звено, а цепь ф(С) укорачивается на одно звено. После таких

преобразований получим непересекающиеся цепи, покрывающие

<V„,<>. Если через ^-г/"' обозначить число цепей длины п-2р в

решетке <V,„<>, то из описания преобразований цепей следует, что

Sn-2p - Sn-2p-I + Sn-2p+I

Отсюда, используя предположение индукции, имеем:

^ J") = С", - с;;'+с;-; - с;;' = с; - с;-'.

V" *■/' П*| п-1 п-1 п-1 П П

в завершение доказательства первого утверждения леммы

заметим, что если у цепи С длины п-2р-\ в решетке <У„^,<>

минимальный элемент - это вектор веса р, а максимальный элемент - это вектор

веса п-\-р, то после удлинения эта цепь имеет длину п-2р, ее

минимальный элемент - это вектор веса р, а максимальный элемент -

вектор веса п-р. Аналогичные рассуждения проводятся в решетке <У„ i,<>

для цепи ф(С) длины п-2р+\. Таким образом, первое утверждение

леммы вьшолнено.

Второе утверждение леммы вытекает непосредственно из правила

преобразования цепей. ♦

Следствие. Ширина решетки <V,„<> равна В(п).

Доказательство. По доказанной лемме (а также по следствию

теоремы Шпернера), h(<V„,<>) не превосходит В(п). С другой

стороны, множество векторов веса [/г/2] образует в данной решетке

антицепь и мощность его равна В(п). Следовательно, ширина данной

решетки равна В(п). ♦

1.5.2. Решетка делителей целого числа

Обозначим через D(n) множество всех делителей натурального

числа п. Заметим, что D(n) является ч.у.м. относительно отношения /.

19

в. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

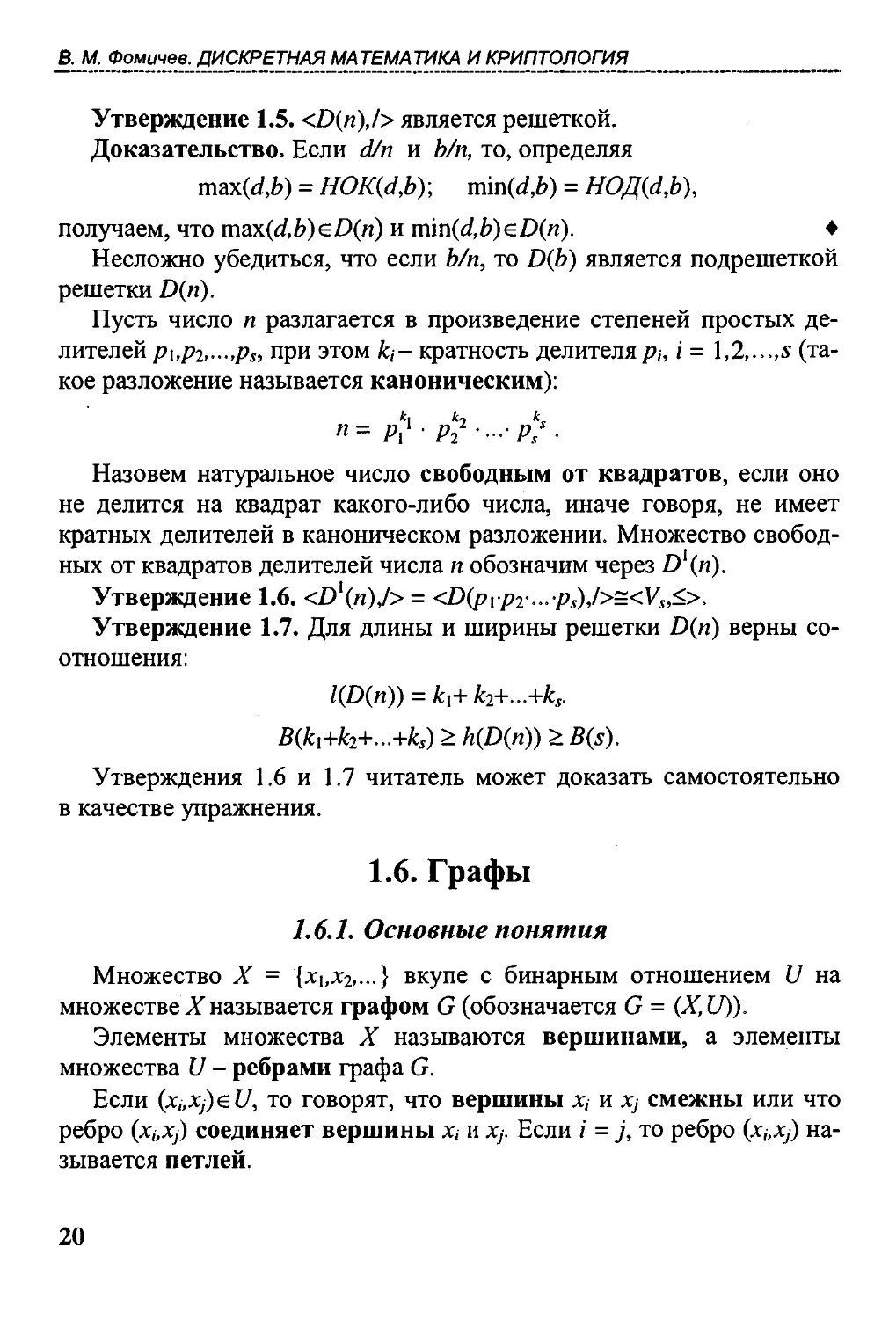

Утверждение 1.5. <D(n),/> является решеткой.

Доказательство. Если d/n и Ь/п, то, определяя

max(d,b) = HOK{d,b); min(d,fe) = HOfl{d,b\

получаем, что max(d,fe)eD(n) и mm{d,b)eD{n). ♦

Несложно убедиться, что если Ь/п, то D{b) является подрешеткой

решетки D{n).

Пусть число п разлагается в произведение степеней простых

делителей pi,p2,...,ps, при этом ki- кратность делителя /?,,/= \,2,...,s

(такое разложение называется каноническим):

"= Р\ ■ р1^ • ■■•■ р'/ •

Назовем натуральное число свободным от квадратов, если оно

не делится на квадрат какого-либо числа, иначе говоря, не имеет

кратных делителей в каноническом разложении. Множество

свободных от квадратов делителей числа п обозначим через D\n).

Утверявдение 1.6. <D\n),l> = <D{pipr...•ps),l>=<VsS>.

Утверждение 1.7. Для длины и ширины решетки D{n) верны

соотношения:

l{D{n)) = ki+ k2+...+ks.

B(ki+k2+...+ks) > h(D(n)) > B(s).

Утверждения 1.6 и 1.7 читатель может доказать самостоятельно

в качестве упражнения.

1.6. Графы

1.6.1. Основные понятия

Множество X = [xi,X2,...} вкупе с бинарным отношением U на

множествеXназывается графом G (обозначается G = (X,U)).

Элементы множества X называются вершинами, а элементы

множества U - ребрами графа G.

Если {xi,Xj)eU, то говорят, что вершины х, и х, смежны или что

ребро (Xi,Xj) соединяет вершины х, и х,. Если / = j, то ребро (х/,Ху)

называется петлей.

20

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

Ребро (х„х,) называют инцидентным вершинам х,- и Xj. Два ребра,

инцидентных одной и той же вершине, называют смежными.

Вершина, не инцидентная ни одному ребру, называется изолированной.

Вершину, инцидентную одному ребру, и само это ребро называют

висячими или концевыми.

Ребра, которым поставлена в соответствие одна и та же пара

вершин, называются кратными или параллельными.

Граф без кратных ребер (и без петель) называется полным, если

смежны его любые две (различные) вершины.

Если элементы каждой пары (х,-,х,) упорядочены, то G называется

ориентированным графом или орграфом, а его ребра называются

дугами. В противном случае граф G называется

неориентированным.

Говорят, что G - граф с помеченными вершинами (ребрами,

дугами), если вершины (ребра, дуги) графа помечены элементами

некоторого множества.

Граф О = {X,U) называется двудольным, если имеет место

разбиение X = Xi^Xi такое, что пара (х;,х,)е[/ только тогда, когда х,- и ху

принадлежат различным блокам разбиения.

Если множества X и U конечны, то граф G называют конечным.

Если \М = п, то граф называют и-вершинным, или графом с и

вершинами. Если вершины графа О занумерованы, нередко каждая

вершина отождествляется с ее номером.

Число ребер, инцидентных вершине / неориентированного графа,

называется степенью вершины /, ie{l,2,...,n], при этом петля

учитывается дважды.

Каждая вершина / орграфа характеризуется парой чисел (р,,^,), где

Pi-число ребер, входящих в вершину /, и д,-число ребер, исходящих

из вершины /. Числа р, и д, называются полустепенью захода и

полустепенью исхода вершины /.

1.6.2. Пути в графе

Путем в графе G из вершины / в вершину j (соединяющим

вершины / иу) называется система Sjj ребер:

^у= {('ь'г), (i2,h),-., (4-ь4)К '1 = '. i.s =]■

21

a М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Длиной пути Sij (обозначается l(sij)) называют число ребер,

составляющих этот путь.

Если ребро принадлежит какому-либо пути, то говорят, что этот

путь проходит через данное ребро. Аналогично если вершина i

принадлежит какому-либо ребру некоторого пути, то говорят, что

этот путь проходит через вершину /.

Путь называется простым, если он не проходит дважды ни через

одну вершину. Очевидно, что простой путь не проходит дважды ни

через одно ребро.

Путь Sjj называется циклом, если / = j. В частности, петля есть

цикл длины 1. Всякз'ю вершину графа G, лежащую (не лежащую) на

цикле, называют циклической (ациклической).

Подходом к циклу называется путь в графе, все вершины

которого за исключением последней являются ациклическими.

Неориентированный (ориентированный) граф G называется

связным (сильно связным), если найдется путь в G, соединяющий

любые его две различные вершины.

Множество вершин неориентированного (ориентированного)

графа разбивается на классы эквивалентности, где две вершины

эквивалентны тогда и только тогда, когда имеется путь из одной вершины

в другую. Такой класс вершин со всеми соединяющими их ребрами

(дугами) называется компонентой связности (компонентой

сильной связности) графа. Связный неориентированный (сильно

связный ориентированный) граф состоит из единственной компоненты

связности (сильной связности). Несвязный и-вершинный граф может

содержать от двух до и компонент связности (сильной связности).

Орграф О связен, если связен неориентированный граф,

полученный из G заменой дуг на ребра.

Пусть S(i,j) - множество всех путей в графе О, идущих из / в j,

i,je{l,2,...,n}. Величина /,,/ = min/(5) называется длиной кратчай-

шего пути из / в j, а всякий путь из / в j длины /,,/ называется

кратчайшим путем из / в/

Диаметром и-вершинного сильно связного орграфа (связного

неориентированного графа) G называется величина

22

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

DiamG = max/,.^ .

|.Уе{1.2 п)

Если граф G несвязен (орграф не сильно связен), то DiamG = оо.

Если DiamG = t, то это означает, что:

а) для любой пары вершин {i,j) в графе G длина кратчайшего пути

из / ъ] не превосходит t;

б) для некоторой пары вершин (v,w) в графе G длина кратчайшего

пути из V в W равна t

Теорема 1,2, Диаметр и-вершинного сильно связного орграфа G

не превышает п.

Доказательство, Из сильной связности графа G следует, что для

любой пары его вершин (/j) найдется путь из / в у некоторой длины t.

Если t<n, то теорема выполнена. Если />и+1, то последовательность

вершин, соответствующая данному пути, содержит t+1 вершину, где

г+1>п+2. Следовательно, в данной последовательности вершин

найдутся две одинаковые вершины, не стоящие одновременно на концах

пути. Часть пути, заключенная между этими двумя вершинами,

является циклом. Удалим из рассматриваемого пути этот цикл, оставив

лишь вершину, стоящую на одном из концов циклического отрезка

пути. В результате получим путь, также идущий из / в j, но уже более

короткой длины.

Эта процедура удаления циклов продолжается до тех пор, пока не

получится путь длины, не превосходящей п. Следовательно, в графе

G длина кратчайшего пути из / в j не превосходит и для всех

i,je{\,2,-,n]. ♦

Данная в теореме оценка диаметров графов достижима.

Например, всякий граф, составляющий один полный цикл длины и, имеет

диаметр, равный п.

Оценка теоремы 1.2 может быть улучшена для частных классов и-

вершинных сильно связных графов. Например, [62], если G есть и-

вершинный сильно связный орграф, у которого полустепени захода и

исхода каждой вершины ограничены снизу числом к, где \<к<п-\, то

DiamG<3-[(n-lV)t]-l.

23

fi:M. ФО^личев^ДИСКРЕТНАЯ МАТЕМАТИКА и КРИПТОЛОГИЯ _

1,6,3. Отношения ме:нсду графами

Графы G и Н называют изоморфными (обозначается G^H), если

существует взаимно-однозначное соответствие между их вершинами

и ребрами такое, что соответствующие ребра соединяют

соответствующие вершины. Более точно, если О = (X,U), Н = {X',U), графы

G VL Н изоморфны и ф есть взаимно-однозначное соответствие

множеств X и X', то {v,w)eU тогда и только тогда, когда

(9(v),9(w))ef;:

Граф Н = {X',U) называется подграфом графа О = {X,U), если

X'qXvl [/'получено из U изъятием всех ребер, инцидентных хотя бы

одной вершине из Х\Х'.

Граф Н называется частью графа G (обозначается HZG), если

Х'^и U'^U.

Путь, цикл в графе являются частями этого графа. Компонента

связности графа является его подграфом.

Непосредственно из определений следует, что если Н и G есть п-

вершинные графы и HZG, то Diam/^DiamG.

1.6.4. Способы задания графов

Обычно граф G задается следующими способами:

1. Списком ребер графа с указанием их ^сонцов вкупе со списком

изолированных вершин.

2. Таблицей (матрицей) чисел /с размера пхт, называемой

матрицей инциденций графа G, где и - число вершин, т - число ребер

графа. Если вершины и ребра графа занумерованы числами от 1 до и

и от 1 до m соответственно, то элемент a,j матрицы /с, размещенный

в f-й строке nj-M столбце равен:

а) О, если вершина / не инцидентна ребру У (ребра графа также

занумерованы);

б) 1, если i является концом дуги или ребра неориентированного

ребра У;

в) -1, если i является началом дуги у в орграфе.

3. Матрицей Мс размера пхп, называемой матрицей смежности

(матрицей соседства) вершин графа G. Элемент а, / матрицы Мс, ра-

24

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

вен числу ребер или дуг вида (/,/) в графе. Для неориентированных

графов a-ij = Ujj. Матрица инцидентностей и матрица смежности

однозначно задают непомеченный граф.

1.7. Отображения множеств

Однозначным отображением * (далее - отображением)

множества Z в множество Y или функцией ф (обозначается ф:Х->У)

называется соответствие, определяющее для каждого элемента хеХ

единственный элемент je У. При этом будем писать: ф(х) = у.

Множество X называется областью определения отображения ф,

множество Y - областью значений отображения ф, элемент у

называется образом элемента х относительно отображения ф, а элемент х

называется прообразом элемента у относительно отображения ф.

Полным прообразом элемента у относительно ф называется

множество всех его прообразов (обозначается ф'""0'))-

Отображения ф и \|/ равны, если совпадают их области

определения и области значений и для любого х из области определения

Ф(х) = \|/(х).

Пусть имеется отображение ф:Х->У. Отображение \|/: Х'->У

называют ограничением отображения ф на множество Х\ гдеХ'сХ,

если ф(х) = \|/(х) для любого хеХ\

Отображение ф конечного множества X в конечное множество Y

называется сбалансированным, если мощность множества I ф'"''(у)'

одинакова для всех.уеУ.

Отображение (р:Х—>У называется:

а) сюръективным или отображением на, если для любого yeY

выполнено ф'"''(у)?'0;

б) инъективным, если из хтй:' следует ф(х)?'ф(х');

в) биективным или взаимно-однозначным, если это

отображение одновременно сюръективно и инъективно.

* В математике рассматриваются и многозначные отображения, ставящие

в соответствие каждому элементу леХ некоторое подмножество элементовмно-

зкества Y.

25

в. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Если даны два отображения ф:Х->У и \|/:У->2, то произведением

(композицией, суперпозицией) этих отображений называют

отображение cy:X-^Z, определяемое равенством а(х) = \|/(ф(х)) (при этом

записывается а = \|/ф).

Утверждение 1.8. Операция умножения, определенная на

последовательности перемножаемых отображений, обладает свойством

ассоциативности.

Доказательство, Достаточно показать, что для всякой тройки

отображений ф;Х->У, \|/.У->2, ^:Z->Wвыполнено:

(^•\|/)-ф = ^-(У-Ф)-

Согласно определению произведения отображений имеем для

произвольного хеХ:

(^(У|/-ф))(х) = ^((У|/-ф)(х)) = ^(У|/(ф (X)) = ^•У|/(ф(х)) = ((^•У|/)ф)(х). ♦

Композиция отображений в общем случае некоммутативна, то

есть \|/-ф ^(р-Ц1.

Отображение е множества X в себя называют единичным

(тождественным), если е(х) = х для любого хеХ.

Отображения ф:Х->У и \|/:У->Х называют взаимно-обратными,

если \|/ф = ф-\|/ = е, при этом пишется: \|/"' = ф, ф"^ = \|/.

Отображения, для которых сзтцествуют обратные, называются

обратимыми.

Утверждение 1,9, Всякое обратимое отображение имеет

единственное обратное отображение.

Доказательство, Пусть у отображения ф имеется два различных

обратных отображения: \|/ и ^. С учетом ассоциативности ф

справедлива следз'ющая цепочка равенств:

v|/ = е-\|/ = (^•ф)-У|/ = ^-(Ф-У) = ^-е = ^.

Следовательно, отображения \|/ и ^ равны. ♦

Теорема 1,3. Отображение ф:Х->У имеет обратное тогда и только

тогда, когда оно биективно (взаимно-однозначно).

Доказательство. Пусть отображение ф имеет обратное.

Предположим, что оно неинъективно, то есть для некоторых различных

26

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

элементовх их' множестваXсправедливо ф(х) = фСх"). Тогда

выполнена цепочка равенств

X = е(х) = ф "'-фСх) = ф ''(ф(х)) = ф "'(ф(х')) = ф "'-фСх') = е(х') = х'.

Имеем противоречие, из которого заключаем, что отображение ф

инъективно.

Если отображение ф несюръективно, то найдется j из У такой, что

равенство ф(х) = j не выполняется ни при каком хеХ. С другой

стороны, обозначив ф''(у) = а, получаем, что

Ф(а) = ф-(ф -'(Ю) = Ф-Ф -'(У) = e(Y) = Y,

что противоречит невыполнению равенства ф(х) = у. Следовательно,

отображение ф и инъективно и сюръективно, то есть биективно.

Пусть теперь отображение ф биективно. Тогда для любого xeZ

найдется единственный j из У такой, что ф(х) = у. И наоборот, для

любого J из У найдется единственный xeZ такой, что ф(х) = у.

Определим отображение \|/:У->Х следующим образом: \|/(у) = х, если

ф(х) = у. Нетрудно убедиться, что отображение \|/ - обратное к

отображению ф.

Следствие. Если ф:Х->У и \|/:У->2 - биективные отображения, то

биективна и их композиция \|/ф, при этом

(\|/-ф)'' = ф''-У|/-'.

Доказательство. Утверждение вытекает из равенств

(\|/-ф)-(ф "'-У]/-') = \|/-(ф-ф ■')-v|/'' = \|/-е-\|/'' = \|/-\|/'' =е. ♦

Отображение ф:Л!'->Х называют преобразованием множества X.

Его степень определяется индуктивно:

ф* = ф-(ф*-'), к= 1,2,...,Ц>^ = е.

Элемент хеХ называется неподвижным элементом

преобразования ф, если ф(х) = X.

Теорема 1.4. Биективность преобразования конечного множества

равносильна его инъективности (сюръективности).

27

в. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Доказательство, Пусть преобразование ф конечного множества X

инъективно. Покажем, что оно и сюръективно, то есть для любого

хеХ найдется х' из X такой, что ф(х') = х.

Рассмотрим последовательность {ф*(х)}, к = 0,1,2,..., элементов

множества X. В силу конечности множества X в этой

последовательности неизбежны повторения. Например,

ф'"(х) = ф"(х), т>п.

Если и>0, то из последнего равенства и инъективности

преобразования ф следует, что

ф'"-'(х) = ф"-'(х).

Повторив эти рассуждения еще и-1 раз, получаем:

ф"-«(х) = ц>\х) = е(х) = X.

Значит, можно считать, что ф(х') = х, где х' = ф'""''(х).

Пусть преобразование ф множества X сюръективно. Тогда для

каждого образа найдется ровно один прообраз, так как мощности

множеств образов и прообразов конечны и равны. Следовательно,

преобразование ф множества X является биективным. ♦

Биективное преобразование ф и-множества X называется

подстановкой на множестве X, п - степенью подстановки. Если X =

= {xi,X2,...,x„}, ТО ф обычно записывают так:

_ Г Х| Xj ... •'^л ^ _ (^i Ч — ^п

^"1^ф(Х|) фСх^) ... Ф(X„)J " |^Х. Х,.^ ... Х^

где (/],/г,...,'«) - перестановка чисел (1,2,...,и).

Для получения записи подстановки ф' достаточно в записи

подстановки ф поменять местами верхнюю и нижнюю строки и

упорядочить вертикальные пары по элементам верхней строки.

Подстановка ф называется инволюцией, если ф"' = ф.

Подстановка ф на множестве X называется транспозицией

элементов i,j множества X, i^j, если ф(/) = j, ф(/) = /, а остальные

элементы неподвижны относительно ф.

28

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

1.8. Задачи и упражнения

1.1. Докажите справедливость законов дистрибутивности и

законов де Моргана (равенства (1.1) и (1.2)).

1.2. Упростите выражения:

а) (А U В) п (А <j({A\B)n(B\A));

б)А п АпС Kj{ В KJ С u(Bu(AnB)));

в) В п АпС и( В U АиС п(Си(АпВ))).

1.3. Пусть UI = п,\в\ = ш и ВсЛ. Сколько найдется различнь'гх

множеств С таких, что ВсСсЛ!

1.4. Сколько упорядоченных пар чисел различной четности можно

составить из чисел множества {1,2,...,и}?

1.5. Даны два покрытия множества U:

п т

[/=uA,,; и=^В..

1=1 ;=|

а) Докажите, что справедливо покрытие

п т

и= ии(Д.пВ.).

б) Определите I U\, если оба данных покрытия являются

разбиениями и I ^,п5,| = 2'"^^"^ / = 1,2,...,и, j = 1,2,...,ш.

1.6. Можно ли изо всех подмножеств и-множества выделить

систему, содержащую m попарно невложимых подмножеств, если:

а)и= 10,/п = 250; б)и = 8, ш=100?

1.7. Хозяева пригласили на обед 10 гостей. Во скольких

различных составах могут собраться приглашенные гости, если:

а) две приглашенные дамы отказались прийти;

б) один гость заверил, что обязательно явится;

в) одна пара супругов наносит визиты только вместе?

1.8. Во время дискуссии, в которой принимали участие 8 человек,

Мнения по некоторому вопросу разделились и собравшиеся

раскололись на две группы. Сколько имеется возможных вариантов состава

29

a М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ _

первой группы, если известно, что по численности первая группа

превосходит вторз'ю не менее чем в 2 раза?

1.9. Определите число натуральных чисел, не превосходящих

1000 и не делящихся ни на одно из чисел:

а) 3, 5, 7;

6)6, 10, 15.

1.10. При записи студентов на прослушивание спецкурсов

оказалось, что 60 % студентов записалось на спецкурс ^,50 % - на

спецкурс Б, 50% - на спецкурс В, 30 % - на спецкурсы А и Б, 20 % - ка

спецкурсы £■ и В, 40 % - на спецкурсы А и В, 10 % - на спецкурсы А,

Б и В. Сколько процентов студентов:

а) не посещает ни один спецкурс;

б) посещает ровно два спецкурса;

в) посещает не менее двух спецкурсов?

1.11. Для и-множества определите:

а) число подмножеств, мощность которых не меньше т и

не больше г, где т<г<п;

б) число пар непересекающихся непустых подмножеств.

1.12. Постройте диаграмму множества V4. Укажите на диаграмме

примеры сравнимых и несравнимых элементов; цепей длины 2, 3, 4;

антицепей мощности 4, 5, 6. Вычислите длину и ширину ч.у.м. V4.

1.13. Постройте пример ч.у.м., не являющегося решеткой.

1.14. Покажите для и-множества X, что - решетка

и <2^,c>s<V,„<>.

1.15. Сколько имеется различных цепей длины т в покрытии Апселя

решетки <V„,<>, если: а)п = 5,т = 3;б)п = 6,т = 2;в)п = 5,т = 21

1.16. Каковы веса максимального и минимального элементов цепи

длины 4 в покрытии Апселя решетки <Уб.^>?

1.17. Пусть Ак - множество всех векторов из V,, веса к. Какой

элемент множества V,, является верхней гранью множества А^, нижней

гранью множества А^?

1.18. Пусть а и b - векторы из V,, веса р и q соответственно, а<Ь.

Сколько имеется в множестве V,, векторов с, не совпадающих с

векторами аиЬитаких, чтоа<с<Ы

1.19. Является ли Z)(18) подрешеткой решетки D(144)?

30

Глава 1. МНОЖЕСТВА И ОТОБРАЖЕНИЯ

1.20. Является ли D(18)nD(45) подрешеткой решетки D(88)?

1.21. Какова ширина решетки D(210)?

1.22. Можно ли указать в решетке D(420) антицепь длины 12?

1.23. Вычислите длину и ширину решеток D(108) и D(768).

1.24. Докажите, что при любом и имеется изоморфизм

D\n)=<Vs,<>, где S - число различных простых делителей числа п.

1.25. Являются ли изоморфными решетки D(210) и D(1430)?

1.26. Изоморфны ли решетки Z)(l 155) и К при каком-либо и?

1.27. Можно ли отыскать в решетке D(1155) антицепь мощности

6? Если можно, то постройте такую антицепь.

1.28. Оцените длину и ширину решетки D(n) через

характеристики канонического разложения числа и на сомножители. Какова

мощность множества D(n)?

1.29. Является ли диаграмма Хааса решетки V„ связным графом,

сильно связным графом? Каковы полустепени захода и исхода

вектора веса к в этом графе V„l

1.30. Пусть а и b - векторы из V,, веса р и q соответственно, а<Ь.

Сколько имеется в диаграмме Хааса решетки V„ путей из вершины

(0,0,...,0) в вершину (1,1,..., 1), проходящих через вершины аиЫ

1.31. Биективно ли преобразование ф множества V^, если любой

вектор веса 3 преобразуется в вектор веса 1 или 5?

1.32. Имеются ли биективные отображения среди отображений

множества D(60) в множество Vj?

1.33. Сколько различных подстановок степени 5 имеют не менее

трех неподвижных элементов? Сколько из них являются

инволюциями?

1.34. Сколько имеется различных преобразований и-множества,

у которых число неподвижных точек равно и-1?

1.35. Является ли сбалансированным отображение ф:У„->{0,1,..., и},

ставящее в соответствие вектору его вес? Какова мощность полного

прообраза элемента к относительно отображения ф?

1.36. Является ли сбалансированным отображение ф.У,/^'->У„,

определяемое равенством (f>(x,y) = sup{x,>'}? Является ли оно инъектив-

ным, сюръективным? Какова мощность полного прообраза вектора

веса 1 относительно отображения ф?

31

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

2.1. Операции, полугруппы, группы

Внутренней бинарной операцией, заданной на непустом

множестве X, называется отображение т:^^'->Х Если а,ЬеХ, то также и

х{а,Ь)еХ. Часто операцию т обозначают некоторым символом,

например: +, •, * и др.; вместо х(а,Ь) пишут а*Ь.

Внутренняя бинарная операция * (для краткости будем называть

ее операцией), заданная на множестве X, называется:

1) ассоциативной, если для любых а,Ь,сеХ

а*(Ь*с) = (а*Ь)*с;

2) коммутативной, если для любых а,ЬеХ

а*Ь = Ь*а.

Элемент е множества X называется нейтральным (или

единичным) относительно операции *, если для любого элемента аеХ

а*е = е*а = а.

Множество X с заданной на нем ассоциативной операцией *

называется полугруппой. Полугруппу с единичным элементом часто

называют моноидом (или просто полугруппой с единицей).

Примером моноида является множество всех преобразований

множества X, где единица - это тождественное преобразование.

В моноиде имеется лишь один единичный элемент. Действительно,

если е' - другая единица моноида, то

е' = е\е = е.

Подмножество X множества X называется замкнутым

относительно операции *, если а*ЬеХ для любых а,ЬеХ.

Подмножество X полугруппы X называется подполугруппой,

если X замкнуто относительно операции *.

Элемент а моноида X называется обратимым, если найдется

элемент ЬеХ, для которого

a*h = b*a = е;

такие элементы апЬ называются взаимно-обратными.

т(\(\отш'(\ 32

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

Группой называется моноид G, все элементы которого обратимы.

Иными словами, множество G называется группой, если на нем

задана ассоциативная операция *, относительно которой в G имеется

единица и для каждого элемента имеется обратный элемент.

Если операция * коммутативна, то группа называется абелевой

или коммутативной.

Для любого элемента группы О имеется лишь один обратный.

Действительно, еслихиу-обратные элементы для aeG, то,

используя ассоциативность операции, имеем:

X = х*е = х*(а*у) = (х*а)*у = е*у = у.

Число элементов конечной группы (полугруппы) G называется

порядком группы (полугруппы) G и обозначается символом |g| .

Примеры групп:

1. Множество Z целых чисел образует группу относительно

сложения.

2. Множество Z,„ целых неотрицательных вычетов по модулю т

образует группу относительно сложения, \Zm\ = т.

3. Множество Z^ целых неотрицательных вычетов по модулю т,

взаимно простых с т, образует группу относительно умножения.

Порядок группы Z,„*, обозначаемый ф(т), называется функцией Эйлера.

4. Множество 5„ всех подстановок степени п образует группу

относительно произведения и называется симметрической группой

л-й степени, |5,J =п\.

В зависимости от рассматриваемой групповой операции

(сложение или умножение) группу называют аддитивной или

мультипликативной.

Подмножество Н группы G называется подгруппой этой группы,

если Н образует группу относительно операции группы G.

Подгруппы группы G, отличные от тривиальных подгрупп {е} и G

группы G, называются собственными подгруппами.

Теорема 2.1. Подмножество Н хруппы G является подгруппой

тогда и только тогда, когда выполняются следующие условия:

(1) если а,ЬеН, то а*ЬеН;

33

a М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

(2) если аеН, то а'^еН.

Доказательство. Необходимость следует из определения хруппы.

Докажем достаточность. Первое условие означает, что групповая

операция является внутренней операцией и для подмножества Н.

Второе условие означает наличие обратного элемента для каждого

элемента подмножества Н. Ассоциативность в Н имеется, так как она

имеет место в более широком множестве G. Единица группы G

является и единицей подгруппы Н, так как Н есть подмножество G. ♦

Условия (1) и (2) теоремы 2.1 равносильны условию: если а,ЬеН,

то а*Ь'^еН. Если Я - подгруппа группы G, то бинарное отношение Rh

на G, определяемое условием

является отношением эквивалентности. Классы эквивалентности по

отношению к Rh называются левыми смежными классами группы

G по подгруппе Н и обозначаются символами а*Н, где а*Н =

= {a*h/heH}. Аналогичным образом определяются правые смежные

классы Н*а по подгруппе Н, которые имеют вид Н*а = {h*a/heH}.

Для абелевой группы левые и правые смежные классы совпадают.

Если Н - конечная группа, то каждый смежный класс содержит по

|я| элементов.

Если число смежных классов группы G по подгруппе Н конечно,

то это число называется индексом подгруппы Н в группе G и

обозначается [G: я]. В этом случае справедливо так называемое

разложение группы по подгруппе:

G = Я Ugi*^Ug2*^U...Ugp*^,

где справа все смежные классы есть блоки разбиения и p = [G:H^-\.

Отсюда следует теорема.

Теорема 2.2. Пусть G - конечная группа. Тогда

\G\=[G:H].\H\.

Следствие (Лагранж). Порядок конечной группы делится на

порядок любой ее подгруппы.

34

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

Пусть aeG. Для п>0 положим а" = аа"' , где а = е. Если п -

отрицательное, то под а" понимается произведение {а )".

Рассмотрим подмножество (а) группы G, где {а) = [a"/neZ}.

Легко показать, что (а) есть подгруппа группы G. Она называется

циклической подгруппой, порожденной элементом а, а ее порядок

называется порядком элемента а. Иначе говоря, элемент а

называется элементом порядка т, если а"* = е, где m - наименьшее

натуральное с таким условием. Отсюда следует, что порядок конечной

группы делится на порядок любого ее элемента и, следовательно,

Так как \Zm | = Ф('и), то из последнего равенства вытекает, в

частности, теорема Эйлера: при (а,т) = 1 выполнено

Теорема 2,3. Если элементы а и b абелевой группы G имеют

порядки пит соответственно, то в G найдется элемент порядка

НОК(п,т).

Доказательство. Если (п,т) = 1, то искомым элементом является

аЬ. Если (п,т) = d, то элементы а^ иЬ имеют порядки n/d и т

соответственно и их произведение имеет порядок НОК(п,т). ♦

Мультипликативная группа G называется циклической, если она

порождена одним элементом, то есть в G имеется элемент а

(называемый образующим) такой, что любой другой элемент b hiG

представим в виде b = а", п - целое. В таком случае G = (а).

Циклическая группа является абелевой.

Теорема 2.4. Всякая подгруппа циклической группы также

является циклической.

Доказательство. Пусть Н - собственная подгруппа циклической

группы (а). Если а"еН, то и а'"еН, поэтому Я содержит степень

элемента а с натуральным показателем. Обозначим через d

наименьшее натуральное число, для которого а^еН. Пусть теперь а"еН, где

п = d-q+r, 0<r<d. Тогда

35

в. М. Фомичев^ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ^

ЧТО противоречит минимальности d, если п^ 0. Поэтому г = О и Я

есть циклическая группа (а'' \ . ♦

Теорема 2,5. В конечной циклической группе (а) порядка т

элемент а'^ порождает подгруппу порядка т/(г,т).

Доказательство. Пусть d = (г,т). Порядок группы (aj равен

наименьшему натуральному п такому, что а"^'" = е. Это равенство

выполняется лишь тогда, когда m делит гп, то есть тогда и только

тогда, когда m/d делит п. Наименьшее натуральное п с таким свойством

есть m/d. ♦

Из доказанной теоремы вытекает следз'ющая теорема.

Теорема 2.6. Конечная циклическая группа (а) порядка т

содержит ф(т) образз'ющих. Элемент а'^ является образующим лишь при

условии (г,т) = 1.

Отображение f-.G^^G' группы G в группу G' называется

гомоморфизмом, если оно согласовано с операциями на группах G и G',

то есть Ла*Ь) = f{a)*f{b) для любых a,beG. Если это отображение

сюръективно, то оно называется эпиморфизмом, при этом группа G'

называется гомоморфным образом группы G. Биективный

гомоморфизм называется изоморфизмом (в этом случае обозначается

G=G'). Изоморфизм группы на себя называется автоморфизмом.

Рассмотрим симметрическ)^ю группу п-й степени 5„. Ее

подгруппы называются группами подстановок.

Подстановку на множестве [ai,a2,..., Ок] вида ai->a2->...->ajt->ai

называют циклом длины к и обозначают (ai,a2,..., Ок). Цикл длины 2

называют транспозицией. Два цикла называются независимыми,

если множества элементов, на которых они определены, не

пересекаются.

Каждая подстановка разлагается в произведение:

а) независимых циклов единственным образом;

б)транспозиций.

Подстановка называется четной или нечетной в зависимости от

четности числа транспозиций в ее разложении.

36

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

Теорема 2.7 (Кэли). Всякая конечная группа G порядка п

изоморфна некоторой подгруппе группы 5„.

Доказательство. Пусть е, gi, g2, ..., g„.i - все элементы группы G.

Для фиксированного элемента а группы G рассмотрим отображение

Ц>а(8) = (i*g- Имеем подстановку

Ф = f ^ ^. - ^„-1

^° la a*g^ ... a*g^_^

Вместе с тем получаем отображение G^>S„, при котором а->фо.

Убедимся, что это и есть искомый изоморфизм.

Во-первых, это отображение инъективно, так как различным

элементам а и b группы G отвечают различные подстановки % и ф/,

(в первом случае е->а, а во втором - е->^7).

Во-вторых, это отображение согласовано с операциями, то есть

Ц>а*ь(х) = Ц>а-Ц>ь(х) при любых a,b,xeG. Действительно,

^а*ь(х) = а*Ь*х; (Фо-Фа)(х) = ц>а(Ц>ь(х)) = а*Ь*х. ♦

2.2. Кольца и поля

Кольцом называется множество R с двумя внутренними

бинарными операциями + и •, такое, что:

R - абелева группа относительно операции +;

операция умножения ассоциативна;

выполнены законы дистрибутивности, то есть для всех a,b,ceR

a-(b+c) = a-b+a-c, {b+c)-a = b-a+c-a.

Нейтральный элемент аддитивной группы кольца называется

нулем (обозначается 0).

Элемент, обратный по сложению к элементу а, обозначается

через (-а).

Примеры колец:

1. Кольцо Z целых чисел.

2. Кольцо Z/m целых неотрицательных вычетов по модулю т.

3. Кольцо многочленов Е[х] над кольцом R. Многочлен (или по-

лином)/(л:) из R[x] - это выражение вида

37

S. М. Фомичев. ДИСКРЕТНАЯ MA ТЕМА ТИКА И КРИПТОЛОГИЯ

fix) = ao+ai-x+arx^+.-.+an-x",

где ao,ai,-..,a„ - элементы кольца R, называемые коэффициентами

многочлена fix), а„9^0. Натуральное число п называется степенью

многочленаДл:) и обозначается degfix). Многочлен вида а-х"

называется одночленом, ач/^О, п>0.

Если ^(л:) = bo-¥byx+b2-x +...+bmX , т<п, то

fix)+g{x) = {ao+bo)+{ai+biyx+{a2+b2)-x^+...+{an+bn)-x\

где bi = О для i>m, и

fix)-gix) = Co+Ci-X+C2-X^+. ..+С„+„-х'"*",

i

где с;= ^^; 't>i-j для всех / = 0,\,2,---,in+n.

Многочлен Дл:) называется неприводимым над R, если он не

является произведением двух многочленов над R ненулевой степени.

4. Пусть R[x] - кольцо многочленов над кольцом R и fix)eR[x].

Отображение ф кольца R[x], при котором каждому многочлену h(x)

из R[x] соответствует остаток от деления его наДл:), называют

факторизацией по модулю Дл:).

Множество образов отображения ф, обозначаемое R[x]/fix),

является кольцом относительно операций сложения и умножения (с

последующей факторизацией по модулю fix)) и называется фактор-

кольцом кольца многочленов R[x] по модулю fix). Отображение

(p:R[x]->R[x]/fix) является гомоморфизмом.

Кольцо называется кольцом с единицей, если оно имеет

мультипликативную единицу, то есть такой элемент е, что ае = е-а = а для

любого aeR.

Кольцо называется коммутативным, если операция умножения

коммутативна.

Коммутативное кольцо называется полем, если его ненулевые

элементы образуют группу относительно операции умножения.

Иначе говоря, полем называется множество Р элементов, на котором

определены операции сложения + и умножения •, обладающие

свойствами коммутативности, ассоциативности и дистрибутивности, при

этом относительно обеих операций существуют нейтральные эле-

38

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

менты и для всякого а (для всякого Ь^О) существует обратный

элемент относительно операции + (относительно операции •)•

Примеры полей:

1. Множество действительных чисел D.

2. Множество рациональных чисел Q.

3. Множество комплексных чисел К.

4. Кольцо Z/p. Если р - простое, то Z/p является полем Галуа

порядка р и обозначается GF(/7).

5. Если Р - конечное поле простого порядка р и Дл:) -

неприводимый многочлен степени п над полем Р, то P[x]/f{x), является полем

порядка р" (см. разд. 2.5).

Порядок единицы поля Р как элемента аддитивной группы поля Р

называется характеристикой поля Р. Таким образом,

характеристика поля GF(p) равна р. Поле Q по определению имеет

характеристику 0.

2.3. Некоторые свойства матриц

Матрицей А размера пхт над полем Р называется прямоугольная

таблица указанного размера, в каждой ячейке которой записан

элемент поля Р. Обозначается А = (а/,), где ау есть элемент матрицы А,

записанный в /-й строке иу-м столбце, / = \,2,...,п, j - \,2,...,т. Если

л = т, то говорят, что А - квадратная матрица порядка п.

На множестве матриц размера пхт определена операция

сложения. Пусть А - {uij), В = {bij), тоттА+В = (ау+Ь)/), где сложение

элементов матриц происходит в поле Р.

Матрицу А = (ау) размера пхт можно умножить на матрицу В =

= (by) размера тхг следующим образом (сложение и умножение

элементов матриц выполняется в поле Р):

( т \

A-B=\j^a,-b,^

Результатом умножения является матрица пхг над полем Р.

39

М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Пусть М„ - множество всех квадратных матриц порядка п над по-

(ем Р. Единичной матрицей Е = (еу) из множества М„ называется

матрица, у которой ец = егг ~ ■■■ = е„„ = 1, а остальные элементы

)авны 0. Для любой матрицы АеМ„ выполняется: /i-^ = Е-А = А.

Матрицы А,ВеМ„ называются взаимно-обратными, если А-В =

= В-А = Е, при этом матрицу А называют обратной к матрице В

;^обозначается А = 5'') и наоборот. Матрица А еМ„ называется

обратимой, если у нее имеется обратная матрица. Матрица А еМ„

обратима тогда и только тогда, когда ее определитель * не равен 0.

Множество М„ всех квадратных матриц порядка п над полем Р

есть кольцо с единицей Е относительно операций сложения и

умножения. Множество всех обратимых матриц из М„ образует группу.

Матрица АеМ„ называется подстановочной, если в каждой ее

строке и каждом ее столбце имеется единственный элемент,

равный 1, а остальные элементы равны 0. Между классом всех

подстановок л-множества и классом всех подстановочных матриц порядка п

имеется биекция.

Рассмотрим операцию кронекерова или тензорного умножения

матриц над полем Р (обозначается ®). Пусть А иВ- квадратные

матрицы порядка т п соответственно, А = (ау), В = (Ьу), тогда матрица

А®В - квадратная матрица порядка п-г, ползд1аемая в результате

замены каждого элемента ау матрицы А на матрицу ауВ, то есть:

А®В = (ауВ).

Например, если взять матрицы над полем Q

^=(о ?)"^=(i -1

то их произведения (в различном порядке) имеют вид:

Е®А =

^110 0^

1-10 0

0 0 11

0 0 1-1

,А®Е =

^10 1 0^

0 10 1

10-10

[О \ 0-1

* Понятие определителя (или детерминанта) квадратной матрицы и его

свойства даются в курсе линейной алгебры.

40

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

Отсюда, в частности, видно, что тензорное умножение матриц

не коммутативно.

Справедливы следующие свойства:

1)ассоциативности:

A®(B®Q = {А®В)®С;

2) дистрибутивности:

(A+B)<S)C = A<S)C+B<S)C, A(S)(B+Q = A<S)B + ^®C;

3) (A(S)B)(C<S)D) = A-C ® BD.

Из последнего свойства вытекает, в частности, что матрица А<8)В

обратима тогда и только тогда, когда обратимы матрицы А и В,

причем выполняется

Определим тензорную степень матрицы:

А^"^=А<8)А^"-'\ и = 2,3,...; А^'^=А.

Справедливо свойство

(A-Bt^=A^"W"\

00

Множество и М„ (всех квадратных матриц) образует моноид от-

п=1

носительно операции ®.

2.4. Векторные пространства

Пусть имеется поле Р и множество R, на котором заданы две

операции: внутренняя бинарная операция сложения + и операция

умножения • элементов множества R на элементы поля Р, результат

которой принадлежит множеству R. Множество R называется векторным

пространством над полем Р, а его элементы - векторами, если R -

абелева группа относительно + и для любых а,^еР и x,yeR

выполняется:

1)0-х = 0, гдеОбЛОе/?;

2) 1 -X = X, где 1 еР;

3)(а-р)-х-а-(Р-х);

41

. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

4) (а+Р)-х = а-х+р-х;

5) а-(х+>') = ах+а-у.

Вектор aiXi+a2X2+...+a^! где ai,a2,...,a„€P, называется линей-

10Й комбинацией векторов xi,X2,...,x„ из R. Линейная комбинация

(екторов называется тривиальной, если aj = аг = ... = а„ = О, и

нетривиальной в противном случае.

Векторы xi,X2,...,x„ называются линейно зависимыми, если их

1екоторая нетривиальная линейная комбинация равна нулевому век-

гору, и линейно независимыми - в противном случае.

Пространство R называется п-мерным, а и - числом измерений

или размерностью пространства R (обозначается dimR = п), если в R

существуют п линейно независимых векторов, а любые п+1 векторов

из R линейно зависимы.

Если в пространстве можно найти линейно независимую систему

из любого числа векторов, то пространство называется

бесконечномерным.

Система {xi,X2,...,x„} из п линейно независимых векторов

пространства R, заданных в определенном порядке, называется базисом

пространства R. Любой элемент пространства R представляется

однозначно в виде линейной комбинации элементов базиса [х\,Х2, ...,х„}:

X = aiXi+a2X2+.. .+а,л,.

Числа ai,a2,...,a„ называются координатами вектора х в базисе

{Xi,X2,.-.,X„}.

Примеры «-мерных векторных пространств.

1. Множество V,, двоичных n-мерных векторов:

где Р - поле.

2. Множество Р[к] многочленов над полем Р степени, меньшей п:

Р[Х] = {ao+aiA,+a2A,4...+a„.iA,""'}.

Подмножество V пространства V, являющееся пространством,

называют подпространством пространства V.

Если HcV, то наименьшее подпространство V пространства V,

содержащее в качестве подмножества Н, то есть HcV'cV, называют

42

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

линейной оболочкой множества Н или подпространством,

порожденным множеством Н (подпространством, натянутым на

множество Н). Обозначим это подпространство через <Н>. Несложно

показать, что подпространство <Н> состоит из всевозможных

линейных комбинаций векторов множества Н.

2.5. Конечные расширения полей

Если F,P - поля и FciP, то F называется подполем поля Р, аР

называют надполем или расширением поля F.

Каждое конечное поле характеристики р содержит простое поле,

то есть поле, порожденное единицей. Такое простое поле изоморфно

полю GF(p).

Если характеристика поля равна О, то простое подполе изоморфно

полю рациональных чисел. Таким образом, каждое поле есть

расширение своего простого подполя.

Если FdP, то поле Р можно рассматривать как векторное

пространство над полем F. Размерность этого пространства называется

степенью расширения FciP и обозначается символом [P:F].

Элемент аеР называется алгебраическим над полем F, если он

является корнем многочлена/(А,) €F[A,]. При этом многочлен ДА,)

называется аннулирующим многочленом элемента а.

Минимальным многочленом элемента а называется его аннулирующий

многочлен наименьшей степени со старшим коэффициентом, равным 1.

Минимальный многочлен элемента а определяется однозначно и

делит любой аннулирующий многочлен элемента а.

Теорема 2.8. Всякое расширение FciP конечной степени является

алгебраическим, то есть все элементы поля Р - алгебраические над

полем F.

Доказательство. Для произвольного аеР рассмотрим множество

А его степеней:

А = {1,а,а\...,а"},

где и = [P.F]. Так как число элементов множества А превышает

размерность пространства Р над полем F, то элементы множества А

линейно зависимы. То есть найдутся элементы co,Cb...,c„eFтакие, что

43

, М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

co+Ci-a+...+ с„-а" = 0.

Тем самым найден аннулирующий многочлен элемента а. ♦

Пусть F(a) - наименьшее подполе поля Р, содержащее элемент а

I поле F. Если элемент а алгебраичен над Р, то F(a) - это фактор-

юльцо кольца многочленов F(k) по модулю минимального много-

шена та(к) элемента а.

Элемент а называется примитивным элементом расширения

^czF(a), а само расширение называется простым алгебраическим

расширением. Степень этого расширения равна degWa(A,).

Конечное расширение Р поля F называется полем разложения

неприводимого над полем F многочлена ДА,), если Р - наименьшее

поле, порожденное полем F и корнями многочлена ДА,). Многочлен

/(А) разлагается на линейные множители из кольца многочленов Р[А].

Рассмотрим конечные поля. Так как любое конечное поле Р

содержит простое подполе Fp = GF(p), то степень расширения [P:Fp\

конечна, пусть [P.Fp] = пи базис расширения есть xi, ...,х„. Тогда

любой элемент х поля Р однозначно записывается в виде

Х= С\-Х\+...+С„-Х„,

где ci,...,c„eFp. Для каждого из коэффициентов имеется/? вариантов

выбора, поэтому порядок поля равен р". Покажем существование

поля Галуа GF(p") порядка р" для любого простого р и любого

натурального п.

Лемма 2.1. Многочлен А'' -А не имеет кратных корней в поле

разложения характеристики/?.

Доказательство. Вычислим производную многочлена:

{Х"' -Х^'=р"-Х''"''-1 = -1

Многочлен А'' -А взаимно прост со своей производной, значит,

он не имеет кратных корней в поле разложения. ♦

Теорема 2.9. Поле разложения многочлена А''" -А содержит

ровно р" элементов.

44

Глава 2. АЛГЕБРАИЧЕСКИЕ ОСНОВЫ

Доказательство. Достаточно показать, что все р" корней

многочлена образуют поле. Пусть а,Ь - ненулевые корни нашего

многочлена, а значит, и многочлена А,'' "'~1. Тогда

(a-bf-' =a''"-'-b''""' = 11 = 1.

Используя формулу бинома и учитывая, что все слагаемые в

правой части формулы бинома, кроме первого и последнего, кратны

степени, имеем:

(а + ЬУ = а''' +Ь''" =а+Ь. ♦

Следствие. Все поля Галуа GF(p") изоморфны.

Теорема 2.10. Мультипликативная группа Р любого конечного

поля Р является циклической.

Доказательство. Группа Р имеет порядок/?"-1 и является абеле-

вой. Если она нециклическая, то, согласно теореме 2.3, НОК

порядков всех ее элементов равен г, где г - собственный делитель числа

р"-1. Следовательно, для всех а/еР выполнено равенство (а,У = 1.

Отсюда имеем, что многочлен Х'^-1 - аннулирующий для каждого

элемента группы Р* и поэтому делится на минимальный для всех

элементов группы Р* многочлен Y\ (^ ~ ^i) • Имеем противоре-

N1.2 /-1]

чие, так как степень последнего многочлена больше г. ♦

Образующий элемент а циклической группы GF(p") называется

примитивным элементом поля GF(p"). Если взять элемент а в

качестве примитивного элемента расширения FpCzGFip"), то получаем,

что всякое конечное поле характеристики р является простым

алгебраическим расширением поля Fp.

Минимальный многочлен примитивного элемента поля GF(p")

имеет степень п. Поле GF(p") изоморфно фактор-кольцу кольца

многочленов Fp[X] по модулю некоторого неприводимого многочлена

т(Х) степени п, при этом т(к)/Х'' "'-1.

Теорема 2.11. Поле GF(p") есть поле разложения всякого

неприводимого многочлена/(А,) степени и над полем Fp.

45

3. М. Фомичев. ДИСКРЕТНАЯ МАТЕМАТИКА И КРИПТОЛОГИЯ

Доказательство. Если а - корень многочлена ДА,), то [Fp<zGF(p")] = п.

Поэтому Fp{a) = GF(p"). Используя формулу бинома в

характеристике р, имеем:

Следовательно, элементы а,or,а'^ ,...,а' есть корни этого

многочлена. Осталось доказать, что все они различны.

Пусть это не так и а'' = а'' , где 0<j<k<n-\. Возводя это равенст-

ВО в степень/?', получаем, что а'' = а. Следовательно, ДА,) делит

А'' -А. Отсюда следует, что Fp(a) есть подполе поля GF(p"''''*'\

где n-k+j<n. Имеем противоречие. ♦

Из теоремы 2.5 следует, что порядки всех корней многочлена ДА)

в группе GF(p")* равны.

Назовем порядком многочлена ДА) €Fp[A], гдеДО)?ьО,

наименьшее натуральное число t, при котором ДА)/А,'-1 (обозначается ordf(A)).

Если ДА) - неприводимый многочлен степени п над полем Fp, то

ordf(A) совпадает с порядком любого его корня в мультипликативной

группе поля разложения.

2.6. Задачи и упражнения

2.1. Обладает ли свойством ассоциативности и коммутативности

операция * на множества^, если:

а) А = N (множество натуральных чисел), х*у = х+2у;

б) А = N, х*у = НОД(х,уУ,

в) А = Z, х*у = х-у;

т) А = Z, х*у = X +у ?

2.2. Докажите, что множество всех преобразований «-множества