Author: Хэзфилд Р. Кирби Л.

Tags: общие вопросы горного дела программирование искусство программирования язык программирования c

ISBN: 966=7393-82-8

Year: 2001

Text

Ричард Хэзфилд, Лоуренс Кирби

Искусство

программирования на

С

Реализация

на С самых

современных,

быстрых и

эффективных

алгоритмов!

Фундаментальные алгоритмы,

структуры данных и примеры

приложений

Подробно рассмотрены

издательство

DiaSoft

Фундаментальные

концепции

программирования

Широкий спектр

реальных

бизнес-приложений

Полное описание

последнего ANSI-

стандарта языка

Управление

прои зводител ьностью

приложений и теория

оптимизации

Стандарты

программирования

Абстрактные структуры

данных

Реализация алгоритмов

сортировки, поиска и

обработки древовидных

структур

Создание

инструментальных

средств для

разработчиков

Организация

параллельной

обработки данных

Концепции и реализация

CGI-приложений

SAMS

PUBLISHING

и книга-почтой интернет-магазин

Richard Heathfield

Lawrence Kirby

etal.

SAMS

UNLEASHED

Искусство

программирования

на С

Фундаментальные алгоритмы, структуры данных и

примеры приложений

Ричард Хэзфилд,

Лоуренс Кирби

и др.

ЭНЦИКЛОПЕДИЯ

-----

ББК 33.114

Хэзфилд Ричард, Кирби Лоуренс и др.

X 82 Искусство программирования на С. Фундаментальные алгоритмы, структуры данных и примеры

приложений. Энциклопедия программиста: Пер. с англ./Ричард Хэзфилд, Лоуренс Кирби и др. —

К.: Издательство «ДиаСофт», 2001. — 736 с.

ISBN 966-7393-82-8

Эта книга посвящена искусству программирования на одном из самых популярных и мощных языков.

Значительное внимание уделено таким актуальным вопросам, как обработка данных, работа с битами и

байтами, отладка программ, управление памятью, моделирование, рекурсия, а также темам, не часто встре-

чающимся в литературе, но играющим важную роль при разработке коммерческих приложений.

Описание самых разнообразных алгоритмов в книге гармонично сочетается с вопросами их практической

реализации. Приведено большое количество фрагментов кода и целых программ, которые непосредственно

можно применять в сложных приложениях.

Книга предназначена для опытных программистов, а также читателей, имеющих базовые знания по язы-

ку С и желающих повысить свою квалификацию до профессионального уровня.

Научное издание

Хэзфилд Ричард, Кирби Лоуренс и др.

ИСКУССТВО ПРОГРАММИРОВАНИЯ НА С.

ФУНДАМЕНТАЛЬНЫЕ АЛГОРИТМЫ, СТРУКТУРЫ ДАННЫХ И ПРИМЕРЫ ПРИЛОЖЕНИЙ.

ЭНЦИКЛОПЕДИЯ ПРОГРАММИСТА

Заведующий редакцией С. Н. Козлов

Главный редактор Ю.Н.Артеменко

Научный редактор к.т.н. С.Л.Попов

Верстка А,А. Коптюх

Главный дизайнер О.А.Шадрин

Н/К

Сдано в набор 10.03.2001. Подписано в печать 02.04.2001. Формат 84x108/16. Бумага

типографская. Гарнитура Таймс. Печать офсетная. Усл.печ.л. 55,20. Усл.кр.отт. 55,20

Тираж 3000 экз. Заказ № 265

Издательство «ДиаСофт», 04053, Киев-53, а/я 100, тел./факс (044) 212-1254.

e-mail: books@diasoft.kiev.ua, http://www.diasoft.kiev.ua.

Отпечатано с готовых диапозитивов в ордена Трудового Красного Знамени

ФГУП «Техническая книга» Министерства РФ по делам печати,

телерадиовещамия и средств массовых коммуникаций

198005, Санкт-Петербург, Измайловский пр., 29.

Authorized translation from the English language edition published by Sams

Copyright © 2000

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any means, electronic

or mechanical, including photocopying, recording or by any information storage retrieval system, without permission

from the Publisher.

Russian language edition published by DiaSoft Publishing.

Copyright © 2001

Лицензия предоставлена издательством Sams Corporation.

Все права зарезервированы, включая право на полное или частичное воспроизведение в какой бы то ни

было форме.

ISBN 966-7393-82-8 (рус.) © Перевод на русский язык. Издательство «ДиаСофт», 2001

ISBN 0-672-31896-2 (англ.) © Sams Corporation, 2000

© Оформление. Издательство «ДиаСофт», 2001

Свидетельство о регистрации 24729912 от 11.03.97.

Гигиеническое заключение № 77.99.6.953.П.439.2.99 от 04.02.1999

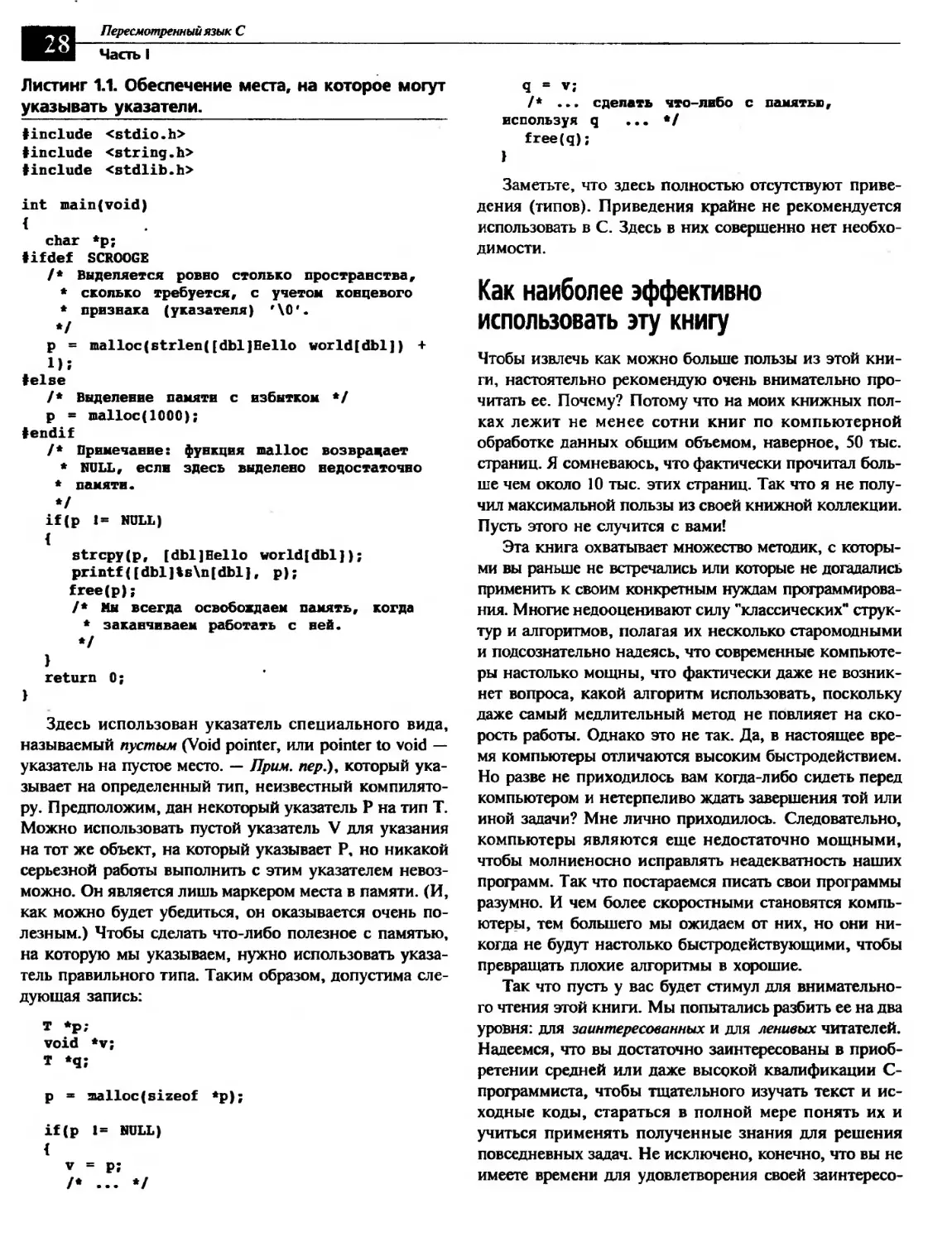

Оглавление

Часть I. Пересмотренный язык С...........................................25

ГЛАВА 1. Энциклопедия С-программиста.....................................26

Для кого предназначена эта книга.........................................27

Какие знания вы должны иметь.............................................27

Как наиболее эффективно использовать эту книгу...........................28

Для чего нужна еще одна книга по С.......................................29

Почему используется стандарт ANSI С......................................29

Какие платформы охватывает эта книга.....................................30

Об исходном коде.........................................................30

Качество программного кода ................................................30

Как организована эта книга.................................................30

Проблемы авторских прав..................................................32

Общество С-программистов.................................................32

Резюме...................................................................34

ГЛАВА 2. Войны стандартов программирования: причины и пути

перемирия................................................................35

Стили расстановки фигурных скобок........................................36

Стиль 1TBS............................................................36

Стиль Алмена..........................................................36

Стиль Whitesmith......................................................36

Стиль GNU.............................................................36

Использование пробелов...................................................37

Отступы...............................................................37

Табуляторы и мэйнфреймовские компиляторы..............................38

Пробелы вокруг символов...............................................38

Косметические исправления кода........................................39

Структурное программирование........................................... 39

Оператор goto.........................................................39

Оператор break........................................................39

Оператор continue.....................................................40

Цикл while(l).........................................................40

Оператор return.......................................................41

Инициализация............................................................42

Множественные определения в одной строке..............................42

Инициализация в определении...........................................42

Статические и глобальные объекты.........................................43

Проблемы с повторным использованием...................................44

Имена идентификаторов....................................................45

Длина.................................................................45

Ясность...............................................................45

Зарезервированные имена...............................................46

Префиксы: трансильванская ересь........................................ 47

Именование переменных.................................................47

Именование констант...................................................48

Именование типов....................................................... 48

Искусство программирования на С

6

Именование макросов....................................................48

Именование функций.....................................................49

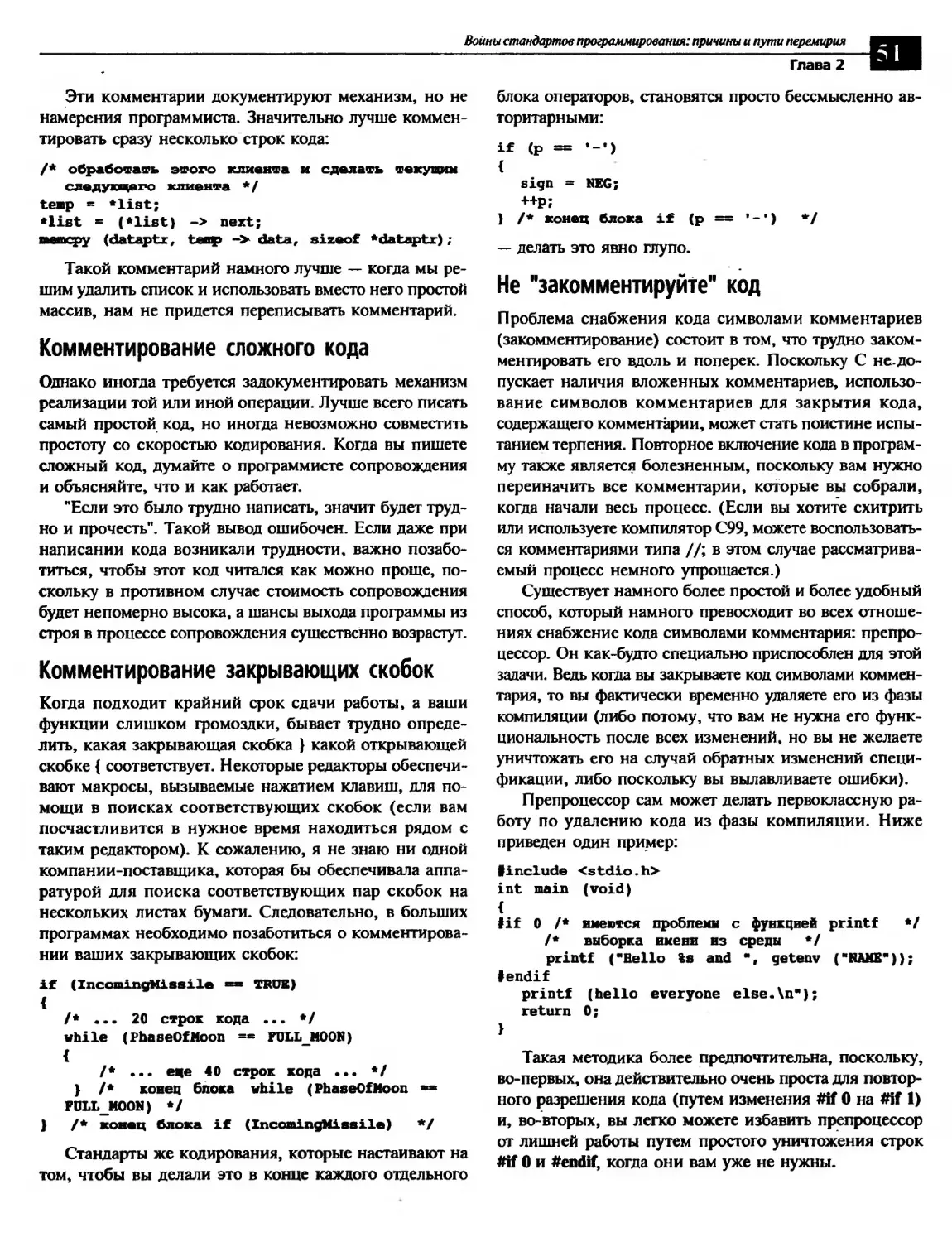

Написание полезных комментариев..........................................49

Стили размещения комментариев..........................................49

Когда комментарии излишни..............................................50

Описание выполняемых кодом действий.................................. 50

Комментирование сложного кода..........................................51

Комментирование закрывающих скобок.....................................51

Не "закомментируйте" код...............................................51

Общие ошибки и недоразумения.............................................52

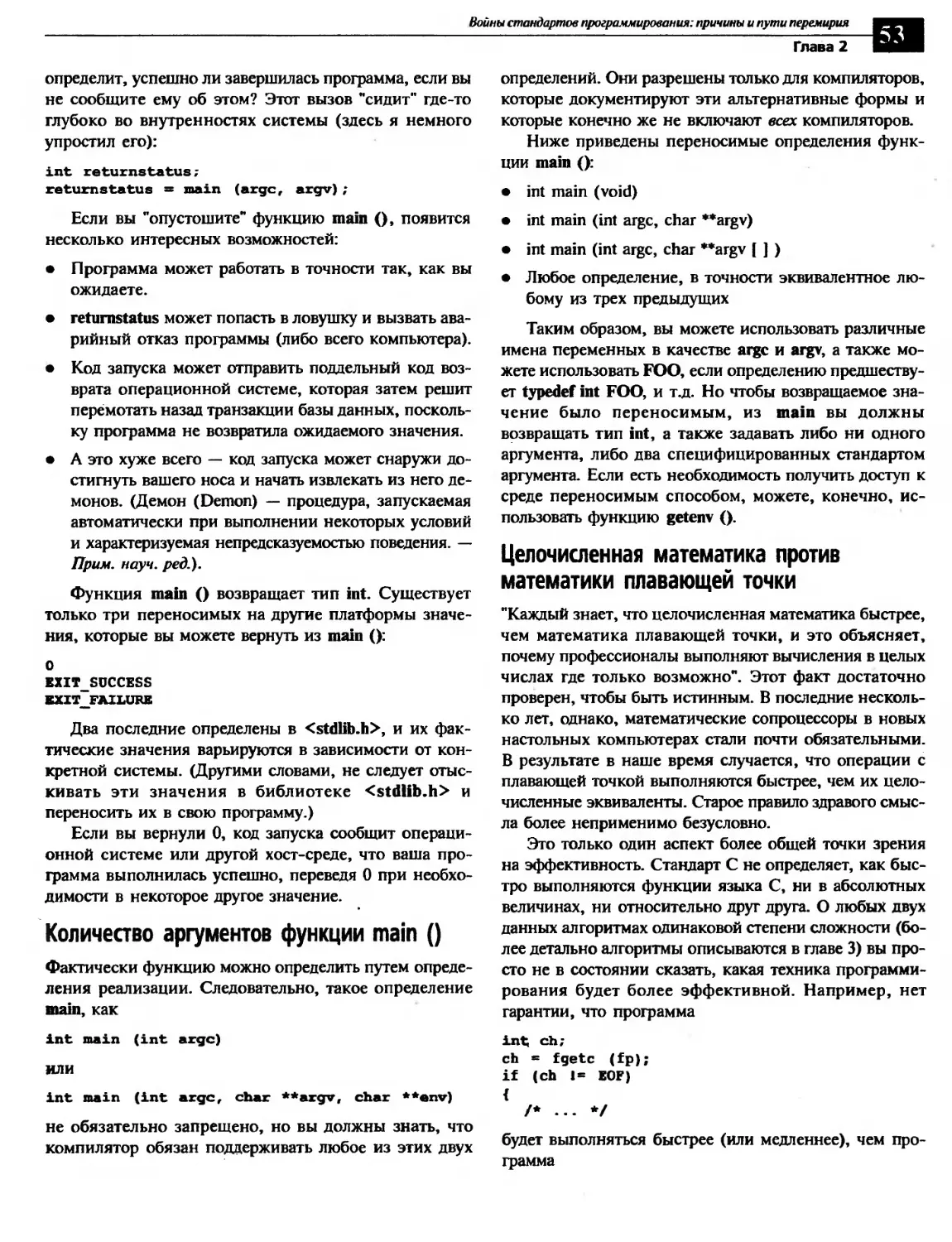

Ересь void main ().....................................................52

Количество аргументов функции main ()..................................53

Целочисленная математика против математики плавающей точки.............53

Обработка сигналов...................................................... 54

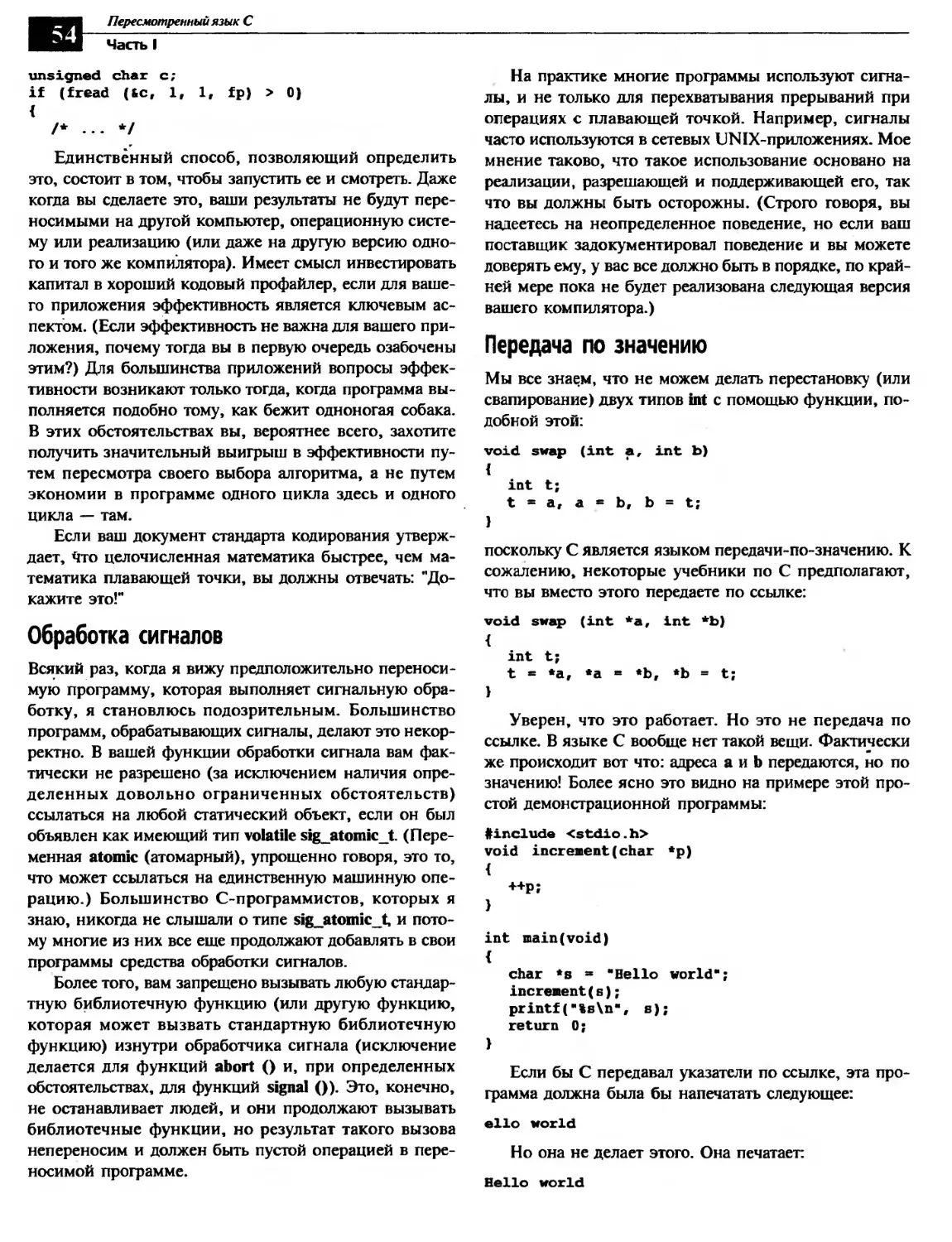

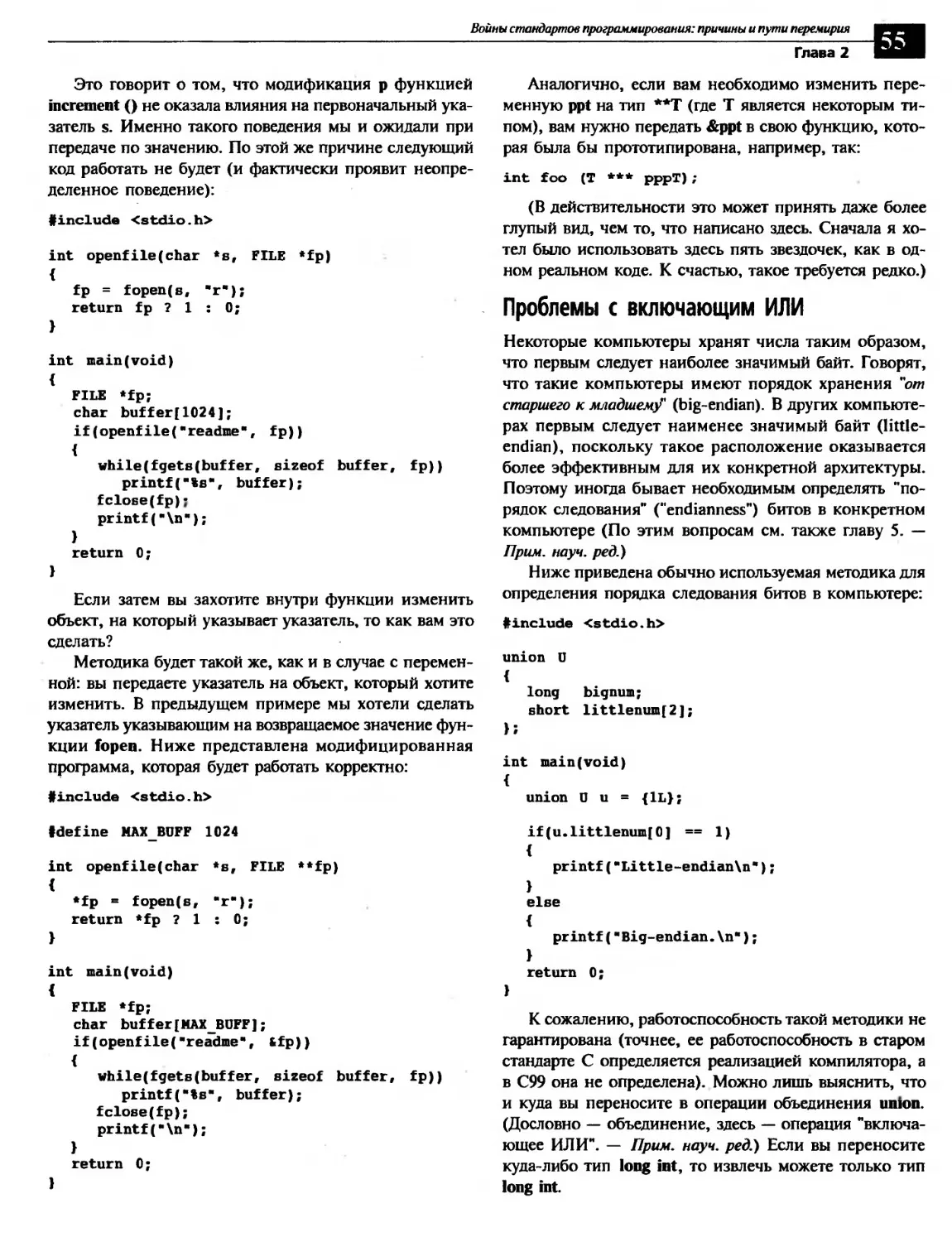

Передача по значению...................................................54

Проблемы с включающим ИЛИ..............................................55

Оператор sizeof................А.......................................56

Ключевое слово return................................................ 56

Объявления, определения и прототипы......................................56

Объявления.............................................................56

Определения............................................................57

Прототипы..............................................................57

Важность переносимости программ..........................................57

Поразрядное дополнение до единицы и до двух............................57

Определение неопределенного поведения..................................57

Подавление буферов ввода............................................58

Функции is () и to ()...............................................58

Аннулирование строки................................................59

Размеры целых типов....................................................59

Заполнение структур.................................................. 60

Макросы..................................................................60

С против C+ +............................................................61

Резюме...................................................................61

ГЛАВА 3. Оптимизация................................................... 62

Привлекательность оптимизации............................................62

Не тратьте времени даром...............................................62

С — быстродействующий язык.............................................62

Важность измерений.....................................................63

Размышления об эффективности.............................................63

Смысл перспективы......................................................63

Иерархия памяти и ее влияние на эффективность.......................64

Виртуальная память..................................................65

О-нотация..............................................................65

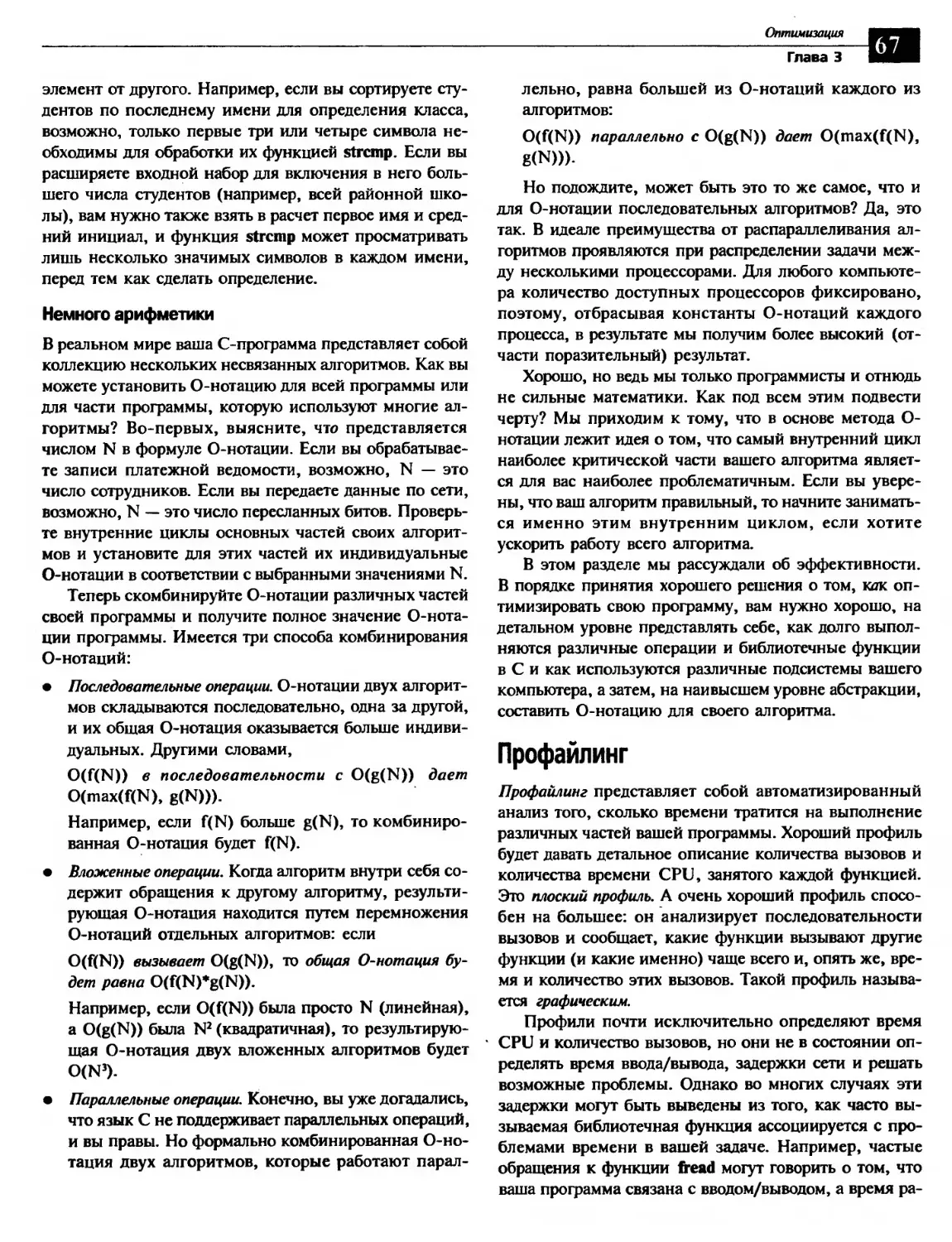

Профайлинг...............................................................67

Плоский профиль..........*........................................... 68

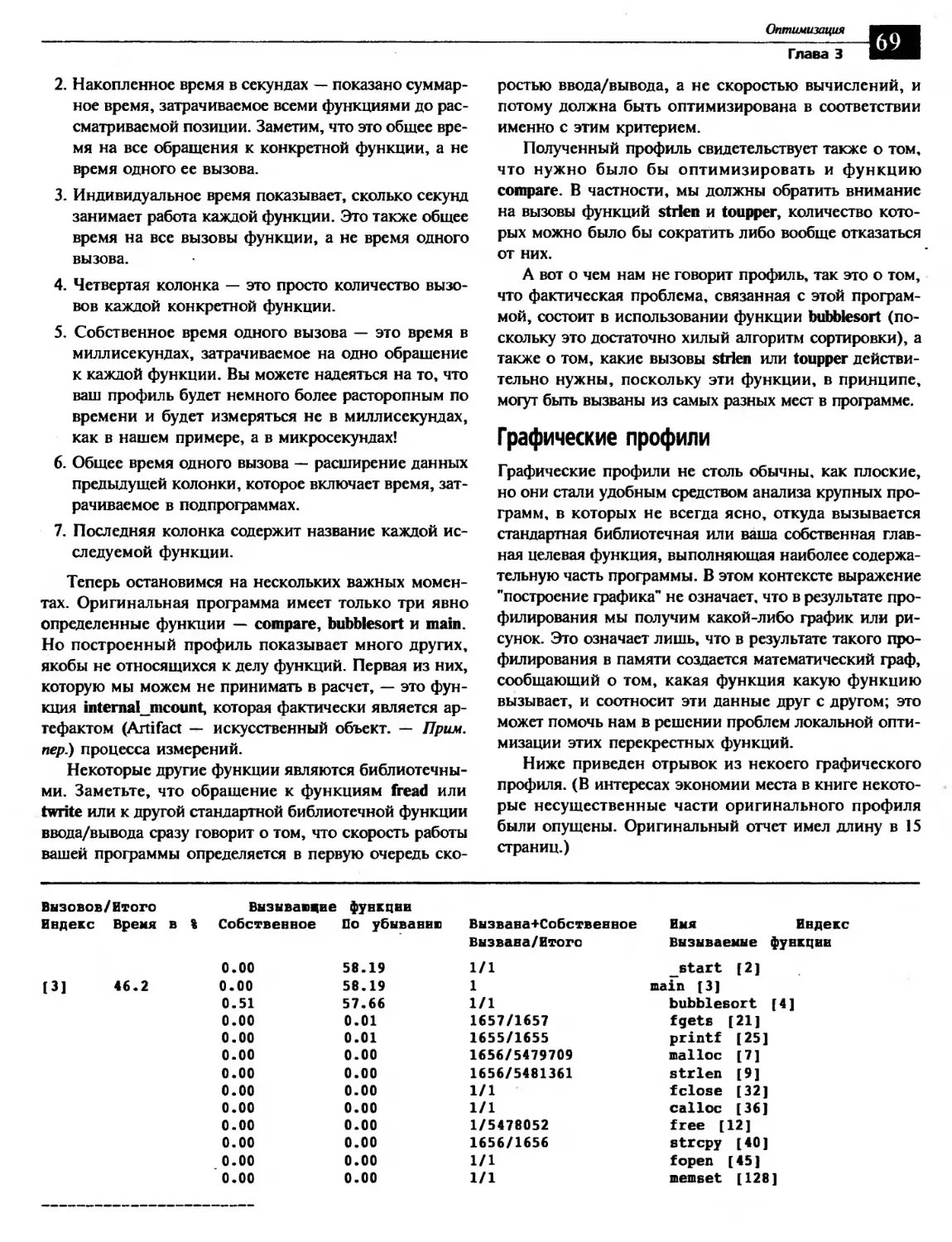

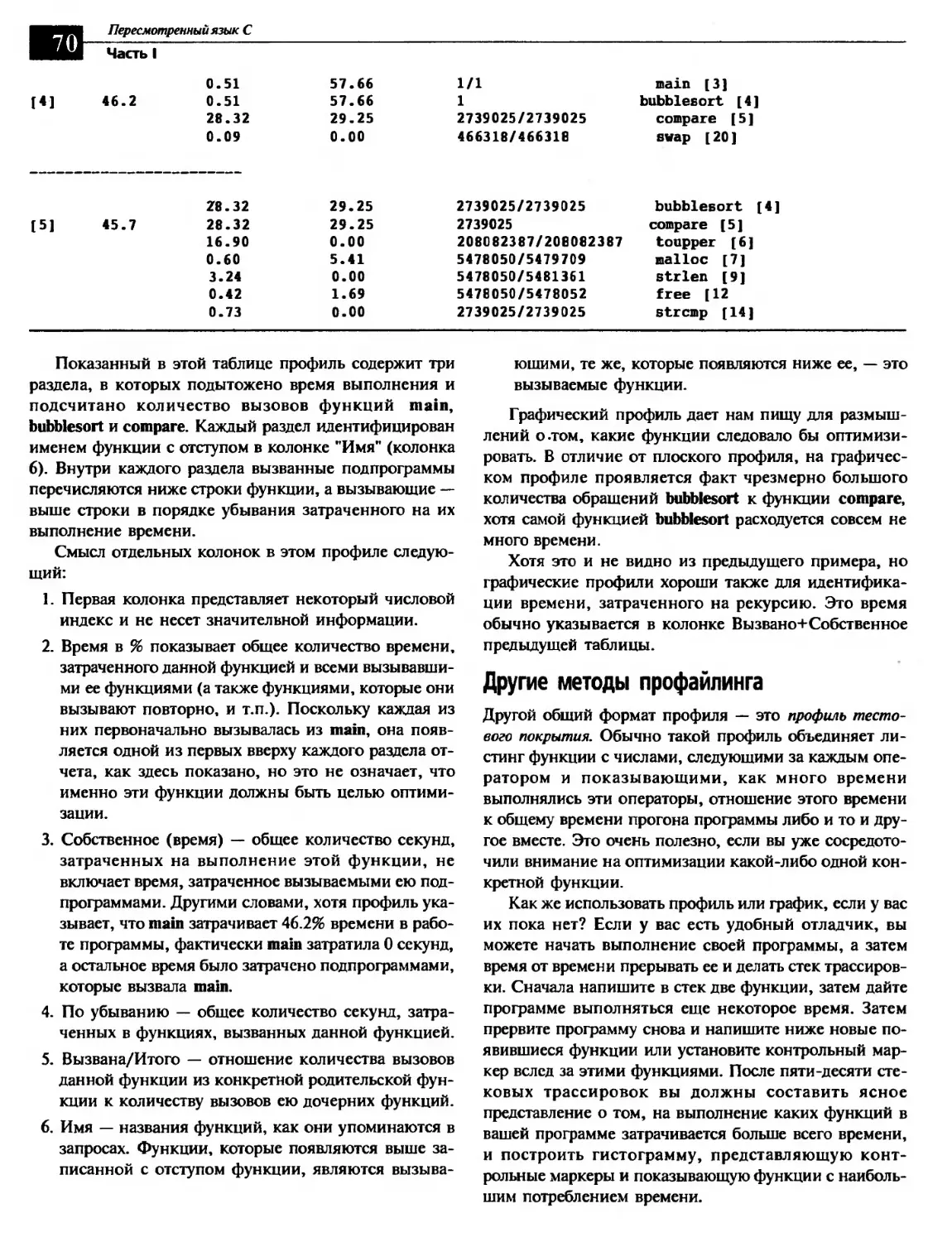

Графические профили....................................................69

Другие методы профайлинга..............................................70

Алгоритмические стратегии оптимизации....................................71

Реализация стратегий оптимизации, или микрооптимизация.................72

Инлайнинг (встраивание).............................................72

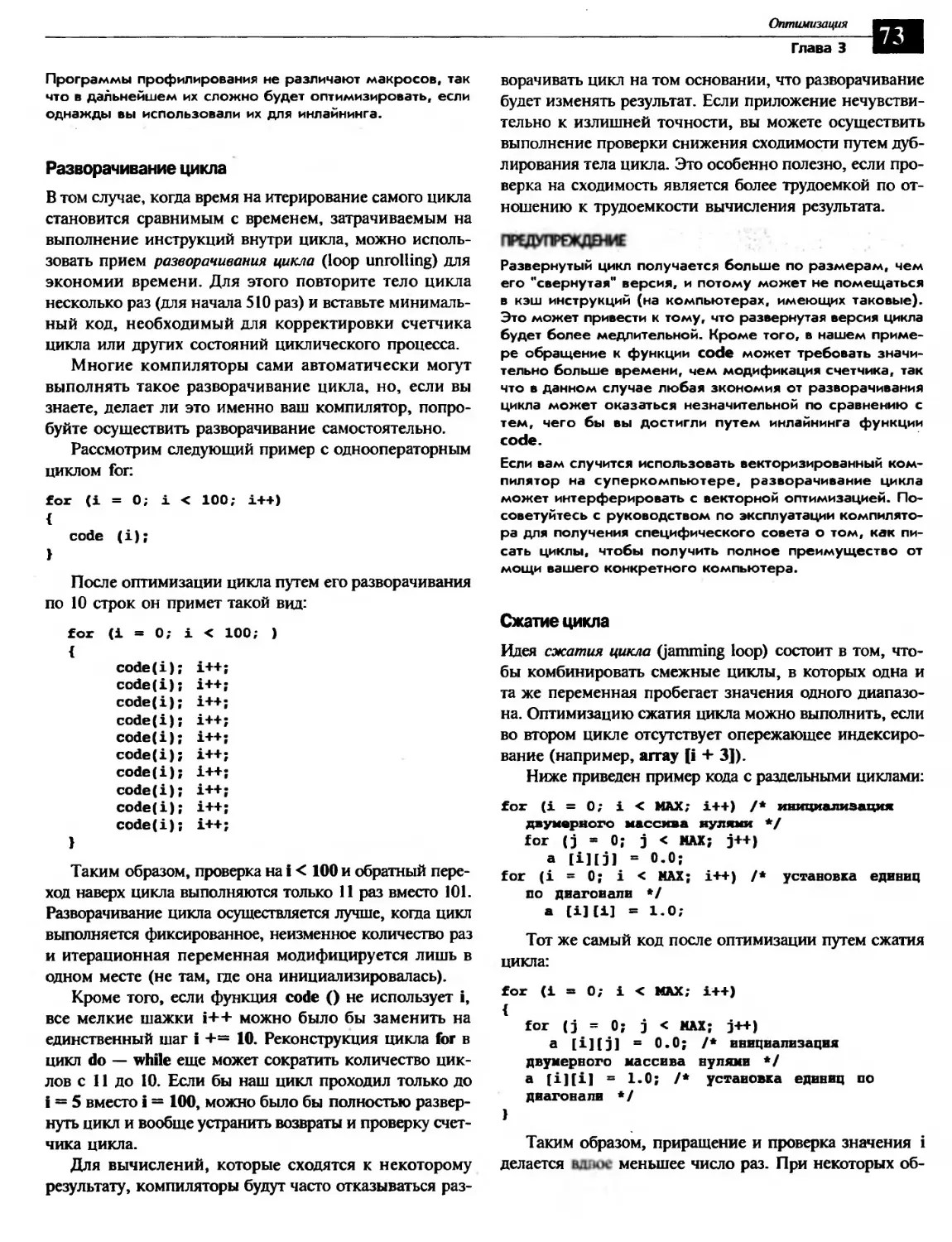

Разворачивание цикла................................................73

Оглавление

7

Сжатие цикла.........................................................73

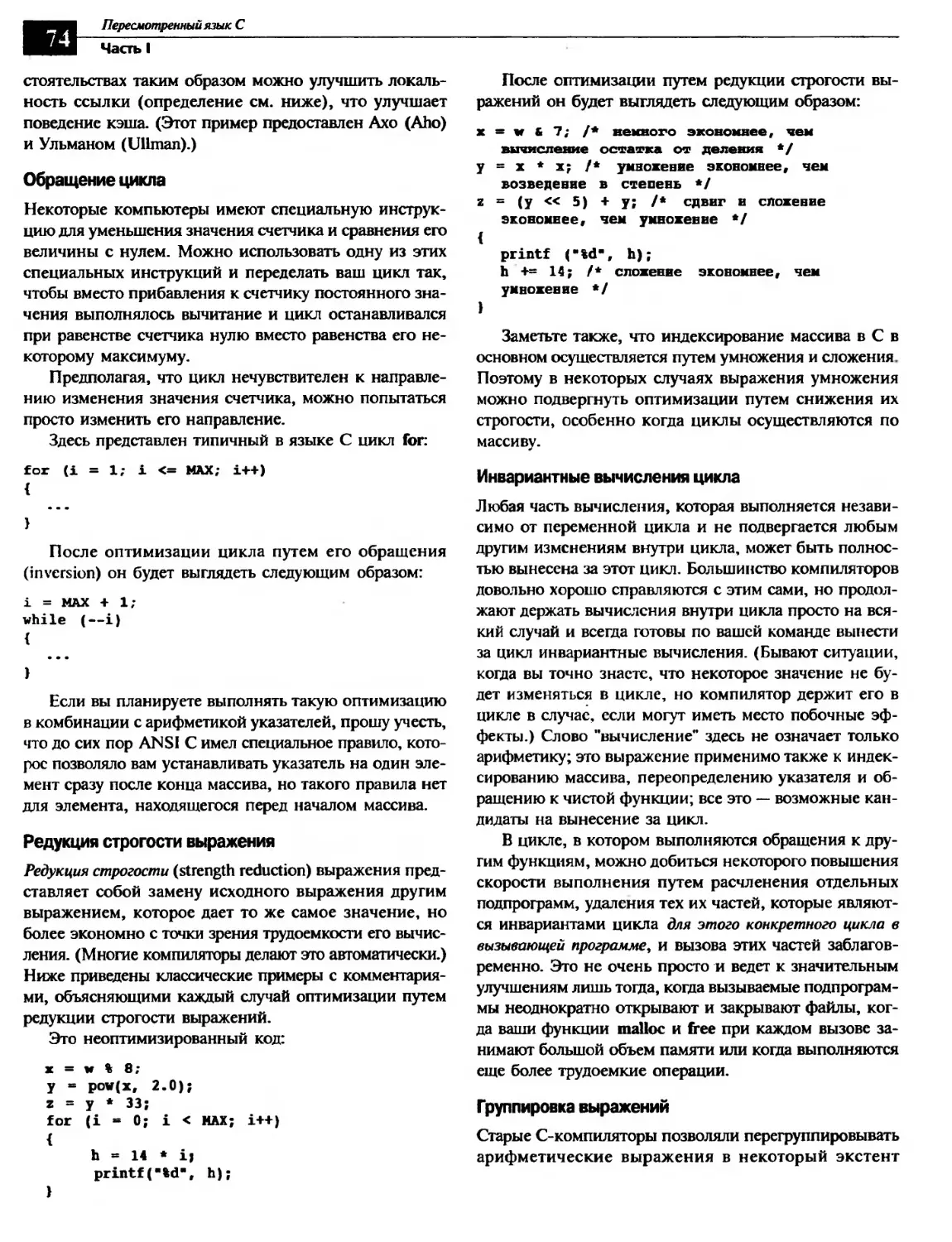

Обращение цикла.....................................................74

Редукция строгости выражения........................................74

Инвариантные вычисления цикла.......................................74

Группировка выражений...............................................74

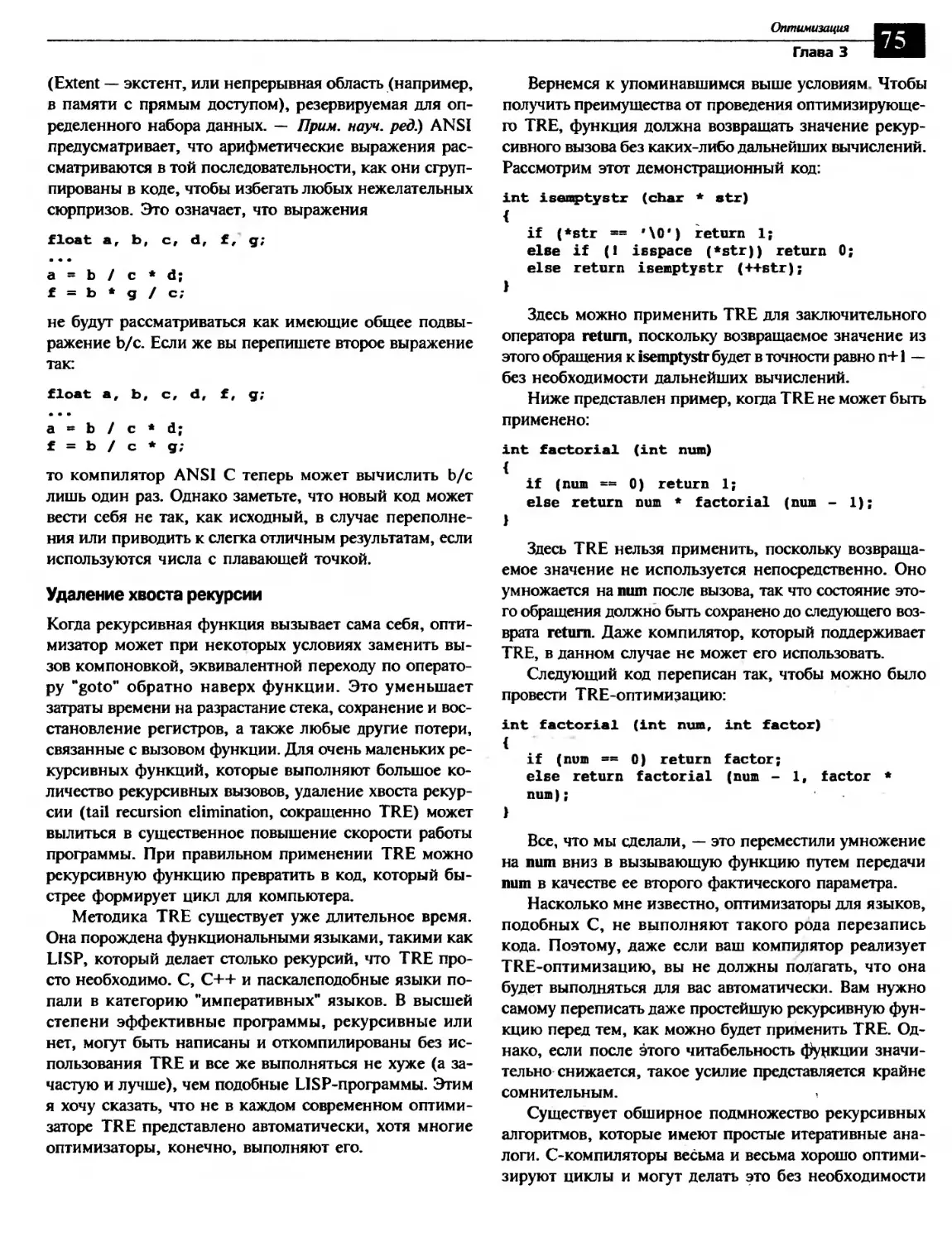

Удаление хвоста рекурсии............................................75

Табличный поиск.....................................................76

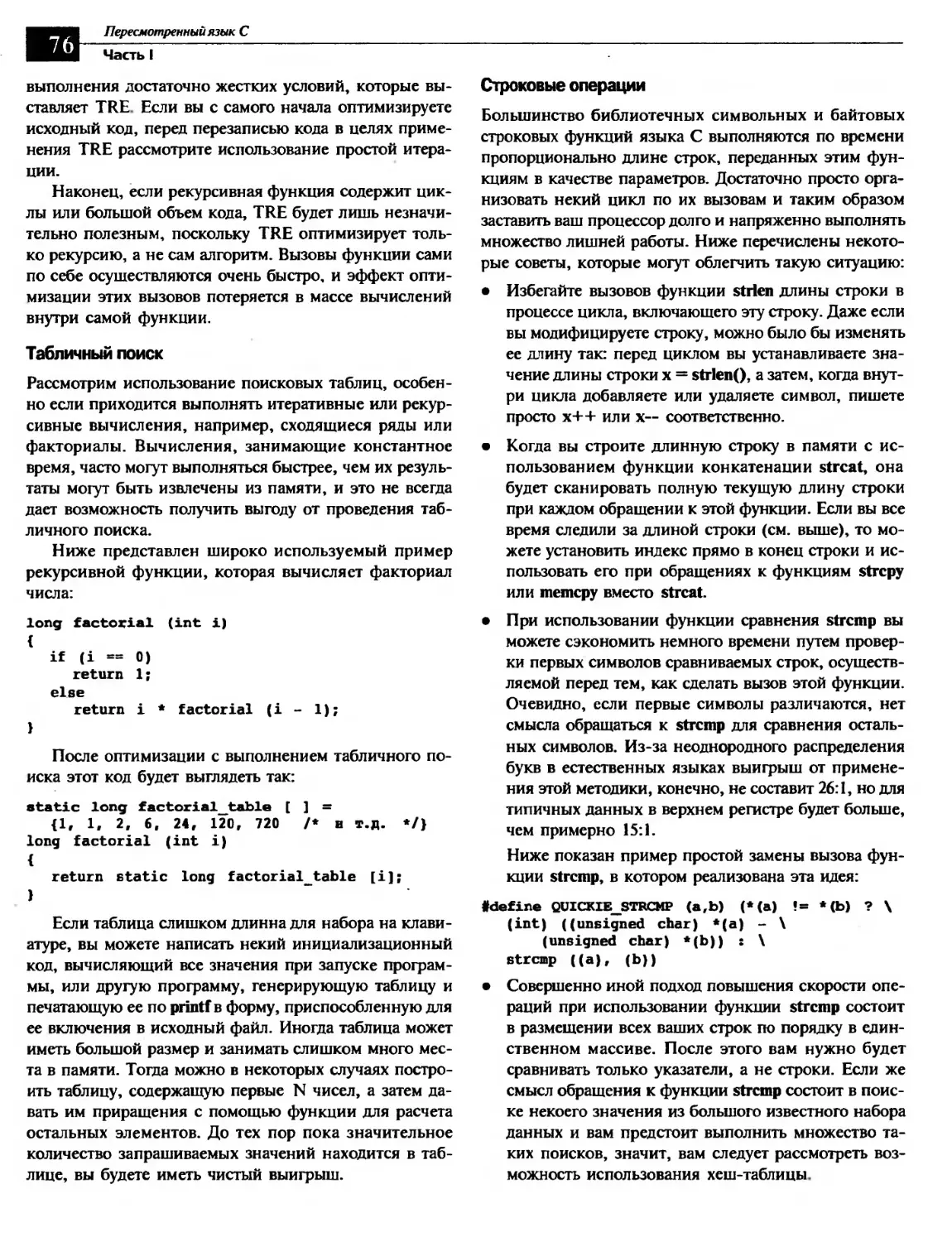

Строковые операции..................................................76

Переменные..........................................................77

Использование плавающей точки.......................................77

Локальность ссылок.................................................. 77

Адресация главной строки............................................ 78

Некоторые дополнительные стратегии оптимизации.........................78

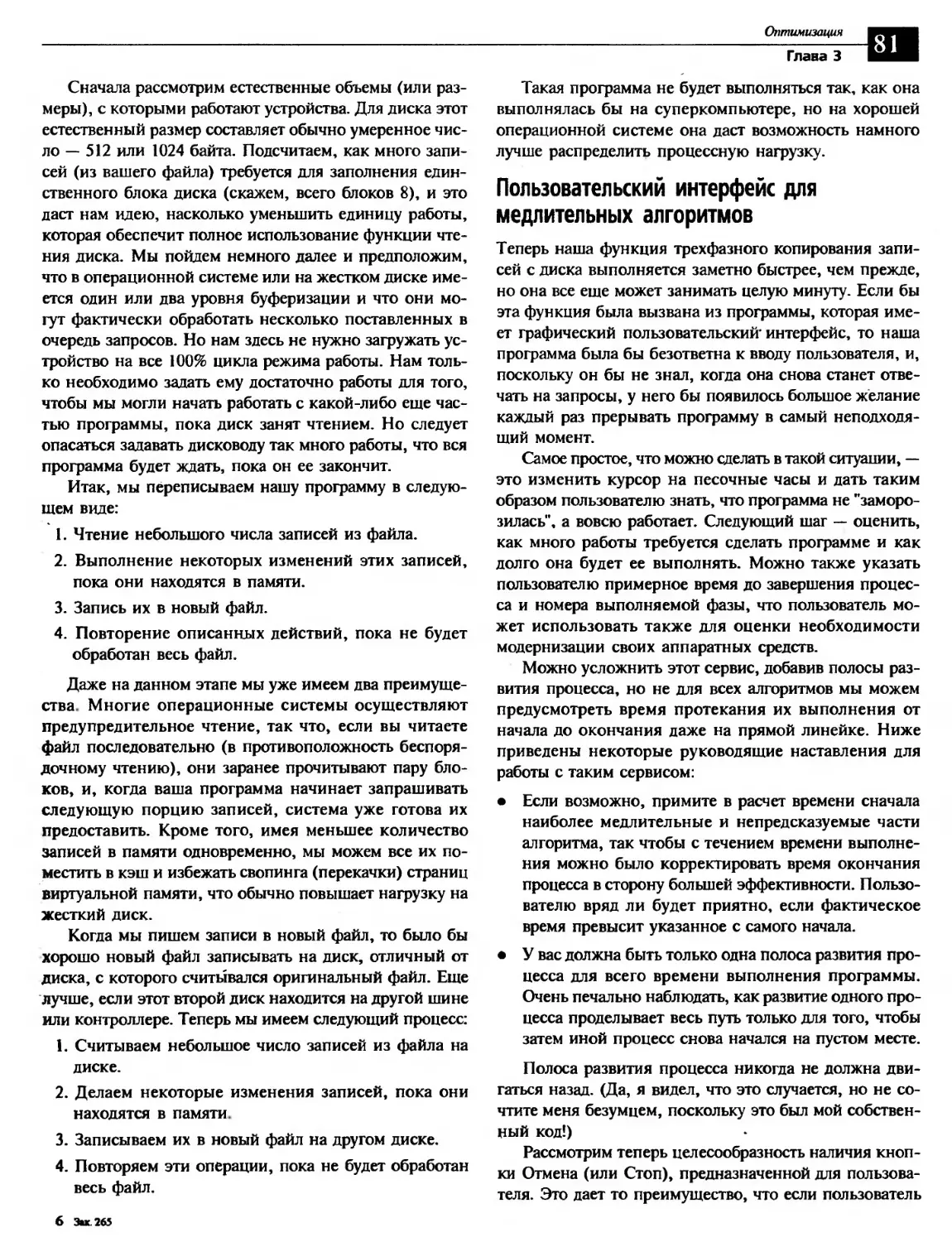

Кооперативная и параллельная оптимизация.................................79

Некоторые новые величины эффективности.................................79

Клиент-сервер и параллелизм............................................80

Неявный параллелизм....................................................80

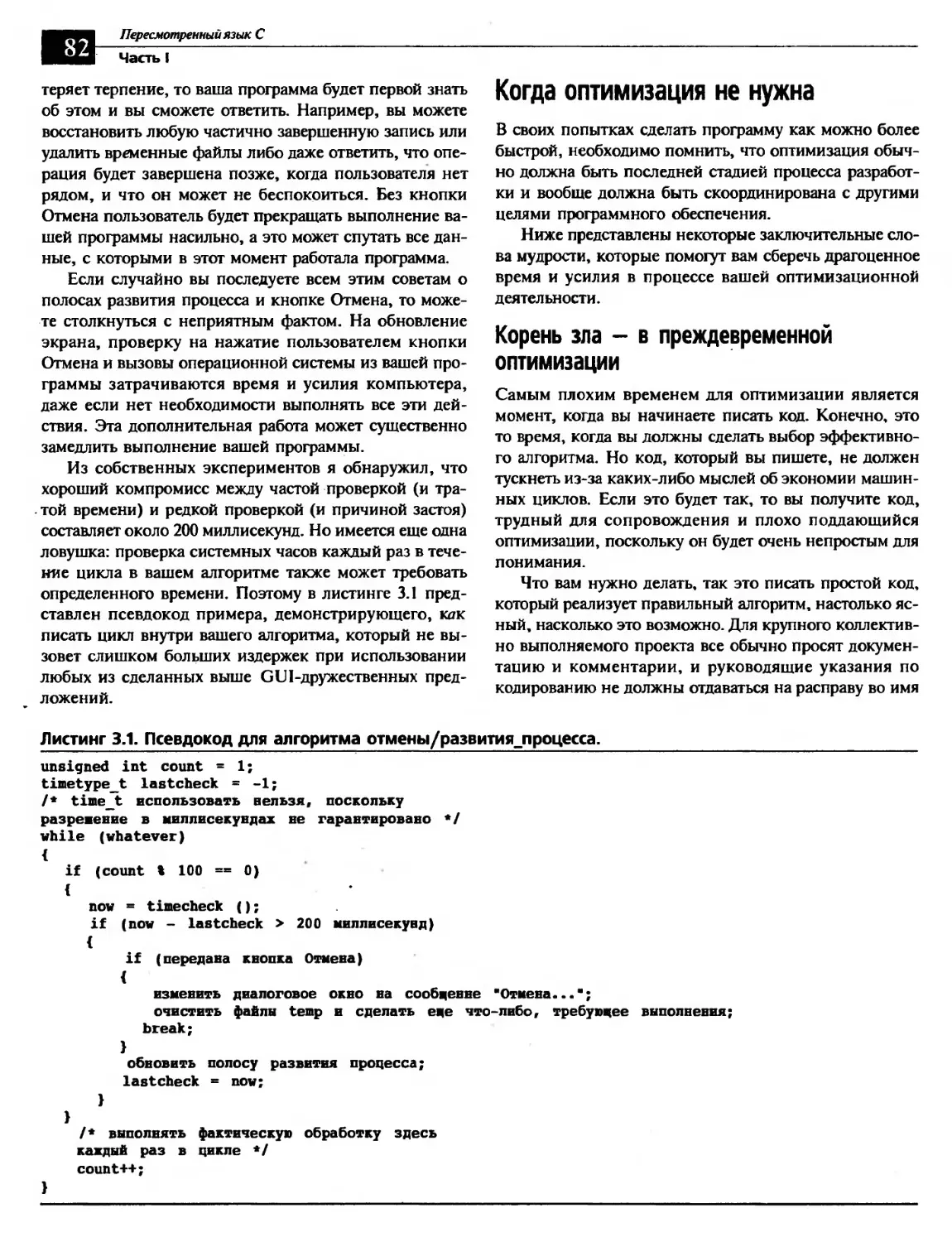

Пользовательский интерфейс для медлительных алгоритмов.................81

Когда оптимизация не нужна...............................................82

Корень зла — в преждевременной оптимизации.............................82

Легче сделать корректную программу быстрой, чем быструю программу

корректной.............................................................83

Не выполняйте оптимизацию без учета переносимости......................83

Позвольте делать это компилятору.......................................83

Резюме...................................................................83

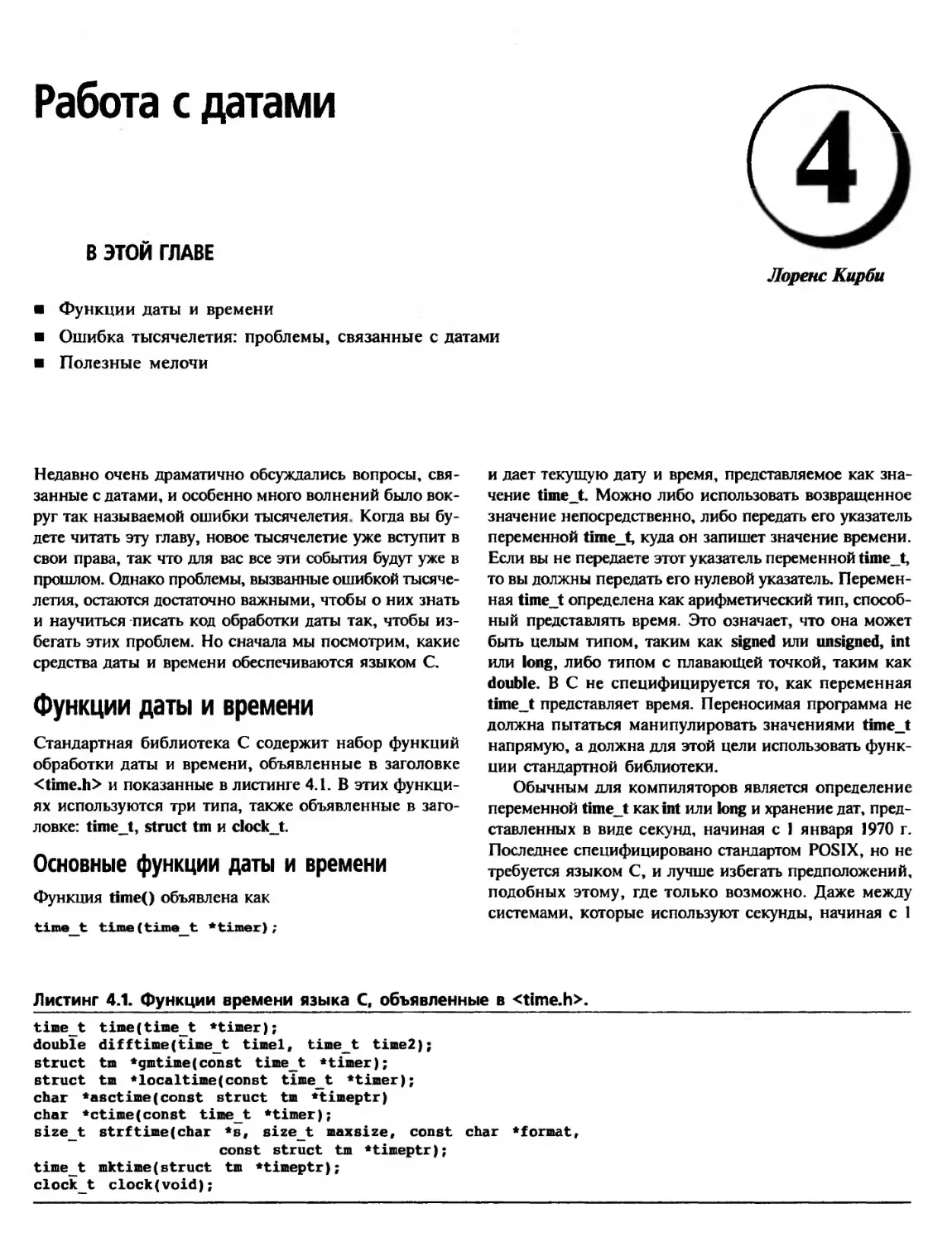

ГЛАВА 4. Работа с датами.................................................84

Функции даты и времени...................................................84

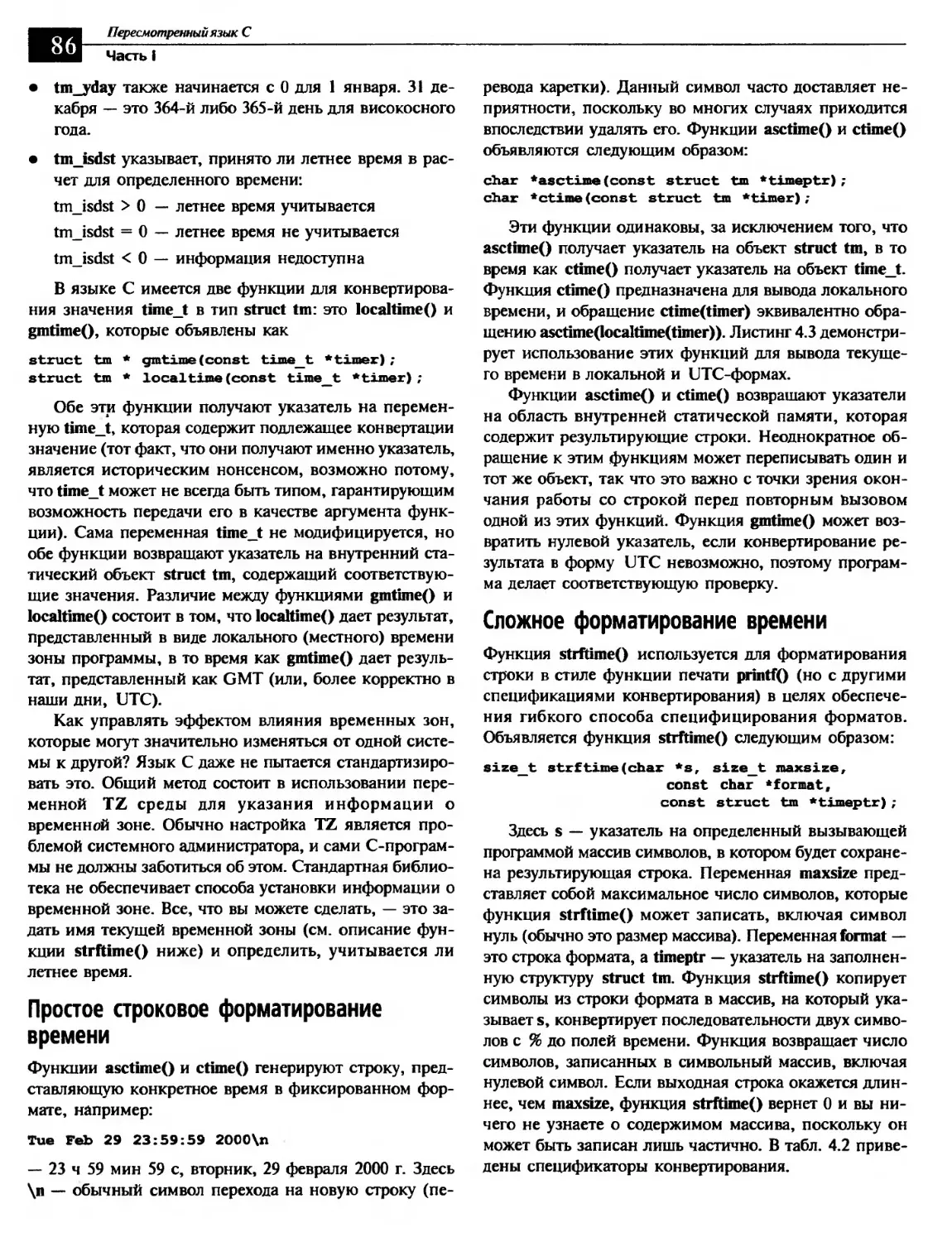

Основные функции даты и времени........................................ 84

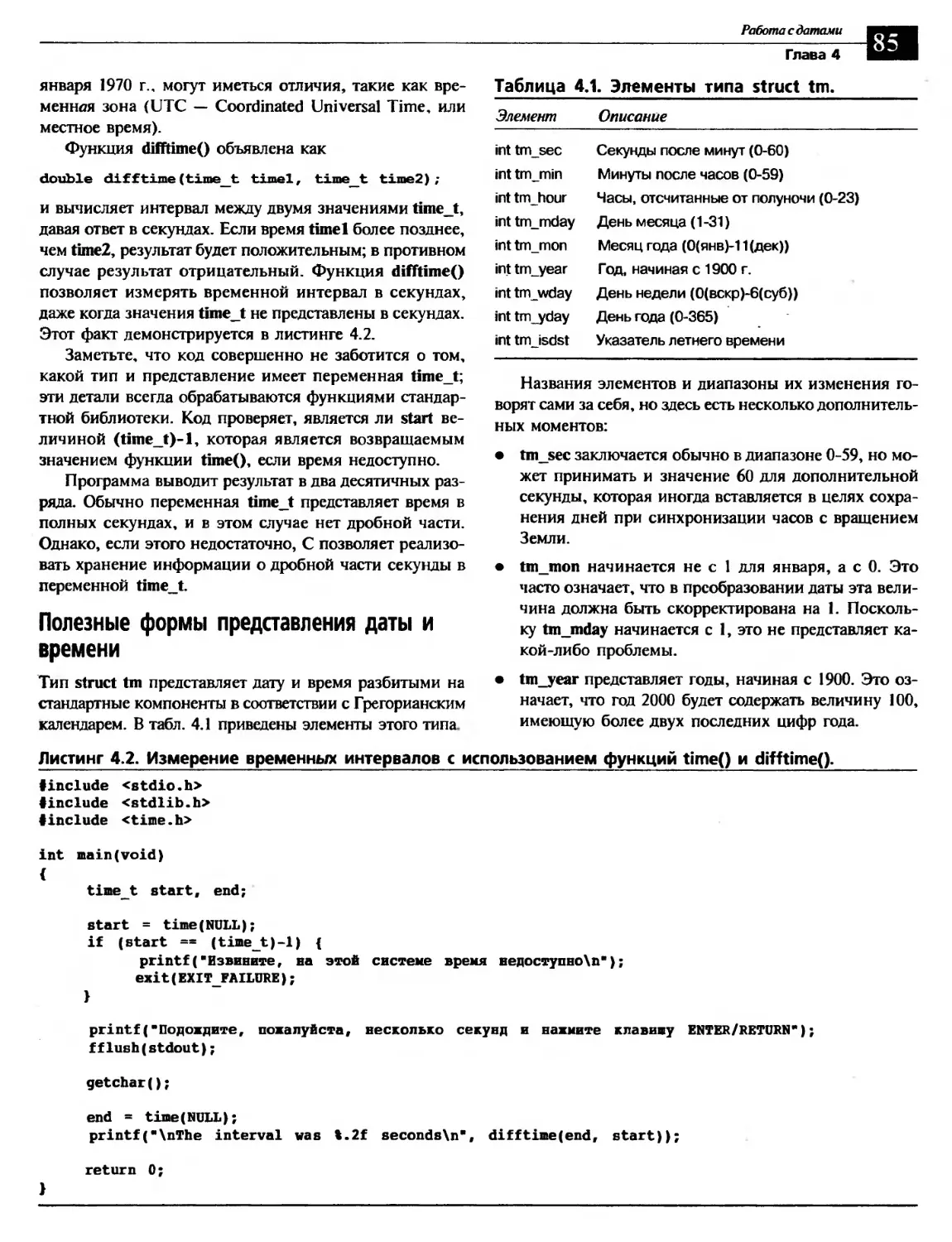

Полезные формы представления даты и времени............................ 85

Простое строковое форматирование времени...............................86

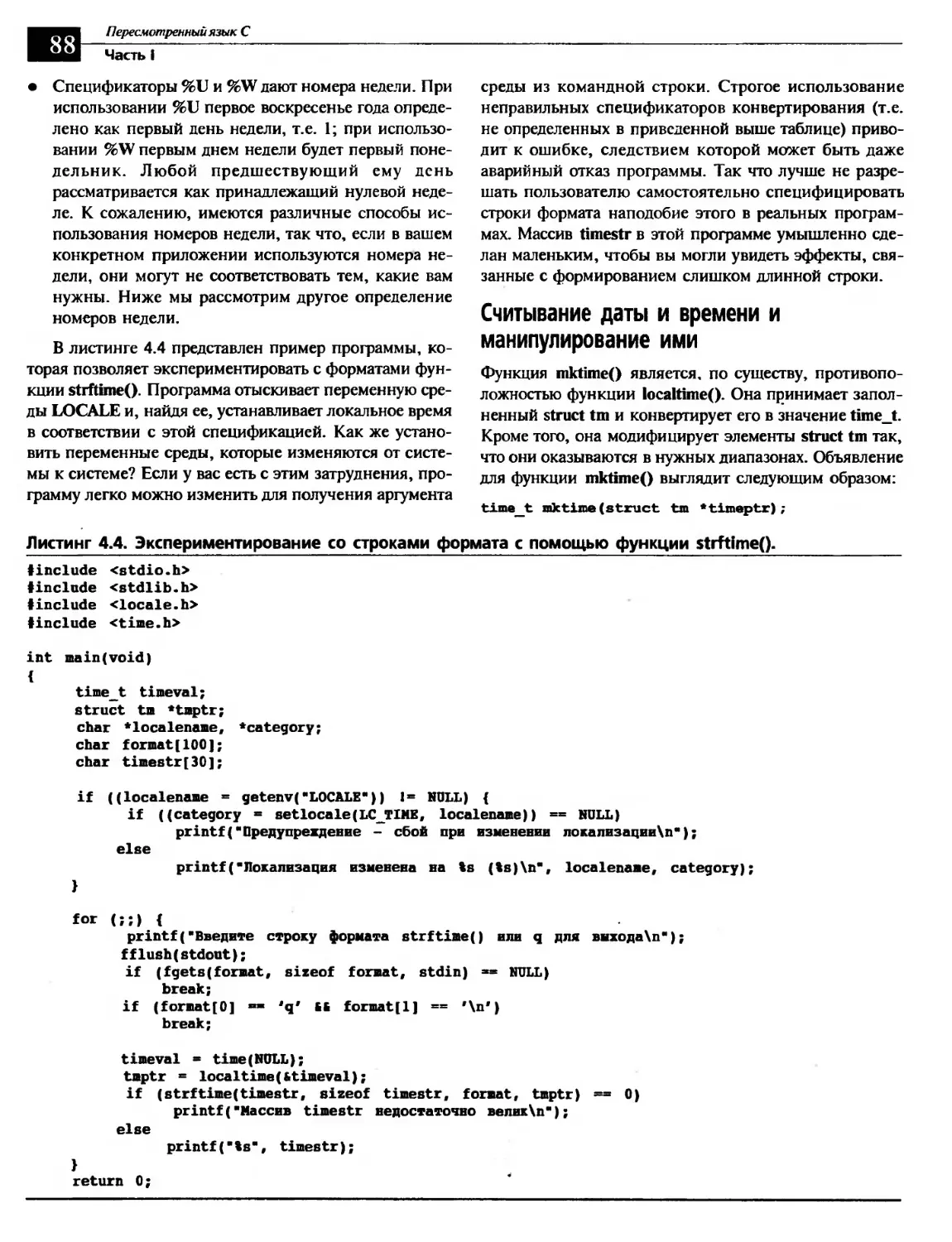

Сложное форматирование времени.........................................86

Считывание даты и времени и манипулирование ими........................88

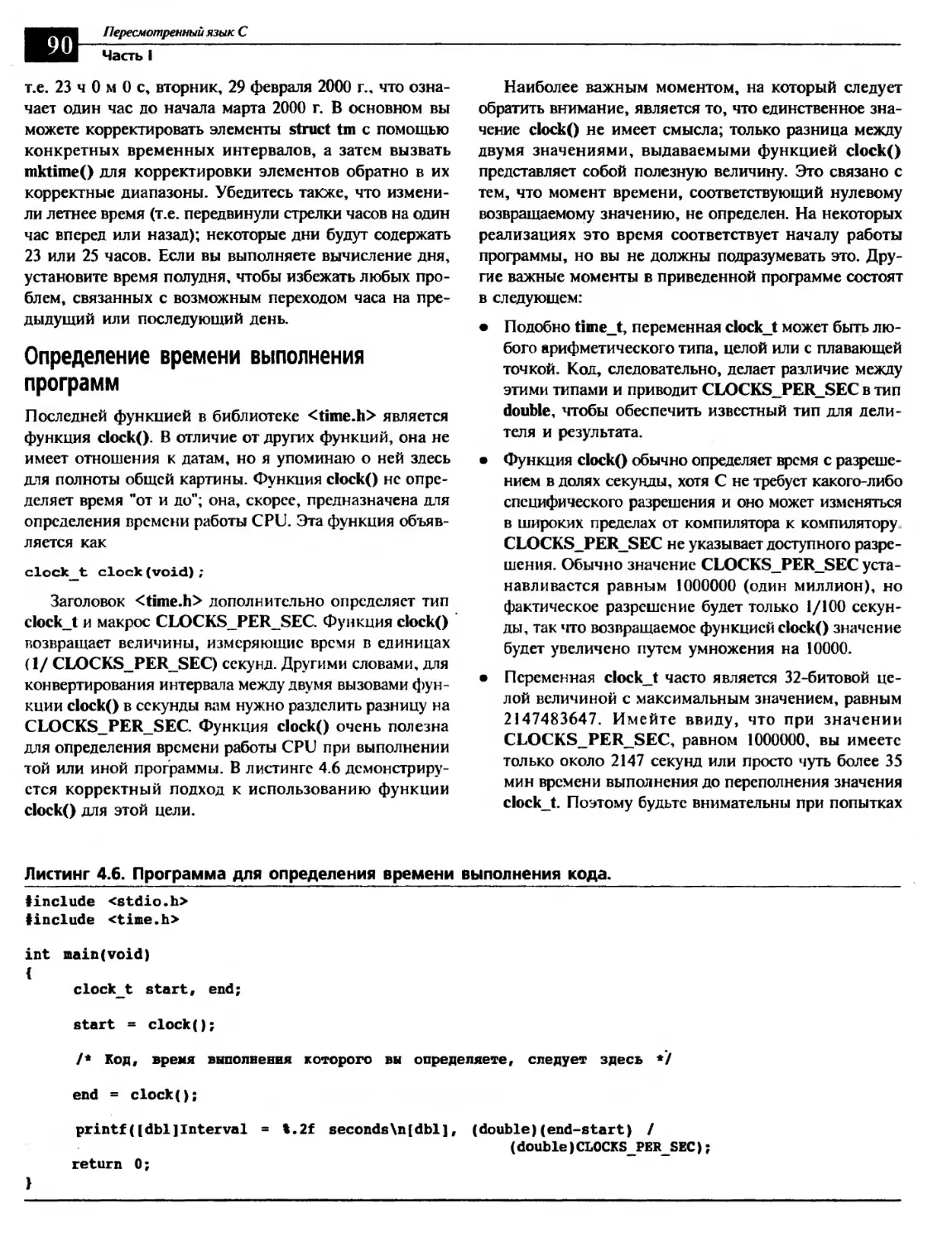

Определение времени выполнения программ................................90

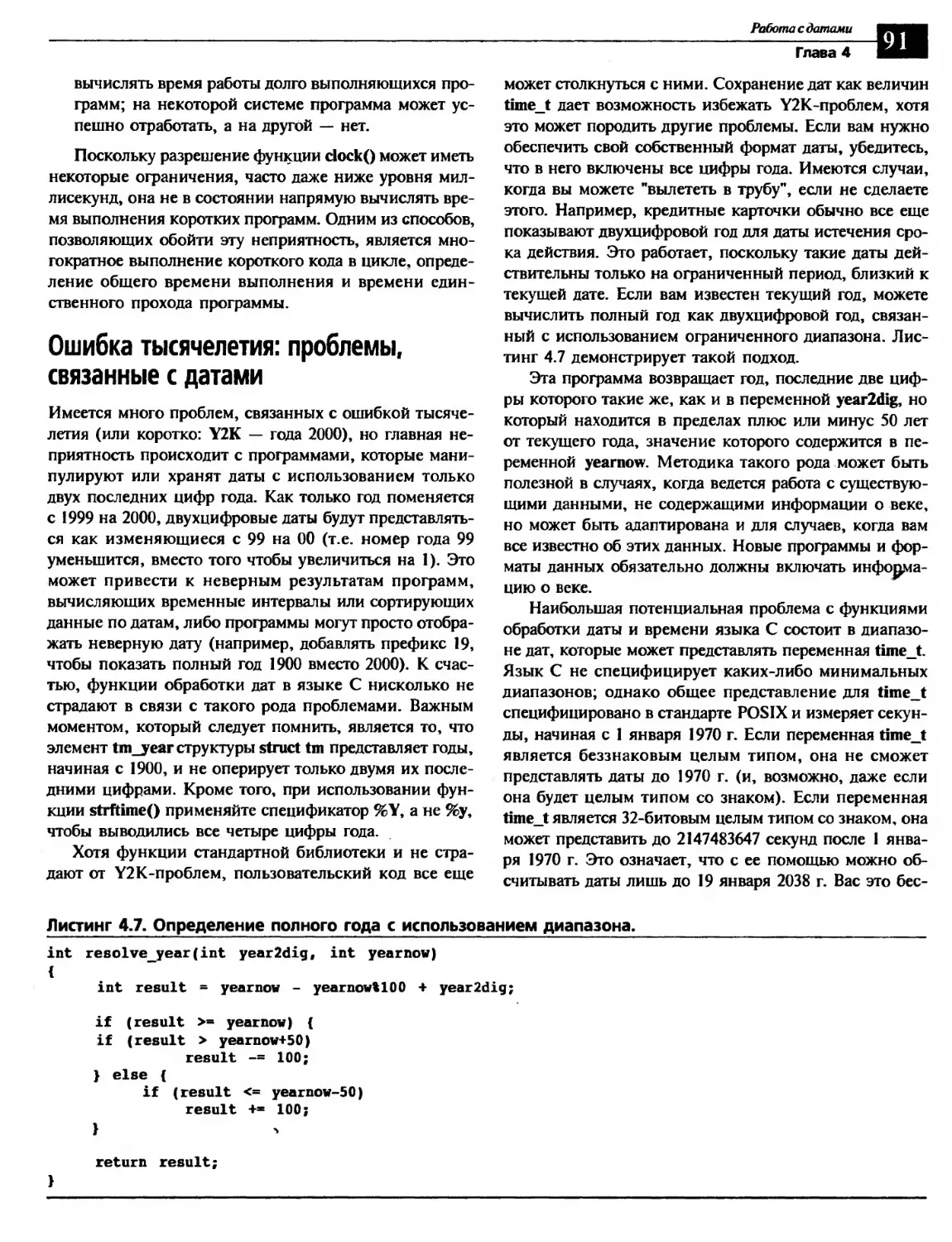

Ошибка тысячелетия: проблемы, связанные с датами.........................91

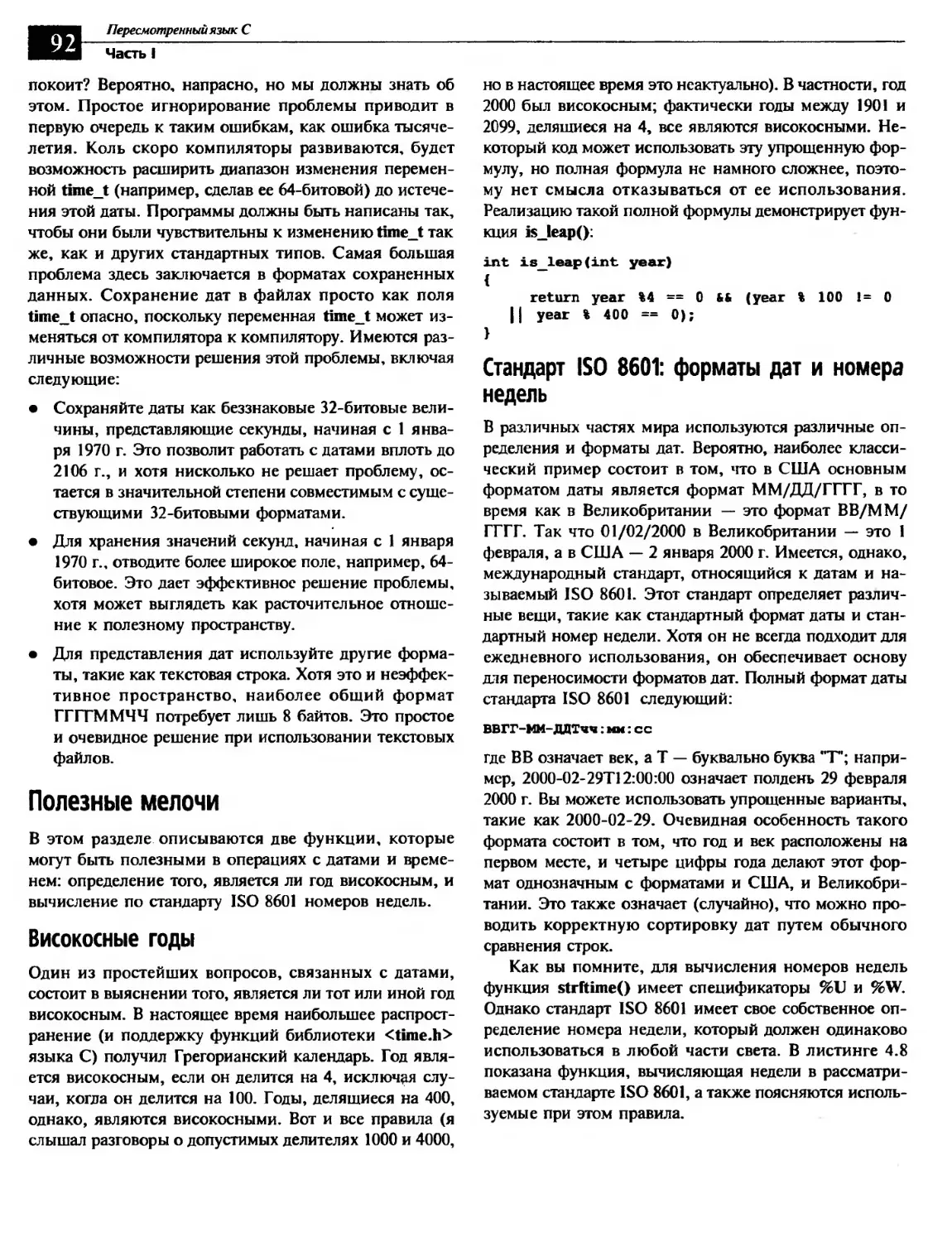

Полезные мелочи..........................................................92

Високосные годы........................................................92

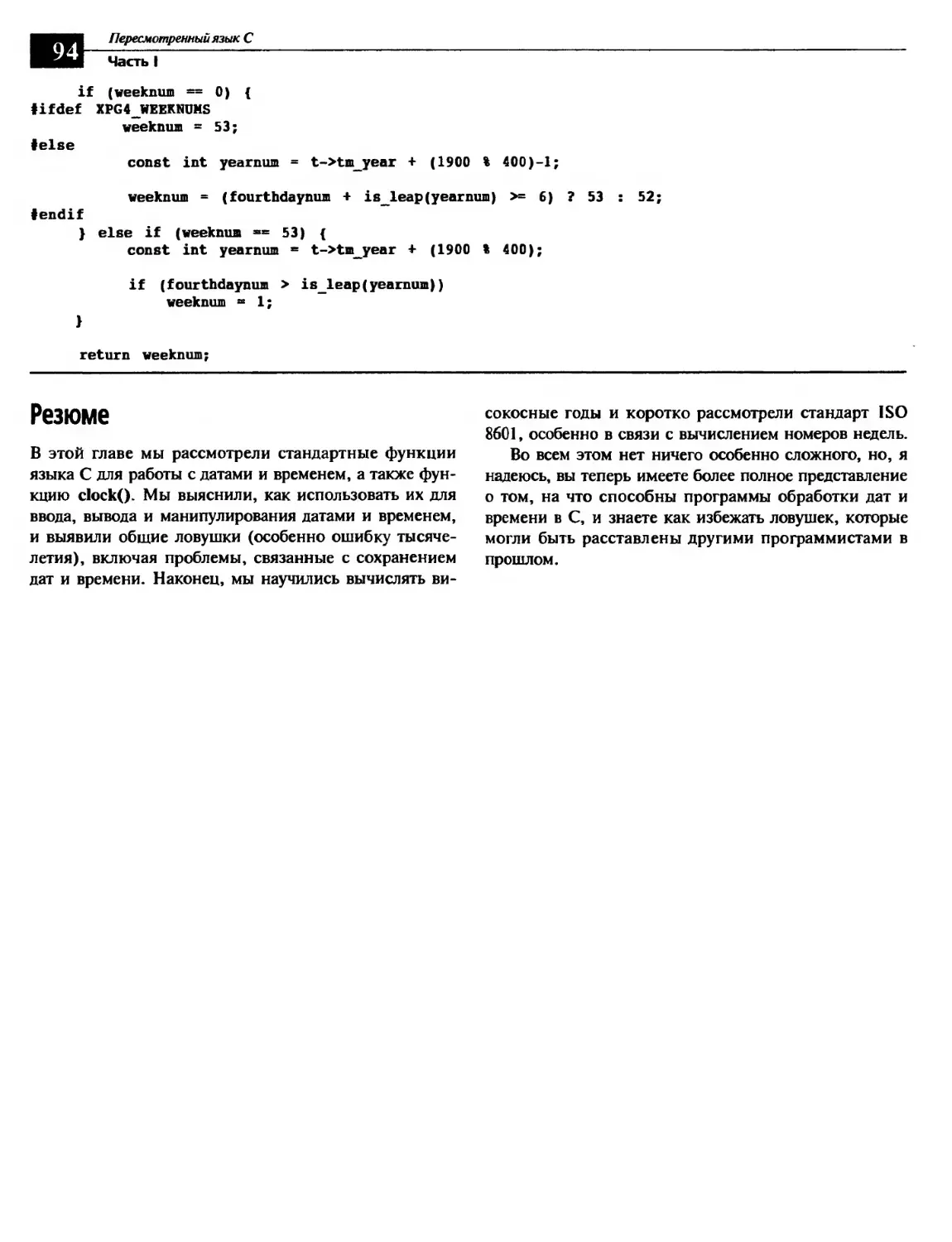

Стандарт ISO 8601: форматы дат и номера недель.........................92

Резюме...................................................................94

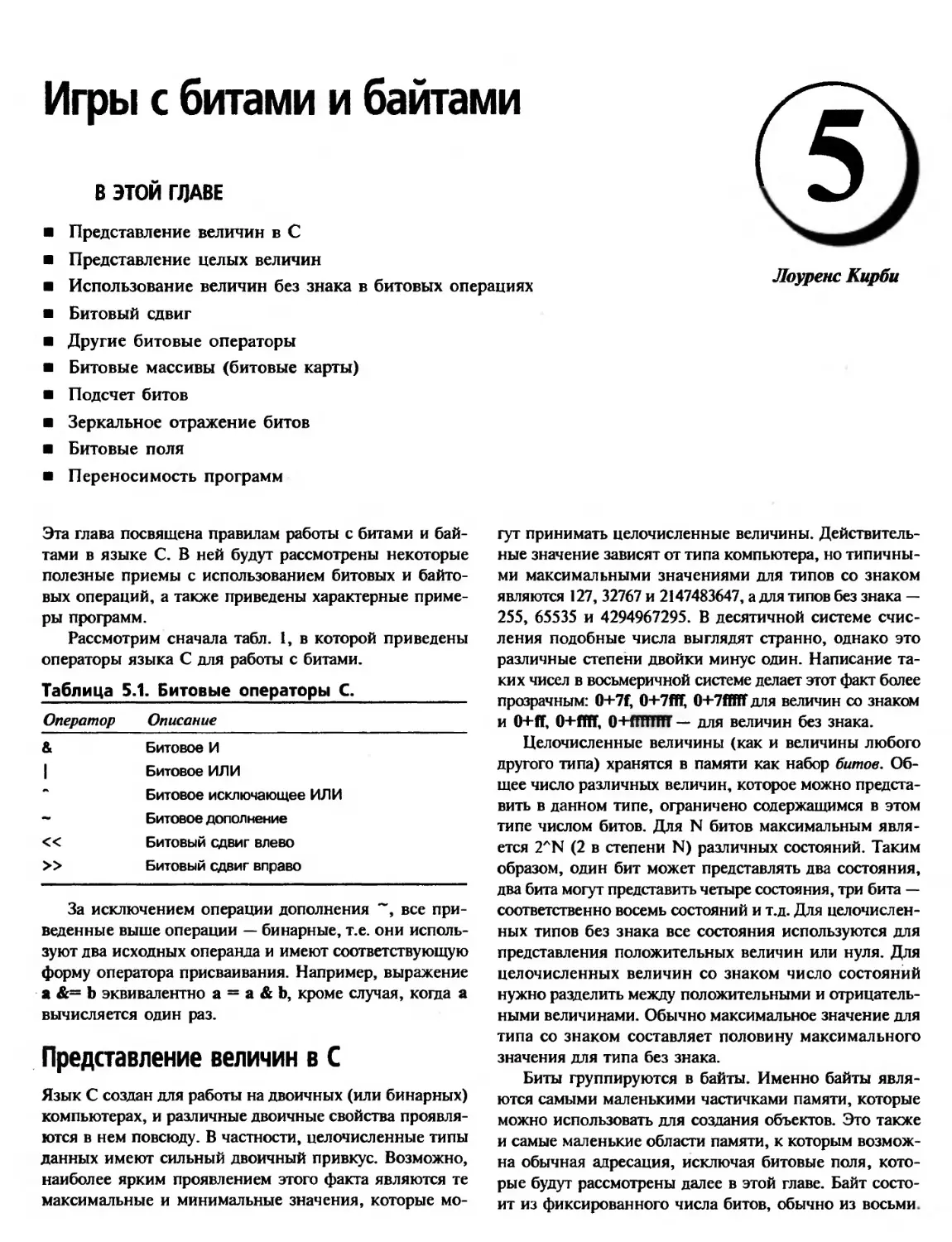

ГЛАВА 5. Игры с битами и байтами.........................................95

Представление величин в С................................................95

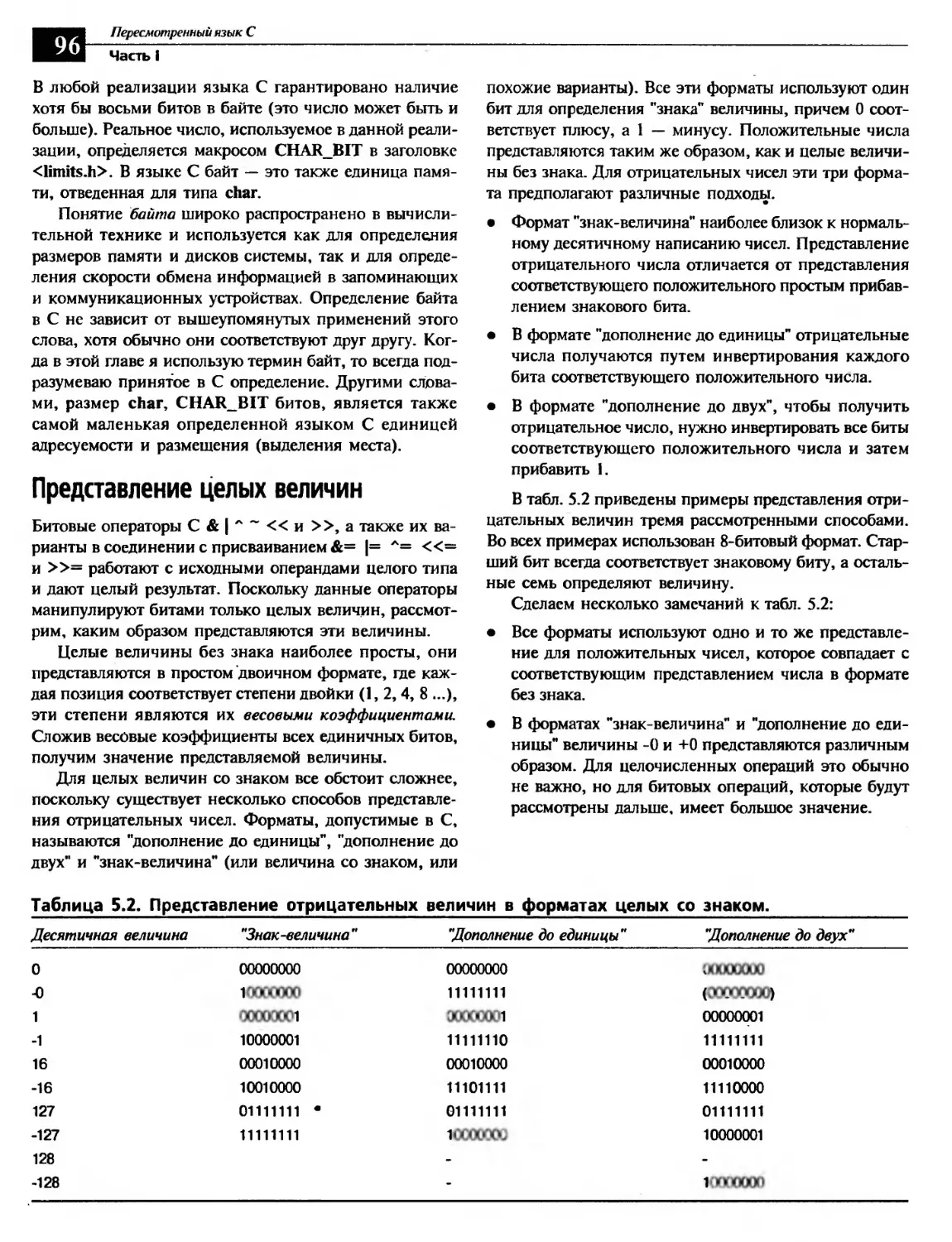

Представление целых величин..............................................96

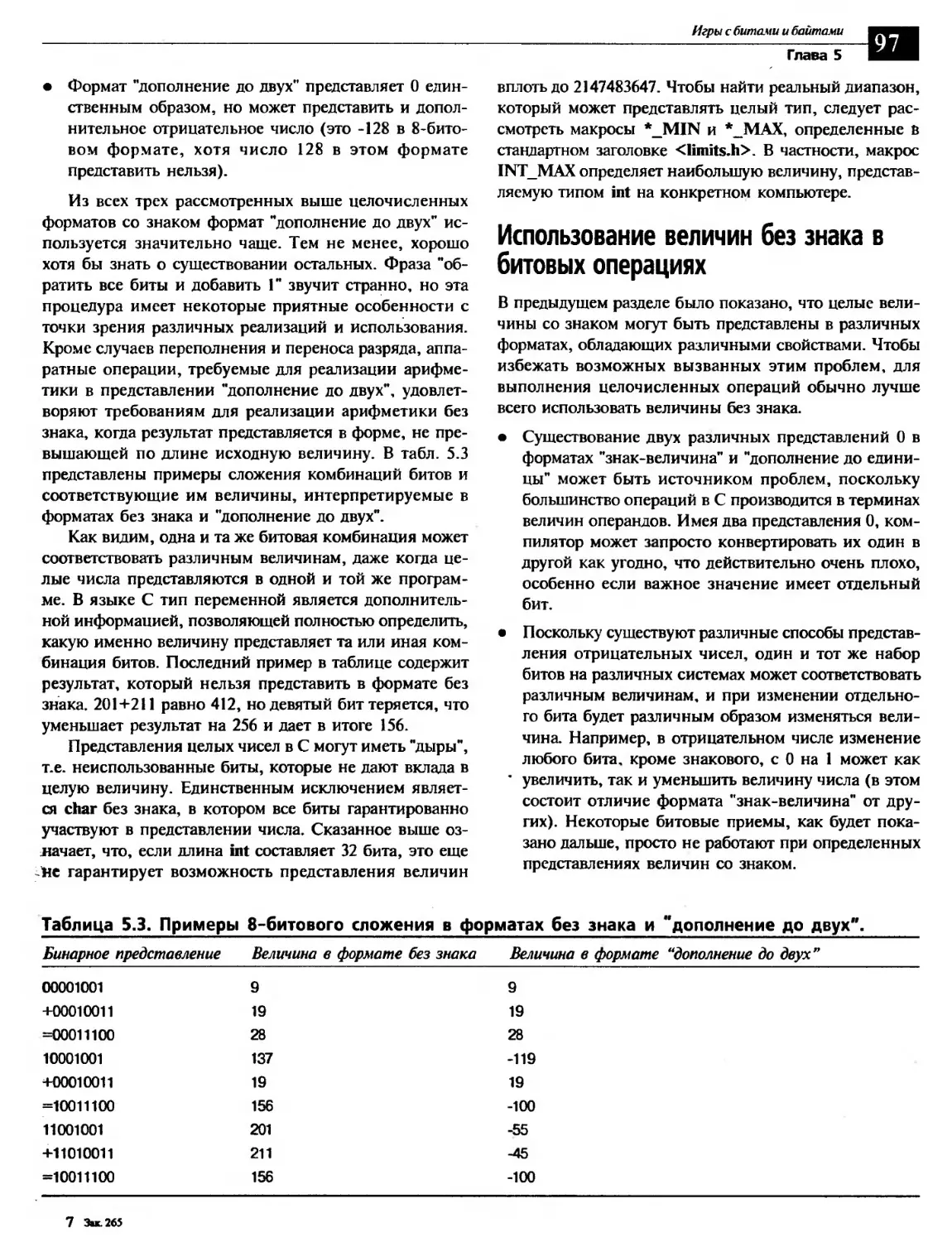

Использование величин без знака в битовых операциях......................97

Битовый едвиг............................................................98

Другие битовые операторы.................................................98

Битовые массивы” (битовые карты)........................................ 100

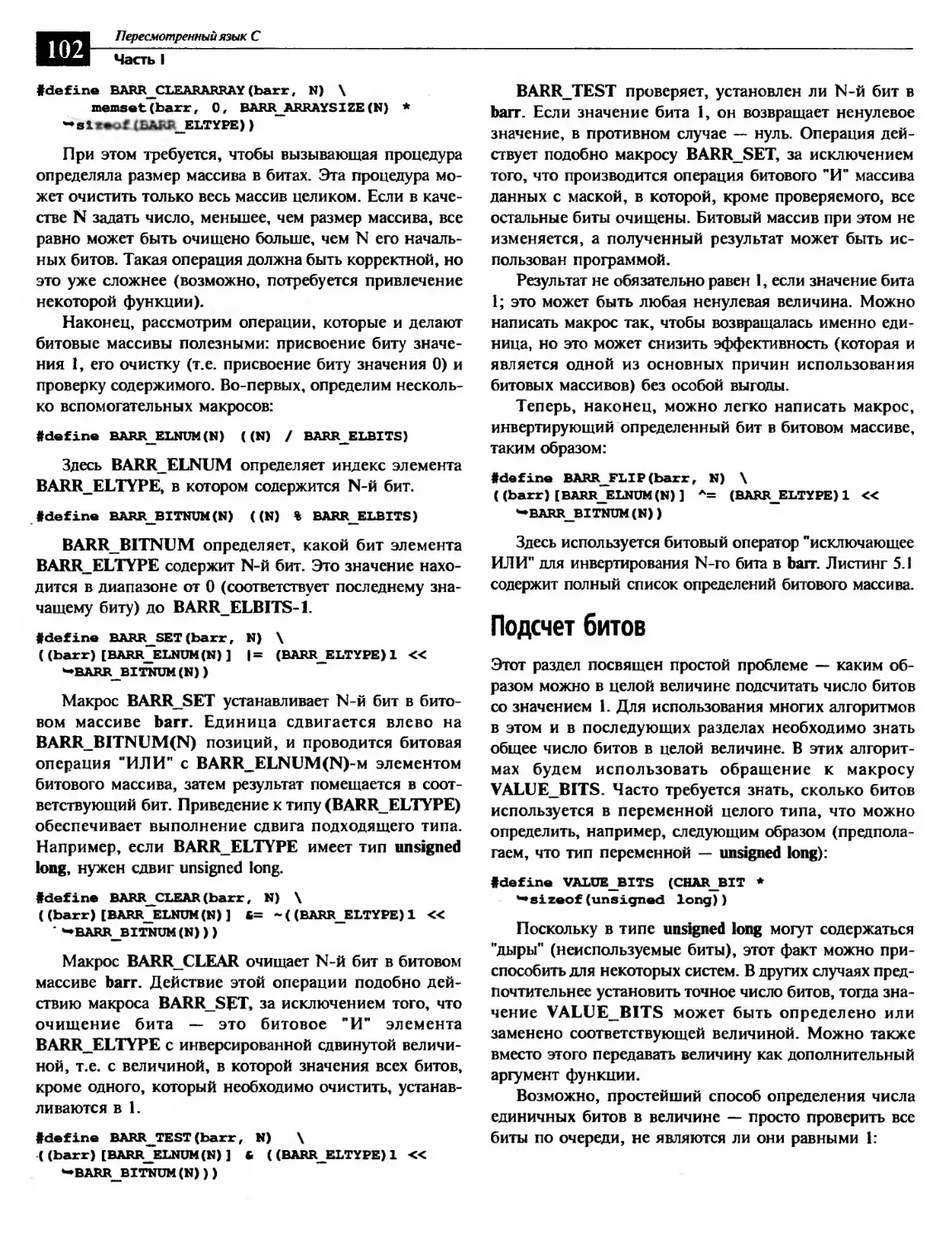

Подсчет битов.......................................................... 102

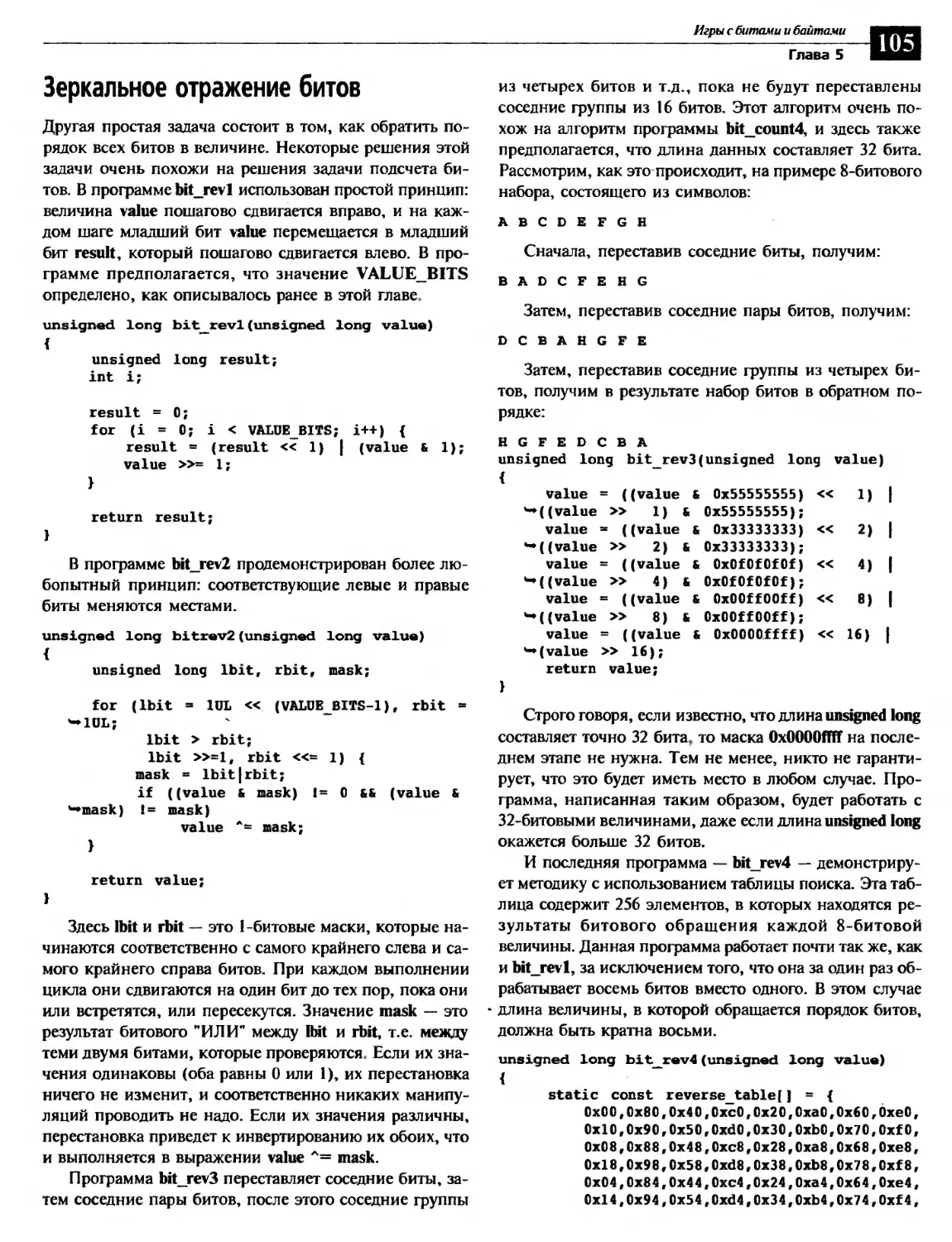

Зеркальное отражение битов..............................................105

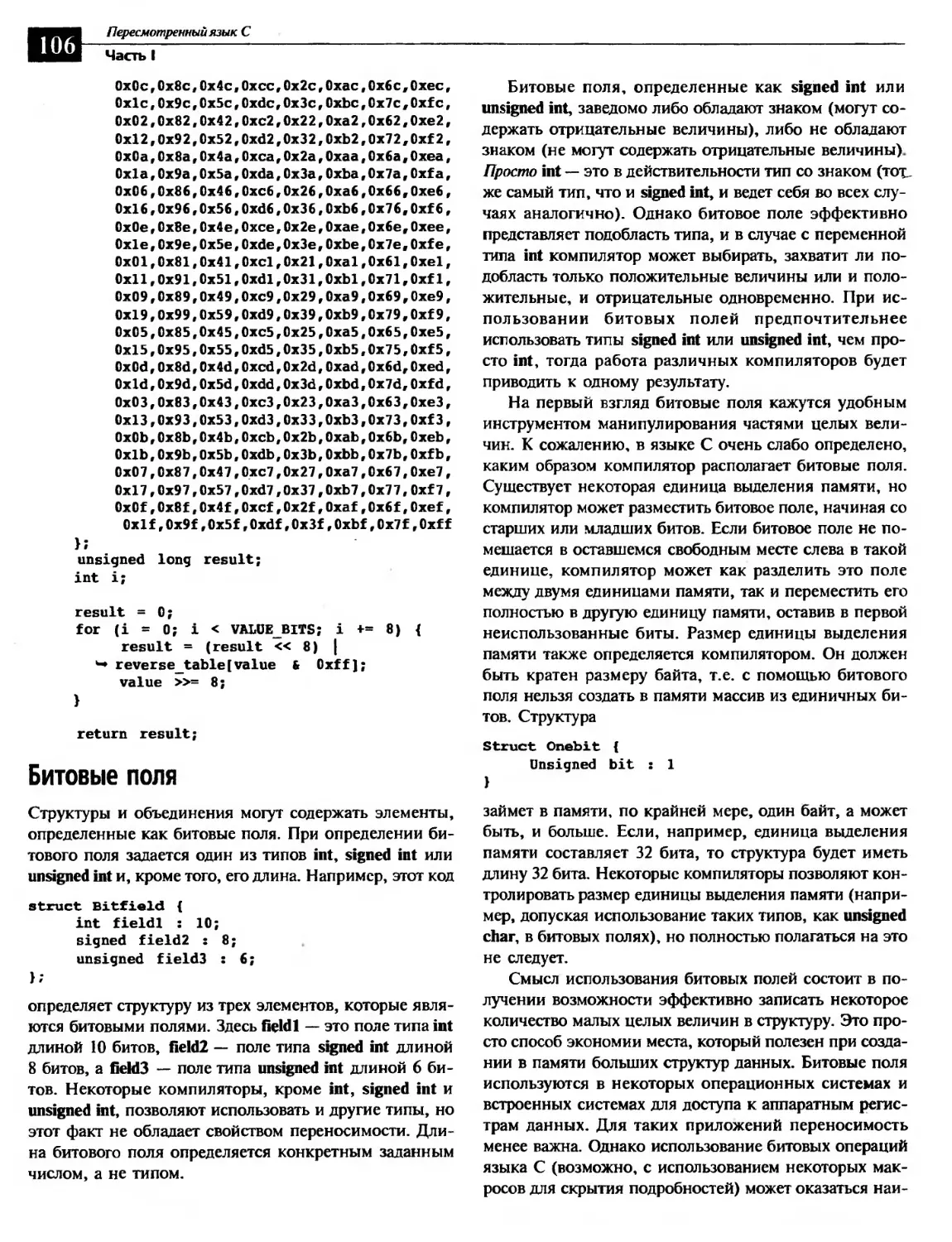

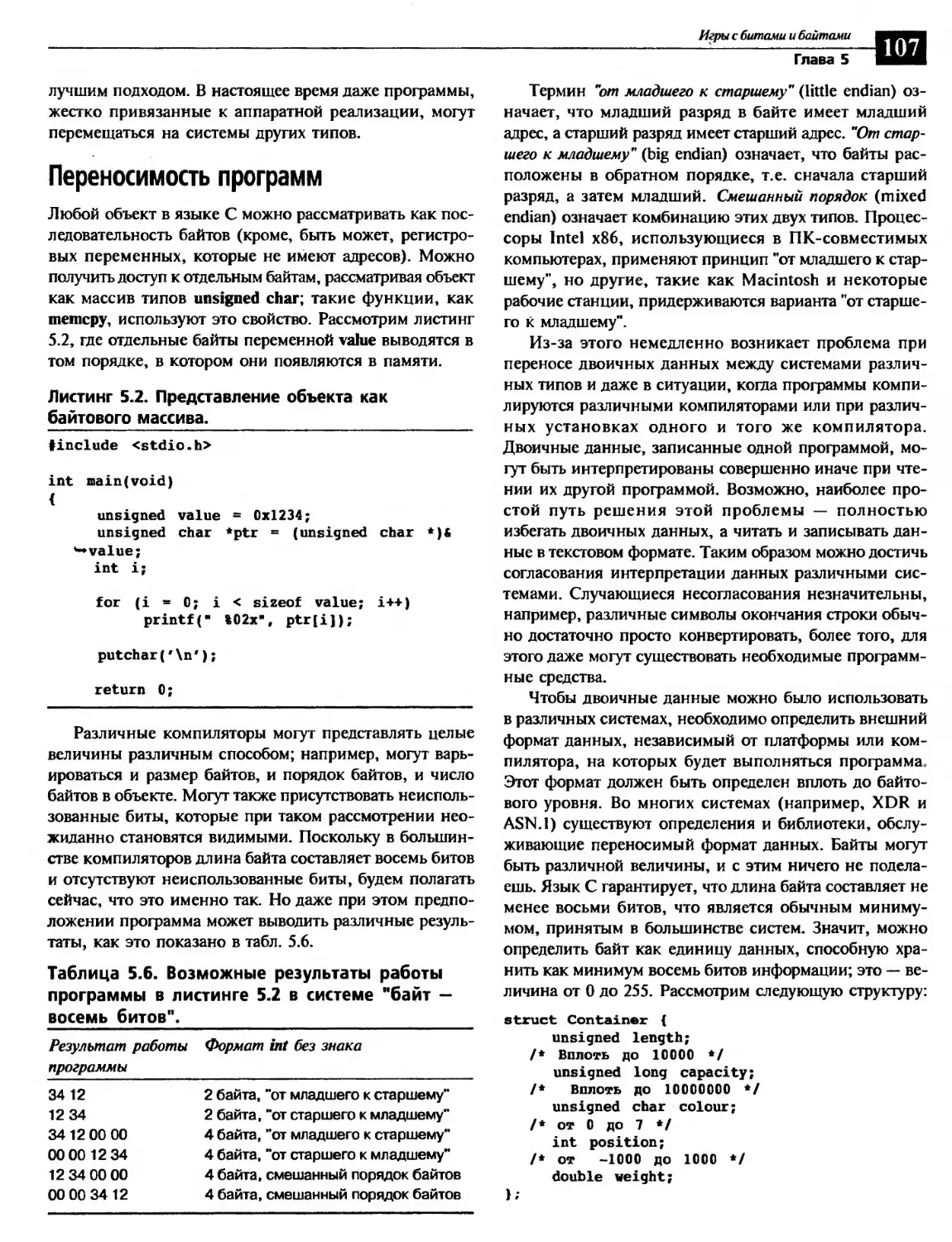

Битовые поля........................................................... 106

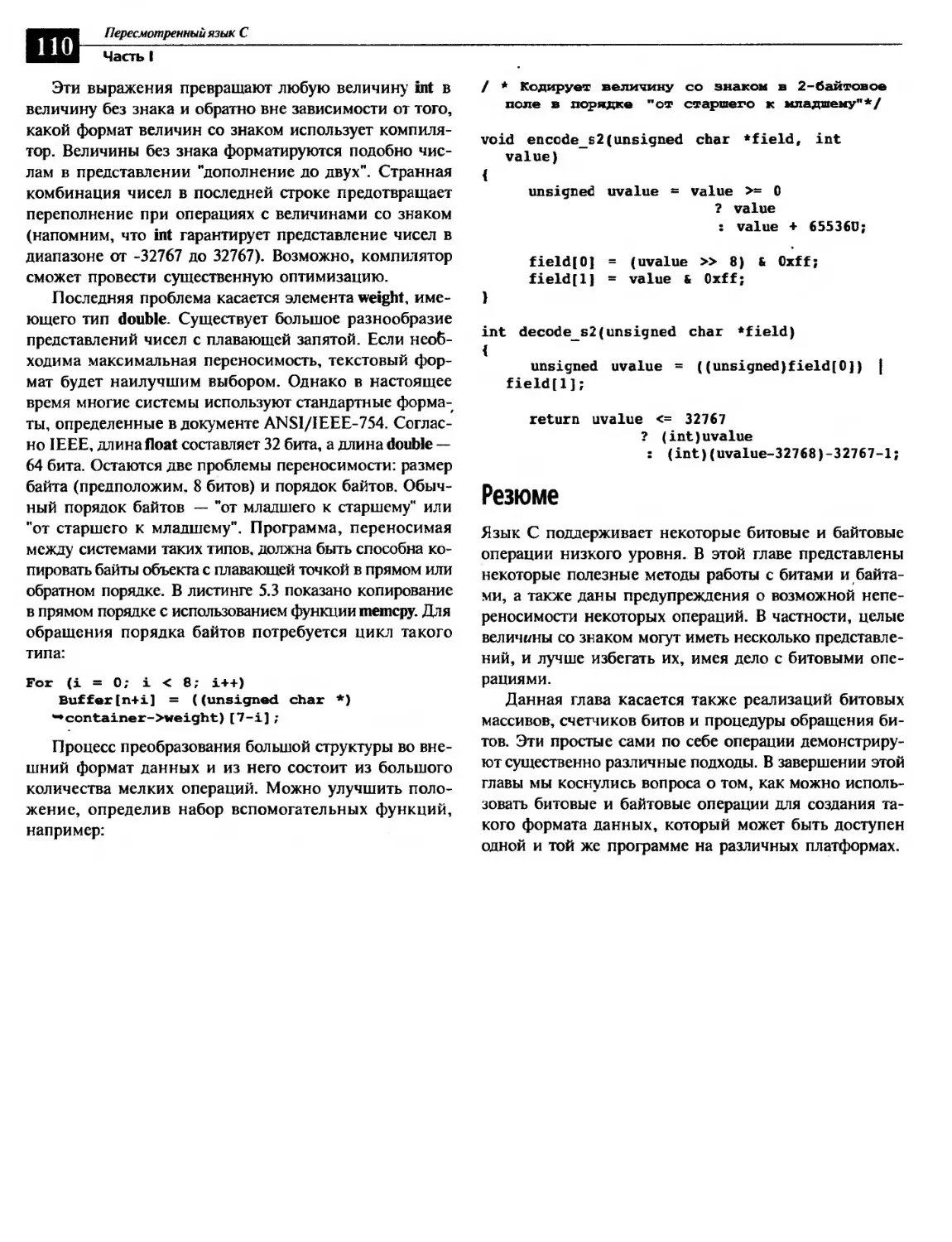

Переносимость программ................................................. 107

Резюме................................................................. 110

Искусство программирования на С

8

ГЛАВА 6. Хранение и извлечение данных....................................111

Цели и приложения....................................................... 111

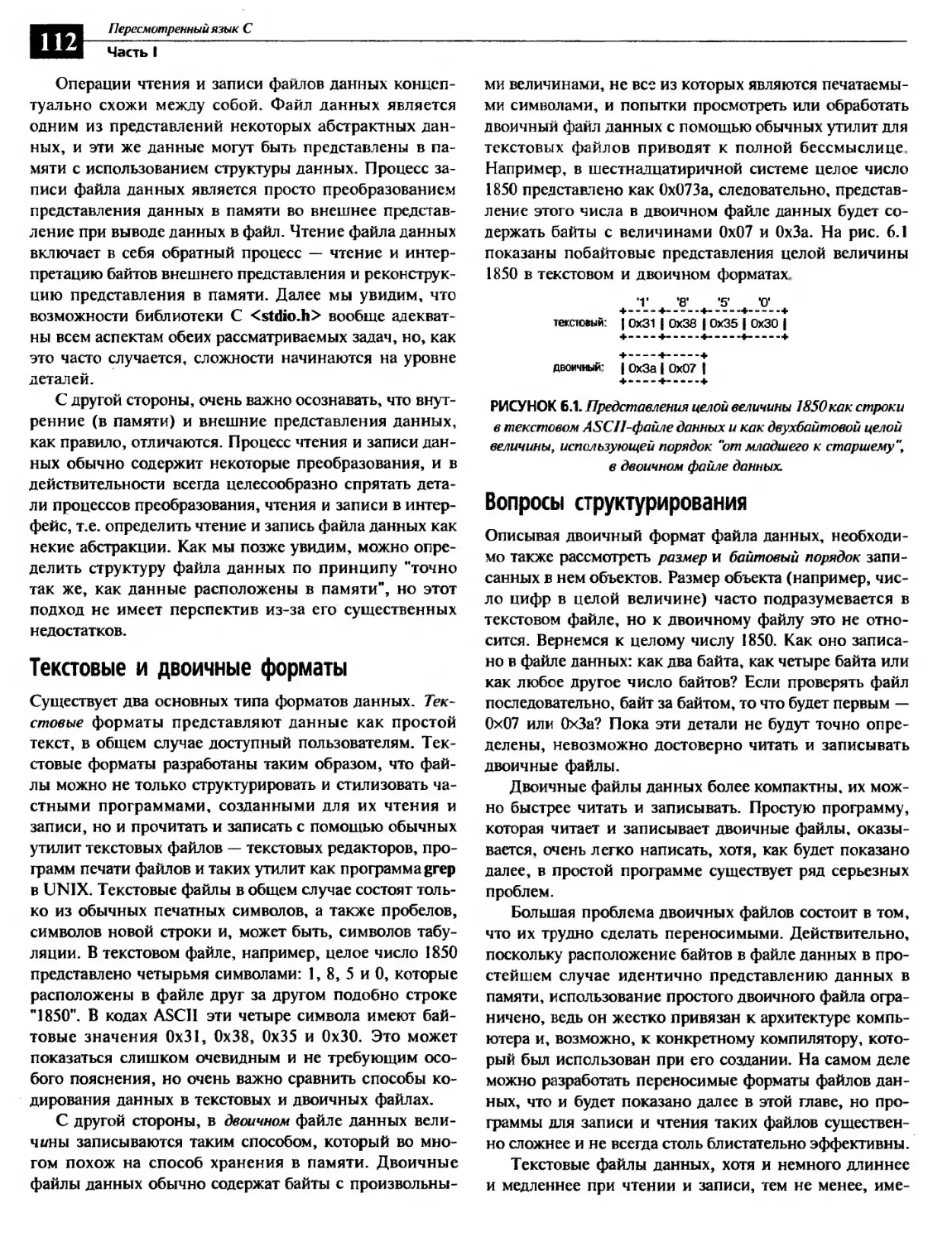

Текстовые и двоичные форматы........................................ 112

Вопросы структурирования............................................. 112

Вопросы разработки форматов........................................... ИЗ

Основные методы......................................................... 114

Текстовые файлы...................................................... 114

Двоичные файлы....................................................... 119

Общие форматы........................................................... 126

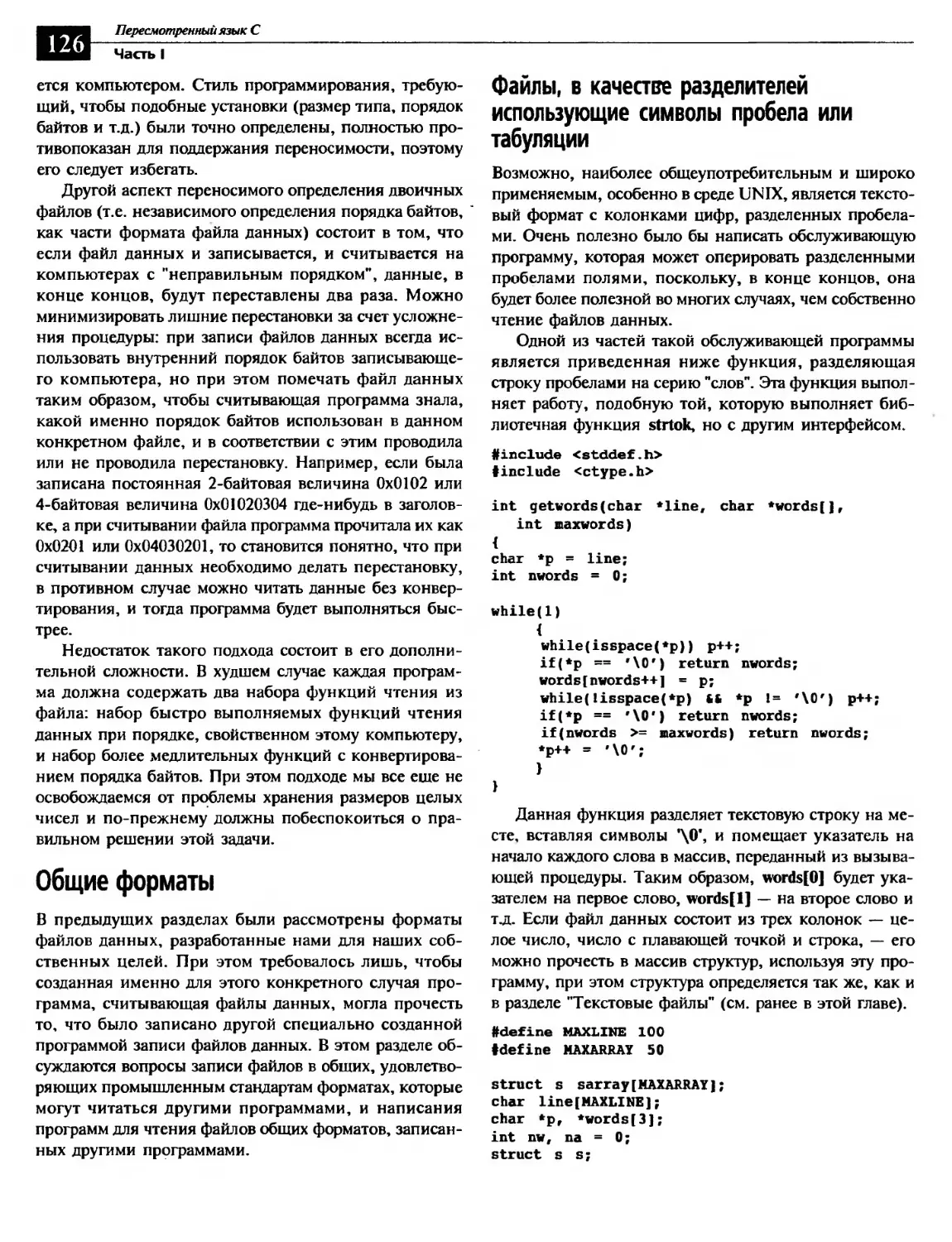

Файлы, в качестве разделителей использующие символы пробела или табуляции... 126

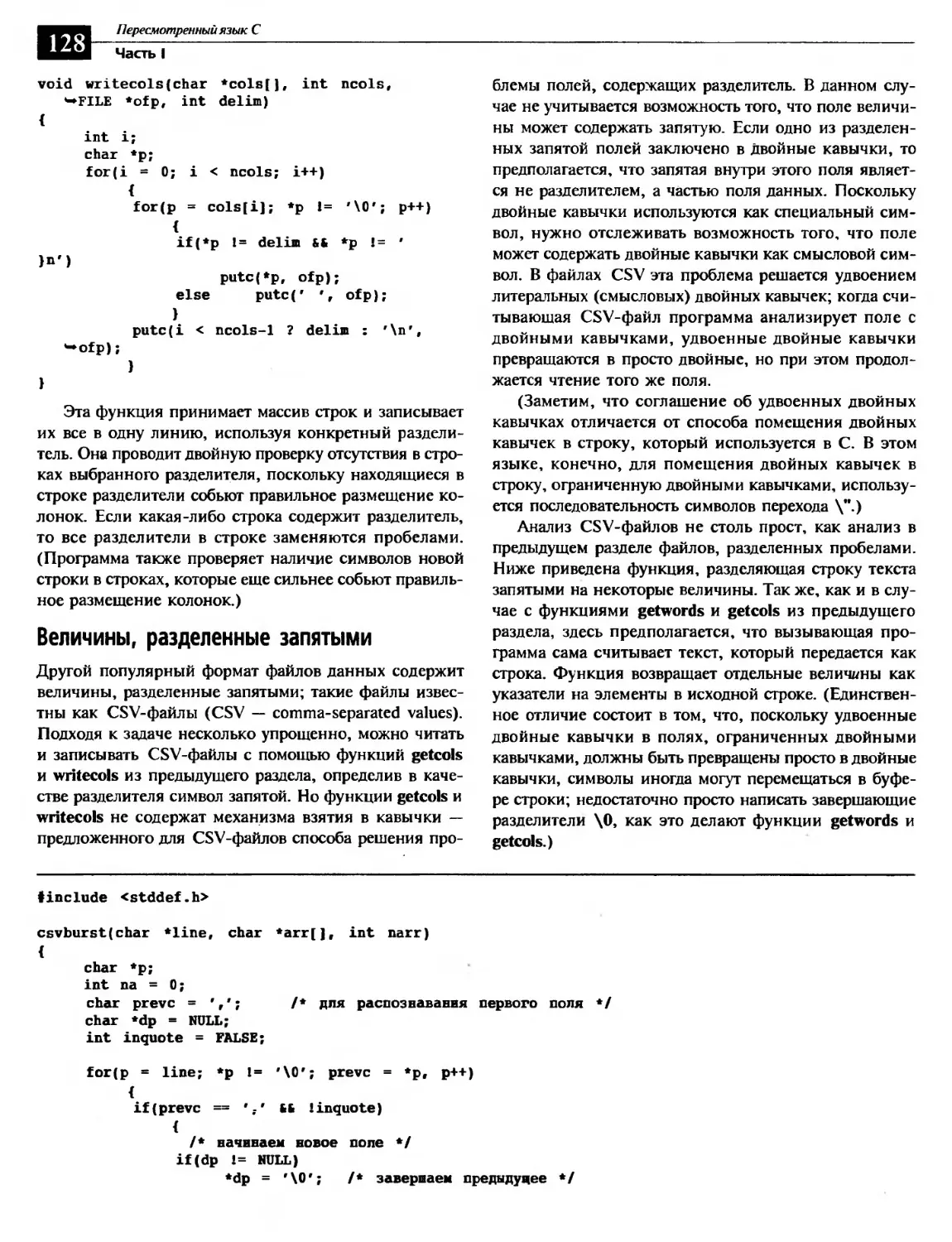

Величины, разделенные запятыми....................................... 128

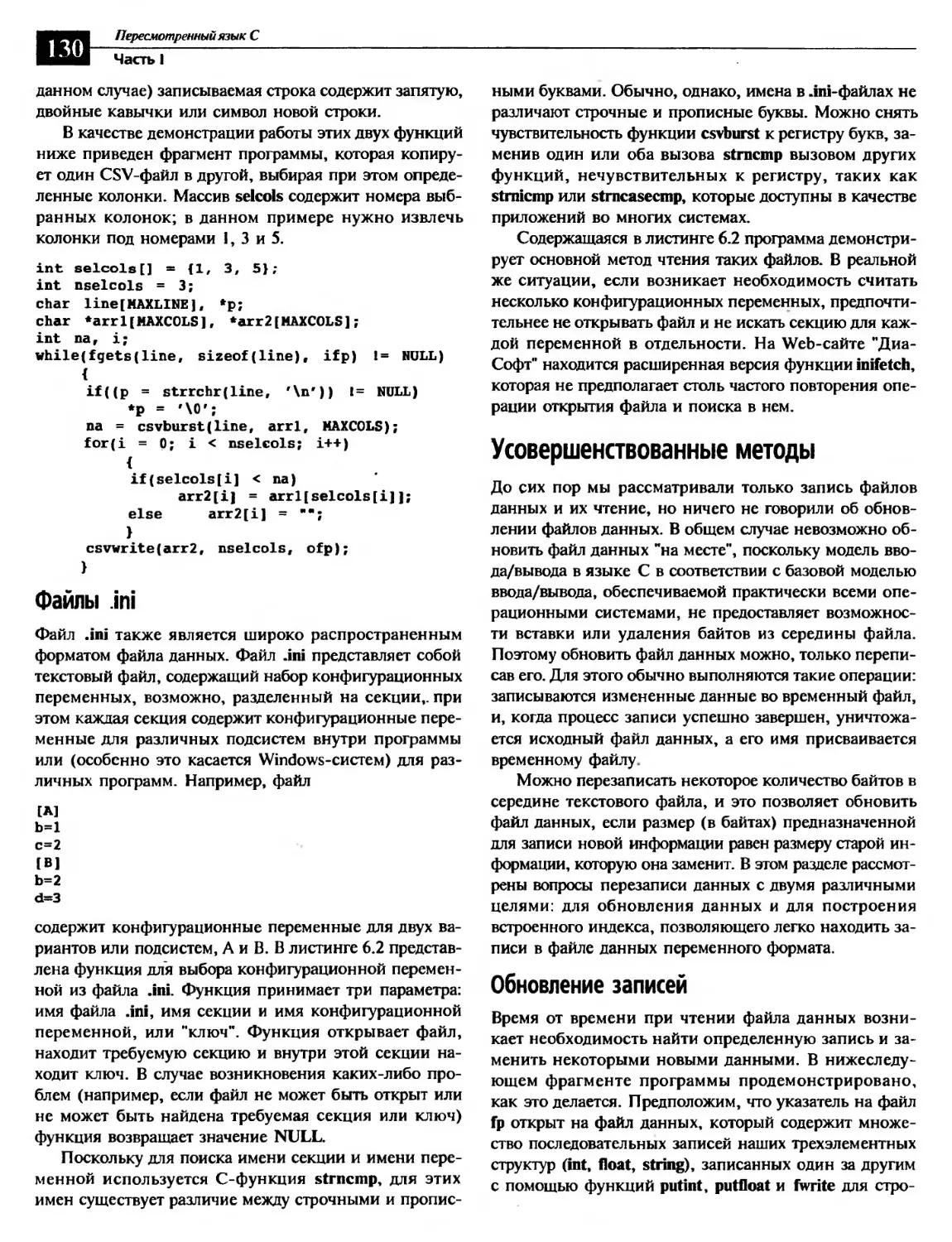

Файлы .ini........................................................... 130

Усовершенствованные методы.............................................. 130

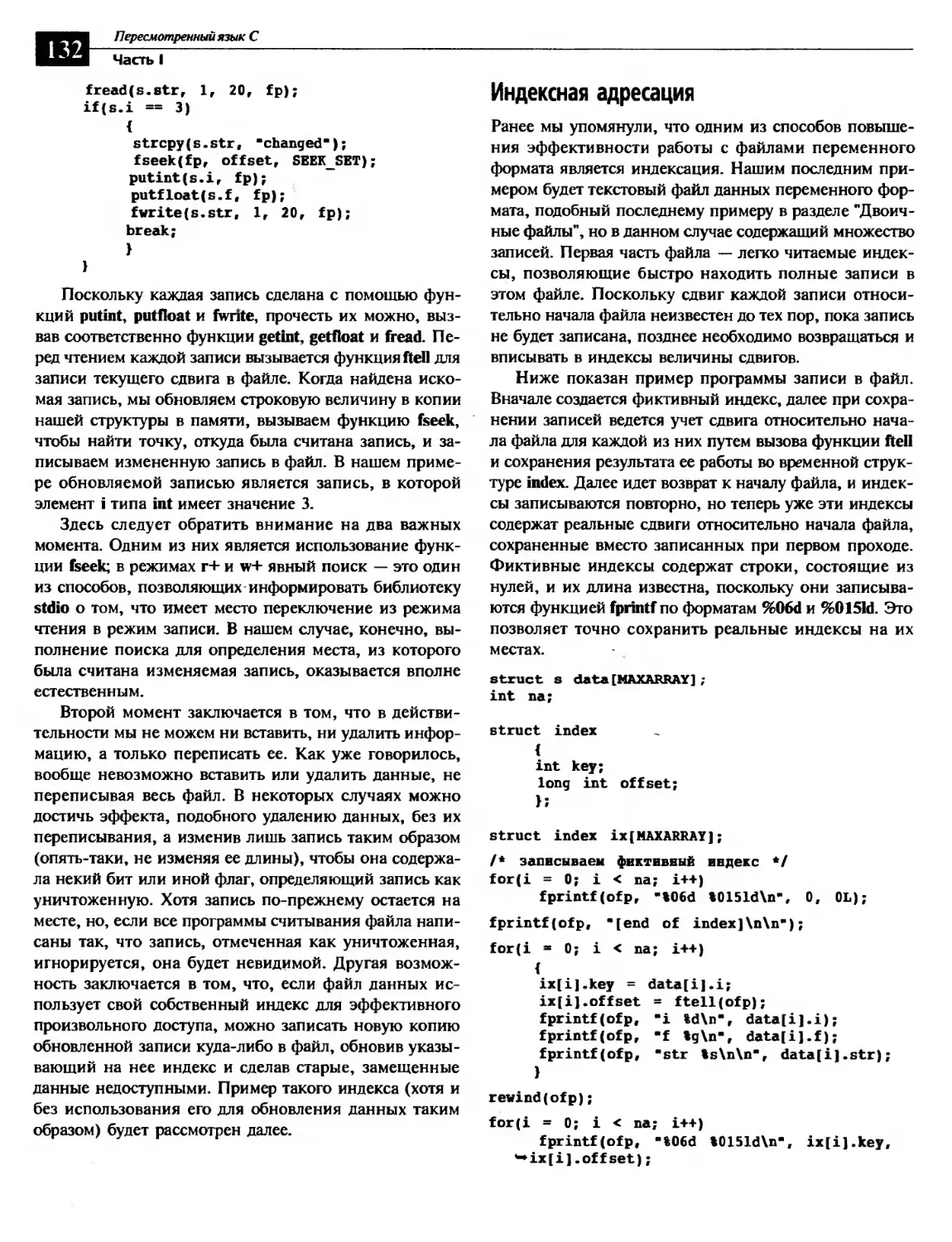

Обновление записей................................................... 130

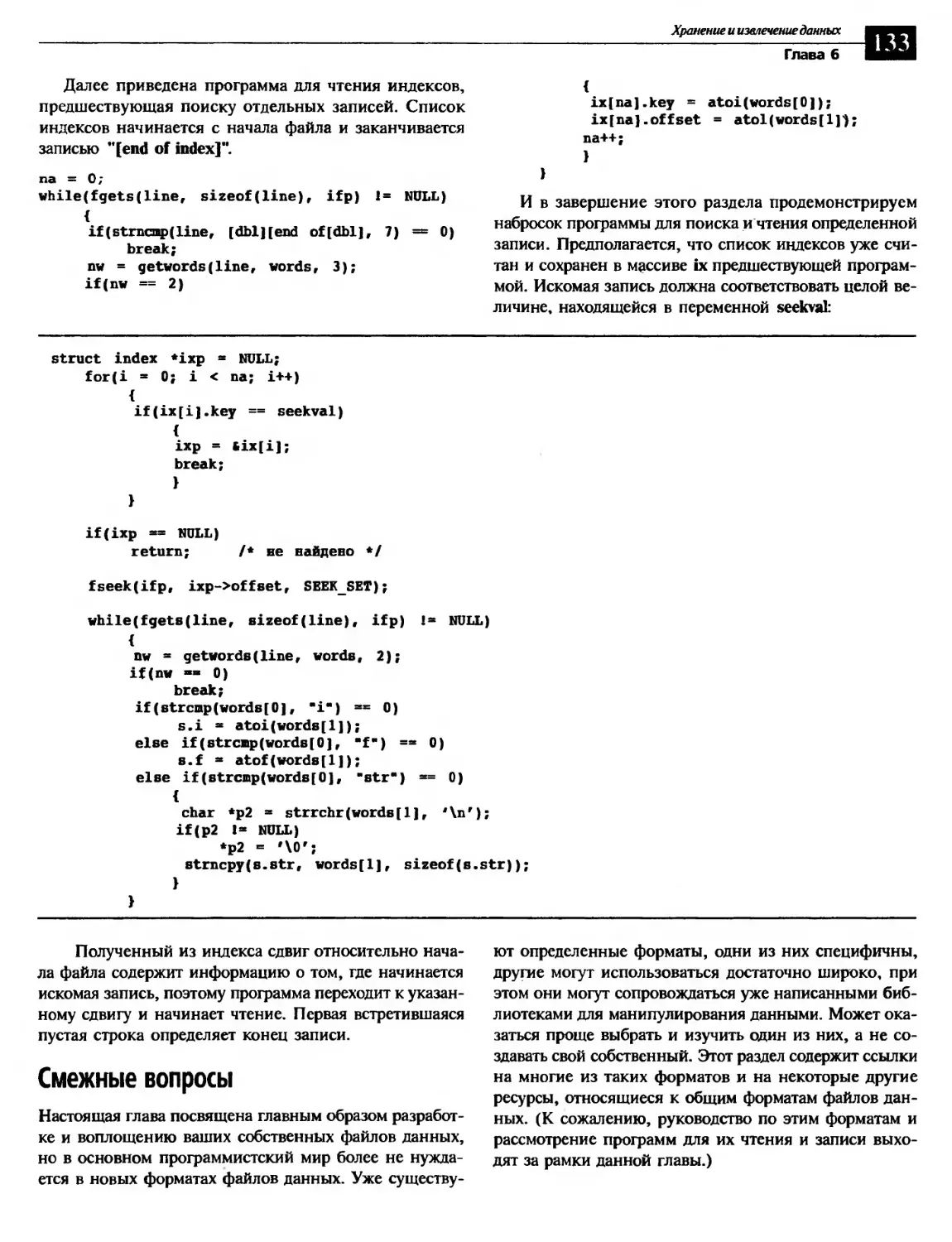

Индексная адресация.................................................. 132

Смежные вопросы......................................................... 133

Резюме.................................................................. 134

ГЛАВА 7. Исправление кода программ.......................................135

Обратимся к диагностике................................................. 135

Как нужно использовать предупреждения................................ 136

Метод "сверху-в низ"................................................. 138

Ваш друг Lint........................................................ 139

Поиск и исправление распространенных ошибок............................. 140

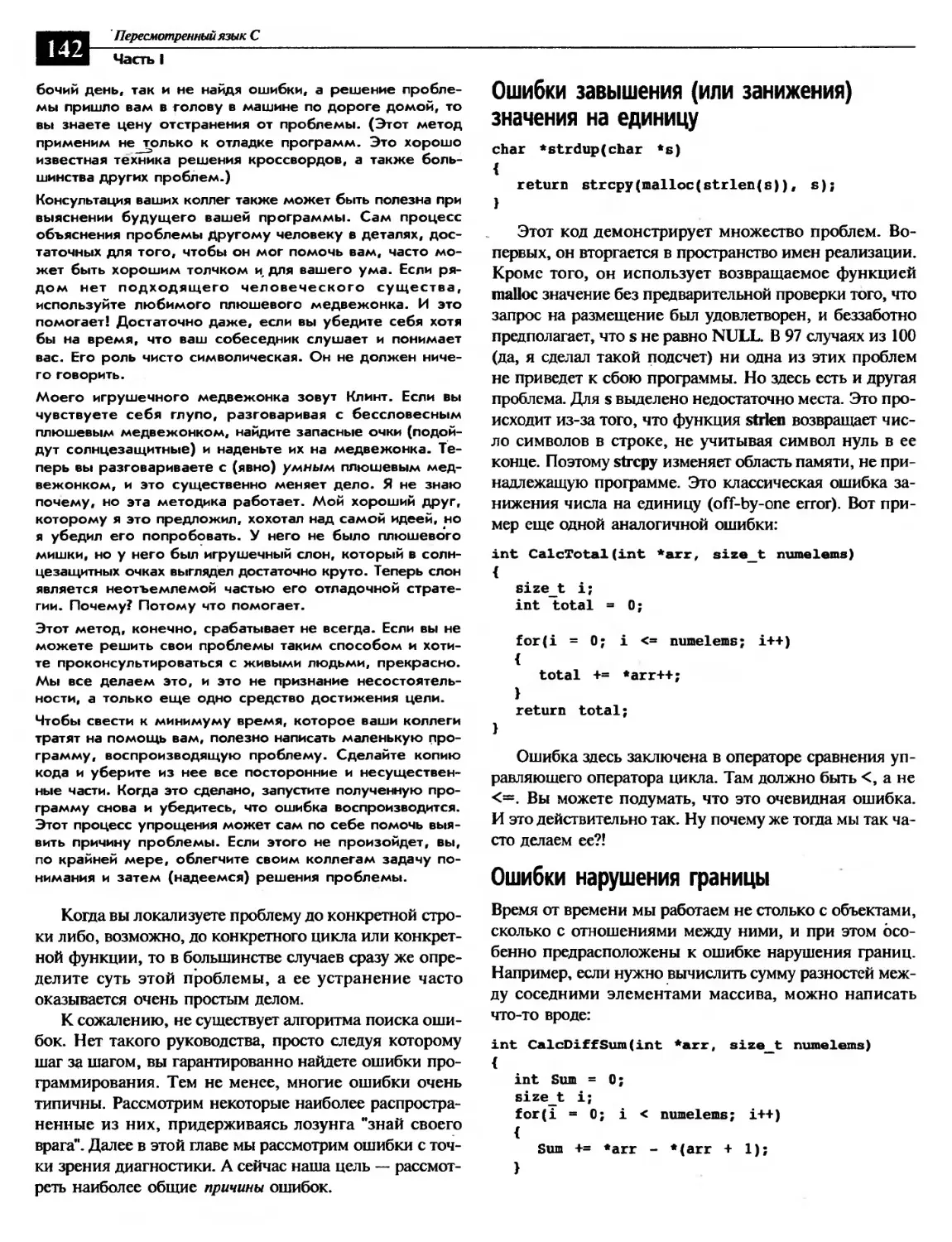

Ошибки завышения (или занижения) значения на единицу................. 142

Ошибки нарушения границы............................................. 142

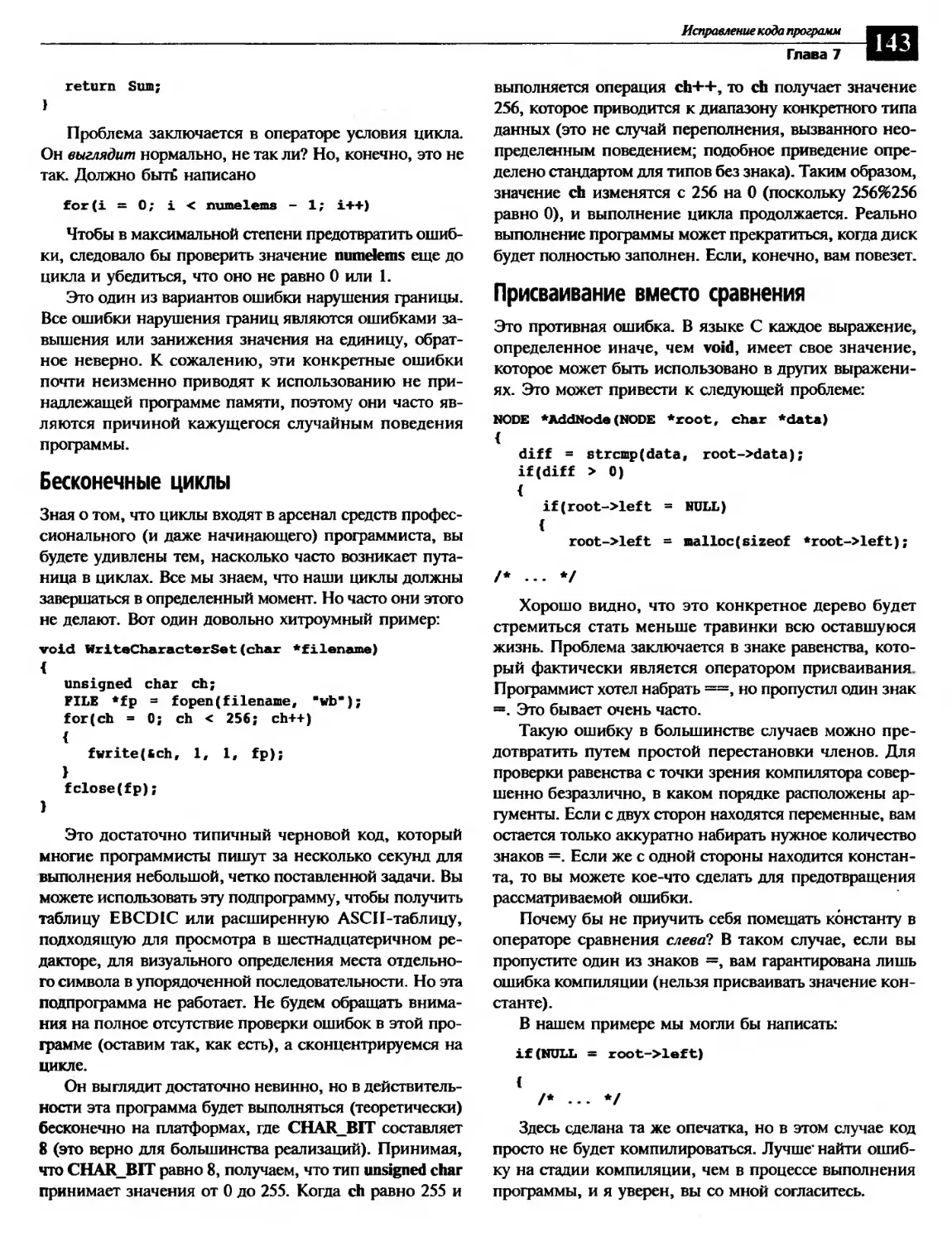

Бесконечные циклы.................................................... 143

Присваивание вместо сравнения........................................ 143

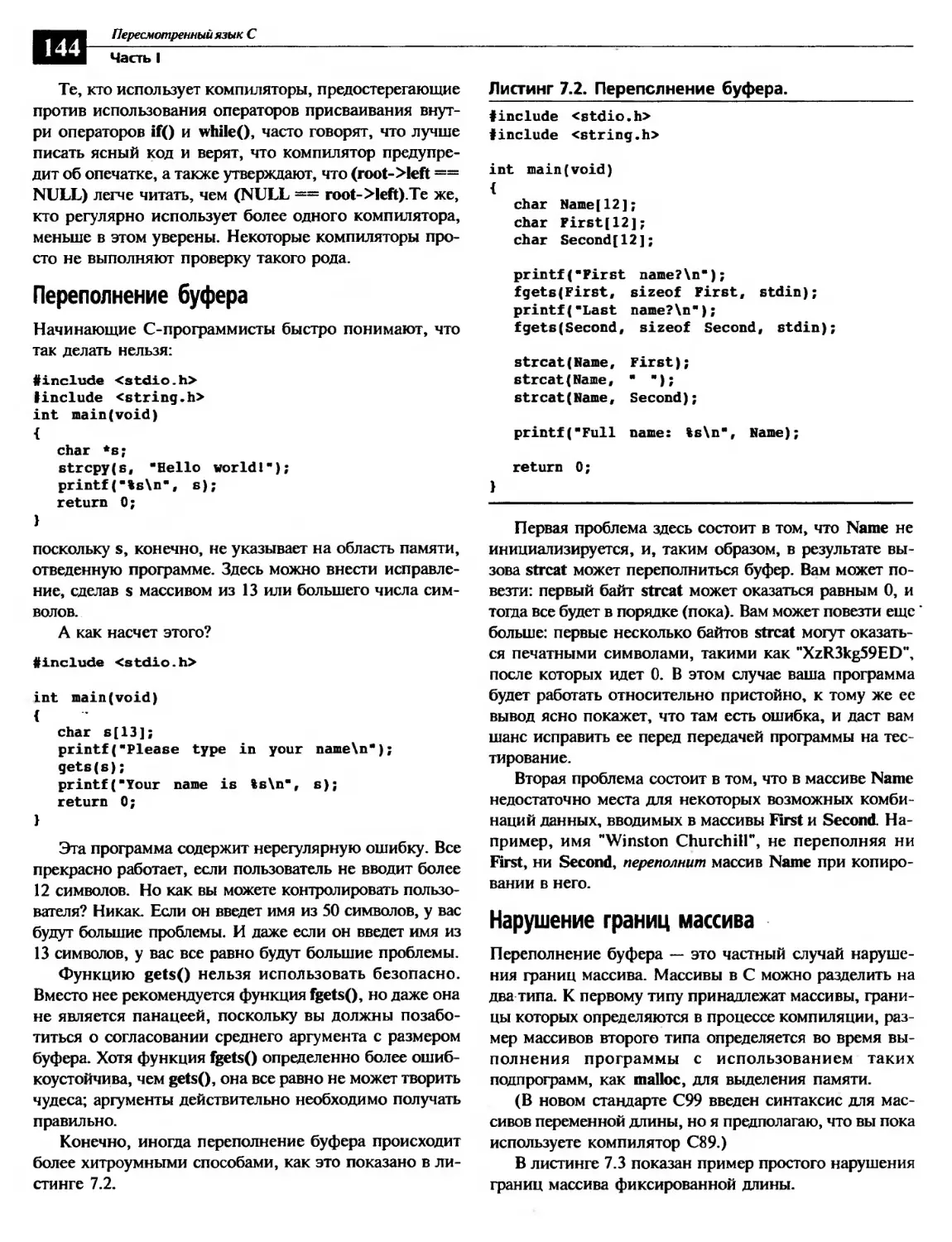

Переполнение буфера.................................................. 144

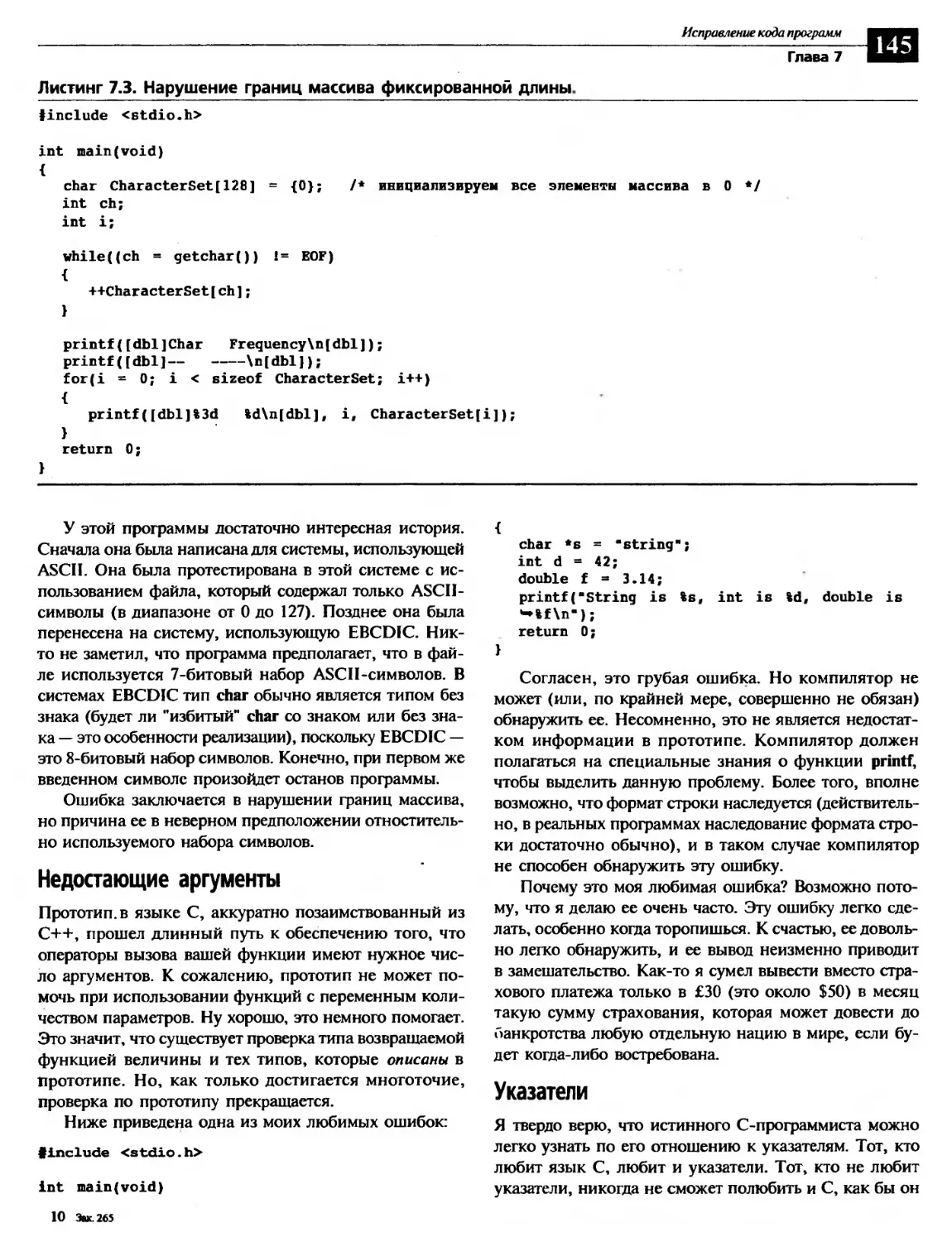

Нарушение границ массива............................................. 144

Недостающие аргументы................................................ 145

Указатели............................................................ 145

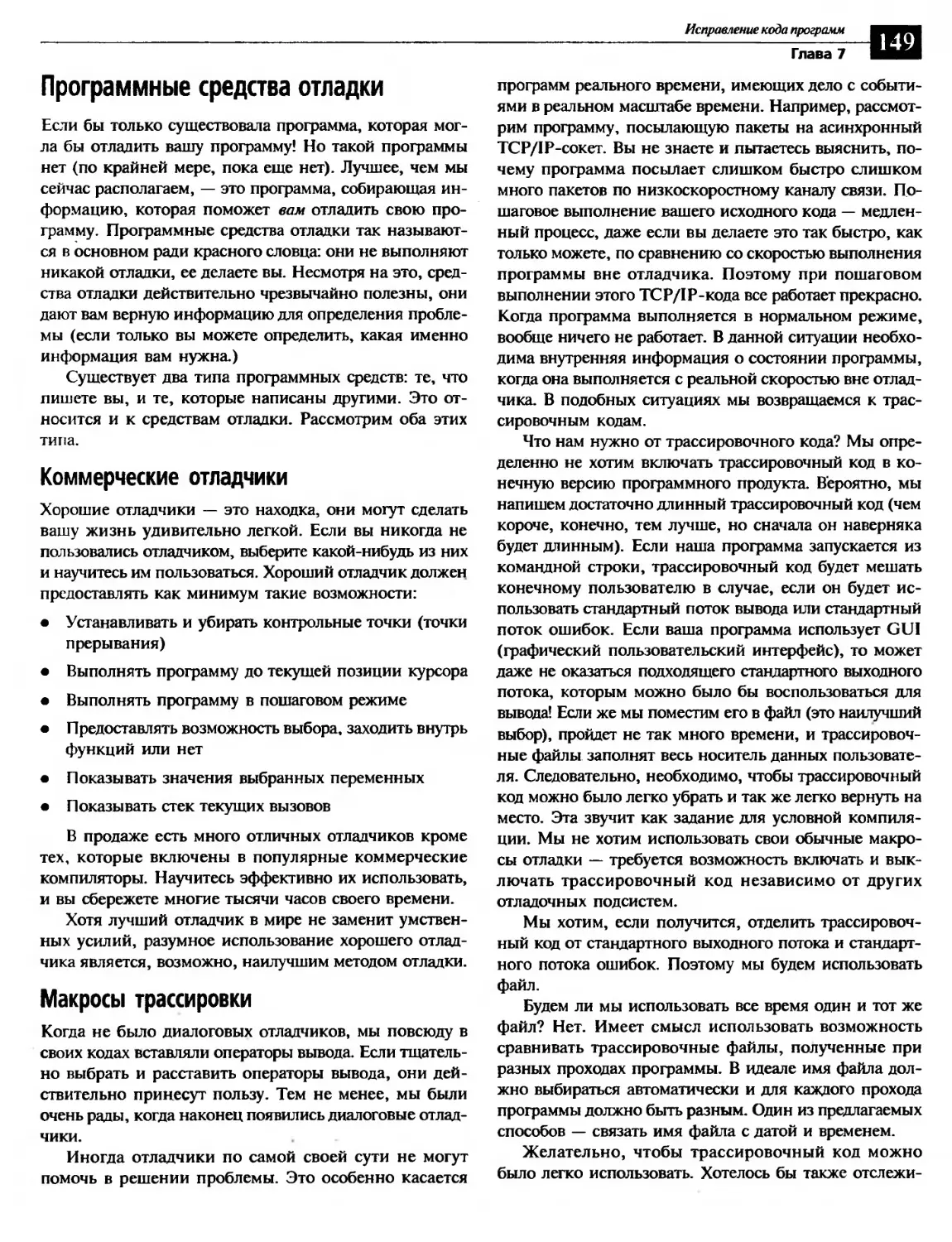

Программные средства отладки,........................................... 149

Коммерческие отладчики............................................... 149

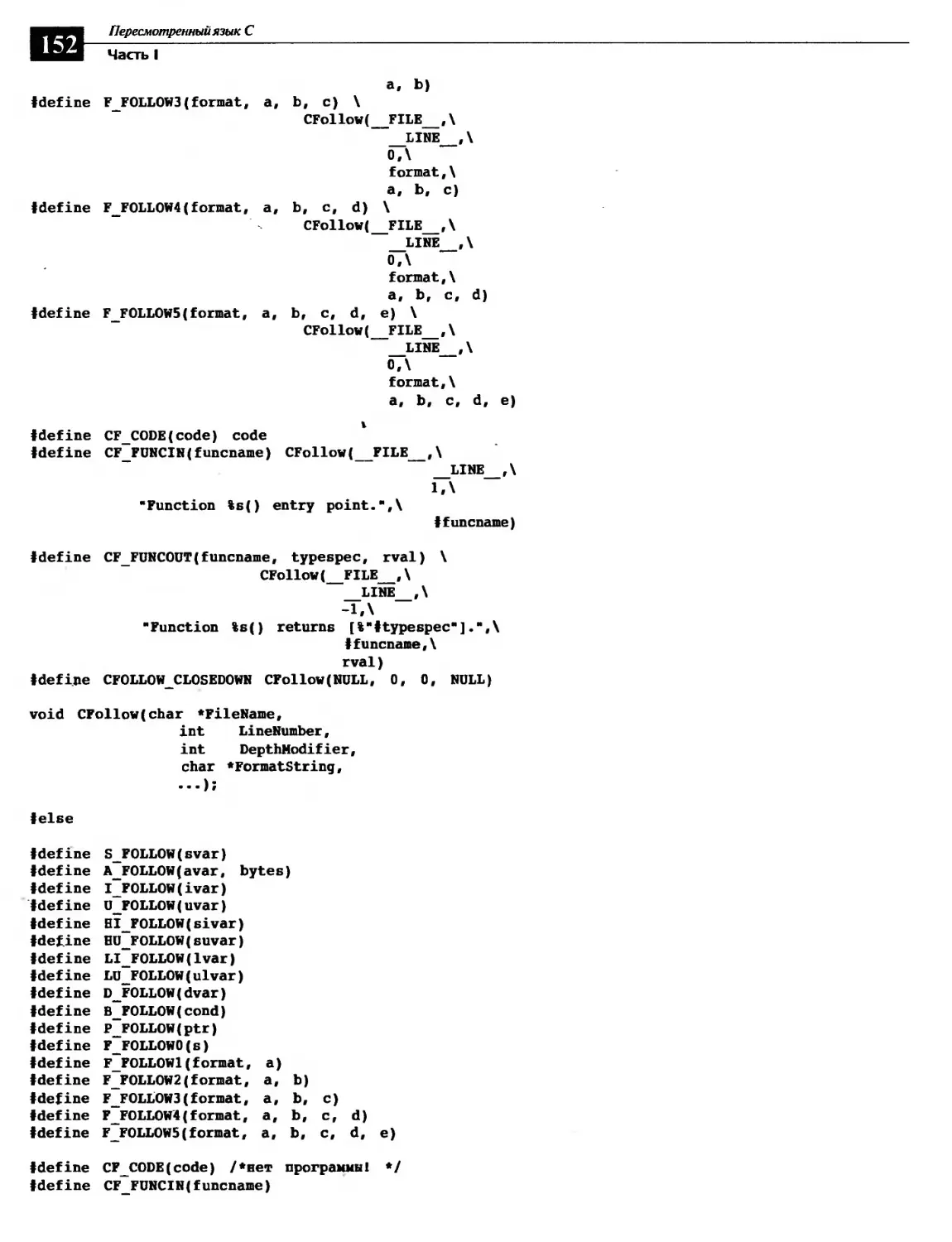

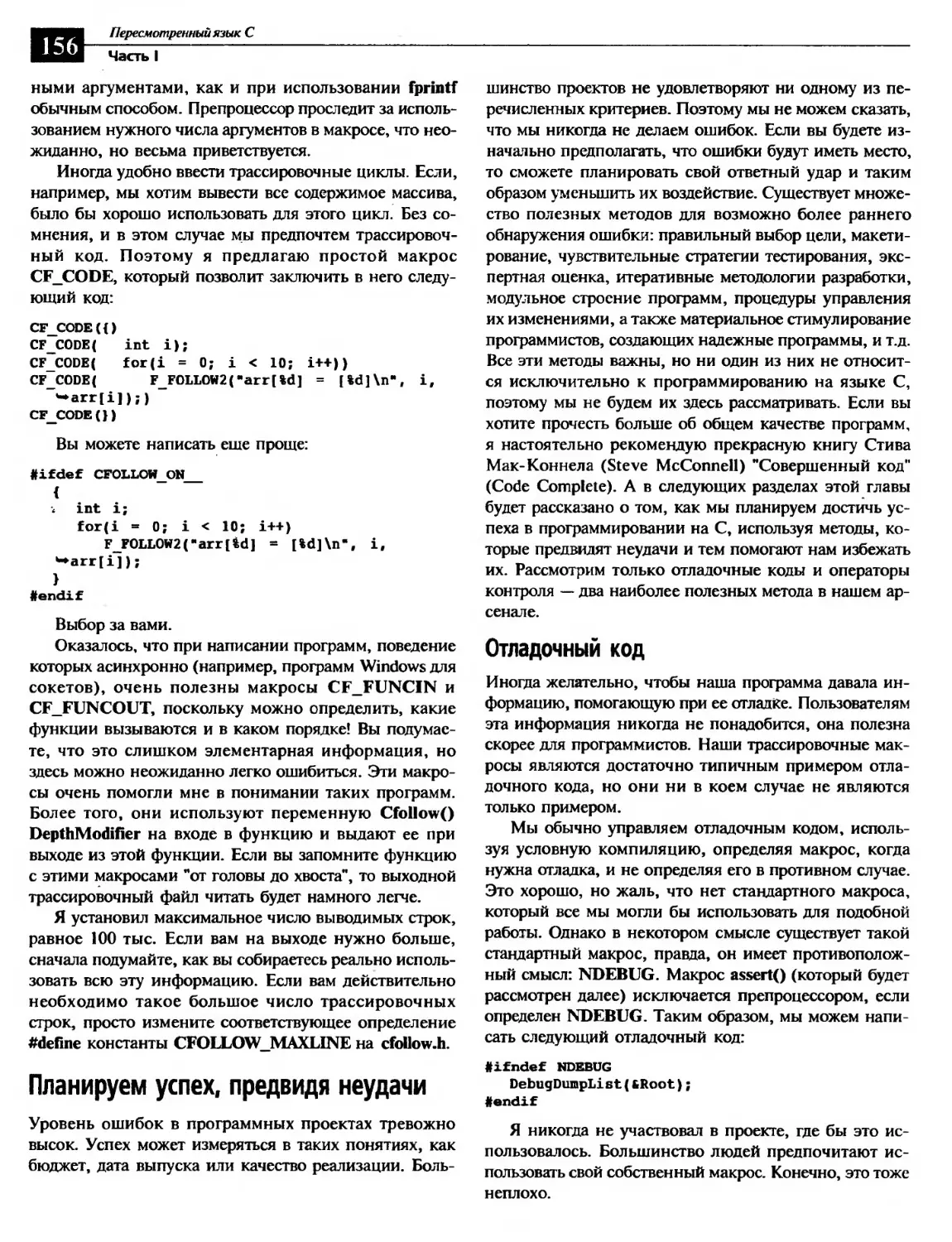

Макросы трассировки................................................. 149

Планируем успех, предвидя неудачи..................................... 156

Отладочный код....................................................... 156

Использование операторов контроля.................................... 157

Использование операторов контроля в процессе компиляции.............. 159

Процесс отладки......................................................... 159

Что должно происходить............................................... 159

Что происходит на самом деле......................................... 159

Определение места поломки............................................ 159

Типы ошибок...........................................................160

Ошибки Бора (Bohr Bugs) ............................................. 161

Ошибки Гейзенберга (Heisenbugs)...................................... 161

Ошибка Мандельброта (Mandelbugs)..................................... 162

Ошибка Шредингера (Schroedinbugs).................................... 163

Кошмар программиста................................................... 163

Резюме.................................................................. 165

Оглавление

9

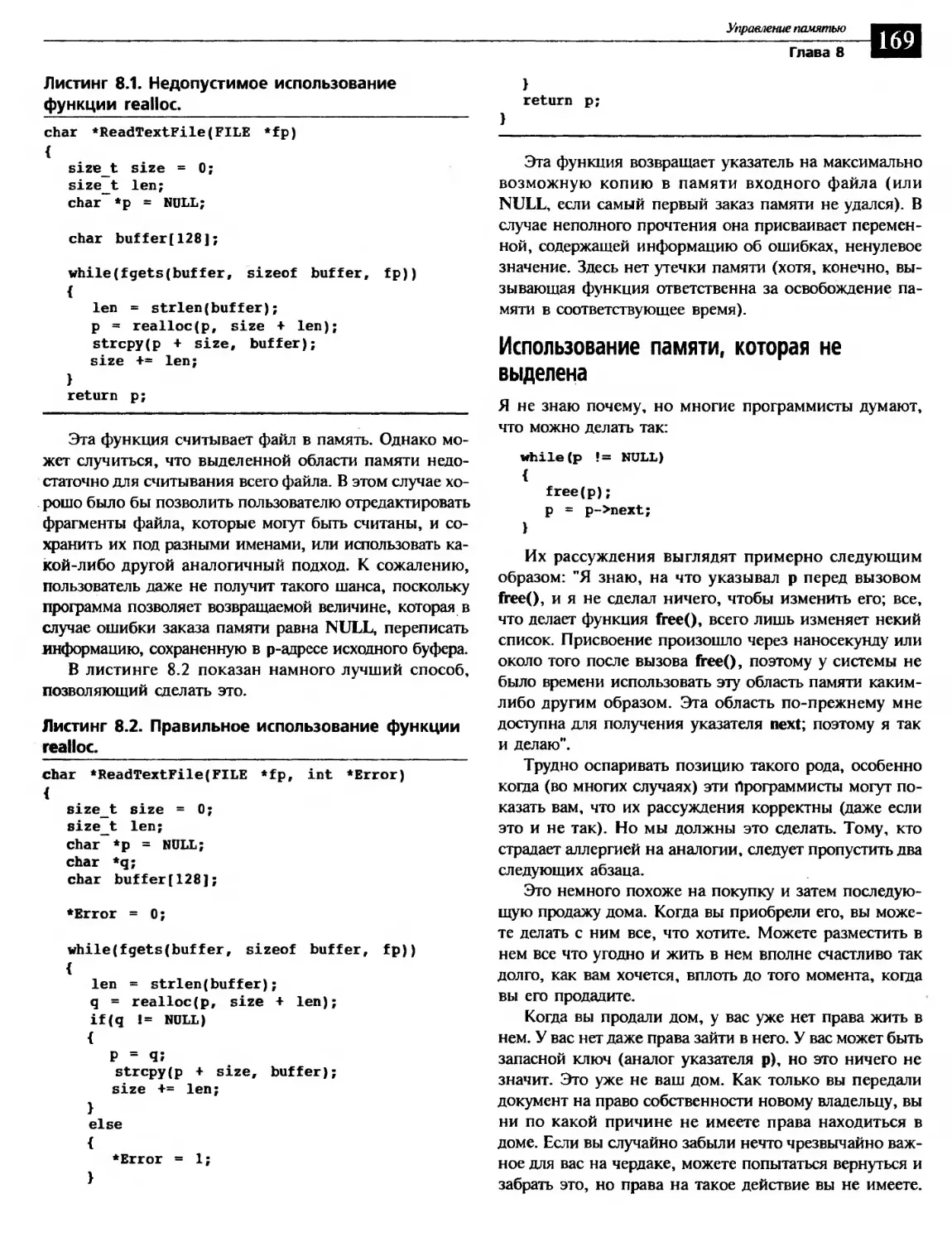

ГЛАВА 8. Управление памятью..............................................166

Управление памятью...............................;;..................... 166

Общие ошибки использования памяти....................................... 166

Использование незаказанной памяти.................................... 166

Рассматриваем функцию gets() как вредную............................. 167

Ошибки при сохранении адреса......................................... 168

Отсутствие проверки возвращаемых значений............................ 168

Отсутствие запасного указателя для realloc........................... 168

Использование памяти, которая не выделена............................ 169

Восстановление памяти операционной системой...........................170

Сбои функции выделения памяти........................................... 171

Проанализируйте требования памяти.................................... 171

Используйте меньше памяти.......................................... 171

Используйте буфер фиксированной длины................................ 172

Выделяйте резерв на случай аварийной ситуации........................ 172

Использование дискового пространства................................. 173

Успешное выполнение функции calloc...................................... 173

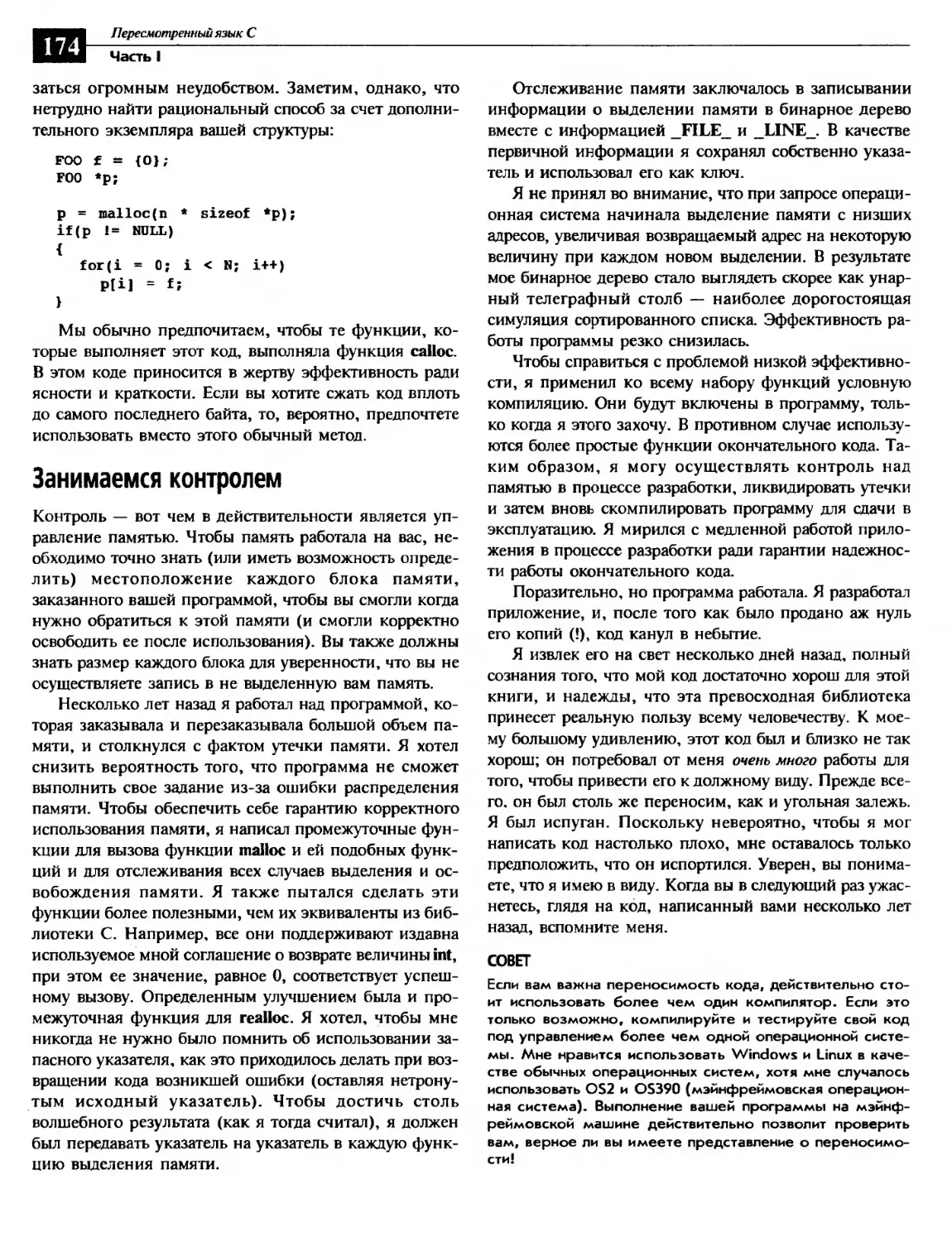

Занимаемся контролем.................................................... 174

Заголовочный файл для осуществления контроля над памятью............. 175

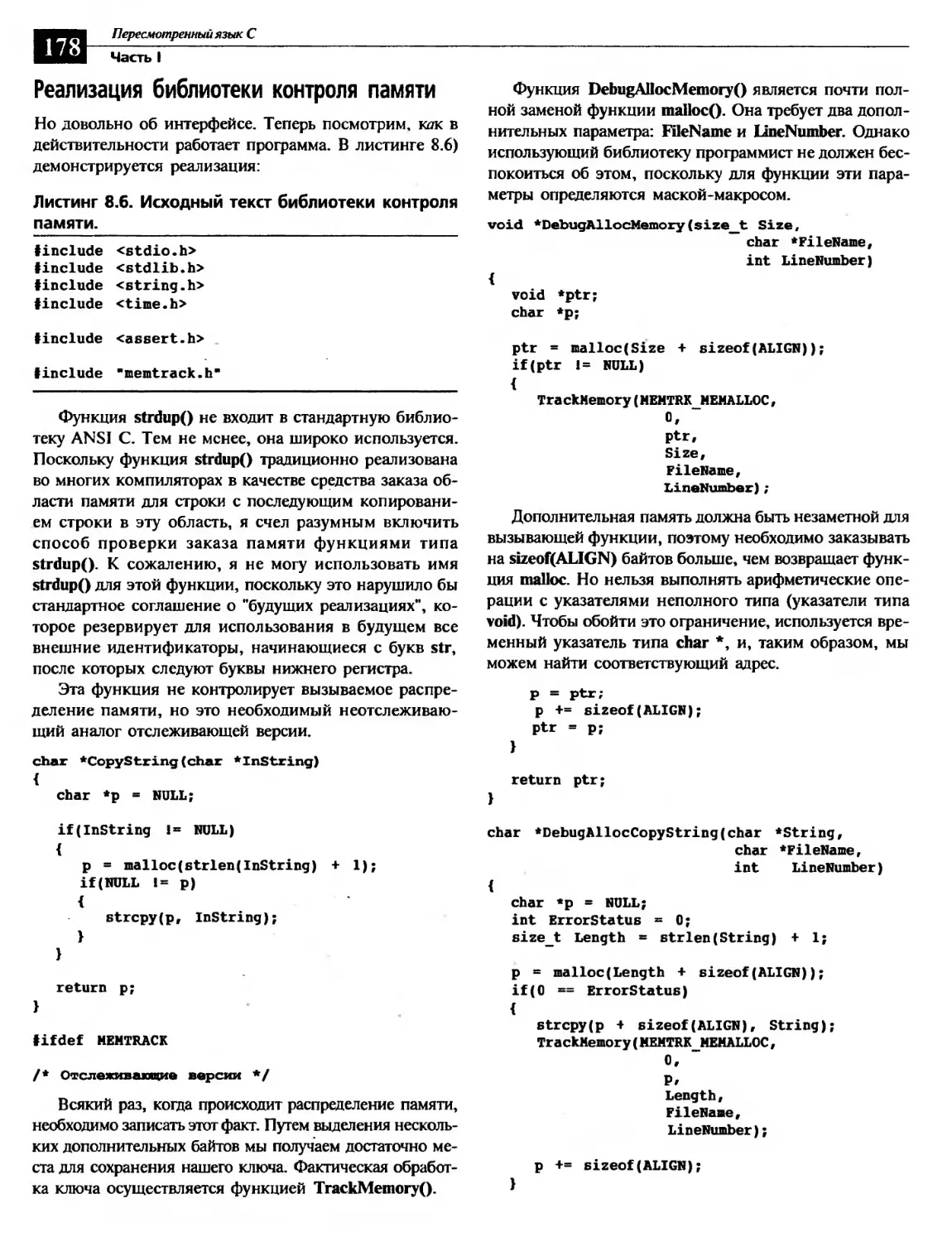

Реализация библиотеки контроля памяти................................ 178

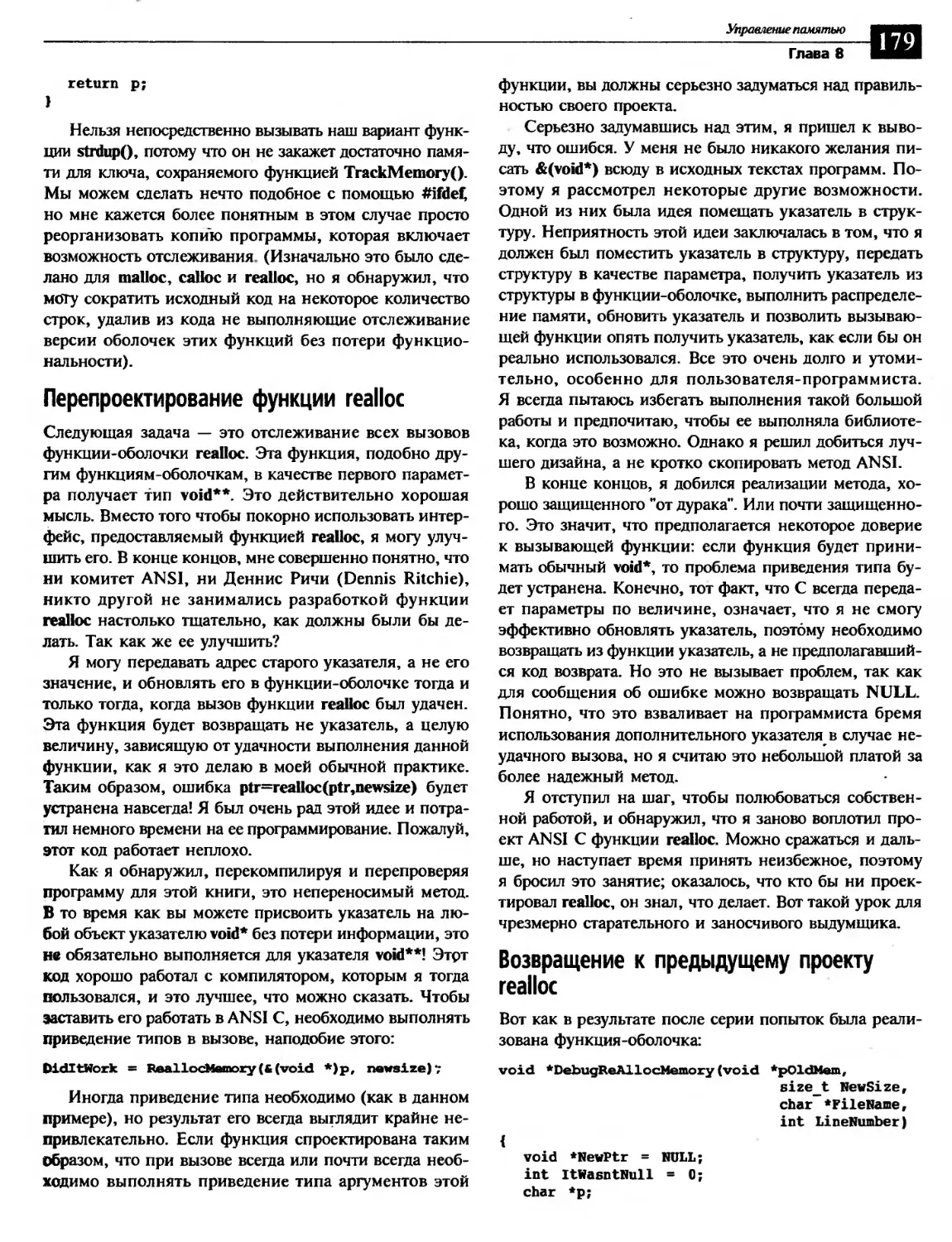

Перепроектирование функции realloc................................. 179

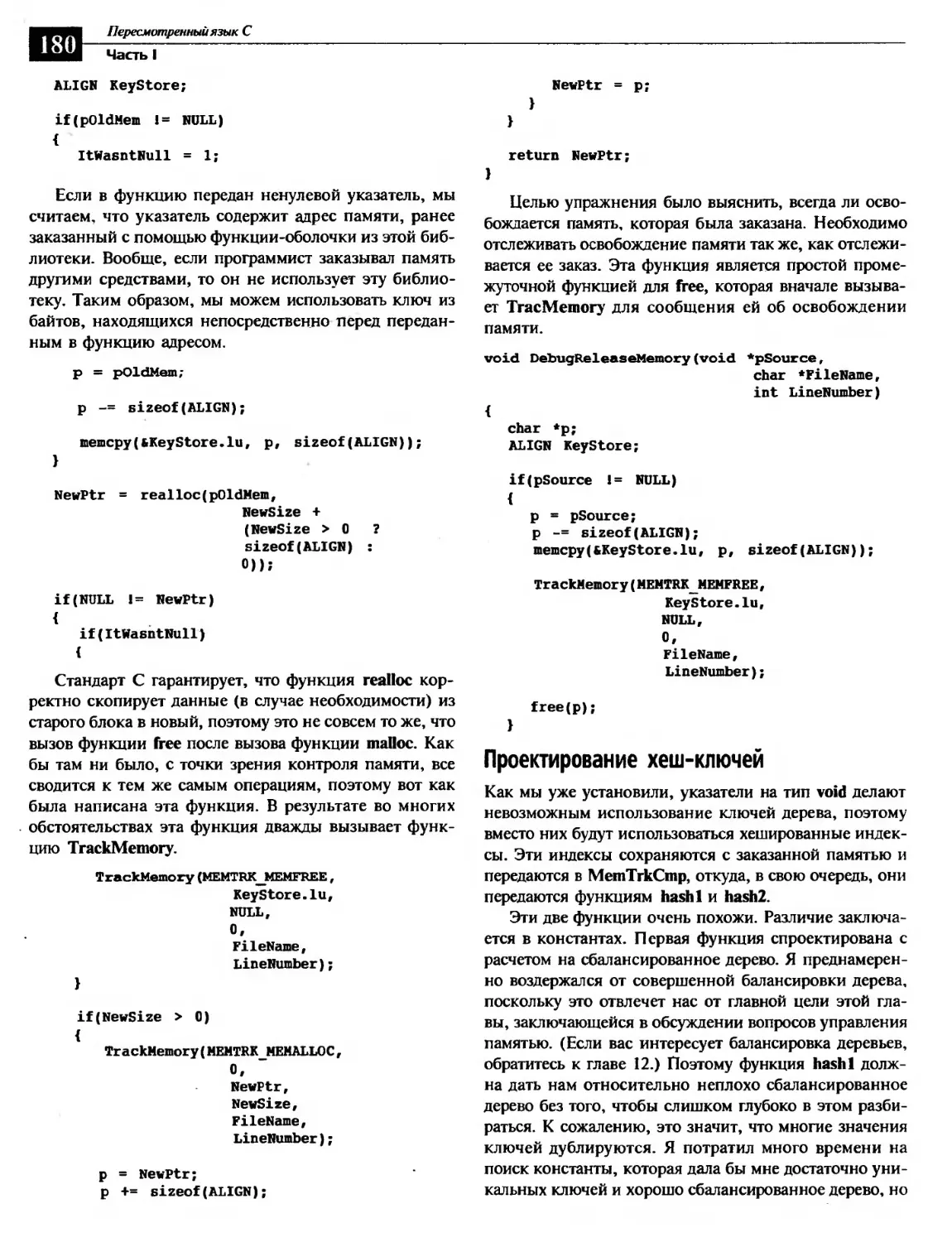

Возвращение к предыдущему проекту realloc............................ 179

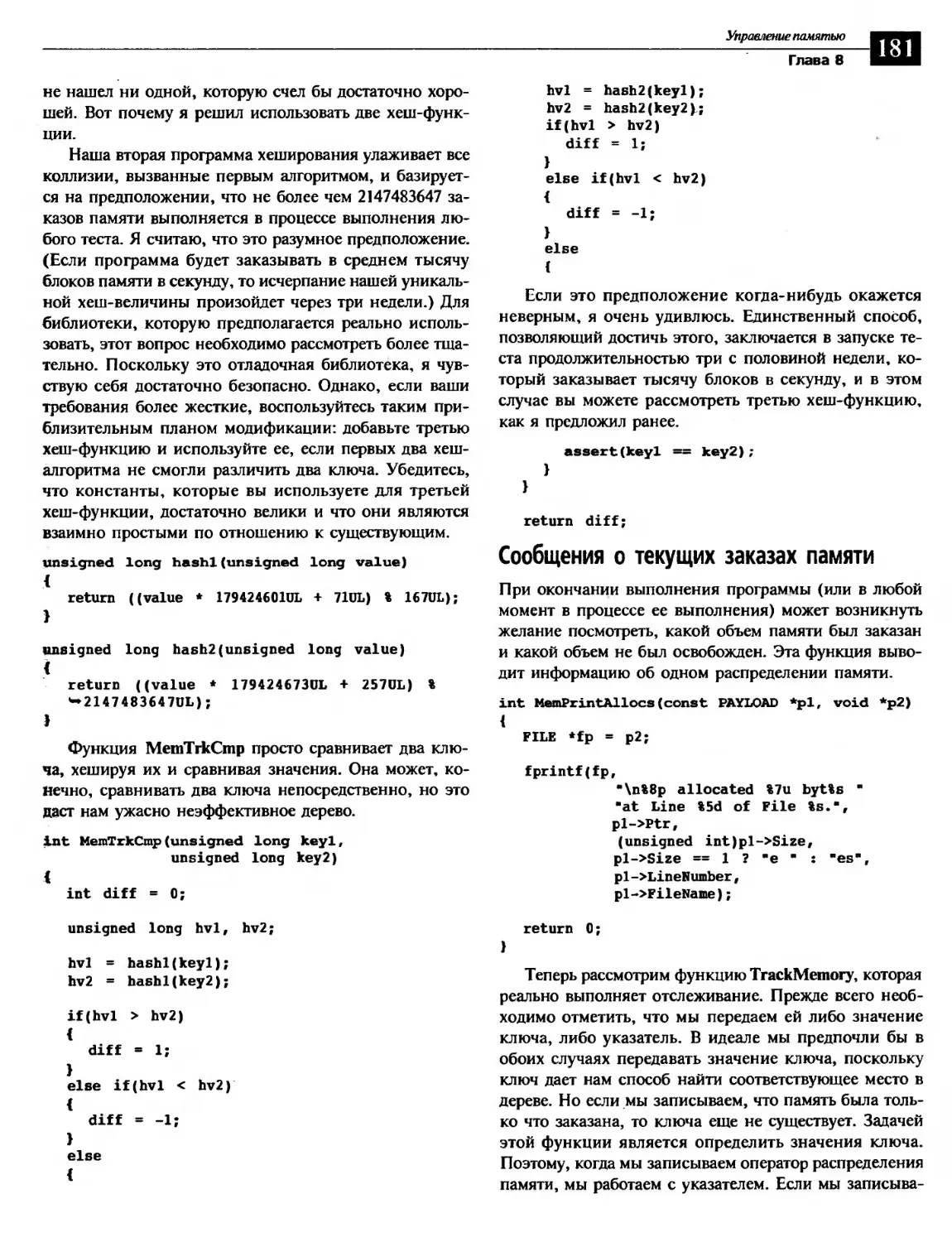

Проектирование хеш-ключей............................................ 180

Сообщения о текущих заказах памяти................................... 181

Резюме.................................................................. 184

ГЛАВА 9. Моделирование и Контроллеры.....................................185

Общее представление о конечных автоматах................................ 185

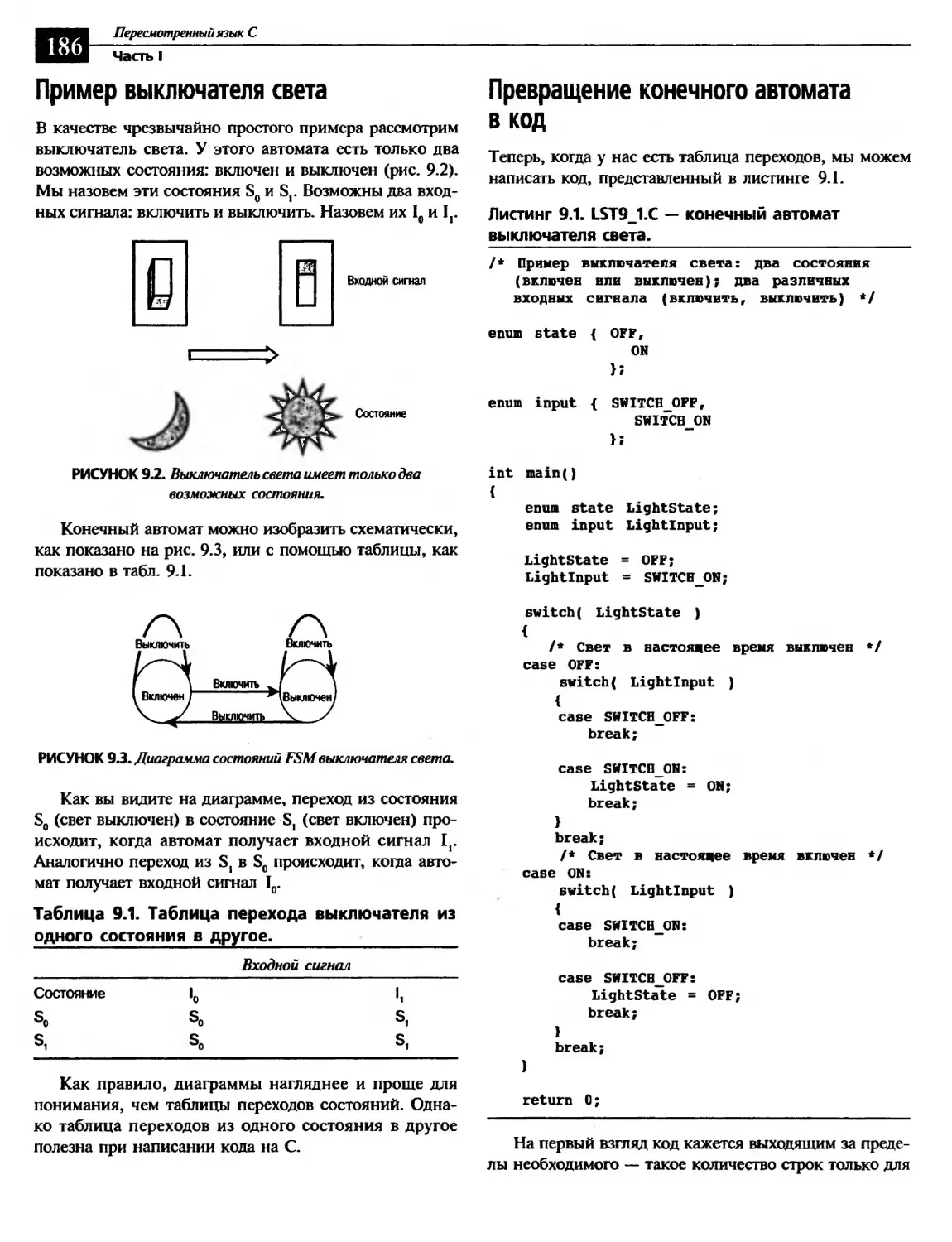

Пример выключателя света................................................ 186

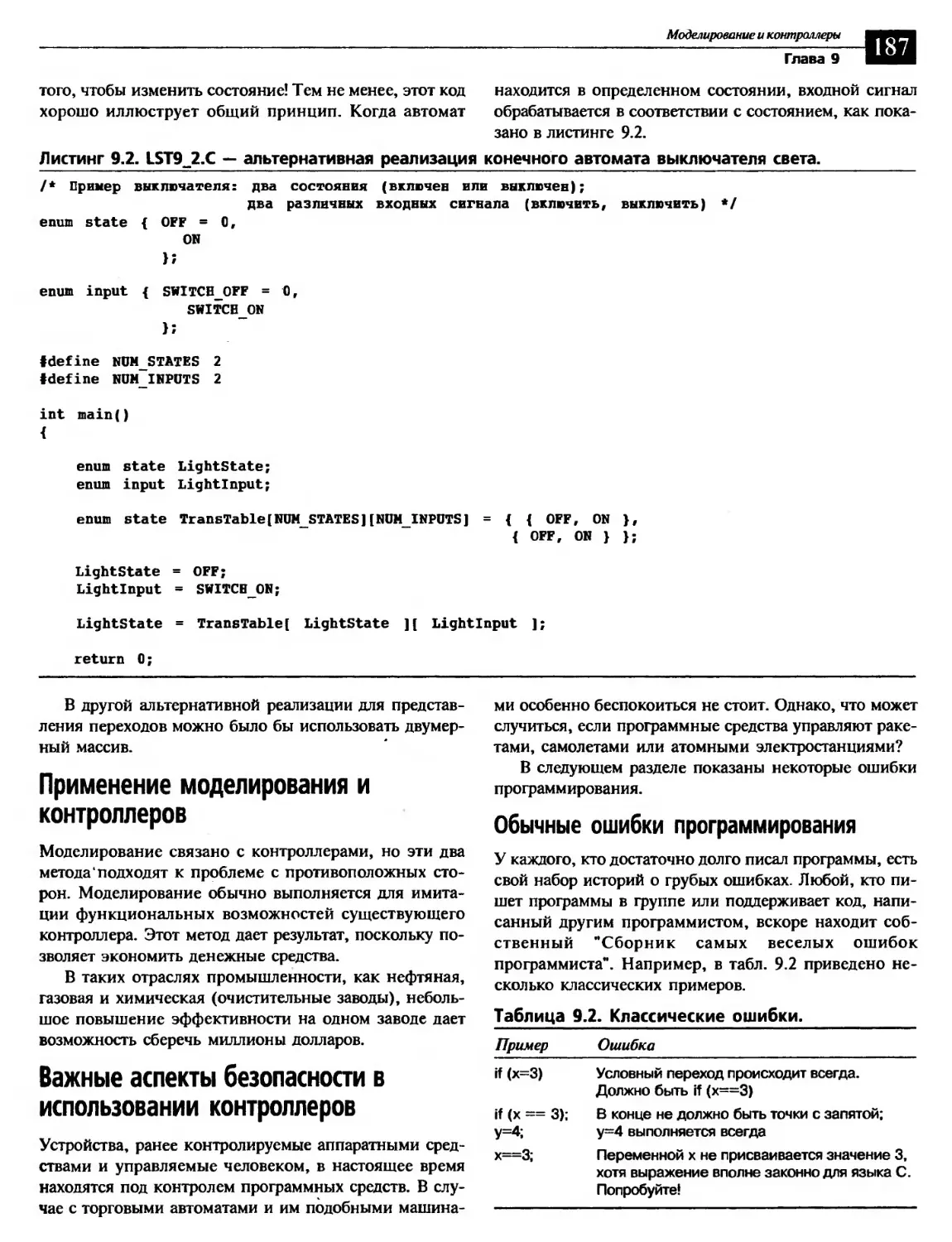

Превращение конечного автомата в код.................................... 186

Применение моделирования и контроллеров................................. 187

Важные аспекты безопасности в использовании контроллеров................ 187

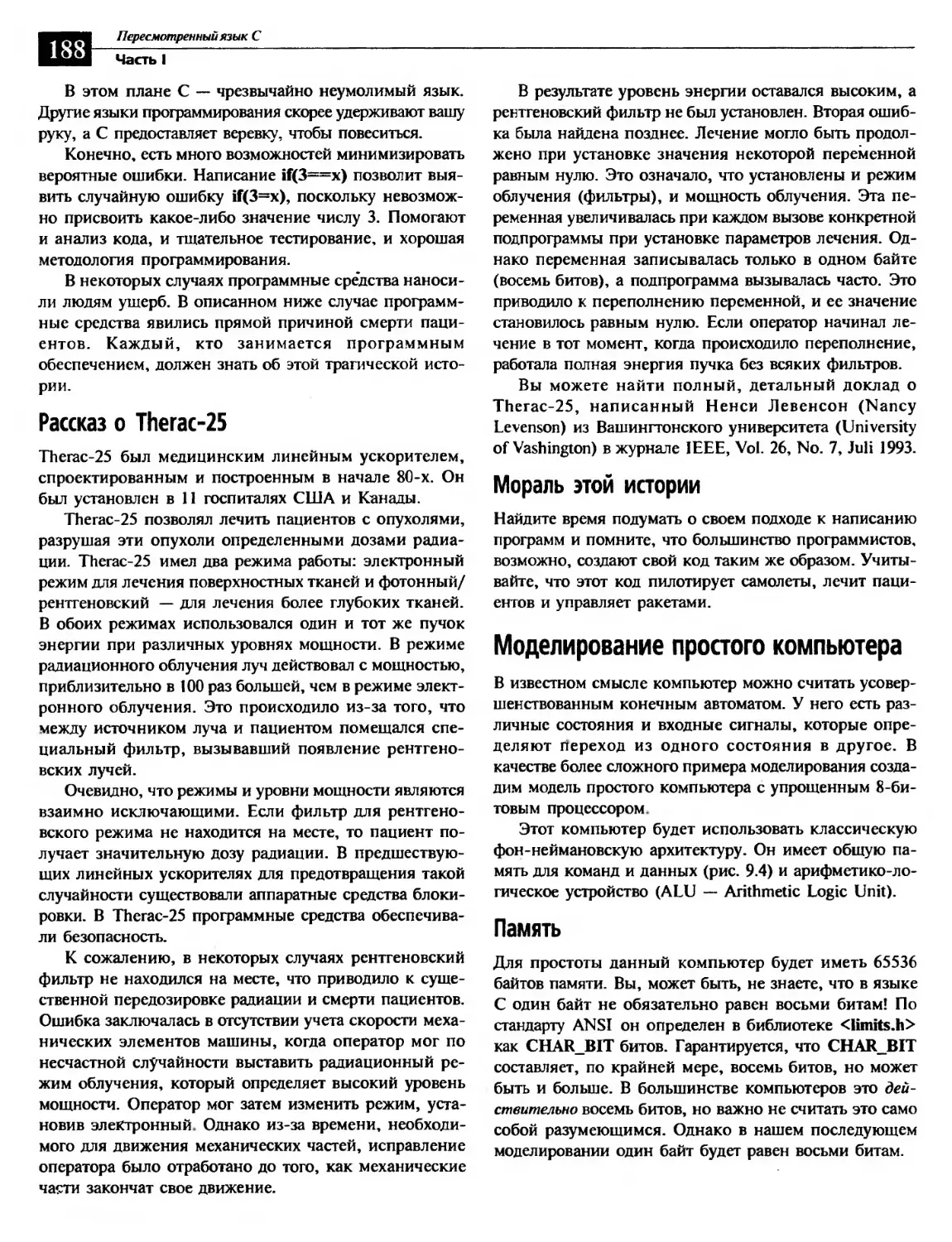

Обычные ошибки программирования...................................... 187

Рассказ о Therac-25.................................................. 188

Мораль этой истории.................................................. 188

Моделирование простого компьютера....................................... 188

Память................................................................188

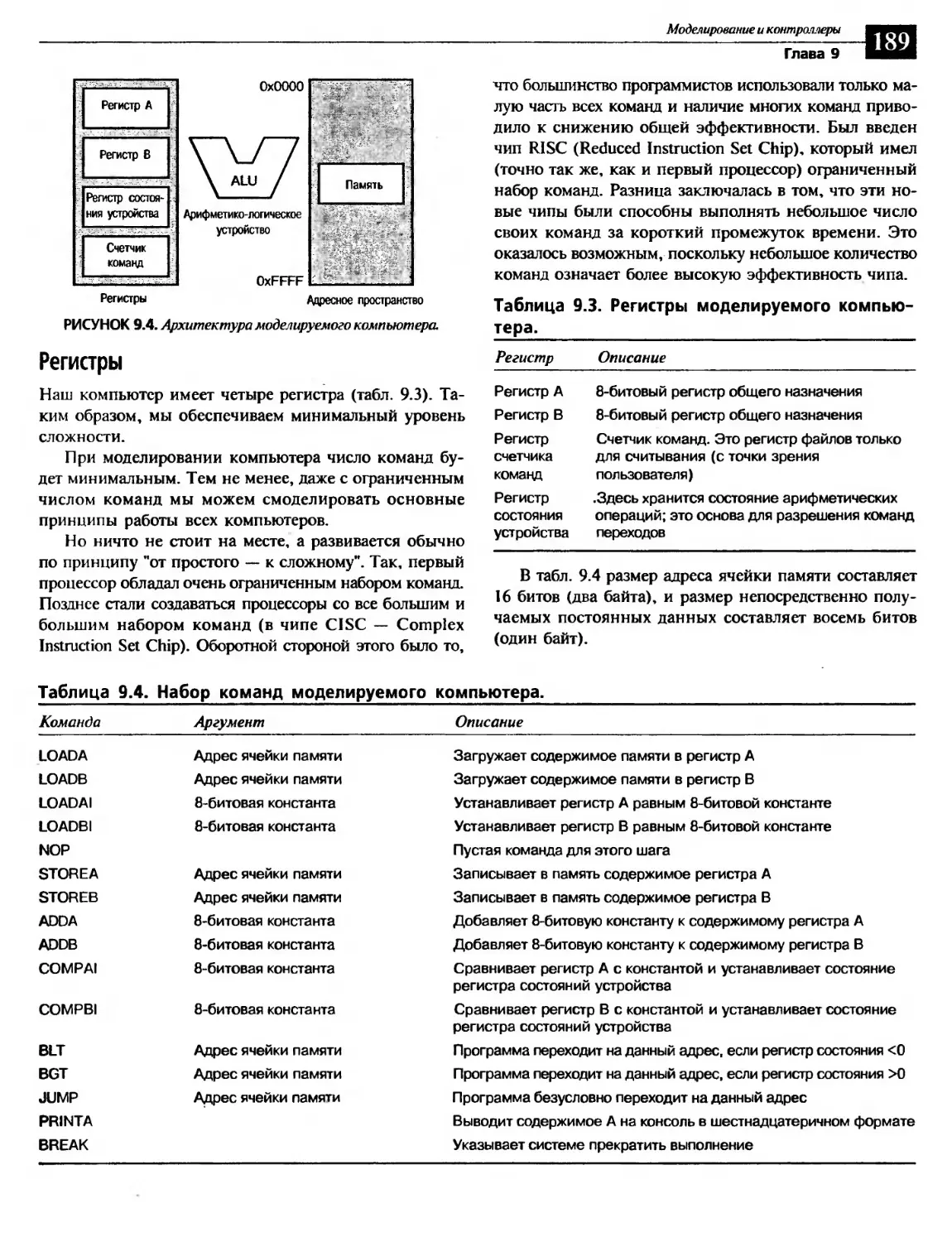

Регистры............................................................. 189

Построение С-кода.................................................... 190

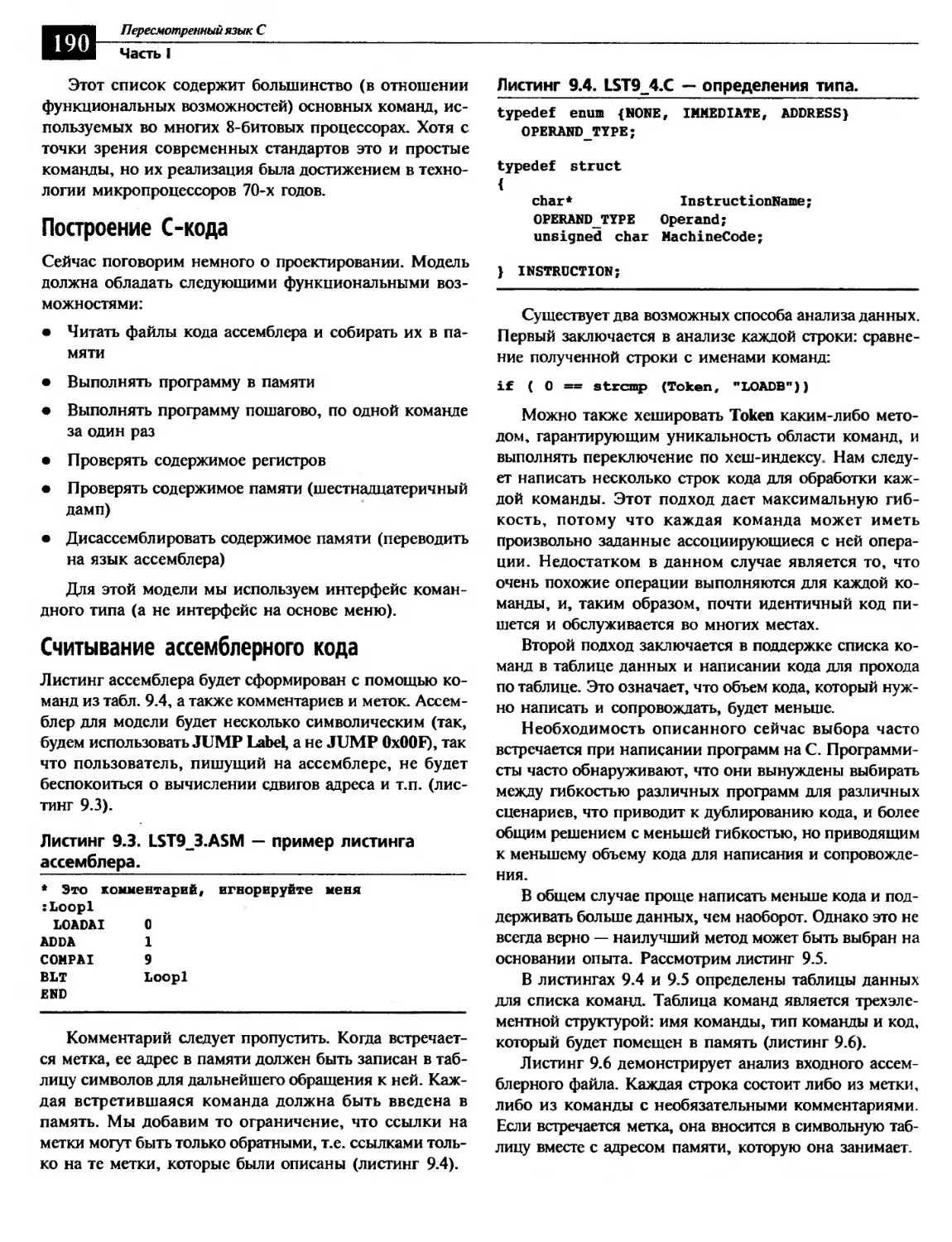

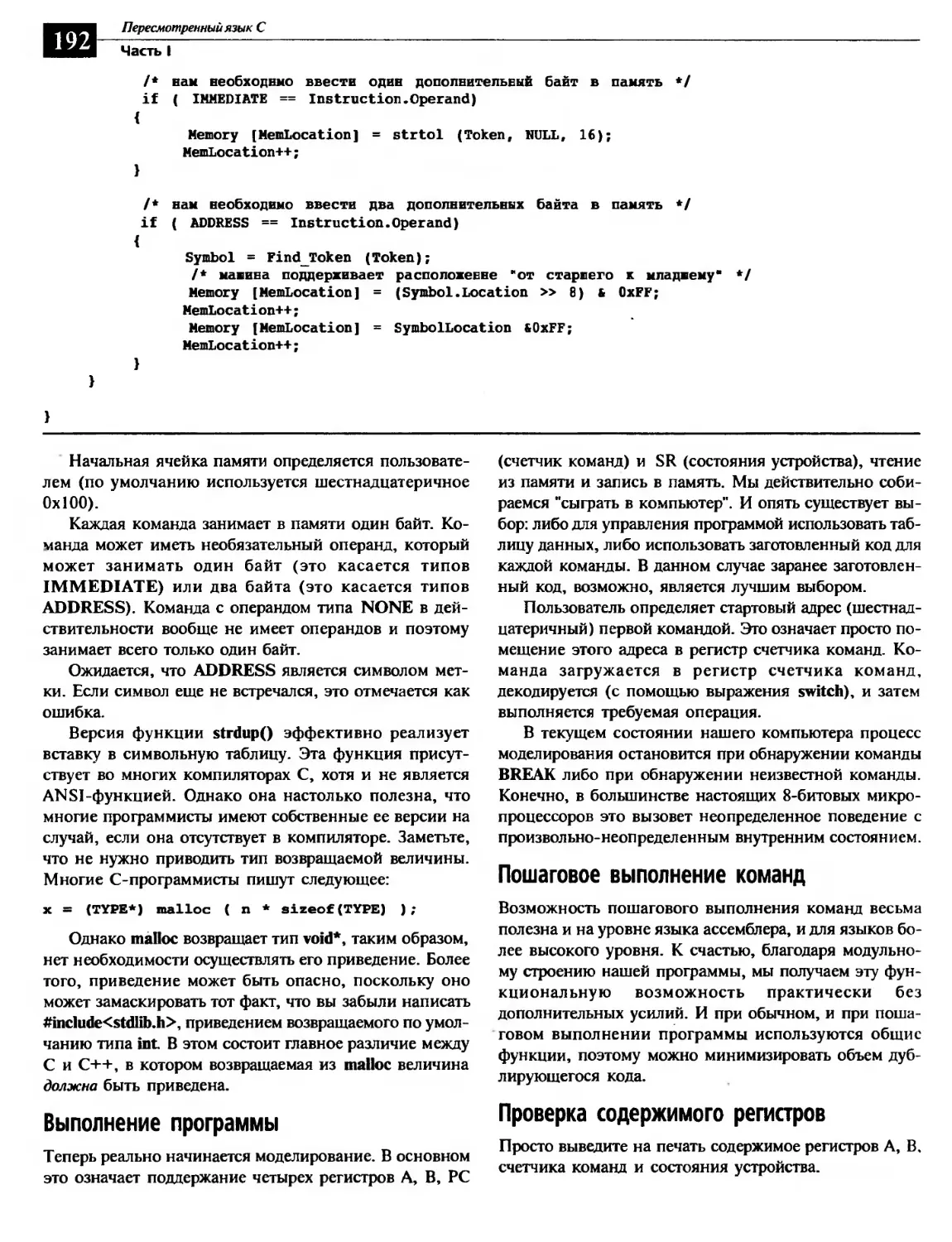

Считывание ассемблерного кода........................................ 190

Выполнение программы................................................. 192

Пошаговое выполнение команд.......................................... 192

Проверка содержимого регистров....................................... 192

Проверка содержимого памяти.......................................... 193

Дисассемблирование содержимого памяти................................ 193

Собираем все вместе.................................................. 193

Резюме................................................................. 193

ГЛАВА 10. Рекурсия.......................................................194

Что такое рекурсия...................................................... 194

Факториалы: традиционный пример...................................... 195

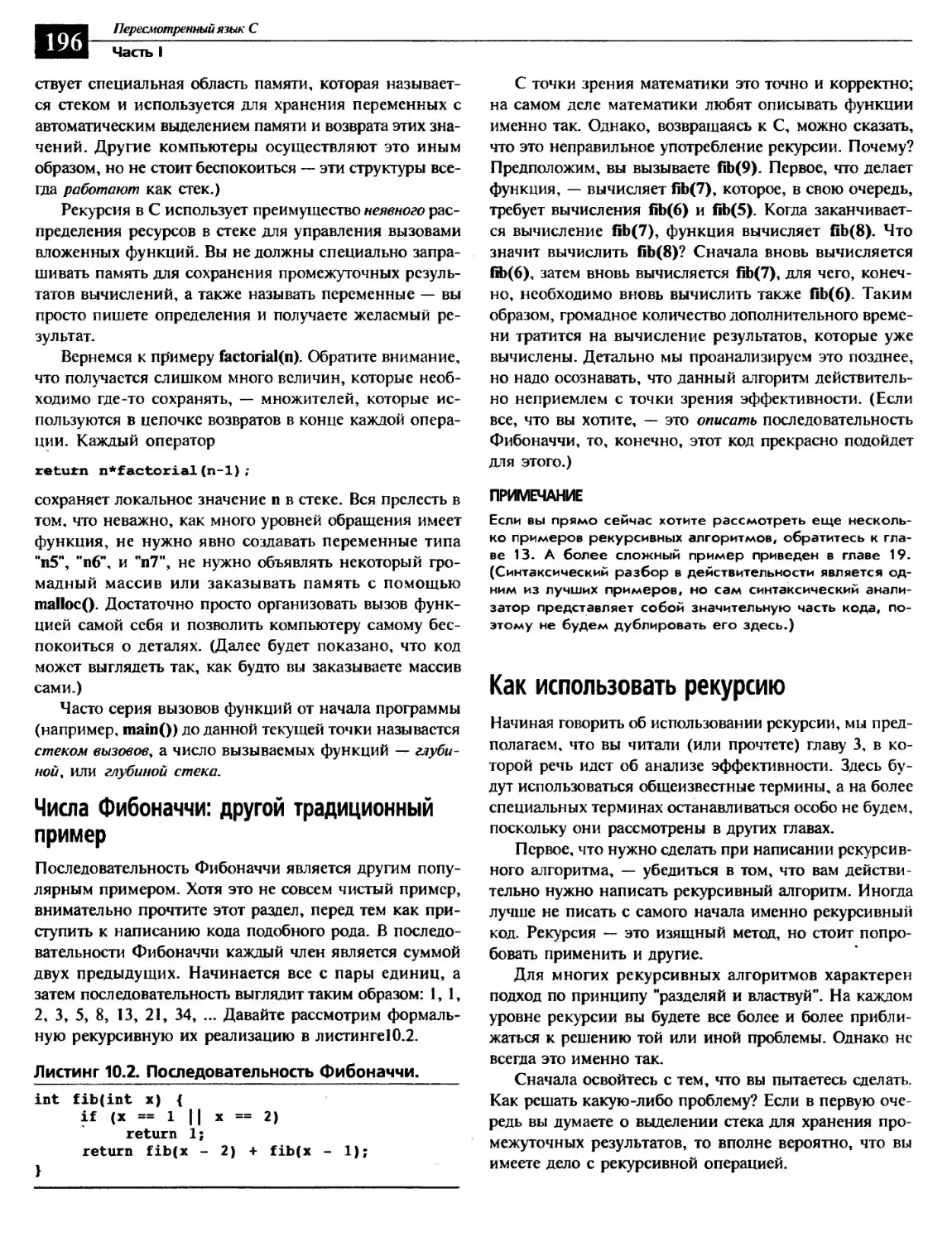

Числа Фибоначчи: другой традиционный пример.......................... 196

Искусство программирования на С

10

Как использовать рекурсию............................................. 196

Пример использования: двоичный поиск................................ 197

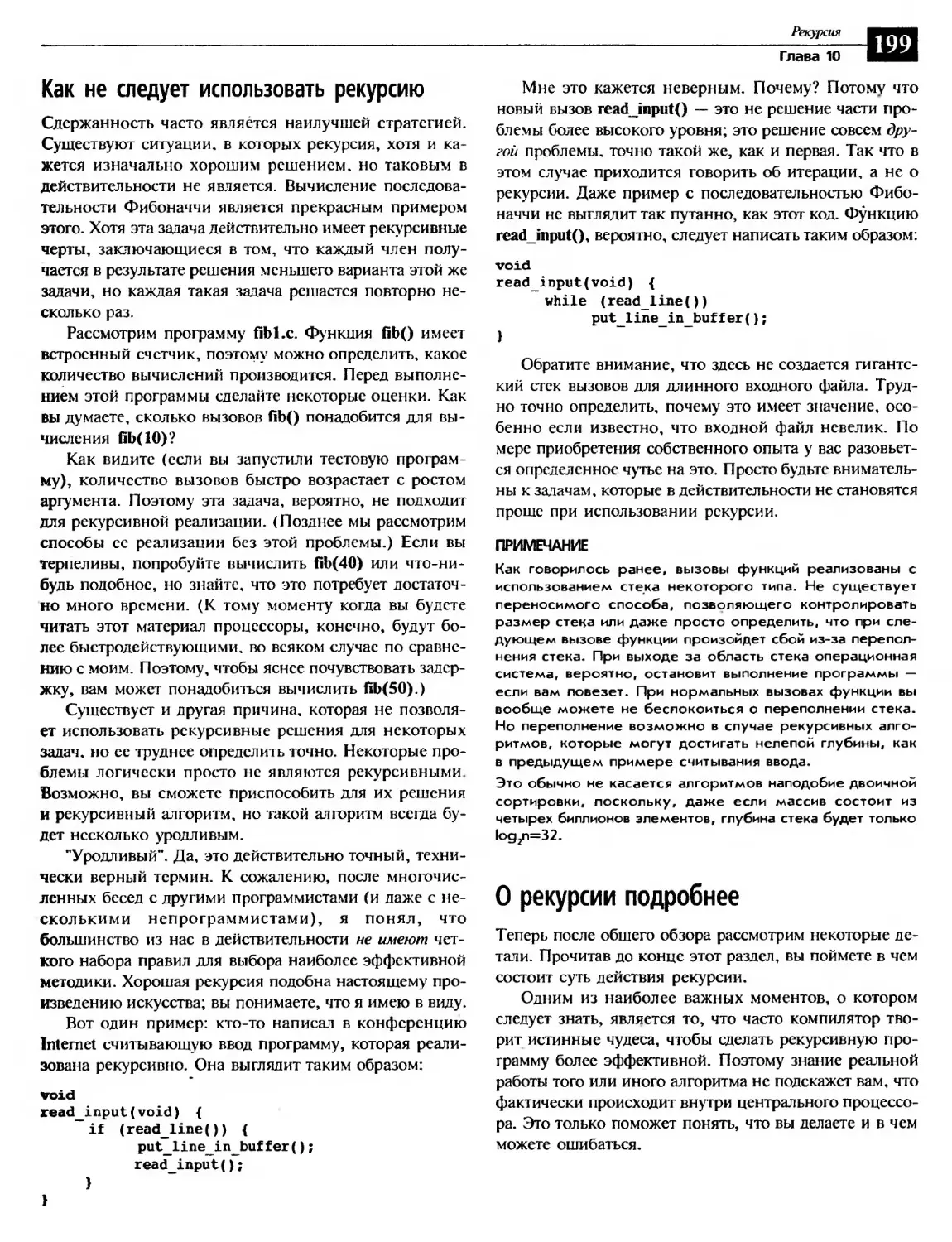

Как не следует использовать рекурсию..................................199

О рекурсии подробнее.....................................................199

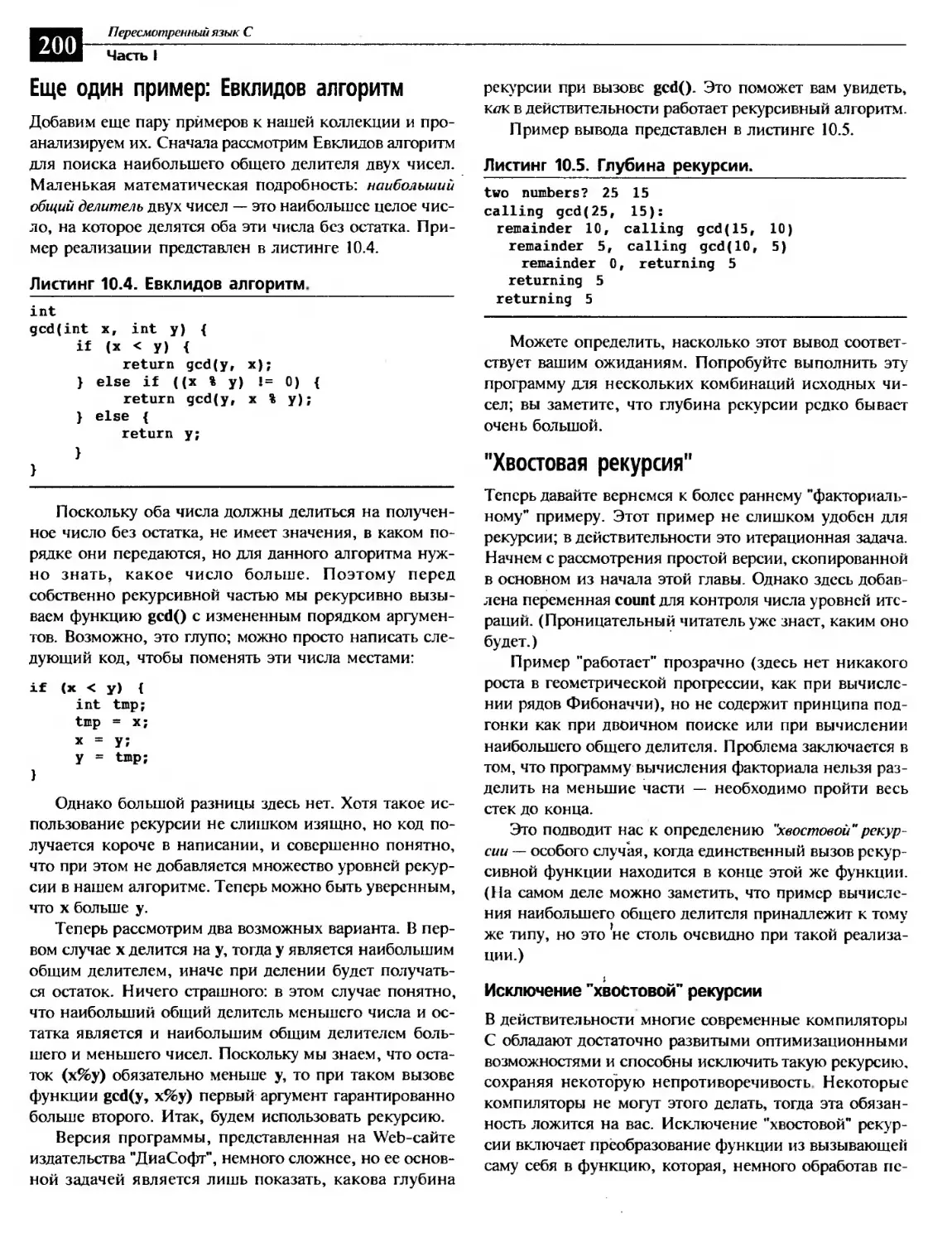

Еще один пример: Евклидов алгоритм....................................200

"Хвостовая рекурсия”................................................ 200

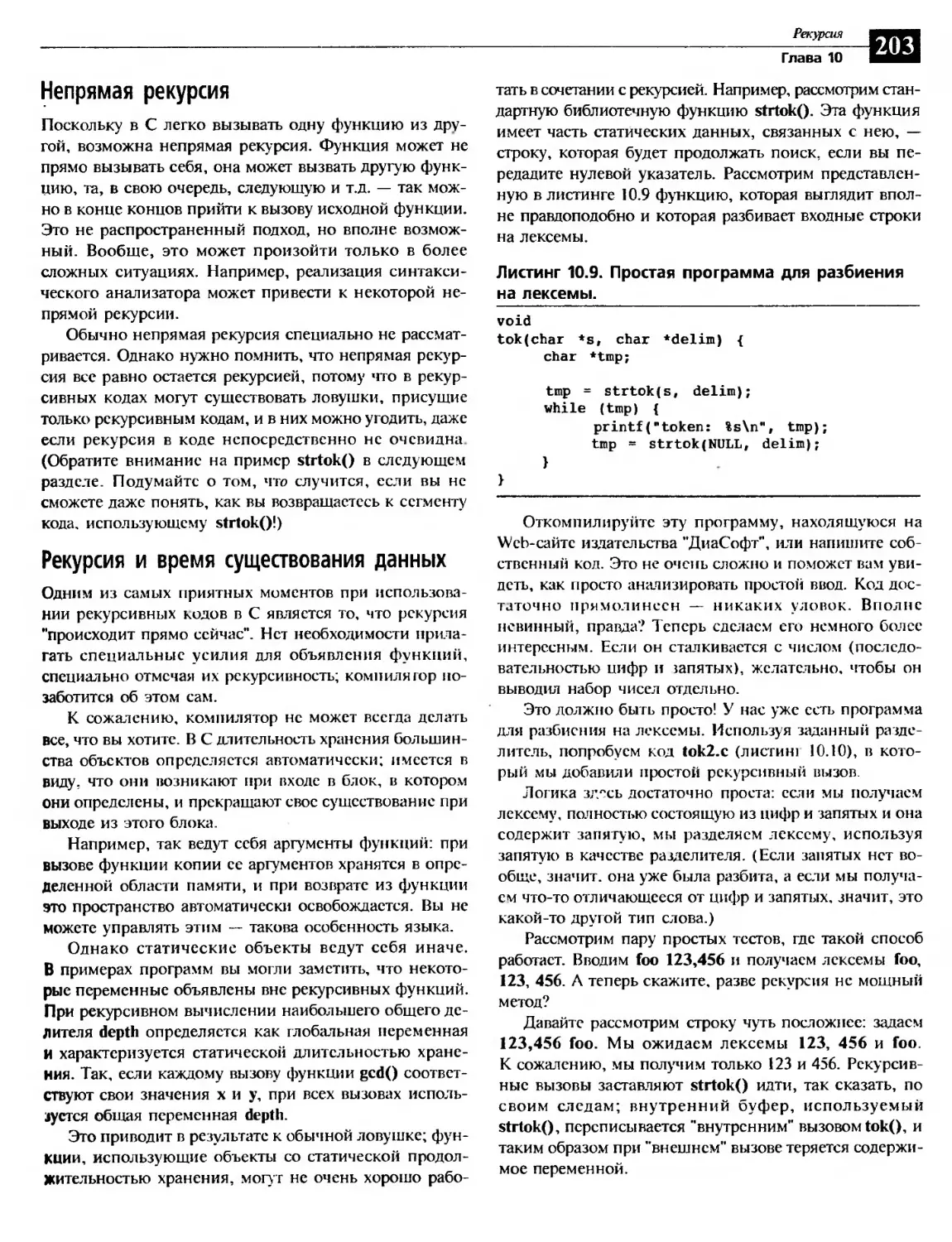

Непрямая рекурсия................................................... 203

Рекурсия и время существования данных.................................203

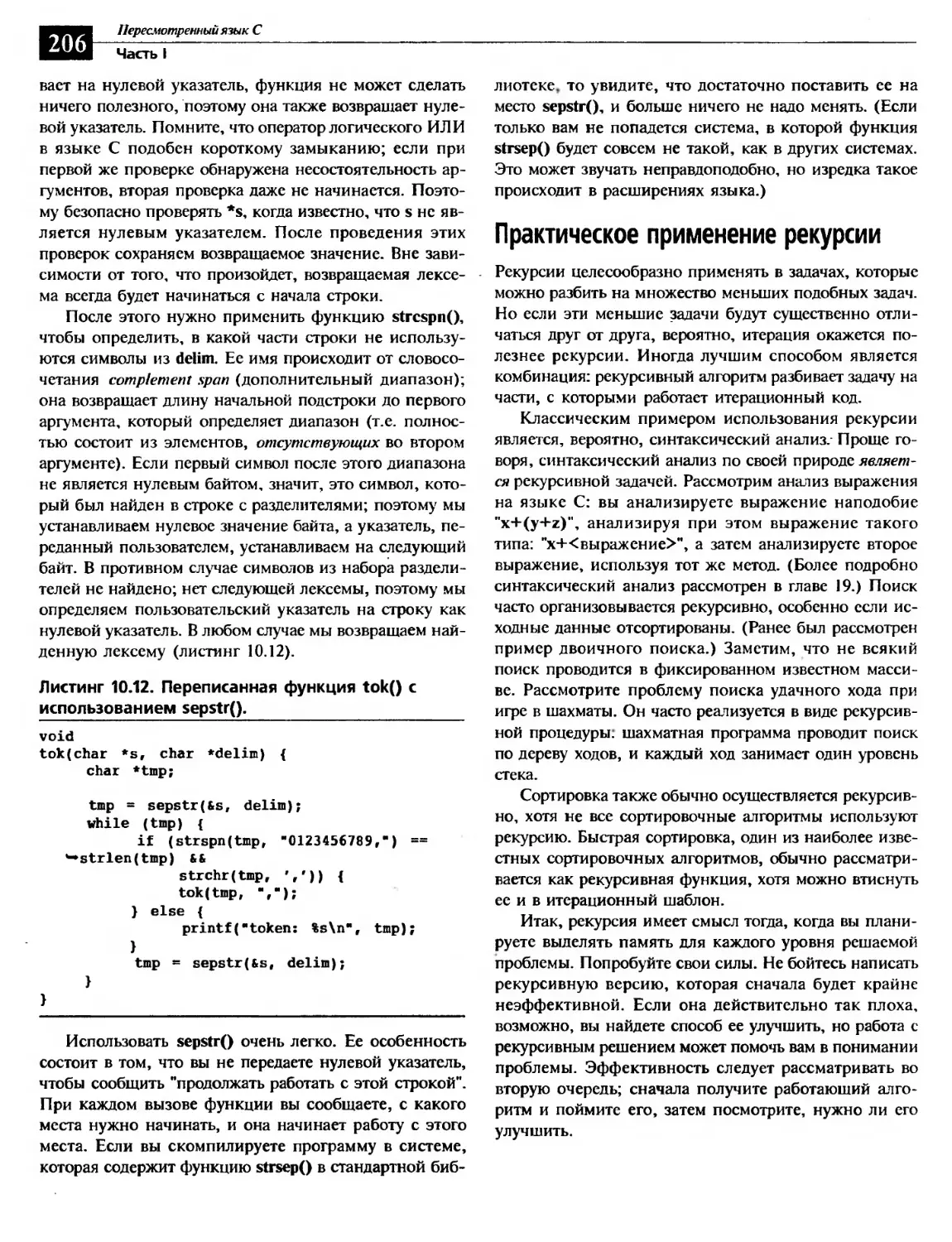

Практическое применение рекурсии.........................................206

Резюме................................................................. 207

Часть II. Организация данных.............................................208

ГЛАВА 11. Простые абстрактные структуры данных...........................209

Массивы..................................................................210

"Обычные" массивы.....................................................210

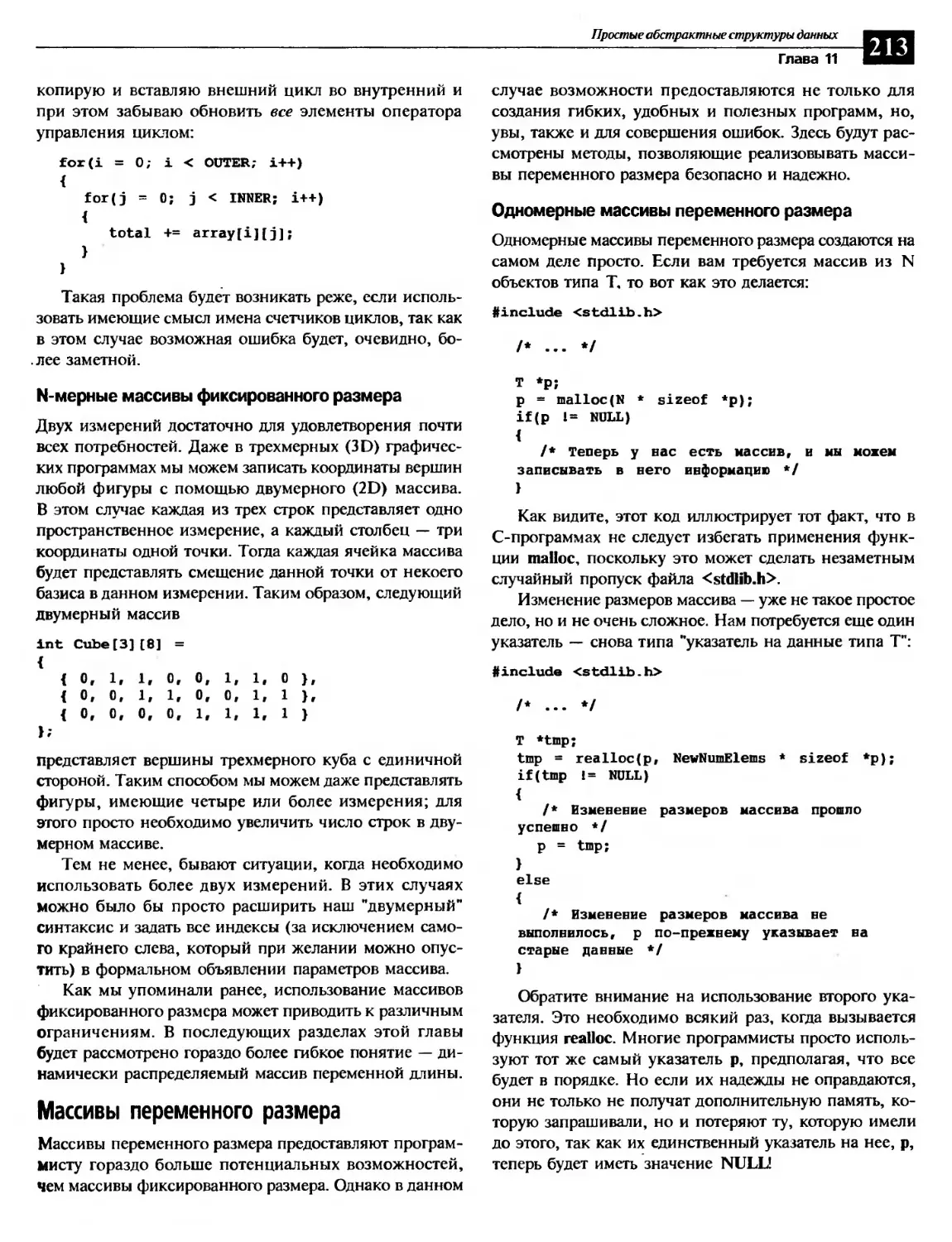

Массивы переменного размера...........................................213

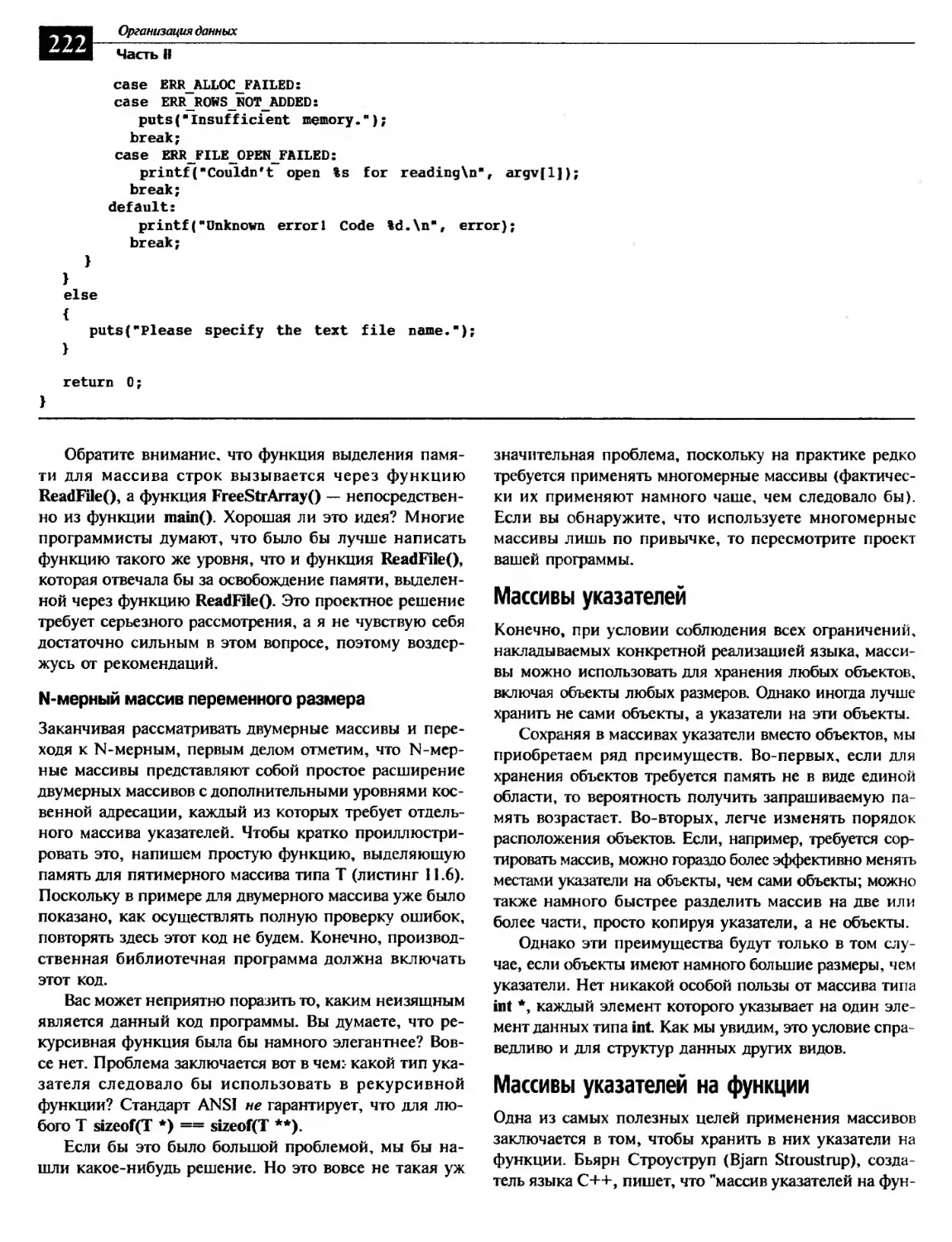

Массивы указателей....................................................222

Массивы указателей на функции.........................................222

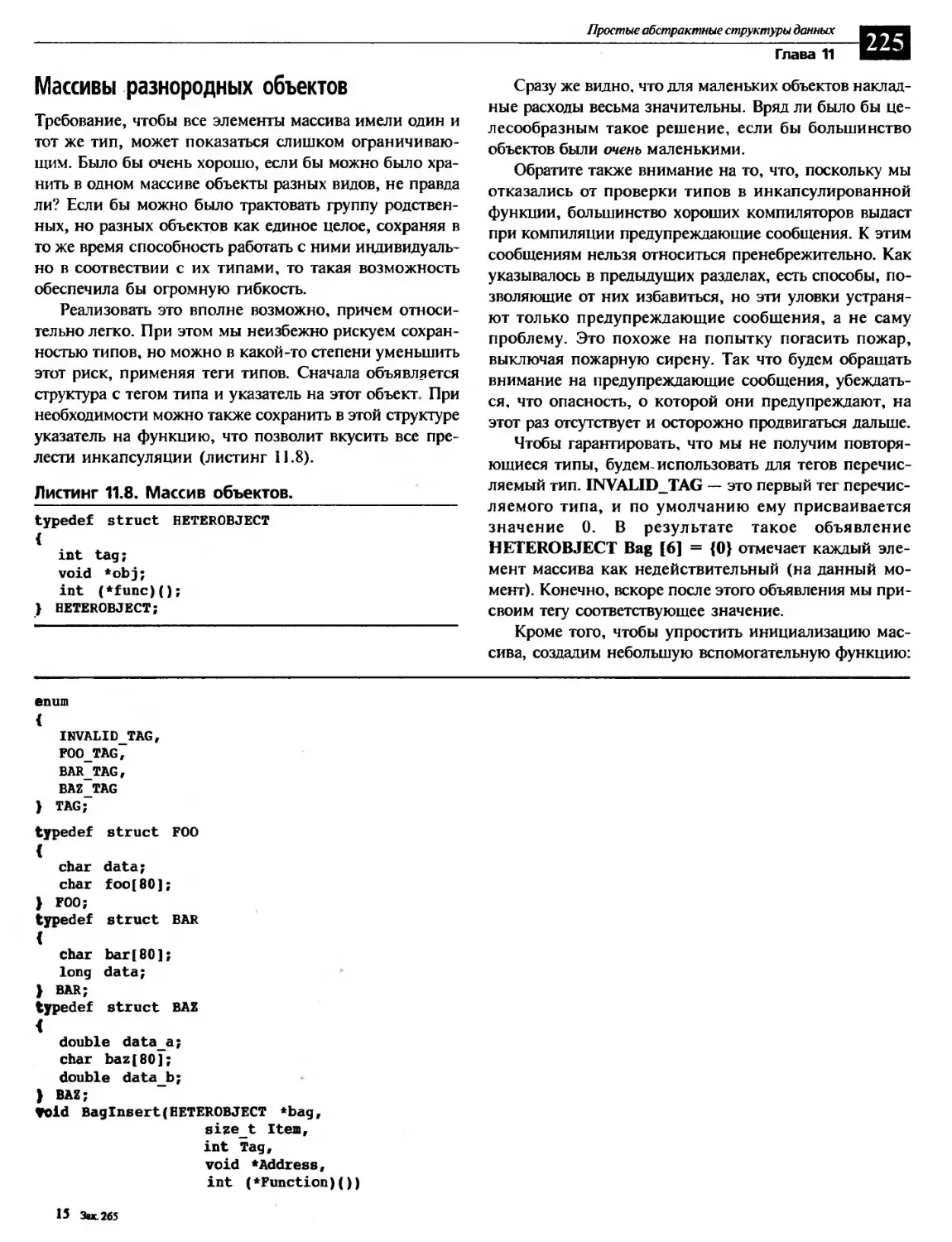

Массивы разнородных объектов..........................................225

Односвязные списки.......................................................227

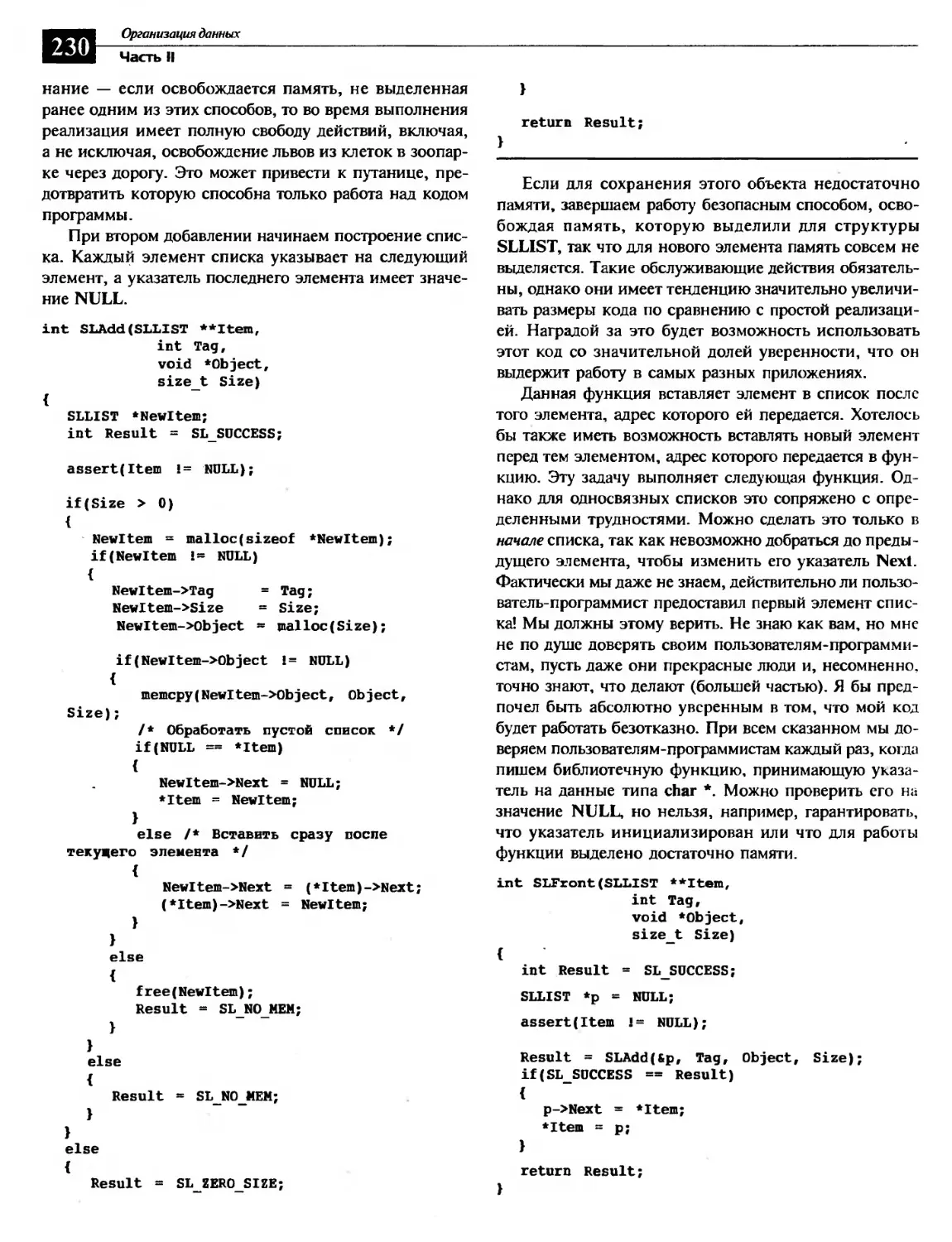

Добавление элементов..................................................229

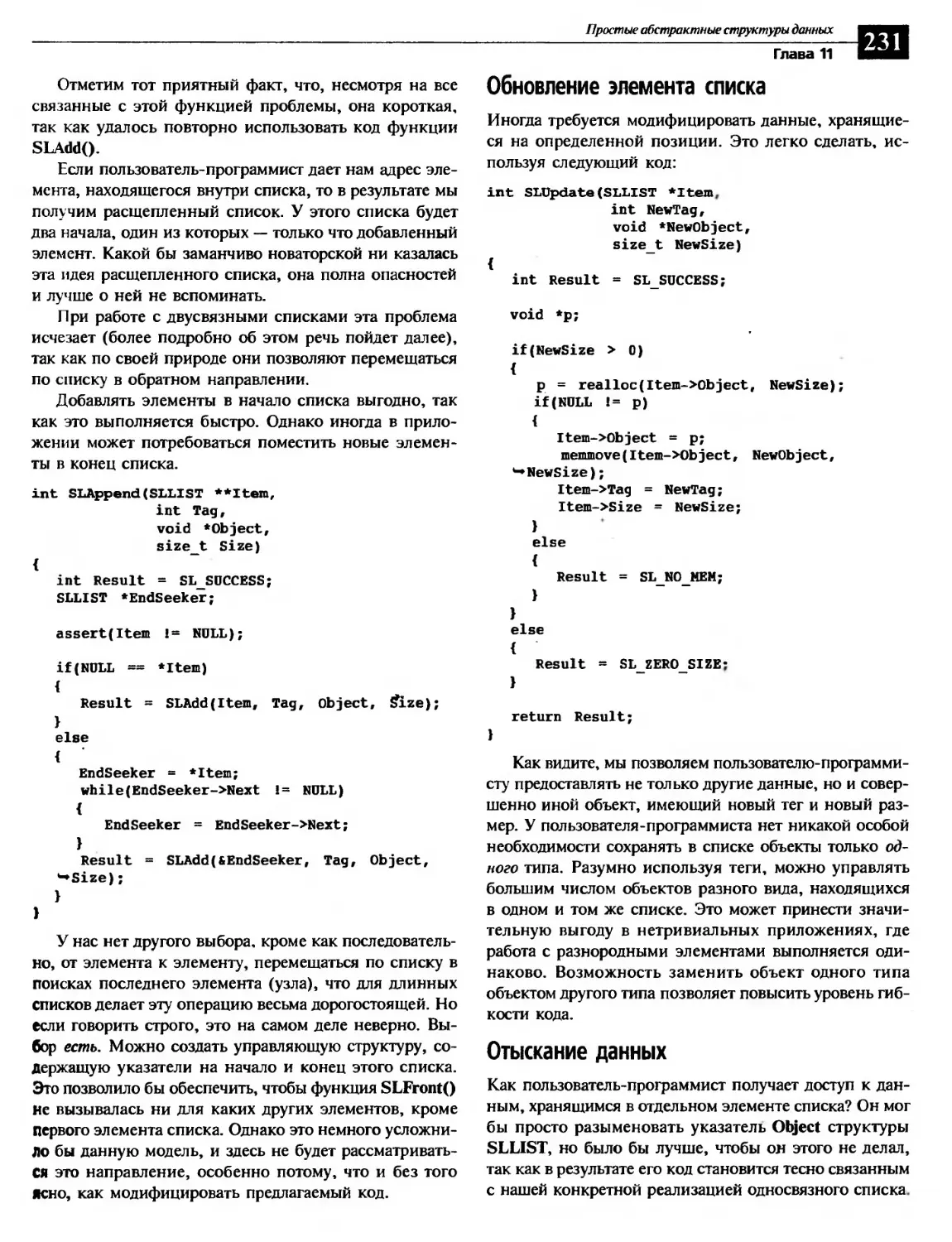

Обновление элемента списка............................................231

Отыскание данных......................................................231

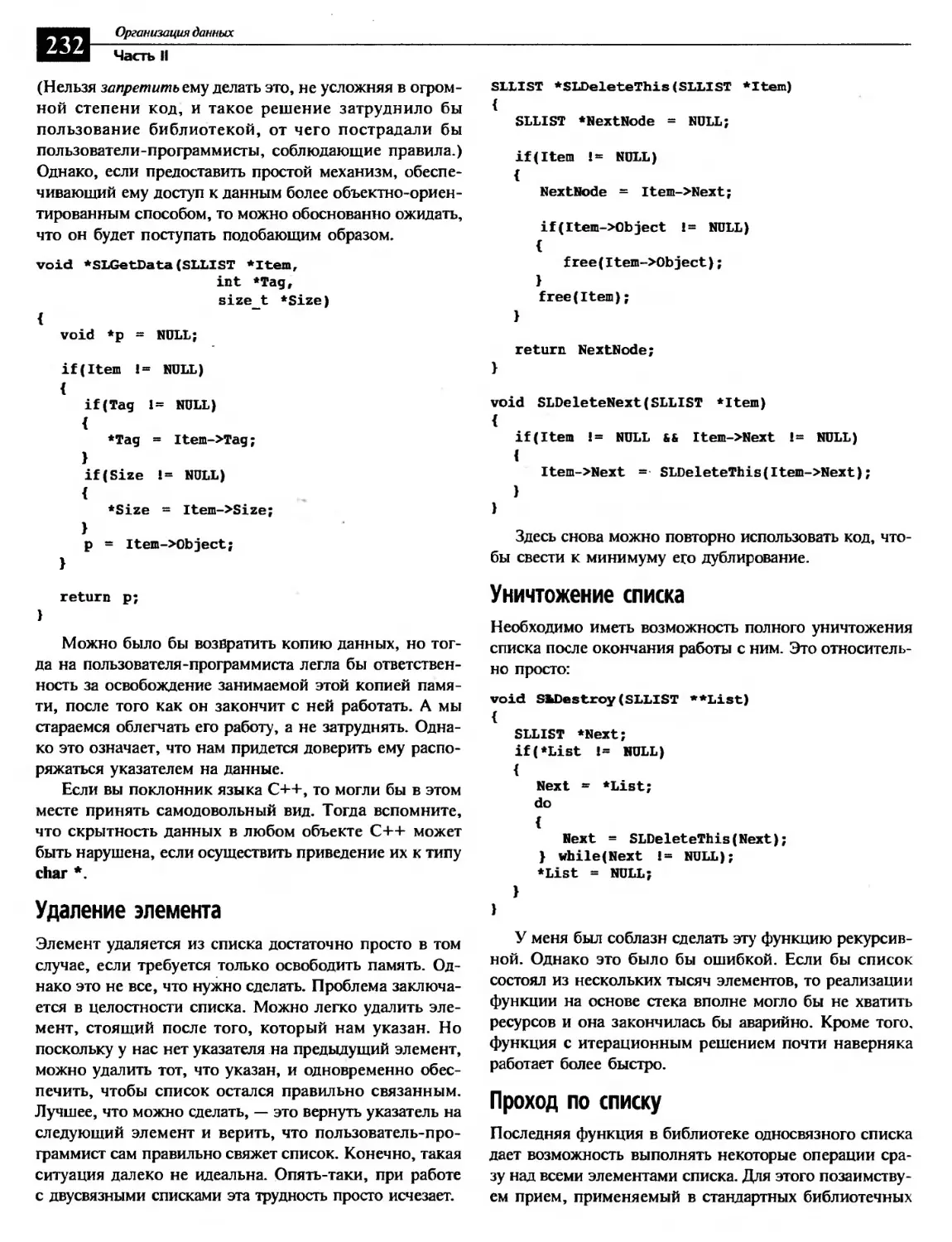

Удаление элемента.....................................................232

Уничтожение списка....................................................232

Проход по списку.............................-........................232

Тестовый драйвер......................................................233

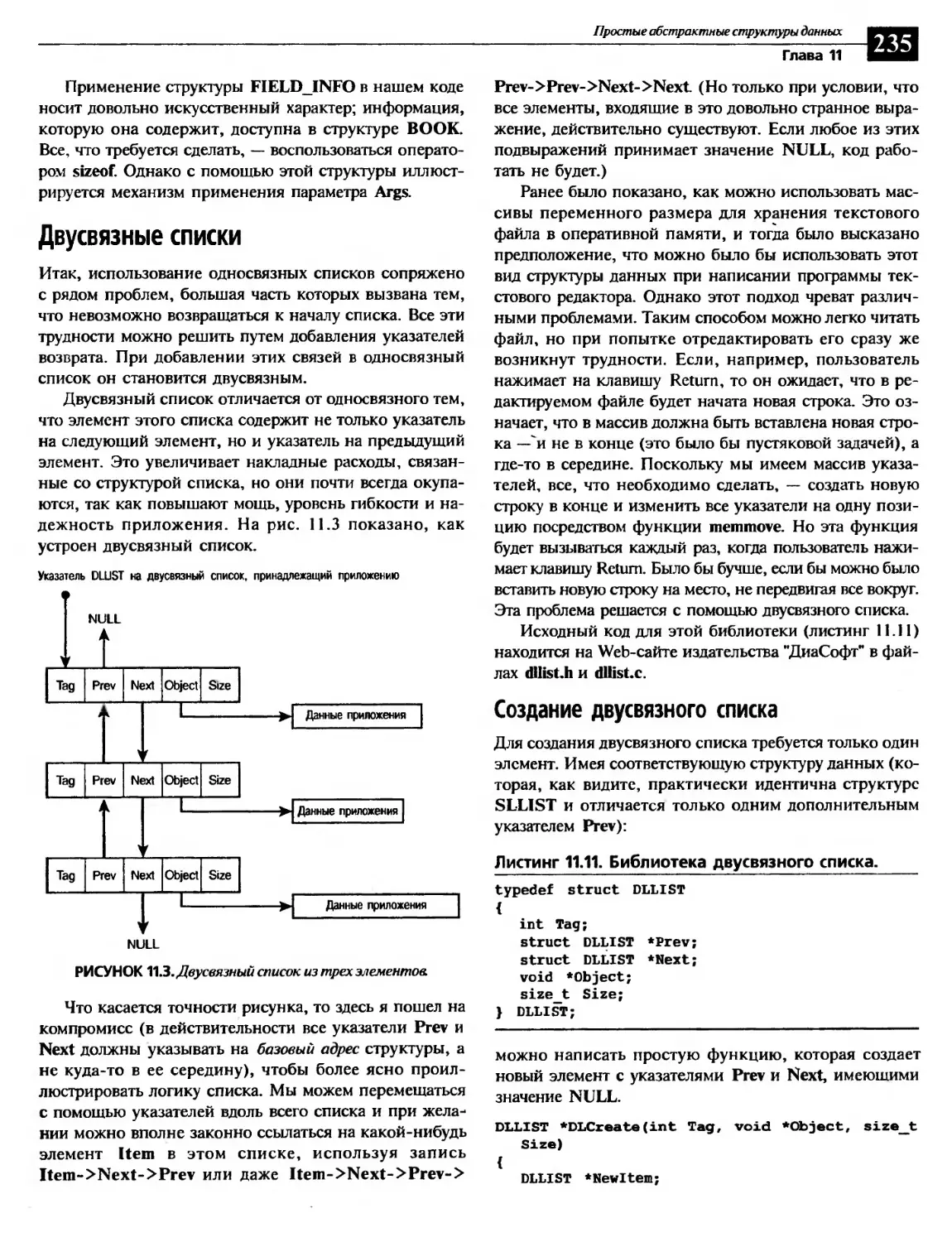

Двусвязные списки........................................................235

Создание двусвязного списка...........................................235

Вставка элемента в начало списка......................................237

Вставка элемента в конец списка.......................................237

Вставка элемента внутрь списка........................................237

Обновление и поиск данных.............................................237

Извлечение элемента из списка.........................................237

Удаление элемента списка..............................................238

Как поменять элементы местами.........................................238

Подсчет числа элементов...............................................238

Вырезание и вставка...................................................239

Уничтожение всего списка..............................................239

Проход по списку......................................................239

Тестовый драйвер......................................................239

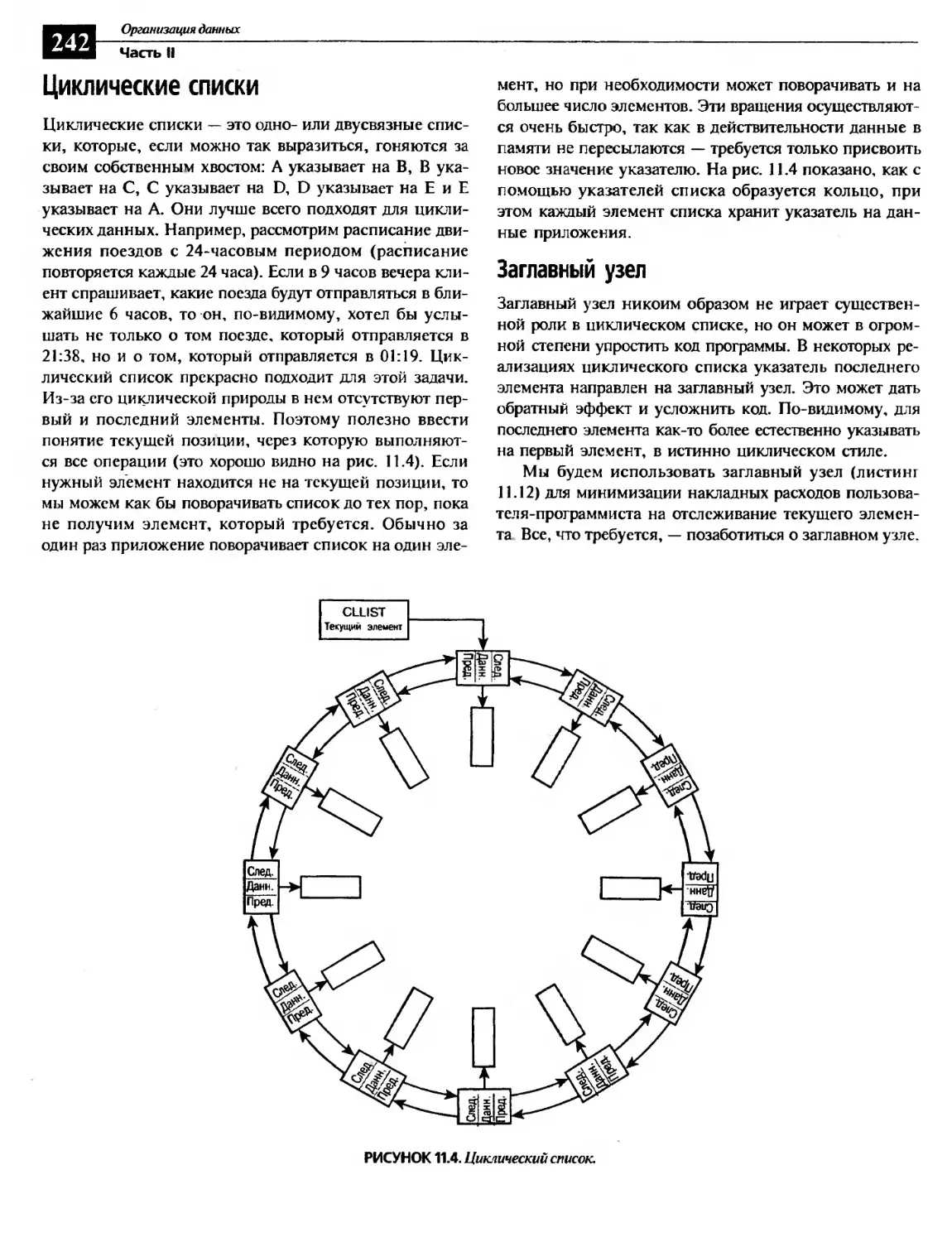

Циклические списки.......................................................242

Заглавный узел........................................................242

Вставка первого узла..................................................243

Вставка последующих узлов.............................................243

Восстановление и обновление данных....................................244

Вращение списка.......................................................244

Удаление узлов .......................................................244

Проход по списку.........................................................245

Решение задачи Иосифа.................................................245

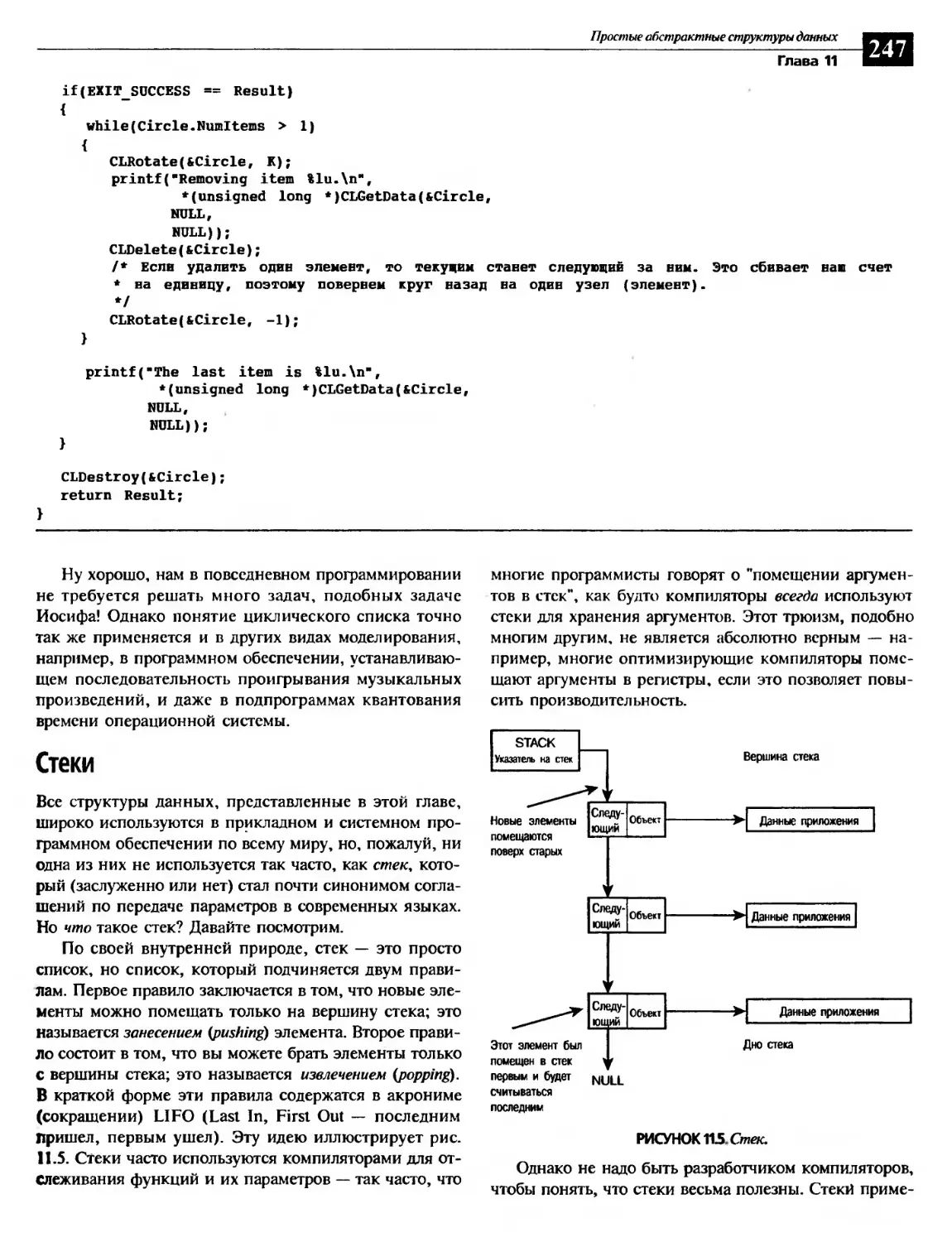

Стеки....................................................................247

Оглавление

11

Создание стека........................................................248

Занесение элементов...................................................249

Извлечение элементов..................................................249

Обращение к первому элементу..........................................250

Подсчет числа элементов в стеке.......................................250

Сохранение природы стека............................................ 250

Пример стека: программа проверки синтаксиса HTML......................250

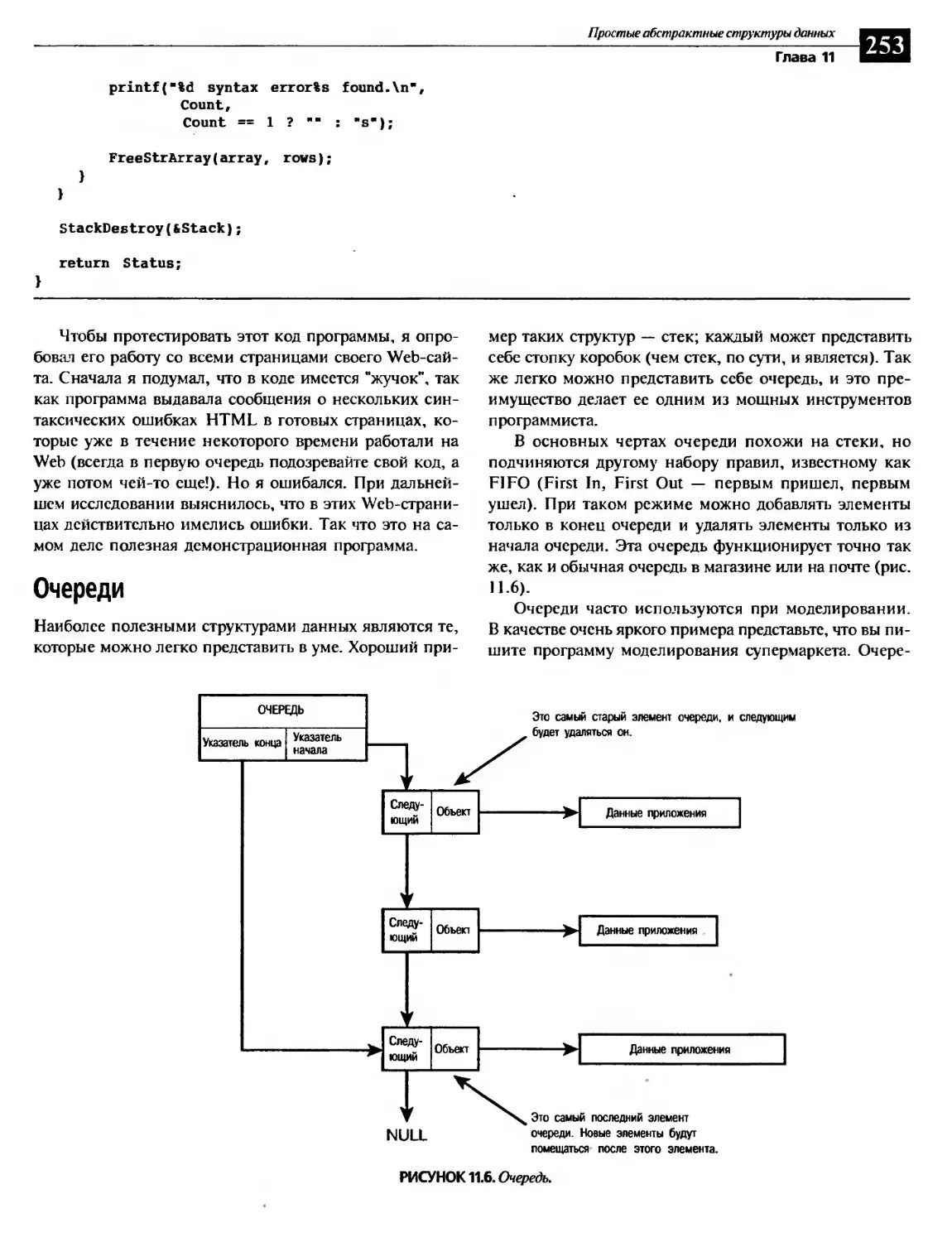

Очереди..................................................................253

Создание очереди......................................................254

Добавление элементов в очередь........................................254

Удаление элементов из очереди.........................................254

Сохранение природы очереди............................................255

Прикладная библиотека работы с очередями.........................*....255

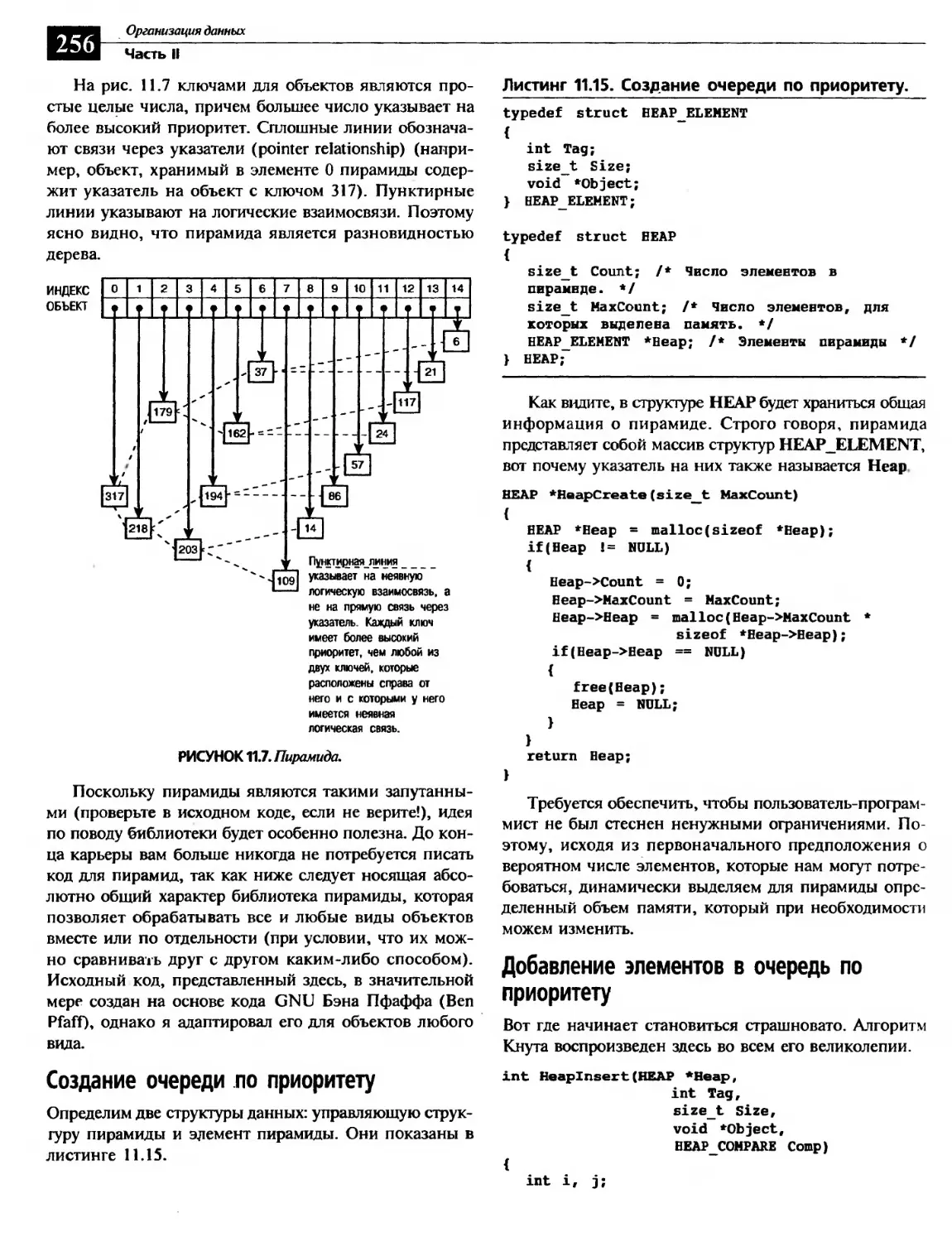

Очереди по приоритету....................................................255

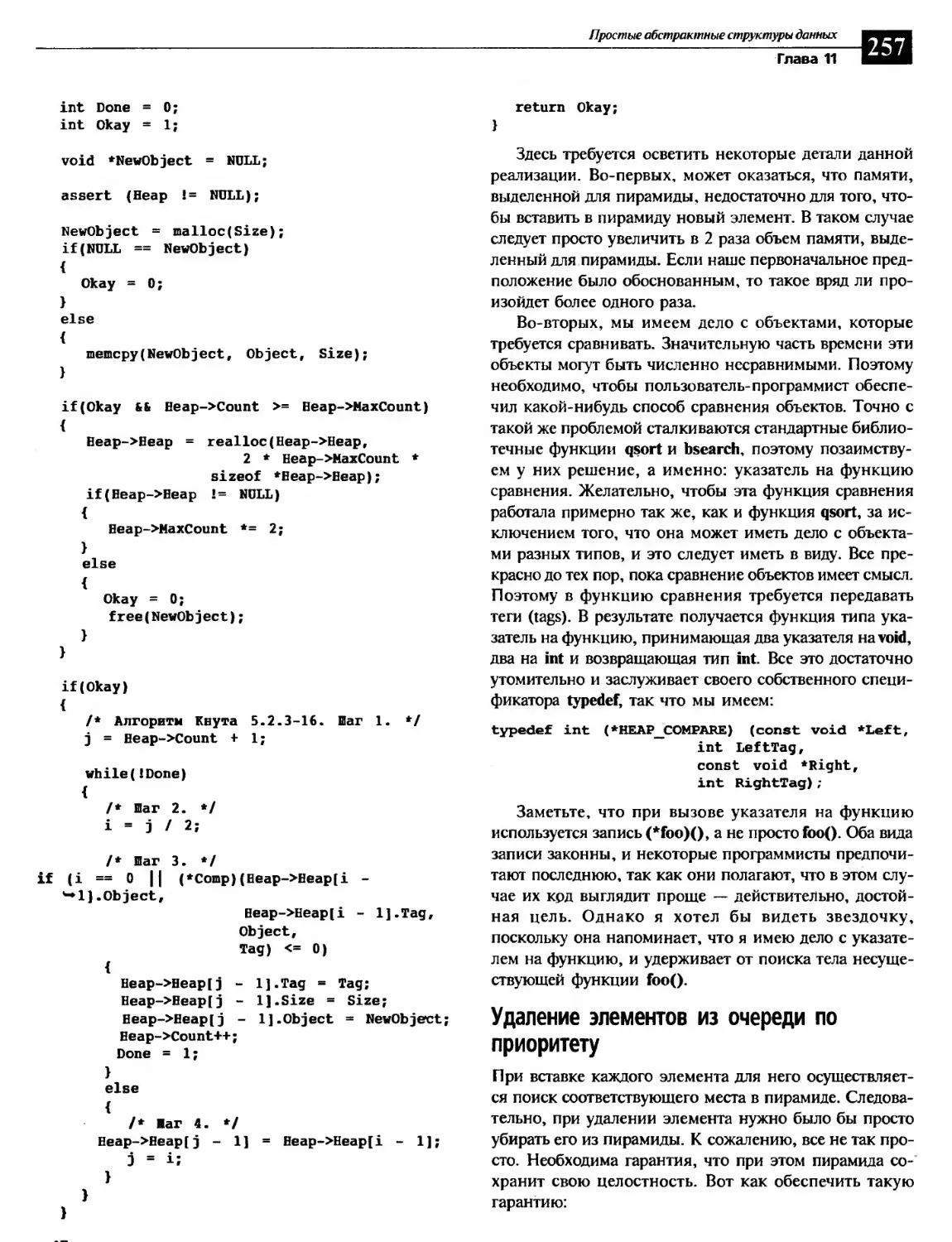

Создание очереди по приоритету........................................256

Добавление элементов в очередь по приоритету..........................256

Удаление элементов из очереди по приоритету...........................257

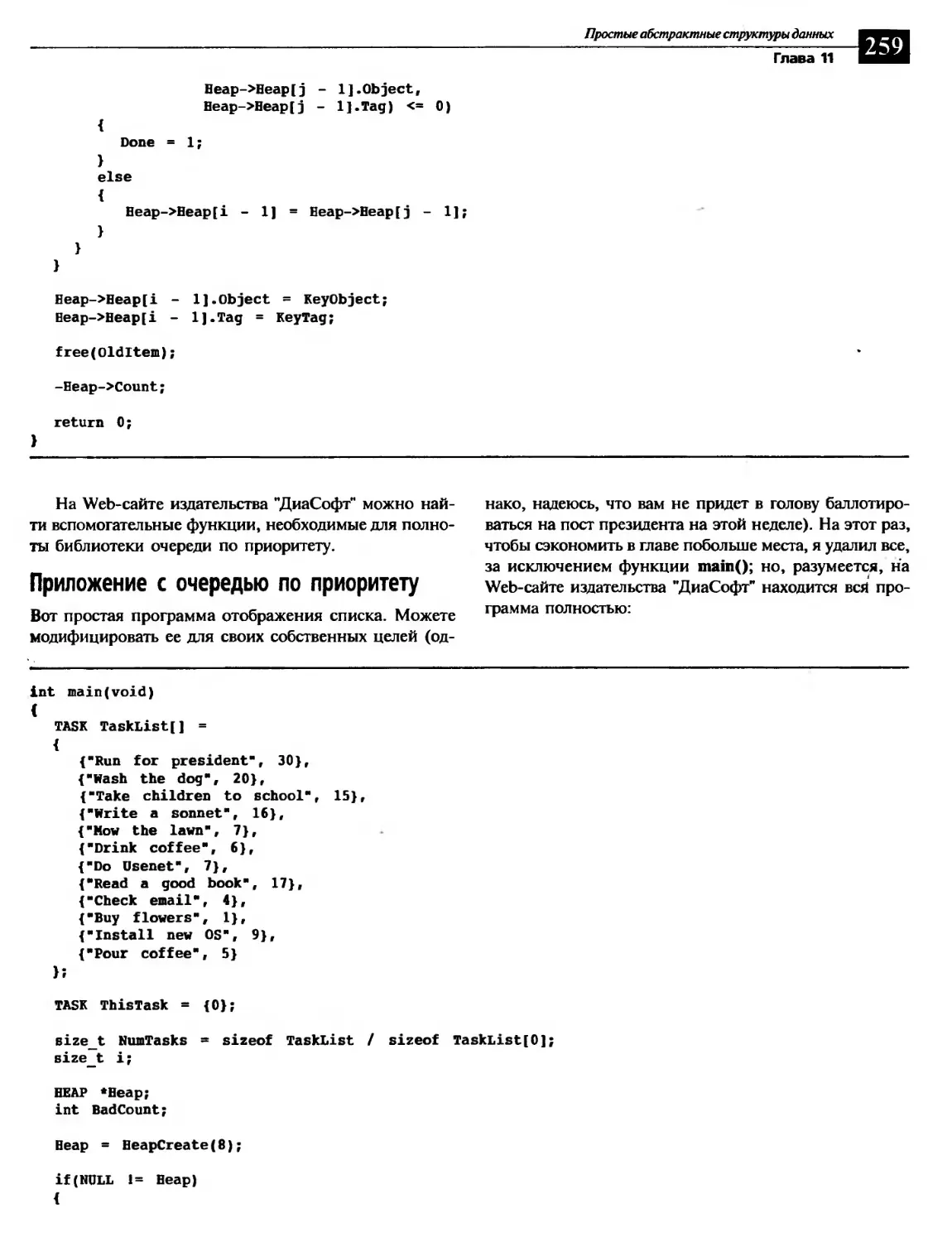

Приложение с очередью по приоритету...................................259

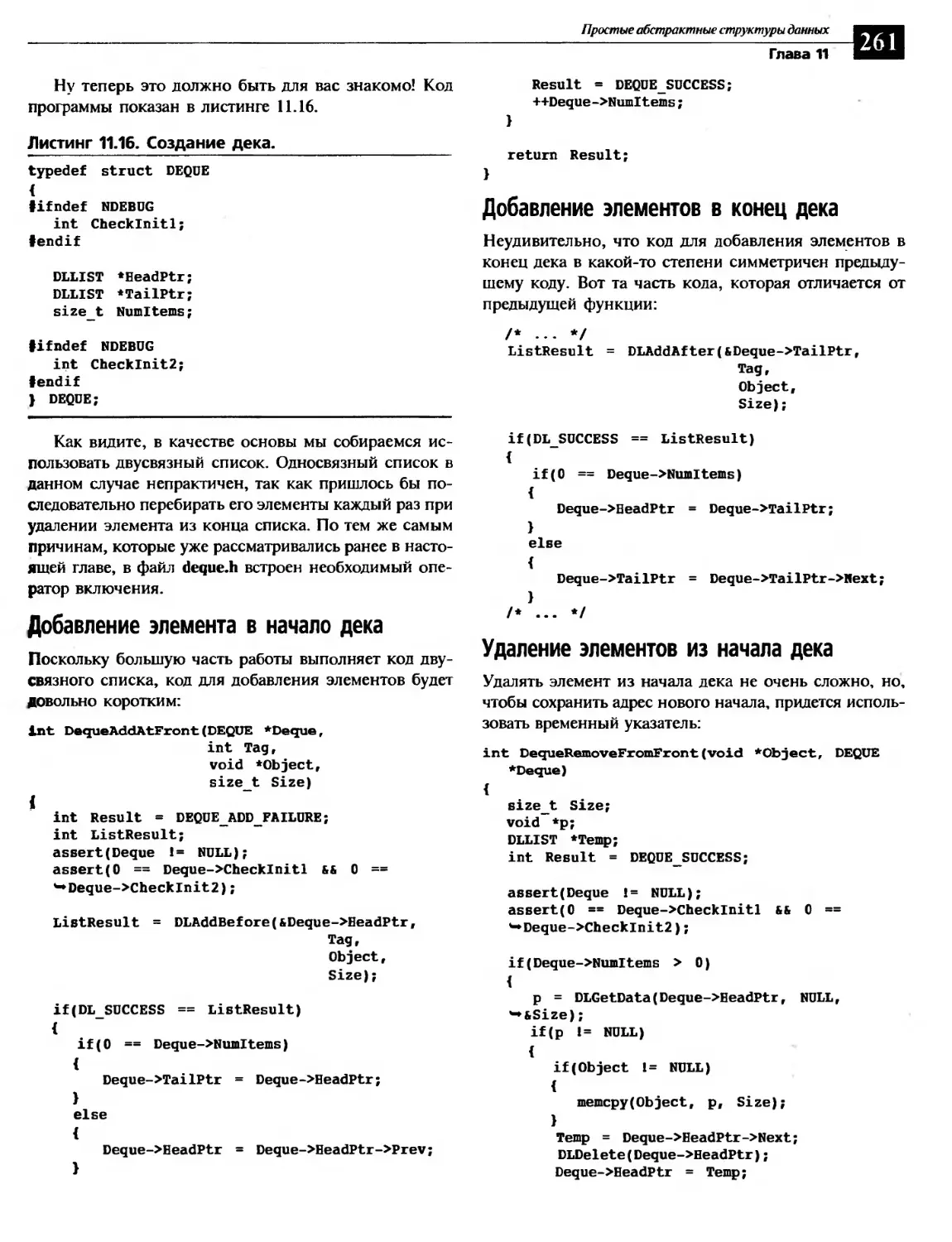

Двусторонние очереди (деки)-».......................................... 260

Добавление элемента в начало дека........У............................261

Добавление элементов в конец дека.....................................261

Удаление элементов из начала дека.....................................261

Удаление элементов из конца дека......................................262

Сохранение природы дека...............................................262

Дек автомобилей..................................................... 262

Разнородные структуры и объектные деревья................................265

Резюме................................................................. 265

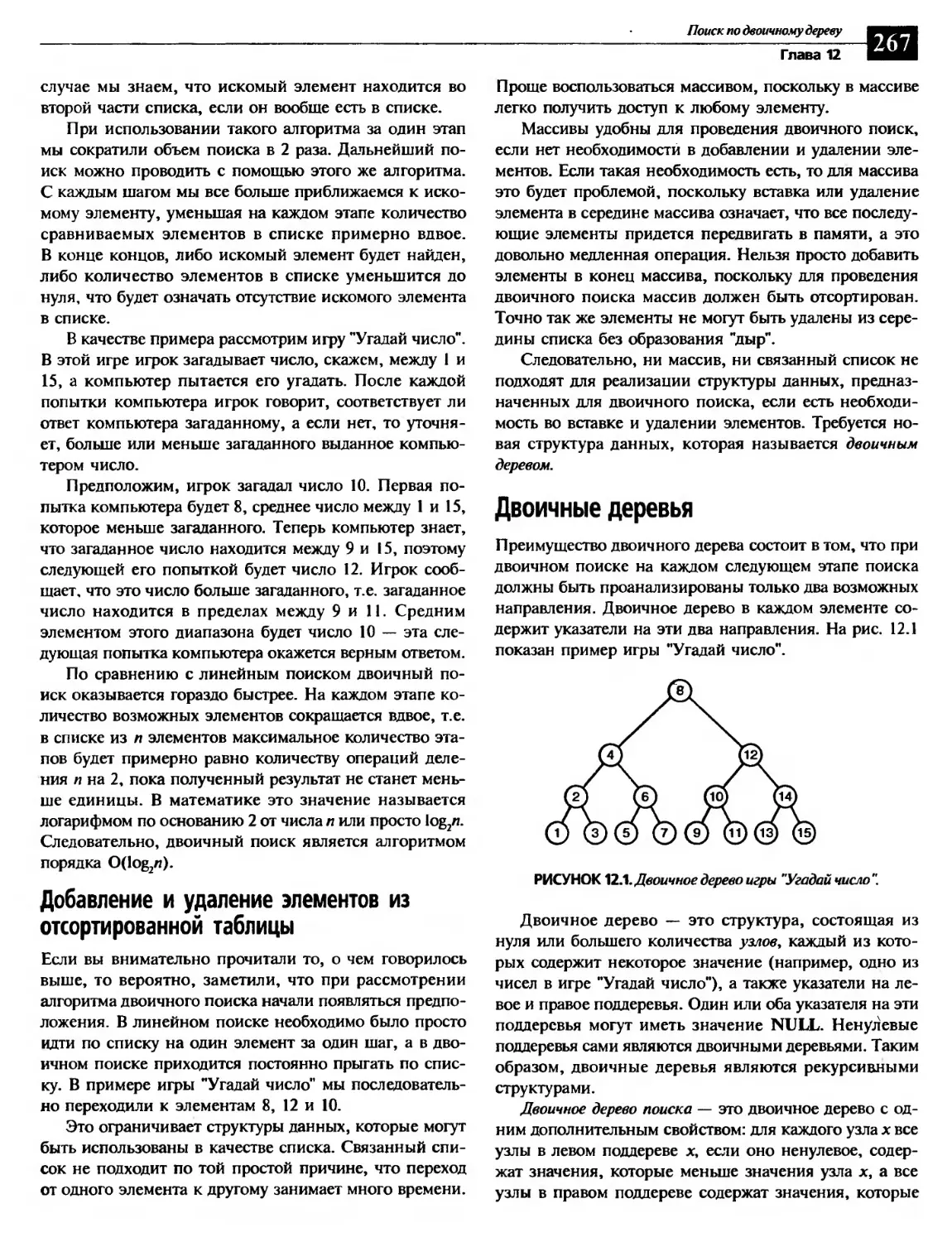

ГЛАВА 12. Поиск по двоичному дереву.................................. 266

Анализ алгоритмов поиска.................................................266

Двоичный поиск........................................................266

Добавление и удаление элементов из отсортированной таблицы............267

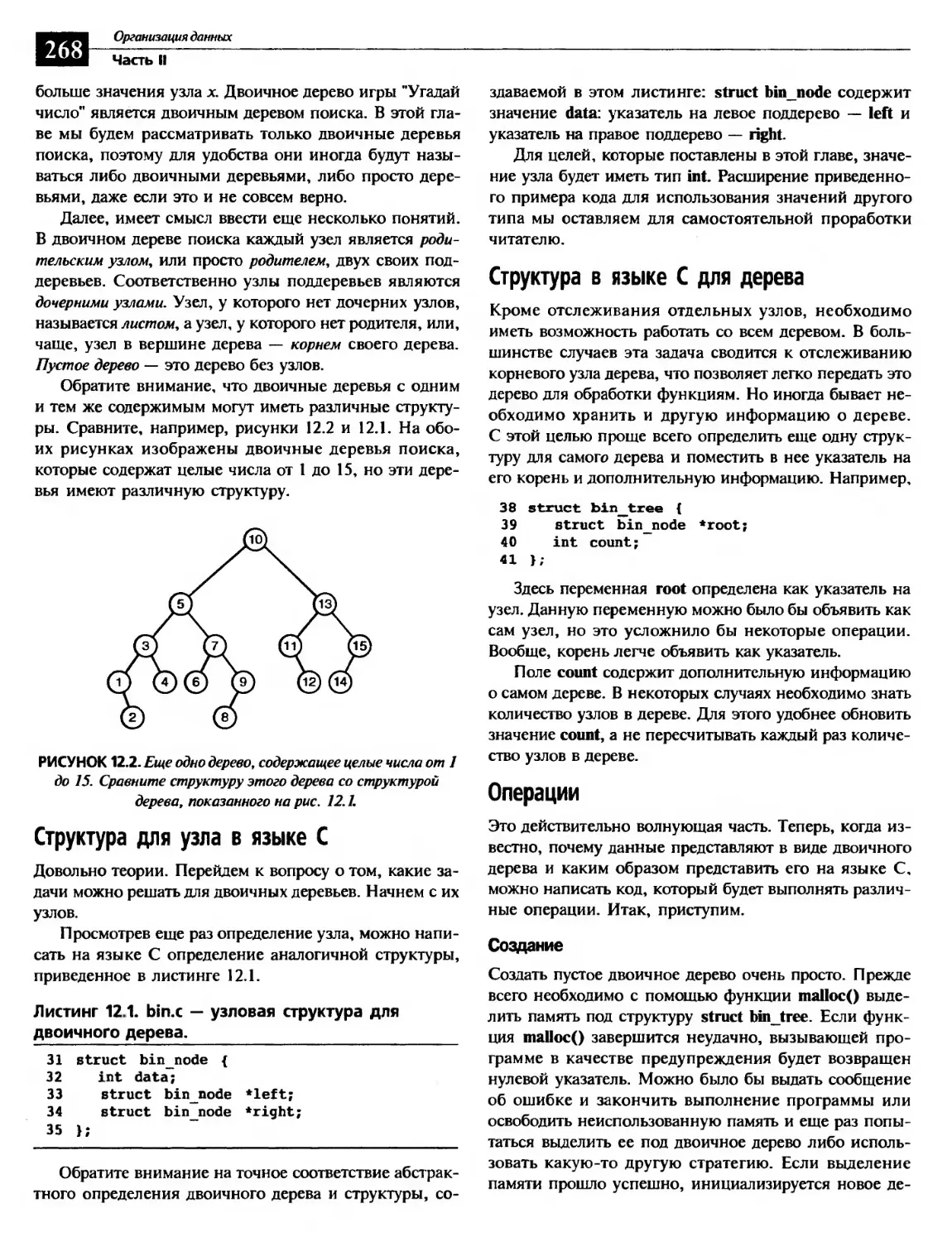

Двоичные деревья.........................................................267

Структура для узла в языке С..........................................268

Структура в языке С для дерева........................................268

Операции..............................................................268

Создание...........................................................268

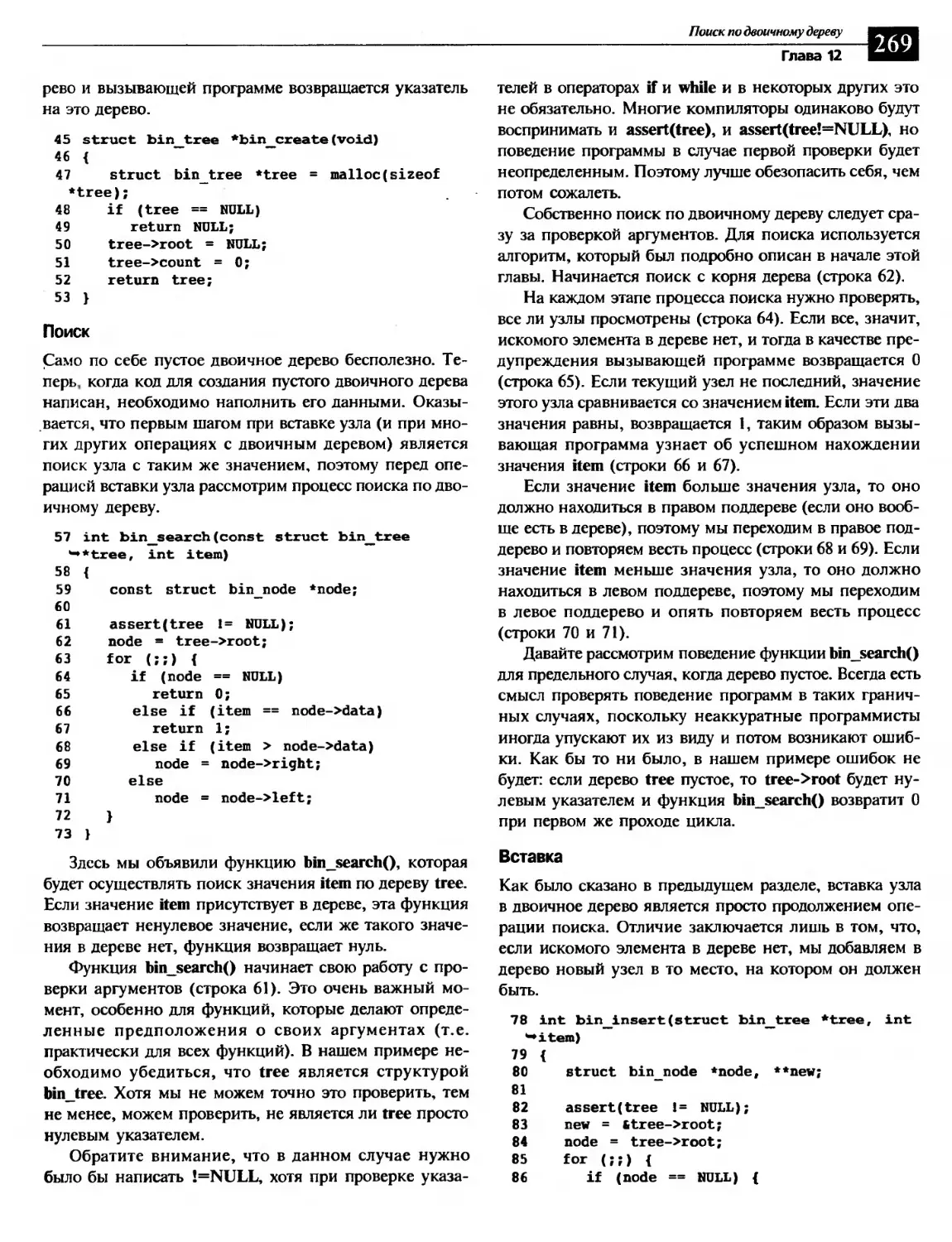

Поиск..............................................................269

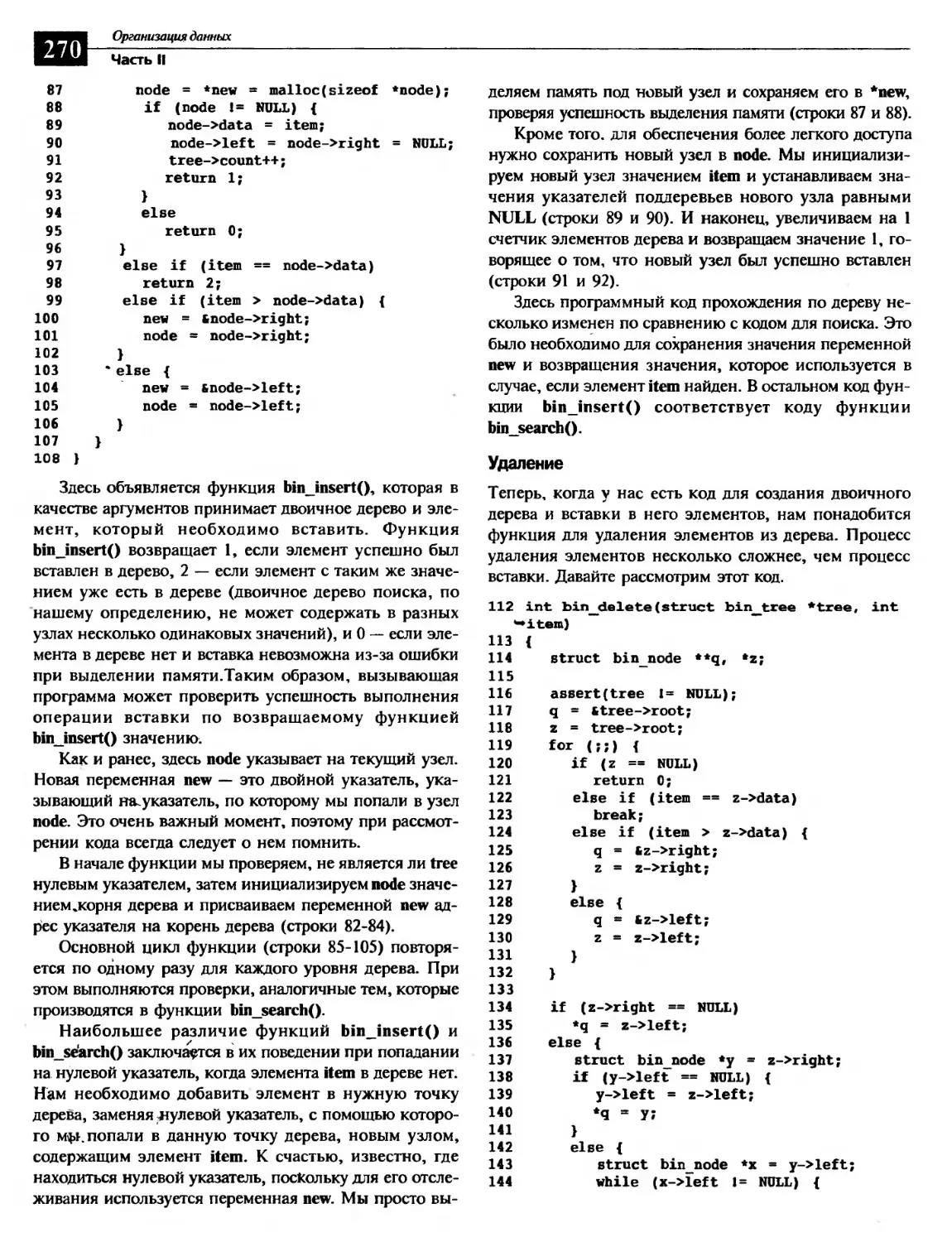

Вставка............................................................269

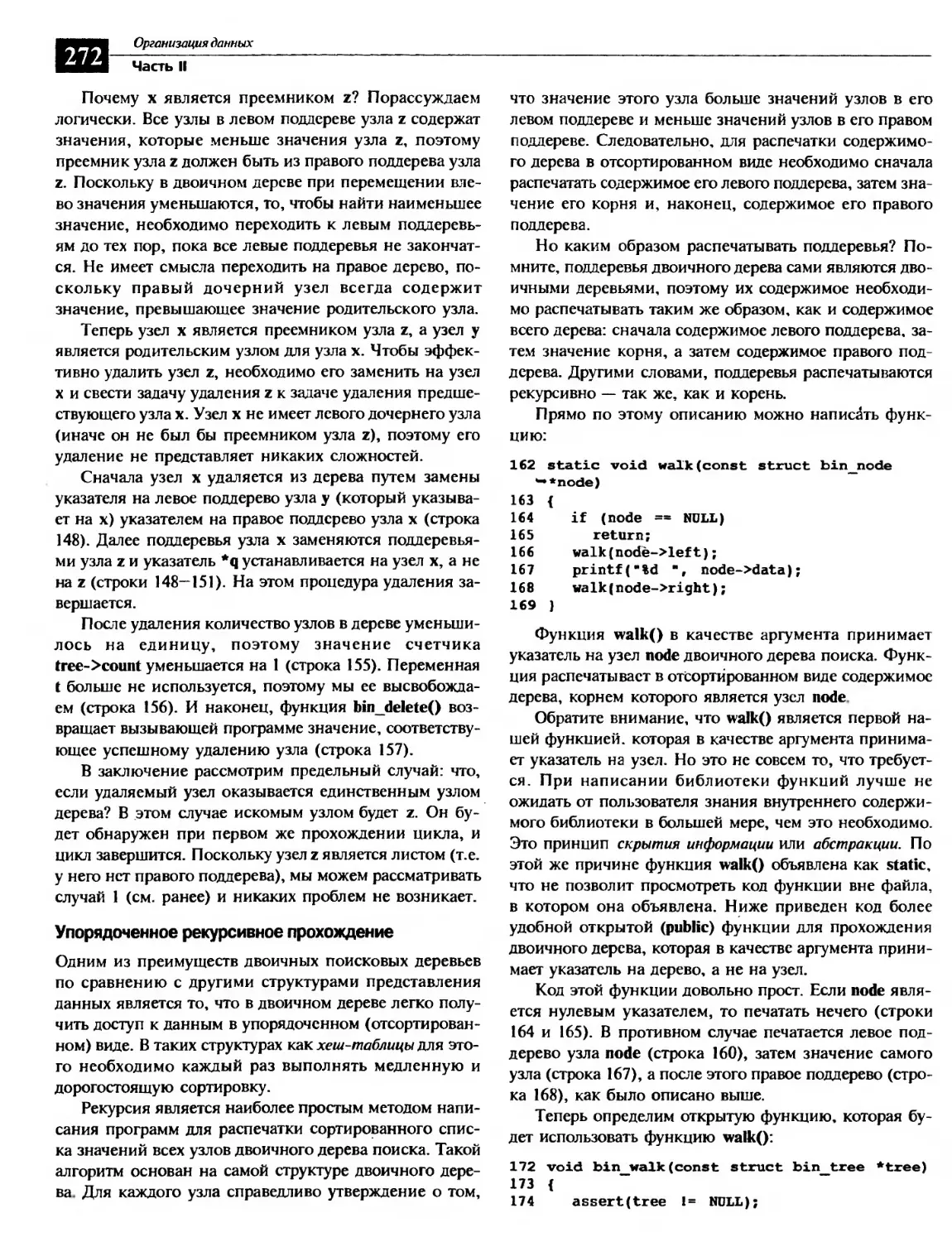

Удаление...........................................................270

Упорядоченное рекурсивное прохождение..............................272

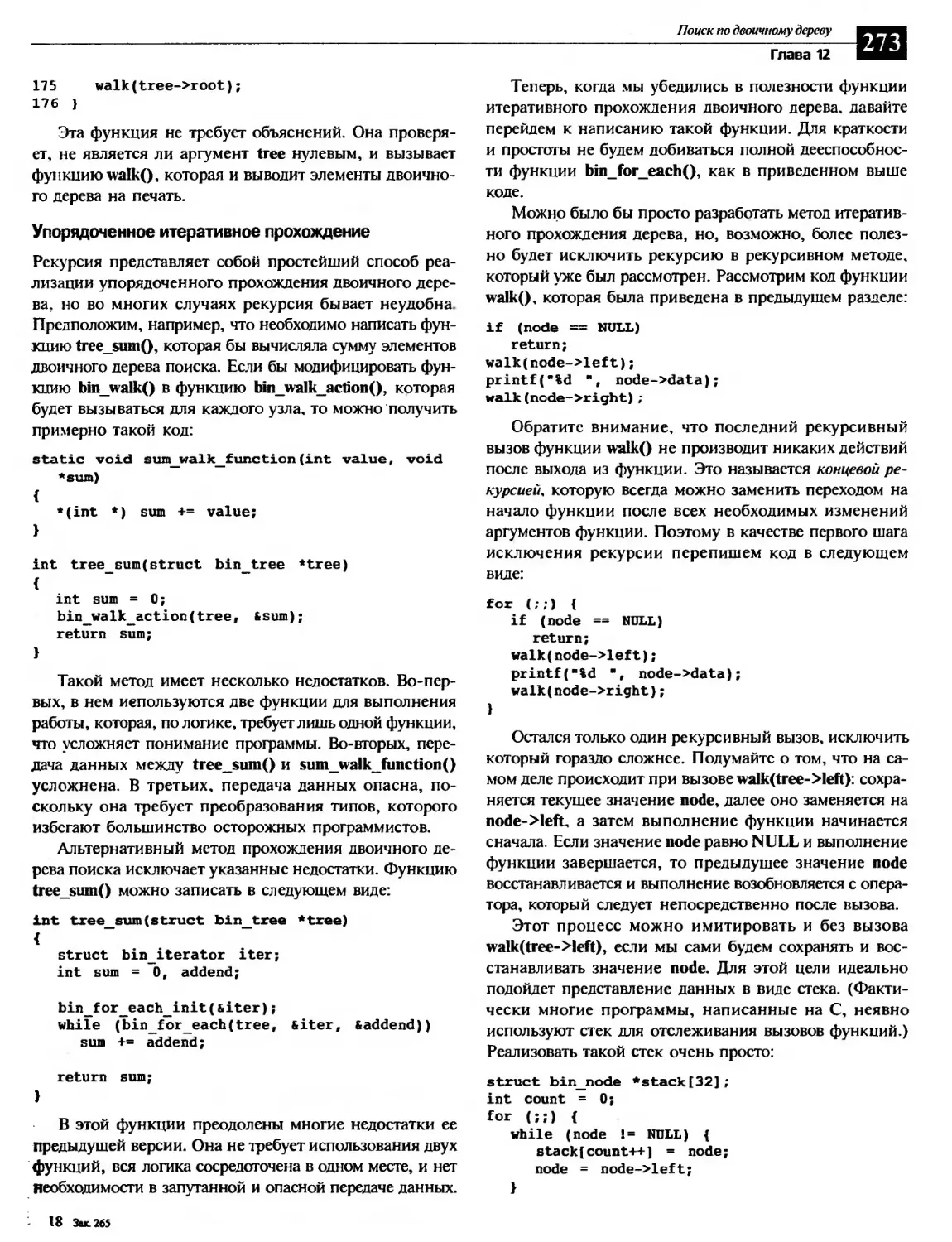

Упорядоченное итеративное прохождение..............................273

Уничтожение дерева.................................................274

Счетчик.......................................................... 274

Анализ................................................................275

Формирование двоичного дерева случайным образом....................275

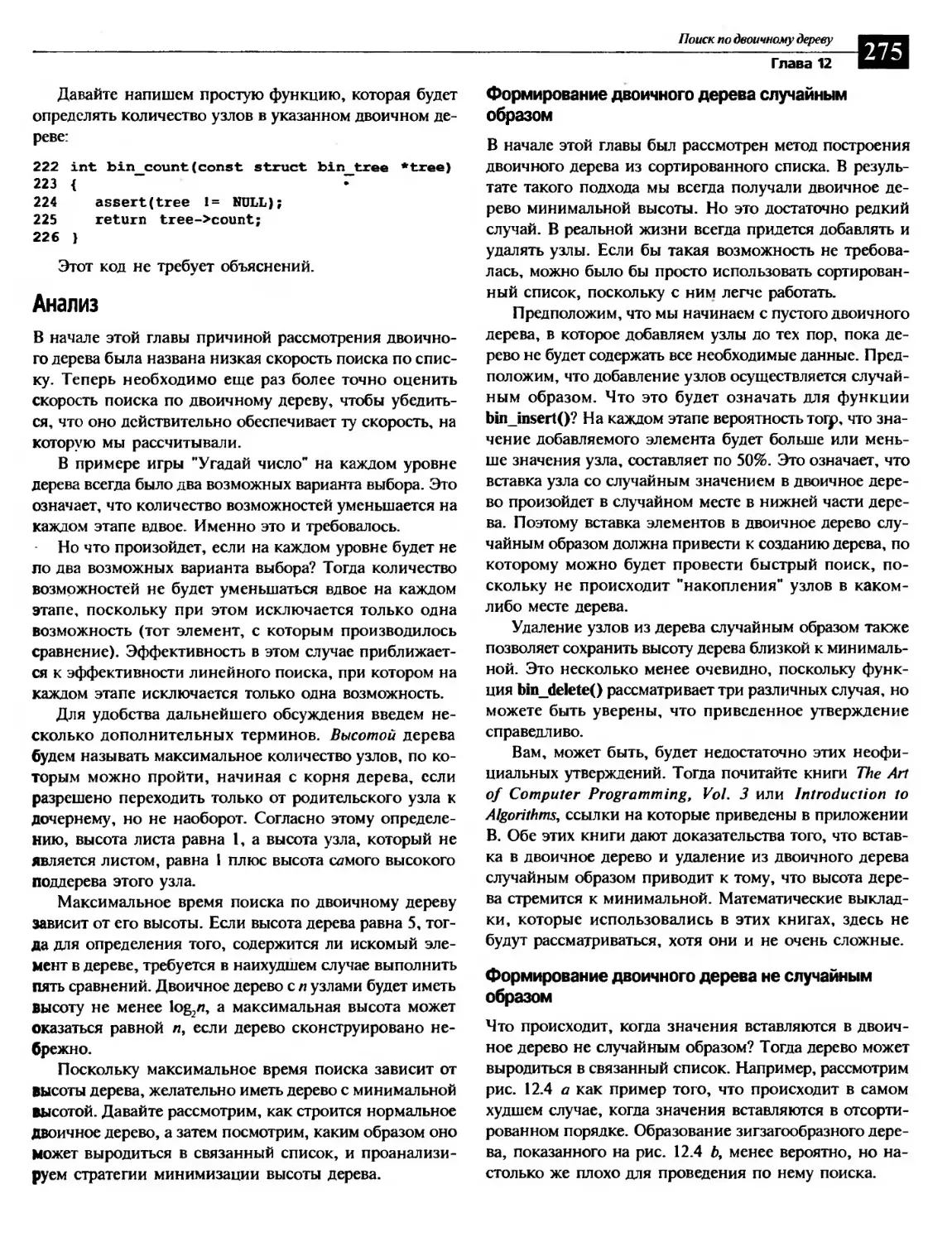

Формирование двоичного дерева не случайным образом.................275

Передовые методы............................:.........................776

Указатели на родительские узлы.....................................276

Ссылки.............................................................277

Сбалансированные двоичные деревья........................................278

Искусство программирования на С

12

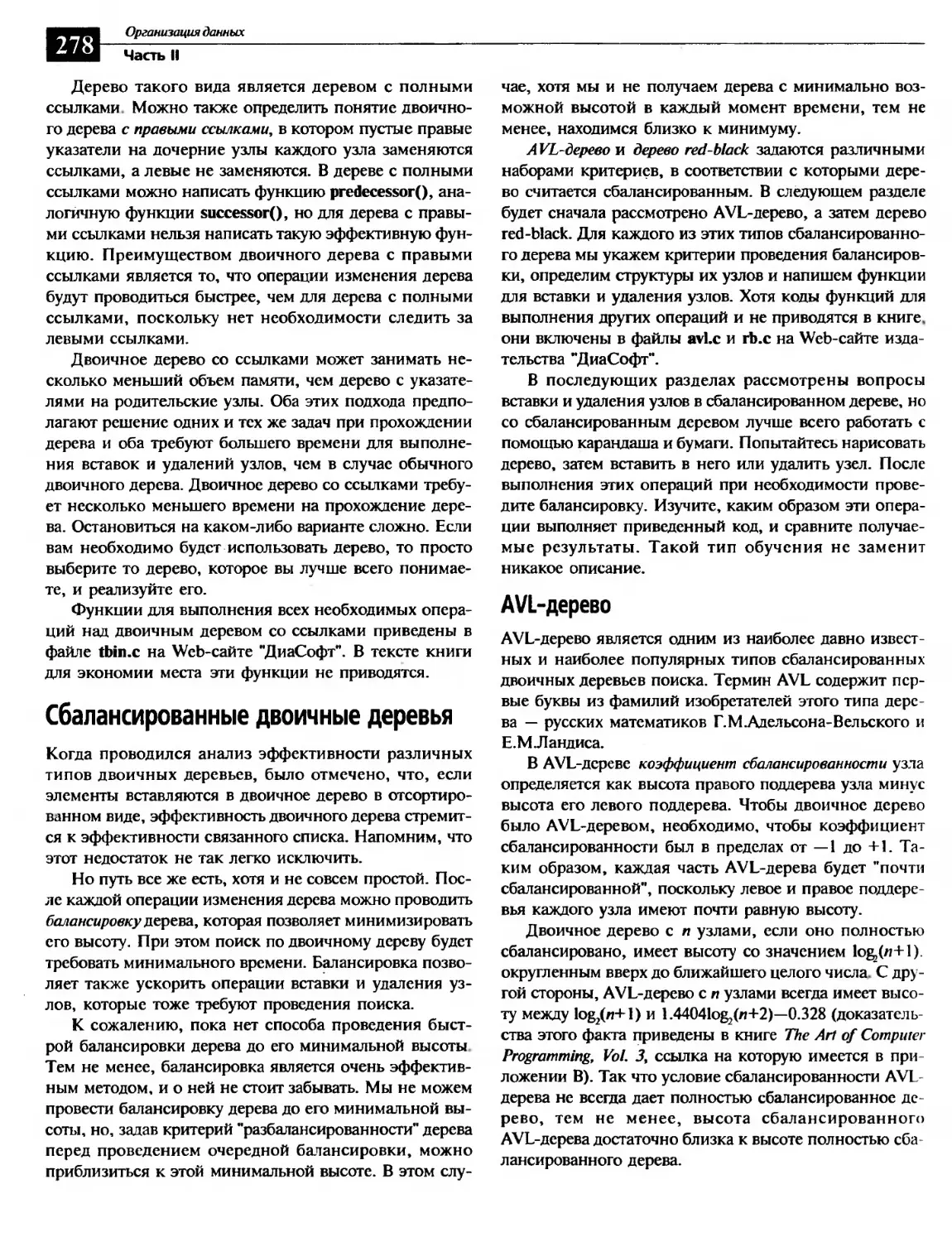

AVL-дерево...................................................... 278

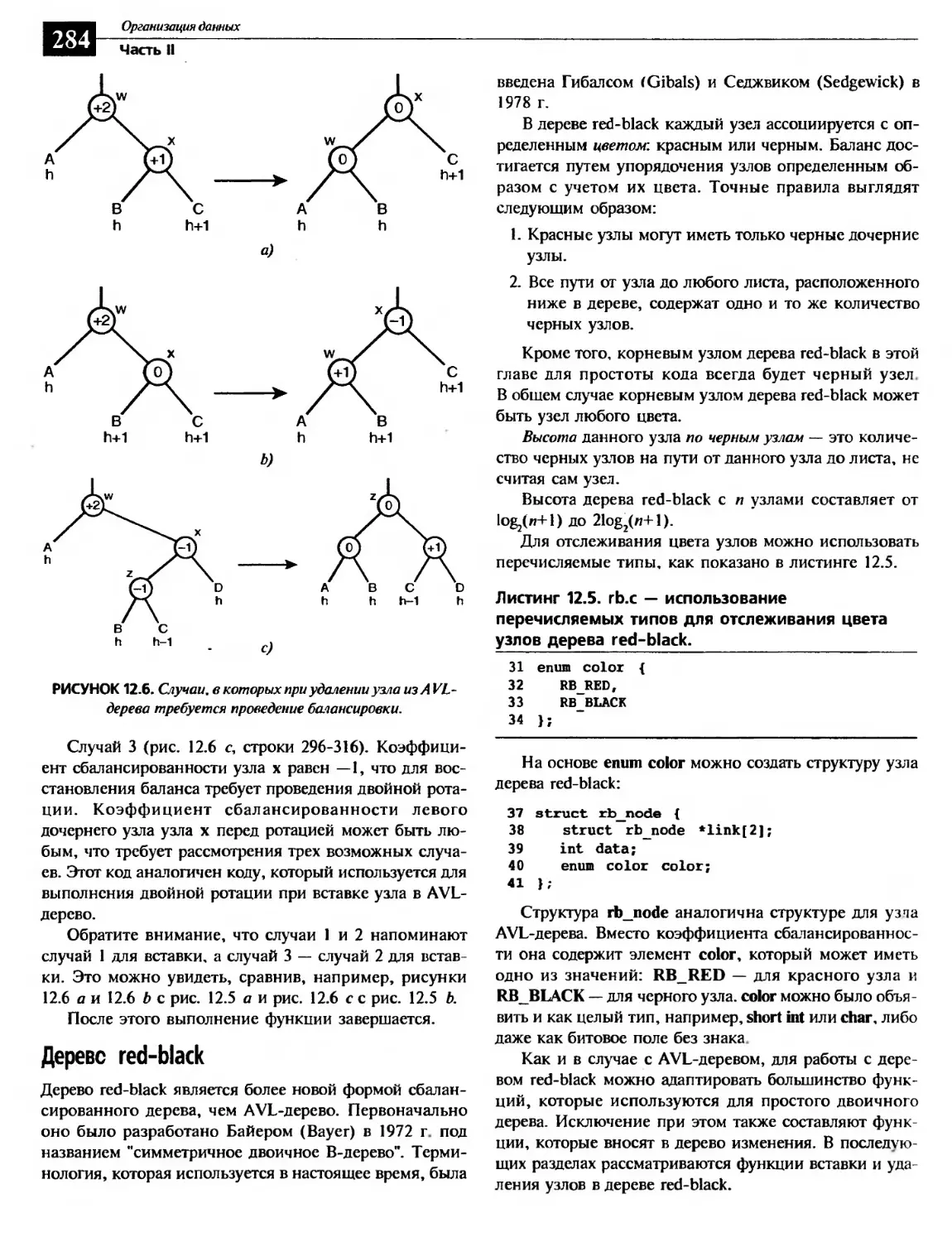

Дерево red-black.................................................. 284

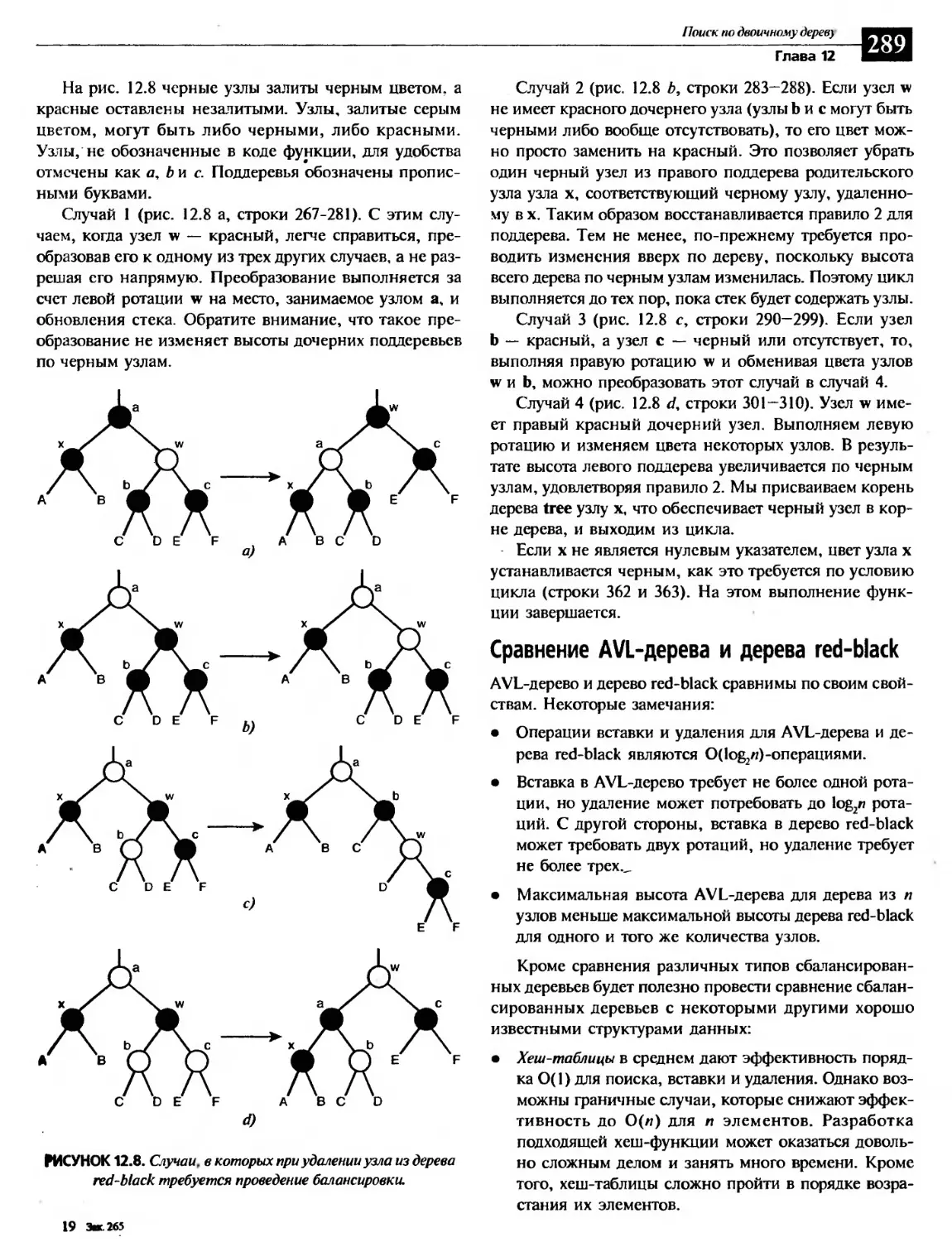

Сравнение AVL-дерева и дерева red-black............................. 289

Резюме.......................................................... 290

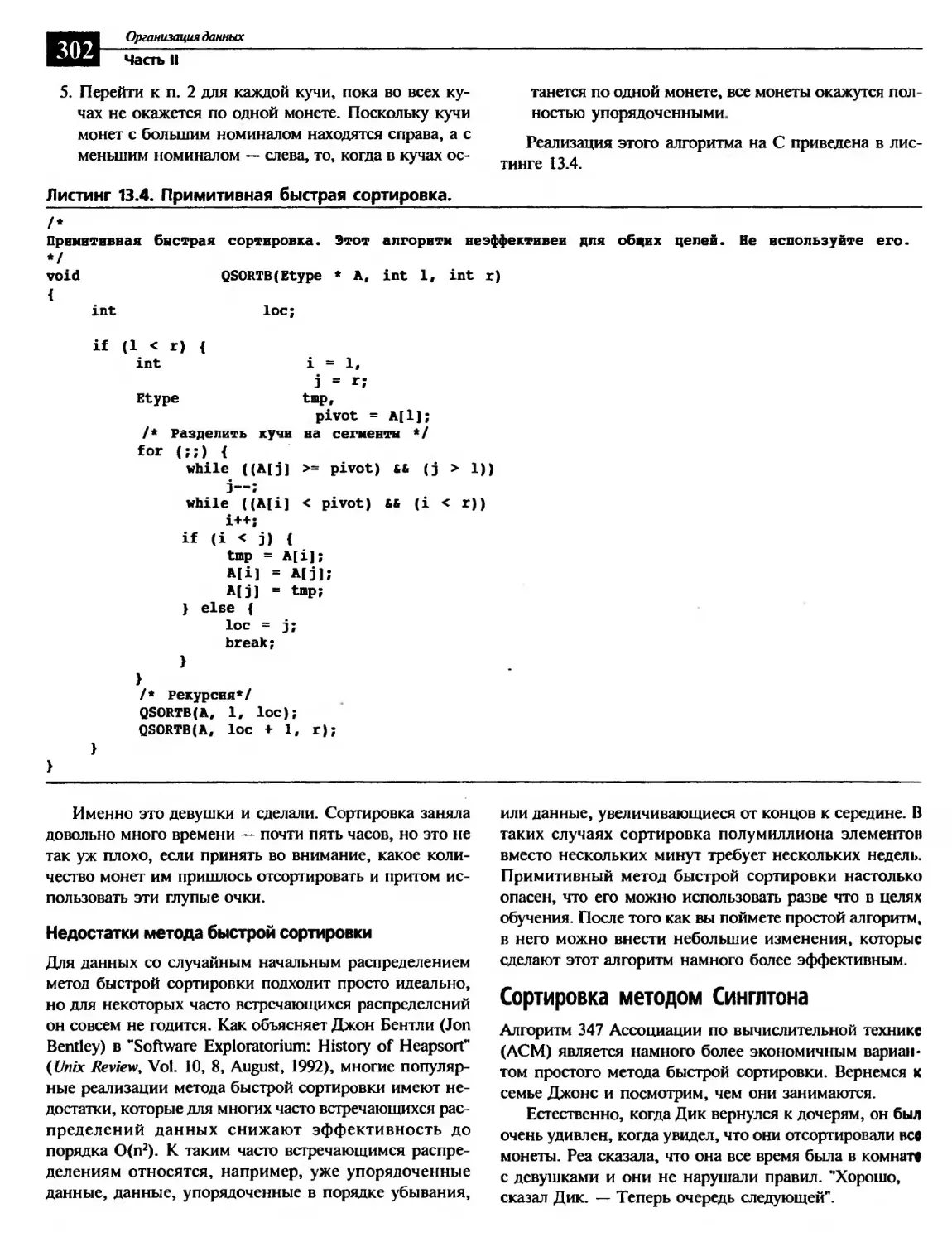

ГЛАВА 13. Методы быстрой сортировки................................. 291

Классификация данных.............................................. 291

Типы алгоритмов сортировки........................................ 292

Когда выполнять сортировку.......................................... 292

Основы сортировки................................................. 292

Алгоритмы порядка О(п2)........................................... 295

Алгоритмы, которых следует избегать...................................295

Сортировка методом выбора..........................................295

Пузырьковая сортировка....................................... 295

Эффективные методы сортировки....................................... 296

Сортировка методом вставок............................................296

Сортировка методом Шелла.......................................... 300

Быстрая сортировка.......................................... 300

Сортировка методом Синглтона..........................................302

Пирамидальная сортировка..............................................303

Сортировка подсчетом................................................ 304

Восходящая поразрядная сортировка................................... 306

Нисходящая поразрядная сортировка............................... 307

Методы сортировки слиянием............................................ 310

Сортировка двоичным слиянием..........................................310

Сортировка слиянием с делением на секции.......................... 310

Сортировка слиянием по принципу "нарезания печенья"...................312

Резюме ........................................................... 330

ГЛАВА 14. Деревья.......................................................331

Структура данных типа дерево............................................331

В каких случаях применяются деревья...................................332

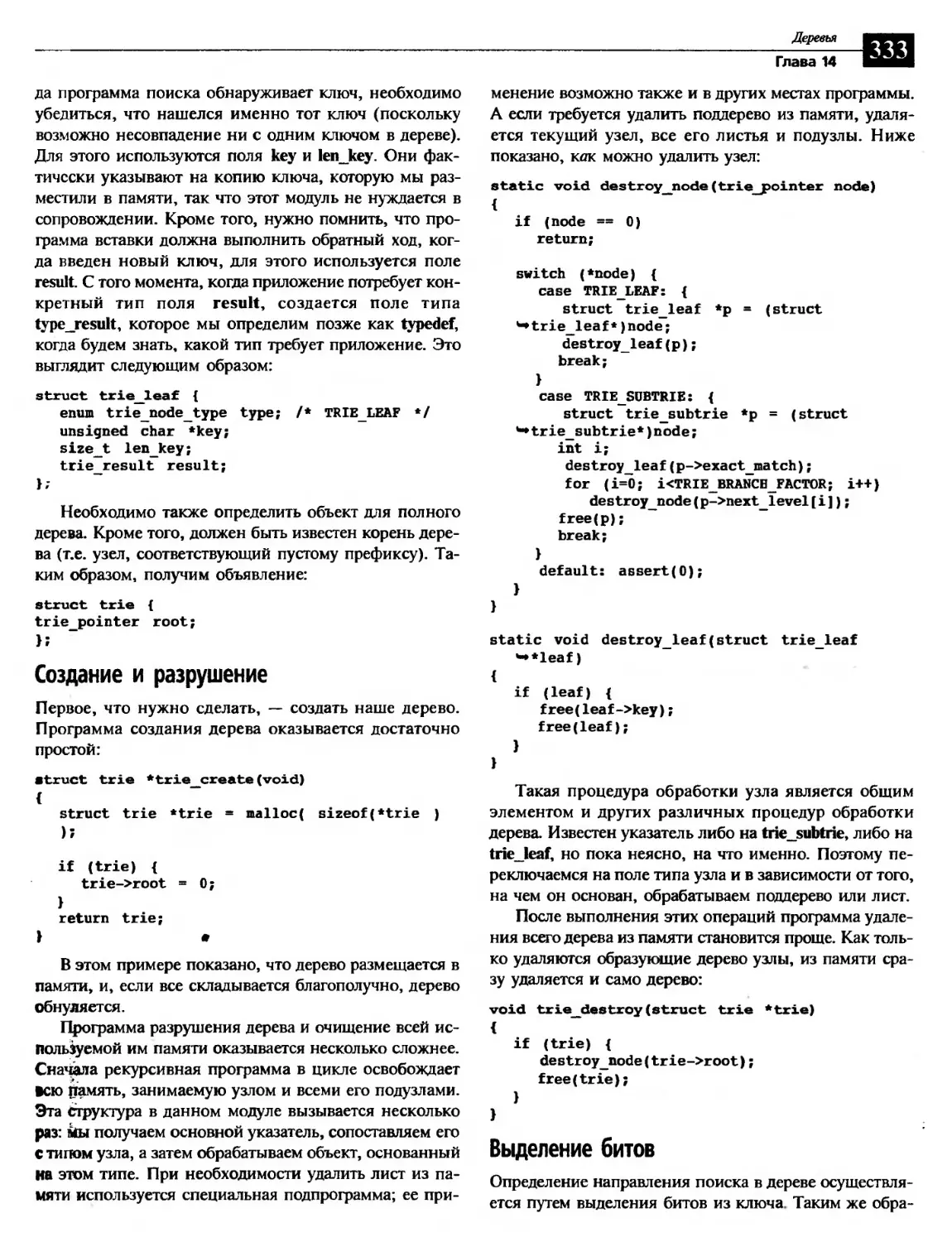

Использование деревьев.......................................... 332

Создание и разрушение............................................. 333 .

Выделение битов................................................. 333

Поиск............................................................... 335

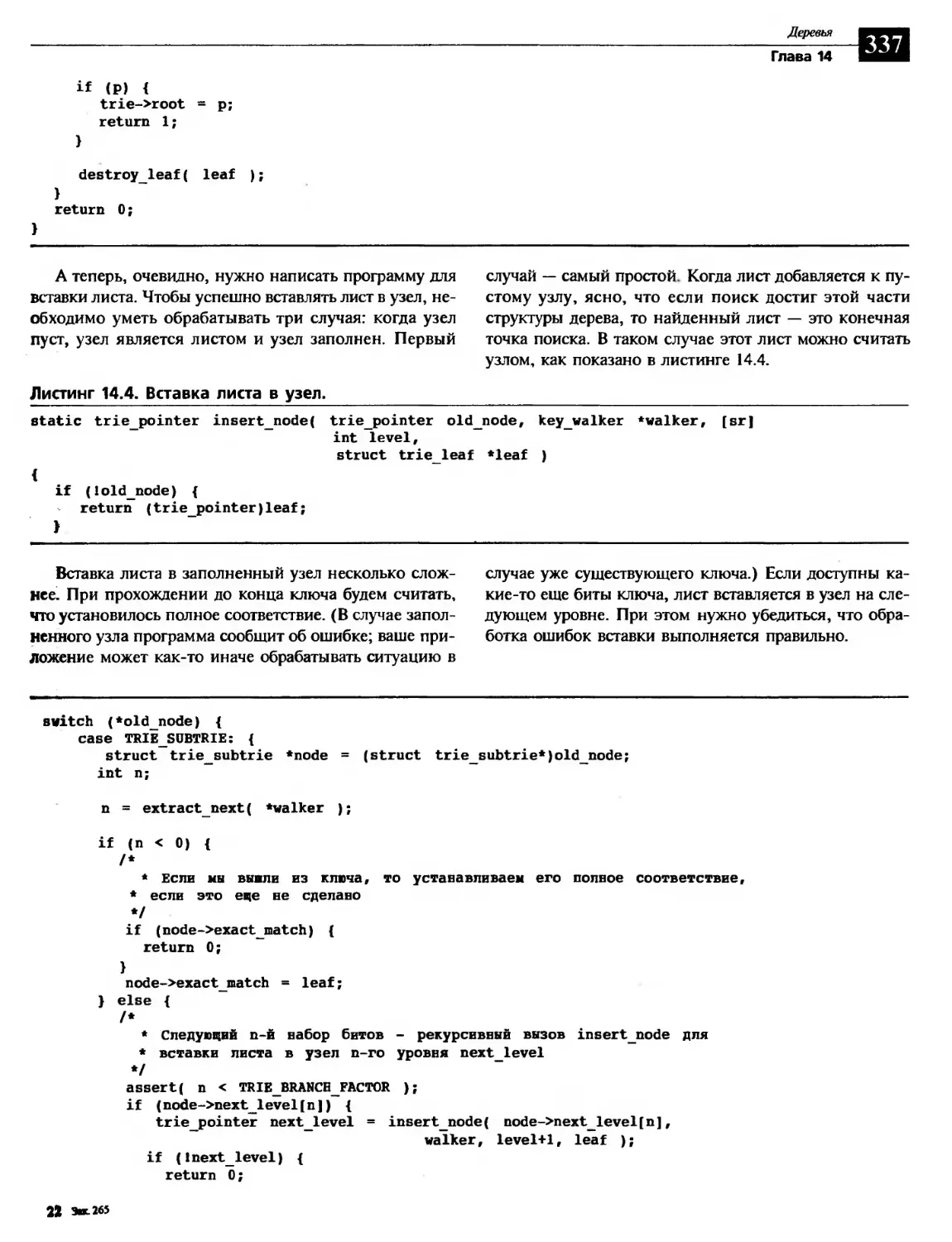

Вставка..................................................... 335

Удаление........................................................ 338

Возможные модификации структуры типа дерево...........................340

Сравнение деревьев с двоичными древовидными

структурами и хеш-таблицами.............................................342

Резюме............................................................ 342

ГЛАВА 15. Разреженная матрица...........................................343

Что такое разреженная матрица......................................... 343

Это не просто массив другого типа................................. 343

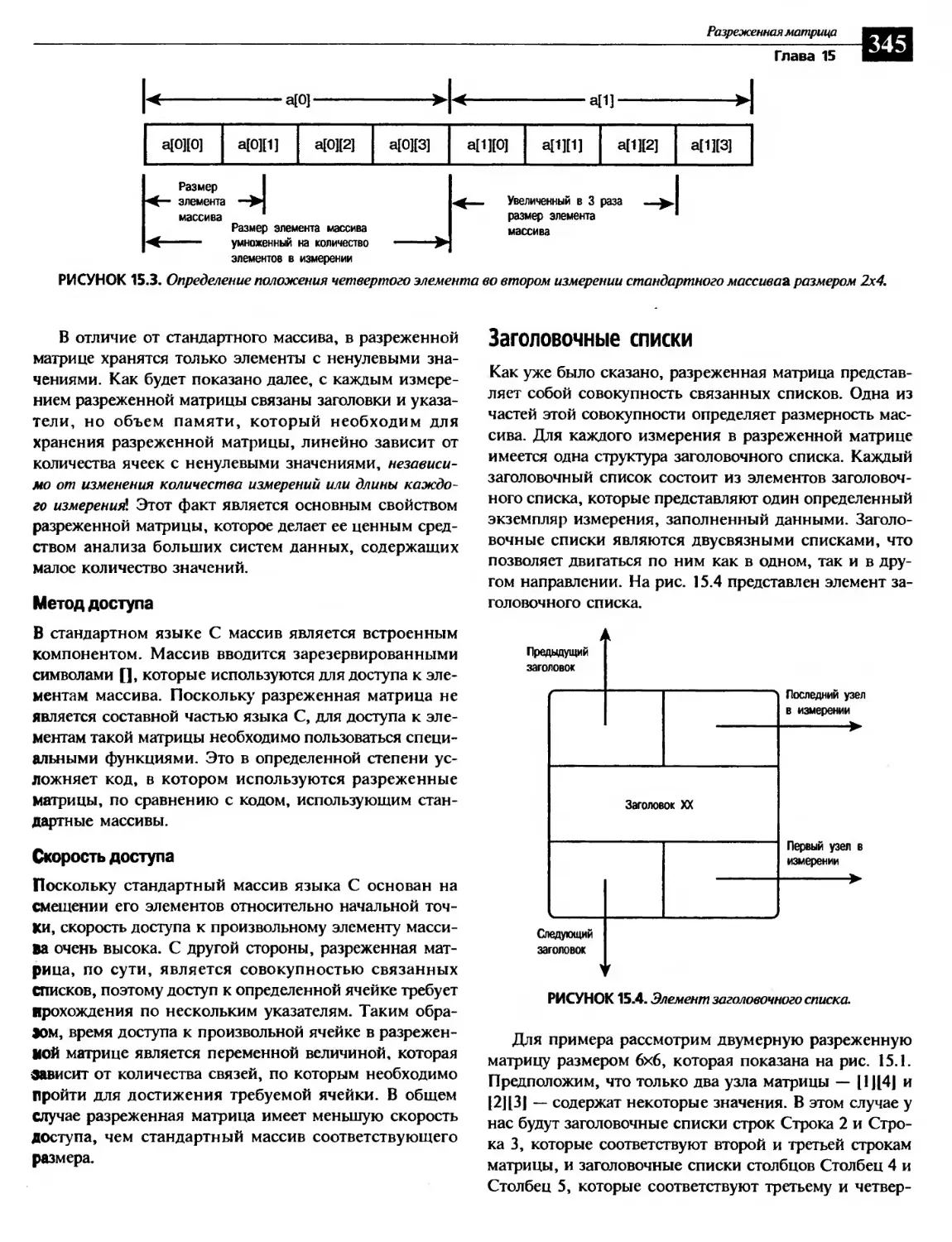

Метод физического хранения.........................................344

Метод доступа........................................ 345

Скорость доступа................................................. 345

Заголовочные списки............................................... 345

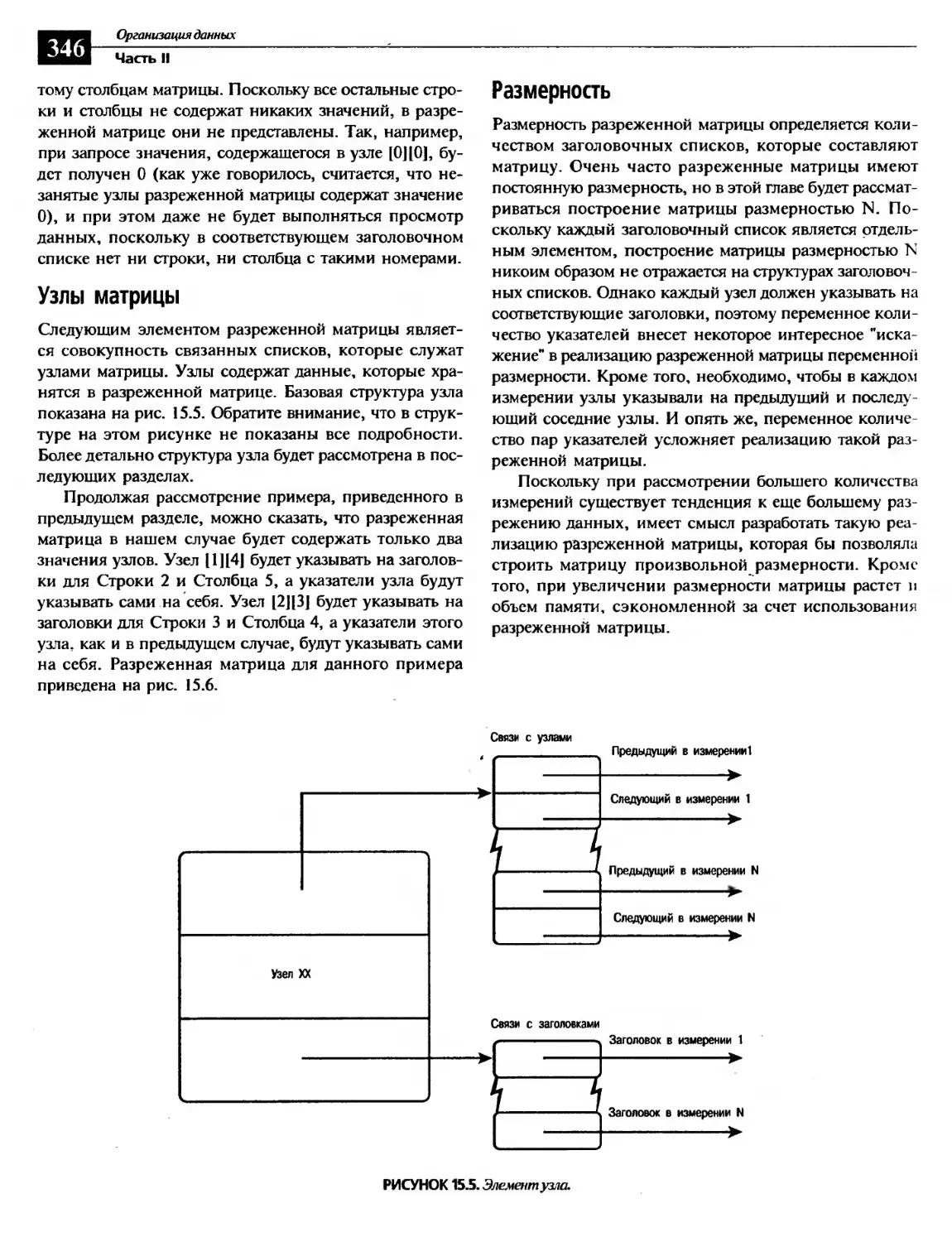

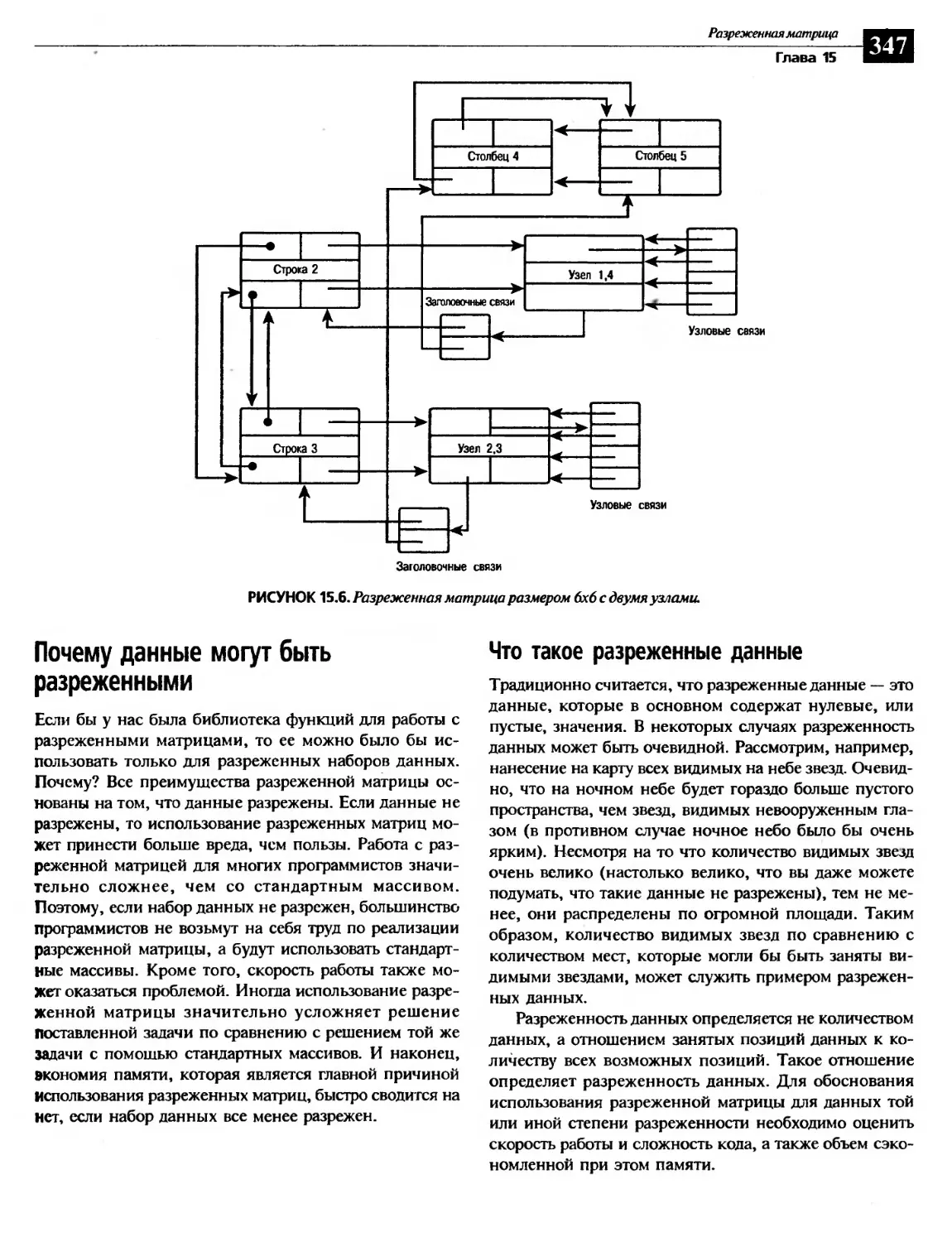

Узлы матрицы.................................................... 346

Размерность................................................... 346

Оглавление

13

Почему данные могут быть разреженными....................................347

Что такое разреженные данные...........................................347

Сложность кода...................................................... 348

Экономия памяти.......................................................348

Когда используется разреженная матрица.......................... 349

Типы задач.......................................................... 349

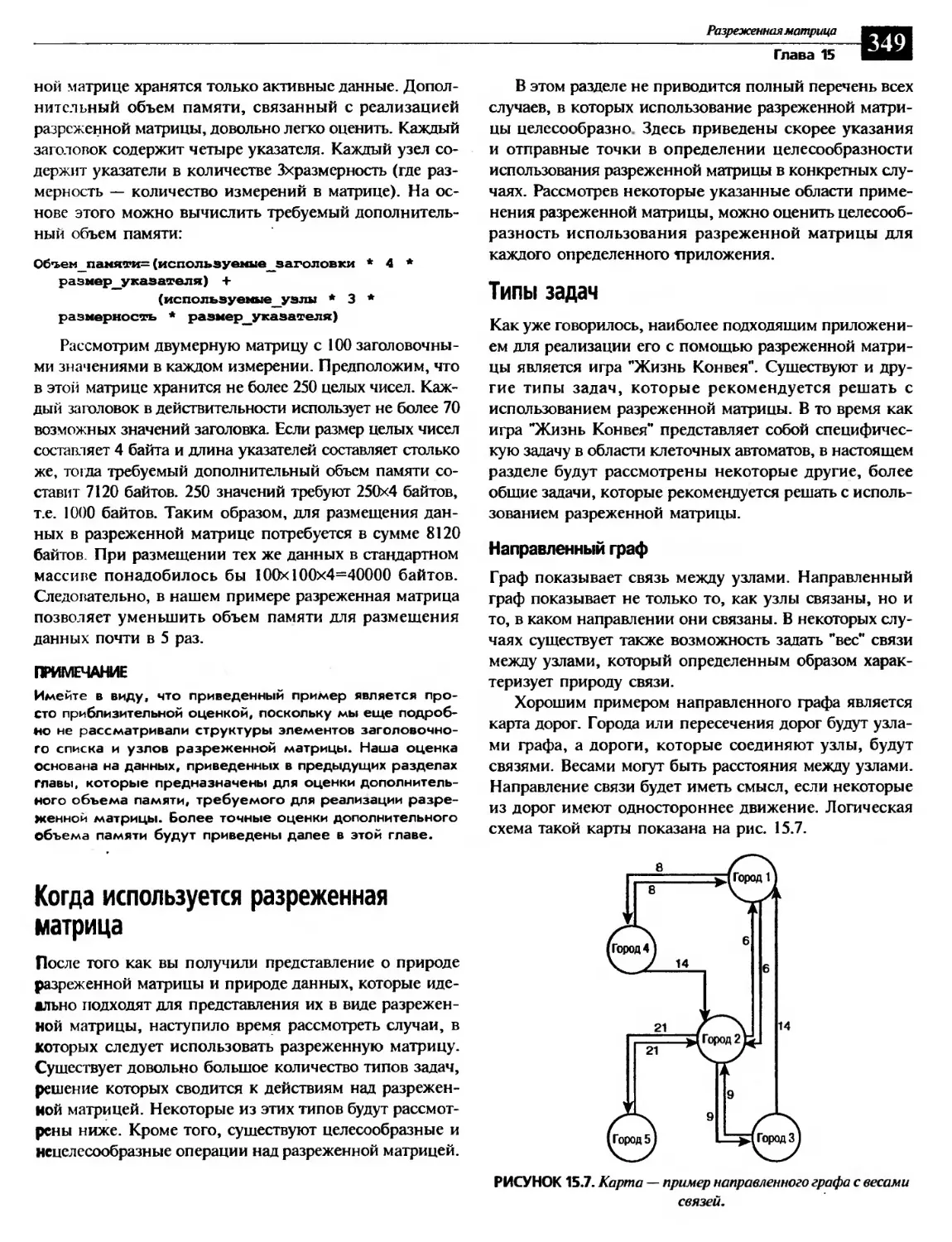

Направленный граф..................................................349

Сгруппированные данные........................................... 350

Многосвязные узлы.............................................. 350

Целесообразные операции...............................................351

Обход графов.......................................................351

Параллельные операции над узлами................................. 351

Мономиальные матрицы...............................................351

Простые операции над матрицами.....................................351

Операции, которых следует избегать....................................351

Сложные операции над матрицами.....................................351

Обращение матрицы..................................................352

Поиск "нулевых" значений......................................... 352

Построение разреженной матрицы........................................ 352

Построение заголовочных списков.......................................353

Добавление элементов заголовочного списка.............................357

Удаление элемента заголовочного списка................................358

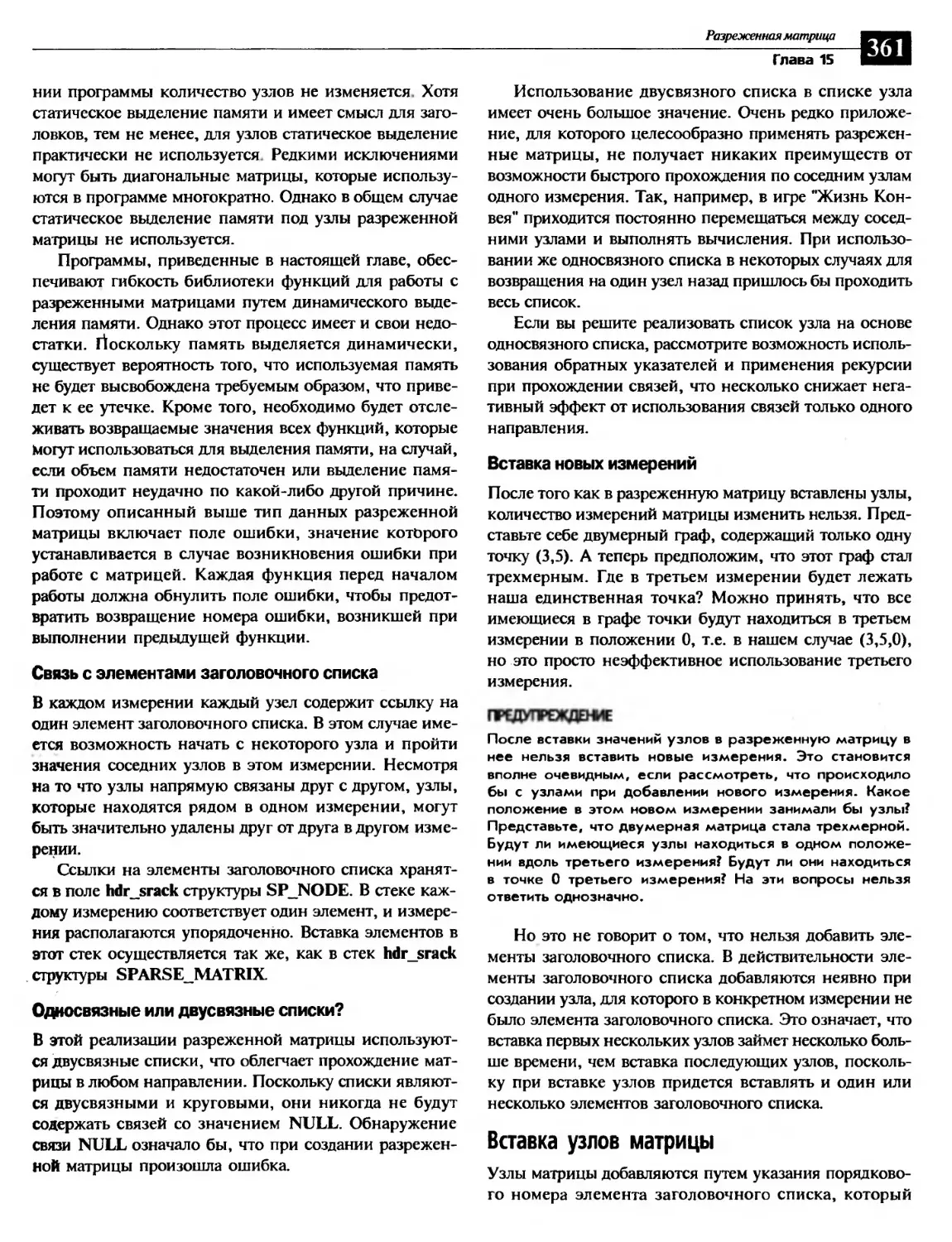

Построение списка узлов матрицы.......................................359

Вставка узлов матрицы.................................................361

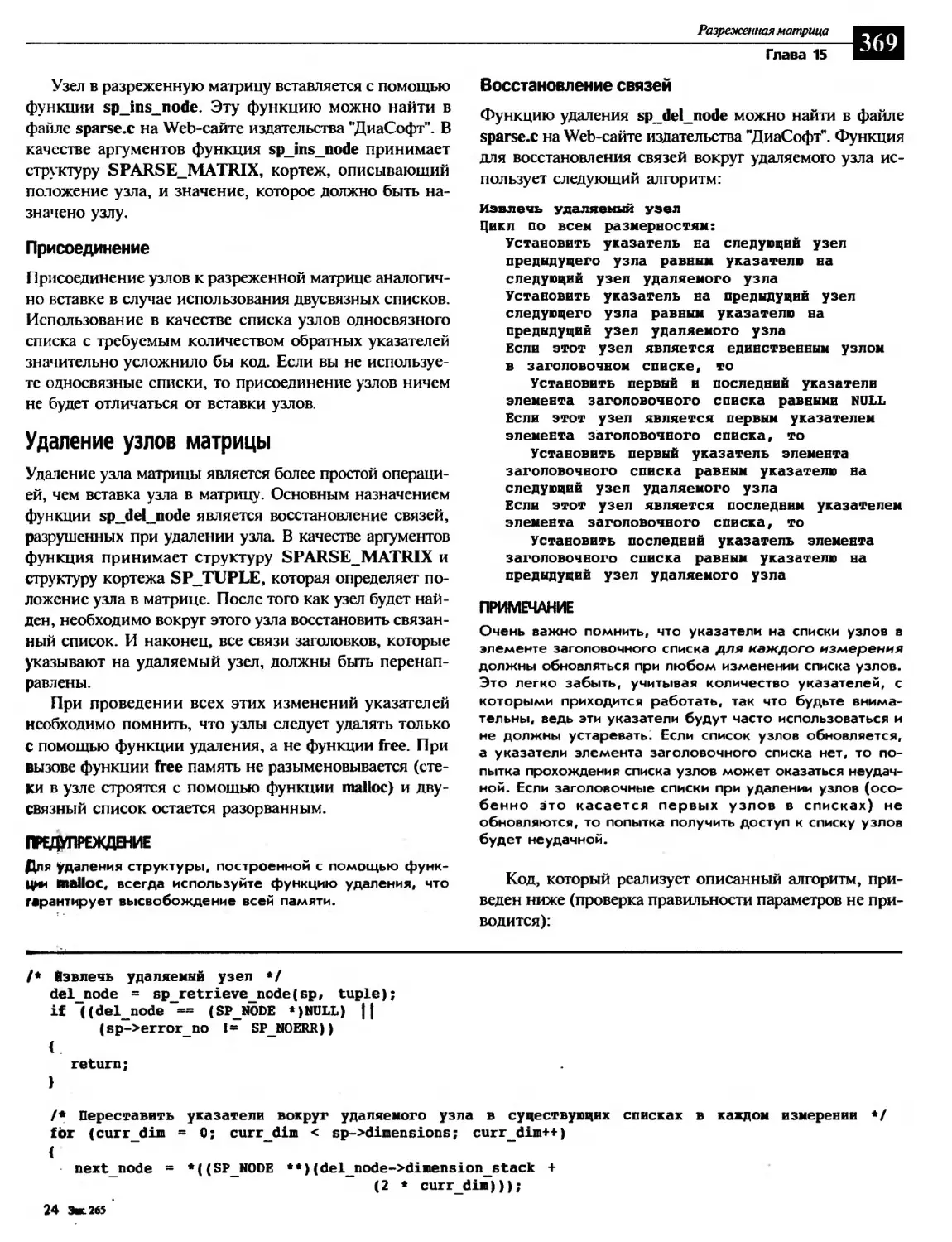

Удаление узлов матрицы................................................369

Прохождение разреженной матрицы....................................... 370

Перемещение по строкам................................................370

Перемещение по столбцам...............................................370

Перемещение по упорядоченным парам....................................371

Резюме..................................................................371

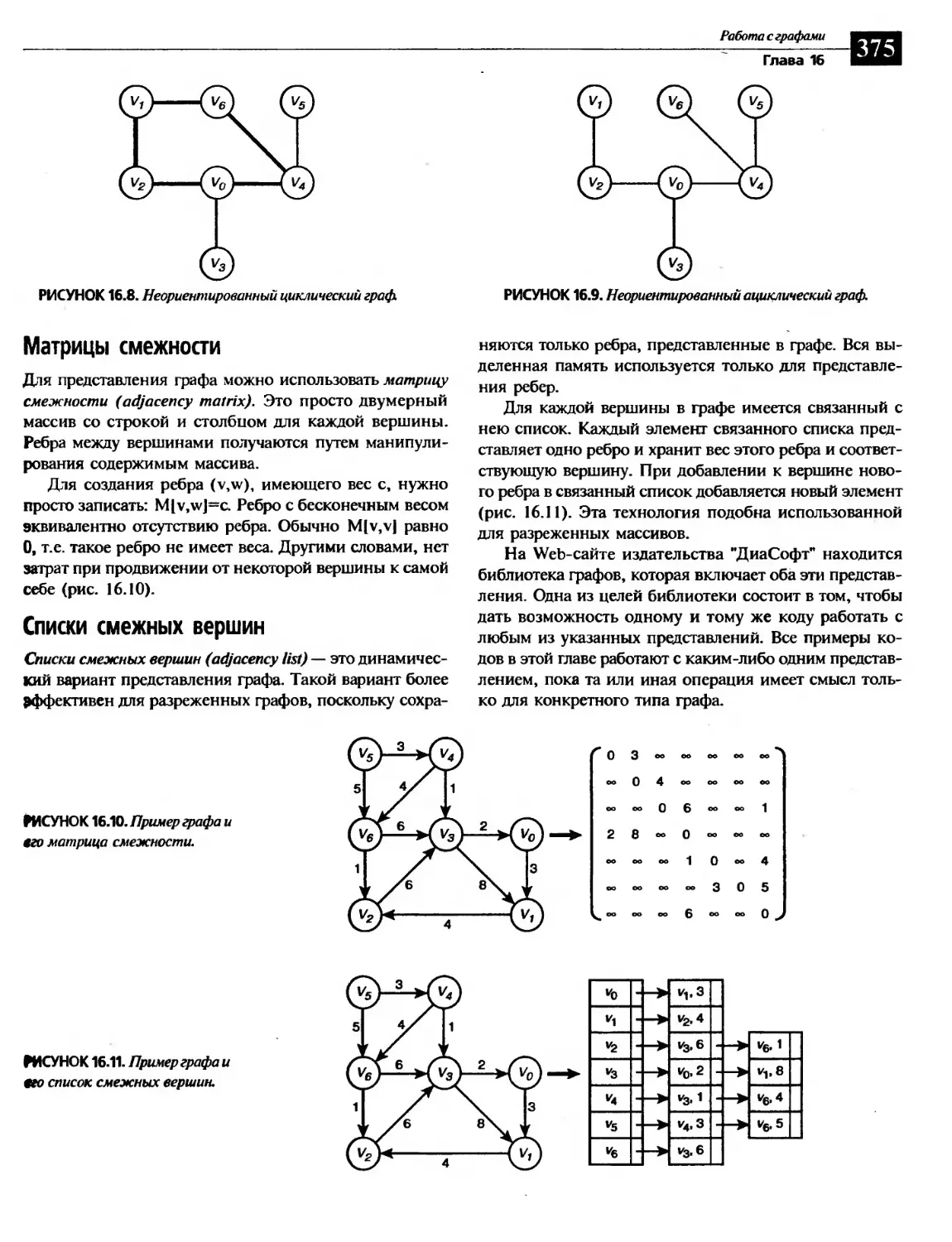

ГЛАВА 16. Работа с графами ....................................... 372

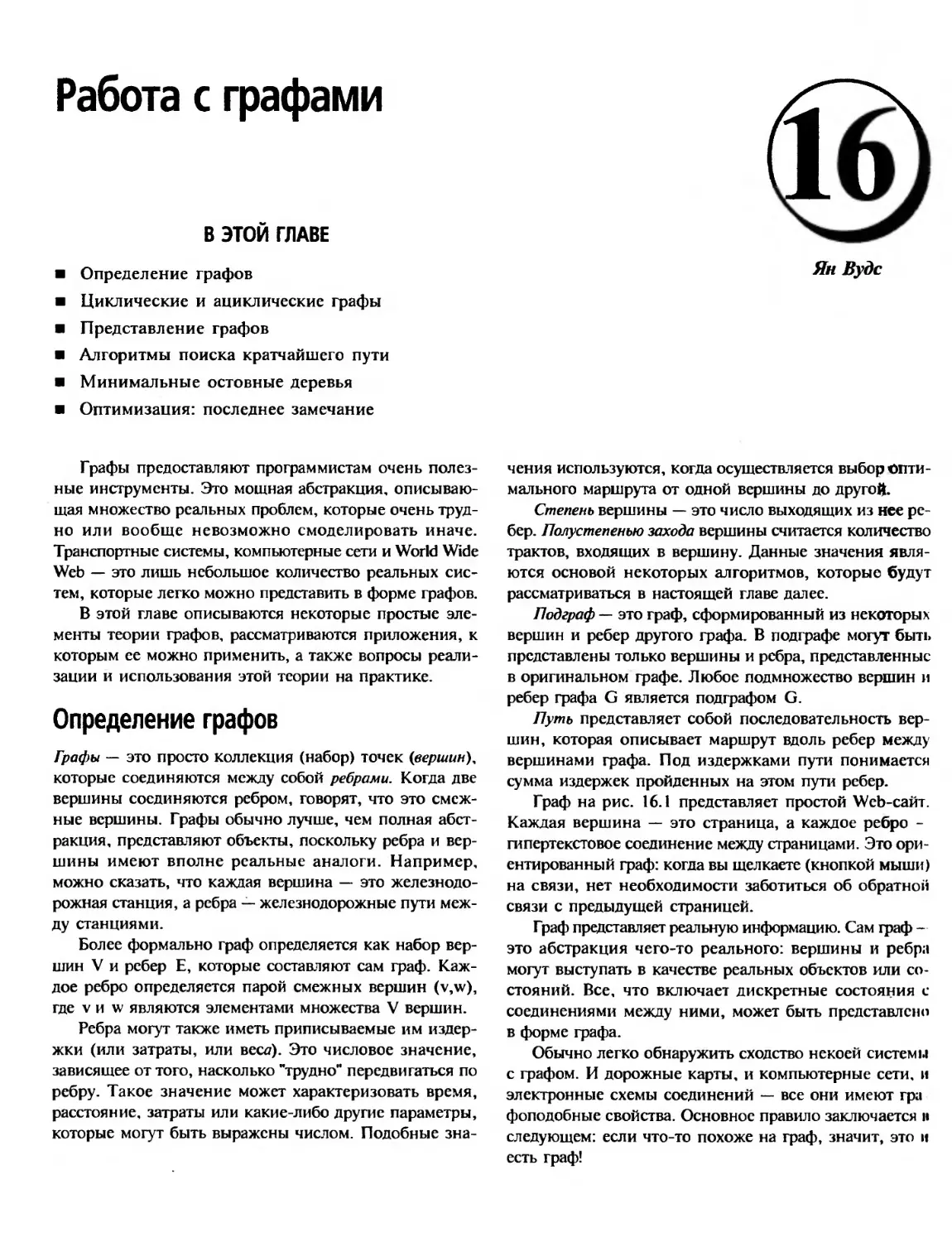

Определение графов.................................................. 372

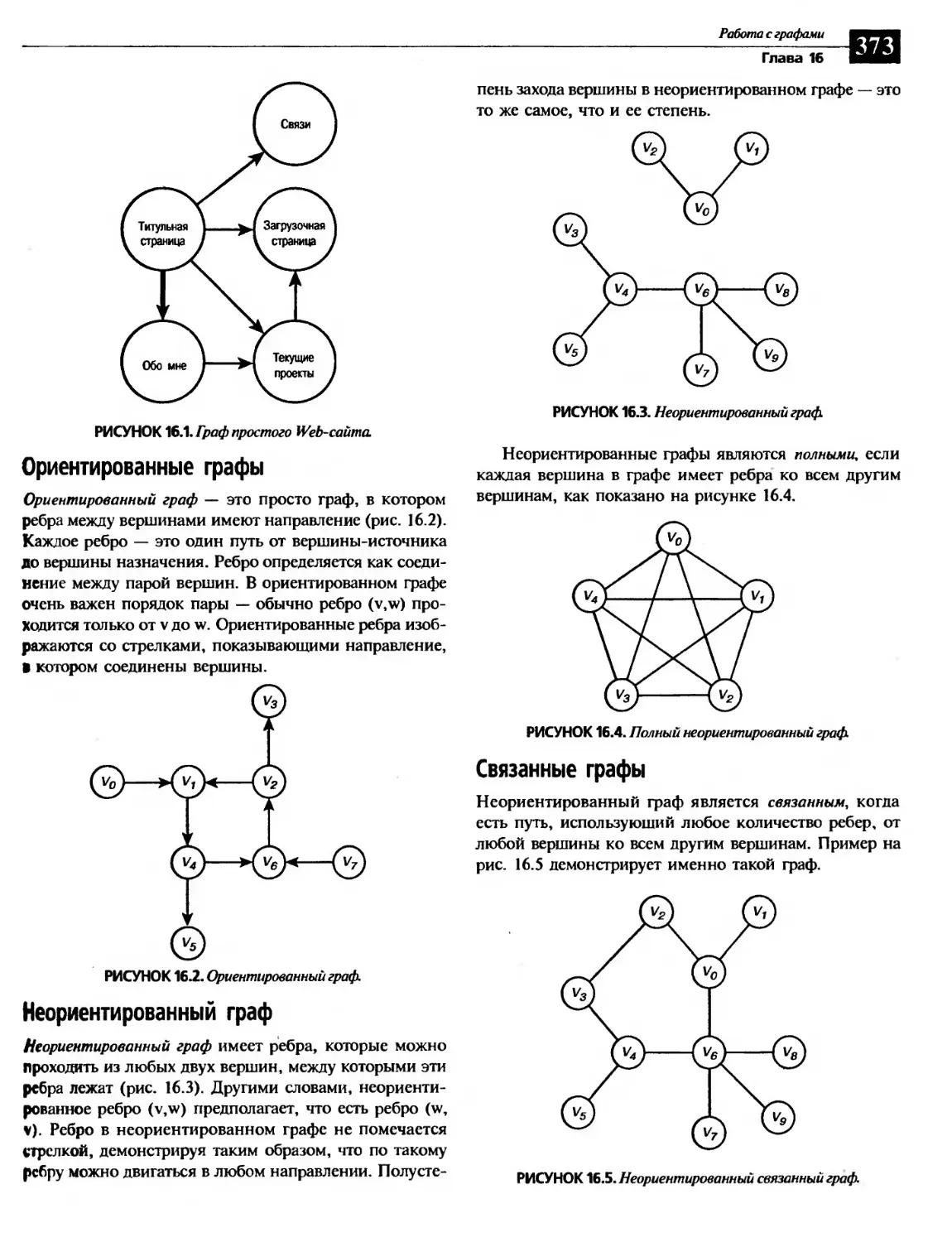

Ориентированные графы.................................................373

Неориентированный граф................................................373

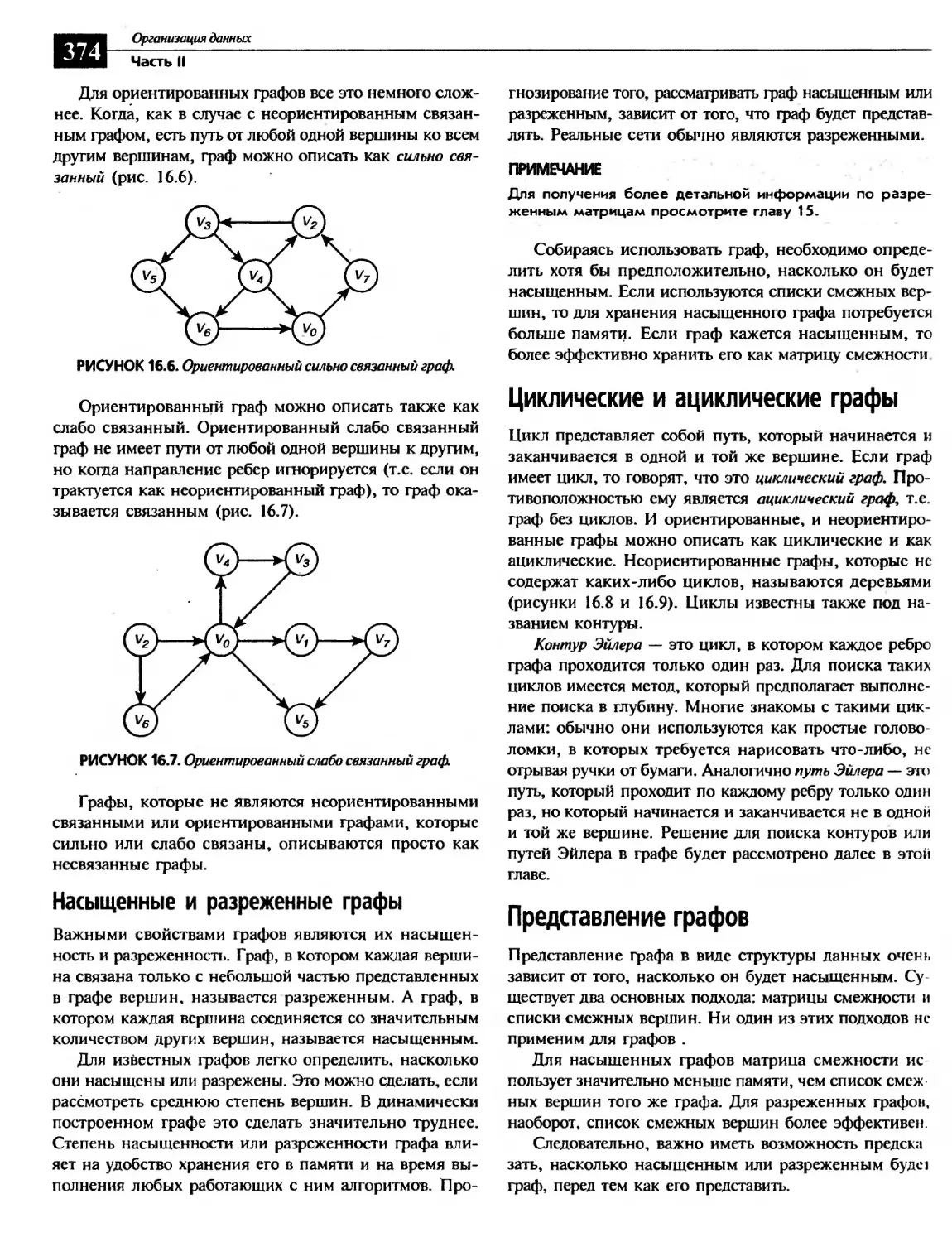

Связанные графы.......................................................373

Насыщенные и разреженные графы........................................374

Циклические и ациклические графы........................................374

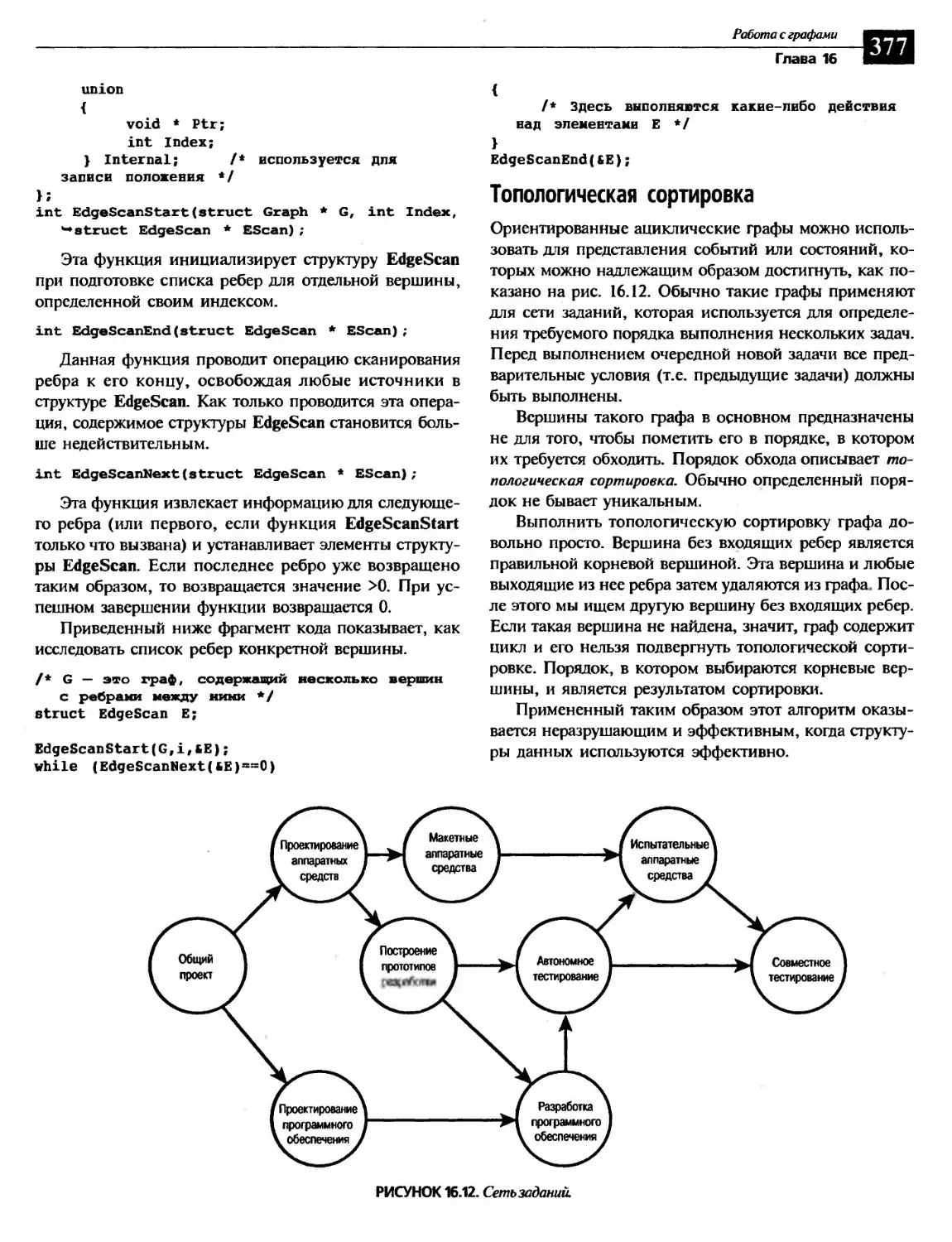

Представление графов....................................................374

Матрицы смежности.....................................................375

Списки смежных вершин.........................................’.......375

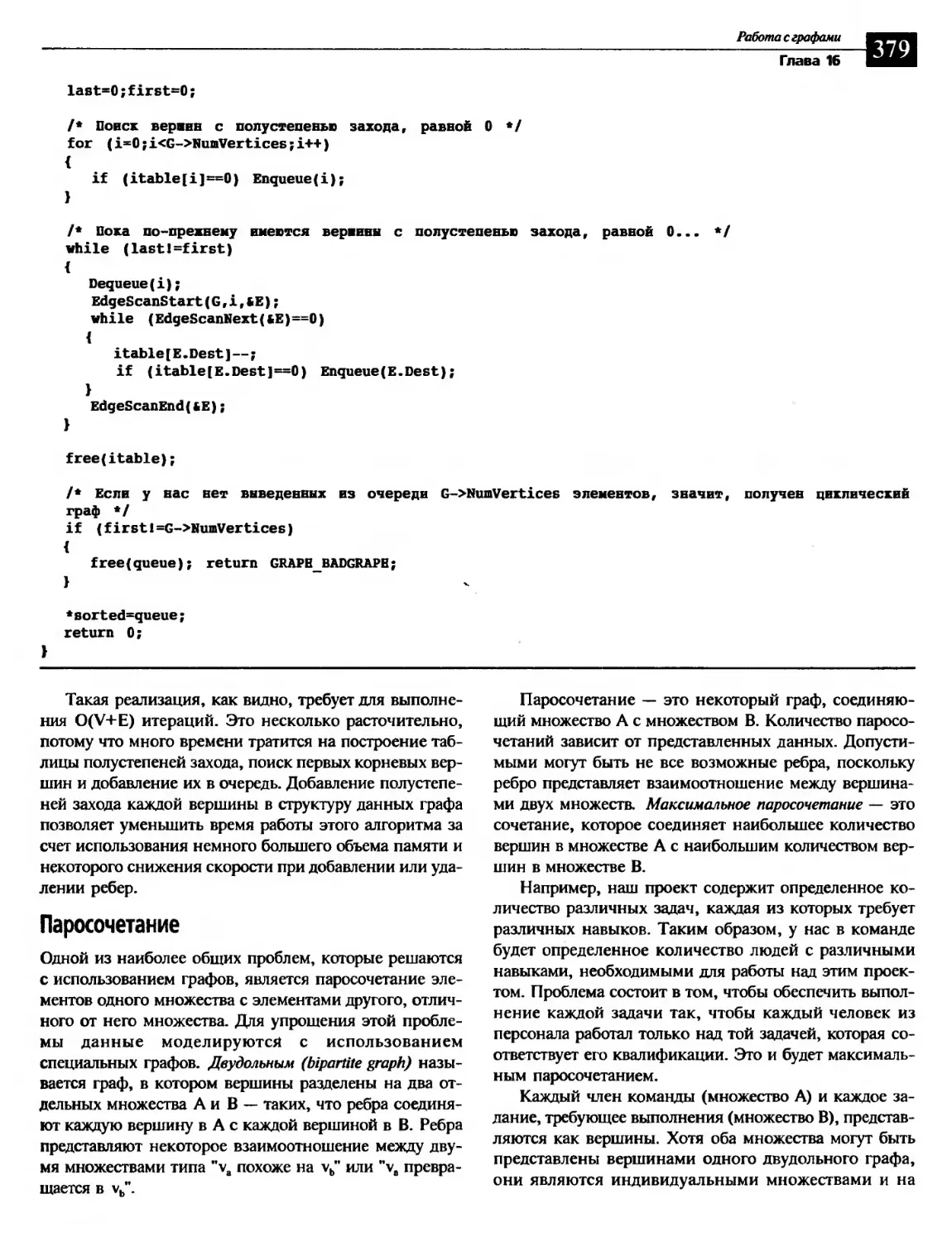

Топологическая сортировка.............................................377

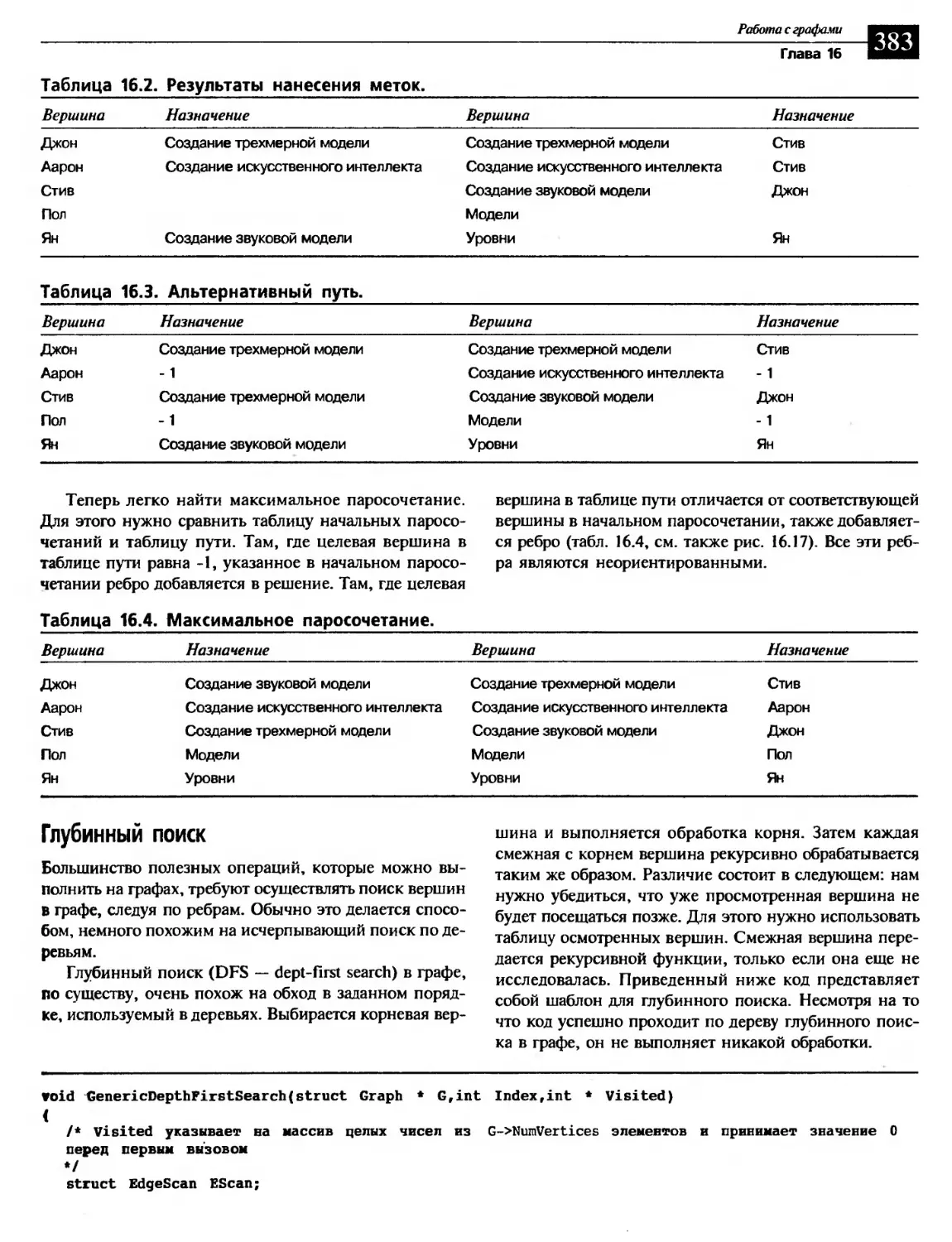

Паросочетание.........................................................379

Глубинный поиск..................................................... 383

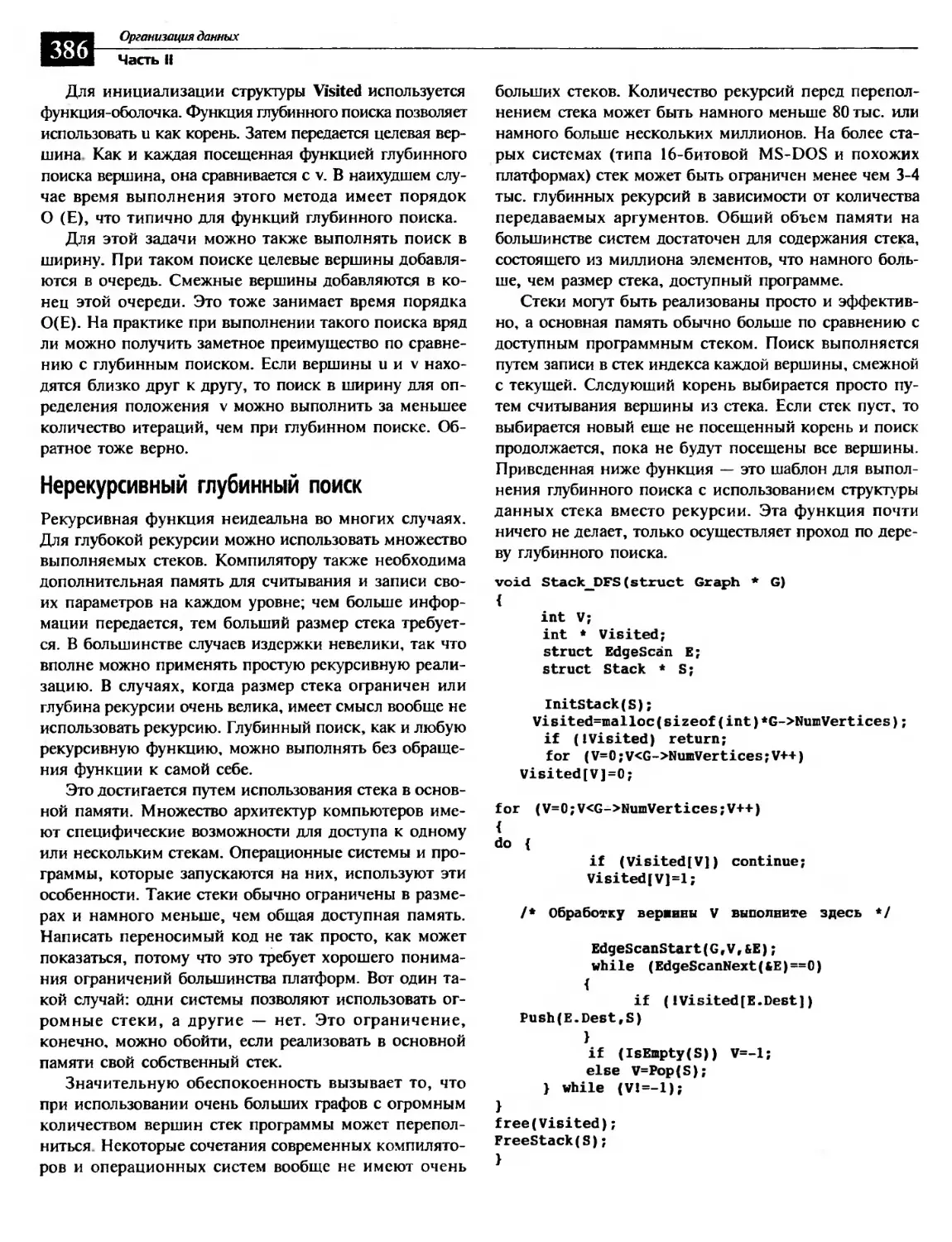

Нерекурсивный глубинный поиск....................................... 386

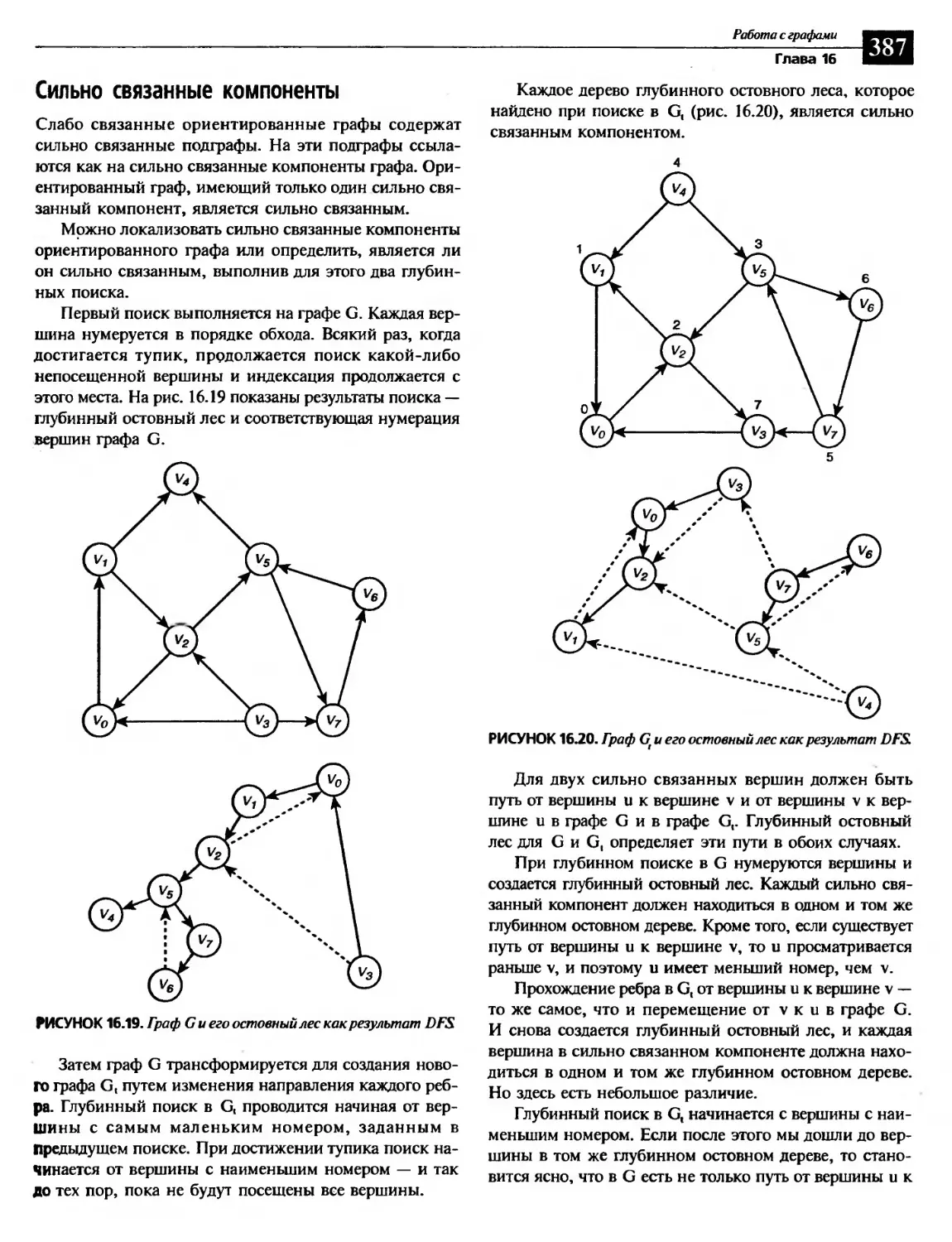

Сильно связанные компоненты...........................................387

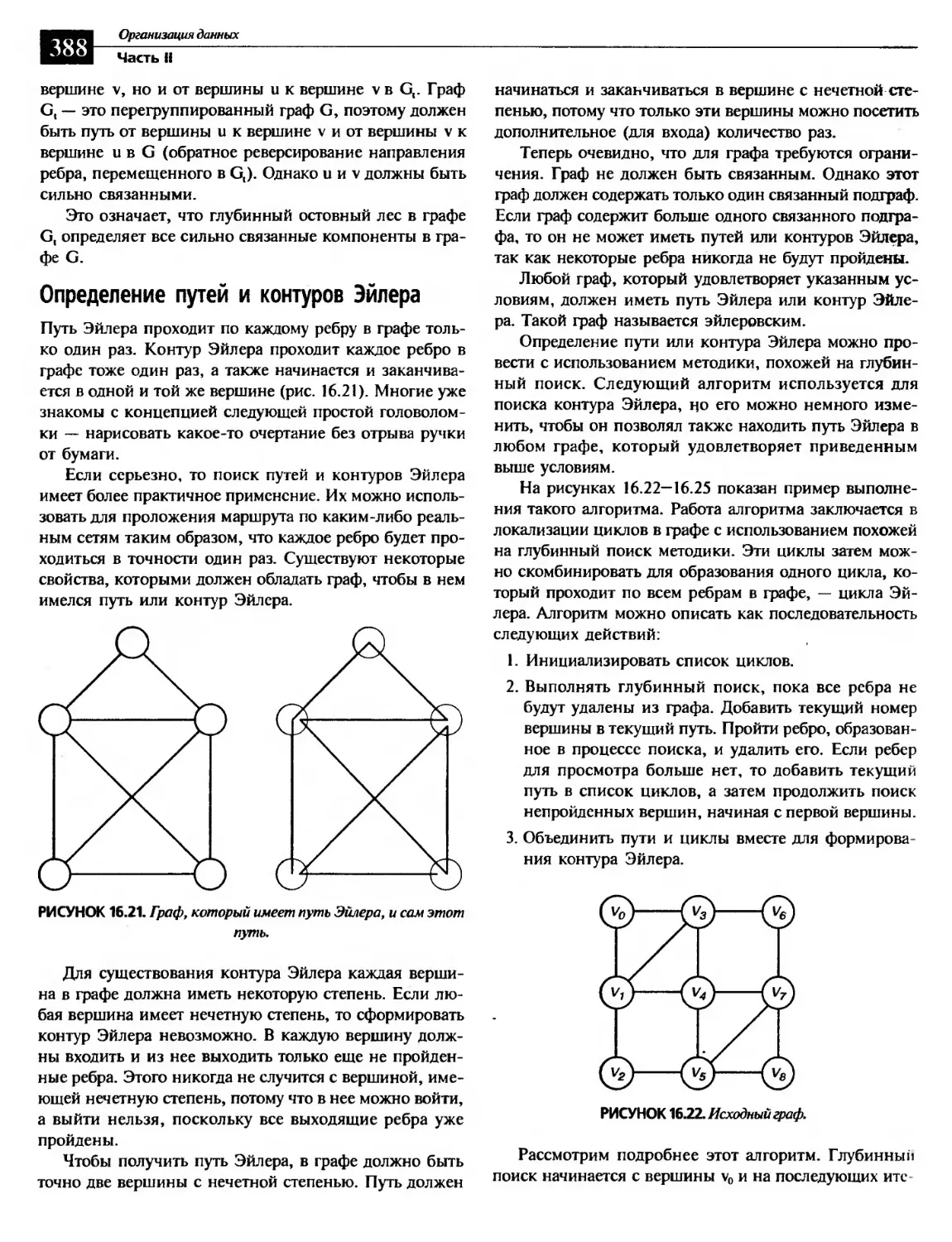

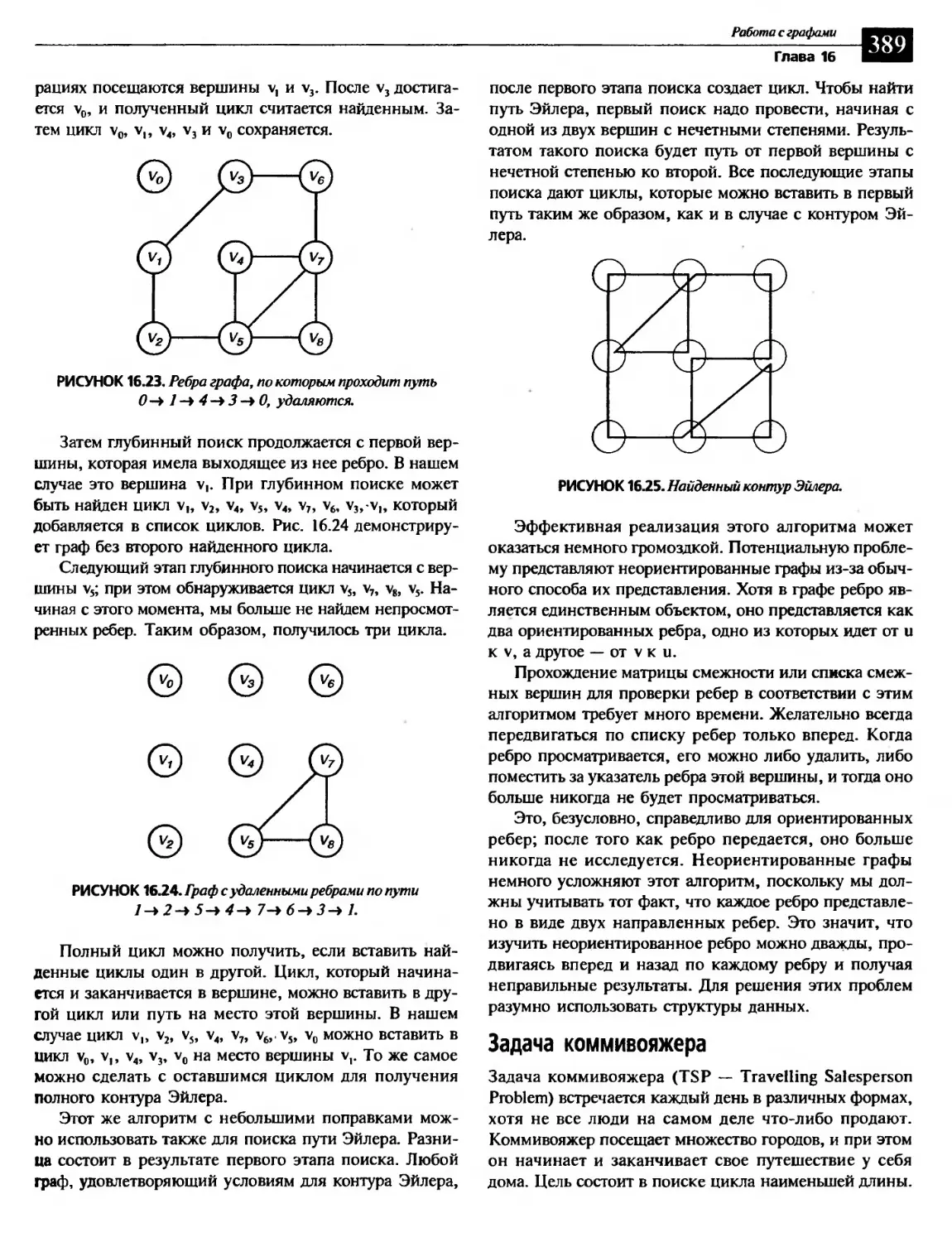

Определение путей и контуров Эйлера...................................388

Задача коммивояжера...................................................389

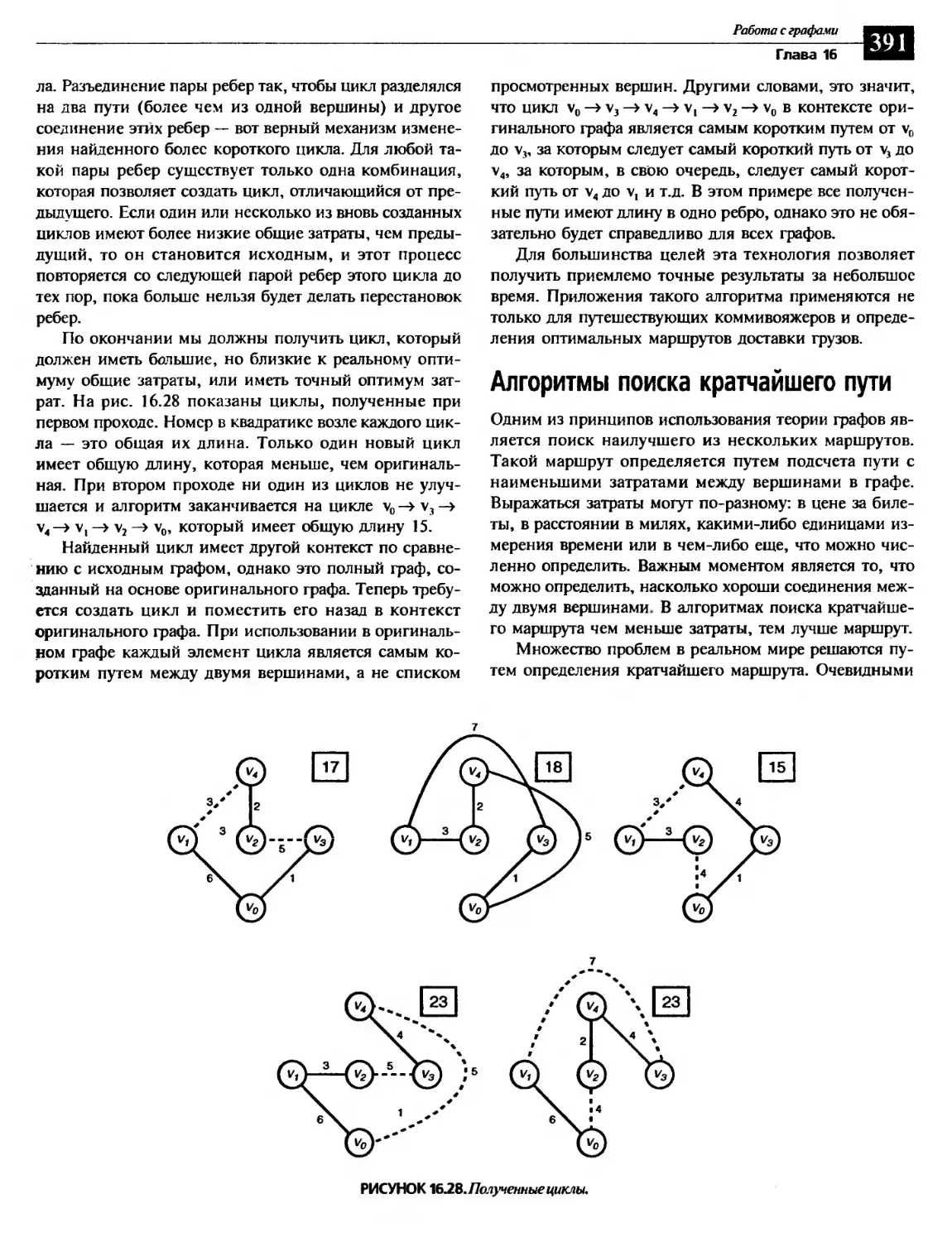

Алгоритмы поиска кратчайшего пути.......................................391

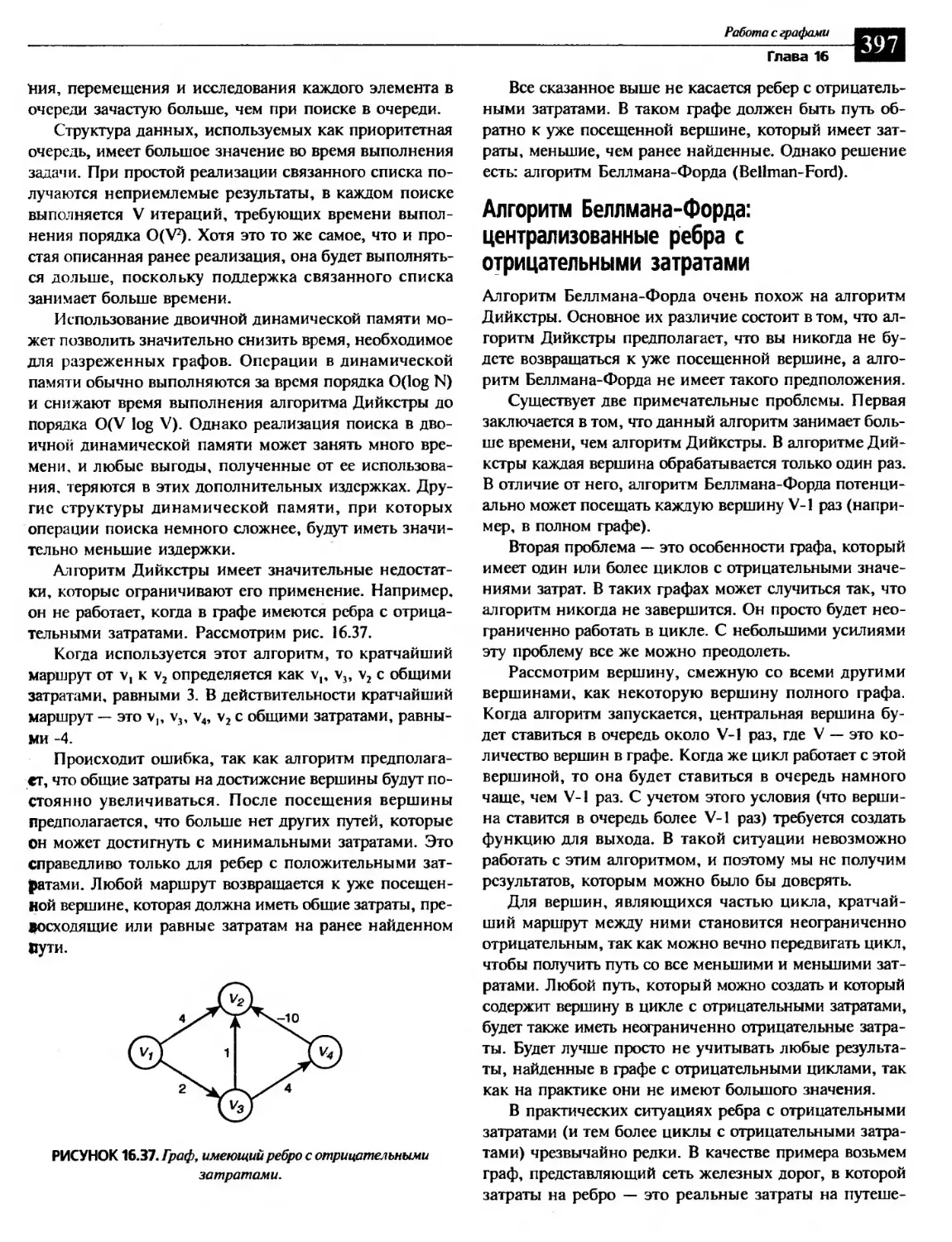

Алгоритм Дийкстры: единственный источник..............................392

Алгоритм Беллмана-Форда: централизованные ребра с отрицательными

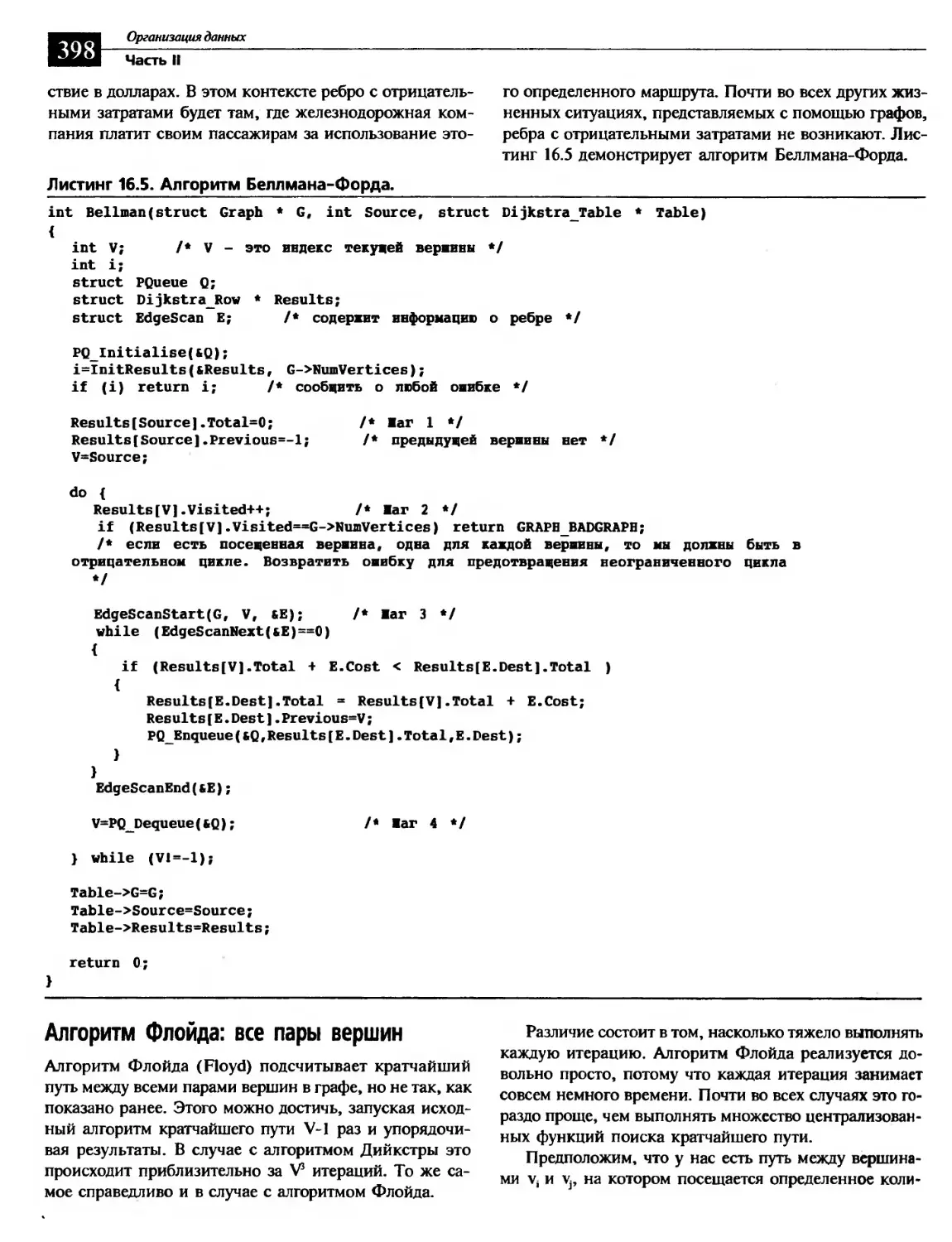

затратами.............................................................397

Искусство программирования на С

14

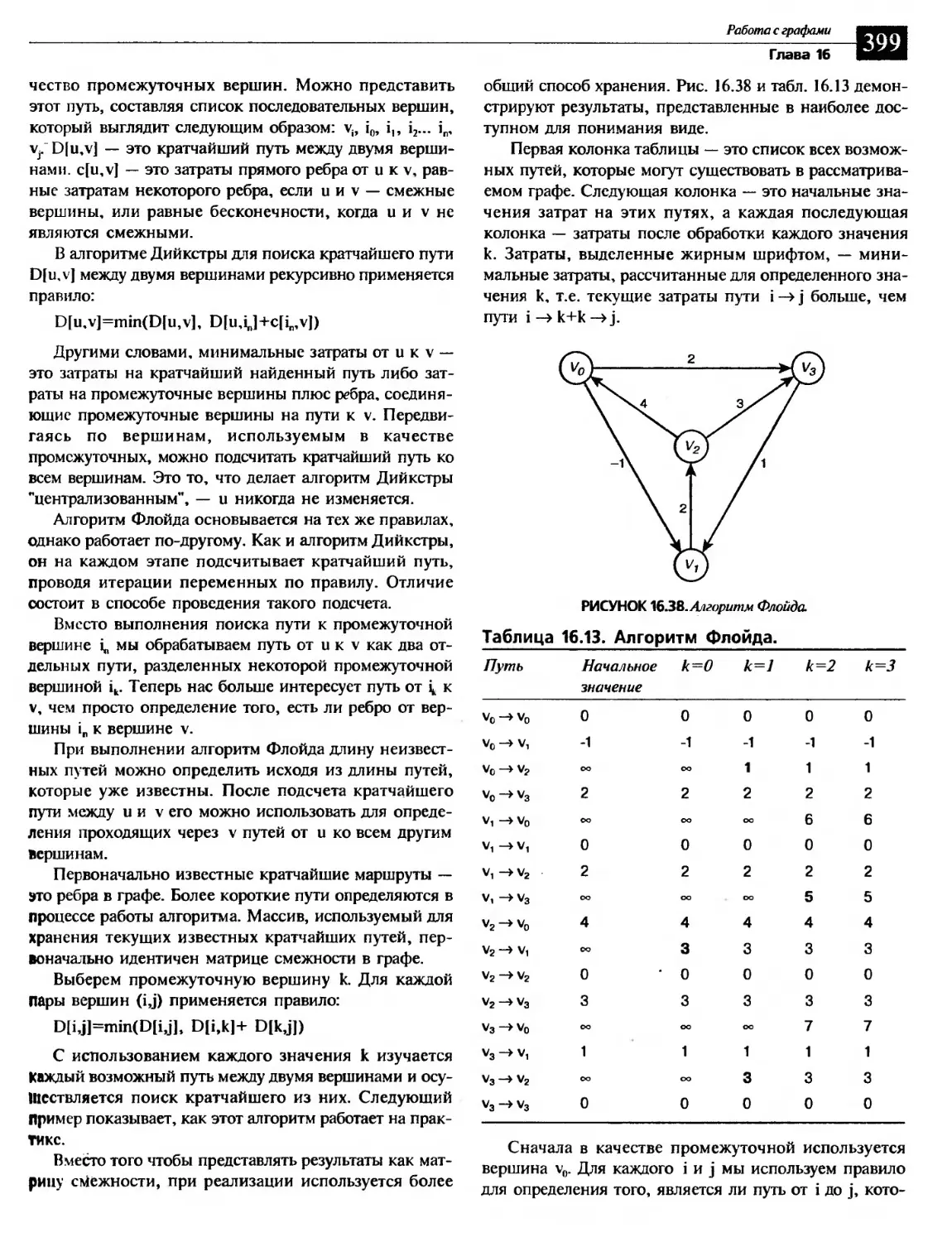

Алгоритм Флойда: все пары вершин......................................398

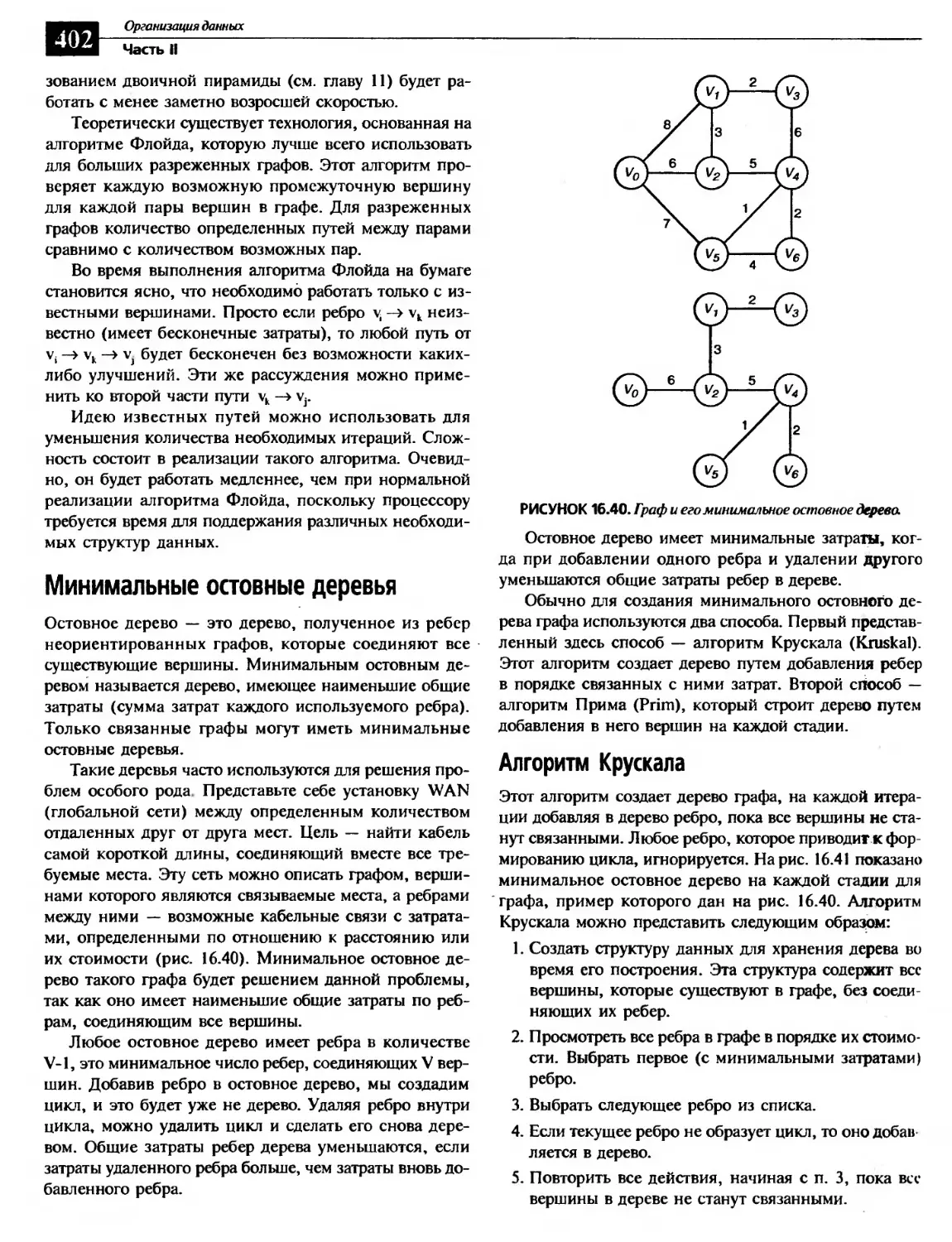

Минимальные остовные деревья............................................402

Алгоритм Крускала.....................................................402

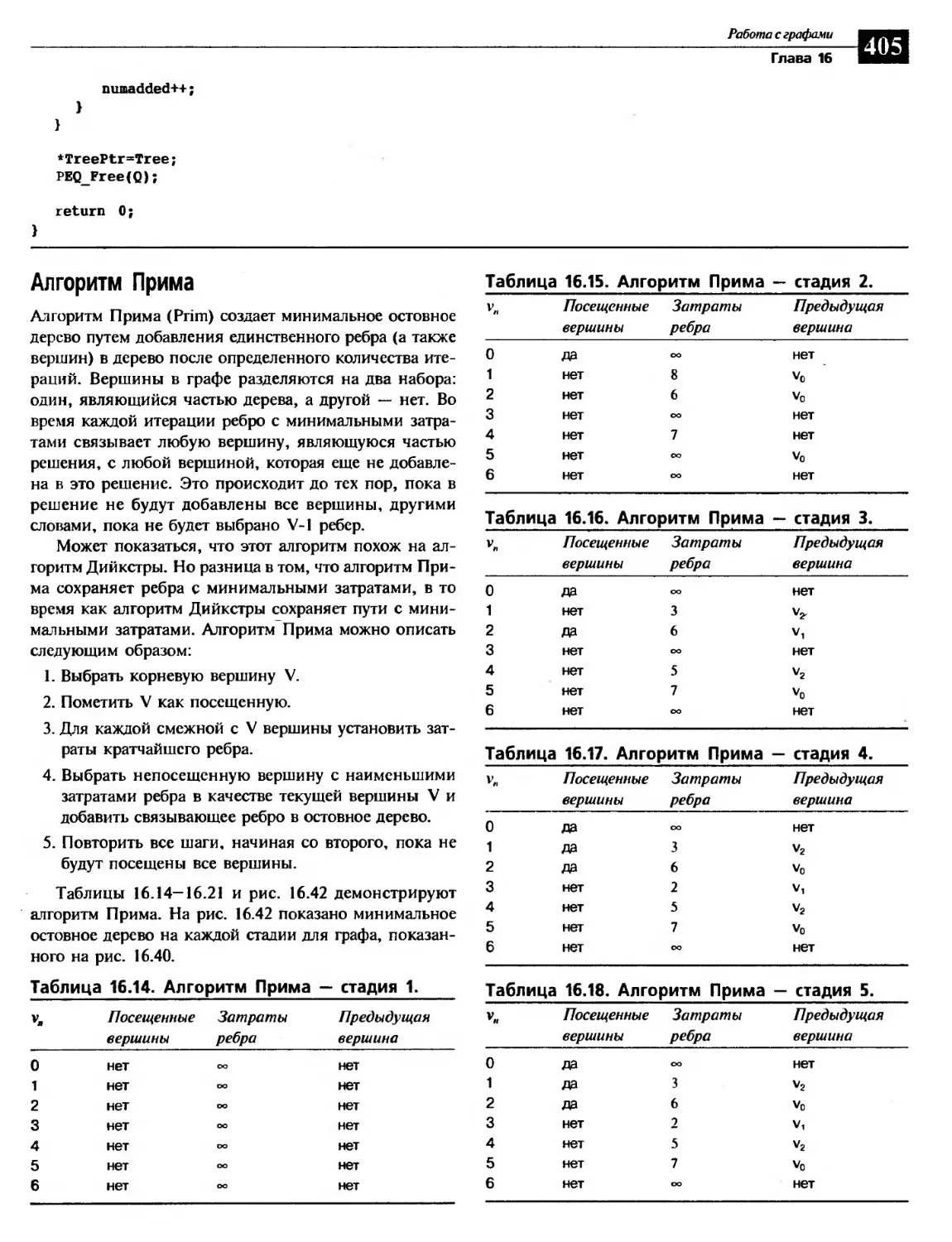

Алгоритм Прима........................................................405

Оптимизация: последнее замечание.................................... 408

Резюме........................................................ 409

Часть III. Дополнительные тематические разделы..........................410

ГЛАВА 17. Матричная арифметика........................................ 411

Что такое матрица................................................... 411

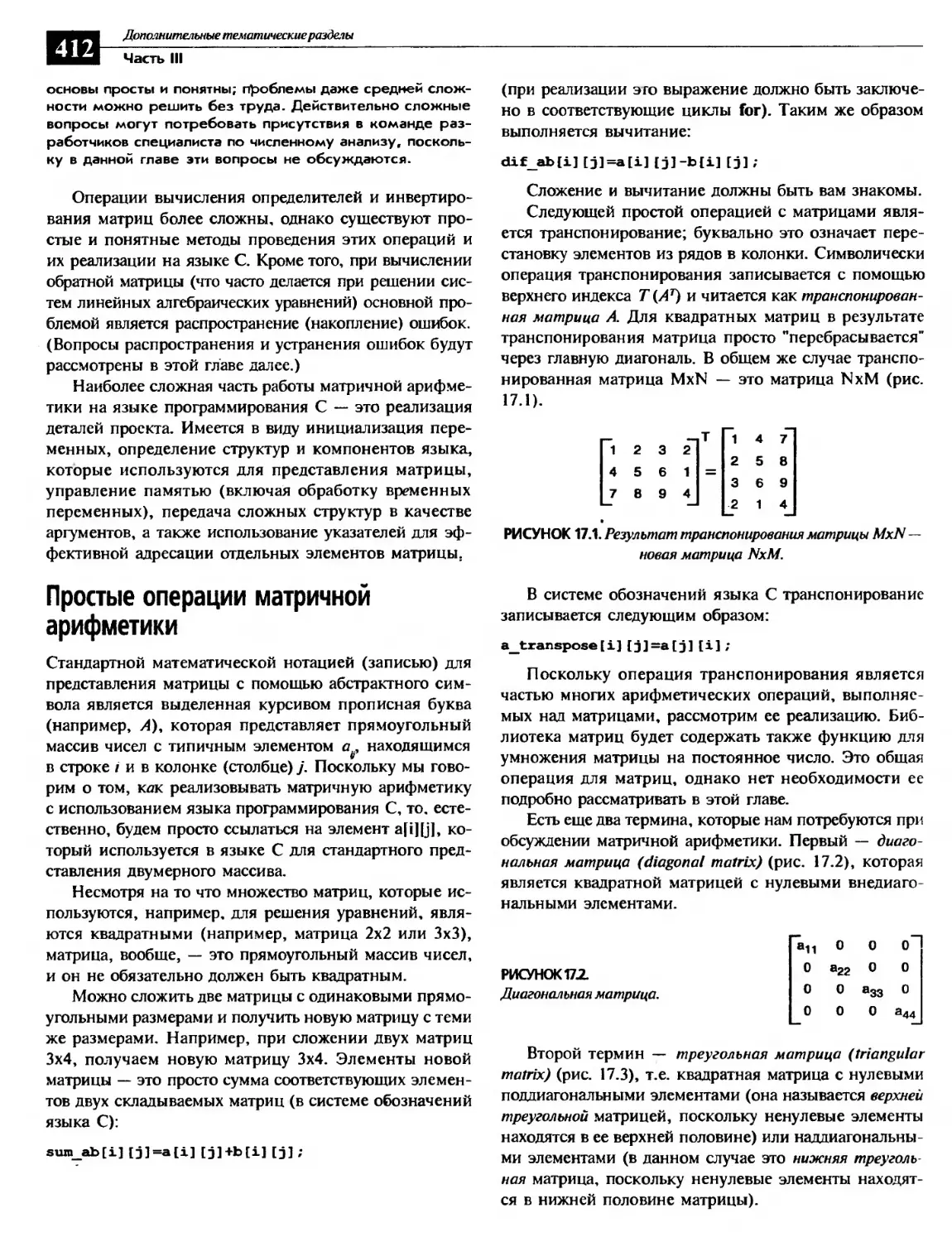

Простые операции матричной арифметики............................... 412

Реализация матричной структуры в языке С.......................... 413

Арифметика указателей и индексы массива...............................413

Что такое начальный индекс.......................................... 414

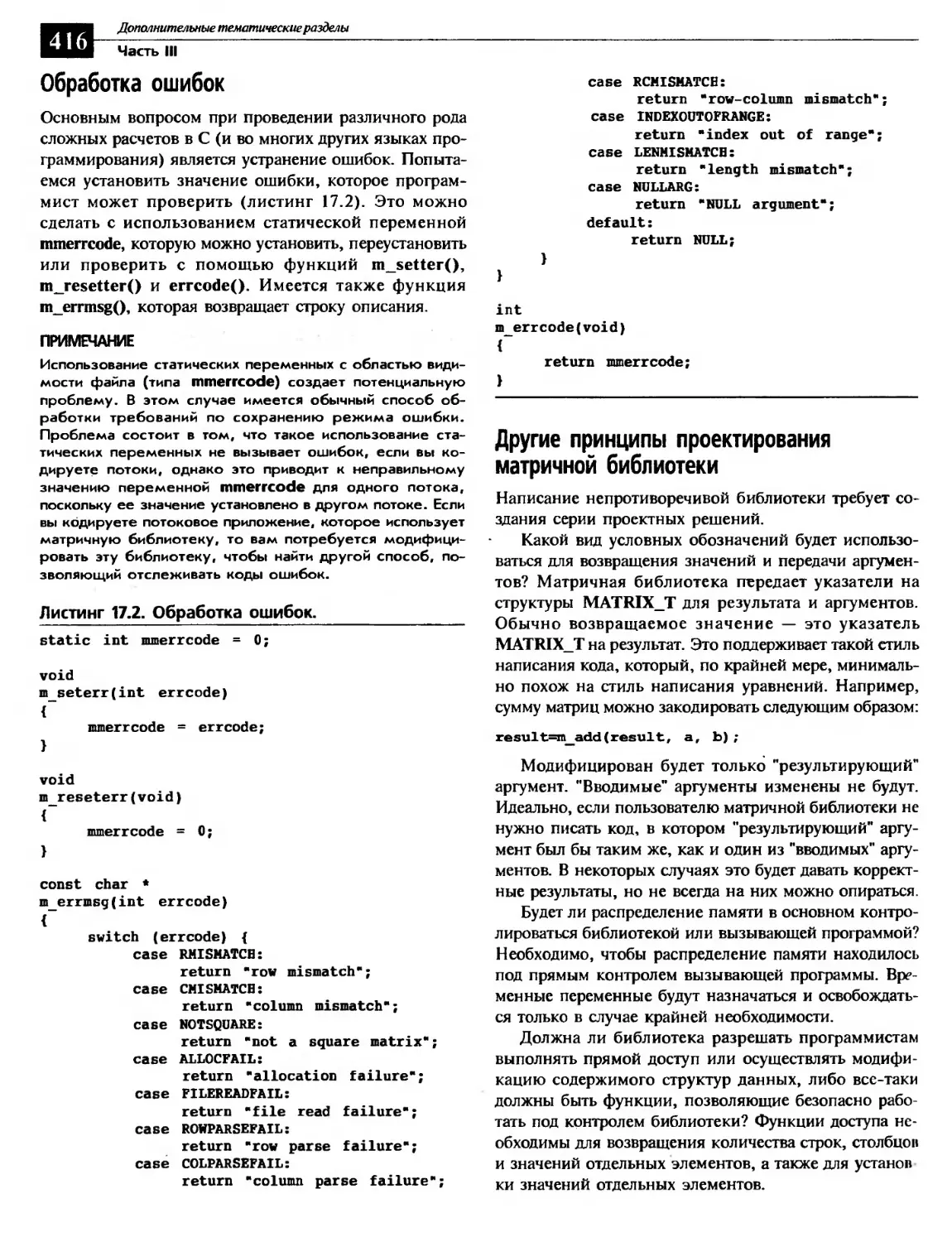

Структура MATRIX_T матричного типа....................................414

Обработка ошибок......................................................416

Другие принципы проектирования матричной библиотеки...................416

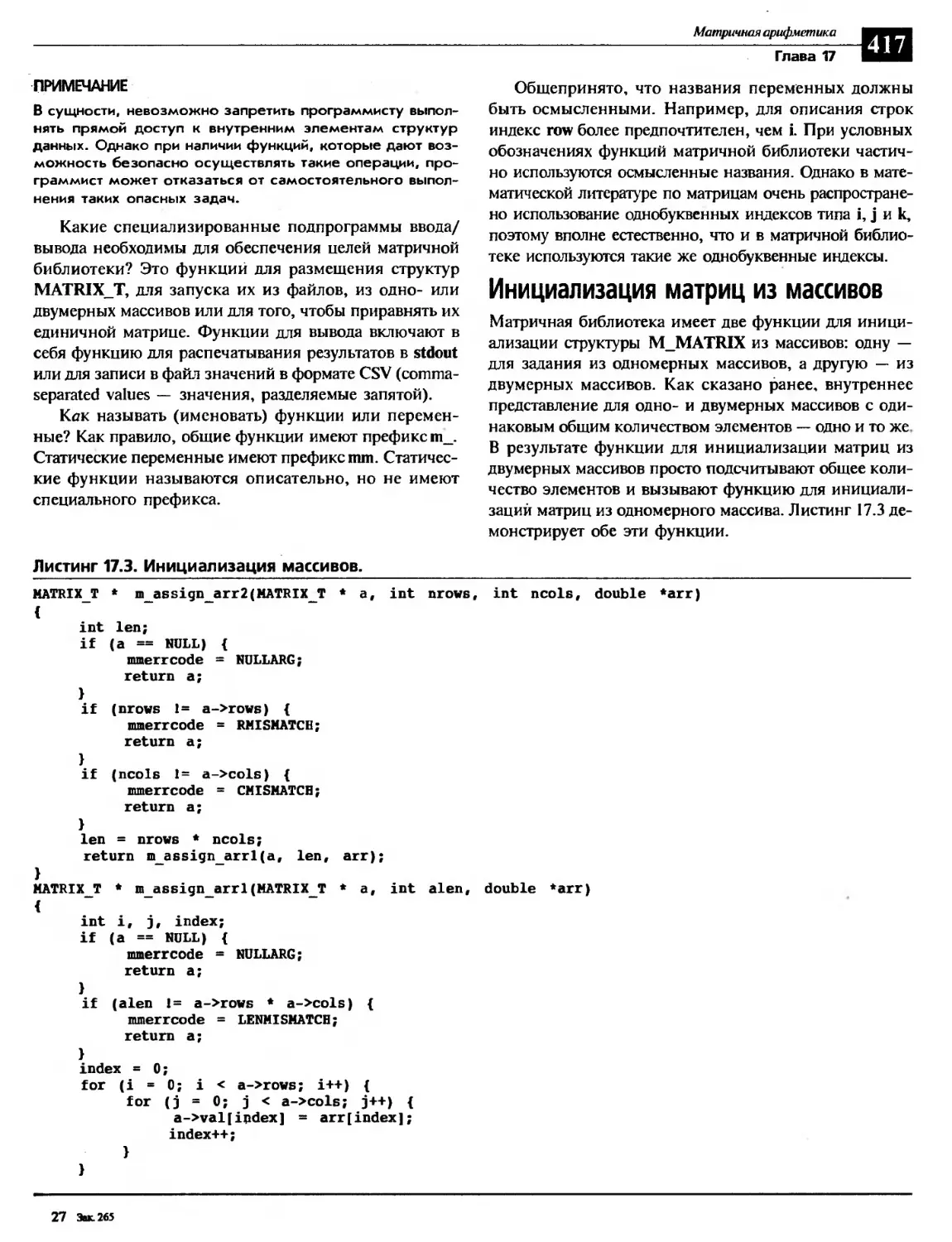

Инициализация матриц из массивов...................................... 417

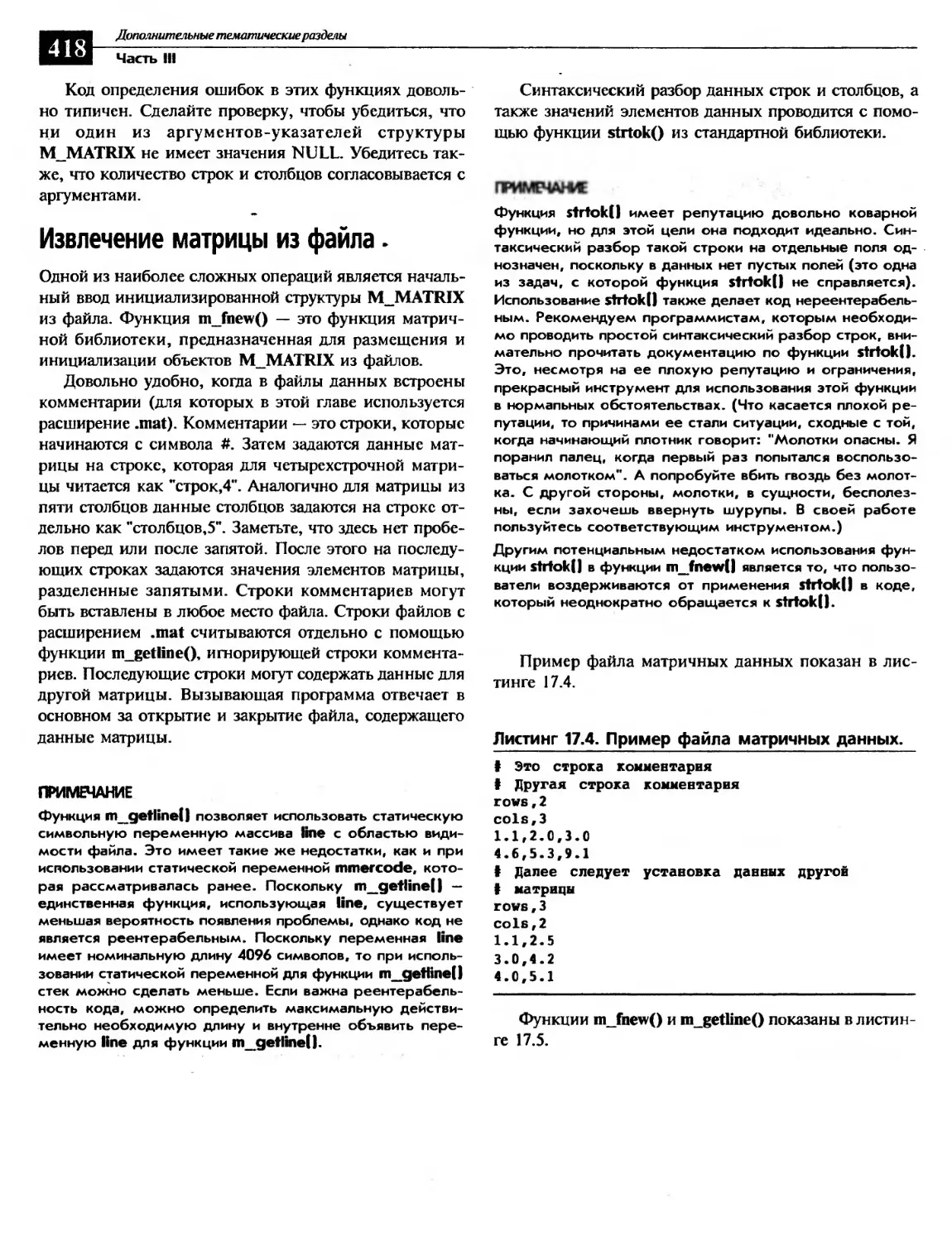

Извлечение матрицы из файла........................................... 418

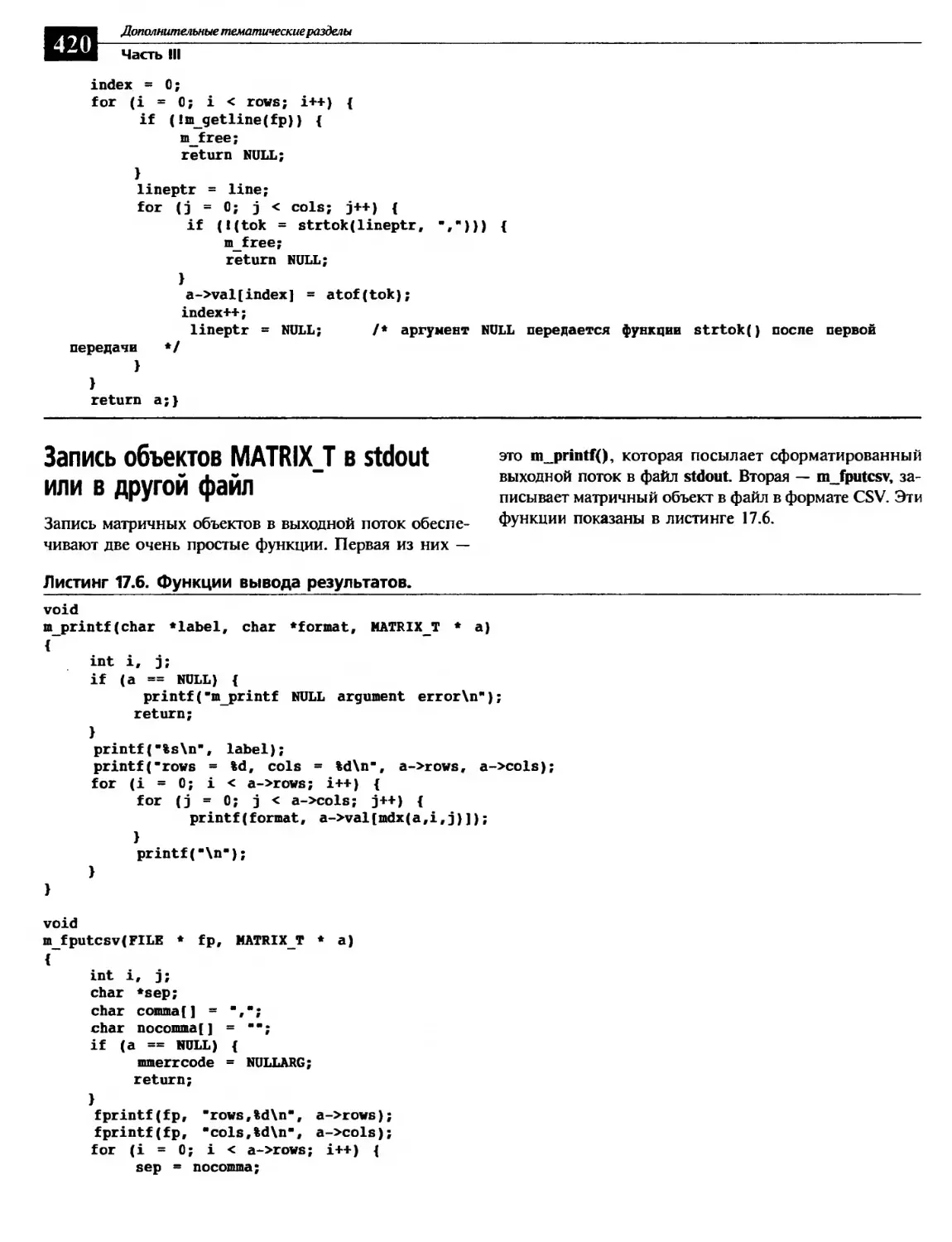

Запись объектов MATRIX_T в stdout или в другой файл.....................420

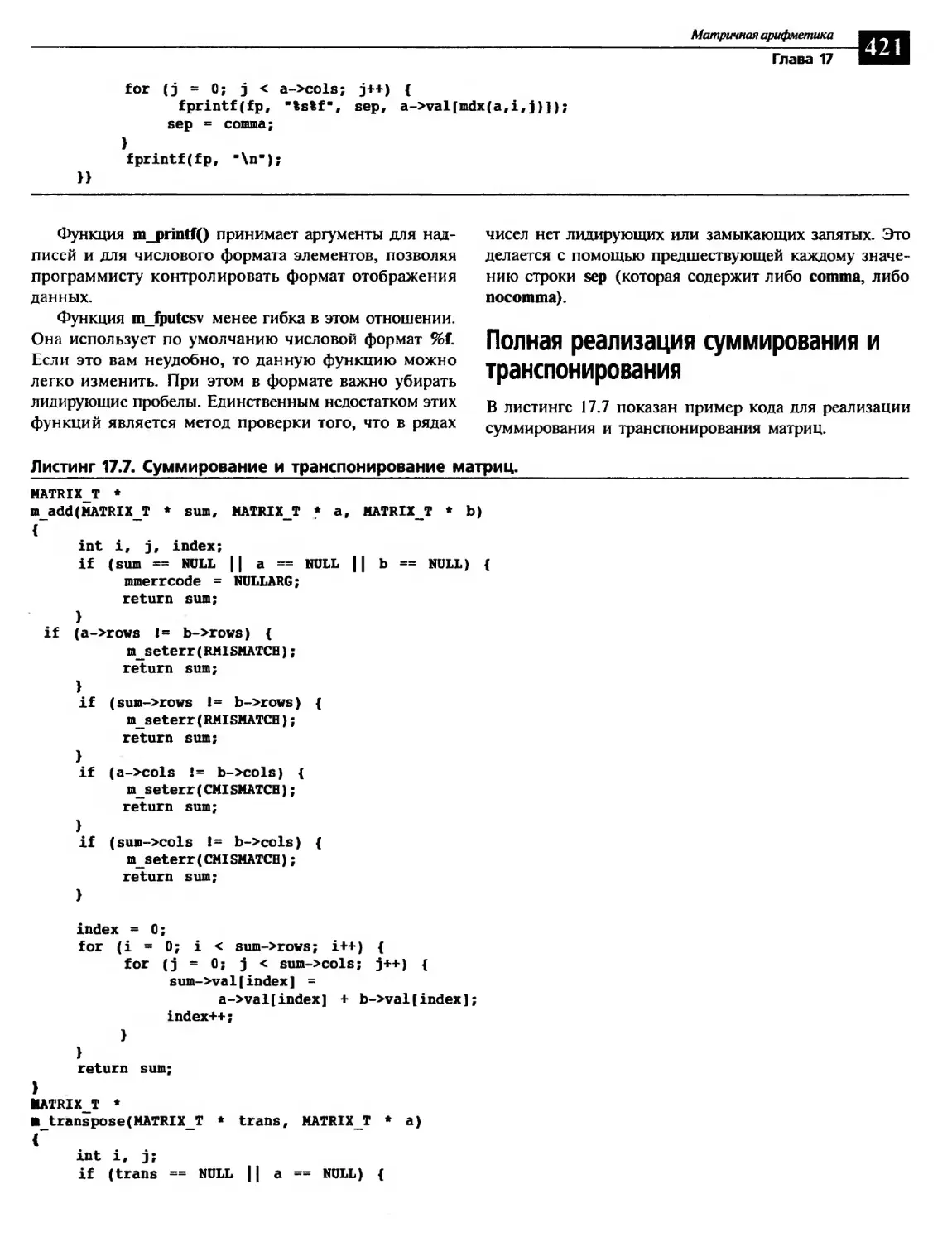

Полная реализация суммирования и транспонирования..................... 421

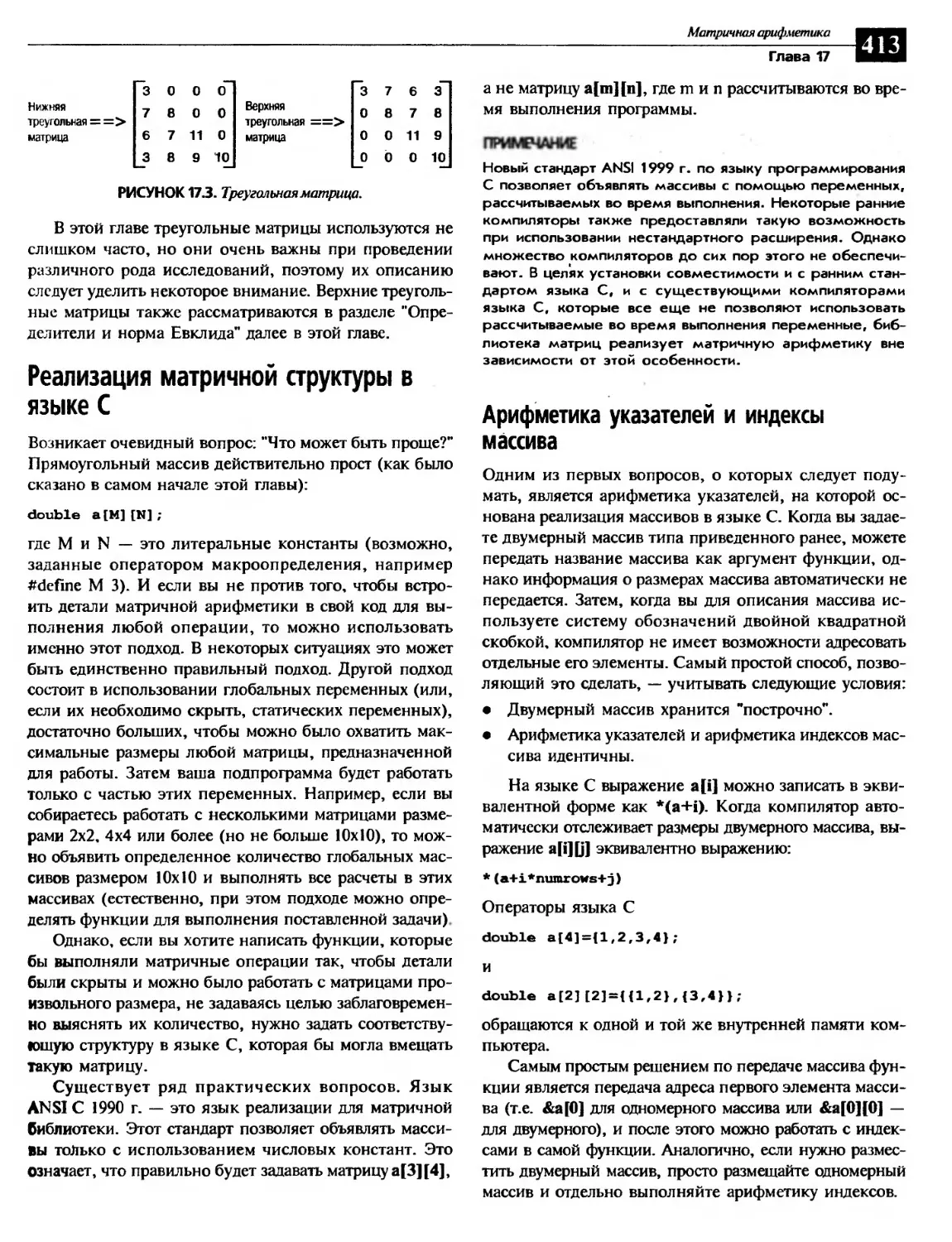

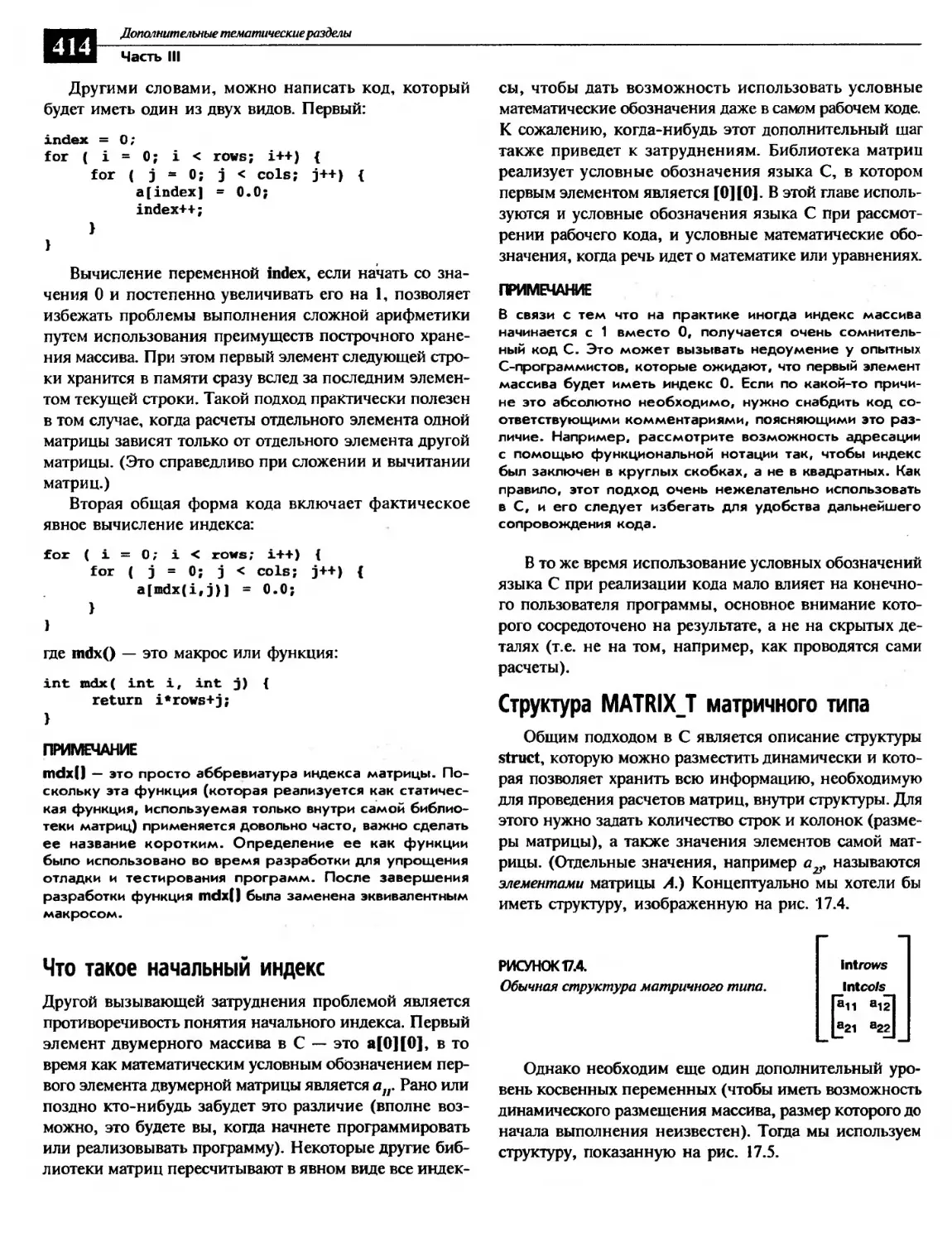

Сложные концепции матриц........................................ 422

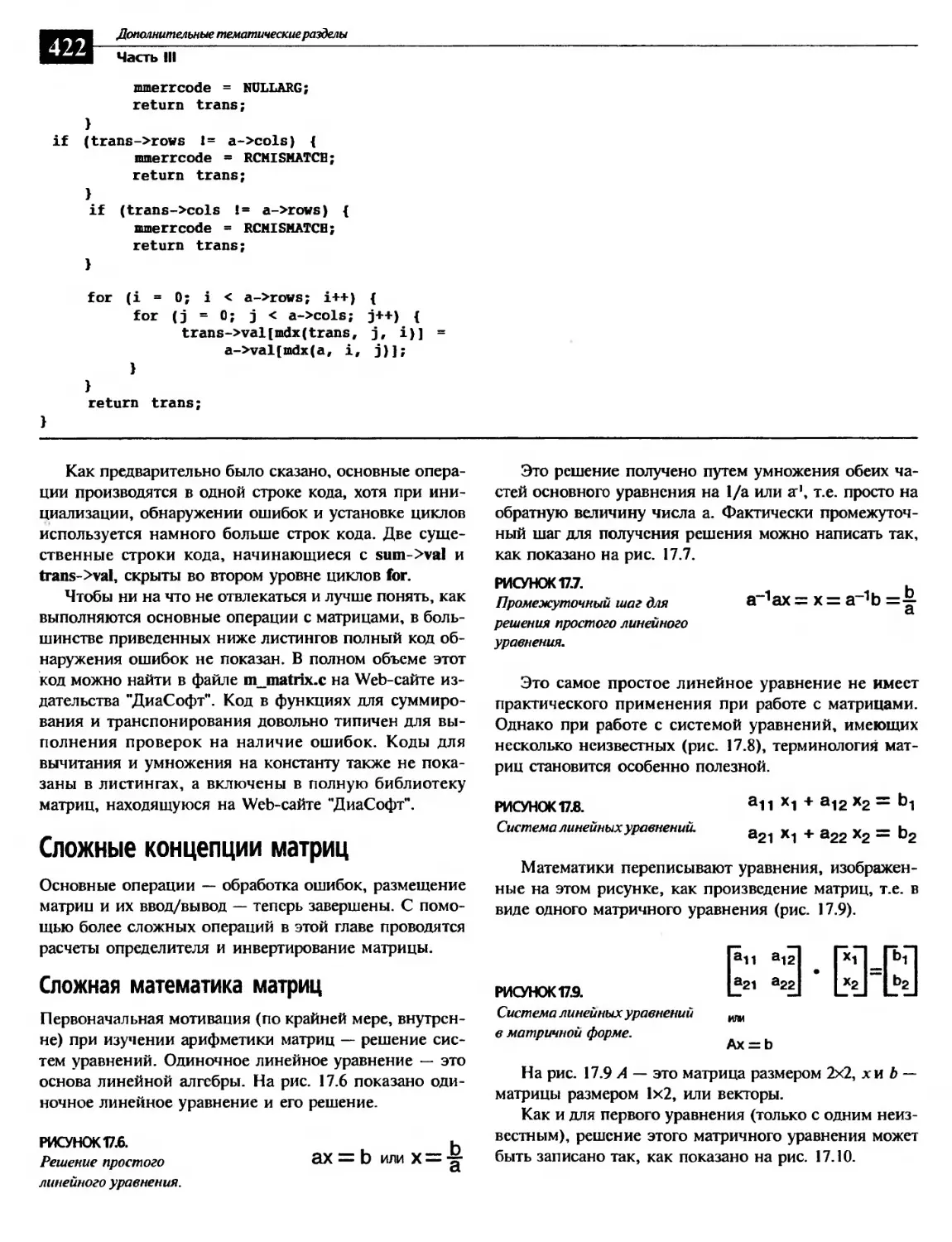

Сложная математика матриц........................................... 422

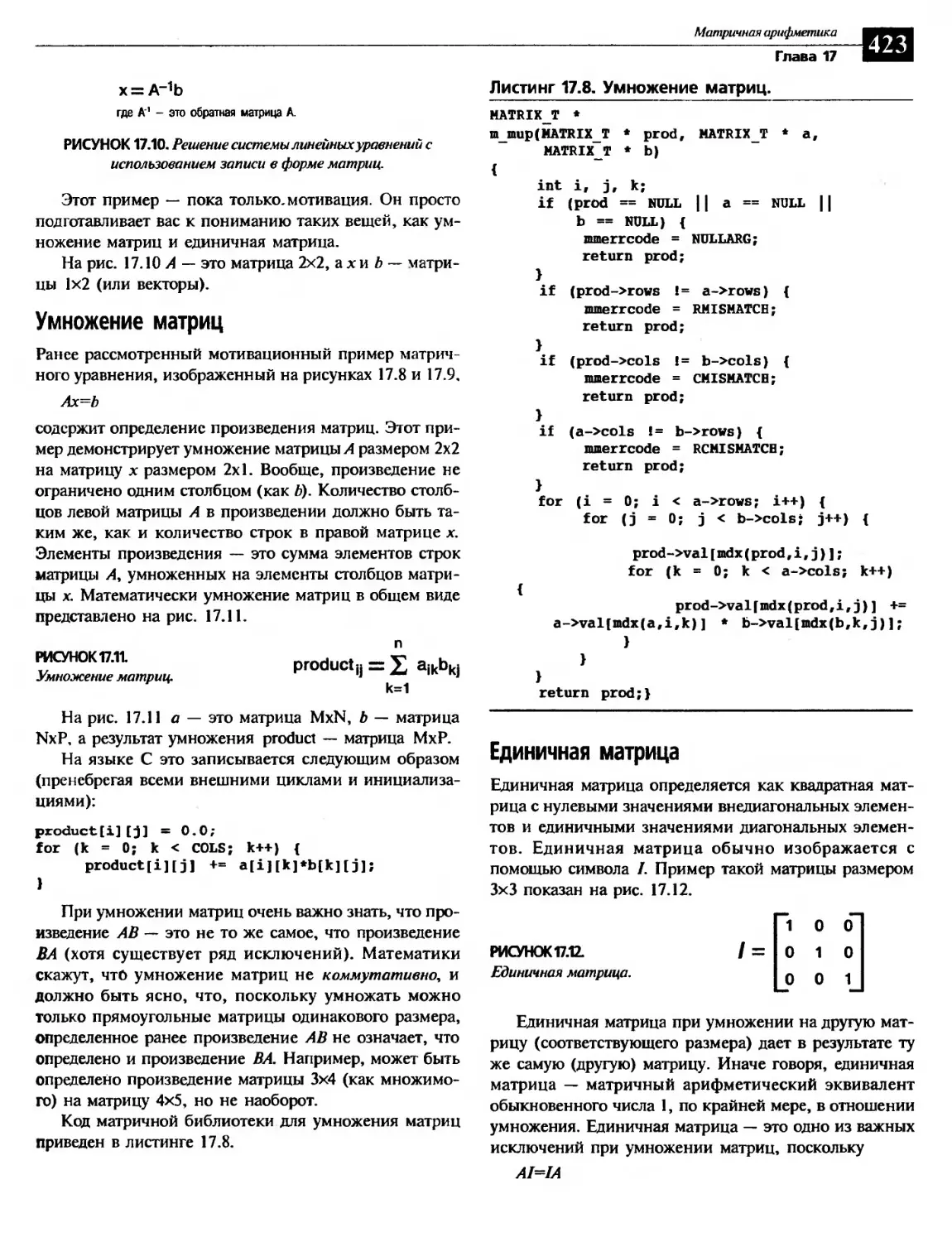

Умножение матриц.................................................. 423

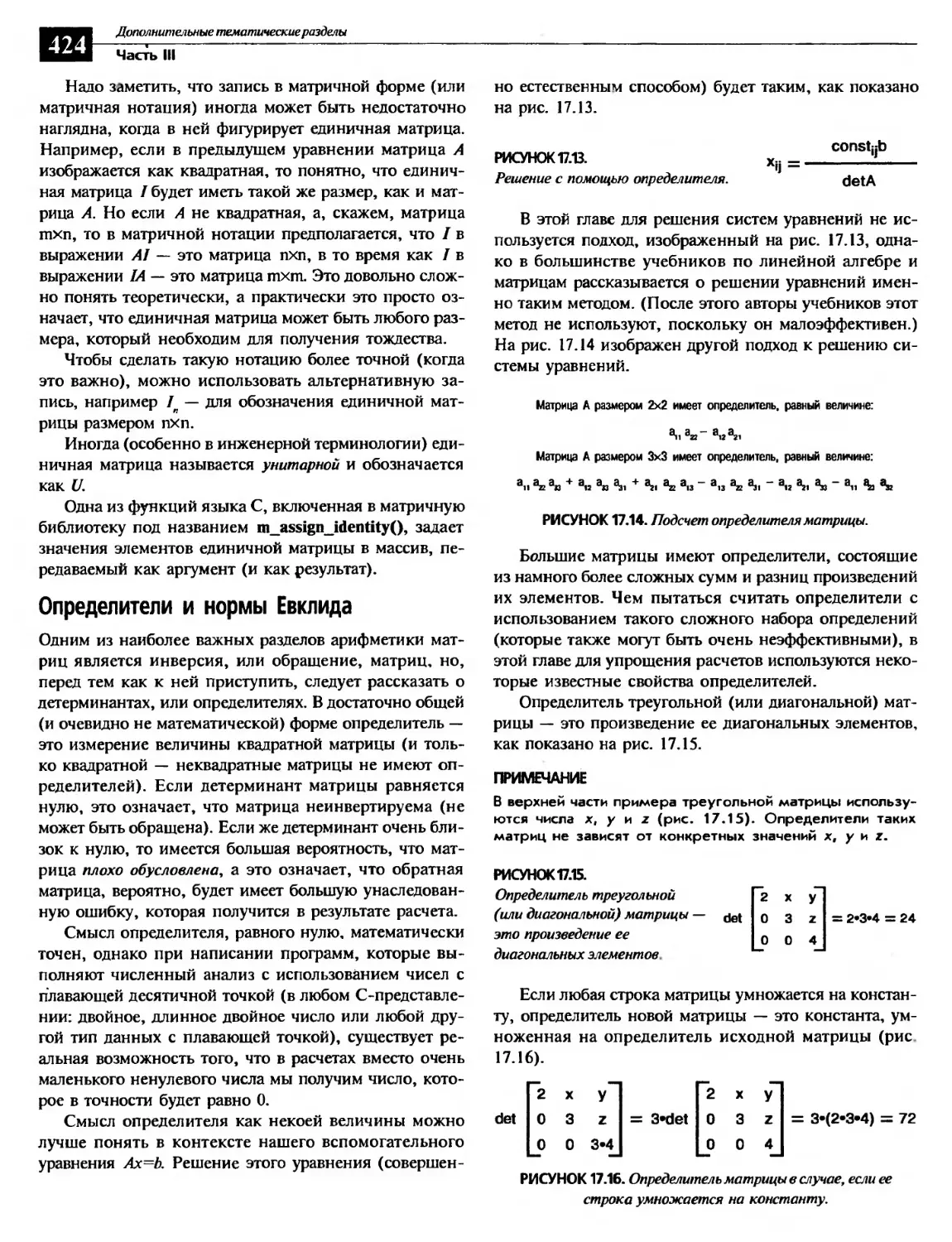

Единичная матрица............................................. 423

Определители и нормы Евклида........................................ 424

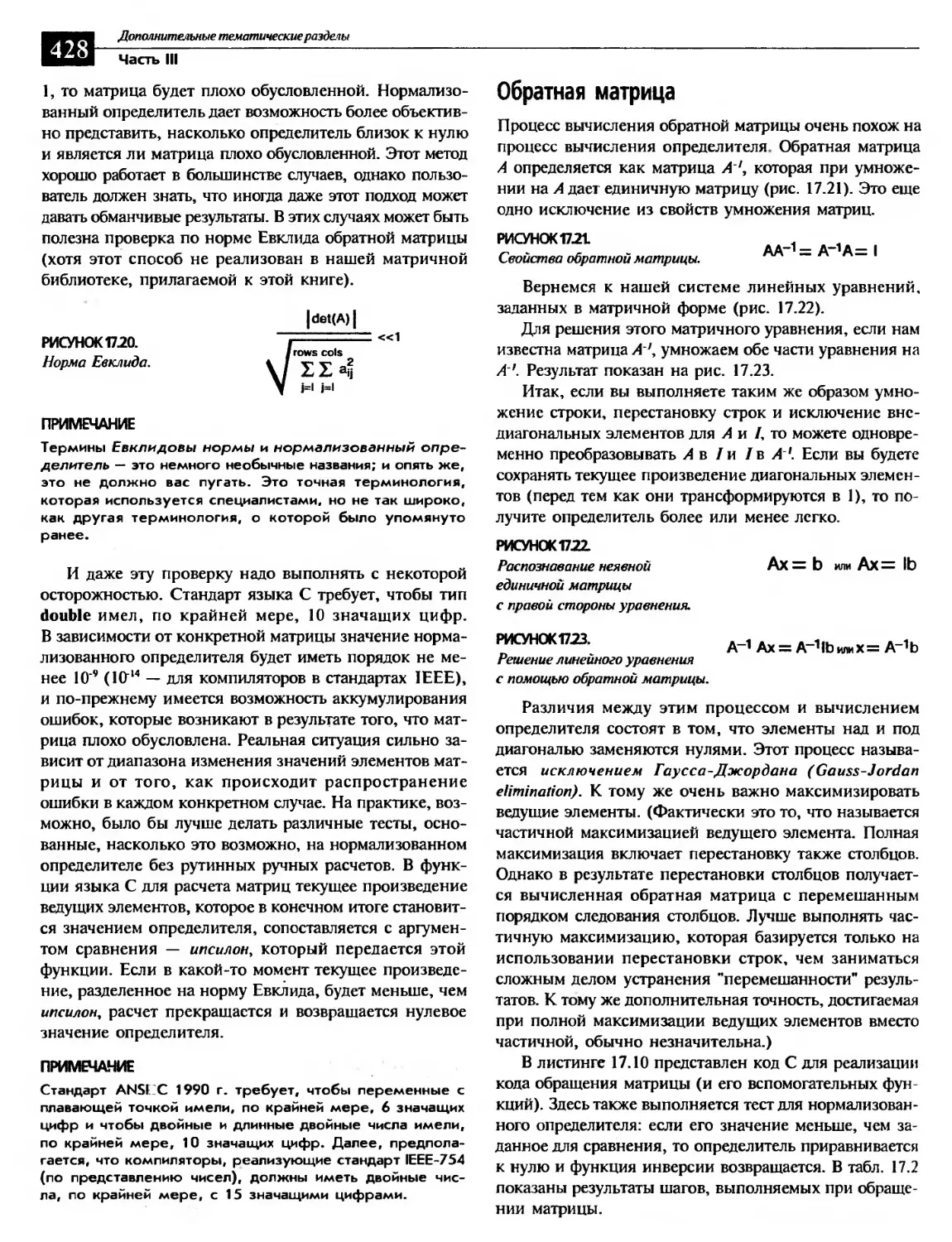

Обратная матрица.................................................... 428

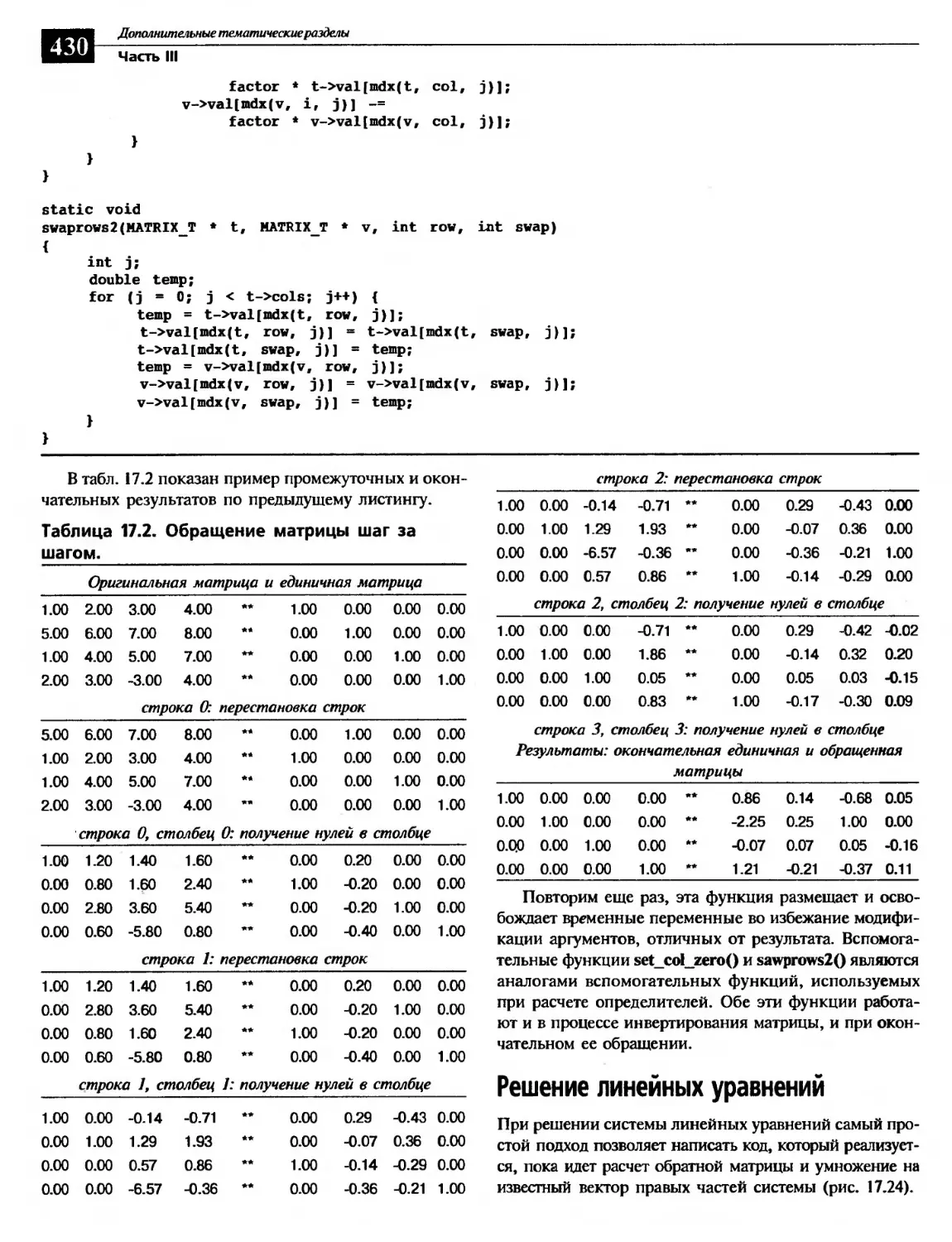

Решение линейных уравнений..............................................430

Распространение ошибок при матричных вычислениях.................... 431

Исправление ошибок при решении систем линейных уравнений..............432

Дальнейшие направления работы..................................... 434

Другие подходы........................................................ 435

Резюме................................................................ 435

ГЛАВА 18. Обработка цифровых сигналов...................................436

Применение С к явлениям реального мира............................ 436

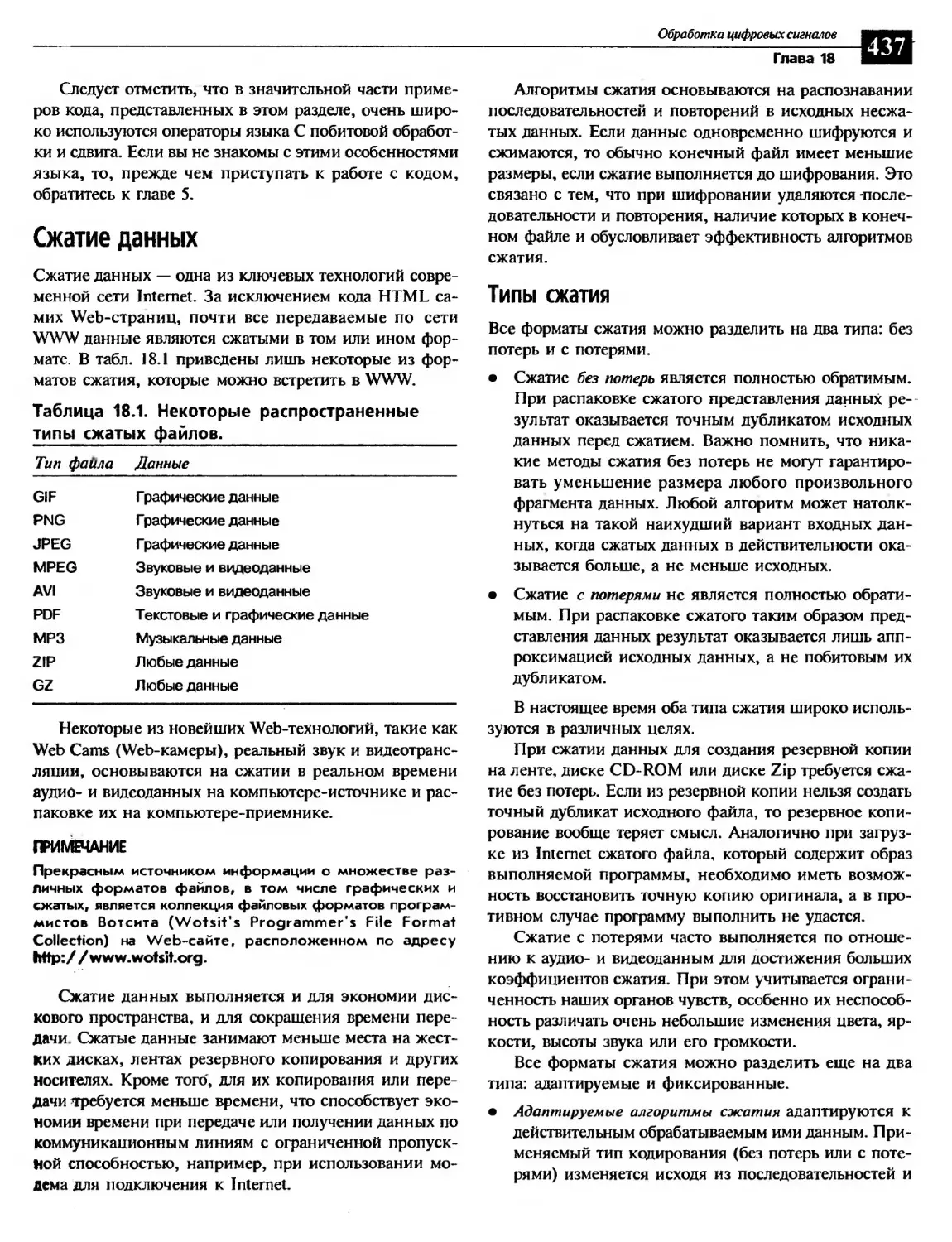

Сжатие данных...........................................................437

Типы сжатия....................................................... 437

Наиболее часто используемые алгоритмы сжатия........................ 438

Факсимильное изображение........................................ 438

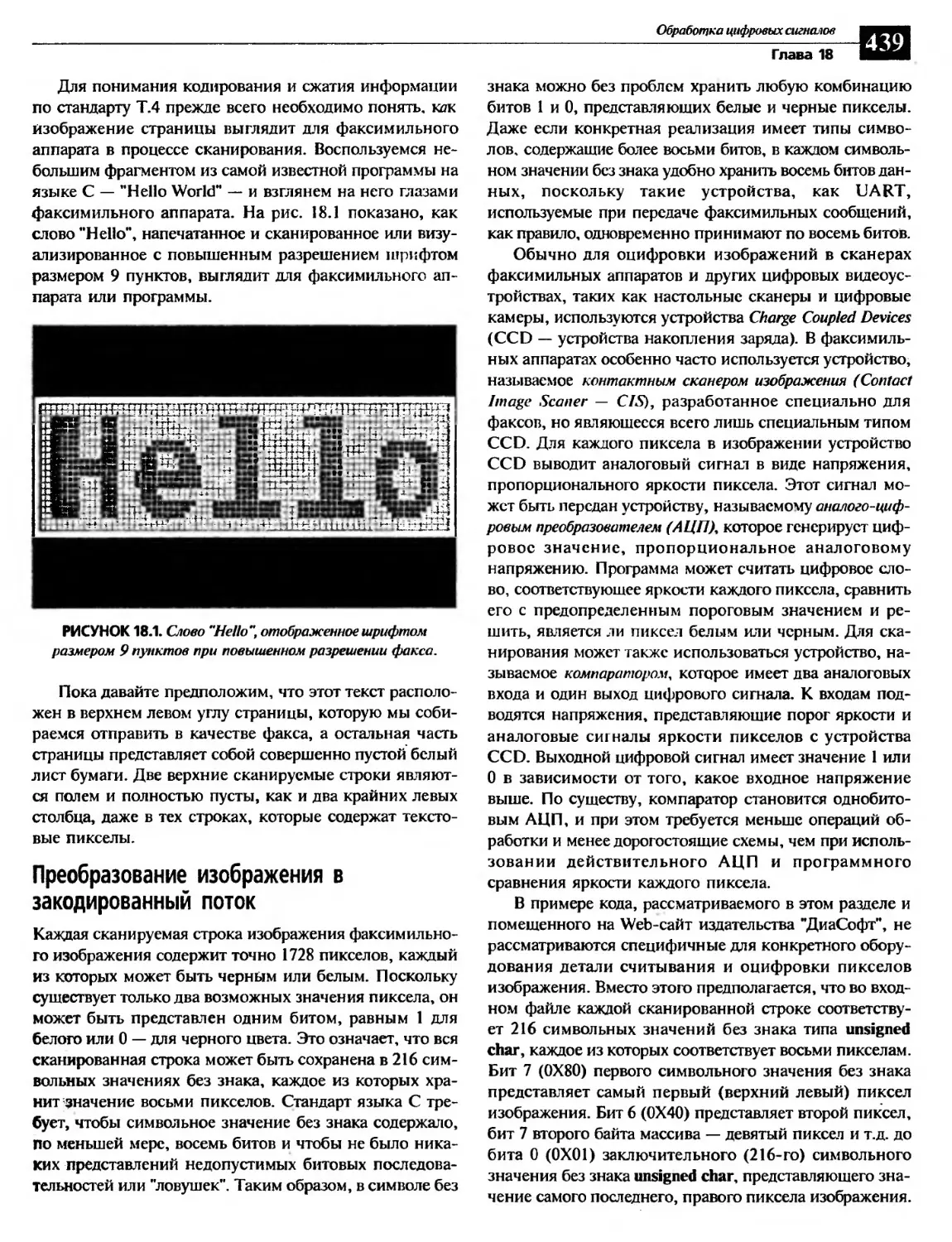

Преобразование изображения в закодированный поток................... 439

Программа сжатия Т.4: encode.c.................................. 443

Функция main()................................................. 444

Функция EncodePage()...............................................445

Функция EncodeLineQ................................................445

Функция CountPixelRun()............................................445

Функция OutputCodeWordQ........................................ 448

Преобразование закодированного потока в изображение................. 451

Программа распаковки Т.4 decode.c .................................. 452

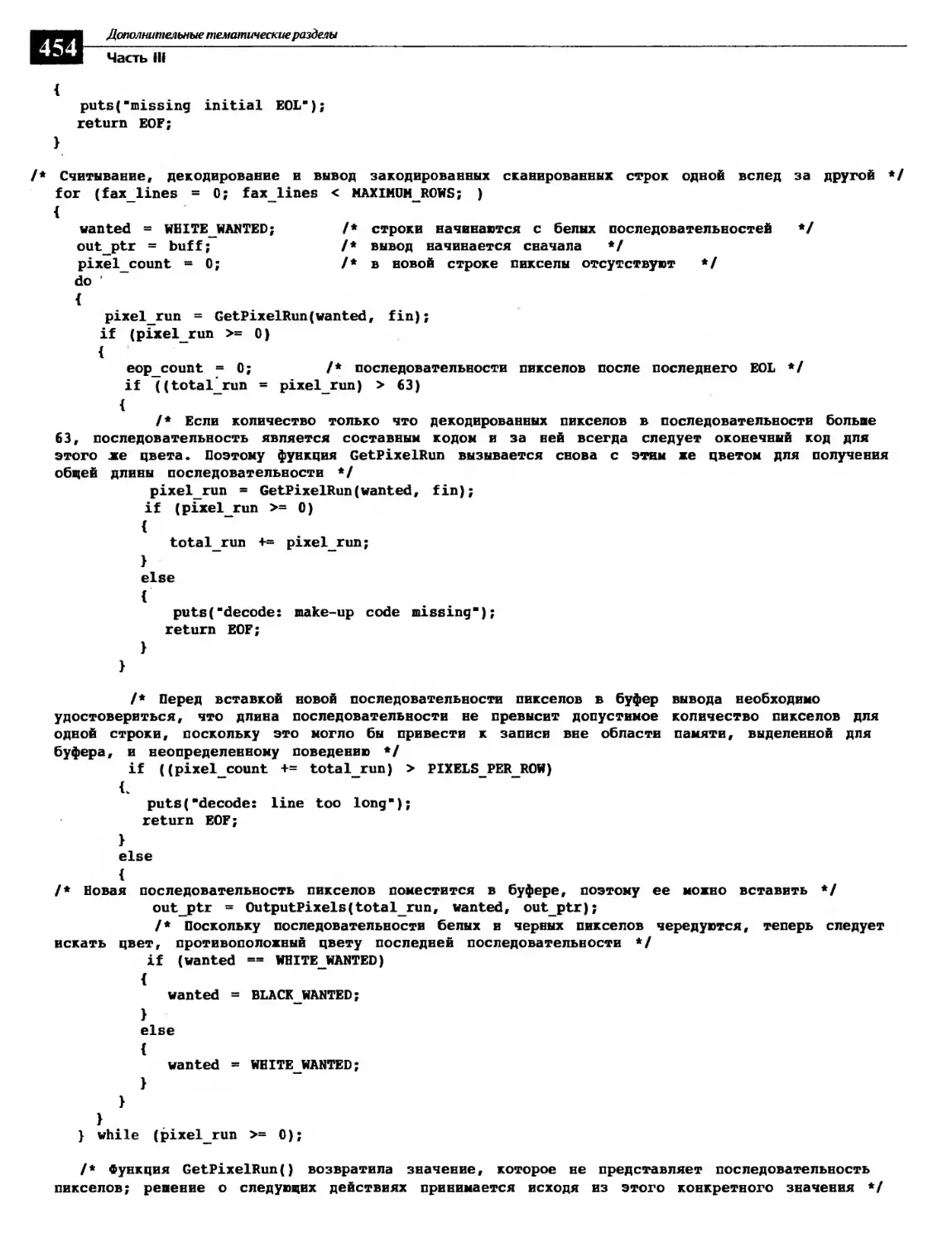

Функция main()............................................... 453

Функция DecodePageQ........................................ 453

15

Функция GetPixelRunQ...............................................456

Функция T4Compare()................................................458

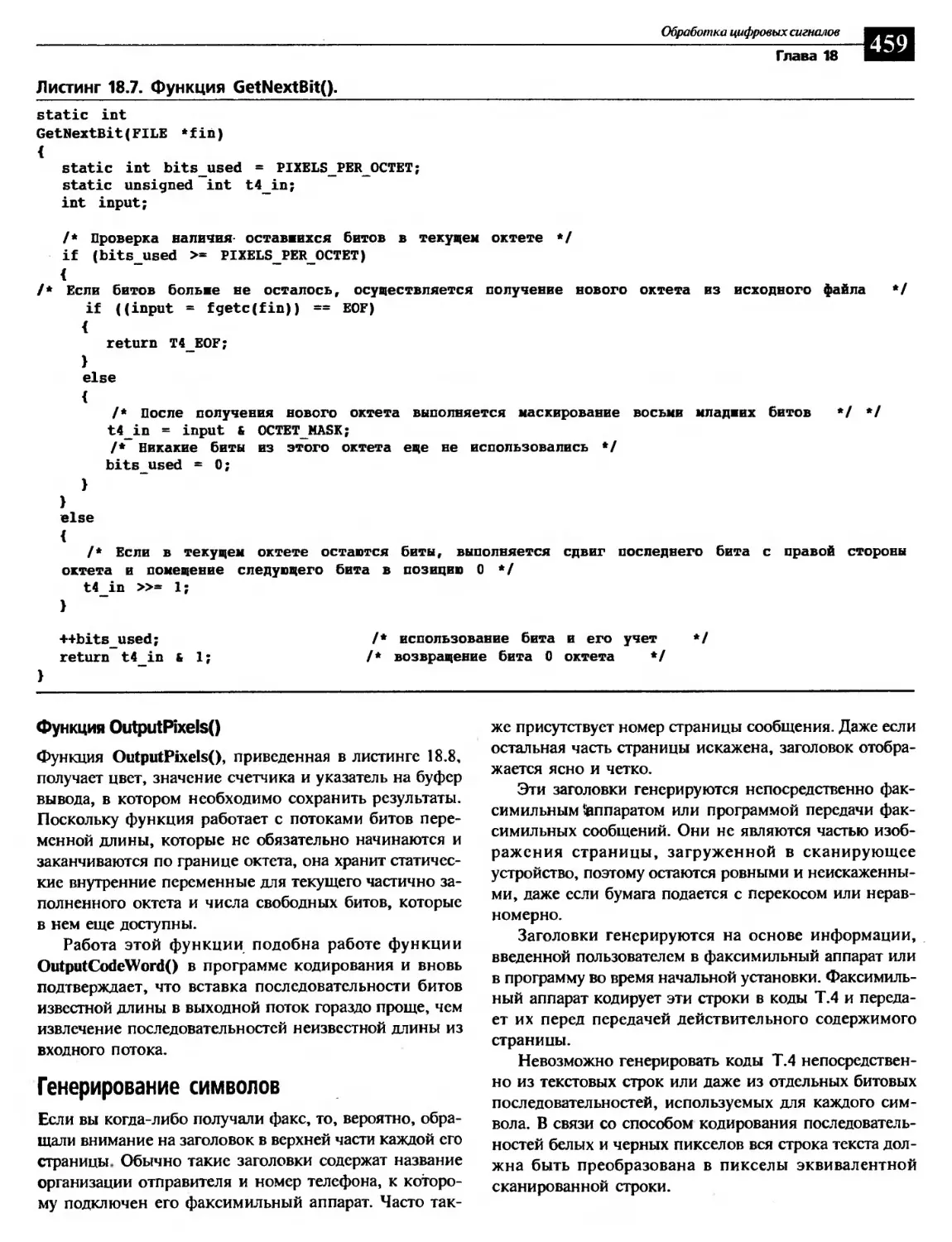

Функция GetNext Bit()............................................ 458

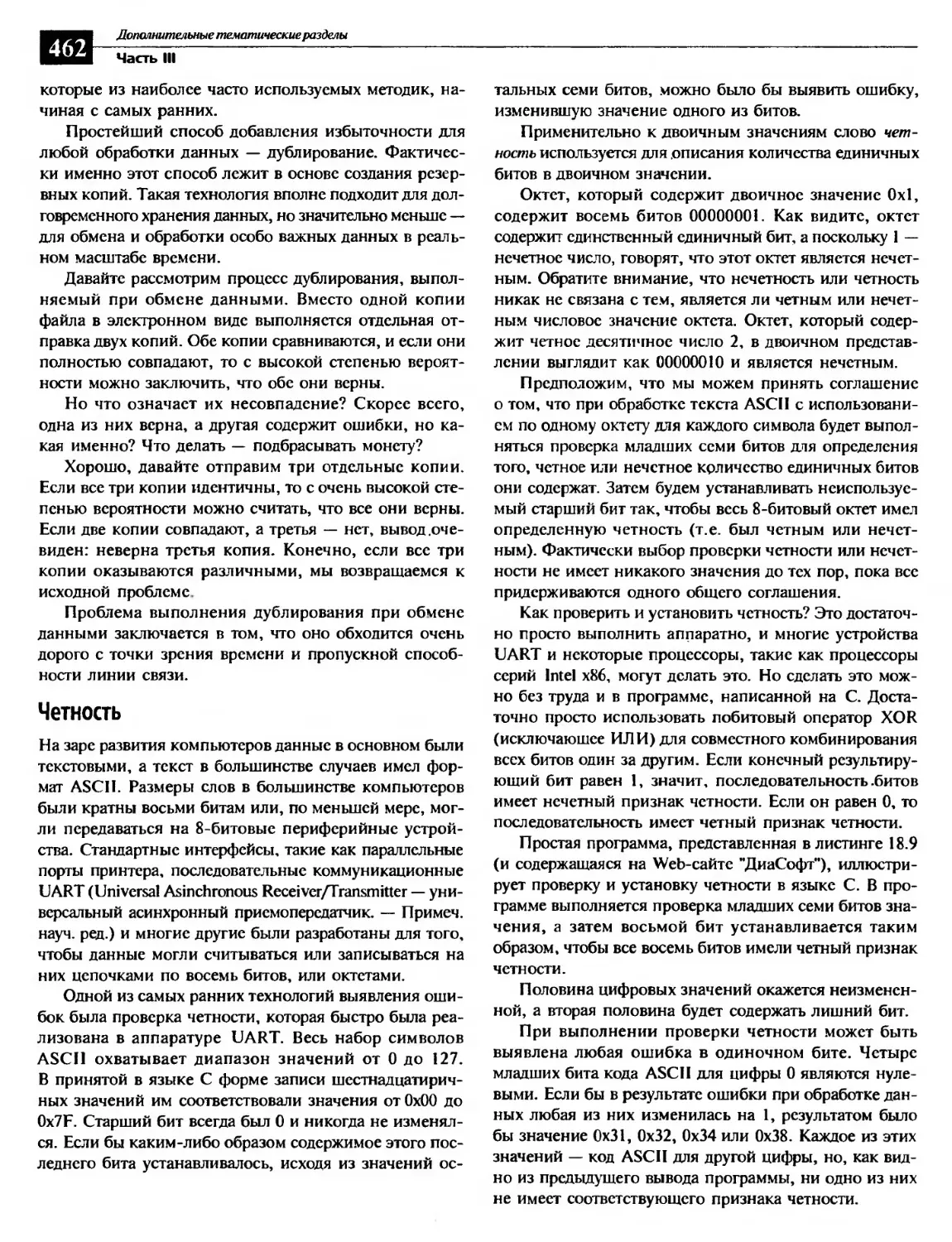

Функция OutputPixels()........................................... 459

Генерирование символов................................................459

Выявление и исправление ошибок..........................................461

Борьба с хаосом.......................................................461

Избыточность................................................ 461

Четность.......................................................... 462

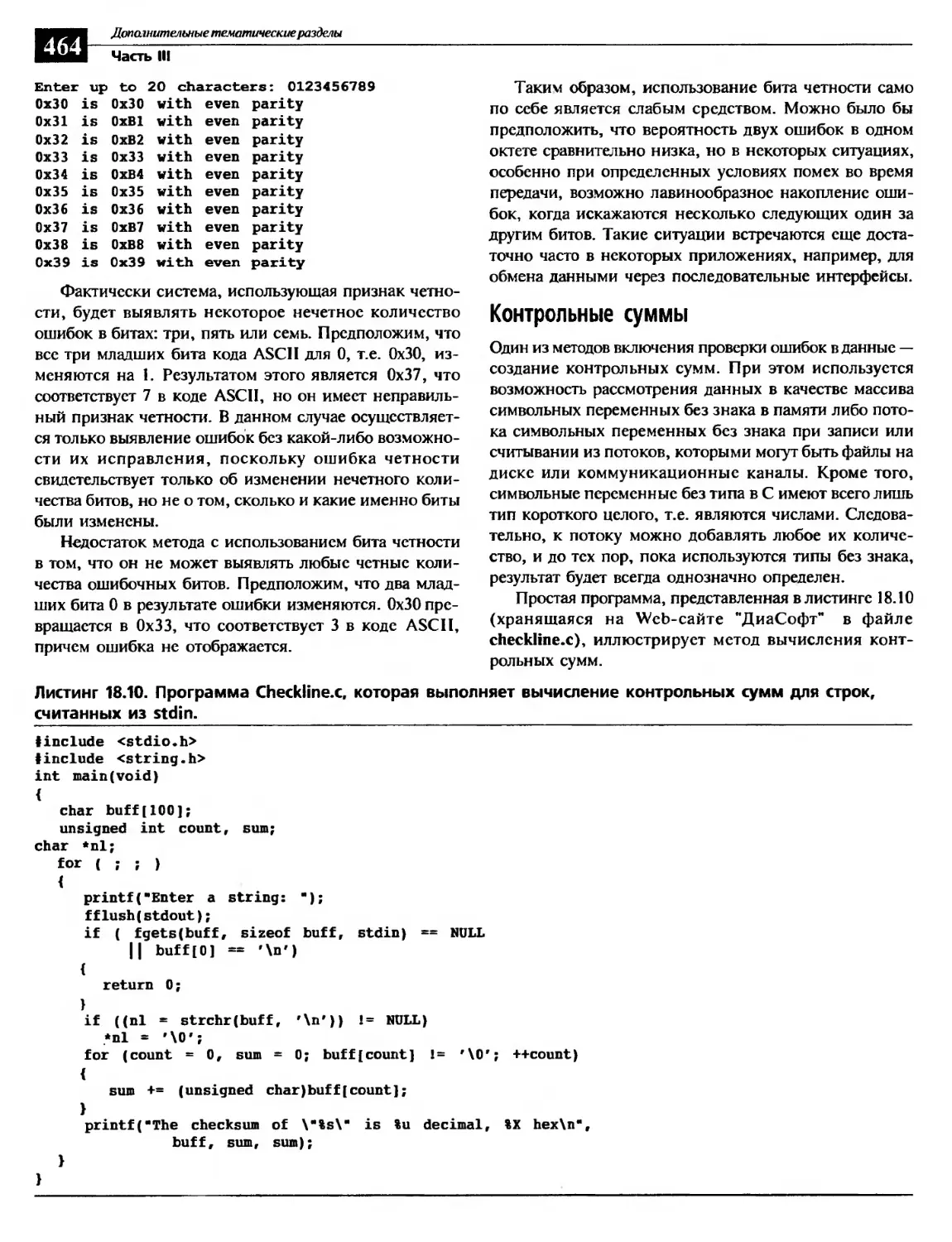

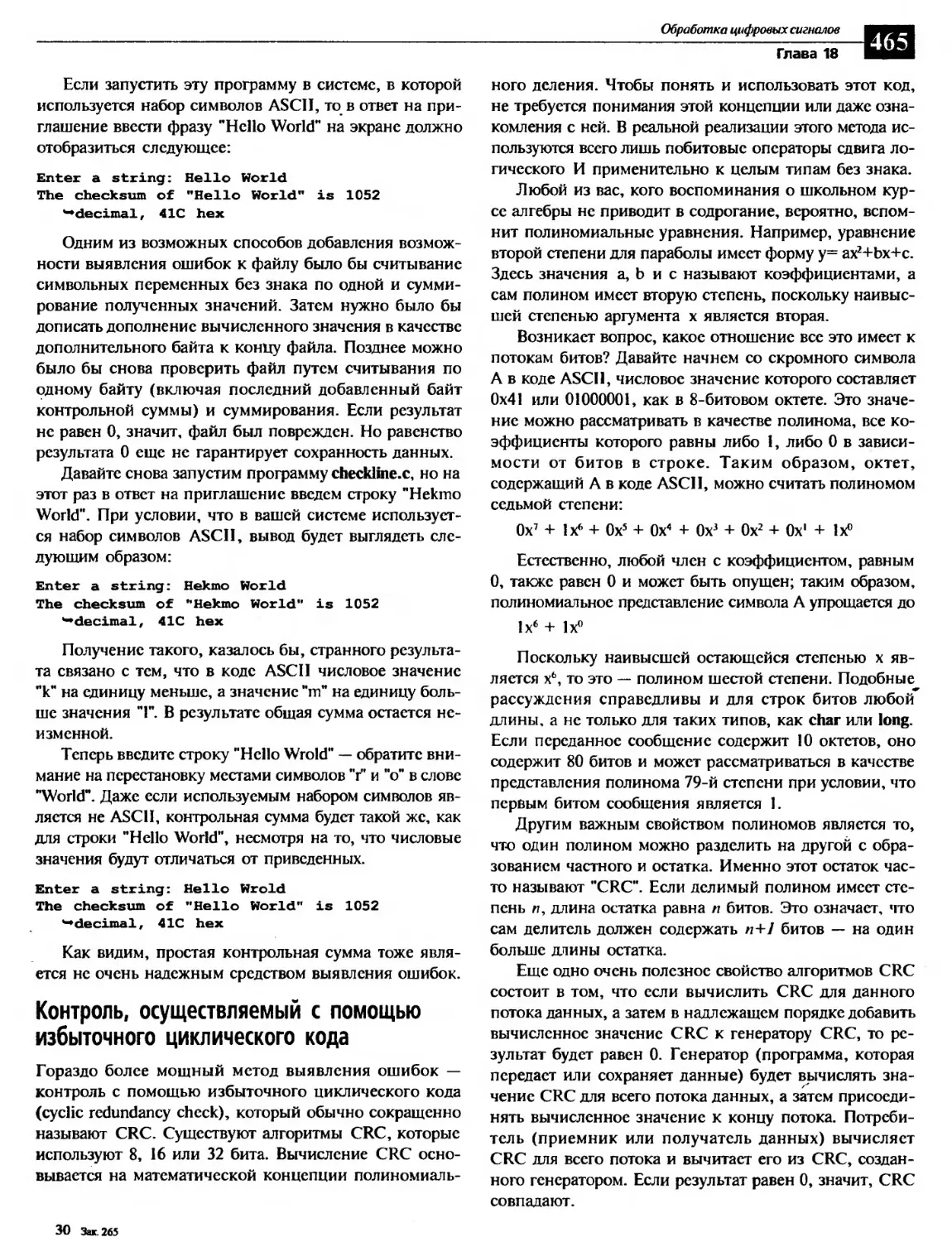

Контрольные суммы................................................... 464

Контроль, осуществляемый с помощью избыточного циклического кода... 465

Функция CRCCCITTO..................................................466

Функция main()................................................... 467

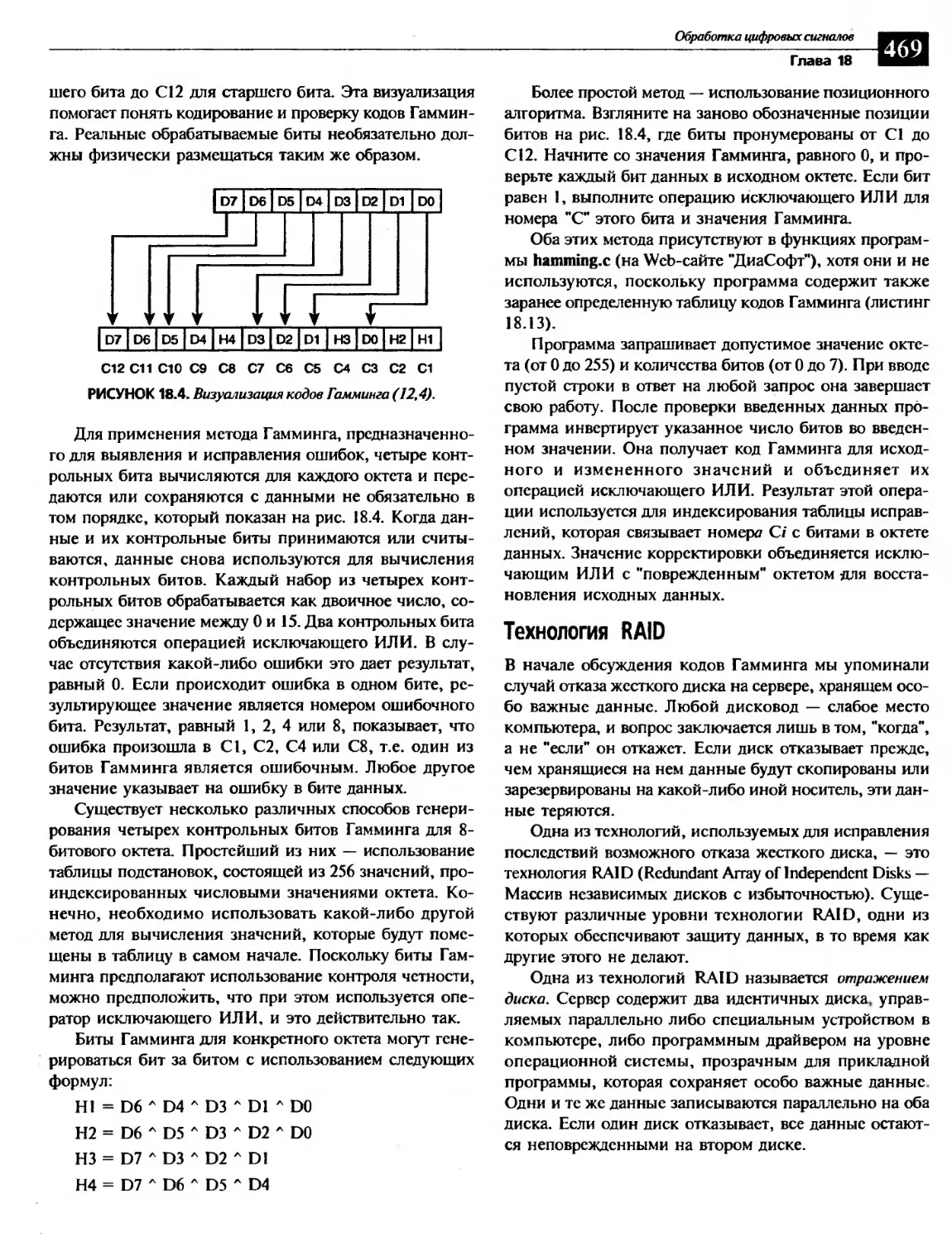

Исправление ошибок: коды Гамминга.....................................467

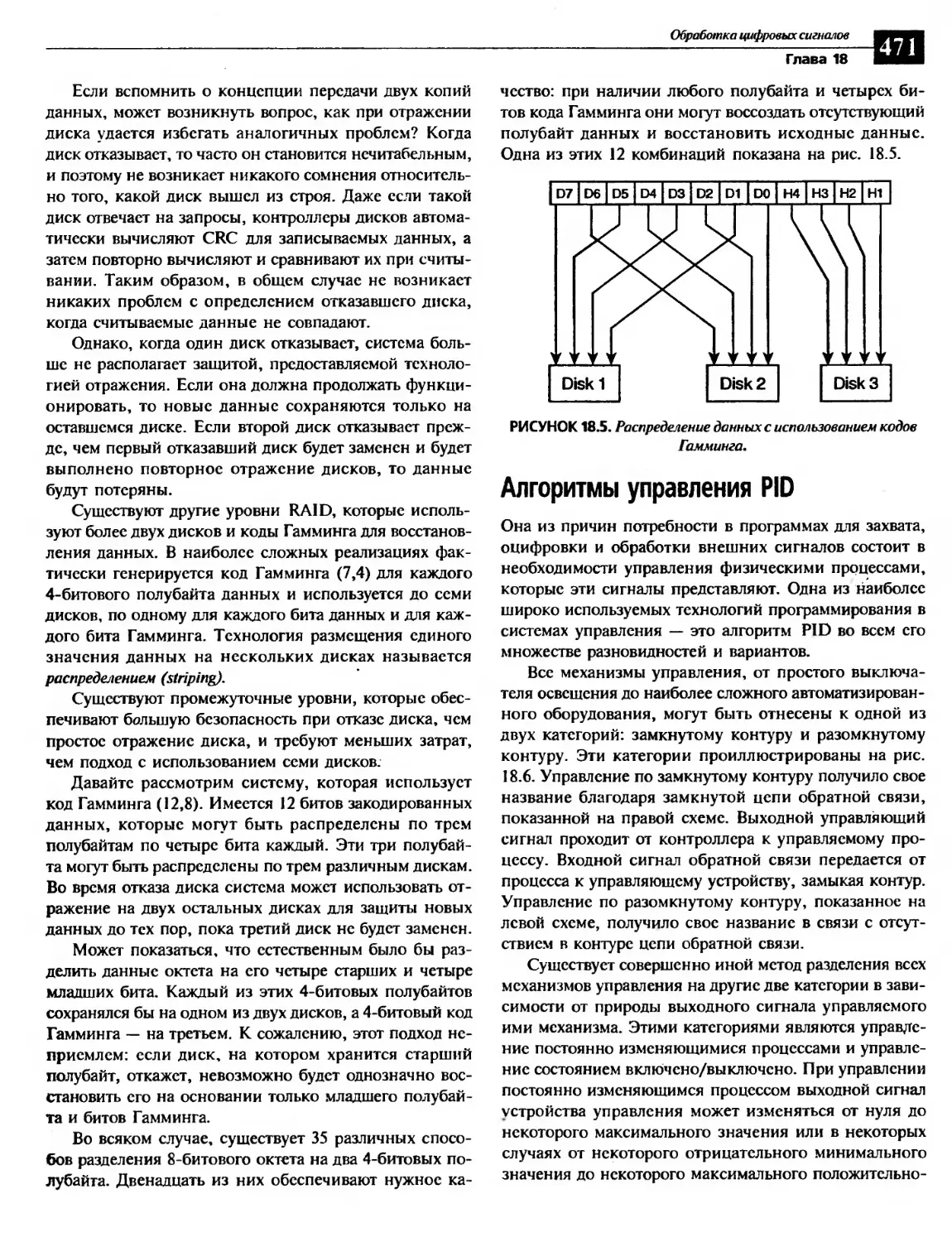

Технология RAID..................................................... 469

Алгоритмы управления PID............................................ 471

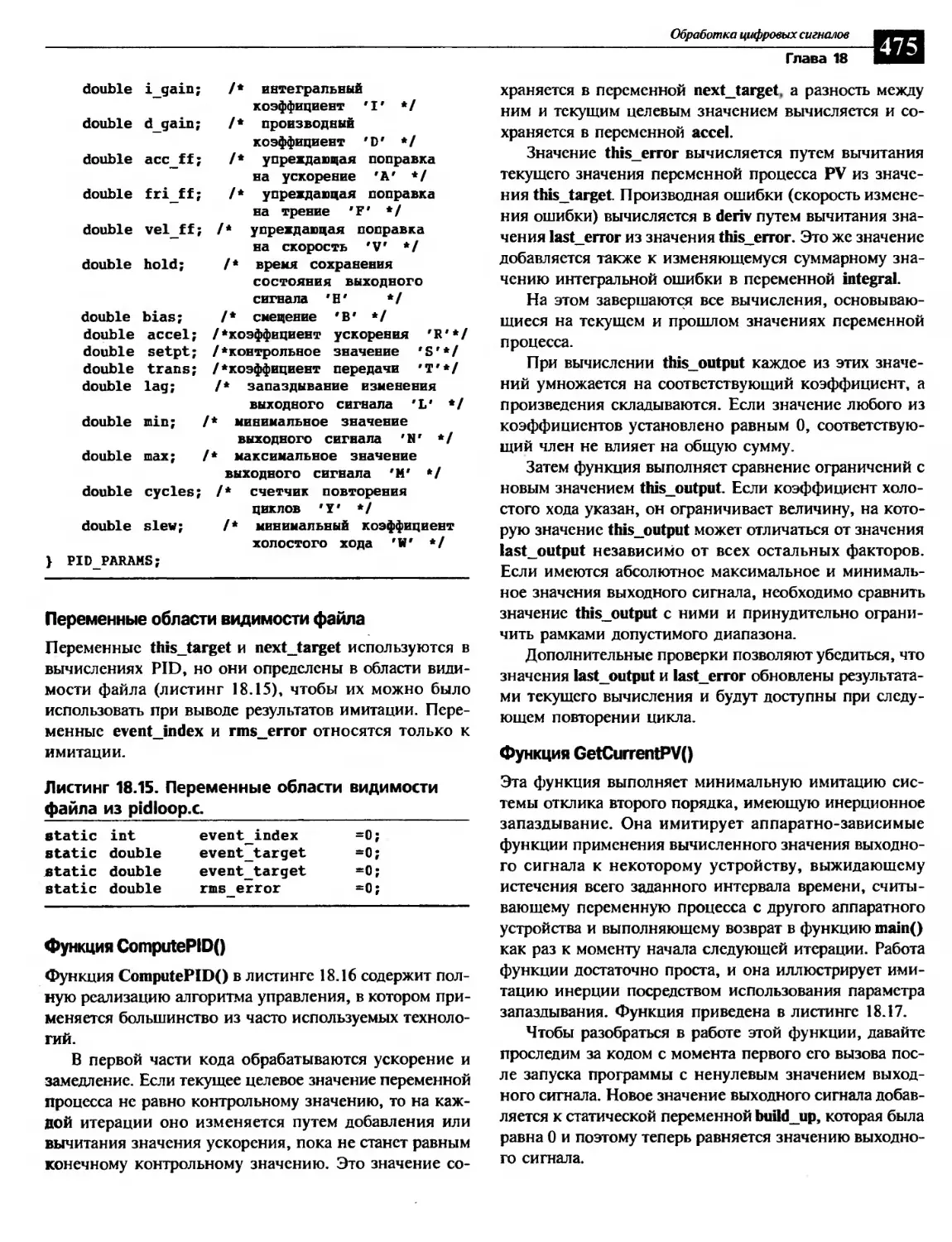

Программа pidloop.c............................................. 474

Структура PID__PARAMS............................................ 474

Переменные области видимости файла.................................475

Функция ComputePIDQ............................................ 475

Функция GetCurrentPV()........................................... 475

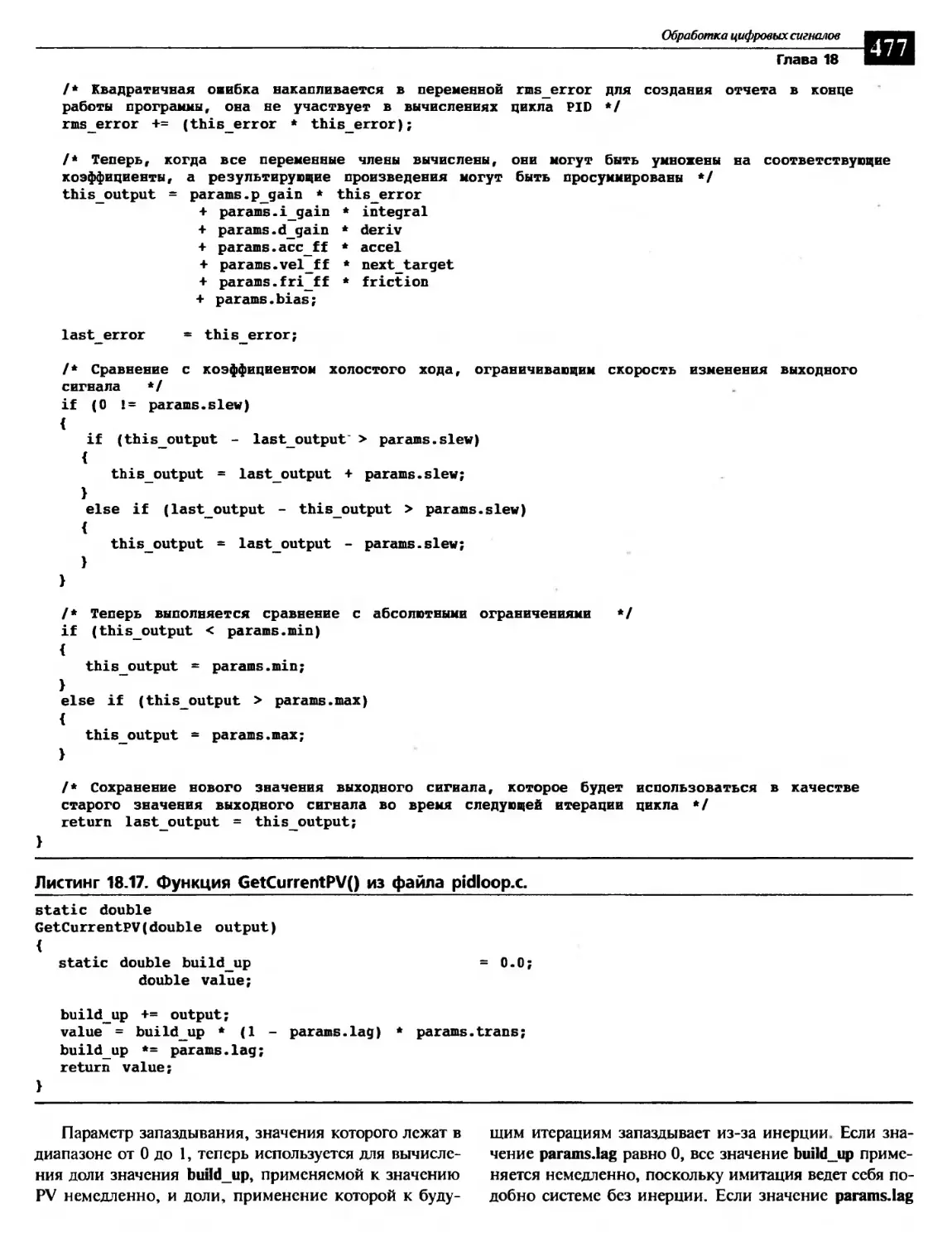

Пропорциональное управление: коэффициент Р............................478

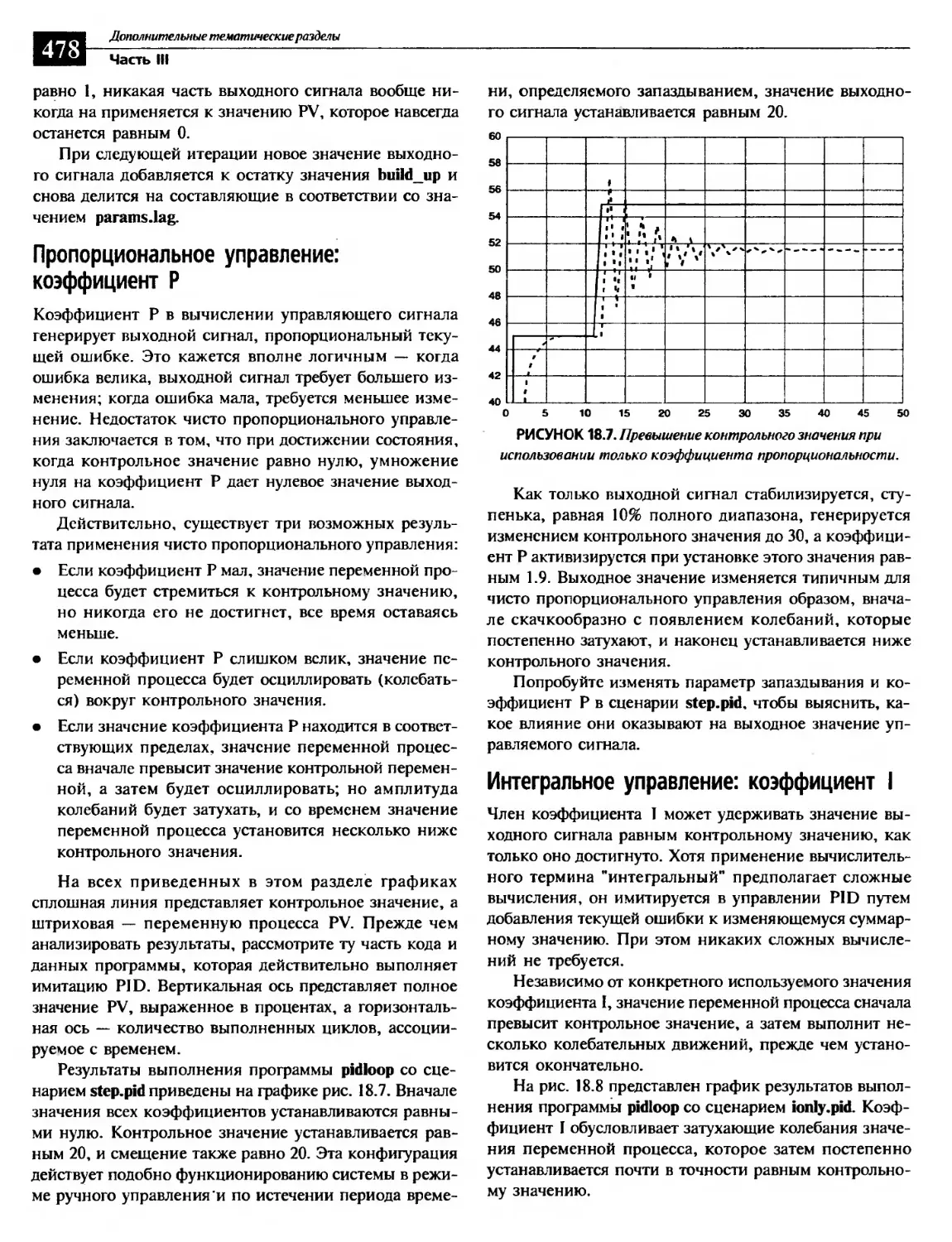

Интегральное управление: коэффициент 1................................478

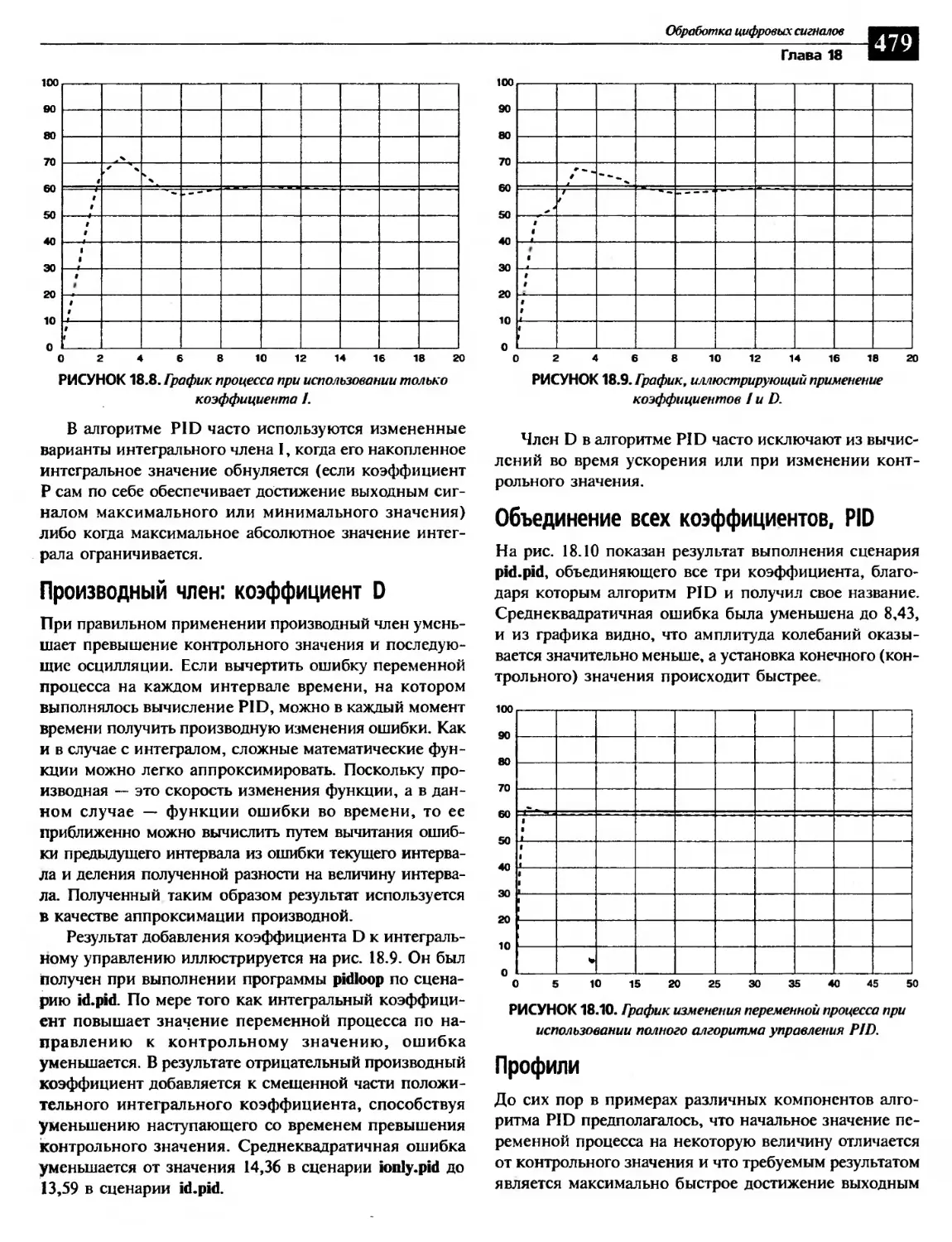

Производный член: коэффициент D.......................................479

Объединение всех коэффициентов, PID............................... 479

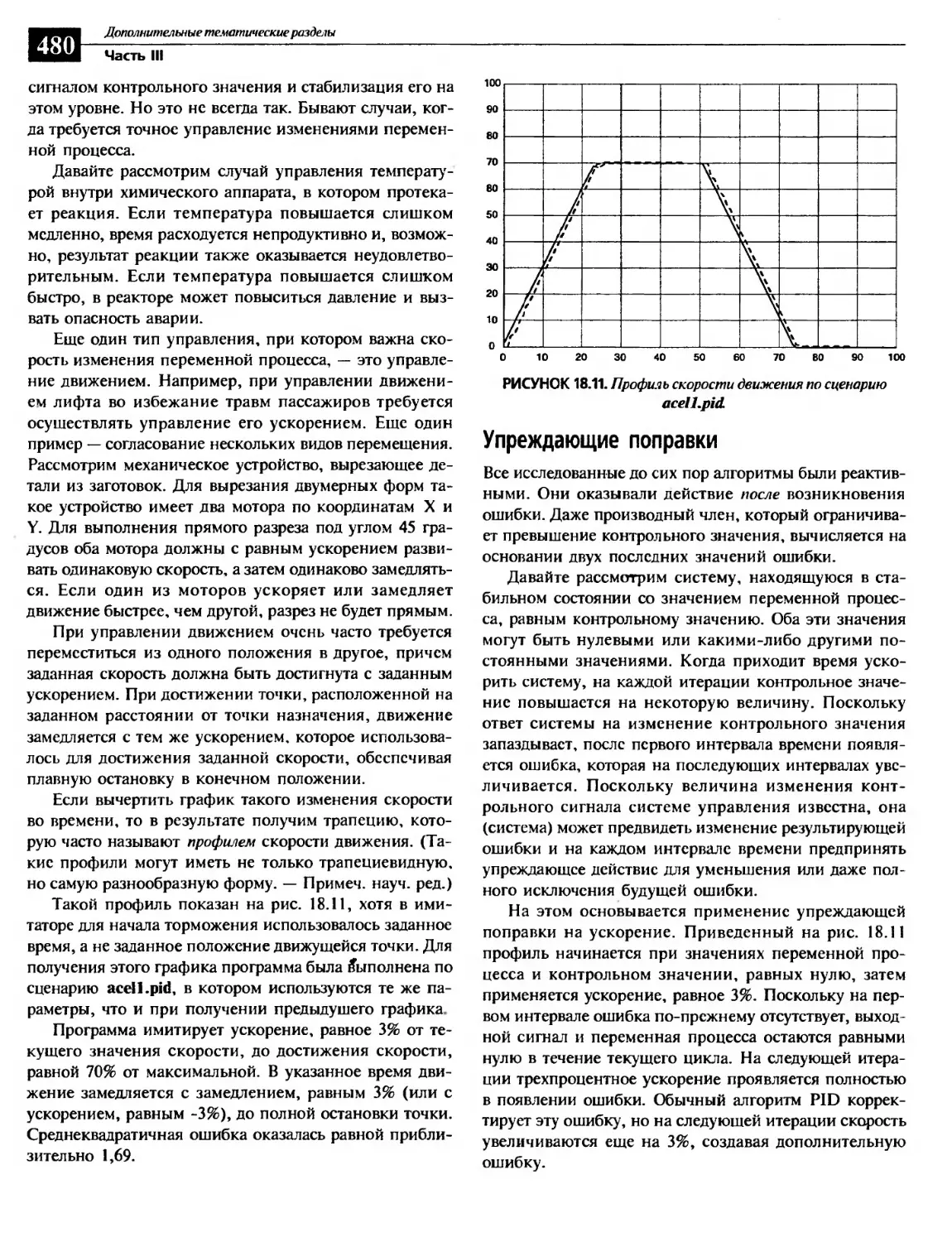

Профили......................................................... 479

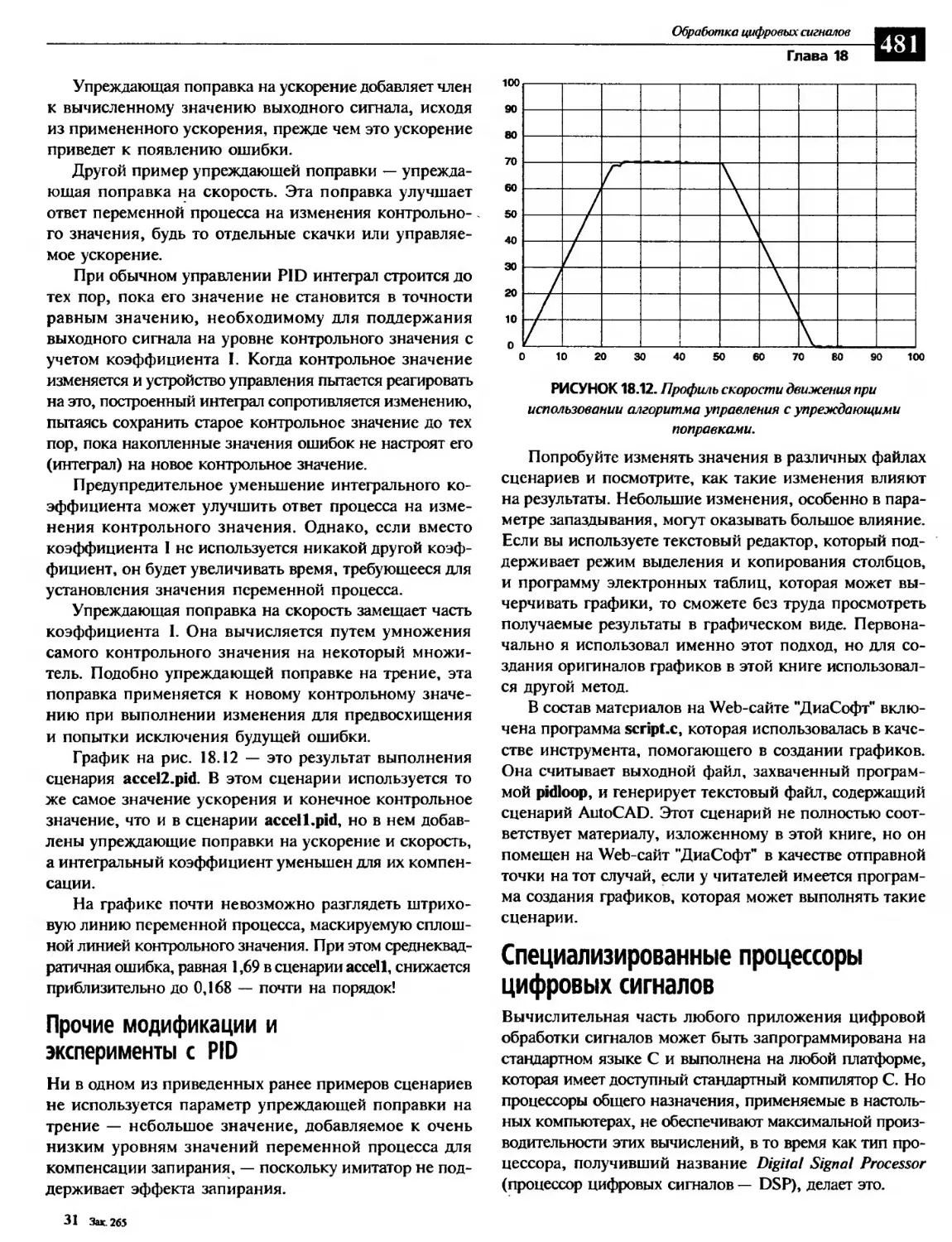

Упреждающие поправки................................................ 480

Прочие модификации и эксперименты с PID...............................481

Специализированные процессоры цифровых сигналов....................... 481

Инструкция МАС.................................................... 482

Суммирование квадратов................................................482

Индексация массивов...................................................482

Кольцевые буферы....................... ?..........................482

Арифметические операции с насыщением................................ 482

Циклы переполнения нуля............................................. 482

Множество адресных областей и шин данных..............................482

Большие внутренние области памяти............................... 482

Почему в настольном компьютере не используется DSP....................482

Расширения DSP в процессорах общего назначения........................483

Резюме..................................................................483

ГЛАВА 19. Синтаксический анализ и вычисление выражений..................485

Постановка задачи................................................. 485

Формулировка решения................................................ 486

Синтаксическая нотация................................................486

О понимании синтаксиса................................................487

Правила синтаксиса.................................................. 487

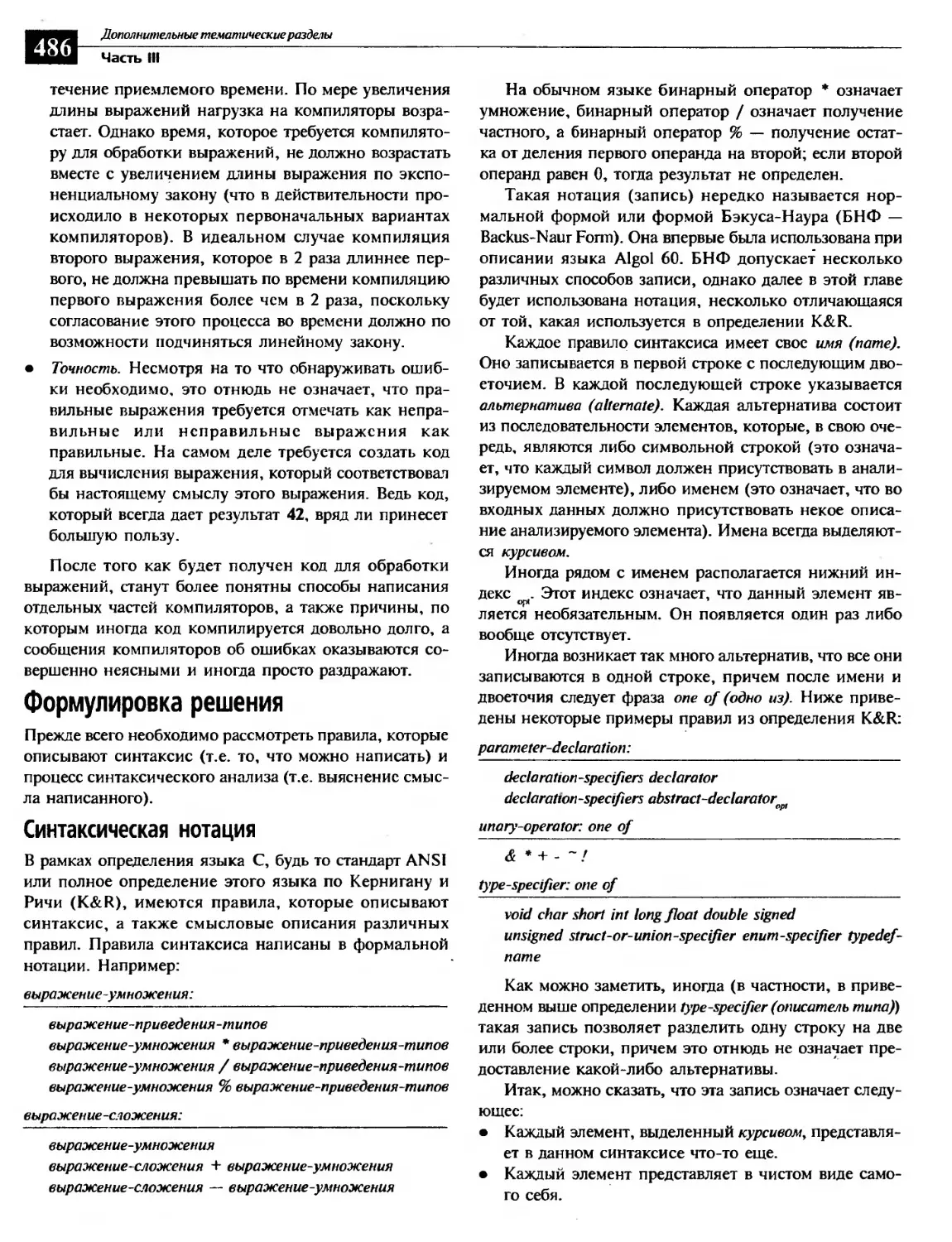

Правила старшинства и порядок вычисления..............................492

Польская нотация........................................................492

Краткая историческая справка..........................................492

Примеры обычной и обратной польской нотации...........................493

Искусство программирования на С

16

Преимущества польской нотации........................................493

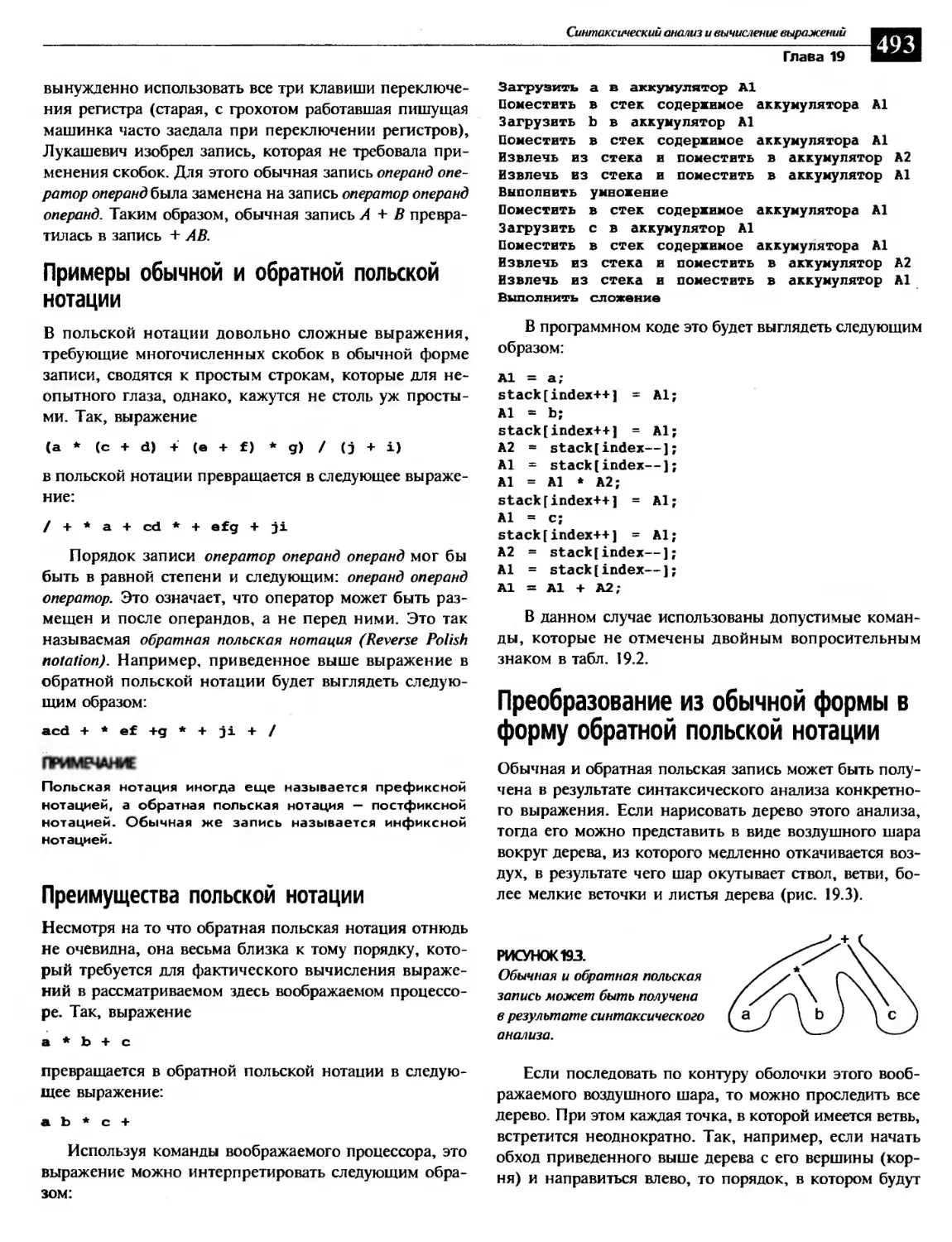

Преобразование из обычной формы в форму обратной польской нотации......493

Упрощенный вариант................................................. 494

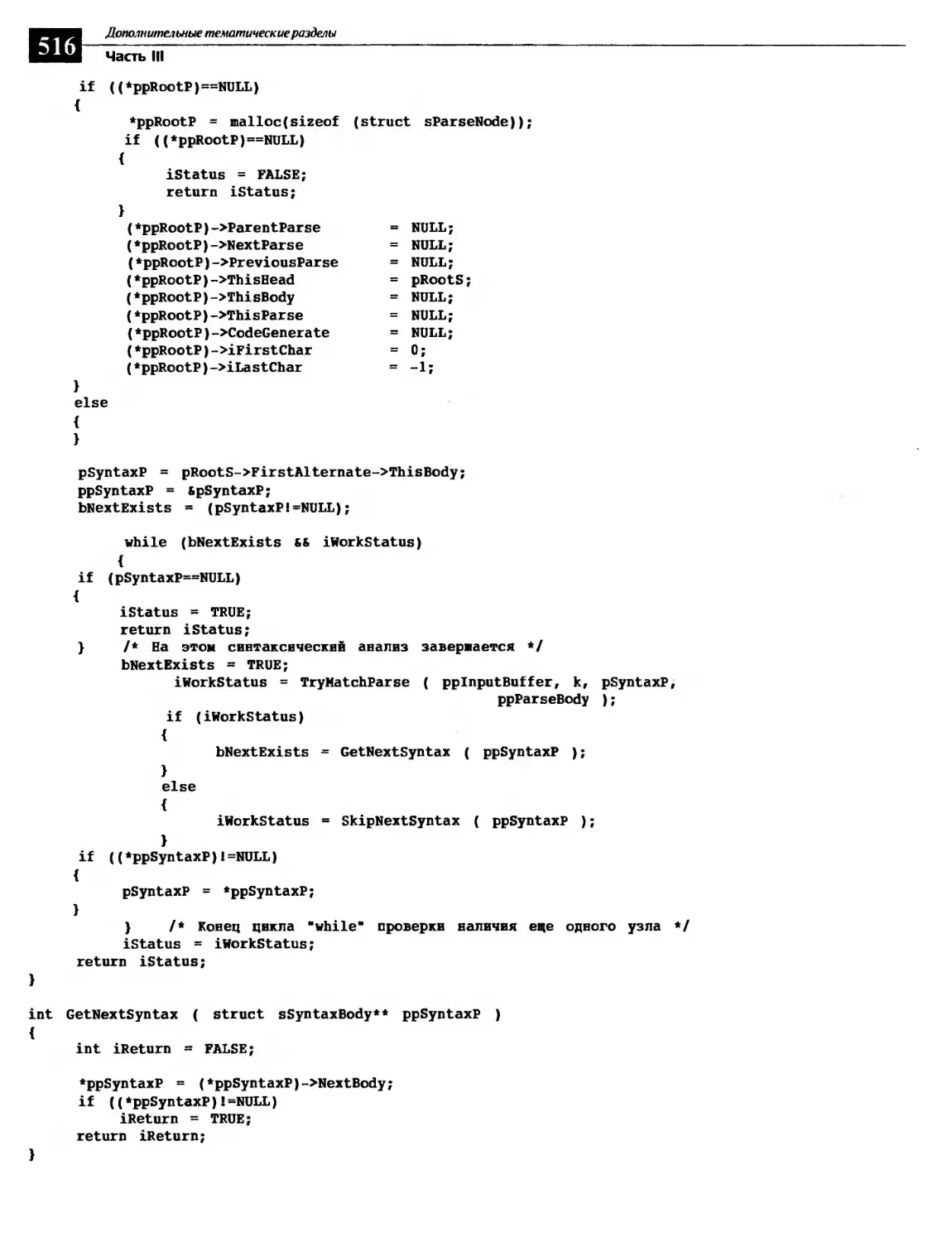

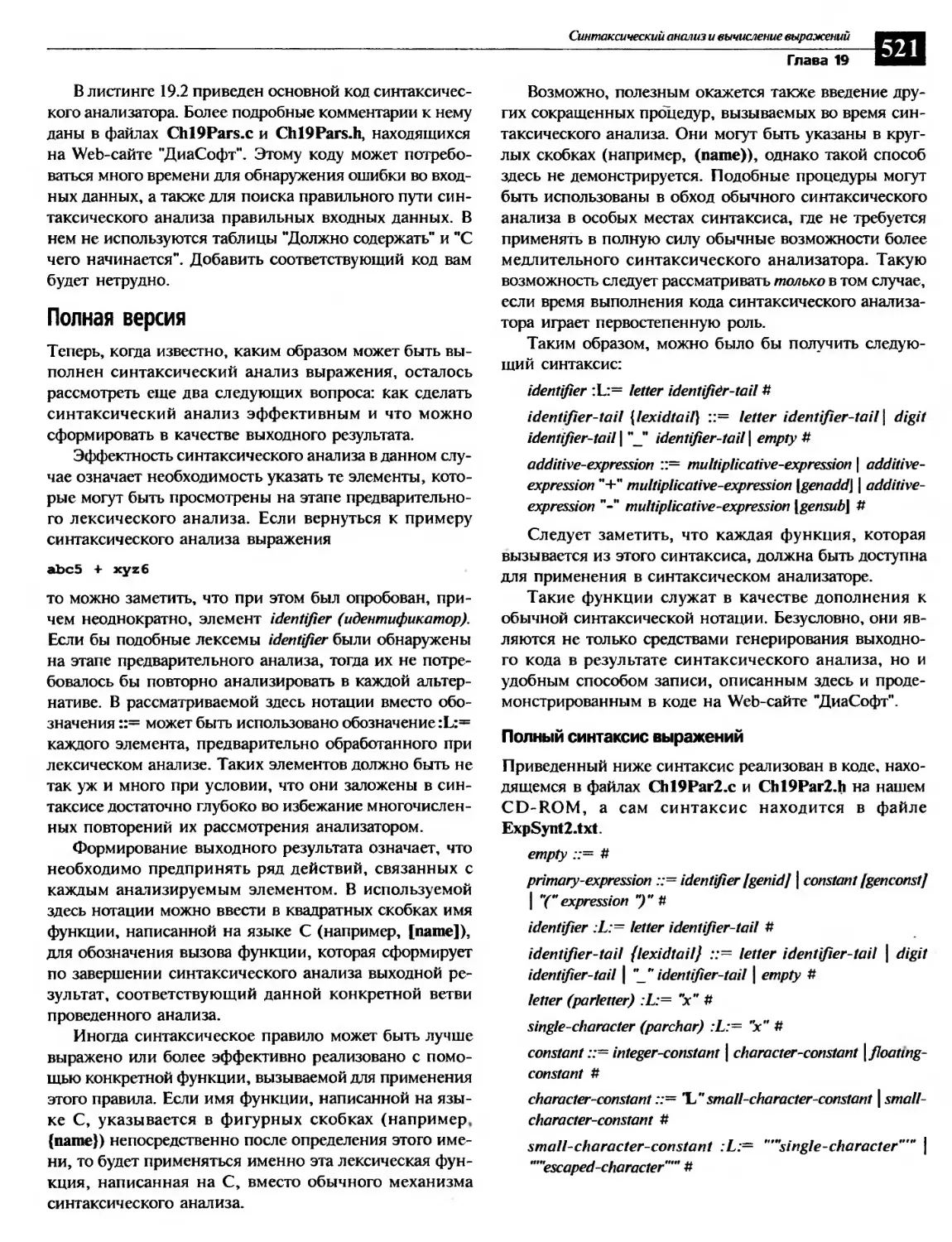

Полная версия.................................................... 521

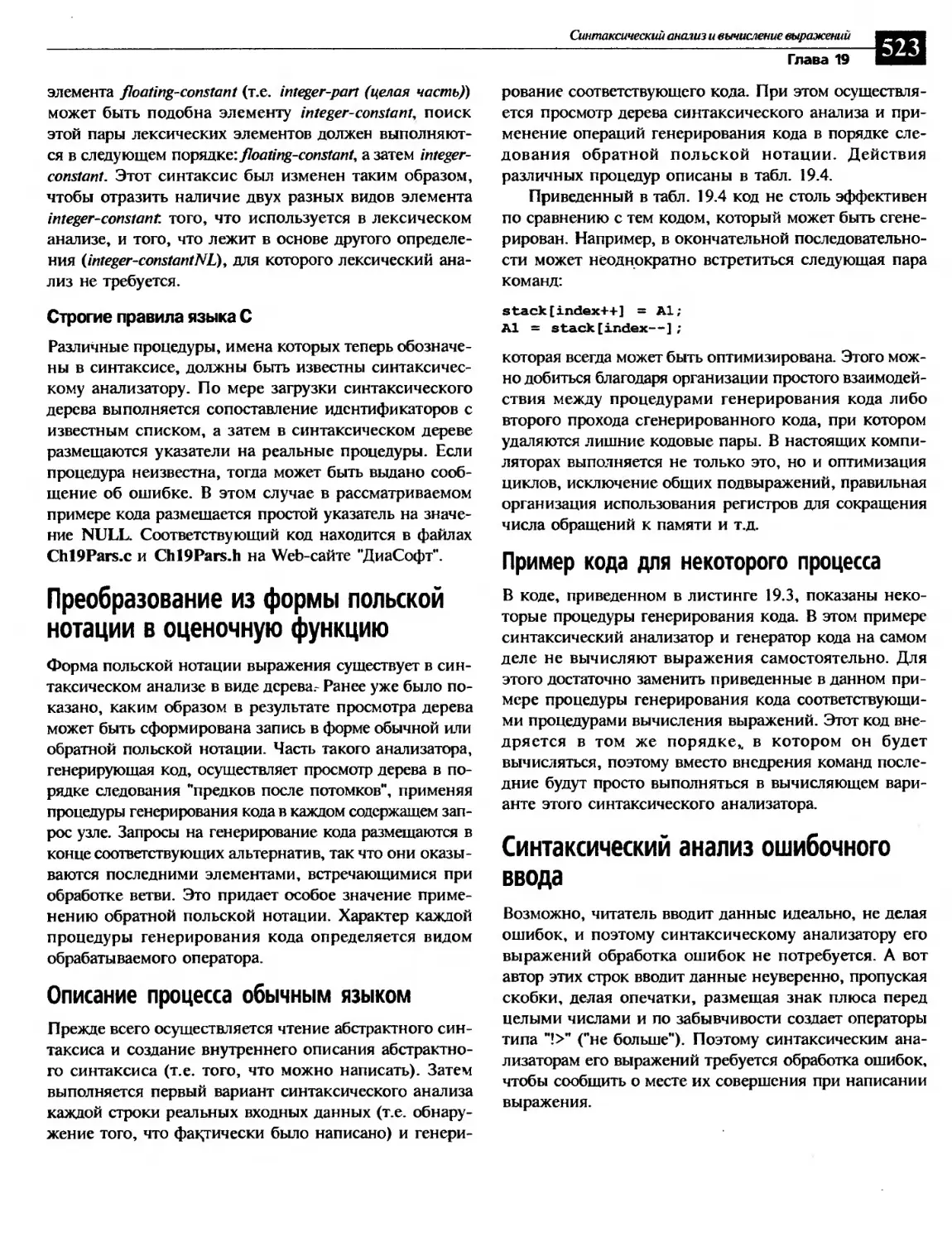

Преобразование из формы польской нотации в оценочную функцию

Описание процесса обычным языком...........................

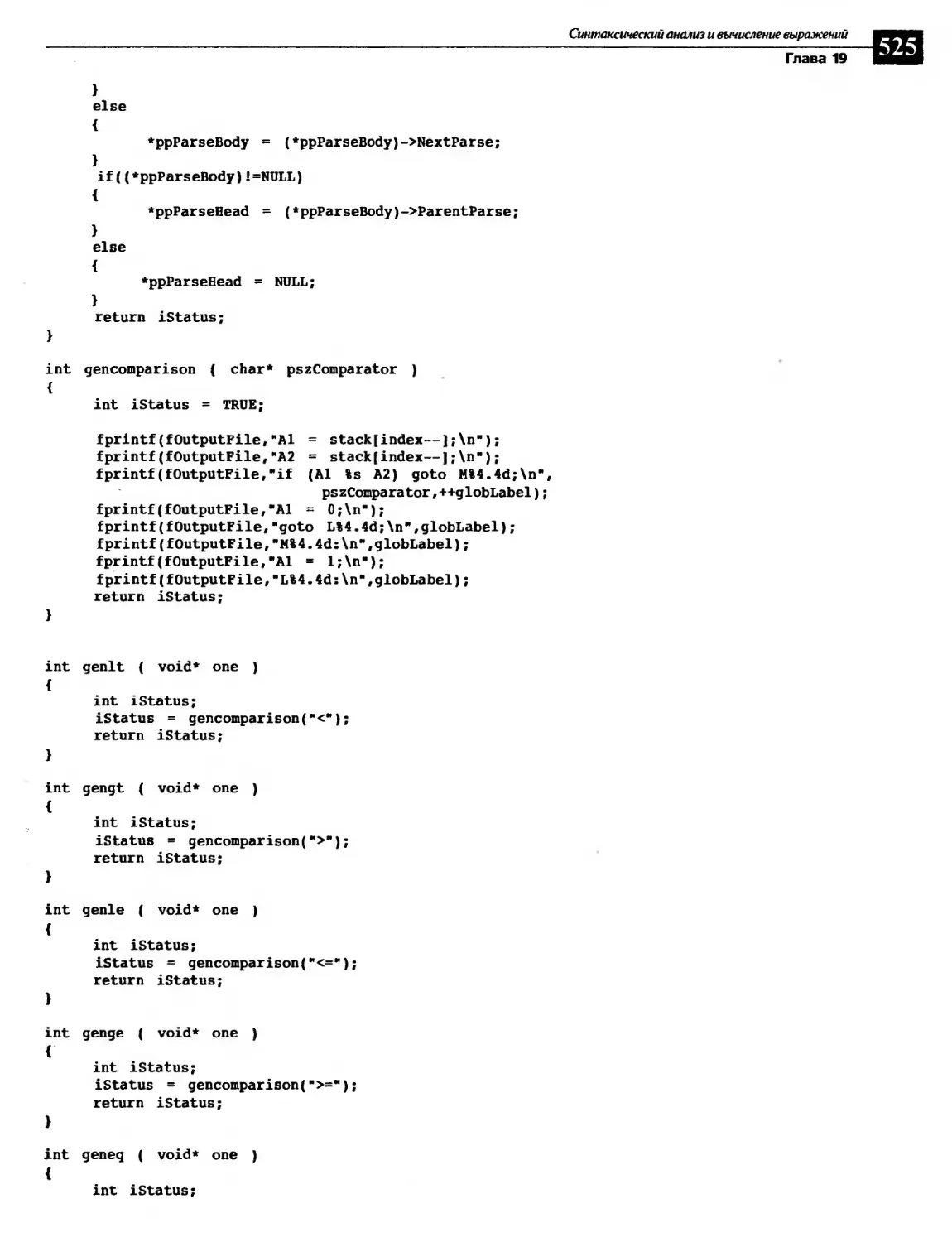

Пример кода для некоторого процесса......................

Синтаксический анализ ошибочного ввода.....................

Резюме...................................................................

ГЛАВА 20. Создание программных инструментальных средств..................

Характеристики хороших программных средств...............................

Интерфейс пользователя ................................................

Ошибкоустойчивость....................................................

Гибкость...............................................................

Простота...............................................................

Переносимость..........................................................

Библиотеки кодов.........................................................

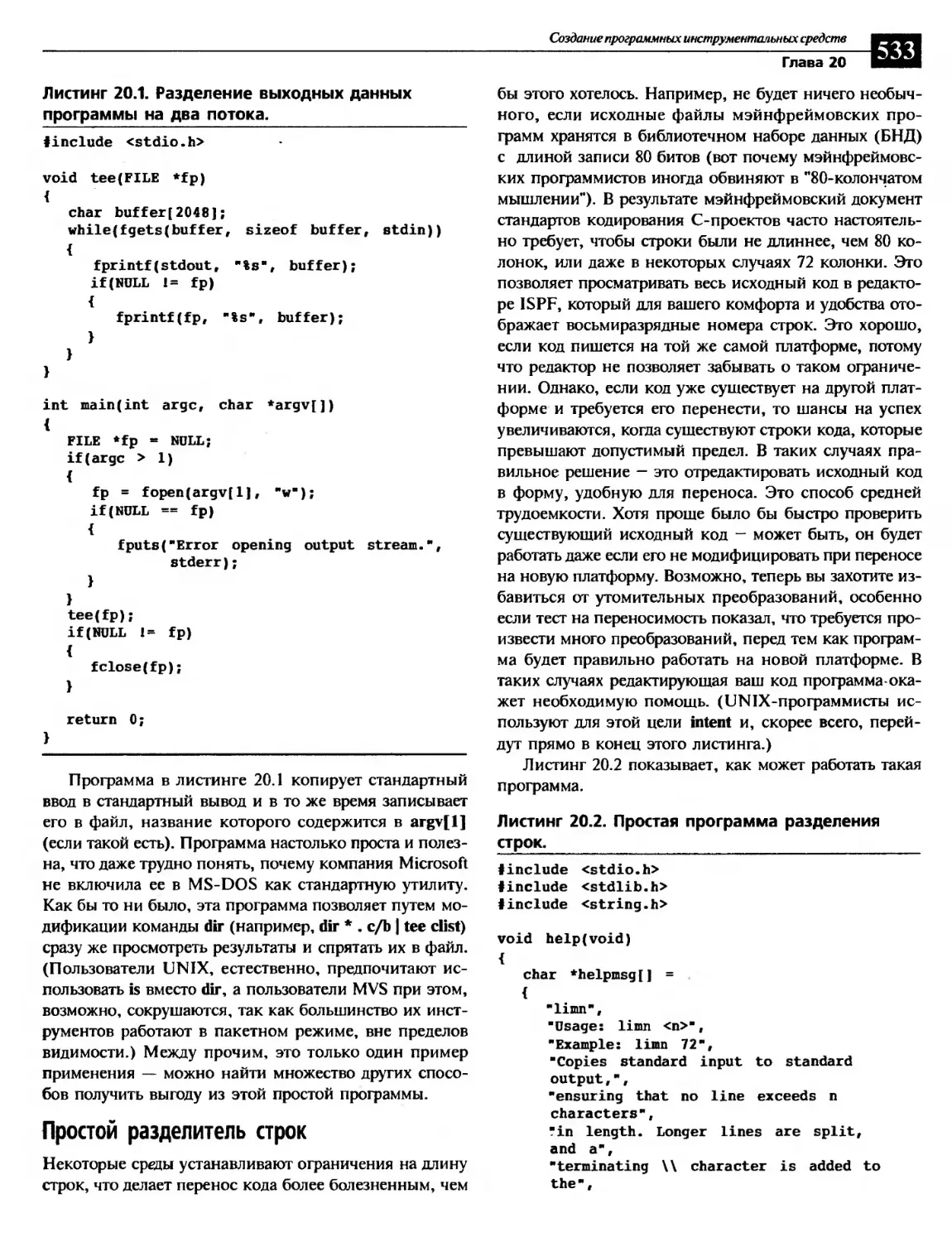

Фильтры и инструменты общего применения..................................

Преобразование символов табуляции в символы пробела....................

Преобразование из EBCDIC в ASCII.......................................

Просмотр выходных данных............................................

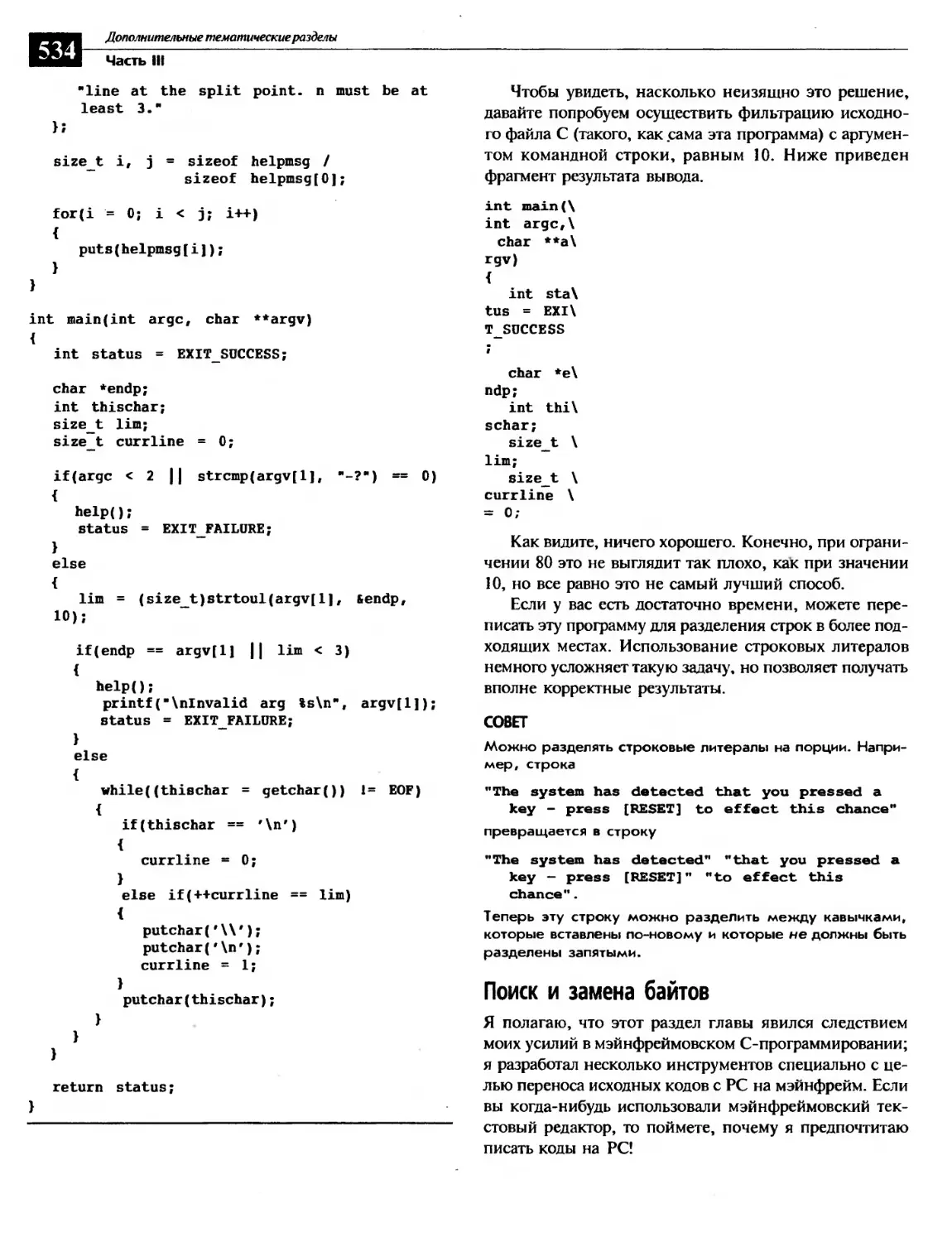

Простой разделитель строк..............................................

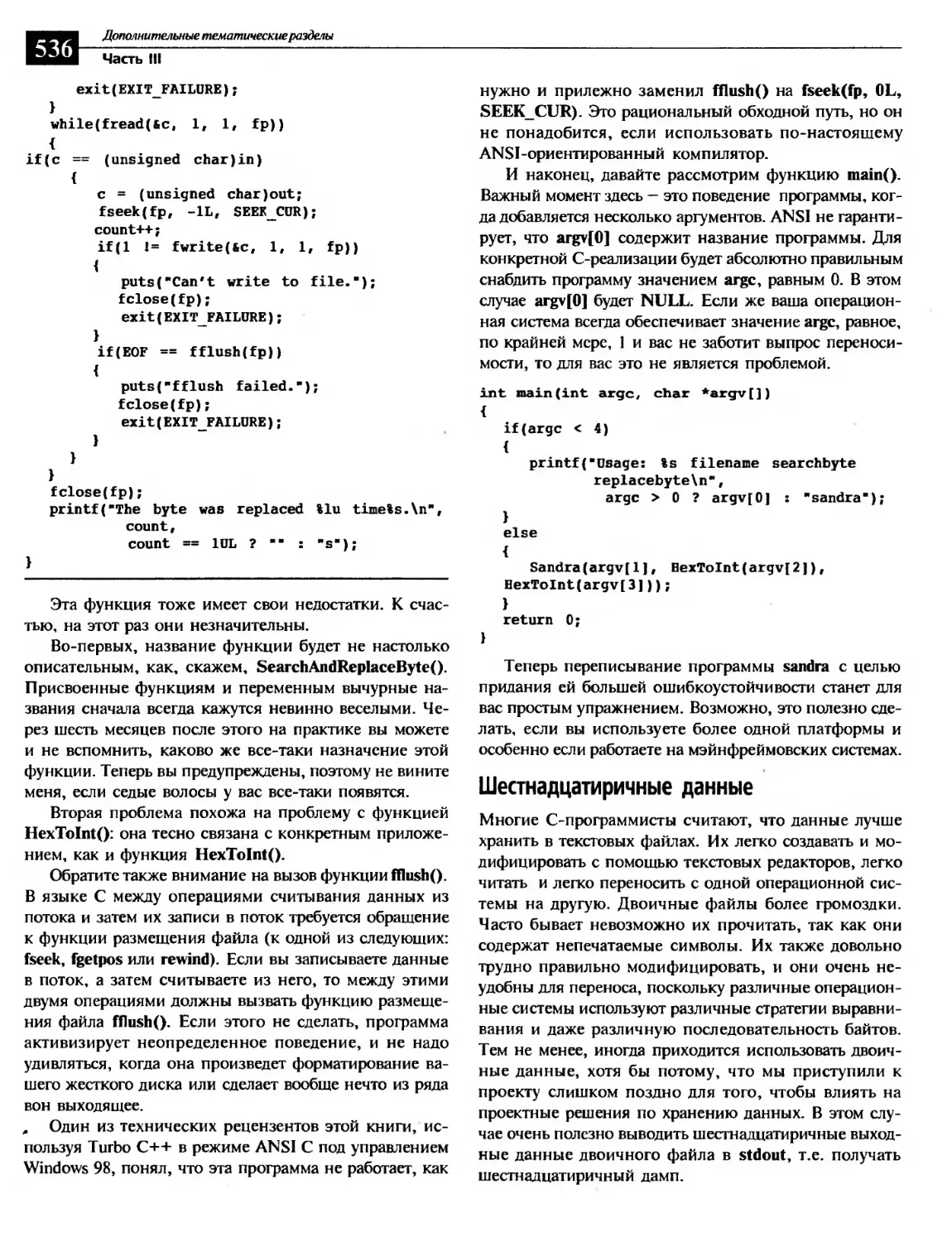

Поиск и замена байтов..................................................

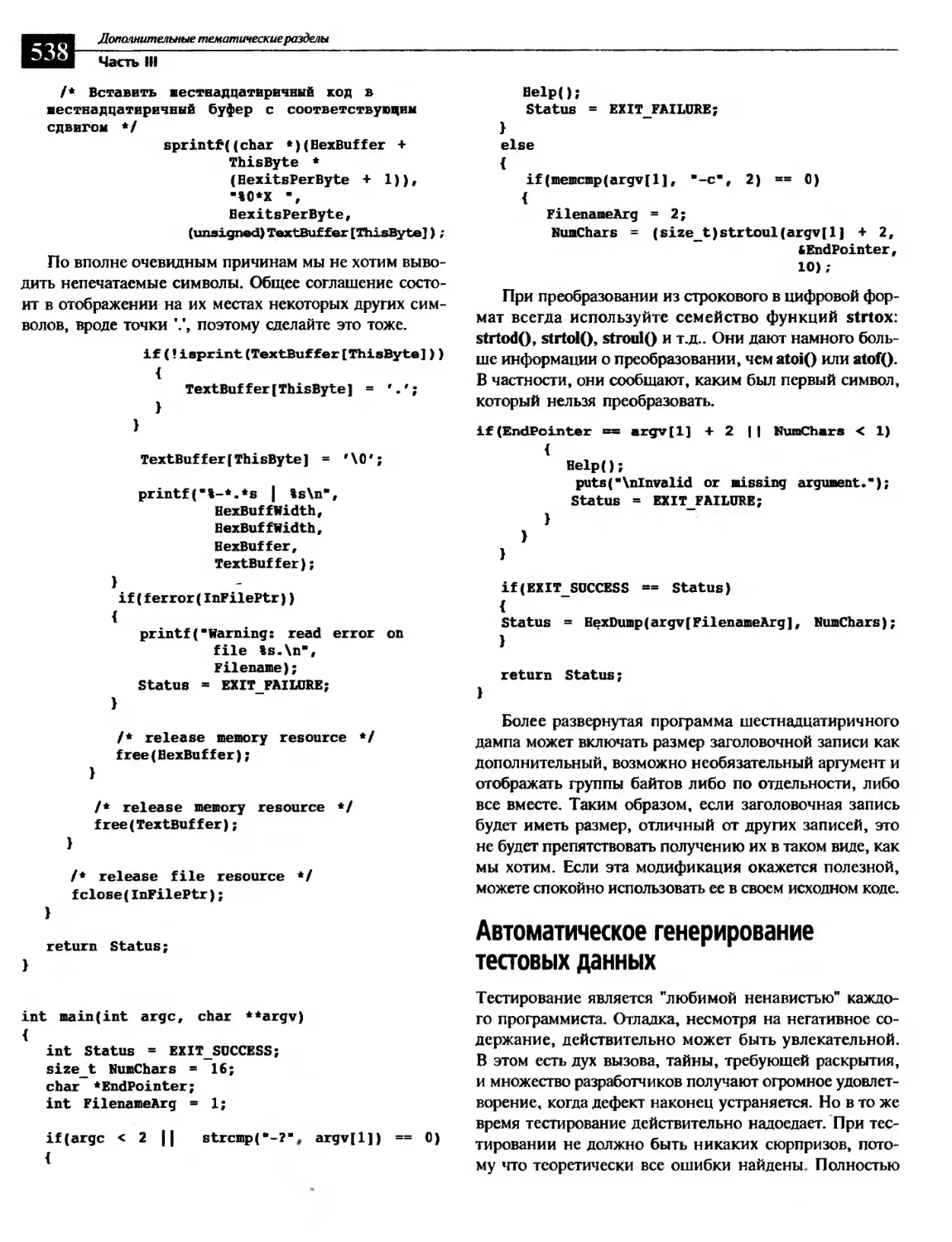

Шестнадцатиричные данные...............................................

Автоматическое генерирование тестовых данных.............................

Написание вспомогательных приложений для тестирования..................

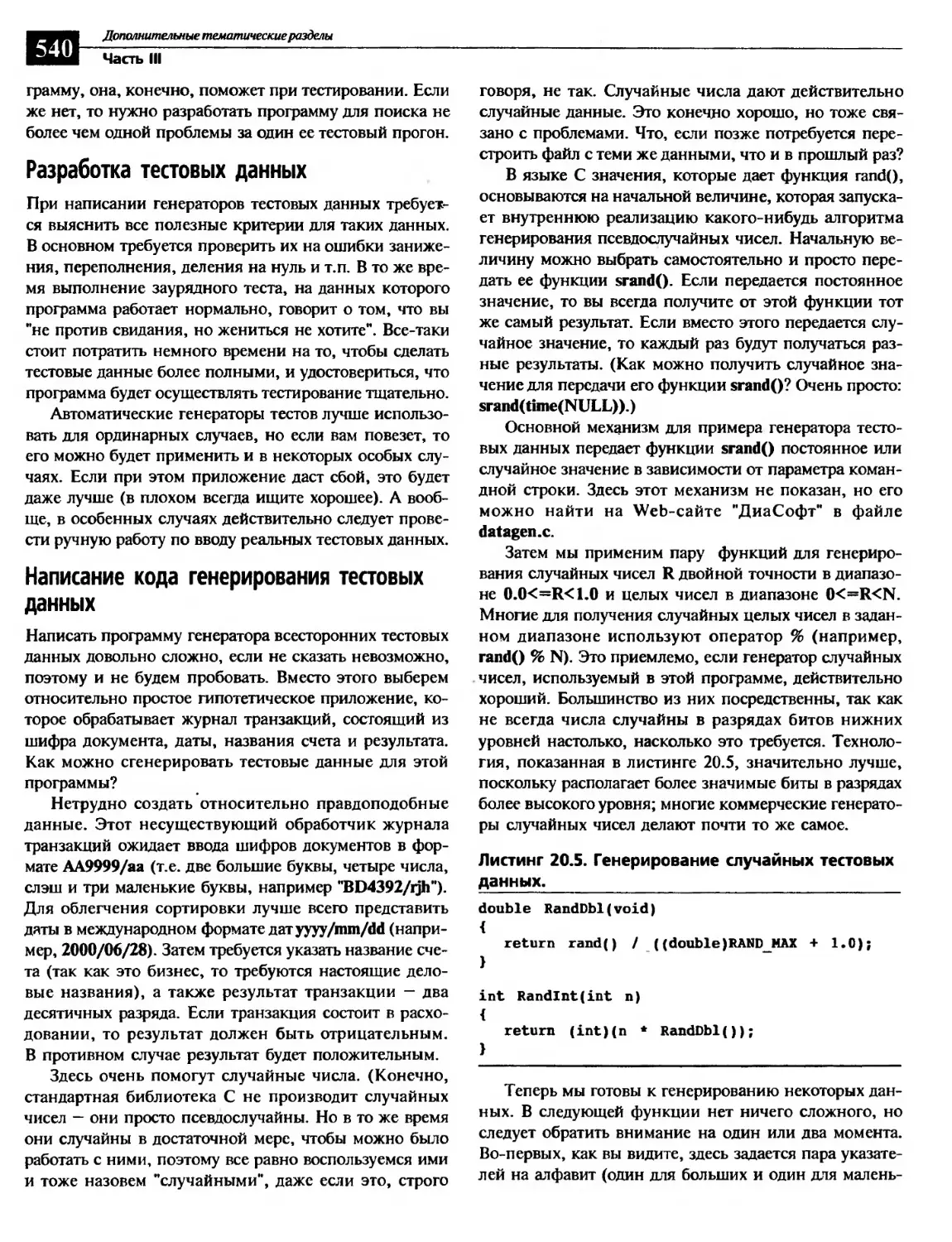

Разработка тестовых данных.............................................

Написание кода генерирования тестовых данных...........................

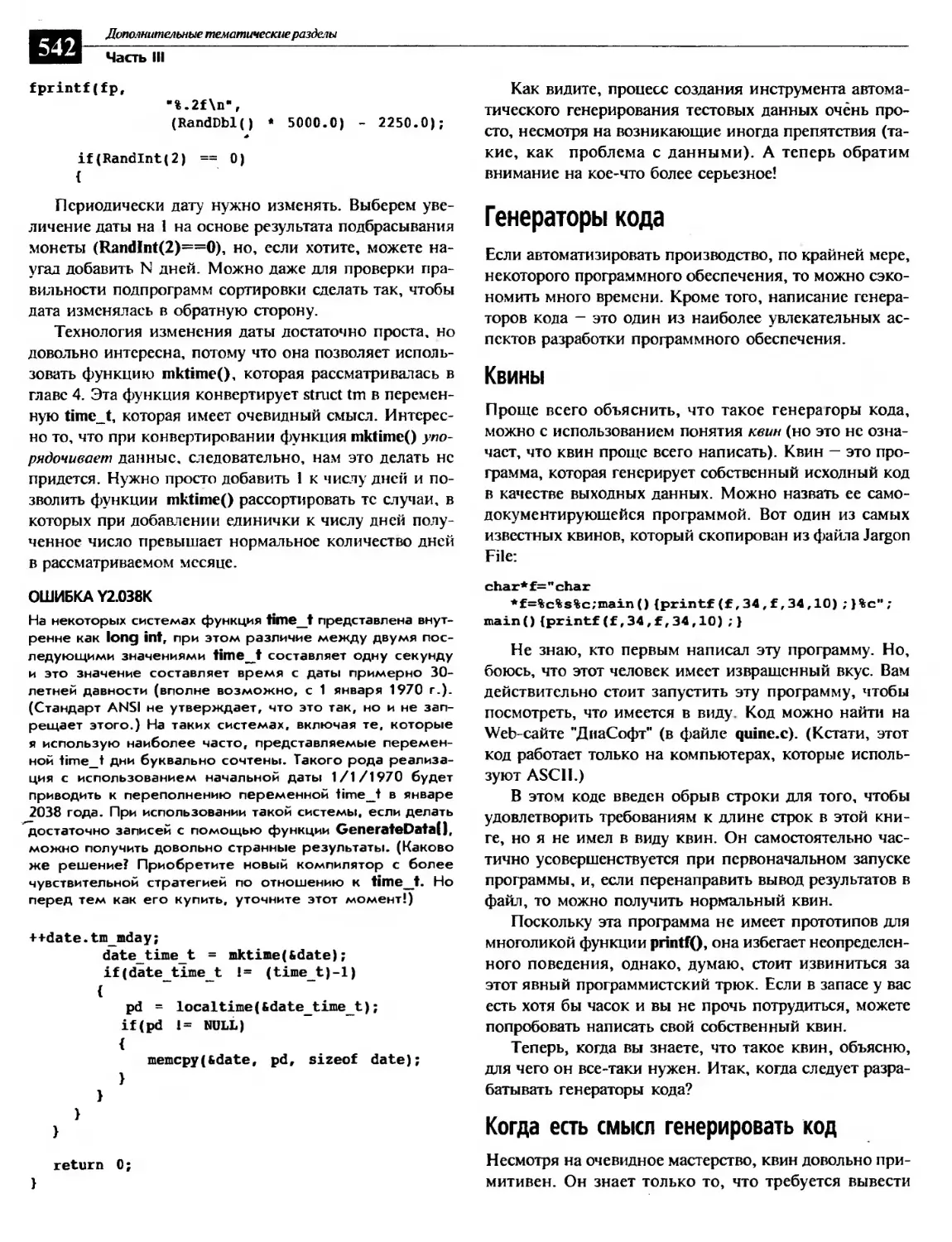

Генераторы кода..........................................................

Квины..................................................................

Когда есть смысл генерировать код......................................

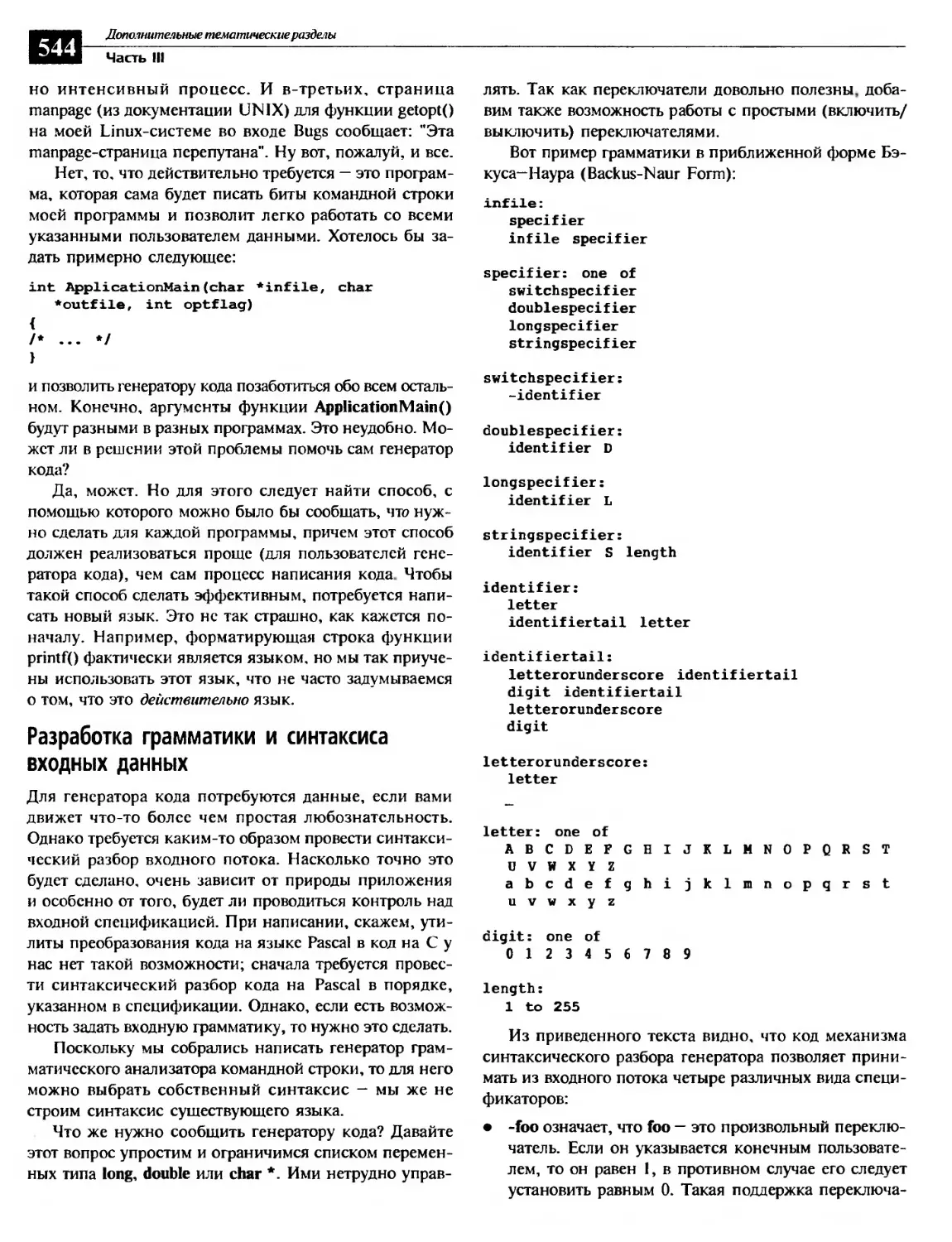

Разработка грамматики и синтаксиса входных данных......................

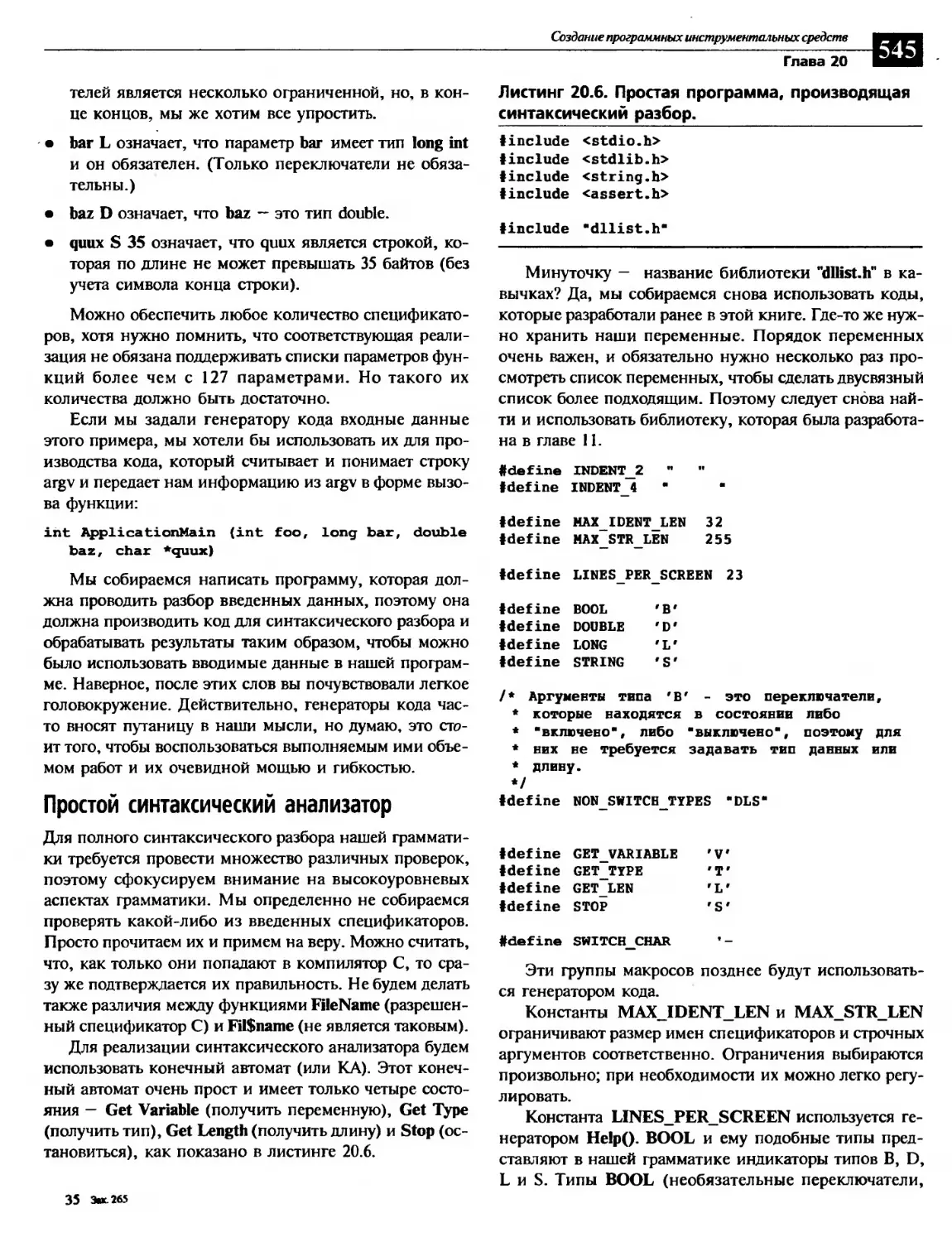

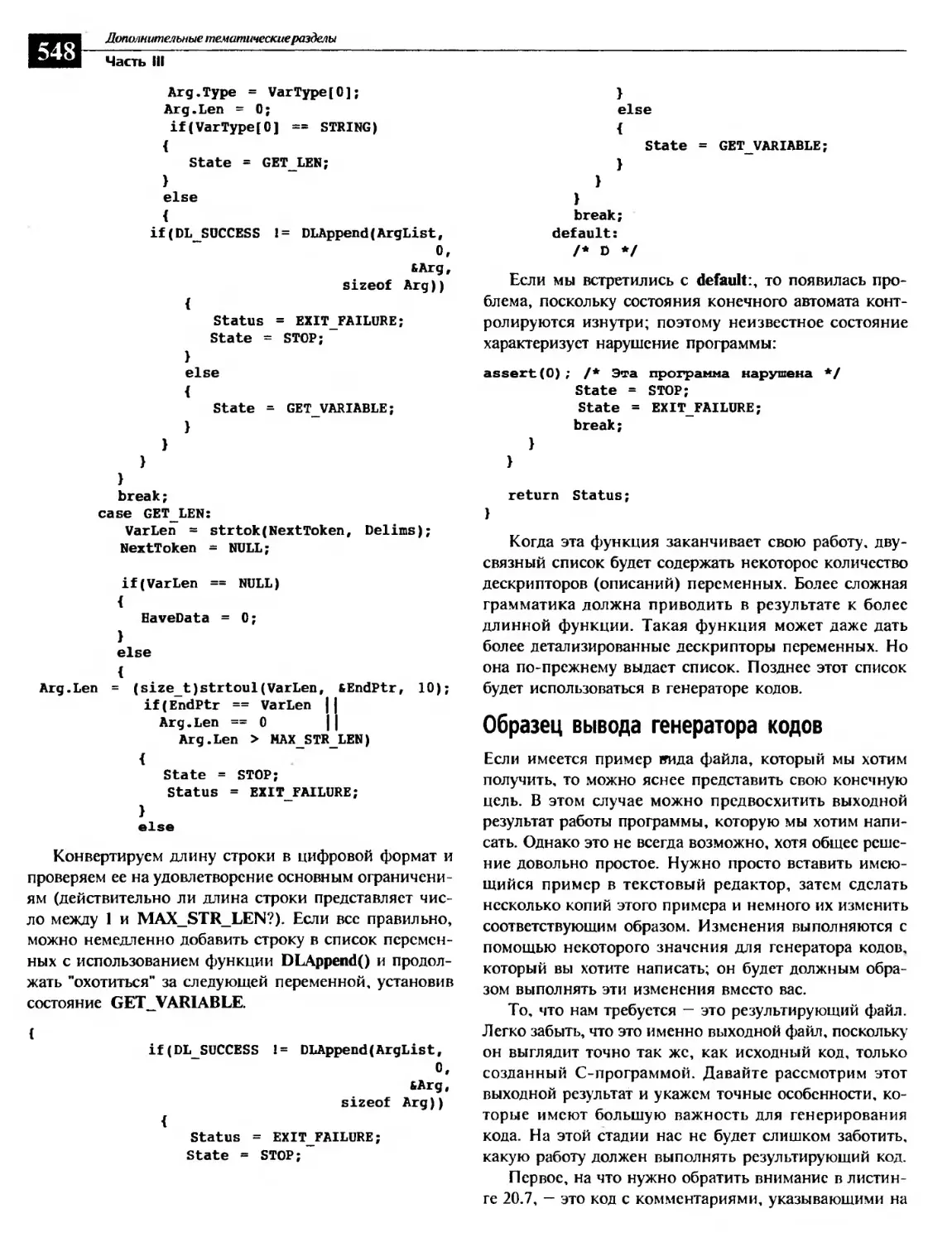

Простой синтаксический анализатор......................................

Образец вывода генератора кодов........................................

Управление сопровождением..............................................

Простой генератор кода.................................................

Резюме...................................................................

ГЛАВА 21. Генетические алгоритмы ........................................

Понятие генетического алгоритма..........................................

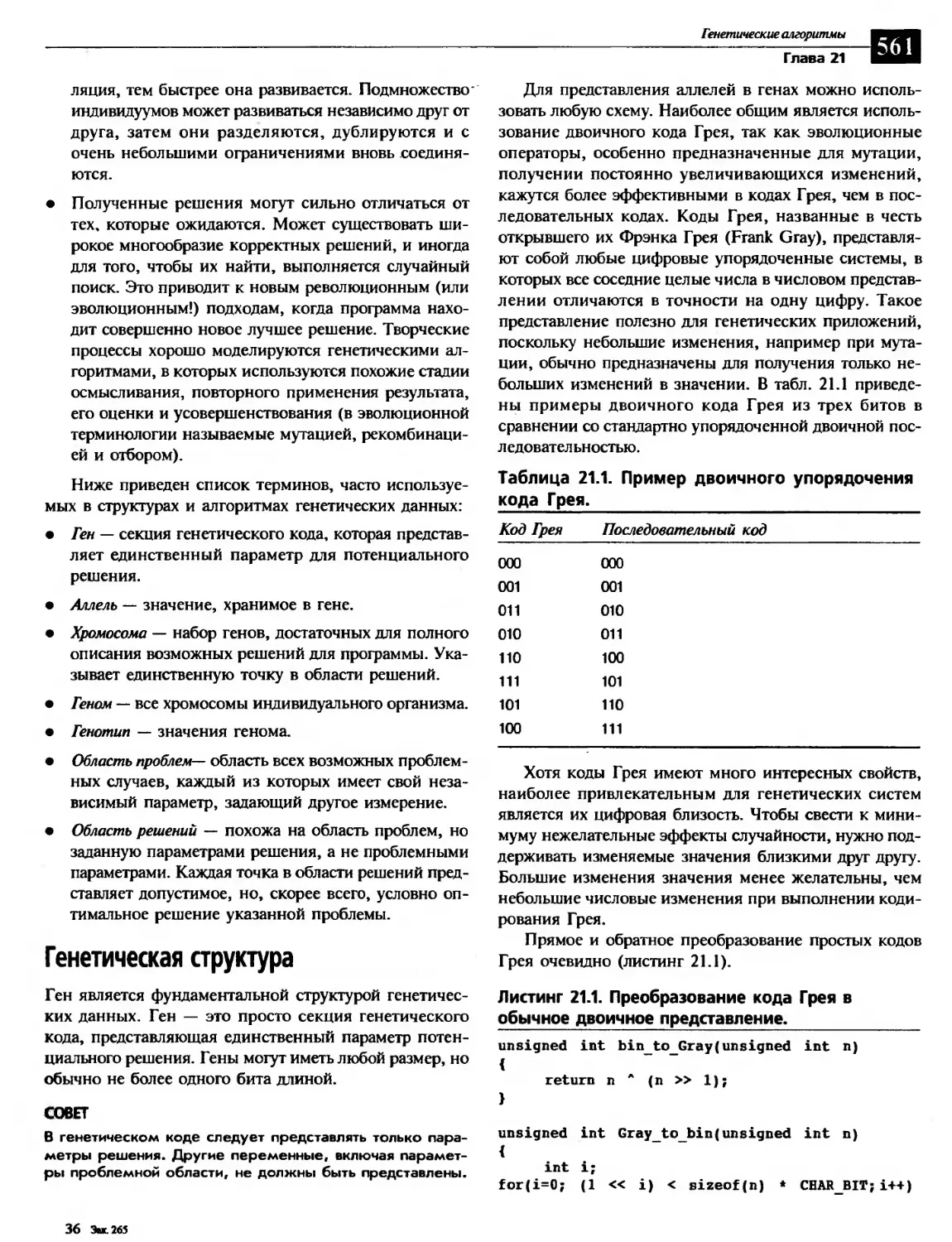

Генетическая структура...................................................

Операции мутации.........................................................

Рекомбинация.............................................................

Щдинственные родители..................................................

Скрещивание генов......................................................

Скрещивание последовательностей генов..................................

Объединение генов......................................................

Отбор....................................................................

Вскрытие “черного ящика"................................................

Оптимизация..............................................................

Параллелизм............................................................

Оглавление

Поиск эффективных генетических операторов........................565

Разделение проблемной области....................................566

Отклонение произошедших неудач................................. 566

Исправление ошибок...............................................566

Неполные решения и изменение ограничений на ресурсы..............566

Использование метафор............................................567

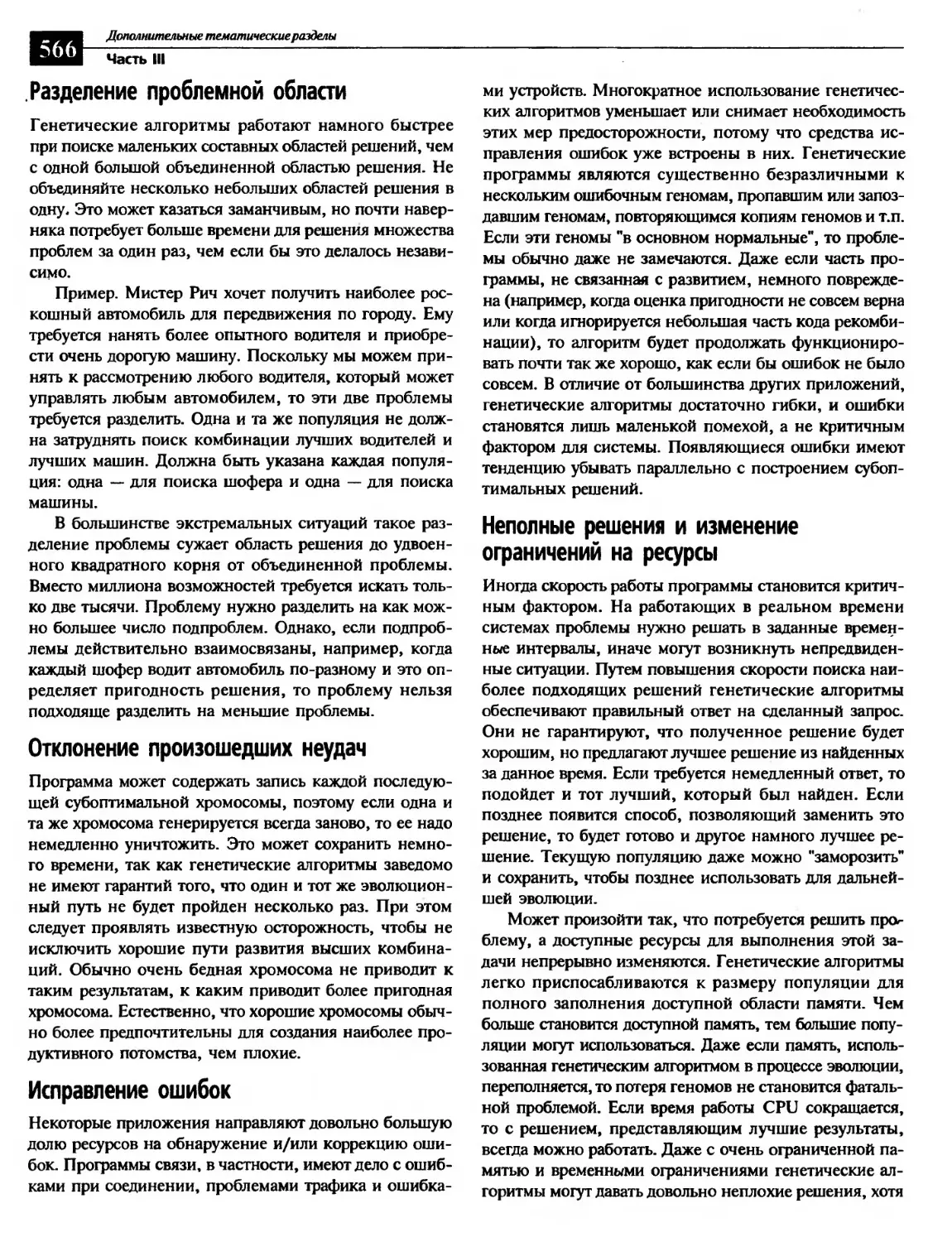

Пример приложения: генетический биржевой консультант...............567

Анализ проблемы..................................................567

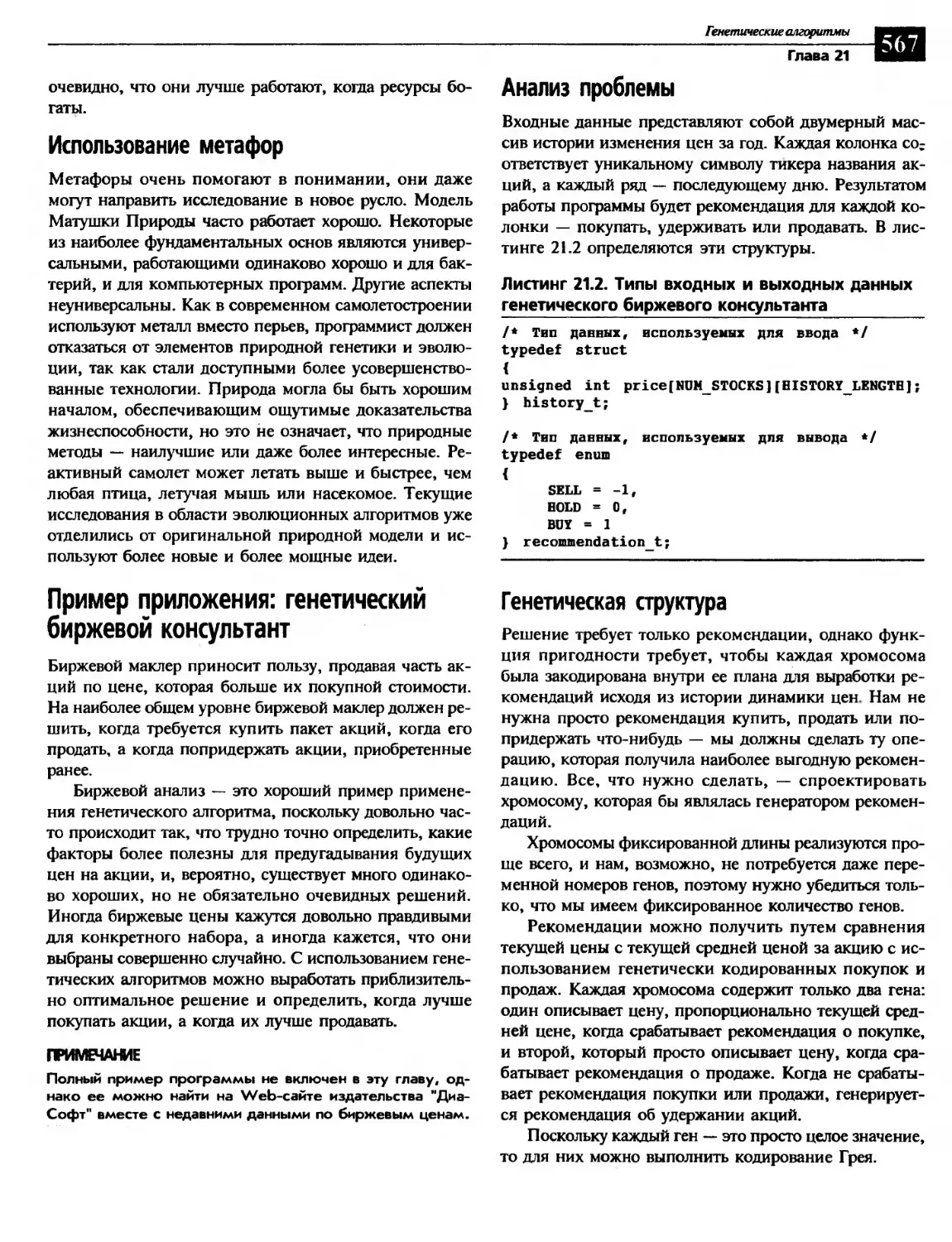

Генетическая структура....................................... 567

Определение пригодности..........................................568

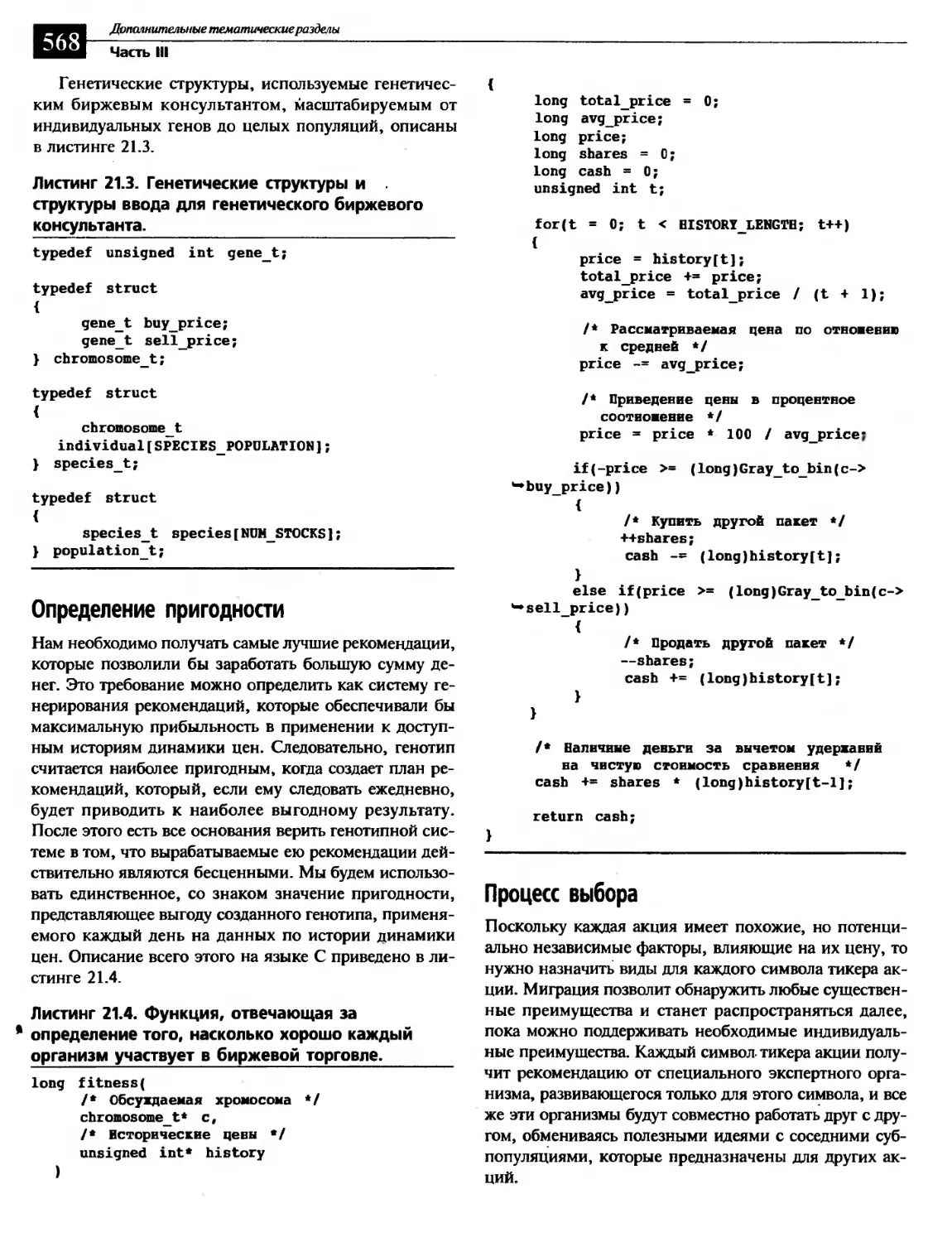

Процесс выбора...................................................568

Инициализация популяции..........................................569

Стратегия мутации................................................570

Стратегия рекомбинации...........................................570

Результаты и умозаключения.......................................572

Резюме.............................................................572

ГЛАВА 22. Межплатформенная разработка: программирование

коммуникационных средств...........................................573

Планирование переноса..............................................573

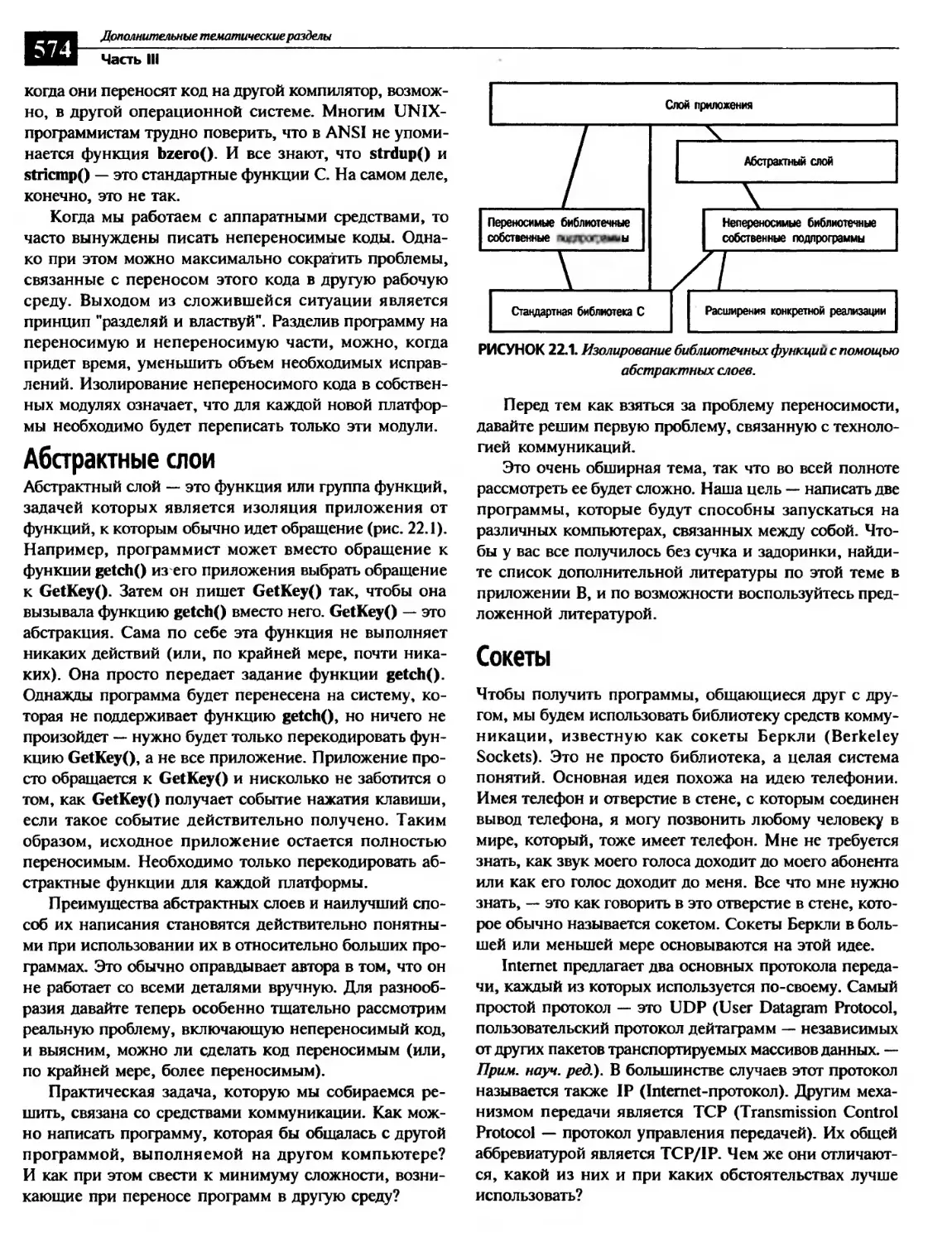

Абстрактные слои...................................................574

Сокеты.............................................................574

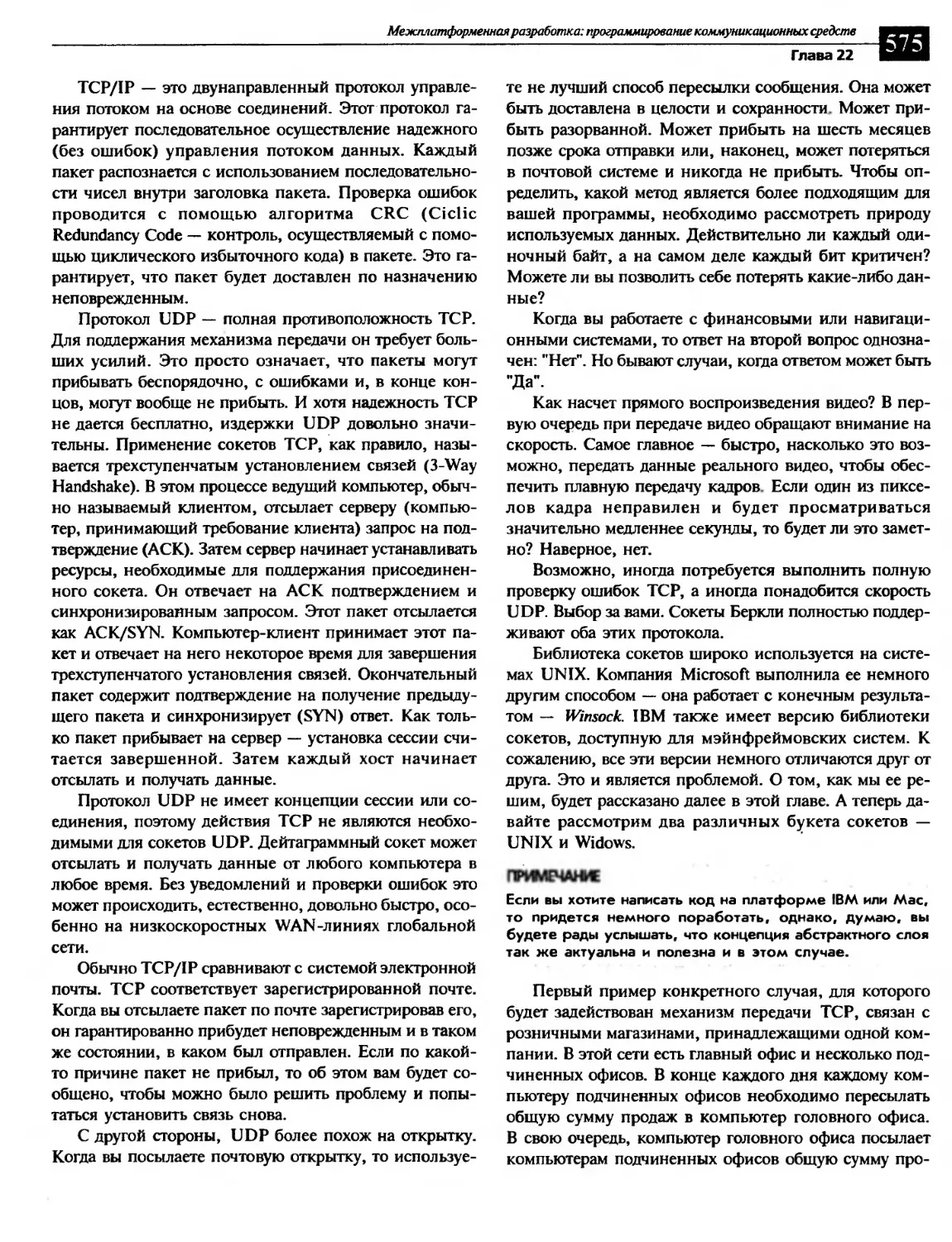

Сокеты, использующие TCP под управлением UNIX....................576

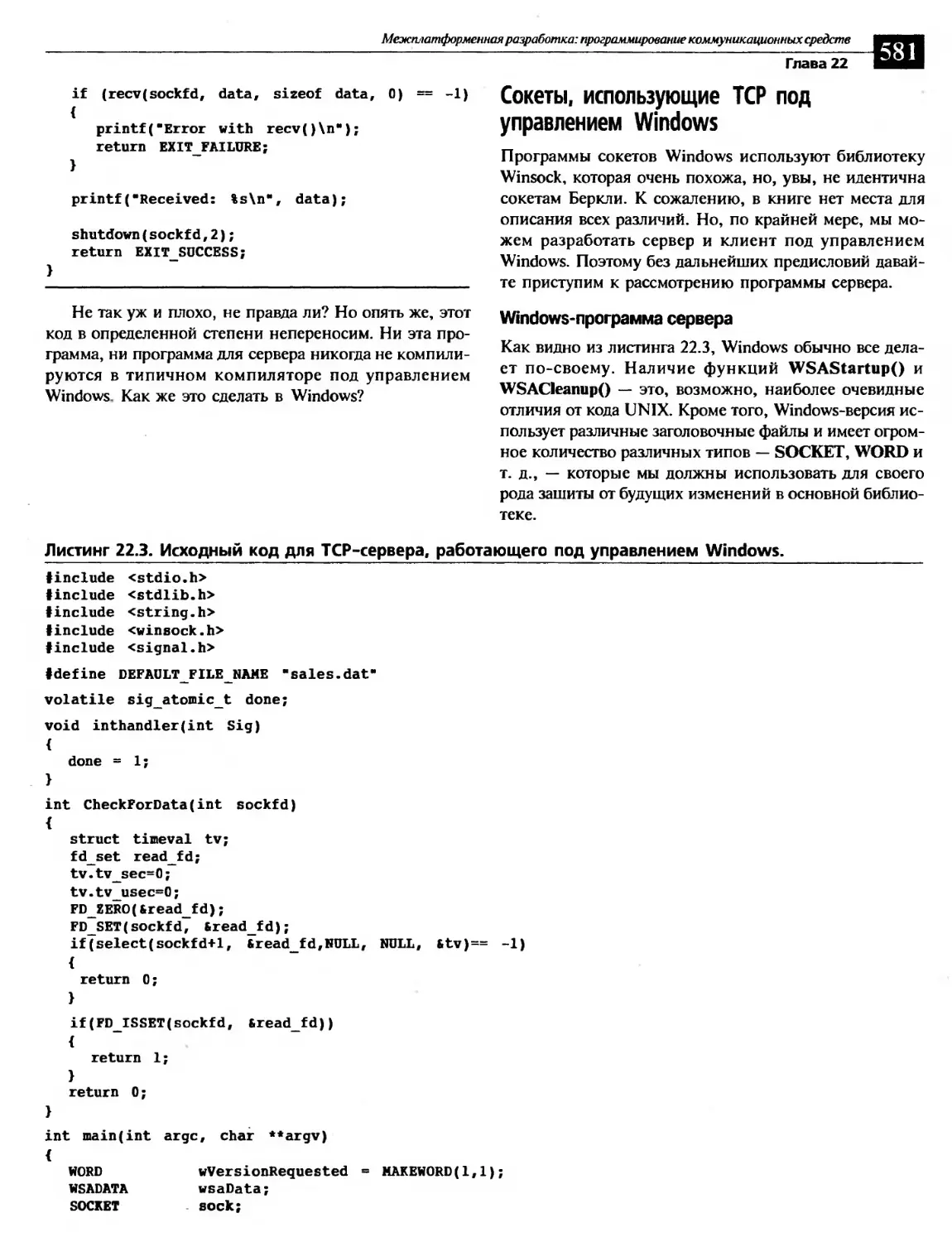

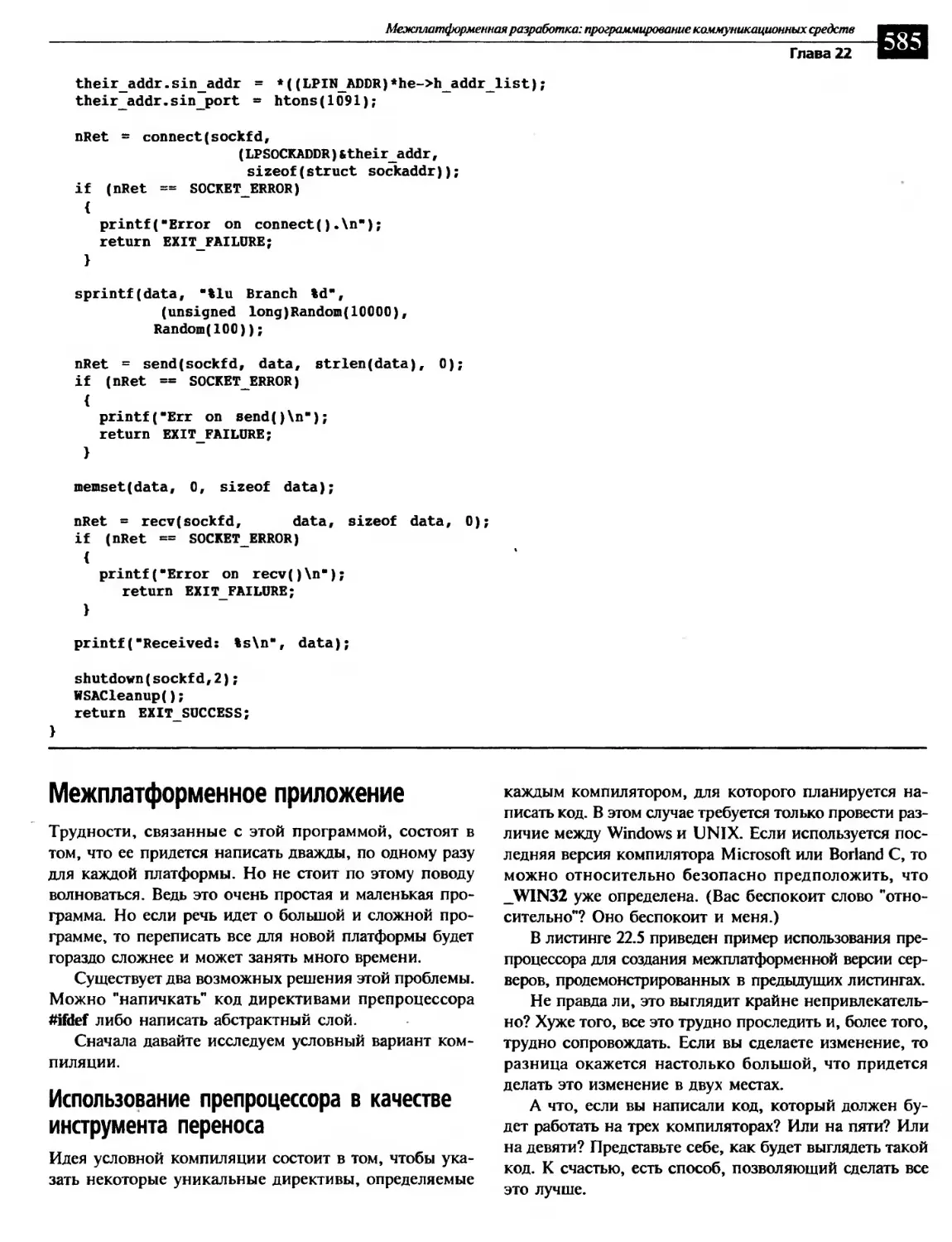

Сокеты, использующие TCP под управлением Windows.................581

Межплатформенное приложение........................................585

Использование препроцессора в качестве инструмента переноса......585

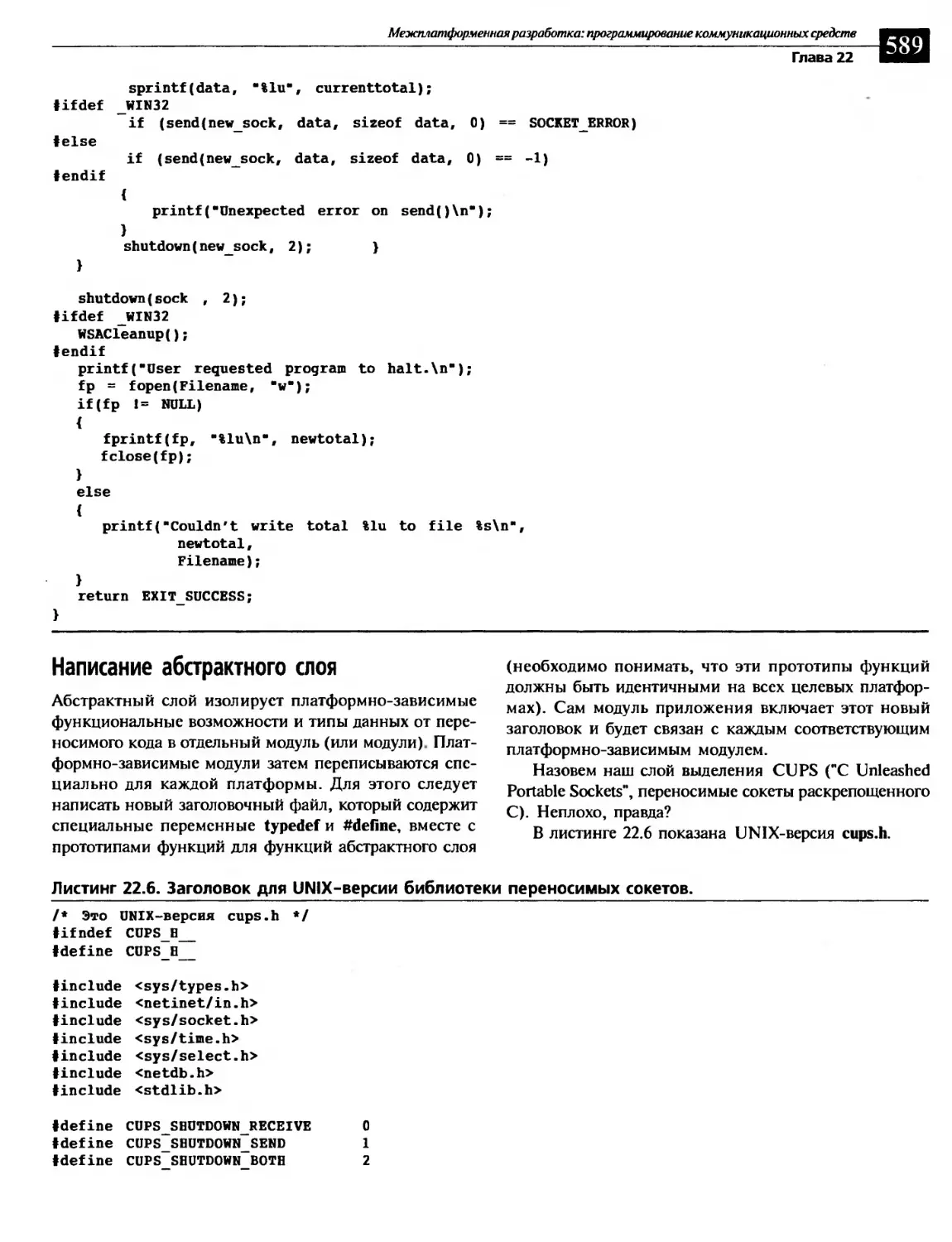

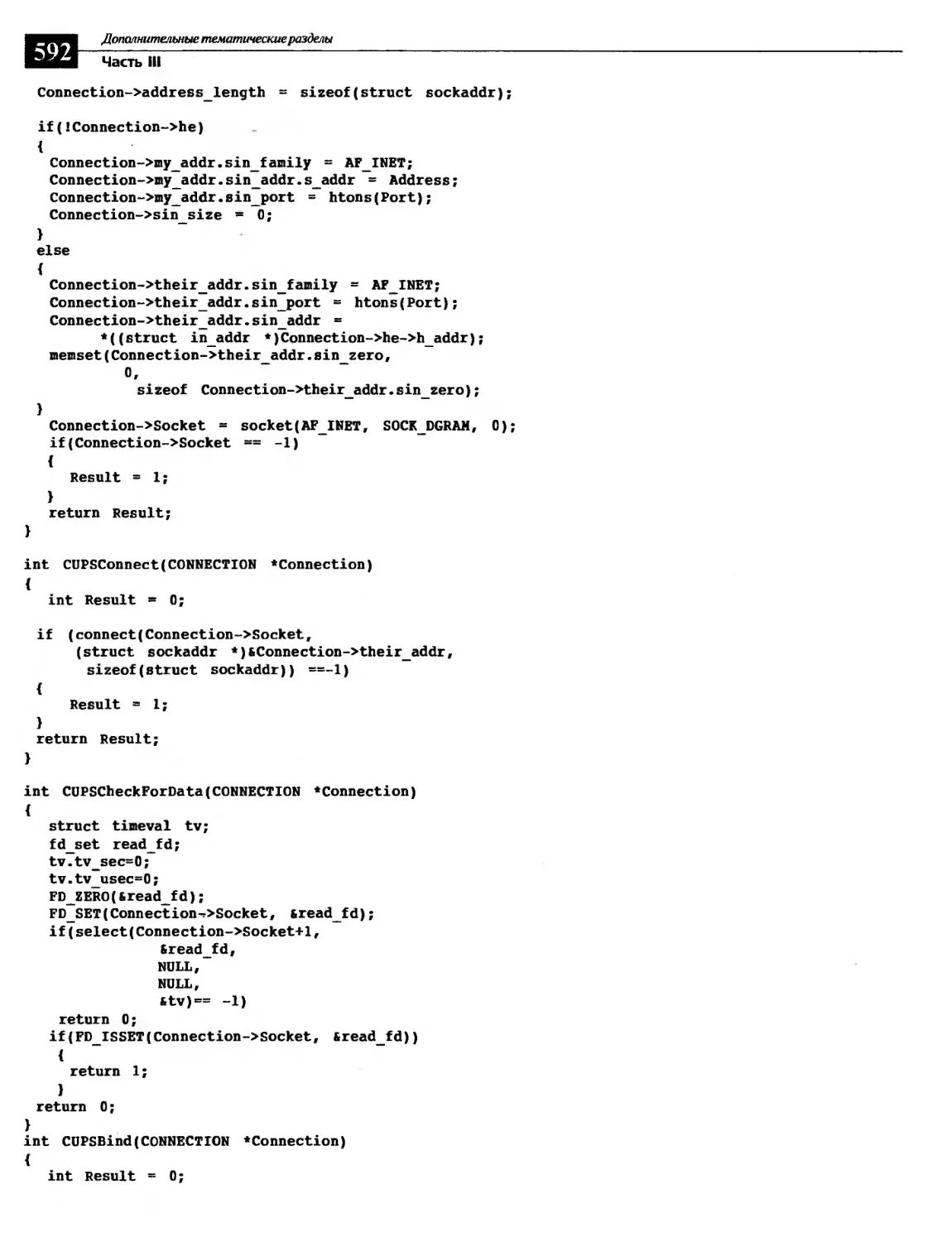

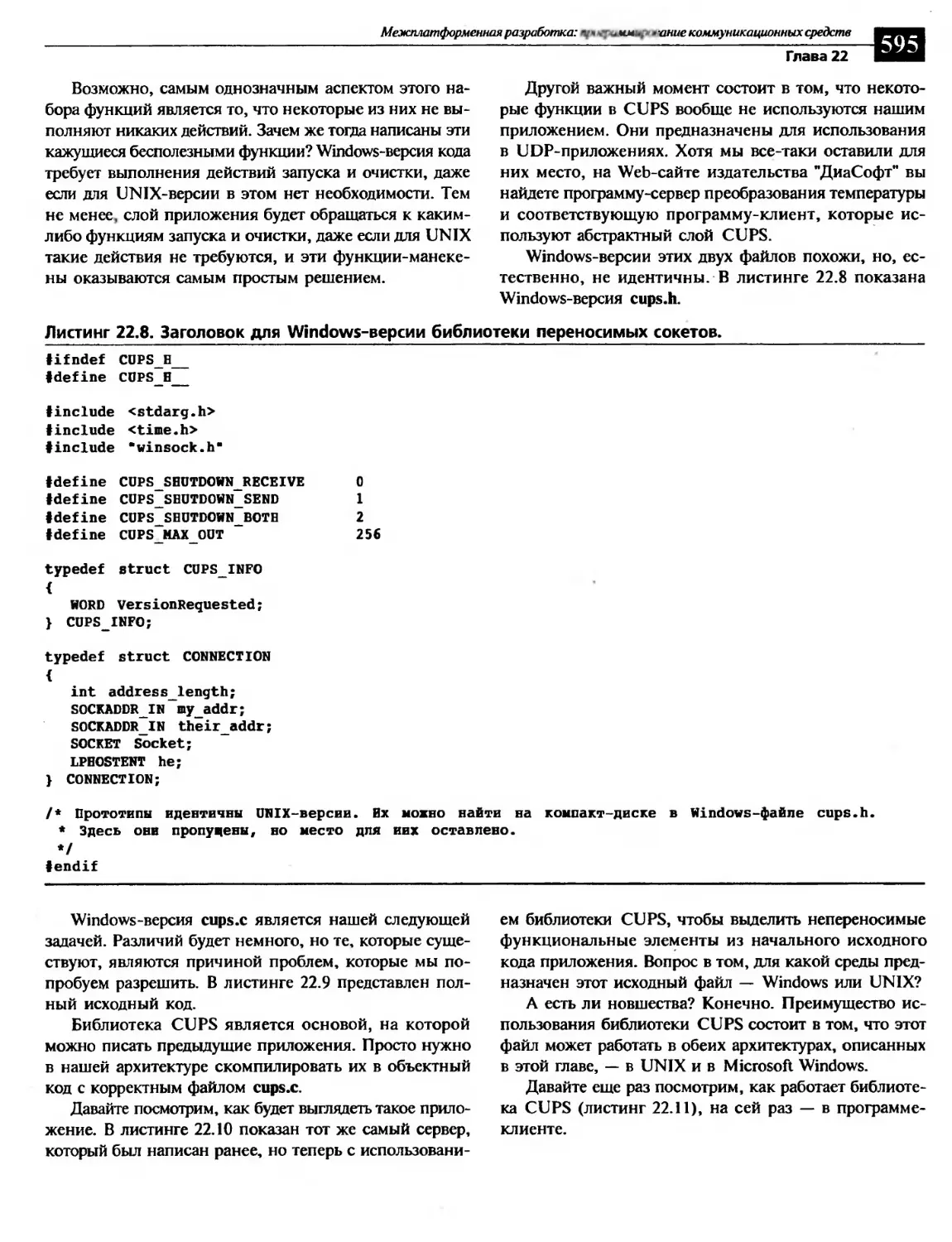

Написание абстрактного слоя......................................589

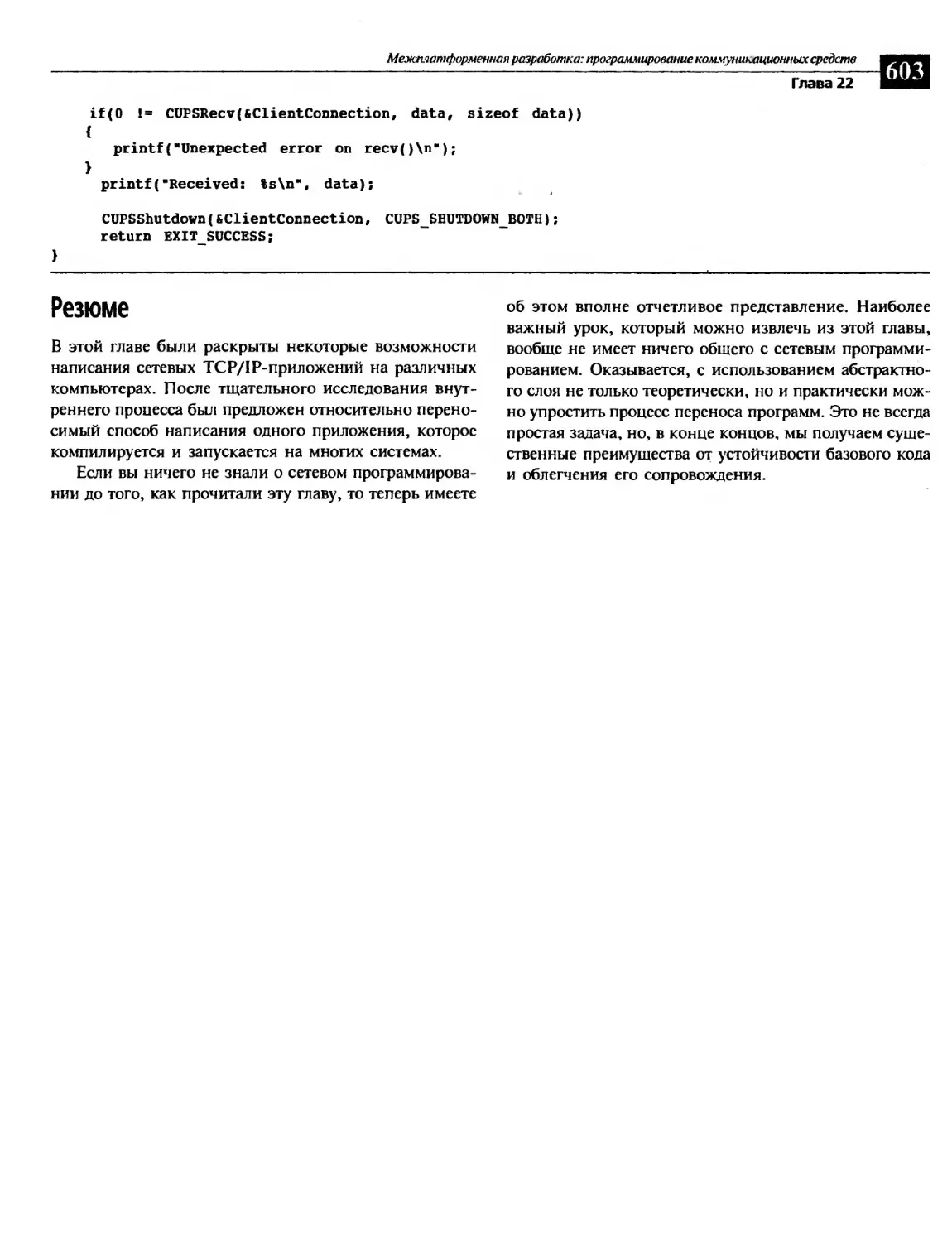

Резюме.............................................................603

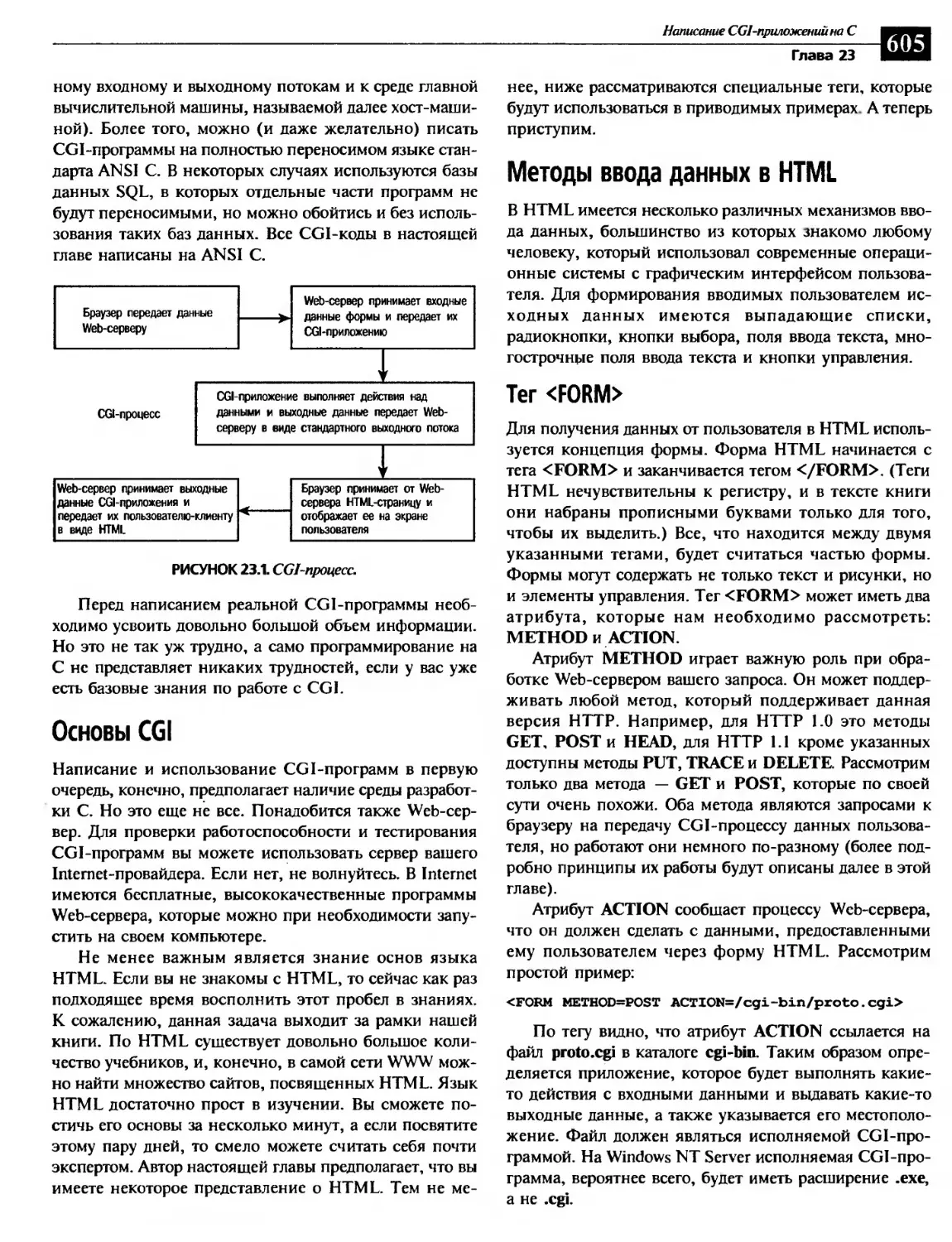

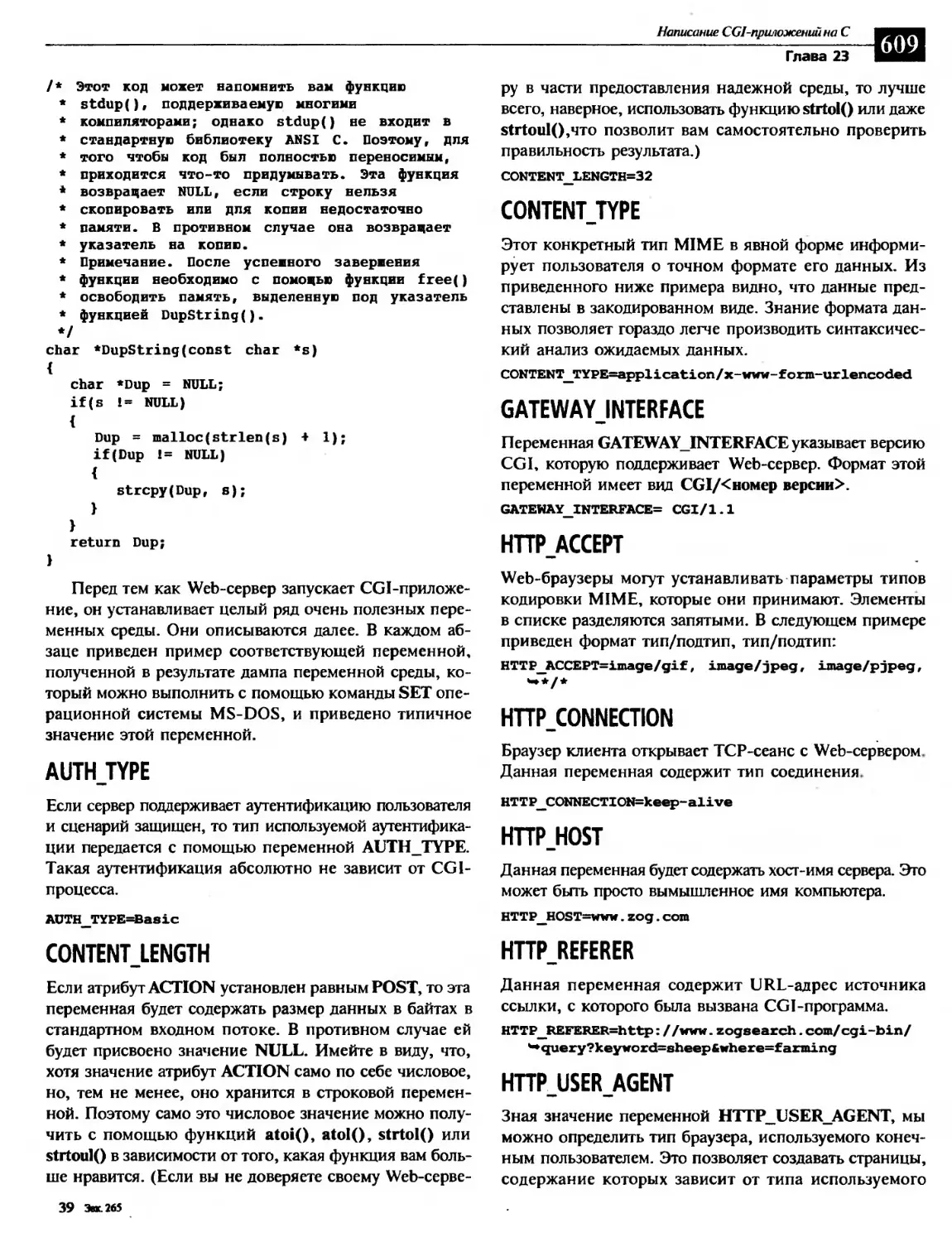

ГЛАВА 23. Написание CGI-приложений на С ...........................604

Что такое CGI......................................................604

Основы CGI.........................................................605

Методы ввода данных в HTML.........................................605

Тег <FORM>.......................................................605

Тег <INPUT>......................................................606

Теги <SELECT> и <OPTION>.........................................607

Тег <TEXTAREA>...................................................608

Пример HTML-формы входных данных.................................608

Среда CGI..........................................................608

AUTH_TYPE........................................................609

CONTENT-LENGTH...................................................609

. CONTENT_TYPE...................................................609

GATEWAY-INTERFACE................................................609

HTTP—ACCEPT......................................................609

HTTP—CONNECTION..................................................609

HTTP_HOST.................................................... 609

HTTP—REFERER................................................... 609

HTTP-USER-AGENT..................................................609

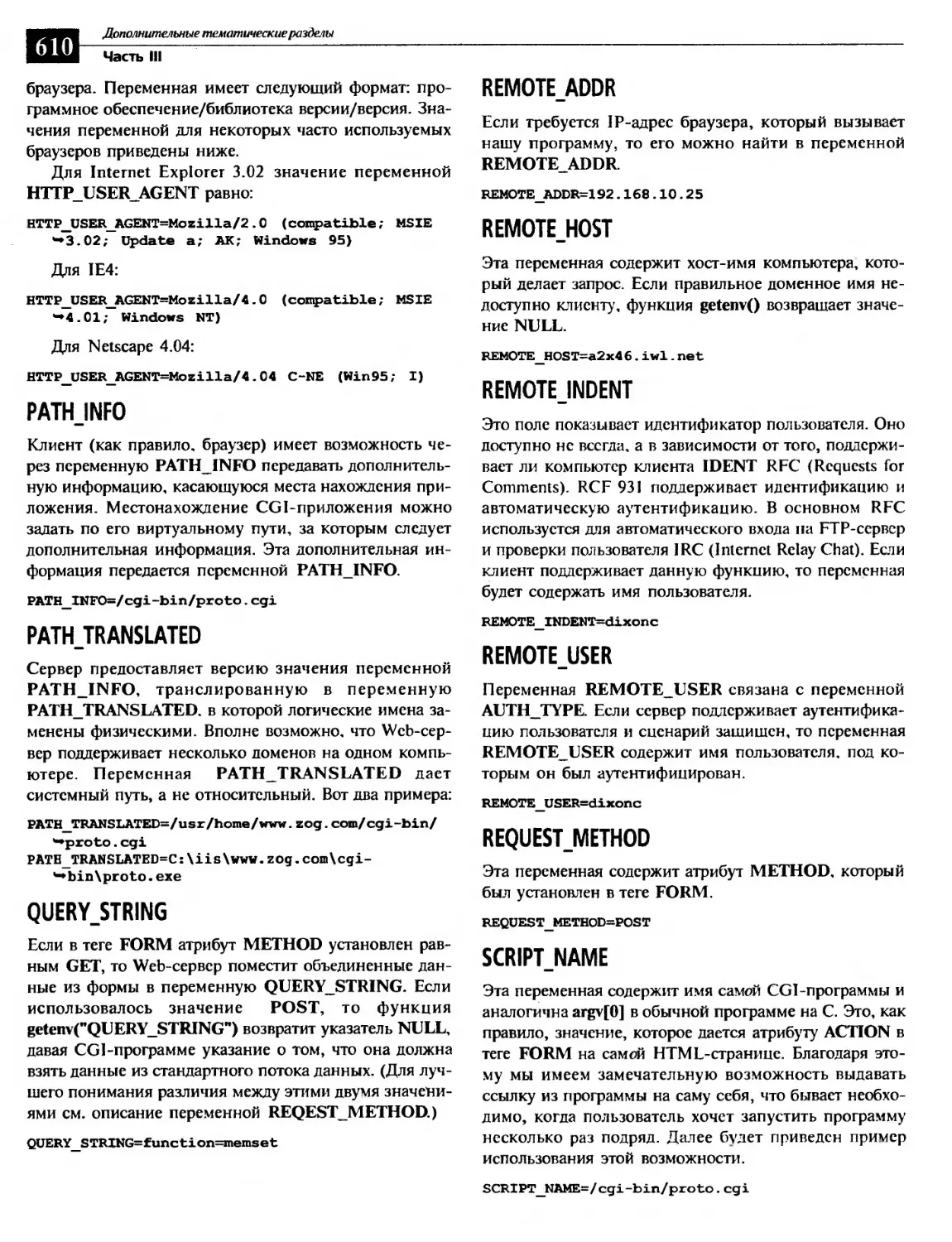

PATH-INFO........................................................610

PATH-TRANSLATED..................................................610

QUERY-STRING.....................................................610

2 Зак . 265

Искусство ^ми.^^нияна С

REMOTE_ADDR............................................................610

REMOTE_HOST............................................................610

REMOTE_INDENT........................................................ 610

REMOTE_USER............................................................610

REQUEST-METHOD....................................................... 610

SCRIPT_NAME............................................................610

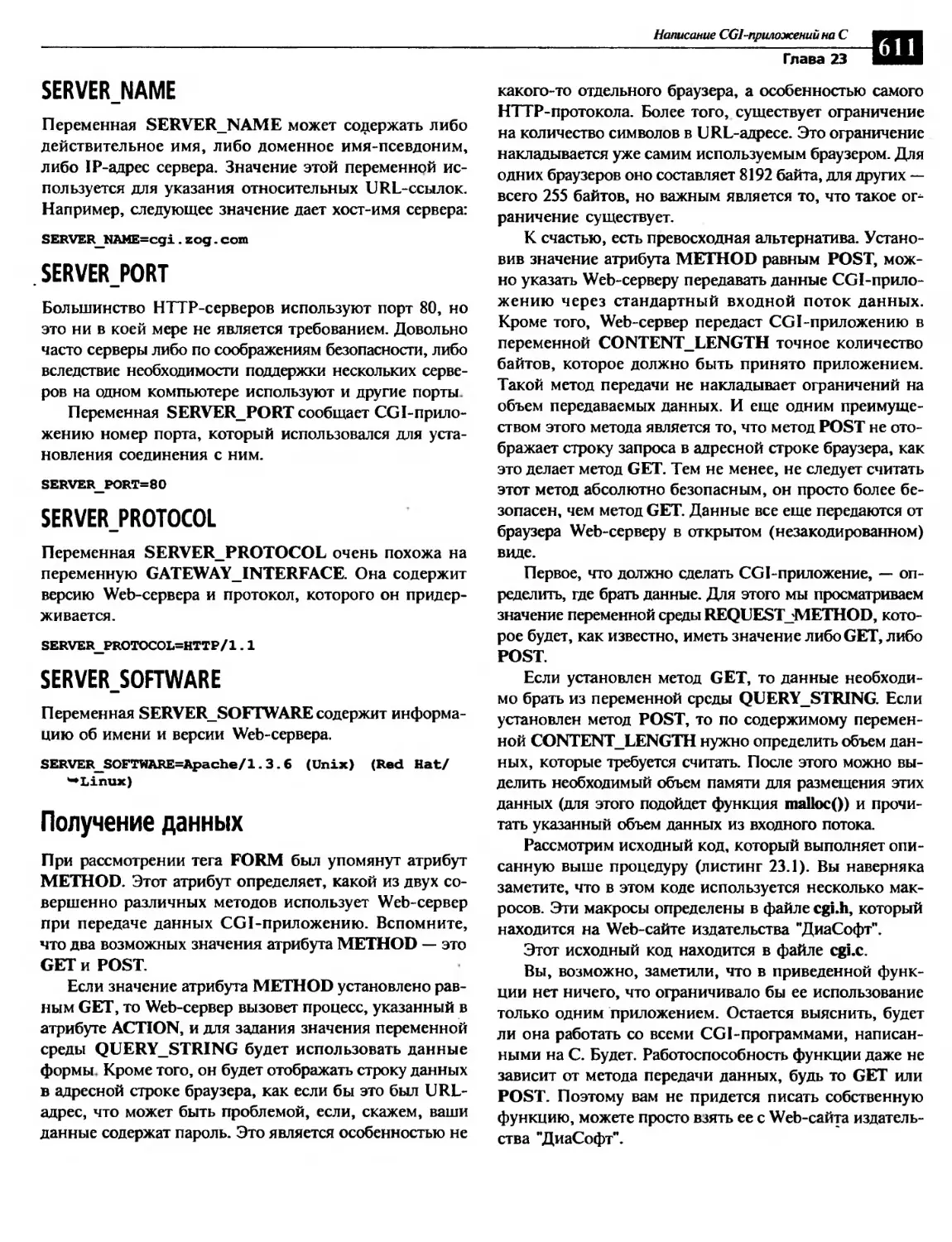

SERVER_NAME............................................................611

SERVER-PORT........................................................ 611

SERVER-PROTOCOL........................................................611

SERVER-SOFTWARE.................................................... 611

Получение данных....................................................... 611

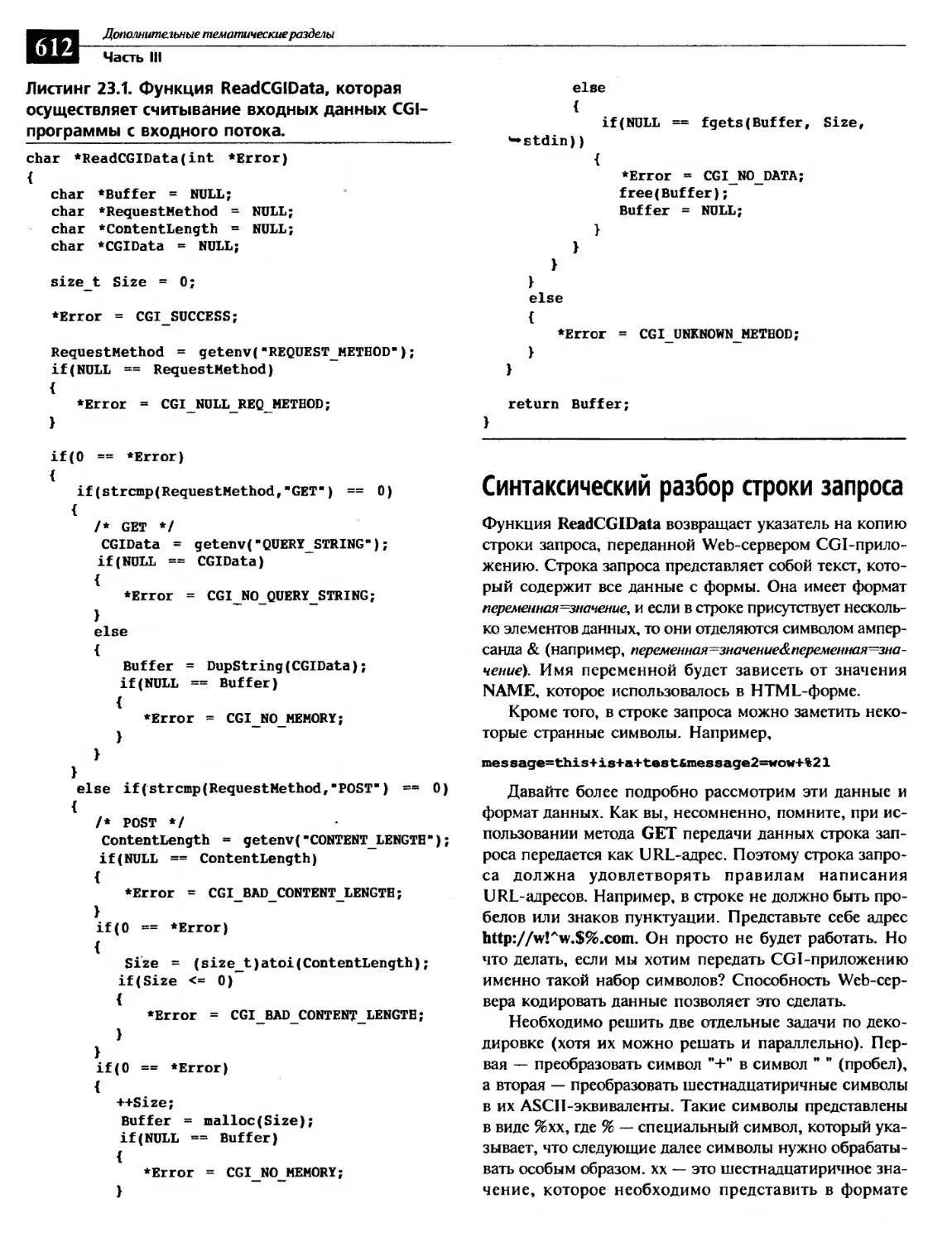

Синтаксический разбор строки запроса................................... 612

Пример приложения: поиск прототипа функции......................... 616

Вопросы безопасности.....................................................619

Резюме................................................................. 621

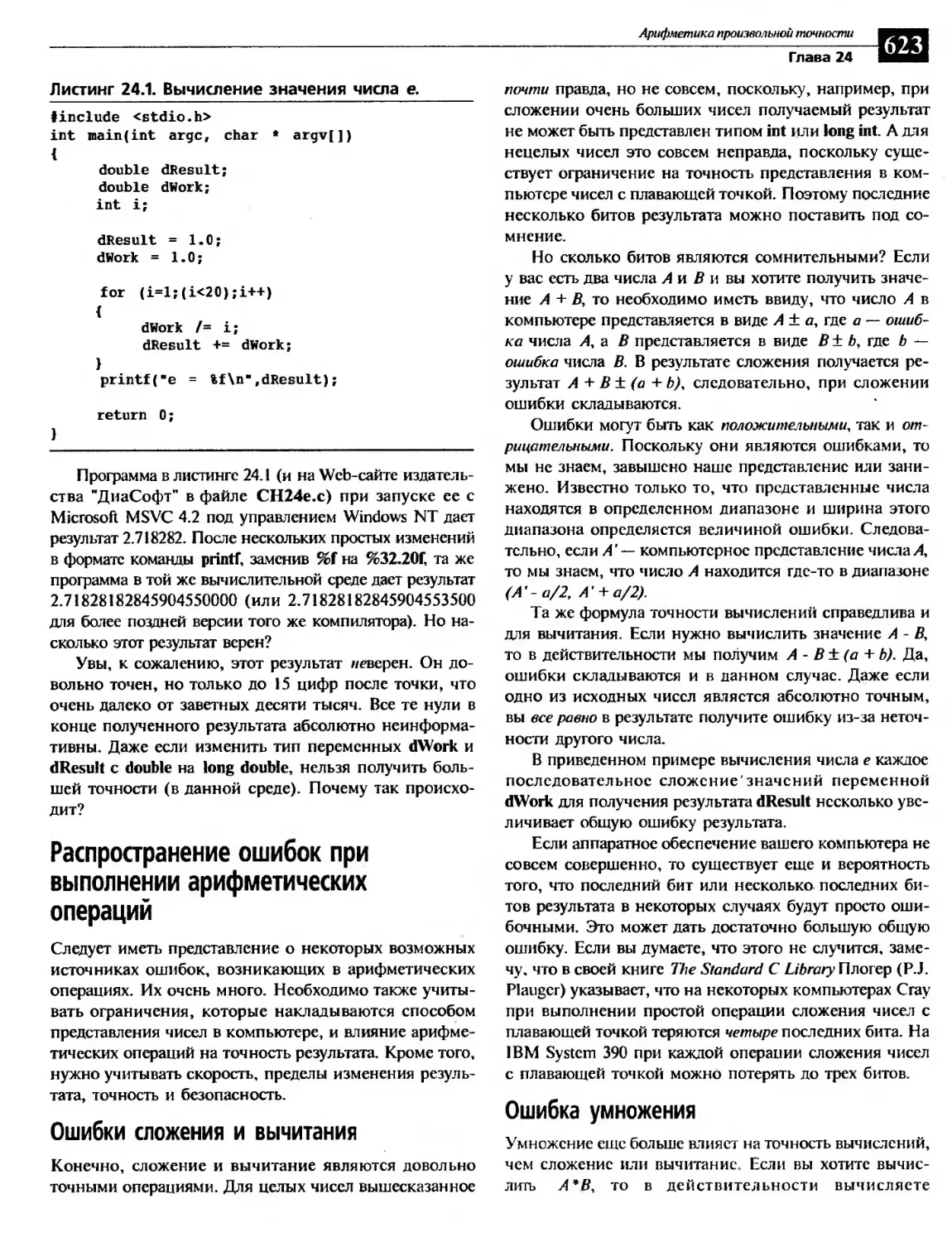

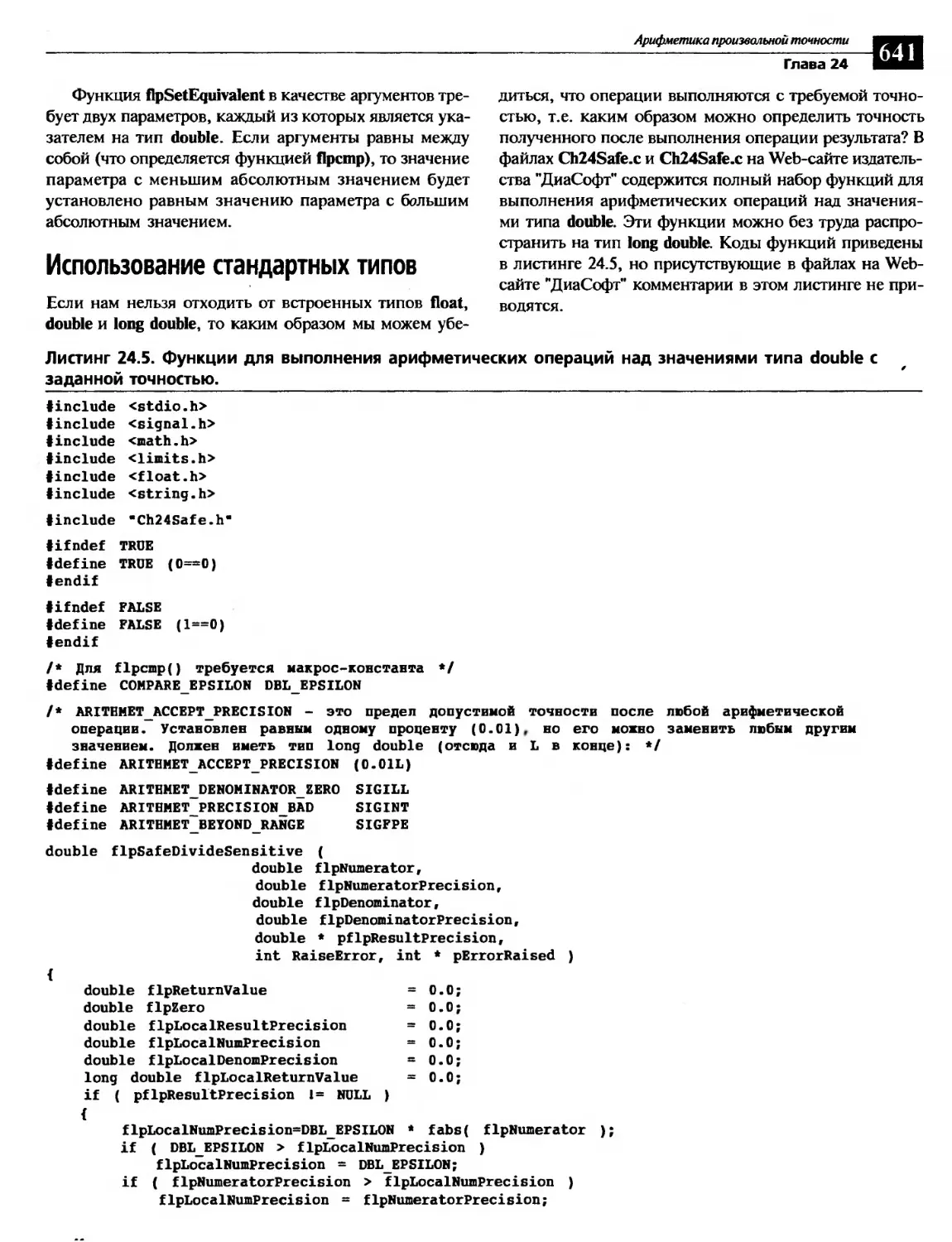

ГЛАВА 24. Арифметика произвольной точности .......................... 622

Распространение ошибок при выполнении арифметических операций............623

Ошибки сложения и вычитания............................................623

Ошибка умножения..................................................... 623

Ошибка деления....................................................... 624

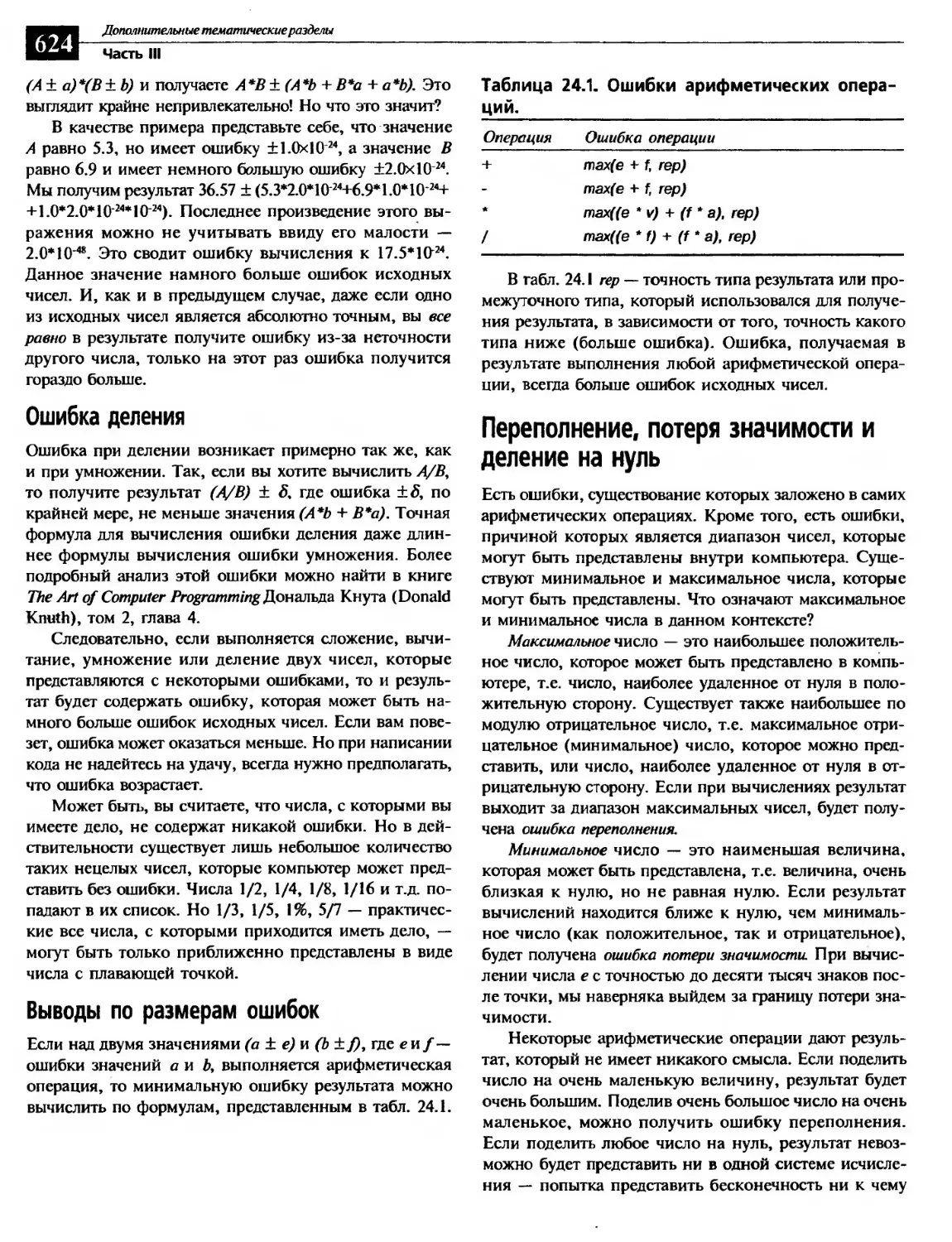

Выводы по размерам ошибок.......................................... 624

Переполнение, потеря значимости и деление на нуль...................... 624

Порядок выполнения операций..............................................625

Размеры целых чисел......................................................625

Точность операций над целыми числами................................. 626

Преобразования типов long и int........................................627

Размеры чисел с плавающей точкой.........................................627

Представление чисел с плавающей точкой.................................627

Максимальная точность................................................ 628

Нормализация...........................................................629

Точность операций над числами с плавающей точкой.......................629

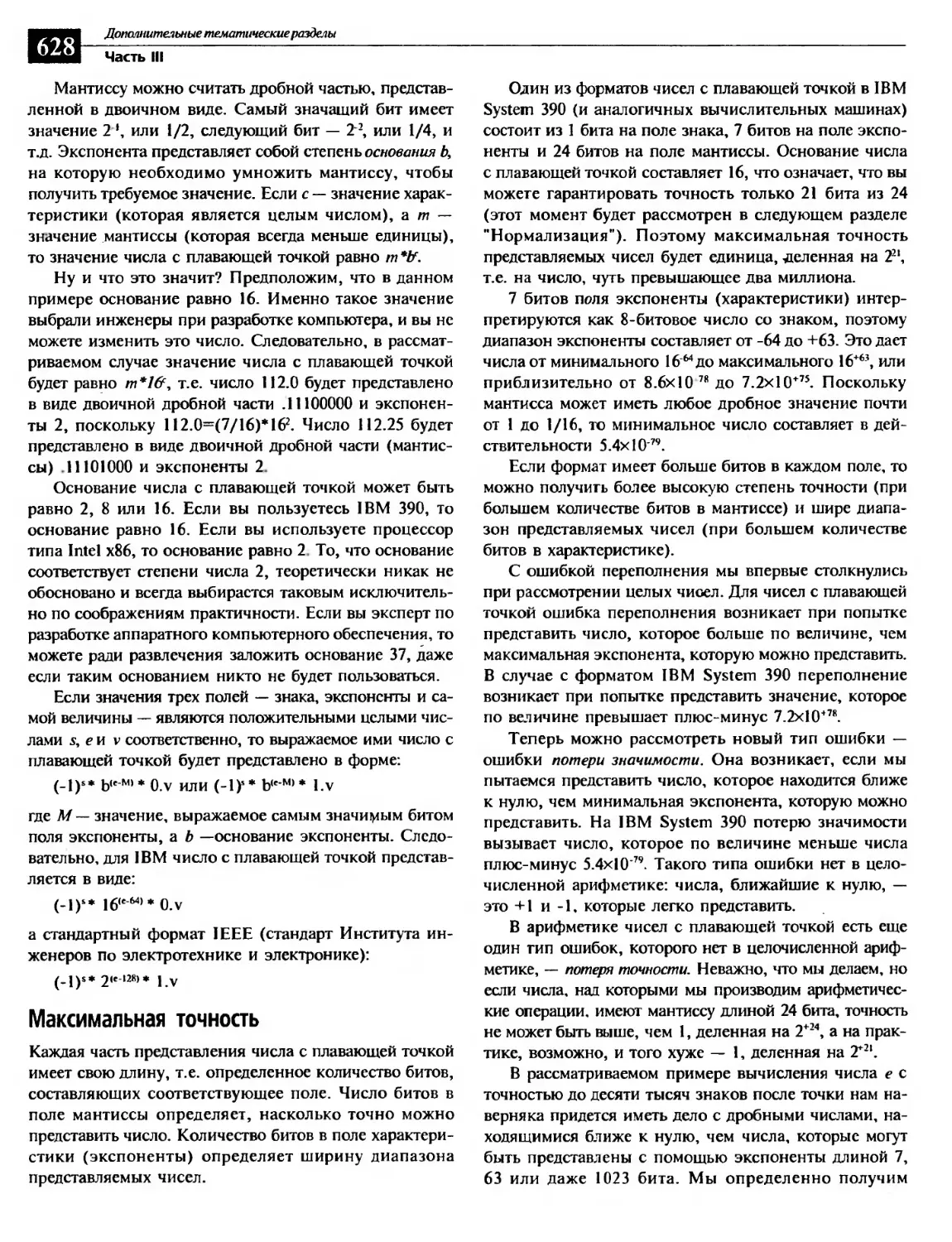

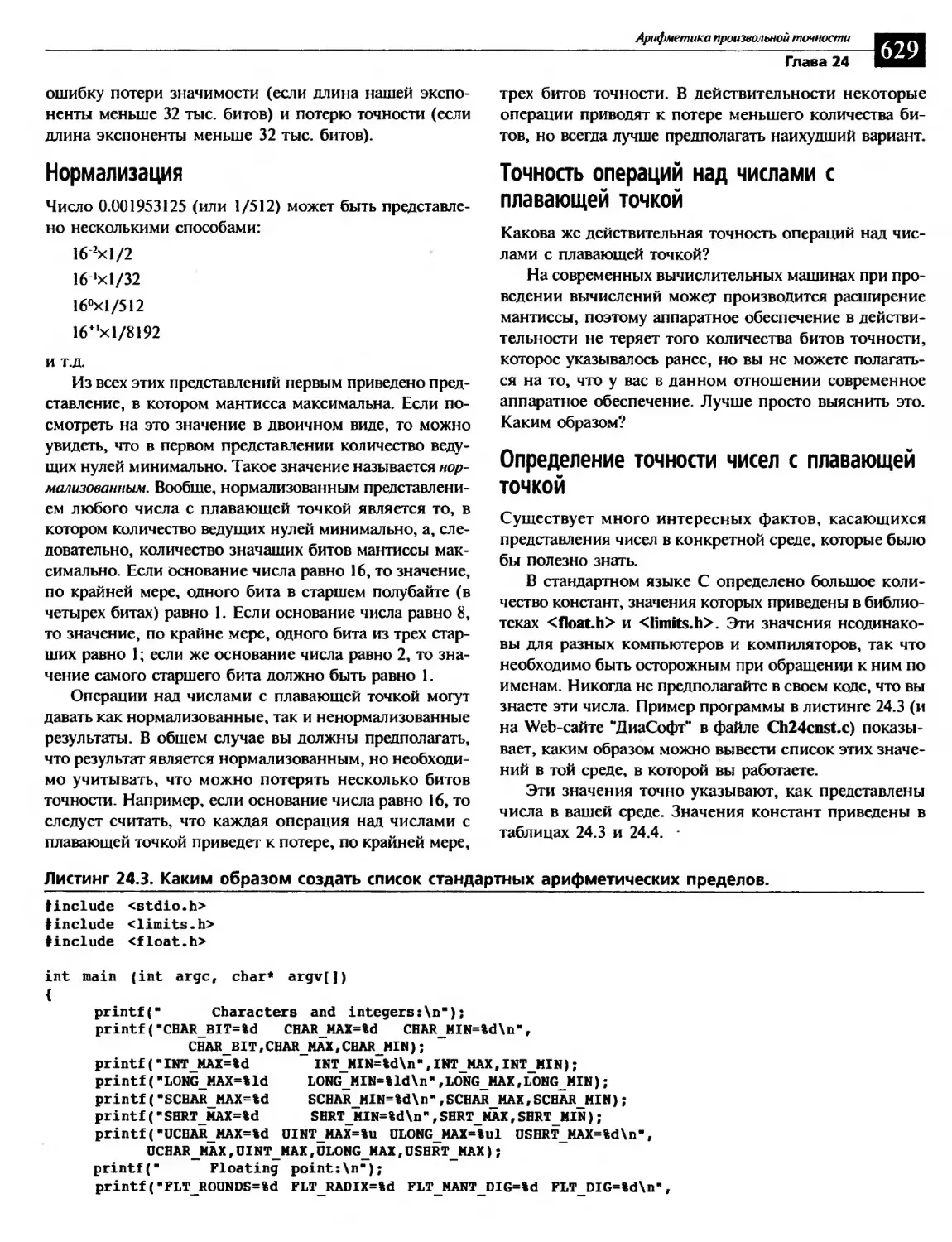

Определение точности чисел с плавающей точкой..........................629

Никогда не делайте предположений относительно среды выполнения кода......632

Отрицательные числа не всегда представляются в виде дополнения до двух.633

Представления "от старшего к младшему" и "от младшего к старшему"......633

Примеры высокой и низкой точности...................................... 633

Различные методы представления сверхвысокой точности.....................634

Строки целых чисел................................................... 634

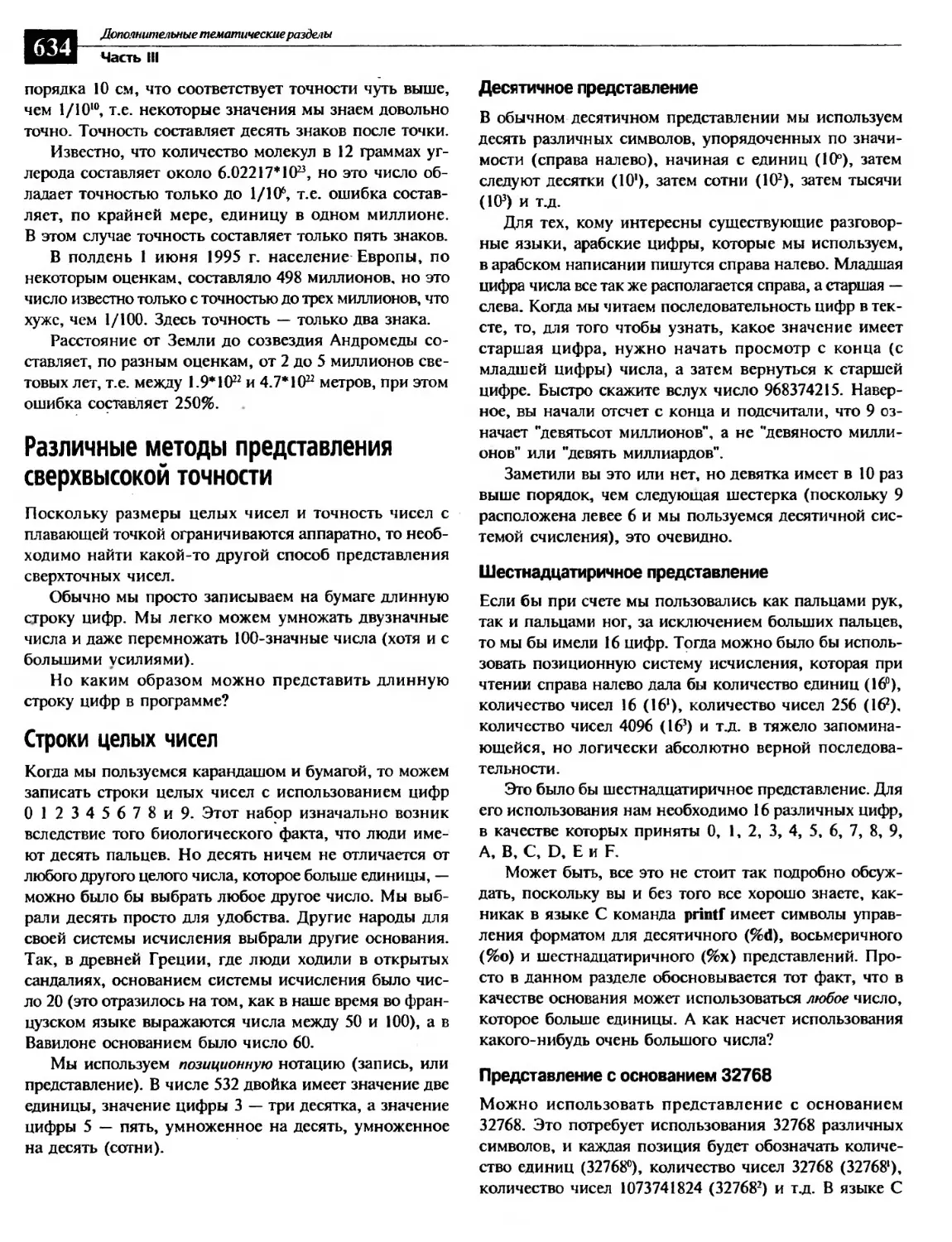

Пример кода для действий над строкой символов............................635

Сложение........................................................... 635

Умножение............................................................ 635

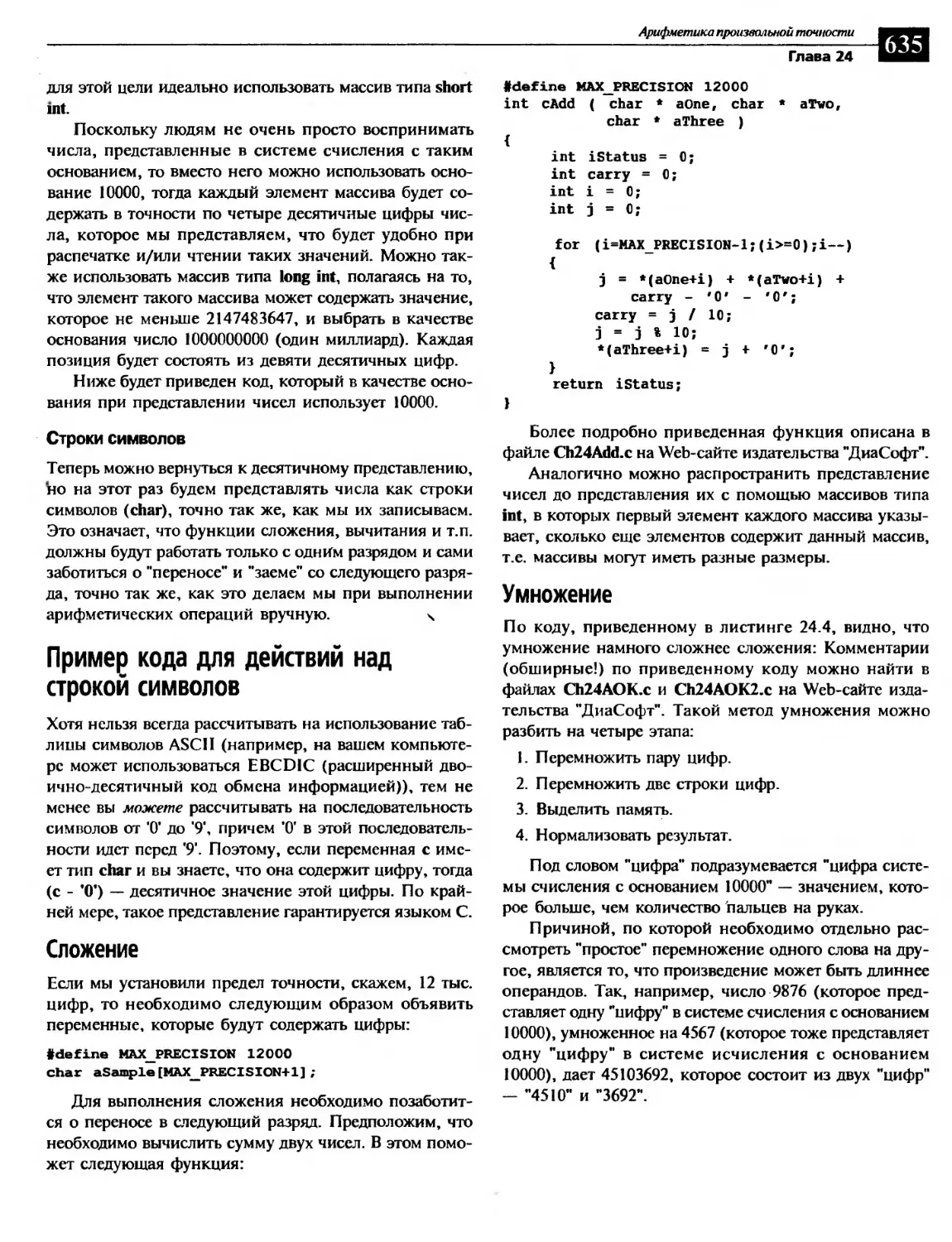

Дробные числа.......................................................... 638

Положение десятичной точки при умножении...............................638

Положение десятичной точки при делении.................................638

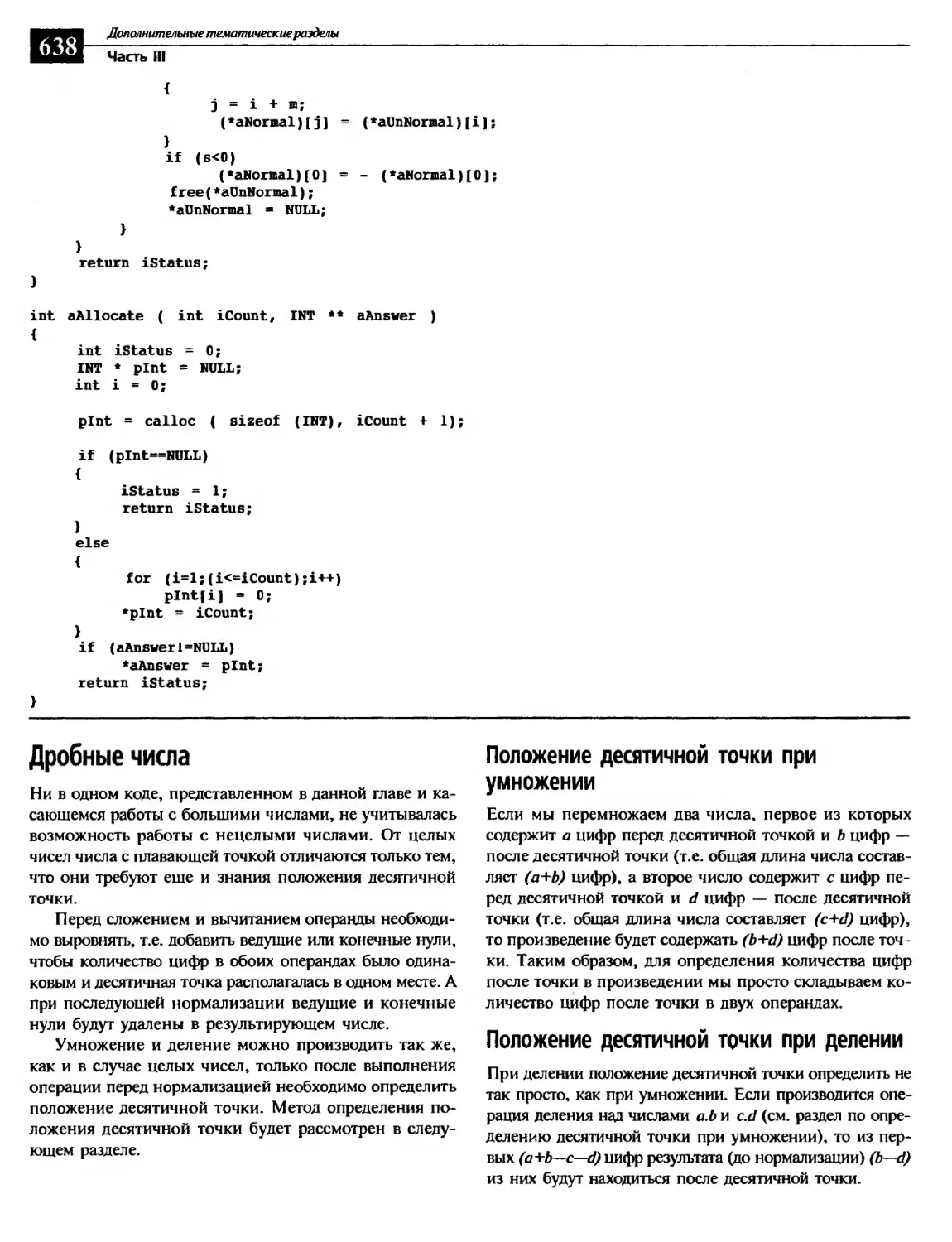

Общие арифметические функции...........................................639

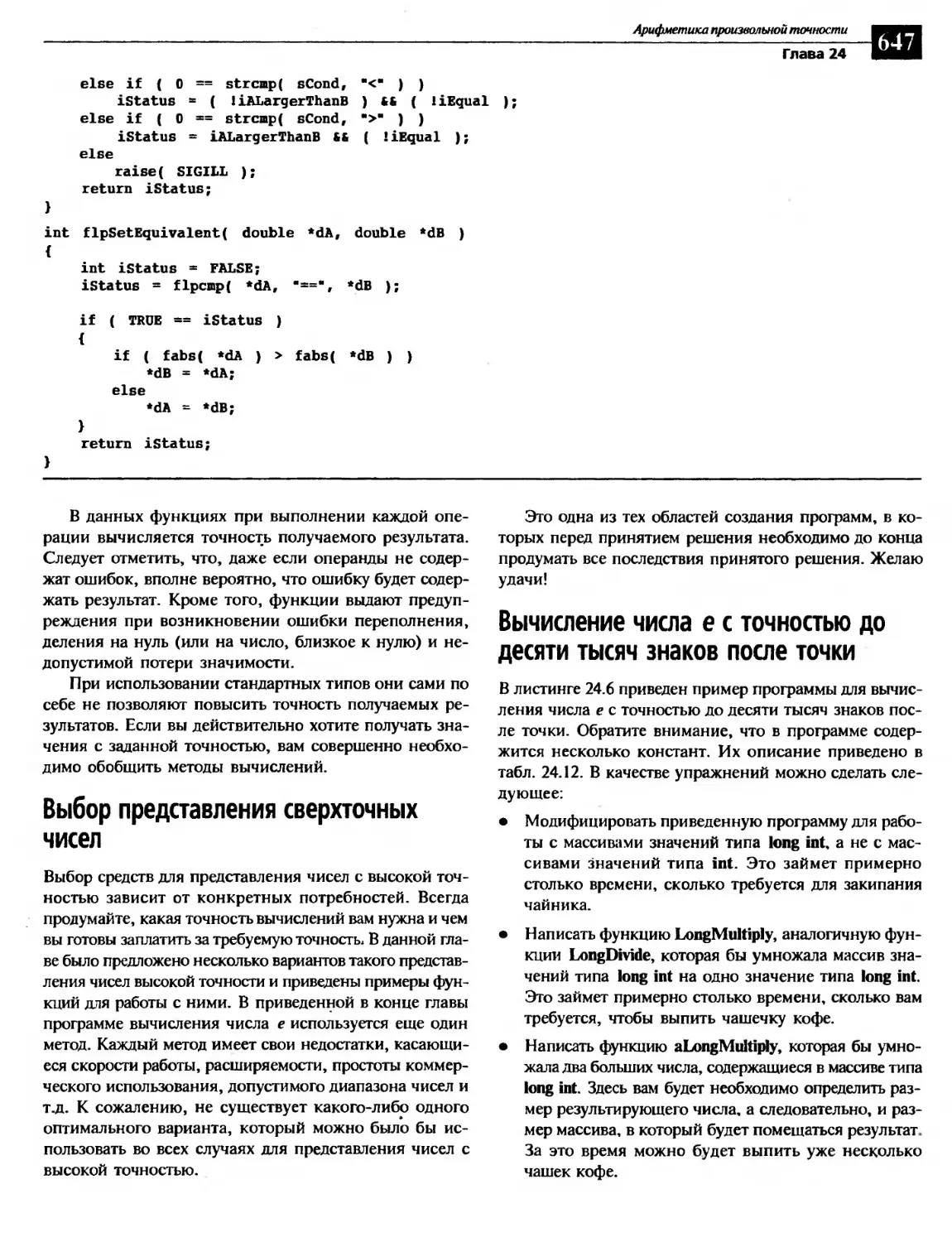

Использование стандартных типов..........................................641

Выбор представления сверхточных чисел....................................647

Вычисление числа е с точностью до десяти тысяч знаков после точки........647

Резюме................................................................. 651

19

ГЛАВА 25. Обработка естественных языков..................................652

Синтаксис и семантика естественных языков.................... ..........652

Синтаксис естественных языков..........................................653

Семантика естественных языков.......................................... 658

Сложности ввода естественного языка......................................658

Команды обработки......................................................658

Игры...................................................................659

Машинный перевод.......................................................659

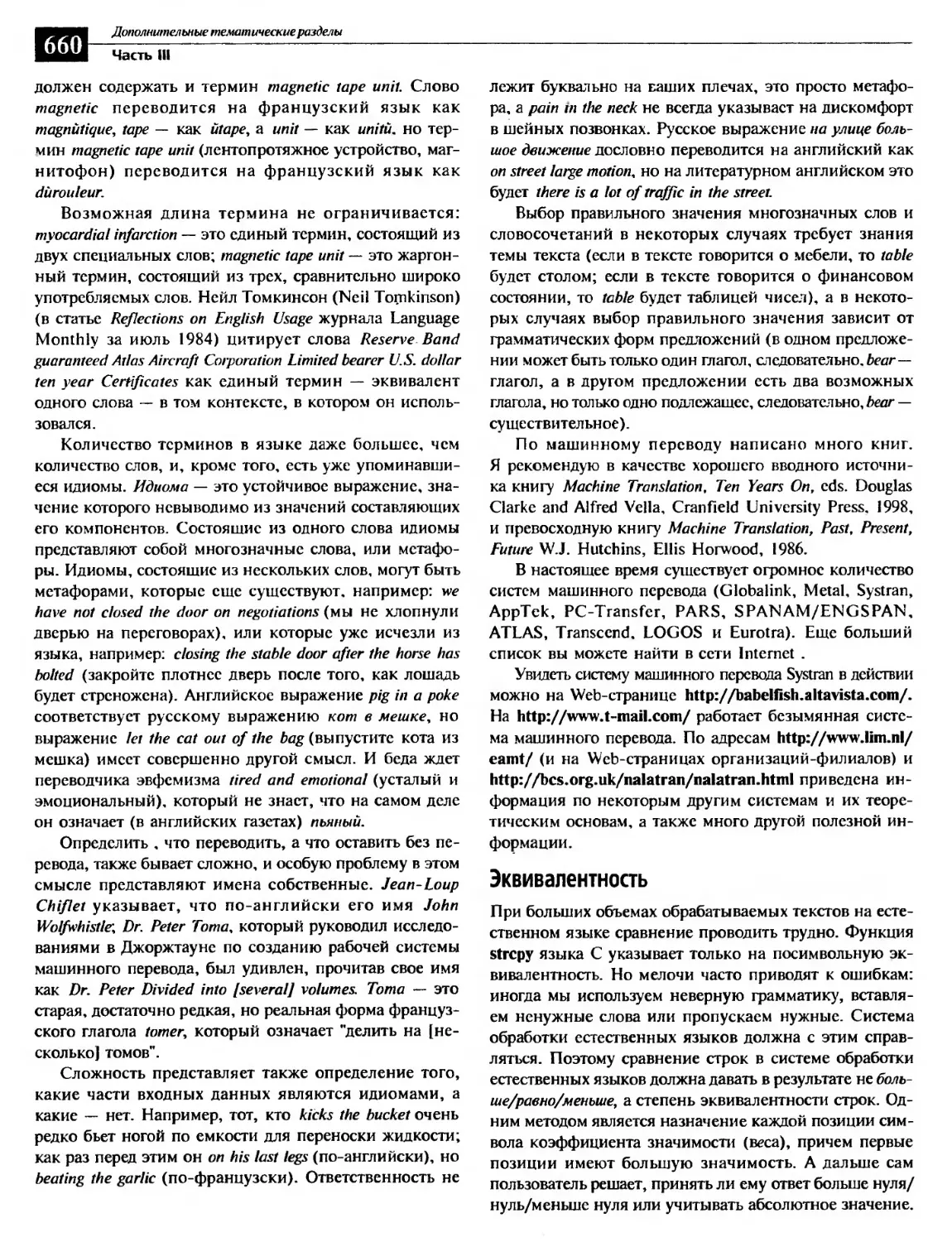

Эквивалентность...................................................... 660

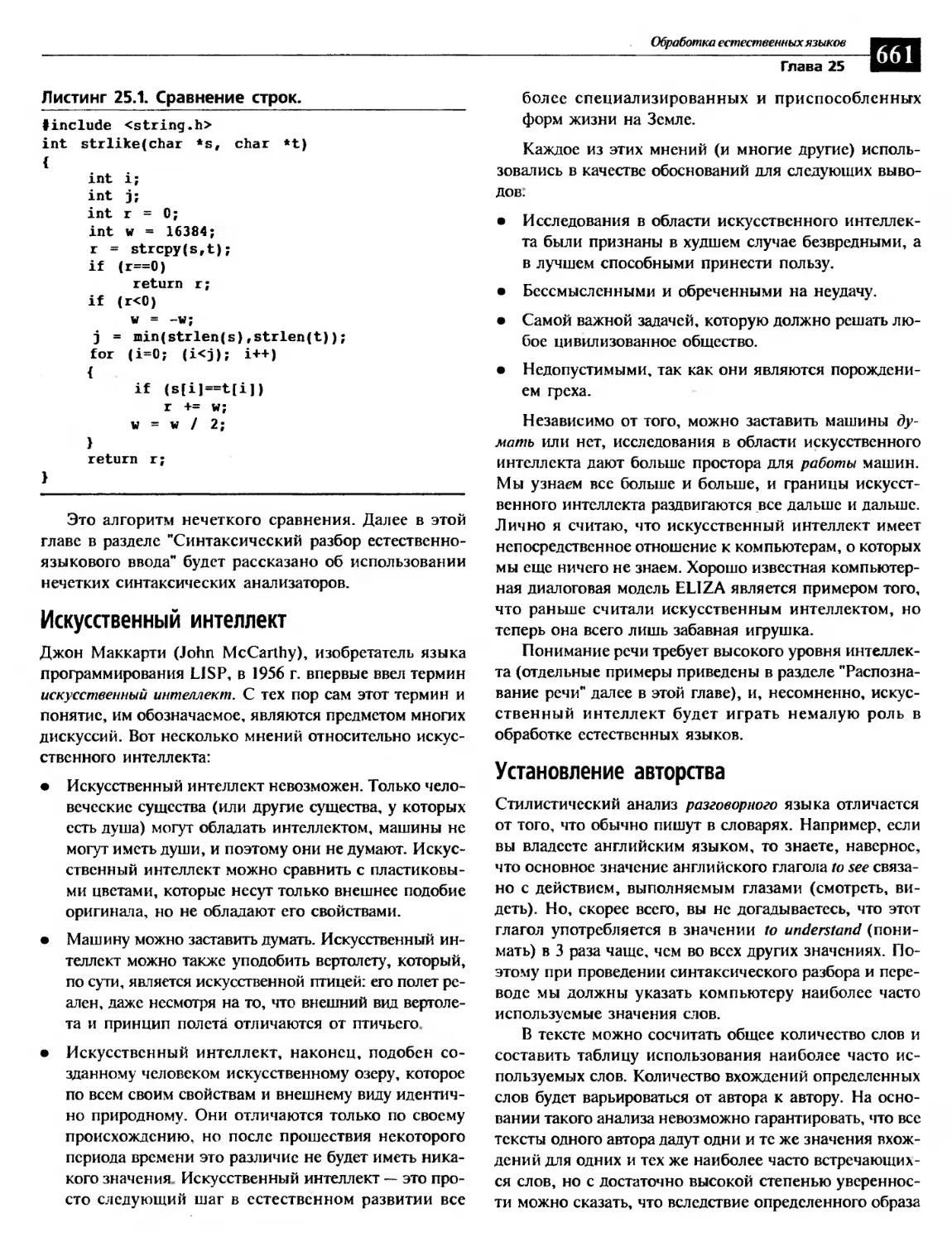

Искусственный интеллект.............................................. 661

Установление авторства............................................... 661

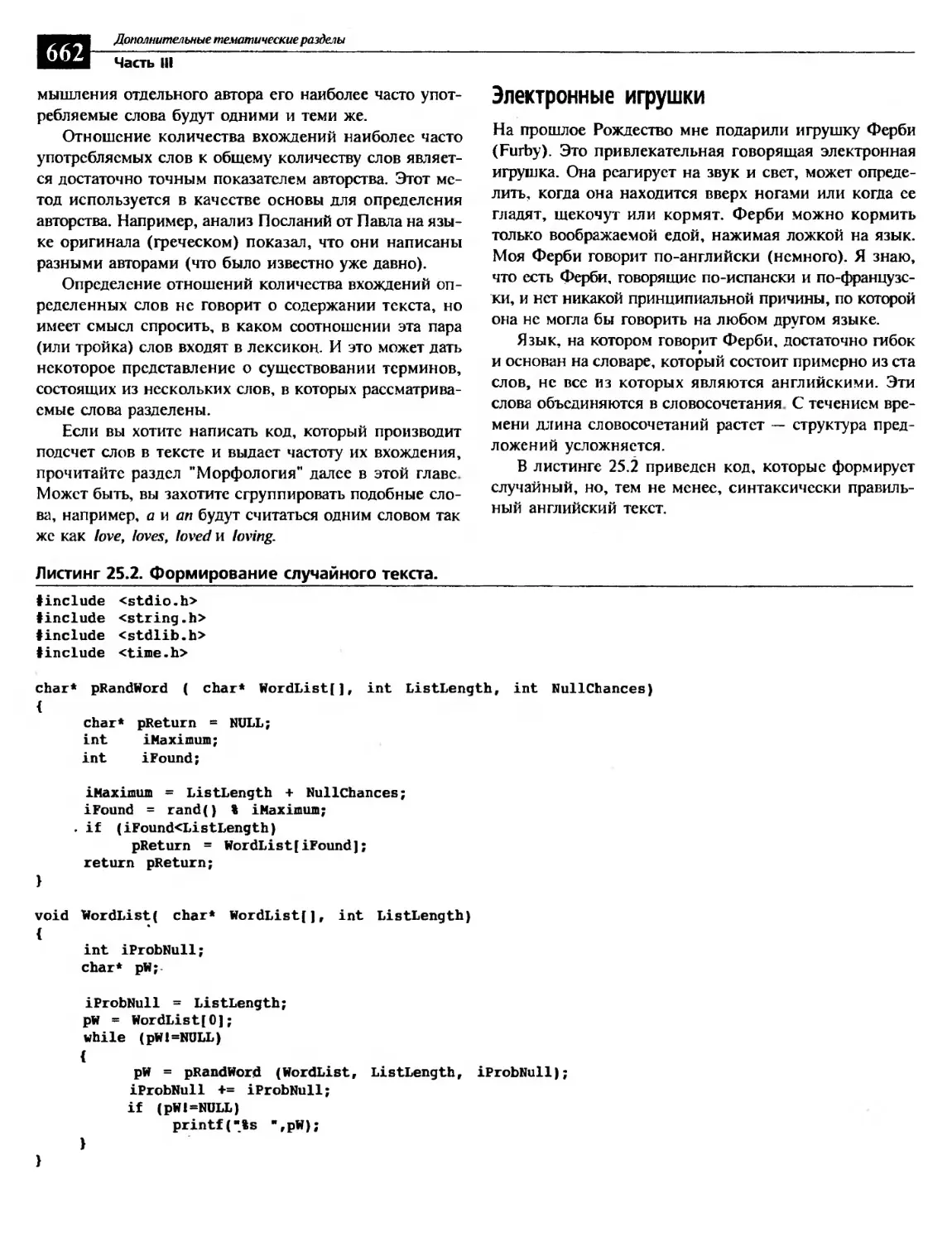

Электронные игрушки.................................................. 662

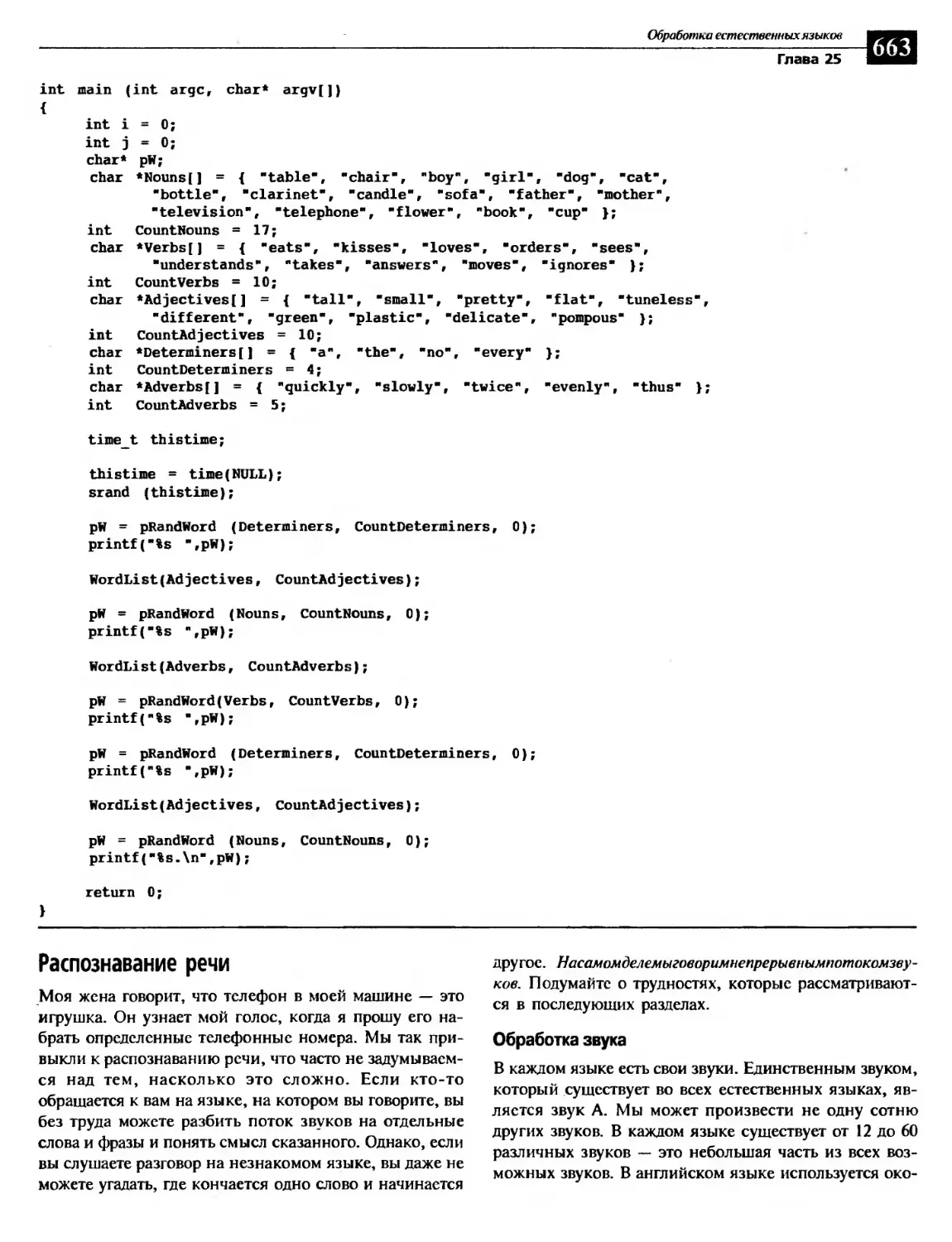

Распознавание речи................................................. 663

Морфология........................................................... 664

Распознавание текста..........................,...................... 667

Синтаксический анализ естественно-языкового ввода......................667

Сложности вывода естественных языков................................... 668

Вывод звука.......................................................... 669

Вывод текста...........................................................669

Резюме...................................................................669

ГЛАВА 26. Шифрование.....................................................670

Оценка рисков нарушения безопасности................................. 670

Выявите угрозу....................................................... 670

Оцените ресурсы взломщика..............................................670

Определите, какова может быть цель взлома..............................671

Определитесь с оружием и тактикой взломщиков......................... 671

Узнайте своих пользователей.......................................... 671

Сосредоточьтесь на самом слабом звене..................................671

Почему не следует создавать новых алгоритмов шифрования..................672

Что плохого в новых шифрах.............................................672

Держите внешние границы на виду.................................... 672

Сложность — это не безопасность.................................... 673

Выбор алгоритма шифрования............................................. 673

Шифрование с одним ключом..............................................674

Шифрование с двумя ключами.............................................676

Одностороннее хеширование............................................ 676

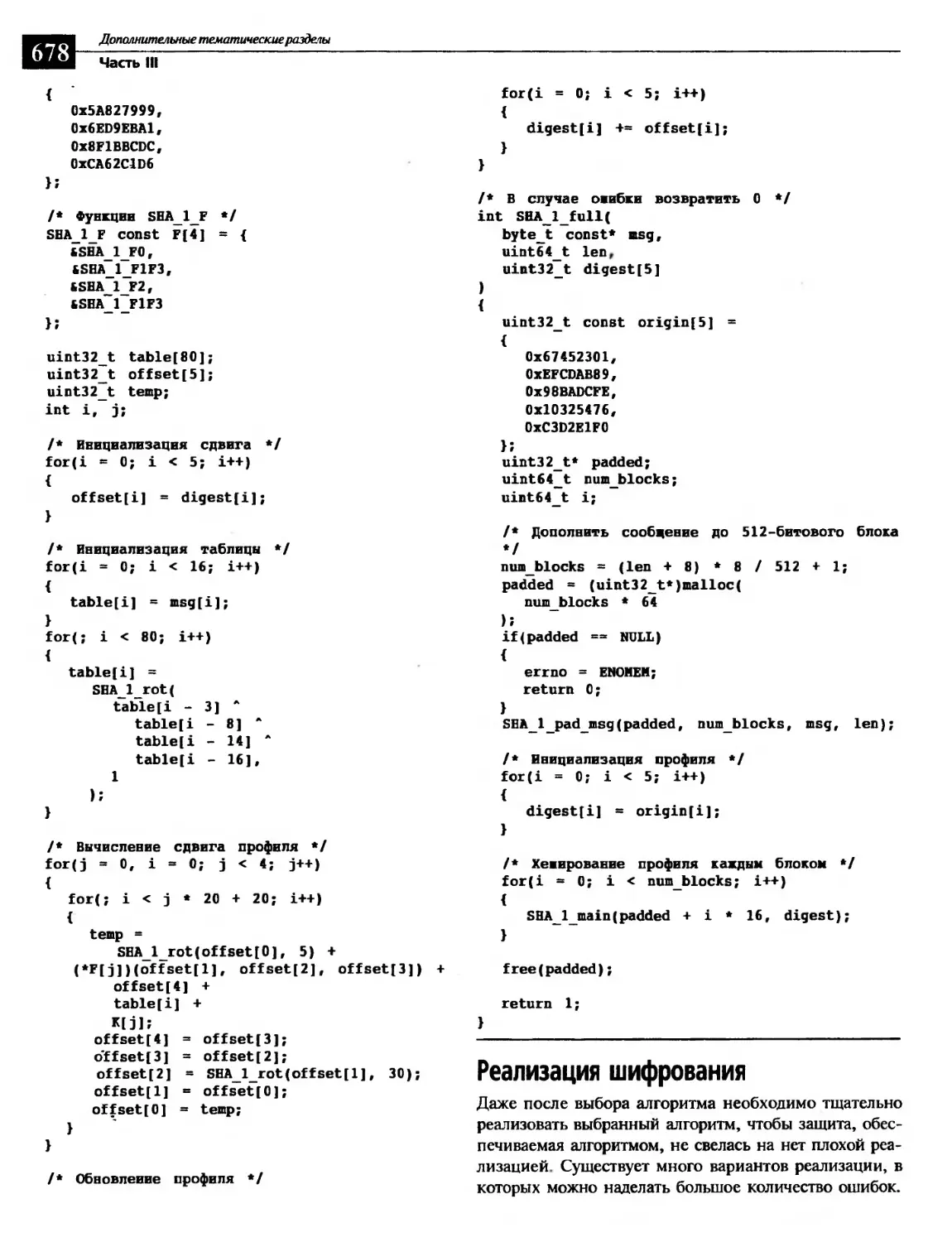

Реализация шифрования....................................................678

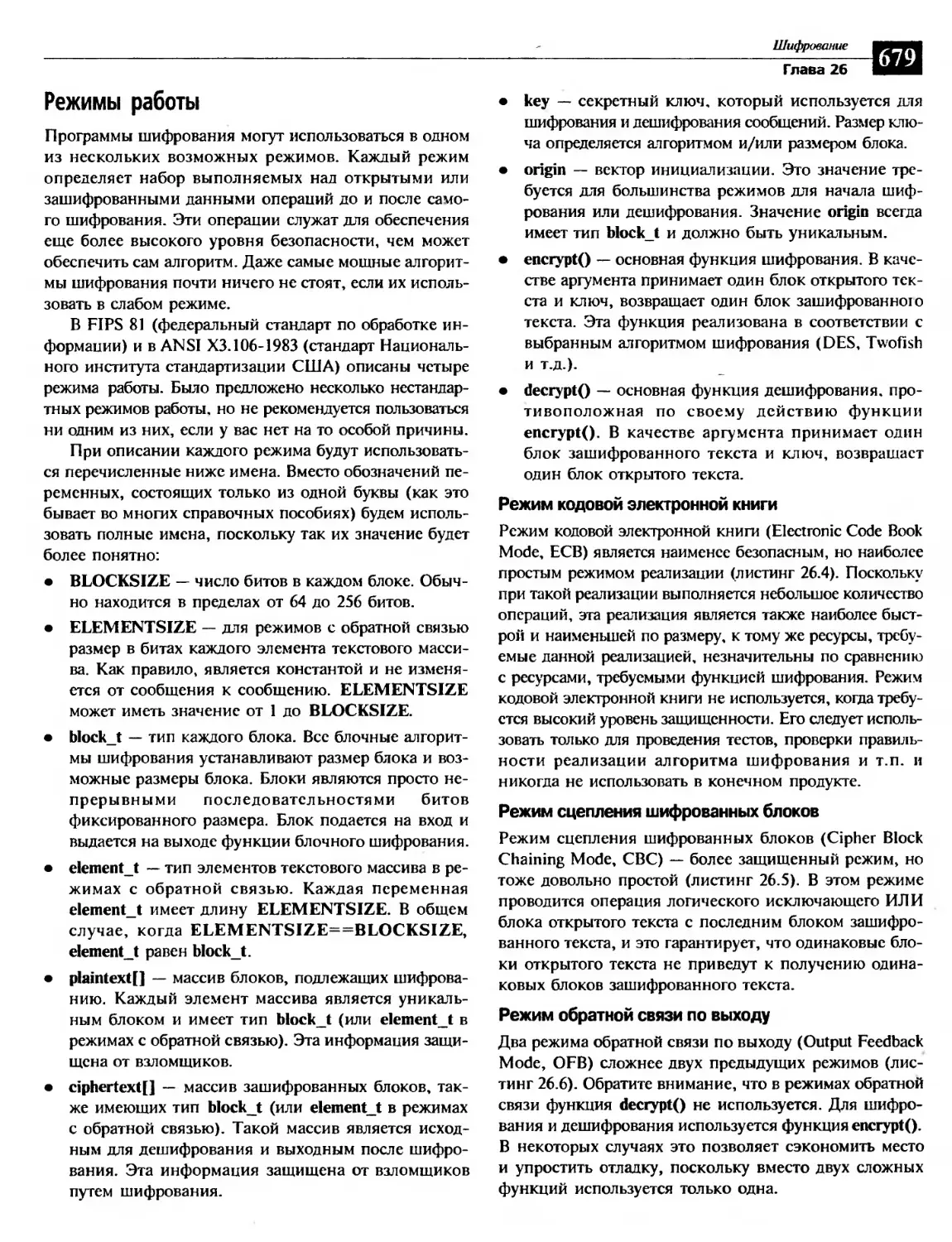

Режимы работы.................................................... 679

Порядок байтов....................................................... 681

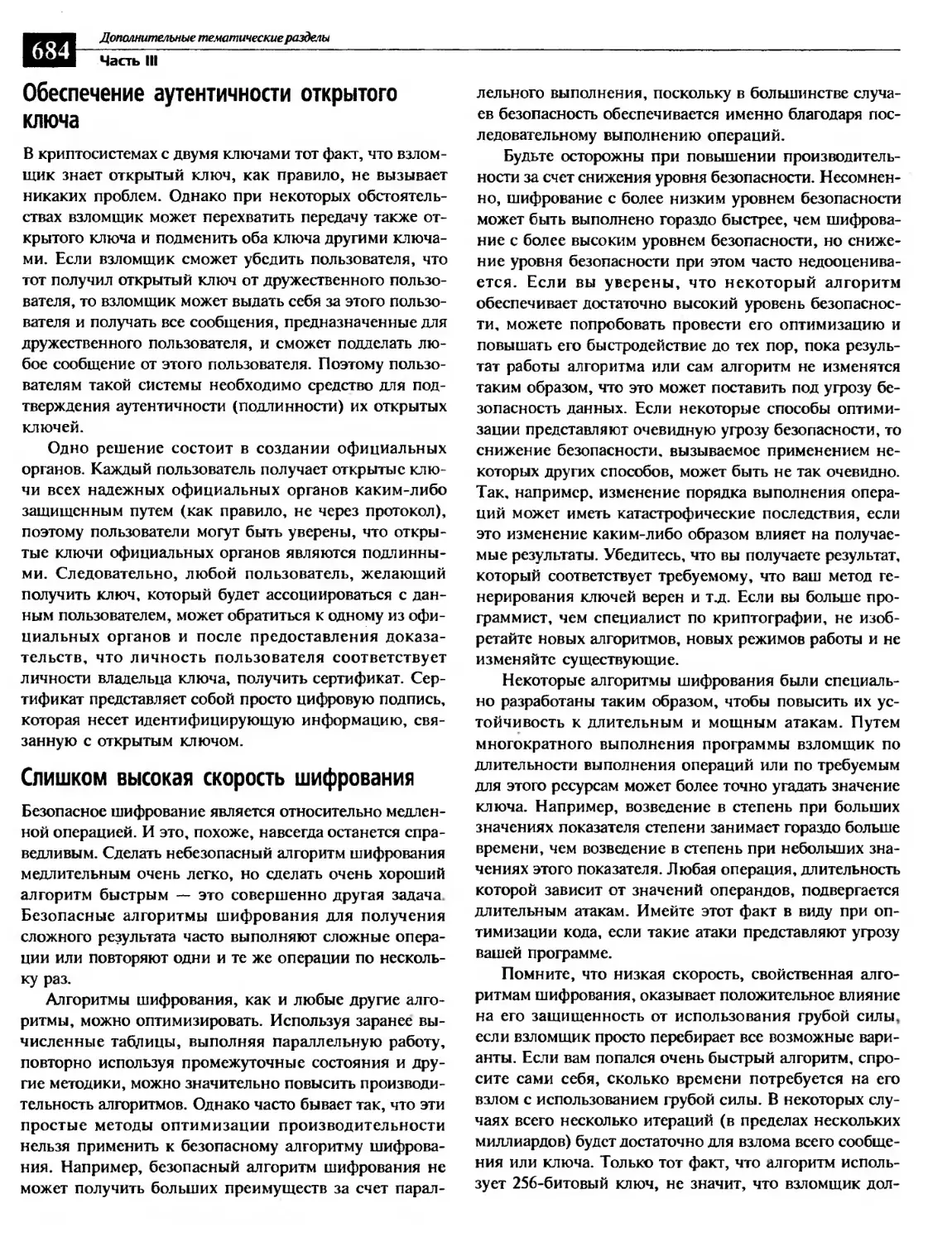

Обеспечение аутентичности открытого ключа............................ 684

Слишком высокая скорость шифрования.................................. 684

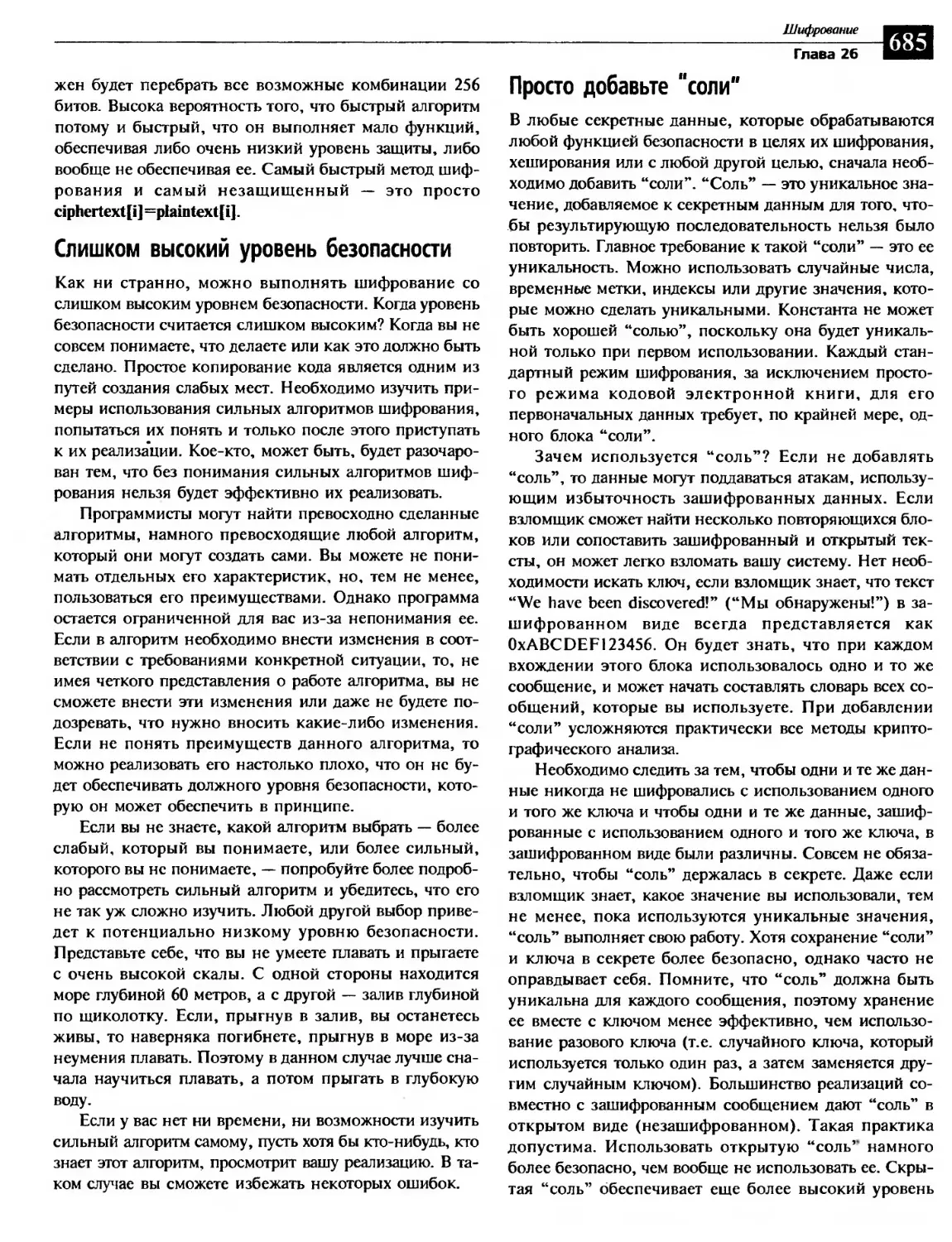

Слишком высокий уровень безопасности...................................685

Просто добавьте "соли”.................................................685

Постоянство памяти.....................................................686

В поисках помех.................................................... 686

Чем меньше, тем лучше..................................................687

Не оставляйте подсказок................................................687

Маскировка информации................................................ 688

Последние штрихи.......................................................688

Резюме................................................................. 689

Искусство программирования на С

20

ГЛАВА 27. Встроенные системы........................................ 690

Программирование встроенных систем на языке С.........................691

Подготовка к работе.................................................691

Запуск программы встроенной системы............................... 692

Базовые средства ввода/вывода..................................... 693

Печать сообщений и отладка программ.................................695

С-программирование встроенных систем и стандарт ANSI С................695

RTOS — операционные системы реального времени.........................696

Система RTEMS как типичный пример RTOS................................697

Резюме.............................................................. 698

ГЛАВА 28. Параллельная обработка.................................... 699

Основные концепции.................................................. 699

Компьютеры и параллельная обработка................................. 700

Приоритетная многозадачность........................................700

Кооперативная многозадачность................................... 701

Межпроцессная коммуникация........................................ 701

Потоки, многопоточность и синхронизация.............................701

Параллельная обработка в С.......................................... 702

Многозадачность в С............................................. 703

Многопоточность в С............................................... 703

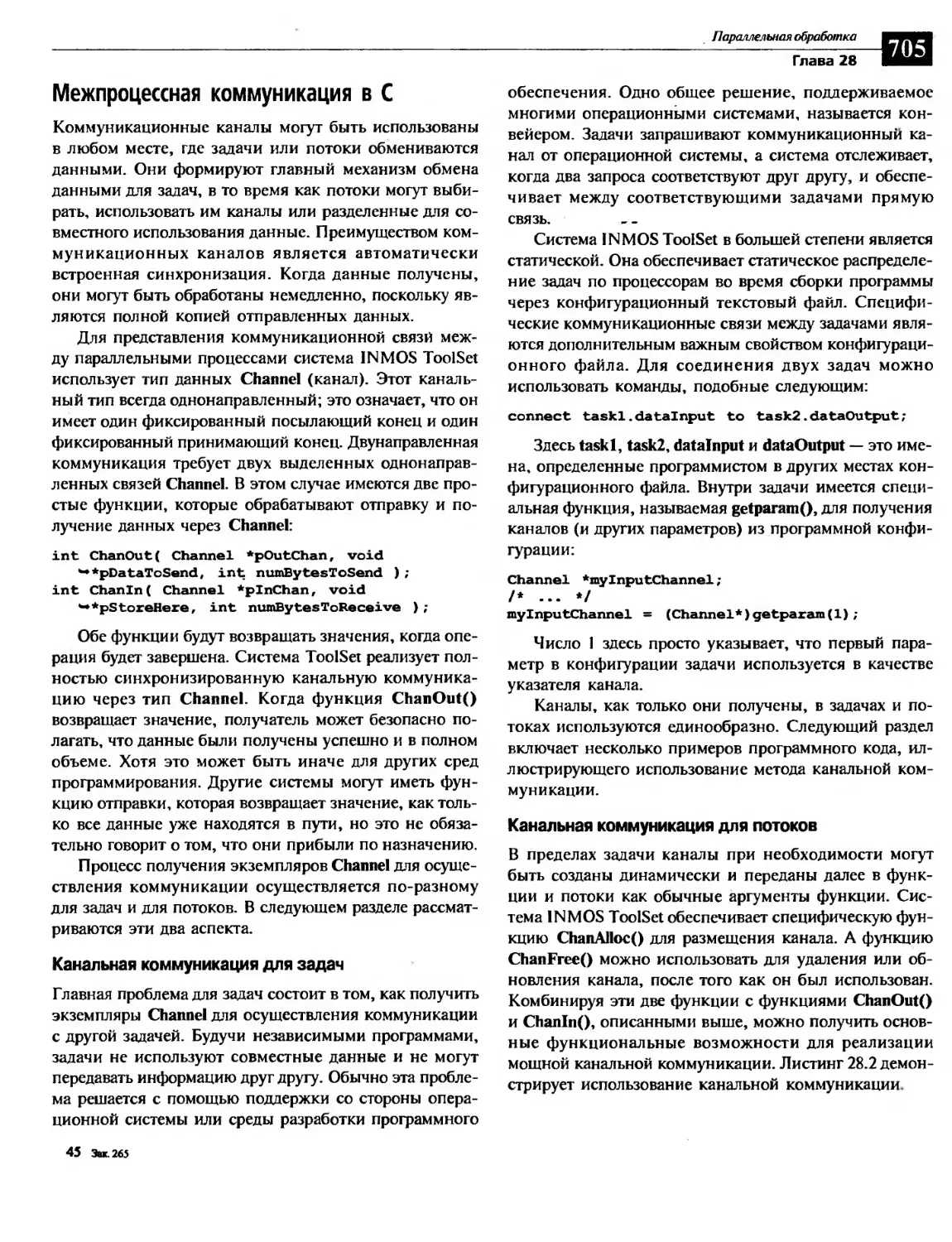

Межпроцессная коммуникация в С.................................. 705

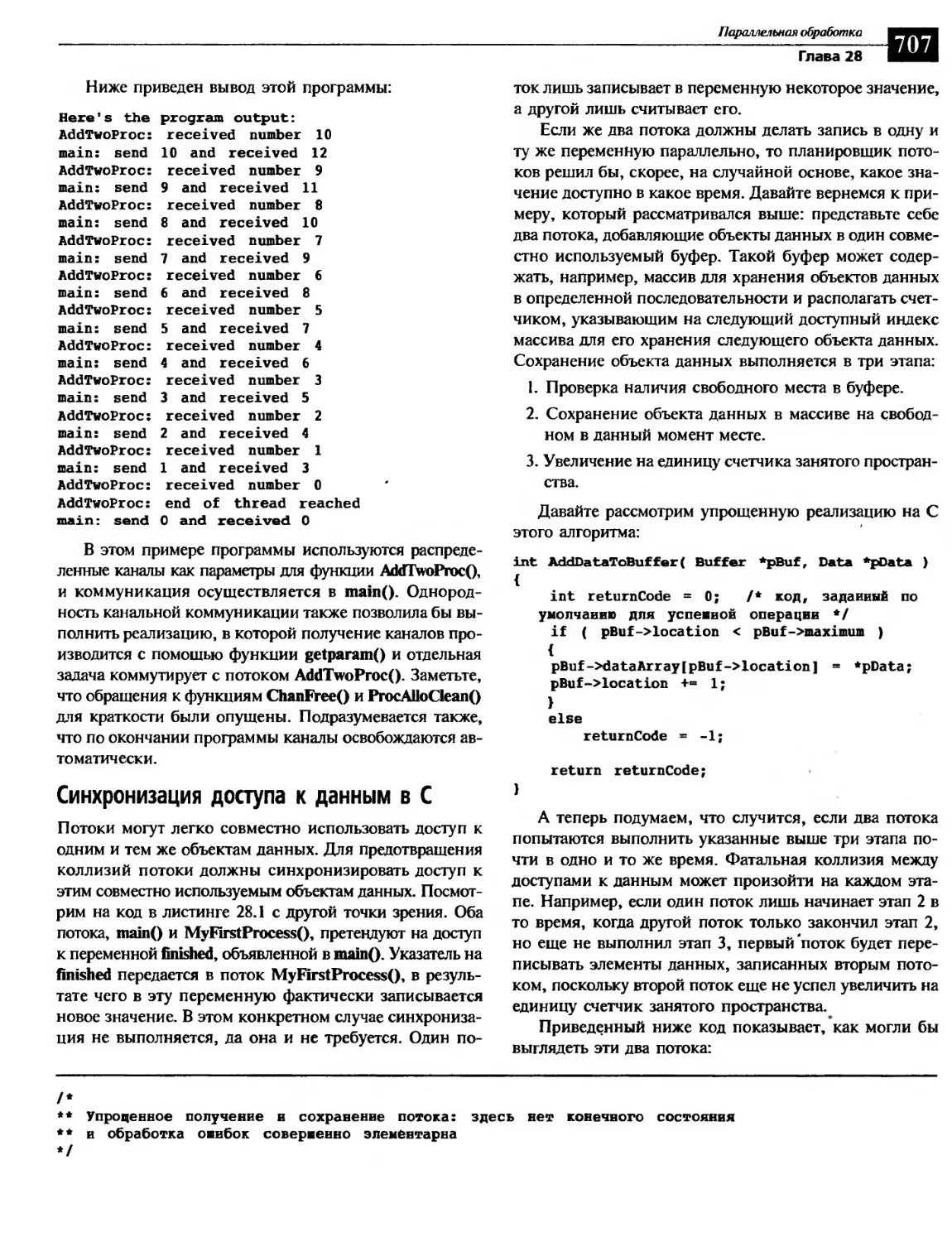

Синхронизация доступа к данным в С..................................707

Резюме................................................................709

ГЛАВА 29. Взгляд в будущее: С99.......................................710

Новое в стандарте С99............................................. 710

Новые типы.................................................... 710

Базовые типы................................................... 711

Производные типы............................................... 712

Новые свойства стандартной библиотеки............................. 712

Новые (и расширенные) ограничения...................................713

Новый синтаксис.....................................................713

Набор символов...................................................713

Синтаксис препроцессора...................................... 714

Объявления.......................................................714

Инициализация.................................................. 715

Другие новые свойства...............................................716

Потерянные возможности............................................ 716

Изменения по сравнению с С89..........................................716

Резюме................................................................717

Часть IV. Приложения..................................................719

ПРИЛОЖЕНИЕ А. Общедоступная лицензия GNU..............................720

ПРИЛОЖЕНИЕ В. Избранная библиография..................................724

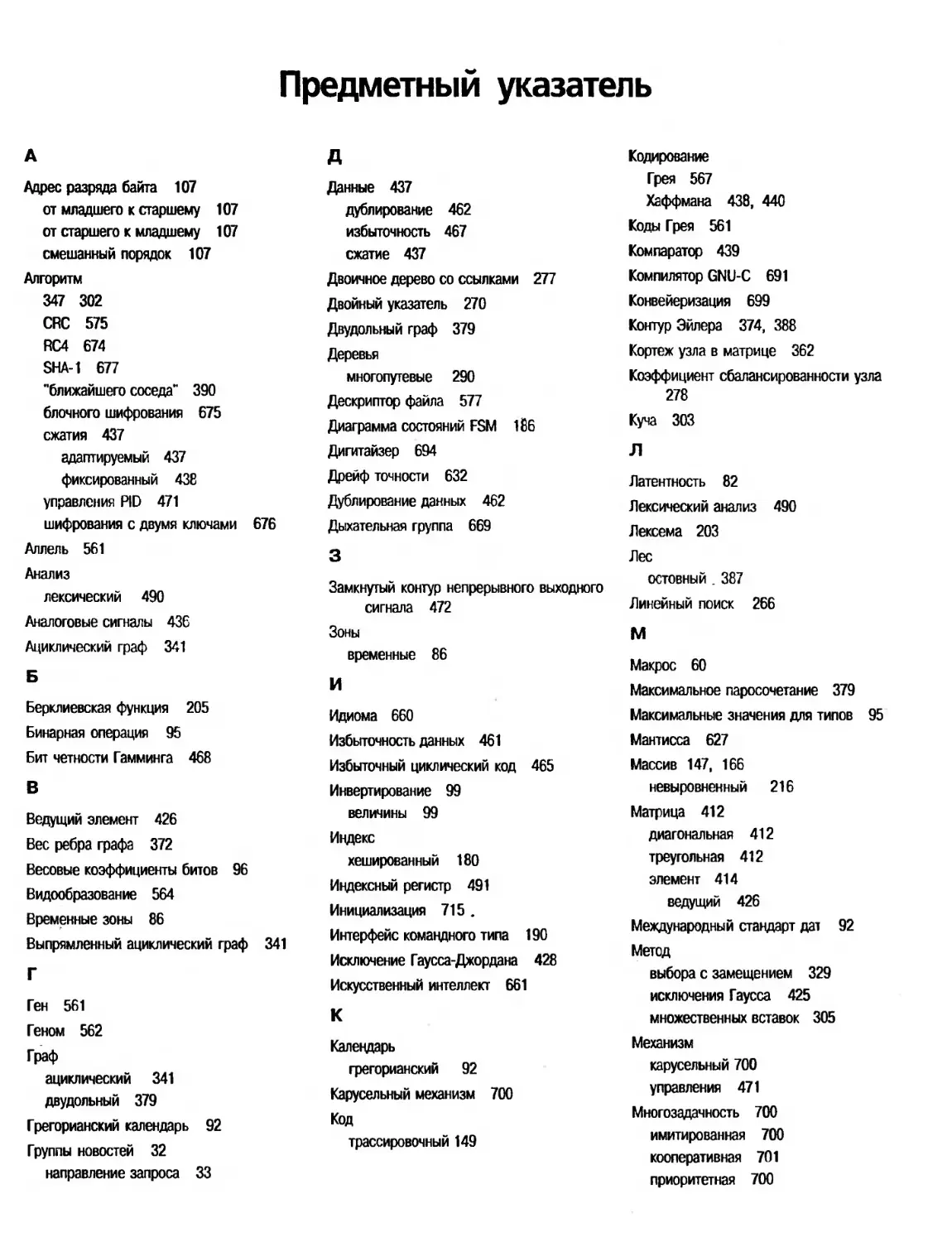

ПРЕДМЕТНЫЙ УКАЗАТЕЛЬ..................................................726

Об авторах

Ричард Хэзфилд (Richard Heathfield) — владелец и раз-

работчик программного обеспечения компании Eton

Computer Systems Ltd. Когда писал коды для страховых

компаний, лечебных учреждений, банков и аэрофлота,

он всегда задавался вопросом, сможет ли он когда-либо

найти клиента, используя лишь систему C++ Builder. В

настоящее время он живет недалеко от Поттерспури в

городке Нортамптоншир. (Великобритания) вместе с

женой, тремя прекрасными детьми, сетью из пяти ком-

пьютеров и множеством С-компиляторов, с которыми

он знает, что делать. Он прекратил избегать main() не-

задолго перед тем как стать регулярным контрибьюте-

ром в группе новостей comp.iang.c; это факт, которому

он будет вечно признателен. Ричард тратит много време-

ни на поисковом Web-сайте Yahoo! Chat, занимаясь про-

блемой CDreamer, и всегда рад использовать такую воз-

можность, чтобы сказать “Привет!” всем, кто посещает на

этом сайте раздел Programming room по программирова-

нию. В настоящее время Ричард интересуется программи-

рованием на TCP/IP, автоматизированным генерирова-

нием кода на С, стандартом С99 и кофе. Когда он не

программирует, не консультирует или не пишет о про-

граммировании (или не пьет кофе), он включает свои

усилители и очень громко играет на электрогитаре. Ри-

чарда можно найти на Web-сайте по адресу http://

users.powernet.co.uk/eton.

Лоуренс Кирби (Lawrence Kirby), дипломированный

специалист Кэмбриджского университета (Англия), был

программистом на С в течение более 10 лет. Он является

соучредителем компании Netactive Systems Ltd — ком-

пании, специализирующейся на коммуникациях и на

информации финансового рынка. Ранее он в течение не-

скольких лет работал в компании British Telecom в от-

деле сетевой службы и информационных систем. Ему

нравится быть постоянным контрибьютером групп но-

востей Usenet, таких как comp.lang.c; он находит исклю-

чительно полезным как получать опыт в оказании по-

мощи другим в решении проблем языка С, так и

делиться своим собственным опытом с другими С-про-

граммистами (от новичков до членов Комитета по стан-

дартам С).

Дэн Корбит (Dann Coibit) имеет степень по числен-

ному анализу Вашингтонского университета и был ком-

пьютерным программистом начиная с 1976 г. Частич-

но список его связанных с компьютерами работ можно

найти в internet по адресу ftp://38.168.214.175/pub/

CA.P.%20Biographies/DannCorbit.htm#_Toc441048186.

Дэн программирует на С с середины 1980-х гг. и

обучался этому языку программирования в Олимпий-

ском колледже в Бремертоне (штат Вашингтон). Он

писал журнальные статьи для Dr. Dobb ’s Journal и был

соавтором научных трудов по китам Balaena

mysticetus для организации North Slope Borough, ко-

торая представила его к степени IWC. Он является

основателем и менеджером международного проекта

по шахматному анализу (Chess Analysis Project), в

котором используются компьютерные программы для

анализа позиций на шахматной доске и каталогизи-

рования результатов в базе данных. Web-сайт часто

задаваемых вопросов (FAQ) по проекту Chess Analysis

Project можно найти по адресу ftp://38.168.214.175/

pub/Chess%20Analysis%20Project%20FAQ.htm.

Как постоянного контрибьютера группы новостей

news:comp.lang.c Дэна всегда можно найти здесь и по-

лучить от него дружественный ответ в его немного экс-

центричном стиле. Длительное время интересуясь ма-

тематикой и другими науками, он занял первое место

на научной ярмарке Mid Columbia Science Fair и был

финалистом на междунарожной научной ярмарке

International Science Fair со своим проектом An Analysis

of a Solid Solution.

Чед Диксон (Chad Dixon), в течение последних семи

лет работающий сетевым инженером, имеет дело с мно-

жеством широкомасштабных технологий в области ком-

пьютерной обработки. Попутно он начал реализовать

решения для своих клиентов, обращающихся на Web-

сайт Client/Server Application development (разработка

приложений клиент/сервер), и решения по базам дан-

ных для систем сетевого мониторинга предприятий.

Работа с такими предприятиями и организациями как

NASA, Lyondell, Olin, Arco Chemical и British Petroleum

дала ему значительный опыт в разработке межплатфор-

менных сетевых приложений. Чед живет в Хьюстоне

(штат Техас) со своей любимой женой Вероникой и

Снежком — их любимым кроликом. С Чедом можно

связаться по адресу http://www.loopy.org.

Вильям Фишбурн (William Fichbume) получил уче-

ную степень бакалавра в области компьютерных наук в

1989 г. в Мэрилендском университете. В настоящее вре-

мя он старший консультант корпорации Alphatech

Corporation. Вильям обучался также в колледже Prince

George’s Community College в Мэриленде и в настоящее

время является членом ассоциации ACCU пользовате-

лей С и C++.

Вильям занимается программированием на С еще со

времени своего обучения и работал в таких разнообраз-

ных областях как спутниковая коммуникация, форми-

рование изображений и системы финансовых расчетов.

Он работал на самых разнообразных UNIX-платформах

и был одним из первых участников переноса операци-

онной системы Microsoft Widows NT на многопроцес-

сорные платформы. Вильям писал статьи для популяр-

ных компьютерных журналов по программированию

таких как Dr. Dobb’s Journal. Кроме того, он включился

Искусство программирования на С

22

в добровольную деятельность по такому проекту как

Project Gutenberg (проект Гутенберг по сохранению

книг, которые более не защищены авторским правом, и

бесплатному распространению их в электронном виде).

Вы можете встретить Вильяма в Internet по адресу

wfishbume@atcnet.com и посетить Web-страничку про-

екта Гутенберг по адресу http://www.gutenberg.net.

Скот Флурер (Scott Fluhrer) программирует на С с

1979 г. В настоящее время работает инженером по раз-

работкам компании Cisco Systems. Другие его интере-

сы включают научный вымысел (фикцию) и криптог-

рафию.

Сэм Хоббс (Sam Hobbs) занялся проблемами компь-

ютерной обработки данных еще в 1966 г., и начинал с

25-битовых последовательных компьютеров со 196 сло-

вами основной памяти барабанного типа, на которых

языком программирования был только машинный язык.

С тех пор он работал на Фортране, Бейсике, Фокале, С,

C++ и с различными сценарными языками (в основном

AWK и Perl), а также с некоторыми языками баз дан-

ных. С языком С Сэм работает начиная с 1985 г. Свой

первоначальный опыт он получил в электроэнергетичес-

кой индустрии (в основном в области коммерческой

атомной энергетики), исполняя технические, контроли-

рующие и управленческие роли. В настоящее время

работает в качестве инженерного и управленческого кон-

сультанта в индустрии атомной энергетики.

Ян Келли (Ian KeLly) является консультантом по

компьютерным системам, который впервые стал про-

граммировать профессионально в 1963 г. Он прошел

путь от оказания технической помощи в программиро-

вании главной электрогенерирующей компании Вели-

кобритании, разработки и управления написанием опе-

рационной системы (ADAM), конструирования число-

вых компиляторов — до написания материалов по

переносимости программного обеспечения для Европей-

ской Комиссии. Ян имеет специальную степень бака-

лавра по математике, и это служит оправданием тому,

что последние 35 лет он пытался сделать что-нибудь в

области математики — но безуспешно. Вместо этого он

досконально изучил (путем практического применения)

более чем двадцать компьютерных языков в самых раз-

нообразных средах. В настоящее время он консульти-

рует по вопросам о том, как могут быть улучшены и

расширены системы, в которых используются смешан-

ные языки.

Будучи убежденным, что французский язык так же

прост как и Кобол, в конце 1970-х гг. он заинтересовал-

ся проблемами машинного перевода (МТ), написал две

книги и несколько статей на эту тему и был (в течение

более 15 лет) главным специалистом группы по МТ.

Ян живет в Суррее (Англия) недалеко от пивной. Он

играет на органе в церкви с тысячелетней историей и

аранжирует музыку для женского хора, которым руко-

водит Счастриво женат уже более чем 30 лет, имеет

двоих детей, гвинейского поросенка и шиншиллу. Ян

обещает, что он вернется к пробежкам вокруг газона —

на следующей неделе.

Джек Клейн (Jack Klein) занялся программировани-

ем настольных компьютеров и, прежде всего, проекти-

рованием и программированием встроенных систем в

1980 г. Он участвовал в разработке продуктов, исполь-

зующих множество различных 8-, 16- и 32-битовых про-

цессоров, и программировал их на естественном ассем-

блерном языке, а начиная с 1983 г. — на языке програм-

мирования С.

Специализируясь на процессном контроле, контро-

ле движения и коммуникациях, Джек разрабатывал и

программировал встроенные системы для использования

в промышленном, медицинском, бытовом и офисном

оборудовании.

Джек в настоящее время является главным инжене-

ром группы ядерной медицины компании Siemens

Medical Systems, где он работает над проектными схе-

мами встроенных систем, над вопросами управления

движением и безопасности пациентов, а также разраба-

тывает программное обеспечение сборки образов для

медицинских устройств формирования изображений.

Майкл Ли (Michael Lee) занимается программиро-

ванием с 1979 г. и имеет многолетний опыт работы с

языками про1раммирования PL/1 и С. Первоначально его

деятельность была сосредоточена на разработке потреби-

тельских систем баз данных. Впоследствии его усилия

были направлены на привязку SQL-интерфейса к базе

данных, первоначально реализованной на Фортране.

Возможно, его наиболее значительным проектом

был оптимизатор запроса — небольшой фрагмент кода,

который анализирует поступающий к базе данных зап-

рос и трансформирует его в эквивалентный, но более

эффективных запрос, который улучшает использование

связей и индексов базы данных. Другие его проекты

включают исчерпывающую Web-страницу по оптими-

зации различных приемов и методов, а также программ-

ное обеспечение для генерирования списков лучшей

десятки групп новостей Usenet.

Когда Майк не программирует, он любит покатать-

ся на горном велосипеде по склонам недалеко от его

калифорнийского дома, определенно предпочитая спус-

каться по склону, а не подниматься в гору.

Бэн Пфаф (Ben Pfaff) — студент-электротехник Ми-

чиганского государственного университета, где он со-

стоит в команде фехтовальщиков MSU. После обучения

он надеется получить работу по проектированию циф-

ровых интегрированных схем. Бэн работает с компью-

терами уже 14 лет, 10 из которых — с языком програм-

мирования С. Его интересы помимо компьютеров

Искусство программирования на С

23

включают французский и японский языки, научный вы-

мысел и путешествия. В Internet вы часто можете найти его

ответы на вопросы в форуме Usenet comp.langx. Бен так-

же сопровождает систему Debian GNU/Linux

(www.drbbin.oig) и автор программ для Фонда Бесплатно-

го Программного Обеспечения (www.fsf.org)- С Бэном

можно связаться по электронной почте pbflben@msu.edu.

Питер Сибеч (Peter Seebach) является заядлым лю-

бителем языка С. Он научился читать программы на С

с принтерных распечаток и, в конечном счете, научил-

ся также писать на С. Он состоит в комитете по стан-

дартам ANSI/ISO С, поскольку, как он утверждает,

"ANSI/ISO С звучит как музыка”. Питер участвует в

группе comp.lang.c.moderated. Он обычно программи-

рует, поскольку "это — лучший способ не поддаться со-

блазну видеоигр”.