Author: Милославская Н.Г. Сенаторов М.Ю. Толстой А.И.

Tags: виды сетей в зависимости от охватываемой территории программирование информационная безопасность

ISBN: 978-5-9912-0362-3

Year: 2014

Text

658.5

М606

Ы УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

КНИГА 2

Н. Г. Милославская

М. Ю. Сенаторов

А. И. Толстой

УПРАВЛЕНИЕ

РИСКАМИ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

2-е издание

ОрпннНшш

ВОПРОСЫ УПРАВЛЕНИЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

КНИГА 2

Н. Г. Милославская,

М. Ю. Сенаторов, А. И. Толстой

УПРАВЛЕНИЕ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Допущено Учебно-методическим объединением высших учебных заведений России по образованию в области информационной безопасности в качестве учебного пособия для студентов высших учебных заведений, обучающихся по направлению подготовки 090900 - «Информационная безопасность» (уровень - магистр)

2-е издание, исправленное

Москва

Горячая линия - Телеком 2014

Научная библиотека ПНИПУ

IIIIIIIIIIIIIIIIIIIIIIII

2002077916

УДК 004.732.056(075.8)

ББК 32.973.2-018.2я73

М60

Рецензенты: кафедра защиты информации НИНУ МИФИ (зав. кафедрой кандидат техн, наук, профессор А. А. Малюк); академик РАН И. А. Соколов; доктор техн, наук, профессор П. Д. Зегжда; доктор техн, наук, профессор А. Г. Остапенко

Милославская Н. Г., Сенаторов М. Ю., Толстой А. И.

М60 Управление рисками информационной безопасности. Учебное пособие для вузов. - 2-е изд., испр. - М.: Горячая линия-Телеком, 2014. - 130 с.: ил. - Серия «Вопросы управления информационной безопасностью. Выпуск 2»

ISBN 978-5-9912-0362-3.

В учебном пособии вводится понятие риска информационной безопасности (ИБ) и определяются процесс и система управления рисками ИБ. Детально рассмотрены составляющие процесса управления рисками ИБ, а именно: установление контекста управления рисками ИБ с определением базовых критериев принятия решений, области действия и границ управления рисками ИБ; оценка рисков ИБ, состоящая из двух этапов - анализ (с идентификацией активов, угроз ИБ, существующих элементов управления, уязвимостей и последствий) и оценивание (с определением последствий, вероятностей и количественной оценки рисков) рисков ИБ; обработка рисков ИБ, включающая снижение, сохранение, избежание и передачу; принятие риска ИБ; коммуникация рисков ИБ; мониторинг и пересмотр рисков ИБ. Также сравниваются различные подходы к анализу (базовый, неформальный, детальный, комбинированный) и оценке (высокоуровневая и детальная) рисков ИБ. В заключении кратко описываются документальное обеспечение и инструментальные средства управления рисками ИБ.

Для студентов высших учебных заведений, обучающихся по программам магистратуры направления 090900 - «Информационная безопасность», будет полезно слушателям курсов переподготовки и повышения квалификации и специалистам.

ББК 32.973.2-018.2я73

Адрес издательства в Интернет WWW.TECHBOOK.RU

Учебное издание

Милославская Наталья Георгиевна, Сенаторов Михаил Юрьевич, Толстой Александр Иванович

Управление рисками информационной безопасности

? / Учебное пособие для вузов

'/ Обложка художника О. Г. Карповой

; у?: компьютерная верстка Н. В. Дмитриевой $ 7 V

Подписано в-лечать 15.10.2013. Формат 60x90/16. Усл. печ. л. 8,25. Тираж 500 экз. Изд. № 13362

ISBN 978-5-9912-0362-3 © Н. Г. Милославская, М. Ю. Сенаторов,

1785296

А. И. Толстой, 2012, 2014

© Издательство «Горячая линия-Телеком», 2014

ПРЕДИСЛОВИЕ

Учебное пособие «Управление рисками информационной безопасности» является второй частью серии учебных пособий «Вопросы управления информационной безопасностью».

При подготовке данного учебного пособия были поставлены следующие задачи:

1) определить основные понятия, относящиеся к управлению рисками информационной безопасности (ИБ);

2) детально рассмотреть составляющие процесса управления рисками ИБ;

3) описать различные подходы к анализу и оценке рисков ИБ;

4) проанализировать систему управления рисками ИБ (СУРИБ);

5) рассмотреть необходимое документальное обеспечение и применяемые в настоящее время инструментальные средства управления рисками ИБ.

Исходя из поставленных задач, была определена структура учебного пособия «Управление рисками информационной безопасности», которое состоит из введения, 6 глав, трех приложений и списка литературы из 41 наименования.

Во введении обоснована актуальность темы учебного пособия.

Далее кратко анализируется нормативное обеспечение управления рисками ИБ, последовательно вводится понятие риска ИБ и определяются процесс и система управления рисками ИБ.

В основных главах учебного пособия детально рассматриваются составляющие процесса управления рисками ИБ, а именно:

установление контекста управления рисками ИБ с определением базовых критериев принятия решений и определения области действия и границ управления рисками ИБ;

оценка рисков ИБ, состоящая из двух этапов - анализ (с идентификацией активов, угроз ИБ, существующих элементов управления, уязвимостей и последствий) и оценивание (с определением последствий, вероятностей и количественной оценки рисков) рисков ИБ;

обработка рисков ИБ, включающая снижение, сохранение, избежание и передачу;

принятие, коммуникация, мониторинг и пересмотр рисков ИБ.

Также анализируются различные подходы к анализу (базовый, неформальный, детальный, комбинированный) и оценке (высокоуровневая и детальная) рисков ИБ. В завершении основной части учебного пособия кратко описываются документальное обеспечение и инструментальные средства управления рисками ИБ.

В заключении кратко выделяется взаимосвязь изученных понятий, относящихся к управлению рисками ИБ, а также устанавливается связь

4

Управление рисками ИБ

между материалом учебного пособия и составляющими профессиональных компетенций.

В приложениях приводится информация справочного характера в виде описания угроз ИБ и уязвимостей, а также инструментальных средств управления рисками ИБ.

Освоение материалов данного учебного пособия формирует у обучающихся следующие профессиональные компетенции:

способность участвовать в управлении ИБ объекта в части оценки рисков ИБ;

способность участвовать в проектировании и разработке системы управления ИБ объекта в части применения методов оценки рисков ИБ, т. е. СУРИБ.

Эти профессиональные компетенции необходимы для решения задач, относящихся к таким видам профессиональной деятельности в сфере управления ИБ, как проектная и организационно-управленческая.

После изучения учебного пособия «Управление рисками информационной безопасности» обучающиеся будут

Знать:

современные подходы к управлению рисками ИБ и направления их развития;

особенности отдельных процессов управления рисками ИБ в рамках СУИБ;

основные международные и российские стандарты, регламентирующие управление рисками ИБ.

Уметь:

анализировать текущее состояние ИБ на предприятии с целью разработки требований к разрабатываемым процессам управления рисками ИБ;

определять цели и задачи, решаемые разрабатываемыми процессами управления рисками ИБ;

разрабатывать процессы управления рисками ИБ, учитывающие особенности функционирования предприятия и решаемых им задач;

практически решать задачи формализации разрабатываемых процессов управления рисками ИБ;

проектировать СУРИБ.

Владеть:

терминологией в области управления рисками ИБ;

навыками анализа активов организации, их угроз ИБ и уязвимостей в рамках управления рисками ИБ.

Материалы, вошедшие в учебное пособие «Управление рисками информационной безопасности» обеспечивают учебно-методической базой любую учебную дисциплину, относящуюся к управлению ИБ. Однако в полной мере данное учебное пособие может быть востребовано при

Предисловие

5

подготовки профессионалов в области управления ИБ. Поэтому оно может быть рекомендовано студентам высших учебных заведений, обучающимся по программам магистратуры направления 090900 - «Информационная безопасность».

Кроме этого учебное пособие из серии «Вопросы управления информационной безопасностью» может быть полезным при реализации программ дополнительного образования (курсы повышения квалификации или переподготовки кадров).

Важно подчеркнуть, что для приступающих к ознакомлению с данным учебным пособием есть определенные требования по предварительной подготовке. Например, следует знать основы теории ИБ и комплексный подход к обеспечению ИБ (ОИБ), уязвимости и угрозы ИБ в информационной среде. Следует рекомендовать предварительное ознакомление с материалом первой части серии учебных пособий «Основы управления информационной безопасностью».

Авторы признательны коллегам по факультету «Кибернетика и информационная безопасность» НИЯУ МИФИ, а также всем рецензентам.

Авторы, естественно, не претендуют на исчерпывающее изложение всех названных в работе аспектов проблемы управления ИБ организации, поэтому с благодарностью внимательно изучат и учтут критические замечания и предложения читателей при дальнейшей работе над учебным пособием.

ВВЕДЕНИЕ

Основу методологии управления рисками ИБ составляет системный подход, описанный в первой части серии учебных пособий. Такой подход к управлению рисками ИБ как к непрерывному процессу помогает идентифицировать потребности организации в обеспечении ИБ (ОИБ) и создать эффективную систему управления ИБ (СУИБ). В определении СУИБ отмечается, что это часть общей системы управления, основанная на оценке рисков ИБ [1, 2]. В стандартах ISO/IEC 27005:2011 и ГОСТ Р ИСО/МЭК 27005-2010 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности» (идентичный первой редакции ISO/IEC 27005:2008) также указывается, что риск-ориентированный подход содействует адекватному ОИБ [3, 4]. Деятельность по ОИБ обеспечивает своевременное и эффективное реагирование на риски ИБ там и тогда, где и когда это наиболее необходимо.

Почему такое значение уделяется этому процессу в рамках СУИБ?

Вся информация организации, системы, приложения, сети и оборудование, которое поддерживает их работу - это важные активы организации. Против этих активов могут быть реализованы угрозы ИБ, которые могут привести не только к финансовому ущербу, но и к потере репутации организации, что в современном мире конкуренции может быть даже более существенно. Для того чтобы минимизировать вероятность реализации угрозы ИБ, необходимо применять защитные меры -организационные, технические и другие. Построение эффективной системы обеспечения ИБ (СОИБ) в условиях ограниченности всех видов ресурсов и времени, с учетом ценности активов и их уязвимостей и вероятных угроз ИБ для активов, а, значит, и выбор адекватных защитных мер, необходимых для достижения достаточного уровня ИБ, должны основываться на результатах анализа рисков ИБ. Эти результаты являются отправной точкой для установления и поддержки эффективного управления ИБ и обязательно используются при написании всех политик ИБ (ПолИБ) организации - корпоративной и частных - и выработки требований по ОИБ. Решения о расходах на мероприятия по управлению ИБ также должны приниматься с учетом возможного ущерба, нанесенного в результате нарушения ИБ организации.

Именно современные методики управления рисками ИБ, проектирования и сопровождения СОИБ дают возможность организации сделать следующее [5]:

количественно оценить текущий уровень ИБ, обосновать приемлемые риски ИБ, разработать план мероприятий по поддержанию требуемого уровня ИБ на организационно-управленческом, технологическом и техническом уровнях;

Введение

7

рассчитать и экономически обосновать размер необходимых вложений в СОИБ, соотнести расходы на ОИБ с потенциальным ущербом и вероятностью его возникновения;

выявить и провести первоочередные мероприятия для уменьшения наиболее опасных уязвимостей до осуществления атак на уязвимые ресурсы;

определить функциональные отношения и зоны ответственности при взаимодействии подразделений и лиц, ответственных за ИБ организации, создать или модифицировать необходимый пакет организационно-распорядительной документации;

разработать и согласовать со службами организации и надзорными органами проект внедрения необходимых комплексов защиты, учитывающий современный уровень и тенденции развития информационных технологий (ИТ);

организовать поддержание внедренного комплекса защиты в соответствии с изменяющимися условиями работы организации, регулярными доработками организационно-распорядительной документации, модификацией технологических процессов и модернизацией технических средств защиты.

Все это доказывает необходимость внимательного изучения вопросов управления рисками ИБ. В данном учебном пособии подробно рассмотрены основополагающие аспекты, связанные со сложными процессами управления рисками ИБ как составной части более общего процесса управления ИБ и построением СУРИБ как части СУИБ.

1. НОРМАТИВНОЕ ОБЕСПЕЧЕНИЕ УПРАВЛЕНИЯ РИСКАМИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Для наиболее эффективной разработки процессов управления ИБ необходимо руководствоваться требованиями международных и российских стандартов. Это относится и к процессам управления рисками ИБ.

В настоящее время имеется ряд нормативных документов, содержащих рекомендации по разработке СУРИБ. Наиболее актуальными являются:

Международный стандарт ISO/IEC 27005:2011 «Информационная технология. Методы и средства обеспечения безопасности. Управление рисками ИБ» и ГОСТ Р ИСО/МЭК 27005-2010 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности» содержат общее руководство по управлению рисками ИБ, которое может быть использовано в различных типах организаций и предназначено для «содействия адекватному ОИБ на основе риск-ориентированного подхода» [3, 4].

Британский стандарт BS 7799-3:2006 «Системы менеджмента ИБ. Руководство по управлению рисками ИБ» содержит рекомендации по оценке рисков ИБ, их обработке, непрерывным действиям по управлению рисками ИБ и приложения с примерами активов, угроз ИБ, уязвимостей, методов оценки рисков ИБ [6].

Необходимо отметить, что эти стандарты являются рекомендательными документами, и, следовательно, выполнение их требований не обязательно, если перед организацией не стоит задача сертификации своей СУИБ.

Поскольку большая часть стандартов в области ИБ является стандартами международного уровня, то их готовили группы международных специалистов, обладающих опытом и компетенцией в различных аспектах ИБ. Все это делает стандарты привлекательными для использования в качестве «лучших практик» по управлению ИБ и, в частности, по управлению рисками ИБ.

Разработка процессов управления рисками ИБ в соответствии с лучшими практиками позволяет самой организации, в которой стандарты будут внедряться, а также ее партнерам убедиться в том, что процессы работают правильно и эффективно. Это особенно важно в том случае, когда организация работает с большими объемами ценной информации или обрабатывает и хранит важную информацию своих клиентов.

В данной главе рассмотрены особенности выше указанных стандартов. В последующих главах рассмотрение основных подходов к управ-

1. Нормативное обеспечение управления рисками ИБ

9

лению рисками ИБ базируется на рекомендациях этих стандартов и других нормативных документов.

1.1. ISO/IEC 27005:2011 и ГОСТ Р ИСО/МЭК 27005-2010 -управление рисками ИБ

Стандарт ISO/IEC 27005:2011 «Information technology. Security techniques. Information security risk management» (Информационная технология. Методы и средства обеспечения безопасности. Управление рисками ИБ) [3] содержит общее руководство по управлению рисками ИБ, которое может быть использовано в различных типах организаций - коммерческих, некоммерческих, государственных. ISO/IEC 27005:2011 предназначен для организации адекватного бизнес-потребностям ОИБ на основе риск-ориентированного подхода. Для правильного применения этого стандарта необходимо знание концепций, моделей, процессов и терминологии, введенных в ISO/IEC 27001 и 27002.

В ISO/IEC 27005:2011 развиты основные идеи, ранее представленные в уже недействующих в настоящее время стандартах ISO/IEC 13335-3:1998 [7] и 13335-4:2000 [8], посвященных управлению безопасностью информационных и телекоммуникационных технологий (ИТТ). Вторая редакция стандарта ISO/IEC 27005 гармонизирована с ISO/IEC 27000:2009. Также он опирается на следующие стандарты управления рисками, перечисленные в его библиографическом списке: ISO Guide 73:2009 (словарь из более чем 50 терминов в области управления рисками; на основе его более ранней редакции был создан ГОСТ Р 51897-2002 «Менеджмент риска. Термины и определения» [9]), ISO 16085, AS/NZS 4360 и NIST SP 800-30. Кроме этого были предприняты определенные усилия по его адаптации в соответствии с принятыми в 2009 г. стандартами ISO 31000:2009 (Управление рисками. Принципы и руководящие указания) и ISO 31010:2009 (Управление рисками. Методики оценки рисков).

Считается, что ISO/IEC 27005:2011 был разработан на основе британского стандарта BS 7799-3:2006 «Information security management systems. Guidelines for information security risk management» (Системы менеджмента ИБ. Руководство по управлению рисками ИБ) [6], определяющего процессы оценки и управления рисками как составные элементы системы управления организации, при этом используя процессную модель PDCA.

С декабря 2011 г. в России введен в действие ГОСТ Р ИСО/МЭК 27005-2010 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности» [4], идентичный ISO/IEC 27005:2011 и заменяющий ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «Информационная технология. Методы и

10

Управление рисками ИБ

средства обеспечения безопасности. Методы менеджмента безопасности информационных технологий» [10] и ГОСТ Р ИСО/МЭК ТО 13335— 4-2007 «Информационная технология. Методы и средства обеспечения безопасности. Выбор защитных мер» [11].

В целом ГОСТ Р ИСО/МЭК 27005-2010 носит описательный характер и не содержит какой-либо конкретной методологии и даже не называет конкретные методы управления рисками ИБ, хотя и устанавливает структурированный, систематический и строгий метод анализа рисков ИБ посредством создания плана их обработки. Стандарт позволяет применяющей его организации самостоятельно учесть различные аспекты СУИБ, идентифицировать уровни своих рисков, определить критерии для принятия риска, идентифицировать приемлемые риски и т. д. Организация сама должна выбрать из имеющихся свой подход к управлению рисками ИБ, зависящий, например, от целей использования СУИБ, области ее действия, содержания процесса управления рисками ИБ и сферы своей деятельности.

ГОСТ Р ИСО/МЭК 27005-010 состоит из следующих основных разделов:

1) обзор процесса управления рисками ИБ как непрерывного процесса;

2) установление контекста управления рисками ИБ;

3) оценка рисков ИБ (общее описание оценки рисков ИБ, анализ рисков ИБ, включая идентификацию, оценивание значительности и вычисление рисков ИБ);

4) обработка рисков ИБ (общее описание обработки рисков, снижение, сохранение, избежание и передача рисков);

5) принятие рисков ИБ;

6) коммуникация (обмен информацией) рисков ИБ;

7) мониторинг и пересмотр рисков ИБ.

В приложениях к стандарту содержится ряд сведений информативного характера: определение целей и границ процесса управления рисками ИБ, определение и оценка активов и воздействия на них, примеры типичных угроз ИБ, уязвимости и методы их оценки, подходы к оценке рисков ИБ, ограничения для снижения рисков.

В стандарте риск ИБ определяется как потенциальная возможность того, что установленная угроза воспользуется уязвимостью актива или группы активов и тем самым нанесет ущерб организации. Измеряется риск ИБ как сочетание последствий, вытекающих из возникновения нежелательного события, и вероятности возникновения этих событий. Указывается, что процесс анализа рисков ИБ требует выполнения следующих действий: определения информационных активов, которые подвержены рискам, потенциальных угроз ИБ и их источников, потенциальных уязвимостей и потенциальных последствий при реализации рисков ИБ. Упоминаются как качественные, так и количественные методы оценки рисков ИБ, но никакому из них не отдается предпочтение. Но отмечается, что процесс оценки рисков ИБ сильно зависит от исходных данных и поэтому может быть итератив

I. Нормативное обеспечение управления рисками И Б

11

ным, если полученные результаты будут признаны неудовлетворительными. Также наглядно представлен весь процесс управления рисками ИБ и более детально рассмотрены оценка рисков ИБ, обработка рисков ИБ и остаточные риски ИБ.

ГОСТ Р ИСО/МЭК 27005-2010 предназначен для руководителей и сотрудников организации, занимающихся управлением рисками ИБ, и на сотрудников внешних организаций, задействованных в данной деятельности.

1.2. BS 7799-3:2006 - руководство по управлению рисками ИБ

В то время как ISO/IEC 27001:2005 описывает общий непрерывный цикл управления ИБ, в британском стандарте BS 7799-3 содержится его проекция на процессы управления рисками ИБ. BS 7799-3:2006 включает разделы по оценке рисков ИБ, их обработке, непрерывным действиям по управлению рисками ИБ и приложения с примерами активов, угроз ИБ, уязвимостей, методов оценки рисков ИБ [6].

Стандарт BS 7799-3:2006 придерживается самого общего понятия риска ИБ, под которым понимают комбинацию вероятности события и его последствий (стоимости компрометируемого ресурса). Управление риском ИБ сформулировано как скоординированные непрерывные действия по управлению и контролю рисков в организации. Непрерывный процесс управления делится на четыре фазы: оценка рисков ИБ, включающая анализ и вычисление рисков; обработка риска ИБ (выбор и реализация мер и средств защиты); контроль рисков ИБ путем мониторинга, тестирования, анализа механизмов безопасности и аудита ИБ системы; оптимизация рисков ИБ путем модификации и обновления правил, мер и средств защиты.

Помимо определения основных факторов риска и подходов к его оценке и обработке, стандарт также описывает взаимосвязи между рисками ИБ и другими рисками организации, содержит требования и рекомендации по выбору методологии и инструментов для оценки рисков, определяет требования, предъявляемые к экспертам по оценке рисков и менеджерам, отвечающим за процессы управления рисками, содержит соображения по выбору законодательных и нормативных требований по ОИБ и многое другое.

BS 7799-3:2006 допускает использование как количественных, так и качественных методов оценки рисков ИБ, но, к сожалению, в документе нет обоснования и рекомендаций по выбору математического и методического аппарата оценки рисков ИБ.

Отличительной чертой стандарта является использование принципа осведомленности о процессах оценки, обработки, контроля и оптимизации рисков ИБ в организации. На каждом этапе управления рисками ИБ

12

Управление рисками И Б

предусмотрено информирование всех участников процесса управления ИБ, а также фиксирование событий СУИБ. Стандарт перечисляет обязанности и задает требования к категории лиц, непосредственно участвующих в управлении рисками ИБ, а именно: экспертам по оценке рисков ИБ, менеджерам по безопасности, менеджерам рисков ИБ, владельцам ресурсов; руководству организации.

К основным документам по управлению рисками ИБ в BS 7799-3:2006 отнесены описание методологии оценки рисков ИБ, отчет об оценке рисков ИБ, план обработки рисков ИБ. Кроме того, в непрерывном цикле управления рисками ИБ задействовано множество рабочей документации: реестры ресурсов, реестры рисков, декларации применимости, списки проверок, протоколы процедур и тестов, журналы безопасности, аудиторские отчеты, планы коммуникаций, инструкции, регламенты и т. п.

Следует отметить, что стандарт BS 7799-3:2006 носит концептуальный характер, что позволяет экспертам по ИБ реализовать любые методы, средства и технологии оценки, обработки и управления рисками ИБ. С другой стороны стандарт не содержат рекомендаций по выбору какого-либо аппарата оценки риска ИБ, а также по разработке мер, средств и сервисов защиты, используемых для минимизации рисков ИБ.

Вопросы для самоконтроля

I. Почему аспекты, связанные с управлением рисками ИБ, играют такое большое значение в рамках СУИБ?

2. В каких основных международных и национальных стандартах рассматриваются вопросы, посвященные рискам ИБ?

2. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ

2.1. Риск ИБ

При определении риска в обыденной жизни, в широком смысле осуществляется попытка охарактеризовать и предсказать (при невозможности получения достоверного знания из-за недостатка информации, наличия элементов случайности и противодействия со стороны внутренней и внешней среды) ситуацию из будущего, имеющую неопределенность исхода. При этом существует вероятность как благоприятных, так и обязательно неблагоприятных последствий. Поэтому риск - это возможность опасности, неудачи или действие наудачу в надежде на счастливый исход 1. Согласно статье 2 Федерального закона № 184-ФЗ «О техническом регулировании» риск - это вероятность причинения вреда с учетом его тяжести. Современная экономическая наука представляет риск как опасность возникновения непредвиденных потерь ожидаемой прибыли, дохода или имущества, денежных средств в связи со случайным изменением условий экономической деятельности, неблагоприятными обстоятельствами. Измеряется риск частотой, вероятностью возникновения того или иного уровня потерь.

Исходя из приведенного ранее определения ИБ как состояния защищенности информации, оговоримся, что словосочетание «риск состояния...» с нашей точки зрения имеет мало смысла. Поэтому представляется наиболее корректным использовать понятие риск нарушения ИБ как риск нарушения состояния защищенности информации. Но все же для краткости и чтобы не вносить путаницу в общепринятую терминологию, будет называть его традиционным образом - риск ИБ (англ. information security risk).

Согласно ГОСТ Р 51897-2002 «Менеджмент риска. Термины и определения» риск представляет собой сочетание вероятности события и его последствий (результатов событий, которые могут быть выражены качественно или количественно) [9]. Похожее определение содержится в ГОСТ Р 51898-2002 «Аспекты безопасности. Правила включения в стандарты»: риск - это сочетание вероятности нанесения ущерба и тяжести этого ущерба [12].

В стандарте США NIST 800-30 «Risk Management Guide for Information Technology Systems» (Руководство по управлению рисками для ИТ-систем) риск является функций вероятности использования данным источником угроз ИБ отдельной потенциальной уязвимости и результата воздействия этого неблагоприятного события на организацию [13].

Стандарт ГОСТ Р ИСО/МЭК 27005-2010 определяет риск ИБ как потенциальную возможность использования уязвимостей актива или

1 Ожегов С. И., Шведова Н. Ю. Толковый словарь русского языка. М.: Азъ, 1992.

14

Управление рисками ИБ

группы активов конкретной угрозой ИБ для причинения ущерба организации. Измеряется риск ИБ исходя из комбинации вероятности события и его последствия [4].

Стандарт ISO/IEC 27005:2011 [3] определяет риск ИБ как влияние неопределенности на цели. Влияние - это отклонение от предполагаемого (положительное и/или отрицательное). Цели могут быть различными (финансовые, охраны здоровья и безопасности, экологические) и могут применяться на различных уровнях (стратегические, в масштабах организации, проекта, продукции или процесса). Риск обычно характеризуется возможными событиями и последствиями или их сочетанием. При этом последствия (англ, consequence) рассматриваются как результат события, влияющего на цели. Результатом события может быть одно или более последствий. Последствия могут быть как позитивными, так и негативными. Однако применительно к аспектам ИБ последствия всегда негативные. Они могут быть выражены качественно и количественно. Начальные последствия могут вырасти посредством порожденной ими цепной реакции. Риск обычно выражается в виде сочетания последствий события (включая изменения в обстоятельствах) и связанной с ним возможностью возникновения. Неопределённость - это недостаточность (даже частичная) информации, связанной с пониманием события или знаниями о нем, его последствиями или возможностью возникновения.

В СТО БР ИББС 1.0-2010 риск нарушения ИБ - риск, связанный с угрозой ИБ. Под риском понимается мера, учитывающая вероятность реализации угрозы и величину потерь (ущерба) от реализации этой угрозы. При этом угроза ИБ - это угроза нарушения свойств ИБ - доступности, целостности или конфиденциальности информационных активов организации. А ущербом называется утрата активов, повреждение (утрата свойств) активов и/или инфраструктуры организации или другой вред активам и/или инфраструктуре организации, наступивший в результате реализации угроз через уязвимости [14].

В публикациях также встречается упоминание информационных рисков, определяемых как риски, которым подвергаются информационные активы организации или которые приводят к убыткам или ущербу в результате применения ИТ.

Простейший пример рисков ИБ можно привести для ОС. Для них специфические риски ИБ подразделяются на две группы:

1) риски, связанные с неправильной конфигурацией системы и чаще всего возникающие вследствие ошибок или недостаточных навыков ее администратора;

2) риски, связанные с ошибками в ПО (особенно характерно при установке в систему нескольких устаревших версий ПО, в которых уже были обнаружены определенные ошибки и о которых публично сооб

2. Основные определения

15

щалось в различных специализированных компьютерных и хакерских изданиях и сайтах).

Как видно из приведенных выше определений, в области ИБ термин «риск» используют только тогда, когда существует возможность негативных последствий, само же понятие риска ИБ является комбинированным, сочетающим в себе ряд других ключевых терминов - активы, уязвимости, угрозы, ущерб. Введем эту терминологию для дальнейшего использования.

Актив (англ, asset) - все, что имеет ценность для организации и находится в ее распоряжении или то, что обладает ценностью или полезностью для организации, ее бизнес-операций и их непрерывности, и поэтому нуждается в защите, которая позволит обеспечить корректное выполнение бизнес-операций и непрерывность бизнеса [I, 3, 14-17]. К активам организации могут относиться:

ее работники (персонал);

финансовые (денежные) средства;

средства вычислительной техники, телекоммуникационные средства и пр.;

различные виды информации - финансово-аналитическая, служебная, управляющая и пр.;

бизнес-процессы (технологические процессы, информационные процессы и т. п.);

продукты и услуги, предоставляемые организацией своим клиентам и партнерам.

Информационный актив - это информация [14]:

с реквизитами, позволяющими ее идентифицировать;

имеющая ценность для организации;

находящаяся в распоряжении организации;

представленная на любом материальном носителе;

в пригодной для ее обработки, хранения или передачи форме.

Ресурс - актив организации, который используется или потребляется в процессе выполнения некоторой деятельности [14].

Уязвимость (англ, vulnerability) - любая характеристика или свойство ИС, обуславливающее возможность реализации угроз ИБ обрабатываемой в ней информации [18, 19] или слабое место в инфраструктуре организации, включая СОИБ, которое может быть использовано для реализации или способствовать реализации угрозы ИБ [14].

Угроза ИБ (англ, information security threat) - совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения свойств ИБ - конфиденциальности, доступности и/или целостности информации/информационных активов организации [14, 18].

16

Управление рисками ИБ

Для того чтобы угроза ИБ из потенциальной возможности стала реальной атакой необходимо, чтобы ее активировал источник угрозы ИБ -некий субъект, которым может быть физическое лицо, материальный объект или физическое явление.

Нарушитель ИБ (англ, intruder) - субъект (в данном случае физическое лицо), реализующий угрозы ИБ организации, нарушая предоставленные ему полномочия по доступу к активам организации или по распоряжению ими [20].

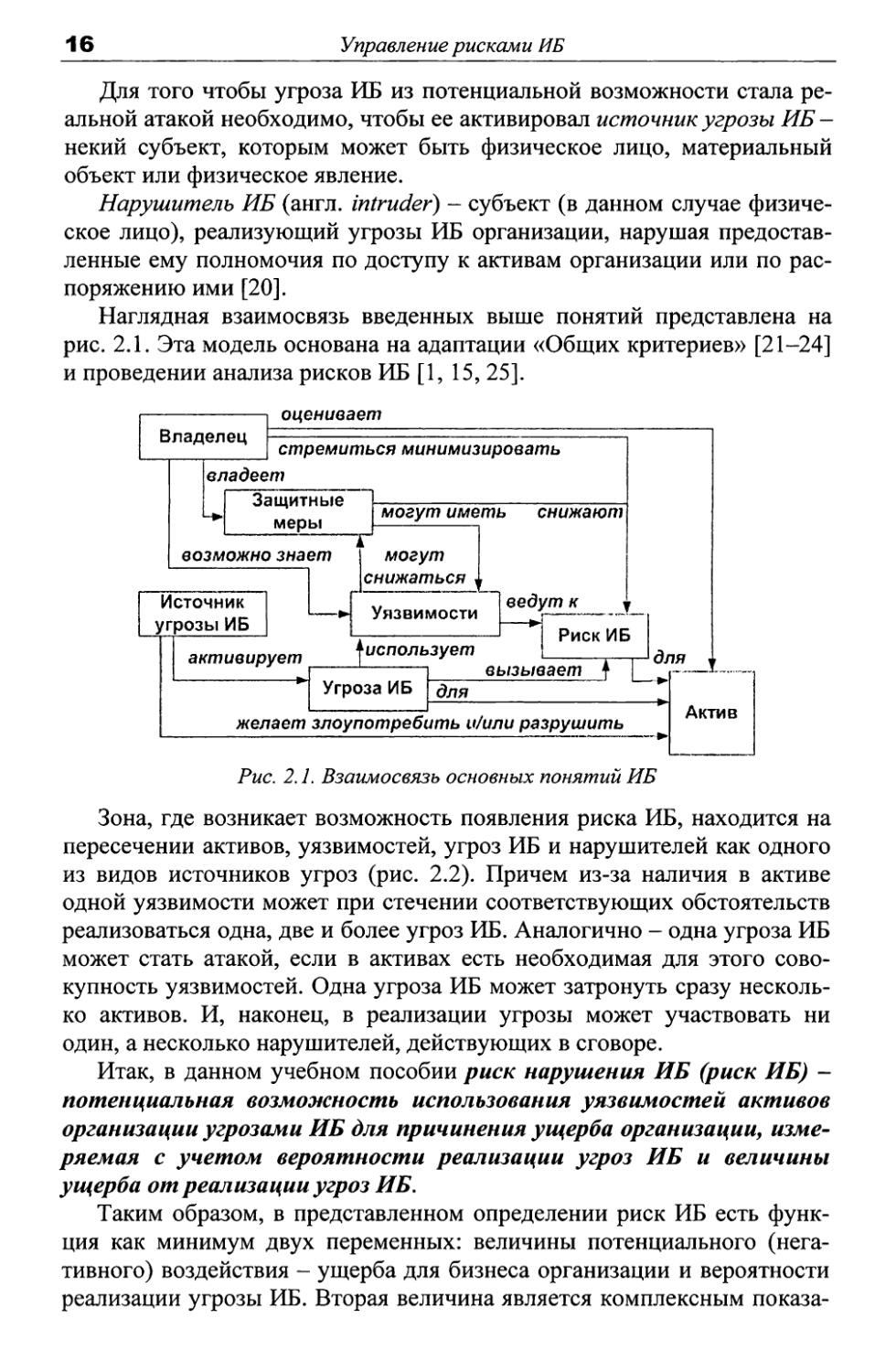

Наглядная взаимосвязь введенных выше понятий представлена на рис. 2.1. Эта модель основана на адаптации «Общих критериев» [21-24] и проведении анализа рисков ИБ [1, 15, 25].

Рис. 2.1. Взаимосвязь основных понятий ИБ

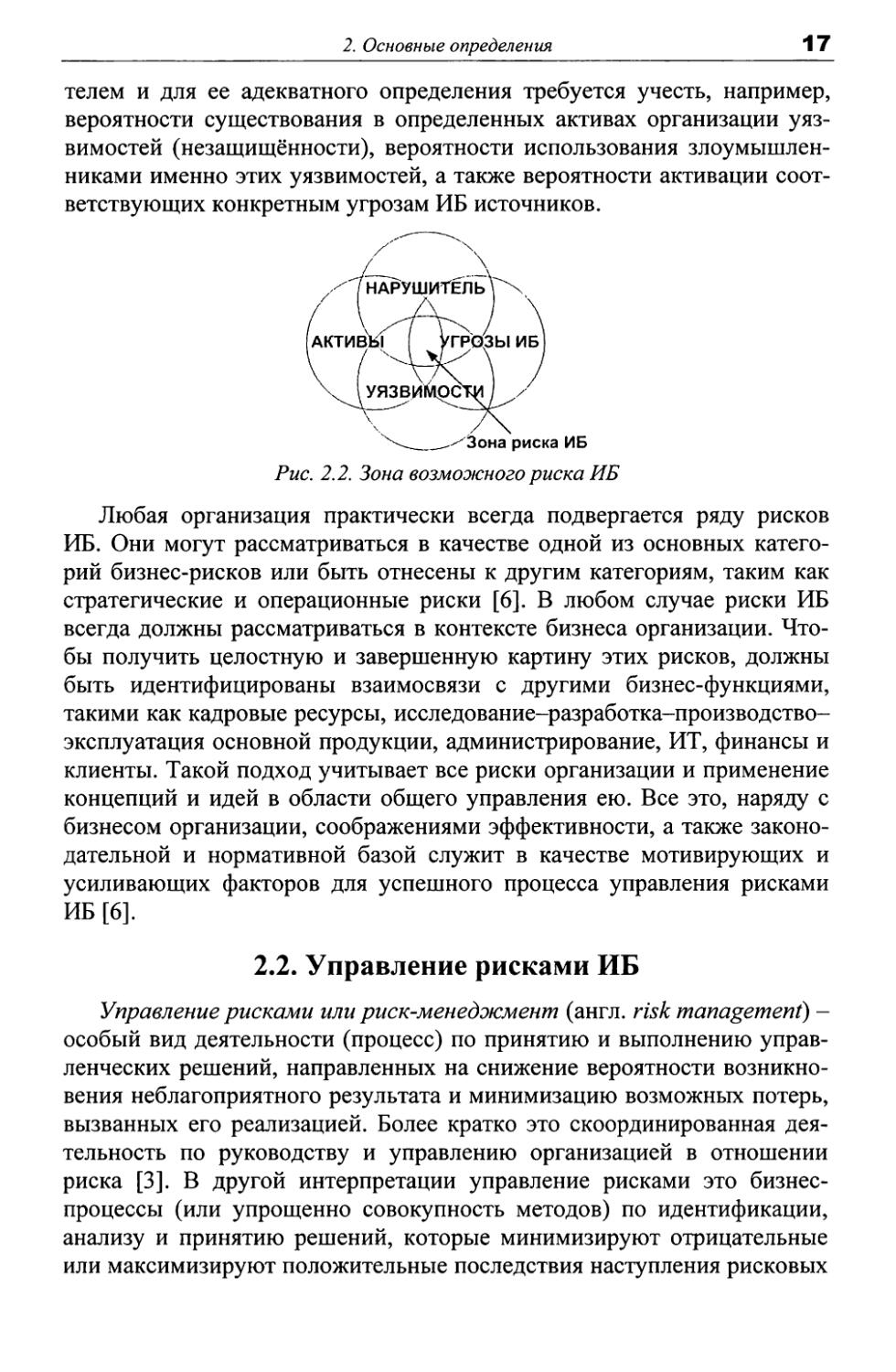

Зона, где возникает возможность появления риска ИБ, находится на пересечении активов, уязвимостей, угроз ИБ и нарушителей как одного из видов источников угроз (рис. 2.2). Причем из-за наличия в активе одной уязвимости может при стечении соответствующих обстоятельств реализоваться одна, две и более угроз ИБ. Аналогично - одна угроза ИБ может стать атакой, если в активах есть необходимая для этого совокупность уязвимостей. Одна угроза ИБ может затронуть сразу несколько активов. И, наконец, в реализации угрозы может участвовать ни один, а несколько нарушителей, действующих в сговоре.

Итак, в данном учебном пособии риск нарушения ИБ (риск ИБ) -потенциальная возможность использования уязвимостей активов организации угрозами ИБ для причинения ущерба организации, измеряемая с учетом вероятности реализации угроз ИБ и величины ущерба от реализации угроз ИБ.

Таким образом, в представленном определении риск ИБ есть функция как минимум двух переменных: величины потенциального (негативного) воздействия - ущерба для бизнеса организации и вероятности реализации угрозы ИБ. Вторая величина является комплексным показа

2. Основные определения

17

телем и для ее адекватного определения требуется учесть, например, вероятности существования в определенных активах организации уязвимостей (незащищённости), вероятности использования злоумышленниками именно этих уязвимостей, а также вероятности активации соответствующих конкретным угрозам ИБ источников.

НАРУШИТЕЛЬ

ГРОЗЫ ИБ

АКТИВ

уязвимое

риска ИБ

Рис. 2.2. Зона возможного риска ИБ

Любая организация практически всегда подвергается ряду рисков ИБ. Они могут рассматриваться в качестве одной из основных категорий бизнес-рисков или быть отнесены к другим категориям, таким как стратегические и операционные риски [6]. В любом случае риски ИБ всегда должны рассматриваться в контексте бизнеса организации. Чтобы получить целостную и завершенную картину этих рисков, должны быть идентифицированы взаимосвязи с другими бизнес-функциями, такими как кадровые ресурсы, исследование-разработка-производство-эксплуатация основной продукции, администрирование, ИТ, финансы и клиенты. Такой подход учитывает все риски организации и применение концепций и идей в области общего управления ею. Все это, наряду с бизнесом организации, соображениями эффективности, а также законодательной и нормативной базой служит в качестве мотивирующих и усиливающих факторов для успешного процесса управления рисками ИБ [6].

2.2. Управление рисками ИБ

Управление рисками или риск-менеджмент (англ, risk management) -особый вид деятельности (процесс) по принятию и выполнению управленческих решений, направленных на снижение вероятности возникновения неблагоприятного результата и минимизацию возможных потерь, вызванных его реализацией. Более кратко это скоординированная деятельность по руководству и управлению организацией в отношении риска [3]. В другой интерпретации управление рисками это бизнес-процессы (или упрощенно совокупность методов) по идентификации, анализу и принятию решений, которые минимизируют отрицательные или максимизируют положительные последствия наступления рисковых

18

Управление рисками И Б

событий (в общем случае нейтрализуют факторы риска) и объединены в систему планирования, мониторинга и корректирующих воздействий.

В классическом управлении рисками принято выделять пять ключевых этапов:

1) выявление риска и оценка вероятности его реализации и масштаба последствий, определение максимально-возможного убытка;

2) выбор методов и инструментов управления выявленным риском (это ключевой этап);

3) разработка риск-стратегии с целью снижения вероятности реализации риска и минимизации возможных негативных последствий;

4) реализация риск-стратегии;

5) оценка достигнутых результатов и корректировка риск-стратегии.

В широком смысле управление рисками направлено, с одной стороны, на смягчение нежелательных или неблагоприятных внешних и внутренних факторов на результаты бизнеса, а с другой стороны - на использование благоприятного влияния этих факторов, обеспечивающего организациям дополнительные полезные результаты или иные преимущества по сравнению с конкурентами. Оно включает идентификацию, анализ, оценку, отслеживание и устранение рисков; превентивную разработку программы мероприятий по ликвидации последствий кризисных ситуаций; разработку механизмов выживания; создание системы страхования; прогнозирование развития организации с учетом возможного изменения конъюнктуры и другие мероприятия. Риски желательно выявить как можно раньше и еще до того, как они превратились в проблему (обычно в этом случае принятие мер требует меньших ресурсов). После выявления риска необходимо принять решение об ответных действиях, позволяющих снизить вероятность неблагоприятного события или уменьшить его последствия в случае реализации риска. При этом желательно, чтобы расход ресурсов был минимальным.

В узком смысле управление рисками сводится только к обеспечению безопасности бизнеса на основе учета неблагоприятных факторов и снижения или ликвидации их самих или последствий их влияния [26, 27]. Также это особый вид услуг, оказываемых брокерскими, страховыми и перестраховочными компаниями своим клиентам.

Применительно к области ИБ определения управления рисками ИБ (англ, information security risk management или IS risk management) в разных стандартах достаточно близки по смыслу и хорошо дополняют друг друга:

согласованные виды деятельности по руководству и управлению организацией в отношении рисков ИБ [1,2];

скоординированные непрерывные действия по управлению и контролю рисков ИБ в организации [6];

2. Основные определения

19

скоординированные действия по руководству и управлению организацией в отношении рисков ИБ, обычно включающие в себя оценку, обработку, принятие и коммуникацию риска ИБ [1,9, 15];

процесс выявления, контроля и минимизации или устранения рисков ИБ, оказывающих влияние на ИС, в рамках допустимых затрат [16];

полный процесс идентификации, контроля, устранения или уменьшения последствий опасных событий, которые могут оказать влияние на ресурсы ИТТ [28, 29];

непрерывный процесс, устанавливающий контекст управления рисками ИБ, оценку и обработку рисков ИБ на основе плана обработки рисков для реализации рекомендаций и принятых решений [3].

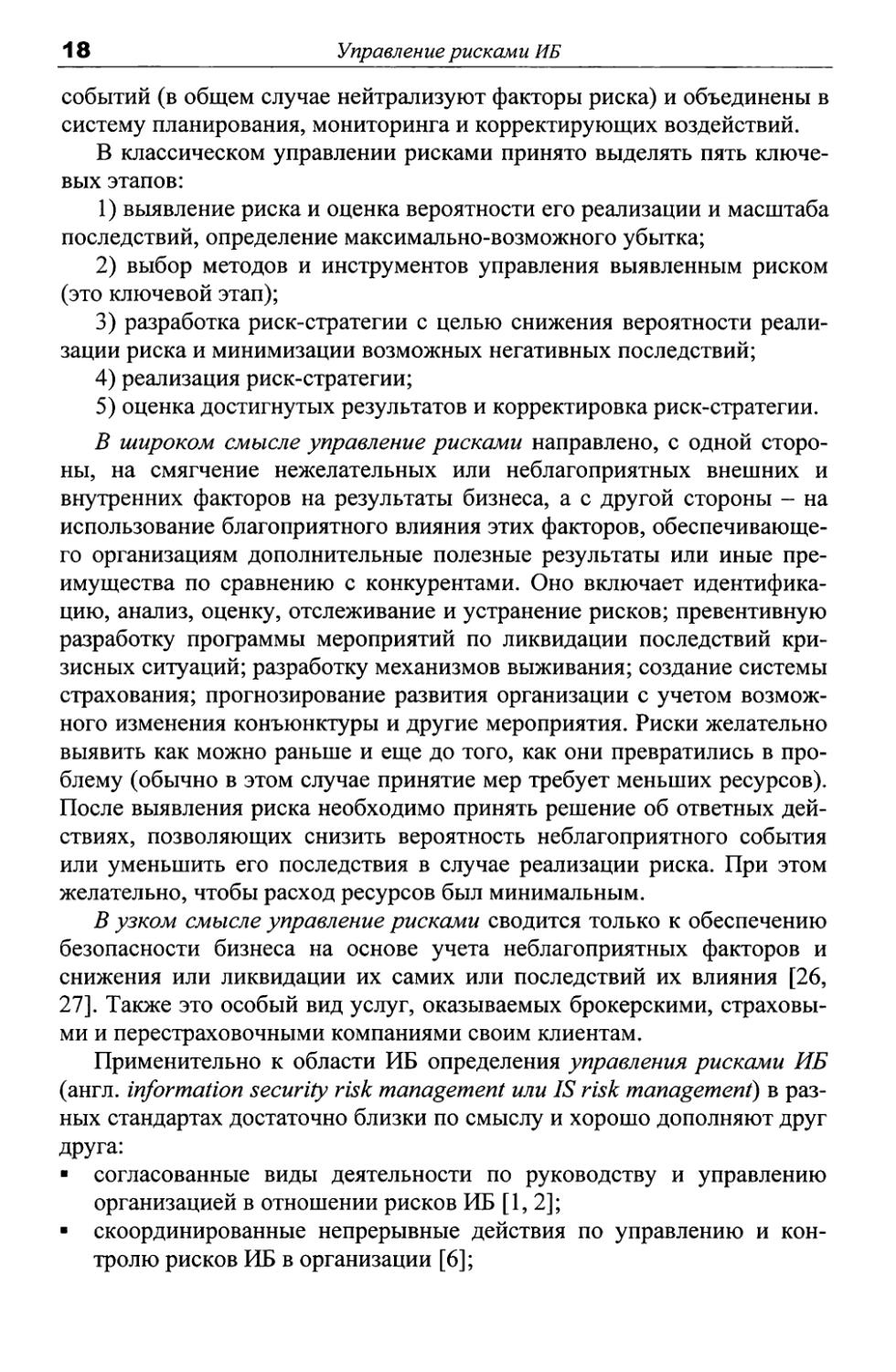

В данном учебном пособии управление рисками ИБ определим как скоординированную непрерывную деятельность по руководству и управлению организацией в отношении рисков ИБ на основе политики управления рисками ИБ и плана обработки рисков ИБ, обычно включающую в себя установление контекста управления рисками ИБ, оценку, обработку, принятие, мониторинг, пересмотр и коммуникацию рисков ИБ.

На рис. 2.3 приведены основные элементы, входящие в управление рисками ИБ.

Рис. 2.3. Основные элементы управления рисками ИБ применительно к понятиям И Б

Прежде чем приступить к любым действиям, связанным с управлением рисками ИБ, организация должна иметь стратегию проведения такого управления, причем составные части этой стратегии (методы, способы и т. д.) должны быть отражены в ее ПолИБ. Эти методы и критерии выбора вариантов стратегии управления должны отвечать потребностям организации и обеспечивать соответствие выбранного варианта стратегии условиям осуществления бизнес-операций и приложения усилий по ОИБ в тех областях, где это действительно необходимо.

Выделим основные задачи управления рисками ИБ, соответствующие стандартной методике организации работ по управлению рисками ИБ:

1) планирование управления рисками ИБ - отражается в политике управления рисками ИБ и плане обработки рисков ИБ, описывающих

20

Управление рисками ИБ

общий контекст управления рисками ИБ в организации, подходы к управлению ими, основные действия, которые требуется выполнять для реализации политики и плана, методологии и средства, с помощью которых будет производиться оценка рисков ИБ. Также назначаются ответственные лица, которые будут заниматься управлением рисками ИБ и определяется бюджет на эту деятельность;

2) выявление, идентификация и документирование рисков ИБ, включающие определение тех ситуаций или событий, которые могут вызвать отрицательные последствия для бизнеса организации, на основе лучших практик и собственного опыта;

3) детальная оценка рисков ИБ и их приоритетности с целью выявления их потенциального влияния на бизнес, выражаемого величиной ожидаемого ущерба, и вероятности реализации (с учетом вероятности нахождения в системах неустраненных уязвимостей), а также установка критериев приемлемости рисков ИБ на основе принятой методики;

4) планирование ответных действий для каждого риска ИБ (обработка рисков ИБ), определяющее шаги, необходимые для снижения вероятности реализации каждого риска ИБ и его последствий, и соответствующих резервов (финансовых, людских, временных);

5) мониторинг рисков ИБ, по результатам которого возможно изменение приоритетов и планов обработки ранее выявленных рисков ИБ, а также своевременное выявление новых рисков ИБ, которые проявились в настоящий момент;

6) мониторинг всех работ по управлению рисками ИБ в организации с целью внесения необходимых корректив в этот процесс.

Поскольку риски ИБ не во всех организациях рассматриваются как одни из основных, можно условно выделить три подхода к управлению рисками ИБ\

1) для некритичных (вспомогательных для бизнеса) систем организации, когда применяются стандартные требования по ОИБ, определяемые законодательством, стандартами, лучшими практиками, опытом;

2) для критичных систем, когда особое внимание уделяется системам с наибольшими рисками ИБ (для них требуется проведение высокоуровневой оценки рисков ИБ с неформальными качественными подходами);

3) для особо критичных систем, для которых необходима детальная оценка рисков ИБ для всех активов.

2.3. Составляющие процесса управления рисками ИБ

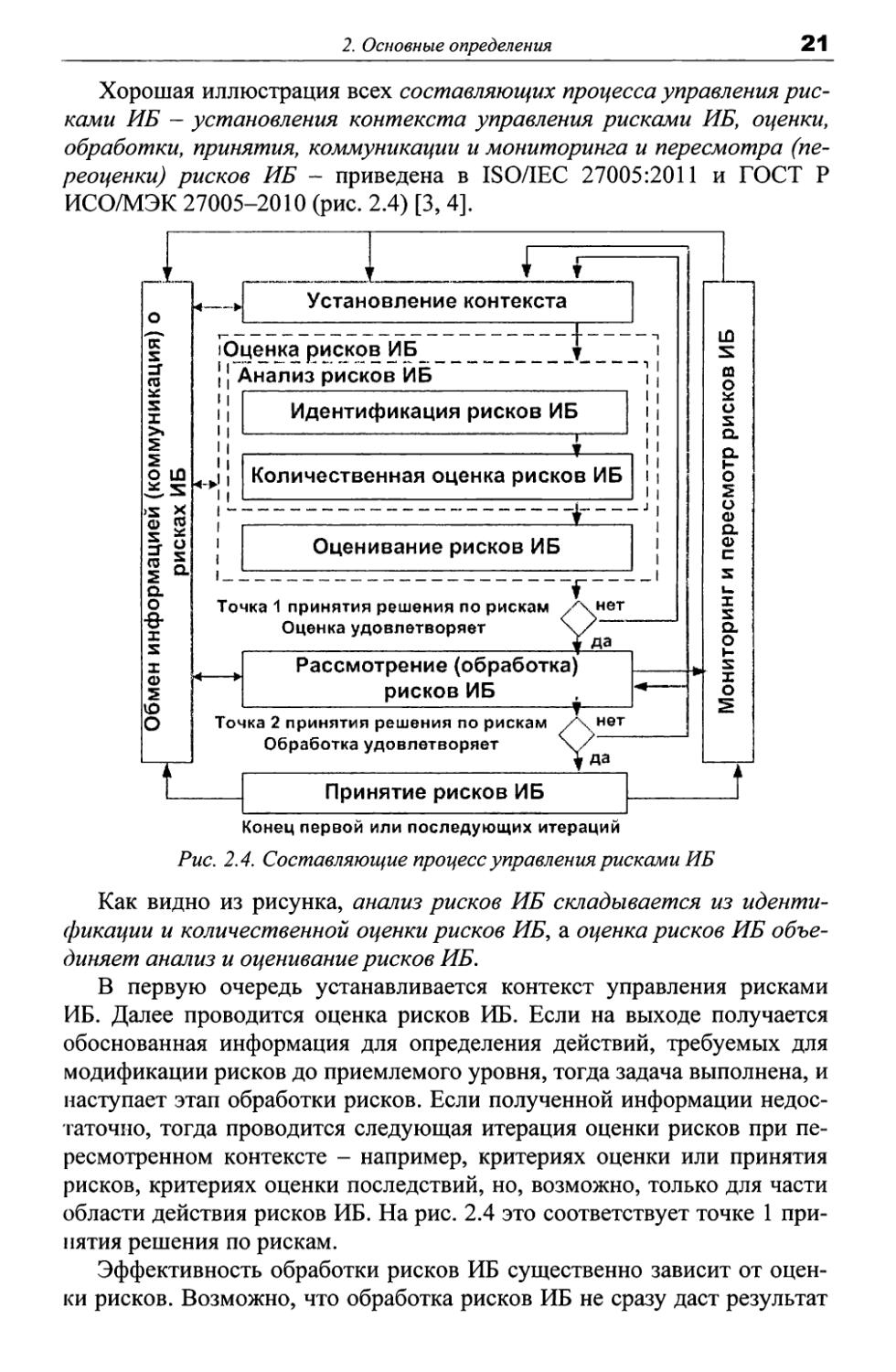

Процесс управления рисками ИБ можно определить как систематическое применение политик, процедур и практик управления рисками ИБ к задачам коммуникации, установления контекста, идентификации, анализа, оценивания, обработки, мониторинга и пересмотра (переоценки) риска ИБ.

2. Основные определения

21

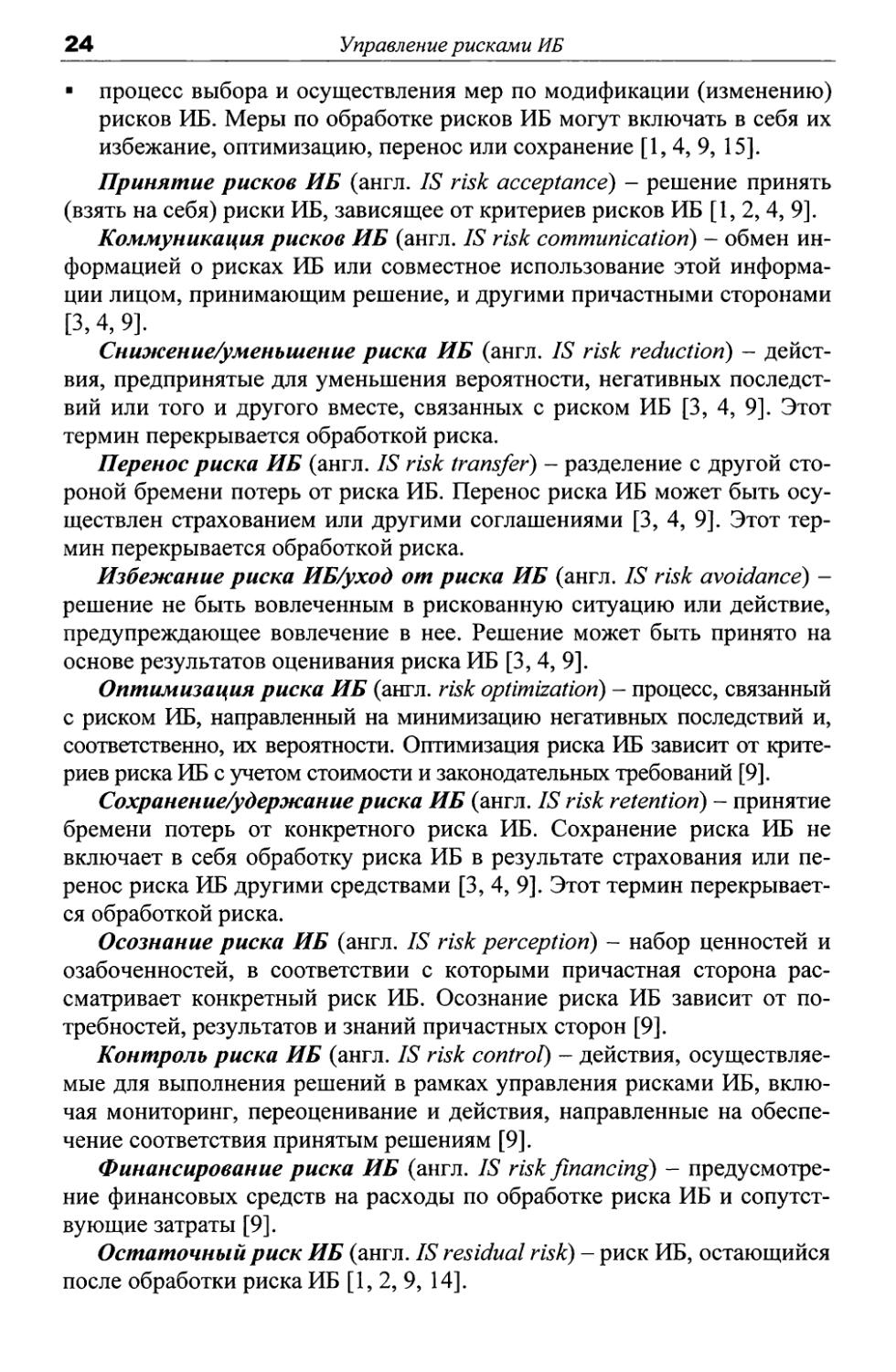

Хорошая иллюстрация всех составляющих процесса управления рисками ИБ - установления контекста управления рисками ИБ, оценки, обработки, принятия, коммуникации и мониторинга и пересмотра (переоценки) рисков ИБ - приведена в ISO/IEC 27005:2011 и ГОСТ Р ИСО/МЭК 27005-2010 (рис. 2.4) [3, 4].

Конец первой или последующих итераций

Рис. 2.4. Составляющие процесс управления рисками И Б

Как видно из рисунка, анализ рисков ИБ складывается из идентификации и количественной оценки рисков ИБ, а оценка рисков ИБ объединяет анализ и оценивание рисков ИБ.

В первую очередь устанавливается контекст управления рисками ИБ. Далее проводится оценка рисков ИБ. Если на выходе получается обоснованная информация для определения действий, требуемых для модификации рисков до приемлемого уровня, тогда задача выполнена, и наступает этап обработки рисков. Если полученной информации недостаточно, тогда проводится следующая итерация оценки рисков при пересмотренном контексте - например, критериях оценки или принятия рисков, критериях оценки последствий, но, возможно, только для части области действия рисков ИБ. На рис. 2.4 это соответствует точке 1 принятия решения по рискам.

Эффективность обработки рисков ИБ существенно зависит от оценки рисков. Возможно, что обработка рисков ИБ не сразу даст результат

22

Управление рисками ИБ

в виде приемлемого уровня остаточного риска ИБ. В этой ситуации, возможно, потребуется следующая итерация оценки рисков ИБ с пересмотренными параметрами контекста - например, критериями оценки или принятия рисков, критериями оценки последствий. После этого опять будет произведена обработка рисков ИБ. На рис. 2.4 это соответствует точке 2 принятия решения по рискам.

Принятие рисков ИБ должно гарантировать, что остаточные риски ИБ точно поняты и приняты руководством организации. Это особенно важно в ситуации, когда осуществление контроля не проводилось или отложено, например, из-за стоимости.

В процессе управления рисками ИБ также важно, чтобы информация о рисках ИБ своевременно доводилась до всех причастных и заинтересованных сторон. Так еще до обработки рисков ИБ информация о выявленных рисках может быть очень ценна при управлении инцидентами ИБ и может помочь уменьшить потенциальный ущерб.

Детальные результаты всех названных действий должны быть обязательно документированы.

Таким образом, процесс управления рисками ИБ включает в себя два основных вида деятельности, которые чередуются циклически (итерационно): (пере)оценку рисков ИБ и выбор эффективных защитных средств для требуемой обработки рисков (в идеале для полного устранения или нейтрализации рисков ИБ). Эта итерационность процесса особенно прослеживается в оценке и обработке рисков ИБ - с каждой итерацией увеличивается глубина и детальность оценки рисков ИБ. Такой подход позволяет добиться хорошего баланса между минимизацией времени и трудозатрат на определение соответствующих средств управления, при этом гарантируя, что наибольшие риски оценены должным образом.

Приведем толкования всех выше упомянутых терминов применительно к области ИБ согласно следующим документам - ISO/IEC 27005:2011 [3], ГОСТ Р ИСО/МЭК 27005-2010 [4], ISO/IEC 27001:2005 [2], ГОСТ Р ИСО/МЭК 27001-2006 [1], ISO/IEC 27002:2005 [16], ГОСТ Р ИСО/МЭК 17799-2005 [15], ГОСТ Р 51897-2002 [9] и СТО БО ИББС-1.0-2010 [14].

Оценка риска ИБ (англ. IS risk assessment)'.

общий процесс идентификации, анализа и оценивания риска ИБ [3];

оценка угроз ИБ, их последствий, уязвимостей информации и средств ее обработки, а также вероятности их возникновения [16];

целостный процесс анализа и оценки значимости риска ИБ [1,2];

целостный процесс анализа и оценивания риска ИБ [1,9, 15];

систематический и документированный процесс выявления, сбора, использования и анализа информации, позволяющей провести оценивание рисков ИБ, связанных с использованием информационных активов организации на всех стадиях их жизненного цикла [11].

2. Основные определения

23

Анализ рисков ИБ (англ. IS risk analysis) - систематическое использование информации (исторических данных, результатов теоретического анализа, информированного мнения) для определения источников и количественной оценки рисков ИБ. Это процесс понимания происхождения риска и определения уровня риска. Анализ рисков ИБ обеспечивает базу для оценивания рисков ИБ, мероприятий по снижению рисков ИБ и принятия рисков ИБ [1-3, 9, 15].

Идентификация рисков ИБ (англ. IS risk identification) - деятельность [3], процесс [3, 4, 9] по нахождению (выявлению), составлению перечня, исследованию и описанию элементов рисков ИБ (источников или опасности, событий, последствий и вероятностей). Она включает идентификацию источников риска, событий, их причин и возможных последствий. Идентификация риска может включать статистические данные, теоретический анализ, обоснованную точку зрения и заключение специалиста, а также потребности заинтересованной стороны.

Количественная оценка или установление значения рисков ИБ (англ. IS risk estimation) - деятельность [3], или процесс (как деятельность) [4, 9] по присвоению значений вероятности и последствий рисков ИБ. Количественная оценка рисков ИБ может учитывать стоимость, прибыль, интересы причастных сторон и другие переменные, рассматриваемые при оценивании рисков ИБ.

Оценивание риска ИБ (англ. IS risk evaluation) - процесс сравнения количественно оцененного риска с данными критериями риска для определения значимости риска ИБ. Этот же процесс в [1, 2] называется оценка значимости риска ИБ. Или это процесс сравнения результатов анализа риска с установленными критериями риска для определения, является ли риск и/или его величина приемлемыми или допустимыми [3]. Такое определение может быть использовано для содействия решениям по принятию или обработке риска ИБ [4, 9]. Правила, по которым оценивают значимость риска ИБ, называются критериями риска ИБ [3, 4, 9]. Это аспекты, которые основываются на целях организации и внешнем и внутреннем контексте и могут быть установлены на основании стандартов, законов, политик и других требований. Они могут включать в себя соответствующие стоимость и прибыль, требования законодательства и договорных обязательств, социально-экономические и экологические аспекты, озабоченность причастных и заинтересованных сторон, приоритеты и другие затраты на оценку риска ИБ.

Обработка рисков ИБ (англ. IS risk treatment)'.

процесс изменения риска ИБ [3];

процесс выбора и реализации мер по изменению риска ИБ [1,2];

процесс выбора и осуществления защитных мер, снижающих риски

ИБ, или мер по переносу, принятию или уходу от рисков ИБ [14];

24

Управление рисками ИБ

процесс выбора и осуществления мер по модификации (изменению) рисков ИБ. Меры по обработке рисков ИБ могут включать в себя их избежание, оптимизацию, перенос или сохранение [1, 4, 9, 15].

Принятие рисков И Б (англ. IS risk acceptance) - решение принять (взять на себя) риски ИБ, зависящее от критериев рисков ИБ [1, 2, 4, 9].

Коммуникация рисков ИБ (англ. IS risk communication) - обмен информацией о рисках ИБ или совместное использование этой информации лицом, принимающим решение, и другими причастными сторонами [3,4, 9].

Снижение/уменьшение риска ИБ (англ. IS risk reduction) - действия, предпринятые для уменьшения вероятности, негативных последствий или того и другого вместе, связанных с риском ИБ [3, 4, 9]. Этот термин перекрывается обработкой риска.

Перенос риска ИБ (англ. IS risk transfer) - разделение с другой стороной бремени потерь от риска ИБ. Перенос риска ИБ может быть осуществлен страхованием или другими соглашениями [3, 4, 9]. Этот термин перекрывается обработкой риска.

Избежание риска ИБ/уход от риска ИБ (англ. IS risk avoidance) -решение не быть вовлеченным в рискованную ситуацию или действие, предупреждающее вовлечение в нее. Решение может быть принято на основе результатов оценивания риска ИБ [3, 4, 9].

Оптимизация риска ИБ (англ, risk optimization) - процесс, связанный с риском ИБ, направленный на минимизацию негативных последствий и, соответственно, их вероятности. Оптимизация риска ИБ зависит от критериев риска ИБ с учетом стоимости и законодательных требований [9].

Сохранение/удержание риска ИБ (англ. IS risk retention) - принятие бремени потерь от конкретного риска ИБ. Сохранение риска ИБ не включает в себя обработку риска ИБ в результате страхования или перенос риска ИБ другими средствами [3, 4, 9]. Этот термин перекрывается обработкой риска.

Осознание риска ИБ (англ. IS risk perception) - набор ценностей и озабоченностей, в соответствии с которыми причастная сторона рассматривает конкретный риск ИБ. Осознание риска ИБ зависит от потребностей, результатов и знаний причастных сторон [9].

Контроль риска ИБ (англ. IS risk control) - действия, осуществляемые для выполнения решений в рамках управления рисками ИБ, включая мониторинг, переоценивание и действия, направленные на обеспечение соответствия принятым решениям [9].

Финансирование риска ИБ (англ. IS risk financing) - предусмотрение финансовых средств на расходы по обработке риска ИБ и сопутствующие затраты [9].

Остаточный риск ИБ (англ. IS residual risk) - риск ИБ, остающийся после обработки риска ИБ [1, 2, 9, 14].

2. Основные определения

25

Допустимый риск ИБ - риск ИБ, предполагаемый ущерб от которого организация в данное время и в данной ситуации готова принять [14].

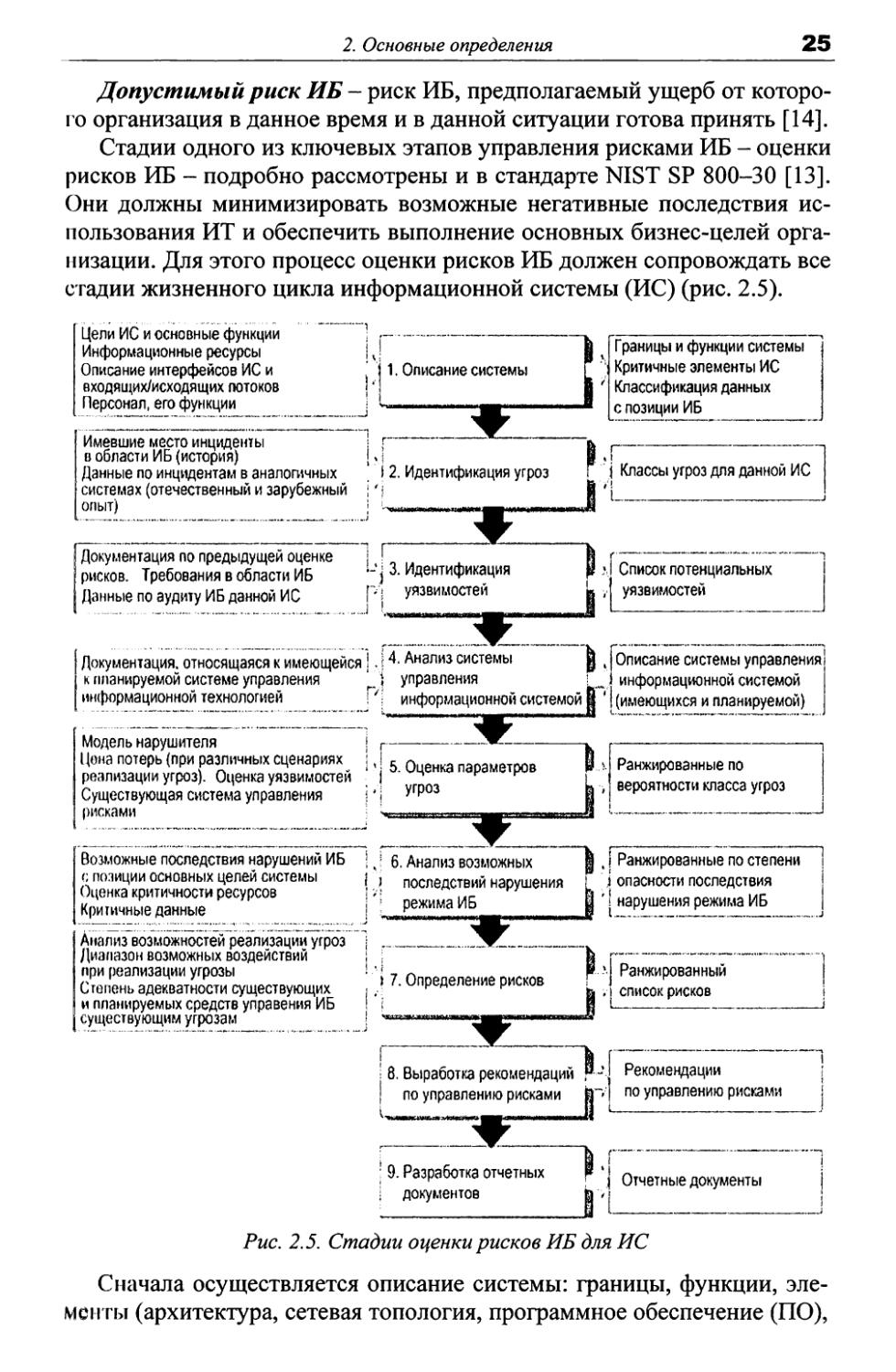

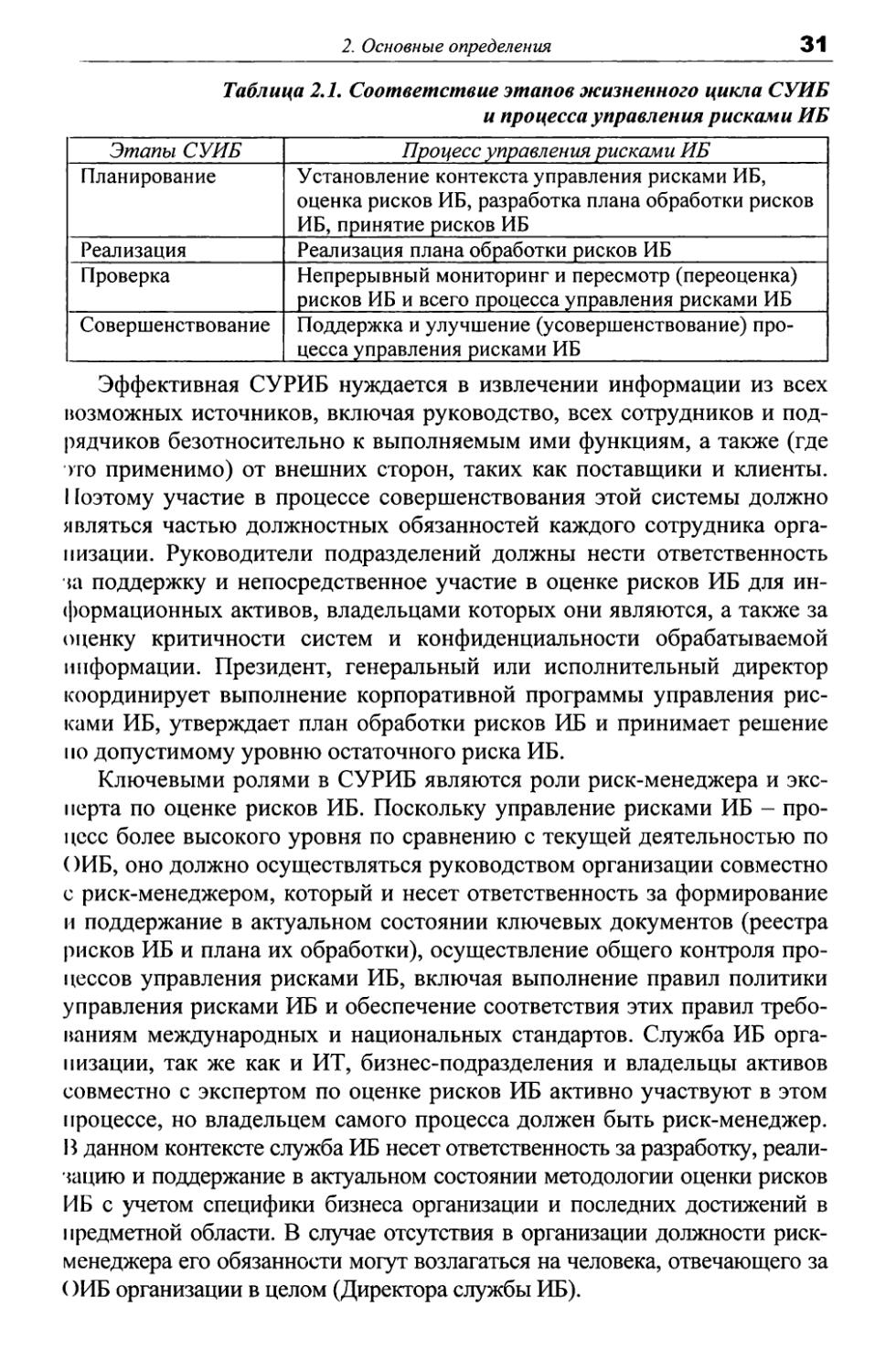

Стадии одного из ключевых этапов управления рисками ИБ - оценки рисков ИБ - подробно рассмотрены и в стандарте NIST SP 800-30 [13]. Они должны минимизировать возможные негативные последствия использования ИТ и обеспечить выполнение основных бизнес-целей организации. Для этого процесс оценки рисков ИБ должен сопровождать все стадии жизненного цикла информационной системы (ИС) (рис. 2.5).

1

Цели ИС и основные функции Информационные ресурсы Описание интерфейсов ИС и входящих/исходящих потоков Персонал, его функции

1. Описание системы

Имевшие место инциденты в области И Б (история) Данные по инцидентам в аналогичных системах (отечественный и зарубежный опыт)

12. Идентификация угроз

Документация по предыдущей оценке рисков. Требования в области ИБ Данные по аудиту ИБ данной ИС

j 3. Идентификация । уязвимостей Куинни» itmrrii

Документация, относящаяся к имеющейся L Н- Анализ системы к планируемой системе управления ‘ j управления информационной технологией И информационной системой

Модель нарушителя

Цена потерь (при различных сценариях реализации угроз). Оценка уязвимостей Существующая система управления рисками

5. Оценка параметров угроз

Границы и функции системы Критичные элементы ИС Классификация данных с позиции ИБ

1-----------------------------—

।

j Классы угроз для данной ИС

Р л Список потенциальных k z уязвимостей

| , Описание системы управления

информационной системой (имеющихся и планируемой)

Ранжированные по вероятности класса угроз

Возможные последствия нарушений ИБ j

с позиции основных целей системы ;

Оценка критичности ресурсов !

Критичные данные !

Анализ возможностей реализации угроз j

Диапазон возможных воздействий i

при реализации угрозы 1

Степень адекватности существующих и планируемых средств управения ИБ !

существующим угрозам |

’ 6. Анализ возможных

) последствий нарушения режима ИБ

i 7. Определение рисков

Ранжированные по степени I опасности последствия нарушения режима ИБ

'• Ранжированный

, список рисков

г

мгдтт.тх.-ттиши

• 8. Выработка рекомендаций “• I по управлению рисками |Г

I

; 9. Разработка отчетных документов

Рекомендации по управлению рисками

Отчетные документы

Рис. 2.5. Стадии оценки рисков ИБ для ИС

Сначала осуществляется описание системы: границы, функции, элементы (архитектура, сетевая топология, программное обеспечение (ПО),

26

Управление рисками ИБ

аппаратное обеспечение (АО), интерфейсы, данные и информация, обслуживающий персонал, функциональные требования к ИС, пользователи и т. д.), требования по ОИБ и выделяются классы данных с позиции обеспечения их ИБ. При этом основными технологиями описания являются опросники, интервьюирование, анализ документации и использование специальных программных средств (сканеров). После этого идентифицируются угрозы ИБ (включая их источники, под которыми здесь понимаются намерения и методы, направленные на умышленное использование уязвимости, или ситуации и методы, которые могут случайно создать уязвимость) и уязвимости технического и нетехнического характера (под ними подразумеваются недостатки или слабости в процедурах, разработке, внедрении системы защиты или внутреннем контроле, которые могут быть случайно или намеренно использованы и проявляющиеся как взломы защиты или нарушения ПолИБ системы) ИТ. Далее анализируется имеющаяся и планируемая система управления для ИТ (технического, организационного и процедурного уровней), минимизирующая и устраняющая возможность (вероятность) реализации угроз из-за имеющихся уязвимостей. Потом определяются вероятности реализации и по ним ранжируются угрозы ИБ. Аналогично по степени тяжести ранжируются последствия инцидентов ИБ.

На заключительной стадии определяются риски ИБ, для измерения которых разрабатывается шкала рисков ИБ и матрица уровня рисков ИБ. На этой основе составляется ранжированный список рисков ИБ, вырабатываются рекомендации по управлению выявленными рисками ИБ и составляются отчетные документы.

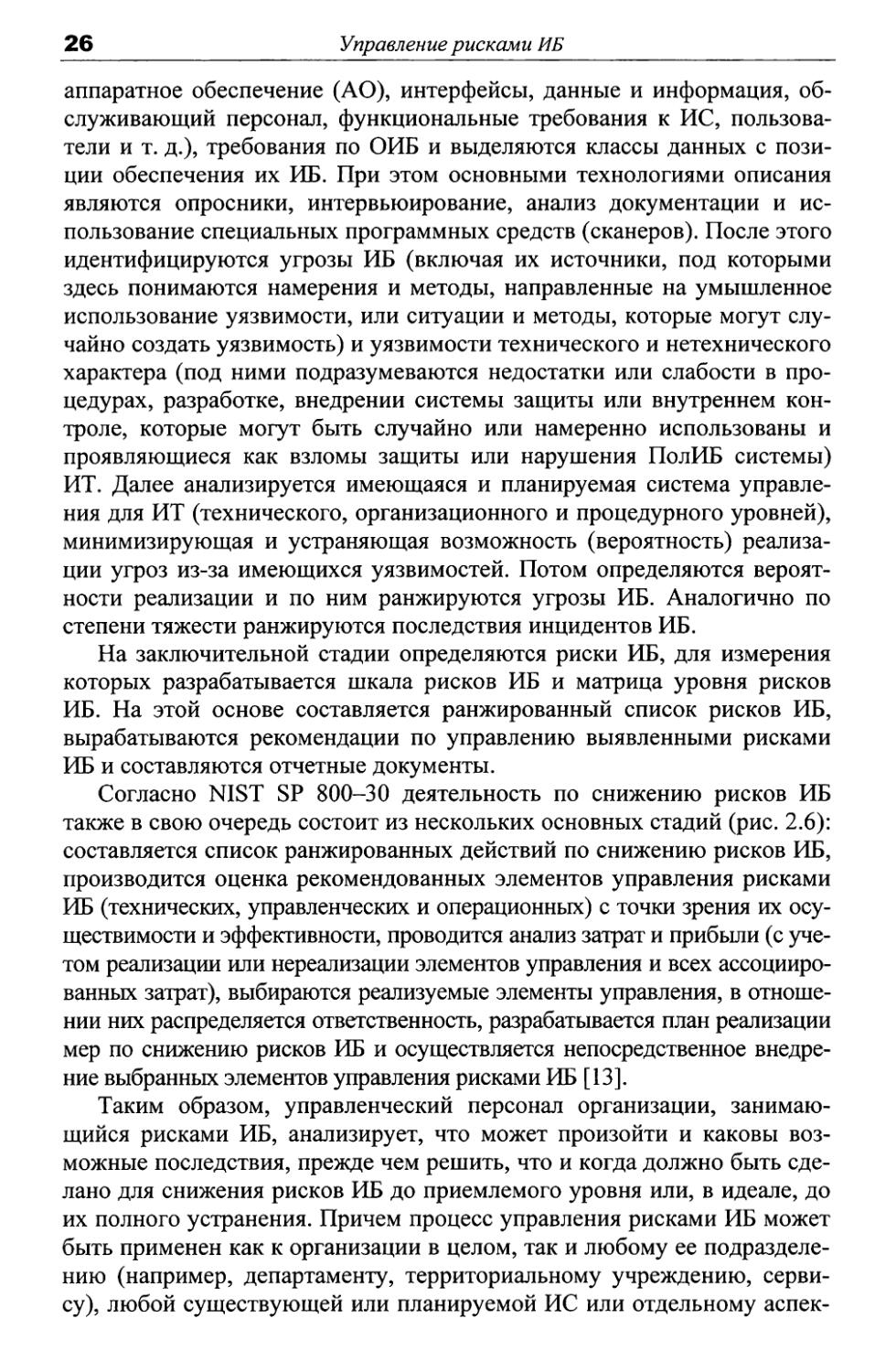

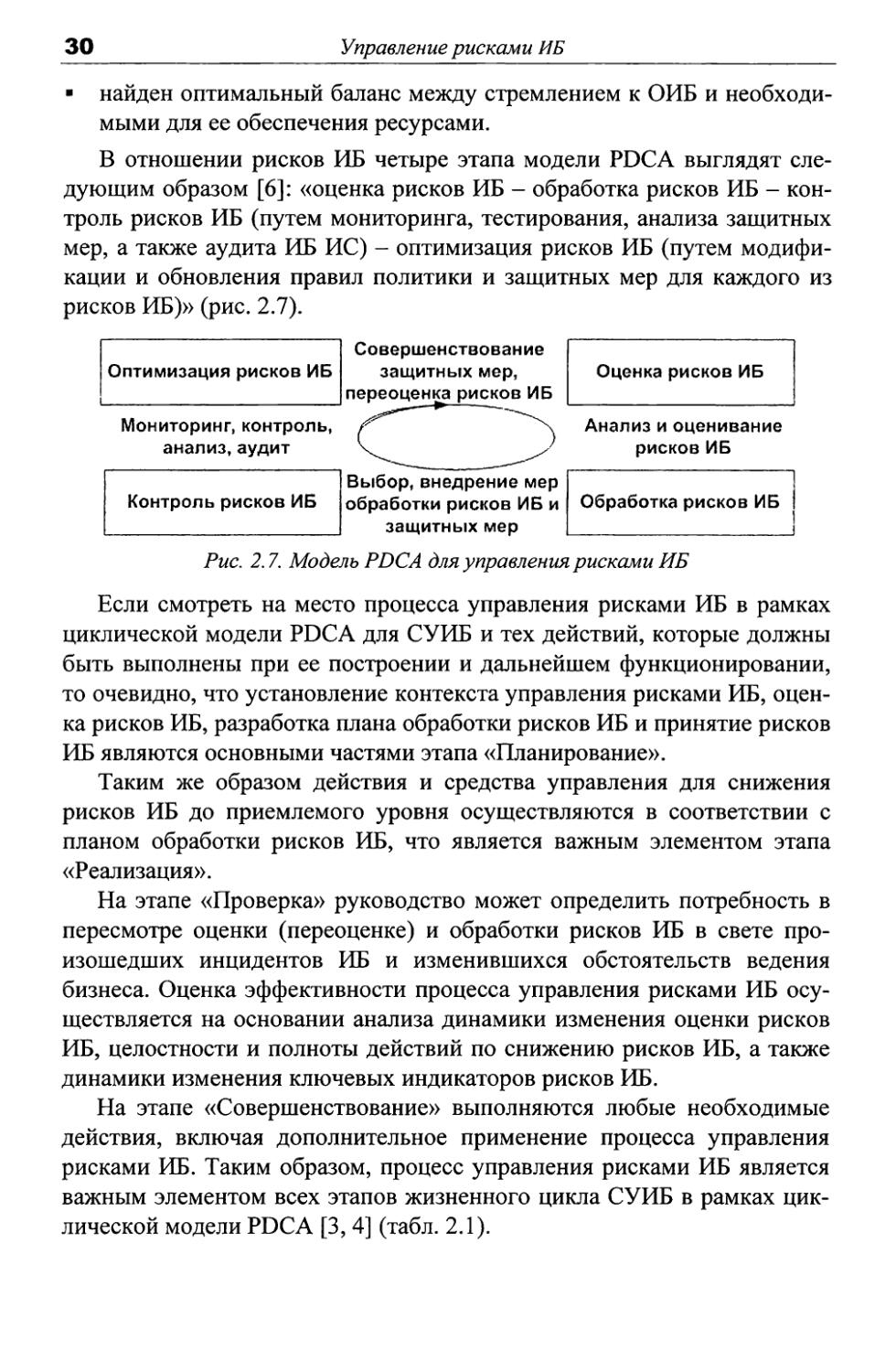

Согласно NIST SP 800-30 деятельность по снижению рисков ИБ также в свою очередь состоит из нескольких основных стадий (рис. 2.6): составляется список ранжированных действий по снижению рисков ИБ, производится оценка рекомендованных элементов управления рисками ИБ (технических, управленческих и операционных) с точки зрения их осуществимости и эффективности, проводится анализ затрат и прибыли (с учетом реализации или нереализации элементов управления и всех ассоциированных затрат), выбираются реализуемые элементы управления, в отношении них распределяется ответственность, разрабатывается план реализации мер по снижению рисков ИБ и осуществляется непосредственное внедрение выбранных элементов управления рисками ИБ [13].

Таким образом, управленческий персонал организации, занимающийся рисками ИБ, анализирует, что может произойти и каковы возможные последствия, прежде чем решить, что и когда должно быть сделано для снижения рисков ИБ до приемлемого уровня или, в идеале, до их полного устранения. Причем процесс управления рисками ИБ может быть применен как к организации в целом, так и любому ее подразделению (например, департаменту, территориальному учреждению, сервису), любой существующей или планируемой ИС или отдельному аспек

2. Основные определения

27

ту контроля (например, планированию обеспечения непрерывности бизнеса (ОНБ)).

Уровни рисков ИБ из отчета об их оценке Приоритезация действий Список ранжированных действий

Отчет об оценке рисков ИБ Оценивание рекомендованных элементов управления Список возможных элементов управления

I

Проведение анализа затрат и прибыли -► Анализ затрат и прибыли

1

Выбор элементов управления —► Выбранные элементы управления

1

Распределение ответственности Список ответственных лиц

..... +

Разработка плана реализации защитных мер План реализации защитных мер

i

Внедрение выбранных элементов управления Остаточный риск

Рис. 2.6. Стадии снижения рисков ИБ для ИС

Как отмечалось ранее, ISO/IEC 27001:2005 определяет, что средства управления СУИБ, используемые в рамках ее области действия, границ и контекста, должны быть основаны на рисках ИБ. Процесс управления рисками ИБ, реализованный в разных организациях по-разному в зависимости от его конкретного применения, как раз удовлетворяет этому требованию.

В стандартах, посвященных управлению рисками ИБ, в частности в BS 7799-3:2006, особо отмечается, что деятельность по управлению рисками ИБ является непрерывной и затрагивает следующие две фазы: контроль рисков и их оптимизация [6]. Для контроля рисков ИБ рекомендуются технические меры (мониторинг, анализ системных журналов и выполнения проверок), анализ со стороны руководства, независимые внутренние аудиты ИБ. Фаза оптимизации рисков ИБ содержит переоценку риска и, соответственно, пересмотр политик, планов по управлению рисками ИБ, корректировку и обновление защитных мер и всех элементов управления рисками ИБ.

2.4. Системный подход к управлению рисками ИБ

Определим систему управления рисками ИБ (СУРИБ) (англ. IS risk 'management system) как набор элементов системы управления организации в отношении средств управления рисками ИБ на всех уровнях, включая стратегическое планирование, принятие решений и другие процессы, затрагивающие риски ИБ [9]. Это часть общей системы

28

Управление рисками ИБ

управления организацией. Внедрение такой системы основано на комплексном подходе к решению проблемы контроля над рисками ИБ, возникающими в ходе деятельности организации.

СУРИБ объединяет в себе три составляющие:

1) совокупность формализованных взаимосвязанных процессов, обеспечивающих все этапы управления рисками ИБ - от анализа и планирования, до проверки и совершенствования;

2) международные, национальные, ведомственные и иные стандарты, технологии, методики управления рисками ИБ, представленные в виде документального обеспечения, обязательно включающего политику управления рисками ИБ, методологию оценки рисков ИБ, план обработки рисков ИБ, декларацию о применимости и т. д.;

3) квалифицированные кадры и организационную структуру управления рисками ИБ, состоящую из нескольких уровней (минимально трех).

Верхний - коллегиальный орган (возможно, система комитетов, например, инвестиционный комитет), на который возложена ответственность за управление рисками ИБ. Этот орган принимает решения по конкретным рискам ИБ и утверждает процедуры, передающие часть полномочий по принятию таких решений на низшие уровни системы.

Средний - специальные подразделения, контролирующие исполнение прочими отделами, управлениями и т. п. установленных процедур, связанных с рисками ИБ.

Низший - подразделения, непосредственно совершающие действия в рамках общей деятельности организации по управлению рисками ИБ, предусмотренные в ее политике управления рисками ИБ и других документах (например, в плане обработки рисков ИБ).

Как видно из основного назначения этой системы, СУРИБ организации предусматривает работу в следующих режимах:

обычный, действующий по умолчанию в обычных условиях ведения бизнеса;

контроля, применяемый к отдельному подразделению, при накоплении сигналов о концентрации рисков ИБ, по особым решениям руководства и т. д.;

чрезвычайный, реализуемый по отношению ко всей организации при сигнале о превышении допустимого уровня концентрации рисков;

отладки - режим испытания СУРИБ, внедрения новых продуктов и процедур, устанавливаемый по решению руководства.

Наличие СУРИБ в организации способствует следующему:

риски ИБ идентифицированы;

риски ИБ оценены с точки зрения их последствий для бизнеса и вероятности их осуществления;

2. Основные определения

29

информация о вероятности и последствиях этих рисков ИБ доведена до сведения и понята всеми причастными и заинтересованными сторонами;

приоритетный порядок обработки рисков ИБ установлен;

приоритетность действия по снижению рисков ИБ выполняется;

заинтересованные стороны участвуют в принятии решений по рискам ИБ и информируются о положении дел в области управления рисками ИБ;

осуществляется мониторинг эффективности обработки рисков ИБ;

риски ИБ и процесс управления рисками ИБ регулярно контролируются и пересматриваются;

собирается информация для усовершенствования подходов к управлению рисками ИБ;

руководящий персонал и сотрудники проходят обучение по рискам ИБ и действиям, которые необходимо предпринимать по их уменьшению.

Как и ко всему процессу управления ИБ, к управлению рисками ИБ, it соответствии со стандартами [3, 4], применим системный подход. Он основывается на том, что все процессы и явления, связанные с рисками И Б, рассматриваются в их системной связи, учитывается влияние отдельных решений и элементов на систему в целом, и выражается в следующем, но не ограничиваются только перечисленным:

управление рисками ИБ в каждой организации должно иметь свою стратегию, тактику и оперативную составляющую;

ОИБ в организации проводиться системно, то есть защита активов от недопустимых (чрезмерных) рисков ИБ осуществляется одновременно всеми предусмотренными защитными мерами на основе установленных планов;

мероприятия по управлению рисками ИБ на различных этапах функционирования организации и создания ею своей основной продукции рассматриваются как некоторая единая система в их взаимной связи для защиты от рисков ИБ деятельности организации в целом;

риски ИБ, связанные с одной операцией или объектом, рассматриваются как единый комплекс факторов, влияющих на эффективность и расход ресурсов всей организации;

соблюдается баланс и предусматривается возможность создания или выделения необходимых для управления рисками ИБ резервных ресурсов на различных иерархических уровнях;

каждая из существующих альтернативных возможностей по использованию ограниченных ресурсов анализируется, определяются наиболее выгодные и используются именно эти наиболее эффективные действия или их комбинации по обработке рисков ИБ;

30

Управление рисками ИБ

найден оптимальный баланс между стремлением к ОИБ и необходимыми для ее обеспечения ресурсами.

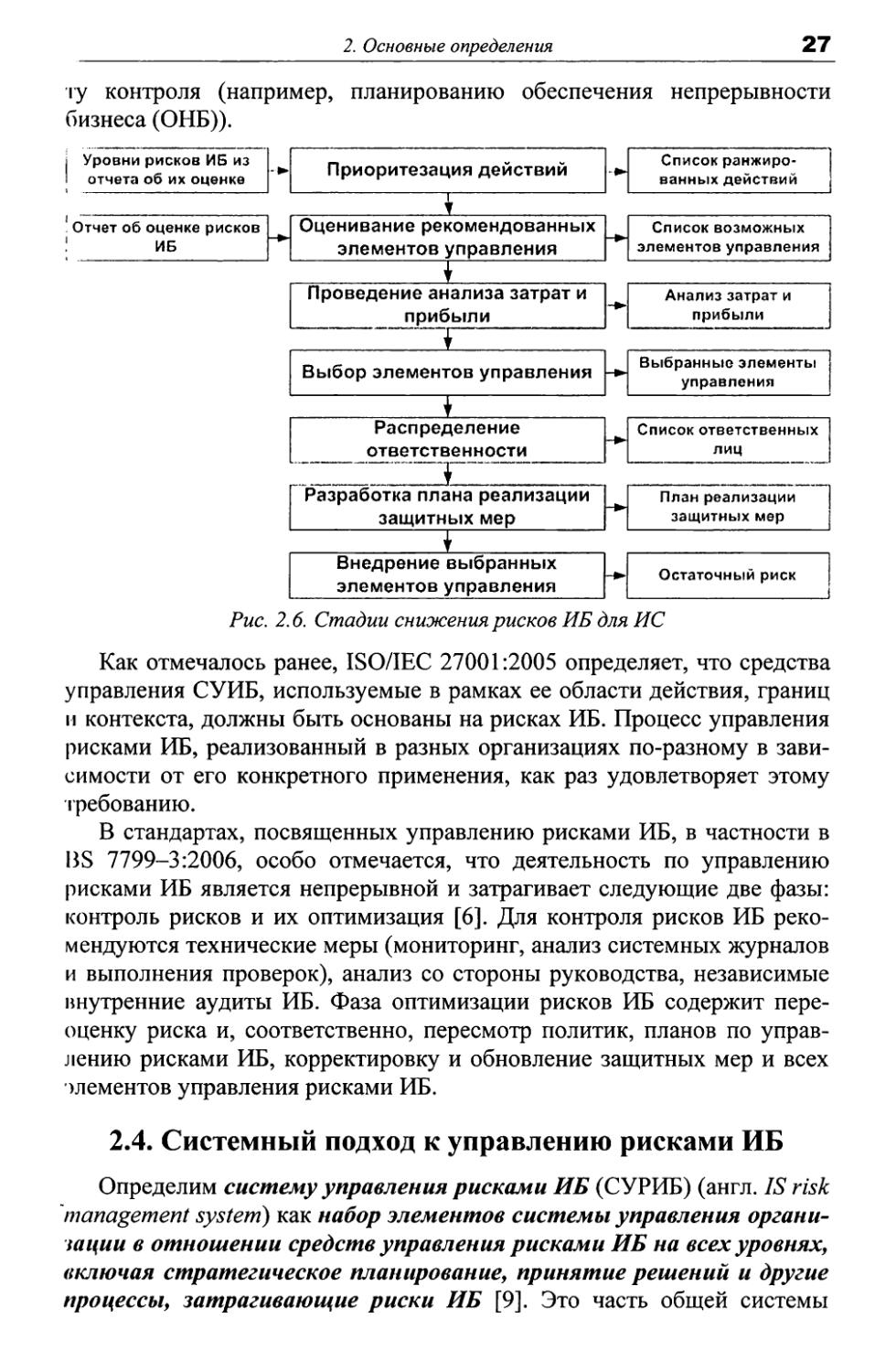

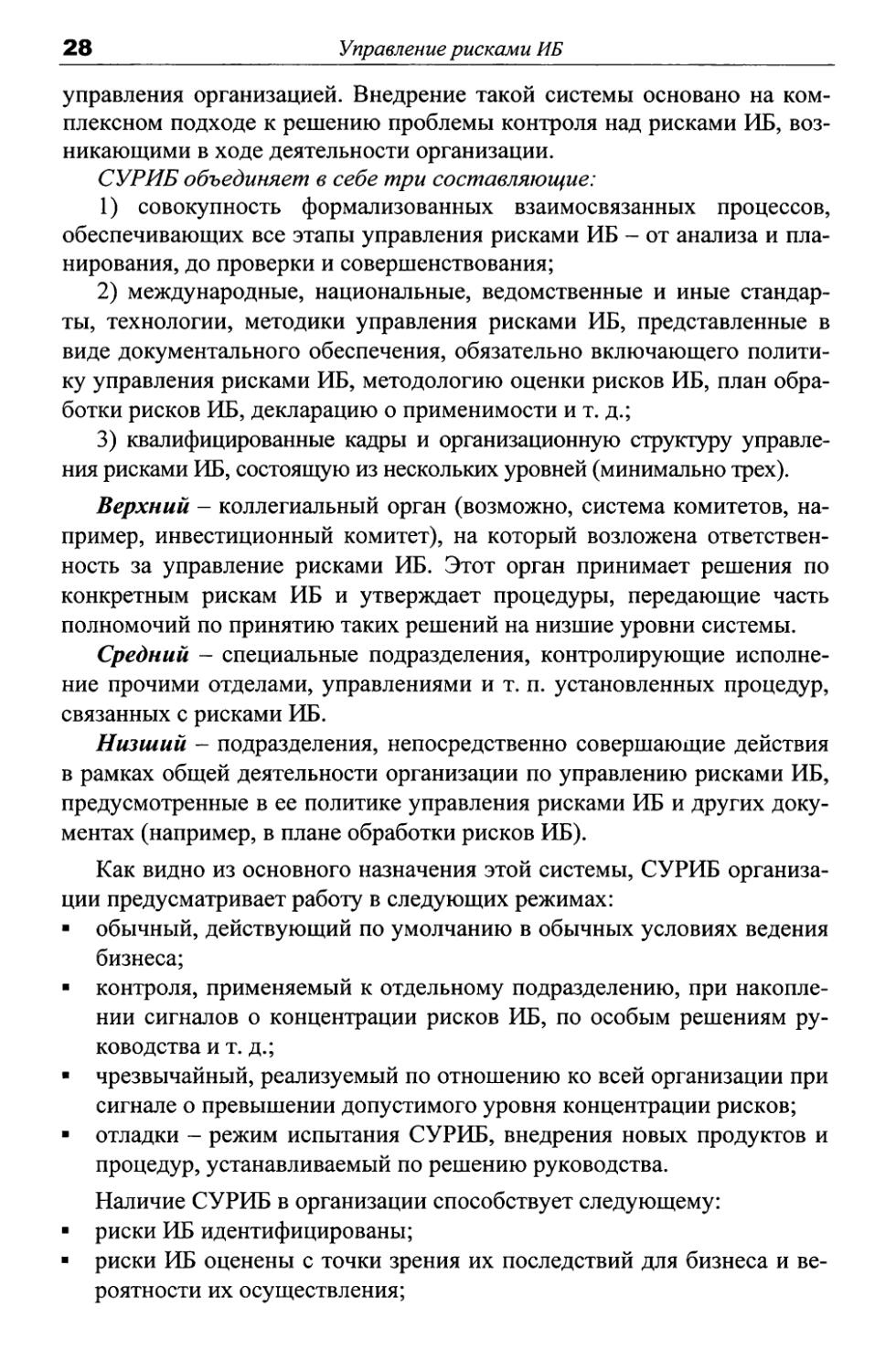

В отношении рисков ИБ четыре этапа модели PDCA выглядят следующим образом [6]: «оценка рисков ИБ - обработка рисков ИБ - контроль рисков ИБ (путем мониторинга, тестирования, анализа защитных мер, а также аудита ИБ ИС) - оптимизация рисков ИБ (путем модификации и обновления правил политики и защитных мер для каждого из рисков ИБ)» (рис. 2.7).

Оптимизация рисков ИБ

Оценка рисков ИБ

Контроль рисков ИБ

Мониторинг, контроль, анализ, аудит

Совершенствование защитных мер, переоценка рисков ИБ

Выбор, внедрение мер обработки рисков ИБ и защитных мер

Анализ и оценивание рисков ИБ

Рис. 2.7. Модель PDCA для управления рисками ИБ

Обработка рисков ИБ I

______________________I

Если смотреть на место процесса управления рисками ИБ в рамках циклической модели PDCA для СУИБ и тех действий, которые должны быть выполнены при ее построении и дальнейшем функционировании, то очевидно, что установление контекста управления рисками ИБ, оценка рисков ИБ, разработка плана обработки рисков ИБ и принятие рисков ИБ являются основными частями этапа «Планирование».

Таким же образом действия и средства управления для снижения рисков ИБ до приемлемого уровня осуществляются в соответствии с планом обработки рисков ИБ, что является важным элементом этапа «Реализация».

На этапе «Проверка» руководство может определить потребность в пересмотре оценки (переоценке) и обработки рисков ИБ в свете произошедших инцидентов ИБ и изменившихся обстоятельств ведения бизнеса. Оценка эффективности процесса управления рисками ИБ осуществляется на основании анализа динамики изменения оценки рисков ИБ, целостности и полноты действий по снижению рисков ИБ, а также динамики изменения ключевых индикаторов рисков ИБ.

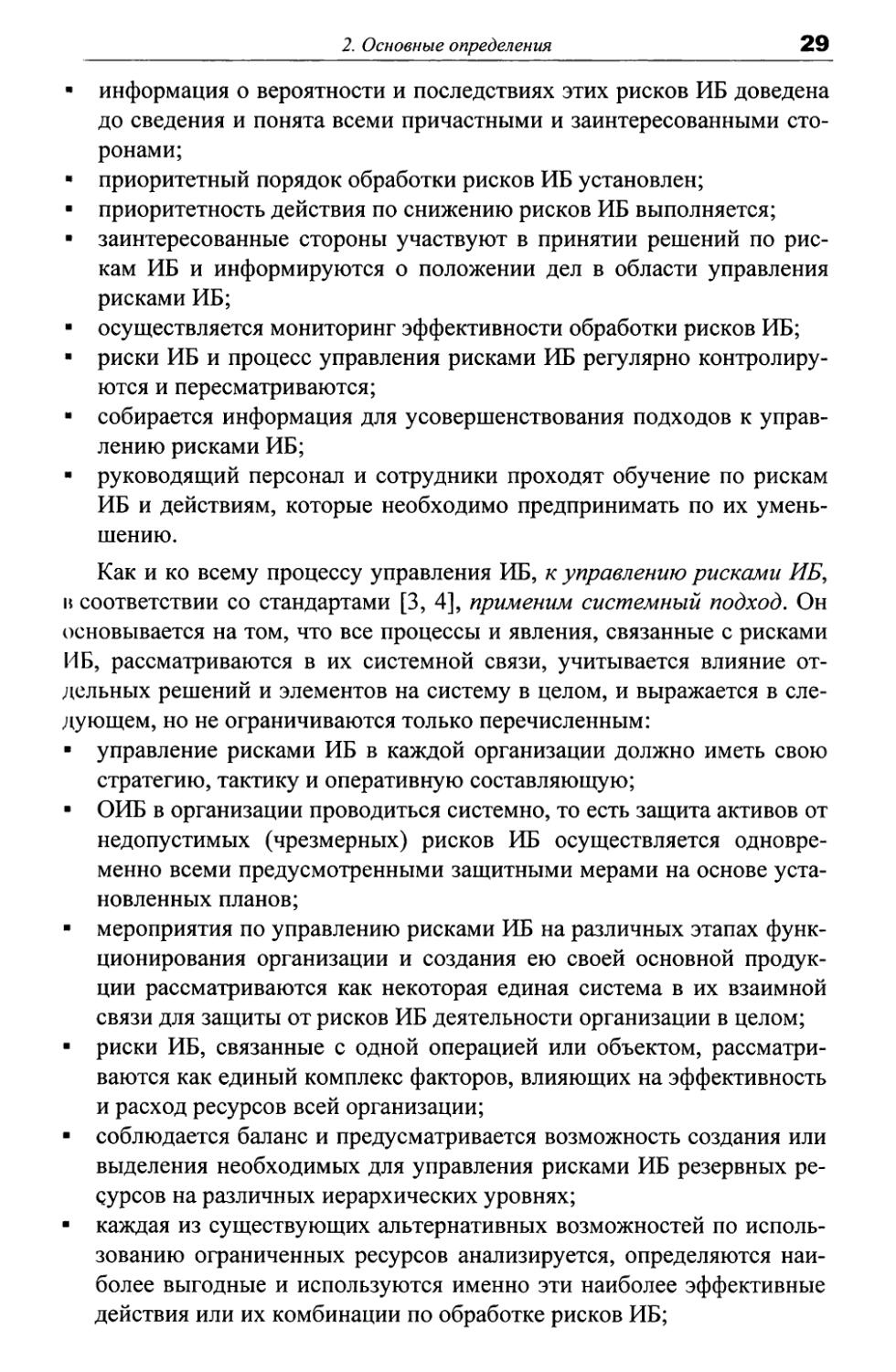

На этапе «Совершенствование» выполняются любые необходимые действия, включая дополнительное применение процесса управления рисками ИБ. Таким образом, процесс управления рисками ИБ является важным элементом всех этапов жизненного цикла СУИБ в рамках циклической модели PDCA [3, 4] (табл. 2.1).

2. Основные определения

31

Таблица 2.1. Соответствие этапов жизненного цикла СУИБ и процесса управления рисками ИБ

Этапы СУИБ Процесс управления рисками ИБ

Планирование Установление контекста управления рисками ИБ, оценка рисков ИБ, разработка плана обработки рисков ИБ, принятие рисков ИБ

Реализация Реализация плана обработки рисков ИБ

Проверка Непрерывный мониторинг и пересмотр (переоценка) рисков ИБ и всего процесса управления рисками ИБ

Совершенствование Поддержка и улучшение (усовершенствование) процесса управления рисками ИБ

Эффективная СУРИБ нуждается в извлечении информации из всех возможных источников, включая руководство, всех сотрудников и подрядчиков безотносительно к выполняемым ими функциям, а также (где это применимо) от внешних сторон, таких как поставщики и клиенты. I (оэтому участие в процессе совершенствования этой системы должно являться частью должностных обязанностей каждого сотрудника организации. Руководители подразделений должны нести ответственность за поддержку и непосредственное участие в оценке рисков ИБ для информационных активов, владельцами которых они являются, а также за оценку критичности систем и конфиденциальности обрабатываемой информации. Президент, генеральный или исполнительный директор координирует выполнение корпоративной программы управления рисками ИБ, утверждает план обработки рисков ИБ и принимает решение но допустимому уровню остаточного риска ИБ.

Ключевыми ролями в СУРИБ являются роли риск-менеджера и эксперта по оценке рисков ИБ. Поскольку управление рисками ИБ - процесс более высокого уровня по сравнению с текущей деятельностью по ОИБ, оно должно осуществляться руководством организации совместно с риск-менеджером, который и несет ответственность за формирование н поддержание в актуальном состоянии ключевых документов (реестра рисков ИБ и плана их обработки), осуществление общего контроля процессов управления рисками ИБ, включая выполнение правил политики управления рисками ИБ и обеспечение соответствия этих правил требованиям международных и национальных стандартов. Служба ИБ организации, так же как и ИТ, бизнес-подразделения и владельцы активов совместно с экспертом по оценке рисков ИБ активно участвуют в этом процессе, но владельцем самого процесса должен быть риск-менеджер. В данном контексте служба ИБ несет ответственность за разработку, реализацию и поддержание в актуальном состоянии методологии оценки рисков ИБ с учетом специфики бизнеса организации и последних достижений в предметной области. В случае отсутствия в организации должности риск-менеджера его обязанности могут возлагаться на человека, отвечающего за ()ИБ организации в целом (Директора службы ИБ).

32

Управление рисками ИБ

2.5. Установление контекста управления рисками ИБ

Входными данными для первой из составляющих общего процесса управления рисками ИБ является вся информация об организации, которая важна для установления контекста - внешнего и внутреннего -управления рисками ИБ [3,4].

Внешний контекст может включать следующее [3]:

культурную, социальную, политическую, правовую, законодательную, финансовую, технологическую, экономическую, природную и рыночную среды на международном, региональном, национальном или локальном уровнях;

основные факторы и тенденции, влияющие на цели организации;

взаимосвязи с заинтересованными сторонами, их восприятие и ценности.

Внутренний контекст подразумевает следующее [3]:

руководство, организационную структуру, функции и обязательства;

политику, цели и стратегии для их достижения;

возможности, рассматриваемые в отношении ресурсов и знаний (например, капитал, время, персонал, процессы, системы и технологии);

информационные системы, информационные потоки и процессы принятия решений (как официальные, так и неофициальные);

взаимосвязи с внутренними заинтересованными сторонами, их восприятие и ценности;

культуру организации;

стандарты, руководящие указания и модели, принятые организацией;

форму и объем контрактных взаимоотношений.

В сам процесс входит определение базовых критериев принятия решений, области действия, границ и соответствующей деятельности организации по процессу управления рисками ИБ. Важно определить цели управления рисками ИБ, поскольку они влияют на весь процесс в целом и контекст в частности. Такими целями могут быть:

поддержка функционирования СУИБ;

соблюдение соответствия законодательным нормам и получение доказательств должного выполнения;

подготовка плана ОНБ;

подготовка плана реагирования на инциденты ИБ;

описание требований по ОИБ к продуктам, сервисам или механизмам реализации элементов процесса установления контекста управления ИБ, необходимым для поддержки функционирования СУИБ. Выходными данными процесса являются базовые критерии принятия решений, область действия, границы и соответствующая деятельность организации по процессу управления рисками ИБ с описанием его структуры.

2. Основные определения

33

2.5.1. Базовые критерии принятия решений по управлению рисками ИБ

В зависимости от области действия и задач управления рисками ИБ, для определения базовых критериев принятия решений по управлению рисками ИБ могут быть применены различные подходы, выбранные из имеющихся и описанных в лучших практиках в области управления рисками ИБ, а также разработанные самой организацией. Причем на каждой итерации подход может быть отличным от предыдущего.

В соответствии с [3, 4] к базовым относятся следующие критерии:

1 ) оценивание рисков ИБ (для сравнения количественно оцененного риска с данными критериями риска для определения значимости риска ИБ);

2 ) оценки последствий (влияния);

3 ) принятия рисков ИБ.

Также организация должна оценить, хватит ли ей ресурсов, чтобы выполнять следующие действия:

оценивать риски и разрабатыватать план обработки рисков ИБ;

определять и внедрять политики и процедуры, включая реализацию выбранных средств управления;

осуществлять мониторинг средств управления рисками ИБ;

• проводить мониторинг процесса управления рисками ИБ.

При определении критериев оценивания рисков ИБ учитывается следующее:

стратегическая роль для бизнеса информационных процессов;

критичность затронутых (вовлеченных) информационных активов;

требования законодательства и регулирующих органов и договорных обязательств;

важность для функционирования организации и значения для бизнеса доступности, конфиденциальности и целостности;

ожидания и реакция причастных сторон и негативные последствия для нематериальных активов и репутации.

Кроме этого критерии оценивания рисков ИБ могут быть использованы для спецификации приоритетов при обработке рисков ИБ.

Критерии оценки последствий определяются в терминах степени ущерба или расходов организации, вызванных событиями ИБ, с учетом следующих факторов:

класс затрагиваемых информационных активов;

нарушения ИБ (например, потеря конфиденциальности, целостности и-ли доступности);

। крушение оперативной деятельности (собственной или третьих сторон);

потеря бизнеса или финансовой ценности;

нарушение планов и конечных сроков;

34

Управление рисками ИБ

ущерб для репутации;

нарушения законодательных, нормативных или договорных требований.

Критерии принятии рисков ИБ определяются в зависимости от политик, целей, задач организации и интересов всех заинтересованных сторон. Организация должна установить свою собственную шкалу уровней принятия рисков ИБ с учетом следующего:

могут рассматриваться несколько порогов с указанием желаемого целевого уровня рисков ИБ, но при условии, что при определенных обстоятельствах высшее руководство будет принимать риски, выше принятых значений;

критерии могут выражаться как отношение количественно оцененной прибыли (или другой выгоды для бизнеса) к количественно оцененному риску ИБ;

к разным классам рисков могут применяться разные критерии, например, может быть не принят риск несоблюдения требования регуляторов или законодательства, тогда как приняты более высокие риски, определенные в договорных обязательствах;

критерии могут включать требования последующей дополнительной обработки, например, риск ИБ может быть принят, если есть одобрение и обязательства по принятию мер по его снижению до приемлемого уровня в течение определенного периода времени.

Критерии принятии рисков ИБ могут различаться в зависимости от ожидаемых сроков их существования, например, риск ИБ может быть связан с временными или краткосрочными действиями.

Критерии принятия рисков обязательно согласуются с бизнес-крите-риями, законодательством и регуляторами, всеми бизнес-процессами и технологиями, финансами, а также социальными и человеческими факторами.

2.5.2. Область действия и границы управления рисками ИБ

Как отмечено в ГОСТ Р ИСО/МЭК 27005-2010 [3, 4], организация должна установить область действия и границы управления рисками ИБ, что гарантирует охват всех относящихся к рискам ИБ активов при оценке рисков ИБ в рамках определенных границ в условиях ведения бизнеса. При этом учитываются следующие факторы:

стратегические бизнес-задачи, стратегия и политики организации;

бизнес-процессы;

функции и структура организации;

законодательные, регулирующие и договорные требования, применимые к организации;

ПолИБ организации;

общий подход организации к управлению всеми рисками;

2. Основные определения

35

информационные активы;

местоположение и географические особенности организации;

потребности заинтересованных лиц;

социо-культурная среда;

граница - линия раздела (например, для информационного обмена с внешней средой).

При наличии любых исключений из области действия они обосновываются.

Областью действия управления рисками ИБ может быть примененная ИТ, информационная инфраструктура, бизнес-процесс или определенная часть организации.

Граница определяет те части области действия управления рисками ИБ, которые будут рассматриваться.

Должны быть определены, утверждены соответствующими уполномоченными лицами и соблюдаться организация самого процесса управления рисками ИБ как важной части процессов СУИБ и ответственность в рамках этого процесса, включающие:

разработку процесса управления рисками ИБ, подходящего для организации;

определение и анализ заинтересованных сторон;

определение ролей и обязанностей всех сторон - внешних и внутренних;

установление требуемых взаимосвязей между организацией и заинтересованными сторонами и границ раздела функций организации по управлению рисками высшего уровня (например, управление операционными рисками) и других проектов и видов деятельности;

определение путей эскалации (передачи на более высокие руководящие уровни) решений;

спецификацию записей, которые должны быть сохранены.

2.5.3. Учет требований по ОИБ при управлении рисками ИБ

Требования по ОИБ в любой организации, независимо от ее размера, вырабатываются с учетом трех основных факторов и обязательно документируются в СУИБ [6]. Эти источники таковы:

уникальная совокупность угроз ИБ и уязвимостей, реализация которых может привести к значительным потерям для бизнеса;

законодательные и нормативные требования и договорные обязательства, которые должны выполняться организацией, ее партнерами, подрядчиками и поставщиками услуг;

уникальный набор принципов, целей и требований по обработке информации, разработанный организацией для поддержки бизнес-про-цессов и применяемый к ИС организации.

36

Управление рисками ИБ

Примеры требований бизнеса - соблюдение политик и процедур, операционного регламента, требований внутреннего аудита, договорных обязательств. Конкретный пример - требования по шифрованию конфиденциальной информации на ноутбуках и использование специальных карт доступа для удаленного доступа в интранет организации.

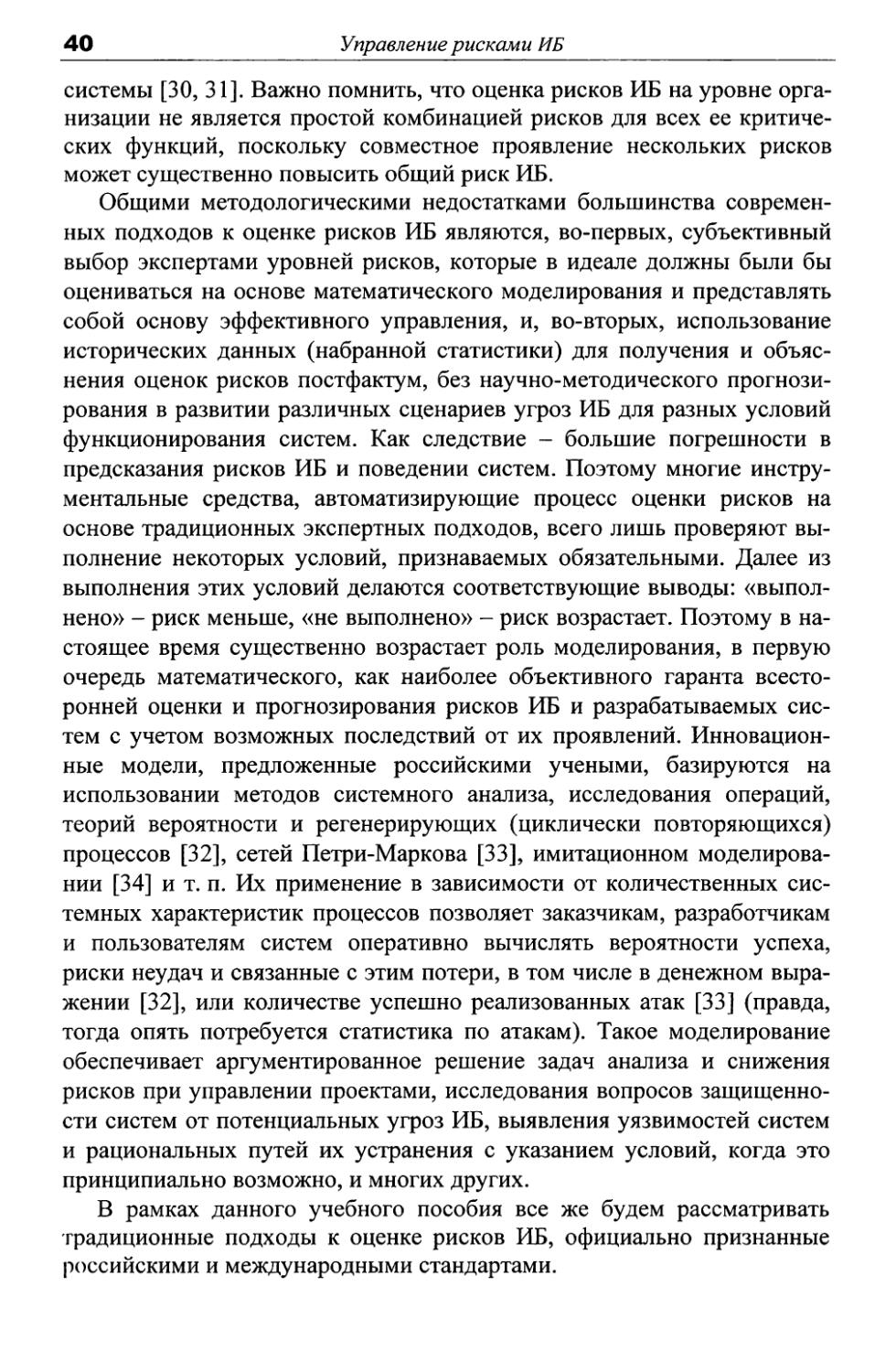

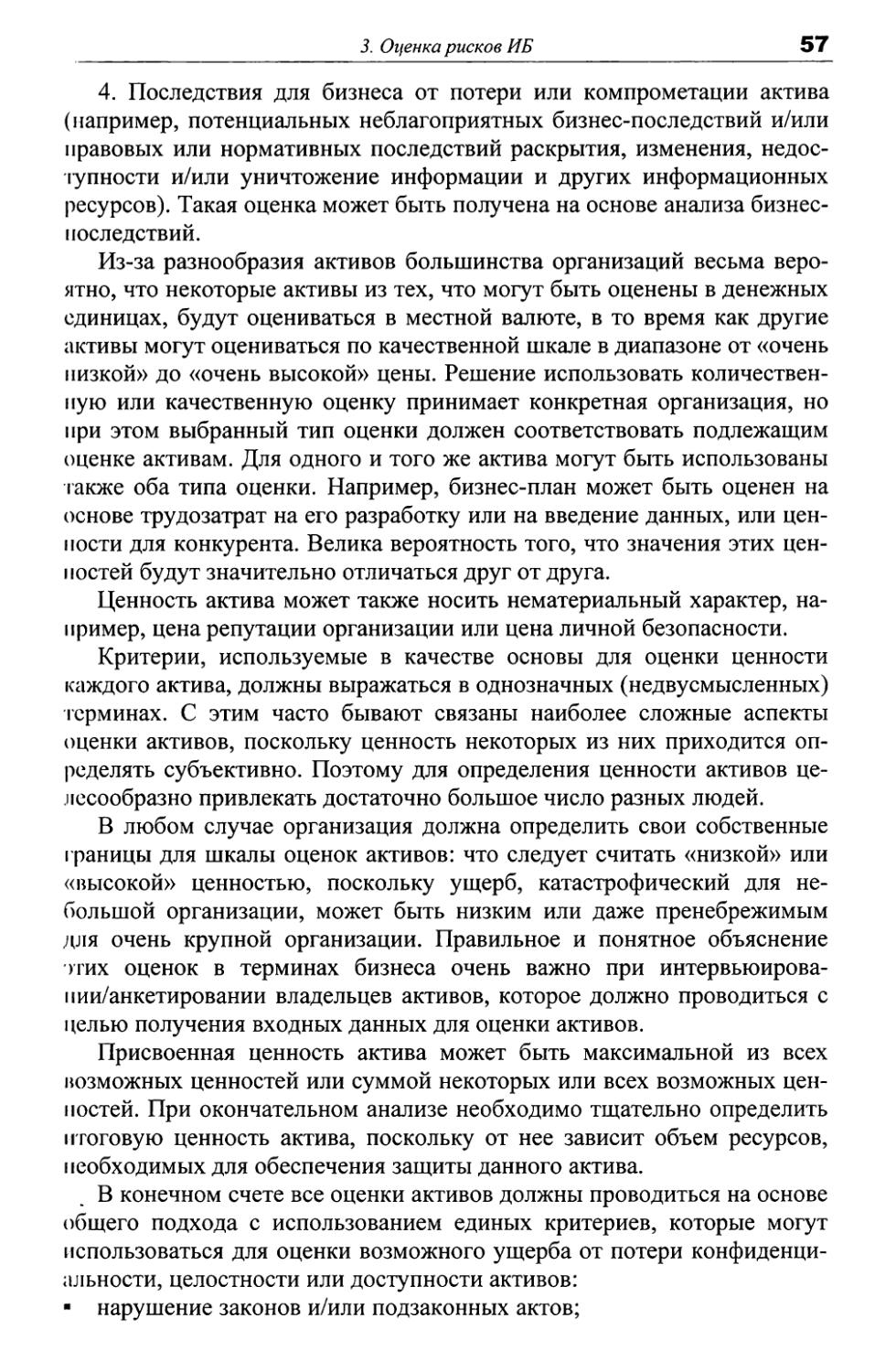

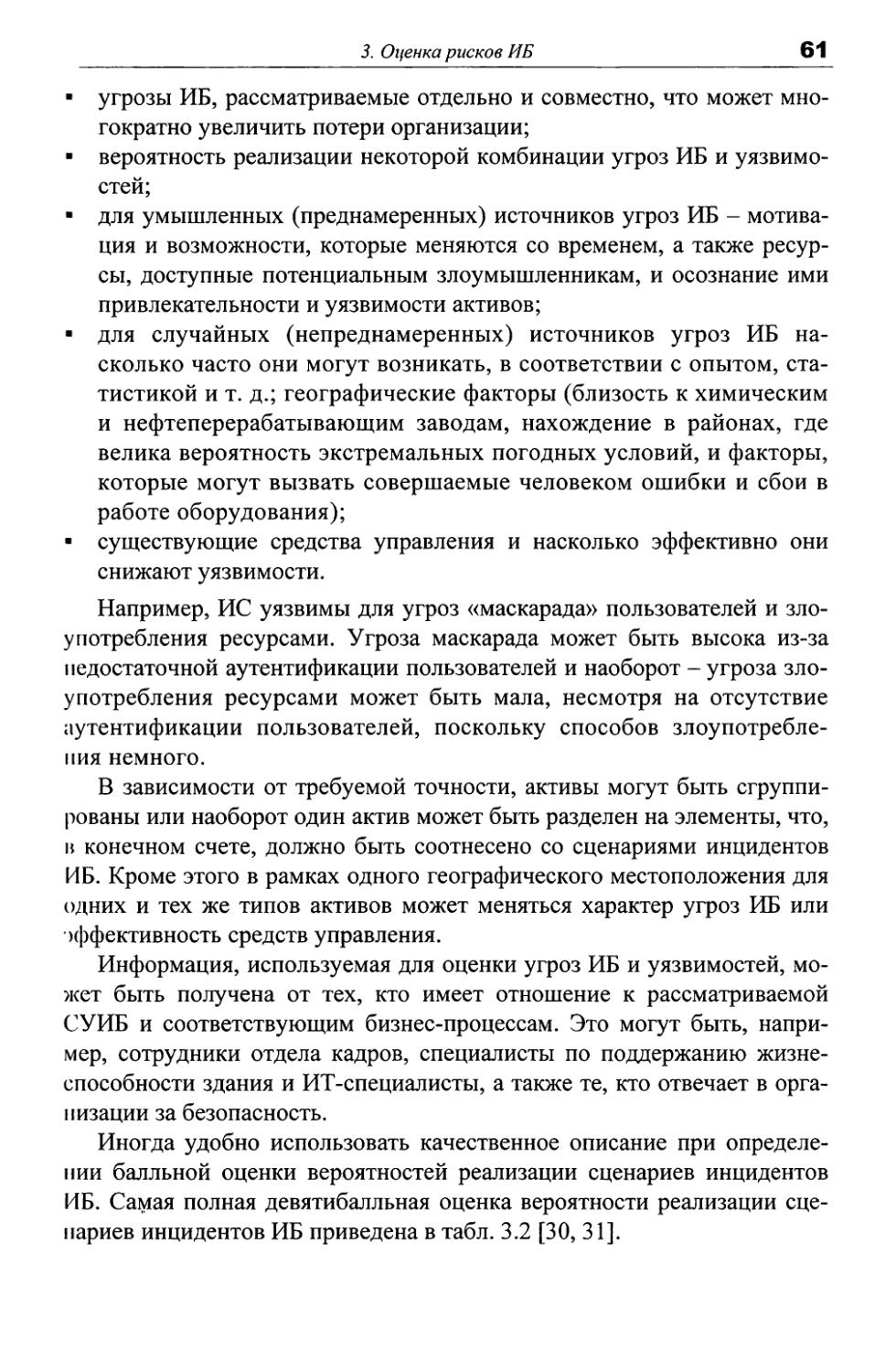

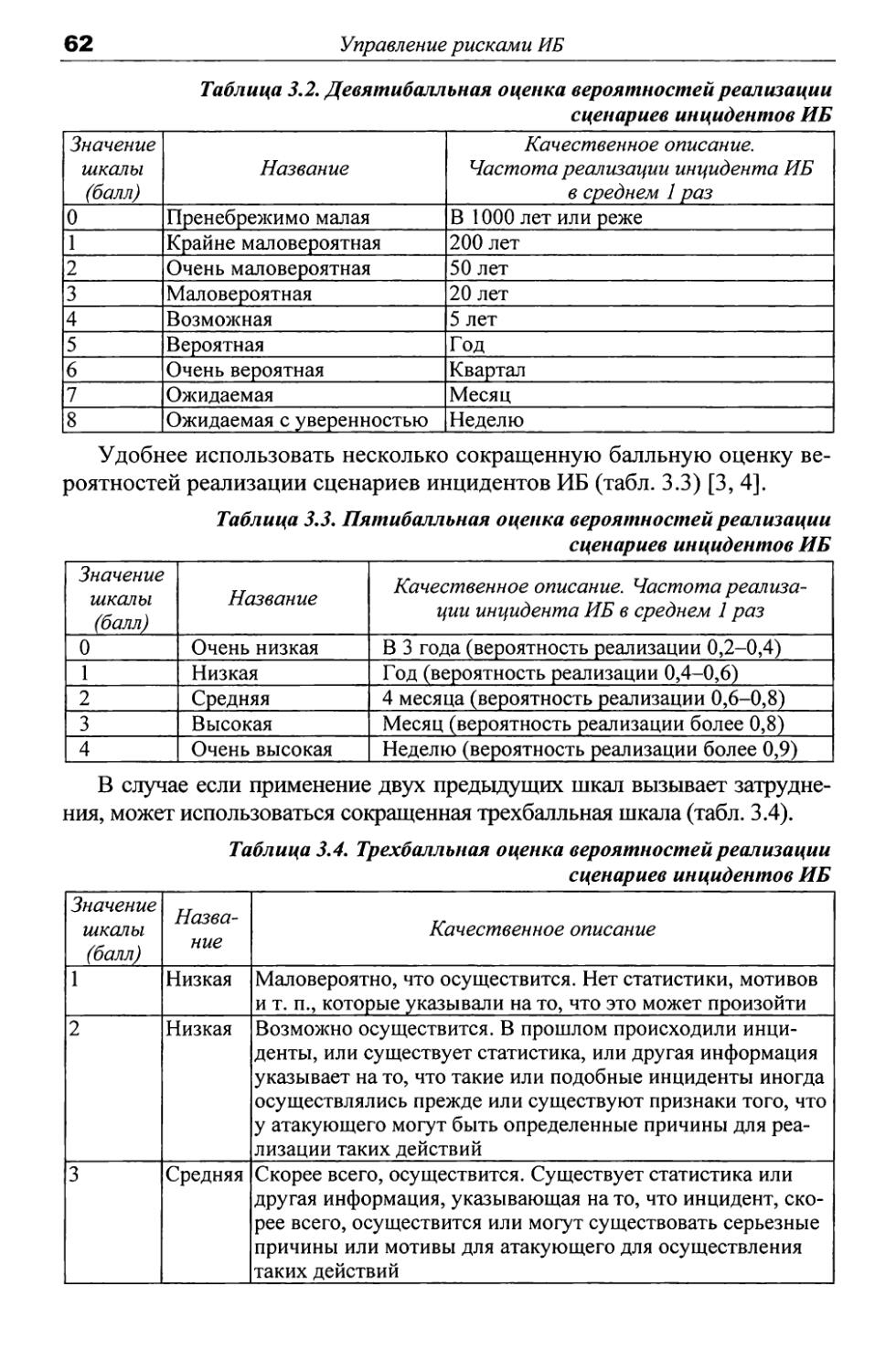

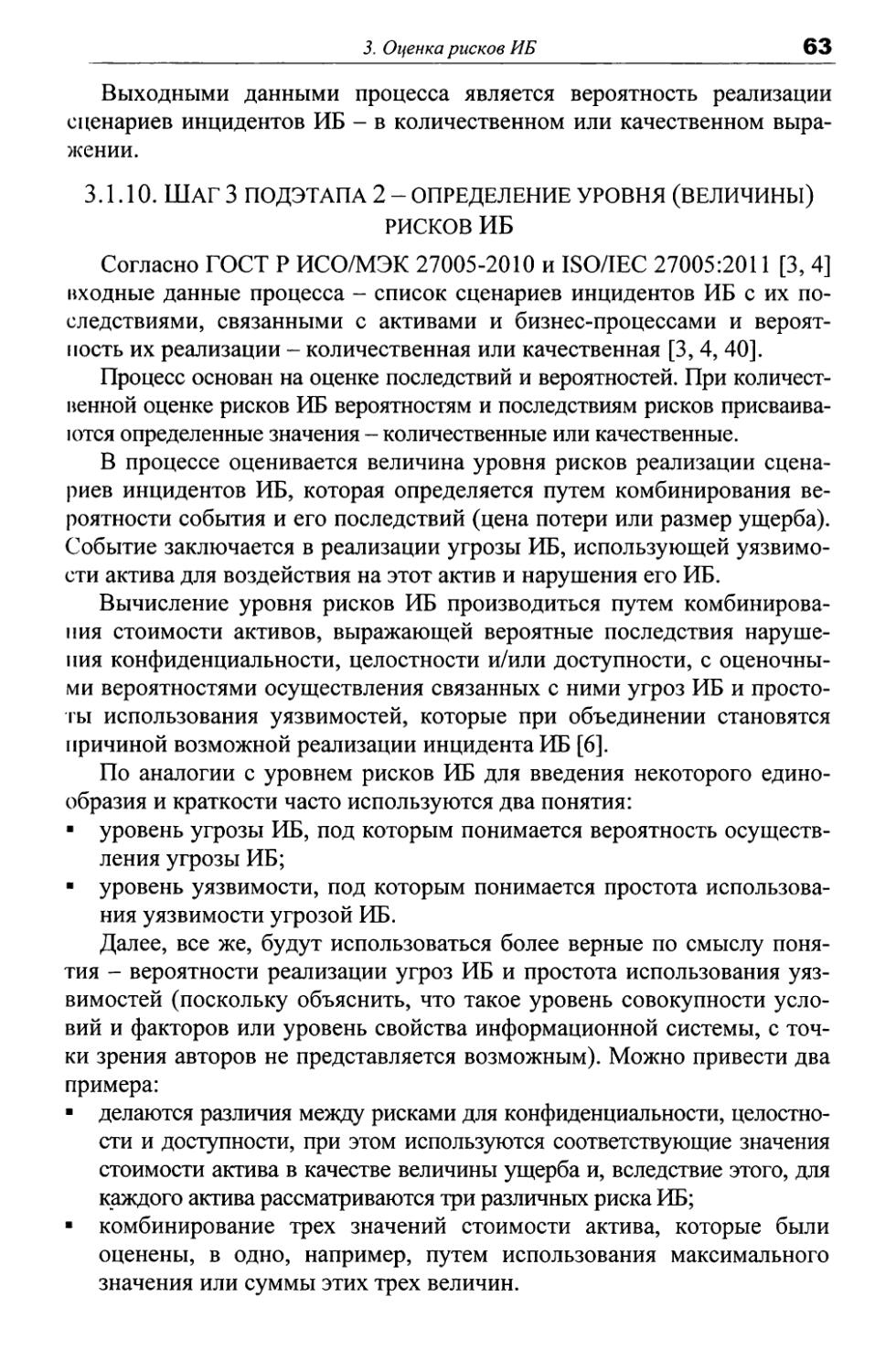

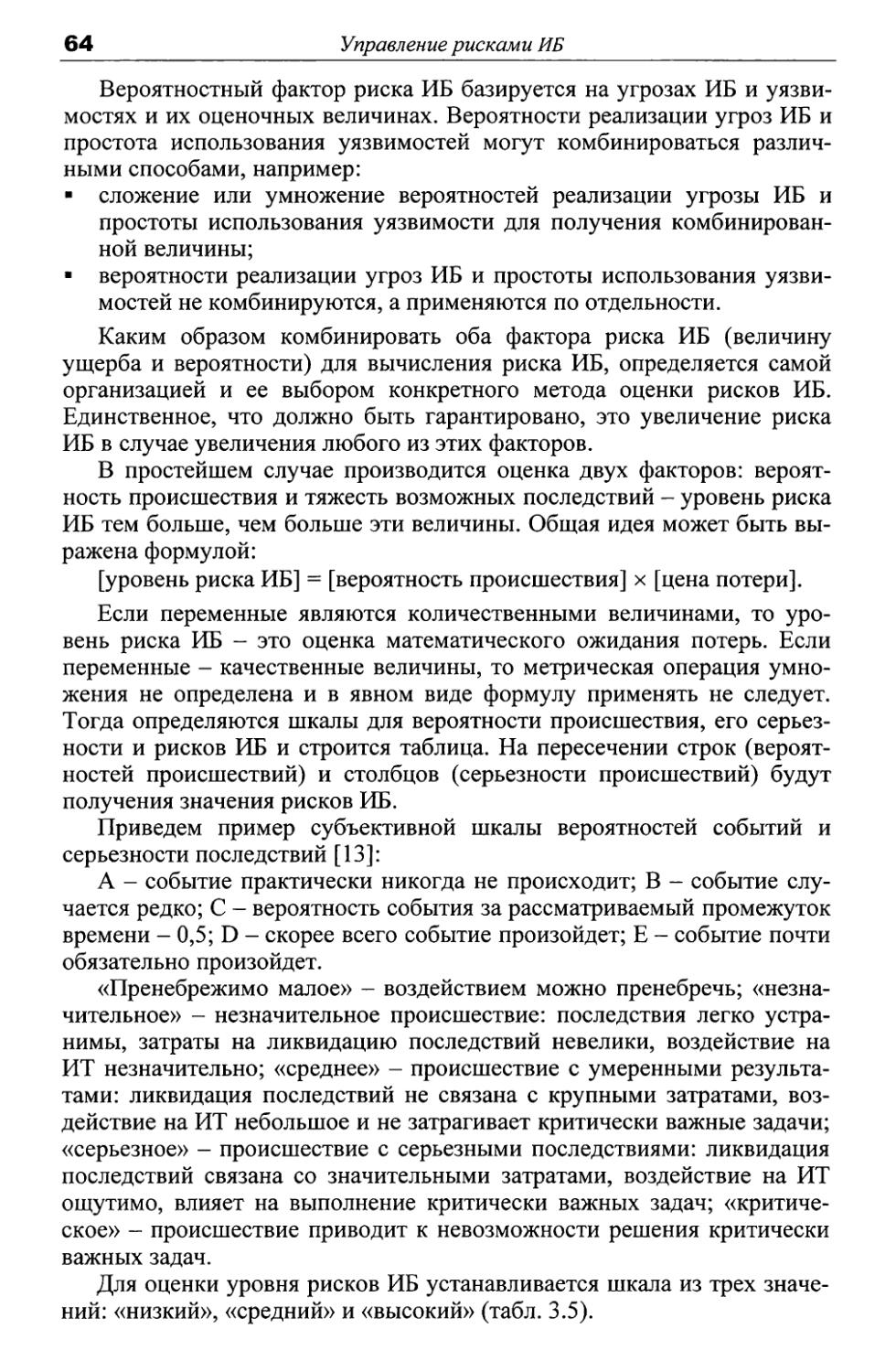

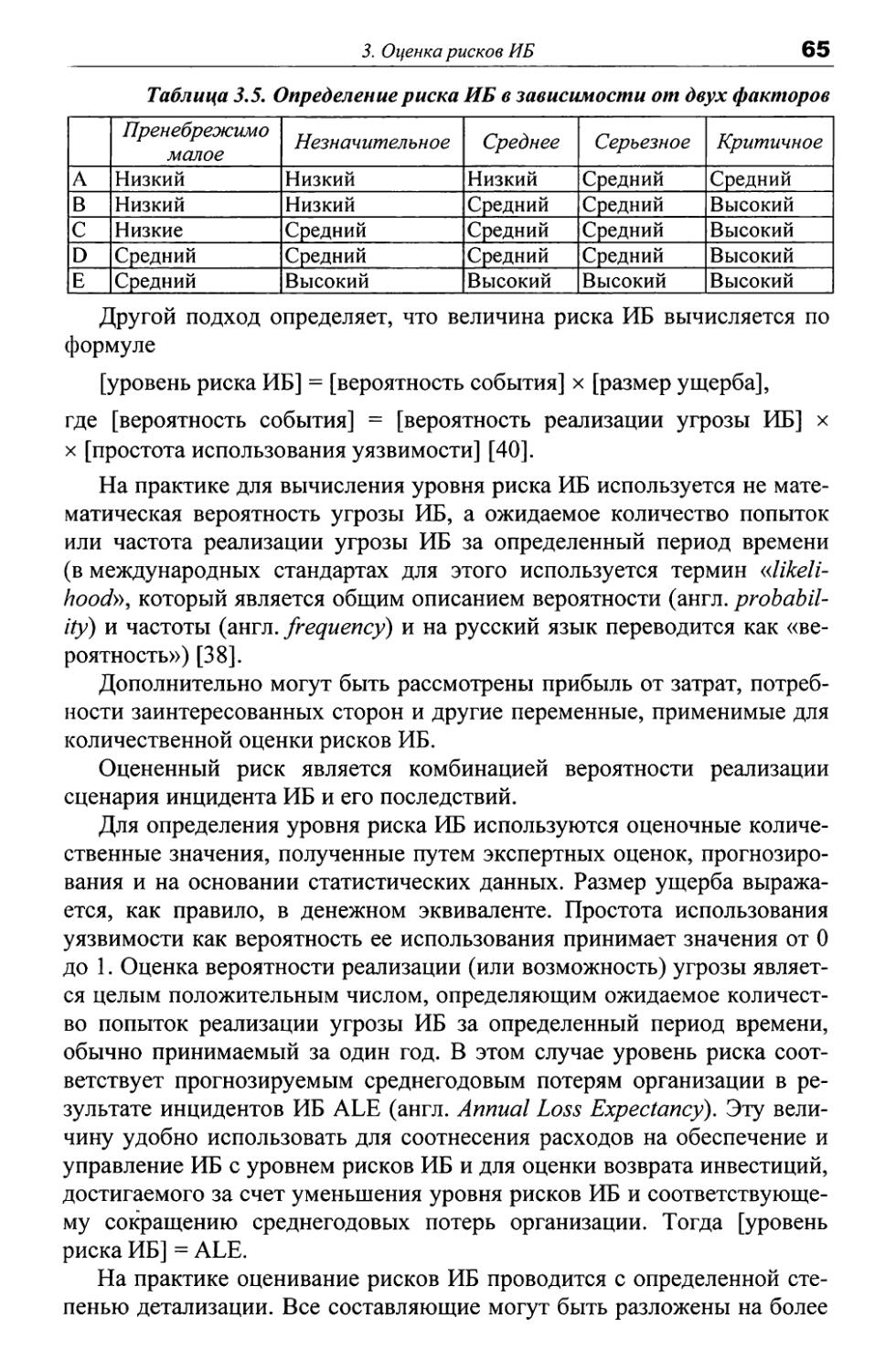

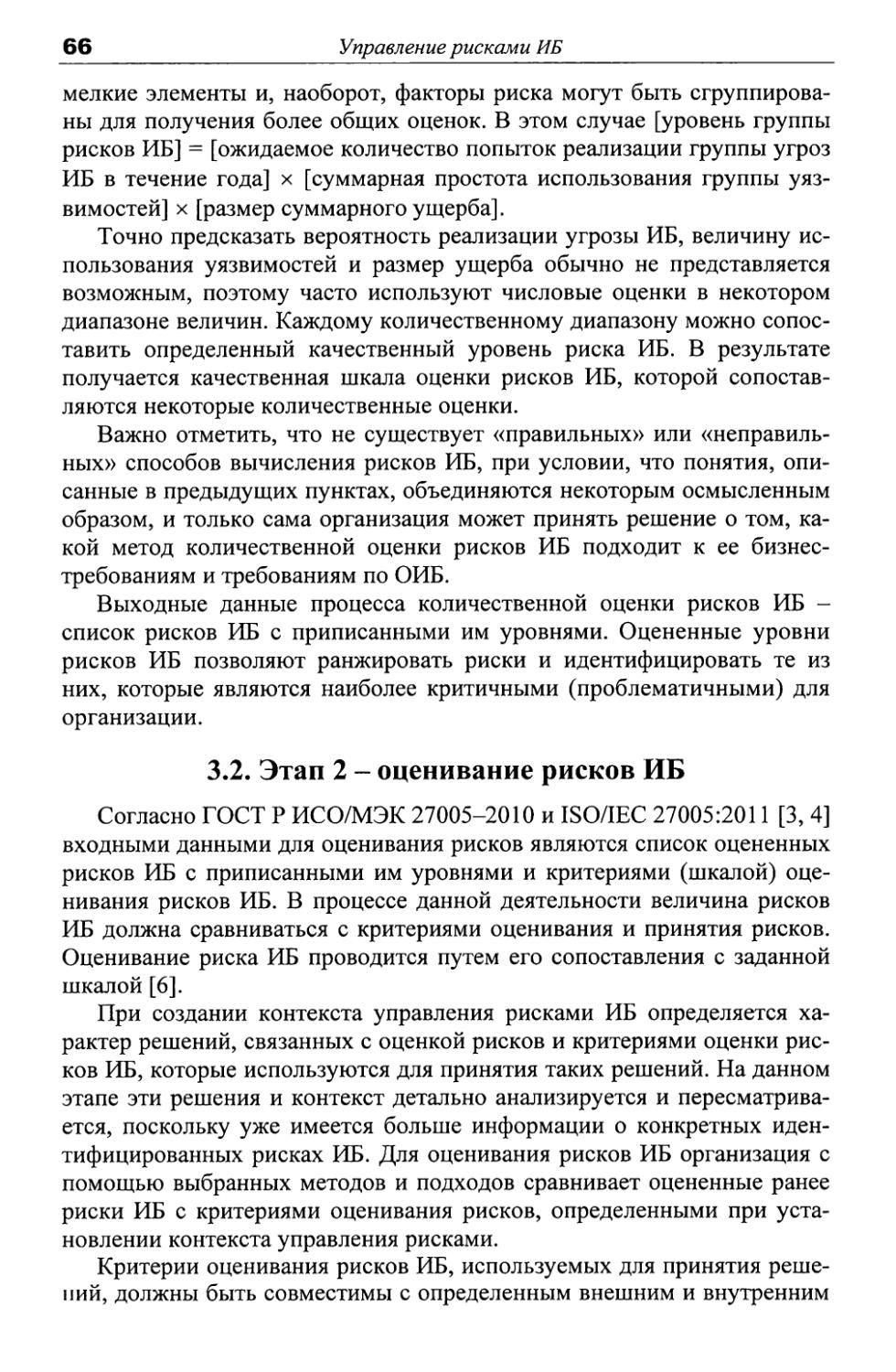

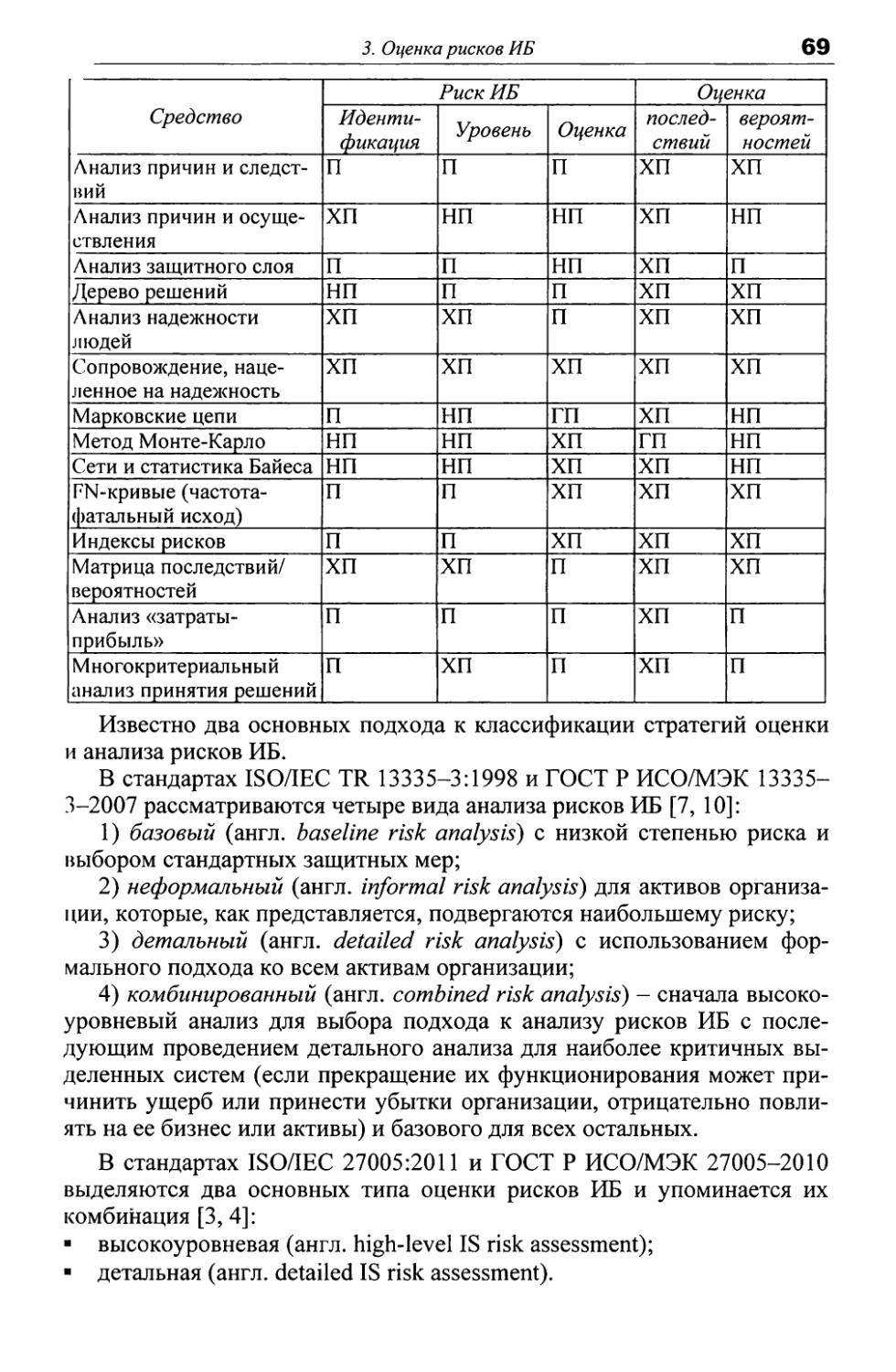

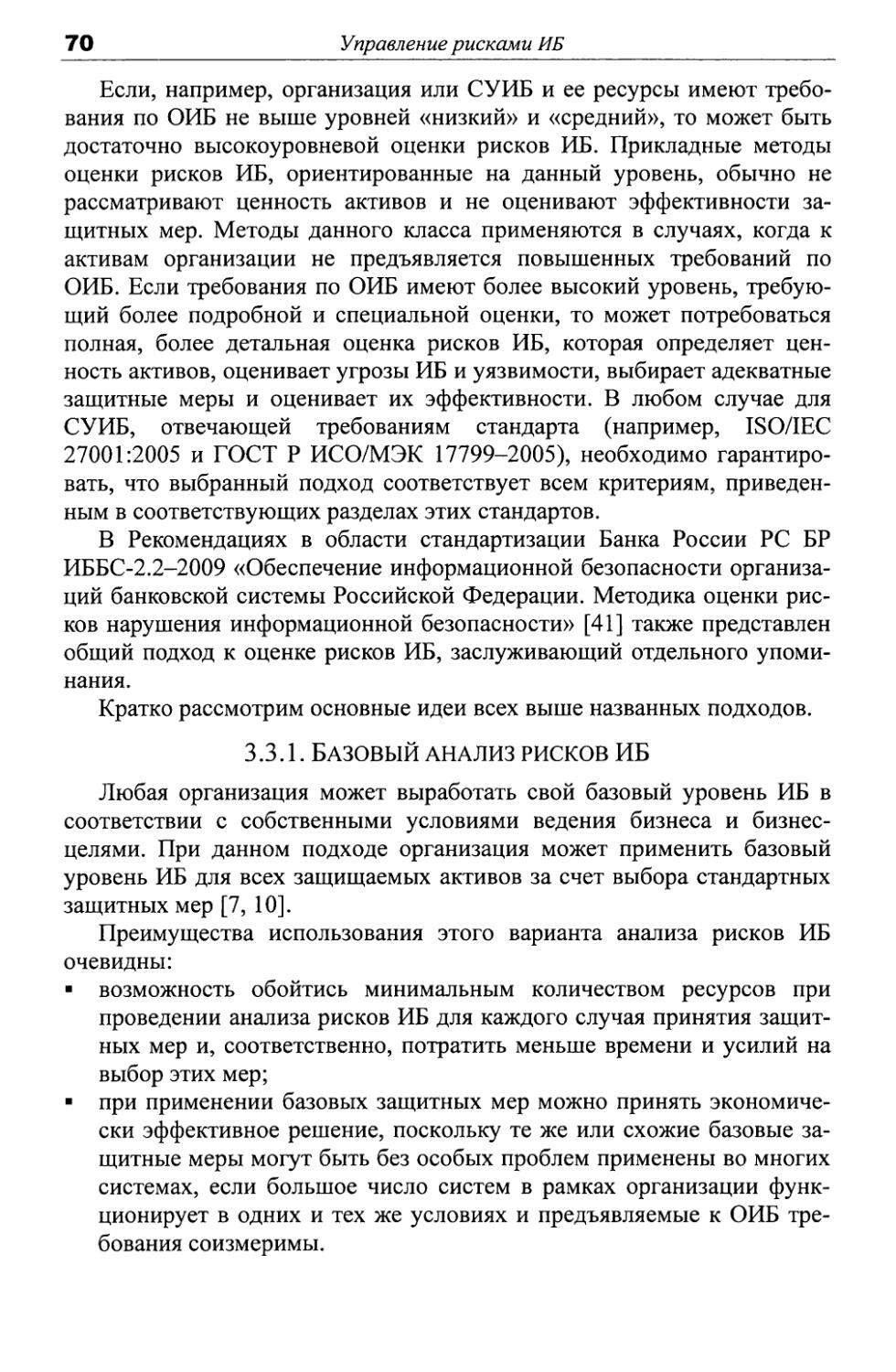

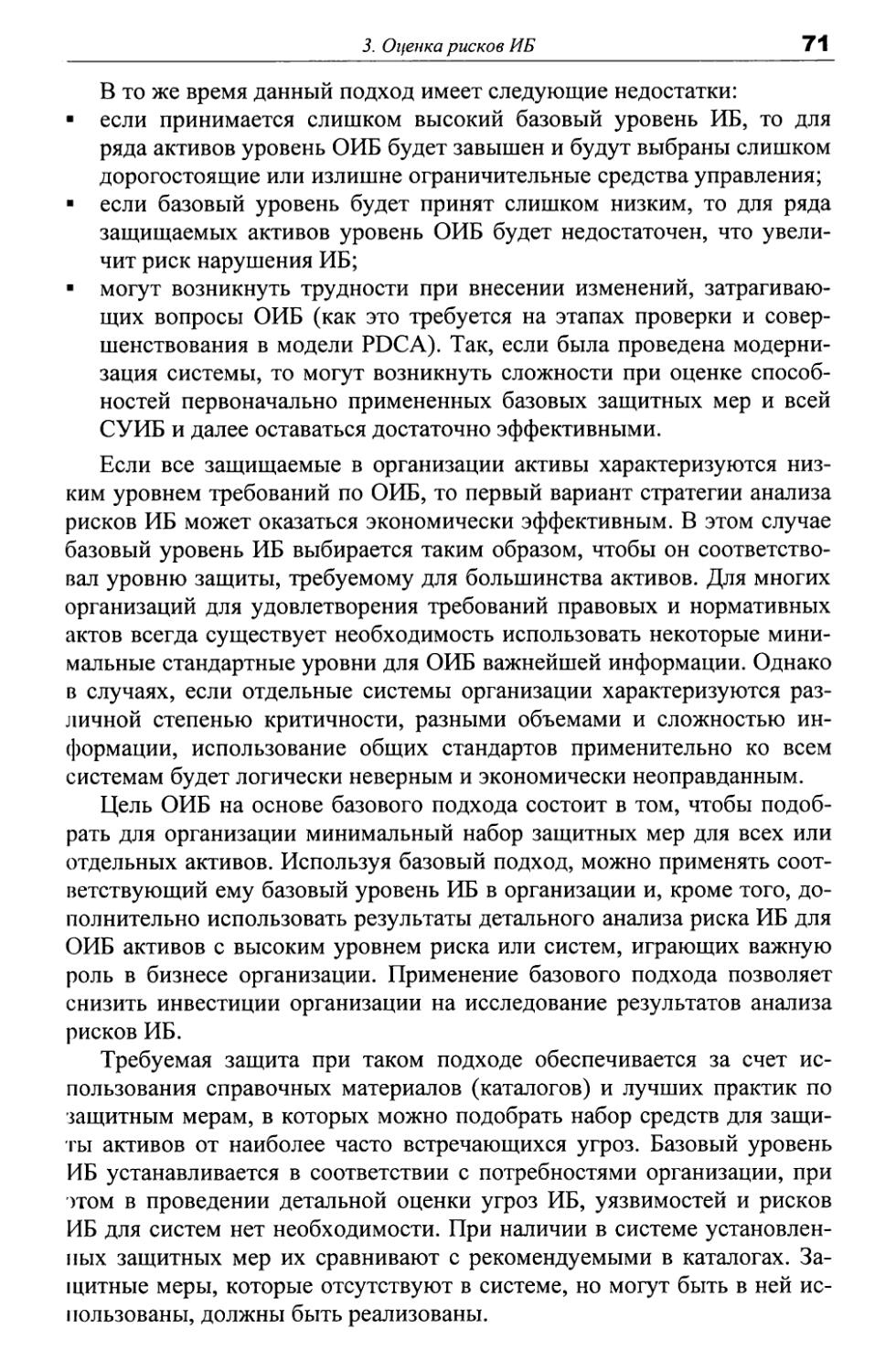

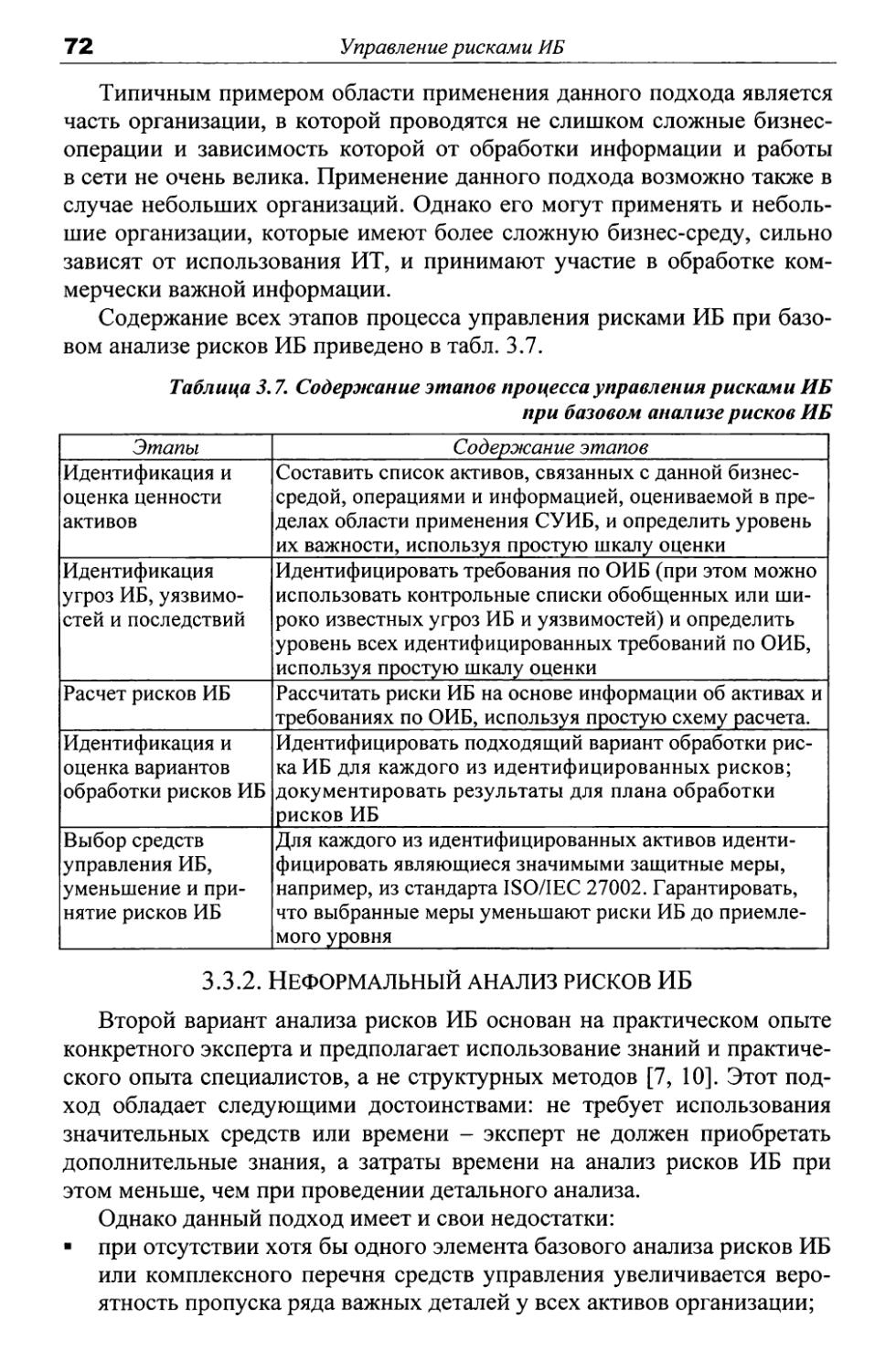

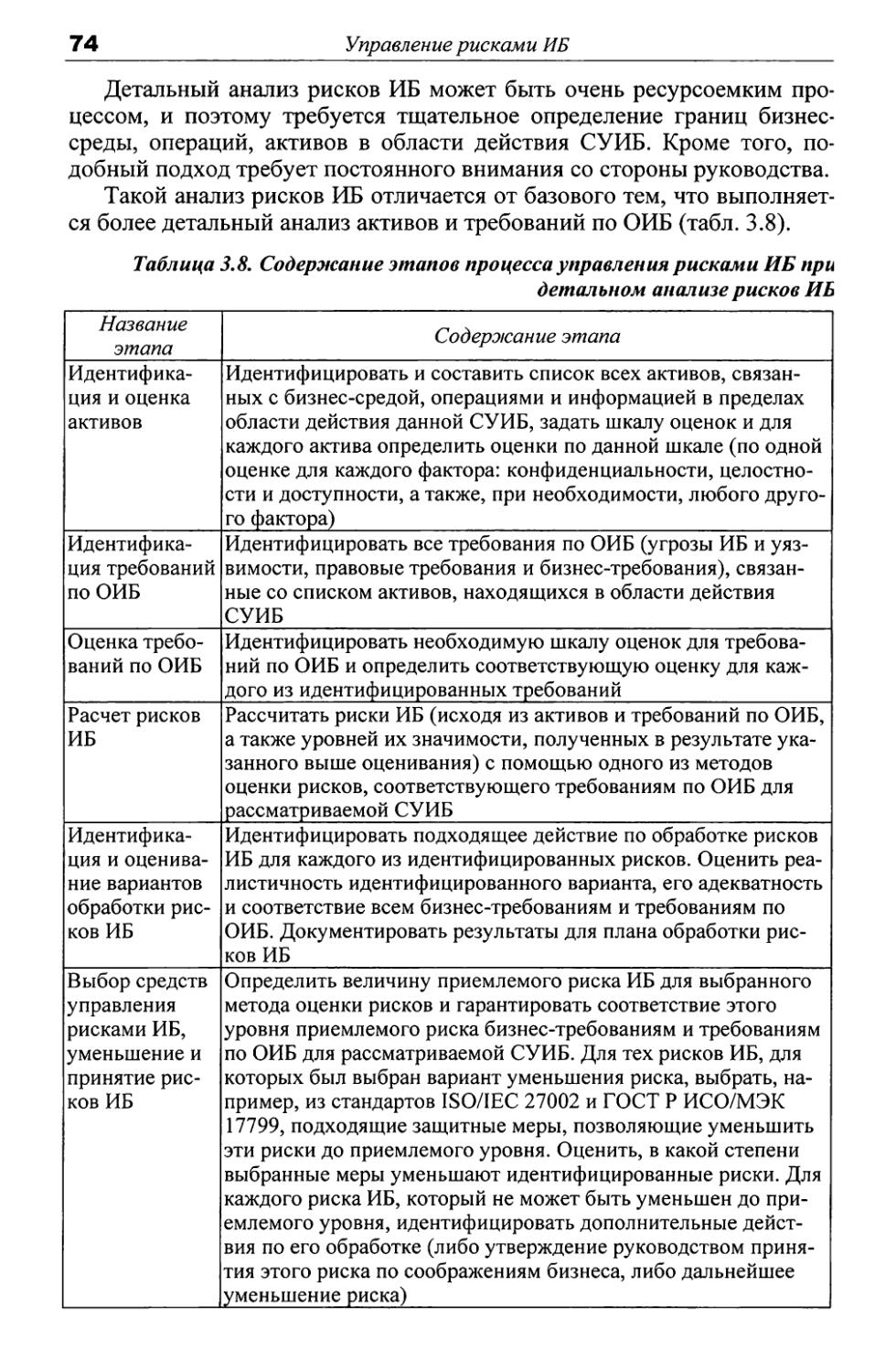

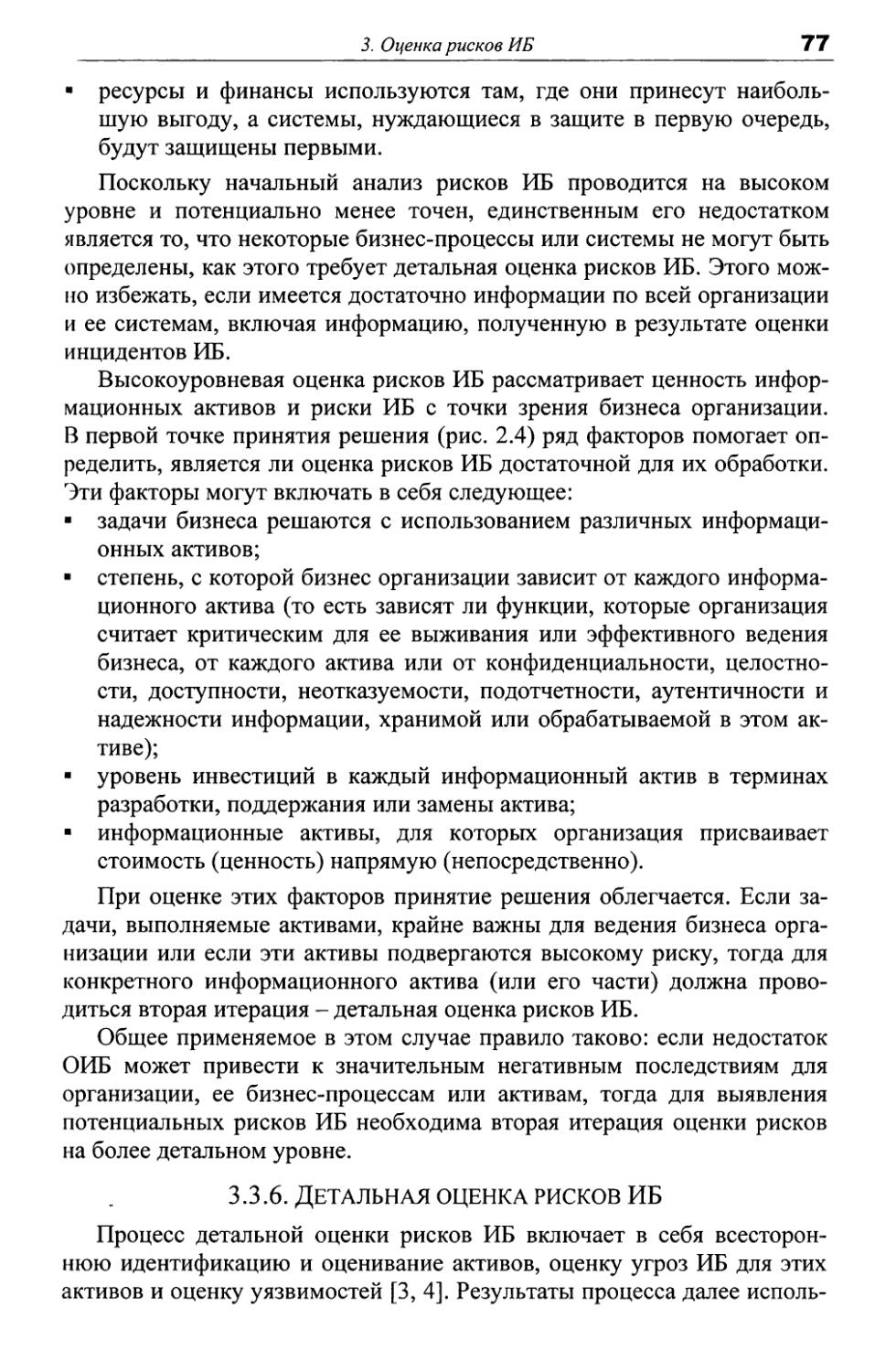

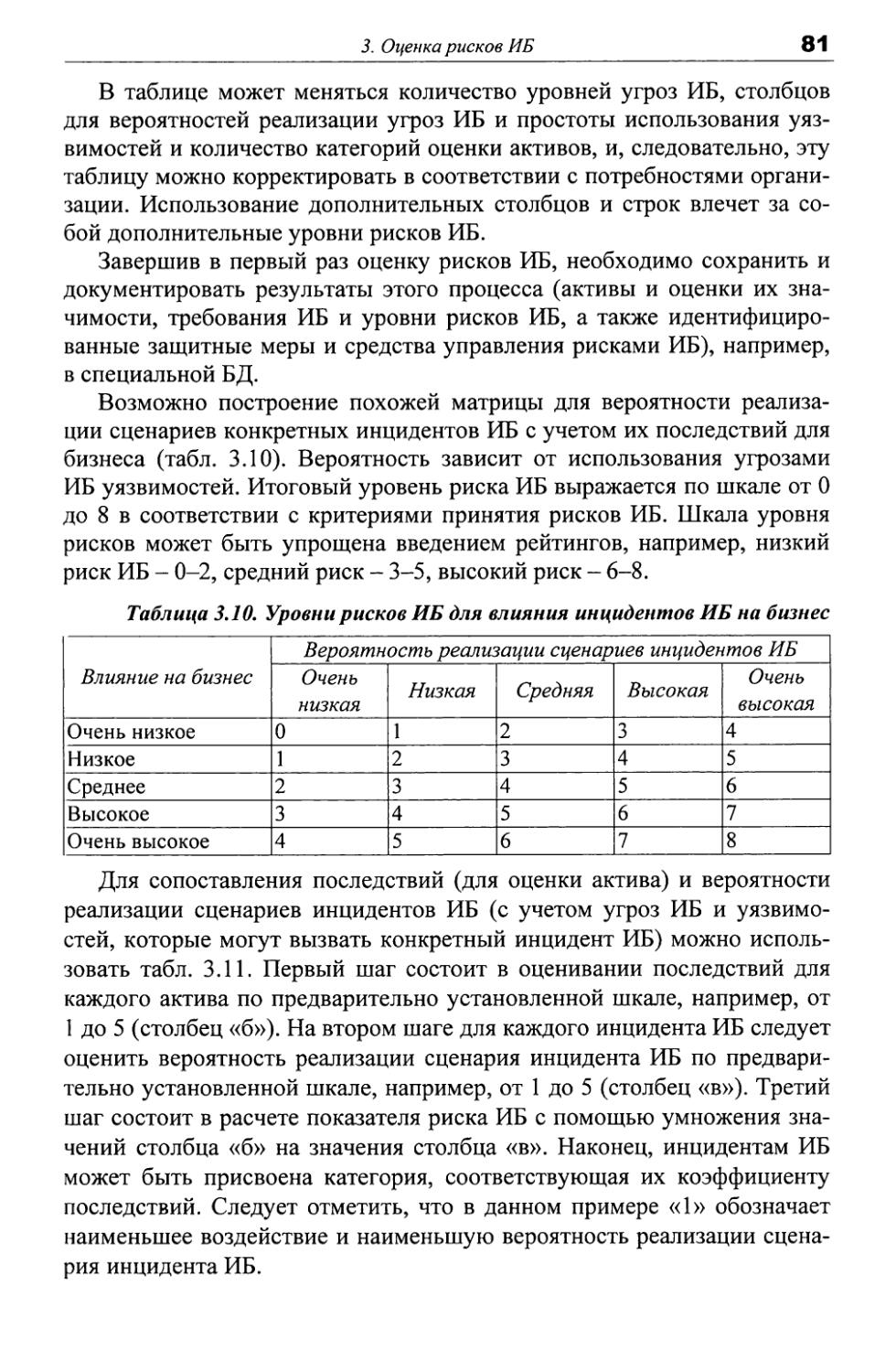

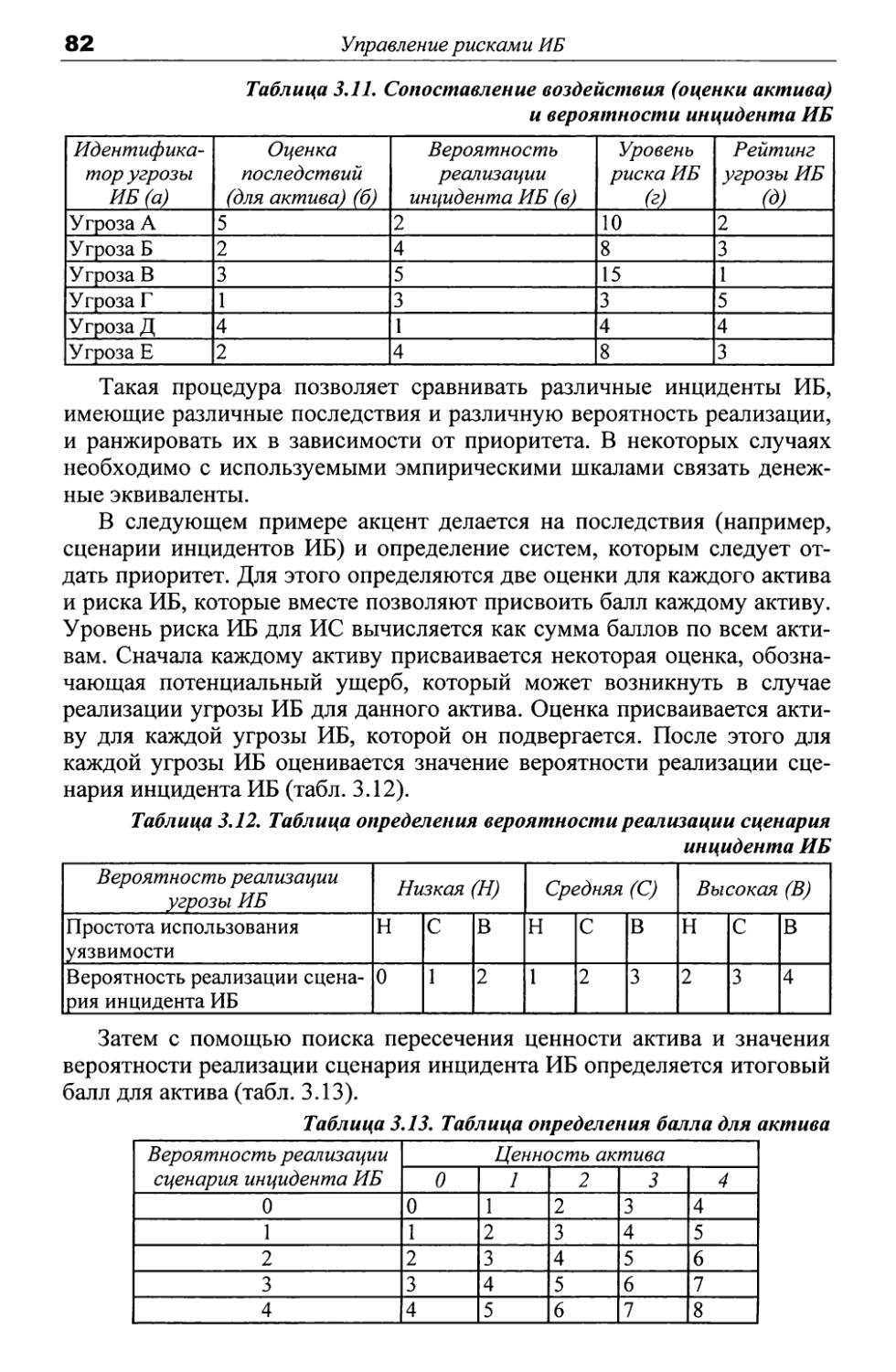

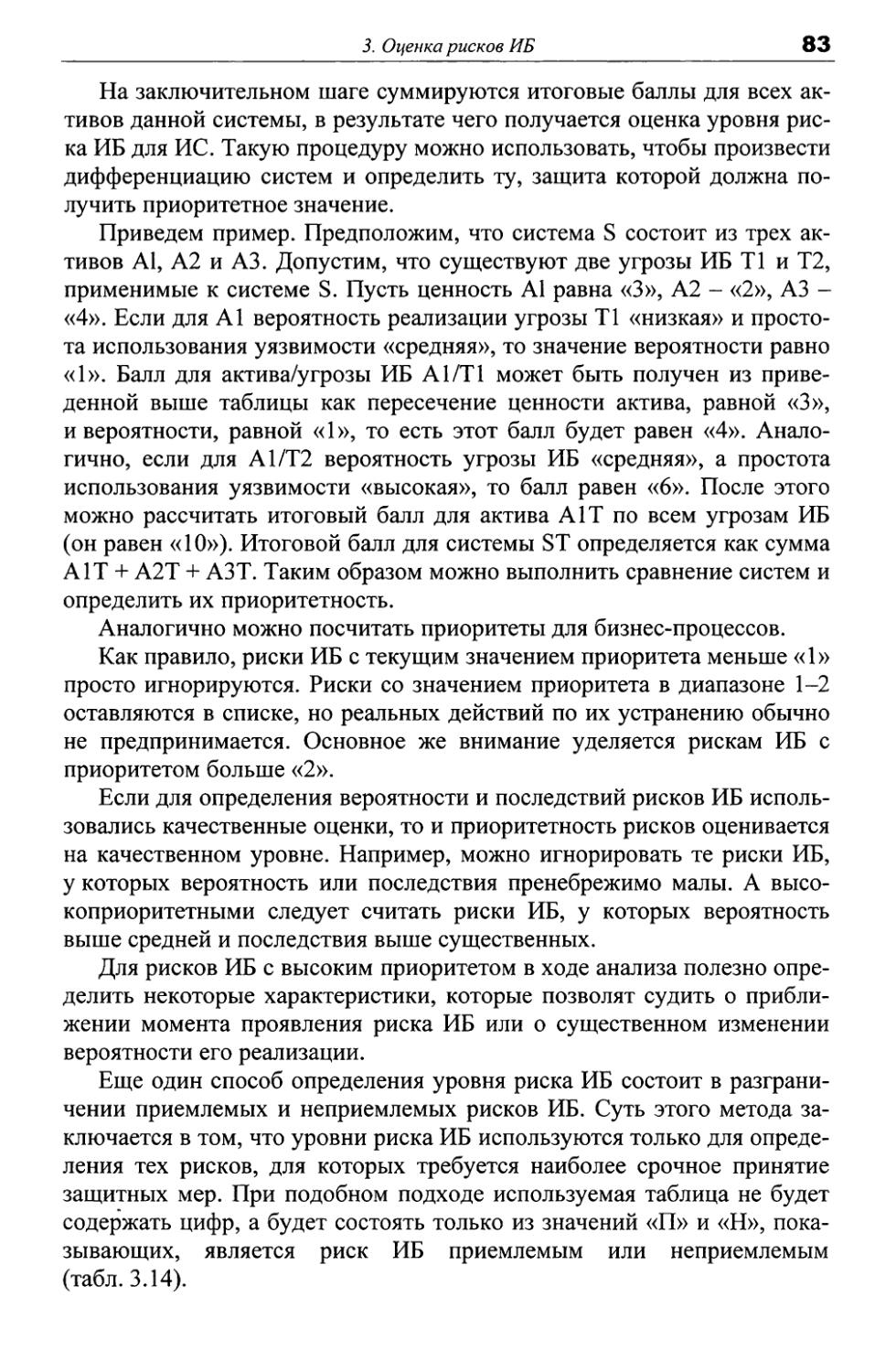

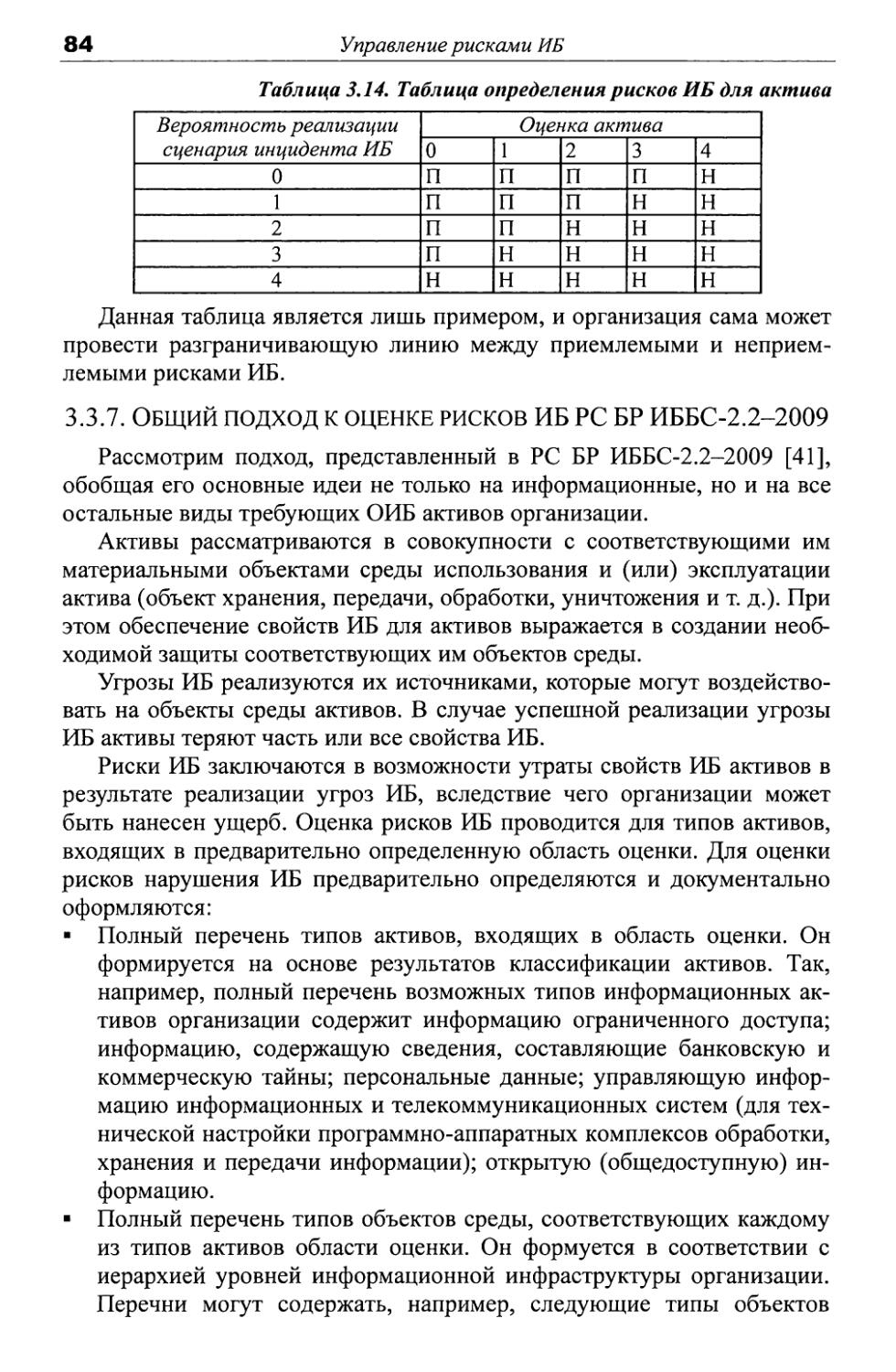

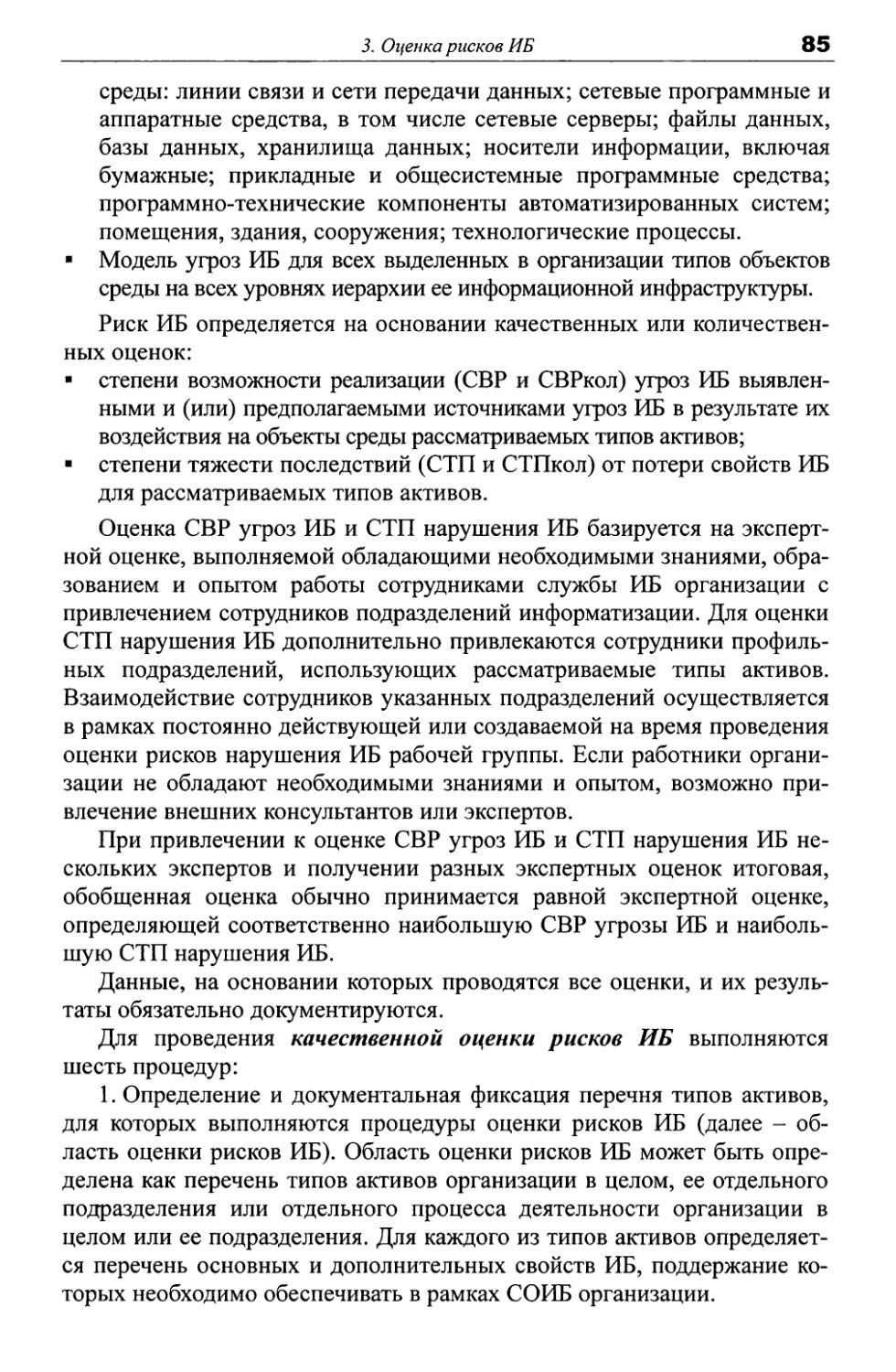

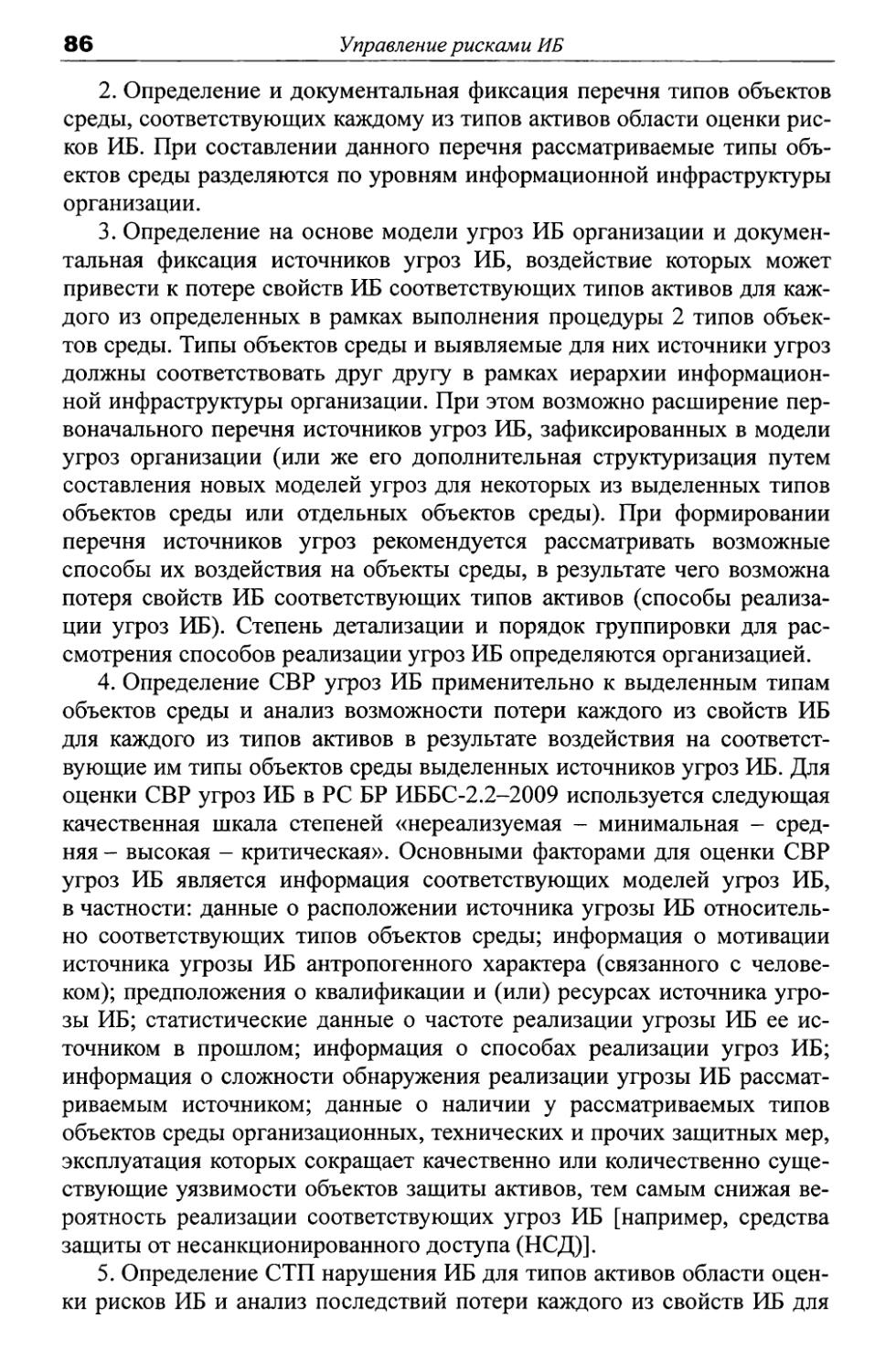

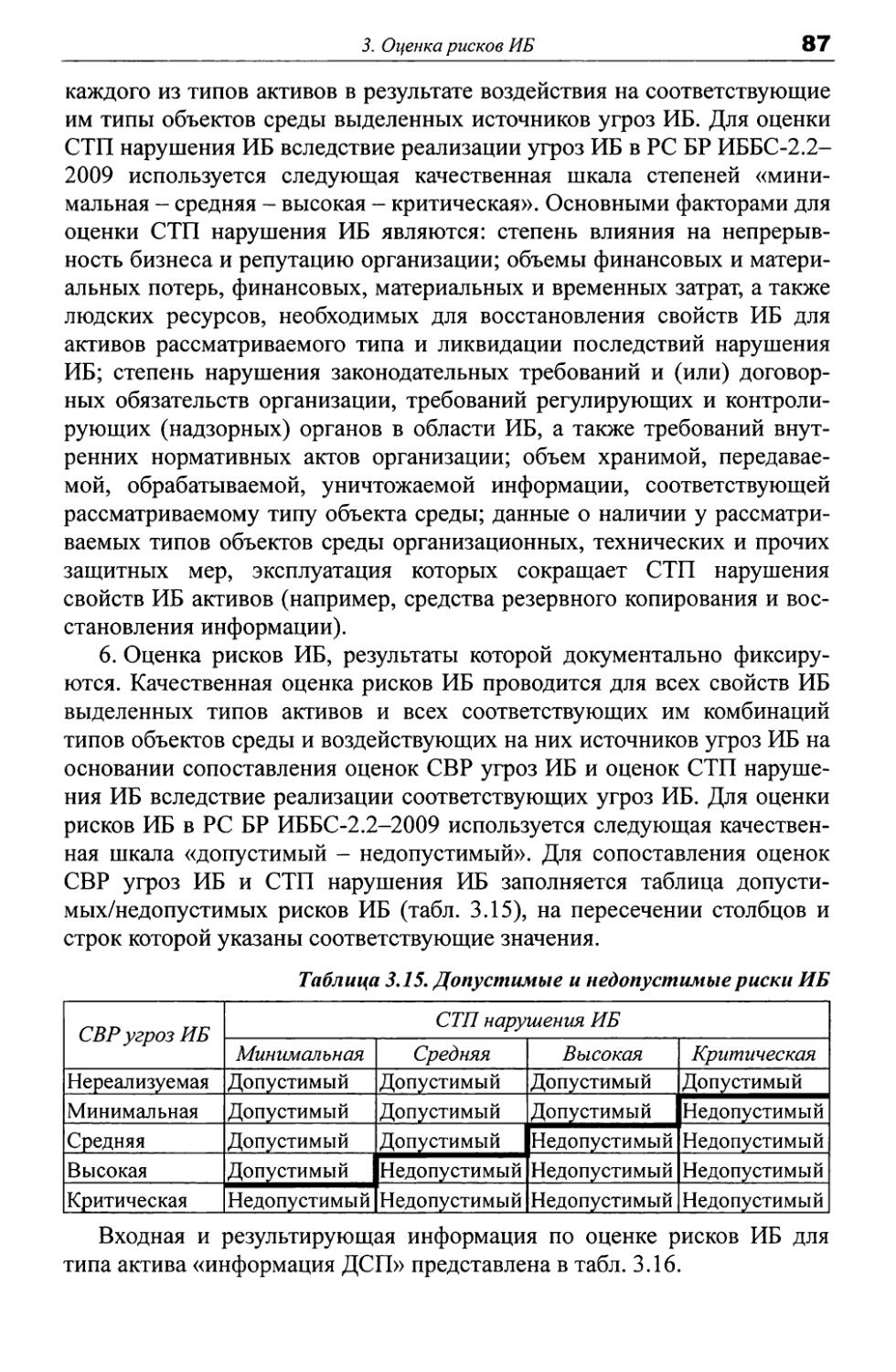

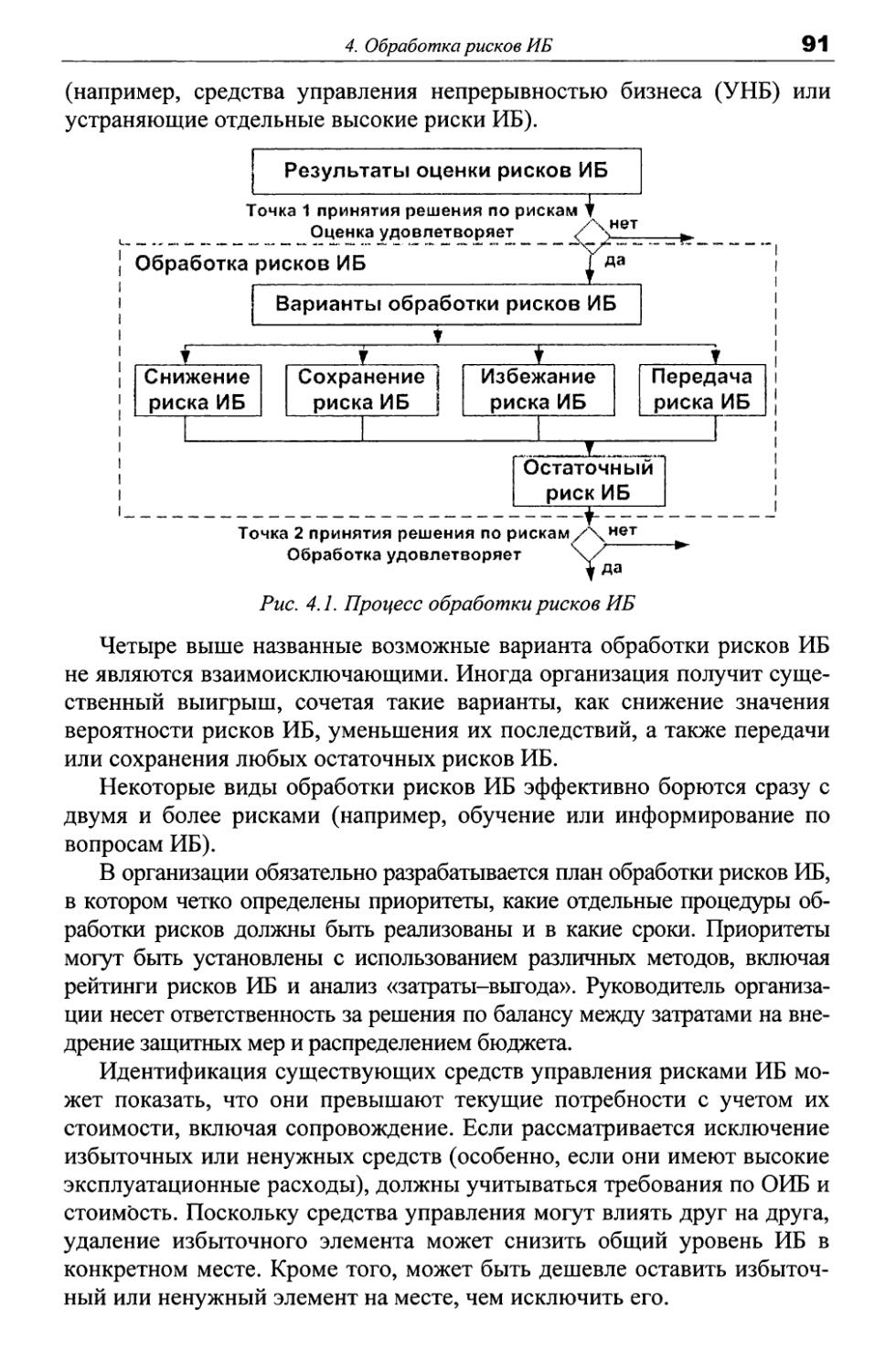

Примеры требований законодательства - необходимость классификации активов, представляющих коммерческую тайну («Закон о коммерческой тайне» от 29 июля 2004 г. № 98-ФЗ), использование сертифицированных средств криптографической защиты, лицензионного ПО, наличие ПолИБ организации.