Author: Милославская Н.Г. Толстой А.И. Запечников С.В. Ушаков Д.В.

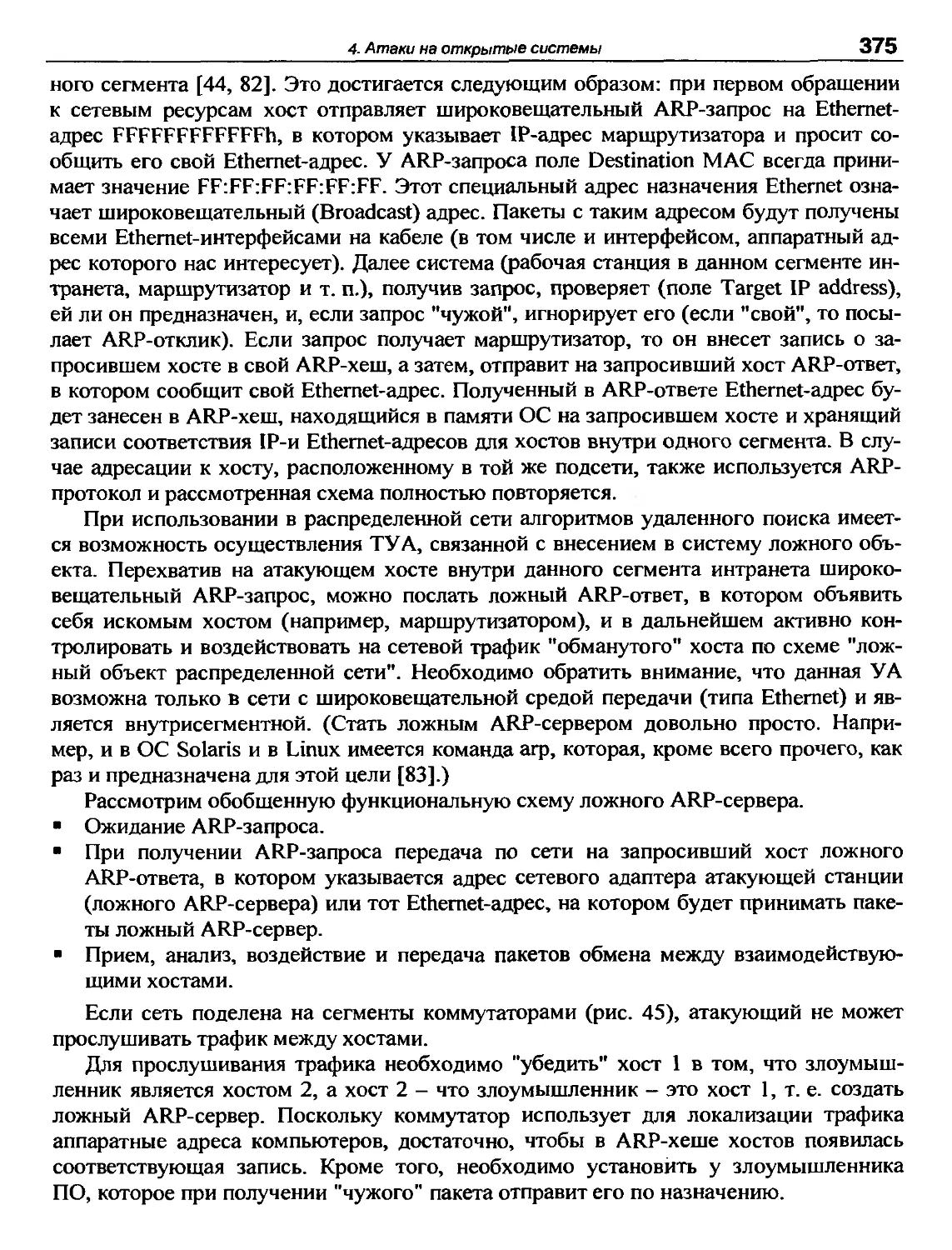

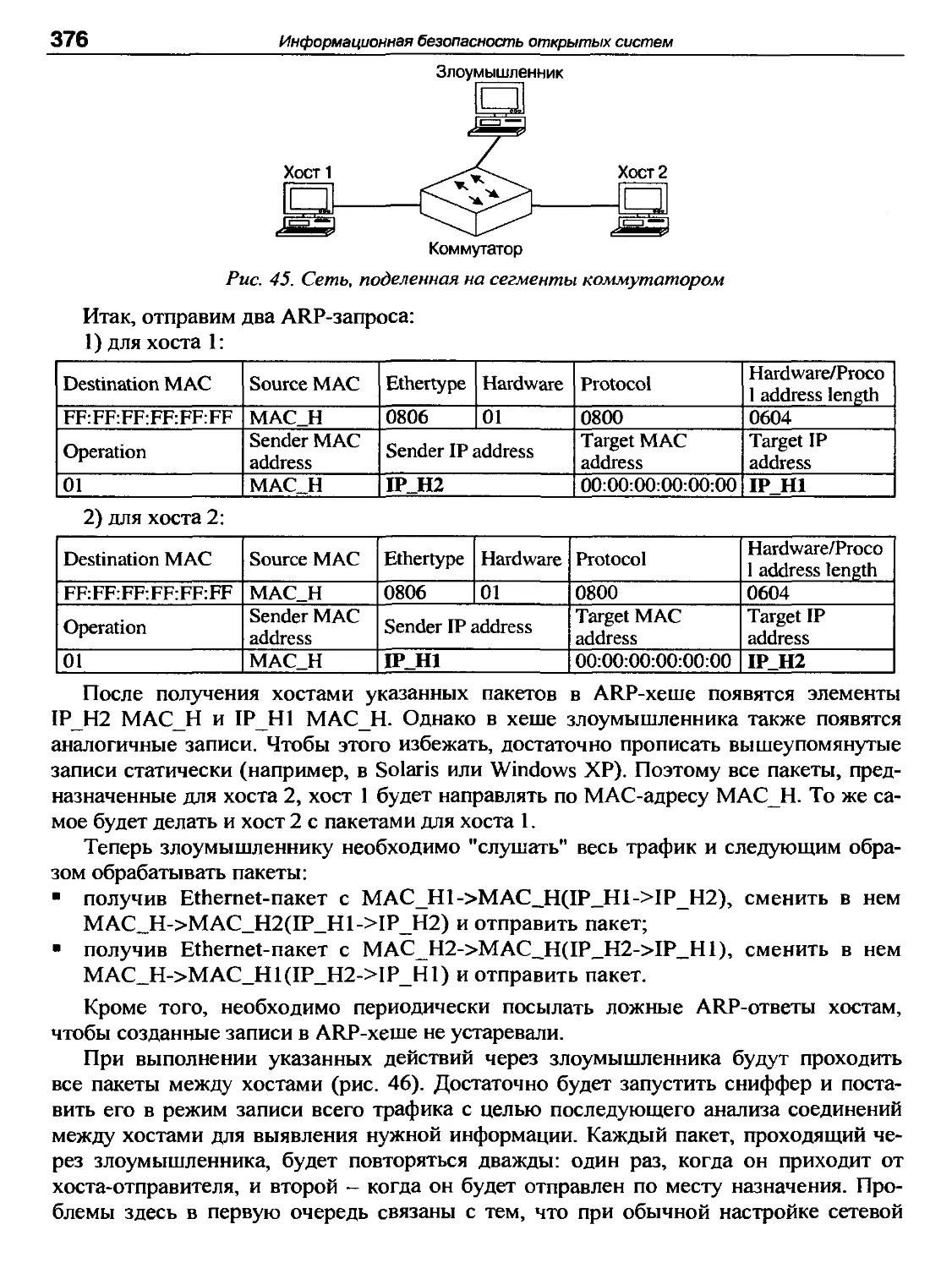

Tags: виды сетей в зависимости от охватываемой территории программирование информационная безопасность

ISBN: 5-93517-291-1

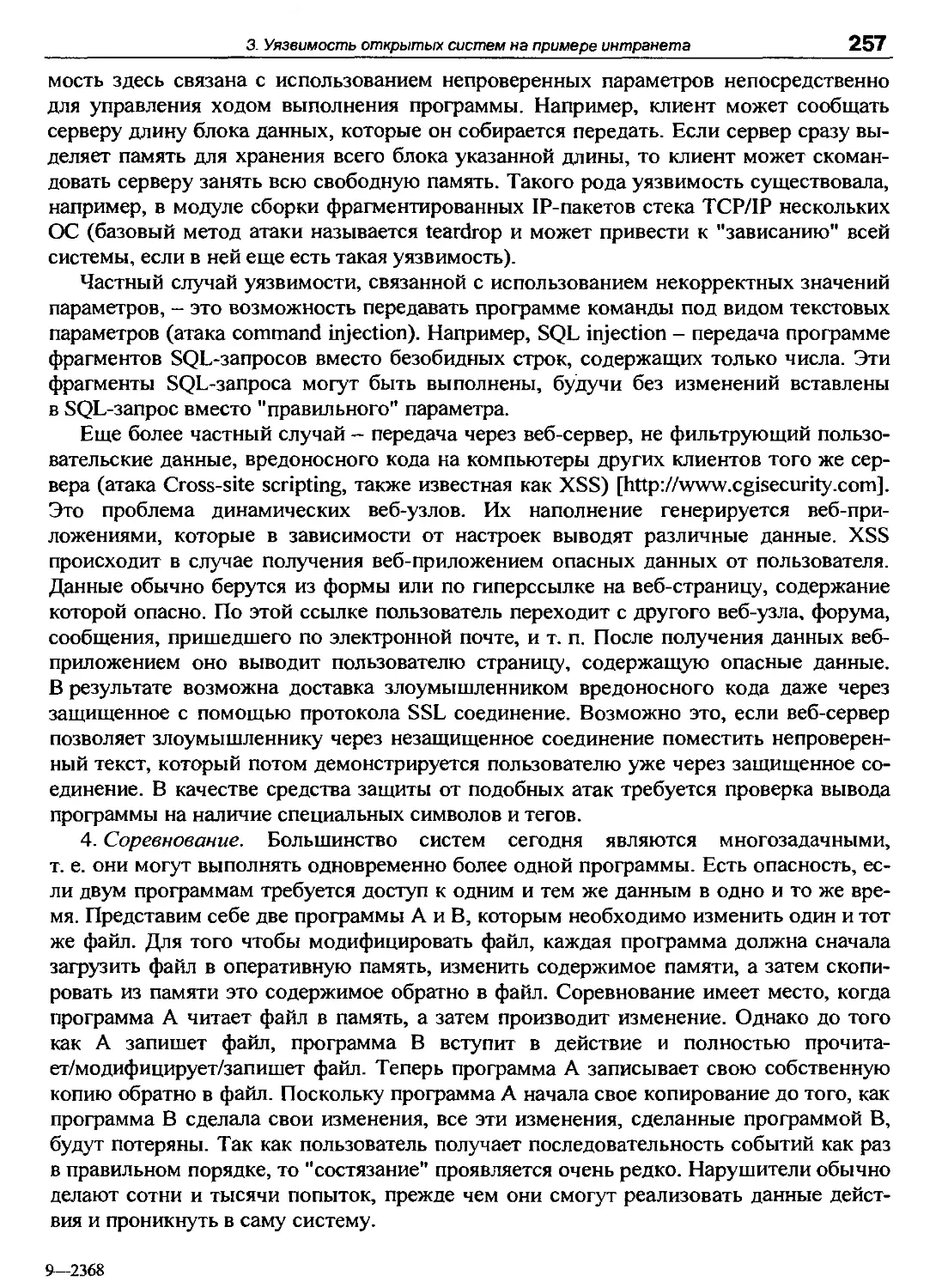

Year: 2006

Text

УЧЕБНИК

ДЛЯ ВЫСШИХ УЧЕБНЫХ ЗАВЕДЕНИЙ

Информационная безопасность открытых систем Том 1 Угрозы, уязвимости, атаки и подходы к защите

|||гаипи1шш

С. В. Запечников, П.Т.№всш

X. И. Толстой, 10. Yuan

C. I. Заюншни, fl. f. Ммлкяавиав

I И. Tirana, ||. I. №ш

Информационная безопасность открытых систем

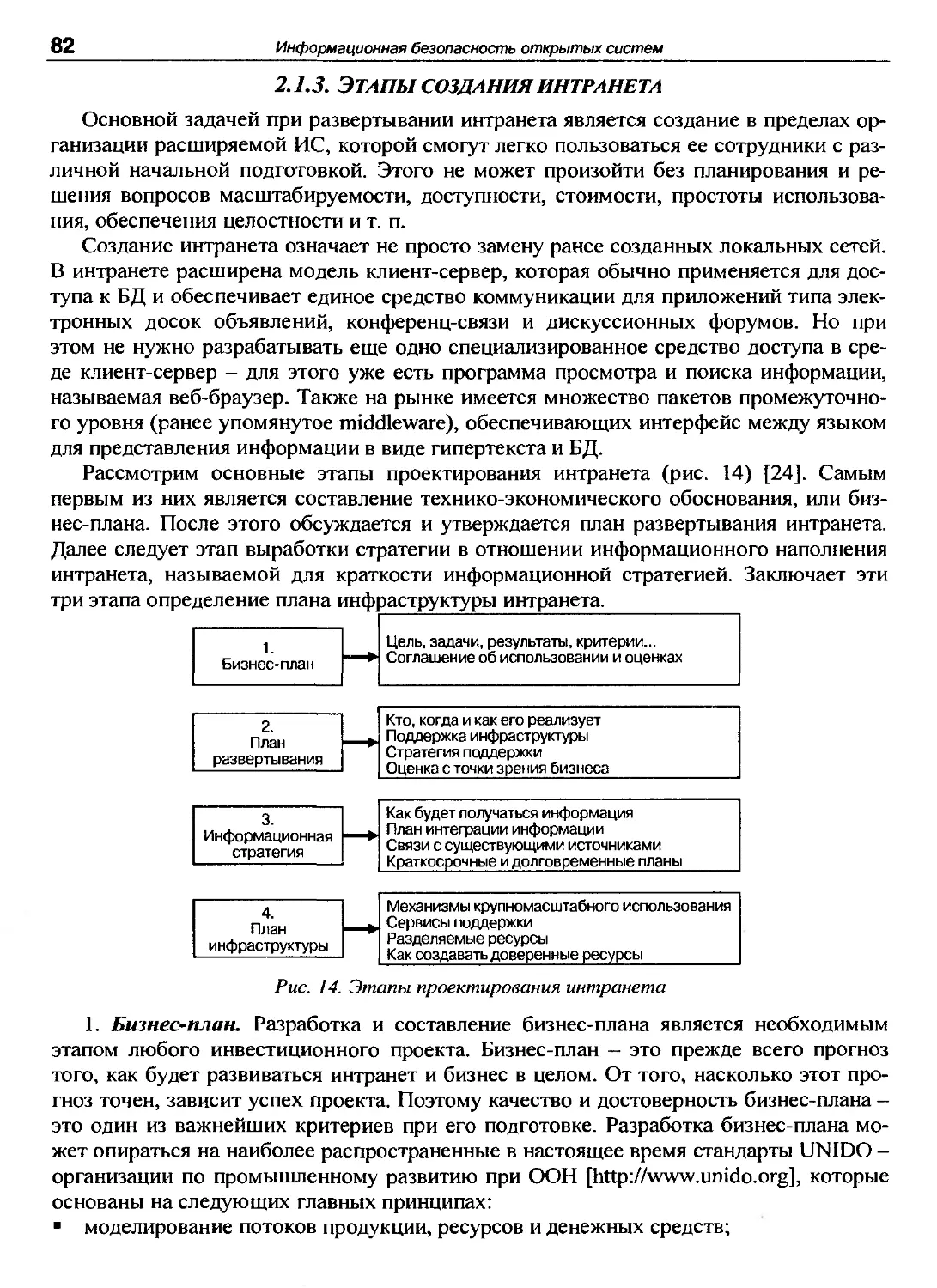

Том1

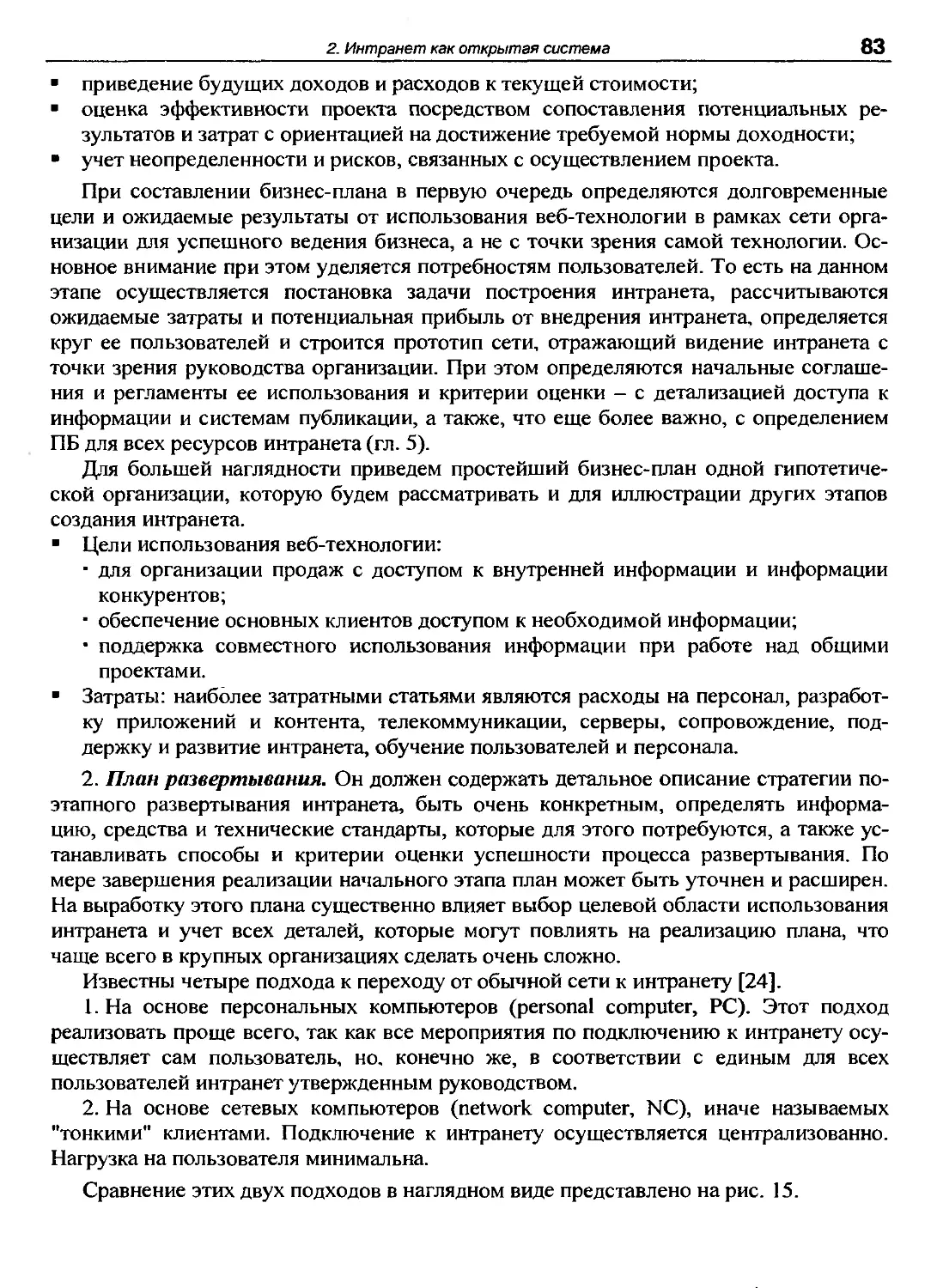

Угрозы, уязвимости, атаки и подходы к защите

Допущено Министерством образования и науки РФ в качестве учебника для студентов высших учебных заведений, обучающихся по специальности 075500 (090105) -«Комплексное обеспечение информационной безопасности автоматизированных систем»

Инга 1ЦНМШ1-1ШШ аи

УДК 004.732.056(075.8)

ББК 32.973.2-018.2я73

И74

Рецензенты: кафедра «Защита информации» Московского инженерно-физического института, зав. кафедрой канд. техн, наук, профессор А. А. Мтюк', доктор техн, наук, доцент С. Н. Смирнов, доктор военных наук, профессор В. П. Лось, доктор техн, наук, профессор А. Д. Иванников', доктор техн, наук, профессор П. Д. Зегжда, канд. техн. наук, доцент В. Г. Проскурин, канд. физ.-мат. наук, доцент А. В. Черемушкин. канд. техн, наук А. Б. Лось

И74 Информационная безопасность открытых систем: Учебник для вузов. В 2-х томах. Том 1 - Угрозы, уязвимости, атаки и подходы к защите / С. В. Запечников, Н. Г. Милославская, А. И. Толстой, Д. В. Ушаков. - М.: Горячая линия-Телеком, 2006. - 536 с.: ил.

ISBN 5-93517-291-1.

В учебнике рассматриваются основы информационной безопасности открытых систем на примере интранет. Вводятся основные определения и понятия. Описываются современные угрозы, уязвимости базовых составляющих интранет и удаленные сетевые атаки на них. Подробно рассматриваются концептуальные подходы к обеспечению информационной безопасности в открытых системах и вопросы разработки политики безопасности. Анализируются этапы создания комплексной системы обеспечения информационной безопасности для интранет и сервисы безопасности.

Для студентов высших учебных заведений и слушателей курсов повышения квалификации, обучающихся по специальности «Комплексное обеспечение информационной безопасности автоматизированных систем».

ББК 32.973.2-018.2я73

лр»с жздательства в Интернет www.techbook.ru

Учебное издание

Запечников Сергей Владимирович, Милославская Наталья Георгиевна, Толстой Александр Иванович, Ушаков Дмитрий Вячеславович

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ОТКРЫТЫХ СИСТЕМ

Учебник

Редактор И. В. Петров

Компьютерная верстка Н. В. Дмитриева

Корректор В. С. Кустов

Обложка художника В. Г. Ситникова

ДР № 071825 от 16 марта 1999 г.

Подписано в печать 25.12.05. Формат 70*100/16.

Усл. печ. л. 44,75. Тираж 2000 экз. Изд. № 6291

Отпечатано с готовых диапозитивов в ООО ПФ «Полиграфист».

160001, г. Вологда, ул. Челюскинцев, 3. Заказ 2368.

ISBN 5-93517-291-1 (Т.1) © С. В. Запечников, Н. Г. Милославская,

ISBN 5-93517-319-0 А. И. Толстой, Д. В.Ушаков, 2006

© Оформление издательства «Горячая линия-Телеком», 2006

ПРЕДИСЛОВИЕ

Основой для написания учебника послужили многолетний опыт преподавания технологий защиты в открытых сетях и ранее изданные учебные пособия лично авторов и их коллег, подробные описания, сделанные разработчиками данных технологий и средств защиты, а также многочисленные отечественные и зарубежные публикации по рассматриваемой тематике.

В настоящее время специалистов-профессионалов по различным аспектам защиты информации готовит ряд вузов России. Обучение происходит на специализированных факультетах, ознакомительных курсах или на курсах повышения квалификации. Но все эти учебные заведения испытывают острую нехватку узкопрофильной учебно-методической литературы, что в первую очередь сказывается на качестве обучения. Данный учебник предлагается в качестве базового для обучающихся (студентов, аспирантов и повышающих квалификацию специалистов) по группе специальностей "Информационная безопасность" (ИБ). Объектом профессиональной деятельности таких обучающихся являются открытые информационные системы (ИС) и методы и средства обеспечения их ИБ.

Основная задача, которую призван решить данный учебник, - это представить обучающимся систематизированный подход к проблеме обеспечения ИБ в открытых ИС на примере интранета, ознакомить их с характерными признаками сетевых атак и развитием сценариев нападений, показать главные причины и угрозы ИБ базовых составляющих интранета, изложить основные концептуальные подходы к правильной организации их защиты, а также научить квалифицированно выбирать, применять и самостоятельно разрабатывать реализующие эти подходы средства защиты. Поскольку число атак на интранет неуклонно растет, а создать полностью защищенную информационную среду очень сложно, нужны специализированные средства, предназначенные для осуществления постоянного предотвращения любых несанкционированных действий из внешнего и внутреннего мира, контроля за использованием этой среды и воплощения в жизнь принятой организацией политики защиты ее информационных и сетевых ресурсов. Специалист в области ИБ должен владеть глубокими теоретическими знаниями и практическими навыками во всех этих перечисленных и других не менее важных областях. На сегодняшний день учебной литературы по данным вопросам, к сожалению, пока крайне мало. Также не известны авторам и работы, дающие рекомендации по созданию учебно-лабораторной базы для широкого изучения проблем обеспечения ИБ в сетях.

Важно подчеркнуть, что для приступающих к ознакомлению с учебником есть определенные требования по предварительной подготовке. Например, следует знать протоколы Интернета; сервисы Интернета; основные принципы ИБ; технологии и средства их реализации; сетевые операционные системы; базы данных; компьютерные вирусы; языки программирования.

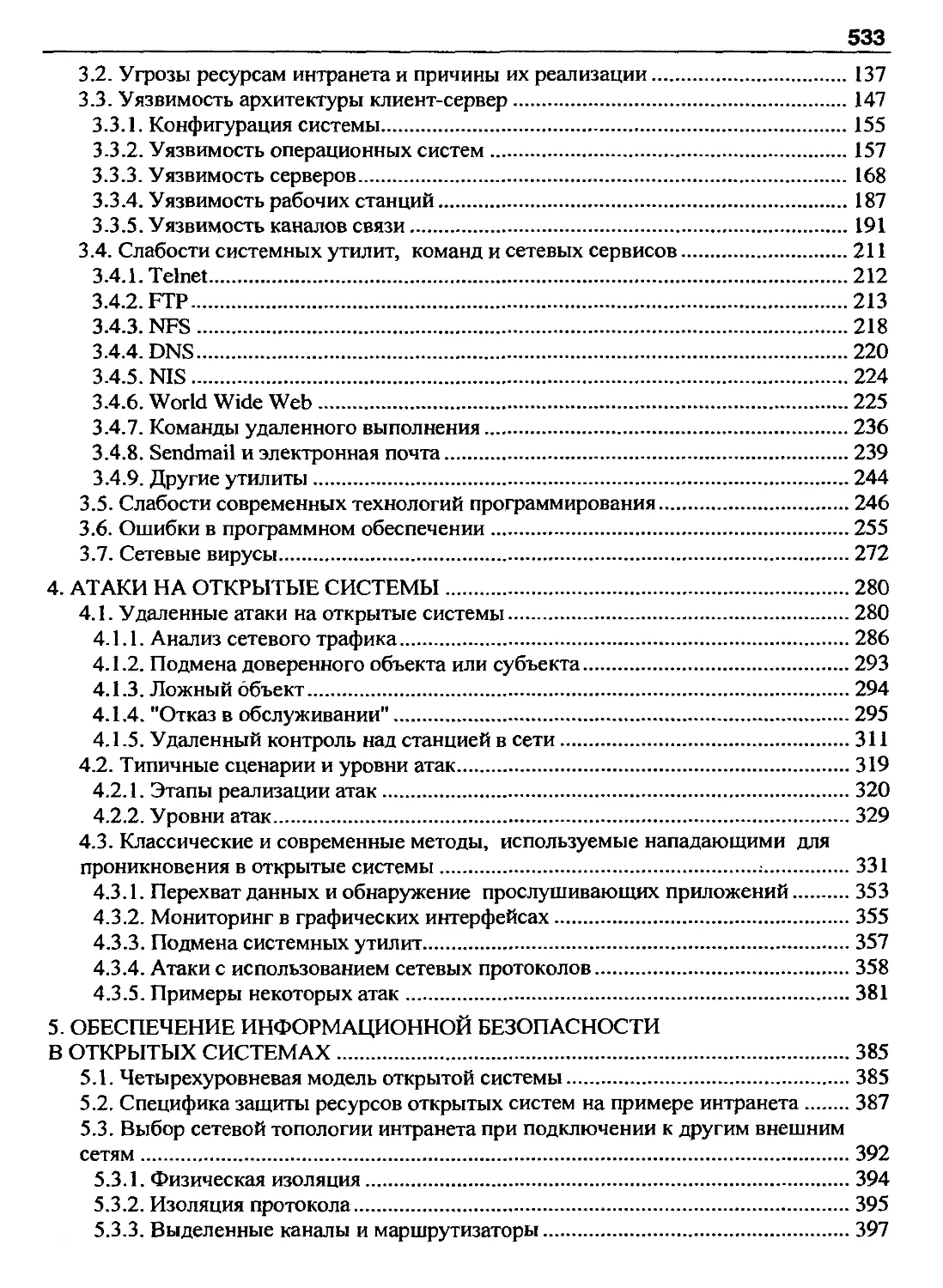

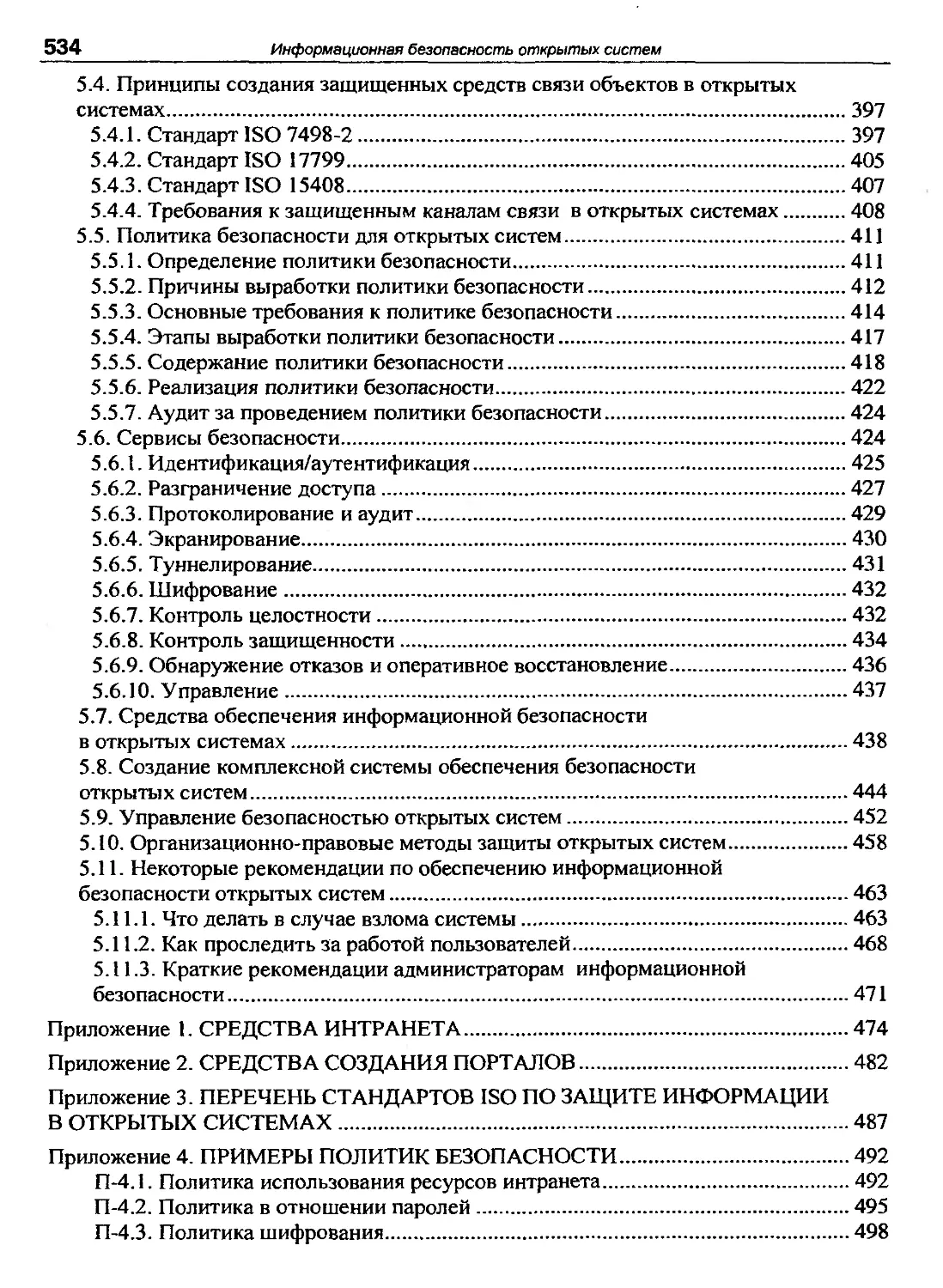

Учебник состоит из двух частей. В первой части представлено введение, пять глав и пять приложений к ним, а также список литературы.

Во введении обоснована актуальность темы учебника.

В гл. 1 рассматриваются основные элементы технологии открытых ИС, для чего вводятся основные понятия и определения, описывается концепция открытых систем н определяется роль стандартов в технологии открытых систем, а также приводятся основные группы стандартов и организации по стандартизации. Далее обсуждается совместимость открытых систем, которая проявляется в свойствах переносимости и способности к взаимодействию. Представляются базовая модель ИС и ее расширение

4

Информационная безопасность открытых систем

для взаимодействующих систем. Описывается системный подход к описанию функциональности на базе модельного представления ИС. Для свойств переносимости и способности к взаимодействию отдельно рассматриваются способы ее реализации и классификация сервисов платформы приложений по критериям переносимости. Также приводятся основные модели открытых систем: модель OSI и модель POSIX.

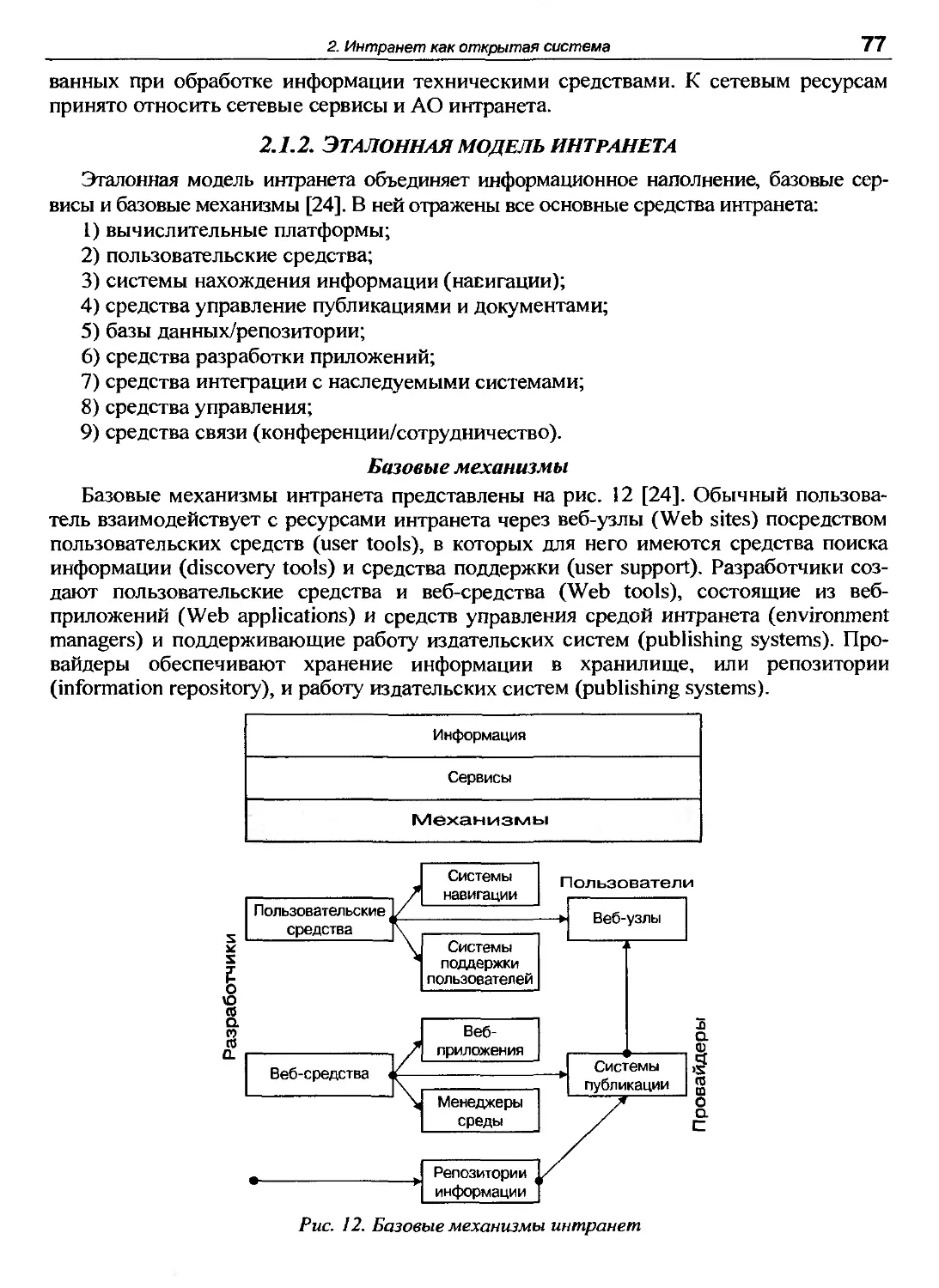

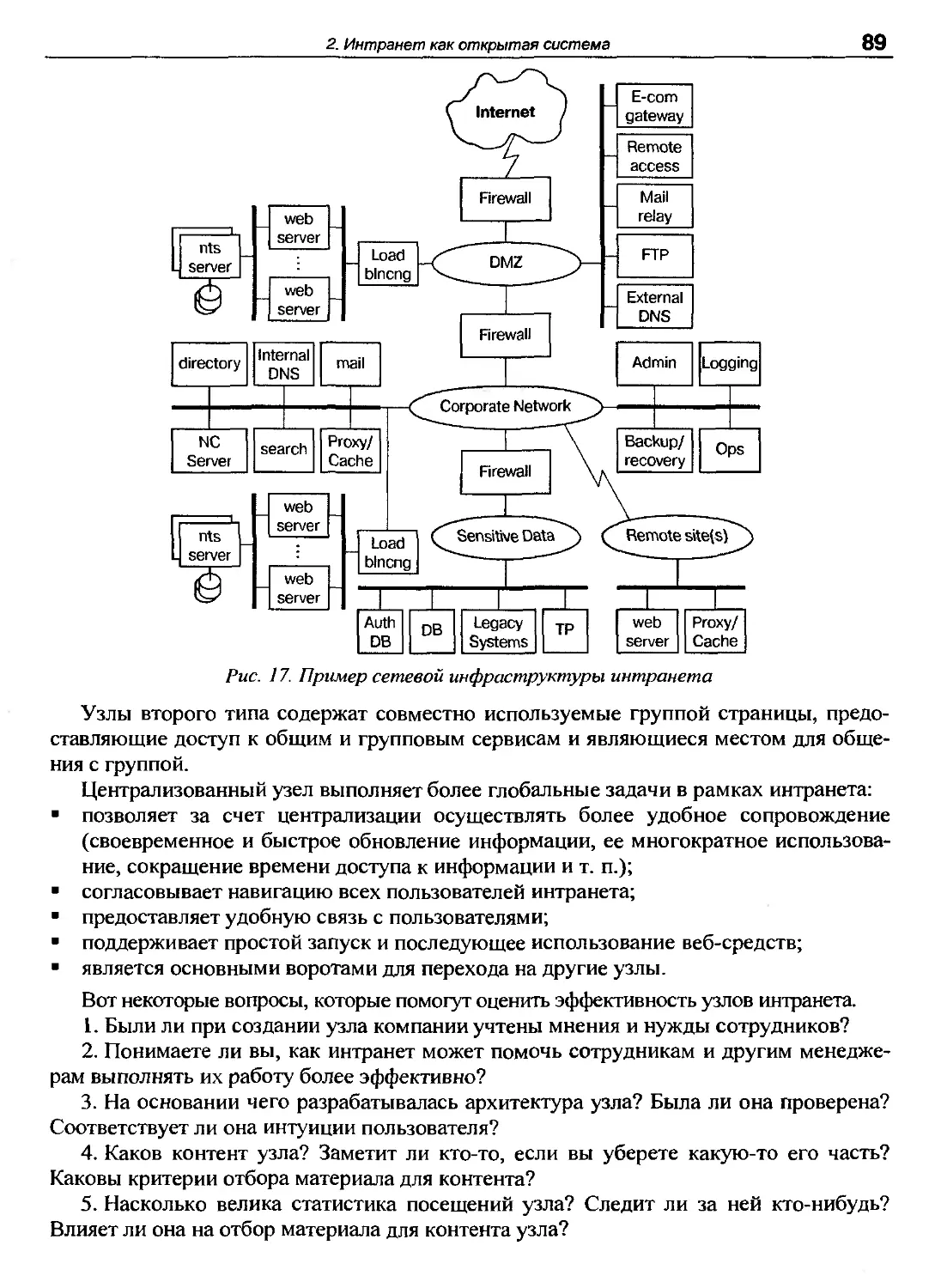

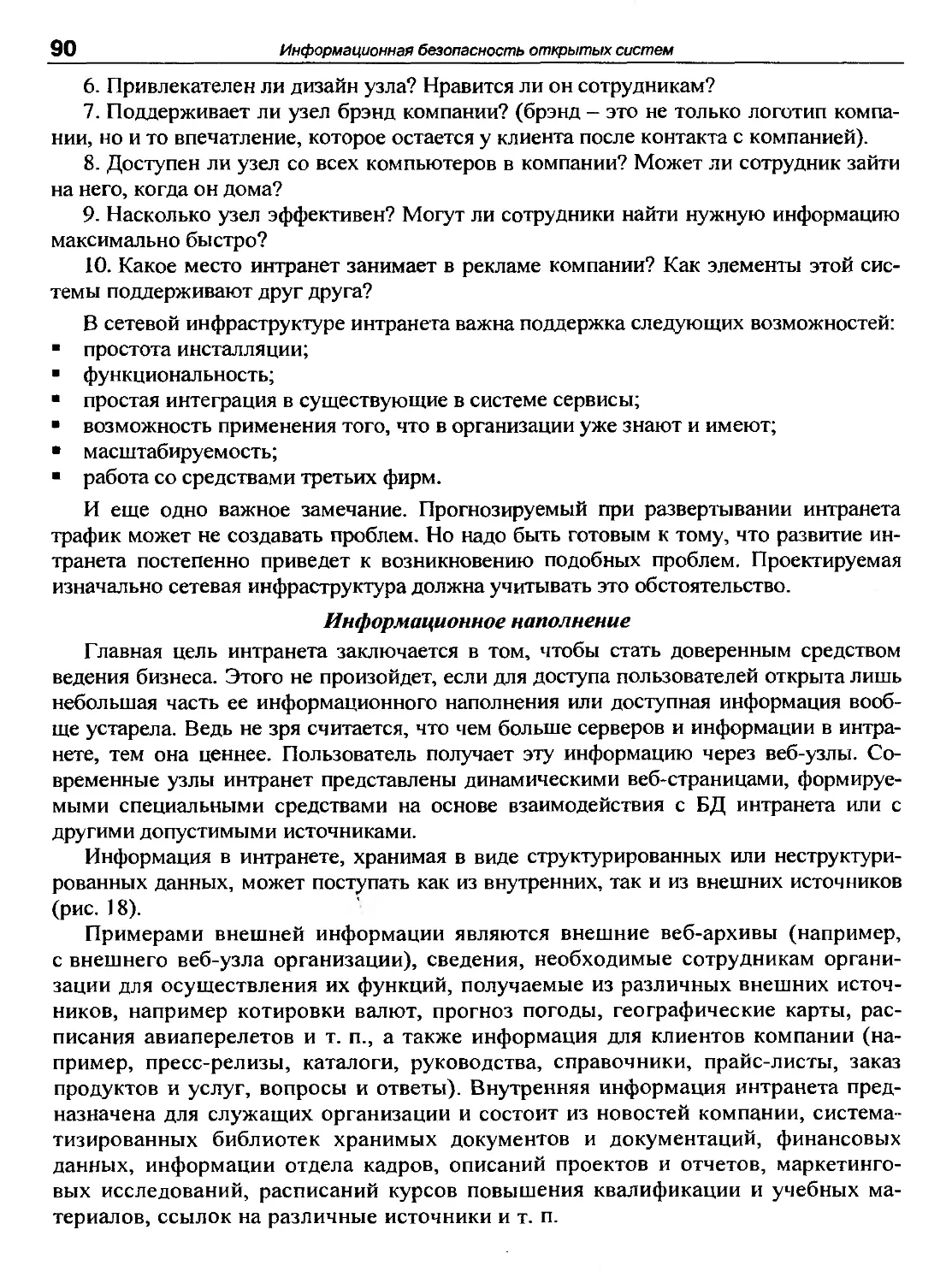

В гл. 2 интранет характеризуется как открытая система. Вводится понятие интранета, кратко указываются технологии создания интранета, рассматривается ее архитектура и описываются этапы создания. Более детально анализируются сетевая инфраструктура, информационное наполнение, приложения, система публикации, управление, функционирование, безопасность и персонал, сопровождающий работу интранета. После этого приводится эталонная модель интранета, состоящая из базовых механизмов и сервисов, системы управления и информационного наполнения. Обсуждаются вопросы стандартизации для интранета. Выделяются четыре вида интранета, дается определение экстранета и отдельно более детально рассматривается такой вид интранета, как порталы: приводится их классификация, логическая структура, компоненты, схема и сервисы. В конце главы особо отмечается специфика защиты ресурсов интранета.

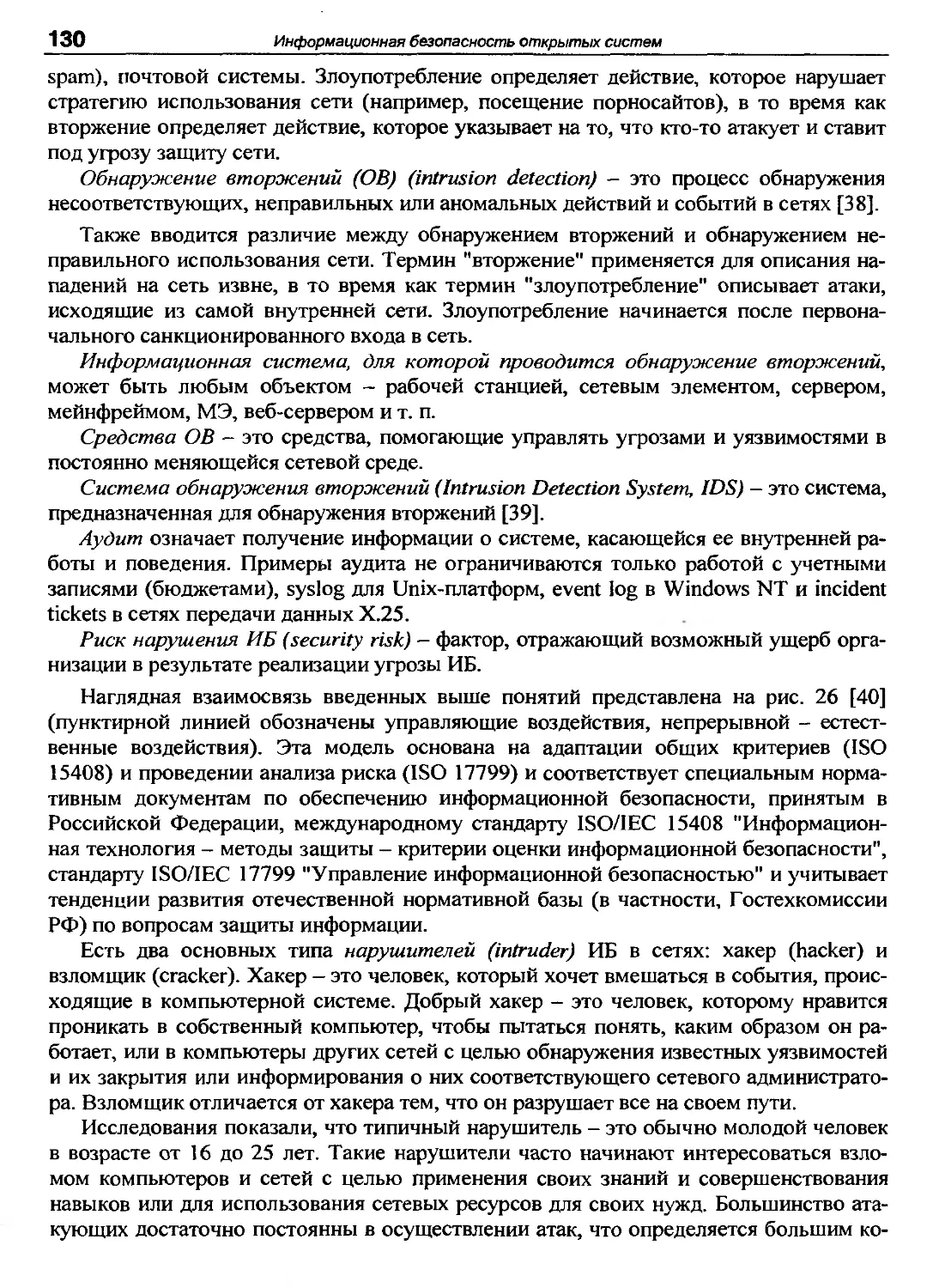

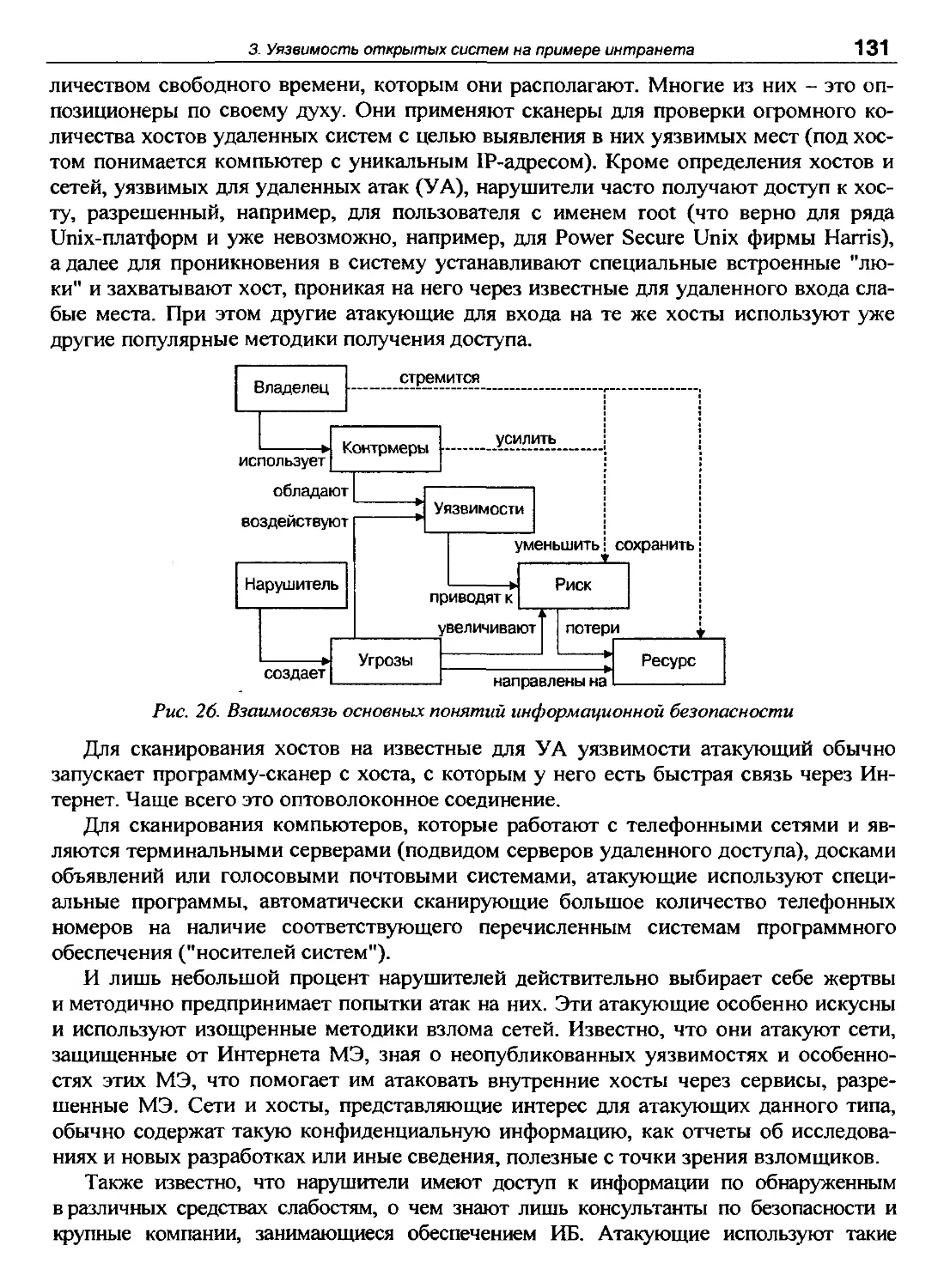

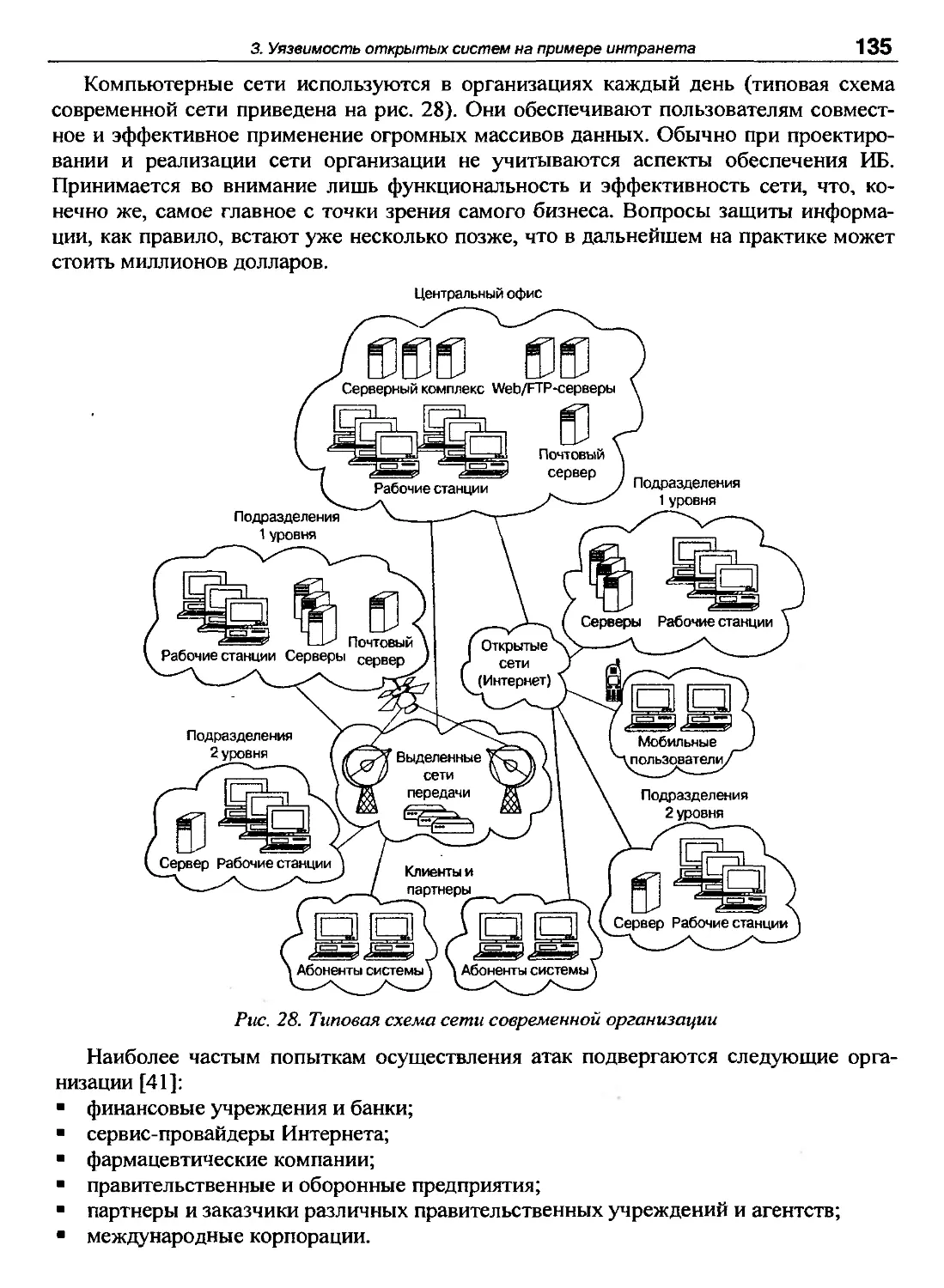

Гл. 3 вводит понятийный аппарат, используемый при дальнейшем изложении, а именно определяются понятия угроз, уязвимостей, риска и атаки. Рассматриваются виды вторжений в открытые системы и типы нарушителей, совершающих их. Определяются виды организаций, сети которых наиболее уязвимы для атак злоумышленников. Подробно анализируются способствующие атакам причины, которые можно разделить на пять классов: уязвимость архитектуры клиент-сервер, слабости в системных утилитах, командах и сетевых сервисах, слабости в современных технологиях программирования; ошибки программного обеспечения (ПО) и распространяющиеся по открытым сетям сетевые вирусы. Отдельно описываются уязвимости рабочих станций и различных серверов (веб- и почтовых серверов, серверов систем управления базами данных, серверов систем электронного документооборота и т. п.), а также каналообразующего оборудования.

В гл. 4 подробно изучаются удаленные атаки на интранет, для чего определяются типовые атаки, такие, как анализ сетевого трафика, подмена доверенного объекта или субъекта, создание ложного объекта, атаки типа "отказ в обслуживании" и получение удаленного контроля над станцией в сети. Описываются некоторые типичные сценарии и этапы реализации атак и их уровни. После этого рассматриваются классические и современные методы взлома, используемые нападающими для проникновения в открытые системы. В качестве основных иллюстраций современных методов приведены перехват данных, мониторинг в графических интерфейсах, подмена системных утилит. Особое место занимают атаки с использованием сетевых протоколов -атаки на основе протокола 1СМР, SYN-бомбардировка, спуффинг, ложный ARP-сервер и перехват сеансов (hijacking).

Четырехуровневая модель ИС, на примере которой показывается, какие вопросы обеспечения ИБ решаются и на каком уровне, приводится в гл. 5. Показывается специфика защиты ресурсов открытых систем на примере интранета. Большое внимание уделено политике информационной безопасности для интранета - вводится определение, обосновывается необходимость ее выработки, приводятся основные требования к ней, кратко описывается ее жизненный цикл п содержание. Рассматриваются этапы создания и управления интегрированной системой обеспечения ИБ открытых систем. Приводятся принципы создания защищенных средств связи объектов в открытых системах и виды их сетевых топологий. Анализируются архитектуры1 безо

Предисловие

5

пасности открытых систем и предоставляемые в них сервисы безопасности. Кратко освещаются организационно-правовые методы защиты открытых систем и даются некоторые рекомендации по обеспечению ИБ в интранете.

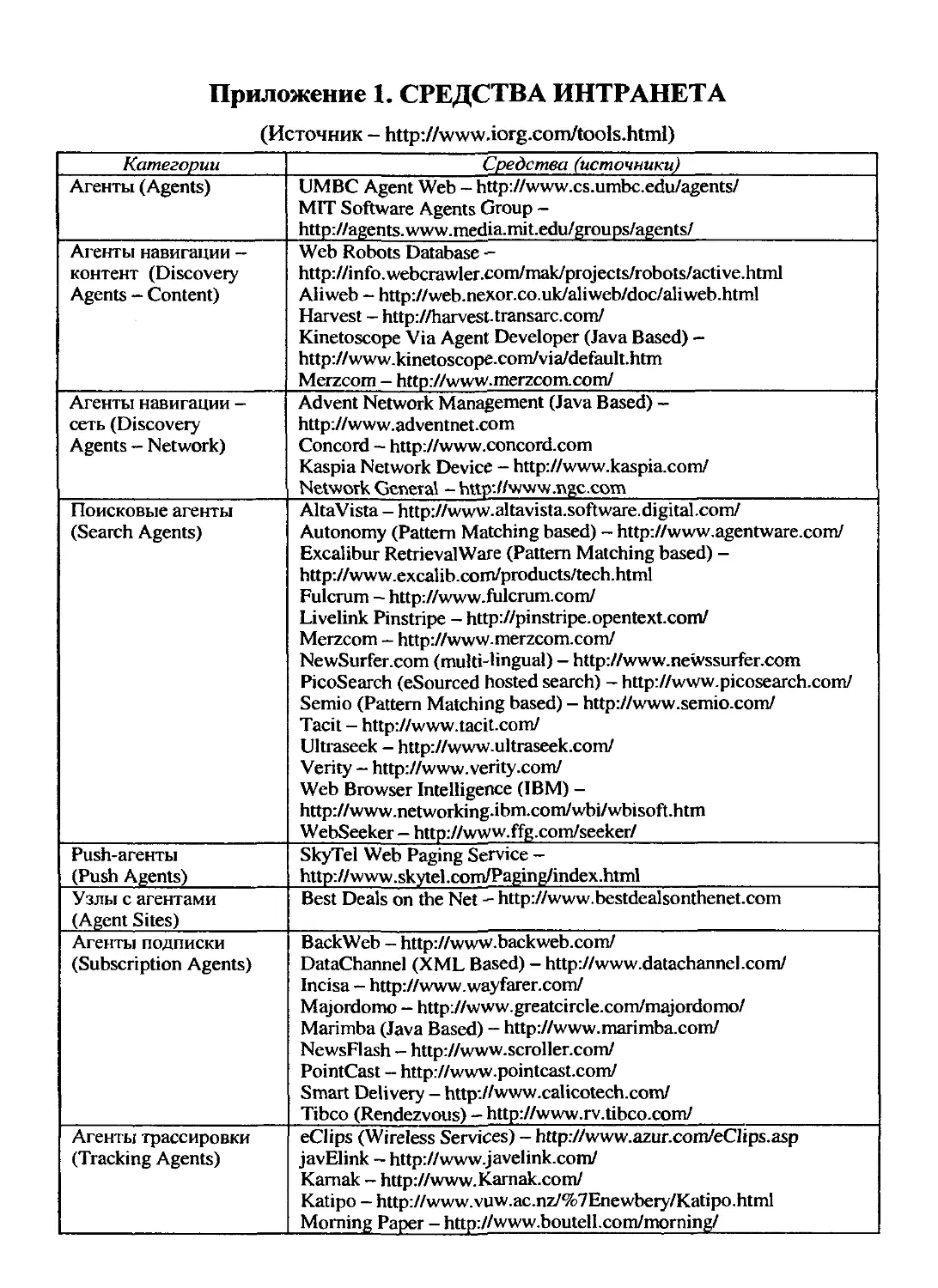

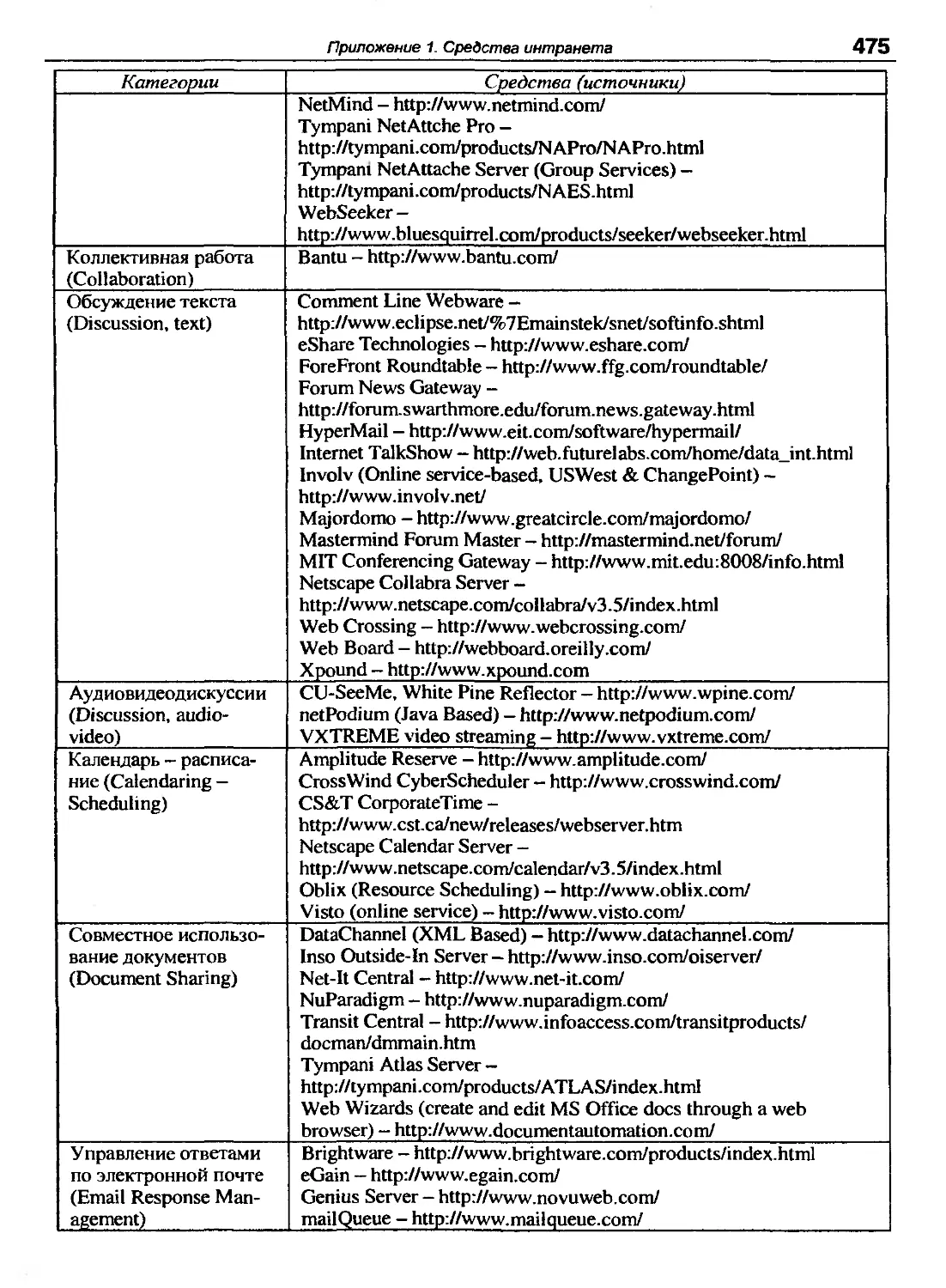

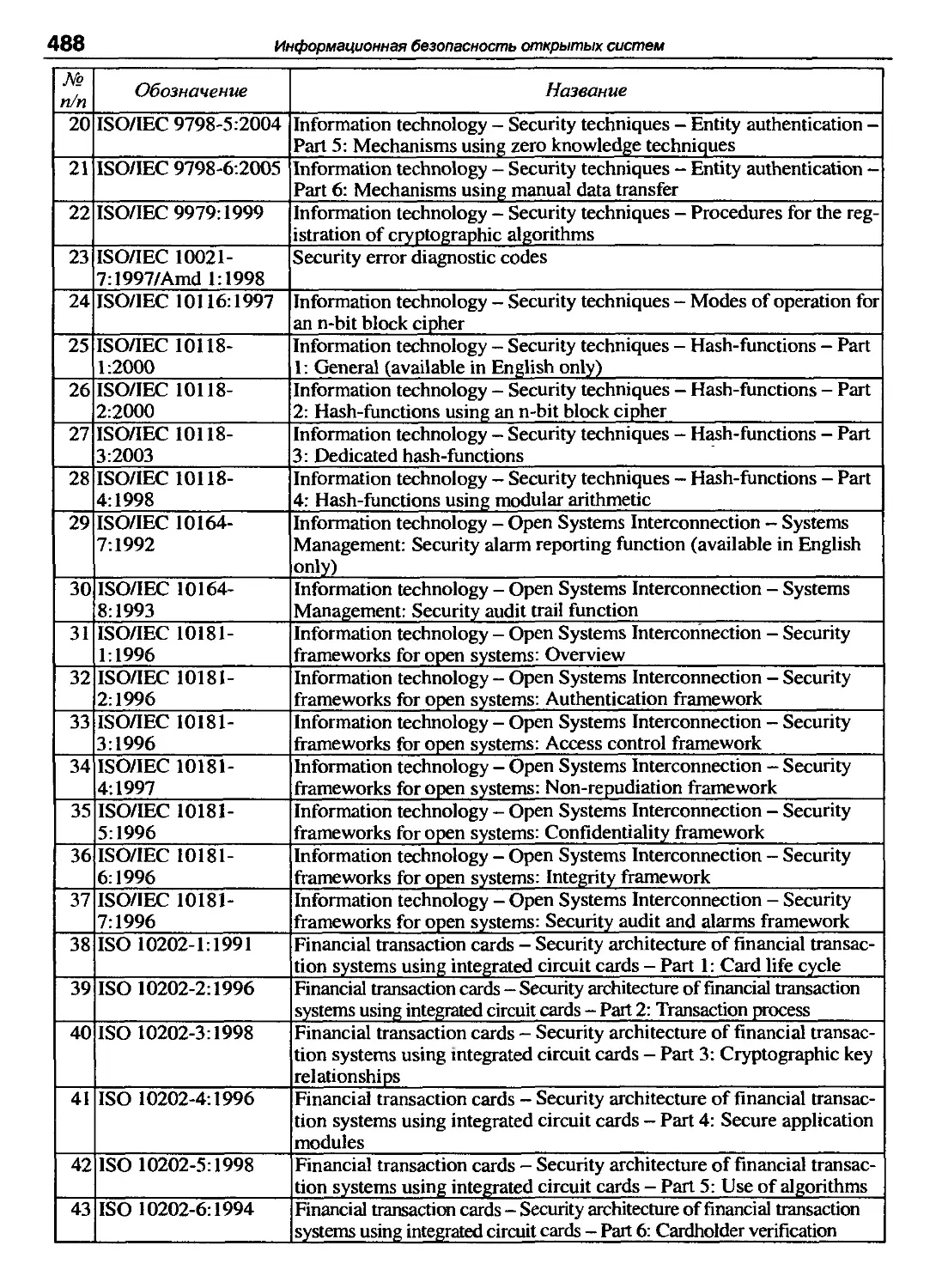

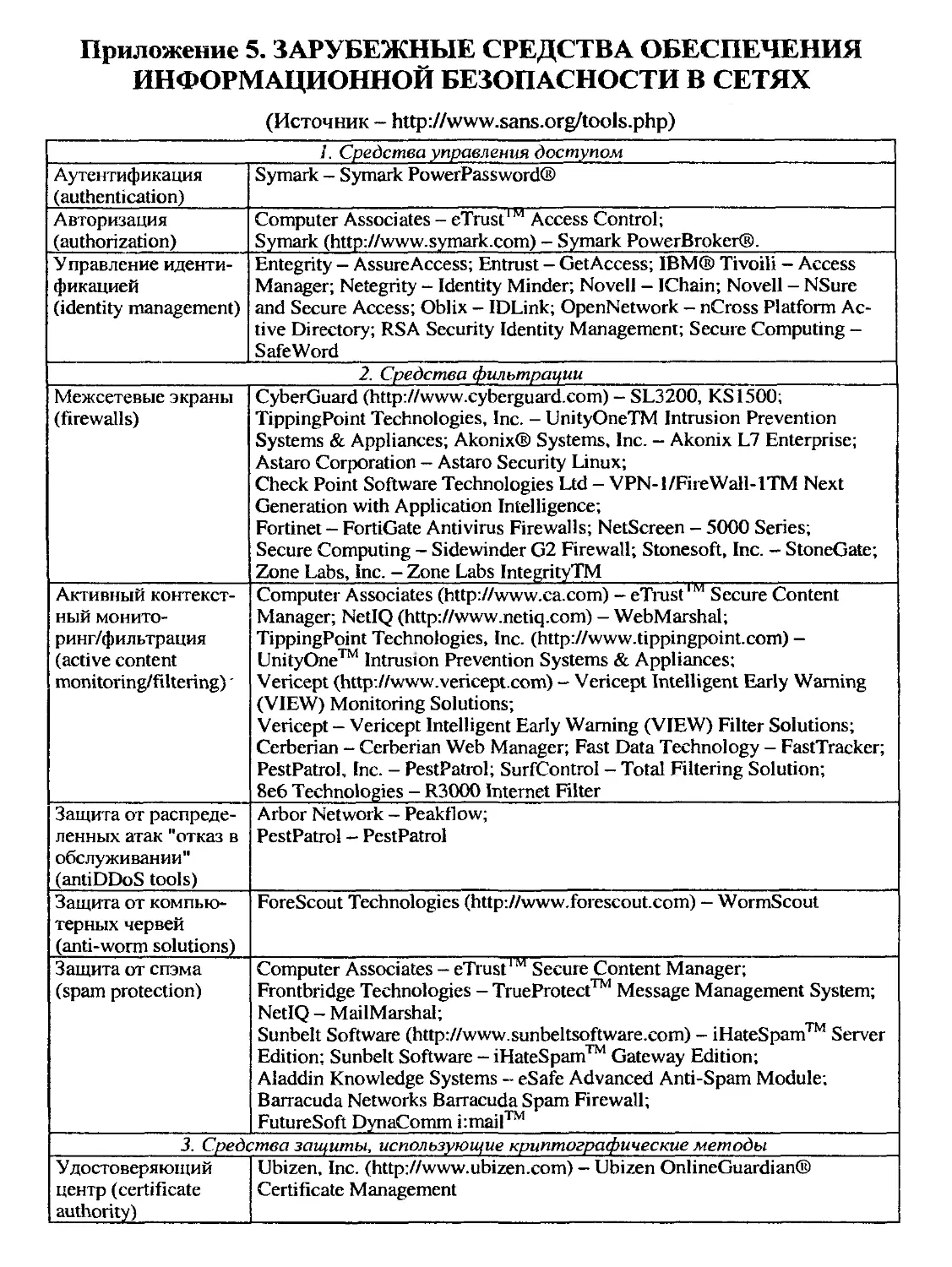

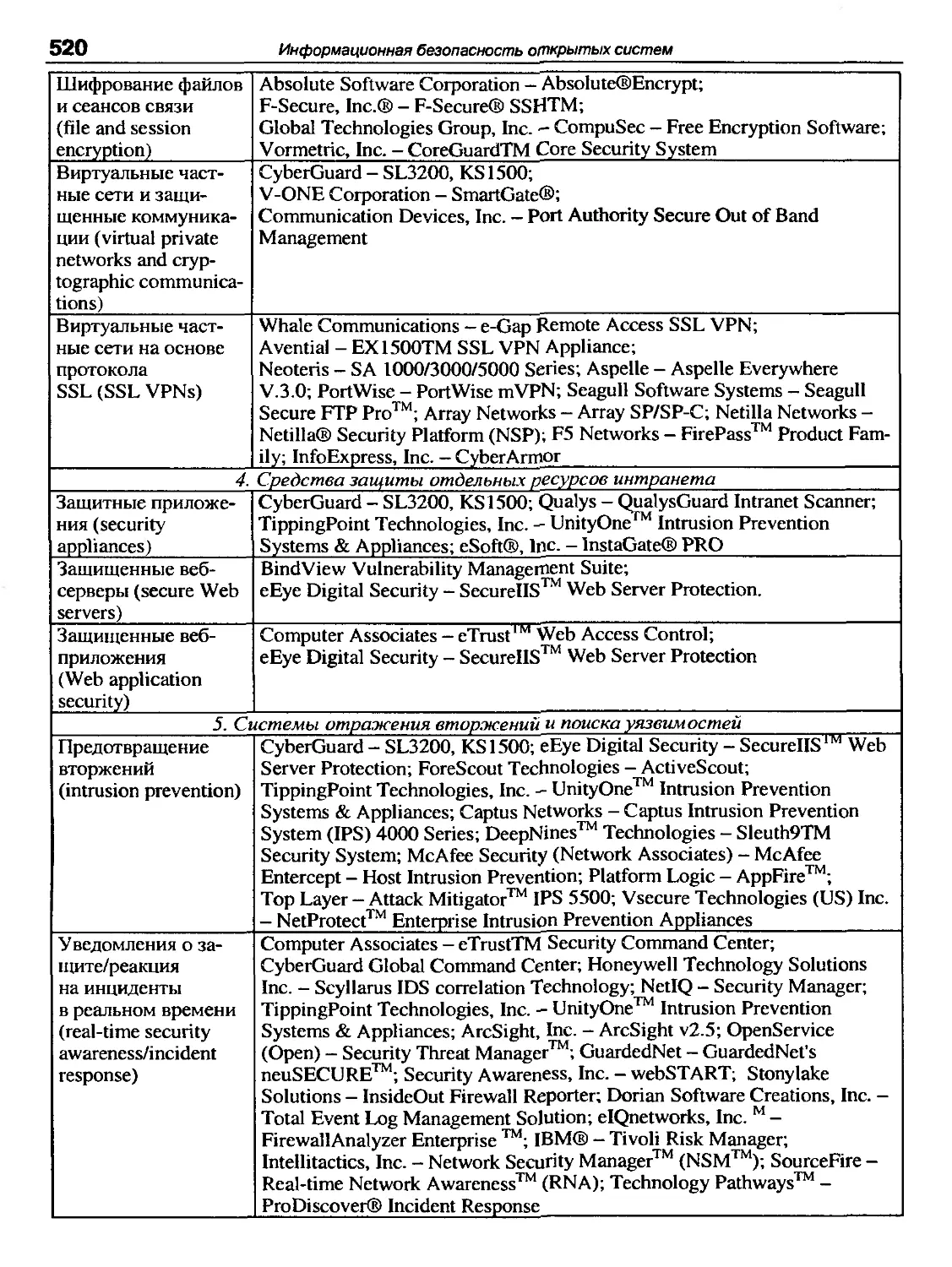

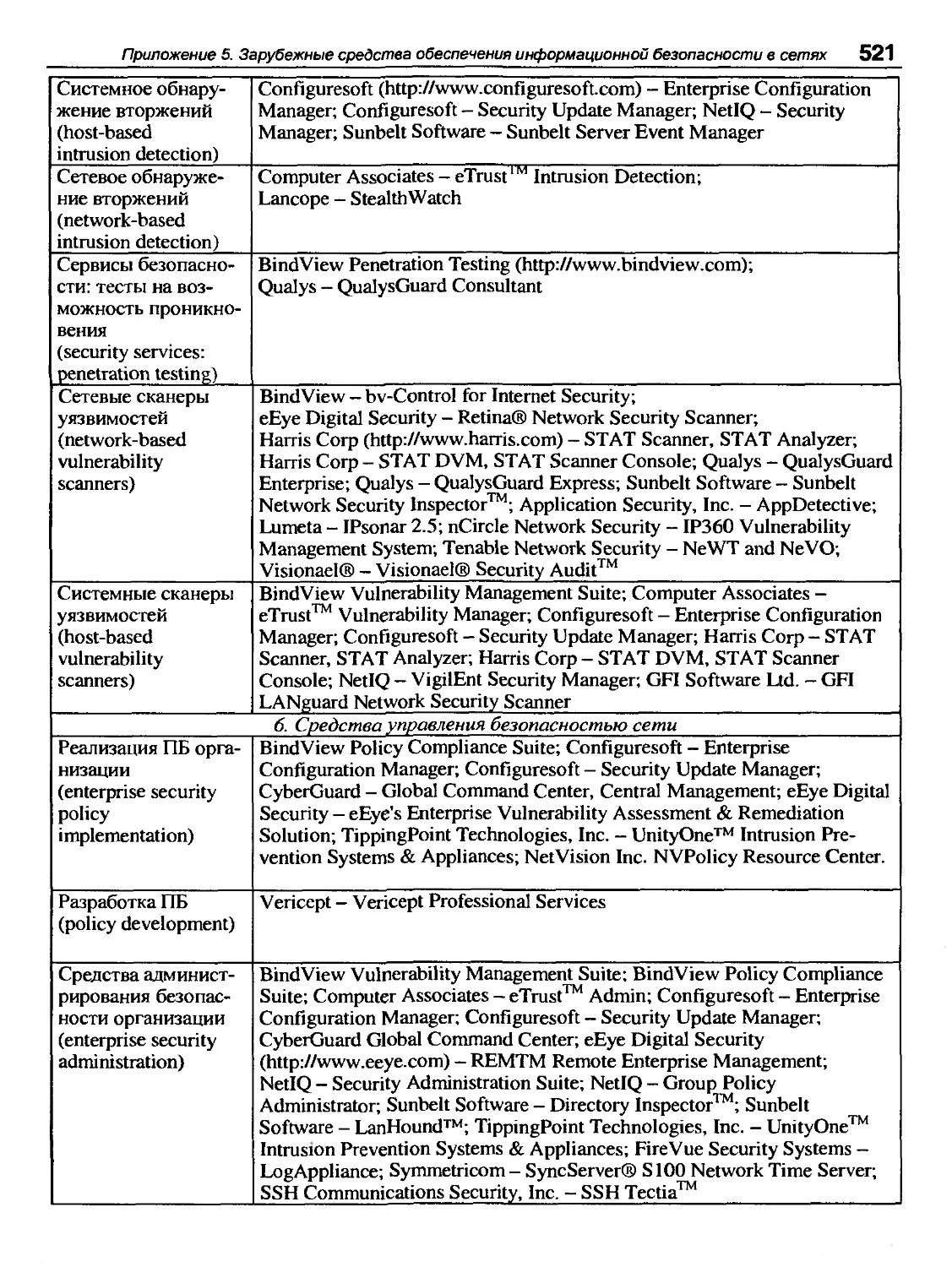

В приложениях приводится информация справочного характера: средства построения интранета и порталов, перечень стандартов по защите информации в открытых системах, примеры типовых политик безопасности для интранета, современные зарубежные средства обеспечения ИБ в сетях.

После изучения данного учебника обучающиеся будут владеть основами проектирования, администрирования и обеспечения ИБ в открытых системах на примере интранета, а именно:

знать основы организации и функционирования открытых систем, их стандарты, протоколы и предоставляемые сервисы;

иметь представление об основных тенденциях и закономерностях развития открытых систем и средств их реализации;

уметь определять и устранять основные угрозы ИБ для открытых систем;

уметь строить модель нарушителя ИБ для открытых систем;

уметь выявлять и устранять уязвимости в основных компонентах открытых систем;

знать об основных методах и средствах реализации удаленных сетевых атак на открытые системы;

уметь обнаруживать, прерывать и предотвращать удаленные сетевые атаки по их характерным признакам;

знать организационно-правовые и нормативные основы защиты информации в открытых системах;

уметь разрабатывать политику ИБ для открытых систем;

знать основы построения комплексной системы защиты для ресурсов открытых систем;

уметь проектировать и реализовывать комплексную систему обеспечения ИБ открытых систем;

иметь представление об основных тенденциях и закономерностях развития средств и методов защиты информации в открытых системах;

уметь тестировать и на основе результатов тестирования делать обоснованный выбор средств защиты для открытых систем;

уметь осуществлять мониторинг сетевой безопасности, администрировать открытые системы.

Последующие главы, публикуемые во второй части учебника, посвящены подробному рассмотрению таких конкретных средств обеспечения ИБ в открытых системах, как системы аутентификации, межсетевые экраны, криптографические средства защиты, виртуальные частные и локальные сети, средства анализа защищенности, системы обнаружения вторжений и т. п.

Авторы признательны коллегам по факультету информационной безопасности МИФИ, а также всем рецензентам.

Авторы, естественно, не претендуют на исчерпывающее изложение всех названных в работе аспектов проблемы обеспечения ИБ в открытых системах, поэтому с благодарностью внимательно изучат и учтут критические замечания и предложения читателей при дальнейшей работе над учебником.

ВВЕДЕНИЕ

В различных сферах человеческой деятельности сегодня не обойтись без использования вычислительных сетей, представленных самыми различными видами и создающих глобальное информационное пространство, не имеющее границ. В первую очередь это корпоративная сеть организации, где сотрудник работает на постоянной или временной основе, например обрабатывая свою информацию или участвуя в видеоконференции. Нельзя не упомянуть и глобальную сеть Интернет, используемую им как в целях выполнения своих рабочих обязанностей, так и в свободное от работы время - узнать прогнозы погоды или подобрать удобный авиаперелет, купить книгу в магазине, не выходя из дома, посмотреть кино или послушать любимую музыку. Здесь же нужно обозначить и развитие систем, предоставляющих удаленный доступ к разнообразным информационным и сетевым ресурсам или удобные в использовании и недорогие средства связи.

Изначально порядок в таких системах гарантировался профессиональной этикой участников (как это было в Интернете). По мере их распространения не только в среде единомышленников, но и на международных просторах безответственного хулиганства становится все больше. Вместе с возможностями и удобствами сетей обнаружились серьезные проблемы и изъяны, связанные с их функционированием. Если взять Интернет, то эта сеть неизбежно движется в направлении возрастания хаоса: тысячи содержащих спэм-сообщений, миллионы вирусов, "червей" и "троянцев", ежесекундные атаки нарушителей "сетевого спокойствия". Средства массовой информации продолжают драматизировать и без того сложную обстановку, не переставая сообщать об устойчивом росте их числа. И во всем этом хаосе затеряны крупицы полезной, действительно нужной нам информации, для которой, собственно, эта глобальная сеть и создавалась. А найти такую информацию все труднее и труднее. Мало кто мог изначально предположить, что через Интернет любого из нас могут атаковать, похитить конфиденциальные данные или обокрасть. По словам специалистов Anti-Phishing Working Group (APWG), каждый день в среднем фиксируется пять-шесть кибератак, направленных на получение информации. И теперь мы отдаем себе отчет в том, что компьютерные преступления могут приобрести еще более изощренные формы. Если не предпринимать необходимых действий, то связанные различными технологиями сети умрут сами собой или опять превратятся в отдельные структуры - от них откажутся как бизнес, так и домашние пользователи.

Международная аналитическая компания Gartner Group (мировой лидер в области аналитики информационных технологий (ИТ) и телекоммуникаций) с вероятностью в 60 % прогнозировала, что вследствие неадекватности законов о киберпреступлениях и больших возможностей их совершения в период с 2002-го по 2004 г. рост киберпреступлений составит от 1 000 до 10 000 %.

В 2002 г. в мире было зафиксировано более 80 000 случаев нарушений систем защиты компьютерных сетей (атаки хакеров, попытки краж информации и т. д.) [http://www.washprofile.org]. Их число резко увеличилось по сравнению с 2001 г., когда было зафиксировано примерно 58 000 таких нарушений (в то время как в 2000 г. их было чуть более 20 000). Во второй половине 2002 г. число хакерских атак увеличилось на 32 % по сравнению с аналогичным периодом 2001 г. Однако информация о многих атаках не попадает в статистику. По другим данным (компании Symantec),

Введение

7

во второй половине 2002 г. впервые за историю Интернета общее число компьютерных атак несколько уменьшилось. Их зафиксировано на 6 % меньше, чем в первые шесть месяцев 2002 г.

В то же время финансовые компании столкнулись не только с ростом числа атак, но и с увеличением их опасности. Чаще всего мишенями злоумышленников становятся компьютерные сети на территории США - в 2002 г. было зафиксировано почти 27 000 компьютерных атак. Британские компьютерные сети подвергались атакам менее 5 000 раз, германские - около 4 600 раз.

По статистике американского Института компьютерной безопасности (Computer Security Institute), в 2002 г. около 90 % компаний США подверглись компьютерным атакам и примерно 80 % из них понесли ущерб в результате этих действий. Злоумышленники имели различные цели - от безобидных до крайне опасных, с большим материальным ущербом.

Проведенный в ходе совместного исследования Института компьютерной безопасности и ФБР (США) опрос небольшой выборки респондентов показал, что атака изнутри крупной компании приносит убытки в среднем на сумму 2,7 млн. долл., а средняя атака извне обходится в 57 тыс. долл. Это служит еще одним подтверждением того, что обеспечение безопасности в большой степени связано с человеческим фактором. Огромную важность имеют добросовестная кадровая политика и правильное распределение обязанностей во избежание ситуаций, когда все зависит от одного человека.

В то же время не следует забывать и о внешних угрозах, которые могут оказаться весьма существенными. По оценкам исследовательской фирмы Computer Economics Inc., хакерские атаки, компьютерные вирусы и прочие технические вмешательства привели в 2003 г. к убыткам в сумме 11,1 млрд, долл., что по сравнению с 1995 г. в 20 раз больше.

По заявлениям западных экспертов количество хакерских атак против России значительно выросло в 2002 г., что поставило нашу страну на десятую строчку наиболее атакуемых стран в одном из месяцев этого года, хотя до этого наша страна ни разу не появлялась даже в двадцатках наиболее атакуемых стран. Например, в ноябре 2002 г. количество зарегистрированных атак составило около 90 случаев. (Для сравнения характерное количество ежемесячных компьютерных атак для России редко превышает 30 случаев - так, в марте 2003 г. было 28 атак. Согласно статистическим данным в начале лета всегда происходит небольшой рост количества нарушений безопасности, который, вероятно, связан с сезоном отпусков и, как следствие, снижением внимания, уделяемого ИБ предприятия.) Западные эксперты объясняют это тем, что традиционно Россия является одной из наиболее защищенных в компьютерном плане стран и располагает огромным потенциалом для осуществления контратак вследствие существования в стране специалистов по обеспечению безопасности, с одной стороны, а также сильных хакерских группировок, с другой стороны. Наряду с этим огромное влияние в компьютерном мире нашей страны имеют различные государственные и военные организации, что также способствует усилению мер по обеспечению ИБ.

Эксперты считают, что многие проблемы возникают из-за пренебрежения элементарными мерами компьютерной безопасности. По подсчетам Symantec, новые программные продукты часто недостаточно защищены от возможных хакерских атак.

8

Информационная безопасность открытых систем

В 2002 г. в новом ПО было обнаружено на 81 % больше "дыр", чем в ПО, выпущенном в 2001 г.

Новые технологии также предоставляют хакерам возможности для атак. К примеру, компания Orthus, предоставляющая услуги компьютерной безопасности, обнаружила серьезные уязвимости в системах беспроводного доступа в Интернете (Wi-Fi). Почти 6 из каждых 10 компаний, использующих эту технологию, абсолютно беззащитны перед хакерами.

Ведущая компания по оказанию профессиональных услуг Ernst & Young в 2003 г. шестой раз подряд проводила исследование [http://www.ey.com/ru/ InfoSecurity Survey], цель которого заключалась в получении общей картины в области ИБ и изучении влияния ИБ на самые различные компании и отрасли экономики. Восемьдесят восемь процентов опрошенных представляли коммерческие организации, остальные - некоммерческие. Были опрошены 1 400 организаций - представителей 26 отраслей. В число респондентов из 66 стран входили руководящие сотрудники разных направлений, однако большинство из них (60 %) занимают должности директоров по ИС, директоров по ИБ и прочих руководителей служб ИТ. Можно отметить большое сходство полученных ответов в различных странах.

Исследование включало в себя 40 вопросов по всем аспектам ИБ. Вопросы были подобраны по темам: каково место службы ИБ в организационной структуре компании, каков порядок управления ею; каков ожидаемый уровень инвестиций в безопасность; насколько затраты в области ИБ соответствуют задачам бизнеса; на что расходуется основное количество средств; каким образом сведения об обязанностях в области безопасности доводятся до сотрудников; насколько респонденты уверены в службах ИБ третьих лиц и партнеров по бизнесу, а также насколько часто совет директоров или другой высший руководящий орган получает сведения или консультации по вопросам или происшествиям, связанным с ИБ.

Девяносто процентов организаций заявили, что вопросы ИБ имеют важное значение для достижения общих целей бизнеса.

Семьдесят восемь процентов организаций назвали минимизацию рисков в качестве ключевого фактора, влияющего на инвестиции в область ИБ.

Свыше 34 % организаций считают, что у них не все обстоит благополучно в плане способности определить, подвергаются ли их системы атаке в данный момент времени.

Свыше 33 % организаций заявили о своей неспособности реагировать на происшествия.

Лишь 34 % организаций отметили полное соблюдение действующих правил обеспечения безопасности.

Пятьдесят шесть процентов организаций указывали недостаток средств в качестве основного препятствия для эффективного обеспечения ИБ. На втором месте - низкая приоритетность вопросов ИБ при распределении ресурсов, что неудивительно, учитывая тяжелую экономическую ситуацию в большинстве стран в период проведения опроса.

Почти 60 % организаций заявили, что они практически никогда не рассчитывают на экономическую эффективность капиталовложений в сферу ИБ.

Двадцать семь процентов опрошенных указали "обработку результатов оценки систем ИБ" в первой тройке наиболее значимых факторов, рассматриваемых в их

Введение

9

компании при принятии решений по внедрению новых систем/программ в области ИБ.

Руководители отделов ИБ испытывают большие сложности при формулировании и обосновании своих запросов совету директоров. Это происходит из-за неспособности представить экономические выкладки или неумения четко разъяснять важность ИБ для бизнеса компании.

Очень немногие организации принимают во внимание широкий спектр факторов (возможности, угрозы и преимущества) при рассмотрении вопросов ИБ. В основном компании практикуют однобокие меры реагирования на уже случившиеся события вместо инициативного и комплексного подхода с учетом возможных рисков.

Компании не требуют от деловых партнеров внедрения достаточных стандартов безопасности, отсутствие которых может подвергнуть риску их собственную безопасность.

Главным фактором, вызывающим обеспокоенность в области ИБ, остается распространение компьютерных вирусов и червей, которое по-прежнему привлекает основное внимание СМИ и общественности. Однако директора по ИС и другие руководители служб ИТ начинают осознавать значение внутренних угроз, например нарушений со стороны штатных сотрудников, работающих с ИС.

Что же необходимо сделать организациям, чтобы исправить сложившуюся ситуацию реального мира, построенную из плохо сконфигурированных систем, дефектов в ПО, недовольных сотрудников и отягощенных заботами системных администраторов?

Во-первых, руководители отделов ИС и ИБ должны научиться четче разъяснять, насколько важна ИБ для бизнеса компании. Вопросы ИБ более не являются областью компетенции лишь компьютерных экспертов, к их решению необходимо привлекать высшее руководство компаний. Для эффективного обеспечения ИБ организациям необходимо увязать свои потребности в этой области с задачами бизнеса, проводить оценку экономической эффективности вложений в ИБ и стремиться внедрять комплексные решения в этой области.

Во-вторых, организациям необходимо подкрепить свои высказывания о важности защиты информационных активов путем инвестиций в область ИБ. Нередко такие действия проводятся по факту нарушения безопасности, либо в результате наблюдения за атакой на конкурента, либо в связи с предписаниями регулирующих органов. В долгосрочной перспективе точно и заранее спланированные инвестиции оказываются более экономичными, чем капиталовложения постфактум, которые нередко связаны с избыточными затратами при реагировании на происшествие.

В-третьих, многие руководящие сотрудники до сих пор беспокоятся не о тех вопросах - вроде вирусных атак и хакеров. Им стоит уделять больше внимания менее очевидным и не столь широко освещаемым угрозам, исходящим, например, со стороны недовольных сотрудников или бывших работников, сетевых подключений к деловым партнерам, надежность систем которых не подтверждена, хищений портативных и карманных компьютеров, а также незащищенных точек удаленного беспроводного доступа, создаваемых сотрудниками. Именно эти моменты могут не только привести к серьезным убыткам, но и нанести ущерб имени и репутации компании.

И наконец, Ernst & Young указывает и на недостаток внимания, уделяемого обучению специалистов по ИБ. Лишь 29 % организаций указали повышение информи

10 Информационная безопасность открытых систем

рованности и обучение сотрудников в качестве приоритетного направления инвестиций в сферу ИБ, по сравнению с 83 %, которые ставят на первое место в этой категории затраты на технологии. Тридцать пять процентов организаций заявили о существовании программ непрерывного обучения и повышения информированности сотрудников.

Подобную статистику подтверждают и аналитические исследования Gartner Group, с 80 %-ной вероятностью предсказавшей, что вплоть до 2003 г. будет существовать по крайней мере 20 %-ный разрыв в мировом масштабе между потребностью в опытных специалистах по защите информации и их наличием на рынке занятости.

Все это доказывает необходимость внимательного изучения всех вопросов, связанных с обеспечением ИБ. Руководство организаций, администраторы ИБ и пользователи должны знать об угрозах для их бизнеса, возможной уязвимости ресурсов, на которых он основывается, а также о технологиях и подходах к обеспечению его ИБ и, конечно же, системах и средствах, реализующих защиту. Все эти вопросы подробно рассматриваются в учебнике.

1. СТАНДАРТИЗАЦИЯ И МОДЕЛЬНОЕ ПРЕДСТАВЛЕНИЕ ОТКРЫТЫХ ИНФОРМАЦИОННЫХ СИСТЕМ

В главе рассматриваются основные элементы технологии открытых информационных систем, для чего вводятся основные понятия и определения, описывается концепция открытых систем и определяется роль стандартов в технологии открытых систем, а также приводятся основные группы стандартов и организации по стандартизации. Далее обсуждается совместимость открытых систем, которая проявляется в свойствах переносимости и способности к взаимодействию. Представляются базовая модель информационной системы и ее расширение для взаимодействующих систем.

Описывается системный подход к описанию функциональности на базе модельного представления информационных систем. Для свойств переносимости и способности к взаимодействию отдельно рассматриваются способы ее реализации и классификация сервисов платформы приложений по критериям переносимости. В заключение приводятся основные модели открытых систем: модель OSI и модель POSIX

Интенсивное развитие современных технологий обработки данных привело к появлению и развитию сложного комплекса научно-технических дисциплин, получившего название "информационные технологии" (ИТ). Создание и функционирование любой технологии компьютерной обработки данных подчиняется совокупности требований потребителя информации, а также техническим требованиям и возможностям. К первой группе относятся требования той предметной области, для которой предназначена технология, требования бизнеса, экономические условия и т. п. Среди технических условий особое значение имеют быстро расширяющиеся возможности компьютерного хранения и обработки информации, коммуникационные возможности, требования различных сфер деловой деятельности, условия разработки и эксплуатации ПО и пр., а также обеспечение совместной обработки данных различными компьютерными системами.

В течение нескольких десятилетий ИТ прошли ряд этапов, характеризующихся сменой концепций, принципов и взглядов на их назначение, функции, методы построения. Современный этап развития ИТ отмечен следующими важными обстоятельствами:

переходом от централизованной к полностью распределенной модели обработки данных;

значительным расширением сфер применения ИТ при одновременной универсализации функций, выполняемых вычислительными системами;

потребностью сохранения существующих технологических решений при развертывании новых систем обработки данных (СОД) и обеспечения совместимости между ними в различных аспектах;

высокой сложностью не только электронной техники и системного ПО, но и самой логической организации (структуры, отдельных компонентов и взаимосвязей между ними) систем обработки данных и приложений.

Создание и эксплуатация сложных СОД требует определенной научно-методической основы. В качестве такой основы на сегодняшний день выступает система международных стандартов и других координирующих документов, созданных специализированными международными организациями.

12

Информационная безопасность открытых систем

1.1. Основные элементы технологии открытых информационных систем

Методы и модели организации сложных компьютерных систем исторически развивались в русле двух основных течений. Во-первых, ведущие фирмы-производители оборудования, ПО и поставщики решений для систем обработки данных, ощущая неуклонное усложнение компьютерных систем, сами стремились сформулировать стратегические направления развития ИТ и следовать им в своей деятельности. Во-вторых, эта работа осуществлялась в рамках международных органов стандартизации, промышленных групп и консорциумов, различных международных объединений и союзов. Как правило, деятельность международных организаций строилась с учетом и на основании уже накопленного фирмами научного потенциала и созданных ими технологических решений. Документы международных организаций оформляли, обобщали и приводили к общему знаменателю мнения большей части заинтересованных фирм и промышленных групп.

На сегодняшний день основным законодательством в сфере ИТ является именно совокупность документов и стандартов международных организаций. В силу высокой сложности современных ИТ общепринятой мировой практикой является обращение к этим документам и использование их в качестве базы для развития и совершенствования любых новых технологий. Более того, в настоящее время стандарты играют роль не только нормативных или рекомендательных документов, но и в совокупности задают своеобразную философию современных ИТ. Стандарты, являясь результатом коллективной работы большого числа участников процесса стандартизации, предоставляют четкую научно-методическую основу для рассмотрения различных аспектов ИТ.

I.1.1. Основные понятия и определения

Практически любая крупная современная организация (предприятие, учреждение) независимо от профиля своей деятельности в той или иной мере осуществляет обработку информации, необходимой для функционирования этой организации, т. е. нуждается в информационном обеспечении своей деятельности. Под информационным обеспечением (ИО) деятельности предприятия, учреждения или другой организации понимается создание, организация и обеспечение функционирования такой системы сбора, хранения, обработки и выдачи информации, которая предоставляла бы всем подразделениям и должностным лицам организации всю необходимую им информацию в требуемое время, требуемого качества и при соблюдении всех устанавливаемых правил обращения с информацией [1].

В связи со все возрастающим объемом информации, подлежащей обработке, в большинстве случаев ИО деятельности предприятия осуществляется при помощи компьютерной ИС. Под (компьютерной) информационной системой понимается сложная система, включающая всю совокупность аппаратного, системного и прикладного ПО и методов их организации, которая обеспечивает информационную деятельность предприятия. Этот термин используется, когда компьютерная система рассматривается с точки зрения пользователя, потребителя предоставляемых ею услуг и возможностей [2-6].

1. Стандартизация и модельное представление открытых информационных систем

13

Термином система обработки данных (информации) (СОД) чаще всего обозначается сложная система, включающая технические средства преобразования, хранения и передачи информации (аппаратное и системное ПО) и методы их организации, которая обеспечивает поддержку прикладных программ (приложений) пользователей. Под прикладными программами (ПП) понимаются компьютерные программы, предназначенные для выполнения специфических задач пользователей. Термин "СОД", как правило, используется, когда компьютерная система рассматривается изнутри, с точки зрения конструктора, проектировщика, программиста [2-6]. Иными словами, под СОД понимается та техническая основа, на которой строится ИС. Чтобы различать отдельные средства вычислительной техники, входящие в сложную СОД, будем называть их вычислительными системами.

Таким образом, ИС предназначена для решения каких-либо конкретных прикладных задач предприятия или организации, т. е. обеспечивает поддержку информационной деятельности пользователей, а СОД предоставляет ей средства для решения этих задач, т. е. поддерживает приложения.

Часто используется также термин среда (среда ИТ, распределенная вычислительная среда, среда приложения, телекоммуникационная среда и т. п.) - это конкретное воплощение ИС или ее части, например прикладных программ, коммуникационной сети, в отдельно взятой вычислительной системе, на данном конкретном предприятии, в регионе и т. д. со всей совокупностью присущих ей качеств, особенностей, образуемых всеми используемыми методами и средствами обработки данных, и условий, в которых протекает процесс обработки информации [2, 4].

Рассмотрим характеристики типичной ИС достаточно крупной организации. Важнейшими из них являются следующие [5, 7].

Разнородность (гетерогенность). Сложность и специфичность задач, решаемых ИС организации, обширность и сложность структуры системы приводят к наличию в ней большого количества аппаратных и программных средств от различных производителей и поставщиков. Они, вероятно, не предназначены изначально к совместной работе друг с другом. Несовместимость аппаратного и программного обеспечения обусловлена в основном причинами исторического характера. Так, известно, что развитие СОД происходило несколькими самостоятельными путями [5]:

суперкомпьютеры - многопроцессорные вычислительные комплексы очень высокой производительности, обладающие параллелизмом аппаратной архитектуры и требующие специального ПО, предназначенные, как правило, для решения специальных классов задач с очень интенсивными вычислениями (IBM SP1 и SP2, CRAY, NEC, Fujitsu, Hitachi, "Эльбрус" и др.);

централизованные технологии (mainframe - мейнфрейм) - многопользовательские многозадачные вычислительные системы высокой производительности с очень развитым набором возможностей по обработке информации (например, системы IBM System 360, 370, S/390);

Unix-системы - попытка достижения независимости ПП от аппаратного обеспечения (АО) вычислительной платформы;

RISC-технологии (reduced instructions set computer) - попытка улучшить производительность, достижимую мейнфреймами, на системах более низкого уровня (например, архитектура POWER и основанные на ней системы RS/6000 фирмы IBM, архитектура SPARC фирмы Sun);

14

Информационная безопасность открытых систем

системы среднего уровня (midrange systems) - попытка оптимизировать структуру системы к требованиям сред приложений среднего уровня, например для бизнеса, промышленных предприятий (архитектура VAX фирмы DEC, архитектура AS/400 фирмы IBM);

персональные системы - попытка перенести традиционные технологии обработки данных, ориентированные на деловую деятельность, в повседневную практику индивидуальных пользователей (например, архитектуры 80x86, IA-64 фирмы Intel, серии процессоров Motorola 600x0, Compaq Alpha);

карманные компьютеры и мобильное оборудование - расширение традиционных технологий обработки данных при помощи микропроцессорной техники на класс портативных вычислительных устройств и устройств связи, обладающих сравнительно малой вычислительной мощностью (карманные компьютеры, мобильные телефоны, интеллектуальные карты и др.).

Каждый из этих путей связан в историческом аспекте с теми или иными классами системного ПО. Для каждой из систем создан большой набор ПП. Эволюция систем обработки данных привела к тому, что потребитель может выбирать изделия из большого числа типов процессоров, архитектур, системного ПО.

СОД имеют тенденцию ассоциироваться с определенными конфигурационными решениями, т. е. способами, которыми ПП строят свое взаимодействие с терминалами, рабочими станциями и системными сервисами. Среди таких способов можно выделить, например, непрограммируемые терминалы, среды локальных сетей (Local Area Network, LAN), среды глобальных сетей (Wide Area Network, WAN), одно- или многоуровневые серверные среды, другие взаимосвязанные системы, в том числе среды со связью "точка-точка" [5].

Следует обратить внимание, что эти категории скорее представляют режимы работы ПП, чем определенные физические конфигурации оборудования. Одна и та же аппаратура может, например, функционировать как непрограммируемый терминал для одной ПП и предоставлять среду локальной сети для другой ПП.

Даже если организация обладает однородной средой, она вполне может столкнуться с гетерогенностью при объединении своей ИС с другими организациями при выходе во внешний мир.

Гетерогенность может принимать различные, формы:

большое разнообразие техники, используемой на рабочих местах пользователей: рабочие станции, терминалы, персональные системы, мобильные пользователи и т. п.;

различные аппаратные архитектуры и платформы;

множество операционных систем (ОС);

множество коммуникационных сетей и протоколов;

многочисленные версии одного и того же аппаратного и программного обеспечения;

множество поколений одних и тех же ПП.

Причины гетерогенности в среде ИТ также многообразны. Среди них можно выделить следующие.

Экономические, финансовые или иные условия деятельности организации диктуют необходимость сохранения инвестиций, уже вложенных в свою ИС.

1. Стандартизация и модельное представление открытых информационных систем

15

Со снижением стоимости вычислительных систем появилась возможность приобретать новые элементы СОД без учета существующих решений.

Слияние организаций или поглощение одной организацией другой может привести к появлению в одной организации разнородной среды.

С изменением нужд организации и развитием новых технологий оказывается, что ни одна фирма-производитель не может удовлетворить всех потребностей организации при сохранении приемлемой стоимости системы.

В ряде случаев фирмы-производители патентуют, намеренно не разглашают или сильно ограничивают информацию о деталях устройства своего программного и аппаратного обеспечения. Это делает практически однозначным выбор той или иной вычислительной платформы.

Не существует стандартов, препятствующих объединению разнородных сред в одно целое или делающих невозможным адаптацию систем различных фирм-производителей для совместной работы друг с другом.

Несовместимость. Внутри каждой из разнородных сред технологические решения создавались, основываясь только на архитектуре, структуре и функциональных возможностях этих сред. Перемещение ПП между различными системами и адаптация пользователей к работе на различных системах могут быть затруднены, так как при объединении разнородных сред в создающейся сложной среде модули будут использовать различные аппаратные, программные и коммуникационные компоненты.

Большое количество систем. При общей тенденции непрерывного снижения стоимости, улучшения функциональности и упрощения использования АО количество применяемых вычислительных систем постоянно растет. Иногда это вызывает многократное увеличение количества вычислительных систем в организации. Более того, количество вычислительных систем, участвующих в обработке данных при решении той или иной задачи, может быть вообще не определено или заранее неизвестно, например если ИС построена на основе глобальной сети.

Недостаток глобальной инфраструктуры. Превращение совокупности разнородных сред во взаимосвязанную систему требует создания согласованной, управляемой инфраструктуры для обеспечения эффективной работы всей сложной среды в целом.

Перечисленные качества сложных сред ослабляют полезность, эффективность и работоспособность СОД. Это может выразиться в следующих проблемах:

в трудности разделения информации между различными системами вследствие различных форматов представления и методов организации данных, различных ОС и ПП, различных протоколов, не позволяющих осуществить соединение между системами;

трудности разделения ресурсов между различными системами вследствие несовместимости методов подключения устройств, коммуникационных интерфейсов и т. п.;

неспособности перенести с системы на систему ПП, созданные пользователем, и адаптироваться самому пользователю к работе в различных средах;

неспособности управлять системой из одной точки, расширять (масштабировать) систему, обнаруживать источники сбоев и неполадок и устранять их;

высокой стоимости обучения персонала вследствие использования в различных системах разных методов управления системой, пользовательских интерфейсов, процедур инсталляции ПО и других функций;

16

Информационная безопасность открытых систем

трудности обеспечения общего комплекса мер по защите информации, так как системы обеспечивают различные уровни защищенности и непохожие механизмы для отслеживания целостности системы.

Решение практически всех перечисленных проблем может быть сведено к выполнению следующих двух требований [7]:

1) переносимости (portability) приложений, данных и пользователей между системами;

2) способности к взаимодействию (interoperability) между системами, включая управление системами и использование ресурсов множества систем.

Переносимость позволила бы перемещать прикладные решения, информационные ресурсы, пользователей и персонал на новые системные платформы или между платформами в соответствии с потребностями функционирования ИС. Способность к взаимодействию - безболезненно объединять существующие и новые системы в единую инфраструктуру управления и разделения ресурсов. Выполнение двух обозначенных требований в совокупности обеспечивает совместимость ИС. Такие требования привели к появлению научно-технического направления, получившего название технологии открытых систем.

1.1.2. Концепция открытых систем

Термин "открытые системы" подразумевает сложный, постоянно растущий набор требований к ИС. Эти требования тесно связаны с тенденциями построения распределенных вычислительных сред на гетерогенной основе, что будет подробно рассмотрено далее. Две основные группы требований к открытым системам состоят в следующем:

1) идеальное решение для пользователей открытой системы - технология, которая позволяет любой ПП осуществлять доступ и разделять свои собственные локальные данные и любой тип данных, размещенных на удаленной гетерогенной системе, поддерживая одинаковый уровень производительности;

2) пользователи должны иметь возможность осуществлять свободный выбор наилучших для них решений для всех компонентов открытой системы, которые наиболее полно отвечают их требованиям, без ограничения в существующих аппаратном и программном обеспечении и архитектурах систем.

В идеале открытые системы должны предоставлять открытые решения задач в любой области обработки данных, т. е. обеспечивать возможность потребителю выбирать из множества источников любые доступные средства, наиболее полно удовлетворяющие его запросы и позволяющие ему максимально эффективно решать стоящие перед ним задачи. Так, ОС должны обеспечивать одни и те же интерфейсы к системным сервисам независимо от класса систем (от мейнфреймов до персональных компьютеров) и независимо от архитектуры системы (от единичного процессора CISC-архитектуры до многопроцессорных систем из RISC-процессоров). ПП должны быть способны прозрачно осуществлять доступ к данным, вычислительным мощностям, программам пользователя и другим ресурсам, например принтерам, дисковым массивам и т. п. Обслуживающий персонал и пользователи не должны замечать отличий в интерфейсах, наборе сервисов и инструментах на платформах различных фирм-производителей или эти отличия должны быть минимальными.

1. Стандартизация и модельное представление открытых информационных систем

17

Таким образом, при выполнении перечисленных идеальных условий организации смогут легко конструировать свою СОД (и на основе ее - свою ИС) из стандартных компонентов.

Однако такая задача трудно реализуема на практике. Технологии и стандарты могут перекрывать друг друга по выполняемым функциям. Некоторые стандарты и рекомендации могут быть очень сложными для их полной практической реализации. Новые технологии постоянно совершенствуются, и трудно предсказать, какая из них окажется удачной. Наконец, существующие системы также должны быть приспособлены к архитектуре открытых систем.

Хотя открытые системы не являются решением всех проблем, эта идея хорошо разработана во многих областях, например в телекоммуникации. Она может предоставить основу для использования гетерогенности и других специфических особенностей вычислительных систем для получения максимального эффекта от построенной на их основе ИС. На сегодняшний день открытые системы являются единственным общепризнанным способом решения обозначенных проблем. Вместе с тем концепция открытых систем является динамичной, пока еще не вполне законченной, быстро развивающейся и доступной для всех заинтересованных областью ИТ сторон.

Существует несколько определений понятия открытая система (или среда открытых систем). Наиболее известными и широко принятыми являются следующие четыре определения, данные Международным институтом инженеров по электронике и электротехнике (IEEE), Всемирной независимой организацией по открытым системам Х/Open, Международным консорциумом OSF и Международным телекоммуникационным союзом (ITU).

По определению IEEE [7, 8] средой открытых систем называется "исчерпывающий и консистентный (т. е. последовательный, внутренне согласованный и взаимосвязанный) набор международных стандартов по ИТ и функциональных профилей стандартов, который специфицирует интерфейсы, сервисы и поддерживаемые форматы для достижения способности к взаимодействию и переносимости приложений, данных и пользователей".

По определению Х/Ореп [7] открытые системы - это "среда ПО, сконструированная и реализованная в соответствии со стандартами, которые являются независимыми от поставщиков и общедоступными".

По определению OSF [7] открытой системой называется "среда, имеющая стандартный набор интерфейсов для программирования, коммуникаций, управления системой и пользовательских интерфейсов, использующих способность к взаимодействию, переносимость и сохранение инвестиций".

В определении ITU и Международной организации по стандартизации (ISO) [9] среда взаимодействия открытых систем - это "абстрактное представление набора концепций, элементов, функций, сервисов, протоколов и т. д., определенных в эталонной модели OSI, и производных от них специфических стандартов, которые, будучи применены, позволяют осуществлять связь между открытыми системами".

Несмотря на отсутствие единства в определениях среди различных организаций, можно выделить те свойства открытых систем, которые отражены во всех определениях и, следовательно, являются бесспорными [5, 7]:

понятие "открытая система" относится преимущественно к ПО;

основная цель открытых систем состоит в обеспечении:

18

Информационная безопасность открытых систем

• способности к взаимодействию между гетерогенными системами;

• переносимости ПП, пользователей и данных между гетерогенными системами;

понятие "открытая система" может применяться и по отношению к отдельно взятой вычислительной системе, и к СОД в целом, и к построенной на ее основе ИС, если они согласуются с концепцией открытости;

стандарты играют ключевую роль в открытых системах.

Последнее свойство является особенно важным, так как на него прямо указывают все определения. ИС не может рассматриваться как открытая до тех пор, пока она не реализует функции, которые согласуются со стандартами, имеющими отношение к соответствующей области. Учитывая центральное место стандартов в концепции открытых систем, важно рассмотреть более подробно, что представляют собой стандарты, как и кем они создаются.

1.1.3. РОЛЬ СТАНДАРТОВ В ТЕХНОЛОГИИ ОТКРЫТЫХ СИСТЕМ.

Основные группы стандартов и организации

ПО СТАНДАРТИЗАЦИИ

Согласно определению Международной организации по стандартизации (ISO) стандарты - это документированные соглашения, содержащие технические условия или другие точные критерии, которые обычно используются как правила, принципы или определения характеристик для гарантии того, что материалы, продукты, процессы и услуги соответствуют своему назначению.

Стандарты в области ИТ являются соглашениями о функциональности и интерфейсах, которые поддерживаются продуктом или группой продуктов информационных технологий, обеспечивая таким образом совместимость между системами. Стандарты в широком смысле слова могут сильно различаться по своему статусу, по степени влияния на производителей и поставщиков продуктов и решений: от простого взаимного соглашения между несколькими совместно работающими людьми или организациями до формальных, утвержденных организациями по стандартизации документов с признанным международным статусом.

Рассмотрим основные аспекты и значение стандартизации для ИТ, и в особенности для открытых систем.

Во-первых, стандарты вырабатывают единый, нормированный, согласованный порядок рассмотрения объекта стандартизации: терминологию, нормативные модели, формальное описание процедур обращения с объектом, спецификации, структуру объекта и т. п. Стандартизация позволяет избежать несогласованного, субъективного, неполного или одностороннего взгляда на объект стандартизации.

Стандарты позволяют замаскировать неоднородность объектов стандартизации, предоставляя такую модель, которая помогает избежать различий в представлении, описании и реализации этого объекта. В отсутствие такой модели каждый разработчик был бы вынужден создавать свою собственную модель. Таким образом, стандарт уменьшает потенциальную разнородность объекта стандартизации. Как будет видно далее, многие стандарты являются именно абстрактными моделями различных аспектов обработки данных, например общеизвестная модель ISO OS1.

Стандарты специфицируют общую форму, к которой должны "сходиться" разнородные системы для того, чтобы выполнять совместную работу или обеспечивать основу для переносимости между ними. Если две системы поддерживают стандарт

1. Стандартизация и модельное представление открытых информационных систем

19

в дополнение к их собственным формам, тогда любая пара систем сможет быть совместимой друг с другом. Таким образом, стандарт облегчает управление гетерогенностью. Разработчик ИТ заинтересован в том, чтобы его продукты и системы соответствовали стандартам. Это путь к широкому признанию его продукции и росту числа потребителей. Соответствия стандартам можно достичь двумя способами: либо добиваться принятия своей технологии в качестве стандарта, либо как можно быстрее интегрировать в свои продукты технологию, претендующую быть стандартом. Вследствие того что любая организация по стандартизации проводит широкое и всестороннее обсуждение документов, прежде чем они становятся стандартами, как правило, стандартом становится объективно наилучшее по большинству критериев решение (спецификация, модель и т. д.).

Другой важный аспект стандартизации в том, что любые изменения в стандартах или новые стандарты почти всегда (но не всегда) принимают во внимание созданную ранее базу стандартов в этой области. Организации по стандартизации не заинтересованы в отчуждении уже существующего сообщества пользователей стандартизованной технологии, а в ряде случаев они прямо участвуют в выработке стандартов.

Наконец, важно провести различие между стандартами и реализующими их технологиями. Стандарт описывает абстрактные сущности, определенные только на бумаге: модели, спецификации, описания интерфейсов и протоколов, схемы, форматы данных и т. п. Описанные в нем объекты с определенной функциональностью должны быть затем реализованы с использованием определенной технологии: программно или аппаратно. Разрабатываемые и выпускаемые тем или иным производителем в соответствии со стандартами продукт или система, как правило, имеют значительно больше функций, чем те, которые описаны в стандарте. Стандарт обеспечивает лишь наименьший "общий знаменатель" для продуктов определенного типа.

Различают два типа стандартов: стандарты де-юре и стандарты де-факто. Стандарты де-юре утверждены организациями по стандартизации и имеют юридически оформленный статус официальных документов. Стандарты де-факто могут являться результатом признания большим количеством производителей и потребителей удачного научного или технологического решения или быстро набирающей силу, обладающей большими потенциальными возможностями в будущем технологией. Они не имеют никакого официального статуса и могут быть описаны в произвольной форме. Станет или нет какая-либо технология стандартом де-факто - определяет только рынок.

Стандарты де-факто могут быть в конце концов приняты как стандарты де-юре, и наоборот (по крайней мере теоретически), стандарты де-юре должны в итоге становиться стандартами де-факто, будучи принятыми рынком. Рассмотрим более подробно эти две категории стандартов.

Стандарты де-юре характеризуются следующими особенностями.

Формальные процедуры тщательного согласования и утверждения этих стандартов приводят к тому, что их разработка занимает весьма длительное время, как правило много лет. Стандарты не успевают за быстрым развитием ИТ и нередко принимаются уже по факту их широкого распространения.

Стандарты, как правило, являются сложными и могут включать несколько различных подходов к решению одной задачи, поэтому они предоставляют произво

20

Информационная безопасность открытых систем

дителям и потребителям широкий спектр возможностей реализации (в том числе необязательных).

Продукты появляются позже стандартов (за исключением случаев, когда утвержден стандарт де-факто).

Стандарты открыты для всех разработчиков и производителей на равных условиях.

Организации по стандартизации обеспечивают процесс совершенствования стандартов, который позволяет всем заинтересованным сторонам подавать свои предложения для рассмотрения.

Эти стандарты определяют долговременные направления развития, независимые от конкретных продуктов и решений.

Стандарты де-факто отмечены следующими особенностями:

реализации этих стандартов доступны уже сейчас, возможно даже ото многих поставщиков: нет необходимости ждать их окончательного согласования и утверждения;

существует опыт применения этих стандартов, хорошо известны их сильные и слабые стороны;

стандарты де-факто могут использовать произвольный, удобный для этих стандартов набор существующих технологических решений, не обязательно состоящий из стандартов де-юре;

истинная "открытость" этих стандартов всегда может быть подвергнута сомнению.

Для многих стандартов де-факто технология, реализующая стандарт, либо предшествует, либо становится доступной одновременно со спецификациями. Станет ли спецификация общепризнанной, зависит либо от успеха исходной технологии, либо от степени согласия других производителей со спецификацией. Часто можно видеть несколько конкурирующих технологий и/или спецификаций одновременно. В этом случае бывает трудно предсказать, какая из них завоюет успех на рынке. Тогда, чтобы добиваться стандартизации своих продуктов, производители могут объединяться в различные организации: консорциумы, альянсы, фонды и т. п.

Из-за множества стандартов и большого количества необязательных или альтернативных возможностей реализации, предусмотренных во многих стандартах де-юре, некоторые заинтересованные организации разрабатывают так называемые профили стандартов. В профилях точно отмечается, какие стандарты и какой выбор возможностей из этих стандартов они желают реализовать в ИС. Профили обычно специфицируют, где это возможно, подмножества стандартов де-юре, а оставшиеся "свободные места", для которых не существует стандартов де-юре, заполняют стандартами де-факто.

Профили, как и стандарты, играют важную роль в открытых системах. Число стандартов и областей, которые они покрывают, очень велико и продолжает расти. Все труднее становится конструировать открытые решения, которые могут свободно взаимодействовать друг с другом или могут быть получены из других открытых решений. Это входит в противоречие с самой концепцией открытых систем. Профили предназначены для снижения потенциальной возможности несовместимого использования продуктов, соответствующих стандартам. Кроме того, они помогают идентифицировать пробелы, которые существуют в стандартизации ИТ. Профили могут

1. Стандартизация и модельное представление открытых информационных систем

21

создаваться самими организациями по стандартизации, организациями пользователей, правительственными органами.

Так, правительственные профили возникли в результате возрастания потребностей упростить и облегчить процесс применения ИТ в правительственных структурах путем определения общего набора требований и исключения независимого изучения пользователями огромного множества сложных, объемных стандартов. Правительственные профили могут комбинировать международные и национальные стандарты той страны, для которой они создаются. Тем самым обеспечивается стабильность деятельности правительственных учреждений. Цель этих профилей - добиться взаимодействия средств различных поставщиков на рабочих местах правительства. Профили, в свою очередь, явились началом развития более сложных форм структурной логической организации стандартов: архитектур, нормативных моделей и т. п.

Различается три типа организаций, разрабатывающих стандарты.

1. Национальные и международные организации по стандартизации. К этой категории относятся, например, ISO, IEC, ITU, IEEE (международные), Госстандарт РФ, ANSI, NIST (США) и др. Эти организации являются единственным источником стандартов де-юре, тогда как остальные два типа организаций производят только стандарты де-факто.

2. Консорциумы и альянсы фирм-производителей. К этой категории относятся OSF, Unix International, Power-Open и др. Они способствуют созданию стандартов де-факто, распространяя спецификации и технологии на множество производителей. Однако поддержка технологий таким образом может быть недостаточной, если она не соответствует требованиям организаций пользователей.

3. Организации пользователей. Они определяют стандарты де-факто либо посредством спецификации профилей, либо выявляя их на рынке ИТ. Первый способ применяют крупные пользователи, такие, как правительственные организации или ассоциации пользователей. Второй способ предполагает исследование преимуществ и недостатков каждого продукта, его распространенности у пользователей. Принятие или непринятие рынком той или иной технологии (продукта, решения) есть окончательный показатель стандарта де-факто. Если они не соответствуют тому, что требует пользователь, он не будет покупать их.

Охарактеризуем некоторые из наиболее важных и влиятельных организаций, вовлеченных в процесс разработки стандартов по ИТ.

1. Международная организация по стандартизации (International Organization for Standardization, ISO). ISO - международная неправительственная организация. Как записано в ее уставе, она "осуществляет разработку международных стандартов и координирует деятельность в области стандартизации с целью содействия взаимному сотрудничеству в важных областях человеческой деятельности: интеллектуальной, научной, технологической и экономической". Сейчас в состав ISO входят около 130 государств. Каждое государство участвует в работе ISO через свой национальный орган стандартизации. Государства могут быть членами, членами-корреспондентами или членами-подписчиками ISO. Каждое государство-член ISO возглавляет один или несколько технических комитетов или подкомитетов. СССР был одним из учредителей ISO в 1946 г. Госстандарт РФ участвует в работе ISO в качестве национальной организации по стандартизации.

22

Информационная безопасность открытых систем

ISO пользуется консультативным статусом ООН. Первый стандарт был выпущен ISO в 1951 г. Сфера ответственности ISO за разработку стандартов охватывает все области техники, за исключением электроники и электротехники (это прерогатива IEC). Структурно ISO состоит из технических комитетов (ТС), которые делятся на подкомитеты (SC). Для обеспечения работы по подготовке стандартов внутри подкомитетов образуются рабочие группы (WG). Группы, работающие над решением конкретной задачи, называются TF (Task Force). Каждый разрабатываемый стандарт проходит последовательно несколько стадий:

NWI - New Work Item;

WD - Working Draft;

CD - Committee Draft;

DIS - Draft International Standard;

IS — International Standard.

Согласованный проект принимается в качестве стандарта, если за него проголосовало не менее 75 % государств-членов ISO. На сегодняшний день действует около 12 тыс. стандартов ISO.

2. Международная электротехническая комиссия (International Electrotechnical Commission, IEC) — специализированная международная организация, которая разрабатывает стандарты, связанные с электроникой, электротехникой и ИТ. IEC -одна из первых международных организаций, начавших процесс разработки международных стандартов. Образована в 1906 г., с 1926-го по 1942 г. носила название International Federation of the National Standardizing Associations (ISA); сферой ее ответственности было в основном машиностроение. В настоящий момент она дополняет деятельность ISO в области информационных технологий. IEC совместно с ISO сформировала Объединенный технический комитет, JTC1 (Joint Technical Committee) для координации разработки стандартов по ИТ.

3. Международный телекоммуникационный союз (International Telecommunications Union, ITU). ITU - одна из первых международных организаций. Союз был основан в 1865 г. и до 1947 г. носил название Телеграфного союза. Сейчас он входит в систему органов ООН и объединяет около 160 стран. В структуру ITU входят Международный консультативный комитет по радиосвязи (ITU-R, до 1993 г. - CCIR) и Международный консультативный комитет по телефонии и телеграфии (ITU-T, до 1993 г. - CCITT). Название последнего было заменено на ITU/TSS (Telecommunications Standard Sector), но более известным остается предыдущее. Стандарты ITU официально называются рекомендациями. Они принимаются на сессиях ITU, которые проходят один раз в четыре года. Разработка стандартов, таким образом, занимает весьма длительное время.

ITU занимается стандартизацией открытых телекоммуникационных сервисов. ITU-T выпускает 25 серий рекомендаций (обозначаемых буквами латинского алфавита от А до Z), каждая из которых насчитывает до нескольких десятков или сотен рекомендаций. Наиболее известны серии, посвященные стандартизации взаимодействия открытых систем и сетей ISDN. Многие рекомендации ITU были приняты в качестве стандартов ISO.

4. Международный институт инженеров по электронике и электротехнике (The Institute of Electrical and Electronics Engineers, IEEE). IEEE был основан в 1884 г. В настоящее время активно участвует в разработке стандартов для компью

1. Стандартизация и модельное представление открытых информационных систем 23

терной промышленности. IEEE работает в тесном сотрудничестве с другими международными организациями, в частности с ISO, так что между стандартами IEEE и эквивалентными стандартами ISO практически нет никаких различий.

IEEE разрабатывает три типа спецификаций:

стандарты - спецификации с предписательными требованиями;

рекомендованные практики - спецификации действий, процедур и практик, рекомендуемые IEEE;

руководства — описывают спектр альтернативных возможностей без рекомендации определенного подхода.

Два наиболее известных стандарта IEEE - стандарты серии 802 по локальным вычислительным сетям и стандарты POSIX.

5. Internet Architecture Board (IAB) - неофициальная организация, создающая систему стандартов для среды Интернета. IAB основана в 1992 г. Состоит из двух подразделений: IETF (Internet Engineering Task Force), которая ответственна за разработку краткосрочных инженерных документов, и IRTF (Internet Research Task Force), которая занимается долгосрочными исследованиями. IAB ведет работу в девяти функциональных областях: приложения, сервисы Интернета, управление сетями, операционные требования, интеграция с OSI, маршрутизация, безопасность, транспортные сервисы, сервисы пользователя.

Наиболее известными документами этой организации является серия так называемых RFC (Request for Comments). Они различны по своему статусу: некоторые из них являются утвержденными стандартами для Интернета, другие рекомендованы к использованию, но не являются обязательными, третьи вообще служат справочными материалами. Значительная часть из них является стандартами де-факто. Документы RFC создавались с целью определения минимально необходимого набора спецификаций для обеспечения нормальной работы глобальной информационной среды. Сегодня этот минимум включает уже более 2,5 тыс. стандартов.

6. The Open Group образована в 1993 г. в результате слияния консорциума OSF и организации Х/Open как международная некоммерческая организация с целью содействия развитию технологий открытых систем и открытых распределенных сред. The Open Group занимает особое положение: можно утверждать, что она находится между первой (официальные органы) и второй (неофициальные) категориями организаций. Она одобряет стандарты де-юре, согласует и разрабатывает стандарты де-факто, и ее документы имеют большое влияние на промышленность. Однако в отличие от промышленных групп и консорциумов она не внедряет отдельные продукты, технологии или решения фирм-производителей. Многие свои проекты The Open Group ведет совместно с официальными организациями по стандартизации, прежде всего с ISO.

7. Open Software Foundation (OSF) - некоммерческий международный консорциум, в 1993 г. вошедший в состав The Open Group. Это научно-производственная организация, цель которой - создание спецификаций для ПО открытых систем с целью поддержки различных производителей. Широко известны разработки OSF, которые объединяют лучшие достижения промышленности: набор спецификаций и исходных кодов для Unix-подобных ОС OSF/1, графический интерфейс OSF/Motif, набор сервисов для поддержки распределенных приложений OSF/DCE, набор сервисов для

24

Информационная безопасность открытых систем

управления системами OSF/DME, модель и спецификация интерфейсов для разработки переносимых-приложений в среде открытых систем OSF AES.

8. Х/Open — всемирная некоммерческая независимая организация по открытым системам, основанная в 1984 г. и вошедшая в состав The Open Group в 1993 г. Главными разработками этой организации являются спецификации САЕ (Common Application Environment) - модель и стандартный набор интерфейсов программирования, опубликованные в документах XPG. САЕ основана преимущественно на стандартах де-юре (в том числе POSIX) и включает стандарты де-факто и промышленные стандарты производителей.

9. Unix International (UI). В настоящее время эта организация ликвидирована, но во многом благодаря ей понятие "открытые системы" ассоциируется с ОС Unix и стеком протоколов TCP/IP (Transmission Control Protocol/ Internet Protocol).

Кроме перечисленных, большое влияние на технологии открытых систем оказывают также следующие организации: OMG (Object Management Group), NMF (Network Management Forum), W3C (World Wide Web Consortium) и др.

Информация о международных и национальных органах стандартизации, порядке их работы и целях деятельности, разрабатываемых стандартах, как правило, может быть получена с соответствующих веб-страниц Интернета:

ISO [http://www.iso.ch];

The Open Group [http://www.opengroup.org];

IEEE [http://www.ieee.org];

ITU [http://www.itu.ch];

IAB [http://www.ietf.org];

OMG [http://www.omg.org];

Госстандарт РФ (Государственный комитет Российской Федерации по стандартизации, метрологии и сертификации) [http://www.gost.ru, http://www.interstan-dard.gost.ru - каталог российских и международных стандартов],

NIST (Национальный институт стандартов и технологий США) [http://www.nist.gov].

Перечни и краткие аннотации стандартов могут быть также получены по адресам: http://www.iso.ch/cate/cat.html (стандарты ISO и ISO/IEC); http://www.itu.int/publica-tions/index.html (рекомендации 1TU ).

1.2. Совместимость открытых систем

Как было отмечено в предыдущем параграфе, основными требованиями к совместимости систем в сложной среде является переносимость и способность к взаимодействию. Рассмотрим теперь подробнее смысл этих требований, различие между ними, способы их реализации в среде открытых систем. Для этой цели нам потребуется ввести функциональную модель ИС, которая в дальнейшем будет детализирована и использована для размещения в ней и более подробного рассмотрения стандартов и технологий открытых систем.

1.2.1. Переносимость и способность к взаимодействию

Переносимость означает возможность перемещать между вычислительными системами ПП, данные и пользователей [6]. Концепция переносимости применяется

1. Стандартизация и модельное представление открытых информационных систем

25

к разделенным, не связанным между собой системам, т. е., когда мы хотим взять один из этих объектов (ПП, данные, пользователя) из одной системы в другую, мы говорим о переносимости.

Переносимость имеет три составляющие.

Переносимость ПП означает возможность исполнения ПП пользователя на платформе, отличной от той, для которой она была создана изначально. Само понятие переносимости не подразумевает никакого конкретного способа достижения этого качества открытых систем, хотя, как будет видно далее, переносимость приложений, например, может быть достигнута либо на уровне исходных текстов приложений на языках программирования, либо на уровне исполняемых кодов. В первом случае исходный текст перекомпилируется на каждой новой платформе, во втором - программа компилируется один раз и может исполняться на любой платформе из обозначенного множества. Но ни в том, ни в другом случае это никак не влияет на пользователя, так как он всегда приобретает уже готовый объектный код.

Переносимость данных означает возможность доступа приложений к одним и тем же данным на различных платформах (считая их не связанными между собой!), т. е. приложения должны иметь единые механизмы манипулирования данными: создание, удаление, поиск, копирование и т. п.

Наконец, переносимость пользователей означает, что пользователям и обслуживающему персоналу не потребуются дополнительные затраты на обучение, привыкание и накопление опыта работы на различных вычислительных системах, входящих в открытую среду. Они всюду будут работать с системой через единый интерфейс, обладать одинаковым набором сервисов, иметь равные возможности управления системой, равные права доступа к ресурсам и т. д.

Способность к взаимодействию означает способность разнородных вычислительных систем выполнять некоторую работу вместе [6]. Очевидно, что необходимым условием совместной работы двух или более систем является их взаимосвязанность. Они должны иметь физическое соединение между собой, которое позволит обмениваться данными. Но простого соединения вычислительных систем в сеть недостаточно для обеспечения возможности обмена данными. Наличие различных типов сетей: множества технологий передачи данных, множества производителей, множества коммуникационных протоколов - делает необходимым решение следующей задачи. Любая вычислительная система должна быть доступна из любой точки в пределах всей сложной сети. Когда мы хотим иметь возможность использовать ресурсы другой системы с имеющейся у нас системы, мы говорим о способности к взаимодействию.

Однако сама по себе возможность обмена данными через вычислительную сеть еще не обеспечивает способности систем к взаимодействию. Им необходимо достичь общего понимания работы, которую они выполняют, а именно все системы должны единообразно воспринимать порядок и значение сообщений, которыми они обмениваются, а также ту работу, которую каждая из систем должна выполнять индивидуально в ответ на получаемые сообщения. В общем случае эта задача решается при помощи коммуникационного интерфейса.

Итак, способность к взаимодействию позволяет вычислительным системам совместно выполнять некоторую работу. В зависимости от характера работы это качество может быть представлено в системах в различной степени: от способности про

26

Информационная безопасность открытых систем

стой передачи файлов до способности работать как полностью распределенная система с прозрачным хранением и обработкой данных.

Переносимость и способность к взаимодействию не являются взаимно исключающими понятиями. Открытые системы предоставляют пользователям обе эти возможности, хотя не все пользователи и не всегда могут ощущать их одновременно.

Заметим, что, например, определение IEEE среды открытых систем можно расчленить на две составляющие в соответствии с понятиями совместимости и способности к взаимодействию. С одной стороны, открытая система подразумевает ПО "исчерпывающий и консистентный набор международных стандартов по ИТ... который специфицирует интерфейсы, сервисы и поддерживаемые форматы для достижения... переносимости приложений, данных и пользователей", а с другой стороны, "исчерпывающий и консистентный набор международных стандартов... который специфицирует интерфейсы, сервисы и поддерживаемые форматы для достижения способности к взаимодействию...".

Таким образом, можно сделать вывод, что переносимость и способность к взаимодействию - различные, но взаимодополняющие качества открытых систем. Переносимость может рассматриваться как временной аспект совместимости: она позволяет перемещать ресурсы из одной системы в другую во времени. Способность к взаимодействию может рассматриваться как пространственный аспект совместимости открытых систем: она позволяет множеству систем, разделенных в пространстве, сообща использовать ресурсы.

1.2.2. Базовая модель информационной системы

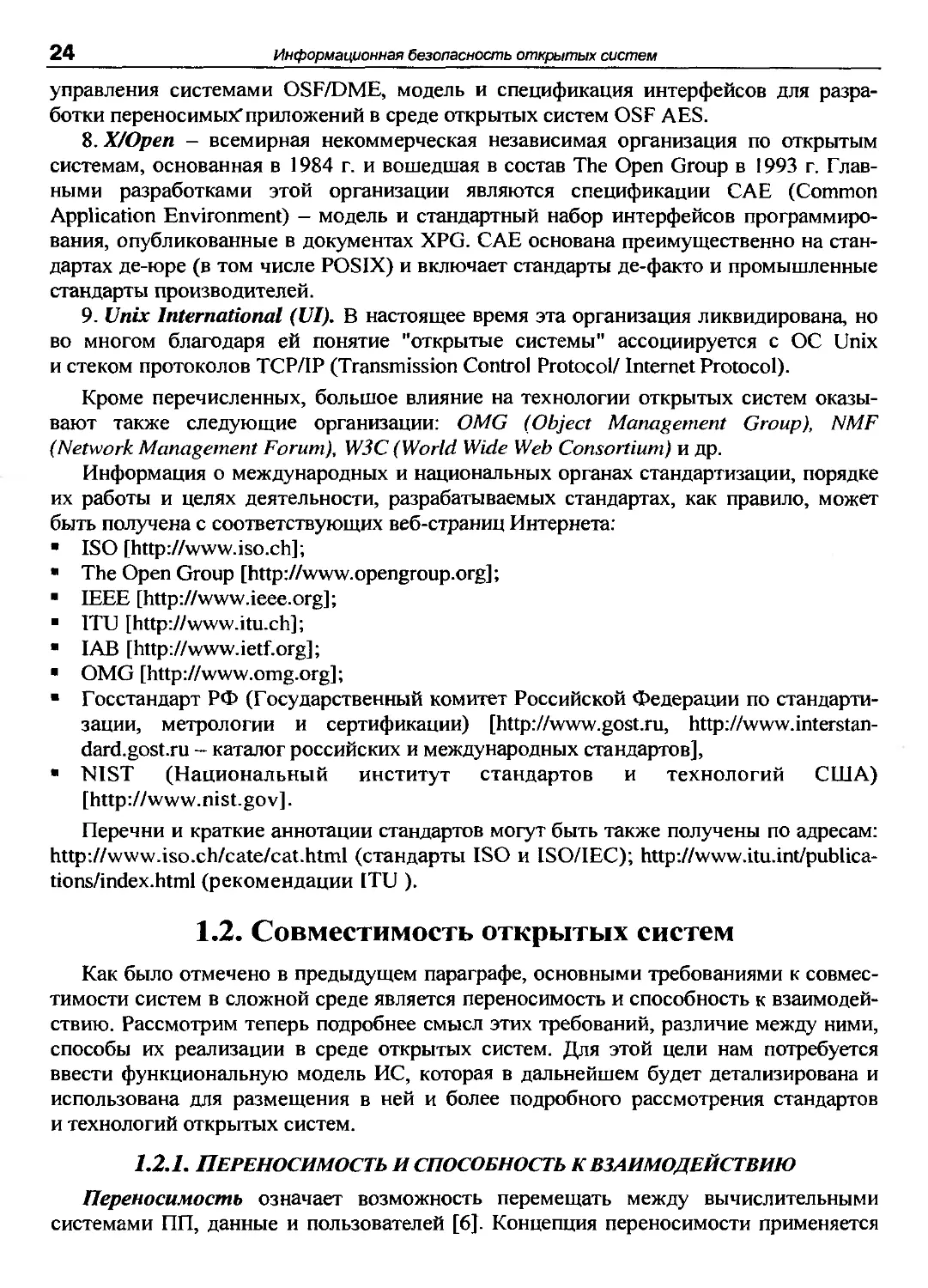

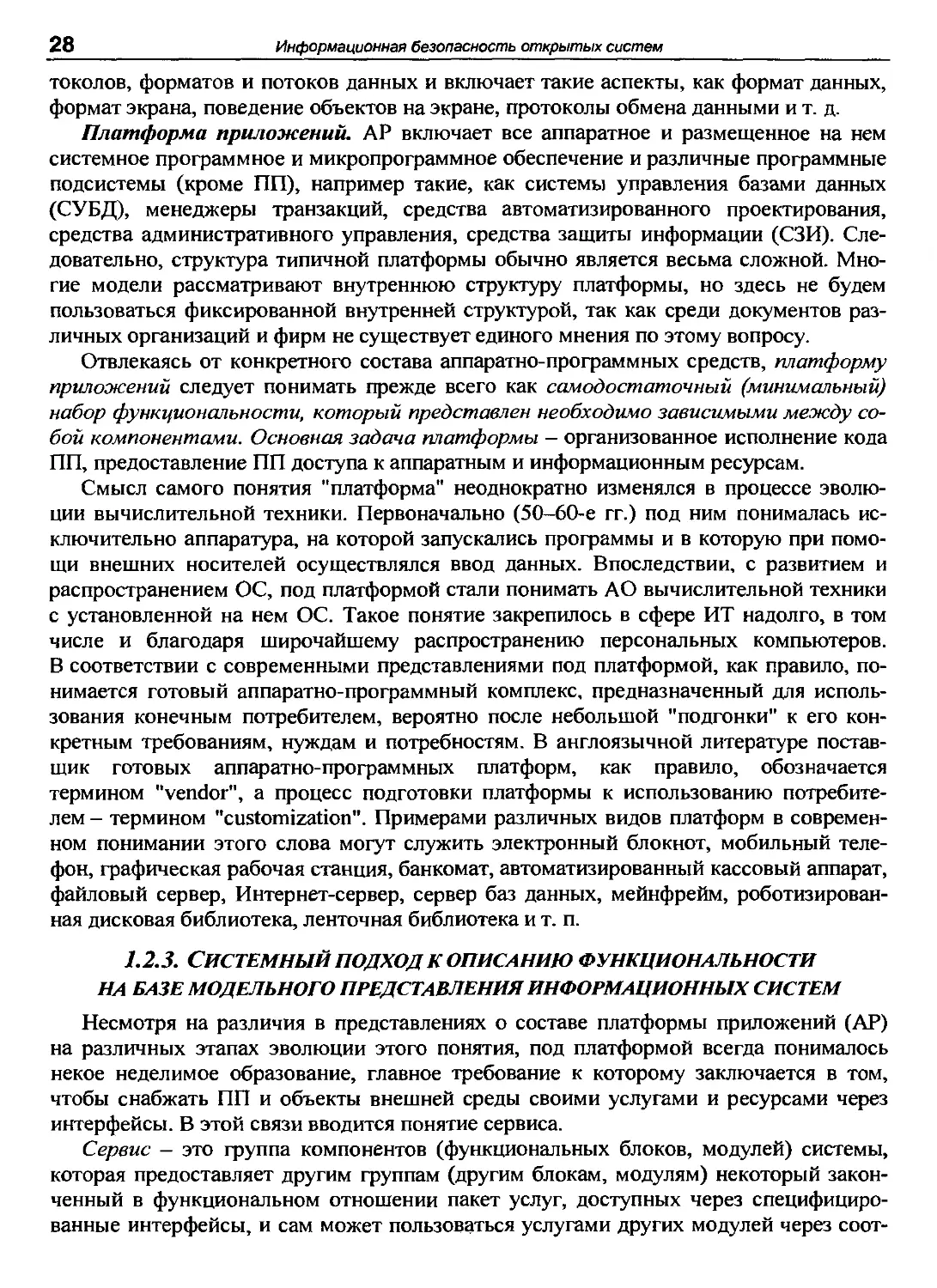

Как уже отмечалось, в настоящее время существует очень большое количество стандартов в области открытых систем. Они определяют основные элементы технологии открытых систем: эталонные модели, сервисы, интерфейсы, форматы, протоколы, руководства и рекомендованные методики. Эти стандарты могут различаться по сложности, по широте охватываемых проблем и относиться к любому аспекту ИТ. Чтобы распознать и позиционировать различные стандарты, связанные с переносимостью и способностью к взаимодействию, будем использовать простую модель ИС, показанную на рис. 1. За основу в ней берется модель POSIX OSE/RM, описанная в документе IEEE Pl003.0 "Guide to the POSIX Open Systems Environment", которая подвергается дальнейшей декомпозиции по методике, используемой в документах фирмы IBM [5, 7]. Выбор модели OSE/RM объясняется тем, что она является наиболее простой и наиболее общей. Она взята за основу в большинстве других, более сложных моделей. Эта модель не является определяющей по отношению к рассматриваемым далее стандартам, она лишь средство классификации стандартов. Методика фирмы IBM была выбрана вследствие того, что она представляется наиболее удобным, объективным и независимым от продуктов конкретных фирм методом описания ИС, не нуждающимся в то же время в привлечении сложных структур и понятий. Главное ее преимущество заключается в том, что она позволяет легко классифицировать стандарты двумя способами:

как интерфейсы программирования (форматы) или протоколы;

как относящиеся либо к переносимости, либо к способности к взаимодействию.

1. Стандартизация и модельное представление открытых информационных систем

27

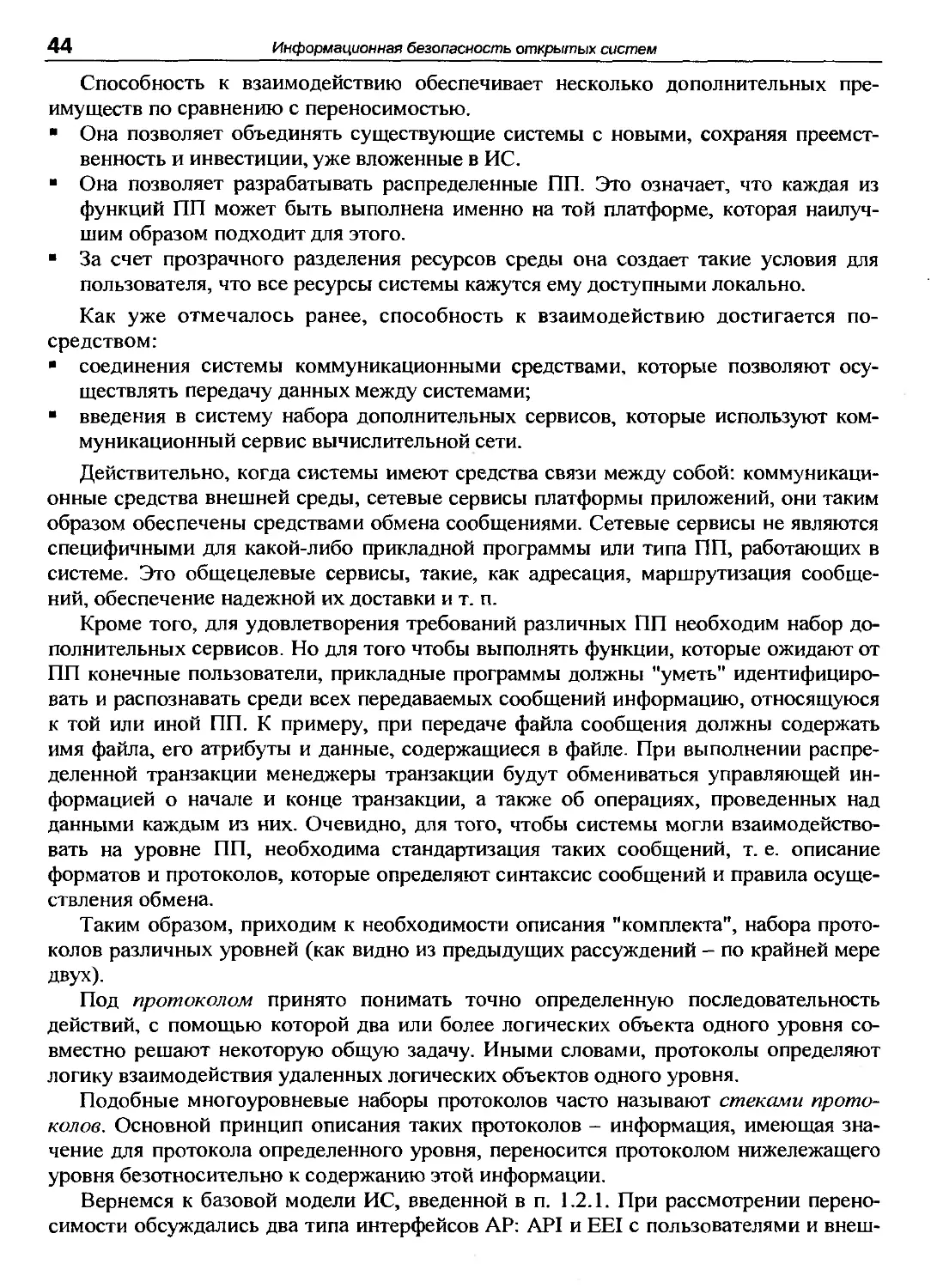

Рис. 1. Базовая модель ИС

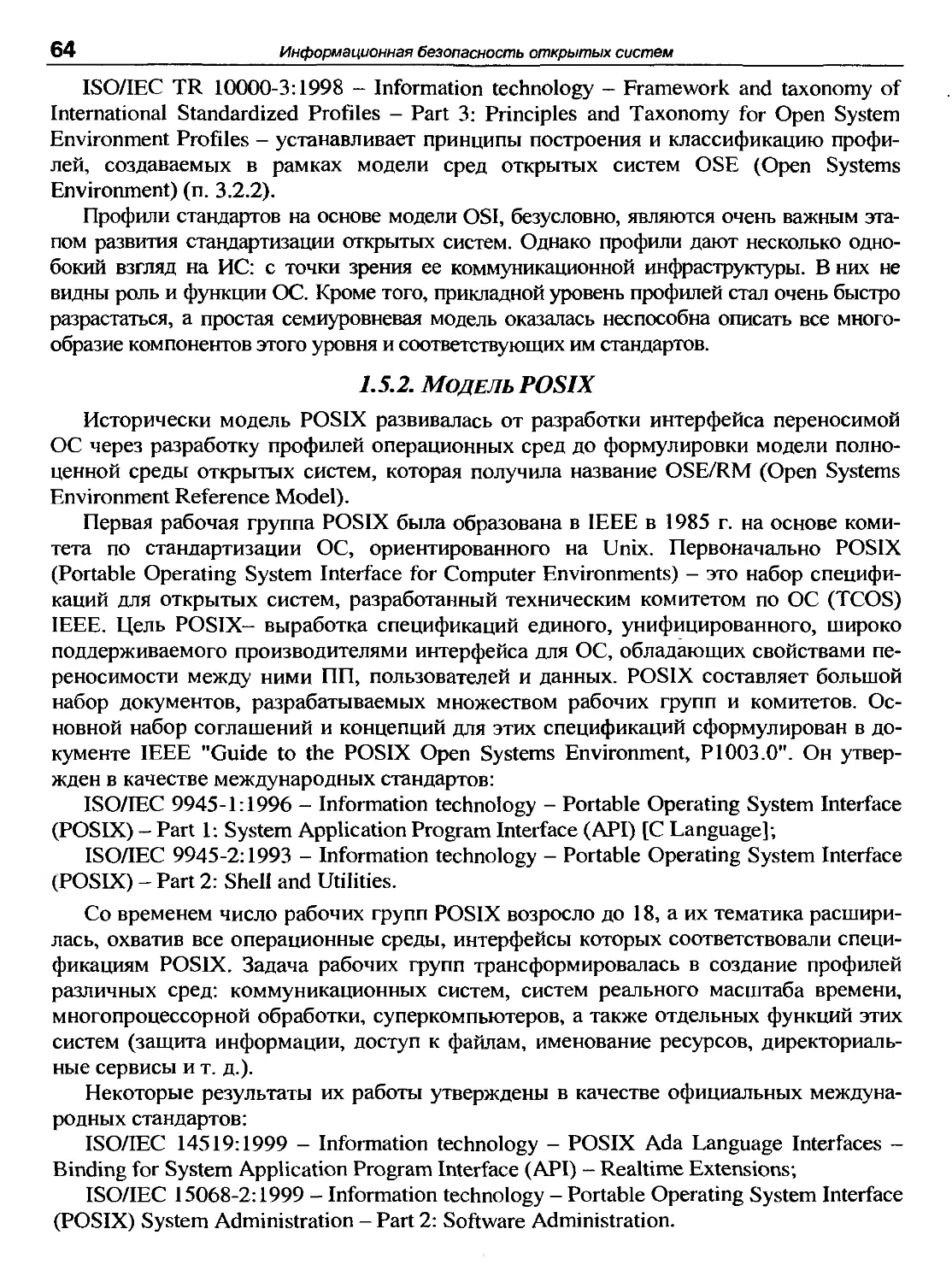

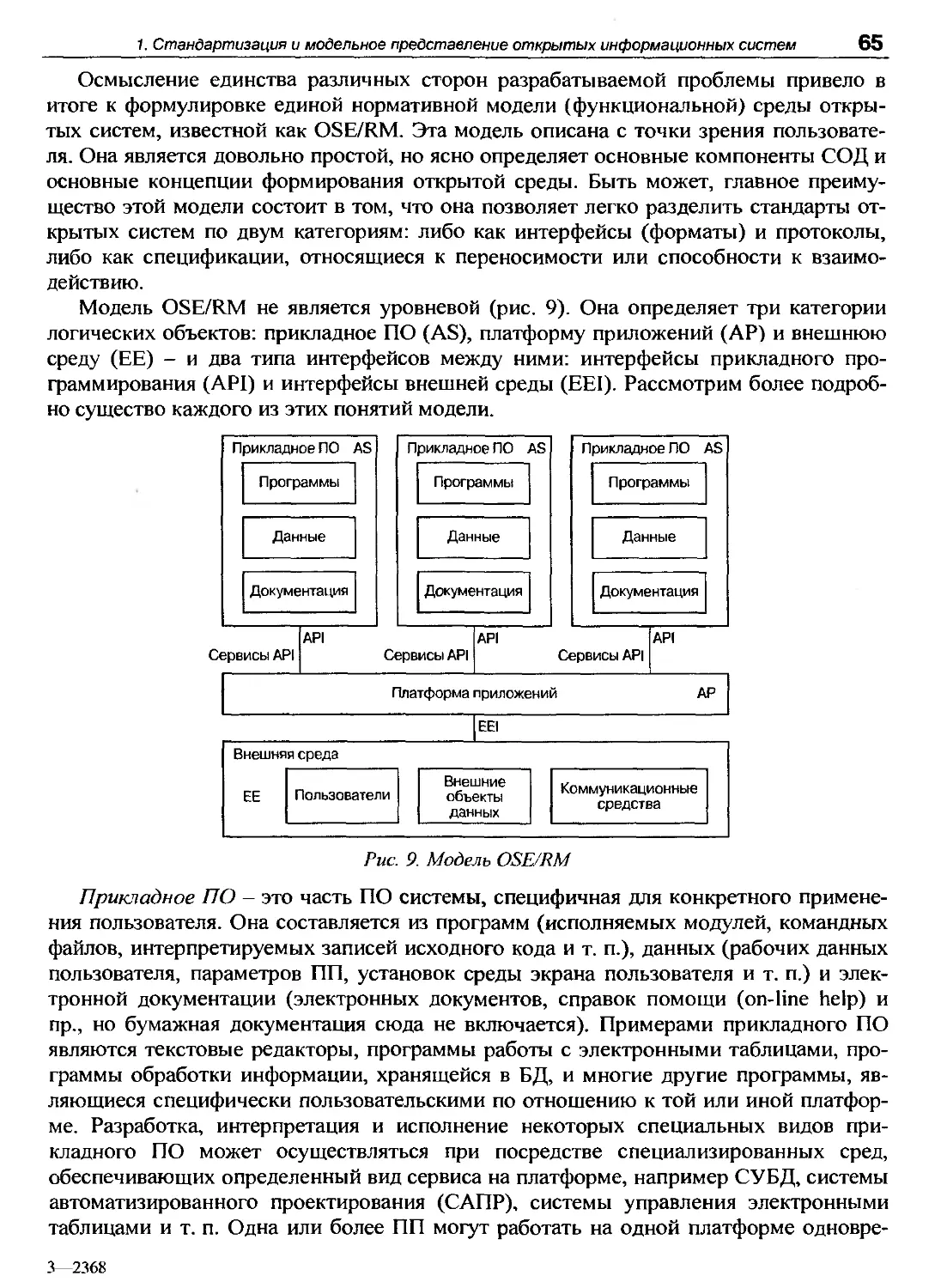

Основными элементами модели являются следующие блоки и интерфейсы между ними:

1. Прикладное ПО (Application Software, AS) представляет собой ПО, специфичное для конкретных задач конечных пользователей и потребителей услуг ИС.

2. Платформа приложений (Application Platform, АР) представляет все остальные элементы СОД, за исключением ПП: все АО с размещенными на нем ОС и другими компонентами и подсистемами системного ПО.

ПП запрашивают ресурсы от платформы посредством вызова сервисов через интерфейс — интерфейс прикладного программирования (Application Programming Interface, API). Ресурсы, находящиеся вне платформы, запрашивают сервисы через другой интерфейс — интерфейс внешней среды (External Environment Interface, EEI).

Внутренняя структура АР в модели OSE/RM намеренно не рассматривается вследствие того, что разные разработчики и производители могут иметь различный взгляд на наполнение платформы, а модель должна обеспечить единый, предельно общий взгляд.

3. Внешняя среда (External Environment, ЕЕ) представляет все объекты вне системы, с которыми она взаимодействует каким-либо образом: людей, коммуникационные средства, сменные носители данных и средства ввода-вывода.

Интерфейс между АР и ЕЕ включает в себя форматы данных, коммуникационные протоколы, человекомашинный интерфейс и т. п.

Заметим, что фактически эта модель является обобщенной моделью технологической машины по обработке информации. В ней можно увидеть модель вообще любой технологической машины: для этого достаточно только соответствующим образом переименовать компоненты модели.

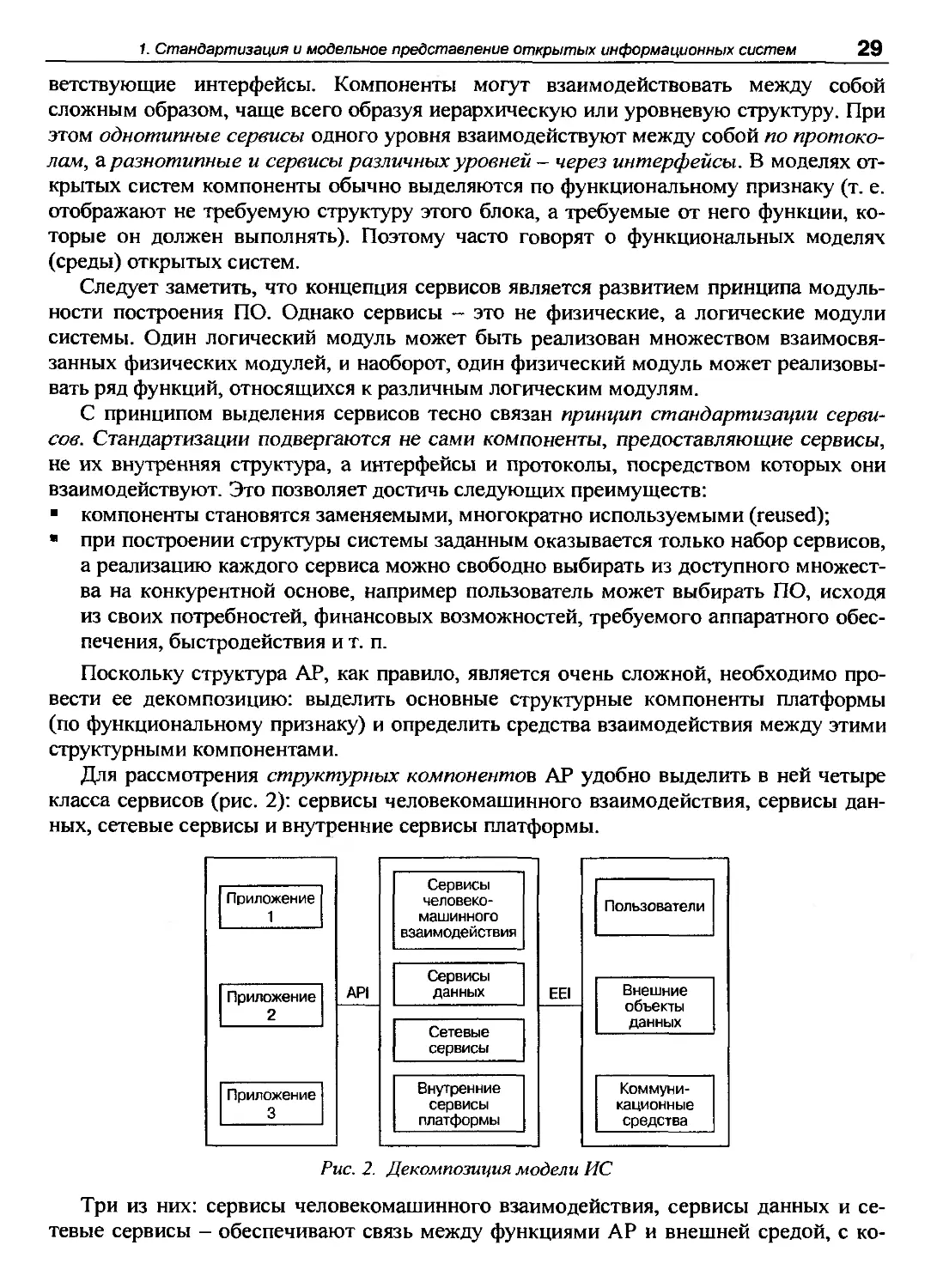

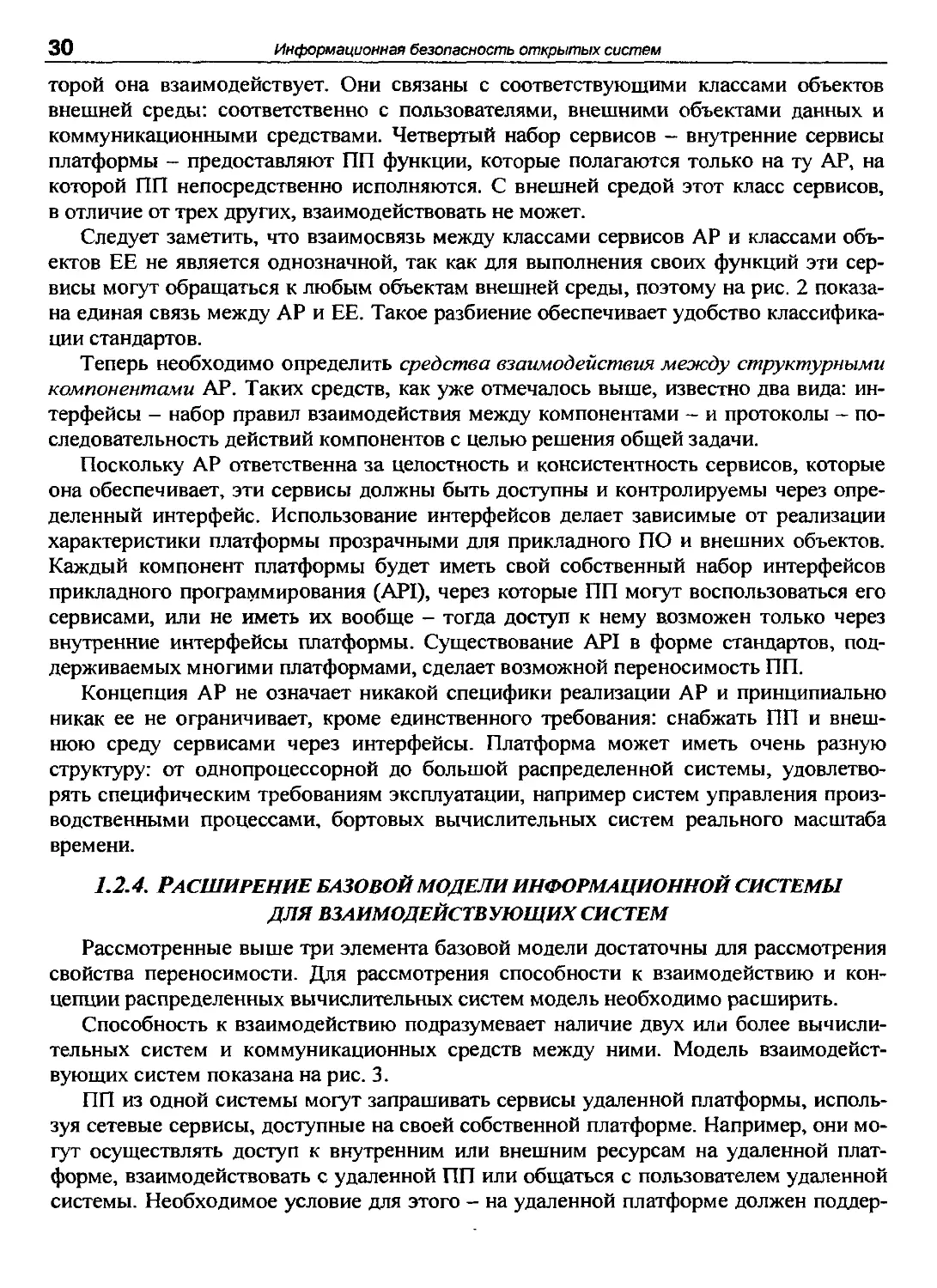

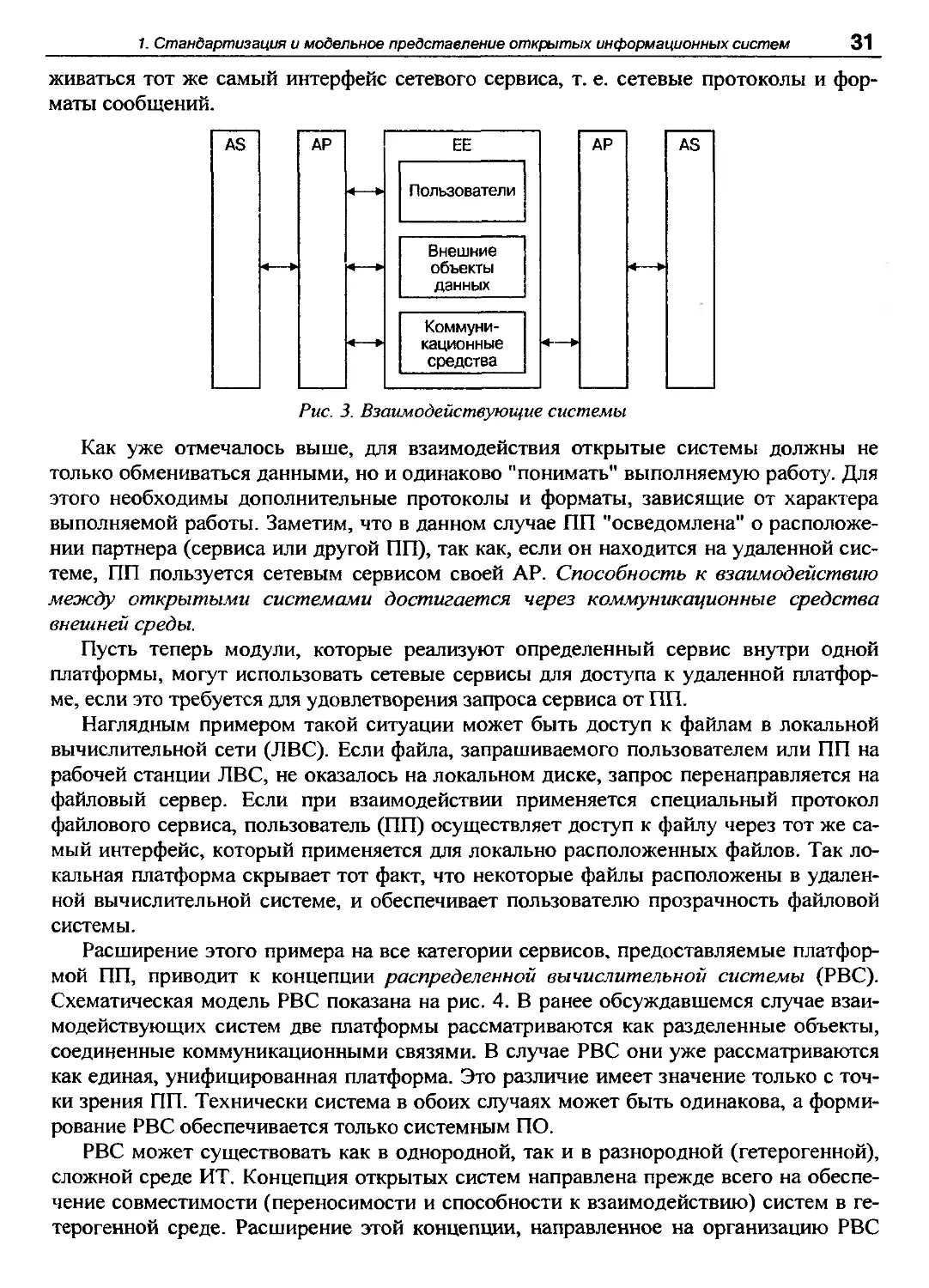

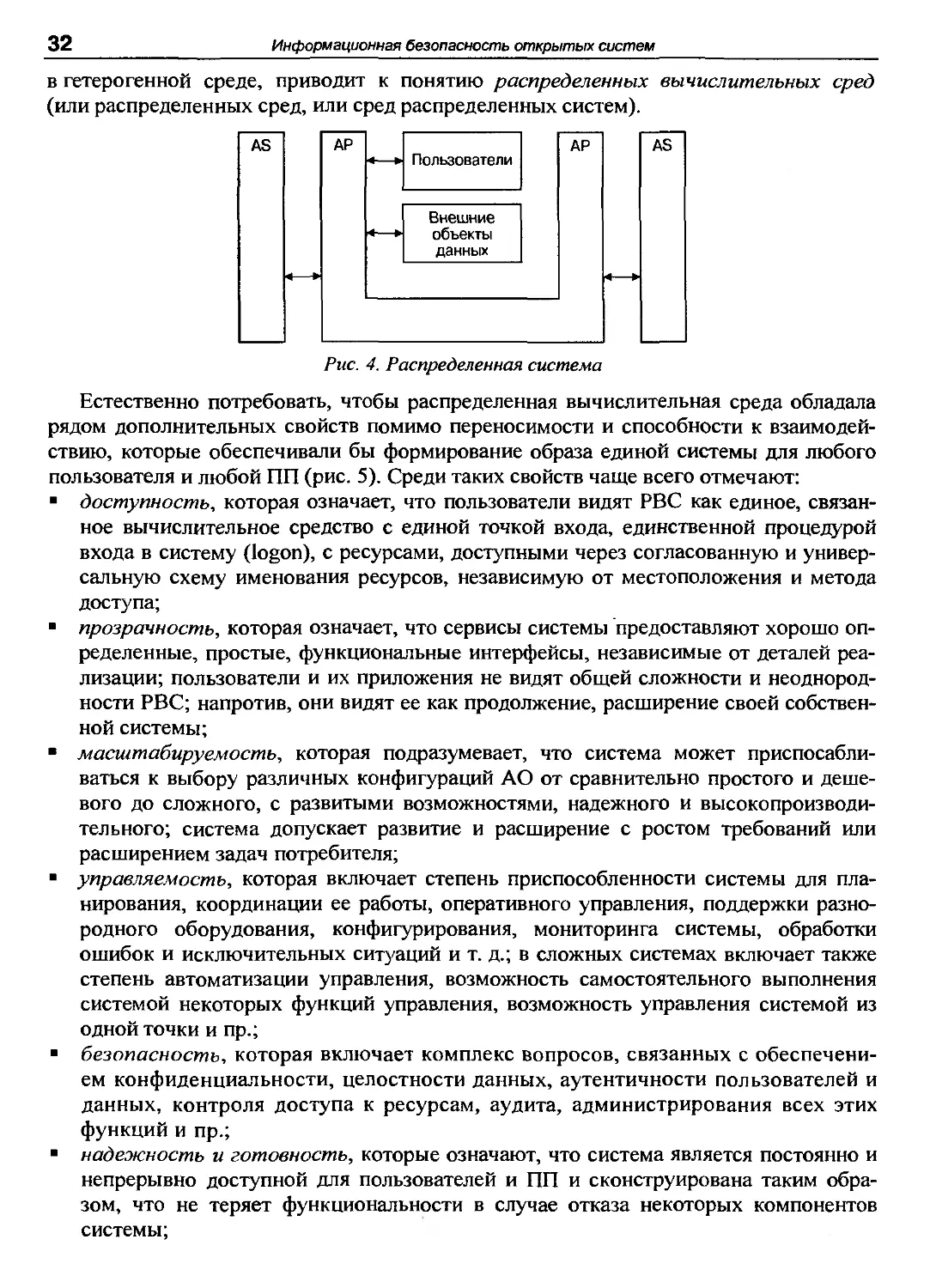

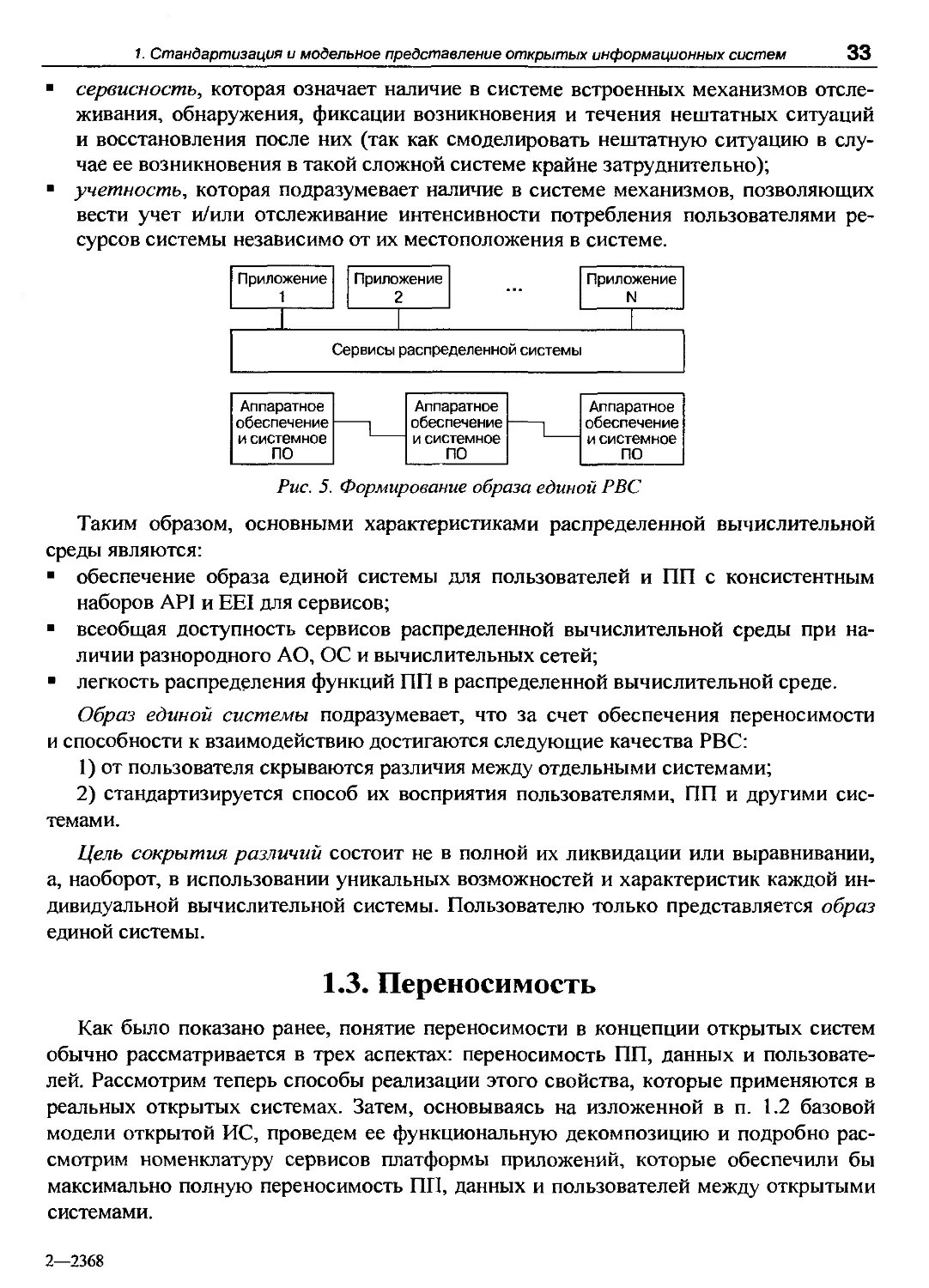

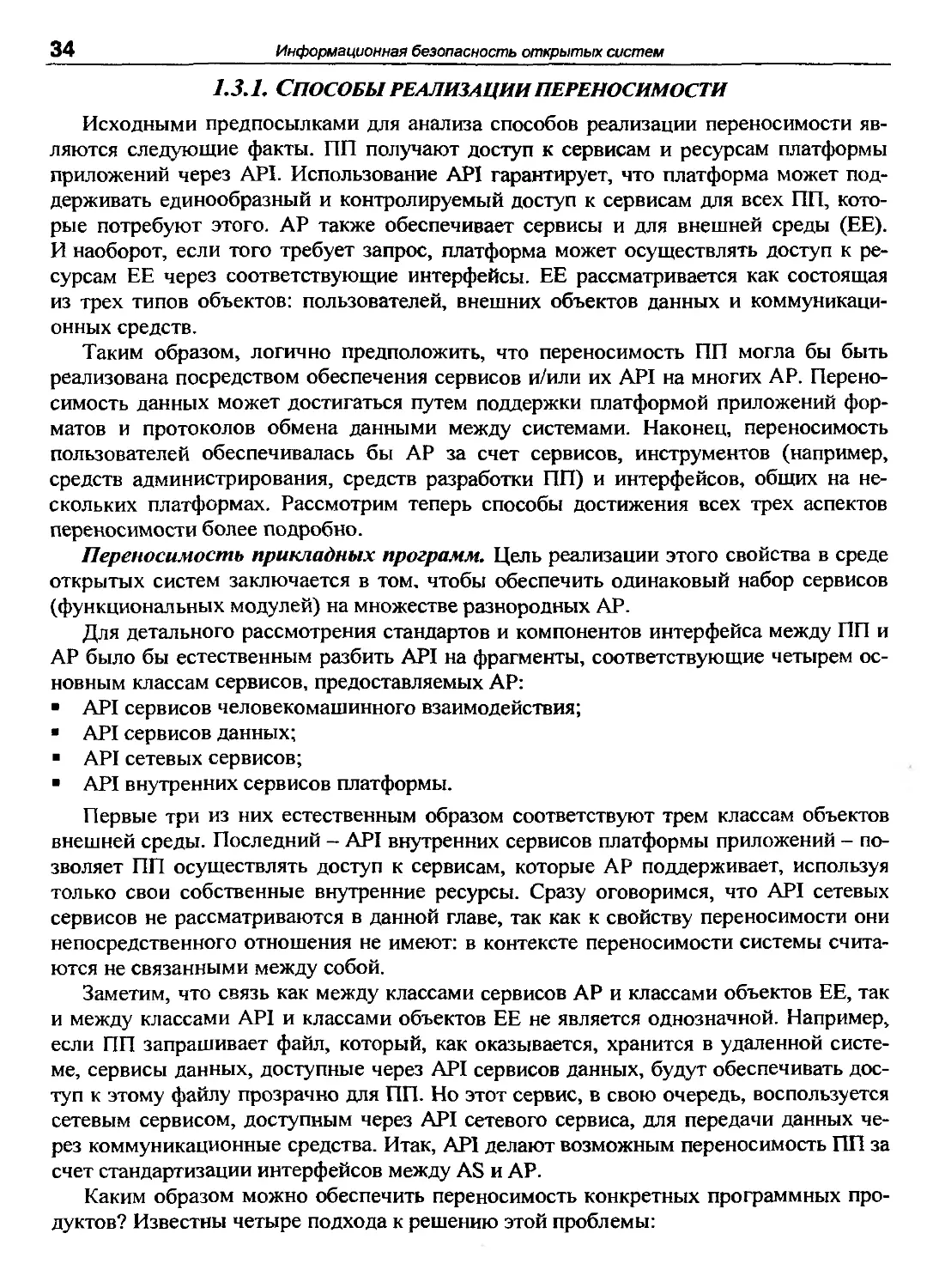

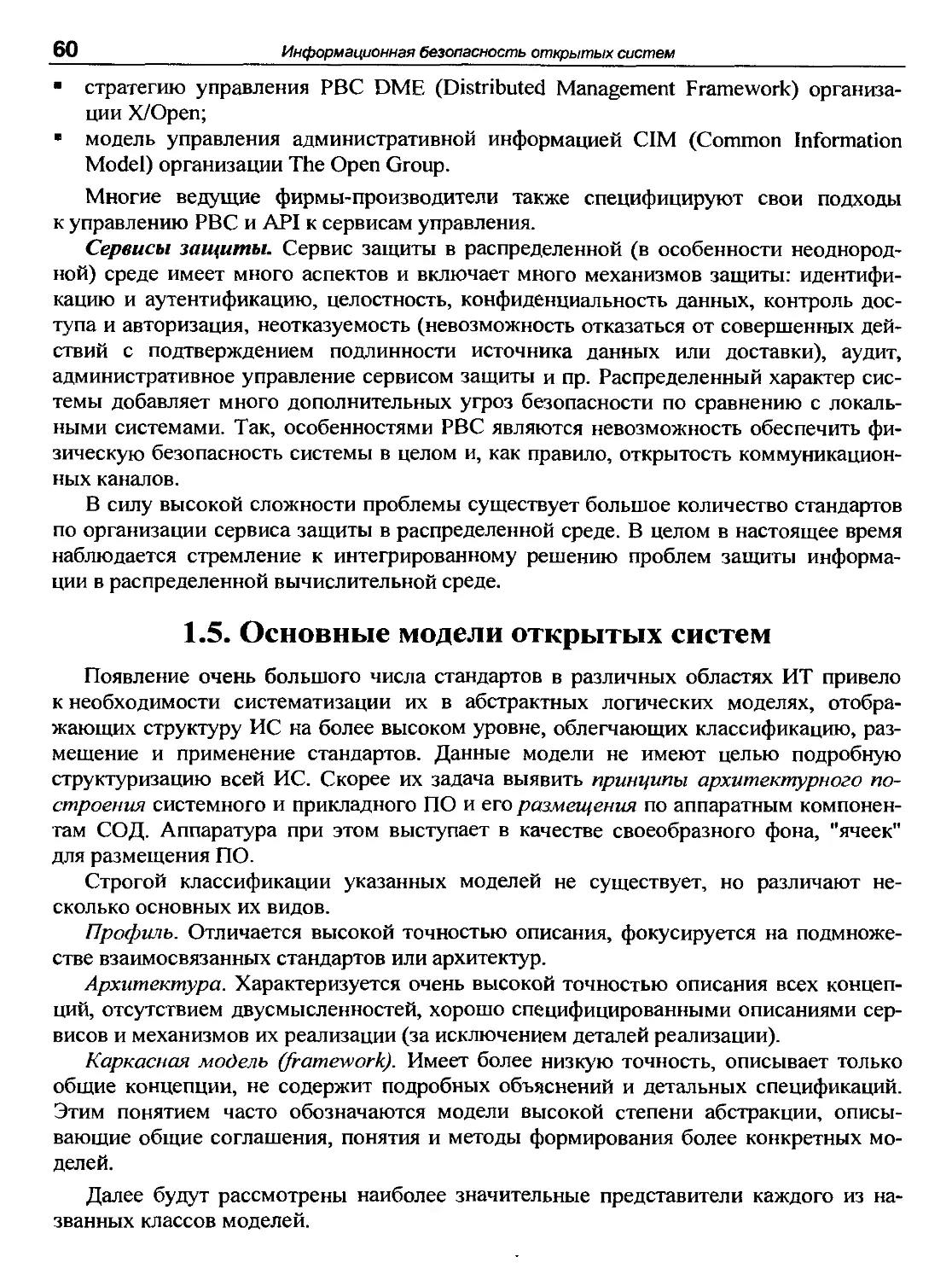

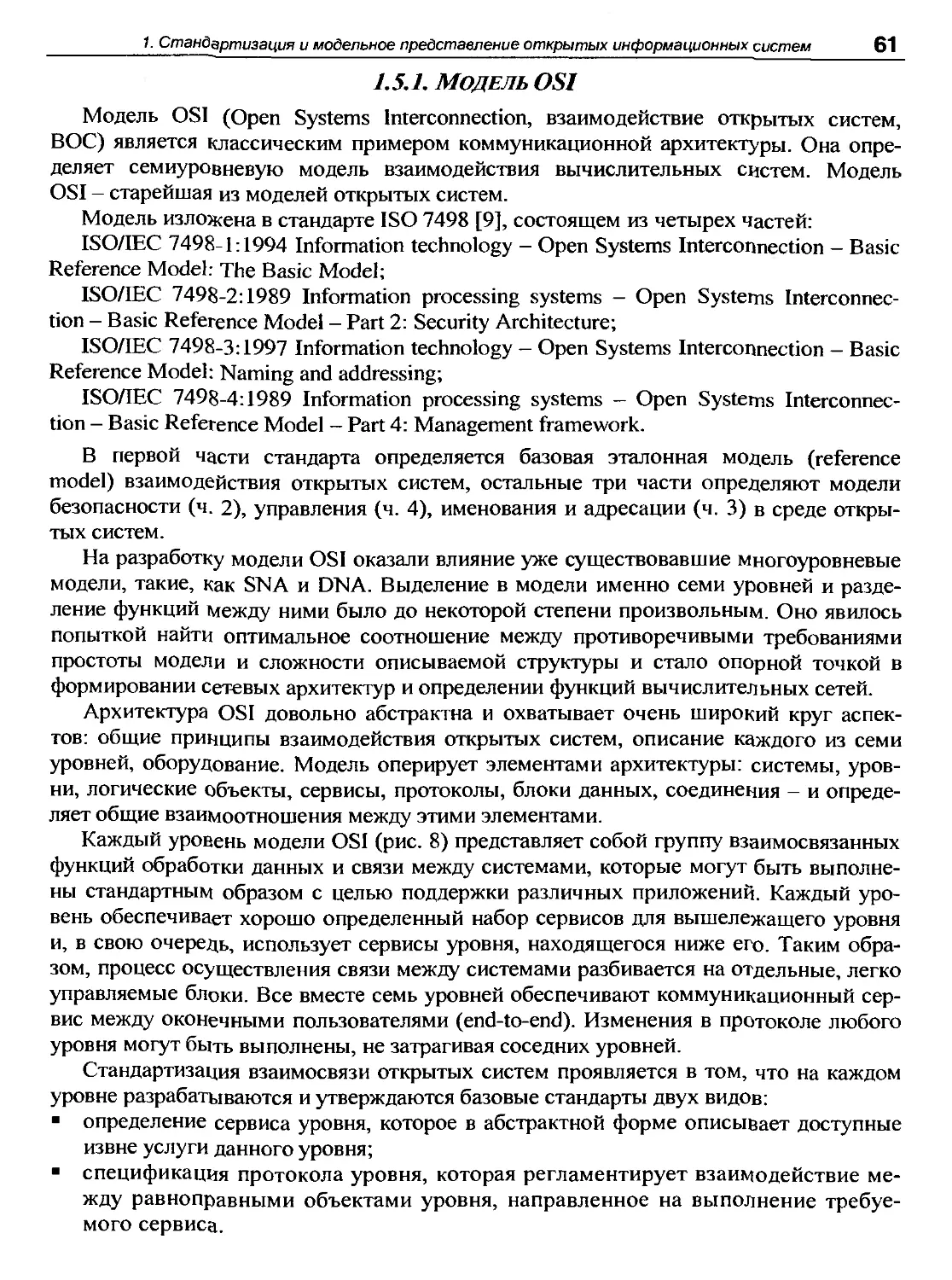

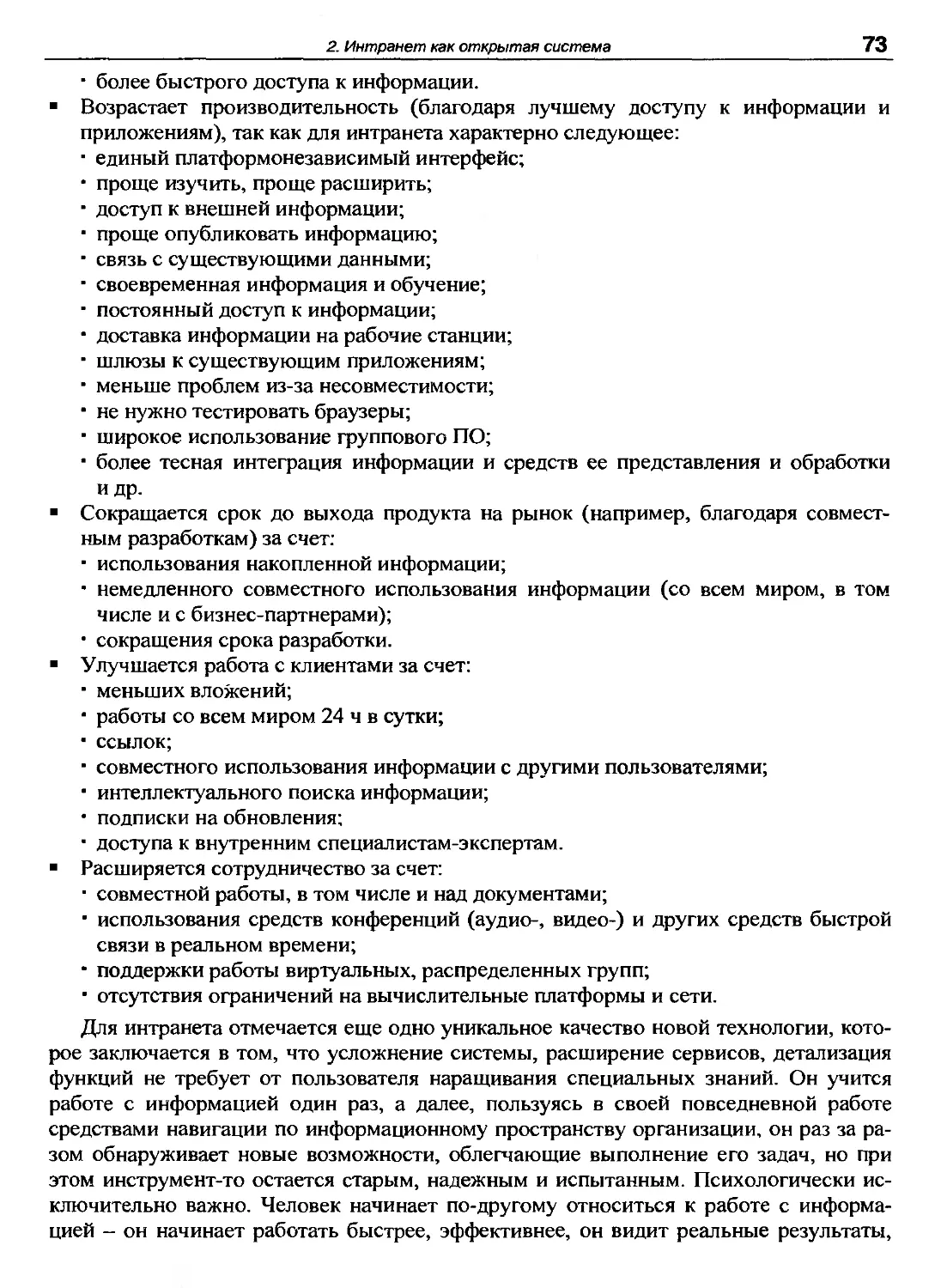

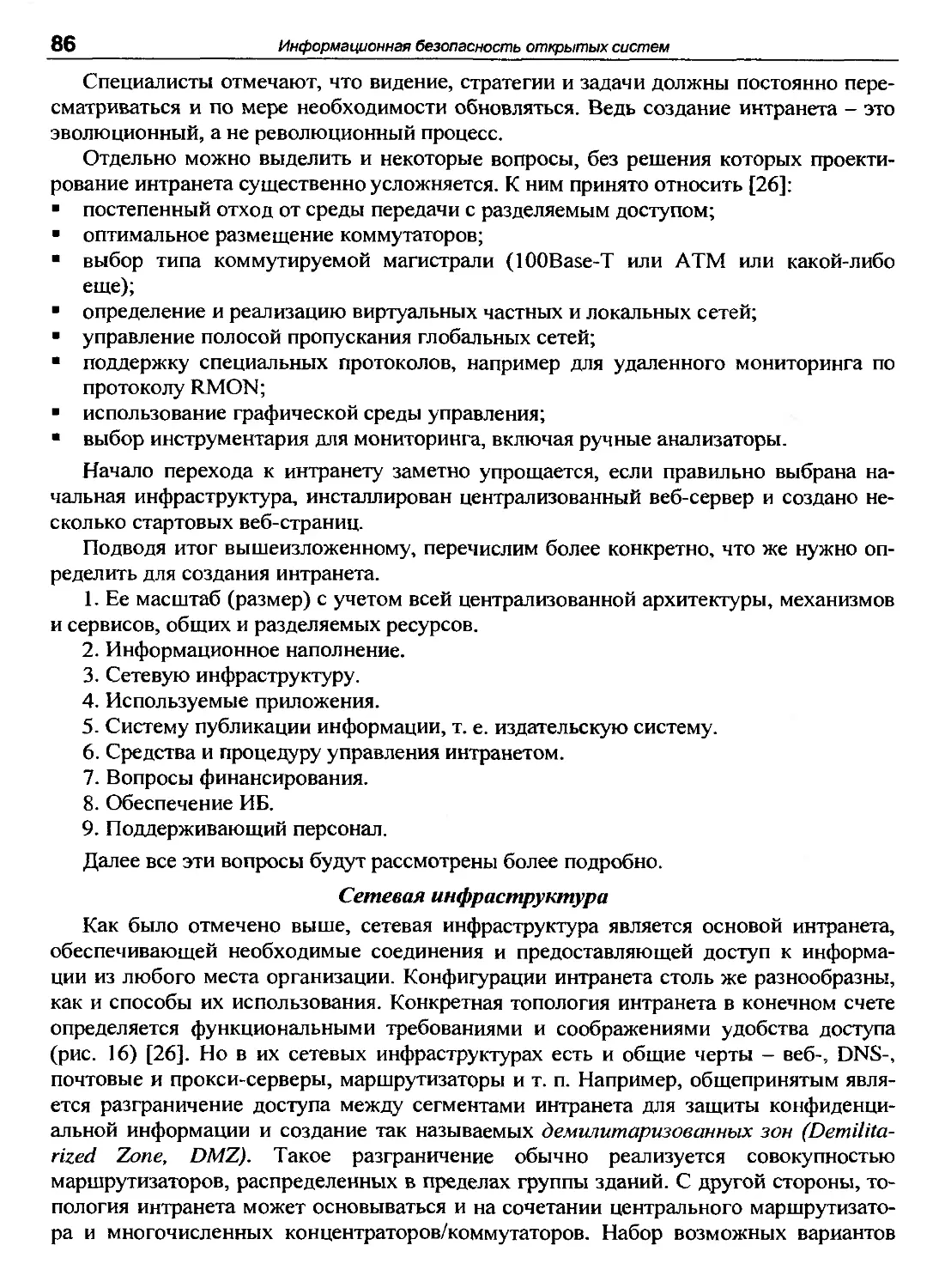

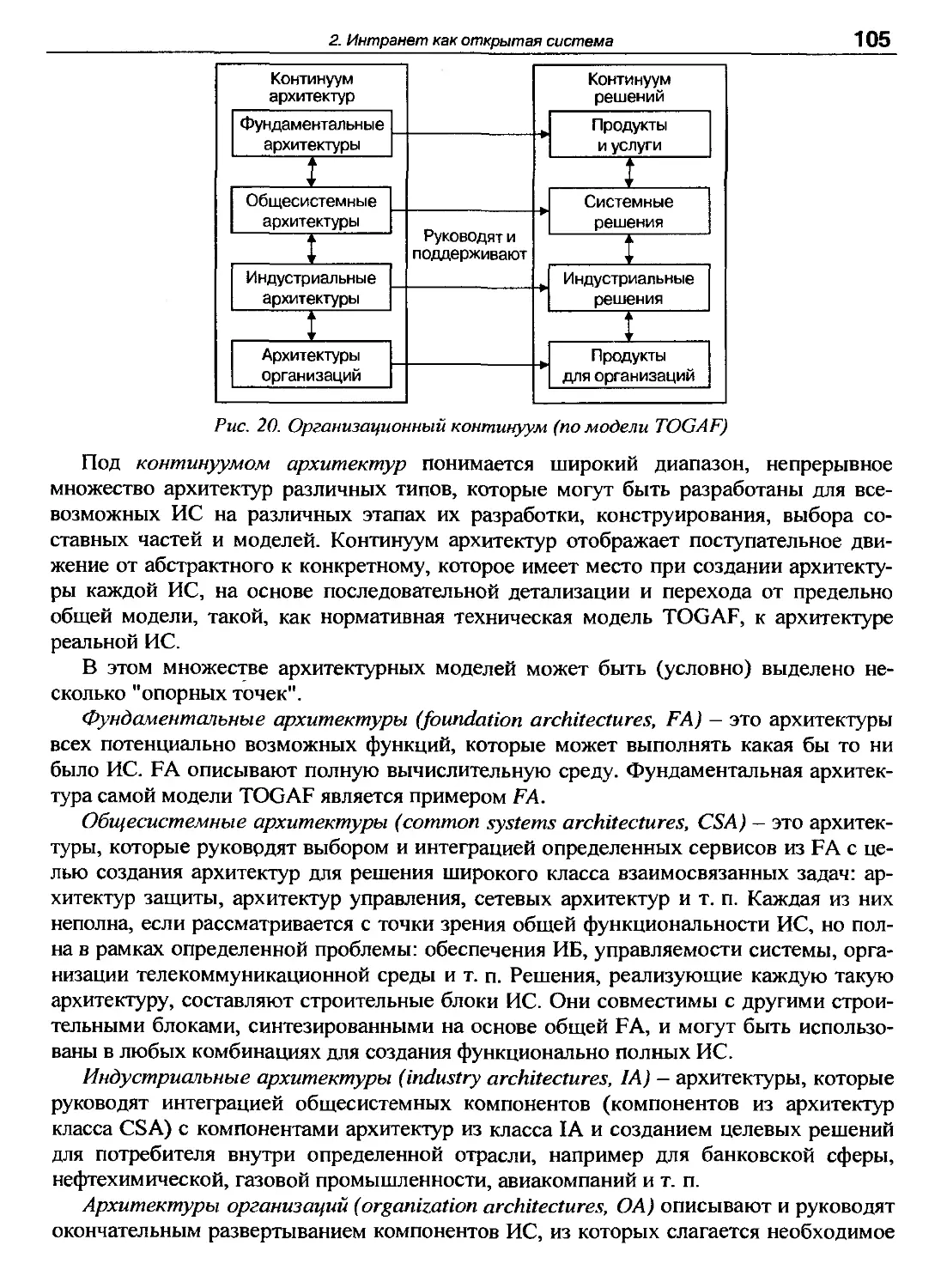

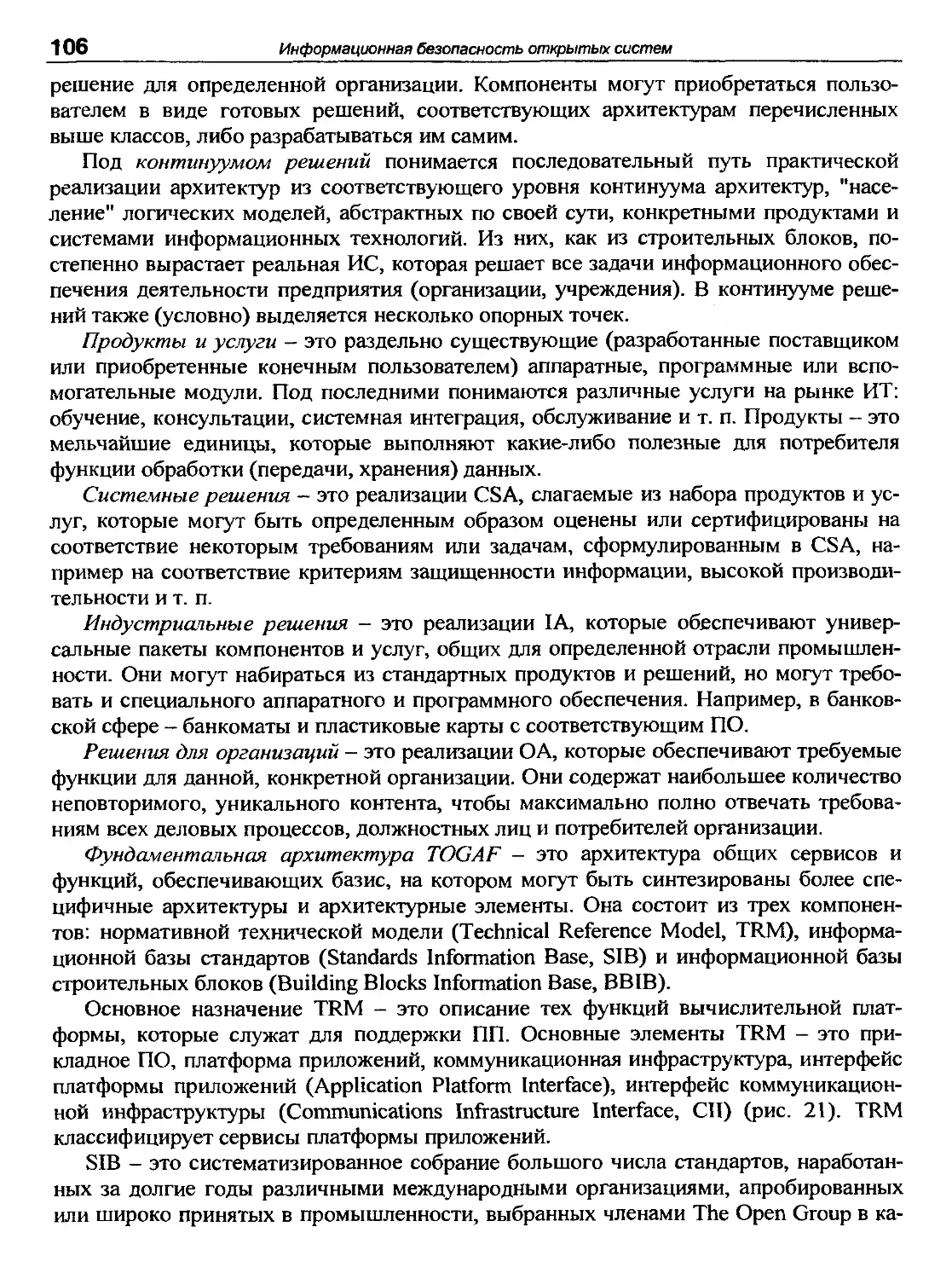

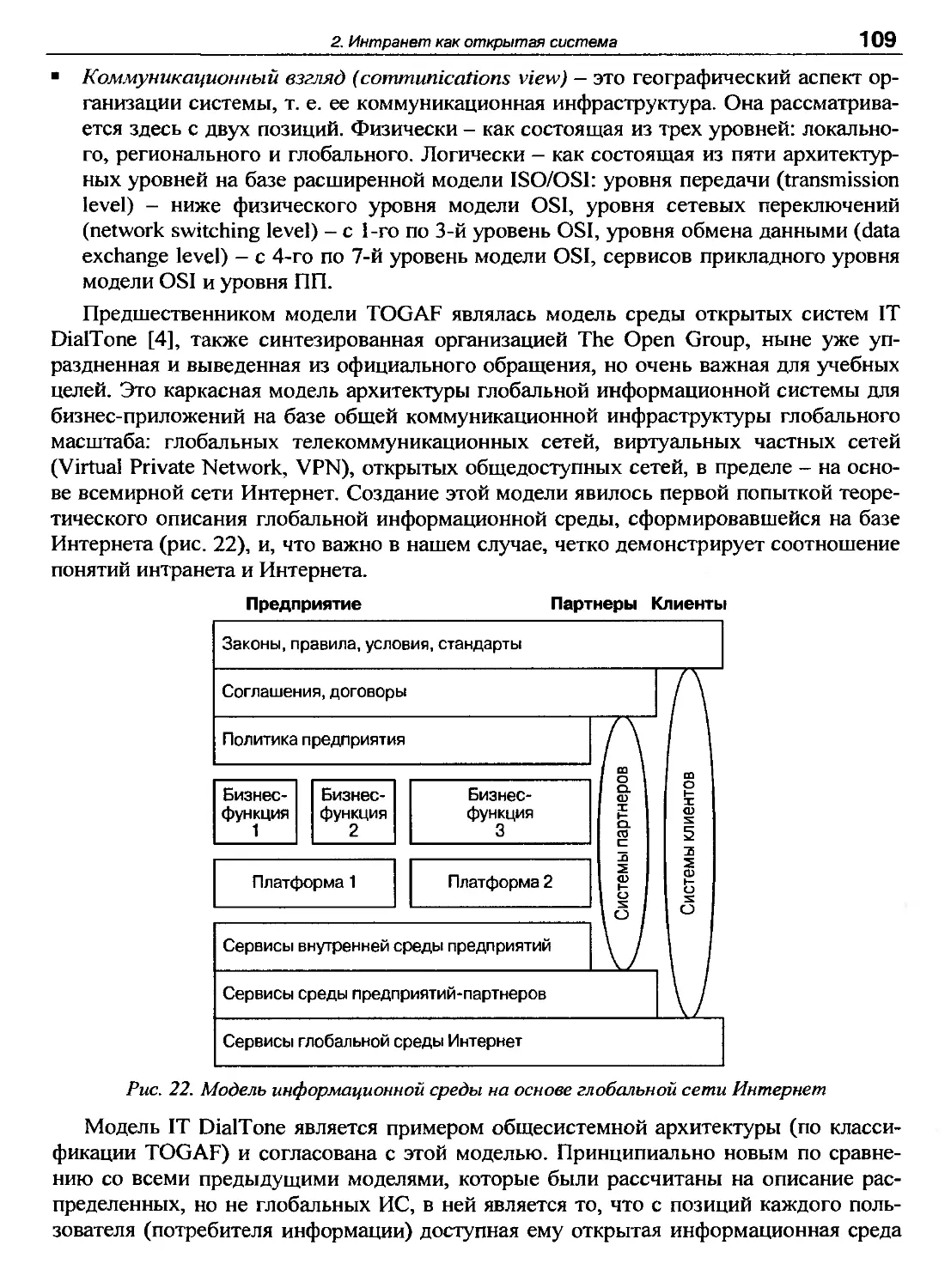

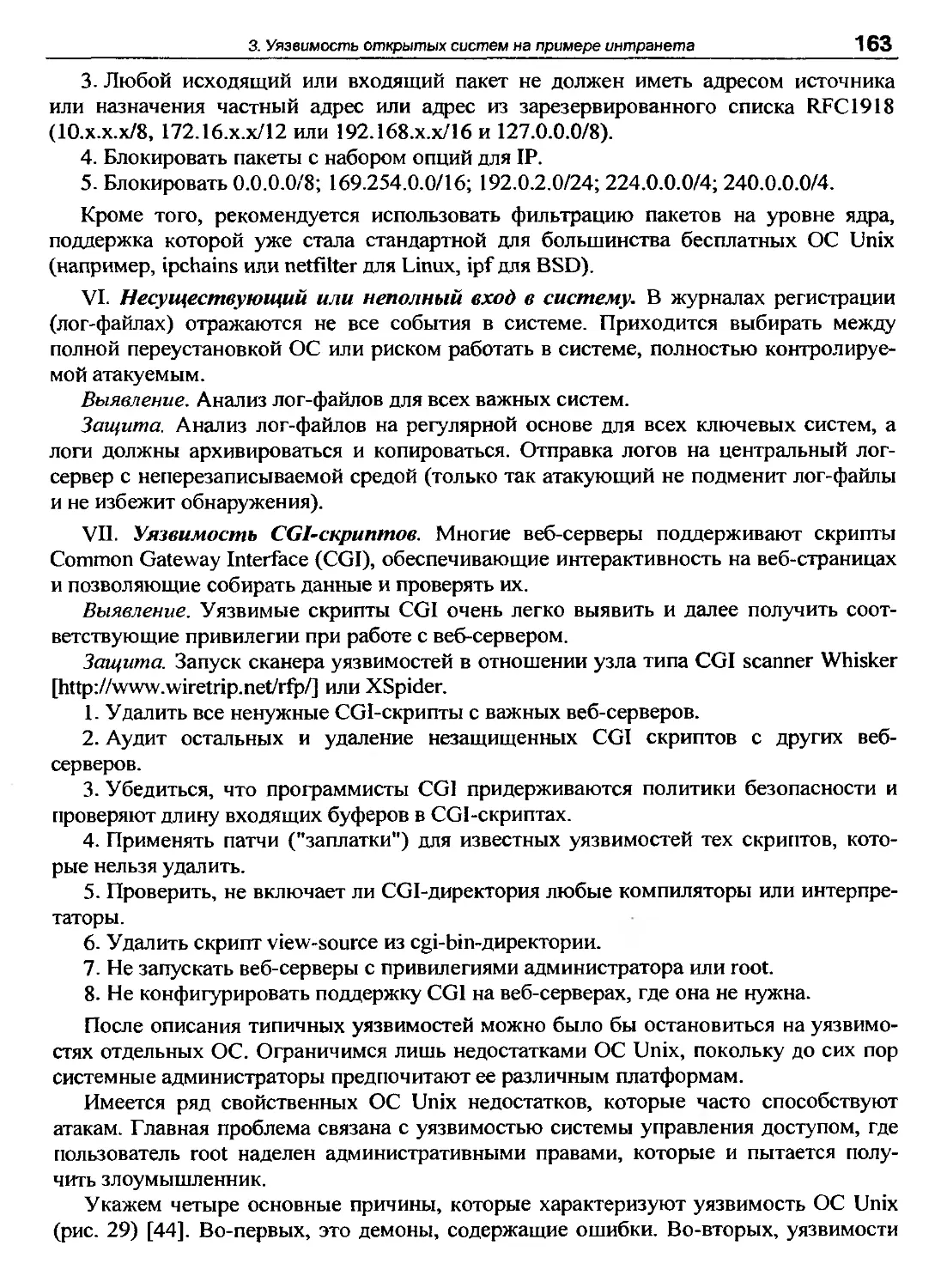

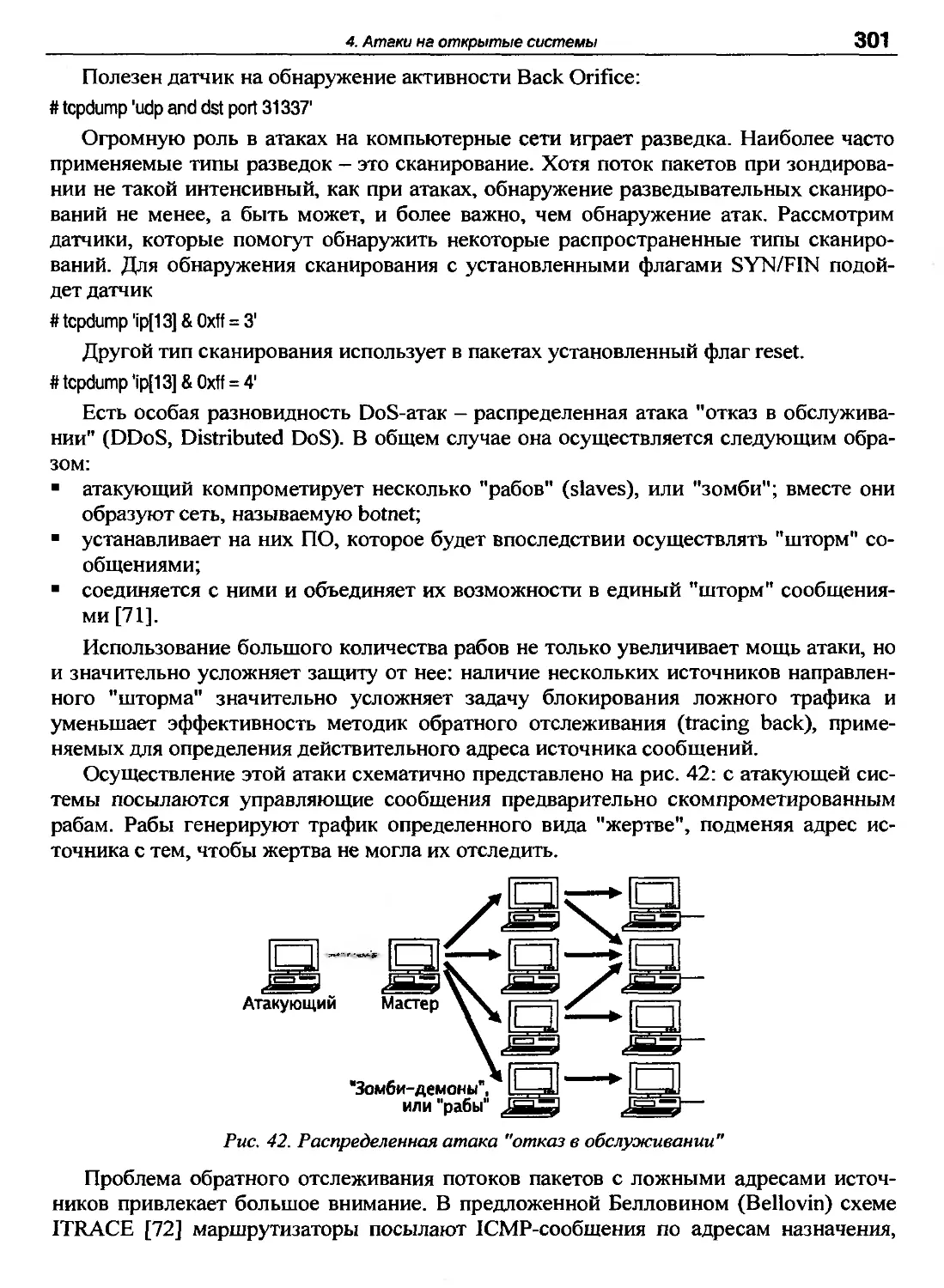

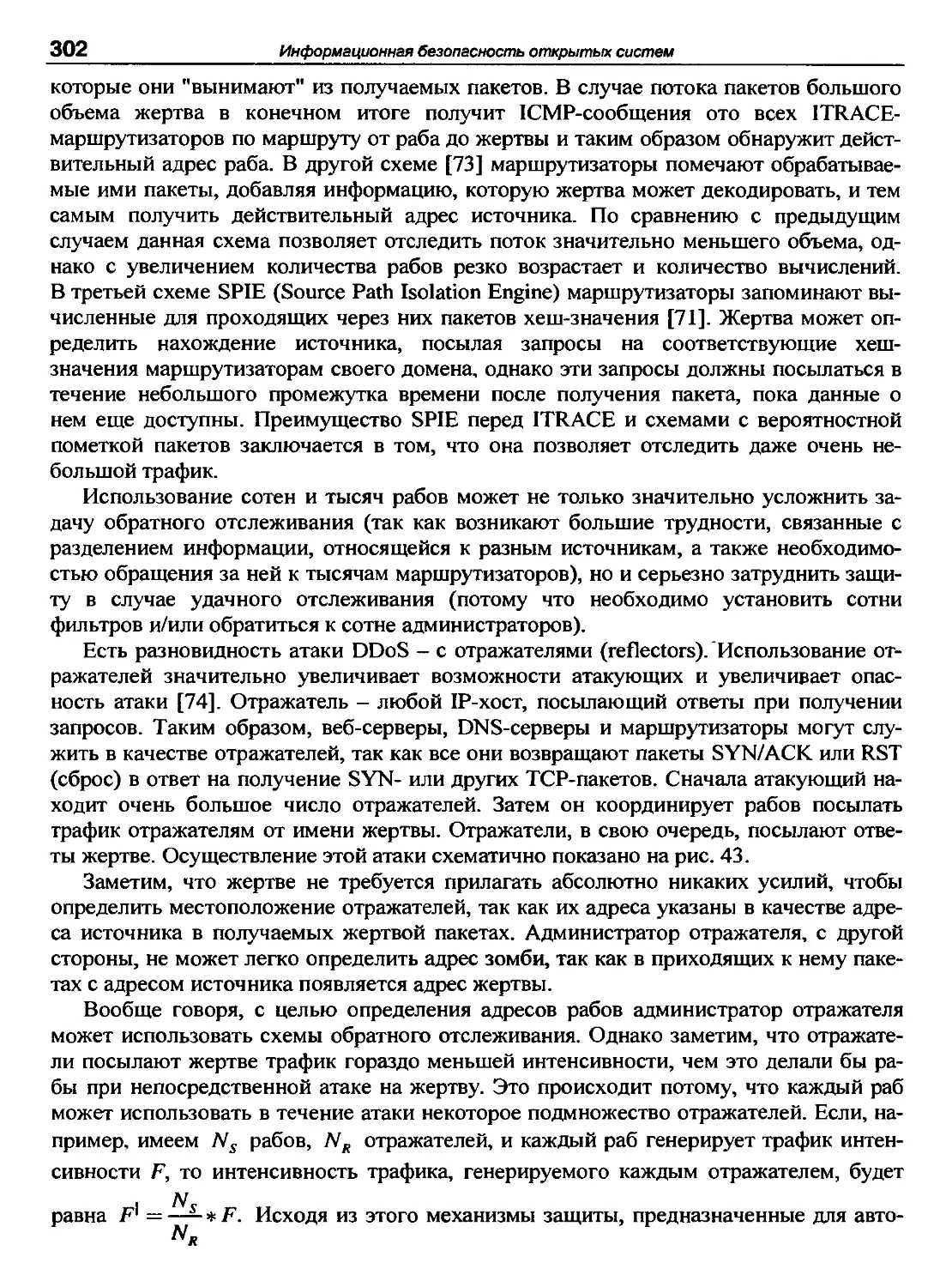

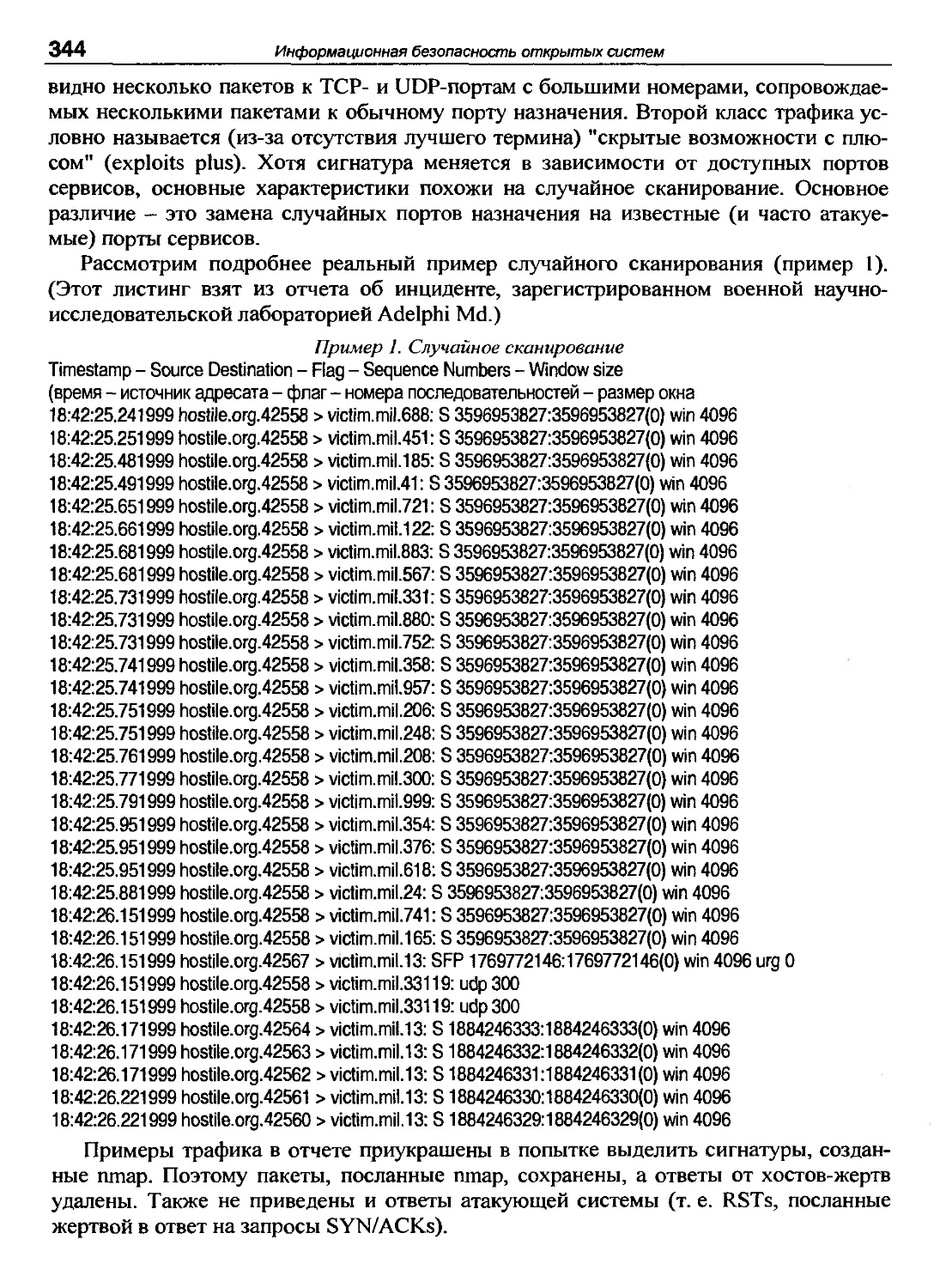

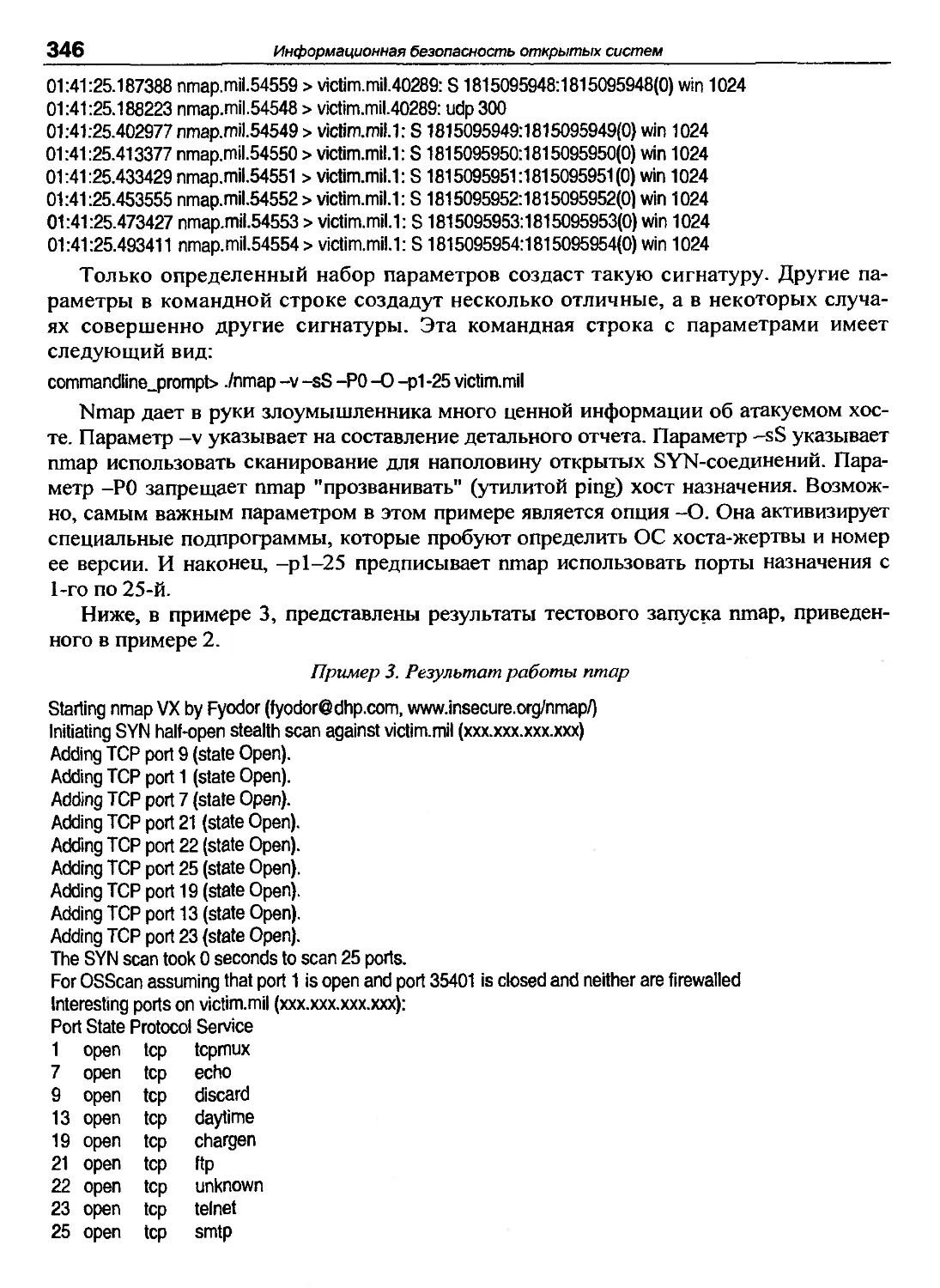

Для удобства дальнейшего рассмотрения необходимо более подробно охарактеризовать все три основные составляющие модели.