Author: Трещев И.

Tags: телекоммуникации компьютерные сети сети и телекоммуникации

ISBN: 978-5-44-939742-3

Year: 2018

Text

ИВАН ТРЕЩЕВ

Сети

и телекоммуникации

Иван Трещев

Сети и телекоммуникации.

Для студентов

«Издательские решения»

Трещев И.

Сети и телекоммуникации. Для студентов / И. Трещев —

«Издательские решения»,

ISBN 978-5-44-939742-3

В данной книге сделана попытка обобщить материал по дисциплинам «Сети

и телекоммуникации», «Безопасность сетей ЭВМ», «Информационная

безопасность распределенных информационных систем», проводимых на

базе кафедры в течении 5 лет. Наши выпускники положительно отзываются

о наличии в учебном плане группы дисциплин, связанных с сетями и

телекоммуникациями и в качестве предложений высказывают пожелание

увеличить их долю в учебном плане.

ISBN 978-5-44-939742-3

© Трещев И.

© Издательские решения

И. Трещев. «Сети и телекоммуникации. Для студентов»

Содержание

Введение 7

1 ВВЕДЕНИЕ В СЕТЕВЫЕ ТЕХНОЛОГИИ 8

1.1 Основные определения 8

1.2 Виды сетей 10

1.3 Надежность сетей 11

1.4 Коммуникация и протоколы 12

1.5 Введение в эталонную модель сети 14

1.6 Модель стека T CP/IP 15

1.7 Сегментация и инкапсуляция данных 17

1.8 Передача данных в сети 18

2 Модель стека TCP/IP 21

2.1 Физический (первый) уровень 21

2.1.1 Описание и характеристика 22

2.1.2 Среды передачи данных 23

2.2 Канальный (второй) уровень 26

2.2.1 Описание и характеристика 27

2.2.2 Виды топологий 28

2.2.3 Методы управление доступа к среде передачи 31

2.2.4 Протокол Ethernet 32

2.2.5 MAC-адрес 34

2.2.6 Коммутатор 35

2.2.7 ARP 36

2.3 Сетевой (третий) уровень 37

2.3.1 Описание и характеристика 38

2.3.2 Протоколы IP 39

2.3.3 Маршрутизация 42

2.3.4 ^4-адресация 43

2.3.5 ^6-адресация 45

2.3.6 Разделение сети на подсети 49

2.4 Транспортный (четвертый) уровень 54

2.4.1 Описание и характеристика 55

2.4.2 Протоколоы TCP и UDP 56

2.4.3 Порты 59

2.5 ТРАНСПОРТНЫЙ (ЧЕТВЕРТЫЙ) УРОВЕНЬ 60

2.5.1 Описание и характеристика 61

2.5.2 Основные протоколы прикладного уровня 62

3 GNU/Linux 64

3.1 Немного о дистрибутивах GNU/Linux 64

3.2 Процесс установки дистрибутива GNU/Linux 66

3.3 Работа с терминалом в GNU/Linux 70

3.4 Настройка маршрутизации в GNU/Linux 76

3.4.1 Построение виртуальной сети 77

3.4.2 Статическая маршрутизация 79

3.4.3 Динамическая маршрутизация с помощью протокола 83

RIPv2

3.4.4 Динамическая маршрутизация с помощью протокола OSPF 88

4

И. Трещев. «Сети и телекоммуникации. Для студентов»

3.4.5 Проверка сети

Заключение

Список использованных источников

92

94

95

5

И. Трещев. «Сети и телекоммуникации. Для студентов»

Сети и телекоммуникации

Для студентов

Иван Трещев

Специалист по сетям и телекоммуникациям Семен Васильевич Евсеев

Разработка сетевых инфраструктур, сбор материалов Андрей Игоревич Рыжков

© Иван Трещев, 2018

ISBN 978-5-4493-9742-3

Создано в интеллектуальной издательской системе Ridero

6

И. Трещев. «Сети и телекоммуникации. Для студентов»

Введение

Ни одно современное предприятие не обходится без использования технологий сетевого

обмена включая телефонию, передачу данных, видеоконференцсвязь и других. Каждое пред¬

приятие сегодня обязательно подключено к сети интернет- аптеки для передачи данных о кас¬

совых чеках, учебные заведения для передачи данных об обучающихся, магазины для связи

с налоговой, министерства и ведомства подключены к системе межведомственного электрон¬

ного взаимодействия и так далее.

Практически у каждого читателя дома установлено и настроено оборудование для бес¬

проводного доступа к сети общего информационного обмена, либо к локальной вычислитель¬

ной сети.

Знания в области обеспечения сетевого взаимодействия необходимы для любого спе¬

циалиста по информационным технологиям и являются обязательным условием выполнения

должностных обязанностей практически по любой профессии связанной с ЭВМ сегодня.

Отдельно оговоримся, что программирование для сетевых технологий (для сетей гло¬

бального и локального информационного обмена, а так же для пассивного и активного сете¬

вого оборудования, описание имеющегося на рынке оборудования) выходит за рамки данной

книги и может быть рассмотрено отдельно.

Мы заострим внимание именно на сетевом взаимодействии и обеспечении функциони¬

рования сетей. Основные теоретические сведения об оборудовании и терминологии использу¬

емых в работе приведены вначале.

7

И. Трещев. «Сети и телекоммуникации. Для студентов»

1 ВВЕДЕНИЕ В СЕТЕВЫЕ ТЕХНОЛОГИИ

1.1 Основные определения

Сеть передачи данных - совокупность трёх и более оконечных устройств связи, объ¬

единённых каналами передачи данных и коммутирующими устройствами (узлами сети), обес¬

печивающими обмен сообщениями между всеми оконечными устройствами.

Передача данных - физический перенос данных в виде сигналов от точки к точке

или от точки к нескольким точкам средствами связи по каналу передачи данных. Примерами

подобных каналов могут служить медные провода, волокно-оптические линии связи, беспро¬

водные каналы передачи.

Сетевая инфраструктура включает в себя три категории компонентов сети:

1. Устройства;

2. Среда передачи;

3. Сервисы.

Устройства и среды передачи - это физические элементы или аппаратное обеспече¬

ние сети. Аппаратное обеспечение зачастую является видимой частью сетевой платформы:

ноутбук, ПК, коммутатор, маршрутизатор, беспроводная точка доступа или кабели, использу¬

емые для соединения устройств.

Оконечное устройство является либо отправителем (источником), либо получателем

(адресатом) сообщения. Каждому оконечному устройству в сети назначается адрес, чтобы

устройства можно было отличить от других. Если оконечное устройство инициирует обмен

данными, то в качестве получателя сообщения оно использует адрес оконечного устройства

назначения.

Примерами оконечных устройств могут служить:

1. Настольные персональные компьютеры;

2. Ноутбук;

3. Принтер;

4. IP-телефон;

5. Беспроводной планшетный компьютер;

6. Смартфон.

Промежуточные устройства соединяют отдельные оконечные устройства с сетью

и могут соединять несколько отдельных сетей для создания глобальных сетей. Такие устрой¬

ства обеспечивают подключение и прохождение потоков данных по сети. Для определения

пути передачи сообщения промежуточные устройства используют адрес оконечного устрой¬

ства назначения в сочетании с информацией о связях в сети.

Примерами промежуточных устройств могут служить:

1. Коммутатор;

2. Маршрутизатор;

3. Межсетевой экран;

4. Репитер.

Среда передачи данных - физический канал, по которому сообщение передается

от источника к адресату.

Типы физических сред передачи данных:

1. Медный кабель;

2. Оптоволоконный кабель;

3. Беспроводная связь.

8

И. Трещев. «Сети и телекоммуникации. Для студентов»

Сетевая топология - граф, вершинами которого являются оконечные и промежуточ¬

ные устройства, а ребрами - физические и информационные связи между вершинами. Схема

обеспечивает наглядный способ понимания, каким образом устройства в большой сети свя¬

заны между собой. Подразделяется на несколько типов:

1. Физическая топология - отображает физическое расположение промежуточных

устройств и кабельных линий;

2. Логическая топология - отображает устройства, порты и схемы адресации.

Изображения топологий приведены на рисунках 1 и 2.

Рисунок 1 - Пример физической топологии

Рисунок 2 - Пример логической топологии

Сетевая карта - устройство, позволяющее взаимодействовать с другими устройствами

в сети.

Физический порт - разъем на сетевом устройстве, через который кабели подключены

к компьютеру или другому сетевому устройству.

Интерфейс - специализированные порты в сетевом устройстве, которые подключаются

к отдельным сетям. Поскольку маршрутизаторы соединяют между собой сети, порты маршру¬

тизатора называются сетевыми интерфейсами.

Часто на практике слова «Порт» и «Интерфейс» являются взаимозаменяемыми.

9

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.2 Виды сетей

Сети сильно отличаются по площади покрытия, количества пользователей, типа и объема

предоставляемых услуг пользователям. Наиболее распространенными типами сетевых инфра¬

структур являются локальные сети LAN и глобальные сети WAN.

Локальная сеть (LAN) - сетевая инфраструктура, предоставляющая высокоскорост¬

ной доступ пользователям и оконечным устройствам на небольшой территории. Обычно явля¬

ется домашней сетью, сетью малого или крупного предприятия. Управляется одним квалифи¬

цированным лицом или отдельным IT-отделом на предприятии.

Глобальная сеть (WAN) - сетевая инфраструктура, предоставляющая доступ к дру¬

гим сетям на большой территории. Принадлежит провайдерам телекоммуникационных услуг

и находится под их управлением.

Интернет - всемирное объединение взаимосвязанных сетей для хранения и передачи

информации.

Экстранет - защищённая от несанкционированного доступа корпоративная сеть,

использующая Интернет-технологии для внутрикорпоративных целей, а также для предостав¬

ления части корпоративной информации и корпоративных приложений деловым партнерам

компании.

Интранет - частные сети LAN и WAN, которые принадлежат организации и доступны

только ее членам, сотрудникам и прочим авторизованным лицам.

Для сети Экстранет особенно важны аутентификация пользователя (который может

и не являться сотрудником компании) и, особенно, защита от несанкционированного доступа,

тогда как для приложений Интранет они играют гораздо менее существенную роль, поскольку

доступ к этой сети ограничен физическими рамками компании.

Для доступа к Интернет существует множество способов подключения. Домашние поль¬

зователи, удаленные сотрудники компаний и малые офисы, как правило, для доступа в Интер¬

нет нуждаются в подключении к поставщикам услуг Интернета. Варианты подключения

существенно меняются в зависимости от провайдера, географического местоположения и раз¬

вития инфраструктуры. Популярные варианты включают в себя широкополосную кабельную

сеть, широкополосную цифровую абонентскую линию (DSL), беспроводные глобальные сети

и мобильные сервисы.

10

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.3 Надежность сетей

Для поддержания работоспособности и надежности сети требуется, чтобы она соответ¬

ствовала четырем основным требованиям:

1. Отказоустойчивости;

2. Масштабируемость;

3. Качество обслуживание;

4. Безопасность.

Отказоустойчивость - свойство сети сохранять свою работоспособность после отказа

одного или нескольких составных компонентов. Для этого сети используют несколько путей

передачи данных от источника к месту назначения. Если один путь недоступен, сообщения

можно немедленно отправить по другой линии связи. Наличие нескольких путей к месту назна¬

чения называется резервированием.

Масштабируемость - свойство сети, позволяющая быстро расширить, обеспечив под¬

держку новых пользователей и приложений без снижения эффективности обслуживания суще¬

ствующих.

Качество обслуживания (QoS - Quality of Service) - технология предоставления раз¬

личным классам трафика различных приоритетов в обслуживании во избежание перегрузки

сети.

Обеспечение безопасности инфраструктуры сети включает в себя физическую защиту

всех устройств, которые необходимы для сетевых подключений, и предотвращение несанкци¬

онированного доступа к установленному на них ПО управления.

Безопасность информации означает защиту пакетов данных, передаваемых по сети,

а также информации, хранящейся на подключенных к сети устройствах.

Критерии безопасности:

1. Конфиденциальность - только указанные и авторизованные получатели могут иметь

доступ к данным;

2. Целостность - гарантия того, что информация не была изменена в процессе передачи

от исходного пункта к месту назначения;

3. Доступность - своевременный и надежный доступ к данным для авторизованных поль¬

зователей.

11

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.4 Коммуникация и протоколы

Коммуникация - тип взаимодействия между объектами, который подразумевает обмен

информацией между этими объектами. Все способы коммуникаций имеют три общих эле¬

мента. Первый - это источник сообщения, или отправитель. Второй элемент - это адресат, или

получатель сообщения. Адресат получает и интерпретирует сообщение. Третий элемент, назы¬

ваемый каналом, представляет собой среду передачи данных, по которой сообщение переда¬

ется от источника к получателю.

В сетях существует несколько способов передачи данных:

1. Индивидуальная (Unicast);

2. Групповая (Multicast);

3. Широковещательная (Broadcast).

Unicast подразумевает собой передачу данных одному единственному адресату в сети.

При передаче данных способом Multicast данные получают одновременно несколько адреса¬

тов в сети. Broadcast означает, что данные получат все узлы в сети за исключением того, кто

информацию и передает.

Сетевые протоколы определяют общий формат и набор правил для обмена сообще¬

ниями между устройствами.

Набор протоколов представляет собой множество протоколов, которые используются

вместе для предоставления комплексных сетевых сервисов. Набор протоколов может быть

определен организацией по стандартизации или разработан производителем сетевого обору¬

дования.

К примеру, набор протоколов TCP/IP является открытым стандартом. Данные прото¬

колы находятся в свободном доступе, и любой разработчик может использовать эти протоколы

в аппаратном или программном обеспечении. Каждый стандартный протокол принят отрасле¬

выми компаниями и утвержден организацией по стандартизации. Использование стандартов

в разработке и реализации протоколов гарантирует, что продукты от разных производителей

будет успешно взаимодействовать между собой.

Открытые стандарты способствуют совместимости, конкуренции и инновациям. Кроме

того, они гарантируют, что продукт отдельной компании не сможет монополизировать рынок

или получить несправедливое преимущество по сравнению с конкурентами. Пример - покупка

беспроводного маршрутизатора для дома. Существует множество вариантов маршрутизаторов

различных производителей, каждый из которых включает стандартные протоколы, такие как

IPv4, DHCP, 802.3 (Ethernet) и 802.11 (беспроводная сеть LAN). Открытые стандарты также

позволяют клиенту с операционной системой OS X от компании Apple загрузить веб-страницу

с веб-сервера под управлением GNU/Linux. Это связано с тем, что обе операционные системы

используют протоколы открытых стандартов, например из набора протоколов TCP/IP.

Организации по стандартизации обычно являются независимыми от поставщиков неком¬

мерческими организациями, созданными для разработки и продвижения концепции открытых

стандартов.

Некоторые протоколы являются проприетарными. Это означает, что описание прото¬

кола и принципы его работы определяются одной конкретной компанией или поставщиком.

Примерами частных протоколов являются устаревшие наборы протоколов AppleTalk и Novell

Netware. Нередко поставщик (или группа поставщиков) разрабатывает частный протокол для

удовлетворения потребностей своих заказчиков, а затем способствует принятию этого част¬

ного протокола в качестве открытого стандарта.

Примеры различных протоколов различных компаний продемонстрированы

на рисунке 3.

12

И. Трещев. «Сети и телекоммуникации. Для студентов»

Название уровня

TCP/IP

ISO

Уровень приложений

HTTP

ACSE

DNS

ROSE

DHCP

TRSE

FTP

5ESE

Транспортный уровень

TPO

TCP

TP1

UDP

TP2

TP3

TP4

Межсетевой уровень

IPv4

IPv6

CONP/CMNS

!CMPv4

CLNP/CLN5

ICMPv6

Уровень доступа к сети

Ethernet PPP Frame Relay ATM WLAN

Рисунок 3 - Примеры сетевых протоколов и их расположение на различных уровнях

стека TCP/IP

13

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.5 Введение в эталонную модель сети

Чтобы представить взаимодействие между различными протоколами, принято использо¬

вать многоуровневые модели. Многоуровневая модель изображает работу протоколов, проис¬

ходящую внутри каждого уровня, а также взаимодействие с уровнями выше и ниже.

Есть ряд преимуществ в использовании многоуровневой модели для описания сетевых

протоколов и операций. Преимущества в использование многоуровневой модели:

1. Упрощение разработки протоколов, поскольку протоколы, работающие на определен¬

ном уровне, определяют формат обрабатываемых данных и интерфейс верхних и нижних уров¬

ней;

2. Стимулирование конкуренции, так как продукты разных поставщиков могут взаимо¬

действовать друг с другом;

3. Предотвращение влияния изменений технологий или функций одного уровня на дру¬

гие уровни (верхние и нижние);

4. Общий язык для описания функций сетевого взаимодействия.

Эталонная модель OSI определяет широкий список функций и сервисов, реализуемых

на каждом уровне. Кроме того, она описывает взаимодействие каждого уровня с вышестоя¬

щими и нижестоящими уровнями. Всего модель насчитывает семь уровней. На рисунке 4 пред¬

ставлен стек модели OSI с указанием единицы данных, с которым работает каждый из уровней.

Уровень сети модели OSI

Единица данных

7. Прикладной

Данные

6. Представления

5. Сеансовый

4. Транспортный

Сегменты

3. Сетевой

Пакеты

2. Канальный

Кадры

1. Физический

Биты

Рисунок 4 - Эталонная модель стека OSI

Описание каждого уровня:

7. Прикладной уровень содержит протоколы для обмена данными между приложениями;

6. Уровень представления обеспечивает общее представление данных, передаваемых

между службами прикладного уровня;

5. Сеансовый уровень передает сервисы на уровень представления для организации его

диалога и управления обмена данными;

4. Транспортный уровень определяет сервисы для сегментации, передачи и сборки дан¬

ных для отдельных коммуникаций между оконечными устройствами;

3. Сетевой уровень представляет функции для обмена отдельными частями данных

по сети между указанными оконечными устройствами;

2. Протоколы канального уровня описывают способы обмена кадрами данных при обмене

данными между устройствами по общей среде передачи данных;

1. Протоколы физического уровня описывают электрические, механические, функцио¬

нальные и процедурные средства для активации, поддержки, деактивации физического соеди¬

нения, обеспечивающего передачу битов из одного сетевого устройства в другое.

14

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.6 Модель стека TCP/IP

Протокольная модель сетевого взаимодействия TCP/IP была создана в начале 70-х годов

и иногда называется моделью сети Интернет. Как показано на рисунке 5, такая модель опре¬

деляет четыре категории функций, необходимых для успешного взаимодействия. Архитек¬

тура набора протоколов TCP/IP построена на основе этой модели. TCP/IP представляет собой

открытый стандарт, ни одна компания не вправе контролировать ее определение.

Уровень сети модели TCP/IP

Единица данных

Приложений (прикладной)

Данные

Транспортный

Сегменты

Сетевой

Пакеты

Уровень сетевого доступа

Кадры

Биты

Рисунок 5 - Модель стека TCP/IP

Описание каждого уровня:

1. Уровень приложений отображает данные для пользователя, а также обеспечивает коди¬

рование и управление сеансами связи;

2. Транспортный уровень поддерживает связь между различными устройствами в разных

сетях;

3. Межсетевой уровень определяет наилучший пути через сеть;

4. Уровень сетевого доступа управляет устройствами и средами передачи данных,

из которых состоит сеть.

Следует отметить, что различные авторы интерпретировали модель TCP/IP по-разному

и не согласны с тем, что уровень связи или вся модель TCP/IP охватывает проблемы уровня

OSI уровня 1 (физический уровень) или предполагается, что аппаратный уровень ниже уровня

канала. Несколько авторов попытались включить слои 1 и 2 модели OSI в модель TCP/IP,

поскольку они обычно упоминаются в современных стандартах.

Набор протоколов TCP/IP может быть описан с точки зрения эталонной модели OSI.

В модели OSI уровень доступа к сети и уровень приложений модели TCP/IP дополнительно

подразделяются для описания отдельных функций, которые реализуются на этих уровнях.

На рисунке 6 показано сопостовление моделей OSI и TCP/IP.

Модель OSI

Модель TCP/IP

7. Прикладной

Приложений (прикладной)

6. Представления

5. Сеансовый

4. Транспортный

Транспортный

3. Сетевой

Сетевой

2. Канальный

Уровень сетевого доступа

1. Физический

Рисунок 6 - Сопоставление моделей OSI и TCP/IP

На уровне доступа к сети набор протоколов TCP/IP не определяет список протоколов,

используемых при работе со средой передачи данных, он описывает только передачу информа¬

ции с сетевого уровня физическим сетевым протоколам. Уровни 1 и 2 модели OSI описывают

процедуры доступа к среде передачи и физическим способам отправки данных по сети.

Уровень 3 модели OSI, или сетевой уровень, соответствует сетевому уровню модели TCP/

IP. Этот уровень описывает протоколы, определяющие пути передачи данных в сети.

15

И. Трещев. «Сети и телекоммуникации. Для студентов»

Уровень 4 модели OSI, или транспортный уровень, соответствует транспортному уровню

модели TCP/IP. Этот уровень описывает общие сервисы и функции, которые обеспечивают

упорядоченную и надежную доставку данных от источника до места назначения.

Уровень приложений TCP/IP включает в себя ряд протоколов, которые поддерживают

определенные функции для работы разнообразных приложений конечных пользователей.

Уровни 5, 6 и 7 модели OSI используются в качестве образцов разработчиками и поставщи¬

ками прикладного программного обеспечения для производства продуктов, предназначенных

для работы в сети.

Обе модели (TCP/IP и OSI) широко применяются в отношении протоколов различных

уровней. Так как модель OSI разделяет канальный и физический уровни, именно она исполь¬

зуется для этих уровней.

16

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.7 Сегментация и инкапсуляция данных

Для обеспечения надежности и бесперебойности передачи данных, уменьшения задер¬

жек используется разделение сообщения на несколько частей - сегментация.

Данный процесс имеет несколько преимуществ:

1. Отправка небольших отдельных частей от источника к получателю в сети позволяет

поддерживать множество различных чередующихся сеансов обмена сообщениями. Это назы¬

вается мультиплексированием;

2. Сегментация позволяет повысить надежность сетевого взаимодействия. Если какую-

либо часть сообщения не удается доставить к месту назначения из-за отказа сети, необходимо

будет повторно передать только недостающие части сообщения.

Инкапсуляция - процесс добавления различной информации протоколами на каж¬

дом из уровней стека модели OSI во время прохождения через среду передачи информа¬

ции. Форма, которую принимает массив данных на каждом из уровней, называется единицей

данных протокола (PDU). В ходе инкапсуляции каждый последующий уровень инкапсули¬

рует PDU, полученную от вышестоящего уровня в соответствии с используемым протоколом.

На каждом этапе процесса PDU получает другое имя, отражающее новые функции.

Ранее на рисунке 5 уже были продемонстрированы наименования PDU.

Деинкапсуляция - это процесс удаления одного или нескольких заголовков принимаю¬

щим устройством. По мере продвижения данных по стеку к приложениям для конечных поль¬

зователей они деинкапсулируются.

17

И. Трещев. «Сети и телекоммуникации. Для студентов»

1.8 Передача данных в сети

Сетевой (третий) и канальный (второй) уровни отвечают за доставку данных с устрой¬

ства-источника на устройство назначения. Как показано на рисунке 7, протоколы на обоих

уровнях содержат адреса источника и назначения, но эти адреса служат разным целям

Физический

уровень

Канальный

уровень

Сетевой

уровень

Транспортный

уровень

Верхние

уровни

Биты

временных

параметров и

синхронизации

Физические

адреса

назначения и

источника

Логические

сетевые

адреса

назначения и

источника

Номера

процессов

(портов)

назначения и

источника

Кодирование

данных

приложений

Рисунок 7 - Виды адресов источника и назначения на разных уровнях TCP IP

1. Адреса источника и назначения сетевого уровня необходимы для доставки IP-пакета

от источника к месту назначения в той же или в удаленной сети;

2. Адреса источника и назначения канального уровня необходимы для доставки кадра

канала данных от одной сетевой карты к другой в той же сети.

IP-адрес - это логический адрес сетевого уровня (третьего уровня), необходимый для

доставки IP-пакета от источника к месту назначения.

IP-пакет содержит два IP-адреса (рисунок 8):

1. IP-адрес источника - IP-адрес устройства-отправителя, изначального источника

пакета;

2. IP-адрес назначения - IP-адрес устройства-получателя, конечного места назначения

пакета.

Рисунок 8 - Расположение адресов источника и назначения в IP-пакете третьего уровня

IP-адрес состоит из двух частей:

1. Сетевая часть - левая часть адреса, которая показывает, к какой сети относится дан¬

ный IP-адрес. Абсолютно все устройства из одной и той же сети будут иметь одинаковую сете¬

вую часть. Определяется с помощью маски подсети - битовой маски для определения по IP-

адреса сети и адреса узла этой подсети, которая не является частью IP-пакета;

2. Узловая часть - оставшаяся часть адреса, определяющее конкретное устройство

в сети и является уникальной для каждого узла в сети.

MAC-адреса (или Физический адрес) - это уникальный адрес канального (второго)

уровня сетевого интерфейса (обычно сетевой карты) для реализации коммуникации устройств

в сети.

Назначение адреса канального уровня - доставить кадр с одного сетевого интерфейса

на другой, когда они находятся в одной и той же сети.

Заголовок кадра канального уровня (рисунок 9) содержит следующие физические (MAC-

адреса):

1. Адрес источника канального уровня - физический адрес (MAC-адрес) сетевой

карты устройства, которое передает пакет;

18

И. Трещев. «Сети и телекоммуникации. Для студентов»

2. Адрес назначения канального уровня - физический адрес (MAC-адрес) сетевой

карты устройства, которое получает пакет. Это адрес ближайшего маршрутизатора или устрой¬

ства назначения.

Заголовок кадра Ethernet

Заголовок IP-пакета

МАС-адрес

назначения

МАС-адрес

отправителя

IP-адрес

отправителя

IP-адрес

назначения

Рисунок 9 - Расположение адресов в кадре канального уровня

Рассмотрим обмен данными с помощью устройств в одной сети и с помощью устройств

в разных сетях.

Посмотрим на рисунок 10. В сети находятся компьютер пользователя и FTP-сер¬

вер, с которым будет взаимодействовать компьютер. Компьютер пользователя - это устрой¬

ство-отправитель, FTP-сервер - устройство-получатель. Получаем:

1. IP-адрес источника: 192.168.1.110;

2. IP-адрес получателя: 192.168.1.9.

Обратите внимание на левую выделенную часть каждого IP-адреса - это и есть сетевая

часть адреса, которая остается неизменной (в том случае если маска подсети 255.255.255.0).

Рисунок 10 - Устройства находятся в одной сети

Так как и отправитель, и получатель находятся в одной сети, кадр отправляется напрямую

принимающему устройству.

1. MAC-адрес источника (сетевой карты Компьютера пользователя): AA-AA-AA-AA-

AA-AA в шестнадцатеричном представлении.

2. MAC-адресом получателя (FTP-сервера) является MAC-адрес FTP-сервера: CC-CC-

CC-CC-CC-CC в шестнадцатеричном представлении.

Таким образом, кадр канального уровня будет выглядеть как на рисунке 11.

Канальный уровень.

Заголовок кадра Ethernet

Сетевой уровень.

Заголовок IP-адреса

МАС-адрес

назначения

МАС-адрес

отправителя

IP-адрес

отправителя

IP-адрес

назначения

Данные

сс-ес-ес-сс-

сс-сс

АА-АА-АА-АА-

АА-АА

192.168.1.110

192.168.1.9

Рисунок 11 - Кадр с инкапсулированным IP-пакетом, передающийся напрямую с Ком¬

пьютера пользователя на FTP-сервер

Теперь рассмотрим ситуацию, когда устройство-отправитель и устройство-получатель

находятся в разных сетях. Пример топологии представлен на рисунке 12.

19

И. Трещев. «Сети и телекоммуникации. Для студентов»

Рисунок 12 - Устройства находятся в разных сетях

Отправитель и получатель пакета находятся в разных сетях, значит IP-адреса источника

и назначения будут представлять узлы в разных сетях. На это будет указывать сетевая часть

IP-адреса узла назначения.

1. IP-адрес источника: 192.168.1.110;

2. IP-адрес назначения: 172.16.1.99.

Если устройства находятся в разных сетях, то и сетевые части адресов устройств будут

разными.

Из-за того, что отправитель и получатель IP-пакета находятся в разных сетях, кадр

Ethernet не может быть отправлен напрямую к узлу назначения, поскольку он недоступен в сети

отправителя. Кадр Ethernet нужно выслать на другое устройство: маршрутизатор или шлюз

по умолчанию. В нашем примере шлюз по умолчанию - Маршрутизатор 1.

1. MAC-адрес источника (сетевой карты Компьютера пользователя): AA-AA-AA-AA-

AA-AA в шестнадцатеричном представлении.

2. MAC-адрес назначения - устройство-отправитель использует MAC-адрес шлюза

по умолчанию или маршрутизатора, если получающее и передающее устройства находятся

в разных сетях. В этом примере MAC-адресом назначения является MAC-адрес интерфейса

Ethernet Маршрутизатора 1 (11-11-11-11-11-11). Этот интерфейс прикреплен к той же сети,

что и Компьютер пользователя.

Таким образом, кадр канального уровня будет выглядеть как на рисунке 13.

Канальный уровень.

Заголовок кадра Ethernet

Сетевой уровень.

Заголовок IP-адреса

Данные

МАС-адрес

назначения

MAC-адрес

отправителя

IP-адрес

отправителя

IP-адрес

назначения

11-11-11-11¬

11-11

АА-АА-АА-АА-

АА-АА

192.168.1.110

172.16.1.99

Рисунок 13 - Кадр с инкапсулированным IP-пакетом, передающийся на FTP-сервер,

находящийся в другой сети

20

И. Трещев. «Сети и телекоммуникации. Для студентов»

2 Модель стека TCP/IP

2.1 Физический (первый) уровень

21

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.1.1 Описание и характеристика

Физический уровень - первый уровень сетевой модели OSI. Это нижний уровень

модели OSI - физическая и электрическая среда для передачи данных. Физический уровень

описывает способы передачи бит (а не пакетов данных) через физические среды линий связи,

соединяющие сетевые устройства. На этом уровне описываются параметры сигналов, такие как

амплитуда, частота, фаза, используемая модуляция, манипуляция. Решаются вопросы, связан¬

ные с синхронизацией, избавлением от помех, скорости передачи данных.

Физический уровень состоит из электронных схем, сред передачи данных и разъемов,

разрабатываемых инженерами.

Стандарты физического уровня регламентируют три функциональные области:

1. Физические компоненты;

2. Кодирование;

3. Способы передачи сигналов.

Физические компоненты - это электронные устройства, среды передачи данных,

а также другие соединители и разъемы, обеспечивающие передачу сигналов, с помощью кото¬

рых представлены биты информации. Все аппаратные компоненты, в том числе сетевые карты,

интерфейсы и соединители, а также материалы и конструкция кабелей описаны в стандартах,

относящихся к физическому уровню.

Кодирование - это способ преобразования потока битов в определенный «код». Коды -

это группы битов, используемые для формирования предсказуемых комбинаций, которые

могут распознаваться как отправителем, так и получателем. В сети под кодированием пони¬

маются изменения напряжения или тока согласно заданным правилам с целью представления

значений битов: нулей и единиц. Пример изображен на рисунке 14.

Поел едовател ьность

входных битов

Манчестерский код

Рисунок 14 - Пример манчестерского кода, при котором происходит кодировка инфор¬

мации

Способы передачи сигналов. Для представления значений битов «1» и «0» в среде

подключения физический уровень должен генерировать электрические, оптические или

радиосигналы. Метод представления битов с помощью сигналов называется способом пере¬

дачи сигналов. Стандарты физического уровня должны определять, какой тип сигнала соот¬

ветствует единице («1»), а какой нулю («0»). Для передачи сигнала можно использовать про¬

стое изменение длительности электрического или оптического импульса. Например, длинный

импульс может обозначать 1, а короткий - 0.

Основными характеристиками передачи данных являются пропускная способность

и производительность.

Пропускная способность - объем данных, который можно передать из одной точки

в другую за определенное время. Обычно пропускная способность измеряется в килобитах

в секунду (Кбит/с), мегабитах в секунду (Мбит/с) или гигабитах в секунду (Гбит/с).

Производительность - это количество битов, передаваемых по средам передачи дан¬

ных за определенный период времени.

22

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.1.2 Среды передачи данных

Типы физических сред передачи данных:

1. Медный кабель;

2. Оптоволоконный кабель;

3. Беспроводная связь.

Медные кабели используются в сетях из-за их невысокой стоимости, простоты монтажа

и низкого электрического сопротивления. Однако при передаче сигналов по медным кабелям

имеются ограничения по дальности передачи и помехоустойчивости. Данные по медным кабе¬

лям передаются в виде электрических импульсов.

Виды медных кабелей:

1. Неэкранированная витая пара (UTP);

2. Экранированная витая пара (STP);

3. Коаксиальный кабель.

Медные кабели могут быть подвержены воздействиям различных помех: электромаг¬

нитным и радиочастотным, источником которых могут быть излучения от электромагнитных

устройств, а так перекрестные помехи, создающиеся из-за прохождения тока через круговое

магнитное поле по проводу, которое воздействует на соседний провод.

Для обеспечения защиты от электромагнитных и радиочастотных помех кабели могут

быть обернуты экранирующей оболочкой, что используется в экранируемой витой паре. Для

защиты от перекрестных помех соседние кабели скручиваются между собой, причем все

четыре пары скрученных кабелей имеют разное число витков, благодаря чему влияние излу¬

чение от других пар уменьшается. Используется в экранируемой и в неэкранированной витой

паре.

В данных видах кабелей используется штекер 8P8C стандарта RJ-45 (рисунок 15).

Рисунок 15 - Штекер 8P8C стандарта RJ-45

Существует два варианта обжима разъёма на кабеле:

1. Прямой кабель используется для соединение сетевой карты узла к коммутатору или

коммутатора с маршрутизатором;

23

И. Трещев. «Сети и телекоммуникации. Для студентов»

2. Перекрестный или кроссовый кабель используется для соединения двух однотип¬

ных устройств между собой (коммутатор с коммутатором, маршрутизатор с маршрутизато¬

ром), а также для соединения двух узлов в сети.

Обжим проводится по двум стандартам: EIA/TIA 568A и EIA/TIA 568B (рисунок 16).

Причем для прямого кабеля оба конца должны быть одинаковыми (оба или 568A, или 568B),

а для перекрестного разными (один конец - 568A, другой - 568B).

Рисунок 16 - Варианты обжима кабеля1

Последовательность проводов для EIA/TIA 568A и 568B представлена на рисунке 17.

E!A/TIA-S6SA

EIA/TIA-56SB

1. Бело-зеленый

1. Бело-оранжевый

2. Зеленый

2. Оранжевый

3. Бело-оранжевый

3. Бело-зеленый

4. Синий

4. Синий

5. Бело-синий

5. Бело-синий

6. Оранжевый

6. Зеленый

7. Бело-коричневый

7. Бело-коричневый

8, Коричневый

8. Коричневый

Рисунок 17 - Последовательность проводов

Так же следует отметить медный консольный кабель, который соединяет компьютер

с маршрутизатором или коммутатором через консольный порт для дальнейшей настройки

устройства. Он, как правило, отличается своей плоской формой и синим цветом.

Коаксиальный кабель - электрический кабель, состоящий из центрального провод¬

ника и экрана, расположенных соосно и разделённых изоляционным материалом или воз¬

душным промежутком. Коаксиальный кабель использовался в сети Ethernet с самого начала.

В настоящее время он не столь широко распространен, хотя и обеспечивает максимальную

протяженность сети с топологией типа «шина», которая так же является устаревшей.

Оптоволоконные кабели позволяют передавать данные на большие расстояния

и с более высокой пропускной способностью, чем другие среды передачи. Такой кабель также

абсолютно невосприимчив к воздействию электромагнитных и радиочастотных помех. Опти¬

ческие кабели обычно используются для соединения сетевых устройств друг с другом. Для

передачи по оптоволоконному кабелю биты кодируются с помощью световых импульсов.

Оптоволоконные кабели подразделяются на два основных типа:

1 Источник: ru.wikipedia.org/wiki/Витая_пара. Автор: пользователь Lp

24

И. Трещев. «Сети и телекоммуникации. Для студентов»

1. Одномодовый оптоволоконный кабель. Имеет сердечник очень малого диаметра.

Для передачи луча света требуется дорогостоящая лазерная технология. Широко используется

для организации линий связи протяженностью несколько сот километров.

2. Многомодовый оптоволоконный кабель. Имеет сердечник большего диаметра.

Для передачи световых импульсов используются светодиодные излучатели. Такие кабели попу¬

лярны в локальных сетях, поскольку позволяют использовать для работы недорогие светоди¬

оды. Обеспечивает пропускную способность до 10 Гбит/с на расстоянии до 550 метров.

В отличии от электрических импульсов, свет по оптоволокну передается только в одном

направлении и работы в полнодуплексном режиме требуются два оптоволокна. Поэтому

в оптических соединительных кабелях имеется два волокна, на концах каждого из которых

смонтированы стандартные одноволоконные разъемы.

Беспроводные среды передачи позволяют передавать двоичные данные, кодируя их

в электромагнитные сигналы микроволнового и радиодиапазона.

Беспроводные технологии передачи данных хорошо работают на открытых простран¬

ствах, из-за чего подключение к беспроводной сети на относительно дальнем расстоянии будет

удобнее, чем проводное соединение. Однако определенные строительные материалы внутри

помещений могут ограничивать зону покрытия.

Беспроводная среда гораздо более восприимчива к помехам и может ухудшаться при

работе большого количества устройств: сотовые телефоны, микроволновые печи, а также из-

за большого количества соседних беспроводных коммуникаций.

Для доступа к среде беспроводного подключения не требуется подключаться к физиче¬

ским кабелям. Поэтому доступ к этой среде могут получать несанкционированные пользова¬

тели и устройства. Для предотвращения несанкционированого доступа требуется обеспечение

безопасности администратором сети.

Отметим также, что в каждый момент времени передачу или прием может осуществлять

только одно устройство. Среда передачи общая для всех беспроводных пользователей. Чем

больше пользователей одновременно подключаются к беспроводной сети, тем меньшая про¬

пускная способность приходится на каждого из них.

25

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2 Канальный (второй) уровень

26

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2.1 Описание и характеристика

Канальный уровень - второй уровень сетевой модели OSI, предназначенный для пере¬

дачи данных узлам, находящимся в том же сегменте локальной сети. Может использоваться для

обнаружения и исправления ошибок, возникших на физическом уровне при передачи данных.

Канальный уровень отправляет пакеты информации протоколу вышестоящего уровня и при¬

нимает их от него.

Канальный уровень делится на два подуровня:

1. Верхний подуровень управления логическим каналом (LLC - Logical Link

Control);

2. Нижний подуровень управления доступом к среде (MAC - Media Access Control).

Управление логическим каналом помещает в отправляемый кадр информацию о том,

какой протокол сетевого уровня используется для данного кадра. Позволяет протоколом тре¬

тьего уровня (IPv4 и IPv6) использовать один и тот же сетевой интерфейс и одну и ту же среду

передачи данных.

Управление доступом к среде обеспечивает адресацию на канальном уровне, а также

обеспечивает доступ к различным сетевым технологиям, в частности взаимодействует с про¬

токолом канального уровня Ethernet, что позволяет передавать и получать информацию через

медный или оптоволоконный кабель. Так же MAC взаимодействует с беспроводными техно¬

логиями передачи информации.

27

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2.2 Виды топологий

Для создания сетей существуют различные способы соединения устройств между собой.

Каждый из способов имеет свои достоинства и недостатки. Приведем примеры основных сете¬

вых топологий:

1. Сетевая топология типа «точка-точка» (Point-to-point) - простейший вид сете¬

вой топологии, который соединяет между собой устройства с помощью коммуникационного

оборудования. Благодаря своей дешевизне является наиболее распространённой топологией,

но самой ограниченной: соединить возможно только два устройства между собой (рисунок 18);

2. Топология типа «шина» (Bus) - тип топологии, использовавший один коаксиаль¬

ный кабель в виде среды передачи данных. Данный кабель подключается ко всем оконечным

устройствам для создания локальной сети. На концах кабелей находятся терминаторы для

предотвращения отражения сигнала. При создании сети не требуется коммутатор или концен¬

тратор. К достоинствам можно отнести дешевизну и простоту настройки. Однако, чем больше

устройств подключено к шине, тем менее производительной будет сеть. А при повреждении

кабеля или одного из терминаторов вся сеть выходит из строя (рисунок 19);

3. Топология типа «кольцо» (Ring) - топология, в которой каждый компьютер соеди¬

нён линиями связи только с двумя другими. В отличии от топологии типа «шина», конечные

устройства не являются полностью равноправными. Одни из них обязательно получают инфор¬

мацию от устройства, который ведёт передачу в этот момент, раньше, а другие - позже. Хотя

для подготовки данной топологии не требуется дополнительное оборудование, она вызывает

определенные сложности при её настройки и обслуживании: на оконечном устройстве требу¬

ется несколько сетевых плат для подключение соседних устройств, при добавлении или удале¬

нии устройств требуется остановить всю сеть на время, а выход из строя любого узла может

полностью вывести из строя всю сеть (рисунок 20), хотя современные сети использующие эту

топологию допускают выход из строя одной линии связи (или же узла) без потери работоспо¬

собности сети;

4. Топология типа «звезда» (Star) - базовый тип сетевой топологии, в котором все сети

присоединены к центральному устройству - к концентратору или коммутатору - с помощью

соединения «точка-точка». Легка в обслуживании, имеет высокую производительность сети.

При выходе из строя центрального устройства сеть станет неработоспособной (рисунок 21),

с другой стороны выход из строя любого узла кроме центрального не оказывает фатального

эффекта на работоспособности всей сети вцелом;

5. Ячеистая топология (Mesh) - тип сетевой топологии, в котором все сети друг с дру¬

гом соединены между собой. Образуют полносвязный граф. Каждый канал в такой сети фак¬

тически является каналом, связанным с другим узлом соединением «точка-точка», что повы¬

шает отказоустойчивость всей сети, так как выход одного устройства не нарушит работу всех

остальных за счет наличия резервных путей передачи данных (рисунок 22).

Рисунок 18 - Топология типа «Точка-точка»

28

И. Трещев. «Сети и телекоммуникации. Для студентов»

Рисунок 19 - Топология типа «Шина»

Рисунок 20 - Топология типа «Кольцо»

Рисунок 21 - Топология типа «Звезда»

29

И. Трещев. «Сети и телекоммуникации. Для студентов»

Рисунок 22 - Ячеистая топология

30

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2.3 Методы управление доступа к среде передачи

Для передачи данных между коммутаторами в сети используются два режима:

1. Полнодуплексный режим;

2. Полудуплексный режим.

В полнодуплексном происходит одновременная отправка и получения данных в обе

стороны без перебоев. В полудуплексном режиме в один момент времени устройство воз¬

можно либо отправлять, либо получать данные.

Для передачи данных важно, чтобы настройки режима передачи и скорости между

устройствами совпадало.

Как мы выяснили ранее, в некоторых сетевых топологиях множество узлов используют

одни общий канал для передачи информации при работе. И в любой момент может возникнуть

ситуация, когда несколько устройств, работающих в полудуплексном режиме, одновременно

пытаются отправить или получить данные, используя одну и ту же среду передачи. Для регу¬

лирования доступа к среде устройств существует метод множественного доступа:

1. CSMA/CD;

2. CSMA/CA.

При использовании метода CSMA/CD коллизии могут быть обнаружены при сравне¬

нии передаваемой и получаемой информации. Если они будут различаться между собой, то

другая передача накладывается на текущую (это и будет проявлением коллизии) и передача

прерывается немедленно. Посылается сигнал преднамеренной помехи, что вызывает задержку

передачи всех передатчиков на произвольный интервал времени, снижая при этом вероятность

коллизии во время повторной попытки.

Метод CSMA/CA используется в беспроводных сетях. Как и CSMA/CD, метод CSMA/

CA может обнаруживать коллизии в переданной информации. Так же данный метод позволяет

избежать появления коллизии за счет ожидания устройством своей очереди перед отправкой

кадра.

31

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2.4 Протокол Ethernet

Протокол Ethernet на сегодняшний день является самым распространенным протоколом

создания локальных сетей с применением медных кабелей. Был разработан в 1973 году инже¬

нером Робертом Меткалфом. Данная технология может поддерживать передачу данных на раз¬

ных скоростях: от 10 Мбит/с до 10 Гбит/с. Ethernet определяется протоколами как физического

уровня, так и канального и опирается на два подуровня канального уровня: протокол управле¬

ния логического канала (LLC) и подуровень управления доступа к среде (MAC).

Задачи подуровня MAC:

1. Инкапсуляция данных - добавление кадра третьего уровня и обеспечение адресации

второго уровня. При формировании добавляются в кадр заголовок и концевик.

2. Управление доступом к среде передачи данных отвечает за размещение кадров

в этой среде и удаление из нее кадров. Он напрямую с первым физическим уровнем стека OSI.

Инкапсуляция данных выполняет следующие функции:

1. Обнаружение ошибок благодаря добавлению в концевик поля для проверки всего

кадра на ошибки;

2. Разграничение кадров, для которого добавляются разделители в кадр. С их помо¬

щью определяются биты, из которого состоит определенный кадр. Разграничивающие биты

обеспечивают синхронизацию между передающими и получающими узлами.

3. Адресация. Процесс инкапсуляции содержит единицу данных протокола третьего

уровня (IPv4 или IPv6), а также обеспечивает адресацию для канального второго уровня.

При работе в полудуплексном режиме в LAN-сетях, основанных на Ethernet, могут воз¬

никать коллизии, которые решаются методом множественного доступа CSMA/CD.

Кадр Ethernet должен иметь минимальный размер в 64 байта информации, а максималь¬

ный размер - 1518 байт. Данные ограничения объясняются следующим образом: 64 байта

являются минимальным объемом информации, передаваемой каналу, так как данных объем

является достаточным для проверки кадра на коллизии с помощью CSMA/CD, а при кадре,

большем 1518 байт, повышается вероятность возникновения ошибок и коллизии, что может

вызвать трудности при передачи информации целиком.

Кадр размером меньшем 64 байт называются карликовыми (runt), а кадры разме¬

ром большем 1518 байт называются Jumbo-кадрами. Подобного рода кадры отбрасываются

устройством автоматически при его поступлении так как считается, что они были образованы

в результате коллизии.

Кадр Ethernet выглядит как на рисунке 23 и имеет следующие поля:

Преамбула

Начало

МАС-адрес

МАС-адрес

EtherТуре

Данные

Контрольная

кадра

назначения

источника

последовательность

кадров

Рисунок 23 - Кадр Ethernet

1. Преамбула - поле, с которого начинается каждый кадр. Он используется для синхро¬

низации отправляющего и принимающего устройств. Размер: 7 байт;

2. Начало кадра (SFD - Start of Frame Delimiter) - поле, указывающее на начало

полезной информации. Размер: 1 байт;

3. МАС-адрес назначения - поле, указывающее на предполагаемого получателя

на канальном уровне. MAC-адрес в кадре сравнивается с MAC-адресом устройства. Передача

32

И. Трещев. «Сети и телекоммуникации. Для студентов»

кадру может быть индивидуальной (unicast), групповой (multicast) или широковещательной

(broadcast). Размер: 6 байт;

4. MAC-адрес источника - поле, указывающее на устройство, отправившего кадр.

Адрес должен быть индивидуальным (unicast). Размер: 6 байт;

5. EtherType - поле кадра, указывающее на протокол третьего уровня. Пример некото¬

рых значений EtherType: 0x0800 - IPv4, 0x0806 - ARP, 0x06DD - IPv6. Размер: 2 байта;

6. Данные - непосредственно информация, передаваемая пользователем с устрой¬

ства-отправителя до устройства-получателя. Размер может составлять от 46 до 1500 байт.

Если объем информации меньше положенной, то она дополняется заполняющими байтами,

которые увеличивают размер кадра до минимального значения;

7. Контрольная последовательность кадров (FCS - Frame Check Sequence) —

поле, которое используется для обнаружения ошибок в передаваемом кадре. Для этого исполь¬

зуется циклический избыточный код (CRC). Принцип действия следующий: отправляющее

устройство перед отправкой кадра рассчитывает CRC и результат помещает в поле FCS. При¬

нимающее устройство получает кадр, рассчитывает CRC заново для обнаружения ошибок

и сравнивает значения CRC между собой. В случае несовпадения расчетов кадр будет отбро¬

шен. Размер: 4 байта.

33

И. Трещев. «Сети и телекоммуникации. Для студентов»

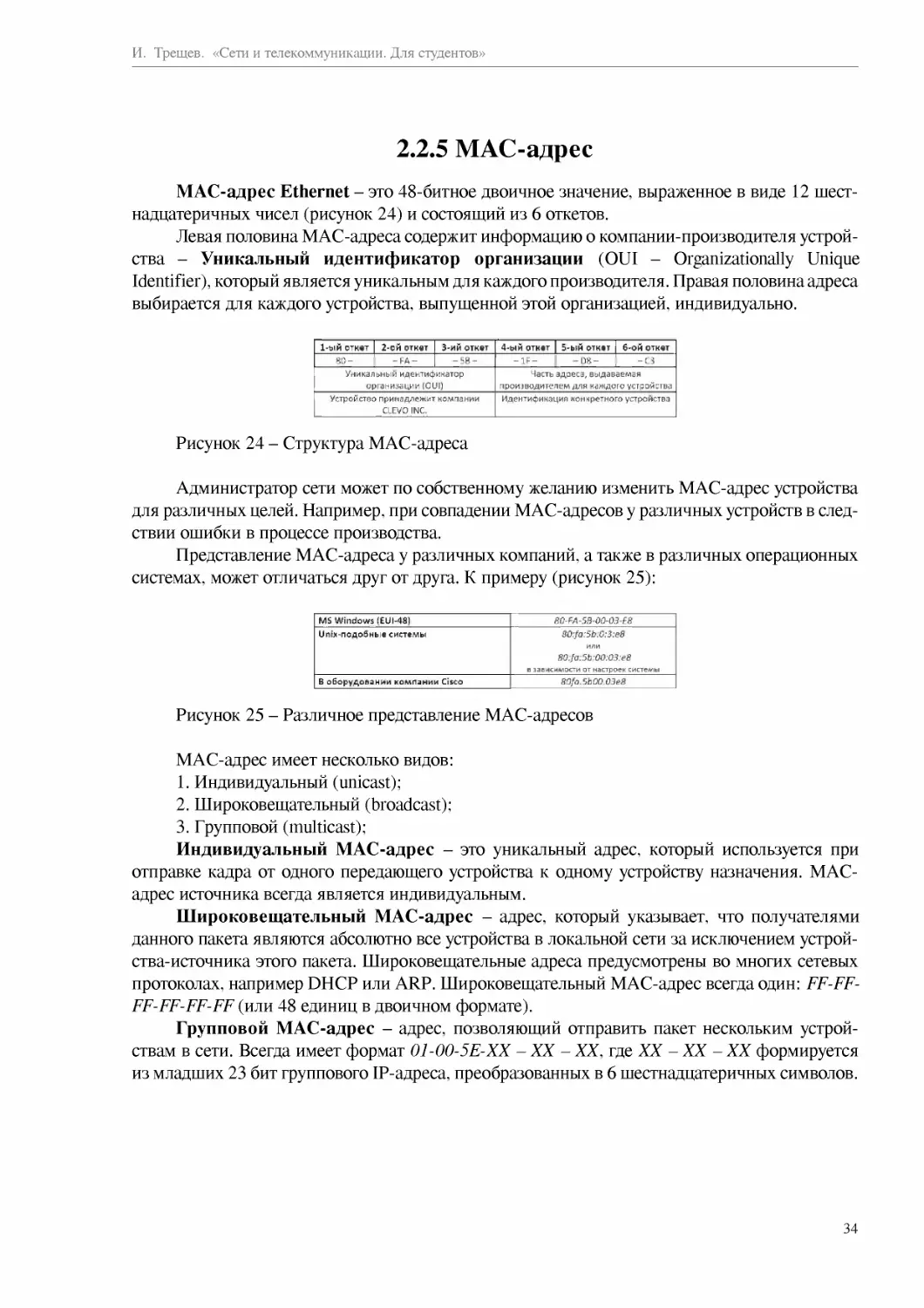

2.2.5 MAC-адрес

MAC-адрес Ethernet - это 48-битное двоичное значение, выраженное в виде 12 шест¬

надцатеричных чисел (рисунок 24) и состоящий из 6 откетов.

Левая половина MAC-адреса содержит информацию о компании-производителя устрой¬

ства - Уникальный идентификатор организации (OUI - Organizationally Unique

Identifier), который является уникальным для каждого производителя. Правая половина адреса

выбирается для каждого устройства, выпущенной этой организацией, индивидуально.

1-ый откет | 2-ой откет

3-ий откет

4-ый откет

5-ый откет 6-ой откет

80- 1 -FA-

- 5В -

-1F-

— D8- 1 -СЗ

Уникальный идентификатор

организации (OUI)

Часть адреса, выдаваемая

производителем для каждого устройства

Устройство принадлежит компании

CLEVO INC.

Идентификация конкретного устройства

Рисунок 24 - Структура MAC-адреса

Администратор сети может по собственному желанию изменить MAC-адрес устройства

для различных целей. Например, при совпадении MAC-адресов у различных устройств в след¬

ствии ошибки в процессе производства.

Представление MAC-адреса у различных компаний, а также в различных операционных

системах, может отличаться друг от друга. К примеру (рисунок 25):

MS Windows (EUI-48)

80-FA-5B-00-03-E8

Unix-подобные системы

80:fa:5b:0:3:e8

или

80:fa:5b:00:03:e8

в зависимости от настроек системы

В оборудовании компании Cisco

80fa.5b00.03e8

Рисунок 25 - Различное представление MAC-адресов

MAC-адрес имеет несколько видов:

1. Индивидуальный (unicast);

2. Широковещательный (broadcast);

3. Групповой (multicast);

Индивидуальный MAC-адрес - это уникальный адрес, который используется при

отправке кадра от одного передающего устройства к одному устройству назначения. MAC-

адрес источника всегда является индивидуальным.

Широковещательный MAC-адрес - адрес, который указывает, что получателями

данного пакета являются абсолютно все устройства в локальной сети за исключением устрой¬

ства-источника этого пакета. Широковещательные адреса предусмотрены во многих сетевых

протоколах, например DHCP или ARP. Широковещательный MAC-адрес всегда один: FF-FF-

FF-FF-FF-FF (или 48 единиц в двоичном формате).

Групповой MAC-адрес - адрес, позволяющий отправить пакет нескольким устрой¬

ствам в сети. Всегда имеет формат 01-00-5E-XX - XX - XX, где XX - XX - XX формируется

из младших 23 бит группового IP-адреса, преобразованных в 6 шестнадцатеричных символов.

34

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2.6 Коммутатор

Сетевой коммутатор (switch) - устройство второго уровня, предназначенное для объ¬

единения нескольких узлов в одной локальной сети. Для пересылки пакетов коммутатор

использует MAC-адреса.

Коммутатор хранит в своей ассоциативной памяти таблицу MAC-адресов (таблицу

коммутации), на основе которой и происходит пересылка каждого конкретного кадра, посту¬

пающего на устройство.

Таблица MAC-адресов составляется динамически, когда коммутатор проверяет MAC-

адрес источника в кадрах, принимаемых портом. MAC-адреса хранятся в памяти относительно

недолго - около 5 минут в зависимости от примененных настроек на устройстве. Делается

это для предотвращения переполнения памяти в случае большого потока трафика или при

преднамеренной атаки на сетевую инфраструктуру злоумышленниками.

При поступлении каждого кадра Ethernet через порт коммутатор выполняет следующие

действия:

1. Когда MAC-адрес источника отсутствует, он добавляется в таблицу вместе с номером

входящего порта. Если MAC-адрес источника уже существует, коммутатор обновляет таймер

для данной записи.

2. Если MAC-адрес назначения есть в таблице, коммутатор пересылает сразу этот кадр

через указанный в таблице порт. При отсутствии MAC-адреса назначения в таблице комму¬

татор пересылает кадр через все порты, кроме входящего, как в случае широковещательной

рассылки (broadcast).

Коммутатор может пересылать пакеты несколькими способами:

1. Сквозная коммутация (Cut-through);

2. Коммутация с промежуточным хранением (Store-and-Forward).

Сквозная коммутация - способ коммутация, при котором устройство считывает

только адрес назначения и может отправить информацию, не дожидаясь полного её поступ¬

ления на коммутатор. Данный способ позволяет быстрее отправлять информацию, но в нем

отсутствует проверка кадра на ошибки.

Коммутация с промежуточным хранением - способ коммутации, при котором кадр

будет целиком хранится на коммутаторе. Тот считывает всю информацию в кадре, проверяет

его на ошибки с помощью проверки CRC и - если проверка пройдена - отправляет информа¬

цию на нужный порт.

При описании передачи кадров с помощью таблицы MAC-адресов стоит упомянуть такое

устройство как концентратор (hub).

Концентратор - устаревшее устройство первого физического уровня для объединения

нескольких узлов в одну общую локальную сеть. Данное устройство, в отличии от коммутатора,

не имеет в своей памяти таблицу MAC-адресов. В следствии этого кадры, получаемые концен¬

тратором, отправляются через все имеющиеся порты кроме порта-источника этого кадра. Из-

за этого при использовании данного устройства происходит снижение уровня сетевой безопас¬

ности, так как трафик может быть получен злоумышленников при подключении к концентра¬

тору.

Коммутатор, при массовом заполнении злоумышленниками ложными MAC-адресами,

начинает работать как концентратор, который будет постоянно передавать трафик через все

порты на устройстве.

Для предотвращения данных атак на коммутаторах есть функция защиты портов (Port

Security), которая позволяет ограничить список MAC-адресов, которые могут передавать через

порты коммутатора информацию.

35

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.2.7 ARP

ARP (Address Resolution Protocol - протокол определения адреса) - протокол

в компьютерных сетях, предназначенный для определения MAC-адреса, имея IP-адрес дру¬

гого компьютера. Он сопоставление IPv4-адреса с МАС-адресами и сохраняет соответствия

в ARP-таблице.

Принцип работы протокола:

1. Узел, которому требуется отправить пакет получателю, находящемся в данной сети,

формирует широковещательный ARP-запрос, инкапсулируя в кадр информацию о известном

IP-адресе получателя;

2. Все устройства в сети, кроме отправителя, получают данный ARP-запрос и сравнивают

свой IP-адрес с тем, что был отправлен в кадре;

3. Если на каком-то устройстве совпадает IP-адрес с полученным в ARP-запросе, то он

формирует ARP-ответ источнику, в котором указывает свой физический адрес.

Полученная информация хранится на коммутаторе в виде пары «IP-адрес - MAC-адрес»

в оперативной памяти устройства.

При отправке информации передающее устройство ищет в таблице нужные адрес назна¬

чения и MAC-адрес соответствующего устройства. Если нужно устройство находится в той же

сети, то в таблице ищется IP-адрес его. Если находится в другой сети, то ищется уже IP-адрес

шлюза по умолчанию. Если устройство не находит требуемую запись, то она инициирует ARP-

запрос.

Так же, как и в таблице MAC-адресов, в ARP-таблице адреса хранятся ограниченное

время и удаляются, если они не используются длительное время. Время удаления записей зави¬

сят от настроек устройств, хранящее их.

Протокол ARP является уязвимым - он не проверяет подлинности ARP-запросов и ARP-

ответов. На этом основана уязвимость, известная как ARP-спуфинг. Уязвимость работает сле¬

дующим образом: злоумышленник получает ARP-запрос на свое устройство и отправляет

ответ на него ^4-адреса с адресом другого устройства (шлюза по умолчанию), при этом ука¬

зывая свой MAC-адрес. После получения коммутатором информации, он добавляет её себе

в ARP-таблицу, что позволяет злоумышленнику получать пакеты.

36

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.3 Сетевой (третий) уровень

37

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.3.1 Описание и характеристика

Сетевой уровень предназначен для определения пути передачи данных. Отвечает

за трансляцию логических IP-адресов в физические, определение кратчайших маршрутов,

коммутацию и маршрутизацию, отслеживание неполадок и заторов в сети.

Протоколы сетевого уровня маршрутизируют данные от источника к получателю. Для

достижения этих целей данный уровень должен обладать информацией о топологии сети

и выбирать нужный путь по этой сети в независимости от её размеров. При выборе проме¬

жуточных устройств уровень должен соблюдать равномерную нагрузки по промежуточным

устройствам и линиям передачи информации.

Так же на сетевом уровне происходят процессы инкапслуляции и деинкапсуляции.

Во время инкапсуляции маршрутизатор получает с верхнего (четвертого) уровня сег¬

мент с информацией, добавляет к ней IP-адреса отправителя и получателя, и после этого

отправляет информацию на канальный (второй) уровень. При деинкапсуляции маршрутиза¬

тор выполняет проверку заголовка поступившего пакета на совпадение указанных IP-адресов.

Если происходит совпадение IP-адреса заголовка с его собственным, то данный заголовок уда¬

ляется из пакета, и сетевой уровень передает данные на транспортный (четвертый) уровень.

Работающие на этом уровне устройства - маршрутизаторы или L3 коммутаторы -

условно называют устройствами третьего уровня.

38

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.3.2 Протоколы IP

Самыми важными протоколами сетевого уровня являются межсетевые протоколы IPv4

и IPv6. Они позволяют обеспечивать доставку пакетов данных между любыми узлами сети

через произвольное число промежуточных узлов, например, тех же маршрутизаторов. Дан¬

ные протоколы отправляют данные без предварительного соединения с получателем данных.

Они не гарантируют 100% доставку пакетов. Обеспечение надежности доставки пакетов цели¬

ком и полностью лежит на транспортном (четвертом) уровне. Однако данные протоколы могут

передавать пакеты по любым доступным средам передачи данных.

Однако для среды передачи данных существуют определенные ограничения по способ¬

ности переслать максимальный размер информации. Для этого на сетевом (третьем) уровне

учитывается такой параметр, как Максимальный размер данных (MTU - Maximum

Transmission Unit). MTU означает максимальный размер полезного блока данных одного

пакета, который может быть передан протоколом сетевого уровня без фрагментации пакета.

Фрагментация - разделение пакета во время его пересылки из одной среды передачи данных

в среду, где значение MTU меньше.

Заголовок пакета IPv4 включают в себя важную для передачи данных информацию

и состоит из следующих полей (рисунок 26):

Рисунок 26 - Структура заголовка IPv4

1. Версия - Определяет версию протокола. Для протокола IPv4 значение всегда будет

0100 в двоичной системе. Размер поля - 4 бита;

2. Размер - определяет размер самого заголовка. Размер поля - 4 бита;

3. Дифференцированные сервисы - определяет приоритет обслуживания каждого

кадра. Размер - 8 бит;

4. Общий размер пакета - Определяет полный размер пакета в байтах. Минимальный

размер полного пакета - 20 байт (это заголовок без данных), максимальный - 65535 байт. Если

размер пакета превосходит максимальный допустимый, то он фрагментируется, чтобы тот смог

поддерживаться каналом связи. Размер поля - 16 бит;

5. Идентификатор - Определяет фрагментированный пакет. Размер поля - 16 бит;

6. Флаг - Поле размером 3 бита, которое контролирует фрагментацию пакетов. Первый

бит зарезервированный и всегда равен 0, второй бит определяет возможность фрагментации

пакета, третий бит показывает, не является ли этот пакет последним в цепочке пакетов;

7. Смещение фрагмента - определяет позицию фрагмента в потоке данных. Размер -

13 бит;

8. Время жизни (TTL - Time to Live) - Определяет максимальное количество марш¬

рутизаторов на пути следования пакета. Размер - 8 бит;

9. Протокол - Определяет использованный в переносящемся пакете протокол. Напри¬

мер, значение для протокола ICMP - 0001, для TCP - 0110, UDP - 10001 (значения даны

в двоичном формате). Размер - 8 бит;

10. Контрольная сумма заголовка — Данное поле необходимо для проверки заго¬

ловка пакета (но не самих данных, находящийся в пакете! Проверка данных осуществляется

39

И. Трещев. «Сети и телекоммуникации. Для студентов»

протоколами более высоких уровней, например, TCP) на наличие или отсутствие поврежде¬

ний, который могли быть получены во время передачи данных. Размер - 16 бит;

11. IPv4-адрес источника - определяет 32-битный адрес отправителя пакета;

12. IPv4-адрес назначения - определяет 32-битный адрес получателя пакета;

13. За адресом назначения может следовать поле дополнительных настроек, но оно

используется редко, поэтому на ней не будем заострять внимание.

Несмотря на то, что протокол IPv4 продолжается использоваться повсеместно, он имеет

несколько критических недостатков:

1. Во-первых, длина IPv4-адреса составляет 32 бита. При такой длине всего возможных

адресов при использовании данного протокола составляет 4294967296 (четыре миллиарда

двести девяносто четыре миллиона девятьсот шестьдесят семь тысяч двести девяносто

шесть) адресов, или 2Л32. Хоть читателю и кажется, что это огромная цифра, но на деле при

развитии сегодняшних технологий этого количества адресов может не хватить на все выпуска¬

емое оборудование в мире, которое имеет возможность выхода в Интернет. Об этой проблеме

заговорили еще почти 30 лет назад, когда Интернет в преобладающем числе использовался

университетами, крупными корпорациями и правительственными организациями США, в том

числе и в Министерстве обороны;

2. Во-вторых, заголовок IPv4 имеет очень большое количестве полей, что уменьшает про¬

изводительность сети, так как на обработку каждого поля маршрутизатору требуется время;

3. В-третьих, в попытки обойти ограничения в относительно малом количестве всевоз¬

можных ^4-адресов, была разработана служба NAT (Network Address Translation - преобра¬

зование сетевых адресов), позволяющая различным устройствам совместно использовать один

публичный IPv4-адрес. Из-за использования данного механизма возникают дополнительные

сложности с идентификацией конкретного пользователя в сети, особенно если сеть развернута

по сценарию «Двойной NAT», когда маршрутизатор пользователя подключен не напрямую

к Интернету, а к другому маршрутизатор, вследствие чего пользователь не получает публич¬

ный IP-адрес.

Эти и многие другие проблемы решает протокол IPv6, который убирает ограничения

протокола IPv4 и значительно расширяет доступные возможности на сетевом уровне:

1. Вместо 32-битного адреса протокол IPv6 использует 128-битный, что полностью

решает проблему недостатка свободных Интернет-адресов.

2. Благодаря практически неограниченному количеству доступных адресов, отпадает

использование механизма NAT, из-за которого могут возникнуть большое количество проблем

при работе в сети;

3. В протоколе IPv6 уменьшено количество полей в заголовке с 13 до 8, что позволяет

более эффективнее маршрутизаторам считывать информацию с поступающих пакетов (рису¬

нок 27).

3

5

LO

0

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

1Й

19

20

21

а

ы

25

76

27

>Й

29

30

31

0

Версия

Класс графика

Метка потока

4

Длина полезной нагрузки | Следующий заголовок | Предел переходов

20

IPv6-aflpec источника

36

IPvb-адрес назначения

Рисунок 27 - Структура IPv6-заголовка

IPv6-заголовок состоит из следующих полей:

1. Версия - Определяет версию протокола. Для протокола IPv6 значение всегда будет

0110 в двоичной системе. Размер поля - 4 бита;

2. Класс трафика - Определяет приоритет поступившего пакета. По функционалу

соответствует полю IPv4-заголовка «Дифференцированные сервисы». Размер - 8 бита;

40

И. Трещев. «Сети и телекоммуникации. Для студентов»

3. Метка поля - Указывает, что всем пакетам, имеющих одинаковую метку, должен

назначаться одинаковый метод обработки этих пакетов маршрутизатором. Размер - 20 бит;

4. Длина полезной нагрузки - Показывает, сколько байт следует за данным заголов¬

ком. По функционалу соответствует полю IPv4-заголовка «Общий размер пакета». Размер -

16 бит;

5. Следующий заголовок - Определяет соответствующий протокол следующего

уровня. По функционалу соответствует полю IPv4-заголовка «Протокол». Размер - 8 бит;

6. Предел перехода - Определяет максимальное количество маршрутизаторов на пути

следования пакета. По функционалу соответствует полю IPv4-заголовка «Время жизни». Раз¬

мер - 8 бит;

7. IPv6-адрес источника - определяет 128-битный адрес отправителя пакета;

8. IPv6-адрес назначения - определяет 128-битный адрес получателя пакета.

41

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.3.3 Маршрутизация

Маршрутизатор (router) - это специализированный компьютер, который пересылает

пакеты между различными сегментами сети на основе правил и таблиц маршрутизации. Для

принятия решений о пересылке пакетов используется информация о топологии сети и опреде¬

лённые правила, заданные администратором.

Маршрутизация - это процесс определения пути следования информации в сетях.

Для того, чтобы маршрутизатор смог отправить пакет нужному получателю, в его опера¬

тивном запоминающем устройстве (ОЗУ/оперативной памяти) находится таблица маршрути¬

зации.

Таблица маршрутизации - электронная таблица, которая хранит в себе информацию,

которая описывает соответствие между адресами назначения и интерфейсами, через которые

следует отправить пакет данных до следующего маршрутизатор. В таблице может находится

следующая информация:

1. Информация об удаленности сети: находится ли получатель информации в данной сети

или же в удаленной;

2. Адрес назначения и его маска сети;

3. Через какой интерфейс или какой шлюз по умолчанию будет проходить трафик к полу¬

чателю;

4. Время последнего обновления маршрута;

5. Метрика и/или административное расстояние.

Метрика - числовое значение расстояния до заданной сети.

Административное расстояние - мера определения пути отправки данных, является

показателем надежности используемого для отправки протокола маршрутизации.

Если получатель находится в другой сети, то для его доставки и выполнения маршрути¬

зации необходим шлюз по умолчанию.

Шлюз по умолчанию - маршрутизатор, установленный на границе локальной сети,

отправляющий трафик за её пределы, а также принимающий трафик, который был адресован

устройствам в его сети.

Маршрут по умолчанию - маршрут или путь, по которому идет компьютер, когда он

пытается связаться с удаленной сетью.

Информацию о том, как отправлять трафик, маршрутизатор может получить несколь¬

кими способами. Его можно настроить вручную, самостоятельно задав IP-адрес назначения,

маску удаленной подсети, выходной интерфейс или IP-адрес следующего перехода маршрути¬

затора для пересылки пакетов в сеть назначения (такой маршрут будет называться статиче¬

ским). Так же маршрутизатор может получить информацию автоматически от динамических

протоколов маршрутизации, таких как OSPF или EIGRP (такой маршрут будет называться

динамическим).

42

И. Трещев. «Сети и телекоммуникации. Для студентов»

2.3.4 IPv4-адресация

Как мы уже знаем, IP-адрес необходим для доставки IP-пакета от источника к месту

назначения. Его размер равен 32 битам, которые разделены на четыре части (откеты),

по восемь битов в каждом. Каждый откет разделен точкой.

Для определения сети (сетевой части IP-адреса), в которой находится узел, необходима

маска подсети.

Маска подсети - битовая маска для определения по IP-адресу адреса подсети и адреса

узла этой подсети. В отличие от IP-адреса маска подсети не является частью IP-пакета.

При наличии IP-адреса и маски подсети можно определить, в какой сети находится

узел, содержащий данный IP-адрес. Делается это с помощью логической побитовой операции

И (AND, конъюнкция). Пример применения данной операции представлен на рисунке 28. Таб¬

лица истинности конъюнкции представлена на рисунке 29. Обратите внимание на выделенную

часть. В ней маска сети имеет значение 255.255.255 или 11111111.11111111.11111111 в дво¬

ичной системе исчисления. Единицы в маске подсети определяют сетевую часть, а нули - узло¬

вую часть.

1Ру4-адрес

192

168

10

10

Маска подсети

255

255

255

0

Адрес (деоичеая система)

1

1

0

0

0

0

0

0

1

0

1

0

1

0

0

0

0

0

0

0

1

0

1

0

0

0

0

0

1

0

1

0

Маска (двоичная система)

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

1

0

0

0

0

0

0

0

0

Результат конъюнкции

1

1

0

0

0

0

0

0

1

0

1

0

1

0

0

0

0

0

0

0

1

0

1

0

0

0

0

0

0

0

0

0

Сетевой адрес

192

160

10

0

Сетевая часть

Узловая часть

Рисунок 28 - Расчет адреса сети

А

в

А Л В {А & В)

0

0

0

0

1

0

1

0

0

1

1

1

Рисунок 29 - Конъюнкция

Часто для простоты представление маски сокращают и её пишут не в двоичной системе,

а в десятичной. Такой вид определения маски подсети называется длина префикса. Её

число определяет количество бит, установленных на единицу. Она ставится после IP-адреса

и отделяется от неё наклонной чертой. Таким образом, 192.168.10.10 с маской подсети

255.255.255.0 в сокращенном варианте будет выглядеть так: 192.168.10.10/24.

Сопоставление 32-битной маски сети с префиксом представлено на рисунке 30.

Маска подсети

Двоичное представление маски подсети

Длина префикса

255,0.0.0

11111111.00000000.00000000.00000000

/8

255.255.0.0

11111111.11111111.00000000.00000000

/16

255.255.255.0

11111111.11111111.11111111.00000000

/24

255,255.255.128

11111111.11111111.11111111.10000000

/25

255.255.255.192

111Ш11.111Ш11.11111Ш.И000000

/26

255.255.255.224

11111111.11111111.11111111.11100000

/27

255.255.255.240

11111111.11111111.11111111.11110000

/28

255.255.255.248

11111111.11111111.11111111.11111000

/29

255.255.255.252

11111111.11111111.11111111.11111100

/30

255,255.255.254

11111111.11111111.11111111.11111110

/31

255.255.255.255

11111111.11111111.11111111.11111111

/32

Рисунок 30 - Сопоставление двоичной маски сети с длиной префикса

43

И. Трещев. «Сети и телекоммуникации. Для студентов»

Адреса могут быть нескольких видов:

1. Сетевой адрес - Содержит в узловой части одни нули в двоичной системе;

2. Адрес первого узла - Содержит все нули в узловой части, но заканчивается на 1;

3. Адрес последнего узла - Содержит все единицы в узловой части, но заканчивается

на 0;

4. Широковещательный адрес - Содержит в узловой части одни единицы.

Узел, подключенный к сети, может обмениваться данными с другими устройствами

несколькими способами:

1. Одноадресная рассылка - Отправка информации происходит на один конкретной узел.

Для рассылки используется уникальный адрес устройства назначения;

2. Многоадресная рассылка - Отправка информации происходит группе узлов. Для неё

в протоколе зарезервированы адреса от 224.0.0.0 до 239.255.255.255. Если отправка происхо¬

дит в пределах локальной сети, то используются адреса в пределах от 224.0.0.0 до 224.0.0.255;

3. Широковещательная рассылка - Отправка информации происходит абсолютно всем