Author: Олифер В.Г. Олифер Н.А.

Tags: компьютерные технологии компьютерные системы и сети информатика компьютерные сети вычислительная техника

ISBN: 5-8046-0133-4

Year: 2001

Text

В. Г. Олифер, Н. А. Олифер

К0ННЫ8ТЕПЫЕ СЕТИ

ПРИНЦИПЫ, ТЕХНОЛОГИИ, ПРОТОКОЛЫ

Рекомендовано Министерством образования Российской Федерации

в качестве учебного пособия для студентов высших учебных заведений,

обучающихся по направлению «Информатика и вычислительная техника»

и по специальностям «Вычислительные машины, комплексы, системы и сети»,

«Автоматизированные машины, комплексы, системы и сети»,

«Программное обеспечение вычислительной техники

и автоматизированных систем»

Санкт-Петербург

Москва • Харьков • Минск

2001

С^ППТЕР

ББК 32.973.202я7

УДК 681.326(075)

054

Рецензенты:

Кафедра «Вычислительная техника» факультета «Вычислительные машины и системы»

Московского государственного института радиотехники, электроники и автоматики

(Технического университета)

Ю. А. Григорьев, доктор технических наук, профессор,

кафедра «Системы обработки информации и управления»

Московский государственный технический университет им. Н. Э.. Баумана

Б. Ф. Прижуков, кандидат технических наук,

заместитель начальника ИВЦ

ОАО Московский междугородный и международный телефон

054 Компьютерные сети. Принципы, технологии, протоколы / В. Г. Олифер,

Н. А. Олифер. — СПб.: Питер, 2001. — 672 с.: ил.

ISBN 5-8046-0133-4

Книга представляет собой фундаментальный учебник, в котором последовательно рассматри-

ваются все основные аспекты архитектуры и технологии современных компьютерных сетей. Она

предназначена для студентов, аспирантов и технических специалистов, которые хотят получить

базовые знания о принципах построения компьютерных сетей, понять особенности традиционных

и перспективных технологий локальных и глобальных сетей, изучить способы создания крупных

составных сетей и управления такими сетями.

Рекомендуется в качестве учебного пособия для студентов, обучающихся по направлению

«Информатика и вычислительная техника».

ББК 32.973.202я7

УДК 681.326(075)

ISBN 5-8046-0133-4

© В. Г. Олифер, Н. А. Олифер, 1999

© Издательский дом «Питер», 2001

Содержание

От авторов...........................................................16

Для кого эта книга................................................16

Структура книги...................................................17

Благодарности........................................................20

Глава 1 • Общие принципы построения вычислительных сетей...........21

1.1. От централизованных систем — к вычислительным сетям..........21

1.1.1. Эволюция вычислительных систем.........................21

Системы пакетной обработки.............................21

Многотерминальные системы — прообраз сети..............22

Появление глобальных сетей.............................23

Первые локальные сети..................................24

Создание стандартных технологий локальных сетей........25

Современные тенденции..................................26

1.1.2. Вычислительные сети — частный случай распределенных

систем.........................................................27

Мультипроцессорные компьютеры..........................27

Многомашинные системы..................................28

Вычислительные сети....................................29

Распределенные программы...............................30

1.1.3. Основные программные и аппаратные компоненты сети......31

1.1.4. Что дает предприятию использование сетей...............32

Выводы........................................................35

1.2. Основные проблемы построения сетей...........................36

1.2.1. Связь компьютера с периферийными устройствами..........36

1.2.2. Простейший случай взаимодействия двух компьютеров......38

1.2.3. Проблемы физической передачи данных по линиям связи....41

1.2.4. Проблемы объединения нескольких компьютеров............43

Топология физических связей............................43

Организация совместного использования линий связи......45

Адресация компьютеров..................................47

1.2.5. Ethernet — пример стандартного решения сетевых проблем.50

1.2.6. Структуризация как средство построения больших сетей...52

Физическая структуризация сети.........................52

Логическая структуризация сети.........................55

1.2.7. Сетевые службы.........................................59

Выводы 60

4 Содержание

1.3. Понятие «открытая система» и проблемы стандартизации......61

1.3.1. Многоуровневый подход. Протокол. Интерфейс.

Стек протоколов.............................................61

1.3.2. Модель OSI...........................................66

1.3.3. Уровни модели OSI....................................69

Физический уровень..................................69

Канальный уровень................................. 69

Сетевой уровень.....................................70

Транспортный уровень................................72

Сеансовый уровень...................................73

Представительный уровень............................74

Прикладной уровень......................:...........74

Сетезависимые и сетенезависимые уровни..............74

1.3.4. Понятие «открытая система»...........................76

1.3.5. Модульность и стандартизация.........................77

1.3.6. Источники стандартов.................................78

1.3.7. Стандартные стеки коммуникационных протоколов........82

Стек OSI............................................82

Стек TCP/IP.........................................83

Стек IPX/SPX...................................... 85

Стек NetBIOS/SMB....................................85

Выводы......................................................87

1.4. Локальные и глобальные сети...............................87

1.4.1. Особенности локальных, глобальных и городских сетей..87

1.4.2. Отличия локальных сетей от глобальных................88

1.4.3. Тенденция к сближению локальных и глобальных сетей...90

Выводы......................................................92

1.5. Сети отделов, кампусов и корпораций.......................92

1.5.1. Сети отделов.........................................92

1.5.2. Сети кампусов........................................93

1.5.3. Корпоративные сети...................................95

Выводы......................................................97

1.6. Требования, предъявляемые к современным вычислительным сетям.97

1.6.1. Производительность...................................98

1.6.2. Надежность и безопасность...........................101

1.6.3. Расширяемость и масштабируемость....................102

, 1.6.4. Прозрачность........................................102

1.6.5. Поддержка разных видов трафика......................103

1.6.6. Управляемость.......................................104

1.6.7. Совместимость.......................................105

Выводы.....................................................105

Вопросы и упражнения..........................................106

Глава 2 * Основы передачи дискретных данных......................109

2.1. Линии связи..............................................109

2.1.1. Типы линий связи....................................109

Содержание 5

2.1.2. Аппаратура линий связи.............................111

2.1.3. Характеристики линий связи..........................ИЗ

Типы характеристик и способы их определения.........113

Спектральный анализ сигналов на линиях связи.......114

Амплитудно-частотная характеристика, полоса

пропускания и затухание............................116

Пропускная способность линии.......................118

Связь между пропускной способностью линии

и ее полосой пропускания...........................121

Помехоустойчивость и достоверность.................122

2.1.4. Стандарты кабелей..................................123

Кабели на основе неэкранированной витой пары.......125

Кабели на основе экранированной витой пары.........127

Коаксиальные кабели................................127

Волоконно-оптические кабели........................128

Выводы....................................................130

2.2. Методы передачи дискретных данных на физическом уровне..132

2.2.1. Аналоговая модуляция...............................132

Методы аналоговой модуляции........................133

Спектр модулированного сигнала.....................134

2.2.2. Цифровое кодирование...............................135

Требования к методам цифрового кодирования.........135

Потенциальный код без возвращения к нулю...........137

Метод биполярного кодирования с альтернативной

инверсией..........................................138

Потенциальный код с инверсией при единице..........138

Биполярный импульсный код..........................139

Манчестерский код..................................139

Потенциальный код 2B1Q.............................140

2.2.3. Логическое кодирование.............................140

Избыточные коды.................................. 140

Скрэмблирование....................................141

2.2.4. Дискретная модуляция аналоговых сигналов...........144

2.2.5. Асинхронная и синхронная передачи..................147

Выводы....................................................148

2.3. Методы передачи данных канального уровня................149

2.3.1. Асинхронные протоколы..............................150

2.3.2. Синхронные символьно-ориентированные

и бит-ориентированные протоколы............................151

Символьно-ориентированные протоколы................152

Бит-ориентированные протоколы......................152

Протоколы с гибким форматом кадра..................154

2.3.3. Передача с установлением соединения

и без установления соединения..............................155

2.3.4. Обнаружение и коррекция ошибок.....................157

Методы обнаружения ошибок..........................157

6 Содержание

Методы восстановления искаженных и потерянных кадров... 158

2.3.5. Компрессия данных....................................161

Выводы......................................................163

2.4. Методы коммутации..........................................164

2.4.1. Коммутация каналов...................................165

Коммутация каналов на основе частотного

мультиплексирования..................................166

; , Коммутация каналов на основе разделения времени.....168

v*.' Общие свойства сетей с коммутацией каналов..........170

Обеспечение дуплексного режима работы на основе

технологий FDM, TDM и WDM...........................171

2.4.2. Коммутация пакетов...................................172

Принципы коммутации пакетов.........................172

Виртуальные каналы в сетях с коммутацией пакетов...174

Пропускная способность сетей с коммутацией пакетов.175

2.4.3. Коммутация сообщений.................................177

Выводы......................................................178

Вопросы и упражнения............................................179

Глава 3 • Базовые технологии локальных сетей.......................181

3.1. Протоколы и стандарты локальных сетей......................181

3.1.1. Общая характеристика протоколов локальных сетей......181

3.1.2. Структура стандартов IEEE 802.x..................... 184

Выводы......................................................187

3.2. Протокол LLC уровня управления логическим каналом (802.2). 188

3.2.1 Три типа процедур уровня LLC..........................188

3.2.2. Структура кадров LLC. Процедура с восстановлением

кадров LLC2............................................189

Выводы......................................................192

3.3. Технология Ethernet (802.3)................................193

3.3.1. Метод доступа CSMA/CD................................193

Этапы доступа к среде...............................194

Возникновение коллизии..............................195

Время двойного оборота и распознавание коллизий.....197

3.3.2. Максимальная производительность сети Ethernet........199

3.3.3. Форматы кадров технологии Ethernet...................201

Кадр 802.3/LLC......................................202

Кадр Raw 802.3/Novell 802.3.........................204

Кадр Ethernet DIX/Ethemet II........................204

Кадр Ethernet SNAP..................................205

Использование различных типов кадров Ethernet.......205

3.3.4. Спецификации физической среды Ethernet...............206

Стандарт 10Base-5...................................207

Стандарт 10Base-2...................................209

Стандарт 10Base-T...................................211

Оптоволоконный Ethernet.............................214

Содержание 7

Домен коллизий.................................. 215

Общие характеристики стандартов Ethernet 10 Мбит/с......215

3.3.5, Методика расчета конфигурации сети Ethernet........216

Расчет PDV......................’.................217

Расчет PW.........................................219

Выводы....................................................220

3.4. Технология Token Ring (802.5)...........................221

3.4.1. Основные характеристики технологии.................221

3.4.2. Маркерный метод доступа к разделяемой среде........222

3.4.3. Форматы кадров Token Ring..........................224

Маркер............................................224

Кадр данных и прерывающая последовательность......224

Приоритетный доступ к кольцу......................226

3.4.4. Физический уровень технологии Token Ring...........227

Выводы....................................................229

3.5. Технология FDDI.........................................230

3.5.1. Основные характеристики технологии.................230

3.5.2. Особенности метода доступа FDDI.................. 232

3.5.3. Отказоустойчивость технологии FDDI.................233

3.5.4. Физический уровень технологии FDDI.................235

3.5.5. Сравнение FDDI с технологиями Ethernet и Token Ring......236

Выводы....................................................237

3.6. Fast Ethernet и 100VG-AnyLAN как развитие технологии Ethernet.238

3.6.1. Физический уровень технологии Fast Ethernet........239

Физический уровень 100Base-FX — многомодовое

оптоволокно, два волокна...........................242

Физический уровень 100Base-TX — витая пара UTP Cat 5

или STP Туре 1, две пары......................243

Физический уровень 100Base-T4 — витая пара UTP Cat 3,

четыре пары...................................244

3.6.2. Правила построения сегментов Fast Ethernet

при использовании повторителей............................245

Ограничения длин сегментов DTE-DTE................246

Ограничения сетей Fast Ethernet, построенных

на повторителях....................................246

3.6.3. Особенности технологии 100VG-AnyLAN................249

Выводы....................................................251

3.7. Высокоскоростная технология Gigabit Ethernet............252

3.7.1. Общая характеристика стандарта.....................252

3.7.2. Средства обеспечения диаметра сети в 200 м

на разделяемой среде.................................... 255

3.7.3. Спецификации физической среды стандарта 802.3z.....256

Многомодовый кабель...............................256

Одномодовый кабель................................256

Твинаксиальный кабель.............................257

3.7.4. Gigabit Ethernet на витой паре категории 5.........257

8 Содержание

Выводы....................................................258

Вопросы и упражнения..........................................259

Глава 4 • Построение локальных сетей по стандартам физического

и канального уровней.............................................263

4.1. Структурированная кабельная система......................263

4.1.1. Иерархия в кабельной системе.....:.................264

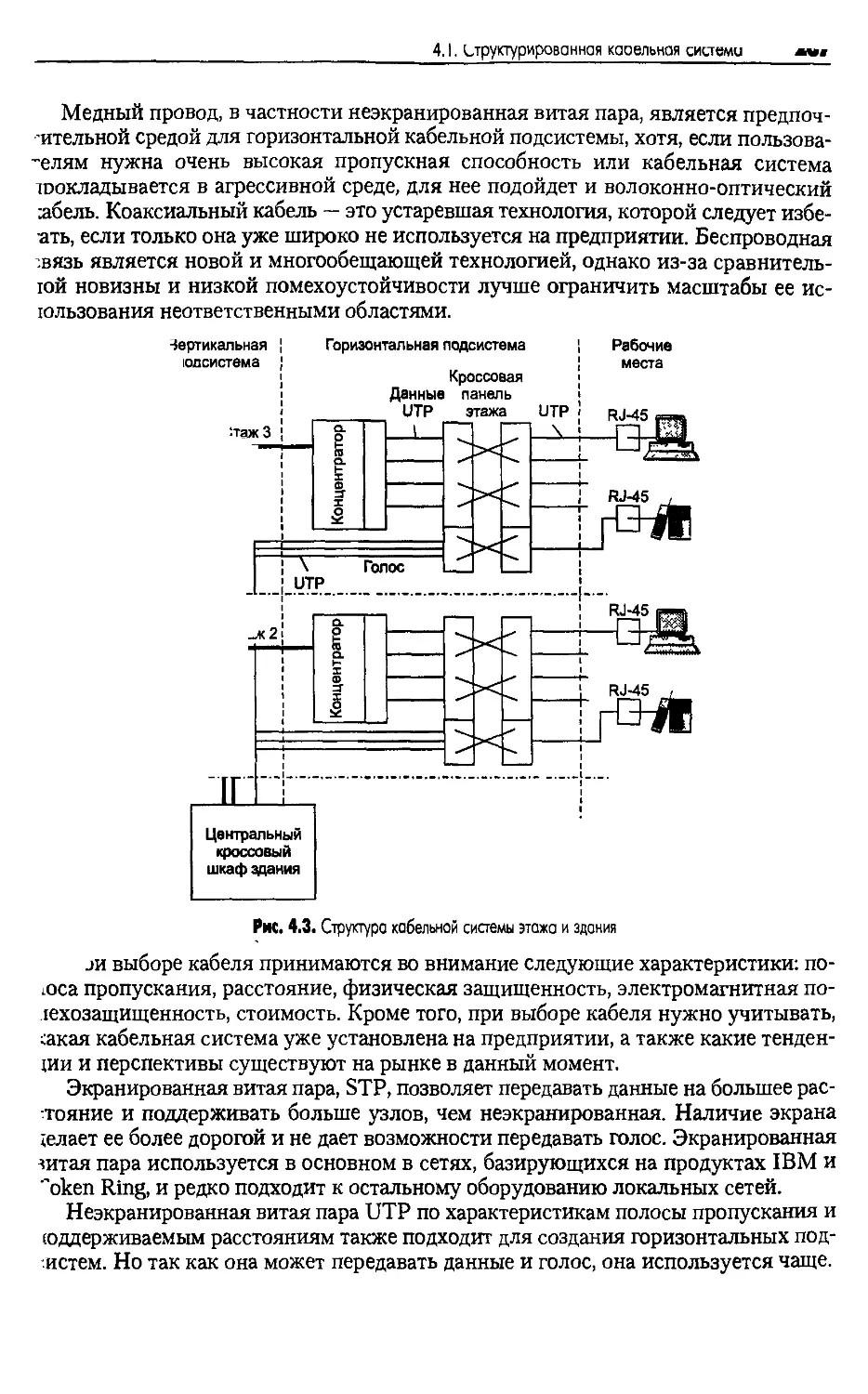

4.1.2. Выбор типа кабеля для горизонтальных подсистем.....266

4.1.3. Выбор типа кабеля для вертикальных подсистем.......269

4.1.4. Выбор типа кабеля для подсистемы кампуса...........270

Выводы....................................................271

4.2. Концентраторы и сетевые адаптеры.........................271

4.2.1. Сетевые адаптеры...................................272

Функции и характеристики сетевых адаптеров........272

Классификация сетевых адаптеров...................273

4.2.2. Концентраторы......................................275

Основные и дополнительные функции концентраторов...275

Отключение портов.................................277

Поддержка резервных связей........................278

Защита от несанкционированного доступа............279

Многосегментные концентраторы.....................280

Управление концентратором по протоколу SNMP.......281

Конструктивное исполнение концентраторов..........282

Выводы....................................................285

4.3. Логическая структуризация сети с помощью мостов

и коммутаторов................................................285

4.3.1. Причины логической структуризации локальных сетей..286

Ограничения сети, построенной на общей

разделяемой среде..................................286

Преимущества логической структуризации сети.......288

Структуризация с помощью мостов и коммутаторов....291

4.3.2. Принципы работы мостов.............................293

Алгоритм работы прозрачного моста.................293

Мосты с маршрутизацией от источника...............297

Ограничения топологии сети, построенной на мостах.299

4.3.3. Коммутаторы локальных сетей.......................301

' 4.3.4. Полнодуплексные протоколы локальных сетей..........306

Изменения в работе МАС-уровня при полнодуплексной

работе.............................................306

Проблема управления потоком данных при полнодуплексной

работе.............................................308

4.3.5 Управления потоком кадров при полудуплексной работе.311

Выводы....................................................312

4.4. Техническая реализация и дополнительные функции коммутаторов.... 313

4.4.1. Особенности технической реализации коммутаторов....313

Коммутаторы на основе коммутационной матрицы......314

Содержание 9

Коммутаторы с общей шиной..........................316

Коммутаторы с разделяемой памятью..................317

Комбинированные коммутаторы........................317

Конструктивное исполнение коммутаторов.............318

4.4.2. Характеристики, влияющие на производительность

коммутаторов..............................................320

Скорость фильтрации и скорость продвижения.........320

Коммутация «на лету» или с буферизацией............322

. .. Размер адресной таблицы...........................322

Объем буфера кадров................................323

4.4.3. Дополнительные функции коммутаторов.................324

Поддержка алгоритма Spanning Tree..................324

Трансляция протоколов канального уровня............328

Возможности коммутаторов по фильтрации трафика.....330

Приоритетная обработка кадров......................330

4.4.4. Виртуальные локальные сети..........................332

4.4.5. Типовые схемы применения коммутаторов

в локальных сетях.........................................337

Сочетание коммутаторов и концентраторов............337

Стянутая в точку магистраль на коммутаторе.........338

Распределенная магистраль на коммутаторах..........339

Выводы.........................................................340

Вопросы и упражнения..............................................341

Глава 5 • Сетевой уровень как средство построения больших сетей......345

5.1. Принципы объединения сетей на основе протоколов

сетевого уровня............................................. 345

5.1.1. Ограничения мостов и коммутаторов...................345

5.1.2. Понятие internetworking.............................346

5.1.3. Принципы маршрутизации..............................349

5.1.4. Протоколы маршрутизации.............................353

5.1.5. Функции маршрутизатора..............................357

У ровень интерфейсов..............................358

У ровень сетевого протокола.......................359

У ровень протоколов маршрутизации.................360

5.1.6. Реализация межсетевого взаимодействия средствами TCP/IP.361

Многоуровневая структура стека TCP/IP..............361

Уровень межсетевого взаимодействия.................361

Основной уровень...................................362

Прикладной уровень.................................362

Уровень сетевых интерфейсов........................363

Соответствие уровней стека TCP/IP семиуровневой

модели ISO/OSI......................................363

Выводы.....................................................365

5.2. Адресация в IP-сетях.....................................367

5.2.1. Типы адресов стека TCP/IP...........................367

10 Содержание

5.2.2. Классы IP-адресов...................................368

5.2.3. Особые IP-адреса....................................369

5.2.4. Использование масок в IP-адресации..................371

5.2.5. Порядок распределения IP-адресов....................372

5.2.6. Автоматизация процесса назначения IP-адресов........373

5.2.7. Отображение IP-адресов на локальные адреса..........374

5.2.8. Отображение доменных имен на 1Р-адреса..............377

Организация доменов и доменных имен...............377

Система доменных имен DNS.........................381

Выводы................................................ 382

5.3. Протокол IP..............................................383

5.3.1. Основные функции протокола IP.......................383

5.3.2. Структура IP-пакета.................................384

5.3.3. Таблицы маршрутизации в 1Р-сетях.................. 387

Примеры таблиц различных типов маршрутизаторов....387

Назначение полей таблицы маршрутизации............389

Источники и типы записей в таблице маршрутизации....391

5.3.4. Маршрутизация без использования масок...............393

5.3.5. Маршрутизация с использованием масок.............. 396

Использование масок для структуризации сети........396

Использование масок переменной длины...............400

Технология бесклассовой междоменной

маршрутизации CIDR.................................404

5.3.6. Фрагментация IP-пакетов.............................406

5.3.7. Протокол надежной доставки ТСР-сообщений............410

Порты.............................................411

Сегменты и потоки.................................412

Соединения........................................412

Реализация скользящего окна в протоколе TCP.......413

Выводы.....................................................415

5.4. Протоколы маршрутизации в 1Р-сетях.......................417

5.4.1. Внутренние и внешние протоколы маршрутизации Internet.417

5.4.2. Дистанционно-векторный протокол RIP.................419

Построение таблицы маршрутизации..................419

Адаптация RIP-маршрутизаторов к изменениям

состояния сети................................... 423

Методы борьбы с ложными маршрутами в протоколе RIP.426

' 5.4.3. Протокол «состояния связей» OSPF...............427

Выводы.....................................................431

5.5. Средства построения составных сетей стека Novell.........432

5.5.1. Общая характеристика протокола IPX..................432

5.5.2. Формат пакета протокола IPX.........................434

5.5.3. Маршрутизация протокола IPX.........................436

Выводы.....................................................438

5.6. Основные характеристики маршрутизаторов и концентраторов.439

5.6.1. Маршрутизаторы......................................439

Содержание 11

Классификация маршрутизаторов по областям применения.. 439

Основные технические характеристики маршрутизатора.441

Дополнительные функциональные возможности

маршрутизаторов....................................442

5.6.2. Корпоративные модульные концентраторы..............444

5.6.3. Стирание граней между коммутаторами

и маршрутизаторами........................................446

Соотношение коммутации и маршрутизации

в корпоративных сетях..............................446

Отказ от маршрутизации............................447

Коммутаторы 3-го уровня с классической маршрутизацией .. 448

Маршрутизация потоков.............................449

Выводы....................................................451

Вопросы и упражнения.........................................451

Глава 6 • Глобальные сети..................................... 455

6.1. Основные понятия и определения..........................456

6.1.1. Обобщенная структура и функции глобальной сети.....456

Транспортные функции глобальной сети..............456

Высокоуровневые услуги глобальных сетей...........457

Структура глобальной сети.........................458

Интерфейсы DTE-DCE................................461

6.1.2. Типы глобальных сетей..............................464

Выделенные каналы.................................464

Глобальные сети с коммутацией каналов.............465

Глобальные сети с коммутацией пакетов.............466

Магистральные сети и сети доступа.................467

Выводы....................................................470

6.2. Глобальные связи на основе выделенных линий..............471

6.2.1. Аналоговые выделенные линии........................472

Типы аналоговых выделенных линий..................472

Модемы для работы на выделенных каналах...........472

6.2.2. Цифровые выделенные линии..........................476

Технология плезиохронной цифровой иерархии PDH....476

Технология синхронной цифровой иерархии SONET/SDH ... 479

Применение цифровых первичных сетей...............486

Устройства DSU/CSU для подключения к выделенному

каналу.............................................489

6.2.3. Протоколы канального уровня для выделенных линий...489

Протокол SLIP.....................................490

Протоколы семейства HDLC..........................492

Протокол РРР......................................492

6.2.4. Использование выделенных линий для построения

корпоративной сети.......................................494

Выводы....................................................498

6.3. Глобальные связи на основе сетей с коммутацией каналов..500

12 Содержоние

6.3.1. Аналоговые телефонные сети...........................501

Организация аналоговых телефонных сетей...............501

Модемы для работы на коммутируемых аналоговых линиях... 503

6.3.2. Служба коммутируемых цифровых каналов Switched 56....506

6.3.3. ISDN сети с интегральными услугами...................507

Цели и история создания технологии ISDN.............507

Пользовательские интерфейсы ISDN....................509

Подключение пользовательского оборудования к сети ISDN ... 511

Адресация в сетях ISDN..............................513

Стек протоколов и структура сети ISDN...............515

Использование служб ISDN в корпоративных сетях........516

Выводы......................................................518

6.4. Компьютерные глобальные сети с коммутацией пакетов........519

6.4.1. Принцип коммутации пакетов с использованием техники

виртуальных каналов.........................................520

6.4.2. Сети Х.25............................................523

Назначение и структура сетей Х.25...................523

Адресация в сетях Х.25..............................526

Стек протоколов сети Х.25...........................526

6.4.3' . Сети Frame Relay...................................530

Назначение и общая характеристика...................530

Стек протоколов frame relay.........................532

Поддержка качества обслуживания.....................534

Использование сетей frame relay.....................539

6.4.4. Технология ATM.......................................540

Основные принципы технологии ATM....................542

Стек протоколов ATM.................................548

Уровень адаптации AAL...............................549

Протокол ATM........................................551

Категории услуг протокола ATM и управление трафиком...554

Передача трафика IP через сети ATM..................559

Сосуществование ATM с традиционными технологиями

локальных сетей.....................................561

Использование технологии ATM........................564

Выводы......................................................566

6.5. Удаленный доступ..........................................567

6.5.1. Основные схемы глобальных связей при удаленном доступе.567

Типы взаимодействующих систем.......................568

Типы поддерживаемых служб...........................569

Типы используемых глобальных служб..................570

6.5.2. Доступ компьютер — сеть..............................571

Удаленный узел......................................572

Удаленное управление и терминальный доступ..........573

Почта...............................................574

6.5.3. Удаленный доступ через промежуточную сеть............575

Общая схема двухступенчатого доступа................575

Содержание 13

Технологии ускоренного доступа к Internet через

абонентские окончания телефонных и кабельных сетей...577

Выводы....................................................579

Вопросы и упражнения.........................................580

Глава 7 • Средства анализа и управления сетями..................583

7.1. Функции и архитектура систем управления сетями..........584

7.1.1. Функциональные группы задач управления.............584

7.1.2. Многоуровневое представление задач управления......588

7.1.3. Архитектуры систем управления сетями...............590

Схема менеджер — агент............................590

Структуры распределенных систем управления........592

Платформенный подход..............................595

Выводы....................................................596

7.2. Стандарты систем управления.............................596

7.2.1. Стандартизуемые элементы системы управления........596

7.2.2. Стандарты систем управления на основе протокола SNMP.597

Концепции SNMP-управления.........................597

Примитивы протокола SNMP..........................598

Структура SNMP MIB................................599

Форматы и имена объектов SNMP MIB.................601

Формат сообщений SNMP.............................603

Спецификация RMON MIB.............................606

Недостатки протокола SNMP.........................608

7.2.3. Стандарты управления OSI...........................608

Агенты и менеджеры........................-.......609

Управление системами, управление уровнем

и операции уровня..................................611

Информационная модель управления..................611

Управляющие знания и деревья знаний...............612

Использование древовидных баз данных для хранения

управляющих знаний.................................613

Правила определения управляемых объектов..........614

Протокол CMIP и услуги CMIS.......................615

Сравнение протоколов SNMP и CMIP..................617

Выводы....................................................618

7.3. Мониторинг и анализ локальных сетей.....................619

7.3.1. Классификация средств мониторинга и анализа........619

7.3.2. Анализаторы протоколов.............................621

7.3.3. Сетевые анализаторы................................622

7.3.4. Кабельные сканеры и тестеры........................622

7.3.5. Многофункциональные портативные приборы мониторинга..623

Интерфейс пользователя............................623

Функции проверки аппаратуры и кабелей.............624

Функции сбора статистики..........................625

Функции анализа протоколов........................627

14 Содержание

7.3.6. Мониторинг локальных сетей на основе коммутаторов.628

Наблюдение за трафиком............................628

Управление виртуальными сетями....................629

Выводы...................................................629

Вопросы и упражнения.........................................630

Заключение......................................................632

Приложение......................................................634

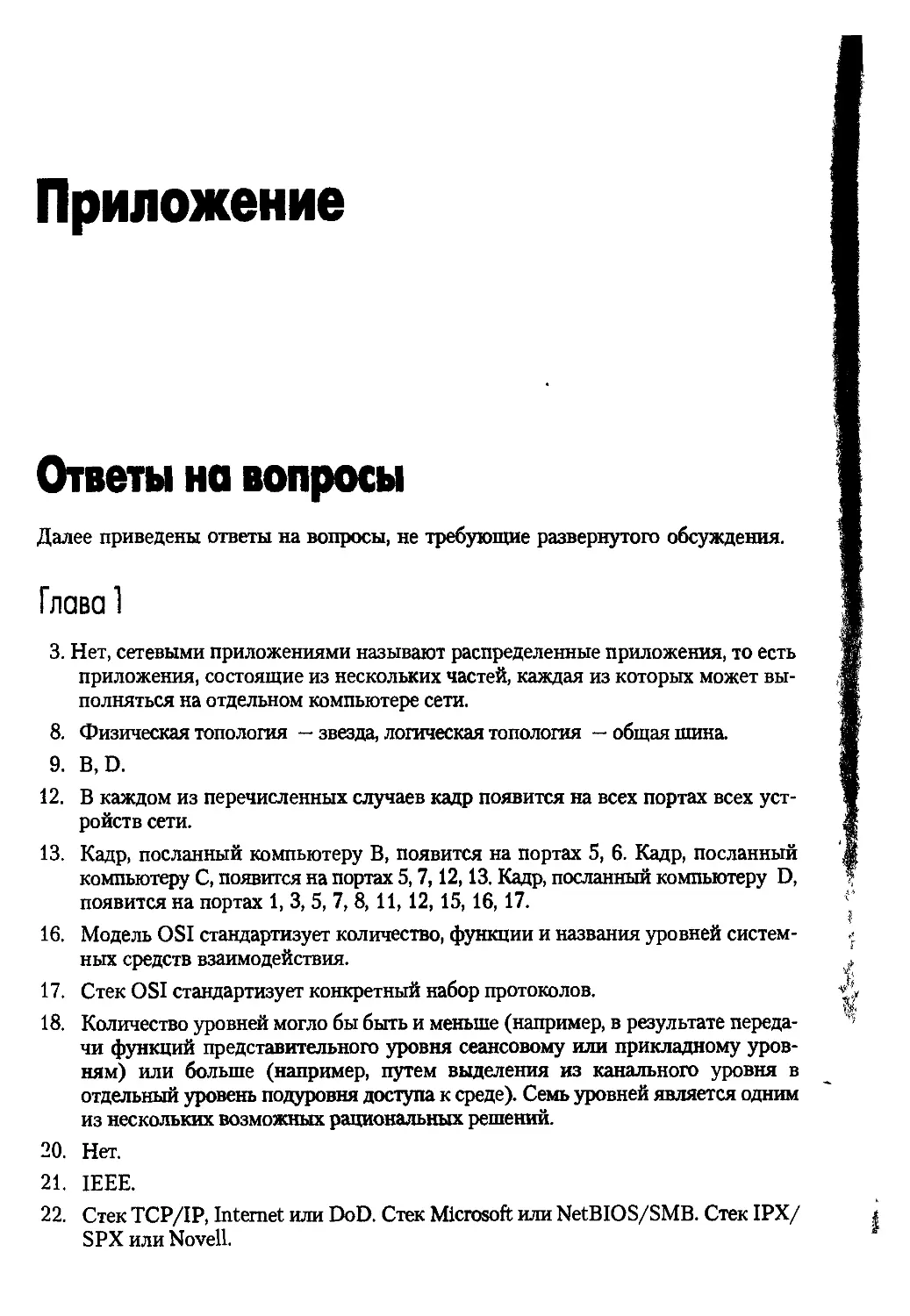

Ответы на вопросы............................................634

Глава 1.................................;................634

Глава 2..................................................635

Глава 3..................................................635

Глава 4..................................................636

Глава 5..................................................638

Глава 6..................................................639

Глава 7..................................................640

Рекомендуемая литература......................................641

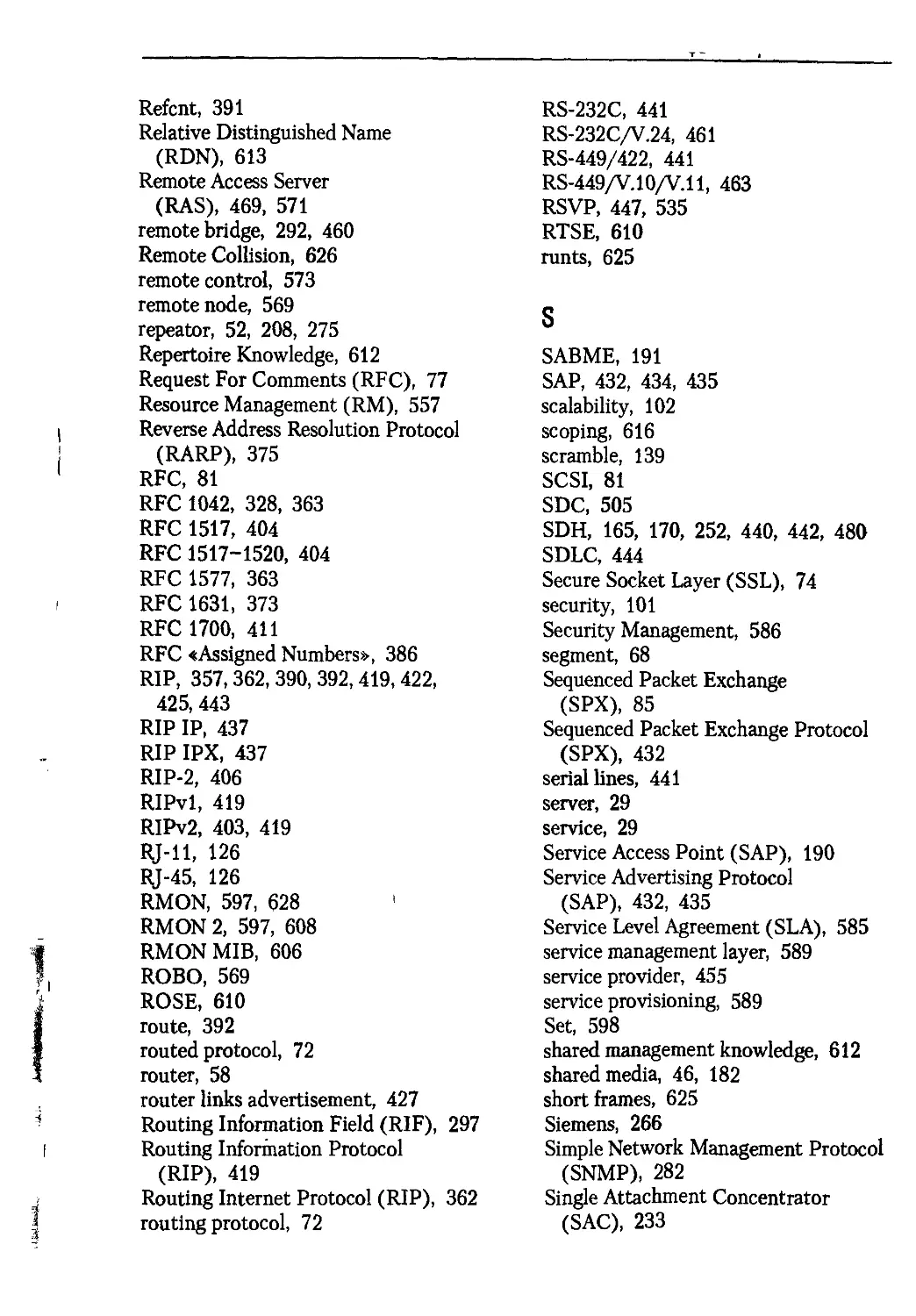

Алфавитный указатель.............................................643

Посвящаем нашей дочери Анне

От авторов

Эта книга является результатом опыта пятилетнего преподавания авторами курсов

сетевой тематики в Центре информационных технологий в стенах Московского

государственного университета. Основу книги составили материалы курсов «Про-

блемы построения корпоративных сетей», «Основы сетевых технологий», «Орга-

низация удаленного доступа», «Сети TCP/IP», «Стратегическое планирование сетей

масштаба предприятия» и ряда других. Эти материалы прошли успешную провер-

ку в бескомпромиссной и сложной аудитории, состоящей из слушателей с суще-

ственно разным уровнем подготовки и кругом профессиональных интересов. Среди

них были студенты и аспиранты вузов, сетевые администраторы и интеграторы,

начальники отделов автоматизации и преподаватели. Учитывая специфику ауди-

тории, курсы лекций были построены так, чтобы начинающий получил основу для

дальнейшего изучения, а специалист систематизировал и актуализировал свои зна-

ния. В соответствии с такими же принципами написана и эта книга — она является

фундаментальным курсом по компьютерным сетям, который сочетает широту охвата

основных областей, проблем и технологий этой быстро развивающейся области

знаний с основательным рассмотрением деталей каждой технологии и особенно-

стей оборудования, в котором эта технология реализуется.

Для кого это книга

Книга предназначена для студентов, аспирантов и технических специалистов, ко-

торые хотят получить базовые знания о принципах построения компьютерных се-

тей, понять особенности традиционных и перспективных технологий локальных и

глобальных сетей, изучить способы создания крупных составных сетей и управле-

ния такими сетями.

Книга будет полезна начинающим специалистам в области сетевых технологий,

которые имеют только общие представления о работе сетей из опыта общения с

персональными компьютерами и, возможно, с сетью Internet, но хотели бы полу-

чить базовые знания, позволяющие продолжать изучение сетей самостоятельно.

От авторов 17

Сложившимся сетевым специалистам книга может оказать помощь при зна-

комстве с теми технологиями, с которыми им не пришлось столкнуться в практи-

ческой работе, а также быть справочным средством, в кртором можно найти описание

конкретного протокола, формата кадра и т. п.

Студенты всех специальностей могут использовать книгу в качестве учебного

пособия для общего курса по компьютерным сетям, а для студентов группы специ-

альностей «220000. Информатика и вычислительная техника» книга может слу-

жить учебным пособием по специальным дисциплинам.

Структура книги

Книга построена по принципу «спирали познания». Авторы не раз возвращаются к

обсуждению отдельных проблем, методов и технологий, но каждый раз на новом

уровне.

В главе 1 рассматриваются самые общие вопросы построения вычислительных

сетей. Как появились первые сети? Что они могут дать предприятию? Какие сете-

вые задачи возникают уже при связи двух компьютеров? Какие новые проблемы

появляются при увеличении числа связываемых машин? Почему такое важное

значение в мире вычислительных сетей придается модели ISO/OSI? И так ли уж

принципиально отличие локальных и глобальных сетей? Глава заканчивается об-

суждением требований, которые предъявляются к современным вычислительным

сетям. И здесь главной задачей является пояснение смысла основных характерис-

тик сети. В каких единицах измеряется производительность сети? В чем отличие

масштабируемости от расширяемости? Почему для современной сети так жела-

тельно совмещение голосового и компьютерного трафика?

Глава 2 носит вспомогательный характер и представляет собой своего рода

учебник в учебнике. В ней детально излагаются современные методы передачи

дискретной информации в сетях. Хотя этот материал относится не только к компь-

ютерным сетям, но и к любым системам связи, его наличие дает возможность чита-

телю, не тратя время на просмотр большого количества литературы, получить тот

необходимый минимум знаний в таких областях, как теория информации, спект-

ральный анализ, физическое и логическое кодирование данных, обнаружение и

коррекция ошибок, без которого трудно глубоко вникнуть в методы построения

современных протоколов и коммуникационного оборудования.

В главе 3 даны подробные описания практически всех основных технологий ло-

кальных сетей, как традиционных, таких как Ethernet, Token Ring и FDDI, так и

новых высокоскоростных, таких как Fast Ethernet, 100VG-AnyLAN, Gigabit Ethernet.

Кроме того, рассматриваются некоторые факты истории становления технологий, их

стандартизации и развития, помогающие понять место каждой технологии в ряду ей

подобных, а также ее перспективы. Для технологий семейства Ethernet приводятся

рекомендованные IEEE методики расчета корректности конфигурации сети.

Глава 4 посвящена оборудованию локальных сетей, работающему на физиче-

ском и канальном уровнях, — структурированным кабельным системам, сетевым

адаптерам, повторителям и концентраторам различных технологий, а также мос-

там и наиболее динамично развивающемуся классу устройств локальных сетей —

коммутаторам. Наряду с потребительскими характеристиками коммутаторов при-

ведены типовые схемы их внутренней организации, рассмотрена поддержка ими

18 От авторов

резервных связей на основе протокола Spanning Tree, а также одна из наиболее

перспективных технологий, реализованная в коммутаторах, — технология вирту-

альных сетей VLAN. Большое внимание в главе уделяется методам логической

структуризации сетей, рассматриваются причины повышения производительнос-

ти, надежности и управляемости сетей, разделенных на логические сегменты.

В главе 5 рассмотрены вопросы построения составных сетей, а также наиболее

сложные и интересные сетевые устройства — маршрутизаторы. Центральное место

в главе занимает реализация общих принципов и идей межсетевого взаимодей-

ствия (internetworking) в IP-сетях. Описываются различные аспекты адресации:

способы отображения локальных, сетевых и символьных адресов, использование

масок и современных методов агрегирования IP-адресов в Internet, а также спосо-

бы автоматического конфигурирования узлов. Детально рассмотрена работа про-

токола IP по продвижению и фрагментации пакетов, изучается общий формат

таблицы маршрутизации и примеры ее частных реализаций в программных и ап-

паратных маршрутизаторах различных типов. Приводится подробное описание

протоколов маршрутизации RIP и OSPF, анализируются области применимости

этих протоколов и возможности их комбинирования. Всестороннее рассмотрение в

главе 5 протоколов стека TCP/IP придает ей самостоятельное значение введения в

IP-сети. Главу завершает описание типов и основных характеристик маршрутиза-

торов, вариантов их внутренней организации, а также методов комбинирования

функций коммутации и маршрутизации в одном устройстве — коммутаторе 3-го

уровня.

Глава 6 целиком посвящена глобальным сетям. Так как технологии, оборудова-

ние и даже терминология этих сетей являются весьма специфическими, то чита-

тель возвращается в некоторой степени к сетевым «азам», несмотря на то, что он

уже изучил достаточно много сложных вопросов и поднялся сравнительно высоко

по уровням модели OSI. Подробно изучается основа любой территориальной сети —

выделенные аналоговые и цифровые каналы, технологии первичных сетей FDM,

PDH и SONET/SDH, позволяющие создавать такие каналы, соответствующее обо-

рудование доступа — модемы различных типов и цифровые устройства DSU/CSU,

а также — протоколы канального уровня HDLC, РРР и SLIP. Глава содержит опи-

сание широкого спектра технологий глобальных сетей — как классических Х.25,

так и более современных ISDN, frame relay и ATM. Наряду с детальным рассмотре-

нием архитектуры, протоколов и услуг сетей каждого типа изучается техника пе-

редачи данных на основе виртуальных каналов, отличающая эти технологии от

технологий локальных сетей. Глава завершается рассмотрением схем и средств уда-

ленного доступа, позволяющих домашним и мобильным пользователям разделять

ресурсы корпоративной сети.

В главе 7, завершающей книгу, рассматриваются системы управления сетями.

Эти сложные, громоздкие и дорогостоящие системы всегда вызывают много вопро-

сов: В каких случаях их применение оправдано? Что делает платформа управле-

ния? Возможно ли создание единой системы управления для разнородной сети,

построенной на оборудовании разных производителей? Приведенный в главе ма-

териал знакомит читателя с набором функций, который должен поддерживаться

системой управления в соответствии с международными стандартами, архитекту-

рой систем управления крупными разнородными сетями, назначением платформ

управления. Детально описываются протоколы SNMP, CMIP и структура стандарт-

ных управляющих баз MIB-I, MIB-П и RMON MIB, встраиваемых в оборудо-

Эт авторов 19

вание. Глава завершается рассмотрением портативных приборов, выполняющих

функции мониторинга сети.

Авторы стремились сделать работу читателя с книгой максимально эффектив-

ной. Подробный индексный указатель позволяет быстро найти интересующий ма-

териал по одному из многочисленных терминов, используемых в сетевой индустрии.

Каждый раздел завершается выводами, которые призваны сконцентрировать вни-

мание читателя на главных идеях, темах и результатах раздела, помогая ему не

упустить из виду главное за обилием, хотя и полезных, но частных фактов и де-

талей. В конце каждой главы помещены вопросы и упражнения для проверки

степени усвоения основных концепций, а в отдельных случаях и для углубления

понимания некоторых идей. Ответы на некоторые из этих вопросов вы найдете в

приложении к книге.

Авторы осознают, что ряд важных вопросов, относящихся к компьютерным се-

тям, не был рассмотрен в данной книге. Прежде всего, это сетевые операционные

системы и их ключевые службы, такие как справочная служба и служба безопасно-

сти, а также методы и средства согласования неоднородных сетей. Объединение

этих тем с рассмотрением транспортных аспектов компьютерных сетей, составив-

ших ядро этой книги, неизбежно привело бы к чрезмерному росту ее объема. В на-

стоящее время авторы работают над новой книгой, которая является логическим

продолжением этого учебника и посвящена сетевым операционным системам и

сетевым службам.

От издательства

Ваши замечания, предложения, вопросы отправляйте по адресу электронной почты

comp@piter-press.ru (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение!

Подробную информацию о наших книгах вы найдете на Web-сайте издательства

http://www.piter-press.ru.

Благодарности

Прежде всего мы хотим поблагодарить директоров Центра информационных

технологий Алексея и Елену Сальниковых, так как эта книга вряд ли была бы

написана, если бы они не организовали в свое время Центр и не пригласили нас

возглавить и вести в нем сетевое направление. Кроме того, мы признательны им

за постоянную готовность удовлетворять все наши информационные потребнос-

ти — у нас всегда была возможность получать самые свежие зарубежные журна-

лы, книги известных мировых издательств, технические обзоры, материалы

конференций, а также и за ту напряженную рабочую атмосферу, которая требо-

вала от нас постоянного расширения круга интересов и тематики курсов. Выра-

жаем признательность сотрудникам Центра Жене Григорьевой, Кире Кузнецовой

и Наташе Новиковой за то, что они максимально облегчали нам работу по

подготовке конспектов лекций, послуживших основой этой книги.

Мы благодарим компании IBS, UNI, АйТи, ADV Consulting и лично сотрудни-

ков этих компаний Валерия Гущина, Сергея Малышева, Игоря Сунчелея, Алексея

Фролова и Петра Митрофанова за высокопрофессиональные консультации, кото-

рые мы всегда от них получали, совместную работу по проведению курсов, предо-

ставление свежих технических материалов и готовность поделиться практическим

опытом построения сетей.

Мы благодарны также рецензентам д. т. н., профессору МГТУ им. Н. Э. Баума-

на Григорьеву Ю. А. и к. т. н., заместителю начальника ИВЦ ОАО Московский

ММТ Прижукову Б. Ф. за ценные советы и замечания, позволившие улучшить

качество этой книги.

Мы признательны сотрудникам издательства «Питер», особенно заведующей

редакцией компьютерной литературы и одновременно нашему главному редакто-

ру Екатерине Строгановой, а также литературному редактору Алексею Жданову,

которые помогли нам в очень сжатые сроки превратить конспект лекций в книгу,

которая найдет, надеемся, своего массового читателя.

Виктор и Наталья Олифер

Общие принципы

построения

вычислительных

сетей

1Л. От централизованных систем —

к вычислительным сетям

1.1.1. Эволюция вычислительных систем

Концепция вычислительных сетей является логическим результатом эволюции

компьютерной технологии. Первые компьютеры 50-х годов — большие, громоздкие

и дорогие — предназначались для очень небольшого числа избранных пользовате-

лей. Часто эти монстры занимали целые здания. Такие компьютеры не были пред-

назначены для интерактивной работы пользователя, а использовались в режиме

пакетной обработки.

Системы пакетной обработки

Системы пакетной обработки, как правило, строились на базе мэйнфрейма — мощ-

ного и надежного компьютера универсального назначения. Пользователи подго-

тавливали перфокарты, содержащие данные и команды программ, и передавали их

в вычислительный центр. Операторы вводили эти карты в компьютер, а распеча-

танные результаты пользователи получали обычно только на следующий день

(рис. 1.1). Таким образом, одна неверно набитая карта означала как минимум

суточную задержку.

22 Глава! • Общие принципы построения вычислительных сетей

Предприятие

Рис. 1.1. Централизованная система на базе мэйнфрейма

Конечно, для пользователей интерактивный режим работы, при котором можно

с терминала оперативно руководить процессом обработки своих данных, был бы

гораздо удобней. Но интересами пользователей на первых этапах развития вычис-

лительных систем в значительной степени пренебрегали, поскольку пакетный ре-

жим — это самый эффективный режим использования вычислительной мощности,

так как он позволяет выполнить в единицу времени больше пользовательских за-

дач, чем любые другие режимы. Во главу угла ставилась эффективность работы

самого дорогого устройства вычислительной машины — процессора, в ущерб эф-

фективности работы использующих его специалистов.

Многотерминальные системы — прообраз сети

По мере удешевления процессоров в начале 60-х годов появились новые способы

организации вычислительного процесса, которые позволили учесть интересы пользо-

вателей. Начали развиваться интерактивные многотерминальные системы разделе-

ния времени (рис. 1.2). В таких системах компьютер отдавался в распоряжение

сразу нескольким пользователям. Каждый пользователь получал в свое распоря-

жение терминал, с помощью которого он мог вести диалог с компьютером. Причем

время реакции вычислительной системы было достаточно мало для того, чтобы

пользователю была не слишком заметна параллельная работа с компьютером и

других пользователей. Разделяя таким образом компьютер, пользователи получи-

ли возможность за сравнительно небольшую плату пользоваться преимуществами

компьютеризации.

Терминалы, выйдя за пределы вычислительного центра, рассредоточились по

всему предприятию. И хотя вычислительная мощность оставалась полностью цен-

трализованной, некоторые функции — такие как ввод и вывод данных — стали

распределенными. Такие многотерминальные централизованные системы внешне

уже были очень похожи на локальные вычислительные сети. Действительно, рядо-

вой пользователь работу за терминалом мэйнфрейма воспринимал примерно так

же, как сейчас он воспринимает работу за подключенным к сети персональным

компьютером. Пользователь мог получить доступ к общим файлам и периферий-

ным устройствам, при этом у него поддерживалась полная иллюзия единоличного

От централизовонных систем — к вычислительным сетям 23

владения компьютером, так как он мог запустить нужную ему программу в любой

момент и почти сразу же получить результат. (Некоторые, далекие от вычисли-

тельной техники пользователи даже были уверены, что все вычисления выполня-

ются внутри их дисплея.)

Рис. 1.2. Многотерминальная система — прообраз вычислительной сети

Таким образом, многотерминальные системы, работающие в режиме разделе-

ния времени, стали первым шагом на пути создания локальных вычислительных

сетей. Но до появления локальных сетей нужно было пройти еще большой путь,

так как многотерминальные системы, хотя и имели внешние черты распределен-

ных систем, все еще сохраняли централизованный характер обработки данных.

С другой стороны, и потребность предприятий в создании локальных сетей в это

время еще не созрела — в одном здании просто нечего было объединять в сеть, так

как из-за высокой стоимости вычислительной техники предприятия не могли себе

позволить роскошь приобретения нескольких компьютеров. В этот период был

справедлив так называемый «закон Гроша», который эмпирически отражал уро-

вень технологии того времени. В соответствии с этим законом производительность

компьютера была пропорциональна квадрату его стоимости, отсюда следовало, что

за одну и ту же сумму было выгоднее купить одну мощную машину, чем две менее

мощных — их суммарная мощность оказывалась намного ниже мощности дорогой

машины.

Появление глобальных сетей

Тем не менее потребность в соединении компьютеров, находящихся на большом

расстоянии друг от друга, к этому времени вполне назрела. Началось все с реше-

ния более простой задачи — доступа к компьютеру с терминалов, удаленных от

него на многие сотни, а то и тысячи километров. Терминалы соединялись с компь-

ютерами через телефонные сети с помощью модемов. Такие сети позволяли много-

численным пользователям получать удаленный доступ к разделяемым ресурсам

нескольких мощных компьютеров класса суперЭВМ. Затем появились системы, в

которых наряду с удаленными соединениями типа терминал—компьютер были ре-

ализованы и удаленные связи типа компьютер—компьютер. Компьютеры получи-

24 Глава! • Общие принципы построения вычислительных сетей

ли возможность обмениваться данными в автоматическом режиме, что, собствен-

но, и является базовым механизмом любой вычислительной сети. Используя этот

механизм, в первых сетях были реализованы службы обмена файлами, синхрони-

зации баз данных, электронной почты и другие, ставшие теперь традиционными

сетевые службы.

Таким образом, хронологически первыми появились глобальные вычислитель-

ные сети. Именно при построении глобальных сетей были впервые предложены и

отработаны многие основные идеи и концепции современных вычислительных се-

тей. Такие, например, как многоуровневое построение коммуникационных прото-

колов, технология коммутации пакетов, маршрутизация пакетов в составных сетях.

Первые локальные сети

В начале 70-х годов произошел технологический прорыв в области производства

компьютерных компонентов — появились большие интегральные схемы. Их срав-

нительно невысокая стоимость и высокие функциональные возможности привели

к созданию мини-компьютеров, которые стали реальными конкурентами мэйн-

фреймов. Закон Гроша перестал соответствовать действительности, так как деся-

ток мини-компьютеров выполнял некоторые задачи (как правило, хорошо

распараллеливаемые) быстрее одного мэйнфрейма, а стоимость такой мини-ком-

пьютерной системы была меньше.

Даже небольшие подразделения предприятий получили возможность покупать

для себя компьютеры. Мини-компьютеры выполняли задачи управления техноло-

гическим оборудованием, складом и другие задачи уровня подразделения пред-

приятия. Таким образом, появилась концепция распределения компьютерных

ресурсов по всему предприятию. Однако при этом все компьютеры одной органи-

зации по-прежнему продолжали работать автономно (рис. 1.3).

Предприятие

Рис. 1.3. Автономное использование нескольких мини-компьютеров на одном предприятии

Но шло время, потребности пользователей вычислительной техники росли, им

стало недостаточно собственных компьютеров, им уже хотелось получить возмож-

ность обмена данными с другими близко расположенными компьютерами. В ответ

1.1. От централизованных систем — к вычислительным сетям 25

на эту потребность предприятия и организации стали соединять свои мини-компь-

ютеры вместе и разрабатывать программное обеспечение, необходимое для их вза-

имодействия. В результате появились первые локальные вычислительные сети (рис.

1.4). Они еще во многом отличались от современных локальных сетей, в первую

очередь — своими устройствами сопряжения. На первых порах для соединения

компьютеров друг с другом использовались самые разнообразные нестандартные

устройства со своим способом представления данных на линиях связи, своими

типами кабелей и т. п. Эти устройства могли соединять только те типы компьюте-

ров, для которых были разработаны, — например, мини-компьютеры PDP-11 с мэйн-

фреймом IBM 360 или компьютеры «Наири» с компьютерами «Днепр». Такая

ситуация создала большой простор для творчества студентов — названия многих

курсовых и дипломных проектов начинались тогда со слов «Устройство сопряже-

ния...».

Рис. 1.4. Различные типы связей в первых локальных сетях

Создание стандартных технологий локальных сетей

В середине 80-х годов положение дел в локальных сетях стало кардинально ме-

няться. Утвердились стандартные технологии объединения компьютеров в сеть —

Ethernet, Arcnet, Token Ring. Мощным стимулом для их развития послужили пер-

сональные компьютеры. Эти массовые продукты явились идеальными элементами

для построения сетей — с одной стороны, они были достаточно мощными для работы

сетевого программного обеспечения, а с другой — явно нуждались в объединении

своей вычислительной мощности для решения сложных задач, а также разделения

дорогих периферийных устройств и дисковых массивов. Поэтому персональные

компьютеры стали преобладать в локальных сетях, причем не только в качестве

клиентских компьютеров, но и в качестве центров хранения и обработки данных,

то есть сетевых серверов, потеснив с этих привычных ролей мини-компьютерр! и

мэйнфреймы.

Стандартные сетевые технологии превратили процесс построения локальной

сети из искусства в рутинную работу. Для создания сети достаточно было приобре-

26 Глава! • Общие принципы построения вычислительных сетей

сти сетевые адаптеры соответствующего стандарта, например Ethernet, стандарт-

ный кабель, присоединить адаптеры к кабелю стандартными разъемами и устано-

вить на компьютер одну из популярных сетевых операционных систем, например,

NetWare. После этого сеть начинала работать и присоединение каждого нового

компьютера не вызывало никаких проблем — естественно, если на нем был уста-

новлен сетевой адаптер той же технологии.

Локальные сети в сравнении с глобальными сетями внесли много нового в спосо-

бы организации работы пользователей. Доступ к разделяемым ресурсам стал гораздо

удобнее — пользователь мог просто просматривать списки имеющихся ресурсов, а не

запоминать их идентификаторы или имена. После соединения с удаленным ресур-

сом можно было работать с ним с помощью уже знакомых пользователю по работе с

локальными ресурсами команд. Последствием и одновременно движущей силой та-

кого прогресса стало появление огромного числа непрофессиональных пользовате-

лей, которым совершенно не нужно было изучать специальные (и достаточно сложные)

команды для сетевой работы. А возможность реализовать все эти удобства разработ-

чики локальных сетей получили в результате появления качественных кабельных

линий связи, на которых даже сетевые адаптеры первого поколения обеспечивали

скорость передачи данных до 10 Мбит/с.

Конечно, о таких скоростях разработчики глобальных сетей не могли даже меч-

тать — им приходилось пользоваться теми каналами связи, которые были в нали-

чии, так как прокладка новых кабельных систем для вычислительных сетей

протяженностью в тысячи километров потребовала бы колоссальных капитальных

вложений. А «под рукой» были только телефонные каналы связи, плохо приспо-

собленные для высокоскоростной передачи дискретных данных — скорость в

1200 бит/с была для них хорошим достижением. Поэтому экономное расходова-

ние пропускной способности каналов связи часто являлось основным критерием

эффективности методов передачи данных в глобальных сетях. В этих условиях

различные процедуры прозрачного доступа к удаленным ресурсам, стандартные

для локальных сетей, для глобальных сетей долго оставались непозволительной

роскошью.

Современные тенденции

Сегодня вычислительные сети продолжают развиваться, причем достаточно быст-

ро. Разрыв между локальными и глобальными сетями постоянно сокращается во

многом из-за появления высокоскоростных территориальных каналов связи, не

уступающих по качеству кабельным системам локальных сетей. В глобальных се-

тях появляются службы доступа к ресурсам, такие же удобные и прозрачные, как

и службы локальных сетей. Подобные примеры в большом количестве демонстри-

рует самая популярная глобальная сеть — Internet.

Изменяются и локальные сети. Вместо соединяющего компьютеры пассивного

кабеля в них в большом количестве появилось разнообразное коммуникационное

оборудование — коммутаторы, маршрутизаторы, шлюзы. Благодаря такому обору-

дованию появилась возможность построения больших корпоративных сетей, на-

считывающих тысячи компьютеров и имеющих сложную структуру. Возродился

интерес к крупным компьютерам — в основном из-за того, что после спада эйфории

по поводу легкости работы с персональными компьютерами выяснилось, что сис-

темы, состоящие из сотен серверов, обслуживать сложнее, чем несколько больших

1.1. От цектролизовонных систем — к вычислительным сетям 27

компьютеров. Поэтому на новом витке эволюционной спирали мэйнфреймы стали

возвращаться в корпоративные вычислительные системы, но уже как полноправ-

ные сетевые узлы, поддерживающие Ethernet или Token Ring, а также стек прото-

колов TCP/IP, ставший благодаря Internet сетевым стандартом де-факто.

Проявилась еще одна очень важная тенденция, затрагивающая в равной степе-

ни как локальные, так и глобальные сети. В них стала обрабатываться несвойствен-

ная ранее вычислительным сетям информация — голос, видеоизображения, рисунки.

Это потребовало внесения изменений в работу протоколов, сетевых операционных

систем и коммуникационного оборудования. Сложность передачи такой мульти-

медийной информации по сети связана с ее чувствительностью к задержкам при

передаче пакетов данных — задержки обычно приводят к искажению такой информа-

ции в конечных узлах сети. Так как традиционные службы вычислительных сетей —

такие как передача файлов или электронная почта — создают малочувствительный

к задержкам трафик и все элементы сетей разрабатывались в расчете на него, то

появление трафика реального времени привело к большим проблемам.

Сегодня эти проблемы решаются различными способами, в том числе и с помо-

щью специально рассчитанной на передачу различных типов трафика технологии

ATM. Однако, несмотря на значительные усилия, предпринимаемые в этом на-

правлении, до приемлемого решения проблемы пока далеко, и в этой области пред-

стоит еще много сделать, чтобы достичь заветной цели — слияния технологий не

только локальных и глобальных сетей, но и технологий любых информационных

сетей — вычислительных, телефонных, телевизионных и т. п. Хотя сегодня эта идея

многим кажется утопией, серьезные специалисты считают, что предпосылки для

такого синтеза уже существуют, и их мнения расходятся только в оценке пример-

ных сроков такого объединения — называются сроки от 10 до 25 лет. Причем счи-

тается, что основой для объединения послужит технология коммутации пакетов,

применяемая сегодня в вычислительных сетях, а не технология коммутации кана-

лов, используемая в телефонии, что, наверно, должно повысить интерес к сетям

этого типа, которым и посвящена данная книга.

1.1.2. Вычислительные сети — частный случай

распределенных систем

Компьютерные сети относятся к распределенным (или децентрализованным) вы-

числительным системам. Поскольку основным признаком распределенной вычис-

лительной системы является наличие нескольких центров обработки данных, то

наряду с компьютерными сетями к распределенным системам относят также муль-

типроцессорные компьютеры и многомашинные вычислительные комплексы.

Мультипроцессорные компьютеры

В мультипроцессорных компьютерах имеется несколько процессоров, каждый из

которых может относительно независимо от остальных выполнять свою програм-

му. В мультипроцессоре существует общая для всех процессоров операционная

система, которая оперативно распределяет вычислительную нагрузку между про-

цессорами. Взаимодействие между отдельными процессорами организуется наибо-

лее простым способом — через общую оперативную память.

28 Глава! • Общие принципы построения вычислительных сетей

Сам по себе процессорный блок не является законченным компьютером и по-

этому не может выполнять программы без остальных блоков мультипроцессорного

компьютера — памяти и периферийных устройств. Все периферийные устройства

являются для всех процессоров мультипроцессорной системы общими. Территори-

альную распределенность мультипроцессор не под держивает — все его блоки рас-

полагаются в одном или нескольких близко расположенных конструктивах, как и

у обычного компьютера.

Основное достоинство мультипроцессора — его высокая производительность,

которая достигается за счет параллельной работы нескольких процессоров. Так как

при наличии общей памяти взаимодействие процессоров происходит очень быст-

ро, мультипроцессоры могут эффективно выполнять даже приложения с высокой

степенью связи по данным.

Еще одним важным свойством мультипроцессорных систем является отказоус-

тойчивость, то есть способность к продолжению работы при отказах некоторых

элементов, например процессоров или блоков памяти. При этом производитель-

ность, естественно, снижается, но не до нуля, как в обычных системах, в которых

отсутствует избыточность.

Многомашинные системы

Многомашинная система — это вычислительный комплекс, включающий в себя не-

сколько компьютеров (каждый из которых работает под управлением собственной

операционной системы), а также программные и аппаратные средства связи ком-

пьютеров, которые обеспечивают работу всех компьютеров комплекса как единого

целого.

Работа любой многомашинной системы определяется двумя главными компо-

нентами: высокоскоростным механизмом связи процессоров и системным про-

граммным обеспечением, которое предоставляет пользователям и приложениям

прозрачный доступ к ресурсам всех компьютеров, входящих в комплекс. В состав

средств связи входят программные модули, которые занимаются распределением

вычислительной нагрузки, синхронизацией вычислений и реконфигурацией сис-

темы. Если происходит отказ одного из компьютеров комплекса, его задачи могут

быть автоматически переназначены и выполнены на другом компьютере. Если в

состав многомашинной системы входят несколько контроллеров внешних устройств,

то в случае отказа одного из них, другие контроллеры автоматически подхватыва-

ют его работу. Таким образом, достигается высокая отказоустойчивость комплекса

в целом.

Помимо повышения отказоустойчивости, многомашинные системы позволяют

достичь высокой производительности за счет организации параллельных вычис-

лений. По сравнению с мультипроцессорными системами возможности параллельной

обработки в многомашинных системах ограничены: эффективность распараллели-

вания резко снижается, если параллельно выполняемые задачи тесно связаны между

собой по данным. Это объясняется тем, что связь между компьютерами многома-

шинной системы менее тесная, чем между процессорами в мультипроцессорной

системе, так как основной обмен данными осуществляется через общие многовхо-

довые периферийные устройства. Говорят, что в отличие от мультипроцессоров, где

используются сильные программные и аппаратные связи, в многомашинных систе-

мах аппаратные и программные связи между обрабатывающими устройствами явля-

1.1. От центролизовонных систем — к вычислительным сетям 29

ются более слабыми. Территориальная распределенность в многомашинных комп-

лексах не обеспечивается, так как расстояния между компьютерами определяются

длиной связи между процессорным блоком и дисковой подсистемой.

Вычислительные сети

В вычислительных сетях: программные и аппаратные связи являются еще более

слабыми, а автономность обрабатывающих блоков проявляется в наибольшей сте-

пени — основными элементами сети являются стандартные компьютеры, не имею-

щие ни общих блоков памяти, ни общих периферийных устройств. Связь между

компьютерами осуществляется с помощью специальных периферийных устройств —

сетевых адаптеров, соединенных относительно протяженными каналами связи.

Каждый кбмпьютер работает под управлением собственной операционной систе-

мы, а какая-либо «общая» операционная система, распределяющая работу между

компьютерами сети, отсутствует. Взаимодействие между компьютерами сети про-

исходит за счет передачи сообщений через сетевые адаптеры и каналы связи.

С помощью этих сообщений один компьютер обычно запрашивает доступ к ло-

кальным ресурсам другого компьютера. Такими ресурсами могут быть как данные,

хранящиеся на диске, так и разнообразные периферийные устройства — принтеры,

модемы, факс-аппараты и т. д. Разделение локальных ресурсов каждого компьюте-

ра между всеми пользователями сети — основная цель создания вычислительной

сети.

Каким же образом сказывается на пользователе тот факт, что его компьютер

подключен к сети? Прежде всего, он может пользоваться не только файлами, дис-

ками, принтерами и другими ресурсами своего компьютера, но и аналогичными

ресурсами других компьютеров, подключенных к той же сети. Правда, для этого

недостаточно снабдить компьютеры сетевыми адаптерами и соединить их кабель-

ной системой. Необходимы еще некоторые добавления к операционным системам

этих компьютеров. На тех компьютерах, ресурсы которых должны быть доступны

всем пользователям сети, необходимо добавить модули, которые постоянно будут

находиться в режиме ожидания запросов, поступающих по сети от других компь-

ютеров. Обычно такие модули называются программными серверами (server), так

как их главная задача — обслуживать (serve) запросы на доступ к ресурсам своего

компьютера. На компьютерах, пользователи которых хотят получать доступ к ре-

сурсам других компьютеров, также нужно добавить к операционной системе неко-

торые специальные программные модули, которые должны вырабатывать запросы

на доступ к удаленным ресурсам и передавать их по сети на нужный компьютер.

Такие модули обычно называют программными клиентами (client). Собственно же

сетевые адаптеры и каналы связи решают в сети достаточно простую задачу — они

передают сообщения с запросами и ответами от одного компьютера к другому, а

основную работу по организации совместного использования ресурсов выполняют

клиентские и серверные части операционных систем.

Пара модулей «клиент - сервер» обеспечивает совместный доступ пользовате-

лей к определенному типу ресурсов, например к файлам. В этом случае говорит,

что пользователь имеет дело с файловой службой (service). Обычно сетевая опера-

ционная система поддерживает несколько видов сетевых служб для своих пользова-

телей — файловую службу, службу печати, службу электронной почты, службу

удаленного доступа и т. п.

30 Глава! • Общие принципы построения вычислительных сетей

ПРИМЕЧАНИЕ В технической литературе англоязычный термин «service» обычна переводится как «служба», «сервис» или

«услуга». Часто эти термины используются как синонимы. В то же время некоторые специалисты различают

термин «служба», с одной стороны, и термины «сервис» и «услуга», с другой. Под «службой» понимается

сетевой компонент, который реализует некоторый набор услуг, а «сервисом» называют описание того

набора услуг, который предоставляется данной службой. Таким образом, сервис - это интерфейс между

потребителем услуг и поставщиком услуг (службой). Далее будет использоваться термин «служба» во всех

случаях, когда различие в значении этих терминов не носит принципиального характера.

Термины «клиент» и «сервер» используются не только для обозначения про-

граммных модулей, но и компьютеров, подключенных к сети. Если компьютер

предоставляет свои ресурсы другим компьютерам сети, то он называется сервером,

а если он их потребляет — клиентом. Иногда один и тот же компьютер может

одновременно играть роли и сервера, и клиента.

Распределенные программы

Сетевые службы всегда представляют собой распределенные программы. Распре-

деленная программа — это программа, которая состоит из нескольких взаимодей-

ствующих частей (в приведенном на рис. 1.5 примере — из двух), причем каждая

часть, как правило, выполняется на отдельном компьютере сети.

Рис. 1.5. Взаимодействие частей распределенного приложения

До сих пор речь шла о системных распределенных программах. Однако в сети

могут выполняться и распределенные пользовательские программы — приложе-

ния. Распределенное приложение также состоит из нескольких частей, каждая из

которых выполняет какую-то определенную законченную работу по решению при-

кладной задачи. Например, одна часть приложения, выполняющаяся на компьюте-

ре пользователя, может поддерживать специализированный графический интерфейс,

вторая — работать на мощном выделенном компьютере и заниматься статистичес-

кой обработкой введенных пользователем данных, а третья — заносить полученные

результаты в базу данных на компьютере с установленной стандартной СУБД.

Распределенные приложения в полной мере используют потенциальные возмож-

ности распределенной обработки, предоставляемые вычислительной сетью, и по-

этому часто называются сетевыми приложениями.

Следует подчеркнуть, что не всякое приложение, выполняемое в сети, является

сетевым. Существует большое количество популярных приложений, которые не

являются распределенными и целиком выполняются на одном компьютере сети.

Тем не менее и такие приложения могут использовать преимущества сети за счет

встроенных в операционную систему сетевых служб. Значительная часть истории

локальных сетей связана как раз с использованием таких нераспределенных при-

ложений. Рассмотрим, например, как происходила работа пользователя с извест-

ной в свое время СУБД dBase. Обычно файлы базы данных, с которыми работали

все пользователи сети, располагались на файловом сервере. Сама же СУБД храни-

лась на каждом клиентском компьютере в виде единого программного модуля.

1.1. От централизованных систем — к вычислительным сетям 31

Программа dBase была рассчитана на обработку только локальных данных, то есть

данных, расположенных на том же компьютере, что и сама программа. Пользова-

тель запускал dBase на своем компьютере, и она искала данные на локальном дис-

ке, совершенно не принимая во внимание существование сети. Чтобы обрабатывать

с помощью dBase данные на удаленном компьютере, пользователь обращался к

услугам файловой службы, которая доставляла данные с сервера на клиентский

компьютер и создавала для СУБД эффект их локального хранения.

Большинство приложений, используемых в локальных сетях в середине 80-х

годов, являлись обычными, нераспределенными приложениями. И это понятно —

они были написаны для автономных компьютеров, а потом просто были перене-

сены в сетевую среду. Создание же распределенных приложений, хотя и сулило

много преимуществ (уменьшение сетевого трафика, специализация компьютеров),

оказалось делом совсем не простым. Нужно было решать множество дополнитель-

ных проблем — на сколько частей разбить приложение, какие функции возложить

на каждую часть, как организовать взаимодействие этих частей, чтобы в случай

сбоев и отказов оставшиеся части корректно завершали работу, и т. д., и т. п. Поэто-

му до сих пор только небольшая часть приложений является распределенными,

хотя очевидно, что именно за этим классом приложений будущее, так как они в

полной мере могут использовать потенциальные возможности сетей по распарал-

леливанию вычислений.

1.1.3. Основные программные и аппаратные компоненты сети

Даже в результате достаточно поверхностного рассмотрения работы в сети стано-

вится ясно, что вычислительная сеть — это сложный комплекс взаимосвязанных и

согласованно функционирующих программных и аппаратных компонентов. Изу-

чение сети в целом предполагает знание принципов работы ее отдельных элемен-

тов:

• компьютеров;

• коммуникационного оборудования;

• операционных систем;

• сетевых приложений.

Весь комплекс программно-аппаратных средств сети может быть описан много-

слойной моделью. В основе любой сети лежит аппаратный слой стандартизован-

ных компьютерных платформ. В настоящее время в сетях широко и успешно

применяются компьютеры различных классов — от персональных компьютеров до

мэйнфреймов и суперЭВМ. Набор компьютеров в сети должен соответствовать

набору разнообразных задач, решаемых сетью.

Второй слой — это коммуникационное оборудование. Хотя компьютеры и явля-

ются центральными элементами обработки данных в сетях, в последнее время не

менее важную роль стали играть коммуникационные устройства. Кабельные сис-

темы, повторители, мосты, коммутаторы, маршрутизаторы и модульные концент-

раторы из вспомогательных компонентов сети превратились в основные наряду с

компьютерами и системным программным обеспечением как по влиянию на харак-