Page

- 4. Оглавление

- 14. Введение

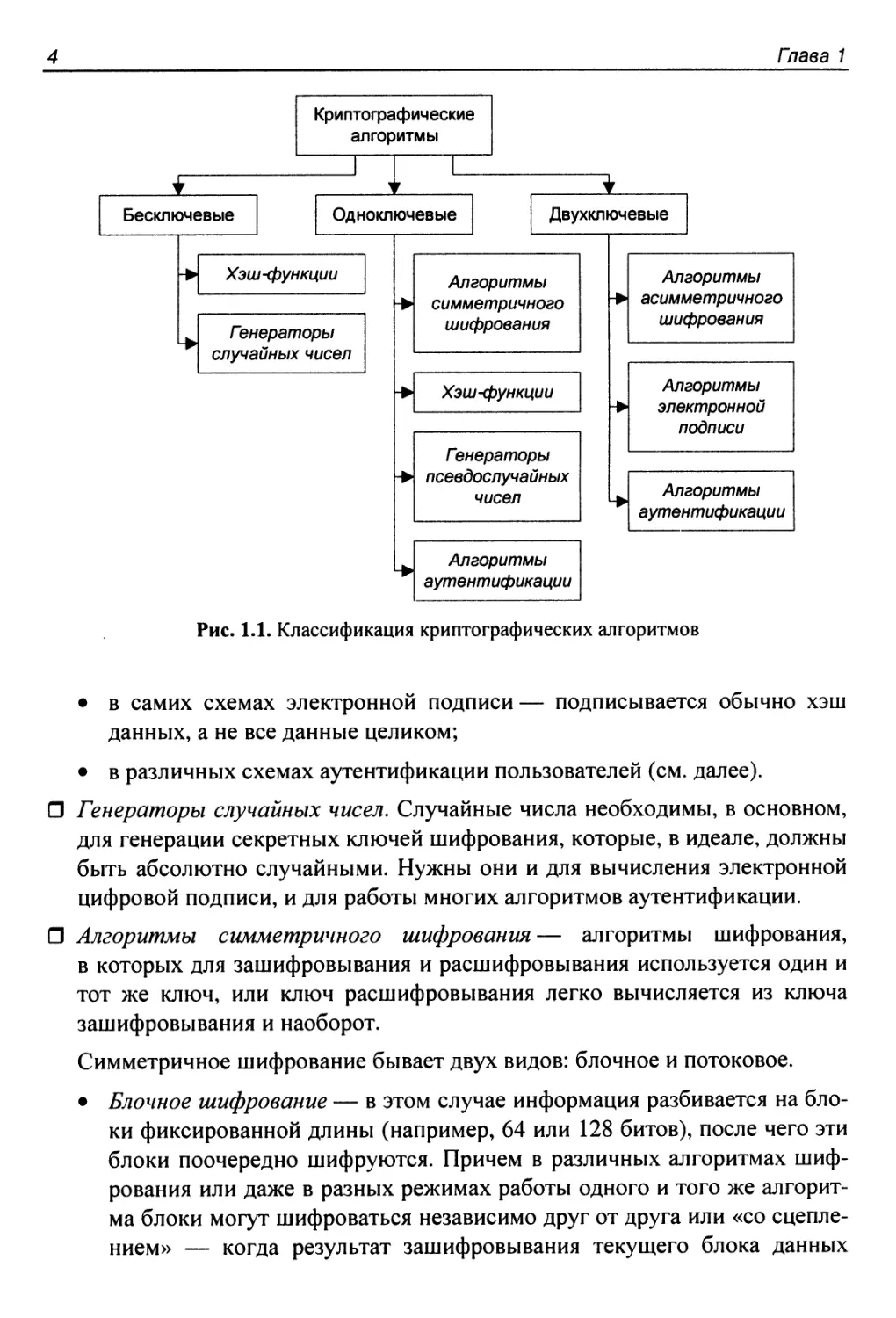

- 16. Глава 1. Классификация алгоритмов шифрования и методов их вскрытия

- 20. 1.2. Категории алгоритмов шифрования

- 21. 1.3. Структура алгоритмов симметричного шифрования

-

24.

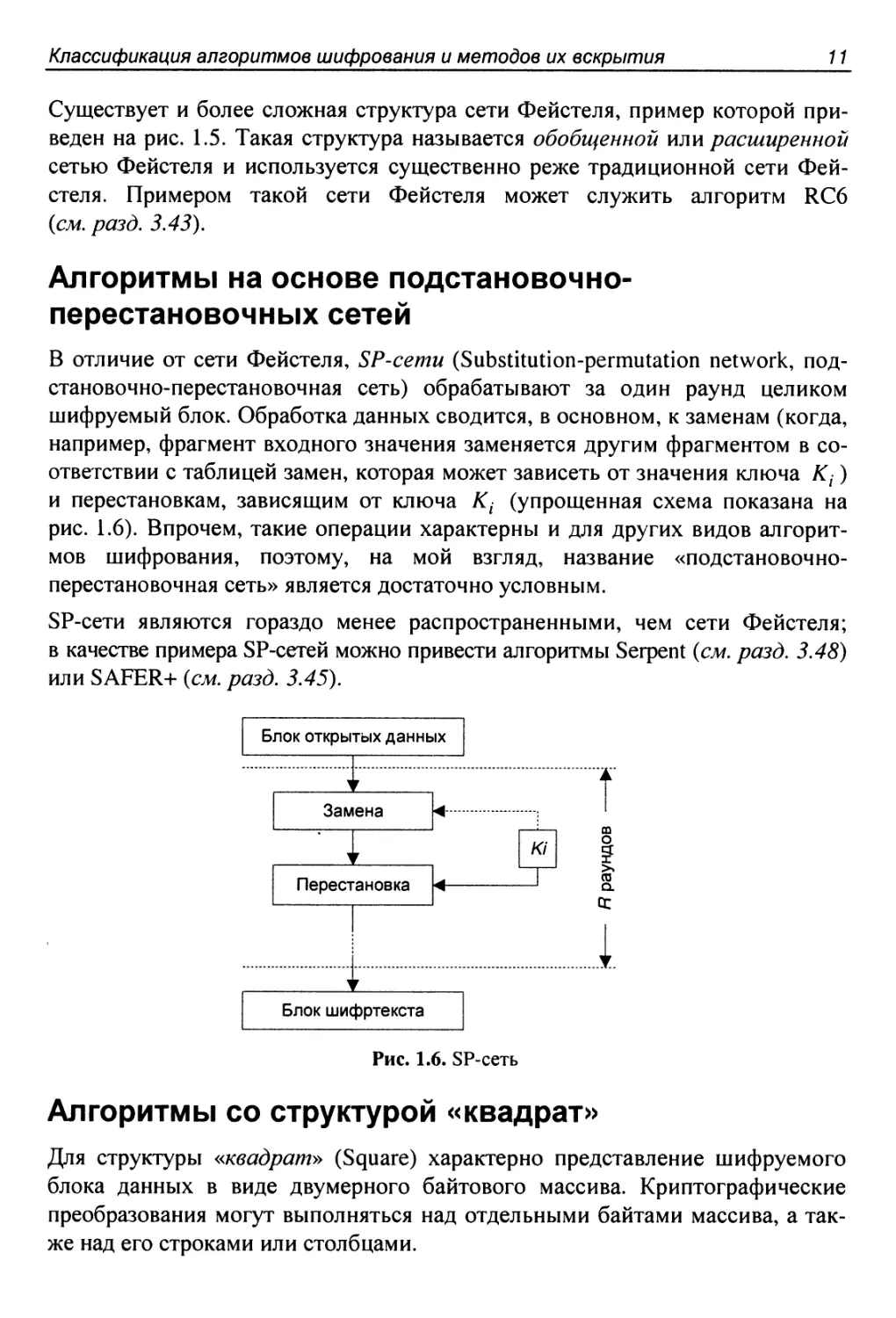

Алгоритмы на основе подстановочно-перестановочных сетей

Алгоритмы со структурой «квадрат» -

25.

Алгоритмы с нестандартной структурой

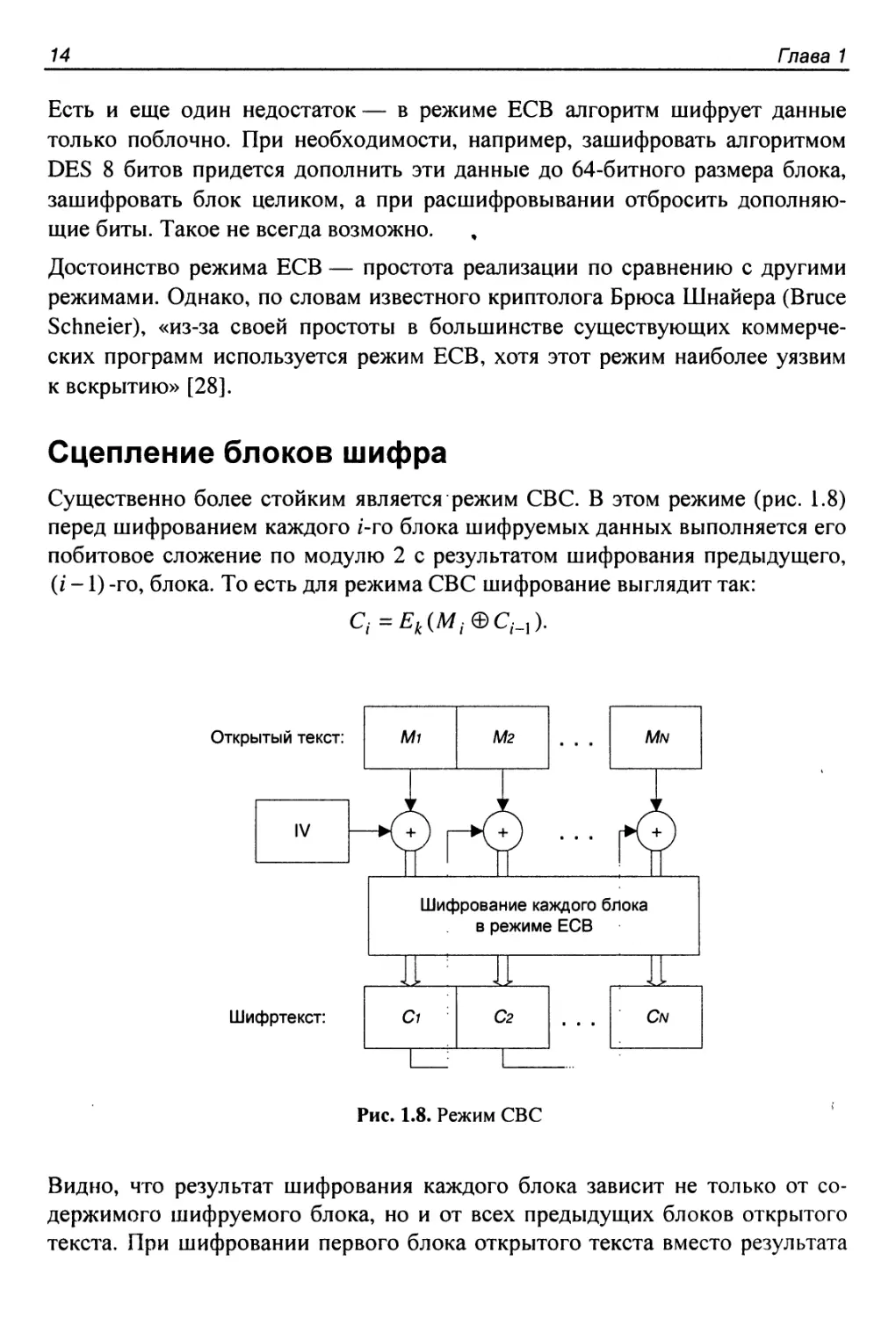

1.4. Режимы работы алгоритмов - 27. Сцепление блоков шифра

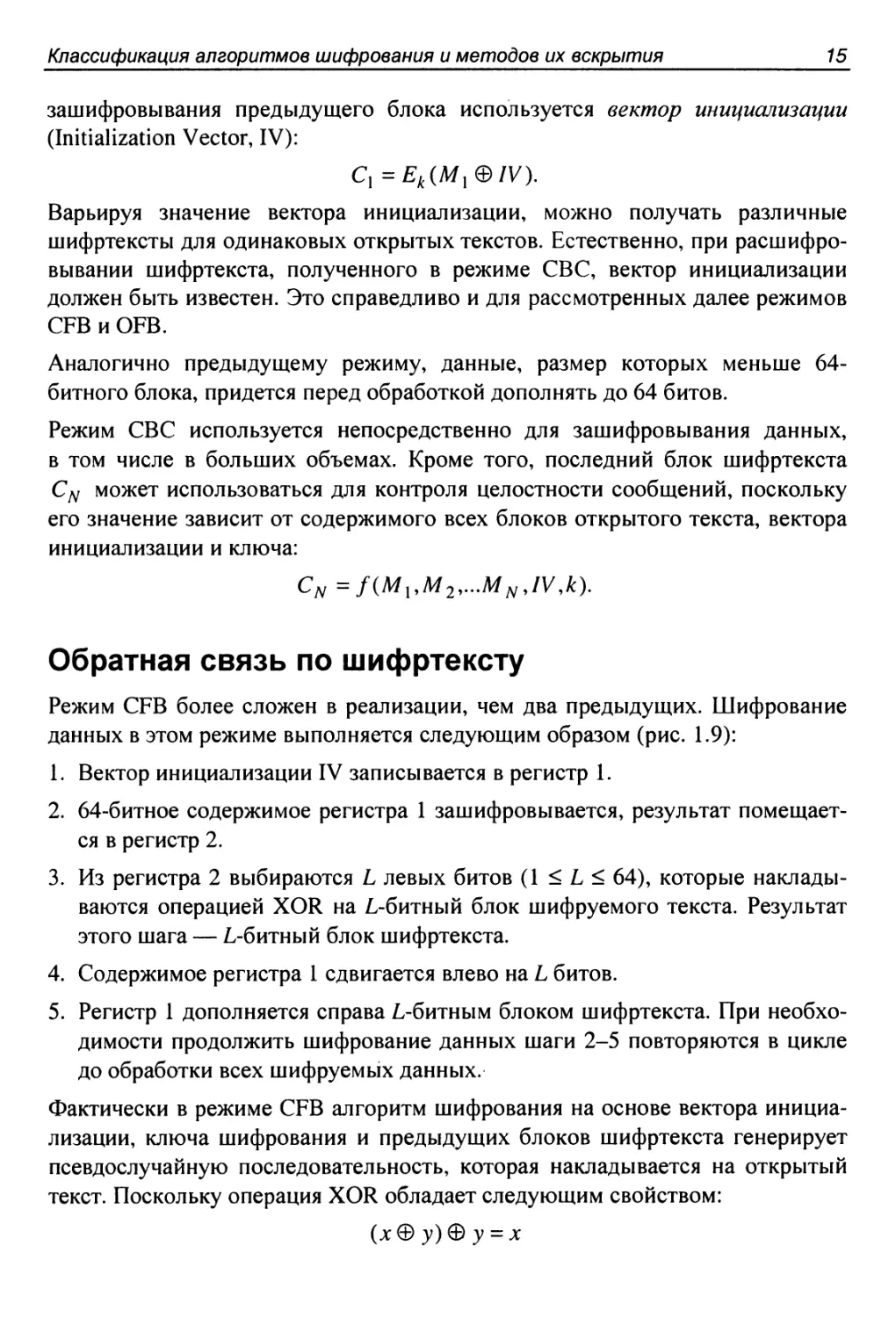

- 28. Обратная связь по шифртексту

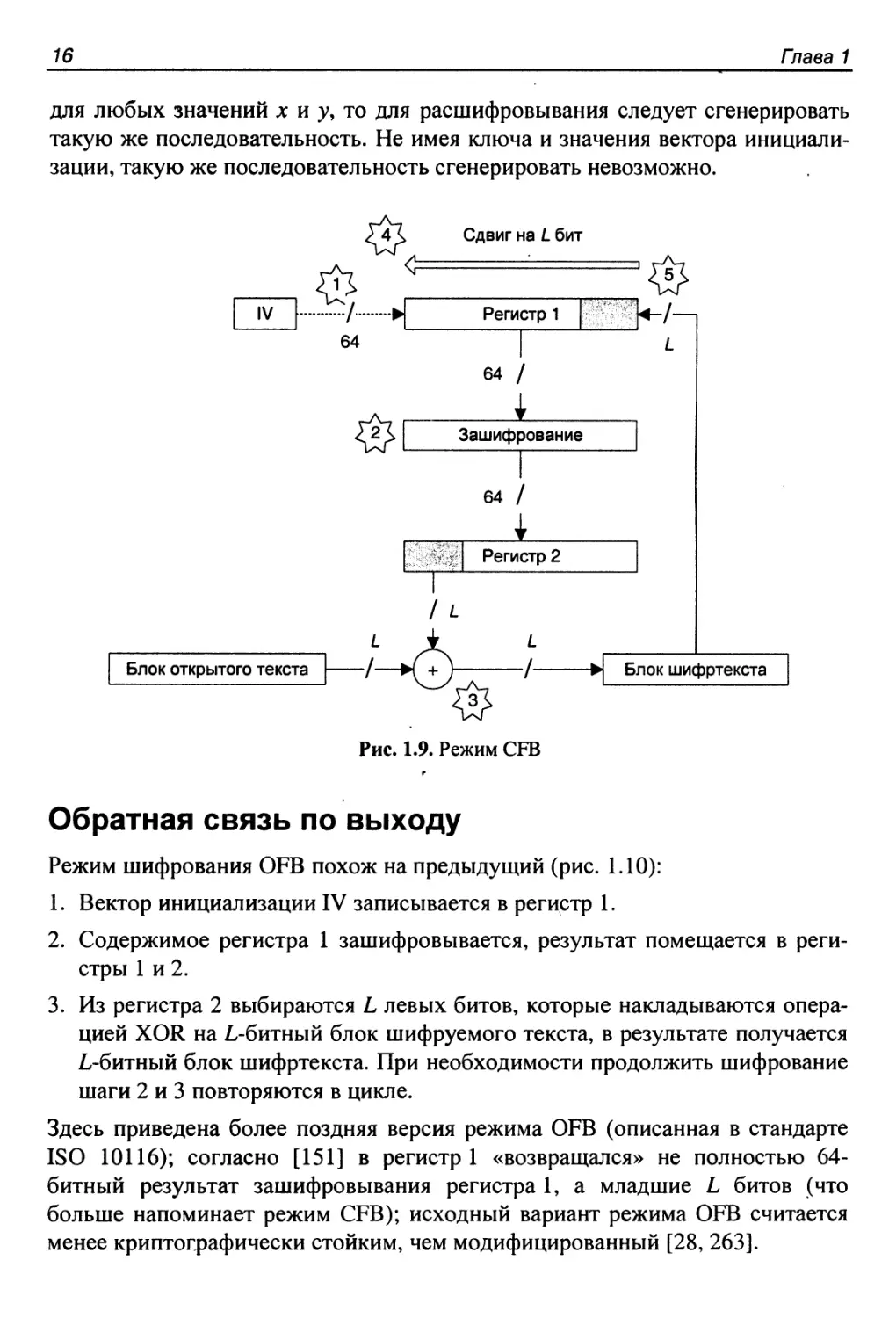

- 29. Обратная связь по выходу

-

31.

Другие режимы работы

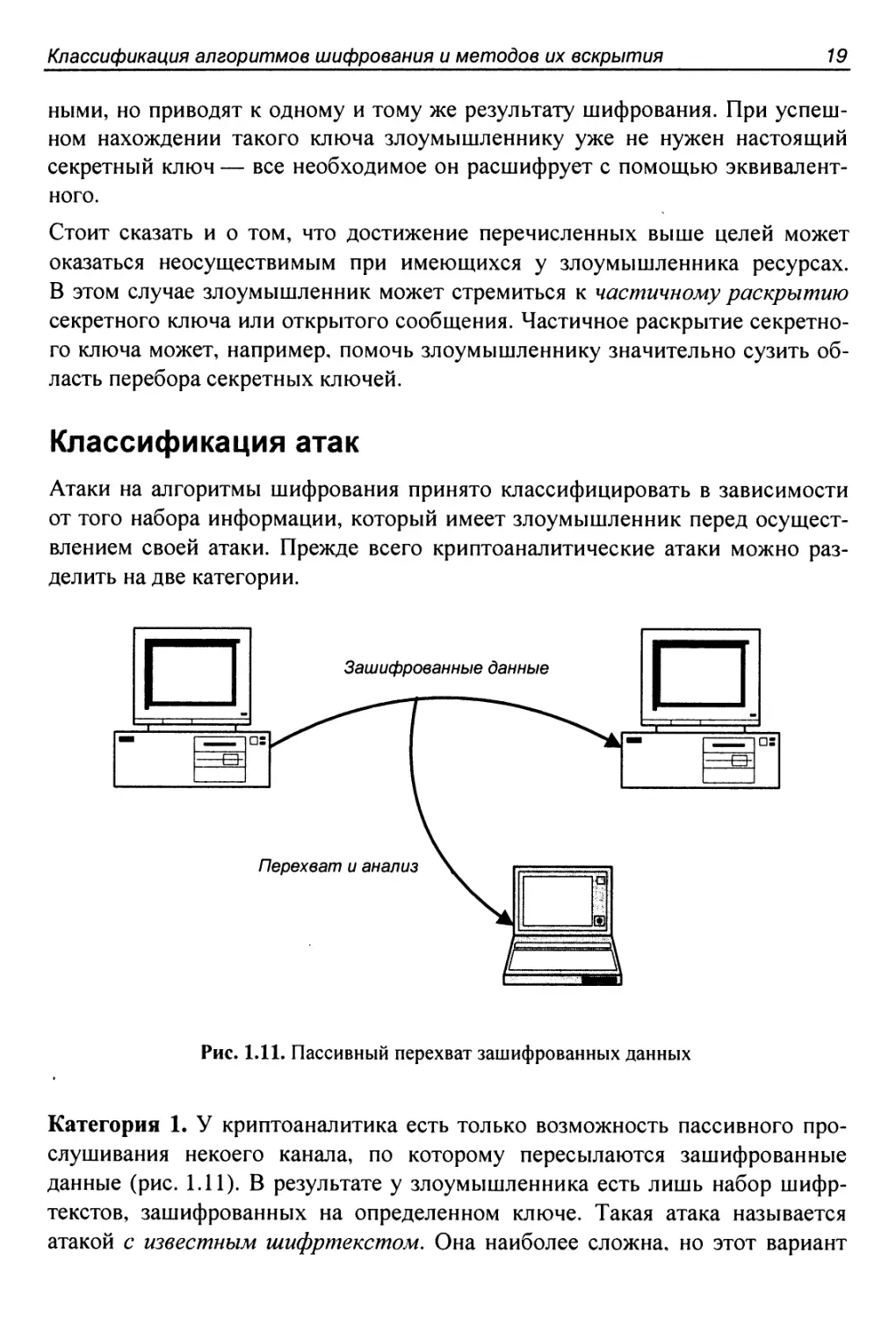

1.5. Атаки на алгоритмы шифрования - 32. Классификация атак

- 34. Количественная оценка криптостойкости алгоритмов шифрования

- 35. Криптоанализ модифицированных алгоритмов

- 36. 1.6. Криптоаналитические методы, используемые в атаках

- 38. Атаки класса «встреча посередине»

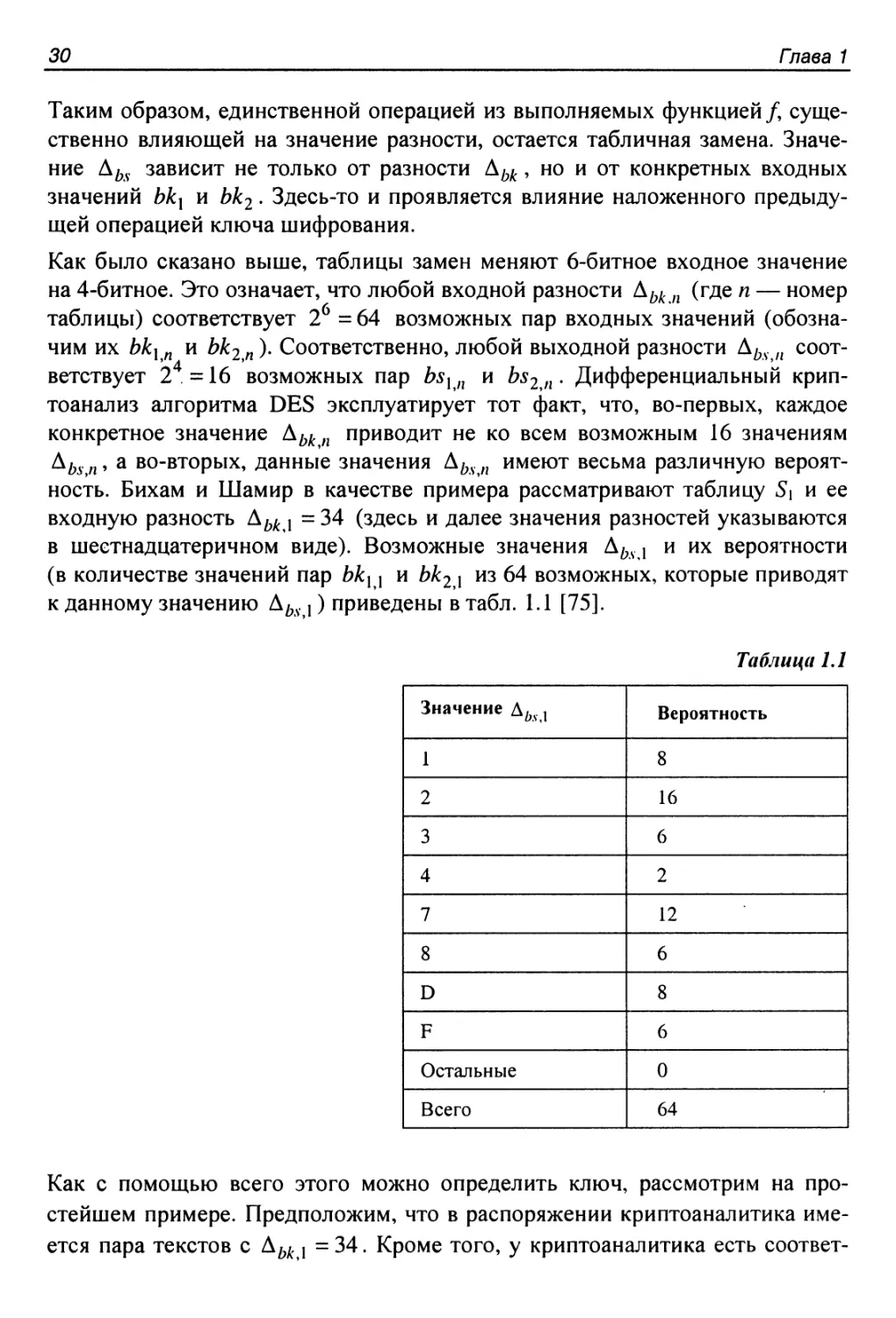

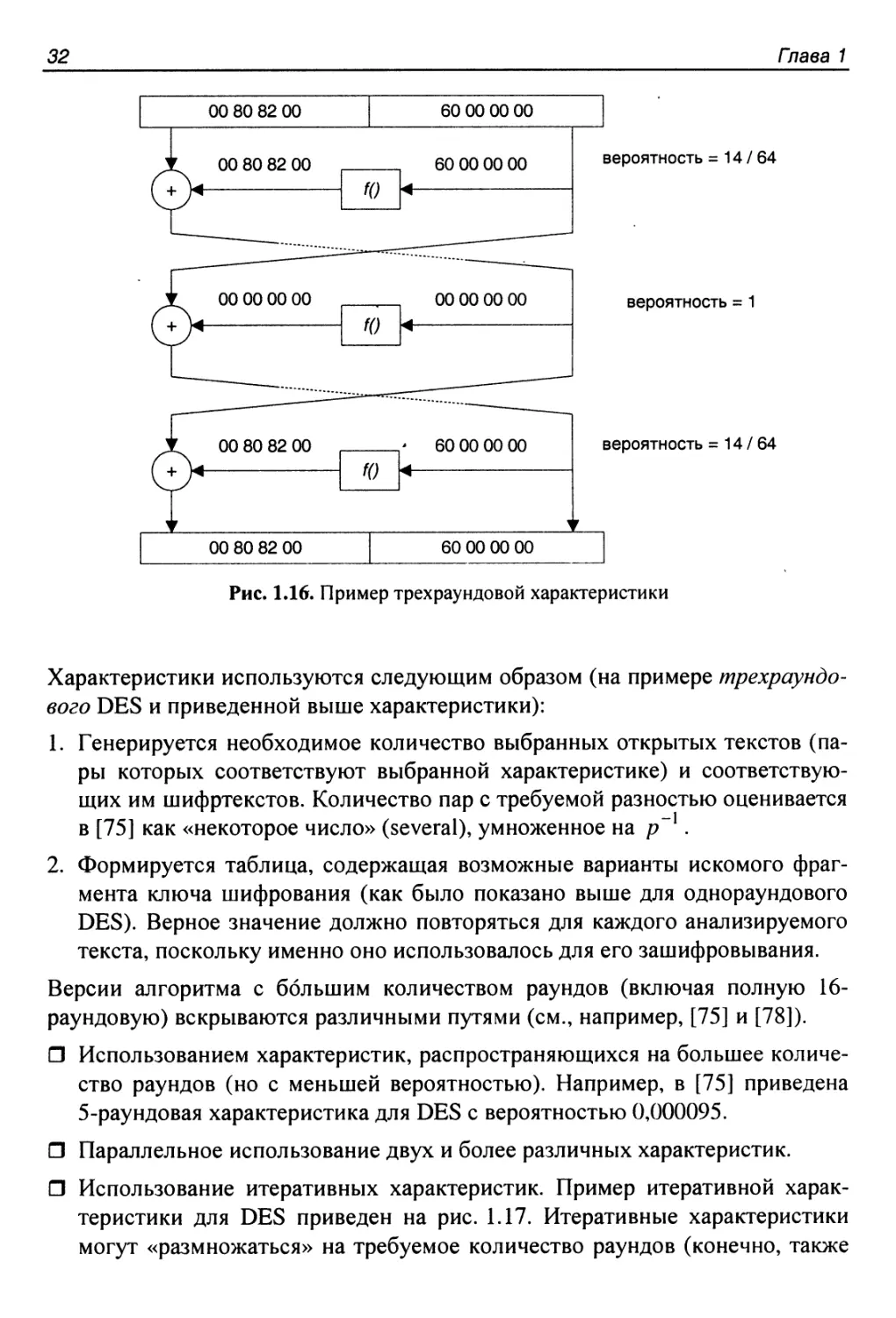

- 40. Дифференциальный криптоанализ

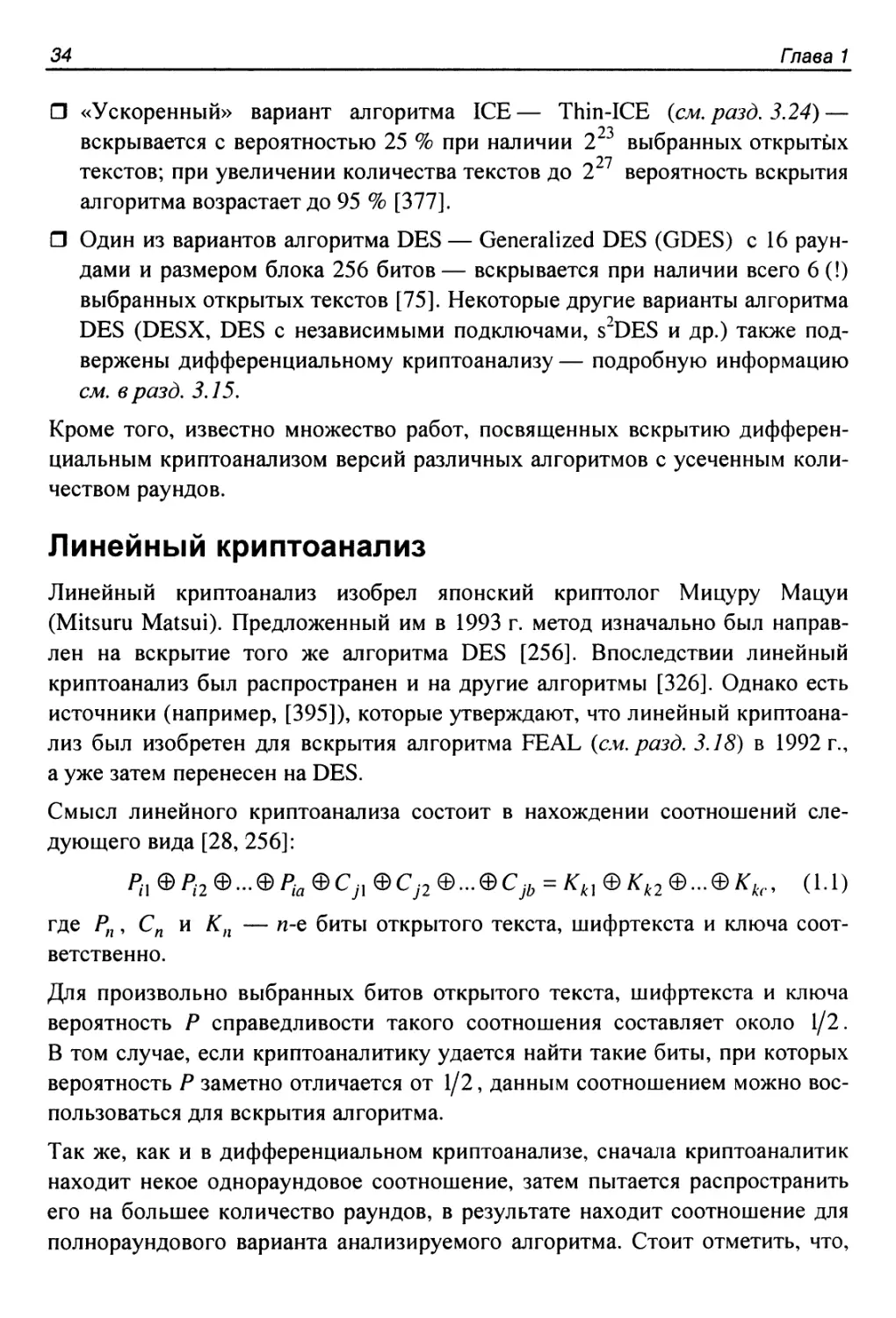

- 47. Линейный криптоанализ

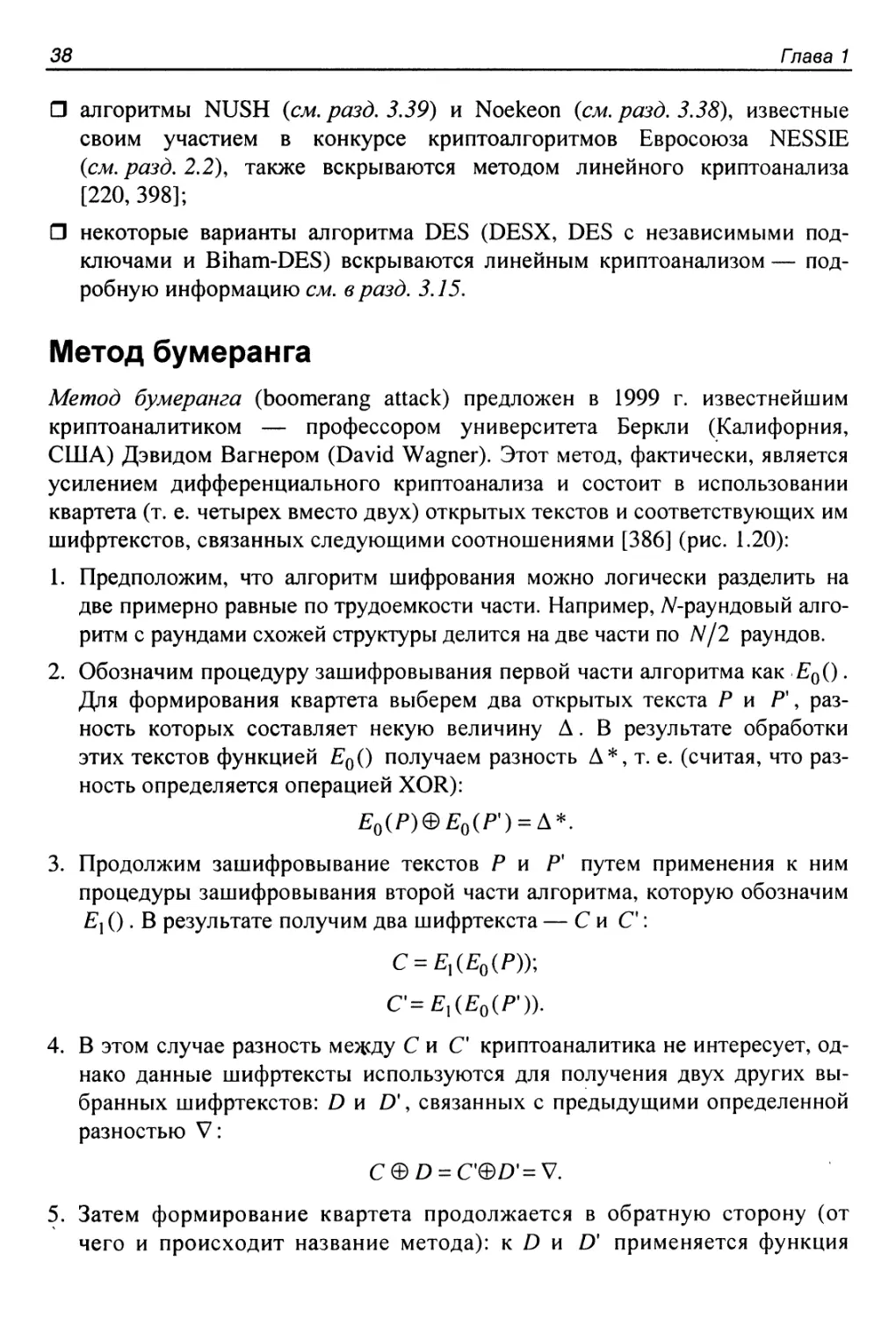

- 51. Метод бумеранга

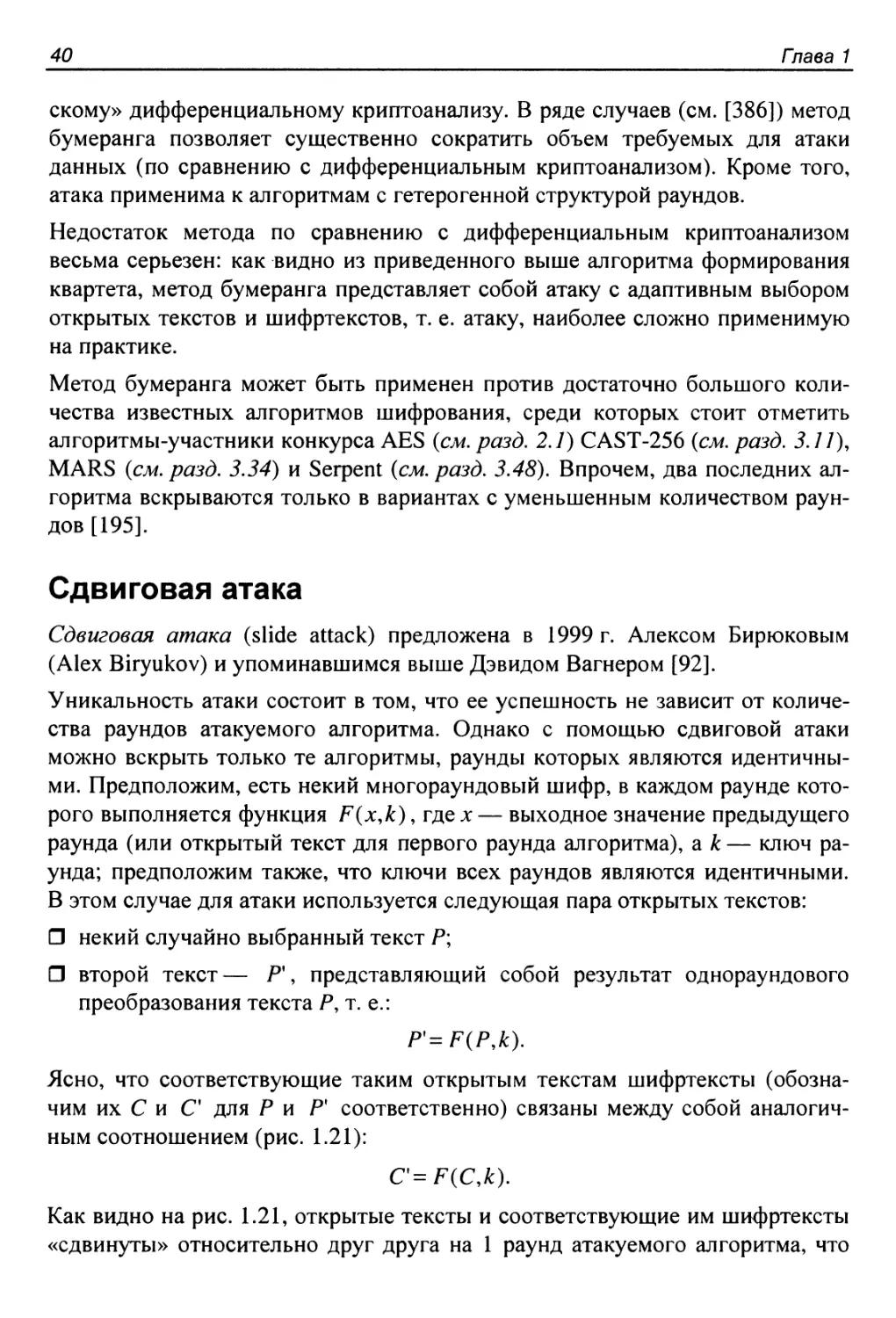

- 53. Сдвиговая атака

- 55. Метод интерполяции

- 56. Невозможные дифференциалы

-

57.

Заключение

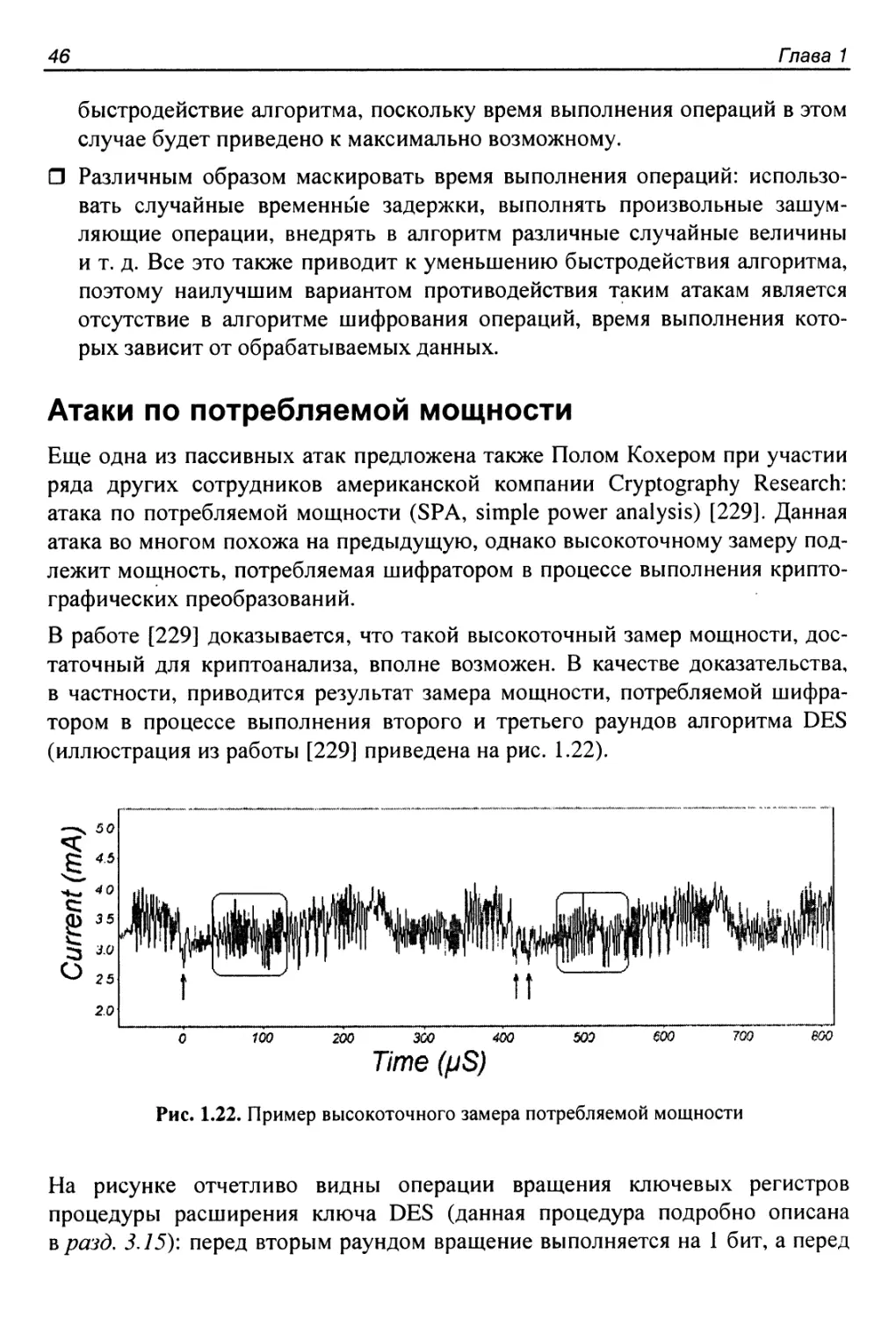

1.7. Атаки на шифраторы, использующие утечку данных по побочным каналам - 59. Атаки по потребляемой мощности

- 60. Другие пассивные атаки

- 61. 1.8. Активные атаки на шифраторы, использующие утечку данных по побочным каналам

- 63. Дифференциальный анализ на основе сбоев

- 65. Противодействие активным атакам

- 66. 1.9. Криптоаналитические атаки на связанных ключах

- 67. «Классическая» атака на связанных ключах

- 70. Атакуемые алгоритмы

- 72. Другие возможные проблемы процедуры расширения ключа

- 74. Глава 2. Новейшая история симметричного шифрования

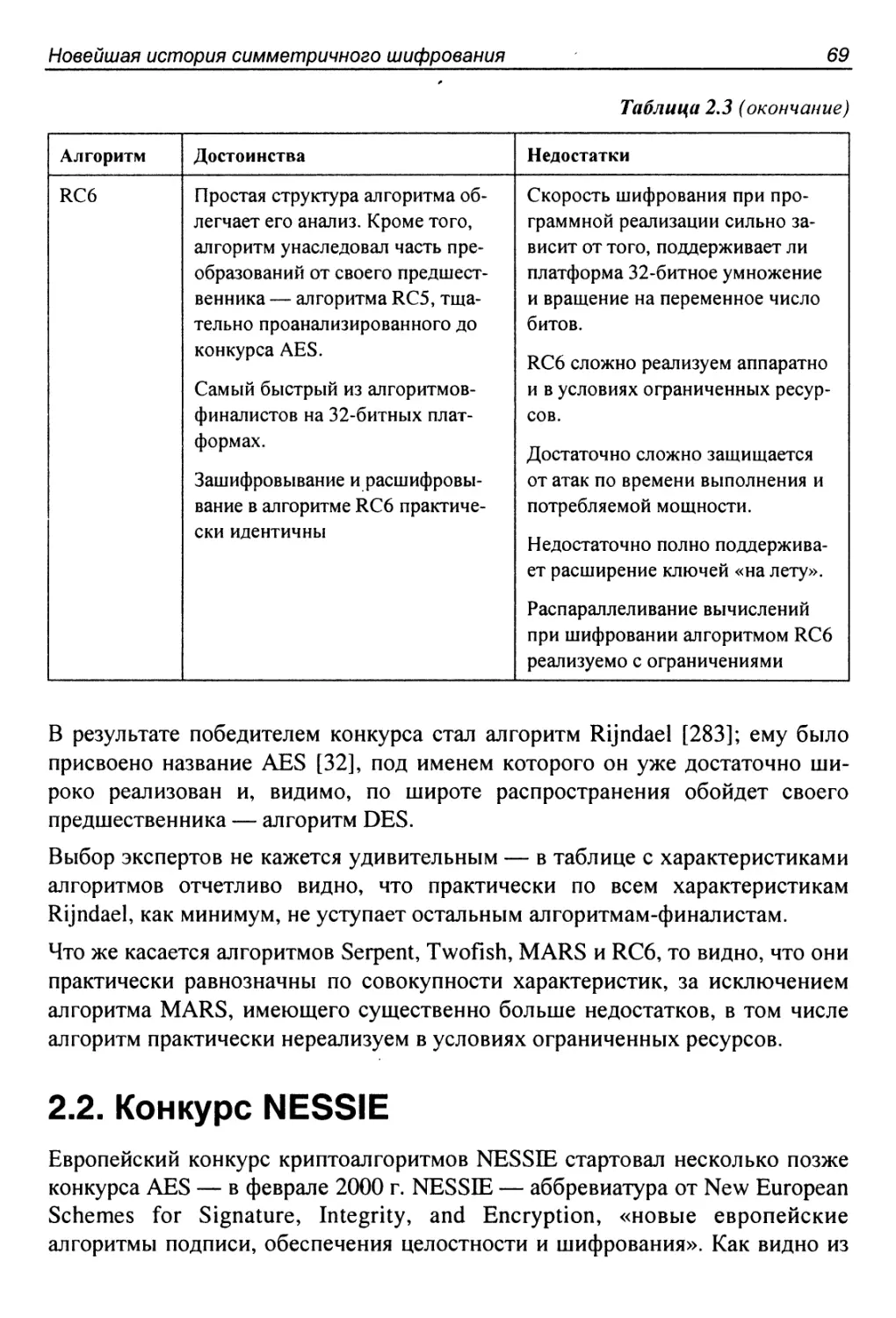

- 78. Достоинства и недостатки алгоритмов-финалистов

- 82. 2.2. Конкурс NESSIE

- 86. Глава 3. Описание алгоритмов

- 88. Режимы работы алгоритма

-

92.

Криптостойкость алгоритма

Анализ таблиц замен - 93. Модификации алгоритма и их анализ

-

94.

Анализ полнораундового алгоритма

Заключение - 95. 3.2. Алгоритм Aardvark

- 97. Структура алгоритма

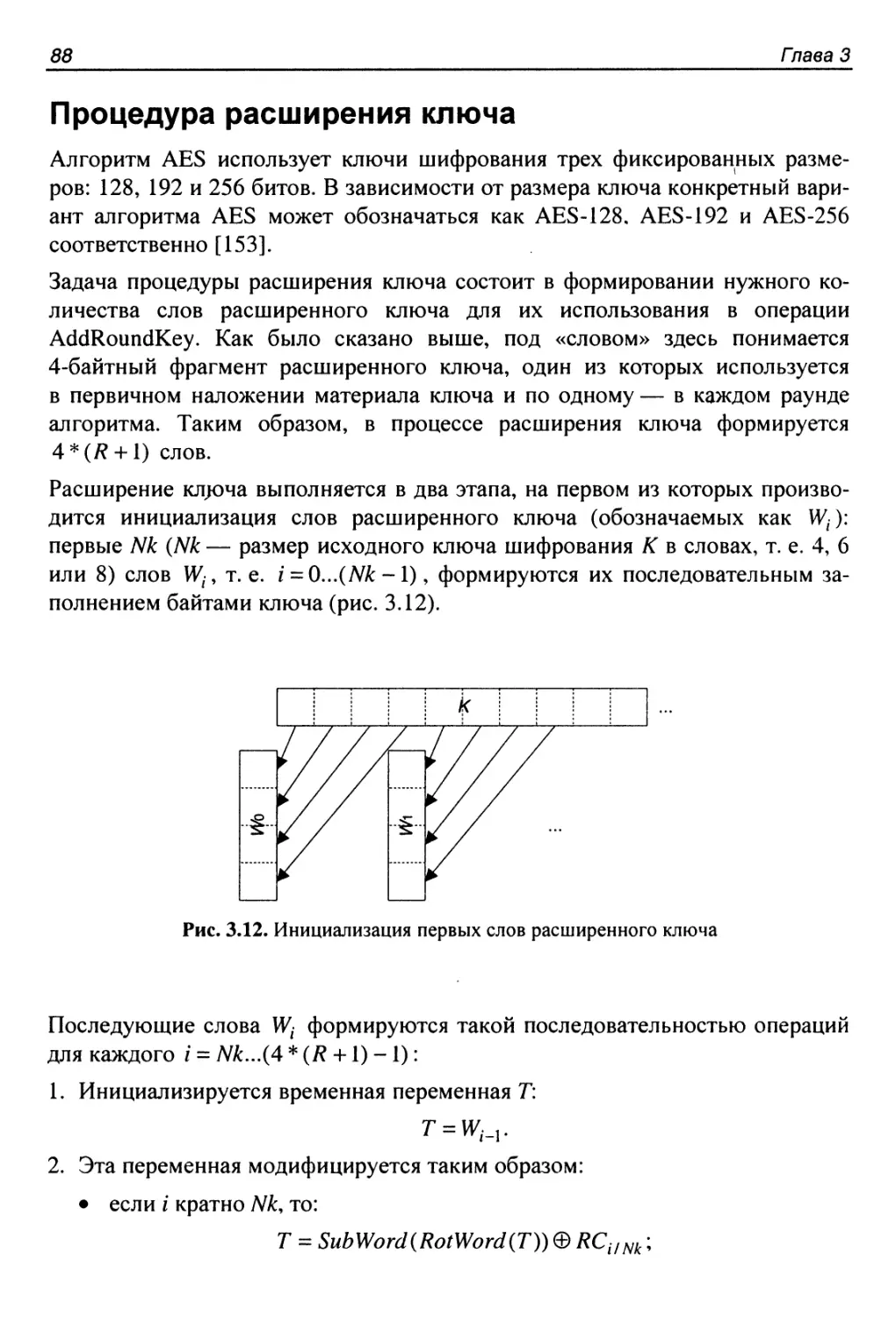

- 101. Процедура расширения ключа

- 102. Расшифровывание

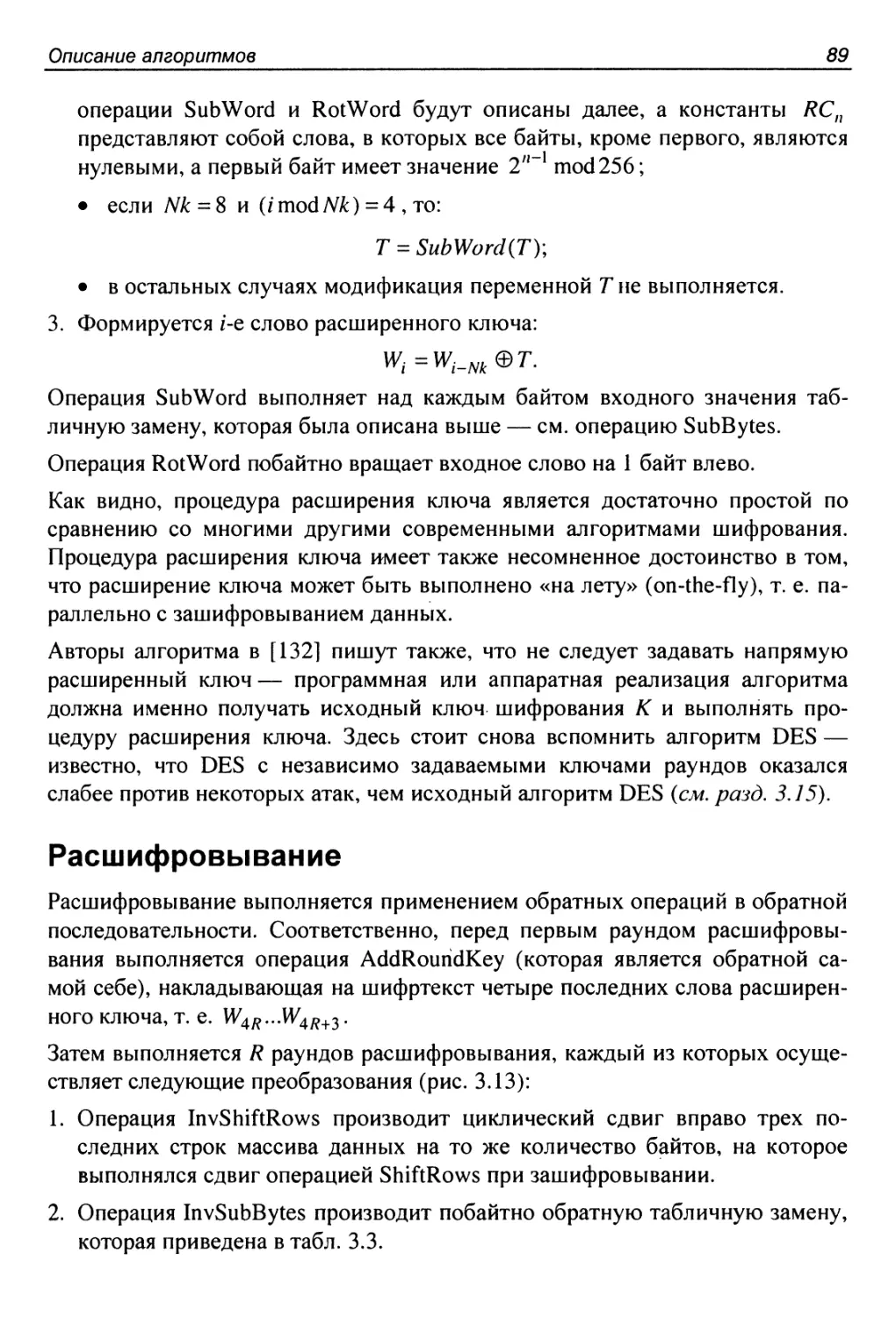

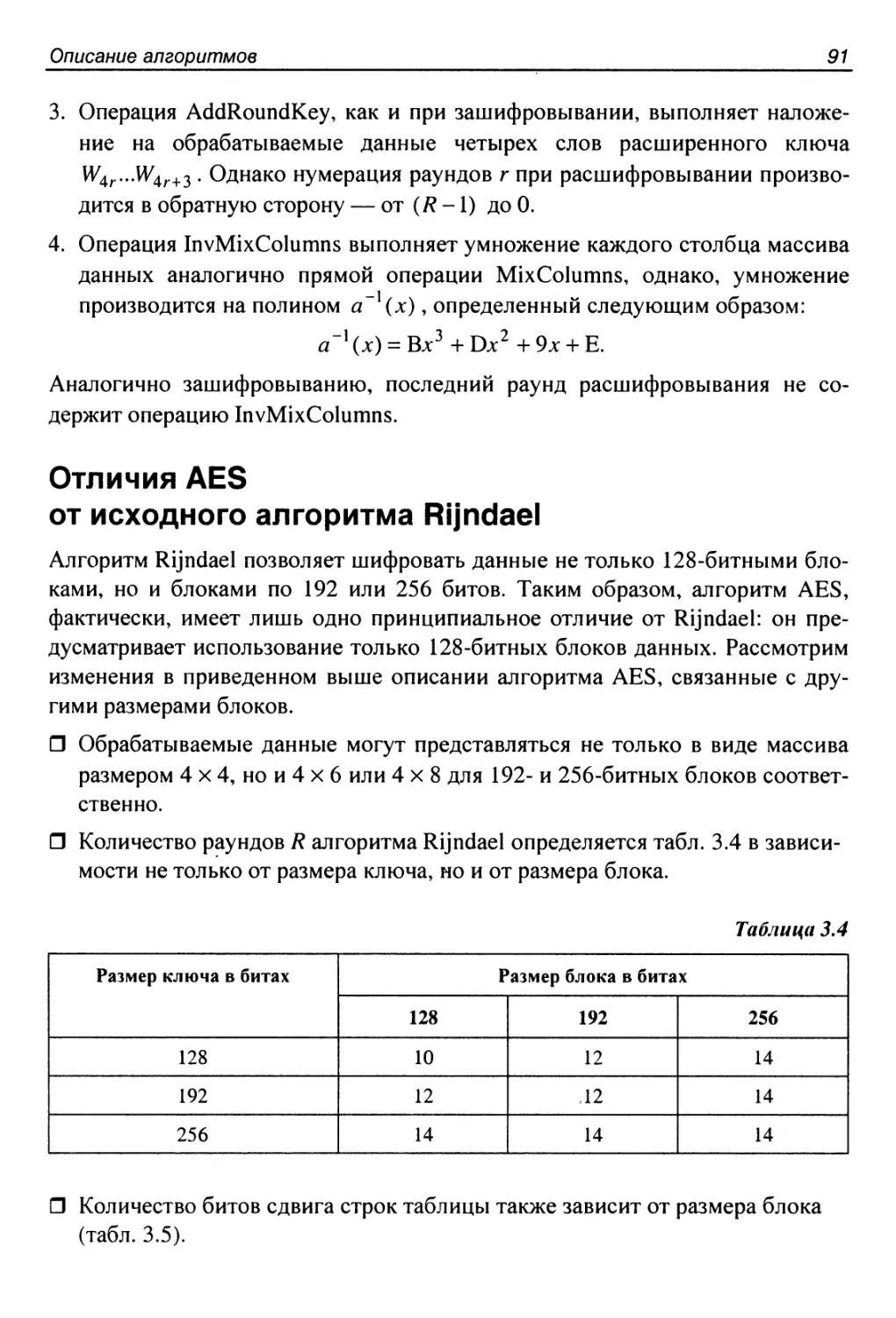

- 104. Отличия AES от исходного алгоритма Rijndael

- 105. Первичная оценка криптостойкости алгоритма Rijndael

- 106. Криптоанализ алгоритма Rijndael в рамках конкурса AES

- 108. Криптоанализ алгоритма после конкурса AES

-

110.

Заключение

3.4. Алгоритм Akelarre - 114. Процедура расширения ключа

- 115. Криптоанализ алгоритма

- 116. 3.5. Алгоритм Anubis

- 120. Процедура расширения ключа

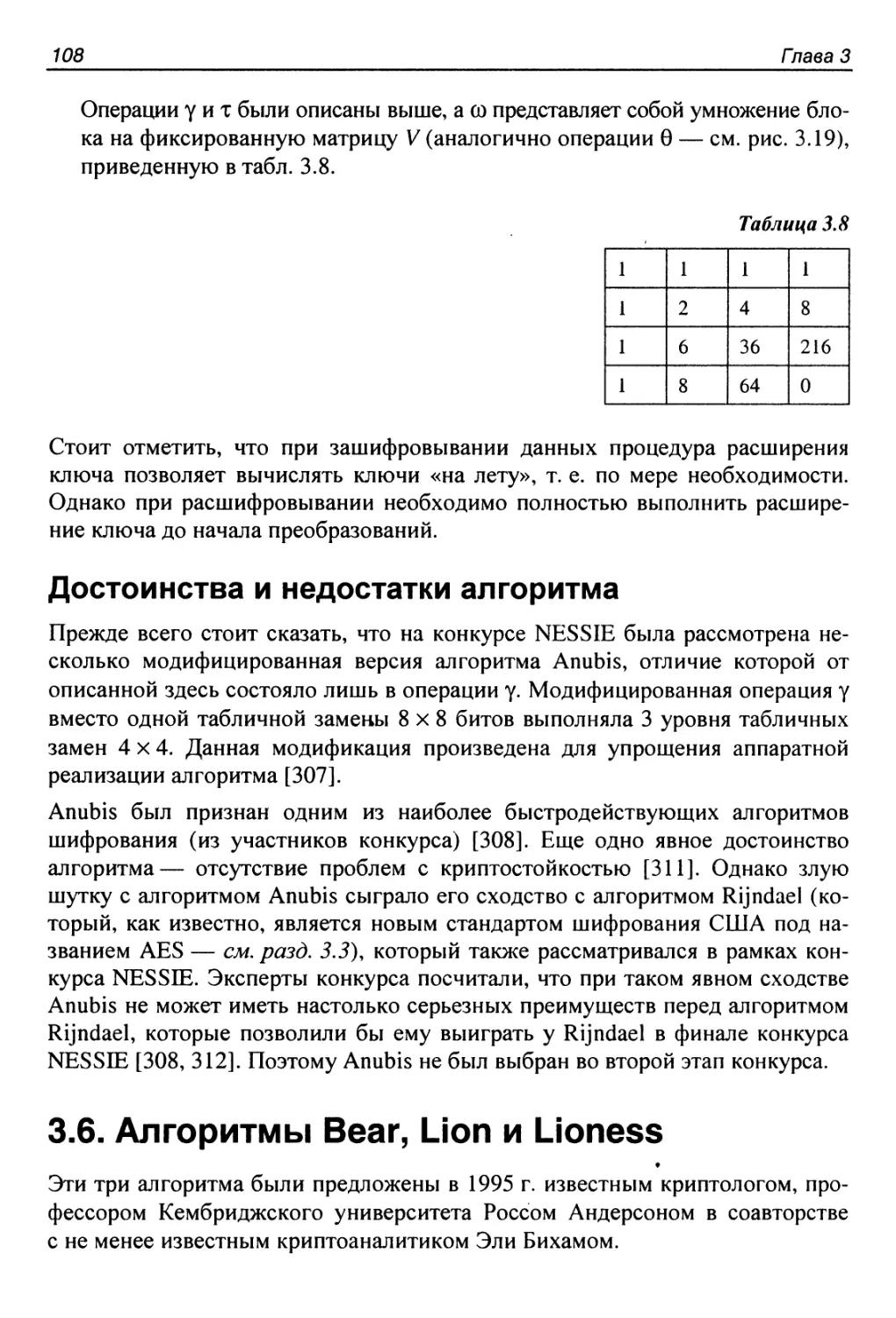

-

121.

Достоинства и недостатки алгоритма

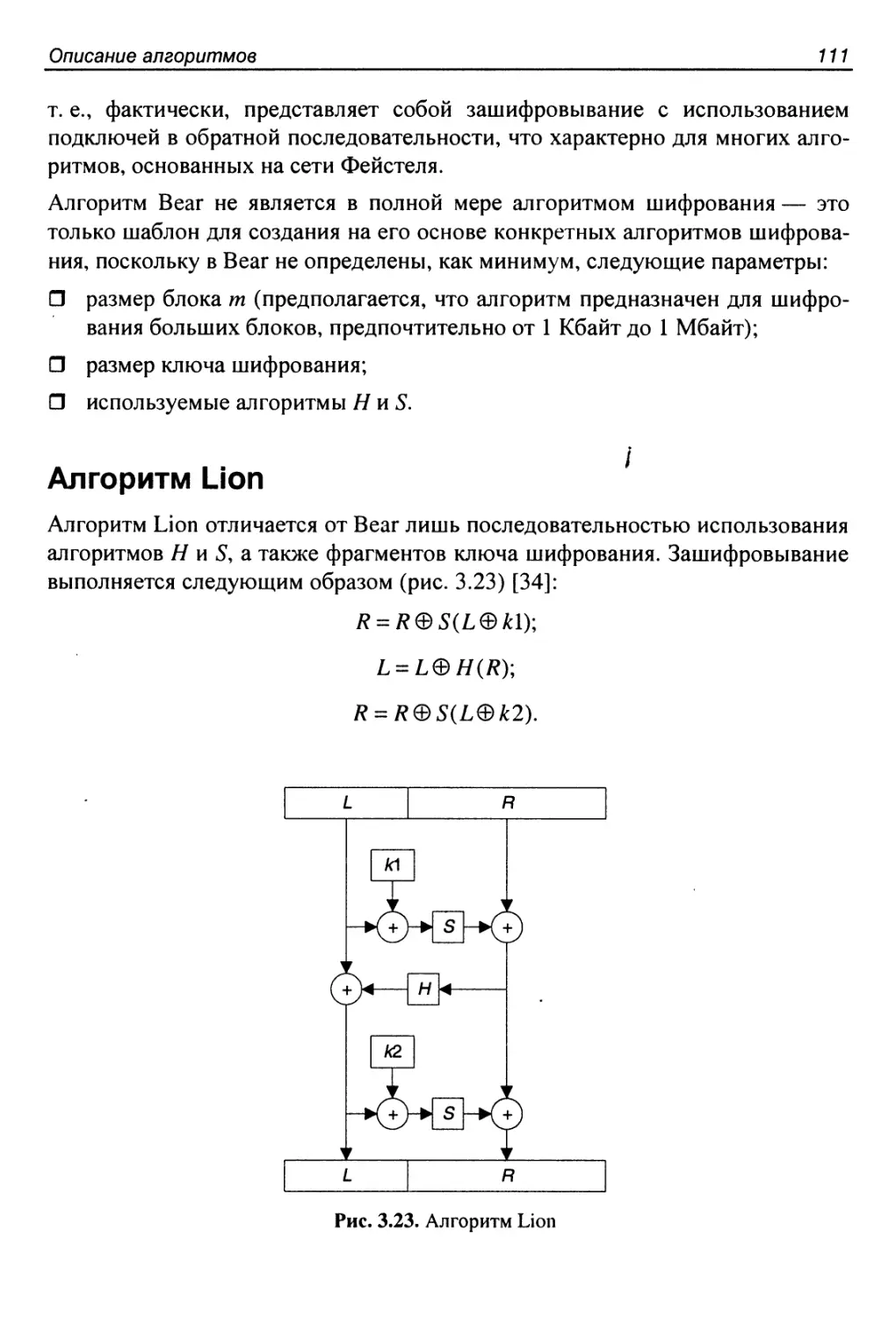

3.6. Алгоритмы Bear, Lion и Lioness - 124. Алгоритм Lion

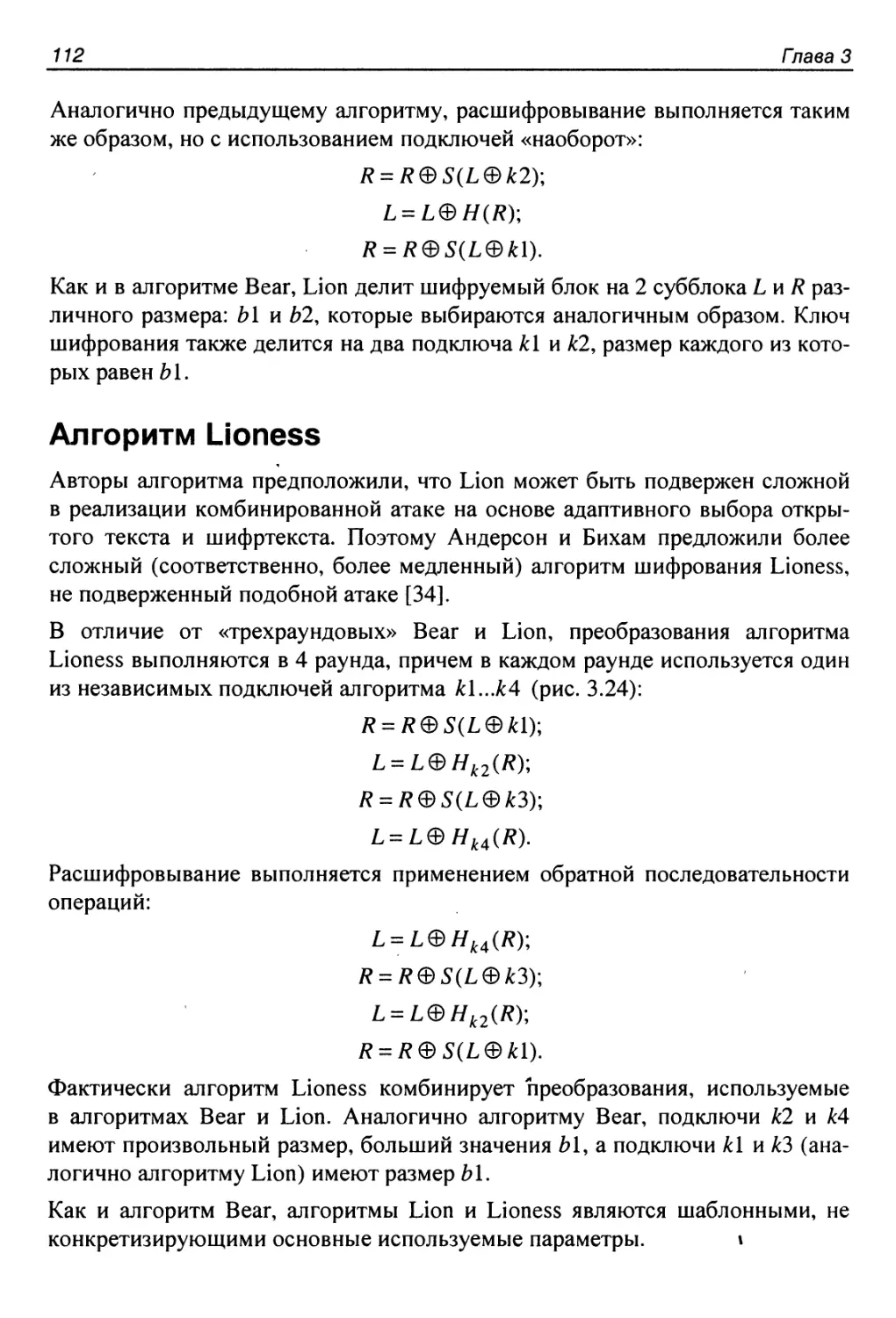

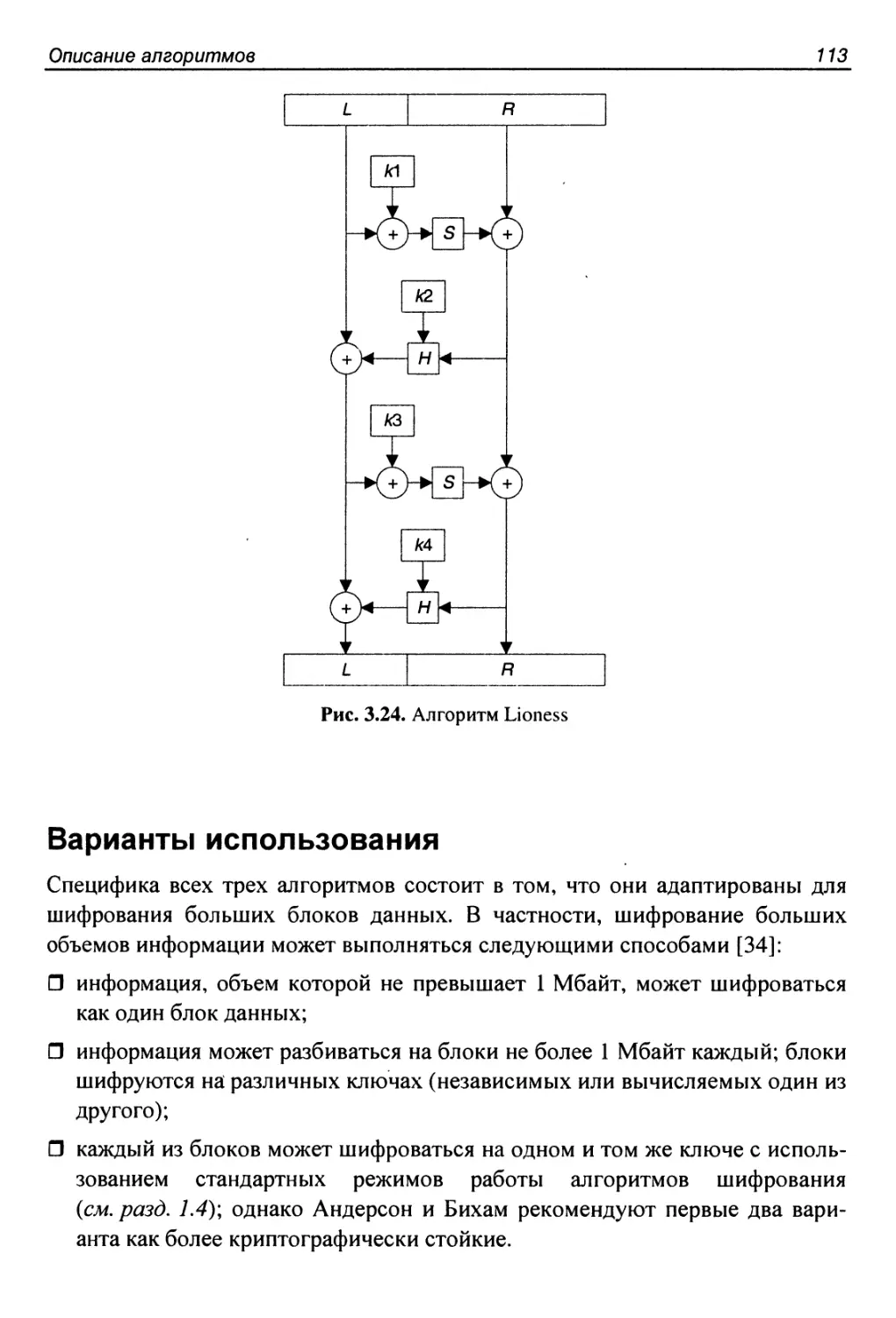

- 125. Алгоритм Lioness

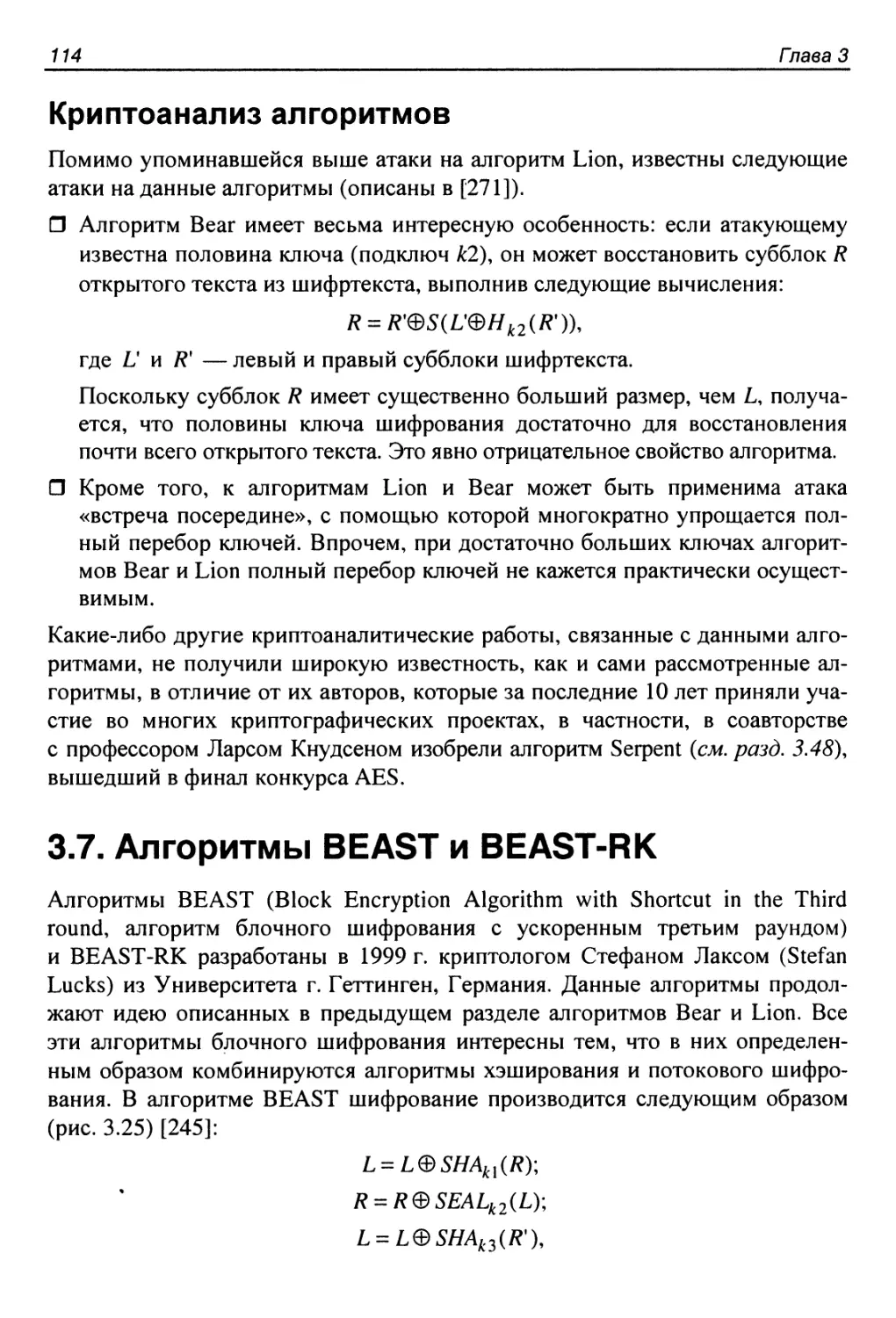

- 126. Варианты использования

-

127.

Криптоанализ алгоритмов

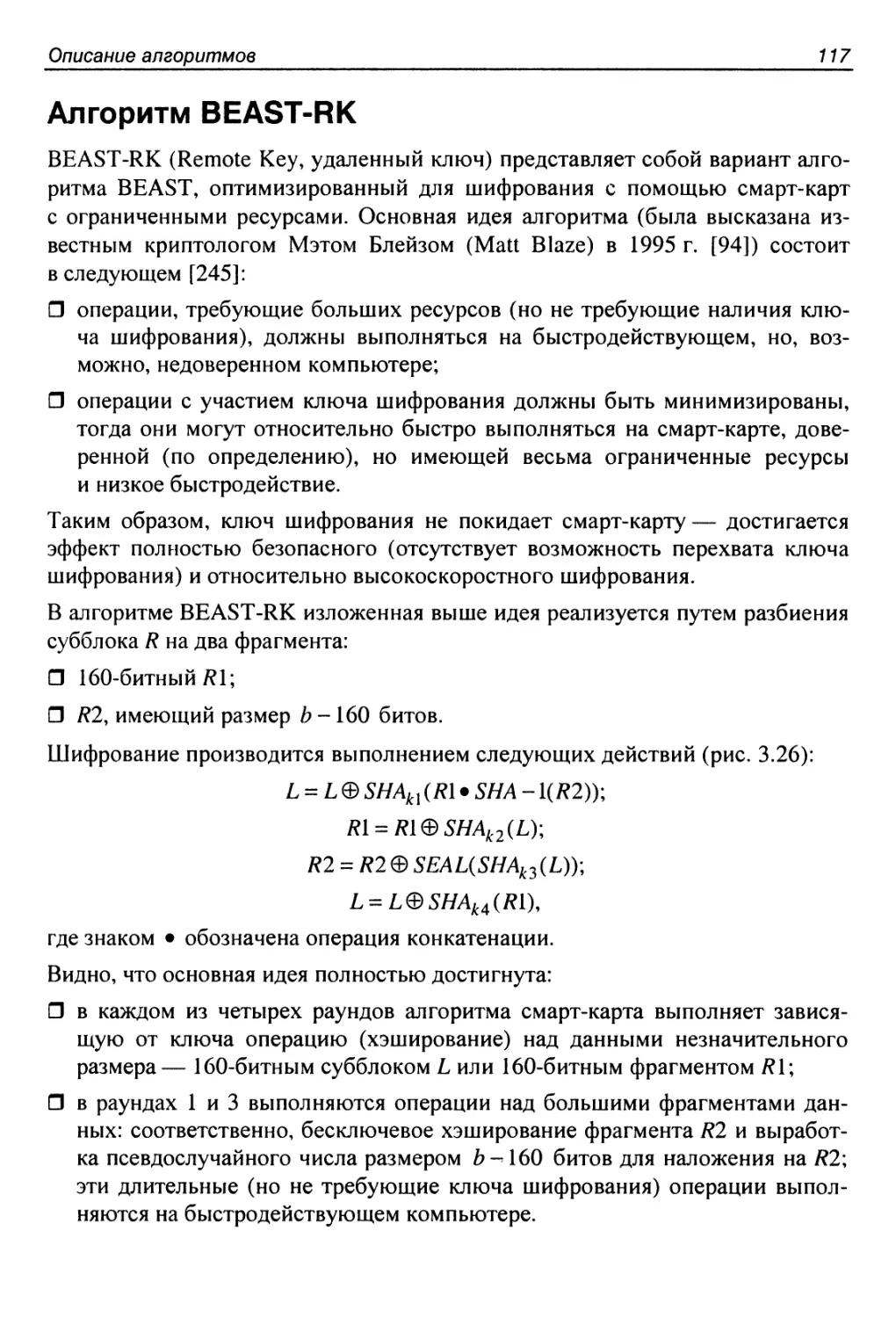

3.7. Алгоритмы BEAST и BEAST-RK - 130. Алгоритм BEAST-RK

- 131. 3.8. Алгоритм Blowfish

- 134. Процедура расширения ключа

- 135. Достоинства и недостатки алгоритма

- 136. 3.9. Алгоритм Camellia

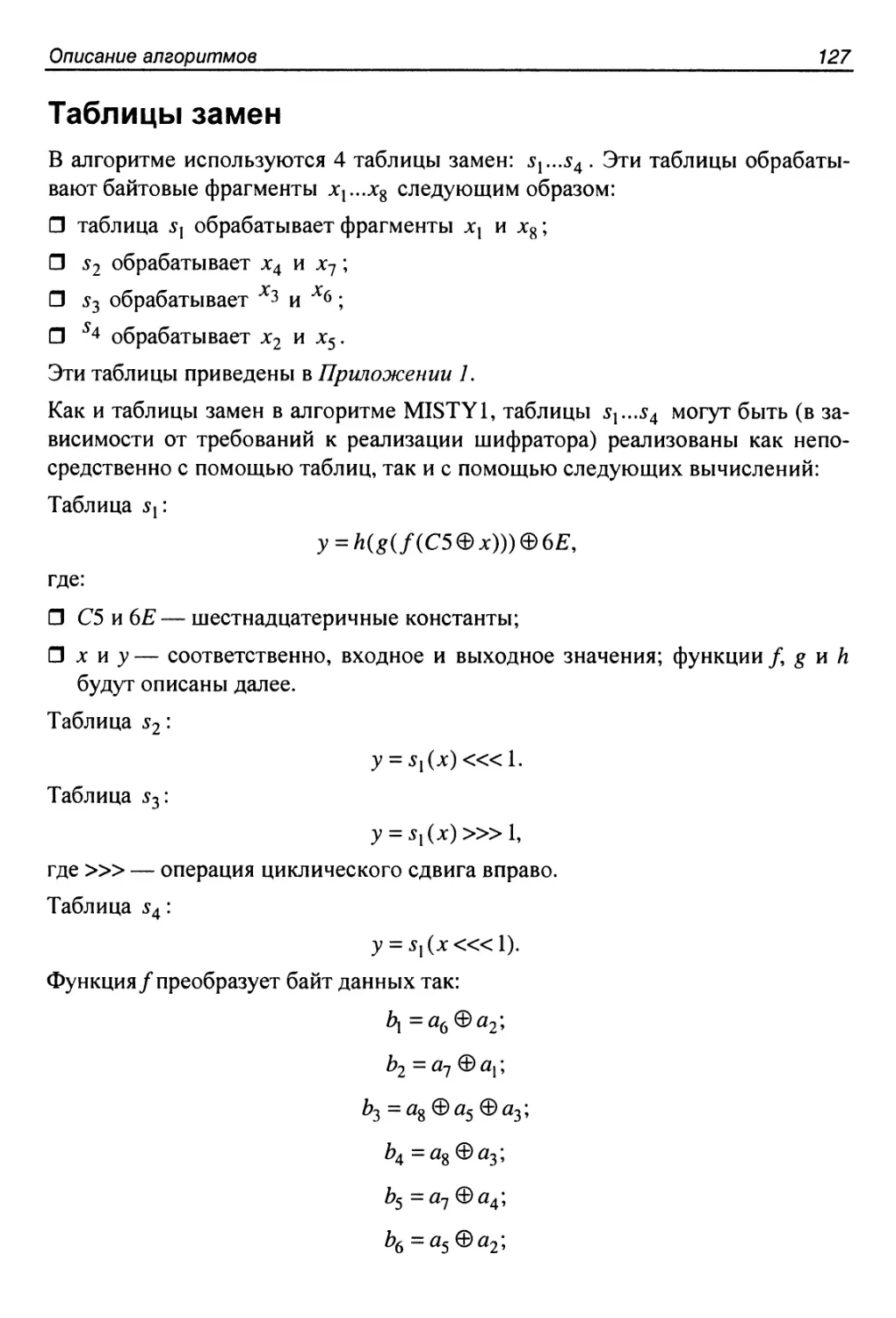

- 140. Таблицы замен

- 141. Расшифровывание

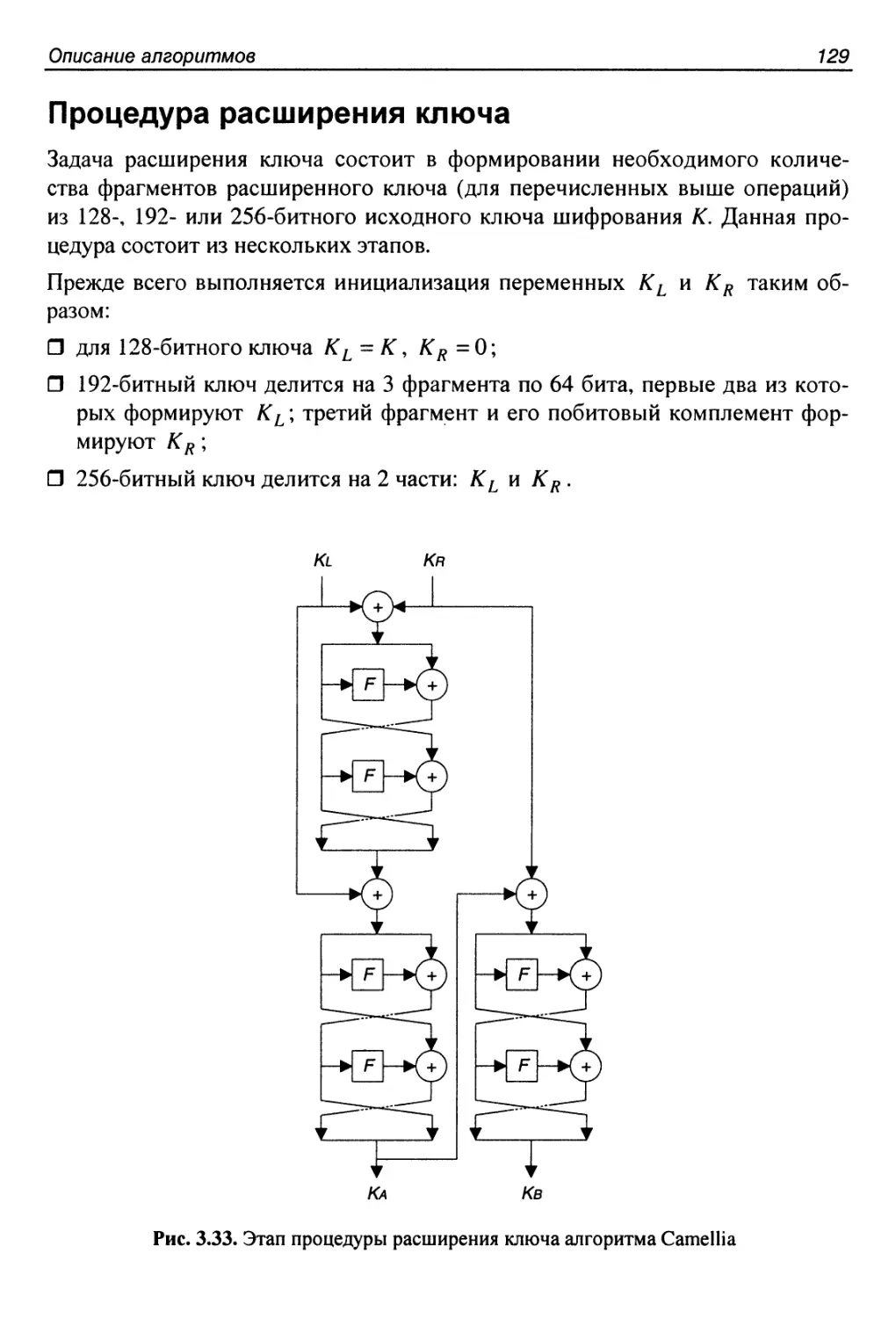

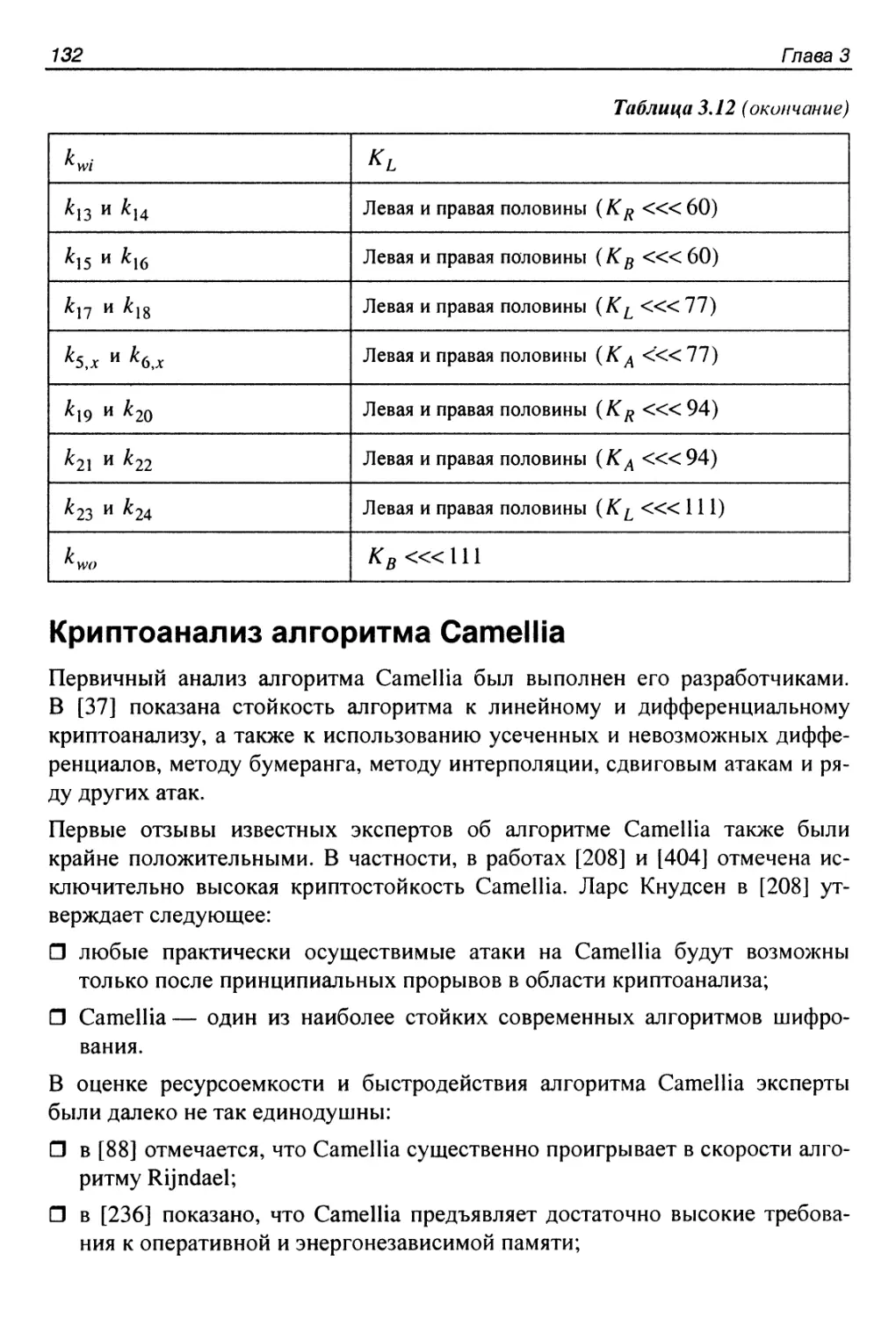

- 142. Процедура расширения ключа

- 145. Криптоанализ алгоритма Camellia

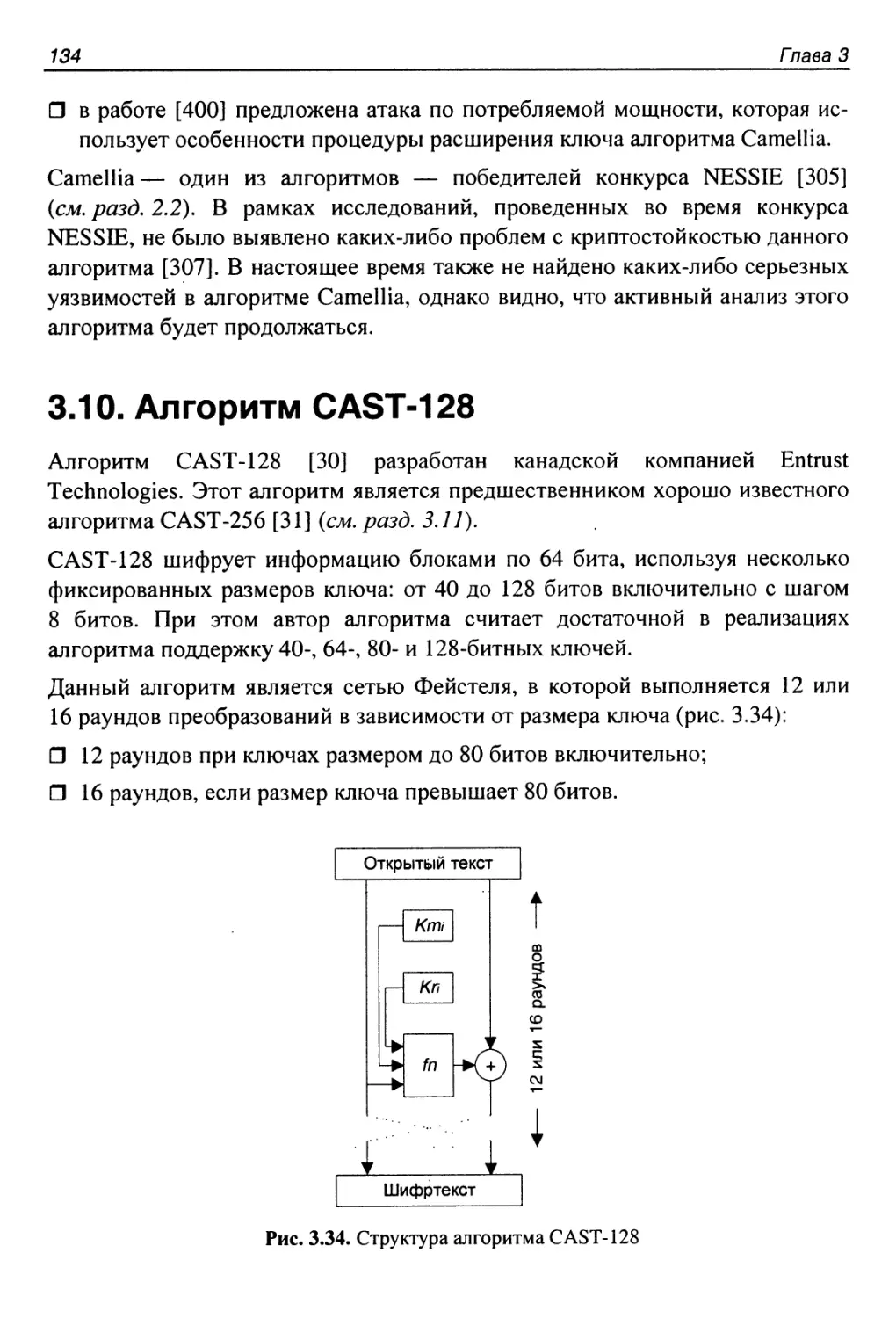

- 147. 3.10. Алгоритм CAST-128

- 148. 3.11. Алгоритм CAST-256

- 152. Процедура расширения ключа

-

154.

Достоинства и недостатки алгоритма

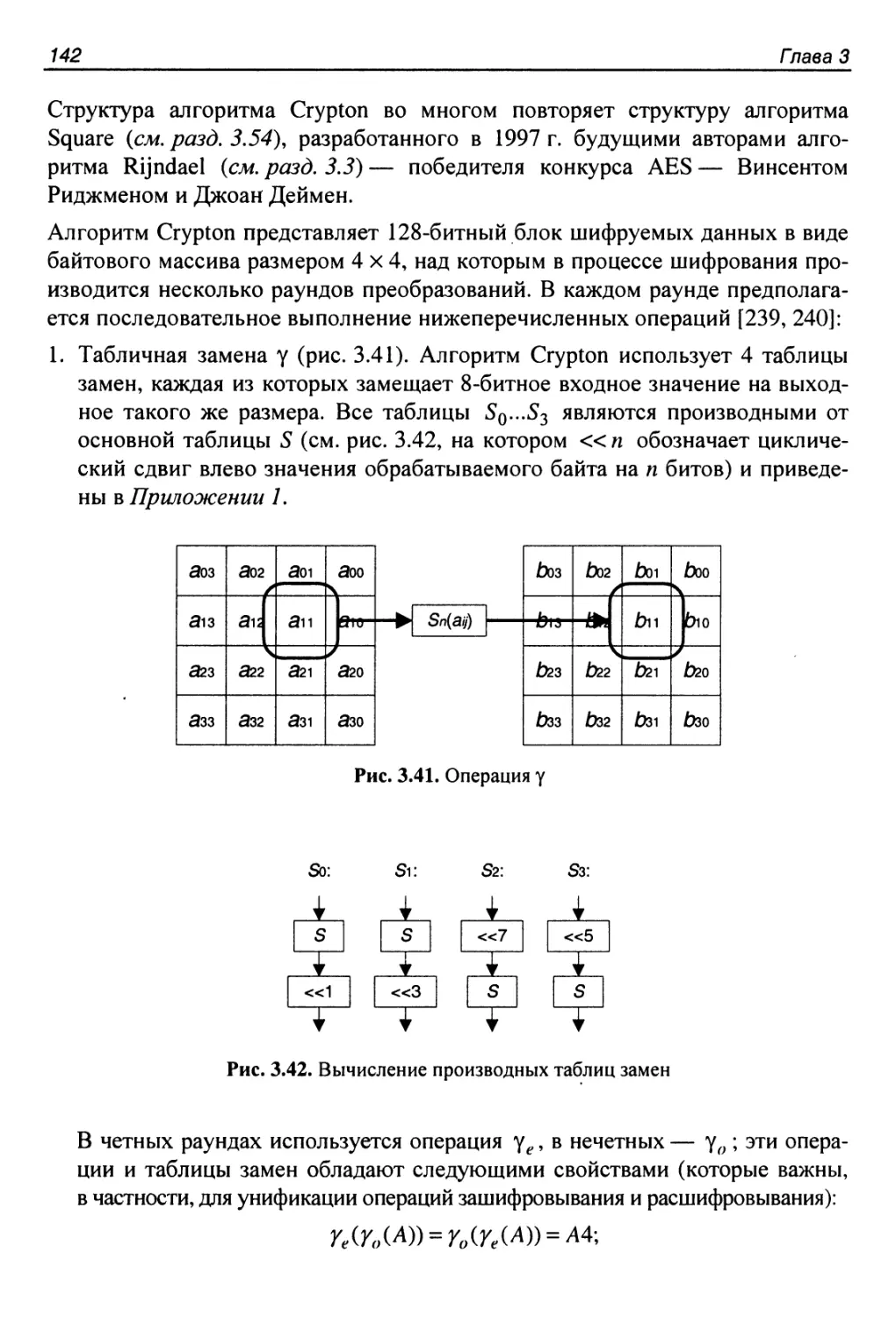

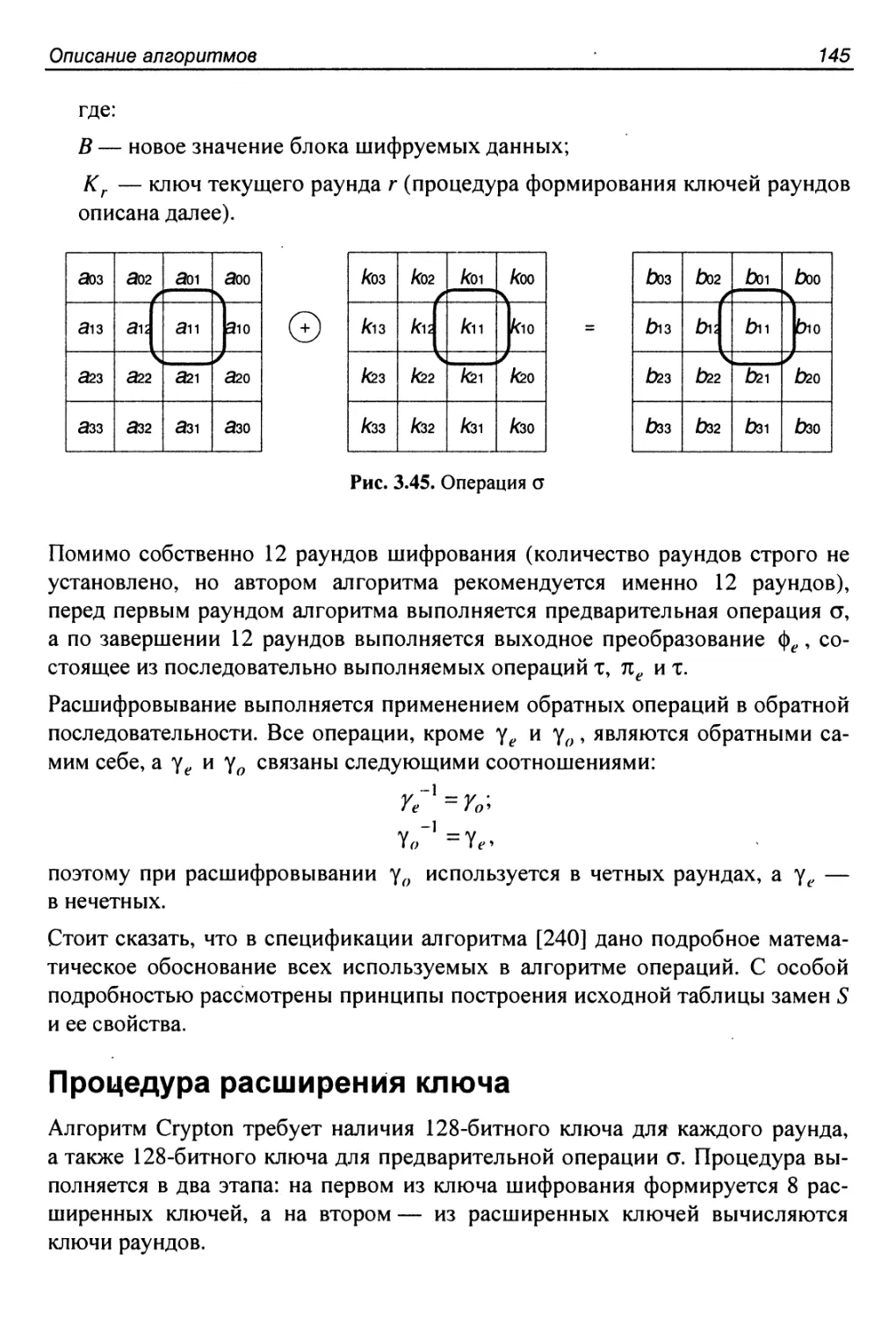

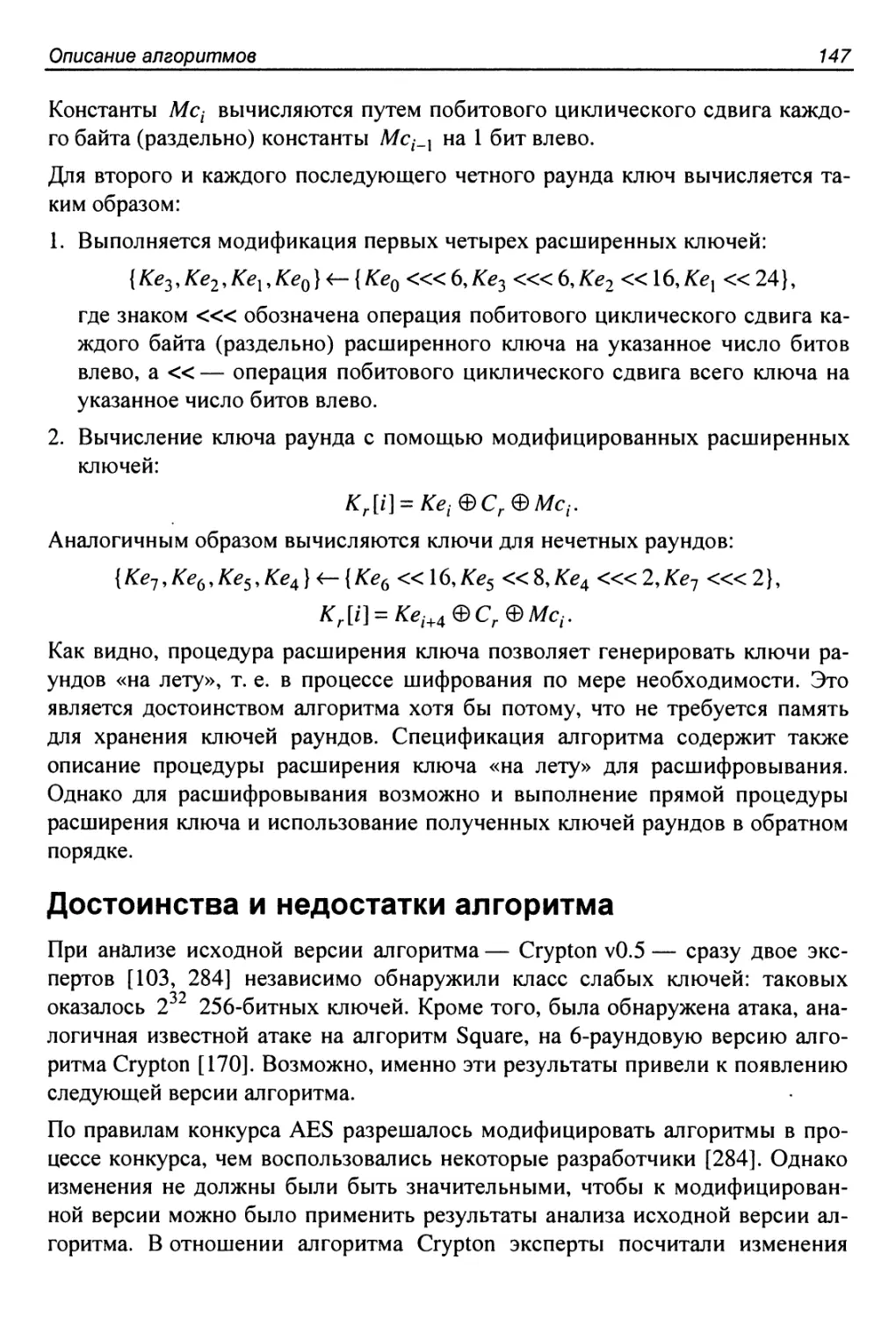

3.12. Алгоритм Crypton - 158. Процедура расширения ключа

- 160. Достоинства и недостатки алгоритма

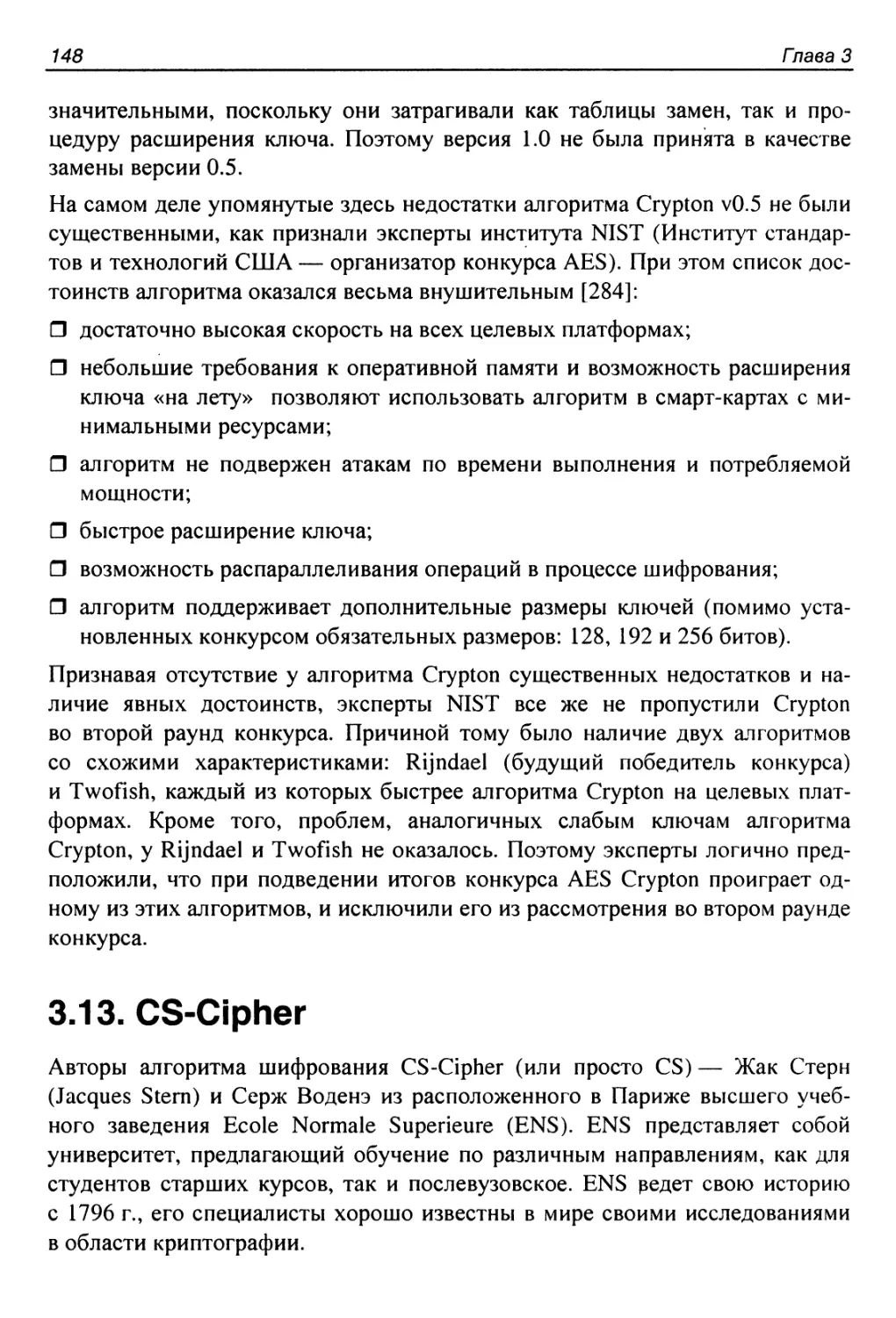

- 161. 3.13. CS-Cipher

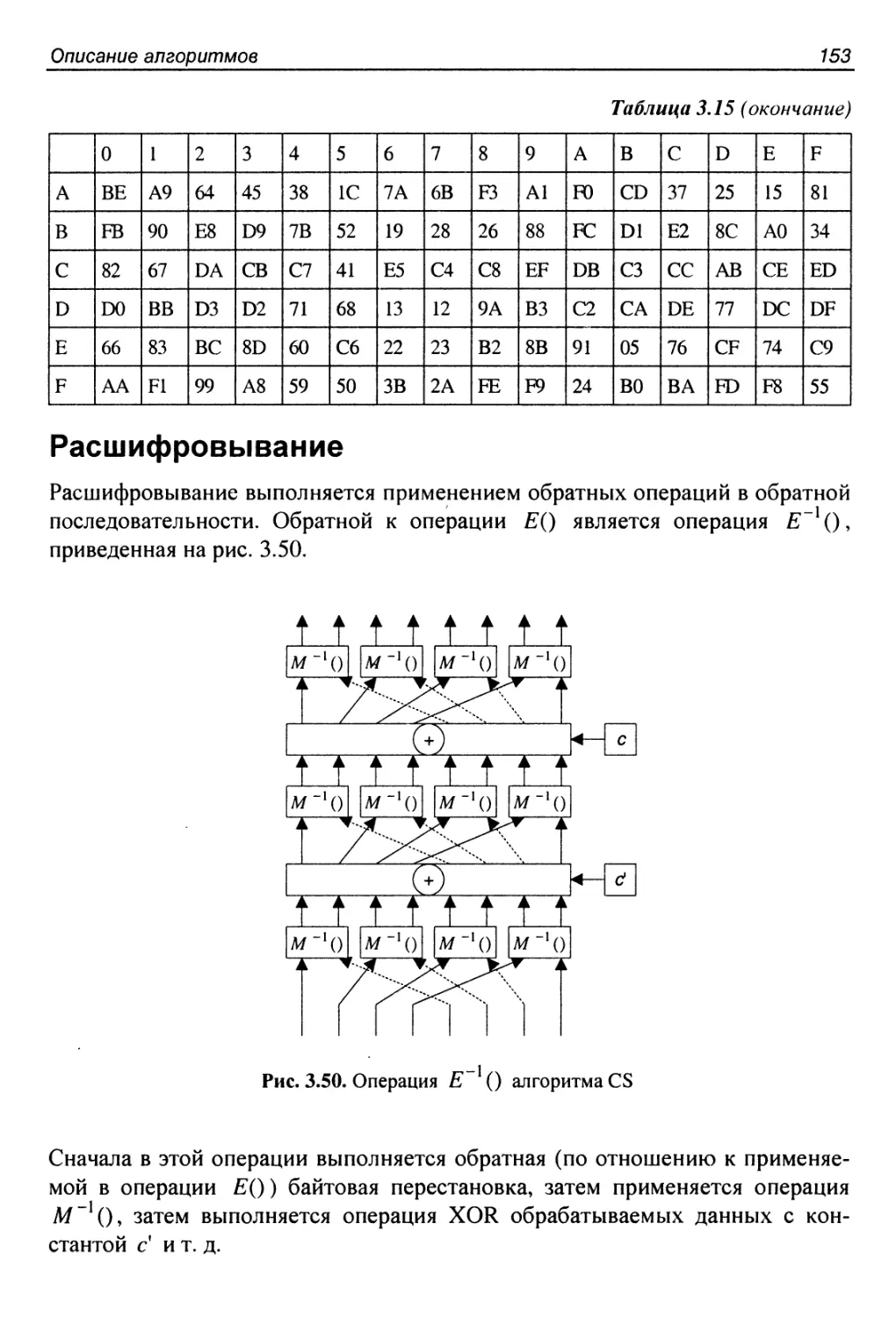

- 166. Расшифровывание

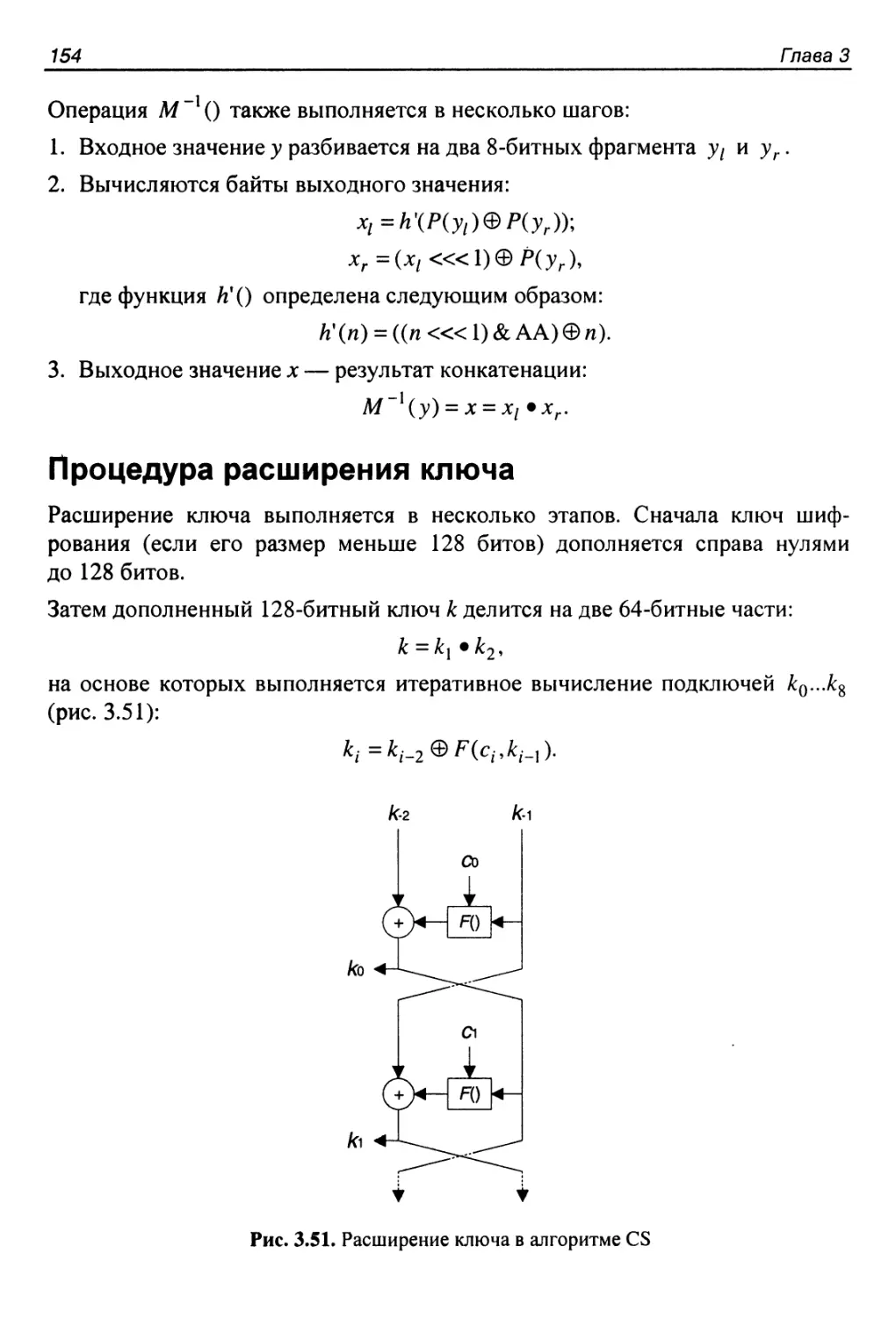

- 167. Процедура расширения ключа

- 168. Достоинства и недостатки алгоритма

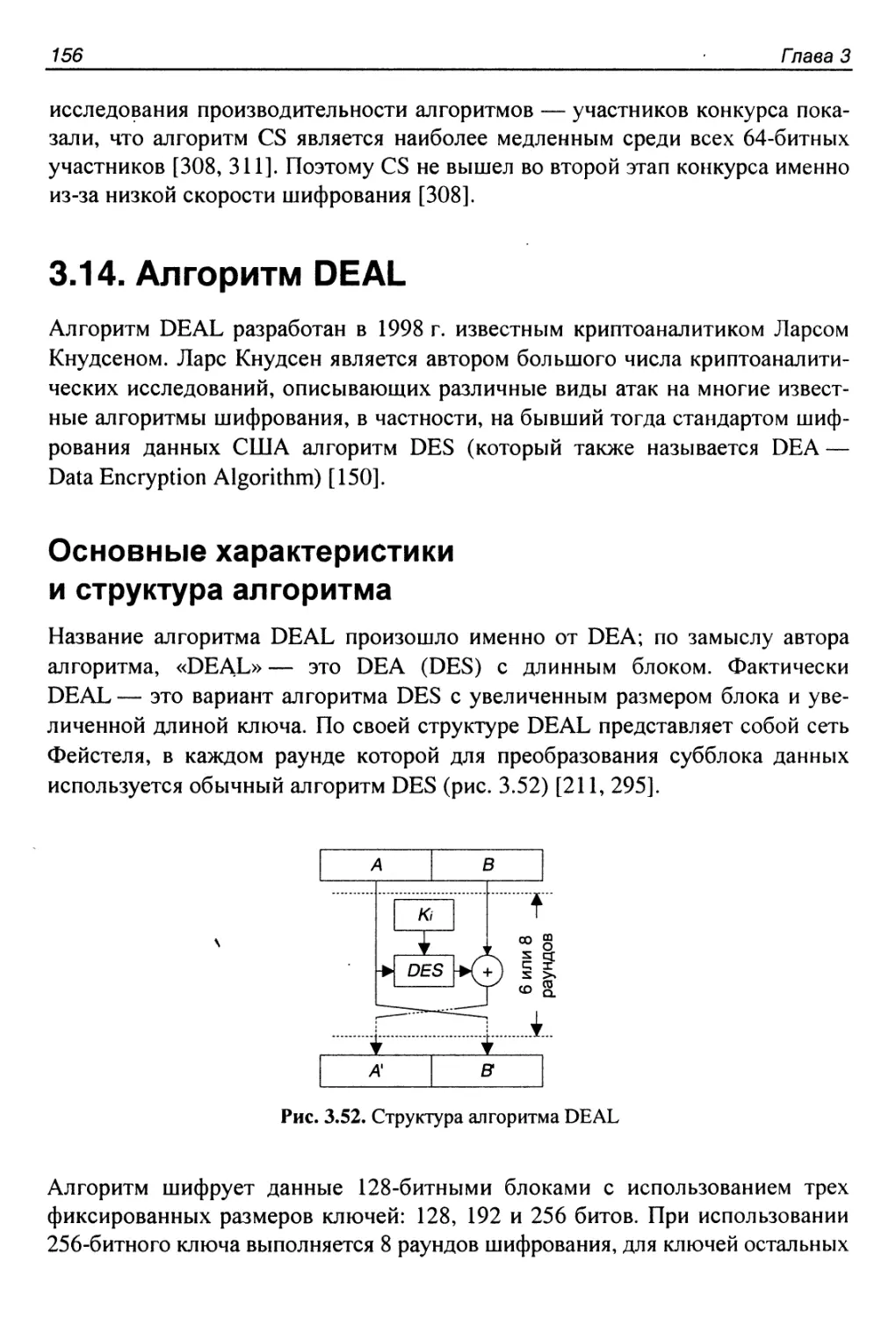

- 169. 3.14. Алгоритм DEAL

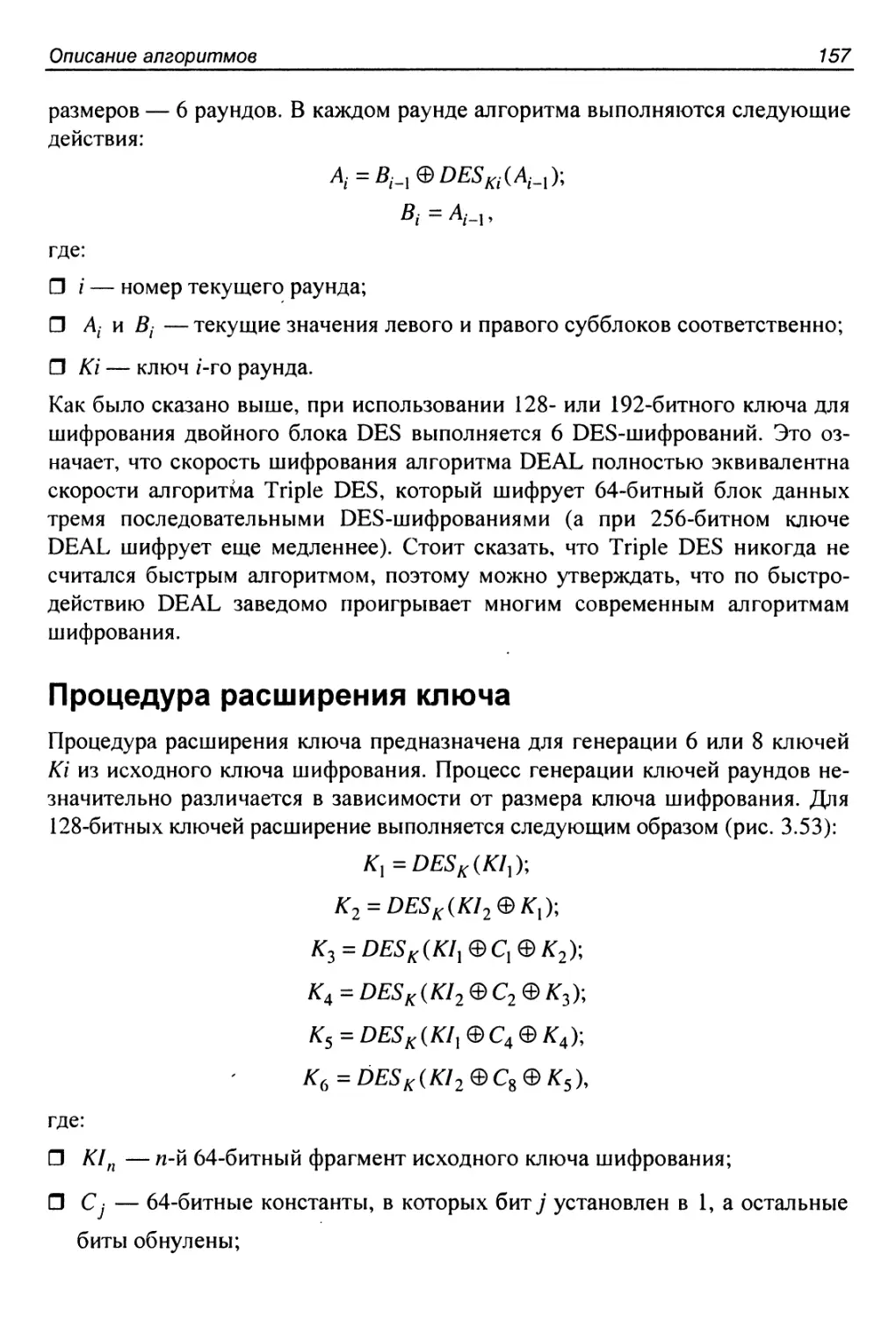

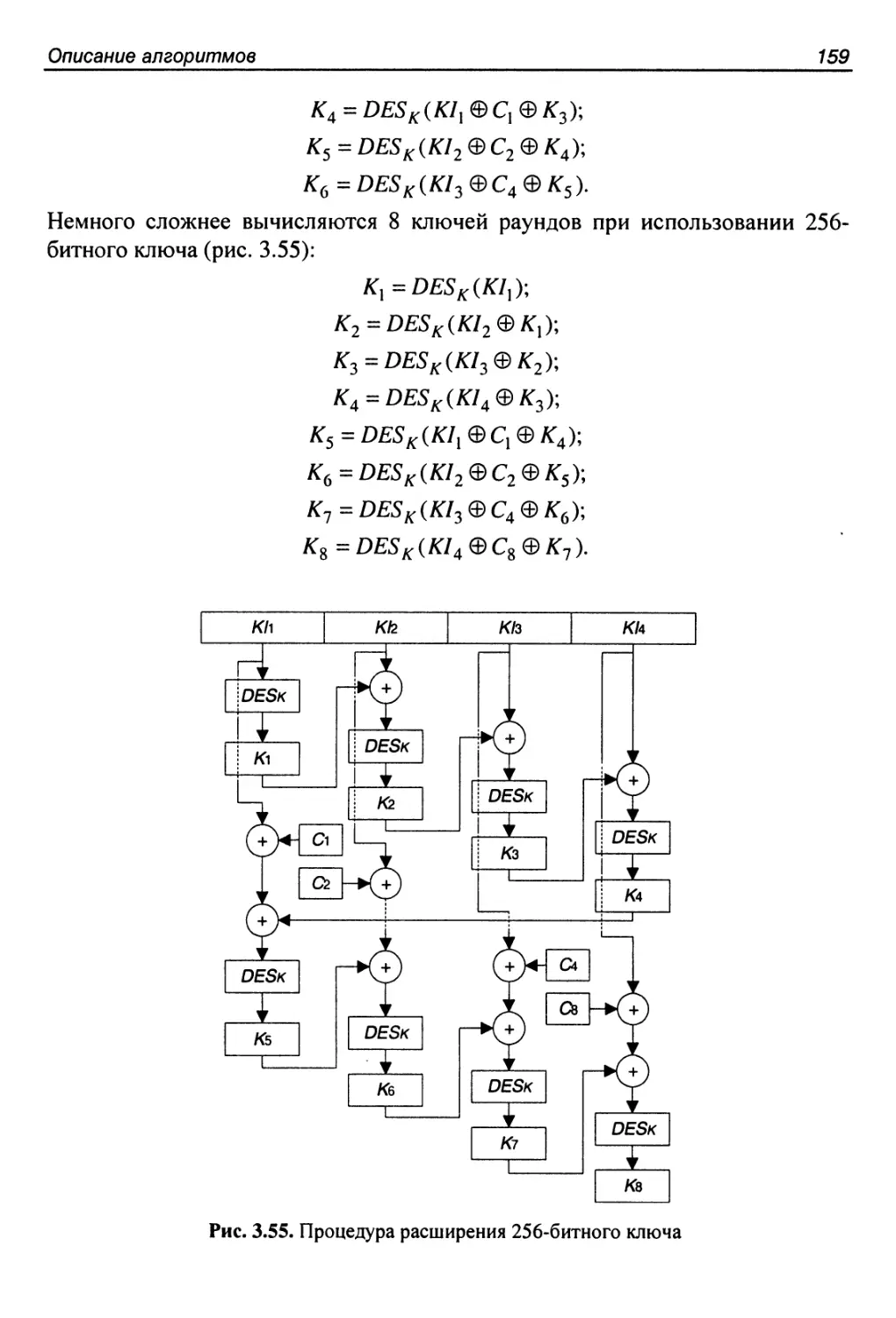

- 170. Процедура расширения ключа

-

173.

Достоинства и недостатки алгоритма

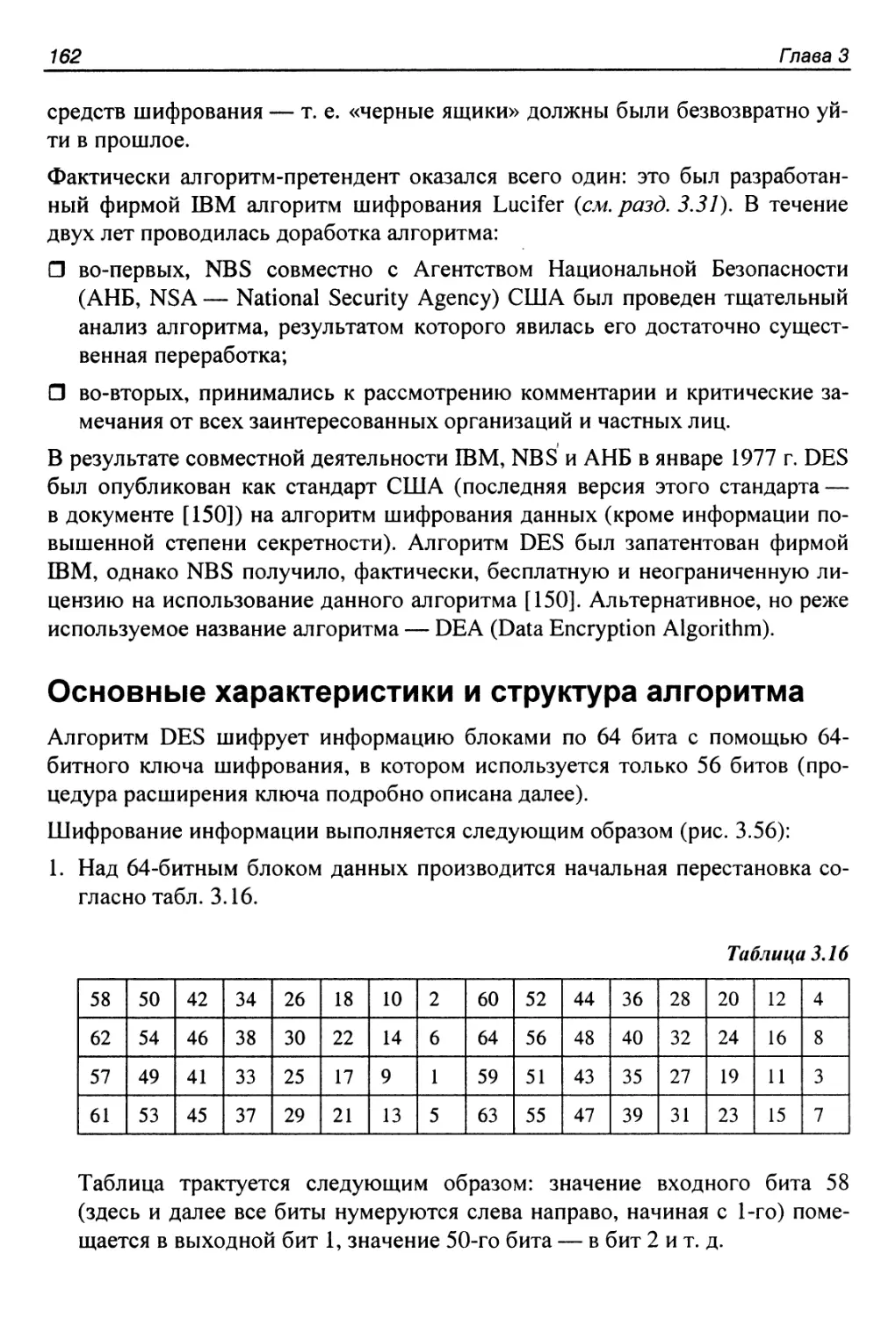

3.15. Алгоритм DES и его варианты - 175. Основные характеристики и структура алгоритма

- 179. Процедура расширения ключа

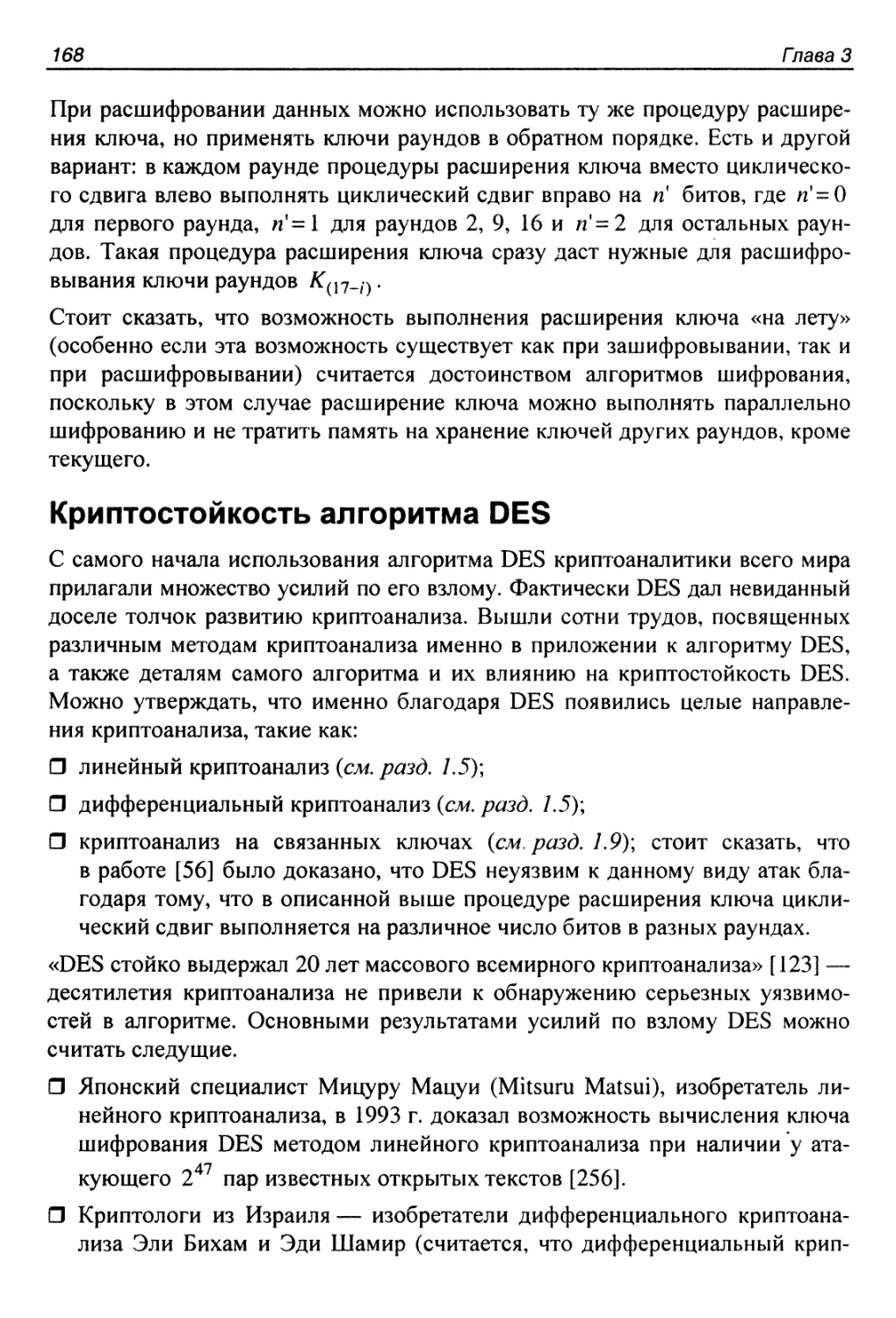

- 181. Криптостойкость алгоритма DES

- 184. Продолжение истории алгоритма

- 185. Алгоритм Double DES

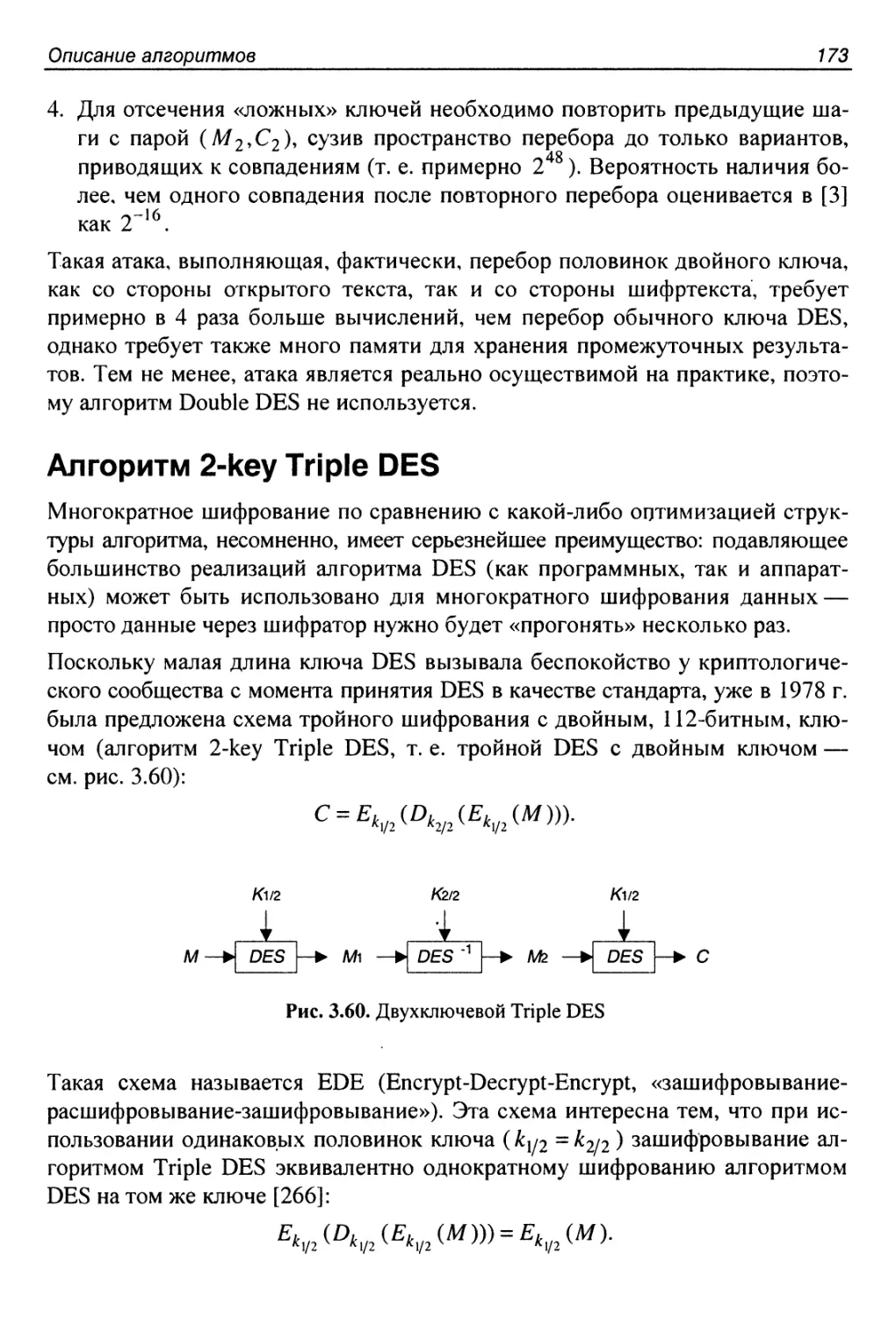

- 186. Алгоритм 2-key Triple DES

- 187. Алгоритм 3-key Triple DES

- 188. Режимы работы Double DES и Triple DES

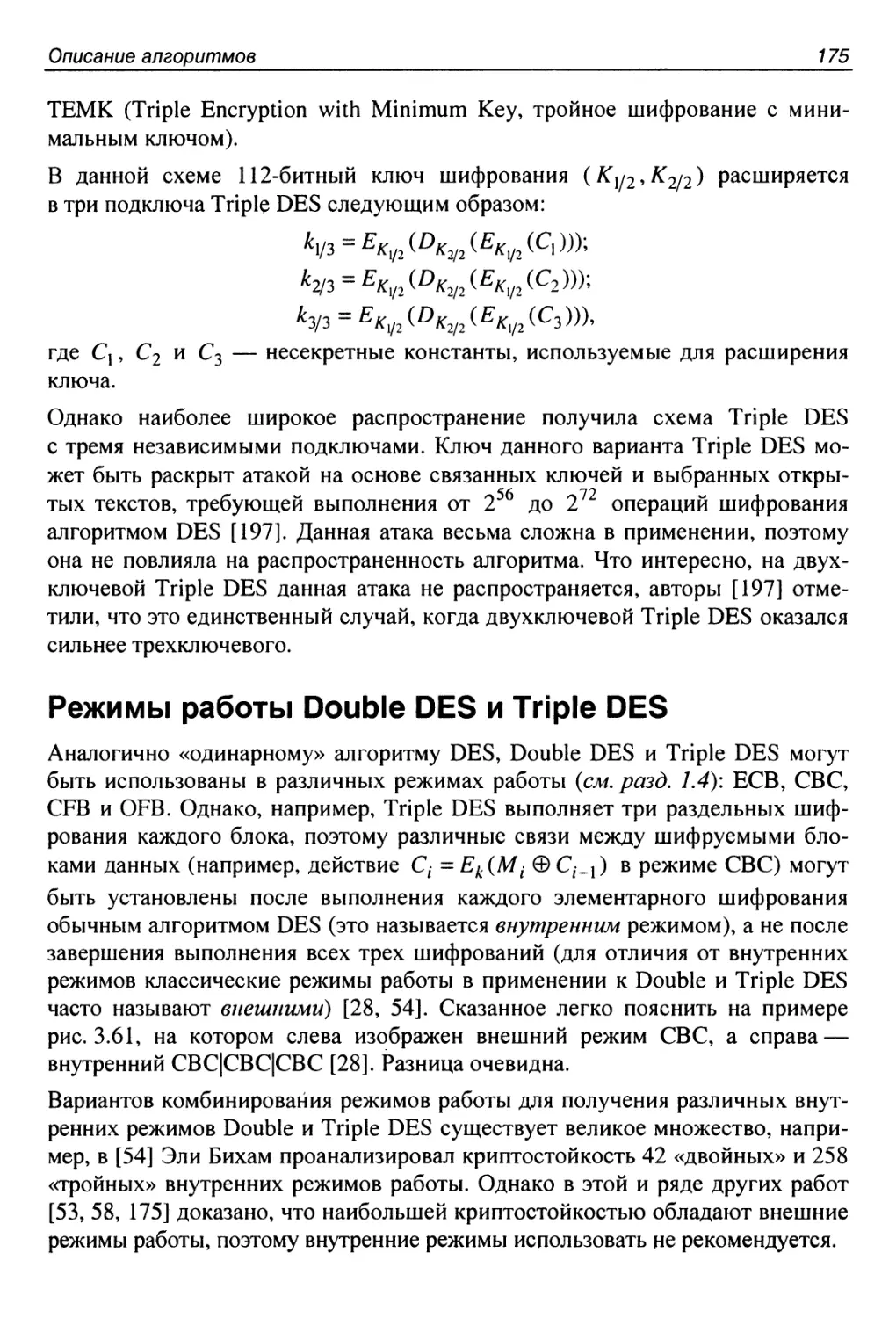

- 191. Режимы работы с маскированием

-

194.

Алгоритм Quadruple DES

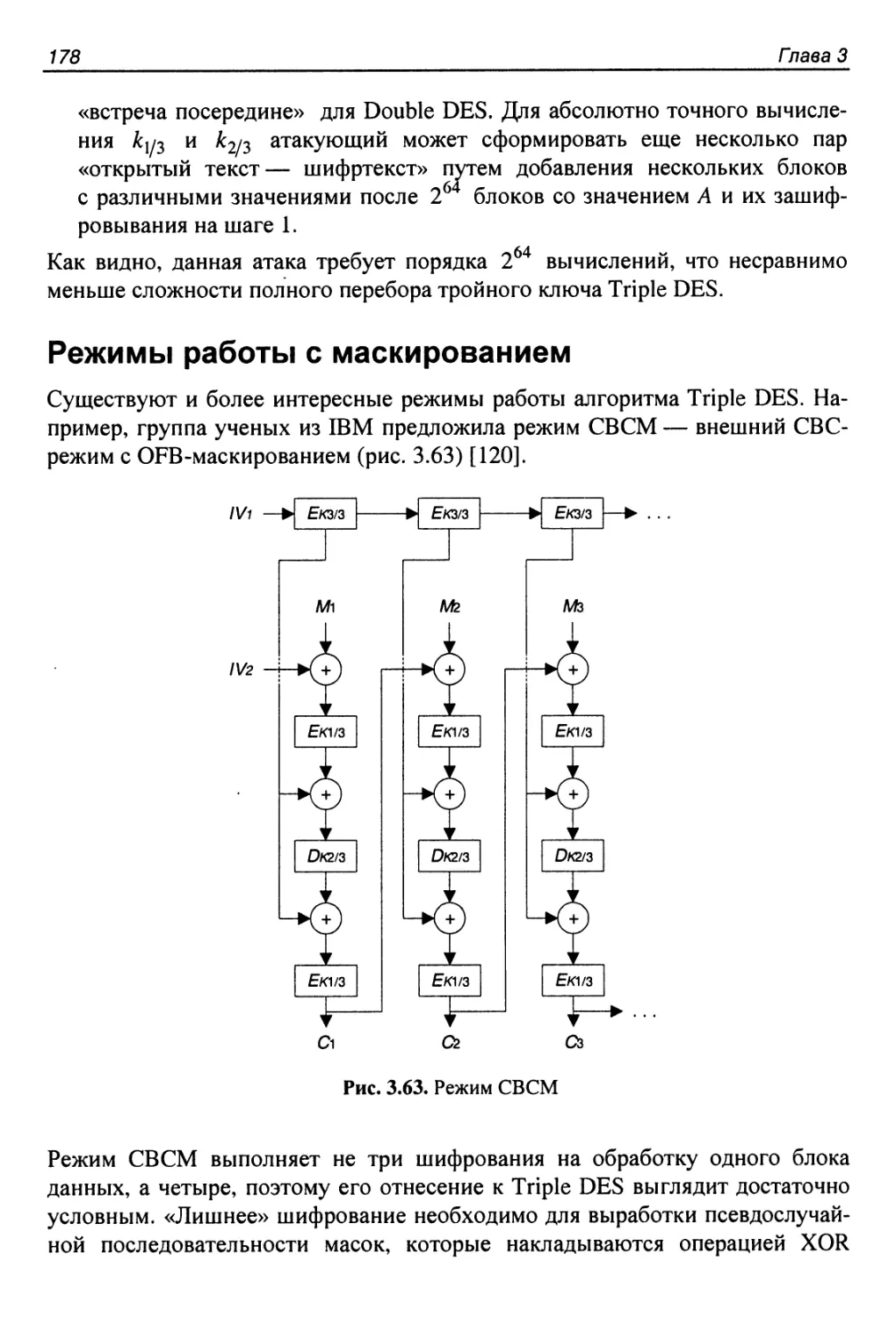

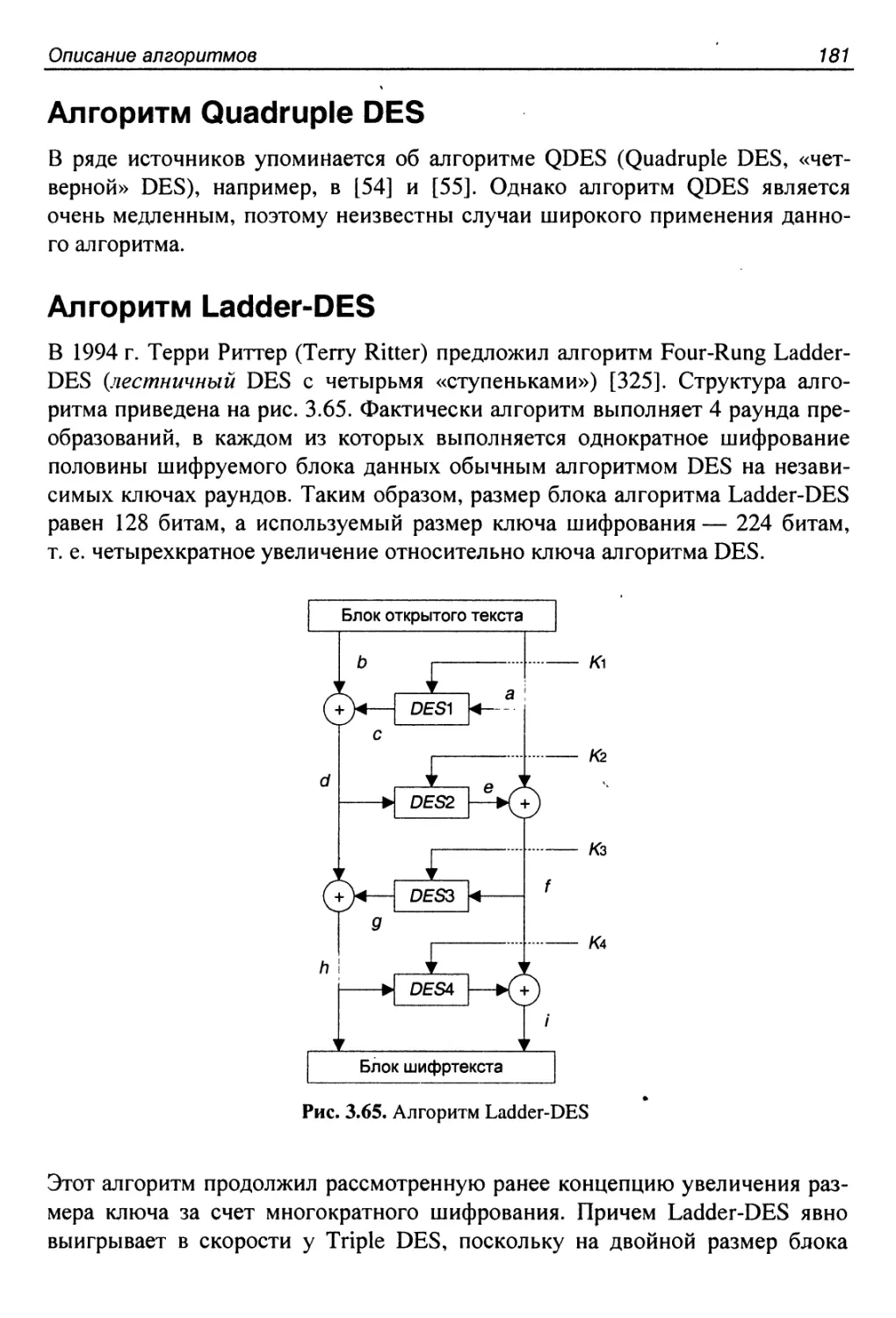

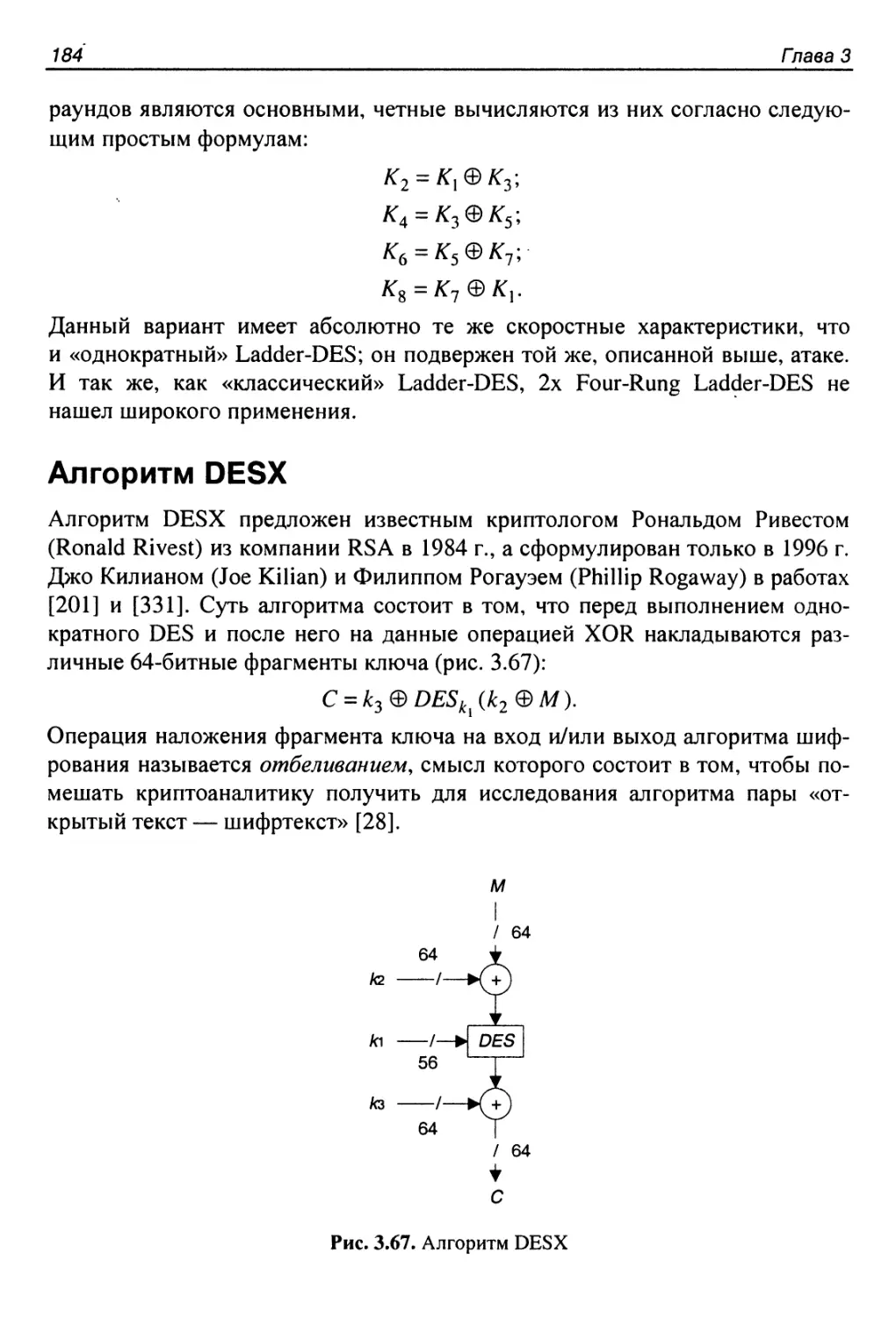

Алгоритм Ladder-DES - 197. Алгоритм DESX

- 198. Алгоритм DES с независимыми ключами раундов

- 199. Алгоритм GDES

- 201. Алгоритм RDES

- 203. Алгоритмы s2DES, s3DES и s5DES

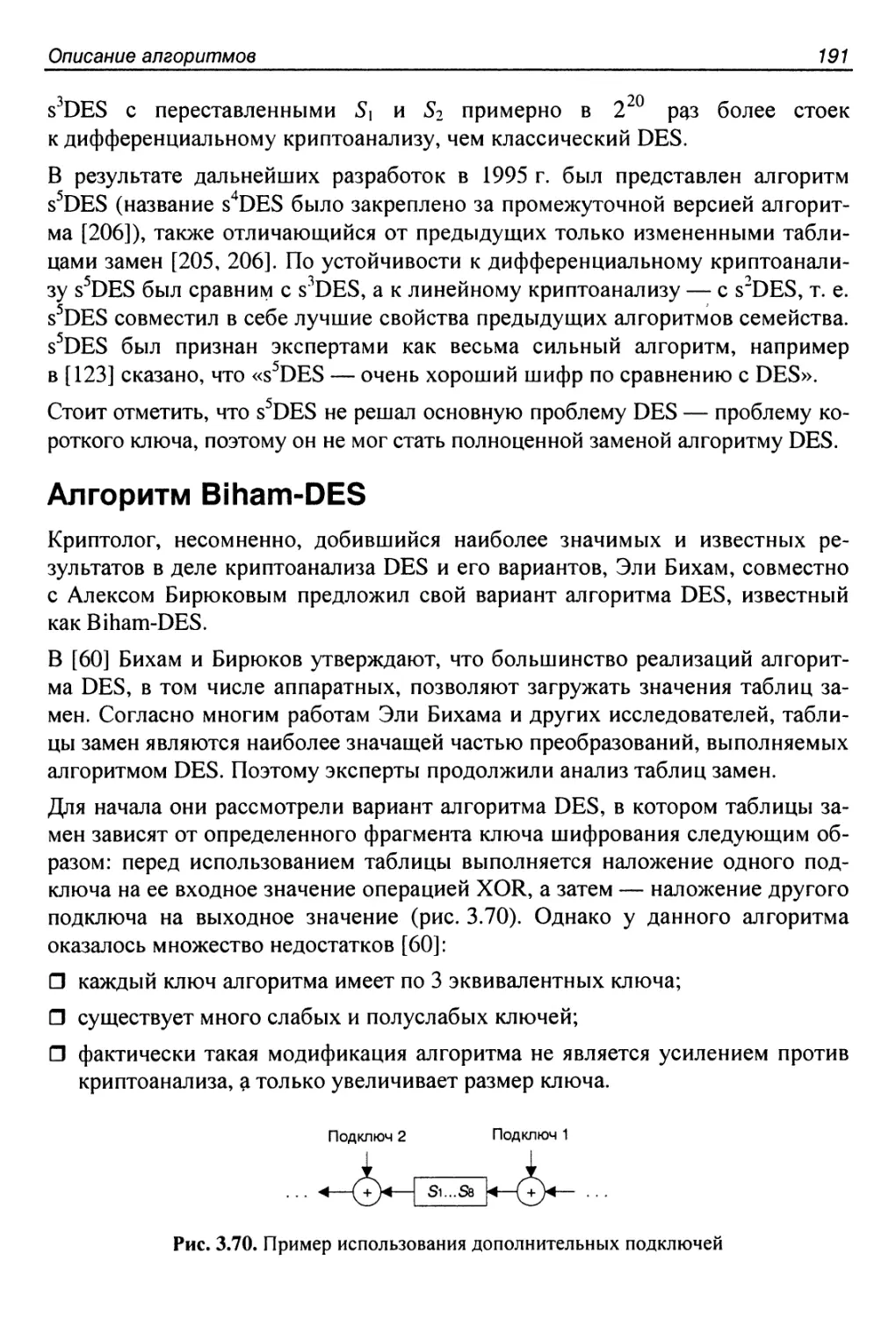

- 204. Алгоритм Biham-DES

- 206. Алгоритмы xDES1 и xDES2

-

208.

Другие варианты алгоритма DES

Заключение

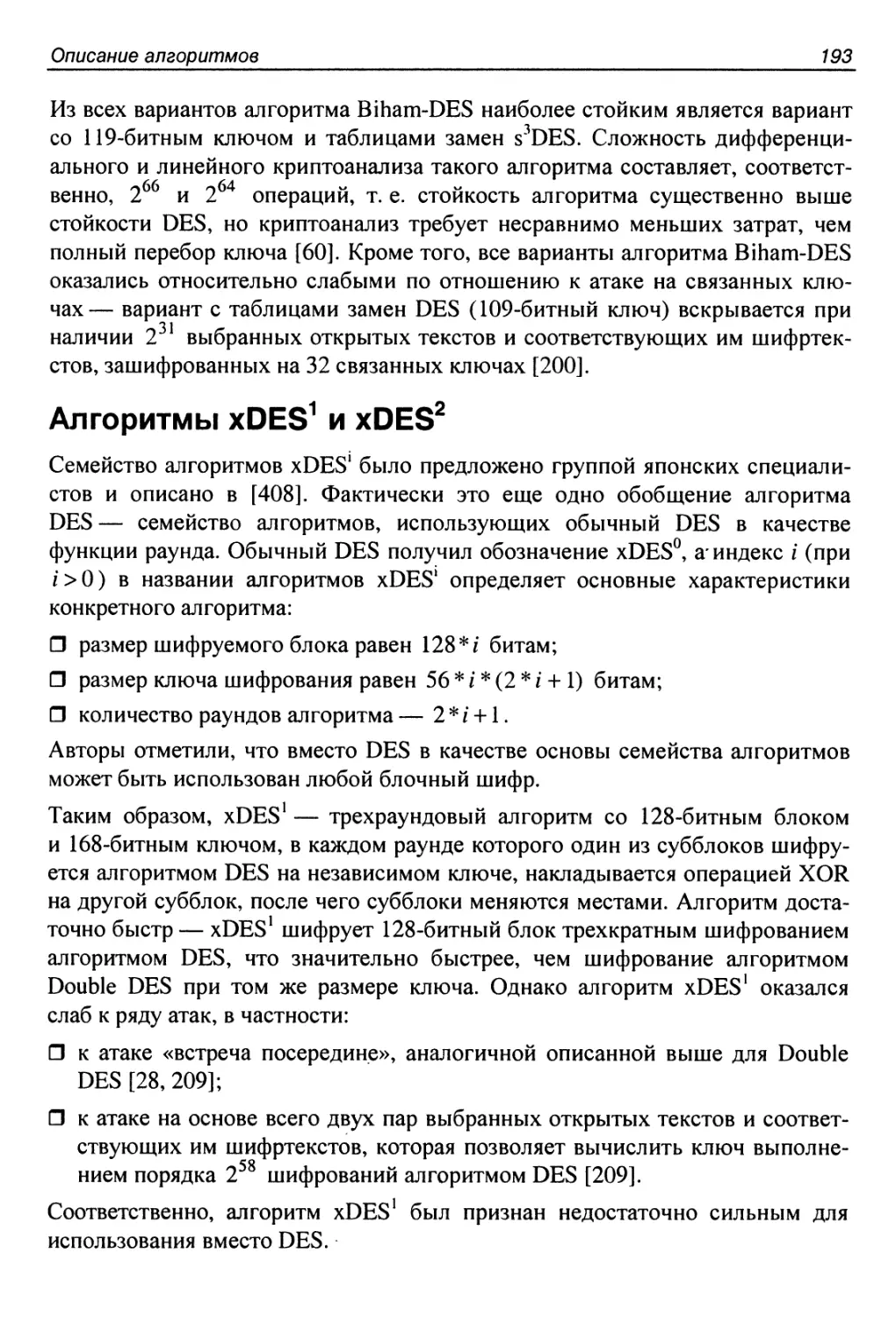

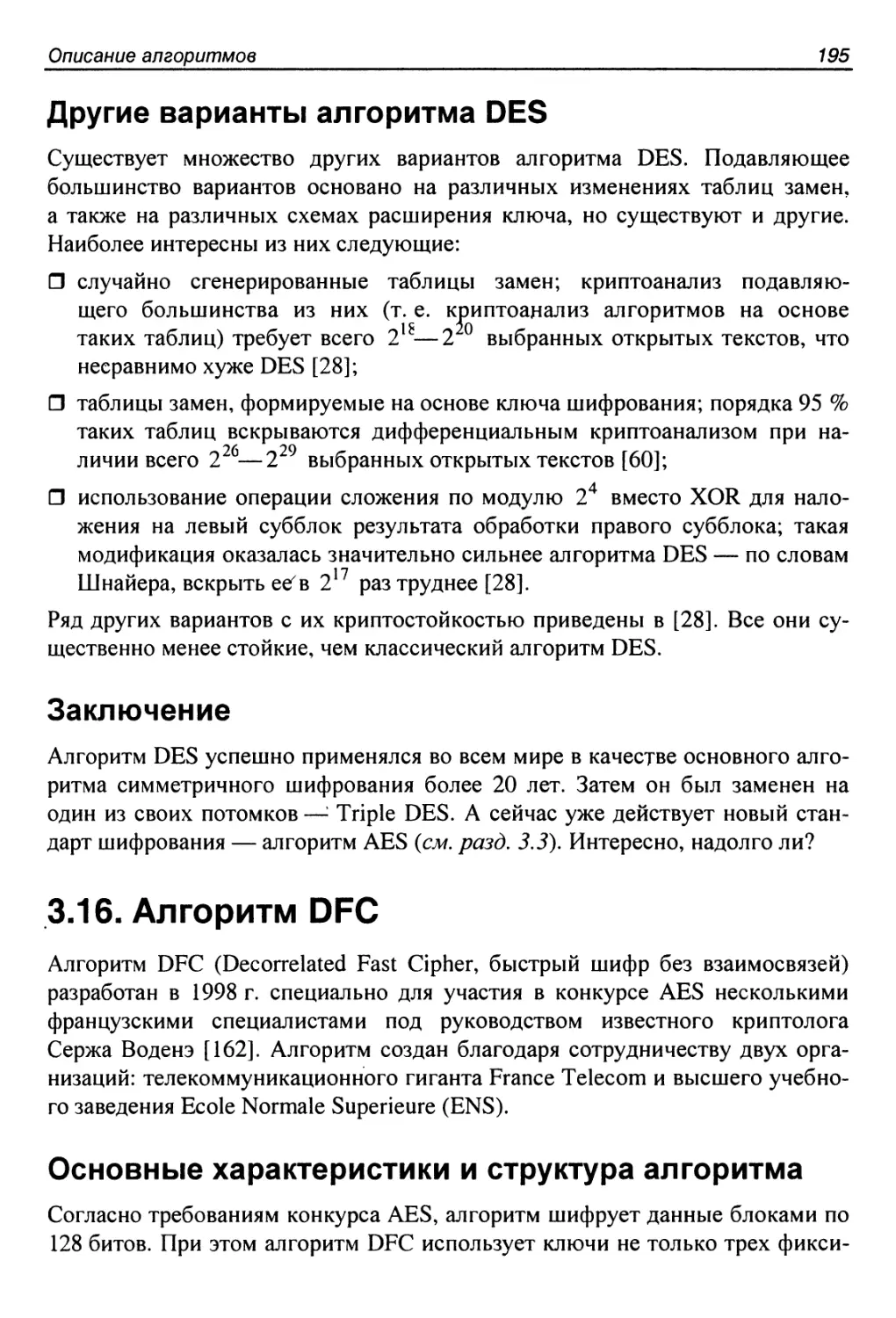

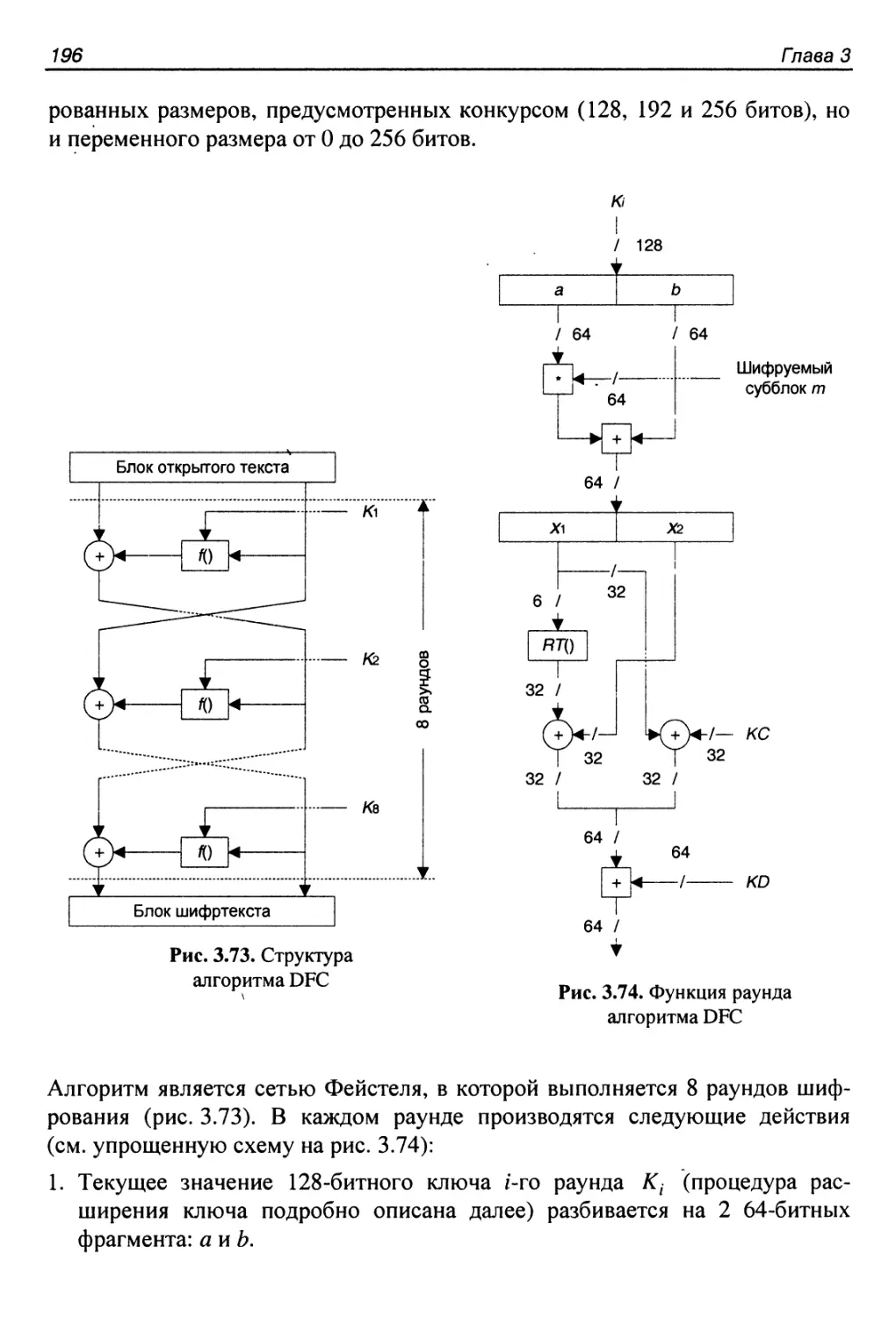

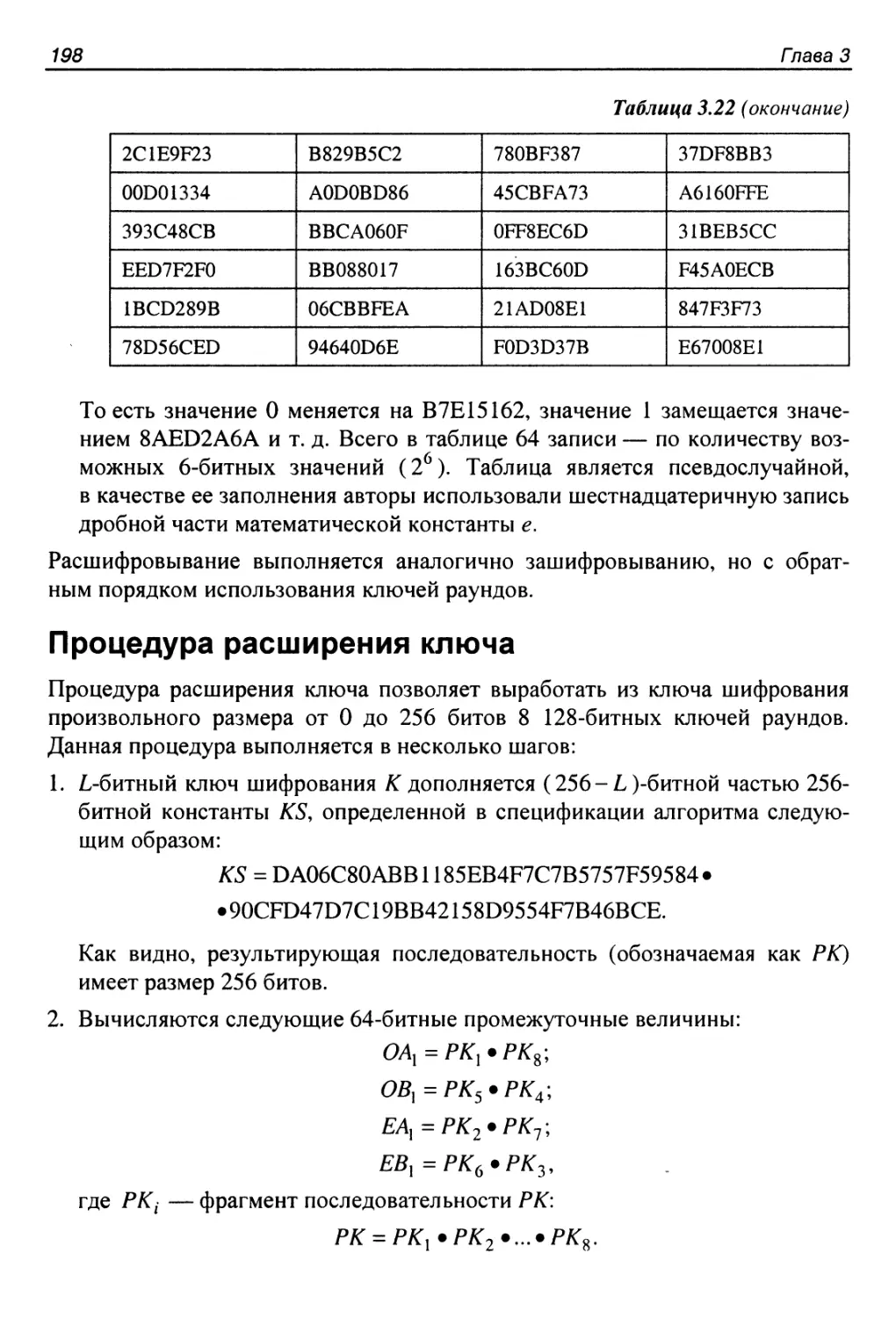

3.16. Алгоритм DFC - 211. Процедура расширения ключа

- 212. Достоинства и недостатки алгоритма

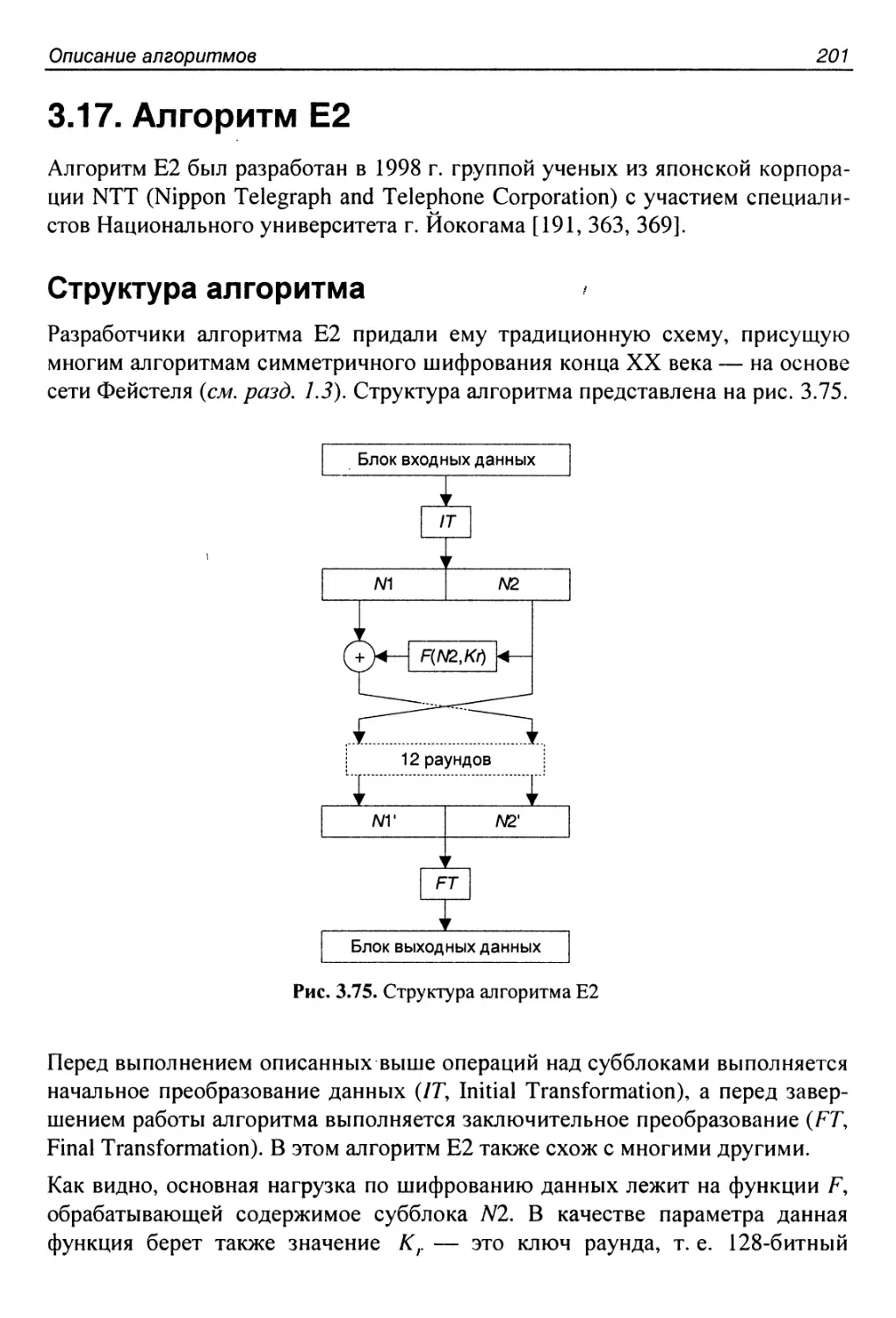

- 214. 3.17. Алгоритм Е2

-

219.

Почему алгоритм Е2 не вышел в финал конкурса AES

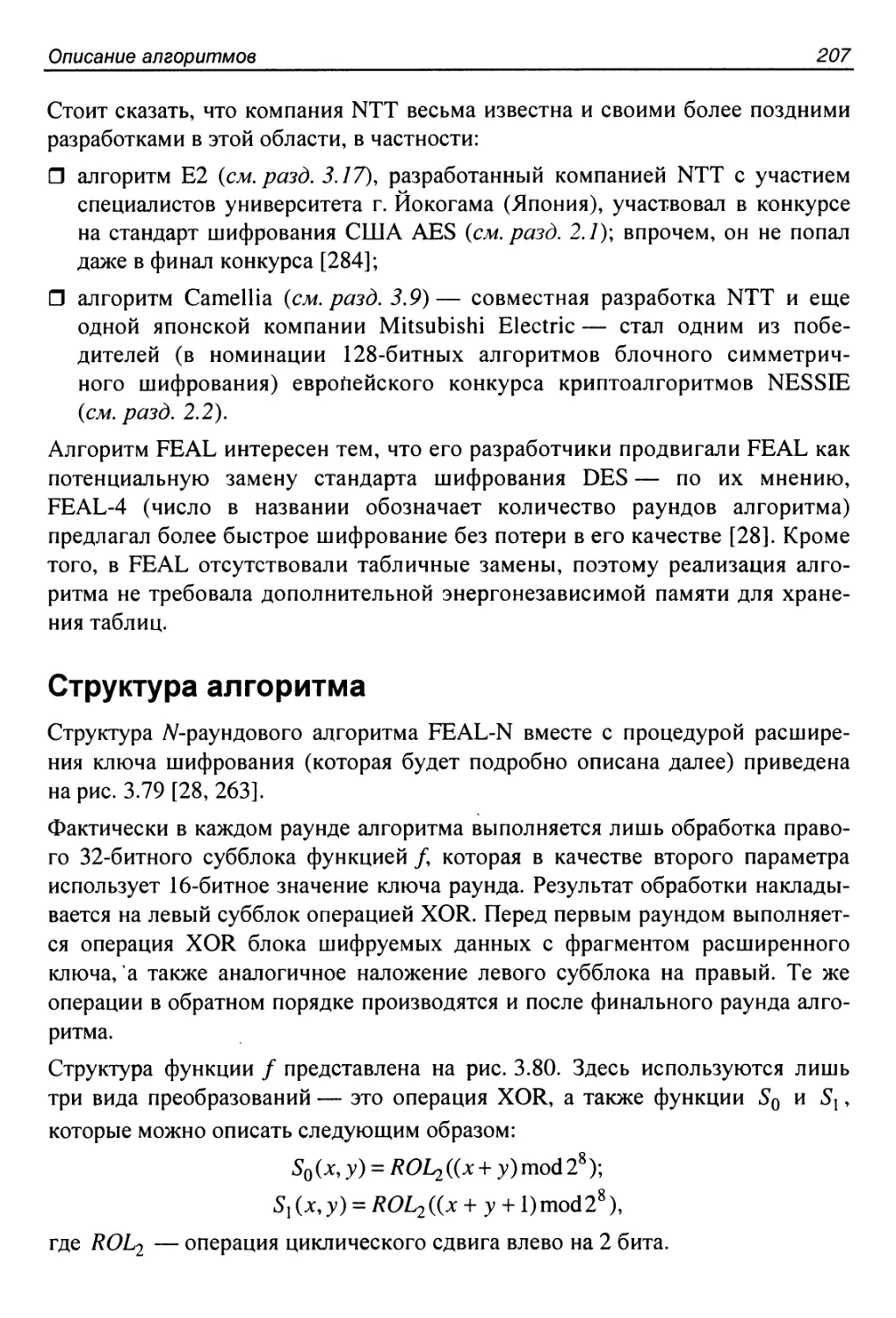

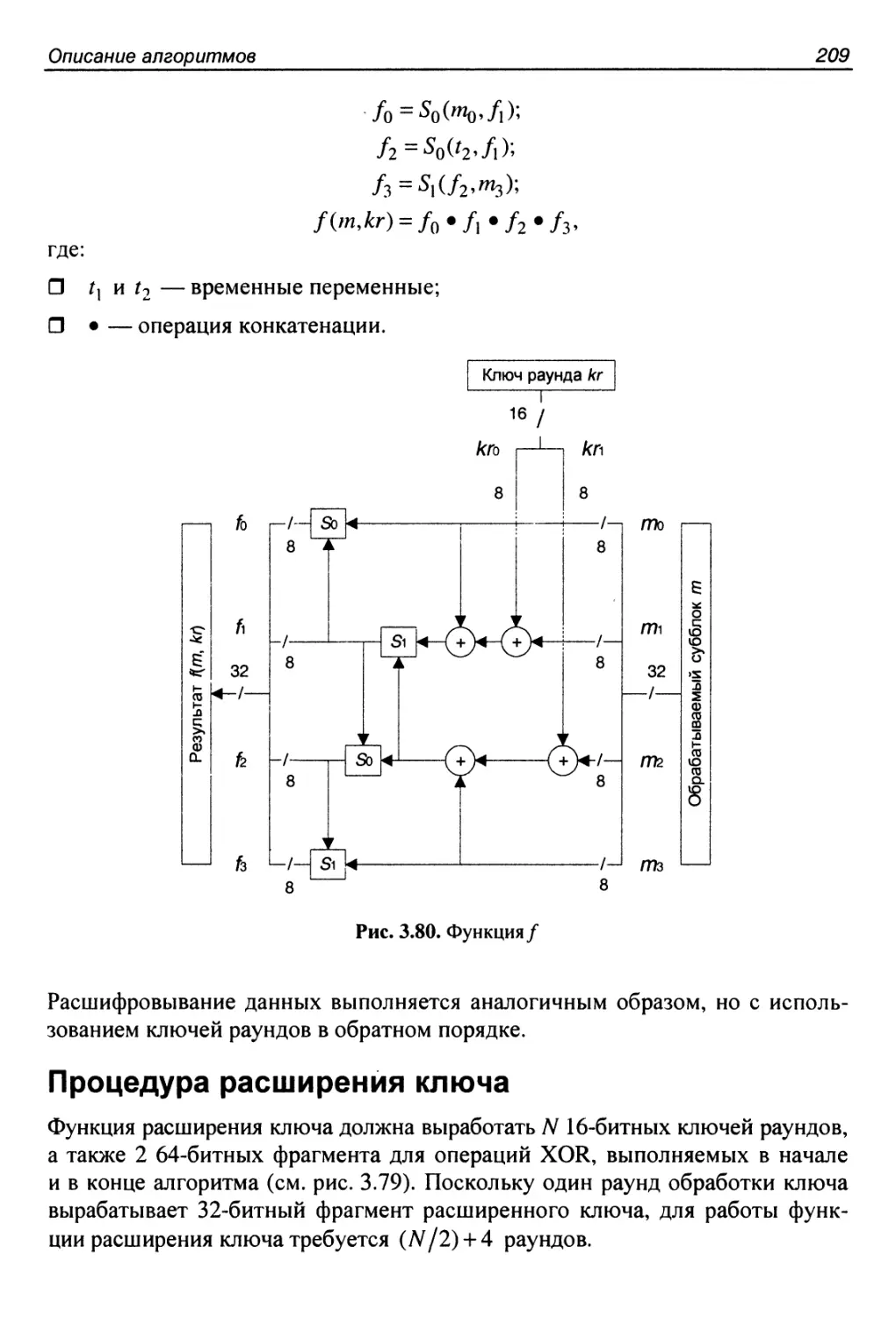

3.18. Алгоритм FEAL - 220. Структура алгоритма

- 222. Процедура расширения ключа

- 224. Почему FEAL не используется

- 225. 3.19. Алгоритм FROG

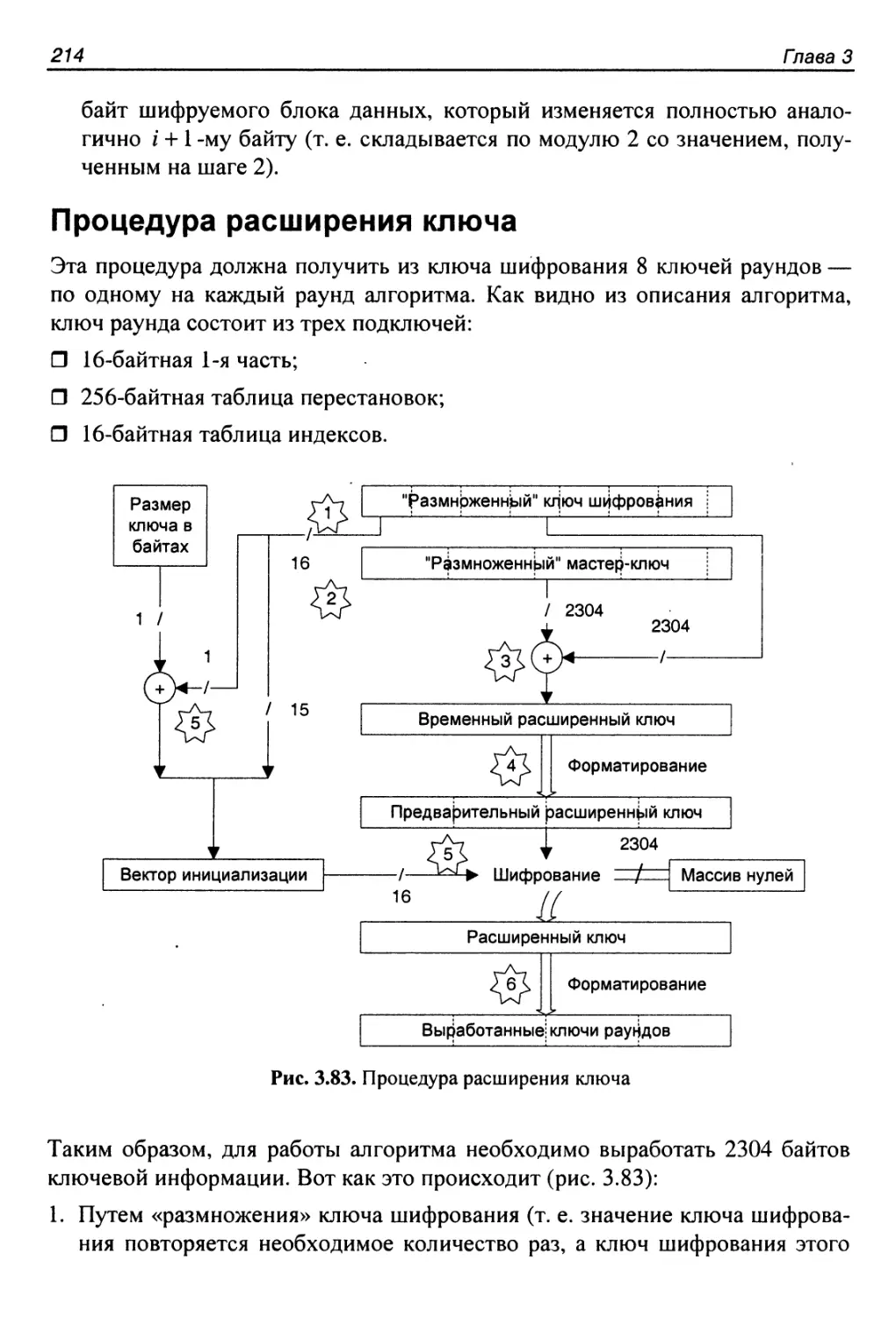

- 227. Процедура расширения ключа

- 229. Форматирование ключа

- 231. Достоинства и недостатки алгоритма

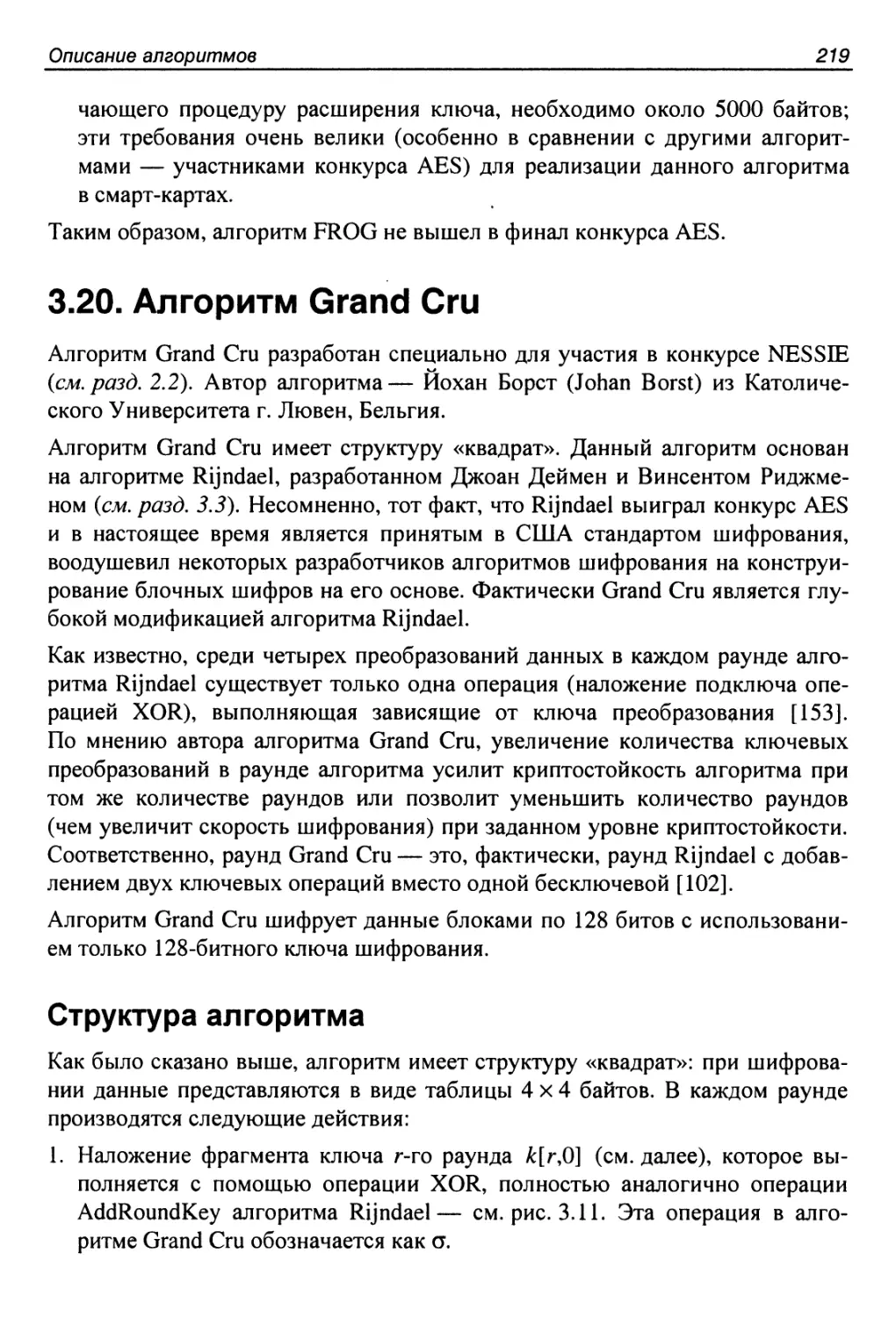

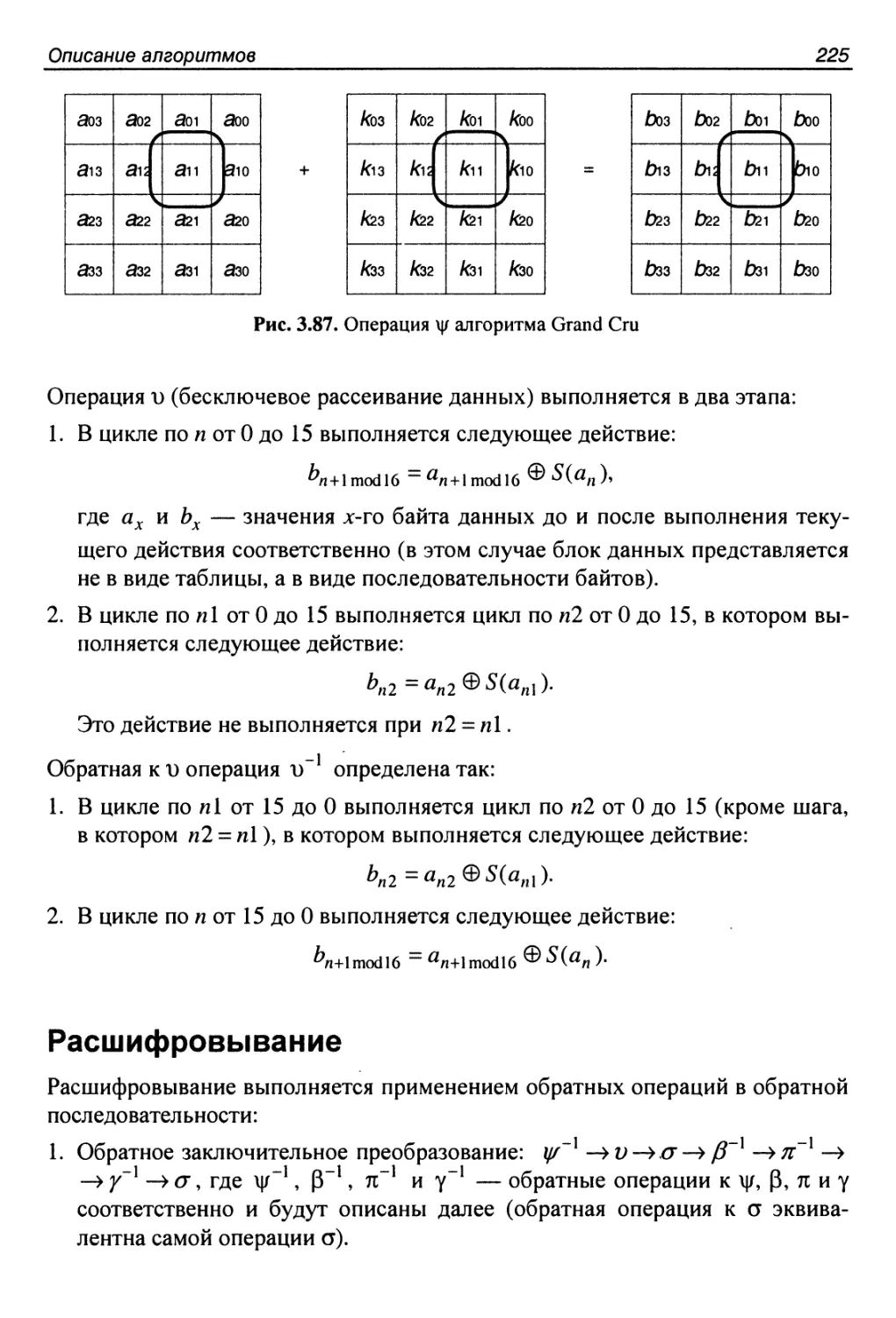

- 232. 3.20. Алгоритм Grand Cru

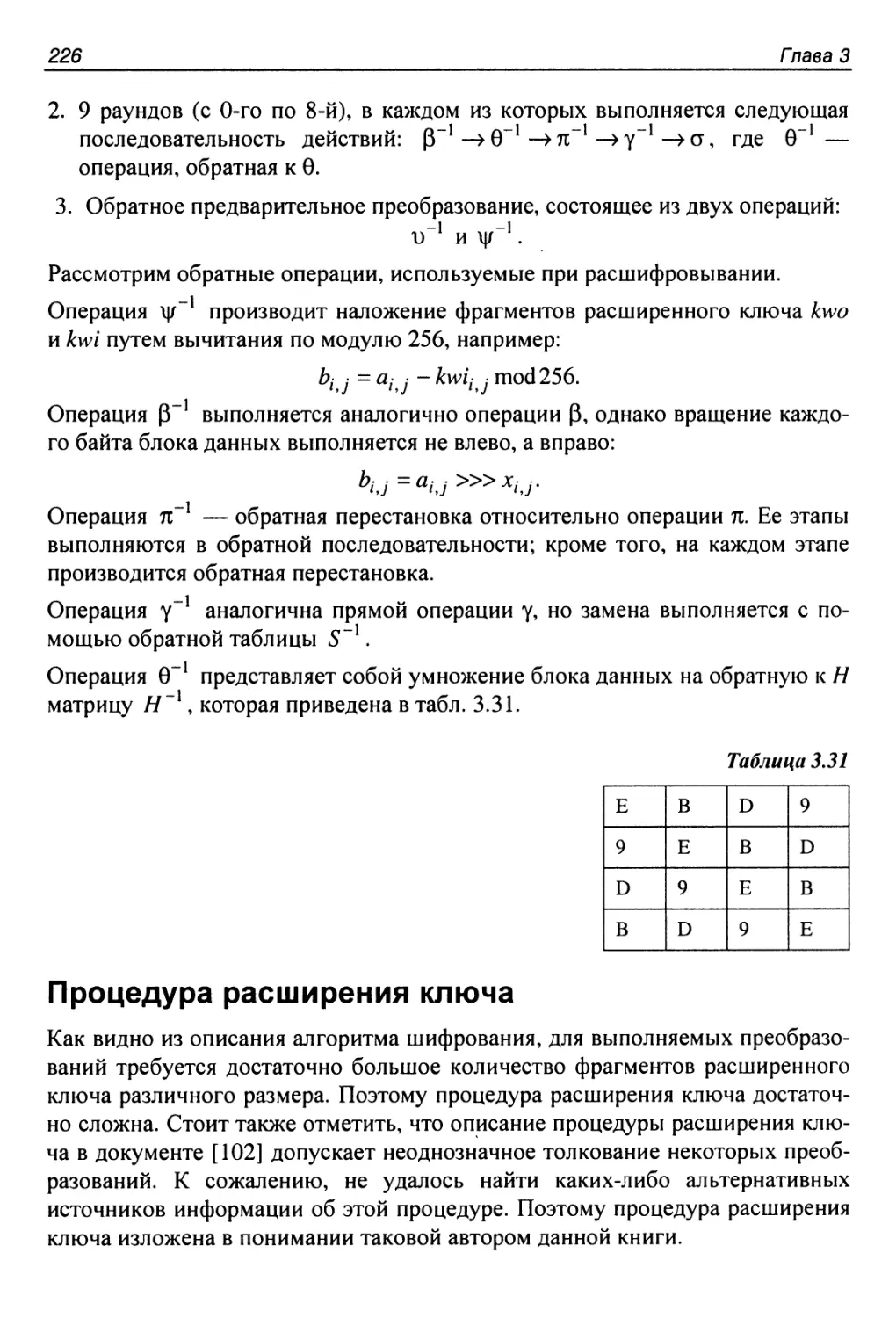

- 238. Расшифровывание

- 239. Процедура расширения ключа

-

242.

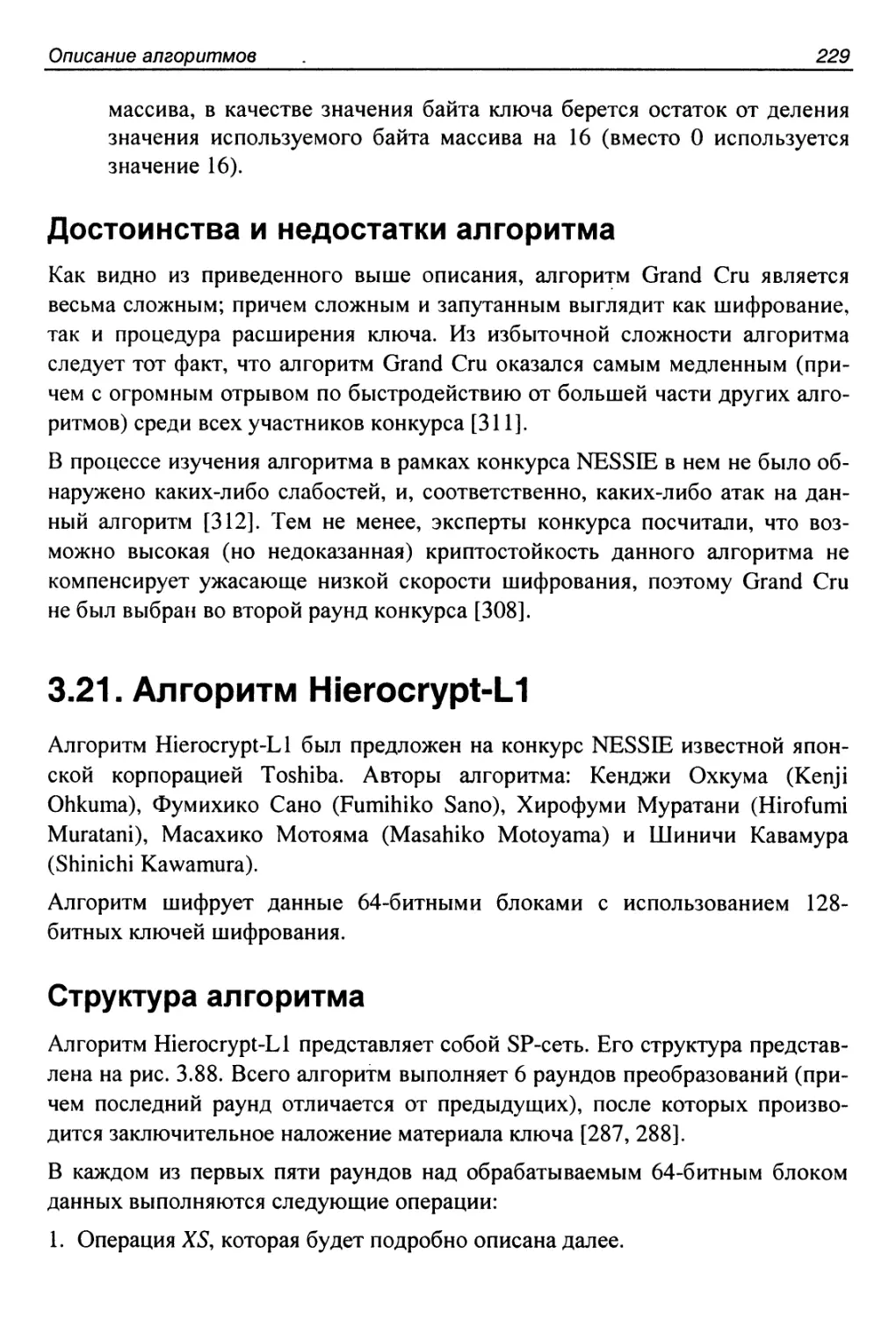

Достоинства и недостатки алгоритма

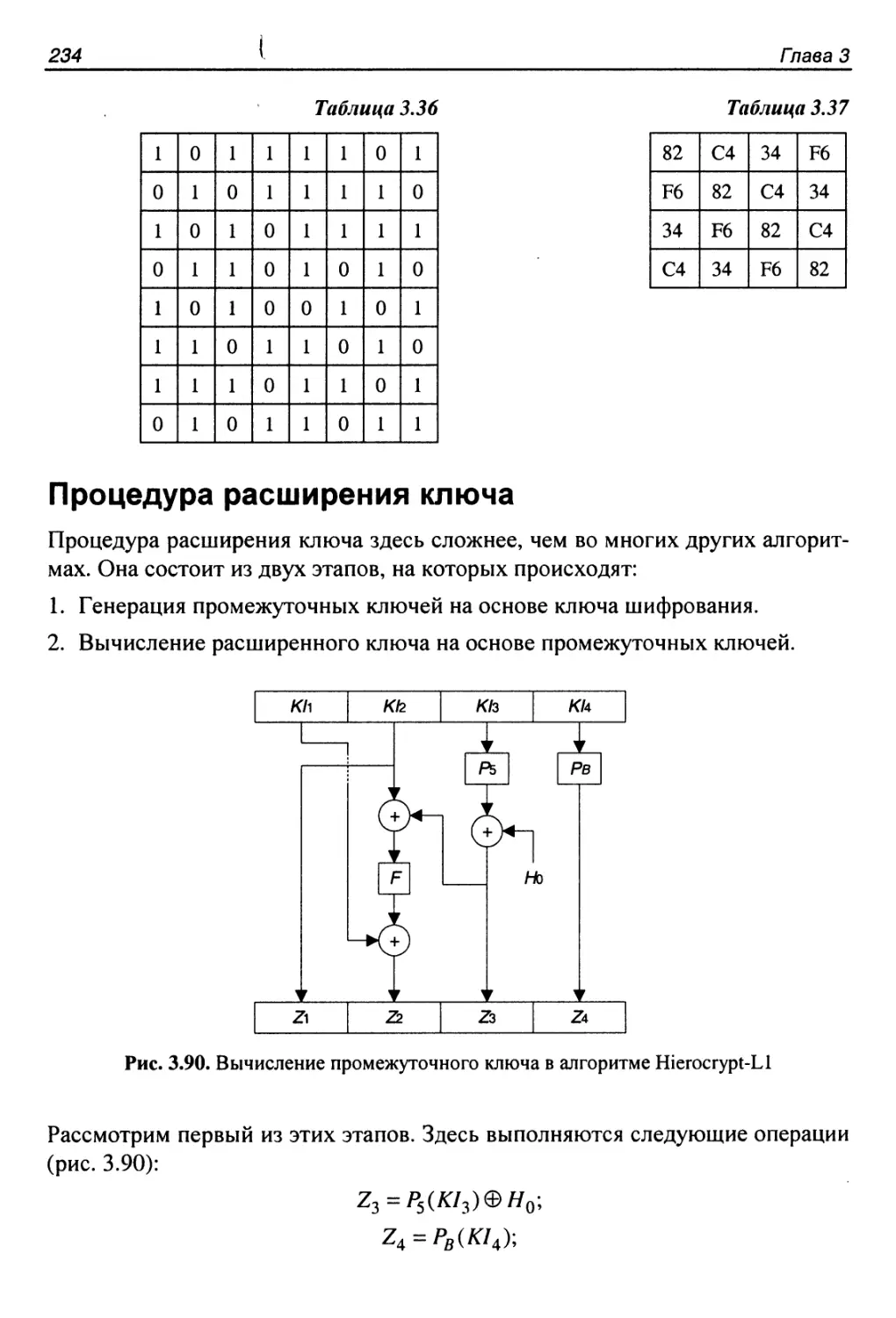

3.21. Алгоритм Hierocrypt-Ll - 247. Процедура расширения ключа

-

252.

Достоинства и недостатки алгоритма

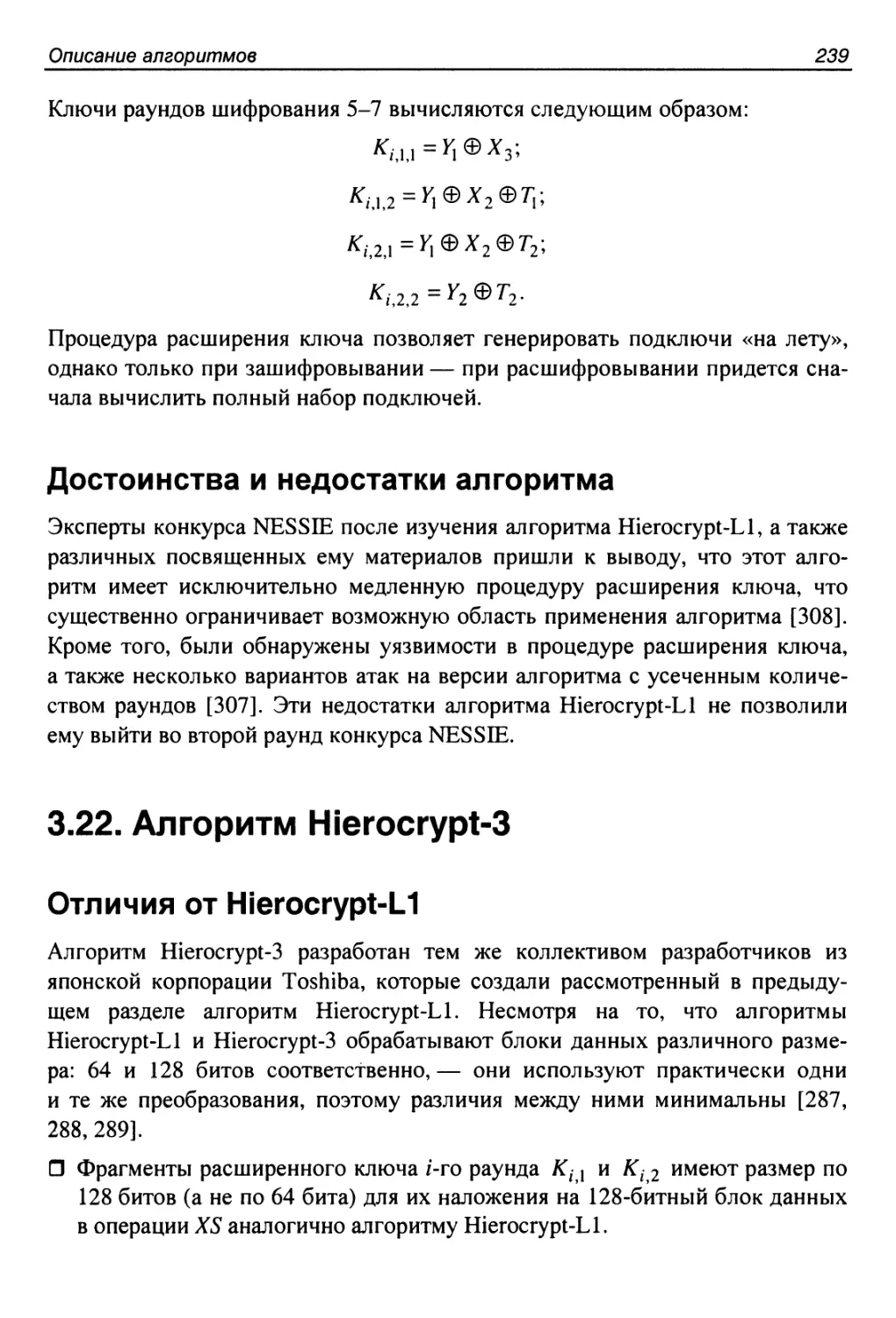

3.22. Алгоритм Hierocrypt-З - 254. Процедура расширения ключа

-

259.

Криптоанализ алгоритма

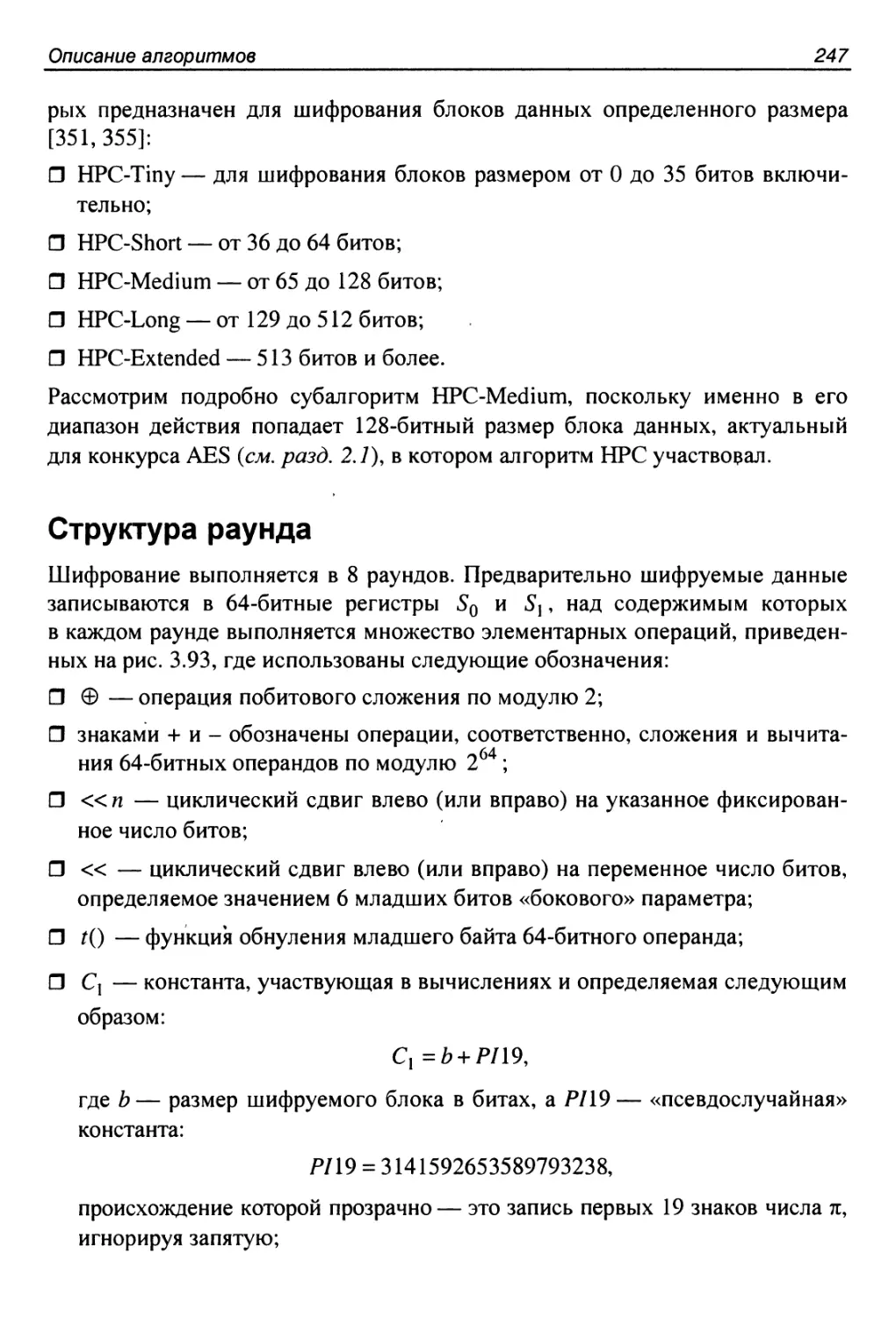

3.23. Алгоритм НРС - 260. Структура раунда

- 263. Процедура расширения ключа

- 266. Достоинства и недостатки алгоритма

-

267.

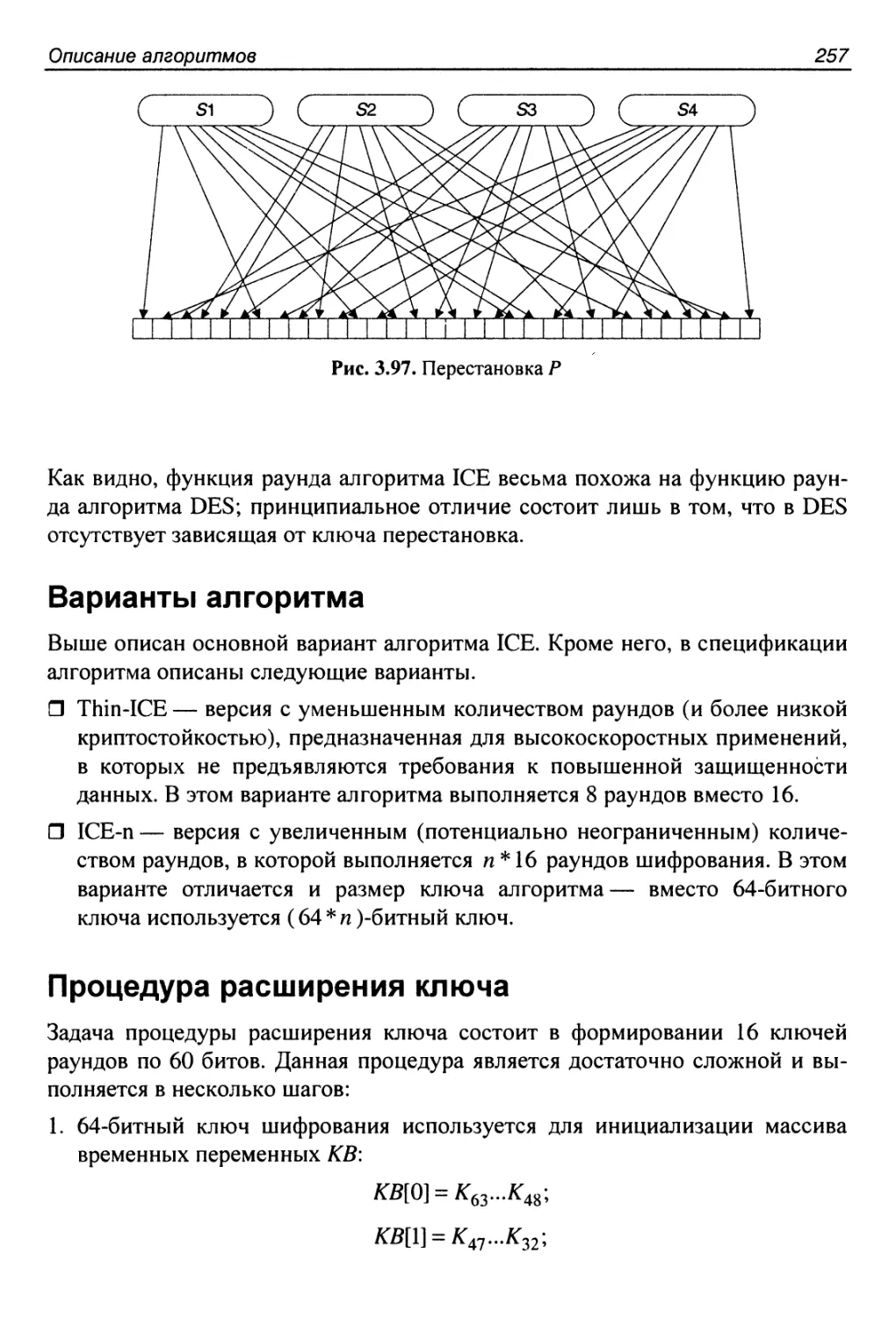

3.24. Алгоритм ICE

Структура алгоритма -

270.

Варианты алгоритма

Процедура расширения ключа -

272.

Криптоанализ алгоритма

3.25. Алгоритм ICEBERG - 276. Процедура расширения ключа

-

278.

Криптоанализ алгоритма

3.26. Алгоритмы IDEA, PES, DPES -

281.

Процедура расширения ключа

Криптостойкость алгоритма - 283. 3.27. Алгоритм KASUMI

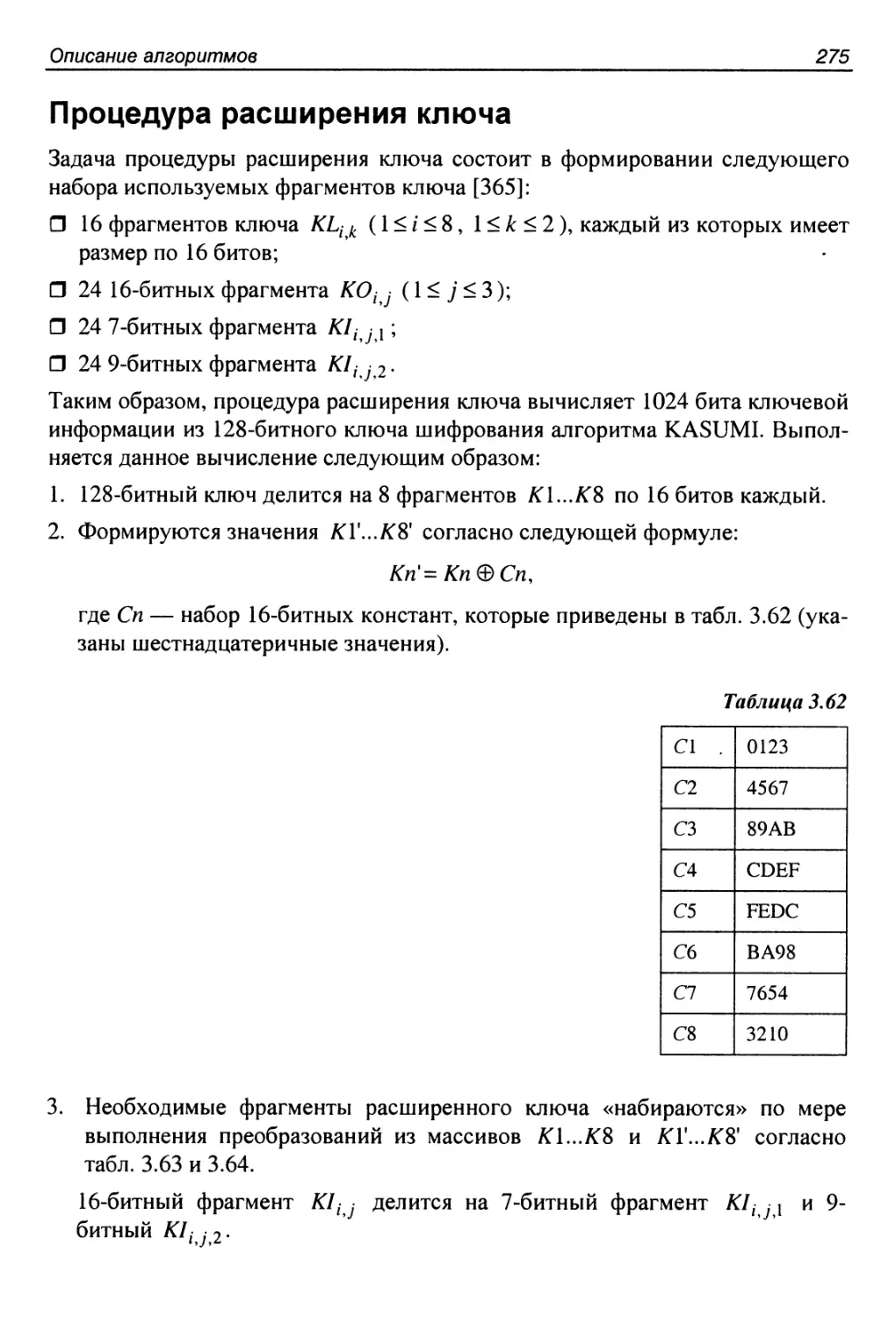

- 288. Процедура расширения ключа

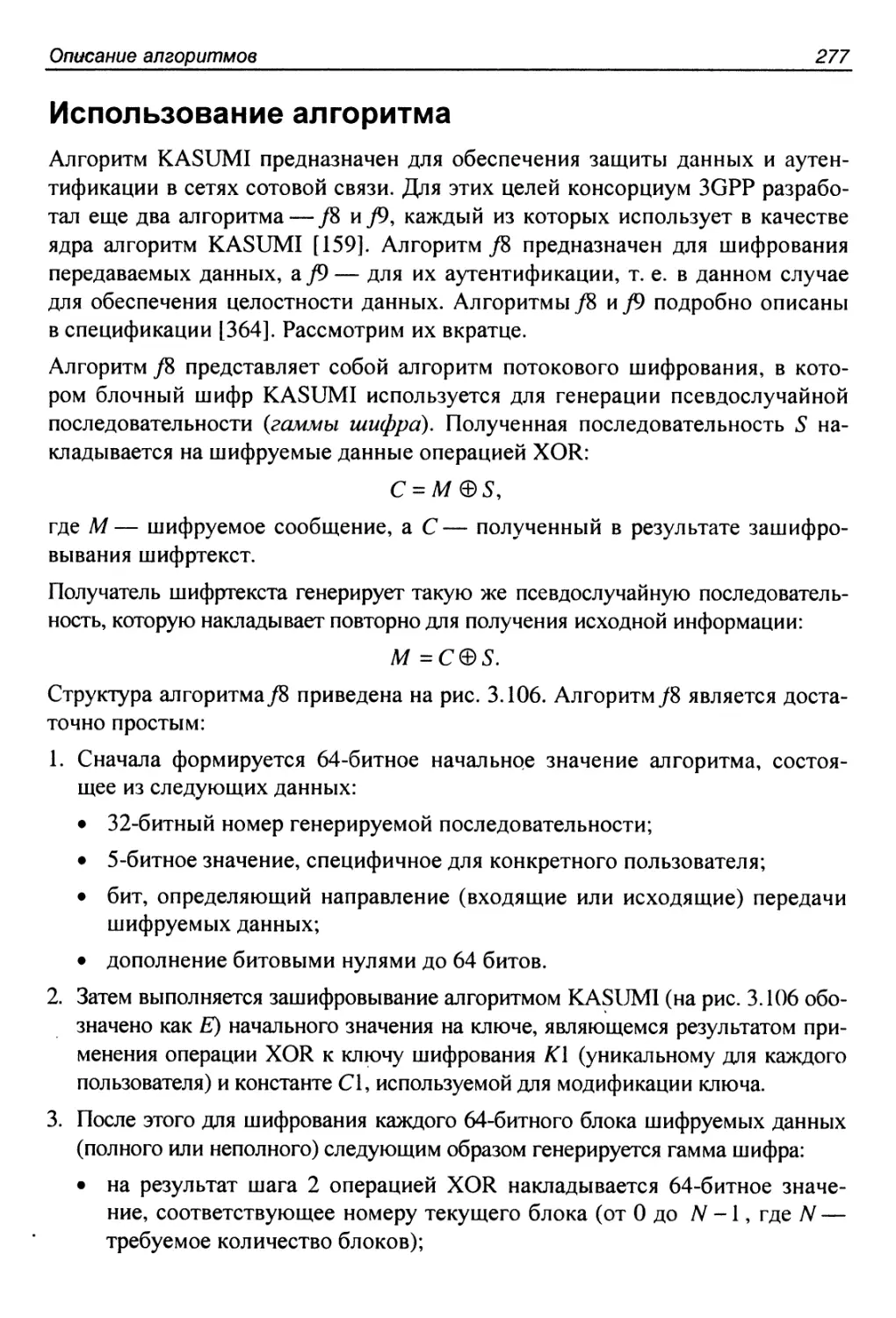

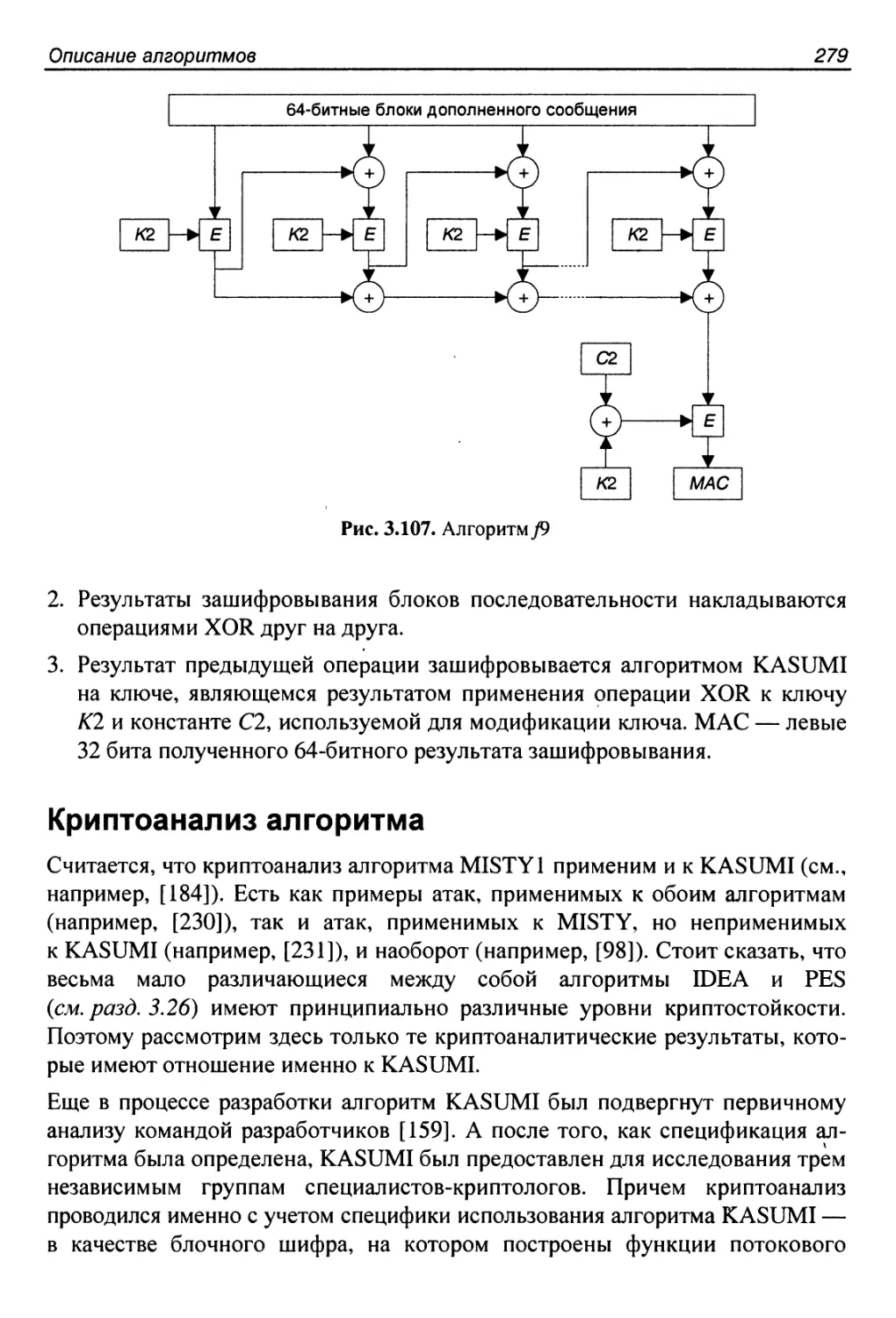

- 290. Использование алгоритма

- 292. Криптоанализ алгоритма

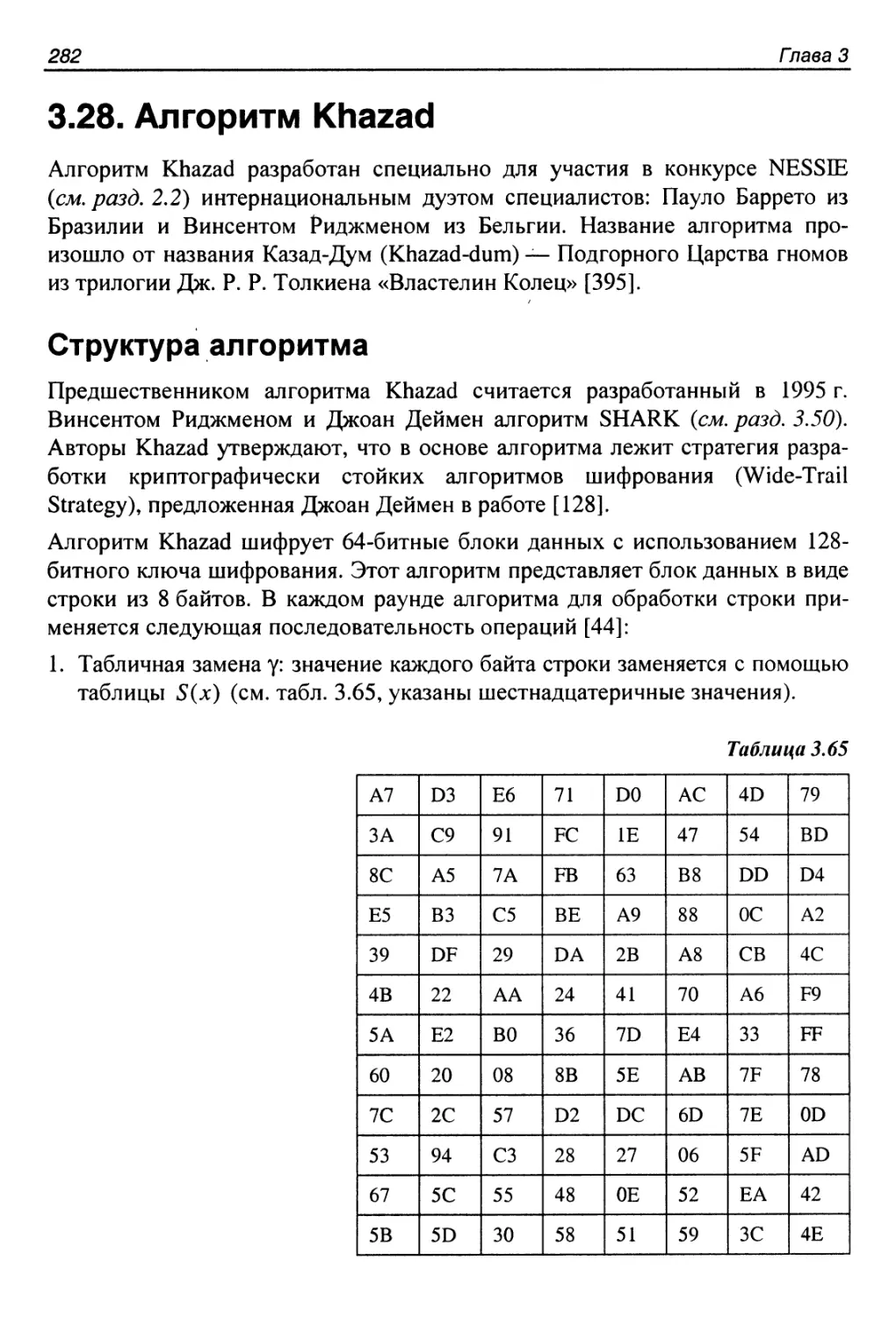

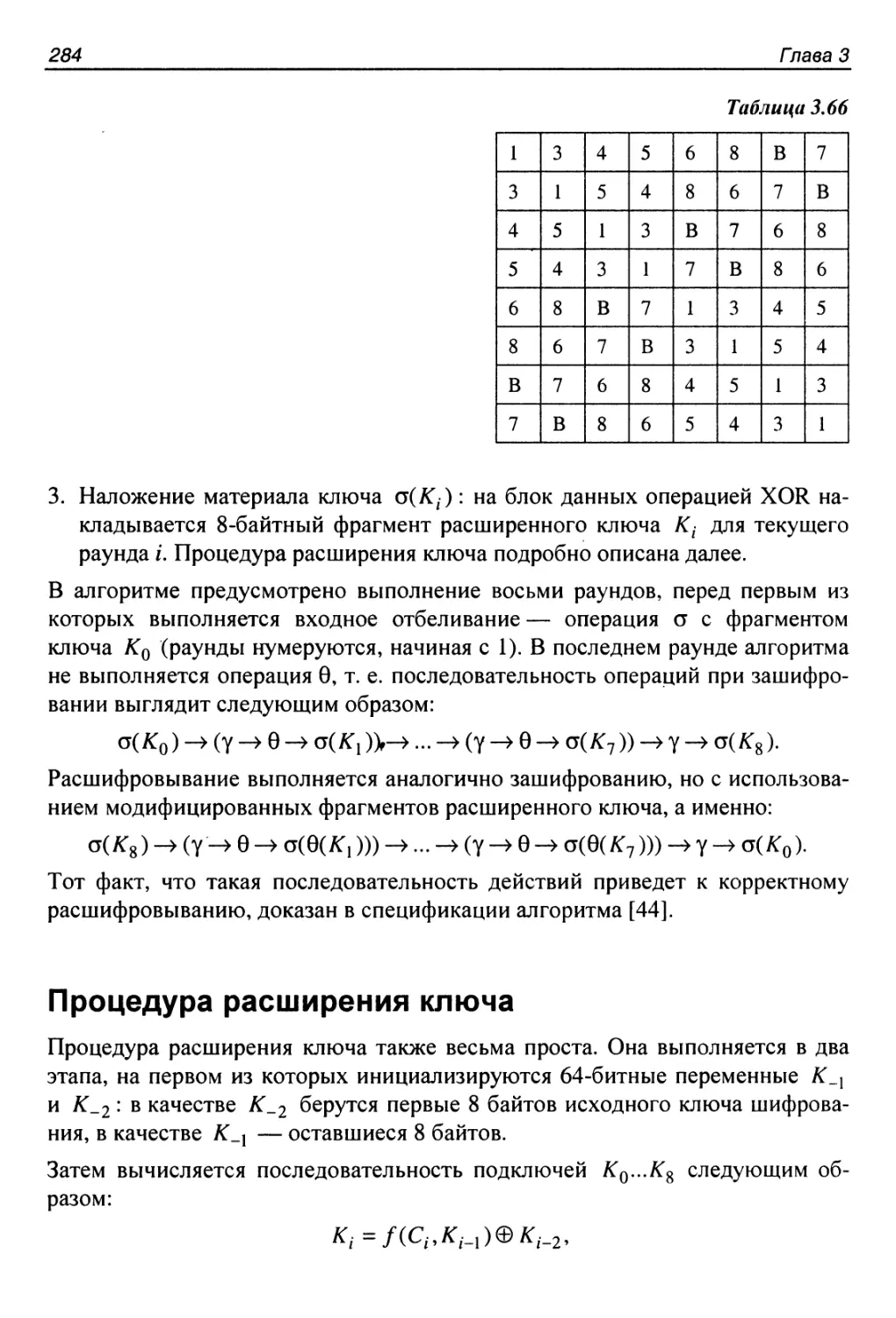

- 295. 3.28. Алгоритм Khazad

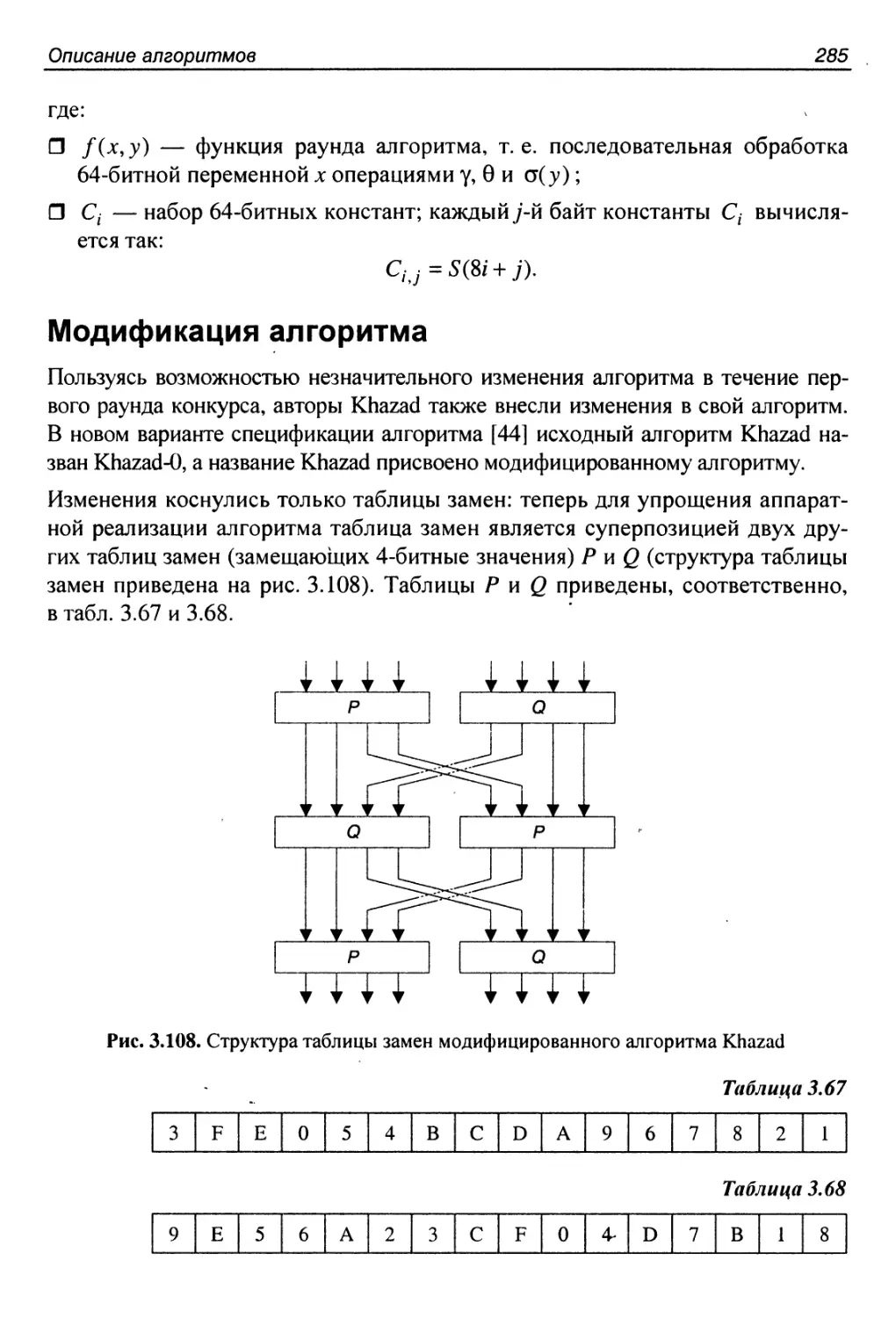

- 297. Процедура расширения ключа

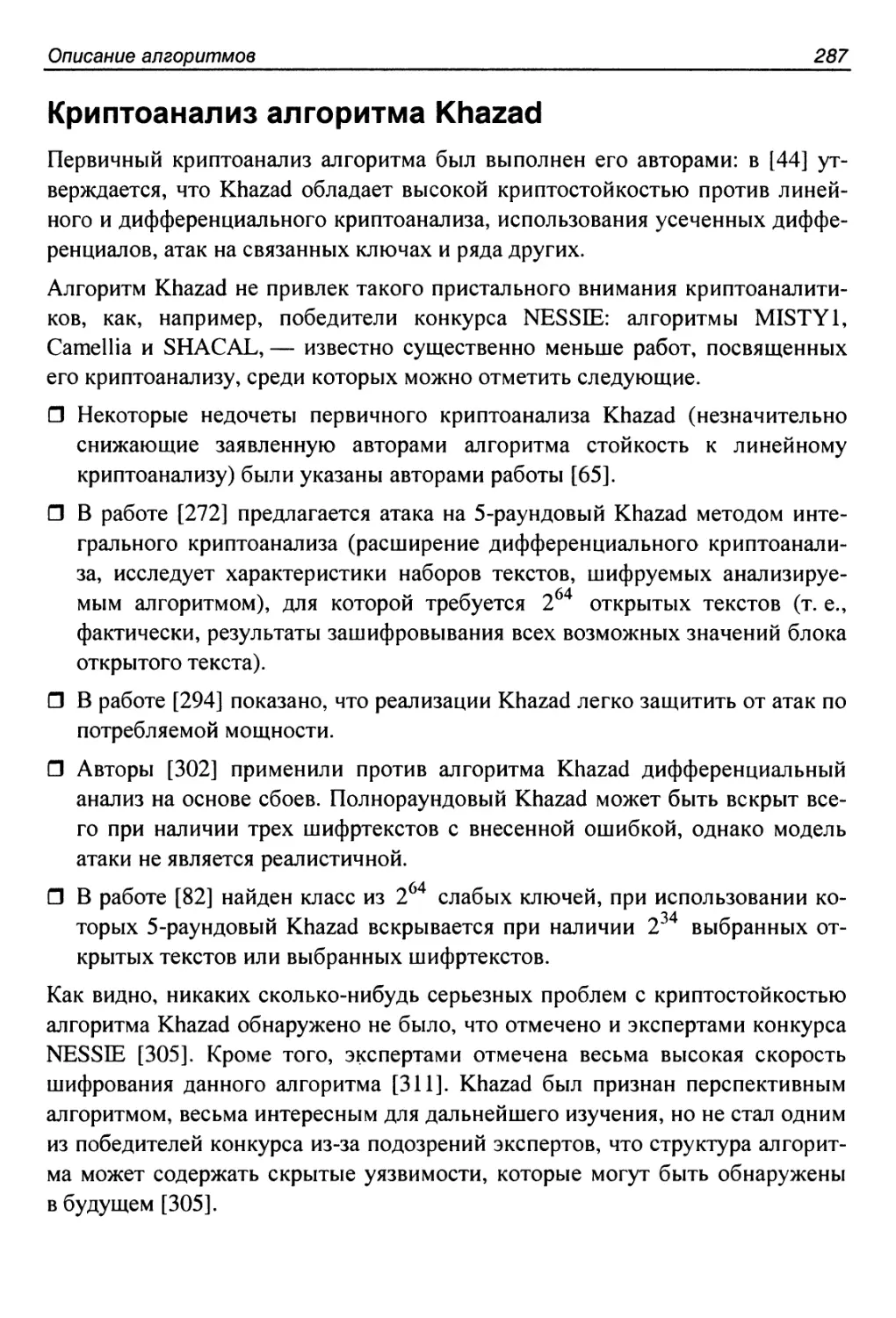

- 298. Модификация алгоритма

- 300. Криптоанализ алгоритма Khazad

- 301. 3.29. Алгоритмы Khufu и Khafre

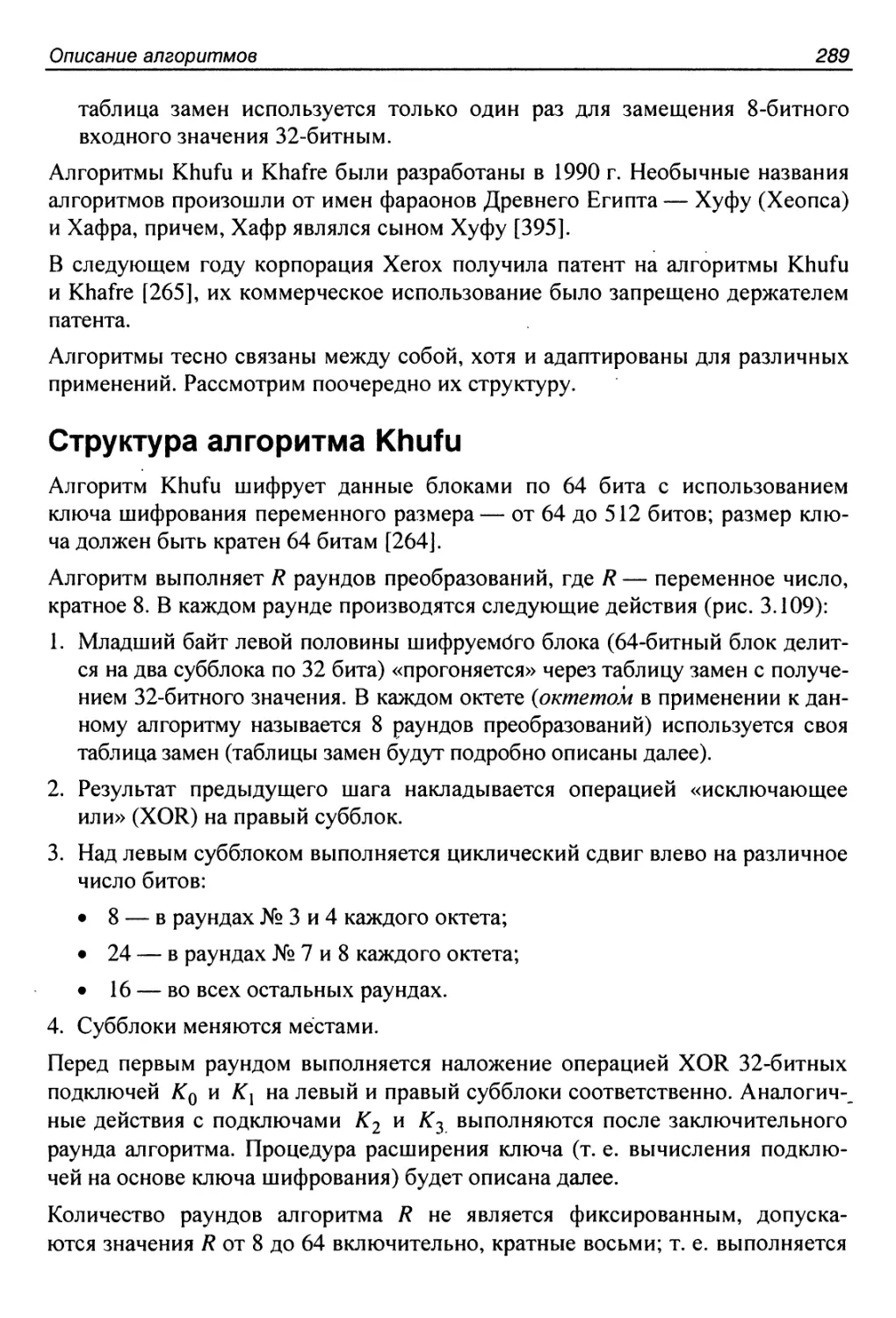

- 302. Структура алгоритма Khufu

- 303. Процедура расширения ключа и таблицы замен

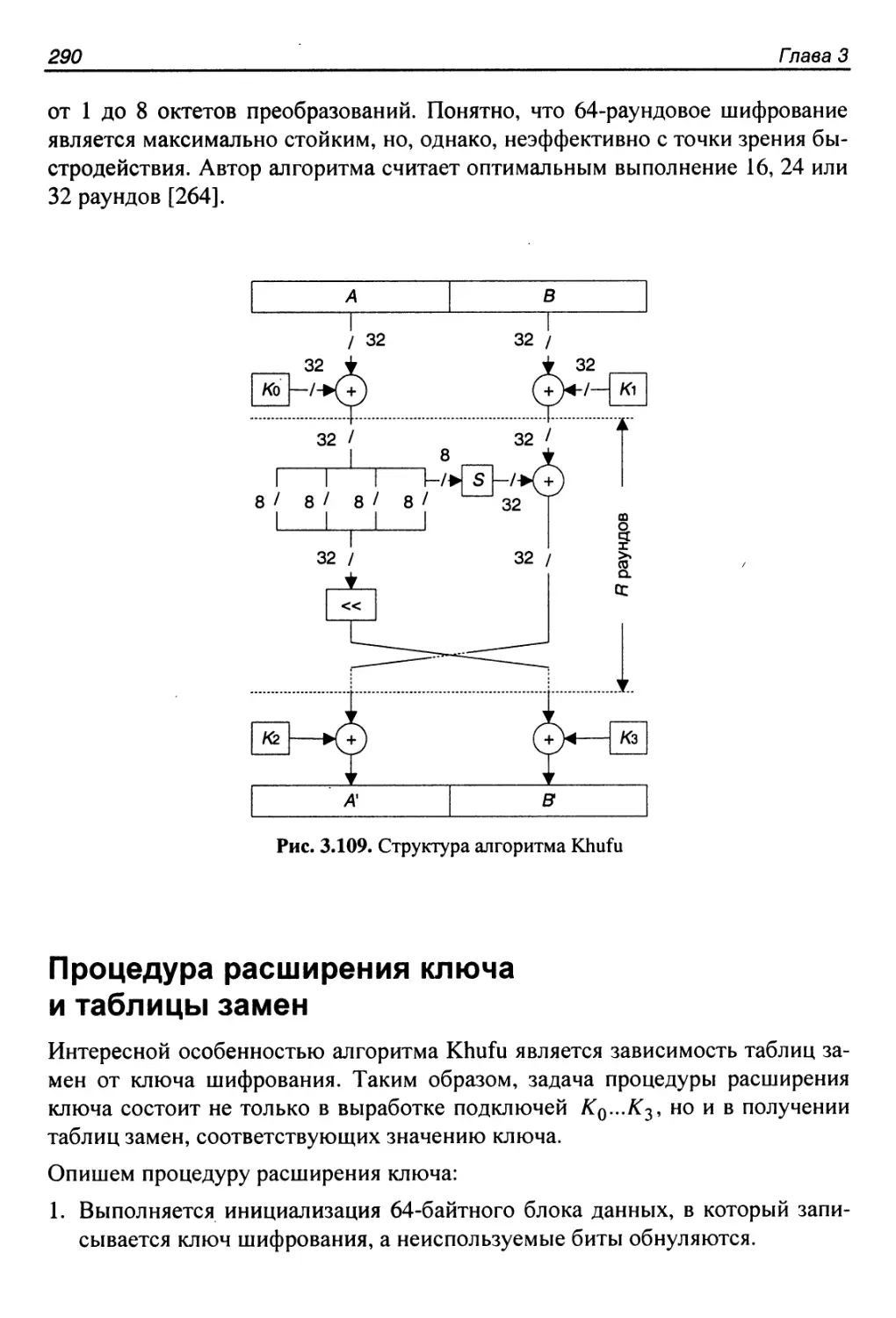

- 305. Алгоритм Khafre

- 306. Сравнение алгоритмов

-

307.

Алгоритм Snefru

Криптоанализ алгоритмов - 308. 3.30. Алгоритм LOKI97

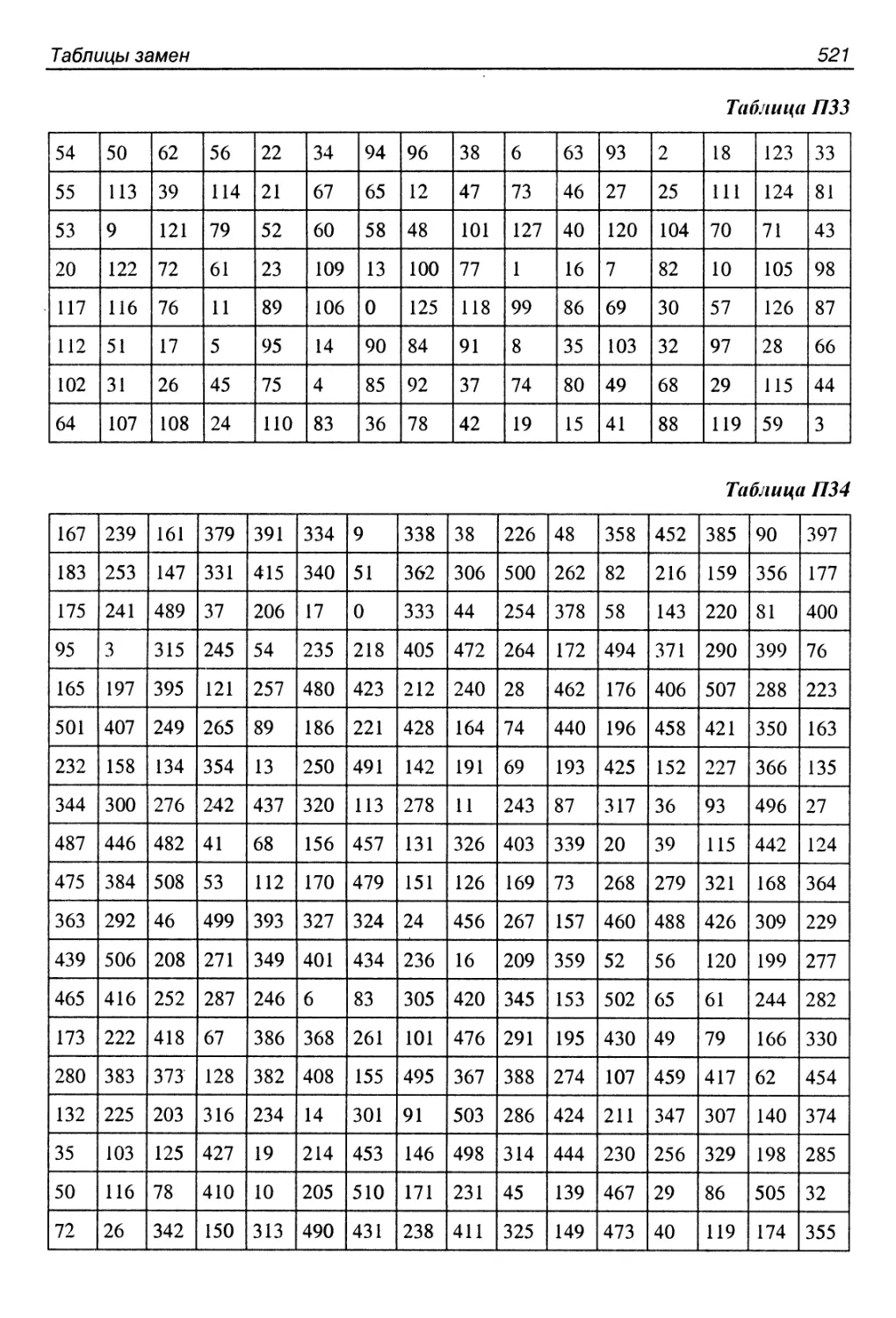

- 309. Основные характеристики и структура алгоритма

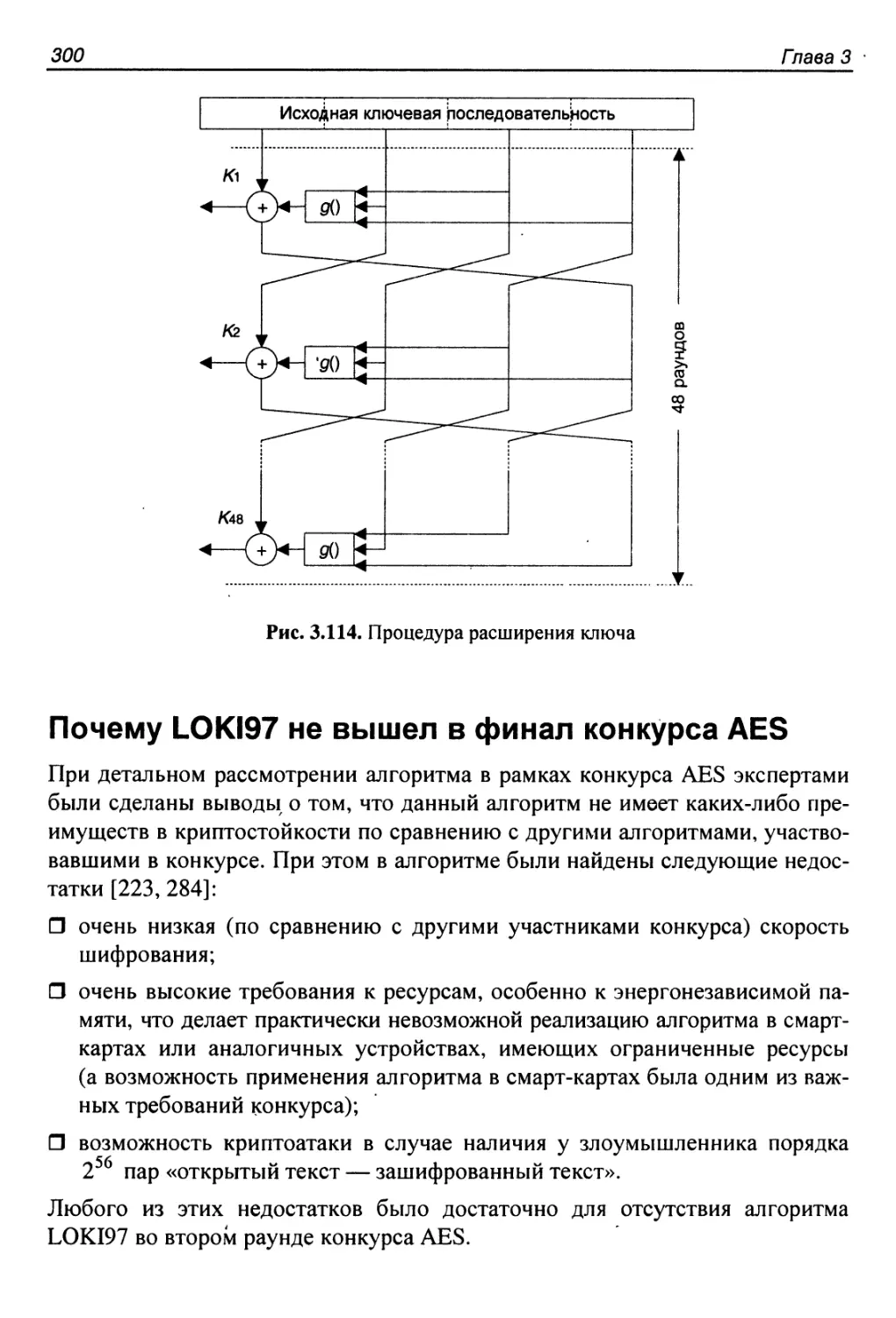

- 312. Процедура расширения ключа

- 313. Почему LOKI97 не вышел в финал конкурса AES

- 314. 3.31. Алгоритм Lucifer

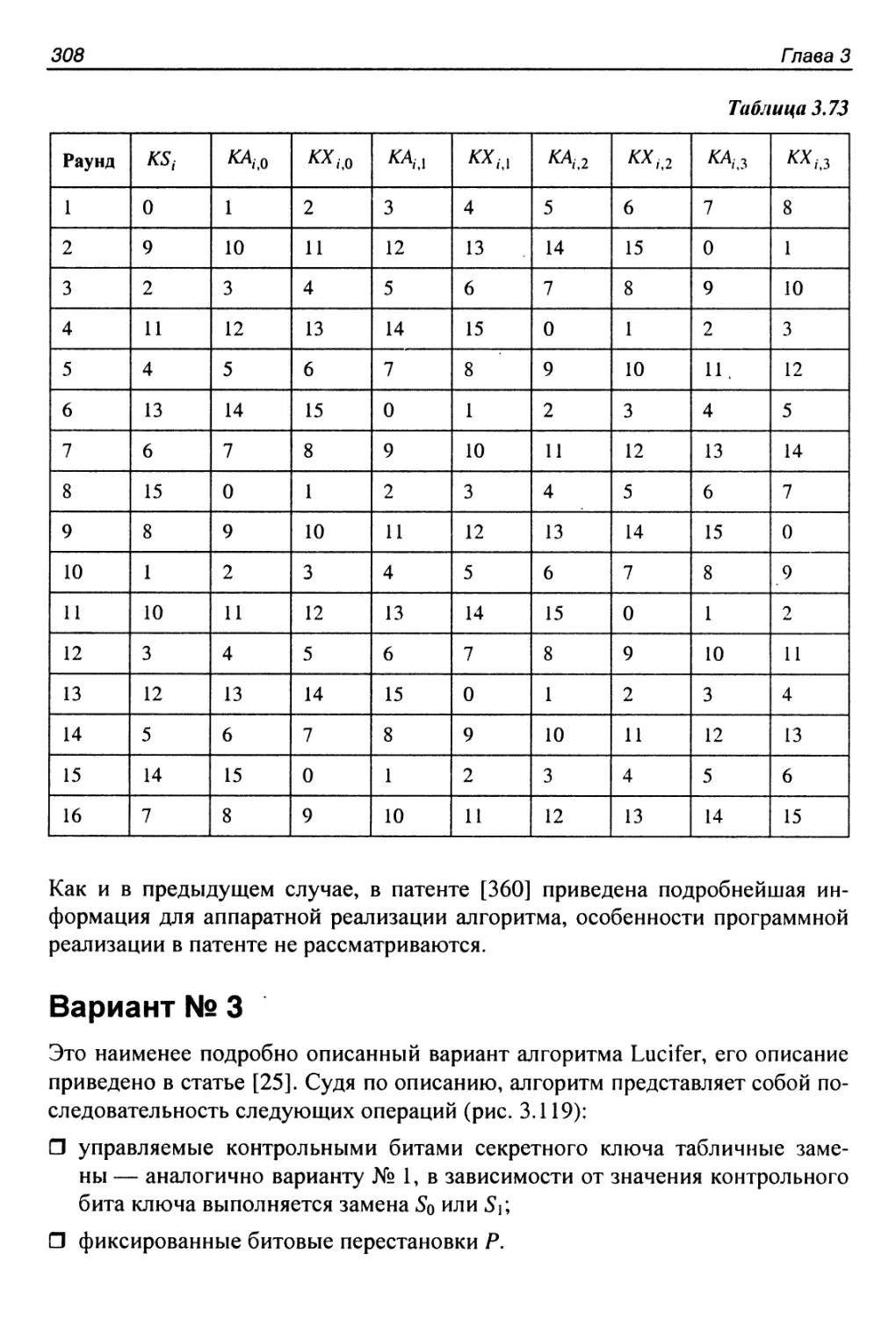

- 317. Вариант №2

- 321. Вариант №3

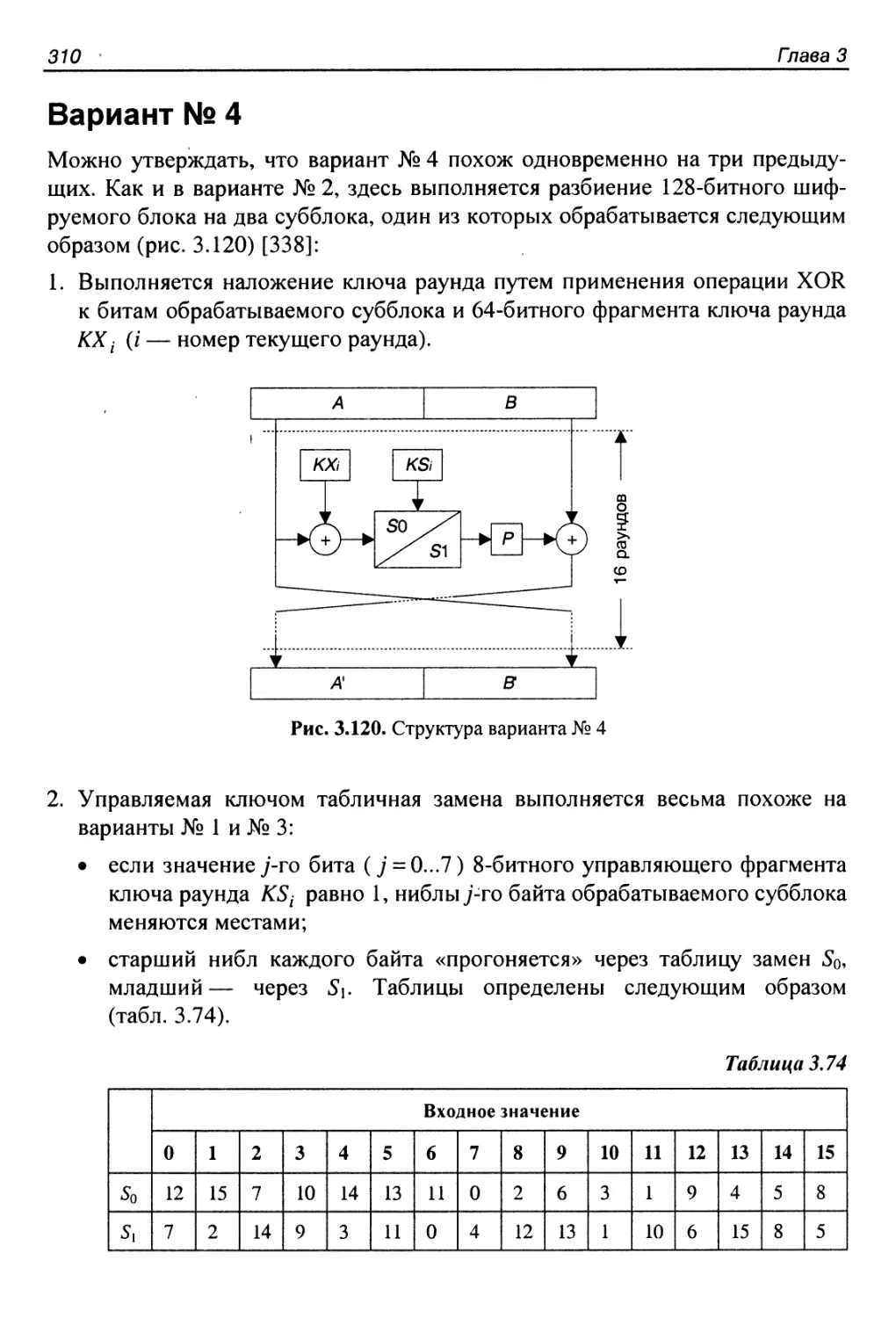

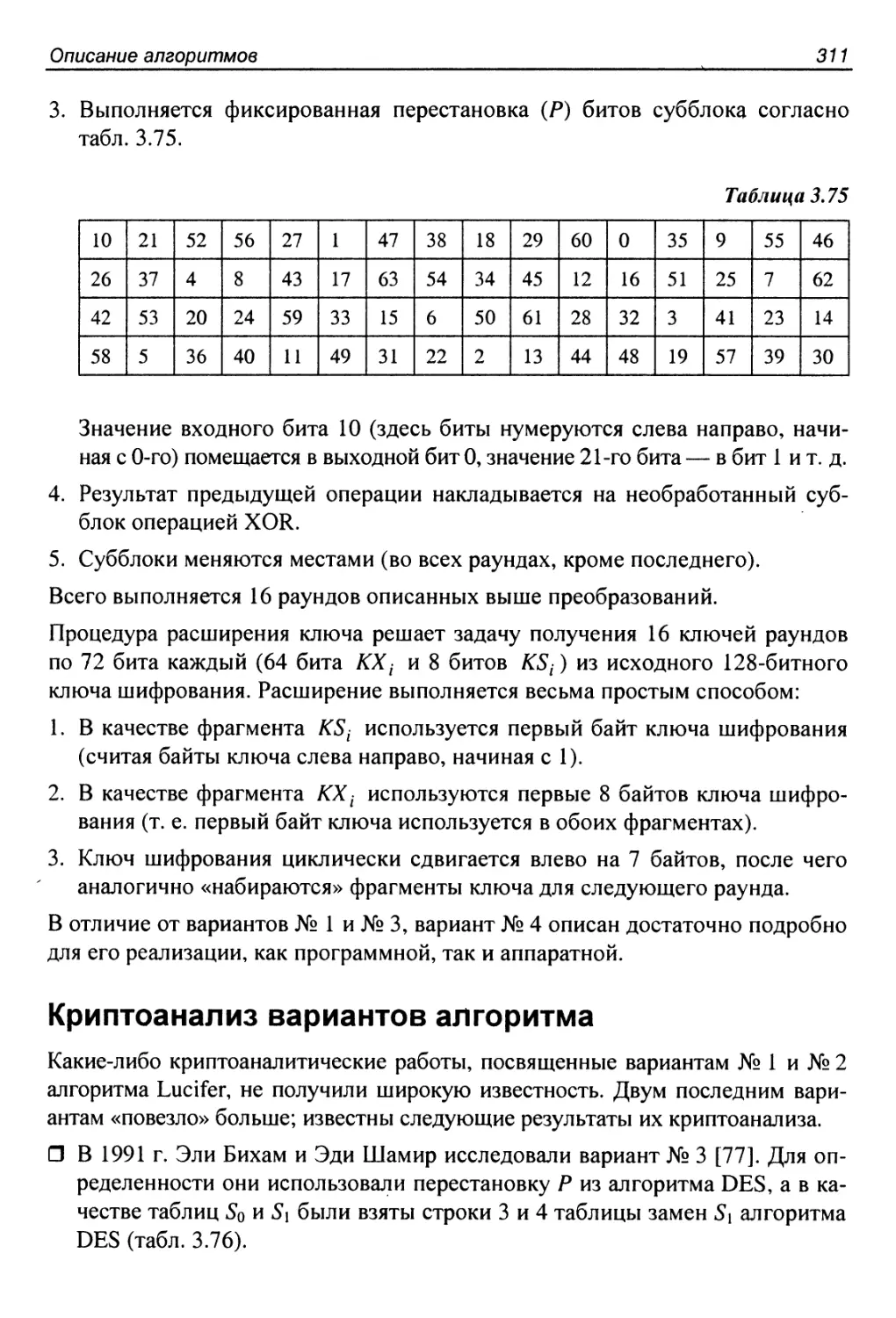

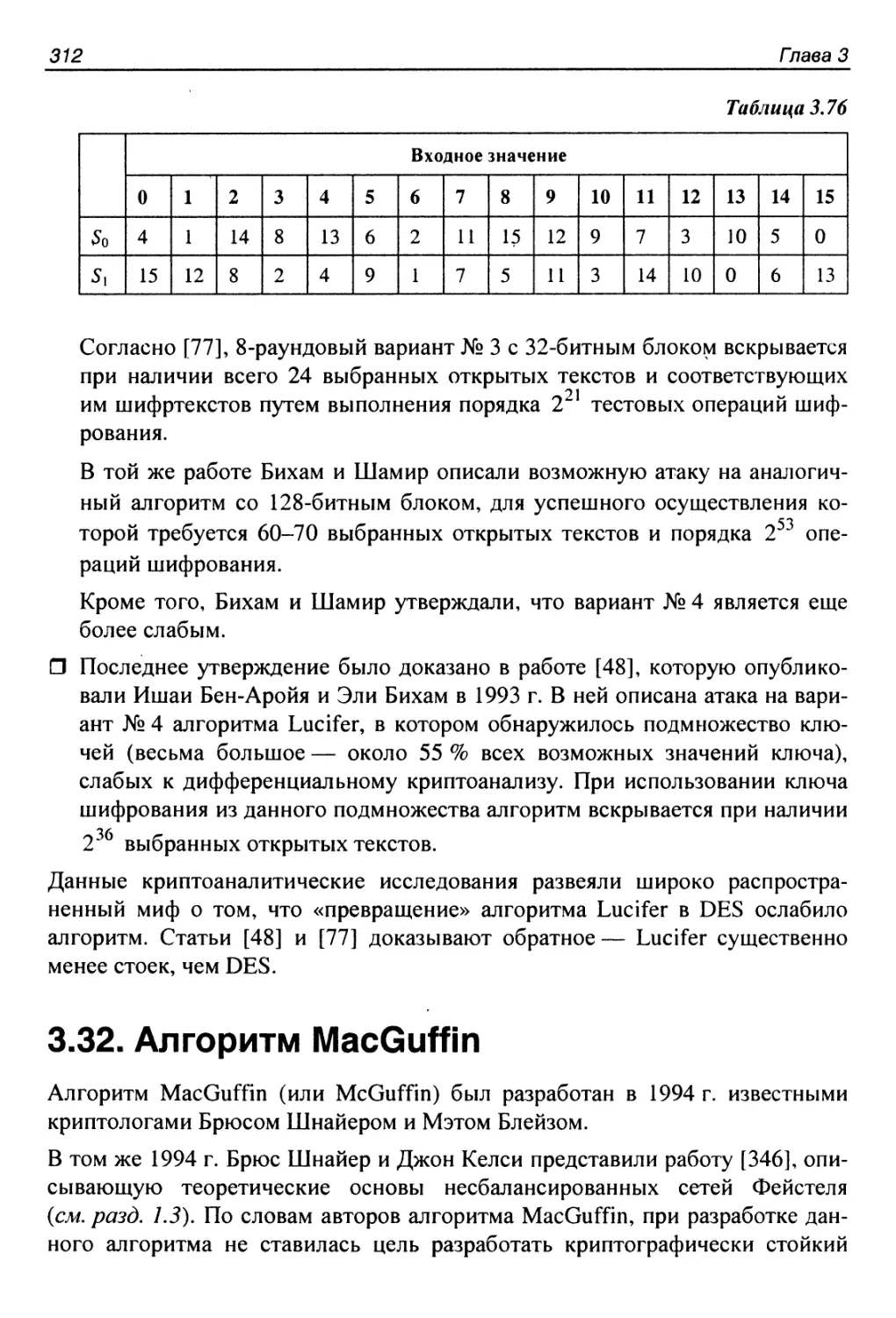

- 323. Вариант №4

- 324. Криптоанализ вариантов алгоритма

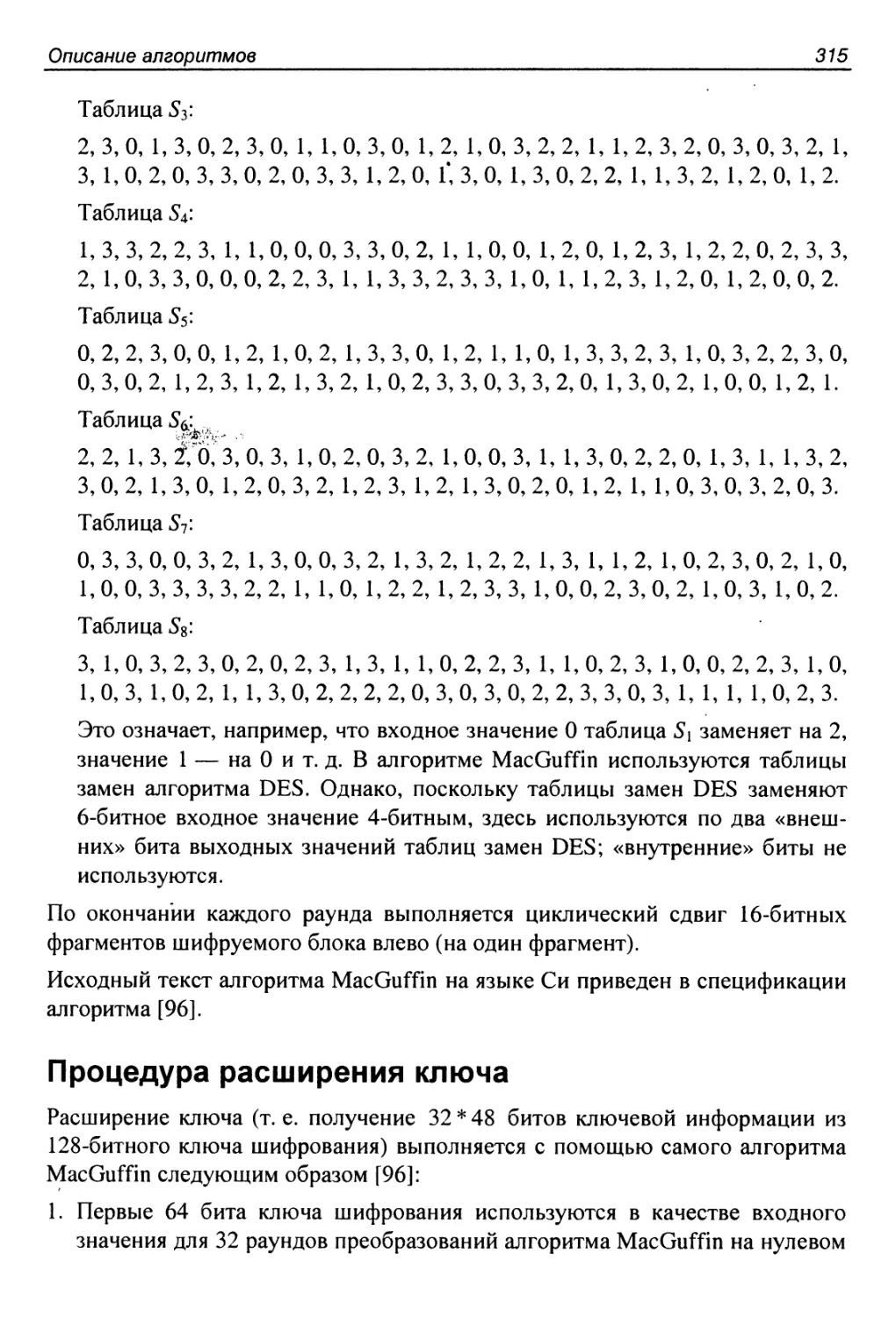

- 325. 3.32. Алгоритм MacGuffin

- 328. Процедура расширения ключа

-

329.

Криптоанализ алгоритма

3.33. Алгоритм MAGENTA -

332.

Достоинства и недостатки алгоритма

3.34. Алгоритм MARS - 339. Процедура расширения ключа

-

341.

Достоинства и недостатки алгоритма

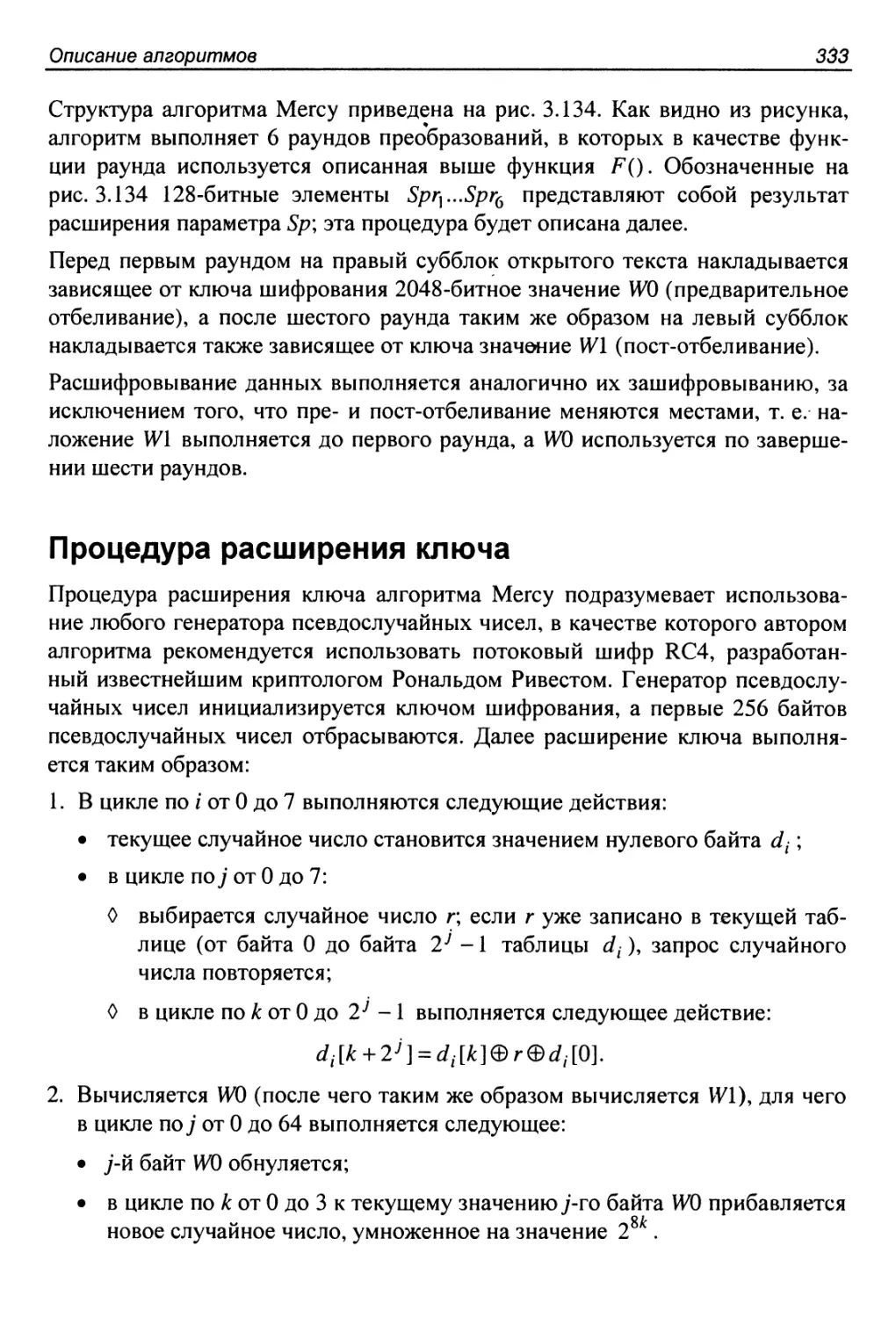

3.35. Алгоритм Mercy - 346. Процедура расширения ключа

-

347.

Криптостойкость алгоритма

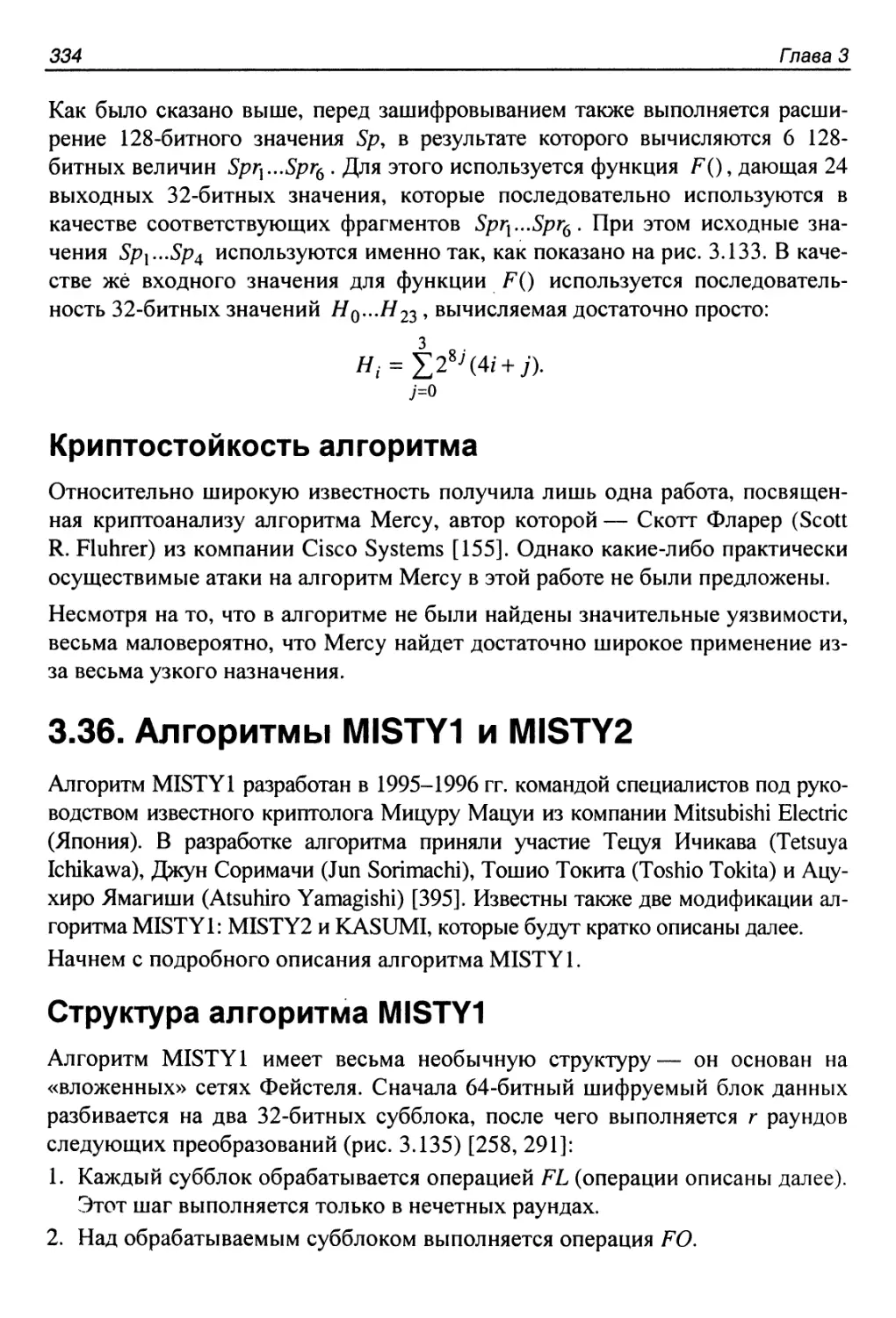

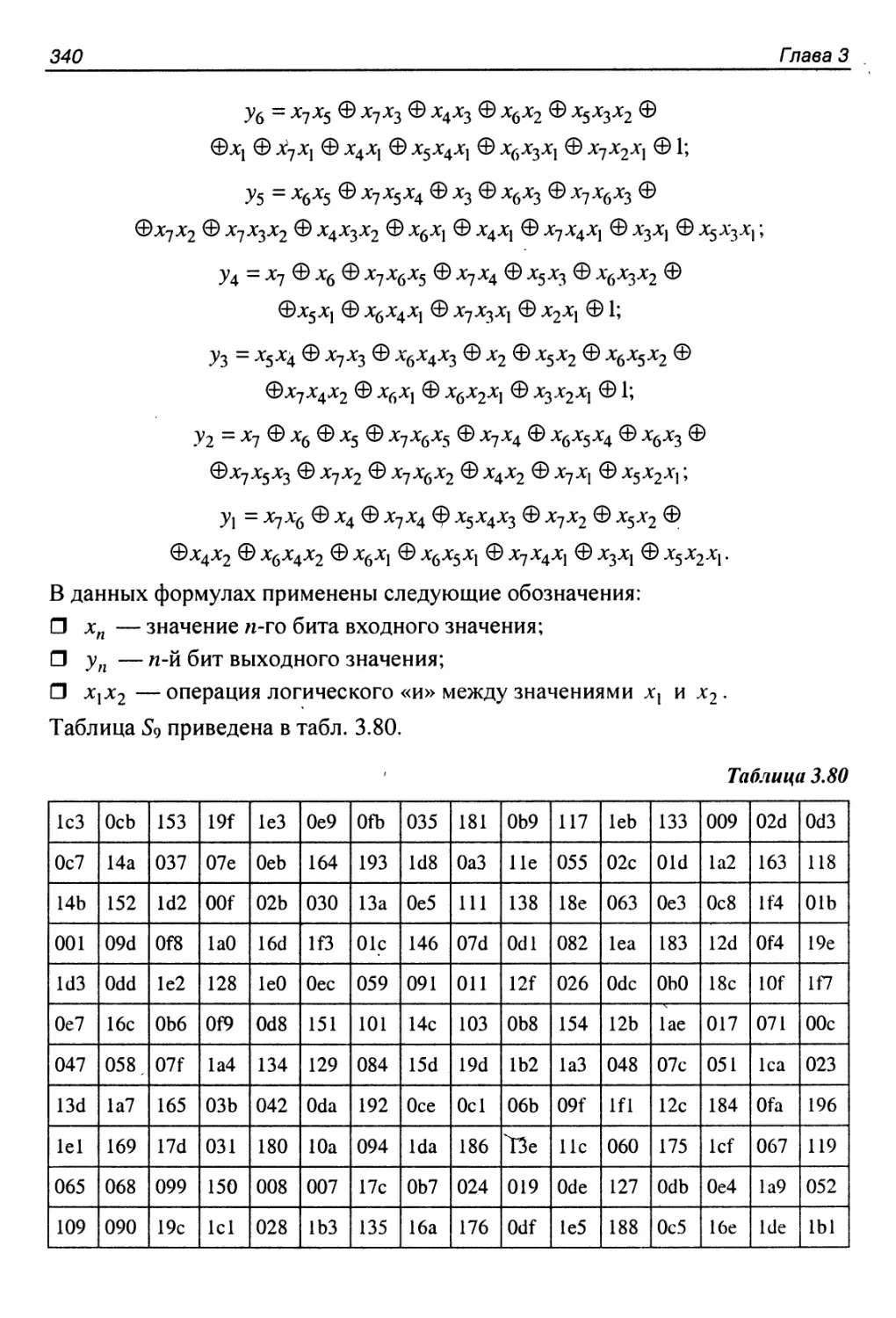

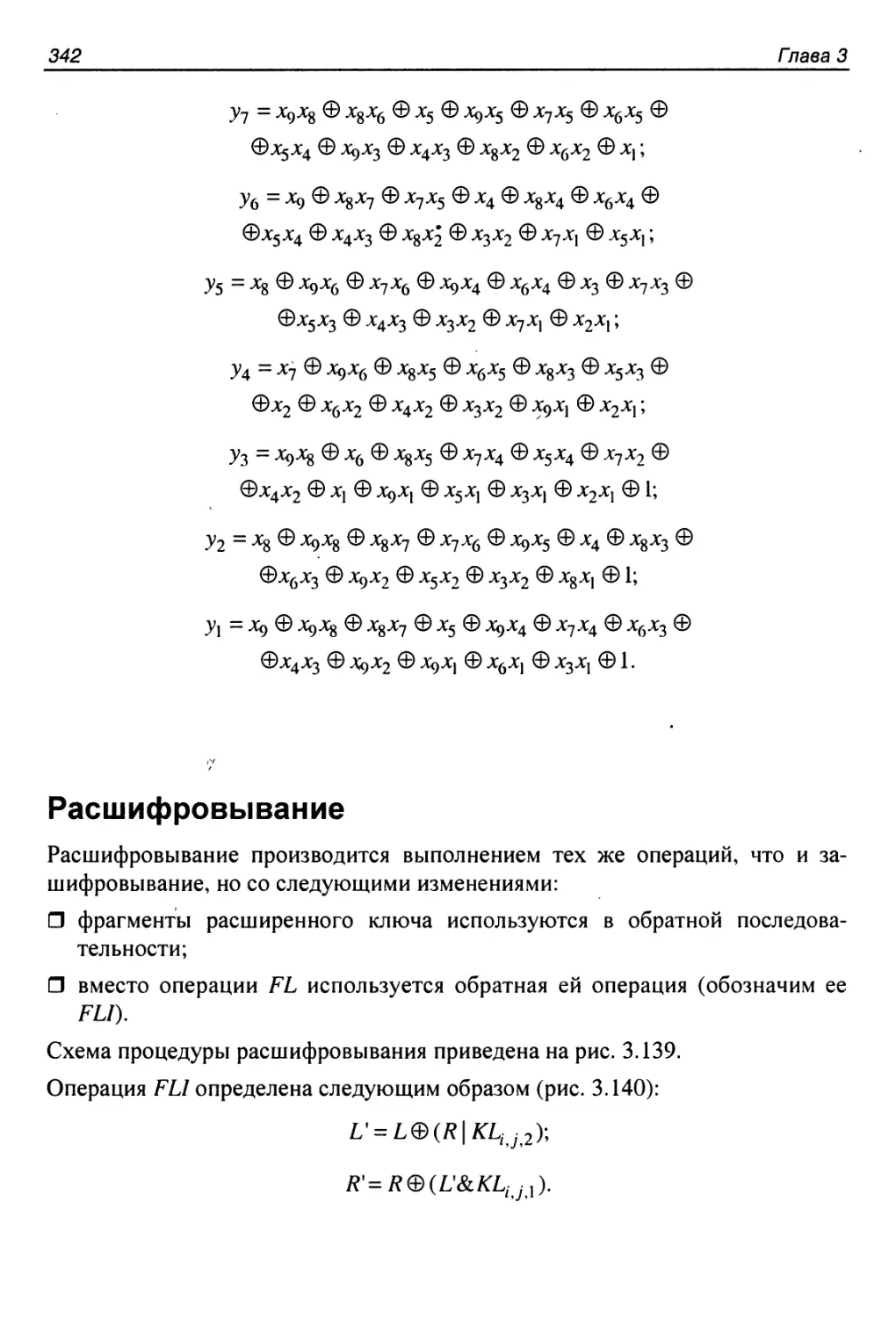

3.36. Алгоритмы MISTY1 и MISTY2 - 355. Расшифровывание

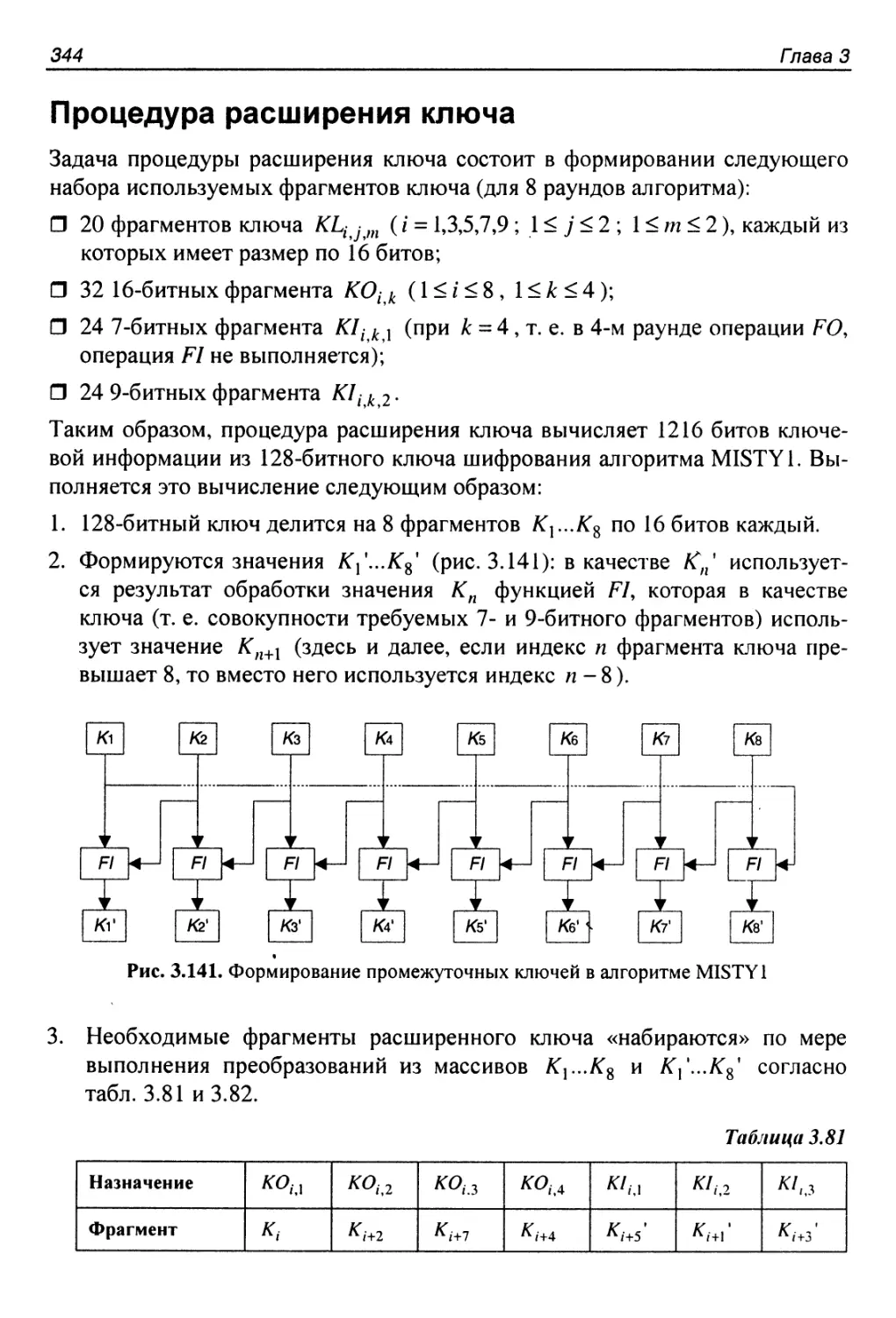

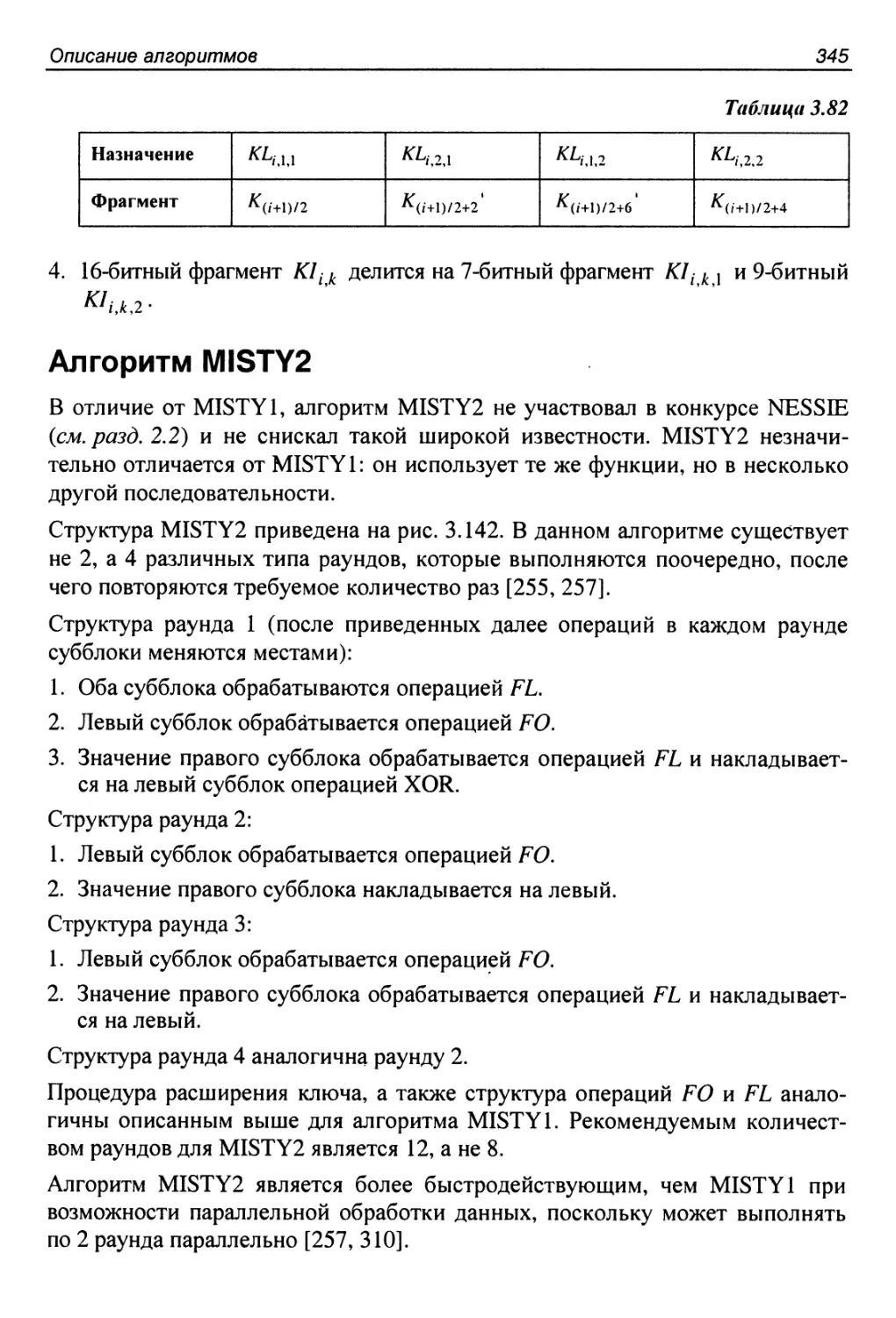

- 357. Процедура расширения ключа

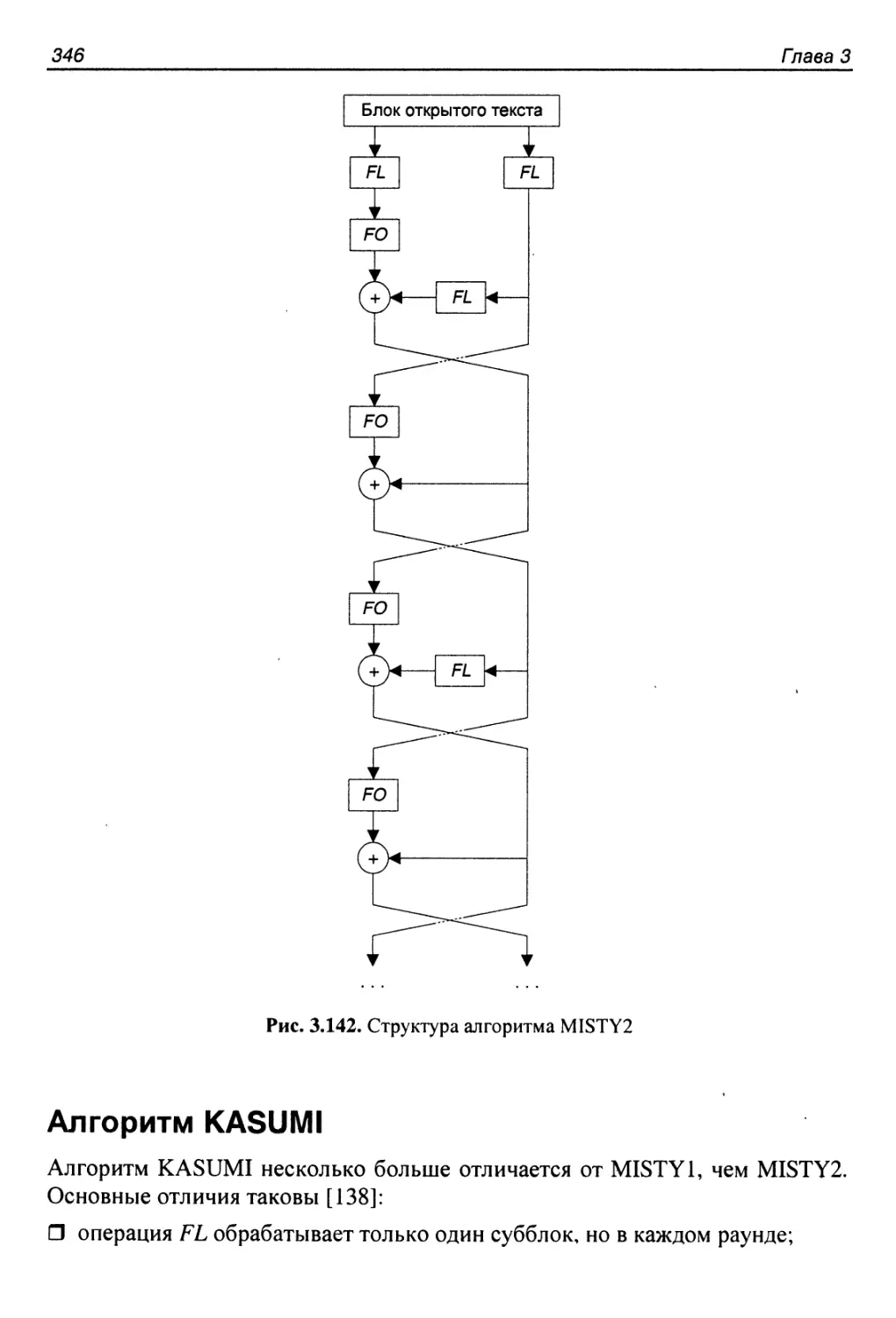

- 358. Алгоритм MISTY2

- 359. Алгоритм KASUMI

- 360. Криптоанализ алгоритмов MISTY1 и MISTY2

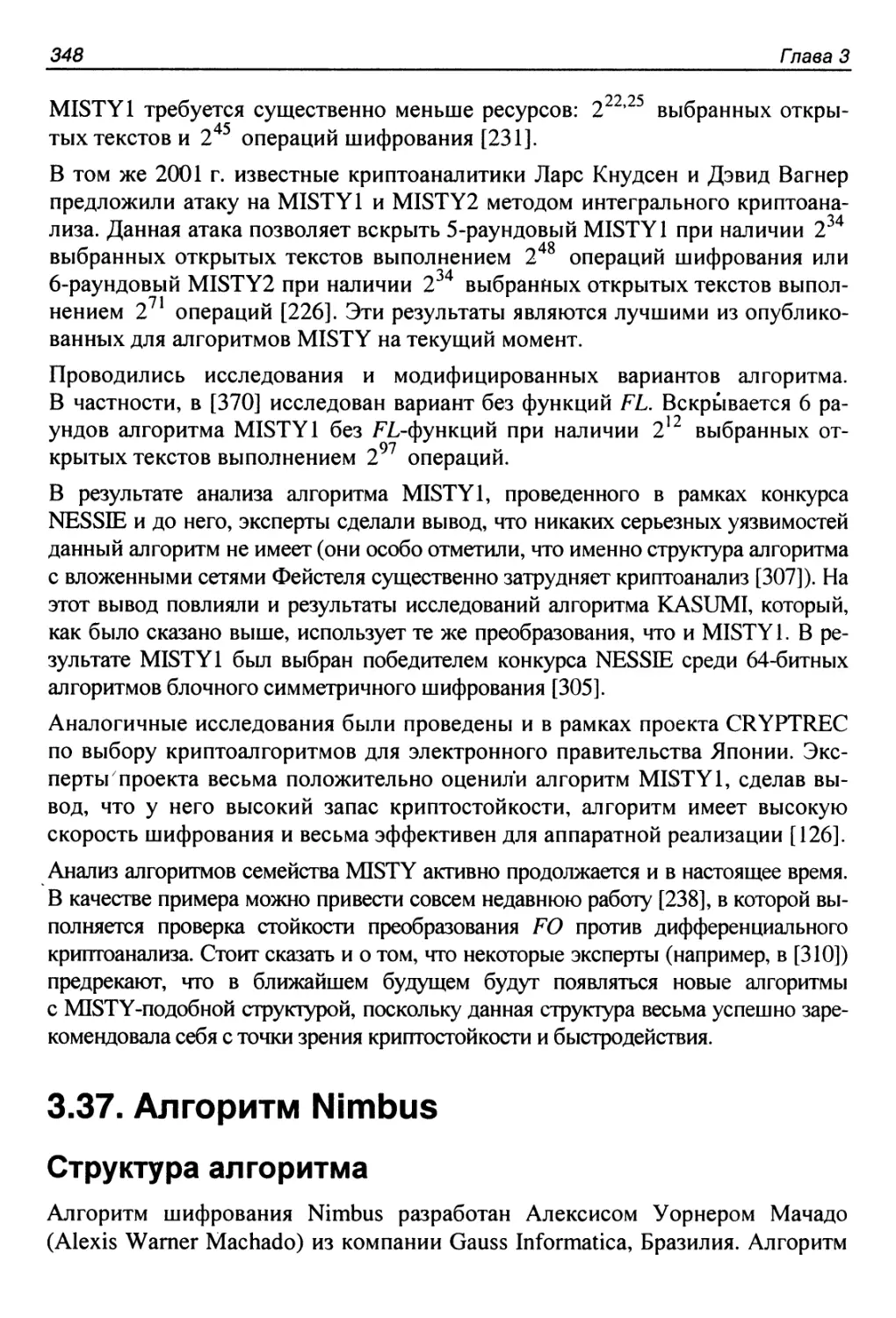

- 361. 3.37. Алгоритм Nimbus

- 362. Процедура расширения ключа

-

364.

Достоинства и недостатки алгоритма

3.38. Алгоритм Noekeon - 369. Расшифровывание

-

370.

Процедура расширения ключа

Криптоанализ алгоритма

3.39. Алгоритм NUSH - 375. Расшифровывание

-

376.

Процедура расширения ключа

Криптостойкость алгоритма - 377. 128-битный вариант

- 381. 256-битный вариант

- 386. Криптоанализ 128- и 256-битного вариантов алгоритма

- 387. 3.40. Алгоритм Q

-

388.

Криптоанализ алгоритма

3.41. Алгоритм RC2 - 391. Процедура расширения ключа

- 393. Расшифрование

-

394.

Криптостойкость алгоритма

3.42. Алгоритм RC5 - 398. Процедура расширения ключа

- 399. Криптоанализ алгоритма

- 400. Варианты RC5

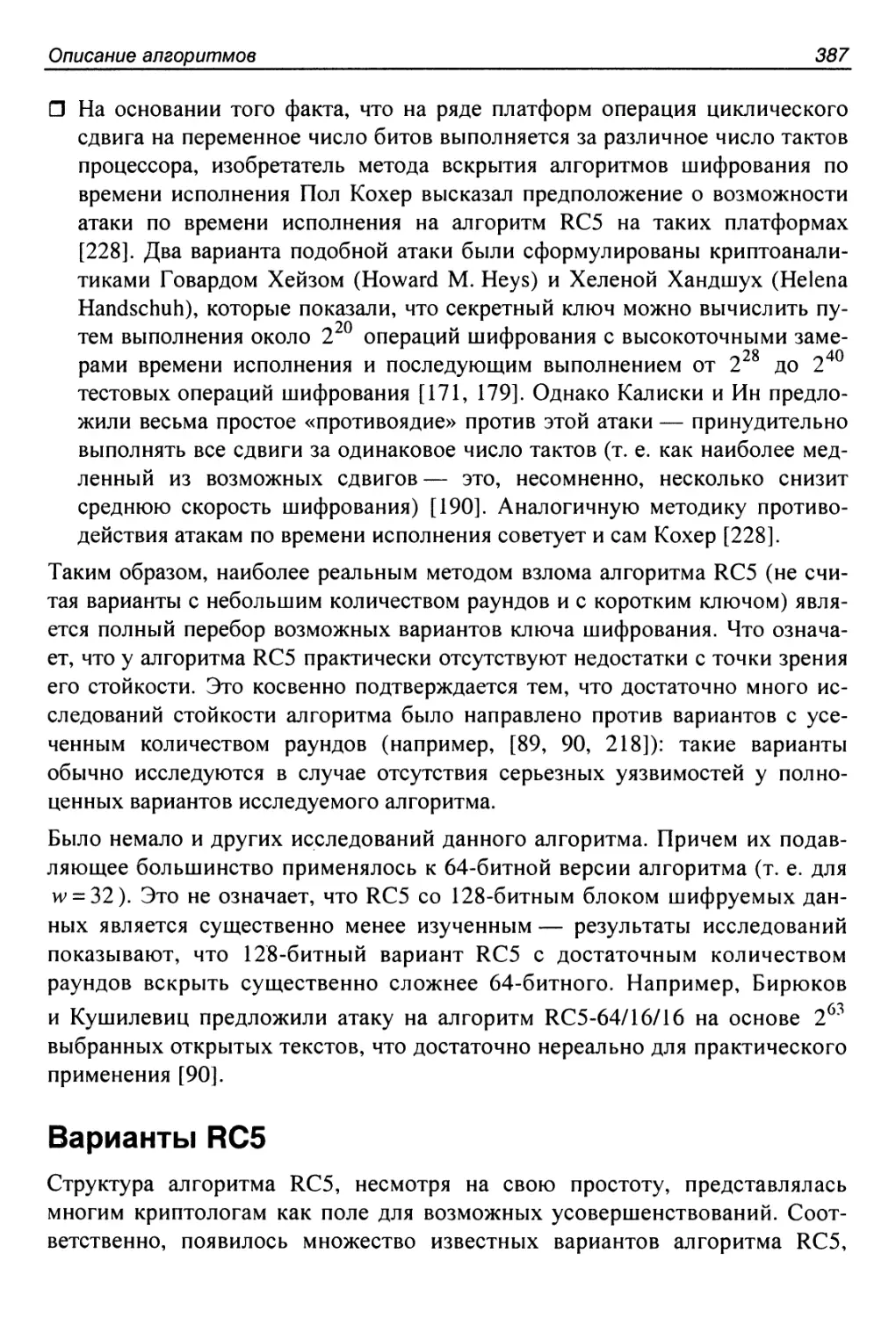

- 403. Продолжение истории алгоритма

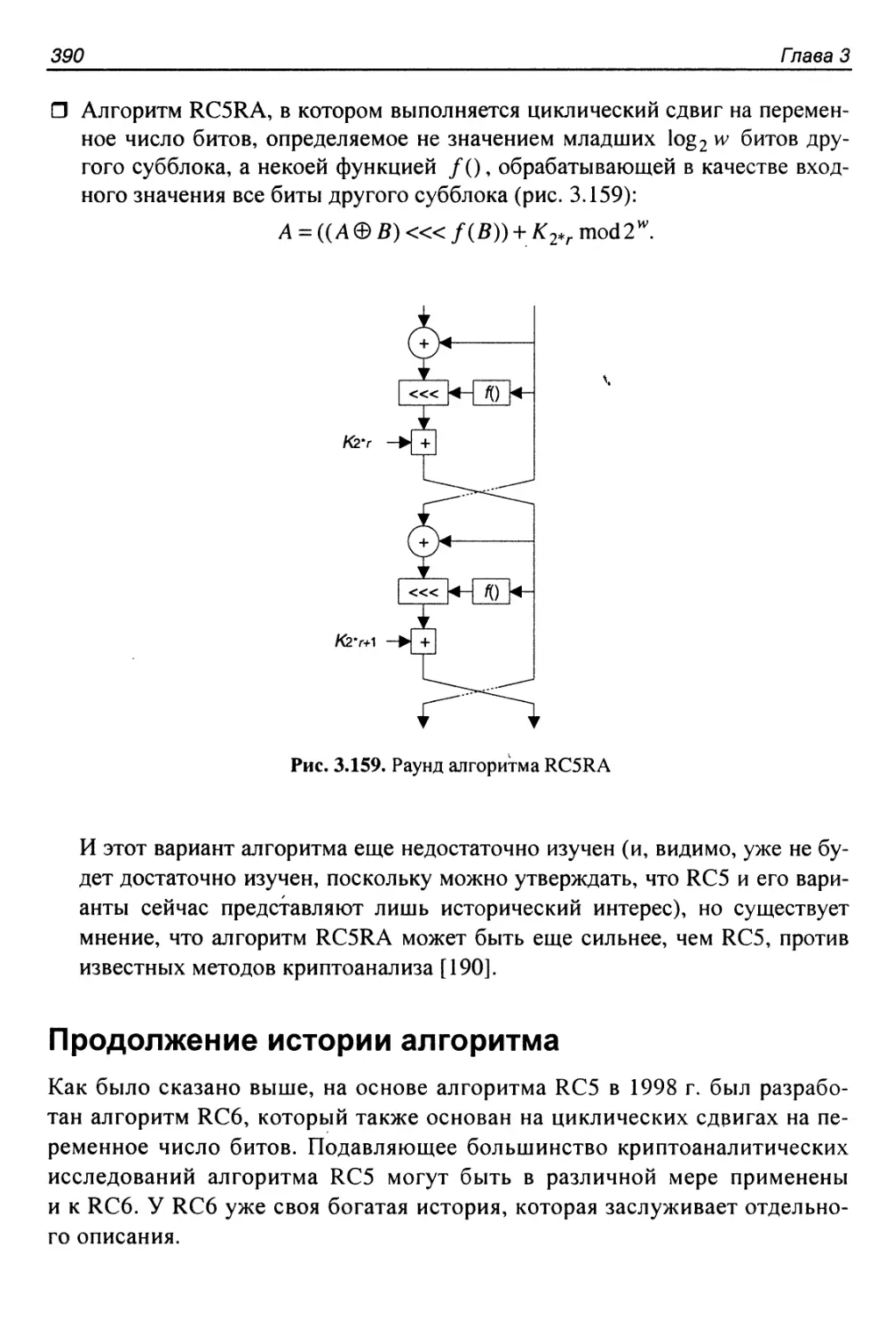

- 404. 3.43. Алгоритм RC6

- 406. Процедура расширения ключа

-

407.

Достоинства и недостатки алгоритма

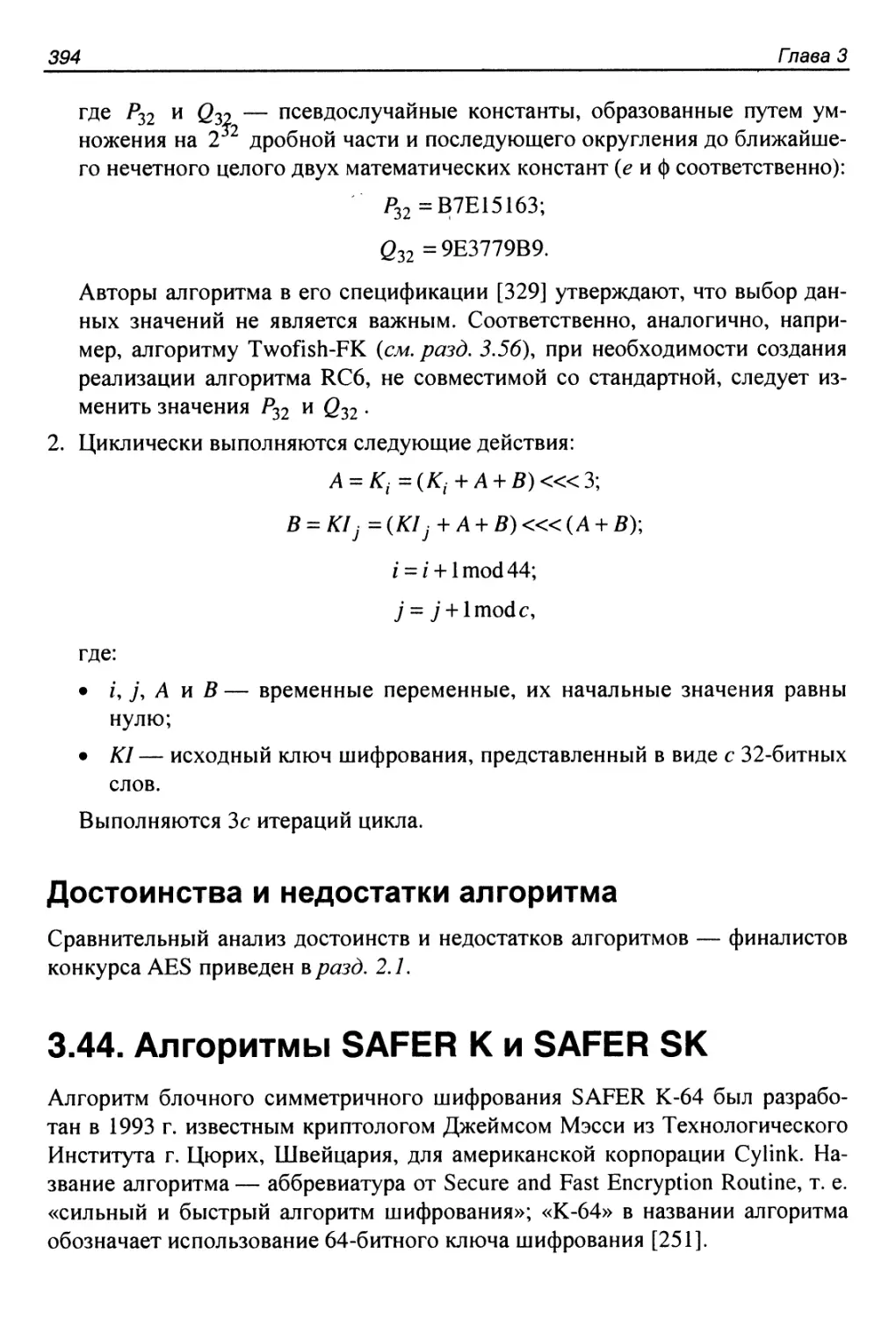

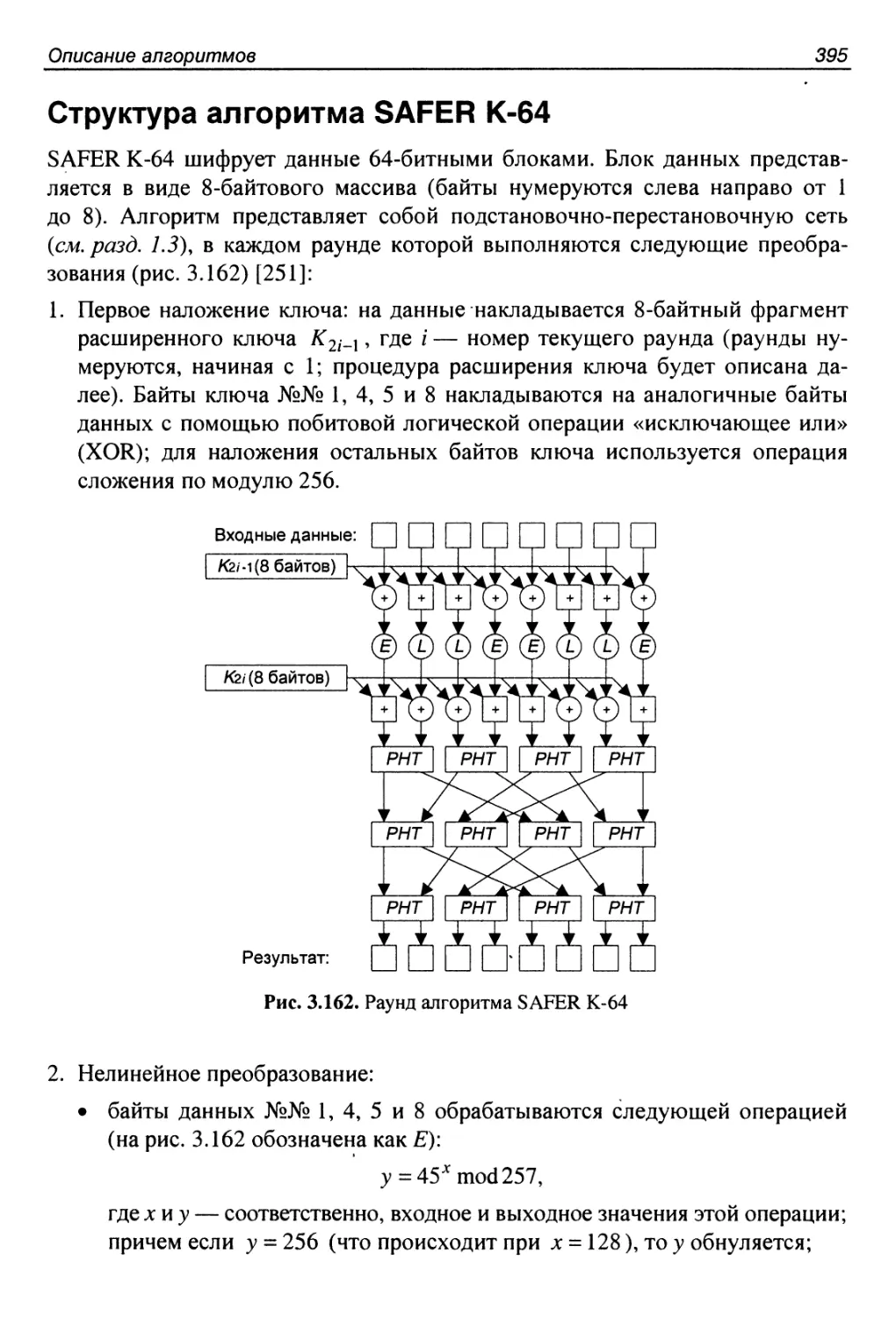

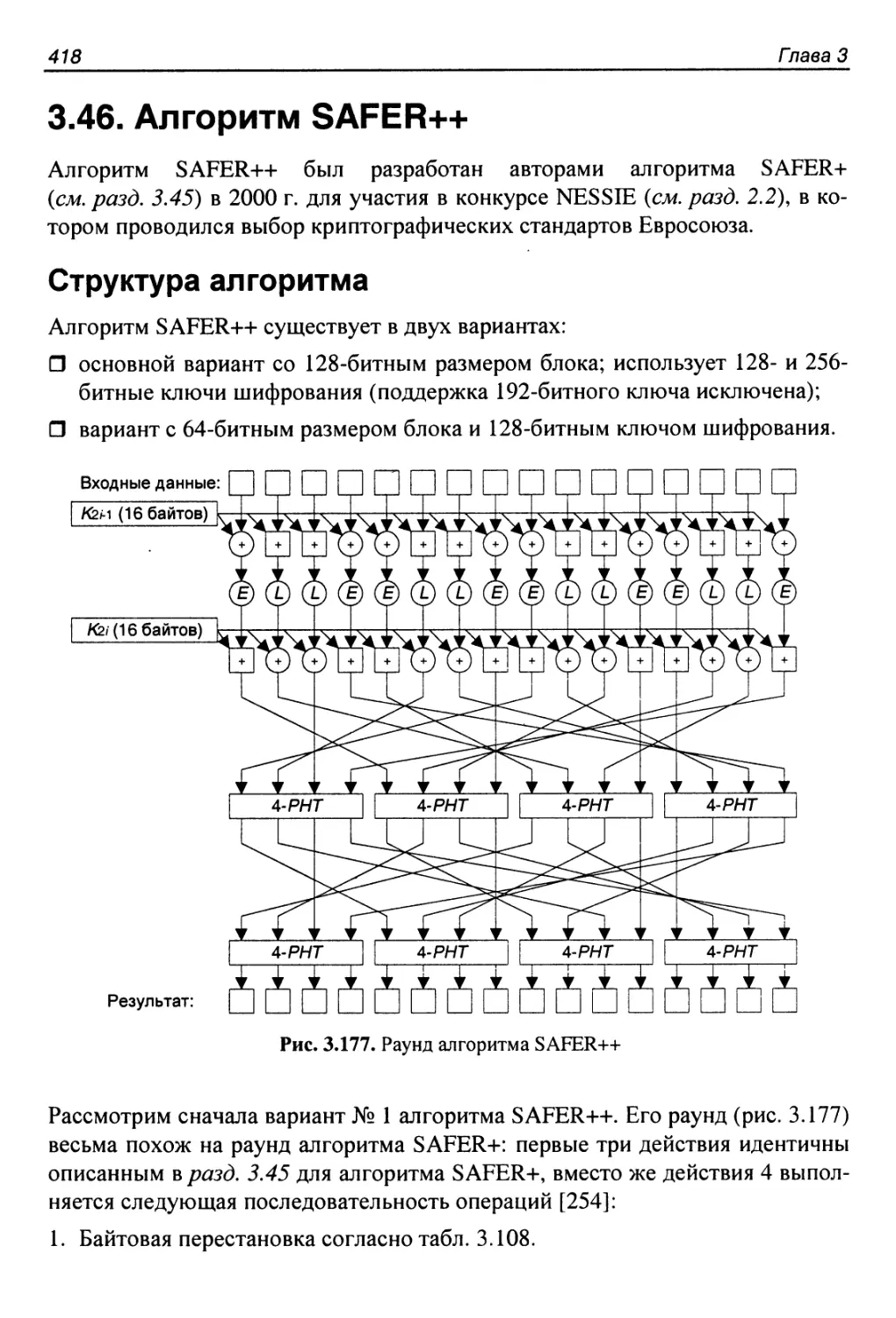

3.44. Алгоритмы SAFER К и SAFER SK - 412. Расшифрование

- 413. Процедура расширения ключа

- 415. Криптоанализ алгоритма SAFER K-64

- 416. Алгоритм SAFER К-128

- 417. Алгоритмы SAFER SK-64, SAFER SK-128 и SAFER SK-40

-

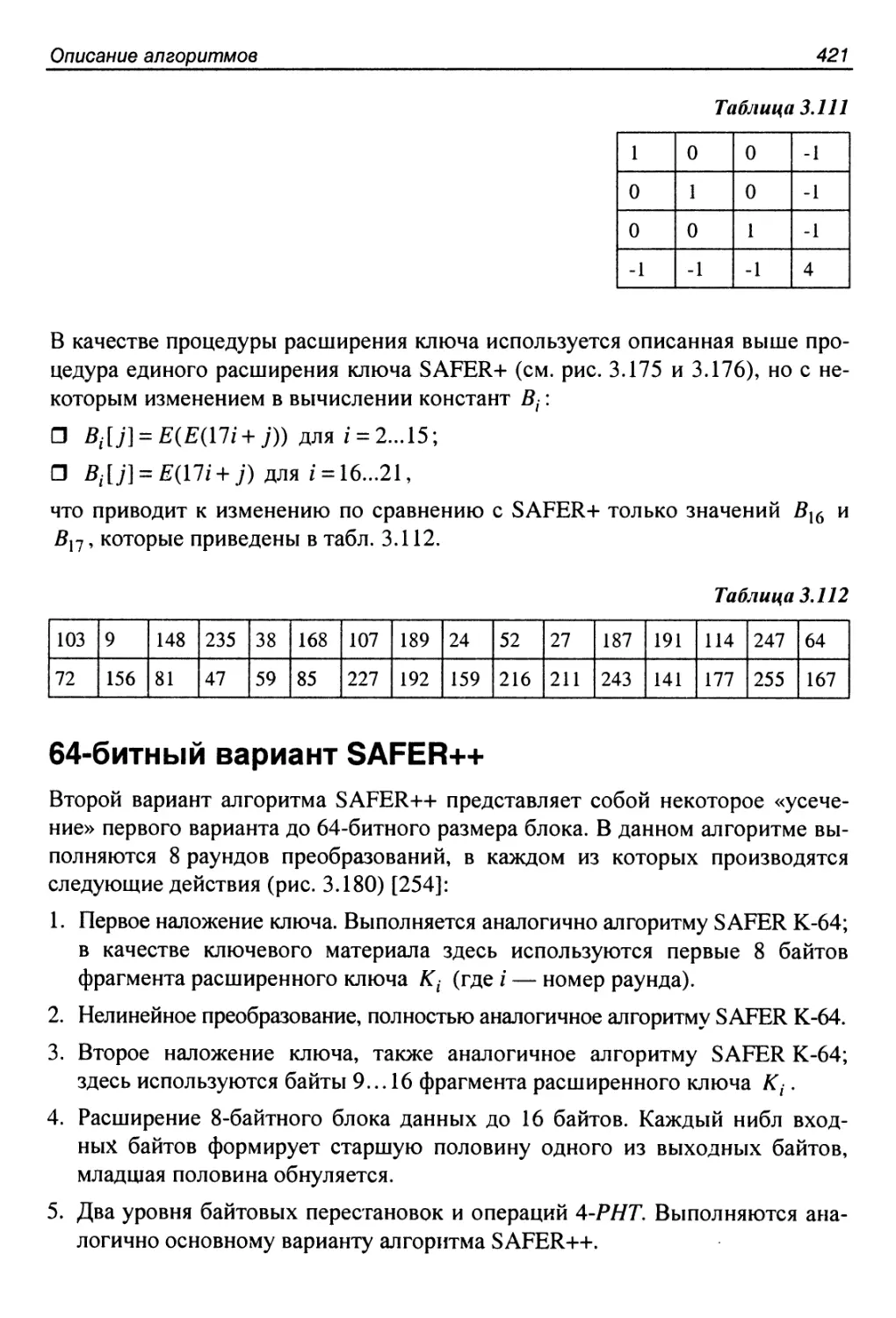

421.

Криптоанализ алгоритмов SAFER SK-64 и SAFER SK-128

3.45. Алгоритм SAFER+ - 425. Расшифрование

- 426. Процедура расширения ключа

- 428. Криптоанализ алгоритма SAFER+

- 429. Единое расширение ключа SAFER+

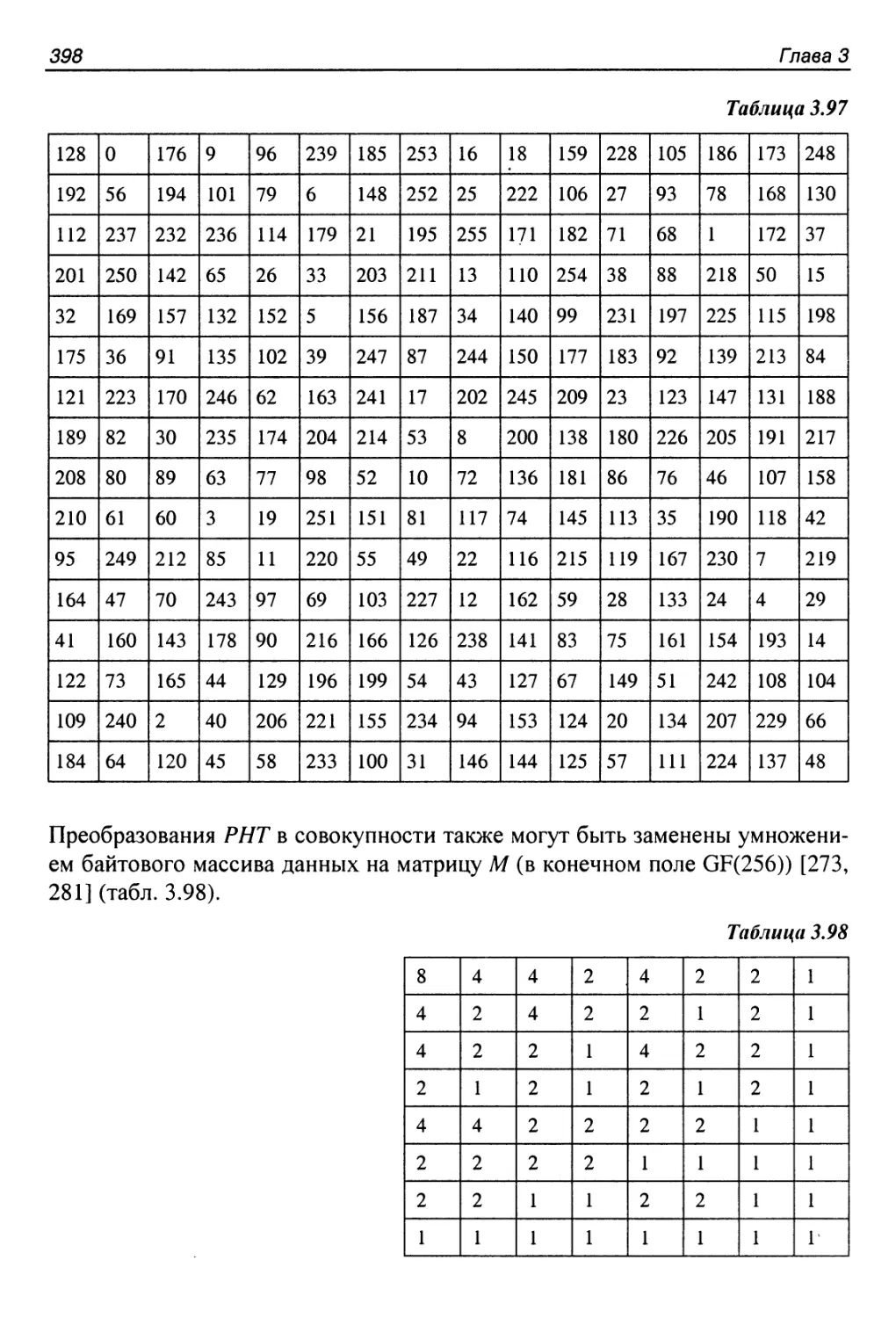

- 431. 3.46. Алгоритм SAFER++

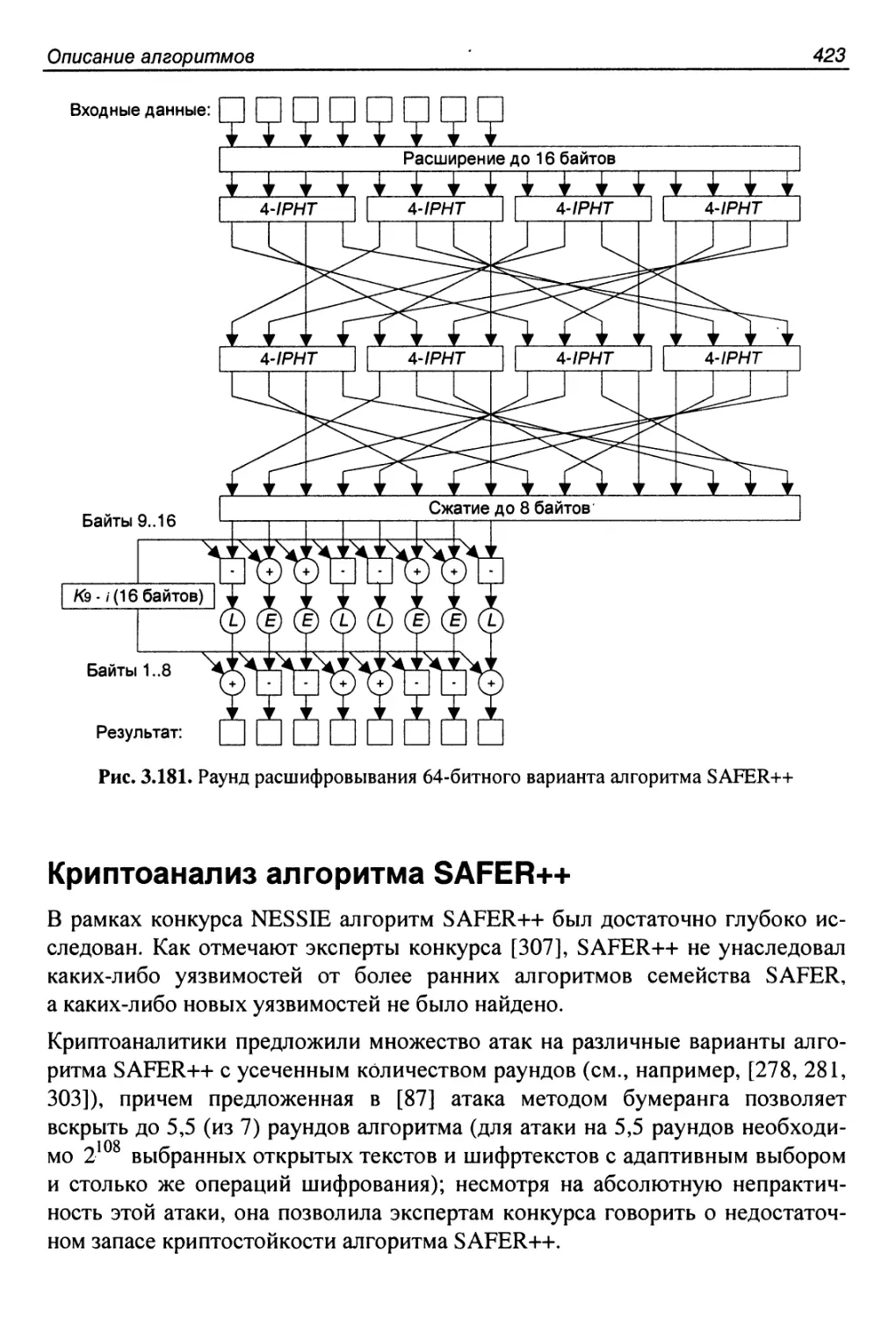

- 434. 64-битный вариант SAFER++

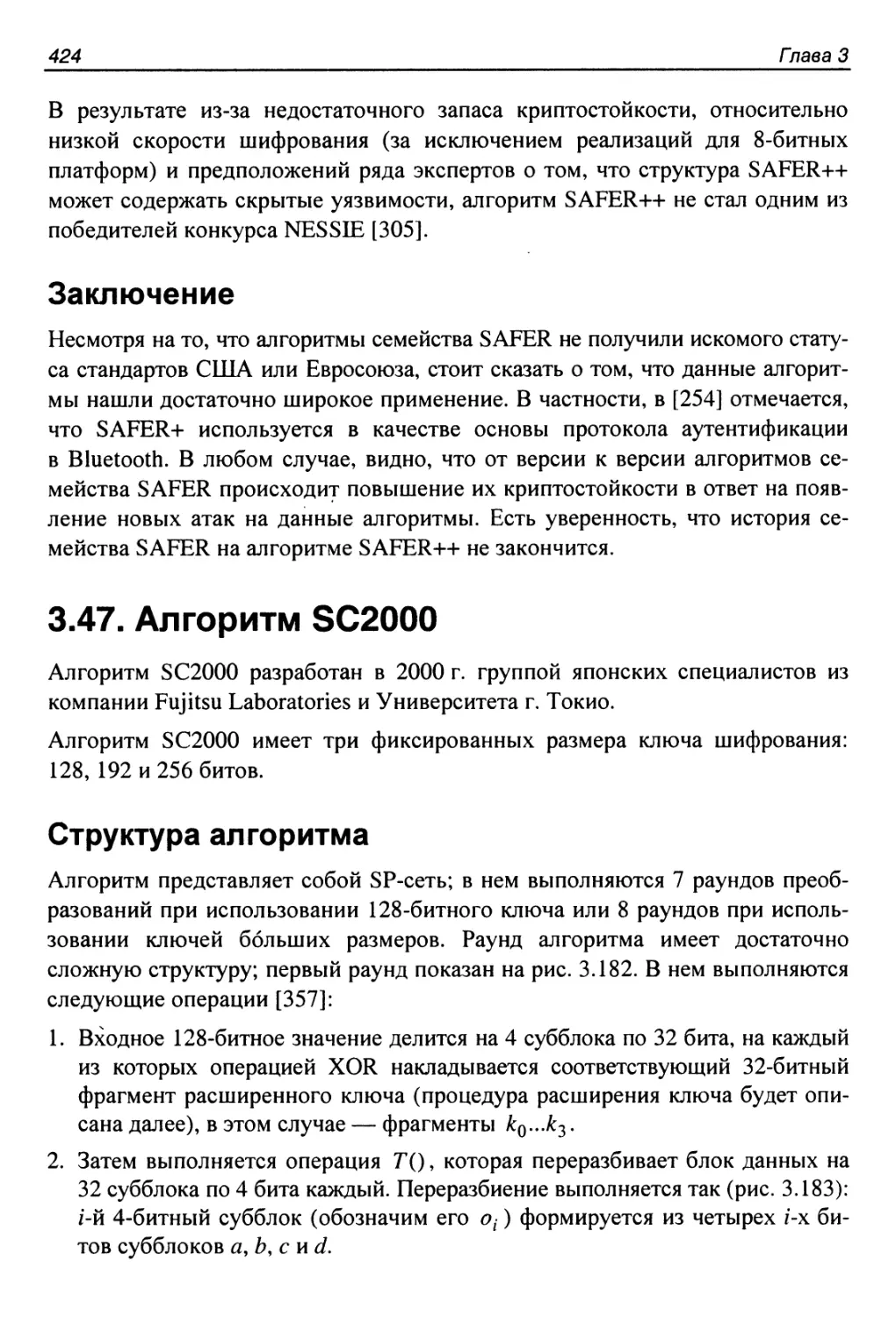

- 436. Криптоанализ алгоритма SAFER++

-

437.

Заключение

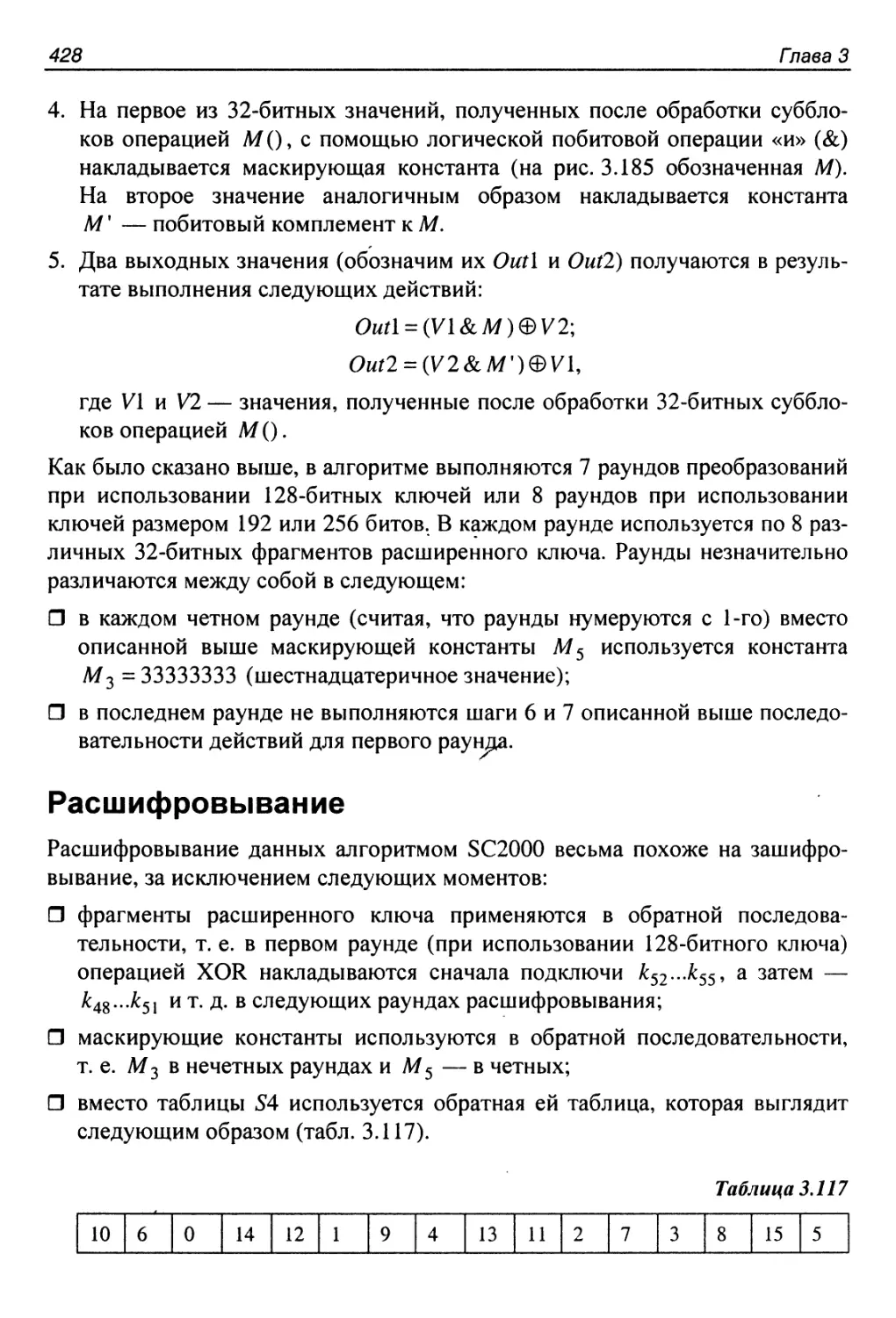

3.47. Алгоритм SC2000 - 441. Расшифрование

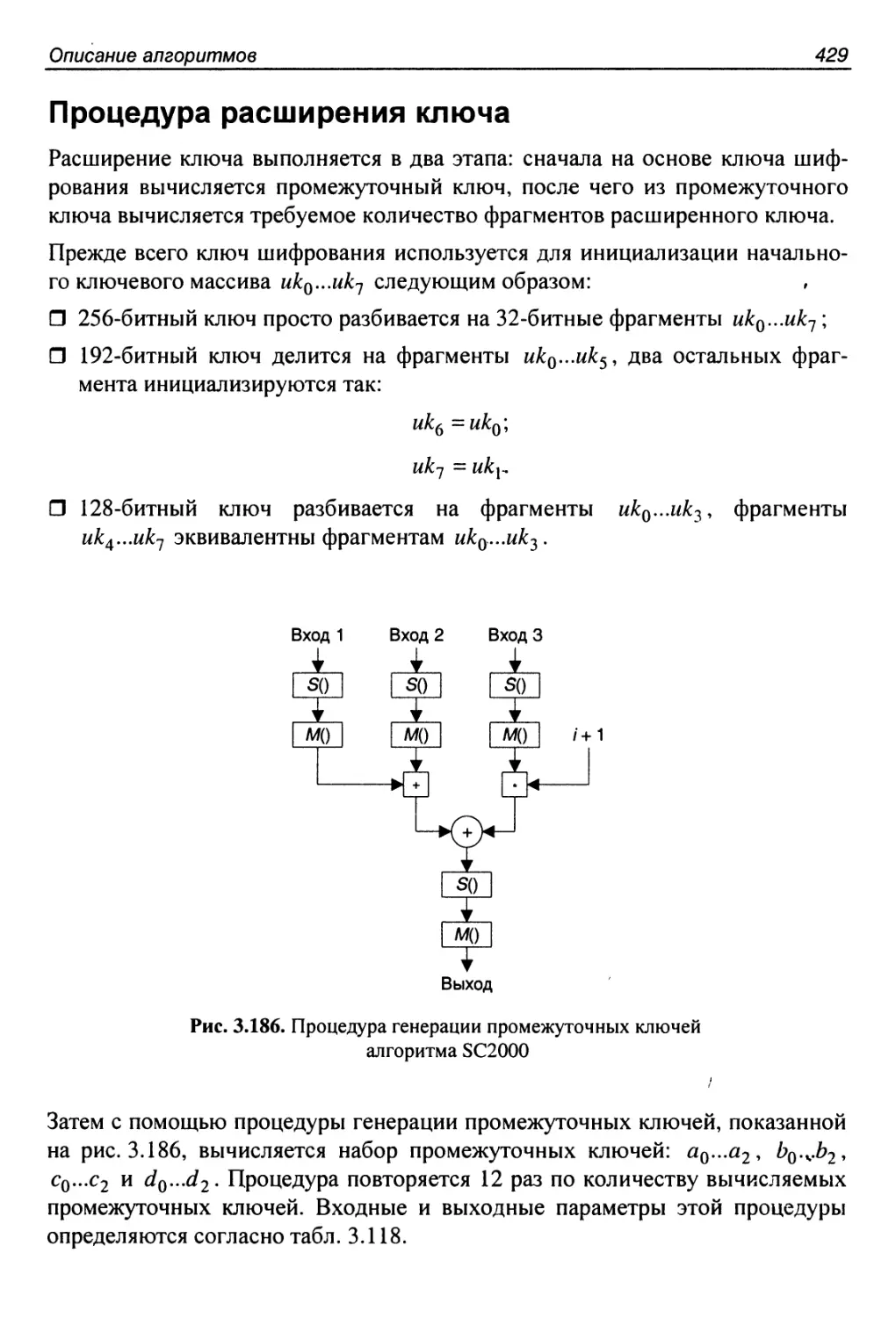

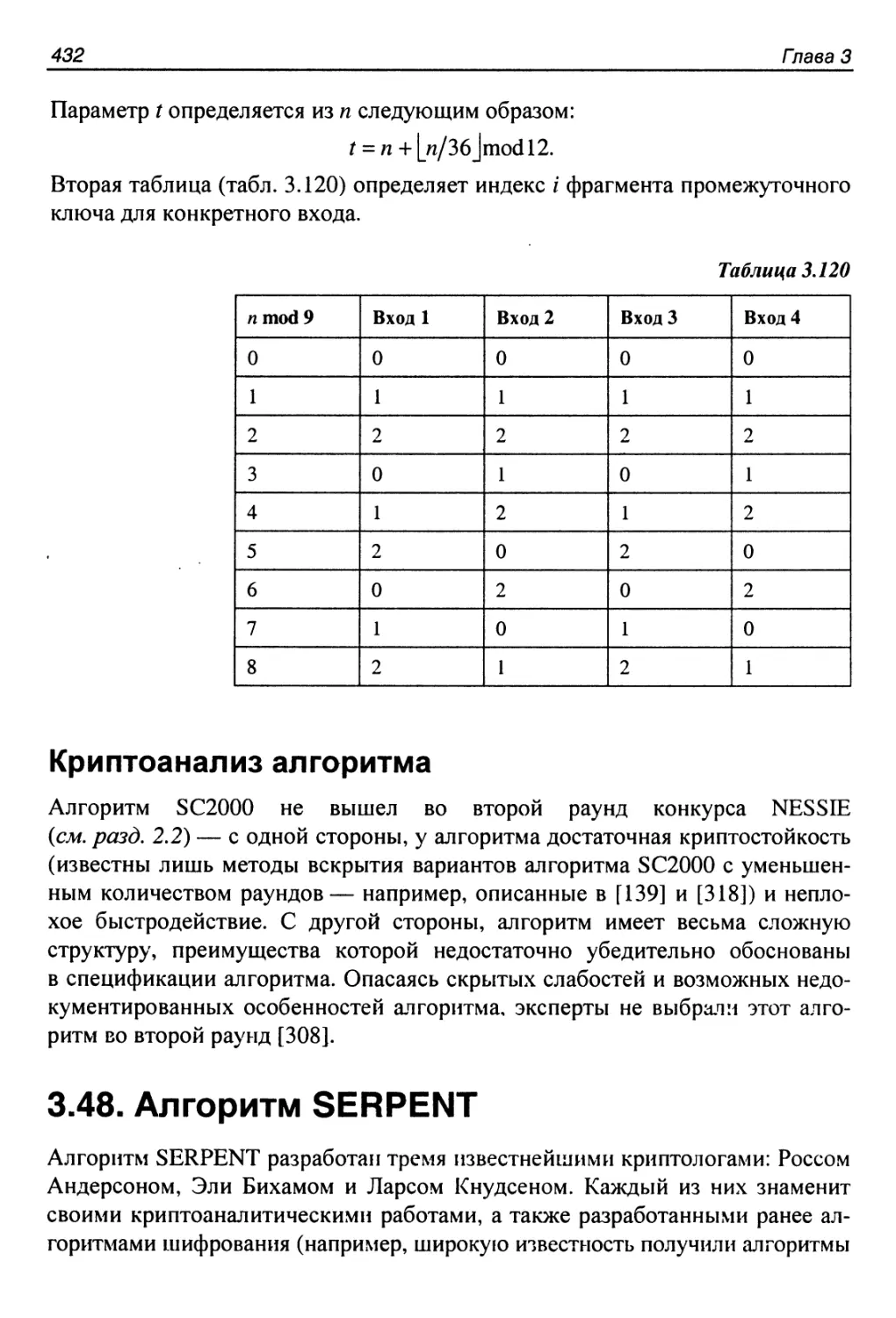

- 442. Процедура расширения ключа

-

445.

Криптоанализ алгоритма

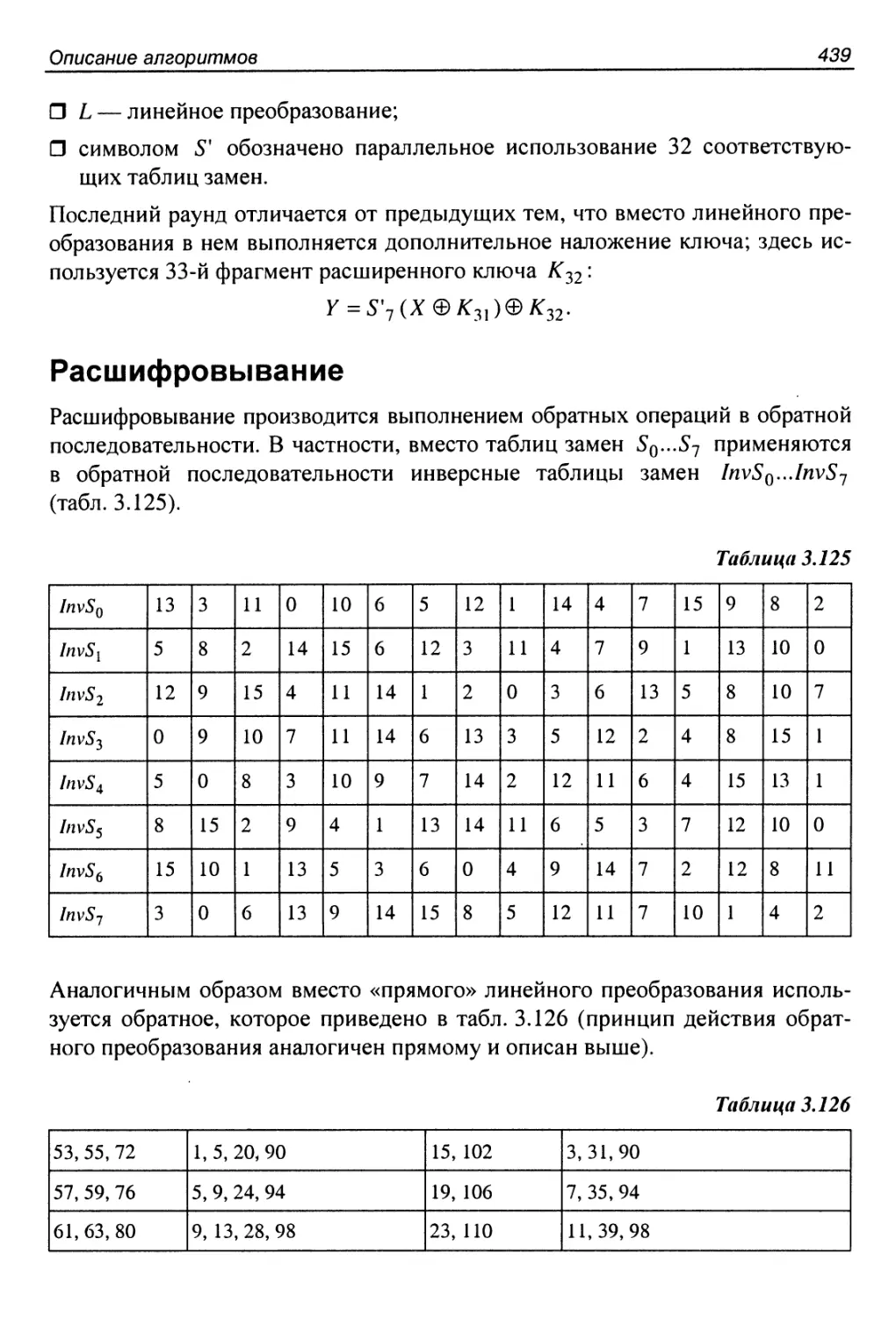

3.48. Алгоритм SERPENT - 452. Расшифрование

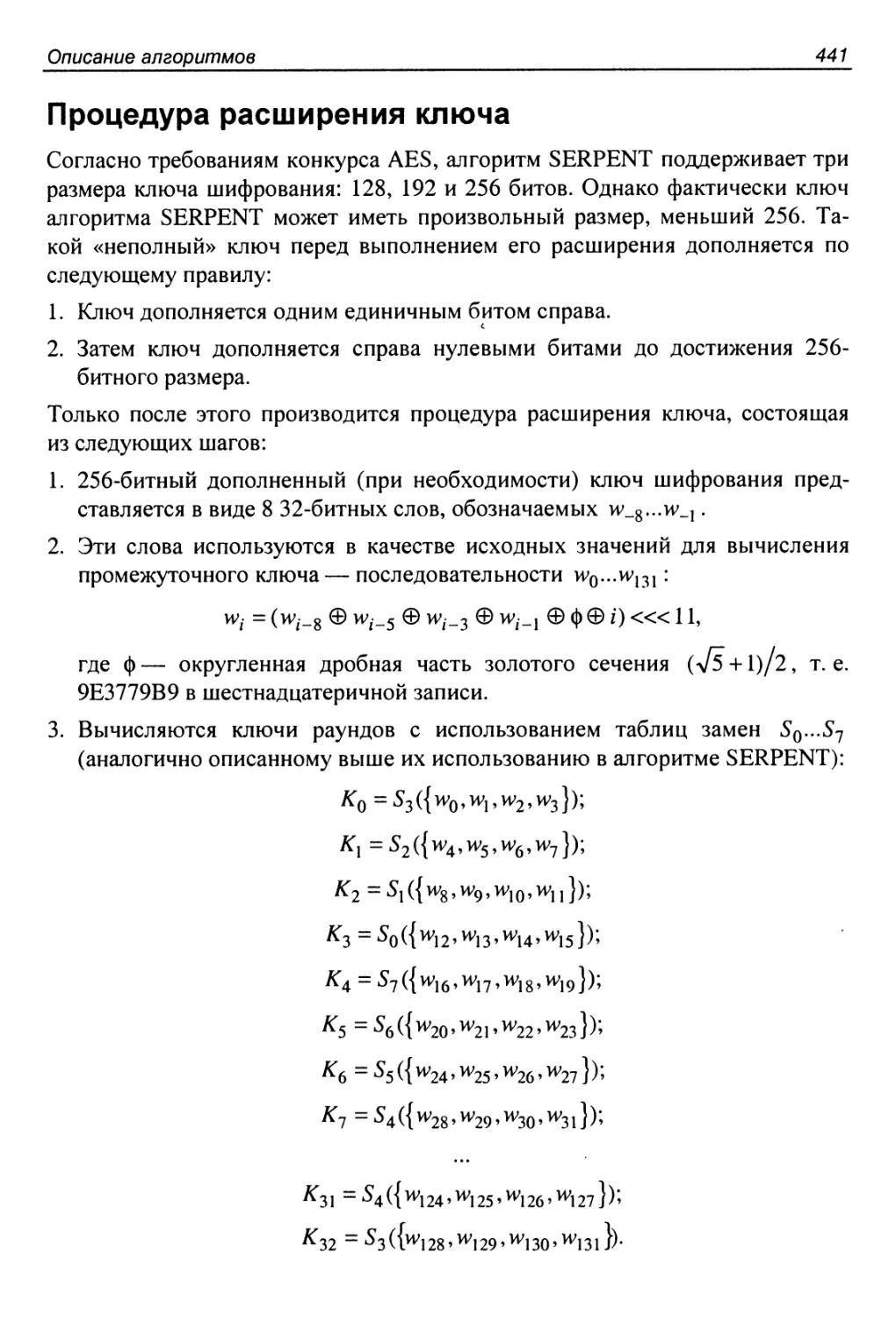

- 454. Процедура расширения ключа

-

455.

Криптостойкость алгоритма

3.49. Алгоритм SHACAL - 458. Алгоритм SHACAL-0

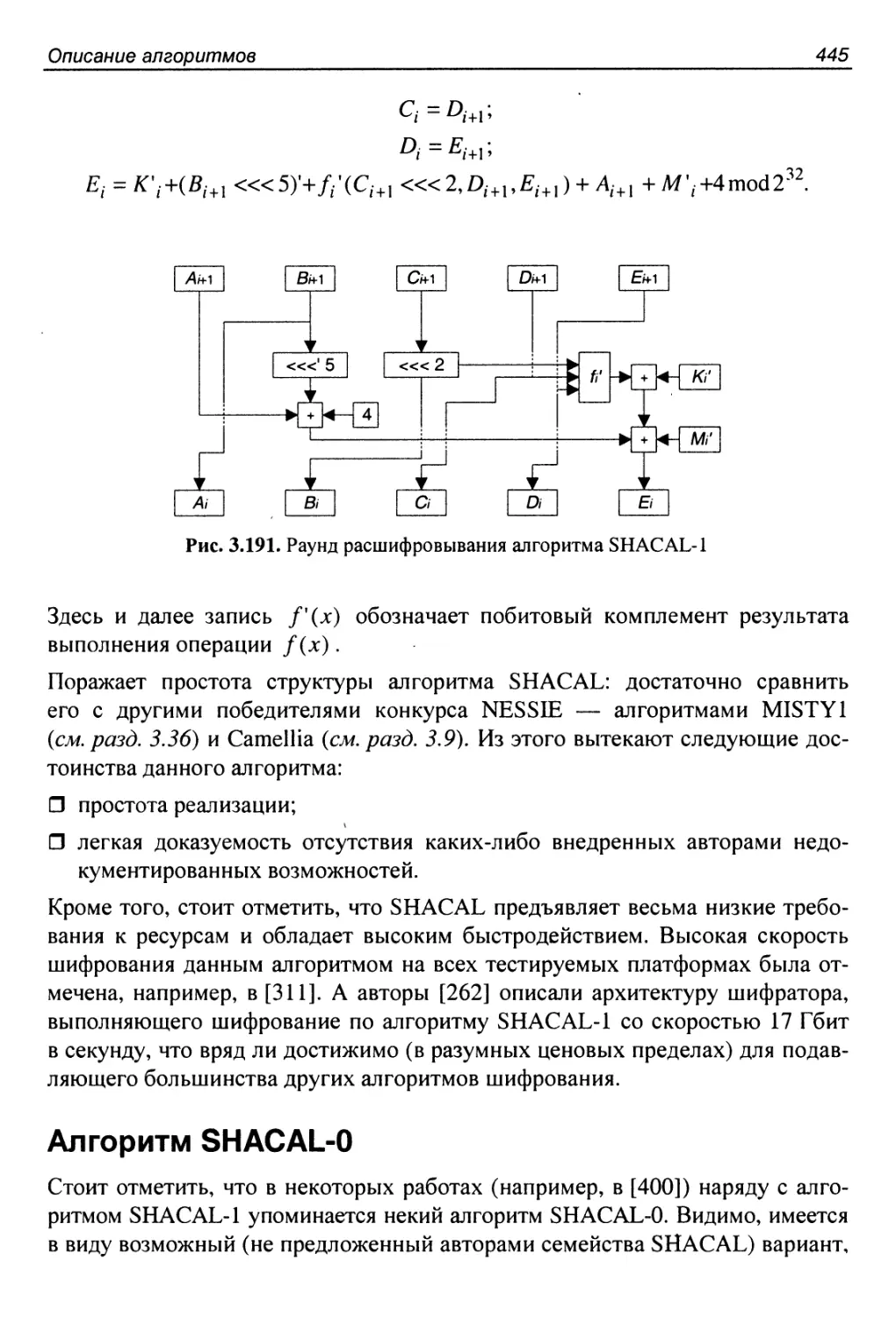

- 459. Алгоритм SHACAL-2

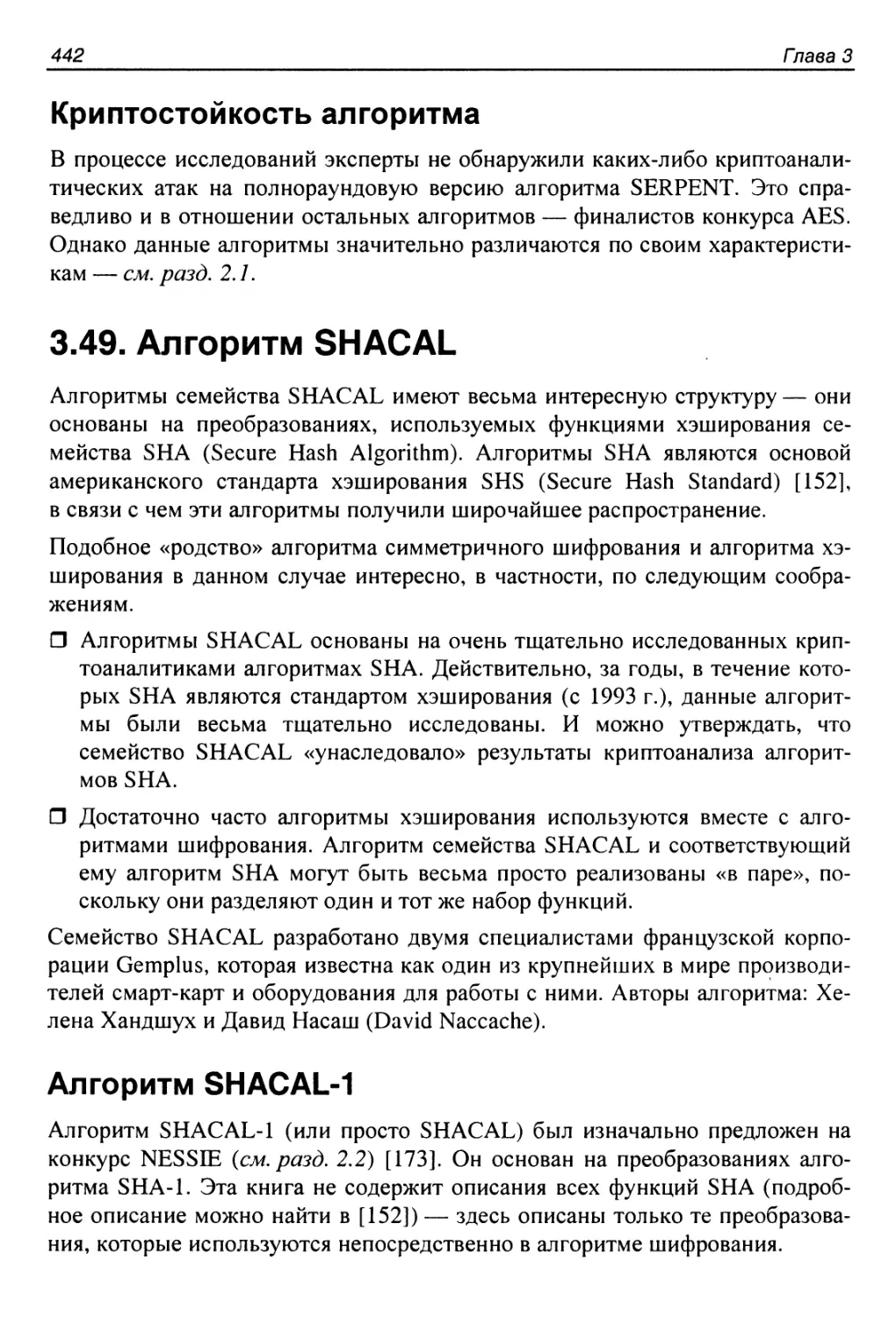

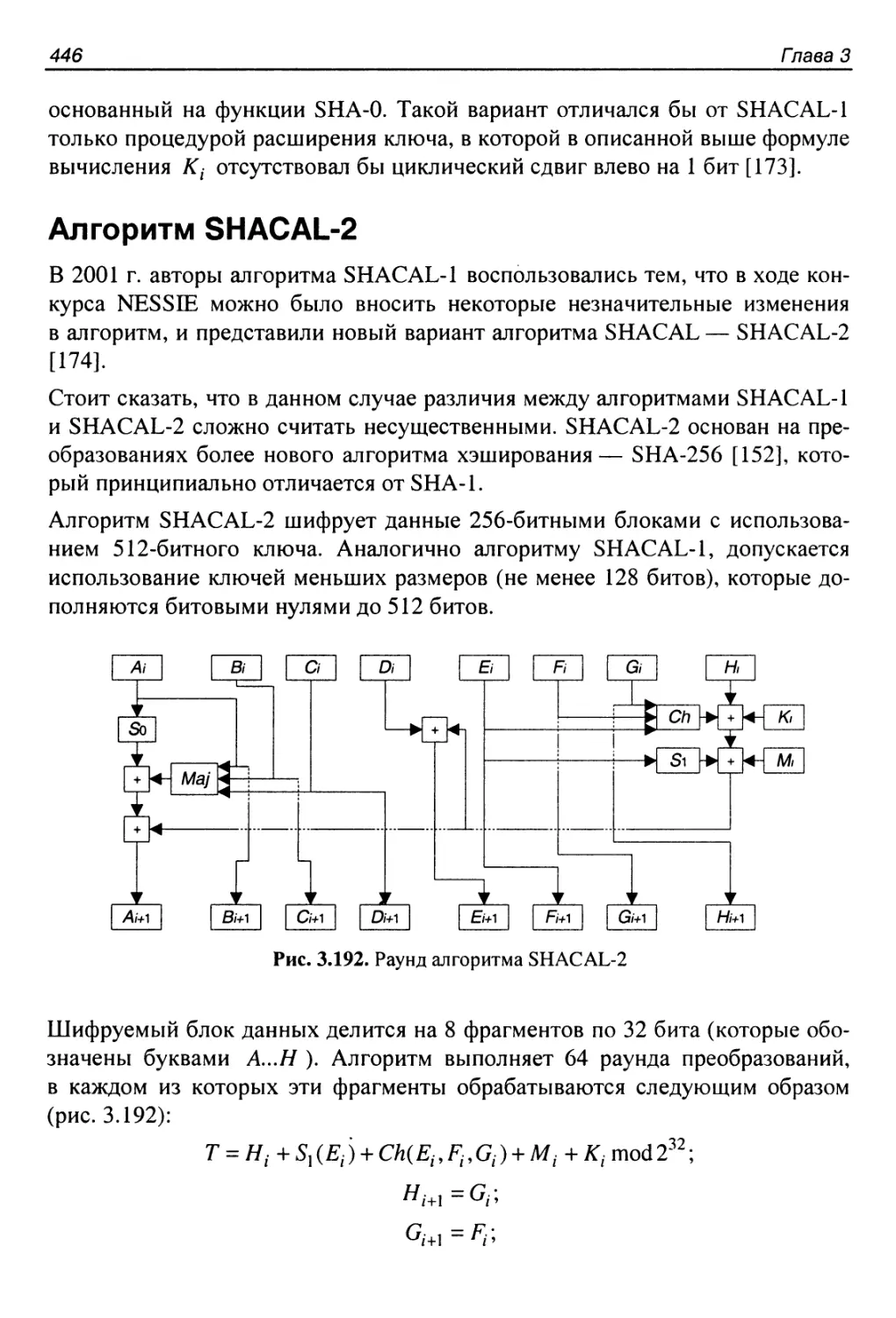

- 462. Криптоанализ алгоритма SHACAL-1

- 463. Криптоанализ алгоритма SHACAL-2

- 464. 3.50. Алгоритмы SHARK и SHARK*

- 467. 3.51. Алгоритм Sha-zam

-

469.

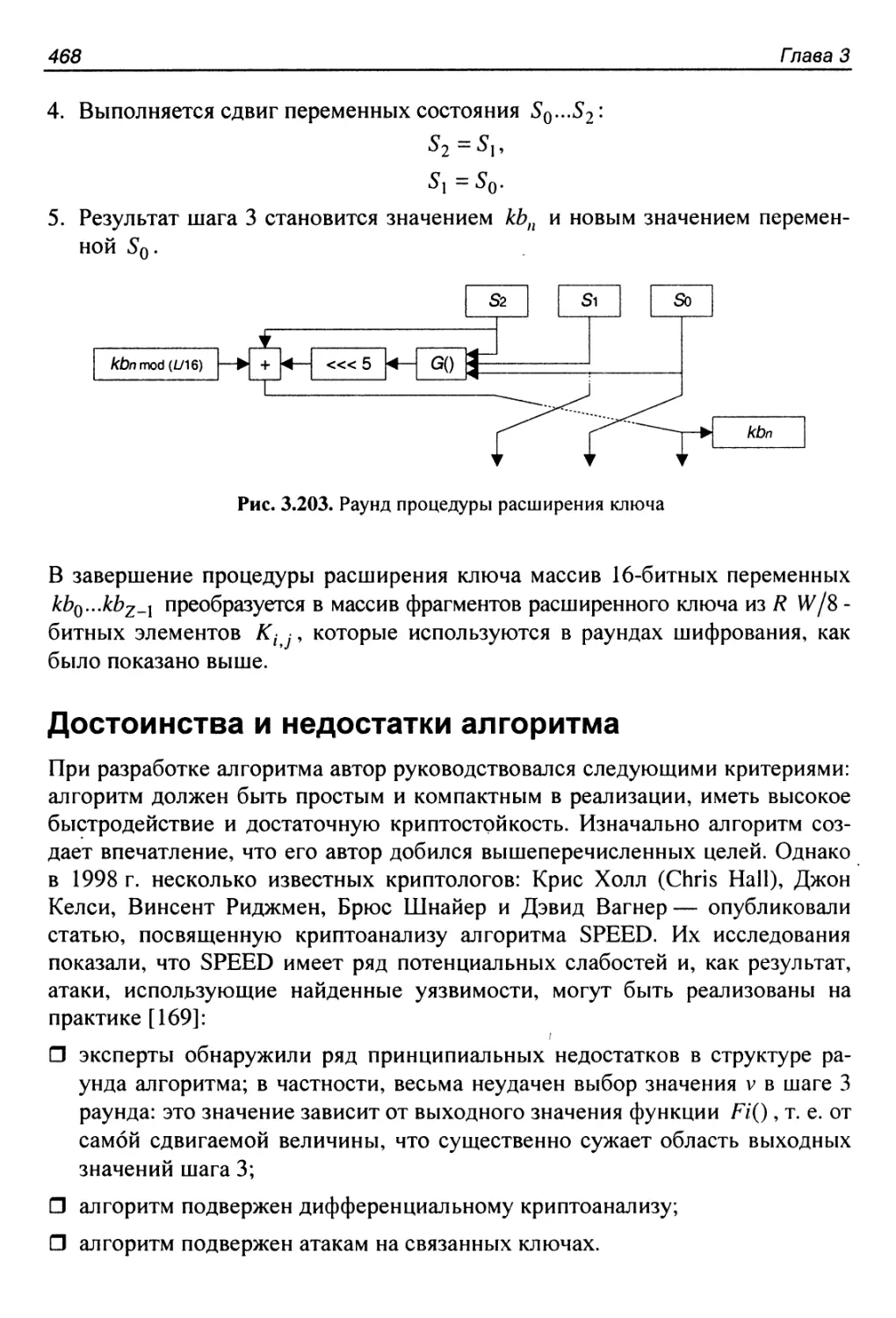

Процедура расширения ключа

Криптостойкость алгоритма - 470. 3.52. Алгоритм Skipjack

- 474. Криптостойкость алгоритма

- 475. 3.53. Алгоритм SPEED

- 478. Расшифровывание

- 479. Процедура расширения ключа

- 481. Достоинства и недостатки алгоритма

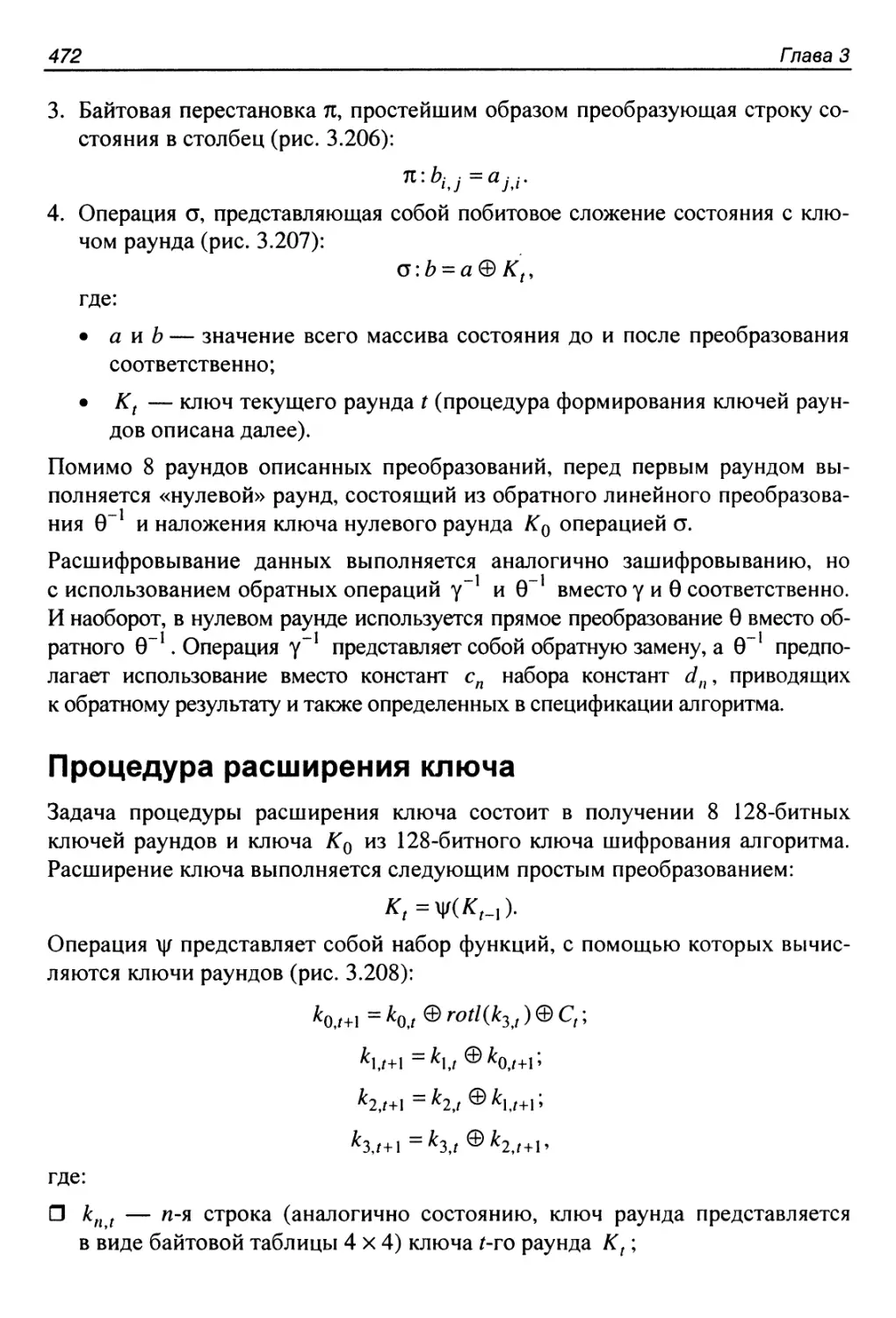

- 482. 3.54. Алгоритм Square

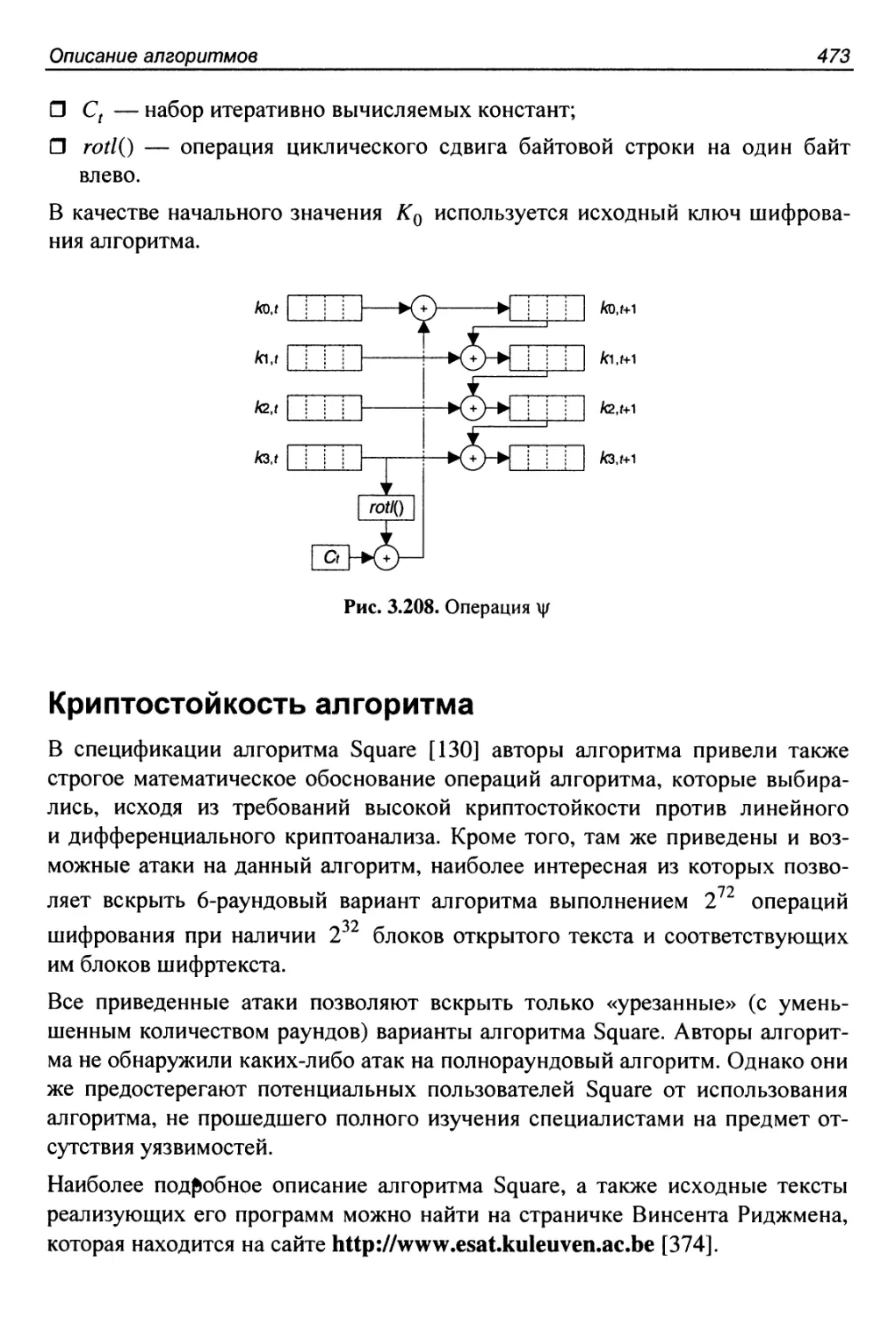

- 485. Процедура расширения ключа

- 486. Криптостойкость алгоритма

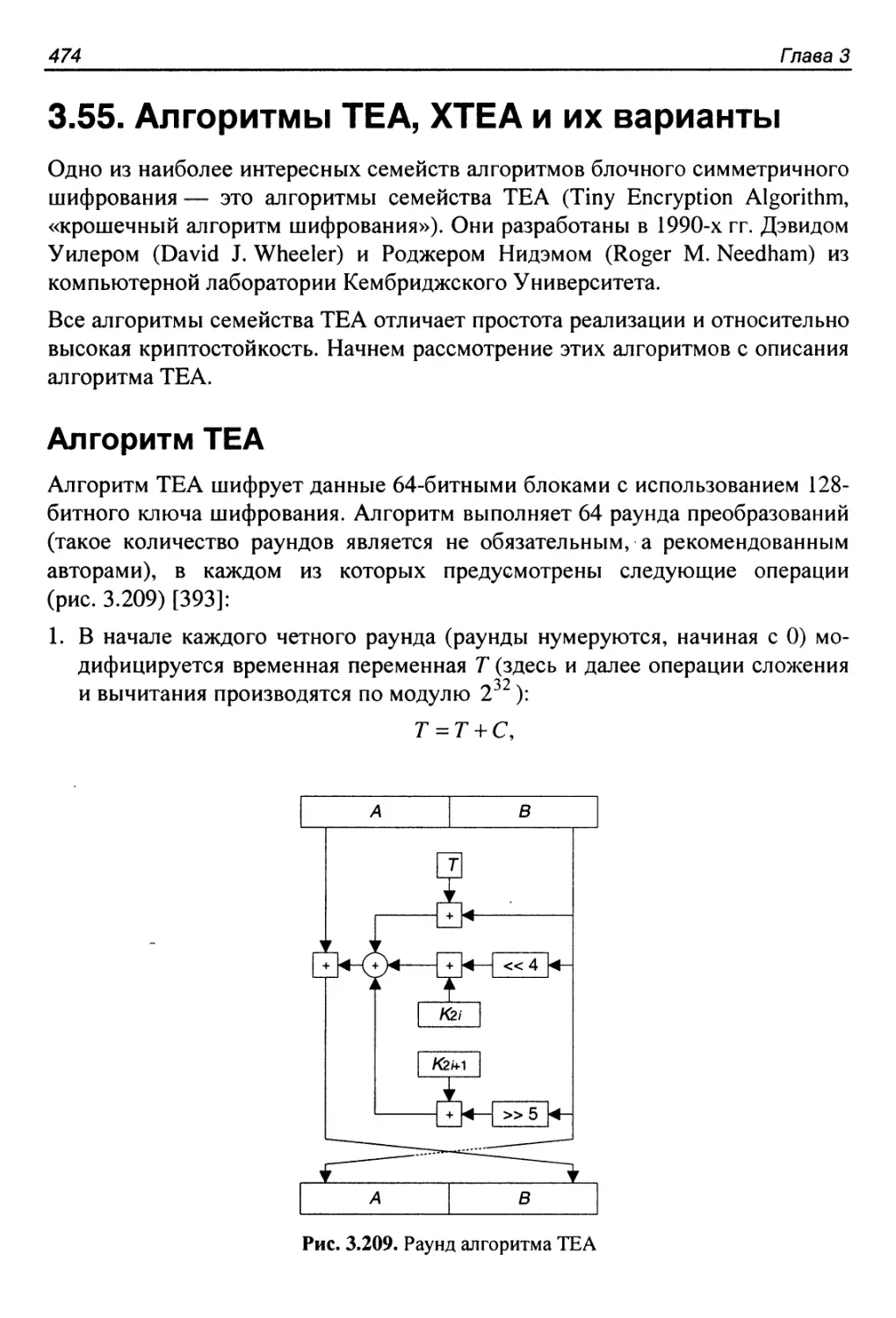

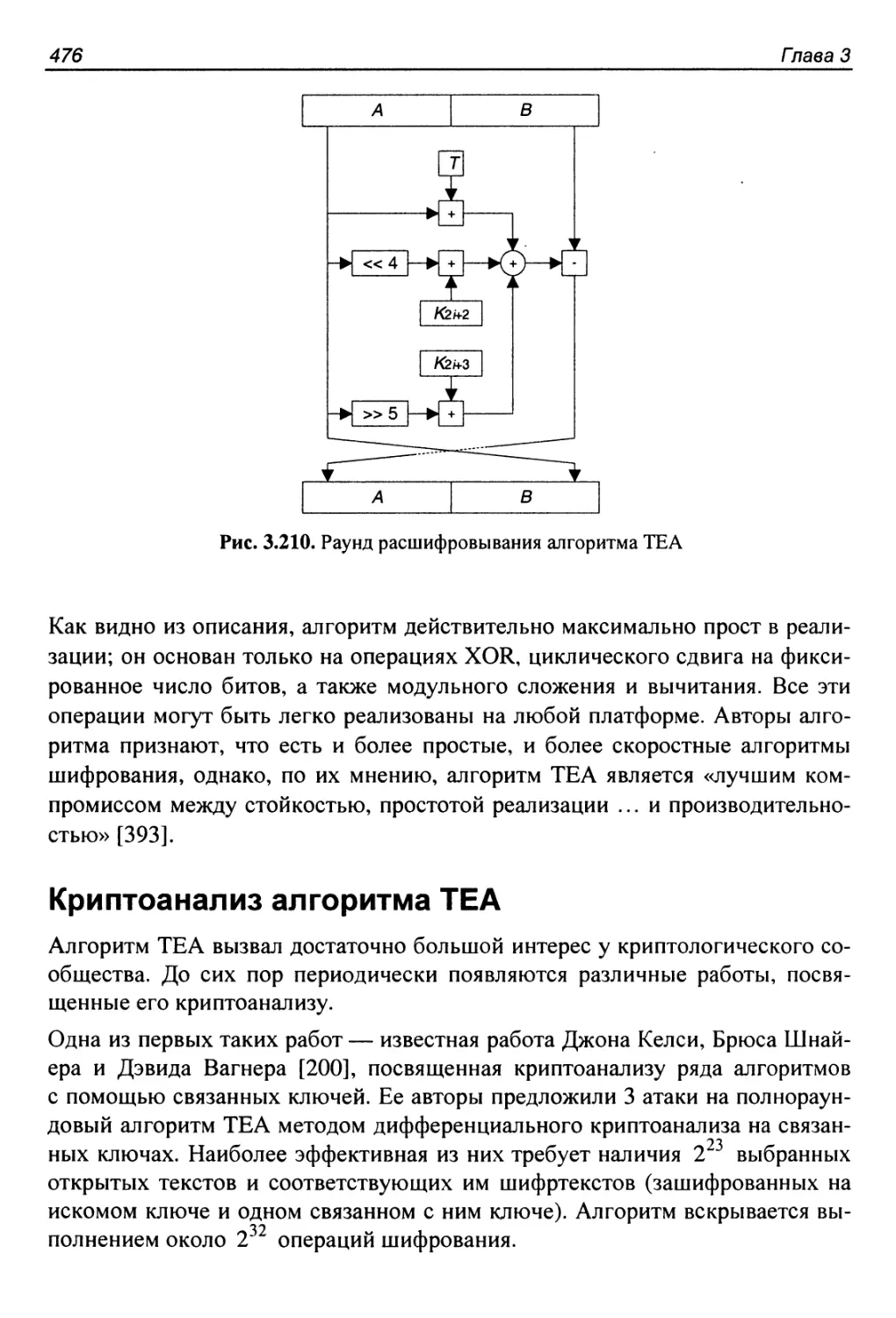

- 487. 3.55. Алгоритмы TEA, XTEA и их варианты

- 489. Криптоанализ алгоритма TEA

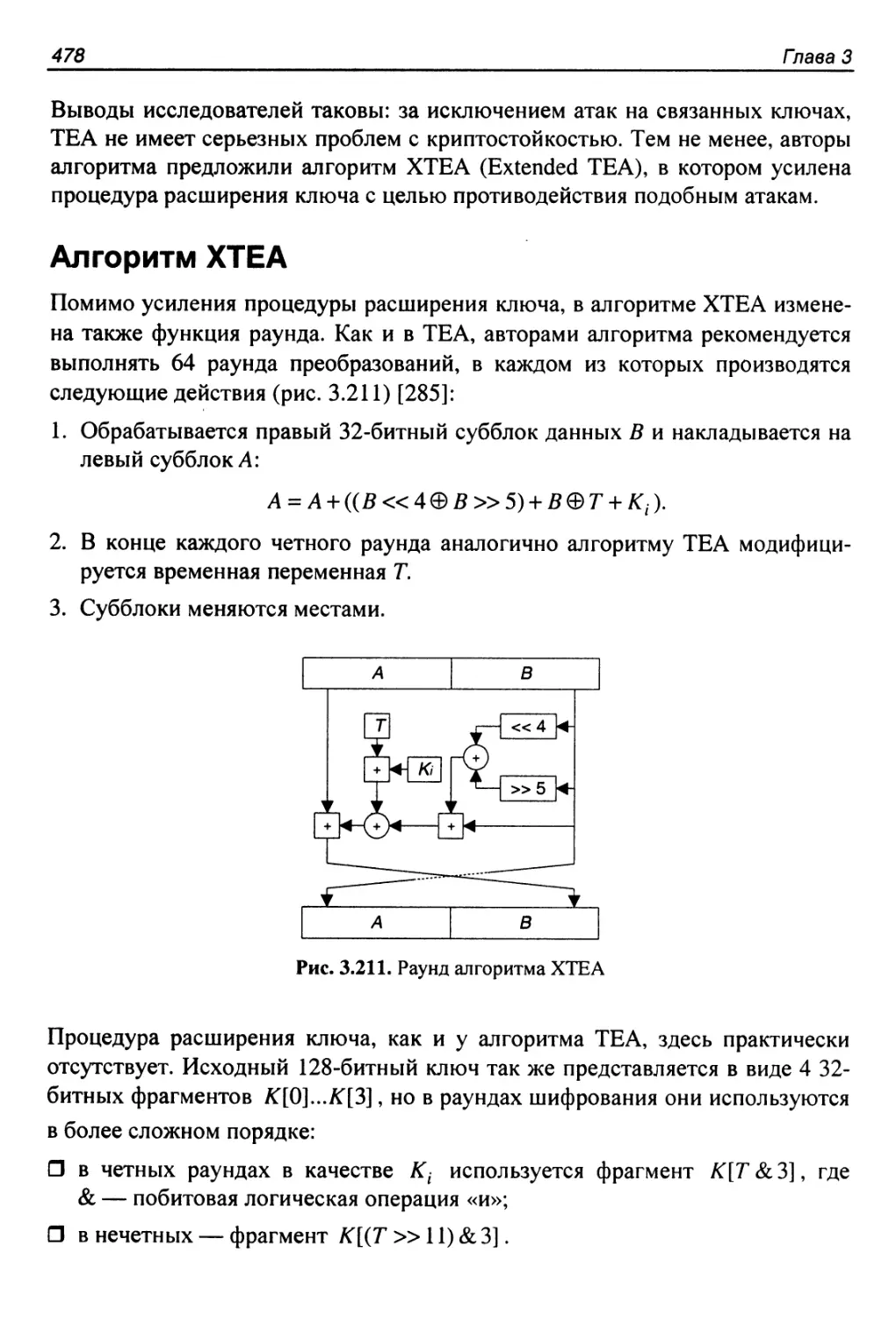

- 491. Алгоритм XTEA

-

493.

Криптоанализ алгоритма ХТЕА

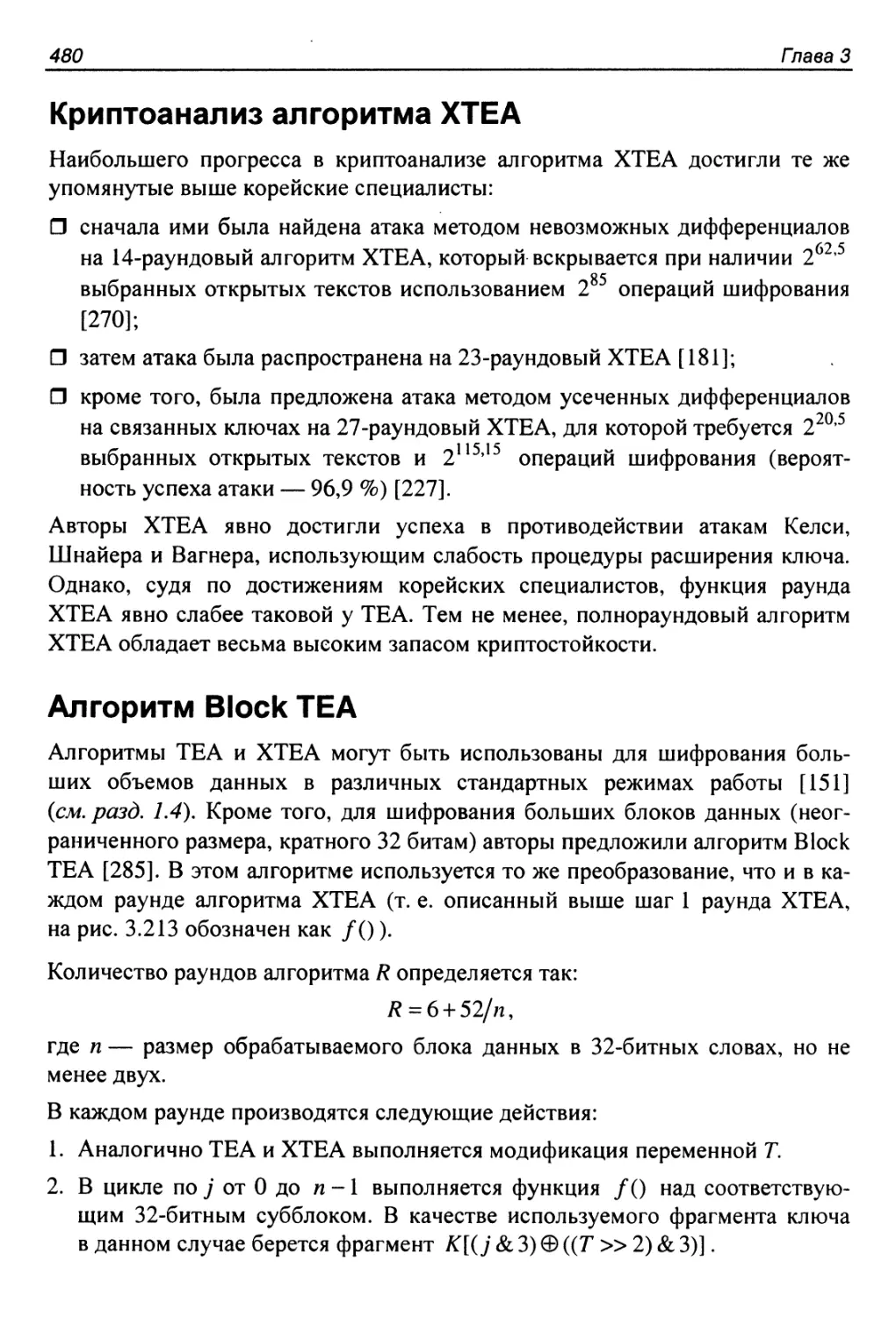

Алгоритм Block TEA , - 494. Алгоритм XXTEA

- 496. 3.56. Алгоритмы Twofish и Twofish-FK

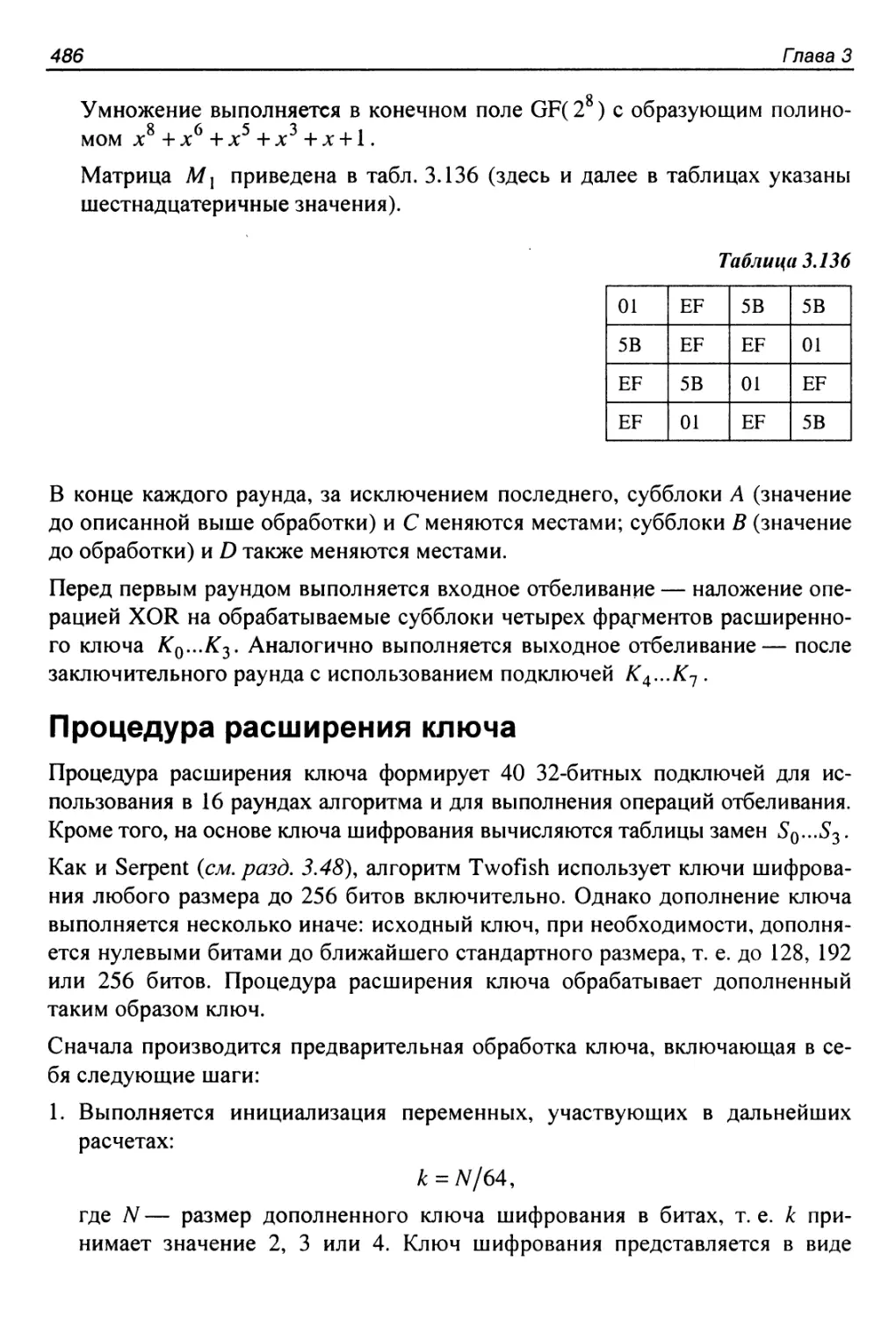

- 499. Процедура расширения ключа

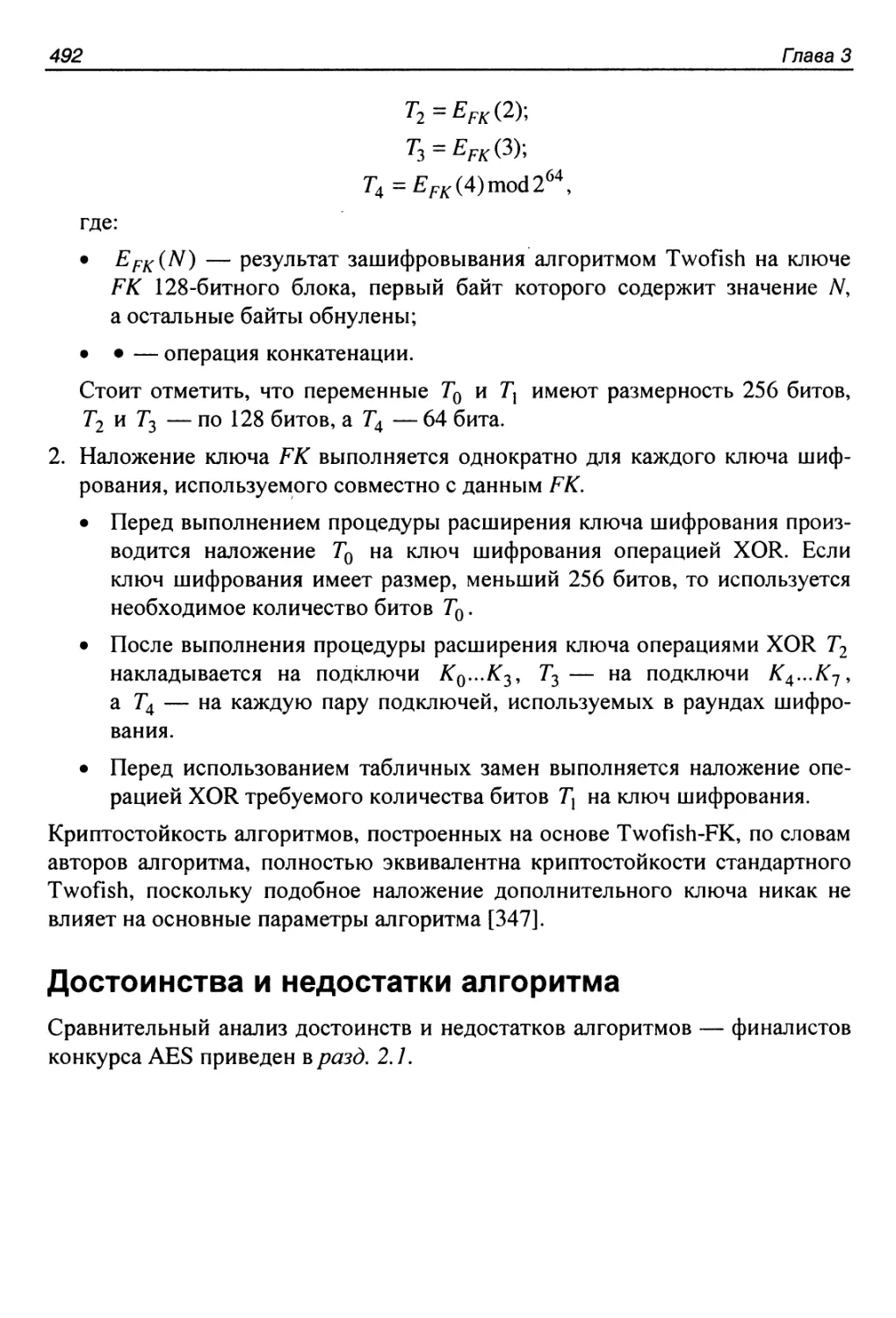

- 504. Алгоритм Twofish-FK

- 505. Достоинства и недостатки алгоритма

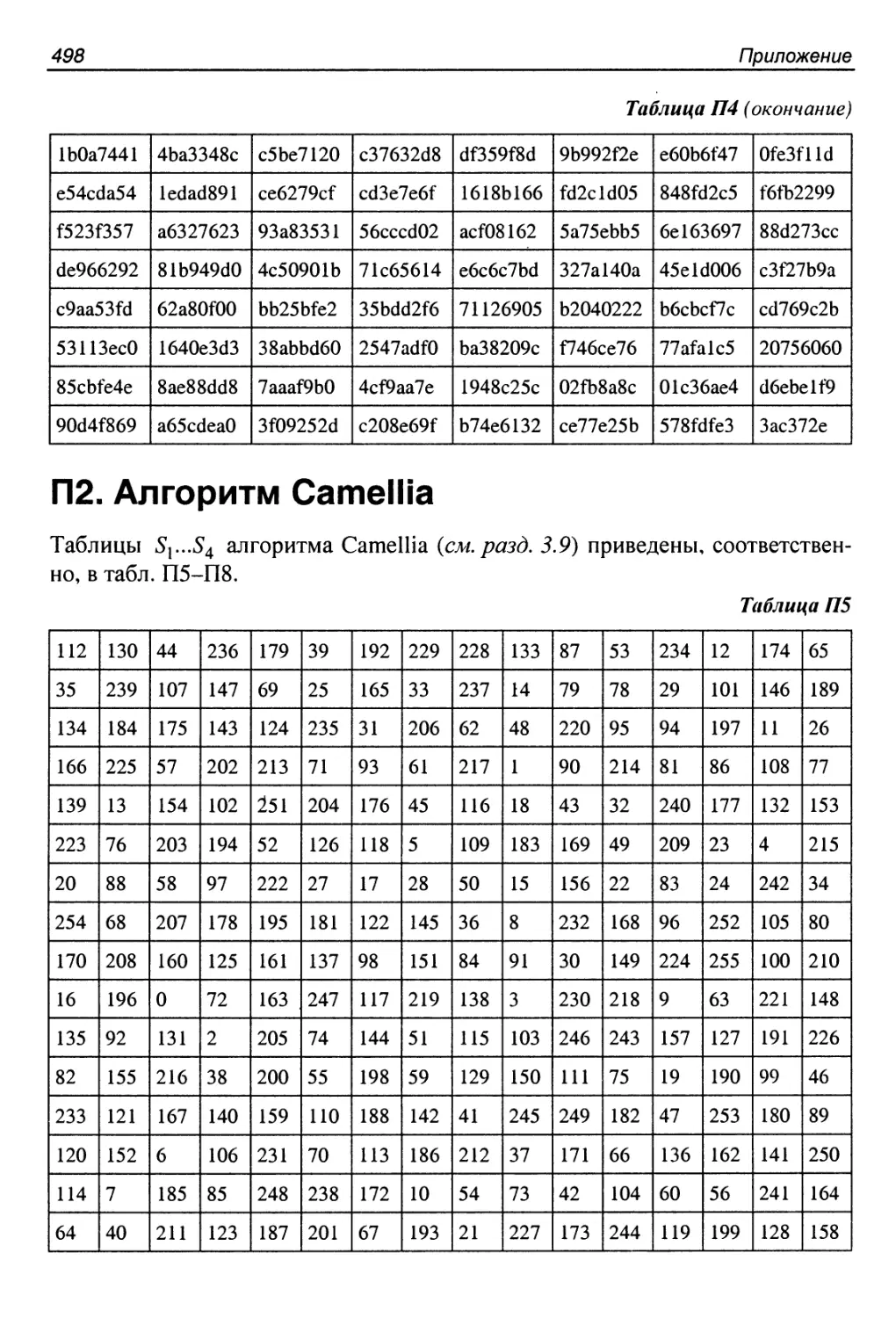

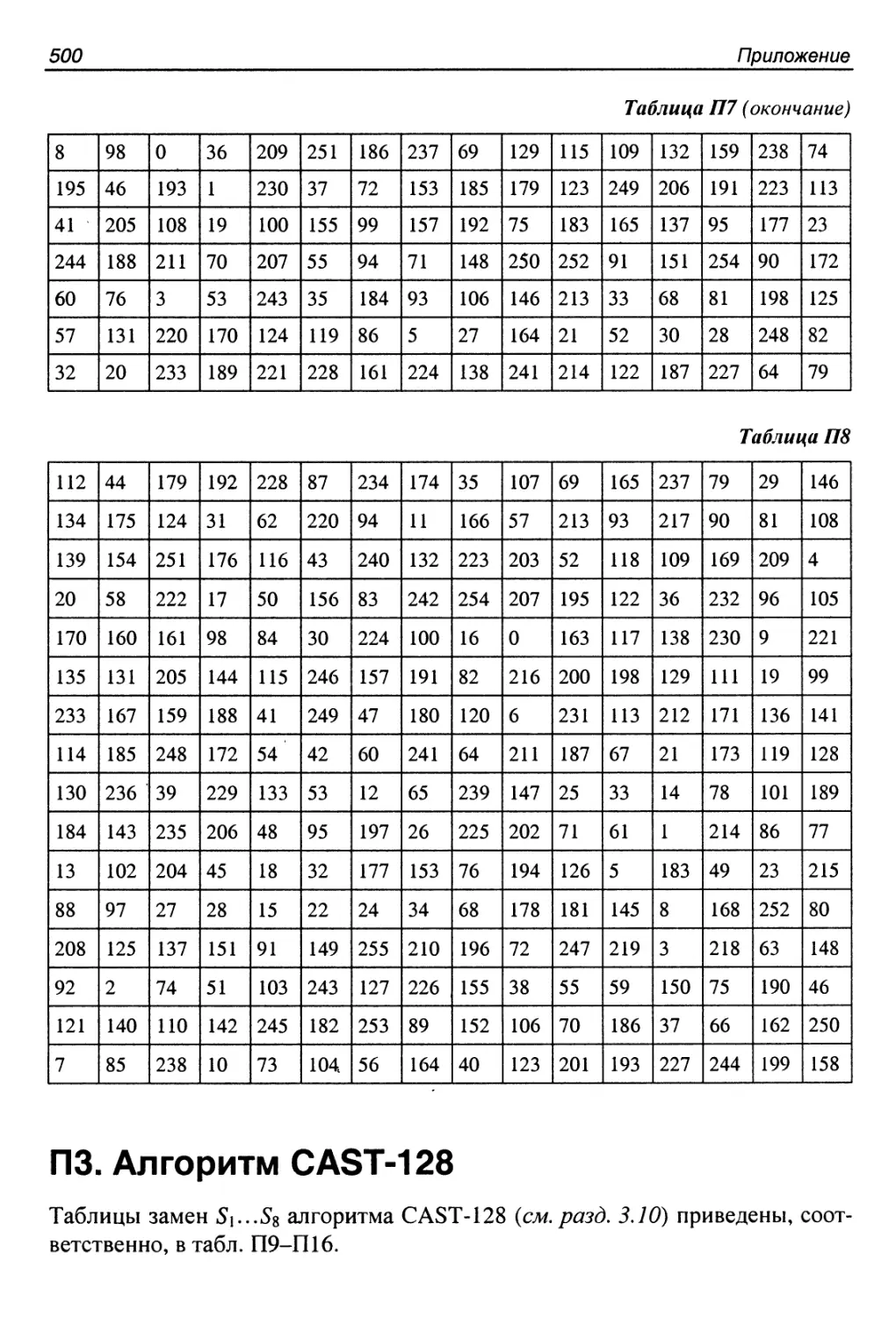

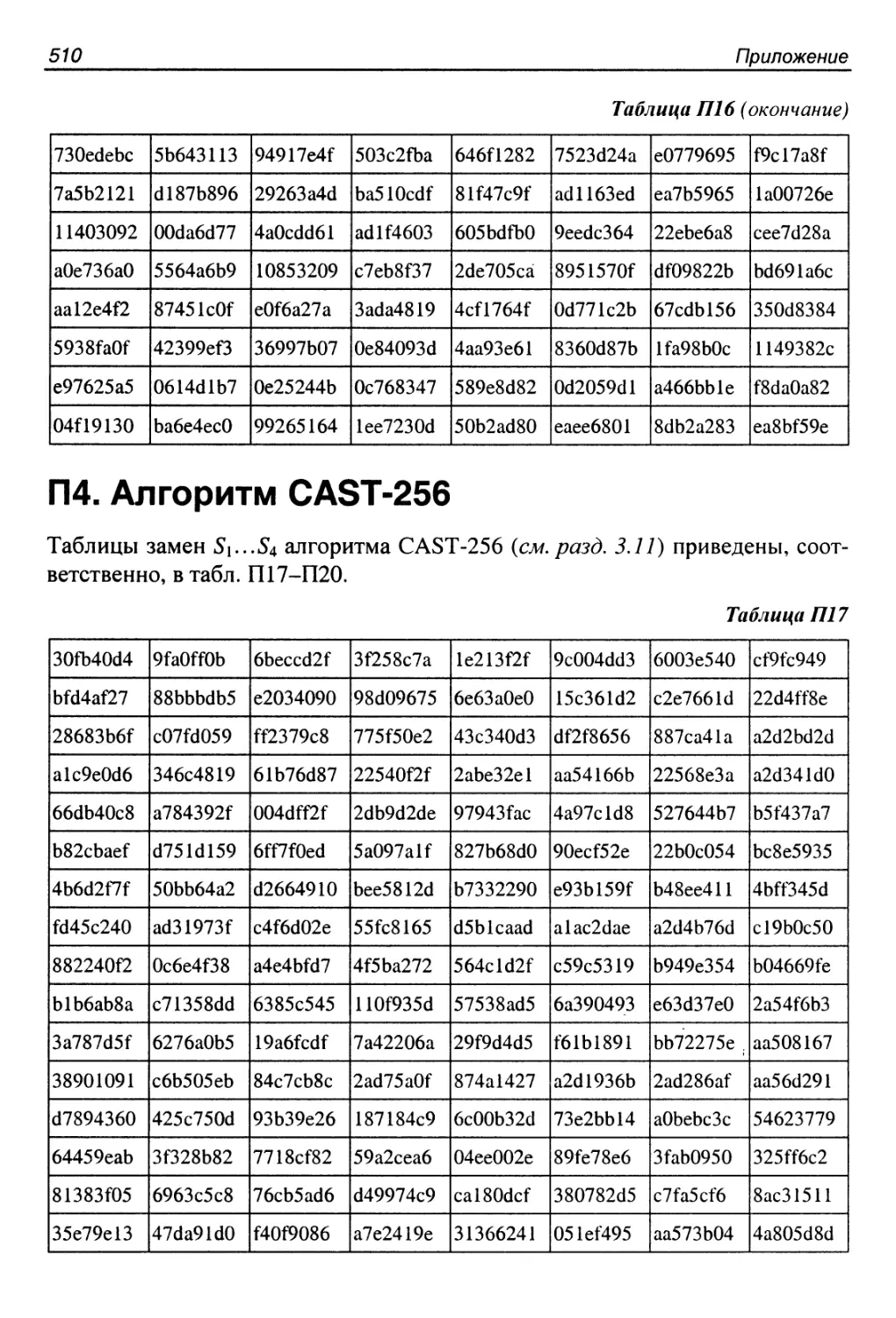

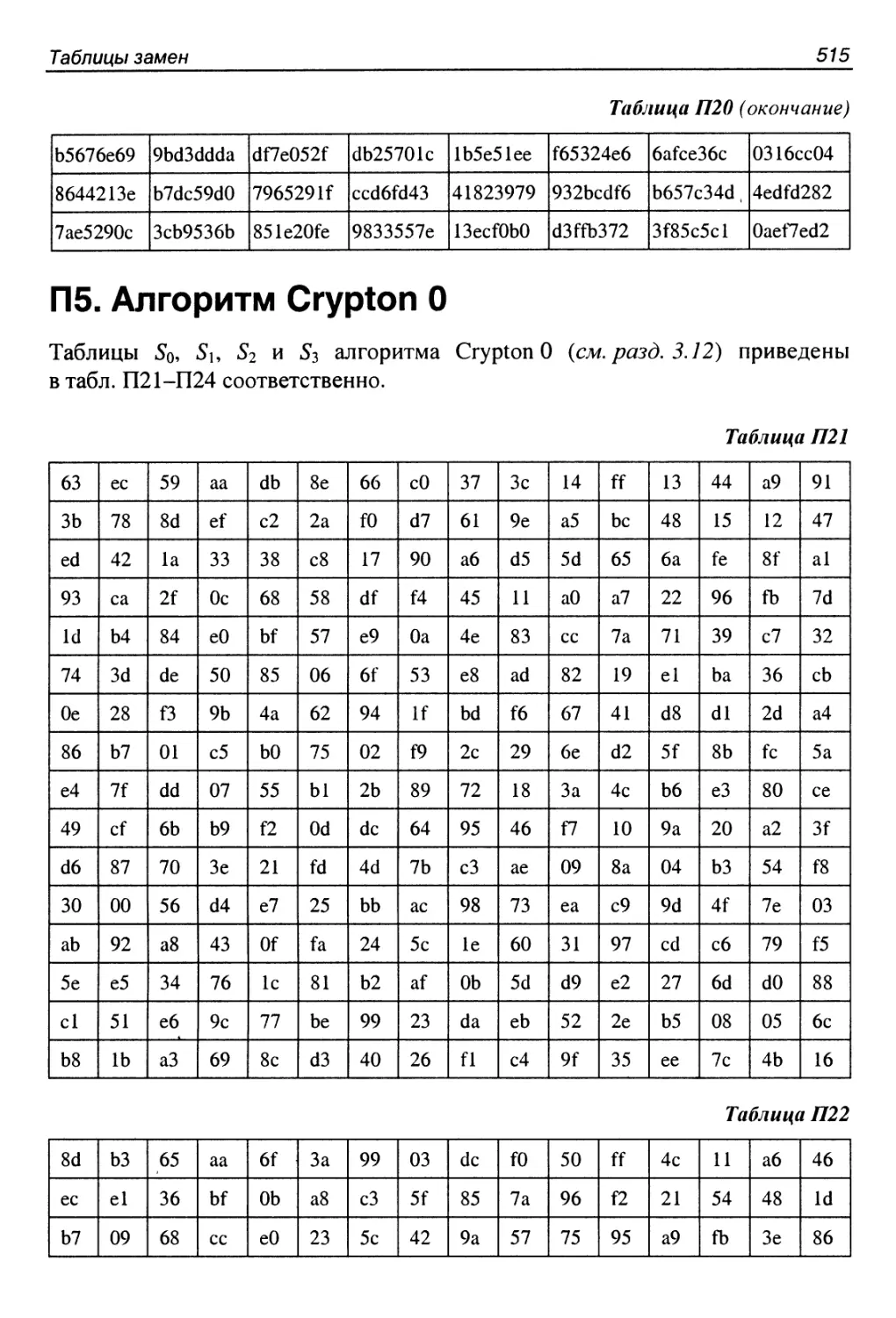

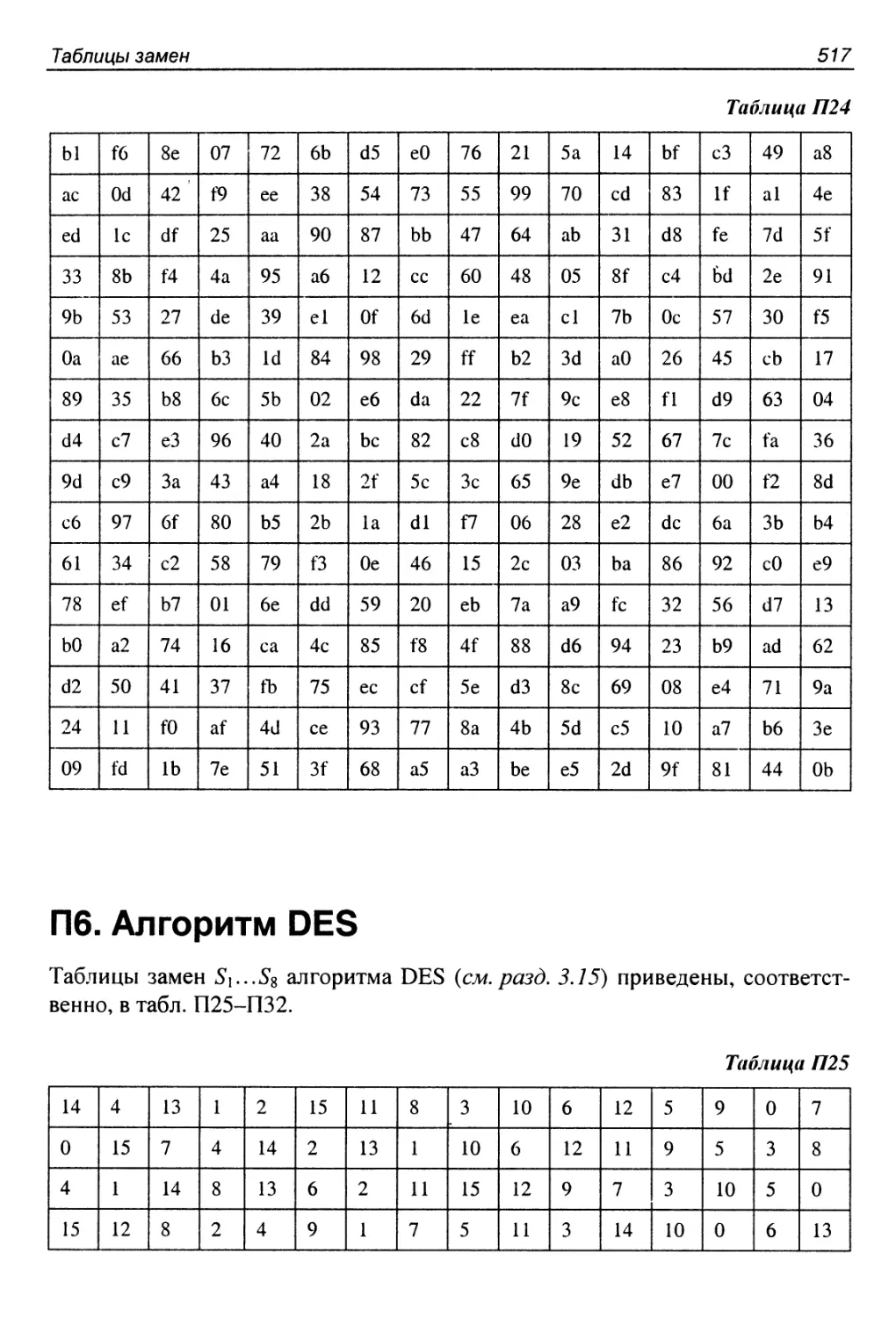

- 506. Приложение. Таблицы замен

- 511. П2. Алгоритм Camellia

- 513. ПЗ. Алгоритм CAST-128

- 523. П4. Алгоритм CAST-256

- 528. П5. Алгоритм CryptonO

- 530. П6. Алгоритм DES

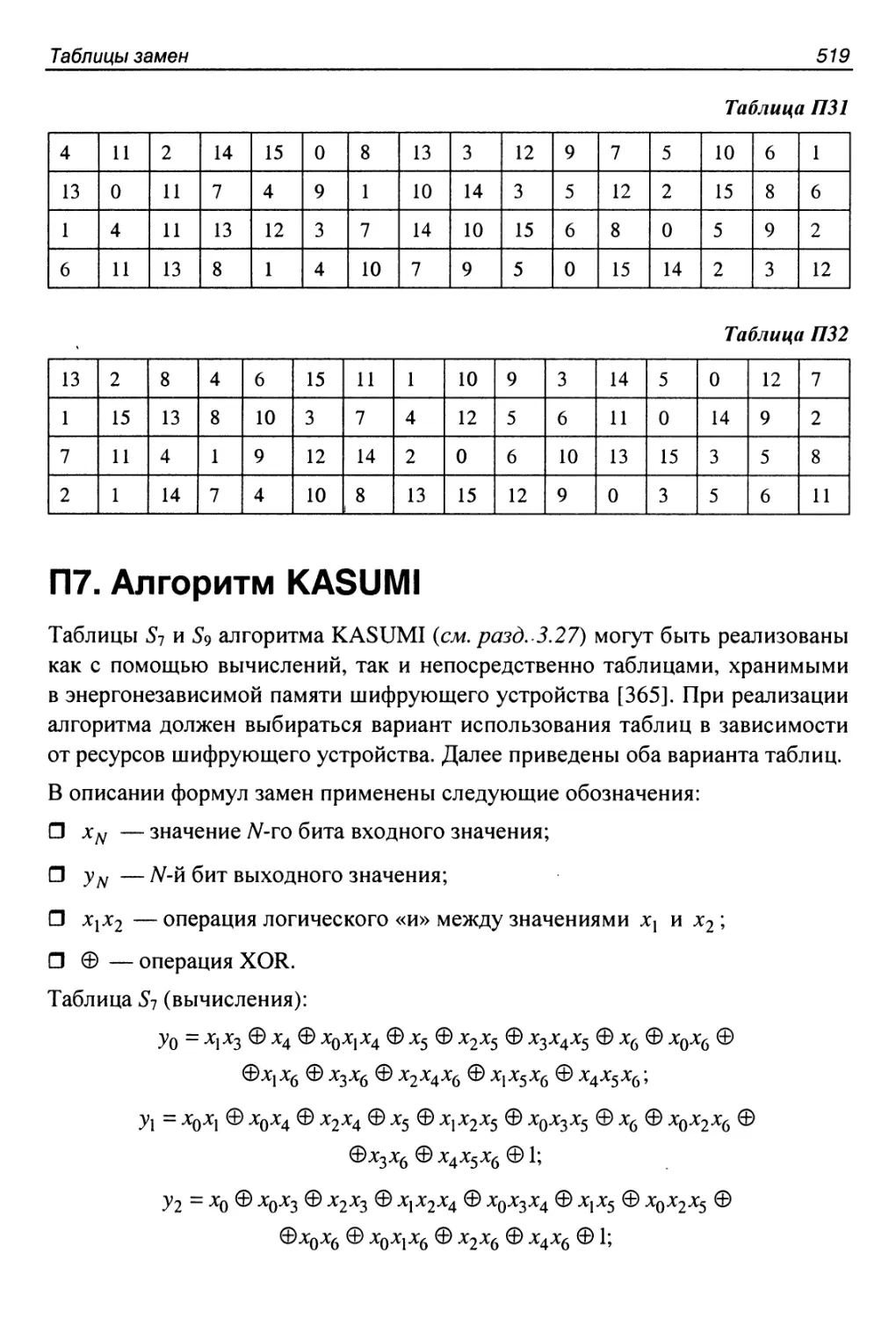

- 532. П7. Алгоритм KASUMI

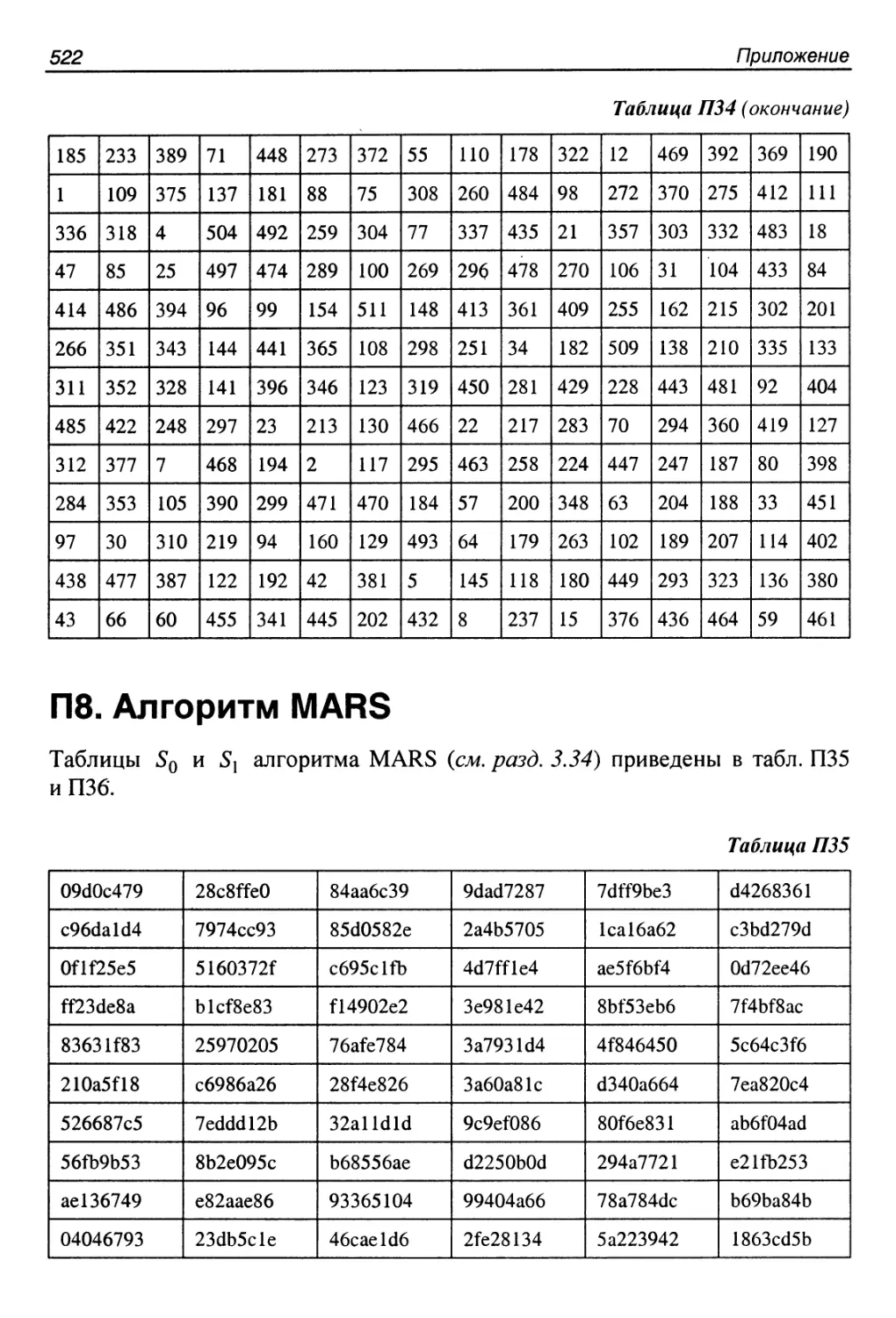

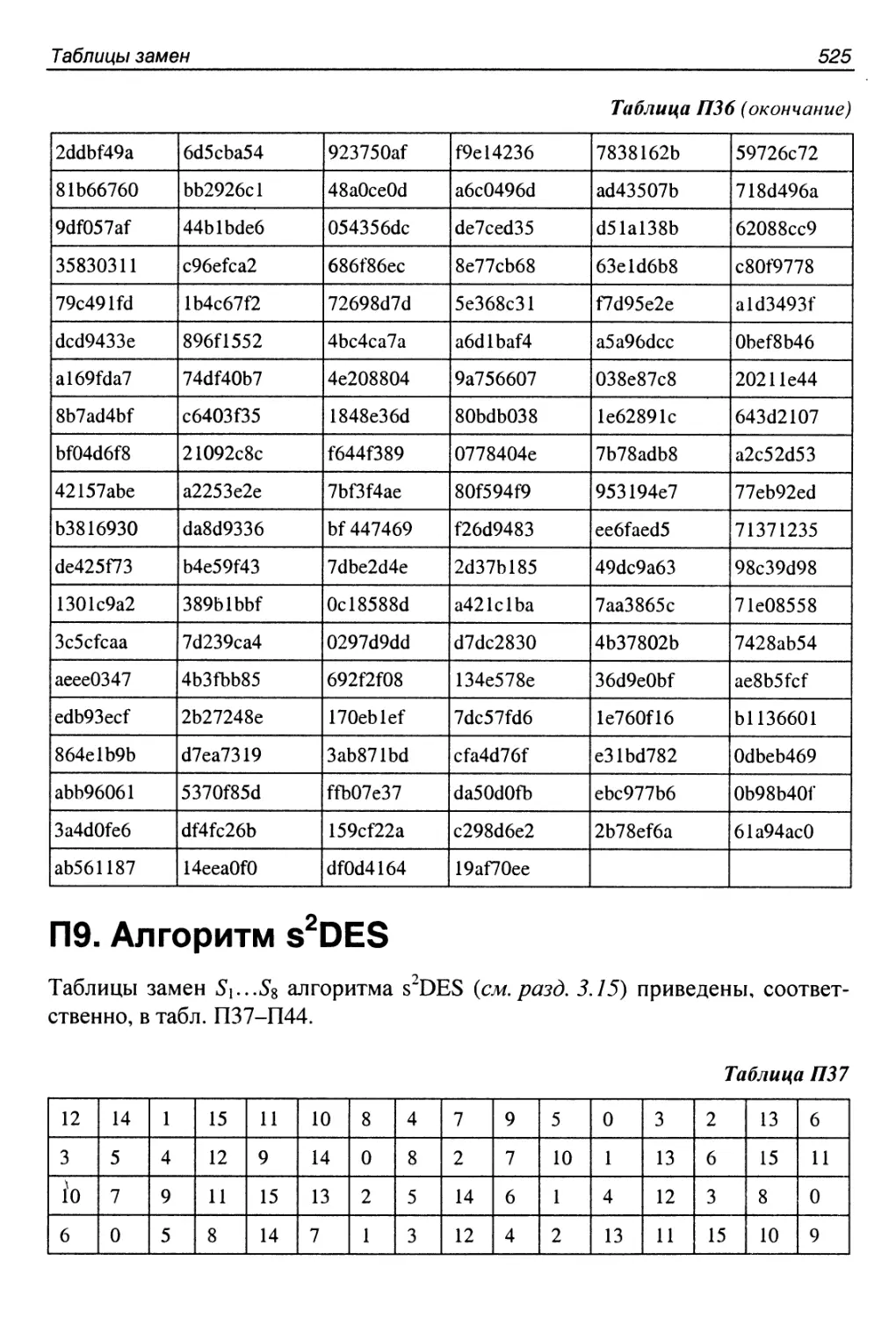

- 535. П8. Алгоритм MARS

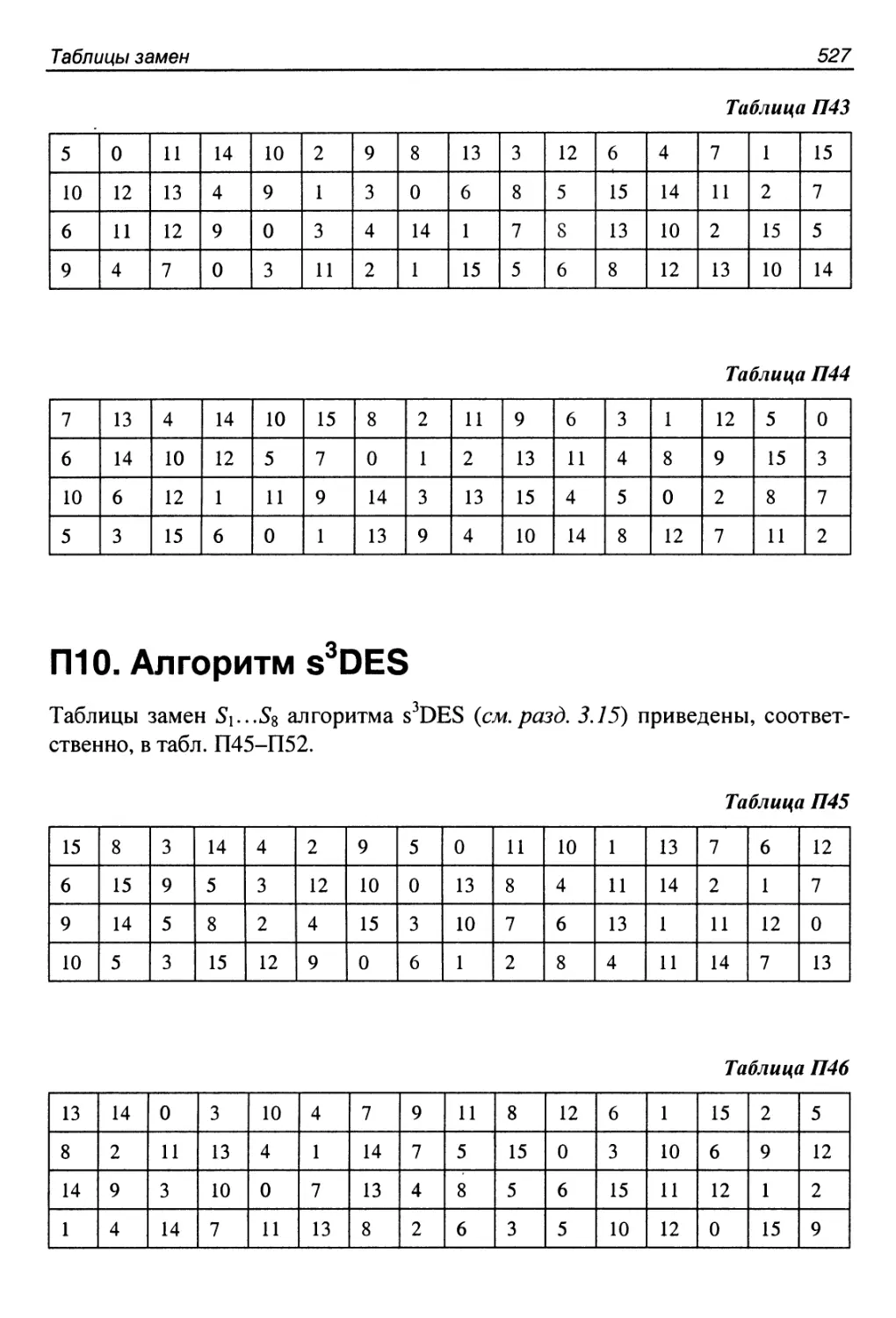

- 538. П9. Алгоритм s2DES

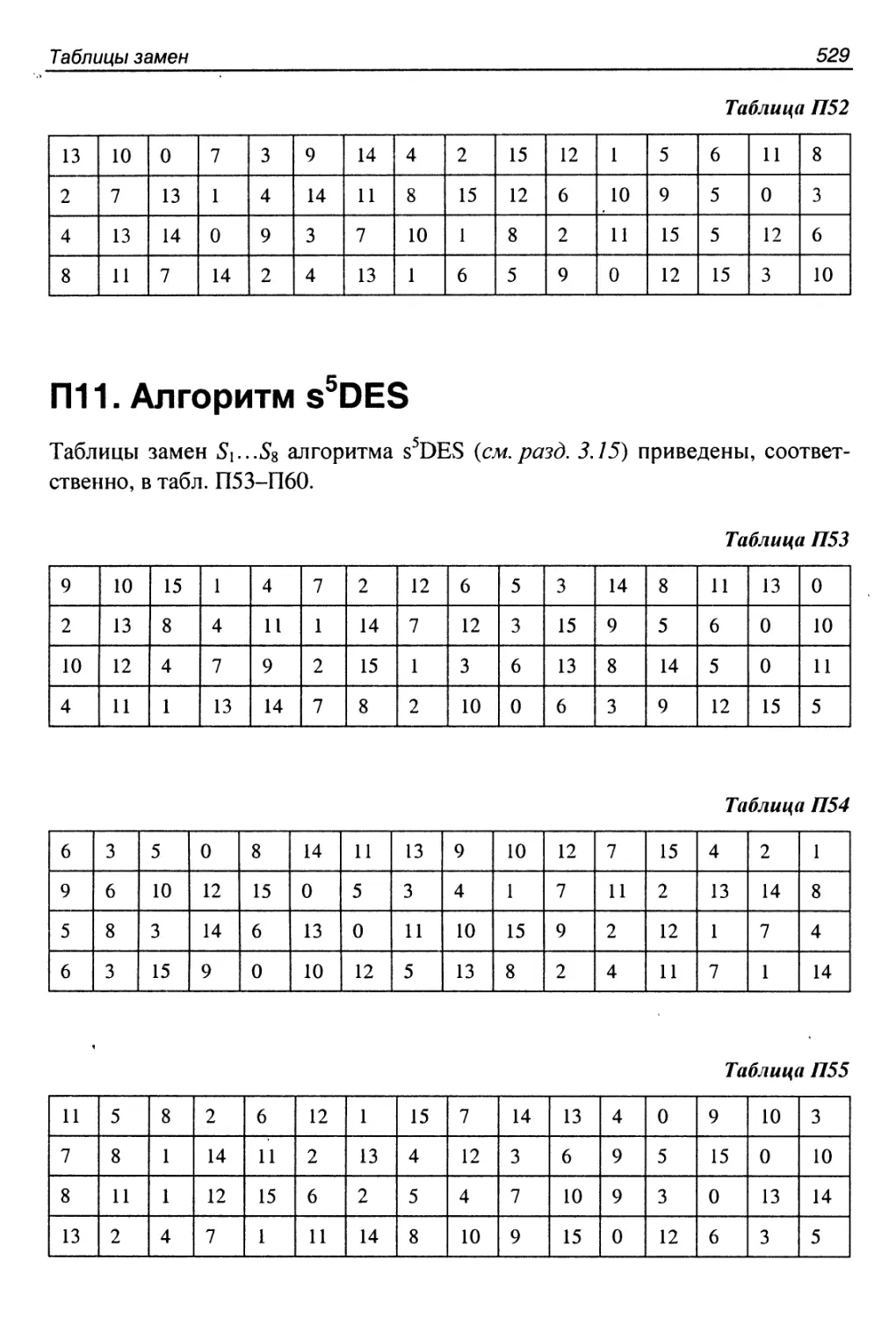

- 540. П10. Алгоритм s3DES

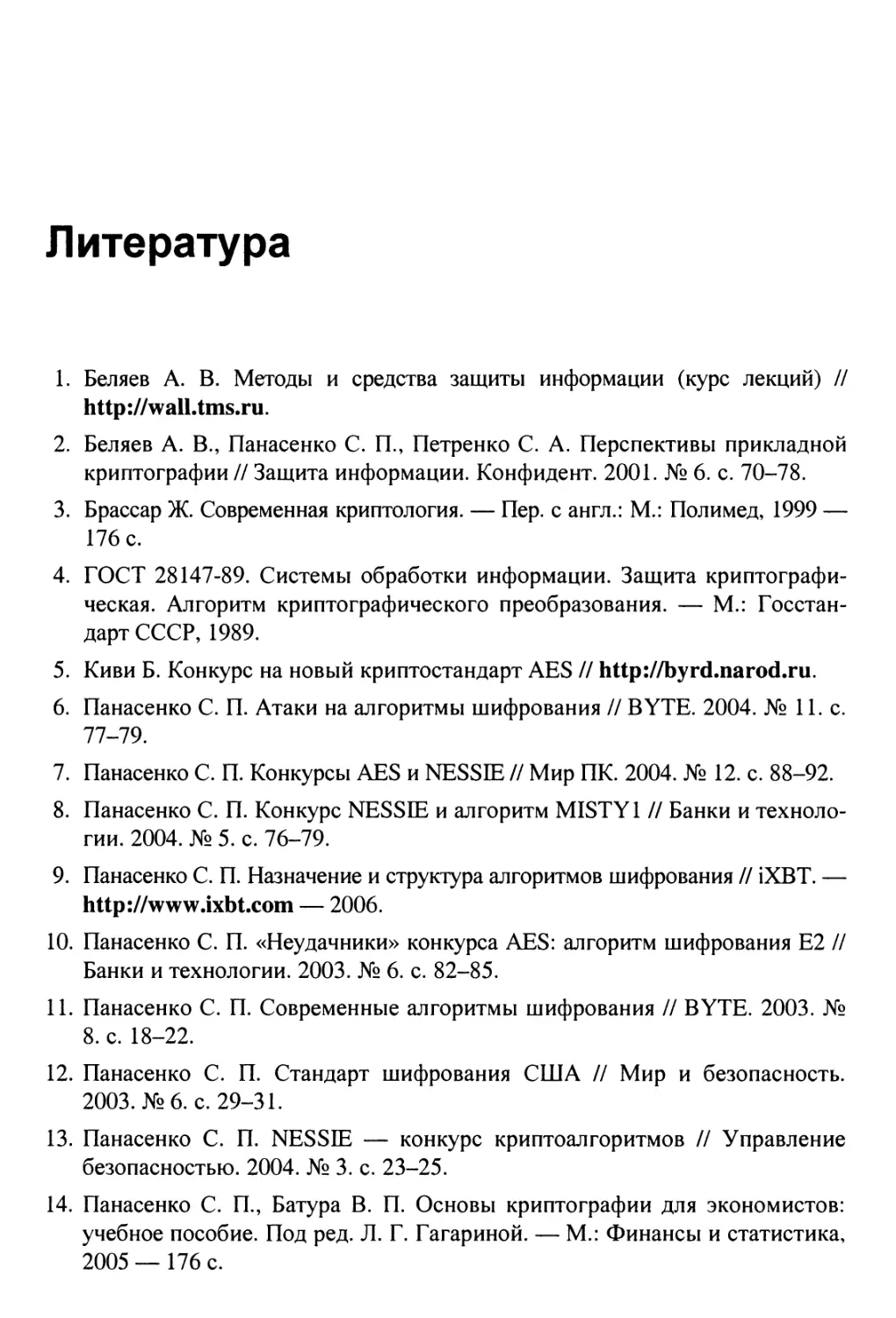

- 542. П11. Алгоритм s5DES

- 544. Литература

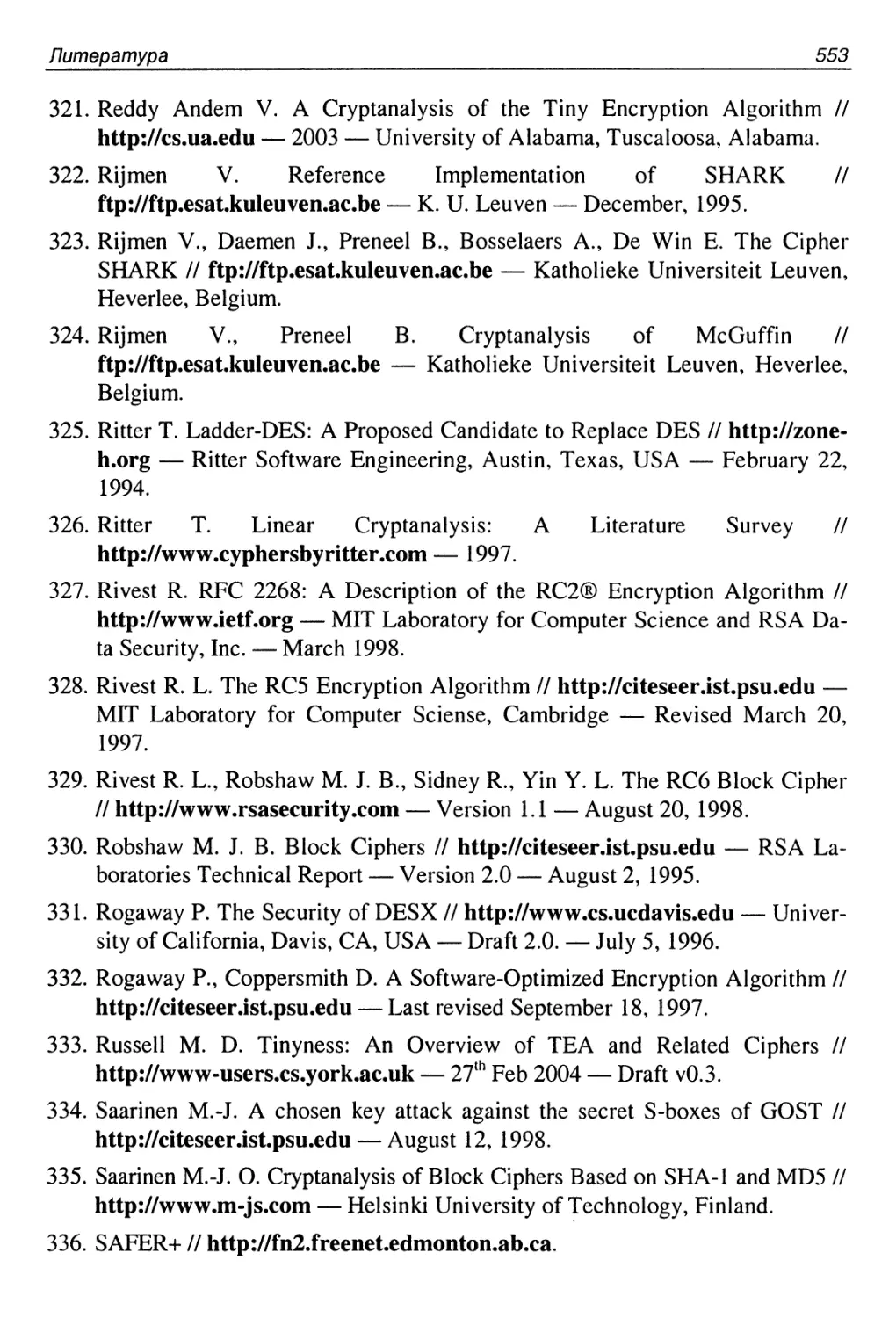

- 572. Предметный указатель

Author: Панасенко С.

Tags: компьютерные технологии криптография шифрование компьютерная криптография электронные алгоритмы шифрования специальный справочник

ISBN: 978-5-9775-0319-8

Year: 2009