Author: Мак-Клар С.

Tags: компьютерные технологии программирование защита данных

ISBN: 5-8459-0439-0

Year: 2003

Text

АТАКИ и ЗАЩИТА

•

ATTACKS and DEFENCE

STUART McCLURE

SHAH

A

TT

Boston • San Francisco • New York • Toronto • Montreal

London • Munich • Paris • Madrid

Capetown • Sydney • Tokyo • Singapore • Mexico City

АТАКИ и ЗАЩИТА

СТЮАРТ МАК КЛАР

ШАХ

ШРИРАЙ ШАХ

Москва • Санкт Петербург • Киев

2003

ББК 32.973.26 018.2.75

М15

Издательский дом "Вильяме"

Зав. редакцией Я. Тригуб

Перевод с английского Е. Н. Василенко, Т. В.

иА.Ю.

Под редакцией А. Ю. Шелестова

По общим вопросам

в Издательский дом

по адресу:

info@williamspublishing.com, http://www.williamspublishing.com

Мак Клар, Стюарт, Шах,

Шах, Шрирай.

М15 Хакинг в Web: атаки и зашита : Пер. с англ.

--- М. : Издательский дом

"Вильяме", 2003. --- 384 с. : ил. ---

тит. англ.

ISBN 5 8459 0439 0 (рус.)

Эта книга является полным справочником, в котором содержится самая по

следняя информация об атаках в Web и защите от них. Эксперты в области обес

печения безопасности Стюарт

(ведущий автор серии книг Секреты ха

а также Саумил Шах и Шрирай Шах предлагают описание большого ко

личества атак и способов защиты. К рассматриваемым в книге технологиям

относятся языки для создания Web приложений, протоколы, серверы баз данных

и Web серверы, а также подсистемы обработки платежей и выбора товаров. Кро

ме того, здесь обсуждаются серьезные

связанные с адресами

Авто

ры книги показывают, как провести линию между отдельными точками, т.е. как

соединить отдельные этапы атак вместе, реализовав таким образом оптимальную

против них. Удачно изложенный материал и последовательное описание

проверенных методов анализа помогут защититься от потенциальной угрозы на

рушения безопасности и атак взломщиков.

Как начинающие, так и опытные читатели смогут лучше понять природу атак

в Web и получат новые знания в области защиты от подобных атак.

ББК 32.973.26 018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками

соответствующих фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой

бы то ни было форме и какими бы то ни было средствами, будь то электронные или механиче

ские, включая фотокопирование и запись на магнитный носитель, если на это нет письменного

разрешения издательства Addison Wesley Publishing Company, Inc.

Authorized translation from the English language edition published by Addison Wesley Publishing

Company, Inc., Copyright © 2003 by Pearson Education, Inc.

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any

means, electronic or mechanical, including photocopying, recording or by any information storage re

trieval system, without permission from the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with

Enterprises International, Copyright © 2003

ISBN 5 8459 0439 0 (рус.)

© Издательский дом "Вильяме", 2003

ISBN 0 201 76176 9 (англ.)

© Pearson Education, Inc., 2003

Оглавление

Введение

16

Часть I. Будни электронной коммерции

21

Глава 1. Языки программирования для Web: Вавилон XXI столетия

28

Глава 2. Web серверы и серверы баз данных

58

Глава 3. Выбор товаров и обработка платежей

86

Глава 4. Хакинг протоколов HTTP и

106

Глава 5. URL: оружие хакера в Web

Часть II. Секреты URL

137

Глава 6. За кулисами Web сервера

140

Глава 7. Читая между строк

162

Глава 8. Анализ связей Web узла

178

Часть III. Как они это делают

197

Глава 9.

200

Глава 10. Кражи в электронных магазинах

222

Глава Доступ к базам данных

246

Глава 12. Java: удаленное выполнение команд

255

Глава 13. Перевоплощение

272

Глава 14. Переполнение буфера "на лету"

289

Часть IV. Приемы фу в Web

301

Глава 15. Хакинг в Web: средства автоматизации

303

Глава 16. Вирусы черви

.

325

Глава 17. Обход систем IDS

333

Приложение А. Перечень портов, прослушиваемых серверами баз

данных и Web серверами

349

Приложение Б. Методы и определения полей протоколов

и

351

Приложение В. Удаленное выполнение команд

355

Приложение Г. Раскрытие исходного кода, файлов и каталогов

357

Приложение Д. Ресурсы и ссылки

363

Приложение Е. Средства оценки Web приложений

365

Предметный указатель

367

Содержание

Предисловие

14

Введение

16

"Мы в безопасности: у нас есть брандмауэр"

17

Человек склонен ошибаться

17

Надписи на стене

17

Структура книги

Части

18

Главы

19

Несколько заключительных замечаний

20

Благодарности

20

Соавтор

20

Часть I. Будни электронной коммерции

21

Случай из жизни: Web узел компании Acme Art, Inc. взломан!

22

Глава Языки программирования для Web: Вавилон XXI столетия

28

Введение

29

Языки Web

29

HTML

30

Динамический HTML (DHTML)

32

XML

32

XHTML

33

Perl

33

PHP

36

ColdFusion

38

Страницы ASP

40

CGI

44

Java

48

Использование Java на сервере

53

Резюме

57

Глава 2. Web серверы и серверы баз данных

58

Введение

59

Web серверы

59

Сервер Apache

59

Internet Information Server компании Microsoft

63

Серверы баз данных

70

Microsoft SQL Server

72

Oracle

78

Резюме

85

Глава 3. Выбор товаров и обработка платежей

86

Введение

87

Эволюция торгового зала

88

Электронная коммерция

90

Подсистемы выбора товаров

б

Содержание

Назначение и время жизни электронной торговой тележки

Сбор, анализ и сравнение выбранных товаров

92

Отслеживание общей стоимости

92

Изменение решения

92

Оформление покупки

92

Реализация электронной тележки

93

Каталог товаров

94

Управление сеансами

94

Интерфейс с базой данных

95

Взаимодействие с платежной подсистемой

95

Примеры неудачно реализованных подсистем выбора товаров

95

Электронная тележка Carello

95

Электронная тележка DCShop

95

Электронная тележка от Hassan Consulting

96

Некоторые другие электронные тележки

96

Обработка платежей

96

Окончательное оформление заказа

96

Форма оплаты

97

Проверка подлинности и защита от мошенничества

97

Выполнение заказа и оформление торгового чека

97

Общие сведения о подсистеме обработки платежей

97

Страница подтверждения заказа

99

Интерфейс системы обработки платежей финансового учреждения

99

Интерфейс базы данных транзакций

100

Пример взаимодействия с системой обработки платежей финансового

учреждения

100

Проблемы реализации подсистемы обработки платежей

103

Интеграция

103

Временная информация

103

Протокол SSL

103

Хранение профилей пользователей

104

PayPal --- электронные платежи, доступные каждому

104

Резюме

105

Глава 4.

протоколов HTTP и

106

Введение

107

Протоколы Web

HTTP

107

HTTPS (HTTP поверх SSL)

114

Резюме

Глава 5. URL: оружие хакера в Web

Введение URL

119

и передача параметров

Кодирование URL

122

Метасимволы

123

Использование в строке URL специальных символов

124

Стандарт кодирования Unicode

125

Неправильное использование кода URL

126

Изъян Unicode

126

Изъян двойного или избыточного декодирования

Формы HTML

129

Содержание

7

Анатомия формы HTML

130

Элементы ввода данных

131

Передача параметров с помощью методов GET и POST

132

Резюме

136

Часть II. Секреты URL

137

Случай из жизни: исследование подступов к корпоративным сокровищам

Глава 6. За кулисами Web сервера

140

Введение

141

Компоненты Web приложений

141

Внешний Web сервер

142

Среда выполнения Web приложения

143

Сервер баз данных

Взаимодействие компонентов

144

Собственная среда обработки приложений

Надстройки и API функции Web сервера

144

Отображение URL адресов и внутреннее перенаправление

145

Перенаправление к внутреннему серверу приложений

146

Примеры

146

Доступ к базам данных

150

Использование собственных API функций базы данных

Примеры

151

Использование стандарта ODBC

151

Использование JDBC

152

Специализированные серверы Web приложений

152

Идентификация компонентов Web приложения с помощью URL адресов

Основы идентификации

153

Примеры

154

Дополнительные примеры

156

Дополнительные методы идентификации

158

Примеры

158

Идентификация серверов баз данных

160

Контрмеры

160

Правило 1. Минимизация информации в HTTP заголовке

160

Правило 2. Предотвращение отправки броузеру сообщений об ошибке 161

Резюме

161

Глава 7. Читая между строк

162

Введение

163

Утечка информации через код HTML

163

Что скрывают броузеры

Netscape Navigator --- команда

Source

164

Internet Explorer команда

165

Где искать информацию

Комментарии HTML

166

История внесения изменений

167

Подробности о разработчике или авторе

Связь с другими частями Web приложений

Заметки

168

Комментарии серверов Web приложений

168

Старый закомментированный код

Внутренние и внешние гиперссылки

8

Содержание

Адреса электронной почты и имена пользователей

170

Спэм

170

Ключевые слова и дескрипторы <meta>

170

Скрытые поля

171

Клиентские сценарии

172

Приемы автоматического просеивания кода

172

Sam Spade, Black Widow и

Pro

176

Резюме

177

Глава 8. Анализ связей Web узла

178

Введение

.

179

Анализ связей и язык HTML

Методология анализа связей

180

Этап исследование Web узла

Исследование узла вручную

Несколько слов о заголовке HTTP ответа

Некоторые популярные средства, предназначенные для анализа связей 182

Заключительные замечания

185

Этап 2: выделение в структуре приложения отдельных логических групп

Заключительные замечания

190

Этап 3: анализ каждого

190

Анализ расширений

190

2. Анализ адресов URL

191

3. Анализ сеансов

4. Поиск форм

192

5. Идентификация

и объектов

192

6. Поиск клиентских сценариев

193

7. Анализ комментариев и адресов электронной почты

193

Заключительные замечания

193

Этап 4: инвентаризация Web ресурсов

194

Резюме

195

Часть III. Как они это делают

197

Случай из жизни: как Борис помог Анне достать необходимые материалы 198

Глава 9.

200

Введение

201

Взлом Web узла компании Defacing Acme Travel, Inc.

201

Составление схемы сети

203

Тонкости использования proxy серверов

203

Подбор паролей, используемых в процессе HTTP аутентификации

207

Просмотр каталогов

209

Загрузка модифицированных страниц

Какие ошибки были допущены

215

Программы подбора паролей HTTP

216

Brutus

216

4.0

216

Контрмеры против взлома Web узла компании Acme Travel, Inc.

219

Отключение реверсивного перенаправления

219

Использование более надежных паролей

219

Отключение режима просмотра каталогов

220

Резюме

220

Содержание

Глава 10. Кражи в электронных магазинах

222

Введение

223

Структура электронного магазина

223

Торговый зал

225

Электронная торговая тележка

225

Пункт оплаты

225

База данных

225

Объединение всех элементов

225

Эволюция электронных магазинов

225

Кражи в электронном магазине компании Acme Fashions, Inc.

227

Установка электронного магазина компании Acme Fashions

227

Поиск проблемы

228

Обход проверки данных в клиентской части приложений

235

Усовершенствование узла www.acme fashions.com

238

В обновленной системе новая проблема

239

Заключительные замечания

244

Резюме

245

Глава Доступ к базам данных

246

Введение

247

Взлом Web узла компании по продаже подержанных автомобилей

249

Проверка входных данных

249

Контрмеры

253

Резюме

254

Глава 12. Java: удаленное выполнение команд

255

Введение

256

Технологии, основанные на Java

257

Архитектура серверов приложений Java

257

Атака на Java Web Server

258

Обнаружение изъянов на серверах приложений Java

259

Пример: компания по продаже акций

260

Вызов

262

Контрмеры

269

Зашита сервера Java Web Server

269

Другие основные контрмеры

270

Резюме

271

Глава 13. Перевоплощение

272

Введение

273

Перехват сеансов: похищение чужого облика и сорванное свидание

273

7:00, 5 марта, квартира Алисы

273

8:30, офис Алисы

275

10:00, рабочее место Боба

275

рабочее место Боба

277

12:30, рабочее место Алисы

280

21:30, в итальянском ресторане

280

Перехват сеансов

280

Заключительные замечания об атаке, направленной на перехват сеанса

Диаграммы состояний приложения

282

Протокол HTTP и отслеживание сеансов

283

Приложения с сохранением состояния и без сохранения состояния

284

Данные cookie и скрытые поля

286

10

Содержание

Cookie

286

Скрытые поля

287

Реализация механизмов отслеживания сеансов и сохранения состояний

287

Идентификаторы сеансов должны быть уникальными

287

Идентификаторы сеансов должны быть сложными

287

Идентификаторы сеансов должны быть независимыми

288

Идентификаторы сеансов должны быть связаны с клиентскими

соединениями

288

Резюме

288

Глава 14. Переполнение буфера "на лету"

289

Введение

290

Пример

290

Переполнение буфера

291

Простейшее переполнение буфера

291

Пример переполнения буфера

295

Контрмеры

300

Резюме

300

Часть IV. Приемы фу в Web

301

Случай из жизни

302

Глава 15.

в Web: средства автоматизации

303

Введение

304

Netcat

304

Whisker

306

Подбор паролей "в лоб"

307

Brutus

309

Achilles

312

Cookie Pal

314

Pro

322

Рекомендации по обеспечению безопасности

.

323

Резюме

324

Глава 16. Вирусы черви

325

Введение

326

Червь Code Red

326

26 января 2000 года

326

18 июня 2001 года: первое нападение

326

июля 2001 года

19 июля 2001 года

4 августа 2001 года

328

Червь

330

18 сентября 2001 года

330

Еще несколько, замечаний

331

Реакция и контрмеры

331

Резюме

332

Глава 17. Обход систем IDS

333

Введение

334

Общие сведения о системах IDS

334

Сетевые IDS

334

IDS

335

Содержание

Точность IDS

335

Обход систем IDS

336

"Безопасный"

--- атаки с использованием протокола SSL

336

Пример

337

атак посредством протокола SSL

338

Выявление вторжений через SSL

339

Анализ трафика SSL

340

Полиморфные адреса URL

342

кодирование

343

Избыточное шифрование или недопустимое кодирование символов в

формате Unicode

343

Добавление фиктивных путей

344

Вставка строк /./

344

Использование в пути нестандартных символов разделителей

345

Использование нескольких символов /

345

Одновременное использование различных подходов

345

Генерация ложных сообщений

346

Потенциальные контрмеры

347

Декодирование SSL

347

Декодирование адресов URL

348

Резюме

348

Приложение А. Перечень портов, прослушиваемых серверами баз

данных и Web серверами

349

Приложение Б. Методы и определения полей протоколов

и

351

Приложение В. Удаленное выполнение

355

Приложение Г. Раскрытие исходного кода, файлов и каталогов

Приложение Д. Ресурсы и ссылки

363

Приложение Е. Средства оценки Web приложений

365

Предметный указатель

367

12

Содержание

Моим близким: ваша беспрецедентная поддержка делает все возможным.

Стюарт Мак Клар (Stuart

Эта книга посвящается дорогому

(Rajalbhai)

за его мудрое руководство и любовь.

Шах

Shah)

Моей семье, моим друзьям и моей стране.

Шах

Shah)

•

Предисловие

В ваших руках книга, которая окажется важным источником информации при

обеспечении защиты наиболее критичных Web узлов и систем электронной

коммерции, представляющих собой самую важную часть современного электронного

бизнеса. Книга

в Web: атаки и защита основывается на практическом опыте

экспертов по вопросам обеспечения безопасности, которые помогут специалистам по

информационным технологиям и обеспечению безопасности успешно бороться

против нападений злоумышленников, рассматривающих Internet как наиболее

быстрый и эффективный способ воровства и достижения злонамеренных целей. Если

вы прочитаете эту книгу и примените полученные знания на практике, то бесчестные

люди будут крайне разочарованы, поскольку их наиболее хитрые трюки окажутся

бесполезными на вашем узле

Взломщикам потребуется намного больше

изобретательности и усилий, чтобы прорваться сквозь линию обороны ваших

приложений. Страницы этой книги заполнены ценными советами самых

добропорядочных хакеров,

проверенными консультантами компании

Foundstone.

Широко открытые глаза авторов просто слепнут в мире взломов Web узлов и

приложений. В книге обсуждаются некоторые наиболее разрушительные средства,

используемые

и взломщиками. В описанных случаях из жизни

и приведенных примерах представлены

детали атак. Благодаря этому

гораздо проще разобраться с разнообразными методами, которые используются "по ту

сторону баррикад". Контрмеры, которые необходимо предпринять для обеспечения

защиты, также приводятся с "клинической" точностью. Для предотвращения

воровства нужно узнать, где, когда и почему будет нанесен удар взломщиков, а также

где располагаются уязвимые места. Ответы на все эти вопросы вы сможете найти

благодаря подробным рекомендациям, приведенным в книге.

Книга Хакинг в Web содержит описание действий злоумышленников и ценные

сведения о том, как, когда, где и какие элементы Web узла могут подвергнуться атаке.

В ней сбалансированы точное и полное техническое описание с пояснениями,

которые помогут уловить важные концепции атак и соответствующих контрмер даже

недостаточно подготовленным читателям.

Зачастую книга производит просто шокирующее впечатление. Из нее вы узнаете, что

даже хорошо подготовленные разработчики и операторы Web узлов часто совершают

фатальные ошибки. Прочитав эту книгу, вы узнаете разнообразные способы,

с использованием которых можно организовать атаку на Web узел или

манипулировать его содержимым. Первый и наиболее важный шаг --- это принятие

самого факта реальности существующей угрозы, поскольку хорошо известно, что

предоставляет прекрасные возможности для взлома. Настоящая книга должна

помочь в осмыслении и защите приложений электронной коммерции от этих

глобальных рисков.

Главы книги насыщены многочисленными примерами, которые свидетельствуют

о том, что Internet --- чрезвычайно опасное место ведения коммерческой деятельности.

Когда виртуальные магазины попадают в поле зрения реальных преступников

даже незначительные ошибки (в используемых технологиях или

взаимосвязях между отдельными компонентами узла) могут привести к появлению

очень опасных изъянов. Последние исследования в рамках проекта Honeynet

14

Предисловие

доказывают, что недостаточно защищенный узел будет атакован

сразу же после появления в

Что еще хуже, коммерческие Web узлы с

опасными изъянами могут попасть в руки преступников, о которых, вполне

возможно, ничего так и не удастся узнать? Даже в случае их обнаружения для

правоохранительных органов они окажутся недосягаемыми. Нападению могут быть

подвержены и некоммерческие Web узлы, которые при выполнении незаконных

транзакций могут использоваться в качестве "перевалочного" пункта.

Мы живем в эпоху, напоминающую времена Дикого запада, когда зачастую

приходится просто выживать. Если традиционные законы не позволяют

предотвращать атаки, менеджеры по информационным технологиям вместе

с разработчиками и операторами Web узлов не могут полагаться на удачу при защите

своих информационных ресурсов. Знания --- это истинная сила. Поэтому вооружите

себя и свою компанию действенными рекомендациями лучших элитных хакеров.

В этой книге подробно описан план виртуального сражения, знание которого

позволяет выявить и ликвидировать опасность, связанную с захватом, подменой

неавторизованным доступом, изменением или разрушением Web узла.

Воспользуйтесь советами этих экспертов по вопросам безопасности, а затем спокойно

отдыхайте с мыслью о том, что вы и ваша компания выполнила свою часть работы по

снижению риска виртуального преступления.

Вильям С. (William С.

руководитель отдела информационной безопасности компании Motorola

Июль 2002

Предисловие

15

Правда одна, однако ошибки возникают достаточно часто. Люди отслеживают их и

делят на мелкие кусочки, надеясь обратить их в крупицы истины. Однако в конечном

счете всегда останется ошибка, просчет.

Рене Дюма

французский поэт, критик

"Мы в безопасности: у нас есть

брандмауэр"

Если бы мы получали от клиентов по монете каждый раз, когда произносили эту

фразу, то, возможно, нам не пришлось бы писать эту книгу. Мы спокойно лежали бы

на чистом белом песке какого нибудь острова вблизи испанского побережья

Если вы скептически относитесь ко всевозможным опасностям и полагаетесь на

свой брандмауэр, то знайте, что более 65% известных атак были выполнены через

TCP порт 80, обычный порт Web

Реальна ли угроза напа

дения из Internet? Вне всякого сомнения, слишком реальна.

Человек склонен ошибаться

При подготовке сотен обзоров по вопросам безопасности за последние десять лет

нам стало понятно, что нужно запомнить лишь один факт (если ранее вы еще этого

не сделали): ничто не может быть по настоящему безопасным. В основе каждого на

рушения безопасности лежит ошибка. Другими словами, человек склонен ошибаться.

Никакие брандмауэры, системы выявления вторжений (Intrusion Detection System ---

IDS) или антивирусные программы не смогут обеспечить необходимый уровень защи

ты. Возможно, подобное замечание к этой книге выглядит удивительным. Однако не

стоит удивляться. Эту суровую реальность нужно принять, прежде чем приступать к

изучению материала, предлагаемого в книге.

Итак, что же необходимо делать? Сложить руки и игнорировать Internet, модем и

компьютер? Конечно, можно так поступить, однако в этом случае вы останетесь на

едине со своими проблемами. Преимущества Internet и всех периферийных устройств

просто неоспоримы. Они позволяют повысить качество взаимодействия, совместного

использования информации, а также обеспечить связь с людьми всех рас, мировоз

зрений, любого цвета кожи, пола и любого интеллектуального уровня без каких бы то

ни было ограничений. И все эти преимущества доступны обычному пользователю до

машнего компьютера. Бизнесмены используют Internet двадцать четыре часа в сутки и

семь дней в неделю, зарабатывая деньги и перемещая их по всему миру. Любого, кто

спорит с

Internet, можно считать просто несмышленым младенцем.

Надписи на стене

Более трех лет назад один из авторов этой книги написал пророческую статью, которая

оказалась предвестником наступления нового времени. Она была напечатана 9 августа

1999 года и называлась Bane of e commerce:

secure: We allow only Web traffic through our

firewall (http://www.infoworld.com/articles/op/xml/99/08/09/990809opsecwatch.xml). В ста

тье говорилось о просчетах подсистем безопасности того времени. Однако никто не

хотел в это верить, и не желал об этом говорить. По видимому, все были слишком

уверены в разрекламированных технологиях,

как брандмауэры, системы выяв

ления вторжений (IDS) и виртуальные частные сети

Эти технологии считались

"внутренними", которые не имели никакого отношения к "магистральным" техно

логиям, таким, как инфраструктура открытого ключа (Public Key Infrastructure ---

среда распределенных

(Distributed Computing Environment --- DCE) и т.д.

Так почему же в настоящее время к Web и области обеспечения безопасности про

является такой интерес? Потому что в современном мире с многочисленными связя

ми все чаще становится известно о фактах

Люди начинают понимать, сколь

серьезно единственный изъян Web приложения может повлиять на степень

Введение

17

информационных систем различных компаний. Примерами таких изъянов

могут служить уязвимые места, которые в первую очередь подвергаются разрушитель

ной работе вирусов червей Code Red и Nimda.

Структура книги

Структура этой книги позволяет наилучшим образом усвоить предлагаемый мате

риал, продвигаясь от начальных сведений к основам, а затем к расширенным приемам

и концепциям. Для достижения этой цели книга разделена на четыре части, семна

дцать глав и приложения.

Части

.

• Часть I,

электронной коммерции".

• Часть II, "Секреты

• Часть III, "Как они это делают".

• Часть IV, "Приемы фу в Web".

Каждая часть последовательно усложняется как по своему содержанию, так и по

подачи материала, начиная с короткого обзора языков программирования для

Web (глава 1) и заканчивая реализацией переполнения буфера (глава 14). Не пытай

тесь ускорить процесс обучения. Если вы что то упустили, то можете либо вернуться

к этому месту, либо освоить это позже.

Части I и II дают начальное, а затем и более расширенное введение в мир World

Wide Web. В части I, "Будни электронной коммерции", описываются основные прин

ципы работы Web: используемые языки, приложения, базы данных, протоколы и син

таксис. В части II, "Секреты

подробно рассматривается структура адресов

URL, а также

какие их части особенно важны для взломщиков и как полученный

исходный код может облегчить задачу

Кроме того, из этой части

вы узнаете, как можно получить образ всего Web узла и почему такая возможность

чрезвычайно важна для

В части III, "Как они это делают", вы вплотную прикоснетесь к искусству

в Web а также узнаете, какие контрмеры позволяют защититься от этих атак. В гла

вах

описывается также и то, как с помощью простых действий в процессе разра

ботки можно устранить большую часть изъянов. Безусловно, эту часть можно назвать

наиболее творческой, поскольку в ней содержится ценнейшая информация о том, как

хакеры "делают" свою работу. В каждой главе содержится подробный анализ как са

мой атаки, так и контрмер, которые позволяют ее предотвратить.

, В части IV, "Приемы кунг фу в Web", обсуждаются некоторые дополнительные

концепции и методы хакинга в Web. Здесь вы узнаете о нескольких программных

средствах, знакомство с которыми просто нельзя пропустить.

И наконец, в конце книги можно найти приложения, в которых содержится пере

чень стандартных портов, используемых в Internet, фрагменты исходного кода, с ис

пользованием которого можно удаленно выполнять команды, описание приемов рас

крытия исходного кода, а также много другой полезной информации.

18

Введение

Главы

В части I, "Будни электронной коммерции", содержится пять глав.

• В главе "Языки программирования для Web: Вавилон XXI столетия", обсужда

ются все основные языки для Web, используемые в Internet в настоящее время.

• В главе 2, "Web серверы и серверы баз данных", рассматриваются технологии,

являющиеся основой Web, а также связанные с ними изъяны.

• Глава 3, "Выбор товаров и обработка платежей", знакомит с технологиями, со

ставляющими фундамент интерактивных подсистем выбора товаров ("торговых

тележек") и Web узлов электронной коммерции.

• Вглаве4,

протоколов HTTP и

обсуждаются два основных

управляющих всем трафиком электронной коммерции и Web.

• Вглаве5,

оружие хакера в Web", речь идет о том, как с помощью

анализа адреса URL можно получить о Web узле наибольшее количество

информации.

В части II, "Секреты

представлено три главы.

В главе 6, "За кулисами Web сервера", описываются основные компоненты

Web приложения, а также взаимосвязи между ними.

• В главе 7, "Читая между строк", обсуждается искусство раскрытия исходного

кода с использованием Web броузера или других средств.

• В главе 8, "Анализ связей Web узла", рассматривается, как провести инвента

ризацию Web узла и проанализировать приложение как единое целое, а на ос

нове полученной информации определить наилучший метод нападения.

Часть III, "Как они это делают", состоит из шести глав.

• Вглаве9,

рассматривается, как взломщики могут подменить

содержимое Web узла и какие приемы и хитрости для этого можно использовать.

• Глава 10, "Кражи в электронных магазинах", содержит информацию о том, как

злоумышленники могут осуществить кражу в электронном магазине, т.е.

"обмануть" Web приложение и оплатить товар по более низкой цене.

• В главе И, "Доступ

данных", описываются способы проникновения в

Web приложения через базу данных.

• Из главы 12, "Java: удаленное выполнение команд", станет понятно, как для

проникновения в систему можно воспользоваться средствами Java.

• В главе 13, "Перевоплощение", обсуждается, как взломщик может выдать себя

за другого пользователя.

• В главе 14, "Переполнение буфера "на лету", рассматривается, как определить

уязвимость приложения к переполнению буфера, а затем его реализовать.

В части IV, "Приемы фу в Web", содержится три завершающих главы.

• В главе 15, "Хакинг в Web: средства автоматизации", обсуждаются различные

средства и приемы, которые могут использоваться взломщиками

автомати

зации выполнения своих действий.

• В главе 16, "Вирусы черви", рассматриваются смертоносные вирусы черви, а

также способы их создания, распространения и удаления.

• В главе 17, "Обход систем IDS", содержится информация о том, как взломщика

можно обнаружить с использованием системы выявления вторжений (IDS).

Введение

19

Несколько заключительных замечаний

Эта книга представляет собой как введение в

так и подробный анализ ми

ра Web хакера. В то же время авторам очень хотелось, чтобы ее было просто читать,

т.е. чтобы вы не использовали ее в качестве нового средства от бессонницы. В идеале

книгу нужно прочитать от начала до конца. Даже если вы обладаете базовыми зна

ниями в области обеспечения безопасности и Web технологий, у вас не должно воз

никнуть никаких проблем. В этом случае можно сразу перейти к главам из частей II,

"Секреты

и III, "Секреты

Изъяны всегда будут существовать в любой среде, однако мы надеемся, что все,

кто в настоящее время использует Web и Internet, опомнятся, выпьют чашечку аро

матного кофе, а затем исправят допущенные ошибки. В противном случае всеми об

наруженными изъянами сразу же воспользуется хакер.

Благодарности

Над созданием этой книги трудилось множество людей, каждый из которых внес

свой неоценимый вклад. Но прежде всего хотелось бы выразить благодарность со

трудникам издательства

Их руководство и настойчивость на протяже

нии всей работы над этой книгой достойны самой высокой похвалы. Большое уваже

ние и признательность хочется выразить также преданным своему делу профессиона

лам из компании Foundstone. Объединенные в этой компании специалисты

продолжают выполнять свою работу, которая вызывает неподдельное восхищение.

Мы приветствуем работу исследователей в области безопасности в промышленно

сти, с которыми нам посчастливилось познакомиться (каждый знает, что он представ

ляет собой на самом деле). Мы благодарны также нашим друзьям из индийской ком

пании

которые участвовали в исследованиях и обсуждении многих вопро

сов, нашедших отражение в этой книге.

Наконец, отдельное спасибо хотелось бы сказать Барнаби Джеку

Jack) за

его вклад в эту книгу.

Соавтор

Барнаби Джек (Barnaby Jack) работает исследователем и инженером разработчиком

в компании Foundstone, где он специализируется на исследовании изъянов и разра

ботке утилит взлома. До этого он работал инженером в группе исследователей

COVERT компании Network Associates.

За многие годы он хорошо изучил внутреннюю архитектуру операционных систем,

уделяя основное внимание семейству Windows, в частности системе Windows NT. Он

занимается глубокими исследованиями в области методов взлома Windows. При этом

ссылки на его статьи можно найти во многих серьезных изданиях.

20

Введение

ЧАСТЬ I

Случай из жизни: Web узел компании

Acme Art, Inc. взломан!

октября 2001 года оказалось плохим днем для нового Web узла компании Acme

Art w w w .ac m e art.c om . Взломщик похитил номера кредитных карточек из базы данных

интерактивного магазина компании и разместил их в группе новостей Usenet. Элек

тронные средства передачи информации работали быстро и безжалостно, и в течение

нескольких часов компания потеряла сотни тысяч долларов заказов, приобрела

плохую репутацию, но самое главное в том, что теперь ей придется снова накапливать

капитал. Руководитель информационный службы компании озадачен. Где была допу

ошибка в процессе очередной проверки безопасности системы? Казалось, все

в порядке. Брандмауэры блокировали весь трафик, за исключением портов 80 и 443.

Подробно расследуя инцидент, группа экспертов обнаружила в системном журнале

Web сервера следующие данные:

Group (a)

10.0.1.21

[31/0ct/2001:03:02:47

"GET / HTTP/1.0" 200 3008

10.0.1.21

+0530] "GET

HTTP/1.0" 200 3452

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET

HTTP/1.0" 200 8468

10.0.1.21

[31/0ct/2001;03:02:47 +0530] "GET

HTTP/1.0" 200 6912

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET

HTTP/1.0" 200 7891

Group (b)

10.0.1.21

[31/0ct/2001:03:03:13 +0530] "GET

HTTP/1.0" 200 610

10.0.1.21

[31/0ct/2001:03:03:13 +0530] "GET /falls.jpg HTTP/1.0" 200 52640

10.0.1.21

[31/0ct/2001:03:03:18 +0530] "GET

HTTP/1.0" 200 652

10.0.1.21

[31/0ct/2001:03:03:18 +0530] "GET /tahoel.jpg HTTP/1.0" 200 36580

Group (c)

10.0.1.21

[31/0ct/2001:03:03:41 +0530] "GET /cgi bin/ HTTP/1.0" 403 272

Group

10.0.1.21

[31/0ct/2001:03:04:10 +0530] "GET

HTTP/1.0" 200 3008

10.0.1.21

[31/0ct/2001:03:05:31 +0530] "GET

HTTP/1.0" 200 358 .

Group

10.0.1.21

[31/0ct/2001:03:06:21 +0530] "GET

HTTP/1.0" 200 723

Group (f)

10.0.1.21

[31/0ct/2001:03:07:01 +0530] "GET

HTTP/1.0" 200 1228

10.0.1.21

[31/0ct/2001:03:17:29 +0530] "GET

HTTP/1.0" 200

Рассмотрим, как эксперты расследовали инцидент. Узел

работал

под управлением сервера Apache

в системе Linux. Для реализации и запуска

интерактивного магазина программисты компании использовали

на

языке

Записи из системного журнала свидетельствуют о том, что атака нача

лась с узла

В 3: 0 2 A . M . взломщик приступил к просмотру содержимого узла.

Пять первых записей файла журнала (Group

показывают, что он просматривал

главную страницу и несколько изображений, содержащихся на ней.

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET / HTTP/1.0" 200 3008

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET /

HTTP/1.0" 200 3452

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET

HTTP/1.0" 200 8468

22

Часть I

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET /th

HTTP/1.0" 200 6912

10.0.1.21

[31/0ct/2001:03:02:47 +0530] "GET

HTTP/1.0" 200 7891

На рис. 1 показано, что можно было бы увидеть на экране, проследив за переме

щениями взломщика.

Следующие четыре строки (Group свидетельствуют о том, что взломщик щелк

нул на паре ссылок, содержащихся на главной странице.

10.0.1.21

[31/0ct/2001:03:03:13 +0530] "GET

HTTP/1.0" 200 610

10.0.1.21

[31/0ct/2001:03:03:13 +0530] "GET /falls.jpg HTTP/1.0" 200 52640

10.0.1.21

[31/0ct/2001:03:03:18 +0530] "GET

HTTP/1.0" 200 652

10.0.1.21

[31/0ct/2001:03:03:18 +0530] "GET

HTTP/1.0" 200 36580

На рис. 2 показано, что должен был бы увидеть хакер при щелчке на гиперссылке

Golden

in oil главной страницы Web узла компании Acme Art.

В данный момент трудно определить намерения взломщика, поскольку пока он не

сделал ничего необычного. Возможно, он просто искал что нибудь интересное. Сле

дующая запись свидетельствует о том, что взломщик попытался получить доступ к ка

талогу /cgi bin/ и посмотреть, что в нем находится (Group

to

fee

1

paintings to

Click

on

to

we

your

in

to

in

$750

1

Главная страница Web узла компании Acme Art

Сервер отклонил этот запрос, поскольку в журнале зарегистрирована ошибка 403

протокола HTTP.

10.0.1.21

[31/0ct/2001:03:03:41 +530] "GET /cgi bin/ HTTP/1.0" 403 272

Взломщик продолжает перемещаться по Web узлу. Кажется, он понял свою

ошибку. Сначала он быстро анализирует URL адрес

а затем формирует запрос

следуя шаб

лону передачи параметров (Group

На рис. 3 показано, что он увидел в окне

своего броузера.

Будни электронной коммерции

2.

щелчка на ссылке

В броузере отображен исходный код сценария

Взломщик видит, что

сценарий

в качестве параметра получает имя файла и отображает его содер

жимое. Поэтому в качестве параметра он передает имя

и добивается ото

бражения

кода этого файла. Более пристальное знакомство с кодом Perl,

содержащимся в файле

позволяет обнаружить другие изъяны.

I сценарий Perl для отображения страницы, заданной параметром

require

=

eq{

=

}

03:

04:

05:

07:

08:

09:

10:

11:

12:

13: print

14:

15:

16: open(FILE, $filename);

17:

{

18:

print $ ;

19:}

20:

24

Часть I

to

к

by the

ftS/atSPjiisriipa);

(

!

Получен исходный код файла

cgi

Одним из недостатков является неудовлетворительная проверка параметров, которые

передаются сценарию

Переданное в качестве параметра имя файла из адреса

URL сохраняется в переменной $fi l e n a m e в строке 08, а затем присоединяется к абсо

лютному пути

в строке 15. Сам файл открывается в строке 16.

ftp.x

Взломщик получил файл

с сервера ком

пании Acme Art

Будни электронной коммерции

5

Как только взломщик обнаружил этот изъян, ему сразу стало ясно, что с Web

сервера можно получить любой файл. Как видно из следующей записи системного

файла (Group (e)), именно это он и сделал.

[31/0ct/2001:03:06:21 +0530] "GET

HTTP/1.0" 200 723

Взломщик воспользовался броузером для передачи запроса

В ответ на этот запрос в бро

узере отображается полное содержимое файла /etc/passwd, как показано на рис. 4.

Но это еще не все. Существует еще один недостаток. Используя ограниченные

знания Unix и Perl, взломщик может выполнить на Web сервере произвольные ко

манды. Следующие два запроса (Group иллюстрируют эту возможность:

10.0.1.21

[31/0ct/2001:03:07:01 +0530] "GET

HTTP/1.0" 200 1228

10.0.1.21

+0530] "GET

HTTP/1.0" 200

.

31

boot

Кот 5

toot root

с 1:12 etc

2!

4096

lib

2 reo« root

4

191625

2 том root 4095 23 1999

root

5

9

5

roo:

20

2

1

5

5

4

40*5

21

19

4036

Рис. 5. Результат выполнения команд

id u which

Взломщик не пытается открыть произвольный файл, а использует в запросе сим

вол конвейера (|) и конкретную последовательность команд. Тогда вместо открытия

реального файла интерпретатор Perl создает дескриптор файла и связывает его с дан

ными, сгенерированными с помощью команд, указанных в параметре запроса. Пер

вый из двух последних запросов взломщика имеет следующий вид:

Взломщик воспользовался сразу тремя командами Unix:

la /

id

which

26

Часть I

Обратите внимание на использование конвейера в качестве значения параметра

раде=. Команды отделяются друг от друга

символом ОА перевода

строки. На рис. 5 показано содержимое окна броузера на компьютере взломщика.

На экране отображается список файлов корневого каталога сервера, полученный с

помощью команды

la /, эффективный пользовательский идентификатор процес

са, запустившего сценарий

полученный с использованием команды id, и

путь к программе

предоставленный командой which

Теперь взломщик

может запускать любые команды на Web сервере с правами учетной записи nobody.

Когда ему надоело выполнять одиночные команды, он решил воспользоваться

программой xterm для получения интерактивного доступа к оболочке Web сервера.

Последний запрос, обработанный Web сервером, был связан с попыткой установки

с помощью утилиты xterm обратного соединения с компьютером

Для

этого использовался следующий запрос:

cgi?page=|

Команда, указанная в адресе URL, преобразуется к виду xterm display

В результате ее выполнения создается терминальное окно xterm, которое

отображается на экране взломщика по адресу

(рис. 6).

Рис. 6. Запуск утилиты xterm и получение интерак

тивного доступа к командной оболочке

Теперь взломщик имеет полный интерактивный доступ к системе компании Acme

Art, Inc. Далее не будет рассматриваться системный журнал, однако то, что необходи

мо, мы изучили. Несмотря на аудит безопасности, брандмауэры, жесткую политику

управления паролями и т.д., взломщик получил доступ к Web серверу, воспользовав

шись тривиальными оплошностями разработчиков и уязвимостью конструкций URL

к атакам с использованием одного лишь протокола HTTP.

Будни электронной коммерции

27

ГЛАВА 1

;

На

1. Город или место наслаждений и чувственности, а зачастую поро

ков и разложения.

2. Место пленения или изгнания.

3. Город, в котором отрицается духовность, а чувственные насла

ждения становятся превыше всего.

Введение

Жители Вавилона были известны введением денежного обращения и различны

ми гедонистическими авантюрами. Однако, в отличие от других цивилизаций, су

ществовавших в те времена, они разговаривали на одном языке. Это позволило им

создать замечательные сооружения, в частности одно из семи чудес света --- висячие

сады Семирамиды.

Однако согласно Библии языковое единство послужило также причиной гибели

Вавилона. В своем высокомерии его жители пытались построить башню до

чтобы стать равными Богу. Но Господь рассердился и сделал так, чтобы все заговори

ли на разных языках. В результате вавилоняне не могли больше общаться друг с дру

гом, строительство башни прекратилось, а достигнуть небес так и не удалось. С тех

пор эта башня называется Вавилонской, а слово "Вавилон" стало синонимом беспо

рядка. Это в точности соответствует тому, чем стала Internet и всемирная паутина

Web --- империей беспорядка и ненужных языков, каждый из которых может внести

свой вклад в ее падение.

В 1995 году повсеместное распространение Web выглядело не более чем мечтой, а

языки программирования и технологии Web напоминали детские игры. В результате

хакеры просто не интересовались проникновением на Web узлы. Однако в настоящее

время картина изменилась и единичные успешные реализации сменились большим

многообразием языков и технологий, готовых для применения хакерами. И они еже

дневно "ощипывают" ничего не подозревающих граждан, компании, организации или

правительственные учреждения. Сегодня в обстановке непрекращающегося

роризма остается только одно: "послать вора для поимки вора". Поэтому отбросьте

любые предвзятые представления об обеспечении безопасности. Без понимания пра

вил игры придется просто плыть по течению.

В этой главе не содержится подробного описания языков программирования для

Web. Ее основная цель заключается в представлении Web программистам и специали

стам по безопасности языков, используемых в настоящее время, функциональных

возможностей, синтаксиса и потенциальных рисков, связанных с применением этих

языков. Для усвоения материала последующих глав нужно понять концепции, кото

рые описываются в более ранних главах. Читайте не спеша, при необходимости пере

читывайте один и тот же материал повторно и не волнуйтесь, если за содержанием не

удается уследить сразу. Скорее всего, это произойдет постепенно в процессе чтения.

Языки Web

Для того чтобы два компьютера могли "общаться" друг с другом, они должны быть

правильно запрограммированы и "говорить" на одном языке. Существует множество

популярных языков Web, и каждый из них имеет свои преимущества и недостатки.

С одной стороны, легкий и простой в изучении язык HTML является, возможно,

наилучшим выбором. Он имеет простой стиль и основывается лишь на нескольких

сложных концепциях. С другой стороны, если нужно обеспечить интерактивность,

динамическое обновление данных и сложное графическое отображение информации,

лучше воспользоваться языком Java. Однако в любом случае для понимания способа

взаимодействия Web сервера с клиентским броузером (а следовательно, для нахожде

ния уязвимых мест в реализации этого процесса) необходимо иметь представление об

основных технологиях.

В этой главе обсуждаются наиболее популярные языки Web. Это далеко не исчерпы

вающий список, но его вполне достаточно для того, чтобы разобраться с основными

концепциями, положенными в основу большинства подобных языков программирования.

Глава Языки программирования для Web: Вавилон XXI столетия

29

Рассматриваемые ниже языки являются основой большинства технологий, формирую

щих инфраструктуру Web. Поэтому познакомиться с ними чрезвычайно важно.

HTML

Расширения файлов:

Язык гипертекстовой разметки HTML

Markup Language) предложен

Тимом Бернерсом Ли (Tim

в 1989 году и является фундаментом Inter

net. Почти на каждом существующем Web узле HTML используется для отображе

ния текста, графических объектов, воспроизведения звуков и анимации. Соответст

вующая спецификация поддерживается консорциумом W3C (World Wide Web Con

sortium, http://www.w3.org).

Хотя HTML и является относительно новым, он основывается на более старом

языке разметки SGML (Standard Generalized Markup Language). Предпосылки разви

тия HTML возникли на десять лет раньше, когда Билл

(Bill Atkinson) изо

брел гиперкарту для компьютеров Macintosh и операционной системы MacOS. Она

обладала свойством, положенным позднее в основу HTML. Для этой карты использо

валась гиперсвязь слова или области страницы с другой областью или страницей. Это

очень простая концепция, однако ранее она на практике широко не применялась.

В языке HTML определен набор дескрипторов, с помощью которых можно уста

новить способ отображения элементов, передаваемых броузеру. Уже давно не является

секретом тот факт, что простые и кажущиеся безобидными элементы HTML можно

использовать для получения неавторизованного доступа к Web серверам. В табл.

приведен список дескрипторов HTML и указано их влияние на безопасность.

При использовании других дескрипторов HTML также может возникнуть риск на

рушения безопасности. Однако приведенный в табл.

список является хорошей от

правной точкой для понимания проблем безопасности, связанных с использованием

HTML. Полный список дескрипторов HTML и описание их применения содержится

в спецификации HTML 4.01 консорциума W3C, которую можно найти по адресу:

http://www.w3c.org/TR/html401/.

Советы по обеспечению максимальной платформенной независимости Web

узла предоставляются соответствующей интерактивной службой W3C (HTML

Validation Service,

Для получения аналогичной информа

ции можно также воспользоваться программой HTML Tidy Дэйва Раджета (Dave

Raggett,

Таблица Атрибуты дескрипторов HTML и их влияние на безопасность

Дескриптор/атрибут Влияние на безопасность

orm>

Форма для пользовательского ввода

Всякий раз, когда программе передается введенная пользователем информа

ция, возникает риск нарушения безопасности. Именно таким образом и выпол

няется большинство атак: программе передаются неожиданные символы, при

водящие к ее неправильной работе

action>

Атрибут action

Этот атрибут дескриптора orm> определяет программу, выполняемую на

Web сервере. Зная имя программы, обрабатывающей пользовательские дан

ные, взломщик может получить важную информацию о

а также

найти резервные копии или старые версии этой программы в том же или в дру

гом каталоге

30

Часть I. Будни электронной коммерции

Продолжение табл.

Дескриптор/атрибут Влияние на безопасность

<form

<script language=

<input>

type=hidden>

<input

<input size=

<applet>

Атрибут method

Этот атрибут дескриптора <f orm> определяет механизм передачи пользователь

ской информации программе обработки, находящейся на Web сервере. Сущест

вует два метода передачи информации: POST и Определив используемый

метод, взломщик может прослушивать информацию

может оказаться

очень важной) или, что еще хуже, выполнить ее подмену и привести к генерации

неверных результатов. Методы GET и POST будут обсуждаться в главе 3

Язык сценария

Дескриптор <script>, используемый вместе с атрибутом language, позволяет

взломщику изменять любые клиентские сценарии, передаваемые броузеру. Если

взломщику удастся это осуществить, то он сможет обойти определенные сцена

рии, выполняющие фильтрацию или проверку передаваемых значений. К языкам

клиентских сценариев относятся следующие:

JavaScript;

VBScript;

• Jscript;

•XML

Управляющий элемент формы

Дескриптор <input> позволяет создавать управляющие элементы формы для

ввода данных. Можно изменить некоторые атрибуты и передать нежелательные

данные на Web сервер

Атрибутtype

Этот атрибут со значением hidden позволяет взломщику задать для атрибута

value нежелательное значение. Например, на некоторых Web узлах скрытый ат

рибут используется для хранения цены товара из торговой тележки. Взломщик

может вручную изменить цену этого товара. Если на сервере не выполняется

проверка значения цены, то в интерактивном магазине можно будет покупать то

вары по существенно сниженным ценам

Атрибут maxlength

Изменив атрибут maxlength, взломщик сможет передавать на сервер длинные

строки, что приведет к его блокировке, если отсутствует механизм предвари

тельной обработки входных данных

Атрибут size

Как и maxlength, этот атрибут взломщик может изменить. При этом появится

возможность передачи на сервер длинных строк, которые при отсутствии их

предварительной обработки приведут к блокировке сервера

Java

Этот дескриптор используется для запуска аплетов Поскольку аплет пере

дается в незашифрованном виде и в нем содержится хорошо известный байт

код, в сетевом трафике его можно обнаружить с помощью анализатора пакетов

типа snort или EtherPeek. Для получения более подробной информации о де

компиляции аплетов Java и использовании дескриптора <applet> читайте раз

дел, посвященный Java, ниже в этой главе

Глава Языки программирования для Web: Вавилон XXI столетия

Окончание табл.

Дескриптор/атрибут Влияние на безопасность

<object>

Обычно этот дескриптор используется для запуска управляющих элементов Ac

tiveX, но может применяться также и для аплетов Java. Взломщик может отпра

вить электронное сообщение с внедренным кодом

"заставить" пользова

теля запустить элемент управления ActiveX и захватить управление системой.

Элемент <object> является наилучшим способом распространения почтовых

вирусов

Этот дескриптор обычно используется совместно с дескриптором

и

предназначен для работы с элементами управления ActiveX и дополнительными

модулями Netscape

Динамический HTML (DHTML)

Расширения файлов:

Язык DHTML зачастую рассматривается как объектная версия HTML. Этот язык

расширяет HTML и предоставляет новый уровень управления элементами страницы,

обеспечивая доступ к ним и возможность модификации с использованием таких язы

ков сценариев, как JavaScript или VBScript. Например, в дескрипторе графического

изображения

можно указать обработчик события

который будет ак

тивизироваться при перемещении указателя мыши над картинкой. Одним словом,

DHTML позволяет разработчику Web приложений быстро создавать анимационные и

другие эффекты, использовать текст с анимацией или динамическое изменение цвета.

В аспекте обеспечения

DHTML порождает те же проблемы, что и

HTML, поскольку базируется на нем.

XML

Расширения файлов:

Как и HTML, расширяемый язык разметки XML (extensible Markup Language) то

же основан на стандартном обобщенном языке разметки SGML. Но, в отличие от

своего строго определенного и стандартизованного собрата, он менее ограничен.

В нем можно определять собственные дескрипторы и тем самым самостоятельно рас

ширять язык.

Основой такого расширения являются документы DTD (Document Type Definition),

которые по своему функциональному назначению подобны библиотеке определения

структуры информации реляционной базы данных. Документ DTD определяет на

чальный и конечный дескрипторы файла XML и обеспечивает поддержку семантики

данных. Например, для определения структуры данных, используемой дилером по

продаже автомобилей, можно задать следующее определение DTD:

Inventory

ELEMENT Car ( Make, Model, Color,

Make

Model

<!ELEMENT Color

ELEMENT Owner

Файл XML с данными может иметь следующий вид:

?>

<!DOCTYPE Inventory PUBLIC

>

32

Часть I. Будни электронной коммерции

.

<Inventory>

<Car>

<Color>Red</Color>

</Car>

<Car>

</Car>

</Inventory>

В

коде представлено содержимое склада небольшого автомобильного

агентства. В наборе данных указано всего два автомобиля --- Honda Civic красного

цвета и Nissan Maxima черного цвета. Обратите внимание, что у автомобиля Civic два

владельца. В спецификации DTD допускается определять множество владельцев. Для

этого рядом с именем Owner нужно указать символ звездочки (*).

Car ( Make, Model, Color,

Приведенный пример дает общее представление о XML. Этот язык является еще

достаточно новым, поэтому сейчас нет смысла упоминать о связанных с его использова

нием проблемах обеспечения безопасности. Однако следует быть готовым к решению

поскольку хакеры уже начинают проявлять к нему определенный интерес.

XHTML

Расширение файлов:

Согласно материалам консорциума W3C, HTML 4 является финальной версией

известного и широко распространенного языка. Следующая версия HTML будет пе

реформулирована и расширена за счет включения определения и структуры XML.

Другими словами, эти два языка будут объединены в XHTML, и

продолжает

управлять

соответствующих стандартов. Полную спецификацию XHTML

1.1можнонайтипоадресу:http://www.w3c.org/TR/xhtmlll/.Каки

язык XHTML

находится на начальном этапе своего развития. Поэтому степень его защищенности

еще не подвергалась скрупулезной проверке.

Perl

Расширения файлов: или любое

Этот высокоуровневый язык программирования (часто называемый языком сценари

ев) в 1987 году был создан Ларри Волом (Larry Wall). настоящее время Perl (Practical

Extraction and Report Language) является наиболее переносимым языком сценариев, ко

торый можно использовать в системах AS/400, Windows

OS/2, Novell

Netware, на компьютерах компании IBM

суперкомпьютерах Cray, Digital VMS,

от компании Hewlett Packard, в системах Linux, Tandem, MacOS и всех версиях

Unix. Переносимость Perl, его низкая стоимость (он распространяется бесплатно) и ро

способствовали его широкому применению в Internet. Это послужило одной

из наиболее

причин взрывного разрастания всемирной сети.

Язык Perl чрезвычайно устойчив и гибок. Его можно использовать для выполнения

серверных операций, реализации клиентских сценариев или создания автономных

Глава Языки программирования для Web: Вавилон XXI столетия

33

приложений, например универсального диспетчера списков рассылки. Однако основ

ное назначение Perl состоит в управлении серверными сценариями Web узлов. Вместе

с тем безопасность никогда не являлась отличительным свойством этого языка. В ре

зультате для Web узлов, на которых используется Perl, свойственны различные изъя

ны подсистемы обеспечения безопасности. Правда, при этом имеется несколько путей

снижения риска нарушения безопасности.

Программный код на языке Perl может быть как очень простым, так и крайне

сложным. Для более близкого знакомства с этим языком рассмотрим сценарий, кото

рый можно запустить из командной строки для вывода на экран сообщения "We love

(мы любим Perl). Из всех возможных путей решения этой задачи представлен

один из наиболее простых вариантов.

Сценарий Perl, предназначенный для

и

его на

I

=

print

Рассмотрим отдельно каждую строку.

=

Здесь параметры, заданные в командной строке, помещаются в массив

$msg =

В этой строке переменной

присваивается значение, содержащееся в элементе

массива

print

В этой строке содержимое переменной $msg выводится на экран. При этом к нему

добавляется восклицательный знак и символ перевода строки. При запуске програм

мы из командной строки на экране отображается следующая информация:

love perl.pl "We love Perl"

We love Perl!

В приведенном примере интерпретатор Perl запускается в локальной системе, а

сценарий --- из командной строки. Однако в Web такой подход используется чрезвы

чайно редко, поскольку при выполнении большинства сценариев Perl в качестве ме

ханизма взаимодействия с Web броузером используется интерфейс CGI (Common

Gateway Interface --- интерфейс общего шлюза).

Как правило, язык Perl используется для обработки данных, введенных пользова

телем в полях формы. В качестве примера рассмотрим форму, в поля HTML

и

<textarea> которой пользователь может вводить данные.

<form method=POST

Email Address:

<input

size=60

Your

<textarea

cols=50

</html>

Затем введенная информация передается Perl программе (т.е. mailto.pl) с помо

щью метода POST, указанного в дескрипторе orm>.

34

Часть I. Будни электронной коммерции

После этого сценарий raailto.pl выполняет необходимые действия и возвращает

сгенерированные данные обратно броузеру. Чрезвычайно ясная и простая процедура.

Если вы уже используете

в качестве языка серверных сценариев или только

планируете это осуществить, учитывайте ряд рисков нарушения безопасности и соот

ветствующие контрмеры.

• Удостоверьтесь, что Web серверы не запускаются с административными

привилегиями, т.е. с правами учетной записи root (Unix) или Ad ministrator

(Windows). В противном случае существует опасность выполнения взломщиком

команд с высокими привилегиями.

• Всегда выполняйте предварительную обработку значений полей. Определите

для приложения список допустимых алфавитно цифровых символов, а затем

отфильтровывайте любые символы, не принадлежащие этому набору. Напри

мер, если существует поле, предназначенное для ввода адреса электронной поч

ты, то для выявления некорректной информации можно воспользоваться шаб

лоном регулярного выражения. Это позволит выявить ошибку и сообщить

пользователю о необходимости корректировки входных данных. В любом элек

тронном адресе допустимы следующие символы:

0 9, только один сим

вол дефис ( ), символ подчеркивания (_) и точка (.). Ниже приведено про

стое выражение, позволяющее выявить опасный замысел, в рамках которого

используется поле для ввода

If

print

в вашем электронном адресе

обнаружена ошибка. Введите данные еще

}else{

оставшейся части сценария Perl

Если этот фрагмент кода с регулярным выражением вам ничего не говорит, то

его можно расшифровать следующим образом:

/

регулярного выражения

начало строки

[

начало списка символов

алфавитно цифровой символ (включая

точку

черточку или дефис

]

списка символов

+

1 или больше символов из предыдущего списка

символу

[

начало списка символов

буквенно цифровой символ (включая

точку

черточку или дефис

]

списка символов

+

1 больше символов из предыдущего списка

$

конец строки

/

регулярного выражения

Если условие !", задаваемое в выражении Perl, не выполняется, то сценарием

возвращается сообщение об ошибке и пользователю придется исправить вве

денную информацию.

• Ограничьте использование локальных команд операционной системы. При пе

редаче параметров функции

или

могут оказаться

"смертельными", поскольку позволяют взломщику выполнять команды. Если

Глава Языки программирования для Web: Вавилон XXI столетия

35

эти функции использовать все же необходимо, обязательно проверяйте входные

переменные, как упоминалось выше.

• В системах Unix не стоит использовать значения переменных окружения. Вместо

этого задавайте значения переменных $РАТН и $IFS только в файлах сценариев.

=

Если вы не осуществляете явное управление этими переменными, взломщик

сможет изменить их значения и заставить программу выполнить другую коман

ду, а не ту, которая планировалась.

• Проверяйте размер входных переменных или данных, введенных в поля фор

мы. Для этого необходимо

длину переменных, передаваемых

в программу, либо использовать поле

для ограничения

размера данных, передаваемых в запросах POST (а иногда и

Если этого не

сделать, взломщик сможет отправить в переменной большое количество данных

и привести к краху Web сервера, системы или, что еще хуже, добиться пере

полнения буфера и удаленно выполнить произвольные команды.

• Попробуйте отказаться от приема пути из полей формы. По крайней мере

убедитесь, что путь является относительным, а не абсолютным. Кроме того,

отслеживайте символы точки (. .) или прямой/обратной косой черты (/ или \).

В противном случае взломщик сможет сгенерировать запрос на получение фай

ла паролей системы Unix

или запрос на получение резервной копии файла SAM системы Windows

• По возможности используйте проверку допустимости используемых значений

переменных.

• По умолчанию сценарии Perl хранятся в виде незашифрованного текста. Поэтому

после взлома Web сервера можно прочитать файлы Perl и извлечь из них различ

ную информацию, например имена пользователей и пароли для доступа к базе

данных. Несколько программ, например

(http://www.perl2exe.com),

позволяют скрыть код Perl. При их использовании создается независимый

исполняемый файл

из за чего становятся ненужными исходный код

Perl и интерпретатор.

Вообще, защита сценариев Perl имеет решающее значение, поэтому найдите или

разработайте самостоятельно хорошую функцию анализа входных данных и приме

няйте ее для проверки значения каждого поля пользовательской формы. Для получе

ния более подробной информации о защите сценариев Perl обращайтесь по адресу:

PHP

'

•

•

Расширения файлов: .php,

либо без расширения

Хотя у языка РНР было несколько авторов, истоки его развития заложил Расмус

Лердорф (Rasmus

В 1995 году он разработал первый синтаксический анализа

тор РНР, который, по существу, представлял собой

на языке Perl.

Расмус назвал ее персональной домашней страницей (Personal Home Page) или просто

РНР. Эта программа была создана для регистрации посетителей его страницы резюме

в Web. Позже программа была полностью переписана на языке С и стала гораздо

больше. В ней были улучшены возможности синтаксического анализа и добавлены

36

Часть I. Будни электронной коммерции

средства доступа к базам данных. За прошедшие годы в развитие языка РНР внесли

вклад другие программисты, в том числе Зив

(Zeev

и Энди Гут

мане (Andy Gutmans), которые переработали модуль синтаксического анализа и соз

дали РНР версии 3.

За исключением страниц ASP и сценариев Perl, PHP является одним из наиболее

распространенных языков серверных сценариев. Язык РНР чрезвычайно разносто

ронний и может применяться для создания приложений, не связанных с Web. Тем

не менее этот язык наиболее часто используется на Web серверах системы Unix

(например, Apache; http://www.apache.org) как средство реализации серверной подсис

темы обработки данных. Фактически, это наиболее часто используемый модуль

Apache

В име

нах файлов РНР могут использоваться произвольные расширения, однако, как прави

ло, применяются следующие:

•

•

Для начального знакомства с кодом РНР рассмотрим фрагмент, в котором команда

РНР echo используется для вывода строки "Hello World!" в пользовательском Web

броузере.

Пример

PBF в коде

Выводит строку "РНР Example: Hello World 1" в броузере

PHP

<?php

echo "<br><hl>Hello World

?>

Обратите внимание: язык РНР очень напоминает Perl. Строки 1 и 2 представляют

собой комментарии HTML, о чем говорят дескрипторы

В строке 3 содержится по

следовательность дескрипторов HTML

<head> и <title>. В строках 4, 5 и 6 содер

жится код РНР. Он начинается в строке 4, на что указывает открывающая угловая скоб

ка (<?). В строке 5 приведен код РНР, предназначенный для вывода на экран строки

"Hello

В строке 6 содержится закрывающая скобка

соответствующая от

крывающей скобке строки 4. В следующем примере содержится простой код РНР, после

анализа которого можно легко выявить используемые на Web узле технологии.

<?

SQL

=

or

or

// SQL запрос

$data =

*

or

// Печать данных в

print

while ($row •

fetch row

{ print

print

print

print

}print

// Закрытие соединения SQL

mysql

Глава Языки программирования для Web: Вавилон XXI столетия

Примечательно то, что языкам РНР и Perl присущи схожие недостатки. Если в сце

нарии обрабатываются входные данные, переданные из Web броузера для генерации за

проса к базе данных, вызовы

passthry(), shellexec(), exec() или включения

SSI, то взломщик может воспользоваться слабой проверкой значений переменных и за

ставить модуль РНР выполнить непредусмотренные действия, в том числе произволь

ные команды. Чтобы ограничить потенциально опасное воздействие, не забудьте вклю

чить в состав программ синтаксического анализа процедуры жесткой проверки входных

данных. Как и при использовании Perl, в коде РНР можно (и нужно) использовать ре

гулярные выражения для выявления злонамеренной информации в полях ввода и при

необходимости генерировать сообщения об ошибке. В следующем фрагменте кода

функция preg_match(

для сравнения значения $string с регулярным выра

жением. Эту функцию можно использовать для анализа значения числового поля.

if

echo

ошибка в

return

break;

Следующий фрагмент может оказаться полезным для анализа строкового поля:

if

return

break;

Дополнительную информацию о РНР и соответствующие программные модули

можно получить по адресу:

ColdFusion

Расширения файлов:

Это система разработки Web приложений от компании

Ее самой новой версией является ColdFusion 5. В состав этой системы входит три ос

новных компонента: сервер приложений (Application Server), язык разметки (Markup

Language) и интегрированная среда разработки (Studio). Для повышения уровня защи

ты от взлома нужно разобраться с основными принципами функционирования каж

дого из этих компонентов.

Сервер приложений ColdFusion

Сервер приложений --- это ядро системы ColdFusion. Его можно использовать как

на платформе Windows, так и Unix. Сервер приложений запускается на Web сервере и

обрабатывает запросы страниц ColdFusion. Любой дескриптор ColdFusion перехваты

вается и обрабатывается сервером приложений.

Язык разметки ColdFusion

ColdFusion (ColdFusion Markup Language --- CFML) является серверным языком,

который и составляет мощь ColdFusion. В языке CFML используются соглашения

HTML по использованию дескрипторов и передаче параметров в качестве их атри

бутов. CFML используется совместно с сервером приложений для создания таких

Web приложений, как виртуальные торговые тележки, интерактивные банковские

счета и т.д. Сервер приложений распознает расширение

Подобно файлам РНР и файлы CFM по умолчанию хранятся в виде неза

шифрованного текста. Это означает, что любой человек с соответствующими правами,

в том числе полученными несанкционированно, может просматривать эти файлы.

38

Часть I. Будни электронной коммерции

В этом случае взломщик может завладеть конфиденциальной информацией, например

именами пользователей и паролями, и получить доступ ко всем пользовательским дан

ным (например, номерам кредитных карточек, кодам социального страхования и др.).

Код CFM похож на HTML тем, что в нем также используются дескрипторы, пре

доставляющие разнообразные возможности, например подключение к базе данных,

поддержку протоколов POP (Post Office Protocol) и SMTP (Simple Mail Transfer Proto

col), а также поддержку объектной модели компонентов COM (Component Object

Model). Кроме того, существуют дополнительные модули от сторонних производите

лей, которые предоставляют дополнительные функции. Например, для выполнения

запроса SELECT к базе данных можно использовать следующий фрагмент кода CFM:

auto_id, auto make, auto model, auto color

FROM autos WHERE auto id =

Обратите внимание, что дескриптор

имеет атрибут DATASOURCE, в котором

задается используемый в запросе источник данных ODBC. Атрибут NAME используется

для дополнительной настройки соединения ODBC. Имея общее представление о

структуре запроса, взломщик может попытаться реализовать атаку на базу данных,

сгенерировав нестандартный запрос. Например, переменная

используется

для передачи автоматически сгенерированного идентификационного номера, указан

ного в адресе URL (для получения более подробной информации о командах GET и

POST обратитесь к главе 3). При использовании следующего адреса URL будет сгене

рирован запрос к базе данных с параметром auto_id, принимающим значение 1:

id=l

Как будет неоднократно отмечаться на протяжении всей книги, при отсутствии

проверки корректности данных в серверной части приложения взломщик может пере

дать на сервер любые данные.

Для отображения информации, полученной в результате обработки предыдущего

запроса SQL, нужно воспользоваться массивом automobiles.

Поскольку в рассматриваемом примере информация содержится в базе данных

inv ento ry, сгенерированный в качестве результата обработки запроса код HTML будет

иметь следующий вид:

Automobile Inventory

Honda, Civic, Red, (1)

Honda, Accord, Blue, (2)

Nissan, Sentra, Black

Обратите внимание, что данные, генерируемые с использованием дескриптора

<CFOUTPUT>, почти всегда представляют собой код HTML. В данном случае слово

"почти" означает, что всегда существует возможность обмана сервера приложений и

получения исходного кода CFML. Однако это скорее исключение, чем правило.

ColdFusion Studio

Это интегрированная среда разработки (Integrated Development Environment --- IDE),

предназначенная для создания Web страниц и приложений.

Глава Языки программирования для Web: Вавилон XXI столетия

39

При совместном использовании компоненты ColdFusion Application Server, Markup

Language и Studio создают идеальные условия для организации взлома. При этом ос

новные проблемы связаны с файлами примеров и отсутствием проверки входных дан

ных. Многие атаки на серверы ColdFusion, о которых сообщалось ранее, оказались

успешными из за непрофессионально написанных примеров сценариев, которые по

зволяли взломщикам загружать файлы, просматривать содержимое файлов и исход

ный код, управлять Web службами и выполнять произвольные команды. Для решения

всех этих проблем просто стоит удалить входящие в комплект поставки сценарии и

всегда выполнять проверку значений полей ввода.

Страницы ASP

Расширения файлов:

Активные серверные страницы ASP (Active Server Pages) являются технологией

создания серверных сценариев, разработанной компанией Microsoft. В основном они

предназначены для использования на Web сервере IIS (Internet Information Server)

этой компании и в целях создания динамического содержимого Web узла позволяют

совместно использовать код HTML, сценарии и серверные компоненты ActiveX. Как

и при использовании Perl, PHP и CFM, язык ASP позволяет выполнять код на самом

Web сервере. При этом конечному пользователю не требуется никаких дополнитель

ных знаний. ASP напоминает другие языки серверных сценариев, которые рассматри

вались выше, и позволяет генерировать запросы к базе данных, а также выполнять

команды локальной системы.

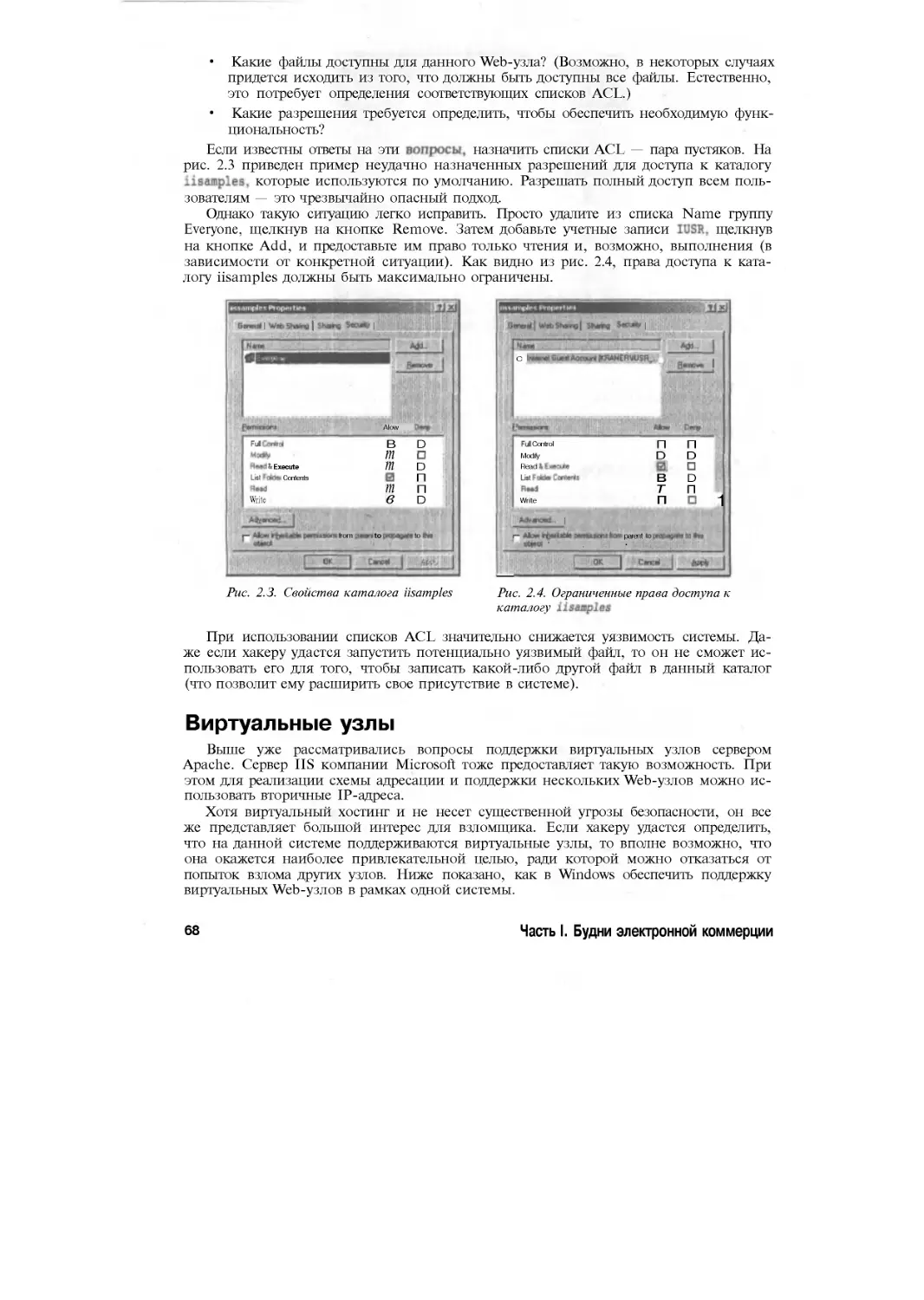

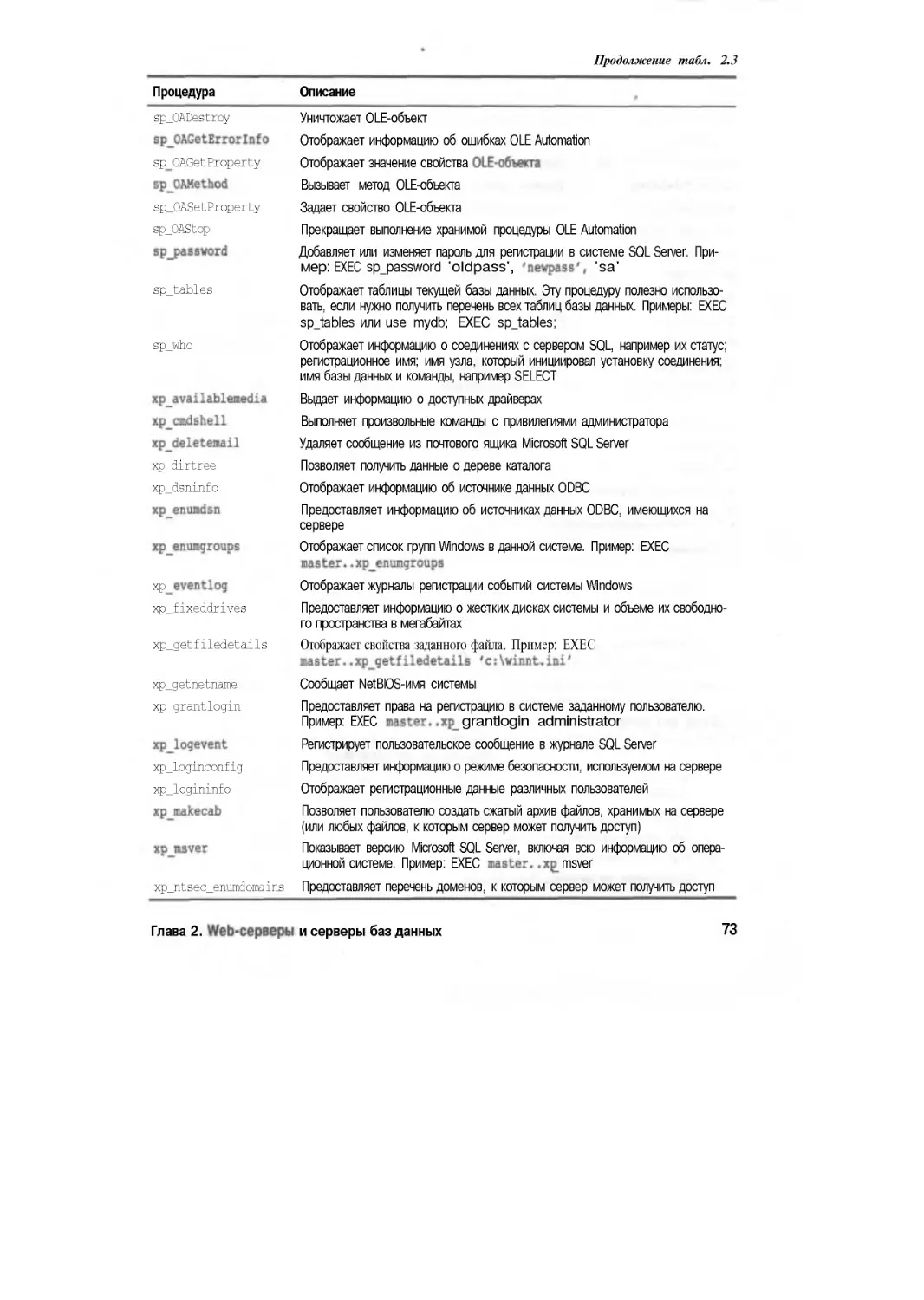

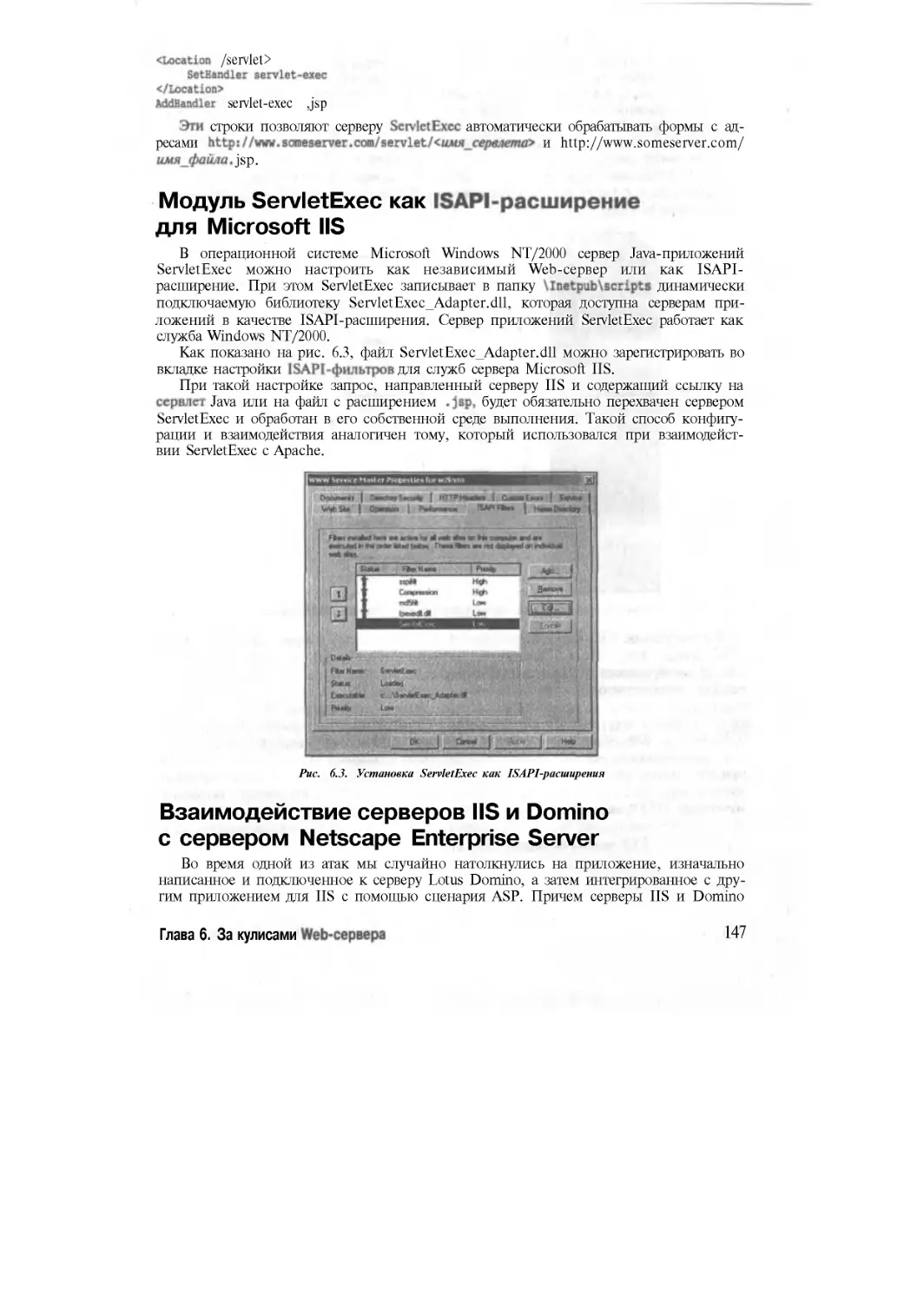

По умолчанию в качестве языка ASP используется VBScript, который представляет