Author: Роббинс А.

Tags: программирование программное обеспечение переводная литература операционная система linux

ISBN: 5-9579-0059-1

Year: 2005

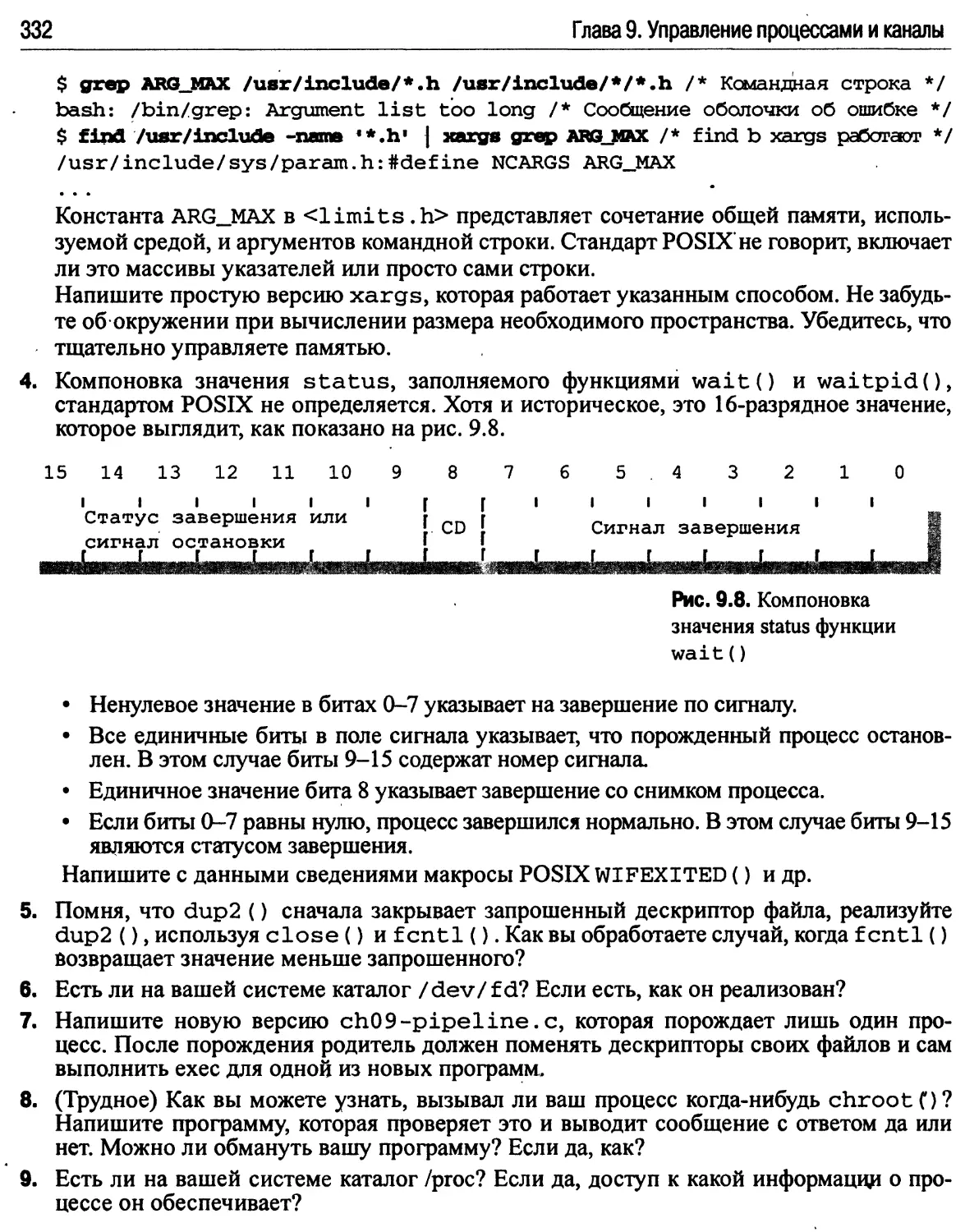

Text

Арнольд Роббинс

^

tel

¦

¦¦¦ )

1

¦" !

'¦¦ЧЬ* ¦

.¦nil

I 1

¦ :

Л

I

vJ|

4.

M

1

1

л

программирование

в примерах

КУДИЦ-ОБРАЗ

Москва ¦ 2005

ББК 32.973-018.2

Роббинс А.

Linux: программирование в примерах. Пер с англ. - М.: КУДИЦ-ОБРАЗ, 2005. - 656 с.

В книге рассмотрены вопросы, связанные с програмированием под Linux: файловый

ввод/вывод, метаданьге файлов, основы управления памятью, процессы и сигналы,

пользователи и группы, вопросы интернационализации и локализации, сортировка, поиск и

многие другие. Много внимания уделено средствам отладки, доступным под GNU Linux. Все

темы иллюстрируются примерами кода, взятого из V7 UNIX и GNU. Эта книга может

быть полезна любому, кто интересуется програмированием под Linux.

Арнольд Роббинс

Linux: программирование в примерах

Учебно-справочное издание

Переводчик Р. Г. Галеев

Научный редактор к. ф-м. н. И. В. Мурашко

Корректор С. В. Красильникова .

Макет В. Г. Клименко

ООО «ИД КУДИЦ-ОБРАЗ»

119049, Москва, Ленинский проспект, д. 4, стр. 1А

Тел.: 333-82-11, ok@kudits.ruhttp://books.kudits.ru

Подписано в печать 14. L2.2004. Отпечатано в ОАО «Щербинская типография»

Формат 70x90/16. Бум. газ. Печать офс. 117623, Москва, ул. Типографская, д. 10

Усл. печ. л. 46,8. Тираж 2000. Заказ 159

ISBN 5-9579-0059-1 (рус.) Перевод, макет, обложка © ООО «ИД КУДИЦ-ОБРАЗ», 2005.

ISBN 0-13-142964-7 © 2004 Pearson Education, Inc

Authorized translation from English language edition, entitled LINUX PROGRAMMING BY EXAMPLE, 1st Edition,

ISBN: 0131429647, by ROBBINS, ARNOLD published by Pearson Education Inc, publishing as Prentice Hall PTR,

Copyright © 2004 Pearson Education, Inc.

All rights reserved. No part of this book may be reproduced or transmitted in any forms or by any means, electronic or

mechanical, including photocopying, recording or by any information storage retrieval system, without permission

from Pearson Education Inc.

RUSSIAN language edition published by KUDITS-OBRAZ, Copyright 2005.

Авторизованный перевод с англоязычного издания, озаглавленного LINUX PROGRAMMING BY EXAMPLE,

1st Edition, ISBN: 0131429647, автор ROBBINS, ARNOLD, опубликованного Pearson Education, Inc, под

издательской маркой Prentice Hall PTR, Copyright © 2004 Pearson Education, Inc.

Все права защищены. Никакая часть этой книги не может воспроизводиться или распространяться в любой форме

или любыми средствами, электронными или механическими, включая фотографирование, магнитную запись или

информационно-поисковые системы хранения информации без разрешения от Pearson Education, Inc.

Русское издание опубликовано издательством КУДИЦ-ОБРАЗ, © 2005.

Предисловие

V-гдним из лучших способов научиться программированию является чтение хорошо

написанных программ. Данная книга обучает фундаментальному API системных вызовов Linux -

тех, которые образуют ядро любой значительной программы - представляя код из

программных изделий, которые вы используете каждый день.

Рассматривая конкретные программы, вы не только видите, как использовать Linux

API, но можете также исследовать реальные проблемы (производительности,

переносимости, устойчивости), которые возникают при написании программного обеспечения.

Хотя книга называется Программирование под Linux на примерах, все, что мы

рассматриваем, относится также к современным системам Unix, если не отмечено противное.

Обычно мы используем термин «Linux» для обозначения ядра Linux, a «GNU/Linux» для

обозначения всей системы (ядра, библиотек, инструментов). Часто также мы говорим

«Linux», когда имеем в виду и Linux, GNU/Linux и Unix; если что-то является

специфичным для той или иной системы, мы отмечаем это явным образом.

Аудитория

Данная книга предназначена для лиц, разбирающихся в программировании и знакомых

С основами С, по крайней мере на уровне книги Кернигана и Ричи Программирование на

языке С. (Программисты Java, желающие прочесть эту книгу, должны разбираться в

указателях С, поскольку С активно их использует.) В примерах используются как версия

Стандартного С 1990 года, так и Оригинальный С.

В частности, вам следует быть знакомыми со всеми операторами С, структурами

управления потоком исполнения, использованием объявлений переменных и указателей,

функциями работы со строками, использованием exit () и набором функций <stdio .h> для

файлового ввода/вывода.

Вы должны понимать базовые концепции стандартного ввода, стандартного

вывода и стандартной ошибки, а также знать тот факт, что все программы на С получают

массив символьных строк, представляющих вызываемые опции и аргументы. Вы должны

также быть знакомы с основными инструментами командной строки, такими, как cd, cp,

date, In, Is, man (и info, если он у вас имеется), rmdir и rm, с использованием

длинных и коротких опций командной строки, переменных окружения и перенаправления

ввода/вывода, включая каналы.

Мы предполагаем, что вы хотите писать программы, которые работают не только под

GNU/Linux, но и на множестве различных систем Unix. С этой целью мы помечаем

каждый интерфейс с точки зрения его доступности (лишь для систем GLIBC или

определен в POSIX и т. д.), а в тексте приведены также советы по переносимости.

Программирование, которое здесь приводится, может быть на более низком уровне,

чем вы обычно использовали; это нормально. Системные вызовы являются основными

строительными блоками для операций более высокого уровня и поэтому они низкоуровне-

6

Предисловие

вые по своей природе. Это, в свою очередь, определяет использование нами С: функции

API были спроектированы для использования из С, и код, связывающий их с языками

более высокого уровня, такими как C++ и Java, неизбежно будет на более низком уровне

и вероятнее всего, написанным на С. «Низкий уровень» не означает «плохой», это просто

значит «более стимулирующий».

Что вы изучите

Данная книга фокусируется на базовых API, образующих ядро программирования под

Linux:

Управление памятью

Файловый ввод/вывод

Метаданные файлов

Процессы и сигналы

• Пользователи и группы

• Поддержка программирования (сортировка, анализ аргументов и т. д.)

• Интернационализация

Отладка

Мы намеренно сохранили список тем коротким. Мы считаем, что попытка научить в одной

книге «всему, что можно узнать», пугает. Большинство читателей предпочитают книжки

поменьше, более сфокусированные, и лучшие книги по Unix написаны таким способом.

Поэтому вместо одного гигантского тома мы планируем несколько книг: одну по

межпроцессному взаимодействию (IPC) и сетям, другую по разработке программного

обеспечения и переносимости кода. Мы также положили глаз в направлении дополнительных

томов в серии Программирование под Linux на примерах, которые будут раскрывать такие

темы, как многопоточное программирование и программирование графических

интерфейсов пользователя (GUI).

Рассматриваемые нами API включают как системные вызовы, так и библиотечные

функции. Действительно, на уровне С оба вида выступают в виде простых вызовов

функций. Системный вызов является непосредственным запросом системной службы, такой,

как чтение или запись файла или создание процесса. Библиотечная функция, с другой

стороны, работает на уровне пользователя, возможно, никогда не запрашивая какие-либо

сервисы у операционной системы. Системные вызовы документированы в разделе 2

справочного руководства (которое можно просмотреть с помощью команды man), а

библиотечные функции документированы в разделе 3.

Нашей целью является научить вас использовать Linux API на примерах: в частности,

посредством использования, где это возможно, как оригинальных исходных кодов Unix,

так и инструментов GNU. К сожалению, самодостаточных примеров не так много, как

должно было бы быть. Поэтому мы также написали большое число небольших демонстра-

Небольшой - значит красивый: программы Unix

7

ционных программ. Был сделан акцент на принципах программирования: особенно на

таких аспектах программирования для GNU, как «никаких произвольных ограничений»,

которые превращают инструменты GNU в незаурядные программы.

Выбор для изучения повседневных программ намеренный. Если вы уже использовали

GNU/Linux в течение какого-либо периода времени, вы уже понимаете, что делают такие

программы, как Is и ср; после этого просто погрузиться прямо в то, как работают

программы, не тратя много времени на изучение того, что они делают.

Иногда мы представляем как высокоуровневый, так и низкоуровневый способы

выполнения задачи. Обычно стандарт интерфейса более высокого уровня реализуется

посредством более низкоуровневого интерфейса или конструкции. Мы надеемся, что такой

взгляд на то, что происходит «под капотом», поможет вам понять, как это работает; для

всего кода, который вы пишете сами, нужно всегда использовать более высокоуровневый,

стандартный интерфейс.

Таким же образом иногда мы представляем функции, которые предоставляют

определенные возможности, а затем рекомендуем (по указанной причине) избегать этих

функций! Главной причиной такого подхода является то, что вы получаете возможность

узнавать эти функции при встрече и понимать код с их использованием. Всеобъемлющее

знание темы требует понимания не только того, что вы можете сделать, но и того, что

должны или не должны делать.

Наконец, каждая глава завершается упражнениями. Некоторые из них требуют

модификации или написания кода. Другие больше относятся к категориям «мысленных

экспериментов» или «как вы думаете, почему...». Мы рекомендуем выполнить их все-они

помогут закрепить понимание материала.

Небольшой - значит красивый: программы Unix

Закон Хоара:

«Внутри каждой большой программы есть

старающаяся пробиться маленькая программа»

- C.A.R. Ноаге -

Вначале мы планировали обучать Linux API, используя код инструментов GNU.

Однако, современные версии даже простых программ командной строки (подобно mv и ср)

большие и многофункциональные. Это особенно верно в отношении GNU вариантов

стандартных утилит, которые допускают длинные и короткие опции, делают все, требуемое

POSIX и часто имеют также дополнительные, внешне не связанные опции (подобно

выделению вывода).

Поэтому возник разумный вопрос: «Как мы можем в этом большом и запутывающем

лесу сконцентрироваться на одном или двух важных деревьях?» Другими словами, если

8

Предисловие

мы представим современные полнофункциональные программы, будет ли возможно

увидеть лежащую в основе работу программы?

Вот когда закон Хоара1 вдохновил нас на рассмотрение в качестве примера кода

оригинальных программ Unix. Оригинальные утилиты V7 Unix маленькие и простые, что

упрощает наблюдение происходящего и понимание использования системных вызовов.

(V7 был выпущен около 1979 г.; это общий предок всех современных систем Unix,

включая системы GNU/Linux и BSD.)

В течение многих лет исходный код Unix был защищен авторскими правами и

лицензионными соглашениями коммерческой тайны, что затрудняло его использование для

обучения и делало невозможным опубликование. Это до сих пор верно в отношении

исходного кода всех коммерческих систем Unix. Однако в 2002 г. Caldera (в настоящее время

работающая под именем SCO) сделала оригинальный код Unix (вплоть до V7 и 32V Unix)

доступным на условиях лицензии в стиле Open Source (см. приложение В «Лицензия

Caldera для старой Unix»). Это дает нам возможность включить в эту книгу код из ранних

систем Unix.

Стандарты

По всей книге мы ссылаемся на несколько различных официальных стандартов.

Стандарт является документом, описывающим, как что-либо работает. Официальные

стандарты существуют для многих веиДей, например, форма, размещение и назначение

отверстий в электрической розетке на вашей стене определяется официальным стандартом,

так что все сетевые шнуры в вашей стране работают со всеми розетками.

Таким же образом официальные стандарты для вычислительных систем определяют,

как они должны работать; это дает возможность пользователям и разработчикам знать,

чего ожидать от своего программного обеспечения, и дает им возможность жаловаться

своему поставщику, когда программное обеспечение не паботает.

Здесь интерес для нас представляют:

1. ISO/IEC International Standard 9899: Programming Languages — С (Международный

стандарт ISO/IEC 9899: Языки программирования - С), 1990. Первый официальный

стандарт для языка программирования С.

2. ISO/IEC International Standard 9899: Programming Languages — С, Second edition, 1999

(Международный стандарт ISO/IEC 9899: Языки программирования - С, второе

издание). Второй (текущий) официальный стандарт для языка программирования С.

3. ISO/IEC International Standard 14882: Programming Languages — C++, 1998

(Международный стандарт ISO/IEC 14882: Языки программирования - C++/ Первый

официальный стандарт для языка программирования C++.

Это знаменитое высказывание было сделано на Международном симпозиуме по эффективному

производству больших программ в Jablonna, Польша, 10-14 августа 1970 г. - Примеч. автора.

Стандарты

9

4. ISO/1EC International Standard 14882: Programming Languages — C++, 2003

(Международный стандарт 14882: Языки программирования - C++). Второй (текущий)

официальный стандарт для языка программирования C++.

5. IEEE Standard 1003.1-2001: Standard for Information Technology — Portable Operating

System Interface (POSIX®) (Стандарт IEEE 1003.1-2001: Стандарт информационных

технологий - переносимый интерфейс операционной системы). Текущая версия

стандарта POSIX; описывает поведение, ожидаемое от Unix и Unix-подобных систем.

Данное издание освещает как системные вызовы, так и библиотечные интерфейсы с точки

зрения программиста C/C++, и интерфейс оболочки и инструментов с точки зрения

пользователя. Он .состоит из нескольких томов:

• Базовые определения (Base Definitions). Определения терминов, средств и заголовочных

файлов.

• Базовые определения - Обоснование (Base Definitions - Rationale). Объяснения

и обоснования выбора средств как включенных, так и невключенных в стандарт.

• Системные интерфейсы (System Interfaces). Системные вызовы и библиотечные

функции. POSIX называет обе разновидности просто «функции».

• Оболочка и инструменты (Shell and Utilities). Язык оболочки и доступные для

интерактивного использования и использования сценариями оболочки инструменты.

Хотя стандарты языков не являются захватывающим чтением, можно рассмотреть

покупку экземпляра стандарта С: он дает окончательное определение языка. Книги можно

приобрести в ANSI2 и в ISO3. (PDF-версия стандарта С вполне доступна.)

Стандарт POSIX можно заказать в The Open Group4. Исследуя в каталоге их изданий

элементы, перечисленные в «Спецификациях САЕ» («САЕ Specifications»), вы можете

найти отдельные страницы для каждой части стандарта (озаглавленные с «С031» по

«С034»). Каждая такая страница предоставляет свободный доступ к HTML версии

определенного тома.

Стандарт POSIX предназначен для реализации как Unix и Unix-подобных систем, так

и не-Unix систем. Таким образом, базовые возможности, которые он предоставляет,

составляют лишь часть возможностей, которые есть на системах Unix. Однако, стандарт POSIX

определяет также расширения - дополнительные возможности, например, для многопо-

точности или поддержки реального времени. 'Для нас важнее всего расширение Х/Ореп

System Interface (XSI), описывающее возможности исторических систем Unix.

По всей книге мы помечаем каждый API в отношении его доступности: ISO С, POSIX,

XSI, только GLIBC или как нестандартный, но широко доступный.

http: / /www. ans i . org - Примеч. автора.

http : / /www. iso . ch - Примеч. автора.

http : / /www. opengroup .org - Примеч. автора.

10 Предисловие

Возможности и мощь: программы GNU

Ограничив себя лишь оригинальным кодом Unix, можно было бы получить

интересную историческую книгу, но она была бы не очень полезна в XXI веке. Современные

программы не имеют тех же ограничений (памяти, мощности процессора, дискового

пространства и скорости), которые были у ранних систем Unix. Более того, они должны

работать в многоязычном мире - ASCII и американского английского недостаточно.

Что еще важнее, одной из главных свобод, выдвинутых явным образом Фондом

бесплатных программ (Free Software Foundation) и проектом GNU5, является «свобода

обучения». Программы GNU предназначены для обеспечения большого собрания хорошо

написанных программ, которые программисты среднего уровня могут использовать в качестве

источника для своего обучения.

Используя программы GNU, мы преследуем две цели: показать вам хорошо

написанный современный код, на котором вы будете учиться писать хорошие программы, а также

использовать API.

Мы считаем, что программное обеспечение GNU лучше, поскольку оно свободно

(в смысле «свободы», а не «бесплатного пива»N. Но признается также, что программное

обеспечение GNU часто также технически лучше соответствующих двойников в Unix,

и мы уделили место в разделе 1.4 «Почему программы GNU лучше», чтобы это объяснить.

Часть примеров кода GNU происходит из gawk (GNU awk). Главной причиной этого

является то, что это программа, с которой.мы очень знакомы, поэтому было просто

отобрать оттуда примеры. У нас нет относительно нее других притязаний.

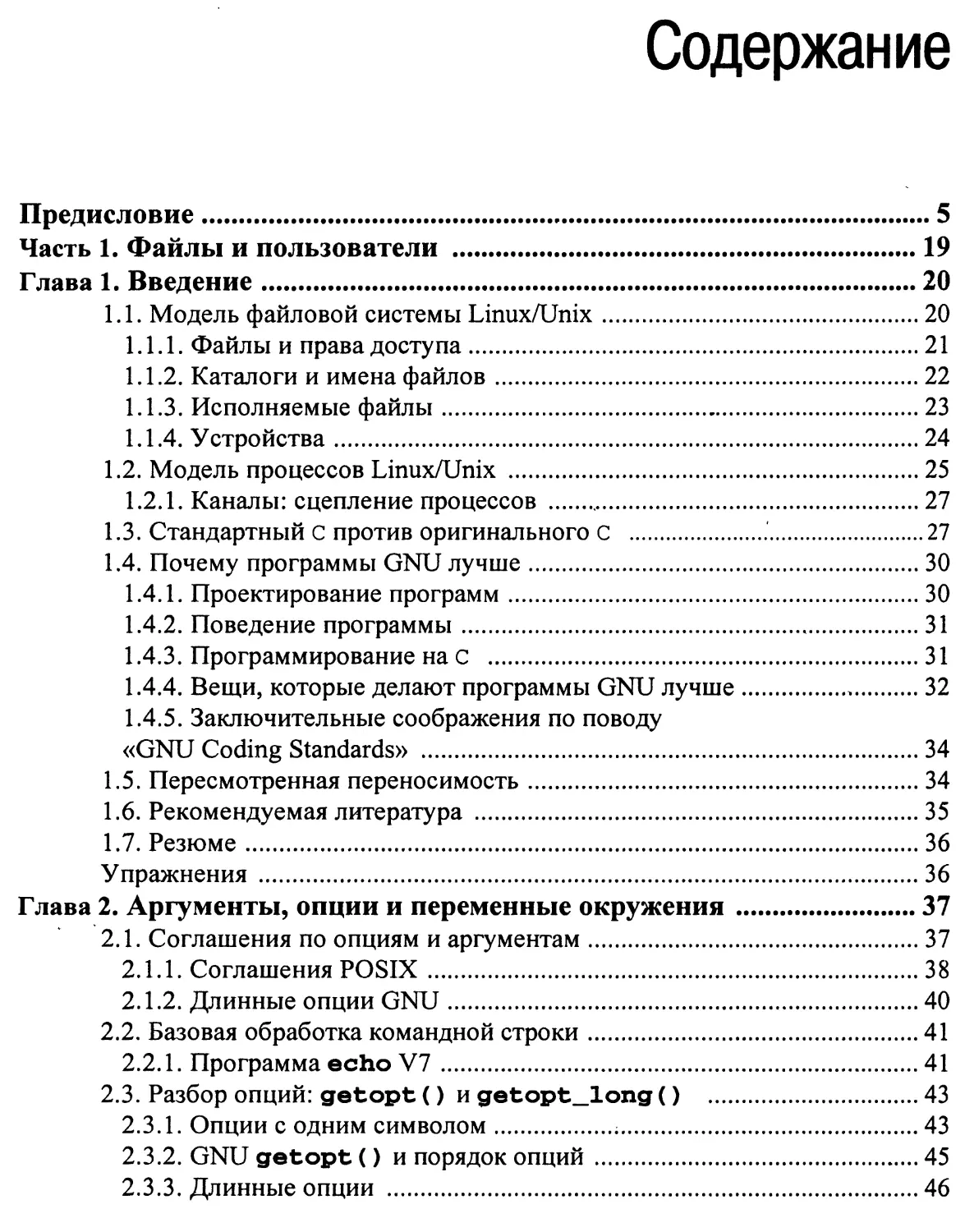

Обзор глав

Вождение автомобиля целостный процесс, включающий множество одновременных

задач. Во многих отношениях программирование по Linux похоже на это, требуя

понимания многих аспектов API, таких, как файловый ввод/вывод, метаданные файлов, каталоги,

хранение сведений о времени и т. д.

В первой части книги рассматривается достаточное количество этих отдельных

элементов, чтобы дать возможность изучить первую значительную программу, V7 Is. Затем мы

завершим наше обсуждение файлов и пользователей, рассмотрев иерархии файлов и

принципы работы файловых систем и их использование.

Глава 1, «Введение»,

описывает модели файлов и процессов Unix и Linux, рассматривает отличия оригинального

С от стандартного С 1990 г., а также предоставляет обзор принципов, которые делают

программы GNU в целом лучшими по сравнению со стандартными программами Unix.

http: / /www. gnu. org - Примеч. автора.

6 Игра слов: free - свободный, бесплатный. - Примеч. перев.

Обзор глав

11

Глава 2, «Аргументы, опции и переменные окружения»; :'< П :i

описывает, как С программа получает доступ к аргументам и опциям командной строки

и обрабатывает их, а также объясняет, как работать с переменными окружения.

Глава 3, «Управление памятью на уровне пользователя»,

предоставляет обзор различных видов используемой памяти, доступной работающему

процессу. Управление памятью на уровне пользователя является основным для каждого

нетривиального приложения, поэтому важно понять это с самого начала.

Глава 4, «Файлы и файловый ввод/вывод»,

обсуждает базовый файловый ввод/вывод, показывая, как создавать и использовать

файлы. Понимание этого важно для всего последующего материала.

Глава 5, «Каталоги и слуэюебные данные файлов»,

описывает, как работают каталоги, прямые и символические ссылки. Затем описываются

служебные данные файлов, такие, как владелец, права доступа и т. д., а также освещается

работа с каталогами.

Глава 6, «Общие библиотечные интерфейсы - часть 1»,

рассматривает первый набор интерфейсов общего программирования, которые будут нам

нужны для эффективного использования служебных данных файлов.

Глава 7, «Соединяя все вместе: is»,

связывает воедино все рассмотренное до сих пор, рассматривая программу V7 Is.

Глава 8, «Файловые системы и обходы каталогов»,

описывает, как монтируются и демонтируются файловые системы и как программа может

получить сведения о том, что смонтировано в системе. В главе описывается также, как

программа может легко «обойти» всю иерархию файлов, предпринимая в отношении

каждого встреченного объекта необходимые действия.

Вторая часть книги имеет дело с созданием и управлением процессами, межпроцессным

взаимодействием посредством каналов и сигналов, ГО пользователей и групп и

дополнительными интерфейсами общего программирования. Далее в книге сначала описываются

интернационализация с использованием GNU gettext, а затем несколько расширенных API.

Глава 9, «Управление процессами и каналы»,

рассматривает создание процесса, исполнение программы, межпроцессное

взаимодействие (IPC) с использованием каналов и управление дескрипторами файлов, включая

неблокирующий ввод/вывод.

Глава 10, «Сигналы»,

обсуждает сигналы, упрощенную форму межпроцессного взаимодействия. Сигналы играют

также важную роль в управлении родительским процессом порожденных процессов.

12

Предисловие

Глава 77, «Права доступа и ID пользователей и групп», ". *

рассматривает, как идентифицируются процессы,и файлы, как работает проверка прав

доступа и как работают механизмы setuid и setgid.

Глава 12, «Общие библиотечные интерфейсы - часть 2»,

рассматривает оставшуюся часть общих API; многие из них более специализированы, чем

первый общий набор API.

Глава 13, «Интернационализация и локализация»,

объясняет, как почти без усилий обеспечить работу ваших программ на нескольких языках.

Глава 14, «Расширенные интерфейсы»,

описывает несколько расширенных версий интерфейсов, освещенных в предыдущих

главах, а также более подробно освещает блокировку файлов.

Мы завершаем книгу главой об отладке, поскольку (почти) никто не может сделать все

правильно с первого раза, и рекомендуем финальный проект для закрепления ваших

знаний по рассмотренным в данной книге API.

Глава 15, «Отладка»,

описывает основы отладчика GDB, передает как можно больше нашего опыта в этой об-

ласти и рассматривает несколько полезных инструментов для осуществления различных

видов отладки.

Глава 16, «Проект, связывающий все воедино»,

представляет значительный проект по программированию, который использует почти все,

рассмотренное в книге.

Несколько приложений освещают представляющие интерес темы, включая лицензии

для использованного в данной книге исходного кода.

Приложение А, «Научитесь программированию за десять лет»,

ссылается на знаменитое высказывание: «Москва не сразу строилась»7. Также и квалификация

в Linux/Uftix и понимание этих систем приходит лишь со временем и практикой. С этой целью

мы включили это эссе Петера Норвига, которое мы горячо рекомендуем.

Прилоэюение Д «Лицензия Caldera для старой Unix»,

охватывает исходный код Unix, использованный в данной книге.

Приложение С, «Общедоступная лицензия GNU»,

охватывает исходный код GNU, использованный в данной книге.

В оригинале: «Rome wasn't built in a day». - Примеч. перев.

Соглашения об обозначениях 13

Соглашения об обозначениях

Как и в любой книге на компьютерную тему, для передачи информации мы

используем определенные соглашения об обозначениях. Определения или первое использование

термина выделяется курсивом, как слово «Определения» в начале этого предложения.

Курсив используется также для выделения, для цитирования других работ и комментариев

в примерах. Переменные элементы, такие, как аргументы или имена файлов, выглядят

таким образом. Иногда мы используем жирный шрифт, когда нужно усилить мысль.

Вещи, находящиеся на компьютере, обозначаются моноширинными шрифтом, как

в случае имен файлов (foo.c) и названий команд (Is, grep). Короткие фрагменты,

которые вы вводите, дополнительно заключаются в одинарные кавычки: 4 s -1 *.с\

$ и > являются первичным и вторичным приглашениями оболочки Борна и

используются при отображении интерактивных примеров. Ввод пользователя выделяется

другим шрифтом от обычного вывода компьютера в примерах. Примеры выглядят

следующим образом:

$ Is -1 /* Просмотр файлов. Опция - цифра 1, а не буква 1 */

foo

bar

baz

Мы предпочитаем оболочку Борна и ее варианты (ksh93, Bash) по сравнению с

оболочкой С; соответственно на всех наших примерах показана лишь оболочка Борна. Знайте,

что правила применения кавычек и переноса на следующую строку в оболочке С другие;

если вы используете ее, то на свой страх и риск!8

При ссылках на функции в программах мы добавляем к имени функции пустую пару

скобок: print f (), strcpy (). При ссылке на справочную страницу (доступную по

команде man), мы следуем стандартному соглашению Unix по написанию имени команды или

функции курсивом, а раздела- в скобках после имени обычным шрифтом: awk(l), printfl})9.

Где получить исходные коды Unix и GNU

Вы можете захотеть получить копии программ, которые мы использовали в данной книге,

для своих собственных экспериментов и просмотра. Весь исходный код доступен через

Интернет, а ваш дистрибутив GNU/Linux содержит исходный код для инструментов GNU.

См. справочные страницы csh(\) и tcsh(\) и книгу Using csh & tcsh, by Paul DuBois, O'Reilly & Associates,

Sebastopol, CA, USA, 1995. ISBN: 1-56592-132-1. - Примеч. автора.

Соответствующие справочные страницы можно посмотреть с помощью man 1 awk и man 3 printf. -

Примеч. науч. ред.

14

Предисловие

Код Unix

Архивы различных «древних» версий Unix поддерживаются Обществом наследства

Ш1Х (The UNIX Heritage Society -TUHS), http: / /www. tuhs . org.

Наибольший интерес представляет возможность просматривать архив старых

исходных кодов Unix через веб. Начните с http:7/minnie.tuhs.org/UnixTree/. Все

примеры кода в данной книге из седьмого издания исследовательской системы UNIX,

известной также как «V7».

Сайт TUHS физически расположен в Австралии, хотя имеются зеркала архива по

всему миру - см. http://www.tuhs.org/archive__sites.html. Эта страница

также указывает, что архив доступен для зеркала через rsync. (Если у вас нет rsync,

см. http: / /rsync . samba. org/: это стандартная утилита на системах GNU/Linux.)

Чтобы скопировать весь архив, потребуется примерно 2-3 гигабайта дискового

пространства. Для копирования архива создайте пустой каталог, а в нем выполните

следующие команды:

mkdir Applications 4BSD PDP-11 PDP-11/Trees VAX Other

rsync -avz minnie.tuhs.org::UA_Root . .

rsync -avz minnie.tuhs.org::UA__Applications Applications

rsync -avz minnie.tuhs.org::UA_4BSD 4BSD

rsync -avz minnie. tuhs. org: :UA_lPDP 11 PDP-11

rsync -avz minnie.tuhs.org::UA_PDPll_Trees PDP-11/Trees

rsync -avz minnie.tuhs.org::UA_VAX VAX

rsync -avz minnie.tuhs.org::UA_0ther Other

Вы можете пропустить копирование каталога Trees, который содержит извлечения

из нескольких версий Unix и занимает на диске около 700 мегабайт.

В рассылке TUHS можно также поинтересоваться, нет ли поблизости от вас кого-

нибудь, кто мог бы предоставить вам архив на CD-ROM, чтобы избежать пересылки по

Интернету такого большого количества данных.

Группа в Southern Storm Software, Pty. Ltd. в Австралии «модернизировала» часть кода

уровня пользователя V7, так что его можно откомпилировать и запустить на современных

системах, особенно на GNU/Linux. Этот код можно загрузить с их веб-сайта10.

Интересно отметить, что код V7 не содержит в себе каких-либо уведомлений об авторских

правах или разрешениях. Авторы писали код главным образом для себя и своего исследования,

оставив проблемы разрешений отделу корпоративного лицензирования AT&T.

http: / /www. southern-storm. com. au/v7upgrade. html - Примеч. автора.

Где получить исходные коды Unix и GNU

15

Код GNU

Если вы используете GNU/Linux, ваш дистрибутив поступит с исходным кодом,

предположительно в формате, используемом для упаковки (файлы RPM Red Hat, файлы DEB

Debian, файлы . tar. gz Slackware и т. д.) Многие примеры в книге взяты из GNU

Coreutils, версия 5.0. Найдите соответствующий CD-ROM для своего дистрибутива GNU/

Linux и используйте для извлечения кода соответствующий инструмент. Или следуйте для

получения кода инструкциям в следующих нескольких абзацах.

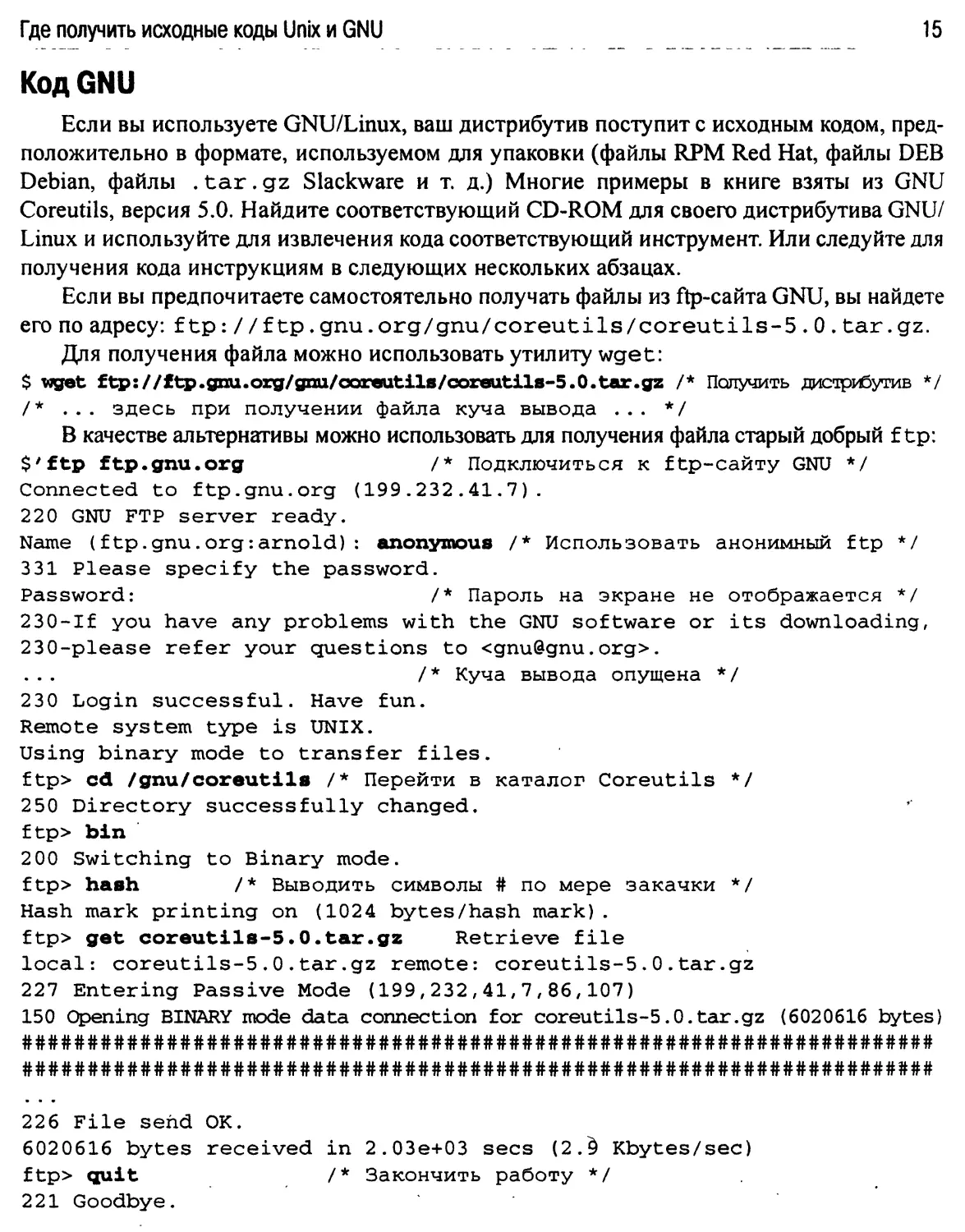

Если вы предпочитаете самостоятельно получать файлы из ftp-сайта GNU, вы найдете

его по адресу: ftp: //ftp.gnu.org/gnu/coreutils/coreutils-5 . О . tar.gz.

Для получения файла можно использовать утилиту wget:

$ wget ftp: //ftp.gnu.org/gna/cx3reutil8/ooreutils-5.0 .tar.gz /* Получить дистрибутив */

/*.... здесь при получении файла куча вывода ... */

В качестве альтернативы можно использовать для получения файла старый добрый ftp:

$'ftp ftp.gnu.org /* Подключиться к ftp-сайту GNU */

Connected to ftp.gnu.org A99.232.41.7).

220 GNU FTP server ready.

Name (ftp.gnu.org:arnold): anonymous /* Использовать анонимный ftp */

3 31 Please specify the password.

Password: /* Пароль на экране не отображается */

230~If you have any problems with the GNU software or its downloading,

230-please refer your questions to <gnu@gnu.org>.

... /* Куча вывода опущена */

230 Login successful. Have fun.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> cd /gnu/coreutils /* Перейти в каталог Coreutils */

250 Directory successfully changed.

ftp> bin

200 Switching to Binary mode.

ftp> hash /* Выводить символы # по мере закачки */

Hash mark printing on A024 bytes/hash mark).

ftp> get coreutils-5.0.tar.gz Retrieve file

local: coreutils-5.0.tar.gz remote: coreutils-5.0.tar.gz

227 Entering Passive Mode A99,232,41,7,86,107)

150 Opening BINARY mode data connection for coreutils-5.0.tar.gz F020616 bytes)

######################################################################

######################################################################

226 File send OK.

6020616 bytes received in 2.03e+03 sees B.§ Kbytes/sec)

ftp> quit /* Закончить работу */

221 Goodbye.

16

Предисловие

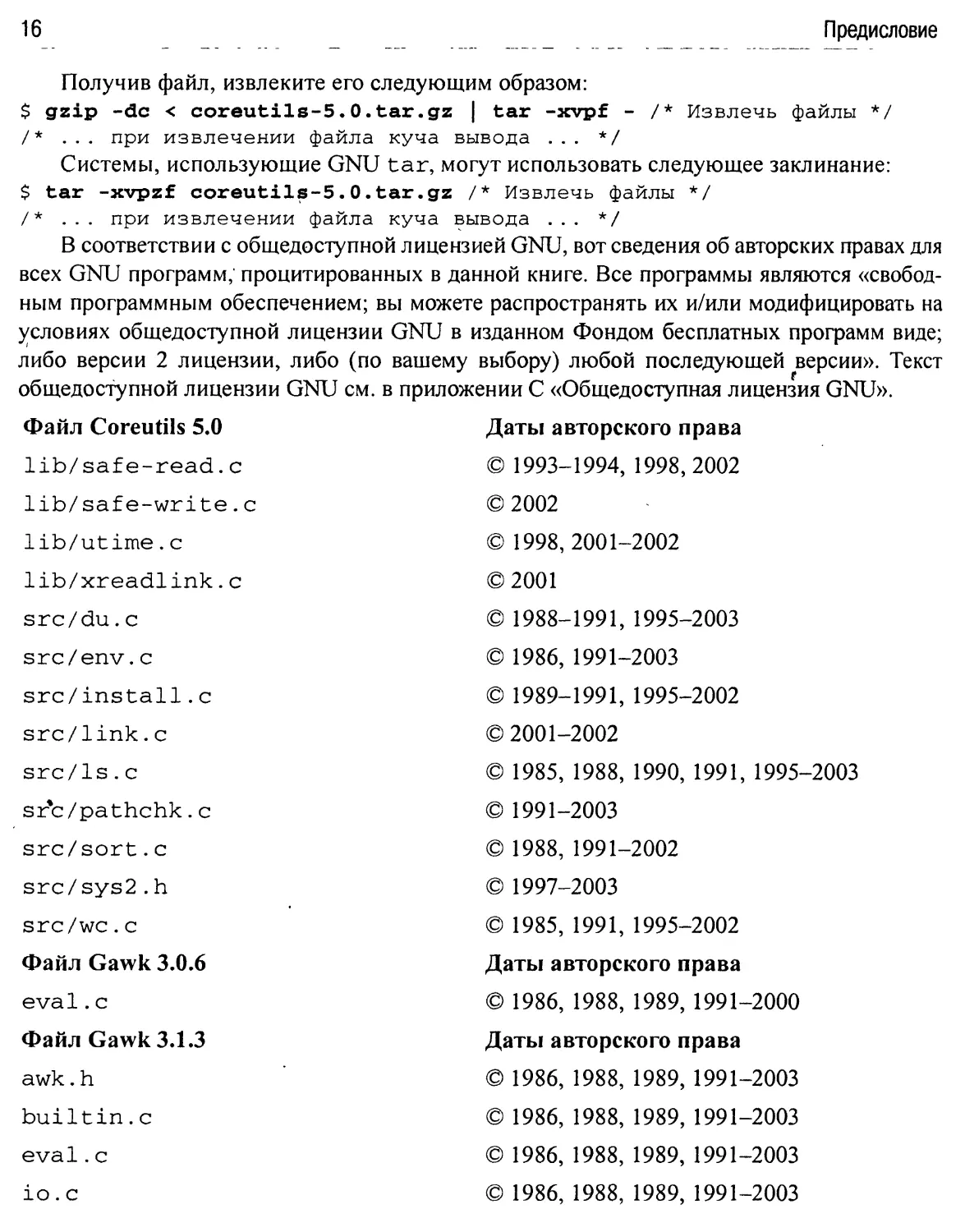

Получив файл, извлеките его следующим образом:

$ gzip -de < coreutils-5.0. tar.gz | tar *-xvpf - /* Извлечь файлы */

/* ... при извлечении файла куча вывода ... */

Системы, использующие GNU tar, могут использовать следующее заклинание:

$ tar -xvpzf coreutils-5.0.tar.gz /* Извлечь файлы */

/* ... при извлечении файла куча вывода ... */

В соответствии с общедоступной лицензией GNU, вот сведения об авторских правах для

всех GNU программ, процитированных в данной книге. Все программы являются

«свободным программным обеспечением; вы можете распространять их и/или модифицировать на

условиях общедоступной лицензии GNU в изданном Фондом бесплатных программ виде;

либо версии 2 лицензии, либо (по вашему выбору) любой последующей версии». Текст

общедоступной лицензии GNU см. в приложении С «Общедоступная лицензия GNU».

Файл Coreutils 5.0

lib/safe-read.с

lib/safe-write.с

lib/utime.c

lib/xreadlink.с

src/du.c

sre/env.с

src/install.с

src/link.с

src/ls.с

srWpathchk.c

sre/sort.с

src/sys2.h

sre/wc.с

Файл Gawk 3.0.6

eval.с

Файл Gawk 3.1.3

awk.h

builtin.c

eval.с

io. с

Даты авторского права

© 1993-1994, 1998,2002

© 2002

© 1998,2001-2002

© 2001

© 1988-1991, 1995-2003

© 1986, 1991-2003

© 1989-1991, 1995-2002

©2001-2002

© 1985, 1988, 1990, 1991, 1995-2003

© 1991-2003

© 1988, 1991-2002

© 1997-2003

© 1985, 1991, 1995-2002

Даты авторского права

© 1986, 1988, 1989, 1991-2000

Даты авторского права

© 1986, 1988, 1989, 1991-2003

© 1986, 1988, 1989, 1991-2003

© 1986, 1988, 1989, 1991-2003

© 1986, 1988, 1989, 1991-2003

Где получить примеры программ, использованные в данной книге

17

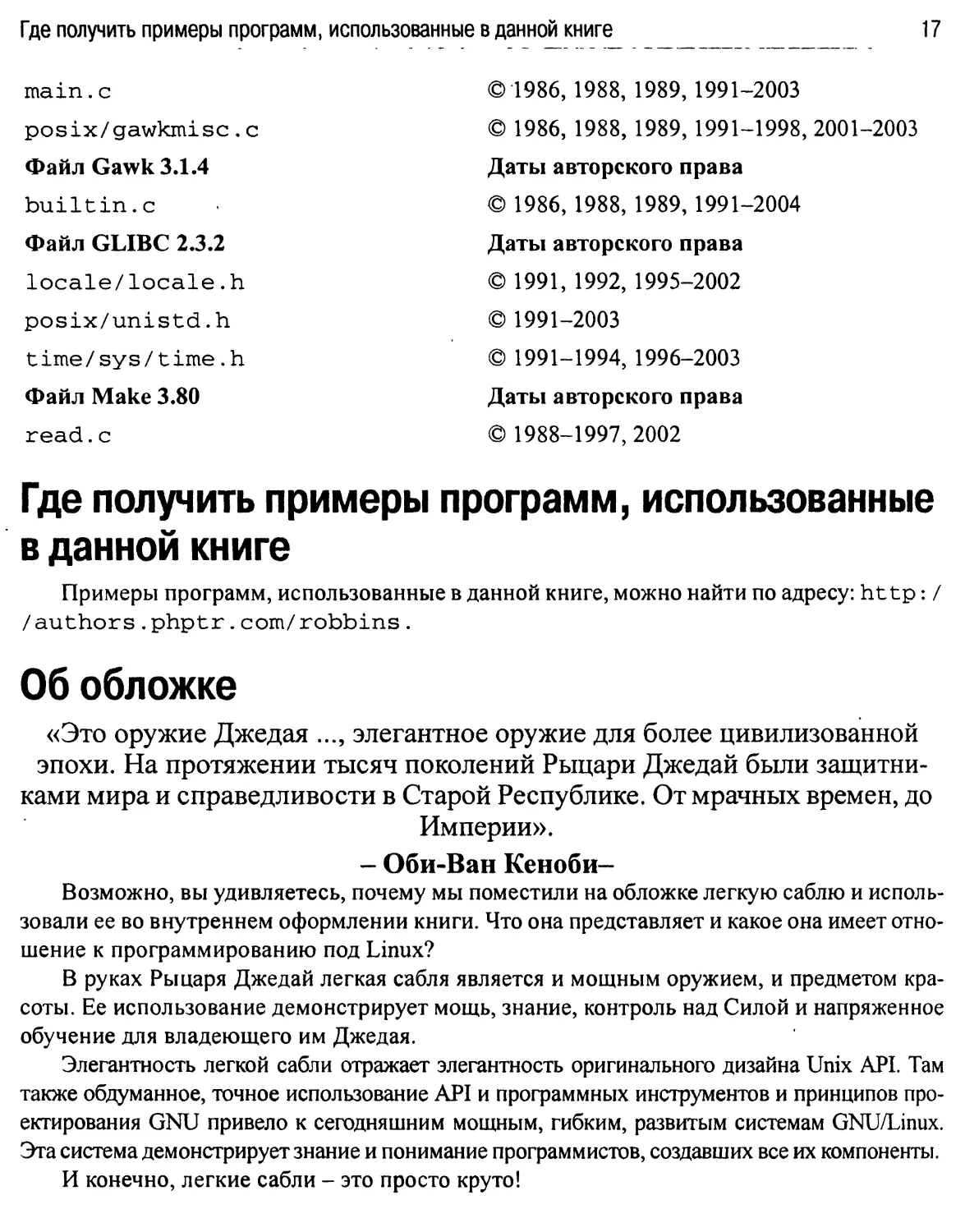

main, с © 1986, 1988, 1989, 1991-2003

posix/gawkmisc . с © 1986, 1988, 1989, 1991-1998, 2001-2003

Файл Gawk 3.1.4 Даты авторского права

builtin.c ©1986,1988,1989,1991-2004

Файл GLIBC 2.3.2 Даты авторского права

locale/ locale, h © 1991, 1992, 1995-2002

posix/unistd.h © 1991-2003

time/sys/time.h © 1991-1994, 1996-2003

Файл Make 3.80 Даты авторского права

read, с ©1988-1997,2002

Где получить примеры программ, использованные

в данной книге

Примеры программ, использованные в данной книге, можно найти по адресу: http: /

/authors.phptr.com/robbins.

06 обложке

«Это оружие Джедая ..., элегантное оружие для более цивилизованной

эпохи. На протяжении тысяч поколений Рыцари Джедай были

защитниками мира и справедливости в Старой Республике. От мрачных времен, до

Империи».

- Оби-Ван Кеноби-

Возможно, вы удивляетесь, почему мы поместили на обложке легкую саблю и

использовали ее во внутреннем оформлении книги. Что она представляет и какое она имеет

отношение к программированию под Linux?

В руках Рыцаря Джедай легкая сабля является и мощным оружием, и предметом

красоты. Ее использование демонстрирует мощь, знание, контроль над Силой и напряженное

обучение для владеющего им Джедая.

Элегантность легкой сабли отражает элегантность оригинального дизайна Unix API. Там

также обдуманное, точное использование API и программных инструментов и принципов

проектирования GNU привело к сегодняшним мощным, гибким, развитым системам GNU/Linux.

Эта система демонстрирует знание и понимание программистов, создавших все их компоненты.

И конечно, легкие сабли - это просто круто!

18 Предисловие

Благодарности

Написание книги требует большого количества работы, а чтобы сделать это хорошо,

нужна помощь от многих людей. Д-р Brian W. Kernighan, д-р Doug Mcllroy, Peter Memishian

и Peter van der Linden сделали рецензию первоначального предложения. David J. Agans, Fred

Fish, Don Marti, Jim Meyering, Peter Norvig и Julian Seward достали разрешения на

воспроизведение различных элементов, процитированных по всей книге. Спасибо Geoff Collyer,

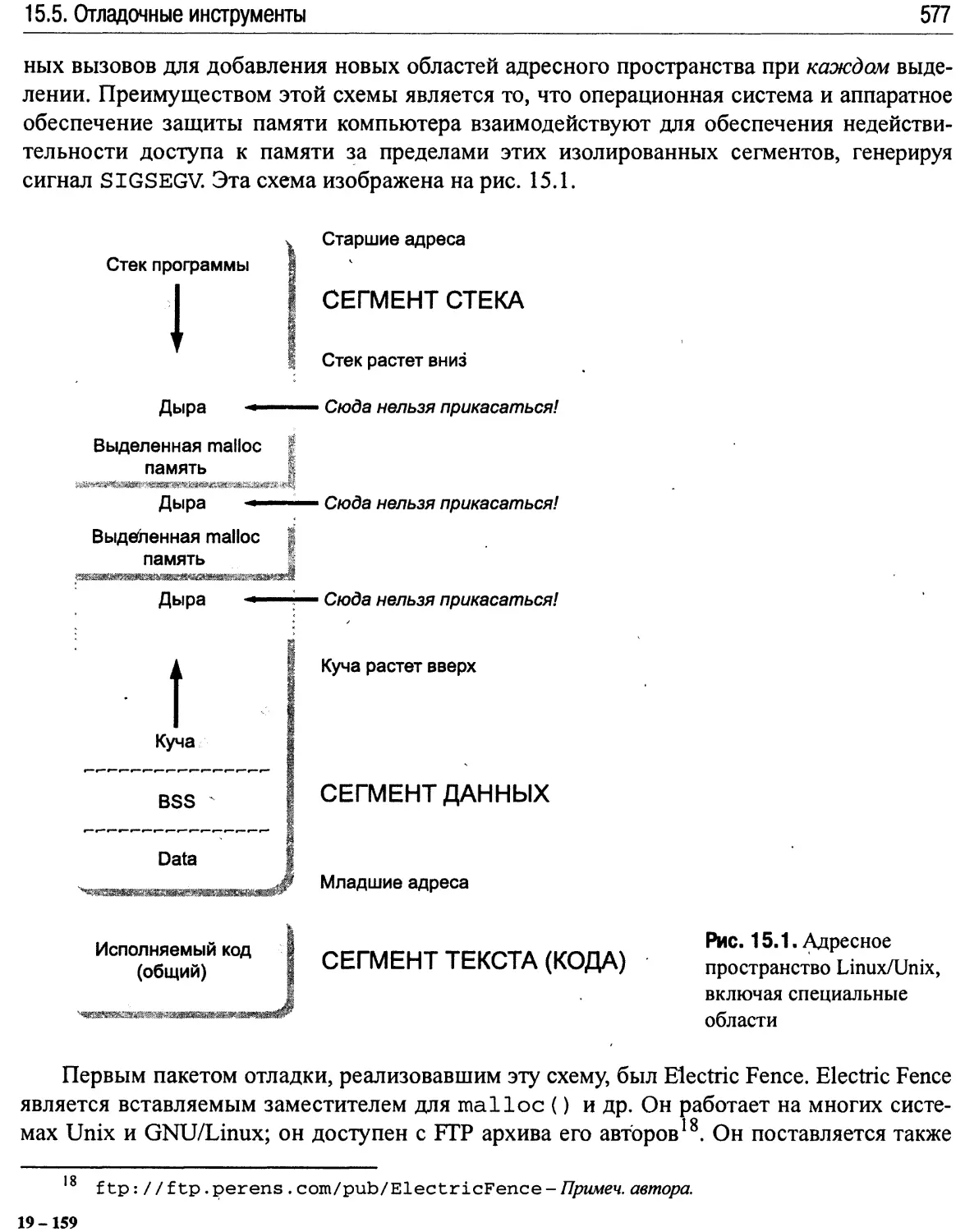

Ulrich Drepper, Yosef Gold, д-ру C.A.R. (Tony) Hoare, д-ру Manny Lehman, Jim Meyering, д-ру

Dennis M. Ritchie, Julian Seward, Henry Spencer и д-ру Wladyslaw M. Turski за

предоставление множества полезной общей информации. Спасибо также другим членам группы GNITS:

Karl Berry, Akim DeMaille, Ulrich Drepper, Greg McGary, Jim Meyering, Francois Pinard и Tom

Tromey, которые предоставили полезную обратную связь относительно хорошей практики

программирования. Karl Berry, Alper Ersoy и д-р Nelson H.F. Beebe предоставили ценную

техническую помощь по Texinfo и DocBook/XML.

Хорошие технические обзоры не только гарантируют, что автор использует

правильные факты, они также гарантируют, что он тщательно обдумывает свое представление.

Д-р Nelson H.F. Beebe, Geoff Collyer, Russ Cox, Ulrich Drepper, Randy Lechlitner, д-р Brian

W. Kernighan, Peter Memishian, Jim Meyering, Chet Ramey и Louis Taber работали в

качестве технических рецензентов для всей книги. Д-р Michael Brennan предоставил

полезные комментарии для главы 15. Их рецензии принесли пользу как содержанию, так

и многим примерам программ. Настоящим я благодарю их всех. Как обычно говорят

в таких случаях большинство авторов, «все оставшиеся ошибки мои».

Я особенно хотел бы поблагодарить Mark Taub из Pearson Education за инициирование

этого проекта, за его энтузиазм Для этой серии и за его помощь и советы по мере

прохождения книги через различные ее стадии. Anthony Gemmellaro сделал феноменальную

работу по реализации моей идеи для обложки, а внутренний дизайн Gail Cocker

великолепен. Faye Gemmellaro сделал процесс производства вместо рутины приятным. Dmitry

Kirsanov и Alina Kirsanova сделали рисунки, макеты страниц и предметный указатель;

работать с ними было одно удовольствие.

Наконец, моя глубочайшая благодарность жене Мириам за ее поддержку и ободрение

во время написания книги.

Арнольд Роббинс

NofAyalon

ИЗРАИЛЬ

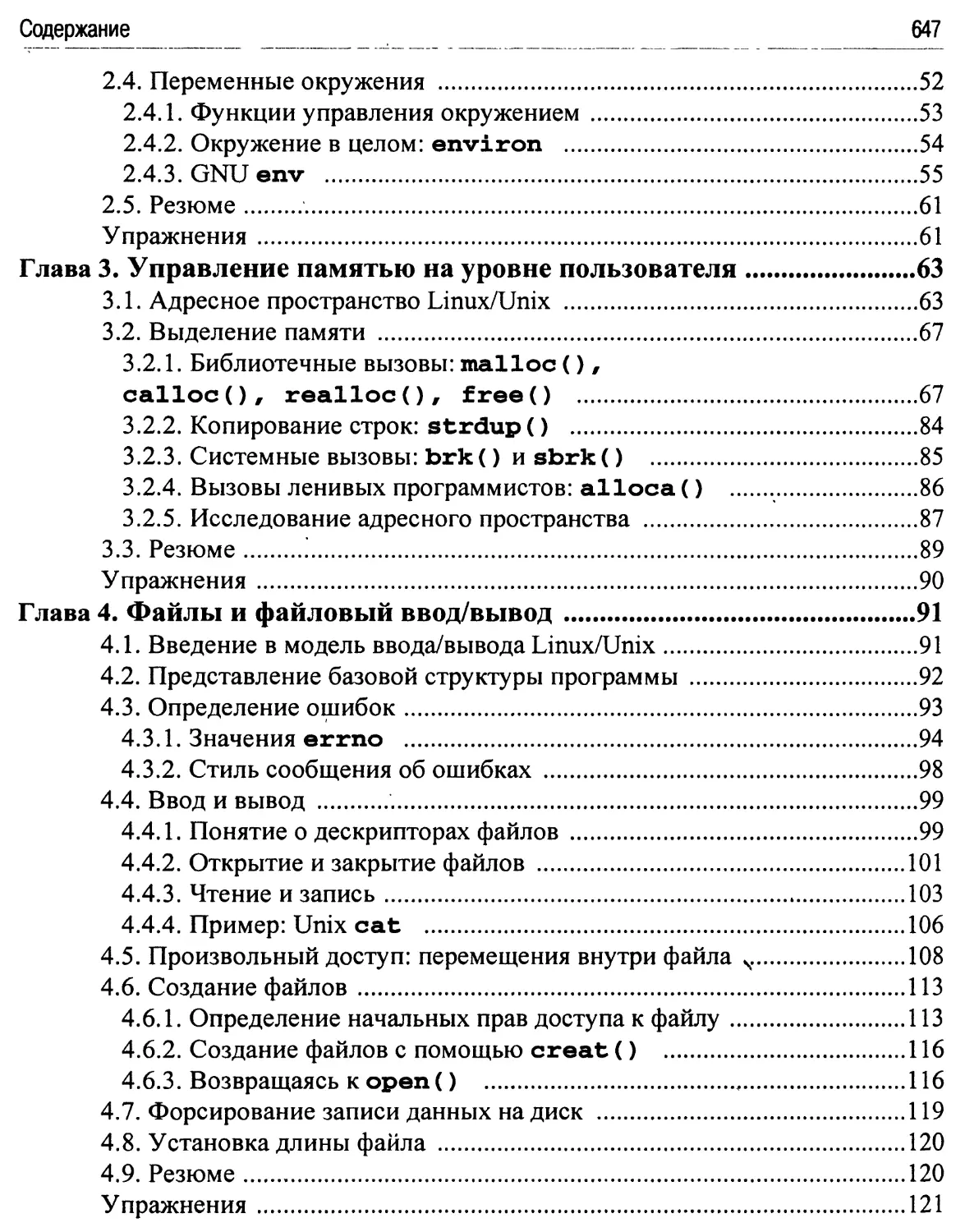

Часть 1 Файлы и пользователи

Глава 1. Введение - - 20

Глава 2. Аргументы, опции и переменные окружения .--.-- 37

Глава 3. Управление памятью на уровне пользователя 63

Глава 4. Файлы и файловый ввод/вывод 91

Глава 5. Каталоги и служебные данные файлов - -123

Глава &. Общие библиотечные интерфейсы - часть 1 167

Глава 7. Соединяя все вместе: Is 205

Глава 8. Файловые системы и обходы каталогов - - - 224

Глава 1 Введение

В этой главе:

1.1. Модель файловой системы Linux/Unix 20

1.2. Модель процессов Linux/Unix . .. . .25

1.3. Стандартный С против оригинального С ?........... ,27

1.4. Почему программы GNU лучше 30

1.5. Пересмотренная переносимость , 34

1.6. Рекомендуемая литература 35

1.7. Резюме 36

И/сли есть одна фраза, резюмирующая важнейшие понятия GNU/Linux (а следовательно,

и Unix), это «файлы и процессы». В данной главе мы рассмотрим модели файлов и

процессов в Linux. Их важно понять, потому что почти все системные вызовы имеют

отношение к изменению какого-либо атрибута или части состояния файла или процесса.

Далее, поскольку мы будем изучать код в обеих стилях, мы кратко рассмотрим

главные различия между стандартным С 1990 г. и первоначальным С. Наконец, мы довольно

подробно обсудим то, что делает GNU-программы «лучше» - принципы

программирования, использование которых в коде мы увидим.

В данной главе содержится ряд умышленных упрощений. Детали в подробностях будут

освещены по мере продвижения по книге. Если вы уже являетесь специалистом в Linux,

пожалуйста, простите нас.

1.1. Модель файловой системы Linux/Unix

Одной из движущих целей первоначального проекта Unix была простота. Простые

понятия легко изучать и использовать. Когда понятия переведены в простые API, легко

проектировать, писать и отлаживать простые программы. Вдобавок, простой код часто

занимает меньше места и он более эффективен, чем более усложненные проекты.

Поиск простоты направлялся двумя факторами. С технической точки зрения,

первоначальные миникомпьютеры PDP-11, на которых разрабатывалась Unix, имели маленькое

адресное пространство: 64 килобайта на меньших системах, 64 Кб кода и 64 Кб данных на

больших. Эти ограничения относились не только к обычным программам (так

называемому коду уровня пользователя), но и к самой операционной системе (коду уровня ядра).

Поэтому не только «Маленький - значит красивый» в эстетическом смысле, но

«Маленький - значит красивый», потому что не было другого выбора!

1.1. Модель файловой системы Linux/Unix

21

Вторым фактором была отрицательная реакция на современные коммерческие

операционные системы, которые были без надобности усложнены, со сложными командными

языками, множеством разновидностей файлового ввода-вывода и слабой общностью или

гармонией. (Стив Джонсон однажды заметил: «Использование TSO подрбно линанию

мертвого кита на побережье», TSO - это как раз одна из только что описанных

бестолковых систем с разделением времени .для мэйнфреймов.)

1.1.1. Файлы и права доступа

Файловая модель Unix проста, как фраза: файл - это линейный поток байтов. Точка.

Операционная система не накладывает на файлы никаких предопределенных структур; ни

фиксированных или переменных размеров записей, ни индексированных файлов, ничего.

Интерпретация содержимого файла целиком оставлена приложению. (Это не совсем верно,

как мы вскоре увидим, но для начала достаточно близко к истине.)

Если у вас есть файл, вы можете сделать с данными в файле три вещи: прочитать,

записать или исполнить их.

Unix разрабатывался для миникомпьютеров с разделением времени; это предполагает

наличие с самого начала многопользовательского окружения. Раз есть множество

пользователей, должно быть возможным указание прав доступа к файлам: возможно,

пользователь jane является начальником пользователя fred, и jane не хочет, чтобы fred

прочел последние результаты аттестации.

В целях создания прав доступа пользователи подразделяются на три различные

категории: владелец файла; группа пользователей, связанная с данным файлом (вскоре будет

пояснено); и остальные пользователи. Для каждой из этих категорий каждый файл имеет

отдельные, связанные с этим файлом, биты прав доступа, разрешающие чтение, запись

и исполнение. Эти разрешения отображаются в первом поле вывода команды 'Is -Г: ,

$ 1* -I progex.texi

-rw-r—г— 1 arnold devel 5614 F@b 24 18:02 progex,texi

Здесь arnold и devel являются соответственно владельцем и группой файла

progex.texi, a -rw-r—r— является строкой типа файла и прав доступа. Для

обычного файла первым символом будет дефис, для каталогов - d, а для других видов

файлов - небольшой набор других символов, которые пока не имеют значения. Каждая

последующая тройка символов представляют права на чтение, запись и исполнение для

владельца, группы и «остальных» соответственно.

В данном примере файл progex, texi может читать и записывать владелец файла,

а группа и остальные пользователи могут только читать. Дефисы означают отсутствие

разрешений, поэтому этот файл никто не может исполнить, а группа и остальные

пользователи не могут в него записывать.

Владелец и группа файла хранятся в виде числовых значений, известных как

идентификаторпользователя (user ID - UID) и идентификатор группы (group ID ~ GID);

стандартные библиотечные функции, которые мы рассмотрим далее в книге, позволяют напечатать

эти значения в виде читаемых имен.

22

Глава 1. Введение

Владелец файла может изменить разрешения, используя команду chmod (change

mode - изменить режим). (Права доступа к файлу, по существу, иногда называют

«режимом файла».) Группу файла можно изменить с помощью команд chgrp (change group -

изменить группу) и chown (change owner - сменить владельцаI.

Групповые права доступа были нацелены на поддержку совместной работы: хотя

определенным файлом может владеть один член группы или подразделения, возможно,

каждый член группы должен иметь возможность изменять его. (Рассмотрите совместный

маркетинговый доклад или данные исследования.)

Когда система проверяет доступ к файлу (обычно при открытии файла), если UID

процесса совпадает с UID файла, используются права доступа владельца файла. Если эти права

доступа запрещают операцию (скажем, попытка записи в файл с доступом -r--rw-rw-),

операция завершается неудачей; Unix и Linux не продолжают проверку прав доступа для

группы и других пользователей2. Это верно также, если UID различаются, но совпадают GID;

если права доступа группы запр»ещают операцию, она завершается неудачей.

Unix и Linux поддерживают понятие суперпользователя (superuser): это пользователь

с особыми привилегиями. Этот пользователь известен как root и имеет UID, равный 0.

root позволено делать все; никаких проверок, все двери открыты, все ящики отперты3.

(Это может иметь важные последствия для безопасности, которых мы будем касаться по

всей книге, но не будем освещать исчерпывающе.) Поэтому, даже если файл имеет режим

, root все равно может читать файл и записывать в него. (Исключением

является то, что файл нельзя исполнить. Но поскольку root может добавить право на

исполнение, это ограничение ничего не предотвращает.)

Модель прав доступа владелец/группа/другие, чтение/запись/исполнение проста, тем

не менее достаточно гибка, чтобы охватывать большинство ситуаций. Существуют

другие, более мощные, но и более сложные модели, реализованные на других системах, но ни

одна из них не стандартизирована достаточно хорошо и не реализована достаточно

широко, чтобы заслуживать обсуждения в общем руководстве, подобном этому.

1.1.2. Каталоги и имена файлов

Раз у вас есть файл, нужно где-то его хранить. В этом назначение каталога

(известного в системах Windows или Apple Macintosh под названием «папка»). Каталог является

особой разновидностью файла, связывающего имена файлов с метаданными, известными

как узлы (inodes). Каталоги являются особыми, поскольку их может обновлять лишь

операционная система путем описанных в главе 4, «Файлы и файловый ввод-вывод», сис-

1 Некоторые системы позволяют рядовым пользователям назначать владельцем их файла кого-нибудь еще,

таким образом «отдавая его». Детали определяются стандартом POSIX, но они несколько запутаны.

Обычная конфигурация GNU/Linux не допускает этого. - Примеч. автора.

2 Конечно, владелец всегда может изменить права доступа. Большинство пользователей не отменяют для себя

права на запись. - Примеч. автора.

3 Для этого правила есть несколько редких исключений, но все они выходят за рамки данной книги. - Примеч. автора

1.1. Модель файловой системы Linux/Unix

23

темных вызовов. Они особые также потому, что операционная система предписывает

формат элементов каталога.

Имена файлов могут содержать любой 8-битный байт, за исключением символа V

(прямой косой черты) и ASCII символа NUL, все биты которого содержат 0. Ранние Unix-

системы ограничивали имена 14 байтами; современные системы допускают отдельные

имена файлов вплоть до 255 байтов.

Узел содержит всю информацию о файле, за исключением его имени: тип, владелец,

группа, права допуска, размер, времена изменения и доступа. Он хранит также

размещение на диске блоков, содержащих данные файла. Все это данные о файле, а не данные

самого файла, отсюда термин метаданные.

Права доступа к каталогам пб сравнению с правами доступа к файлам имеют

несколько другой смысл. Разрешение на чтение означает возможность поиска в каталоге; т. е. его

просмотр с целью определить, какие файлы в нем содержатся. Разрешение на запись дает

возможность создавать и удалять файлы в каталоге. Разрешение на исполнение означает

возможность прохода через каталог при открытии или ином доступе к содержащемуся

файлу или подкаталогу.

^ЗАМЕЧАНИЕ. Если у вас есть разрешение на запись в каталог, вы можете удалять

I файлы из этого каталога, даже если они не принадлежат вам! При интерактивной

Iработе команда rm отмечает это, запрашивая в таком случае подтверждение.

I Каталог / tmp имеет разрешение на запись для каждого, но ваши файлы в I tmp

{находятся вполне в безопасности, поскольку /tmp обычно имеет установленный так

{называемый «липкий» (sticky) бит:

1$ Is -Id /tmp

Idrwxrwxrwt 11 root root 4096 May 15 17:11 /tmp

[Обратите внимание, что t находится в последней позиции первого поля. В

большинстве каталогов в этом месте стоит х. При установленном «липком» бите ваши

{файлы можете удалять лишь вы, как владелец файла, или root. (Более детально

\это обсуэ/сдается в разделе 11.2.5, «Каталоги и липкий бит».)

1.1.3. Исполняемые файлы

Помните, мы говорили, что операционная система на накладывает структуру на файлы?

Мы уже видели, что это было невинной ложью относительно каталогов. Это же относится

к двоичным исполняемым файлам. Чтобы запустить программу, ядро должно знать, какая

часть файла представляет инструкции (код), а какая - данные. Это ведет к понятию формата

объектного файла, которое определяет, как эти данные располагаются внутри файла на диске!

Хотя ядро запустит лишь файлы, имеющие соответствующий формат, создание таких

файлов задача утилит режима пользователя. Компилятор с языка программирования

(такого как Ada, Fortran, С или C++) создает объектные файлы, а затем компоновщик или

загрузчик (обычно с именем Id) связывает объектные файлы с библиотечными функциями

для окончательного создания исполняемого файла. Обратите внимание, что даже если все

24

Глава 1. Введение

нужные биты в файле размещены в нужных местах, ядро не запустит его, если не

установлен соответствующий бит, разрешающий исполнение (или хотя бы один исполняющий

бит для root).

Поскольку компилятор, ассемблер и загрузчик являются инструментами режима

пользователя, изменить со временем по мере необходимости форматы объектных файлов

(сравнительно) просто; надо только «научить» ядро новому формату, и он может быть использован.

Часть ядра, загружающая исполняемые файлы, относительно невелика, и это не является

невозможной задачей. Поэтому форматы файлов Unix развиваются с течением времени.

Первоначальный формат был известен как a.out (Assembler OUTput- вывод сборщика).

Следующий формат, до сих пор использующийся в некоторых коммерческих системах, известен

как COFF (Common Object File Format- общий формат объектных файлов), а современный,

наиболее широко использующийся формат - ELF (Extensible Linking Format - открытый

формат компоновки). Современные системы GNU/Linux используют ELF.

Ядро распознает, что исполняемый файл содержит двоичный объектный код, проверяя

первые несколько байтов файла на предмет совпадения со специальными магическими

числами. Это последовательности двух или четырех байтов, которые ядро распознает

в качестве специальных. Для обратной совместимости современные Unix-системы

распознают несколько форматов. Файлы ELF начинаются с четырех символов «\177ELF».

Помимо двоичных исполняемых файлов, ядро поддерживает также исполняемые

сценарии (скрипты). Такой файл также начинается с магического числа: в этом случае, это два

обычных символа # ! . Сценарий является программой, исполняемой интерпретатором,

таким, как командный процессор, awk, Perl, Python или Tel. Строка, начинающаяся с #!,

предоставляет полный путь к интерпретатору и один необязательный аргумент:

#! /bin/awk -f

BEGIN {print, "riello, world"}

Предположим, указанное содержимое располагается в файле hello.awk и этот файл

исполняемый. Когда вы набираете хhello.awk', ядро запускает программу, как если бы

вы напечатали х /bin/awk -f he 11 о. awk7 .Любые дополнительные аргументы

командной строки также передаются программе. В этом случае, awk запускает программу и

отображает общеизвестное сообщение hello, world.

Механизм с использованием #! является элегантным способом скрыть различие между

двоичными исполняемыми файлами и сценариями. Если hello.awk переименовать

просто в hello, пользователь, набирающий 'hello', не сможет сказать (и, конечно,

не должен знать), что hello не является двоичной исполняемой программой.

1.1.4. Устройства

Одним из самых замечательных новшеств Unix было объединение файлового ввода-

вывода и ввода-вывода от устройств4. Устройства выглядят в файловой системе как

файлы, для доступа к ним используются обычные права доступа, а для их открытия, чте-

Эта особенность впервые появилась в Multics, но Multics никогда широко не использовался. - Примеч. автора.

1.2. Модель процессов Linux/Unix

25

ния, записи и закрытия используются те же самые системные вызовы ввода-вывода. Вся

«магия», заставляющая устройства выглядеть подобно файлам, скрыта в ядре. Это просто

другой аспект движущего принципа простоты в действии: мы можем выразить это как

никаких частных случаев для кода пользователя.

В повседневной практике, в частности, на уровне оболочки, часто появляются два

устройства: /dev/null и /dev/tty.

/dev/null является «битоприемником». Все данные, посылаемые /dev/null,

уничтожаются операционной системой, а все попытки прочесть отсюда немедленно

возвращают конец файла (EOF).

/dev/tty является текущим управляющим терминалом процесса - тем, который он

слушает, когда пользователь набирает символ прерывания (обычно CTRL-C) или

выполняет управление заданием (CTRL-Z).

Системы GNU/Linux и многие современные системы Unix предоставляют устройства

/dev/stdin, /dev/stdout и /dev/stderr, которые дают возможность указать

открытые файлы, которые каждый процесс наследует при своем запуске.

Другие устройства представляют реальное оборудование, такое, как ленточные и

дисковые приводы, приводы CD-ROM и последовательные порты. Имеются также программные

устройства, такие, как псевдотерминалы, которые используются для сетевых входов в

систему и систем управления окнами, /dev/console представляет системную консоль, особое

аппаратное устройство миникомпьютеров. В современных компьютерах /dev/console

представлен экраном и клавиатурой, но это может быть также и последовательный порт.

К сожалению, соглашения по именованию устройств не стандартизированы, и каждая

операционная система использует для лент, дисков и т. п. собственные имена. (К счастью,

это не представляет проблемы для того, что мы рассматриваем в данной книге.)

Устройства имеют в выводе х Is -1' в качестве первого символа b или с:

$ Is -1 /dev/tty /dev/hda

brw-rw 1 root disk 3, 0 Aug 31 02:31 /dev/hda

crw-rw-rw- 1 root root 5, 0 Feb 26 08:44 /dev/tty

Начальная xb' представляет блочные устройства, a sc' представляет символьные

устройства. Файлы устройств обсуждаются далее в разделе 5.4, «Получение информации о файлах».

1.2. Модель процессов Linux/Unix

Процесс является работающей программой5. Процесс имеет следующие атрибуты:

уникальный идентификатор процесса (PID);

родительский процесс (с соответствующим идентификатором, PPID);

идентификаторы прав доступа (UID, GID, набор групп и т. д.);

5 Процесс может быть приостановлен, в этом случае он не «работающий»; но он и не завершен. В любом

случае, на ранних этапах восхождения по кривой обучения не стоит быть слишком педантичным. - Примеч.

автора

26

Глава 1. Введение

отдельное от всех других процессов адресное пространство;

программа, работающая в этом адресном пространстве;

• текущий рабочий каталог D.');

• текущий корневой каталог (/; его изменение является продвинутой темой);

• набор открытых файлов, каталогов, или и того, и другого;

маска запретов доступа, использующаяся при создании новых файлов;

набор строк, представляющих окружение6;

приоритеты распределения времени процессора (продвинутая тема);

• установки для размещения сигналов (signal disposition) (продвинутая тема);

управляющий терминал (тоже продвинутая тема).

Когда функция main () начинает исполнение, все эти вещи уже помещены в

работающей программе на свои места. Для запроса и изменения каждого из этих

вышеназванных элементов доступны системные вызовы; их освещение является целью данной книги.

Новые процессы всегда создаются существующими процессами. Существующий процесс

называется родительским, а новый процесс - порожденным. При загрузке ядро вручную

создает первый, изначальный процесс, который запускает программу / sbin/ ini t;

идентификатор этого процесса равен 1, он осуществляет несколько административных функций. Все

остальные процессы являются потомками init. (Родительским процессом init является

ядро, часто обозначаемое в списках как процесс с ГО 0.)

Отношение порожденный-родительский является отношением один к одному; у

каждого процесса есть только один родитель, поэтому легко выяснить PID родителя.

Отношение родительский-порожденный является отношением один ко многим; каждый данный

процесс может создать потенциально неограниченное число порожденных. Поэтому для

процесса нет простого способа выяснить все PID своих потомков. (Во всяком случае, на

практике это не требуется.) Родительский процесс можно настроить так, чтобы он

получал уведомление при завершении порожденного процесса, он может также явным

образом ожидать наступления такого события.

Адресное пространство (память) каждого процесса отделена от адресного

пространства всех остальных процессов. Если два процесса не договорились явным образом

разделять память, один процесс не может повлиять на адресное пространство другого. Это

важно; это обеспечивает базовый уровень безопасности и надежности системы. (В целях

эффективности, система разделяет исполняемый код одной программы с правом доступа

только для чтения между всеми процессами, запустившими эту программу. Это прозрачно

для пользователя и запущенной программы.)

Текущий рабочий каталог - это каталог, относительно которого отсчитываются

относительные пути файлов (те, которые не начинаются с V). Это каталог, в котором вы

находитесь, когда набираете команду оболочки ' cd someplace'.

Так называемые переменные окружения. - Примеч. науч. ред.

1.3. Стандартный с против оригинального с

27

По соглашению, все программы запускаются с тремя уже открытыми файлами:

стандартным вводом, стандартным выводом и стандартной ошибкой. Это места, откуда

принимается ввод, куда направляется вывод и куда направляются сообщения об ошибках

соответственно. На протяжении этой книги мы увидим, как они назначаются.

Родительский процесс может открыть дополнительные файлы и сделать их доступными для

порожденных процессов; порожденный процесс должен каким-то образом-узнать, что они

есть, либо посредством какого-либо соглашения, либо через аргументы командной строки

или переменную окружения.

Окружение представляет собой набор строк, каждая в виде 'имя=значение '. Для запроса

и установки значений переменных окружения имеются специальные функции, а порожденные

процессы наследуют окружение своих родителей. Типичными переменными окружения

оболочки являются PATH и НОМЕ. Многие программы для управления своим поведением

полагаются на наличие и значения определенных переменных окружения.

Важно понять, что один процесс в течение своего существования может исполнить

множество программ. Все устанавливаемые системой атрибуты (текущий каталог, открытые

файлы, PID и т. д.) остаются теми же самыми, если только они не изменены явным образом.

Отделение «запуска нового процесса» от «выбора программы для запуска» является

ключевым нововведением Unix. Это упрощает многие операции. Другие операционные системы,

которые объединяют эти две операции, являются менее общими и их сложнее использовать.

1.2.1. Каналы: сцепление процессов

Без сомнения, вам приходилось использовать конструкцию (' |') оболочки для

соединения двух или более запущенных программ. Канал действует подобно файлу: один

процесс записывает в него, используя обычную операцию записи, а другой процесс считывает

из него с помощью операции чтения. Процессы (обычно) не знают, что их ввод/вывод

является каналом, а не обычным файлом.

Как ядро скрывает «магию» для устройств, заставляя их действовать подобно файлам, точно

так же оно проделывает эту работу для каналов, принимая меры по задержке записи в канал при

его наполнении и задержке чтения, когда нет ожидающих чтения данных.

Таким образом, принцип файлового ввода/выврда применительно к каналам служит

ключевым механизмом для связывания запущенных программ; не требуется никаких временных

файлов. Опять-таки общность и простота работы: никаких особых случаев для кода пользователя.

1.3. Стандартный С против оригинального С

В течение многих лет определение С де-факто можно было найти в первом издании

книги Брайана Кернигана и Денниса Ричи «Язык программирования С» (Brian Kernighan &

Dennis Ritchie, The С Programming Language). Эта книга описала С, как он существовал для

Unix и на системах, на которые его перенесли разработчики лаборатории Bell Labs.

На протяжении данной книги мы называем его как «оригинальный С», хотя обычным явля-

2&

Глава 1 < Введение

ется также название «С Кернигана и Ричи» («K&R С»), по именам двух авторов книги.

(Деннис Ричи разработал и реализовал С.)

Стандарт ISO С 1990 г.7 формализовал определения языка, включая функции библиотеки

С (такие, как printf () и f open ()). Комитет по стандартам С проделал замечательную

работу по стандартизации существующей практики и избежал введения новых возможностей,

с одним значительным исключением (и несколькими незначительными). Наиболее заметным

изменением языка было использование прототипов функций, заимствованных от C++.

Стандартные языки программирования С, C++ и Java используют прототипы функций

для объявлений и определений функций. Прототип описывает не только возвращаемое

значение функции, но также и число и тип ее аргументов. С прототипами компилятор

может выполнить проверку типов в точке вызова функции:

Объявление

extern int myfunc(struct my__struct *a,

struct my_struct *b,

double c, int d);

Определение

int myfunc (struct my__struct *a,

struct my_struet *b,

double c, int d)

{

}

struct my_struct s, t;

int j ;

/* Вызов функции, где-то в другом месте: */

j = my_func(& s, & t, 3.1415, 42);

Это правильный вызов функции. Но рассмотрите ошибочный вызов:

j = my_func(-l, -2,.0); /* Ошибочные число и типы аргументов */

Компилятор может сразу же определить этот вызов как неверный. Однако, в

оригинальном С функции объявляются без указания списка аргументов:

extern int myfunc(); /* Возвращает int, аргументы неизвестны */

Более того, определения функций перечисляют имена параметров в заголовке

функции, затем объявляют параметры перед телом функции. Параметры типа int о&ьявлять не

нужно, и если функция возвращает int, его тоже не нужно объявлять:

myfunc (a, b, с, d) /* Возвращаемый тип int*/

struct my_struct *a, *b;

double с; /.* Обратите внимание, нет объявления параметра d*/

7 Международный стандарт ISO/IEC 9899-1990 описывает разновидность языка С известную также как С89

или С90. - Примеч. науч. ред.

1.3. Стандартный с против оригинального с

29

{ ¦ '

}

Рассмотрите снова тот же ошибочный вызов функции: * j = my_f unc (-1, -2 , 0) ; '.

В оригинальном С у компилятора нет возможности узнать, что вы (ошибочно, полагаем) передали

myi_f unc () ошибочные аргументы. Подобные ошибочные вызовы обычно приводят к трудно

устранимым проблемам времени исполнения (таким, как ошибки сегментации, из-за чего программа

завершается), и для работы с такими вещами была создана программа Unix lint.

Поэтому, хотя прототипы функции и были радикальным отходом от существующей

практики, дополнительную проверку типов посчитали слишком важной, чтобы

обходиться без нее, и после небольшого сопротивления она была добавлена в язык.

Для С стандарта 1990 г. код, написанный в оригинальном стиле, является

действительным как для объявлений, так и для определений. Это дает возможность продолжать

компилировать миллионы строк существующего кода с помощью компилятора,

удовлетворяющего стандарту. Новый код, очевидно, должен быть написан с прототипами из-за

улучшенных возможностей проверки ошибок времени компилирования.

Стандарт С 1999^ г.8 продолжает допускать объявления и определения в оригинальном

стиле. Однако, правило «неявного int» было убрано; функции должны иметь

возвращаемый тип, а все параметры должны быть объявлены.

Более того, когда программа вызывала функцию, которая не была формально

объявлена, оригинальный С создал бы для функции неявное объявление с возвращаемым типом

int. С стандарта 1999 г. делал то же самое, дополнительно отметив, что у него не было

информации о параметрах. С стандарта 1999 г. не предоставляет больше возможности

«автоматического объявления».

Другими заметными дополнениями в стандарте С являются ключевое слово const,

также из C++, и ключевое слово volatile, которое придумал комитет. Для кода,

который вы увидите в этой книге, наиболее важной вещью является понимание различных

синтаксисов объявлений и определений функций.

Для кода V7, использующего определения в оригинальном стиле, мы добавили

комментарии, показывающие эквивалентный прототип. В остальных случаях мы оставили код как

есть, предпочитая показать его точно таким, каким он был первоначально написан, и как бы

вы его увидели, если бы сами загрузили код.

Хотя стандарт С 1999 г. добавляет некоторые дополнительные ключевые слова и

возможности, отсутствующие в версии 1990 г., мы решили придерживаться диалекта 1990 г.,

поскольку компиляторы С99 не являются пока типичными. Практически, это не имеет

значения: код С89 должен компилироваться и запускаться без изменений при

использовании компилятора С99, а новые возможности С99 не затрагивают наше обсуждение или

использование фундаментальных API Linux/Unix.

Стандарт С99 (ISO/IEC 9899-1999). - Примеч. науч. ред.

30

Глава 1. Введение

1.4. Почему программы GNU лучше

Что делает программу GNU программой GNU9? Что делает программное обеспечение

GNU «лучше» по сравнению с другим (платным или бесплатным) программным

обеспечением? Наиболее очевидной разницей является общедоступная лицензия (General Public

Liense - GPL), которая описывает условия распространения для программного обеспечения

GNU. Но это обычно не причина, чтобы вы могли услышать, как люди говорят: «Дайте

GNU-версию xyz, она намного лучше». Программное обеспечение GNU в общем более

устойчиво, имеет лучшую производительность, чем в стандартных версиях Unix. В данном

разделе мы рассмотрим некоторые причины этого явления, а также рассмотрим документ,

описывающий принципы проектирования программного обеспечения GNU.

«Стандарты кодирования GNU» (GNU Coding Standards) описывают создание

программного обеспечения для проекта GNU. Они охватывает ряд тем. Вы можете найти GNU

Coding Standards по адресу http: / /www. gnu. org/prep/standards . html.

Смотрите в онлайн-версии ссылки на исходные файлы в других форматах..

В данном разделе мы описываем лишь те части GNU Coding Standards, которые

относятся к проектированию и реализации программ.

1.4.1. Проектирование программ

Глава 3 GNU Coding Standards содержит общие советы относительно проектирования

программ. Четырьмя главными проблемами являются совместимость (со стандартами и с Unix),

язык, использование нестандартных возможностей других программ (одним словом,

«ничего»), и смысл «переносимости».

Важной целью является совместимость со стандартом С и POSIX, а также, в меньшей

степени, с Berkley Unix. Но она не преобладает. Общей идеей является предоставление

всех необходимых возможностей через аргументы командной строки для предоставления

точного режима ISO или POSIX.

Предпочтительным языком для написания программного обеспечения GNU является С,

поскольку это наиболее доступный язык. В мире Unix стандарт С теперь обычен, но если для

вас не представляет труда поддержка оригинального С, вы должны сделать это. Хотя

стандарты кодирования отдают предпочтение С перед C++, C++ теперь тоже вполне обычен.

Примером широко используемого пакета GNU, написанного на C++, является grof f (GNU

trof f). Наш опыт говорит, что с GCC, поддерживающим C++, установка grof f не

представляет сложности.

Этот раздел адаптирован из статьи автора, который издавался в выпуске 16 Linux Journal. (См. http: //

www. linuxjournal. com/article .php?sid=1135). Перепечатано и адаптировано по разрешению. -

Примеч. автора.

1.4. Почему программы GNU лучше

31

Стандарты утверждают, что переносимость является чем-то вроде отвлекающего

маневра. Утилиты GNU ясно нацелены на работу с ядром GNU и с библиотекой GNU С10.

Но поскольку ядро еще не завершено, и пользователи используют инструменты GNU на

не-GNU системах, переносимость желательна, но не является первостепенной задачей.

Стандарт рекомендует для достижения переносимости между различными системами

Unix использовать Autoconf.

/ ¦

1.4.2. Поведение программы

Глава 4 GNU Coding Standards предоставляет общие советы относительно поведения

программы. Ниже мы вернемся к одному из ее разделов для более подробного рассмотрения. Глава

фокусируется на строении программы, форматировании сообщений об ошибках, написании

библиотек (делая их рентабельными) и стандартах для' интерфейса командной строки.

Форматирование сообщений об ошибках важно, поскольку несколько инструментов,

особенно Emacs, используют сообщения, об ошибках, чтобы помочь вам попасть в то

место в исходном файле или файле данных, где произошла ошибка.

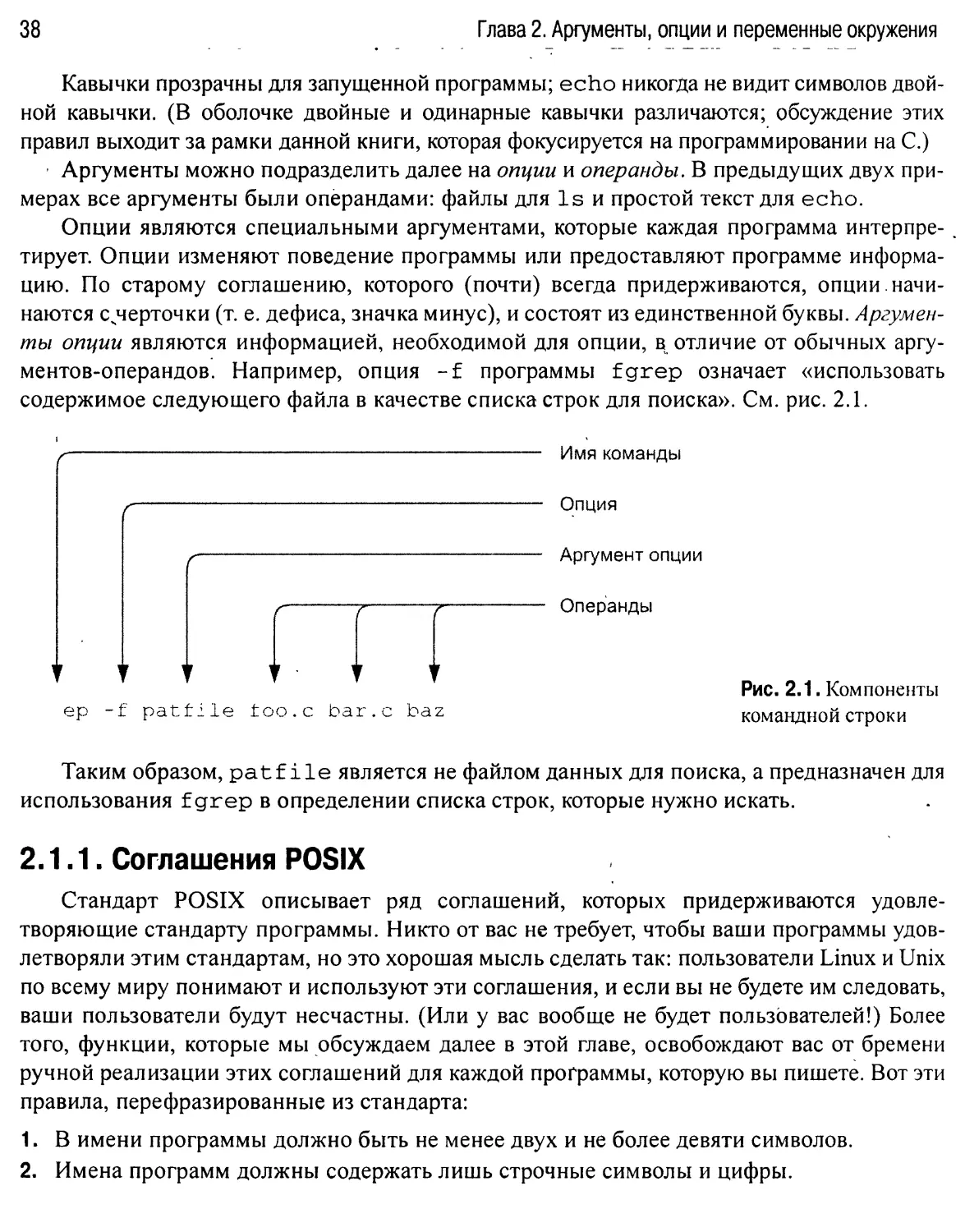

Утилиты GNU должны использовать для обработки командной строки функцию

getopt_long (). Эта функция предусматривает разбор аргументов командной строки

как для опций в стиле традиционного Unix (х gawk -F: . . . '), так и для длинных опций

в стиле GNU Dgawk --f ield-separator= :...'). Все программы должны

предусматривать опции --help и --version, а когда в одной программе используется

длинное имя, оно таким же образом должно использоваться и в другой программе GNU. Для

этой цели есть довольно полный списЪк длинных опций, используемых современными

GNU-программами.

В качестве простого, но очевидного примера, --verbose пишется точно таким же

способом во всех GNU-программах. Сравните это с -v, -V, -d и т. д. во многих других

программах Unix. Большая часть главы 2, «Аргументы, опции и окружение», с. 23,

посвящена механике разбора аргументов и опций.

1.4.3. Программирование на С

Наиболее привлекательной частью GNU Coding Standards является глава 5, которая

описывает написание кода на С, освещая такие темы, как форматирование кода,

правильное использование комментариев, чистое использование С, именование ваших

функций и переменных, а также объявление или не объявление стандартных системных

функций, которые вы хотите использовать.

Форматирование кода является религиозной проблемой; у многих людей разные стили,

которые они предпочитают. Лично нам не нравится стиль FSF, и если вы взглянете на gawk,

10 Это утверждение относится к ядру HURD, которое все еще находится в стадии разработки (в начале 2004 г).

Разработка на основе GCC и библиотеки GNU С (GLIBC) сегодня имеет место большей частью на Linux-

системах. - Примеч. автора.

32

Глава 1. Введение

который мы поддерживаем, вы увидите, что он форматирован в стандартном стиле K&R

(стиль расположения кода, использованный в обоих изданиях книги Кернигана и Ричи).

Но это единственное отклонение в gawk от этой части стандартов кодирования.

Тем не менее, хотя нам и не нравится стиль FSF11, мы чувствуем, что при

модификации некоторых других программ, придерживание уже использованного стиля кода

является исключительно важным. Последовательность в стиле кода более важна, чем сам

стиль, который вы выбираете. GNU Coding Standards дает такой же совет. (Иногда

невозможно обнаружить последовательный стиль кода, в этом случае программа, возможно,

испорчена использованием indent от GNU или cb от Unix.)

Что мы сочли важным в главе о написании кода на С, это то, что эти советы хороши

для любого кода на С, а не только когда вы работаете над программрй GNU. Поэтому, если

вы просто учите С или даже если вы уже работали некоторое время на С (или C++), мы

рекомендуем вам эту главу, поскольку она заключает в себе многолетний опыт.

1.4.4. Вещи, которые делают программы GNU лучше

Теперь мы рассмотрим раздел, озаглавленный «Написание надежных программ», в главе 4

«Поведение программ для всех программ». Этот раздел описывает принципы проектирования

программного обеспечения, которые делают программы GNU лучше их двойников в Unix. Мы

процитируем выбранные части главы, с несколькими примерами случаев, в которых эти

принципы окупились.

Избегайте произвольных ограничений длины или числа любой структуры данных,

включая имена файлов, строки, файлы и символы, выделяя все структуры данных

динамически. В большинстве инструментов Unix «длинные строки молча срезаются». Это

неприемлемо в инструменте GNU.

Это правило, возможно, единственное наиболее важное в проектировании

программного обеспечения GNU - никаких произвольных ограничений. Все инструменты GNU

должны быть способны обрабатывать произвольные объемы данных.

Хотя это требование, возможно, усложняет работу программиста, оно облегчает

жизнь пользователю. С одной стороны, у нас есть пользователь gawk, регулярно

запускающий программу awk для более чем 650 000 файлов (нет, это не опечатка) для сбора

статистики, gawk заняла бы более 192 мегабайтов пространства данных, и программа

работала бы в течение 7 часов. Он не смог бы запустить эту программу, используя другую

реализацию awk12.

Утилиты, читающие файлы, не должны удалять символы NUL или любые другие неото-

бражаемые символы, включая символы с кодами больше 0177. Единственными здравыми

Стиль расположения кода, рекомендуемый фондом свободного программного обеспечения (Free Software

Foundation). - Примеч. науч. ред.

Эта ситуация имела место примерно в 1993 г.; трюизм даже более очевиден сегодня, когда пользователи

обрабатывают с помощью gawk гигабайты протокольных файлов. - Примеч. автора.

1.4. Почему программы GNU лучше

33

исключениями были бы утилиты, специально предназначенные для связывания с

определенными типами терминалов или принтеров, которые не могут обработать эти символы.

* Также хорошо известно, что Emacs может редактировать любые произвольные файлы,

включая файлы, содержащие двоичные данные!

По возможности, программы должны обрабатывать должным образом

последовательности байтов, представляющих многобайтные символы, используя такие кодировки, как

UTF-8 и другие . Каждый системный вызов проверяйте на предмет возвращенной

ошибки, если вы не хотите игнорировать ошибки. Включите текст системной ошибки

(от perror или эквивалентной функции) в каждое сообщение об ошибке, возникшей при

неудачном системном вызове, также, как и имя файла, если он есть, и имя утилиты.

Простого «невозможно открыть foo.с» или «ошибка запуска» недостаточно.

Проверка каждого системного вызова создает устойчивость. Это еще один случай,

когда жизнь программиста труднее, а пользователя легче. Подробно описанное сообщение

об ошибке значительно упрощает нахождение и разрешение проблем14.

Наконец, мы цитируем главу 1 GNU Coding Standards, которая обсуждает, как

написать вашу программу способом, отличным от того, каким написаны программы Unix.

Например, утилиты Unix обычно оптимизированы для минимизации использования

памяти; если вы взамен хотите получить скорость, ваша программа будет сильно

отличаться. Вы можете хранить весь входной фат в ядре и сканировать его там,

вместо использования stdio. Используйте недавно открытый более изягцный алгоритм

вместо алгоритма Unix программы. Исключите использование временных фатов.

Делайте это в один проход вместо двух (мы сделали это на ассемблере).

Или, напротив, сделайте упор на простоте вместо скорости. Для некоторых

приложений скорость сегодняшних компьютеров делает адекватными более простые алгоритмы.

Или выберите обобщение. Например, программы Unix часто содерэюат статичные

таблицы или строки фиксированного размера, которые создают произвольные

ограничения; используйте вместо этого динамическое выделение памяти. Убедитесь, что

ваша программа обрабатывает во входных фатах символы NUL и другие курьезные

символы. Добавьте язык программирования для расширяемости и напишите часть

программы на этом языке.

Или выделите части программы в независимо используемые библиотеки. Или

используйте простой сборщик мусора вместо точного отслеживания, когда освобождать

память, или используйте новую возможность GNU, такую как obstacks.

Великолепным примером того, какое отличие можно сделать в алгоритме, является

GNU dif f. Одним из первых ранних воплощений нашей системы было AT&T 3B1:

система с процессором МС68010, огромными двумя мегабайтами памяти и 80 мегабайтами

на диске. Мы проделали (и делаем) кучу исправлений в руководстве для gawk, файле

длиной почти 28 000 строк (хотя в то время он был лишь в диапазоне 10 000 строк).

Раздел 13.4, «Не могли бы вы произнести это для меня по буквам?», с. 521, дает обзор многобайтных

символов и кодировок. - Примеч. автора.

4 Механика проверки ошибок и сообщений о них обсуждаются в разделе 4.3, «Обнаружение неправильной

работы» - Примеч. автора.

2-159

34

Глава 1. Введение

Обычно мы частенько использовали xdif f . -с ', чтобы посмотреть на сделанные нами

изменения. На этой медленной системе переключение на GNU dif f показало

ошеломительную разницу во времени появления контекста dif f. Разница почти всецело

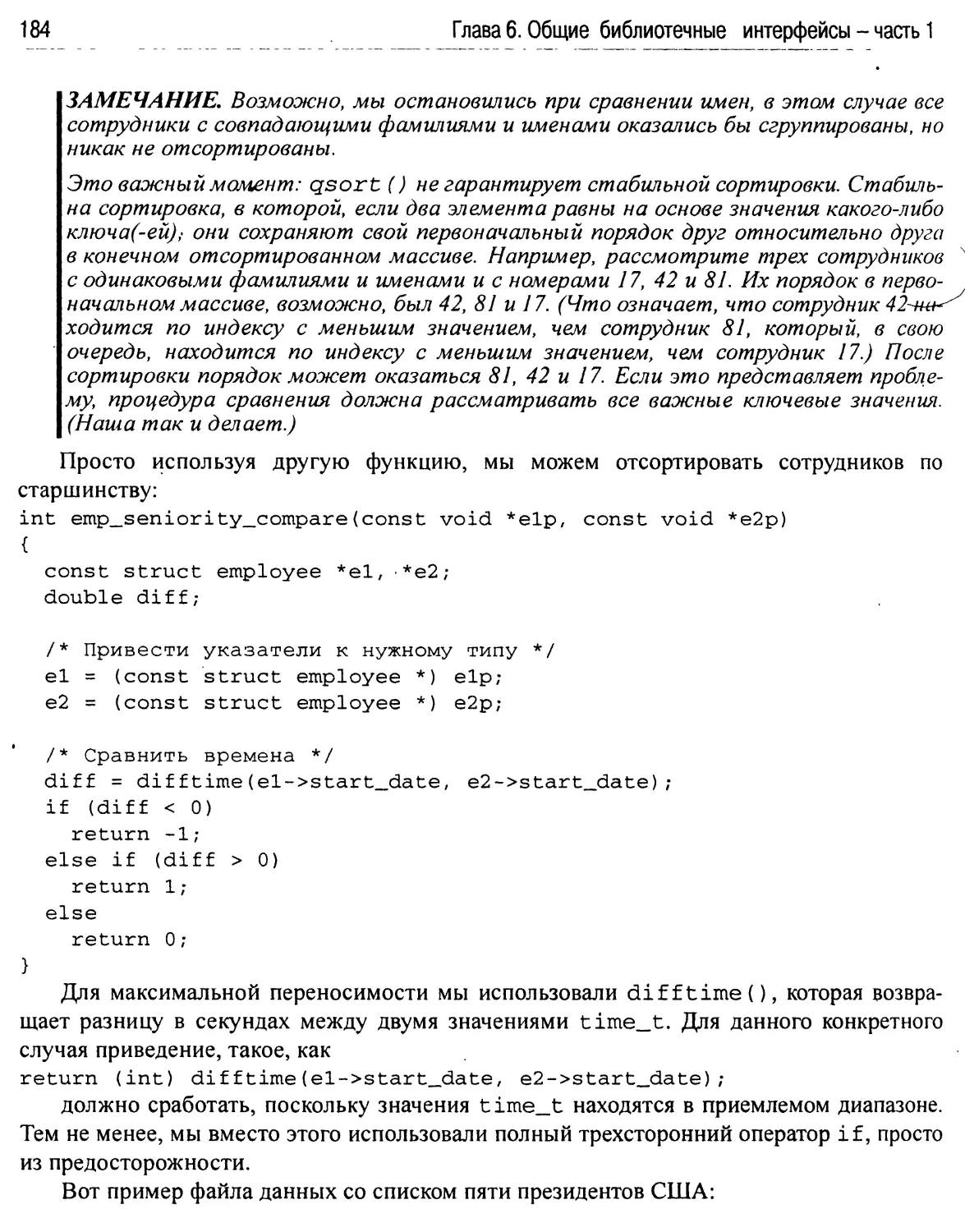

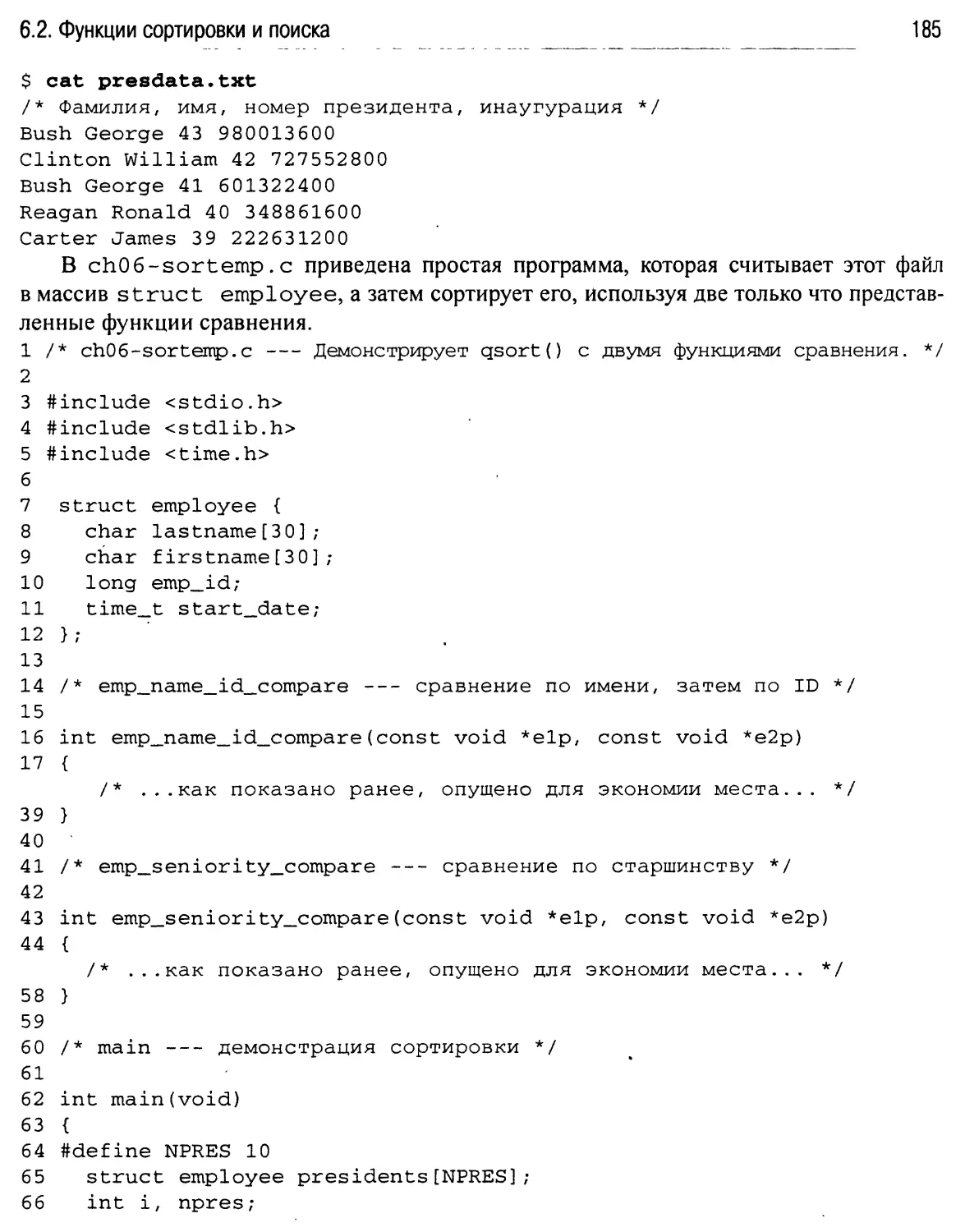

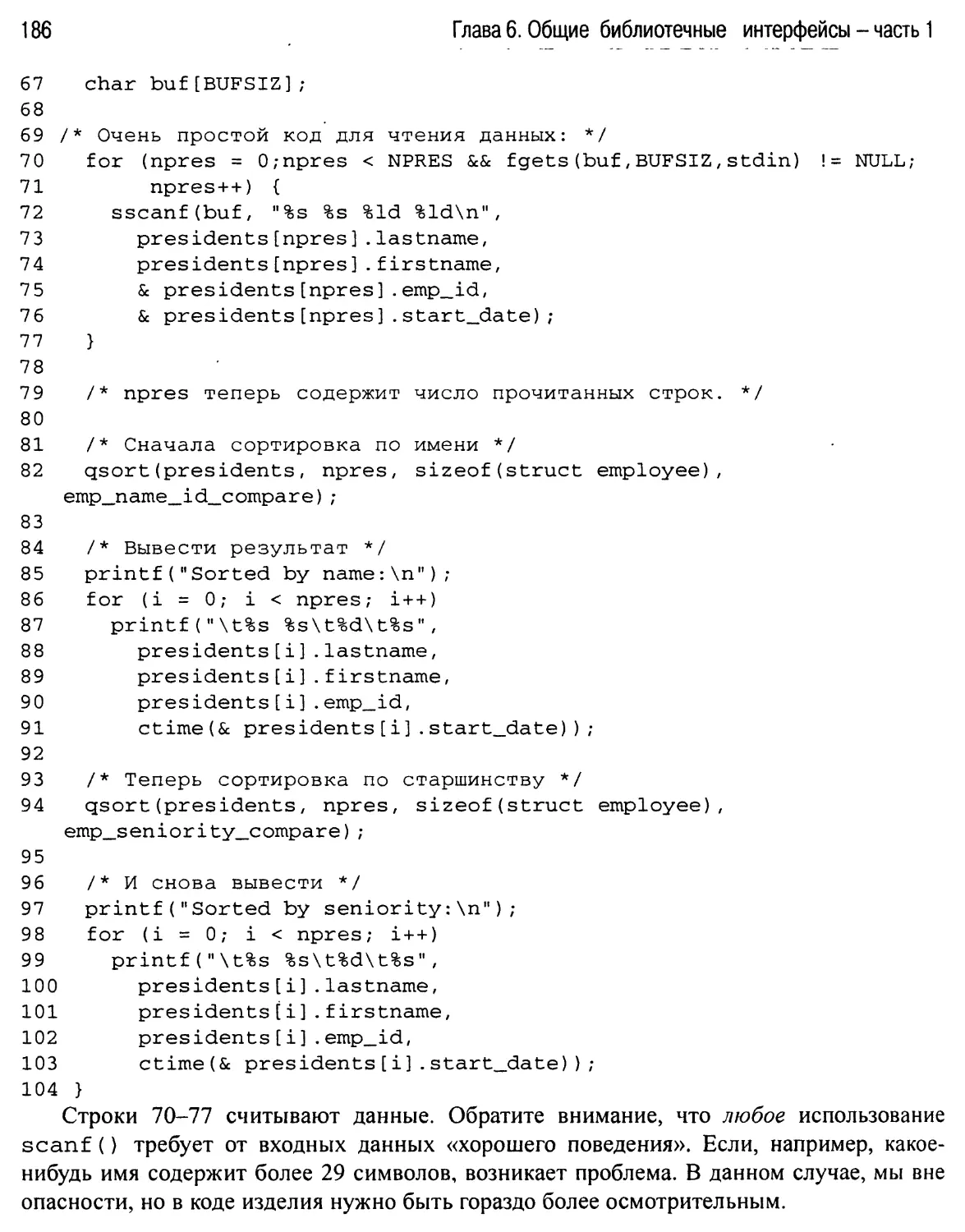

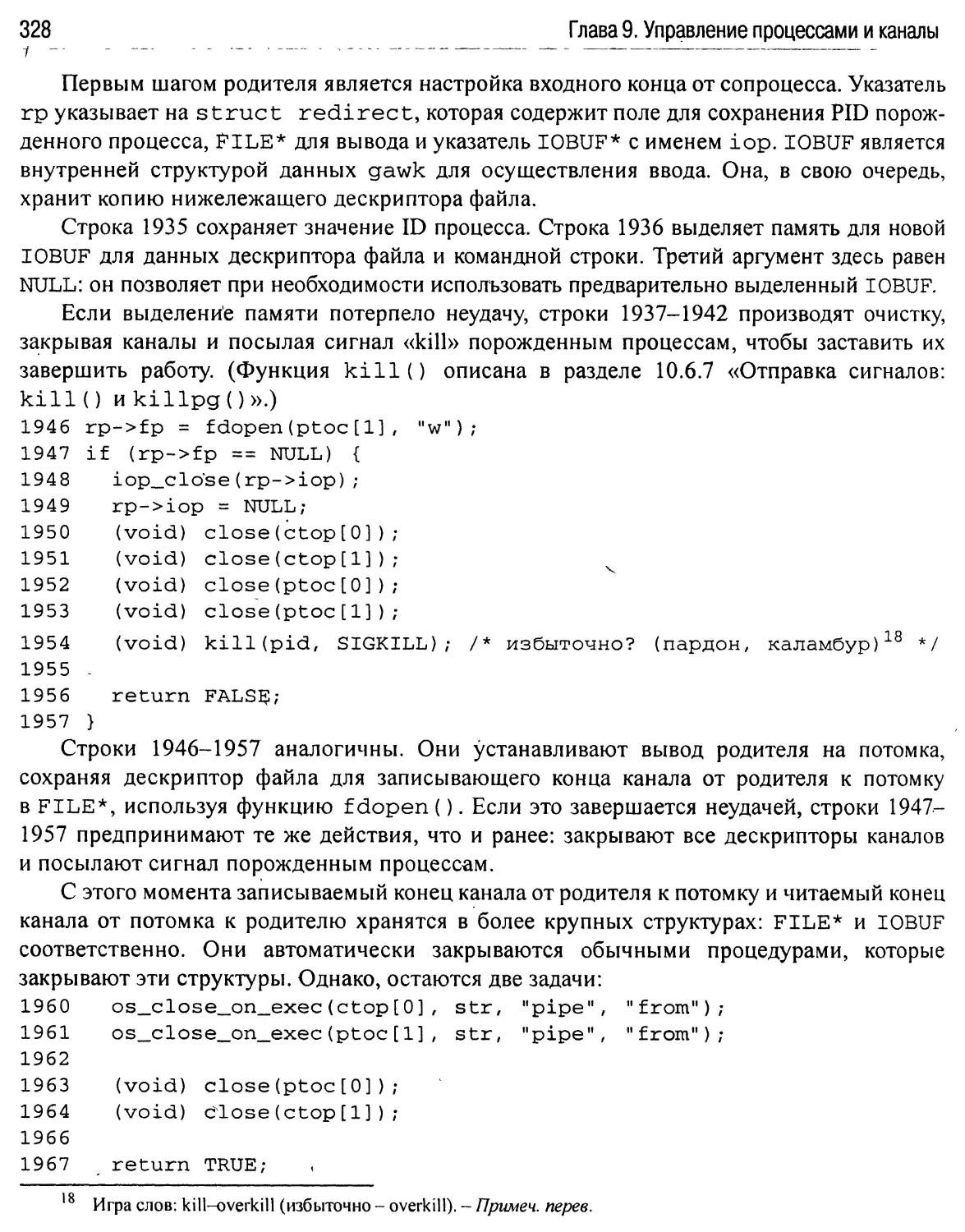

благодаря лучшему алгоритму, который использует GNU dif f.