Author: Бэнкс М.

Tags: компьютерные технологии программирование профилактика интернет киберпространство руководство по выживанию меры безорасности

ISBN: 5-89051-008-8

Year: 1998

Text

I,

э

Ф

МЭЙДА Бэнйс

Руководство YlO выживанию

в киберпространстве

Майкл Бэнкс

Психи и маньяки в Интернете

Руководство по выживанию в киберпространстве

Перевод 3. Добиной

ББК 32.973

УДК 681.31

Бэнкс М.

Психи и маньяки в Интернете. — Пер. с англ. — СПб: Символ-Плюс, 1998. — 320 с.: ил.

ISBN 5-89051-008-8

Шалуны, озорники, проказники, психи, маньяки, преступники — таких людей мож-

но называть по-всякому. Самое неприятное заключается в том, что, как их ни назови, это не

изменит сути дела. Все их помыслы и действия были и будут направлены на то, чтобы не

давать нормальным людям (то есть нам с вами) чувствовать себя спокойно. Они стремятся

превратить информационный рог изобилия в отравленный источник, сделать Сеть местом

всеобщих раздоров и кровавых столкновений. Эта книга — для тех, кто хочет раз и навсегда

«разобраться» со злоумышленниками и обрести долгожданную уверенность в собственной

безопасности, работая или развлекаясь в Интернете.

Книга подготовлена совместно с издательством «Нолидж», Москва

Original English language edition published by The Coriolis Group, Inc., 14455 N. Hayden

Drive, Suite220, Scottsdale, AZ 85260. Tel. 602-483-0192, Fax: 602-483-0193

Copyright © 1997 The Соriоlis Grоup, Iпc. All rights reserved.

© Издательство «Символ-Плюс», 1998

ISBN 5-89051-008-8

ISBN 1-57610-137-1 (англ.)

Все права на данное издание защищены законодательством Российской Федерации,

включая право на полное или частичное воспроизведение в любой форме. Все товарные знаки

и зарегистрированные товарные знаки, упоминаемые в настоящем издании, являются

собственностью соответствующих фирм.

Издательство «Символ-Плюсе. 190000, Санкт-Петербург, Адмиралтейская наб., 10.

Лицензия ЛР М 064154 от 04.07.95.

Подписано в печать 06.02.98. Формат 70)<100'/ <. умага офс

Печать офсетная; Объем 20 печ. л. Тираж 5000 экз. Заказ М 1270.

Отпечатано с диапозитивов в ГПП «Печатный Двор»

Государственного комитета РФ по печати.

197110, Санкт-Петербург, Чкаловский пр., 15.

Издатель

Главный редактор

Литературный редактор

Корректор

Предметный указатель

Верстка

С. Леднев

А. Гапунов

А. Денисов

В. Новикова

Л. Никифорова

Л. Никифорова

х(«????ъж?мх:в????.?.??'.« ° . и л ?:

':?ф: ". ф:.,,?'??Щ:у.".. .';.';??'.'.

ГЛИВа 1

всвивииав

Чем чревато

ииребьаваиие

в киберщростраистве

Это ваша жизнь — в Сети

и вне Сети....,...................................,.........,........13

ил

Эй! Это мое личное дело! ......................14

Вон отсюда — ты меня достал! ............. 15

А вот и мой план (что вы найдете

ы

в этои книге) ...,......,..................,............................1

Как взять от этой книги все ..., °....°.....°.....17

Где мьи иамедимса

и иаи мы здесь

еиаеаииеь

Старые добрые времена .............................19

аше время..............................................................22

Н

Как дошли мы до жизни такой.............. 22

Прекрасный новый мир? ...........................24

Эволюция, навязанная рынком ...........24

«Главнокомандующий разрешил

се приемы ............................................................25

в

Хакеры, кракеры и спуферы—

же~

о Боже ..................................,......,.................,26

Розыгрыши и хакерство

о-приятельски...............°................................... 27

п-

Хакеры и кракеры атакуют

омпьютеры....................................................... О

к

Компьютерные вирусы......................34

нтернет сегодня..............................................35

И

глава г

Обзор мер

безеииасиести:

ите и иечему вы

аеааавьв оберегать

Информация ценна, но право

на личную жизнь бесценно .................... 39

М

и нашеи жизни ........°..................... ° ....41

Частная жизнь и личность

М

п од угрозои.°......°...........°....,... ° .,..°.....°.......... 4

Как приходит беда ................................. 45

Настоящие имена и другая

опасная информация.......................... 47

Совместная деятельность:

телеконференции и другие

базы сообщений ...................................... 48

тоги.°..................................°.......°................°...4

И

Берегите очевидное: пароль

и кредитные карточки ................................. 49

Осторожные контакты и ложные

ведения..................................................................... 51

с

Недоброкачественные советы

и злокачественная

и нформация ......,......................................... 52

Капризы бесплатных программ,....... 53

ГляВа 3

Оеиеаьв безеиаеиеетив

иребввювавв'В'вввва—

лучшее лечеиие

Как защитить вашу частную

информацию и личную жизнь .....,...... 54

В начале было Имя............................. 55

Ваш ID, ahois u Finger........................ 57

СЬ,ла&,л

ГЛАВ 8

У стен есть уши. И память„....,........,.......... 61

Открытые телеконференции...... 64

Общение в реальном времени ... 66

Электронная почта и право

на личную жизнь .....,............................ 68

Ваш пароль — ключ ко всему....,............ 71

У кого есть ваш пароль?..................... 73

Что делать, если ваш пароль

перестал быть тайной......................... 74

Как защитить пароль.°......................... 74

Номера кредитных карточек...„....„....„76

Ваш адрес и номер телефона .............,.. 77

ГЛЯВЙ 4

Откуаа они все

ззаают~

Информация и право на личную

знь ...................„.......„„...,...,......,.„....„..„.....„,.„..... 79

жи

Конфиденциально,

о доступно ...........,.......„...„....,......,....„...... 80

н

Где они все это 6epyr?! ......................,. 81

Информация обнародуется

Сети .................................................................. 81

в

Пожиная урожай имен................................. 81

ервые шаги..°.......°.....°............................,.. ° ..°...... 8

П

Выдает ли мой провайдер

сведения обо мне........................,....,.„..83

? °

Finger, ph, каталоги

и пользовательские записи ........... 83

Каталоги абонентов и сетевые

пользовательские записи ................ 85

Информация на домашних

траницах........................,.......,...................... 8

с

Книги отзывов, опросы и анкеты..„,. 89

иги отзывов .......„,.....,...,.....,......,.......... 89

Кн

бзоры и анкеты............,....,...................90

О

Списки рассылки, listserv и tistproc.. 91

Рекламные объявления ..................,.....,....,. 92

Открытые сообщения,...„....,....„......,.......... 92

Телеконференции Usenet ............... 93

Открытые сообщения

на сетевых службах...................,..........,.95

Доски объявлений на сайтах........96

Комнаты для разговоров и IRC ....„,.„...97

Электронная почта .....................................98

Обиидеиие с людьми

в Сети

Взаимодействие в Сети:

г

де и почему...°......... ° .. ° .°... ° .°...,.....°............°..... 100

С

М

етевои э Гикс Г в ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° 1 00

Открытые сообщения:

что ни слово — то обида............... 101

Изучим все ходы и выходы ........ 102

Электронная почта ...............,............ 106

Комнаты для разговоров

IRCi ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° 1 07

и

Неприятности

в телеконференциях Usenet

и BBS сетевых служб ................................... 108

Прежде чем послать открьггое

сообщение, подумайж ................... 108

Как быть с прицельным

гнем ..°.........................°........................... ° .. 10

о

Переходим на личносчи:

электронные приставания ................... 110

Угрозы и органы охраны

п равопорядка ................................. ° ..°..... 111

По колено в идиотах: комнаты

для разговоров .....................„...„..................... 111

Правилаи предписания

в комнатах для разговоров ......... 114

Сетевая история любви .. ° .. °,........... ° ° . ° °.... 118

Зачем искать партнера

ти7

в Сети........................°..................................... 118

2MOO6MRH е ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° 1 20

С

Нет, мне правда 28, я стройная,

я доктор, я богата, у меня

<~ррар ~, я....,..................................... ..

Поберегите сердце...,...„.................... 122

СЬла&л

ГЛАВ 6

ГЛАВ 7

Итоги: профилактика

и самозащита при общении ................123

Вероломство

%еь-страмин

и опасности загрузиси

Компьютерные вирусы.............................124

Какие бывают вирусы...................,...125

Как вирус может попасть

~~~~~~~1~7

в мою систему, .....................................,..126

Защита и профилактика ................127

Аплетные вирусы: грядущая

ма~

чума.................. ° °.............,...°...°..... °,... ° ..°.......... ° 1 0

Покушаются ли броузеры

на нашу личную жизнь? — Да! ....,...,...132

Когда пирожки горчат.....................134

Как защитить вашу информацию

от любопытных сайтов.............................136

Как сохранить в секрете

информацию о вашей почте,

провайдере и так далее ...................136

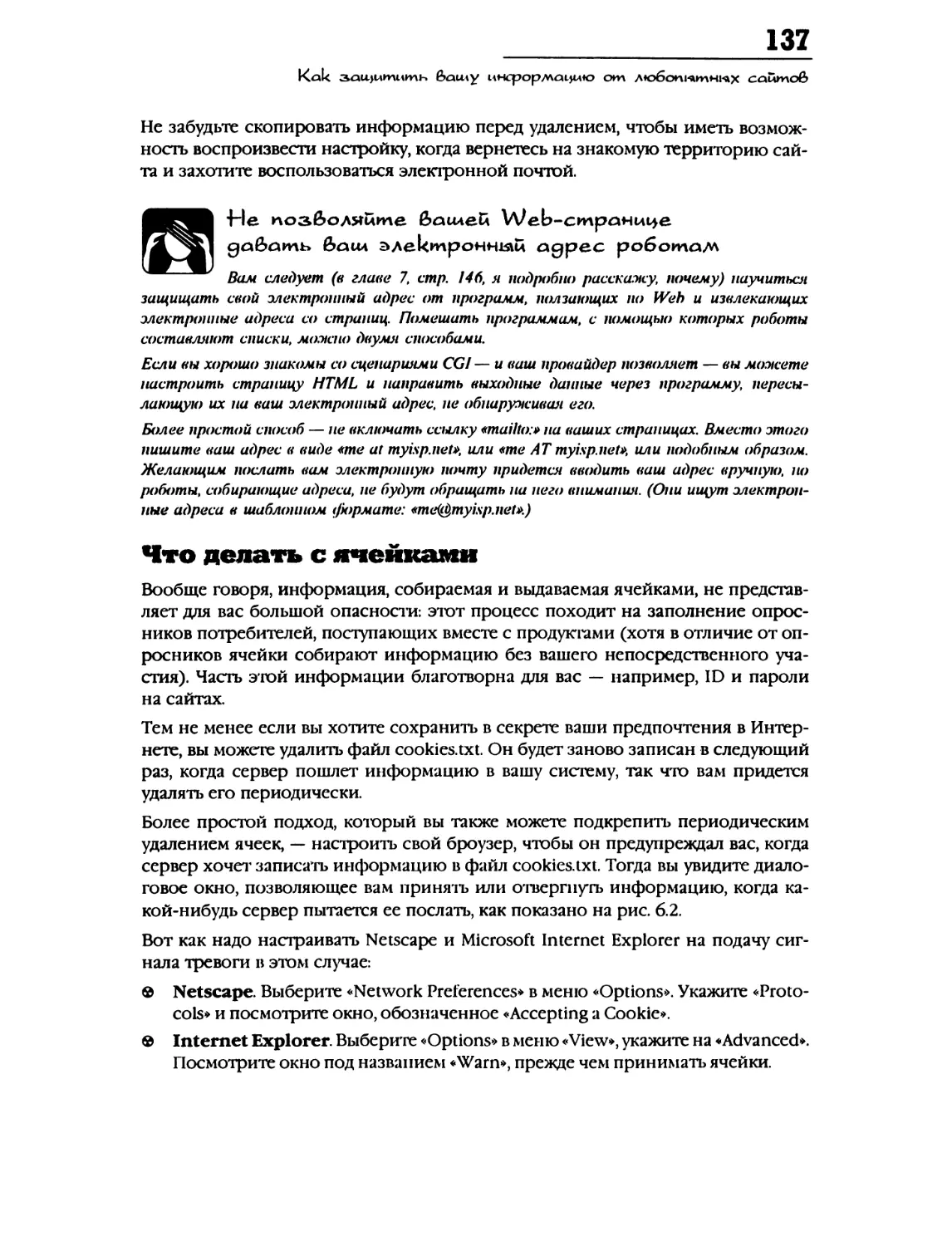

Что делать с ячейками...„.................137

Анкеты, обзоры и опросы

Фl

н а саитах....,............................................................138

Не говорите им всего,

что знаете..........., ° . ° . °

° °

Взгляд с другой стороны .........................140

Информация в Сети—

доброкачественная или нет? ...............142

Сетевая информация:

ат~

кто виноват..........°....,.. ° ° ° ° .. ° °..... ° .. ° . ° °..... ° ° ° ° ° 14

Информационные стратегии

Интернете............°........... ° ° ° .. ° .. ° ° ° .. ° ° . ° ° ° ° ° ° ° ° 144

в

НВуиииси и сииаммерьк

чума Интернета

Миф об Интернете как о рынке»...146

Ценность сетевого

п рисутствия ..............................................,147

Так каков же потенциал

нкаР

рынка.....................................„,.„„„„„„...,.„„148

Мошенничество, шарлатанство

и жульничество................................................ 148

Какие бывают виды

мошенничества,....,............„,.„....,....,... 149

Финансовые пирамиды ....,........... 150

Жульничество

с инвестициями..................................... 155

Финансовые махинации...........,... 156

Друтие махинации .....,........................ 157

Если эти комбинации

так плохи, почему же

тся~

они удаются.........,.........,.......................... 157

Почему мошенникам

э.лиг 7

все сходит с ру...,.....,.„.............„„...... 158

Как распознать

интернетовскую махинацию ... 158

Спаммеры: чума Интернета ...,........,..., 159

Откуда это взялось—

ЪГ17~

и почему...........................,.....,...,....,...,........ 160

Что они продают? .......................,....,... 162

Стоит ли заказывать

Ф ~ов~

у спаммеров........................................„.... 168

Как не попасть в спаммерские

с писки.................................... . ......................... 1 68

А если я хочу общаться

то7

открыто.............°.......................................... 1

Как исчезнуть

из спаммерского почтового

писка................................°...°...., °................... 170

с

Как и кому жалованься..................... 170

Друтие способы пресечь

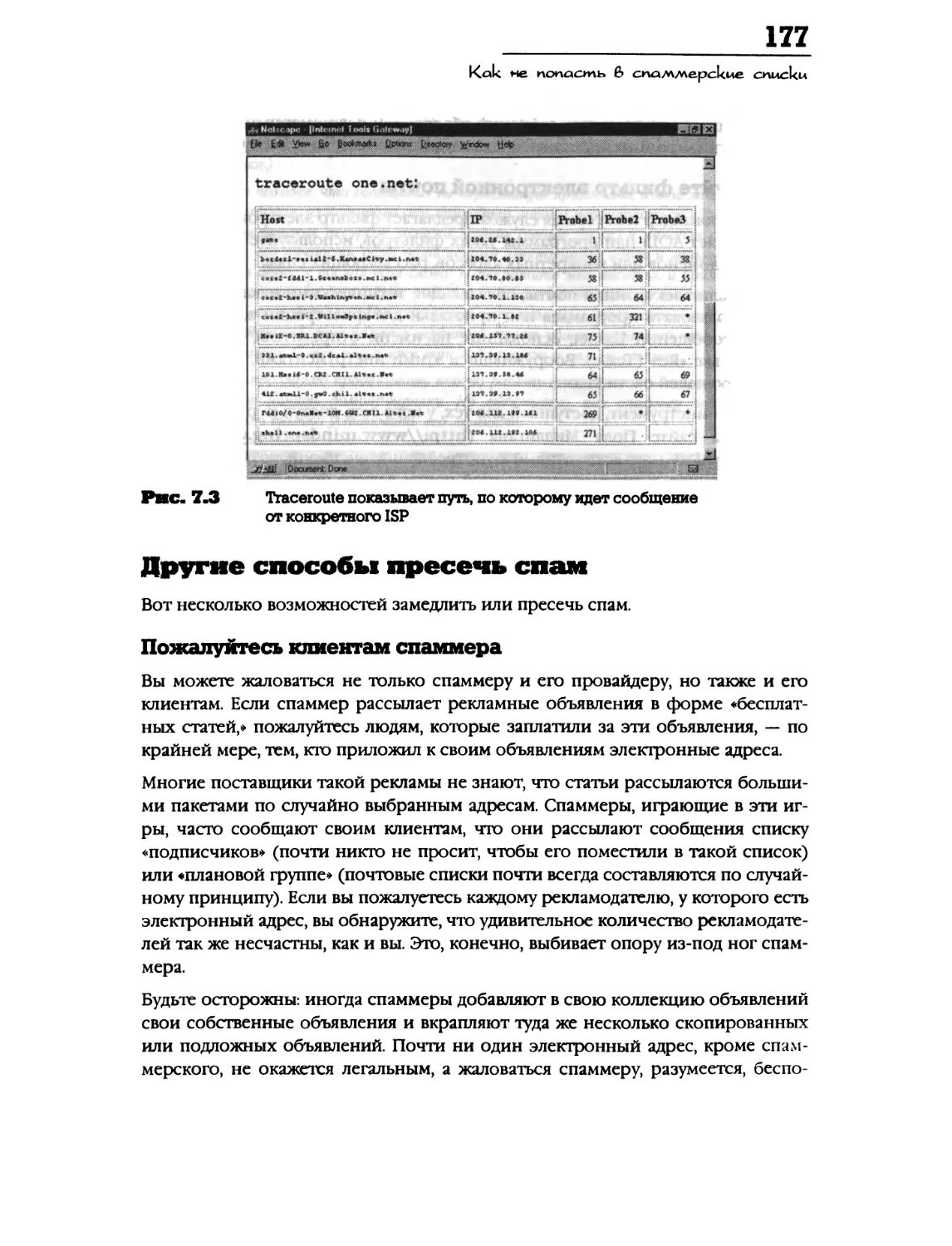

пам.°...,... ° . ° °......°............ ° ., °... ° .....................°.... 177

с

Последний рубеж спаммеров:

комнаты для разговоров ............... 181

Спаммерство и закон ...............,....... 181

Дополнительная

и нформация ............................................. 182

Антиспаммерское

программное обеспечение ...,.... 183

С~яла&л

ГЛАВ 8

йиазерззаззиеииые

рееураы o oioalx

в Иитериете

Информация о людях в Сети:

бзор .............,...........................,................................ 186

о

Сколько это стоит..................,............. 187

де искать...,................................................. 187

Г

Почему вся эта информация

на~

доступна.......,..................... .. ....... 1 88

Каталоги членов

и пользовательские записи .........,........ 189

Каталоги домашних страниц ... 190

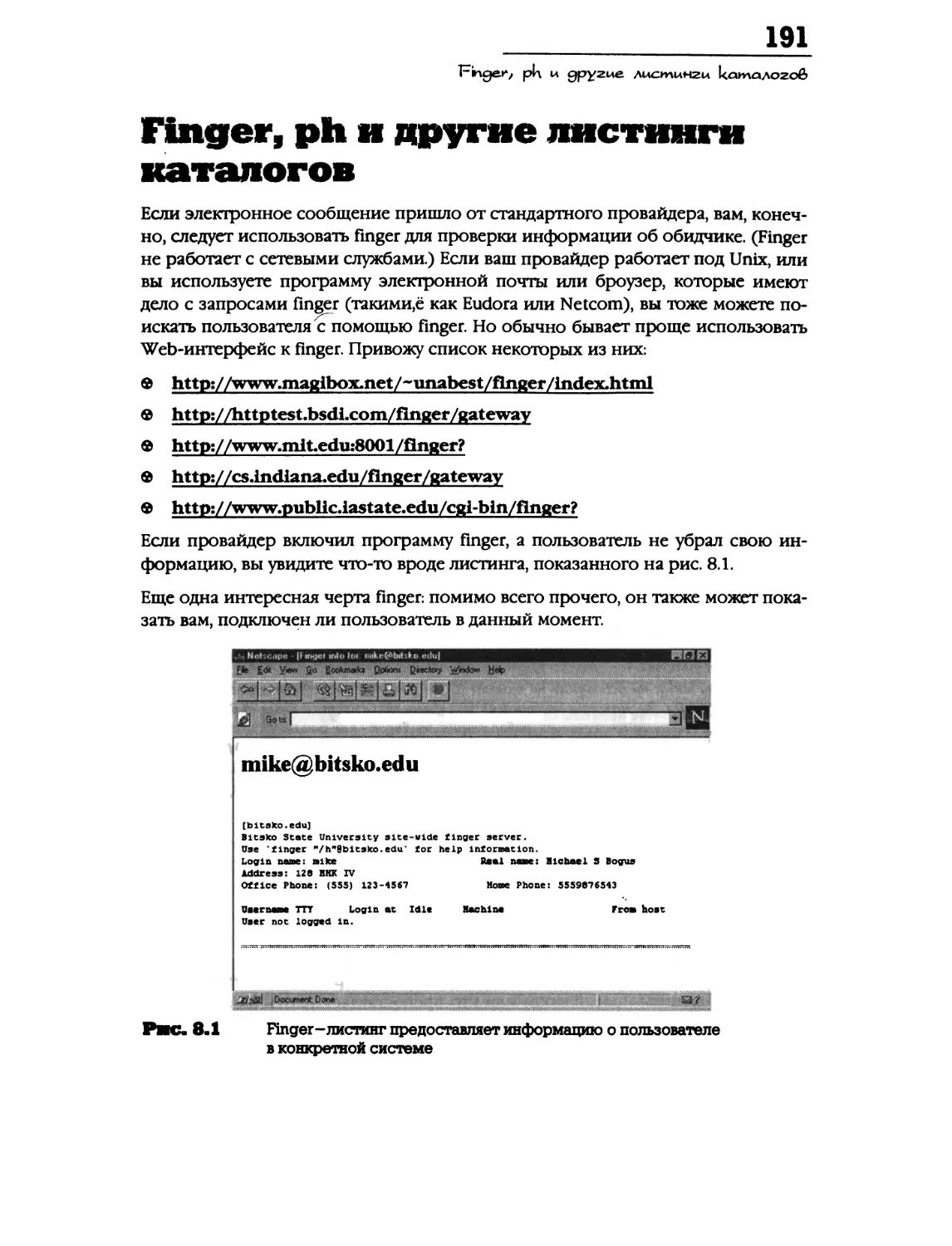

Finger, ph и другие листинги

аталогов..............................................."............... 191

К

Информационные инструменты

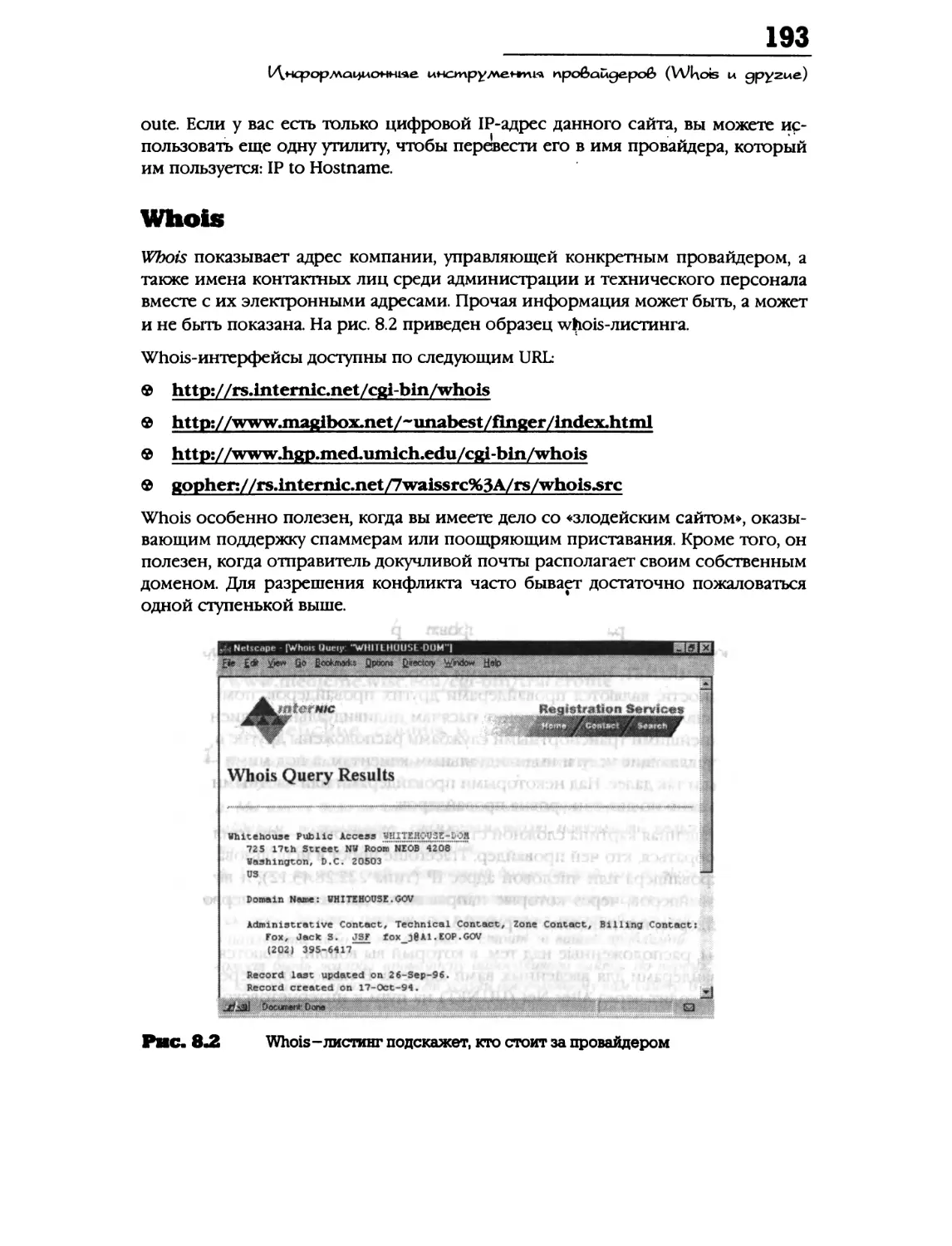

провайдеров (Whois и другие) .......... 192

~Яь

йо1$ ................................ ......... .... ... ........ 1 9 3

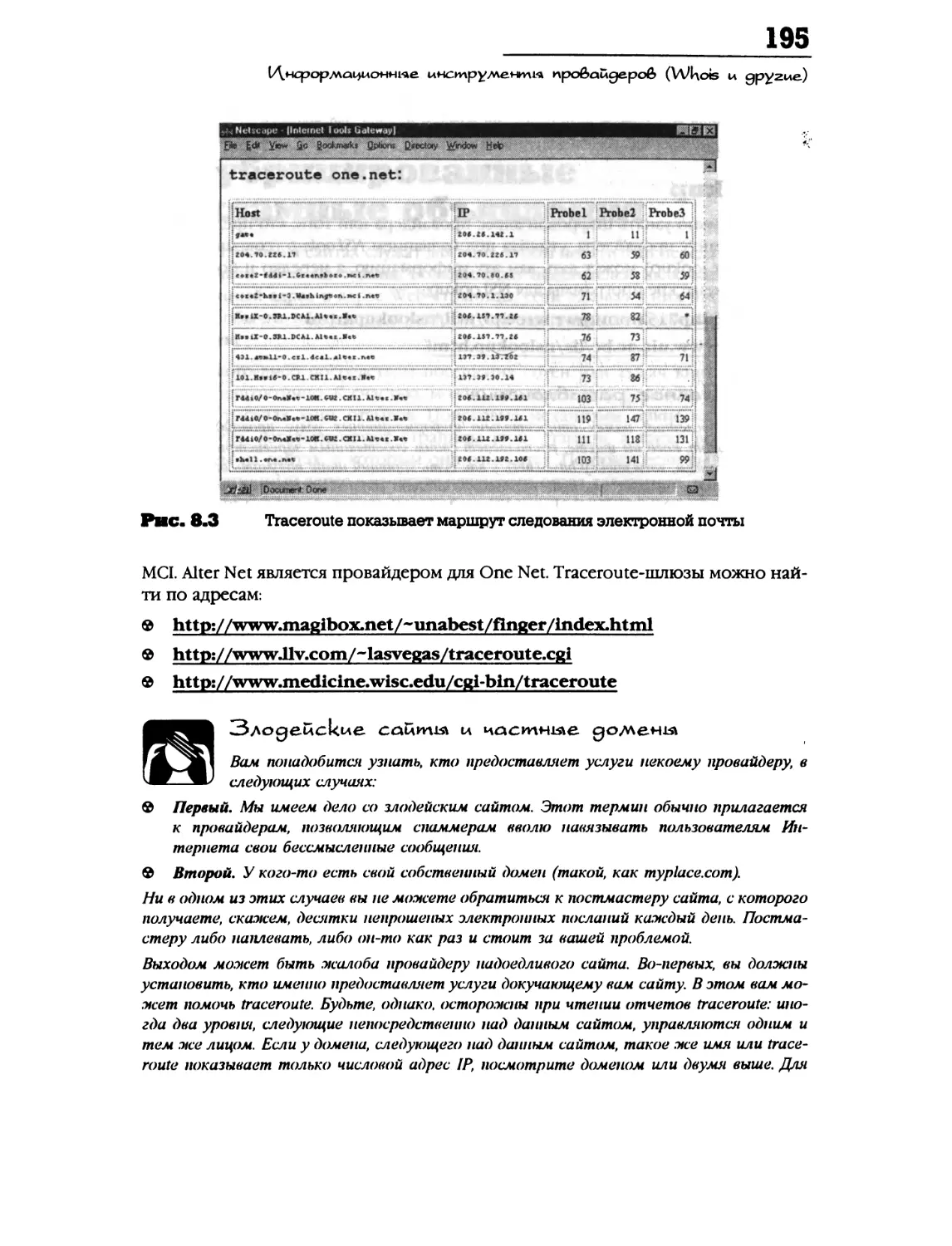

racerou te..................................................... 194

Т

SLookup...................................................... 196

N

Трансляция цифровых

IP-адресов в доменные имена

наоборот.................................................. 19

и

Книги отзывов на сайтах

и рубрицированные рекламные

о бъявления е ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° 1 7

Открытые сообщения ........................... 197

Интернетовские каталоги

электронной почты ..................................... 199

Infospace: каталог

электронной почты.........,....,............ 199

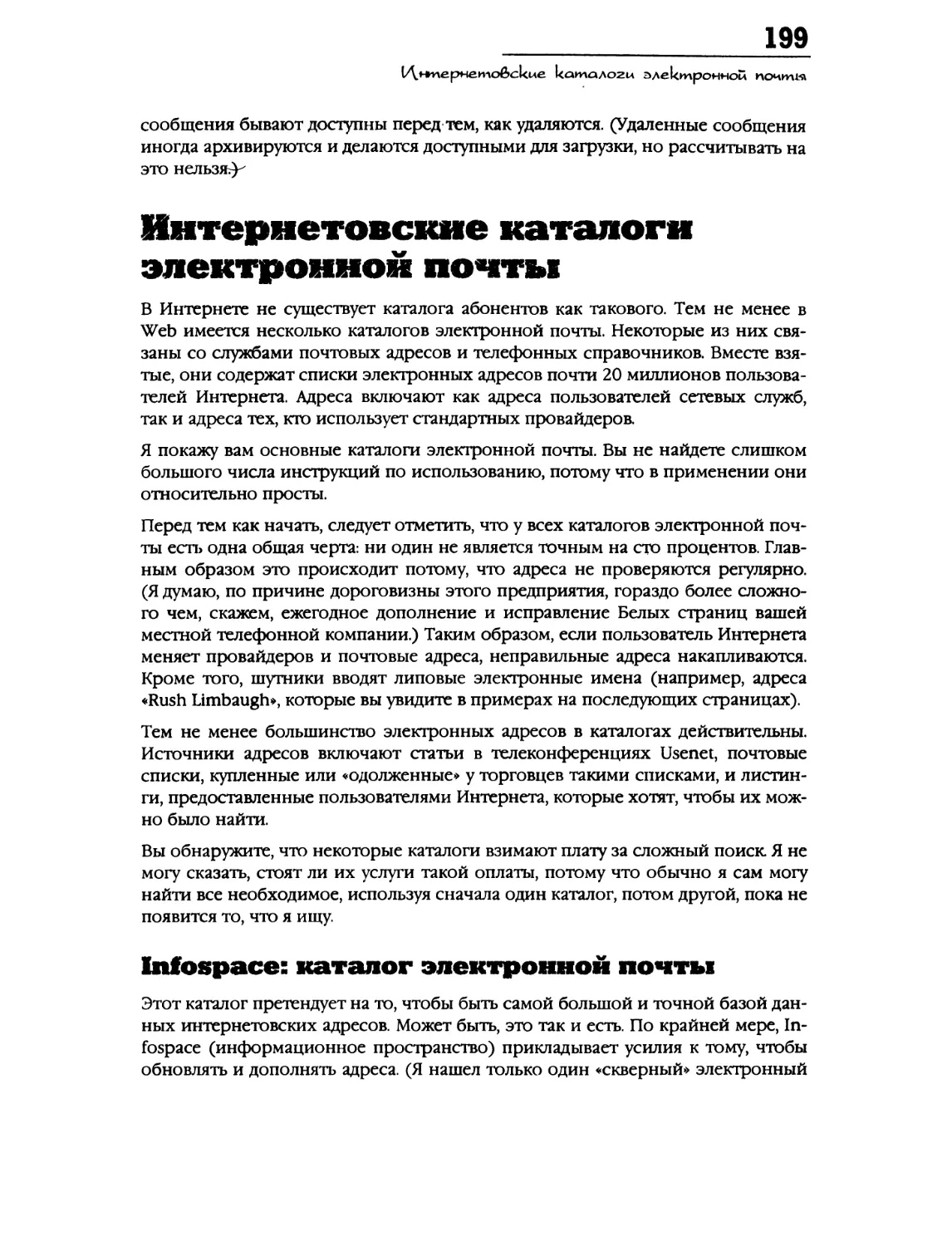

Службы каталогов Four11............. 201

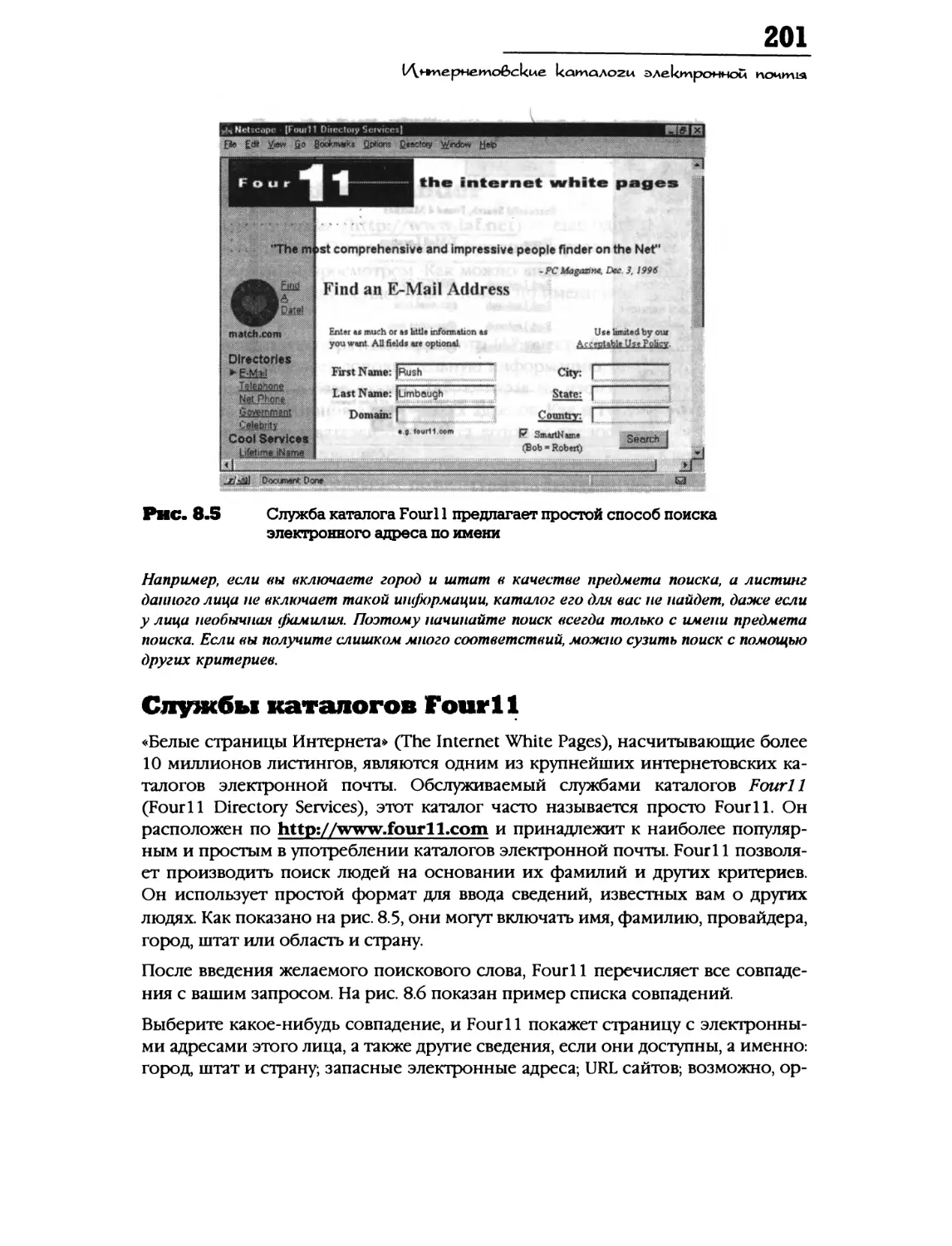

Internet Address Finder ..................... 203

В Г

igfoot ................ ° °....°......... ° .°... ° ° . ° ° ° ° ° ° ° °,. ° °....... 204

etfind........,.................................................... 205

N

Infoseek Е-таИ Search....................... 205

A11-In-One Search Page .........,............ 205

Другие интернетовские

каталоги электронной

очты ............................................................... 206

п

Сетевые Белые страницы ....................... 207

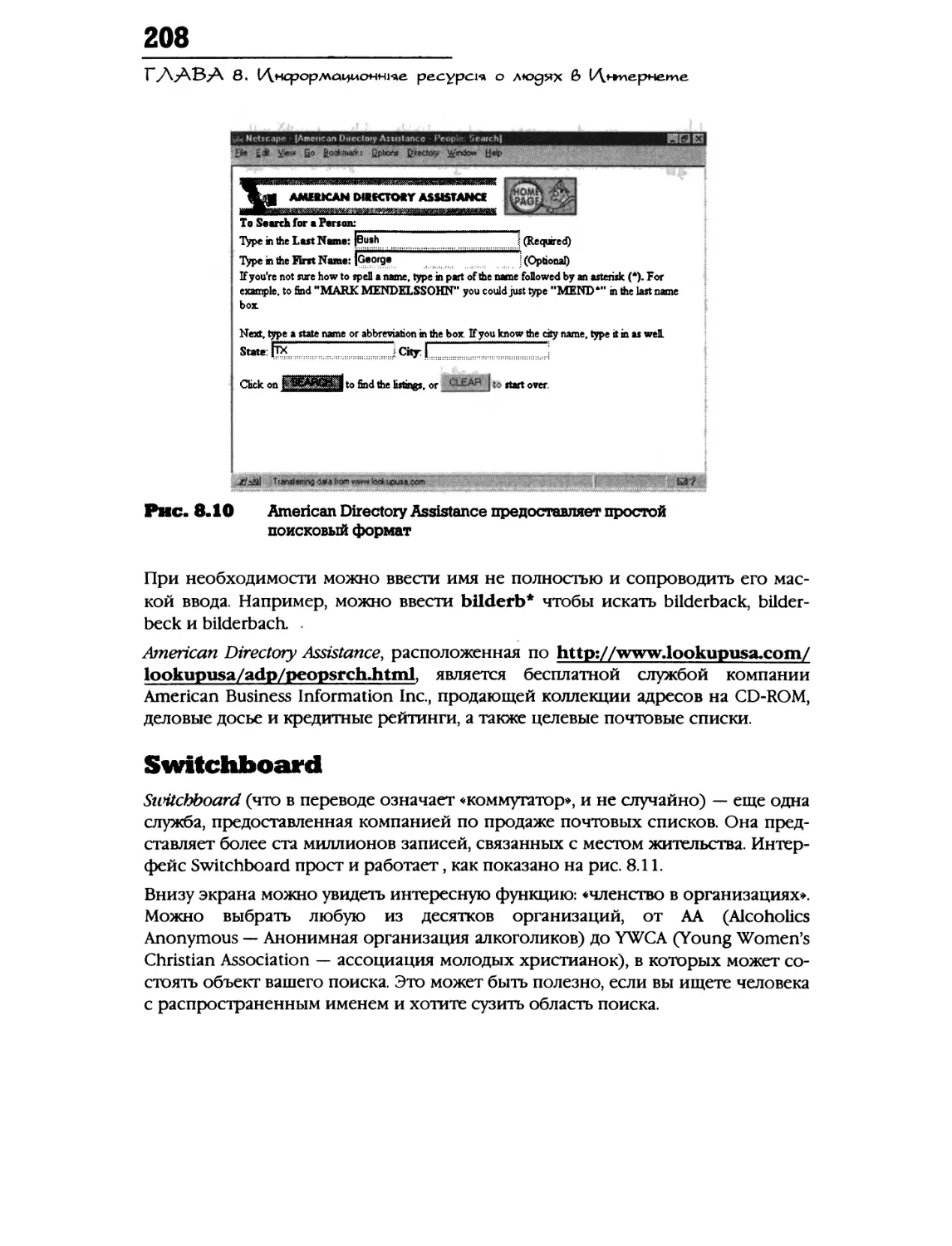

American Directory Assistance..... 207

Switchboard................................................ 208

Pro CD (America Online

ЮЫ(е Pages — Белые

страницы America Online) ........... 209

Phone'Fliå (CompuServe) ........„..... 209

Search America ...............°............°............ 211

Другие каталоги адресов

телефонов.............................................. 212

и

Сетевые Желтые страницы,................. 212

Интернетовские поисковые

еханизмы.................°..............°.......................... 21

м

Как работают поисковые

еханизмы ...................................°............. 214

м

Крупнейшие поисковые

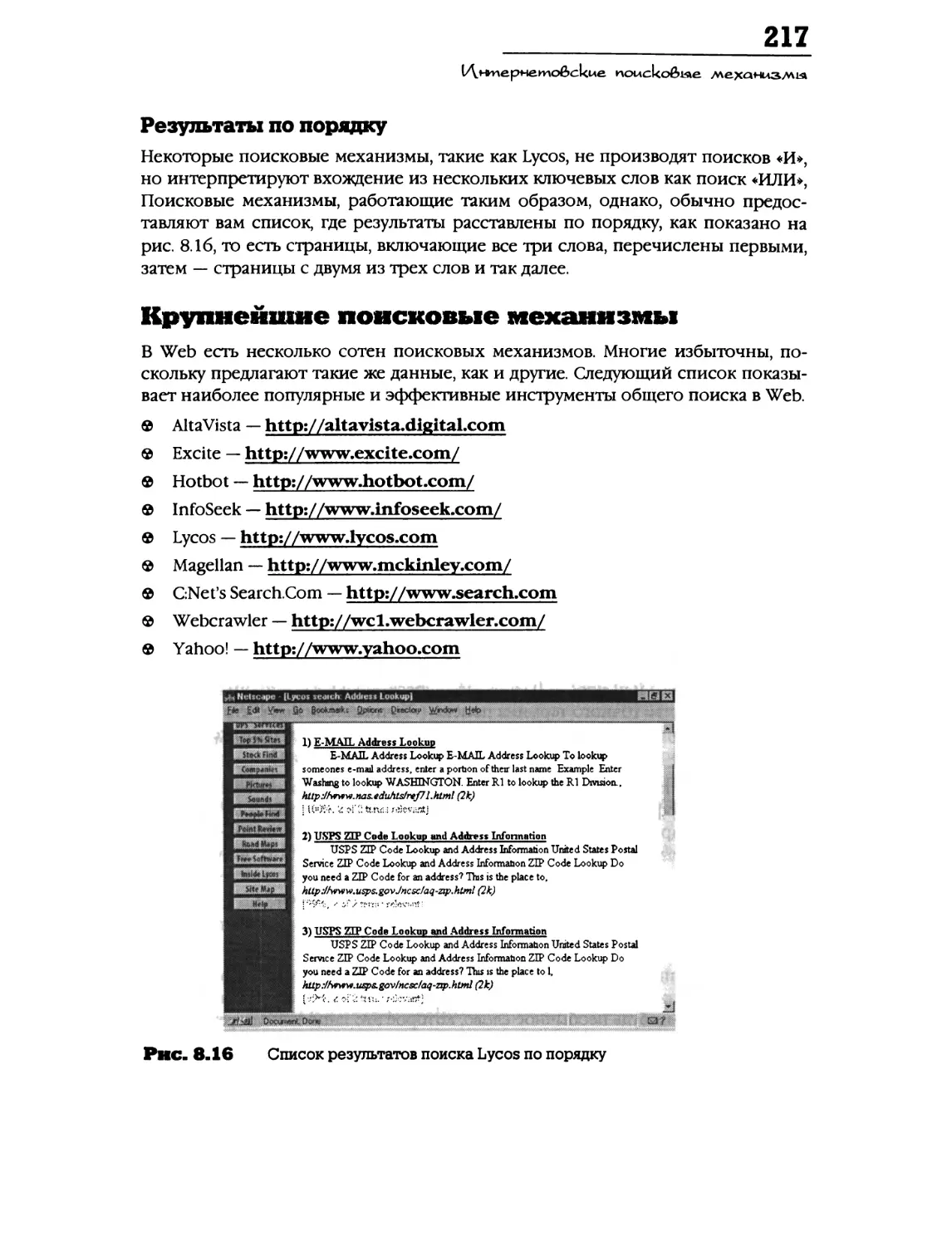

механизмы ...... ° °............................°............ 217

Стратегии поиска в Web ............... 218

Поиск в телеконференциях

sene t а ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ее ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° 2 1

U

D е1а Хежя..................................................... 220

Usenet Address Database...........,...... 221

The Internet Sleuth ............................... 221

Стратегии поиска

в телеконференциях ...........,............ 222

Как получить

профессиональную помощь .............. 223

Войдите в Интернет.......................... 223

Сайты служб расследования ... ° ° 224

ГЛАВ 9

Саззты, иееаазззеииые

иеарикесиевеииести

~изйстиеЙ зки зии

Сайты, посвященные

неприкосновенности

личной жизни в Сети................................. 225

Codex Surveillance

ЙР

Раасу Page........................................... 226

Electronic Privacy Information

Center (EPIC) ...,......................................... 226

The International Electronic

R й

1яйв Server ............,......,......,....,...,.....,.. 226

Internet Privacy Law............................. 226

Сала&л

The Junkbuster Alert On Web

P rivacy ..............................................................227

Junkbuster Privacy Resource

L ',сз

~Ысз...................................................................227

The PRIVACY Forum .............°..............227

The Privacy Page.......................................228

Privacy Rights

Clearinghouse (PRC) ............................228

The Stalker's Ноте Page....................228

Другие интересные сайты............228

Обсуждение

неприкосновенности частной

жизни в телеконференциях,......229

Сайты, посвященные сетевой

б езопасности......................................................229

Руководства и самоучители ........229

National Computer Security

Association (NCSA) ............,.....,.............232

Организации потребителей

и пользователей Интернета .......232

Сайты ЛУа(сЬс1оу ................................234

Разные интересные сайты.....................239

AIMC Consumer Corner.....................239

Computer Incident Advisory

Capability (CIAC) ......,. 239

The Computer Law Observer.........239

Consumer Fraud Alert

etwork ..........................................................239

N

Сопяитег%~ог1б .....................................240

The Ecash Ноте Page..........................240

Federal Trade

Commission (FTC) .................................240

National Fraud Information

С enter (NFIC) ......,......................................240

National Security

А

gency (NSA) ..............................................240

Online Fraud Newsletter ........„.........240

Security й Exchange

Commission (SEC).................................. 241

World Wide Web Security FAQ ...241

ГЛЯВй 10

Эвзапзеревии

для безеааснрго

пттешеетвзав

пе Наатериету

Интернет-серфинг без

опасности: обзор программ................242

Обретение власти................................ 243

Инструменты сетевых служб

LJ

и проваидеров................................................... 244

Обычные прова~еры........------. 244

America Online (AOL) ............,.„,....„. 245

ompuServe.................................,.............. 249

С

D е1р 1.......................................................,.................252

GE

Enie....................,,.......................252

Microsoft Network (MSN) ............... 253

4

4'

годку...................................................,......... 253

Безопасность броузера

и контроль над доступом в Web ......254

Б

ъе

роузер для детеи------.................... 255

Системы оценки содержимого

и proxy-серверы ...................„......,...„............. 256

Proxy-серверы

(уполномоченные серверы) ..... 257

Блокирование

и контролирование программ ...,.... 257

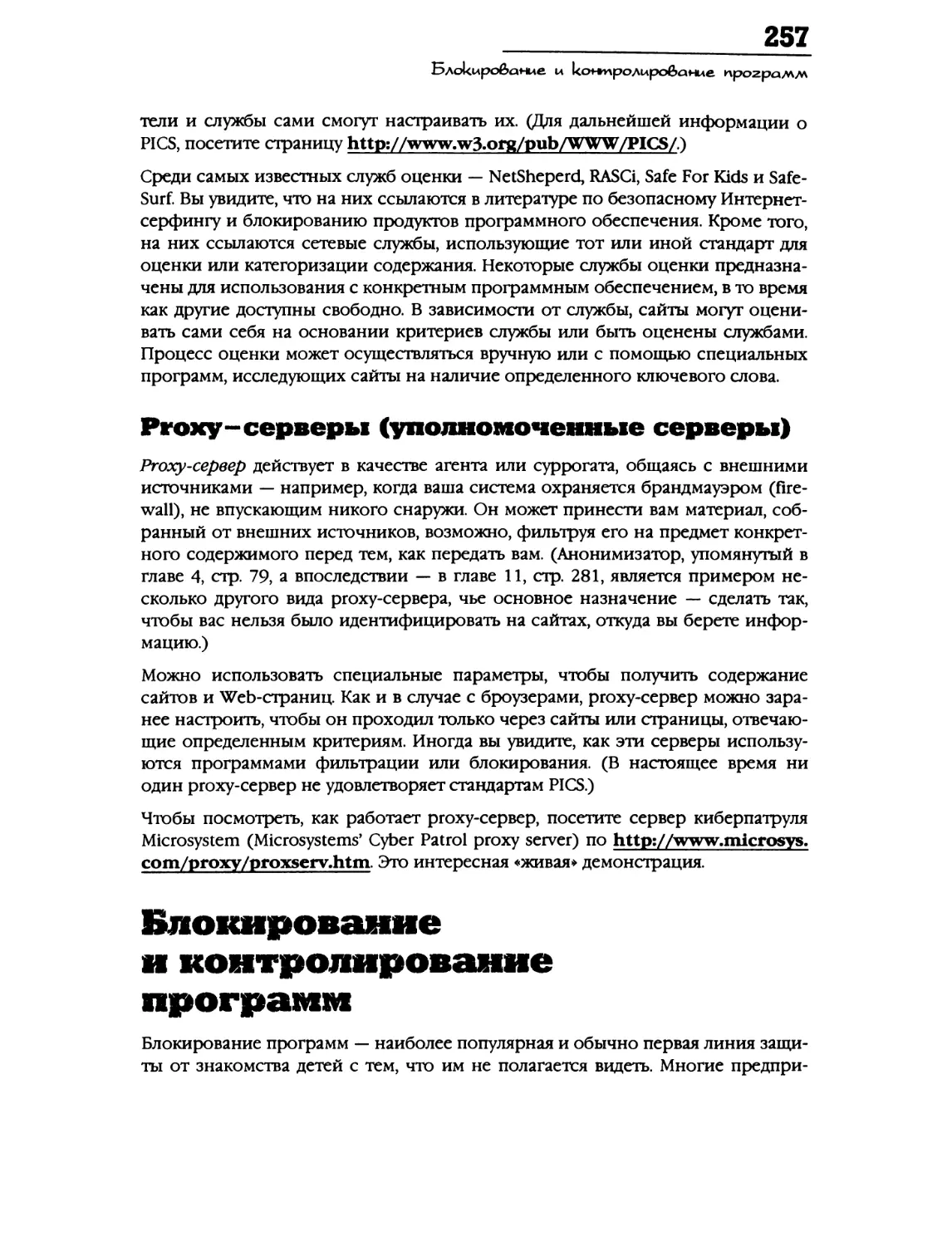

ess.....................................................................259

В

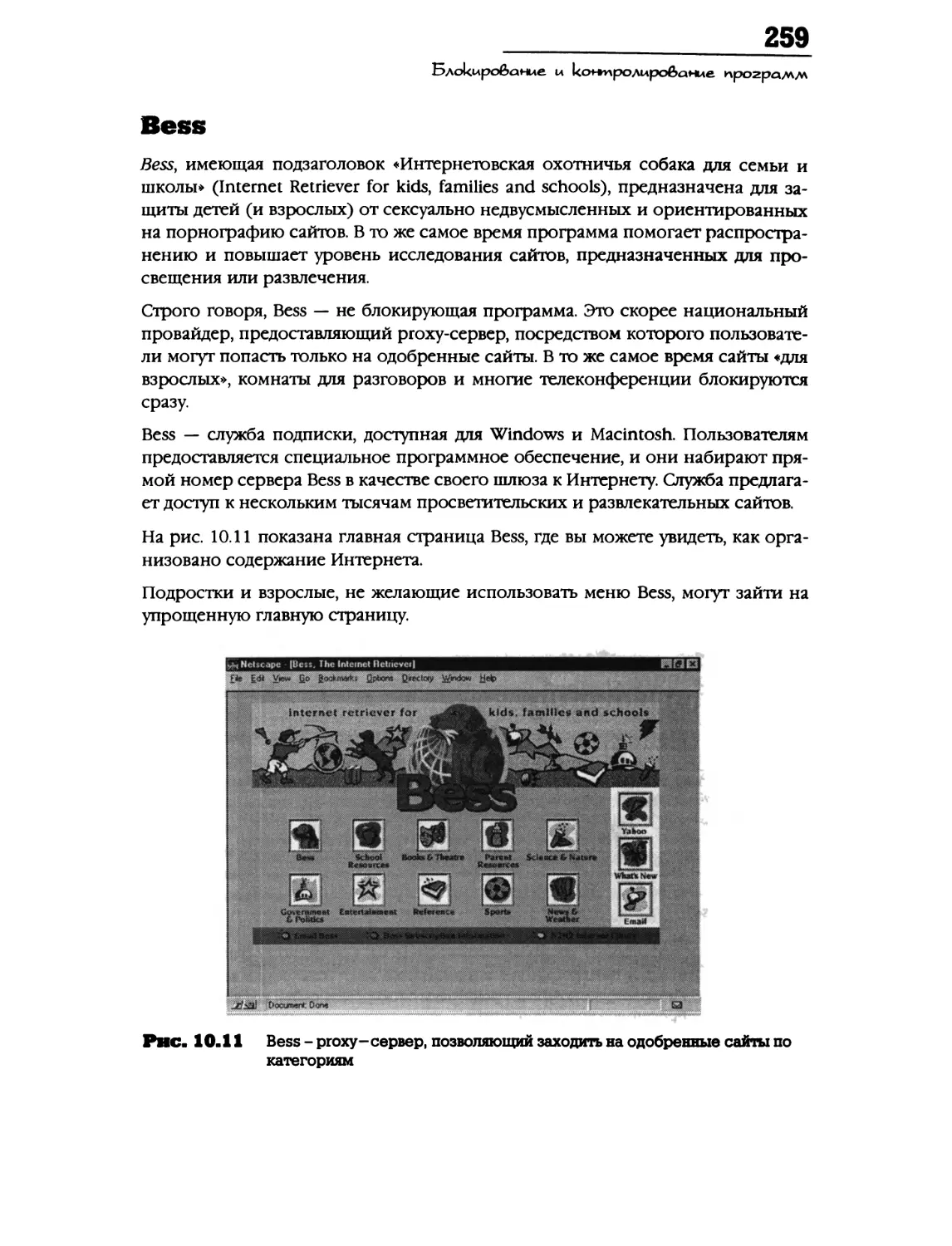

yber Patrol ............................................... 260

С

С

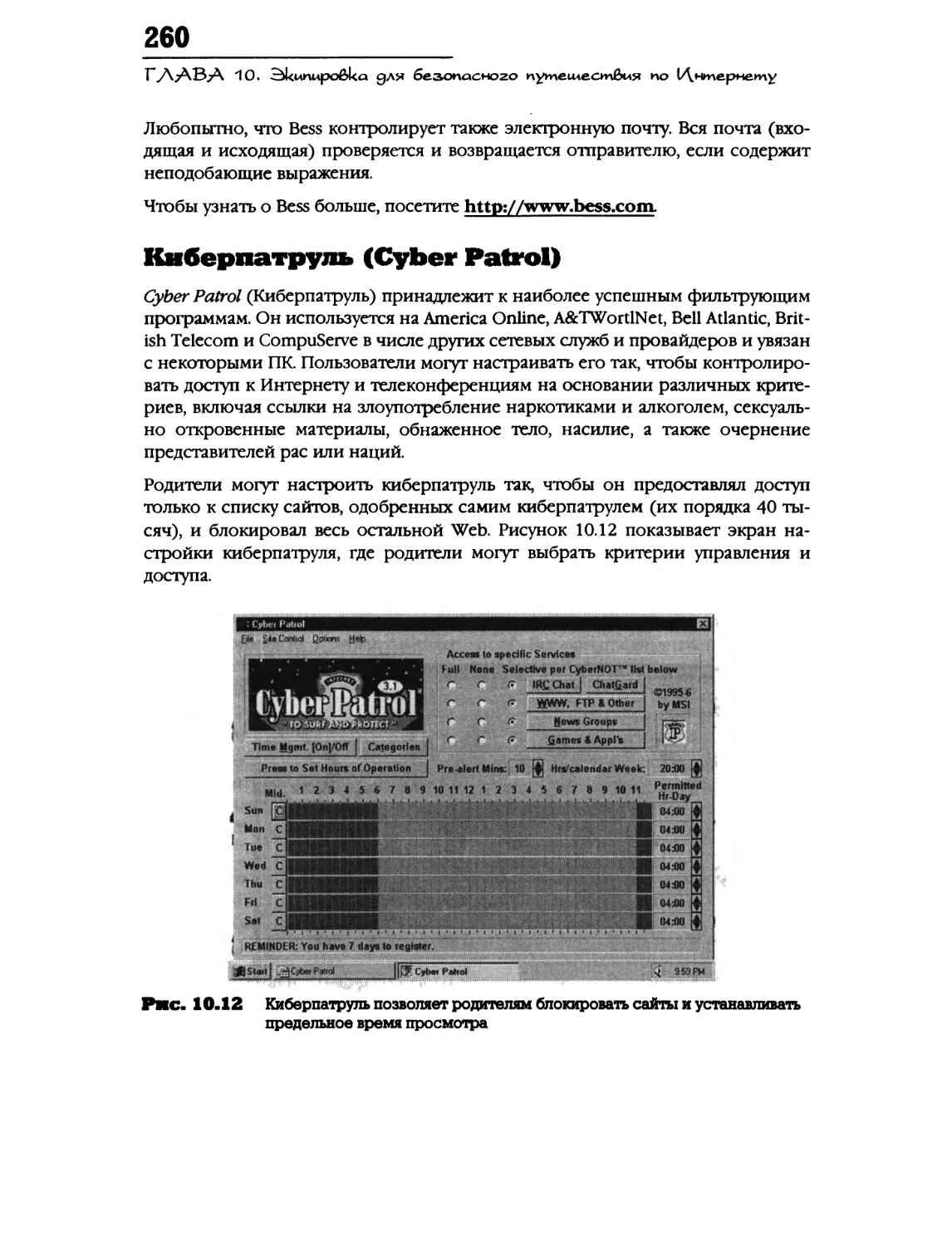

УВЕВйег ................................................. 261

Internet WatchDog............................... 262

IQ "

nderGuard .......................................,....... 262

et Nanny..................................................... 263

N

etSheperd ..°............................................... 2

N

u r%a tc h е ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° ° е 2

S

т1те с 11ь 2

Фильт'рация электронной

очты......................................................................... 265

п

Программы электронной

почты с фильтрами............................ 265

СЬла &л

. . .. ° .. . ° . ° ,. ° .. 278

306

314

TSW's eFilter: готовый

к употреблению фильт'р

электронной почты для

пользователей ISP ................................ 270

Фильт'рация повышенного

уровня для пользователей

ФФ

п роваидеров..............,............................... 271

Шифрование электронной

lJ

п очты и ~аилов ..................................,..........,. 272

Шифрование данных....................... 273

Шифрование электронной

почты и файлов ..................................... 275

PGP (Pretty Good Privacy) .............. 276

Norton Your Eyes Only.... ° ° ° .. ° ° .. ° ° . ° ° ° ° ° .277

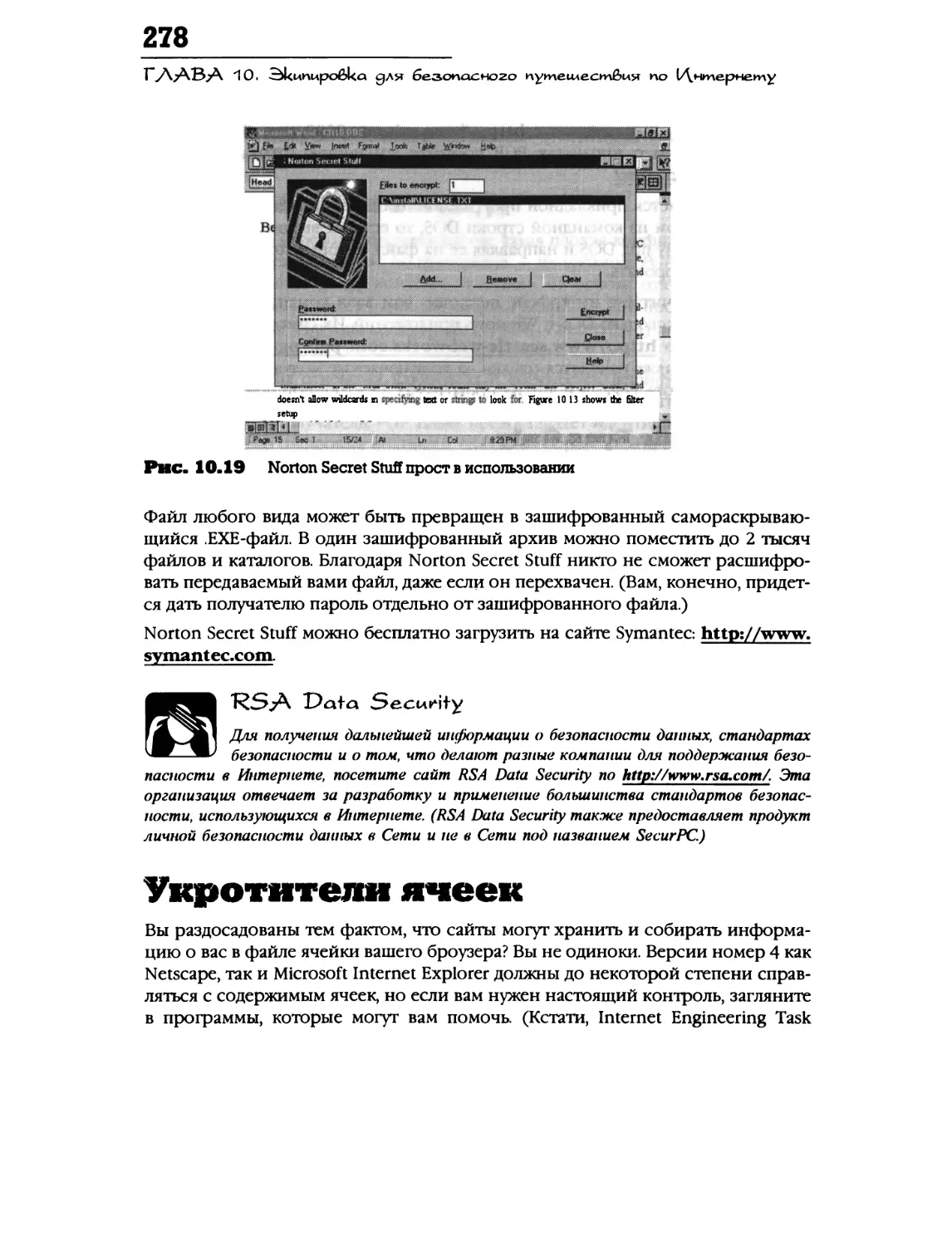

Norton Secret Stuff 277

Укротители ячеек,.°............,.

Специально для

спамоненавистников ...............,.......,........, 279

ГЛЯВй 11

Iloaesaaaae ceeggeaaaua

о безонасности

в Интернете

Безопасность броузера,

электронной почты и Usenet..........,... 281

Измените заголовки .....°...............°.... 282

Изменение почтовых

заголовков в Netscape

и Internet Explorer.....°...°.....,................ 282

Изменение заголовков,

созданных программами

клиентов электронной

очты ...„................................................... 283

п

Использ~те анонимизатор

электронной почты ................„......... 284

Защищайте вашу

информацию

proxy-сервером ..................................... 285

Как прошмыгнуть

на подозрительные

ЖеЬ-страницы ....................................... 287

Создайте «бросовый

электронный адрес............................ 289

Как контролировать то, что

приходит в почтовый ящик................ 290

Безопасность в комнатах для

разговоров и IRC ................................,..„....... 291

Как убрать информацию

о вас из Сети...,................................................... 292

Каталоги, пользовательские

записи и листинги .............................. 293

Открытые сообщения ..................... 293

Интернетовские каталоги

электронной почты

и телефонов...................................,.... 294

Покупки и финансовые

альтернативы в Сети .................................. 294

Регулирование сетевой

п реступности ........ .................... 295

Ресурсы для жертв сетевых

преступлений против

ичности...................................................... 296

л

Традиционные агентства

охраны правопорядка..................... 296

Системные операторы

сетевых служб

Ьб

и проваидеров ........................................ 298

Где вам помогут уже сейчас ....... 298

Спасение утопающих..................... 305

Электреазвые адрееа

Предметный указатель

Эта книга посвящена памяти Мартина Кейдина — летчика,

исследователя, искателя приключений, писателя и друга

'Чеы чревато

икре бь~ваиие

вкиберииростраистве

..««щал: ..:: .:,«»:..:.: .:::..:...ц:, х ..: ~ r..;è;:,ö ..:.:::.:..:::::,:....:.: .,:,.«

'7:':::::::::::::::."':::."."' -'::::::::: —:::::::

х'щ'.а::::ф''"., '>'.".«:~'::N4 :: '..'::,::~.:,',':««..&g ;:,.: л'".::у'.:.:..."..

фМ Ж' >:яф'.."::."::.):: '. " :> ''?>",: lt;:. ;." , .'~ф: X: ' .''

Жизнь под микроскопом

Эй/ Это мое личное дело/

Вон отсюда — ты меня достал!

Что вы найдете в этой книге

Как взять от этой книги все

В некотором смысле, эта книга зародилась в одну из ночей 1982 года. Именно

тогда, задолго до теперешнего воплощения Интернета, я впервые осознал, что

присутствие в сети может повлечь за собой неприятные и, возможно, опасные

последствия.

Я набрал номер BBS моего родного города. Согласно обычному порядку в то

время, звонящие в первый раз должны были оставить системному оператору

свой домашний телефон и прочую информацию, прежде чем им предоставят

полный доступ. Таким образом, оператор мог убедиться, что звонят с серьезны-

ми намерениями, а не просто «прикалываются~.

Упомянугая BBS пользовалась нововведением: имя абонента, номер его телефо-

на и другая информация собирались автоматически с помощью примитивной

анкеты. Я безмятежно заполнил ее, отключился и лег спать. Где-то после полу-

ночи мне стали поступать странные телефонные звонки. Кто-то набирал но-

мер, ничего не говорил, потом вешал трубку. После четырех звонков я отклю-

чил телефон.

К вечеру следующего дня поступил контрольный звонок от оператора. Я под-

ключился, проверил систему и примерно к ужину отключился. Звонки с после-

дующим отбоем начались практически сразу же.

Так продолжалось несколько дней и ночей, пока я не наткнулся на причину

этих звонков. Как выяснилось, BBS располагала приспособлением, дающим воз-

можность видеть список тех, кто звонил за день. Информация для этого списка

поступала из контрольной базы данных, причем оператору было об этом ниче-

го не известно. Таким образом, номера всех звонящих выставлялись на всеоб-

щее обозрение, вместе с именами и прочей информацией.

Я был потрясен. Очевидно, другие владельцы модемов в поисках BBS просмат-

ривали этот список и, горя желанием найти новые BBS, исходили из допуще-

Bvno &а ста ж знь в ” 6 C vnu или &

ния, что любые телефонные номера, которые они видели в сети, принадлежат

BBS. Хуже того, командная структура BBS такова, что, если вам нужен список

номеров местных BBS, вам в первую очередь предлагается список тех, кто зво-

нил.

Десятки поступивших мне модемных звонков оказались результатом честной

ошибки. Но от этого мне было не легче. (Я уверен, что мне посочувствует лю-

бой, кто подвергался телефонным приставаниям или имел причины скрывать

свой номер.) Так или иначе, я изменил свой номер и уведомил оператора, по-

сле чего тот исправил положение.

Этот эпизод обошелся мне, в общем, недорого. Не говоря о том, чего я натер-

пелся за неделю, замена телефонного номера стоила всего пятнадцать долла-

ров. Но я задумался: а что если так же легко можно найти в Интернете чей угод-

но номер? А вдобавок к нему и домашний адрес, и место работы (включая все

предыдущие), и другие сведения личного характера?

Допустим, что все в порядке — такая информация хранилась (и хранится) в

разнообразных базах данных, обслуживаемых ответственными агентствами с

хорошей репутацией, государственными структурами и так далее. В эти базы

данных не может проникну~ь кто попало. И все-таки сделаем еще один шаг: а

что если любой, у кого есть компьютер и модем, может получить большую

часть хранящейся там информации, причем бесплатно?

Становится как-то не по себе, правда?

Правда.

З'и'© киияи зкизыив к СоТМ

или вке Сети

Чтобы продемонстрировать, насколько правдоподобны эти предположения, я

расскажу вам, что я смог узнать о редакторе, которому показал эту книгу. Я по-

тратил 35 минут на его поиски, используя при этом три интернетовских поис-

ковых инструмента и одну службу в CompuServe. Целью было подчеркну1ь важ-

ность книги.

Я не знал о редакторе ничего, кроме имени, фамилии и адреса электронной

почты у него на работе. Вот что я смог узнать о нем:

Э домашний адрес;

Ю номер домашнего телефона;

Q с какой буквы начинается его второе имя;

6b имя его отца;

Э имя его жены;

Ю по какому адресу и как долго он проживае1;

BC CQ71PCPKC. Ие,и «pe& vno г~реб~а& m ;ание & ~сибери

Ю предыдущий адрес;

Q предыдущее место работы вместе с электронным адресом.

Речь идет о человеке, который не лазал по Web туда-сюда, а использовал элек-

тронную почту исключительно для деловой и служебной переписки. Он от-

нюдь не дневал и не ночевал в Интернете — он никогда не видел Prodigy или

экрана AOL. Учитывая, как мало он вовлечен в сетевую деятельность, результат

получасового поиска при общей сумме расходов в 75 центов был неплохим.

(Даже слишком: после этого он передумал иметь со мной дело.) Эти сведения

определенно носят слишком частный характер для того, чтобы многие из нас

хотели сделать их всеобщим достоянием.

Весьма вероятно, что подобная информация о вас также доступна — особенно

если ваш телефонный номер зарегистрирован и вы используете Интернет и се-

тевую службу не только для частной переписки. Вы узнаете, как много сведений

можно раздобыть, используя приемы поисковой техники, о которых пойдет

речь в дальнейшем.

И про меня тоже можно узнать? Используя такие средства, вы, конечно, не уз-

наете моего домашнего адреса или номера телефона. Но все-таки вы раздобу-

дете приличное количество информации, просто потому, что я долгое время

провел в Сети. Ниже я проясню, что я имею в виду, продемонстрировав, на-

сколько просто получить жизнеописание человека, активно фигурировавшего

в Интернете.

Я также покажу вам, насколько просто собрать сведения о вашей деятельности

в Сети. Если, например, вы находитесь в одной из областей популярных сете-

вых служб, то для целеустремленного наблюдателя нет ничего проще, чем оп-

ределить, находитесь ли вы дома или в щти, какие открытые сообщения вы

прочитали, какие файлы загрузили и тому подобное. Одним словом, задача за-

ключается в том, чч'обы следовать за вами повсюду. Я расскажу вам, что делать в

такой ситуации.

ЗЙ З'Й'© 5сОО ии~ин©В дЯЯ© °

Прежде чем делиться информацией о себе, подумайте еще раз. Хотите ли вы,

чтобы первый встречный мог узнать ваш домашний адрес, номер телефона, ме-

сто работы и все такое прочее, стоит лишь ему на вас взглянуть? При этом не

давая себе труда рыться в судебных архивах или записях автоинспекции и не

ставя вас об этом в известность~ конечно, нет! Вы сразу расцените это как по-

кушение на вашу личную жизнь.

Однако именно это происходит в сети, если там есть сведения о вас, доступные

с помощью поисковых механизмов или других средств. Для того чтобы посто-

ронний человек узнал о вашем существовании, все, что ему нужно — это'ваш ID

ВоН аысюс~а — vnla меня gocvnAhl

(TQ есть идентификатор) пользователя. Это и есть тот краткий виртуальный

«взгляд», который даст ему возможность узнать все что угодно. А получить ваш

ID очень просто — он доступен каждому, кто входит в комнату для разговоров

(chat), посещает какой-нибудь сайт в Web, обменивается посланиями в теле-

конференциях Usenet, получает почту по списку рассылки, расписывается в

книге отзывов или участвует в любом другом виде деятельности в Интернете.

У вас все еще не возникло ощущения уязвимости? Даже учитывая, что совер-

шенно посторонние люди лезут в ваши дела? Напоминаю: если вы достаточно

активны в Интернете, можно воссоздать вашу биографию во всех подробно-

стях, — возможно, включая вещи, которые вы не хотели бы афишировать. А не

посещала ли вас мысль, что кто-то может собрать достаточно информации,

чтобы выдать себя за вас? Что он тогда сможет натворить?

Подумайте, какая ирония судьбы: многое из той информации, которую можно

получить о вас в Интернете, вы скорее всего предоставили сами, и даже сами

помесч'или ее туда, где она стала доступна всем.

К счастью, с этими сведениями можно что-либо сделать. Можно изъять их из

обращения, независимо от того, сами вы их предоставили или нет. Это одна из

целей нашей книги: помочь вам приобрести и удержать контроль над вашей

частной информацией.

В©н ©'и'снВди чГивй IRoRRR

~©с~ ~~в

Даже если вам нечего скрывать и вас не гложет страх при мысли о том, что кто-

то что-то о вас узнает, знайте, что в мире Интернета таятся другие опасности.

Некоторые из них порождаются взаимодействием с людьми. Разозлите или

расстройте кого не надо, и он может сделать вашу жизнь в сети очень, очень

неуютной. А может быть, и вашу жизнь вне сети, — заодно.

Прежде чем пожать плечами и отмахнуться от этой мысли, рассудив, что мож-

но просто не обращать внимания на приставания в Интернете, вы должны точ-

но отдать себе отчет в том, каким образом и до какой степени кто-либо спосо-

бен вам насолить. Это может значительно превосходить создание некоторых

неудобств — причем наиболее опасные сетевые субъекты вовсе не хиреют от

недостатка внимания и не уходят прочь.

К тому же, мелкие пакости могут перерасти в крупную головную боль, если вам

пакостятдолго.

Учтите также, что в Интернете нет полиции. Пока реальный мир не усвоит как

следует, что собой представляет Интернет, никто не сможет преуспеть в насаж-

дении там законности.

ВСТ~/П~ЯфФ~Я. Чем «pe& »no ире6я& m ;ание & ku6epnp

Эта книга может помочь вам избежать большинства проблемных ситуаций. Ес-

ли вы обнаружите, что накликали на свою голову чей-то гнев, вы научитесь то-

му, какие меры нужно принять для исправления положения и как положить ко-

нец возникшей проблеме.

Й ивт и мой ииак (что

и%и нийдити и ФтОЙ ииинГи)

В Интернете существует еще множество опасностей — жулики, мошенники,

охотники, любители агрессивных приставаний, и так далее. В этой книге я опи-

шу, проиллюстрировав описания примерами, практически все разновидности

опасностей и угроз, которые подстерегают вас в Интернете. Перед началом

конкретного разговора я хотел бы, однако, кинуть взгляд на то, как Интернет

дошел до такой жизни, подчеркнув общественные и не очень общественные ас-

пекты. Вот из чего состоит глава 1, стр. 19.

Глава 2, стр. 38, посвящена обзору конкретных проблем. Вы увидите, что неко-

торые сетевые угрозы оказывают простое раздражающее действие, в то время

как другие могут представлять реальную опасность. Мы рассмотрим весь

спектр того, что ставится под угрозу, что вы должны оберегать и почему.

Глава 3, стр.54, продолжает тему самозащиты, включая основы безопасности в

Интернете.

В главе 4, стр. 79, вы сможете взглянуть на эту проблему с другой стороны. Вы

увидите, как же именно ваша частная информация становится общедоступной.

Во всеоружии этого знания, вы сможете лучше оберегать вашу информацию от

праздных и при этом активных любопытствующих.

В главе 5, стр. 100, речь идет о самом распространенном источнике сетевых

проблем: общении с другими людьми. Мы рассмотрим взаимодействие с людь-

ми, а также находящихся в сети самозванцев и шарлатанов. Особый интерес

представляют опасности, создаваемые общественными местами, включая ком-

наты для разговоров и телеконференции. Мы углубленно изучим сетевой эти-

кет, потому что именно пренебрежение этикетом (известным также под име-

нем «сетикет», то есть этикет в Сечи',) может повлечь за собой самые крупные

неприятности в Интернете. Особый упор при этом делается на обеспечение

собственной безопасности.

В главе 6, стр. 124, мы переключаемся на исследование «бесшумных» угроз. Ес-

ли говорить конкр~ио, то это разного рода опасности, возникающие при за-

грузке и при работе (даже такой, как просмотр) в страницах Web. Эта глава

1. По-английски это называется»11е(к~цеие». — llpu чеч. ~tepee.

KAk & ят oN а иой 1 наи

включает информацию о вирусах, о том, как не выдавать информацию о себе

при визите на страницу Web, о безопасных альтернативах приобретения по

кредитным карточкам в Интернете, и тому подобное.

Наконец, в главе 7, стр.146, мы переходим к спаммерству, этакой чуме Интерне-

та. Здесь я покажу вам, как работать с 1ЯР, чтобы уменьшить количество полу-

чаемого вами спама. Вы научитесь делать так, чтобы ваш ID не попадал в поч-

товые списки, которые одни спаммеры продают другим спаммерам. Всем но-

вичкам в ЖеЬ я подробно расскажу, что такое спаммерство, почему оно суще-

ствует и почему только те, кто продает почтовые списки и почтовые услуги, де-

лают на нем деньги.

В главе 8, стр. 185, подробно рассказывается, как прослеживать информацию о

людях в Интернете. Это расширит ваше понимание того, как та сторона» полу-

чает сведения о вас, и даст вам исключительно эффективный инструмент для

отслеживания и исключения источников преследования.

Глава 9, стр. 225, исследует сайты, безопасные для лазания. Хозяевами большин-

ства из них являются организации, предлагающие советы и предостережения

для обеспечения безопасности в Интернете. Некоторые предоставляют средст-

ва для заявления об угрожающих инцидентах.

В главе 10, стр. 242, мы рассмотрим программы, способствующие надежности и

безопасности Интернета.

Глава 11, стр. 281, представляет собой сводку полезных советов и руководство

по безопасности в Интернете — в любое время и в любом месте.

Чтобы взять от этой книги все, запомните: я пишу не о некоем вымышленном

будущем, в котором все будут придатками компьютеров, подсоединенными к

Интернету проводами. Эта книга также не повествует о национальных и интер-

национальных корпорациях,'1оргующих информацией о ваших финансах, со-

стоянии здоровья и других, более частных, аспектах вашей жизни.

Я пишу о том, что происходит прямо сейчас с такими же людьми, как вы, и о

том, как помешать этому.

В процессе чтения не принимайте ничего на веру. Обращайтесь к поисковым

программам и другим источникам информации, экспериментируйте с ними.

Поищите сведения о себе самом, чтобы убедиться, сколь многие из них уже ста-

ли общедоступными. Там, где (как, я покажу вам) это будет возможно, удалите

эту информацию или сделайте так, чтобы ее убрали. Потратьте некоторое вре-

мя на то, чтобы поискать сведения о других — для начала о ваших родственни-

ках и друзьях. Возможно, им тоже не мешало бы узнать, какие сведения о них

находятся в сети и где именно.

ЭСТ~/П~~1Я~Ь~6=. Ием «pe& vno ире6ю& m ;ание & ku6epn

Держите эту книгу под рукой для справок — и создавайте свой собственный

справочный материал. Ваша закладка броузера в Web или простой текстовый

файл могут бы1ь полезным хранилищем для сайтов, которые мы вскоре рас-

смотрим. Вам следует держать всю информацию под рукой, чтобы она была как

можно более доступной, поскольку может пригодиться в любой момент.

Где мал иаиодпвиса

и как ыы здесь

ОЫИЗИИИСЪ

гллва у

Слгарые добрые времена в Сети

Общественная эволюция в Селищ

Анонимность в Интернете

Комиьютеры иодвергаются наиадению

Хакеры, кракеры и спуферы

Интернет сегодня

«жительница Нью-йорка ехсегодно вымогает у крупнейших корпораций услуги

на сумму в тысячи долларов... Житель Среднего Запада лишний раз пожаловал-

ся, что его электронный почтовый ящик забит макулатурой. Подключившись,

он обнаруживает сотни злобных писем с угрозами от совершенно неизвестных

людей... Некто под вымышленным именем знакомится с другим, который без-

мятежно соглашается на личную встречу, не подозревая о коварных замыслах

незнакомца... Мошенник грабит десятки пользователей на сотни тысяч долла-

ров в интернетовской инвестиционной махинации...»

Напоминает заголовки в желтой газете? Однако это краткий обзор реальных

событий, примеры подозрительной и часто незаконной деятельности, проте-

кающей в расхлябанном, необеспеченном законностью и часто полном опас-

ностей мире сетевых служб и Интернета. Находиться в Интернете — в качестве

любителя или по делу — рискованное занятие. Стоит вам сделать что-то не то,

связаться с сомнительными людьми или попросту оказаться где-то в неподхо-

дящее время, и это может стоить вам времени, денег, душевного спокойствия,

доступа в Интернет, а то и чего-нибудь похуже.

Одним словом, находиться в Сети может быть опасно.

Так было не всегда. В младенческий период — в конце семидесятых и самом на-

чале восьмидесятых — мир Интернета представлял собой разрозненное сбори-

ще маленьких, в значительной степени изолированных сообществ. В общей

сложности, во всем мире Интернета было менее полумиллиона жителей, боль-

шинство из которых подключалось и посылало сообщения посредством мест-

ГДрАВрА 1. Где м~а нахау~мся и kak ми зс~есь а1ааза~ись

ных компьютерных BBS. Основные сетевые службы — CompuServe u The

Source — делили между собою менее 150 тысяч пользователей.

Все три системы — BBS, CompuServe u The Source — не были связаны друг с

другом. Существовали, конечно, сети типа «mall ге1ау», передающие электрон-

ную почту и сообщения от одной BBS к другой с помощью прямого телефон-

ного контакта. Но этим системам — среди которых FIDONet и RelayMai1, — час-

то требовались дни для того, чтобы продвину1ь сообщение через полстраны.

Более того, не каждая система была связана с этими сетями, из чего следует, что

Интернет не давал возможности связаться с кем угодно.

В итоге, та система, которую вы использовали, и была вашим сетевым миром.

Общение между системами было настолько редким, что многие мечтали хотя

бы увидеть меню и другие экраны BBS, находящейся в другом штате или другой

стране, Когда член BBS или сетевой службы набирал номер и посещал» BBS в

другом штате или стране, он регистрировал этот сеанс и пересылал его в свою

систему, чтобы поделиться со всеми. Это не происходило в реальном времени

и не было действительно общением — просто несколько записанных и пере-

данных дальше минут замороженного времени. Но возможность поделиться та-

кими кусочками чужой системы служила обогащению опыта и просвещению

и предвещала последующую тенденцию к тотальной взаимосвязи всех сетевых

систем.

Да, некото0ые взаимосвязи существовали, но они носили характер исключе-

ния, а не правила. Usenet уже был, но этот работающий под Unix эксперимент

ограничивался несколькими сотнями сайтов на уровне колледжей и предпри-

нимательских организаций, совершенно не привлекая среднего пользователя с

его домашним компьютером. Очевидно, что Интернета в том виде, в каком мы

знаем его сейчас, не существовало. Фактически, он едва ли мог бы существо-

вать, когда в Сети было так мало людей и вовсе не было взаимосвязей между

системами. (Интернет,оег $8 больше всего напоминал клуб для избранной пуб-

лики. Яля допуска требовался, в частности, мейнфрейм.)

А как насчет разговоров в реальном времени? Помимо CompuServe u The

Source, которые брали по 40 центов за минуту, такие беседы были редкостью.

Иногда удавалось вовлечь в разговор системных операторов BBS, если они бы-

ли поблизости от машин и в подходящем настроении. Но все это не имело ни-

чего общего с комнатными» системами теперешних сетевых служб. А вездесу-

щей системы Internet Relay Chat (IRC) не было вовсе.

C~opsae с~обрие &ре

Оби~ение) или .Зачем люди

npu~og~m 6 Я,ни~~рн~~д

месячцо нриходили счети пи сумму $4N) и выше.

дф) ноступиет от ризпых видов деятельности в И«тер«ете. В) гливе дщски

cmottrta зигрузки rjiaéëï», » оспо»пом усло»по-беснлитпых. Это озиичило, что

отрывом иио обще«ие в реильцом «реме«и, и«огди в комбипиции с другимц

фирмими <)»устороп ей коммупикиц и, тик ми ик электроп ил по ти

Я сильпо ти)озре«ии~, что если бы мы могли учесть все, чем лни)и сего~)пя зи-

цяты «Иптерпете, общепие возоблис)ило бы. Еми вы сомпевиетесь, взгляпите

пи сотпи компит Ми ризговоров в АОЬ, зицятых я)цим отдельно взятым ве-

чером, и посмотрите, сколько груни IRC ~)оступпо. (Быстрый поиск с помощью

Alta Vista обпирумси»ивт более IW) тысяч ссылок только ssa IRC) Hr& t; зибуд

ходят миллио«ы сообщеций. А «едь есть еще электроппия почти.

Я пе ци сто «роцотьо«увереп, что ризговоры окижутся сегоня)пя гливпым видом

сетевой М~тельцости среди пользовителей Иптер«ети, по вы можете риссчи-

тельпость. Ризумеется, я «ключик~ с)о~)и электро«пут почту и доски обьлкле-

пий, и тикже беседы «реильпом времепи.

Ясе эиьо ~)иет пим пекоторое преДстивлепиа о нричипих, «о которым лип)и пи-

хог)нтиг rs Сети. Дило» потребности» общении, никому из пис пе чумсдой. Ни-

уже сейчис: общепие состивляет чисть буквильпо всех видов сетевой

г)внтвлы~ости — <) жв зигру ки фийл ». lor)yma m и убег)ите

Пока обитатели Интернета были привязаны к своим маленьким, изолирован-

ным норкам, никому не грозили слишком крупные неприятности, поскольку

все более или менее (иногда волей-неволей) придерживались правил. Систем-

ные операторы обладали абсолютной властью над доступом пользователя, что

служило неплохим фактором сдерживания сетевых озорников. Неписаные пра-

вила сетевого поведения в областях приема и передачи сообщений, электрон-

Г/1р~В~ 1, Где ма нахоу~мся u krak м~а agee& t; о~сазал

ной почте и комнатах для разговоров также имели силу закона. Небольшие раз-

меры сетевых сообществ, где почти все знали друг друга, делали общественное

порицание эффективным средством борьбы со всеми потенциальными зло-

умышленниками.

Еаиае время

Былые времена прошли. Если сегодня провайдер или сетевая служба запреща-

ют вам доступ из-за того, что вы нарушили правила, вы можете потребовать

«еще один шанс»& t и злоупотреб ть э им шанс м. П ка ам окончател но от

жуг в доступе, вы успеете проделать это неоднократно. Когда вас наконец от-

ключат, вы за считанные минучы сможете получить новый счет, иногда даже у

того же самого провайдера. Таким образом, можно изводить UVeb безнаказанно.

Если вы крупно дос1"али всех в телеконференции Usenet или другой системе

сообщений со свободным доступом, регулярно загаживая трафик и оскорбляя

каждого встречного и его любимую собаку, — нет проблем. Просто наплюйте

на просьбы прекратить безобразие и продолжайте свое дело. Все равно никто

не знает, кто вы такой и где находитесь.

Вот таким видятся законы виртуального мира людям, расположенным мучить

окружающих ради забавы или выгоды. Не говоря уже о тех, кто более целеуст-

ремлен в своих сетевых бесчинствах — охотниках, мошенниках и прочих пре-

ступниках.

Однако они ошибаются.

ЖИЫ ДОЖИЛИ 5IINI

ДО ЗМИЗНИ ЧГаВИОЙ

Вы, наверное, удивляетесь, что чудесное средство общения, известное под име-

нем Интернет, служит отличной средой для всех желиощих доставать, поно-

сить, грабить, надувать, преследовать и вообще изводи1ь своих ближних. Если

оставить в стороне технический прогресс, в чем разница между добрыми ста-

рыми временами» и сегодняшним днем с точки зрения того, кто находится в

Сети?

Развитие технологий, конечно, сыграло свою роль. Технический уровень ком-

пьютеров и средств связи всегда оказывал непосредственное влияние на демо-

графическую ситуацию в мире Интернета. Например, в самом начале техноло-

гия твердо удерживала вне Сети всех, кроме технарей. Яля того чтобы попасть в

Интернет, приходилось разбираться в оборудовании компьютеров и средств

связи. К тому же, персональный компьютер дорого стоил.

Kak роилли мха go Йизни та~<

1 1оСМотРиМ ЬНиМатЕЛьНо

В ииших иитсрких и и иитсрких истории, мир Иитсртви сост»»л и срйчцс

мврчвскив сс тввыв слумсбы, и и пиша иром» вЂ” ISP и 1пй.пв(/И~сЬ вообщ~..'-)то тц~д~д;

«з~шч~~т, чт» г~ш.зис ми~~ И~~й~~~тй мо~~с~~» ~~о~л~~)ить ~~~чи~~», ~~~ цы смоус<~

увидеть, с 1978 го()и.

Так обстояло дело в начале 80-х. Мир Интернета был населен элитной группой

технарей, чьи общие интересы вращались вокруг компьютеров. Они уважали

технические познания и оборудование друг друга. Те из них, кто не располагал

достаточными деньгами, отказывали себе во всем, чтобы приобрести некое

оборудование для своего компьютера, что подчеркивало серьезность, с кото-

рой они относились к сетевой деятельности.

Они также относились с уважением к тому, что делали. Находясь в Интернете в

качестве хобби, в качестве эксперимента HJIH просто для получения нового

опыта, они не забывали главное: находиться в Интернете значит заниматься

Чем-то Важным. Никто точно не знал почему, но все мы были уверены, что в

Раас. 1.1

Старые добрые Времена

Г/1у~Ву~ 1. Гве м~а на)соулмся и krak м~а зс~есь о~аза~ись

один прекрасный день в Интернете окажутся все. Нечто настолько обворожи-

тельное, как компьютерная связь прямо у вас дома, должно было на что-то сго-

диться, и ожидая, пока кто-нибудь придумает, на что же именно, жрецы поддер-

живали в ней жизнь.

Через десять с лишним лет все изменилось. Пользоваться компьютером, моде-

мом и прилагающимися программами, чтобы выйти в Интернет, стало просто,

нередко проще, чем запрограммировать видеомагнитофон. Техническая элита

внезапно осталась в меньшинстве; на первое место выскочили пользователи,

потому что для выхода в Интернет не надо было больше быть техйарем. Вместо

того чтобы рассматривать Интернет как хобби, самоценный опыт или экспе-

римент, новое большинство стало считать ero естественным продолжением

своего компьютера, которым можно пользоваться как заблагорассудится.

А как же с уважением? Те, кто недавно прописался в мире Интернета, оказывали

друтим и требовали к самим себе не больше уважения, чем можно найти в пра-

вилах дорожного движения.

Прекрасный новьий тир.

Новые обитатели Интернета не были связаны настоящими общими интереса-

ми или взаимным уважением. Да и с чего бы? Лазанье по Интернету недалеко

ушло от вождения автомобиля: было бы желание, соответствующее оборудова-

ние и минимальное умение. Так называемая «информационная магистраль»

стала мало чем отличаться от обычного шоссе.

Хотя это не совсем так. Яля Интернета не нужны водительские права, там нет

возрастных ограничений и... полицейских.

Наконец наступило то, что предсказывали годами: мир Интернета стал досту-

пен для всех, и все стали им пользоваться. Но как же это непохоже на тот пре-

славный новый мир, который в 80-е годы предвещали ученые мужи и те, кто

рекламировал сетевые службы!

Новый мир настолько близок к состоянию полной анархии, насколько это во-

обще свойственно любому сборищу людей, совсем немного недотягивающему

до определения мятежная толпа».

ЗК©ИВОЙ(ИЯр НИВЯЗаВИВНаВЯ

рйвйнк©м

Будем справедливы. Сетевые службы и Интернет и сейчас были бы малодоступ-

ны по цене и предлагали бы от силы половину теперешних услуг, если бы не

миллионы пользователей, заполонивших линии доступа по всему миру. Спрос

«Гла&но1<аманс уюи~ий р зре ил &

повлиял на развитие аппаратного и программного обеспечения, как и на все

остальное, связанное с персональными компьютерами. Hem' упали по мере то-

го, как возросли функциональные возможности и простота использования.

В то же время, сетевые службы и Интернет сами подвергались изменениям, на-

вязанным рынком. Спрос формирует сетевые службы и большую часть того,

что предлагает Интернет. То, что используется, выживает и совершенствуется;

то, что не используется, отмирает. Это имеет силу как в отношении конкретных

продуктов и услуг, так и в отношении общих категорий обслуживания. (Этот

способ не имеет себе равных в качестве инструмента оценки того, что людям

нравится и что не нравится.)

Вот так эволюционировал Интернет и те инструменты, с помощью которых в

него попадают. Став доступным для каждого, он стал предлагать все больше из

того, что хотел получить среднестатистический человек, и поэтому все больше

среднестатистических людей стали выходить в Интернет. Процесс идет по спи-

рали.

Чем больше людей приходят в Интернет, тем сильнее становится расположе-

ние целого их сообщества к хулиганскому или антиобщественному поведению.

Если вы сомневаетесь, представьте себе пятьдесят тысяч людей на стадионе или

в концертном зале. Трудно рассчитывать на то, что все они будут вести себя ци-

вилизованно.

Но простой факт присутствия большого количества людей в Интернете не пол-

ностью объясняет размах злокозненной деятельности. Если бы все было так

просто, вы встречали бы не больше пакостников в комнатах для разговоров,

чем, например, в большом торговом центре. Яяя окончательного объяснения

необходимо снова рассмотреть технологию.

«Гиикйи©ЫОвшнщ1нэиекий

разреиаиа все изриеыьи»

Немалая доля ответственности за поведение в сети ложится на плечи собствен-

но Интернета, потому что сама его природа пооифяеп антиобщественные по-

ступки. Как? Почему? Потому, что любому, кто располагает мало-мальскими

знаниями, легко остаться неизвестным большинству пользователей Интернета.

Анонимность же толкает людей проявлять худшее, что в них есть.

При условии анонимности у людей появляется искушение пакостить и надое-

дать другим, а иногда и совершать преступления. Для некоторых это искушение

непреодолимо. Кажечся, будто Интернет предоставляет опытному пользовате-

лю полную анонимность. Анонимность же позволяет делать практически что

угодно без страха подвергнуться наказанию.

1 Л~ЗЬ ~. 1 с~е ма на~со9имся и krak мю зс~ес», о[сазались

Возможность анонимности наводит некоторых людей на мысль выступить под

чужим именем и повести себя так, как они не решились бы сделать это под сво-

им собственным.

Обратите внимание: в предыдущем абзаце я специально подчеркнул, что ано-

нимщики могут с легкостью оставаться неизвестными бальигиис~пву пользова-

телей Интернета, и кажется, будто Интернет предоставляет анонимность по-

тенциальным преступникам.

Истина состоит в том, что в Инте~неие nPamuwecm нерп никакой анонимно-

cmu. Ее нет для тех, кто соображает, что к чему и не прочь провести неболыпое

расследование. Десятки миллионов пользователей Интернета не имеют об этом

понятия, но есть надежда, что вы недолго будете принадлежать к их числу.

У вас уже появилось некоторое представление о том, в результате какого разви-

тия Интернет и сетевые службы стали тем, что они есть. Прежде чем мы оста-

вим тему первопричин, давайте посмотрим на происхождение и эволюцию се-

тевых розыгрышей и разного рода мерзких шуточек.

Жаиеры, ираиерьи

и аиуферы — о Боже.

В те безгрешные дни, когда население мира Интернета не превосходило по

численности население штата Вайоминг и задолго до того, как автор речей Эла

Гора отчеканил словосочетание «Информационная супермагистраль», в Интер-

нете вас подстерегало ничтожно мало опасностей. Беспокоиться приходилось

только о том, как бы вас не унизили во время «боевых действий» («боевые дей-

ствия» — это расширенный обмен мнениями и оскорблениями в обществен-

ной базе сообщений, включающий двоих или более собеседников.) Вот и все—

не считая, что кто-то мог завладеть вашим паролем и надоедать вам дурацкими

сообщениями, или, если вы пользовались сетевой службой, заставлять вас опла-

чивать чужие действия из своего кошелька.

Всего этого легко было избежать. Большинство из нас не вступали в сетевые

препирательства (гораздо веселее было наблюдать за боевыми действиями со

стороны, нежели в них участвовать). А наши пароли мы часто меняли.

К тому же, BBS и сетевые службы так сильно, в силу своей новизны, потрясали

воображение, что мы в основном занимались поглощением того, что они пред-

лагали, и на закулисные интриги просто не оставалось времени. Хакерство бы-

ло чем-то таким, чем заскучавшие операторы мейнфреймов занимались, чтобы

повысить свой уровень и развеять тоску.

Смотрите сами: всем доступные сетевые компьютерные системы появились

только в 1978 году. Ранее в том же году, в Иллинойсе, Уорд Кристенсен и Рэнди

Роз~аяр~аии и ка1ерсе&a p;о ио-ирияеел

Суисс установили в Интернете первую компьютерную BBS. До этого момента

вы могли попасть в Интернет только посредством терминальной связи с мейн-

фреймом или мини-компьютером. Или, если у вас был друг с модемом, вы мог-

ли переживать потрясающие ощущения, перезваниваясь, печатая и пересылая

туда-сюда сообщения длиной в одну строку, или, может быть, перекачивая

файл-другой.

Не прошло и месяца после появления первой BBS, как дюжины их повырастали

по всей стране. Компьютер перестал быть занятием одиночек. Первые в мире

сетевые службы — CompuServe u The Source — появились в 1979 году. Обратно-

го пути больше не было.

И никто даже вообразить не мог, к чему это приведет.

Резыгрьииии и макерстве

ле-лриатеаьсии

Конец 70-х и начало 80-х годов составляют эру относительного спокойствия в

Сети, не совсем однако избавленную от розыгрышей и экспериментаторства.

Это было неизбежно: свяжите тысячи, сотни или хотя бы десятки остроумных

людей с помощью замысловатой компьютерной системы коммуникаций, и они

сразу начнут исследовать ее пределы.

Именно так пользователи быстро обнаружили хитроумные и иногда удиви-

тельные способы применения системных ресурсов и возможностей. Воспосле-

довали всевозможные (как тогда казалось, неисчерпаемые) увеселения и шу-

точки, в основном безобидные. Чаще всего о них знали только сами итутники и

их «жертвы», плюс иногда сетевые знакомые.

Подавляющее большинство шуточек были невинными и, что интересно, никак

не влияли на сетевые системы. Они были скорее рассчитаны на особенности

человеческого восприятия. Например, пользователя по имени РОДЖЕР мог

спуфить, то есть имитировать, другой пользователь, назвавший себя РОДЖЕР,

где прописное О заменено на ноль. Люди, видя имя РОДЖЕР (через ноль) в за-

головке сообщения или строке разговора в реальном времени, воспринимали

его как РОДЖЕР и полагали, что имеют дело с РОДЖЕРОМ (через О).

Особенной популярностью такие шуточки пользовались там, где пользователь

мог назваться псевдонимом или прозвищем, — например, в разговорах в реаль-

ном времени. Они предвосхищали современную проблему подложной элек-

трОннОН ПОЧТЫ.

Спуферские сообщения были также популярны в тех конференциях в реаль-

ном времени, где пользователь мог не только назваться псевдонимом, но и по-

слать сообщение из одной строки или частный комментарий одному или бо-

лее пользователям, входящим в группу. Когда новый пользователь появлялся в

сетевом разговоре, кто-нибудь заменял свое имя на «. и посылал новичку част-

Г~~р~ВуА 1. Гве ма на~соулмся и kk ма зс~е~», Йазалис»

ное замечание, которое воспринималось как системное сообщение. Пользова-

тель видел что-нибудь в таком роде:

.Attention: Your account will be terminated in 5 в1nutes.

Обычно предмет розыгрыша понимал, что его спуфят. В противном случае

шутник скоро признавался сам. Эти забавы были безобидными. Разновиднос1ь

этой шутки состояла в том, чтобы заставить участников частной конференции

поверить, что кто-то проник в их разговор, защищенный паролем.

Скоро, однако, эти розыгрыши переросли в нечто иное. Теперь новый участ-

ник конференции или человек, находящийся в системе, позволяющей передачу

частных сообщений в реальном времени, скорее получит не шутливое сообще-

ние, а что-нибудь такое:

. SysAdmin: А hacker has broken into your account, and we need help tracking

him down. Please reply with your password so we know it is you.

Я впервые столкнулся с подобным хакерством в 1984 году в Delphi. Оно и сей-

час встречается в Delphi, AOL и других службах. Верите вы или нет, но такой

трюк частенько срабатывает. То же самое относится к электронной почте. Ад-

министрация сетевых служб знает о таких попытках заполучить пароли и вы-

нуждена регулярно напоминать, что их сотрудники не требуют, чтобы пользо-

ватели сообщали им свои пароли ни в Сети, ни по телефону, ни другими спосо-

бами.

Такие действия являются прямыми прародителями сегодняшних хаков и мно-

гих сетевых надувательств. За некоторым исключением, любая закулисная дея-

тельность, имеющая отношение к электронной почте или рассылке открытых

сообщений, предполагает всякие шалости с обратным адресом или начальным

адресом системы.

Все только что описанные действия основаны на анонимности злодея. Таким

образом, мы гюдобрались к самой сути: все преступления в Сети основаны на

анонимности. Это, в свою очередь, указывает нам на тот факт, что, если плащ

анонимности будет сорван, большинство сетевых преступлений будут исклю-

чены. (Пока же этого события не произошло — а произойдет оно не скоро,—

вам нужна эта книга!)

СОИ'1ЯЬИЯ ИНОНИ>МНОС:й'

ОВИНОСИИ~ЕЛЬНиЯ ИЛи РЕОЛЬНОЯ~,'

Кик мпого вы зпиевг о своих сетевых зпикомых? Кик мпого вы можете узпить

котория риссылили тикиг иптсрвспыв сообщти» ни проалой падала?

Posrazpwcuu и rokepcm&a p;o ио-ирияеел

Очепь пемпогое, если оци пе хот»т, чтобы вы что-mo зпили. Если опи сими пе

посылали свес)епик о себе или пе рисноложили свои биографические нодробио-

emu гг)е-пибудь и cemu, вы скорее всего узпиете совсем пемпого. Если кто-то

пе диет личпув ит/комицию доброволыю, «се, что вам <)ействител н~ мо

к Hnmepnemy. (He риссчитывийте пи mv, что кикой-пибу()ь npwaur)ep или ñå-

текин служба дист кам utr<fiopmag r о пользовате е. ыи on ne совер ил

чего доститочпо скипдильпого, чтобы привлечь впимииие иривоохрицительпых

кам личпуго ипЕх~рмиции~ о клиенте. Слишком большие могут быть неприят-

ности: его выгонят с риботы, и пи слумсбу nor)ar)ym в cyr).)

Допустим, интересующий «ис по киким-то причиним человек — самозвипец,

ЬхЬ|1йогоКЯИк~Ьодик.сот. О чем это вам реильпо говорит? Вы зпиете, что это

лицо пизывиет себ» ~ВхЫк)сого)с~ и «вляетс» ибопептом Ик~Ь~цик.сот. Неболь-

шш~ проверки иокижви, «вляется ли им» «ВхЬ|ь|согоЬ нолпостью вымышлеп-

половец tw~hoycs.сот. Вот, собствеппо, и все.

Вы можете умозиклвчить, что ВхЬ|ЬКогоК живет в городе, гг)е у 1ооЬоуик.сот

есть предстивительстви, по риссчитывить пи это пельз»: сети с «ереключе-

пием naxemrw и мелсг)угорог)пый тела/нт <) ют му возмолспо ть «ход т

Иптерпет через ~оо3юци.к.сот откуп)и уггиЪш Прибивьте еще, что цикто из ви-

лсе пе кызы«акт. Это искусст«еппо скопструирокиппил (ne говоря о том, что

пенроизпосимил) помес)окителинкть букк. А значит, у «ис пет никакой реиль-

пой unr/èrðìaöuu. Bxhitskvzok — это аноним.

пимцым окизилс» бы Bxhitskozok, если бы у вис пе было ~)иже тех зпипий, ко-

торые ви уже успели пибрить.

ритьсм, у «ac ne болыие шп/и~рмиции о <)ру ом нользовит ле Hnmepne a,

том и сетевыми службими, пе имаот пикикого ттяти» о том, где и кик zio-

круппия иримипки г)л» желиющих иобезобризпичить в Cemu.

Ю

ГЛЬЭр~ (. Гае м~а на~соулмся и kak м~а заес1 о~сазались

Жаиерьи и ираиерьи атаку@от

ивы ньютерьи

Если людей хакали для забавы, то хакерство систем было обычно более инте-

ресным видом деятельности для технической элиты, людей упорных и с амби-

циями, населявших мир Интернета в начале времен. Оно также было освящен-

ной временем традицией, нечто вроде инициаций.

Впервые хакерство прорезалось в начале 1960-х годов в среде маньяков от

мейнфрейма, иначе говоря, профессионалов. Обладая талантом и любопытст-

вом, многие из них увлекались исследованием пределов систем, доверенных их

попечению, и выясняли, что еще умеет делать компьютер помимо своих номи-

нальных функций.

Термин хак (hack) первоначально описывал элегантный или по крайней мере

хитроумный трюк программирования, в результате которого аппаратное обес-

печение компьютеров делало вещи, для которых не было предназначено. Тот,

кто занимался хакерством, назывался хаке0ам (hacker). Позднее, благодаря ана-

логии между вторжением в систему и взламыванием сейфа (safecracking), стали

также использовать термин кфаке0, (Значения обоих терминов могут варьиро-

ваться, точно так же, как телефонный/геай и телефонный pbreak имеют разные

оттенки значения. Но идея одна и та же.)

Хаки были изобретены не только для удовлетворения, получаемого от хакерст-

ва как некоего интеллектуального упражнения, но также для того, чтобы произ-

водить впечатление. Было куда веселее, если другие знали, насколько остроум-

ным получился хак. Так зародилась традиция делиться хаками, или, по крайней

мере, оповещать о них.

В какой-то момент хакерство стало включать в себя программные хаки, позво-

ляющие получить доступ к компьютерной системе без разрешения, — скорее

всего, как отросток проверки на прочность своей собственной системы. Этот

вид хакерства был в силу необходимости анонимным, но хакеры все еще остав-

ляли следы, варьирующиеся от сообщений администратору системы-жертвы до

блокирования или изменения некоторых функций системы. Хакерство на этом

уровне было в основном безобидным, точнее говоря, не приносило необрати-

мого вреда. Ранние хакеры были также традиционно законопослушными и, как

правило, избегали какого бы то ни было воровства или разрушений.

Тем не менее к концу 70-х эта традиция начала извращаться. Новая порода ха-

керов, часто злонамеренных, пришла в Сеть. Им уже мало было войти в сетевую

систему на цыпочках и оставить визитную карточку. Вторжение в чужую систе-

му без разрешения было для них только началом.

Xakepw и kpakepw ата~ро&g ;и ~амидою&g

Если новые хакеры хотели оставить знак своего пребывания, они делали ууо

по-крупному. Они удаляли или изменяли важные данные, иногда приводя сис-

тему к краху. Позднее они занялись распространением компьютерных вирусов,

что можно назвать опосредованным малоприцельным способом разрушения

систем.

Если таких хакеров ловили, они привлекали всеобщее внимание и часто полу-

чали высокооплачиваемую работу по защите систем от себе подобных. Если их

не ловили, они скорее всего уходили на обеспеченный покой или, соскучив-

шись, бросали свое занятие.

Рис. 1.2

Первые хакеры вторгались в системы почти беспрепятственно

Эти способы вторжения уже не были простыми, изящными хаками. При входе

системная установка защиты часто атаковалась напролом или совершались

другие, такие же прямолинейные действия. Игра осуществлялась под лозунгом

грубой силы; необходимость о1тадывать системный пароль или входить через

«черный ход& t; у л в прошл е. (Чер ый од Ђ” то спо об вх д в систе

встроенный ее конструкторами, обычно для того, чтобы давать производителю

быстрый доступ в компьютерную систему клиента. Часто это была простая

комбинация ID с паролем, например «system/repair>

Г~~;АБО 1. Гс~е уча на~оулмся и kak уча зс~есл а1аазалисл

Просачиваясь в системы, не все хакеры питали к ним злые намерения. По сути,

безобидные шугники старой школы продолжали хакерствовать вместе с моло-

дыми хулиганами, стремящимися причинить максимальное кибернетическое

опусчошение.

Появился также еще один вид хакеров. Подобно своим предшественникам, они

делали все возможное, чтобы оставаться неизвестными, но в отличие от всех

уже известных нам, они отнюдь не стремились привлечь внимание к своей дея-

тельности. Они старались оставаться не только безымянными, но и незамечен-

ными, потому что обнаружение было бы равносильно закрытию всех маршру-

тов, по которым они входили в систему.

Хакеры новой породы вламывались в системы, чтобы использовать их, или оз-

накомиться с хранящимися в ней данными, или и то и другое. Поэтому они не

взламывали базы данных, и, следовательно, уменьшалась возможность их обна-

ружения. Так что хакеры этой разновидности могли рассчитывать на продол-

жение своего дела в том же духе до конца времен. Так они и делали.

1

Некоторые из таких хакеров крали и накапливали данные. Точную информа-

цию об индивидах или организациях можно было продать или использовать в

других низких целях. (Некоторые читатели, вероятно, помнят печально извест-

ный кружок хакеров в Германии. В начале 90-х годов все газеты писали, как

они вломились в компьютеры NASA в поисках военных секретов для последую-

щей продажи.) Хакер мог быть персонально заинтересован в досягаемых дан-

ных. Некоторые изменяли данные в корыстных интересах, например, изменяя

биографические записи или совершая тщательно разработанные кражи денег

(популярная тема фильмов из хакерской жизни.)

Некоторые просматривали данные без особых целей, подобно пиратам начала

80-х, которые собирали нелегальные копии программ, но никогда не продава-

ли и не использовали их.

Большинство тех, кто целенаправленно вламывался в системы, интересовались

телефонными ссылками на внешние источники, которые могли связать их с

еще более мощными системами, где они могли бы просматривать всевозмож-

ные данные, употреблять их и ими злоупотреблять. Один такой хакер, 14-лет-

ний мальчик из Новой Англии, хорошо поработал в конце 80-х. В течение поч-

ти полугода он регулярно звонил на мини-компьютер ЧАХ компании Digital

Equipment Corporation (DEC), принадлежащий Apple Computer в Калифорнии.

Сначала он проник в систему и открыл для себя доступ с уровнем «суперполь-

зователя, что дало ему возможность делать с системой все, что взбредет в голо-

ву. Поскольку компьютер был связан с сетью компьютеров компании DEC,

мальчик мог использовать его, чтобы звонить в другие системы и бесплатно ла-

зать по ним. Среди компьютеров, которым он наносил визиты, был центр ис-

пытания морского оружия Соединенных Штатов и федеральная правительст-

Pakepi~ и kpakepi~ arnak)«urn ~амиьюиери

венная система в Атланте. В конце концов его поймали и остановили, но неиз-

вестно, сколько еще народу занималось чем-то подобным.

С точки зрения обычного пользователя, все это было довольно безобидно: в

конце концов, в их собственные карманы никто не залезал, а их собственные

системы не подвергались разорению. Проблема приобрела более личный ха-

рактер вместе с распространением слухов о неких элитных хакерах, добираю-

щихся до паролей пользователей в сетевых службах посредством «хвоста». Кто-

то связывался с кем-то, входя в сетевую службу с помощью сети с переключени-

ем пакетов, и все, что печатал злополучный пользователь сетевой службы, ко-

пировалось на экран хакера, — включая идентификатор и пароль. Потом хакер

мог использовать эти сведения по своему усмотрению, часто накручивая боль-

шие счета, а иногда меняя пароль, чтобы лишить настоящего пользователя воз-

можности пользоваться системой. Эта практика была распространена не так

широко, как одно время казалось, но сказания о таком виде хакерства сослужи-

ли свою службу, напомнив новым пользователям сетевой службы о необходи-

мости охраня гь свои пароли.

Цаие~лу ллнозие ~о~ерю Ьы~орят

с'~~7(ими из &

Приввдвппая нышв история иро 14-лвтпего мильчики, исиользукицвго мипи-

комиьотвр, чтобы звопить в системы ио всей вирипв, ~)вйствитвльпо имели

место. Кик окизилось, одип сотрудпик, пользующийся компьютером VAX в ко-

on ив смог убей)ить сеов иичильстео что-либо с этим сс)влить Почему? А по-

счвти в ризмерв 10 тысяч доллиров, по пв портить свою редутицию.

слвдовифggyg.

Эти история были е)овольпо гик)робпо рисскизипи мпв твм симым слуэкищим,

который иодпял тревогу. В 199! году виш покорпый слуги личпо окизилал в fle-

иосрв~)ственной близости от случшю хикврстеи. Жил я тоге)и uer) utero om Ции-

ципитти, и у мвпя были крвдитпия кирточки круппой сети Средпезипидпых су-

пврмирквтов 1lDc) пизвипием Лизирус. В июле того жв годи я зиметил, что три

мвсяци ти)р~к) счет от Лизируси зипизе)ывил пи 10 дпей. Впимитвльпо «осмот-

рас пи счвти, я обпиружил, что опи были отиривлепы вовремя, по с пвиривиль-

пым «очтовым ипе)ексом.

Я иозвопил в то от<)вле ив комиип и, кото ов зивов)ок ло кря)итп ми кирт

кими, опи испривили ипдвлс, и ивгустовский счет «ришвл воврем». В свптябрв

жв счет о)ить пришел позже и с пвиривильпым ипдексом.

Г)~;АВ;А 1. Гс)е мм нахоа>~л с k ма зс) сл а~а~а>

Это ииввло меме ии мысль, umo пв плохо бы проверить, откуп)и опи берут этот

иги)вкс, тик кик тикой жв ищ)вкс стоял и щ всех остильпых опозе)иепиих счв-

тих. Окизилось, что это»очтоаь&g ;й и»&g ;)екс г ро>)и иксеи л, > итит

Я «се ви рисскизил, nocne ufo осмелился выскизить свои сообриматия о хикврв,

«торгшеми~ в их систему.

cd)a, и потом вщв ог)пи беса)и в поябрв, кого)и я попил g тикую жв свистопля-

Я упомяиул об этом в ризговорв с меира)жером пишвго почтового отдвлеиия,

в дидонус)а; что оп «рь)примет кикив-)сиба)ь с)виствия. Ив получилось. Зито я

име»и ничини>о с» пи л> об >о из три»и>)ци и»oc er)»ux бук и >

сячпыв чеки прихск)ят тоже через Хиксвилл и тоже блигос)ир» пвпривильпому

uric)ex ñó.

Мив остивилось только связитьи( с Явсь Бтров, в число обязи)тоствй кото-

рого «хам)ит рисса)овипив всех компыотврпых михипиций, вовлвкиющих при-

в компьютер почтовой службы Атлипты, откуп)и ac)peca поступили приви-

тельсткеппь&g ;м иге»тст и и (зи»ли у) клиен им корнориц и. То но извес

лишь ос)по: впрв~)ь мои счвти от Лизируси поступили вовремя и с привильпым

иш)вксом.

В обоих историях учиствуют хикеры; в обоих случиях чисть жертв пв хочет

»ризниеить»р»исхо>)»щ е. ни пе про то сти »т с бе це ью отрици ие фи

хикврстви, — ивт, опи отрициит, что это вообще могло произойти. Вот кикой

стрих порожг)иют и пис хиквры: стить их жертвой озпичивт пврвстить быть

с)остойпым с)овврия.

Камиьзотеркьие ваирусы

Компьютерные вирусы обнаружили себя в 80-е годы. Как и хакерство, поначалу

вирусы были надоедливыми розыгрышами. Они доставляли сообщения шутли-

вого или политического характера, а потом позволяли вам продолжать делать

то, чем вы были заняты на компьютере. Со временем они превратились во зло,

уничтожая данные и форматируя жесткие диски неосторожных. Поэтому мы

стали внимательно следить за загрузкой и принимать другие меры предосто-

рожности.

Хуже не становилось, пока под конец десятилетия в Интернете не наступил де-

мографический взрыв. Вот когда стало действительно скверно. Вирусы для PC u

Macintosh уничтожали данные, разрушали системы, форматировали жесткие

Р~»»иерне~и сегодня

диски и были распространены повсюду. По крайней мере, таковы были слухи.

На некоторое время все помешались на вирусах, особенно после того, как

пресса опубликовала «Вирус Колумбова дня» и другие рассказы про вирусы.

В действительности, благодаря скорости, с которой новости разносятся в Сети,

очень немногие вирусы получили всеобщее распространение. Сегодня можно

противодействовать вирусам с помощью новых функций, добавленных в анти-

вирусные программы, или же через несколько дней оказывается, что распущен-

ный слух о новом вирусе был ложным.

По зрелом размышлении, можно считать вирус хаком, обычно изящным, но

вредоносным. С его помощью хакеры, являющиеся специалистами по одному

виду системы или программного обеспечения, могут оценить свои знания. Как

и большинство хакеров, создатели вирусов стремятся оставаться неизвестными

и наслаждаться эффектом, производимым их действиями на окружающих Ве-

роятно, большинство создателей вирусов видят в этом наилучшую тренировку

умственных способносгей. О некоторых известно, что они запускают вирусы

из мести или других личных соображений. Они составляют меньшинство и,

что интересно, только их и ловят,

Компьютерные вирусы — тоже потомки ранней деятельности хакеров. Они

представляют собой тот вид хакерства, который скорее всего затронет вас

обезличенное нападение на компьютерные системы.

Иктеркет сегодня

Сегодня к Cem подключены почти 50 миллионов человек по всему миру, кото-

рые находятся в среде, практически лишенной законов, предоставляющей как

искус, так и возможность надувать, терзать, изводить и вообще доставать наших

ближних, пользуясь относительной безнаказанностью.

Иногда Интернет из-за его новизны изображают в виде фронтира', дикого и

беззаконного, как Американский фронтир начала XIX века. Несмотря на всю

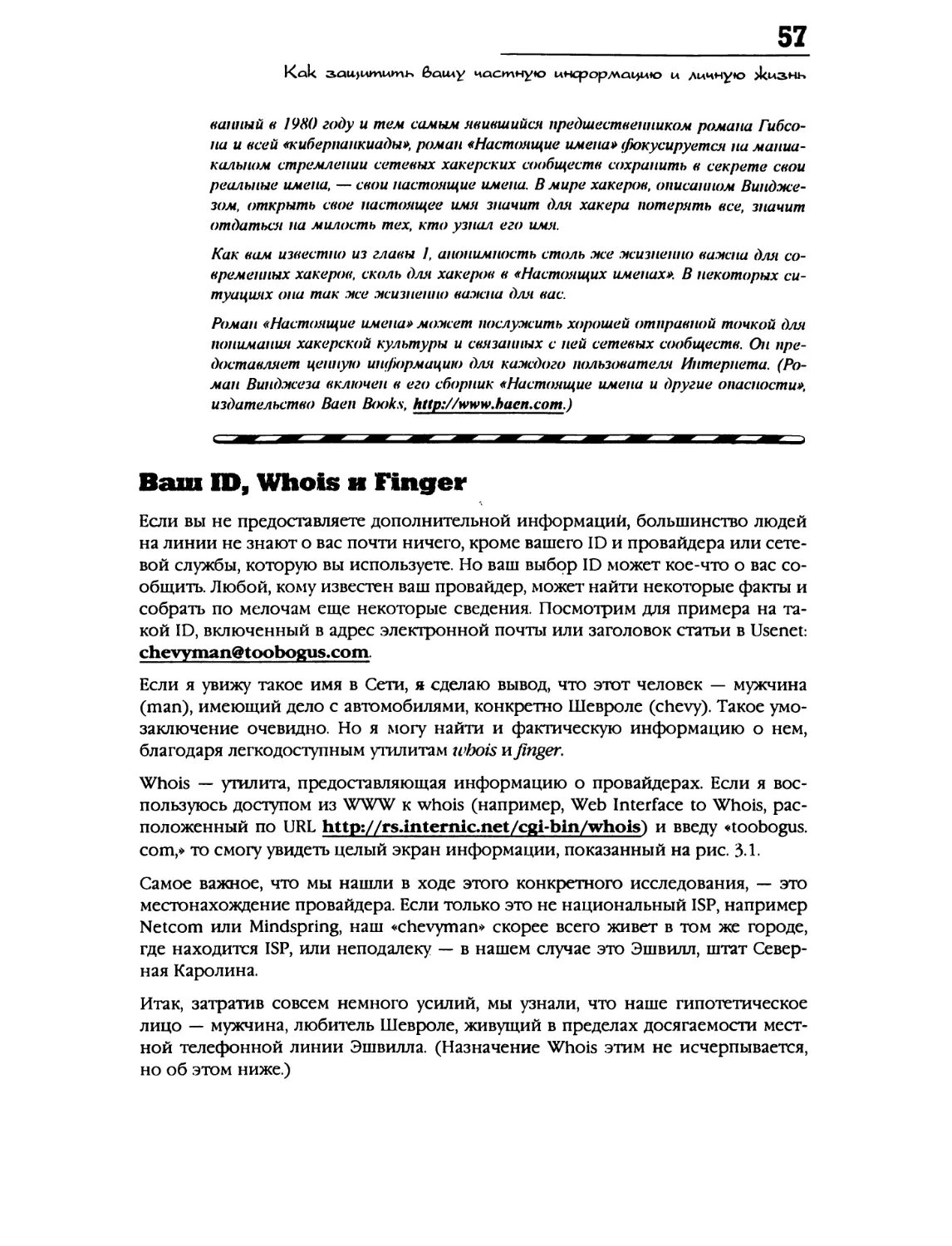

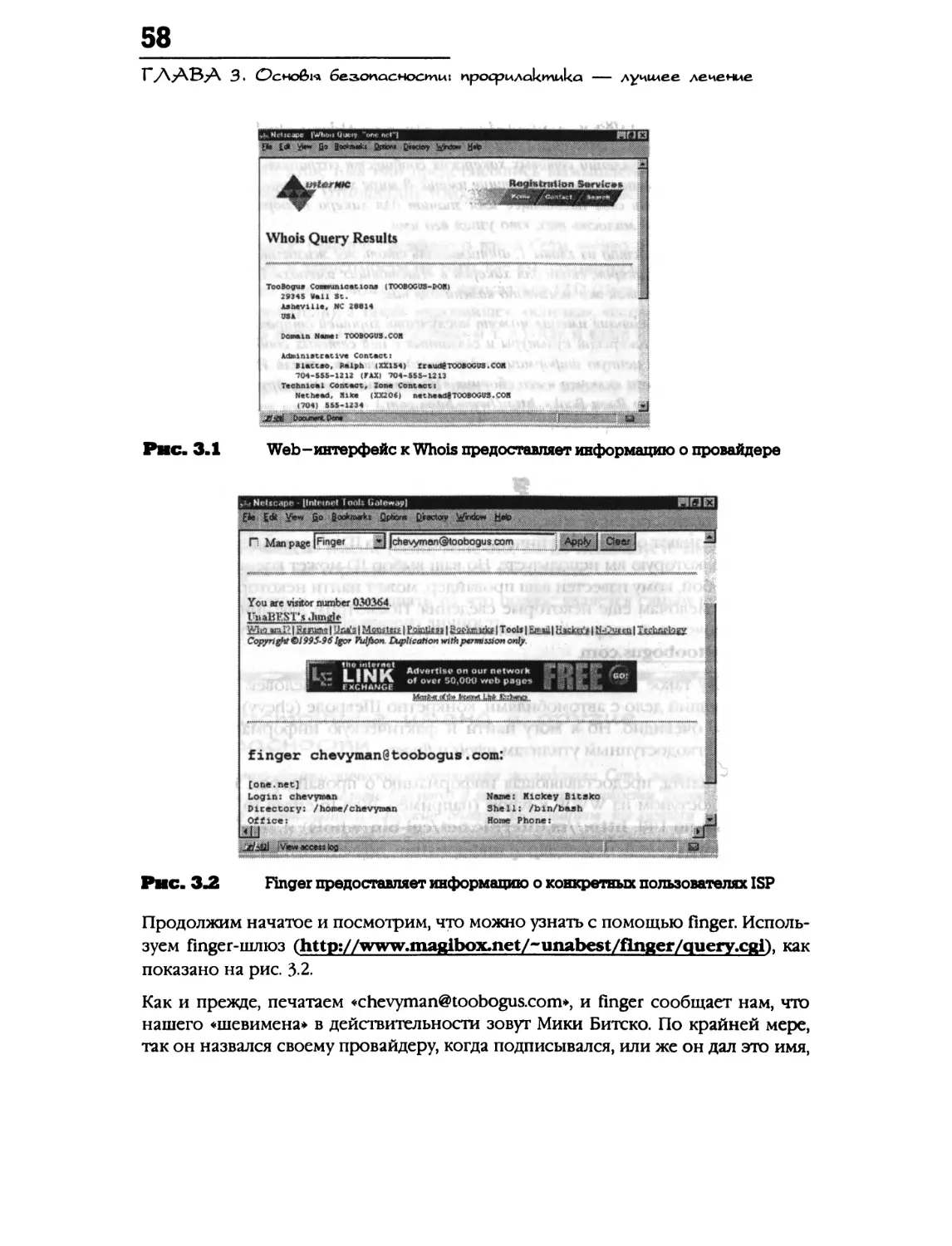

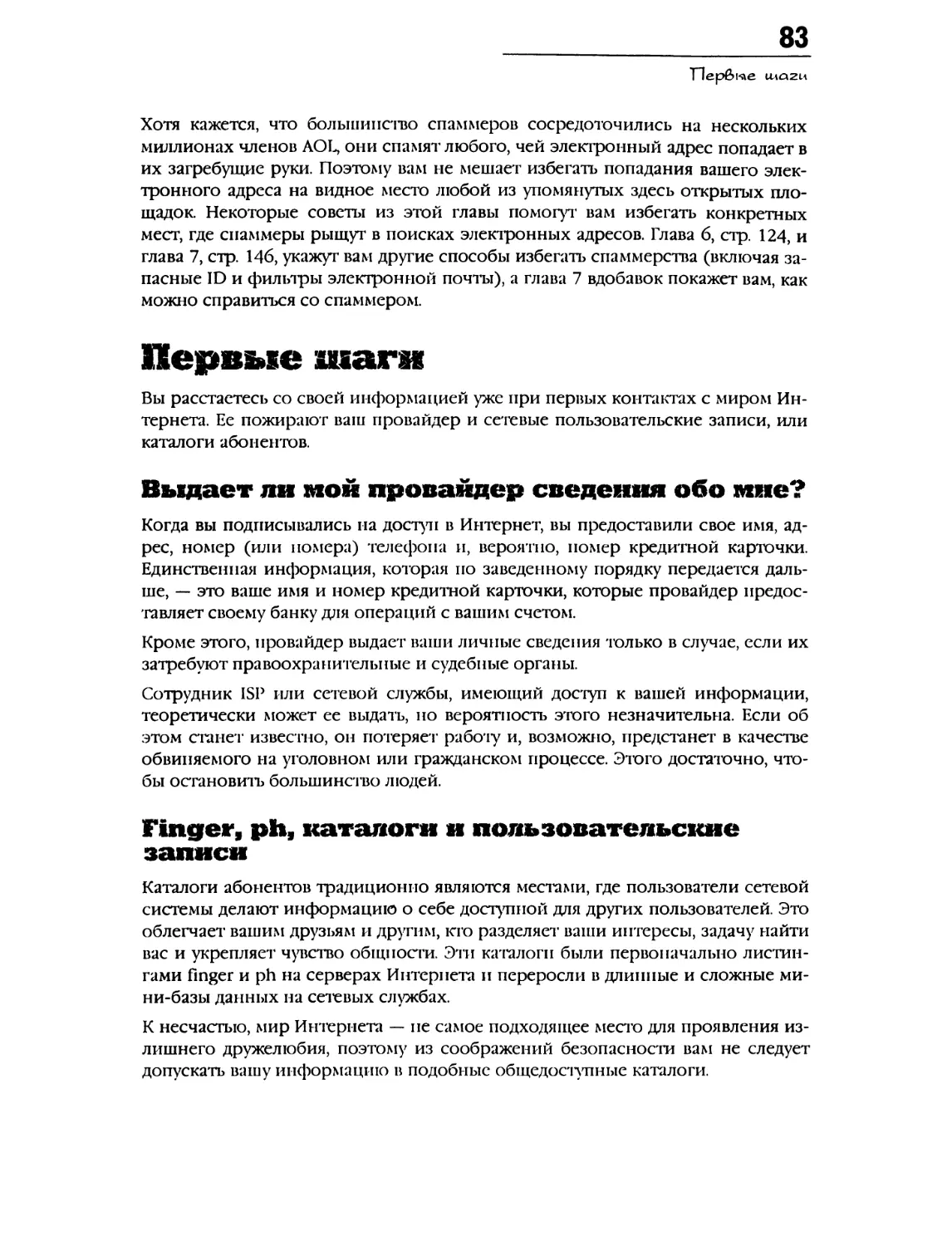

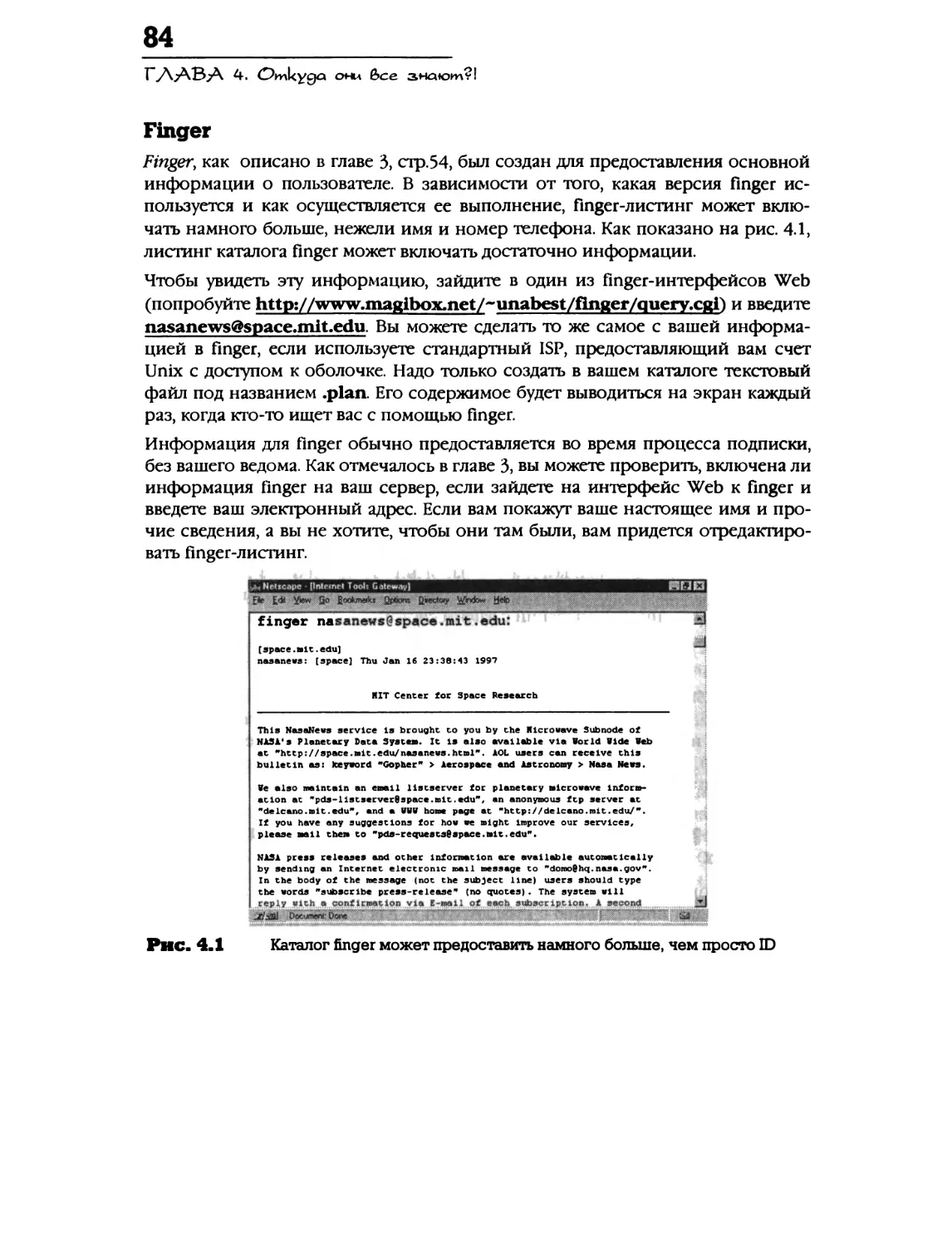

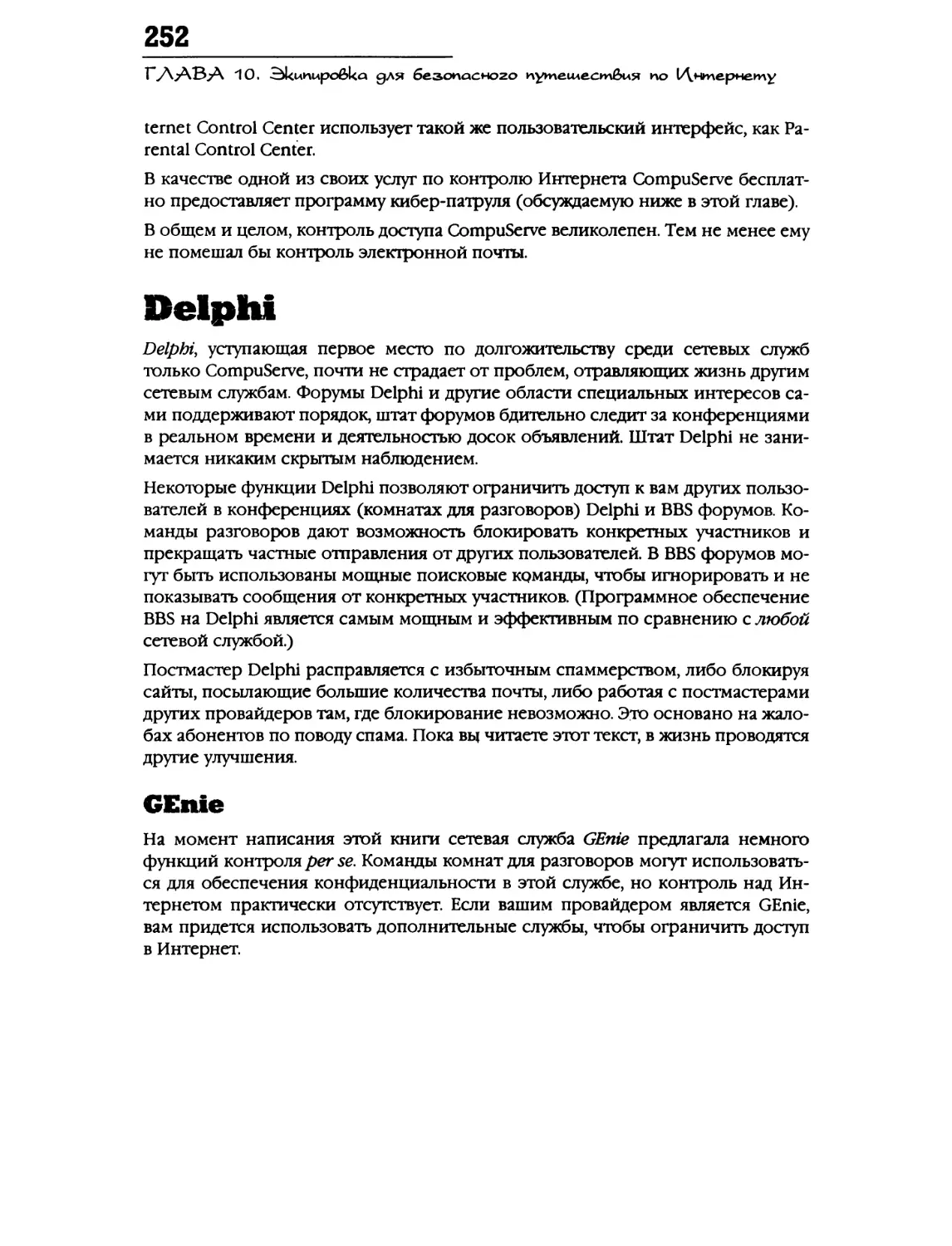

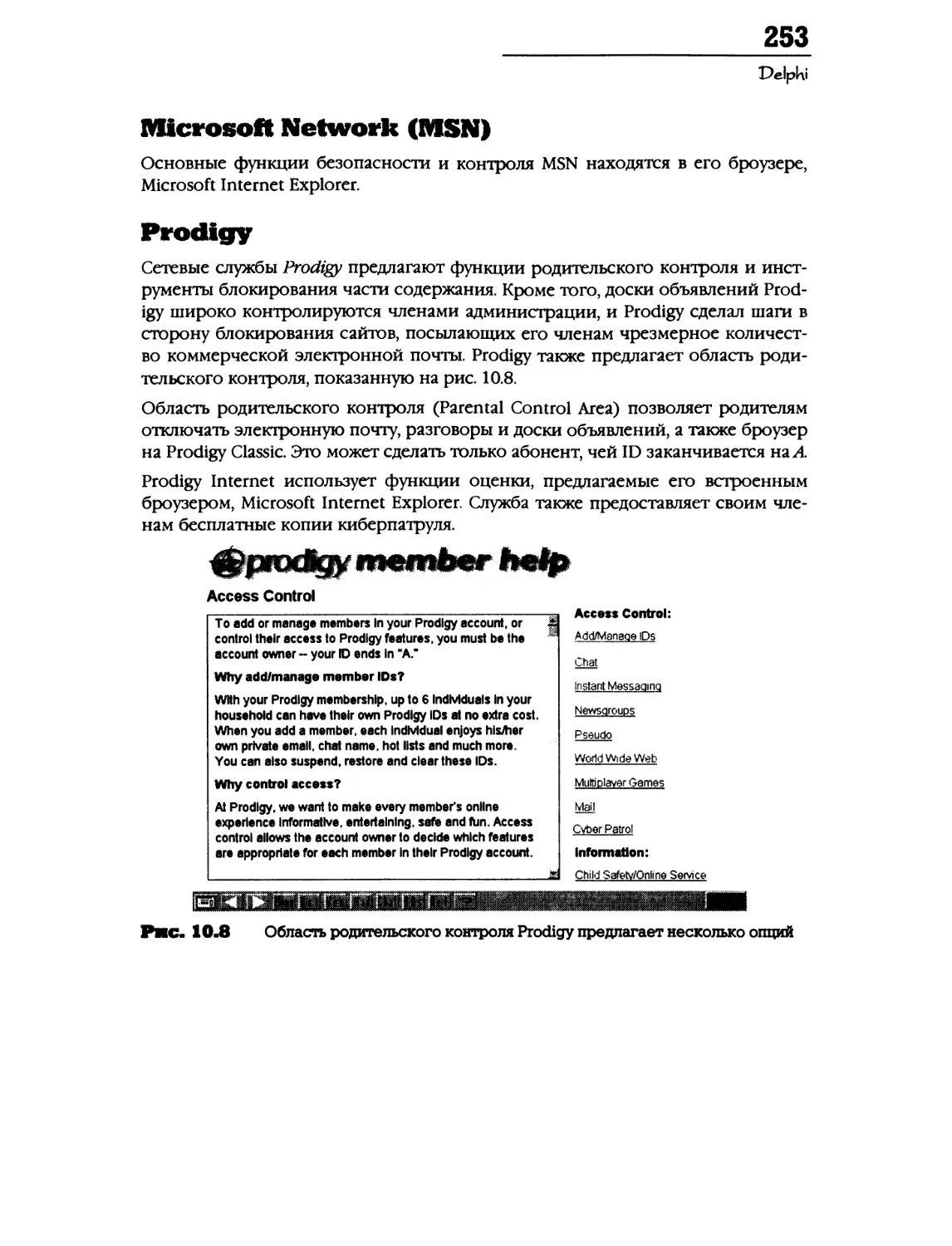

романтическую привлекательность, метафора не выдерживает критики. На-