Author: Болотов А.А. Гашков С.Б. Фролов А.Б.

Tags: алгебра кибернетика математика компьютерные науки криптография

ISBN: 5-484-00444-6

Year: 2006

Text

А.А. Болотов, С. Б.Гашков

А. Б. Фролов

ЭЛЕМЕНТАРНОЕ

ВВЕДЕНИЕ

В ЭЛЛИПТИЧЕСКУЮ

КРИПТОГРАФИЮ

Протоколы криптографии

на эллиптических кривых

МОСКВА

URSS

ББК 32.81

УДК 512.8

Болотов Анатолий Александрович,

Гашков Сергей Борисович,

Фролов Александр Борисович

Элементарное введение в эллиптическую криптографию: Протоколы криптогра-

фии на эллиптических кривых. — М.: КомКнига, 2006. — 280 с.

ISBN 5-484-00444-6

Настоящая книга содержит описание и сравнительный анализ алгоритмов

на эллиптических кривых. Изучаются протоколы эллиптической криптографии,

имеющие аналоги — протоколы на основе алгебраических свойств мультиплика-

тивной группы конечного поля и протоколы, для которых таких аналогов нет —

протоколы, основанные на спаривании Вейля и Тейта. В связи с этим описаны

алгоритмы спаривания Вейля и Тейта и их модификации. Изложение теории

сопровождается большим числом примеров и упражнений.

Предназначено для студентов, преподавателей вузов и специалистов в об-

ласти защиты информации, прикладной математики, вычислительной техники

и информатики. Издание представляет интерес для лиц, связанных с кодирова-

нием и передачей информации и цифровой техникой, а также специалистов по

прикладной математике, интересующихся компьютерной алгеброй.

Издательство «КомКнига». 117312, г. Москва, пр-т 60-летия Октября, 9.

Подписано к печати 03.05.2006 г. Формат 60x90/16. Печ. л. 17. Зак. № 553.

Отпечатано в ООО «ЛЕНАНД». 117312, г. Москва, пр-т 60-летия Октября, д. ПА, стр. 11.

ISBN 5-484-00444-6 © КомКнига, 2006

НАУЧНАЯ И УЧЕБНАЯ ЛИТЕРАТУРА

“р“1 E-mail: URSS@URSS.ru

Хх Каталог изданий в Интернете:

W http://URSS.ru

J Тел./факс: 7 (095) 135-42-16

URSS Тел ./факс: 7 (095) 135-42-46

3811 ID 35177

91785484 004447 >

Оглавление

Предисловие....................................................... 7

Глава 1. Алгоритмы на эллиптических кривых........................ 9

1.1. Алгоритм сложения и удвоения точек........................... 9

1.1.1. Общая схема алгоритма сложения........................ 9

1.1.2. Частные формулы для сложения и удвоения............... 11

1.1.3. Алгоритмы сложения и удвоения точек эллиптических

кривых....................................................... 17

1.2. Эллиптические кривые над GF(2n)............................. 17

1.2.1. Суперсингулярные кривые.............................. 20

1.2.2. Несуперсингулярные кривые............................ 25

1.2.3. Стандарты о выборе кривых для реализации криптосистем

на эллиптических кривых..................................... 27

1.3. Скалярное умножение на суперсингулярных кривых............. 31

1.3.1. Вычисление к • Р методом аддитивных цепочек ......... 32

1.3.2. Использование проективных координат.................. 35

1.3.3. Метод Монтгомери..................................... 37

1.4. Скалярное умножение на несуперсингулярных кривых............ 39

1.4.1. Метод Монтгомери для несуперсингулярных кривых....... 40

1.4.2. Метод Монтгомери в проективных координатах .......... 42

1.4.3. Метод Лопеса—Дахаба использования проективных

координат................................................... 43

1.4.4. Алгоритм скалярного умножения, использующий операцию

«ополовинивания»............................................ 45

1.5. Скалярное умножение на аномальных кривых.................... 54

1.5.1. Свойства кривых Коблица.............................. 54

1.5.2. Использование модулярной редукции.................... 64

1.6. Вычисление дискретного логарифма............................ 72

1.6.1. Проблема дискретного логарифмирования................ 72

1.6.2. Алгоритм «большой шаг — малый шаг»................... 72

1.6.3. Алгоритм для групп составных порядков................ 74

Глава 2. Протоколы на эллиптических кривых....................... 76

2.1. Выбор точки и размещение данных ............................ 76

2.1.1. Введение............................................. 76

2.1.2. Решение квадратных уравнений ........................ 76

2.1.3. Выбор точки эллиптической кривой..................... 81

4

Оглавление

2.1.4. Размещение данных на эллиптической кривой.......... 82

2.1.5. Определение порядка точки эллиптической кривой

и нахождение образующего элемента группы точек

эллиптической кривой...................................... 83

2.2. Распределение ключей...................................... 83

2.2.1. Введение........................................... 83

2.2.2. Распределение ключей для классической криптосистемы

(протокол Диффи—Хеллмана) ................................. 85

2.2.3. Распределение ключей для классической криптосистемы

(протокол Месси—Омуры)..................................... 86

2.2.4. Протокол распределения ключей Менезеса—Кью—Венстоуна

(MQV-протокол)............................................. 90

2.3. Криптосистемы Эль-Гамаля.................................. 93

2.4. Протоколы цифровой подписи................................ 96

2.4.1. Электронная цифровая подпись....................... 96

2.4.2. Обобщенная схема электронной подписи Эль-Гамаля.... 98

2.4.3. Электронная подпись Эль-Гамаля с возвратом сообщения —

схема Nyberg—Rueppel.......................................102

2.5. Передача с забыванием.....................................105

2.5.1. Введение...........................................105

2.5.2. Схема некоторых протоколов передачи с забыванием...106

2.5.3. Некоторые частные случаи передачи с забыванием.....109

2.5.4. Передача комбинации к из п сообщений с забыванием...112

2.5.5. Применение передачи к из п сообщений с забыванием...115

Глава 3. Криптосистемы на основе спариваний....................120

3.1. Билинейная проблема Диффи—Хеллмана........................120

3.1.1. Однораундовый протокол генерации общего секретного

ключа между тремя участниками..............................122

3.1.2. Короткая цифровая подпись, основанная на спаривании.122

3.1.3. Криптосистема с публичным индивидуальным ключом.....123

3.2. Спаривание Андре Вейля на эллиптических кривых............124

3.2.1. Дивизоры...........................................125

3.2.2. Явное определение спаривания Вейля.................128

3.2.3. Функции на гиперэллиптических кривых...............130

3.3. Алгоритм вычисления спариваний Вейля и Тейта .............136

3.3.1. Усовершенствования алгоритма Миллера...............139

3.4. Спаривание Тейта..........................................143

3.4.1. Применение спариваний для логарифмирования

в эллиптических кривых.....................................145

3.4.2. Кривые, удобные для спаривания ....................146

3.4.3. Искажающее отображение.............................148

3.4.4. Удобные для спаривания кривые с множителем безопасности

fc<2...................................................... 152

Оглавление

5

3.4.5. Удобные для спаривания поля........................153

3.5. Кривые над полями характеристики три.....................154

3.5.1. Устранение делений.................................155

3.6. О больших значениях параметра безопасности...............160

3.6.1. Скалярное умножение точек кривой над полем большой

характеристики........................................... 162

3.6.2. Ускорение алгоритма Миллера для больших к..........163

3.6.3. Итерированное удвоение в якобиевых координатах.....164

3.6.4. Комбинирование с другими методами................ 164

3.6.5. Использование аддитивных цепочек с двойной базой ..166

3.7. Алгоритм Дуурсма—Ли......................................168

3.7.1. Алгоритм Дуурсма—Ли над полями характеристики два..174

3.8. Некоторые алгоритмы арифметики конечных полей ...........176

3.8.1. Извлечение квадратных корней в полях характеристики

большей двух..............................................176

3.8.2. Извлечение корней р-й степени в полях характеристики р . . . . 177

3.8.3. Один метод компактной записи точек суперсингулярных

кривых....................................................180

3.8.4. Арифметика в полях характеристики большей двух.....182

3.9. О реализации алгоритма Дуурсма—Ли........................188

3.9.1. Использование нормального базиса в поле G..........189

3.9.2. Умножение в поле К методом Карацубы................190

3.9.3. Умножение в поле К методом Тоома...................191

3.9.4. Возведение в степень р в поле К ...................192

Приложение А. Алгоритмы с двоичными матрицами.................196

А.1. Представление векторов и матрицы ........................196

А.2. Умножение матрицы на вектор..............................197

А.З. Алгоритм GAUS-MATRIX-TRIAN ..............................199

А.4. Алгоритм проверки невырожденности матрицы................201

А. 5. Приведение матрицы к диагональному виду.................202

А.6. Обращение матрицы........................................204

А.7. Умножение вектор-строки на матрицу.......................206

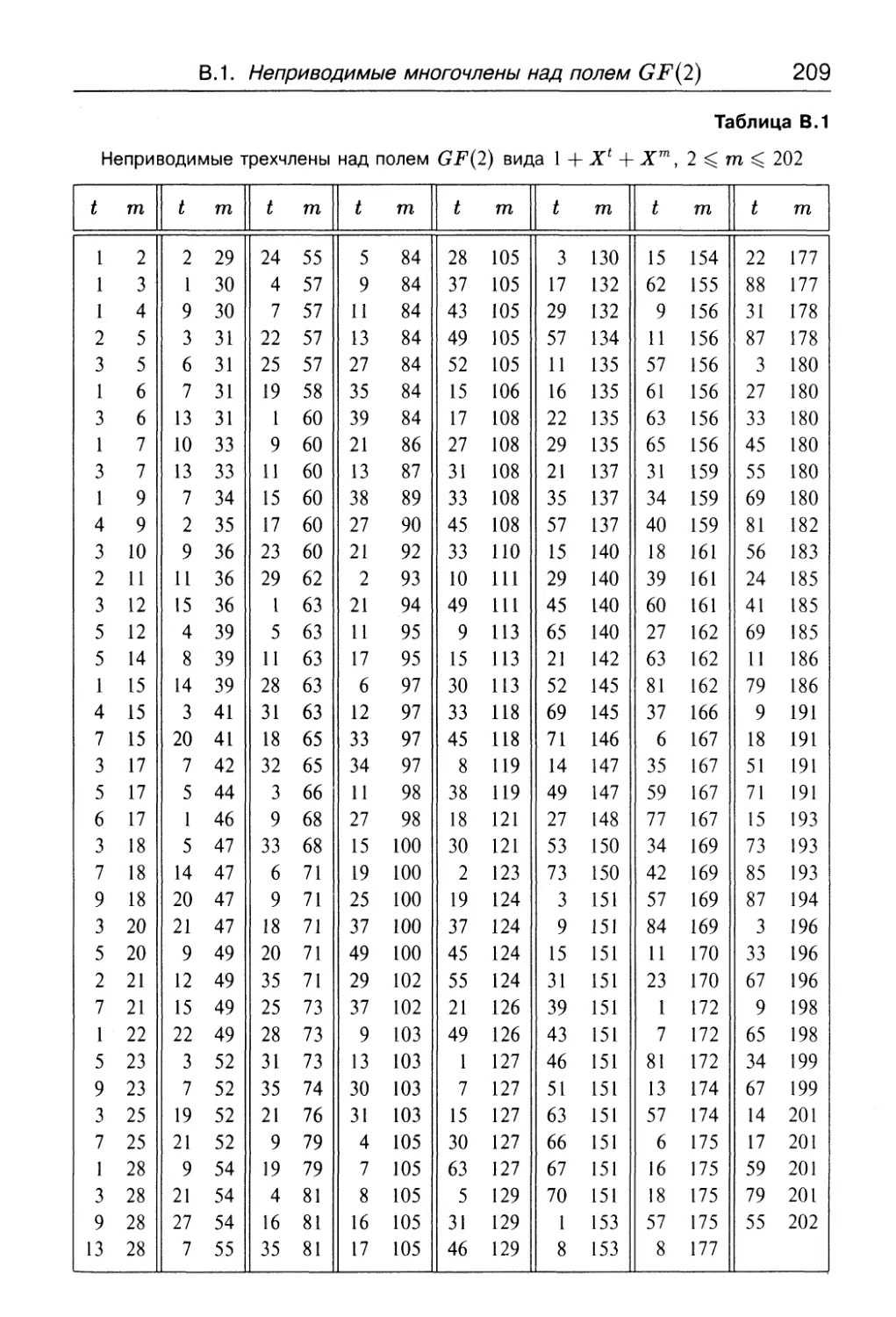

Приложение В. Таблицы неприводимых многочленов................208

В.1. Неприводимые многочлены над полем GF(2) .................208

В. 1.1. Неприводимые трехчлены степени п, 2 < п < 2000 . 208

В. 1.2. Неприводимые трехчлены вида 1 + хп~1 + хп степени п,

2 <: п < 34 353 ......................................... 221

В. 1.3. Неприводимые пятичлены степени п, 8 < п < 290 .. 222

В.2. Неприводимые трехчлены над полем GF(3)...................223

6 Оглавление

Приложение С. Таблицы ОНБ...................................226

С.1. ОНБ размерности п, 2 п 30 .......................... 226

С.2. ОНБ размерности п, 30 < п < 1013 ......................230

С.З. Возможные размерности ОНБ п, 998 < п < 10 000 ........ 251

Приложение D. Примеры исполнения MQV-протокола..............260

Литература................................................. 264

Предметный указатель........................................269

Односторонние улицы — это то, чем занимается крип-

тография с открытым ключом. Вот один из очень типичных

примеров. Устройство, являющееся ловушкой для ловли ры-

бы в северных странах. Рыбе очень легко забраться в клетку.

Форма входа ведет рыбу внутрь — здесь в качестве приман-

ки может находиться маленькая рыбка. С другой стороны,

рыбе очень трудно найти путь назад, хотя в принципе бег-

ство возможно. Легальный пользователь, то есть рыбак,

берет рыбу через отверстие в верхней части клетки.

А. Саломаа.

Криптография с открытым ключом.

Предисловие

Настоящее издание публикуется параллельно с книгой «Элементар-

ное введение в эллиптическую криптографию: Алгебраические и алго-

ритмические основы» (М.: URSS, 2006) [4], которая является сходной по

тематике. Поэтому ссылки на нее в тексте помечены как первая книга.

Первая глава данной книги посвящена базовым алгоритмам для

операций в группе точек эллиптических кривых. Такими операциями яв-

ляются основная операция сложения, операция умножения на константу,

равную характеристике поля, и основная криптографическая операция —

умножение точки на произвольную константу, аддитивный аналог опера-

ции возведения в степень элемента мультипликативной группы. Анали-

зируются условия безопасного применения этих операций, в связи с чем

приводятся рекомендации стандартов по выбору эллиптических кривых.

Приводится и алгоритм дискретного логарифмирования в группе точек

эллиптической кривой.

Во второй главе описаны примитивные операции — взятие точ-

ки эллиптической кривой и размещение данных в точке кривой. Здесь

формируется представление о реализации на эллиптических кривых ря-

да известных криптографических протоколов (распределения ключей для

классической криптосистемы, цифровой подписи, передачи с забывани-

ем), допускающих также реализацию с использованием мультипликатив-

ной группы конечного поля.

Третья глава отражает последние достижения в области криптографи-

ческих приложений эллиптических кривых. В ней рассматриваются так

называемые спаривания Вейля и Тейта и основанные на них криптосисте-

мы с новыми интересными свойствами, которые не удается реализовать,

используя только арифметику конечного поля.

В Приложении помещены таблицы неприводимых многочленов и не-

которые громоздкие примеры.

8

Предисловие

Для удобства пользования в конце книги приведен предметный ука-

затель, где ссылки на первую книгу [4] помечены символом I после номера

страницы.

Приведен также список цитируемых источников.

Теоремы, следствия, леммы, утверждения, примеры и упражнения

нумеруются по главам и разделам, например, «Теорема 3.2.1» есть первая

теорема второго раздела третьей главы; а уравнения (или алгебраические

выражения), таблицы и рисунки имеют сплошную нумерацию внутри

главы, и номер раздела в их обозначениях отсутствует.

В издании отражен опыт авторов преподавания математических

основ криптологии и криптографических методов обеспечения инфор-

мационной безопасности в Московском государственном университете,

Московском энергетическом институте, факультете защиты информации

Российского государственного гуманитарного университета, на кафедре

информационной безопасности Российского государственного социаль-

ного университета и даже в физико-математической школе-интернате

при МГУ.

При подготовке примеров использована библиотека алгоритмов

криптографии эллиптических кривых и «визуализирующий» ее алгебраи-

ческий процессор, разработанные под руководством авторов студентами

МЭИ П. И. Артемьевой, В. С. Гамовым, Я. Ю. Грачевым, А. Б. Дроздовым,

Ал. И. Мамонтовым и Е. В. Шестаковым при выполнении дипломных про-

ектов и магистерских диссертаций, и другие программы, разработанные

под руководством авторов студентами МГУ и МЭИ.

В заключение авторы выражают благодарность за замечания О. Н. Ва-

силенко и Д. В. Матюхину, прочитавшим рукопись, студентам МЭИ

и МГУ, заметившим ряд неточностей и осуществившим эксперименталь-

ную проверку описаний алгоритмов и числовых параметров, приведенных

в книге. Также мы благодарны заведующему кафедрой информационной

безопасности РГСУ профессору А. В. Бабашу и доценту РГГУ Э. А. При-

менко за поддержку настоящего издания. Мы с благодарностью примем

замечания наших читателей.

Глава 1

Алгоритмы на эллиптических кривых

...Недостаточно защитить себя законами, нужно

защитить себя математикой. Шифрование слишком

важно, чтобы оставить его только правительствам.

Брюс Шнайер. Прикладная криптография.

Триумф, 2002

1.1. Алгоритм сложения и удвоения точек

1.1.1. Общая схема алгоритма сложения

В соответствии с определением операции сложения в группе точек

эллиптической кривой общая схема алгоритма сложения точек Pi —

(a?i, 2/1) и Pi = (ж2, У2) представляется в виде алгоритма 1.1.1 на рис. 1.1.

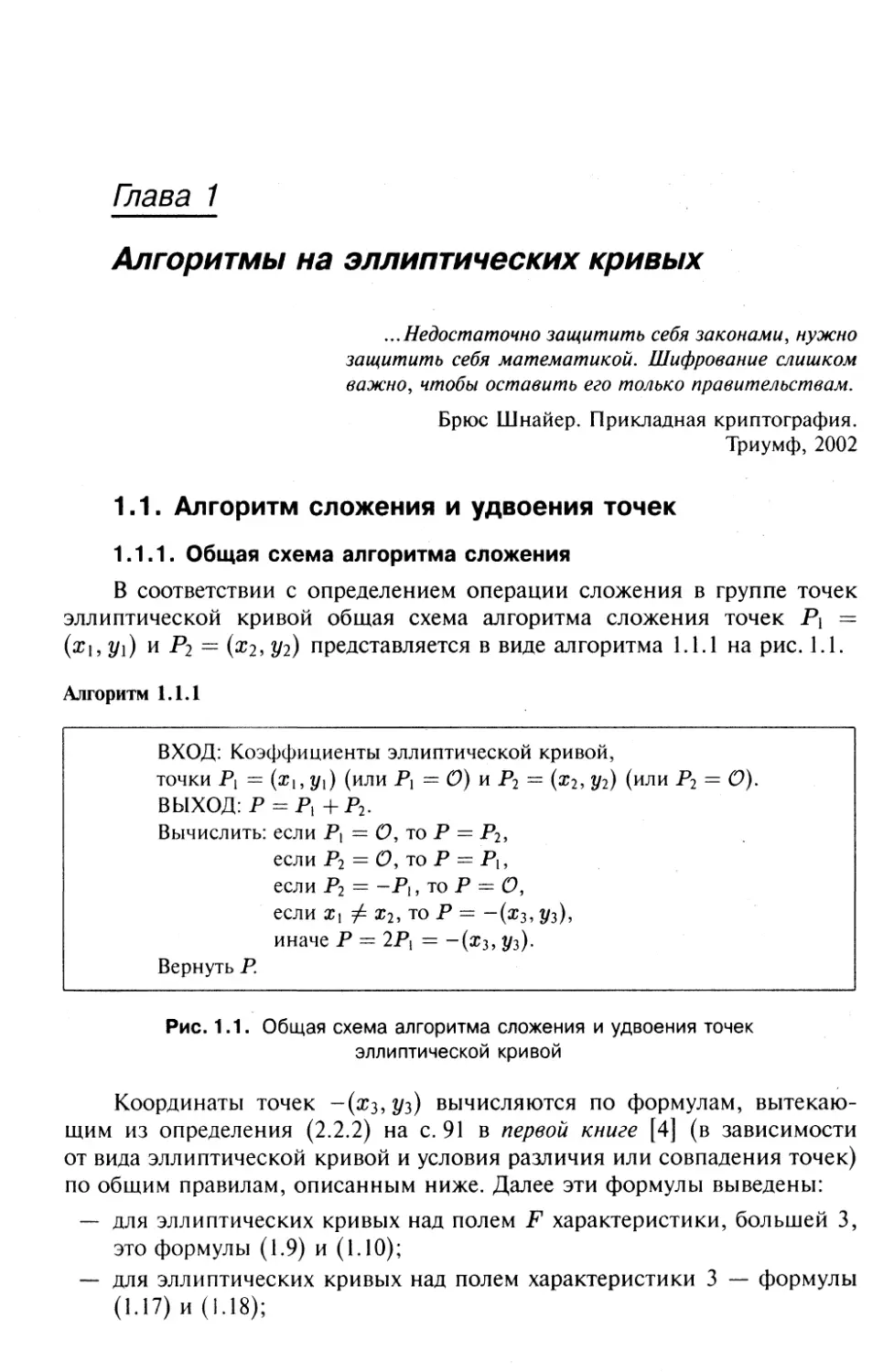

Алгоритм 1.1.1

ВХОД: Коэффициенты эллиптической кривой,

точки Р[ = (ж1} у\) (или PY = О) и Р2 = (®2, Ут) (или Р2 = О).

ВЫХОД: Р = Р{ + Р2.

Вычислить: если Р\ — О, то Р = Р2,

если Р2 = О, то Р = Р[,

если Р2 = -Pi, то Р — О,

если Х\ Ф х2, то Р = -(ж3, у3),

иначе Р = 2Р, = -(ж3, у3).

Вернуть Р

Рис. 1.1. Общая схема алгоритма сложения и удвоения точек

эллиптической кривой

Координаты точек ~(хз,уз) вычисляются по формулам, вытекаю-

щим из определения (2.2.2) на с. 91 в первой книге [4] (в зависимости

от вида эллиптической кривой и условия различия или совпадения точек)

по общим правилам, описанным ниже. Далее эти формулы выведены:

— для эллиптических кривых над полем F характеристики, большей 3,

это формулы (1.9) и (1.10);

— для эллиптических кривых над полем характеристики 3 — формулы

(1.17) и (1.18);

10 Глава 1. Алгоритмы на эллиптических кривых

— для несуперсингулярных эллиптических кривых над полем характе-

ристики 2 — формулы (1.24) и (1.25);

— для суперсингулярных эллиптических кривых над полем характери-

стики 2 — формулы (1.31) и (1.32).

Эти формулы использованы в алгоритмах 1.1.2, 1.1.3, 1.1.4 и 1.1.5

в разд. 1.1.3, которые детализируют приведенную общую схему с учетом

типа кривой и характеристики поля, над которым она определяется.

Точка О имеет определенный идентификатор, например, она может

быть представлена парой (А, А), где А — пустая строка. Элемент О

никогда не используется в качестве входных данных и не возникает как

значение выходных данных при исполнении двух последних строк схемы

алгоритма. Поэтому изучаемые ниже формулы, определяющие операции

для этих случаев, не имеют смысла, если один или оба аргумента являются

точкой О.

Алгоритм включает случай удвоения точки (последняя строка ал-

горитма), когда слагаемые одинаковы, но не взаимно противоположны.

Некоторые кривые имеют «само-противоположные» точки (такие, что

Р = -Р), к таким точкам правило удвоения не применимо, но в этом

случае алгоритм заканчивает работу, не доходя до последней строки.

Детализируя построения, лежащие в основе определения суммы двух

точек, в принципе, можно построить формулы, выражающие координаты

точки (жз, у3) = ~(жз, уз) через координаты хз, У\, уз для суперсингу-

лярной или несуперсингулярной кривой любой характеристики, но эти

формулы окажутся громоздкими и неудобными для реализации. В то же

время в приложениях используется, как правило, кривая определенного

вида над полем известной характеристики. Формулы для кривых, описы-

ваемых уравнениями частного вида, определяемого характеристикой поля

и типом кривой, оказываются более компактными. Вывод таких формул

осуществляется по общим правилам, конкретизирующим упомянутые по-

строения, лежащие в основе определения суммы двух точек.

Эти правила следующие. Сначала следует вычислить координаты

точки R = (жз, уз). Для этого нужно привести уравнение кривой к виду

F(X, У) — 0 и выполнить следующие действия:

А. Если точки Pi = (xi, у\) и Рз = (хз, уз) разные, то принять Л = ,

/3 — У1 - Хх\\ подставить XX 4- /3 вместо У в Р(Х, У) и привести

F(X, XX 4- /3) = 0 к виду

Х~ + уХ2 + aX + b = 0, y,a,b&F,

И вычислить

Жз = -7 - Ж1 - Х2; Уз = У\ + A(s3 - ж,).

(1-1)

1.1. Алгоритм сложения и удвоения точек 11

Б. Если точки одинаковые, Р\ = = Р = (ж, у), то по формальным

правилам дифференцирования получить выражение

mri dF(X,Y)/dX

{ ' dF{X,Y)/dY’

по этому выражению при X = х, Y = у вычислить элемент А' =

Х(х, у) поля F; вычислить fl = у\— A'xj; подставить XX + fl вместо

Y в F(X, Y) и привести уравнение F(X XX 4- fl) = 0 к виду

Т3 + 7'Т2 + аХ + & = О, -y',a,b€F;

ВЫЧИСЛИТЬ

Жз = -7-22:; у3 = у{ + A'(s3 - Sj). (1.2)

Далее с учетом равенства

-Р — (ж, -а\Х - а3 - у) (1.3)

вычислить -R = ~(х3,Уз) = (х3,у3), где у = —а^х - а3 — у при

соответствующих уравнению кривой коэффициентах и а3, т. е.

получить результат сложения или удвоения. Окончательные форму-

лы получают конкретизацией полученных выражений (1.1) и (1.2)

с учетом уравнения эллиптической кривой. Выражение для у' можно

получить из 7 просто заменой константы А константой А'.

1.1.2. Частные формулы для сложения и удвоения

Сложение и удвоение точек кривой

над полем большой характеристики

Уравнение эллиптической кривой в этом случае (характеристика поля

больше 3) приводится к виду (2.13) (см. с. 85 в первой книге [4])

У2 = Т3 + аТ + Ь, a,b, eF, char F £ 2,3. (1.4)

с ненулевым дискриминантом (2.14) (см. с. 86 в первой книге [4]) правой

части этого уравнения.

В соответствии с формулой (1.3) для данного частного случая кривой

(ai = а3 = 0) противоположной к точке Р = (ж, у) О является точка

-Р = (х, -у).

Коэффициент 7 в формуле (1.1) в этом случае есть -А2, где

х _ У2 ~ У\

А — ,

Я?2 — Х\

а коэффициент 7' в формуле (1.2) есть -(А')2, где

. /Зж2 + а\

^У

12

Глава 1. Алгоритмы на эллиптических кривых

В случае Р Ф Q это позволяет получить выражение для хз и затем

для уз и, наконец, для уз и, тем самым, вычислить сумму P + Q = (хз, уз):

х3 = А2 - 21 - х2; у3 = у3 + Х(х3- Xi),

, У2~У\

Уз = -Уз = -У1 + I ----—

у 2/2 X ।

(1-5)

(1-6)

(®1 - х3).

В случае Р = Q выражения для Хз и уз и координаты точки, соответству-

ющей сумме Р + Q = (жз, уз) = 2Р, т. е. удвоенной точки Р, получаются

через координаты х, у точки Р = (х, у) следующим образом:

х3 = (А')2 - 2х; у3 = у + А'(х3 - х); (1.7)

Уз = ~У + А'(х - х3). (1.8)

Окончательно для эллиптической кривой над полем характеристики,

большей 3, получаем (используя (1.5) и (1.6), (1.7) и (1.8)):

А. При Р\ = (х\,ух) / Р2 = (®2, Уз)

Pi + Р2 = -R = (х3, —уз) = (х3, -ух + А^, - хз», (1.9)

где

\ У2-У1 .2

А—----------, хз = А - Х\ - #2.

X 2 X ।

Б. При Р\ = Pi ~ Р — (ж, у)

2Р = —R = (жз, -уз) = (хз, -у + А'(ж - 2?з)), (1.10)

где

Упражнение 1.1.1. Пусть Р = (0,0) — точка на эллиптической кривой

У2 + У = Х3-Х\ (1.11)

Найти 2Р = Р -|- Р и ЗР = Р + 2Р.

Указание. Преобразуем уравнение (1.11) в уравнение вида (2.13) (см. с. 85 в первой

книге [4]) путем замены переменных У ->У- 1/2, X 4Х + 1/3. Получим

На этой кривой точка Р становится точкой Q — (-1/3,1/2). Используя (1.10),

получим 2Q — (2/3, -1/2). Затем из (1.9) мы имеем 3Q = 2Q + Q = (2/3,1/2).

Заметим, что 3Q = -(2Q), и следовательно Q является точкой порядка 5, т. е.

5Q = О. Возвращаясь к исходной кривой, имеем 2Р = (1, -1), ЗР = (1,0) — -2Р.

1.1. Алгоритм сложения и удвоения точек 13

Сложение и удвоение точек кривой над полем характеристики три

В этом случае без ограничения общности мы можем полагать, что

в уравнении (2.10) (см. с. 84 в первой книге [4]) эллиптической кривой

общего вида а\ = аз = 0, а коэффициент а2 не обязательно равен 0,

и вместо этого уравнения следует использовать уравнение (2.12) (см. с. 85

в первой книге [4]), т. е.

У2 = X3 + а2Х2 + а4Х + а6, а(ЕР. (1.12)

Согласно (1.3) противоположная к точке Р = (х,у) У О точка -Р =

(х, у) = (х, -у). В рассматриваемом случае F(X Y) = Y2 - X3 - а2Х2 -

а^Х - Аб — 0- Для сложения разных точек Pi = (жь ух) и Р2 =. (ж2, Уз)

используем уравнение

F(X. XX + /3) = (XX + р)2 -X3 - а2Х2 - а4Х - а6 = 0,

. У2 - У\ а .

А=---------, Р = у\Хх\.

Х2 X ।

Отсюда получим (как коэффициент при X2 после приведения к полино-

миальному виду) константу 7 = -(А2 - а2), и выражения для хз, уз и уз,

определяющие координаты точки Pi + Р2 = (жз, уз):

х3 — -у - Х[ - х2 = X2 - а2 - Х\ - ж2; (1.13)

Уз = У1 + А(ж3 - Ж1), уз = -?/1 + А(Ж1 - ж3). (1.14)

Для удвоения точки Р = (ж, у) вычислим

, , За:2 + 2а2х + а4

X = X (х, у) =----------------,

2у

и, используя 7' = -((А')2 — а2) (в выражении для 7 заменили А на А'),

получим координаты точки 2Р:

х3 = -7' - 2х = ((А')2 - а2) - 2х, (1-15)

Уз = У + А'(а:з - х), у3 =-у + Х'(х - х3). (1.16)

Учитывая, что характеристика поля равна 3, выражение для А' можно

упростить:

Зж — 2а2ж Ад а2х Ад

”2?/ у '

Окончательно для эллиптической кривой над полем характеристики 3

получаем (используя (1.13) и (1.14), (1.15) и (1.16)):

А. При Р{ = (жь 2/1) 7^ Р2 = (^2, У1У-

Pi+P2 = -R = (жз, -уз) = (ж3, -2/1 4- A(xi - жз)), (1.17)

14 Глава 1. Алгоритмы на эллиптических кривых

где

х У2~У\ М2 х

А =--------, Хз = (А - А2) ~ Х\~ Ж2.

Х2~Х\

Б. При Р\ = Pi = Р = (ж, у):

2P = -R = (х3, -уз) = (хз, -у + Л'(яг - хз)), (1.18)

где

, d2X — Ад //\/\2 \

А =--------, хз = ((А ) - а2) - 2ж.

У

Сложение и удвоение точек несуперсингулярных кривых

над полем характеристики два

Как отмечено в гл. 2 в первой книге [4], эллиптическая кривая над

полем характеристики два в несуперсингулярном случае имеет уравнение

F(X, У) = Y2 + XY + X3 + а2Х2 + а6 = 0. (1.19)

Точка кривой -(х,у) = (х, у), противоположная относительно точки

кривой (ж, у) в этом случае определятся в соответствии с выражением (1.3)

как (ж, х + у).

Для сложения разных точек Р\ — (х\,у\) и Р2 = (ж2, ?/2) используем

уравнение

F(X, ХХ + /3) = (XX + /З)2 + Х(ХХ + /Э)+Х3 + а2Х2 + а6 = О,

где

л У2 - У\ д х

А =--------; ^ = ух-Хх{.

Х2 ~ Х\

Откуда получим (как коэффициент при X2 после приведения к поли-

номиальному виду) константу 7 = -А2 4- А 4- а2 и выражения для хз, уз

и уз, определяющие координаты точки R = -(Pi 4-Р2) = (#з> Уз) и суммы

Р\ +Р2 = (х3,уз):

Хз = -у 4- Х1 4- х2 = (А2 4- А 4- а2) + хх + ж2, (1.20)

2/з = 2/1 + А(жз + хх), уз = х3 + ух+ Х(х3 + Zj). (1.21)

Для удвоения точки Р = (х, у) вычислим

V \ х2 + у , у

X = X (х, у) =-----— х Н—,

х х

и, используя 7' = (А')2 + А'4-а2, получим выражения для Хз, уз и уз, опре-

деляющие координаты точки R = -2Р и удвоенной точки 2Р = (хз, уз):

хз=у+2х = (А')2 + А' + а2, у3 = у + А'(ж3 + х) = у 4- Х\х + х3), (1.22)

1.1. Алгоритм сложения и удвоения точек

15

2/з = -Ь х/4-А'(ж3 4-ж) = -ЬуН-А'(а: Н-ж3) = ж2 Н-(Д'+ 1)ж3. (1.23)

Окончательно для несуперсингулярной эллиптической кривой над

полем характеристики два получаем (используя (1.20) и (1121), (1.22)

и (1.23)):

А. При Р\ = (жь 1/1) / Р2 = (ж2,2/2):

Pl +Р1 = (жз.жз + j/i -4-А(ж3 4-Ж])), (1.24)

где

Л —---------, х% — (Л) 4- А 4- о>2 4~ Х[ 4- х2.

Х2 - Ж1

Б. При Р\ = Р2 = Р = (ж, у):

2Р = (ж3, х2 4- (А' + 1)ж3), (1.25)

где

Л = х 4—, х3 = (А )2 4- (А ) 4- &2-

х

Пример 1.1.1. Группа точек эллиптической кривой над полем GF(22), порожда-

емом корнем многочлена 1 4- X 4- X1 над GT(2), Y2 4- XY = X3 4- X2 4- 1 кроме

точки О включает точки ((0,0), (1,0)), ((1, 0), (0, 1)), ((1, 0), (1, 1)), ((0, 1), (1, 0)),

((0, 1), (1,1)), ((1,1), (1,0)), ((1,1)(0, 1)). Здесь (1,0), (0,0) суть единица и нуль

поля, (0,1) = х, (1, 1) = 1 + ж, где х — корень указанного многочлена. В данном

случае ((0,0), (1,0)) — «самообратная» точка. f

Вычислим

2Р = 2((1,0), (0, 1)) = (х3, у3) =

= ((А )2 3“ А а2> 2-2 4 (А 4 1)хз) ~

= ((1, I)2 4 (1, 1) 4 (1, 0), (1, О)2 4 ((1, 1) + (1,0))хз) =

= ((0, 1) 4 (1, 1) 4 (1,0), (1,0) 4 (0, 1)х3) = ((0,0), (1,0)),

так как А' = (1, 0) 4 = (1, 1).

Проверим, что 2Р + (-Р) = Р, где Р = ((1,0), (0, 1)), -Р = ((1, 0), (1, 1):

2Р + (-Р) = ((0,0),(1,0)) + ((1,0),(1,1)) =

— (А 4А4в24^1 4®2,®з+ 1/1 + А(хз4Х|)) =

= ((1,1)4(0,1)4(1,0)4(0,0)4(1,0),Жз+(1,0)4 (0,1)((0,0) + Хз)) =

= ((1,0),(1,0)4(1,0)4(0,1)((0,0) + (1,0))) = ((1,0),(0,1)) = Р,

так как

а=;|,о;+j1-1-}=/Ц=<°’ о-(йог*=(о> о- (i.o)=(о, о.

(0,0) 4 (1,0) (1,0) ' ’ v v '

16

Глава 1. Алгоритмы на эллиптических кривых

Сложение и удвоение точек суперсингулярных кривых

над полем характеристики два

Если положить fli = <12 = 0 в общем уравнении эллиптической

кривой (2.10) в первой книге [4] и аз ф 0, то получим уравнение

У2 + а3У = X3 + а4Х + а6, аг. е F. (1.26)

В этом случае F(X,Y) = Y2 + а3У + X2 + а4Х + ag и согласно (1.3)

противоположной к точке Р = (х, у) О будет точка -Р = (х, у + аз).

Для сложения разных точек Хх, у\ и х2, у2 используем уравнение

F(X, XX+ р) = (XX + р)2 + а3(ХХ + р) + X2 + а4Х + а6 = 0,

где

Уз и уз,

и суммы

А = ——р ~ Ух - Аж] = ?/1 + Ажь

Ж 2 Ж ।

Отсюда после приведения к полиномиальному виду получим (как ко-

эффициент при X2) константу у — А2 и выражения для жз,

определяющие координаты точки R — -(Pi 4- Р2) = (хз,у3)

Рх+Рз = (хз,уз)\

Хз = у + Ж! + Хз = А2 + Ж1 4- ж2,

уз = А(Ж1 4- жз) 4- у\, уз = А(ж! 4- х3) 4- ух 4- а3.

(1.27)

(1.28)

Для получения координат удвоенной точки 2Р = 2(ж, у) рассмотрим

выражение

ж2 4- а>4

а3

2*/4-а3

Используем у1 = (Л')2 (в выражение для у подставили А' вместо А)

и получим выражения для жз, уз и уз, определяющие координаты точки

R — -2Р и удвоенной точки 2Р = (жз, уз):

хз = у 4- 2х = у = А/2; (1-29)

уз = А'(ж 4- хз) + у; Уз — А'(ж 4- ж3) + у + а3. (1.30)

Окончательно для суперсингулярной эллиптической кривой над по-

лем характеристики два получаем (используя (1.25) и (1.26), (1.27) и (1.28))

А. При Рх = (х\, ух) ^Р2 = (х2, уз):

Рх+Р2 = (ж3, Уз) = (ж3, А(Ж1 4- ж3) 4- ух + а3), (1.31)

где

х У\ +У2 х2 ,

Л —---------, ж3 — А -Ь х%.

XI + х2

1.2. Эллиптические кривые над GF(2n)‘

17

Б. При Р] = Pi = Р = (х, у):

2Р = -R = (х3, у3) = (ж3> Х'(х + х3) + у + а3), (1.32)

где

х3 = А'2.

х, ж2 + а4

Л — :

При аз = й4 = 1 имеем 2Р = (ж4 4- 1, х4 4- у4).

Упражнение 1.1.2. Докажите, что при а3 = а4 = а6 = 1 точка 2Р = (ж44-1, х4+у4).

Указание. Формула для первой координаты следует из свойства возведения по-

линомов в степень, равную характеристике поля, формула второй координаты

получается с учетом частного вида уравнения кривой, которое при подстановке

координат х и у точки Р имеет вид у2 4- у = х3 4- х 4- а6.

Пример 1.1.2. Группа точек эллиптической кривой У2 4- Y = X3 4- X над GF(2)

кроме точки О содержит точки (0,0), (0,1), (1, 0), (1, 1). Для Р = (0, 0) вычислим

-Р = (0, 1) и 2Р = 2(0, 0) - (04+1, 04+04) = (1, 0). Проверим, что 2P-h(-P) = Р.

Действительно,

(1, 0) 4- (0, 1) = (А2 + Х\ 4- ^2, Л(Я1 4- ж3) 4- У[ 4- 1) =

= (1 4- 1 4- 0,1(0 4- (1 4- 1 + 0)) 4- 0 4- 1) = (0,0),

так как

, 0+1 1 .

А = ---= - = 1 • 1 1 = 1 • 1 = 1.

0+1 1

1.1.3. Алгоритмы сложения и удвоения точек

эллиптических кривых

Приведем алгоритмы сложения и удвоения, конкретизирующие об-

щую схему на рис. 1.1 с учетом особенностей эллиптической кривой.

Алгоритм 1.1.2 сложения и удвоения для эллиптических кривых над

полем большой характеристики см. на рис. 1.2.

Алгоритм 1.1.3 сложения и удвоения для эллиптических кривых над

полем характеристики три см. на рис. 1.3.

Алгоритм 1.1.4 сложения и удвоения для несуперсингулярных эллип-

тических кривых над полем характеристики два см. на рис. 1.4.

Алгоритм 1.1.5 сложения и удвоения для суперсингулярных эллипти-

ческих кривых над полем характеристики два см. на рис. 1.5.

Обратим внимание, что при исполнении любого из этих алгоритмов

наиболее трудоемкая операция в арифметике конечного поля — мульти-

пликативное обращение — выполняется однократно.

1.2. Эллиптические кривые над GF(2n)

В криптографии используются и кривые над полями нечетной харак-

теристики, но чаще все же находят применение кривые над полем GF(2n)

18

Глава 1. Алгоритмы на эллиптических кривых

Алгоритм 1.1.2

ВХОД: Коэффициент а эллиптической кривой (1.4),

точки Р[ = (жь у{) (или Р[ = О) и Р2 = (^2> У1) (или Р2 = О).

ВЫХОД: Р = Pj + Р2.

Если Р\ = О, то вернуть Р — Р2, если Р2 = О, то вернуть Р = Рь если Р2 = -Рь то вернуть Р = О, если £1 £ ж2, то вычислить А = х3 = Л2 - Х\ - ж2, вернуть Р = (ж3, ~у\ + Л(Ж1 - ж3)), иначе принять х = Х\, у = j/b вычислить А = ^2у^’ Хз ~ Л2 ~ ?х’ вернуть (ж3, -у + Х(х - х3)).

Рис. 1.2. Алгоритм сложения и удвоения для эллиптических кривых над полем большой характеристики

Алгоритм 1.1.3

ВХОД: Коэффициенты а2, а4 эллиптической кривой (1.12),

точки Pt = (жЬ х/1) (или Pi = О) и Р2 = (ж2, yz) (или Р2 = О).

ВЫХОД: Р = Р, + Р2.

Если Pi = С?, то вернуть Р = Р2, если Р2 = О, то вернуть Р — Рь если Р2 = -Рь то вернуть Р = О, если Х\ ж2, то вычислить А = , Жз = А2 - а2 - Xi - ж2, вернуть Р = (ж3, -j/i 4- А(Ж1 - ж3)), иначе принять ж = жь у = г/ь вычислить А = g2?~Q4, жз = А2 - а2 - 2ж; вернуть (ж3, -у 4- А(ж - ж3)).

Рис. 1.3. Алгоритм сложения и удвоения для эллиптических кривых над полем характеристики 3

в связи с большим удобством таких полей для программной и схемной

реализации.

Рассмотрим пример кривой над полем GF(24).

Пример 1.2.1. Выберем в поле 6rF(24) стандартный базис, порождаемый кор-

нем х неприводимого многочлена 1 4- X 4- X4. Элементы поля представляем

в виде векторов их представлений в этом базисе в порядке возрастания степеней

его элементов. При этом генератор х базиса представляется вектором (0, 1,0,0),

единица поля представляется вектором (1,0,0,0).

1.2. Эллиптические кривые над GF(2П)

19

Алгоритм 1.1.4

ВХОД: Коэффициент а2 эллиптической кривой (1.19),

точки Pj = (я?!, у\) (или Pi = О) и Р2 = («2, Уг) (или Р2 — О).

ВЫХОД: Р = Pj + Р2.

Если Р{ = О, то вернуть Р = Р2,

если Р2 — О, то вернуть Р = Рь

если Р2 = -Р}, то вернуть Р = О,

если Xi ж2, то

вычислить Л = , х3 = Л2 + А 4- a2 4- Ж1 4- х2,

вернуть Р = (ж3, ж3 4- У\ 4- А(ж3 4- «1)),

иначе принять х — х^ у — ух,

вычислить Л = х 4- , х3 = А2 4- А 4- а2;

вернуть (ж3, ж2 4- (А 4- 1)жз).

Рис. 1.4. Алгоритм сложения и удвоения для несуперсингулярных эллиптических

кривых над полем характеристики 2

Алгоритм 1.1.5

ВХОД: Коэффициенты а3, о4 эллиптической кривой (1.26),

точки Pi = (жь yi) (или Pj = О) и Р2 = (ж2, у2) (или Р2 = О).

ВЫХОД: Р = 4- Р2.

Если Д = О, то вернуть Р — Р2,

если Р2 = О, то вернуть Р == Рь

если Р2 = -Р1? то вернуть Р = О,

если Ж1 ж2, то

вычислить А = Хз — А2 4- хх 4- ж2,

вернуть Р = (Жз> А(Ж1 4- ж3) + у{ + а3),

иначе принять ж = Ж1, у = у^,

вычислить А = *1, Жз = А2,

а3 ’ J ’

вернуть Р = ((ж3) А(ж 4- ж3) 4- у 4- а3).

Рис. 1.5. Алгоритм сложения и удвоения для суперсингулярных эллиптических

кривых над полем характеристики два

Упражнение 1.2.1. Проверьте, что ж является Примитивным элементом поля, кото-

рый далее обозначаем 7. Составьте таблицу его Степеней 1 — 70, 7 = у1,72,..., 714.

Пример 1.2.2. Рассмотрим несуперсингулярную кривую У2+АГУ—Х34-74АГ24-1.

Проверим, что точка (73,713) лежит на кривой. Для этого достаточно проверить

равенство

7« + 737l3=79+7V + l,

очевидно, равносильное равенству 711 +7 = 79 + 710 4~ 1, которое легко проверить

с помощью таблицы степеней.

20

Глава 1. Алгоритмы на эллиптических кривых

Упражнение 1.2.2. Проверьте, что эта кривая содержит 15 конечных точек:

(73,713). (75,7"). (76,714), (?,713), fr'W), (712,712),

(1.76), (73,78), (7W), (76Л), (79,7'°), (7‘°Л), ft'2-0), (0,1).

1.2.1. Суперсингулярные кривые

Основное удобство суперсингулярных эллиптических кривых в том,

что для них легко вычислить порядок, в то время, как вычисление поряд-

ка несуперсингулярной кривой вызывает трудности. Суперсингулярные

кривые особенно удобны для создания с минимальными усилиями са-

модельной ЕСС-криптосистемы. Для их использования можно обойтись

без сложного алгоритма вычисления порядка кривой. Все необходимые

сведения можно найти в этом разделе.

Произвольная суперсингулярная кривая над полем характеристики

два, как уже отмечалось, изоморфна кривой с уравнением

У2 + а3У = X3 + а4Х + а6, а{еСР(2п), а3/= 0.

Заменой переменных X = a^X, Y = a^Y его можно свести к виду

У2 + У = а2Х3 + а4Х + а6, а- е GF(2n), а2 / 0.

Так как при нечетном п в поле GF(2n) из любого элемента извлекается

однозначно кубический корень, то заменой X = (а'2)~^3Х последнее

уравнение можно свести к виду

У2 + У = X3 + а4Т + а6, a, G GF(2").

Упражнение 1.2.3. Докажите это.

Указание. Достаточно доказать существование кубического корня. Воспользуемся

существованием примитивного элемента. При нечетном п имеет место равенство

2"- 1 = 3k -F 1, поэтому при m не кратном 3 согласно теореме Ферма

п? _ тт?-(-ЗА'-|-1 т+6А:4-2 _ 3Z

a = a = а = a .

Единственность вытекает из того, что уравнение X3 = 1 имеет единственный

корень.

Дальнейшее упрощение уравнения данной кривой можно получить

заменой переменных Y = Y + kX -Vl, X = X 4- к2, если выбрать к, I так,

чтобы

к4 + к + a4 е GF(2), I2 +1 + к6 + а4к2 + а6 G GF(2).

Тогда уравнение примет вид У2 + У = X3 + аХ + b, a,b € GF(2).

Упражнение 1.2.4. Проверьте это.

Указание. Для доказательства существования такой замены используем понятие

следа. След элемента у € GF(2n) в поле GF(2) определяется формулой

tr (у) = у + у1 + у4 + I/8 + ... + у1" ',

согласно тождеству Фробениуса линеен, удовлетворяет тождеству (tr (?/))2 =

tr (t/2) = tr (у) и всегда T(t/) е GF(2).

1.2. Эллиптические кривые над GF(2n)

21

Упражнение 1.2.5. Докажите, что уравнение У2 4-У = а разрешимо в поле GF(2n)

тогда и только тогда, когда tr(a) = 0. При нечетном п его решение у можно

найти в виде

у — a 4- fl4 4- а16 4- а64 4-... 4- а2

Второе решение получается прибавлением единицы.

Указание. В силу линейности tr (а) = tr (у2 4- у) = tr (у2) 4- tr (у) — 0. Согласно

тождествам Фробениуса и Ферма

у — л 4~ о> 4" о, 4~tt 4~ • • • 4- л — о 4~ й 4~ о 4~ fl 4~ fl 4~ • • • 4~ fl ,

откуда у2 4- у = о 4- (а 4- о2 4- а4 4- а8 4- ... 4- а2” 1) — а 4- tr (а) = а. Подробнее

о решении квадратных уравнений в этом поле см. разд. 2.1.

Упражнение 1.2.6. Докажите, что уравнение У4 4-У = а разрешимо в поле GF(2n)

тогда и только тогда, когда tr (а) = 0.

Указание. Необходимость доказывается так же, как и выше, если заметить, что

tr (я/4) = tr (у2) = tr (?/). Для доказательства достаточности вначале решим урав-

нение X2 4- X = а и выберем то его решение х, у которого tr (ж) = 0 (если

tr (ж) = 1, то tr (х 4- 1) = tr (ж) 4- tr (1) = 0, так как при нечетном п, очевидно,

tr (1) = 1). Потом решим уравнение У 4- У2 = х (найдем его корень у) и получим

а = у + у1 + (у + у2)2 = у + у4.

Упражнение 1.2.7. Докажите, что при нечетном п для любого a Е GF(2n) су-

ществуют у € GF(2n) такое, что у2 4- у 4- о € GF(2) и такое z € GF(2n), что

z4 + z + a€ GF(2).

Указание. Так как tr (а) = а при a € GF(2), то в случае tr (а) = 1, очевидно,

tr (а 4- 1) = tr (а) 4- tr (1) = 0. Теперь уже можно найти такое к, что к4 4- к 4- о4 €

GF(2), а потом такое I, что I2 4-1 4- к6 + а4к2 4- о6 6 GF(2).

Очевидно, что кривые У2 + Y = X},Y2 + Y = X3 4- 1 изоморфны.

Упражнение 1.2.8. Проверьте, что У = У 4- X, I = Т t I — изоморфизм.

В силу этого изоморфизма при нечетном п имеется три класса

неизоморфных суперсингулярных эллиптических кривых (согласно [70]

при четном п имеется 7 классов), стандартными представителями которых

являются кривые

E1:Y2+Y = Xi,

E2:Y2 +Y = X3 + X,

Е3 :Y2+ Y = X3 + X + \.

При нечетном п число точек для первой кривой равно 2П 4- 1 и 2П ±

л/2п+1 4-1 для второй и третьей (знак 4- или - выбирается в зависимости

от кривой и от сравнения п по модулю 8) (см. табл. 1.1).

Указанные значения легко вычисляются с использованием теоремы

Хассе—Вейля.

Отметим, что группы этих кривых при нечетном п являются цикли-

ческими.

22

Глава 1. Алгоритмы на эллиптических кривых

Таблица 1.1

Порядок групп кривых Е2 и Е3

Кривая п Порядок группы

у2 + у = X3 нечетное 2П 4- 1

у1 + у = х3 + х n = l,7(mod 8) 2n -f- 1 4- 2^п+1)/2

у2 + у = х3 + х n = 3,5(mod 8) 2П _|_ 1 _ 2^п+Й/2

у2 4- у = х3 4- X 4- 1 n = l,7(mod 8) 2ге 1 — 2^п+Й/2

у2 4- у = х3 4- х 4- 1 п = 3,5 (mod 8) 2П -р 1 -р 2(п+Й/2

Пример 1.2.3. Найдем порядок группы эллиптической кривой в случае Е2. Рас-

сматривая Е2 над полем GF(2), имеем на ней точки (0,0), (0, 1), (1,0), (1, 1)

и еще нулевой элемент О — всего пять элементов циклической группы. Таким

образом, g = 2, N = 5, t = -2, и мы находим корни квадратного уравнения

х2 4- 2х + 2 = 0 в стандартной декартовой форме a — -1 + i и Д = -1 - г или

в тригонометрической форме

г ( Зтг Зтг \

а — v2 I cos-------1- г sin — ,

\ 4 4 J

5тг 5тг \

cos------И г sin — .

4 4 /

По теореме Хассе—Вейля получим

z ч _ п ( Зтгп . Зтгп\ п ( 5тш . 5тгп

N(n) = 2 + 1 - 27 cos-----h г sin-- ) — 27 I cos---Ь г sin ——

\ 4 4 / у 4 4

п Зттп

= 2n+1 - 2-2^ cos----,

4

поскольку

5тг / Зтг\ Зтг

sin — = sin------= - sin —.

4 \ 4 7 4

Для cos — имеем cos , если n = l(mod8) или п = 7(mod 8),

cos , если n = 3(mod 8) или n = 5(mod 8)

(напомним, что п — нечетное). Окончательно получаем

N(п) = 2П 4- л/2п+1 4- 1, если п=1 или 7(mod8),

N(ri) — 2n - л/2п+1 + 1, если п = 3 или 5(mod8).

Тот факт, что порядок кривой Y2 +Y = X3 при нечетном п равен

2П 4- 1, можно доказать и без теоремы Хассе—Вейля.

Упражнение 1.2.9. Докажите это.

Указание. Уравнение У2 4- Y = а разрешимо только при tr (а) = 0 и имеет 2

различных корня. Ровно половина элементов поля GF(2n) имеет нулевой след

(так как tr(x) = 0 о tr (ж + 1) = 1). При нечетном п каждый элемент поля

имеет единственный кубический корень. Также элементарно можно доказать, что

1.2. Эллиптические кривые над GF(2n)

23

Таблица 1.2

Порядки кривых над полем GF(2n)

п Кривая Порядок группы

173 5- 13625405957 • Р42

173 Ез 7152893721041• Р40

191 Ег 3 • Р58

191 е2 5 • 3821 • 89618875387061 • Р40

191 25212001-5972216269-Р41

239 е2 5- 77852679293 -Р61

239 Е3 Р72

251 Е, 3-238451-Р70

323 Ез 137 - 953 - 525313 - Р87

порядок суперсингулярных кривых нечетен, а несуперсингулярных кривых —

четен.

Упражнение 1.2.10. Докажите это.

Указание. У несуперсингулярных кривых существует точка порядка два вида (0, у).

Поэтому по теореме Лагранжа порядок таких кривых четен. В суперсингулярной

кривой пары противоположных элементов имеют вид (ж, у), (х, у 4- 1) и их

элементы всегда различны, значит число конечных точек у нее четно.

Особый интерес будут представлять такие степени п, для которых

соответствующий порядок группы E(F) при разложении на простые

множители содержит большое простое число (большое простое с N

цифрами в десятичном представлении будем записывать как PN).

В таблице 1.2 приведены некоторые конкретные значения, которые

можно использовать для реализации.

Другим достоинством суперсингулярных кривых является простота

формул сложения для них, и особенно формул удвоения. Заметим, что

при сложении точек все же выполняется одна инверсия, которая является

самой трудоемкой операцией в арифметике конечного поля.

Отмеченное удобство использования суперсингулярных эллиптиче-

ских кривых не может скомпенсировать их главный недостаток: для таких

кривых известно [71] сведение задачи вычисления дискретного логарифма

к аналогичной задаче для конечных полей с повышением размерности

поля в некоторую константу к раз, зависящую от класса кривой. Это све-

24

Глава 1. Алгоритмы на эллиптических кривых

дение выполняется вероятностным полиномиальным относительно log2 q

алгоритмом, где q — порядок поля F.

Так, для суперсингулярной эллиптической кривой Е\, заданной над

полем порядка q, задача вычисления дискретного логарифма в группе этой

эллиптической кривой сводится к соответствующей задаче вычисления

в том же поле порядка q, так как к — 1. Значит, использование этой

кривой не более надежно, чем использование обычной криптосистемы

в том же поле. Для кривых Е2 и Е^ такое сведение в случае нечетного п

приводит уже к полям порядка q\ Но четное п использовать нельзя, так

как в этом случае константа к — 1.

Для полей GF(2n) известны специальные алгоритмы вычисле-

ния дискретных логарифмов (алгоритм Купершмита [37] сложности

exp {1,35п1//3(1п п)2/3})> тем не менее они остаются практически неосу-

ществимыми для полей размерности 800 и более. Это оправдывает ис-

пользование на практике кривых Е^ иЕ3.

Еще одна приятная особенность суперсингулярных кривых заклю-

чается в возможности быстрого вычисления у-координаты точки такой

кривой по х-координате путем решения квадратного уравнения в по-

ле GF(2n).

Этот прием, предложенный в [70], позволяет уменьшить объем ин-

формации, которой приходится обмениваться сторонам при выполнении

криптографических протоколов. Вместо того, чтобы пересылать обе ко-

ординаты точки кривой, можно послать только х координату и один бит,

с помощью которого можно из двух точек (ж, у) и (ж, у + 1) данной кривой

выбрать одну. Но для этого нужно уметь быстро вычислять у, т. е. решать

квадратное уравнение У2 4- Y = f(x) в поле GF(2n). Вычисление f(x)

для любой из указанных выше кривых требует только одного умножения,

одного возведения в квадрат и, может быть, сложения. Сложение делается

очень быстро в любом базисе, а для ускорения возведения в квадрат выби-

раем нормальный базис, если возможно, низкой сложности. Для решения

квадратного уравнения У2 4- У = а применяем полученную в упр. 1.2.5

формулу

у — a 4- а4 4- а16 4- а64 4-... 4- а2 .

Это можно делать при нечетном п. В случае четного п квадратное урав-

нение тоже решить можно, оно в нормальном базисе сводится к решению

системы линейных уравнений над полем GF(2), которая решается быст-

ро, но такой простой явной формулы уже не получается. Заметим, что

второе решение у 4- 1 получается из первого заменой всех битов на про-

тивоположные, так как 1 в нормальном базисе имеет только единичные

координаты. Вычисление у по х в нормальном базисе тем самым вы-

полняется с линейной сложностью как при программной, так и при

схемной реализации, причем в случае последней еще и с малой глубиной,

не большей log2 п 4- 1. Как решать квадратные уравнения в стандартном

1.2. Эллиптические кривые над GF(2п)

25

базисе подробно описано в разд. 1.4.4 и 2.1. Для несуперсингулярных

кривых пришлось бы решать уравнение Y2 +Yx = /(ж), которое заменой

Y = xZ сводится к уравнению Z2 + Z = /(ж)/ж2, но при этом при-

шлось бы выполнить дополнительно деление и умножение.

1.2.2. Несуперсингулярные кривые

Несуперсингулярная эллиптическая кривая над полем GF(2n) имеет

уравнение

Y2 + XY = X3 + а2Х2 + а6.

Замена переменной Y = Y + кХ, где к2 4- к + а2 = а'2 переводит эту

кривую в кривую

У2 + XY = X3 + а2Х2 + а6.

Так как согласно упр. 1.2.5 уравнение к2 + к + а2 = а'2 разрешимо тогда и

только тогда, когда tr (<^2) = tr (а^), то кривые, связанные таким соотно-

шением, изоморфны. Можно доказать, что это условие и необходимо для

изоморфизма. В случае нечетного п можно далее считать, что й2 € GF(2).

Мы уже видели (см. разд. 1.1), что формулы сложения для таких

кривых чуть менее удобны для вычислений, а формулы удвоения —

существенно менее удобны, чем такие же формулы для суперсингулярных

кривых. Для несуперсингулярной кривой формула вычисления обратной

точки тоже чуть сложнее: -Р = -(ж, у) = (х, у + х).

Несуперсингулярные эллиптические кривые представляют больший

интерес с криптографической точки зрения, по сравнению с суперсингу-

лярными. Желательность их использования стала ясной после появления

работы [71] и со временем была закреплена во всех существующих крип-

тографических стандартах. Причина в том, что для несуперсингулярных

кривых проблема логарифмирования в них представляется более трудной,

чем для суперсингулярных. Однако для обеспечения максимальной без-

опасности необходимо соблюдать осторожность в выборе коэффициентов.

Например, коэффициент не должен быть нулевым. Эти кривые надо

выбирать так, чтобы их порядок не был гладким числом, иначе будет

возможной атака, основанная на алгоритме Полларда и даже на алгорит-

ме Нечаева—Полига—Хеллмана—Зильбера (об алгоритмах дискретного

логарифмирования см., например, [5] и разд. 1.6).

В следующих примерах указаны некоторые такие кривые.

Пример 1.2.4. Кривая

X2 + XY = X3 + X2 + 1

над полем GF(2163) имеет порядок

2 х 5846 00654 93236 11672 81474 17535 98448 34832 91185 74063.

Пример 1.2.5. Кривая Y2 + XY = X3 + 1 над полем GF(2131) имеет порядок

4 х 6805 64733 84187 69269 32320 12949 34099 85129.

26

Глава 1. Алгоритмы на эллиптических кривых

Среди несуперсингулярных кривых для практической реализации можно

брать кривые

Е\ : Y2 + XY = X3 + X2 + 1

или семейство кривых

Е2 :Y2+XY = Х3 + Х2+7,

где 73 = 7 -h 1, 7 6 GF(2n).

Так, группа точек кривой Ei над полем GF(2163) имеет порядок

2 • Р49, а группа точек кривой Е2 над GF(2177) имеет порядок 10 • F53.

Отметим также, что группы точек кривой Е\ имеют порядки с большим

простым числом и для случаев п — 283, 311, 331, 347 и 359.

Другие примеры кривых пригодных для практической реализации

можно найти в известных криптографических стандартах (см. следующий

раздел).

Во всех этих примерах кривые рассматриваются над полями простой

размерности. Действительно, для предотвращения гладкости порядка кри-

вой желательно ее брать над полями простой размерности, так как они

не содержат нетривиальных подполей, и потому группа кривой не содер-

жит в качестве подгруппы группу той же кривой, рассматриваемой над

подполем. Но если коэффициенты уравнения кривой не принадлежат ни-

какому подполю, то и у кривых, рассматриваемых над полями составной

размерности, порядок может быть гладким. Например, в IPS ЕС протоко-

лах [50] использовалась кривая с уравнением

Y2 +XY = X3 + {3,

где

/3 = ш18 + ш'7 + ш16 + Ш13 + ш12 + ш9 + ш8 + ш7 + OJ3 + ш2 + ы + 1,

а ш155 + шЬ2 + 1 = 0. Ее группа над полем GF(2155) имеет порядок

12 • 3 80599 38472 15893 01615 54638 26195 38626 63974 36443.

Вопрос о надежности кривых над полями составной размерности явля-

ется предметом дискуссии, так как некоторые современные алгоритмы

быстрее работают именно в таких полях. Но рассмотрение этого вопроса

в [94] применительно к данной кривой привело к оценке времени для

логарифмирования в ней порядка 1010 лет на сети из 80 машин Spares.

Отметим, что указанная кривая в ранних работах по реализации

криптосистем часто использовалась, так как в ее поле существует удоб-

ный стандартный базис, соответствующий трехчлену X155 4- X62 + 1=0,

в котором можно эффективно реализовать арифметику [87].

Другой подход к реализации этой арифметики основан на выполне-

нии операций по модулю неприводимого трехчлена на подполе GF(25).

Умножение и деление в подполе можно затабулировать и хранить в памя-

ти машины. С целью экономии памяти можно таблицу деления заменить

1.2. Эллиптические кривые над GF(2П)

27

на таблицу инвертирования, которая имеет меньшие размеры. Можно

и таблицу умножения заменить на таблицы логарифмов и антилогариф-

мов в этом подполе (тогда умножение и деление заменяется на сложение-

вычитание по модулю 25 - 1). Таблицы эти столь малы, что их можно

разместить непосредственно в программе.

Говорят, что неизоморфные кривые над полем GF(2n)

Y2 + XY = X3+a,X2 + b, Y2+XY = X3 + a2X2 + b

являются скручиванием друг друга, если tr (ai) tr (а2)-

Аналогом утверждения о скрученных кривых из упр. 2.3.6 в разд. 2.3

в первой книге [4] для кривых характеристики два является

Теорема 1.2.1. Сумма порядков двух скрученных кривых равна 2n+1 4- 2.

Доказательство. Можно без ограничения общности считать, что

а\ = 0, tr(a2) = Г При х = 0 оба уравнения имеют по одной точке

(о, Л), так как в поле GF(2n) квадратный корень всегда существует

и определен однозначно.

Упражнение 1.2.11. Докажите это.

При х 0 только одно из этих двух уравнений имеет корни, причем

два разных у и у 4- х. Действительно, если бы существовали х 0, у, z

такие, что

у2 + ху = ж3 4- Ь, z2 + xz = х3 + о>2Х2 4- Ъ,

то выполнялись бы равенства

OqX2 = z2 4- у2 4- xz 4- ху — {у 4- г)2 4- х(у 4- z),

откуда

/ y + z\2 y + z

a2 — I ---- ) H------,

\ X ) X

что противоречит неразрешимости уравнения и2 4- и = а при tr (а) = 1.

Поэтому общее число конечных точек у обеих кривых равно 2n+1.

1.2.3. Стандарты о выборе кривых для реализации

криптосистем на эллиптических кривых

Алгоритм цифровой подписи с использованием эллиптических кри-

вых (ECDSA) принят и описан в различных стандартах. Среди них ANSI

Х9.62, FIPS 186-2 (NIST), IEEE 1363-2000 [54], ISO/IEC 14888-3 [55],

ISO/IEC 15946-3 [56], SEC-1 [90], SEC-2 [91] и др.

Далее мы опишем основные рекомендации стандарта ANSI Х9.62

ECDSA, следуя статье [53].

К эллиптическим кривым предъявляются следующие требования.

28

Глава 1. Алгоритмы на эллиптических кривых

1 Кривые рассматриваются или над простыми полями (порядок q

которых равен простому числу р), или над полями характеристики

два (у которых q = 2W).

2 . Для представления элементов поля используется либо стандартный

базис, порождаемый трехчленом или пятичленом, либо гауссов нор-

мальный базис (ГНБ).

3 Кривая Е задается выбором двух элементов a, b поля GF{q). В случае

р > 2 она имеет вид У2 = X3 4- аХ + Ь, а в случае р = 2 вид

У2 4- XY = X3 4- аХ2 4- Ь. Таким образом, стандарт рекомендует

только несуперсингулярные кривые.

4 На кривой выбирается точка (xG,yG), xG,yG Е GF(q) простого по-

рядка n > 2160, n > 4y/q, и вычисляется кофактор h = \E(GF(q))\/n.

В качестве кривых можно и удобно выбирать в случае р = 2 кривые,

у которых а,Ь равны 0,1, но стандарт рекомендует все же случайные

кривые, т. е. кривые со случайно выбранными а, Ь.

При этом рекомендуется использовать следующие алгоритмы генера-

ции случайных кривых.

Алгоритмы генерации случайных кривых

I. Случай q~P- Положить t = [log2Р\ , s~ L(^“ 0/160 J, v = t- 160-5.

Выбрать произвольную строчку битов («зерно», из которого вырастает

кривая) seedE длиной д 160 бит, и положить z, равным числу,

двоичная запись которого совпадает с seedE.

2. Применить к seedE стандартную хэш-функцию SHA\ [72], вычис-

лить ^-битовую строку Н = SHA^seedE). Выбирая в Н v самых

правых битов, получить строку Со длиной v битов.

3. Заменить в cq самый левый бит на 0, получить при этом строку Wq.

4 Для i от 1 до 5 выполнить следующее:

4.1. Положить строку 5г равной ^-битной строке, являющейся дво-

ичной записью числа z 4- i mod 29.

4.2. Вычислить «/-битовую строку Wi = SHA}(sj).

5. Положить битовую строку W равной конкатенации (произведению)

битовых строк Wj, i = 0,..., 5, т. е. W = И^о • • • W$.

Положить г равным целому числу с двоичной записью W. Выполне-

ние пункта 3 гарантирует, что г < р.

7. Если г = 0 или 4г + 27 = 0(modp), то вернуться к шагу 1.

8. Выбрать ненулевые a, b Е GF(p) так, чтобы rb2 = a3(modp). Напри-

мер, можно взять а = Ь = г.

д Полученная кривая есть Е : Y2 = X3 4- аХ 4- Ъ.

1.2. Эллиптические кривые над GF(2n)

29

Заметим, что условие невырожденности кривой 4d34-2762 O(modp)

гарантировано выполняется, так как при b 0, г = а3/Ь2 modp удовле-

творяет условиям г 0,4г 4- 27 O(modp). Имеется только две попарно

неизоморфные кривые с одним и тем же г; эти кривые являются скру-

ченными, и сумма их порядков равна 2 4- 2р; кривые с разными г

неизоморфны друг другу. На шаге 8 поэтому есть по существу только еще

одна возможность выбора а, Ь, кроме явно указанной.

II. Случай q=2m. Положить, как и выше, s=[(f-1)/16OJ, v=t- 160-s.

1. Выбрать произвольную строчку битов seedE длиной g 160 бит,

и положить z, равным числу, двоичная запись которого совпадает

с seedE.

2. Вычислить g-битовую строку Н = SHA^seedE). Выбирая в Н v

самых правых битов, получить строку &о длиной v битов.

3. Заменяя в Ь$ самый левый бит на 0, получить строку Wq.

4. Для i от 1 до s выполнить следующее:

4.1. Положить строку Si равной (/-битной строке, являющейся дво-

ичной записью числа z 4- i mod 29.

4.2. Вычислить g-битовую строку bi — SHAi(si).

5. Вычислить битовую строку b = &о ‘ • • bs и положить b равным соот-

ветствующему элементу поля GF(q).

6. Если b — 0, то вернуться к шагу 1.

7. Выбрать произвольный а Е GF(q).

8. Полученная кривая есть Е : Y2 4- XY = X3 4- аХ2 4- Ъ.

Две такие кривые Ei : Y2 4- XY = X3 4- агХ2 4- bi изоморфны, если

Ь\ = &2,tr(ai) = tr(d2), где

tr (d) = d 4- d + d 4~d 4~ • * • 4~ d E GF(2}.

Поэтому на шаге 7 есть только две существенно разные возможности,

например достаточно выбрать а = 0 или а = 7, tr (7) = 1.

Генерация криптографически надежных параметров кривых. Стандартом

рекомендуется определенный алгоритм генерации надежных параметров

кривых.

1. Выбрать случайную кривую E(GF(q)) алгоритмом, указанным выше.

2. Вычислить ее порядок N = \E(GF(q))|.

3. Проверить, делится ли N на ранее выбранное простое n (n > 2160,

п > 4д/д). Если нет, то перейти к шагу 1.

4. Проверить, что п не делит ни одно из чисел qk - 1, k = 1,..., 20.

Если нет, то перейти к шагу 1.

5. Проверить, что n q. Если нет, то перейти к шагу 1.

30

Глава 1. Алгоритмы на эллиптических кривых

6. Выбрать произвольную точку G' е E(GF(q)) и положить G — (N/n^G1.

Повторять, пока не получится G О.

Шаг 3 необходим для того, чтобы кривая содержала точку G поряд-

ка п. Так как согласно теореме Хассе (y/q- I)2 < \E(GF(q))\ < О2,

то условие n > 4^/q означает, что п2 не делит \E(GF(q))\ и поэтому

кривая не содержит подгрупп порядка п2, значит подгруппа порядка п

на ней только одна. Так как I)2 - (y/q~ I)2 = 4y/q < n, то существует

единственное h такое, что

(VQ- О2 nh (y/q+ I)2.

Точка G О, построенная в шаге 6, имеет, очевидно, порядок п.

Согласно [67] случайную кривую с подходящими криптографически-

ми свойствами над полем GF(2m) при тп примерно 200 можно с помощью

варианта SEA алгоритма сгенерировать за несколько часов.

Известен также другой метод генерации криптографически подходя-

щих кривых— метод СМ — комплексного умножения. Над полем GF(p)

его усовершенствования известны как метод Эткина—Морейна [76], а над

полем GF(2m) — как метод Лея—Циммера [66]. Подробное его описание

имеется в IEEE 1363-2000 [54].

Пусть E(GF(q)) кривая порядка N. Пусть известно разложение

4q - (q + 1 - N)2 = DV2,

где D свободно от квадратов. Тогда кривая Е обладает комплексным

умножением на D.

СМ метод вначале находит D и порядок N = nh, где п — простое

число, и далее проверяет, что q п и п не делит числа qk - 1, к =

1,... , 20. Потом вычисляются коэффициенты кривой. При малых D СМ

метод существенно быстрее алгоритма Шуфа, но при больших D его

эффективность сильно снижается.

Стандарты для кривых Коблица. Кривыми Коблица называются несу-

персингулярные кривые с коэффициентами 0, 1. Естественно только их

привести в качестве примеров кривых, рекомендованных стандартами.

Мы сделаем это только для случая q = 2т. В этом случае NIST ре-

комендует 5 кривых в полях размерностей т — 163,233,283,409,571.

Коэффициенты кривой обозначаются а, Ь, порядок кривой равен nh, где

п — простое число, образующий элемент подгруппы порядка п обозна-

чается {хв,уо), где хв,ус — элементы поля GF(2m), которые задаются

двоичным вектором координат в данном базисе. Младшие координаты

записываются справа, причем для краткости 32-битные блоки представ-

ляются в виде восьми шестнадцатиричных цифр 0, 1,..., 9, a, Ь, с, d, е, f.

Стандарт рекомендует два базиса — гауссов нормальный базис, который

однозначно определяется заданием параметра к, и стандартный полино-

миальный базис, который однозначно определяется своим неприводимым

1.3. Скалярное умножение на суперсингулярных кривых

31

многочленом. В качестве таких многочленов выбирается трехчлен, а если

неприводимого трехчлена не существует, то пятичлен, причем из множе-

ства таких пятичленов 1 + xd{ + xdl 4- xdy + хт выбирается тот, который

имеет минимальный показатель степени d3 > d2 > di. Далее приводятся

ддя примера две стандартные кривые.

Примечание. Префиксы «Ож :» предшествуют шестнадцатеричной записи (см.

выше), а префиксы «1ж :» — шестнадцатеричному полиномиальному представле-

нию (см. Приложение D) элементов поля.

Кривая К-163.

т 163 a 1 b 1

п 5846006549323611672814741753598448348329118574063;

h Ож 2 Гауссов нормальный базис, к — 4;

xG Ож :056796353caa46825/ea2d37136a450da0c2a4541;

1ж :1454a2c0ad054a63173d2ae/52864aac35369765;

yG Ож :23567c67100506899066ac3d9dec76a835591ed&2;

1ж :2Mel95538a67ced9d3ca&6099860500176c76532.

Полиномиальный базис с неприводимым многочленом

fix) = 1 + X3 + X6 + X1 + Л'163;

xG Ож :2/el3c053766cllacaa07d793de4e6d5e5c94eee8;

1ж :8eee49c5e5d6e4ed397d70aacal 1с667350с31е/2;

yG Ож :289070/605d38//58321/2e800536d538ccdaa3d9;

1ж :9d3aadcc835d635008e2/12385//83d506/070982;

Кривая К-233.

т 233 a 0 b 1 h 4

п 3450873173395281893717377931138512760570940988862252126328087024741343;

Гауссов нормальный базис, к = 2;

xG Ож :Qfde76d9dcd26e643ac26f 1ао901 aa 129784671 /c072262d05614d65063;

1ж :36056d41650d262270c/176487921aal09aal/62ca346e62dcd9d67ed/;

yG Ож :0643e317633155c9e04476a8020a3c43177450ee036d633501434cac978;

1ж :879cac434105336d630ee05477134c3a0208a67440e9c551336713e346.

Полиномиальный базис с неприводимым многочленом

f(X) = 1 +Т74 + ^233;

xG Ож :172326a853a7e731a/129/22//4149563a419c266/50a4c9d6ee/ad6126;

1ж :6216da/ee6d9c4a05/662c914a3659414//22/921/al37e7a358a623271;

yG Ож :ld6537(/ece81967/70/555a67c427a8cd9&/18ae&9&56e0cll056/ae6a3;

1ж :3a6ea/65011c0e65696ea81/69dc8a724c76a555/07/76918eced7356dl.

1.3. Скалярное умножение

на суперсингулярных кривых

Алгоритмы умножения точки Р эллиптической кривой на числовую

константу к (кратко — алгоритмы вычисления к • Р), они же — алго-

ритмы скалярного умножения точки, являются основными в арифметике

эллиптических кривых. В случае эллиптических кривых особенно удобно

использовать уравновешенные систем счисления (имеющие отрицатель-

ные цифры).

32

Глава 1. Алгоритмы на эллиптических кривых

Алгоритмической особенностью суперсингулярных эллиптических

кривых является то, что удвоение точки для таких кривых выполняется су-

щественно быстрее умножения, а при использовании нормальных базисов

в поле — почти бесплатно. Поэтому при оценке сложности алгоритмов,

основанных на аддитивных цепочках [7, 8], можно учитывать только

операции сложения, не являющиеся удвоениями (как и в алгоритмах

возведения в степень в нормальных базисах конечных полей). Используя

описываемые ниже алгоритмы, по-возможности минимизирующие чис-

ло «неудваивающих» шагов в аддитивных цепочках, можно существенно

ускорить вычисления в случае, когда точка Р не известна заранее.

Если же Р известна заранее и у нас достаточно памяти для хра-

нения предварительно вычисленной таблицы, то надо применять другие

алгоритмы, но в них использование суперсингулярных кривых не дает

существенного выигрыша.

1.3.1. Вычисление к • Р методом аддитивных цепочек

Чтобы вычислить точку к • Р, разложим к в системе счисления

по основанию 2Ш, используя отрицательные цифры, получим

[n/m\

к = ai2m\

i=0

вычислим и запомним все кратные агР (достаточно вычислить все не-

четные кратные Р, ЗР,..., (2W~1 - 1)Р с помощью поочередных удвоений

и прибавлений Р, или даже только Р, ЗР,..., (2т~2 * * * * * * * - 1)Р, если исполь-

зовать разложение с отрицательными цифрами ±1, ±3,..., ±(2Ш“2 - 1)),

а потом вычисляем кР по схеме Горнера

кР = (... (as^2m + а5_2)2ш + ... + fli)2w) + а0)Р -

= (... (a's_12m+/'~l + as_2)2m+h~2 + ... + a'l)2m+'1) + a'o2lo)P,

используя s — [n/m\ сложений-вычитаний с уже вычисленными точками

и столько же умножений на 2т+/ при подходящем I.

В общем случае оценка сложности имеет вид

2m~\A + D)+ — +nD,

т

где А и D — сложности сложения-вычитания и удвоения точек соот-

ветственно. Выбирая т = [log2 n - log2 log2 n - log2 log2 log2 n\ получаем

оценку сложности nK + Mn/m + o((Af + K)n/m).

Если к известно заранее (случай фиксированной экспоненты), эту

оценку иногда можно улучшить, увеличивая т, но при этом более ак-

куратно вычисляя точки агР, которых при удачном выборе т может

оказаться гораздо меньше, чем 2т. Можно написать программу с различ-

ными эвристиками для выбора т с минимизацией количества различных

1.3. Скалярное умножение на суперсингулярных кривых

33

чисел ai, причем за счет сдвига можно всегда считать, что двоичные

записи чисел аг всегда начинаются с единицы.

Приведем еще один способ вычисления кР, который можно при-

менять, если число к известно заранее. Если различных среди чисел в;

имеется ровно d, то разбивая все числа аг на группы одинаковых, можно

представить кР в виде

d d

^а^2™Р = ^2тк>а^Р,

j=\ ieMj j=\

откуда получаем, применяя схему Горнера, что сложность вычисления кР

оценивается сверху как dA + nD плюс сложность вычисления системы

всех различных точек агР, плюс сумма сложностей вычисления точек bjPj.

Далее проводим минимизацию по параметру т. Сложность вычисления

каждой из точек bjPj вычисляется рекурсивно, также рекурсивно вычис-

ляется сложность вычисления системы точек агР, если разложить числа

о,-., bj по схеме Горнера с одним и тем же параметром т.

На практике наиболее важен случай п порядка 200, тогда т можно

выбирать 6,7,8 в худшем случае. Если же точка Р выбирается заранее

(алгоритм с фиксированной базой), все ее кратные Р, ЗР,..., (2т-1 — 1)Р

можно заранее занести в память, и указанная выше проблема минимиза-

ции исчезает, тогда т можно выбрать порядка 16 (чтобы запоминаемые

точки уместились в быструю кэш-память).

Ускорения вычислений можно также достичь, выбирая к (если это

будет в нашей власти) с числом единиц в диапазоне 40-60. Для этого

годится такой простой алгоритм. Число к разложим в двоичной системе:

А: = ^аг2г, аг Е {0, 1}, т = ]log2(fc + 1)[.

i=0

Пусть г’1, ~ индексы единичных компонент в наборе во, ai,

•.., о>гп—1, Ч < ^2 < • • • < it • Тогда

кР = (^2 а^р= ($2 2*0р = "22liiR

' г=0 ' у — 1 j = l

По алгоритму 1.1.5 операция удвоения точки Р = (х, у) выполняется

по формуле 2Р = (ж4 4-1, ж4 + у4) и поэтому сводится к четырехкратному

возведению в квадрат в конечном поле. Используя п раз эту форму-

лу, можно получить 2ПР. Далее найдем последовательность Aj = 2^Р,

i = 1, 2,..., t по следующей схеме

А1=2г'1Р, = 2^"гл1А>_1, ;=2,3,...,/.

34

Глава 1. Алгоритмы на эллиптических кривых

Сложив все точки Aj, j = 1, 2,..., t, получим искомое произведение кР.

Этот алгоритм использует не более t - 1 операций сложения точек,

но требует запоминания последовательно вычисляемых точек Д. От не-

обходимости запоминания этих точек можно избавиться, если применить

схему Горнера.

Пример 1.3.1. Пусть в поле GP(24) выбран стандартный базис с базисным

многочленом f(X) = 1 4- X + X4 и требуется вычислить ЮР, если Р = (xQ, уо) =

(1 4- х 4- ж3, 1 4- ж) . Имеем следующее разложение числа 10 в двоичной системе

счисления 10 = 23 4- 21 = 10102. Поэтому t = 2, ij = 1, i2 = 3. Обозначим через

(a?i, yi) координаты точки Ai = 2Р. Тогда, используя формулы удвоения, получаем

'4" 1 = (1 4- ж 4- ж3)4 4- 1 = ж2 4- ж3,

2/i = Xq 4- I 4- 2/о = 4- ж3 + (ж + 1)4 = х 4- х2 4- х3.

Найдем координаты (ж2, у2) точки А2 = 22А}. Для этого вычисляем

Ж1 = ж4 + 1 = 1 4- я 4- £3, 2/1 — Ж{ 4- 2/1 = х3 4- х 4- 1 4- х3 4- 1 = ж,

откуда

ж2 = ж'/ 4- 1 = (ж3 4- 1)2 4- 1 — ж2 4- ж3, j/2 = ж2 4- 2/i4 = 1 4- ж 4- 4-ж2ж3.

Таким образом, ЮР = А{ 4- А2 = (ж2 4- ж3, ж 4- ж2 4- ж3) 4- (ж2 4- ж3,1 4- ж 4- ж2 4- ж3).

Следуя правилам сложения точек, получаем ЮР = О, так как точки Ai и А2

имеют равные абсциссы, но разные ординаты.

Вычисление 2nP, n 1, можно выполнить быстрее, чем п-кратно

повторяя операцию усвоения, а именно по формулам

f / 22’” 22'” 22п \ /

\х 4-1, х 4-2/ если n=l(mod4),

(21-п 'у2'п \ ,

х ,у +1), если n = 2(mod4),

z-r =

(а2 п 22 п 22 п .

х +1,ж 4-2/ +0’ если ^ = 3(mod4),

, л2’п а2 п v

Дж , у ), если n = 0(mod 4).

Эти формулы легко доказать по индукции. Действительно, база индукции

вытекает из следующих формул:

2'Р = 2Р= (?‘ + !,/+/) = (Z' + 1, Z' + /"),

22Р = 2-2'Р= (ж4’,/ + 1) = (ж2”,/2 + 1),

23Р = 2 • 22Р = (Z + 1, Z + / + 1) = (я2” + 1, a:2’'3 + /'3 + 1),

24Р = 2-23Р= (Z,/) = (Z4,/4).

1.3. Скалярное умножение на суперсингулярных кривых

35

Выполним шаг индукции. Пусть

/2-’ (ж л2 п о2 п ч + 1,а;2 + у2 ), если п ~ l(mod 4),

(Y" ,/” + 1), если п = 2 (mod 4),

2пР = < _,.п

/2 (ж + 1, ж2*” + у2'" + 1), если п ~ 3(mod 4),

/ 22” 1 \Х 1 22п\ >у ), если п ~ 0(mod 4).

Тогда применяя формулу удвоения, получим

' ( 72(п+1) ^2-(п+1) ^2-(п+1)ч

(х 4-1, ж +2/ ), если (п + 1) = l(mod 4)

\х ,у +0’ если (п +1) = 2(mod4),

, о2-(п+1) э2-(пЧ-1) э2-(п+1) ч '

(ж2 4-1, ж2 4- у 4-1), если (п 4-1) = 3(mod 4),

Дж ,у ) = (ж ,?/ ), если (п4-1) = 0(mod4).

Возведение в степени равные степеням двойки почти бесплатно выпол-

няется в нормальном базисе. При использовании стандартного базиса для

этой операции можно при малых показателях степени выполнять повтор-

ное возведение в квадрат, а при больших показателях степени применять

алгоритм из [3].

1.3.2. Использование проективных координат

Если время выполнения операции инвертирования в данном поле

в пять и более раз больше времени умножения, то ускорения в вы-

числении к • Р можно добиться почти полностью исключив операцию

инвертирования за счет увеличения в 4,5 раза общего числа умножений,

переходя к проективным координатам. До этого момента мы избегали ими

пользоваться, но час настал.

Заметим, что путем подстановки X = X/Z, Y — Y/Z в уравнения,

задающие эллиптические кривые Е\, и Е^ мы приходим к следующим

однородными уравнениями относительно X, К и К:

Ei : Y2Z + YY2 = X3,

Е2 : Y2Z + YZ2 = X3 + XZ2,

Е3 : Y2Z + YZ2 = X3 + XZ2 + Z3.

Наряду с обычными (аффинными) координатами мы можем теперь рас-

сматривать проективные координаты — ненулевые тройки из К3. Проек-

тивные координаты (X, У, У) и (X', У', Z') считаются эквивалентными,

если для некоторого ненулевого t из К9 выполняется X' = tX, Y' — tY,

Zl — tZ. Класс эквивалентности, порожденный тройкой (X, У, Z) обо-

36

Глава 1. Алгоритмы на эллиптических кривых

значаем (X : Y : Z) Множество всех классов эквивалентности для

данной тройки и называем ее проективными координатами. Геометри-

чески (двумерное) проективное пространство можно представлять себе

как множество прямых в обычном трехмерном пространстве, проходящих

через начало координат.

Теперь эллиптическую кривую можно рассматривать на проективной

плоскости как множество проективных точек, удовлетворяющих соот-

ветствующему однородному уравнению. Заметим, что единственной про-

ективной точкой с нулевой z координатой, лежащей на эллиптической

кривой, будет точка (0:1:0), которая соответствует бесконечно удален-

ной точке О. Для остальных точек кривой (X : Y : Z) ~ (X/Z *.Y/Z *. 1),

так что проективная точка (X : Y : Z) однозначно соответствует аффин-

ной точке (X/Z, Y/Z). Мы хотим теперь получить формулы для сложения

проективных точек Р и Q.

Пусть Р = (Xi : У1 : 1) € Е{) (таким образом, одна точка у нас

фактически задана обычными координатами) и Q = (Х2 : Y2 : Z2) Е Ei.

Предположим, что Р, Q О и P/Q (нас интересует основной случай

в сложении точек). Для точки R = Р 4- Q, R = (Х'3 : У3' : 1) мы можем

использовать формулы сложения в аффинном случае, после применения

которых, учитывая что X; = X2/Z2, Y{ = Y2/Z2 получим

. а2 Х2 . а (а2 Х2\

т'= +х1 + -^, y' = i + y1 + - - + -П

и ZZ2 и у и~ Z2 J

где а = Y\Z2 + Y2, b = X[Z2 4- X2. Полагая

Z3 = b3Z2, X3 = X3Z3, Y3 = Y3Z3,

находим R = (Хз: Уз : Z$) , где

T3 = a26Z2 + &4, Y3 = (l + Yt)Z3 + a3Z2 + ab2X2, Z3 = b3Z2.

Отсюда ясно, что, не считая сложений и возведений в степень, нам

для сложения точек в проективных координатах необходимо выполнить

9 умножений (в аффинных координатах только 2), но зато ни одного

деления. Умножения можно производить в следующем порядке:

YiZ2, XtZ2, bZ2, Z3 = b2(bZ2), a2(bZ2), (l+y,)Z3,

a2Z2, b2X2, a3Z2 + ab2X2 = a(a2Z2 + b2X2).

Рассмотрим теперь случай удвоения точек. Так как в обычных координатах

оно выполняется по формуле 2Р = (ж4 4- 1, ж4 4- у4), то в проективных

координатах оно выполняется по формуле 2Р = (X4 4- Z4, (X + У)4, Z4)

и требует только 6 возведений в квадрат. l

l) В отличие от аффинных проективные координаты обозначаются прописными буквами.

1.3. Скалярное умножение на суперсингулярных кривых

37

Используя формулу 22пР — (ж Л/" + 1) или формулу 22пР =

(ж24п, У2^) в аффинных координатах, в зависимости от четности п, можно

эти формулы аналогичным образом переписать в проективных координа-

тах. Поэтому многократное последовательное удвоение и в проективных

координатах можно выполнить быстрее, чем простым повторным удво-

ением, если использовать какой-нибудь быстрый алгоритм возведения

в степень 2к. Кроме того, в любом случае экономятся операции сложения.

При вычислении кР можно, используя любой вариант бинарного

метода, последовательно удваивать точки, а затем складывать некото-

рые из них, накапливая результат в Q. Но можно использовать также

и 2^-арный метод, запоминая точки Р, ЗР, 5Р,..., (2^-1 - 1)Р в обыч-

ных координатах. Окончательный результат, полученный в проективных

координатах, преобразуем в аффинные делением на z$ в самом конце

вычисления. Операция деления, Очевидно, выполняется только два раза.

1.3.3. Метод Монтгомери

Это метод вычисления точки к • Р с использованием минимальной

дополнительной памяти (минимального числа регистров), предложенный

в [75]. В данном случае не следует искать сходства с методом Монтгомери

ускорения модулярного возведения в степень. Он является некоторой

модификацией обычного бинарного метода, в котором к представляется

в двоичном виде к - (ki-i... £9)2 й последовательно вычисляются точки

данной кривой mzP, где тг = . fc/_t-)2. Но в отличие от бинарного

метода вместо рекурсии

( 2РИ если kj = О,

1 ( — Д если kj — 1-

применяется рекурсия

( 2РЬ если к};= 0^ ГР2+Р1, если kj=O,

1 (Р1+Р2, если к} = 1, t 2Р2, если kj; = 1,

которая программно реализуется с помощью цикла при начальных уста-

новках Pi = Р, Р2 = 2Р. По индукции легко проверяется, что инвариантом

цикла является соотношение Р2 = Р] + Р, и на i шаге Pi = mzP. Этот

алгоритм кажется более медленным, чем обычный бинарный, но в работе

П. Монтгомери [75] замечено, что на каждом шаге цикла при вычисле-

нии новых значений ж-координат точек Рг можно использовать старые

значения тоже только ж-координат, и ж-координату точки Р, не меня-

ющуюся во время цикла. Действительно, на каждом шаге цикла произ-

водятся вычисления Q2 := Q2 + Qi, Q\ := 2Qi, где {Qi,Qj} = {Рг,Ру}

и согласно правилам сложения и удвоения для суперсингулярных кривых

У2 + у = ж3 + ж(+1) новые ж-координаты точек Q\ = (жь 3/1), Q2 — (ж2, у2)

38

Глава 1. Алгоритмы на эллиптических кривых

получают значения

соответственно.

Если, например, для новых точек выполнено равенство Р = Q2 - Q\,

то, учитывая что -Q\ = (жь у^ 4-1), имеем

откуда новая координата ж2 принимает значение

1

х + 7------

(Ж1 4-ж2)2

В случае Р — Q\ - Q2 получается точно такая же формула. Поэтому

вычисление новых значений ж-координат Х\ и ж2 можно выполнять

по следующим формулам

с помощью одного инвертирования, трех возведений в квадрат и двух

сложений (в случае схемной реализации фактически одного сложения).

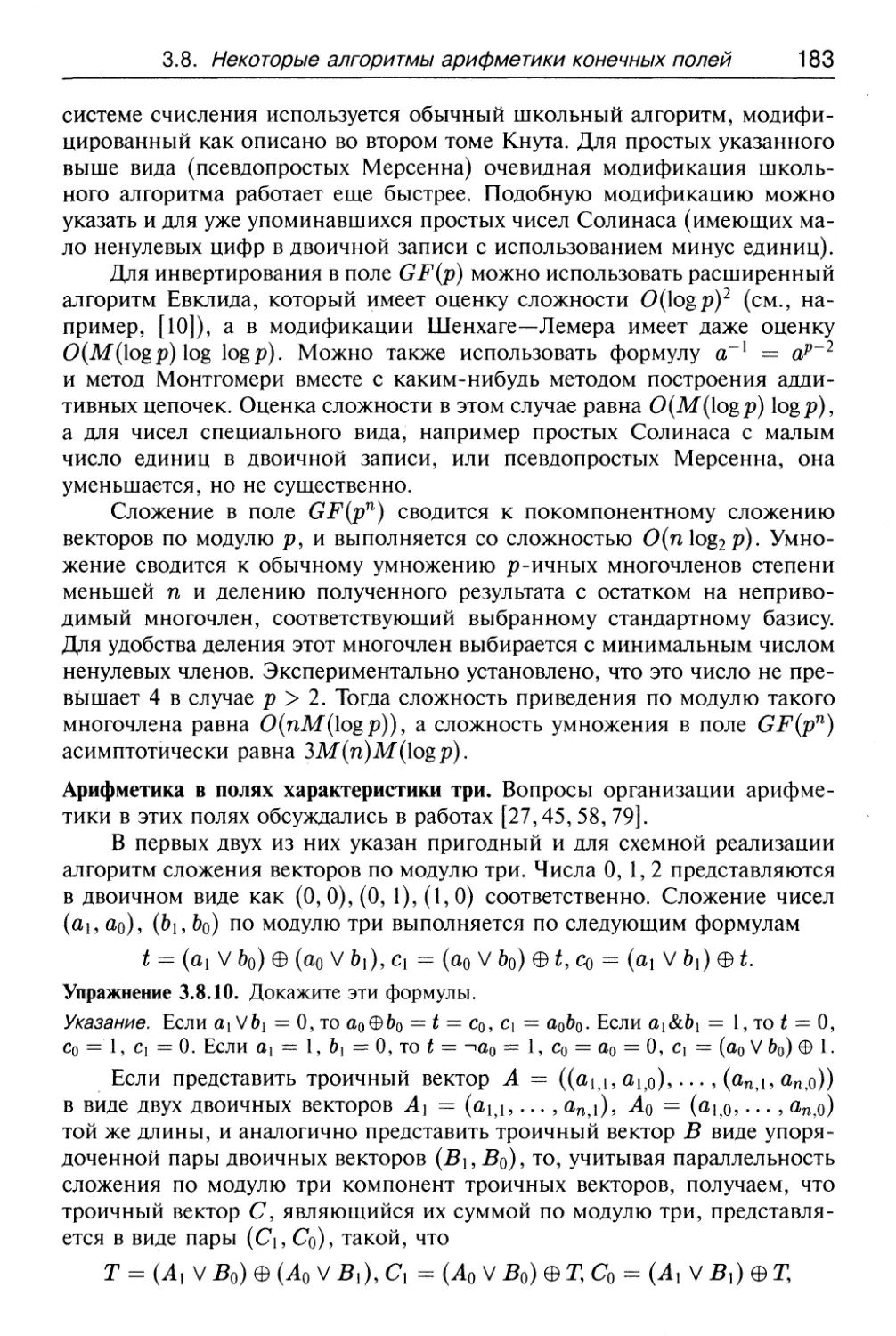

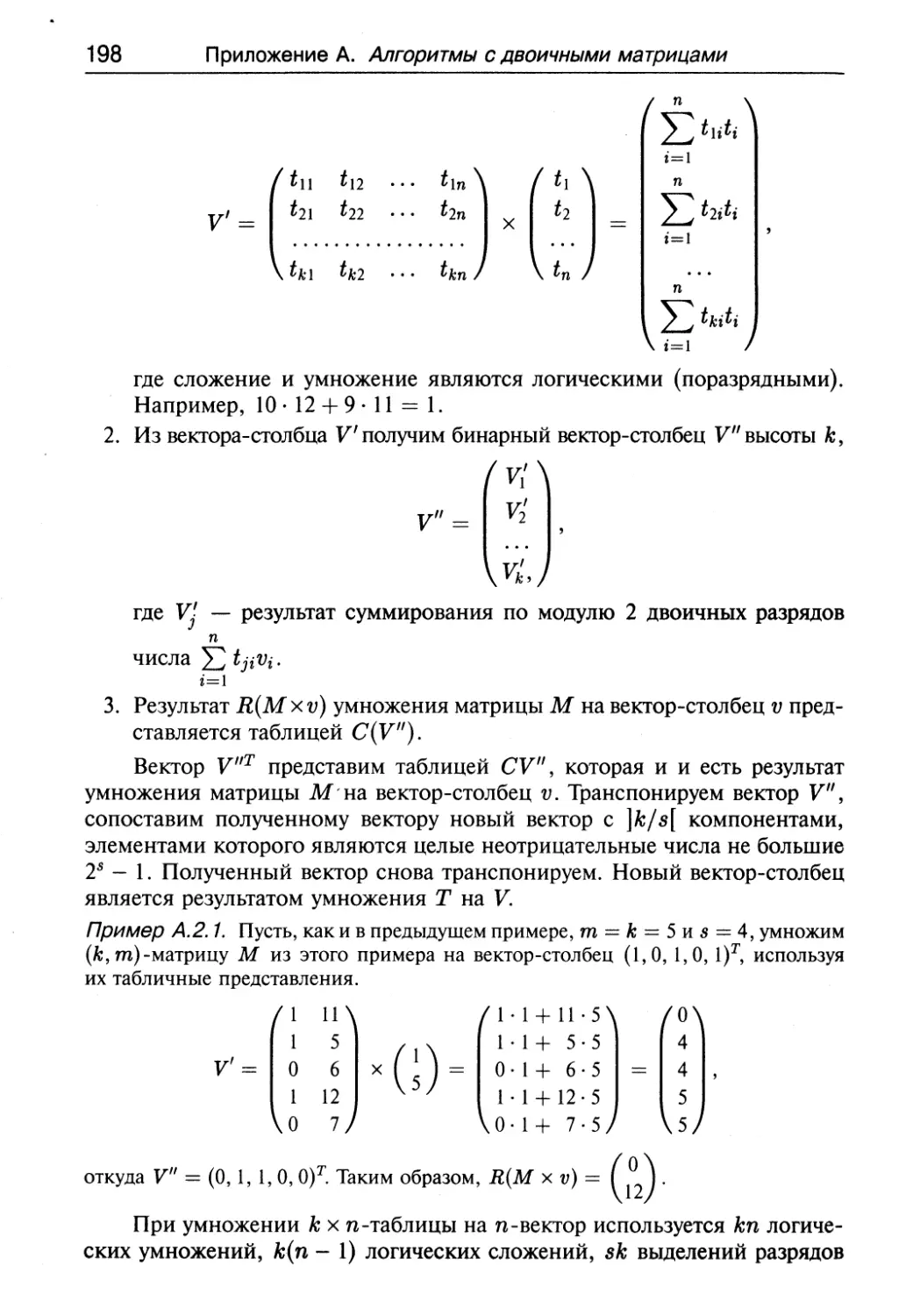

Что касается ^/-координат, то они в цикле вообще не вычисляются. Только