Author: Мельников В.П. Клейментов С.А. Петраков А.М.

Tags: электротехника учебники и учебные пособия по кибернетике программирование информатика

ISBN: 978-5-7695-4884--0

Year: 2008

Text

ВЫСШЕЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАНИЕ

В. П. МЕЛЬНИКОВ, С.А. КЛЕЙМЕНОВ, А. М. ПЕТРАКОВ

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ И ЗАЩИТА ИНФОРМАЦИИ

Под редакцией профессора С. А. КЛЕЙМЕНОВА

Допущено Учебно-методическим объединением по университетскому политехническому образованию в качестве учебного пособия для студентов высших учебных заведений, обучающихся по специальности 230201 «Информационные системы и технологии» 3-е издание, стереотипное

ACADEMA

Москва Издательский центр «Академия» 2008

УДК 621.391(075.8)

ББК 32.81я73

М48

Рецензент — зав. кафедрой «Информационная безопасность» МГТУ им. Н.Э. Баумана, канд. техн, наук, доцент Н. В. Медведев

Мельников В.П.

М48 Информационная безопасность и защита информации : учеб, пособие для студ. высш. учеб, заведений / В. П. Мельников, С. А. Клейменов, А. М. Петраков ; под. ред. С. А. Клейменова. — 3-е изд., стер. — М. : Издательский центр «Академия», 2008. — 336 с.

ISBN 978-5-7695-4884-0

Представлены основные положения, понятия и определения обеспечения информационной безопасности деятельности общества, его различных структурных образований, организационно-правового, технического, методического, программно-аппаратного сопровождения. Особое внимание уделено проблемам методологического обеспечения деятельности как общества, так и конкретных фирм и систем (ОС, СУБД, вычислительных сетей), функционирующих в организациях и фирмах. Описаны криптографические методы и программно-аппаратные средства обеспечения информационной безопасности, защиты процессов переработки информации от вирусного заражения, разрушающих программных действий и изменений.

Для студентов высших учебных заведений.

УДК 621.391(075.8)

ББК 32.81я73

Оригинал-макет данного издания является собственностью Издательского центра «Академия», и его воспроизведение любым способом без согласия правообладателя запрещается

© Мельников В.П., Клейменов С. А., Петраков А.М., 2006

© Образовательно-издательский центр «Академия», 2006

ISBN 978-5-7695-4884-0 © Оформление. Издательский центр «Академия», 2006

ПРЕДИСЛОВИЕ

В связи с усилением взаимосвязи и взаимозависимости между государствами наблюдается активизация политической деятельности субъектов международной жизни, направленной на реализацию собственных национальных интересов. Вследствие этого обостряется геополитическая борьба между странами за обладание природными ресурсами и достижение более высокого жизненного уровня своих граждан. Формы этой борьбы различны, но ее ожесточенность и бескомпромиссный характер свидетельствуют об актуализации для каждого государства в отдельности вопросов обеспечения национальной безопасности, решения проблем выживания и развития. При этом глобализация и информационная революция XX—XXI вв. в современном мире являются определяющими, диалектически связанными между собой геополитическими процессами.

Геополитические процессы и тенденции развития мирового сообщества не являются случайными, они формируются и управляются ведущими западными государствами, прежде всего США, в ходе геополитического информационного противоборства (ГИП) на базе:

1) политического прогнозирования развития событий при сохранении существующих тенденций и без активного вмешательства;

2) постановки целей;

3) формирования стратегии и тактики достижения целей;

4) принятия (осознания) базовых ценностей существования и приоритетов развития (решения вопросов самоидентификации и цивилизационного выбора);

5) видения и осознания существующей реальности (моделирования элементов, связей и простейших систем);

6) поиска, сбора и обработки информации;

7) стратегического многофакторного анализа внешнего и внутреннего положения (моделирования структур, построения сложных многоуровневых моделей взаимодействия систем);

8) обнаружения, определения и формулирования проблем;

9) определения информационных, временных, финансовых, организационных и прочих ресурсных ограничений;

10) разработки конкретных технологий, методов и способов решения поставленных задач (для достижения целей);

3

11) формулирования альтернативных вариантов решения задач;

12) выбора критерия оценки эффективности принимаемых (реализуемых) вариантов решения задач;

13) выбора наилучшего варианта решения и его исполнения;

14) анализа реакции на принятое (реализованное) решение;

15) прогнозирования последствий, к которым приведет реализация той или иной альтернативы;

16) коррекции решения (внесения поправок на всех уровнях данной схемы).

Геополитическое информационное противоборство — одна из современных форм борьбы между государствами, а также система мер, проводимых одним государством с целью нарушения информационной безопасности (ИБ) другого государства при одновременной защите от аналогичных действий со стороны противостоящего государства.

Информационное противоборство — это форма борьбы, представляющая собой использование специальных (политических, экономических, дипломатических, военных, технических и др.) методов, способов и средств для воздействия на информационную среду противостоящей стороны и защиты собственной в интересах достижения поставленных целей.

Основные сферы ведения информационного противоборства:

• политическая;

• дипломатическая;

• техническая;

• финансово-экономическая;

•духовная;

• военная;

• энергоинформационная.

Для организации ГИП в России принята Доктрина информационной безопасности.

Доктрина информационной безопасности Российской Федерации (ИБ РФ), появившаяся практически одновременно с Окинавской Хартией глобального информационного общества, символизирует прочное вхождение России в единое мировое информационное сообщество. Основные положения Доктрины ИБ РФ отражают интересы России в условиях многополярного мира и полностью соответствуют глобально-космическим проблемам человечества в XXI в.

Доктрина ИБ РФ представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения ИБ РФ.

Она служит основой:

• для формирования государственной политики в области обеспечения ИБ РФ;

4

• подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения ИБ РФ;

• разработки целевых программ обеспечения ИБ РФ.

Доктрина ИБ РФ развивает концепцию национальной безопасности Российской Федерации применительно к информационной сфере.

Начало XXI в. знаменуется бурным развитием информационных технологий во всех сферах жизни человечества. При этом информация все в большей мере становится стратегическим ресурсом государства, производительной силой и дорогим товаром. Это не может не вызывать стремления государств, организаций и отдельных граждан получить преимущества за счет овладения информацией, не доступной оппонентам, а также за счет нанесения ущерба информационным ресурсам противника (конкурента) и защиты своих информационных ресурсов. Поэтому национальная безопасность Российской Федерации существенным образом зависит от обеспечения ИБ, и в ходе технического прогресса эта зависимость будет усиливаться.

Остроту межгосударственного информационного противоборства можно наблюдать в оборонной сфере, высшей формой которой являются информационные войны в различных областях информационных технологий, в стремлении криминальных структур противоправно использовать информационные ресурсы, в необходимости обеспечения прав граждан на информационный обмен. При этом важно обеспечить конституционные права граждан на получение достоверной информации, на ее использование в интересах осуществления законной деятельности, а также на защиту информации, обеспечивающую личную безопасность, на обеспечение защиты информации в компьютерных системах (КС), являющихся материальной основой информатизации общества.

Комплексное обеспечение ИБ на всех уровнях может быть реализовано, если создана и функционирует система защиты информации, охватывающая весь жизненный цикл прохождения информации — от идеи и разработки проекта до утилизации изделия — и всю технологическую цепочку сбора, хранения, обработки и выдачи информации в КС и коммуникациях.

В данном учебном пособии описаны и раскрыты методологии обеспечения ИБ в деятельности общества, государства, фирм, систем и отдельных граждан.

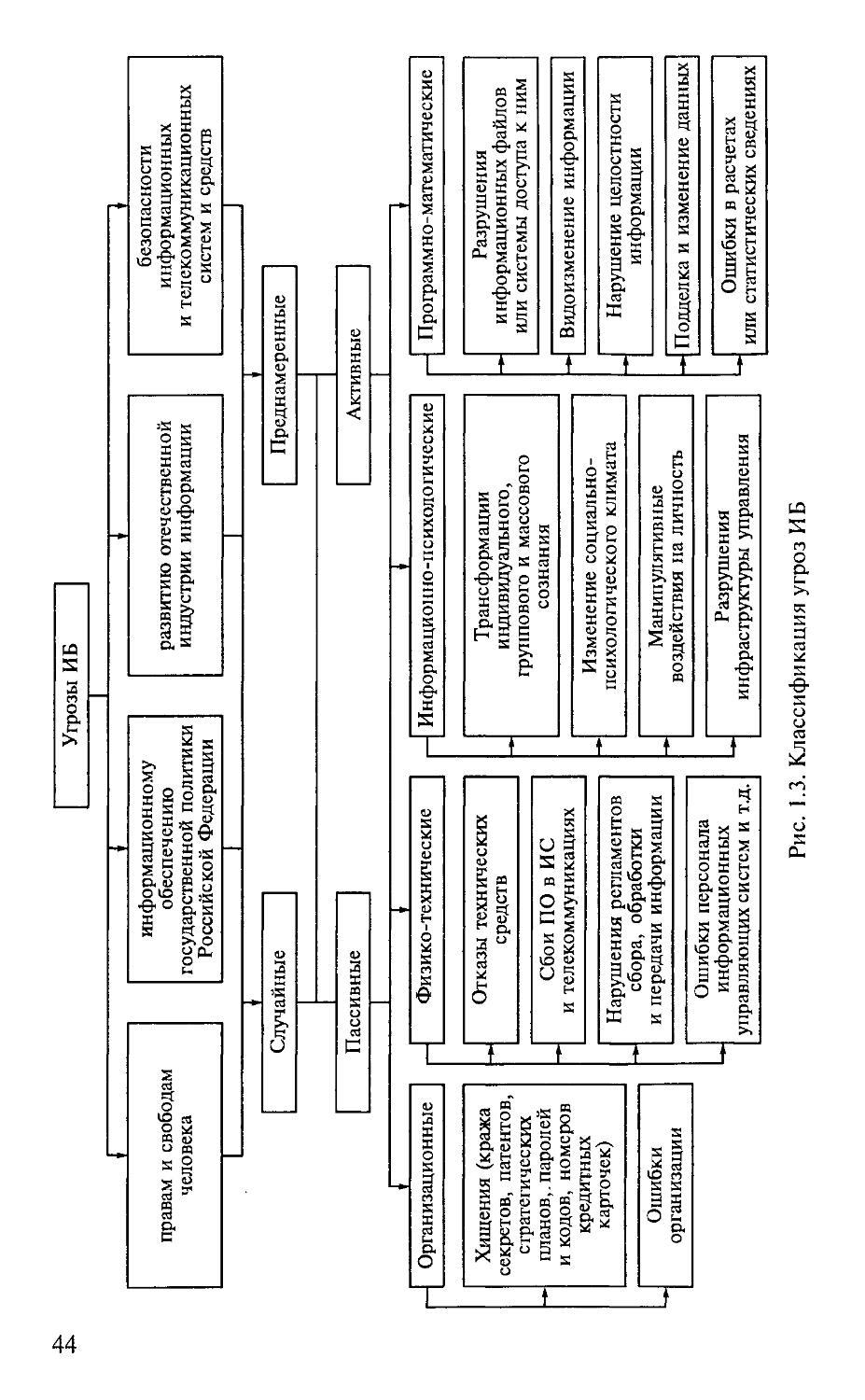

В гл. 1 представлены основные положения, понятия и определения, термины, методы обеспечения ИБ РФ, различные виды и источники угроз И Б РФ. В гл. 2, 3 и 4 описано организационноправовое методологическое обеспечение ИБ деятельности общества, фирм и систем по различным направлениям ее жизненного цикла. В гл. 5 представлены программно-аппаратные средства обес

5

печения функционирования предприятий и, в частности, средства защиты персональной электронно-вычислительной машины (ПЭВМ), их программное обеспечение и данные, в том числе в типовых операционных системах (ОС), системах управления базами данных (СУБД), вычислительных сетях, Интернет и Интранет.

Авторы выражают благодарность академику Академии проблем безопасности, обороны и правопорядка, генеральному директору ООО «Петровка-Р» Н.Н. Ролдугину за предоставленные материалы по практическому применению средств защиты информации в телефонных и вычислительных сетях.

СПИСОК СОКРАЩЕНИЙ

АБП -АДМ -АИТ - агрегат бесперебойного питания адаптивная дельта-модуляция автоматизированные информационные технологии

АОН - автоматический определитель номера

АРМ - автоматизированное рабочее место

АС - автоматизированная система

АС КД - автоматизированная система контроля доступом

АСОД - автоматизированная система обработки данных

АСУ - автоматизированная система управления

АТС - абонентская телефонная станция

БД - база данных

БПОС - блок питания и обработки сигналов

БУ - блок уплотнения (сигналов датчиков)

ВЗУ - внешнее запоминающее устройство

ВР - виртуальная реальность

ВС - вычислительная система

ГА - Генеральная Ассамблея (ООН)

ГИП - геополитическое информационное противоборство

ГМД - гибкий магнитный диск

гтс - городская телефонная станция

ДЗУ - дисковое запоминающее устройство

ЕС - Европейский Союз

ЗУ - запоминающее устройство

ИА - идентификация и аутентификация

ИБ - информационная безопасность

ИК - идентификационная карточка

ИПВ - информационно-психологическое воздействие

ИПС - изолированная программная среда

ИС - интегральная схема

ИТ - информационные технологии

КМ - коммуникационный модуль

КС - компьютерная система

КСА - комплекс средств автоматизации

КСЗИ - комплексная система защиты процессов переработки информации

ЛВС - локальная вычислительная сеть

лс - локальный сегмент

МБ - модель безопасности

7

МБО МБС НИС нсд — монитор безопасности объекта — монитор безопасности системы — несанкционированное изменение структур — несанкционированный доступ

НСДИ — несанкционированный доступ к информации

ОБИ — обеспечение безопасности информации

ОБСЕ — Организация по безопасности и сотрудничеству в Европе

ОБО — отказ в обслуживании

ОЗУ — оперативное запоминающее устройство

ООА — объектно-ориентированный анализ

ООН — Организация Объединенных Наций

ООП — объектно-ориентированное программирование

ОП — оперативная память

ОРК — открытое распределение ключей

ОС — операционная система

ПБ — политика безопасности

ПЗС — прибор с зарядовой связью

ПЗУ — постоянное запоминающее устройство

ПИК — пластиковая идентификационная карточка

ПИН — персональный идентификационный номер

ПК — персональный компьютер

по — программное обеспечение

пп — процедура преобразования

ПРД — пользователь распределенного доступа

ПС — программное средство

псч — псевдослучайное число

пц — процессор

ПЭВМ — персональная электронно-вычислительная машина

пэмин — побочное электромагнитное излучение и наводки

РД — руководящий документ

РКС — распределенная компьютерная система

РПВ — разрушающие программные воздействия

РПС — разрушающее программное средство

СБ — стратегия безопасности

свт — средства вычислительной техники

сзи — система защиты процессов переработки информации

сзик — система защиты от исследования и копирования

СКВУ — система контроля вскрытия устройств

СМИ — средства массовой информации

СНГ — Содружество Независимых государств

снпи — средства негласного получения информации

сок — система с открытым ключом

соо — система охраны объекта

спд — система передачи данных

СРД — система разграничения доступа

8

СУБД -ТЛФ -ТПО -

ТС -

УВК -ФАПСИ -

ФК -ФПУ -ЦПУ -ЦРК -эвт -ЭЛТ -ЭМИ -эсод -

система управления базами данных телефонный аппарат

телекоммуникационное программное обеспечение техническое средство устройство ввода кода

Федеральное агентство правительственной связи и информации функциональный контроль фильтр прикладного уровня центральный пульт управления центр распределения ключей электронно-вычислительная техника электронно-лучевая трубка электромагнитное излучение электронная система обработки данных

Глава 1

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ДЕЯТЕЛЬНОСТИ ОБЩЕСТВА И ЕЕ ОСНОВНЫЕ ПОЛОЖЕНИЯ

1.1. Информационные геополитические и экономические процессы современного общества

1.1.1. Основные положения информатизации общества и обеспечение безопасности его деятельности

Современный этап развития общества характеризуется возрастающей ролью информационных взаимодействий, представляющих собой совокупность информационных инфраструктур и субъектов, осуществляющих сбор, формирование, распространение и использование информации. Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности Российской Федерации.

Массовая компьютеризация, внедрение и развитие новейших информационных технологий привели к прорыву в сферах образования, бизнеса, промышленного производства, научных исследований и социальной жизни.

Информация превратилась в глобальный неистощимый ресурс человечества, вступившего в новую эпоху развития цивилизации — эпоху интенсивного освоения этого информационного ресурса.

Идея, что информацию можно рассматривать как нечто самостоятельное, возникла вместе с новой наукой — кибернетикой, доказавшей, что информация имеет непосредственное отношение к процессам управления и развития, обеспечивающим устойчивость и выживаемость любых систем.

Нарастание темпов ускорения прогресса в обществе — одно из самых существенных и наименее изученных социальных явлений. Научное объяснение причины ускорения темпов общественного прогресса может быть дано, если процессы развития в человеческом обществе будут рассмотрены с точки зрения системно-кибернетического подхода, т.е. как целенаправленная информационно-управленческая деятельность людей с обязательным учетом факторов времени и социальных аспектов его развития, уровней организации.

10

В основу системно-кибернетического подхода должны быть положены четыре фундаментальных аспекта кибернетики: информационный, управленческий, организационный и социальный.

Новым в системно-кибернетическом подходе является то, что составляющие его аспекты рассматриваются в динамическом единстве с обязательным учетом в каждом из них социальной составляющей управления.

В результате анализа информации о взаимодействиях с внешней средой психика человека формировала понимание того, что ускорение информационных процессов, усиление коммуникативности и целенаправленных взаимодействий повышают живучесть индивида, популяций, социальных систем. Это привело к интенсификации информационных процессов в человеческом обществе.

Неустанная, не прекращающаяся по сей день борьба за скорость и эффективность обращения и взаимодействия особенно ярко проявилась в интенсивном развитии средств непосредственной передачи информации через книгопечатание, телеграф, телефон, радио, телевидение, компьютер, Интернет, мобильные средства связи и т.д.

Выдающийся русский ученый В. М. Бехтерев в 1921 г. сформулировал 23 основных закона поведения человеческих коллективов.

1. Закон сохранения энергии. Общественная или коллективная энергия составляется из совокупности запасных энергий всех участвующих в общей работе лиц, далеко не вся переходит в полезную или действительную работу; часть ее тратится на преодоление инерции коллектива, внутреннее трение между участниками работы, преодоление внешних препятствий в работе, в чем бы они ни проявлялись.

2. Закон пропорционального соотношения скорости движения с движущей силой. В каждый данный момент общество, находясь в недвижном равновесии, является результатом взаимодействия возбуждающих и тормозящих условий, причем всякое общественное движение протекает в направлении равнодействующих тех и других условий, выливаясь опять-таки в такую форму, которая определяется соответственным преобладанием возбуждающих сил над тормозящими влияниями.

3. Закон тяготения.

4. Закон отталкивания.

5. Закон противодействия, равного действию.

6. Закон подобия.

7. Закон периодичности, или ритма. Фактически всякое государство в жизненном цикле своего существования, подвергаясь закону ритма, проходит сначала период первоначального развития, следующий за ним период расцвета, после чего следует пе

11

риод упадка, а затем в обновленной форме государство может вновь проявить свою энергию и мощь, достичь нового расцвета, за которым опять неизбежно последует его упадок, и т.д.

8. Закон инерции.

9. Закон непрерывного движения и изменчивости.

10. Закон рассеивания энергии, или энтропии.

11. Закон относительности.

12. Закон эволюции.

13. Закон дифференцирования.

14. Закон воспроизведения.

15. Закон избирательного обобщения, или синтеза.

16. Закон исторической последовательности.

17. Закон экономии.

18. Закон приспособления.

19. Закон отбора.

20. Закон взаимодействия.

21. Закон компенсации, или замещения символами или знаками.

22. Закон зависимых отношений.

23. Закон индивидуальности.

В.М.Бехтерев выделил основные типы человеческих коллективов (рис. 1.1).

Рис. 1.1. Основные типы человеческих коллективов

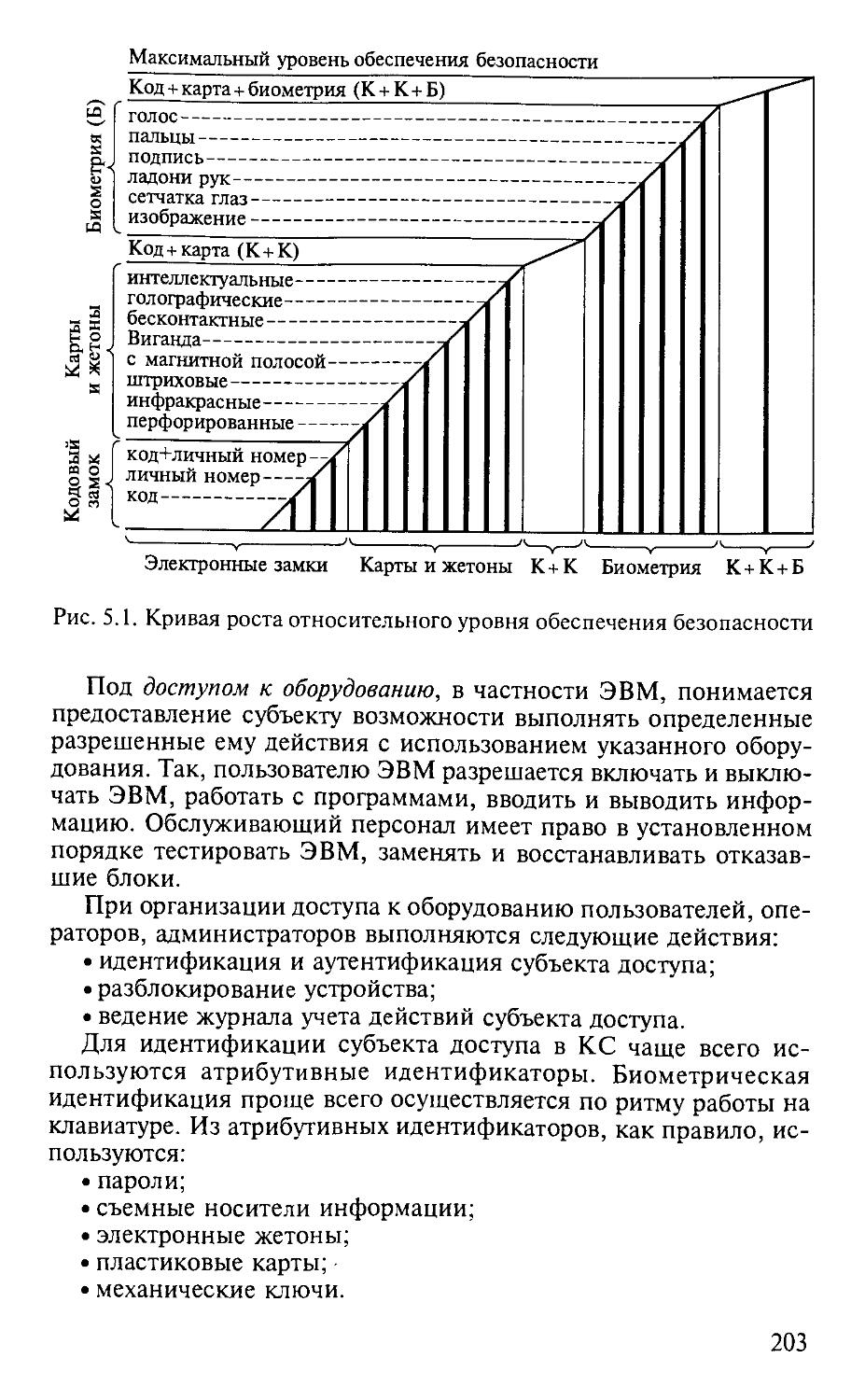

12

Современные естественно-научные знания служат теоретикометодологической предпосылкой для построения логически стройной единой развивающейся картины мира на базе социальной информации. Феномен социальной информации привел общество к возможностям эффективно использовать ее во всех процессах жизненного цикла общества, а особенно эффективно — в вопросах управления и взаимодействия.

В соответствии с концептуальным подходом профессора Р.Ф.Абдеева можно выделить следующие виды информации:

• физическая, присущая процессам отражения в неорганической природе;

• биологическая, циркулирующая в живой природе и формирующая ее структуры;

• социальная, передающаяся в человеческом обществе в процессе коммуникаций между людьми.

Можно также выделить классы информационных структур:

• естественно возникшие информационные структуры неорганической природы;

• естественно возникшие информационные структуры органической природы;

• искусственные информационные структуры, созданные целенаправленной деятельностью человека (так называемая вторая природа, или ноосфера).

«Ноос» — древнегреческое название человеческого разума, следовательно, ноосфера — сфера человеческого разума.

Термин «ноосфера» был предложен в 1927 г. французским математиком и философом Эдуардом Леруа для использования.его в описании состояния биосферы. Вскоре после Э. Леруа этот термин стал употреблять известный французский палеолонтолог, антрополог и член ордена иезуитов Пьер Тейяр де Шарден. Однако в соответствии со своим мировоззрением он придал термину «ноосфера» несколько иное понимание, так как считал, что разум не является неизбежным результатом эволюции мыслительного аппарата, но дан человеку Богом.

В. И. Вернадский лично знал французских ученых, но не спешил воспользоваться термином «ноосфера». Этот термин понадобился В. И. Вернадскому лишь тогда, когда он стал разрабатывать идею об эволюции биосферы. Первое упоминание его в письмах относится к 1935 г., а первое упоминание в печати — в 1937 г.

В работе «Живое вещество и биосфера»* В. И. Вернадский дает свое понимание ноосферы: «Исторический процесс на наших глазах коренном образом меняется... Человечество, взятое в целом, становится мощной геологической силой. И перед ним, перед его

* Вернадский В. И. Живое вещество и биосфера / В. И. Вернадский. — М. : Наука, 1994.

13

мыслью и трудом, становится вопрос о перестройке биосферы в интересах свободно мыслящего человечества как единого целого. Это новое состояние биосферы, к которому мы, не замечая этого, приближаемся, и есть ноосфера».

Другой взгляд на информационные процессы окружающего нас мира представляет их как науку — информациологию, которую сформулировал и обосновал И. И. Юзвишин в работе «Основы информациологии»*. Она значительно расширяет и углубляет методологию изучения и переработки информации.

В конце XX в. усиливается внимание мировой политической элиты к феномену социальной информации, так как социальная информация может являться индикатором (показателем) функционирования мировой политики, которая базируется в основном на социально-экономических аспектах жизненного цикла государства.

Социальную информацию в мировом процессе классифицируют по следующим признакам:

• по объему циркуляции — на региональную; национальную; континентальную; глобальную;

• по времени циркуляции — на краткосрочную; среднесрочную; долгосрочную;

• по характеристикам — на позитивную, негативную, нейтральную;

• по способу представления информации — на передаваемую с помощью СМИ; через спецслужбы; через неформальные связи; с помощью дипломатических источников; через бизнес-структуры; через компьютерные, телекоммуникационные и мобильные сети;

• по назначению информации — для убеждения; управления и коррекции принятия решений; воздействия; получения ответной реакции; компрометации; создания новых ценностей и правил взаимодействий.

Другую характеристику типов и видов социальной информации дал академик В. Г. Афанасьев в книге «Социальная информация»**. Он выделил типы и виды социальной информации.

Типы социальной информации:

• о прошлом;

• о настоящем;

• о будущем: прогностическая; ориентировочная; нормативная; предупредительная; плановая.

Виды социальной информации:

• по направленности: горизонтальная; вертикальная (прямая — директивно-нормативная, обратная — контрольно-отчетная);

• по объему циркуляции: внутренняя; внешняя.

* Юзвишин И. И. Основы информациологии : учебник / И. И. Юзвишин. — 3-е изд., перераб. и доп. — М. : Высш, шк., 2001.

** Афанасьев В. Г. Социальная информация / В. Г. Афанасьев. — М. : Наука, 1994.

14

По Н. А. Бердяеву* социальная информация определяется традиционной матрицей сознания, в основе которой на современном этапе лежит триада: самоуважение, самоорганизация и самореализация.

В XX в. управление информационными потоками превращается в решающий фактор завоевания, сохранения и удержания руководства и власти. Пожалуй, первыми это осознали американцы. Они создали официальную общегосударственную систему «Социальные показатели».

Система «Социальные показатели» состоит из восьми блоков, включающих в себя 167 показателей. Количество показателей распределяется по блокам в следующем соотношении:

1) здоровье — 29;

2) общественная безопасность — 23;

3) образование — 20;

4) труд (выбор ценностей — удовлетворенность трудом) — 28;

5) доход — 24;

6) жилище — 17;

7) досуг — рекреация (т.е. отдых) — И;

8) демография — 15.

В отличие от созданной системы текущей социальной информации организация системы перспективной социальной информации все еще находится в стадии становления. Но первые результаты ее воздействия на политику США уже имеются. В частности, характерно, что одной из основных целей стратегии национальной безопасности США в последние десятилетия является защита образа жизни.

С помощью общегосударственной системы «Социальные показатели» американской политической элите удается определить основные параметры образа жизни рядовых граждан США. Это позволяет политической элите США проводить стратегический анализ психического состояния не только американцев, оперативно реагировать на возникающие проблемы в «социальном самочувствии нации», фиксировать источники негативных внешних и внутренних информационно-психологических воздействий в довольно значительном количестве стран мира.

Таким образом, в США создана эффективная система диагностики внутренней социальной информации (в интересах власти), а в конце XX в. началось создание систем диагностики внешней социальной информации с помощью международных информационных систем (Интернет и др.), ЮСИА и т.д.

В настоящее время система диагностики социальной информации является ключевым звеном в ходе стратегического информационного противоборства национальных политических элит.

* Бердяев Н.А. Судьба России / Н. А. Бердяев. — М. : Политиздат, 1990.

15

По мнению доктора психологических наук М. Н. Решетникова, основу американского лидерства также составляет проведение специальной политики по привлечению в страну со всех континентов одаренной молодежи и научной элиты, независимо от национальности и расы, включая создание особых условий для того, чтобы они оставались в США.

В специальную политику были положены основополагающие исследования, проведенные в XX в.:

1) определено количество людей, способных к формированию новых прорывных идей (в науке, культуре, управлении и т.д.), которое в любой национальной популяции весьма ограничено и не превышает 3...5 %;

2) установлено, что интеллектуальная элита общества формируется столетиями и тысячелетиями и является самовоспроизво-дящей и чрезвычайно хрупкой системой;

3) установлено, что интеллектуал — это особый, в определенной степени искусственный, тип личности, для проявления которого именно в этом качестве требуется ряд особых условий:

• наличие задатков (генетический фактор) — абсолютное большинство интеллектуалов являются прямыми потомками столь же интеллектуальных родителей;

• максимально раннее (с 3...5 лет) погружение в высокоинтеллектуальную семейную или профессиональную среду определенной направленности (химия, физика, медицина, законотворчество и т.д.), получившее название «фактор специфически социального исследования»;

• максимально раннее (до 5...7 лет) выявление преобладающих способностей и склонностей, которые имеют свои периоды «манифестации» (если конкретная способность не была замечена и не было начато ее развитие в этот период, то она может быть утрачена навсегда);

• наличие талантливых учителей (одаренный ребенок, погруженный в обычную образовательную среду, в большинстве случаев очень быстро усредняется и как талант — утрачивается навсегда);

• отсутствие у одаренной личности материальных и бытовых проблем.

Абсолютное большинство одаренных личностей отличается высоким уровнем самоуважения, чрезмерной чувствительностью к любым психотравмирующим факторам, аполитичны, не склонны к сотрудничеству (в том числе с коллегами, представителями власти и т.д.). Значительная часть высокоодаренных личностей отличается специфической моральной динамичностью (отсутствием склонности следовать принятым в обществе нормам и правилам, в том числе в сфере сексуального поведения и т.д.).

16

Исходя из этих исследований в США на протяжении последних десятилетий чрезвычайно активно работает система приглашений и обеспечения солидными грантами талантливых учащихся школ, стажеров, аспирантов и докторантов из зарубежных стран, государственная система выявления талантливых детей.

Особенностью состояния процессов организации, управления и использования социальной информации в современной России является нахождение этих процессов в зачаточном состоянии, т. е. становление (организационное, теоретическое и практическое) как текущего, так и перспективного социального информационного комплекса.

Российские специалисты считают, что политической элите России нужна своя национальная система анализа социальной информации (текущей и перспективной), причем информационные ресурсы такой системы должны быть надежно защищены от негативных информационных воздействий со стороны геополитических противников (важно полностью исключить возможности подмены или уничтожения социальной информации по важнейшим вопросам образа жизни российского народа). В рамках этих программ сделаны определенные шаги в создании российской государственной системы выявления талантливых детей, стимулирования их творческой деятельности и др.

Россия должна быть готова к глобальному бескомпромиссному информационно-психологическому противоборству мировых элит (т. е. защите матриц сознания россиян от негативных информационных потоков), в том числе и в ходе избирательных процессов.

В связи с этим существенно возрастает значение и объем информационно-аналитической работы. Для организации информационного мониторинга матриц сознания политической элиты и населения России необходима система стратегического анализа социальной информации России. Такая система должна проводить анализ на различных уровнях (федеральном, региональном, местном). Результаты этого мониторинга должны постоянно учитываться при организации и проведении избирательных кампаний. Такая система должна быть одним из ключевых звеньев диагностики состояния информационной среды общества и всего Российского государства.

До недавнего времени в теории и на практике основное внимание уделялось обеспечению военной безопасности государств. Сегодня уже стала очевидной ограниченность данного подхода, так как научно-техническая революция привела к созданию информационного общества и информация является основным инструментом власти.

Элвин и Хэйди Тоффлер — известные всему миру американские социальные мыслители — в книге «Создание новой цивили

17

зации. Политика третьей волны»* уделяют особое внимание информационным технологиям: «Сегодня расстановка сил в мире изменилась. Мы движемся к совершенно другой структуре сил, разделяющей мир не на две, а на три четко определенные противоположные враждующие цивилизации. Символ Первой, как и прежде, — мотыга, Второй — конвейер, а Третьей — компьютер».

Следует отметить, что проблема обеспечения ИБ в нашей стране длительное время не только не выдвигалась, но и фактически игнорировалась. При этом считалось, что путем тотальной секретности и различными ограничениями можно обеспечить ИБ страны.

Только сейчас Российское государство начинает серьезно и ответственно подходить к проблеме определения и отстаивания жизненно важных интересов, реальных и потенциальных угроз в информационной сфере. Российская политическая и техническая элита начинает осознавать необходимость решения проблем обеспечения ИБ.

1.1.2. Составляющие национальных интересов Российской Федерации в информационной сфере

На основе национальных интересов Российской Федерации в информационной сфере формируются стратегические и текущие задачи внутренней и внешней политики государства по обеспечению ИБ.

Выделены четыре основные составляющие национальных интересов Российской Федерации в информационной сфере.

Первая составляющая включает в себя соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею, обеспечение духовного обновления России, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала страны.

Вторая составляющая включает в себя информационное обеспечение государственной политики Российской Федерации, связанное с доведением достоверной информации о государственной политике Российской Федерации, ее официальной позиции по социально значимым событиям российской и международной жизни до российской и международной общественности. При этом необходимо обеспечить доступ граждан к открытым государственным информационным ресурсам.

Третья составляющая включает в себя развитие современных информационных технологий, отечественной индустрии инфор

* Тоффлер Э. Создание новой цивилизации. Политика третьей волны / Э.Тоф-флер, X.Тоффлер. — М. : Гардарика, 1995.

18

мации, в том числе индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок, а также обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов. В современных условиях только на этой основе можно решать проблемы создания наукоемких технологий, технологического перевооружения промышленности, приумножения достижений отечественной науки и техники. Россия должна занять достойное место среди мировых лидеров микроэлектронной и компьютерной промышленности.

Четвертая составляющая включает в себя защиту информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России.

Под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

Интересы личности в информационной сфере заключаются в реализации конституционных прав человека и гражданина на доступ к информации, на использование информации в интересах осуществления не запрещенной законом деятельности, физического, духовного и интеллектуального развития, а также в защите информации, обеспечивающей личную безопасность.

Интересы общества в информационной сфере заключаются в обеспечении интересов личности в этой сфере, упрочении демократии, создании правового социального государства, достижении и поддержании общественного согласия, духовном обновлении России.

Интересы государства в информационной сфере заключаются в создании условий для гармоничного развития российской информационной инфраструктуры, для реализации конституционных прав и свобод человека и гражданина в области получения информации и пользования ею в целях обеспечения незыблемости конституционного строя, суверенитета и территориальной целостности России, политической, экономической и социальной стабильности, в безусловном обеспечении законности и правопорядка, развитии равноправного и взаимовыгодного международного сотрудничества.

Основными составляющими в интенсификации информационных процессов при системно-кибернетическом и социальном подходе к формализации хода общественного развития являются:

• неуклонное возрастание скоростей информационного обмена;

• увеличение объема добываемой и передаваемой информации;

• ускорение процессов обработки информации;

19

• расширение применения адаптивного управления (с использованием обратных связей);

• расширение наглядного (визуального) представления информации в процессах управления;

• бурный рост технической оснащенности управленческого труда;

• учет особенностей социально-психологических взаимодействий человеческого социума и образований.

1.1.3. Основные свойства и характеристики информационного обеспечения безопасности функционирования информационных систем управления предприятий и фирм

Информация, создаваемая, потребляемая и хранимая в процессе функционирования и взаимодействия социальных, технических и организационно-технических систем друг с другом и с внешней средой (чаще всего это одно и тоже), может быть условно разделена на два основных рода: внутреннюю и внешнюю.

Внутренняя информация — это структурная или преобразующая информация (последнее название адекватно для частного вида организационно-технических структур, например для автоматизированных систем управления (АСУ)). Внутренняя структурная информация создается, потребляется и распространяется самой системой. Ее использование санкционировано только для внутреннего потребления, т.е. для управления элементами и подсистемами, обеспечения основного и вспомогательных производственных процессов и т.д. Эту информацию содержат массивы данных, документы и файлы, не предназначенные для передачи внешней среде или через внешнюю среду.

Внешняя информация циркулирует в каналах обмена с иными системами, составляющими в совокупности внешнюю среду. В процессе информационного обмена с внешней средой может участвовать информация, являющаяся основным продуктом деятельности системы, и контрольная информация о состоянии системы (финансовая, отчетная, плановая и т.д.), правовая и нормативная информация, регламентирующая условия функционирования системы, рекламная и другая информация. В ряде случаев к внешней информации приходится относить и внутреннюю информацию, к которой осуществляется несанкционированных доступ посредством технических каналов утечки.

Определение качественно различных форм проявления информации двух указанных родов можно провести на основе анализа модели процесса управления сложным динамическим объектом. В соответствии с этой моделью (рис. 1.2) управление основным процессом функционирования P0(S) динамического объекта S осуществляется в замкнутом контуре, в котором протекают процес-

20

Рис. 1.2. Структура модели управления сложным динамическим объектом

сы Ph i 6 1, ..., 5, и циркулируют сообщения (происходит обмен информационными массивами, документами) Q.

Множество процессов Р, объединяет наблюдение, измерение, идентификацию, выработку управляющих решений, координацию совместных действий, информационный обмен

между подсистемами — участниками процесса Р0(Х) функциони-

рования динамического объекта.

При этом информация, которую содержат сообщения Q, проявляется в следующих формах.

1. Осведомляющая информация, которая заключена в массивах Go3 4 s {Go> •••, Qe} и содержит все сведения о системе 5 и свойствах управляемого процесса Р(5), а также о действующих на него управляющих (0о.у, X(t)) и искажающих (дестабилизирующих) воздействиях информации Qn внешней среды.

2. Преобразующая информация, объединяемая массивами 0пр„ i е 1, ..., 5. Эта информация заключена в устройствах и подсистемах системы 5.

3. Преобразующая информация в массивах <2пр/, i е 1, ..., 6, среди которых 0пр1 — массивы результатов измерения (восприятия) свойств и характеристик осведомляющих данных 0О; массивы данных 0пр2 наблюдения (распознавания) ситуаций, определяемых осведомляющей информацией 0О; совокупности результатов <2пр3 идентификации (предсказания) хода протекания основного производственного процесса Ро(5), которые необходимы для эффективного управления; документы 0пр4 с результатами решений о целях функционирования системы и управления; данные (2пр5, необходимые для координации целей и координируемости процессов в системе; данные <2прб о структуре и взаимодействии подсистем в составе Ро(5).

4. Управляющая информация 0оу, к которой относятся все

сведения, нужные для целенаправленного изменения состава, характеристик и параметров основного процесса Р(У) функционирования системы. В частности, процессом PO(JS) может быть управляемый производственный процесс.

21

Узлы (подсистемы) обобщенной модели контура Р, преобразуют соответствующие данные 0, (см. рис. 1.2). В узлах воспринимается и распознается внешняя управляющая информация, которую переносят массивы и документы 0оу, а также внешняя осведомляющая информация, носители которой объединены в Qo.

Технические каналы утечки информации могут образовываться физическими полями, сопровождающими работу любых узлов контура Рь ..., Р5, но их влияние на нарушение целостности, достоверности и аутентичности опасно для тех систем, работа которых связана с созданием или использованием электромагнитных полей.

Анализ свойств каналов несанкционированного доступа к сообщениям 0о1, ..., 0об и разработка методов и средств обеспечения ИБ прежде всего требует уточнения и конкретизации информационных свойств канала утечки информации.

Информация — одна из фундаментальных категорий реальности, так как охватывает все сферы производственной, деловой, научной и культурной жизни и деятельности современного общества. Более того, можно говорить об информационных процессах во всех системах.

В настоящее время понятие информации приходится трактовать очень широко. Несмотря на значительное продвижение в разработке методологических проблем теории информации такие проблемы, как ценность и стоимость информации, доступность и защищенность информации, необходимые для получения значимых результатов при решении задач И Б, еще не получили достаточного освещения.

Теория информации при анализе и решении основных задач явно или неявно оперирует с трехзвенной схемой формирования сообщений: источник—канал —приемник. Такая схема вполне приемлема для анализа технических компонентов систем связи и передачи данных, некоторых технических средств разведки, сравнительно простых систем автоматического и автоматизированного управления. Для анализа проблем ИБ сложных технических и организационно-технических систем трехзвенная схема формирования сообщений имеет ограниченное применение.

Информации присущи следующие свойства.

1. Доступность информации, если она содержится на информационном носителе. Необходимо защищать материальные носители информации, так как с их помощью можно защищать материальные объекты и людей.

2. Ценность информации, которая определяется степенью ее полезности для владельца. Овладение истинной (достоверной) информацией дает ее владельцу определенные преимущества. Истинной, или достоверной, является информация, которая с достаточной для владельца (пользователя) точностью отражает объекты

22

и процессы окружающего мира в определенных временных и пространственных рамках.

Информация, искаженно представляющая действительность (недостоверная информация), может нанести владельцу значительный материальный и моральный ущерб. Если информация искажена умышленно, то ее называют дезинформацией.

Федеральным законом «Об информации, информатизации и защите информации» от 25.01.95 № 24-ФЗ гарантируется право собственника информации на ее использование и защиту от доступа к ней других лиц (организаций). Если доступ к информации ограничивается, то такая информация является конфиденциальной. Конфиденциальная информация может содержать государственную или коммерческую тайну.

Коммерческую тайну могут содержать сведения, принадлежащие частному лицу, фирме, корпорации и т.д. Государственную тайну могут содержать сведения, принадлежащие государству (государственному учреждению). В соответствии с Законом РФ «О государственной тайне» от 21.07.93 № 5485-1 сведениям, представляющим ценность для государства, может быть присвоена одна из трех возможных степеней секретности. В порядке возрастания ценности (важности) информации ей может быть присвоена степень (гриф) «Секретно», «Совершенно секретно» или «Особой важности». В государственных учреждениях менее важной информации может быть присвоен гриф «Для служебного пользования». Для обозначения ценности конфиденциальной коммерческой информации используются три категории:

• «Коммерческая тайна — строго конфиденциально»;

• «Коммерческая тайна — конфиденциально»;

• «Коммерческая тайна».

Используется и другой подход к градации ценности коммерческой информации:

• «Строго конфиденциально — строгий учет»;

• «Строго конфиденциально»;

• «Конфиденциально».

Информацию правомочно рассматривать как товар, имеющий определенную цену. Цена, как и ценность информации, связана с полезностью информации для конкретных людей, организаций, государств. Информация может быть ценной для ее владельца, но бесполезной для других людей. В этом случае информация не может быть товаром, а следовательно, она не имеет и цены. Например, сведения о состоянии здоровья обычного гражданина являются ценной информацией для него. Но эта информация, скорее всего,, не заинтересует кого-то другого, а следовательно, не станет товаром и не будет иметь цены.

Информация может быть получена тремя путями:

• проведением научных исследований;

23

• покупкой информации;

• противоправным добыванием информации.

Как любой товар, информация имеет себестоимость, которая определяется затратами на ее получение. Себестоимость зависит от выбора путей получения информации и минимизации затрат при добывании необходимых сведений выбранным путем.

Информация добывается противоборствующими сторонами с целью получения прибыли или преимуществ перед конкурентами. Для этого информация:

• продается на рынке;

• внедряется в производство для получения новых технологий и товаров, приносящих прибыль;

• используется в научных исследованиях;

• позволяет принимать оптимальные решения в управлении.

В большинстве случаев со временем ценность информации уменьшается. Зависимость ценности информации от времени приближенно определяется выражением

С(о = С0е-2'3'/\

где Со — ценность информации в момент ее возникновения (получения); t — время от момента возникновения информации до момента определения ее стоимости; т — время от момента возникновения информации до момента ее устаревания.

Время, через которое информация становится устаревшей, меняется в очень широком диапазоне. Например, для пилотов реактивных самолетов и автогонщиков информация о положении машины в пространстве устаревает за доли секунд. В то же время информация о законах природы остается актуальной в течение многих веков, а в некоторых процессах, особенно при получении преждевременной информации, ее ценность может возрастать.

3. Метрические свойства информации представляют ее количественные характеристики, которые можно определить следующими основными методами: комбинаторный, статистический, алгоритмический и метрологический. Все эти методы так или иначе исходят из принципа разнообразия состояний информационной системы.

При комбинаторном методе используют разнообразие множества характеристик объекта X по признакам его элементов х; при статистическом методе — по вероятности наступления некоторого состояния х е X, при алгоритмическом методе характеристикой информации служит результат вычисления по функции ее связи; при метрическом — возможные значения х некоторой измеримой величины X. Единство подходов позволяет сравнительно легко переходить от одной меры информации к другой.

В соответствии с определением Р. Хартли считается, что количество информации I, получаемое об объекте или системе, тем больше, чем более разнообразны их возможные состояния:

24

1= K\nN,

(1.1)

где К — коэффициент пропорциональности, обусловленный избранной мерой количества информации (при К = 1 информация измеряется в натуральных единицах; при К = (1п2)-1 = 1,443 — в битах; при К = (InlO)"1 = 0,4343 — в десятичных единицах); N — число возможных различных (дискретных) состояний или число возможных сообщений о системе или объекте.

Комбинаторная логарифмическая мера количества информации по Р. Хартли (формула (1.1)) очень проста для вычисления и удобна при аналитических расчетах в силу свойства аддитивности логарифмической функции. Но она же инвариантна относительно любых свойств информации, безразмерна и поэтому нечувствительна к содержанию информации, не учитывает различий между разными сообщениями или состояниями системы (почти невероятному сообщению придается такое же количественное значение информации, как и весьма правдоподобному). Эти свойства делают комбинаторную меру количества информации по Р. Хартли практически бесполезной в задачах исследования проблем, для которых существенны не только количественные характеристики не равновероятных сообщений, но и смысловое содержание этих сообщений. В частности, такая мера не адекватна исходным условиям большинства задач анализа ИБ сложных систем.

В статистическом методе используется энтропийный подход. При этом количество информации оценивается мерой уменьшения у получателя неопределенности (энтропии) выбора или ожидания событий после получения информации. Количество информации тем больше, чем ниже вероятность события. Энтропийный подход широко используется при определении количества информации, передаваемой по каналам связи. Выбор при приеме информации осуществляется между символами алфавита в принятом сообщении. Пусть сообщение, принятое по каналу связи, состоит из N символов (без учета связи между символами в сообщении). Тогда количество информации I в сообщении можно определить по формуле К. Шеннона:

/ = log2Pz, (12)

/=1

где к — количество символов в алфавите языка; Р, — вероятность появления в сообщении символа i.

Анализ формулы (1.2) показывает, что количество информации в двоичном представлении (в битах или байтах) зависит от двух величин: количества символов в сообщении и частоты появления того или иного символа в сообщениях для используемого алфавита. Этот подход абсолютно не отражает, насколько полезна

25

полученная информация, а лишь позволяет определить затраты на передачу сообщения.

Иногда оценку количества информации / производят по вероятностной мере целесообразности управления (по формуле А. А. Харкевича):

/ = 1п4, (1.3)

Г3

где /*] и Ро — вероятности достижения цели управления соответственно после получения и до получения информации.

Этот способ определения количества информации (формула (1.3)), также как и предыдущие, абстрагируется от природы информации. Кроме того, он полностью игнорирует физическую природу сигналов, логическую структуру сообщений, их объем, особенности формирования, получения и передачи.

Алгоритмическая мера информационной сложности по А. Н. Колмогорову основывается на модели вычислительного процесса и понятии вычислимой функции, которое заключается в следующем. Пусть X — множество возможных исходных данных, а X* — множество конечных результатов применения алгоритма, причем X' с X — область применения алгоритма. Пусть также функция f задает отображение /: X' -> X*, такое, что /(х) совпадает с результатом применения алгоритма к объекту х. Тогда f называется вычислимой функцией, которая задается алгоритмом.

Пусть рассматривается некоторое исходное множество объектов и устанавливается взаимно-однозначное соответствие между этим множеством и множеством двоичных слов конечной длины, т. е. слов вида х = Xj; х2; ...; х„, где х,- есть 0 или 1, i е 1, ..., п. Установленное соответствие между множествами позволяет в дальнейшем в качестве объектов без существенного ограничения общности рассматривать только двоичные слова. Модуль |х| обозначает длину слова х.

Конечное двоичное слово можно описать так, что это слово можно будет восстановить по его описанию. Например, запись 110001100011000 описывается текстом: две единицы, три нуля — и так три раза. Разные слова имеют разные описания, но одно слово может иметь очень много описаний. Возникает естественный вопрос: как сравнить между собой описания двоичного слова для того, чтобы выбрать из этих описаний самое простое?

Можно считать, что описание двоичного слова х задается не в произвольной словесной форме, а в виде двоичного слова — аргумента некоторой (пока фиксированной) вычислимой функции f Пока на/не накладывается никаких ограничений: она может быть определена не на всех двоичных аргументах. Не для каждого дво

26

ичного слова х, как может оказаться, имеется двоичный прообраз (такое слово р, что ftp) = х).

Для некоторого двоичного слова х существует множество Pf{x) всех двоичных слов, таких, что ftp) = х (это множество для данной f может оказаться и пустым). Пусть

^/(х) = -

min Iр\, если Pf не пусто, psP/W ' 7

оо, если Pf пусто.

К fix) можно назвать сложностью слова х по f.

Таким образом, сложность слова х по f — это длина самого короткого двоичного слова, в котором содержится полное описание слова х при фиксированном способе восстановления слов по их описаниям (т.е. при фиксированной функции f).

Если для данного способа восстановления такого описания не существует, то сложность слова х по/считается бесконечно большой.

Возможны и другие определения информации, употребительные в частных приложениях и еще менее полезные для описания информационных процессов в сложных организационных и организационно-технических системах (информационная мера сложности структурно-функциональной модели описания объекта по А. В.Шилейко и В. Ф. Кочневу, информационная мера неопределенности принятия решения по Н.Н. Моисееву).

Другой способ определения количества информации — это рассмотрение информации как объема знаний (тезаурусный подход). Согласно этому способу, предложенному Ю. А. Шрейдером, количество информации, извлекаемое человеком из сообщения, можно оценить степенью изменения его знаний. Структурированные знания, представленные в виде понятий и отношений между ними, называются тезаурусом. Структура тезауруса иерархическая. Понятия и отношения, группируясь, образуют другие, более сложные понятия и отношения.

Знания отдельного человека, организации, государства образуют соответствующие тезаурусы. Тезаурусы организационных структур образуют тезаурусы составляющих их элементов. Так, тезаурус организации образует, прежде всего, тезаурусы сотрудников, а также других носителей информации, таких как документы, оборудование, продукция и т.д.

Для передачи знаний требуется, чтобы тезаурусы передающего и принимающего элемента пересекались. В противном случае владельцы тезаурусов не поймут друг друга.

Тезаурусы человека и любых организационных структур являются их капиталом. Поэтому владельцы тезаурусов стремятся сохранить и увеличить свой тезаурус. Увеличение тезауруса осущест

27

вляется за счет обучения, покупки лицензии, приглашения квалифицированных сотрудников или хищения информации.

В обществе наблюдаются две тенденции: развитие тезаурусов отдельных элементов (людей, организованных структур) и выравнивание тезаурусов элементов общества.

Выравнивание тезаурусов происходит как в результате целенаправленной деятельности (например, обучения), так и стихийно. Стихийное выравнивание тезаурусов происходит за счет случайной передачи знаний, в том числе и незаконной.

При метрологическом методе количество информации измеряют, используя понятие «объем информации». При этом количество информации может измеряться количеством бит (байт), количеством страниц текста, длиной магнитной ленты с видео- или аудиозаписью и т.д.

Однако очевидно, что на одной странице может содержаться больше или меньше информации, по крайней мере, по двум причинам. Во-первых, разные люди могут разместить на одной странице различное количество сведений об одном и том же объекте, процессе или явлении материального мира. Во-вторых, разные люди могут извлечь из одного и того же текста различное количество полезной, понятной для них информации. Даже один и тот же человек в разные годы жизни получает разное количество информации при чтении одной и той же книги.

В результате копирования без изменения информационных параметров носителя количество информации не изменяется, а ее цена снижается. Примером копирования без изменения информационных параметров может служить копирование текста с использованием качественных копировальных устройств. При отсутствии сбоев копировального устройства текст копии будет содержать точно такую же информацию, как и текст оригинала. Но при копировании изображений не удастся избежать искажений. Они могут быть только большими или меньшими.

В соответствии с законами рынка, чем больше товара появляется, тем он дешевле. Этот закон полностью справедлив и в отношении копий информации. Действие этого закона можно проследить на примере пиратского распространения программных продуктов, видеопродукции и т.д.

В качестве предмета защиты рассматривается информация, хранящаяся, обрабатываемая и передаваемая в КС. Особенностями этой информации являются:

• двоичное представление информации внутри системы, независимо от физической сущности носителей исходной информации;

• высокая степень автоматизации обработки и передачи информации;

• концентрация большого количества информации в КС.

28

Таким образом, наиболее распространенные и конструктивные определения информации, открывающие возможность для введения ее количественных мер, не дают возможности для измерения и количественного описания ее ценности (прагматических характеристик) и содержательности (семантических характеристик).

К прагматическим характеристикам принято относить широкий круг показателей качества информации, связанных, главным образом, с отношением субъекта к получаемой информации как к специфическому продукту. Прагматические качества и характеристики информации можно подразделить натри основные группы.

Первую группу формируют по отношению получателя (потребителя) к информации. В нее входят характеристики полезности информации для получателя, степень ее влияния на состояние приемника (получателя), например интенсивность поступления, и т.д.

Ко второй группе относится информация по качеству ее связи с источником. Это характеристики важности, существенности формируемой информации для функционирования источника и показатели интенсивности генерации информации.

Третья группа характеризуется собственным (внутренним) качеством информации. Это количество информации, выступающее как качественная характеристика: истинность, избыточность информации, количество информации, полнота и степень обобщенности.

В настоящее время известно несколько более или менее удачных попыток введения и использования количественных показателей для оценки прагматических характеристик информации.

Полезность информации определяется тем, в какой степени она обеспечивает получателю достижение его целей. Данная характеристика тесно связана с количественной мерой, поскольку чем меньше неопределенность, тем больше вероятность правильного решения и, следовательно, достижения цели управления и функционирования системы. Естественно, что при определении полезности информации должна учитываться ее истинность. Поэтому полезность ложной информации, затрудняющей достижение цели, может быть лишь нулевой или отрицательной.

1.2. Комплексное обеспечение ИБ государства и организационных структур

1.2.1. Основные положения государственной политики обеспечения ИБ РФ

Комплексное обеспечение ИБ, согласно Доктрины ИБ РФ, подразумевает взаимосвязанный комплекс организационно-правовых, физических, социальных, духовных, информационных,

29

программно-математических и технических методов, мероприятий и средств, обеспечивающих нормальное функционирование государства, его структур, населения, фирм и предприятий как на его территории и в его пространстве, так и в межгосударственных отношениях, независимо от состояний государства — мирного труда или военного времени. Поэтому целесообразно рассмотреть обеспечение ИБ РФ так, как рекомендует Доктрина ИБ РФ, — с позиций системного подхода.

Государственная политика обеспечения ИБ РФ определяет основные направления деятельности федеральных органов государственной власти и органов власти субъектов Российской Федерации в этой области, порядок закрепления их обязанностей по защите интересов Российской Федерации в информационной сфере в рамках направлений их деятельности и базируется на соблюдении баланса интересов личности, общества и государства в информационной сфере.

Государственная политика обеспечения ИБ РФ основывается на следующих основных принципах:

• соблюдение Конституции РФ, законодательства Российской Федерации, общепризнанных принципов и норм международного права при осуществлении деятельности по обеспечению ИБ РФ;

• открытость в реализации функций федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации и общественных объединений, предусматривающая информирование общества об их деятельности с учетом ограничений, установленных законодательством Российской Федерации;

• правовое равенство всех участников процесса информационного взаимодействия независимо от их политического, социального и экономического статуса, основывающееся на конституционном праве граждан на свободный поиск, получение, передачу, производство и распространение информации любым законным способом;

• приоритетное развитие отечественных современных информационных и телекоммуникационных технологий, производство технических и программных средств, способных обеспечить совершенствование национальных телекоммуникационных сетей, их подключение к глобальным информационным сетям в целях соблюдения жизненно важных интересов Российской Федерации.

Государство в процессе реализации своих функций по обеспечению ИБ РФ осуществляет следующие мероприятия и акции:

• проводит объективный и всесторонний анализ и прогнозирование угроз И Б РФ, разрабатывает меры по ее обеспечению;

• организует работу законодательных (представительных) и исполнительных органов государственной власти Российской Федерации по реализации комплекса мер, направленных на предотвращение, отражение и нейтрализацию угроз ИБ РФ;

30

• поддерживает деятельность общественных объединений, направленную на объективное информирование населения о социально значимых явлениях общественной жизни, защиту общества от искаженной и недостоверной информации;

• осуществляет контроль за разработкой, созданием, развитием, использованием, экспортом и импортом средств защиты информации посредством их сертификации и лицензирования деятельности в области защиты информации;

• проводит необходимую протекционистскую политику в отношении производителей средств информатизации и защиты информации на территории Российской Федерации и принимает меры по защите внутреннего рынка от проникновения на него некачественных средств информатизации и информационных продуктов;

• способствует предоставлению физическим и юридическим лицам доступа к мировым информационным ресурсам, глобальным информационным сетям;

• формулирует и реализует государственную информационную политику России;

• организует разработку федеральной программы обеспечения ИБ РФ, объединяющей усилия государственных и негосударственных организаций в данной области;

• способствует интернационализации глобальных информационных сетей и систем, а также вхождению России в мировое информационное сообщество на условиях равноправного партнерства.

Совершенствование правовых механизмов регулирования общественных отношений, возникающих в информационной сфере, является приоритетным направлением государственной политики в области обеспечения ИБ РФ.

Правовое обеспечение И Б РФ должно базироваться прежде всего на соблюдении принципов законности, баланса интересов граждан, общества и государства в информационной сфере.

Соблюдение принципа законности требует от федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации при решении возникающих в информационной сфере конфликтов неукоснительно руководствоваться законодательными и иными нормативными правовыми актами, регулирующими отношения в этой сфере.

Соблюдение принципа баланса интересов граждан, общества и государства в информационной сфере предполагает законодательное закрепление приоритета этих интересов в различных областях жизнедеятельности общества, а также использование форм общественного контроля деятельности федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации. Реализация гарантий конституционных прав и свобод человека и гражданина, касающихся деятель

31

ности в информационной сфере, является важнейшей задачей государства в области ИБ.

Разработка механизмов правового обеспечения ИБ РФ включает в себя мероприятия по информатизации правовой сферы в целом.

Международное сотрудничество Российской Федерации в области обеспечения ИБ — неотъемлемая составляющая политического, военного, экономического, культурного и других видов взаимодействия стран, входящих в мировое сообщество. Такое сотрудничество должно способствовать повышению ИБ всех членов мирового сообщества, включая Российскую Федерацию.

Особенность международного сотрудничества Российской Федерации в области обеспечения ИБ заключается в том, что оно осуществляется в условиях обострения международной конкуренции за обладание технологическими и информационными ресурсами, доминирование на рынках сбыта в условиях продолжения попыток создания структуры международных отношений, основанной на односторонних решениях ключевых проблем мировой политики, противодействия укреплению роли России как одного из влиятельных центров формирующегося многополярного мира, усиления технологического отрыва ведущих держав мира и наращивания их возможностей для создания «информационного оружия». Все это может привести к новому этапу развертывания гонки вооружений в информационной сфере, нарастанию угрозы агентурного и оперативно-технического проникновения в Россию иностранных разведок, в том числе с использованием глобальной информационной инфраструктуры.

Основными направлениями международного сотрудничества Российской Федерации в области обеспечения И Б являются:

• запрещение разработки, распространения и применения «информационного оружия»;

• обеспечение безопасности международного информационного обмена, в том числе сохранности информации при ее передаче по национальным телекоммуникационным сетям и каналам связи;

• координация деятельности правоохранительных органов стран, входящих в мировое сообщество, по предотвращению компьютерных преступлений;

• предотвращение несанкционированного доступа к конфиденциальной информации в международных банковских телекоммуникационных сетях и системах информационного обеспечения мировой торговли, к информации международных правоохранительных организаций, ведущих борьбу с транснациональной организованной преступностью, международным терроризмом, распространением наркотиков и психотропных веществ, незаконной торговлей оружием и расщепляющимися материалами, торговлей людьми.

32

При осуществлении международного сотрудничества Российской Федерации в области обеспечения ИБ особое внимание должно уделяться проблемам взаимодействия с государствами — членами Содружества Независимых государств.

1.2.2. Система обеспечения ИБ РФ, ее основные функции и организационные основы

Система обеспечения ИБ РФ предназначена для реализации государственной политики в данной сфере.

Основными функциями системы обеспечения ИБ РФ являются:

• разработка нормативной правовой базы в области обеспечения ИБ РФ;

• создание условий для реализации прав граждан и общественных объединений на разрешенную законом деятельность в информационной сфере;

• определение и поддержание баланса между потребностью граждан, общества и государства в свободном обмене информацией и необходимыми ограничениями на распространение информации;

• оценка состояния ИБ РФ, выявление источников внутренних и внешних угроз ИБ, определение приоритетных направлений предотвращения, парирования и нейтрализации этих угроз;

• координация деятельности федеральных органов государственной власти и других государственных органов, решающих задачи обеспечения ИБ РФ;

• контроль деятельности федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации, государственных и межведомственных комиссий, участвующих в решении задач обеспечения И Б РФ;

• предупреждение, выявление и пресечение правонарушений, связанных с посягательствами на законные интересы граждан, общества и государства в информационной сфере, на осуществление судопроизводства по делам о преступлениях в этой области;

• развитие отечественной информационной инфраструктуры, а также индустрии телекоммуникационных и информационных средств;

• повышение конкурентоспособности информационных средств на внутреннем и внешнем рынках;

• организация разработки федеральной и региональных программ обеспечения ИБ и координация деятельности по их реализации;

• проведение единой технической политики в области обеспечения ИБ РФ;

• организация фундаментальных и прикладных научных исследований в области обеспечения ИБ РФ;

33

• защита государственных информационных ресурсов, прежде всего в федеральных органах государственной власти и органах государственной власти субъектов Российской Федерации, на предприятиях оборонного комплекса;

• обеспечение контроля за созданием и использованием средств защиты информации посредством обязательного лицензирования деятельности в данной сфере и сертификации средств защиты информации;

• совершенствование и развитие единой системы подготовки кадров, используемых в области ИБ РФ;

• осуществление международного сотрудничества в сфере обеспечения ИБ, представление интересов Российской Федерации в соответствующих международных организациях.

Компетенция федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации, других государственных органов, входящих в состав системы обеспечения ИБ РФ и ее подсистем, определяется федеральными законами, нормативными правовыми актами Президента РФ и Правительства РФ.

Президент РФ руководит в пределах своих конституционных полномочий органами и силами по обеспечению ИБ РФ; санкционирует действия по обеспечению ИБ РФ; в соответствии с законодательством Российской Федерации формирует, реорганизует и упраздняет подчиненные ему органы и силы по обеспечению ИБ РФ; определяет в своих ежегодных посланиях Федеральному собранию РФ приоритетные направления государственной политики в области обеспечения И Б РФ, а также меры по реализации Доктрины ИБ РФ.

В состав системы обеспечения ИБ РФ могут входить подсистемы (системы), ориентированные на решение локальных задач в данной сфере.

1.2.3. Общие методы обеспечения ИБ РФ

Общие методы обеспечения ИБ РФ подразделяются на правовые, организационно-технические и экономические.

К правовым методам обеспечения ИБ РФ относится разработка нормативных правовых актов, регламентирующих отношения в информационной сфере, и нормативных методических документов по вопросам обеспечения ИБ РФ.

Организационно-техническими методами обеспечения ИБ РФ в основном являются создание и совершенствование системы обеспечения ИБ РФ.

Экономические методы обеспечения ИБ РФ включают в себя:

• разработку программ обеспечения ИБ РФ и определение порядка их финансирования;

34

• совершенствование системы финансирования работ, связанных с реализацией правовых и организационно-технических методов защиты процессов переработки информации, создание системы страхования информационных рисков физических и юридических лиц.

1.2.4. Особенности обеспечения ИБ РФ в различных сферах жизни общества

И Б РФ является одной из составляющих национальной безопасности Российской Федерации и оказывает влияние на защищенность национальных интересов Российской Федерации в различных сферах жизнедеятельности общества и государства. Угрозы ИБ РФ и методы обеспечения безопасности являются общими для этих сфер.

В каждой из них имеются свои особенности обеспечения ИБ, связанные со спецификой объектов обеспечения безопасности, степенью их уязвимости в отношении угроз ИБ РФ. В каждой сфере жизнедеятельности общества и государства наряду с общими методами обеспечения ИБ РФ могут использоваться частные методы и формы, обусловленные спецификой факторов, влияющих на состояние ИБ РФ.

Обеспечение ИБ РФ в сфере экономики играет ключевую роль в обеспечении национальной безопасности Российской Федерации.

Воздействию угроз ИБ РФ в сфере экономики наиболее подвержены:

• система государственной статистики;

• кредитно-финансовая система;

• информационные и учетные автоматизированные системы подразделений федеральных органов исполнительной власти, обеспечивающих деятельность общества и государства в сфере экономики;

• системы бухгалтерского учета предприятий, учреждений и организаций независимо от формы собственности;

• системы сбора, обработки, хранения и передачи финансовой, биржевой, налоговой, таможенной информации и информации о внешнеэкономической деятельности государства, а также предприятий, учреждений и организаций независимо от формы собственности.

Основными мерами по обеспечению ИБ РФ в сфере экономики являются:

• коренная перестройка системы государственной статистической отчетности в целях обеспечения достоверности, полноты и защищенности информации, осуществляемая путем введения строгой юридической ответственности должностных лиц за подготовку первичной информации, организацию контроля за деятельностью этих лиц и служб;

35

• совершенствование нормативной правовой базы, регулирующей информационные отношения в сфере экономики;

• организация и осуществление государственного контроля за созданием, развитием и защитой систем и средств сбора, обработки, хранения и передачи статистической, финансовой, биржевой, налоговой, таможенной информации;

• обработка и анализ статистической информации, а также ограничение коммерциализации такой информации;

• разработка национальных сертифицированных средств защиты процессов переработки информации и внедрение их в системы и средства сбора, обработки, хранения и передачи статистической, финансовой, биржевой, налоговой, таможенной информации;

• разработка и внедрение национальных защищенных систем электронных платежей на базе интеллектуальных карт, систем электронных денег и электронной торговли, стандартизация этих систем, а также разработка нормативной правовой базы, регламентирующей их использование;

• совершенствование методов отбора и подготовки персонала для работы в системах сбора, обработки, хранения и передачи экономической информации.

К наиболее важным объектам обеспечения И Б РФ в сфере внешней политики относятся:

• информационные ресурсы федеральных органов исполнительной власти, реализующих внешнюю политику Российской Федерации, российских представительств и организаций за рубежом, представительств Российской Федерации при международных организациях;

• информационные ресурсы представительств федеральных органов исполнительной власти, реализующих внешнюю политику Российской Федерации, на территориях субъектов Российской Федерации;

• информационные ресурсы российских предприятий, учреждений и организаций, подведомственных федеральным органам исполнительной власти, реализующим внешнюю политику Российской Федерации;

• российские средства массовой информации, разъясняющие зарубежной аудитории цели и основные направления государственной политики Российской Федерации, ее мнения по социально значимым событиям российской и международной жизни.

Из внешних угроз ИБ РФ в сфере внешней йолитики наибольшую опасность представляют:

• информационное воздействие иностранных политических, экономических, военных и информационных структур на разработку и реализацию стратегии внешней политики Российской Федерации;

36

• распространение за рубежом дезинформации о внешней политике Российской Федерации;

• нарушение прав российских граждан и юридических лиц в информационной сфере за рубежом;

• попытки несанкционированного доступа к информации и воздействия на информационные ресурсы, информационную инфраструктуру федеральных органов исполнительной власти, реализующих внешнюю политику Российской Федерации, российских представительств и организаций за рубежом, представительств Российской Федерации при международных организациях.

Из внутренних угроз ИБ РФ в сфере внешней политики наибольшую опасность представляют:

• нарушение установленного порядка сбора, обработки, хранения и передачи информации в федеральных органах исполнительной власти, реализующих внешнюю политику Российской Федерации, и на подведомственных им предприятиях, в учреждениях и организациях;

• информационно-пропагандистская деятельность политических сил, общественных объединений, средств массовой информации и отдельных лиц, искажающая стратегию и тактику внешнеполитической: деятельности Российской Федерации;

• недостаточная информированность населения о внешнеполитической деятельности Российской Федерации;

• создание российским представительствам и организациям за рубежом условий для работы по нейтрализации распространяемой там дезинформации о внешней политике Российской Федерации;

• совершенствование информационного обеспечения работы по противодействию нарушениям прав и свобод российских граждан и юридических лиц за рубежом;

• совершенствование информационного обеспечения субъектов Российской Федерации по вопросам внешнеполитической деятельности, которые входят в их компетенцию.

Наиболее важными объектами обеспечения ИБ РФ в сфере внутренней политики являются:

• конституционные права и свободы человека и гражданина;

• конституционный строй, национальное согласие, стабильность государственной власти, суверенитет и территориальная целостность Российской Федерации;

• открытые информационные ресурсы федеральных органов исполнительной власти и средств массовой информации.

Наибольшую опасность в сфере внутренней политики представляют следующие угрозы ИБ РФ:

• нарушение конституционных прав и свобод граждан, реализуемых в информационной сфере;

37

• недостаточное правовое регулирование отношений в области прав различных политических сил на использование средств массовой информации для пропаганды своих идей;

• распространение дезинформации о политике Российской Федерации, деятельности федеральных органов государственной власти, событиях, происходящих в стране и за рубежом;

• деятельность общественных объединений, направленная на насильственное изменение основ конституционного строя и нарушение целостности Российской Федерации, разжигание социальной, расовой, национальной и религиозной вражды, распространение этих идей в средствах массовой информации.

Наиболее важными объектами обеспечения ИБ РФ в области науки и техники являются;

• результаты фундаментальных, поисковых и прикладных научных исследований, потенциально важные для научно-технического, технологического и социально-экономического развития страны, включая сведения, утрата которых может нанести ущерб национальным интересам и престижу Российской Федерации;

• открытия, незапатентованные технологии, промышленные образцы, полезные модели и экспериментальное оборудование;

• научно-технические кадры и система их подготовки;

• системы управления сложными исследовательскими комплексами (ядерными реакторами, ускорителями элементарных частиц, плазменными генераторами и др.).