Author: Аллен Р.

Tags: компьютерные технологии специализированные и управляющие электронные вычислительные машины дискретного действия программирование сборник рецептов для windows

ISBN: 5-469-00113-Х

Year: 2004

Text

для Windows Server 2005

и Windows 2000

ДЛЯ ПРОФЕССИОНАЛОВ

O’REILLY®

С^ППТЕР

Робби Аллен

Предисловие Гила Керкпатрика

Active Directory Cookbook

for Windows Server2003

& Windows 2000

Robbie Allen

Foreword by Gil Kirkpatrick

O’REILLY*

Beijing • Cambridge • Farnham • Koln • Paris • Sebastopol • Taipei • Tokyo

Active Directory.

Сборник рецептов

для Windows Server2003

и Windows 2000

ДЛЯ ПРОФЕССИОНАЛОВ

Робби Аллен

Предисловие Гила Керкпатрика

ПИТЕР*

Москва • Санкт-Петербург - Нижний Новгород • Воронеж

Ростов-на-Дону • Екатеринбург • Самара

Киев • Харьков • Минск

2004

ББК 32.973.23-018

УДК 681.3.06

А50

Аллен Р.

А50 Active Directory. Сборник рецептов. Для профессионалов. — СПб.: Питер, Киев:

Издательская группа BHV, 2004. — 590 с.: ил.

ISBN 5-469-00113-Х

В книге содержится несколько сотен подробнейших инструкций но выполнению как типичных,

так и сравнительно редко встающих перед администраторами Active Directory задач. Здесь

представлены решения, связанные с использованием LDAP — базового интерфейсного протокола

Active Directory, — управлением репликацией, обеспечением эффективного взаимодействия со

службой доменных имен DNS, настройкой групповой политики, у 1равлением схемой Active

Director) и т. д. Каждый предлагаемый рецепт сопровождается подробными пояснениями, так что

его легко адаптировал ь для решения других, аналогичных проблем.

Книга предназначена для администраторов Active Directory, а также для программистов,

работающих с этой службой каталогов. Она поможет разрешить практически любые затруднения,

которые могут возникнуть при эксплуатации Active Directory в Windows Server 2003 и

Windows 2000.

ББК 32.973.23-018

УДК 681.3.06

Права на издание получены по соглашению с O'Re I /

Все права защищены Никакая часть данной книги не может быть воспроизведена в какой бы то ни было форме без письменного

разрешения владельцев авторских прав.

Информация, содержащаяся в данной книге, получена из источников, рассматриваемых издательством как надежные Тем не

менее, имея в виду возможные человеческие или технические ошибки, издательство не может гарантировать абсолютную

точность и полноту приводимых сведений и не несет ответственности за возможные ошибки связанные с использованием книги.

ISBN 596004648 (англ.)

ISBN 5-469-00113-Х

© 2003 O'Reilly & Associates, Inc.

© ЗАО Издательский дом «Питер», 2004

Краткое содержание

Предисловие......................................................17

Введение.........................................................20

Глава 1. Общие рекомендации......................................25

Глава 2. Леса и домены, доверительные отношения..................37

Глава 3. Контроллеры домена, глобальные каталоги и роли..........77

Глава 4. Объекты и операции над ними............................117

Глава 5. Подразделения..........................................168

Глава 6. Пользователи...........................................184

Глава 7. Группы.................................................238

Глава 8. Компьютеры.............................................254

Глава 9. Объекты групповой политики.............................281

Глава 10. Схема Active Directory................................322

Глава 11. Топология сети........................................360

Глава 12. Репликация............................................404

Глава 13. Система доменных имен.................................421

Глава 14. Защита и аутентификация...............................450

Глава 15. Протоколирование, мониторинг и квоты..............475

Глава 16. Архивирование и восстановление каталога,

удаленные объекты...............................................507

Глава 17. Разделы приложений....................................533

Глава 18. Взаимодействие и интеграция...........................553

Приложение. Список инструментальных средств.....................570

Алфавитный указатель............................................582

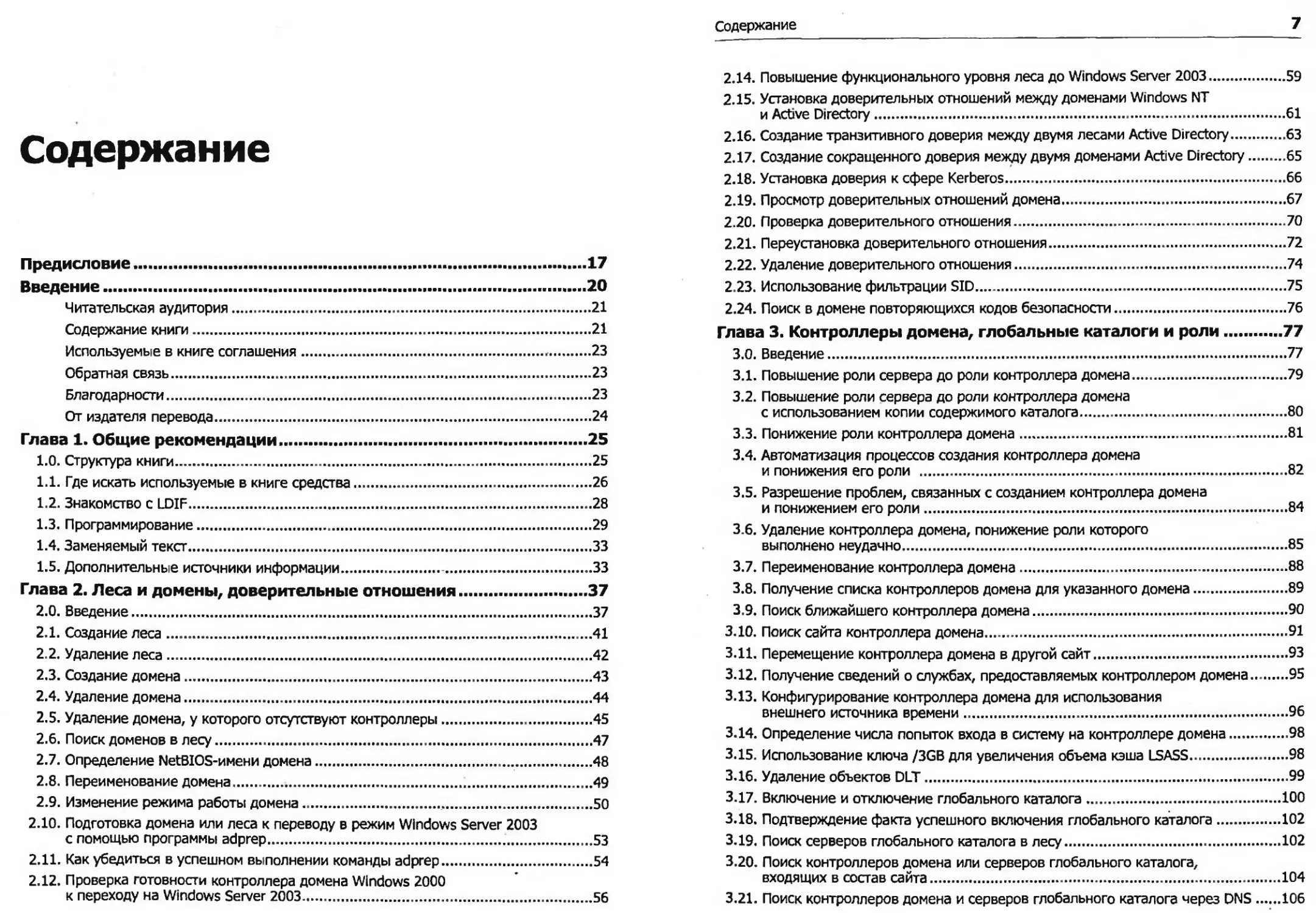

Содержание

Предисловие...................................................... 17

Введение.............................................................20

Читательская аудитория..........................................21

Содержание книги................................................21

Используемые в книге соглашения............................... 23

Обратная связь..................................................23

Благодарности...................................................23

От издателя перевода............................................24

Глава 1. Общие рекомендации........................................ 25

1.0. Структура книги...............................................25

1.1. Где искать используемые в книге средства......................26

1.2. Знакомство с LDIF.............................................28

1.3. Программирование..............................................29

1.4. Заменяемый текст..............................................33

1.5. Дополнительные источники информации...........................33

Глава 2. Леса и домены, доверительные отношения......................37

2.0. Введение......................................................37

2.1. Создание леса.................................................41

2.2. Удаление леса.................................................42

2.3. Создание домена...............................................43

2.4. Удаление домена............................................. 44

2.5. Удаление домена, у которого отсутствуют контроллеры...........45

2.6. Поиск доменов в лесу..........................................47

2.7. Определение NetBIOS-имени домена..............................48

2.8. Переименование домена.........................................49

2.9. Изменение режима работы домена.............................. 50

2.10. Подготовка домена или леса к переводу в режим Windows Server 2003

с помощью программы adprep............................................53

2.11. Как убедиться в успешном выполнении команды adprep.............54

2.12. Проверка готовности контроллера домена Windows 2000

к переходу на Windows Server 2003.....................................56

Содержание

7

2.14. Повышение функционального уровня леса до Windows Server 2003........59

2.15. Установка доверительных отношений между доменами Windows NT

и Active Directory......................................................61

2.16. Создание транзитивного доверия между двумя лесами Active Directory..63

2.17. Создание сокращенного доверия между двумя доменами Active Directory.65

2.18. Установка доверия к сфере Kerberos..................................66

2.19. Просмотр доверительных отношений домена.............................67

2.20. Проверка доверительного отношения...................................70

2.21. Переустановка доверительного отношения..............................72

2.22. Удаление доверительного отношения...................................74

2.23. Использование фильтрации SID........................................75

2.24. Поиск в домене повторяющихся кодов безопасности.....................76

Глава 3. Контроллеры домена, глобальные каталоги и роли...................77

3.0. Введение...........................................................77

3.1. Повышение роли сервера до роли контроллера домена..................79

3.2. Повышение роли сервера до роли контроллера домена

с использованием копии содержимого каталога...........................80

3.3. Понижение роли контроллера домена..................................81

3.4. Автоматизация процессов создания контроллера домена

и понижения его роли ..................................................82

3.5. Разрешение проблем, связанных с созданием контроллера домена

и понижением его роли..................................................84

3.6. Удаление контроллера домена, понижение роли которого

выполнено неудачно.................................................. 85

3.7. Переименование контроллера домена..................................88

3.8. Получение списка контроллеров домена для указанного домена.........89

3.9. Поиск ближайшего контроллера домена................................90

3.10. Поиск сайта контроллера домена......................................91

3.11. Перемещение контроллера домена в другой сайт........................93

3.12. Получение сведений о службах, предоставляемых контроллером домена...95

3.13. Конфигурирование контроллера домена для использования

внешнего источника времени..............................................96

3.14. Определение числа попыток входа в систему на контроллере домена.....98

3.15. Использование ключа /3GB для увеличения объема кэша LSASS...........98

3.16. Удаление объектов DLT...............................................99

3.17. Включение и отключение глобального каталога........................100

3.18. Подтверждение факта успешного включения глобального каталога........102

3.19. Поиск серверов глобального каталога в лесу.........................102

3.20. Поиск контроллеров домена или серверов глобального каталога,

входящих в состав сайта................................................104

3.21. Поиск контроллеров домена и серверов глобального каталога через DNS.106

8

Содержание

3.23. Отключение требования доступности сервера глобального каталога

при входе в домен Windows 2000........................................108

3.24. Отключение требования доступности сервера глобального каталога

при входе в домен Windows Server 2003.................................110

3.25. Поиск хозяев операций...........................................110

3.26. Передача роли FSMO..............................................113

3.27. Назначение роли FSMO........................................ 115

3.28. Поиск эмулятора PDC через службу DNS............................116

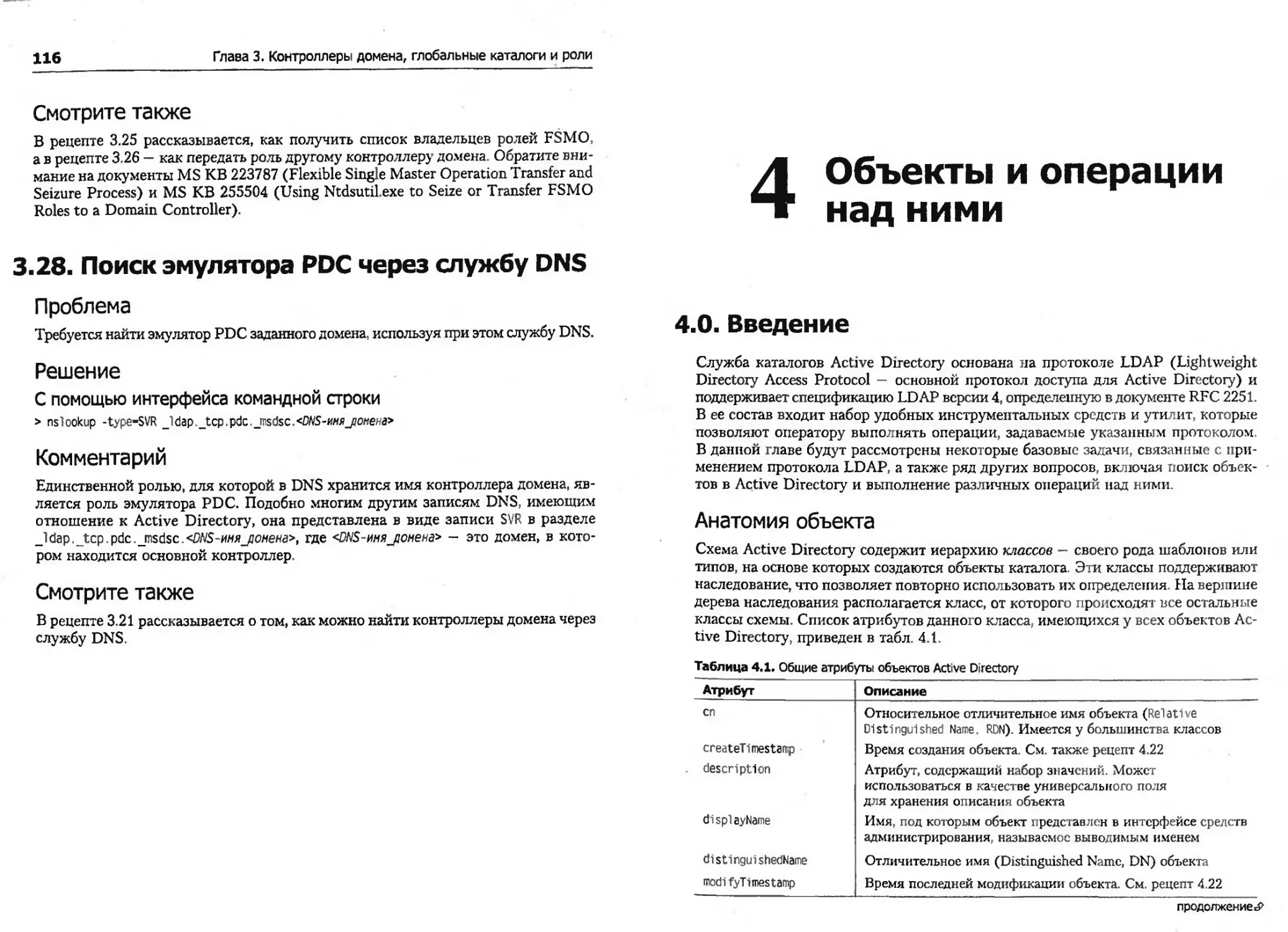

Глава 4. Объекты и операции над ними.............................. .117

4.0. Введение...................................................... 117

4.1. Получение сведений об объекте RootDSE...........................118

4.2. Просмотр значений атрибутов объекта.............................121

4.3. Использование управляющих объектов LDAP.........................124

4.4. Использование быстрого и параллельного связывания...............128

4.5. Поиск объектов в домене.........................................130

4.6. Поиск в глобальном каталоге.....................................132

4.7. Поиск большого количества объектов............................ 133

4.8. Поиск по значениям составных атрибутов..........................135

4.9. Поиск с помощью поразрядного фильтра.......................... 137

4.10. Создание объекта................................................140

4.11. Изменение значений атрибутов объекта........................... 142

4.12. Изменение значения атрибута, содержащего битовые флаги..........144

4.13. Динамическое связывание пользовательских классов................146

4.14. Создание динамического объекта..................................147

4.15. Обновление динамического объекта................................149

4,16. Изменение задаваемого по умолчанию времени жизни

динамических объектов............................................. 150

4.17. Перемещение объекта в другое подразделение или контейнер........153

4.18. Перемещение объекта в другой домен..............................154

4.19. Переименование объекта..........................................155

4.20. Удаление объекта.............................................. 157

4.21. Удаление контейнера с дочерними объектами.......................159

4.22. Просмотр времени создания и последнего изменения объекта........160

4.23. Изменение используемой по умолчанию политики запросов LDAP......161

4.24. Экспорт объектов в файл LDIF....................................164

4.25. Импорт объектов из файла LDIF...................................165

4.26. Экспорт объектов в CSV-файл.....................................166

4.27. Импорт объектов из CSV-файла.................................. 166

Глава 5. Подразделения........................................ .....168

5.0. Введение..................................................... .168

5.1. Создание подразделения..........................................169

5.2. Просмотр списка контейнеров заданного домена....................170

Содержание

9

5.3. Просмотр списка объектов заданного подразделения..................172

5.4. Удаление объектов из подразделения................................173

5.5. Удаление подразделения.......................................... 174

5.6. Перемещение объектов между подразделениями........................175

5.7. Перемещение подразделения.........................................177

5.8. Определение количества дочерних объектов в подразделении..........178

5.9. Делегирование функций управления подразделением...................179

5.10. Предоставление разрешения на создание подразделений в контейнерах.180

5.11. Связывание объекта групповой политики с контейнером...............181

Глава 6. Пользователи.......................................... 184

6.0. Введение........................................................ 184

6.1. Создание учетной записи пользователя..............................186

6.2. Создание большого числа учетных записей пользователей.............187

6.3. Создание объекта inetOrgPerson.................................. 189

6.4. Одновременная установка значения атрибута

для нескольких пользователей..........................................191

6.5. Перемещение учетной записи пользователя...........................192

6.6. Изменение имени пользователя......................................193

6.7. Копирование учетной записи пользователя...........................195

6.8. Разблокирование учетной записи пользователя.......................197

6.9. Поиск заблокированных учетных записей пользователей...............198

6.10. Разрешение проблем, связанных с блокировкой учетных записей.......199

6.11. Просмотр политик блокировки учетных записей в домене

и управления паролями...................................................200

6.12. Включение и отключение учетной записи пользователя................204

6.13. Поиск отключенных учетных записей пользователей...................205

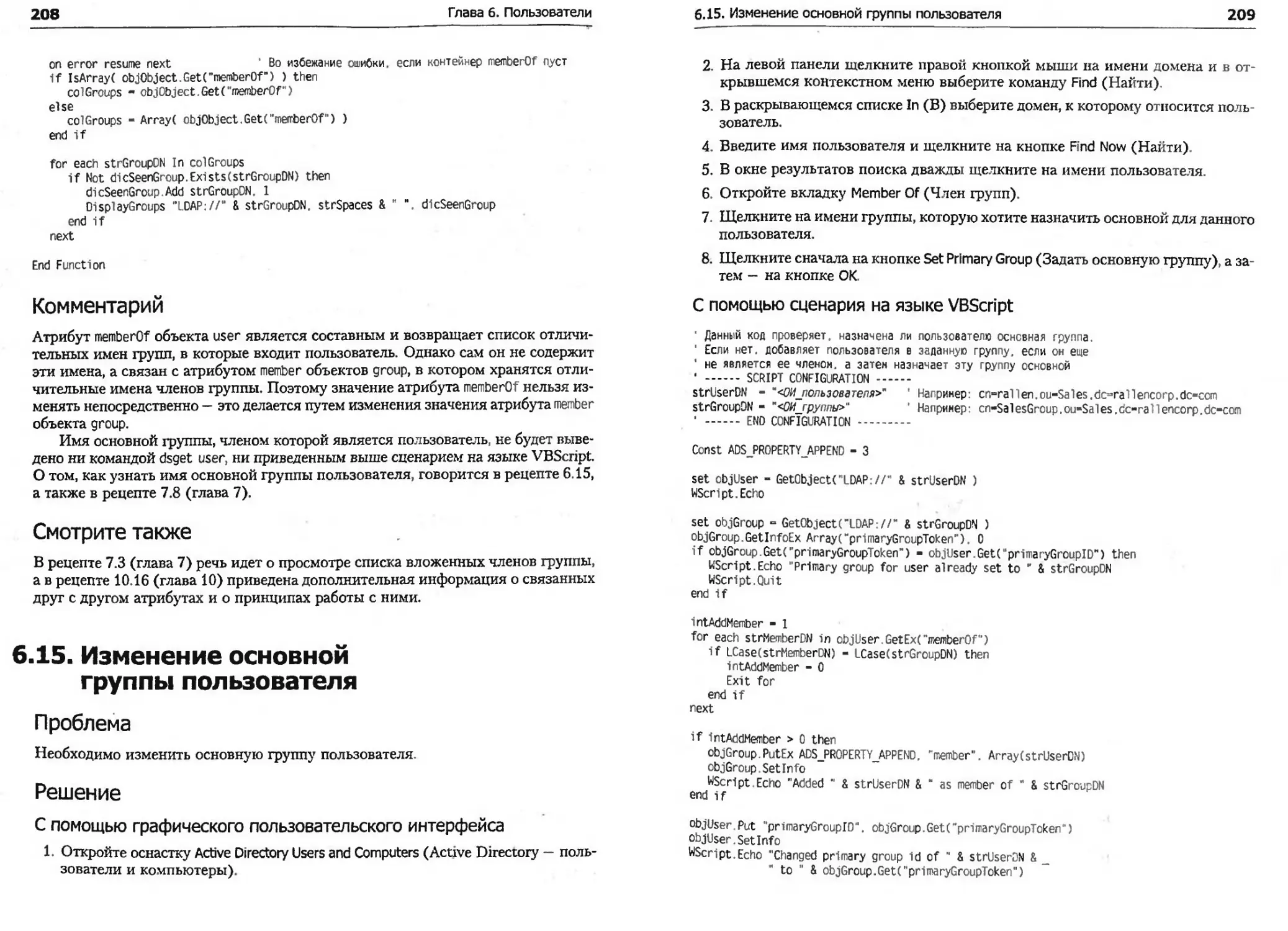

6.14. Просмотр информации о членстве пользователя в группах.............207

6.15. Изменение основной группы пользователя............................208

6.16. Включение пользователя во все группы, членом которых является

другой пол ьзовател ь...................................................210

6.17. Определение пароля пользователя...................................212

6.18. Установка пароля пользователя средствами LDAP................. ..213

6.19. Установка пароля пользователя средствами Kerberos.................214

6.20. Запрет на изменение пароля пользователем..........................215

6.21. Смена пароля пользователем при следующем входе в систему..........216

6.22. Снятие ограничений на срок действия пароля........................217

6.23. Поиск учетных записей пользователей, чьи пароли скоро станут

недействительными.......................................................219

6.24. Установка параметров учетной записи пользователя.............. 222

6.25. Установка срока действия учетной записи...........................225

6.26. Поиск учетных записей, срок действия которых скоро истечет........226

6.27. Определение времени последнего входа пользователя в систему.......228

10

Содержание

6.28. Поиск учетных записей пользователей, не входивших в систему

в течение определенного времени.......................................230

6.29. Установка параметров пользовательского профиля................ 232

6.30. Получение списка объектов, принадлежащих указанному пользователю.233

6.31. Изменение выводимого имени пользователя.........................234

6.32. Создание UPN-суффикса для леса..................................236

Глава 7. Группы................................................... .238

7.0. Введение........................................................238

7.1. Создание группы.................................................239

7.2. Просмотр списка непосредственных членов группы..................241

7.3. Просмотр списка косвенных членов группы.........................242

7.4. Добавление и удаление членов группы.............................243

7.5. Перемещение группы................................... .....245

7.6. Изменение области действия и типа группы........................245

7.7. Делегирование управления членством в группе.....................247

7.8. Определение имени основной группы пользователя..................249

7.9. Кэширование информации о членстве в универсальных группах.......251

Глава 8. Компьютеры.......................................... 254

8.0. Введение...................................................... 254

8.1. Создание объекта computer................................... 255

8.2. Создание объекта computer для конкретного

пользователя или для группы....................................... .256

8.3. Присоединение компьютера к домену...............................262

8.4. Перемещение объекта computer.................................. 264

8.5. Переименование компьютера.......................................266

8.6. Тестирование защищенного канала компьютера......................268

8.7. Переустановка учетной записи компьютера.........................269

8.8. Поиск неактивных или неиспользуемых компьютеров.................270

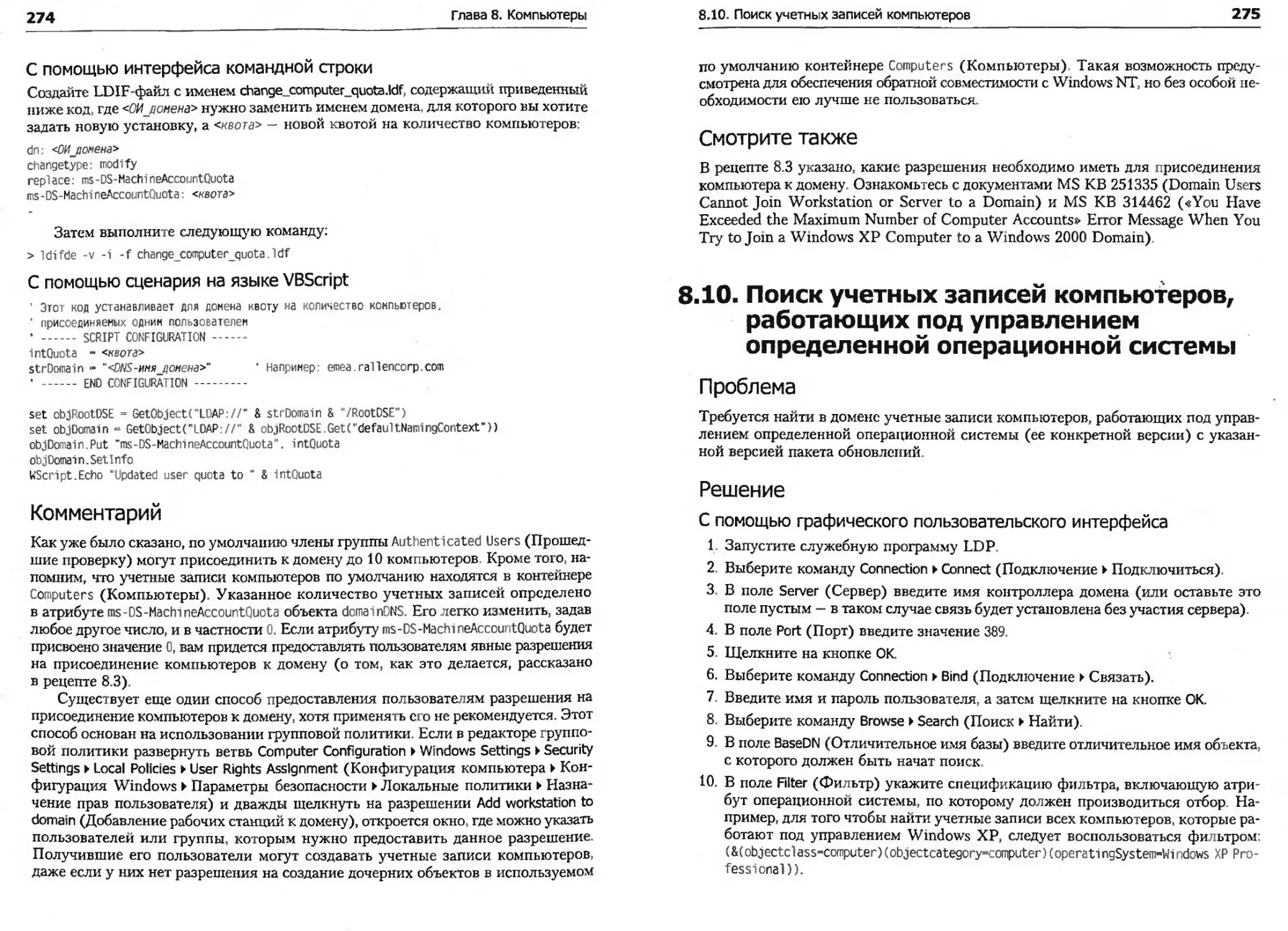

8.9. Изменение максимального количества компьютеров,

которые пользователь может присоединить к домену.....................273

8.10. Поиск учетных записей компьютеров, работающих

под управлением определенной операционной системы.....................275

8.11. Ссылка на контейнер, используемый по умолчанию

для хранения объектов computer........................................277

8.12. Замена используемого по умолчанию контейнера объектов computer...279

Глава 9. Объекты групповой политики........................... .......281

9.0. Введение.................................................... 281

9.1. Поиск объекта групповой политики в домене.......................283

9.2. Создание объекта групповой политики.............................284

9.3. Копирование объекта групповой политики........................ 285

9.4. Удаление объекта групповой политики.............................288

9.5. Просмотр установок объекта групповой политики................. 290

Содержание 11

9.6. Изменение установок объекта групповой политики....................292

9.7. Импорт установок объекта групповой политики.......................293

9.8. Включение сценариев в объект групповой политики...................296

9.9. Установка приложений с использованием объекта групповой политики..297

9.10. Отключение установок пользователя или компьютера

в объекте групповой политики...........................................298

9.11. Вывод списка связей объекта групповой политики....................300

9.12. Создание связи объекта групповой политики с областью управления...302

9.13. Блокирование наследования групповой политики для подразделения....304

9.14. Фильтрация объектов, на которые распространяется действие

объекта групповой политики..............................................306

9.15. Создание фильтра WMI..............................................308

9.16. Связывание фильтра WMI с объектом групповой политики..............310

9.17. Создание резервной копии объекта групповой политики...............312

9.18. Восстановление объекта групповой политики.........................315

9.19. Эмуляция результирующей политики................................ 317

9.20. Просмотр результирующей политики..................................318

9.21. Обновление групповых политик компьютера...........................319

9.22. Восстановление политики, применяемой по умолчанию.................320

Глава 10. Схема Active Directory....................................... 322

10.0. Введение..........................................................322

10.1. Регистрация оснастки Active Directory Schema......................325

10.2. Разрешение на изменение схемы................................... 326

10.3. Получение OID для нового класса или атрибута......................327

10.4. Генерация GUID для нового класса или атрибута.....................328

10.5. Расширение схемы................................................ 330

10.6. Документирование расширений схемы.................................331

10.7. Добавление нового атрибута........................................331

10.8. Просмотр свойств атрибута.........................................336

10.9. Добавление нового класса..........................................337

10.10. Просмотр атрибутов класса.........................................339

10.11. Индексирование атрибута...........................................340

10.12. Выбор атрибутов, копируемых вместе с учетной записью пользователя.342

10.13. Выбор атрибутов, по которым будет выполняться ANR-поиск...........343

10.14. Добавление или удаление атрибута из глобального каталога .........346

10.15. Поиск нереплицируемых и вычисляемых атрибутов.....................348

10.16. Поиск связанных атрибутов.........................................350

10.17. Поиск структурных, абстрактных и особых классов,

а также классов типа 88............................................... 351

10.18. Поиск атрибутов класса.......................................... 353

10.19. Изменение параметров безопасности класса..........................354

10.20. Деактивизация классов и атрибутов.................................355

12

Содержание

10.21. Переопределение классов и атрибутов..............................356

10.22. Перезагрузка схемы...............................................357

Глава 11. Топология сети............................................ 360

11.0. Введение.........................................................360

11.1. Создание сайта................................................. 364

11.2. Вывод списка сайтов..............................................366

11.3. Удаление сайта................................................. 367

11.4. Создание подсети.................................................368

11.5. Вывод списка подсетей............................................369

11.6. Поиск подсетей, не связанных с сайтом............................370

11.7. Создание связи сайтов............................................372

11.8. Поиск связей указанного сайта....................................374

11.9. Изменение набора сайтов, соединенных посредством указанной связи.....375

11.10. Изменение стоимости связи сайтов........................... ....377

11.11. Отключение расписаний и транзитивности связей.................. 378

11.12. Создание моста связей сайтов................................... 380

11.13. Поиск серверов-плацдармов........................................381

11.14. Выбор для сайта предпочтительного сервера-плацдарма..............383

11.15. Вывод списка серверов............................................384

11.16. Перемещение контроллера домена в другой сайт................... 385

11.17. Распространение области действия контроллера домена

на несколько сайтов................................................... 387

11.18. Просмотр списка сайтов, на которые распространяется

область действия контроллера домена..........'...........................388

11.19. Ограничение области действия контроллера домена................ 389

11.20. Поиск сайта клиента..............................................390

11.21. Связывание клиента с конкретным сайтом...........................391

11.22. Создание объекта connection........................................392

11.23. Вывод списка объектов connection для указанного сервера..........393

11.24. Распределение нагрузки между серверами-плацдармами.................394

11.25. Поиск генератора межсайтовой топологии для указанного сайта......395

11.26. Передача роли генератора межсайтовой топологии

другому контроллеру домена..............................................396

11.27. Запуск средства проверки согласованности знаний..................398

11.28. Контроль функционирования средства проверки согласованности знаний.399

11.29. Отключение средства проверки согласованности знаний

для указанного сайта.................................................... 400

11.30. Изменение периода работы средства проверки согласованности знаний..402

Глава 12. Репликация.................................................. 404

12.0. Введение.........................................................404

12.1. Проверка синхронизации двух контроллеров домена..................404

12.2. Просмотр сведений о репликации для нескольких контроллеров домена..405

Содержание

13

12.3. Просмотр нереплицированных изменений в каталогах

двух контроллеров домена..............................................406

12.4. Принудительная репликация с одного контроллера домена на другой.409

12.5. Изменение периода внутрисайтовой репликации.....................411

12.6. Изменение периода межсайтовой репликации........................412

12.7. Отключение режима сжатия трафика репликации между сайтами.......413

12.8. Выявление неполадок, связанных с репликацией.................. 414

12.9. Включение режима расширенного протоколирования событий репликации ....415

12.10. Установка режима строгой или слабой согласованности репликации..415

12.11. Поиск конфликтующих объектов....................................417

12.12. Просмотр метаданных объекта................................... 419

Глава 13. Система доменных имен..................................... .421

13.0. Введение........................................................421

13.1. Создание зоны прямого просмотра.................................422

13.2. Создание зоны обратного просмотра............................. 424

13.3. Просмотр зон на сервере...................... ,................425

13.4. Преобразование обычной зоны DNS в зону, интегрированную

с Active Directory............................................ 427

13.5. Перемещение зон, интегрированных с Active Directory,

в раздел приложений............................................... 428

13.6. Делегирование управления зоной........................... .....430

13.7. Создание и удаление записей ресурсов.......................... 431

13.8. Поиск записей ресурсов........................................ 434

13.9. Изменение конфигурации сервера DNS..............................435

13.10. Выполнение очистки с целью удаления старых записей ресурсов.....436

13.11. Очистка кэша DNS............................................ ..439

13.12. Проверка возможности регистрации записей ресурсов

контроллером домена....................................................440

13.13. Регистрация записей ресурсов контроллера домена.................442

13.14. Отключение режима динамической регистрации записей ресурсов

контроллером домена ...................................................442

13.15. Запрет на динамическую регистрацию записей ресурсов

определенных типов.....................................................444

13.16. Удаление записей ресурсов контроллера домена....................447

13.17. Использование в именах компьютеров суффикса домена,

отличного от имени домена Active Directory........................... 447

Глава 14. Защита и аутентификация.................................. 450

14.0. Введение...................................................... 450

14.1. Включение SSL/TLS...............................................451

14.2. Шифрование трафика LDAP с помощью SSL или TLS и использование

цифровых подписей.....................................................452

14.3. Разрешение анонимного доступа по протоколу LDAP.................454

14.4. Запрет на выполнение запросов LDAP от определенных клиентов.....456

14

Содержание

14.5. Использование мастера делегирования управления...................457

14.6. Настройка мастера делегирования управления..................... 458

14.7. Просмотр списка контроля доступа объекта.........................460

14.8. Настройка редактора ACL..........................................462

14.9. Просмотр действующих разрешений на доступ к объекту..............463

14.10. Изменение списка контроля доступа объекта........................464

14.11. Изменение используемого по умолчанию списка контроля доступа,

связанного с классом объектов в схеме..................................465

14.12. Сравнение ACL объекта с используемым по умолчанию списком

контроля доступа его класса............................................466

14.13. Переустановка списка контроля доступа объекта....................466

14.14, Запрет на сохранение хэш-значений паролей........................467

14.15. Включение режима List Object Access..............................468

14.16. Изменение списка контроля доступа для администраторов............470

14.17. Просмотр и удаление билетов Kerberos.............................471

14.18. Совместное использование протоколов Kerberos и UDP...............472

14.19. Настройка параметров протокола Kerberos..........................473

Глава 15. Протоколирование, мониторинг и квоты..........................475

15.0. Введение....;....................................................475

15.1. Расширенное протоколирование операций программы dcpromo..........477

15.2. Повышение уровня диагностического протоколирования...............478

15.3. Протоколирование процесса NetLogon...............................480

15.4. Клиентское протоколирование процесса обработки объектов

групповой политики....................................................481

15.5. Протоколирование системы Kerberos................................483

15.6. Отладочное протоколирование сервера DNS..........................484

15.7. Просмотр статистики производительности сервера DNS...............487

15.8. Протоколирование неэффективных и дорогостоящих запросов LDAP.....489

15.9. Просмотр статистики запросов LDAP с использованием управляющего

объекта STATS.........................................................492

15.10. Мониторинг Active Directory с применением программы perfmon....,.493

15.11. Использование журналов трассировки программы perfmon

для мониторинга работы Active Directory.................................496

15.12. Аудит доступа к каталогу...........................................498

15.13. Определение квоты.............................................. 500

15.14. Поиск объектов quota, связанных с участником системы безопасности.501

15.15. Изменение весового коэффициента захороненных объектов

по отношению к квоте....................................................502

15.16. Определение квоты для участников системы безопасности

из указанного раздела................................................ 504

15.17. Определение использованной части квоты......................... 505

Содержание

15

Глава 16. Архивирование и восстановление каталога,

удаленные объекты............................................... ....507

16.0. Введение..................................................... 507

16.1. Архивирование данных Active Directory..........................509

16.2. Перезапуск контроллера домена в режиме восстановления

службы каталогов......................................................511

16.3. Переустановка пароля администратора для режима восстановления

службы каталогов......................................................512

16.4. Выполнение неавторизированного восстановления..................513

16.5. Авторизированное восстановление объекта или поддерева..........515

16.6. Полное авторизированное восстановление.........................516

16.7. Проверка целостности DIT-файла............................... 516

16.8. Перемещение DIT-файла........................................ 517

16.9. Исправление или восстановление DIT-файла.......................518

16.10. Дефрагментация базы данных без отключения служб

на контроллере домена............................................... 519

16.11. Определение объема свободного пространства в DIT-файле.........521

16.12. Выполнение дефрагментации с отключением служб

на контроллере домена.................................................522

16.13. Изменение периода сбора мусора.................................524

16.14. Протоколирование операции по удалению захороненных объектов....525

16.15. Определение размера базы данных Active Directory...............526

16.16. Поиск удаленных объектов.......................................527

16.17. Восстановление удаленных объектов..............................529

16.18. Изменение времени захоронения объектов....................... 531

Глава 17. Разделы приложений........................................ 533

17.0. Введение..................................................... 533

17.1. Создание и удаление раздела приложений.........................534

17.2. Поиск разделов приложений в лесу............................ 536

17.3. Добавление и удаление сервера репликации.......................538

17.4. Поиск серверов репликации раздела приложений...................540

17.5. Поиск разделов приложений, хранящихся на заданном сервере......542

17.6. Проверка на сервере настроек раздела приложений................544

17.7. Определение времени задержки уведомления о репликации ....... 545

17.8. Назначение домена ссылок дескрипторов безопасности

для раздела приложений...............................................547

17.9. Делегирование функций управления разделом приложений...........549

Глава 18. Взаимодействие и интеграция............................. 553

18.0. Введение..................................................... 553

18.1. Доступ к Active Directory с платформы, отличной от Windows.....553

18.2. Программирование в .NET........................................554

18.3. Программирование на DSML.......................................556

16

Содержание

18.4. Программирование на Perl.............................. 557

18.5. Программирование на Java.................................. 559

18.6. Программирование на Python......................................560

18.7. Интеграция с МГГ Kerberos.......................................561

18.8. Интеграция с Samba..............................................562

18.9. Интеграция с Apache......................................... 563

18.10. Замена службы NIS............................................. 564

18.11. Использование BIND вместо DNS..................... ............565

18.12. Авторизация сервера Microsoft DHCP.......................... 566

18.13. Использование VMWare для тестирования Active Directory..........568

Приложение. Список инструментальных средств.......................... 570

Алфавитный указатель.......................................... .....582

Предисловие

Пятнадцать лет, начиная с «года локальной сети», который, если я не ошибаюсь,

наступил сначала в 1983, затем в 1984,1985 и, наконец, в 1988 году, я ждал насту-

пления «года каталога». Но я пишу эти строки в такое время, когда редко в какой

сети предприятия не функционирует служба каталогов. Правда, пока я терпели-

во дожидался появления каталога у парадной двери, он проскользнул через чер-

ный ход. Я проспал самое главное.

На самом деле «год каталога» никогда не наступал и не наступит. Подобно

телевидению, факсимильной связи, локальным сетям, сотовой телефонии и Ин-

тернету службы каталогов произвели очередной переворот в информационных

и коммуникационных технологиях, но никто не сможет сказать, когда именно он

произошел. Это как глобальное потепление: «Смотри-ка, зима кончается, а снега

еще и не было!» Компьютерная индустрия ассимилировала очередную технологию,

облегчающую использование разбросанных по сети ресурсов, сглаживающую пе-

реходы и подключения, ускоряющую процесс вычисления.

Основное назначение каталогов — обеспечить возможность создавать большие

и сложные сети, которые способны «не рассыпаться» под собственной тяжестью.

Первая коммерческая сетевая операционная система со встроенной службой ка-

талогов, Banyan VINES, оказалась на редкость удачной. В те времена, когда боль-

шинство руководителей отделов информационных технологий предприятий лишь

смутно осознавали, что с появлением локальных сетей для рабочих групп могут

потерять смысл все их стратегии, основанные на использовании миникомпьютеров

и мэйнфреймов, лишь немногие, наиболее дальновидные руководители смотрели

в будущее и принимали решения о создании глобальных сетей персональных ком-

пьютеров с централизованным управлением, основанных на распределенной и ре-

плицируемой службе каталогов StreetTalk от Banyan.

VINES и StreetTalk позволяли значительно сократить затраты на управление

распределенными сетями предприятий. Сетевая операционная система VINES

обеспечивала доступ к файлам, возможность печатать и обмениваться информацией

с использованием обыкновенного серверного аппаратного обеспечения. Служба

каталогов StreetTalk дополнила возможности VINES надежной защитой, распре-

деленной системой именования и аутентификации, действовавшими на уровне

всей сети. Кроме того, она была интегрирована с системой электронной почты,

в результате чего стала «идеалом простоты и масштабируемости». Администраторы

VINES могли наслаждаться всеми этими возможностями при исключительно

низких затратах на обслуживание. Для того чтобы ввести в эксплуатацию новый

сервер VINES со службами каталогов и электронной почты, нужно было всего

18

Предисловие

лишь установить операционную систему (27 дискет!), настроить сетевую плату

и присвоить серверу имя. Инструментальных средств для разрешения проблем

практически не существовало, потому что и проблем не было. Ну а если таковые

все же возникали, устранить их было очень просто. StreetTalk приблизила прин-

цип работы с VINES к определяемому понятием «установить и забыть» в той сте-

пени, какой в сетевом мире еще не существовало. Собственно говоря, именно та-

кой и полагалось быть настоящей службе каталогов.

Однако спустя 5 лет после выхода StreetTalk десятилетнее лидерство Banyan

на рынке корпоративных сетевых технологий завершилось — отчасти из-за не-

удачной маркетинговой политики компании, отчасти из-за появления конкури-

рующего продукта от Novell — системы NDS, теперь называемой eDirectory, а от-

части из-за отвратительной поддержки дистрибьюторами, которую можно даже

назвать вредительской. Крах Banyan как производителя сетевой операционной

системы был неизбежен.

В последние годы рынок служб каталогов для сетевых операционных систем

принадлежит компаниям Novell и Microsoft. Продукт eDirectory, выпускаемый

первой компанией, хорош во многих отношениях, но при необходимости постро-

ить систему масштаба предприятия или сеть на базе Windows преимущество сис-

темы Active Directory, разработанной специалистами Microsoft, неоспоримо.

И вот теперь я стал большим приверженцем Microsoft Active Directory — за-

мечательного, хотя и довольно сложного программного обеспечения, которое

прекрасно функционирует, масштабируется для систем любых размеров и обес-

печивает эффективную интеграцию компьютеров, работающих под управлением

более ранних операционных систем Windows, в частности Windows NT 4.0 и Win-

dows 98. Считаю, что у Microsoft еще не было столь надежного программного

продукта, как Active Directory, в особенности ее версия 1.0. Было бы очень удиви-

тельно услышать о предприятии, на котором не смогли внедрить данную систему.

Однако такое сложное и высокопроизводительное программное обеспечение

требует наличия у администраторов большого объема знаний. Если сетью VINES

можно было управлять, как «фольксвагеном» шестидесятых: тяни-толкай, вле-

во-вправо, то Active Directory скорее похожа на реактивный самолет: приборная

доска со множеством индикаторов и кнопок, и если вы не знаете, зачем все они

нужны, рискуете оставить после себя лишь дымящийся кратер в земле.

Профессиональному администратору Active Directory необходимо иметь хотя

бы общее представление о множестве разнообразных технологий, включая DNS,

WINS, Kerberos, LDAP, и, конечно же, о самой операционной системе Windows.

Кроме того, он должен уметь выполнять более сотни разных задач и пользоваться

тремя десятками различных утилит. Хотя Active Directory существенно упроща-

ет управление большой сетью, так как принимает на себя значительную часть ад-

министративных функций, для того чтобы стать настоящим администратором,

недостаточно прочитать несколько книг и прослушать специальные курсы — нуж-

ны опыт, знание множества деталей и нюансов Active Directory и связанных с ней

технологий.

Такова история Active Directory. Робби Аллен написал замечательную книгу,

в которой изложены рекомендации по выполнению более трехсот задач, практи-

чески неизбежно встающих перед администратором на той или иной стадии экс-

плуатации службы каталогов — что-то вроде контрольного списка профессио-

Предисловие

19

нального пилота Active Directory. Формулируя каждую проблему, он привел

базовые сведения, пошаговые инструкции по ее преодолению и ссылки на доку-

менты с более подробной информацией, имеющиеся на сайте Microsoft. Если вам

понадобится что-то сделать в Active Directory, Робби Аллен предложит наиболее

простой и быстрый способ.

Я знаю Робби уже несколько лет как одного из наиболее блестящих доклад-

чиков на конференциях специалистов в области служб каталогов, проводимой

компанией NetPro (Directory Experts Conference), а также как автора многих статей

из рассылки activedir.org Тони Мюррея. В этом человеке сочетаются такие редкие

качества, как глубокие знания принципов и особенностей работы Active Direc-

tory, понимание того, что нужно делать для успешного внедрения и поддержки

данной системы, свойственная администраторам UNIX тяга к автоматизации при

помощи сценариев всего, что можно автоматизировать. Поэтому Робби не только

объясняет, как выполнить ту или иную административную задачу, но еще и предла-

гает готовые сценарии для ее автоматизации с помощью VBScript, Perl, пакетных

файлов и утилит с интерфейсом типа командной строки.

Книга, обладающая перечисленными качествами, конечно же, вызывает вос-

хищение. Сборник инструкций по решению типичных административных задач

был бы полезен и сам по себе, но Робби проделал огромную работу по их автома-

тизации. Тем самым он помог нам приблизиться к желанной цели — созданию

сети, которой присущи, с одной стороны, производительность и мощь Windows

и Active Directory, а с другой — простота администрирования, какой мы не виде-

ли со времен VINES и StreetTalk. Ведь это чудесное сочетание!

Гил Киркпатрик,

директор по информационным технологиям

компании NetPro

Введение

Когда я в 1998 году присоединился к программе совместной разработки Microsoft

Windows 2000 (Microsoft Windows 2000 Joint Development Program, JDP), сведений

об Active Directory было очень мало. Книг и документов, которые могли бы помочь

первым администраторам Active Directory, катастрофически не хватало на протя-

жении довольно длительного периода, даже после выпуска Windows 2000. А те

немногочисленные источники, которые все же удавалось раздобыть, содержали

неполные, а зачастую и ошибочные данные, так что разработчикам приходилось

действовать традиционным образом — методом проб и ошибок.

Однако уже спустя два года после первого выпуска Active Directory ситуация

в корне изменилась. По этой теме вышло около 50 книг, Microsoft внесла исправ-

ления в документацию на сайте MSDN (http://msdn.mlcrosoft.com) й на сайте про-

дукта (http://www.microsoft.com/ad/). Сейчас там содержится огромное количество

разнообразных документов, многие из которых по сути являются мини-учебниками.

Появились и другие сайты с информацией об Active Directory. Компания Microsoft

значительно повысила уровень собственной документации в операционной сис-

теме Windows Server 2003. Обширные сведения об Active Directory теперь имеются

прямо на компьютере, работающем под управлением Windows Server 2003, — в виде

центра справки и поддержки (Help and Support Center), доступ к которому осу-

ществляется из меню Start (Пуск). Вы спрашиваете, зачем же при таком обилии

информации было писать еще одну книгу об Active Directory?

Летом 2002 года я в поиске информации, необходимой для написания одного

сценария, просматривал сборник рецептов по языку Perl, выпущенный издатель-

ством O’Reilly. Найдя подробные инструкции, я понял, что и администратору

системы Active Directory, по своей природе ориентированной на выполнение

определенного набора четко сформулированных задач, необходима такая книга —

сборник рецептов. После проведения небольшого исследования стало ясно, что

существуют книги, посвященные буквально каждому аспекту самого этого продукта

и его эксплуатации (вводные книги, пособия по созданию каталогов, переносу

с других платформ, программированию, различные справочники), но нет ни одной,

ориентированной на конкретные задачи, то есть книги в том формате, в каком из-

даются сборники рецептов O’Reilly.

Основываясь на собственном опыте, многочасовых исследованиях, результа-

тах работы в течение нескольких лет в группах новостей и подписках по Active

Directory, я подобрал 325 рецептов выполнения практических задач, с которыми

сталкиваются администраторы Active Directory в повседневной работе. Надеюсь,

что подобно книге рецептов по Perl, которая заняла достойное место на полках

Введение

21

многих специалистов — приверженцев этого языка — и до сих пор неплохо прода-

ется, моя книга рецептов послужит хорошим дополнением к библиотеке админист-

ратора Active Directory и разработчика сопутствующих или взаимодействующих

с ней приложений.

Читательская аудитория

Как и многие другие сборники рецептов, выпущенные издательством O’Reilly,

эта книга является справочником, к которому можно обращаться при выполне-

нии текущих задач. Очень надеюсь, что она будет полезна всем, кто занимается

внедрением, администрированием и автоматизацией Active Directory. Благодаря

обилию кода книга особенно ценна для программистов, которым необходима от-

правная точка для создания программ. Те администраторы, которые не имеют

большого опыта написания собственного кода, тоже смогут пользоваться приве-

денными здесь сценариями на языках VBScript и Perl и даже расширять их по

мере необходимости.

Сборник рецептов, который вы держите в руках, удачно дополняется еще од-

ной книгой автора — вторым изданием Active Directory (O’Reilly), где приведено

подробное описание базовых концепций службы каталогов, принципов разработки

ее инфраструктуры и автоматизации административных задач с использованием

ADSI (Active Directory Service Interfaces — интерфейсы службы Active Directory)

и WMI (Windows Management Instrumentation — инфраструктура управления

Windows). Уверен, эти две книги вместе с дополнительными источниками, пере-

численными в главе 1, помогут вам ответить на любой вопрос, который может

возникнуть в процессе эксплуатации Active Directory.

Содержание книги

Книга состоит из 18 глав, в которых последовательно рассматриваются основные

компоненты каталога и важнейшие функции Active Directory, и приложения с пе-

речнем всех упоминаемых инструментальных средств.

Глава 1, «Общие рекомендации», содержит базовые сведения, необходимые

читателям для эффективного использования предлагаемых рецептов. В ней рас-

сказывается, где найти упоминаемые в книге инструментальные средства, приве-

дены советы по использованию сценариев VBScript и Perl, а также по самостоя-

тельной их доработке, перечислены источники дополнительной информации.

О принципах создания и удаления лесов и доменов, о возможности измене-

ния режимов и уровней их функционирования, о создании доверительных отно-

шений разных типов и выполнении иных задач, связанных с администрированием

доверительных отношений, рассказывается в главе 2, «Леса и домены, довери-

тельные отношения». А в главе 3, имеющей название «Контроллеры домена, гло-

бальные каталоги и роли», представлены инструкции, которыми следует руковод-

ствоваться при повышении и понижении роли сервера, поиске контроллеров до-

мена, обеспечении поддержки глобального каталога, а также даны рекомендации,

касающиеся управления ролями FSMO.

22

Введение

В главе 4, «Ооъекты и операции над ними», дается представление о методах

поиска информации в Active Directory, создания, изменения и удаления объектов,

а также рассказывается об использовании объектов LDAP (Lightweight Directory

Access Protocol — основной протокол доступа для Active Directory), импорте

и экспорте данных LDAP в форматах LDIF и CSV. Из главы 5, «Подразделения»,

читатель узнает о принципах создания, перемещения и удаления подразделений,

об управлении содержащимися в них объектами.

Глава 6, «Пользователи», посвящена такой интересной теме, как управление

объектами, представляющими пользователей, в частности их созданию, переиме-

нованию, перемещению, изменению паролей, блокировке учетных записей, изме-

нению атрибутов учетных записей и поиску пользователей по заданному критерию

(например, пользователей, у которых скоро истечет срок действия паролей).

Инструкции по созданию групп, изменению их типов и управлению членст-

вом в группах представлены в главе 7, получившей название «Группы». О том, как

можно создавать объекты, представляющие компьютеры, присоединять компью-

теры к доменам, переустанавливать их учетные записи, искать компьютеры по за-

данным критериям (например, неактивные в течение указанного числа дней), речь

идет в главе 8, имеющей название «Компьютеры». Материал главы 9, «Объекты

групповой политики», охватывает вопросы создания, изменения, связывания, ко-

пирования, импорта, резервного копирования, восстановления и удаления объек-

тов групповой политики с использованием соответствующей консоли и програм-

мных сценариев.

Темой главы 10, «Схема Active Directory», является администрирование схе-

мы, включающее такие процедуры, как генерирование идентификаторов объек-

тов (OID) и глобально уникальных идентификаторов (GUID), расширение схе-

мы с использованием LDIF-файлов и поиск атрибутов или классов по заданным

критериям (в частности, поиск всех индексированных атрибутов).

В главе 11, «Топология сети», освещены вопросы управления сайтами и под-

сетями, а также связями сайтов и подключениями. Ознакомившись с главой 12,

«Репликация», читатель узнает, как запускать и отключать средство проверки со-

гласованности знаний (Knowledge Consistency Checker, КСС), как запрашивать

метаданные, инициировать репликацию и находить изменения, еще не реплици-

рованные на другие контроллеры домена.

Материал, изложенный в главе 13, «Система доменных имен», будет полезен

читателю в первую очередь при создании зон и записей ресурсов, изменении кон-

фигурации серверов DNS, выполнении запросов к службе DNS (Domain Name

System — система доменных имен), а также при динамической регистрации записей

ресурсов контроллерами домена. Глава 14, «Защита и аутентификация», содер-

жит инструкции по делегированию управления, просмотру и изменению разре-

шений, определению действующих разрешений и управлению билетами систе-

мы Kerberos.

В главе 15, «Протоколирование, мониторинг и квоты», рассказывается, как

включить аудит, провести диагностический мониторинг работы систем и служб

DNS, NetLogon и Kerberos, проанализировать GPO (Ggroup Policy Object — объект

групповой политики), собрать статистику о выполнении запросов LDAP, как управ-

лять квотами на создание объектов.

Введение

23

Глава 16, «Архивирование и восстановление каталога, удаленные объекты»,

посвящена таким сервисным процедурам, как создание резервных копий ката-

лога Active Directory, выполнение авторизированного и неавторизированного

восстановления, проверка целостности DIT-файла, выполнение его дефрагмента-

ции в рабочем режиме и в режиме восстановления службы каталога. Кроме того,

здесь речь идет об удаленных объектах Active Directory, в частности об их поиске

и восстановлении.

В главе 17, «Разделы приложений», основное внимание уделяется принципам

создания разделов приложений и управления таковыми. Наконец, в главе 18, по-

лучившей название «Взаимодействие и интеграция», рассматриваются вопросы

интеграции Active Directory с другими приложениями, различными службами

и языками программирования.

Используемые в книге соглашения

Для того чтобы облегчить восприятие излагаемого материала, названия команд

меню и других элементов интерфейса, а также имена файлов, консолей ММС,

разделов реестра, каталогов и URL выделены специальным шрифтом. Команды,

вводимые с клавиатуры, и программный код представлены моноширинным шрифтом.

Встречающиеся в тексте новые термины выделены курсивом.

В книге используются врезки «ПРИМЕЧАНИЕ» и «ВНИМАНИЕ», создан-

ные с целью сконцентрировать внимание читателей на наиболее важных вопро-

сах и положениях.

Обратная связь

Приведенная в книге информация была тщательно проверена и, конечно, протес-

тирована не только автором, но и сотрудниками издательства O’Reilly. Но все же

ошибки неизбежны, и мы просим вас сообщать о любой обнаруженной неточно-

сти или опечатке. Постараемся исправить их в будущих изданиях книги.

Для книги создана веб-страница, где представлены перечень допущенных оши-

бок, примеры кода, разного рода дополнительная информация. Адрес этой стра-

ницы: http: www .orei lly.com/cata log/activedckbk.

Примеры кода имеются и на сайте автора: http://www.rallenhome.com/books/ad-

cookbook/code.html.

Благодарности

В издательстве O’Reilly работают замечательные люди, с которыми очень приятно

было сотрудничать. Я хочу поблагодарить Роберта Дэна (Robert Denn) за по-

мощь, оказанную им при работе над начальным вариантом книги, а Энди Орама

(Andy Oram) — за его общий критический анализ материала.

24

Введение

Мне посчастливилось сотрудничать с группой блестящих технических обо-

зревателей, настоящих экспертов по Active Directory. Назову их поименно.

Рик Кингслэн (Rick Kingslan, rkingsla@cox.net) — ведущий системный инженер

Microsoft Windows Server. Если вы когда-либо обращались с вопросами в группы

новостей или форумы по Active Directory, вполне вероятно, что в поиске ответа

принимал участие и Рик. Он способен решить любую проблему, связанную с этим

продуктом, и я не раз обращался к нему за советами.

Гил Киркпатрик (Gil Kirkpatrick, gilk@netpro.com) — исполнительный вице-пре-

зидент и директор по информационным технологиям компании NetPro (http://

www.netpro.com/), автор книги Active Directory Programming, выпущенной издатель-

ством MacMillan. В совершенстве овладев навыками работы с Active Directory,

Гил нередко помогал мне решать самые сложные проблемы.

Тони Мюррей (Tony Murray, tony@activedir.org) — создатель сайта со списком

рассылки ActiveDir.org, считающегося одним из лучших дискуссионных форумов

по Active Directory. Мириады вопросов, поступающих на этот сайт, послужили

для меня толчком к созданию настоящей книги. Своими комментариями и пред-

ложениями Тони оказал мне неоценимую помощь в работе.

Тодд Майрик (Todd Myrick, myrickt@mail.nih.gov) — человек, который благода-

ря своей работе в правительственной организации имеет уникальный взгляд на

Active Directory. Он предложил несколько идей, которые могли исходить только

от столь творческой личности.

Джо Ричардс (Joe Richards, joe@joeware.net) - создатель сайта http://www.joe-

ware.net/> где содержится множество необходимых администратору Active Direc-

tory инструментальных средств, таких как adfind, unlock и т. д. Он один из самых

опытных администраторов и программистов Active Directory, с которыми мне

посчастливилось встречаться. Джо довольно часто приходится выполнять опи-

санные в этой книге задачи, поэтому оказанная им помощь была очень ценной

и по-настоящему профессиональной.

Кэвин Салливан (Kevin Sullivan, ksullivan@aelita.com) — руководитель проекта

Enterprise Directory Management в компании Aelita. Он имеет большой опыт работы

с Active Directory, часто принимает участие в посвященных ей дискуссионных

форумах. Кэвин внес множество предложений и уточнений по этой книге.

В завершение хочу поблагодарить свою жену Джэнет. Ее любовь, поддержка

и сияющая улыбка постоянно напоминают мне о том, какой я счастливец. А что

касается рецептов, то уж не мне с ней тягаться!

От издателя перевода

Свои замечания, предложения, вопросы отправляйте по адресу электронной поч-

ты comp@piter.com (издательство «Питер», компьютерная редакция).

Мы будем рады узнать ваше мнение о книге!

Подробную информацию о книгах издательств «Питер» и «Издательская груп-

па BHV» вы найдете на сайтах www.piter.com и www.bhv.kiev.ua

Общие рекомендации

1.0. Структура книги

Если вам уже встречались выпускаемые издательством O’Reilly сборники рецеп-

тов по таким популярным темам, как Perl, Java, DNS и BIND, то структура настоя-

щей книги и способ изложения материала вам знакомы. Книга состоит из 18 глав,

в которых предложены рецепты для выполнения конкретных задач, связанных

с работой в системе Active Directory. Каждый рецепт представлен четырьмя час-

тями: «Проблема», «Решение», «Комментарий» и «Смотрите также». В первой

части коротко формулируется суть рассматриваемой проблемы, во второй приво-

дятся пошаговые инструкции по ее решению, в третьей более подробно поясня-

ются и сама проблема, и методы ее решения, а в четвертой части перечисляются

дополнительные источники информации по данной теме: номера других рецеп-

тов из этой же книги, номера документов MS КВ (Microsoft Knowledge Base —

база знаний Microsoft), расположенной по адресу http .'//support. microsoft.com/,

а также документов MSDN (Microsoft Developers Network — документация для

разработчиков, использующих продукты Microsoft), которые вы найдете по адресу

http ://msdn. microsoft. com.

Три способа выполнения каждой задачи

Когда автор только приступил к работе над этой книгой, перед ним встал вопрос:

как быть с тем фактом, что практически каждая операция в Active Directory вы-

полняется с использованием различных средств. Вы наверняка знакомы с деви-

зом Perl: «Это можно сделать несколькими способами!». Данный девиз применим

и к Active Directory: почти все связанные с ней задачи выполняются как мини-

мум тремя способами: с помощью одной из утилит с графическим пользователь-

ским интерфейсом, скажем ADSI Edit либо LDP, или соответствующей оснастки

ММС (Microsoft Management Console — консоль управления Microsoft); с исполь-

зованием одной из утилит с интерфейсом типа командной строки, которых так мно-

го в комплекте Active Directory (например: dsadd, dsmod, dsrm, dsquery, dsget, nltest,

netdom или 1 di fde), и, наконец, программным путем — с помощью сценария, напи-

санного на таком популярном языке, как VBScript или Perl.

Выбор метода зависит от предпочтений администратора и от ситуации, в ко-

торой возникла проблема. Поэтому в каждом рецепте предлагается три варианта

решения — с помощью графического, командного и программного интерфейсов.

Вариантов может быть меньше, если решения определенного типа не существует.

26

Глава 1. Общие рекомендации

Для решений, основанных на графическом пользовательском интерфейсе и ин-

терфейсе типа командной строки, вполне подходят стандартные средства, доступ-

ные каждому администратору. Конечно, существуют и другие средства, но данный

сборник рецептов составлялся с учетом того, что администратор не должен тра-

тить время на их розыск и установку.

В программных решениях используется преимущественно язык VBScript,

опять-таки по причине его доступности для администраторов Windows-систем,

а также из-за того, что программировать на нем при условии использования про-

граммного интерфейса ADSI (Active Directory Service Interface — интерфейс служ-

бы Active Directory) и системы WSH (Windows Script Host — система для выпол-

нения сценариев Windows) довольно просто. Программистам, предпочитающим

работать с другими языками, в том числе с Visual Basic, Perl и J Script, легко будет

перевести на них представленный здесь код.

Одним из недостатков языка VBScript является то, что он не предназначен

для выполнения сложных задач. В тех случаях, когда решить проблему с его по-

мощью трудно, в рецептах используется язык Perl. Если же вы предпочитаете все

сценарии писать на Perl, обратитесь на веб-страницу книги, где для каждого рецеп-

та имеется эквивалентный сценарий на этом языке. Для загрузки любого сценария

обращайтесь по адресу http://www.rallenhome.com/books/adcookbook/code.html.

В настоящее время существуют две версии Active Directory. Первая из них

предназначалась для Windows 2000, а вместе с Windows Server 2003 вышла вто-

рая версия, существенно измененная и усовершенствованная. Настоящая книга в боль-

шей мере ориентирована на последнюю версию Active Directory. Преобладающая

часть предлагаемых в ней решений применима и к Windows 2000, причем даже не

требует каких-либо изменений. В тех случаях, когда это не так, в рецепте указы-

вается, для какой операционной системы предназначено конкретное решение.

В Windows Server 2003 появились новые утилиты с интерфейсом типа команд-

ной строки, большинство из которых не могут работать в Windows 2000. Однако

управлять Active Directory для Windows 2000 с помощью этих средств можно —

для этого их необходимо запустить на удаленном компьютере, работающем под

управлением Windows ХР или Windows Server 2003.

1.1. Где искать используемые

в книге средства

Большинство упоминаемых в этой книге программ с графическим интерфейсом

или интерфейсом типа командной строки входят в состав операционной системы

при стандартной ее инсталляции, в состав пакета Resource Kit или в набор утилит

Support Tools. Вам следует знать, что и Windows 2000 Server Resource Kit, и Win-

dows Server 2003 Resource Kit являются ценными источниками информации

и содержат множество средств, помогающих администраторам в решении разно-

образных повседневных задач. Подробная информация о них имеется на сайте

http ://www. microsoft.com/windows/reskits/.

1.1. Где искать используемые в книге средства

27

Пакет Windows 2000 Support Tools и аналогичный ему пакет Windows Support

Tools для Windows Server 2003 содержат множество утилит, которые обязательно

нужно освоить администратору Active Directory. Средство установки (Microsoft

Installer, MSI) для обоих пакетов можно найти в каталоге \support\tools на ком-

пакт-диске Windows 2000 Server или Windows Server 2003. Полный список упо-

минаемых в книге инструментальных средств с указанием их местоположения

и рецептов, в которых они используются, приведен в приложении.

Выполнение команд и программ от имени

определенного пользователя

Наилучшим подходом к управлению Active Directory является создание отдель-

ных учетных записей с расширенными разрешениями, используя которые адми-

нистраторы могут выполнять специализированные управленческие задачи. В то

же время у администраторов должны быть и учетные записи рядовых пользова-

телей, предназначенные для доступа к другим ресурсам сетевой операционной

системы, что поможет предотвратить внесение случайных изменений в Active

Directory. В таком случае для выполнения административных задач необходимо

будет либо войти в систему с применением учетной записи администратора,

либо, используя административные средства, задать альтернативные имя и па-

роль пользователя.

Следует отметить, что альтернативные имя и пароль пользователя задаются

несколькими способами. В частности, это можно сделать с помощью ряда утилит.

Если же утилита не предоставляет возможности задать имя пользователя и пароль

для выполнения конкретной задачи, воспользуйтесь командой runas. Ниже пока-

зано, как запустить утилиту enumprop из пакета Resource Kit от имени админист-

ратора домена га 11 encorp. сот:

> runas /user:administrator@rallencorp.сопи

/netonly "enumprop \"LDAP://del/derailencorp,ск^сот'/'"

Для запуска консоли ММС от имени администратора укажите ее имя в команде

runas следующим образом:

> runas /user:administrator@rallencorp.com /netonly "mmc"

В результате будет запущена пустая консоль ММС, из которой несложно соз-

дать консоль для любой оснастки, установленной на локальном компьютере.

ПРИМЕЧАНИЕ-----------------------------------------------------------------------

Ключ /netonly необходим в тех случаях, когда пользователь, от имени которого вы выполняете дан-

ную команду, не имеет права входа на локальный компьютер.

Существует еще одна возможность — запуск консолей ММС от имени другого

пользователя. Найдите в меню Start (Пуск) соответствующую команду и, удерживая

нажатой клавишу Shift, щелкните на ней правой кнопкой мыши. Выберите в кон-

текстном меню команду Run As (Запуск от имени), и вам будет предложено ввести

имя и пароль пользователя, от лица которого вы хотите запустить программу.

28

Глава 1. Общие рекомендации

Выполнение задачи на определенном

контроллере домена

В большинстве предлагаемых решений не указывается конкретный контроллер

домена и применяется бессерверное связывание, при котором может использо-

ваться любой доступный контроллер домена. Под связыванием подразумевается

процесс установки соответствия между именем пользователя, вошедшего в систе-

му и выполняющего в ней те или иные действия, и его учетной записью, в кото-

рой определены его разрешения. Кроме того, связыванием также называют полу-

чение идентификатора объекта по его имени, позволяющего выполнять над этим

объектом те или иные операции. В обоих случаях связывание должен производить

определенный контроллер домена. При бессерверном связывании регистрацию

пользователя в системе и последующие его запросы на доступ к каталогу выполняет

любой доступный контроллер домена. Однако бывают ситуации, когда необходимо

использовать лишь указанный контроллер. Бессерверное связывание работает при

условии, что для леса Active Directory настроена служба DNS и клиент может вы-

полнять запросы к ней. Если же Active Directory используется независимо от DNS

и не имеет с ней связи, контроллер домена нужно указывать.

1.2. Знакомство с LDIF

Даже с появлением новых средств для Windows Server 2003 поддержка возмож-

ности изменения данных в Active Directory с использованием интерфейса типа

командной строки осталась очень слабой. Утилита dsmod может модифицировать

атрибуты объектов, но только из ограниченного набора классов.

Однако интерфейс типа командной строки не очень подходит для работы с объек-

тами, например для изменения их многозначных атрибутов. Команда, в которой

задано более одного-двух значений, получается очень длинной. В таком случае

гораздо проще пользоваться редактором с графическим интерфейсом, например

ADSI Edit В то же время работать с указанным средством довольно неудобно, если

речь идет о внесении большого числа изменений или многократном выполнении

одних и тех же операций. В подобных ситуациях сам собой напрашивается вопрос:

нельзя ли описать изменения, которые необходимо внести в каталог, в отдельном

файле в удобном текстовом формате, отредактировать и проверить это описание,

а затем передать его Active Directory для внесения изменений в каталог?

Такая возможность существует. Для ее реализации разработан стандартный

формат LDIF (LDAP Data Interchange Format — формат обмена данными LDAP),

определенный в документе RFC 2849. Он позволяет описывать операции добав-

ления, изменения и удаления данных каталога в текстовой форме, сохраняя эту

информацию в файле, откуда ее можно импортировать в каталог с помощью соот-

ветствующих средств.

Поддержка функций импорта и экспорта в формате LDIF для Active Direc-

tory появилась еще в Windows 2000 в виде утилиты 1 di fde. LDIF-файл состоит из

блоков записей, каждая из которых определяет операцию добавления, изменения

или удаления объекта. В первой строке записи указано отличительное имя объекта,

1.3. Программирование

29

во второй — тип изменения (add, modi fy или del ete). Если выполняется добавле-

ние объекта, последующие записи блока содержат значения устанавливаемых ат-

рибутов (по одному в строке). Для того чтобы удалить объект, никаких атрибутов

задавать не нужно. Если же выполняется модификация объекта, блок должен содер-

жать еще как минимум три записи. В первой из них указывается тип модифика-

ции: add (установка еще не заданного атрибута или добавление нового значения

в многозначный атрибут), repl асе (замена существующего значения) или del ete

(удаление значения). Далее следуют символ двоеточия и значение атрибута. На-

пример, для того чтобы заменить текущее значение атрибута sn значением Smith,

нужно написать следующую спецификацию операции в формате LDIF:

dn: cn=jsmi th,cn=users.dc=ral1encorp.dc=com

changetype: modify

replace: sn

sn: Smith

За блоком модификации должна следовать строка, содержащая единствен-

ный символ — знак минус (-). Далее можно описать другие операции модифи-

кации, и после каждой из них должна следовать строка со знаком минус. Ниже

приведен полный текст файла LDIF, предназначенного для добавления в каталог

объекта user с именем jsmith и последующего изменения значений его атрибутов

givenName и sn:

dn: cn=jsmith,cn=users.dc=ral1encorp.dc=com

changetype: add

objectclass: user

samaccountname: jsmith

sn: JSmith

useraccountcontrol: 512

dn: cn=jsmi th,cn=users.dc=ra11 encorp,dc=com

changetype: modify

add: givenName

givenName: Jim

replace: sn

sn: Smith

Как с помощью утилиты 1 di fde выполнить импорт информации из LDIF-фай-

лов и ее экспорт в файлы этого формата, подробно рассказывается в рецептах 4.24

и 4.25 (глава 4).

1.3. Программирование

Предлагаемые в данной книге сценарии на языке VBScript намеренно сделаны

предельно короткими. Поскольку это не учебник по программированию, здесь не

приводятся подробные инструкции по использованию, скажем, ADSI или WMI.

Приведенные в рецептах сценарии не содержат ничего липшего, напротив, их можно

расширять и модифицировать в соответствии с собственными потребностями.

30

Глава 1. Общие рекомендации

Бессерверное связывание

В книге не приведены инструкции по подключению к конкретному контроллеру

домена, так как в большинстве случаев используется бессерверное связывание.

На языке VBScript бессерверное связывание с объектом RootDSE описывается сле-

дующим образом:

set objRootDSE = GetObject!"LDAP://RootDSE")

Этот код запрашивает ссылку на объект RootDSE у того контроллера домена, на

котором проходил аутентификацию текущий пользователь. Если нужно точно

указать домен, задайте его имя в параметре метода GetObject:

set objRootDSE = GetObject!"LDAP://apac.rallencorp.com/RootDSE")

Аналогичным образом в этом параметре можно указать имя конкретного кон-

троллера домена:

set objRootDSE = GetObject!"LDAP://dcl/RootOSE”)

Следовательно, в зависимости от конфигурации окружения и от того, к како-

му лесу направляется запрос, вам может потребоваться (а может и не потребо-

ваться) задать в сценарии имя конкретного домена или сервера.

Выполнение сценариев от имени другого пользователя

Нередко возникает необходимость выполнить сценарий от имени другого поль-

зователя (точнее, другой учетной записи, которая принадлежит тому же пользо-

вателю, но имеет расширенный набор прав). Это можно сделать с помощью упо-

минаемой выше команды runas, но лучше воспользоваться службой Scheduled Tasks

(Запланированные задания), позволяющей выполнять сценарий от имени поль-

зователя, который был указан вами при создании задания. Существует и третья

возможность — жестко закодировать имя и пароль пользователя в сценарии. Оче-

видно, что это не самое удачное решение, поскольку файл сценария могут про-

смотреть другие пользователи. Тем не менее в некоторых случаях такое решение

оказывается оптимальным, особенно при разработке сценариев, предназначенных

для выполнения операций в нескольких лесах. Ниже показано, как это сделать

с помощью ADSI и ADO.

При использовании ADSI имя и пароль пользователя можно задать в вызове

метода lADsOpenDSObject:: OpenDSObject. Любое решение из числа приведенных в этой

книге легко модифицировать таким образом, чтобы в нем выполнялась аутенти-

фикация пользователя. Например, следующий код выводит описание заданного

домена:

set objDomain = GetObject("LDAP://dc=apac.dc=rallencorp,dc=com")

WScript.Echo "Description: " & objDomain.Get("descript!on")

Для того чтобы выполнить аутентификацию, используя метод OpenDSObject,

нужно изменить в этом фрагменте кода первую строку и добавить еще одну:

set objLDAP = GetObject("LDAP:")

set objDomain “ objLDAP.OpenDSObject!

"LDAP://dc=apac,dc=ral1encorp,dc=com".

"adm1nistrator@apac.rallencorp.com",

1.3. Программирование

31

"MyPassword”. _

0)

WScript.Echo "Description; " & objDomain.Get("description")

Так же просто осуществляется аутентификация и с помощью ADO. Рассмотрим

следующий пример, в котором выполняется запрос на выборку всех объектов

computer из домена apac.rallencorp.com:

strBase = "<LDAP://dc=apac.dc=rallencorp.dc=com>;"

strFilter = ‘'(&(objectclass=computer)(objectcategory=computer));"

strAttrs = "cn;"

strScope = "subtree"

set objConn = CreateObjectCADODB.Connection")

objConn.Provider = "ADsDSOObject"

objConn.Open "Active Directory Provider"

set objRS = objConn.Execute(strBase & strFilter & strAttrs & strScope)

objRS.MoveFirst

while Not objRS.EOF

Wscript.Echo objRS.Fields(O).Value

objRS.MoveNext

wend

Добавив две выделенные полужирным шрифтом строки, аутентификацию

можно произвести с использованием учетной записи administrator:

strBaseDN = "<LDAP://dc=apac.dc=rallencorp,dc=com>;"

strFilter » "(&(objectclass=computer)(objectcategory=computer));"

strAttrs = ”cn;"

strScope = "subtree"

set objConn = CreateObjectCADODB.Connect!on")

objConn.Provider = "ADsDSOObject"

objConn.Properties("User ID") = "administrator@apac.rallencorp.com”

objConn.Properties("Password”) = "MyPassword"

objConn.Open "Active Directory Provider"