Author: Бабаш А.В. Шанкин Г.П.

Tags: системы письма графическое представление мысли логика криптография

ISBN: 5-93455-135-3

Year: 2007

Text

БАБАШ А. В.,

ШАНКИН Г. П.

КРИПТОГРАФИЯ

Под редакцией В.П. Шерстюка,

Э.А. Применко

Москва

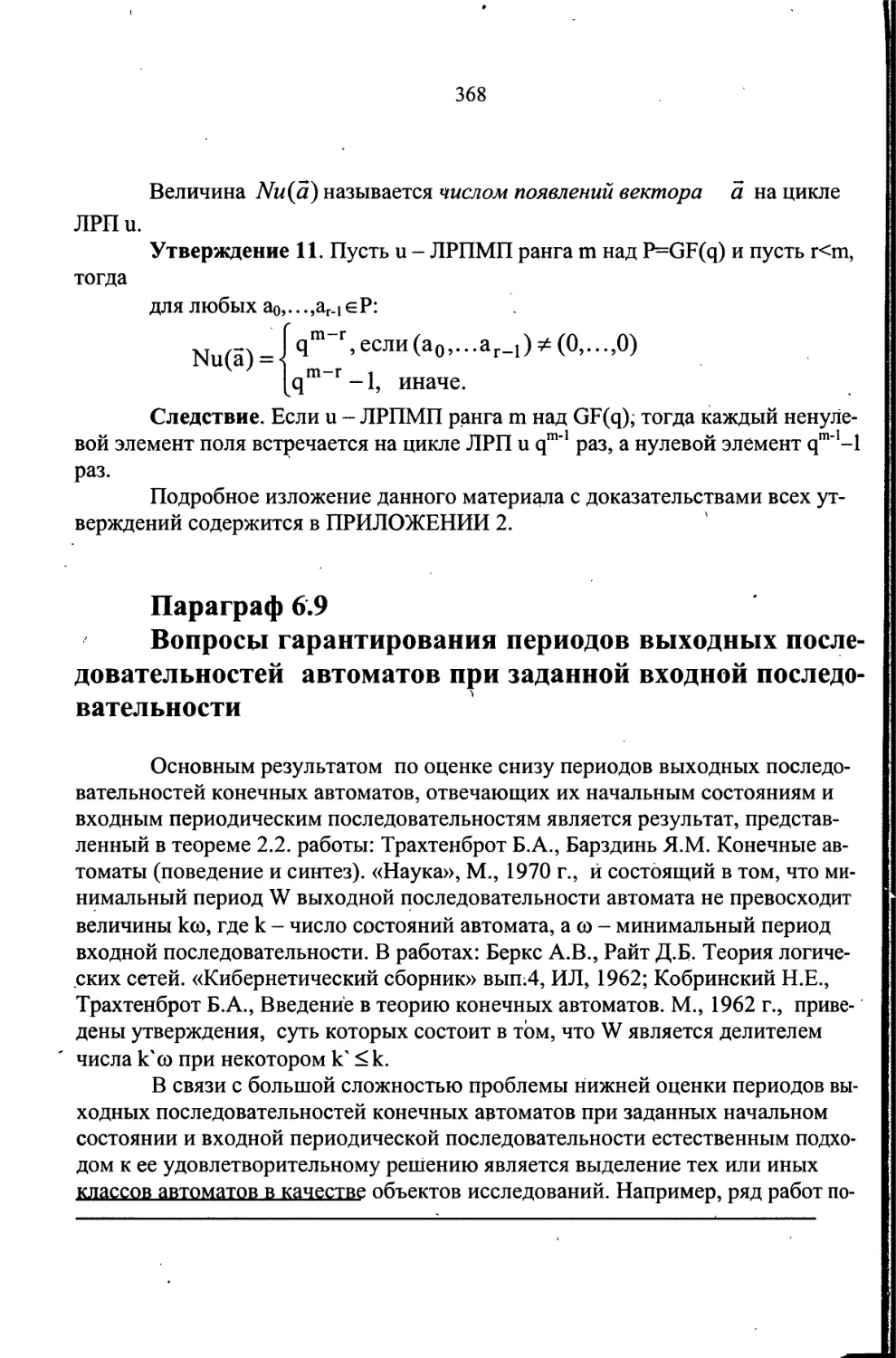

СОЛОН-ПРЕСС

2007

УДК 003.26

ББК 87.4

Б121

Бабаш А.В., Шанкин Г.П.

Б121 Криптография. Под редакцией В.П. Шерстюка, ЭЛ. Применко /

А.В. Бабаш, Г.П. Шанкин. — М.: СОЛОН-ПРЕСС, 2007. — 512с.—

(Серия книг «Аспекты защиты»).

ISBN 5-93455-135-3

Книга написана в форме пособия, направленного на изучение «классиче-

ских» шифров, то есть шифров с симметричным ключом. После краткого исто-

рического очерка в ней рассмотрены вопросы дешифрования простейших

шифров, методы криптоанализа и синтеза криптосхем, вопросы криптографи-

ческой стойкости, помехоустойчивости и имитостойкости шифрсистем.

Архитектура пособия двухуровневая. Первый уровень предназначен для

студентов, изучающих дисциплины криптографии и компьютерной безопасно-

сти, читателей, впервые знакомящихся с учебными материалами по криптогра-

фии. Второй уровень — для аспирантов, преподавателей вузов соответствую-

щего профиля, для круга специалистов, чьей задачей является использование

криптографических средств защиты информации, для читателей, желающих

познакомиться с теоретической криптографией. На пособие получены поло-

жительные рецензии специалистов и организаций.

УДК 003.26

ББК 87.4

По вопросам приобретения обращаться: ООО «АЛЬЯНС-КНИГА КТК»

Тел: (495) 258-91-94, 258-91-95, www.abook.ru

Сайт издательства «СОЛОН-ПРЕСС»: www.solon-press.ru

E-mail: solon-avtor@coba.ru

книга - почтой

Книги издательства «СОЛОН-ПРЕСС» можно заказать наложенным платежом (оплата при получении)

по фиксированной цене. Заказ оформляется одним из двух способов:

I. Послать открытку или письмо по адресу: 123242, Москва, а/я 20.

2. Оформить заказ можно на сайте www.solon-press.ru в разделе «Книга — почтой».

Бесплатно высылается каталог издательства по почте.

При оформлении заказа следует правильно и полностью указать адрес, по которому должны быть вы-

сланы книги, а также фамилию, имя и отчество получателя. Желательно дополнительно указать свой те-

лефон и адрес электронной почты.

Через Интернет вы можете в любое время получить свежий каталог издательства

«СОЛОН-ПРЕСС», считав его с адреса www.solon-press.ru/kat.doc.

Интернет-магазин размещен на сайте www.solon-press.ru.

ISBN 5-93455-135-3

© А.В. Бабаш, Г.П. Шанкин, 2007

© Составление. Осипенко А.И., 2002

© Макет и обложка «СОЛОН-ПРЕСС», 2007

На учебное пособие получены положительные рецензии:

института информационных наук и технологий безопасности Россий-

ского государственного гуманитарного университета (РГГУ);

Московского института радиотехники электроники и автоматики (МИ-

РЭА);

кафедры информационной безопасности МГУ им. М.В. Ломоносова;

центрального банка Российской Федерации (ЦБ РФ);

заведующего кафедрой информационной безопасности Московского

государственного института электроники и математики (МИЭМ) кан-

дидата физико-математических наук, профессора Прокофьева И.В;

члена-корреспондента Академии криптографии, доктора физико-

математических наук, профессора Грушо А.А.;

профессора кафедры «Криптология и дискретная математика» Москов-

ского инженерно-физического института (МИФИ), доктора техниче-

ских наук, профессора Щербакова А.Ю;

члена-корреспондента Международной Академии Информатизации,

кандидата технических наук Шурупова А.Н.;

члена-корреспондента РАЕН, доктора физико-математических наук,

профессора Голованова П.Н.;

Авторы:

профессор ИКСИ Академии ФСБ РФ, доктор физико-

математических наук, профессор Александр Владимирович Бабаш;

профессор ИКСИ Академии ФСБ РФ, доктор технических наук,

профессор Генрих Петрович Шанкин.

Разрешение на открытое опубликование Академии ФСБ РФ от

08.12. 2000

4

Предисловие редакторов

Предлагаемое учебное пособие по криптографии содержит достаточно

большой фактографический материал, отражающий основные этапы развития

шифровального искусства и современной криптографии как отрасли науки.

Во введении авторами указана степень математической подготовленности чи-

тателя, необходимая для усвоения излагаемого в книге материала.

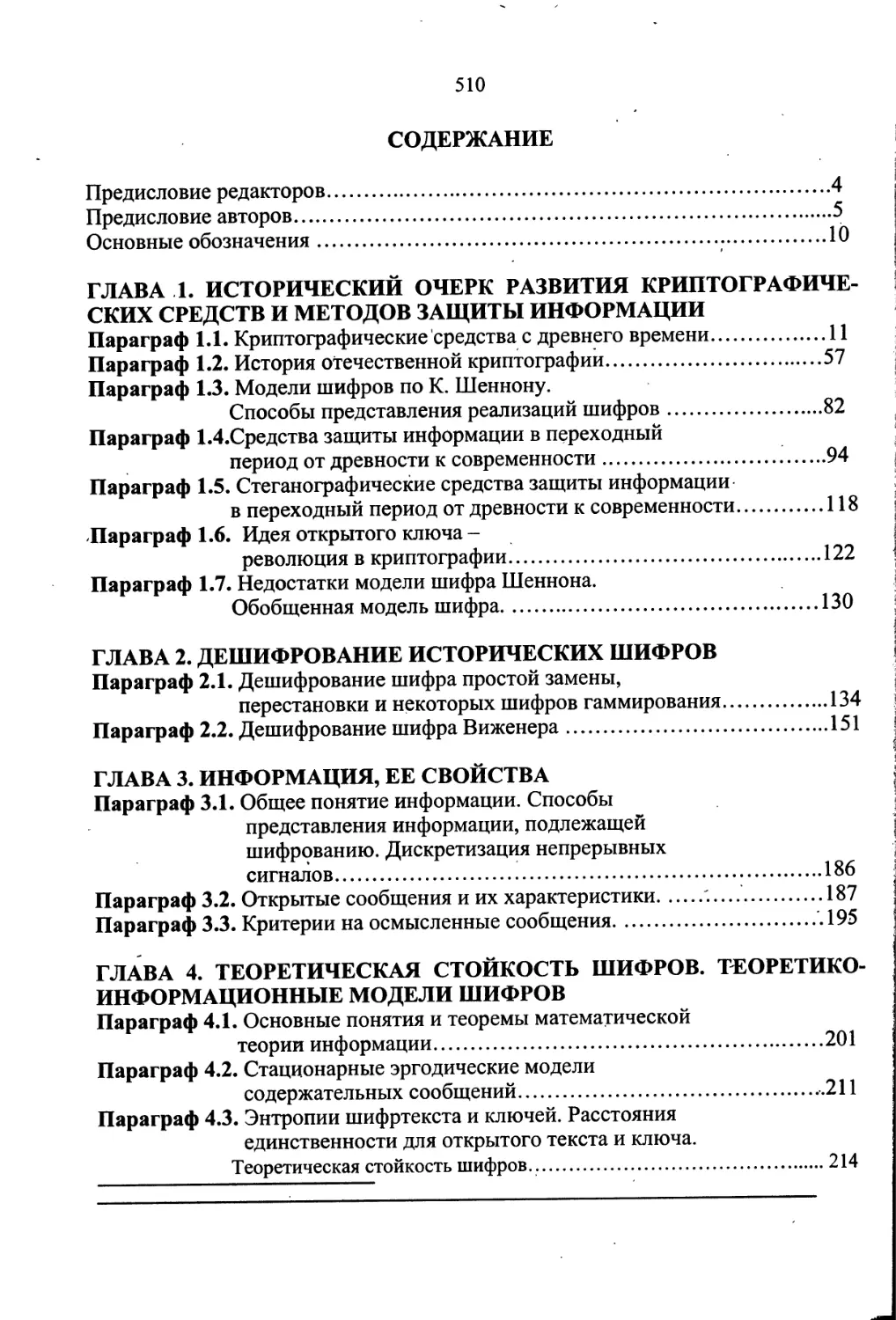

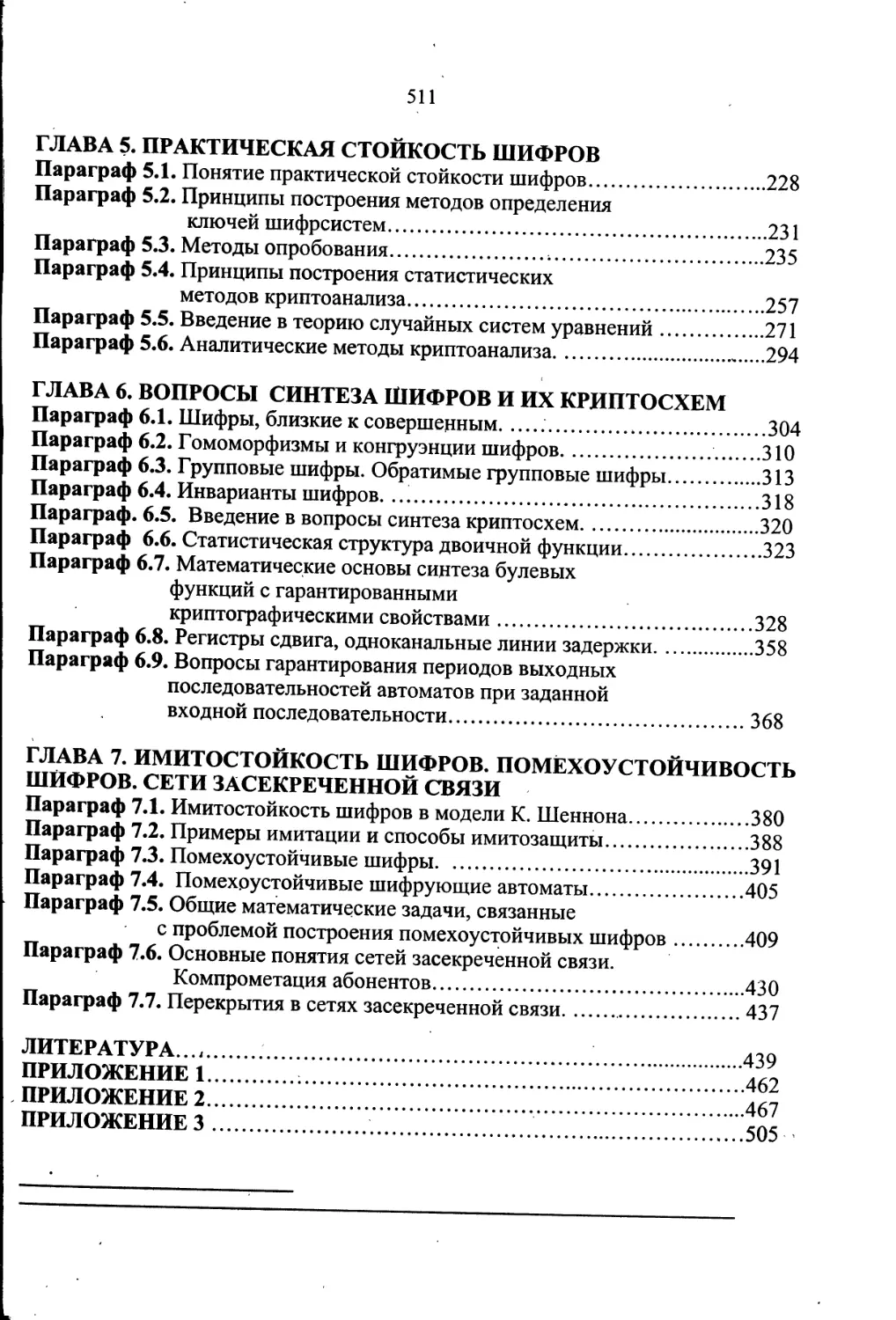

Книга состоит из семи глав. В первой и второй главах дается истори-

ческий очерк развития и практического применения криптографических ме-

тодов защиты информации. Понятие информации и ее свойства излагаются в

третьей главе. Теоретическая и практическая стойкость шифров представлены

в четвертой и пятой главах. Математические модели современных криптосХем

рассматриваются в шестой главе. В седьмой главе изучаются специальные

свойства шифров - имитостойкость и помехоустойчивость, а также сети за-

секреченной связи.

В целом книга содержит достаточно уравновешенный по глубине про-

работки материал по основным проблемам классической криптографии. Вме-

сте с тем недостаточно оправданным представляется включение в учебное

пособие раздела по стеганографии, не имеющей прямого отношения к крипто-

графии. В то же время незаслуженно мало места отведено шифрам с откры-

тым ключом.

В целом представляется, что книга, несомненно, может быть использована

в качестве учебного пособия, предназначенного для студентов, изучающих

вопросы информационной безопасности. Наряду с имеющейся учебной лите-

ратурой по данному Направлению, это учебное пособие поможет им более уг-

лубленно изучить основные вопросы классической криптографии. Книга бу-

дет полезна и для широкого круга специалистов, занимающихся разработкой

защищенных информационных технологий.

Член-корр. АК РФ В.П. Шерстюк,

кандидат физ.-мат. наук,

доцент Э.А. Применко

5

Предисловие авторов

Предлагаемое учебное пособие в первую очередь предназначено

для студентов, изучающих дисциИлины по защите информации по про-

граммам, утвержденным учебно-методическим объединением вузов

России (УМО):

1) по специальности 075500 - «Комплексное обеспечение информаци-

онной безопасности», квалификация - специалист по защите информа-

ции, ОПД.Ф. 13 - Криптографические методы защиты информации;

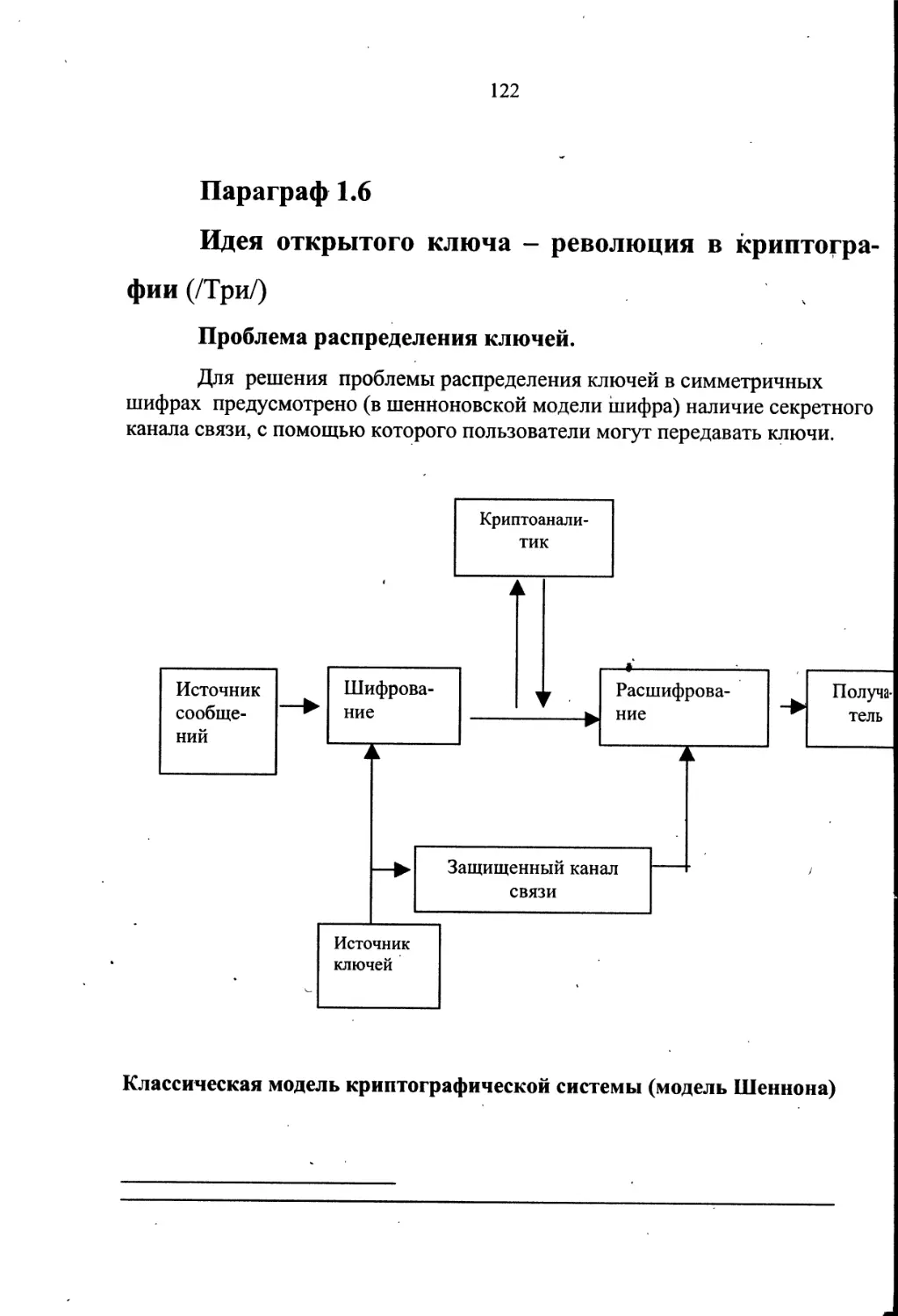

2) по специальности 075200 - «Компьютерная безопасность», квалифи-

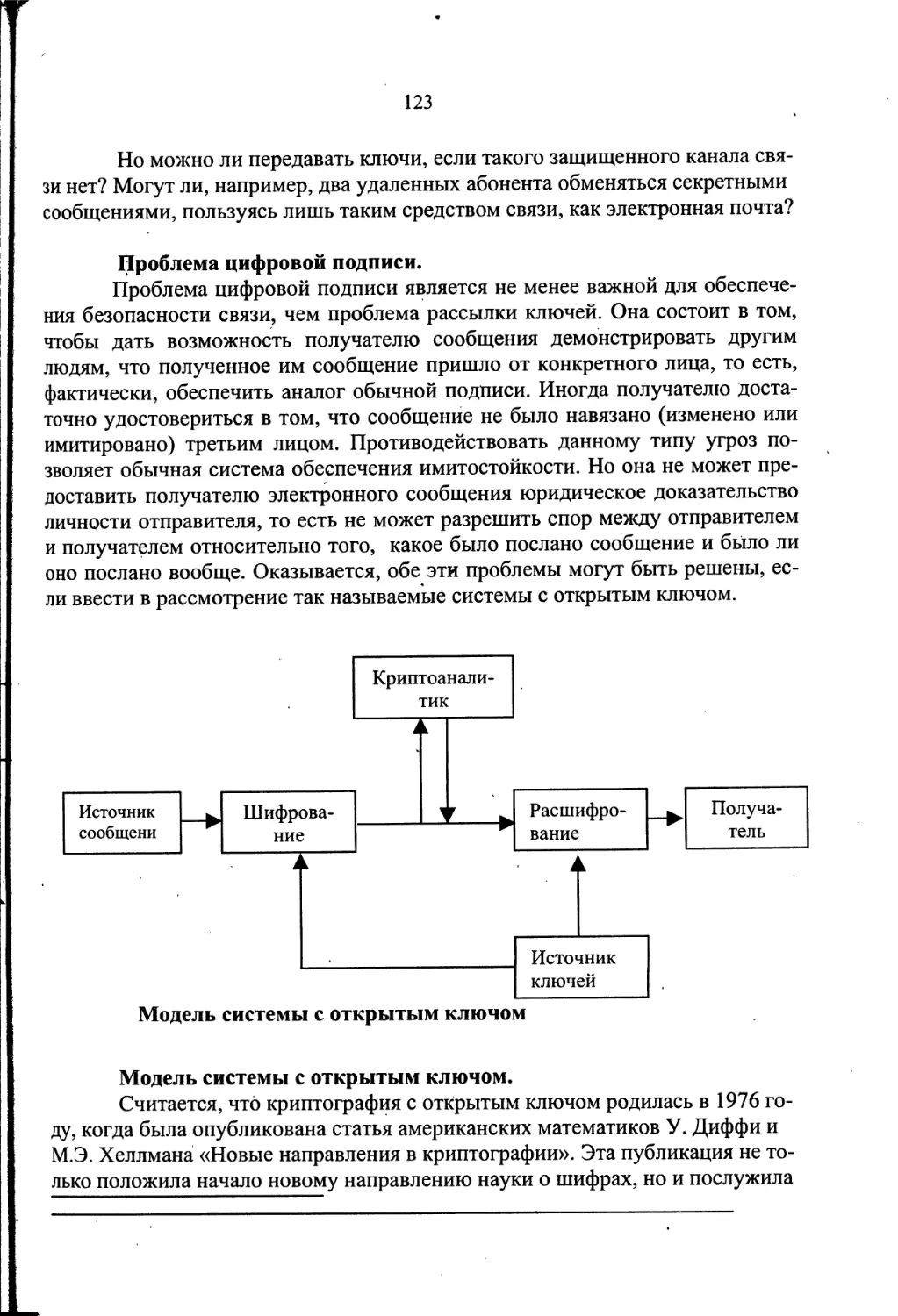

кация - математик, ОПД.Ф. 13 - Криптографические методы защиты

информации;

3) по специальности 075600 - «Информационная безопасность теле-

коммуникационных систем», квалификация - специалист по защите

информации, ОПД.Ф. 03 - Криптографические методы защиты инфор-

мации;

Пособие направлено на изучение шифров с симметричным клю-

чом. В настоящее время по шифрам с открытым ключом имеется мно-

го доступной информации.

Архитектура пособия двухуровневая. Первый уровень предна-

значен для читателей, впервые знакомящихся с учебными материалами

по криптографии. Второй уровень - для людей, знакомых с азами крип-

тографии. Собственно линия раздела материала достаточно условна, в

первую очередь она зависит от математической подготовки читателя.

Материал, излагающийся в начальных главах и в начальных царагра-

фах этих глав, относится к первому уровню познания классической

криптографии. Остальной материал относится ко второму уровню, в

частности, параграфы 5.5, 6.7, 6.9, 7.4, 7.5 предназначены для адъюнк-

тов и аспирантов. Необходимым условием освоения пособия является

знакомство читателя с двухсеместровым курсом теории вероятностей и

статистики. Авторы сознательно пошли на отчасти автономное изло-

жение материалов глав. Их связывающим началом являются началь-

ные параграфы глав 1, 2, 3, содержащие основные понятия криптогра-

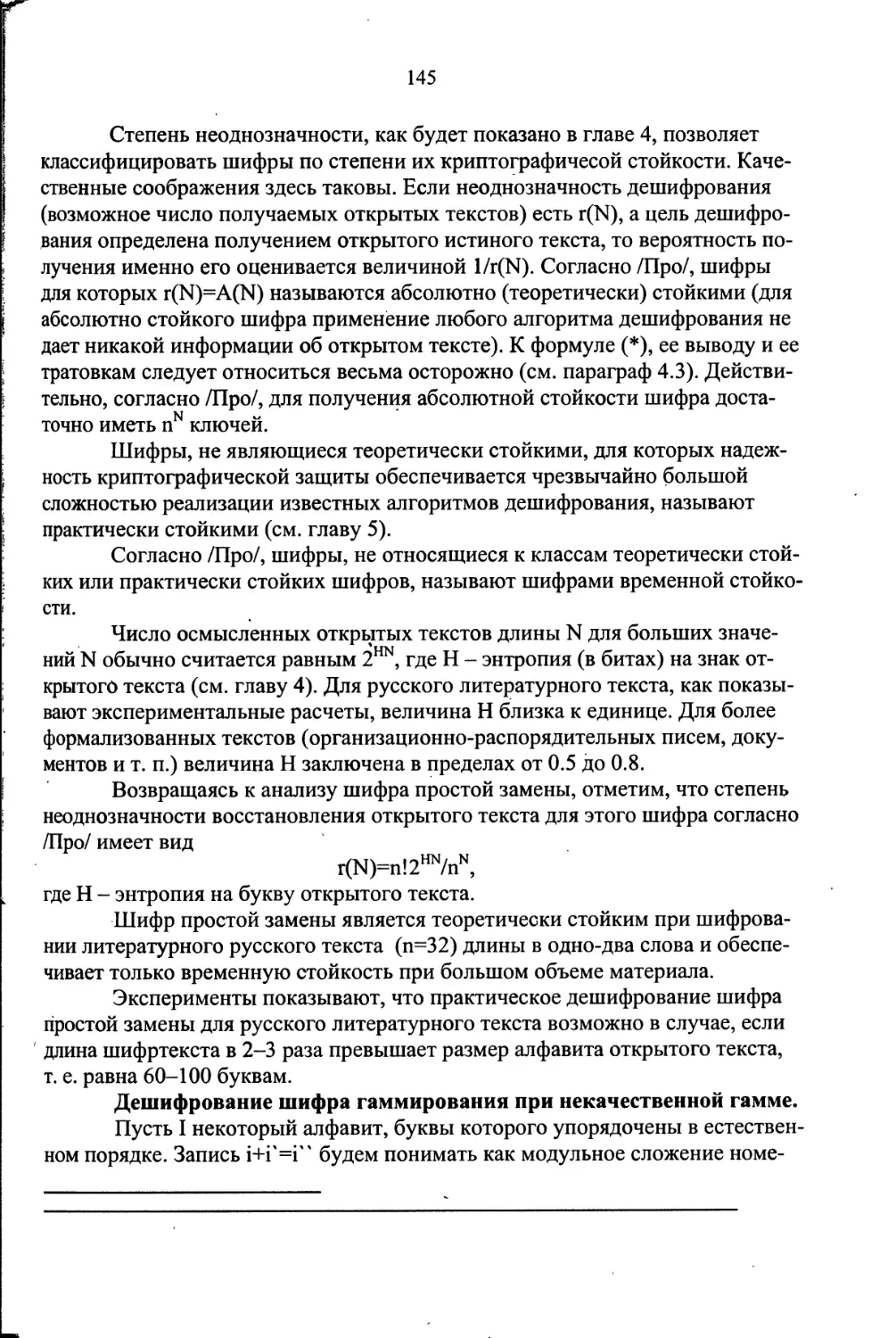

фии, свойства шифров и открытых текстов.

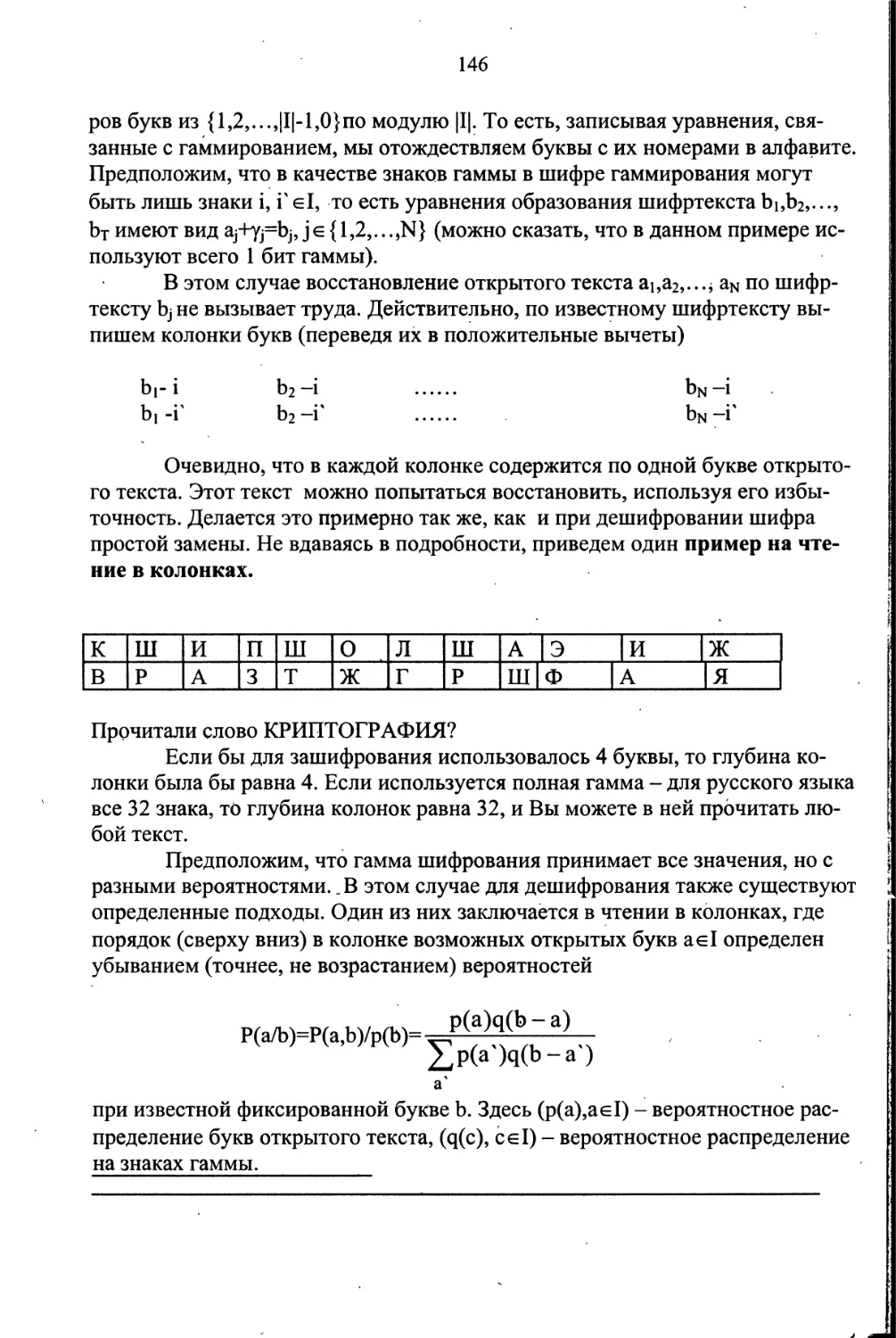

В настоящее время развитие криптографии, и, в частности, ее

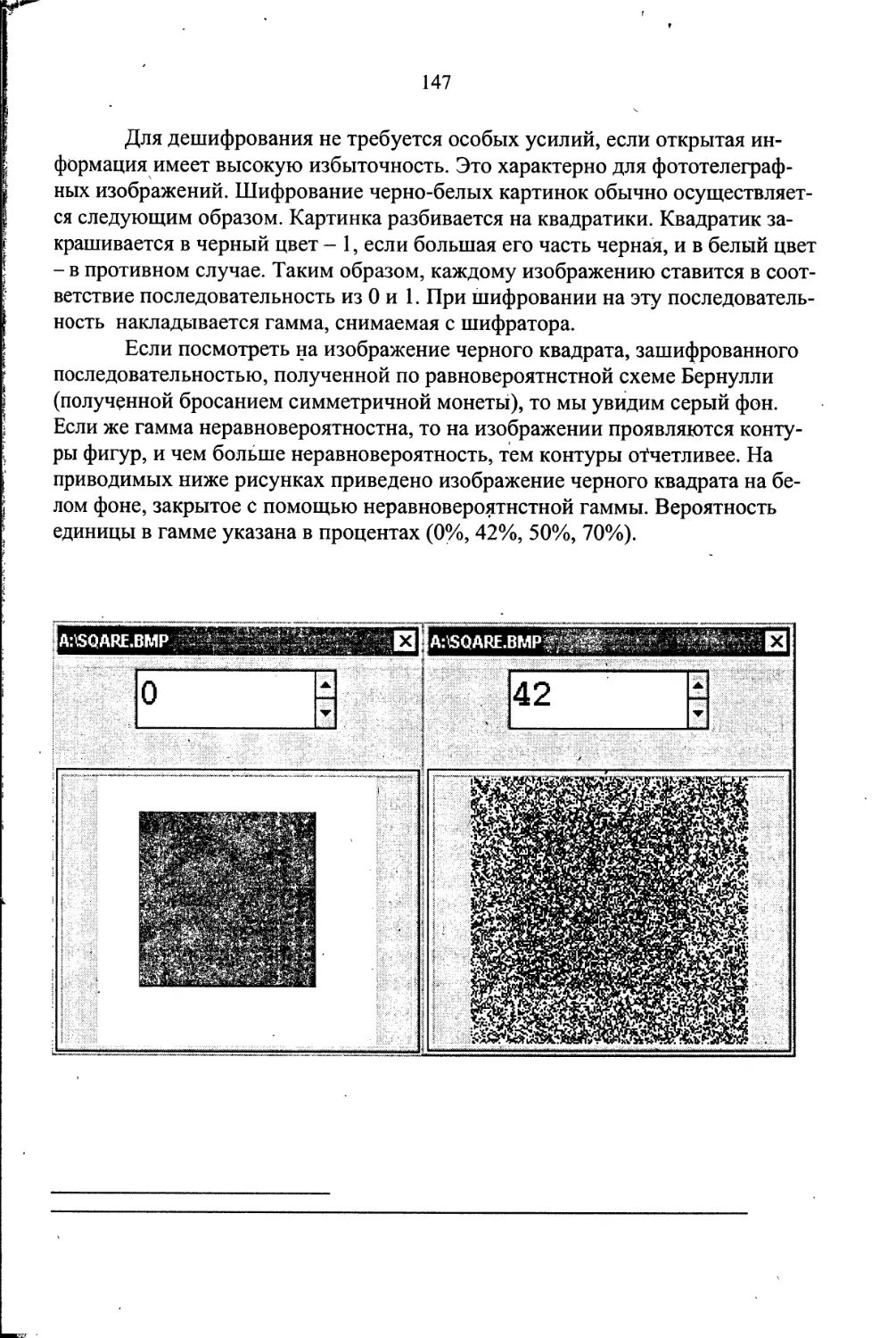

практические проблемы во многом определяют общее развитие мате-

6

матики. Этот тезис, исповедуемый авторами, определил и методологи-

ческий подход к форме подачи материалов пособия. Как правило, каж-

дая из обсуждаемых криптографических задач затем формализуется и

решается средствами математики. Кроме того, это положение отражено

и содержанием параграфов 5.5, 6.7, 6.9, 7.4, 7.5, где в явном виде пока-

зано значение результатов математических исследований в крипто-

графии, и влияние криптографии на направления развития математики.

Собственно, эти параграфы отчасти являются введением в теоретиче-

скую криптографию.

Большое значение мы придаем обучению студентов методикам

численного расчета параметров методов анализа и синтеза шифров.

При таком расчете, как правило, акцент делается на предварительный

математический расчет (расчет параметров «на уровне средних значе-

ний»), Такой подход особенно заметен в параграфе 2.2, где в разнооб-

разных вероятностных моделях подсчитывается среднее значение ис-

торически известного параметра текста - «индекса совпадения Фрид-

мана».

Основное внимание в пособии уделено криптоанализу шифров и

шифрсистем, что соответсвует направленности пособия - защите ин-

формации. Вопросам дешифрования шифров посвящена лишь глава 2.

Приведенная литература охватывает более широкий круг криптографи-

ческих проблем. Она может быть использована при написании курсо-

вых и дипломных работ.

Наряду с общей поддержкой коллег по кафедре криптографии

ИКСИ многие специалисты, понимая направленность, предназначен-

ность готовящегося учебного пособия по криптографии сочли необхо-

димым оказать действенную, реальную помощь.

Благодарим:

вице-президента Академии криптографии Российской Федерации Сач-

кова В.Н. (материалы к главе 6);

доктора физико-математических наук, профессора, Академика АК Рос-

сии Балакина Г.В (материалы к главе 5);

доктора физико-математических наук, профессора, Академика АК Рос-

сии Нечаева А.А (материалы к главе 6);

доктора физико-математических наук, профессора, Академика АК Рос-

сии Глухова М.М (материалы к главе 6);

7

профессора кафедры криптографии ИКСИ, доктора физико-

математических наук Проскурина Г.В. (материалы к главам 1, 2, 3);

доктора физико-математических наук, профессора по кафедре крипто-

графия Рязанова Б. А. (материалы к главе 5);

доктора физико-математических наук, старшего научного сотрудника

Малышева Ф. М (материалы к главе 5);

кандидата физико-математических наук, старшего научного сотрудника

Фомичева В. М. (материалы к главе 2);

кандидата физико-математических наук Максимова К.Н. (материалы к

главе 2);

Тришина А.Е. (материалы к главе 1).

Основой книги служат открытые публикации. Некоторые из них

использованы почти дословно. Такие параграфы помечены ссылками

на использованную литературу. В этом отношении обилием ссылок вы-

деляется пособие Г.В. Проскурина “Принципы и методы защиты инфо-

рмации”, Московский государственный институт электроники и мате-

матики. Выражаем сожаление о том, что нам не удалось использовать

материалы прекрасного учебного пособия “Основы криптографии” ве-

дущих специалистов в области криптографии: Алферова А.П., Зубова

А.Ю., Кузьмина А.С., Черемушкина А.В.

Настоящее пособие посвящается памяти замечательных крипто-

графов - математиков Степанова Вадима Евдокимовича и Горчинского

Юрия Николаевича. Многие их криптографические идеи и решения

сейчас можно встретить рожденными заново в ряде пособий, моногра-

фий и научных статей по криптографии. Ряд таких идей лежат в основе

и данной книги. С некоторыми работами упомянутых специалистов

можно ознакомиться: Степанов В.Е. - журнал «Теория вероятностей и

ее применения: 1957, т.2, N1; 1970, т.15, N2; 1972, т.17, N2; 1987, т.32,

N4; Горчийский Ю.Н. - Труды по дискретной математике тома 1

(1997), 2 (1998), 3 (2000), далее, предположительно, в томах 4, 5.

Авторы с благодарностью примут все предложения и замечания

по книге; их следует направлять по адресу: babash@yandex.ru.

8

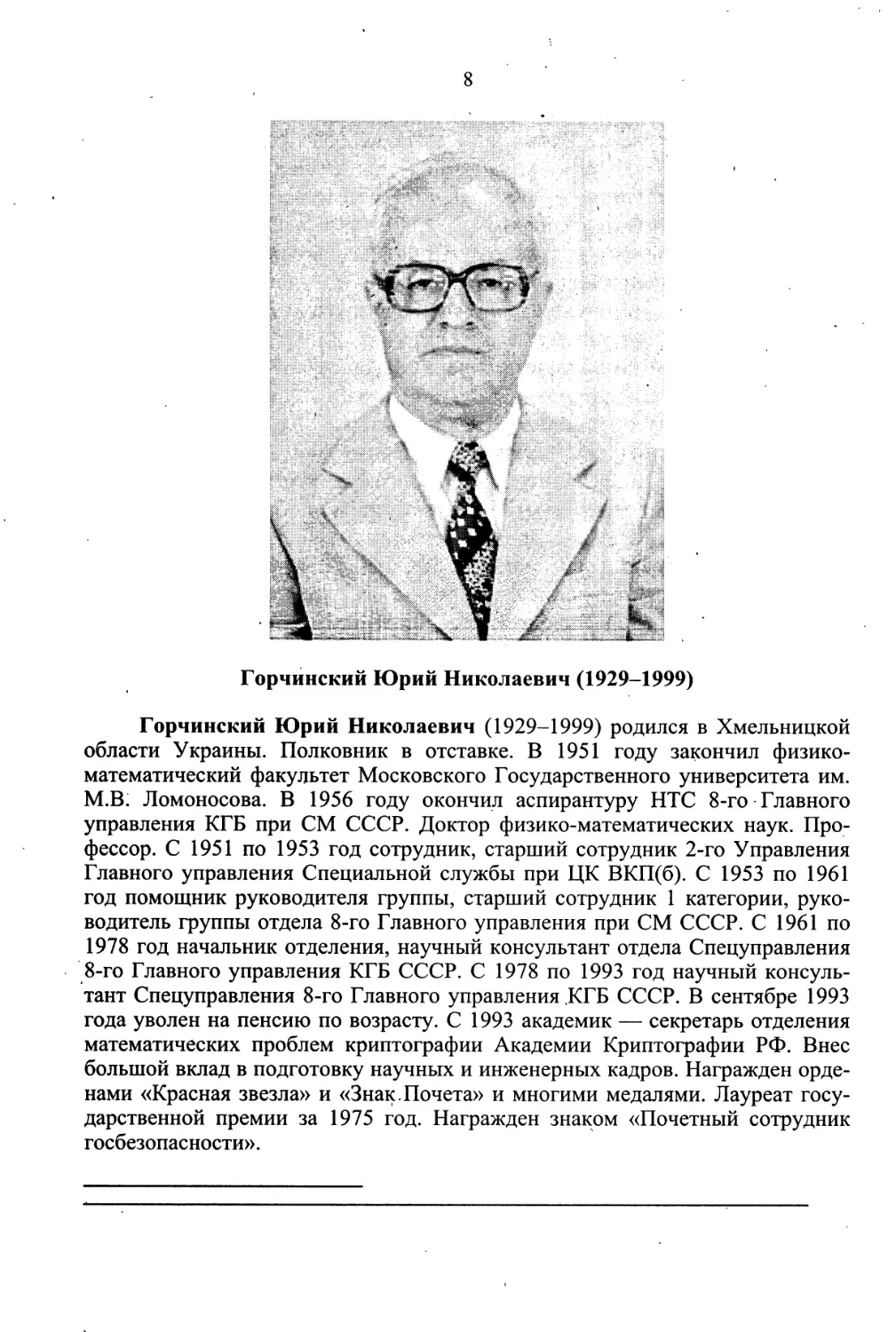

Горчинский Юрий Николаевич (1929-1999)

Горчинский Юрий Николаевич (1929-1999) родился в Хмельницкой

области Украины. Полковник в отставке. В 1951 году закончил физико-

математический факультет Московского Государственного университета им.

М.В. Ломоносова. В 1956 году окончил аспирантуру НТС 8-го Главного

управления КГБ при СМ СССР. Доктор физико-математических наук. Про-

фессор. С 1951 по 1953 год сотрудник, старший сотрудник 2-го Управления

Главного управления Специальной службы при ЦК ВКП(б). С 1953 по 1961

год помощник руководителя группы, старший сотрудник 1 категории, руко-

водитель группы отдела 8-го Главного управления при СМ СССР. С 1961 по

1978 год начальник отделения, научный консультант отдела Спецуправления

8-го Главного управления КГБ СССР. С 1978 по 1993 год научный консуль-

тант Спецуправления 8-го Главного управления КГБ СССР. В сентябре 1993

года уволен на пенсию по возрасту. С 1993 академик — секретарь отделения

математических проблем криптографии Академии Криптографии РФ. Внес

большой вклад в подготовку научных и инженерных кадров. Награжден орде-

нами «Красная звезда» и «Знак. Почета» и многими медалями. Лауреат госу-

дарственной премии за 1975 год. Награжден знаком «Почетный сотрудник

госбезопасности».

9

Степанов Вадим Евдокимович (1929 - 1986)

Степанов Вадим Евдокимович (1929-1986) родился в городе Днепропетров-

ске. В 1951 году окончил МГУ им. М.В.Ломоносова. В 1956 году окончил ас-

пирантуру 8-го Главного управления. Доктор физико-математических наук.

Профессор. С 1951 по 1953 год работал лаборантом, младшим научным со-

трудником НИИ-1 ГУСС, с 1953 по 1959 год руководитель группы, замести-

тель начальника отделения, с 1959 по 1966 год старший научный сотрудник 8-

го Главного Управления КГБ. С 1966 по 1976 год научный консультант

Управления, а с 1976 по 1986 год начальник отдела. Внес большой вклад в

подготовку научных и инженерных кадров для Специальной службы. Награ-

жден орденом «Красная Звезда» и многими медалями, в .том числе медалью

«За боевые заслуги», Почетной грамотой Верховного Совета РСФСР, знаком

«Почетный сотрудник госбезопасности». Лауреат Государственной премии

СССР посмертно. Полковник.

10

Основные обозначения

€ - принадлежит;

V - для любого;

3 - существует;

=> - тогда;

<=> - тогда и только тогда;

|К| - как правило, мощность множества К. В исключительных случаях,

абсолютная величина числа К;

(а,Ь) - как правило, общий наибольший делитель чисел а, Ь. Иногда

вектор с компонентами а, Ь, иногда семейство элементов (а,Ь,...с);

[а,Ь] - как правило, наименьшее общее кратное чисел а, Ь. Иногда ин-

тервал изменения переменной величины, иногда [ ] - квадратные

скобки, иногда целая часть числа;

а|Ь - а делит Ь;

I* - как правило, множество всех слов в алфавите I. В ряде случаев *

используется и в качестве индекса;

IL - множество всех слов в алфавите I длины L;

F2, GF(2) - Поле из двух элементов;

G(F(q)) - поле из q элементов;

ХхК - прямое произведение множеств X и К;

f: X—>У - отображение, функция;

{а,Ь,...,с} - множество;

11

ГЛАВА 1. ИСТОРИЧЕСКИЙ ОЧЕРК РАЗВИТИЯ

КРИПТОГРАФИЧЕСКИХ СРЕДСТВ И МЕТОДОВ ЗА-

ЩИТЫ ИНФОРМАЦИИ

Д. Канн: «... История криптографии ... - это история человечества».

Понятие «безопасность»охватывает широкий круг интересов как отдельных лиц,

так и целых государств. Во все исторические времена существенное внимание уделя-

лось проблеме информационной безопасности, обеспечению защиты конфиденциаль-

ной информации от ознакомления с ней конкурирующих групп. Недаром великий

психолог Вильям Шекспир в «Короле Лире» изрёк: «Чтоб мысль врага узнать, сердца

вскрывают, а не то что письма».

Параграф 1.1

Криптографические средства с древнего времени

Геродот

Существовали три основных способа защиты информации.

Первый способ предполагал чисто силовые методы: охрана документа

(носителя информации) физическими лицами, его передача специальным

курьером и т. д.

Второй способ получил название

«стеганография» и заключался в сокрытии са-

мого факта наличия секретной информации. В

этом случае, в частности, использовались так

называемые «симпатические чернила». При

соответствующем проявлении текст Становился

видимым. Один из оригинальных примеров

сокрытия информации приведён в трудах

древнегреческого историка Геродота. На голове

раба, которая брилась наголо, записывалось

нужное сообщение. И когда волосы его

достаточно отрастали, раба отправляли к адре-

сату, который снова брил его голову и считывал

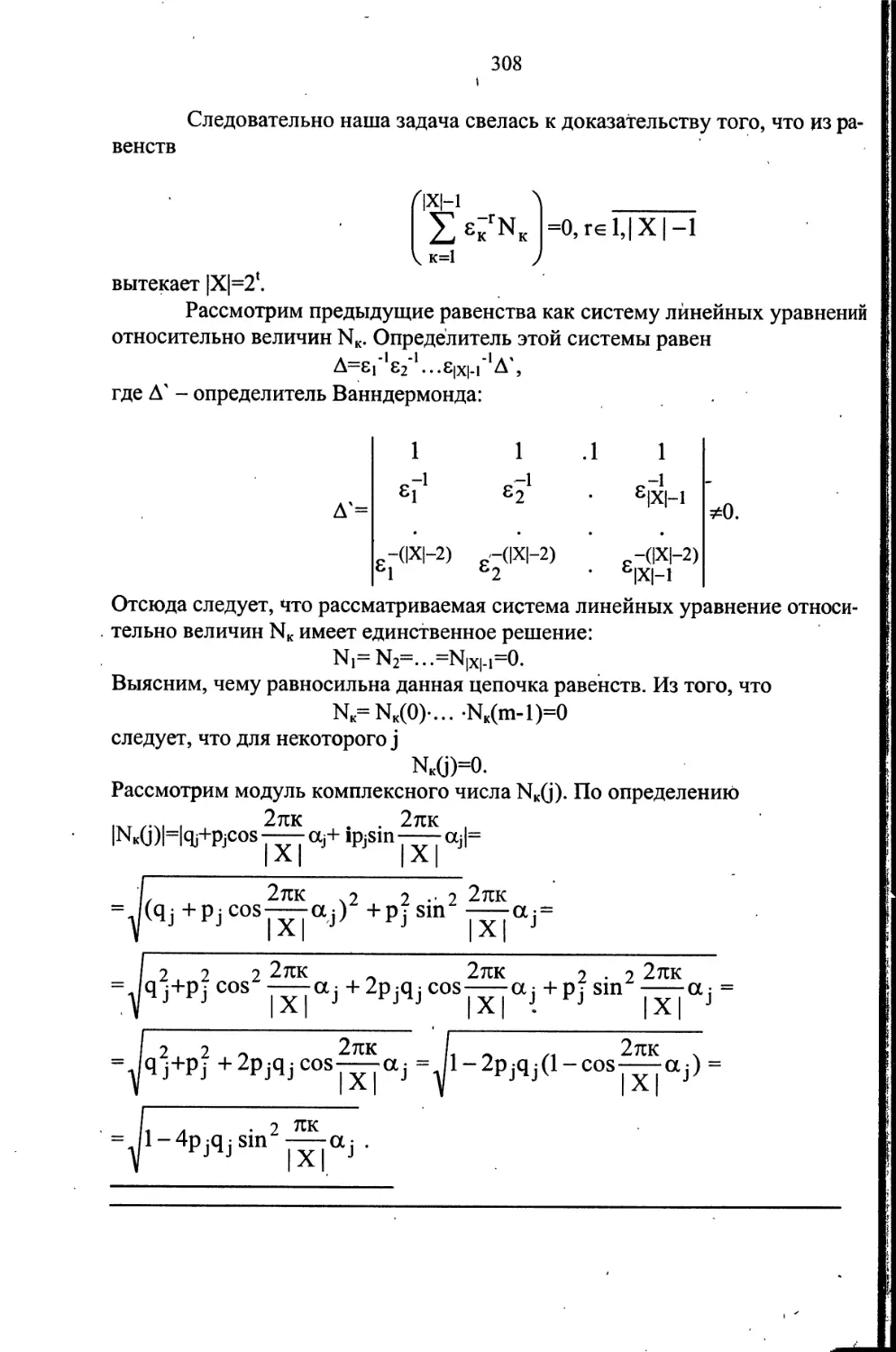

полученное сообщение.

Идея экзотической защиты секретных текстов (в том числе и с применени-

ем симпатических чернил) дошла до наших дней. А. Толстой в известном

произведении «Гиперболоид инженера Гарина» описал способ передачи со-

общения путем его записи на спине посыльного - мальчика. Во время II Ми-

12

ровой войны таким же образом иногда передавались агентурные сообщения.

Секретные послания записывались симпатическими чернилами и на предме-

тах нижнего белья, носовых платках, галстуках и т. д.

Третий способ защиты информации заключался в преобразовании смы-

слового текста в некий хаотический набор знаков (букв алфавита). Получа-

тель донесения имел возможность преобразовать его в исходное осмысленное

сообщение, если обладал «ключом» к его построению. Этот способ защиты

информации называется криптографическим.

По утверждению ряда специалистов, криптография по возрасту - ровесник

египетских пирамид. В документах древних цивилизаций - Индии, Египта,

Месопотамии - есть сведения о системах и способах составления шифрован-

ных писем.

1

ШИФР Гая Юлия Цезаря

\

В криптографии древних времен использовались два вида шифров: замена

и перестановка.

Историческим примером шифра замены является шифр Цезаря (I век до

н. э.), описанный историком Древнего Рима Светонием. Гай Юлий Цезарь ис-

пользовал в своей переписке шифр собственного изобретения. Применитель-

но к современному русскому языку он состоял в следующем. Выписывался

алфавит: А, Б, В, Г, Д, Е,...; затем под ним выписывался тот же алфавит, но с

циклическим сдвигом на 3 буквы влево:

АБВГДЕЁ^К^ИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯ

ГДЕЁЖЗИЙКЛ МНОП Р С Т У Ф X Ц ЧШ Щ ЫЪ Ь ЭЮЯАБВ

При зашифровании буква А заменялась буквой

Г, Б заменялась на Д, В - Е и так далее. Так, напри-

мер, слово «РИМ» превращалось в слово «УЛП».

Получатель сообщения «УЛП» искал эти буквы в

нижней строке и по буквам над ними восстанавливал

исходное слово «РИМ». Ключом в шифре Цезаря

является величина сдвига 2-й нижней строки

алфавита. Преемник Юлия Цезаря - Цезарь Август

использовал тот же шифр, но с ключом - сдвиг 1.

Слово «РИМ» он в этом случае зашифровал бы в

буквосочетание «СЙН»

Гай Юлий Цезарь

13

Естественное развитие шифра Цезаря очевидно: нижняя строка двух-

строчной записи букв алфавита может быть с произвольным расположением

этих букв. Если в алфавитном расположении букв в нижней строке существу-

ет*всего 33 варианта ключей (число букв в русском алфавите), то при их про-

извольном расположении число ключей становится огромным. Оно равно

33! (33 факториал), т.е. приблизительно десять в тридцать пятой степени.

Этот момент очень важен. Если противник догадался или получил сведе-

ния об используемом шифре (а шифры используются длительное время),

то он может попробовать перебрать все варианты возможных секретных

ключей при дешифровании перехваченной криптограммы. В современных

условиях такой перебор в шифре Цезаря доступен ученику 5-6 классов

средней школы. Но перебор 33! вариантов ключей занял бы даже при ис-

пользовании современных ЭВМ столетия. Едва ли найдется дешифро-

вальщик, который даже в наши дни выбрал бы этот путь дешифрования.

Однако во времена Цезаря, когда царила всеобщая неграмотность населе-

ния, сама возможность увидеть осмысленное сообщение за «абракадаб-

рой», даже составленной из знакомых букв, казалась неосуществимой.

Во всяком случае, древнеримский историк Светоний не приводит фактов

дешифрования переписки Цезаря. Напомним, что сам Цезарь всю жизнь ис-

пользовал один и тот же ключ (сдвиг - 3). Этим

шифром он пользовался, в частности, для обмена

посланиями с Цицероном.

В художественной литературе классическим

примером шифра замены является известный

шифр «Пляшущие человечки» (К. Дойля). В нём

буквы текста заменялись на символические фигур-

ки людей. Ключом такого шифра являлись позы

человечков, заменяющих буквы.

Цицерон

14

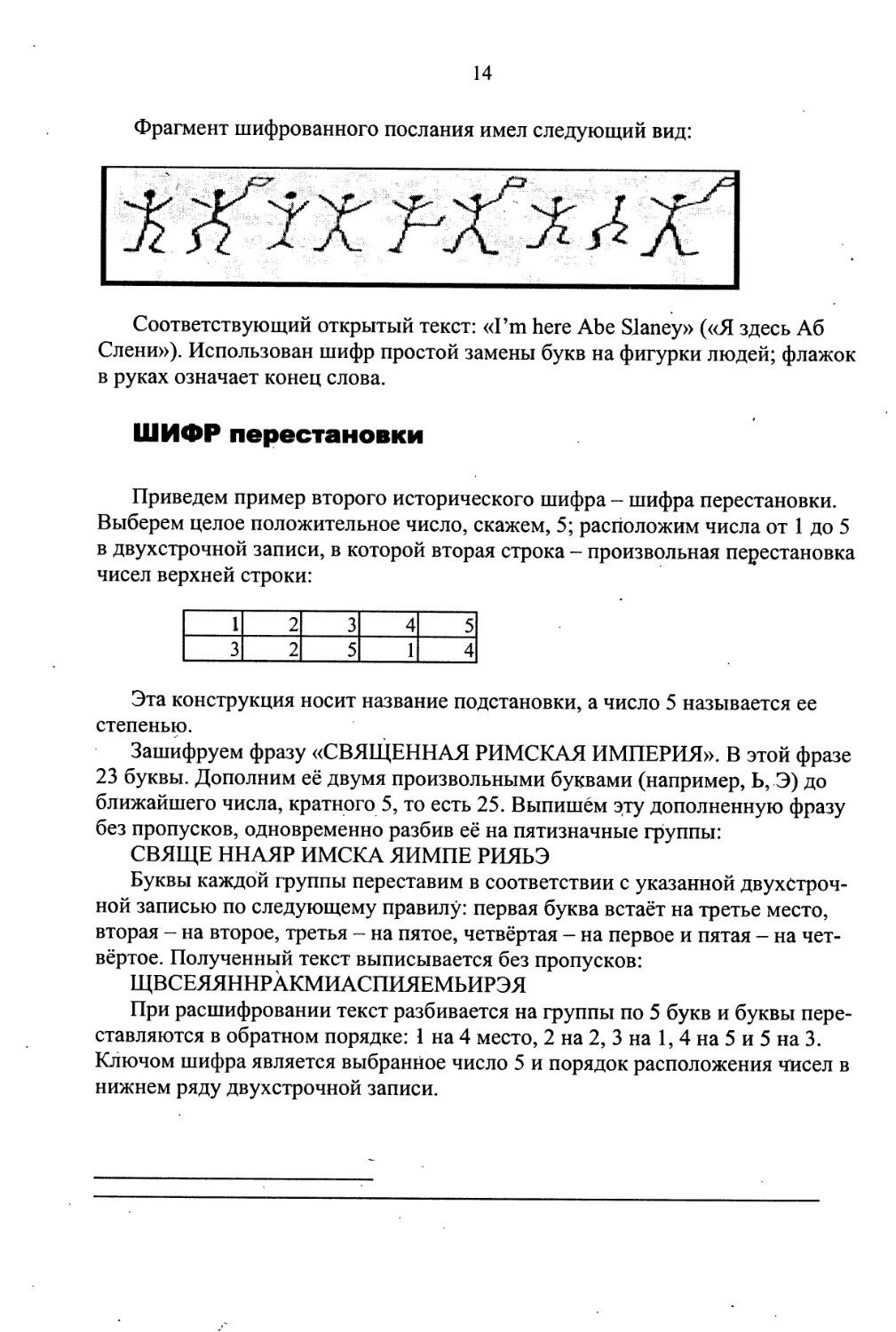

Фрагмент шифрованного послания имел следующий вид:

Соответствующий открытый текст: «Гт here Abe Slaney» («Я здесь Аб

Слени»), Использован шифр простой замены букв на фигурки людей; флажок

в руках означает конец слова.

ШИФР перестановки

Приведем пример второго исторического шифра - шифра перестановки.

Выберем целое положительное число, скажем, 5; расположим числа от 1 до 5

в двухстрочной записи, в которой вторая строка - произвольная перестановка

чисел верхней строки:

1 2 3 4 5

3 2 5 1 4

Эта конструкция носит название подстановки, а число 5 называется ее

степенью.

Зашифруем фразу «СВЯЩЕННАЯ РИМСКАЯ ИМПЕРИЯ». В этой фразе

23 буквы. Дополним её двумя произвольными буквами (например, Ь, Э) до

ближайшего числа, кратного 5, то есть 25. Выпишем эту дополненную фразу

без пропусков, одновременно разбив её на пятизначные группы:

СВЯЩЕ ННАЯР ИМСКА ЯИМПЕ РИЯЬЭ

Буквы каждой группы переставим в соответствии с указанной двухётроч-

ной записью по следующему правилу: первая буква встаёт на третье место,

вторая - на второе, третья - на пятое, четвёртая - на первое и пятая - на чет-

вёртое. Полученный текст выписывается без пропусков:

ЩВСЕЯЯННРАКМИАСПИЯЕМЬИРЭЯ

При расшифровании текст разбивается на группы по 5 букв и буквы пере-

ставляются в обратном порядке: 1 на 4 место, 2 на 2, 3 на 1,4 на 5 и 5 на 3.

Ключом шифра является выбранное число 5 и порядок расположения чисел в

нижнем ряду двухстрочной записи.

15

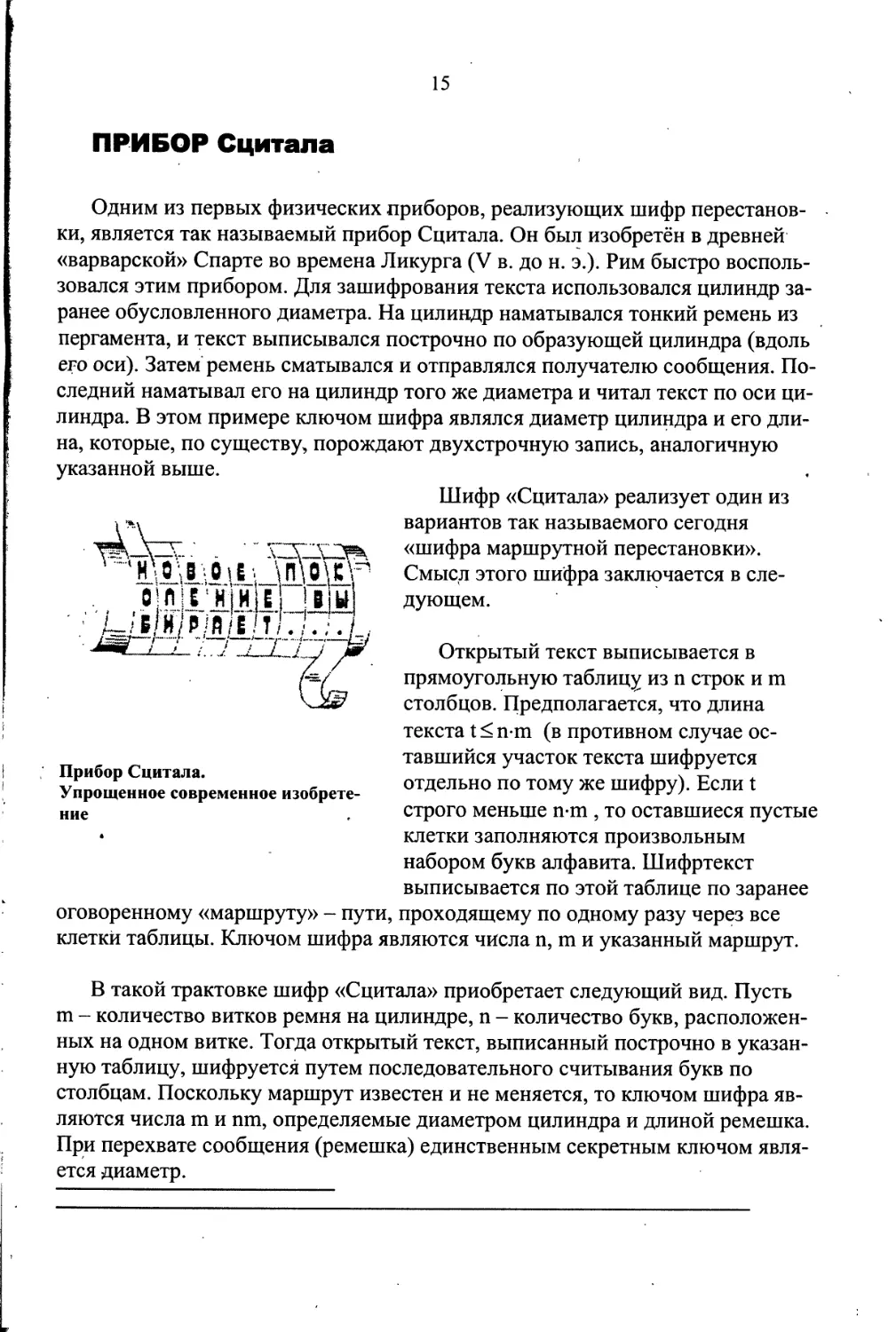

ПРИБОР Считала

Прибор Сцитала.

Упрощенное современное изобрете-

ние

нХо\в?о 16 \

OifliS'H Й|Е

' М I ff I a”; a e'i а *

Одним из первых физических приборов, реализующих шифр перестанов-

ки, является так называемый прибор Сцитала. Он был изобретён в древней

«варварской» Спарте во времена Ликурга (V в. до н. э.). Рим быстро восполь-

зовался этим прибором. Для зашифрования текста использовался цилиндр за-

ранее обусловленного диаметра. На цилиндр наматывался тонкий ремень из

пергамента, и текст выписывался построчно по образующей цилиндра (вдоль

его оси). Затем ремень сматывался и отправлялся получателю сообщения. По-

следний наматывал его на цилиндр того же диаметра и читал текст по оси ци-

линдра. В этом примере ключом шифра являлся диаметр цилиндра и его дли-

на, которые, по существу, порождают двухстрочную запись, аналогичную

указанной выше.

Шифр «Сцитала» реализует один из

вариантов так называемого сегодня

«шифра маршрутной перестановки».

Смысл этого шифра заключается в сле-

дующем.

Открытый текст выписывается в

прямоугольную таблицу из п строк и m

столбцов. Предполагается, что длина

текста t < n-m (в противном случае ос-

тавшийся участок текста шифруется

отдельно по тому же шифру). Если t

строго меньше n-m , то оставшиеся пустые

клетки заполняются произвольным

набором букв алфавита. Шифртекст

выписывается по этой таблице по заранее

оговоренному «маршруту» - пути, проходящему по одному разу через все

клетки таблицы. Ключом шифра являются числа n, m и указанный маршрут.

В такой трактовке шифр «Сцитала» приобретает следующий вид. Пусть

m - количество витков ремня на цилиндре, п - количество букв, расположен-

ных на одном витке. Тогда открытый текст, выписанный построчно в указан-

ную таблицу, шифруется путем последовательного считывания букв по

столбцам. Поскольку маршрут известен и не меняется, то ключом шифра яв-

ляются числа m и пт, определяемые диаметром цилиндра и длиной ремешка.

При перехвате сообщения (ремешка) единственным секретным ключом явля-

ется диаметр.

16

Изобретение дешифровального устройства - «Антисцитала» - приписыва-

ется великому Аристотелю. Он предложил использовать конусообразное «ко-

пьё», на которое наматывался перехваченный ремень; этот ремень передви-

гался по оси до того положения, пока не появлялся осмысленный текст.

Были и другие способы защиты информации, разработанные в античные

времена.

ДИСК Энея

Одно из первых исторических имен, которое упоминается в связи с

криптографией, это имя Энея - легендарного полководца, защитника Трои,

друга богатыря Гектора. Гомер в «Илиаде» (VIII век до н. э.) указывает, что

Эней был сыном богини Афродиты и смертного человека. В битве под Троей

Эней был тяжело ранен, и мать, спасая сына, также получила ранение. Пови-

нуясь долгу чести, Эней вступил в поединок с Геркулесом (Гераклом), хотя .

отлично понимал безнадежность этого поединка для себя. На этот раз его спас

от смерти союзник троянцев морской бог Посейдон.

Гомер дает следующую характеристику Гектору и Энею:

Гектор, Эней! На вас, воеводы, лежит наипаче

Бремя забот о народе троянском; отличны вы оба

В каждом намерении вашем, сражаться ли нужно, иль мыслить.

Согласно преданиям, Эней был посвящен в древнегреческую Мистерию.

При посвящении он спускался в ад; гарпии предсказали ему падение Трои.

В области тайнописи Энею принадлежат два изобретения.

Первое из них - так называемый «диск Энея». Его принцип был прос^.

На диске диаметром 10-15 см и толщиной 1-2 см высверливались отвер-

стия по числу букв алфавита. В центре диска помещалась «катушка» с намо-

танной на ней ниткой достаточной длины. При зашифровании нитка «вытяги-

валась» с катушки и последовательно протягивалась через отверстия в соот-

ветствии с буквами шифруемого текста. Диск и являлся посланием. Получа-

тель послания последовательно вытягивал нитку из отверстий, что позволяло

ему получать передаваемое сообщение, но в обратном порядке следования

букв. При перехвате диска недоброжелатель имел возможность прочитать со-

общение тем же образом, что и получатель. Но Эней предусмотрел возмож-

ность лёгкого уничтожения передаваемого сообщения при угрозе захвата дис-

ка. Для этого было достаточно выдернуть «катушку» с закреплённым на ней

концом нити до полного выхода всей нити из отверстий диска.

17

ЛИНЕЙКА Энея

Идея Энея была использована в создании

и других оригинальных шифров замены.

Например, в одном из вариантов вместо диска

использовалась линейка с числом отверстий,

равных количеству букв алфавита. Каждое

отверстие обозначалось своей буквой; буквы по

отверстиям располагались в произвольном

порядке. К линейке была прикреплена катушка с

намотанной на неё ниткой. Рядом с катушкой

имелась прорезь. При шифровании нить

протягивалась через прорезь, а затем через

отверстие, соответствующее первой букве

шифруемого текста, при этом на нити завязы-

вался узелок в месте прохождения её через

отверстие; затем нить возвращалась в прорезь и

аналогично зашифровывалась вторая буква текста

Инициация в Мистерию.

Эней в аду

ИТ. д.

После окончания шифрования

нить извлекалась и передавалась по-

лучателю сообщения. Тот, имея

идентичную линейку, протягивал

нить через прорези отверстий, опре-

деляемых узлами, и восстанавливал

исходный текст по буквам отверстий.

Это устройство получило название

«линейка Энея». Шифр, реализуемый

линейкой Энея, является одним из

примеров шифра замены: в нем бук-

вы заменяются на расстояния между

узелками на нитке. Ключом шифра

являлся порядок расположения букв

по отверстиям в линейке. Посторон-

ний, получивший нить (даже имея

линейку, но без нанесённых букв), не

сможет прочитать передаваемое со-

общение.

Жрица мистерий

18

УЗЕЛКОВОЕ письмо

Аналогичное «линейке Энея» так называемое «узелковое письмо» («ки-

пу») получило распространение у индейцев Центральной Америки. Свои со-

общения они также передавали в виде нитки, на которой завязывались разно-

цветные узелки, определявшие содержание сообщения.

КНИЖНЫЙ шифр

Заметным вкладом Энея в криптографию является предложенный им так

называемый книжный шифр, описанный в сочинении «Об обороне укреплён- '

ных мест». Эней предложил прокалывать малозаметные дырки в книге или в

другом документе над буквами секретного сообщения. Интересно отметить,

что в первой мировой войне германские шпионы использовали аналогичный

шифр, заменив дырки на точки, наносимые симпатическими чернилами на

буквы газетного текста.

Книжный шифр в современном его виде ймеет несколько иной вид. Суть

этого шифра состоит в замене букв на номер строки и номер этой буквы в

строке в заранее оговоренной странице некоторой книги. Ключом такого

шифра является книга и используемая страница в ней. Этот шифр оказался

«долгожителем» и применялся даже во времена второй мировой войны.

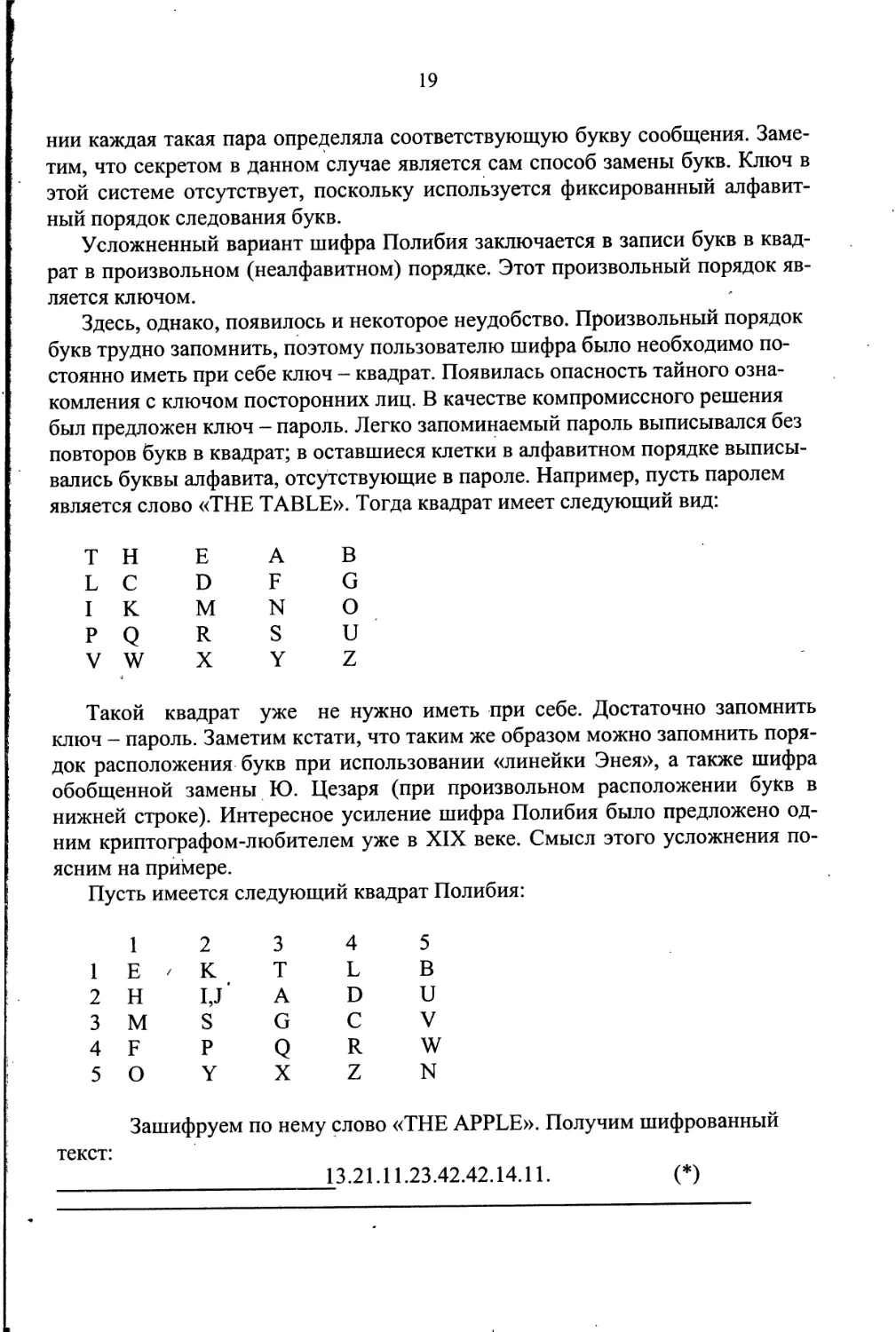

КВАДРАТ Полибия

Ещё одно изобретение древних греков - так называемый квадрат Поли-

бия, (Полибий - греческий государственный деятель, полководец, историк, III

век до н. э.). Применительно к современному латинскому алфавиту из 26 букв

шифрование по этому квадрату заключалось в следующем. В квадрат разме-

ром 5x5 клеток выписываются все буквы алфавита, при этом буквы I, J не

различаются (J отождествляется с буквой I):

А . в с D Е

А А в с D Е

В. F G н I к

с L м N О р

D Q R S т и

Е V W X Y Z

Шифруемая буква заменялась на координаты квадрата, в котором она за-

писана. Так, В заменялась на АВ, F на В A, R на DB и т. д. При расшифрова-

19

нии каждая такая пара определяла соответствующую букву сообщения. Заме-

тим, что секретом в данном случае является сам способ замены букв. Ключ в

этой системе отсутствует, поскольку используется фиксированный алфавит-

ный порядок следования букв.

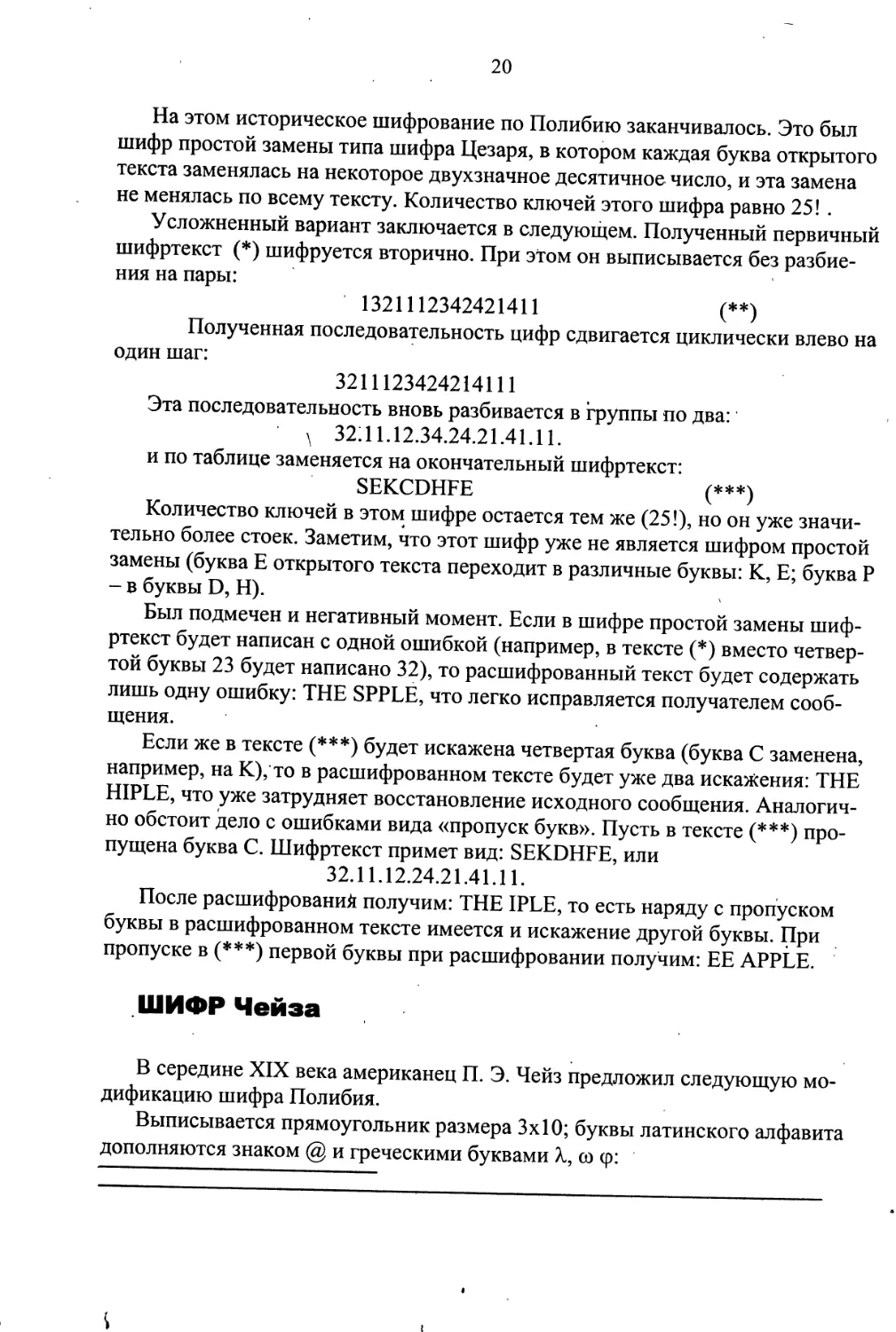

Усложненный вариант шифра Полибия заключается в записи букв в квад-

рат в произвольном (неалфавитном) порядке. Этот произвольный порядок яв-

ляется ключом.

Здесь, однако, появилось и некоторое неудобство. Произвольный порядок

букв трудно запомнить, поэтому пользователю шифра было необходимо по-

стоянно иметь при себе ключ - квадрат. Появилась опасность тайного озна-

комления с ключом посторонних лиц. В качестве компромиссного решения

был предложен ключ - пароль. Легко запоминаемый пароль выписывался без

повторов букв в квадрат; в оставшиеся клетки в алфавитном порядке выписы-

вались буквы алфавита, отсутствующие в пароле. Например, пусть паролем

является слово «THE TABLE». Тогда квадрат имеет следующий вид:

т Н Е А В

L С D F G

I К М N О

Р Q R S и

V W X Y Z

Такой квадрат уже не нужно иметь при себе. Достаточно запомнить

ключ - пароль. Заметим кстати, что таким же образом можно запомнить поря-

док расположения букв при использовании «линейки Энея», а также шифра

обобщенной замены Ю. Цезаря (при произвольном расположении букв в

нижней строке). Интересное усиление шифра Полибия было предложено од-

ним криптографом-любителем уже в XIX веке. Смысл этого усложнения по-

ясним на примере.

Пусть имеется следующий квадрат Полибия:

1 2 3 4 5

1 Е / К т L В

2 Н I,j’ А D и

3 М S G С V

4 F р Q R W

5 О Y X Z N

Зашифруем по нему слово «THE APPLE». Получим шифрованный

текст:

13.21.11.23.42.42.14.11. (*)

20

На этом историческое шифрование по Полибию заканчивалось. Это был

шифр простой замены типа шифра Цезаря, в котором каждая буква открытого

текста заменялась на некоторое двухзначное десятичное число, и эта замена

не менялась по всему тексту. Количество ключей этого шифра равно 25! .

Усложненный вариант заключается в следующем. Полученный первичный

шифртекст (*) шифруется вторично. При этом он выписывается без разбие-

ния на пары:

1321112342421411 (**)

Полученная последовательность цифр сдвигается циклически влево на

один шаг:

3211123424214111

Эта последовательность вновь разбивается в группы по два:

32Л1.12.34.24.21.41.11.

и по таблице заменяется на окончательный шифртекст:

SEKCDHFE (***)

Количество ключей в этом шифре остается тем же (25!), но он уже значи-

тельно более стоек. Заметим, что этот шифр уже не является шифром простой

замены (буква Е открытого текста переходит в различные буквы: К, Е; буква Р

- в буквы D, Н).

Был подмечен и негативный момент. Если в шифре простой замены шиф-

ртекст будет написан с одной ошибкой (например, в тексте (*) вместо четвер-

той буквы 23 будет написано 32), то расшифрованный текст будет содержать

лишь одну ошибку: THE SPPLE, что легко исправляется получателем сооб-

щения.

Если же в тексте (***) будет искажена четвертая буква (буква С заменена,

например, на К), то в расшифрованном тексте будет уже два искажения: THE

HIPLE, что уже затрудняет восстановление исходного сообщения. Аналогич-

но обстоит дело с ошибками вида «пропуск букв». Пусть в тексте (***) про-

пущена буква С. Шифртекст примет вид: SEKDHFE, или

32.11.12.24.21.41.11.

После расшифрований получим: THE IPLE, то есть наряду с пропуском

буквы в расшифрованном тексте имеется и искажение другой буквы. При

пропуске в (***) первой буквы при расшифровании получим: ЕЕ APPLE.

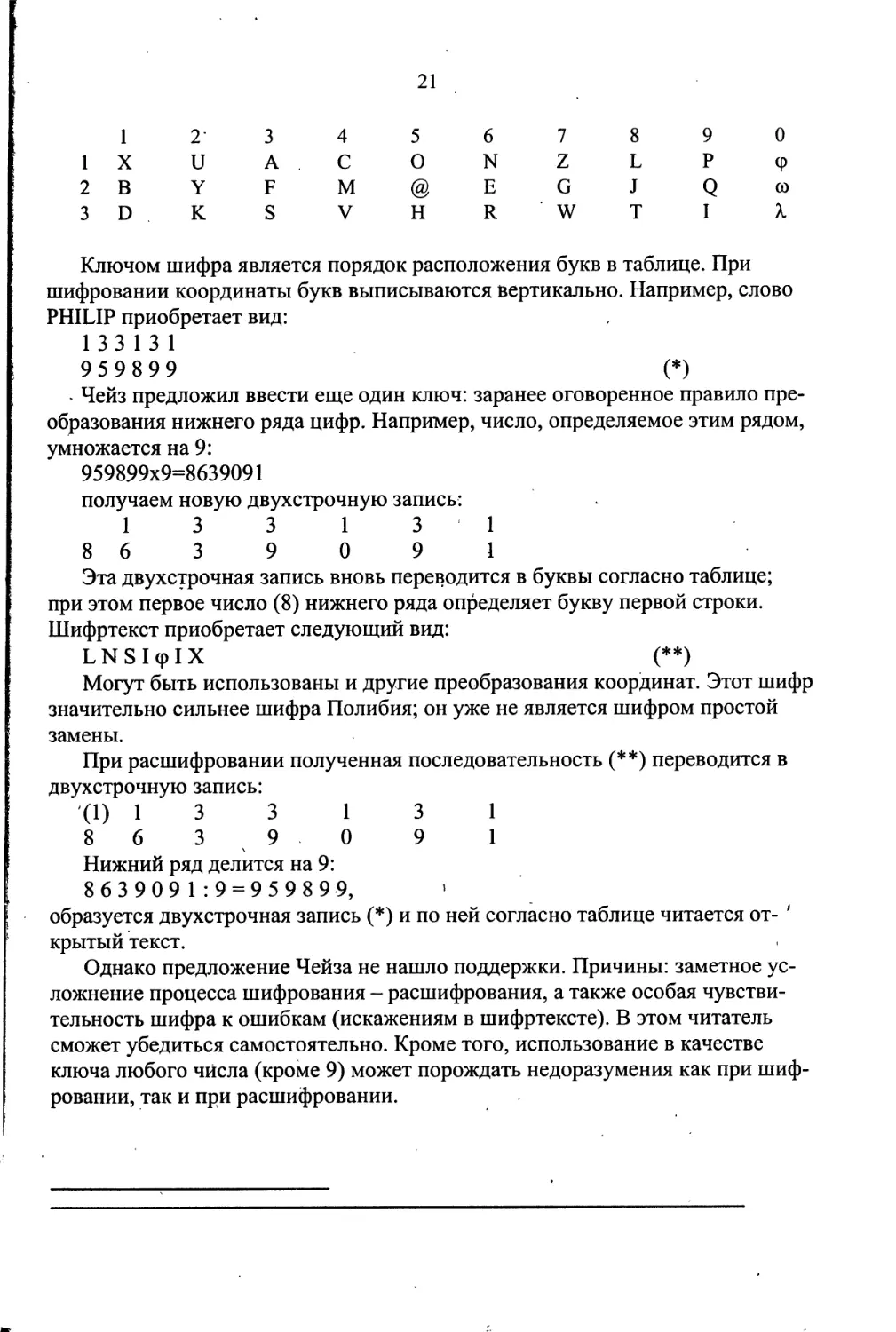

ШИФР Чейза

В середине XIX века американец П. Э. Чейз предложил следующую мо-

дификацию шифра Полибия.

Выписывается прямоугольник размера 3x10; буквы латинского алфавита

дополняются знаком @ и греческими буквами X, <о <р:

21

12-34

IX и A C

2 В Y F M

3 D К S V

5 6 7 8

О N Z L

@ E G J

H R W T

9 0

P (p

Q co

I X

Ключом шифра является порядок расположения букв в таблице. При

шифровании координаты букв выписываются вертикально. Например, слово

PHILIP приобретает вид:

133131

9 5 9 8 9 9 (*)

• Чейз предложил ввести еще один ключ: заранее оговоренное правило пре-

образования нижнего ряда цифр. Например, число, определяемое этим рядом,

умножается на 9:

959899x9=8639091

получаем новую двухстрочную запись:

13 3 13 1

8 6 3 9 0 9 1

Эта двухстрочная запись вновь переводится в буквы согласно таблице;

при этом первое число (8) нижнего ряда определяет букву первой строки.

Шифртекст приобретает следующий вид:

L N S I <р IX (♦*)

Могут быть использованы и другие преобразования координат. Этот шифр

значительно сильнее шифра Полибия; он уже не является шифром простой

замены.

При расшифровании полученная последовательность (**) переводится в

двухстрочную запись:

(1) 13 3 13 1

8 6 3 9 0 9 1

Нижний ряд делится на 9:

8639091:9 = 9598 9 9,

образуется двухстрочная запись (*) и по ней согласно таблице читается от-'

крытый текст.

Однако предложение Чейза не нашло поддержки. Причины: заметное ус-

ложнение процесса шифрования - расшифрования, а также особая чувстви-

тельность шифра к ошибкам (искажениям в шифртексте). В этом читатель

сможет убедиться самостоятельно. Кроме того, использование в качестве

ключа любого числа (кроме 9) может порождать недоразумения как при шиф-

ровании, так и при расшифровании.

22

ТЮРЕМНЫЙ шифр

Интересно отметить, что в несколько изменённом виде шифр Полибия

дошёл до наших дней и получил своеобразное название «тюремный шифр».

Для его использования нужно только знать естественный порядок расположе-

ния букв алфавита (как в указанном выше примере квадрата Полибия для анг-

лийского языка). Стороны квадрата обозначаются не буквами (ABCDE), а

числами (12345). Число 3, например, передаётся путём тройного стука. При

передаче буквы сначала «отстукивается» число, соответствующее строке, в

которой находится буква, а затем номер соответствующего столбца. Напри-

мер, буква «F» передаётся двойным стуком (вторая строка) и затем одинар-

ным (первый столбец).

С применением этого шифра связаны некоторые исторические казусы.

Так, декабристы, посаженные в тюрьму после неудавшегося восстания, не

смогли установить связь с находившимся в «одиночке» князем Одоевским.

Оказалось, что князь (хорошо образованный по тем временам человек) не

помнил естественного порядка расположения букв в русском и французском

алфавитах (другими языками он не владел). Декабристы для русского алфави-

та использовали прямоугольник размера 5x6 (5 строк и 6 столбцов) и редуци-

рованный до 30 букв алфавит.

«Тюремный шифр», строго говоря, не шифр, а способ перекодировки со-

общения с целью его приведения к виду, удобному для передачи по каналу

связи (через стенку). Дело в том, что в таблице использовался естественный

порядок расположения букв алфавита. Так что секретом является сам шифр (а

не ключ), как у Полибия.

МАГИЧЕСКИЕ квадраты

Во времена средневековья европейская криптография приобрела сомни-

тельную славу, отголоски которой слышатся и в наши дни. Криптографию

стали отождествлять с черной магией, с некоторой формой оккультизма, аст-

рологией, алхимией, еврейской каббалой. К шифрованию информации призы-

вались мистические силы. Так, например, рекомендовалось использовать «ма-

гические квадраты».

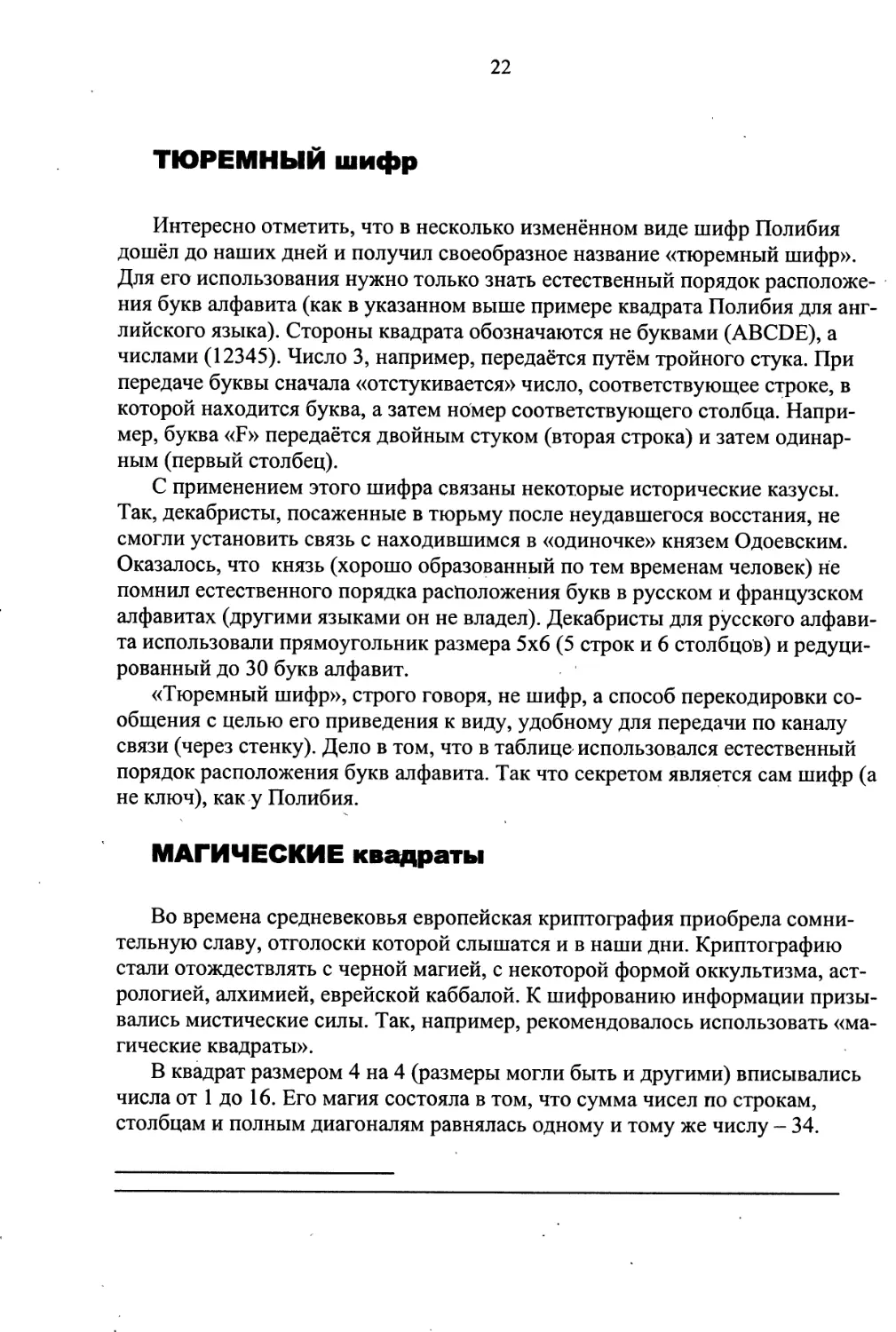

В квадрат размером 4 на 4 (размеры могли быть и другими) вписывались

числа от 1 до 16. Его магия состояла в том, что сумма чисел по строкам,

столбцам и полным диагоналям равнялась одному и тому же числу - 34.

23

Впервые эти квадраты появились в Китае, где им и была приписана некоторая

«магическая сила». Приведем пример:

16 3 2 13

5 10 11 8 1

9 6 7 12

4 15 14 1

Шифрование по магическому квадрату производилось следующим обра-

зом. Например, требуется зашифровать фразу: «Приезжаю сегодня». Буквы

этой фразы вписываются последовательно в квадрат согласно записанным в

них числам, а в пустые клетки ставятся произвольные буквы.

16У ЗИ 2Р 13Д

53 10Е иг 8Ю

9С 6Ж * 7А 120

4Е 15Я 14Н 1П

После этого шифрованный текст записывается в строку:

УИРДЗЕГЮСЖАОЕЯНП

При расшифровывании текст вписывается в квадрат и открытый текст чи-

тается в последовательности чисел «магического квадрата». Данный шифр -

обычный шифр перестановки, но считалось, что особую стойкость ему прида-

ет волшебство «магического квадрата».

ИСТОРИЧЕСКИЕ КНИГИ по криптографии

В арабском мире в древние времена была создана одна из самых развитых

цивилизаций. Процветала наука, арабская медицина и математика стали ве-

дущими в мире. Естественно, что и наилучшие условия для развития крипто-

графии появились именно здесь. Одно из основных понятий криптографии -

шифр - имеет корни в арабском слове «цифра». Некоторые историки даже

считают, что криптография как наука зародилась именно в арабском мире. В

арабских книгах впервые были описаны содержательные методы криптоана-

24

лиза (дешифрования). Тайнопись и ее

значение упоминается в сказках «Тысяча

и одна ночь». Одна из первых крупных

книг, в которой содержательно

описывается криптография - это труд,

созданный Абу Вакр Ахмед бен Али бен

Вахшия ан-Набати - «Книга о большом

стремлении человека разгадать загадки

древней письменности». В ней описано

несколько систем шифров.

В 1412 году Шехаб аль Кашканди

напйсал 14-ти томную энциклопедию

«Шауба аль Аша». В этой работе имеется

раздел о криптографии «Относительно

сокрытия в буквах тайных сообщений».

Сцена из арабской жизни, XV век.

Мухаммед при осаде крепости

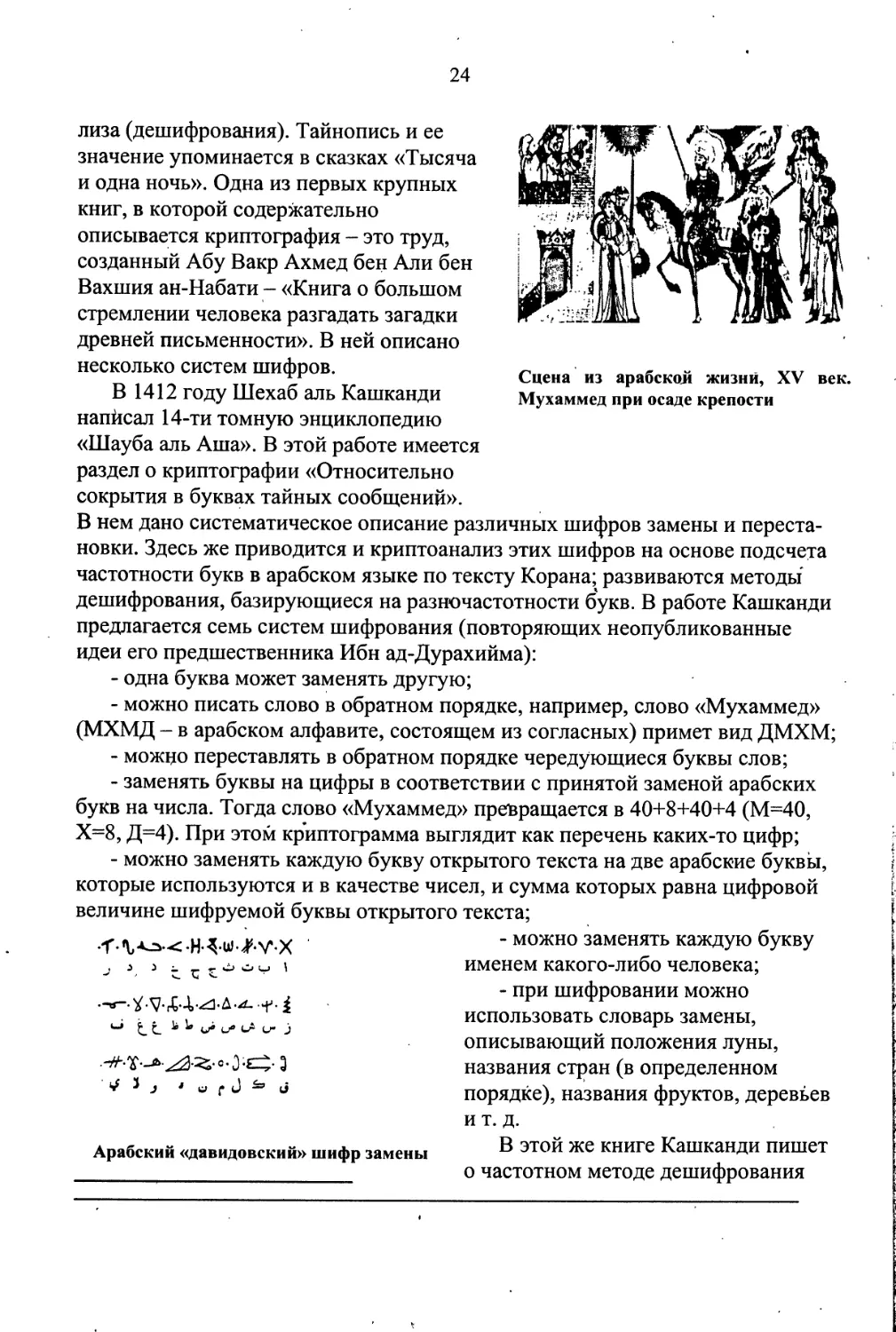

В нем дано систематическое описание различных шифров замены и переста-

новки. Здесь же приводится и криптоанализ этих шифров на основе подсчета

частотности букв в арабском языке по тексту Корана; развиваются методы'

дешифрования, базирующиеся на разночастотности букв. В работе Кашканди

предлагается семь систем шифрования (повторяющих неопубликованные

идеи его предшественника Ибн ад-Дурахийма):

- одна буква может заменять другую;

- можно писать слово в обратном порядке, например, слово «Мухаммед»

(МХМД - в арабском алфавите, состоящем из согласных) примет вид ДМХМ;

- можно переставлять в обратном порядке чередующиеся буквы слов;

- заменять буквы на цифры в соответствии с принятой заменой арабских

букв на числа. Тогда слово «Мухаммед» превращается в 40+8+40+4 (М=40,

Х=8, Д=4). При этом криптограмма выглядит как перечень каких-то цифр;

- можно заменять каждую букву открытого текста на две арабские буквы,

которые используются и в качестве чисел, и сумма которых равна цифровой

величине шифруемой буквы открытого текста;

+ 5 - г:'-'"'-' ’

W J ; » e f J S’ J

- можно заменять каждую букву

именем какого-либо человека;

- при шифровании можно

использовать словарь замены,

описывающий положения луны,

названия стран (в определенном

порядке), названия фруктов, деревьев

ит. д.

Арабский «давидовский» шифр замены ® этой же книге Кашканди пишет

о частотном методе дешифрования

25

шифра простой замены: «Если вы хотите разгадать сообщение, которое вы

получили в зашифрованном виде, то прежде всего начинайте подсчет букв, а

затем сосчитайте, сколько раз повторяется каждый знак, и подведите итог в

каждом отдельном случае...».

Арабы первыми обратили внимание на возможность использования стан-

дартных слов и выражений для дешифрования. Так, первый широко извест-

ный среди арабов филолог восьмого века Абу аль-Ахмади, дешифровав крип-

тограмму на греческом языке, которую переслал ему византийский император

с просьбой о дешифровании, так объяснил свой метод: «Я сказал себе, что

письмо должно начинаться со слов «Во имя Бога» или как-нибудь в этом роде.

Итак, я составил на основе этого первые буквы, и все оказалось правильным».

На основе открытого им метода дешифрования он написал книгу «Китаб аль-

Маумма» («Книга тайного языка»).

Однако в последующем столетии криптография у арабов деградировала. В

1600 году марокканский султан Ахмед аль-Мансур направил английской ко-

ролеве Елизавете посла с целью заключения союза против Испании. Посол

отправил султану зашифрованную депешу, которая попала в руки к арабам.

Ее дешифрование длилось 15 лет, и в связи с успешным завершением работы

арабы воздали хвалу Аллаху. Ибн ад-Дурахийм решил бы эту загадку за не-

сколько часов.

Выдающийся арабский ученый и философ XI-XII веков, поэт Омар Хайям

в своих произведениях нередко обращался к тайнописи. Вот одно из его про-

изведений («Рубаи»):

Все что видишь ты, - видимость только одна,

Только форма - а суть никому не видна.

Смысл этих картинок понять не пытайся -

Сядь спокойно в сторонке и выпей вина!

Здесь Хайям весьма пессимистично относится к попыткам проникнуть в

тайный смысл сообщений, скрывающийся за внешней формой их представле-

ния. Его современники - криптографы были настроены оптимистичнее.

В XIV-XV веках клерк тайной канцелярии папской курии Чикко Симо-

нетта написал книгу о тайнописи. В ней он изложил усовершенствованные

шифры замены, в том числе и шифр многозначной замены, в котором одной и

той же букве (гласной) соответствует несколько шифробозначений. Симонет-

та обслуживал герцогов Сфорца, олигархов Милана, дешифруя для них пере-

хваченные депеши. Он разработал 13 правил дешифрования шифров простой

замены, которые изложил в рукописи на трех кусках пергамента.

Секретарь антипапы Клемёнтия VII Габриель де Лавинда в XV веке напи-

26

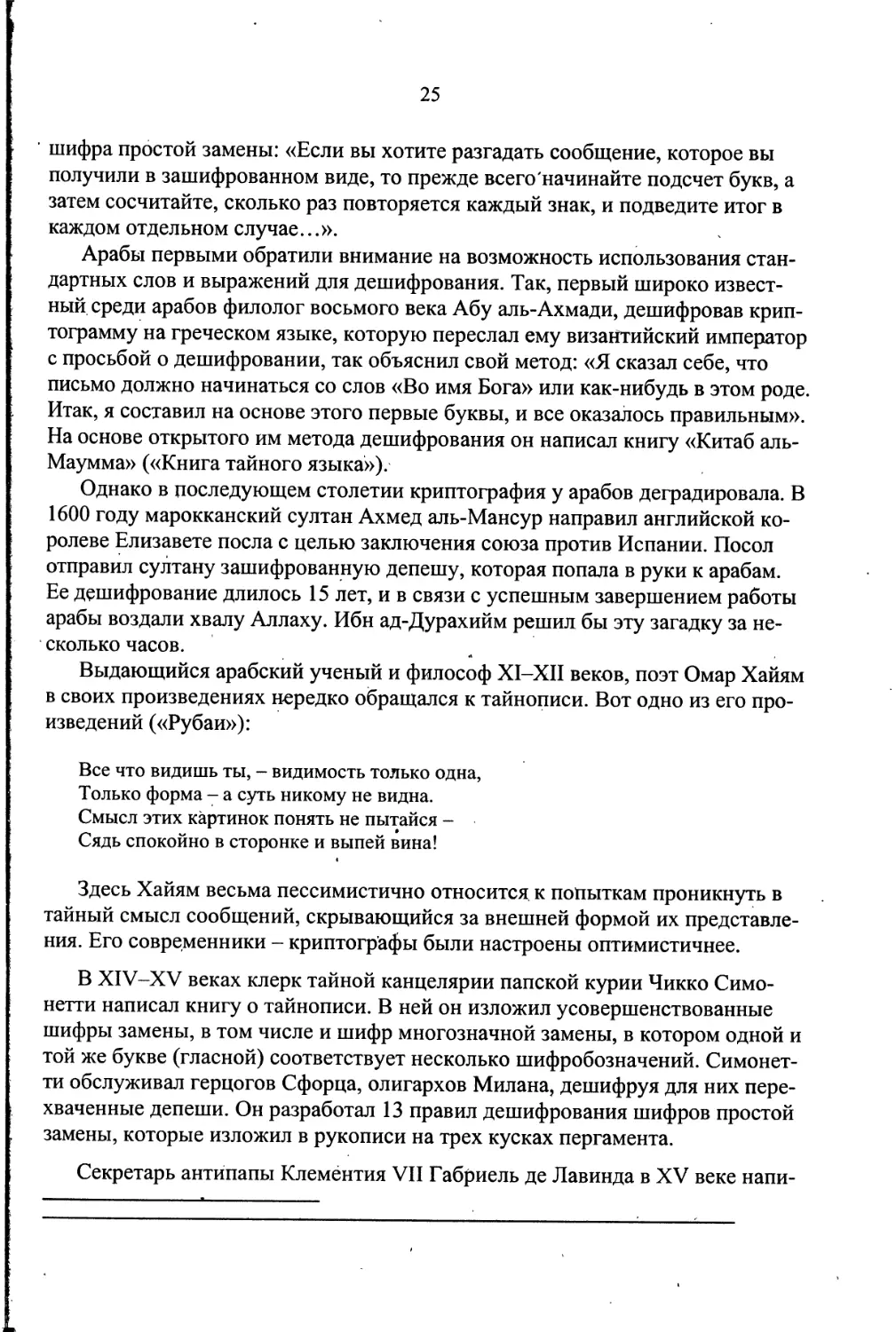

сал «Трактат о шифрах» (первый европейский учебник по криптографии), в

котором изложил метод дешифрования шифров замены, основанный на под-

счете частот букв, и описал шифры пропорциональной замены. В последнем

шифре буквам алфавита ставилось в соответствие несколько шифробозначе-

ний, причем их количество было пропорционально частоте появления буквы в

текстах итальянского языка.

Первый из известных в Европе шифров омофонной (многознаковой) замены.

Италия, 1401 г.

Наиболее крупного успеха в развитии криптографии в то время достиг Ле-

он Альберти, человек универсального таланта, архитектор и математик. В

1466 году он представил в папскую канцелярию трактат о шифрах, написан-

ный по заказу папы римского, в котором провел анализ частот букв, исследо-

вал шифры замены и перестановки, затронул вопросы стойкости шифров. За-

меченная Альберти разночастотность появления букв в осмысленных текстах

дала толчок изучению синтаксических свойств письменных сообщений. При

этом основное внимание обращалось на наиболее часто встречающиеся бук-

вы. В русском языке первые десять наиболее частых букв породили несколько

неудобное для чтения слово «сеновалитр» (внутри этого слова частотные

«приоритеты» букв не соблюдаются). В английском языке из частых букв со-

ставлена фраза «а sin to егг» («грех ошибаться») В итальянском языке среди

наиболее частых букв встречаются в подавляющем большинстве гласные бук-

вы. Не в этом ли секрет «певучести» итальянского языка?

Полное же упорядочение букв литературного русского языка в порядке

убывания частот их появления в текстах имеет следующий вид:

О,Е (Ё),А,И (Й),Т,Н,С,Р,В,Л,М, Ь,Д,П,У,Я,Ы,3,Ъ,Б,Г,Ч,К,Х,Ж,Ю,Ш,Ц,Щ,Э,Ф

ШИФР Аве Мария

В XV веке аббат Тритемий (Германия) сделал два новаторских предложения в

области криптографии: он предложил шифр «Аве Мария» и шифр, построенный на

27

основе периодически сдвигаемого ключа.

Шифр «Аве Мария» основан на принципе замены букв шифруемого текста

на заранее оговоренные слова. Из этих сообщений составлялось внешне «не-

винное» сообщение. Приведем пример.

Заменим буквы Е, Н, Т на следующие слова:

Е = «ЗЕЛЕНЫЙ», «ЖДУ», «МОЙ»; Н = «И», «Я», «ЗДЕСЬ»;

Т = «ДОМА», «ВЕЧЕРОМ», «ОКОЛО», «КЛЮЧ»

Фауст заклинает Мефистофеля

Тогда отрицательный секретный ответ «нет» на заданный вопрос может

иметь несколько «невинных» вариантов: «Я жду дома», «Я жду вечером»,

«Здесь мой ключ».

а Ж5еив b Creator с Condito? D jDpffex е jEsommus f Sominato? g jEonfblato? b arbiter a element b clemeHttTHmus c plus о piiflimus e magnus f excelfus g mjntm» b optimus

Первая страница шифра Тритемия «Аве Мария»

28

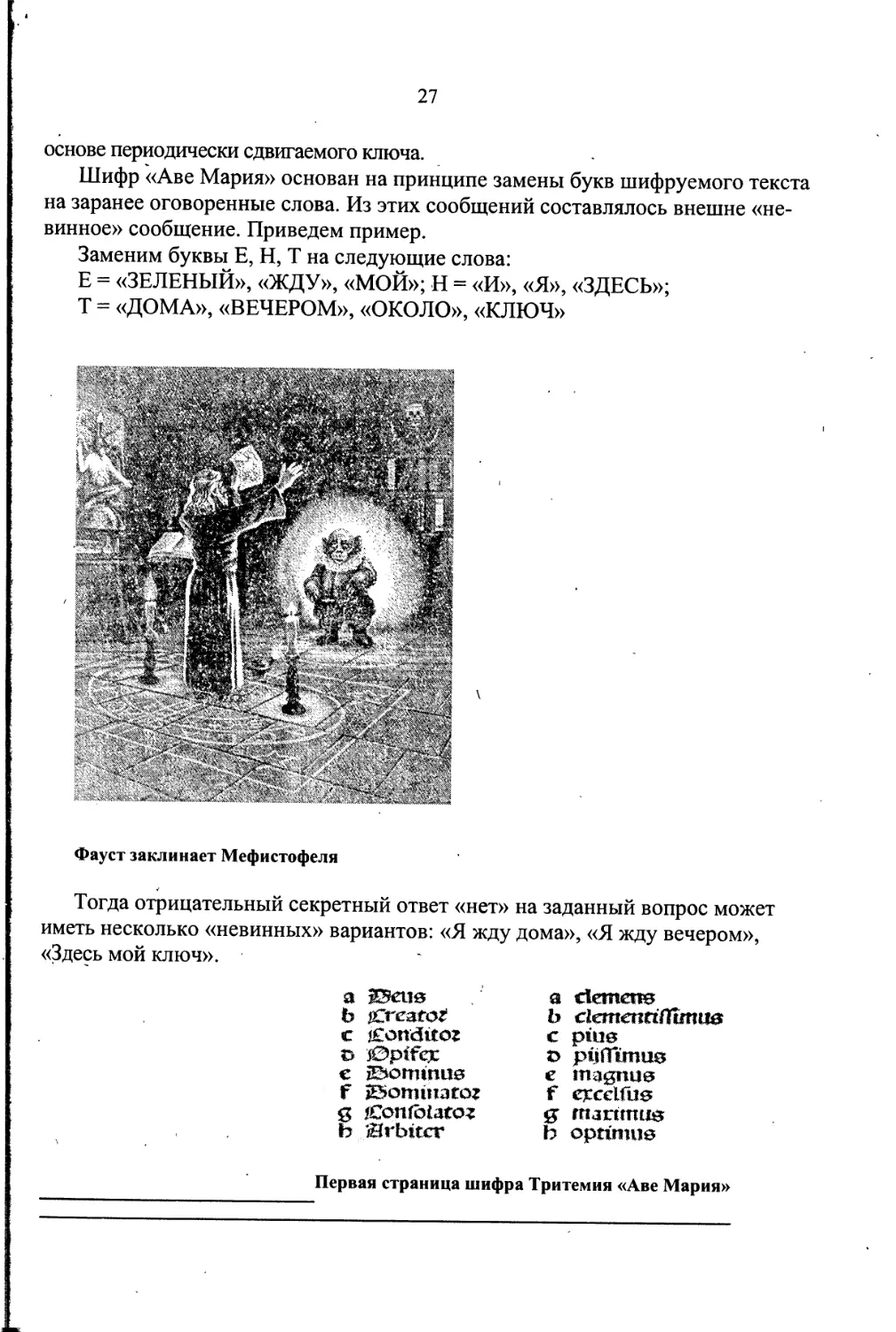

ТАБЛИЦА Тритемия

Наиболее серьезное предложение Тритемия по защите информации, до-

шедшее до наших дней, заключается в придуманной им таблице - «таблице

Тритемия». Приведем эквивалент для английского алфавита:

ABCDEFGHIJKLMNOPQRSTUVWXYZ

BCDEFGHIJKLMNOPQRSTUVWXYZA

CDEFGHIJKLMNOPQRSTU VWXYZ АВ

DEFGHIJKLMNOPQRSTUVWXYZABC

EFGHIJKLMNOPQRSTUVWXYZABCD

FGHIJKLMNOPQRSTUVWXYZABCDE

GHIJKLMNOPQRSTUVWXYZABCDEF

. HIJKLMNOPQRSTUVWXYZABCDEFG

IJKLMNOPQRSTUVWXYZABCDEFGH

JKLMNOPQRSTUVWXYZABCDEFGHI

KLMNOPQRSTUVWXYZABCDEFGHIJ

LMNOPQRSTUVWXYZABCDEFGHI JK

MNOPQRSTUVWXYZABCDEFGHIJKL

NOPQR.STUVWX YZABCDEFGHI J KLM

OPQRSTUVWXYZABCDEFGHIJKLMN

PQRSTUVWXYZABCDEFGHIJ KLMNO

QRSTUVWXYZABCDEFGHIJKLMNOP

RSTUVWXYZABCDEFGHIJKLMNOPQ

STUVWXYZABCDEFGHIJKLMNOPQR

TUVWXYZABCDEFGHIJKLMN OPQRS

UV WXYZABCDEFGHI JKLMNO PQRST

VWXYZABCDEFGHIJKLMNOPQRSTU

WXYZABCDEFGHIJKLMNOPQ RSTUV

XYZABCDEFGHIJKLMNOPQR S TUVW

YZABCDEFGHIJKLMNOPQRS TUVWX

ZABCDEFGHIJKLMNOPQRSTUVWXY

Здесь первая строка является одновременно и строкой букв открытого

текста.

Первая буква текста шифруется по первой строке, вторая буква по второй

и так далее после использования последней строки вновь возвращаются к

первой. Так слово «fight» (борьба) приобретает вид «fjikx».

Реализация таблицы Тритемия не требовала использования каких-либо

механических приспособлений; шифралфавит с каждым шагом шифрования

сдвигается на единицу влево. Однако в первоначальном варианте в шифре

29

Тритемия отсутствовал ключ. Секретом являлся сам способ шифрования. В

дальнейшем усложнения шифра пошли по двум путям:

- введение произвольного порядка расположения букв исходного алфавита

шифрованного текста вместо лексикографически упорядоченного алфавита;

- применение усложненного порядка выбора строк таблицы при шифровании.

Эти усложнения позволили применять ключевые множества значительно-

го объема. Отметим, что шифр простой замены является вырожденным случа-

ем шифра Тритемия: в нем все буквы шифруются по одной и той же строке

таблицы.

ШИФР Белазо

Следующий шаг в развитии предложенного Тритемием способа шифрова-

ния был сделан итальянцем Жованом Белазо. В 1553 году выходит в свет его

брошюра «Шифр синьора Белазо». В этом шифре ключом являлся так назы-

ваемый пароль - Легко запоминаемая фраза или слово. Пароль записывался

периодически над буквами открытого текста. Буква пароля, стоящая над соот-

ветствующей буквой открытого текста, указывала номер строки в таблице

Тритемия, по которой следует проводить замену (шифрование) этой буквы.

Так, если паролем является слово ROI, то при зашифровании слова FIGHT

получаем WWOYH. Аналогичные идеи шифрования используются и сегодня.

Изобретение книгопечатания Иоганном Гуттенбергом (1440, Германия,

г. Майнц) заметно повысило грамотность населения. Оживилась переписка,

возрос объем обмена секретной информацией. С другой стороны, доступные

всем книги сами по себе породили «книжные» шифры, используемые и в на-

стоящее время.

КНИЖНЫЙ шифр

Существует немало способов использования книги для тайного обмена

сообщениями. Например, если адресаты заранее договорились между собой

об использовании дубликатов одной и той же книги в качестве ключа шифра,

то их тайные послания могли бы состоять из таких элементарных единиц:

n/m/t, где п - номер страницу книги, m - номер строки, t - номер буквы в

строке; по этим буквам и читается тайное послание. Наряду с нумерацией

букв могут использоваться обозначения слов и даже целых фраз.

30

ФРЕНСИС Бэкон о шифрах

Крупнейший английский философ и ученый XVII века лорд-канцлер

Френсис Бэкон уделял серьезное внимание шифрам. Он выдвинул главные

требования к ним: «Они не должны поддаваться дешифрованию, не должны

требовать много времени для написания и чтения, и не должны возбуждать

никаких подозрений». Эти требования сохраняются и сегодня. Он также

предложил оригинальную идею стеганографической защиты информации, опи-

рающуюся, по существу, на двоичное кодирование букв алфавита и использование в

открытом тексте двух мало отличающихся шрифтов. Двоичное кодирование,

изобретенное Ф. Бэконом, по существу является современным кодированием

в двоичном алфавите. Вместо алфавита {0,1} он использовал алфавит {а,Ь}.

Код имел вид: А=ааааа - код 0, В=ааааЬ - код 1, С= aaaba - код 2, D=aaabb -

код 3-ки, E=aabaa - код 4-ки и т.д. Слово FUGE («бегите») кодировалось по

буквам:

F=5=aabab, U=19=baabb, G=6=aabba, E=4=aabaa. Кодированный текст имел

вид

aabab baabb baabb aabaa

Для зашифрования слова FUGE использовалось произвольное невинное со-

общение, например,

Manere te volo donee venero («оставайтесь до моего прихода») и два алфавита

А и В с близкими по начертанию буквами. Содержательном сообщение и ко-

дированный текст

Ma n е re te vol odoneevenero

аа b a bb аа bbb aabbaabaa

преобразовывались в то же содержательное сообщение, записанное в смешан-

ном алфавите, именно, буквы М,а записывались в алфавите А, п - в

алффвитё В, е - в А, г,е - в В и т.д.

Френсис Бэкон предупреждал о возможных негативных последствиях

ошибок в использовании даже весьма надежных шифров. Он писал: «В ре-

зультате неловкости и не искусности тех рук, через которые проходят вели-

чайшие секреты, эти секреты во многих случаях оказывались облеченными

слабейшими шифрами». Другими словами, даже сильный шифр в плохих ру-

ках не обеспечивает надежной защиты секретов. Надежность шифра заюпоча-

ется не только в самом шифре, но и в руках его пользователя. Последующие

века подтвердили этот тезис. Даже в XX веке ошибки в использовании шиф-

ров сводили «на нет» все усилия по защите информации. По справедливому

замечанию Д. Кана «ошибка шифровальщика порой является единственной

надеждой криптоаналитика».

31

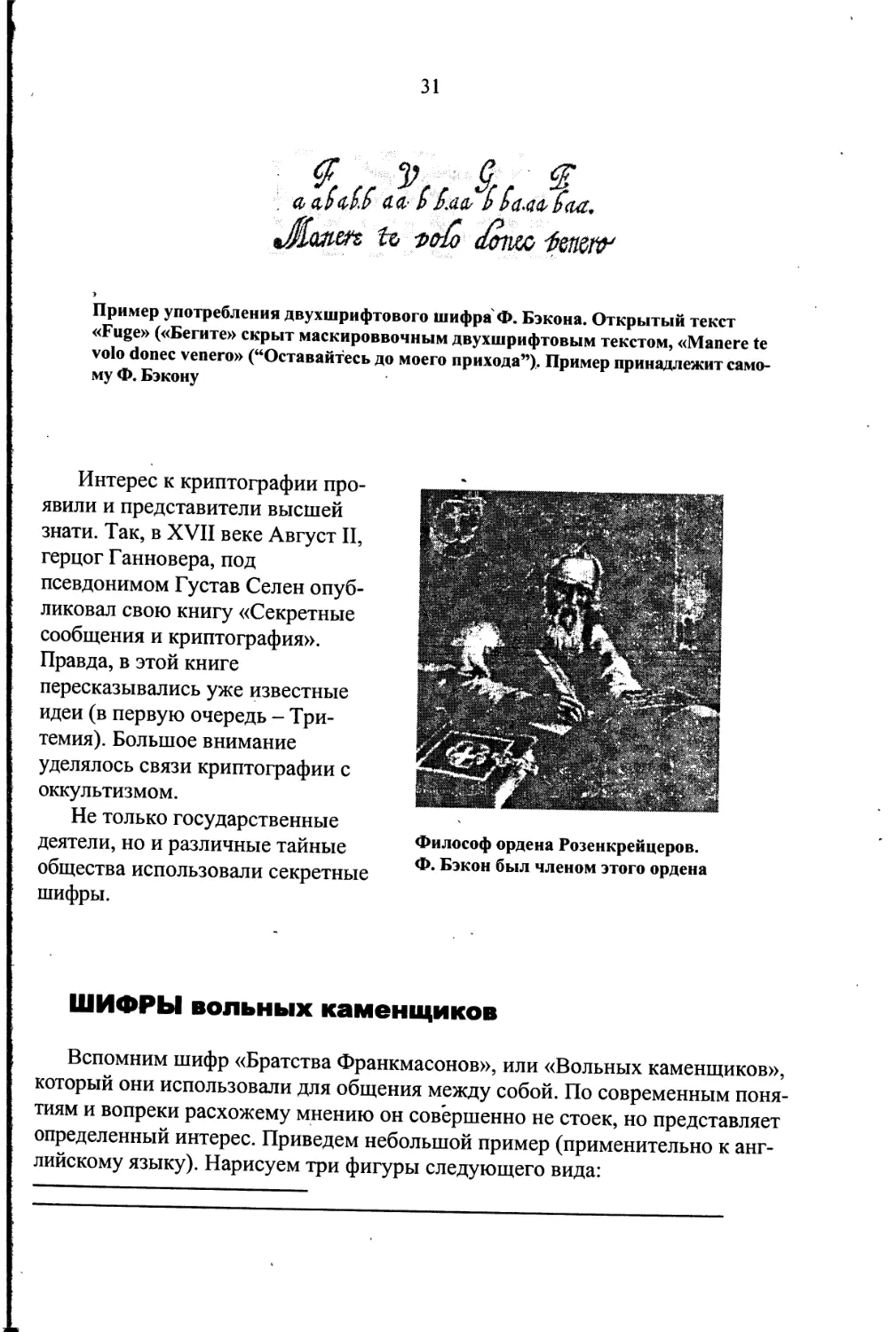

а aAz//* ла- f Rda 6 fca-w faa.

t& -poto £iw fam'

Пример употребления двухшрифтового шифра Ф. Бэкона. Открытый текст

«Fuge» («Бегите» скрыт маскироввочным двухшрифтовым текстом, «Мапеге te

volo donee venero» (“Оставайтесь до моего прихода”). Пример принадлежит само-

му Ф. Бэкону

Интерес к криптографии про-

явили и представители высшей

знати. Так, в XVII веке Август И,

герцог Ганновера, под

псевдонимом Густав Селен опуб-

ликовал свою книгу «Секретные

сообщения и криптография».

Правда, в этой книге

пересказывались уже известные

идеи (в первую очередь - Три-

темия). Большое внимание

уделялось связи криптографии с

оккультизмом.

Не только государственные

деятели, но и различные тайные

общества использовали секретные

шифры.

Философ ордена Розенкрейцеров.

Ф. Бэкон был членом этого ордена

ШИФРЫ вольных каменщиков

Вспомним шифр «Братства Франкмасонов», или «Вольных каменщиков»,

который они использовали для общения между собой. По современным поня-

тиям и вопреки расхожему мнению он совершенно не стоек, но представляет

определенный интерес. Приведем небольшой пример (применительно к анг-

лийскому языку). Нарисуем три фигуры следующего вида:

32

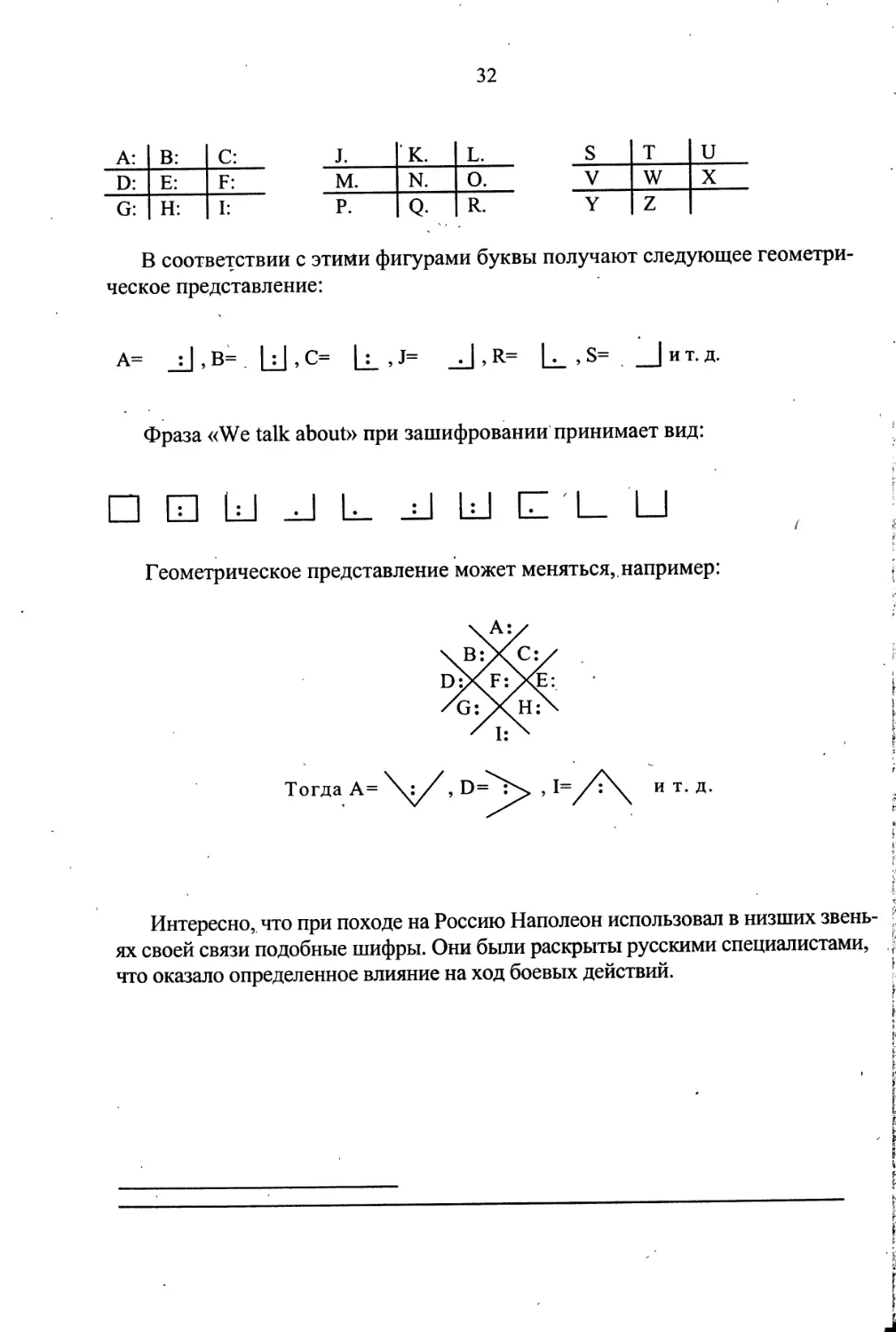

А: В: С: J. к. L. S Т и

D: Е: F: м. N. О. V W X

G: Н: I: Р. Q- R. Y Z

В соответствии с этими фигурами буквы получают следующее геометри-

ческое представление:

А= : | , В= . [J , С= | : , J= . | , R= | . , S= _| и т. д.

Фраза «We talk about» при зашифровании принимает вид:

□ □Ld^JL-dLdCLLJ

Геометрическое представление может меняться, например:

Тогда А=

и т. д.

Интересно, что при походе на Россию Наполеон использовал в низших звень- {

ях своей связи подобные шифры. Они были раскрыты русскими специалистами, i

что оказало определенное влияние на ход боевых действий. *

33

ДИСК Альберти

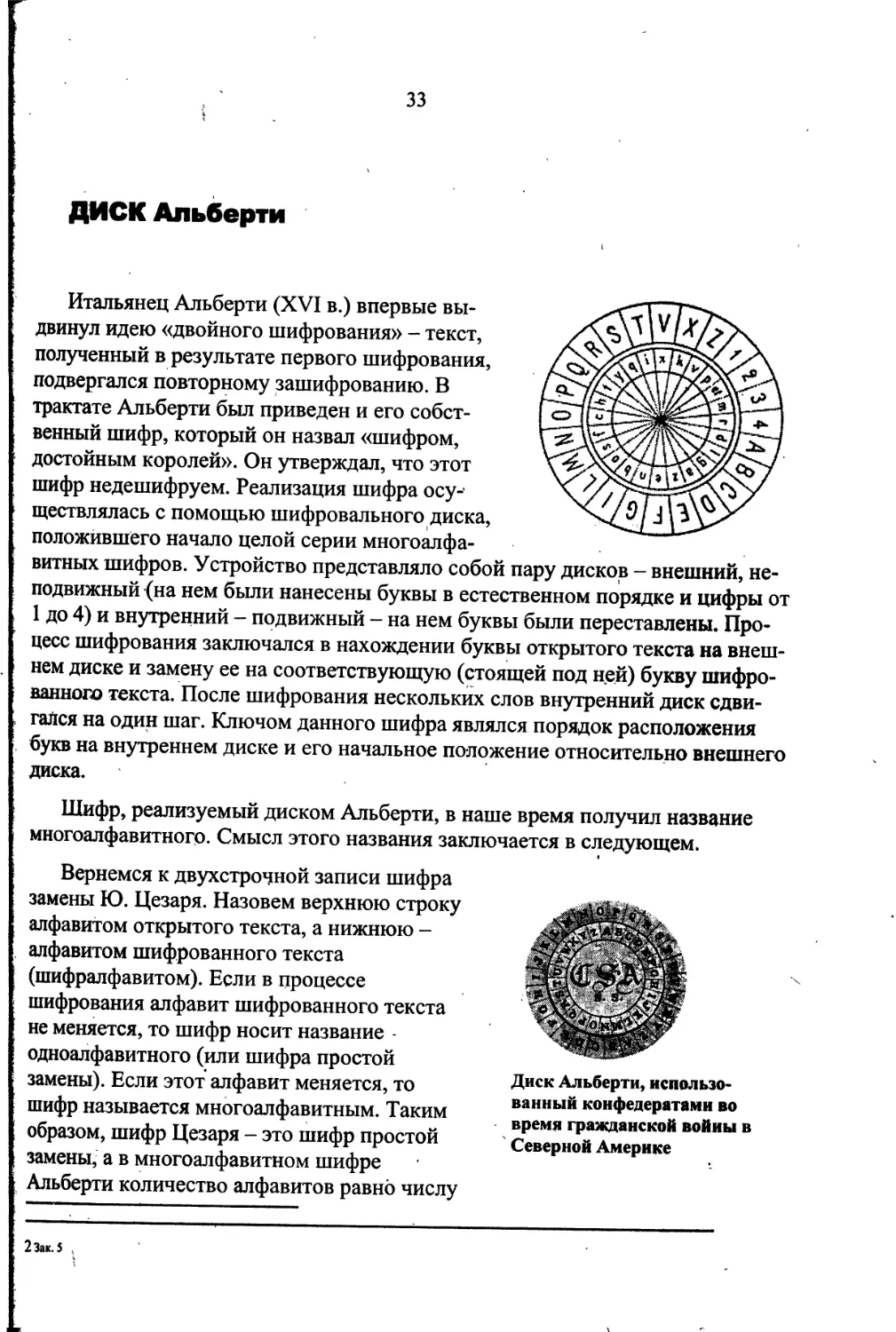

Итальянец Альберти (XVI в.) впервые вы-

двинул идею «двойного шифрования» - текст,

полученный в результате первого шифрования,

подвергался повторному зашифрованию. В

трактате Альберти был приведен и его собст-

венный шифр, который он назвал «шифром,

достойным королей». Он утверждал, что этот

шифр недешифруем. Реализация шифра осу-

ществлялась с помощью шифровального диска,

положившего начало целой серии многоалфа-

витных шифров. Устройство представляло собой пару дисков - внешний, не-

подвижный {на нем были нанесены буквы в естественном порядке и цифры от

1 до 4) и внутренний - подвижный - на нем буквы были переставлены. Про-

цесс шифрования заключался в нахождении буквы открытого текста на внеш-

нем диске и замену ее на соответствующую (стоящей под ней) букву шифро-

ванного текста. После шифрования нескольких слов внутренний диск сдви-

гался на один шаг. Ключом данного шифра являлся порядок расположения

букв на внутреннем диске и его начальное положение относительно внешнего

диска.

Шифр, реализуемый диском Альберти, в наше время получил название

многоалфавитногр. Смысл этого названия заключается в следующем.

Вернемся к двухстрочной записи шифра

замены Ю. Цезаря. Назовем верхнюю строку

алфавитом открытого текста, а нижнюю -

алфавитом шифрованного текста

(шифралфавитом). Если в процессе

шифрования алфавит шифрованного текста

не меняется, то шифр носит название

одноалфавитного (или шифра простой

замены). Если этот алфавит меняется, то

шифр называется многоалфавитным. Таким

образом, шифр Цезаря - это шифр простой

замены, а в многоалфавитном шифре

Альберти количество алфавитов равно числу

Диск Альберти, использо-

ванный конфедератами во

время гражданской войны в

Северной Америке

2зи.5 ,

34

Модифицированный диск Альбер»

ти, использованный в начале ХЭД

века в США г

букв в алфавите открытого текста плюс четыре. Альберти - изобретатель мно-

гоалфавитных шифров, которые, в основном, используются и в наши дни. Од-

нако способ выработки последовательности алфавитов шифрованного текста

и их выбор существенно усложнен; у Альберти он определялся циклическим

сдвигом на единицу через заранее оговоренное количество шифруемых букв.

Таким образом, процесс шифрования стал «динамичным».

Второе изобретение Альберти -

буквенно-цифровой код (правда, малого

объема). Цифры на диске Альберти (1, 2, 3,

4) шифруются так же, как и буквы. Альберти

предложил использовать упорядоченные

двух-, трех- и четырех цифровые

комбинации в качестве кодообозначений для

букв, слов, и целых предложений (число

таких комбинаций равно 336). Не исключено,

что коды использовались и ранее, но в

исторических документах они связываются с

именем Альберти. Особо отметим, что

кодированные сообщения затем

перешифрорывались, то есть использовался код

с перешифровкой. Эта идея используется и в

наши дни.

ШВЙ»РЬ1 Ардженти

В XVI веке заметный вклад в развитие криптографии внес криптограф па-

пы римского Маттео Ардженти, унаследовавший искусство тайнописи от сво-

его дяди. Именно Ардженти предложил использовать слово^пароль для при-

данйя, алфавиту легко запоминаемого смешанного вида. Об этом уже говори-

лось’при рассмотрении усложненного шифра Полибия.

Ардженти рекомендовал не разделять слова, применять омофонные заме-

ны, вставлять в шифртекст большое количество «пустышек», устранять пунк-

туацию, не вставлять в шифртекст открытые слова («клер») и т. д. Для за-

труднения дешифрования шифров замены он предложил следующее: заменять

буквы либо на цифры (от 0 до 9), либо на числа (от 00 до 99), причем во избе-

жание путаницы при расшифровании цифры, используемые как самостоя-

тельные шифробозначения, не должны входить в двухзначные обозначения.

35

Поскольку однозначных обозначений оказывается сравнительно немного, то

чтобы не бросалась в глаза их малая частота появления в шифртексте, Ард-

жента рекомендовал придавать однозначные обозначения наиболее часто

встречающимся в открытом тексте буквам.

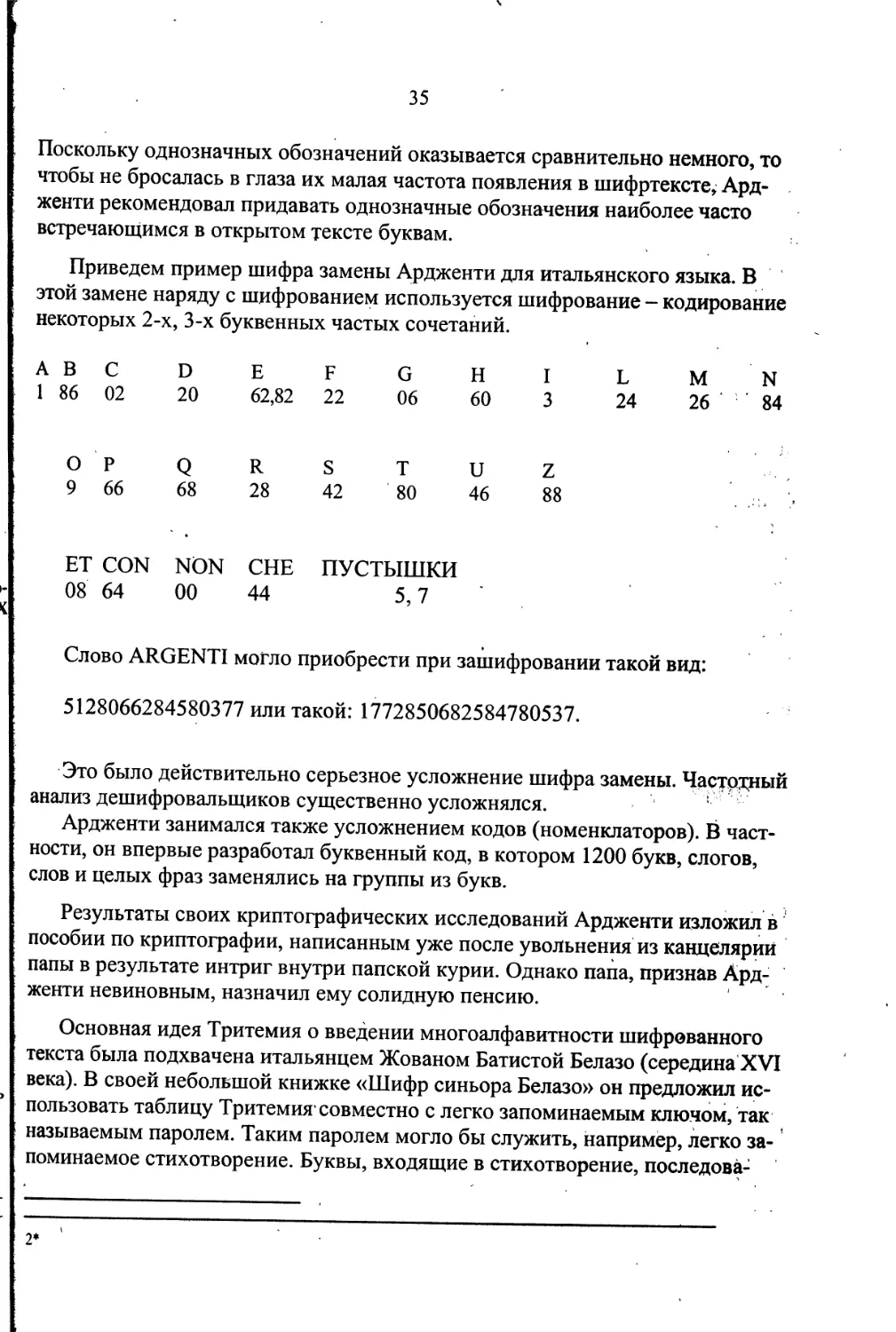

Приведем пример шифра замены Ардженти для итальянского языка. В

этой замене наряду с шифрованием используется шифрование - кодирование

некоторых 2-х, 3-х буквенных частых сочетаний.

А В С D Е F G Н I L М N

1 86 02 20 62,82 22 06 60 3 24 26 84

О Р Q R S Т и Z

9 66 68 28 42 80 46 88

ЕТ CON NON СНЕ ПУСТЫШКИ

08 64 00 44 5,7

Слово ARGENTI могло приобрести при зашифровании такой вид:

5128066284580377 или такой: 1772850682584780537.

Это было действительно серьезное усложнение шифра замены. Частотный

анализ дешифровальщиков существенно усложнялся. 1

Ардженти занимался также усложнением кодов (номенклаторов). В част-

ности, он впервые разработал буквенный код, в котором 1200 букв, слогов,

слов и целых фраз заменялись на группы из букв.

Результаты своих криптографических исследований Ардженти изложил в

пособии по криптографии, написанным уже после увольнения из канцелярии

папы в результате интриг внутри папской курии. Однако папа, признав Ард-

женти невиновным, назначил ему солидную пенсию.

Основная идея Тритемия о введении многоалфавитности шифрованного

текста была подхвачена итальянцем Жованом Батистой Белазо (середина XVI

века). В своей небольшой книжке «Шифр синьора Белазо» он предложил ис-

пользовать таблицу Тритемия'совместно с легко запоминаемым ключом, так

называемым паролем. Таким паролем могло бы служить, например, легко за-

поминаемое стихотворение. Буквы, входящие в стихотворение, последова-

2*

36

тельно определяют строки таблицы Тритемия, по которым шифруются буквы

открытого сообщения. Сам пароль стал ключом шифра.

В последующем идеи Тритемия и Белазо развил соотечественник Белазо

Джованни Батиста Порта. Он предложил отказаться от алфавитного порядка

следования букв в первой строке таблицы Тритемия и заменить этот порядок

на некоторый произвольный, являющийся ключом шифра. Строки таблицы

по-прежнему циклически сдвигались.

ШИФРЫ Порта

Основная книга Порта о тайнописи - это книга «О тайной переписке». Она

написана в жанре учебника. В ней Порта показал слабости широко распро-

страненных в то время шифров, в том числе и шифров масонов, которые он

назвал Щйфрами «сельских жителей, женщин и детей», и предложил так на-

зываемый биграммный шифр.

Этот шифр есть шифр биграммной (двухбуквенной) замены, в котором

каждому двухбуквенному сочетанию открытого текста в шифрованном тексте

соответствовал специально придуманный знак. Знаки шифртекста имели фо-

рму сймволико-геометрических фигур. По сути дела это был тот же шифр

простой замены, но на уровне двухбуквенных сочетаний. Криптографическая

стойкость при такой замене по сравнению с побуквенным шифрованием заме-

тно повышалась.

Порта также Предложил механизировать процесс шифрования по его таб-

лице. Он привел описание механического дискового устройства, реализующе-

го биграммную замену.

Порта также рекомендовал не использовать в переписке стандартных слов

и выражений; более того, он предлагал записывать открытый текст с ошибка?-

ми, чтобы затруднить работу дешифровальщика. Он писал: «... когда тема пе-

реписки известна, анализирующий может делать проницательные предполо-

жения относительно слов ...», что может существенно облегчить работу де-

шифровальщика.

: Порта видоизменил шифровальный диск Альберти, превратив алфавит

шифрованного текста в любимые им символико-геометрические фигуры. Ра-

зумеется, никакого усложнения при этом шифр Альберти не получил, добави-

лась лишь экзотика в шифрованном тексте.

37

Порта предложил некоторую модификацию шифра Белазо. В применении

к русскому языку он представляет собой прямоугольную таблицу из букв ал-

фавита в следующем порядке:

1 А Б а п б с в т г V д (Ь е X Ж тт 3 ч и ттт й ттт к ъ л ы м ь н 3 0 ю п я ,

2 В а б в г д е ж 3 и й к л м н 0 п

Г с т V <ь X тт ч ттт ттт ъ ы Б 3 ю я Р.г

3 д а б в г д е ж 3 и й к л м н О п

F. т V (h X тт ч ттт ттт Ъ ы Ь 3 то я П С .

4 Ж а б В г д е ж 3 и й к л м н IF

3 V (Ь X ,п ч ттт ттт ъ ы ь 3 то я п Q V

5 И а б в г д е ж 3 и й к л м н 0 п

и di, X тт ч ттт ттт ъ ы ь 3 то я п с т у

6 к а б в г д е ж 3 и й к л м н О п

л X тт ч ттт ттт ъ ы к 3 то я п с т V (h

7 м а 6 в г д е ж 3 и й к л м н о п

н тт ч ттт ттт ъ ы ь з то я п с т V di X

8 О а б в г д е ж 3 и й к л м н 0 п

п ч III ттт ъ ы ь з то я п с т V (Ь X п

9 р а б в г Д е ж 3 и й к л м н О п

с пт III ъ ы ь з то я п с т V ch X п ч

10 т а б в г Д е ж 3 и й к л м н 0 и

У ттт ь ьт ь з то я п с т V л ‘X тт ч П!

11 ф а б в г Д е ж 3 и й к л' м н о п

X ъ ы Ь з то я П с т V d) X тт ч пт тп

12 ц а б в г Д е ж 3 и й к л м н 0 п

ч ы ь з то я п с т V (Ь X тт ч ттт пт ъ

13 ш а б в г Д е ж 3 и й к л м н 0 п

пт ь 3 то я п с т V (Ь X тт ч ттт пт ъ м

14 ъ а б в г Д е ж 3 и й к л м н р ц

ы з ю я п с т V (Ь X тт ч ттт ттт ъ н к

15 ь а б в г Д е ж 3 и й к л м н р п

э ю я п с т V ch X тт ч ттт ш ъ ы Л,

16 ю а ь в г Д е Ж 3 и й . к л. м н о п

я я п с т V d» X тт ч ттт ттт ъ ы Ь Э JKL.

Шифрование производится при помощи секретного лозунга. Лозунг

периодически выписывается над открытым текстом, по первой букве лозунга

отыскивается алфавит (большие буквы в начале строк), в верхнем или нижнем

полуалфавите отыскивается первая буква открытого текста и заменяется соот-

ветствующей ей буквой из верхней или нижней строки. Аналогично шифру-

ются и другие буквы (интервалы между словами не учитываются). Приведем

пример:

38

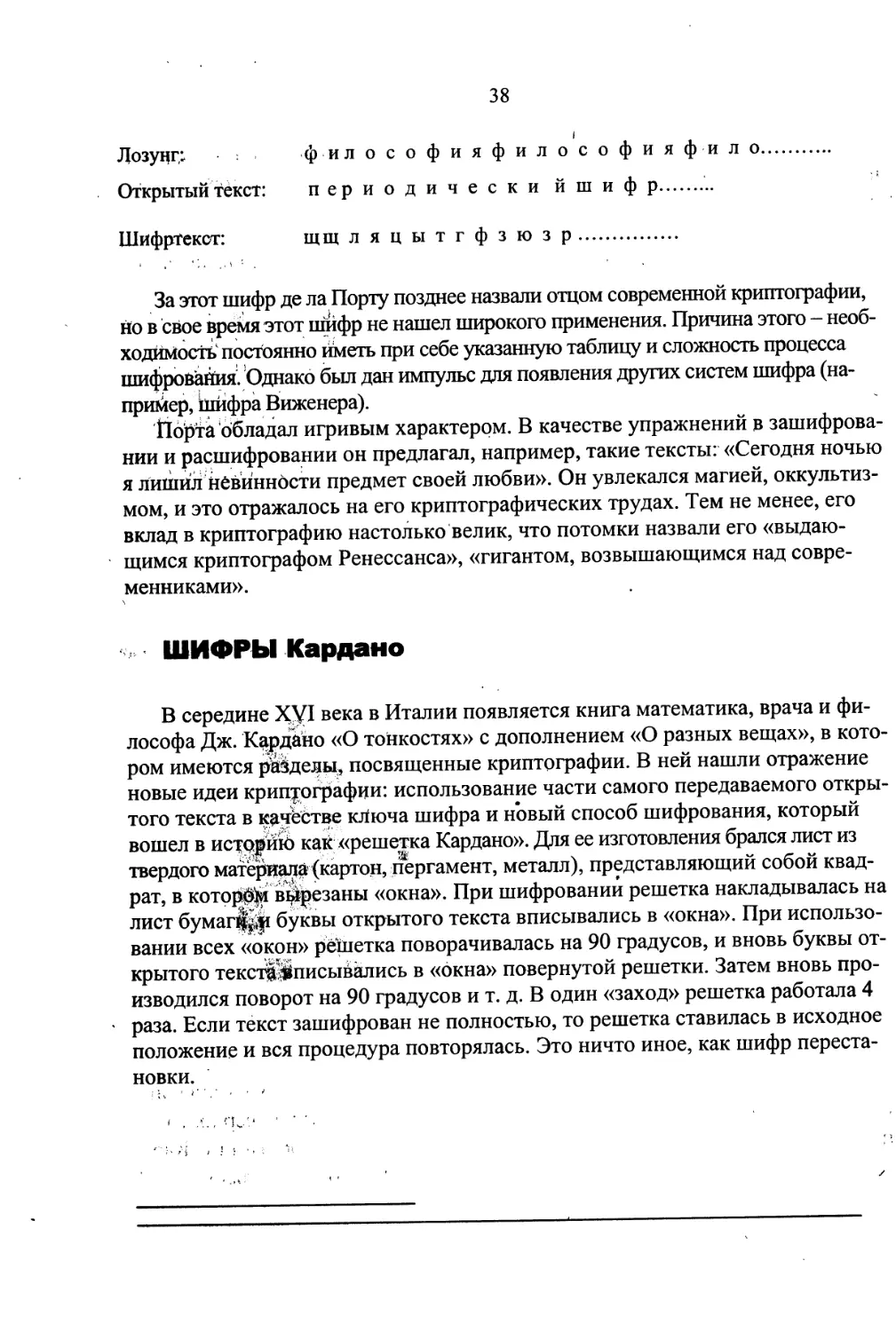

Лозунг; ф ил о с о ф и я ф и л о с о ф и я ф и л о.

Открытый текст: периодическийшифр......'..

Шифртекот: щщ ляцытгфзюзр........

За этот шифр де ла Порту позднее назвали отцом современной криптографии,

йо в свое время этот шифр не нашел широкого применения. Причина этого - необ-

ходимость' постоянно иметь при себе указанную таблицу и сложность процесса

цшфровайия. Однако был дан импульс для появления других систем шифра (на-

пример, Шифра Виженера).

Йорта обладал игривым характером. В качестве упражнений в зашифрова-

нии и расшифровании он предлагал, например, такие тексты: «Сегодня ночью

я лишил Невинности предмет своей любви». Он увлекался магией, оккультиз-

мом, и это отражалось на его криптографических трудах. Тем не менее, его

вклад в криптографию настолько велик, что потомки назвали его «выдаю-

щимся криптографом Ренессанса», «гигантом, возвышающимся над совре-

менниками».

ШИФРЫ Кардано

В середине Xyi века в Италии появляется книга математика, врача и фи-

лософа Дж. Кардано «О тонкостях» с дополнением «О разных вещах», в кото-

ром имеются разделы, посвященные криптографии. В ней нашли отражение

новые идеи криптографии: использование части самого передаваемого откры-

того текста в качестве ключа шифра и новый способ шифрования, который

вошел в историй) как «решетка Кардано». Для ее изготовления брался лист из

твердого материка (картон, пергамент, металл), представляющий собой квад-

рат, в котором вырезаны «окна». При шифровании решетка накладывалась на

лист бумагЦ^т буквы открытого текста вписывались в «окна». При использо-

вании всех «окон» решетка поворачивалась на 90 градусов, и вновь буквы от-

крытого тексзОписывались в «окна» повернутой решетки. Затем вновь про-

изводился поворот на 90 градусов и т. д. В один «заход» решетка работала 4

раза. Если текст зашифрован не полностью, то решетка ставилась в исходное

положение и вся процедура повторялась. Это ничто иное, как шифр переста-

новки.

< . л.. .

39

Главное требование к решетке Кардано - при всех поворотах «окна»

не должны попадать на одно и то же место в квадрате, в котором образуется

шифртекст.

Если в квадрате после снятия решетки образовывались пустые места,

то в них вписывались произвольные буквы. Затем буквы квадрата выписыва-

лись построчно, что и было шифрованным текстом.

Жизнь Кардано была омрачена тяжелым и некрасивым спором - ссорой со

своим другом - математиком Тарталья. Кардано «позаимствовал» свою знамени-

тую «формулу Кардано» (решение уравнения третьей степени) у своего друга и

опубликовал ее под собственным именем. Этот факт вызвал весьма негативную

оценку со стороны современников Кардано и у последующих поколений матема-

тиков.

Судьба Кардано сложилась трагически. Как астролог, он заранее предска-

зал себе 75 лет жизни.

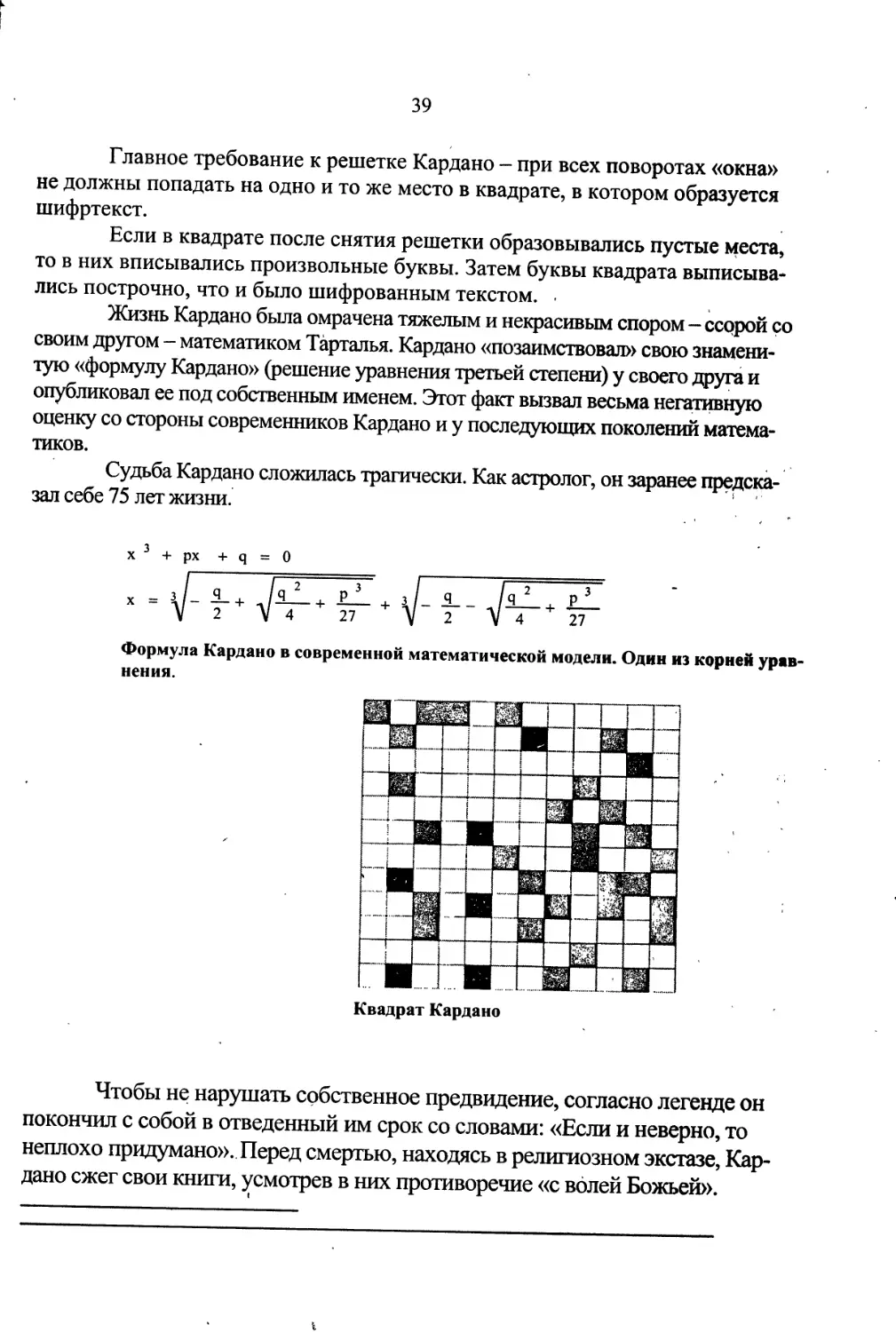

х 3 + рх + q = О

Формула Кардано в современной математической модели. Один из корней урав-

нения.

Квадрат Кардано

Чтобы не нарушать собственное предвидение, согласно легенде он

покончил с собой в отведенный им срок со словами: «Если и неверно, то

неплохо придумано». Перед смертью, находясь в религиозном экстазе, Кар-

дано сжег свои книги, усмотрев в них противоречие «с волей Божьей».

40

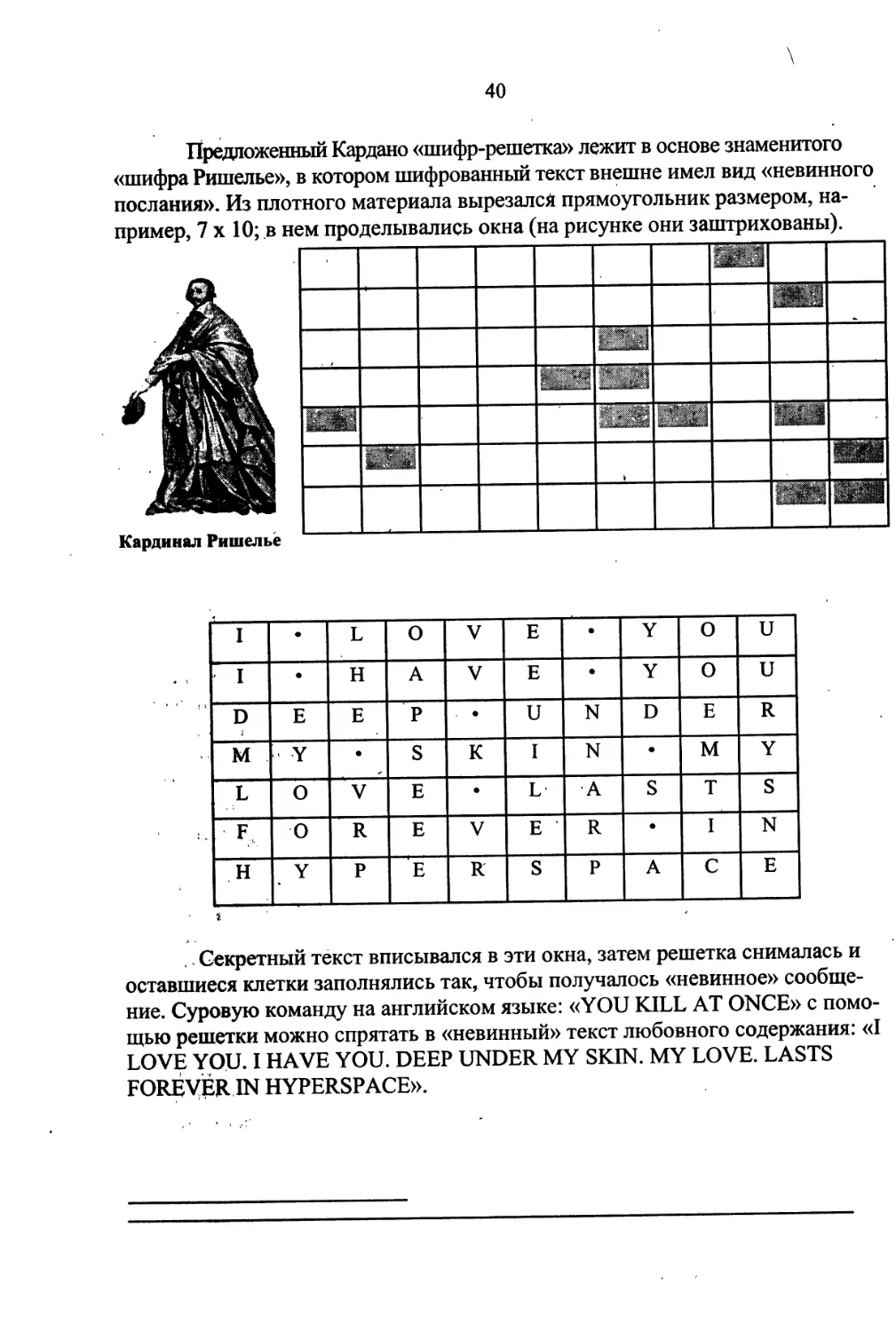

Предложенный Кардано «шифр-решетка» лежит в основе знаменитого

«шифра Ришелье», в котором шифрованный текст внешне имел вид «невинного

послания». Из плотного материала вырезался прямоугольник размером, на-

пример, 7 х 10; в нем проделывались окна (на рисунке они заштрихованы).

Кардинал Ришельё

-

I • L о V E • Y о и

I • H A V E • Y 0 и

D E E P • U N D E R

M Y • S к I N • M Y

L 0 V E • L A s T s

• F 0 R E V E R • I N

H Y p E R s p A c E

4

.. Секретный текст вписывался в эти окна, затем решетка снималась и

оставшиеся клетки заполнялись так, чтобы получалось «невинное» сообще-

ние. Суровую команду на английском языке: «YOU KILL AT ONCE» с помо-

щью решетки можно спрятать в «невинный» текст любовного содержания: «I

LOVE YOU. I HAVE YOU. DEEP UNDER MY SKIN. MY LOVE. LASTS

FOREVER IN HYPERSPACE».

41

Разумеется, использование этого шифра вызывает затруднения и тре-

бует соответствующего интеллекта.

Такого рода шифр использовал

известный русский писатель, обще-

ственный деятель и дипломат А.

С. Грибоедов. Будучи послом в Пер-

сии, он писал своей жене

«невинные» послания, которые,

попав в руки жандармерии, для

которой и были предназначены,

расшифровывались по

соответствующей «решетке» и

передавались царскому

правительству уже как секретные

сведения.

А.С. Грибоедов

Как математик, Кардано сумел вычислить количество квадратов-решеток

(ключей) заданного' размера NxN. Если N - четное число, то. это количество

2

равно 414 - . При N=10 оно имеет порядок десять в пятнадцатой степени.

Вместе с тем, Кардано ошибочно сводил стойкость всех шифров к количеству

возможных ключей. При таком подходе даже шифр простой замены должен

быть признан стойким, однако его научились дешифровать за несколько сто-

летий до Кардано. Не только количество ключей, но и сам способ (алгоритм)

шифрования при заданном ключе влияет на стойкость шифров. Даже при

N=10 шифр Кардано значительно более стоек, чем шифр простой замены, хо-

тя значительно уступает последнему по количеству ключей.

В то же время сами шифры Кардано составляют весьма незначительную

часть всех шифров перестановок» Так, например, при N=10 шифр Кардано пе-

реставляет буквы внутри блока, состоящего из 100 букв открытого текста.

Число ключей, как указывалось выше, имеет порядок десять в пятнадцатой

степени. Количество же ключей Шифра общей перестановки внутри блоков из

100 букв имеет порядок 100!, то есть примерно 10 |ф0 . Таким образом, шифры

Кардано составляют 10 '|45 часть от общего количества шифров перестано-

вок. Однако эффективно и быстро осуществлять произвольную перестановку

в блоках длиной в 100 знаков - достаточно трудная задача даже в наши дни.

Решетка Кардано позволяет осуществлять перестановку букв достаточно

просто.

42

Следует заметить, что подход Кардано к оценке стойкости шифров через

количество его ключей имеет положительный момент. Кардано в неявном ви-

де предполагал, что сам шифр может быть известен противнику, который мо-

жет попытаться дешифровать его путем перебора всех возможных ключей. В

явном виде требование обеспечения стойкости криптографической защиты

информации в условиях знания противником используемого шифра (но не

ключа!) было впервые сформулировано лишь в XIX веке.

Кардано выдвинул, но не сумел реализовать интересную идею. Он пред-

ложил использовать в качестве ключа шифра сам открытый секретный текст

(идея «самоключа»). Смысл его предложения можно проиллюстрировать сле-

дующим образом.

Пусть требуется зашифровать фразу:

SIC ERGO ELEMENTIS...

Ключ шифрования, опирающегося на таблицу Тритемия, образовывался

следующим образом: слово SIC шифрует само себя, то есть первый знак шиф-

ртекста стоит на пересечении строки и столбца, соответствующих букве S (S -

строка, S - столбец), второй знак шифртекста есть знак, стоящий на пересече-

нии строки I со столбцом I, третий - С-С и т. д. При зашифровании второго

слова (ERGO) к паролю SIC добавляется следующая буква открытого текста

(получается SICE); буква Е слова ERGO шифруется по строке S, следующая

буква - по строке I и так далее.

Разумеется такой шифр порождает проблемы расшифрования получателем

сообщения, который не знает исходного ключевого слова SIC открытого тек-

ста. Он вынужден перебирать все возможные варианты; аналогичным образом

действует и дешифровальщик.

Таким образом, идея «самоключа», выдвинутая Кардано в предложенном

им виде, не могла быть реализована. Но эта идея привела к появлению реаль-

но реализуемой системы шифрования. Два секрета («текст и ключ») на пере-

даче вступили в союз и породили новые шифры, получившие широкое рас-

пространение в XX веке. Первый шаг в этом направлении совершил сам Бел-

лазо (теперь он писал свою фамилию с двумя «л»). Он предложил шифровать

первую букву сообщения по первой строке таблицы Тритемия, вторую - по

шифрованной первой букве, и т. д. Именно эта идея получила поддержку в

современной криптографии. При этом выбор строки шифрования сложным

образом зависит уже от значительного количества предварительно зашифро-

ванных букв.

Предложив свой шифр перестановки («решетка Кардано») Кардано реко-

мендовал шифровать три раза подряд, т.е. предложил идею многократного

перещифрования. Эта идея дошла до наших дней. Многократное зашифрова-

ние (тем более на различных шифрах) значительно повышает надежность за-

щиты.

43

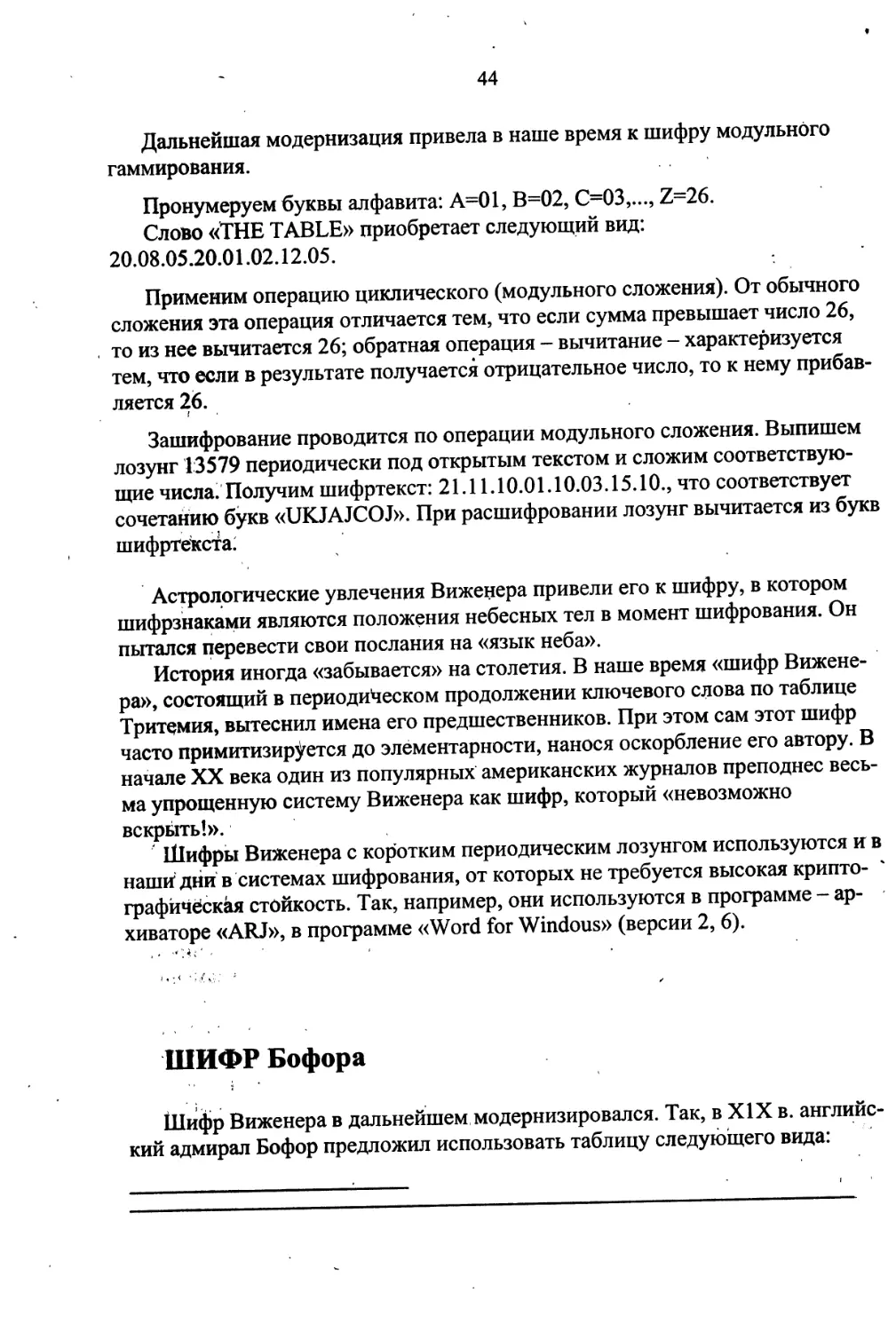

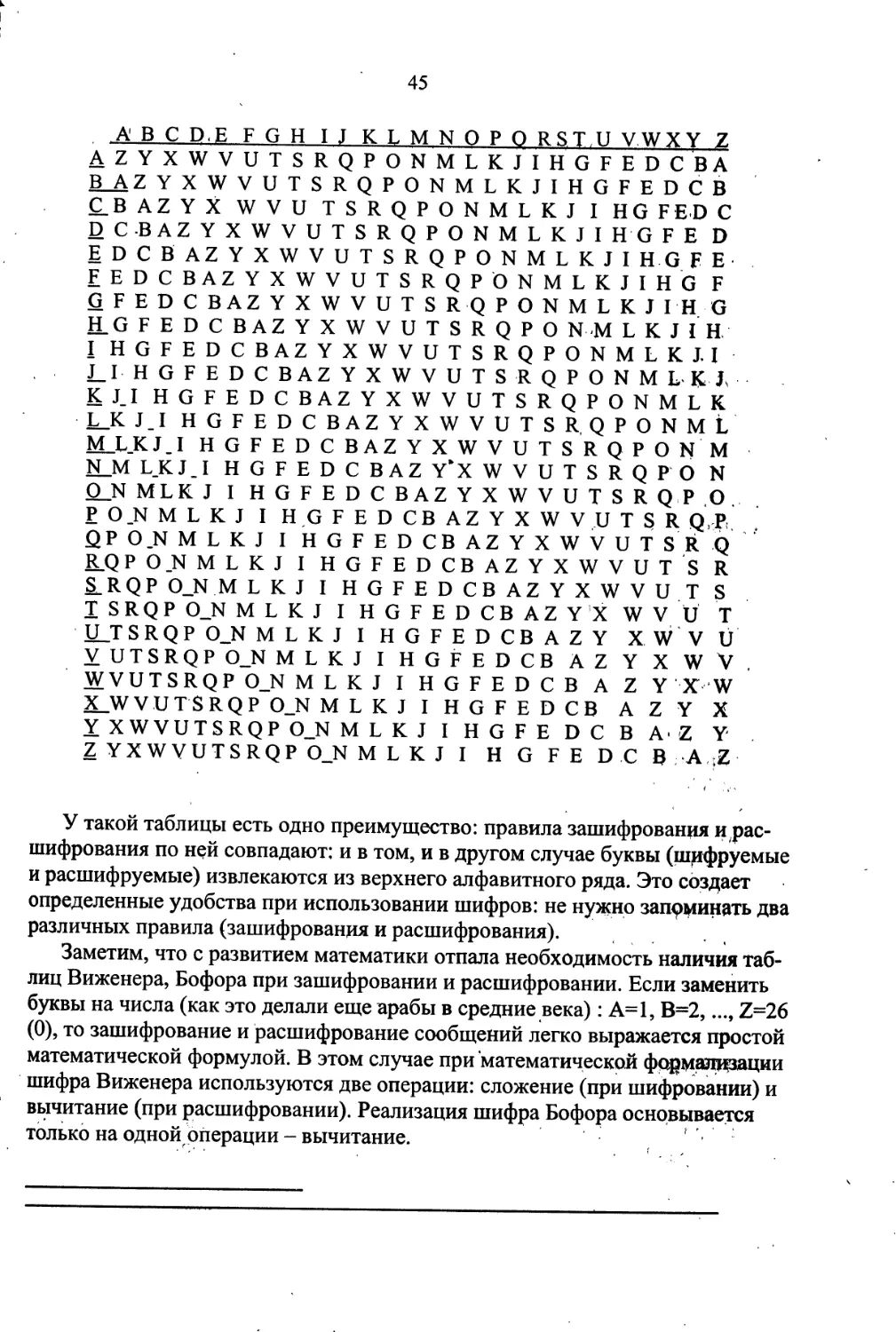

ШИФР Виженера

К

Посол Франции в Риме Блез де Виженер (XVI в.), познакомившись с тру-

дами Тритемия, Белазо, Кардано, Порта, Альберти, также увлекся, криптогра-

фией. В 1585 году он написал «Трактат о шифрах», в котором излагаются ос-

новы криптографии. В этом труде он замечает: «Все вещи в мире представля-

ют собой шифр. Вся природа является просто шифром и секретным письмом»^

Эта мысль позднее была повторена Блезом Паскалем - одним из основополо-

жников теории вероятностей, а в настоящее время и Норбертом Винером -

«отцом юбернетики». В этом трактате вновь появилась идея использования в

качестве ключа самого открытого текста. Заранее оговаривается одна ключе-

вая буква алфавита, и первая буква сообщения шифруется таблицей Тритемия

по строке, соответствующей этой букве. Вторая буква шифруется по строке,

соответствующей первой букве шифрованного сообщения, и так далее. Хаким

образом, была реализована идея, предложенная ранее Кардано. ‘

Очевидный недостаток этого шифра - его слабая стойкость: если .ис-

пользуемая таблица Тритемия известна, то для дешифрования достаточно оп-

робовать первую (ключевую) букву, и шифр «раскалывается».

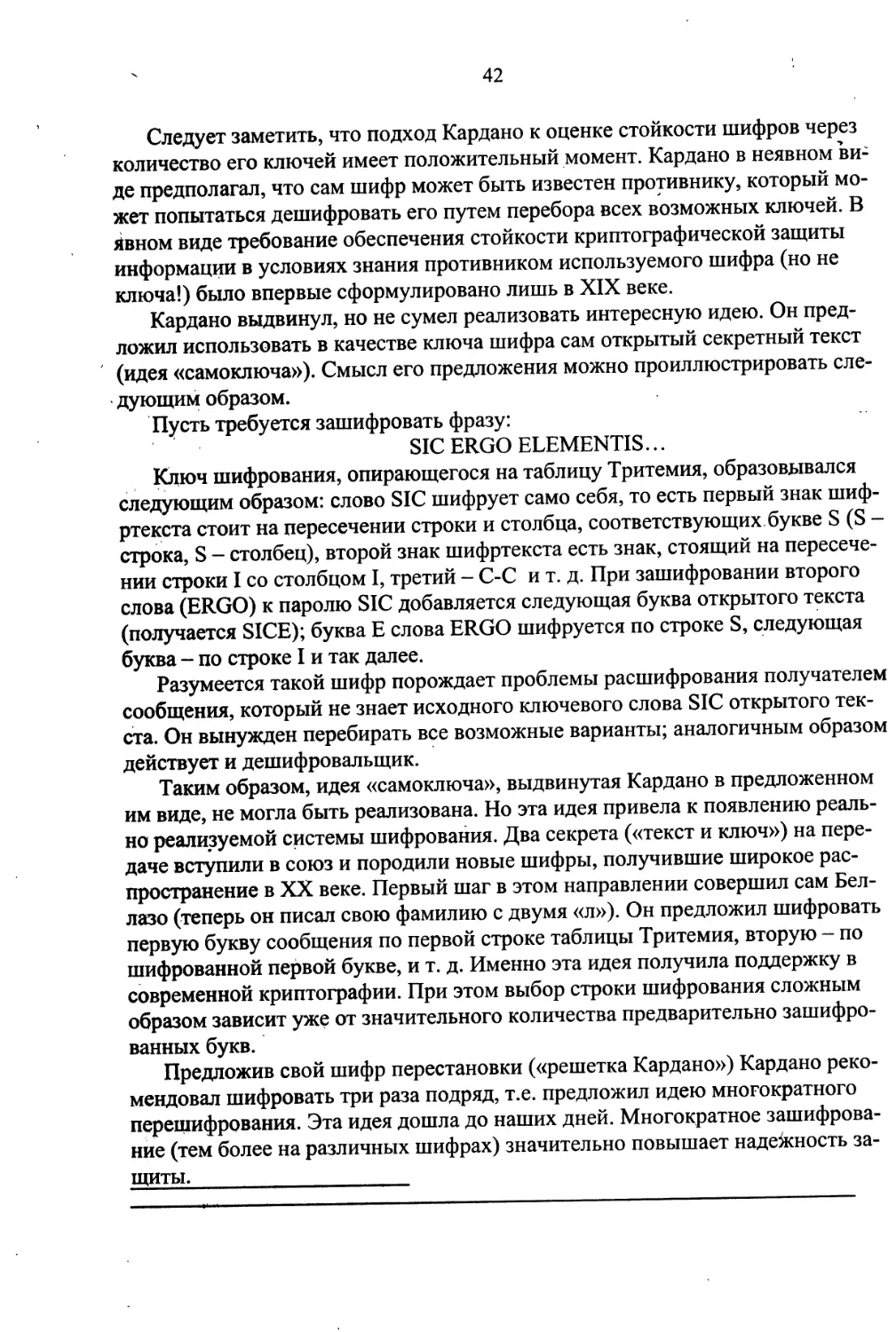

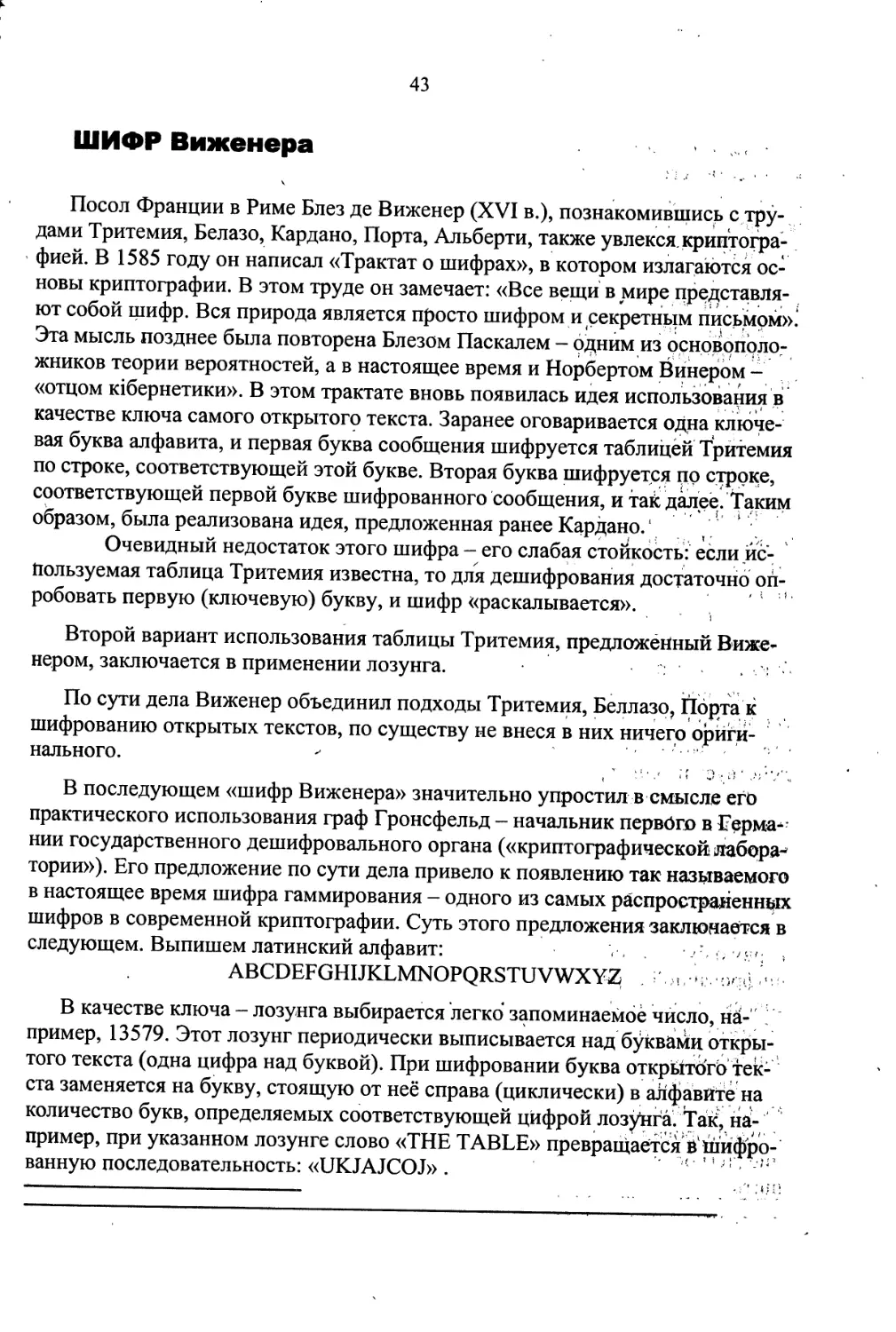

Второй вариант использования таблицы Тритемия, предложейный Виже-

нером, заключается в применении лозунга. .

По сути дела Виженер объединил подходы Тритемия, Беллазо, Порта к

шифрованию открытых текстов, по существу не внеся в них ничего ориги-

нального.

v 1 : • с ' ' ’"l .. ‘ ч, • * '

В последующем «шифр Виженера» значительно упростил в смысле его

практического использования граф Гронсфельд - начальник первбго в Герма-

нии государственного дешифровального органа («криптографической лабора-

тории»), Его предложение по сути дела привело к появлению так называемого

в настоящее время шифра гаммирования - одного из самых распространенных

шифров в современной криптографии. Суть этого предложения заключается в

следующем. Выпишем латинский алфавит: > - . ;

ABCDEFGHIJKLMNOPQRSTUVWXYZ :

В качестве ключа - лозунга выбирается легко' запоминаемое число, йй-' Г

пример, 13579. Этот лозунг периодически выписывается над буквами откры-

того текста (одна цифра над буквой). При шифровании буква открытого тек-

ста заменяется на букву, стоящую от неё справа (циклически) в алфавите на

количество букв, определяемых соответствующей цифрой лозунга. Так, на-

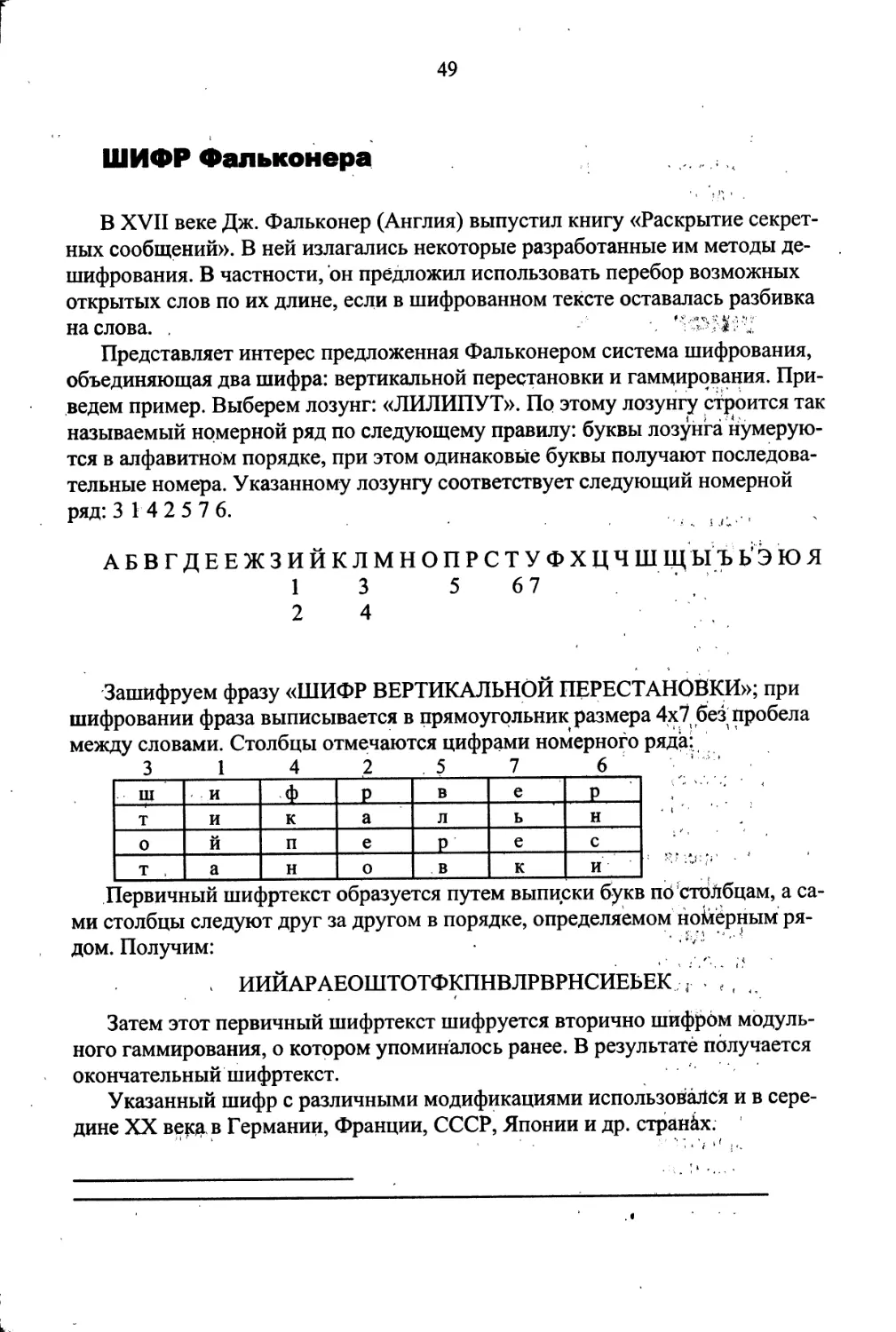

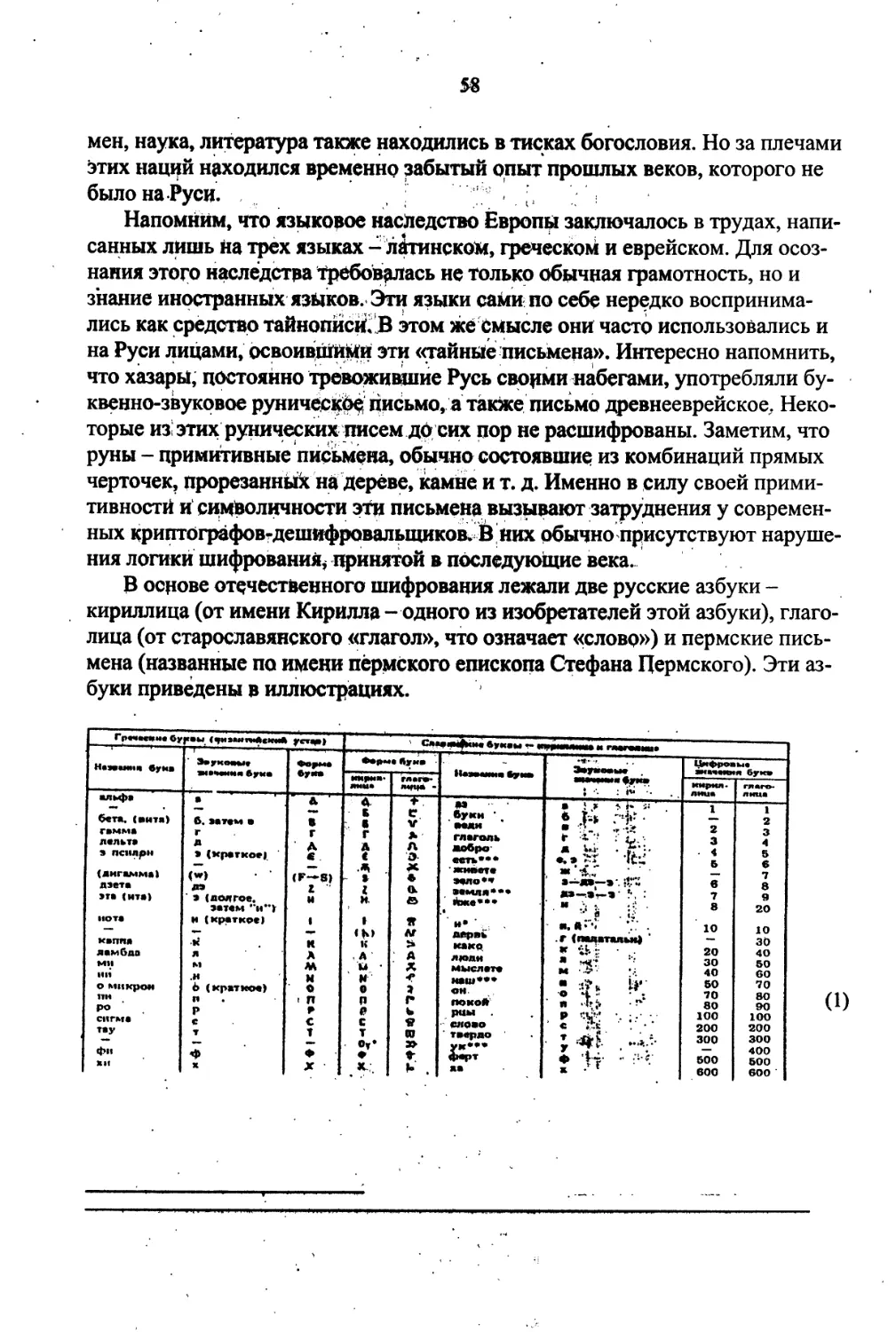

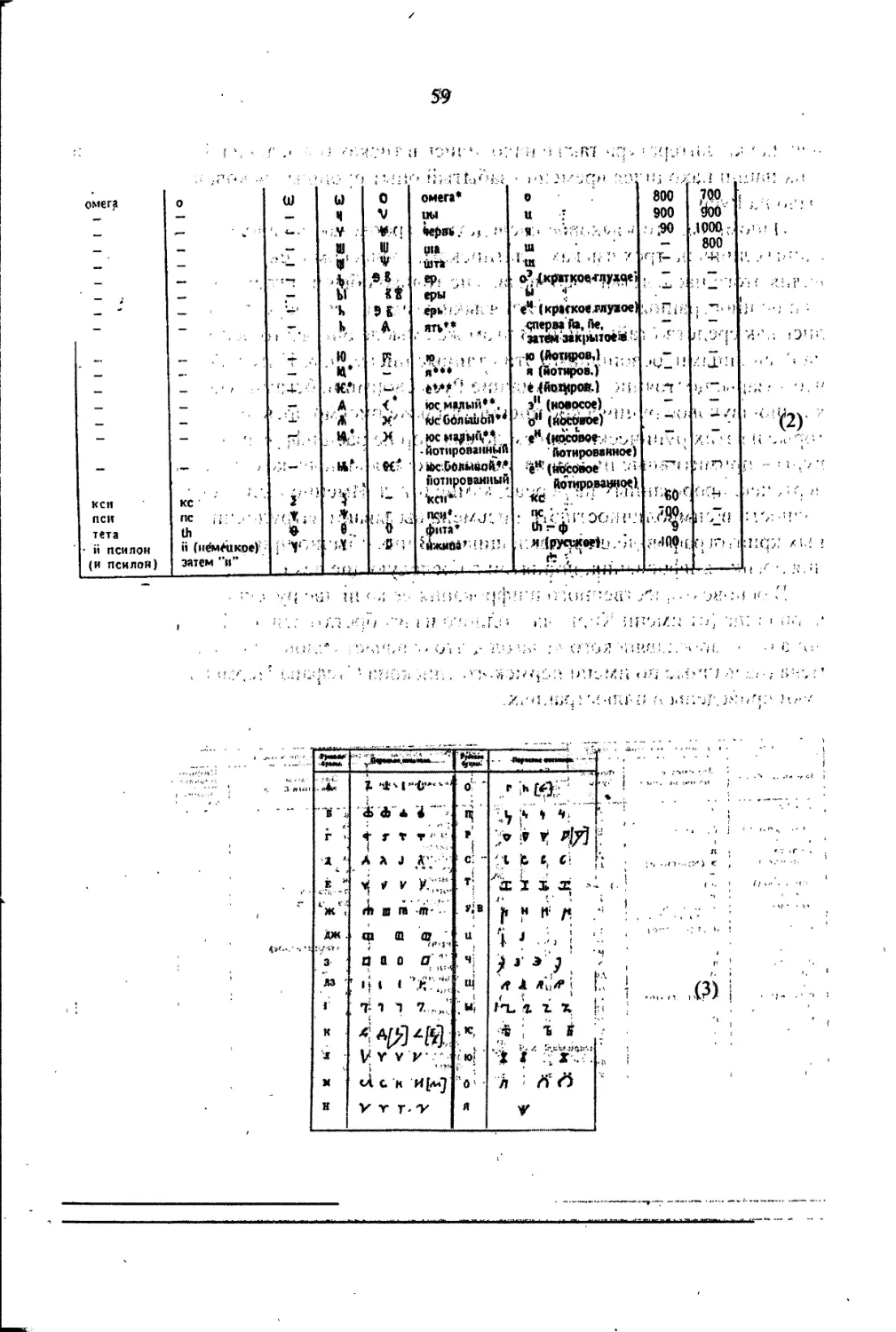

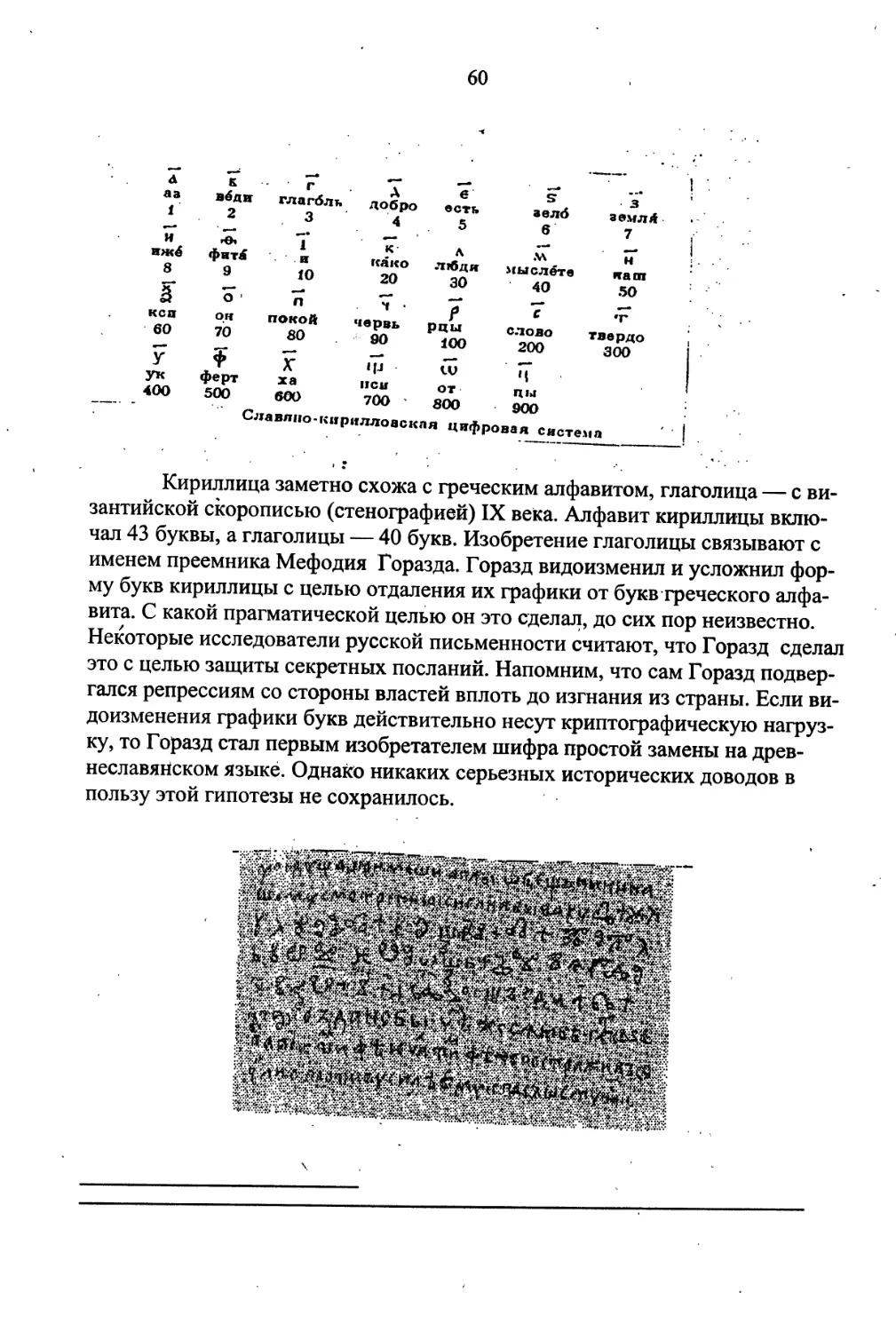

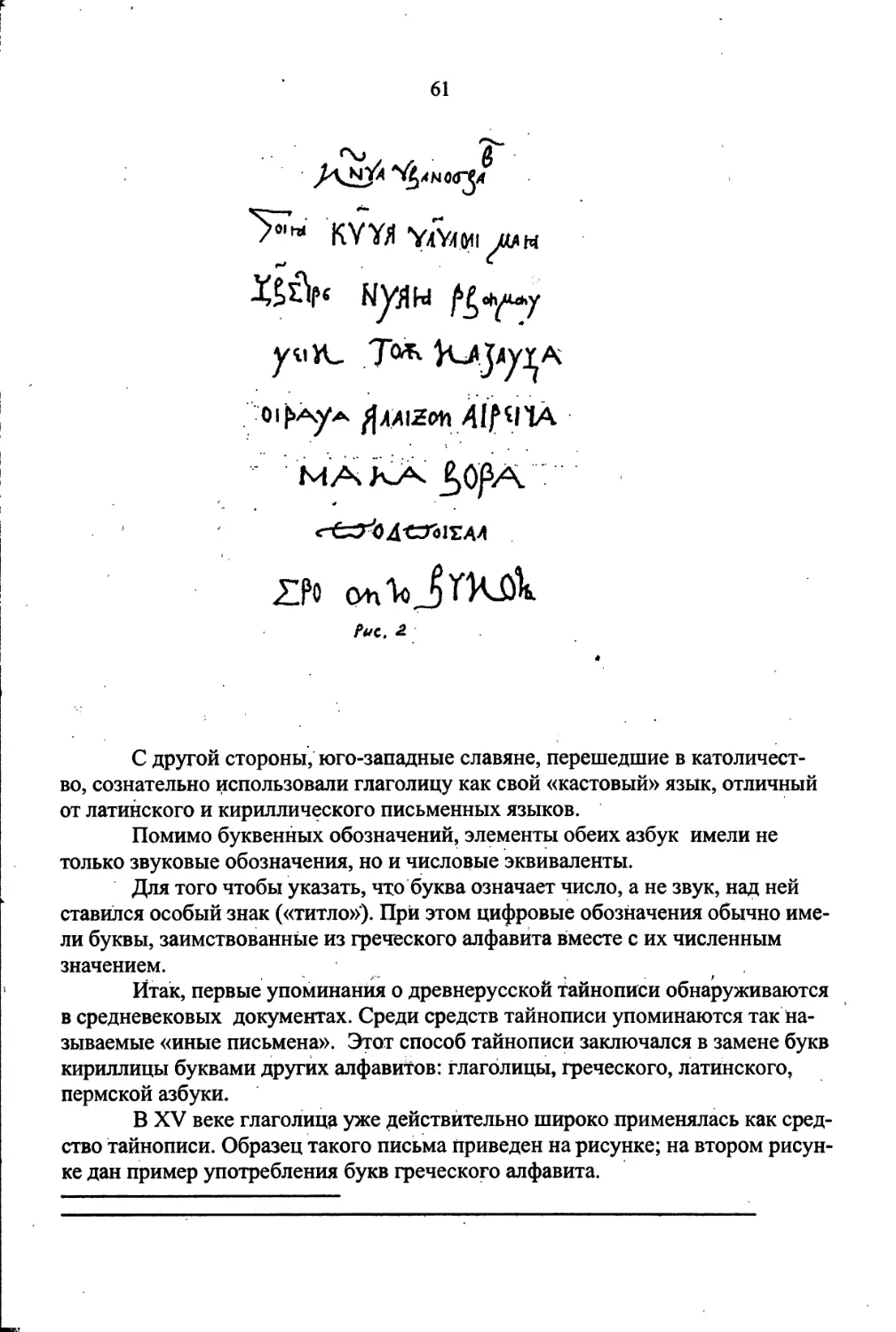

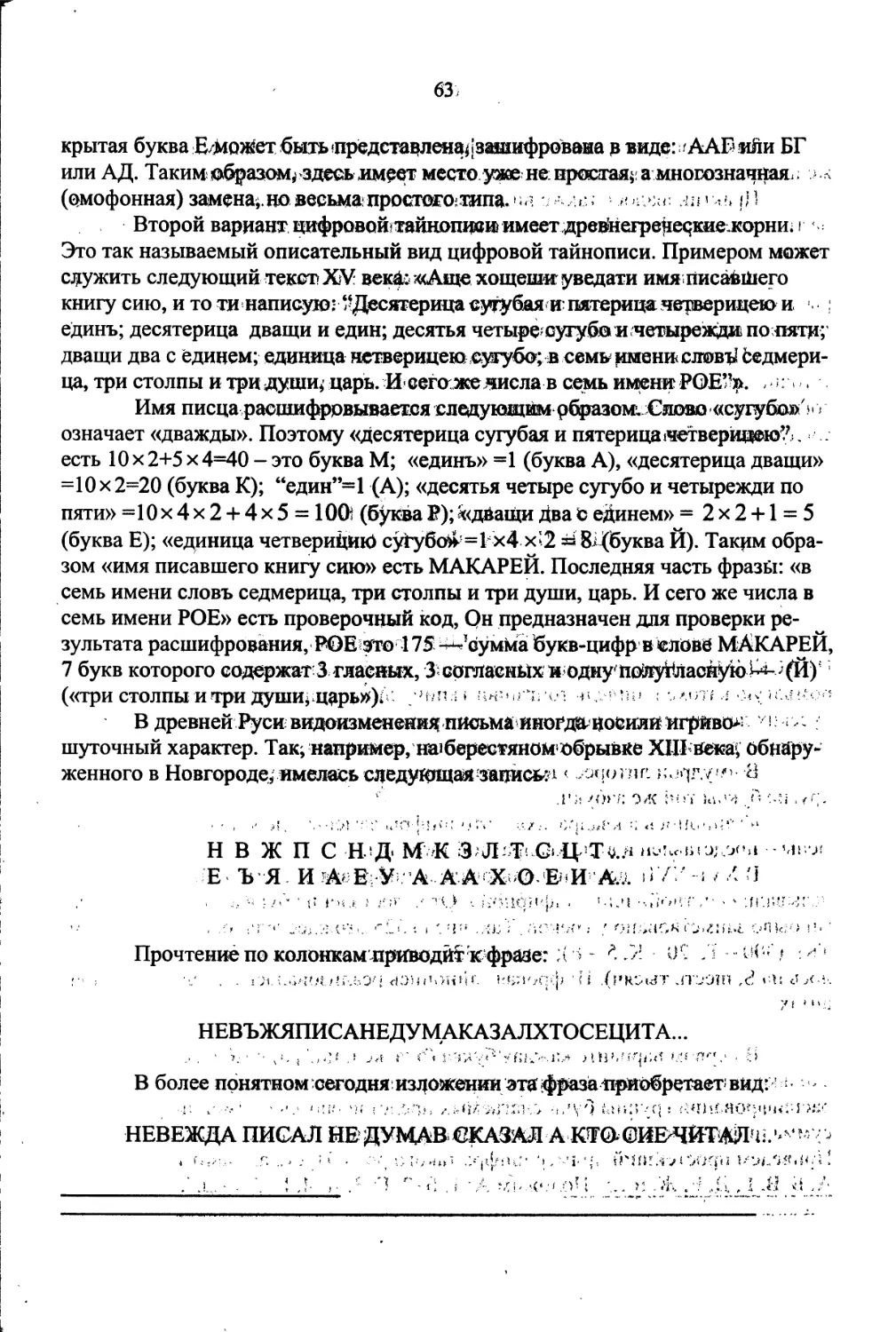

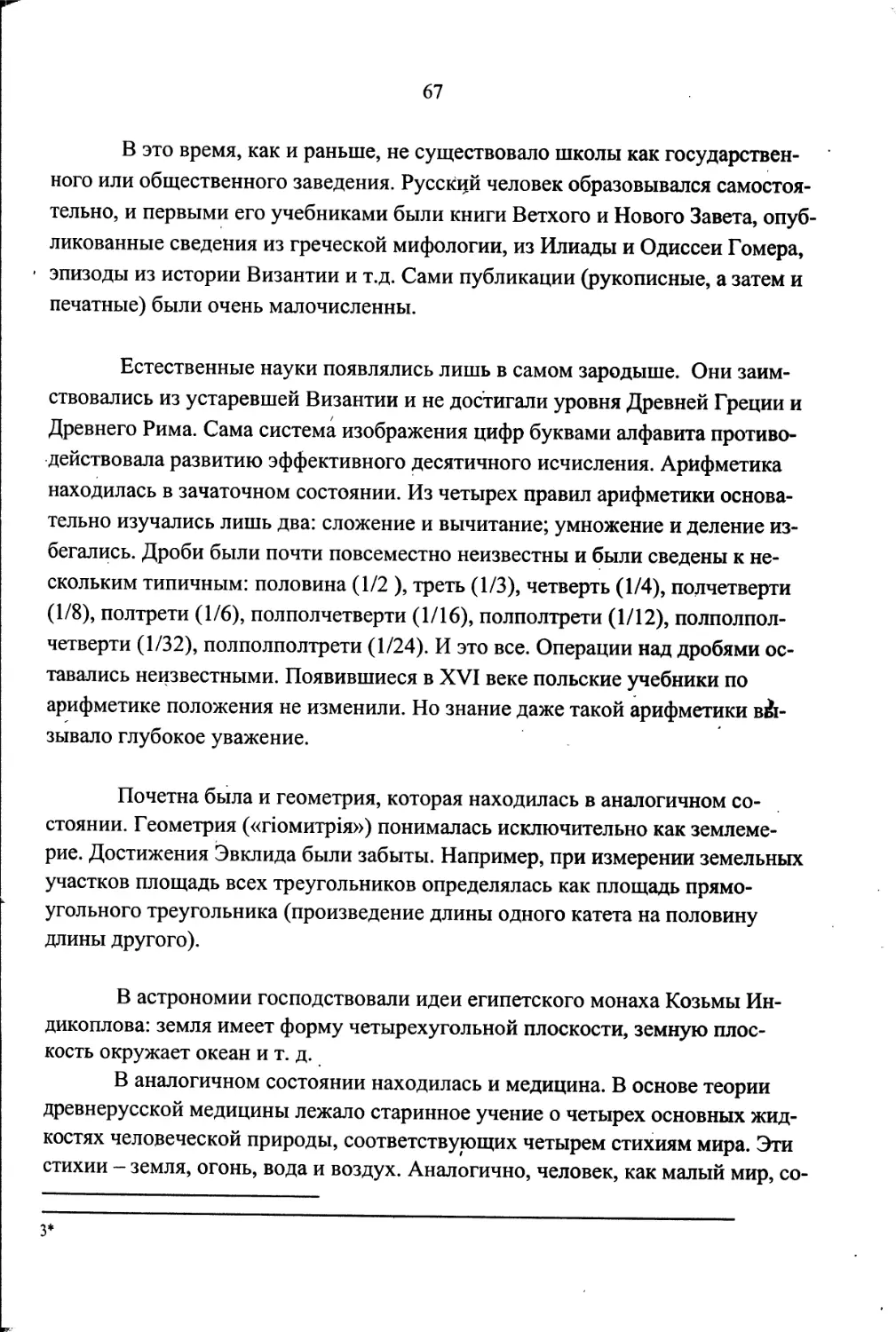

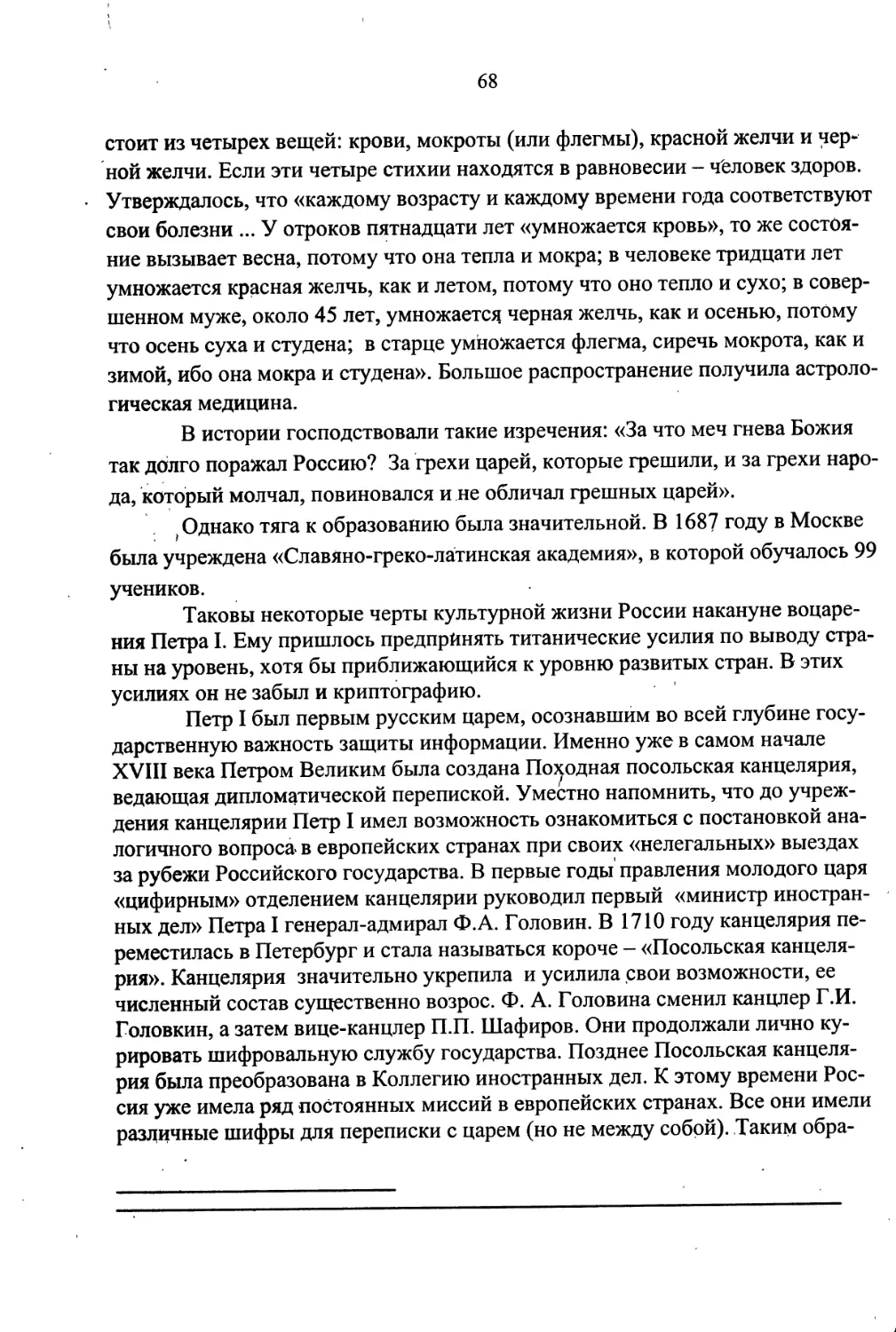

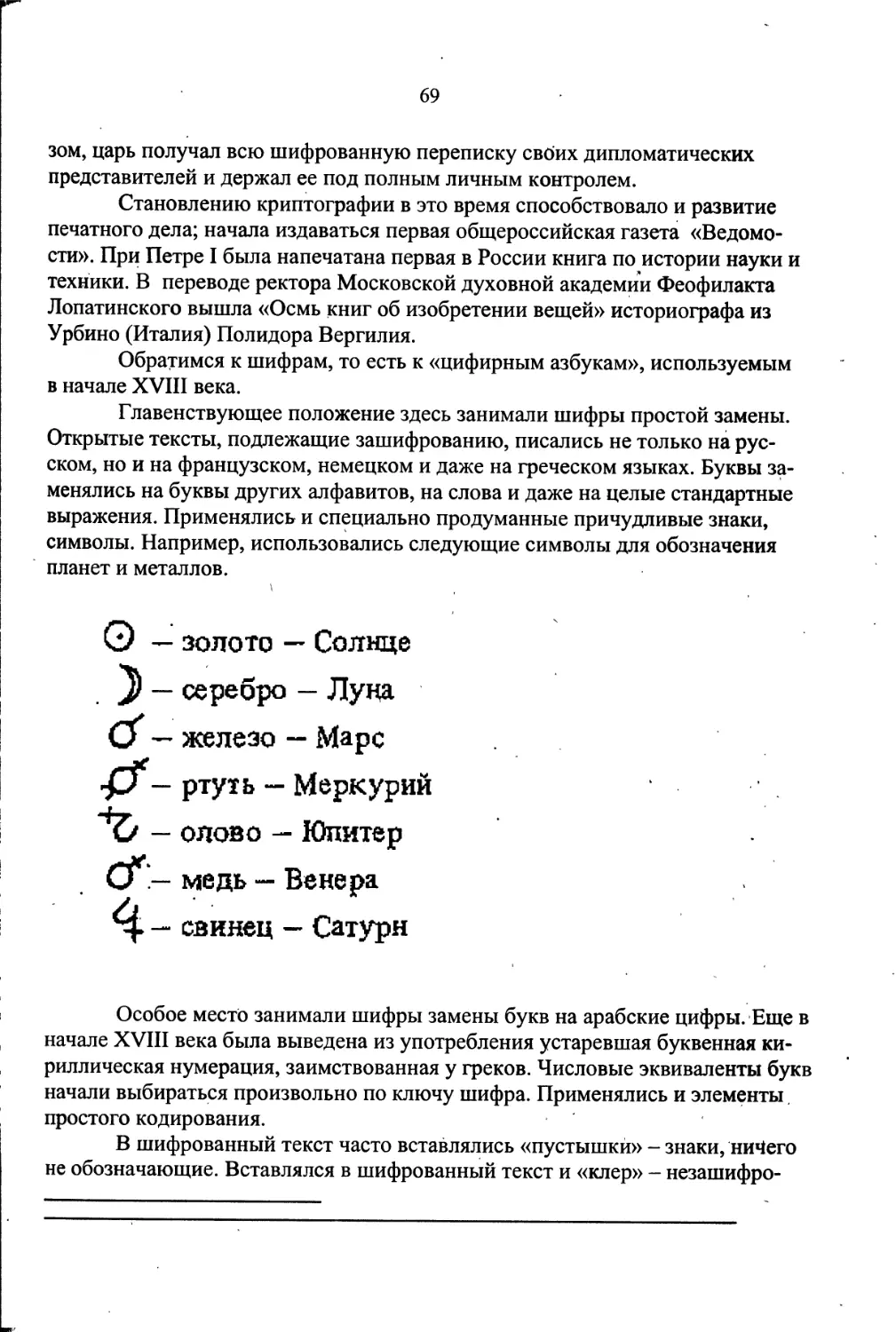

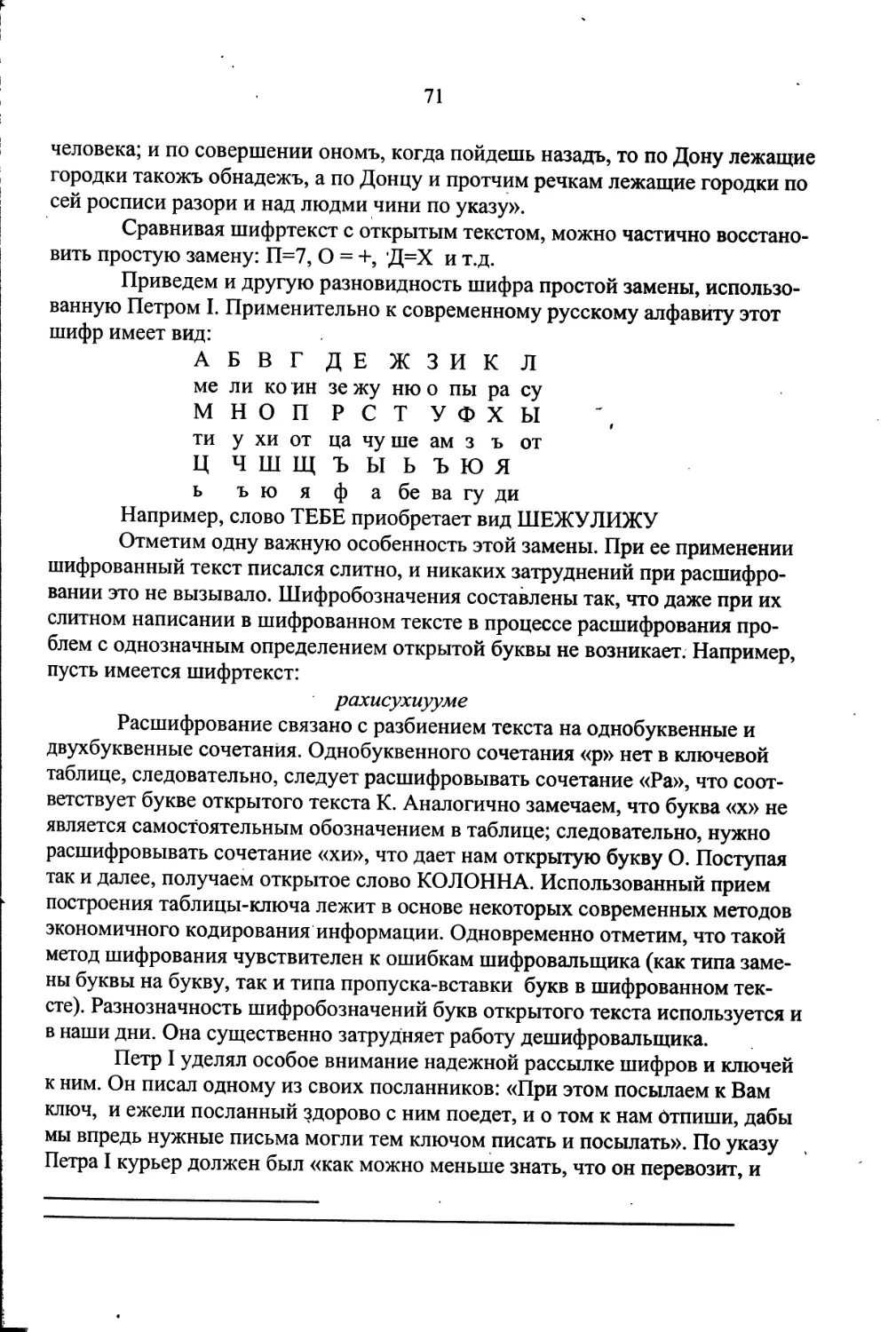

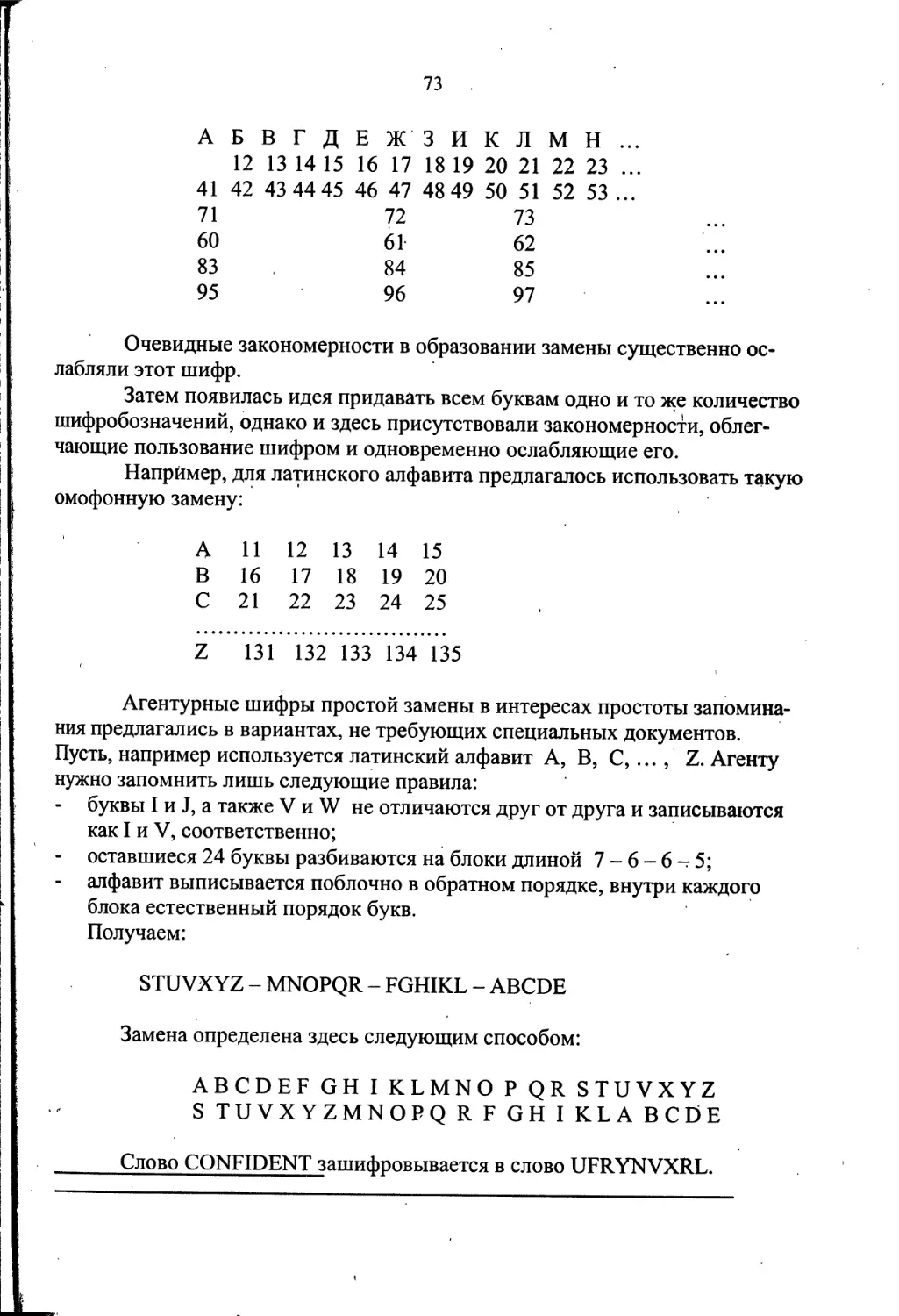

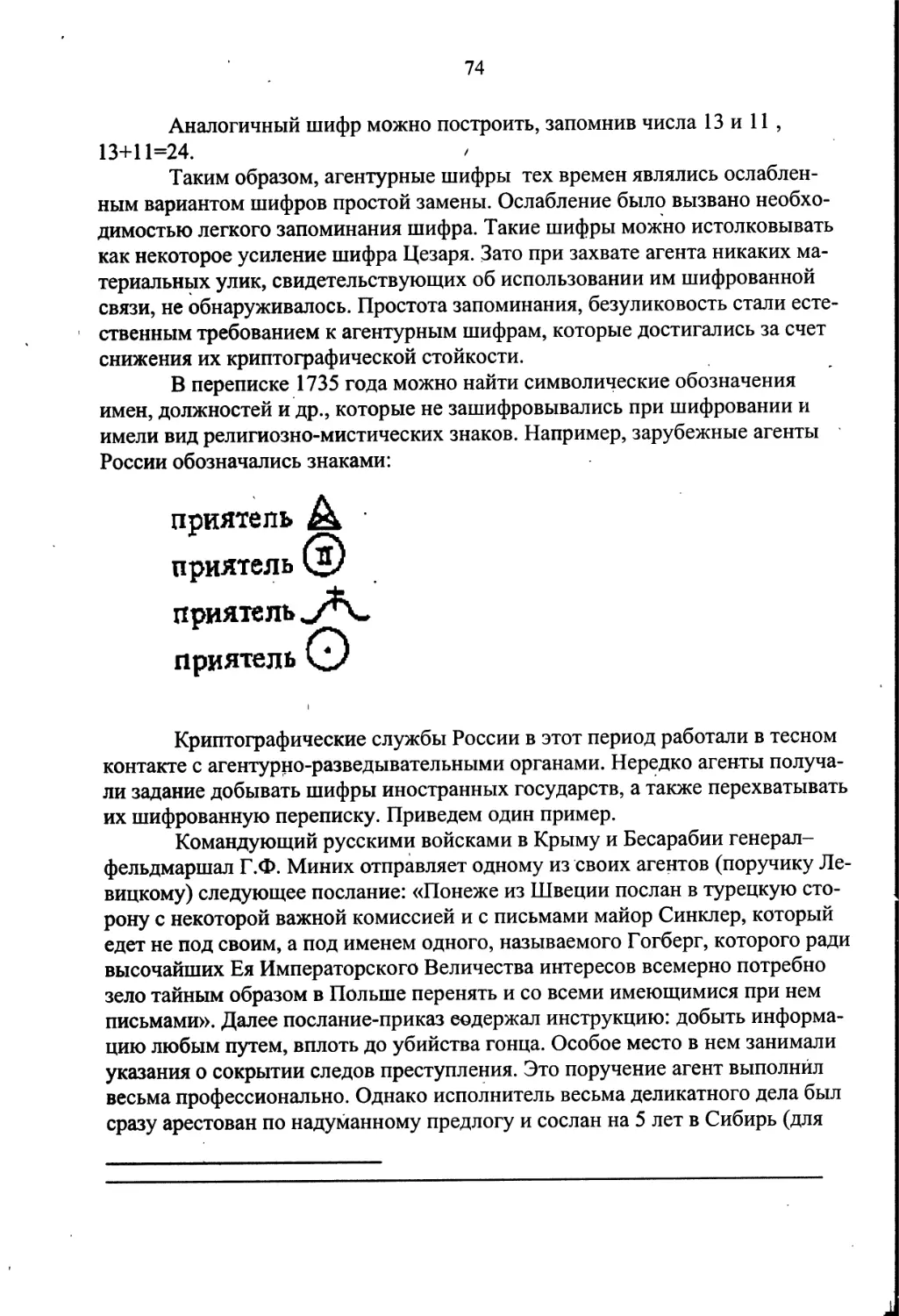

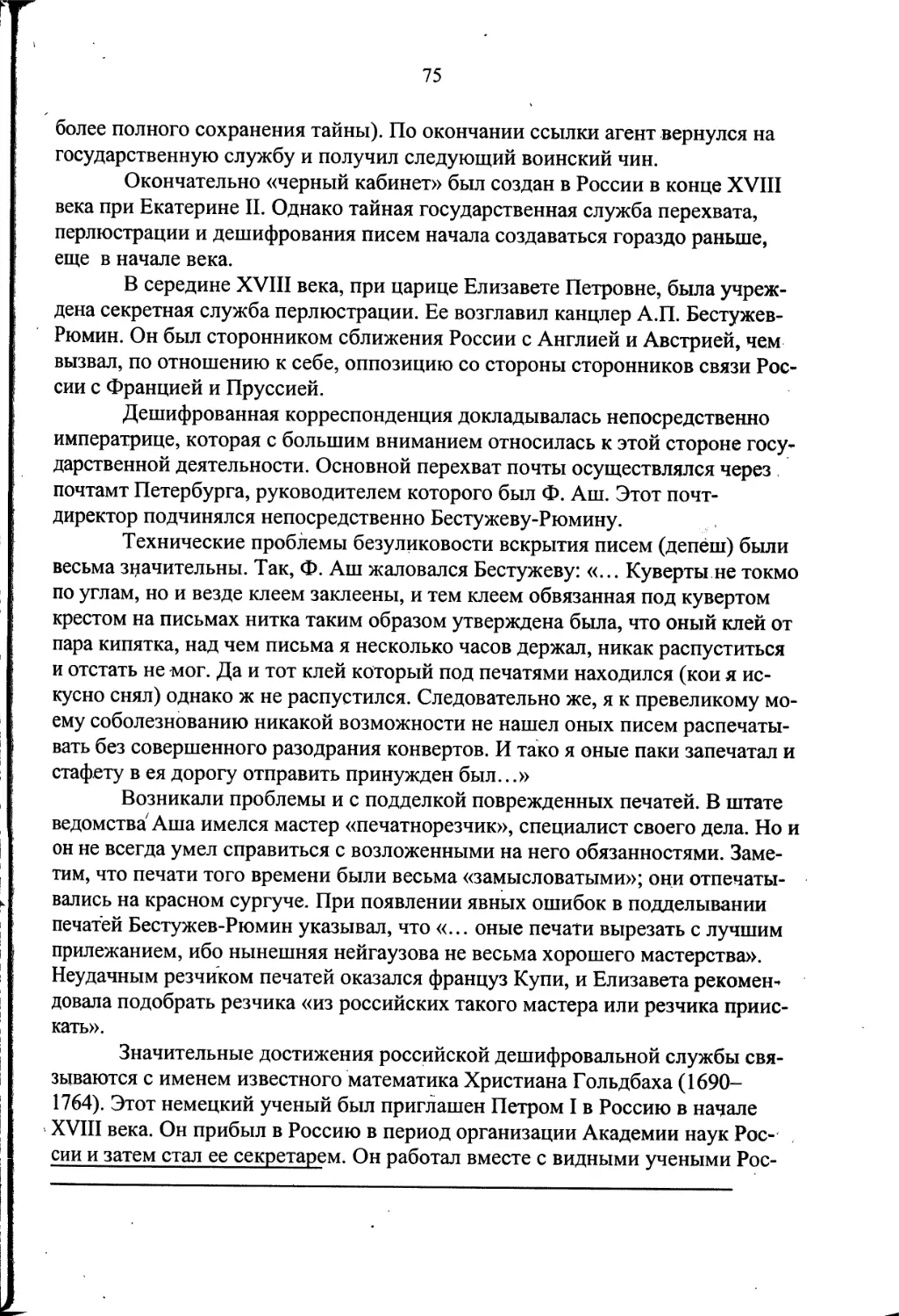

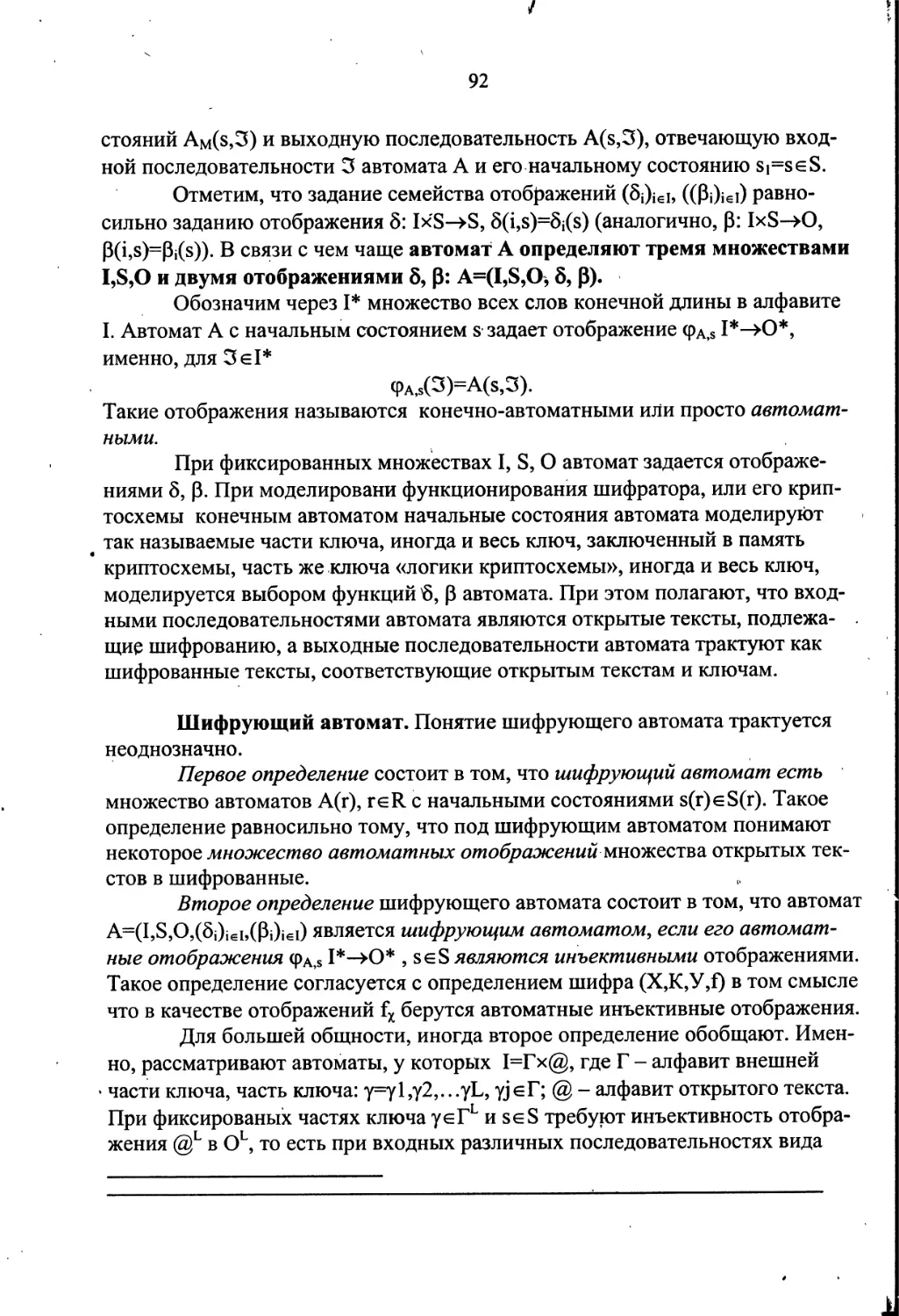

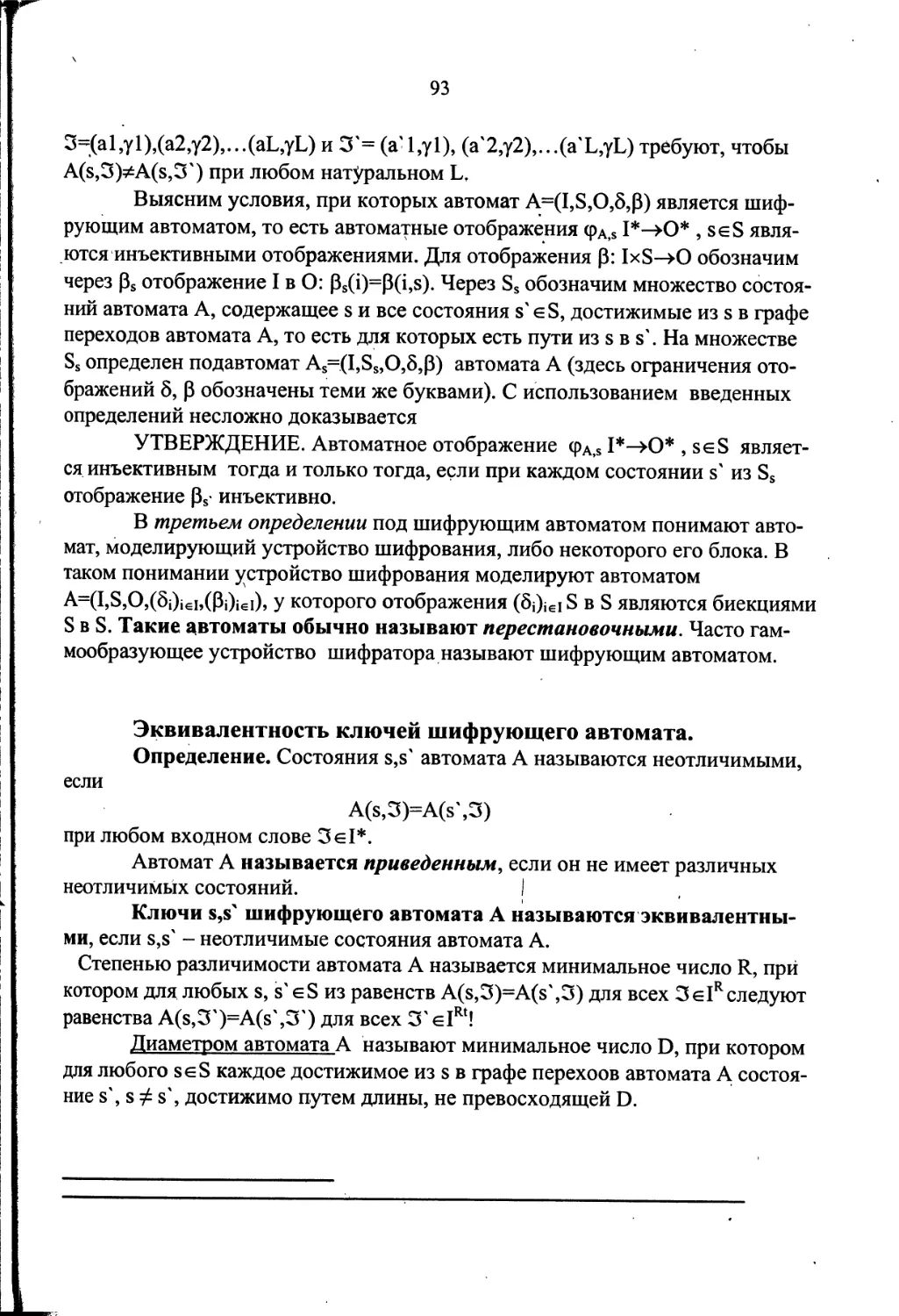

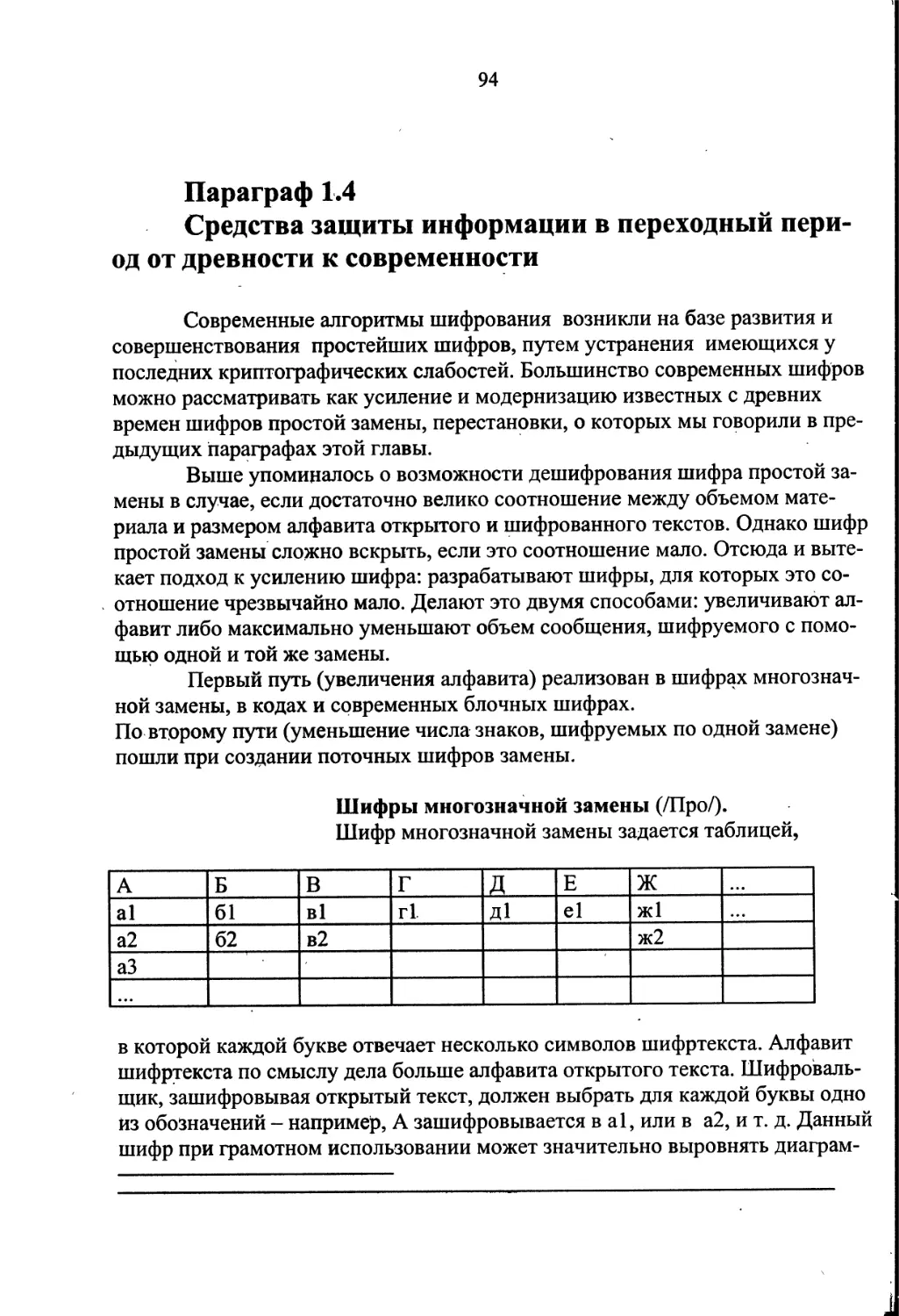

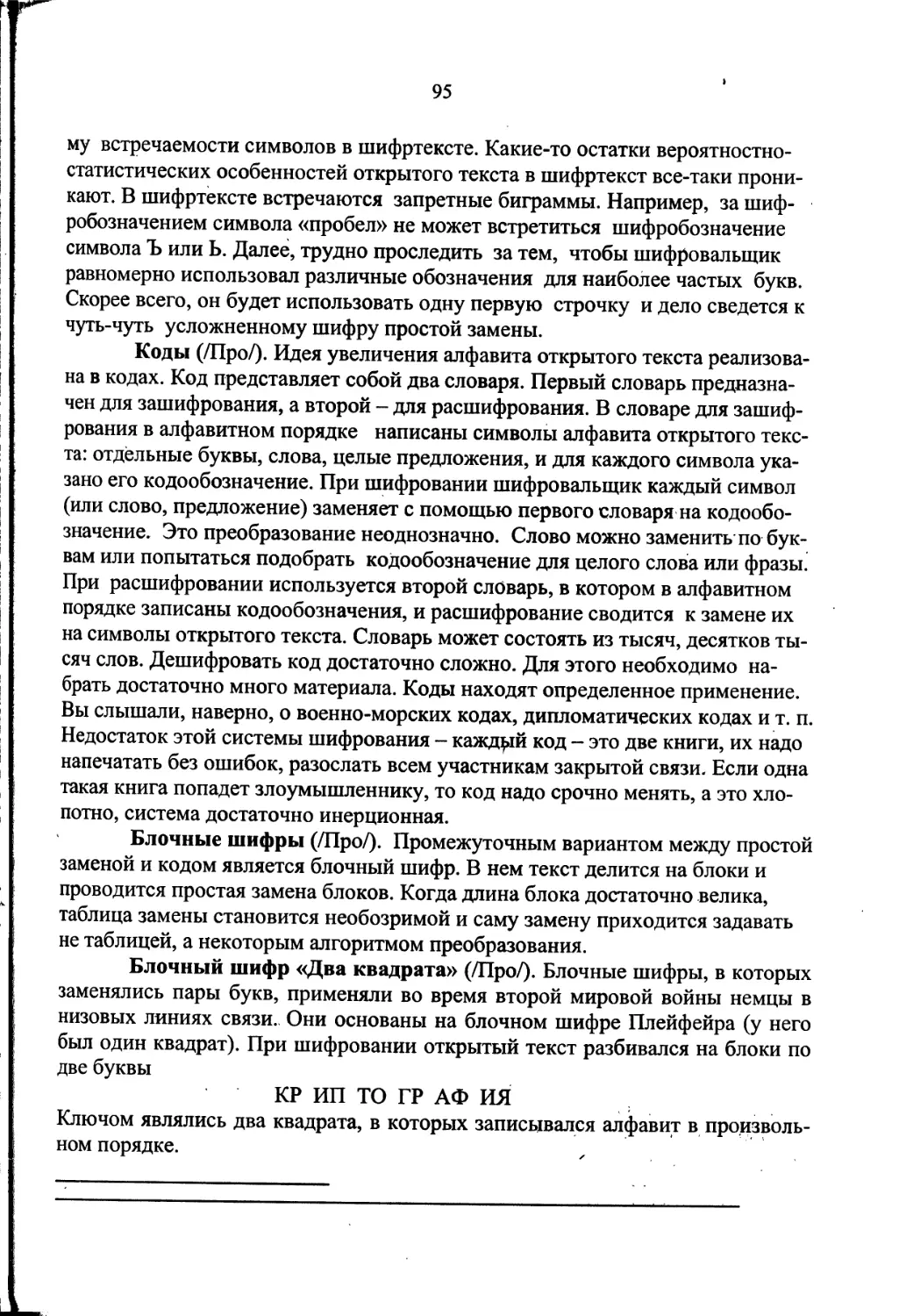

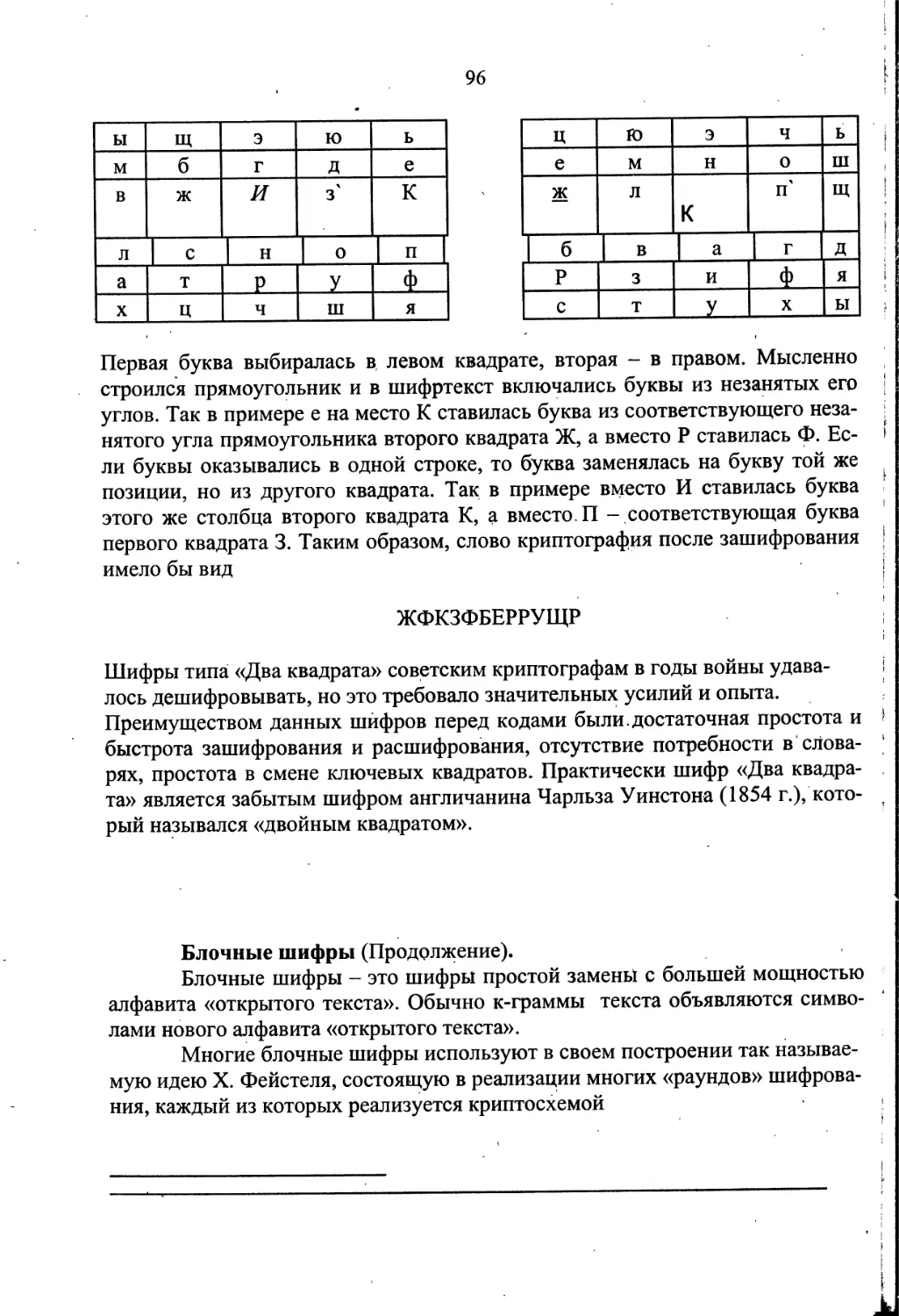

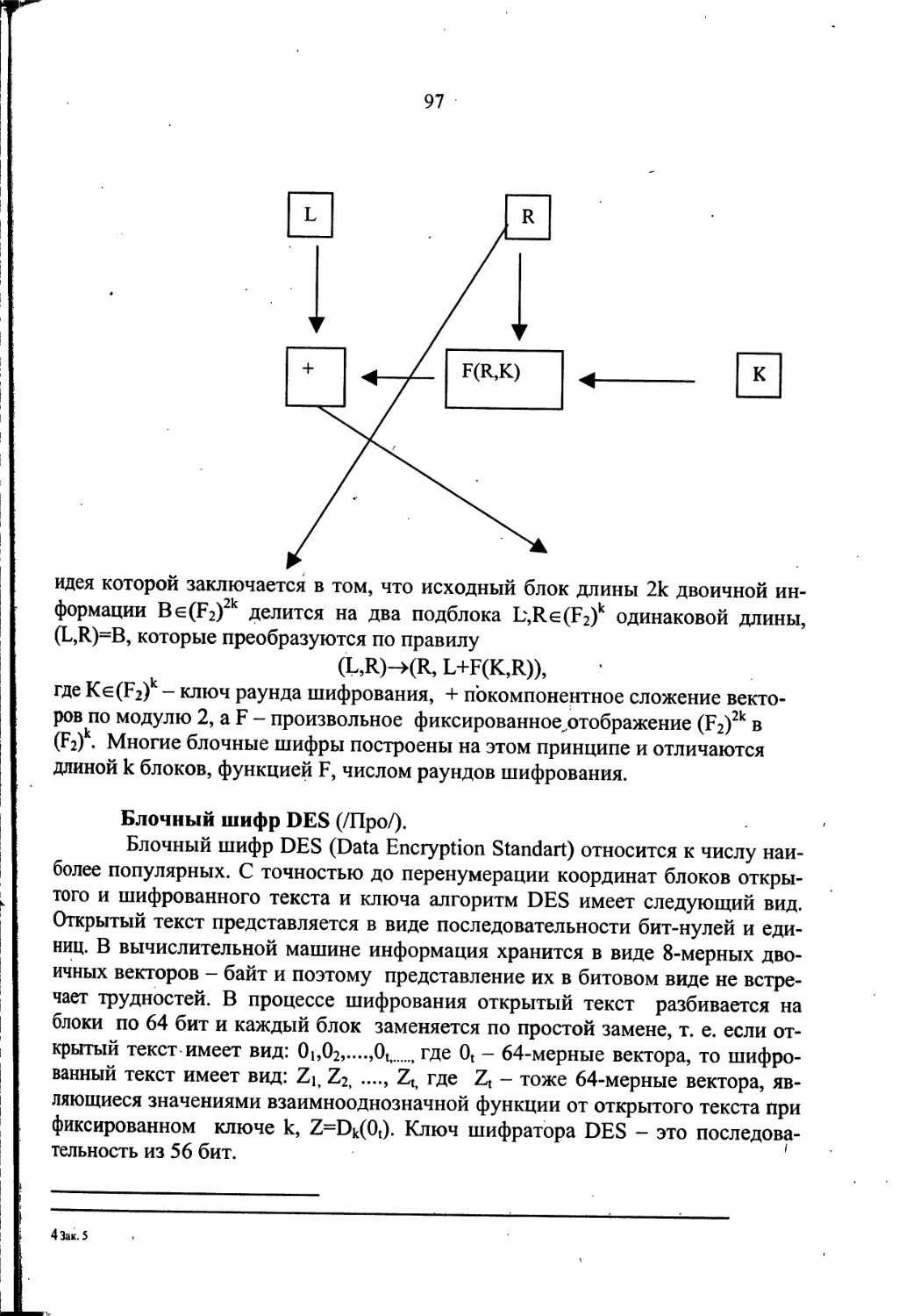

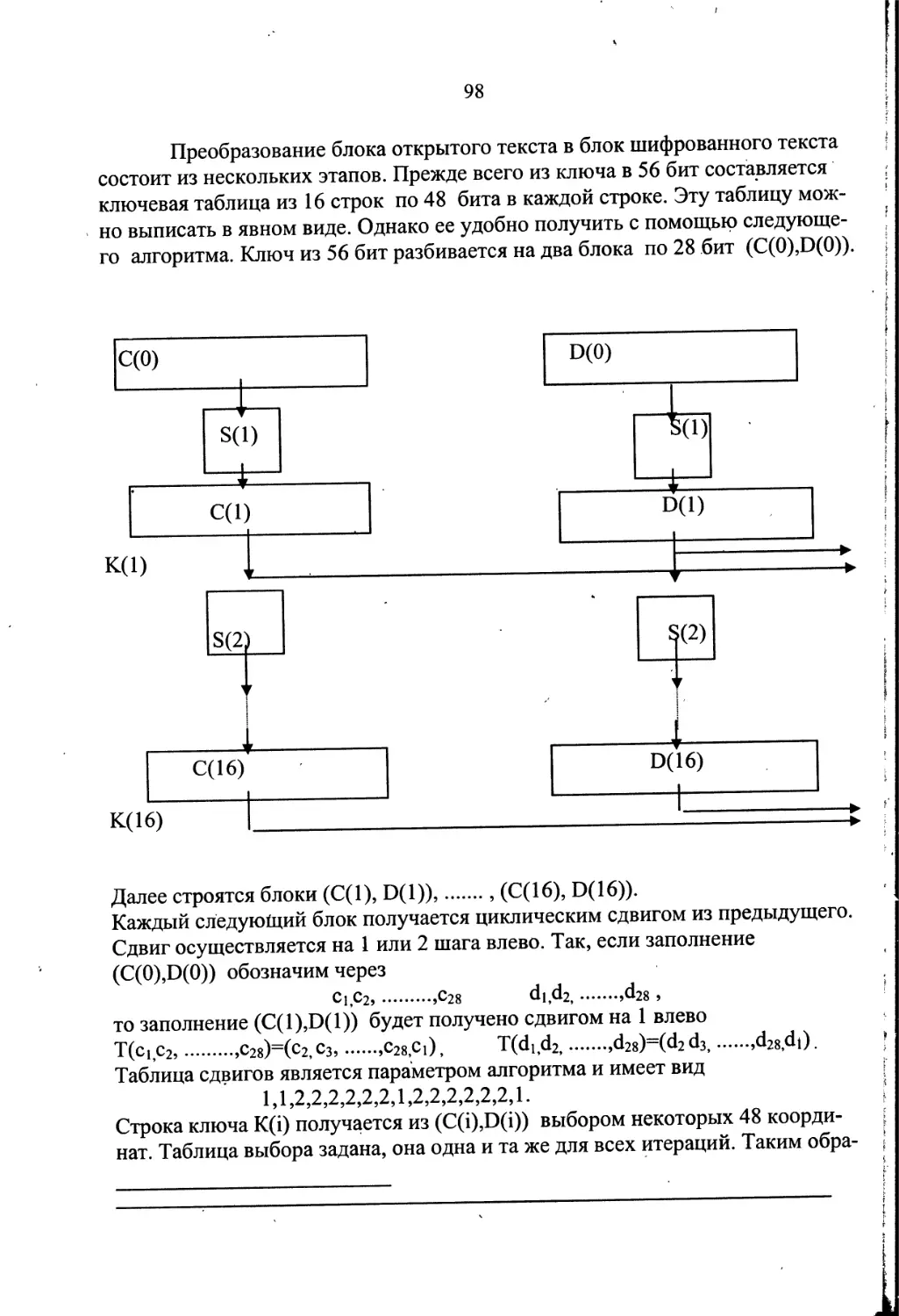

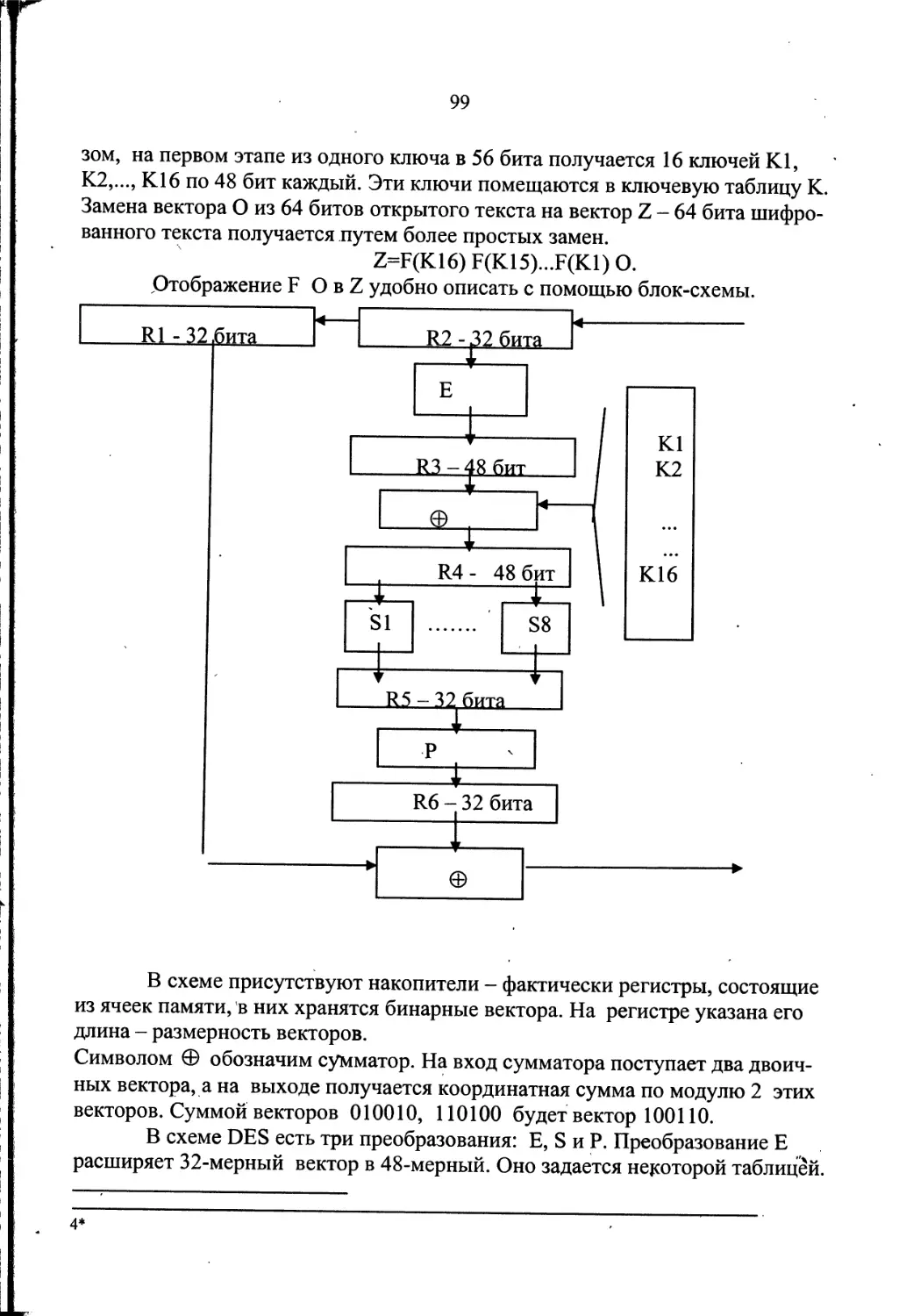

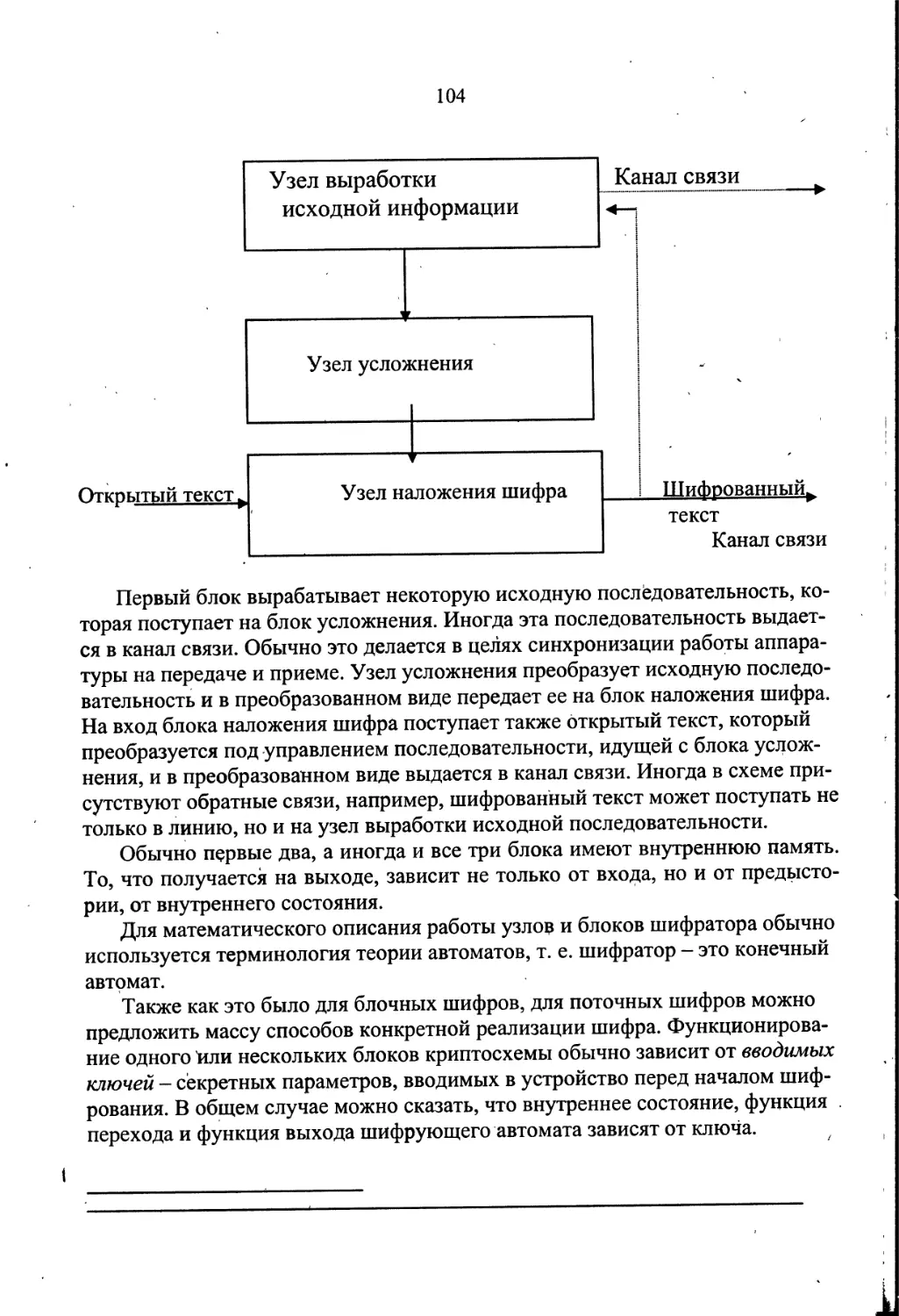

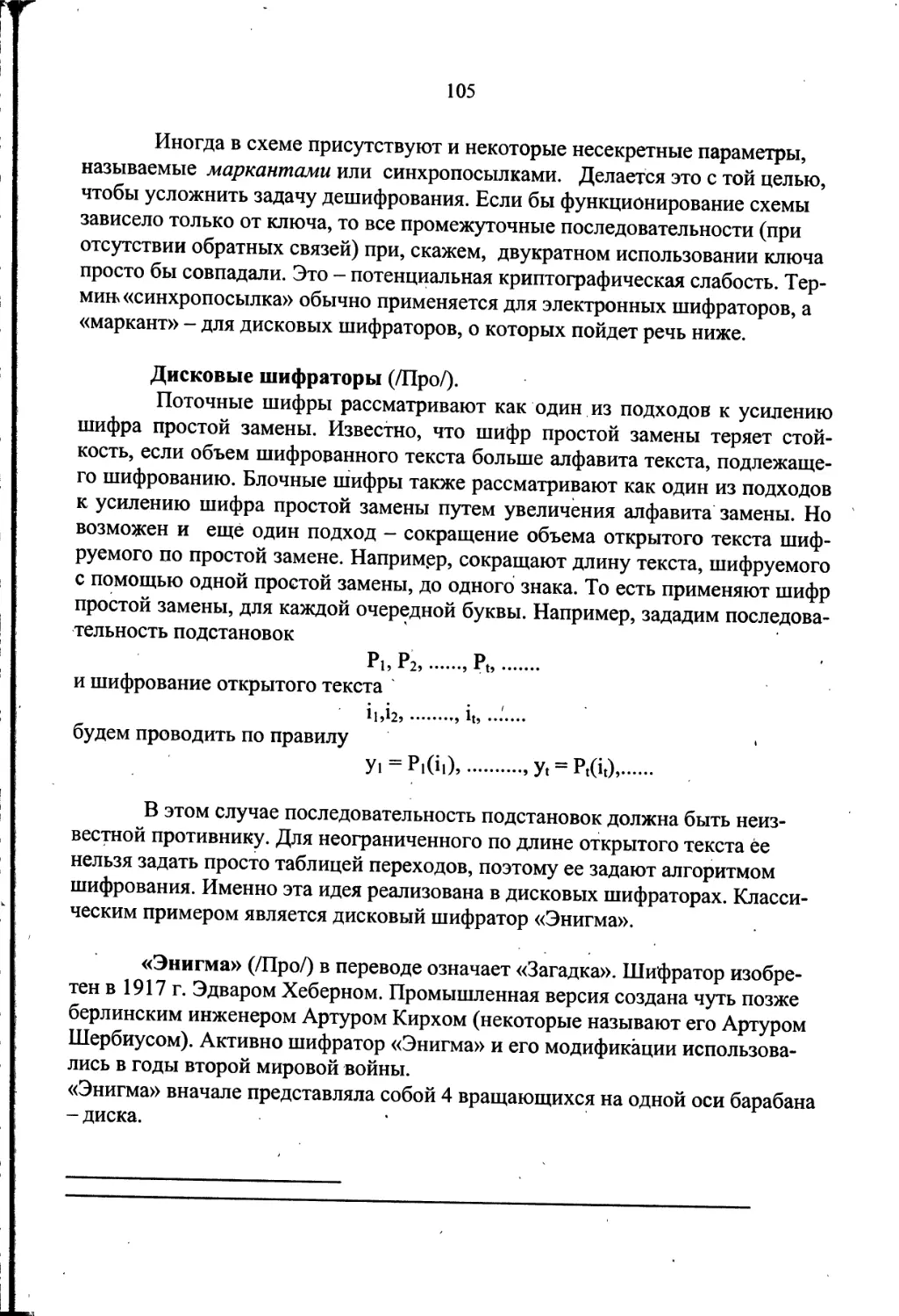

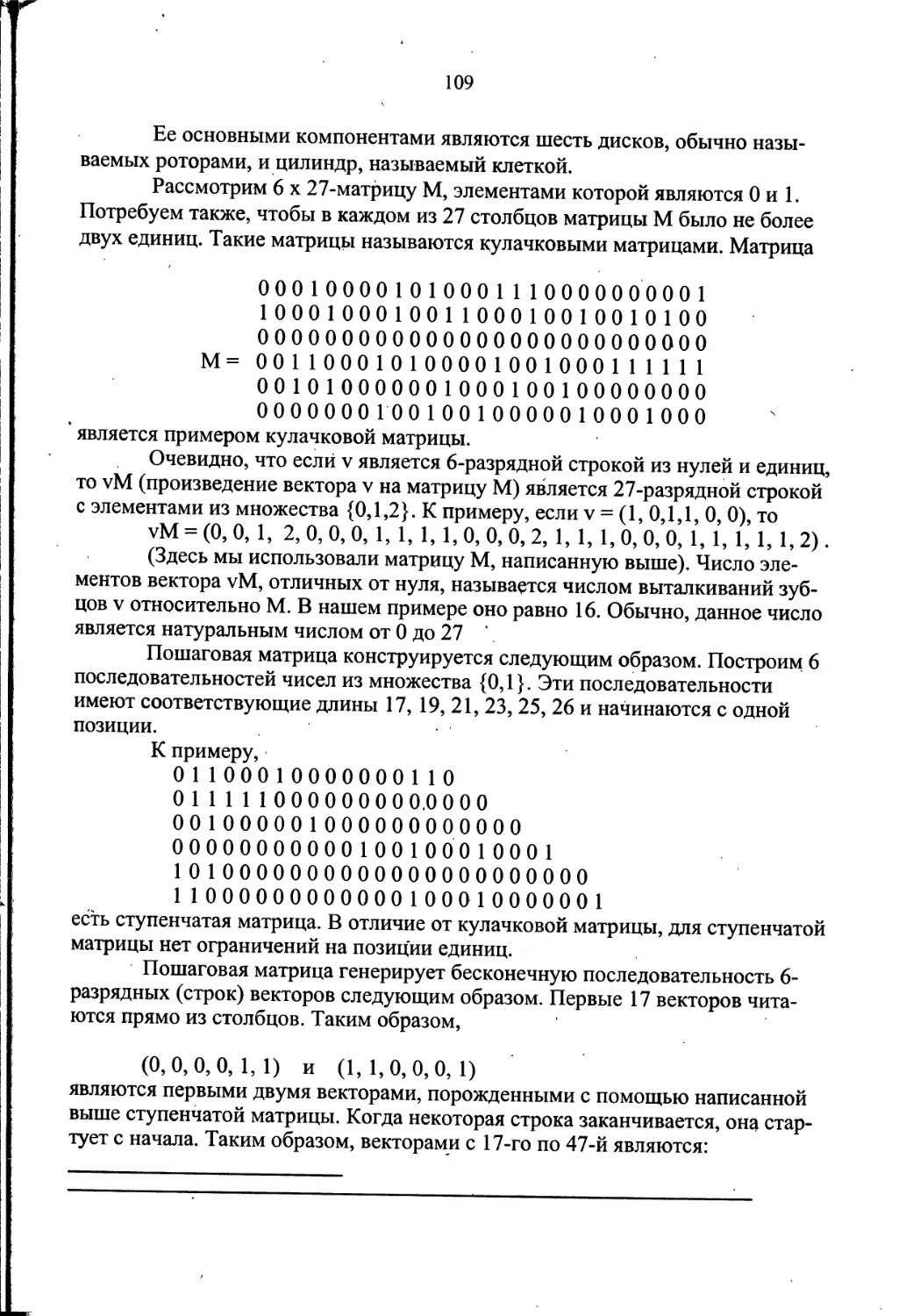

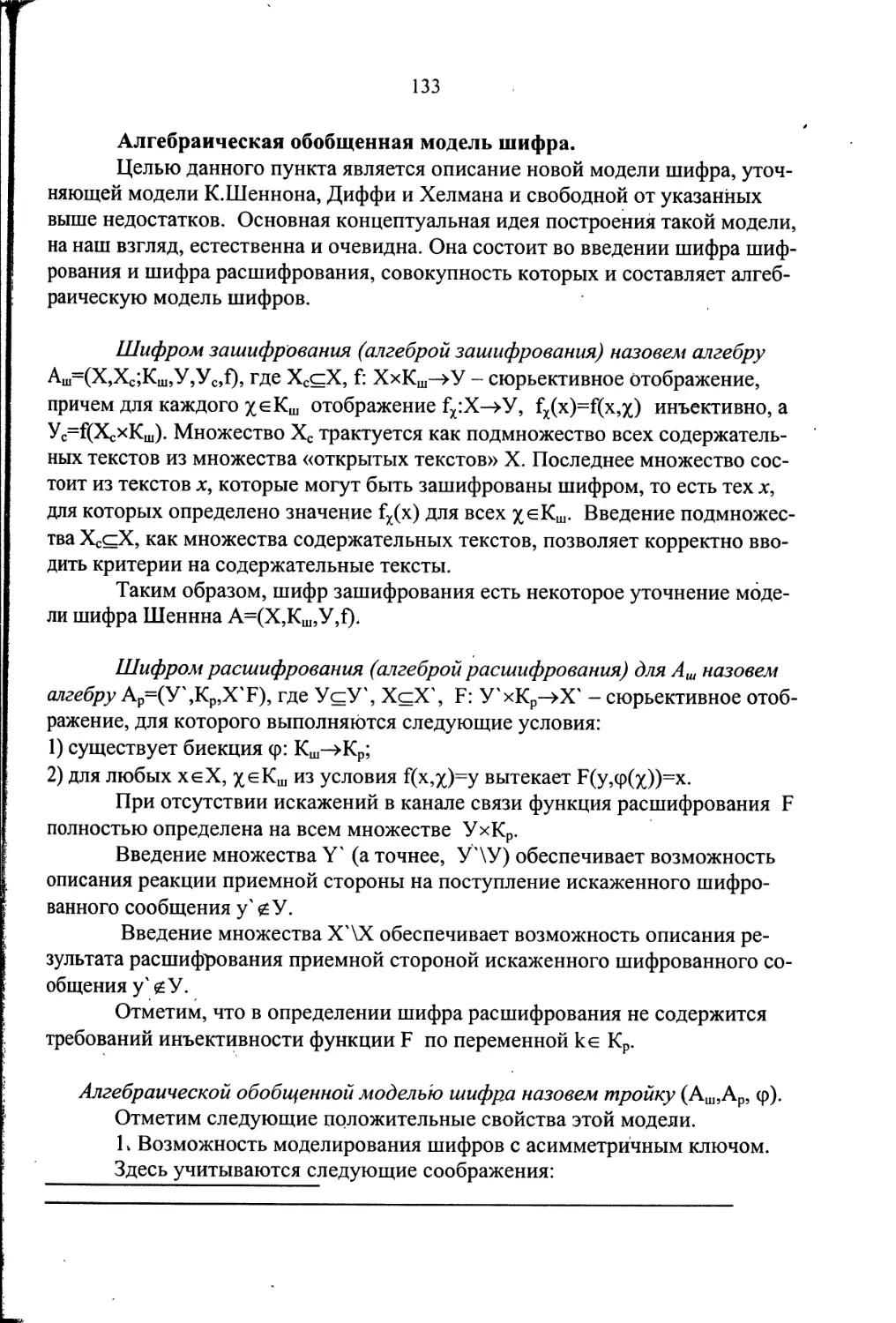

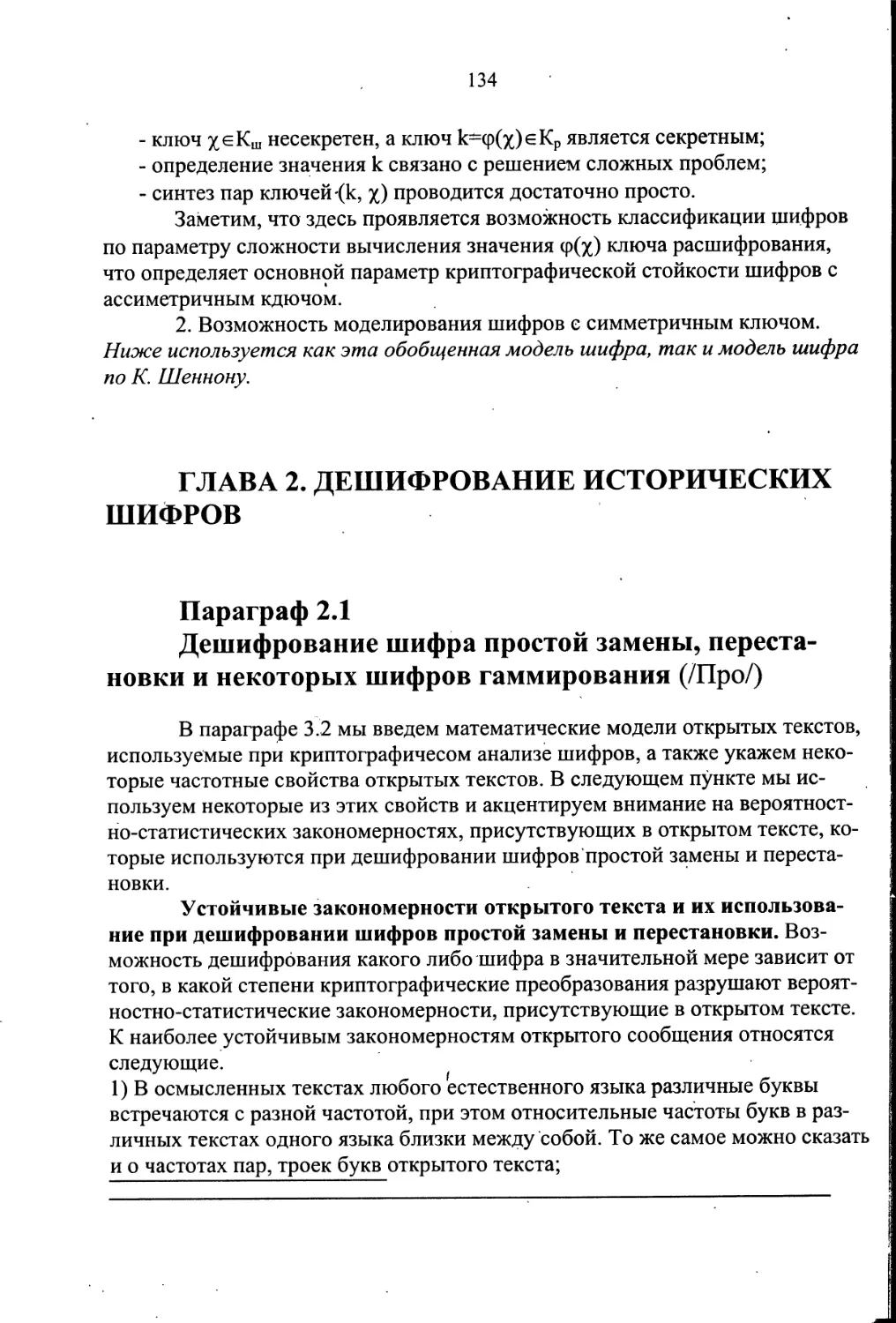

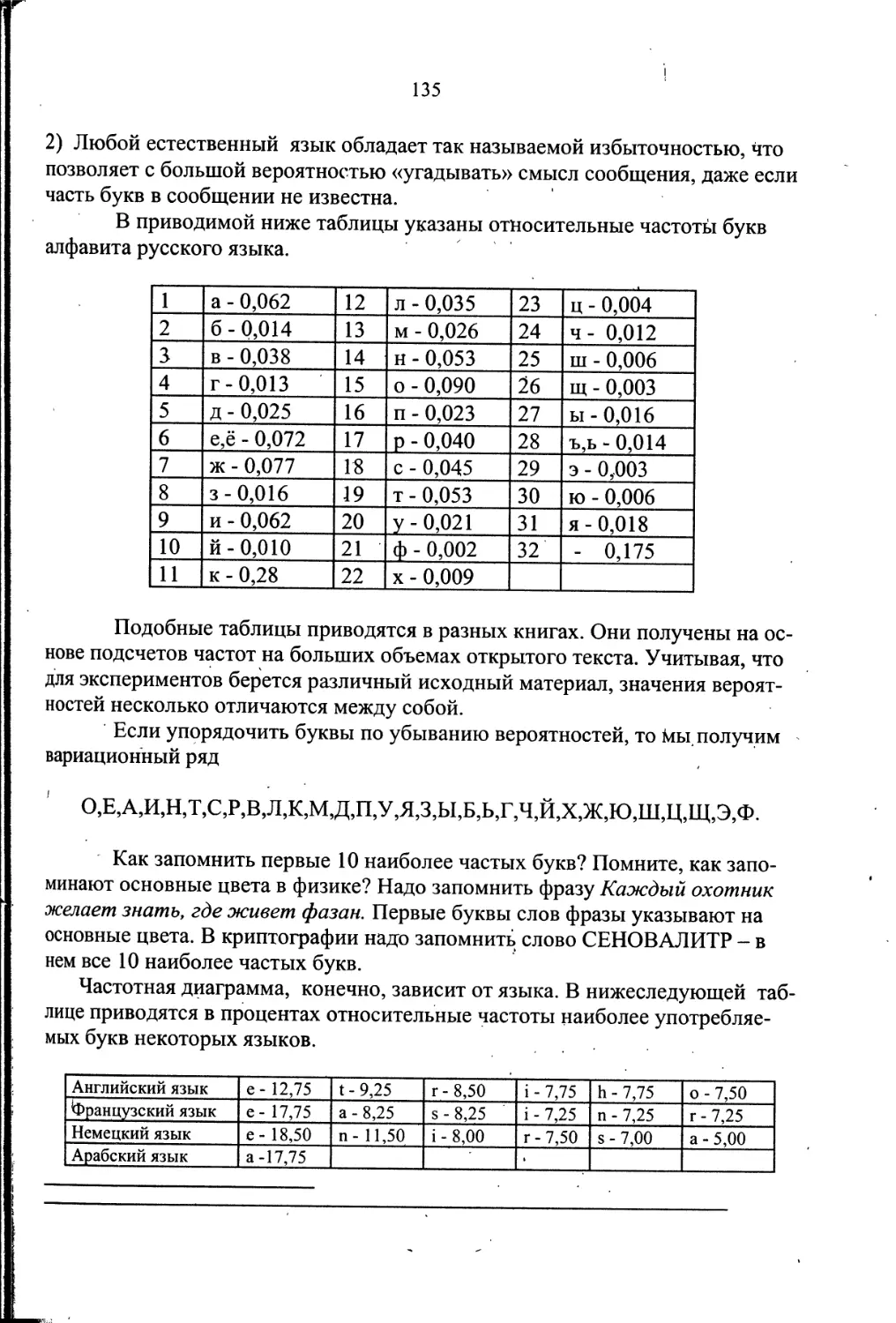

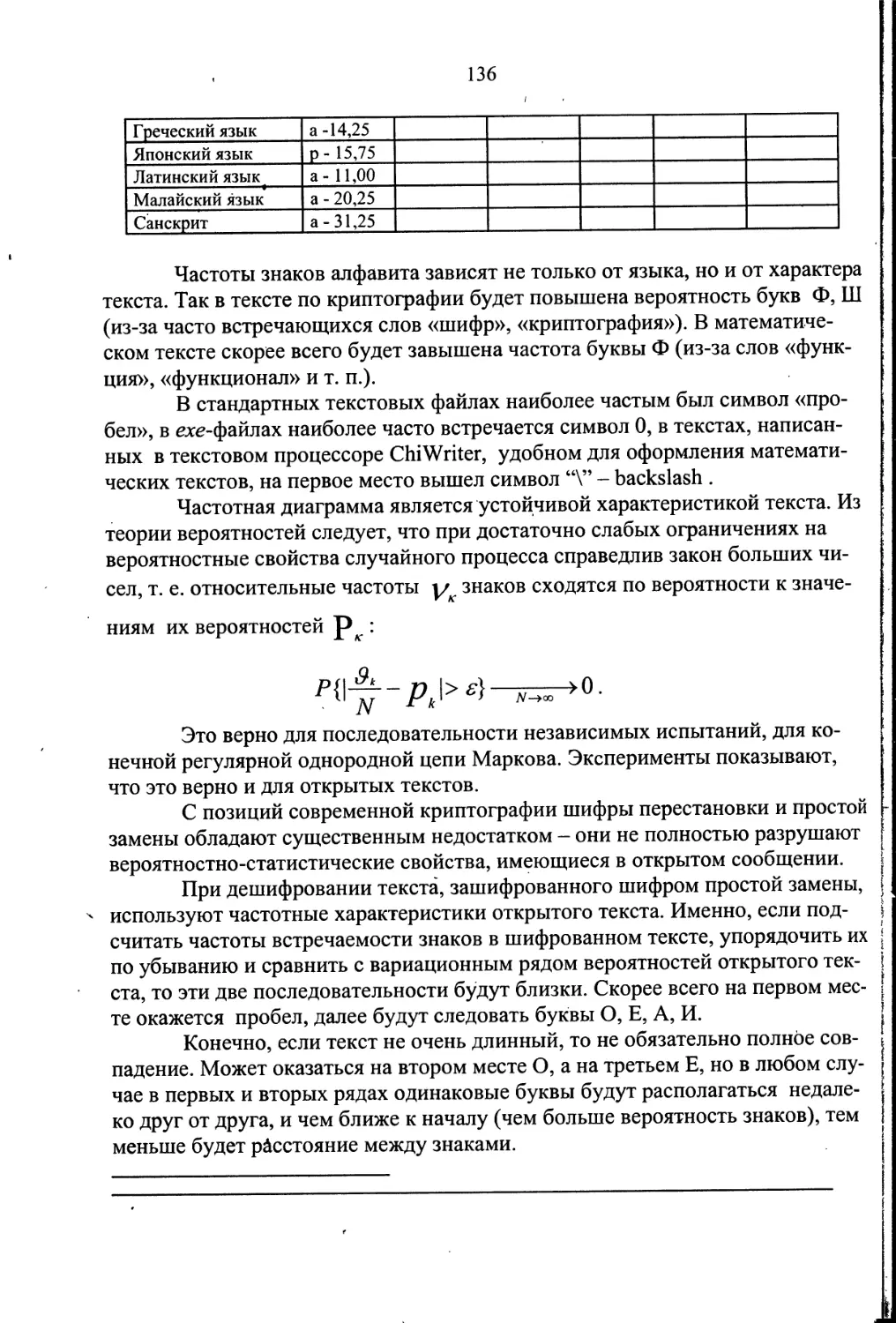

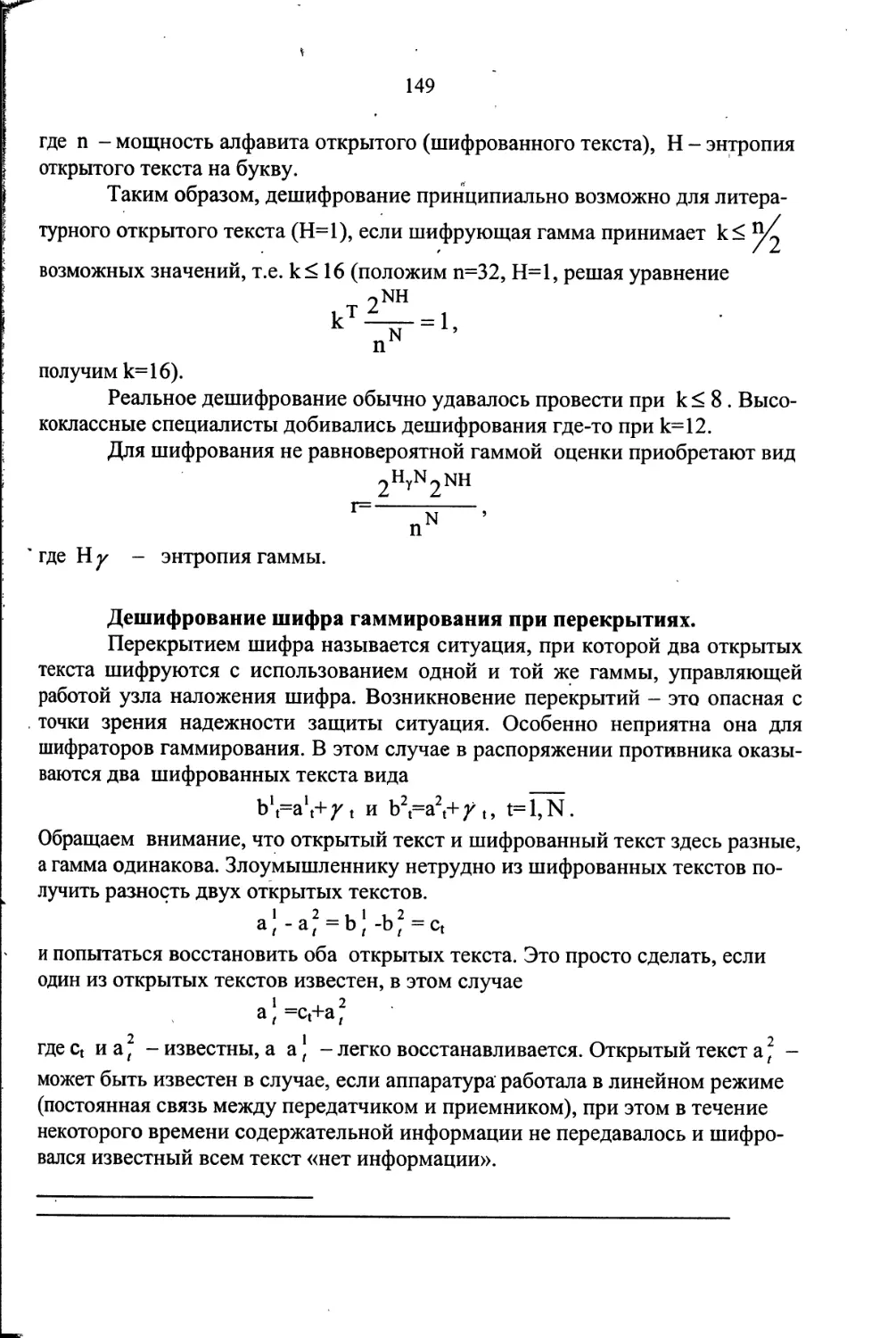

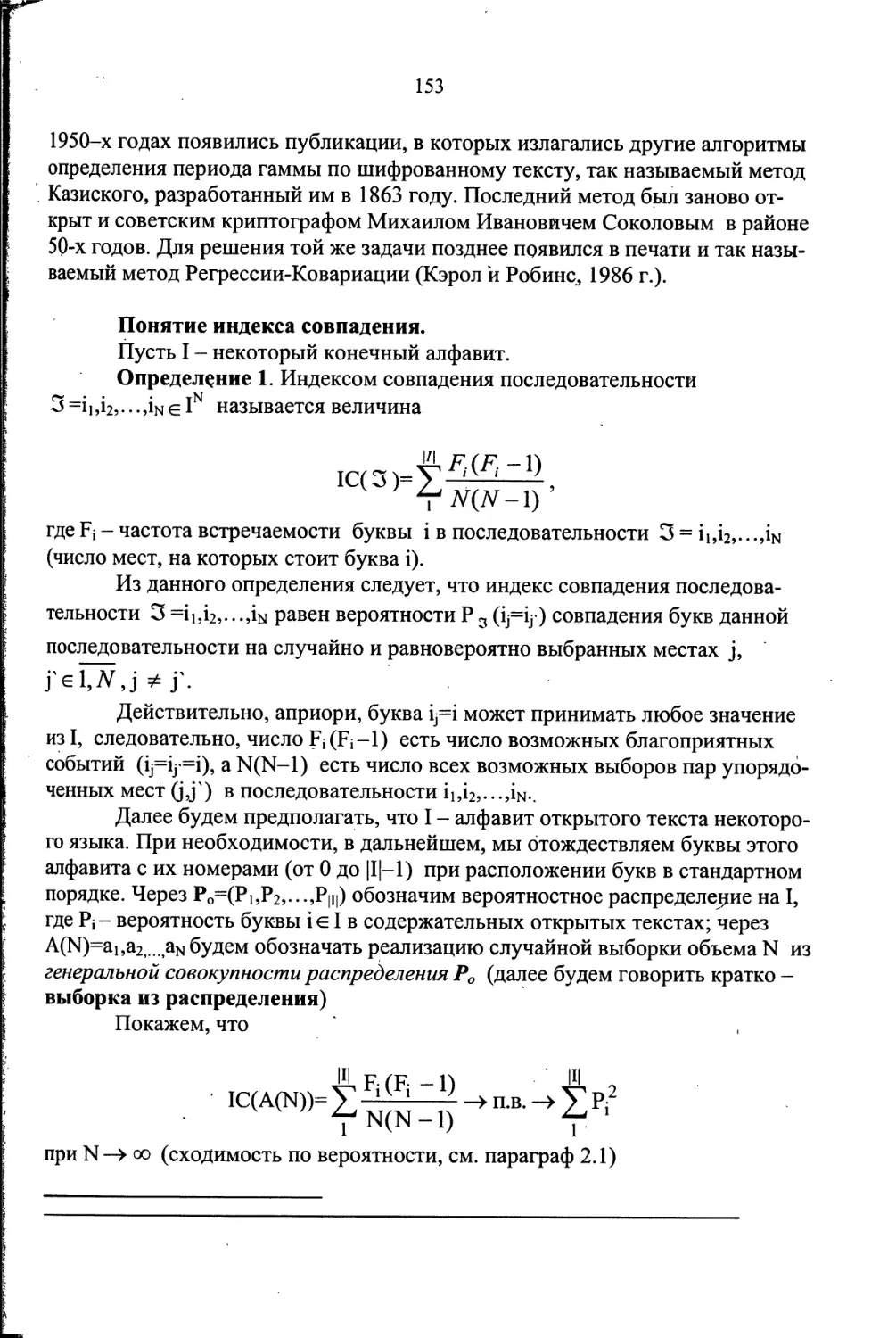

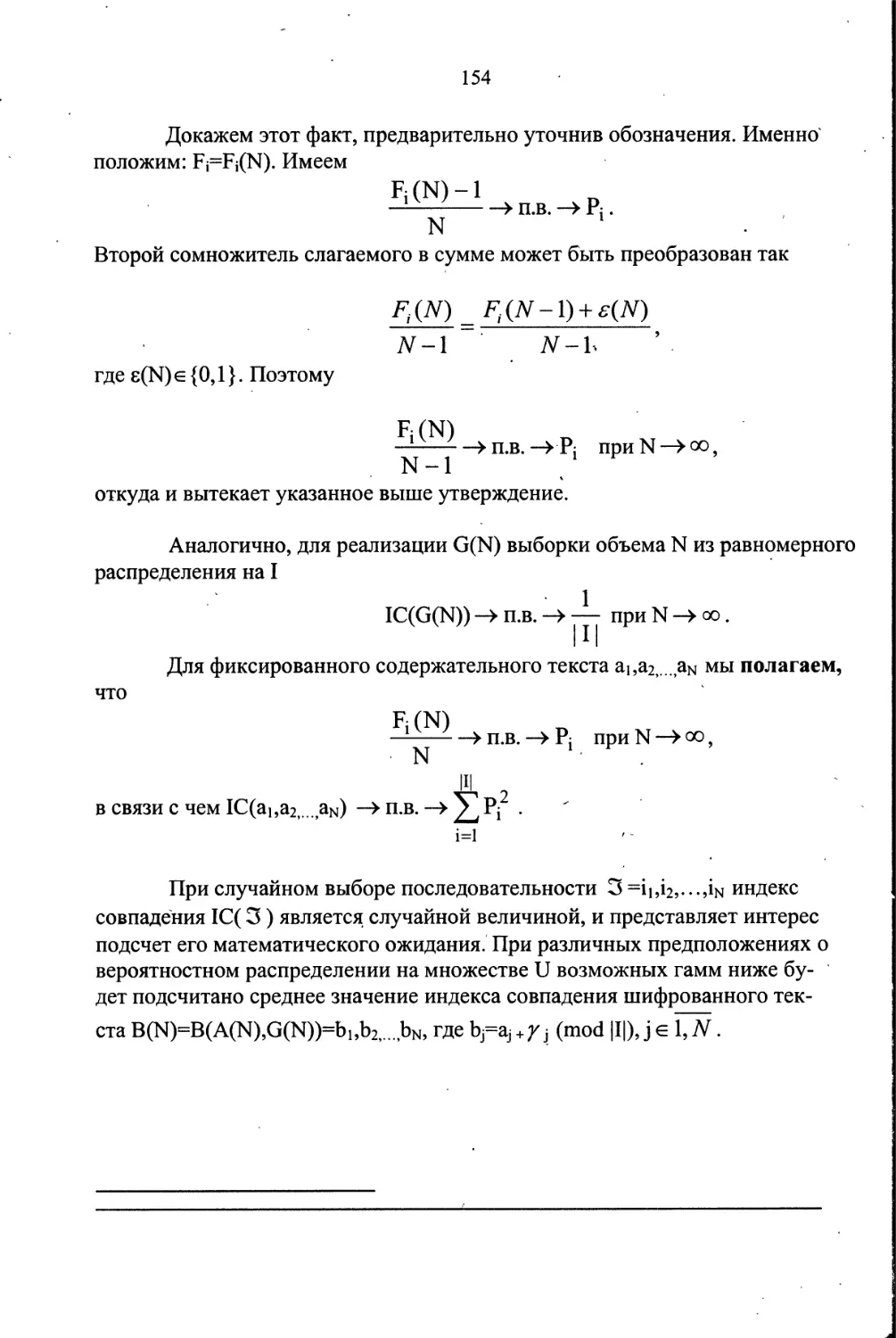

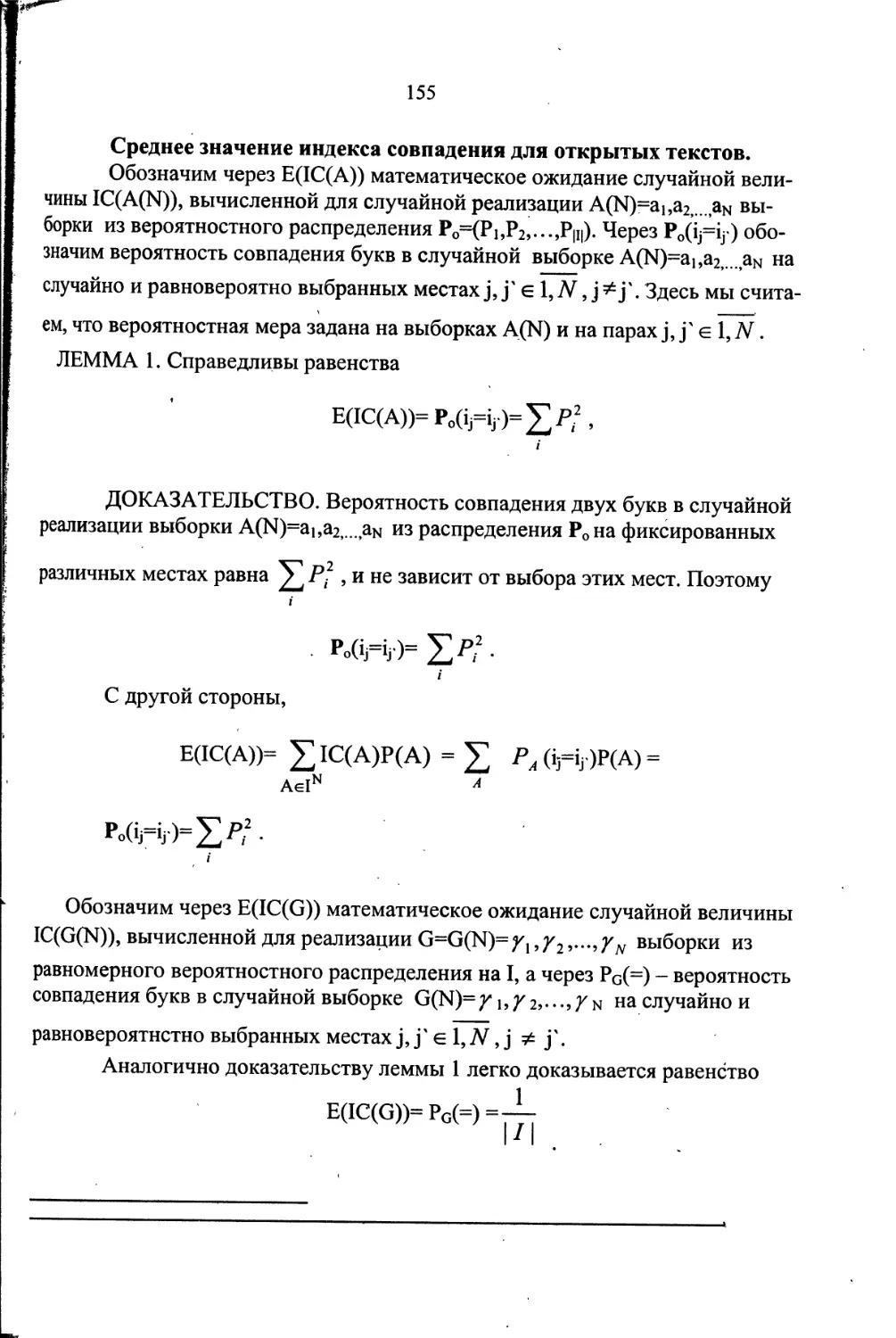

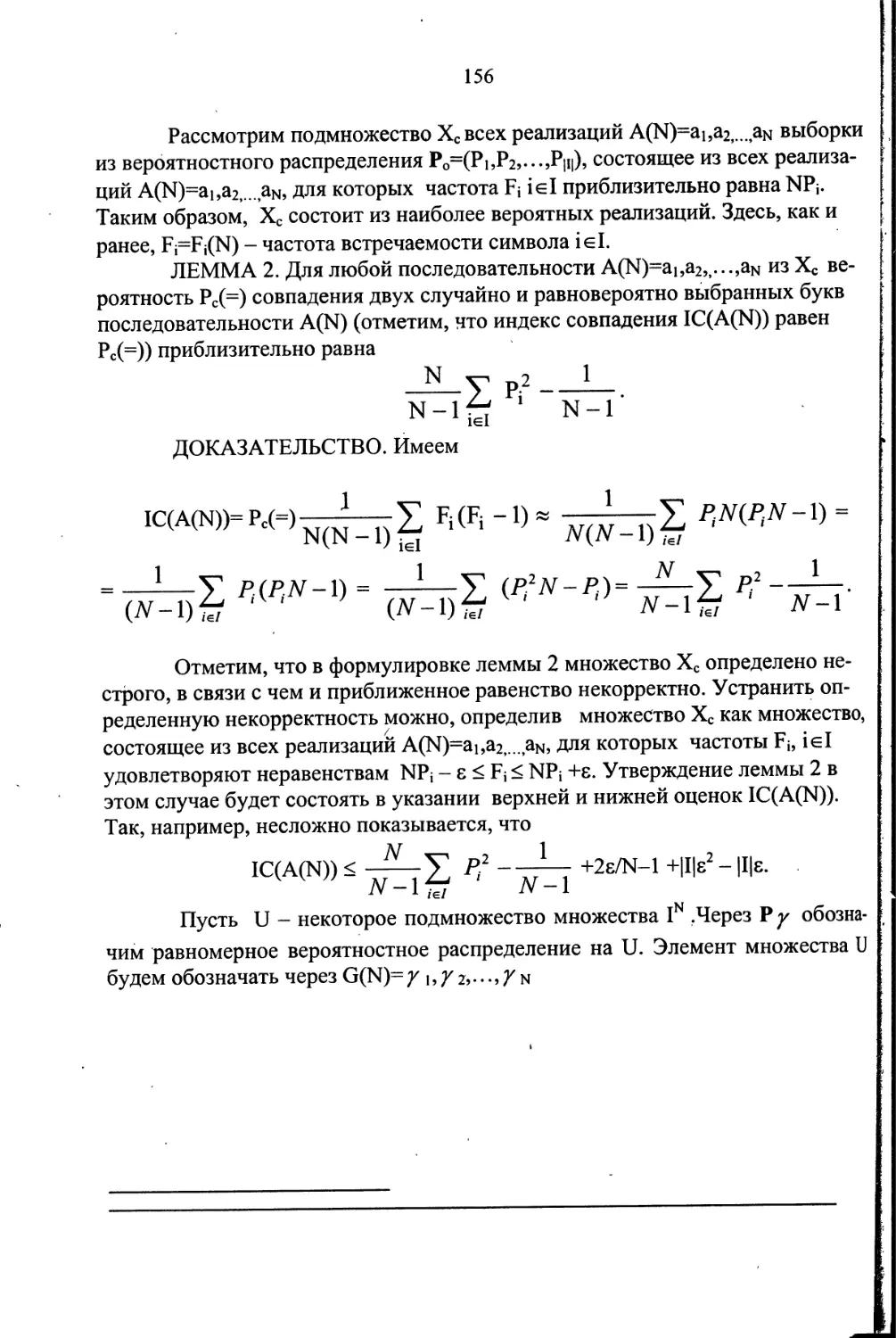

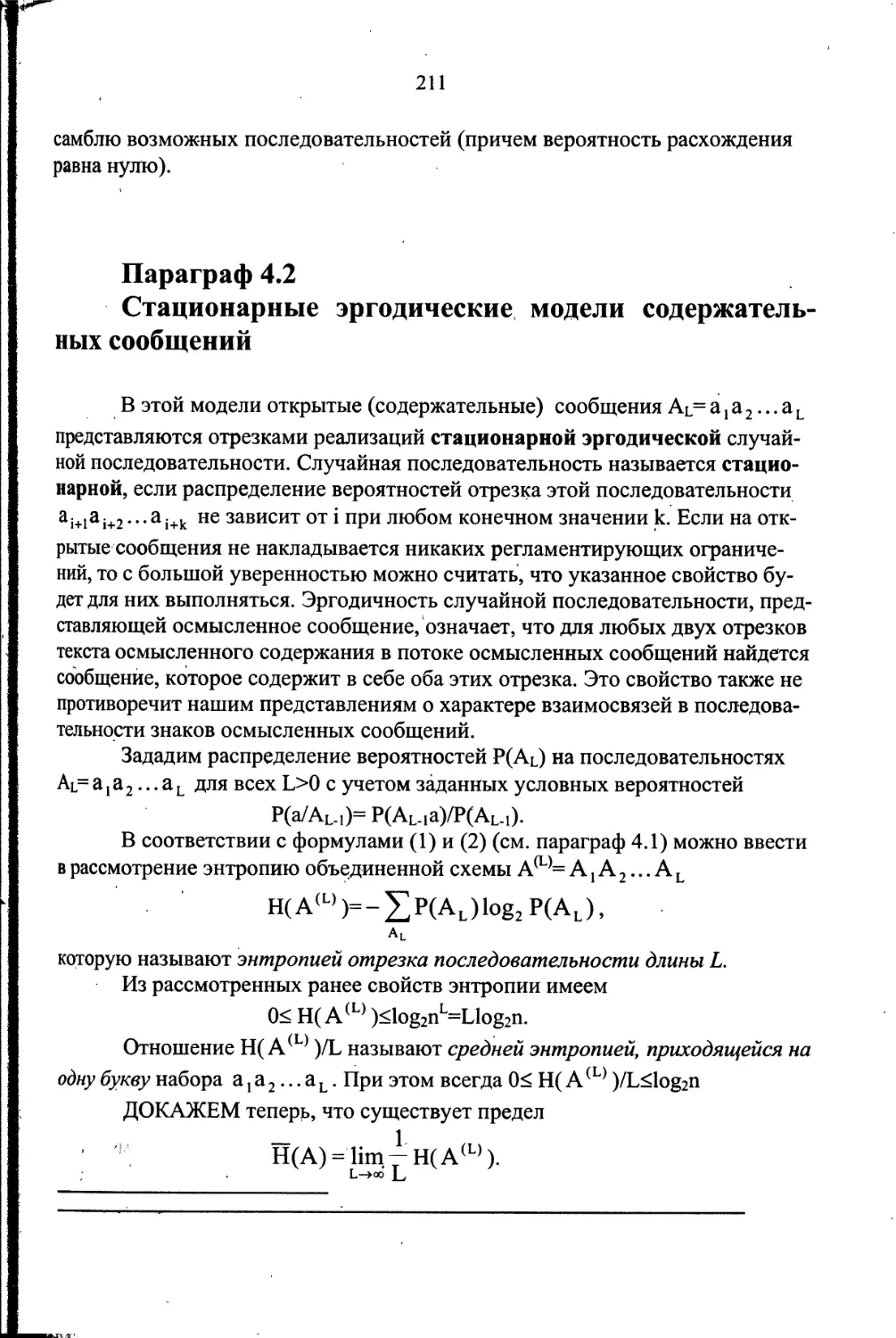

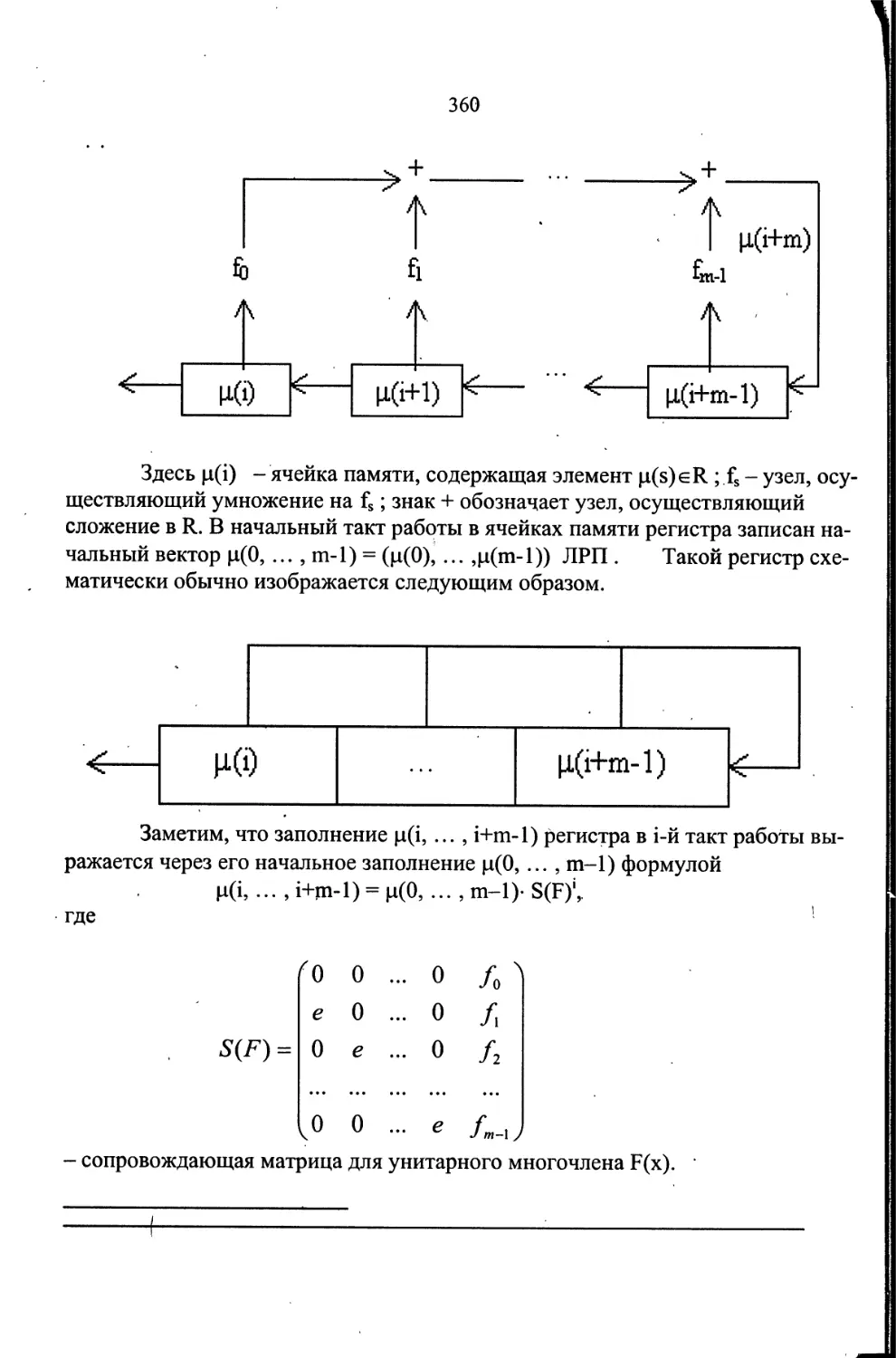

пример, при указанном лозунге слово «THE TABLE» превращается в Шифро-