Author: Винокуров Н.А. Ворожцов А.В.

Tags: компьютерные технологии математика программирование

ISBN: 978-5-89155-182-4

Year: 2008

Text

Н. А. ВИНОКУРОВ, А. В. ВОРОЖЦОВ

ПРАКТИКА И ТЕОРИЯ

ПРОГРАММИРОВАНИЯ

КНИГА 2

J

серия «ИНФОРМАТИКА»

Инновационная образовательная программа

«Наукоемкие технологии и экономика инноваций»

Московского физико-технического института

(государственного университета)

на 2006-2007 годы

Н. А. ВИНОКУРОВ, А. В. ВОРОЖЦОВ

ПРАКТИКА И ТЕОРИЯ

ПРОГРАММИРОВАНИЯ

В двух книгах

КНИГА 2

Части III и IV

Рекомендовано УМО вузов РФ по образованию в области прикладной

математики и физики Министерства образования и науки Российской Федерации в

качестве учебного пособия для студентов высших учебных заведений,

обучающихся по направлению подготовки «Прикладные математика и физика»

Ш

Москва

Физматкнига

2008

УДК 681.3.06

ББК 22.18

В 49

В 49

ПРАКТИКА И ТЕОРИЯ ПРОГРАММИРОВАНИЯ. В 2-х книгах. Книга 2.

2008. — 288 с. ISBN 978-5-89155-182-4.

- М.: Физматкнига,

Двухтомник «Практика и теория программирования» представляет собой курс лекций, читавшихся

авторами на протяжении нескольких лет студентам 1 курса Московского физико-технического института,

а также семинарских занятий, основанных на этих лекциях. Курс содержит специально подобранный

материал по абстрактным исполнителям, алгоритмам и языку программирования Си и может служить хорошим

стартом в науку программирования.

Вторая книга включает в себя учебные материалы по языку Си и теории алгоритмов. Изложение

начинается с простых «технических» задач и основ программирования. Рассматриваются жадные алгоритмы,

алгоритмы на графах, красно-черные деревья, двоичная куча и другие структуры данных.

Внимание уделяется как математическому анализу алгоритмов, так и методам достижения

качественного работающего программного кода.

Книга может служить источником задач для проведения тестирования по программированию.

«Практика и теория программирования» может использоваться как самостоятельно, так и как

дополнительное пособие для чтения различных курсов студентам компьютерных и математических

специальностей.

Для студентов вузов, обучающихся по профильным направлениям и специальностям,

преподавателей, а также всех интересующихся теорией и практикой программирования.

ISBN 978-5-89155-180-0

ISBN 978-5-89155-182-4 (Кн. 1)

9"785891"551824l

© Н. А. Винокуров, А. В. Ворожцов, 2008

© «Физматкнига», 2008

ОГЛАВЛЕНИЕ

III. ЯЗЫК ПРОГРАММИРОВАНИЯ СИ

ЛЕКЦИЯ 12

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ 10

12.1. Программа и сборка программ 10

12.2. Переменные 11

12.3. Функции 14

12.4. Операторы структурного программирования 19

12.5. Этапы сборки программы 22

СЕМИНАР 12

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ 26

12.1. Компиляция программ 26

12.2. Здравствуй, мир! 26

12.3. Учимся складывать 27

12.4. Вычисление максимума 29

12.5. Таблица умножения 31

12.6. Простые числа 32

12.7. Подключение математической библиотеки 32

12.8. *Препроцессинг 33

ЛЕКЦИЯ 13

ВЫРАЖЕНИЯ ЯЗЫКА СИ. МАССИВЫ. ПОТОКИ 39

13.1. Арифметические и логические выражения 39

13.2. Приведение типов 43

13.3. Статические массивы 45

13.4. Терминал. Потоки ввода и вывода 48

СЕМИНАР 13

ТИПЫ ДАННЫХ И ИХ ВНУТРЕННЕЕ ПРЕДСТАВЛЕНИЕ 53

13.1. Размеры базовых типов переменных 53

13.2. Символы. Тип char 53

13.3. Задачи на системы счисления 55

13.4. Задачи на операторы и машинную точность 57

13.5. Задачи на массивы 60

13.6. Потоки ввода и вывода 62

4 ОГЛАВЛЕНИЕ

ЛЕКЦИЯ 14

РАБОТА С ПАМЯТЬЮ 64

14.1. Адреса и указатели 64

14.2. Арифметика указателей 67

14.3. Переменные и выделение памяти 69

14.4. Динамическое выделение памяти 72

СЕМИНАР 14

ТИПЫ ДАННЫХ. РАБОТА С ПАМЯТЬЮ 75

14.1. Работа с указателями 75

14.2. Работа со строками 76

14.3. Динамическое выделение памяти 77

14.4. Двумерные массивы 79

14.5. Изучение внутреннего представления типа double 81

ЛЕКЦИЯ 15

СЛОЖНЫЕ ТИПЫ ДАННЫХ И БИБЛИОТЕКИ ФУНКЦИЙ 84

15.1. Явное приведение типа указателей 84

15.2. Сложные типы данных 85

15.3. Оператор typedef 88

15.4. Библиотеки функций 89

СЕМИНАР 15

РЕАЛИЗАЦИЯ СТРУКТУР ДАННЫХ «СТЕК» И «ОЧЕРЕДЬ» 92

15.1. Структура данных «стек» 92

15.2. Реализация «стека» с помощью односвязного списка 94

15.3. Структура данных «очередь» 96

15.4. Реализация «очереди» с помощью односвязного списка 96

15.5. Распознавание правильных скобочных выражений с использованием стека 97

15.6. Задача про «хорошие» слова 97

15.7. Калькулятор арифметических выражений в обратной польской нотации 98

15.8. Создание и использование библиотеки stack 100

IV. АЛГОРИТМЫ И СТРУКТУРЫ ДАННЫХ

ЛЕКЦИЯ 16

РЕКУРСИЯ И ИТЕРАЦИИ 104

16.1. Однопроходные алгоритмы 104

16.2. Алгоритмы вычисления ап 106

16.3. Алгоритмы вычисления чисел Фибоначчи 109

ОГЛАВЛЕНИЕ

5

СЕМИНАР 16

РЕКУРСИЯ И ИТЕРАЦИИ 112

16.1. Однопроходные алгоритмы: вычисление максимума и средних значений 112

16.2. Алгоритмы вычисления ап 113

16.3. Алгоритмы вычисления чисел Фибоначчи 114

16.4. Анализ рекурсивного алгоритма вычисления чисел Фибоначчи 115

16.5. ^«Быстрая» рекуррентная формула чисел Фибоначчи 117

16.6. ^Использование матриц для вычисления чисел Фибоначчи 118

16.7. Дополнительные задачи 118

ЛЕКЦИЯ 17

СОРТИРОВКА, ОЦЕНКА ВРЕМЕНИ РАБОТЫ АЛГОРИТМОВ 119

17.1. Сведение задачи сортировки к многократному поиску максимума 119

17.2. Сортировка методом «пузырька» 120

17.3. Быстрая сортировка 121

17.4. Оценка сложности задачи сортировки 124

СЕМИНАР 17

СОРТИРОВКА, ИССЛЕДОВАНИЕ ВРЕМЕНИ РАБОТЫ АЛГОРИТМОВ 127

17.1. Генерация случайных чисел 127

17.2. Сортировка методом «пузырька» 128

17.3. Исследование быстрой сортировки 130

17.4. Динамическое выделение памяти 132

17.5. Решение рекуррентных соотношений 133

ЛЕКЦИЯ 18

РЕКУРСИВНЫЕ И НЕРЕКУРСИВНЫЕ

АЛГОРИТМЫ ПЕРЕБОРА МНОЖЕСТВ 134

18.1. Перебор перестановок 134

18.2. Перебор правильных скобочных выражений 136

СЕМИНАР 18

РЕКУРСИВНЫЕ И НЕРЕКУРСИВНЫЕ

АЛГОРИТМЫ ПЕРЕБОРА МНОЖЕСТВ 139

18.1. Перебор подмножеств 139

18.2. Перебор правильных скобочных выражений 140

18.3. Перебор перестановок 141

18.4. Перебор разложений числа в сумму 143

ЛЕКЦИЯ 19

СТРУКТУРЫ ДАННЫХ:

МЕТОД ДЕЛЕНИЯ ПОПОЛАМ, ДВОИЧНОЕ ДЕРЕВО ПОИСКА 144

19.1. Постановка задачи 145

19.2. Неупорядоченный массив 147

19.3. Упорядоченный массив 147

6

ОГЛАВЛЕНИЕ

19.4. Неупорядоченный список 150

19.5. Двоичное дерево поиска 151

19.6. Анализ эффективности двоичного дерева поиска 155

СЕМИНАР 19

СТРУКТУРЫ ДАННЫХ:

МЕТОД ДЕЛЕНИЯ ПОПОЛАМ, ДВОИЧНОЕ ДЕРЕВО ПОИСКА 158

19.1. Поиск корня уравнения методом деления пополам 158

19.2. Поиск элемента в отсортированном массиве 160

19.3. Примеры задач, решаемых методом деления пополам 162

19.4. Двоичное дерево поиска 164

ЛЕКЦИЯ 20

СТРУКТУРЫ ДАННЫХ:

МЕТОДЫ БАЛАНСИРОВКИ ДЕРЕВЬЕВ, АВЛ-ДЕРЕВЬЯ 169

20.1. Эффективность алгоритмов: средний и худший случаи 169

20.2. Критерии сбалансированности дерева 169

20.3. Поддержка сбалансированности дерева 172

20.4. Фибоначчиевы деревья 176

СЕМИНАР 20

СТРУКТУРЫ ДАННЫХ:

РЕАЛИЗАЦИИ «ТЕЛЕФОННОЙ КНИЖКИ», АВЛ-ДЕРЕВЬЯ 177

20.1. Интерфейс «Телефонная книжка» 177

20.2. Простейшая система тестирования 178

20.3. «Телефонная книжка» на основе массива 180

20.4. «Телефонная книжка» на основе двоичного дерева поиска 181

20.5. Реализация АВЛ-дерева 183

20.6. Тестирование АВЛ-дерева 188

20.7. Инструменты визуализации графов 192

ЛЕКЦИЯ 21

СТРУКТУРЫ ДАННЫХ: КРАСНО-ЧЕРНЫЕ ДЕРЕВЬЯ 196

21.1. Красно-черные деревья 196

21.2. Проблема верификации кода. Методы отладки кода 198

СЕМИНАР 21

СТРУКТУРЫ ДАННЫХ: КРАСНО-ЧЕРНЫЕ ДЕРЕВЬЯ 206

21.1. Реализация и тестирование красно-черного дерева 206

21.2. Визуализация красно-черных деревьев 208

ЛЕКЦИЯ 22

СТРУКТУРЫ ДАННЫХ: ХЕШ-ТАБЛИЦЫ 209

22.1. Обзор реализаций интерфейса «Ассоциативный массив» 209

ОГЛАВЛЕНИЕ

7

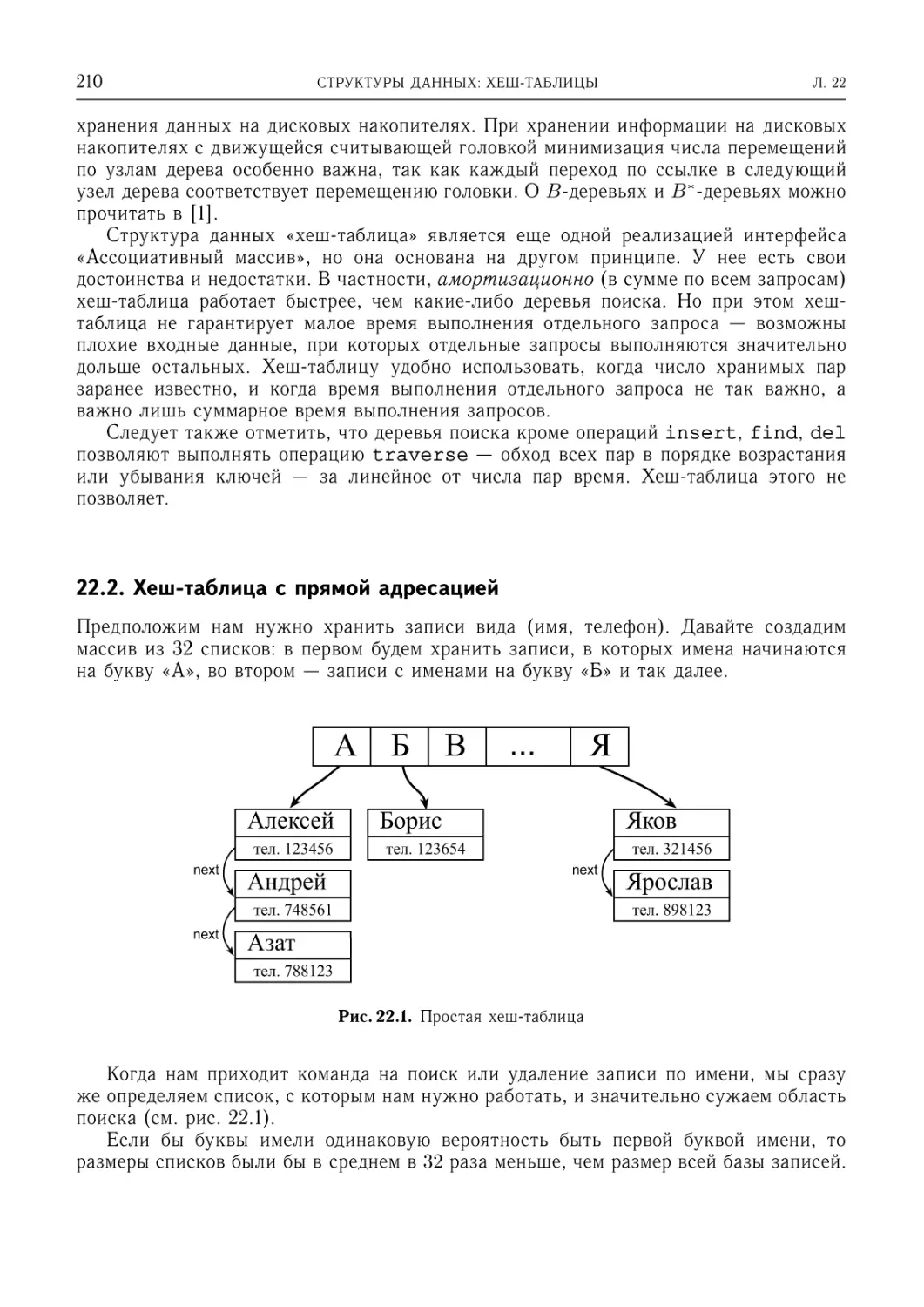

22.2. Хеш-таблица с прямой адресацией 210

22.3. Обобщения хеш-таблицы 213

22.4. Хеш-таблица с открытой адресацией 214

22.5. Методология повторного использования и методы построения сложных систем 215

22.6. Ассоциативные массивы в скриптовых языках 219

22.7. Задача реализации хранилища в файле 221

22.8. Системы управления базами данных 222

СЕМИНАР 22

СТРУКТУРЫ ДАННЫХ: ХЕШ-ТАБЛИЦЫ 224

22.1. Решение задачи «Телефонная книжка» с помощью хеш-таблицы 224

22.2. Задача «Расширенная телефонная книжка» 225

22.3. Реализация интерфейса «String pool» 226

ЛЕКЦИЯ 23

«ЖАДНЫЕ» АЛГОРИТМЫ 229

23.1. Задача о выборе заявок 230

23.2. Задача о числе аудиторий 232

23.3. Когда применимы жадные алгоритмы? 233

23.4. Приближенные алгоритмы 235

СЕМИНАР 23

«ЖАДНЫЕ» АЛГОРИТМЫ 237

23.1. Задача о выборе заявок 237

23.2. Задача о числе аудиторий 238

23.3. Задача про атлетов 238

23.4. Принцип «жадного» выбора и перебор 240

23.5. Задача о минимальном числе квадратов 240

23.6. Задачи на «жадные» алгоритмы 241

ЛЕКЦИЯ 24

АЛГОРИТМЫ НА ГРАФАХ: ОБХОД ГРАФА В ШИРИНУ И В ГЛУБИНУ 242

24.1. Определение графа. Основные понятия и обозначения 242

24.2. Представление графа в памяти 245

24.3. Поиск в ширину. Кратчайший путь в графе 246

24.4. Поиск в глубину. Топологическая сортировка 248

24.5. *Сильно связные компоненты 251

СЕМИНАР 24

АЛГОРИТМЫ НА ГРАФАХ:

ОБХОД ГРАФА В ШИРИНУ И В ГЛУБИНУ 254

24.1. Обход графа в ширину. Задача «Лабиринт» 254

24.2. Обход графа в глубину. Задача «Одежда профессора» 257

8 ОГЛАВЛЕНИЕ

ЛЕКЦИЯ 25

«ЖАДНЫЕ» АЛГОРИТМЫ НА ГРАФАХ 259

25.1. Алгоритм Дейкстры поиска кратчайшего пути 259

25.2. Задача о минимальном покрывающем дереве 261

СЕМИНАР 25

«ЖАДНЫЕ» АЛГОРИТМЫ НА ГРАФАХ 266

25.1. Алгоритм Дейкстры поиска кратчайшего пути 266

25.2. Задача о минимальном покрывающем дереве 268

ЛЕКЦИЯ 26

СТРУКТУРЫ ДАННЫХ: ДВОИЧНАЯ КУЧА 273

26.1. Интерфейс «Очередь с приоритетом» 273

26.2. Двоичная куча 274

26.3. Алгоритм сортировки HeapSort 276

26.4. Функция Build-Heap 277

СЕМИНАР 26

СТРУКТУРЫ ДАННЫХ: ДВОИЧНАЯ КУЧА 278

26.1. Реализация двоичной кучи 278

26.2. Сортировка методом двоичной кучи 279

26.3. Функция построения кучи 280

26.4. Реализация очереди с приоритетами с помощью дерева поиска 281

26.5. Задача «Стабильный коллектив» 281

СПИСОК ЛИТЕРАТУРЫ 283

Часть III

ЯЗЫК ПРОГРАММИРОВАНИЯ СИ

ЛЕКЦИЯ 12

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Краткое описание. В этой лекции мы начнем изучение языка

программирования Си. Будут рассмотрены базовые понятия: функции, переменные, операторы

структурного программирования, сборка (компиляция) программ.

Ключевые слова. Файл, программа, исполняемый код, машинный код, функция,

переменная, тип переменной, размер переменной (типа), объявление

переменной, объявление функции, оператор, препроцессинг, компиляция, компоновка,

библиотека.

12.1. Программа и сборка программ

Напомним, что программа, в общем случае, — это описание алгоритма действий

для некоторого исполнителя. Соответственно, программу на языке Си также можно

рассматривать как описание алгоритма действий некоторого абстрактного

исполнителя — исполнителя программ на языке Си. Этот исполнитель абстрактный, в

действительности такого исполнителя нет, его не воплотили в физическое устройство и не

собираются это делать.

Программы, написанные на языке Си, проходят стадию преобразования в

последовательность инструкций для реальной вычислительной машины — исполняемый

код (executable), который непосредственно исполняется вычислительной машиной, а

точнее, ее центральным вычислительным устройством — процессором. Исполняемый

код еще называют машинным кодом (binary code).

Указанное преобразование происходит в два этапа — компиляция (compilation)

и компоновка (linking) — которые осуществляются соответственно двумя

программами: компилятором языка Си (compiler) и компоновщиком (linker). Во время

компиляции каждый файл, содержащий часть текста программы, преобразуется в

промежуточный объектный файл. Затем компоновщик собирает исполняемый код

из объектных файлов. Более подробно процессы компиляции и компоновки будут

рассмотрены нами позже.

Язык Си — императивный. Это означает, что программы на языке Си

представляют собой описание последовательности действий. При этом язык позволяет

определять новые действия (макродействия), которые складываются из последовательности

элементарных действий или других макродействий. Роль таких макродействий в

языке Си играют функции.

Абстрактный исполнитель программ на Си предоставляет возможность

пользоваться памятью. Элементарной единицей памяти является байт. В программах на Си

можно создавать именованные блоки байтов для хранения чисел, символов или их

массивов. Также можно хранить произвольные данные, кодируя их

последовательностью байтов. Именованные блоки данных называются переменными (variables).

12.2

ПЕРЕМЕННЫЕ

11

12.2. Переменные

Во многих языках программирования состояние исполнителя задается конечным

набором переменных. В Си каждая переменная представляет собой хранилище

информации определенной емкости (размера). Размером переменной называют число

выделенных под переменную байтов. Входные данные алгоритма обычно размещают в

переменных, которые называют входными параметрами или входными

переменными. Количество переменных, их размер и интерпретацию (определение того, что

каждая переменная означает) выбирают, исходя из решаемой задачи. Процесс выбора

переменных называют параметризацией задачи.

Например, если мы решаем задачу определения минимального расстояния от точки

до прямой на плоскости, то нашими параметрами являются координаты точки и

коэффициенты уравнения прямой. Всего в этой задаче 5 параметров одинаковой природы.

Для каждого параметра выделяют переменную. Также иногда выделяют отдельную,

так называемую выходную переменную, которая принимает значение результата

решения (в нашем случае — расстояния).

Помимо входных и выходных переменных, которые являются частью состояния

исполнителя, выделяют также внутренние переменные, которые дополняют набор

переменных и, соответственно, увеличивают множество возможных состояний

исполнителя.

12.2.1. Типы переменных.

Как упоминалось выше, переменные могут иметь различную природу и размер,

что в совокупности называют типом переменной. Большинство языков имеют дело

с числами. Числа могут иметь различную природу: целые, натуральные,

действительные, комплексные. В языке Си каждый тип имеет свое имя. В нем различают

целые знаковые, целые беззнаковые и действительные числа, которые имеют

стандартные имена: int, unsigned, float соответственно. Также в языке Си имеются

дополнительные типы: char — для хранения символов, long, unsigned long —

для хранения больших целых чисел, double — для хранения вещественных чисел

двойной точности*).

Для определения размера переменной определенного типа в языке Си используется

встроенный оператор sizeof (х), где х может быть либо именем переменной, либо

именем типа переменной. Он возвращает количество байтов, использованных под

*) Емкость базовых типов переменных в языке Си не фиксирована. Она зависит от компилятора. В

стандарте Си зафиксированы только соотношения между размерами типов. В большинстве современных

компиляторов переменные типа float имеют размер 32 бита. Это значит, что переменная типа float

может принимать 232 « 4 • 109 возможных значений. Соответствующие этим значениям действительные

числа некоторым образом распределены по числовой прямой. Можно говорить о среднем расстоянии

между соседними числами, представимыми типом float, в окрестности некоторого действительного числа

(плотность распределения меняется вдоль числовой прямой). Можно также говорить о количестве

действительных чисел, представимых типом float на некотором отрезке [а, 6]. Также существуют самое

маленькое и самое большое положительные числа, представимые типом float. Конечность типа float

ограничивает точность вычислений над переменными этого типа — все вычисления делаются с точностью

до расстояния между соседними числами, представимыми типом float. При последовательных

вычислениях с одними и теми же переменными ошибка, связанная с машинным представлением действительных

чисел, может накапливаться и сильно искажать результат. Тип double имеет размер, больше либо равный

размеру типа float. При компиляции GCC под архитектуру i386 этот тип имеет размер 64 бита,

охватывает больший отрезок на действительной оси и плотность чисел, представимых типом double, примерно

в 228 раз больше, чем у типа float (между двумя соседними числами float находятся 228 — 1 чисел

типа double).

12

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

указанную переменную (переменную указанного типа). На семинаре мы рассмотрим

пример кода на языке Си, который выводит размеры переменных различных типов.

Рассмотрим тип int. На компьютерах 32-разрядной архитектуры его размер

обычно равен 4 байта, то есть 32 бита. Рассмотрим одно из возможных представлений этого

типа, которое называется дополнительным кодом. Неотрицательные числа, меньшие

231, представляются в виде двоичной записи. Старший 32-й бит в их представлении

равен нулю. Отрицательное число —а, модуль а которого меньше либо равен 231,

записывается в 32 битах как двоичная запись положительного числа 232 — а. Старший

бит для отрицательных чисел равен 1, так как 231 < 232 - а < 232 при 1 < а < 231.

Таким образом, в типе int можно представить целые числа из отрезка [—231, 231 —

— 1]. Например, отрицательное число —11 будет записано в памяти как беззнаковое

представление числа 232 — 11:

232 - 11 =1 00000000 00000000 00000000 000000002 - 10112 =

= 11111111 11111111 11111111 111111112 - Ю102 =

=11111111 11111111 11111111 111101012

Здесь во второй строчке мы для удобства уменьшили на 1 уменьшаемое и

вычитаемое.

Способ представления отрицательных чисел дополнительный код: чтобы

получить представление отрицательного числа — а в п битах, необходимо

взять его модуль а, вычесть из него единицу, записать результат в двоичном

виде, дописав слева нули так, чтобы всего было п двоичных цифр, а затем

инвертировать все биты.

Примеры представления отрицательных чисел:

-1 11111111 11111111 11111111 11111111

-128 11111111 11111111 11111111 10000000

-256 11111111 11111111 11111111 00000000

-255 11111111 11111111 11111111 00000001

-257 11111111 11111111 11111110 11111111

-(210 + 23 + 1) 11111111 11111111 11111011 11110111

-(210 + 23) 11111111 11111111 11111011 11111000

Есть также представление, называемое обратным кодом, в котором один бит

используется под знак, а в остальных битах записывается двоичная запись модуля

числа. При таком представлении есть два различных представления числа 0: «+0» и

«—0». Этого недостатка нет у дополнительного кода. Кроме того, дополнительный код

имеет важное преимущество: если складывать или умножать отрицательные числа,

интерпретируя их представление как беззнаковое, то результат (интерпретируемый

12.2

ПЕРЕМЕННЫЕ

13

уже как знаковый) будет верный. Например, для сложения чисел —а и —Ъ достаточно

сложить их беззнаковые представления 232 — а и 232 — Ъ. Получим: 233 — а — Ъ. Если

а + Ъ не слишком большие, а именно, а + 6<231, то младшие 32 разряда (бита)

числа 233 — а — Ъ точно такие же, как и у числа 232 — а — Ь, которое соответствует

знаковому представлению числа —а — Ъ.

12.2.2. Объявление переменных.

Переменные задаются в алгоритмических языках с помощью специальной

синтаксической конструкции объявления переменных (variable declaration). В Си

объявление переменной состоит из имени типа переменной и имени самой переменной или

имен переменных, разделенных запятыми. Приведем пример объявления нескольких

переменных в языке Си:

int ivar;

double a, b;

long x;

В первой строке мы объявили переменную с именем ivar целого типа int. Во

второй — две переменные а и b вещественного типа двойной точности double. В

третьей строке мы объявили переменную с именем х целого типа long.

Имена типов, переменных и функций являются идентификаторами.

Идентификатор (identifier) — это слово, состоящее из латинских букв, цифр и знаков

подчеркивания, которое начинается на букву или знак подчеркивания. В стандарте языка Си

есть ограничение на длину значимой части идентификатора.

Неполное определение синтаксиса объявления переменной в используемой нами

нотации выглядит следующим образом:

var_declaration_statement ::= var_decl sp? ';'

var_decl ::= type_name sp var (sp? ',' sp? var sp?)*

var ::= var_name sp? ('=' expression)?

var_name ::= identifier

type_name ::= identifier

identifier ::= w ( w | digit )*

sp ::= (<пробел> | <знак табуляции> | <перевод строки>)+

w ::= '_' | 'a' | 'b' I 'c' | .. | 'A' | 'B' | .. | 'Z'

digit := '0' | '1' | ... | '9'

Везде далее мы не будем в описании синтаксиса использовать символ sp,

обозначающий некоторое количество пробельных символов. Пробельные символы должны

присутствовать между двумя идентификаторами, чтобы они не сливались в один, но

их не обязательно писать до и после символов, подобных запятой или знакам

арифметических операций.

В момент объявления переменной (см. определение символа var) можно указывать

ее начальное значение:

int i = 1;

int j = i + 1, k = i - 1;

14

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

12.3. Функции

Важным понятием в алгоритмических языках является понятие функции. Функция

представляет собой формализацию понятия задачи или подзадачи, на множество

которых разбивается основная задача. Функция имеет имя, набор входных параметров

(входных переменных), которые задаются аналогично переменным, тип

возвращаемого значения (результата) и тело — описание внутреннего устройства (логики работы

функции).

Функцию можно объявить, определить и вызвать, причем вызвать функцию

можно только после ее объявления.

Объявление функции содержит лишь описание типов входных и выходных

данных. Определение функции дополняет объявление телом функции, содержащим

описание логики работы функции. А вызов состоит только из имени функции и значений

параметров, передаваемых функции.

12.3.1. Объявление функции.

Объявление функции (function declaration) включает в себя лишь ее имя, тип

возвращаемого значения и типы входных параметров. Вот пример объявления функции,

принимающей на вход три параметра вещественного типа двойной точности (double)

и возвращающей значение целого типа.

int overlap(double lb, double le, double x);

Функция получает на вход аргументы и возвращает результат. Аргументы

указываются в круглых скобках. При объявлении функции имена входных переменных

можно опускать и указывать только их типы. Но лучше этого не делать и давать

им значимые имена, чтобы была ясна семантика параметров. Объявление начинается

с типа возвращаемого значения, затем имя функции, затем — в круглых скобках —

перечисленные через запятую объявления параметров. Следует обратить внимание на

символ ';' в конце объявления.

Ниже приведено упрощенное формальное описание синтаксиса объявления

функции:

function_declaration_statement ::= function_decl ';'

function_decl ::= type_name function_name '('

arg (',' arg)* ' )'

arg ::= type_name arg_name

function_name ::= identifier

Объявление также называют декларацией функции или прототипом функции.

Объявления функции вполне достаточно для того, чтобы можно было вызвать

функцию. После того как компилятор прочитал объявление функции, он может

осуществлять проверку корректности вызовов данной функции. Определение (описание)

функции может идти после ее объявления и вызовов, и, более того, находиться в

другом файле. В момент компиляции в местах вызовов функций в бинарных

файлах пишутся «заглушки», указывающие «в никуда». Лишь в момент компоновки эти

«заглушки» заменяются на реальные адреса, где находятся тела функций.

12.3

ФУНКЦИИ

15

В случае, когда проект состоит из нескольких файлов, важно соблюдать

следующее правило: при компиляции отдельного файла к моменту использования какой-либо

функции (вызова функции) компилятор должен прочитать ее объявление. Это

правило не является обязательным. Но лучше ему следовать, так как компилятор не всегда

по вызову функции может правильно определить ее прототип.

У функции может не быть аргументов, и функция может ничего не возвращать. В

таком случае пишут тип возвращаемого значения и тип аргумента void:

void print_hello(void) ;

Заметим, что объявления аргументов могут быть опущены. В этом случае число

аргументов и их тип не определены (функция может вызываться с любыми

аргументами). Согласно стандарту С99 тип возвращаемого значения опускать нельзя*).

12.3.2. Определение функции.

В определении функции, помимо всех частей, указанных в объявлении,

присутствует тело — описание алгоритма, выполняемого в данной функции, кроме того,

должны быть обязательно указаны имена аргументов. В языке Си тело функции в

определении следует в фигурных скобках сразу за перечислением входных

параметров.

/* Проверяет лежит ли число х на полуинтервале [lb, le).

Возвращает -1, 0 или 1, если точка х лежит

слева, внутри или справа от полуинтервала.

V

int overlap(double lb, double le, double x) {

/* начало тела функции */

if ( x < lb ) {

return -1; // возвращаем результат -1, если х < lb;

} else if ( x >= le ) {

return 1; // возвращаем результат 1, если х >= le;

} else {

return 0; // иначе возвращаем результат 0;

}

}

В примере мы использовали комментарии — поясняющий текст. Короткий

комментарий начинают с двух слэшей «//» — все, что идет после них до конца строки,

пропускается компилятором. Длинный комментарий на несколько строчек начинают

комбинацией «/*» и заканчивают комбинацией «*/».

Обратите внимание на оператор возврата return — специальную команду,

которая заканчивает выполнение функции. Операнд оператора return (выражение,

которое следует после ключевого слова return) и есть значение, возвращаемое

функцией (оно как бы помещается в то место, где функция была вызвана). Если

функция ничего не возвращает (тип возвращаемого значения указан void), то

операнд оператора возврата должен быть опущен.

*) В стандарте С89 в случае, если тип возвращаемого значения был не указан, то он считается равным

int.

16

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

Упрощенное формальное описание синтаксиса определения функции выглядит

следующим образом:

function_definition ::= function_declaration function_body

function_body ::= '{' statement* '}'

statement ::= (expression | operator | variable_declaration) ';'

statement ::= '{' statement* '}'

В стандарте ANSI С (С89) объявления переменных (variable declarations)

и, возможно, присвоение им начальных значений внутри блока должны идти первыми,

до других команд. Например,

int level(int х, int у) {

int с = 1; // объявляем переменную с и инициализируем

// ее значением 1

int а = 2, b = 3, z; // объявляем три переменные a, b, z

z = а*х + Ь*у + с; // присваиваем переменной z

// значение а*х+Ь*у+с;

return z / 2; // возвращаем значение z / 2 в качестве

// результата вычисления функции level;

В стандарте языка С99 разрешены объявления переменных между любыми

командами (statements). Каждая команда в языке Си должна заканчиваться на

символ «;».

Нетерминальный символ expression, использованный в BNF описании

синтаксиса, соответствует выражениям, в частности арифметическим выражениям,

составленным из чисел, имен переменных, арифметических операций и других выражений.

Частным случаем выражения является вызов функции. Так, в теле функции могут

содержаться вызовы функций. В том числе в теле функции можно делать вызовы этой

же функции. Такие вызовы называются рекурсивными вызовами.

Символ operator здесь соответствует операторам структурного

программирования, таким, как for (оператор арифметического цикла), while (оператор цикла),

if (условный оператор), switch (оператор варианта), а также операторам return

(оператор возврата) и typedef (оператор определения типа). У этих операторов нет

значения, и их нельзя использовать как часть арифметического выражения.

Есть ряд операторов, значение которых есть выражение. Во-первых, это операторы,

соответствующие арифметическим операциям: +, -, *, /. Оператор присвоения

(записывается с помощью одного символа =), который, в частности позволяет присвоить

переменной значение выражения, данного справа от знака =, также имеет значение,

и его значение может использоваться далее для вычислений. Например, в следующей

строке

z = (а = 1) + 1;

переменной а будет присвоено значение 1, а переменной z — значение 2. Выражение

(а = 1) имеет значение 1.

Бывают типизированные выражения (выражения одного из базовых типов),

выражения, которые имеют тип, определенный пользователем, и бестиповые (void

expressions), которые условно считаются имеющими специальный тип void.

12.3

ФУНКЦИИ

17

Более подробно о выражениях будет рассказано в следующей лекции. В

листинге Л12.1 приведено еще несколько примеров определения функций.

Листинг Л12.1. Примеры определений функций.

/* Печатает приветствие

*/

void print_hello(void) {

printf("Hello.\n") ;

}

/* Возвращает квадрат аргумента

V

int sqr(int a) {

return a * a;

double length(double x, double y) {

return sqrt(sqr(x)+ sqr(y));

}

/* Возвращает корень

*/

double srootl(double a, double b, double c) {

double D=b*b-4*a*c;

if ( D >= 0 ) {

return (b - sqrt(D)) / (2 * a);

} else {

return 0;

}

12.3.3. Вызов функции.

Вызов функции (function call) осуществляется путем задания имени функции и

перечисления значений параметров (arguments) в круглых скобках. Например, вызов

функции overlap будет выглядеть следующим образом:

int is_overlap;

is_overlap = overlap(0.0, 1.0, -1.2);

Перед вызовом мы объявили переменную is_overlap, а затем присвоили ей

значение результата вызова функции overlap для последующей обработки. Следует

заметить, что порядок следования параметров вызова функции должен совпадать с

порядком следования параметров в объявлении.

Вызов функции может использоваться как часть выражения, если возвращаемое

значение имеет один из базовых типов, отличных от типа void. Например, в строке

х = 2*arccos(0.5);

вызов функции arccos является частью выражения.

function_call ::= function_name

'(' (expression (',' expression)* )? ')'

18

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

Приоткроем завесу над тайной разделения описания функции на

объявление и определение. Причина тому — поддержка модульной архитектуры

программ.

Каждый модуль (см. далее объектный файл) рассматривается как

самостоятельный элемент программы, компилирующийся отдельно. Поскольку

сущность модуля составляют тела функций, то в одном модуле вполне

может не оказаться тел некоторых вызываемых в модуле функций — они

могут находиться в других модулях.

Само применение модулей решает две задачи: поддержка логического

разделения функций на обособленные группы (для удобства

неоднократного применения в различных проектах) и упрощение процесса разработки

(удобство компиляции и разработки программы по частям). Сложность

современных компьютерных систем велика, и ясно, что единственный способ

преодоления сложности — это конструирование систем из отдельных

«кирпичиков».

Разделение на модули также позволяет избежать повторной компиляции

всех функций программы, в случае если изменилась только одна. Это

особенно критично для проектов, где компиляция всего кода занимает

несколько часов.

Для компиляции отдельного модуля не требуется, чтобы все используемые

функции имели известные тела. Достаточно, чтобы каждая вызываемая

функция имела известный компилятору прототип (function prototype), то

есть была объявлена. Имея прототип функции, компилятор сможет

проверять, правильно ли вызывается эта функция и правильно ли читается

результат (проверяется соответствие типов).

Компилятор будет «знать» типы аргументов и тип возвращаемого

результата и сможет правильным образом оформить вызов функции.

12.3.4. Функция main.

В языке Си функция с именем main является специальной. Именно она

вызывается при запуске вашей программы. Если в программе не определена функция main,

то она не скомпилируется в запускаемый файл. В листинге Л12.2 приведен пример

простейшей программы, которая может быть скомпилирована и запущена:

Листинг Л12.2. Простейшая программа.

// подключаем файл с объявлениями функций ввода-вывода,

// в том числе функции printf

tinclude <stdio.h>

// с вызова функции main начинается выполнение программы

int main () {

// выводим сообщение

printf ("Hello, world!\n");

// заканчиваем выполнение функции

return 0;

}

Функция main в данном примере не имеет объявленных аргументов и возвращает

результат типа int. Есть другие варианты объявления функции main, но мы пока

12.4

ОПЕРАТОРЫ СТРУКТУРНОГО ПРОГРАММИРОВАНИЯ

19

не будем их использовать. В операционных системах есть соглашение, что функция

main должна возвращать 0, если программа выполнена успешно (факт успешности

определяет сам программист).

12.4. Операторы структурного программирования

12.4.1. Условный оператор if.

Оператор if позволяет выбрать один из нескольких путей дальнейших действий

исполнителя в зависимости от условия, выражаемого через текущее состояние

исполнителя. Поэтому оператор if называют условным оператором, а место его

появления в алгоритме — ветвлением.

Приведем пример использования оператора if в языке Си.

if ( а > b ) { // если а > b

b = а % b; // в b поместить остаток от деления а на b

} else { // иначе

а = b % а; // в а поместить остаток от деления b на а

}

Как видно, общая синтаксическая конструкция выглядит достаточно просто:

сначала пишется имя самого оператора if, затем, в скобках записывается условие в

виде вычисляемого выражения. Далее, в фигурных скобках следует описание ветви

алгоритма, выполняющейся в случае, если результат вычисления условного

выражения окажется ненулевым, то есть истиным*). Альтернативная ветвь, которая должна

быть выполнена в случае ложного результата условного выражения, определяется

после ключевого слова else. Выполнение действий после выполнения соответствующей

ветки оператора if продолжается с того места, где заканчивается описание последней

ветки.

Формальное определение условного оператора:

if_op ::= 'if '(' cond ')' body ('else' body)?

body ::= statement

cond ::= expression

Обратите внимание, что описание альтернативной ветки со словом else можно

опустить. Здесь часто в качестве команды (statement) используется составной

оператор (блок) — несколько команд, окруженных фигурными скобками. При

использовании операторов структурного программирования рекомендуется использовать блоки,

даже если тело состоит только из одной команды, например,

if ( maxa < a ) {

maxa = a;

}

*) В стандарте языка Си нет выделенного логического (булевского) типа, который может принимать

два значения: истина и ложь. Вместо этого используется целочисленный тип int. Причем истинным

считается любое ненулевое значение, а ложным — нулевое.

20

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

12.4.2. Арифметический цикл for.

Если какое-то действие (или набор действий) требуется выполнить известное

конечное число раз, то на помощь приходит конструкция арифметический цикл,

реализуемый с помощью оператора for. Рассмотрим простой пример:

int i;

for ( i = 0; i < 1000; i++ ) {

printf("%d\n", i * i);

}

Этот код 1000 раз выполнит строку printf ("%d\nn, i * i) и в результате

выведет квадраты первой тысячи неотрицательных целых чисел. При этом

переменная i будет последовательно принимать значения 0, 1, 2, ..., 999. Значение 10002

напечатано не будет, переменная i достигнет значения 1000 и цикл прервется.

В языке Си конструкция for состоит из имени оператора for, трех

выражений в круглых скобках А, В, С, разделенных точкой с запятой, и тела цикла D (см.

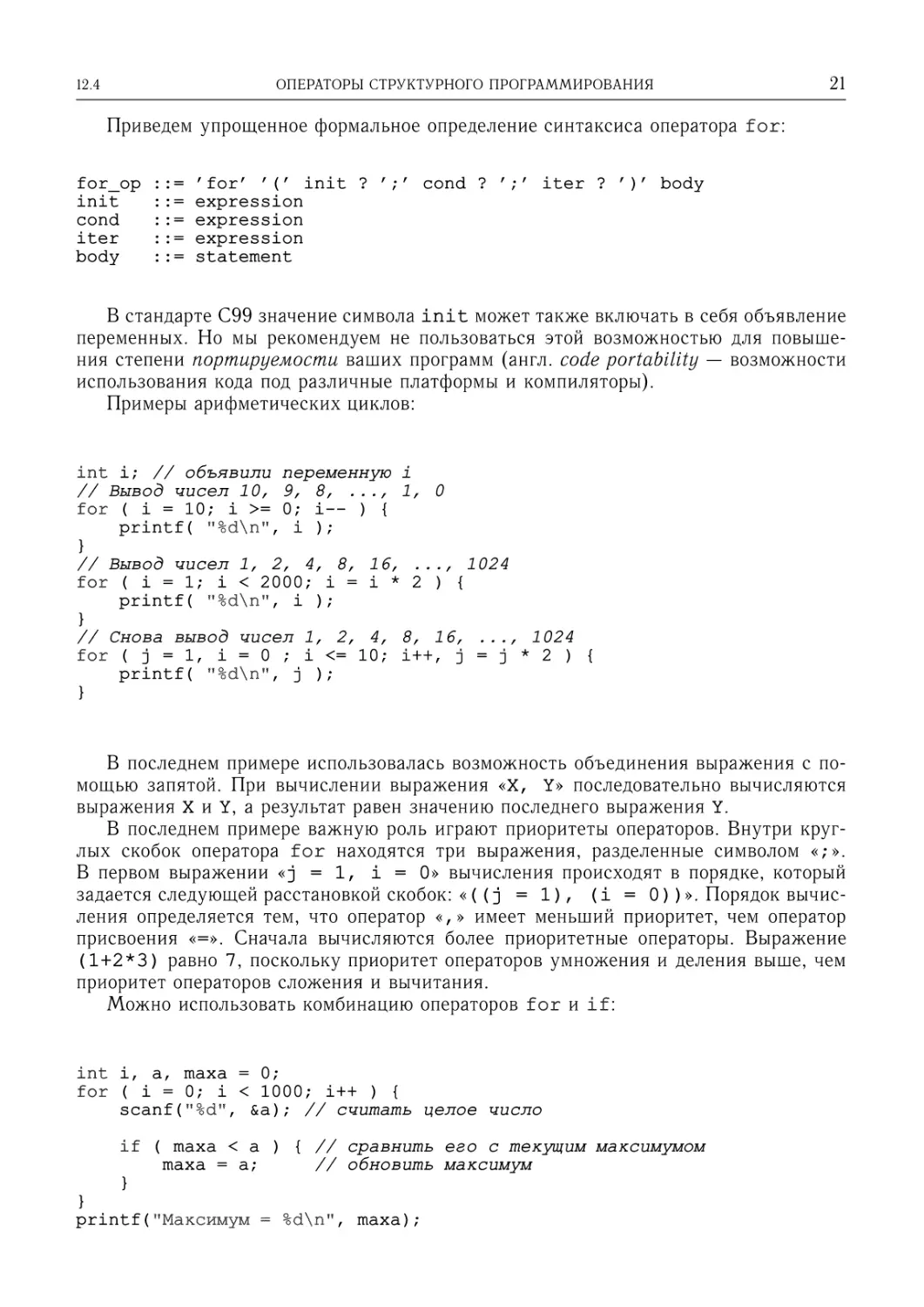

рис. 12.1а).

Выражения А, В, С — это выражение инициализации, условиецикла и

инкрементальное выражение цикла соответственно.

В нашем примере, выражением инициализации является выражение i = 0,

условием цикла — выражение i < п, а инкрементальным выражением — i++.

Тело цикла выполняется несколько раз, пока условие цикла истинно. При этом,

если условие цикла изначально ложно, то тело цикла не выполнится ни разу. Каждый

шаг выполнения тела цикла называется итерацией цикла.

Инкрементальное выражение i++ вычисляется после каждой итерации цикла.

Можно считать, что оно дописано в конец тела цикла.

Конструкцию вида «for ( i = 0; i < n; i++ ) ... » принято

использовать тогда, когда переменные п и i не изменяют своих значений внутри тела цикла

(хотя менять их значение внутри цикла не запрещено).

а) б)

Рис. 12.1. Схемы циклов: а — for (А; В; С) D; б — while (В) D

12.4

ОПЕРАТОРЫ СТРУКТУРНОГО ПРОГРАММИРОВАНИЯ

21

Приведем упрощенное формальное определение синтаксиса оператора for:

for_op

init

cond

iter

body

= 'for' '(' init ? ';' cond ? ';' iter ? ')' body

= expression

= expression

= expression

= statement

В стандарте С99 значение символа init может также включать в себя объявление

переменных. Но мы рекомендуем не пользоваться этой возможностью для

повышения степени портируемости ваших программ (англ. code portability — возможности

использования кода под различные платформы и компиляторы).

Примеры арифметических циклов:

int i; // объявили переменную 1

// Вывод чисел 10, 9, 8, ..., 1, О

for ( i = 10; i >= 0; i— ) {

printf( "%d\n", i );

}

// Вывод чисел 1, 2, 4, 8, 16, ..., 1024

for ( i = 1; i < 2000; i = i * 2 ) {

printf( "%d\n", i );

}

// Снова вывод чисел 1, 2, 4, 8, 16, ..., 1024

for ( j = 1, i = 0 ; i <= 10; i++, j = j * 2 ) {

printf( "%d\n", j );

}

В последнем примере использовалась возможность объединения выражения с

помощью запятой. При вычислении выражения «X, Y» последовательно вычисляются

выражения X и Y, а результат равен значению последнего выражения Y.

В последнем примере важную роль играют приоритеты операторов. Внутри

круглых скобок оператора for находятся три выражения, разделенные символом «;».

В первом выражении «j = 1, i = 0» вычисления происходят в порядке, который

задается следующей расстановкой скобок: «( (j =1), (i = 0) )». Порядок

вычисления определяется тем, что оператор «,» имеет меньший приоритет, чем оператор

присвоения «=». Сначала вычисляются более приоритетные операторы. Выражение

(1+2*3) равно 7, поскольку приоритет операторов умножения и деления выше, чем

приоритет операторов сложения и вычитания.

Можно использовать комбинацию операторов for и if:

int i, a, maxa = 0;

for ( i = 0; i < 1000; i++ ) {

scanf("%d", &a); // считать целое число

if ( maxa < a ) { // сравнить его с текущим максимумом

maxa = a; // обновить максимум

}

}

printf("Максимум = %d\n", maxa);

22

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

12.4.3. Цикл while

Конструкция цикла while похожа на конструкцию цикла for (см. рис. 12.16), но

не содержит выражения инициализации А и выделенного инкрементального

выражения С.

Пример использования оператора while для организации цикла:

double х = 0.1;

while ( x < 0.99999 ) {

х=4*х*(1-х);

printf("%lf\n", x);

}

Цикл while используется в алгоритмах, когда требуется повторять некоторую

последовательность действий, пока не будет достигнут необходимый результат. Причем

количество повторений, необходимых для этого, заранее неизвестно, а определяется

исходя из условий достижения результата.

В языке Си конструкция цикла for является наиболее общей, но на практике

for используется для подчеркивания арифметичности цикла (число итераций

известно, а точнее, может быть явно получено из имеющихся данных, к моменту начала

цикла), a while — для подчеркивания неарифметичности (число итераций явно не

выражается или выражается сложно). В некоторых языках предусмотрены

специальные конструкции исключительно для арифметических циклов, например, циклы for

в языках Бейсик или Паскаль, или конструкция f oreach во многих других языках,

в то время как в Си такого выделенного средства для организации арифметических

циклов нет.

Формальное определение синтаксиса оператора while:

while_op

cond

body

= 'while' '(' cond ')' body

= expression

= statement

12.5. Этапы сборки программы

Процесс сборки программы на языке Си проходит в три этапа: препроцессинг

(preprocessing), компиляция (compilation) и компоновка (linking).

12.5.1. Препроцессинг.

На этапе препроцессинга происходит выполнение директив препроцессора. В

частности, выполняются директивы #include, #def ine, директивы условной

компиляции #ifdef, telse, tendif и ряд других.

Директива finclude используется для включения в код программы содержимого

другого файла. Например, директива #include <stdio .h> включает в текст нашей

программы содержимое файла stdio.h.

Директива tdefine используется для задания макроопределений. Бывают

макроопределения с параметрами и без:

macro_def

macro_def

arg_list

letters

= #define identifier letters

= #define identifier '(' arg_list ')' letters

= identifier ( ',' identifier )*

= любой набор символов без символа новой строки

12.5

ЭТАПЫ СБОРКИ ПРОГРАММЫ

23

Например,

♦define N 100

#define ERROR_MSG "Ошибка выполнения программы!"

tdefine begin {

tdefine end }

tdefine foreach(i,n) for (i = 0 ; i < n ; i++)

Макроопределения записываются в одну строчку*).

После строки tdefine идет идентификатор, обозначающий имя

макроопределения, а далее идет любой набор символов, раскрывающий значение макроопределения.

Препроцессор действует согласно простому алгоритму — везде, где в тексте

встречается имя макроопределения, он заменяет его на его значение.

Подробнее с директивами препроцессора мы познакомимся на семинаре.

Пока важно отметить наличие этого первого этапа обработки текстового файла на

языке Си. Полученный в результате текстовый файл поступает на вход компилятору.

12.5.2. Компиляция.

При компиляции файла (compilation) на языке Си происходит трансляция

функций в машинный код, который затем будет непосредственно исполнятся процессором

вычислительной машины. Машинный код — это последовательность байтов,

обозначающих различные инструкции для процессора, это «родной язык» вычислительной

машины.

В простейшем случае, каждый файл имя_файла.с с кодом на языке Си,

предварительно обработанный препроцессором, будет скомпилирован в объектный файл

имя_файла.о (в операционных системах семейства Unix) или имя_файла.obj (в

операционных системах семейства Windows).

Грубо говоря, объектные файлы состоят из тел функций в машинном коде и двух

специальных карт имен: карта имен определенных функций и глобальных переменных

и карта имен вызываемых внешних функций и внешних переменных. Первая карта

ставит в соответствие имени функции или переменной ее адрес, а вторая —

наоборот, месту вызова внешней для данного файла функции или обращения к внешней

переменной — ее имя.

Компилятор вызывается командой

> дсс -с module.с -о module.о

которая означает следующее: «скомпилировать исходный файл module. с,

результирующий объектный файл назвать module.о»**).

Программа дсс предоставляет возможность указывать стандарт языка Си,

который вы хотите использовать. Для этого используются опции -std=c89 (или -ansi)

и -std=c99. Программа дсс имеет ряд расширений языка, которые по умолчанию

включены, но отключаются при указании одной из перечисленных опций. Чтобы

использовать стандарты С89 и С99 с расширениями GNU, следует указывать опции

-std=gnu89 или -std=gnu99 соответственно.

*) Перенос строки можно экранировать. Для этого перед переносом в конце строки следует ставить

символ \. Эта техника позволяет записывать макроопределения в несколько строк: все строки

макроопределения, кроме последней, должны заканчиваться на символ \.

**) Общепринятой практикой, за исключением особых случаев, является использование того же имени

для объектного файла, что и для исходного.

24

БАЗОВЫЕ ПОНЯТИЯ ЯЗЫКА ПРОГРАММИРОВАНИЯ СИ

Л. 12

12.5.3. Компоновка.

Компоновка является завершающим этапом сборки исполняемого кода. В

компоновке участвуют все объектные файлы, полученные на этапе компиляции. При

компоновке можно подключать библиотеки — наборы скомпилированных функций и

глобальных переменных. Например, файл libm. so содержит скомпилированные тела

математических функций и переменных, объявленных в заголовочном файле math.h.

Компоновщик (linker) «смотрит», какие функции вызываются в каждом объектном

файле, ищет их тела в других объектных файлах и библиотеках и подставляет в

местах их вызова адреса из соответствующих карт. То же самое происходит и с

глобальными переменными.

Во время компоновки конструируется исполняемый файл — все объектные файлы,

поданные на вход компоновщику, преобразуются в один.

Но даже если программа состоит из одного объектного файла, то компоновщик не

бездействует. Он проверяет, что все вызываемые функции имеют тела, иначе он

возвращает ошибку «вызов неопределенной функции ххх» («undefined reference 'xxx'»).

Ошибка возникнет и в том случае, если у какой-либо функции будет два тела —

«функция ххх дважды определена» («multiple definition of 'xxx'»).

То же самое касается глобальных переменных. Компоновщик следит, чтобы

используемые глобальные переменные объявлялись и каждая из них объявлялась ровно

один раз.

Если среди всех объектных файлов компоновщиком не будет обнаружена

функция main, то он выдаст соответствующее предупреждение и откажется создавать

исполняемый файл.

Компоновщик (как и компилятор) вызывается командой дсс. Например, для

компоновки программы из нескольких объектных файлов необходимо выполнить

следующее:

> дсс -о program modulel.o module2.o module3.o

где modulel. о, module2 . о, module3 . о — имена объектных файлов, подлежащих

компоновке, a program — имя исполняемого файла.

Подключение библиотеки libm. so осуществляется с помощью опции -lm

компоновщика, например:

> дсс -о program -lm module.о

Подключение произвольной библиотеки libxxx.so осуществляется с помощью

опции -lxxx.

Библиотека libc.so является стандартной библиотекой языка Си*) (ANSI С

standard library). Она содержит функции printf, scanf, exit и другие функции,

объявленные в файлах stdio.h, stdlib.h, string.h, ... Эта библиотека

подключается по умолчанию.

*) Обратимся к истории языка Си и стандартной библиотеки Си. На начальном этапе функциональность,

связанная с вводом и выводом, отсутствовала в языке Си (в отличие от языков Cobol и Fortran, где

были языковые средства для ввода и вывода). Эта функциональность является платформо-зависимой, а

именно, за передачу данных между устройствами (клавиатура, диск, консольный вывод и др.) отвечает

ядро операционной системы, поэтому правильнее ее реализовывать как библиотеку функций, а не как часть

языка. В течение времени сообщества программистов сформировали набор функций общего назначения и

реализовали их в виде стандартной библиотеки Си.

Операционная система Unix и язык Си разрабатывались в AT&T's Bell Laboratories в 1960-х и в начале

1970-х. К концу 1970-х язык Си уже стал очень популярным и переносился под различные компьютерные

12.5

ЭТАПЫ СБОРКИ ПРОГРАММЫ

25

Наиболее простым способом получения исполняемого файла является следующая

команда:

> gcc -lm -о program modulel.c module2.c module3.c

В этом случае компиляция и компоновка выполняются одной командой.

Компоновщик при этом «понимает», что нужно предварительно вызвать компилятор для

каждого входного файла с исходным кодом. Мы предлагаем на первых занятиях

использовать именно этот способ сборки.

платформы. Многие университеты и лаборатории создавали свои собственные версии этого языка и

библиотеки функций общего назначения. Возникало множество проблем с переносимостью кода на языке Си.

В начале 1980-х была осознана крайняя необходимость стандартизации языка, и в 1983 году американский

национальный институт стандартов (American National Standards Institute, ANSI) сформировал комитет для

разработки стандарта языка Си. Работа над стандартом закончилась в 1989 году, и этот стандарт известен

под именами «ANSI С» или «С89».

Библиотека функций общего назначения стала частью этого стандарта и получила название «ANSI С

standard library». Это именно библиотека (набор функций), которую можно при желании не подключать, а

не часть языка Си. Данный стандарт дополнялся в 1995 и в 1999 году (вместе с выходом стандарта языка

«С99»).

Подробнее о стандартах и истории языка Си можно прочитать в Интернет [21,С (programming language)]

или в разделе «Standards» документации GCC (GNU Compiler Collection) (в Unix-системах используйте

команду info gcc).

СЕМИНАР 12

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

Краткое описание. На этом семинаре приобретаются навыки создания, сборки

и выполнения простых программ. Для сборки программ мы будем использовать

компилятор GNU С (программу дсс). Разберем примеры простых программ.

Изучим, как устроены программы на Си, как производить считывание и вывод

чисел, как организовывать циклы и условные операторы. В конце рассмотрим

простейшие директивы препроцессора.

Ключевые слова. Сборка программ, компиляция, переменные, операторы,

функции, директивы препроцессора.

12.1. Компиляция программ

Программа на Си — это один или несколько текстовых файлов. Программы можно

писать в любом текстовом редакторе, но существует несколько удобных сред

разработки программ, которые позволяют оперативно запускать и отлаживать программы,

автоматически создавать часть кода и специальных файлов.

Но пока мы будем рассматривать программы, состоящие из одного файла. После

того как программа написана, нужно создать запускаемый файл. Если ваша

программа — один файл hello, с, то для получения запускаемого файла нужно выполнить

команду

> gcc hello.с -о hello

В результате получится исполняемый файл hello, который можно запускать

(execute).

12.2. Здравствуй, мир!

Первая программа, которую мы рассмотрим, — это «Hello, world» — программа С12.1,

которая печатает на экран строчку «Hello, world!» и заканчивает свое выполнение.

Первая строчка #include <stdio.li> означает «включить файл stdio.h». В

этом файле находятся объявления функций, констант и переменных, связанных с

вводом и выводом данных. Аббревиатура STDIO означает «STanDard Input/Output».

Расширение h (буква «h» после точки) означает «header». Такое расширение име-

12.3

УЧИМСЯ СКЛАДЫВАТЬ

27

ют заголовочные файлы. В заголовочных файлах обычно присутствуют объявления

функций, которые предоставляет соответствующая библиотека.

Листинг С12.1. «Здравствуй, мир!»

finclude <stdio.h>

int main () {

printf ("Hello, world!\n");

return 0;

}

Далее идет функция main. Ее описание начинается со строчки

int main()

что следует интерпретировать следующим образом:

«Функция с именем main возвращает целое число

(число типа int) и не принимает аргументов.»

Далее открываются фигурные скобки, идет описание тела функции, и фигурные

скобки закрываются. Функция main — это главная функция программы, именно она

начинает выполняться, когда программа запускается.

Между фигурных скобок находится тело функции. Тело функции представляет

собой последовательность инструкций. Сначала исполняется первая инструкция —

printf("Hello, world!\n");

Эта инструкция осуществляет вызов функции printf с аргументом

"Hello, world! \n". Функция printf описана в заголовочном файле stdio.h.

Программа выведет строчку с текстом «Hello, world!». Обратите внимание на

комбинацию «\п», она задает специальный символ — символ новой строки, который

в действительности не является печатным символом, а интерпретируется текстовым

терминалом как действие — перейти на следующую строчку.

Затем идет инструкция «return 0;». Эта инструкция завершает выполнение

функции, возвращая в качестве результата число 0 (заканчивает работу с кодом

возврата 0). Функция main должна возвращать 0, если выполнение программы прошло

успешно.

Лишние пробельные символы (например, пробел и табуляция) и пустые строчки

в программах на языке Си не играют роли, кроме случаев, когда они присутствуют в

строковых константах (последовательностях символов в двойных кавычках).

12.3. Учимся складывать

Разнообразные вычисления — моделирование, решение алгебраических и

дифференциальных уравнений — это то, для чего создавались первые вычислительные машины.

Давайте научимся использовать компьютер для вычислений.

28

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

С. 12

Начнем со сложения двух чисел.

В нашей программе будут две целочисленные переменные — а и Ъ — две ячейки

памяти, в которых могут храниться целые числа из определенного диапазона.

Локальные переменные, которые будут использоваться в функции, объявляются

сразу же после открывающей фигурной скобки. Объявления начинаются со слова,

указывающего тип переменных.

Листинг С12.2. Сумма двух целых чисел

tinclude <stdio.h>

int main () {

int a, b;

printf ("Введите два числа: ");

scanf ("%d%d", &a, &b);

printf ("%d\n", a + b);

return 0;

}

Посмотрите на программу С12.2. Функция scanf, так же как и printf,

объявлена в файле stdio.h. Эта функция считывает данные, которые пользователь (тот, кто

запустит вашу программу) вводит с клавиатуры. Слово «scan» означает «считывать

данные», a «print» — «печатать данные». Буква «f» на конце взята от английского

слова «formated», то есть scanf и printf суть функции для форматированного

ввода и вывода данных.

Первый аргумент у функции scanf — это описание формата ожидаемых входных

данных. В данном примере ожидается, что пользователь введет два целых числа.

Символ «%» служебный, с него начинается описание формата. Обычно после него

идет один или два символа, определяющие природу входных данных. Формат «%d»

соответствует целому знаковому числу, записанному в десятичной системе счисления,

и применяется к переменным типа int.

Второй и третий аргументы*) в вызове функции scanf — это адреса

переменных а, Ь. Функции scanf необходимо знать места, куда следует положить результат

считывания, а не текущие значения переменных а и Ь. Для взятия адреса

переменной существует специальный оператор взятия адреса &. Адреса переменных а и b

равны, соответственно, &а и &Ь. Подробнее об адресах рассказывается в следующих

лекциях.

Приведенная программа умеет складывать только целые числа. Если нужно

складывать действительные числа, то программу нужно несколько модифицировать. Ниже

приведена программа, которая считывает два действительных числа и выводит

результат четырех арифметических операций: сложения, вычитания, умножения и деления.

Причем программа выводит результаты вычислений два раза — сначала в обычном

виде, а потом со специальным форматированием. Формат «%15.101f» соответствует

выводу числа типа double, при котором под запись числа выделяется ровно 15

позиций (если это возможно), а после запятой пишется ровно 10 цифр. Выравнивание

числа осуществляется по правому краю.

*) Заметьте, что функции scanf и printf могут принимать произвольное число аргументов. Подробнее

об объявлении функций с произвольным числом аргументов рассказано в лекции 10 (части 1,11) (см. также

документацию man stdarg.h).

12.4

ВЫЧИСЛЕНИЕ МАКСИМУМА

29

Листинг С12.3. Арифметические операции над действительными числами.

♦include <stdio.h>

int main () {

double a, b;

printf ("Введите два числа: ");

while ( scanf ("%lf%lf", &a, &b) == 2 ) {

printf ("%lf %lf %lf %lf\n",

a + b, a - b, a * b, a / b ) ;

printf ("%15.101f %15.101f %15.101f %15.101f\n",

a + b, a - b, a * b, a / b ) ;

}

return 0;

Подробнее о форматах вывода и ввода читайте в документации функции printf

(используйте команду man 3 printf).

Задача С12.1. Прочитайте в документации описание функции scanf. Что она

возвращает? Скомпилируйте и запустите программу С12.3. Введите подряд несколько

пар действительных чисел. Опишите словами логику работы данной программы. Что

произойдет, если второе число равно 0? Что произойдет если ввести не числа, а буквы?

Научитесь выходить из программы, используя комбинацию клавиш Ctrl+C.

12.4. Вычисление максимума

Одна из базовых конструкций алгоритмических языков — это оператор цикла for.

Конструкция

for (i = 0 ; i < n ; i++) {

используется для того, чтобы инструкции, записанные в фигурных скобках,

выполнить п раз. Например, программа С12.4 выведет слово Hello 1000 раз. Переменная i

называется переменной цикла. В данном примере она объявляется сразу после

открывающей скобки в теле функции main с помощью инструкции int i;. В цикле она

принимает последовательно значения 0, 1, ..., 999. Затем она принимает значение

1000, и тело цикла уже не выполняется.

Листинг С12.4. Пример использования оператора цикла for

#include <stdio.h>

int main() {

int i;

for (i = 0 ; i < 1000 ; i++) {

printf("Hello") ;

}

}

30

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

С. 12

Рассмотрим программу С12.5. Она устроена следующим образом. Сразу после

открывающей скобки идет объявление переменных, которые используются в

программе — переменные max и п целого типа. Причем переменной max присваивается

начальное значение 0. После объявления переменных идут инструкции. Сначала

печатается приглашение «Введите количество чисел:». Затем считывается целое

число, и результат помещается в переменную п — инструкция scanf ("%dM, &n).

Потом пишется приглашение «Введите %d чисел:», где вместо символов «%d»

будет подставлено значение переменной п. Затем начинается оператор цикла, в котором

тело цикла выполняется п раз. А именно, п раз считывается очередное число а

(scanf ("%d", &a)), и это число сравнивается с текущим максимумом (оператор

if). Если оно больше, чем текущий максимум, хранящийся в переменной max, то

значение переменной max обновляется.

Листинг С12.5. Вычисление максимума п введенных чисел

finclude <stdio.h>

int main () {

int i, n, a, max = 0;

printf ("Введите количество чисел: ");

scanf ("%d", &n);

printf ("Введите %d чисел: ", n);

for ( i = 0; i < n ; i++ ) {

scanf ("%d", &a) ;

if ( a > max ) max = a;

}

printf ("%d\n", max);

return 0;

}

Листинг С12.6. Вычисление максимума п введенных чисел (2-й вариант)

finclude <stdio.h>

int main () {

int i, n, a, max;

printf ("Введите количество чисел: ");

scanf ("%d", &n);

printf ("Введите %d чисел: ", n);

scanf ("%d", &max);

for ( i = 1; i < n ; i++ ) {

scanf ("%d", &a) ;

if ( a > max ) max = a;

}

printf ( "%d\n", max );

return 0;

}

Задача С12.2. Укажите пример входных данных, при котором программа С12.5

находит неправильный максимум. Сравните логику работы программы С12.5 и

программы С12.6. Найдите случай, когда эти программы выводят разный ответ.

12.5

ТАБЛИЦА УМНОЖЕНИЯ

31

12.5. Таблица умножения

Рассмотрим задачу вывода таблицы умножения. Эта задача разбивается на следующие

шаги: «напечатать 1-ю строчку таблицы», «напечатать 2-ю строчку таблицы», ...,

«напечатать п-ю строчку таблицы». Каждый из этих шагов, в свою очередь, разбивается

на шаги печати отдельных элементов в строчке.

Эта задача решается в программе, представленной в листинге С12.7, с помощью

конструкции цикл в цикле.

Внешний цикл начинается со строчки

for (i = 1; i <= n; i++)

Переменная i соответствует номеру строчки. Она последовательно принимает

значения 1, 2, ..., п. Внутри тела этого цикла находится еще один цикл, который

начинается со строчки

for (j = 1; j <= n; j++)

Переменная j соответствует номеру столбца и также пробегает значения 1,2,...,

п. Для каждого отдельного значения i запускается внутренний цикл по переменной

j. Тело внутреннего цикла содержит строчку

printf ("%5d", i * j);

Эта инструкция интерпретируется как «напечатать число, получающееся в

результате умножения i * j, в формате %5d». Формат %5d означает «напечатать целое

число, выделив под него 5 мест, выравнивание делать по правому краю и незадей-

ствованные места заполнить пробелами».

Тело внешнего цикла кроме внутреннего цикла содержит также инструкцию

«printf ( "\n");», которая переводит «печатающую каретку» на новую строчку.

Все используемые переменные имеют целый тип int и объявляются в строчке

int i, j, n;

Листинг С12.7. Таблица умножения

/* Программа table.с.

Считывает целое число п.

Выводит таблицу умножения п на п.

*/

linclude <stdio.h>

int main() {

int i, j, n;

printf ("Введите n: ");

scanf ("%d", &n);

for (i = 1; i <= n ; i++) { // i = номер строчки

for (j =1; j <= n ; j++) { // i = номер столбца

printf ("%5d", i * j);

}

printf("\n") ; // переход на новую строчку

}

return 0;

32

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

С. 12

12.6. Простые числа

Задача С12.3. Изучите программу С12.8. Она должна считывать число и выводить

«prime», если число простое, и «not prime» — если составное. Найдите ошибку в

программе и исправьте ее.

Листинг С12.8. Программа, проверяющая число на простоту. В программе допущена ошибка

(см. задачу С12.3).

♦include <stdio.h>

int main() {

int n, i;

scanf("%d", &n);

for (i = 2 ; i * i < n; i++)

if ( n % i == 0 )

break

if ( i*i < n && i != 2 ) {

printf("not prime\n");

} else {

printf("prime\n");

}

return 0;

Задача С12.4. Напишите программу, которая выводит все простые числа меньше

10000. Сколько их?

Задача С12.5. Напишите программу, которая вычисляет функцию а(п) — число

простых чисел меньше п. Реализуйте для этого алгоритм Эратосфена (см. псевдокод

С1.3 (части 1,11) на стр. 34 (части I, II)). Проверьте предположение, что эта функция

стремится к n/(log2n + С), где С — некоторая константа. Как примерно растет время

работы программы с ростом п? Для решения этой задачи потребуется использование

функции log, объявленной в файле math.h (см. следующий раздел).

12.7. Подключение математической библиотеки

Существует стандартная библиотека математических функций. Функции, которые она

предоставляет, объявлены в файле math.h, поэтому, если вы хотите пользоваться

такими функциями, как sin (синус), cos (косинус), log (логарифм), ехр (экспонента),

asin (арксинус), acos (арккосинус), sqrt (квадратный корень) и др., необходимо в

начале программы вставить строку

tinclude <math.h>

Задача С12.6. Создайте файл sin.с с программой С12.9. Скомпилируйте его с

помощью команды

> gcc sin.с -lm -о sin

12.8

*ПРЕПРОЦЕССИНГ

33

Эта команда означает следующее: «скомпилировать файл sin.с в программу sin,

при компоновке подключив библиотеку libm». Запустите файл sin и введите

действительное число.

Листинг С12.9. Вычисление синуса.

♦include <stdio.h>

tinclude <math.h>

int main() {

double x;

scanf("%lf", &x);

printf("sin(%lf)=%8.81f\n", x, sin(x));

return 0;

}

В GCC библиотека libm*), подключаемая с помощью опции -lm, содержит

скомпилированные математические функции, которые объявляются в заголовочном файле

math. h. Если вы используете функции из этой библиотеки, то не забывайте включать

ее заголовочный файл с помощью директивы tinclude <math.h>.

Подробную информацию об опциях компилятора дсс в Unix-системах можно

получить с помощью следующих команд:

> man gcc

> info gcc

12.8. *Препроцессинг

Перед компиляцией программа подвергается препроцессингу. На этапе препроцессин-

га происходит исполнение команд препроцессора, которые также называют

директивами препроцессора.

Директивы препроцессора начинаются с новой строки и символа решетки #.

Наиболее часто используемые — это директивы tinclude, #define, а также набор

#ifdef, #else, #endif.

Рассмотрим их подробнее.

12.8.1. Директива tinclude.

Директива tinclude имя_файла имеет простой смысл — строка с этой

командой заменяется на содержимое файла, имя которого указано в угловых скобках

или двойных кавычках. Принято использовать двойные кавычки для файлов,

которые относятся к данному проекту, а угловые скобки — для стандартных файлов

*) В Unix-системах местоположение данной библиотеки можно определить с помощью команды locate

libm. so, и обычно это /usr/lib/libm. so. По стандарту С99 математические функции должны быть

включены в стандартную библиотеку Си, которая подключается по умолчанию. Но GCC пока не выполняет

это требование стандарта — математические функции в GCC выделены в отдельную библиотеку.

34

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

С. 12

(в основном, для заголовочных файлов стандартных библиотек)*). Заголовочные

файлы содержат только прототипы функций, предоставляемых соответствующей

библиотекой, то есть список объявлений функций, где каждое объявление содержит имя

функции с указанием аргументов и типа возвращаемого значения.

12.8.2. Директива #def ine.

Директива #def ine используется для задания макроопределений. Она имеет два

варианта синтаксиса:

♦define идентификатор любой набор символов

♦define идентификатор(список аргументов) любой набор символов

Рассмотрим первый вариант. Директива

tdefine N 100

приведет к тому, что в строках, следующих за этой директивой, идентификатор N

будет заменен на 100. Рассмотрим код

int N = 1;

♦define N 100

int showN(int N) {

printf("N=%d", N);

return N;

}

После обработки препроцессором он будет выглядеть следующим образом:

int N = 1;

int showN(int 100) {

printf("N=%d", 100);

return 100;

}

Этот результат пойдет на вход компилятору, который сообщит об ошибке

компиляции, так как описание аргумента у функции showN некорректно.

С помощью директивы #define идентификаторам можно назначать любую

последовательность символов, в том числе не являющуюся корректным кодом на Си.

Рассмотрим код

fdefine N 100

int ar[N];

fdefine ARGS name, a, b

♦define ARGSF "%s %d %d"

♦define CHECK if (a < 0){printf("Некорректное значение а");}

♦define ASSERT(e) if (!(e)){\

*) Двойные кавычки и угловые скобки определяют лишь последовательность мест, в которых ищется

подключаемый файл. Во-первых, есть список стандартных директорий, где находятся заголовочные файлы

стандартных библиотек, например, /usr/include. Во-вторых, есть пути, заданные с помощью опции

-1путь — в этих директориях осуществляется поиск до начала поиска в стандартных директориях. Кроме

того, есть текущая директория (директория с именем «.»), в которой осуществляется поиск файла в первую

очередь, при выполнении директивы tinclude "файл" .

12.8

*ПРЕПРОЦЕССИНГ

35

printf("Ошибка в строке %d", LINE );}

#define max(a,b) ((a>b)?a:b)

Idefine foreach(i,n) for (i = 0; i < n ; i++ )

CHECK;

ASSERT( max(a+b,a*b) < 1000 );

printf(ARGSF, ARGS);

foreach(a, N) {

printf("%d\n", ar[a]);

}

Он будет преобразован препроцессором в следующий код:

/* пустая строка */

int ar[100];

/* 7 пустых строк */

if (а < 0){printf("Некорректное значение а");};

if (!(((a+b>a*b)?a+b:a*b) < 1000)){

printf("Ошибка в строке %d",10);};

printf("%s %d %d", name, a, b);

for (a = 0; a < 100 ; a++ ) {

printf("%d\n", ar[a]);

}

В данном примере было использовано специальное макроопределение LINE ,

равное номеру строки в файле. За подстановку значения этого макроопределения также

отвечает препроцессор.

В данном примере max является не функцией, а макроопределением.

^ jr Различие между функцией и макроопределением заключается в том, что

V макроопределения раскрываются (заменяются на их значения) перед

компиляцией, а функции компилируются и вызываются уже во время работы

программы.

Выражение max( a+b, a*b ) препроцессор заменит на

( (a+b>a*b) ?a+b:a*b) и текст, в котором проделаны уже все замены,

передаст на вход компилятору.

При этом большее из выражений а+b и а*Ь будет вычисляться дважды. Это

может привести к неприятным последствиям.

У макроопределений есть свои преимущества перед функциями —

макроопределения можно использовать для чисел любого типа, а в функциях нужно четко указывать

типы аргументов и возвращаемого значения.

Препроцессор представлен программой срр и может быть вызван отдельно от

компилятора:

> срр а.с -о a_preprocessed.c

Задача С12.7. В листинге С12.10 дана программа с макроопределением max и

функцией maxi. Скомпилируйте программу, выполните и объясните результат.

36

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

С. 12

Листинг С12.10. Код к задаче С12.7

tinclude <stdio.h>

#define max(a,b) ( (a > b)? a : b)

int maxi(int a, int b) {

if (a > b)

return a;

else

return b;

}

int main() {

int a, b;

a = 5; b = 6;

printf(

printf(

printf(

a = 5; b = 6;

printf(

printf(

printf(

!%d\n", max(a, b));

!,%d\n", max (a, b) ) ;

"%d\n", max (—a, —b));

!,%d\n", maxi(—a, —b));

"%lf\n", max(1.5, 2.7));

"%lf\n", 1. * maxi(1.5, 2.7));

/* Здесь запись 1. обозначает действительное число 1

типа double. При умножении числа типа double и числа

типа int результат получается типа double. */

return 0;

12.8.3. Директивы #ifdef и #ifndef.

Директива #ifdef используется совместно с директивами #else и #endif. Она

позволяет включать (исключать) куски кода в зависимости от заданных

макроопределений. Это, например, используется для включения (исключения) отладочного кода.

Пусть в некоторой программе число а должно быть положительным. Тогда можно

в различных частях программы писать проверочный код

#ifdef DEBUG

if ( а <= 0 ) {

printf("ОШИБКА: а <= 0, a=%d.\n", а);

exit(2);

}

#endif

Этот код будет включен в код программы после препроцессинга только в том

случае, если в программе (где-нибудь в начале) будет стоять директива #def ine DEBUG.

Значение макроопределения DEBUG может быть просто пустым.

Отладочный код может проверять корректность хранимых данных и работать

достаточно долго. Кроме того, в отладочный код можно поместить вывод значений

ключевых переменных, чтобы следить за ходом их изменения по мере

выполнения программы. Естественно включать его только в отладочных версиях программы.

Для получения конечной рабочей программы необходимо закомментировать строчку

#def ine DEBUG и собрать программу заново.

12.8

*ПРЕПРОЦЕССИНГ

37

Еще один прием заключается в задании макроопределения CHECK, которое равно

отладочному коду только в случае, когда задано макроопределение DEBUG:

#ifdef DEBUG

#de£ine CHECK if (a <= 0) { \

printf("ОШИБКА! Число а <= 0. a=%d\n", a);\

exit(2);\

}

telse

#define CHECK

#endif

Задание макроопределения должно быть одной строчкой. Если это неудобно, то

следует перенос строчки экранировать символом \ (бэкслэш), то есть просто ставить

этот символ в конце каждой строчки, пока не закончится макроопределение.

Задавать макроопределения можно прямо в команде сборки программы:

> gcc -DDEBUG -DCHECKALL а.с -о а.ехе

Эта команда осуществит сборку программы а. с, задав макроопределения DEBUG

и CHECKALL (их значения будут равны пустым строкам).

Другой пример использования директивы fifdef связан с разработкой мульти-

платформенных программ, то есть программ, которые компилируются и работают в

разных операционных системах на разных компьютерных архитектурах.

Дело в том, что функции для работы с файлами, временем, процессами и другие

функции, связанные с системными вызовами, различаются в разных операционных

системах. Не для всех случаев есть универсальный код, работающий во всех

операционных системах. Удобно поддерживать не несколько, а одну версию программного

кода, но при этом использовать директивы fifdef для адаптации кода под

операционные системы и особенности программного обеспечения и архитектуры.

Например, при компиляции в операционной системе Windows задано

макроопределение _WIN32_. Это позволяет писать следующий код:

#ifdef _WIN32_

// код, который работает в операционной системе Windows

telse

// код, который работает в других операционных системах

#endif

Есть также похожая директива #ifndef XXX, которая включает следующий за

ней код в программу, если макроопределение XXX не задано.

На практике активно используется метод окружения внутренностей заголовочных

файлов конструкцией fifndef XXX, #define XXX ... fendif:

#ifndef XXX

tdefine XXX

/* Код, который не может быть включен более одного раза */

int n;

tendif /* XXX */

38

ПРИМЕРЫ ПРОСТЫХ ПРОГРАММ

С. 12

Если указанный кусок кода присутствует в файле xxx.h, то две директивы

tinclude "xxx.h"

tinclude "xxx.h"

не приведут к ошибке компиляции. При выполнении второй директивы

макроопределение XXX уже будет определено, и кусок кода между директивами fifndef и

#endi£ не будет включен в файлы проекта более одного раза. Опасность повторения

директивы #Include существует, так как заголовочные файлы сами, в свою очередь,

могут включать другие заголовочные файлы, и все зависимости по включению иногда

сложно проследить.

В заключение скажем, что препроцессор является дополнительным средством,

отдельным от языка Си. Часто директивы препроцессора можно не использовать

и ограничиться лишь средствами языка Си. Но ясно также, что без директивы

♦ include задача разработки крупных проектов сильно бы усложнилась.

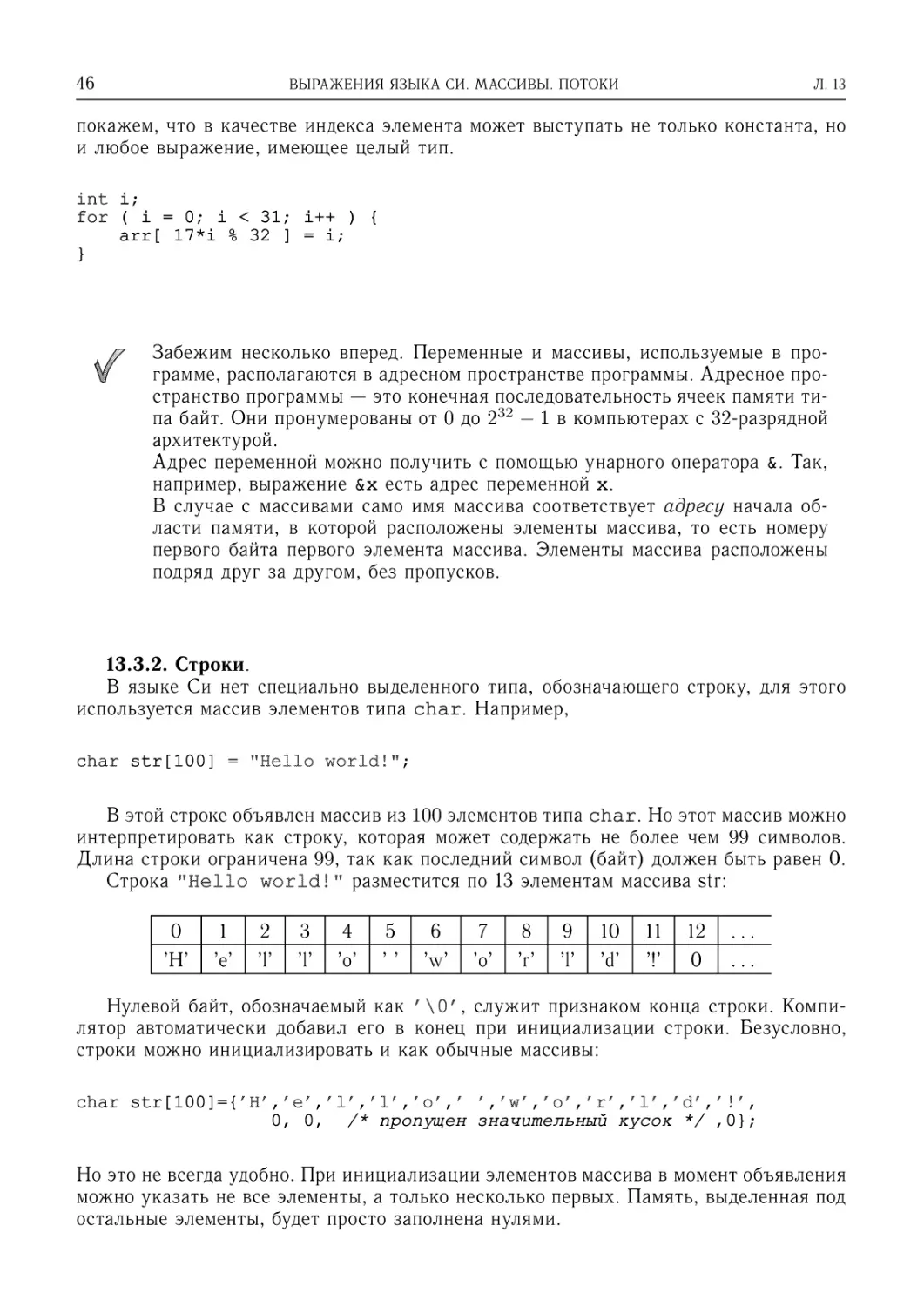

ЛЕКЦИЯ 13

ВЫРАЖЕНИЯ ЯЗЫКА СИ. МАССИВЫ. ПОТОКИ