Text

HIGH TECH

UNIX

Профессиональное программирование

Второе издание

У. Ричард Стивенс, Стивен АРаго

Canhw- — Москва

200?

Серия «High tech»

У. Ричард Стивенс, Стивен А. Рато

UNIX. Профессиональное программирование, 2-е издание

Перевод А. Киселева

Главный редактор Зав. редакцией Научный редактор Редактор Корректор Верстка

А. Галунов Н. Макарова М. Деркачев Р. Павлов Н. Ткачева Д. Орлова

Стивенс Р., Раго С.

UNIX. Профессиональное программирование, 2-е издание. - СПб.: Символ-Плюс, 2007. -1040 с., ил.

ISBN 5-93286-089-8

«UNIX. Профессиональное программирование» представляет собой подробнейшее справочное руководство для любого профессионального программиста, работающего с UNIX. Стивену Раго удалось обновить и дополнить текст фундаментального классического труда Стивенса, сохранив при этом точность и стиль оригинала. Содержание всех тем, примеров и прикладных программ обновлено в соответствии с последними версиями наиболее популярных реализаций UNIX. Среди важных дополнений главы, посвященные потокам и разработке многопоточных программ, использованию интерфейса сокетов для организации межпроцессного взаимодействия (IPC), а также широкий охват интерфейсов, добавленных в последней версии POSIX.1. Аспекты прикладного программного интерфейса разъясняются на простых и понятных примерах, протестированных на 4-х платформах: FreeBSD, Linux, Solaris 9 и Mac OS X 10.3. Описывается множество ловушек, о которых следует помнить при написании программ для различных реализаций UNIX, и показывается, как их избежать, опираясь на стандарты POSIX. 1 и Single UNIX Specification.

ISBN-13:978-5-93286-089-2

ISBN-10:5-93286-089-8

ISBN 0-201-43307-9 (англ)

© Издательство Символ-Плюс, 2007

Authorized translation of the English edition ©2005 Pearson Education, Inc. This translation is published and sold by permission of Pearson Education, Inc., the owner of all rights to publish and sell the same.

Все права на данное издание защищены Законодательством РФ, включая право на полное или частичное воспроизведение в любой форме. Все товарные знаки или зарегистрированные товарные знаки, упоминаемые в настоящем издании, являются собственностью соответствующих фирм.

Издательство «Символ-Плюс». 199034, Санкт-Петербург, 16 линия, 7, тел. (812) 324-5353, edit@symbol.ru. Лицензия ЛП N 000054 от 25.12.98.

Налоговая льгота - общероссийский классификатор продукции ОК 005-93, том 2; 953000 - книги и брошюры.

Подписано в печать 18.04.2007. Формат 70х100>дв . Печать офсетная.

Объем 65 печ. л. Тираж 2000 экз. Заказ N 4037

Отпечатано с готовых диапозитивов в ГУП «Типография «Наука»

199034, Санкт-Петербург, 9 линия, 12.

Оглавление

Отзывы ко второму и первому изданиям........................15

Вступительное слово.........................................17

Предисловия ко второму и первому изданиям...................19

1. Обзор операционной системы UNIX............................27

1.1. Введение...............................................27

1.2. Архитектура UNIX.......................................27

1.3. Вход в систему.........................................28

1.4. Файлы и каталоги.......................................30

1.5. Ввод и вывод...........................................35

1.6. Программы и процессы...................................38

1.7. Обработка ошибок.......................................41

1.8. Идентификация пользователя.............................44

1.9. Сигналы................................................46

1.10. Представление времени.................................48

1.11. Системные вызовы и библиотечные функции...............49

1.12. Подведение итогов.....................................52

2. Стандарты и реализации UNIX................................53

2.1. Введение...............................................53

2.2. Стандартизация UNIX....................................53

2.2.1. ISO С.......................................... 53

2.2.2. IEEE POSIX..................................... 55

2.2.3. Single UNIX Specification...................... 63

2.2.4. FIPS........................................... 64

2.3. Реализации UNIX........................................65

2.3.1. UNIX System V Release 4........................ 65

2.3.2. 4.4BSD......................................... 66

2.3.3. FreeBSD........................................ 67

2.3.4. Linux.......................................... 67

2.3.5. Mac OS X....................................... 67

2.3.6. Solaris...................................... 68

2.3.7. Прочие версии UNIX............................. 68

2.4. Связь между стандартами и реализациями.................68

7

2.5. Пределы............................................69

2.5.1. Пределы ISO С............................... 70

2.5.2. Пределы POSIX............................... 72

2.5.3. Пределы XSI................................. 74

2.5.4. Функции sysconf, pathconf и fpathconf....... 75

2.5.5. Неопределенные пределы времени выполнения... 84

2.6. Необязательные параметры...........................88

2.7. Макроопределения контроля функциональных особенностей .. .92

2.8. Элементарные системные типы данных.................93

2.9. Конфликты между стандартами........................94

2.10. Подведение итогов.................................95

3. Файловый ввод-вывод....................................96

3.1. Введение...........................................96

3.2. Дескрипторы файлов.................................96

3.3. Функция open.......................................97

3.4. Функция creat.....................................100

3.5. Функция close.....................................101

3.6. Функция Iseek.....................................101

3.7. Функция read......................................105

3.8. Функция write.....................................106

3.9. Эффективность операций ввода-вывода...............107

3.10. Совместное использование файлов..................109

3.11. Атомарные операции...............................113

3.12. Функции dup и dup2...............................115

3.13. Функции sync, fsync и fdatasync..................117

3.14. Функция fcntl....................................118

3.15. Функция ioctl....................................124

3.16. /dev/fd..........................................126

3.17. Подведение итогов................................127

4. Файлы и каталоги......................................129

4.1. Введение..........................................129

4.2. Функции stat, fstat и Istat.......................129

4.3. Типы файлов.......................................130

4.4. set-user-ID и set-group-ID........................134

4.5. Права доступа к файлу.............................135

4.6. Принадлежность новых файлов и каталогов...........138

4.7. Функция access....................................139

4.8. Функция umask.....................................140

4.9. Функции chmod и fchmod............................143

4.10. Бит sticky.......................................146

4.11. Функции chown, fchown и Ichown...................146

8

Оглавление

4.12. Размер файла.....................................148

4.13. Усечение файлов..................................149

4.14. Файловые системы.................................150

4.15. Функции link, unlink, remove и rename............153

4.16. Символические ссылки.............................157

4.17. Функции symlink и readlink.......................160

4.18. Временные характеристики файлов..................161

4.19. Функция utime....................................162

4.20. Функции mkdir и rmdir............................165

4.21. Чтение каталогов.................................167

4.22. Функции chdir, fchdir и getcwd................. 172

4.23. Специальные файлы устройств......................175

4.24. Коротко о битах прав доступа к файлам............177

4.25. Подведение итогов................................179

5. Стандартная библиотека ввода-вывода...................181

5.1. Введение..........................................181

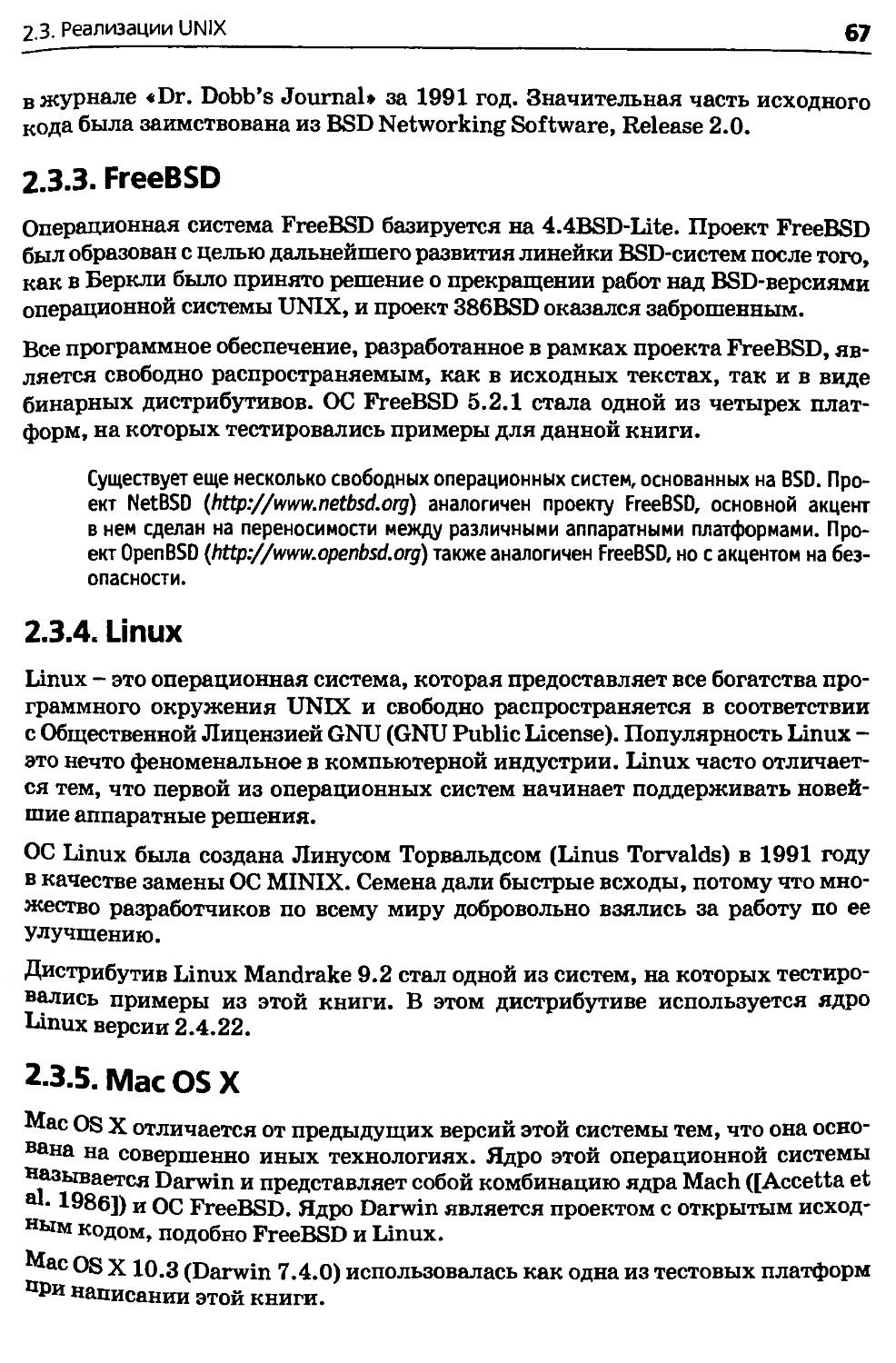

5.2. Потоки и объекты FILE.............................181

5.3. Стандартные потоки ввода, вывода и сообщений об ошибках... 183

5.4. Буферизация.......................................183

5.5. Открытие потока...................................186

5.6. Чтение из потока и запись в поток.................189

5.7. Построчный ввод-вывод.............................192

5.8. Эффективность стандартных функций ввода-вывода....193

5.9. Ввод-вывод двоичных данных........................196

5.10. Позиционирование в потоке........................198

5.11. Форматированный ввод-вывод.......................199

5.12. Подробности реализации...........................205

5.13. Временные файлы..................................207

5.14. Альтернативы стандартной библиотеке ввода-вывода.211

5.15. Подведение итогов................................212

6. Информация о системе и файлы данных...................213

6.1. Введение..........................................213

6.2. Файл паролей......................................213

6.3. Теневые пароли....................................217

6.4. Файл групп........................................219

6.5. Идентификаторы дополнительных групп...............220

6.6. Различия реализаций...............................222

6.7. Прочие файлы данных...............................223

6.8. Учет входов в систему.............................224

6.9. Информация о системе..............................225

>ление

9

6.10. Функции даты и времени...........................227

6.11. Подведение итогов................................232

7. Среда окружения процесса..............................234

7.1. Введение..........................................234

7.2. Функция main......................................234

7.3. Завершение работы процесса........................235

7.4. Аргументы командной строки........................240

7.5. Список переменных окружения.......................240

7.6. Раскладка памяти программы на языке С.............241

7.7. Разделяемые библиотеки............................243

7.8. Распределение памяти..............................244

7.9. Переменные окружения..............................248

7.10. Функции setjump и longjump.......................252

7.11. Функции getrlimit и setrlimit....................259

7.12. Подведение итогов................................264

8. Управление процессами.................................266

8.1. Введение..........................................266

8.2. Идентификаторы процесса...........................266

8.3. Функция fork......................................268

8.4. Функция vfork.....................................274

8.5. Функция exit......................................276

8.6. Функции wait и waitpid............................279

8.7. Функция waitid....................................285

8.8. Функции wait3 и wait4.............................286

8.9. Гонка за ресурсами................................287

8.10. Функция ехес.....................................291

8.11. Изменение идентификаторов пользователя и группы..298

8.12. Интерпретируемые файлы...........................304

8.13. Функция system...................................308

8.14. Учет использования ресурсов процессами...........313

8.15. Идентификация пользователя.......................320

8.16. Временные характеристики процесса................320

8.17. Подведение итогов................................323

9. Взаимоотношения между процессами......................325

9.1. Введение..........................................325

9.2. Вход с терминала..................................325

9.3. Вход в систему через сетевое соединение...........331

9.4. Группы процессов..................................333

9.5. Сессии............................................335

9.6. Управляющий терминал..............................337

10

Оглавление

9.7. Функции tcgetpgrp, tcsetpgrp и tcgetsid...........339

9.8. Управление заданиями..............................340

9.9. Выполнение программ командной оболочкой...........343

9.10. Осиротевшие группы процессов.....................349

9.11. Реализация в FreeBSD.............................352

9.12. Подведение итогов................................355

10. Сигналы...............................................356

10.1. Введение.........................................356

10.2. Концепция сигналов...............................356

10.3. Функция signal...................................367

10.4. Ненадежные сигналы...............................371

10.5. Прерванные системные вызовы......................373

10.6. Реентерабельные функции..........................376

10.7. Семантика сигнала SIGCLD.........................379

10.8. Надежные сигналы. Терминология и семантика.......382

10.9. Функции kill и raise.............................383

10.10. Функции alarm и pause...........................385

10.11. Наборы сигналов.................................391

10.12. Функция sigprocmask.............................393

10.13. Функция sigpending..............................394

10.14. Функция sigaction...............................397

10.15. Функции sigsetjmp ц siglongjmp..................403

10.16. Функция sigsuspend..............................407

10.17. Функция abort...................................414

10.18. Функция system..................................417

10.19. Функция sleep...................................422

10.20. Сигналы управления заданиями....................424

10.21. Дополнительные возможности......................427

10.22. Подведение итогов...............................429

11. Потоки................................................431

11.1. Введение.........................................431

11.2. Концепция потоков................................431

11.3. Идентификация потоков............................433

11.4. Создание потока..................................434

11.5. Завершение потока................................437

11.6. Синхронизация потоков............................445

11.7. Подведение итогов................................464

12. Управление потоками...................................465

12.1. Введение.........................................465

12.2. Пределы для потоков..............................465

11

12.3. Атрибуты потока..................................466

12.4. Атрибуты синхронизации...........................472

12.5. Реентерабельность................................480

12.6. Локальные данные потоков.........................485

12.7. Принудительное завершение потоков................490

12.8. Потоки и сигналы.................................494

12.9. Потоки и fork....................................498

12.10. Потоки и операции ввода-вывода..................502

12.11. Подведение итогов...............................503

13. Процессы-демоны.......................................504

13.1. Введение.........................................504

13.2. Характеристики демонов...........................504

13.3. Правила программирования демонов.................506

13.4. Журналирование ошибок............................510

13.5. Демоны в единственном экземпляре.................515

13.6. Соглашения для демонов...........................517

13.7. Модель клиент-сервер.............................522

13.8. Подведение итогов................................522

14. Расширенные операции ввода-вывода.....................523

14.1. Введение.........................................523

14.2. Неблокирующий ввод-вывод.........................523

14.3. Блокировка записей...............................527

14.4. STREAMS..........................................544

14.5. Мультиплексирование ввода-вывода.................558

14.5.1. Функции select и pselect................. 561

14.5.2. Функция poll............................. 566

14.6. Асинхронный ввод-вывод...........................569

14.6.1*. Асинхронный ввод-вывод в System V....... 570

14.6.2. Асинхронный ввод-вывод в BSD............. 571

14.7. Функции readv и writev...........................571

14.8. Функции readn и writen...........................574

14.9. Операции ввода-вывода с отображаемой памятью.....576

14.10. Подведение итогов...............................583

15. Межпроцессное взаимодействие..........................585

15.1. Введение.........................................585

15.2. Неименованные каналы.............................586

15.3. Функции рореп и pclose...........................594

15.4. Сопроцессы.......................................601

15.5. FIFO.............................................605

15.6. XSIIPC...........................................609

12

Оглавление

15.6.1. Идентификаторы и ключи.................... 610

15.6.2. Структура прав доступа.................... 611

15.6.3. Конфигурируемые пределы................... 612

15.6.4. Преимущества и недостатки................. 613

15.7. Очереди сообщений................................615

15.8. Семафоры.........................................621

15.9. Разделяемая память...............................628

15.10. Свойства взаимодействий типа клиент-сервер..........................................636

15.11. Подведение итогов...............................639

16. Межпроцессное взаимодействие в сети: сокеты...........642

16.1. Введение.........................................642

16.2. Дескрипторы сокетов..............................643

16.3. Адресация........................................647

16.3.1. Порядок байтов............................ 647

16.3.2. Форматы адресов........................... 649

16.3.3. Определение адреса........................ 651

16.3.4. Присвоение адресов сокетам................ 659

16.4. Установление соединения..........................660

16.5. Передача данных..................................664

16.6. Параметры сокетов................................679

16.7. Экстренные данные................................682

16.8. Неблокирующий и асинхронный ввод-вывод...........683

16.9. Подведение итогов................................684

17. Расширенные возможности IPC...........................686

17.1. Введение.........................................686

17.2. Каналы на основе STREAMS.........................686

17.2.1. Именованные каналы STREAMS................ 690

17.2.2. Уникальные соединения..................... 691

17.3. Сокеты домена UNIX...............................695

17.3.1. Именованные сокеты домена UNIX............ 696

17.3.2. Уникальные соединения..................... 698

17.4. Передача дескрипторов файлов.....................703

17.4.1. Передача дескрипторов с помощью каналов STREAMS................................... 705

17.4.2. Передача дескрипторов с помощью сокетов домена UNIX............................... 708

17.5. Сервер открытия файлов, версия 1.................717

17.6. Сервер открытия файлов, версия 2.................723

17.7. Подведение итогов................................731

шление

13

18. Терминальный ввод-вывод................................733

18.1. Введение..........................................733

18.2. Обзор.............................................733

18.3. Специальные символы ввода.........................742

18.4. Получение и изменение характеристик терминала.....748

18.5. Флаги режимов терминала...........................749

18.6. Команда stty......................................757

18.7. Функции для работы со скоростью передачи..........758

18.8. Функции управления линией связи...................759

18.9. Идентификация терминала...........................760

18.10. Канонический режим...............................766

18.11. Неканонический режим.............................769

18.12. Размер окна терминала............................776

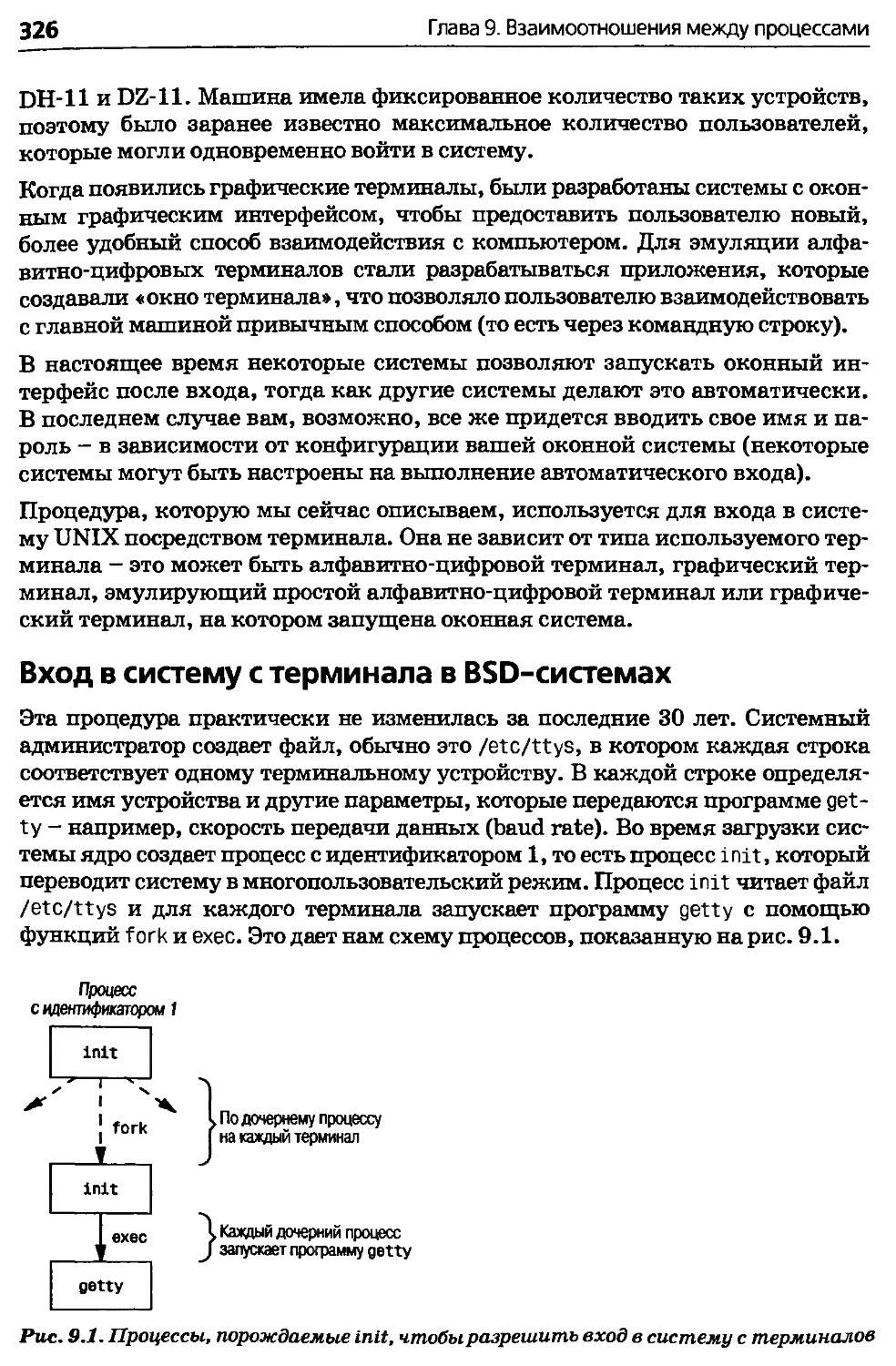

18.13. termcap, terminfo и curses.......................778

18.14. Подведение итогов................................779

19. Псевдотерминалы........................................781

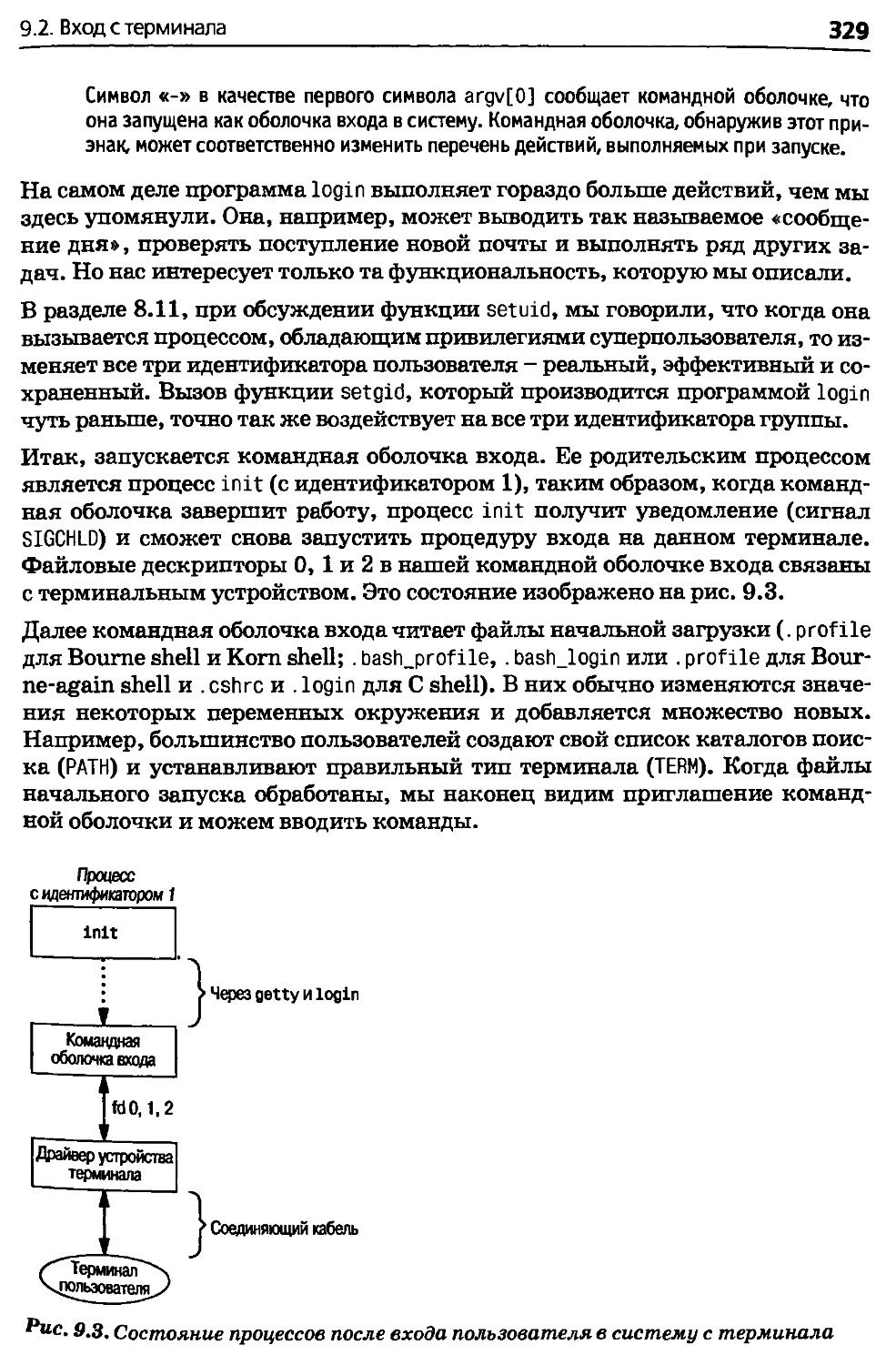

19.1. Введение..........................................781

19.2. Обзор.............................................781

19.3. Открытие устройств псевдотерминалов...............788

19.3.1. Псевдотерминалы на основе STREAMS......... 790

19.3.2. Псевдотерминалы в BSD..................... 793

19.3.3. Псевдотерминалы в Linux................... 797

19.4. Функция pty_fork..................................799

19.5. Программа pty.....................................801

19.6. Использование программы pty.......................806

19.7. Дополнительные возможности........................814

19.8. Подведение итогов.................................815

20. Библиотека базы данных.................................818

20.1. Введение..........................................818

20.2. Предыстория.......................................818

20.3. Библиотека........................................820

20.4. Обзор реализации..................................822

20.5. Централизация или децентрализация?................826

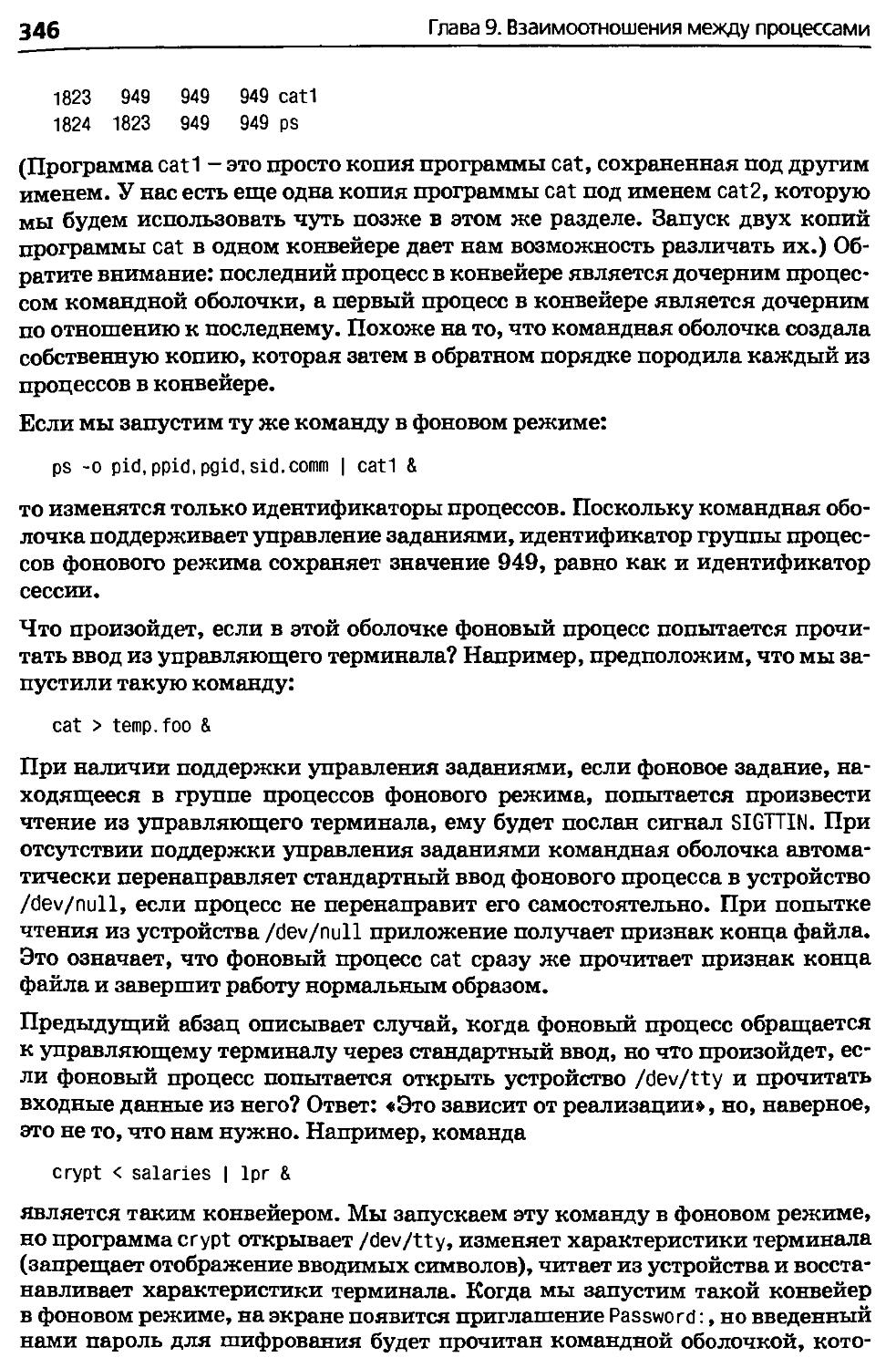

20.6. Одновременный доступ..............................828

20.7. Сборка библиотеки.................................829

20.8. Исходный код......................................830

20.9. Производительность................................858

20.10. Подведение итогов................................864

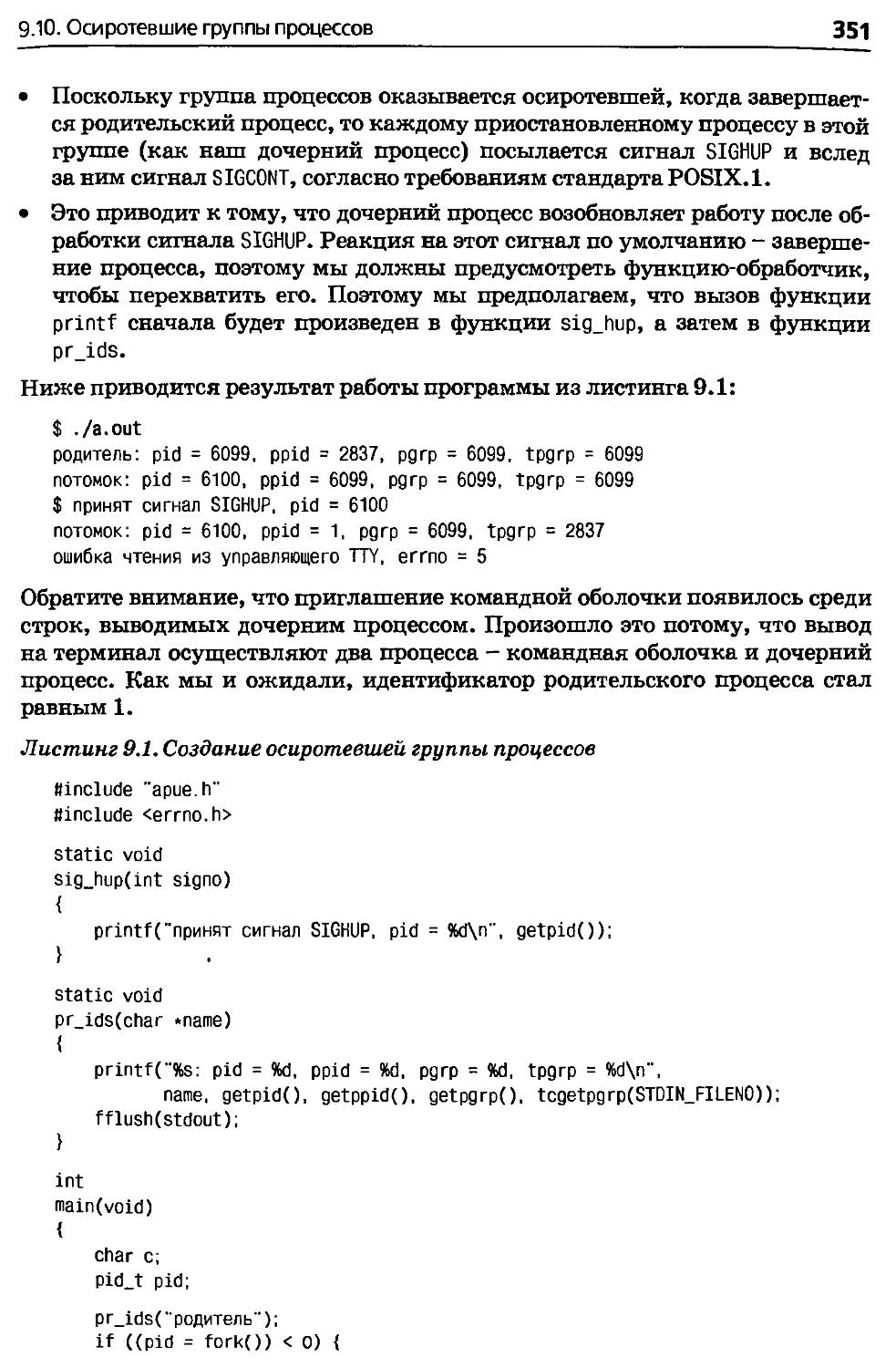

14

Оглавление

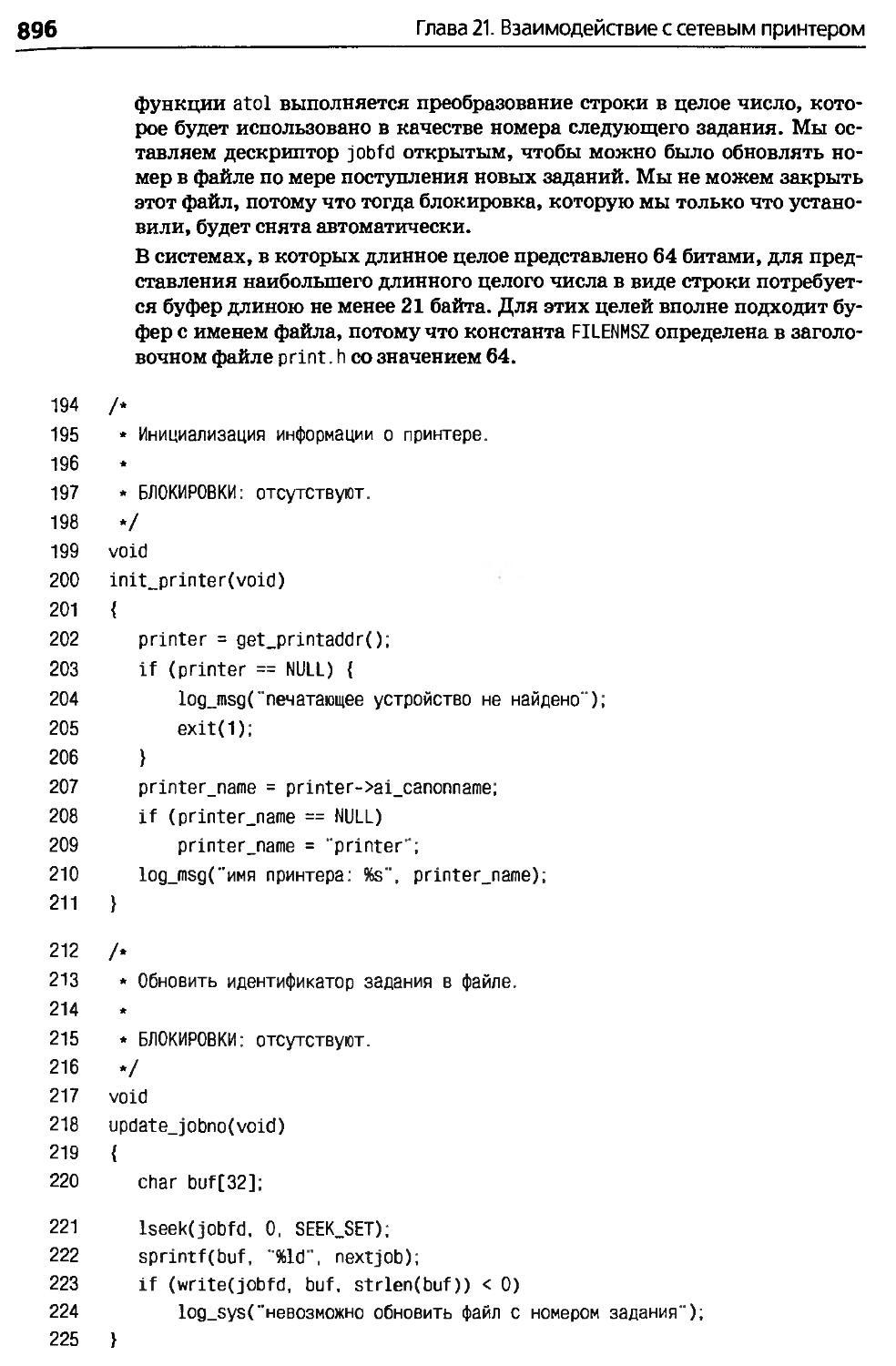

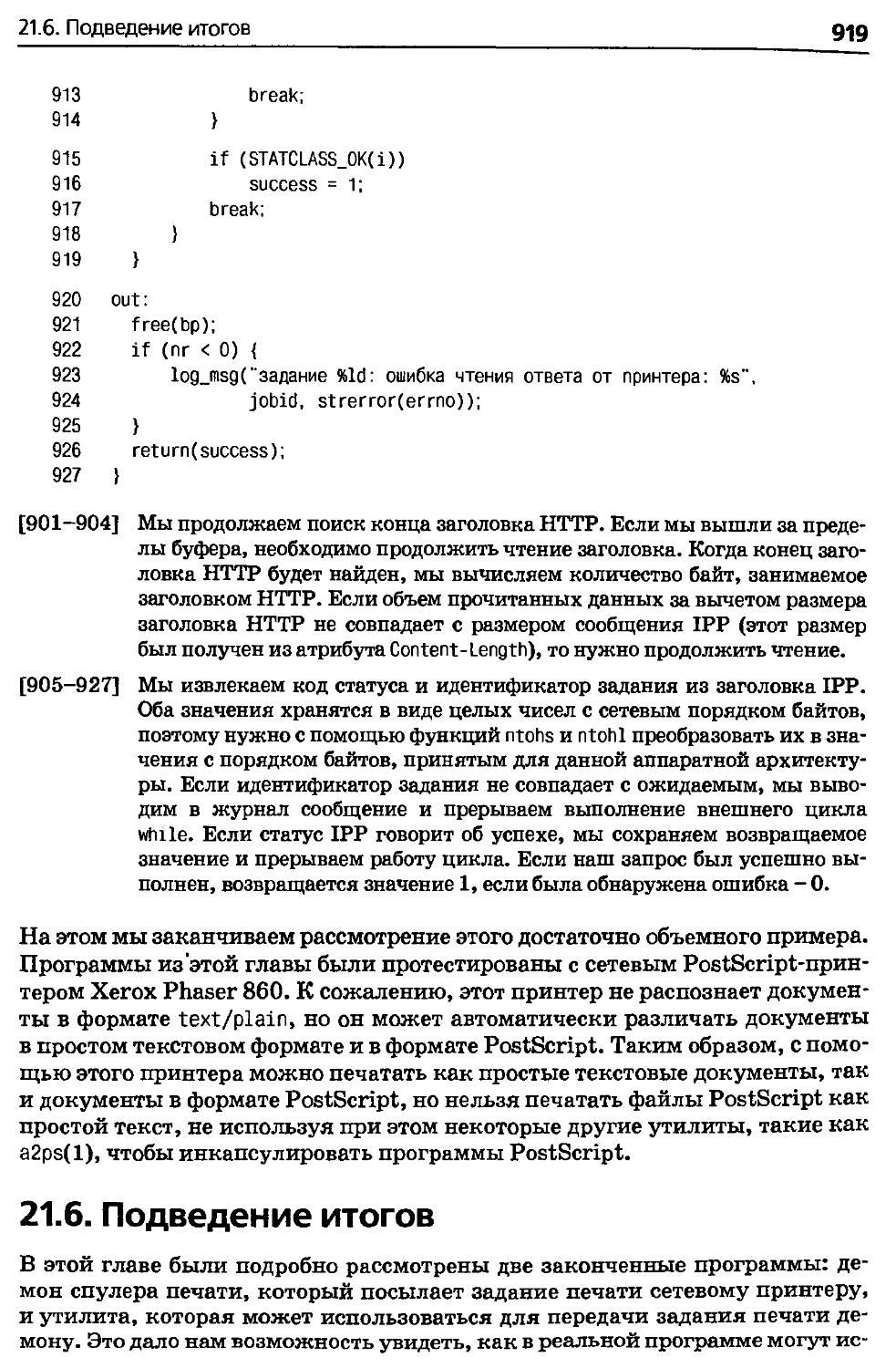

21. Взаимодействие с сетевым принтером.................866

21.1. Введение..................................... 866

21.2. Протокол печати через Интернет.................866

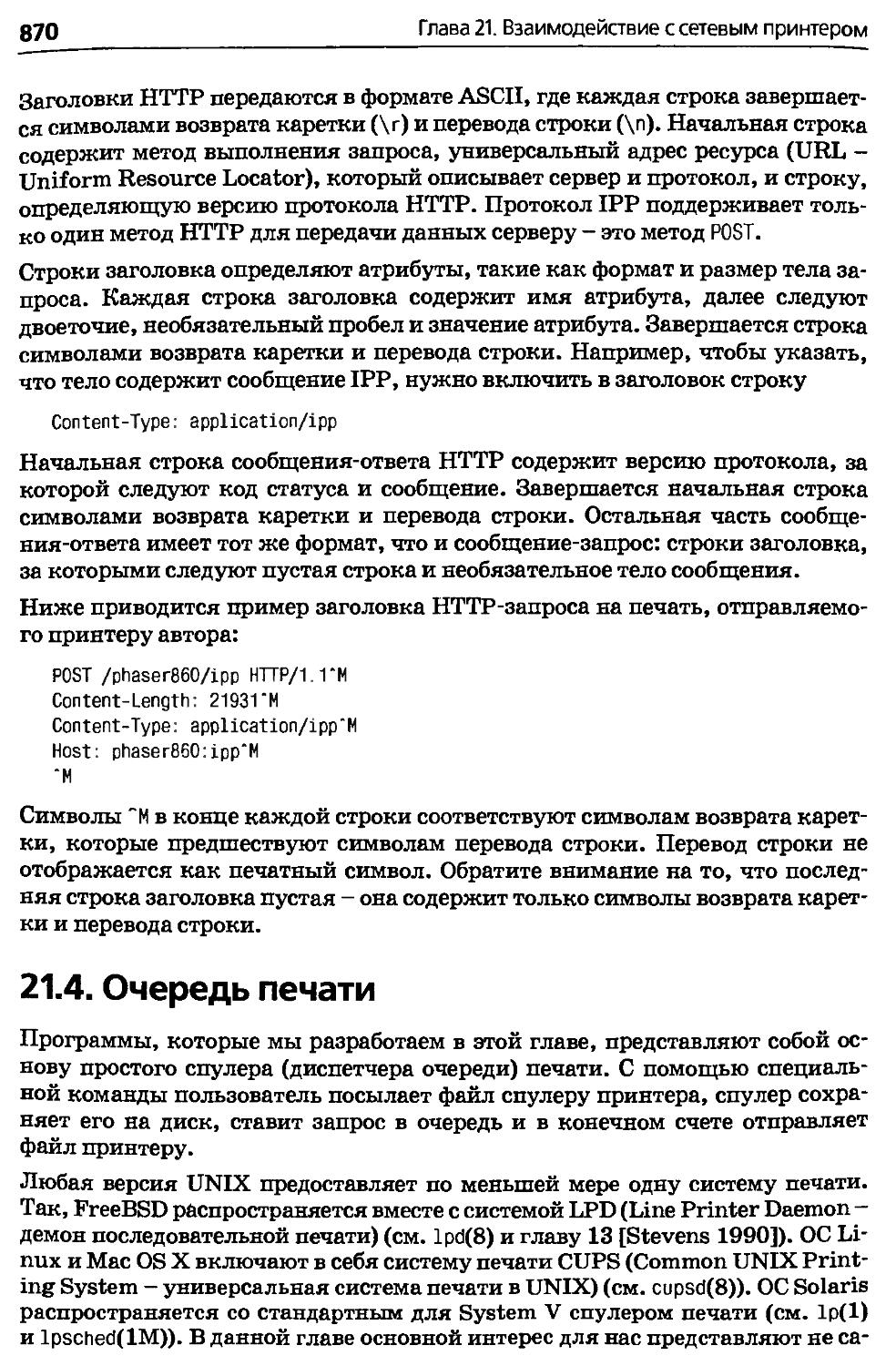

21.3. Протокол передачи гипертекста..................869

21.4. Очередь печати.................................870

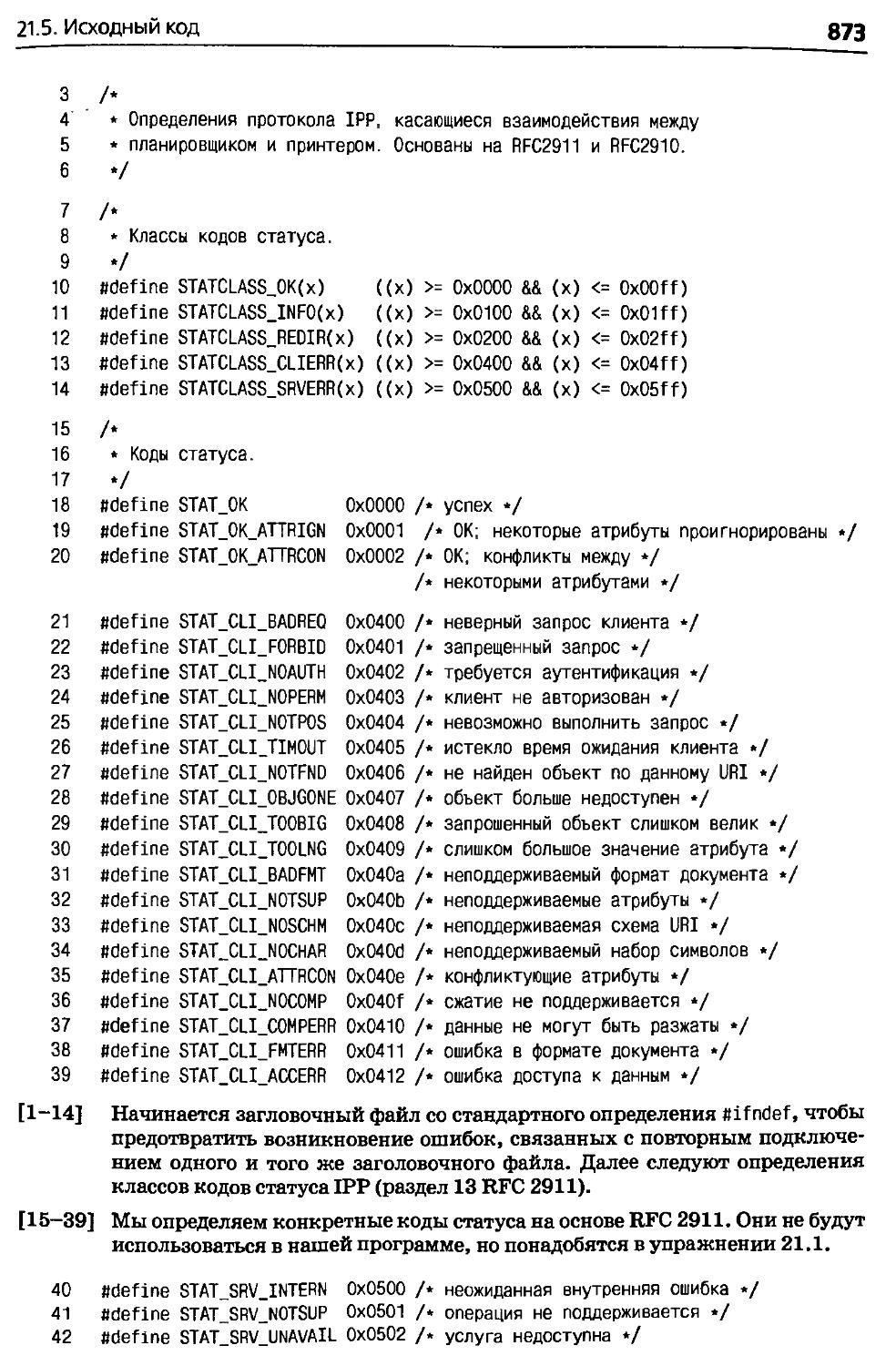

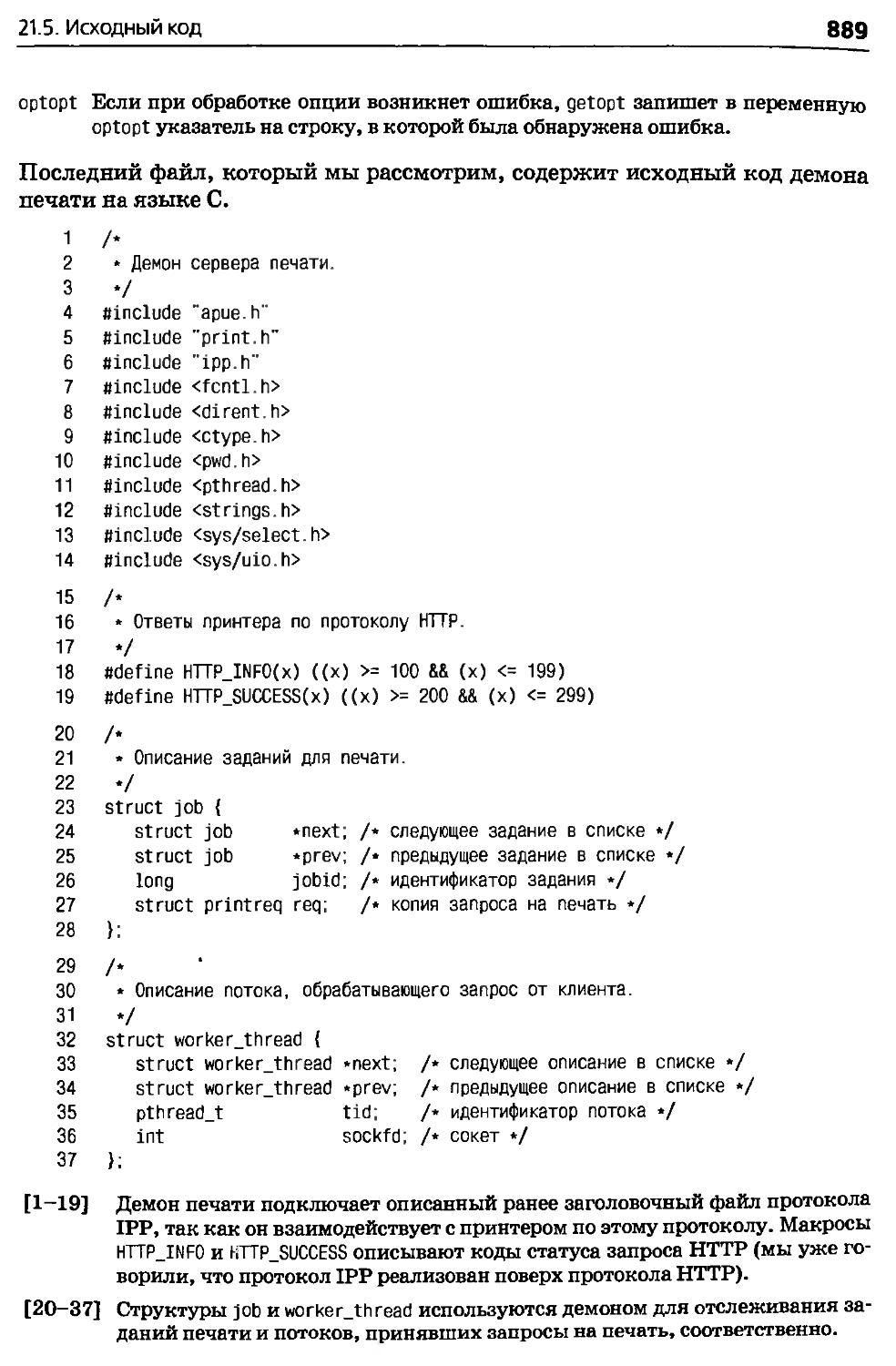

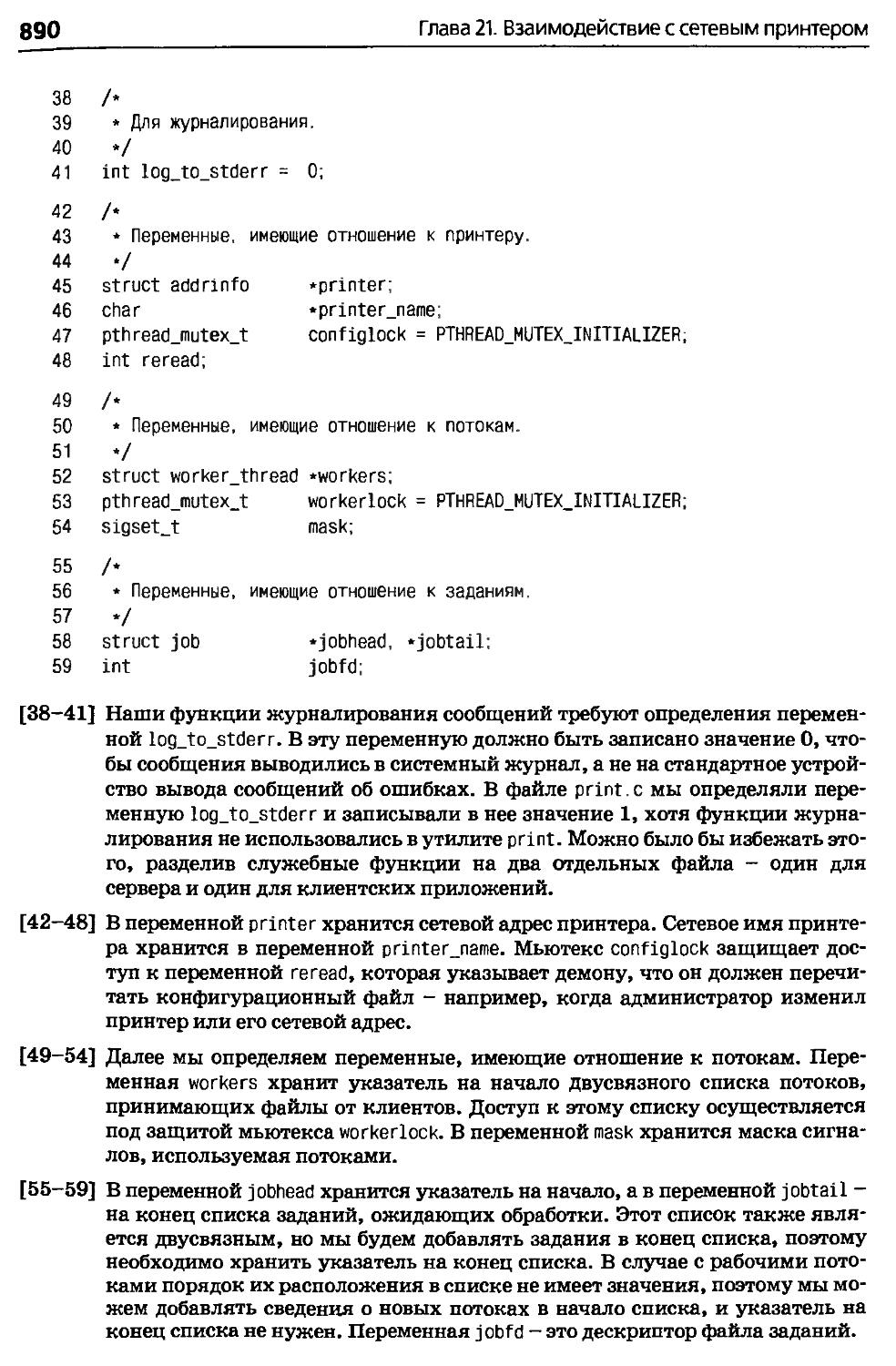

21.5. Исходный код...................................872

21.6. Подведение итогов..............................919

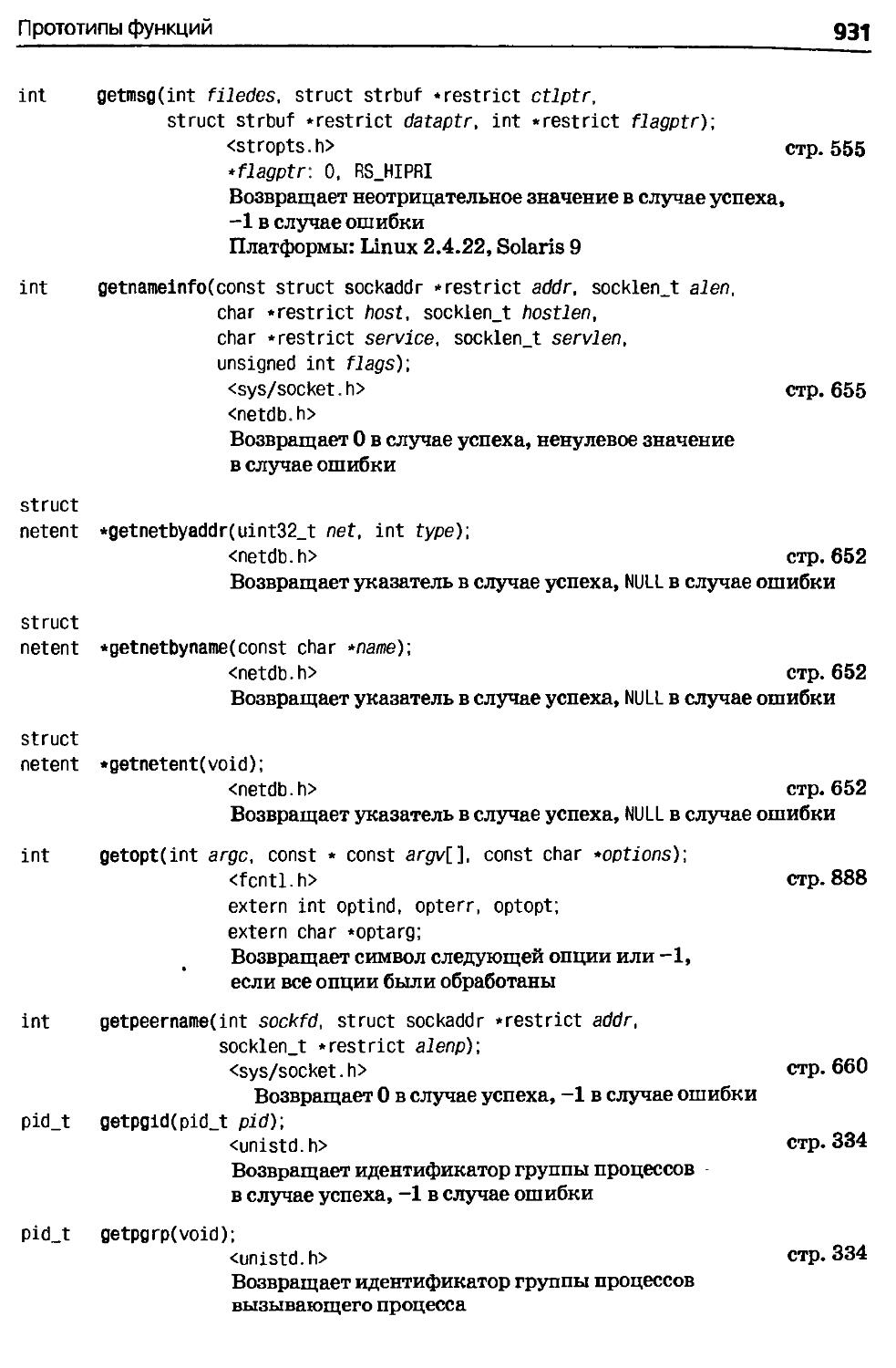

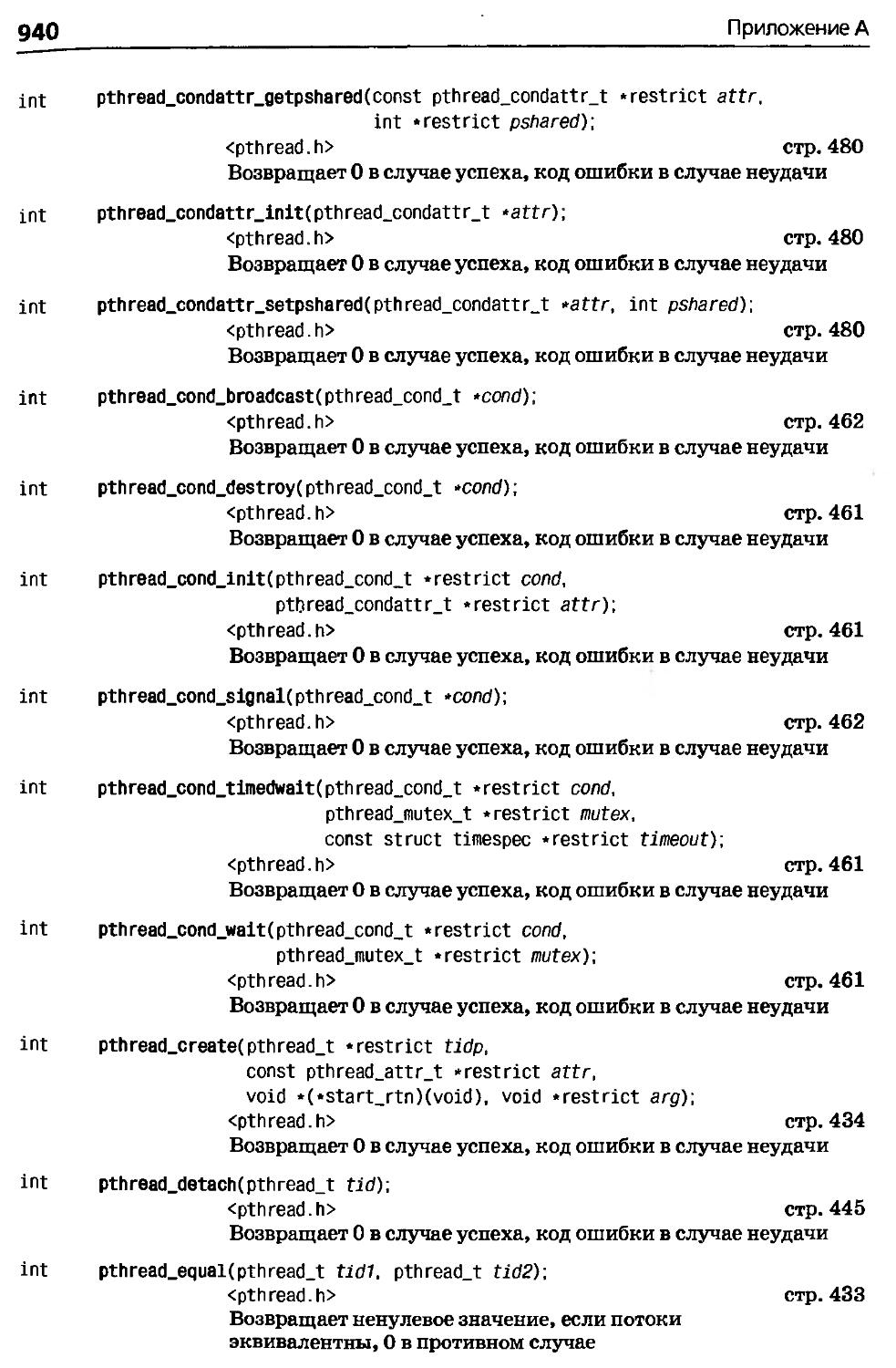

А. Прототипы функций...................................921

В. Различные исходные тексты...........................956

С. Варианты решения некоторых упражнений...............965

Список литературы...................................1000

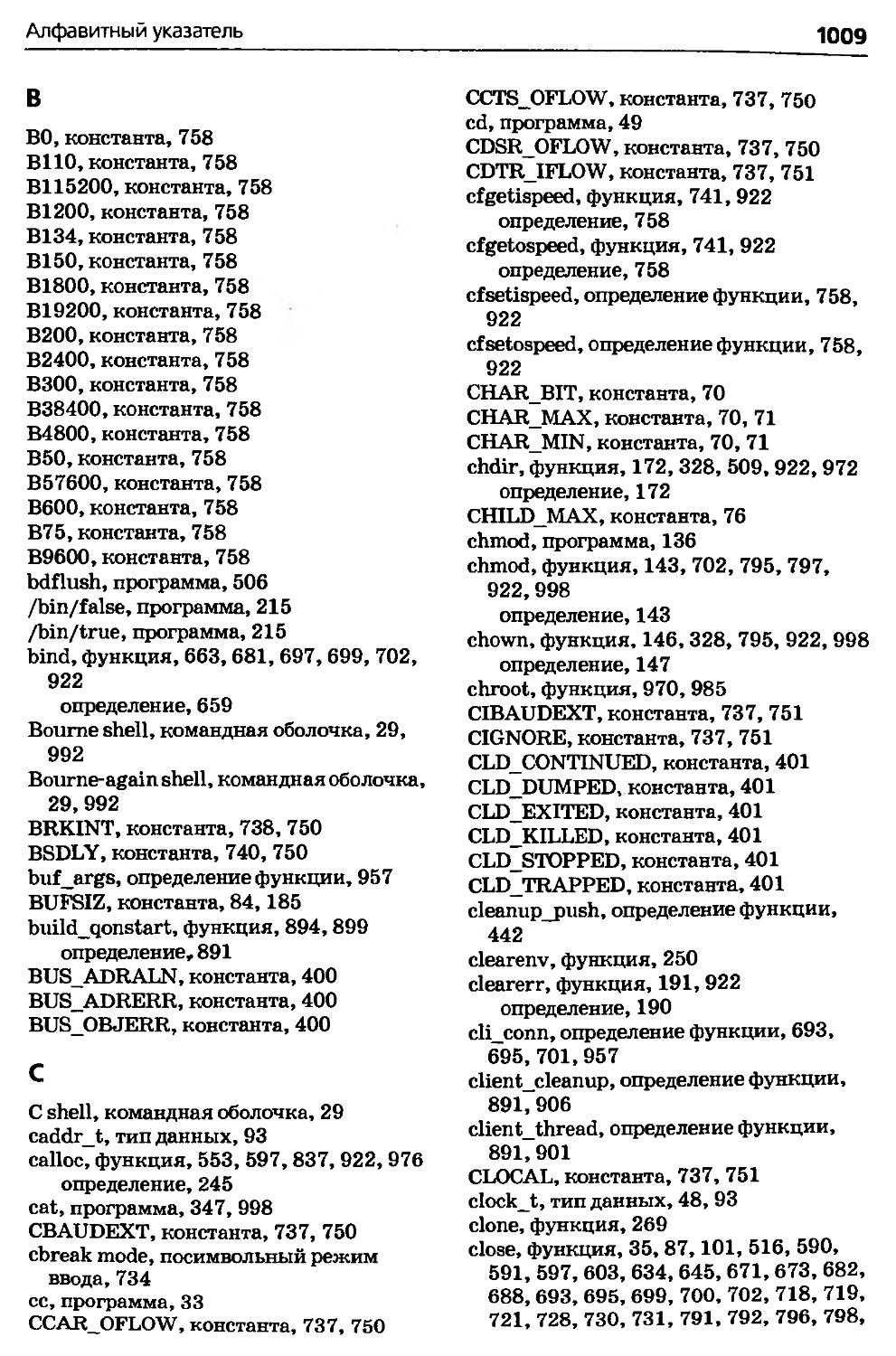

Алфавитный указатель................................1008

Отзывы ко второму изданию

«Обновление, выполненное Стивеном Раго (Stephen Rago), - это событие, которого давно и с нетерпением ждало все сообщество профессионалов, использующих в своей работе многоликое семейство UNIX и UNIX-подобных операционных систем. В этом издании исключены устаревшие и добавлены новейшие сведения. Содержание всех тем, примеров и прикладных программ обновлено в соответствии с последними версиями наиболее популярных реализаций UNIX и UNIX-подобных операционных систем. И кроме того, при этом полностью сохранен стиль изложения оригинала».

- Му кеш Кэкер (Mukesh Kacker), соучредитель и бывший технический директор Pronto Networks, Inc.

«Один из фундаментальных классических трудов, посвященных программированию для UNIX».

- Эрик С. Рэймонд (Eric S. Raymond), автор книги «The Art of UNIX Programming»

«Это издание представляет собой подробнейшее справочное руководство для любого профессионального программиста, работающего с UNIX. Стивену Раго удалось обновить и дополнить текст классического произведения Стивенса, сохранив при этом точность оригинала. Аспекты прикладного программного интерфейса разъясняются на простых и понятных примерах. В книге также описывается множество ловушек, о которых следует помнить при написании программ для различных реализаций UNIX, и показывается, как их избежать, опираясь на соответствующие стандарты, такие как POSIX 1003.1 (редакция от 2004 года) и Single UNIX Specification, Version 3».

- Эндрю Джози (Andrew Josey), директор no сертификации The Open Group и председатель рабочей группы POSIX 1003.1

«Второе издание книги - жизненно необходимый справочник для любого, кто занимается разработкой программ для UNIX. Эту книгу я открываю первой, когда хочу изучить или вспомнить какие-либо из интерфейсов системы. Стивен Раго удачно переработал содержание книги и включил в нее сведения о новейших операционных системах, таких как GNU/Linux и Apple OS X, придерживаясь при этом стиля первого издания - как в смысле удобочитаемости, так и в смысле полноты изложения. Для нее всегда найдется место рядом с моим компьютером».

—Доктор Бенджамин Куперман (Dr. Benjamin Kuperman), колледж г. Свортмора (Swarthmore)

Отзывы к первому изданию

«Книга «Advanced Programming in the UNIX® Environment» обязательно должна быть у любого серьезного программиста, который пишет для UNIX на языке С. По своей основательности, глубине и ясности подачи материала она не имеет себе равных».

- UniForum Monthly

«Многочисленные читатели рекомендовали мне книгу «Advanced Programming in the UNIX® Environment», написанную Ричардом Стивенсом (издательство Addison-Wesley), и я благодарен им за это. Раньше я даже не слышал об этой книге, хотя она вышла в свет в 1992 году. Получив экземпляр книги, я с первых же глав был очарован ею».

- Open Systems Today

«Очень понятное и подробное описание внутреннего устройства UNIX вы найдете в книге «Advanced Programming in the UNIX® Environment», написанной Ричардом Стивенсом (Addison-Wesley). Она включает в себя множество практических примеров, и я нахожу ее очень полезной при разработке системного программного обеспечения».

- RS/Magazine

Вступительное слово

Почти в каждом интервью или после лекций в какой-то момент мне задают один и тот же вопрос: «Ожидали ли вы, что UNIX продержится так долго?». Разумеется, в ответ я говорю одно и то же: «Нет, для нас это оказалось полной неожиданностью». Некоторые даже подсчитали, что система в том или ином виде существует уже более половины всей жизни компьютерной индустрии.

Процесс развития был бурным и сложным. С начала 70-х годов прошлого столетия компьютерные технологии сильно изменились, особенно за счет глобальных сетевых технологий, вездесущей графики и широкого распространения персональных компьютеров, тем не менее система сумела учесть и вобрать в себя все эти явления. Несмотря на то, что сегодня в области настольных систем доминируют Microsoft и Intel, рынок в определенной степени двигается в направлении от единого поставщика к нескольким, а в последние годы все более ориентируется на открытые стандарты и свободно распространяемые системы.

К счастью, система UNIX, которую следует рассматривать как явление, а не только как торговую марку, не просто двигалась вперед, но и сумела занять лидирующее положение. В 70-х и 80-х годах XX века корпорация AT&T была держателем авторских прав на исходные тексты UNIX, но она всячески поощряла усилия по стандартизации, основанные на системных интерфейсах и языках. Например, AT&T опубликовала SVID (System V Interface Definition, описание интерфейса System V), которое легло в основу стандарта POSIX и последующих его модификаций. Так случилось, что UNIX смогла достаточно изящным образом приспособиться к работе в сетевом окружении и, может быть, менее элегантно, но все-таки на достаточно приемлемом уровне к работе с графикой. Кроме того, основные интерфейсы ядра UNIX и инструментальные средства уровня пользователя стали технологической основой движения за программное обеспечение, распространяемое с открытым исходным кодом.

Существенно то, что статьи и книги, посвященные системе UNIX, всегда были востребованы, даже в то время, когда программное обеспечение самой системы было запатентовано. Примером может служить книга Мориса Баха (Maurice Bach) «The Design of the Unix Operating System». Честно говоря, я мог бы утверждать, что основная причина такой долговечности системы состоит в ее привлекательности для талантливых авторов, которые стремились объяснить ее красоты и тайны. Брайан Керниган (Brian Kernighan) — один из них, а другой — конечно же, Рич Стивенс (Rich Stevens). Первое издание этой книги, а также серия его книг, посвященных сетевым технологи-

18

Вступительное слово

ям, справедливо считаются одними из лучших работ и потому пользуются заслуженной популярностью.

Первое издание этой книги вышло в свет еще до того, как получили широкое распространение Linux и другие реализации UNIX с открытыми исходными текстами, берущие свое начало из Беркли, а также когда большинство людей имели лишь модемное подключение к сети. Стив Раго (Steve Rago) тщательно выполнил обновление этой книги, чтобы учесть изменения, произошедшие в компьютерных технологиях и в стандартах ISO и IEEE с момента выхода первой публикации. Поэтому все примеры в книге обновлены и вновь протестированы.

Это самое достойное второе издание классики.

Деннис Ритчи (Dennis Ritchie)

Мюррей Хилл, Нью Джерси

Март 2005

Предисловие ко второму изданию

Введение

Мой первый контакт с Ричем Стивенсом состоялся по электронной почте, когда я сообщил ему об опечатке в его книге «UNIX Network Programming». Позже он говорил, что я оказался первым, кто прислал ему сообщение о найденной ошибке. До самой его смерти в 1999 году мы время от времени обменивались электронными письмами. Обычно это происходило, когда один из нас задавался каким-либо вопросом и полагал, что другой мог бы на него ответить. Мы встречались с ним за обедом на конференциях USENIX и на лекциях, которые он читал.

Рич Стивенс был другом и настоящим джентльменом. Когда в 1993 году я написал книгу «UNIX System V Network Programming», я подразумевал, что она является версией книги Рича «UNIX Network Programming», ориентированной на System V. Благодаря своему характеру Рич охотно взялся за рецензирование моих глав, воспринимая меня не как конкурента, но как коллегу. Мы часто говорили о сотрудничестве над версией его книги «TCP/IP Illustrated», посвященной STREAMS. Если бы события сложились по-иному, вероятно, мы сделали бы это, но Ричарда больше нет с нами, поэтому обновление данной книги я рассматриваю как самую тесную совместную нашу работу.

Когда издательство Addison-Wesley сообщило мне, что оно заинтересовано в обновлении книги Рича, я думал, что дополнений будет не очень много. Даже по прошествии.13 лет его работа остается достаточно актуальной. Но современный мир UNIX значительно отличается от того, каким он был во время выхода первого издания книги.

• Версии System V постепенно вытесняются операционной системой Linux. Основные производители аппаратного обеспечения, поставляющие свою продукцию в комплекте с собственными версиями UNIX, либо выпустили версии своих продуктов для Linux, либо объявили о ее поддержке. ОС Solaris, вероятно, осталась последней наследницей System V Release 4, обладающей более или менее заметной долей рынка.

• После выхода 4.4BSD группа по проведению исследований в области информационных технологий (CSRG - Computing Science Research Group) из Калифорнийского университета в Беркли приняла решение о завершении разработки операционной системы UNIX, однако существует несколько групп добровольцев, которые продолжают осуществлять поддержку общедоступных версий.

20

Предисловие ко второму изданию

Появление ОС Linux, поддерживаемой тысячами добровольцев, позволило любому обладать компьютером, оборудованным самыми новейшими устройствами и работающим под управлением UNIX-подобной операционной системы, распространяемой с исходными текстами. Успех Linux выглядит не совсем обычно, учитывая, что существует несколько свободно распространяемых BSD-альтернатив.

• В очередной раз проявив себя в качестве инновационной компании, Apple Computer отказалась от устаревшей операционной системы Мас и заменила ее системой, созданной на основе Mach и FreeBSD.

В связи с этим я попытался дополнить сведения, содержащиеся в книге, чтобы охватить эти четыре платформы.

Когда в 1992 году Рич написал свою книгу «Advanced Programming in the UNIX Environment», я избавился от почти всех руководств по программированию в UNIX. С тех пор я держу на своем столе две книги: словарь и «Advanced Programming in the UNIX Environment». Надеюсь, что вы найдете это издание книги не менее полезным.

Изменения во втором издании

Работа Рича сохранила свою актуальность. Я старался не изменять оригинальное изложение материала, но слишком много всего произошло за последние 13 лет. Особенно это относится к стандартам, которые затрагивают программные интерфейсы UNIX.

Везде, где это было необходимо, я дополнил описания интерфейсов, которые изменились в результате деятельности по стандартизации. Особенно это заметно в главе 2, посвященной стандартам. В этом издании мы будем основываться на стандарте POSIX. 1 от 2001 года как более универсальном по сравнению с версией 1990 года, на которой была основана первая редакция книги. Стандарт ISO С от 1990 года был изменен и дополнен в 1999 году, и некоторые изменения коснулись интерфейсов, описываемых стандартом POSIX. 1.

Сегодня спецификация POSIX. 1 охватывает намного большее количество интерфейсов. Основные спецификации Single UNIX Specification (опубликованные The Open Group, ранее X/Open) вошли в состав POSIX. 1. Теперь POSIX. 1 включает в себя ряд стандартов 1003.1 и некоторые из предварительных стандартов, опубликованных ранее.

В соответствии с этим я дополнил книгу новыми главами, охватывающими новые темы. Понятия потоков и многопоточных приложений очень важны, поскольку они предоставляют программистам более элегантный способ организации параллельных вычислений и асинхронной обработки.

Интерфейс сокетов теперь стал частью стандарта POSIX. 1. Он обеспечивает единый интерфейс межпроцессного взаимодействия (IPC — Interprocess Communication), не зависящий от местонахождения процессов, и его обсуждение является естественным продолжением глав, посвященных IPC.

Предисловие ко второму изданию

21

Я опустил рассмотрение большинства интерфейсов реального времени, которые появились в POSIX.1. Их лучше всего изучать по книгам, специально посвященным созданию приложений реального времени. Одну из таких книг вы найдете в библиографии.

Я изменил некоторые примеры в последних главах, чтобы приблизить их к задачам реальной жизни. Например, в наши дни не многие системы работают с PostScript-принтерами через последовательный или параллельный порт. Чаще встречается случай, когда доступ к таким принтерам осуществляется посредством сети, поэтому я изменил учебный пример взаимодействия с принтером так, чтобы учесть это обстоятельство.

Глава, посвященная взаимодействию с модемом, потеряла свою актуальность. Однако, чтобы оригинальный материал не был утерян окончательно, он выложен на веб-сайте книги в двух форматах: PostScript (http://www.apue-book.com/lostchapter/modem.ps) и PDF (http://www.apuebook.com/lostchapter/ modem.pdf).

Все исходные тексты примеров из книги также доступны на сайте www.apue-book.com. Большая часть примеров была протестирована на четырех платформах:

1. FreeBSD 5.2.1 - системе, происходящей от 4.4BSD, работающей на процессоре Intel Pentium.

2. Linux 2.4.22 (дистрибутив Mandrake 9.2) - свободно распространяемой UNIX-подобной операционной системе, работающей на процессоре Intel Pentium.

3. Solaris 9 - происходящей от System V Release 4 системе от Sun Microsystems, работающей на 64-битном процессоре UltraSPARCIIi.

4. Darwin 7.4.0 - системе, основанной на FreeBSD и Mach, которая поддерживается Apple Mac OS X, версия 10.3, на процессоре PowerPC.

Благодарности

Первое издание этой книги, которое сразу же стало классикой, было полностью написано Ричем Стивенсом.

Вероятно, мне не удалось бы справиться с обновлением книги без поддержки моей семьи. Они стоически терпели груды разбросанных повсюду бумаг (определенно их было больше, чем обычно), монополизацию мною большинства компьютеров в доме и огромное количество времени, когда мое лицо было спрятано за терминалом. Моя супруга Джин (Jeanne) даже помогла мне, установив Linux на одну из тестовых машин.

Технические рецензенты предложили немало улучшений и исправлений и помогли удостовериться в правильности содержимого книги. Большое спасибо Дэвиду Бозуму (David Bausum), Дэвиду Борхему (David Boreham), Кейту Бостику (Keith Bostic), Марку Эллису (Mark Ellis), Филу Говарду (Phil Howard), Эндрю Джози (Andrew Josey), Мукешу Кэкеру (Mukesh Kacker), Брай

22

Предисловие к первому изданию

ану Кернигану (Brian Kernighan), Бенгту Клебергу (Bengt Kleberg), Бену Ку-перману (Ben Kuperman), Эрику Рэймонду (Eric Raimond) и Энди Рудофу (Andy Rudoff).

Кроме того, я хотел бы поблагодарить Энди Рудофа за ответы на вопросы, касающиеся ОС Solaris, и Денниса Ритчи за то, что он, «зарывшись» в старые бумаги, отвечал на вопросы по истории UNIX. Еще раз хочу поблагодарить сотрудников издательства Addison-Wesley, с которыми было приятно работать. Спасибо Тиррелу Альбо (Tyrrell Albaugh), Мэри Франц (Магу Franz), Джону Фуллеру (John Fuller), Карен Геттман (Karen Gettman), Джессике Голдстейн (Jessica Goldstein), Норин Реджине (Noreen Regina) и Джону Уэйту (John Wait). Мои благодарности Эвелин Пайл (Evelyn Pyle) за отличную работу по техническому редактированию.

Я также буду благодарен всем читателям, кто пришлет по электронной почте свои комментарии, предложения и замечания об ошибках.

Уоррен, Нью Джерси Стивен Раго

Апрель 2005 sar@apuebook.com

Предисловие к первому изданию

Введение

В этой книге описаны программные интерфейсы системы UNIX: интерфейс системных вызовов и многочисленные функции, предоставляемые стандартной библиотекой языка С. Она предназначена для всех, кто пишет программы, работающие под управлением UNIX.

Подобно большинству операционных систем, UNIX предоставляет работающим в ней программам разнообразные службы: открытие и чтение файлов, запуск новых программ, выделение областей памяти, получение текущего времени и т. д. Все это называется интерфейсом системных вызовов (system call interface). Дополнительно стандартная библиотека языка С предоставляет огромное количество функций, которые используются практически в любой программе, написанной на С (форматированный вывод значений переменных, сравнение строк и тому подобное).

Интерфейс системных вызовов и библиотечные функции традиционно описываются во втором и третьем разделах «Unix Programmer’s Manual» (Руководства программиста UNIX). Эта книга не дублирует указанные разделы. В ней вы найдете примеры и пояснения, которые отсутствуют в упомянутом руководстве.

Предисловие к первому изданию

23

Стандарты UNIX

Быстрый рост количества версий UNIX, наблюдавшийся в 80-е годы, был урегулирован различными международными стандартами, которые стали появляться с конца 80-х. К ним относятся стандарт ANSI языка программирования С, семейство стандартов IEEE POSIX (которые продолжают развиваться и по сей день) и руководство по обеспечению переносимости Х/Ореп.

Данная книга описывает эти стандарты. И не просто описывает, а рассматривает их применительно к популярным реализациям - System V Release 4 и грядущей 4.4BSD. Здесь представлены соответствующие действительности описания, которых зачастую недостает самим стандартам и книгам, которые только описывают стандарты.

Организация книги

Эта книга делится на шесть частей:

1. Обзор и введение в базовые концепции, связанные с программированием в UNIX, и в терминологию (глава 1). Обсуждение достижений в области стандартизации UNIX и различных реализаций UNIX (глава 2).

2. Ввод-вывод: небуферизованный ввод-вывод (глава 3), характеристики файлов и каталогов (глава 4), стандартная библиотека ввода-вывода (глава 5) и стандартные системные файлы (глава 6).

3. Процессы: окружение процессов в UNIX (глава 7), управление процессами (глава 8), взаимоотношения между различными процессами (глава 9) и сигналы (глава 10).

4. Дополнительно об операциях ввода-вывода: терминальный ввод-вывод (глава 11), расширенные операции ввода-вывода (глава 12) и процессы-демоны (глава 13).

5. IPC - взаимодействия между процессами (главы 14 и 15).

6. Примеры: библиотека базы данных (глава 16), взаимодействие с PostScript-принтером (глава 17), программа работы с модемом (глава 18) и использование псевдотерминалов (глава 19).

При чтении книги не лишним будет знание языка С, равно как и некоторый опыт использования UNIX. Изложение материала не предполагает наличия опыта разработки программ для UNIX. Книга предназначена для программистов, знакомых с UNIX или с другими операционными системами и жела-ющих детально изучить возможности, предоставляемые большинством реализаций UNIX.

Примеры в книге

Данная книга содержит множество примеров - примерно 10 000 строк исходного кода. Все примеры написаны на языке С. Кроме того, примеры написаны в соответствии со стандартом ANSI С. Желательно, чтобы при чте

24

Предисловие к первому изданию

нии этой книги у вас под рукой была копия «Unix Programmer’s Manual» (Руководства программиста UNIX) для вашей операционной системы, так как мы часто будем ссылаться на него при обсуждении малопонятных или зависящих от реализации особенностей.

Обсуждение практически каждой функции или системного вызова будет сопровождаться небольшой законченной программой. Это намного проще, чем рассматривать те же функции в больших программах, и позволит нам исследовать аргументы и возвращаемые значения. Так как некоторые из маленьких программ представляют собой достаточно искусственные примеры, мы включили в книгу несколько больших примеров (главы 16,17, 18 и 19). Они демонстрируют решение задач, взятых из реальной жизни.

Все примеры программ были включены в текст книги прямо из файлов с исходными текстами. Копии всех примеров в виде файлов вы найдете на анонимном сервере FTP по адресу ftp.uu.net, в архиве published/books/stevens.ad-vprog.tar.Z. Вы можете взять эти исходные тексты и экспериментировать с ними в вашей операционной системе.

Перечень систем, использовавшихся для тестирования примеров

К сожалению, все операционные системы находятся в постоянном движении. UNIX не является исключением. Следующая диаграмма показывает процесс эволюции различных версий System V и 4.xBSD.

Под обозначением 4.XBSD подразумеваются различные операционные системы от Computer Systems Research Group из Калифорнийского университета в Беркли. Эта группа также занимается распространением BSD Net 1 и BSD Net 2 - общедоступных исходные текстов операционных систем семейства 4.xBSD. Под обозначением SVRx подразумевается System V Release х от AT&T. XPG3 — это «Х/Open Portability Guide, issue 3» (Руководство X/Open по обеспечению переносимости, выпуск 3). ANSI С - это стандарт ANSI языка программирования С. POSIX.1 — это стандарт ISO и IEEE на интерфейс UNIX-подобных операционных систем. Более подробно об этих стандартах и различных версиях UNIX мы поговорим в разделах 2.2 и 2.3.

Предисловие к первому изданию

25

В этой книге под обозначением 4.3+BSD мы будем подразумевать версии UNIX, которые появились между выпусками BSD Net 2 и 4.4BSD.

К моменту написания книги версия 4.4BSD еще не была выпущена, поэтому было бы преждевременно говорить об операционной системе 4.4BSD. Однако эту серию операционных систем нужно было как-то обозначить, поэтому повсюду в книге мы будем использовать обозначение 4.3+BSD.

Большинство примеров в книге были протестированы в четырех различных версиях UNIX:

1. UNIX System V/386 Release 4.0 Version 2.0 («чистая SVR4») от U.H. Corp. (UHC), работающая на процессоре Intel 80386.

2. 4.3+BSD от Computer Systems Research Group, отделение информатики, Калифорнийский университет в Беркли, работающая на рабочей станции от Hewlett Packard.

3. BSD/386 (производная от BSD Net 2) от Berkeley Software Design Inc., работающая на процессоре Intel 80386. Эта система практически полностью соответствует тому, что мы называем 4.3+BSD.

4. SunOS, версии 4.1.1 и 4.1.2 от Sun Microsystems (системы, в которых хорошо заметно наследие Беркли, но при этом много дополнений, пришедших из System V), работающие на SPARC-станциях SLC.

В книге представлены многочисленные тесты на производительность с указанием проверяемых операционных систем.

Благодарности

Я многим обязан моей семье за любовь, поддержку и множество выходных дней, потерянных за последние полтора года. Создание книги - во многом заслуга семьи. Спасибо вам, Салли, Билл, Эллен и Дэвид.

Я особенно благодарен Брайану Кернигану за его помощь при работе над книгой. Его многочисленные рецензии рукописи и ненавязчивые рекомендации по улучшению стиля изложения, надеюсь, будут заметны в окончательном варианте. Стив Раго также посвятил немало времени рецензированию рукописи и ответам на многие вопросы об устройстве и истории развития System V. Выражаю свою благодарность другим техническим рецензентам издательства Addison-Wesley, которые дали ценные комментарии по различным частям рукописи: Мори Баху (Maury Bach), Марку Эллису (Mark Ellis), Джефу Гитлину (Jeff Gitlin), Питеру Ханиману (Piter Honeyman), Джону Линдерману (John Linderman), Дугу Мак-Илрою (Doug McIlroy), Эви Немет (Evi Nemeth), Крэйгу Партриджу (Craig Partridge), Дейву Пресотто (Dave Presotto), Гэри Уилсону (Gary Wilson) и Гэри Райту (Gary Wright).

Кейт Бостик (Keith Bostic) и Кирк Мак-Кьюсик (Kirk McKusick) из U.C. Berkeley CSRG предоставили учетную запись, которая использовалась для про-верки примеров на последней версии BSD (также большое спасибо Питеру Салусу (Peter Sal us)). Сэм Нэйтарос (Sam Nataros) и Йоахим Саксен (Joachim Sacksen) из UHC предоставили копию операционной системы SVR4 для те

26

Предисловие к первому изданию

стирования примеров. Трент Хейн (Trent Hein) помог получить альфа- и бета-версии BSD/386.

Другие мои друзья на протяжении последних лет часто оказывали мне немаловажную помощь: Пол Лукина (Paul Lucchina), Джо Годсил (Joe Godsil), Джим Хог (Jim Hogue), Эд Танкус (Ed Tankus) и Гэри Райт (Gary Wright). Редактор из издательства Addison-Wesley, Джон Уэйт (John Wait), был моим большим другом на протяжении всего этого времени. Он никогда не жаловался на срыв сроков и постоянное увеличение числа страниц. Отдельное спасибо Национальной оптической астрономической обсерватории (NOAO) и особенно Сиднею Уольфу (Sidney Wolff), Ричарду Уольфу (Richard Wolff) и Стиву Гранди (Steve Grandi) за предоставленное машинное время.

Настоящие книги о UNIX пишутся в формате troff, и данная книга также следует этой проверенной временем традиции. Копия книги, готовая к тиражированию, была подготовлена автором с помощью пакета groff, созданного Джеймсом Кларком (James Clark). Большое ему спасибо за такой замечательный пакет и за его быстрый отклик на замеченные ошибки. Быть может, мне когда-нибудь удастся разобраться с концевыми сносками в troff.

Я буду благодарен всем читателям, которые пришлют по электронной почте свои комментарии, предложения и замечания об ошибках.

Таксон, Аризона Ричард Стивенс

Апрель 1992 rstevens@kohala.com

http://ww.kohala.com/~rstevens

Обзор ОС UNIX

1.1. Введение

Любая операционная система обслуживает работающие в ней программы. Обычно это обслуживание включает в себя запуск новых программ, открытие файлов, чтение из файлов, выделение областей памяти, получение текущего времени суток и многое другое. В этой книге рассказывается о сервисах, предоставляемых различными версиями операционной системы UNIX.

Строго линейное описание системы UNIX без опережающего использования терминов, которые фактически еще не были описаны, практически невозможно (и такое изложение, скорее всего, было бы скучным). Эта глава предлагает программисту обзорную экскурсию по системе UNIX. Мы дадим краткие описания и примеры некоторых терминов и понятий, которые будут встречаться на протяжении всей книги. В последующих главах мы рассмотрим их более подробно. Эта глава также содержит обзор сервисов, предоставляемых системой UNIX, для тех программистов, кто мало знаком с ней.

1.2. Архитектура UNIX

Строго говоря, операционная система определяется как программное обеспечение, которое управляет аппаратными ресурсами компьютера и предоставляет среду выполнения прикладных программ. Обычно это программное обеспечение называют ядром (kernel), так как оно имеет относительно небольшой объем и составляет основу системы. На рис. 1.1 изображена схема, отражающая архитектуру системы UNIX.

Интерфейс ядра - это слой программного обеспечения, называемый системными вызовами (заштрихованная область на рис. 1.1). Библиотеки функций общего пользования строятся на основе интерфейса системных вызовов, но прикладная программа может свободно пользоваться как теми, так и другими (более подробно о библиотечных функциях и системных вызовах мы по-

28

Глава 1. Обзор ОС UNIX

Рис. 1.1. Архитектура системы UNIX

говорим в разделе 1.11). Командная оболочка - это особое приложение, которое предоставляет интерфейс для запуска других приложений.

В более широком смысле операционная система - это ядро и все остальное программное обеспечение, которое делает компьютер пригодным к использованию и обеспечивает его индивидуальность. В состав этого программного обеспечения входят системные утилиты, прикладные программы, командные оболочки, библиотеки функций общего пользования и тому подобное.

Например, Linux - это ядро операционной системы GNU. Некоторые так и называют эту операционную систему - GNU/Linux, но чаще всего ее именуют просто Linux. Хотя, строго говоря, такое наименование не является правильным, но оно вполне понятно, если учесть двоякий смысл выражения операционная система. (И кроме того, оно обладает таким преимуществом, как краткость.)

1.3. Вход в систему Имя пользователя

При входе в систему UNIX мы вводим имя пользователя и пароль. После этого система отыскивает введенное имя в файле паролей; обычно это файл /etc/passwd. Файл паролей содержит записи, каждая из которых состоит из семи полей, разделенных двоеточиями: имя пользователя, зашифрованный пароль, числовой идентификатор пользователя (205), числовой идентификатор группы (105), поле комментария, домашний каталог (/home/sar) и командный интерпретатор (/bin/ksh).

sar:х:205:105:Stephen Rago:/home/sar:/bin/ksh

Все современные системы хранят пароли в отдельном файле. В главе 6 мы рассмотрим эти файлы и некоторые функции для доступа к ним.

1 з. вход в систему

29

Командные оболочки

Обычно после входа в систему на экран выводится некоторая системная информация, после чего мы можем вводить команды, предназначенные для командной оболочки. (В некоторых системах после ввода имени пользователя и пароля запускается графический интерфейс, но и в этом случае, как правило, можно получить доступ к командной оболочке, запустив командный интерпретатор в одном из окон.) Командная оболочка - это интерпретатор командной строки, который считывает ввод пользователя и выполняет команды. Ввод пользователя обычно осуществляется посредством терминала (интерактивная командная оболочка) или считывается из файла (который называется сценарием командной оболочки). Перечень наиболее распространенных командных оболочек приведен в табл. 1.1.

Таблица 1.1. Наиболее распространенные командные оболочки, используемые в UNIX

Название Путь FreeBSD 5.2.1 Linux 2.4.22 Mac OS X 10.3 Solaris 9

Bourne shell /bin/sh • Ссылка на bash Ссылка на bash •

Bourne-again shell /bin/bash Необязательно • • •

C shell /bin/csh Ссылка на tcsh Ссылка на tcsh Ссылка на tcsh •

Korn shell /bin/ksh •

TENEXC shell /bin/tcsh • • • •

Информацию о том, какой командный интерпретатор следует запустить, система извлекает из записи в файле паролей.

Командный интерпретатор Bourne shell был разработан в Bell Labs Стивом Борном (Steve Bourne). Он входит в состав практически всех существующих версий UNIX, начиная с Version 7. Управляющие конструкции в Bourne shell чем-то напоминают язык программирования Algol 68.

Командный интерпретатор С shell был разработан в Беркли Биллом Джоем (Bill Joy) и входит в состав всех версий BSD. Кроме того, С shell включен в состав System V/386 Release 3.2 от AT&T, а также в System V Release 4 (SVR4). (В следующей главе мы расскажем об этих версиях UNIX подробнее.) Командная оболочка С shell разработана на основе оболочки 6-й Редакции UNIX, а не Bourne shell. Управляющие конструкции этого интерпретатора напоминают язык программирования С, и кроме того, он поддерживает дополнительные особенности, которые отсутствуют в Bourne shell: управление заданиями, историю команд и возможность редактирования командной строки.

Командный интерпретатор Korn shell можно считать наследником Bourne shell. Он впервые появился в составе SVR4. Разработанный в Bell Labs Дэви-Дом Корном (David Korn), он может работать на большинстве версий UNIX, Но До выхода SVR4 обычно распространялся как дополнение за отдельную Плату и поэтому не получил такого широкого распространения, как преды

30

Глава 1. Обзор ОС UNIX

дущие два интерпретатора. Он сохраняет обратную совместимость с Bourne shell и предоставляет те же возможности, благодаря которым С shell стал таким популярным: управление заданиями, возможность редактирования командной строки и прочее.

Bourne-again shell - это командный интерпретатор GNU, который входит в состав всех версий ОС Linux. Он был разработан в соответствии со стандартом POSIX и в то же время сохраняет совместимость с Bourne shell, а также поддерживает особенности, присущие С shell и Korn shell.

Командный интерпретатор TENEX С shell представляет собой расширенную версию С shell. Он заимствовал некоторые особенности, такие как автодополнение команд, из ОС TENEX, разработанной в 1972 году в компании Bolt Beranek and Newman. TENEX C shell расширяет возможности C shell и часто используется в качестве его замены.

ОС Linux использует Bourne-again shell как командный интерпретатор по умолчанию. Фактически /bin/sh представляет собой ссылку на /bin/bash. В системах FreeBSD и Mac OS X командной оболочкой по умолчанию для пользователей является TENEX С shell но в сценариях системного администрирования используется Bourne shell поскольку язык командной оболочки С shell славится своей сложностью. Операционная система Solaris унаследовала от BSD и System V все командные интерпретаторы, перечисленные в табл. 1.1. Свободно распространяемые версии большинства командных интерпретаторов можно найти в Интернете.

На протяжении всей книги в подобных примечаниях мы будем приводить исторические заметки и сравнения различных реализаций UNIX. Зачастую обоснования различных методов реализации становятся гораздо понятнее в историческом контексте.

В тексте книги приводятся многочисленные примеры взаимодействия с командным интерпретатором, демонстрирующие запуск разрабатываемых нами программ. В этих примерах используются возможности, общие для Bourne shell, Korn shell и Bourne-again shell.

1.4. Файлы и каталоги

Файловая система

Файловая система UNIX представляет собой иерархическую древовидную структуру, состоящую из каталогов и файлов. Начинается она с каталога, который называется корнем (root), а имя этого каталога представлено единственным символом - /.

Каталог представляет собой файл, в котором содержатся каталожные записи. Логически каждую такую запись можно представить в виде структуры, состоящей из имени файла и дополнительной информации, описывающей атрибуты файла. Атрибуты файла - это такие характеристики, как тип файла (обычный файл или каталог), размер файла, владелец файла, права доступа к файлу (есть ли у других пользователей доступ к файлу), время последней модификации файла. Функции stat и fstat возвращают структуру, в ко

1 4 файлы и каталоги

31

торой содержится информация о всех атрибутах файла. В главе 4 мы исследуем атрибуты файла более детально.

Мы различаем логическое представление каталожной записи и способ, которым эта информация фактически хранится на диске. Большинство реализаций UNIX не хранят атрибуты в каталожных записях из-за сложностей, связанных с их синхронизацией в случае, когда имеется несколько жестких ссылок на файл. Это станет понятным, когда мы будем обсуждать жесткие ссылки в главе 4.

Имя файла

Имена элементов каталога называются именами файлов. Только два символа не могут встречаться в имени файла - это прямой слэш (/) и нулевой символ (\0). Символ слэша разделяет имена файлов, из которых состоит строка пути к файлу (описывается ниже), а нулевой символ обозначает конец этой строки. Однако на практике лучше ограничиться подмножеством обычных печатных символов. (Мы ограничиваем набор допустимых символов, потому что некоторые специальные символы имеют особое значение для командного интерпретатора, и при их использовании в именах файлов нам пришлось бы применять экранирование, а это может привести к определенным сложностям.)

Всякий раз, когда создается новый каталог, автоматически создаются два файла: . (называется точка) л .. (называется точка-точка). Под именем «точка» подразумевается текущий каталог, а под именем «точка-точка» -родительский. В корневом каталоге «точка-точка» представляет тот же самый каталог, что и «точка».

В некоторых устаревших версиях UNIX System V длина имени файла ограничена 14 символами. В версиях BSD этот предел был увеличен до 255 символов. Сегодня практически все файловые системы коммерческих версий UNIX поддерживают имена файлов длиной не менее 255 символов.

Путь к файлу

Последовательность одного или более имен файлов, разделенных слэшами, образует строку пути к файлу. Эта строка может также начинаться с символа слэша, и тогда она называется строкой абсолютного пути, в противном случае - строкой относительного пути. В случае относительного пути маршрут начинается от текущего каталога. Обозначение корня файловой системы (/) - особый случай строки абсолютного пути, которая не содержит ни одного имени файла.

Пример

Вывести список всех файлов в каталоге достаточно просто. Ниже приводится пример упрощенной реализации команды ls(l).

Листинг 1.1. Вывод списка всех файлов в каталоге

^include "apue.h"

^include <dirent.h>

32

Глава 1. Обзор ОС UNIX

int

main(int argc, char *argv[])

{

DIR *dp;

struct dirent ‘dirp;

if (argc != 2)

err_quit("Hcnonb30BaHue: Is имя_каталога");

if ((dp = opendir(argv[1])) == NULL)

err_sys("невозможно открыть %s", argv[1]);

while ((dirp = readdir(dp)) != NULL) printf("%s\n", dirp->d_name);

closedir(dp); exit(O);

}

Нотация ls(l) - это обычный способ указания страницы справочного руководства UNIX. В данном случае говорится, что страница с описанием команды 1s находится в первом разделе. Разделы справочного руководства обычно нумеруются цифрами от 1 до 8, а страницы в каждом разделе отсортированы по алфавиту. Здесь и далее мы будем исходить из предположения, что у вас под рукой имеется копия справочного руководства по вашей версии UNIX.

Исторически сложилось так, что все восемь разделов были объединены в документ, который называется «UNIX Programmer's Manual» (Руководство программиста UNIX). Но поскольку количество страниц в руководстве постоянно растет, появилась тенденция к распределению разделов по отдельным руководствам: одно для пользователей, одно для программистов и одно для системных администраторов.

В некоторых версиях UNIX разделы справочного руководства делятся на подразделы, обозначенные заглавными буквами. Так, описания всех стандартных функций ввода-вывода в AT&T [1990е] находятся в разделе 3S, например fopen(3S). В некоторых системах в обозначениях разделов цифры заменены алфавитными символами, например «С» - для раздела с описаниями команд.

В наши дни большинство руководств распространяется в электронном виде. Если вы располагаете такой версией справочного руководства, просмотреть справку по команде 1s можно следующим образом:

man 1 Is

или

man -si Is

В предыдущем листинге представлена программа, которая просто выводит список файлов в указанном каталоге и ничего больше. Назовем файл с исходным текстом myls.c и скомпилируем его в исполняемый файл с именем по умолчанию а. out:

сс myls.c

1.4. Файлы и каталоги

33

Исторически команда сс(1) запускает компилятор языка С. В системах, где используется компилятор GNU С, исполняемый файл компилятора носит имя дсс(1). В этих системах сс часто является ссылкой на дсс.

Примерный результат работы нашей программы:

$ ./a.out /dev

console

tty

mem

kmem

null

mouse

stdin

stdout

stderr

zero

и еще много строк, которые мы опустили cd гот

$ ./a.out /var/spool/cron

невозможно открыть /var/spool/cron: Permission denied

$ ./a.out /dev/tty

невозможно открыть /dev/tty: Not a directory

Далее в книге мы будем демонстрировать запуск программ и результаты их работы именно таким образом: символы, вводимые с клавиатуры, напечатаны жирным моноширинным шрифтом, а результат выполнения команды - обычным моноширинным шрифтом. Если нам необходимо добавить комментарий среди строк, выводимых на терминал, мы будем печатать его курсивом. Вводимым с клавиатуры символам предшествует символ доллара; это приглашение командного интерпретатора. Мы всегда будем отображать приглашение в виде символа доллара.

Обратите внимание, что полученный нами список файлов не отсортирован по алфавиту. Команда 1s сортирует имена файлов перед выводом.

Рассмотрим эту программу из 20 строк поближе.

* В первой строке подключается наш собственный заголовочный файл арие. h. Мы будем использовать его почти во всех программах в этой книге. Этот заголовочный файл в свою очередь подключает некоторые стандартные заголовочные файлы и определяет множество констант и прототипов функций, которые будут встречаться в наших примерах. Листинг этого файла вы найдете в приложении В.

Функция main объявлена в соответствии со стандартом ISO С. (Более подробно об этом стандарте рассказывается в следующей главе.)

Из командной строки мы принимаем аргумент, argv[1], который трактуется как имя каталога, список файлов которого нужно вывести. В главе 7 мы увидим, как вызывается функция main и каким образом программа

34

Глава 1. Обзор ОС UNIX

получает доступ к аргументам командной строки и переменным окружения.

• Поскольку на практике формат записей в каталоге различен в разных системах, для получения необходимой информации мы использовали стандартные функции opendir, readdir и closedir.

• Функция opendir возвращает указатель на структуру DIR, который затем передается функции readdi г. (Нас пока не интересует содержимое структуры DIR.) Затем в цикле вызывается функция readdi г, которая считывает очередную запись. Функция readdir возвращает указатель на структуру dirent или пустой указатель, если все записи были прочитаны. Все, что нам сейчас нужно в структуре dirent, - это имя файла(d_name). Используя это имя, мы можем вызвать функцию stat (раздел 4.2), чтобы определить все атрибуты файла.

• Для обработки ошибочных ситуаций вызываются наши собственные функции: err_sys и err_quit. В предыдущем примере мы видели, что функция err_sys выводит сообщение, описывающее возникшую ошибку («Permission denied» (Доступ запрещен) или «Not a directory» (Не является каталогом)). Исходный код этих функций и их описание приводятся в приложении В. Кроме того, мы еще будем говорить об обработке ошибок в разделе 1.7.

• По завершении программы вызывается функция exit с аргументом 0. Функция exit завершает выполнение программы. В соответствии с принятыми соглашениями значение 0 означает нормальное завершение программы, а значения в диапазоне от 1 до 255 свидетельствуют о наличии ошибки. В разделе 8.5 мы покажем, как любая программа, в том числе и наша, может получить код завершения другой программы.

Рабочий каталог

У каждого процесса имеется свой рабочий каталог, который иногда называют текущим рабочим каталогом. Это каталог, от которого отсчитываются все относительные пути, используемые в программе. Процесс может изменить свой рабочий каталог с помощью функции chdi г.

Например, относительный путь к файлу doc/memo/joe означает, что файл или каталог joe находится в каталоге memo, который находится в каталоге doc, который в свою очередь должен размещаться в рабочем каталоге. Встретив такой путь, мы можем быть уверены, что doc и memo - это каталоги, но не можем утверждать, является ли joe каталогом или же файлом. Путь /usr/lib/lint -это абсолютный путь к файлу или каталогу lint в каталоге lib, расположенном в каталоге us г, который в свою очередь находится в корневом каталоге.

Домашний каталог

Когда пользователь входит в систему, рабочим каталогом становится его домашний каталог. Домашний каталог пользователя определяется в соответствии с записью в файле паролей (раздел 1.3).

15.ввод и вывод

35

1.5. Ввод и вывод

дескрипторы файлов

дескрипторы файлов — это, как правило, небольшие целые положительные числа, используемые ядром для идентификации файлов, к которым обращается конкретный процесс. Всякий раз, когда процесс открывает существующий или создает новый файл, ядро возвращает его дескриптор, который затем используется для выполнения над файлом операций чтения или записи.

Стандартный ввод, стандартный вывод, стандартный вывод сообщений об ошибках

По принятым соглашениям все командные оболочки при запуске новой программы открывают для нее три файловых дескриптора: файл стандартного ввода, файл стандартного вывода и файл стандартного вывода сообщений об ошибках. За исключением особых случаев, все три дескриптора по умолчанию связаны с терминалом, как в простой команде

1s

Большинство командных оболочек предоставляют возможность перенаправления любого из этих дескрипторов в любой файл. Например

Is > file.list

выполнит команду Is и перенаправит стандартный вывод в файл с именем file. list.

Небуферизованный ввод-вывод

Небуферизованный ввод-вывод осуществляется функциями open, read, write, Iseek и close. Все эти функции работают с файловыми дескрипторами.

Пример

Ниже приводится пример программы, которая читает данные со стандартного ввода и копирует их на стандартный вывод. С ее помощью можно выполнять копирование любых обычных файлов.

Листинг 1.2. Копирование со стандартного ввода на стандартный вывод

«include "apue.h"

«define BUFFSIZE 4096

int

main(void)

int n;

char buf[BUFFSIZE];

while ((n = read(STDIN_FILENO, buf, BUFFSIZE)) > 0)

36

Глава 1. Обзор ОС UNIX

if (write(STDOUT_FILENO, buf, n) != n) err_sys("ошибка записи ");

if (n < 0)

err_sys("ошибка чтения");

exit(0);

}

Заголовочный файл <unistd.h>, подключаемый из файла арие. h, и константы STDIN_FILENO и STDOUT_FILENO являются частью стандарта POSIX (о котором мы будем много говорить в следующей главе). В этом файле объявлены прототипы функций, обеспечивающих множество сервисов, предоставляемых системой UNIX, в том числе функций read и write, используемых в этом примере.

Константы STDIN_FILENO и STDOUT_FILENO, определенные в файле <unistd. h>, устанавливают дескрипторы файлов стандартного ввода и стандартного вывода. Обычные значения этих констант — соответственно 0 и 1, однако для обеспечения переносимости мы будем обращаться к этим дескрипторам по именам констант.

Константу BUFFSIZE более детально мы исследуем в разделе 3.9, где увидим, как различные значения могут влиять на производительность программы. Однако независимо от значения этой константы наша программа будет в состоянии выполнять копирование файла.

Функция read возвращает количество прочитанных байт. Это число затем передается функции write с целью указать, сколько байт нужно записать. По достижении конца файла функция read вернет значение 0 и программа завершит свою работу. Если в процессе чтения возникнет ошибка, read вернет значение -1. Большинство системных функций в случае ошибки возвращают -1.

Если скомпилировать программу в исполняемый файл с именем по умолчанию (а. out) и запустить ее следующим образом:

./a.out > data

то стандартный вывод будет перенаправлен в файл data, а стандартным вводом и стандартным выводом сообщений об ошибках будет терминал. Если выходной файл не существует, командная оболочка создаст его. Программа будет копировать строки, вводимые с клавиатуры, на стандартный вывод до тех пор, пока мы не введем символ «конец-файла» (обычно Control-D).

Если мы запустим программу таким образом:

./a.out < infile > outfile

то файл с именем infile будет скопирован в файл с именем outfile.

В главе 3 мы опишем функции небуферизованного ввода-вывода более подробно.

1 5. Ввод и вывод

37

Стандартные функции ввода-вывода

Стандартные функции ввода-вывода предоставляют буферизованный интерфейс к функциям небуферизованного ввода-вывода. Использование стандартных функций ввода-вывода избавляет нас от необходимости задумываться о выборе оптимального размера буфера, например о значении константы BUFFSIZE в предыдущем примере. Другое преимущество стандартных функций ввода-вывода в том, что они значительно упрощают обработку пользовательского ввода (что на каждом шагу встречается в прикладных программах UNIX). Например, функция fgets читает из файла строку целиком, в то время как функция read считывает указанное количество байт. Как мы увидим в разделе 5.4, библиотека стандартного ввода-вывода предоставляет функции, с помощью которых можно управлять типом буферизации.

Наиболее типичным примером стандартных функций ввода-вывода является функция printf. В программах, которые обращаются к этой функции, обязательно должен быть подключен заголовочный файл <stdio. h> (в нашем случае через подключение файла apue.h), так как он содержит прототипы всех стандартных функций ввода-вывода.

Пример

Программа, представленная в листинге 1.3, (ее мы будем более детально исследовать в разделе 5.8), подобна программе из предыдущего примера, использующей функции read и write. Она также копирует данные, полученные со стандартного ввода, на стандартный вывод и может выполнять копирование обычных файлов.

Листинг 1.3. Копирование со стандартного ввода на стандартный вывод с использованием стандартных функций ввода-вывода

#lnclude "apue.h"

int

main(void) {

int c;

while ((c = getc(stdin)) != EOF)

if (putc(c, stdout) == EOF) err_sys("ошибка вывода");

if (ferror(stdin))

err_sys(“ошибка ввода");

exit(O);

}

Функция getc считывает один символ, который затем записывается с помо-*ЦЬю функции putc. Прочитав последний байт, getc вернет признак конца ФвИла — значение константы EOF (определена в <stdio.h>). Константы stdin 11 stdout также определены в файле <stdio. h> и обозначают стандартный ввод 11 стандартный вывод.

38

Глава 1. Обзор ОС UNIX

1.6. Программы и процессы

Программа

Программа - это исполняемый файл, размещенный на диске. Программа считывается в память и затем выполняется ядром через вызов одной из шести функций семейства ехес. Мы будем рассматривать эти функции в разделе 8.10.

Процессы и идентификаторы процессов

Программа, находящаяся в процессе исполнения, называется процессом. Этот термин будет встречаться практически на каждой странице этой книги. В некоторых операционных системах для обозначения выполняемой в данный момент программы используется термин задача.

UNIX обеспечивает присвоение каждому процессу уникального числового идентификатора, который называется идентификатором процесса. Идентификатор процесса - всегда целое неотрицательное число.

Пример

В листинге 1.4 представлена программа, которая выводит собственный идентификатор процесса.

Листинг 1.4. Вывод идентификатора процесса

«include "apue.h”

int

main(void)

{

printf(“привет от процесса с идентификатором %d\n", getpidO); exit(0);

}

Если скомпилировать эту программу в файл а. out и запустить ее, мы получим примерно следующее:

$ ./a.out

привет от процесса с идентификатором 851

$ ./a.out

привет от процесса с идентификатором 854

Эта программа получает идентификатор своего процесса с помощью функции getpid.

Управление процессами

Три основные функции отвечают за управление процессами: fork, exec и wa-itpid. (Функция exec имеет шесть разновидностей, но мы обычно будем ссылаться на них просто как на функцию ехес.)

1.6. Программы и процессы

39

Пример

Особенности управления процессами в UNIX мы продемонстрируем на примере простой программы (листинг 1.5), которая читает команды со стандартного ввода и выполняет их. Это похоже на примитивную реализацию командной оболочки. В программе есть несколько моментов, которые мы хотели бы рассмотреть поближе.

• Для чтения строки со стандартного ввода используется функция fgets. Когда первым в строке вводится символ конца файла (обычно Control-D), fgets возвращает пустой указатель, цикл прерывается и процесс завершает работу. В главе 18 мы опишем все символы, имеющие специальное назначение - признак конца файла, забой, удаление строки и тому подобное, и покажем, как можно их изменять.

• Поскольку каждая строка, возвращаемая функцией fgets, завершается символом перевода строки, за которым следует нулевой символ, мы будем определять ее длину с помощью стандартной функции st rlen и заменять перевод строки нулевым символом. Это необходимо, потому что строка, принимаемая функцией execlp в качестве аргумента, должна заканчиваться нулевым символом, а не символом перевода строки.

Листинг 1.5. Чтение команд со стандартного ввода и их выполнение

«include "apue.h"

«include <sys/wait.h>

int

main(void)

{

char buf[MAXLINE]; /* из apue.h »/

pid_t pid;

int status;

printf("%% "); /* вывести приглашение (printf использует */

/* последовательность %%, чтобы вывести символ %) */

while (fgets(buf, MAXLINE, stdin) != NULL) {

if (buf[strlen(buf) - 1] == ’\n’)

buf[strlen(buf) - 1] = 0; /* заменить символ перевода строки */

if ((pid = fork()) < 0) {

err_sys("ошибка вызова fork");

} else if (pid == 0) { /* дочерний процесс */

execlp(buf, buf, (char *)0);

err_ret("невозможно выполнить: %s", buf);

exit(127);

}

/♦ родительский процесс */

if ((pid = waitpid(pid, fistatus, 0)) < 0) err_sys("ошибка вызова waitpid");

printf(”%% “);

40

Глава 1. Обзор ОС UNIX

}

exit(O);

}

• Для создания нового процесса вызывается функция fork, которая создает копию вызывающего процесса. Мы называем вызывающий процесс родительским процессом, а вновь созданный - дочерним. В родительском процессе функция fork возвращает идентификатор дочернего процесса, в дочернем процессе - 0. Поскольку fork создает новый процесс, мы можем сказать, что она вызывается один раз - родительским процессом, а возвращает управление дважды - как родительскому процессу, так и дочернему.

• Для запуска команды, прочитанной со стандартного ввода, в дочернем процессе вызывается функция execlp. Она замещает дочерний процесс новой программой из файла. Комбинация функций fork и ехес - это своего рода двухступенчатый системный вызов, порождающий новый процесс. В UNIX эти два этапа выделены в самостоятельные функции. Более подробно мы поговорим о них в главе 8.

• Поскольку дочерний процесс запускает новую программу с помощью execlp, родительский процесс должен дождаться его завершения, прежде чем продолжить работу. Делается это с помощью вызова функции wailipid, которой передается идентификатор дочернего процесса - аргумент pid. Функция waitpid возвращает код завершения дочернего процесса (аргумент status), но в нашей программе мы не используем это значение. Мы могли бы проверить его, чтобы узнать точно, как завершился дочерний процесс.

• Одно из основных ограничений нашей программы заключается в том, что мы не можем передать аргументы выполняемой команде. Так, например, невозможно указать имя каталога, список файлов которого мы хотим получить. Мы можем выполнить команду 1s только для рабочего каталога. Чтобы передать аргументы, нам необходимо проанализировать введенную строку, в соответствии с некоторыми признаками выделить аргументы (например, по символам пробела или табуляции) и затем передать их в виде отдельных аргументов функции execlp. Тем не менее наша программа достаточно наглядно демонстрирует, как работают функции управления процессами.

Если мы запустим программу, то получим примерно следующие результаты. Обратите внимание: наша программа выводит символ % в качестве приглашения, чтобы как-то отличить его от приглашения командной оболочки.

$ ./a.out

% date

Sun Aug 1 03:04:47 EDT 2004 программисты работают допоздна

% who

sar :0 Jul 26 22:54

sar pts/O Jul 26 22:54 (:0)

sar pts/1 Jul 26 22:54 (:0)

sar pts/2 Jul 26 22:54 (:0)

1.7. Обработка ошибок

41

% pwd

/home/sar/bk/apue/2e

% Is

Makefile

a. out shelll. c

% "D

$

ввод символа конца файла приглашение командной оболочки

Нотация ~D указывает на управляющий символ. Управляющие символы - это специальные символы, которые формируются при нажатой и удерживаемой клавише Control или Ctrl (в зависимости от модели клавиатуры) и одновременном нажатии на другую клавишу. Символ Control-D, или "D, представляет признак конца файла. Мы встретим еще много управляющих символов, когда будем обсуждать терминальный ввод-вывод в главе 18.

Потоки и идентификаторы потоков