Author: Зуев Ю.А.

Tags: теория вероятностей математическая статистика комбинаторный анализ теория графов математика высшая математика дискретная математика перечислительная комбинаторика

ISBN: 978-5-397-02573-7

Year: 2012

Ю. А. Зуев

ПО ОКЕАНУ

ДИСКРЕТНОЙ

МАТЕМАТИКИ

От перечислительной

комбинаторики

до современной

криптографии

Том 2

ГРАФЫ

АЛГОРИТМЫ

КОДЫ, БЛОК-СХЕМЫ, ШИФРЫ

URSS

МОСКВА

ББК 22.176

Зуев Юрий Анатольевич

По океану дискретной математики: От перечислительной комбинаторики

до современной криптографии. Т. 2: Графы. Алгоритмы. Коды,

блок-схемы, шифры. — М.: Книжный дом «ЛИБРОКОМ», 2012. — 368 с.

Содержание настоящей книги охватывает вузовский курс дискретной мате¬

матики, включая перечислительную комбинаторику, булевы функции, графы,

алгоритмы, помехоустойчивое кодирование и криптографию, а также ряд дополни¬

тельных тем. Принцип построения «от простого — к сложному» делает начальные

разделы каждой главы доступными для старшеклассника, а заключительные — цен¬

ными для аспиранта. Для самостоятельного решения предлагается большое число

задач различной сложности, снабженных ответами и указаниями. В книге рассказы¬

вается также об истории математических открытий и формулируются открытые

проблемы дискретной математики.

Книга состоит из двух томов. Во втором томе рассматриваются графы, алго¬

ритмы в дискретной математике и теория кодирования (в том числе задачи сжатия

информации, помехоустойчивого кодирования и криптографии). Первый том,

в котором даются основные идеи и понятия дискретной математики, изучаются

теория и методы перечисления, булевы функции, выходит одновременно со вторым

в нашем издательстве.

Написанная доступным языком, в яркой форме и с многочисленными приме¬

рами, книга будет полезна широкому кругу читателей, желающих познакомиться

с основами дискретной математики.

Издательство «Книжный дом “ЛИБРОКОМ”».

117335, Москва, Нахимовский пр-т, 56.

Формат 60*90/16. Печ. л. 23. Зак. № ЖР-26.

Отпечатано в ООО «ЛЕНАНД».

117312, Москва, пр-т Шестидесятилетия Октября, 11А, стр. 11.

ISBN 978-5-397-02573-7 © Книжный дом «ЛИБРОКОМ», 2012

НАУЧНАЯ И УЧЕБНАЯ ЛИТЕРАТУРА

URSS

E-mail: URSS@URSS.ru

Каталог изданий в Интернете:

http://URSS.ru

Тел./факс (многоканальный):

+ 7(499)724-25—45

11581 ID 158430

785397

25737

Все права защищены. Никакая часть настоящей книги не может быть воспроизведена или

передана в какой бы то ни было форме и какими бы то ни было средствами, будь то элек¬

тронные или механические, включая фотокопирование и запись на магнитный носитель,

а также размещение в Интернете, если на то нет письменного разрешения владельца.

Оглавление

Глава 3. Графы 6

3.1. Определения и примеры 6

3.2. Деревья 18

3.3. Двудольные графы 23

3.4. Графы абстрактные и помеченные. Автоморфизмы 25

3.5. Эйлеровы графы 30

3.6. Гамильтоновы графы 33

3.7. Паросочетания 40

3.8. Связность 46

3.9. Планарность 49

3.10. Раскраски 54

3.11. Теоремы Турана и Рамсея 62

3.12. Перечисление графов 67

Задачи для самостоятельного решения 76

Литература 79

Глава 4. Алгоритмы 81

4.1. Понятие алгоритма 81

4.2. Алгоритмы на графах 97

4.3. Потоки в сетях 109

4.4. Практические методы решения задач

дискретной оптимизации 119

4.5. Жадные алгоритмы и матроиды 135

4.6. Теория сложности: классы Р и NP 139

4.7. Сложность приближённого решения 148

4.8. Машина Тьюринга 152

4.9. Теорема Кука 158

Оглавление

4 Задачи для самостоятельного решения 162

Литература 163

Глава 5. Коды, блок-схемы, шифры 165

5Л. Задачи кодирования 165

5.2. Экономное кодирование. Алгоритм Хаффмана 171

5.3. Принципы помехоустойчивого кодирования 177

5.4. Линейные коды. Коды Хэмминга 183

5.5. Скорость передачи и вероятность ошибки. Теорема

Шеннона 189

5.6. Коды Рида—Маллера 195

5.7. Конечные поля 199

5.8. Коды БЧХ 203

5.9. Латинские квадраты. Блок-схемы. Матрицы Адамара 206

5.10. Коды Адамара. Совершенный код Голея 230

5.11.0 плотности упаковки шаров Хэмминга 236

5.12. Математические принципы современной криптографии 242

Задачи для самостоятельного решения 261

Литература 262

Дополнение 1. Упорядоченные множества 265

Определения и примеры (265); линейные продолжения (269);

разбиения на цепи (272); решётки и булевы алгебры (279);

модулярные и геометрические решётки (288); алгебра

инцидентности (293); обращение Мёбиуса (295); свойства

функции Мёбиуса (296); примеры обращения Мёбиуса (300)

Задачи для самостоятельного решения 308

Литература 308

Дополнение 2. Вероятностный метод 310

Основы (310); случайные величины (316); метод

математических ожиданий (321); длина д. н. ф.

типичной булевой функции (323); теорема Шеннона (328);

максимальная тень антицепи (332); случайные

(±1)-матрицы и детерминанты (336); дальнейшие

результаты и гипотезы (343)

Задачи для самостоятельного решения 346 5

Литература 347

Ответы и указания к решению задач 349

Оглавление тома 1 362

Оглавление

Глава 3

Графы1

3.1. Определения и примеры

Теория графов используется для построения моделей в экономиче¬

ских, биологических и естественных науках. Помимо этого она пред¬

ставляет значительный интерес и как чисто математическая дисциплина,

изучающая с определённых позиций бинарные отношения на конечном

множестве.

Графом G = {V,E) называется конечное множество V с заданным се¬

мейством Е его двухэлементных подмножеств. Элементы множества V

называются вершинами {vertices), а элементы множества Е — рёбрами

(edges). Если V|,v2 eV и {V|,v2}e£, то говорят, что вершины vl и v2

смежны. Поэтому граф можно определить также как заданное на множе¬

стве V бинарное отношение смежности. Это от¬

ношение является симметричным и иррефлексив-

ным.

Эпизодически появляясь в контексте различных

исследований, термин «граф» окончательно утвер¬

дился в математике после выхода в 1936 году книги

венгерского математика Денеша Кёнига (1884-1944)

«Теория конечных и бесконечных графов», став¬

шей первой в мире монографией по теории графов.

Слово «граф» в переводе с греческого означает

«пишу», «черчу», «рисую». И, действительно, гра¬

фы с небольшим числом вершин удобно представ¬

лять рисунками, на которых вершинам соответствуют точки, а рёбрам —

соединяющие их линии. Например (рис. 1).

Здесь

Рис. 1

F = {v,,v2,v3,v4,v5},

Е ~ { {V1 ’ v4 } ’ {v2 > v4 ) > {v3 > v4 } > {v2, V5 }, {v3, Vj }} .

1 Нумерация утверждений, лемм, теорем, рисунков и таблиц начинается заново в каждом

разделе каждой главы. При ссылке внутри раздела указывается лишь внутренний номер, при

ссылке внутри главы—номер раздела и внутренний номер, а при ссылке из другой главы—

номер главы, раздела и внутренний номер.

Подобные рисунки в прикладных задачах часто верно отражают суть 7

дела, позволяя воспринимать вершины как элементы некоторой системы, а

ребра — как связи между ними. Например, вершины могут быть населён¬

ными пунктами, а рёбра — соединяющими их дорогами. При этом рёбра

могут рисоваться произвольными линиями, так как они свидетельствуют

лишь о наличии или отсутствии дороги, не давая в отличие от карты ка¬

кой-либо информации о её изгибах. В других случаях в качестве рёбер могут

выступать городские коммуникации или химические связи между элемен¬

тами в молекуле. Именно такое схватывание качественной сути и отбра¬

сывание деталей открывает перед теорией графов широкие и разнообраз¬

ные области приложений. Эту мысль хорошо выразил известный англий¬

ский математик XIX века Джеймс Сильвестр (1814-1897):

Теория разветвлений — одна из теорий чистого обобщения, для неё не

существенны ни размеры, ни положение объекта; в ней используются гео¬

метрические линии, но они относятся к делу не больше, чем такие же линии

в генеалогических таблицах помогают объяснить законы воспроизведения.

Представление графа с помощью точек и соединяющих их линий час¬

то оказывается полезным, позволяя в наглядной форме схватывать инфор¬

мацию и проводить рассуждения. Однако задание графа рисунком плохо

подходит для работы с ним на компьютере. В этом случае граф может быть

задан, например, перечислением множества вершин и множества рёбер или

указанием для каждой вершины множества смежных с ней вершин.

Распространённой стандартной формой задания п -вершинного графа

является также бинарная (п х п) -матрица смежности А=\\а^ ||, где

aij = = aji ~' ’ если (vi > Vj } е Е ,

и

ац = aji = 0 , если {v,-,Vy} <£ Е .

Это симметрическая матрица с нулями на главной диагонали. Матрица

смежности изображенного на рис. 1 графа имеет вид:

0

0

0

1

0

0

0

0

1

1

0

0

0

1

1

1

1

1

0

0

0

1

1

0

0

Одной из трудностей при изучении графов является обилие используе¬

мой здесь терминологии, к тому же не до конца унифицированной. Исполь¬

зуемая здесь терминология следует отечественной традиции и в основном

совпадает с [14] и [5]. Новые понятия и термины будут вводиться постепен¬

но, по мере необходимости, начиная с наиболее часто используемых. По хо¬

ду изложения они будут иллюстрироваться примерами и рисунками.

3.1. Определения и примеры

Глава S. Графы

8 Смежность Множество вершин, смежных с вершиной

и инцидентность Ф v, называется окрестностью вершины v и обо¬

значается N(v). Так, в графе на рис. 1, например,

A4vi) = {v4}, Af(v4) = {vI,v2,v3}.

Если два ребра имеют общую вершину, то их также называют смежными, а

ребро и принадлежащую ему вершину называют инцидентными друг другу.

Если вершина v инцидентна к рёбрам,

то говорят, что она имеет степень к и пи¬

шут deg v = к . Таким образом,

degv=| N(v)\.

Степень вершины Ф

На рис. 1 deg vj = 1, deg v2 = 2, deg v4 = 3 .

Вершина степени 0 называется изолированной, а степени 1 — конце¬

вой или висячей.

Граф на п вершинах называется полным, если в нём присутствуют все

С„ возможных рёбер, и пустым, если он не имеет ни одного ребра. Пол¬

ный п -вершинный граф принято обозначать К„ , пустой — Оп. На рис. 2

представлены графы Кп, п = 1,2,3,4,5.

Графы G = (V,E) и G = (V,E^ называются дополнительными друг к

другу, если их множества вершин совпадают, а ребро {v,-,Vy} присутствует

в одном графе в том и только в том случае, если оно отсутствует в другом

графе. Таким образом, пустой и полный графы на одном и том же множе¬

стве вершин —• это два взаимно дополнительных графа. Графы на рис. 3

также являются взаимно дополнительными.

v.

Рис. 3

V, v2 V, V2

SI s

v4 v3 v4 v3

G G,

Подграфы Ф

графа G = (F,£). если

V с V и £' e E.

При этом, если V = V , то граф G' = (F,£') называется остовным под¬

графом. Если же каждое ребро {v2, vy} графа G такое, что

vi»vy е V,

присутствует и в графе G', то подграф G' называется подграфом, инду¬

цированным (порождённым) множеством вершин V .

На рис. 4 граф G| является остовным подграфом графа G; G2 — это

подграф графа Q индуцированный множеством вершин {V|,v2, v3}; G3 —

подграф, не являющийся остовным или индуцированным; граф G4 не яв¬

ляется подграфом графа G

Каждый подграф получается удалением из графа некоторого подмно¬

жества его вершин и некоторого подмножества его рёбер. При этом при

удалении некоторой вершины автоматически удаляются и все инцидентные

ей рёбра. Граф, получающийся из графа G - (V,E) удалением вершины v

или ребра е, обозначают соответственно

G-v или G-e.

Если в графе удаляются только рёбра, то возникающий подграф будет

остовным, а если только вершины, то индуцированным оставшимся мно¬

жеством вершин.

v2

g2 g3 g4

Рис. 4

Граф G' = (V,E') называется подграфом

Ф Независимые

множества и клики

Подмножество вершин графа называется

независимым, если индуцированный ими граф

является пустым, и кликой, — если полным. Наи¬

большая мощность независимого множества называется числом независи¬

мости графа, а наибольшая мощность клики — кликовым числом. В графе,

представленном на рис. 5, {V|,v3,v5} — независимое множество,

{V1 > v2,v6} и {v2 > v3 > v4 > v6) — клики. Число независимости у этого графа

равно трём, а кликовое число — четырём.

3.1. Определения и примеры

Глава 3. Графы

Рис. 6

Регулярные

графы и факторы 4

Граф называется регулярным степени к,

если все его вершины имеют степень к. Пол¬

ный граф на п вершинах является, таким обра¬

зом, регулярным степени п -1. Регулярный остовный

подграф степени к называется к-фактором. Пред¬

ставленные на рис. 6 графы являются 2-фактором и

1-фактором графа, изображённого на рис. 5.

Условие, чтобы степени всех вершин графа бы¬

ли не меньше к, не является достаточным для суще¬

ствования к-фактора. Так, 1-фактор не существует,

очевидно, у графа на рис. 7, который называется цик¬

лом длины 5 и обозначается С5 .

Терминология теории графов (вершины и

правильных рёбра) заимствованы из геометрии мношгран-

многогранников «► ников. Пять правильных многогранников в

трёхмерном пространстве (Платоновых тел) —

тетраэдр, куб, октаэдр, додекаэдр и икосаэдр — дают красивые примеры ре¬

гулярных графов (рис. 8).

Регулярные графы степени 3 называют кубическими. Кубическими яв¬

ляются графы тетраэдра, куба и додекаэдра. Графы октаэдра и икосаэдра

являются регулярными соответственно степени 4 и 5.

Правильные многогранники первых трёх типов — аналоги тетраэдра,

куба и октаэдра — существуют в пространстве любого числа измерений

п > 3 . Как с теоретической, так и с прикладной точки зрения наиболее

интересен и важен среди них п -мерный куб, являющийся регулярным

графом степени п (на рис. 2.4.2. схематически представлен четырёхмер¬

ный куб). Вершины п -мерного куба находятся во взаимно однозначном

соответствии с подмножествами п -элементного множества. Смежность 11

двух вершин на языке теории множеств означает, что одно подмножество

получается из другого добавлением или удалением одного элемента.

Икосаэдр

Рис. 8 (продолжение)

3.1. Определения и примеры

Глава S. Графы

12

Интересным

Граф примером кубиче-

Петерсона ского графа явля¬

ется граф Петер¬

сена (рис. 9), названный так по имени датско¬

го математика, впервые рассмотревшего его в

1898 году.

Этот граф часто используется для по¬

строения контрпримеров в теории графов.

Операции Объединением G=G\ uG2 двух графов G\ =

над графами * =(Pj,£]) и G2 = (V2,E2) называется граф G=

=(V,E), где V = Vt и V2 и Е = Ех kjE2 . Граф Петерсена можно предста¬

вить как рёберно-непересекающееся объединение 1-фактора и 2-фактора,

как показано на рис. 10, но невозможно, как показал Петерсен, предста¬

вить как объединение трёх рёберно-непересекающихся 1-факторов.

Рис. 10

Помимо объединения, другой важнейшей бинарной операцией над гра¬

фами является их произведение. Пусть Gj =(Fj,£'|), G2 = (V2,E2). Тогда их

произведение G = G\*G2 есть такой граф G(V,E), в котором V = Pj х V2, а

две вершины (v],v2) и (vf,v2) смежны в том и только в том случае, если

или V] = vj и (v2,v2} & Е2, или v2 = v'2 и {V|, v{} е Ex. На рис. 11 представ¬

лен пример произведения двух графов.

G, (?2

G j х Gj

Рис. 11

Теперь, после введения значительного числа новых понятий и опре¬

делений, приведём один несложный результат, считающийся исторически

первой теоремой в теории графов.

Утверждение 1 (Эйлер, 1736). Сумма степеней вершин 13

графа G = (F,£) равна удвоенному числу его рёбер:

£degv=2|£|.

veV

Доказательство. Каждое ребро инцидентно двум вершинам и

поэтому даёт в сумму ^ deg v вклад, равный двум. Следовательно, и вся

v<=V

сумма оказывается равной удвоенному числу рёбер. □

Маршрутом в графе G, соединяющим ^ „

Ф Маршруты в графах

вершины v0 и vk называется чередующаяся

последовательность вершин и рёбер vq^.vi, e2,—,vk-i,ek,vk такая, что

ei = {v,_i,v,}, г = 1,2,...,Л. Здесь среди вершин и рёбер могут быть и оди¬

наковые. Число рёбер в маршруте называется его длиной. Так как в рас¬

сматриваемых нами графах между двумя вершинами существует не более

одного ребра, то для задания маршрута достаточно указать последова¬

тельностью вершин Vo,V|,...,V^ .

Маршрут называется цепью, если все его рёбра различны и простой

цепью, если все его вершины (а, следовательно, и рёбра) различны. Если

v0 = , то маршрут называется замкнутым. Замкнутый маршрут, у кото¬

рого все рёбра различны, называется циклом. Если первая и последняя

вершины являются единственной парой совпадающих вершин, то цикл на¬

зывается простым циклом.

Длина самого короткого цикла называется обхватом графа, а самого

длинного простого цикла — периметром.

В графе на рис. 12 Vi,V2,v5,V2,V3 — маршрут, не являющийся цепью;

vi>v2>v5>v4>v2>v3 — цепь, но не простая цепь; vi,v2,v5,v4 — простая

цепь; V2,v4,v5,v2 и V2,v4,v5,v3,v2 — простые циклы. Обхват равен 3, а

периметр — 4.

Простую цепь с и вершинами обозначают Рп , а простой п -вершин¬

ный цикл— Сп (рис. 13).

"4 vs

Рис. 12

3.1. Определения и примеры

Глава 5. Грофы

14

II ли

Р4 С3 с4

Рис. 13

Граф называется связным, если между лю¬

быми двумя его вершинами существует соеди¬

няющий их маршрут. В качестве такого мар¬

шрута всегда может быть выбрана простая цепь. Максимальный связный

подграф графа называется его компонентой связности. На рис. 14 пред¬

ставлен граф с четырьмя компонентами связности.

Рис. 14

Расстояние Расстоянием d{u,v) между двумя верши-

между вершинами Ф

J нами и и v графа G = [V,E) называется длина

кратчайшего связывающего их маршрута (он, естественно, является про¬

стой цепью). Это расстояние удовлетворяет обычным аксиомам метрики.

Максимум расстояний между вершинами называется диаметром графа:

diam(G) = maxd(u,v). У графа на рис. 12 диаметр равен 2. Таково расстоя-

u,v еР

ние между вершинами ^(v^vj) = </(V[,v4) = c/(vj, v5) = d(v3,v4) = 2.

Вершина графа G называется центральной, если максимальное рас¬

стояние от неё до всех остальных вершин графа принимает минимальное зна¬

чение. Это значение называется радиусам графа: rad(G) = min max с?(и, v).

U V

Вершина v2 является единственной центральной в графе на рис. 12, его

радиус равен 1. Простая цепь Рп имеет одну центральную вершину при

нечётном и две — при чётном п . В цикле С„ все вершины являются цен¬

тральными, rad(Cn) = [n/2]. Радиус и диаметр графа связывают очевид¬

ные соотношения

I Л

рг р3

Связность Ф

Степени графа Ф

rad(G) < dim(G) < 2 rad(G).

2

Квадрат G графа G(V,E) — это граф с

тем же самым множеством вершин V , а вершины

и и v смежны в G тогда и только тогда, когда

d(u,v)<2 в G. Куб G3, а также степени G4, G5,... определяются анало¬

гично. Если G(V, Е) — связный граф и & > | F | -1, то Gk — полный граф.

Для каждого графа G можно определить

его рёберный граф L(G), вершины которого — * Рёберные графы

это рёбра графа G с отношением смежности,

т. е. две вершины в L(G) смежны в том и только в том случае, если соот¬

ветствующие им рёбра в G имеют общую вершину. На рис. 15 представлен

граф Z,(G), где G — это граф, изображённый на рис. 1. Стоит заметить так¬

же, что граф Петерсена — это граф, дополнительный к графу ЦК5).

Рассматриваемые нами до сих пор

графы вида G = (F,£), где V — множе¬

ство вершин, а Е — множество рёбер, на¬

зывают также простыми графами, имея в

виду также и другие виды графов. Теперь

настало время упомянуть и эти другие виды.

Ориентированные графы. Помимо простых

графов часто рассматриваются так называе¬

мые ориентированные графы или орграфы.

Орграф — это пара (К,Л), где V ,

как обычно, — множество вершин (verti¬

ces), а А — множество упорядоченных пар вершин, или ориентированных

рёбер, которые называют также дугами (arcs,). Ориентированный граф мож¬

но рассматривать как иррефлексивное бинарное отношение на конечном

множестве, т. е. в отличие от обычных графов (неориентированных) опуска¬

ется условие симметричности.

Если a = (vi,v2) е А , то вершину V] называют началом, a v2 — кон¬

цом дуги а. Дуги отмечают стрелками, идущими от начала к концу. На

рис. 16 представлен ориентированный граф и задающая его матрица.

V25

Рис. 15

0

1

1

0

0

1

1

0

0

15

Число дуг, входящих в вершину, называется полустепенью захода вер¬

шины, а число дуг, выходящих из вершины, — полустепенью исхода вер-

5.1. Определения и примеры

Глава 3. Графы

16

шины. Пусть v 6 V . Через F(v) буцем обозначать множество таких вершин

v', что (v,v') е А . Через Г 1 (v) обозначим множество вершин у" таких,

что (у", у) € А . Таким образом, полустепени захода и исхода вершины v

равны, соответственно

(v)j и |r(v)j.

Как и в обычных графах чередующаяся последовательность вершин и

дуг Vg,ai,Vi,a2>—>vjt-i>a£>V/t > гДе ai = (v/—i>v/)» называется маршрутом, а

если У0 = vk , то замкнутым маршрутом. Однако далее имеются некото¬

рые различия в терминологии. Маршрут называется путём, если все его

вершины различны. Замкнутый маршрут, в котором первая и последняя

вершины являются единственной парой совпадающих вершин, называется

контуром. Если существует путь из вершины и в вершину v, то говорят,

В табл. 1 приведён словарик соответст¬

вий значений терминов в графе и орграфе.

Взвешенные графы. Если граф является мо¬

делью транспортной сети, в которой верши¬

нам соответствуют населённые пункты, а

рёбрам — соединяющие их дороги, то впол¬

не естественно каждому ребру приписать

число, выражающее расстояние между на¬

селёнными пунктами. Вообще, если рёбрам

графа или дугам орграфа приписаны некото¬

рые действительные числа, как правило положительные, то их называют

весами, а граф — взвешенным графом. Взвешенный граф или орграф.зада¬

ётся матрицей, подобной матрице смежности, в которой вместо соответст¬

вующих рёбрам или дугам единиц стоят веса, а нули в зависимости от зада¬

чи остаются нулями или заменяются значком «со» (бесконечность). На

рис. 17 приведён пример взвешенного орграфа с соответствующей матри¬

цей, полученного из орграфа на рис. 16.

что у достижима из и .

Граф

Орграф

маршрут

маршрут

ребро

дуга

цепь

путь

цикл

контур

сте ень

вершины

полустепень

захода (исхода)

Таблица 1

5

0

5

2

оо

0

6

3

ОО

0

Рис. 17

Взвешенные графы и орграфы часто встречаются в оптимизационных

задачах.

Обобщения графов. В дальнейшем, в основном, будут рассматриваться 17

только графы и орграфы, а также их взвешенные аналоги. Имеется, одна¬

ко, ряд обобщений этих понятий, которые стоит отметить. Если в графе

допускаются кратные рёбра (множество рёбер является мультимножест¬

вом), то граф называется мультиграфом. А если к тому же допускаются и

рёбра вида {v, v}, называемые петлями, обоими концами которых является

одна и та же вершина, то граф называется псевдографом. На рис. 18 пока¬

заны примеры мультиграфа (а) и псевдографа (б). Аналогичные обобщения

имеют место и для орграфа.

Рис. 18

Наконец, если в качестве рёбер могут выступать подмножества, со¬

держащие более двух вершин, то подобные объекты называют гипергра¬

фами. Гиперграф, таким образом, — это конечное множество с заданной

на нём системой подмножеств. Они уже весьма далеки от тех графов, ко¬

торыми будет ограничено наше внимание в данной главе.

Вернёмся теперь снова к уже привычным простым графам, которые,

по-прежнему, будем называть просто графами. Так как число и -вершин¬

ных графов даже при относительно малых значениях п огромно и всё

множество труднообозримо, то в нём выделяют некоторые классы графов и

отдельно изучают присущие им общие свойства. К важнейшим таким клас¬

сам, безусловно, относятся, деревья и двудольные графы, которые и станут

предметом наших рассмотрений в двух последующих разделах.

Вопросы для самопроверки

1. Степенью однородного графа называется

а) число его вершин;

б) число его рёбер;

в) степень любой его вершины.

2. Сколько рёбер имеет 5-вершинный граф, степени вершин которого

равны 2, 2, 3, 3,4?

а) 6; б) 7; в) 8.

3.1. Определения и примеры

Глава 3. Графы

18

3. Граф G2 является по отношению к

графу G,

а) подграфом;

б) остовным подграфом;

в) индуцированным подграфом.

4. Чему равны обхват, периметр, радиус и диаметр графа Петерсона?

а) 5, 5, 3,3; б) 5, 9, 2,3; в) 5, 9, 2, 2.

Ответы: 1 — в, 2 — б, 3 — а, 4 — в.

3.2. Деревья

Это простой, но важный класс графов, имеющий многочисленные

приложения. Его можно определить следующим образом.

Деревом называется связный граф без циклов.

Единственным трёхвершинным деревом является граф Р$. На рис. 1

(а, б, в) приведены все различные деревья соответственно с 4, 5, и 6 вер¬

шинами. Читателю предлагается проверить путём некоторого перебора,

что любое произвольно нарисованное четырёх-, пяти- или шестивершин¬

ное дерево всегда может быть путём отождествления вершин сведено к

одному из деревьев, представленных на этом рисунке.

X

X

б)

_л

Рис.1

Все изображённые на рис. 1 деревья имеют по 5 рёбер, т. е. на едини- 19

цу меньше числа вершин. Это является общим свойством деревьев, число

рёбер в них всегда на единицу меньше числа вершин. Это будет показано

чуть позже. Можно также сказать, что дерево — это связный граф с мини¬

мально возможным числом рёбер. Вообще, любой граф без циклов назы¬

вается ациклическим или лесом. Компонентами леса являются, таким об¬

разом, деревья.

Сформулируем теперь и докажем ряд относящихся к деревьям утвер¬

ждений, устанавливающих важнейшие свойства этого класса графов.

Утверждение 1. В любом дереве с не менее чем двумя

вершинами имеется не менее двух висячих вершин.

Доказательство. Возьмём произвольную вершину дерева v. Вы¬

берем одно из инцидентных ей рёбер и перейдём по нему в смежную вер¬

шину. Если она не является висячей, то также выберем инцидентное ей

другое ребро и перейдём в следующую вершину и т. д. В данном процессе

вершины не могут повторяться, так как в графе отсутствуют циклы. По¬

этому ввиду конечности множества вершин процесс должен на некотором

шаге оборваться, а оборваться он может лишь в висячей вершине. Это да¬

ёт одну висячую вершину. Если исходная вершина v не была висячей, то

можно выбрать другое инцидентное ей ребро и, повторив процесс, полу¬

чит другую висячую вершину. □

Утверждение 2. В дереве G = (V,E) имеет место равенст¬

во |F|-|£|=l, т. е. число вершин всегда на единицу пре¬

вышает число рёбер.

Доказательство. Доказательство проведём индукцией по числу

вершин. Двухвершинное дерево имеет одно ребро, и для него утвержде¬

ние справедливо. Пусть оно справедливо для всех к -вершинных деревьев.

Докажем его справедливость для деревьев, имеющих к +1 вершину.

Пусть G является (к + 1) -вершинным деревом. Согласно утверждению I в

нём найдётся висячая вершина. Удалив её вместе с инцидентным ей реб¬

ром, получим дерево с к вершинами, для которого утверждение по пред¬

положению индукции справедливо. Поэтому оно справедливо и для ис¬

ходного дерева. □

Утверждение 3. Если граф G = {V,E) является лесом с

к компонентами, то \V\-\E\ = k.

Доказательство. Следует из утверждения 2. □

Утверждение 4. Для любых двух различных вершин де¬

рева существует единственная связывающая их простая

цепь.

3.2. Деревья

Глава 5. Графы

20 Доказательство. Существование связывающей простой цепи сле¬

дует из определения дерева. Если бы существовала ещё одна связывающая

их цепь, то в графе существовал бы и цикл, что противоречит определе¬

нию дерева. □

I Утверждение 5. Удаление любого ребра в дереве приво¬

дит к лесу с двумя компонентами.

Дока зательство. Следует из утверждения 4. □

[Утверждение 6. Добавление в дереве одного ребра при¬

водит к графу, имеющему ровно один простой цикл.

Доказательство. Пусть добавлено ребро {m,v} . Так как в исход¬

ном графе вершины и и v соединяла единственная простая цепь, то с до¬

бавленным ребром она даст единственный простой цикл. □

I Утверждение 7. В любом связном графе существует ос-

товное дерево.

Доказательство. Если граф не является деревом, то в нём сущест¬

вует цикл. Удалив в этом цикле произвольное ребро, снова получим связный

граф. Продолжая процесс до тех пор, пока в графе не останется ни одного

цикла, получим остовное дерево. Этот момент согласно утверждению 2 на¬

ступит, когда число рёбер будет на единицу меньшим числа вершин. □

Заметим, что заключение утверждения 4

является не только необходимым, но и дос¬

таточным, для того, чтобы граф был дере¬

вом, и поэтому может быть принято за оп¬

ределение дерева. То же самое относится и

к заключению утверждения 2, дополненно¬

му условием связности графа.

Корневые деревья. Одна из вершин в дереве

может быть выделена. Такую вершину назы¬

вают корневой, а дерево — корневым деревом. При этом возникает взаимно

однозначное соответствие между вершинами дерева и простыми цепями, со¬

единяющими их с корнем. Поэтому, считая рёбра ориентированными в на¬

правлении от корня, корневое дерево можно рассматривать и как орграф.

Корневые деревья принято рисовать так, чтобы корень был вверху (рис. 2).

Такой рисунок напоминает диаграмму Хассе частично упорядоченно¬

го множества, в котором корень является наибольшим элементом. И дей¬

ствительно, корневые деревья часто используются для задания иерархиче¬

ских структур. Различные иерархические структуры, с которыми часто

приходится сталкиваться в жизни, описываются подобными корневыми

деревьями, в которых за корень принимается старший из руководителей.

Весьма важную роль такие структуры играют в армии. На рис. 3 показана

принятая в российских вооружённых силах полковая иерархия.

Рис. 3

Командир полка в данном случае является корнем дерева, а команди¬

ры взводов — концевыми вершинами, которые в деревьях называют также

листьями. Длина пути от корня дерева до некоторой его вершины называ¬

ется уровнем этой вершины, а максимальная из длин путей от корня дере¬

ва до его листьев — высотой дерева. Высота дерева на рис. 2 равна двум,

а на рис. 3 — трём.

Другим известным примером деревьев являются генеалогические де¬

ревья, которые раньше составляли гордость каждого аристократического

рода, а теперь изучаются историками. За корень здесь принимают самого

отдалённого известного предка. Однако в данном случае требуется опре¬

делённая осторожность, так как между дальними родственниками воз¬

можны браки, которые приводят к тому, что генеалогическое дерево пере¬

стаёт быть деревом в математическом смысле.

Из генеалогических деревьев во многом заимствована и современная

терминология корневых деревьев. Все вершины, находящиеся на пути от

корня до вершины v, называются предками вершины v. А все вершины и ,

для которых вершина v является предком, называются потомками верши¬

ны v. При этом непосредственный предок называется родителем, а непо¬

средственный потомок — ребёнком. Корень является, таким образом, един¬

ственной вершиной, не имеющей предков, а листья — это вершины, не

имеющие потомков. Сами же вершины в случае корневого дерева часто на¬

зывают не вершинами, а узлами (nodes), и под степенью узла подразумева¬

ют количество его детей. При этом узлы, имеющие детей, называют внут¬

ренними узлами.

Используемая при описании корневых деревьев специфическая тер¬

минология оправдывается важностью той роли, которую они играют в ин¬

формационно-поисковых системах и теории алгоритмов. В алгоритмиче¬

ских задачах поиска и оптимизации на конечных множествах исследуемое

множество часто разбивается на две части, затем каждая из частей в свою

очередь разбивается на две части и т. д. Этот процесс может быть описан

3.2. Деревья

Глава 3. Графы

22 бинарным (двоичным) деревам. Такие корневые деревья характеризуются

тем, что степень каждого узла не более двух, другими словами, каждый ро¬

дитель имеет не более двух детей, причём каждый ребёнок, независимо от

их числа, идентифицируется либо как левый, либо как правый. Чтобы ак¬

центировать внимание на сказанном, заметим, что бинарные деревья, изо¬

бражённых на рис. 4а и 46, различны, так как лист 6 на рис. 4а является ле¬

вым ребёнком, а на рис. 46 — правым.

Рис. 4

В качестве примера возникновения бинарного дерева рассмотрим пере¬

числение подмножеств 3-элементного множества А = {а1; а2, а$}. Свяжем с

корнем дерева все 8 имеющихся у множества А подмножеств и разобьём их

на два класса — подмножества, содержащие элемент а{, и подмножества, не

содержащие этого элемента. Тем самым корень становится родителем двух

детей: левый ребёнок задаёт семейство подмножеств, содержащих щ , а пра¬

вый — не содержащих а\. Производя аналогичным образом ветвления по

элементам а2 и а3, получаем бинарное дерево, изображённое на рис. 5.

Его листьями являются все 8 подмножеств исходного множества.

Цифрами в вершинах узлов обозначен порядок обхода узлов дерева,

наиболее часто применяемый в подобного рода задачах. Сначала идут по

всем левым ветвям до самого низа. Затем поднимаются к узлу, пройден-

ному последним, и посещают его правого ребёнка. Затем поднимаются к 23

предыдущему узлу и т. д.

Если в бинарном дереве степень каждого не являющегося листом узла

равна двум, то оно называется полным {full), а если, к тому же, все листья

имеют одинаковый уровень, как на рис. 5, то — совершенным {complete).

Вопросы для самопроверки

1. Дерево с п вершинами имеет

а) «рёбер; б) (и + 1) рёбер; в) {п - 1) рёбер.

2. Лес с п вершинами и к компонентами связности имеет

а) (л - 1) рёбер; б) {п - к) рёбер; в) к рёбер.

Ответы: 1 — в, 2 — б.

3.3. Двудольные графы

Это ещё один важный и часто встречающийся в приложениях класс

графов. Он определяется следующим образом.

Граф G = (V,E) называется двудольным, если множество

его вершин V можно разбить на 2 непересекающихся

подмножества V\ и Г2 так, что в каждом ребре {v],v2}e£

одна вершина будет принадлежать Fj, а другая — Г2 .

Граф, представленный на рис. 1.1, является двудольным, здесь Fj =

= {V], v2, v3}, V2 = {v4, v5}. Если в графе присутствуют все возможные для

двудольного графа рёбра, т. е. каждая вершина из Fj соединена рёбрами

со всеми вершинами из Г2 , то такой граф называется полным двудольным.

Он обозначается Ктп, где | Fj |= т , | F2 |= п, и имеет тхп рёбер. На

рис. 1 представлен граф К$ 4.

Так как в двудольном графе имеются лишь рёбра,

связывающие вершины из разных долей, то он может

быть задан бинарной матрицей размерности тхи,

строки которой соответствуют вершинам одной до¬

ли, а столбцы — другой. Такое представление более

компактно по сравнению со стандартным заданием с помощью матрицы

смежности, имеющей размерность {т + п)х{т + п). Так, граф на рис. 1.1

может быть задан матрицей

1

0

1

1

1

1

3.3. Двудольные графы

Глава 5. Графы

24 Одна из причин важности двудольных графов заключается в том, что с

их помощью может быть задана система подмножеств конечного множест¬

ва. При этом вершины одной доли — это элементы конечного множества,

другой — подмножества, а ребро означает принадлежность элемента под¬

множеству. Фактически, в доказательстве утверждения 1.1 уже участвовал

подобный двудольный граф, одну долю которого составляли вершины рас¬

сматриваемого в утверждении графа, а другую — его рёбра. Само же дока¬

зательство состояло в подсчёте числа рёбер этого двудольного графа двумя

способами — со стороны одной и со стороны другой его доли. Этот приём

является стандартным методом дискретной математики. Ранее он исполь¬

зовался при доказательстве леммы Бернсайда в разделе 1.6.

Д. Кёнигом была найдена следующая характеризация двудольных

графов.

Теорема 1 (Кёниг, 1936). Для того, чтобы граф был дву¬

дольным, необходимо и достаточно, чтобы в нём не было

циклов нечётной длины.

Доказательство. Необходимость. Пусть G = (V,E') —двудоль¬

ный граф. Если в нём имеется цикл, то при движении по нему за каждым

ребром, проходимым от Vj к У2, обязательно следует ребро, проходимое

от V2 к К,, т. е. рёбра чередуются и при возвращении в исходную верши¬

ну число пройденных рёбер будет чётным.

Достаточность. Пусть в G нет циклов нечётной длины. Будем считать

граф связным, так как в противном случае разбиение на V\ и V2 выполняется

отдельно для каждой компоненты. Выберем произвольную вершину v е V и

отнесём её и все вершины, находящиеся от неё на чётном расстоянии, к Vi, а

все вершины, находящиеся от неё на нечётном расстоянии, — к V2 . Пока¬

жем, что внутри определённых таким образом V\ и V2 не может быть рёбер.

Если бы имелось ребро, между двумя вершинами, находящимися на чётном

расстоянии от v, то это приводило бы к существованию цикла нечётной

длины, что невозможно. В силу тех же причин не может быть и ребра между

двумя вершинами, находящимися на нечётном расстоянии от v. □

В деревьях нет циклов нечётной длины, потому что там вообще нет ни¬

каких циклов. Поэтому в качестве следствия из утверждения Ю получаем

Следствие 1. Каждое дерево является двудольным гра¬

фом.

Класс деревьев является, таким образом, подклассом класса двудоль¬

ных графов. На рис. 2 слева представлено помеченное дерево в обычном

для деревьев виде, а справа оно же, но в виде, подчёркивающем его дву-

дольность.

25

vi

V2

V6

V3

V4

*1

V5

Рис. 2

Вопросы для самопроверки

1. Какие из графов G\, G2 являются двудольными?

a) G|; б) G2 ; с) оба графа.

2. В двудольном графе мощность одной доли т, другой — п . Все вер¬

шины первой доли имеют одинаковую степень d. Какова степень

вершин второй доли, если она также одинакова у всех её вершин?

a) d ; б) mn/d; с) dm/n.

Ответы: 1 — с, 2 — с.

3.4. Графы абстрактные и помеченные.

Автоморфизмы

На некоторых из приведённых выше рисунков вершины графов поме¬

чались определёнными символами, например, vj, v2>..., на других верши¬

ны были просто точками без меток. Граф, вершины которого снабжены

какими-либо метками, позволяющими различать их между собой, называ¬

ется помеченным. Для п -вершинного графа такими метками могут быть

просто числа 1,2,, п .

Проверить равенство между собой двух помеченных графов не пред¬

ставляет труда. Они должны иметь одинаковое число вершин, помеченных

метками из одного и того же множества, и их множества рёбер должны

г*2

совпадать. На множестве из п помеченных вершин можно задать 2 "

различных помеченных графов, беря всевозможные подмножества из

потенциально возможных рёбер.

3.4. Графы абстрактные и помеченные. Автоморфизмы

Глава 5. Графы

26 Сложнее обстоит вопрос о числе п -вершинных непомеченных графов.

На рис. 1 изображены два 6-вершинных графа, внешне кажущиеся различ¬

ными. Более тщательный анализ, однако, показывает, что это по-разному

нарисованный один и тот же граф 3 .

Рис. 1

Если два графа имеют одинаковое число вершин и между

их вершинами может быть установлено взаимно одно¬

значное соответствие, сохраняющее отношение смежно¬

сти, то графы называются изоморфными.

Для того, чтобы установить это, дадим формальное определение.

Изоморфизм и означает одинаковость двух непомеченных или, как

говорят, абстрактных графов. Можно считать, что абстрактный граф, ко¬

торый обычно называют просто графом, получается из помеченного графа

опусканием пометок. Абстрактный граф можно определить также как

класс всех попарно изоморфных между собой помеченных графов.

Изоморфизм между графами на рис. 1 показан с помощью цифровых

меток на рис. 2.

13 5 12 3

Рис. 2

В разделе 3.2 говорилось, что на рис. 3.2.1 представлены все деревья

с 6 вершинами. Теперь можно уточнить, что на нём представлены все по¬

парно неизоморфные деревья с 6 вершинами. Сколько помеченных графов

можно получить путём расстановки пометок из заданного абстрактного

графа? Это зависит от степени его симметрии. Для графов Кп и 0„ все

п\ возможных расстановок пометок приводят к одному и тому же поме¬

ченному графу, так как любая подстановка на множестве их вершин со¬

храняет отношение смежности. Эти графы обладают наибольшей степе¬

нью симметрии. Наоборот, для графа на рис. 3 группа симметрий состоит

лишь из тождественной подстановки, и путём расстановки пометок из не- 27

го можно получить 6! помеченных графов.

Подстановка на множестве вершин графа, сохраняющая

отношение смежности между вершинами, называется его

автоморфизмом.

На рис. 4 представлено дерево, обладающее тем же свойством.

Множество автоморфизмов графа G образует группу, которая обознача¬

ется AutG . Если в помеченном графе произвести перестановку вершин, яв¬

ляющуюся автоморфизмом, то получится тот же самый помеченный граф с

такой же матрицей смежности. Поэтому число различных помеченных гра¬

фов равно числу классов смежности симметрической группы по подгруппе

автоморфизмов, т. е. из одного п -вершинного абстрактного графа G можно

получить п !/| Aut G | различных помеченных графов. Отметим этот результат.

Утверждение 1. Число помеченных графов, которые

можно получить из данного абстрактного и-вершинного

графа G, помечая его вершины элементами множества

{1,2,равно n\/\AutG\, где \AutG\ — порядок группы

автоморфизмов графа G (число его симметрий).

Если вернуться к графу, изображенному на рис. 1 и рис. 2, то для ис¬

следования группы его автоморфизмов можно заметить, что очевидными

автоморфизмами являются перестановки вершин внутри каждой из долей

и перестановка долей между собой. Так как эти автоморфизмы могут про¬

извольно комбинироваться между собой, то полное число автоморфизмов

равно 31-3I-2! = 72. Поэтому из данного абстрактного графа может быть

получено 61/72 = 10 помеченных графов.

Этот результат может быть проверен следующим образом. Число по¬

меченных графов равно числу 3-элементных подмножеств множества {1,2,

... ,6}, выделяемых для пометок одного из подмножеств вершин графа, де¬

лённому на два, так как дополнение каждого 3-элементного подмножества

приводит к тому же самому помеченному графу. Это

также даёт jC6 = 10.

Рис. 3

Рис. 4

Вершины, переводимые друг в друга автоморфиз¬

мами графа, называются подобными. Подобие является

отношением эквивалентности, разбивающим множест¬

во вершин на классы эквивалентности — орбиты.

Рис. 5

5.4. Графы абстрактные и помеченные. Автоморфизмы

Глава 5. Графы

28 Вершины графов Кп,0п, Кпп составляют одну орбиту, вершины графа на

рис. 5 разбиваются на четыре орбиты: {1}, {2}, {3}, {4,5}, а вершины графов на

рис. 3 и рис. 4 — соответственно на шесть и семь одновершинных орбит.

Что можно сказать о группе автоморфизмов типичного п -вершинного

графа? Заметим, что все графы с не более чем пятью вершинами имеют не¬

тривиальные автоморфизмы, а представленный на рис. 3 граф — это един¬

ственный шестивершинный граф, не имеющий других автоморфизмов, кро¬

ме тождественного. Представленное на рис. 4 семивершинное дерево явля¬

ется минимальным по числу вершин деревом, не имеющим нетривиальных

автоморфизмов. Тем не менее, оказывается, что именно отсутствие авто¬

морфизмов оказывается типичным случаем и почти все графы не имеют

нетривиальных автоморфизмов. Другими словами, отношение числа п -вер¬

шинных графов, не имеющих нетривиальных автоморфизмов, к числу всех

п -вершинных графов стремится к единице с ростом п .

В разделе 12 будет показано, что число абстрактных п -вершинных

с2 /

графов асимптотически равно 2 " /п \. Отсюда следует, что почти все гра¬

фы не имеют других автоморфизмов, кроме тождественного.

Гипотеза Улама. Здесь будет уместным познакомиться с одной из самых зна¬

менитых открытых проблем теории графов. Она была поставлена польским

математиком Станиславом Уламом (1909-1984) в числе других нерешённых

задач из различных разделов математики и с тех пор остаётся одной из самых

интригующей проблем в теории графов. Примечательно, что сам С. Улам ни¬

когда не занимался теорией графов, но, обладая широким научным кругозо¬

ром, увидел эту проблему в далёкой для себя области математики.

С 1936 года С. Улам проживал в США. Он был нечужд физики и с

1944 года с перерывами был сотрудником Лос-Аламосской научной лабо¬

ратории, где в рамках «Манхеттенского проекта» принимал активное уча¬

стие в создании ядерного оружия. Здесь в 1960 году он и опубликовал свою

книгу (Улам С. Нерешённые математические задачи. — М.: Наука, 1964.).

Данная проблема стала самой знаменитой среди поставленных им задач.

Рассмотрим помеченный граф. Удаляя по очереди каждую из его

вершин, получим множество из п помеченных (л -1) -вершинных графов.

Восстановить по этому множеству исходный граф при п > 2 не представ¬

ляет труда, так как вопрос о смежности двух вершин в исходном графе

легко решается. А теперь возьмём абстрактный п -вершинный граф. Уда¬

ляя из него вершины, снова получим его разложение на п графов, но те¬

перь это будет мультимножество абстрактных графов, так как один и тот

же (п -1) -вершинный абстрактный граф может возникнуть несколько раз.

Восстанавливается ли однозначно исходный граф по этому мультимноже¬

ству? Другими словами, не могут ли два различных абстрактных графа дать

в результате такого разложения одинаковые мультимножества, т. е. является

ли получаемое в результате разборки отображение графа в мультимноже-

ство подграфов инъективным? В этом и состоит проблема,

поставленная Уламом.

В качестве примера рассмотрим граф на рис. 6. Для

удобства рассуждений вершины здесь помечены, но сам

граф мыслится как абстрактный.

Мультимножество, полученное в результате его разло¬

жения, имеет вид, представленный на рис. 7, и может быть

записано как {2Р3, К] и/С2, ^3} • Удаление вершин 1 и 2 привело к одина¬

ковым подграфам /3, и это неслучайно. Эти вершины являются подобными,

так как переставляющая их транспозиция есть автоморфизм графа.

Рис. 7

Ясно, что удаление подобных вершин приводит к одинаковым под¬

графам. Обратное, однако, неверно. Рассмотрим граф на рис. 8.

7 8

2 29

1 2 3 4 5 6

Рис. 8

Вершины 3 и 5 не являются, очевидно, подобными, но их удаление, как

легко проверить, приводит к одному и тому же подграфу. Это свидетельст¬

вует о том, что гипотеза Улама, в предположении её справедливости, явля¬

ется весьма тонким результатом.

Однозначность восстановления графа по получаемому в результате его

разборки мультимножеству подграфов доказана для отдельных классов

графов, в частности, для деревьев, а также проверена с помощью компью¬

тера для произвольных графов с небольшим числом вершин. В общем же

виде проблема в течение уже полувека остаётся открытой.

Вопросы для самопроверки

1. Сколько существует абстрактных 4-вершинных деревьев?

а) 2; 6)3; в) 4.

2. Сколько различных графов представлено на рисунке?

Gt G2 G3

в) 3.

а) 1;

6)2;

3.4. Графы абстрактные и помеченные. Автоморфизмы

Глава 5. Грофы

30 3. Сколько различных помеченных графов можно получить

из графа G, помечая его вершины элементами множества

{1,2,3,4}?

а) 6; б) 8; в) 10.

Ответы: 1 — б, 2 — а, 3 — а.

3.5. Эйлеровы графы

Хотя возраст теории графов как самостоятельной дисциплины насчи¬

тывает немногим более полувека, ряд связанных с ней задач имеет значи¬

тельно более солидную историю. Возникшие как развлекательные голово-

ломки в XVIII и XIX веках, теперь они могут считаться родоначальниками

важнейших направлений исследований в теории графов.

Зарождение теории графов принято связывать с решением в 1736 году

Эйлером задачи о кёнигсбергских мостах. Задача, занимавшая жителей

прусского города Кёнигсберга (ныне Калининград Российской Федерации),

состояла в следующем. По территории города протекала река Преголя и на

ней был остров, около которого река разделялась на два рукава. В этом

месте во времена Эйлера имелось семь мостов, расположенных как указано

на рис. 1. Любивших романтические прогулки жителей Кёнигсберга вол¬

новал вопрос, который Эйлер формулирует следующим образом:

И относительно этих мостов такой имеется вопрос: можно ли проложить

такой путь, чтобы по каждому мосту единожды пройти, и ни разу более. Мне

было сказано, что одни отрицали возможность этого, а иные сомневались, од¬

нако никто не утверждал, что может это произвести. Из этого я сформулировал

следующую общую проблему в целом: каковы бы ни были очертания реки и

разделения её на рукава, и каково бы ни было число мостов её, необходимо

определить, можно ли по каждому мосту пройти по единожды, или же нет.

Леонард Эйлер «Решение задачи до геометрии

положений относящейся» (1736)

С

Рис.1

Математическая модель данной задачи

в виде мультиграфа (рис. 2), в котором вер¬

шины соответствуют участкам суши, а рёб¬

ра — мостам, показана на рис. 2.

Эйлер не только решил задачу о кёниг¬

сбергских мостах, но и получил эффек¬

тивно проверяемый общий критерий, по¬

зволяющий отвечать на вопросы подобного

рода.

Эйлер решил задачу о кёнигсбергских

мостах, указав эффективный критерий для

существования в мультиграфе таких цепей

и циклов.

С

Рис. 2

31

Цепь в графе (мультиграфе) называется эйлеровой, если

она содержит по одному разу все рёбра графа (мульти¬

графа).

Цикл в графе (мультиграфе) называется эйлеровым, если

он содержит по одному разу все рёбра графа (мультигра¬

фа). Граф (мультиграф) называется эйлеровым, если в

нём есть эйлеров цикл.

Теорема 1 (Эйлер, 1736). Связный граф (мультиграф)

является эйлеровым тогда и только тогда, когда все его

вершины имеют чётную степень.

Доказательство. Если в графе есть эйлеров цикл, то проходя по

нему, входим в каждую вершину по одному ребру, а выходим по другому,

поэтому каждой вершине инцидентно чётное число рёбер.

Пусть теперь в графе степени всех вершин чётные. Выйдя из произ¬

вольной вершины v, будем двигаться по рёбрам графа, каждый раз вы¬

бирая ещё не использованное ребро. Данный маршрут заканчивается, когда

при попадании в некоторую вершину неиспользованных рёбер для выхода

из неё не остаётся. Так как степени всех вершин чётные, то закончиться

данный маршрут может только в исходной вершине v, т. е. маршрут явля¬

ется некоторым циклом С.

Если полученный цикл содержит не все рёбра графа, то, удалив его

рёбра из графа, получим не обязательно связный граф, все вершины кото¬

рого также имеют чётную степень. В силу связности исходного графа ка¬

ждая из полученных компонент имеет с циклом С общую вершину. Пусть

для некоторой компоненты это вершина и . Выберем аналогично циклу С

в этой компоненте цикл С, начинающийся и заканчивающийся в верши¬

не и . Теперь нарастим исходный цикл С, вставив цикл С внутрь цикла

С следующим образом. Идём из вершины v по рёбрам цикла С до вер¬

шины и , затем проходим цикл С и из вершины и продолжаем движение

5.5. Эйлеровы графы

Глава 5. Графы

32 по рёбрам цикла С до вершины v. Повторяем операцию наращения до

получения эйлерова цикла. □

Все вершины графа на рис. 2 имеют нечётную степень, это и доказы¬

вает невозможность прогулки, проходящей по одному разу через каждый

мост. Замечательно, что этот результат был получен в пору бурного разви¬

тия дифференциального и интегрального исчисления — тех областей ма¬

тематики, вклад в которые самого Эйлера трудно переоценить. Это, одна¬

ко, не помешало великому математику интересоваться задачами, требую¬

щими совершенно иных подходов и методов. До конца восемнадцатого

века эта работа Эйлера, развивавшая идеи Лейбница относительно гео¬

метрии положений, оставалась единственной работой в той области мате¬

матики, которую ныне называют теорией графов. Поэтому Эйлера с пол¬

ным правом считают не только создателем вариационного исчисления, но

и основателем теории графов.

С эйлеровыми графами тесно связана задачи о возможности рисования

фигур типа графов, не отрывая карандаша от бумаги и не проходя вторично

по уже проведённым линиям. Вот типичные фигуры подобного рода (рис. 3).

Рис. 3

Возможность нарисовать фигуру определяется, таким образом, суще¬

ствованием в соответствующем графе эйлерова цикла или эйлеровой цепи.

Критерий существования эйлерова цикла даётся теоремой 1, в качестве

несложного следствия из неё получается и критерий существования эйле¬

ровой цепи.

Следствие 1. Для того чтобы граф (мультиграф) содер¬

жал эйлерову цепь, необходимо и достаточно, чтобы в

нём или все вершины имели чётную степень (эйлеров

цикл), или было ровно две вершины нечётной степени.

Доказательство. По теореме I эйлеров цикл существует в том и

только в том случае, если все вершины имеют чётную степень. Если в

графе имеется ровно две вершины нечётной степени, то, соединив их реб¬

ром, получим эйлеров граф. Взяв в нём эйлеров цикл и удалив из него до¬

бавленное ребро, получим эйлерову цепь. Обратно, если в графе имеется

эйлерова цепь, то ровно две вершины в нём, а именно, первая и последняя 33

имеют нечётную степень. □

Считая все точки пересечения линий на рис. 3 вершинами соответст- ^

вующих графов, видим, что фигуру на рис. 3(a) невозможно нарисовать тре- |

буемым способом, так как в соответствующем графе одна вершина чётной §

степени и четыре — нечётной. Фигура на рис. 3(6), напротив, может быть |

нарисована, так как здесь имеются ровно две вершины нечётной степени. *

Ч>

Вопросы для самопроверки

1. Какое минимальное число рёбер нужно удалить в графе К5 7, чтобы

он стал эйлеровым?

а) 5; б) 6; в) 7.

2. Какие из приведённых ниже фигур можно вычертить, не отрывая ка¬

рандаша от бумаги?

4

1 2

а) 1; 6)1 и 2; в) 1 и 3.

Ответы: 1 — в, 2 — б.

3.6. Гамильтоновы графы

Мы переходим к рассмотрению другого свойства графов, интересного

с теоретической точки зрения и важного в прикладном отношении.

Цикл, проходящий по одному разу через каждую верши¬

ну графа (простой остовный цикл), называется гамиль¬

тоновым циклом. Цепь, проходящая по одному разу через

каждую вершину, называется гамильтоновой цепью.

Граф, содержащий гамильтонов цикл, называется гамиль¬

тоновым графом. В орграфе говорят соответственно о

гамильтоновом контуре и гамильтоновом пути.

Вершины гамильтонова графа можно представлять себе точками на

окружности, некоторые из которых соединены хордами — рёбрами, не

вошедшими в гамильтонов цикл (рис. 1).

Глава 3. Графы

Известна следующая изящная интерпретация за¬

дачи о гамильтоновом цикле. Обед накрыт на круглом

столе. Среди приглашённых некоторые находятся ме¬

жду собой в дружеских отношениях. Требуется расса¬

дить участников обеда так, чтобы соседями каждого

были его друзья.

Задачи построения гамильтоновых цепей и цик¬

лов возникают на практике. Автобусный маршрут, ве¬

дущий из населённого пункта А в пункт В и заходя¬

щий в другие населённые пункты, желательно проло¬

жить в виде гамильтоновой цепи, чтобы он не заходил дважды в один и

тот же пункт по дороге из А в В. Если между системой населённых пунк¬

тов курсируют 2 автобуса, то при организации движения часто находят

гамильтонов цикл и один автобус пускают по этому циклу в одном на¬

правлении, а другой — в другом. Если некоторое оборудование использу¬

ется для периодически повторяемых операций, то его функционирование

естественно описать орграфом, вершины которого соответствуют опера¬

циям, а дуги — возможности перехода от одной операции к другой. При

этом порядок выполнения операций задаётся гамильтоновым контуром.

Все 5 графов правильных многогранников являются гамильтоновыми.

Их гамильтоновы циклы показаны на рис. 2 (жирно выделены входящие в

цикл рёбра).

NZZ7I

k_ZN

С последним из этих графов — графом додекаэдра и связано возник¬

новение термина «гамильтонов». 150 лет назад знаменитый ирландский

математик и механик Уильям Гамильтон (1805-1865) в часы досуга при- 35

думал развлекательную игру «Кругосветное путешествие». В 20 вершинах

додекаэдра просверливались отверстия, в которые вставлялись колышки,

изображавшие крупнейшие города мира. Используя верёвку, требовалось

обойти по одному разу все вершины по рёбрам додекаэдра и вернуться в

исходный пункт. Хотя эта игра и не имела, по-видимому, коммерческого

успеха, именно она дала название одному из наиболее увлекательных на¬

правлений в теории графов. Стоит, однако, отметить, что ещё в XVIII веке

среди математиков была известна задача Эйлера о шахматном коне, кото¬

рый, побывав по одному разу на всех клетках шахматной доски, должен

был вернуться на исходную позицию.

Граф Петерсена (рис. 1.6) не является гамильтоновым, но в нём суще¬

ствует гамильтонова цепь. Найти её не составляет труда. Небольшим пе¬

ребором можно подтвердить и отсутствие гамильтонова цикла.

Несмотря на внешнее сходство задач об эйлеровом и гамильтоновом

циклах, эффективно проверяемого критерия гамильтоновости, подобного

критерию эйлеровости (теорема 3.1), не известно. Более того, есть основа¬

ния полагать, что такого критерия и не существует, и исследование гамиль¬

тоновости всегда будет трудной задачей. Отметим также, что если для до¬

казательства гамильтоновости конкретного графа достаточно предъявить

гамильтонов цикл, то доказательство негамильтоновости может потребо¬

вать исчерпывающего поиска. В ряде случаев, однако, при решении этих

задач могут помочь соображения симметрии, а также ряд специальных

приёмов (см. задачи 3.15, 3.16). К вопросу о сложности исследования графа

на гамильтоновость мы вернёмся в следующей главе, а сейчас сформули¬

руем и докажем ряд теорем о гамильтоновых графах.

Полный граф Кп , все вершины которого имеют степень п -1, явля¬

ется гамильтоновым. Естественно, возникает вопрос, какое минимальное

значение степеней всех вершин некоторого графа гарантирует его гамиль¬

тоновость.

Теорема 1 (Оре, 1962). Если в связном я-вершинном

графе G сумма степеней любых двух несмежных между

собой вершин и и v не меньше л-1, то в графе сущест¬

вует гамильтонова цепь, а если сумма степеней не мень¬

ше п , то граф гамильтонов.

Доказательство. Пусть для любых двух несмежных вершин и и

v имеет место deg и + deg v > п -1. Возьмём в графе G произвольное реб¬

ро и будем наращивать простую цепь, присоединяя с обоих концов новые

рёбра до тех пор, пока это возможно. В результате получим максимальную

простую цепь Рк (рис. 3), ни к одному из концов ко- | _

торой невозможно добавить новых звеньев, так как vi vi vt-i v*

W(vi)£{v2,...,vt} и //(v*)c{v,,...,v*._,}.

Рис. 3

3.6. Гамильтоновы графы

Глава 3. Графы

36

Если, к = п то Рк является гамильтоновой цепью. Пусть к<п-1.

Покажем, что её можно преобразовать в цикл Ск . Если вершины vj и

смежны, то цепь сразу преобразуется в цикл. Если же вершины vj и

не смежны, то, если в Рк существует вершина V,- (2 < i < к - 2) такая, что

V;eN(vk), a v1+1 eA^vj), то цепь Рк мож-

Vk но перестроить в цикл Ск , убрав реб-

Р° {vi>vi+l} и Добавив рёбра {v,,vi+l} и

{v,-, v*}, как показано на рис. 4.

Покажем, что при выполнении условия degvi+degv*. >и-1 такая

вершина V,- всегда существует. Обозначим через N'(V|) множество, по¬

лучаемое из множества N(V]) сдвигом вершин по цепи Рк на единицу

влево (вершина Vj eN(vi) переходит в вершину Vj_\ еА^И))- Имеем

^V'(v|)£{v1,...,vt_I}, N(vk) с {vj,...,}, | A'’,(vl)| + |Ar(vyt)| > «-1. По¬

этому, если к < п -1, то множества N’{v\) и N(vk) пересекаются и в ка¬

честве у,- можно взять любую вершину из их пересечения.

Полученный цикл Ск при к<п-1 всегда можно преобразовать в

цепь Рк+1, так как ввиду связности графа G найдётся вершина и, не

принадлежащая циклу и смежная с одной из вершин vj цикла. Убирая од¬

но из двух смежных в цикле с вершиной Vj рёбер и включая ребро

{u,Vj}, получаем цепь Рк+\, которую при £ + 1 < п + l снова можно пере¬

строить в цикл С £+i и т. д. Этим методом получается гамильтонова цепь

Рп, а при выполнении условия degM + degv>п её можно перестроить в

гамильтонов цикл. □

В качестве прямого следствия теоремы 1 получаем следующий клас¬

сический результат Дирака.

Следствие 1 (Дирак, 1952). Если в я-вершинном графе

степени всех вершин не меньше я/2, то граф гамильтонов.

Солидную историю имеют исследования на гамильтоновость п -мер¬

ного куба и его подграфов. Приведём известные результаты и сформули¬

руем открытую проблему.

I Утверждение 1. При п> 2 «-мерный куб является га¬

мильтоновым.

Доказательство. Двумерный куб (квадрат) сам является циклом.

Последовательность его вершин ((0,0), (1,0), (1,1), (0,1)) образует гамиль¬

тонову цепь, которая добавлением ребра {(0,1), (0,0)} превращается в цикл.

Эту цепь можно записать последовательностью номеров инвертируемых в

процессе движения по цепи координат как (1,2,1). Для получения гамильто¬

нова цикла в трёхмерном кубе проходим данную гамильтонову цепь в под¬

кубе х3=0: ((0,0,0), (1,0,0), (1,1,0), (0,1,0)). Дойдя до вершины (0,1,0),

«поднимаемся» по ребру {(0,1,0), (0,1,1)} в подкуб х3 = 1 ив нём прохо¬

дим эту же цепь в обратном направлении. Получаем гамильтонову цепь

((0,0,0), (1,0,0), (1,1,0), (0,1,0), (0,1,1), (1,1,1), (1,0,1), (0,0,1)),

37

задаваемую последовательностью (1,2,1,3,1,2,1). «Опустившись» из вер¬

шины (0,0,1) по ребру {(0,0,1), (0,0,0)} в подкуб х3 = 0, достраиваем её

до цикла

((0,0,0), (0,1,0), (1,1,0), (1,0,0), (1,0,1)(1,0,1), (1,1,1), (0,1,1), (0,0,1), (0,0,0)),

который представлен на рис. 5.

В общем виде утверждение

доказывается индукцией по п.

Если имеется гамильтонова цепь

в п -мерном кубе, задаваемая по¬

следовательностью ап, то гамиль¬

тонову цепь в (п +1) -мерном ку¬

бе задаём последовательностью

(ап, п +1, ап ) и достраиваем её

до цикла.

Гамильтонов цикл в л-мер- Рис. 5

ном кубе называется кодом Грея,

по имени американского инженера, предложившего использовать подоб¬

ный код для кодирования аналоговых сигналов. При подобном кодирова¬

нии близким по величине значениям аналоговой величины соответствуют

близкие в смысле метрики Хэмминга двоичные коды. Это не имеет места

при обычном кодировании с помощью чисел в двоичной позиционной

системе, где за кодовым набором (011...1) следует набор (100...0), от¬

стоящий от него в метрике Хэмминга на п единиц.

Граф называется гамильтоново связным, если для любой пары его

вершин существует гамильтонова цепь, концами которой они являются.

Гамильтоново связный граф является гамильтоновым, для получения га-

мильтонового цикла достаточно взять гамильтонову цепь между двумя

смежными вершинами и добавить к ней соединяющее их ребро. Обратное

может не иметь места, квадрат и куб, как несложно проверить, не являют¬

ся гамильтоново связными графами.

3.6. Гамильтоновы графы

Глава 3. Графы

38

Обозначим через G™ граф, вершинами которого являются вершины

т -го слоя п -мерного куба, а ребро между двумя вершинами имеется в

том и только в том случае, если расстояние Хэмминга между ними равно 2

(минимальное расстояние между вершинами слоя). Граф G™ — это одно¬

родный граф степени т(п -т) с С™ вершинами.

Утверждение 2. Граф G™ при 3 и 1<ш^л-1 является

гамильтоново связным.

Доказательство. Доказательство проведём индукцией по раз¬

мерности куба п . При т = 1 или т = п-\ граф G” является графом Кп ,

I 1

что автоматически влечёт гамильтонову связность. Поэтому графы G3 и G3

являются гамильтоново связными. Пусть все графы G™ при \ < т < к -\

для некоторого к > 3 являются гамильтоново связными. Докажем гамиль¬

тонову связность всех графов Gk+ \ при 1 <т<к .

Графы G{+| и Gk+1 являются гамильтоново связными, так как каж¬

дый из них является графом Кк+\. Пусть 2 < т < к -1. Покажем, что ме¬

жду двумя произвольными различными вершинами а = («],...,ак,ак+\)

и ft = к+1) слоя т (^ +1)-мерного куба существует гамиль¬

тонова цепь. Эти вершины различаются по крайней мере в одной коор¬

динате. Не теряя общности можно считать, что а Рк+\. Пусть для

определённости а А+1 = 0 , Рк+\ =1. Выберем произвольную вершину

а' = (а{,...,ак,0) * а . В слое т к -мерного куба проведём гамильтонову

цепь между вершинами (а^,...,ак) и (а{,...,ак). Это даст цепь между

вершинами а = (а1,...,ак,0) и а' = (а{,...,ак,0) . Перейдём от вершины

(а(,...,ак,0) к вершине (а",...,ак,\) веса т, отстоящей от (а{,...,ак,0)

на расстоянии 2 и такой, что (а",...,ак) ф (Р1,...,рк). Соединив вершины

(а",...,ак) и (Р],...,Рк) гамильтоновой цепью в (/я-1)-мслое ^-мерно¬

го куба, получим гамильтонову цепь между вершинами акр. □

Открытые проблемы. Не все задачи, связанные с гамильтоновыми циклами

в гиперкубе, удалось решить. Среди нерешённых задач наиболее известной

является следующая. В (2k +1) -мерном кубе рассмотрим подграф, индуци¬

рованный его средними слоями — i-ми (к +1) -м. Данный подграф является

регулярным двудольным графом степени к +1, в каждой доле которого нахо¬

дится по с|^+| = С2* j 1 вершин. Является ли он гамильтоновым?

При к = 1 подграф, индуцированный слоями 1 и 2 трёхмерного куба, 39

является простым циклом Q (см. рис. 6). Однако, уже для следующего

значения к = 2 нахождение гамильтонова цикла в двудольном кубическом

"У i

графе, в каждой доле которого имеется по С5 = С$ =10 вершин, пред¬

ставляет собой нетривиальную задачу (см. задачу 3.12, 3.15).

Гамильтоновость подобных

двудольных графов была провере¬

на для ряда других начальных зна¬

чений к, однако доказать её в об¬

щем случае не удалось, несмотря

на усилия многих исследователей

и значительное число работ, по¬

свящённых этой проблеме.

Рассмотренные двудольные

графы и граф Петерсона являются

связными вершинно-транзитив¬

ными графами, т.е. такими, у ко¬

торых любая вершина может быть

переведена в любую другую авто¬

морфизмом. Интересно, что поми¬

мо графа Петерсена известно ещё

всего 3 связных вершинно-транзи¬

тивных графа, не являющихся га¬

мильтоновыми, но все они, как и граф Петерсена, содержат гамильтонову

цепь. С 1969 года остаётся открытым поставленный Л.Ловасом вопрос, со¬

держит ли любой связный вершинно-транзитивный граф гамильтонову цепь.

Орграфы. Обратимся теперь к орграфам и приведём один относящийся к

ним классический результат.

Турниром называется орграф, для каждой пары {и, v) вершин которо¬

го существует ровно одна из двух дуг (h,v) или (v,m) . Турнир можно рас¬

сматривать как полный граф, каждому ребру которого придана некоторая

ориентация. Термин «турнир» объясняется тем, что такой орграф может

рассматриваться как отражение результатов однокругового турнира, все

встречи которого результативны.

Теорема 2. В каждом турнире существует гамильтонов

путь.

Доказательство. Пусть уже построен простой путь, включаю¬

щий к вершин. Пусть к < п и вершина и не принадлежит пути. Пока¬

жем, как её можно включить в путь. Всего возможны четыре возможных

ориентаций двух дуг, соединяющих вершину и с первой и последней

вершинами пути. Для трёх из них вершина и сразу может быть включена

111

Рис. 6

3.6. Гамильтоновы графы

Глава 5. Графы

40 в путь первой или последней. Единственный случай, когда это невозмож¬

но, представлен на рис. 7.

Но в этом случае среди вершин {vj,...,^}

существует первая вершина v; (2 < i < к), имеющая

дугу (м, у, ). Тогда предыдущая вершина имеет дугу

V, v2 vfc_, vk (v;_,, и), и простым путём, включающим вершину

Рис 7 и, будет путь (vj,...vl-_1,«,vf,...,vjt). С помощью

таких включений новых вершин получим гамильто¬

нов путь. □

Этот результат можно проинтерпретировать следующим образом.

Множество участников турнира всегда возможно упорядочить таким об¬

разом, чтобы каждый был победителем следующего за ним.

Вопросы для самопроверки

1. Сколько существует попарно неизоморфных 4-вершинных гамильто¬

новых графов?

а) 2; 6)3; в) 4.

Ответы: 1 — б.

3.7. Паросочетания

Паросочетанием в графе G = {V,E) называется любое

подмножество Е'сЕ его рёбер такое, что каждой верши¬

не veV инцидентно не более одного ребра из Е'.

Паросочетание называется наибольшим, если не существует паросоче¬

тания с большим числом рёбер. Наибольшее паросочетание называется со¬

вершенным, если каждой вершине графа инцидентно одно из рёбер паросо¬

четания. Таким образом, совершенное паросочетание — это употребляемый

в контексте паросочетаний термин, эквивалентный 1-фактору. На рис. 1 при¬

ведён двудольный граф и совершенное паросочетание в нём, рёбра которого

жирно выделены.

Мы ограничимся здесь рассмотрением паросочетаний в двудольных

графов, где они чаще всего и возникают. В двудольном графе G = (V,E),

где V = V\ u V2, каждое ребро паросочетания имеет одним своим концом 41

вершину из F], а другим — из К2. Поэтому совершенное паросочетание

устанавливает взаимно однозначное соответствие между Vt и F2 и необ¬

ходимым условием его существования является | V\ |=| К2 |. Задача о наи¬

большем паросочетании в двудольном графе имеет многочисленные ин¬

терпретации и приложения. Приведём некоторые из них.

Если V = Vt uV2 — множество юношей (Vl) и девушек (К2), же¬

лающих вступить в брак, а ребро в двудольном графе G = {V,E) выража¬

ет обоюдное согласие к вступлению в брак, то задача о наибольшем паро¬

сочетании является задачей о заключении максимального числа счастли¬

вых браков. Если при этом существует совершенное паросочетание, то все

юноши и девушки могут быть связаны узами брака.

Если V — множество лиц, желающих получить работу, U — множе¬

ство вакантных мест и ребро е = {v(-,и j} в двудольном графе G = (V 'и U, Е)

обозначает соответствие / -го лица j -му вакантному месту, то задача о

паросочетании становится задачей о трудоустройстве максимального чис¬

ла безработных.

Пусть | V |= т , | U |= п . Тогда условие т<п является необходимым для

того, чтобы все желающие получить работу могли трудоустроиться. Очевидно

также, что оно не достаточно. Если N(vj) — множество вакантных мест, ко¬

торые может занять /' -й претендент, то необходимо, чтобы для любых к пре¬

тендентов (1 < к < п ) выполнялось условие | N(v^ )(J...kjN(v^ ) | > к —

полное число доступных им вакансий было не меньше к. Замечатель¬

но, что это очевидное необходимое условие оказывается также и доста¬

точным.

В рассматриваемой задаче в каждом из подмножеств W(v(), /' = 1,2,

..., т выбирался один элемент — представитель данного множества, и /' -е

лицо получало соответствующую этому выбору работу. Успех трудоуст¬

ройства зависел от существования системы различных представителей для

подмножеств W(v( ).

Рассмотрим другой пример, иллюстрирующий задачу выбора систе¬

мы различных представителей для семейства подмножеств. В Думе име¬

ется ряд комитетов. Члены Думы могут входить в несколько комитетов, но

возглавлять только один. Тогда задача выбора председателя в каждом из

комитетов является задачей о системе различных представителей. Для её

успешного решения необходимо и достаточно, чтобы общее число членов,

входящих в любые к из комитетов было не меньше к .

Доказываемый ниже результат, принадлежащий английскому матема¬

тику Филиппу Холлу (1904-1982), принято называть теоремой о сущест¬

вовании системы различных представителей. Он может формулироваться

3,7. Паросочетания

Глава S. Графы

42 как в терминах системы различных представителей для семейства под¬

множеств, так и в терминах паросочетания, покрывающего все вершины

одной из долей двудольного графа G = (Fj u V2, Е). Если Fj' е V i, то че¬

рез N(V{) будем обозначать множество вершин из К2 , смежных хотя бы с

одной вершиной из Fj'.

Теорема 1 (Ф. Холл, 1935). Для существования в дву¬

дольном графе G = (F|UF2,£') паросочетания, покрываю¬

щего Fj, необходимо и достаточно, чтобы для любого

Fi'cF] было выполнено | N(V{) \ > \ V{ \.

Доказательство. Будем говорить, что для подмножества Fj'cFj

выполнено свойство Холла, если | W(Fj') | > | Fj' |, и что оно выполнено для

графа G = (Fj <jV2, Е), если оно выполнено для всех подмножеств мно¬

жества Fj. Необходимость свойства Холла для существования паросоче¬

тания, покрывающего Vj, очевидна. Доказательство достаточности прове¬

дём индукцией по числу т- \ V\\.

При т = I единственная вершина из V\ инцидентна хотя бы одному

ребру, которое и является требуемым паросочетанием. Пусть т>1 и тео¬

рема верна для всех графов с | Fj | < т . Докажем её для графа с | Fj | = т.

Отдельно рассмотрим два случая: 1) для некоторого собственного подмноже¬

ства Fj' с Fj имеет место | N(V{) \ = \ Fj' | и 2) для всех собственных подмно¬

жеств Fj' с Fj имеет место строгое неравенство | N(Vj') | > | Fj' |. В первом

случае по предположению индукции в подграфе, индуцированным множест¬

вом вершин Fj'u N(V{), существует совершенное паросочетание Е'. Удалим

из графа G = (FjUF2,£) множество вершин V'uN(V'). В полученном

подграфе, индуцированном множеством вершин (Fj \ Fj”) u (F2 \ N(V{)), свой¬

ство Холла будет выполнено, так как если бы оно не выполнялось для не¬

которого Fj" с Fj \ Fj', то оно не выполнялось бы и для множества V" u Fj'

в исходном графе G. Поэтому по предположению индукции в этом под¬

графе существует паросочетание Е" , покрывающее множество V\ \ Fj'.

Объединяя Е' и Е", получим паросочетание в графе G, покрывающее

множество Fj.

Во втором случае, взяв произвольную вершину V| е Fj, любую смеж¬

ную ей v2 е N(V\) и удалив их из графа G, получим граф, для которого

свойство Холла будет, очевидно, выполнено. Взяв в нём паросочетание,

покрывающее Fj \Vj, и дополнив его ребром {vj,v2}, получим требуемое

паросочетание в графе G. а

43

Замечание 1. В терминах системы различных предста¬

вителей теорема 1 означает, что если на конечном мно¬

жестве задано семейство подмножеств так, что для всех

к = 1,2,... объединение любых к подмножеств имеет мощ¬

ность не менее к, то для этого семейства существует

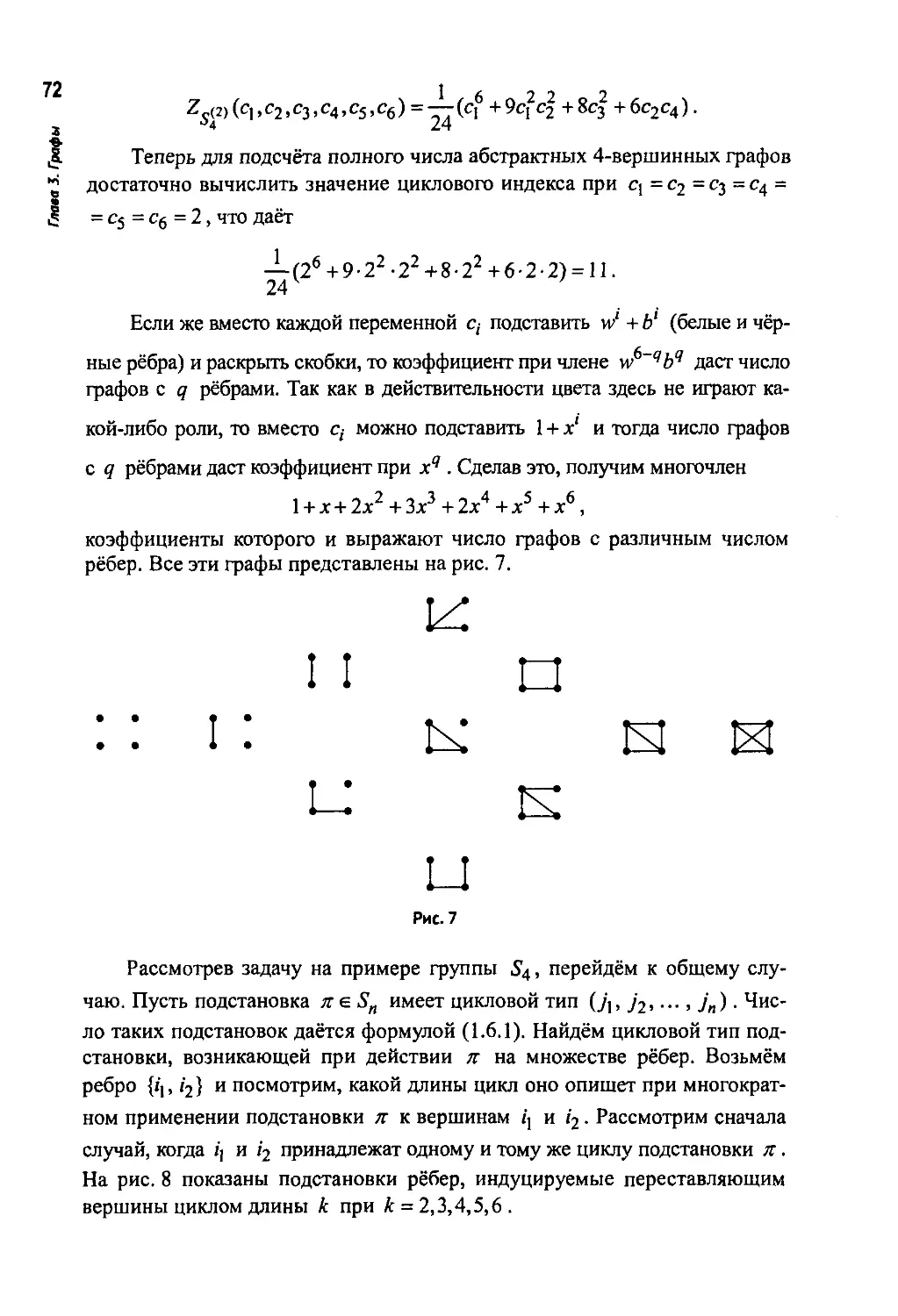

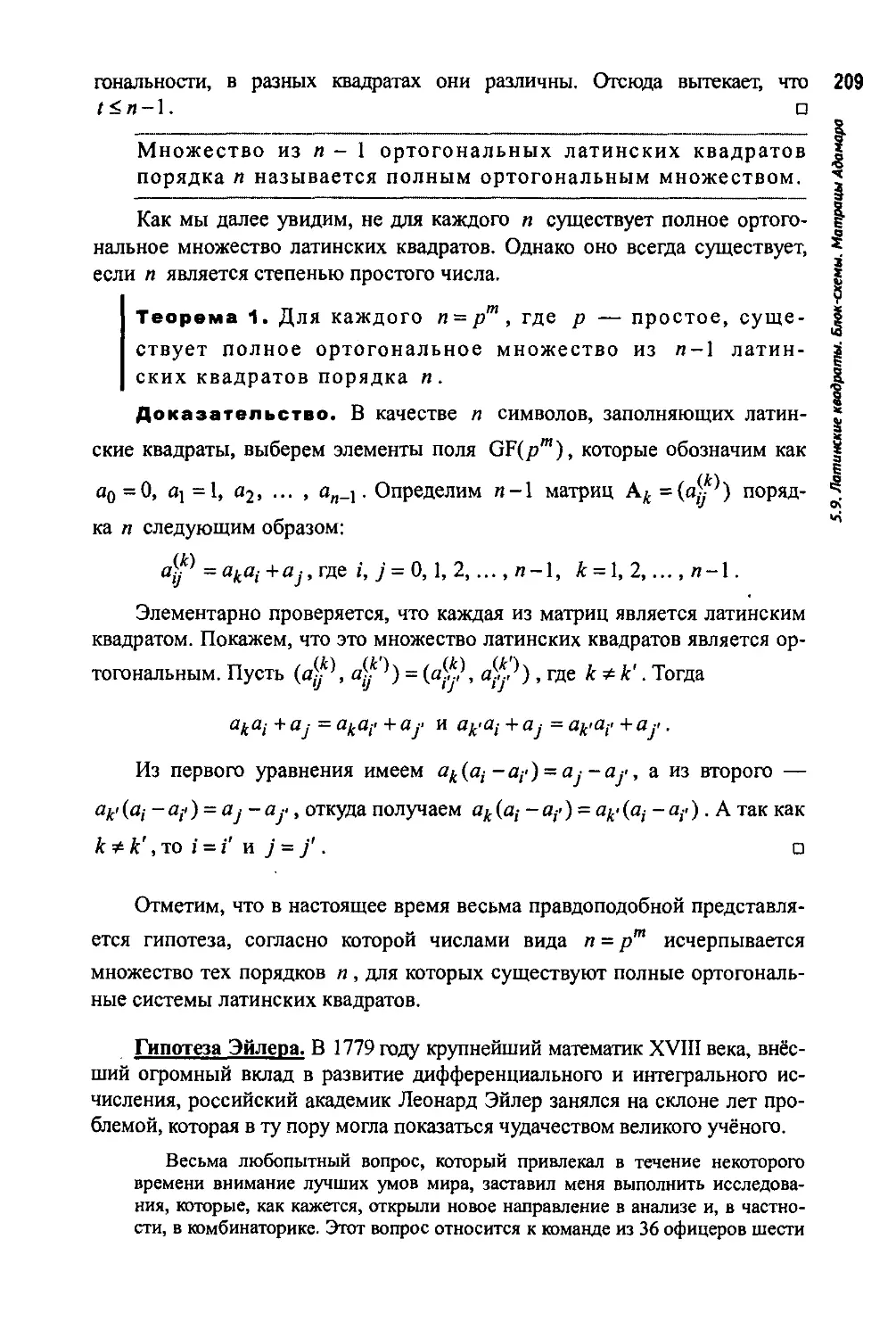

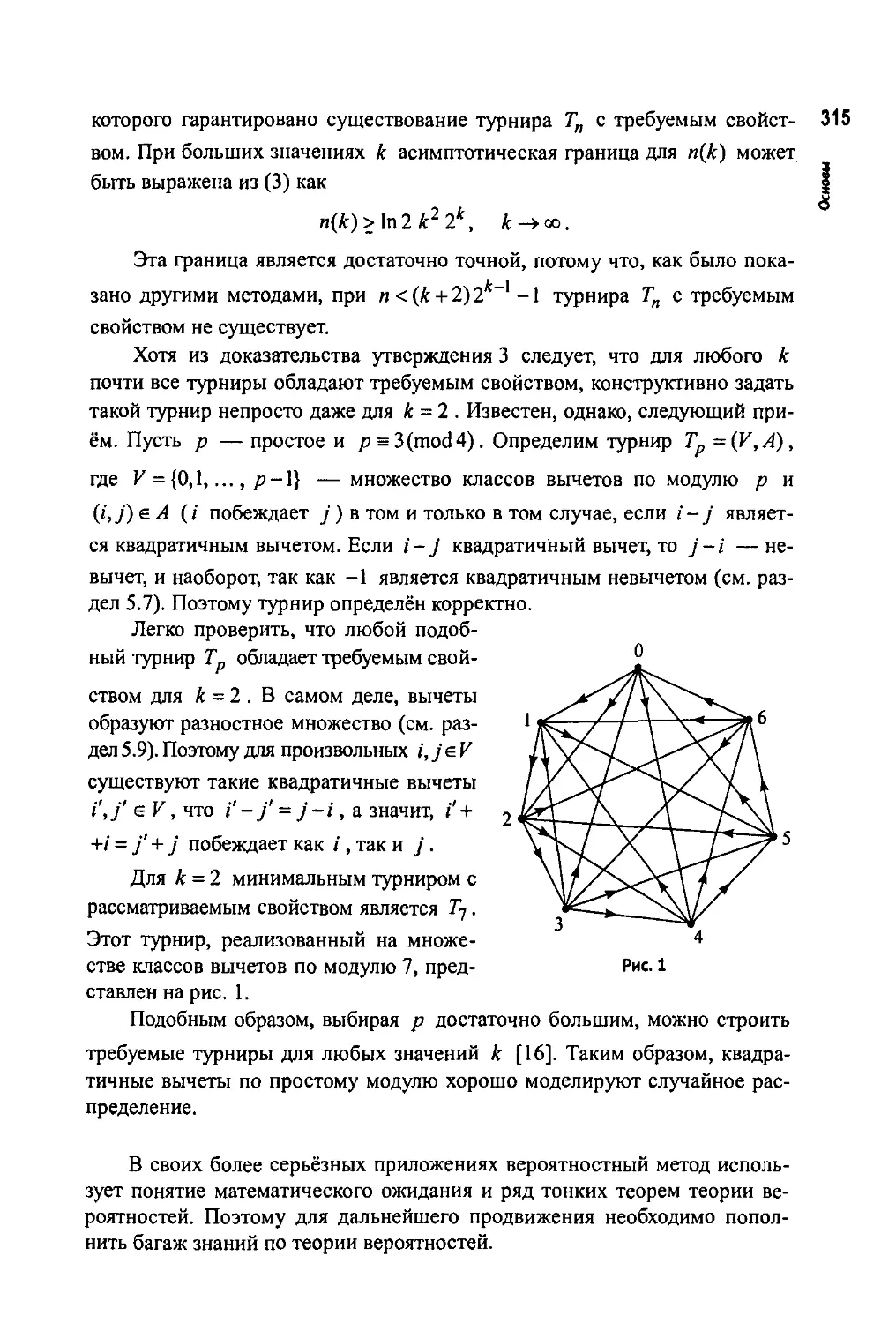

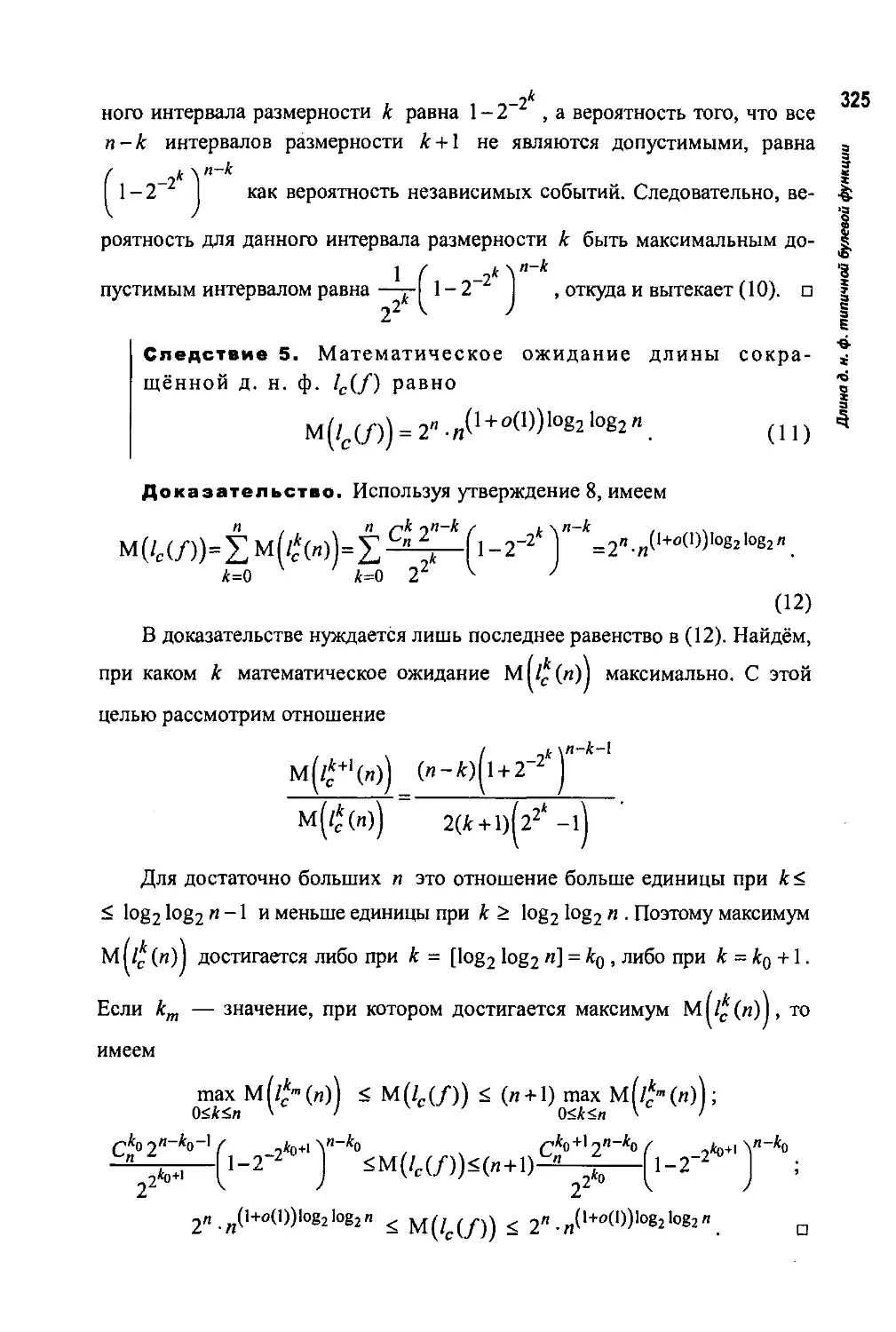

система различных представителей.