Text

КЙ DsbdrneS

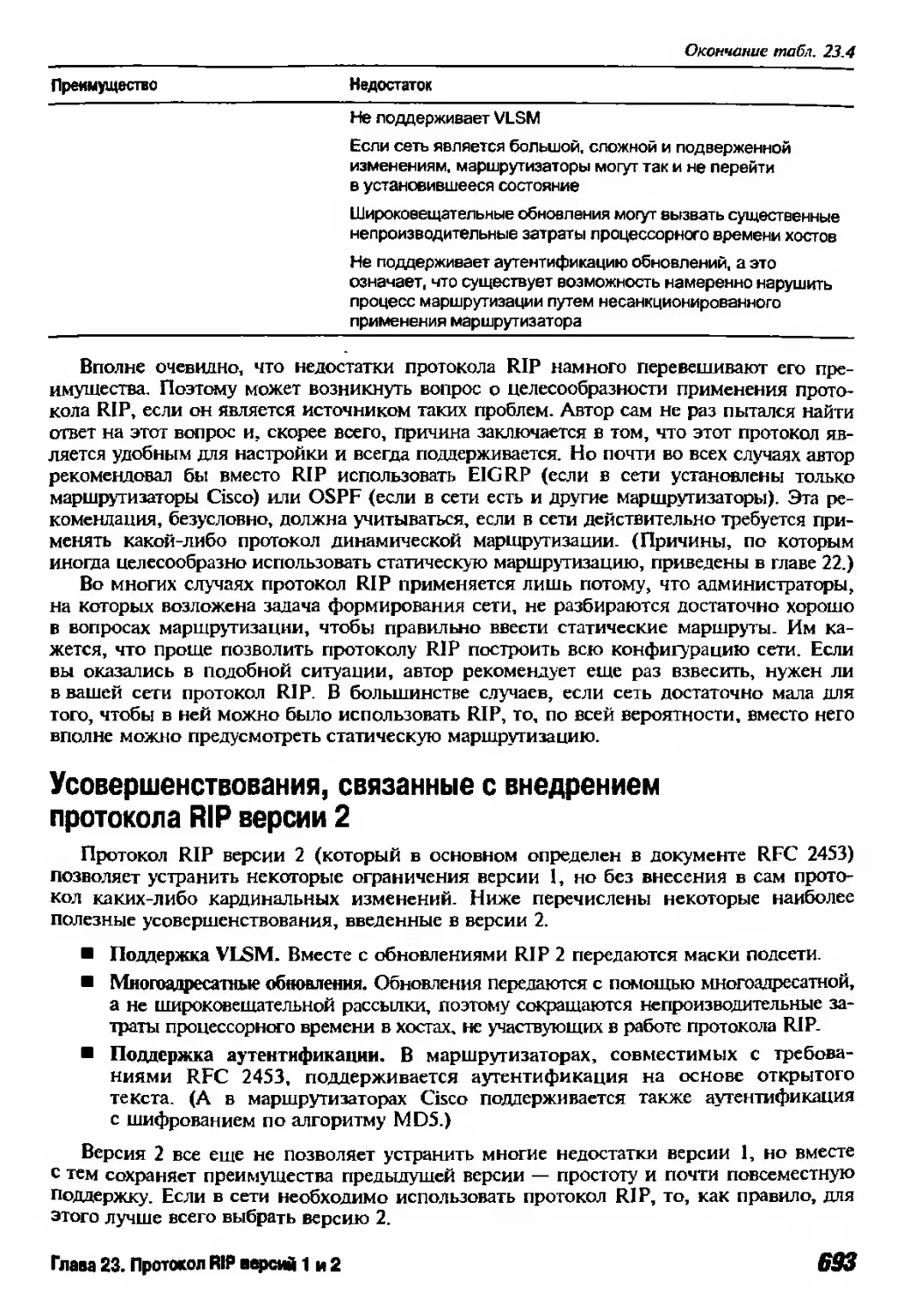

Полный

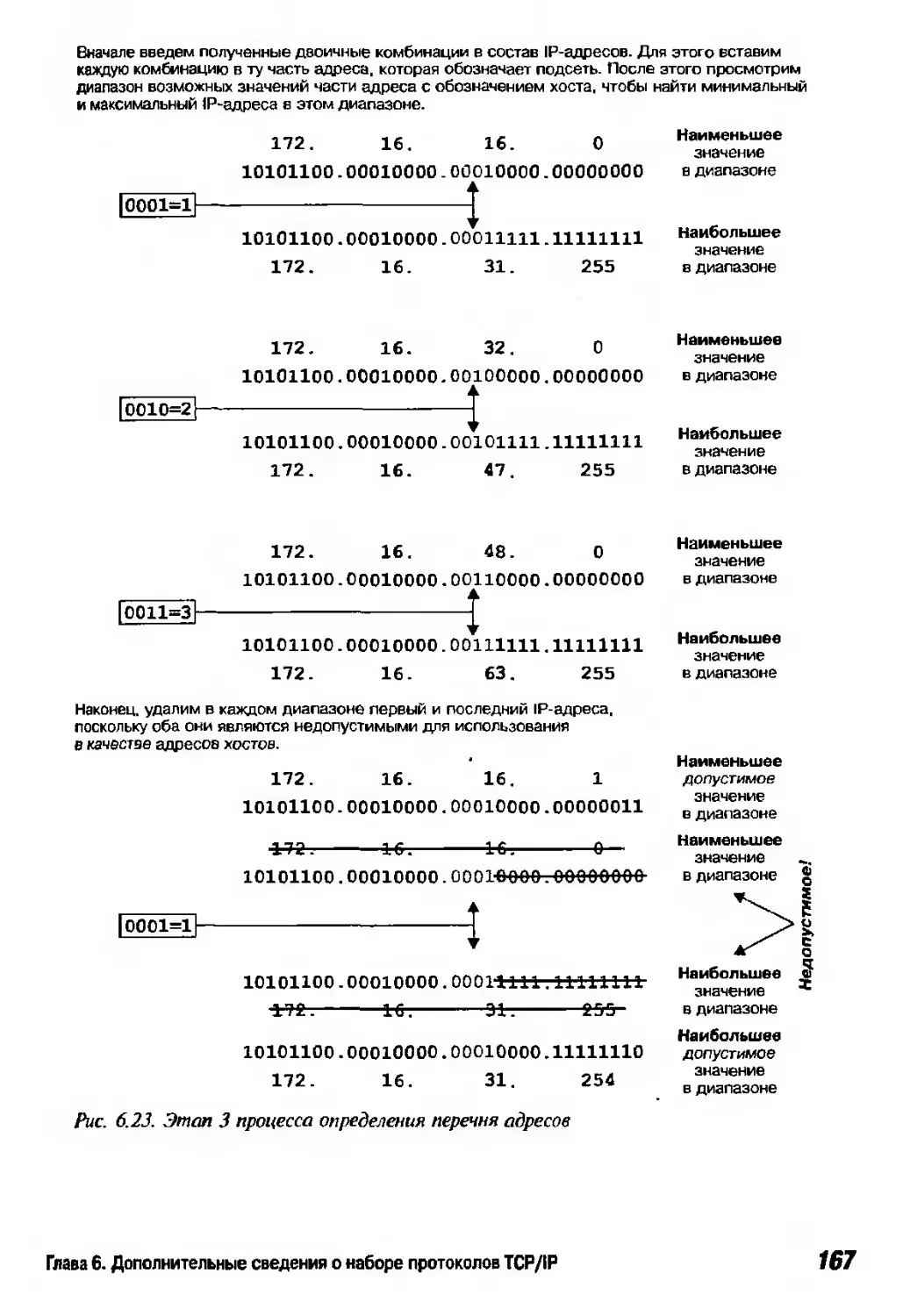

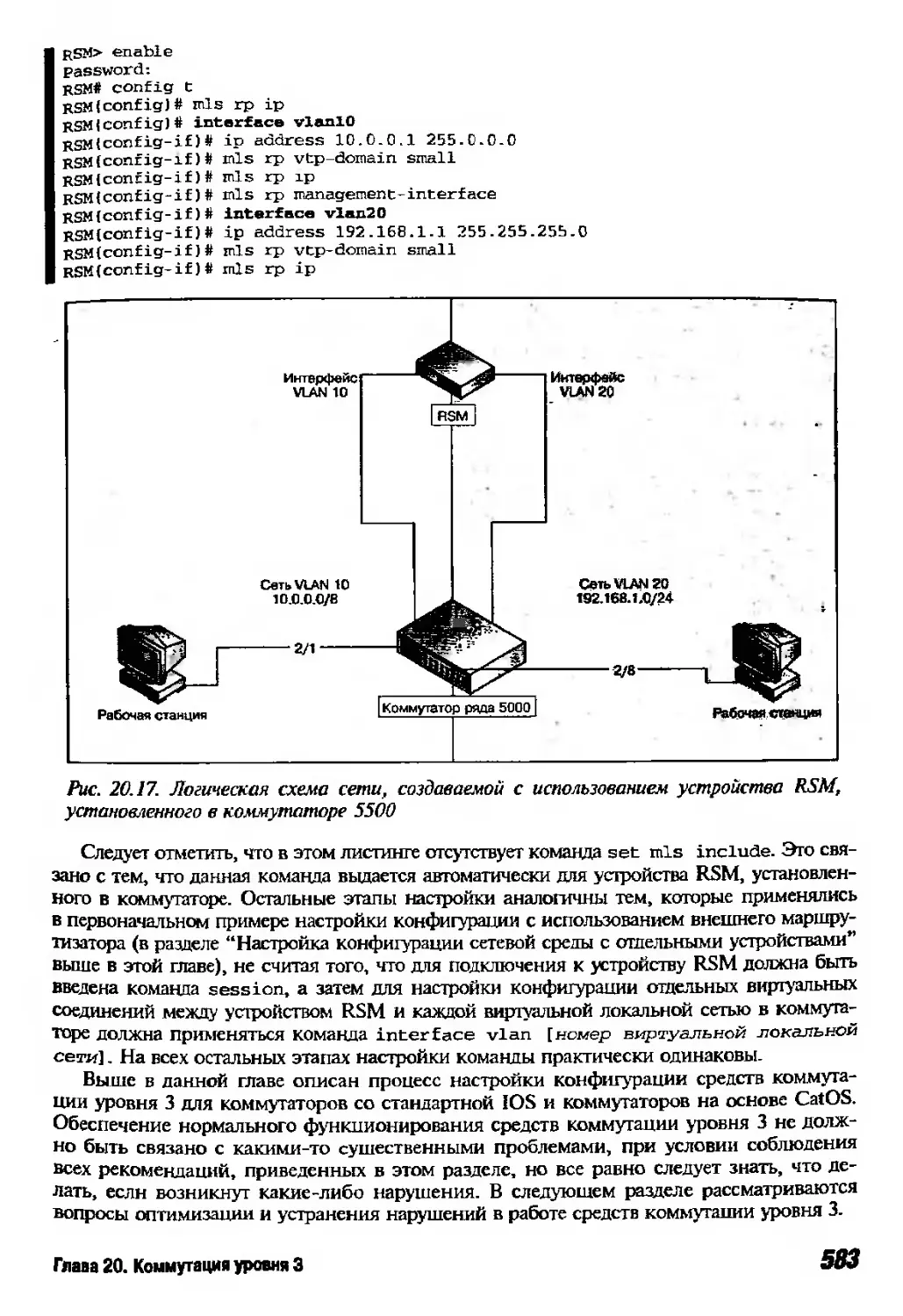

справочник

ПО

Изложение на современной

уровне таких актуальных тем,

как беспроводные локальные

сети, многоуровневая

коммутация по меткам и защита

Подробные описания всех

технологий, а также

сведения о командах,

широко применяемых на

практике

Исчерпывающая информация

о методах коммутации

и маршрутизации, списках

доступа и средствах поиска

неисправностей

Обладатель сертификатов CCNP, CCNA, MCSE+I, MCSE, МСТ, INet+, Net+ и А+

Полный

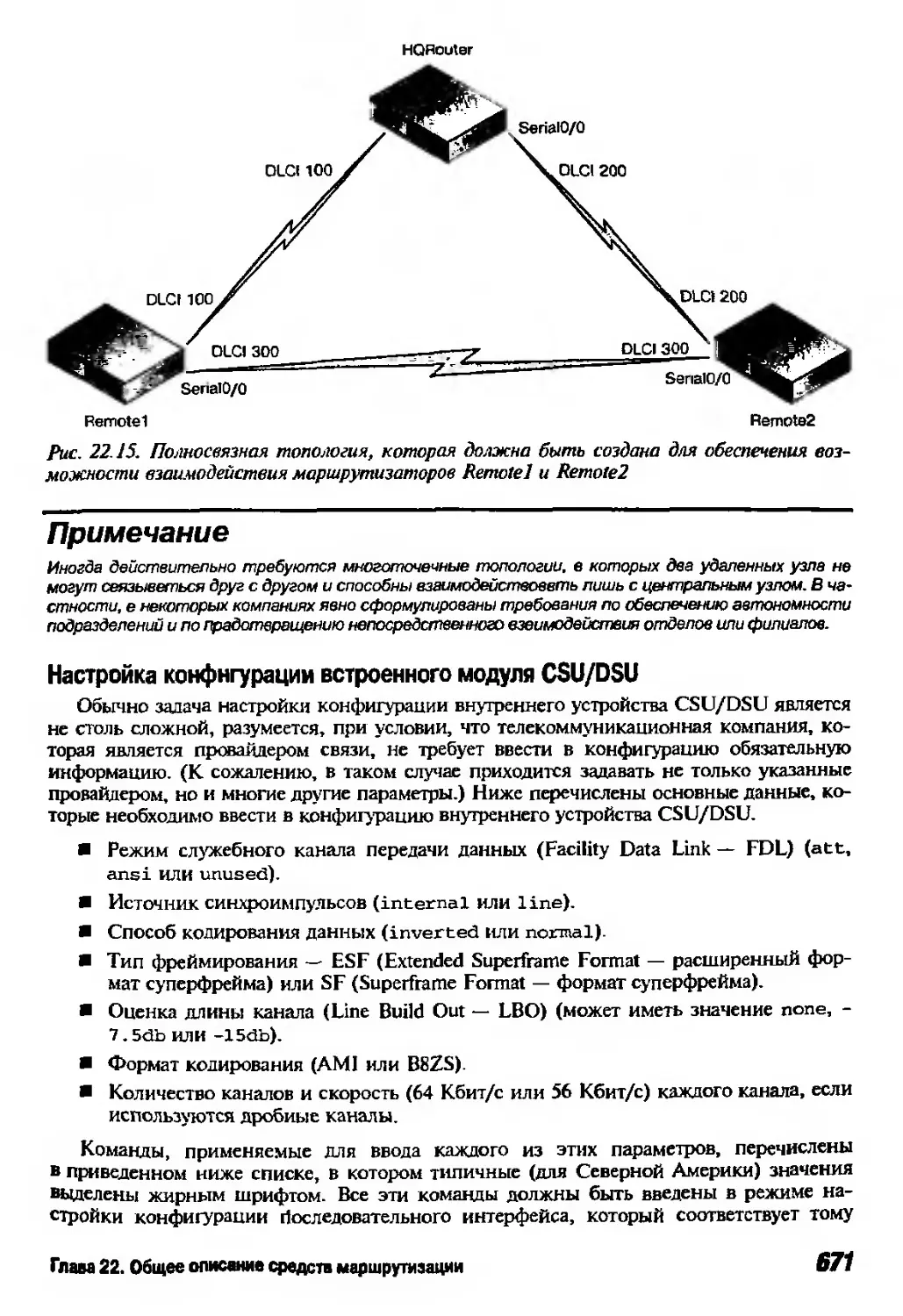

справочник по

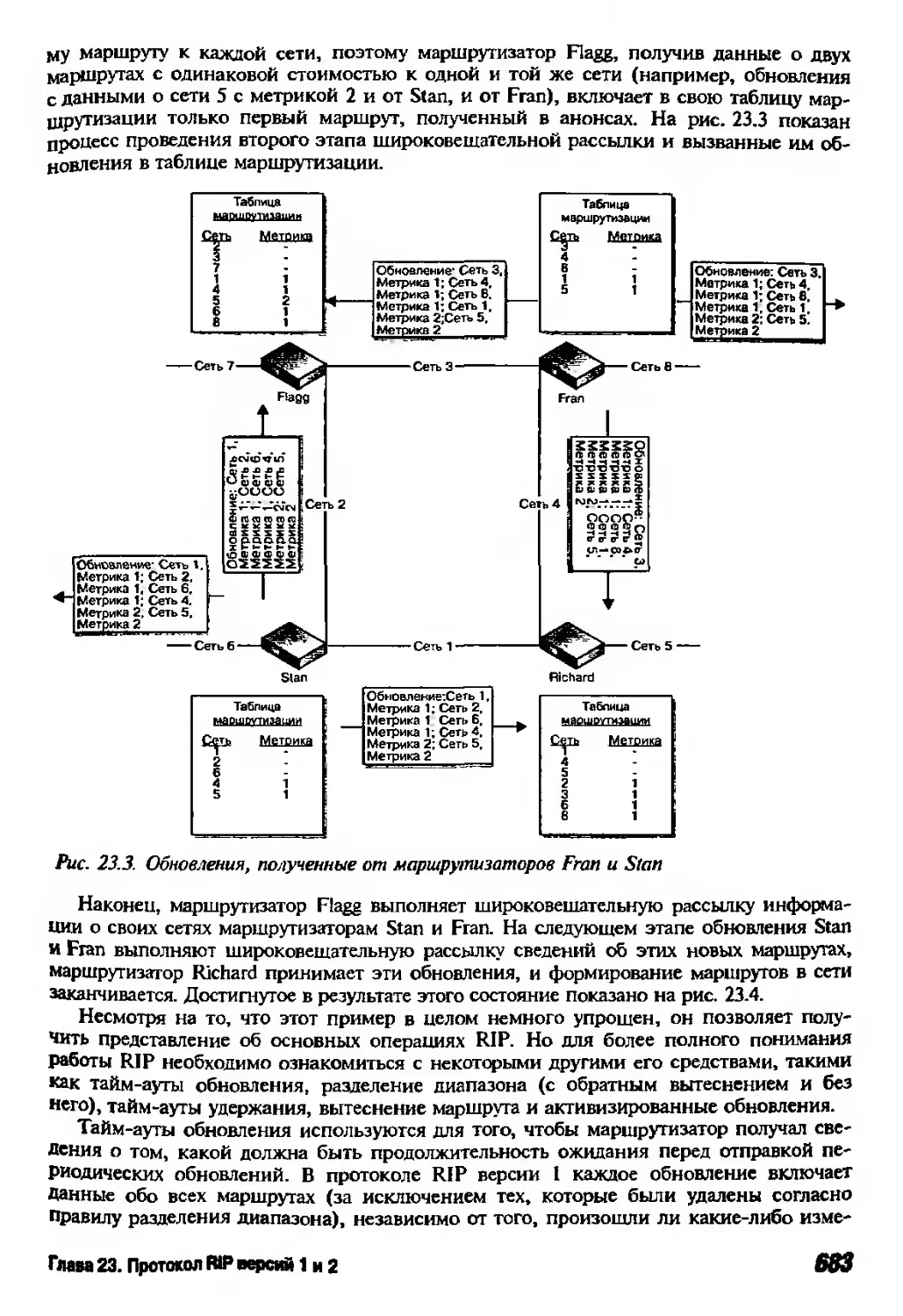

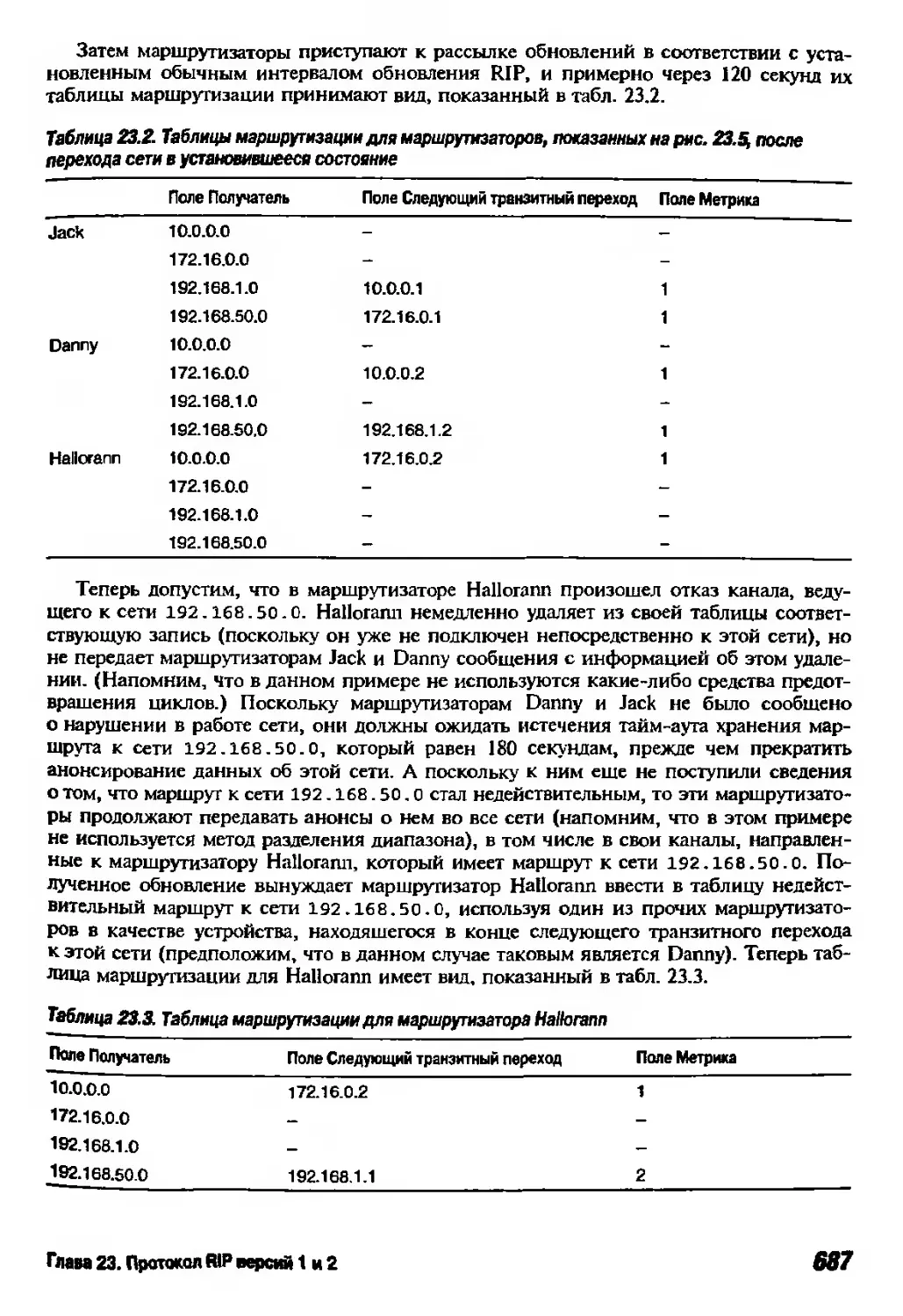

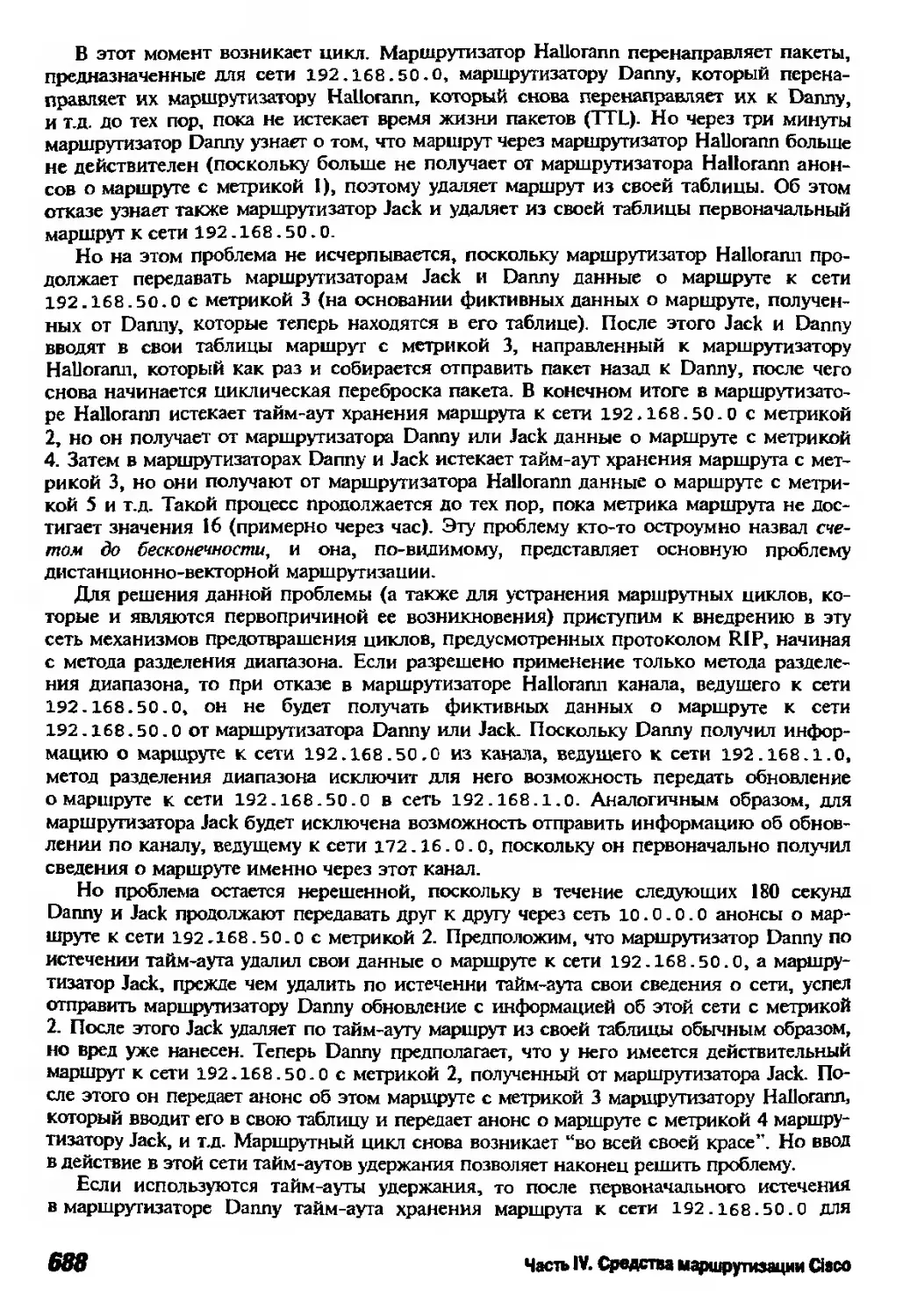

Cisco*

Брайан Хилл

И

Издательский дом “Вильямс"

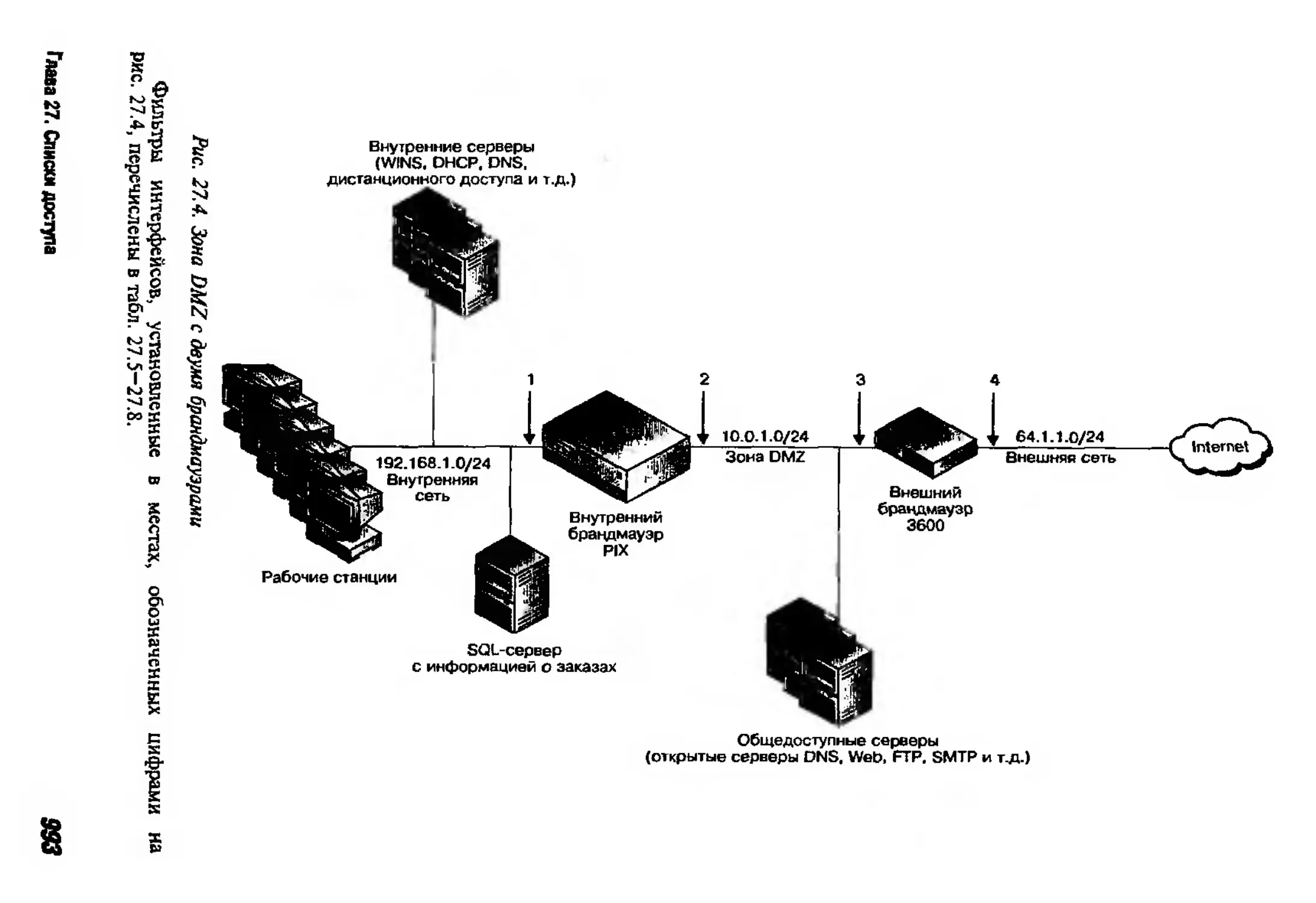

Москва ♦ Санкт-Петербург • Киев

Оглавление

ЧАСТЬ I. ОСНОВЫ ОРГАНИЗАЦИИ СЕТЕЙ

Глава 1. Модель OSI

Глава 2. Локальные сети Ethernet и беспроводные локальные сети

Глава 3. Протокол Frame Relay

Глава 4. Технологии ATM и ISDN

Глава 5. Основные сведения о наборе протоколов TCP/IP

Глава 6. Дополнительные сведения о наборе протоколов TCP/IP

Глава 7. Набор протоколов IPX/SPX

ЧАСТЬ II. КРАТКИЙ ОБЗОР ТЕХНОЛОГИЙ CISCO

Глава 8. Общее описание аппаратных средств Cisco

Глава 9. Основные сведения о коммутаторах

Глава 10. Справочные сведения по отдельным сериям коммутаторов

Глава 11. Основные сведения о маршрутизаторах

Глава 12. Справочные сведения по отдельным сериям маршрутизаторов

Глава 13. Серверы доступа, кэширующие устройства н средства защиты

Глава 14. Основные сведения о системе IOS

Глава 15. Команды стандартной IOS. Часть 1

Глава 16. Команды стандартной IOS. Часть 2

Глава 17. Команды IOS иа основе команд set

ЧАСТЬ III. СРЕДСТВА КОММУТАЦИИ CISCO В ЛОКАЛЬНОЙ СЕТИ

Глава 18. Основные задачи настройки конфигурации коммутатора

Глава 19. Коммутация уровня 2

Глава 20. Коммутация уровня 3

Глава 21. Коммутация уровня 4

ЧАСТЬ IV. СРЕДСТВА МАРШРУТИЗАЦИИ CISCO

Глава 22. Общее описание средств маршрутизации

Глава 23. Протокол RIP версий 1 и 2

зИ 8 3 = | ® I 5 = 8 $ в

Глава 24. Протокол маршрутизации внутреннего шлюза 712

Глава 25. Расширенный протокол маршрутизации внутреннего шлюза 775

Глава 26. Открытый протокол SPF 871

Глава 27. Списки доступа 979

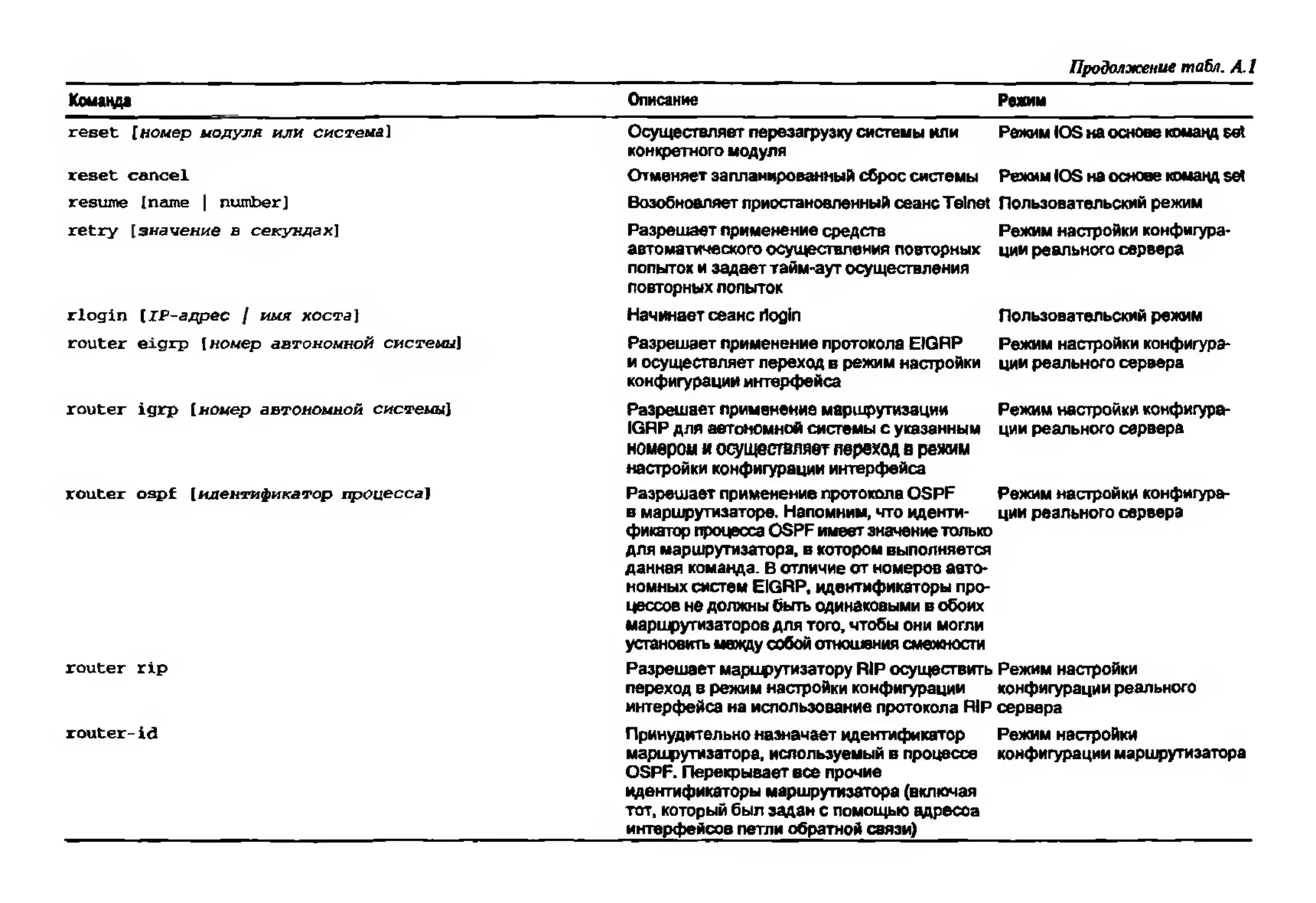

Приложение А. Справочник команд 1009

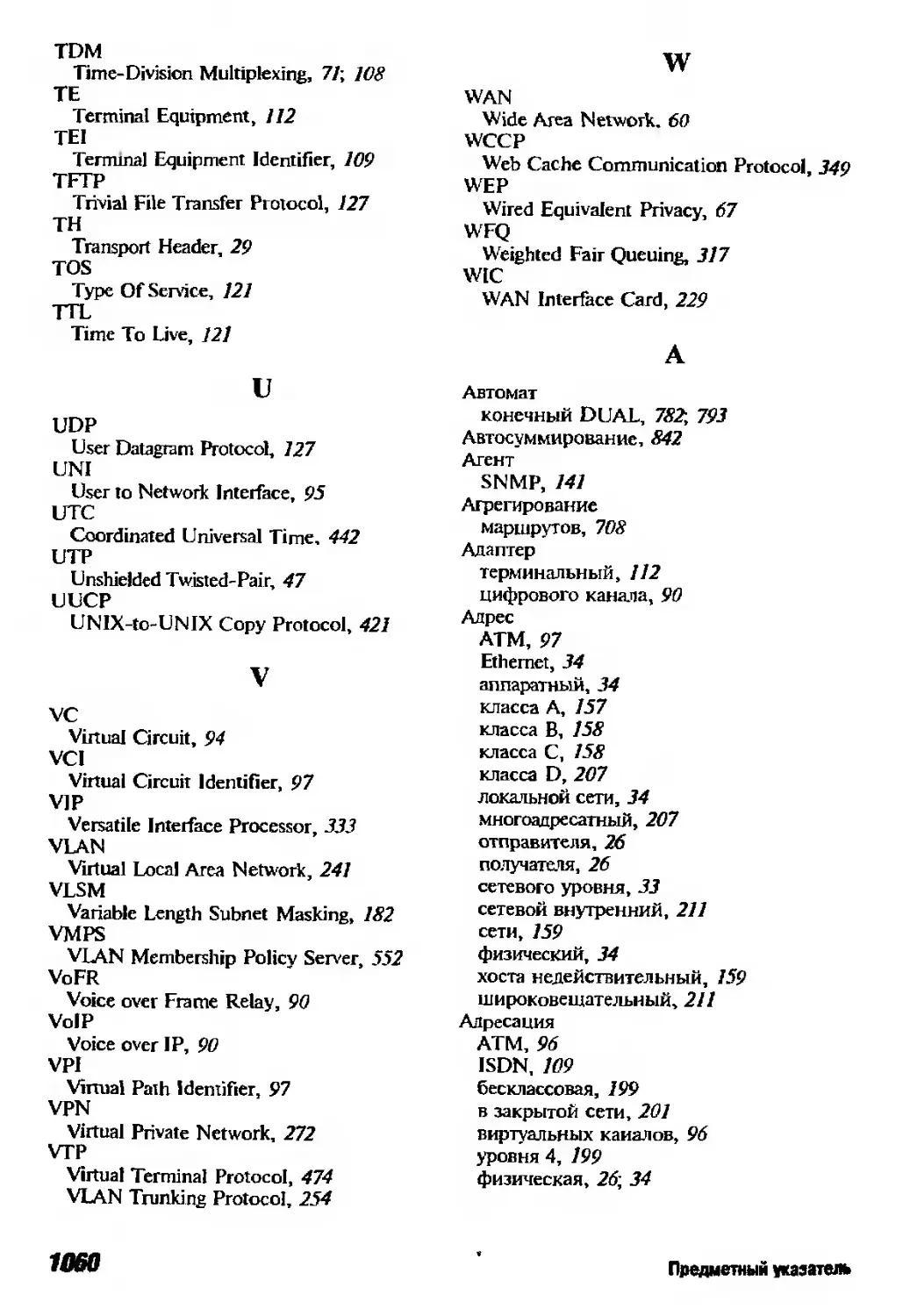

Предметный указатель 1Q$3

Оглавление

Содержание

Об авторе

Благодарности

Введение

19

20

ЧАСТЬ I. ОСНОВЫ ОРГАНИЗАЦИИ СЕТЕЙ

Глава 1. Модель OSI

Основы модели OSI

Уровень 7 — прикладной

Уровень 6 — представительский

Уровень 5 — сеансовый

25

26

Уровень 3 — сетевой

Уровень 2 — канальный

29

30

30

30

Другие сетевые модели

36

Глава 2. Локальные сети Ethernet и беспроводные локальные сети

Основы Ethernet

Топология

Пропускная способность

Дуплексный режим передачи

40

43

Хроматическая дисперсия

Адресация Ethernet

Формирование Etheme

46

47

48

Основы коммутации Ethernet

Технологии Ethernet

52

Принципы работы беспров.

Радиосвязь

Организация доступа к сети

Фрагментация

по стандарту IEEE 802.11b

60

61

62

64

Защита

Пропускная способность и дальность связи

Резюме

Глава 3. Протокол Frame Relay

Принципы работы технологии Frame Relay — основные понятия

Виртуальные каналы

Адресация

67

67

69

70

70

73

Интерфейс LMI

Фреймирование

Принципы работы Frame Relay — дополнительные темы

Учет требований по обеспечению качества обслуживания

Исправление ошибок

Физические соединения

Мультисервисная передача и распределение трафика по отдельным

каналам

Резюме

Глава 4. Технологии ATM и ISDN

Общее определение асинхронного режима передачи

Принципы работы ATM — основные понятия

Принципы работы технологии ATM — дополнительные средства

Общее определение цифровой сети с предоставлением комплексных услуг

Принципы работы ISDN — основные понятия

Принципы работы ISDN — дополнительные средства

Резюме

Глава 5. Основные сведения о наборе протоколов TCP/IP

История развития TCP/IP

Отдельные протоколы

77

81

82

85

86

87

90

90

Протокол соединения “точка-точка”

Межсетевой протокол

Протокол управляющих сообщений Internet

Протокол преобразования адресов

Обратный протокол ARP

Протокол пользовательских дейтаграмм

Протокол управления передачей

Протокол динамической конфигурации хоста

Простейший протокол передачи файлов

Протокол передачи файлов

Протокол Telnet

Протокол передачи гипертекста

Простой почтовый транспортный протокол

Почтовый протокол, версия 3

Простой протокол управления сетью

Общее описание

Резюме

Глава 6. Дополнительные сведения о наборе протоколов TCP/IP

Основы IP-адресации

Основы двоичной арифметики

Структура IP-адреса

Классы IP-адресов и правила их применения

Простые способы организации подсетей

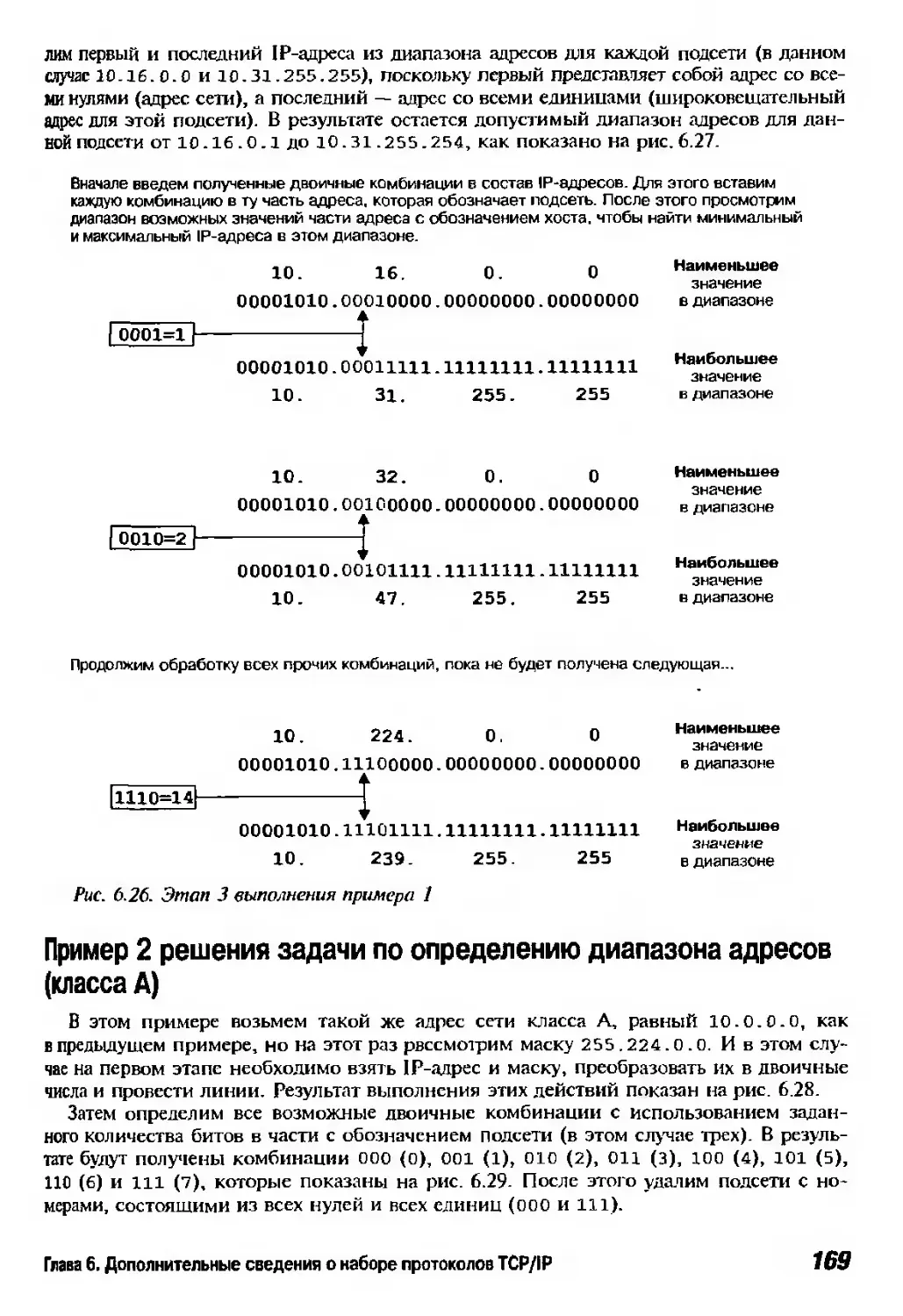

Пример 1 решения зад ачи по определению диапазона адресов (класса А)

Пример 2 решения задачи по определению диапазона адресов (класса А)

Пример 3 решения задачи по определению диапазона адресов (класса В)

Пример 4 решения задачи по определению диапазона адресов (класса В)

Содержание

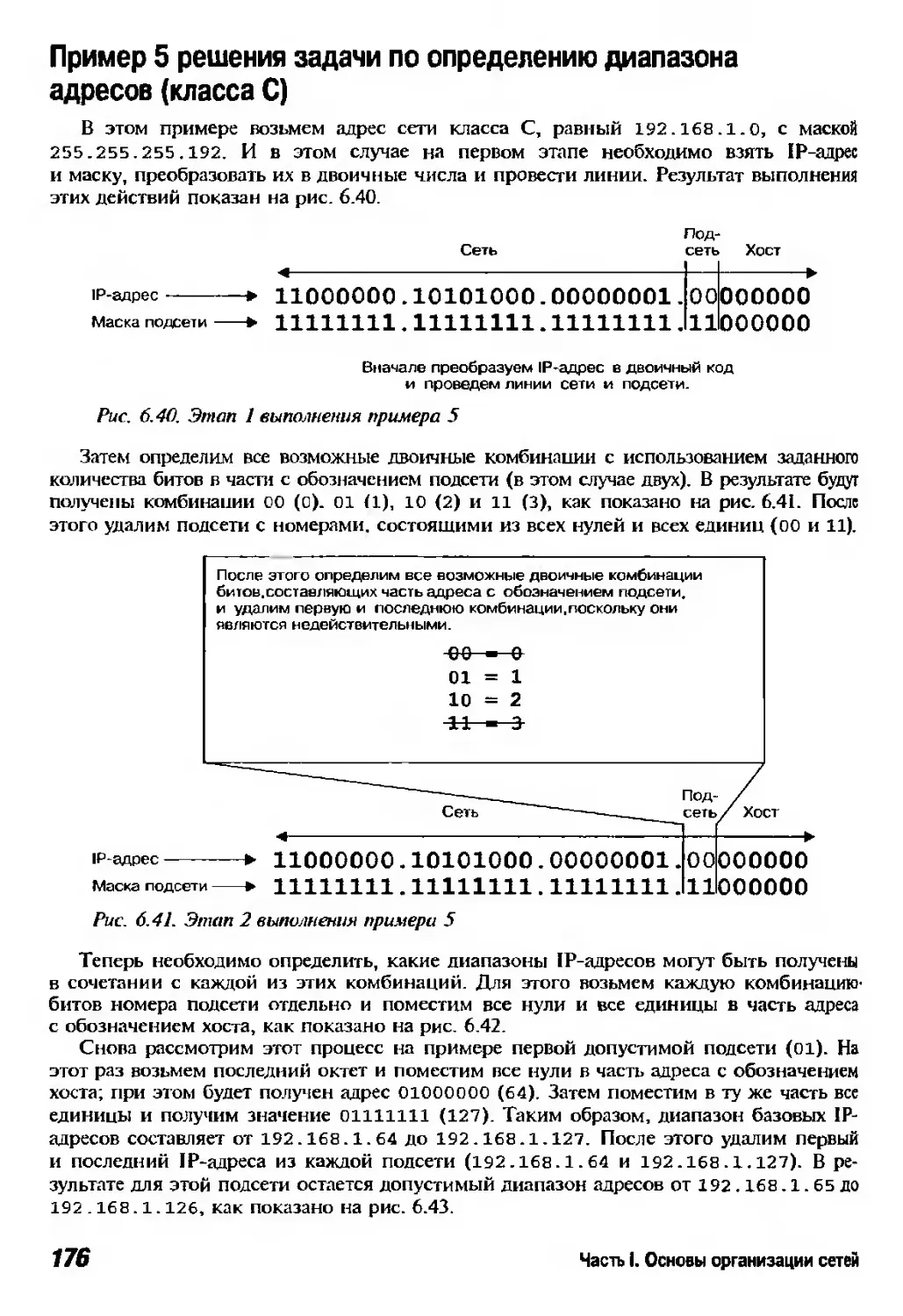

Пример 5 решения задачи по определению диапазона адресов (класса С)

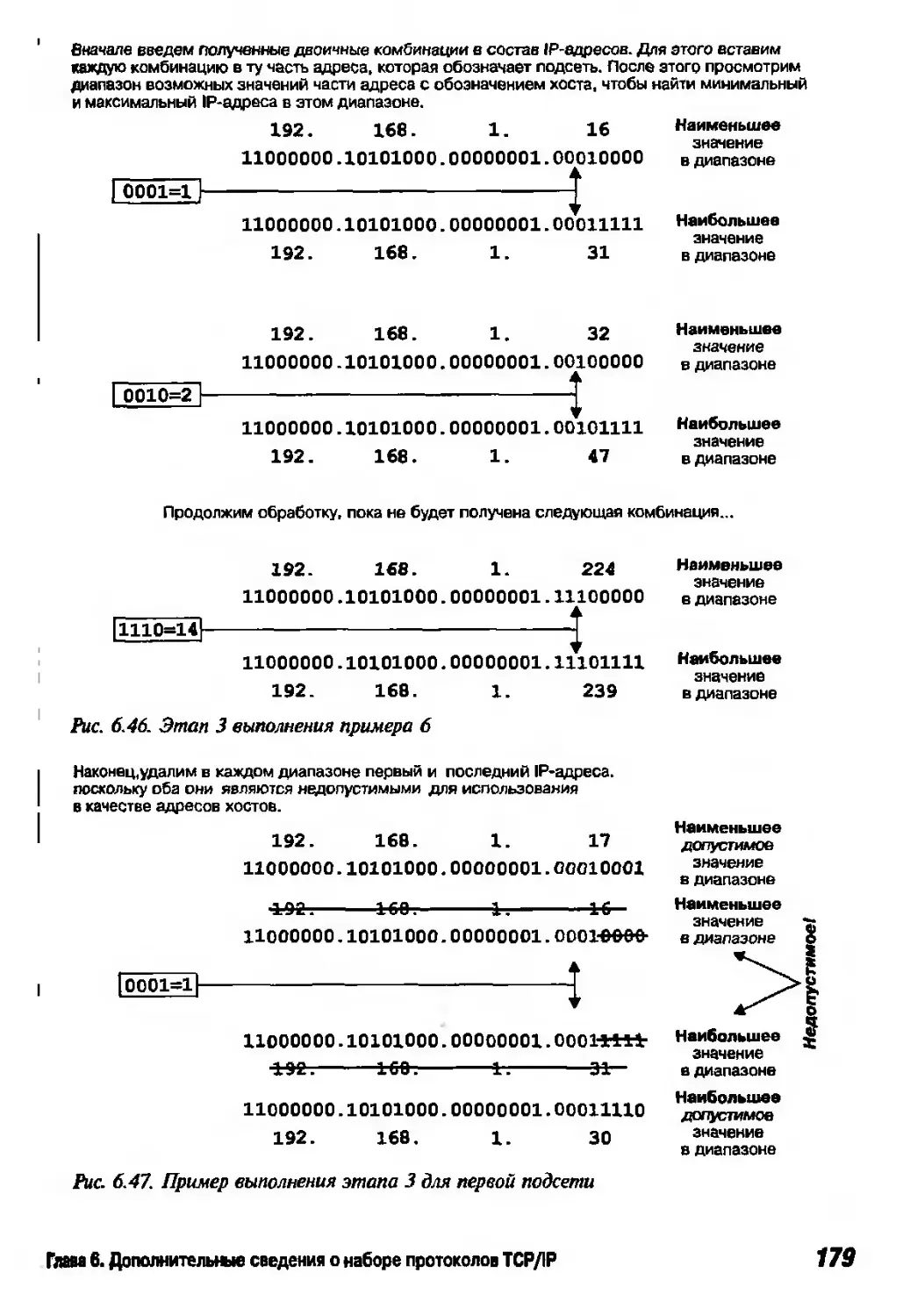

Пример 6 решения задачи по определению диапазона адресов

Упрошенный метод (так называемый “легкий путь”)

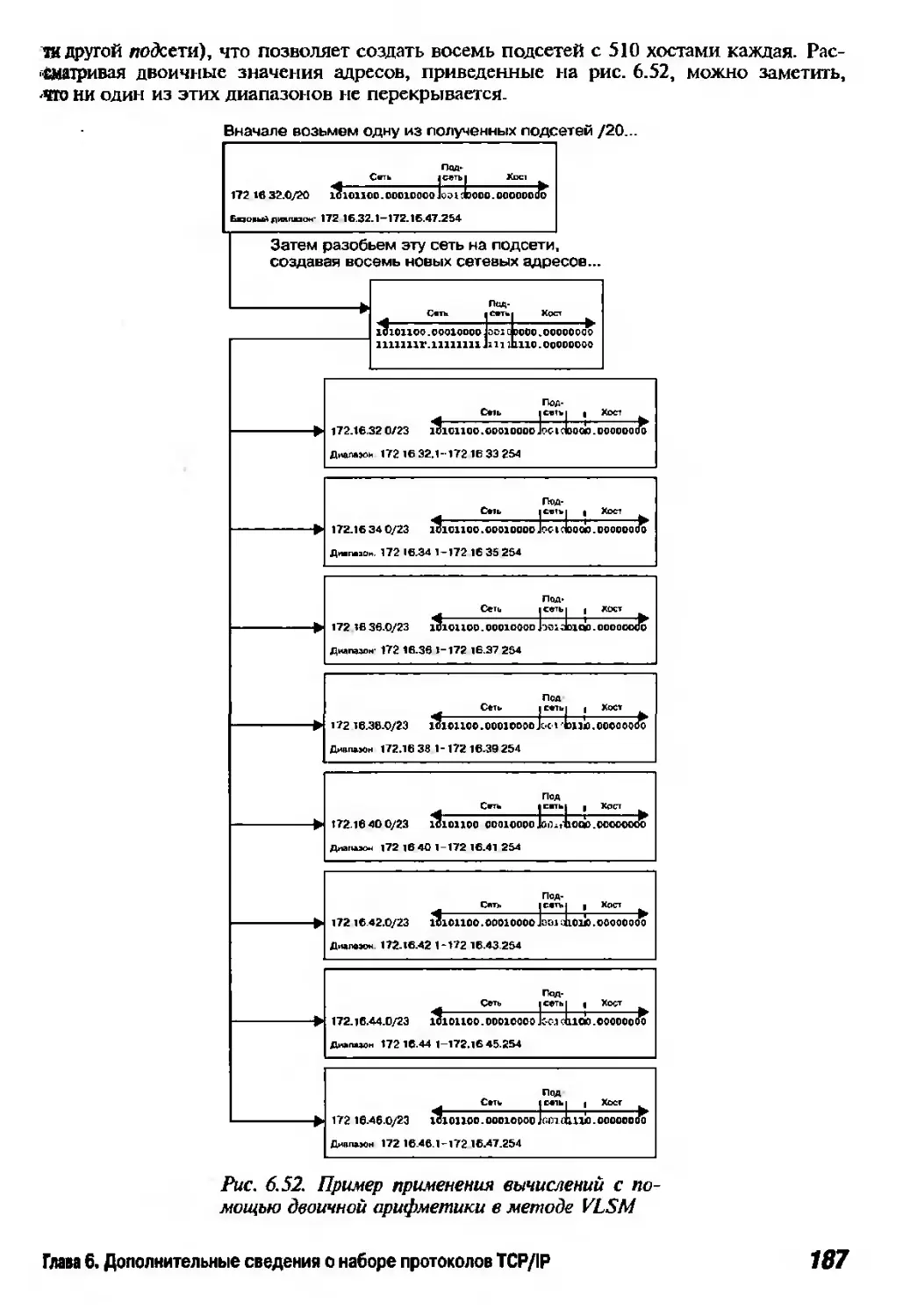

ясные методы организации подсетей на основе классов и применение

метода VLSM

Другие усовершенствования протоколов TCP/IP

Бесклассовая междоменная маршрутизация

Адресация уровня 4

Трансляция сетевых адресов и адресация в закрытой сети

Принципы организации м

Многоадресатная здресаци

176

177

180

182

199

199

199

201

205

205

207

208

Глава 7. Набор протоколов IPX/SPX 209

Общее описание набора протоколов IPX/SPX

Протокол IPX

Протокол SPX

Протокол DIAG

Протоколы SAP и GNS

Дистанционный bi-— ---------------

Система NetBIOS

Командный интерпретатор NetWare

Протокол NCP

Фреймирование IPX

Общее описание

Резюме

ых процедур

210

210

213

214

214

216

217

217

217

218

218

220

ЧАСТЬ II. КРАТКИЙ ОБЗОР ТЕХНОЛОГИЙ CISCO 221

Глава 8. Общее описание аппаратных средств Cisco

Конструкция аппаратных средств

Настольные устройства

Внутренние и внешние компоненты

Внешние компоненты

Модульность

Кабельная разводка

Консольные соединения

ПортАОХ

Соединение Ethernet RJ-45

последовательных кабелей

224

224

225

226

228

229

231

231

232

232

232

233

Глава 9. Основные сведения о коммутаторах 235

Основы коммутации Cisco 236

Типы коммутаторов Cisco 236

Модульность коммутаторов 237

Термины, применяемые прн описании аппаратных

средств коммутатора 238

Содержание

Система 1OS коммутатора

Схема классификации коммутаторов

Резюме

Глава 10. Справочные сведения по отдельным серю

Микрокоммутаторы ряда 1548

Коммутаторы ряда 1900 и 2820

Коммутаторы ряда 2900 и 2900XL

Коммутаторы серии 2926

Коммутаторы серии 2980

Коммутаторы серии 2948

Коммутаторы серии 2900XL

Коммутаторы ряда 3000, 3100 и 3200

Коммутаторы ряда 3500XL

Коммутаторы ряда 3900

Коммутаторы ряда 4000

Коммутаторы ряда 4840

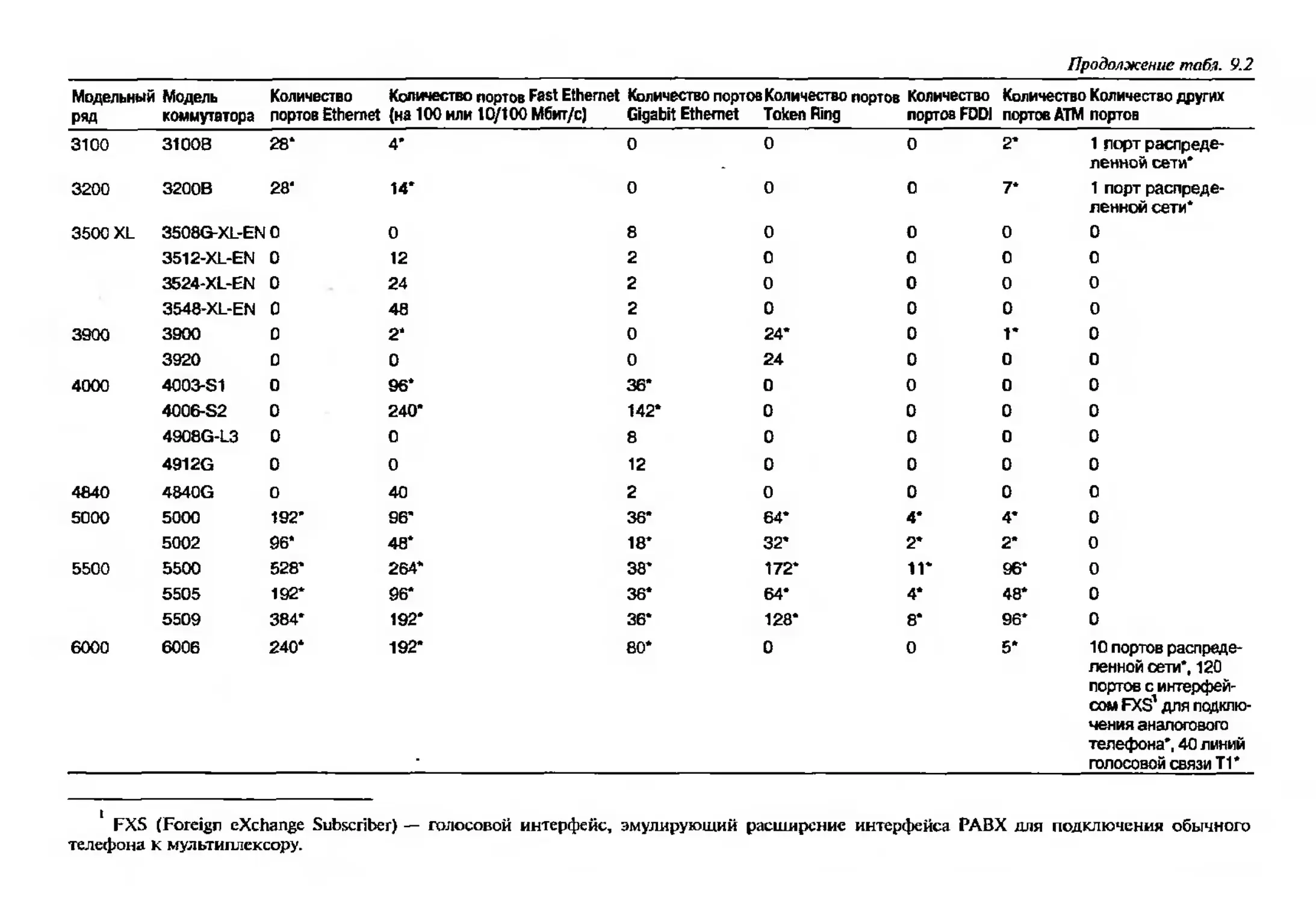

Коммутаторы ряда 5000

Коммутаторы ряда 5500

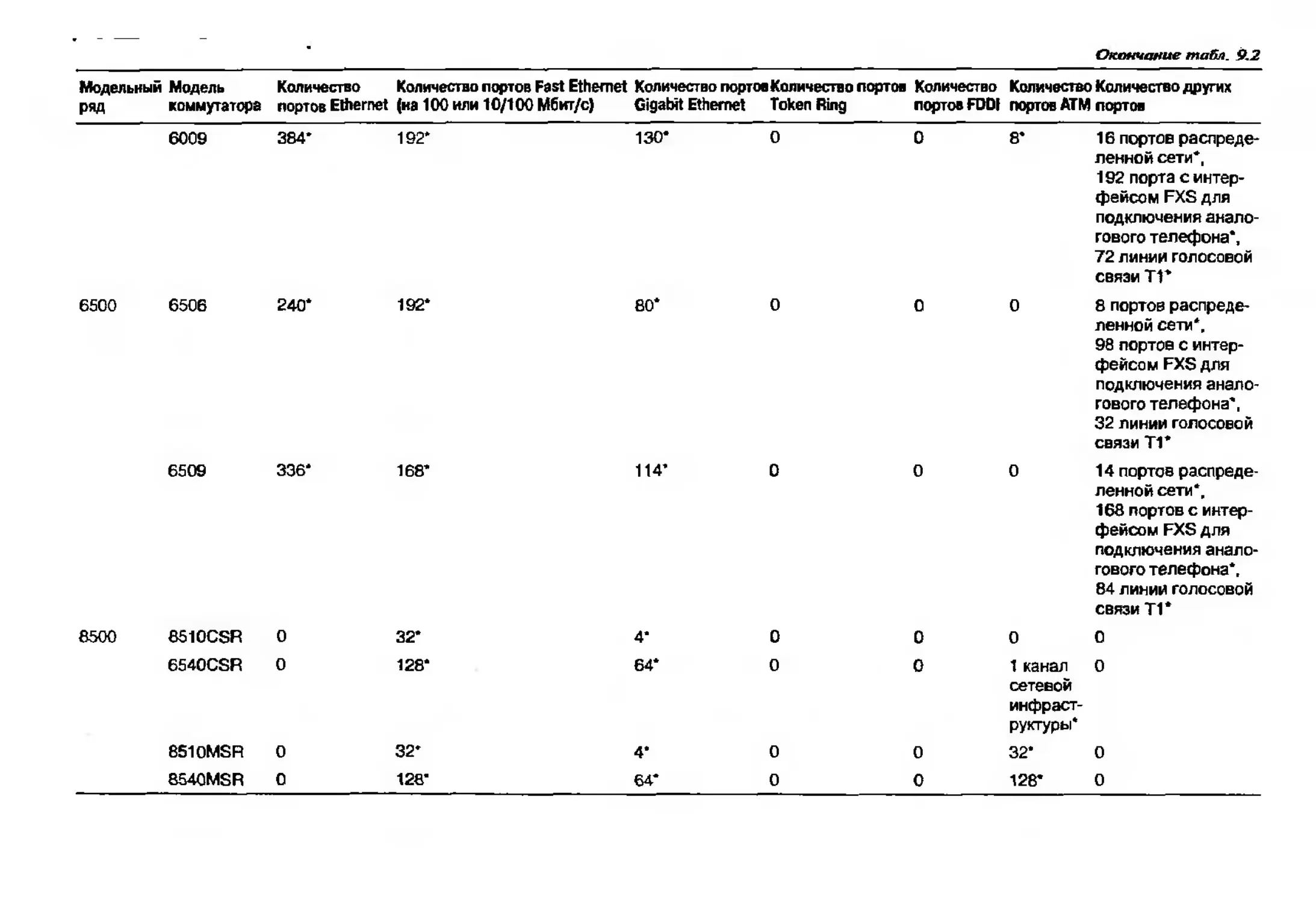

Коммутаторы ряда 6000

Коммутаторы ряда 6500

Коммутаторы ряда 8500

239

240

252

Коммутаторы DSL ряда 6000

Концентраторы ряда 6400

Шлюзы MGX ряда 8200

Коммутаторы ряда IGX 8400

Коммутаторы ряда ВРХ 8600

Коммутаторы ряда MGX 8850

Коммутаторы ряда CSS 11000

Коммутатор LightStream LS 1010

Глава 11. Основные сведения о маршрутизаторах

Модульное исполнение маршрутизаторов

Основные компоненты аппаратных средств маршрутизатора

Система IOS маршрутизатора

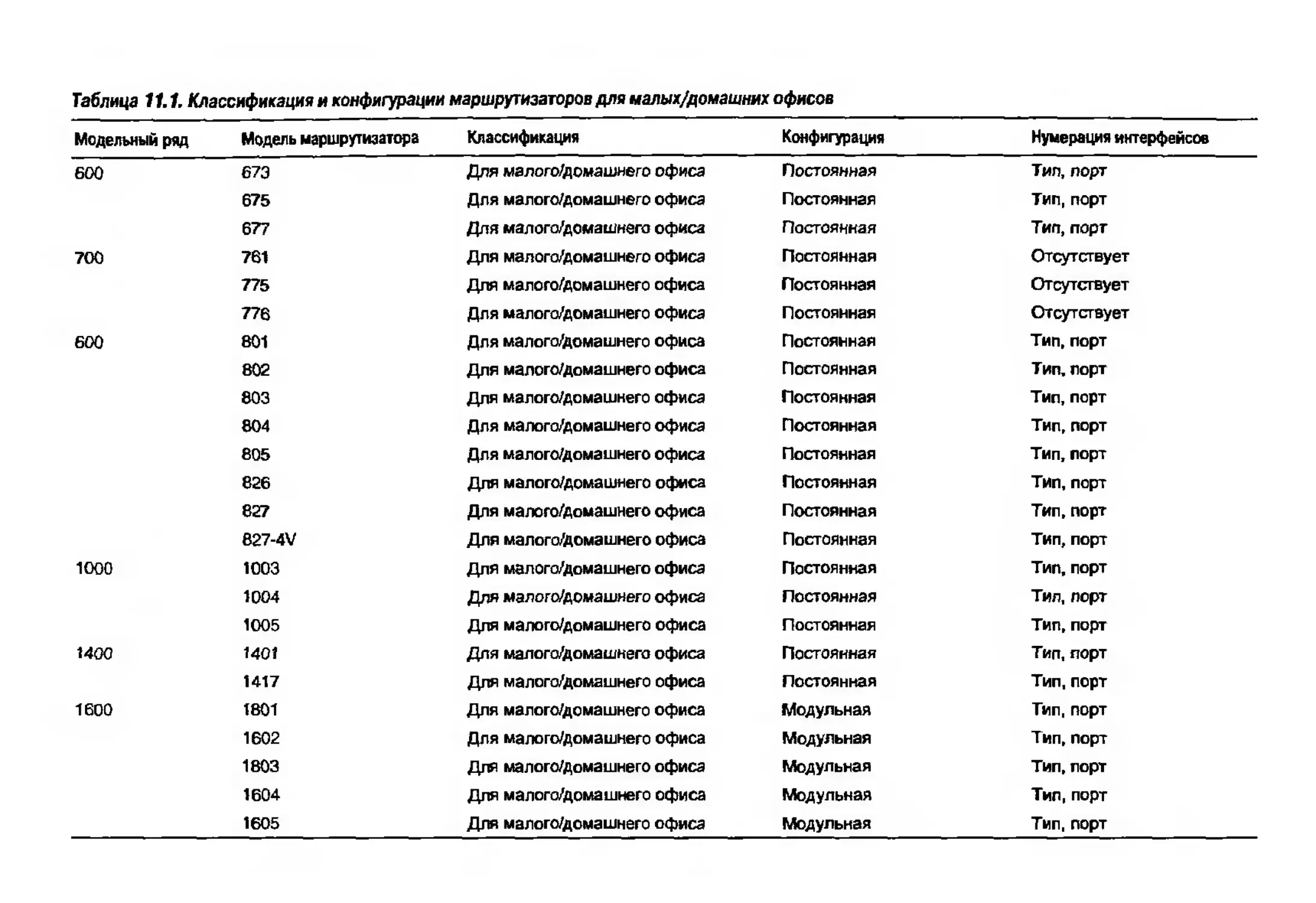

Глава 12. Справочные сведения по отд

Маршрутизаторы ряда 600

Маршрутизаторы ряда 700

Маршрутизаторы ряда 800

Маршрутизаторы ряда 1000

Маршрутизаторы ряда 1400

Маршрутизаторы ряда 1600

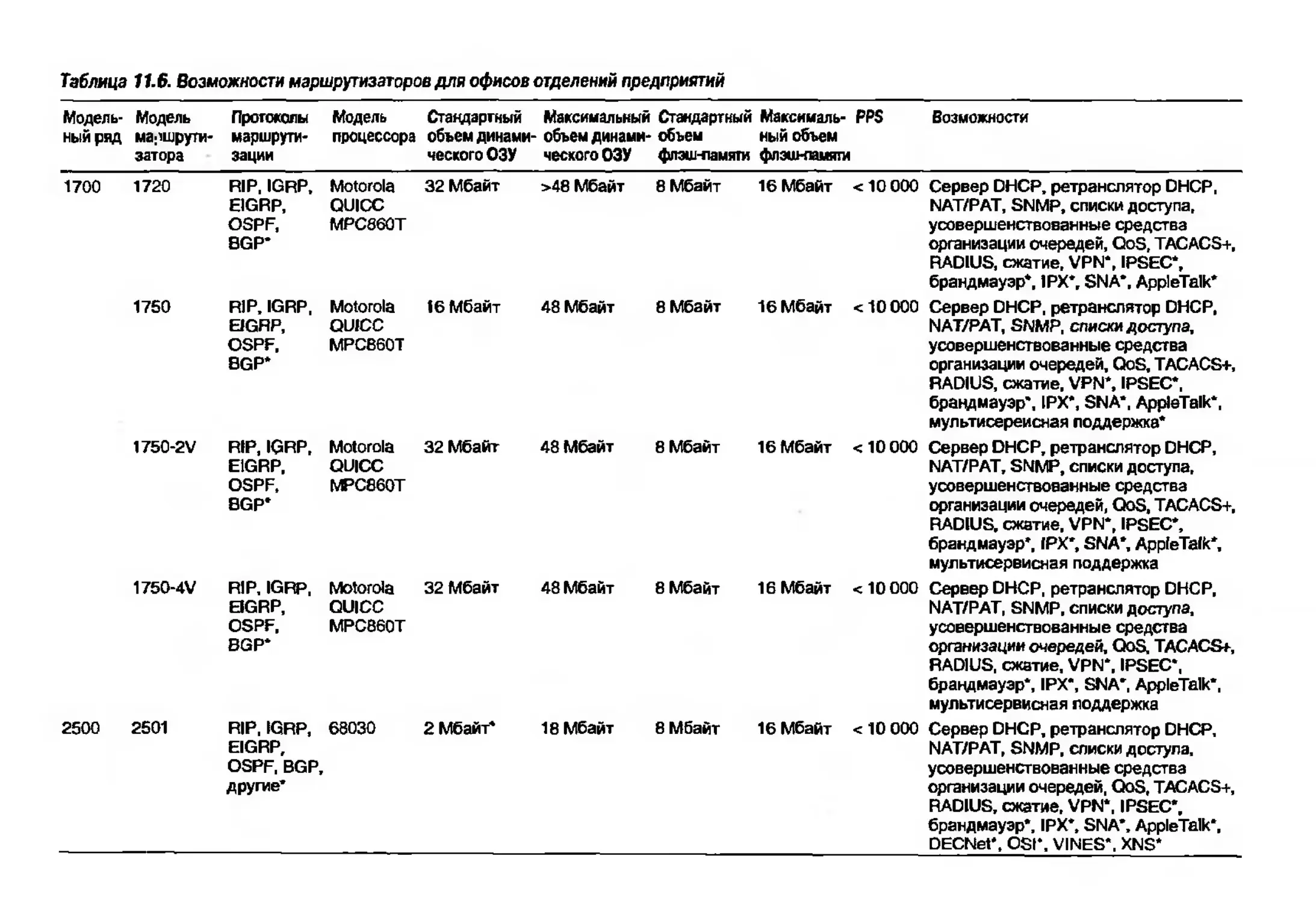

Маршрутизаторы ряда 1700

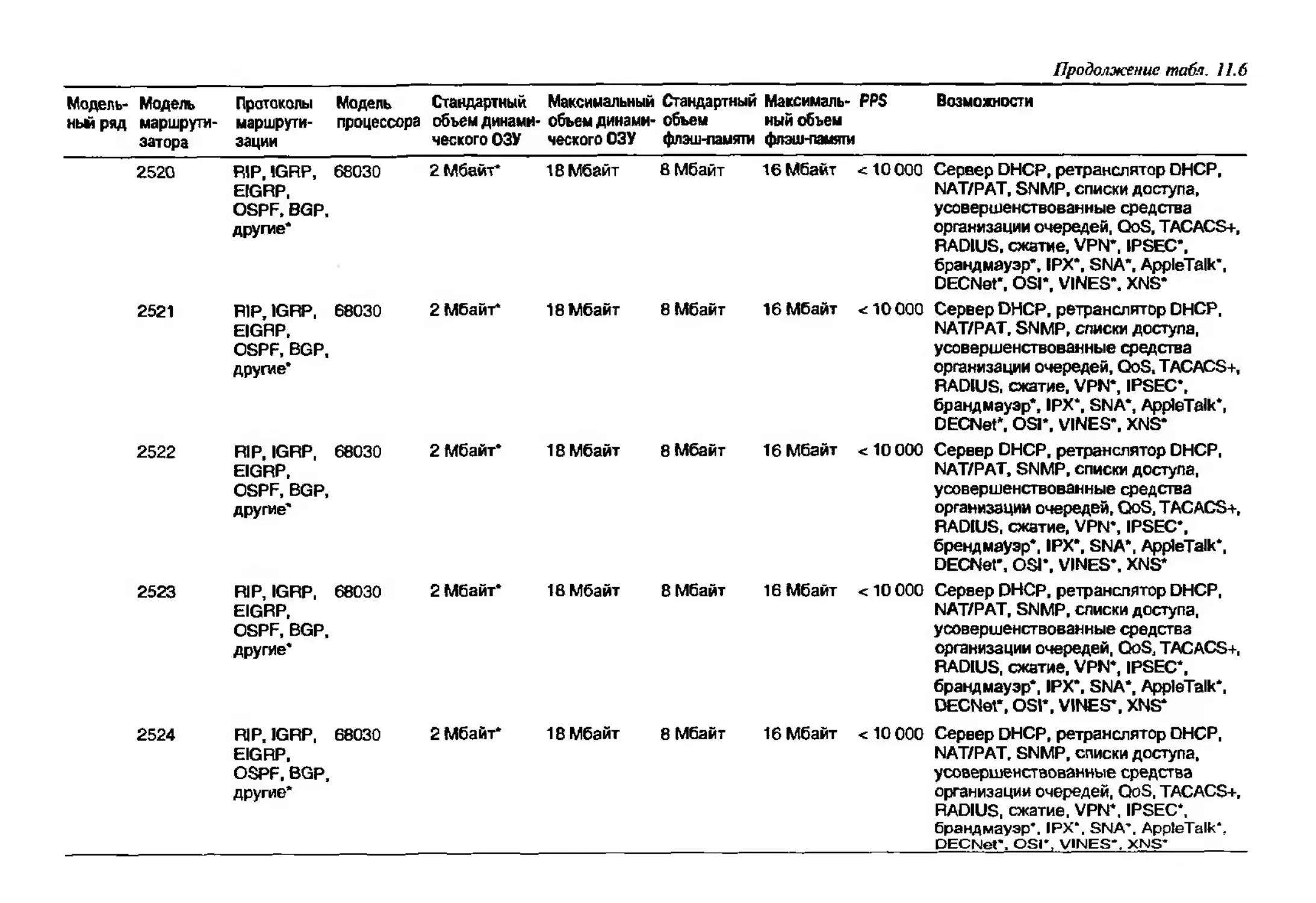

Маршрутизаторы ряда 2500

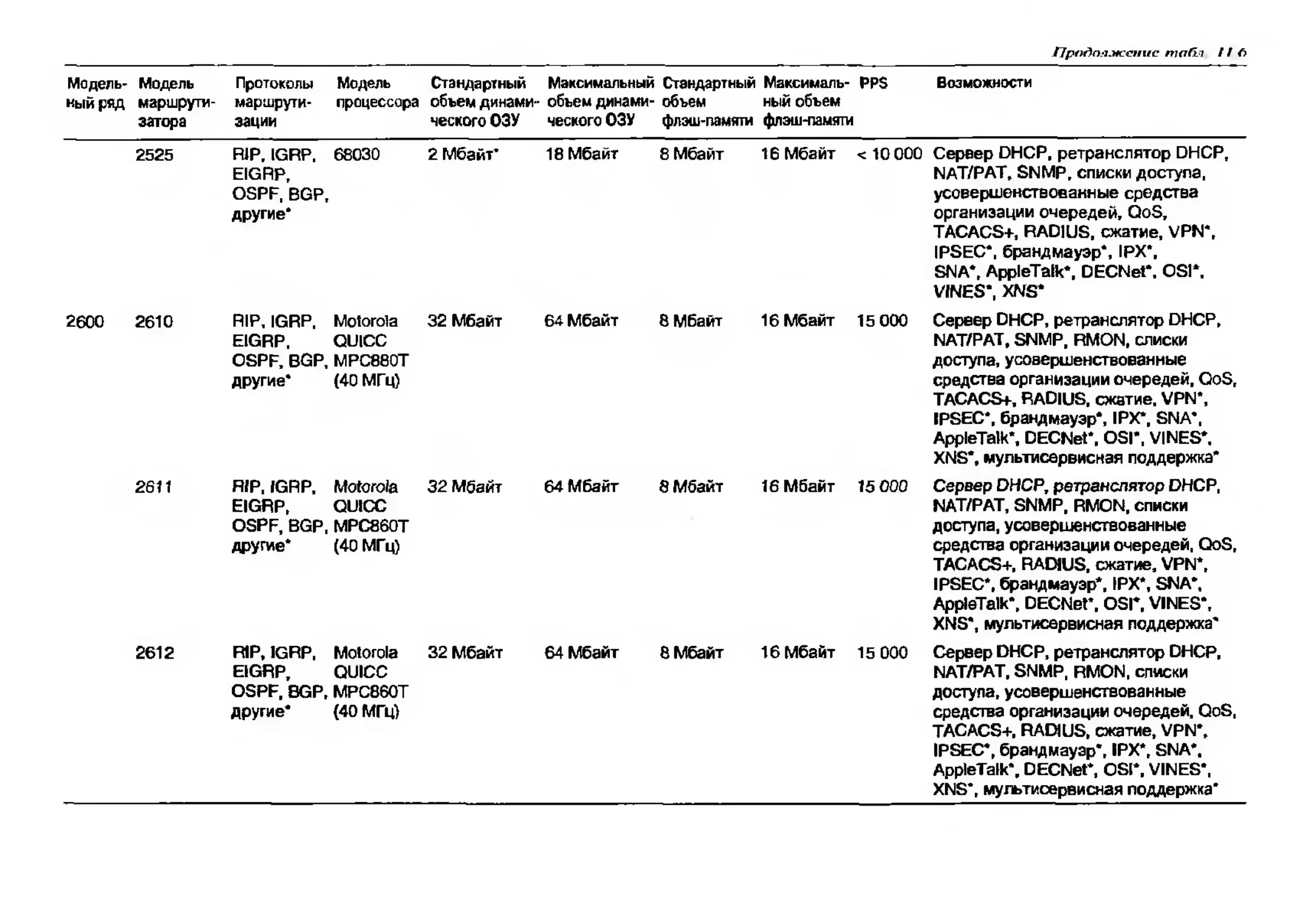

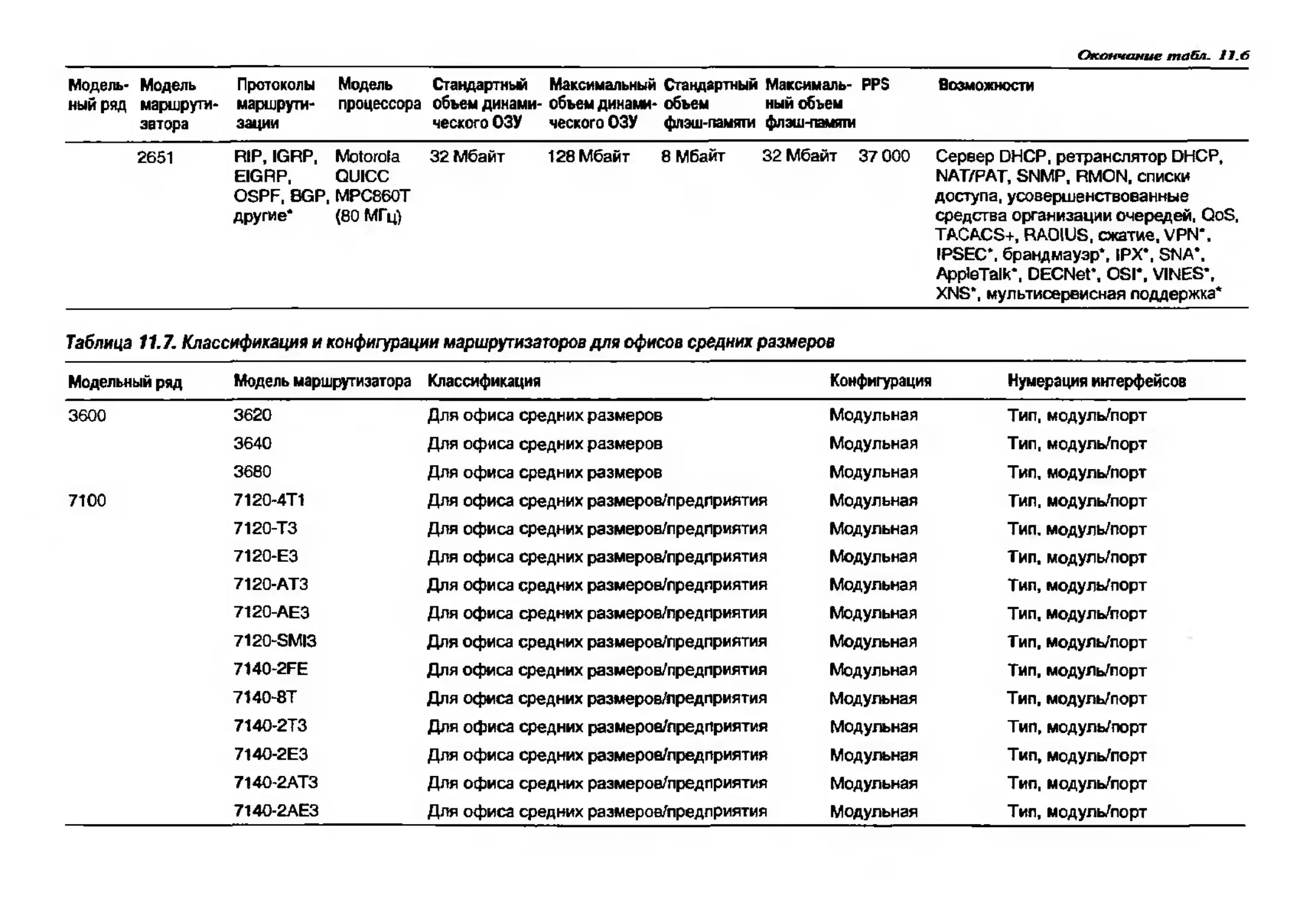

Маршрутизаторы ряда 2600

Маршрутизаторы ряда 3600

Маршрутизаторы ряда 7100

Маршрутизаторы ряда 7200

S Saaaas a SSSaSSaaaSagSaaaSSsgssaSagg «

10

Содержаще

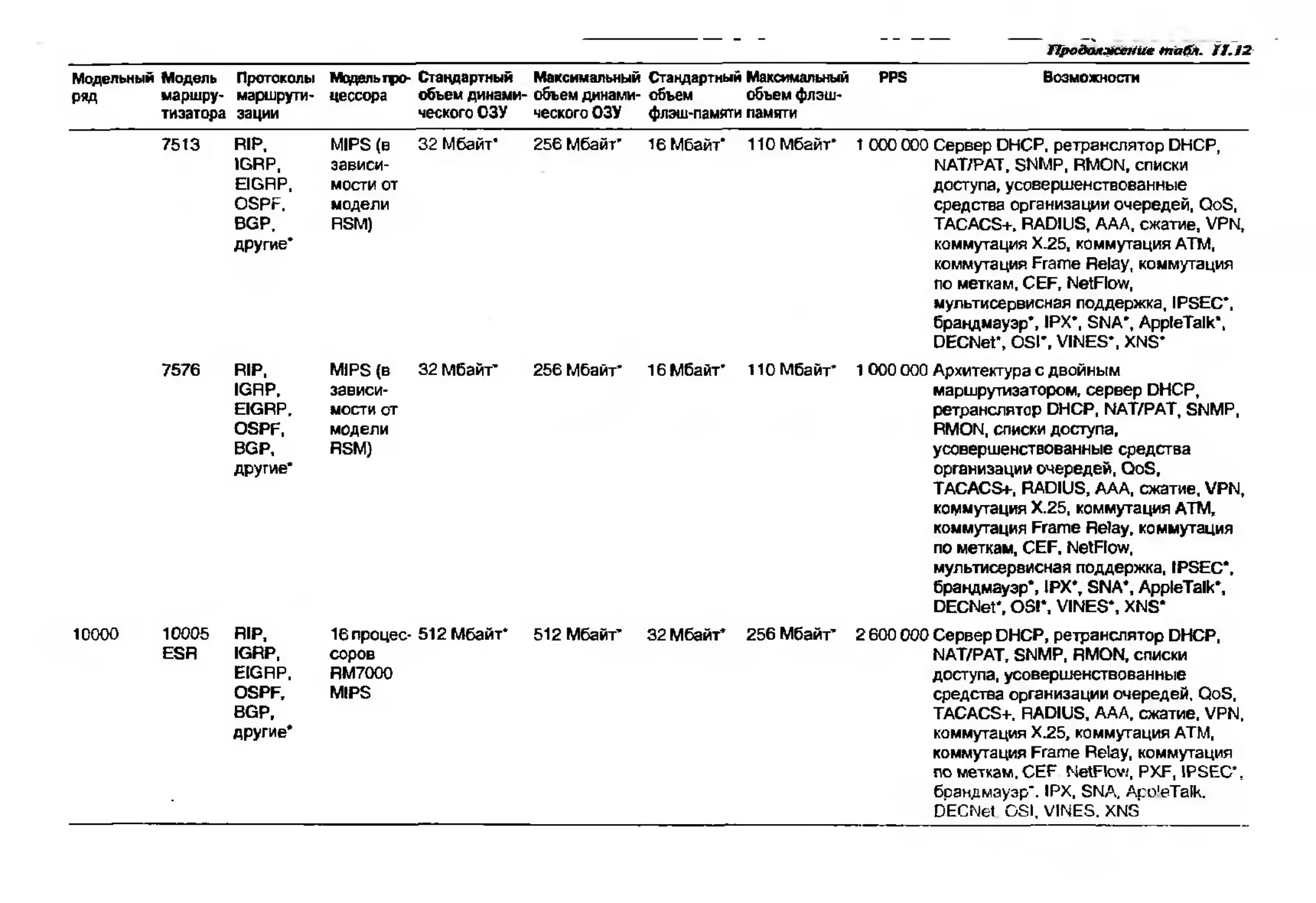

Маршрутизаторы ряда 7500

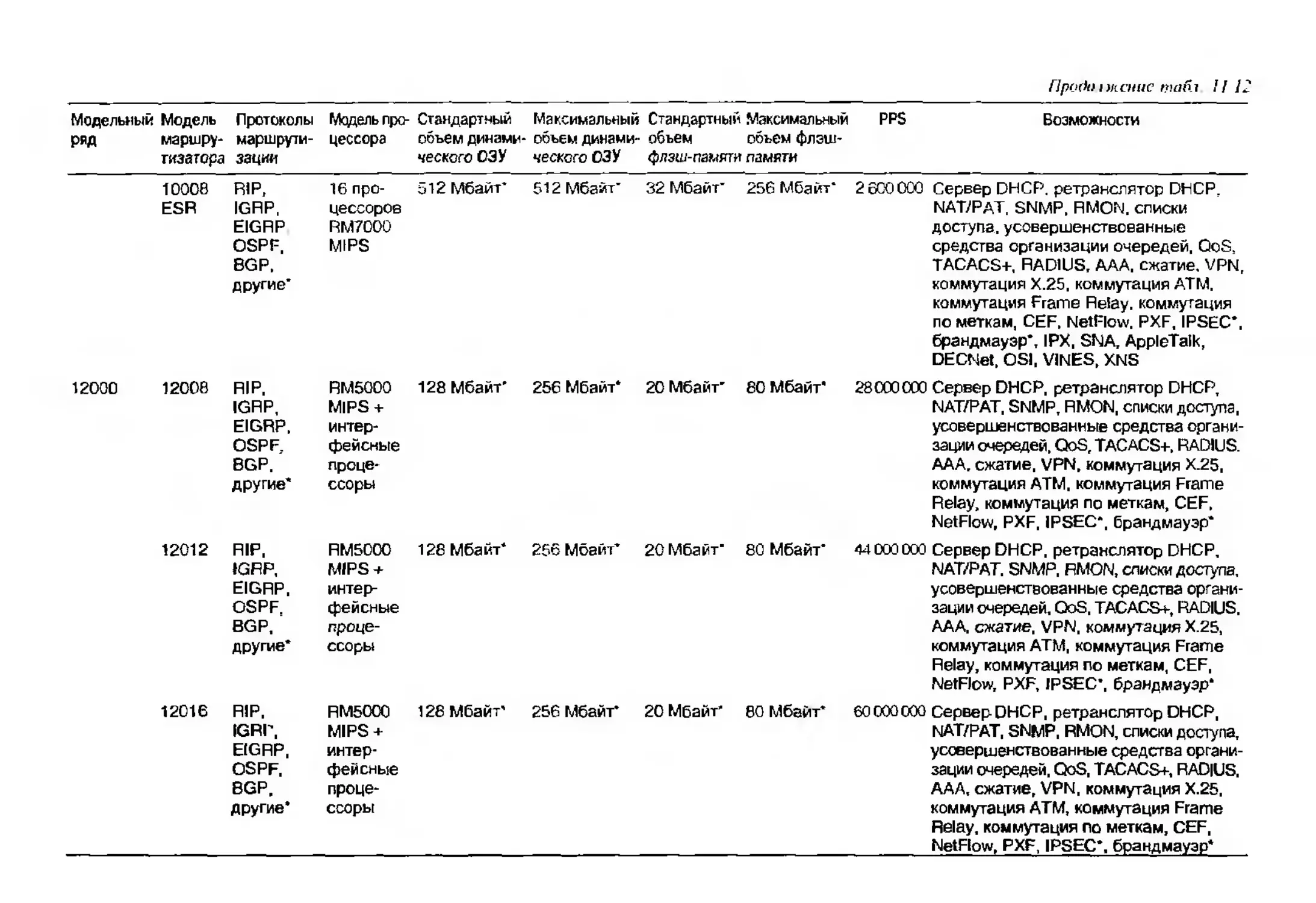

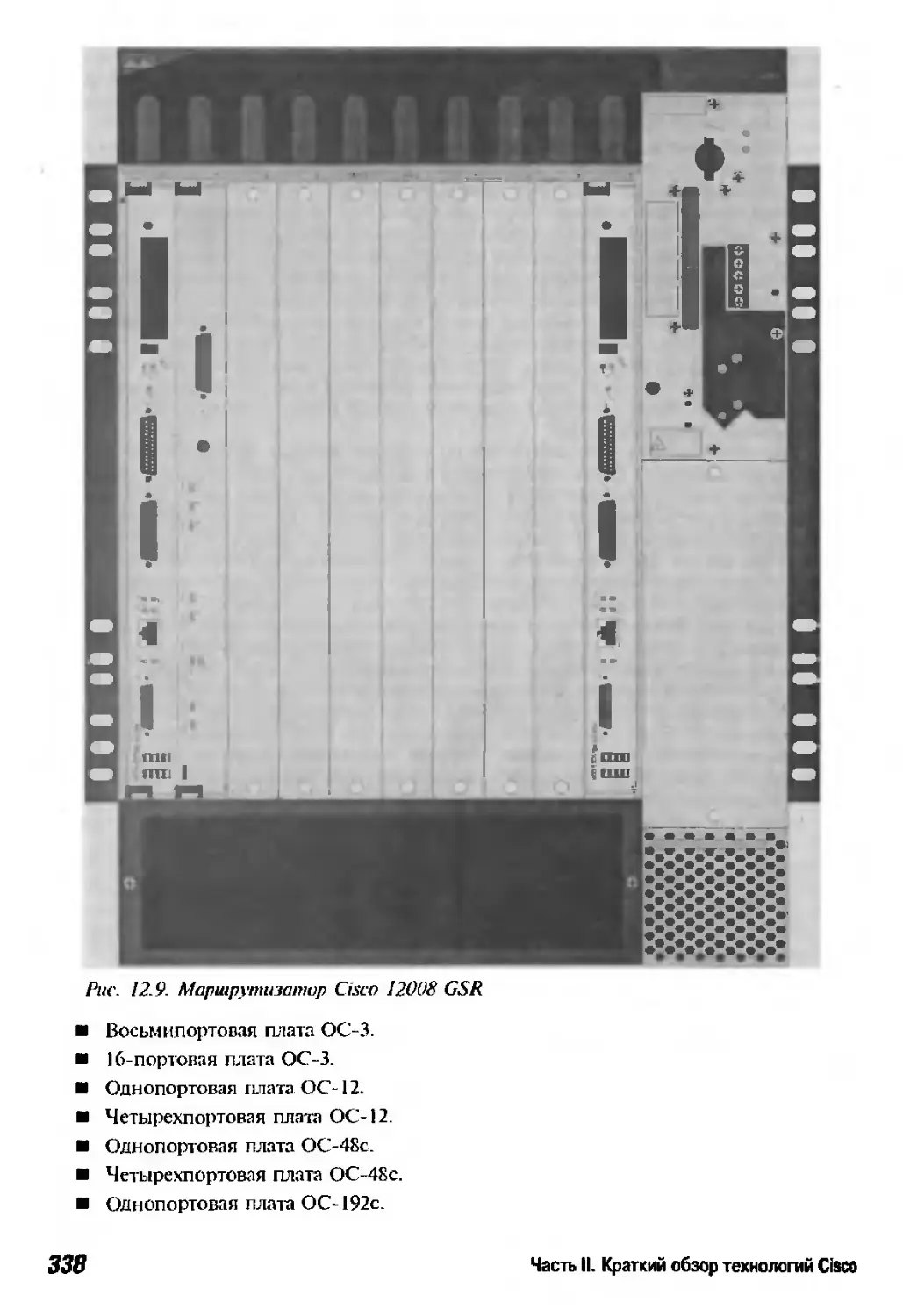

Маршрутизаторы ряда 10000

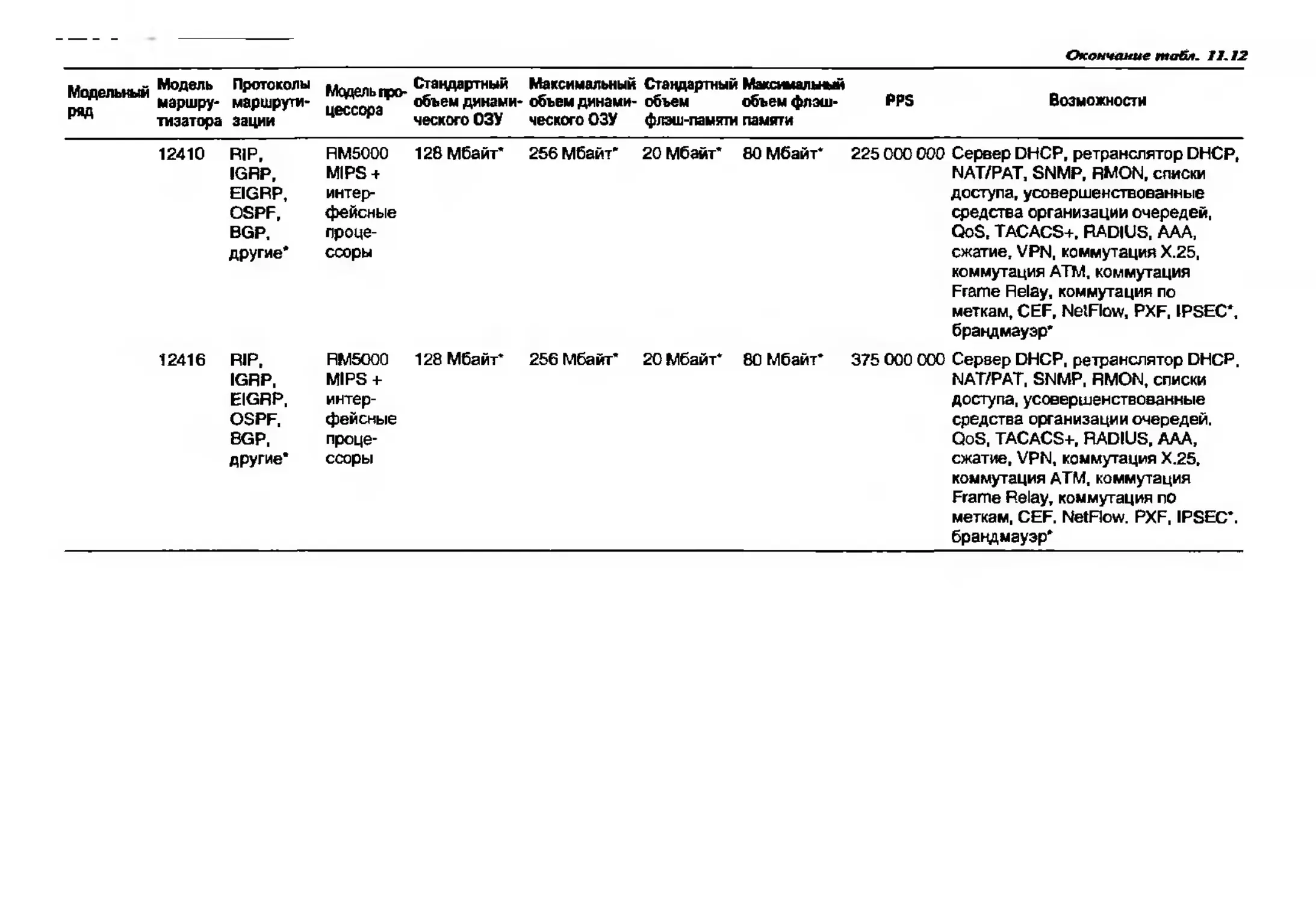

Маршрутизаторы ряда 12000

Глава 13. Серверы доступа, кэширующие устрой»

Серверы доступа

Универсальные серверы доступа ряда AS

Серверы доступа AccessPath

Серверы доступа ряда 2500

Кэширующие и мультимедийные кэширующие

и средства защиты

Котирующие устройства ряда 500

Мультимедийные кэширующие устройства Cisco

Защищенный сервер управления доступом Cisco

Брандмауэр Cisco IOS

Система обнаружения нарушений защиты Cisco

Брандмауэр защиты PIX корпорации Cisco

Резюме

Глава 14. Основные сведения о системе IOS

Общее определение IOS

Общие сведения о системе обозначения версий

Начальная загрузка устройства Cisco

Основные сведения о настройке конфигурации устройств Cisco

Работа с интерфейсом командной строки IOS

Справочные сведения о командах и сокращениях

Режимы IOS

Файлы конфигурации IOS

Файловая система флэш-памяти

Сообщения системного журнала

Регистры конфигурации, опции загрузки и восстановление пароля

Протокол обнаружения устройств Cisco

Резюме

Глава 15. Команды стандартной IOS. Часть 1

Команда connect

Команда enable

Команда exit

Команда name-connection

Команда ping

Команда resume

Команда rlogin

Команда show

Команда telnet

Команда terminal

Команда traceroute

Обшие команды режима enable

332

335

336

339

422

423

Содержание

Комацда clear

Команда dock

Команда configure

Команда debug

Команда delete

Команда dir

Команда disable

Команда erase

Команда lock

Команда ping

Команда reload

Команда send

Команда setup

Команда squeeze

Команда test

Команда undelete

Команда where

Команда write

424

424

425

429

430

430

430

431

431

Глава 16. Команды стандартной IOS. Часть 2

Общие команды режима настройки глобальной конфигурации

Команда alias

Команда агр

Команда banner

Команда boot

Команда cdp

Команда clock

Команда config-register

Команда default

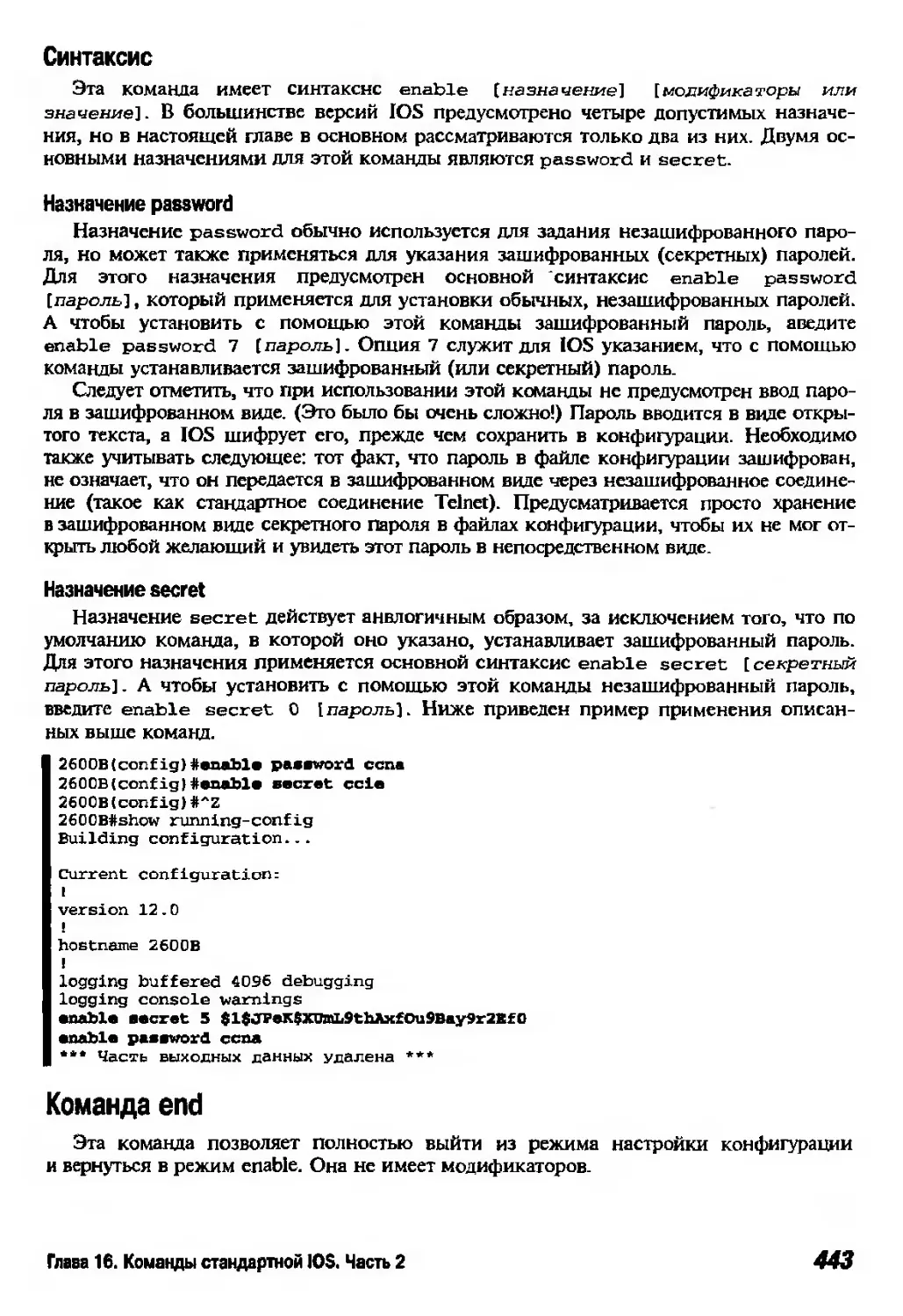

Команда enable

Команда end

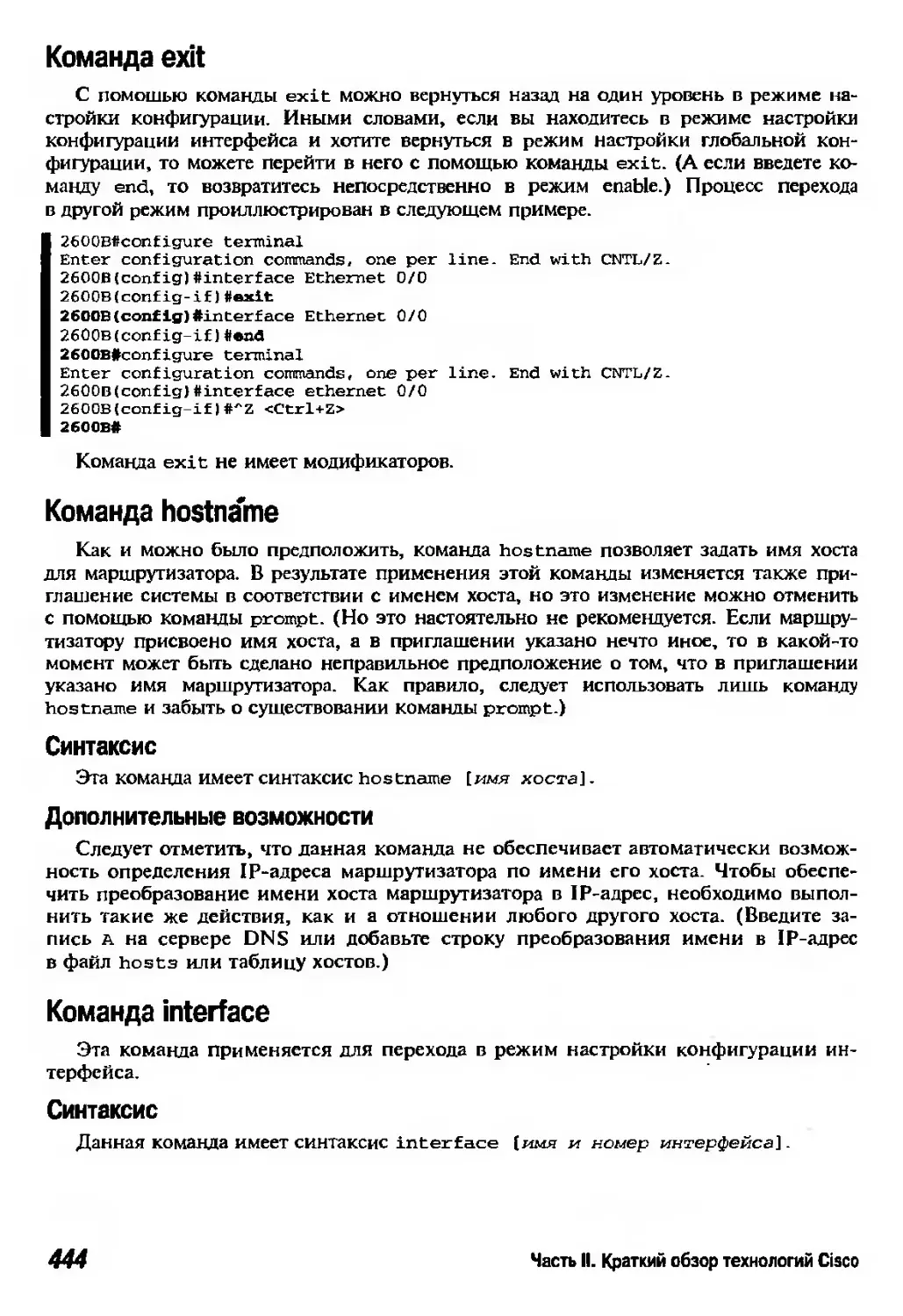

Команда exit

Команда hostname

Команда interface

Команда ip

Команда line

Команда logging

Команда privilege

Команда prompt

Команда service

Общие команды режима настройки конфигурации интерфейса

Команда cdp

Команда description

Команды full-duplex и half-duplex

433

433

433

434

434

434

434

434

435

436

436

437

437

Команда logging

Команда loopback

Команда mac-address

Команда mtu

Команда shutdown

452

453

454

455

455

455

456

12

Содержание

Глава 17. Команды IOS на основе команд set

Наиболее распространенные команды clear

Команда clear banner

Команда clear boot

Команда clear config

Команда clear counters

Команда clear ip

Команда clear log

Команда clear logging

457

458

459

459

459

Команда configure

Синтаксис

Команда copy

Синтаксис

Команда delete

Синтаксис

Команда histoiy

Синтаксис

Команда ping

460

461

461

462

462

462

462

463

464

464

Команда quit

Синтаксис

Команда reset

Наиболее распространенные команды set

Команда set alias

Команда set arp

Команда set banner

Команда set boot

Команда set interface

Команда set length

Команда set logging

Команда set logout

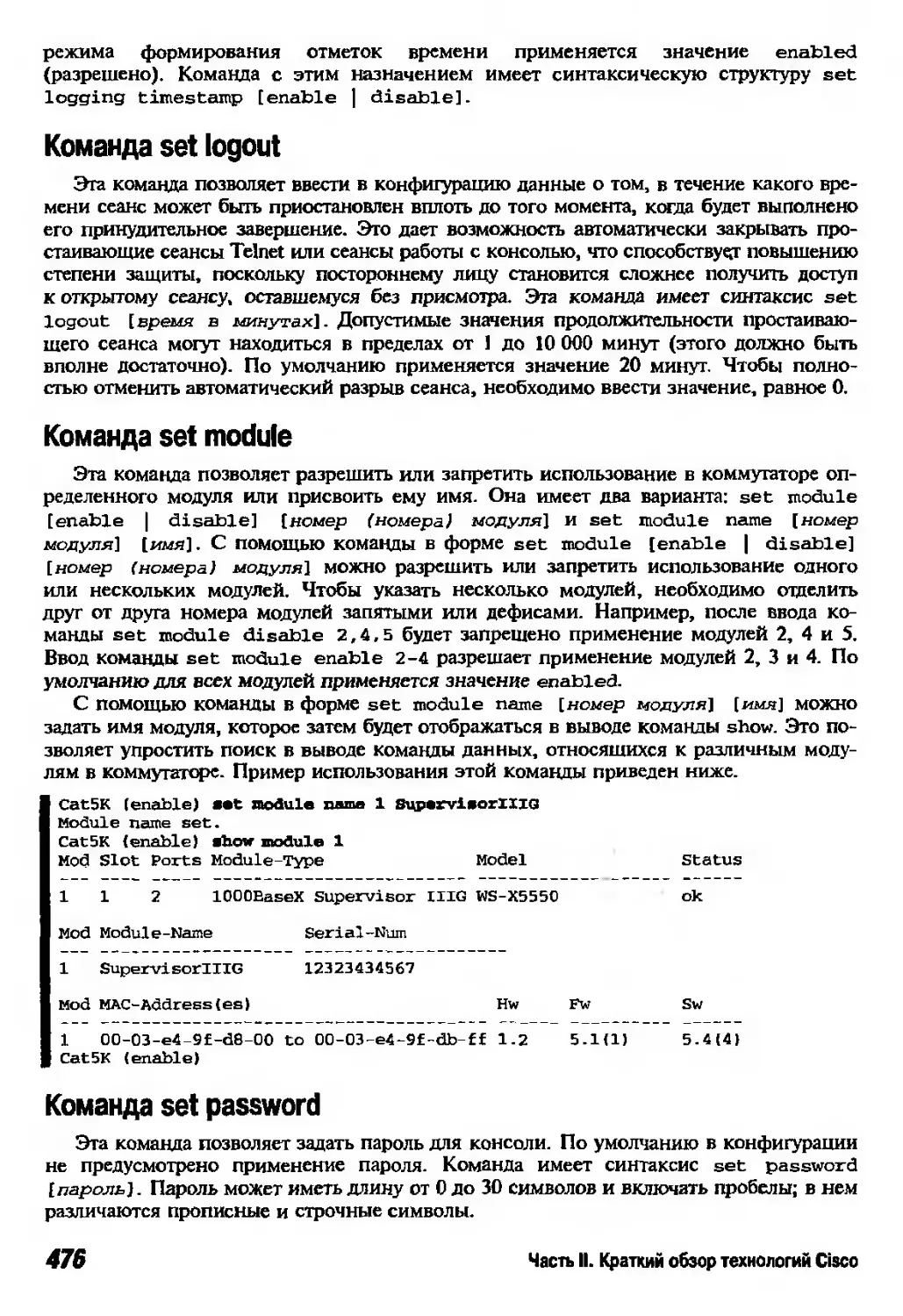

Команда set module

Команда set password

Команда set prompt

Команда set summertime

Команда set system

Команда set time

Команда set timezone

Наиболее распространенные команды show

Команда show boot

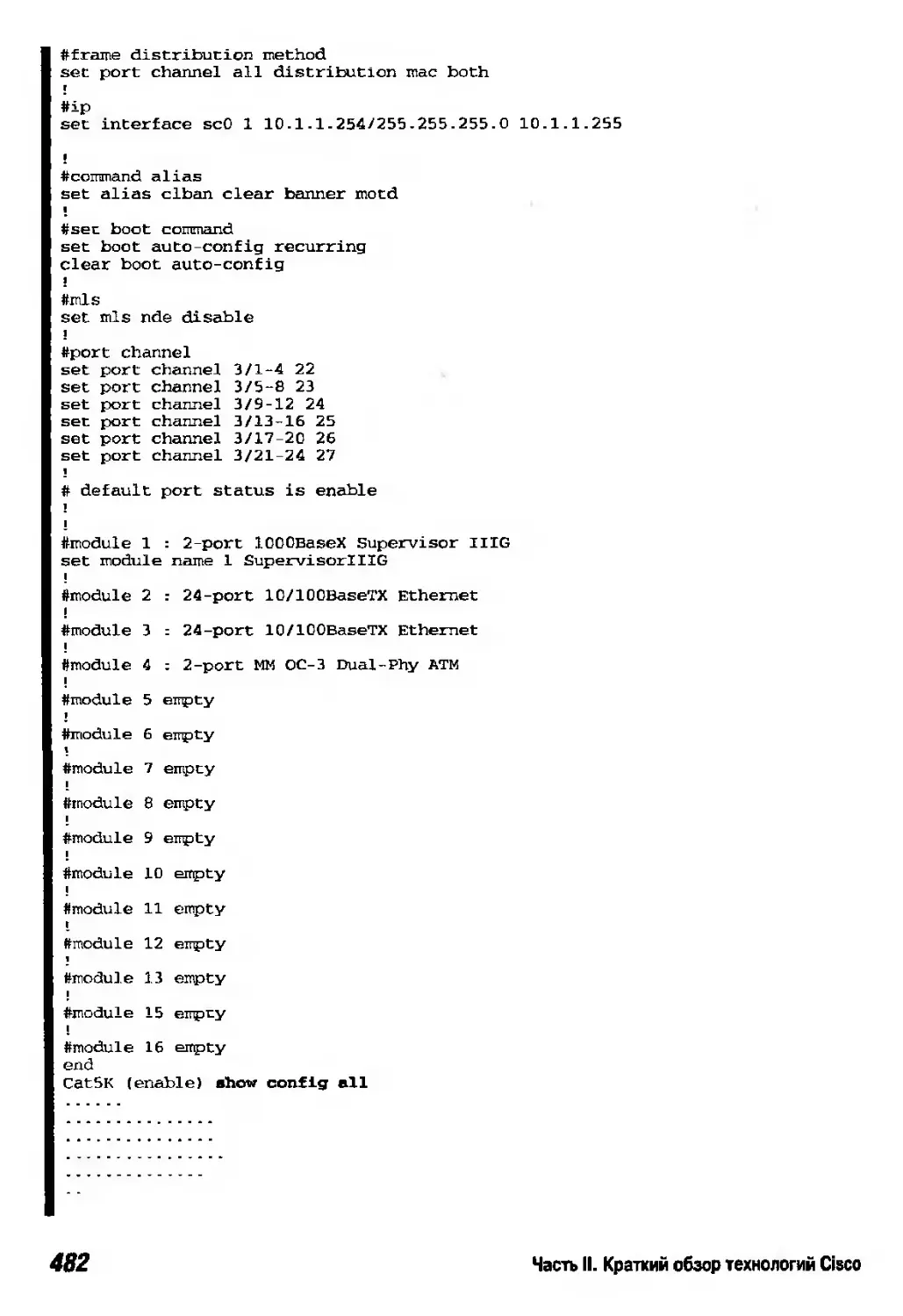

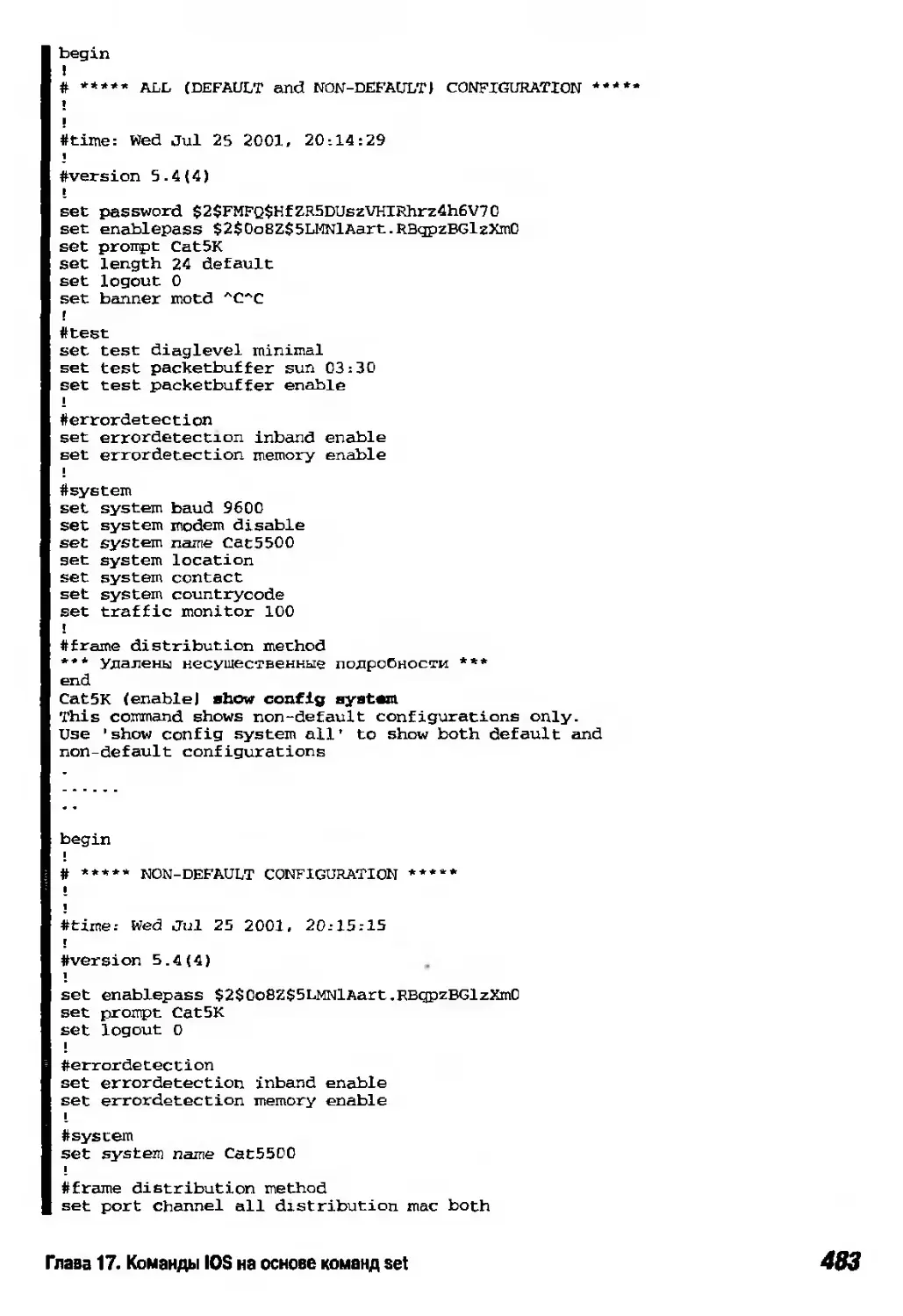

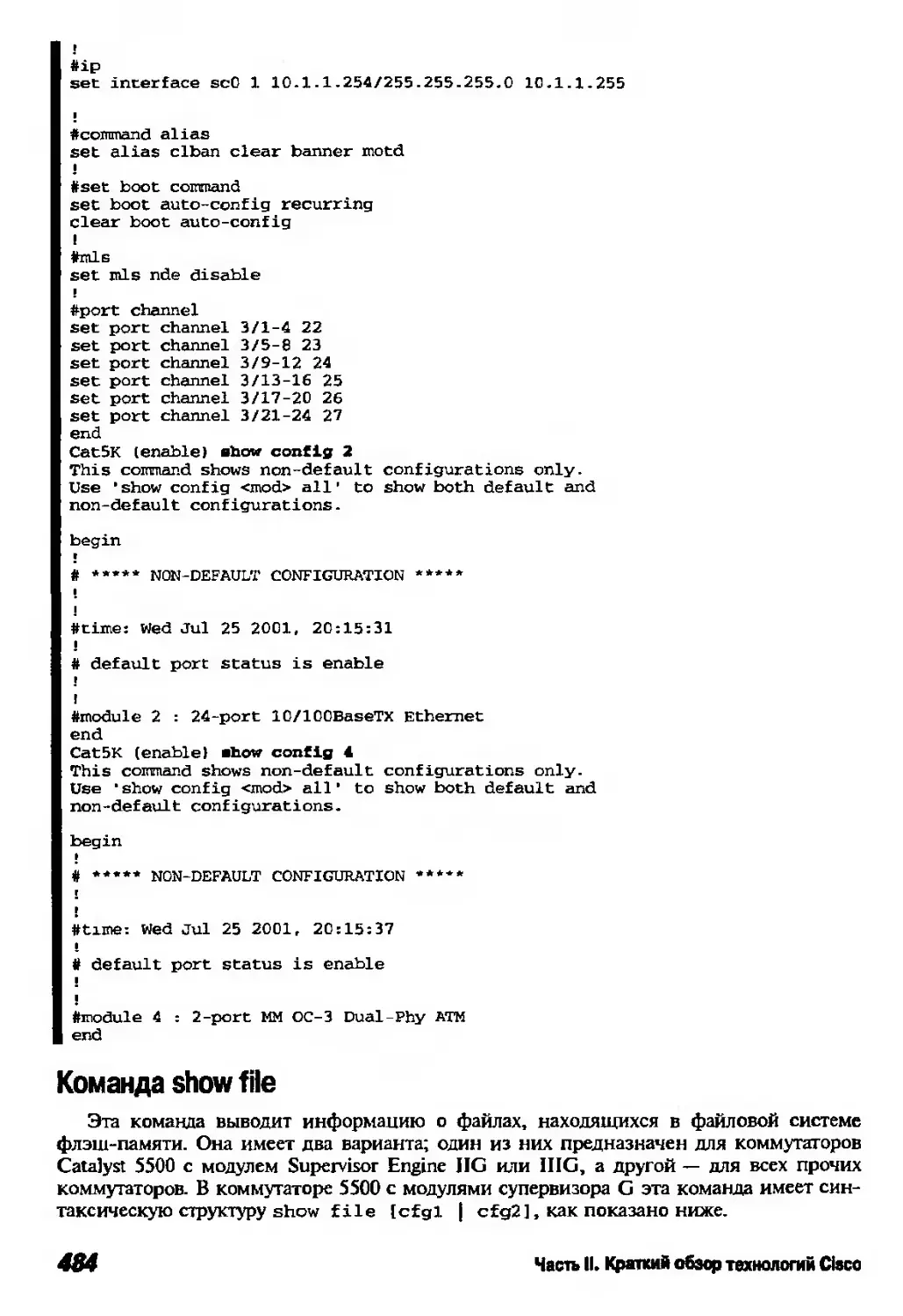

Команда show config

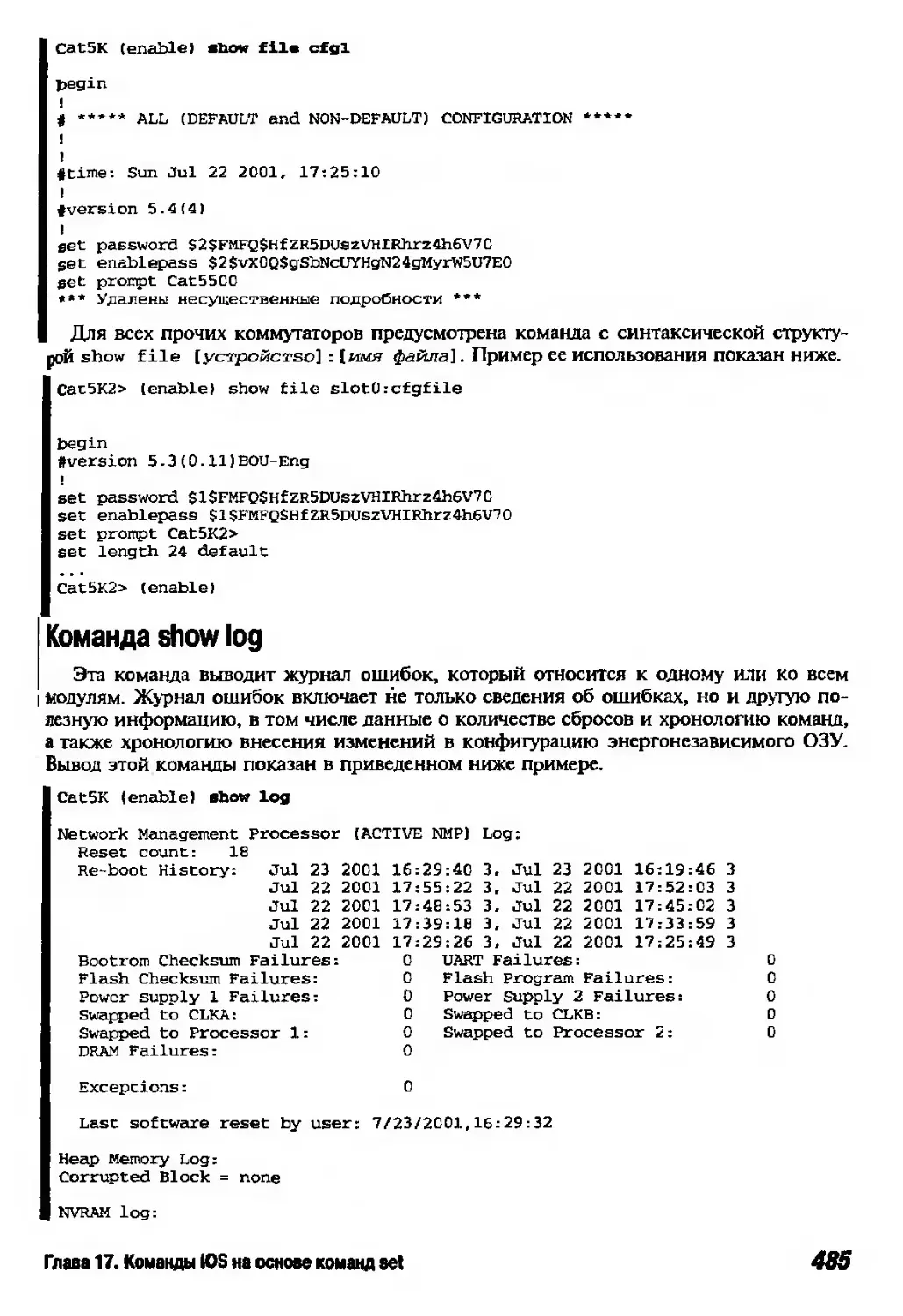

Команда show file

Команда show log

Команда show module

Команда show netstat

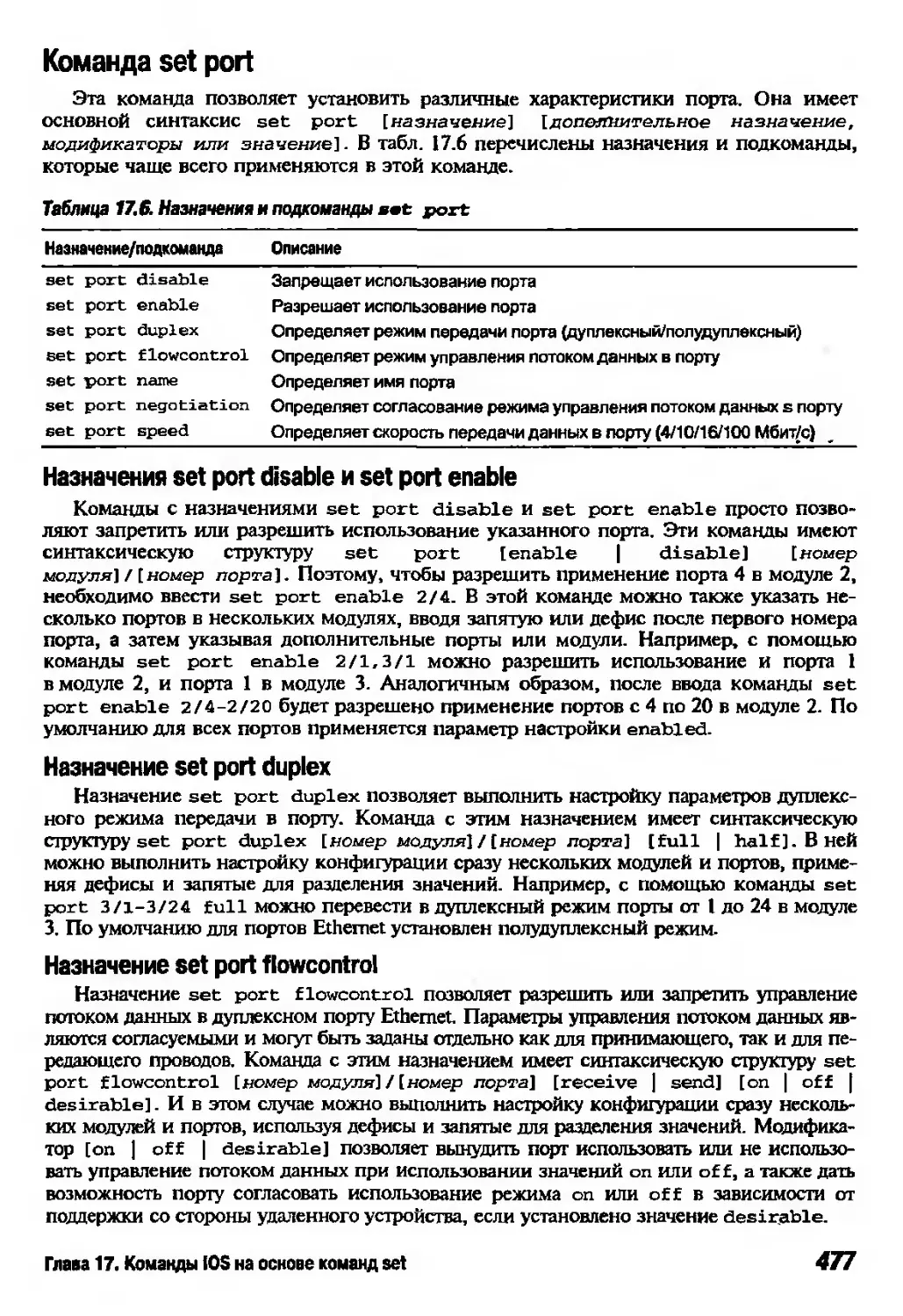

Команда show port

Команда show test

Команда show traffic

Резюме

ЧАСТЬ III. СРЕДСТВА КОММУТАЦИИ CISCO В ЛОКАЛЬНОЙ СЕТИ

Глава 18. Основные задачи настройки конфигурации коммутатора

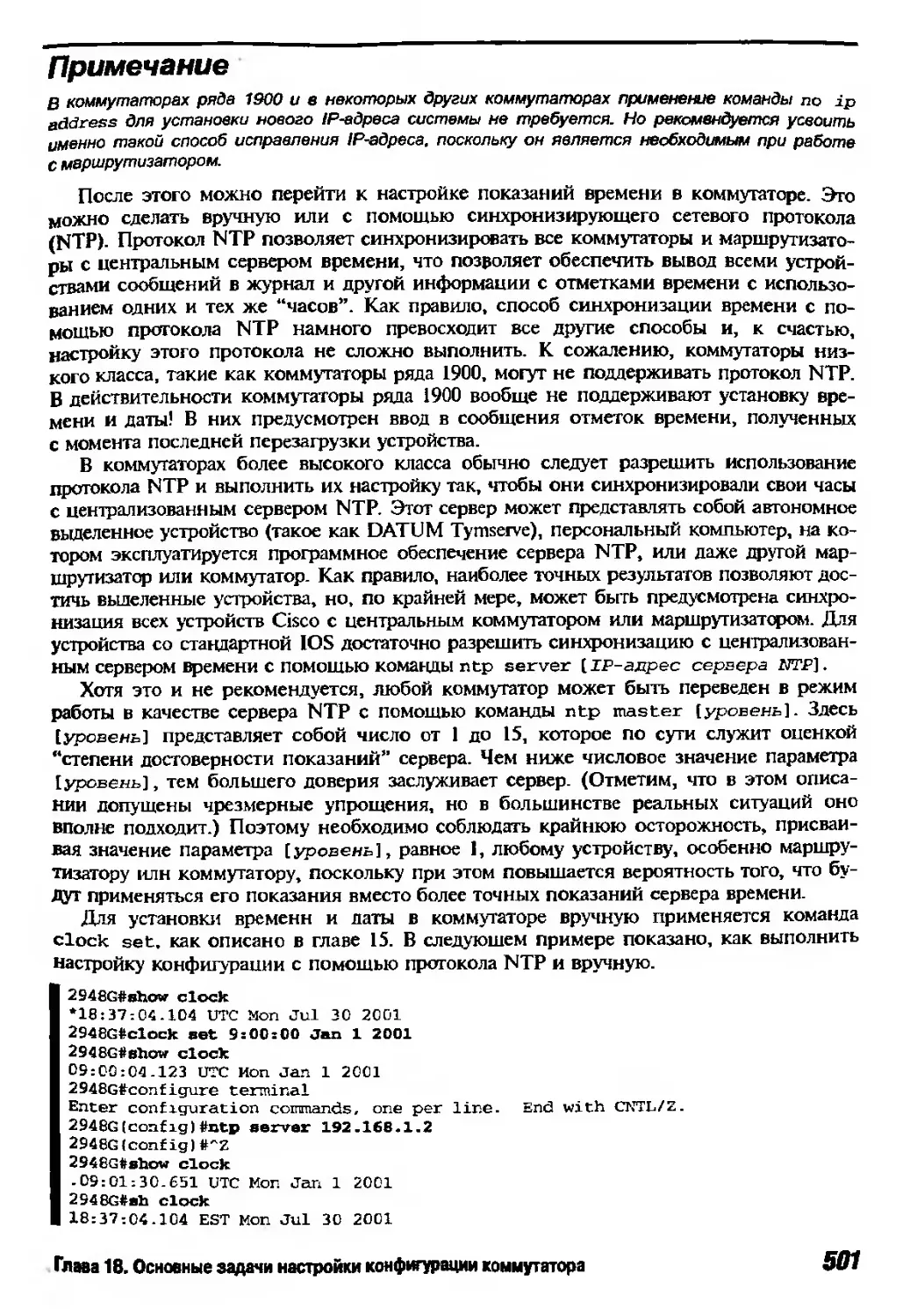

Ввод в конфигурацию общей информации о системе

Настройка конфигурации коммутатора со стандартной IOS

Настройка конфигурации коммутатора на основе CatOS

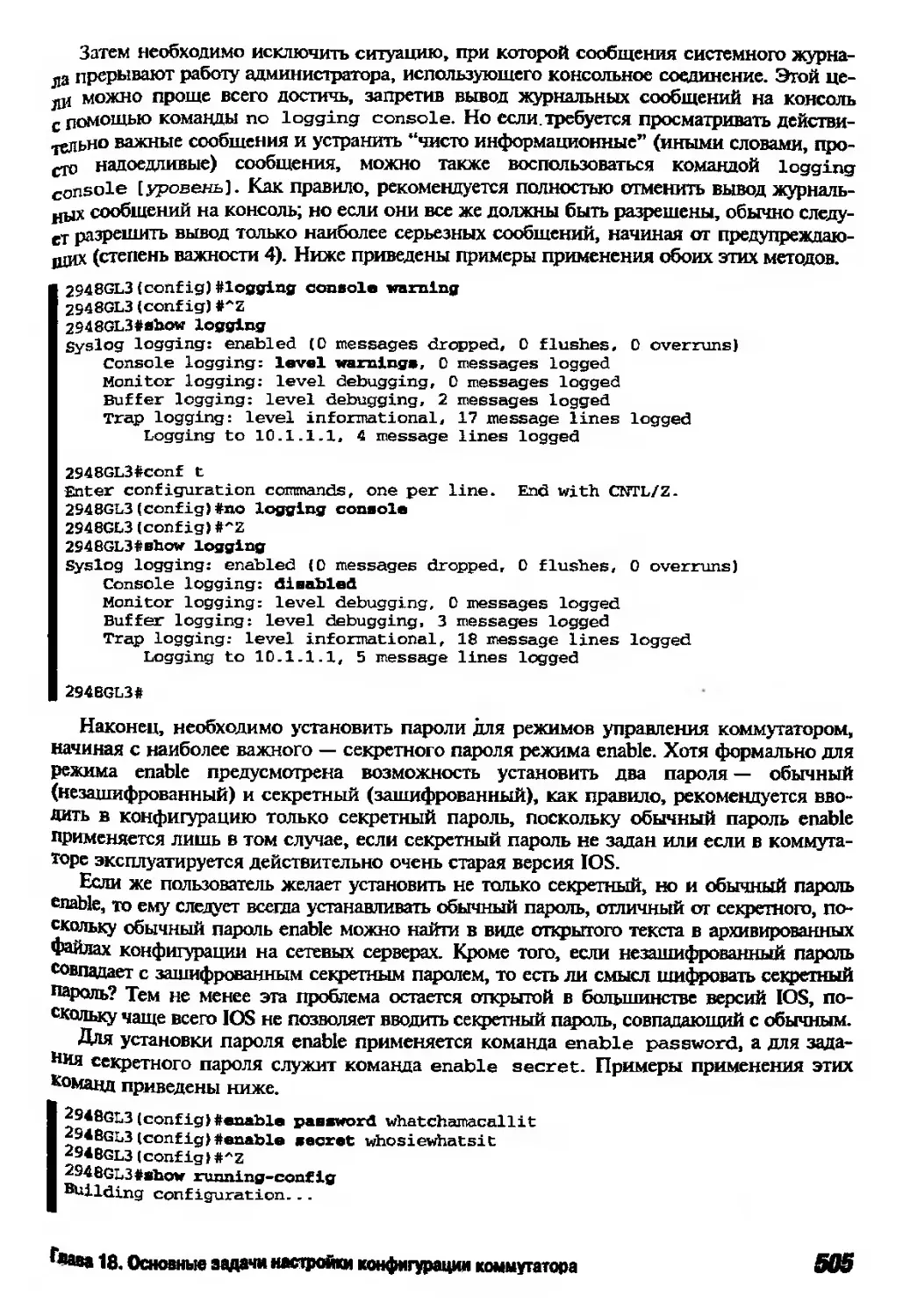

Настройка конфигурации ведения журналов и установка паролей

Настройка конфигурации коммутатора со стандартной IOS

Настройка конфигурации коммутатора на основе CatOS

Настройка конфигурации параметров начальной загрузки

Настройка конфигурации коммутатора со стандартной IOS

Настройка конфигурации коммутатора на основе CatOS

Сохранение конфигурации

Резюме

Глава 19. Коммутация уровня 2

Принципы работы протокола STP

Основные сведения о настройке конфигурации STP

Средства Fast Etherchannel и Fast Gigachannel

Устранение нарушений в работе средств STP

Виртуальные локальные сети

Определение виртуальной локальной сети

Принадлежность к виртуальной локальной сети

Разметка фреймов в виртуальной локальной сети

Протокол формирования магистральных каналов виртуальной

локальной сети (VTP)

Настройка конфигурации виртуальной локальной сети

Резюме

Глава 20. Коммутация уровня 3

Краткий обзор коммутации уровня 3

Принципы работы коммутации уровня 3

Сравнение маршрутизации и коммутации уровня 3

Перенаправление данных по методу MLS

Взаимодействие устройств MLS-SE и MLS-RP

Настройка конфигурации средств коммутации уровня 3

Сравнение методов IRB и CRB

Настройка конфигурации CRB

Настройка конфигурации средств IRB

Настройка конфигурации сетевой среды, состоящей из отдельных

устройств

Настройка конфигурации среды с магистральными соединениями

мнение нарушений в работе и оптимизация средств коммутации

Резюме

Глава 21. Коммутация уровня 4

Краткий обзор коммутации уровня 4

Метод SLB

Метод MLS

Управление трафиком в условиях затора

Принципы работы коммутации уровня 4 — метод SLB

Принципы работы коммутации уровня 4 — управление трафиком в

Настройка конфигурации средств коммутации уровня 4 — метод SLB

Настройка конфигурации дополнительных средств SLB

Устранение нарушений в работе средств SLB

Настройка конфигурации средств коммутации уровня 4 — управление

трафиком в условиях затора

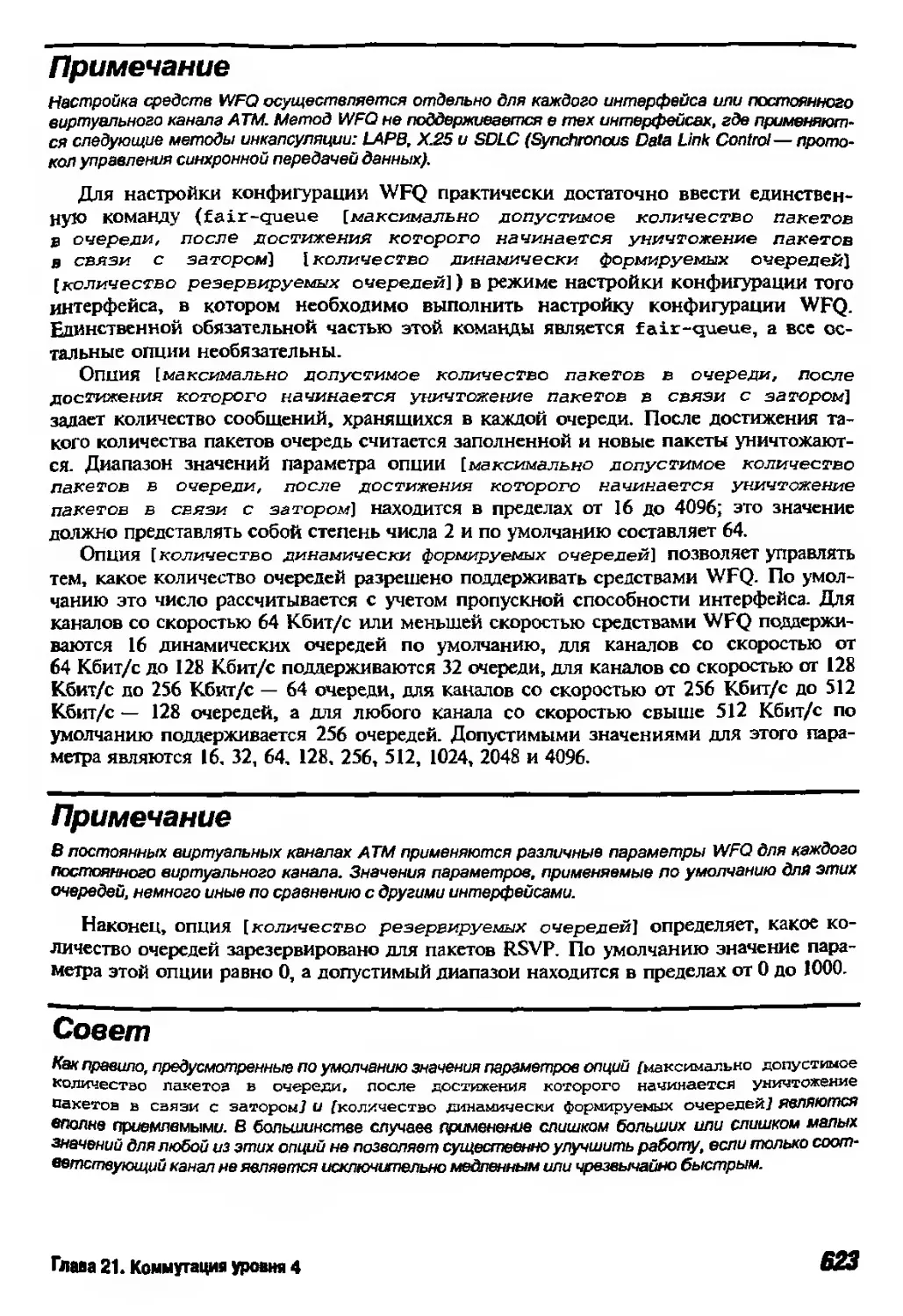

Настройка конфигурации средств WFQ

Настройка конфигурации средств CBWFQ

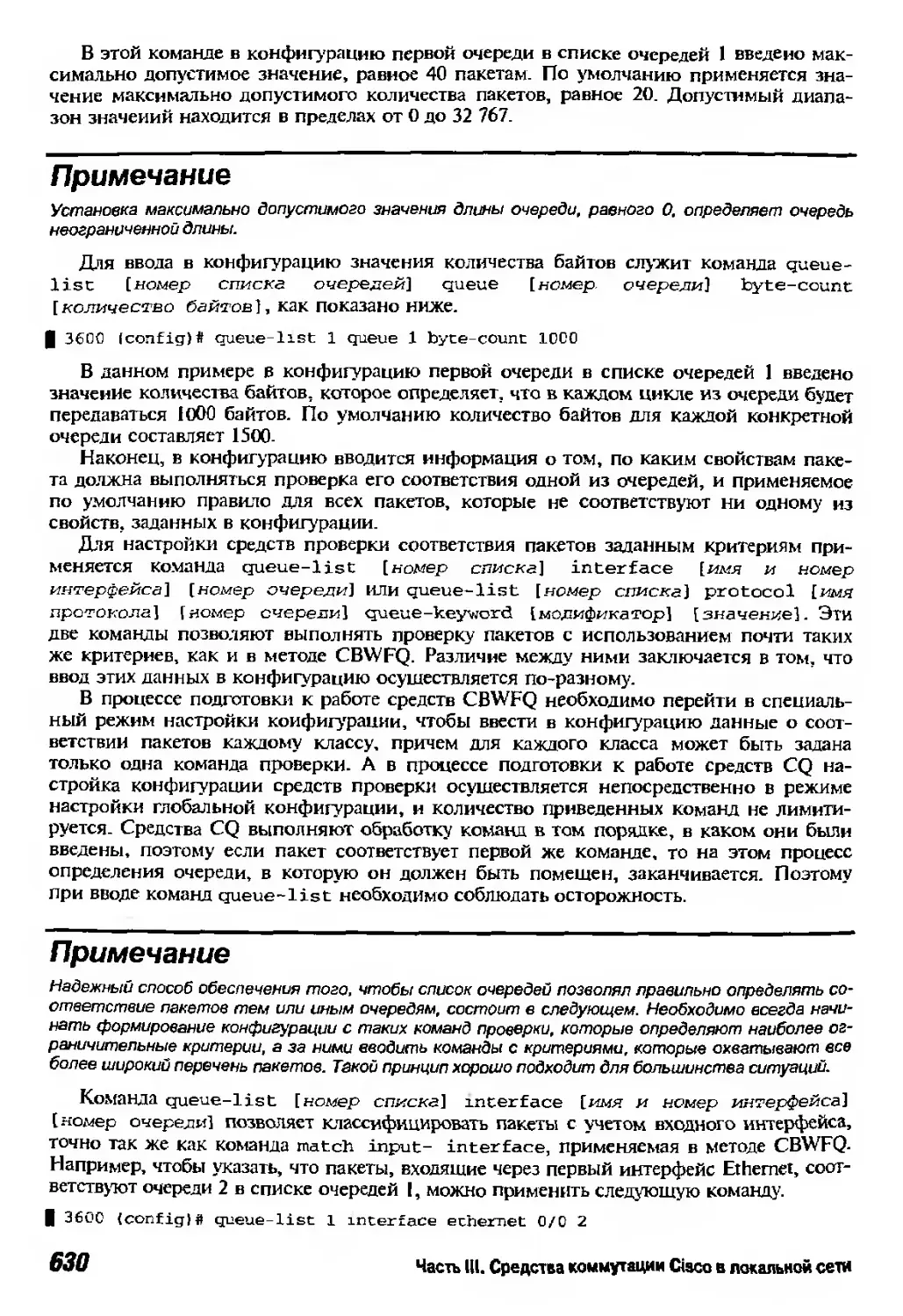

Настройка конфигурации средств CQ

Настройка конфигурации средств PQ

Контроль функционирования и устранение нарушений в работе средств

управления трафиком в условиях затора

Резюме

ЧАСТЬ IV. СРЕДСТВА МАРШРУТИЗАЦИИ CISCO

Глава 22. Общее описание средств маршрутизации

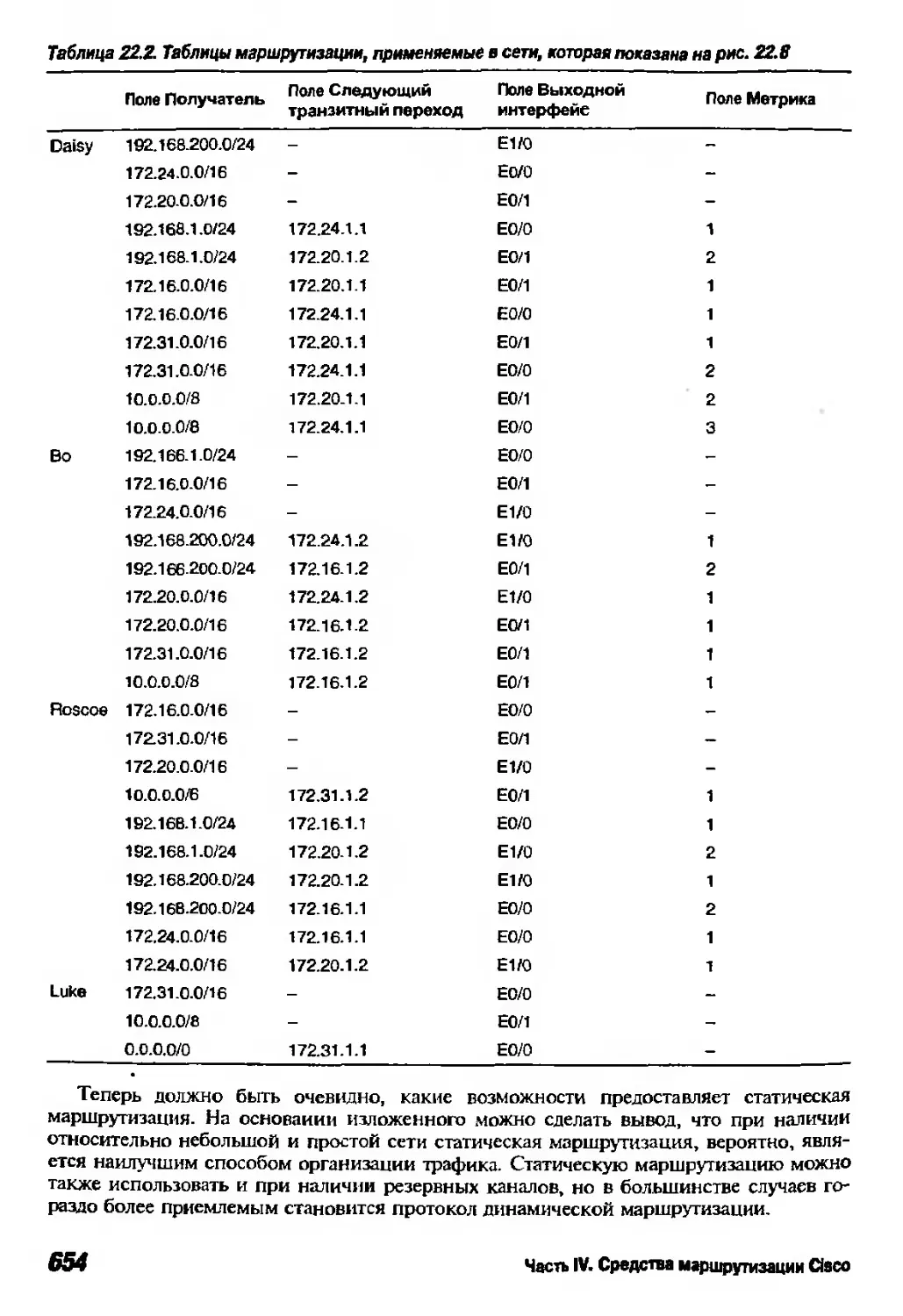

Принципы работы статической маршрутизации

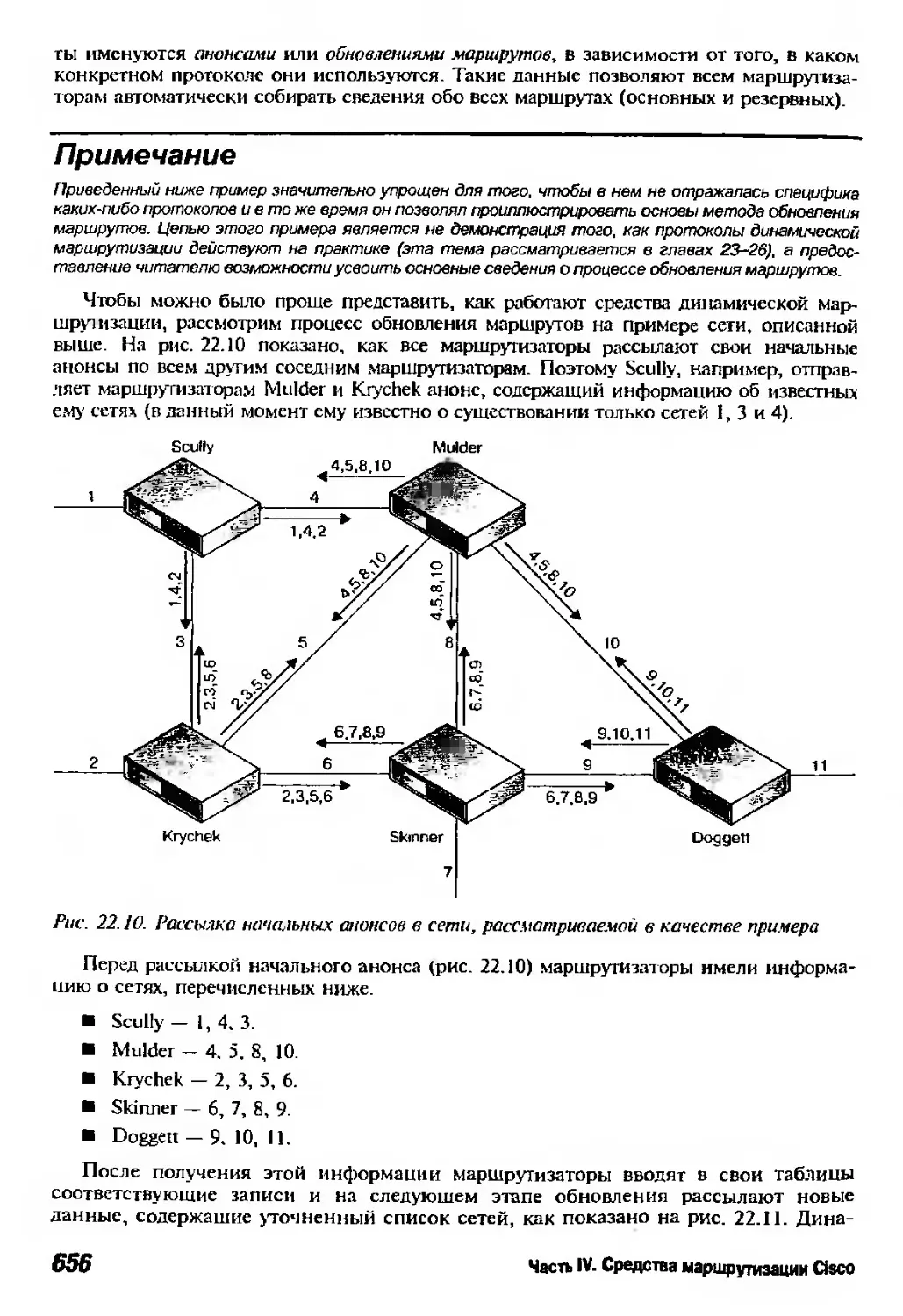

Принципы работы динамической маршрутизации

Общие сведения об административном расстоянии

Основные сведения о настройке конфигурации маршрутизатора —

настройка конфигурации интерфейса

Настройка конфигурации интерфейса Ethernet

Настройка конфигурации интерфейсов Frame Relay

Настройка конфигурации интерфейса ATM

Настройка конфигурации, проверка и устранение нарушений в работе

статической маршрутизации

Резюме

Глава 23. Протокол RIP версий 1 н 2

Принципы работы протокола RIP

Основные операции протокола RIP 1

Дополнительные возможности протокола RIP версии 1

Усовершенствования, связанные с внедрением протокола RIP

Основные сведения о настройке конфигурации RIP

йй 8333S ssSsS S3 з sSsss $$

функциональных средств RIP

Настройка конфигурации пассивных интерфейсов '

Определение конфигурации одноадресатных обновлений

Добавление смещения метрики

Корректировка тайм-аутов RIP

Отмена метола разделения диапазона

Определение максимального количества маршрутов

Настройка конфигурации средств аутентификации

Отмена автосуммирования

Устранение нарушений в работе протокола RIP

Глава 24. Протокол маршрутизации внутреннего шлюза

Принципы работы протокола IGRP

Автономные системы

Метрика и максимально допустимое количество

Распределение нагрузки

Настройка конфигурации IGRP

Настройка основных параметров конфигурации

Настройка дополнительных параметров конфигурации

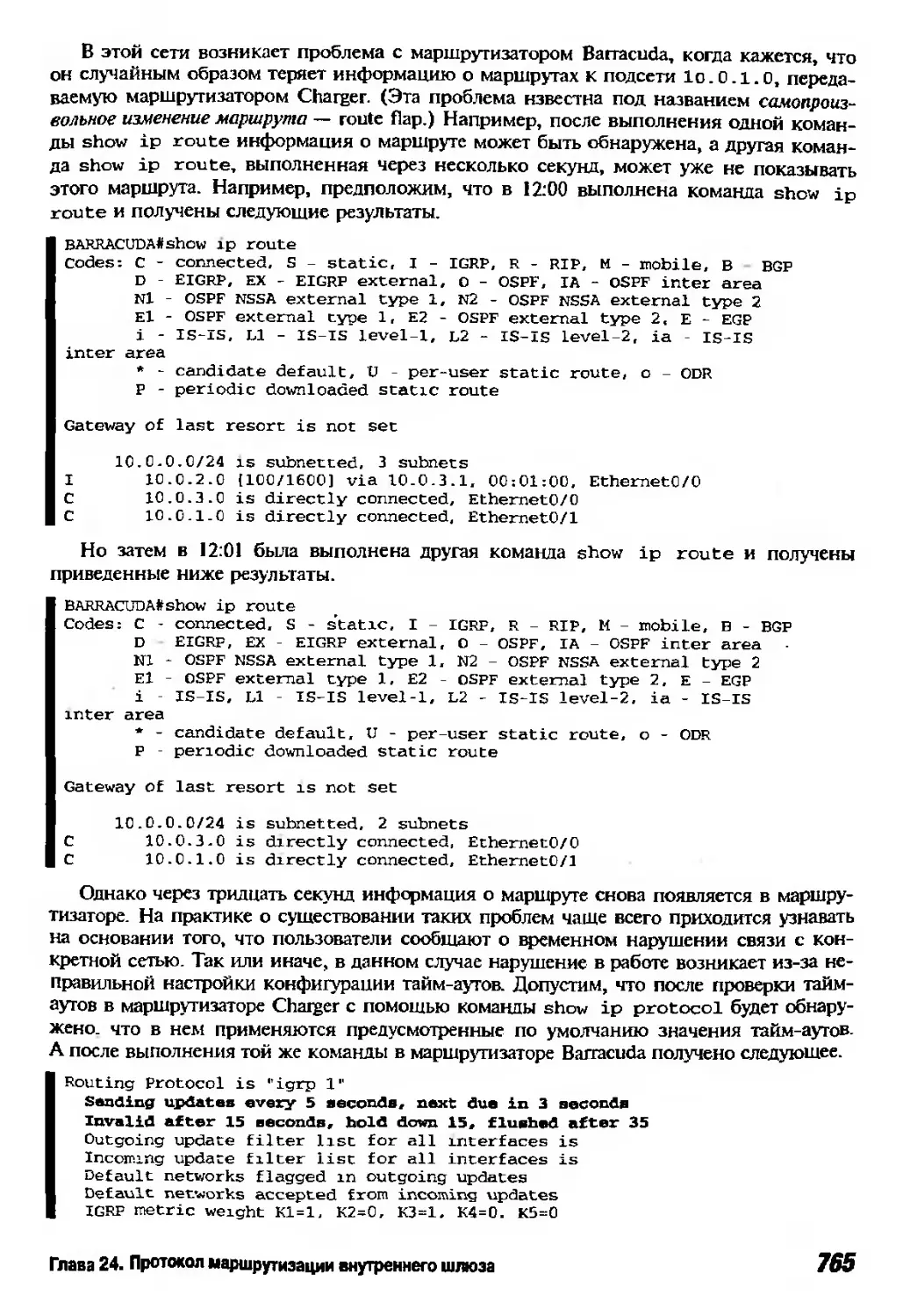

Устранение нарушений в работе средств IGRP

Проблема 1: несвязные сети и VLSM

Проблема 2: неправильная настройка конфигурации тайм-аутов

Проблема 3: коэффициент приравнивания стоимости маршрутов,

компоненты метрики и весовые коэффициенты

Проблема 4: большие тайм-ауты и крупные сети

Проблема 6: пассивные интерфейсы и одноадресатные обновления

Проблема 7: применяемая по умолчанию сеть

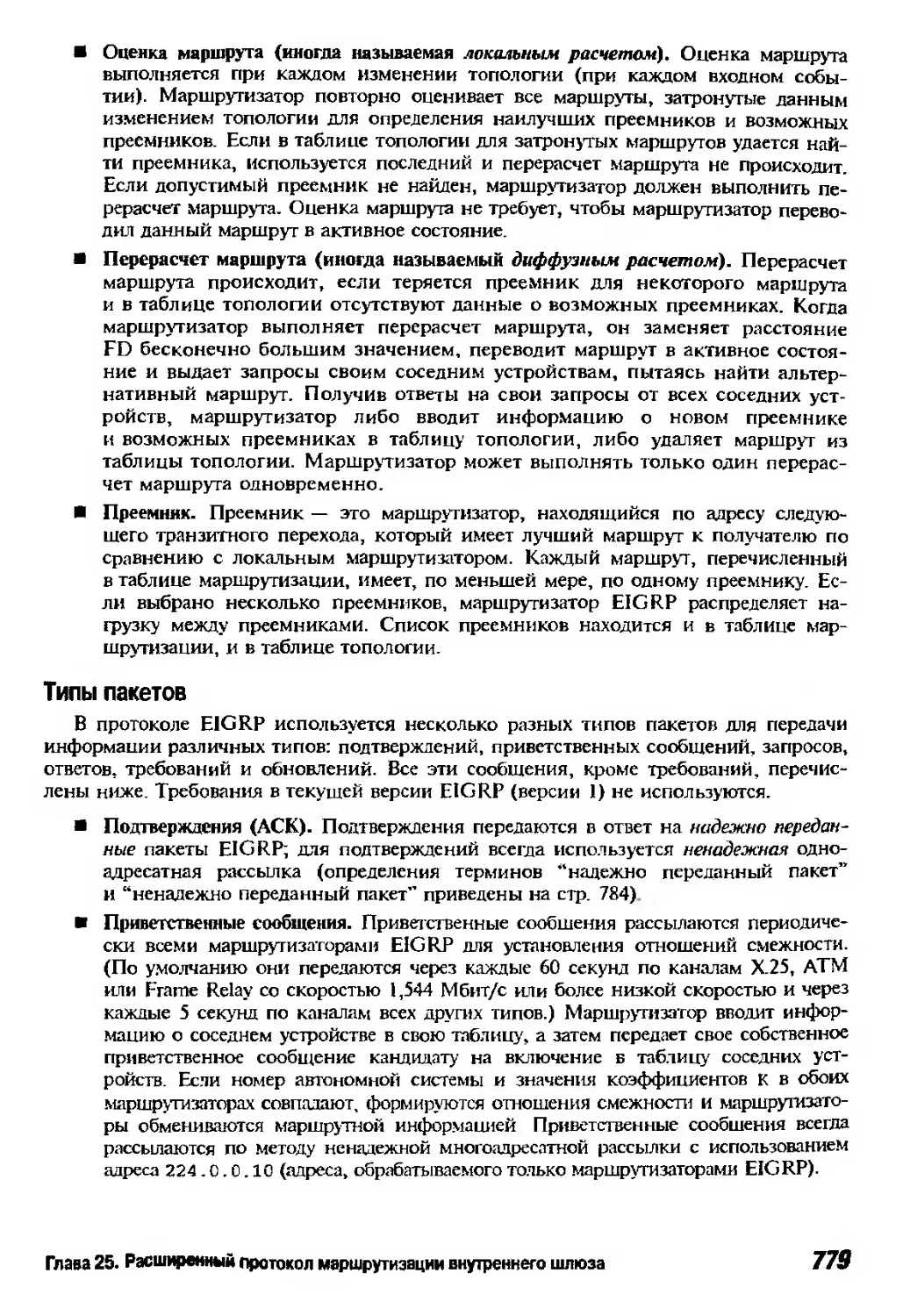

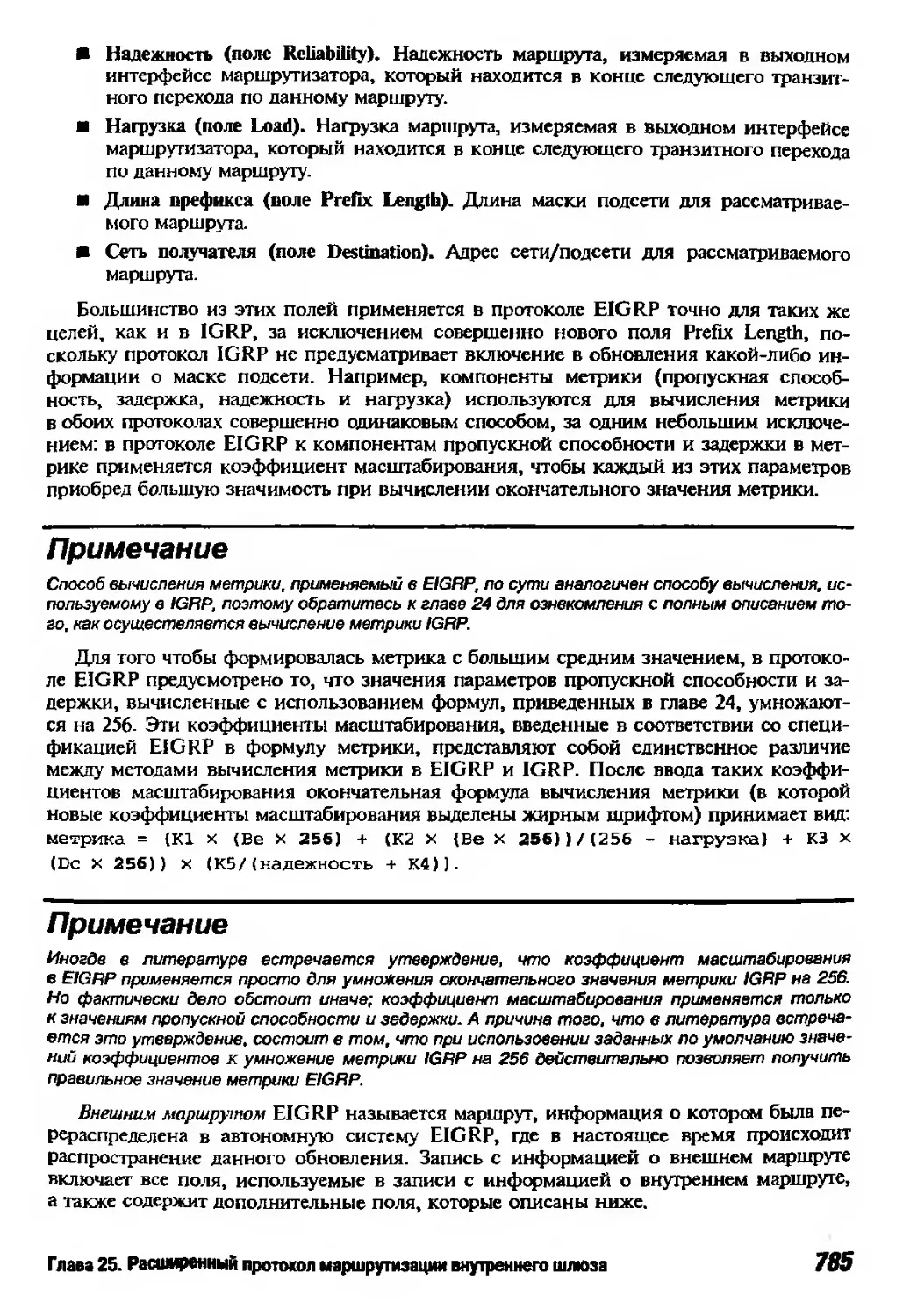

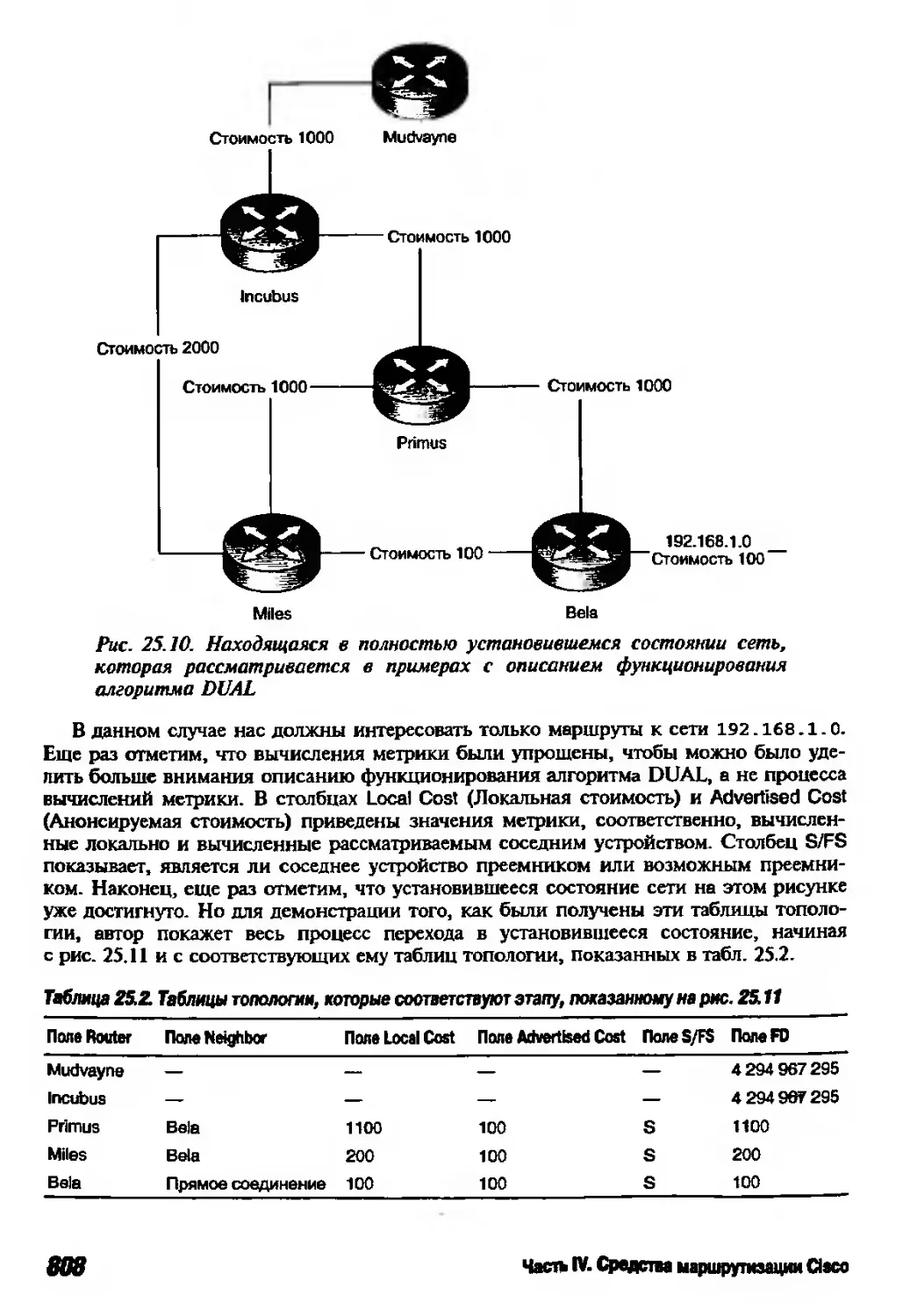

Глава 25. Расширенный протокол маршрутизации внутреннего шлюза

Принципы работы протокола EIGRP

Основные термины

Функционирование

Распределение нагрузки

Настройка конфигурации и устранение нарушений в работе протокола

EIGRP

Задачи настройки конфигурации

Перераспределение маршрутов EIGRP

Команды, применяемые для текущего контроля и поиска

неисправностей

Резюме

EIGRP

Глава 26. Открытый протокол SPF

Краткий обзор OSPF

Краткий обзор функционирования OSPF

Термины и основные понятия OSPF

Содержание

Принципы работы OSPF

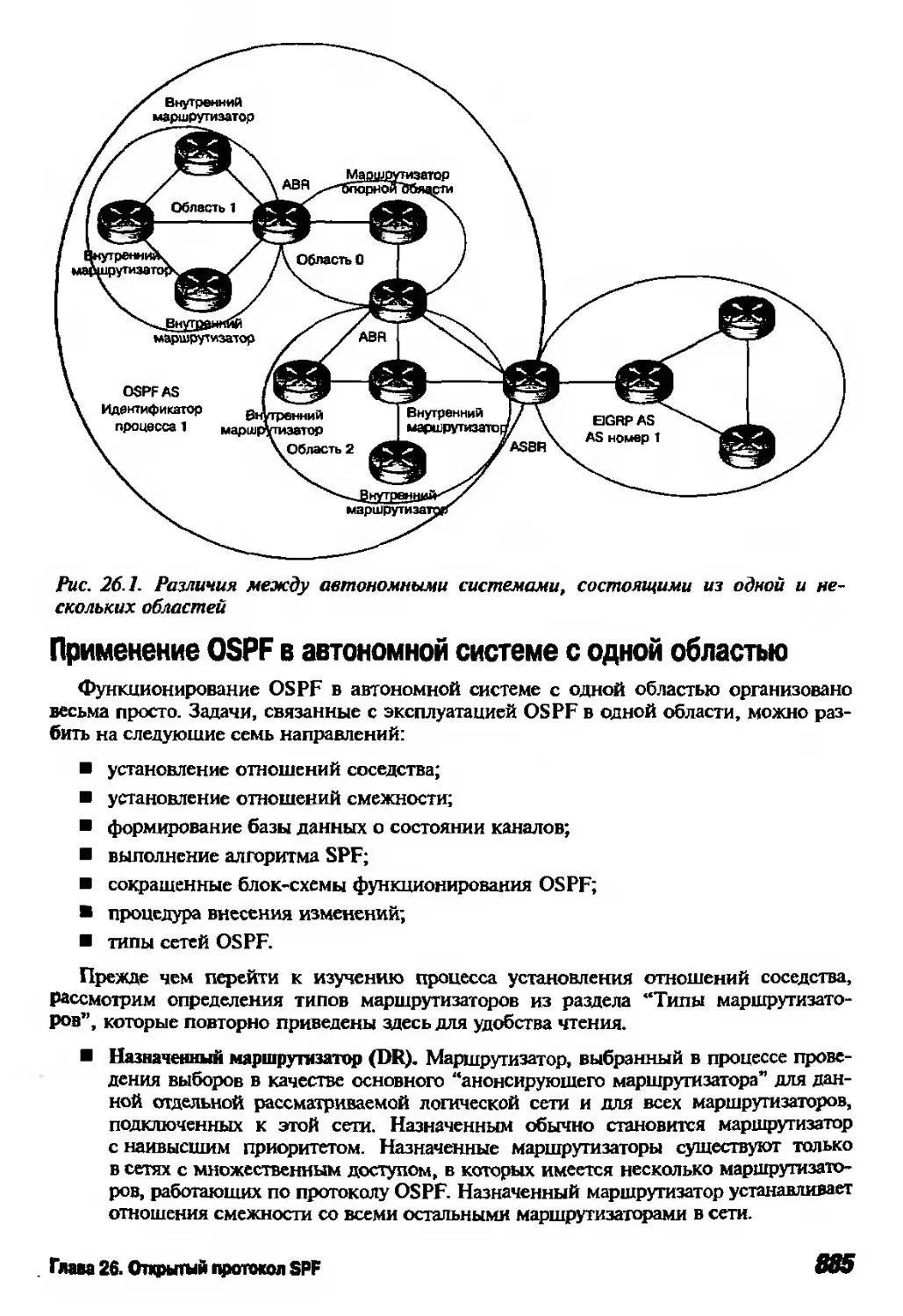

Применение OSPF в автономной системе с одной областью

Применение OSPF в автономной системе с несколькими областями

Сравнение OSPF с другими маршрутизирующими протоколами

Перераспределение маршрутов с помощью протокола OSPF

Настройка конфигурации OSPF

Ввод в действие основных функциональных средств OSPF

Настройка конфигурации интерфейсов OSPF

Настройка конфигурации областей

Настройка конфигурации дополнительных функциональных

средств OSPF

Устранение нарушений в работе OSPF

Резюме

Глава 27. Списки доступа

Основные концепции фильтрации пакетов

Применение средств NAT и РАТ в сочетании со средствами фильтрации

Настройка конфигурации списков доступа

Алфавитный список команд

Предметный указатель

885

937

953

955

1053

Содержание

Введение

Книга, которую вы держите в руках, не претендует на то, что в ней описаны все

нию, такая книга имела бы 50 000 с лишним езрании и уже устаревала бы ко времени

выпуска ее очередного издания. (Подобную книгу, которая дополняется буквально

ежедневно, пытаются создать в течение многих лет специалисты компании Cisco; она

Вместо этого автор решил представить в этой книге технологии, наиболее широко

их практическом освоении и использовании. Дело в том, что знание малоизвестных ню-

Jeopardy”, а в практической работе успеха можно добиться только благодаря глубокому

пониманию основ. Поэтому автор включил в эту книгу сведения, которые требуются

буквально каждому. В ней представлены описания технологий Cisco, которые предна-

значены для сетевого администратора среднего уровня или начинающего сетевого ин-

полнить настройку его конфигурации. Эта книга предназначена не для того, чтобы чи-

татель мог с ее помощью сдать экзамены (хотя и это не исключено) или ознакомиться

с новейшими сведениями по любой теме. Скорее, она позволяет достичь полного пони-

мания технологий Cisco, чаще всего применяемых в сетях основных типов, чтобы чита-

тель мог выполнять настройку конфигурации, проектировать и устранять нарушения

ленной сети, а также наборы протоколов общего назначения. В этой части приведено

много ссылок на Web-узлы, где представлена дополнительная информация по рас-

сматриваемым темам. Автор рекомендует тщательно изучить главы части I, особенно

главу 6, содержащую дополнительные сведения о наборе протоколов TCP/IP, даже

тем читателям, которые хорошо знакомы с представленными здесь темами. Без пол-

ного понимания изложенных в этой части основных принципов невозможно успеш-

ное освоение материала, представленного в следующих частях данной книги.

Часть II, “Краткий обзор технологий Cisco”, содержит краткий обзор сетевых тех-

нологий Cisco, в том числе описание большинства существующих в настоящее время

сетевых продуктов Cisco. Кроме того, в этой части приведены справочные таблицы

с краткими сведениями о характеристиках устройств (включая плотность портов), которые

сможет сэкономить много времени, которое в ином

В последних главах этой части приведены описания наиболее широко применяемых ко-

манд, которые поддерживаются в устройствах со стандартной системой IOS и CatOS.

В части III, “Средства коммутации Cisco в локальной сети”, описаны технологии

коммутации Cisco, применяемые в локальной сети, которые реализованы на уровнях

2-4. В ней представлены такие темы, как настройка конфигурации виртуальной ло-

кальной сети, применение алгоритма STP и метода MLS, принципы организации оче-

редей и средства коммутации SLB. Как и во всех других главах этой книги, которые

посвящены практической тематике, в главах этой части вначале приведено подробное

В части IV, “Средства маршрутизации Cisco”, рассматриваются средства маршру-

торой описаны преимущества и принципы функционирования статической маршру-

тизации; в следующих главах рассматриваются вс1- более сложные сценарии маршру-

тизации, а в последней главе показано, как обеспечить применение в маршрутиза-

торах Cisco списков доступа. Рассматриваются все главные внутренние маршрутизирую-

щие протоколы, включая RIP, EIGRP и OSPF.

Приложение содержит полный перечень всех 540 команд, рассматриваемых

Это приложение может использоваться в качестве краткого справочника по командам

IOS, применяемым почти на любом устройстве Cisco.

I От издательства

Вы, читатель этой книги, и есть главный ее критик и комментатор. Мы ценим ва-

ше мнение и хотим знать, что было сделано нами правильно, что можно было сделать

лучше и что еще вы хотели бы увидеть изданным нами. Нам интересно услышать

Мы ждем ваших комментариев и надеемся на них. Вы можете прислать нам бу-

мажное или электронное письмо, либо просто посетить наш Web-сервер и оставить

свои замечания там. Одним словом, любым удобным для вас способом дайте нам

сделать наши книги более интересными для вас.

и обязательно учтем его при отборе и подготовке к изданию последующих книг.

Наши координаты:

E-mail:

WWW:

http: //www.williamspublishing.com

Информация для писем из:

России: 115419, Москва, а/я 783

Украины: 03150, Киев, а/я 152

Полный

справочник по

Глава 1

Модель 0SI

М одаль OSI (Open Systems Interconnection — взаимодействие открытых систем) не

так проста, как кажется на первый взгляд. Она была первоначально предназначена

для обеспечения разработки протоколов, не зависящих от конкретных поставщи-

ков оборудования, и для получения возможности создания наборов протоколов вместо

монолитных программ сетевой связи, но в настоящее время модель OSI фактически

ние: на данный момент она представляет собой одно из лучших инструментальных

средств описания и классификации сложных последовательностей действий, которые

токолов (например TCP/IP) была разработана с использованием другой модели, многие

протоколы этих наборов не полностью соответствуют модели OSI, и это вызывает опре-

деленную путаницу. Например, в некоторых книгах утверждается, что протокол мар-

шрутной информации (Routing Information Protocol — RIP) работает на сетевом уровне,

а в других указано, что он работает на прикладном уровне. Однако в действительности

этот протокол не принадлежит полностью только к одному из этих уровней. Он, как

и многие другие, включает функции, относящиеся к обоим уровням. Из этого можно сде-

лать вывод, что устранить такую путаницу можно только с помощью модели OS1, кото-

мог понять, какие функции выполняются тем или иным устройством, просто узнав,

к какому уровню относится данное устройство. Например, если известно, что физиче-

ская адресация, или управление доступом к передающей среде (Media Access

Control — МАС), осуществляется на уровне 2, а логическая (IP-адресация) — на уров-

не 3, то читателю сразу же станет ясно, что коммутатор Ethernet, который отвечает за

фильтрацию МАС-адресов (физических адресов), является прежде всего устройством

уровня 2. Кроме того, встретив в книге утверждение, что маршрутизатор выполняет

задачу определения маршрута на уровне 3, читатель уже будет иметь полное представ-

ление о том, какие действия выполняет маршрутизатор.

Именно поэтому в этой главе отведено определенное место описанию модели OSI.

По тем же причинам читателю следует продолжить чтение этой главы, даже если он

уверен, что достаточно хорошо знает модель OSI. Очень важно четко уяснить назна-

чение этой модели, прежде чем переходить к освоению других тем.

I Общее определение термина “пакет”

Для описания фрагментов информации, передаваемых по сети, применяются тер-

мины пакет, дейтаграмма, фрейм, сообщение и сегмент. Все они по сути имеют один

и тот же смысл, но относятся к разным уровням модели OSI. Например, пакет можно

Подготовить почтовое вложение. Эта составляющая почтового отправления

представляет собой письмо, например, с фотографией новорожденного сына,

отправляемой дяде Джо.

Написать на конверте адрес получателя. Эта составляющая представляет собой адрес

дяди Джо, без которого письмо невозможно доставить намеченному получателю.

Пройти через систему проверки. Эта составляющая представляет собой штемпель

на почтовой марке. Он подтверждает, что письмо отправлено с соблюдением

всех требований и соответствует стандартам почтовой службы.

26

Часть I. Основы организации сетов

Рис. 1.1. Обязательные составляющие обычного письма

Передача сетевого пакета фактически происходит по таким же принципам, как

и отправка обычного письма. Рассмотрим в качестве примера сообщение электронной

почты, которое показано на рис. 1.2. Для его доставки адресату необходимо такая же

информация, как и для обычного письма (а также некоторые другие компоненты, ко-

торые рассматриваются в данной главе); эта информация описана ниже.

Почтовое вложение. Этот компонент представляет собой передаваемые данные,

допустим, электронное письмо дяде Джо с сообщением о рождении сына.

Адрес отправителя. Этот компонент служит в качестве обратного адреса для

просто на тот случай, если возникнет проблема при доставке электронной почты.

Адрес получателя. Этот компонент представляет собой адрес электронной почты

дяди Джо и необходим для правильной доставки электронной почты.

Информация для системы проверки. Если речь идет о пакете, то этот компонент

представляет собой определенную информацию для системы контроля ошибок.

В данном случае применяется контрольная последовательность фрейма (Frame

Check Sequence — FCS). Такую последовательность можно рассматривать как

результат вычислений, выполненных над содержимым пакета с помощью неко-

торой математической формулы. Если вычисления FCS в пункте назначения

(на компьютере дяди Джо) дадут правильный результат, это будет означать, что

данные в пакете являются действительными и должны быть приняты. А если

результаты вычислений окажутся неправильными, сообщение будет отброшено.

Рис. 1.2. Основные компоненты пакета

Глава 1. Модель OSI

В следующих главах понятие пакета применяется для иллюстрации процесса про-

хождения данных сверху вниз по уровням модели OSI, затем по физическому кабелю,

а после этого снизу вверх по уровням модели OSI, пока они не поступят в виде но-

вого сообщения во входной почтовый ящик дяди Джо.

I Основы модели OSI

Модель OSI представляет собой один из способов многоуровневой организации сетей.

В той или иней реализации набора протоколов некоторые из уровней модели могут даже

не использоваться, но модель OSI разработана так, чтобы любую сетевую функцию можно

было представить на одном из ее семи уровней. Описание уровней, начиная с уровня 7

и заканчивая уровнем 1, приведено в табл. 1.1. Здесь принята именно такая последова-

тельность описания уровней, поскольку она позволяет лучше понять устройство модели.

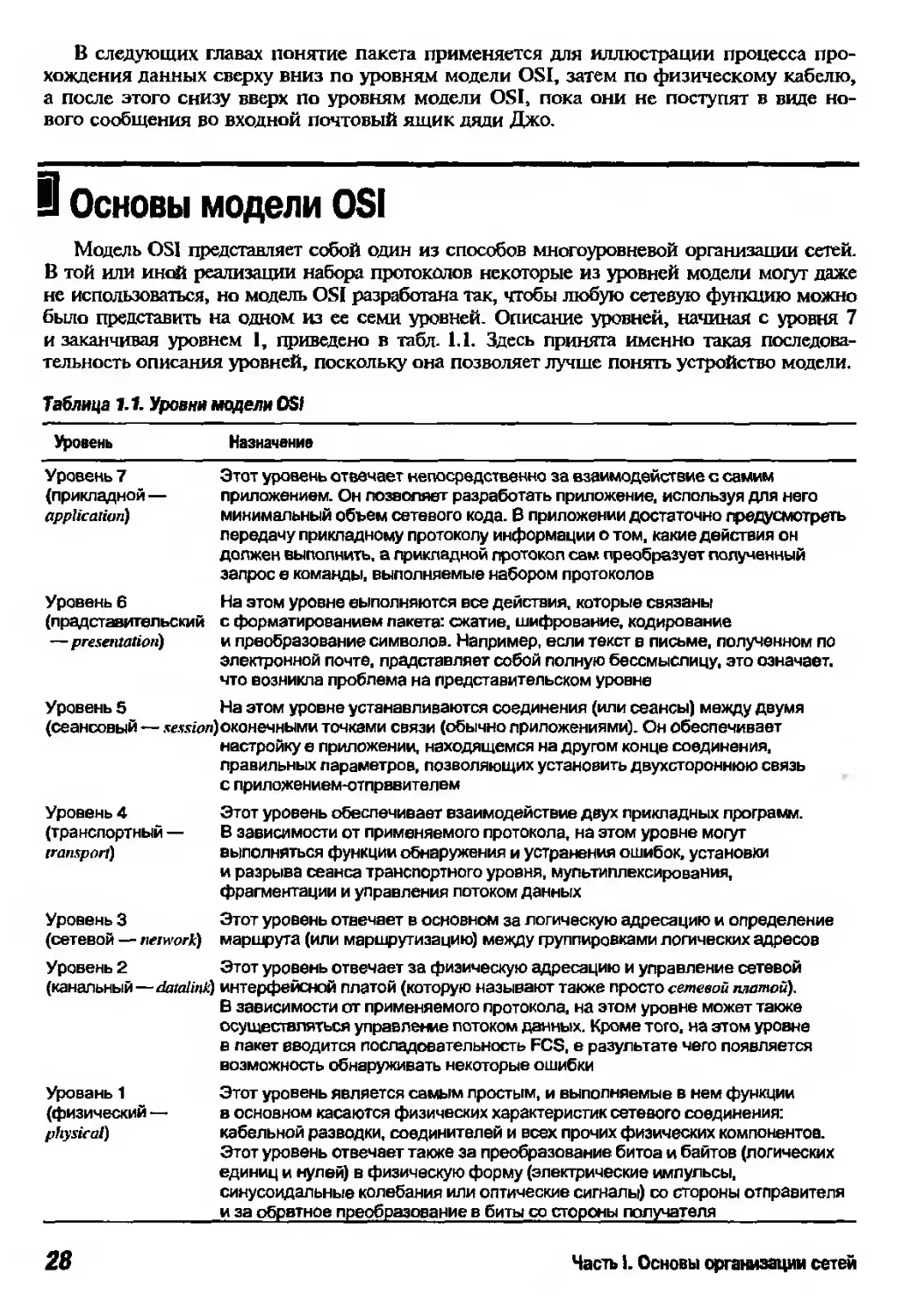

Таблица 1.1. Уровни модели OSI

Уровень Назначение

Уровень? (прикладной — Этот уровень отвечает непосредственно за взаимодействие с самим приложением. Он позволяет разработать приложение, используя для него минимальный объем сетевого кода. В приложении достаточно предусмотреть передачу прикладному протоколу информации о том, какие действия он

(представительский запрос е команды, выполняемые набором протоколов На этом уровне выполняются все действия, которые связаны

и преобразование символов. Например, если текст в письме, полученном по

что возникла проблема на представительском уровне

(сеансовый — .те.?я<>л)оконечными точками связи (обычно приложениями). Он обеспечивает настройку е приложении, находящемся на другом конце соединения, правильных параметров, позволяющих установить двухстороннюю связь с приложением-отправителем

(транспортный —

В зависимости от применяемого протокола, на этом уровне могут выполняться функции обнаружения и устранения ошибок, установки

фрагментации и управления потоком данных

Уровень 3 (сетевой — network) Этот уровень отвечает в основном за логическую адресацию и определение маршрута (или маршрутизацию) между группировками логических адресов

Уровень 2 Этот уровень отвечает за физическую адресацию и управление сетевой

В зависимости от применяемого протокола, на этом уровне может также осуществляться управление потоком данных. Кроме того, на этом уровне возможность обнаруживать некоторые ошибки

(физический — Этот уровень является самым простым, и выполняемые в нем функции

кабельной разводки, соединителей и всех прочих физических компонентов. Этот уровень отвечает также за преобразование битоа и байтов (логических единиц и нулей) в физическую форму (электрические импульсы, синусоидальные колебания или оптические сигналы) со стороны отправителя и за обратное преобразование в биты со стороны получателя

28

Часть 1.1

При передаче данных по сети с одного компьютера на другой осуществляется такой

процесс: данные исходят из приложения, передаются вниз по уровням модели, проходят

через передающую среду (чаше всего это медный или волоконно-оптический кабель)

в виде электрического или оптического сигнала, представляющего отдельные логические

нули и единицы, после чего поднимаются по уровням модели на другом конце соедине-

ния. По мере выполнения этих действий на каждом уровне, который имеет соответст-

вующий протокол, к пакету добавляется заголовок, указывающий способ обработки па-

вается инкапсуляцией данных. Схема этого процесса приведена на рис. 1.3. На этой схеме

АН обозначает заголовок прикладного уровня (Application Header), PH — представитель-

ского (Presentation Header1), SH — сеансового (Session Header3), TH — транспортного

(Transport Header), NH — сетевого (Network Header), DH — канального (Datalink Header)

и PH — физического (Physical Header). После прибытия к месту назначения пакет про-

ходит вверх по уровням модели и на каждом уровне удаляются заголовки соответст-

только данные, которые принято также называть содержимым пакета (payload).

Перейдем к рассмотрению особенностей каждого уровня и дополнительных про-

Уровень 7 - прикладной

Прикладной уровень отвечает за взаимодействие с пользовательским приложением.

ским приложением, а, скорее, с сетевыми приложениями, которые применяются в поль-

зовательском приложении. Например, при просмотре ресурсов Web пользовательским

приложением является программа броузера, такая как Microsoft Internet Explorer. А в ка-

протокола HTTP, которое применяется также во многих других пользовательских при-

ложениях (таких как Netscape Navigator). В общем, можно считать, что прикладной уро-

Глава 1. Модель OSI

29

ние, что программное обеспечение протокола создает пакеты, которых до сих пор не

токолами, которые существуют на других уровнях), это общее определение протокола

прикладного уровня вполне приемлемо. К числу широко применяемых протоколов

прикладного уровня относятся HTTP, FTP, Telnet, TFTP, SMTP, POP3 и MAP. До-

полнительные сведения о протоколах HTTP, FTP, SMTP и POP3 приведены в главе 5.

Уровень 6 - представительский

Назначение представительского уровня понять проще всего, поскольку протокол

этого уровня можно легко увидеть в действии. На представительском уровне происхо-

дит модификация формата данных. Например, к сообщению электронной почты мо-

жет прилагаться изображение. Но простой протокол электронной почты (Simple Mail

Transfer Protocol — SMTP) может обеспечить передачу только простого текста (состоя-

щего из семибитовых символов в коде ASCII). Для обеспечения передачи изображения

приложение должно воспользоваться протоколом представительского уровня для преоб-

разования изображения в обычный текст. В данном случае применяется протокол мно-

гоцелевых почтовых расширений Internet (Multipurpose Internet Mail Extensions —

тъ примерно так, как это показано ниже.

I BCNHS Л%С№ (37NC UHD*Y 3cNDI ____Dlwlfd YYYTY TBVBC

ется сказанное выше, что обычно проще всего обнаружить наличие проблемы на

представительском уровне. Кроме того, представительский уровень отвечает за сжатие

и шифрование, а также за выполнение многих других действий (таких как эмуляция

терминала), которые приводят к изменению формата данных. К числу наиболее широко

применяемых форматов представления данных относятся ASCII, JPEG, MPEG и GIF.

Уровень 5 - сеансовый

В отличие от предыдущих, работу протоколов сеансового уровня понять сложнее

всего. Эти протоколы отвечают за установление, поддержание и завершение сеансов.

Но это определение является слишком общим и расплывчатым, поскольку в установ-

лении, поддержании и завершении сеансов в той или иной степени фактически уча-

ствуют и протоколы других уровней. Проше всего можно представить себе назначение

жениями. Но как описано в главе 5, в наборе протоколов TCP/IP эта функция обыч-

но выполняется на транспортном уровне, поэтому предыдущее утверждение не всегда

уровня относятся RPC, LDAP и служба сеансов NetBIOS.

Уровень 4 - транспортный

На транспортном уровне выполняется целый ряд функций. Наиболее важными из

них являются контроль ошибок, их исправление и управление потоком данных.

Транспортный уровень отвечает за надежную работу служб межсетевой передачи дан-

ных, функции которой выполняются незаметно для программ более высокого уровня.

Проще всего можно понять, как осуществляются функции контроля и исправления

ошибок на транспортном уроане, изучив различия между связью с установлением

и без установления логического соединения.

30

Часть I. Основы организации сетей

Связь с установлением и без установления логического соединения

Связь с установлением логического соединения получила такое название потому,

что она предусматривает установление соединения между двумя компьютерами, под-

ключенными к сети (называемыми также хостами), еще до начала передачи данных

пользователем. Эго позволяет обеспечить двухстороннюю связь. Иными словами,

вначале протокол транспортного уровня предусматривает передачу получателю специ-

альных пакетов, с помощью которых другой участник соединения может определить,

что к нему вскоре поступят данные. Затем получатель передает специальный пакет

отправителю, чтобы он мог узнать, что его “предупреждающее” сообщение получено.

Такой предварительный обмен пакетами позволяет обоим участникам соединения

В большинстве случаев связь с установлением логического соединения предусмат-

ривает также гарантии доставки. Иными словами, если при передаче пакета удален-

ному хосту происходит ошибка, то на транспортном уровне выполняется повторная

передача этого же пакета, а если это невозможно, отправитель получает сообщение,

что доставка пакета окончилась неудачей.

С другой стороны, связь без установления логического соединения обладает прямо

противоположными свойствами. Во-первых, первоначально не устанавливается какое-либо

либо средства исправления ошибок. Обязанности по исправлению ошибок должно взять

на себя само приложение или программное обеспечение протокола одного из уровней, на-

ходящихся выше или ниже транспортного уровня. Специалисты по сетям часто называют

быть”. По сути, протокол транспортного уровня отправляет пакет и “забывает” о нем.

В большинстве случаев уловить различие между протоколами с установлением и без

установления логического соединения очень легко. Эти различия аналогичны тому, как

отличаются друг от друга способы доставки обычного и заказного писем. Послав обыч-

возможности сразу же узнать, получено ли отправленное им сообщение. Это — связь

без установления логического соединения. С другой стороны, при отправке заказного

письма сообщение либо доставляется правильно и отправитель получает уведомление

о вручении, либо предпринимаются неоднократные попытки его доставить, пока это

сообщение не устаревает, и почтовая служба отказывается от дальнейших попыток; но

отправитель получает уведомление и в этом случае. Так или иначе, отправитель уве-

щие меры. Это — типичная связь с установлением логического соединения.

Управление потоком данных

В своей простейшей форме управление потоком данных представляет собой метод

нечную станцию. Например, предположим, что персональный компьютер А обраба-

Если компьютер А начнет передавать компьютеру В какие-то данные на полной ско-

рости, то 90% этой информации будет потеряно, поскольку компьютер В не способен

принимать информацию на скорости 100 Мбит/с. В предотвращении этой ситуации

и состоит назначение средств управления потоком данных.

Применяемые в настоящее время методы управления потоком данных подразде-

ляются на три типа, как описано в следующих разделах.

Буферизация

По-видимому, самым простым из этих методов является буферизация, которая

в основном применяется в сочетании с другими методами управления потоком дан-

ных. Буфер можно рассматривать как резервуар. Предположим, что из одной трубы

Глава 1. Модель 0SI

31

в этот резервуар втекает четыре литра волы в минуту, а из другой трубы, подключен-

ной к резервуару, вода вытекает, но со скоростью только три литра воды в минуту.

Если крышка резервуара открыта, что произойдет с лишней водой, если трубы, через

которые поступает и вытекает вода, будут опущены в неглубокий поддон? Правиль-

с данными, поступающими с компьютера А, который рассматривается в предыдущем

примере. Для выхода из подобной ситуации можно применить такое же решение, как

и в гидравлике — для приема лишней воды поставить “резервуар”, или буфер. Но

очевидно, что такое решение приводит к появлению других проблем. Прежде всего,

буфер не может иметь бесконечный объем. Он позволяет легко справляться с времен-

ным увеличением объема трафика, но если поток данных, превышающий возможно-

сти приемного устройства, движется непрерывно, резервное пространство в конечном

итоге целиком заполнится и в этот момент снова возникнет та же проблема — биты

Уведомление о заторе

Метод с использованием уведомления о заторе является немного более сложным по

сравнению с буферизацией и обычно используется в сочетании с буферизацией д ля уст-

ления затора в сети обнаруживаются с помощью некоторых иных методов), приемная

станция отправляет передающей станции сообщение, которое по сути означает “замед-

лить передачу данных”. После того как буфер немного разгрузится, приемная станция

может отправить другое сообщение с указанием, что передача может быть возобновлена.

межуточных устройств (таких как маршрутизаторы) уведомления о заторе лишь усугуб-

ляют ситуацию, заполняя буфера на каждом маршрутизаторе вдоль этой цепочки.

Например, предположим, что маршрутизатор А передает пакеты маршрутизатору С

через маршрутизатор В (как показано на рис. 1.4). Как только буфер маршрутизатора

С начинает заполняться, он передает уведомление о заторе маршрутизатору В. Это со-

общение приводит к заполнению буфера маршрутизатора В. Затем маршрутизатор В

отправляет уведомление о заторе маршрутизатору А. Это приводит к заполнению бу-

фера маршрутизатора А, что в конечном итоге вызывает потерю данных (безусловно,

этого не произойдет, если передающая станция определит, в чем смысл уведомлений

о заторе, и полностью прекратит передачу данных). В конечном итоге маршрутизатор С

перешлет маршрутизатору В сообщение о том, что может быть возобновлена передача,

но к этому времени часть пакетов уже будет потеряна.

Применение окон

Метод с применением окон представляет собой наиболее сложную и гибкую фор-

му управления потоком данных и в настоящее время, вероятно, является одним из

наиболее широко применяемых методов управления потоком данных. При передаче

с применением окон разрешается передавать одновременно заранее согласованное ко-

личество пакетов (называемое окном) вр получения подтверждения от приемной стан-

ции. Это означает, что возможность передачи одной станцией такого объема данных,

который не может быть принят другой станцией, почти полностью исключена. Дело

в том, что передающая станция, отправив разрешенное количество пакетов, должна

дождаться ответа от удаленной приемной станции и только после этого отправить до-

полнительные данные. Метод передачи с применением окон используется не только

для управления потоком данных, но и для устранения ошибок, как описано в главе 5.

К числу наиболее широко применяемых протоколов транспортного уровня отно-

сятся TCP, U DP и SPX, которые описаны более подробно в главах 5 и 7.

Часть L Основы организации сетей

Рис. 1.4. Проблемы, связанные с буферизацией и отправкой уведомлений

Уровень 3 - сетевой

Протоколы сетевого уровня обеспечивают логическую адресацию и определение

меняются в основном для указания местонахождения хоста. Эта задача обычно реша-

полносгью описывают хост, но лишь в контексте группы, к которой он относится.

Такое разделение адреса позволяет каждому хосту учитывать только наличие других

хостов в его группе и применять для передачи пакетов от одной группы к другой спе-

циализированные устройства, называемые маршрутизаторами.

Уровень 2 - канальный

Канальный уровень предусматривает выполнение таких функций, как устранение

коллизий, физическая адресация, распознавание ошибок и фреймирование, как опи-

сано в следующих разделах.

доступ к одному каналу передачи данных, если к нему подключено несколько хостов,

которые пытаются одновременно использовать его для передачи. При полудуплексной

широкополосной передаче без устранения коллизий нельзя обойтись, поскольку

в применяемой при этом сетевой среде в любой момент времени только одно устрой-

Глава1. Модель OSI

33

Рис. 1.5. Коллизия и появление ошибочного пакета

Рис. 1.6. Структура МАС-адреса

Физическая адресация

Все устройства должны иметь физический адрес. В технологиях локальной сети тако-

вым обычно является МАС-адрес. Физический адрес формируется таким образом, чтобы

он мог однозначно обозначить определенное устройство, позволяя отличить его от всех

прочих устройств в мире. МАС-адрес (называемый также адресам Ethernet, адресом локаль-

ной сети, физическим адресом, аппаратным адресом, а также известный под многими дру-

гими названиями) представляет собой 48-битовый адрес, который обычно записывается

в виде 12 шестнадцатеричных цифр, таких как 01-02-03-ab-cd-ep. Первые шесть шест-

надцатеричных цифр определяют изготовителя устройства, а последние шесть — отдельное

устройство, выпущенное этим изготовителем.

Структура МАС-адреса показана на рис. 1.6. По

традиции принято говорить, что эти постоянные

адреса “прошиваются” в сетевой плате. Тем не

менее, хотя и достаточно редко, иногда обнару-

живаются дубликаты МАС-адресов. Поэтому

ройства имеют МАС-адреса с перестраиваемой конфигурацией. Но так или иначе, фи-

зический адрес определенного типа является обязательным компонентом пакета.

Обнаружение ошибок

Еше одна функция канального уровня, обнаружение ошибок, позволяет определить,

не произошло ли искажение пакета во время передачи. Для этого перед отправкой паке-

та на удаленный компьютер к нему добавляется концевик (так называется поле с кон-

трольной суммой в конце пакета) с последовательностью FCS. Метод контроля с при-

менением PCS предусматривает использование циклического избыточного кода (Cyclic

Redundancy Check — CRC) для выработки цифрового значения и размещение этого зна-

чения в концевике пакета. После прибытия пакета к получателю извлекается значение

поля FCS и снова применяется тот же алгоритм, с помощью которого было вычислено

это первоначальное значение. Если пакет подвергся каким-либо изменениям, прежнее

и новое значения FCS не совпадают, и пакет отбрасывается как ошибочный.

34

Часть I. Основы организации сетей

Примечание

Контроль с помощью FCS обеспечивает только обнаружение ошибок, но не их устранение. Зе

устранение ошибок отвечает протокол более высокого уровня, как правило, транспортного.

Фреймирование

Термин фреймирование используется для описания организации элементов

в пакете (пакет, передаваемый по сети, оформляется в виде фрейма). Эта задача яв-

как происходит передача данных физическим устройством. Прежде всего следует

имей битов О и 1. Поэтому при получении устройством цепочки битов, такой как

011010100010101111010111110101010100101000101010111 И тщ., ОНО должно опреде-

лить, какая часть этой цепочки соответствует МАС-адресу, данным или последовательно-

Рис. 1.7. Пример показывает, как к потоку битов применяется ключ фреймирования

Ethernet 802-3 для выделения отдельных частей этого потока

Кроме того, поскольку существуют разные типы фреймов, в протоколах каналь-

ного уровня на обоих взаимодействующих компьютерах должны использоваться

фреймы одинаковых типов, так как лишь при этом условии получатель сможет опре-

делить, что фактически содержит полученный им пакет. Пример искажения, возни-

кающего при нарушении формата фрейма, показан на рнс. 1.8.

На этом рисунке значения длины полей принятого и фактически ожидаемого

фрейма не совпадают. Данный пример показывает, что если один компьютер отправ-

ла доступа к подсети (Sub-Network Access Protocol — SNAP), между ними невозможно

установить взаимодействие, поскольку компьютеры безуспешно пытаются найти ком-

К числу наиболее распространенных протоколов канального уровня относятся

практически все протоколы 802 (802.2, 802.3, 802.5 и т.д.), LAPB, LAPD и LLC.

Уровень 1 - физический

На физическом уровне выполняются наиболее важные функции передачи дан-

все соединители, кабели, спецификации частот, требования к расстояниям и за-

держкам при распространении сигналов, регламентируемые напряжения, короче го-

воря, все физические параметры.

К числу наиболее распространенных протоколов физического уровня относятся

Е1А/ПА 568А н 568В, RS 232, lOBaseT, 10Base2, 10Base5, lOOBaseTn USB.

Глава 1. Модель 0SI

Рис. 1.8. Несовпадение форматов полей из-за неправильного выбора типа фрейма

Одноранговая связь

Специалисты по сетям называют одноранговой связью процесс взаимодействия про-

компьютере получателя. Следует отметить, что одинаковые уровни не взаимодейству-

если бы они действительно напрямую связывались друг с другом. К пакету, переда-

ваемому с одного хоста на другой, по мере прохождения по уровням сетевой модели

добавляются все необходимые заголовки, а когда этот пакет после его приема снова

проходит по уровням модели, но в противоположном направлении, информация

в каждом заголовке пакета обрабатывается только тем уровнем^ которому соответству-

ет конкретный заголовок. Все остальное на этом уровне рассматривается как данные.

Процесс снятия заголовков показан на рис. 1.9 (для обозначения заголовков приме-

Необходимо еще раз подчеркнуть, что протоколом каждого уровня обрабатывается

только заголовок, который относится точно к такому же уровню протокола на другом

компьютере. Остальная часть пакета рассматривается им как данные (хотя фактически

не является таковой). Поэтому можно считать, что каждый уровень протокола на одном

компьютере взаимодействует с соответствующем ему уровнем на другом компьютере.

Общее описание взаимодействия по сети

в нем показано, как выполняется определенная функция на каждом уровне, даже

техническая неточность в этой схеме допущена на сетевом уровне, где показано

поле “Промежуточный адрес получателя”. В действительности поля промежуточ-

жет служить вполне удачной иллюстрацией.

Часть I. Основы организации сетей

I Приложение (программа :

Прикладной уровень для Брайана Хилла (через MAPI) «Начало сообщения» отЕ^айана^ХиллМадрет MAPI)

Представительский уровень Формат данных: передано <по SMTP через ТСР/1Р> для bhill@techtrain.com <Версия MIME: 1.0; тип данных: text/plain; набор символов: US-ASCII; сжатие: нет> Формат данных: получено <по SMTP через TCP/IP» от bhiil@techtrainjCOTn &

Формат данных: передансГ<по TCP/IP через DNS» для bhill@209.130.62.S5 ^epeToNSTOT ьыЁо9ЛЗО.62.§5Р

^RMbhiU@209Ki 30.^55° Остановить сеанс TCP; размер окна: 32 Кбайг.формат сегмента: 64 Кбайт; общее количество байтов: 256 кбайт» & Транспортный Троввн*>од 130 62.55 сначать прием’ пакета; приступить к формиро- ПаК8об1^К|«мдачество байтов: 25бЗ<байт>

< ФМАСЭТ данн^ n^d6cgo446 32 <^^с^от^^н^геля^П165.200.2.23 = получате11о:209.130К62.55™П25бс9Жба32: n?09.2^°92“o^l§Bdc5o8ad23a"' размер пакета: 64 Кбайту Сетевой уровень <через ^АС-адрес» от 65$7da32b5d6 <Адоес отправителя: 165.200.2.23 = получателя: 209. l30.’62.55T=2d6c9e^6a32; ^размер пакета: 64 Кбайт; * общее к^честв^байтс®: 256 Кбайт»

1500бТйЖ£^£етИЬ±?:175-. Канальный уровень |

общее количество байтов: 256 Кбайт; общее количество байтов: 256 Кбайт;

Физический уровень Формат данных: 01000101011Ю1000Ю1 1101 01110101010000101110101011101011... ФМЗИЧ^10отУ8?0П 1*01000101 1101 01110101010000101110101011101011...

В данном примере передается электронная почта по протоколам TCP/IP. Передача

сообщения начинается с уровня 7. К нему добавляется заголовок MAPI (Mail

Application Programming Interface — интерфейс прикладного программирования для

исходит добавление заголовка MIME, с

делить формат сообщения. На сеансово

получатель сможет опре-

окон для управления потоком данных. На сетевом уровне выполняется маршрутиза-

Глава 1. Модель OSI

ются в (физические) МАС-адреса, чтобы с ними мог работать протокол более низкого

уровня. На канальном уровне пакет снова фрагментируется, но на этот раз преобразу-

ется во фреймы, которые соответствуют максимальной единице передачи данных

(Maximum Transmission Unit — MTU) передающей среды. На физическом уровне дан-

ные передаются в виде электрических сигналов. Принятые данные снова проходят по

уровням модели, но в обратном направлении. При этом выполняются действия, об-

ратные тем, которые были выполнены на компьютере отправителя, и в конечном

итоге пакет преобразуется в один фрагмент данных размером 256 КБайт в формате,

приемлемом для соответствующего приложения.

D Другие сетевые модели

Важное значение с точки зрения организации сетей имеет также модель DoD

(Department of Defense — Министерство обороны США), так как в основе протоколов

TCP/IP лежит не модель OSI, а именно эта модель. Поскольку модель DoD во мно-

гом совпадает с моделью OSI, тот факт, что она является фундаментом протоколов

TCP/IP, может привести к некоторой путанице при изучении модели OSI. Верхние

уровни модели DoD не совпадают с верхними уровнями модели OSI, поэтому в раз-

ных книгах можно встретить различные описания порядка расположения протоколов

в модели OSL Но здесь необходимо прежде всего учитывать, что фактически знание

того, где должен быть указанный протокол модели OSI, необходимо в основном для

успешной сдачи экзаменов, а на практике важнее всего понимание назначения каж-

дого уровня модели. Соответствие уровней моделей OSI и DoD показано на рис. 1.10.

Рис. 1.10. Модели DoD и OS1

Модели OSI и DoD позволяют наглядно представить процесс сетевого взаимодей-

ствия, а компания Cisco применяет в своей работе иерархическую межсетевую модель,

которая представляет собой многоуровневое отображение топологического проекта

объединенной сети. Эта модель разработана в целях максимального повышения про-

Применение этой модели позволяет упростить конструкцию сети путем распределе-

ния функций по уровням сетевого проекта. Очевидным недостатком даннбй модели

в сетях небольших и средних размеров является высокая стоимость проекта, но если

задача состоит в создании высокопроизводительной, масштабируемой, резервируемой

объединенной сети, то применение такого подхода является одним из наилучших спо-

Иерархическая межсетевая модель Cisco состоит из трех уровней.

Уровень ядра сети. Этот уровень в объединенной сети соответствует опорной се-

ти. Поскольку опорная сеть играет такую важную роль, любые серьезные нару-

шения в ее работе скорее всего будут заметны для всех, кто использует эту объ-

Часть I. Основы организации сетей

единенную сеть. Кроме того, поскольку скорость здесь играет очень важную

ти), на этом уровне практически не должны быть реализованы функции, тре-

бующие значительных ресурсов маршрутизации или коммутации. Иными сло-

вами, маршрутизация, обработка списков доступа, сжатие, шифрование и все

прочие функции, требующие больших затрат ресурсов, должны быть выполне-

ны до того, как пакет поступит в ядро сети.

Распределительный уровень. Этот уровень занимает промежуточное положение

посредственно с этим уровнем, но на нем выполняется основная часть функ-

ций обработки передаваемых ими пакетов. На этом уровне выполняется также

основная часть вспомогательных функций. В частности, на нем функциониру-

ют службы маршрутизации, обеспечения качества обслуживания (Quality of

Service — QoS), проверки списков доступа, шифрования, сжатия и трансляции

сетевых адресов (Network Address Translation — NAT).

Уровень доступа. На этом уровне пользователям предоставляется доступ к ло-

менение соединений локальной сети, обычно в сетевой среде небольшого мас-

штаба (такой как отдельное здание). Иными словами, именно на этом уровне

происходит подключение клиентов к сети. Обычно на уровне доступа выполня-

ется коммутация Ethernet и другие основные функции.

Пример практического применения этой модели приведен на рис. 1.11.

Глава 1. Модель OSI

Й Резюме

В этой главе рассматривались наиболее широко применяемые сетевые модели,

включая модели OSI, DoD и Cisco. Приведенная здесь информация позволяет лучше

понять, о чем идет речь при описании различных тем на основе многоуровневого се-

тевого подхода, принятого в этой книге, а также должна служить в качестве руково-

дства для понимания назначения маршрутизации и коммутации в любой среде.

40

Полный

справочник по

Глава 2

Локальные сета Ethernet

и беспроводные локальные

сети

книге рассматриваются только локальные сети Ethernet и беспроводные локальные се-

ти 802.11b. Читателя может заинтересовать вопрос, почему здесь не рассматриваются

сети Token Ring, FDDI (Fiber Distributed Data Interface — распределенный интерфейс

передачи данных по волоконно-оптическим каналам), LocalTalk и ARCnet (Attached

Resource Computer Network — вычислительная сеть с присоединенными ресурсами).

причинам. Хотя он признает, что такие сети действительно существуют, в большинст-

ве случаев они все чаше заменяются той или иной разновидностью Ethernet. Это оз-

нутых технологий. В связи с этим автор решил, что лучше потратить отведенное нам

9 Основы Ethernet

более приемлемой для организации локальных сетей

главы посвяшена описанию нюансов работы Ethernet.

Топология

Сеть Ethernet функционирует на основе топологической модели “шина’1 или

(называемая также сетью 10Base5) и сеть ThinNet на основе тонкого кабеля

(называемая также сетью 10Base2) работает как автобусный маршрут (в оригинале —

пустить ни одну остановку, даже если на ней не входит и не выходит ни один из пас-

сажиров. Например, если пакет передается с компьютера В на компьютер С, он по-

Рис. 2.1. Принцип работы шины

К сожалению, шина имеет много недостатков. Прежде всего из-за электрических

свойств шинной архитектуры отправленный пакет поступает на все компьютеры, под-

ключенные к шине, даже если он предназначен только для одного компьютера. Это

связано с тем, что в физической топологии, которая действительно является шинной,

Часть I. Основы организации сетей

стоит из нескольких физических сегментов, все эти сегменты соединены друг с дру-

Кроме того, электрический сигнал движется по всем участкам шины с одинаковой

скоростью. В частности, в предыдущем примере электрический сигнал от компьютера

В достигнет компьютеров А и С точно в одно и то же время, но при условии, что ме-

жду ними проложены кабели одинаковой длины.

Еще одним недостатком физической шинной топологии является то, что при об-

рыве любого сегмента кабеля нарушается работа в сети всех компьютеров. Это связа-

но с тем, что физическая шина должна иметь на каждом конце по одному резистору,

который называется терминатором (или оконечной нагрузкой). В месте обрыва кабеля

отсутствует терминатор, поэтому импеданс кабеля изменяется и возникает нарушение

прохождения электрического сигнала. Поэтому при любом обрыве кабеля (в любом

его месте) фактически появляются два сегмента, причем ни один из них не является

должным образом оборудованным терминатором.

могуг служить сети 10Base5 и 10Base2. Они имеют физическую шинную топологию,

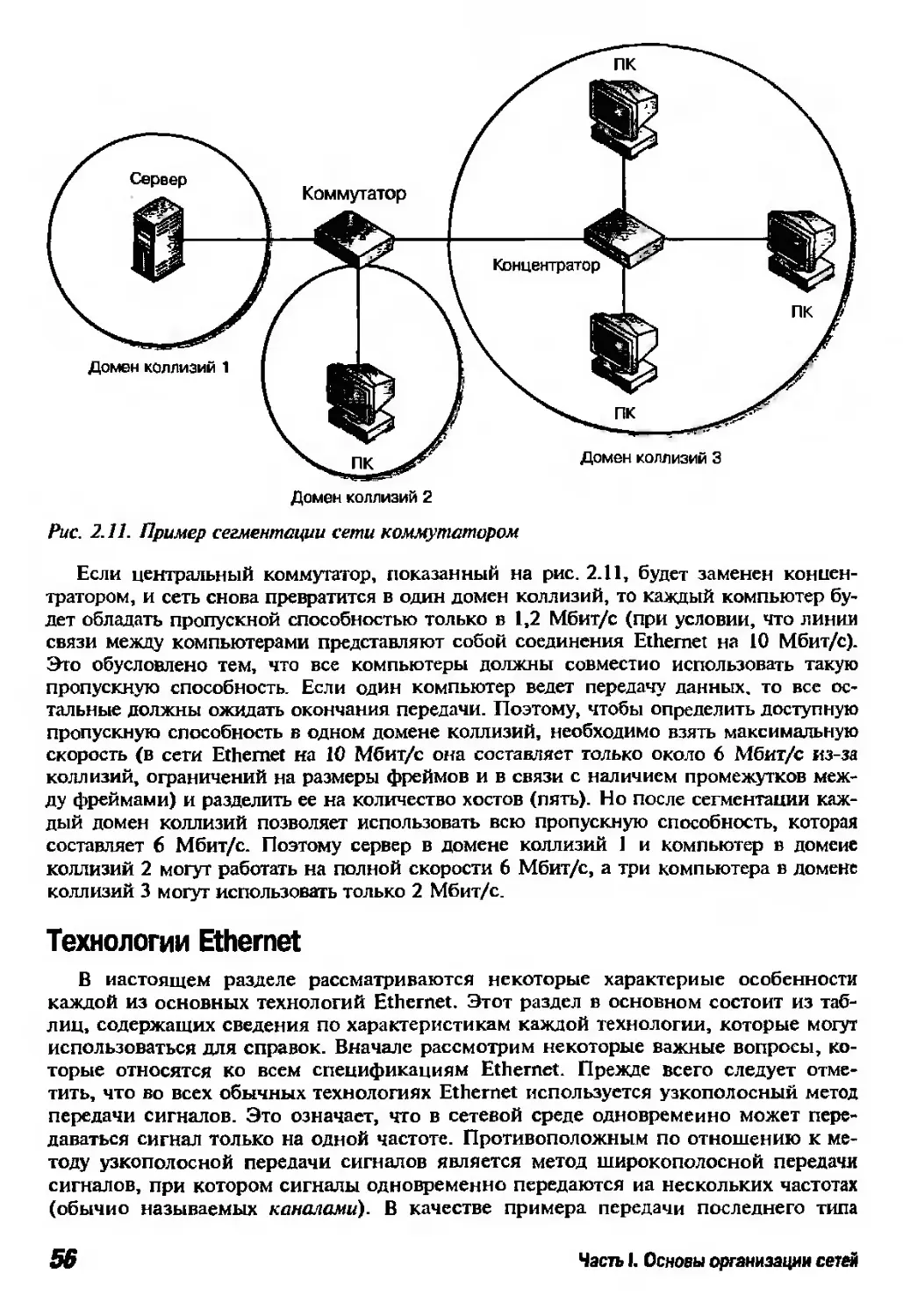

скую шинную топологию, поскольку каждый компьютер в сети получает все данные,

отправленные с любого другого компьютера, и все компьютеры совместно используют

Архитектура “звезда-шина”, которая в настоящее время получила более широкое

распространение по сравнению со стандартной шинной архитектурой, работает не-

много по-иному принципу, чем шинная архитектура. Сеть с архитектурой “звезда-

собственный физический кабельный сегмент. Эти сегменты обычно присоединяются

в центральном пункте к устройству, называемому мулътипортовым повторителем (или

Благодаря этому создается логическая шина, необходимая для Ethernet. Преимущест-

вом такой физической звездообразной топологии является то, что обрыв любого ка-

бельного сегмента не влияет на работу других компьютеров, подключенных к концен-

тратору с помощью собственных кабельных сегментов. При этом перестает работать

только тот порт концентратора, к которому подключен неисправный кабель, а после

ремонта или замены кабеля его нормальная работа возобновляется.

Поэтому логическая шина в архитектуре Ethernet “звезда-шина" функционирует

точно так же, как в архитектуре с физической шиной. Сигнал, передаваемый с ком-

Пропускная способность

Сети Ethernet отличаются достаточно широким перечнем скоростей: от 10 Мбит/с

до 1 Гбит/с. В настоящее время наиболее широко применяется скорость 100 Мбит/с,

Ко такая характеристика должна рассматриваться с определенными оговорками. Пре-

жде всего необходимо учитывать, что в стандартной сети Ethernet используется один

логический кабельный сегмент (логическая шина) и передача данных осуществляется

в полудуплексном режиме, поскольку в сета в любой момент времени может вести

передачу данных только один компьютер. Такая ситуация приводит к очень важной

проблеме — совместному использованию пропускной способности. Например, если

к сети Ethernet со скоростью передачи 100 Мбит/с подключено 100 клиентских ком-

Глава 2. Локальные сети Ethernet и беспроводные локальные сети

43

пьютеров, передающих данные, то каждый клиент может осуществлять передачу со

средней скоростью около 1 Мбит/с. Кроме того, следует учитывать, что эта единица

измерения означает количество мегабитов, а не мегабайтов в секунду. Таким образом,

каждый компьютер в среднем передает данные со скоростью не более 125 Кбайт/с.

Рис. 2.2. Функционирование сети с архитектурой “звезда-шина’

жен иметь возможность передать файл объемом 1 Мбайт приблизительно за восемь се-

кунд. Но в действительности дело обстоит иначе. Даже если не учитывать дополнитель-

наборах протоколов становится весьма значительным), необходимо принимать во вни-

мание еше один фактор — коллизии. Поскольку в сети с логической шиной и совмест-

ным доступом к передающей среде используется полудуплексный режим передачи,

в ней после достижения примерно 20% уровня загрузки начинают все чаще возникать

коллизии. А устойчивая эксплуатация со степенью использования пропускной способ-

ности сети, превышающей 50%, является практически не осуществимой из-за чрезмер-

ного количества коллизий. Поэтому теоретически в такой сети наилучшая средняя ско-

рость передачи данных в установившемся режиме достигает приблизительно 60 Кбайт/с.

Итак, применение логической шинной топологии сети Ethernet со скоростью передачи

100 Мбит/с не позволяет реализовать все возможности этой сети по передаче данных.

Дуплексный режим передачи

Сеть Ethernet может работать в полудуплексном или дуплексном режиме. Полудуп-

лексный режим позволяет в любой момент времени либо передавать, либо принимать

кой-либо иной компьютер в настоящее время передает информацию (принимаемую на

44

Часть I. Основы организации сетей

данном компьютере), этот компьютер должен ждать окончания передачи и только после

этого приступать к передаче своей информации. Эго также означает, что коллизии не

только возможны, но и весьма вероятны. Полудуплексную сеть Ethernet можно рассматри-

вать как дорогу с односторонним движением, а пакеты — как автомобили, движущиеся по

этой дороге. Если один из автомобилей выедет навстречу движению, произойдет столкно-

вение (или коллизия). В результате оба автомобиля (или пакета) будут повреждены.

В дуплексной сети Ethernet такая возможность развития событий исключена бла-

годаря использованию двухсторонней организации движения. В дуплексном режиме

любая станция может принимать н передавать данные одновременно. Такая возмож-

редачи и приема. Но для обеспечения этого требуется также, чтобы дуплексный ре-

жим поддерживался концентратором, поскольку он должен выполнять некоторые

важные действия. В дуплексном режиме при поступлении в концентратор любых дан-

пары приемных проводов, и концентратор должен иметь информацию о том, в какие

же небольшой буфер (объемом от 512 Кбайт до 1 Мбайт) на тот случай, если в какой-

то момент объем трафика превысит возможности концентратора.

рого передающие и приемные пары проводов переставлены местами (или, как еше го-

Примечание

Затухание

Хотя проблема затухания не относится только к Ethernet, с ней связаны значи-

тельные сложности в организации работы сети. Затуханием называется ухудшение ха-

рактеристик сигнала в зависимости от времени или расстояния. Это ухудшение харак-

теристик происходит, поскольку сам кабель создает определенное сопротивление по-

прохождения по кабелю. Это можно сравнить с движением автомобиля по неровной

дороге. Даже если автомобиль способен двигаться со скоростью 120 км/ч, дорожные

мобиле стали более комфортными. Эту аналогию можно применить н к сети Ethernet.

Передаваемый сигнал характеризуется определенным значением напряжения и силы

тока, но по мере его прохождения по кабелю характеристики сигнала ухудшаются под

действием сопротивления. Если качество сигнала станет слишком низким и отноше-

ние сигнала к шуму (которое характеризует мощность сигнала по сравнению с мощ-

ностью шума в кабеле) упадет ниже минимально допустимого уровня, то в приемном

устройстве невозможно будет отличить сигнал от шума.

Для борьбы с затуханием применяется целый ряд способов. Два наиболее широко

применяемых способа предусматривают регламентацию максимальных значений дли-

ны кабеля и ретрансляцию (или усиление) сигнала. Соблюдение требований к макси-

Глава 2. Локальные сети Ethernet и беспроводные локальные сети

ить проблему благода-

мально допустимым значениям длины ка(

ря использованию научно обоснованных_____.__________ --г-._________________

с учетом общего сопротивления в зависимости от типа кабеля. Ретрансляция сигнала

нала, уровень которого становится слишком низким. Но такой способ не позволяет

рые проходят по кабелю. Поэтому повторитель усиливает не только сигнал, но и шум.

Таким образом, ретрансляция не приводит к уменьшению отношения сигнала к шуму,

а просто обеспечивает то, что “мощность” сигнала остается на приемлемом уровне.

Хроматическая дисперсия

однако в гораздо меньшей степени. В волоконно-оптических кабелях передача сигна-

ла осуществляется с помощью света, а поскольку в них используется специальный ма-

териал, свет почти не рассеивается. Тем не менее, в волоконно-оптических кабелях

возникает другая проблема — хроматическая дисперсия. Это явление имеет место, ес-

шихся по длине. Это означает, что передаваемый световой луч состоит из многих волн

с различной длиной. Видимый свет с разной длиной волны воспринимается глазом

как свет разных цветов. При передаче по кабелю светового сигнала, состоящего из

на цветовые (или, как принято их называть, хроматические) компоненты, как в приз-

световые колебания с разной длиной волны преломляются и отражаются от стенок

под разными углами и поэтому проходят различный путь. Это означает, что если при

передаче одного бита используется световой сигнал, состоящий из волн разной дли-

другой длины, поэтому приемник может обнаружить фиктивные биты.

Проблема хроматической дисперсии характерна для любых средств передачи данных

с использованием волоконно-оптических кабелей, но ее можно в значительной степени

уменьшить с применением многих способов. Первый из этих способов предусматривает

уменьшение частоты световых сигналов, передаваемых по кабелю. При этом объем не-

расстояние. В целом зависимость скорости от расстояния является обратно пропорцио-

нальной. К сожалению, в сети Ethernet играет роль не только расстояние, но и время про-

ниям, но тем не менее следует знать о существовании указанной выше зависимости.

Второй метод предусматривает использование высококачественных компонентов, та-

ких как одномодовый волоконно-оптический кабель и лазерные передатчики. Но

в обычных сетях применяются многомодовые волоконно-оптические кабели, которые

характеризуются более высоким уровнем хроматической дисперсии, поскольку имеют

больший диаметр оптического волокна, а применяемый в них материал (стекло) содер-

жит больше загрязнений. Кроме того, в обычных сетях, как правило, в качестве пере-

датчиков применяются светодиоды, а не лазеры. Светодиоды излучают менее однород-

ный сигнал по сравнению с лазерами, поэтому способствуют возникновению более вы-

сокого уровня хроматической дисперсии. Тем не менее, проблема дисперсии

в волоконно-оптических кабелях не является столь важной, если длина кабеля не со-

ставляет многие километры, и обычно вообще не характерна для сетей Ethernet, по-

скольку максимальное суммарное расстояние для Ethernet составляет только 2500 метров

(также в силу ограничений, связанных с допустимым временем прохождения сигналов).

46

Электромагнитные помехи

Электромагнитные помехи составляют еще одну проблему, характерную не только для

Ethernet, но и для других способов передачи данных. Электромагнитные помехи в той или

иной степени возникают во всех медных низковольтных кабелях. Но обычно они наиболее

заметно проявляются в сетях Ethernet, поскольку в них главным образом применяются

кабели на основе неэкранированной витой пары (Unshielded Twisted-Pair — UTP). Элек-

тромагнитные помехи в той или иной степени генерируются электронными устройства-

импульсов создается магнитное поле. (По такому же принципу действуют электромаг-

ниты и электродвигатели, а электрогенераторы действуют по противоположному прин-

ципу, поскольку в них движение магнитного поля вызывает появление в кабеле элек-

трического тока.) Этот эффект приводит к тому, что магнитные поля, созданные в одних

устройствах, вызывают появление электрических импульсов в медных кабелях, а элек-

другие устройства. Итак, фактически электромагнитные помехи являются причиной

двух, проблем: создание одними кабелями помех в других кабелях и создание другими

еше одной распространенной проблемы, связанной с так называемыми наводками.

Наводки появляются, если движение электрического тока в двух близко расположен-

ных друг от друга кабеля приводят к взаимному появлению в этих кабелях

“фантомных” электрических импульсов, искажающих первоначальные сигналы. Такая

Проблема особенно заметна, если провода в кабелях не экранированы и расположены

ной степени уменьшить влияние наводок. Именно такая конструкция применяется

в кабелях UTP. (Фактически одним из основных различий между кабелями категории

3 и категории 5 является количество скруток проводов на единицу длины.)

мехи не создают особых затруднений, но следует помнить, что если компьютерная

ные электрические устройства, необходимо предусмотреть возможность размещения

кабелей передачи данных на максимальном расстоянии от таких устройств.

Адресация Ethernet

В основе адресации Ethernet лежит применение адресов управления доступом

к передающей среде, или МАС-адресов. В любом передаваемом фрейме Ethernet пер-

вые два поля занимают МАС-адрес получателя и МАС-адрес отправителя. Эти поля

маиии о МАС-адресе намеченного получателя или сообщение должно быть доставле-

ковещателъным. Широковещательный адрес состоит из одних двоичных единиц, т.е.

в шестнадцатеричном формате имеет вид ff-ff-ff-ff-ff-ff. Этот адрес имеет

в которых МАС-адрес получателя не совпадает с их собственным, даже несмотря на

то, что каждый клиентский компьютер получает все фреймы, передаваемые по сети

(в связи с применяемой логической шинной топологией).

Примечание

только фреймы с адресом компьютера и широковещательные фреймы, но и мнсгоадресатные

фреймы, поскольку МАС-адрес е многоадресатном фрейме может соответствовать /Р-адресу

Глава 2. Локальные сети Ethernet и беспрс

Например, если компьютер имеет МАС-адрес 01-02-03-аа-вв-сс и принимает

фрейм с МАС-алресом получателя 55-55-55-ее-ее-ее, сетевая интерфейсная плата

Первым является широковещательная рассылка, а вторым — неизбирательный режим.

Широковещательные фреймы обрабатываются иначе, чем обычные фреймы. Если

компьютер получает фрейм с МАС-адресом получателя, состоящим из одних двоич-

ных единиц, он направляет фрейм вверх по стеку протоколов, поскольку широкове-

щательные сообщения обычно предназначены для всех компьютеров. В лействитель-

компьютер, но пока фрейм не обработан, компьютер не может определить, должен ли

на него ответить именно он. Поэтому при широковещательной рассылке фрейм полу-

чают все компьютеры, а отвечает только тот из них, для кого предназначено получен-

ное сообщение. Остальные компьютеры отбрасывают широковещательный фрейм по-

ковешательной рассылки является то, что она требует обработки каждого фрейма на

руемой сети такая рассылка бесполезно расходует пропускную способность.

Еще одним исключением из правила является неизбирательный режим. Обычно се-

тевая плата принимает только фреймы с адресом получателя, совпадающим с ее МАС-

адресом, а после перевода в неизбирательный режим принимает все фреймы, проходя-

щие по сети, независимо от их адреса назначения. Обычно сетевая плата переводится

ный пакет с использованием программного обеспечения, называемого сетевым анализа-

тором (который также часто называют перехватчиком сетевых пакетов). Программа се-

тевого анализатора является исключительно полезной. Если известна структура фрей-

PDU), как принято формально называть пакеты, то с помощью сетевого анализатора

взгляд кажутся неразрешимыми. Но сетевые анализаторы могут применяться и с дур-

ные, не предназначенные для посторонних (такие как незашифрованные пароли).

Фреймирование Ethernet

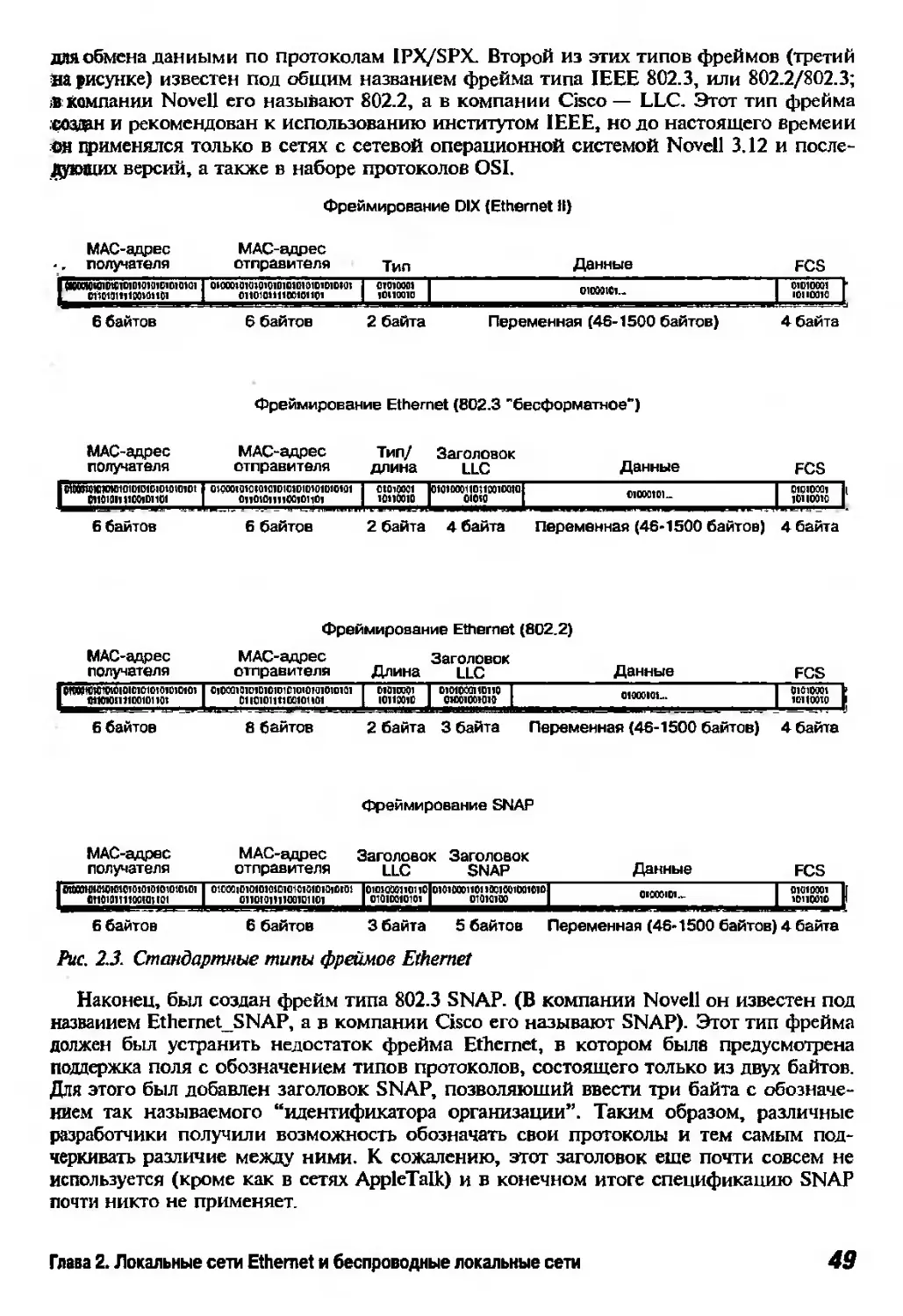

Первый тип фрейма, показанный на рис. 2.3, известен под названием Ethernet 2, или

DIX (аббревиатура, состоящая из первых букв названий тех компаний, которые разрабо-

тали соответствующую спецификацию, — Digital, Intel, Xerox). Фреймы этого типа в на-

Второй и третий типы фреймов, показанные на рис. 2.3, относятся к протоколам

IPX/SPX и применяются в основном в сетях с программным обеспечением компании

Novell. Хотя оба эти типа фреймов формально содержат поле “типа”, оно применяет-

поэтому фреймы этих двух типов подходят только для протоколов IPX/SPX. Первый

из этих двух типов известен под названием “бесформатного” (raw) фрейма 802.3.

Cisco его называют фреймом Novell, поэтому указанное выше общее название стано-

вится еще более непонятным. Тип “бесформатного” фрейма 802.3 в основном приме-

48

Часть I. Основы организации сетей

для обмена данными по протоколам IPX/SPX. Второй из этих типов фреймов (третий

Ш рисунке) известен под общим названием фрейма типа IEEE 802.3, или 802.2/802.3;

создан и рекомендован к использованию институтом IEEE, но до настоящего времени

он применялся только в сетях с сетевой операционной системой Novell 3.12 и после-

дующих версий, а также в наборе протоколов OSI.

Фреймированме DIX (Ethernet«)

переменная (4S-150U сайтов)

I ga I1

Переменная (46*1500 байтов) 4 байта

МАС-адоес

| а | та» |

2байта Збайта Переменная(46-1500байтов) 4байта

Переменная (46*1500 байтов) 4 байта

названием Ethemet_SNAP, а в компании Cisco его называют SNAP). Этот тип фрейма

должен был устранить недостаток фрейма Ethernet, в котором была предусмотрена

поддержка поля с обозначением типов протоколов, состоящего только из двух байтов.

Для этого был добавлен заголовок SNAP, позволяющий ввести три байта с обозначе-

нием так называемого “идентификатора организации”. Таким образом, различные

разработчики получили возможность обозначать свои протоколы и тем самым под-

черкивать различие между ними. К сожалению, этот заголовок еше почти совсем не

используется (кроме как в сетях AppleTalk) и в конечном итоге спецификацию SNAP

почти никто не применяет.

49

Примечание

Болев подробное описание различных типов фреймов, применяемых в Ethernet, включая то, какая

Как правило, в сетях TCP/IP применяется фрейм типа DIX (или Ethernet II). Но вы-

бор типа фрейма в определенной степени зависит от операционной системы, поскольку

некоторые из них (такие как Advanced Interactive Executive и UNIX компании IBM) по-

зволяют использовать несколько типов фреймов. Однако следует учитывать, что основ-

ное требование состоит в том, что непосредственное "взаимодействие хостов возможно

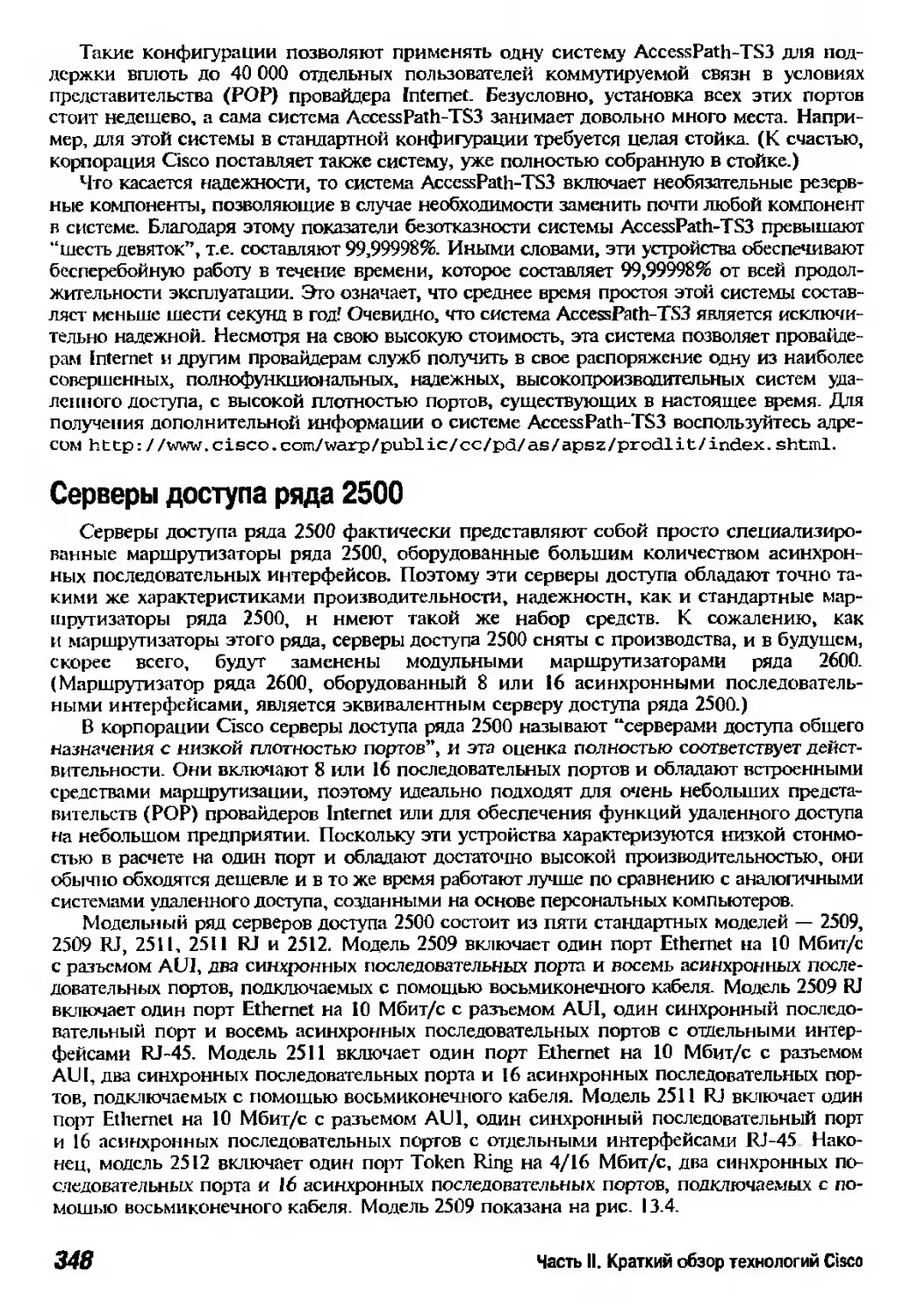

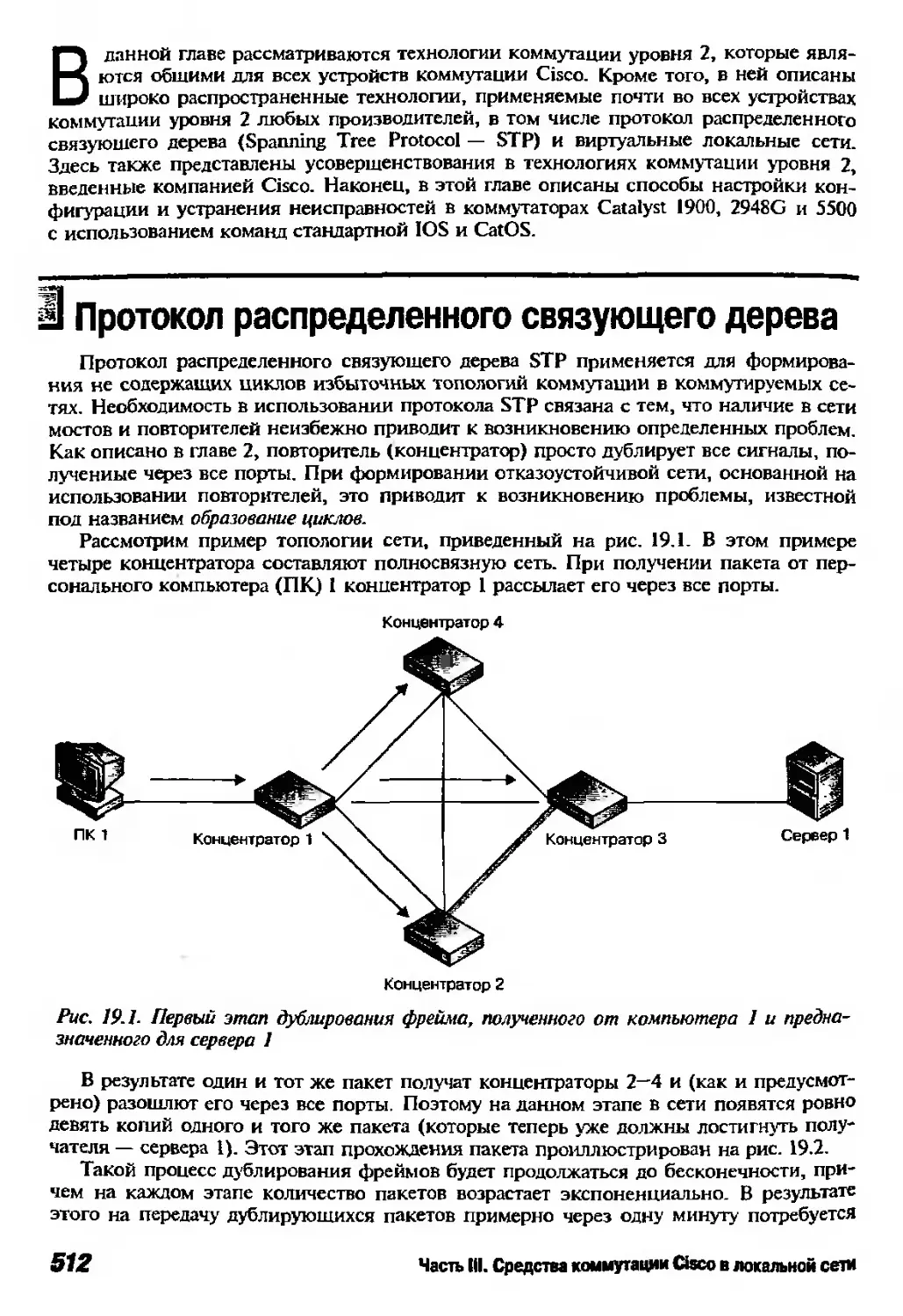

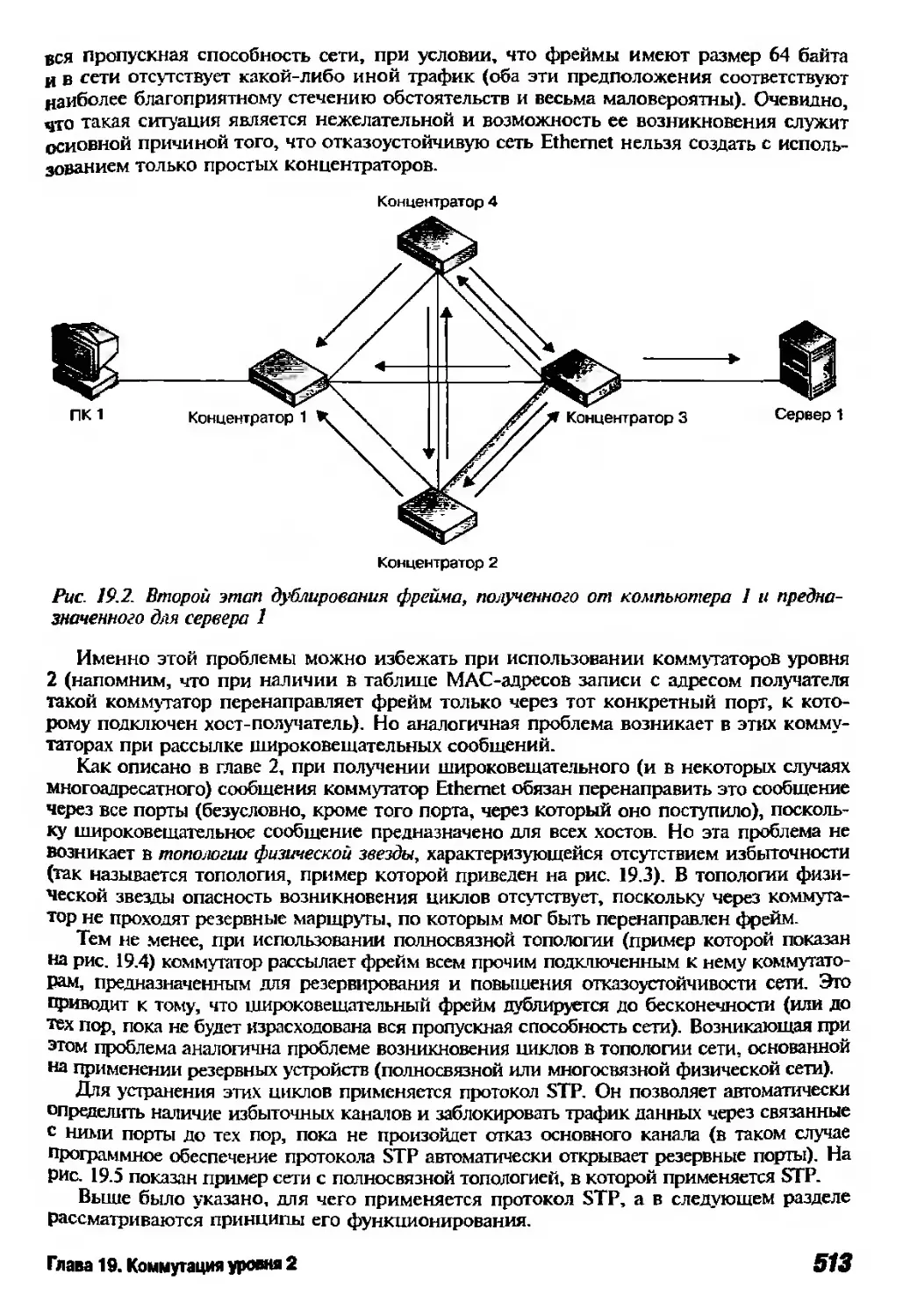

только в том случае, если они способны обрабатывать фреймы одинаковых типов.