Author: Кларк Э.М. Грамберг О. Пелед Д.

Tags: вычислительная математика численный анализ математика

ISBN: 0-262-03270-8

Year: 2002

Text

Edmund M. Clarke, Jr.

Orna Grumberg

Doron Peled

Model Checking

The MIT Press

Cambridge, Massachusetts

London, England

Эдмунд М. Кларк, мл.

Орна Грамберг

Дорон Пелед

Верификация моделей

программ:

Model Checking

Перевод с английского В.Захаров, Р.Кончаков и Д.Царьков

под редакцией Р.Смелянского

Издательство Московского центра

непрерывного математического образования

Москва 2002

УДК 519.68

ББК 22.18

К47

К47 Кларк Э.М., Грамберг О., Пелед Д.

Верификация моделей программ: Model Checking. Пер. с англ. /

Под ред. Р. Смелянского. - М.: МЦНМО, 2002. — 416 с: ил.

ББК 22.18

В монографии всемирно известных специалистов в области

математической логики и теории вычислений представлено полное и

подробное изложение нового подхода к решению задачи проверки

правильности функционирования сложных программных систем.

Издание осуществлено при финансовой поддержке

Российского фонда фундаментальных исследований (РФФИ)

грант №1-01-Ц031

Права на издание этой книги на русском языке

получены при участии агенства Александра Коржевенского.

ISBN 0-262-03270-8 (англ.) © 1999 Edmund М. Clarke, Jr.,

ISBN 5-94057-054-2 (русск.) Orna Grumberg, and Doron A. Peled

© 2001 MIT Press, 3rd printing

© 2002 МЦНМО, перевод с англ.

Эдмунд М. Кларк, Орна Грамберг, Дорон Пелед

Верификация моделей программ: Model Checking

Лицензия ИД N 01335 от 24/Ш 2000 года.

Подписано к печати 29.08.2002

Формат 60x90/16. Бумага офсетная. Печать офсетная.

Объем 26 печ. л. Тираж 1000 экз. Заказ

Издательство Московского центра непрерывного математического

образования. 121002, Москва, Г-2, Бол. Власьевский пер., 11.

Отпечатано с готовых диапозитивов в "Облиздат". Калуга, пл. Старый

торг, 5.

Оглавление

От редактора перевода 9

Вступительное слово 14

Предисловие 17

1. Введение 21

1.1. Необходимость использования формальных методов . 21

1.2. Верификация аппаратуры и программного обеспечения 23

1.3. Процесс верификации моделей программ 25

1.4. Темпоральная логика и проверка на модели 26

1.5. Символьные алгоритмы 29

1.6. Редукция частичных порядков 32

1.7. Другие подходы к проблеме «комбинаторного взрыва» 34

2. Моделирование систем 37

2.1. Моделирование параллельных систем 38

2.1.1. Представления первого порядка 39

2.1.2. Степень детализации переходов 41

2.2. Параллельные системы 43

2.2.1. Цифровые схемы 43

2.2.2. Программы 46

2.2.3. Параллельные программы 49

2.3. Пример трансляции программы 51

3. Темпоральные логики 55

3.1. Логика деревьев вычислений CTL* 56

3.2. CTL и LTL 59

3.3. Справедливость 61

4. Верификация моделей 64

4.1. Верификация моделей для CTL 64

4.1.1. Ограничения справедливости 70

4.2. Табличная верификация моделей для LTL 72

4.3. Верификация моделей для CTL* 79

5. Двоичные разрешающие диаграммы 83

5.1. Представление булевых функций 83

5.2. Представление моделей Крипке 91

6. Символьная верификация моделей 95

6.1. Представления неподвижной точки 95

6.2. Символьная верификация моделей для CTL 102

6.2.1. Квантифицированные булевы формулы 102

6.2.2. Символьный алгоритм верификации моделей . 103

6.3. Как учитывать справедливость при верификации . . . 105

6.4. Контрпримеры и свидетельства 109

6.5. Пример АЛУ 113

6.6. Вычисление реляционных произведений 117

6.6.1. Расщепленные отношения переходов 119

6.6.2. Рекомбинация разбиений 126

6.6.3. Еще раз о примере АЛУ 126

6.7. Символьная верификация моделей для LTL 128

7. Верификация моделей для /х-исчисления 141

7.1. Введение 141

7.2. Пропозициональное /х-исчисление 143

7.3. Вычисление значений формул неподвижной точки . . 146

7.4. Представление формул /х-исчисления 152

7.5. Трансляция CTL в /х-исчисление 154

7.6. Вопросы сложности 155

8. Верификация моделей на практике 157

8.1. Программа SMV верификации моделей 157

8.2. Пример из практики 162

9. Верификация моделей и теория автоматов 172

9.1. Автоматы на конечных и бесконечных словах 172

9.2. Верификация моделей при помощи автоматов 174

9.2.1. Недетерминированные автоматы Бюхи 180

9.2.2. Обобщенные автоматы Бюхи 181

9.3. Проверка пустоты 182

9.4. Трансляция LTL в автоматы 186

9.5. Верификация моделей на лету 193

9.6. Символьная проверка вложенности языков 195

10. Редукция частичных порядков 197

10.1. Параллельность в асинхронных системах 198

10.2. Независимость и невидимость 201

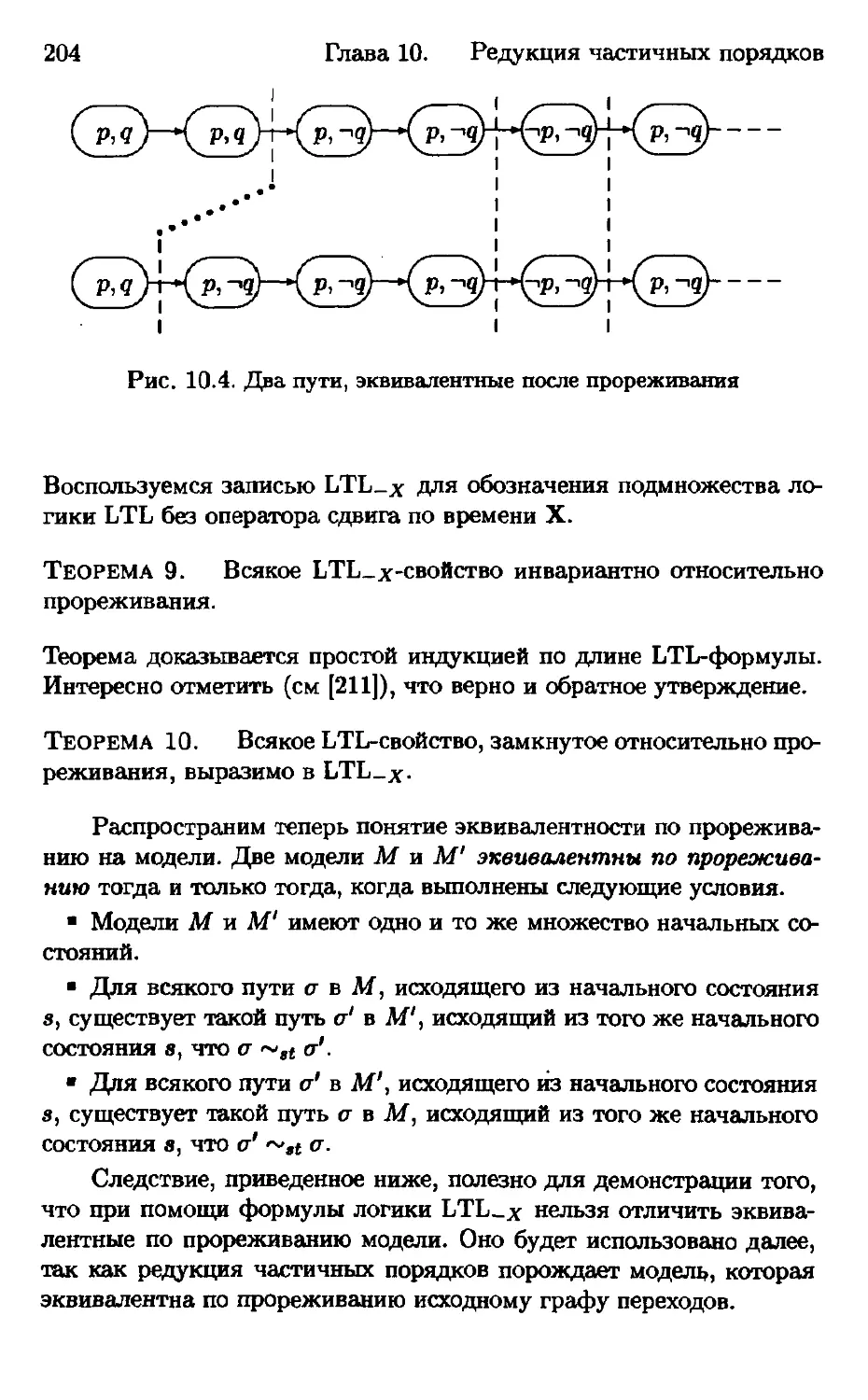

10.3. Редукция частичных порядков для LTL_je 205

10.4. Пример 210

10.5. Вычисление достаточных множеств 213

10.5.1. Сложность проверки условий 213

10.5.2. Эвристики для достаточных множеств 216

10.5.3. Редукция на лету 220

10.6. Корректность алгоритма 221

10.7. Редукция частичных порядков в системе SPIN 227

11. Эквивалентности и квазипорядки на моделях 234

11.1. Алгоритмы эквивалентности и квазипорядка 244

11.2. Табличная конструкция 247

12. Композиционные доказательства 252

12.1. Композиция моделей 255

12.2. Обоснование по схеме «допущение—подтверждение» . 257

12.3. Верификация устройства управления 258

13. Абстракция 262

13.1. Редукция по конусу влияния 262

13.2. Абстракция данных 265

13.2.1. Вычисление аппроксимаций 269

13.2.2. Точные аппроксимации 274

13.2.3. Простой язык 275

13.2.4. Пример абстракций 277

13.2.5. Конгруенция по модулю натурального числа . . 277

13.2.6. Представление по логарифму 280

13.2.7. Абстракции одиночного бита и декартова

произведения 281

13.2.8. Символьные абстракции 282

14. Симметрия 286

14.1. Группы и симметрия 286

14.2. Фактормодели 290

14.3. Верификация моделей с использованием симметрии . 293

14.4. Вопросы сложности 296

14.4.1. Задача вычисления орбит и изоморфизм

графов 296

14.4.2. Отношение орбит и OBDD 298

14.5. Практические результаты 301

15. Бесконечные семейства конечных систем 304

15.1. Темпоральные логики для бесконечных семейств . . . 304

15.2. Инварианты 305

15.3. Пересмотренный пример FuturebusH- 308

15.4. Графовые и сетевые грамматики 311

15.5. Неразрешимость семейства колец с маркерами 322

16. Дискретное время и количественный анализ 327

16.1. Системы реального времени 327

16.2. О верификации систем реального времени 329

16.2.1. Родственные методы верификации систем

реального времени 329

16.3. Проверка выполнимости на модели для RTCTL .... 331

16.4. Количественный временной анализ 332

16.4.1. Алгоритм вычисления минимальной

задержки 332

16.4.2. Алгоритм вычисления максимальной

задержки 333

16.5. Пример: бортовая система управления 336

16.5.1. Описание системы 336

16.5.2. Модель бортовой системы управления 338

16.5.3. Результаты верификации 340

17. Непрерывное реальное время 343

17.1. Временные автоматы 344

17.2. Параллельная композиция 347

17.3. Моделирование временными автоматами 349

17.4. Часовые области 352

17.5. Часовые пояса 361

17.6. Матрицы разностных границ 367

17.6.1. Вопросы сложности 372

18. Заключение 373

19. Литература 377

Предметный указатель 400

От редактора перевода

Сегодня положение дел в области создания систем передачи и

обработки данных настораживает диспропорцией темпов развития трех

ее основных компонентов: микропроцессорной техники, средств

телекоммуникации и инженерии программного обеспечения. Согласно

закону Мура быстродействие микропроцессоров удваивается без

изменения их стоимости каждые 18 месяцев, пропускная способность

каналов передачи данных растет на 75% каждые 12 месяцев, и лишь

в индустрии программного обеспечения скорость разработки

программных систем растет всего на 4-5% в год.

Происходит это, в значительной степени, из-за отсутствия

удовлетворительного для промышленности решения проблемы

проверки правильности логических схем вычислительных устройств и

программ. Например, из практики разработки программного

обеспечения хорошо известно, что примерно 2/3 времени, затрачиваемого на

создание системы, приходится на отладку, т. е. проверку ее

правильности.

Каждый этап в развитии программирования приносит новый

взгляд на эту проблему: специфический промежуточный этап в

создании программ и систем, почти детективное расследование,

математическая головоломка, дело необычайной трудоемкости,

доступное лишь посвященным, своеобразное искусство, особого рода

логическое рассуждение. Все эти взгляды нашли отражение в

специальной литературе.

Перед Вами книга, отражающая еще один взгляд на эту

проблему, как проблему математическую. Уже один этот факт говорит

о том, что взгляд на эту проблему достиг зрелости, и ставит эту

книгу в один ряд с такими замечательными произведениями, как

"Дисциплина программирования" Э. Дейкстры, "Наука

программирования" Д. Гриса, "Введение в теоретическое программирование:

беседы о методе" А. П. Ершова.

Профессор Кларк, один из авторов этой книги, —

родоначальник метода model checking - проверки правильности на модели. В

этом факте важны два обстоятельства. Практика показывает, что

люди, стоявшие у истоков какого-то направления, видят

возможности и перспективы его развития шире и глубже, нежели их по-

10

следователи: первоисточник всегда лучше переложения. Второе

обстоятельство состоит в том, что мастерство педагога и ученого

позволило выстроить изложение компактно и исчерпывающе. В этой

книге авторы не только подробно отразили уже достигнутое,

проиллюстрировав изложение примерами из практики, но и щедро

поделились перспективными направлениями развития метода проверки

правильности на модели.

Эта книга будет полезна системотехникам, разработчикам

программного обеспечения, специалистам по теории вычислений

(theoretical computer science), студентам и аспирантам соответствующих

специальностей.

Смелянский Р.Л.

От переводчиков

Вы держите в руках весьма необычную книгу. Каждый, кто

занимался программированием, знает, что самый трудный, а порою

просто мучительный этап разработки компьютерной программы —

это отладка и проверка правильности функционирования

программы. При построении алгоритма и выборе системы

программирования существенным подспорьем могут служить многочисленные

пособия, справочники, руководства и пр. Проверка синтаксической

правильности программы и ее преобразование в исполняемый

машинный код проводится полностью автоматически синтаксическими

анализаторами и компиляторами, которыми снабжена каждая система

программирования. Но вот при отладке разрабатываемой

программы проектировщик остается с нею один на один и вынужден

полагаться на личный опыт, чутье и в некоторых случаях на скромный

набор рекомендаций, определяющих методику тестирования.

Средства отладки программы (debuggers), которые входят в состав

всякой развитой системы программирования, могут помочь

разработчику в той же мере, в какой лопата оказывает помощь

кладоискателю. Главные вопросы — где копать и стоит ли копать вообще?

Здесь скорее пригодилось бы устройство наподобие электромагнит-

11

ного металлоискателя. Но хороший металлоискатель — это тонкий

инструмент, требующий знания его устройства и умелого обращения.

В этой книге речь как раз идет об автоматических системах

поиска ошибок и проверки правильности функционирования программ и

вычислительной аппаратуры, о новых принципах и алгоритмах

верификации, об их достоинствах и недостатках, областях применения

и перспективах развития.

Model checking — это один из наиболее перспективных и

широко используемых подходов к решению проблемы автоматизации

отладки и проверки правильности программ. Его суть проста. Для

заданной анализируемой программы строится ее абстрактная

формальная модель (например, система переходов). Проверяемое

свойство или требование выражается на формальном математическом

языке (например, представляется в виде логической формулы).

После этого верификация программы сводится к проверке

выполнимости формализованного требования (спецификации) на абстрактной

модели программ. Как только удается найти алгоритм построения

модели по заданной программе и алгоритм проверки спецификации

на заданной модели, мы получаем возможность построить

автоматическую систему верификации программ, удобную для практического

применения. Все, что требуется от пользователя такой системы, —

это описать свойство программы, которое необходимо проверить, на

подходящем формальном языке спецификаций.

Простота принципа model checking не вырождается в

банальность. Имеется большое разнообразие абстрактных моделей

программ, формальных языков спецификаций и алгоритмов проверки

спецификаций на моделях. Здесь, скорее, грозит embarras de richesse:

в мире уже имеется свыше двадцати действующих систем

верификации программ, построенных по принципу model checking, а также

многие десятки самых разных алгоритмов проверки выполнимости

спецификаций на моделях программ. Настоящая книга поможет

детально ознакомиться с методом model checking, увидеть,

насколько хорошо этот метод подходит для верификации параллельных и

распределенных программ, коммуникационных протоколов,

логических схем, оценить те трудности, которые приходится преодолевать

в стремлении приспособить model checking для решения реальных

прикладных задач. Читатель-прагматик сможет убедиться в том,

что model-checking — это не очередная -«теоретическая погремушка».

Мы уверены, что простота, дееспособность и эффективность систем

верификации программ по принципу model checking, подтвержден-

12

ная примерами довольно изощренных ошибок, которые были

обнаружены при помощи этих систем в реальных программах и протоколах,

не оставят его равнодушным. Те из читателей, которые ценят

изящество математических построений, будут приятно удивлены

широким охватом разнообразных разделов математики, которые

привлекаются здесь для верификации программ. Теории матриц, решеток,

булевых функций, графов, автоматов, формальных языков, игр, а

также математическая логика, комбинаторика, линейное

программирование — вот далеко не полный перечень разделов математики,

результаты и методы которых находят существенное применение при

построении эффективных систем верификации программ.

Вместе с тем материал книги столь удачно скомпонован, что

большая его часть вполне «по зубам» любому студенту,

одолевшему стандартные курсы дискретной математики и математической

логики. В двух предисловиях и введении, открывающих настоящую

книгу, достаточно подробно и полно рассказывается об истоках

принципа model checking, его отличительных качествах, возможностях

практического применения, основных направлениях развития и т. д.

Поэтому мы ограничимся несколькими замечаниями, касающимися

некоторых особенностей нашего перевода.

Многие термины, фигурирующие в настоящей книге и

относящиеся, в первую очередь, к темпоральным логикам, не имели до сих

пор адекватного перевода на русский язык. Мы предполагаем, что

часть из них будет со временем скалькирована с английского, но тем

не менее сочли своим долгом во всех таких случаях воспользоваться

современным словарным запасом русского языка. Иногда в тексте

нами предлагается несколько вариантов перевода одного и того же

термина. Так, например, мы переводили сам термин model checking

как «верификация моделей программ» в тех случаях, когда речь шла

об общем принципе, и как «проверка выполнимости на модели»,

когда подразумевалось конкретное воплощение этого принципа

применительно к формулам темпоральных логик и специальным моделям

программ. Мы предложили также русские названия для

операторов темпоральных логик. Надеемся, что читатель сочтет их вполне

уместными.

Мы хотим заметить также, что model checking не

ограничивается только теми приложениями и моделями программ, которые

описаны в настоящей книге. Область его применения неуклонно

расширяется. Верификацию моделей можно проводить не только для

логических схем, параллельных программ и коммуникационных протоко-

13

лов, но и, например, для последовательных программ с рекурсивным

вызовом процедур (см. М. Benedikt, P. Godefroid, and Т. Reps: Model

checking of unrestricted hierarchical state machines. In Proc. of 28-th

International Colloquium on Automata, Languages, and Programming,

(Crete, Greece, July 8-12, 2001)), криптографических протоколов (см.

E. M. Clarke, S. Jha, and W. Marrero: A machine checkable logic of

knowledge for specifying security properties of electronic commerce

protocols. LICS Security Workshop, 1998), смешанных (гибридных)

систем (см. Thomas A. Henzinger, Pei-Hsin Ho, and Howard Wong-Toi:

HyTech: a model checker for hybrid systems. Software Tools for

Technology Transfer 1:110-122, 1997) с использованием сетей Петри (см. И.

Б. Вирбицкайте, Е. А. Покозий: Метод параметрической

верификации поведения временных сетей Петри. Программирование, 1999, N

4, с. 16-29), машин с абстрактными состояниями (см. Kirsten Winter:

Towards a Methodology for Model Checking ASM: Lessons Learned

from the FLASH Case Study. Lecture Notes in Computer Science, vol.

1912, 2000, p.341-360), алгебры процессов (см. Holger Hermanns and

Joost-Pieter Katoen: Performance Evaluation := (Process Algebra +

Model Checking)? Markov Chains. Lecture Notes in Computer Science,

vol. 2154, p. 59-81) и др. Воспользовавшись подходящими терминами

и хорошей поисковой системой, заинтересованный читатель сможет

легко отыскать немало свежих материалов по этим темам.

И последнее. При подготовке к изданию перевода на русский

язык всемирно известной книги Е. Clarke, О. Grumberg, D. Peled

"Model checking" коллектив переводчиков и редакторов

воодушевляла важная мысль. Еще не так давно книги по математике и

программированию располагались в книжных магазинах по соседству,

а порою и вообще на одной полке. С тех пор их пути разошлись.

Многочисленные пособия и справочники по программированию и

компьютерам обособились и переместились в разряд технической

литературы по соседству с руководствами по ремонту и эксплуатации

автомобилей и пр. Мы рассчитываем, что настоящая книга будет

одинаково интересна как <чистым> математикам, так и

практикующим программистам, и будет способствовать укреплению связей

между ними.

Захаров В.А.

Вступительное слово

Широко распространено мнение о том, что «помочь компьютерам

принести нам еще больше пользы» и переложить на этих полезных

партнеров все более сложные и тонкие задачи затруднительно не из-

за недостаточного быстродействия и неудовлетворительных

вычислительных возможностей существующих машин, а, главным

образом, из-за нашей ограниченной способности проектировать и

создавать сложные системы с достаточно высокой степенью уверенности

в их корректности при любых обстоятельствах.

Задача проверки правильности проектируемой системы, т. е.

обеспечения ее корректности начиная с самых ранних этапов

проектирования, является основным камнем преткновения в процессе

разработки любой надежной системы, и усилия, затрачиваемые на

ее решение, поглощают все возрастающую долю стоимости и времени

проектировочного цикла.

В настоящее время во многих фирмах для проверки

правильности проекта практикуются старые добрые методы

имитационного моделирования и тестирования. Хотя они зарекомендовали себя

весьма эффективными на очень ранних стадиях отладки, когда

проектируемая система все еще наводнена многочисленными ошибками,

результативность этих методов быстро снижается, как только

проектируемая система становится чище. При этом возрастающее

время, которое требуется для обнаружения все более тонких ошибок,

приводит в смятение. Применение указанных методов существенно

осложняется тем, что никто не в силах узнать, когда их

возможности уже исчерпаны, или хотя бы оценить, сколько ошибок может все

еще таиться в проектируемой системе. Поскольку сложность

проектируемых устройств возрастает чрезмерно, скажем, от 5 тысяч до 5

миллионов вентилей в кристалле, некоторые дальновидные

руководители проектов начинают осознавать, что традиционные методы не

дают никакой возможности увеличить масштабы проектов и могут

привести к полному провалу.

Весьма привлекательной и все более манящей альтернативой

имитационному моделированию и тестированию становятся методы

формальной верификации, которым посвященена настоящая книга.

Поскольку при имитационном моделировании и тестировании задей-

15

ствованы только некоторые из возможных сценариев поведения

проектируемой системы, остается открытым вопрос о том, не

содержится ли фатальная ошибка в неисследованных траекториях; а

вот формальная верификация обеспечивает исчерпывающий анализ

всех возможных вариантов поведения системы. Таким

образом, если проектируемая система, подвергнутая формальной

верификации, была признана корректной, то это означает, что все

варианты ее поведения были рассмотрены, и вопросов о том, насколько

полно было проведено исследование и не упущены ли какие-нибудь

особенности поведения, просто не возникает.

В разное время было предложено несколько подходов к

формальной верификации. В этой книге основное внимание уделяется

методу верификации моделей (или проверки на модели), при

помощи которого желаемые свойства поведения реагирующей системы

проверяются на заданной системе (модели) путем исчерпывающего

перебора (явного или неявного) всех состояний, достижимых

системой, и всех поведений, проходящих через эти состояния.

По сравнению с другими подходами метод проверки на модели

обладает двумя замечательными преимуществами.

¦ Он полностью автоматизирован, и его применение не требует от

пользователя никаких особых знаний в таких математических

дисциплинах, как логика и теория доказательства теорем. Всякий, кто

может провести моделирование проектируемой системы, вполне

способен осуществить и проверку этой системы. В ряду сложившихся

практических технологий метод проверки на модели может

рассматриваться как безусловно наилучшее средство имитационного

моделирования.

¦ Если проектируемая система не обладает желаемыми

свойствами, то в процессе проверки на модели будет всегда построен

контрпример, который демонстрирует поведение системы, опровергающее

это свойство. Эта ошибочная трасса дает бесценную информацию

для понимания действительной причины ошибки, равно как и

важный ключ к решению возникшей проблемы.

Эти два замечательных достоинства, а также открытие

символьных методов верификации моделей, позволяющих проводить

исчерпывающий неявный перебор в пространстве с астрономически

большим числом состояний, совершили революционный переворот

в области формальной верификации и перевели ее из чисто

академической дисциплины в дееспособную практическую технологию,

16

которая потенциально может быть внедрена во многие

промышленные процессы разработки в качестве ценного дополнительного

метода для проверки правильности проектируемых систем.

Достаточным свидетельством тому, что в промышленности

широко признан огромный практический потенциал метода проверки

на модели, служит большое число исследователей и разработчиков,

которые создают оригинальные средства проверки на модели и

занимаются их применением в большинстве крупных компаний по

производству современных полупроводниковых устройств и процессоров.

Нам очень повезло, что наконец появился настоящий учебник

по принципам и методам верификации моделей, написанный

авторами, которые прежде других способствовали постижению идеи метода

проверки на модели, развивали ее с поразительной

изобретательностью и настойчивостью, и достигли изумительного успеха.

Я вполне уверен, что эта книга будет служить великолепным

пособием и справочником для многих читателей: студентов, научных

работников и практиков, заинтересованных в ознакомлении с

многообещающим направлением формальной верификации и его

воплощением в методе проверки на модели.

Амир Пнуели

Предисловие

Параллельные системы с конечным числом состояний естественным

образом возникают во многих разделах теории вычислений, в

частности при проектировании цифровых электронных схем и

коммуникационных протоколов. Логические ошибки, проявляющиеся на

поздних стадиях проектирования таких систем, представляют

чрезвычайно важную проблему как для схемотехников, так и для

программистов. Эти ошибки могут задержать появление нового

продукта на рынке или привести к отказу в работе одного из критических

устройств, уже находящихся в эксплуатации. Наиболее широко

используемая техника верификации основана на интенсивном

тестировании или моделировании и может легко пропустить

существенные ошибки, когда число возможных состояний схемы или

протокола очень велико. Хотя были проведены обширные исследования по

применению систем доказательства теорем, систем переписывания,

систем проверки доказательств для верификации, эти методы

требуют большого количества времени, а подчас и значительной ручной

работы. В 80-х гг. Кларком и Эмерсоном [61] в США, а также

независимо Квайлом и Сифакисом [217] во Франции была разработана

альтернативная техника верификации, получившая название

верификации моделей или проверки на модели в темпоральной логике.

При таком подходе спецификации представляются формулами

пропозициональной темпоральной логики, а электронные схемы и

протоколы моделируются системами переходов. Чтобы проверить, верна

ли спецификация на системе переходов, применяется эффективная

процедура поиска. Иными словами, система переходов

проверяется на предмет того, является ли она моделью дня предъявленной

спецификации.

Проверка на модели обладает несколькими существенными

преимуществами по сравнению с механическими системами построения

или проверки доказательств, используемыми для верификации схем

и протоколов. Наиболее важно то, что это полностью

автоматическая процедура. В типичном случае пользователь предоставляет

высокоуровневое описание модели и спецификацию для проверки.

Алгоритм проверки на модели либо завершает работу с ответом true,

означающим, что модель удовлетворяет спецификации, либо строит

3 Зак. 271

18

в качестве контрпримера некоторое вычисление, которое

показывает, почему формула не выполняется. Контрпример особенно важен

для поиска тонких ошибок в сложных системах переходов. Эта

процедура также вполне быстрая и обычно выдает ответ за несколько

минут. Допускается проверка частичных спецификаций, и поэтому

нет необходимости строить полную спецификацию всей системы, до

тех пор пока не будет получена полезная информация относительно

ее корректности. Если спецификация не выполняется, другие

формулы, не входящие в исходную спецификацию, могут быть проверены,

чтобы локализовать источник ошибок. Наконец, логика,

используемая для спецификаций, позволяет непосредственно выразить многие

свойства, необходимые для проведения рассуждений о

параллельных системах.

Основной недостаток метода проверки на модели — это

«комбинаторный взрыв» в пространстве состояний, который возникает,

когда исследуемая система состоит из многих компонентов,

переходы в которых могут выполняться параллельно. В таком случае с

увеличением количества процессов число глобальных состояний

системы может возрастать экспоненциально. Именно по этой причине

многие исследователи в области формальной верификации

предрекали, что метод проверки выполнимости на модели никогда не сможет

быть использован на практике для анализа больших систем. Однако

в конце 80-х гг. размеры систем переходов, допускающих

верификацию путем применения указанного метода, поразительно возросли.

Этого удалось добиться, главным образом, благодаря

использованию двоичных разрешающих диаграмм — структур данных для

представления булевых функций. Новые структуры данных

позволили строить компактные представления систем переходов и

осуществлять их быстрые преобразования. Эта методика оказалось

особенно полезной для синхронных схем. Для асинхронных протоколов

сокращение размера пространства состояний оказалось возможным

за счет применения метода редукции частичных порядков. В основу

этого метода положены следующие соображения: вычисления,

отличающиеся порядком выполнения независимых действий, как

правило, не различаются спецификациями и могут считаться

эквивалентными. Поэтому нужно всего лишь проверить сокращенное

пространство состояний, в котором содержится хотя бы по одному

вычислению, представляющему каждый из классов эквивалентности.

В результате разработки этих, а также ряда других подходов,

описанных в данной книге, метод проверки на модели в настоящее

19

время стал широко использоваться в качестве практического

средства верификации. В частности, некоторые компании приступили к

выпуску на рынок инструментальных средств проверки на моделях.

При написании книги мы преследовали цель сделать ее

одновременно введением в методику верификации моделей и справочным

пособием для исследователей. При этом мы старались, насколько это

возможно, сохранить ее полной и самодостаточной. Однако

исследования в этой области развиваются столь стремительно, что

многие новые перспективные разработки охватить просто невозможно.

Некоторые разделы книги являются более техническими по

сравнению с другими, и при первом прочтении они могут быть опущены.

Мы особо отмечали эти разделы, предназначенные в первую

очередь для исследователей и практиков. Мы искренне надеемся, что

эта книга послужит стимулом для дальнейших исследований в

области верификации моделей.

В заключение авторы выражают благодарность всем тем, кто

способствовал созданию этой книги. Прежде всего и главным

образом мы признательны Девиду Лонгу, без помощи которого наша

книга не могла бы появиться. Мы также благодарны тем нашим

коллегам, кто прочел и обсудил с нами первоначальные варианты этой

книги. Это Эрик Аллен, Айлан Бир, Армии Бьер, Сергей Березин,

Серджио Кампос, Чинь-Цун Чоу, Аллен Эмерсон, Коуш Итесами,

Ниссам Франчес, Масахиро Фудзита, Яир Харел, Вольфганг Хей-

нель, Хироми Хираши, Нейл Иммерман, Сомеш Джа, Айрита Катри-

ел, Шмуель Катц, Боб Куршан, Ким Г. Ларсен, Юань Лю, Ян Малу-

жинский, Уилл Марето, Морис Минеа, Бад Мишра, Ульф Нильсон,

Войцех Пенчек, Амир Пнуели, Тосио Секигути, Субаш Шанкару, Зив

Штадлер, Прасад Систла, Френк Стомпа, Вольфганг Томас, Моше

Варди, Дон Ван, Пьер Вольпер, Бволен Ян, Хусну Йениген, Юншань

Цу. Мы просим извинения у тех, кто помог нам в написании книги,

но случайно не был включен в этот список. Эдмунд Кларк

выражает признательность Михаелю Шостаку за его постоянную поддержку

при написании этой книги. Дорон Пелед благодарен Марте Хабер-

ман за гостеприимство в период его пребывания в весеннем семестре

1998 г. в университете Карнеги-Меллона.

о*

Посвящается

Марте, Селдону, Джонатану и Джефри

Манфреду, Ноа и Хайле

Хане и Ури Фельд и Дворе и Якову Цумер

А Введение

Проверка на модели — это автоматический метод верификации

параллельных систем с конечным числом состояний. Он обладает

рядом преимуществ по сравнению с традиционными подходами к

задаче верификации, основанными на моделировании, тестировании и

дедуктивном анализе. Этот метод был успешно применен на

практике для проверки правильности последовательных электронных схем

и сложных коммуникационных протоколов. Основная трудность,

которую приходится преодолевать в ходе проверки на модели,

обусловлена эффектом «комбинаторного взрыва* в пространстве

состояний. Эта проблема возникает в системах, состоящих из многих

компонентов, взаимодействующих друг с другом, а также в системах,

обладающих структурами данных, способными принимать большое

число значений (примером может служить маршрут передачи

данных в логических схемах). В таких случаях количество

глобальных состояний может оказаться огромным. За последнее десятилетие

в решении указанной проблемы был достигнут существенный

прогресс. В этой главе мы сравним метод проверки на модели с другими

формальными методами верификации аппаратных и программных

систем. Мы расскажем о том, как этот метод применяется для

верификации сложных систем. Мы проследим также этапы развития

разных алгоритмов проверки на модели и обсудим разнообразные

подходы, предложенные для преодоления «комбинаторного взрыва»

в пространстве состояний.

1.1. Необходимость использования формальных методов

В настоящее время аппаратные и программные системы

широко используется во многих приложениях, где любой отказ считается

недопустимым, таких как электронная коммерция, сети телефонных

коммутаторов, системы управления воздушным и дорожным

движением, медицинская аппаратура, и список этот довольно велик. Мы

часто узнаем о происшествиях, в которых причиной аварии явилась

ошибка в аппаратуре или программном обеспечении. Недавний при-

22

Глава 1. Введение

мер такого отказа связан с ракетой «Ариан-5», взорвавшейся 4

июня 1996 г. менее чем через сорок секунд после запуска. Комиссия,

расследовавшая аварию, обнаружила, что ее причиной послужила

ошибка в программе компьютера, отвечавшего за расчеты движения

ракеты. В ходе запуска возникла исключительная ситуация, когда

большое 64-разрядное число с плавающей точкой было

преобразовано в 16-разрядное целое число. Это преобразование не было

защищено кодом для обработки исключительных ситуаций, что и привело

к сбою компьютера. Та же самая ошибка привела к сбою

дублирующего компьютера. В результате на бортовой компьютер ракеты были

переданы неверные данные о высоте, что вызвало уничтожение

ракеты. Группа, расследовавшая аварию, предложила ряд мер, которые

необходимо предпринять для предотвращения подобных

происшествий в будущем, включая верификацию программного обеспечения

проекта «Ариан-5».

Понятно, что потребность в надежной аппаратуре и

программном обеспечении систем является острой. По мере того как

возрастает участие таких систем в нашей жизни, растет и бремя

ответственности за правильность их функционирования. К сожалению,

безопасность уже нельзя восстановить, просто отключив

неправильно работающую систему. Наша зависимость от подобных систем,

работающих непрерывно, стала очень велика: в некоторых случаях

отключение устройства несет большую опасность. И даже тогда,

когда их отказ не представляет угрозы для жизни, экономические

последствия замены ключевых фрагментов кода или схемы могут быть

крайне тяжелыми.

Успешное внедрение Интернета и встроенных систем в

автомобилях, самолетах, а также в других жизненно важных

устройствах, обеспечивающих безопасность, приводит к тому, что мы,

вероятно, становимся все более зависимыми от правильности

функционирования вычислительных устройств. Темпы надвигающихся

перемен в ближайшие годы будут, по-видимому, только нарастать. Ввиду

ускоряющегося технологического прогресса, еще более насущной

задачей становится разработка методов, способствующих повышению

нашей уверенности в правильности работы подобных систем.

1.2. Верификация аппаратуры и программного обеспечения 23

1.2. Верификация аппаратуры и программного

обеспечения

Основными методами проверки правильности сложных систем

являются имитационное моделирование, тестирование, дедуктивный

анализ и проверка на модели. Имитационное моделирование и

тестирование [200] предусматривают проведение испытаний, перед тем

как приступить к производству системы. В то время как

имитационному моделированию подвергается абстрактная схема или

прототип, тестирование применяется непосредственно к самому продукту.

В случае электронных схем, например, имитационному

моделированию подвергается проект разрабатываемой схемы, тогда как

тестированию подвергается сама электронная схема. В обоих случаях в этих

методах определенные сигналы обычно вводятся в заданных точках

схемы, а в других точках снимают соответствующие показания. Что

касается программного обеспечения, то имитационное

моделирование и тестирование включают в себя ввод определенных исходных

данных и наблюдение за соответствующими выходными

результатами. Эти методы могут быть весьма экономичны для выявления

многих ошибок. Однако проверить все возможные взаимодействия и

обойти все мыслимые «ловушки», применяя лишь моделирование

и тестирование, вряд ли удастся.

Термин дедуктивный анализ обычно подразумевает применение

аксиом и правил вывода для доказательства правильности

функционирования системы. На ранних этапах исследований по

дедуктивному анализу основное внимание уделялось обеспечению

правильности работы ключевых систем. При этом считалось, что правильность

их функционирования столь важна, что разработчик или эксперт

по верификации (обычно математик или логик) может потратить

столь много времени, сколько потребуется для верификации

системы. Первоначально такие доказательства строились исключительно

вручную. Со временем исследователи осознали, что можно

разработать программные средства, способные применять должным образом

аксиомы и правила вывода. Такие инструментальные средства

также позволяют применять систематический перебор с целью поиска

различных направлений продолжения доказательства из текущего

состояния.

Важность дедуктивного анализа широко признана

специалистами в области вычислений. Этот метод оказал значительное влияние

на подходы к разработке программного обеспечения (например, по-

24

Глава 1. Введение

нятие инварианта заимствовано из исследований по дедуктивному

анализу). Тем не менее, процесс дедуктивного анализа требует

чересчур много времени и может быть осуществлен только

экспертами, обладающими знаниями в области логического вывода и

имеющими немалый практический опыт. Доказательство правильности

отдельного протокола или электронной схемы может занять целые

дни или даже месяцы. Поэтому дедуктивный анализ применяется

нечасто. Он используется главным образом для проверки систем,

наиболее чувствительных к сбоям, наподобие протоколов защиты,

когда можно выделить необходимые ресурсы, для того чтобы

гарантировать их безопасное использование.

Важно осознавать также, что некоторые математические

задачи не могут решены никаким алгоритмом. Теория вычислимости

[142] устанавливает пределы того, что может быть решено

алгоритмически. В частности, она показывает, что не существует алгоритма,

способного распознать, завершается ли работа произвольной

вычислительной программы (написанной на одном из языков

программирования, наподобие Си или Паскаля). Это, конечно, ограничивает и

возможности автоматической верификации. В частности,

правильность завершения работы программы в общем случае нельзя

проверить автоматически. По этой причине большинство систем

построения доказательств не могут быть полностью автоматизированы.

Преимущество методов дедуктивного анализа состоит в том, что

они могут быть применены к системам с бесконечным числом

состояний. Эту задачу можно до определенных пределов

автоматизировать. Однако даже в том случае, когда проверяемое свойство

действительно выполняется, нельзя наложить никаких ограничений на

промежуток времени и объем памяти, необходимый для поиска

доказательства.

Метод верификации моделей (или проверки на модели)

применяется для верификации систем с конечным числом состояний. Одно

из преимуществ, связанных с указанным ограничением, заключается

в том, что проверка может быть осуществлена чисто автоматически.

Обычно процедура верификации заключается в исчерпывающем

обходе пространства состояний системы, для того чтобы выяснить,

выполняется ли спецификация. При наличии достаточных ресурсов эта

процедура всегда завершается с ответом «да» или «нет». Более того,

она может быть реализована достаточно эффективным алгоритмом,

способным работать на вычислительных машинах невысокого класса

(но обычно все-таки не на стандартных персональных компьютерах).

1.3. Процесс верификации моделей программ 25

Хотя ограничение, связанное с конечным числом состояний

системы, выглядит весьма существенным недостатком, метод

верификации моделей применим ко многим важным классам

вычислительных систем. К таковым относятся контроллеры, а также многие

коммуникационные протоколы. В некоторых случаях системы с

бесконечным числом состояний могут быть проверены этим методом в

сочетании с разнообразными правилами абстракции и индукции.

Наконец, нередко ошибки можно обнаружить, ограничивая

структуры данных до специальных случаев, когда число состояний конечно.

Например, программа с неограниченной очередью сообщений может

быть отлажена, если ограничиться рассмотрением очередей

небольшого размера (два или три).

Поскольку метод проверки на модели может применяться

чисто автоматически, он предпочтительнее дедуктивного анализа в тех

случаях, когда может быть использован. Тем не менее, всегда

останутся некоторые жизненно важные приложения, для полной

верификации которых необходимо проводить доказательство теорем. В

связи с этим можно отметить новое перспективное направление [218],

предусматривающее такую интеграцию дедуктивного анализа и

метода проверки на модели, чтобы фрагменты системы, имеющие

конечное число состояний, проверялись автоматически.

1.3. Процесс верификации моделей программ

Применение метода проверки на модели состоит из нескольких

этапов, каждый из которых подробно рассматривается в

соответствующих разделах этой книги.

Моделирование

Первая задача заключается в приведении проектируемой

системы к такому формальному виду, который был бы приемлем для

инструментальных средств верификации моделей программ. Во

многих случаях это просто задача компиляции. В других случаях, при

ограничениях по времени н объему памяти, моделирование может

потребовать абстракции, чтобы избавиться от несущественных

деталей, не относящихся к делу.

Спецификация

Перед проведением верификации нужно сформулировать

свойства, которыми должна обладать проектируемая системы. Обычно

2 Зак. 271

26

Глава 1. Введение

спецификации задаются на языке формальной логики. Для

аппаратуры и программного обеспечения, как правило, применяют

темпоральную логику, позволяющую описывать, как поведение системы

протекает во времени.

Важным вопросом спецификации является полнота. Метод

проверки на модели дает возможность убедиться, что модель

проектируемой системы соответствует заданной спецификации, однако

определить, охватывает ли заданная спецификация все свойства, которыми

должна обладать система, невозможно.

Верификация

В идеальном случае верификация проводится полностью

автоматически. Однако на практике она часто требует содействия

человека. Одной из сторон деятельности человека является анализ

результатов верификации. Бели результаты проверки

отрицательные, то пользователю нередко предоставляют трассу, содержащую

ошибку. Она строится в качестве контрпримера для проверяемого

свойства и может помочь проектировщику проследить, где

возникает ошибка. В этом случае анализ ошибочной трассы может повлечь

за собой модификацию системы и повторное применение алгоритма

проверки на модели.

Ошибочная трасса может появиться и вследствие некорректного

моделирования системы, а также в результате использования

неправильной спецификации (в таких случаях говорят о ложном

опровержении). Трасса, демонстрирующая ошибку, может оказаться весьма

полезной для выявления этих двух проблем. Наконец, не исключена

возможность, что решение задачи верификации не будет

завершено из-за большого размера модели, не позволяющего разместить ее

в памяти компьютера. В таком случае, возможно, будет

необходимо провести верификацию повторно, изменив параметры

инструментального средства, реализующего проверку на модели, или упростив

саму модель (скажем, за счет более сильной абстракции).

1.4. Темпоральная логика и проверка на модели

Темпоральные логики оказались полезным средством

спецификации параллельных систем, поскольку они позволяют описывать

порядок событий во времени без привлечения времени в явном виде.

Эти логики были первоначально разработаны философами для

исследования того, как феномен времени проявляется в рассуждениях

1.4. Темпоральная логика и проверка на модели 27

на естественном языке [145]. При всем многообразии изученных

темпоральных логик большинство из них содержит Оператор вида G /,

обращающийся в истину в настоящий момент времени, если / всегда

истинно в будущем (т. е. если / истинно глобально). Чтобы заявить о

том, что события ei и ег никогда не могут происходить

одновременно, нам достаточно записать формулу G (-iei V -«2). Темпоральные

логики обычно классифицируются в соответствии с тем, является ли

структура времени линейной или ветвящейся. В нашей книге смысл

всякой формулы темпоральной логики будет всегда определяться по

отношению к размеченному графу переходов. В силу причин

исторического характера структуры такого вида называются моделями

Крипке.

Многие исследователи, включая Берсталла [48], Крюгера [157]

и Пнуели [214], предлагали использовать темпоральные логики для

анализа поведения компьютерных программ. Однако именно

Пнуели [214] был первым, кто использовал темпоральную логику для

проведения рассуждений о параллельности. Его подход предполагал

обоснование рассматриваемых свойств программы, исходя из

системы аксиом, описывающих поведение отдельных операторов в

программе. Этот метод был распространен на последовательные схемы

Бохманом [25], а также Мейлахи и Овицким [182]. Но поскольку

доказательства строились вручную, эту технику было трудно

применять на практике.

С изобретением в начале 80-х гг. Кларком и Эмерсоном

алгоритмов проверки на модели для темпоральных логик [61, 103] этот

тип рассуждений удалось автоматизировать. Так как проверять

выполнимость формулы на одной единственной модели гораздо проще,

нежели доказывать истинность формулы на всех моделях, данный

подход можно было применять весьма эффективно. Алгоритм,

разработанный Кларком и Эмерсоном для логики ветвящегося времени

CTL, имел полиномиальную сложность как относительно размеров

модели, определяемой рассматриваемой программой, так и

относительно длины ее спецификации в темпоральной логике. Им удалось

также показать, каким образом следует обращаться со

справедливостью [120], не увеличивая при этом сложность алгоритма. Это был

важный шаг, поскольку корректность многих параллельных

программ зависит от допущения справедливости определенного вида.

Например, отсутствие удушения в алгоритме взаимного

исключения может зависеть от предположения о том, что каждый процесс

совершает очередной шаг вычисления бесконечно часто.

2*

28

Глава 1. Введение

Почти в то же самое время Квайл и Сифакис [217] представили

алгоритм проверки на модели для подмножества CTL, но не

привели оценок его сложности. Позднее Кларк, Эмерсон и Систла [63]

выдвинули улучшенный вариант алгоритма, имеющий линейную

сложность относительно произведения длины формулы на размер графа

переходов. Алгоритм был реализован в системе верификации ЕМС,

которая была широко распространена и использовалась для

проверки ряда сетевых протоколов и последовательных схем [28, 29, 30, 31,

63, 98, 195]. Сначала системы верификации моделей были способны

проверять графы переходов, содержащие от 105 до 106 состояний,

со скоростью около 100 состояний в секунду для типичных формул.

Несмотря на такие ограничения, верификаторы были успешно

использованы для обнаружения ранее неизвестных ошибок в

нескольких опубликованных электронных схемах.

Систла и Кларк [230, 231] исследовали задачу проверки на

модели для различных темпоральных логик и установили, в частности,

что для темпоральной логики линейного времени (LTL) эта задача

является PSPACE-полной. Пнуели и Лихтенштейн [171], проведя

более подробный анализ трудоемкости решения задачи проверки

формул логики линейного времени, обнаружили, что, хотя сложность

задачи и растет экспоненциально относительно длины формулы, она

линейно зависит от размера глобального графа переходов. На основе

этого наблюдения они пришли к выводу, что вычислительная

сложность верификации моделей логики линейного времени, хотя и

весьма значительная в общем случае, может тем не менее оказаться

приемлемой для коротких формул. В том же году Фудзита [119]

реализовал систему верификации формул LTL, основанную на табличном

методе, и продемонстрировал, каким образом ее можно применять

для проверки правильности аппаратуры.

Особенно выразительной является темпоральная логика CTL*,

сочетающая операторы ветвящегося и линейного времени. Проблема

проверки выполнимости формул этой логики на модели была

впервые рассмотрена Кларком, Эмерсоном и Систлой [62]; им удалось

установить, что эта задача PSPACE-полна и относится к тому же

общему классу сложности задач, что и проблема проверки

выполнимости формул LTL на модели. Этот результат можно усилить,

показав, что проблемы проверки выполнимости формул CTL* и LTL

на модели имеют одинаковую алгоритмическую сложность (с

точностью до постоянного сомножителя) в зависимости от размеров

графа переходов и формулы. Таким образом, для проверки на модели

1.5. Символьные алгоритмы

29

практический выигрыш по сложности не достигается, если

ограничиваться только темпоральной логикой линейного времени [106].

Целым рядом других исследователей были предложены

альтернативные подходы к проведению верификации параллельных

систем. Многие используют автоматы как для спецификации, так и для

реализации. При этом проверяется, насколько поведение автомата-

реализации согласуется с его спецификацией. Поскольку для

спецификации и реализации применяются модели одного и того же типа,

реализация программы на одном уровне абстракции может быть

использована как спецификация для уточненной модели при

переходе на следующий уровень. Отношение включения для языков

неявно использовалось в работе Куршана [1], которая в конечном счете

привела к разработке очень мощной системы верификации COSPAN

[132,133,160]. Варди и Волпер [243] впервые предложили применять

ш-автоматы (автоматы над бесконечными словами) для

автоматической верификации. Они показали, каким образом задачу проверки

выполнимости формул темпоральной логики линейного времени на

модели можно сформулировать в терминах отношения включения

языков для ш-автоматов. Рассматривались также и другие виды

согласованности автоматов, включая эквивалентность наблюдаемого

поведения [77, 194, 222] и различные отношения уточнения [77, 193,

221].

1.5. Символьные алгоритмы

В первоначальных реализациях алгоритмов проверки на

модели отношения переходов представлялись явно списками смежности.

Для параллельных систем с малым числом процессов количество

состояний обычно было сравнительно невелико, и такой подход

чаще всего был вполне оправдан. Однако в системах, состоящих из

многих параллельных фрагментов, количество состояний в

глобальном графе переходов становилось чрезмерно большим для

обработки. Осенью 19S7 г. МакМиллан [46, 189], занимаясь дипломной

работой в университете Карнеги-Меллона, понял, что, используя

символьное представление графа переходов, можно верифицировать

гораздо более сложные системы. Новое символьное представление

было основано на упорядоченных двоичных разрешающих диаграммах

(OBDD) Бриана [34]. Представление в виде OBDD является

канонической формой для булевых формул, существенно более компактной,

30

Глава 1. Введение

нежели конъюнктивные и дизъюнктивные нормальные формы; для

манипуляции с OBDD были разработаны очень эффективные

алгоритмы. Поскольку в символьном представлении отражается

определенная регулярность устройства пространства состояний,

определяемого схемами и протоколами, оказалось возможным проводить

проверку правильности систем с чрезвычайно большим числом

состояний, на много порядков превосходящем те, что поддавались

проверке при помопщ алгоритмов с явным представлением пространства

состояний. Применяя первоначальный вариант алгоритма проверки

на модели для CTL, предложенный Кларком и Эмерсоном [61], и

новое представление графов переходов, можно провести верификацию

отдельных систем, содержащих более 1020 состояний (см. [46, 189]).

С тех пор многочисленные улучшения, внесенные другими учеными

в технологию верификации на основе OBDD, позволили расширить

границы по числу состояний до 10120 (см. [43, 44]).

Неявное представление вполне естественно для моделирования

последовательных схем и протоколов. Каждое состояние кодируется

набором булевых значений, которые присвоены переменным,

ассоциированным со схемой или протоколом. Таким образом,

отношение перехода можно представить булевой формулой, зависящей от

двух наборов переменных: один набор обозначает код исходного

состояния, а другой — код нового состояния. Эта формула, в свою

очередь, представляется двоичной разрешающей диаграммой.

Алгоритм проверки на модели основан на вычислении неподвижных

точек преобразователей предикатов, которые строятся по заданному

отношению переходов. Неподвижные точки — это множества

состояний, представляющие различные темпоральные свойства

параллельных систем. В новых реализациях и предикатные преобразователи,

и неподвижные точки представляются OBDD. Таким образом,

оказалось возможным избежать явного построения графа переходов

параллельной системы.

Система верификации моделей, разработанная МакМилланом

в его диссертации, получила название SMV [189]. Ее основу

составляет язык описания иерархических параллельных систем с конечным

числом состояний. Программы на этом языке могут быть

аннотированы спецификациями, представленными в виде формул

темпоральной логики. Процедура верификации начинает работу с того, что

извлекает из программы на языке SMV систему переходов,

представленную в виде OBDD, и затем применяет алгоритм проверки

модели, чтобы выяснить, удовлетворяет данная система предъявлен-

1.5. Символьные алгоритмы

31

ной спецификации или нет. Если система переходов не удовлетворяет

той или иной спецификации, то процедура верификации порождает

трассу выполнения, позволяющую судить о причине, по которой

спецификация оказалась несправедливой. Система верификации SMV

широко распространялась, и с ее помощью удалось проверить

большое число примеров. Эти примеры стали наглядным свидетельством

того, что SMV можно использовать для отладки реальных

промышленных программных проектов.

Наиболее впечатляющим примером, демонстрирующим

способности символьной проверки на модели, служит верификация

протокола когерентности кэш-памяти стандарта шины IEEE Futurebus+

(стандарт ШЕЕ 896.1-1991). Хотя разработка протокола

когерентности кэш-памяти для стандарта шины IEEE Futurebus+ была начата

в 1988 г., все прежние попытки обосновать правильность

протокола основывались исключительно на неформальных рассуждениях.

Летом 1992 г. исследовательская группа из университета Карнеги-

Меллона [66,177] построила точную модель протокола на языке SMV

и затем, применяя систему верификации SMV, показала, что

полученная система переходов удовлетворяет формальной

спецификации. Им удалось также обнаружить ряд ранее не замеченных ошибок

и локализовать потенциально ошибочные участки в проекте

протокола. По-видимому, это был первый случай, когда средство

автоматической верификации было использовано для обнаружения ошибок

в стандарте IEEE.

Один из наилучших показателей эффективности символьных

методов верификации был получен при анализе асимптотики

процессорного времени, необходимого для проведения верификации, в

зависимости от размеров схем и протоколов. Для большого числа

весьма разнообразных примеров темпы роста этого показателя

определяются полиномом невысокой степени от числа компонентов схемы

(см. [18, 43, 44]).

Многие другие ученые совершенно независимо пришли к

открытию, что OBDD можно применять для представления больших

систем переходов. Кудер, Берте и Мадр [81] разработали алгоритм

проверки эквивалентности двух детерминированных автоматов с

конечным числом состояний методом поиска в ширину в пространстве

состояний произведения автоматов. В своем алгоритме они

использовали OBDD для представления функций переходов этих двух

автоматов. Подобные алгоритмы были также разработаны Пиксли [211,

212, 213]. Помимо этого некоторые исследовательские группы (Боуз

32

Глава 1. Введение

и Фишер [26], Пиксли [211], Кудер, Берте и Мадр [82]) проводили

эксперименты с алгоритмами проверки на модели с использованием

OBDD.

Отметим также труды Бриана, Седжера и Битти [18,37], в

которых разработан алгоритм символьных преобразований для проверки

на модели для ограниченной логики линейного времени.

Спецификации представлялись парами предусловие-постусловие, записанными

на языке логики. Предусловие использовалось для ограничений на

входные данные и начальные состояния схемы, а постусловие

выражало то свойство, которое хотел проверить пользователь.

Логические формулы имели вид

PoAXpiAX2p2A"-A X"-1 p„_i Л X" рп.

Синтаксическая структура таких формул существенно ограничена

по сравнению с возможностями синтаксиса большинства

темпоральных логик, используемых для спецификации программ и схем. В

частности, из всех логических связок допустима одна лишь

конъюнкция, а из всех темпоральных операторов — только оператор

сдвига по времени (nexttime) X. За счет ограничения класса

рассматриваемых формул проверку определенных свойств можно провести очень

эффективно.

1.6. Редукция частичных порядков

Верификация программного обеспечения путем проверки на

модели сталкивается с определенными проблемами. Программы, как

правило, хуже структурированы, нежели аппаратура. К тому же

параллельные программы преимущественно асинхронны, то есть

большую часть действий отдельные процессы выполняют независимо без

глобальных синхронизирующих часов. По этим причинам феномен

«комбинаторного взрыва» в пространстве состояний представляет

особенно серьезную проблему для верификации программ.

Именно поэтому проверка на модели применялась для верификации

программного обеспечения значительно реже, чем для верификации

аппаратуры. Однако не так давно удалось добиться значительного

прогресса в преодолении проблемы «комбинаторного взрыва» для

программного обеспечения. Наиболее успешные методы решения этой

проблемы основываются на редукции частичных порядков [126, 207,

242]. Эти методы используют независимость событий, выполняемых

параллельно. Два события считаются независимыми друг от друга,

1.6. Редукция частичных порядков

33

если при любом порядке их осуществления будет достигнуто одно и

то же глобальное состояние.

Традиционно для представления параллельных программ

используется модель чередования. Все события, осуществляемые в ходе

одного выполнения программы, располагаются в линейную цепочку,

называемую последовательностью чередования. Параллельно

реализуемые события могут располагаться в произвольном порядке

относительно друг друга. Большинство логик, используемых для

спецификации свойств параллельных систем, способны различать

чередующиеся последовательности, в которых два независимых события

осуществляются в разном порядке. По этой причине обычно

приходится рассматривать все возможные чередования таких событий,

что приводит, в свою очередь, к чрезвычайно большому

пространству состояний.

Методика редукции частичных порядков позволяет сократить

количество чередующихся последовательностей, которые

нуждаются в рассмотрении. В результате уменьшается и количество

состояний, необходимых для проверки на модели. В том случае, когда

спецификация не позволяет провести различия между двумя

чередующимися последовательностями, отличающимися друг от друга

только порядком осуществления параллельных событий, достаточно

проанализировать лишь одну из таких последовательностей. Эти

методы связаны с моделью частичного порядка вычислений

программы, согласно которой события, реализуемые параллельно, считаются

неупорядоченными. Каждое частично упорядоченное вычисление

соответствует целому семейству чередующихся последовательностей.

Если между этими последовательностями невозможно провести

различия, то достаточно выбрать по одной чередующейся

последовательности для каждого частичного упорядочения событий.

Идея сокращения пространства состояний путем выбора лишь

некоторого подмножества из чередований рассматривалась

многими исследователями. Одним из первых, кто предложил такую

методику редуцирования, был Оверман [203]. Однако он рассматривал

лишь ограниченную модель параллельности, которая не

охватывала циклы и недетерминированный выбор. Система вывода Катца

и Пеледа [152] предусматривала использование отношения

эквивалентности между чередующимися последовательностями, которые

соответствуют одному и тому же частично упорядоченному

выполнению. В их систему входили правила вывода, предназначенные скорее

для обоснования выбора чередующихся последовательностей, неже-

34

Глава 1. Введение

ли для проведения рассуждений обо всех последовательностях.

Алгоритмы проверки на модели, опирающиеся на редукцию частичных

порядков, описаны во многих работах. Упорные (stubborn)

множества Валмари [242], устойчивые (persistent) множества Годфруа

[125] и достаточные (ample) множества Пеледа [207]

различаются существенными деталями, но в основе их лежат сходные идеи. В

нашей книге мы ограничимся описанием метода достаточных

множеств. Среди других методов, использующих аналогичные

соображения по поводу отношения между частично упорядоченными и

линеаризованными моделями вычислений, можно выделить метод

развертки МакМиллана [188] и оцепеневшие (sleep) множества

Годфруа [125].

1.7. Другие подходы к проблеме «комбинаторного

взрыва»

Хотя символьное представление и редукция частичных

порядков позволили значительно увеличить размер систем, которые

поддаются верификации, тем не менее многие практические системы

по-прежнему слишком велики для анализа. Поэтому важно

отыскать такие приемы, которыми можно было бы воспользоваться в

сочетании с символьными методами для увеличения размеров

систем, поддающихся верификации. Четыре известных приема такого

рода — это композиционный вывод, абстракция, учет симметрии и

индукция.

Первый из перечисленных приемов использует особенности

модульной структуры сложных схем и протоколов [72, 128, 129, 149,

150, 166, 216, 228]. Многие системы с конечным числом состояний

образованы из большого числа процессов, работающих параллельно.

Спецификации таких систем весьма часто можно разбить на

отдельные свойства, каждое из которых описывает поведение лишь

небольшого фрагмента системы. Если удается показать, что в исследуемой

системе соблюдаются все локальные свойства, и спецификация

является логическим следствием конъюнкции этих свойств, то и вся

система в целом также удовлетворяет этой спецификации.

Бели такая форма упрощенных умозаключений о композиции

оказывается непригодной ввиду сильной зависимости компонентов

системы друг от друга, то необходимо воспользоваться более

изощренной стратегией. В таких случаях, проверяя поведение одного из

1.7. Другие подходы к проблеме «комбинаторного взрыва» 35

компонентов системы, мы должны выдвинуть некоторые допущения

о характере поведения прочих ее компонентов. Эти вспомогательные

гипотезы впоследствии должны быть подтверждены, когда

удается установить корректность других компонентов системы. Подобная

стратегия рассуждений получил название <д<тущение-подтвержде-

ние» [129, 149, 150, 196, 216].

Другой прием основан на привлечении абстракции. Этот

прием представляется весьма важным для рассуждений о

реагирующих системах, в которых задействованы маршруты передачи

данных. Традиционно методы верификации, в которых используются

конечные множества состояний, применялись в основном для

анализа систем управления. Символьные методы сделали возможным

проведение анализа отдельных систем, в которых осуществляются

довольно сложные преобразования данных, но сложность

верификации по-прежнему оставалась значительной. В основу применения

метода абстракции было положено соображение о том, что

спецификации систем, в которых задействованы маршруты передачи данных,

обычно устанавливают весьма простые взаимосвязи между

значениями данных. Например, при верификации операции сложения

микропроцессора требуется убедиться в том, что значение в одном

регистре будет рано или поздно равно сумме значений в двух других

регистрах. В таких случаях абстракция может быть использована

для уменьшения сложности проверки на модели [20, 69, 90, 91, 159,

246]. Абстракция обычно задается отображением множества

реальных значений данных системы в небольшое множество абстрактных

значений данных. Распространяя это отображение на состояния и

переходы, можно построить абстрактный вариант рассматриваемой

системы. Абстрактная система часто бывает гораздо меньшего

размера, чем исходная система, и поэтому проверять свойства

значительно проще на абстрактном уровне.

Для ослабления эффекта «комбинаторного взрыва» можно

также использовать симметрию [64, 111, 143, 147]. Параллельные

системы с конечным числом состояний нередко содержат идентичные

компоненты. Например, большое число протоколов предполагет сеть

одинаковых процессов, взаимодействующих определенным образом.

Устройства содержат части наподобие оперативной памяти и файлов

регистров, состоящие из большого числа идентичных элементов. Эти

факты можно использовать для упрощения модели системы.

Наличие симметрии в системе означает, что есть нетривиальная группа

перестановок, сохраняющая структуру графа переходов. На осно-

36

Глава 1. Введение

ве такой группы можно определить отношение эквивалентности в

пространстве состояний системы и сократить пространство

состояний. Редуцированную модель можно использовать для упрощения

верификации свойств исходной модели, представленных формулами

темпоральной логики.

Индукция позволяет автоматически анализировать целые

семейства систем с конечным числом состояний [33, 67, 154, 163, 185, 227,

248]. Такая необходимость нередко возникает при проектировании

реагирующих систем, как на аппаратном, так и на программном

уровне. Обычно проекты схем и протоколов параметризованы

таким образом, что приходится иметь дело с бесконечным семейством

систем. Например, схема, проектируемая для сложения целых

чисел, имеет в качестве параметра длину целых чисел п, протокол

шины может быть предназначен для обслуживания произвольного

числа процессов, а протокол взаимного исключения также может

иметь в качестве параметра число обслуживаемых процессов. Нам

хотелось бы иметь возможность удостовериться в том, что всякая

система из заданного семейства обладает некоторым темпоральным

свойством. В общем случае эта задача неразрешима [12, 235], но во

многих интересных случаях можно выработать некоторую форму

инвариантного процесса, представляющую поведение произвольной

системы семейства. Используя такой инвариант, мы можем

проверить выполнимость заданных свойств сразу для всех представителей

семейства. Индуктивные доказательства применяются для

обоснования того, что инвариант действительно является представительным.

Zi Моделирование систем

Первым шагом при проверке корректности системы является

спецификация свойств, которыми она должна обладать. Например,

желательно показать, что некоторая параллельная программа никогда

не попадает в тупик. Как только станет известно, какие свойства

являются важными, вторым шагом будет построение формальной

модели системы. Чтобы модель была пригодна для верификации,

в ней должны проявляться те свойства, анализ которых необходим

для установления ее корректности. С другой стороны, она должна

быть свободна от частных особенностей, не влияющих на

проверяемые свойства, но усложняющих верификацию. Например, при

моделировании цифровых схем целесообразно рассуждать в терминах

логических ячеек и булевых значений, а не в терминах уровней

напряжения. Точно так же при исследовании коммуникационных

протоколов иногда желательно сосредоточить внимание на обмене

сообщениями, игнорируя при этом содержание самих сообщений.

В этой книге мы будем иметь дело главным образом с

реагирующими системами [184] и их поведением во времени. Для таких

систем характерна потребность в частом взаимодействии с

окружающей средой, и они работают, как правило, бесконечно долго.

Поэтому для адекватного моделирования их поведения нельзя

ограничиться рассмотрением отношения вход-выход. Первой характерной

чертой реагирующей системы, которую нам хотелось бы выделить,

является ее состояние. Состояние — это моментальный снимок или

мгновенное описание системы, в котором зафиксированы значения

переменных в конкретный момент времени. Нам нужно также знать,

как изменяется состояние системы в результате выполнения этой

системой тех или иных действий. Мы можем описать это изменение,

указав состояние системы до выполнения действия и ее состояние

после выполнения действия. Такая пара состояний определяет

переход системы. Вычисления реагирующей системы можно определить

в терминах переходов системы. Вычисление - это бесконечная

последовательность состояний, каждое из которых получено из

предыдущего посредством некоторого перехода.

38

Глава 2. Моделирование систем

Для формализации наших интуитивных представлений о

поведении реагирующих систем мы воспользуемся разновидностью

графа переходов, которая называется моделью Крипке. Модель Крипке

состоит из множества состояний, множества переходов между

состояниями и функции, которая помечает каждое состояние набором

свойств, истинных в этом состоянии. Пути в модели Крипке

соответствуют вычислениям системы. Хотя модели такого вида очень

просты, они достаточно выразительны, чтобы отражать те аспекты

темпорального поведения, которые наиболее важны для анализа

реагирующих систем.

Параллельные системы обычно задаются текстом программы

или диаграммой электронной схемы. Существуют различные типы

параллельных систем (синхронные и асинхронные схемы,

программы с разделяемыми переменными, программы, взаимодействующие

путем обмена сообщениями, и т. д.). Ввиду такого разнообразия,

нужен универсальный формализм, в рамках которого можно было бы

представлять параллельную систему любого типа. Мы

воспользуемся для этой цели формулами логики предикатов первого порядка. По

формуле, представляющей параллельную систему, легко построить

модель Крипке, адекватно соответствующую этой системе.

В последующих разделах мы приведем строгое определение

моделей Крипке. Мы покажем, как можно строить такие модели по

формулам логики предикатов первого порядка, описывающим

параллельные системы. Наконец, мы продемонстрируем, как

разнообразные программные конструкции могут быть описаны в терминах

логики предикатов первого порядка.

2.1. Моделирование параллельных систем

Рассмотрим множество атомарных высказываний АР. Моделью

Крипке М над множеством АР назовем четверку М = (S,So,R,L),

в которой:

1) S — конечное множество состояний;

2) 5о С 5 — множество начальных состояний;

3) R С S х S — отношение переходов, которое обязано быть

тотальным, т. е. для каждого состояния « G S должно существовать такое

состояние в' € S, что имеет место R(s, s');

4) L.S ->• 2АР - функция, которая помечает каждое состояние

множеством атомарных высказываний, истинных в этом состоянии.

2.1. Моделирование параллельных систем

39

Иногда множество начальных состояний So не будет представлять

интереса для нас. В таких случаях мы будем опускать это множество

в определении. Путь в модели М из состояния s — это бесконечная

такая последовательность состояний тг = s0slS2 • • • 1 что so = а и для

всех t ^ 0 выполняется Д(в<, ej+i).

2.1.1. Представления первого порядка

Для понимания этого раздела потребуются только общие

сведения о логике предикатов первого порядка. Читатель должен быть

знаком с логическими связками (и Л, или V, не ->, влечет -? и т. п.)

и понимать предназначение кванторов всеобщности V и

существования 3.

Для описания параллельных систем мы воспользуемся

формулами первого порядка, имеющими фиксированную интерпретацию.

Это означает, что предикатные и функциональные символы,

встречающиеся в таких формулах, будут иметь предопределенное

значение. Обычно их смысл будет ясен из контекста. Рассмотрим

множество V = {их,...,v„} переменных системы. Мы предполагаем, что

переменные из V принимают значения из конечного множества D,

которое иногда называется доменом или универсумом

интерпретации. Оценка для V — это функция, которая сопоставляет каждой

переменной v из V значение из множества D.

Состояние параллельной системы может быть описано

указанием значений, сопоставленных всем элементам V. Другими словами,

состояние — это просто оценка a: V -? D для множества

переменных V. По заданной оценке мы можем написать формулу, истинную

в точности на этой оценке. Например, для множества переменных

V = {vi,V2,U3} и оценки (»i <- 2,va «- 3,«з +- 5) можно вывести

формулу (vi = 2) Л (к2 = 3) Л (г^ = 5)- Вообще говоря, одна и та

же формула может быть истинна на многих оценках. Если мы

условимся, что формула представляет множество всех оценок, которые

делают ее истинной, то мы сможем описать конкретное множество

состояний формулой первого порядка. В частности, начальные

состояния системы могут быть описаны формулой первого порядка

So над переменными из V.

Помимо представления множеств состояний мы должны уметь

представлять множества переходов между состояниями. Для этого

продолжим развивать замысел, который был только что описан. На

этот раз мы воспользуемся формулами для представления множе-

40

Глава 2. Моделирование систем

ства упорядоченных пар состояний. Мы не можем сделать это,

располагая всего лишь единственной копией переменных системы V;